Статьи

Выберите темуIP-телефонияVPNБезопасность детей в сетиЗащита информации в сетиИнтернет-шлюзМежсетевой экранМониторинг и контроль трафикаНастройка локальной сетиНачало работы с ИКСОграничение доступаУдаленный доступФильтрация контентаШифрование трафика

Импортозамещение зарубежного ПО: временная мера или реальный шанс для российских разработчиков софта?

Импортозамещение программного обеспечения стало ключевым фактором развития it-отрасли в России в 2022 году. Уход с рынка крупных зарубежных игроков позволил отечественным компаниям занять более прочные позиции в сфере корпоративного ПО.

Подробнее

Защита информации в беспроводных сетях

Благодаря беспроводным локальным сетям можно настроить быструю и простую связь между устройствами.

Подробнее

Защита информации в сети

В программе ИКС используются одновременно несколько технологий для обеспечения комплексной защиты информации в локальных сетях и при взаимодействии с внешним миром.

Подробнее

Какой прокси-сервер выбрать?

Какой прокси-сервер выбрать для эффективной работы? Существуют следующие типы прокси: прозрачные, анонимные, искажающие, приватные. Предлагаем рассмотреть их подробнее/

Подробнее

Аудит файловой системы

Аудит файловой системы — это ряд процессов для отслеживания изменений на серверах и в системах хранения, чтобы предотвратить снижение уровня безопасности системы, программные сбои и неэффективное использование файловых ресурсов.

Подробнее

Как правильно выбрать VPN

VPN – какой лучше выбрать? Неужели это настолько просто?

Использование VPN становится все более актуальным для организаций и частных пользователей. Сейчас на рынке множество разных VPN-серверов (более 300 предложений!). Каждый такой сервис имеет свои плюсы и минусы. Рассмотрим, как выбрать VPN для ваших задач, и на что обратить приоритетное внимание.

Подробнее

Программа для удаленного доступа новая

ИКС помогает системным администраторам настроить удаленный офис: организовать безопасное подключение по VPN (занимает 5 минут), прописать правила доступа к интернету и сетевым ресурсам компании, развернуть ip-телефонию.

Подробнее

Криптошлюз — это аппаратный или программный комплекс, выполняющий сквозное шифрование всего передаваемого трафика (как в локальной сети, так и при инициализации интернет-соединения). Используется в дата-центрах или коммерческих предприятиях, где требуется соблюдение повышенных мер обеспечения информационной безопасности.

Подробнее

Системы анализа трафика

Когда появляется система анализа сетевого трафика (NTA), мы часто слышим один и тот же вопрос: чем NTA отличаются от имеющихся на рынке?

Подробнее

Как выбрать VPN

VPN — технология виртуализации шлюза, через который пропускается весь входящий и исходящий трафик. Дополняется шифрованием, что делает невозможным перехват данных.

Дополняется шифрованием, что делает невозможным перехват данных.

Подробнее

Контентная фильтрация в ИКС

Чтобы пользователь мог безопасно находиться в сети, разработаны специальные программы для фильтрации трафика и веб-контента.

Подробнее

Контроль трафика в сети

Компьютеры связаны между собой с помощью внешних или внутренних сетей. Благодаря этому пользователи могут делиться друг с другом информацией, даже находясь на разных континентах.

Подробнее

Для чего нужен WAF

Если верить статистике, то только в 2019 году в РФ порядка 68% серверов с установленными на них веб-приложениями были атакованы извне.

Подробнее

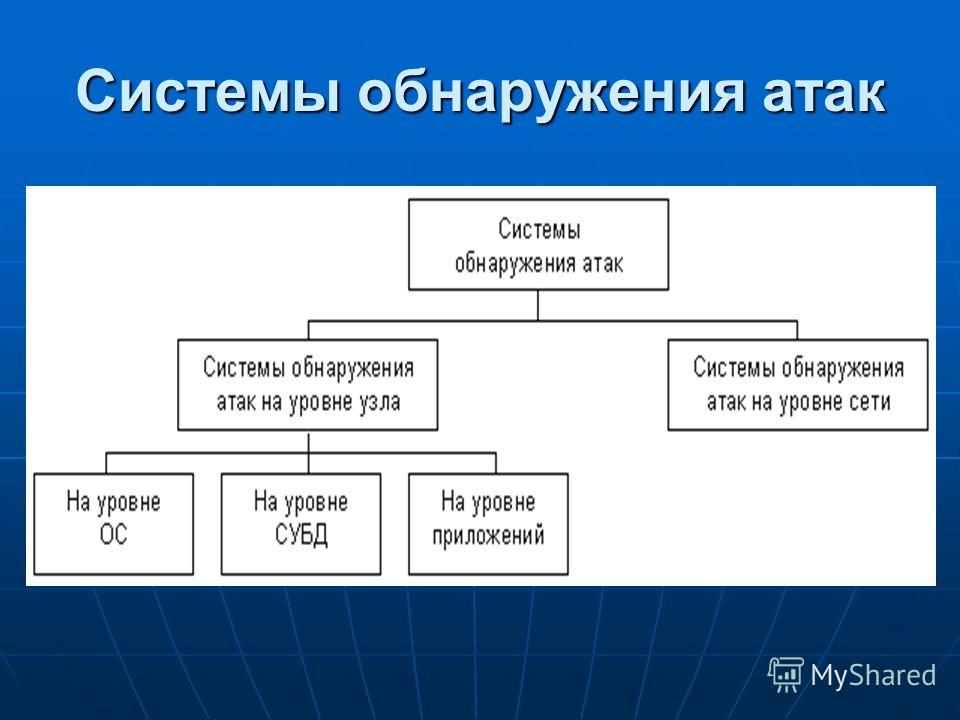

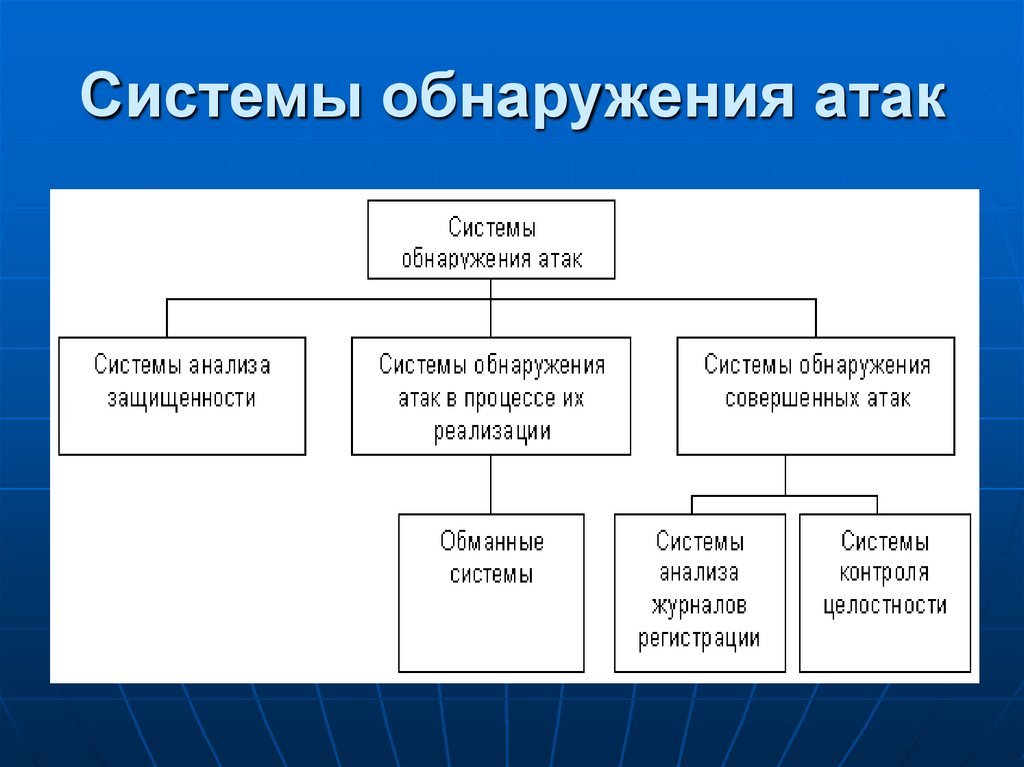

IDS/IPS-решение Suricata

IDS/IPS системы — это уникальные инструменты, созданные для защиты сетей от неавторизованного доступа. Они представляют собой аппаратные или компьютерные средства, которые способны оперативно обнаруживать и эффективно предотвращать вторжения.

Подробнее

HTTP сервер

HTTP-сервер — приложение, которое анализирует поступающий от браузера или любой другой программы запрос и выдает HTML-страницы с различным содержимым: текстом, графикой, музыкальными файлами и видео.

Подробнее

Файловый сервер

Сетевой файловый сервер — это специализированное программное обеспечение, предназначенное для организации хранения информации и получения к ней доступа через локальную сеть.

Подробнее

Программа для удаленного доступа

ИКС помогает системным администраторам настроить удаленный офис: организовать безопасное подключение по VPN (занимает 5 минут), прописать правила доступа к интернету и сетевым ресурсам компании, развернуть ip-телефонию.

Подробнее

Почтовый сервер

Почтовый сервер – это агент передачи сообщений, который обеспечивает отправку данных от одного компьютера к другому в рамках определенного протокола. Обычно пользователи ПК с этой программой не сталкиваются: почтовый агент работает «под прикрытием»

Подробнее

Jabber-сервер

Быстрый обмен данными — важнейшее направление развития технологий в сфере онлайн-общения.

Подробнее

Модуль IP-телефонии на базе Asterisk

Интернет-шлюз ИКС (Интернет Контроль Сервер) включает в себя несколько функциональных модулей: маршрутизатор трафика, межсетевой экран, потоковый антивирус, менеджер сетевых сервисов — FTP, Jabber-клиентов, IP-телефонии.

Подробнее

Полезные материалы

1 — 20 из 143

Начало | Пред. | 1 2

3

4

5

|

След. |

Конец

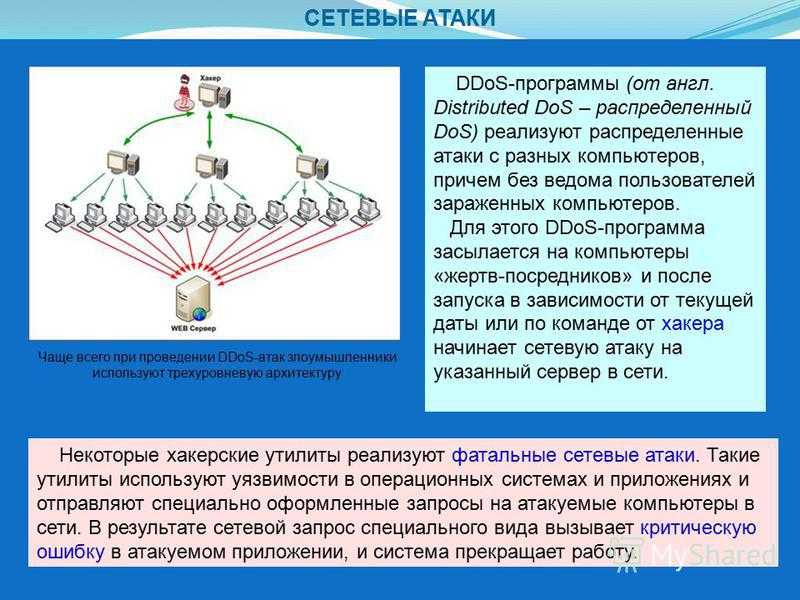

DDoS-атаки: виды атак и уровни модели OSI

В статье мы расскажем, что такое DDoS-атаки и уровни OSI, разберём виды DDoS-атак на разных уровнях и способы их предотвращения.

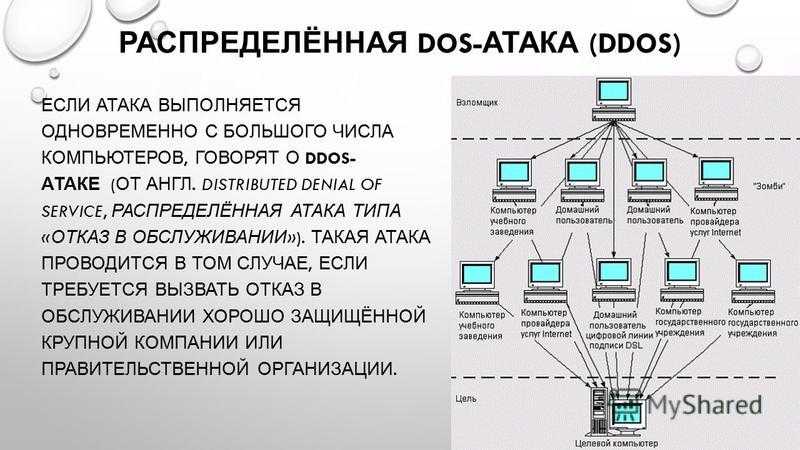

DDoS-атака (от англ. Distributed Denial of Service) — хакерская атака типа «отказ в обслуживании». Её цель – создать условия, при которых пользователи не смогут получить доступ к сайту или веб-сервису из-за его перегрузки. Как следствие, из-за этого владельцы проектов несут серьёзные убытки. Подробнее о том, почему ваш сайт могут атаковать и как происходит атака DDoS, читайте в статье Что такое DDoS-атака.

Distributed Denial of Service) — хакерская атака типа «отказ в обслуживании». Её цель – создать условия, при которых пользователи не смогут получить доступ к сайту или веб-сервису из-за его перегрузки. Как следствие, из-за этого владельцы проектов несут серьёзные убытки. Подробнее о том, почему ваш сайт могут атаковать и как происходит атака DDoS, читайте в статье Что такое DDoS-атака.

Ниже мы рассмотрим уровни сетевых атак согласно модели OSI и разберём те уровни, на которые чаще всего обрушивают DDoS-атаки.

Уровни модели OSI

Современный интернет работает посредством OSI — сетевой инфраструктуры на основе протоколов OSI/ISO. Эта инфраструктура позволяет устройствам в сети взаимодействовать друг с другом. Взаимодействие происходит на разных уровнях, каждый из которых работает по правилам протоколов. Всего выделяют семь уровней взаимодействия: физический, канальный, сетевой, транспортный, сеансовый, представления и прикладной. Разберёмся, что они из себя представляют.

Уровни сети

Сетевые уровни OSI

- 1.

Физический: самый низкий уровень, на котором передаются потоки данных. Работает благодаря протоколам Ethernet, Bluetooth, Wi-Fi, IRDA.

- 2.

Канальный: связывает сети на уровне каналов и работает через коммутаторы и концентраторы. Имеет два подуровня: LLC (Logical Link Control) — управление логическим каналом и MAC (Media Access Control) — управление доступом к среде передачи. На канальном уровне задействованы такие протоколы, как протокол связи двух устройств PPP (Point-to-Point), стандарта передачи данных FDDI (Fiber Distributed Data Interface), протокол обнаружения соединений между устройствами CDP (Cisco Discovery Protocol).

- 3.

Сетевой: выбирает и задаёт путь, по которому будут передаваться данные из «А в Б». Чаще всего эту функцию выполняют маршрутизаторы. Работает по протоколу IP (Internet Protocol).

- 4.

Транспортный: гарантирует надёжную передачу данных на пути из «А в Б».

Основные протоколы модели OSI этого уровня: UDP, который не устанавливает соединение при передаче данных (например, видео, музыки, простых файлов), и TCP, который всегда устанавливает соединение (например, при передаче архивов, программ и паролей).

Основные протоколы модели OSI этого уровня: UDP, который не устанавливает соединение при передаче данных (например, видео, музыки, простых файлов), и TCP, который всегда устанавливает соединение (например, при передаче архивов, программ и паролей). - 5.

Сеансовый: обеспечивает устойчивую связь между устройствами на время сеанса. Например, в качестве сеанса может выступить видеоконференция. Этот уровень функционирует за счёт таких протоколов, как SMPP, который используется при USSD-запросах, отправке SMS, и PAP, который отправляет пароль и имя пользователя без шифрования.

- 6.

Представления: отвечает за преобразование данных в нужный формат. Например, модифицирует изображение формата JPEG в биты (ноли и единицы) для быстрой передачи и возвращает в JPEG по достижении адресата. Уровень работает на основании следующих протоколов и кодировок: PNG, JPEG, GIF, TIFF, MPEG, ASCII и других.

- 7.

Прикладной: самый высокий уровень, на котором организуется связь приложений с сетью.

Например, на этом уровне происходит просмотр страниц с помощью протокола HTTP, передача и получение почты с помощью POP3 и SMTP и др.

Например, на этом уровне происходит просмотр страниц с помощью протокола HTTP, передача и получение почты с помощью POP3 и SMTP и др.

DDoS-атака может обрушиться на каждый из семи уровней, но чаще всего их инициируют на сетевом и транспортном уровне — низкоуровневые атаки, а также на сеансовом и прикладном — высокоуровневые атаки. Рассмотрим, что из себя представляют типы атак на прикладном уровне модели OSI и других обозначенных уровнях.

Типы DDoS-атак

Низкоуровневые атаки:

- Атаки на сетевом уровне OSI представляют из себя «забивание» канала. Примером может быть CMP-флуд — атака, которая использует ICMP-сообщения, которые снижают пропускную способность атакуемой сети и перегружают брандмауэр. Хост постоянно «пингуется» нарушителями, вынуждая его отвечать на ping-запросы. Когда их приходит значительное количество, пропускной способности сети не хватает и ответы на запросы приходят со значительной задержкой.

Для предотвращения таких DDoS-атак можно отключить обработку ICMP-запросов посредством Firewall или ограничить их количество, пропускаемое на сервер.

Для предотвращения таких DDoS-атак можно отключить обработку ICMP-запросов посредством Firewall или ограничить их количество, пропускаемое на сервер. - Атаки транспортного уровня выглядят как нарушение функционирования и перехват трафика. Например, SYN-флуд или Smurf-атака (атака ICMP-запросами с изменёнными адресами). Последствия такой DDoS-атаки — превышение количества доступных подключений и перебои в работе сетевого оборудования.

Высокоуровневые атаки:

- На сеансовом уровне атакам подвергается сетевое оборудование. Используя уязвимости программного обеспечения Telnet-сервера на свитче, злоумышленники могут заблокировать возможность управления свитчем для администратора. Чтоб избежать подобных видов атак, рекомендуется поддерживать прошивки оборудования в актуальном состоянии.

- Высокоуровневые атаки прикладного уровня ориентированы на стирание памяти или информации с диска, «воровство» ресурсов у сервера, извлечение и использование данных из БД.

Это может привести к тотальной нехватке ресурсов для выполнения простейших операций на оборудовании. Наиболее эффективный способ предупреждения атак – своевременный мониторинг состояния системы и программного обеспечения.

Это может привести к тотальной нехватке ресурсов для выполнения простейших операций на оборудовании. Наиболее эффективный способ предупреждения атак – своевременный мониторинг состояния системы и программного обеспечения.

Защита от DDoS-атак

Несмотря на то что разработчики ПО устраняют проблемы с безопасностью и регулярно выпускают обновления, злоумышленники постоянно совершенствуют возможности DDoS — придумывают новые способы привести системы к отказу.

Чтобы защитить свой проект от атак DDoS на низком уровне, стоит увеличить ёмкость канала или делать профилактику и глубокий анализ сетевой инфраструктуры. Чтобы защититься от высокоуровневых атак, рекомендуется регулярно анализировать TCP-клиентов и TCP-пакеты на сервере, а также использовать постоянный мониторинг состояния системы в целом и программного обеспечения в частности.

Компания REG.RU предлагает виртуальный хостинг и VPS с бесплатной защитой от низкоуровневых DDoS-атак — DDoS-GUARD. Высокоуровневые атаки сложны в реализации и требуют много ресурсов, поэтому на VPS или виртуальном хостинге REG. RU вы вряд ли с ними столкнётесь.

RU вы вряд ли с ними столкнётесь.

Помогла ли вам статья?

Да

раз уже

помогла

Топ-20 наиболее распространенных типов кибератак

Кибератака — это действие, направленное на компьютер или любой элемент компьютеризированной информационной системы с целью изменения, уничтожения или кражи данных, а также использования сети или нанесения вреда ей. Число кибератак растет одновременно с оцифровкой бизнеса, которая в последние годы становится все более популярной.

Хотя существуют десятки различных типов атак, список кибератак включает 20 наиболее распространенных примеров.

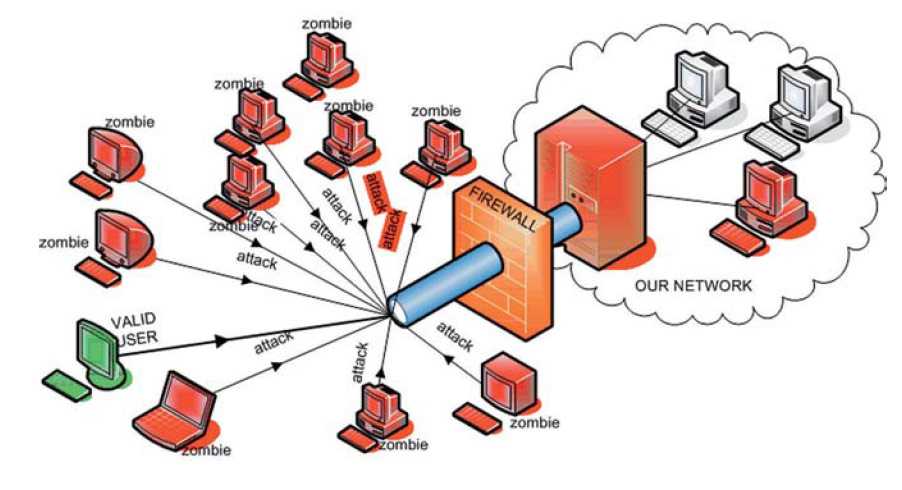

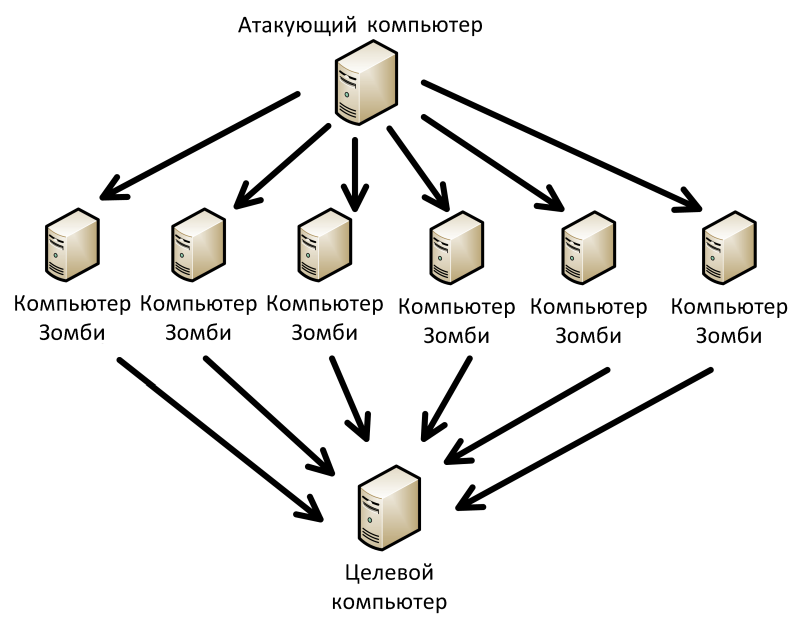

1. DoS- и DDoS-атаки

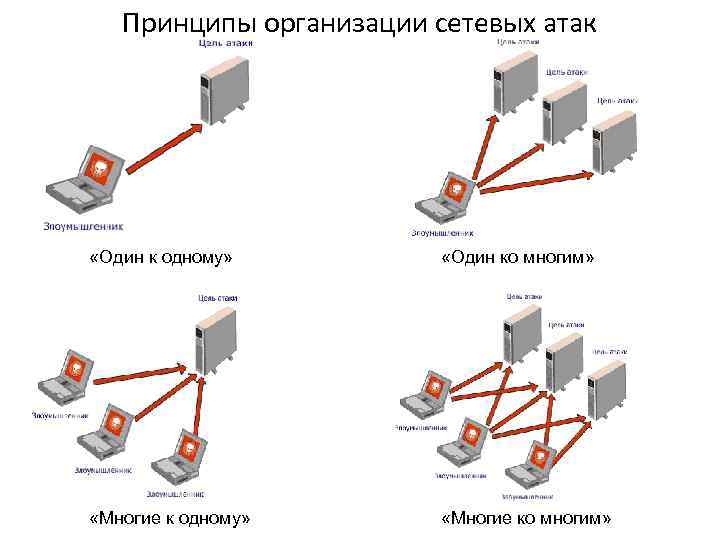

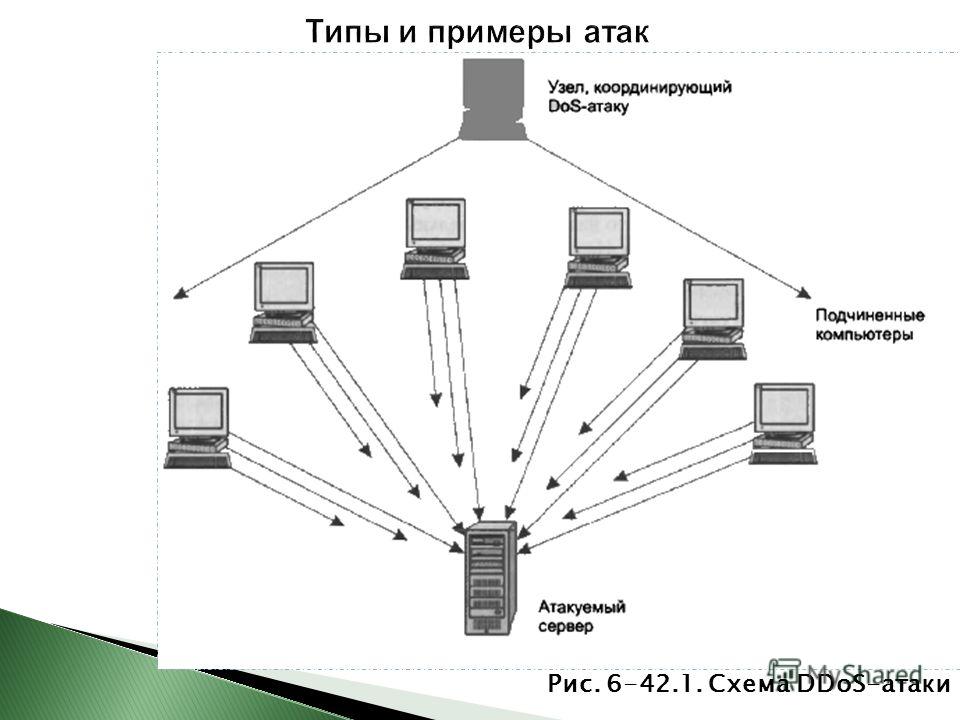

Атака типа «отказ в обслуживании» (DoS) предназначена для перегрузки ресурсов системы до такой степени, что она не может отвечать на законные запросы на обслуживание. Распределенная атака типа «отказ в обслуживании» (DDoS) похожа на нее тем, что она также стремится истощить ресурсы системы. DDoS-атака инициируется большим количеством зараженных вредоносным ПО хост-компьютеров, контролируемых злоумышленником. Их называют атаками типа «отказ в обслуживании», поскольку сайт-жертва не может предоставлять услуги тем, кто хочет получить к нему доступ.

DDoS-атака инициируется большим количеством зараженных вредоносным ПО хост-компьютеров, контролируемых злоумышленником. Их называют атаками типа «отказ в обслуживании», поскольку сайт-жертва не может предоставлять услуги тем, кто хочет получить к нему доступ.

При DoS-атаке целевой сайт завален незаконными запросами. Поскольку сайт должен отвечать на каждый запрос, его ресурсы расходуются на все ответы. Это не позволяет сайту обслуживать пользователей, как обычно, и часто приводит к полному закрытию сайта.

DoS- и DDoS-атаки отличаются от других типов кибератак тем, что позволяют хакеру либо получить доступ к системе, либо расширить доступ, который у него есть в настоящее время. С этими типами атак злоумышленник получает непосредственную выгоду от своих усилий. С другой стороны, при сетевых атаках DoS и DDoS цель состоит в том, чтобы просто нарушить эффективность службы цели. Если злоумышленник нанят бизнес-конкурентом, он может получить финансовую выгоду от своих усилий.

Атака DoS также может использоваться для создания уязвимости для другого типа атаки. При успешной DoS- или DDoS-атаке системе часто приходится отключаться, что может сделать ее уязвимой для других типов атак. Одним из распространенных способов предотвращения DoS-атак является использование брандмауэра, который определяет, являются ли запросы, отправленные на ваш сайт, законными. Затем запросы самозванца могут быть отклонены, что позволяет нормальному трафику течь без перерыва. Пример крупной интернет-атаки такого рода произошел в феврале 2020 года на Amazon Web Services (AWS).

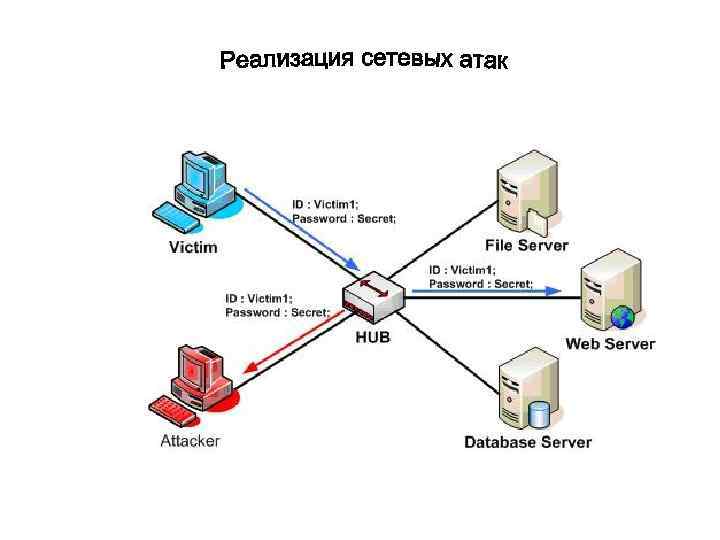

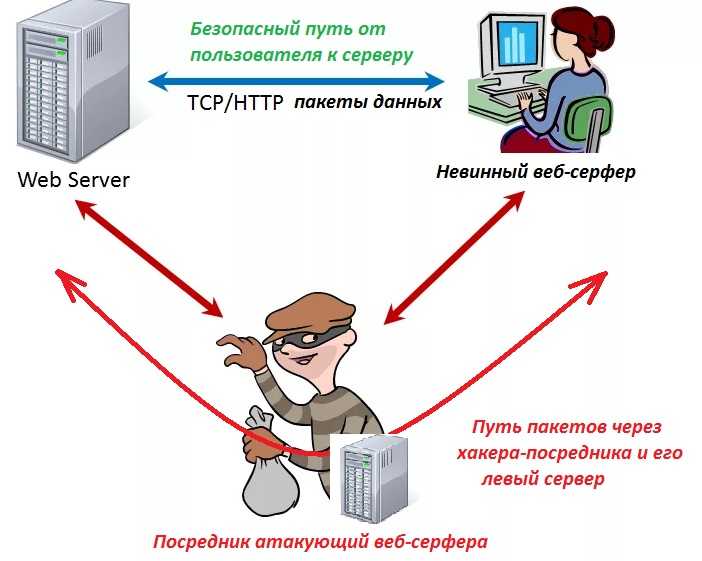

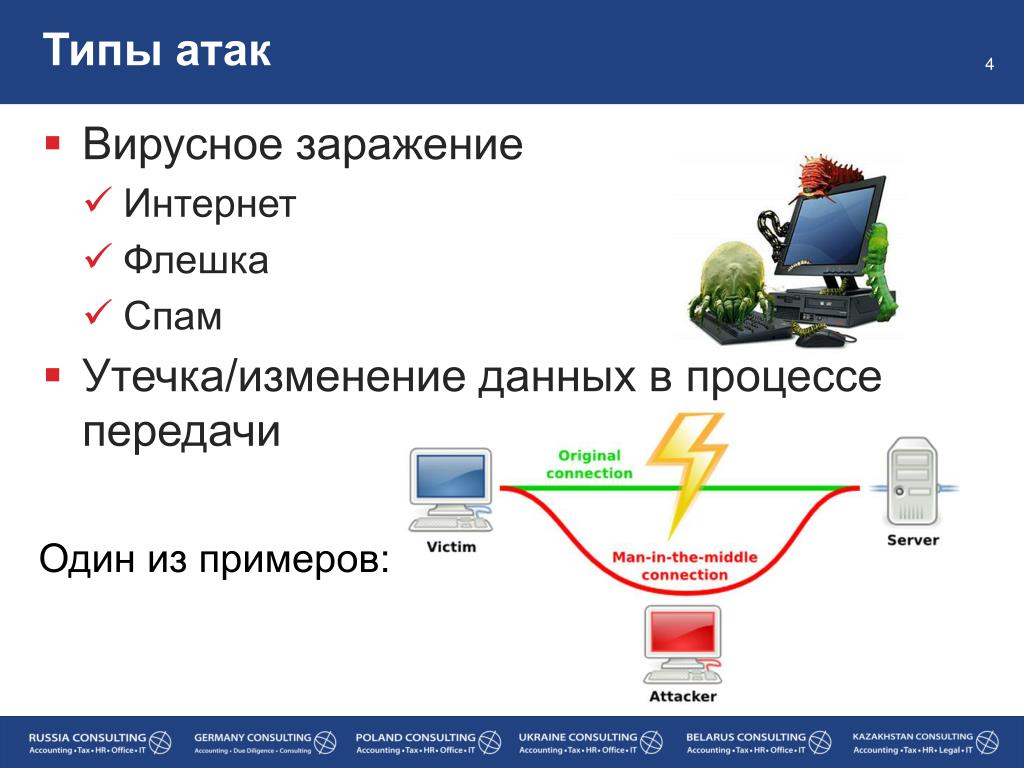

2. MITM-атаки

Типы кибератак типа «человек посередине» (MITM) относятся к нарушениям в кибербезопасности, которые позволяют злоумышленнику подслушивать данные, передаваемые туда и обратно между двумя людьми, сетями или компьютерами. Это называется атакой «человек посередине», потому что злоумышленник позиционирует себя «посередине» или между двумя сторонами, пытающимися общаться. По сути, злоумышленник следит за взаимодействием между двумя сторонами.

По сути, злоумышленник следит за взаимодействием между двумя сторонами.

При MITM-атаке обе стороны чувствуют, что общаются, как обычно. Чего они не знают, так это того, что человек, фактически отправляющий сообщение, незаконно изменяет или получает доступ к сообщению до того, как оно достигнет адресата. Некоторые способы защитить себя и свою организацию от MITM-атак — использовать надежное шифрование в точках доступа или использовать виртуальную частную сеть (VPN).

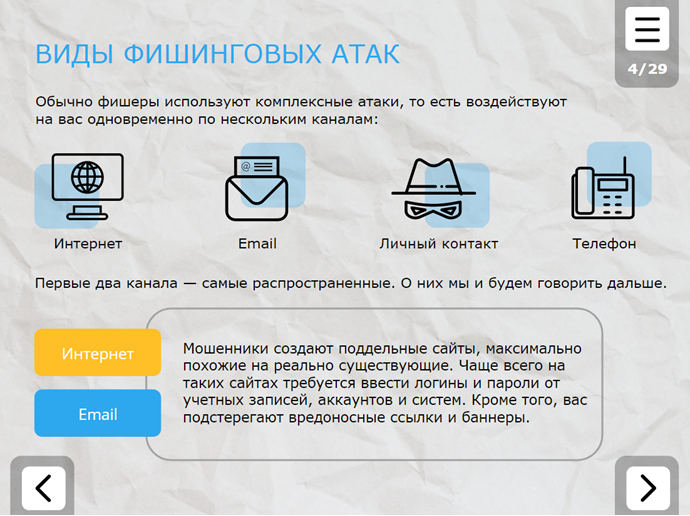

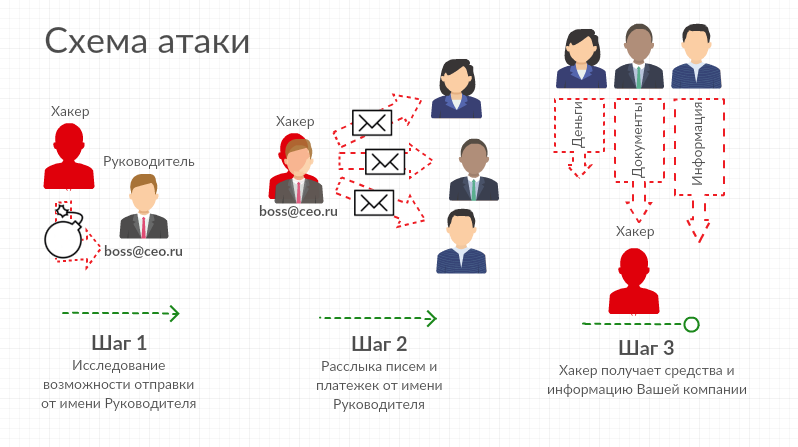

3. Фишинговые атаки

Фишинговая атака происходит, когда злоумышленник отправляет электронные письма, которые, как представляется, исходят из надежных, законных источников, пытаясь получить конфиденциальную информацию от цели. Фишинговые атаки сочетают в себе социальную инженерию и технологии и называются так потому, что злоумышленник, по сути, «вылавливает» доступ к запрещенной зоне, используя «приманку» вроде бы надежного отправителя.

Для выполнения атаки злоумышленник может отправить ссылку, которая приведет вас на веб-сайт, который затем обманом заставит вас загрузить вредоносные программы, такие как вирусы, или предоставить злоумышленнику вашу личную информацию. Во многих случаях цель может не осознавать, что она была скомпрометирована, что позволяет злоумышленнику преследовать других в той же организации, и никто не подозревает о вредоносной деятельности.

Во многих случаях цель может не осознавать, что она была скомпрометирована, что позволяет злоумышленнику преследовать других в той же организации, и никто не подозревает о вредоносной деятельности.

Вы можете помешать фишинговым атакам достичь своих целей, тщательно продумывая, какие электронные письма вы открываете и по каким ссылкам переходите. Обратите особое внимание на заголовки писем и не нажимайте ничего, что выглядит подозрительно. Проверьте параметры «Ответить» и «Путь возврата». Им необходимо подключиться к тому же домену, который указан в электронном письме.

4. Фишинговые атаки

Фишинговая атака названа так потому, что она преследует «крупную рыбу» или китов организации, в число которых обычно входят руководители высшего звена или другие руководители организации. Эти люди, скорее всего, обладают информацией, которая может быть ценной для злоумышленников, например конфиденциальной информацией о бизнесе или его операциях.

Если целевой «кит» загружает программу-вымогатель, он, скорее всего, заплатит выкуп, чтобы предотвратить распространение новостей об успешной атаке и нанести ущерб своей репутации или репутации организации. Атаки Whale-phishing можно предотвратить, приняв те же меры предосторожности, чтобы избежать фишинговых атак, например, внимательно изучив электронные письма, вложения и ссылки, которые к ним прилагаются, отслеживая подозрительные места назначения или параметры.

5. Целевые фишинговые атаки

Целевой фишинг относится к определенному типу целенаправленной фишинговой атаки. Злоумышленник тратит время на изучение своих предполагаемых целей, а затем пишет сообщения, которые цель, вероятно, сочтет значимыми для себя. Эти типы атак метко называют «целевым» фишингом из-за того, как злоумышленник сосредотачивается на одной конкретной цели. Сообщение будет казаться легитимным, поэтому может быть трудно обнаружить фишинговую атаку.

Часто целевая фишинговая атака использует спуфинг электронной почты, когда информация внутри части «От» подделывается, создавая впечатление, что электронная почта исходит от другого отправителя. Это может быть кто-то, кому цель доверяет, например, человек в социальной сети, близкий друг или деловой партнер. Злоумышленники также могут использовать клонирование веб-сайта, чтобы общение выглядело законным. При клонировании веб-сайта злоумышленник копирует законный веб-сайт, чтобы усыпить жертву чувством комфорта. Цель, думая, что веб-сайт настоящий, затем чувствует себя комфортно, вводя свою личную информацию.

Это может быть кто-то, кому цель доверяет, например, человек в социальной сети, близкий друг или деловой партнер. Злоумышленники также могут использовать клонирование веб-сайта, чтобы общение выглядело законным. При клонировании веб-сайта злоумышленник копирует законный веб-сайт, чтобы усыпить жертву чувством комфорта. Цель, думая, что веб-сайт настоящий, затем чувствует себя комфортно, вводя свою личную информацию.

Подобно обычным фишинговым атакам, целевые фишинговые атаки можно предотвратить, тщательно проверяя данные во всех полях электронного письма и следя за тем, чтобы пользователи не нажимали на ссылки, назначение которых не может быть подтверждено как законное.

6. Программы-вымогатели

При использовании программы-вымогателя система жертвы находится в заложниках до тех пор, пока она не согласится заплатить выкуп злоумышленнику. После отправки платежа злоумышленник предоставляет инструкции о том, как цель может восстановить контроль над своим компьютером. Название «программа-вымогатель» уместно, поскольку вредоносная программа требует от жертвы выкуп9.0003

Название «программа-вымогатель» уместно, поскольку вредоносная программа требует от жертвы выкуп9.0003

При атаке программы-вымогателя цель загружает программу-вымогатель либо с веб-сайта, либо из вложения электронной почты. Вредоносная программа написана для использования уязвимостей, которые не были устранены ни производителем системы, ни ИТ-командой. Затем программа-вымогатель шифрует рабочую станцию цели. Иногда программы-вымогатели могут использоваться для атаки нескольких сторон путем отказа в доступе либо к нескольким компьютерам, либо к центральному серверу, необходимому для бизнес-операций.

Воздействие на несколько компьютеров часто достигается за счет того, что захват систем не начинается в течение нескольких дней или даже недель после первоначального проникновения вредоносного ПО. Вредоносное ПО может отправлять файлы AUTORUN, которые передаются из одной системы в другую через внутреннюю сеть или диски универсальной последовательной шины (USB), которые подключаются к нескольким компьютерам. Затем, когда злоумышленник инициирует шифрование, оно работает на всех зараженных системах одновременно.

Затем, когда злоумышленник инициирует шифрование, оно работает на всех зараженных системах одновременно.

В некоторых случаях авторы программы-вымогателя разрабатывают код для обхода традиционного антивирусного программного обеспечения. Поэтому важно, чтобы пользователи сохраняли бдительность в отношении того, какие сайты они посещают и по каким ссылкам нажимают. Вы также можете предотвратить многие атаки программ-вымогателей, используя брандмауэр нового поколения (NGFW), который может выполнять глубокую проверку пакетов данных с помощью искусственного интеллекта (ИИ), который ищет характеристики программ-вымогателей.

7. Атака на пароль

Пароли являются предпочтительным инструментом проверки доступа для большинства людей, поэтому вычисление пароля цели является привлекательным предложением для хакера. Это можно сделать с помощью нескольких различных методов. Часто люди хранят копии своих паролей на листах бумаги или на стикерах на своих рабочих местах. Злоумышленник может либо найти пароль самостоятельно, либо заплатить кому-то внутри, чтобы получить его для них.

Злоумышленник может либо найти пароль самостоятельно, либо заплатить кому-то внутри, чтобы получить его для них.

Злоумышленник также может попытаться перехватить передачу данных по сети, чтобы получить пароли, не зашифрованные сетью. Они также могут использовать социальную инженерию, которая убеждает цель ввести свой пароль для решения, казалось бы, «важной» проблемы. В других случаях злоумышленник может просто угадать пароль пользователя, особенно если он использует пароль по умолчанию или тот, который легко запомнить, например «1234567».

Злоумышленники также часто используют методы грубой силы для подбора паролей. Взлом пароля грубой силой использует основную информацию о человеке или его должности, чтобы попытаться угадать его пароль. Например, их имя, дата рождения, годовщина или другие личные, но легко обнаруживаемые данные могут использоваться в различных комбинациях для расшифровки их пароля. Информация, которую пользователи размещают в социальных сетях, также может быть использована для взлома пароля методом грубой силы. То, что человек делает для развлечения, конкретные хобби, имена домашних животных или имена детей, иногда используются для формирования паролей, что делает их относительно легко угадываемыми злоумышленниками.

То, что человек делает для развлечения, конкретные хобби, имена домашних животных или имена детей, иногда используются для формирования паролей, что делает их относительно легко угадываемыми злоумышленниками.

Хакер также может использовать атаку по словарю для установления пароля пользователя. Атака по словарю — это метод, в котором используются общие слова и фразы, например перечисленные в словаре, чтобы попытаться угадать пароль цели.

Одним из эффективных методов предотвращения атак с использованием подбора пароля и подбора пароля по словарю является настройка политики блокировки. Это автоматически блокирует доступ к устройствам, веб-сайтам или приложениям после определенного количества неудачных попыток. При использовании политики блокировки у злоумышленника есть всего несколько попыток, прежде чем доступ будет заблокирован. Если у вас уже есть политика блокировки и вы обнаружите, что ваша учетная запись заблокирована из-за слишком большого количества попыток входа в систему, разумно сменить пароль.

Если злоумышленник систематически использует грубую силу или атаку по словарю, чтобы угадать ваш пароль, он может принять к сведению пароли, которые не сработали. Например, если ваш пароль представляет собой вашу фамилию, за которой следует год вашего рождения, и хакер попытается поставить год вашего рождения перед вашей фамилией в последней попытке, он может сделать это правильно при следующей попытке.

8. Атака SQL-инъекцией

Внедрение языка структурированных запросов (SQL) — это распространенный метод использования веб-сайтов, которые зависят от баз данных для обслуживания своих пользователей. Клиенты — это компьютеры, которые получают информацию с серверов, а атака SQL использует SQL-запрос, отправленный клиентом в базу данных на сервере. Команда вставляется или «вводится» в плоскость данных вместо чего-то другого, что обычно туда входит, например пароля или логина. Затем сервер, на котором хранится база данных, запускает команду, и происходит проникновение в систему.

Если SQL-инъекция прошла успешно, может произойти несколько вещей, включая публикацию конфиденциальных данных или изменение или удаление важных данных. Кроме того, злоумышленник может выполнять операции администратора, такие как команда выключения, которая может прервать работу базы данных.

Чтобы защитить себя от атаки путем внедрения кода SQL, воспользуйтесь моделью с наименьшими привилегиями. В архитектуре с наименьшими привилегиями доступ разрешен только тем, кому абсолютно необходим доступ к ключевым базам данных. Даже если пользователь обладает властью или влиянием в организации, ему может быть запрещен доступ к определенным областям сети, если его работа не зависит от это.

Например, генеральный директор может быть лишен доступа к областям сети, даже если он имеет право знать, что находится внутри. Применение политики наименьших привилегий может помешать не только злоумышленникам получить доступ к конфиденциальным областям, но и тем, кто желает добра, но случайно оставляет свои учетные данные для входа уязвимыми для злоумышленников или оставляет свои рабочие станции включенными, находясь вдали от своих компьютеров.

9. Интерпретация URL

С помощью интерпретации URL-адресов злоумышленники изменяют и подделывают определенные URL-адреса и используют их для получения доступа к личным и профессиональным данным цели. Этот тип атаки также называется отравлением URL-адресов. Название «интерпретация URL-адресов» происходит от того факта, что злоумышленник знает порядок, в котором необходимо вводить информацию об URL-адресе веб-страницы. Затем злоумышленник «интерпретирует» этот синтаксис, используя его, чтобы выяснить, как проникнуть в области, к которым у него нет доступа.

Чтобы выполнить атаку с интерпретацией URL-адресов, хакер может угадать URL-адреса, которые он может использовать для получения прав администратора на сайте или для доступа к серверной части сайта, чтобы войти в учетную запись пользователя. Как только они попадут на нужную им страницу, они смогут манипулировать самим сайтом или получить доступ к конфиденциальной информации о людях, которые его используют.

Например, если хакер попытается попасть в административный раздел сайта GetYourKnowledgeOn.com, он может ввести http://getyourknowledgeon.com/admin, и это приведет его на страницу входа администратора. В некоторых случаях имя пользователя и пароль администратора могут быть «admin» и «admin» по умолчанию или их очень легко угадать. Злоумышленник также может уже вычислить пароль администратора или сузить его до нескольких вариантов. Затем злоумышленник пробует каждую из них, получает доступ и может манипулировать, красть или удалять данные по своему желанию.

Чтобы предотвратить успешные атаки с интерпретацией URL-адресов, используйте безопасные методы аутентификации для любых важных областей вашего сайта. Для этого может потребоваться многофакторная аутентификация (MFA) или безопасные пароли, состоящие, казалось бы, из случайных символов.

10. Спуфинг DNS

При спуфинге системы доменных имен (DNS) хакер изменяет записи DNS, чтобы направить трафик на поддельный или «поддельный» веб-сайт. Оказавшись на мошенническом сайте, жертва может ввести конфиденциальную информацию, которая может быть использована или продана хакером. Хакер также может создать некачественный сайт с уничижительным или подстрекательским содержанием, чтобы выставить компанию-конкурента в плохом свете.

Оказавшись на мошенническом сайте, жертва может ввести конфиденциальную информацию, которая может быть использована или продана хакером. Хакер также может создать некачественный сайт с уничижительным или подстрекательским содержанием, чтобы выставить компанию-конкурента в плохом свете.

При атаке с подделкой DNS злоумышленник использует тот факт, что пользователь считает посещаемый им сайт законным. Это дает злоумышленнику возможность совершать преступления от имени невиновной компании, по крайней мере, с точки зрения посетителя.

Чтобы предотвратить спуфинг DNS, убедитесь, что ваши DNS-серверы обновлены. Злоумышленники стремятся использовать уязвимости в DNS-серверах, и самые последние версии программного обеспечения часто содержат исправления, закрывающие известные уязвимости.

11. Перехват сеанса

Перехват сеанса — один из нескольких типов атак MITM. Злоумышленник захватывает сеанс между клиентом и сервером. Компьютер, используемый в атаке, подменяет свой адрес интернет-протокола (IP) адресом клиентского компьютера, и сервер продолжает сеанс, не подозревая, что он взаимодействует с злоумышленником, а не с клиентом. Этот вид атаки эффективен, поскольку сервер использует IP-адрес клиента для проверки его личности. Если IP-адрес злоумышленника вставлен в середине сеанса, сервер может не заподозрить взлом, поскольку он уже использует доверенное соединение.

Этот вид атаки эффективен, поскольку сервер использует IP-адрес клиента для проверки его личности. Если IP-адрес злоумышленника вставлен в середине сеанса, сервер может не заподозрить взлом, поскольку он уже использует доверенное соединение.

Чтобы предотвратить перехват сеанса, используйте VPN для доступа к важным для бизнеса серверам. Таким образом, вся связь шифруется, и злоумышленник не может получить доступ к защищенному туннелю, созданному VPN.

12. Атака грубой силой

Атака грубой силы получила свое название от «жестокой» или простой методологии, используемой при атаке. Злоумышленник просто пытается угадать учетные данные пользователя, имеющего доступ к целевой системе. Как только они поймут это правильно, они в игре.

Хотя это может показаться трудоемким и сложным, злоумышленники часто используют ботов для взлома учетных данных. Злоумышленник предоставляет боту список учетных данных, которые, по его мнению, могут дать ему доступ к защищенной области. Затем бот пробует каждую из них, пока злоумышленник сидит и ждет. После ввода правильных учетных данных преступник получает доступ.

Затем бот пробует каждую из них, пока злоумышленник сидит и ждет. После ввода правильных учетных данных преступник получает доступ.

Чтобы предотвратить атаки грубой силы, используйте политики блокировки как часть архитектуры безопасности авторизации. После определенного количества попыток пользователь, пытающийся ввести учетные данные, блокируется. Обычно это включает «замораживание» учетной записи, поэтому, даже если кто-то еще попытается войти с другого устройства с другим IP-адресом, он не сможет обойти блокировку.

Также разумно использовать случайные пароли без обычных слов, дат или последовательностей цифр. Это эффективно, потому что, например, даже если злоумышленник использует программное обеспечение, чтобы попытаться угадать 10-значный пароль, потребуются многие годы непрерывных попыток правильно подобрать его.

13. Веб-атаки

Веб-атаки относятся к угрозам, нацеленным на уязвимости в веб-приложениях. Каждый раз, когда вы вводите информацию в веб-приложение, вы инициируете команду, которая генерирует ответ. Например, если вы отправляете деньги кому-то с помощью приложения онлайн-банкинга, вводимые вами данные дают указание приложению зайти на ваш счет, снять деньги и отправить их на чужой счет. Злоумышленники работают в рамках такого рода запросов и используют их в своих интересах.

Например, если вы отправляете деньги кому-то с помощью приложения онлайн-банкинга, вводимые вами данные дают указание приложению зайти на ваш счет, снять деньги и отправить их на чужой счет. Злоумышленники работают в рамках такого рода запросов и используют их в своих интересах.

Некоторые распространенные веб-атаки включают внедрение SQL-кода и межсайтовый скриптинг (XSS), которые будут обсуждаться далее в этой статье. Хакеры также используют атаки с подделкой межсайтовых запросов (CSRF) и фальсификацию параметров. В атаке CSRF жертву обманом заставляют выполнить действие, которое приносит пользу злоумышленнику. Например, они могут щелкнуть что-то, что запускает сценарий, предназначенный для изменения учетных данных для входа в веб-приложение. Хакер, вооруженный новыми учетными данными для входа, может затем войти в систему, как если бы он был законным пользователем.

Фальсификация параметров включает настройку параметров, которые программисты реализуют в качестве мер безопасности, предназначенных для защиты определенных операций. Выполнение операции зависит от того, что указано в параметре. Злоумышленник просто изменяет параметры, и это позволяет ему обойти меры безопасности, которые зависели от этих параметров.

Выполнение операции зависит от того, что указано в параметре. Злоумышленник просто изменяет параметры, и это позволяет ему обойти меры безопасности, которые зависели от этих параметров.

Чтобы избежать веб-атак, проверьте свои веб-приложения на наличие уязвимостей и устраните их. Один из способов исправить уязвимости, не влияя на производительность веб-приложения, — использовать токены защиты от CSRF. Обмен токеном происходит между браузером пользователя и веб-приложением. Перед выполнением команды проверяется действительность токена. Если это подтверждается, команда выполняется, если нет, она блокируется. Вы также можете использовать флаги SameSite, которые позволяют обрабатывать запросы только с одного и того же сайта, что делает любой сайт, созданный злоумышленником, бессильным.

14. Внутренние угрозы

Иногда самые опасные деятели исходят из организации. Люди в пределах собственных дверей компании представляют особую опасность, поскольку они, как правило, имеют доступ к различным системам, а в некоторых случаях и права администратора, которые позволяют им вносить критические изменения в систему или ее политики безопасности.

Кроме того, люди в организации часто хорошо понимают ее архитектуру кибербезопасности, а также то, как бизнес реагирует на угрозы. Эти знания можно использовать для получения доступа к областям с ограниченным доступом, внесения изменений в настройки безопасности или определения наилучшего времени для проведения атаки.

Один из лучших способов предотвратить внутренние угрозы в организациях — ограничить доступ сотрудников к конфиденциальным системам только тем, кому они нужны для выполнения своих обязанностей. Кроме того, для избранных, которым нужен доступ, используйте MFA, что потребует от них использования по крайней мере одной вещи, которую они знают, в сочетании с физическим элементом, который им нужен, чтобы получить доступ к конфиденциальной системе. Например, пользователю может потребоваться ввести пароль и вставить USB-устройство. В других конфигурациях номер доступа генерируется на портативном устройстве, в которое пользователь должен войти. Пользователь может получить доступ к защищенной области только в том случае, если и пароль, и номер верны.

Хотя MFA не может предотвратить все атаки сама по себе, она упрощает определение того, кто стоит за атакой (или попыткой атаки), особенно потому, что доступ к секретным областям предоставляется лишь относительно небольшому количеству людей. В результате эта стратегия ограниченного доступа может работать как сдерживающий фактор. Киберпреступники в вашей организации будут знать, что легко определить преступника из-за относительно небольшого круга потенциальных подозреваемых.

15. Троянские кони

Атака троянского коня использует вредоносную программу, скрытую внутри, казалось бы, легитимной. Когда пользователь запускает предположительно невинную программу, вредоносное ПО внутри троянца может быть использовано для открытия бэкдора в системе, через который хакеры могут проникнуть в компьютер или сеть. Эта угроза получила свое название от истории о греческих солдатах, которые спрятались внутри лошади, чтобы проникнуть в город Трою и выиграть войну. Как только «подарок» был принят и внесен в ворота Трои, греческие воины выскочили и атаковали. Точно так же ничего не подозревающий пользователь может приветствовать невинно выглядящее приложение в своей системе только для того, чтобы открыть скрытую угрозу.

Как только «подарок» был принят и внесен в ворота Трои, греческие воины выскочили и атаковали. Точно так же ничего не подозревающий пользователь может приветствовать невинно выглядящее приложение в своей системе только для того, чтобы открыть скрытую угрозу.

Для предотвращения троянских атак пользователи должны быть проинструктированы не загружать и не устанавливать ничего, если его источник не может быть проверен. Кроме того, NGFW можно использовать для проверки пакетов данных на наличие потенциальных угроз троянов.

16. Атаки с проезжающими мимо автомобилями

В ходе атаки хакер внедряет вредоносный код в незащищенный веб-сайт. Когда пользователь заходит на сайт, скрипт автоматически запускается на его компьютере, заражая его. Обозначение «проехать мимо» происходит от того факта, что жертве достаточно «проехать» сайт, посетив его, чтобы заразиться. Нет необходимости нажимать что-либо на сайте или вводить какую-либо информацию.

Для защиты от атак drive-by пользователи должны убедиться, что на всех их компьютерах установлено самое последнее программное обеспечение, включая такие приложения, как Adobe Acrobat и Flash, которые можно использовать при работе в Интернете. Кроме того, вы можете использовать программное обеспечение для веб-фильтрации, которое может определить, небезопасен ли сайт, еще до того, как пользователь его посетит.

17. XSS-атаки

С помощью XSS или межсайтового скриптинга злоумышленник передает вредоносные скрипты, используя интерактивный контент, который отправляется в браузер цели. Когда жертва нажимает на контент, скрипт выполняется. Поскольку пользователь уже вошел в сеанс веб-приложения, то, что он вводит, рассматривается веб-приложением как законное. Однако исполняемый сценарий был изменен злоумышленником, в результате чего «пользователь» предпринял непреднамеренное действие.

Например, XSS-атака может изменить параметры запроса на перевод, отправленного через приложение онлайн-банкинга. В сфальсифицированном запросе имя предполагаемого получателя переводимых денег заменено на имя злоумышленника. Злоумышленник также может изменить переводимую сумму, дав себе даже больше денег, чем цель изначально намеревалась отправить.

В сфальсифицированном запросе имя предполагаемого получателя переводимых денег заменено на имя злоумышленника. Злоумышленник также может изменить переводимую сумму, дав себе даже больше денег, чем цель изначально намеревалась отправить.

Одним из самых простых способов предотвращения XSS-атак является использование белого списка разрешенных объектов. Таким образом, все, кроме утвержденных записей, не будет принято веб-приложением. Вы также можете использовать технику, называемую очисткой, которая проверяет вводимые данные на предмет наличия в них чего-либо, что может нанести вред.

18. Подслушивание атак

В атаках с прослушиванием злоумышленники перехватывают трафик во время его передачи по сети. Таким образом, злоумышленник может собирать имена пользователей, пароли и другую конфиденциальную информацию, например кредитные карты. Подслушивание может быть активным или пассивным.

При активном прослушивании хакер вставляет часть программного обеспечения в путь сетевого трафика для сбора информации, которую хакер анализирует для получения полезных данных. Атаки с пассивным прослушиванием отличаются тем, что хакер «подслушивает» или подслушивает передачи в поисках полезных данных, которые они могут украсть.

Атаки с пассивным прослушиванием отличаются тем, что хакер «подслушивает» или подслушивает передачи в поисках полезных данных, которые они могут украсть.

Как активное, так и пассивное прослушивание являются типами MITM-атак. Один из лучших способов предотвратить их — зашифровать ваши данные, что предотвратит их использование хакером, независимо от того, использует ли он активное или пассивное прослушивание.

19. Атака на день рождения

При атаке дня рождения злоумышленник злоупотребляет функцией безопасности: алгоритмами хеширования, которые используются для проверки подлинности сообщений. Алгоритм хеширования представляет собой цифровую подпись, и получатель сообщения проверяет ее, прежде чем принять сообщение как подлинное. Если хакер может создать хэш, идентичный тому, что отправитель добавил к своему сообщению, хакер может просто заменить сообщение отправителя своим собственным. Принимающее устройство примет его, потому что у него правильный хэш.

Название «атака дня рождения» относится к парадоксу дня рождения, который основан на том факте, что в комнате из 23 человек вероятность того, что у двоих из них дни рождения совпадают, составляет более 50%. Следовательно, хотя люди думают, что их дни рождения, как и хеши, уникальны, они не настолько уникальны, как многие думают.

Чтобы предотвратить атаки на день рождения, используйте более длинные хэши для проверки. С каждой дополнительной цифрой, добавляемой к хешу, шансы создать совпадающую цифру значительно уменьшаются.

20. Атака вредоносных программ

Вредоносное ПО — это общий термин для обозначения вредоносного программного обеспечения, отсюда и слово «вред» в начале слова. Вредоносное ПО заражает компьютер и изменяет его работу, уничтожает данные или шпионит за пользователем или сетевым трафиком по мере его прохождения. Вредоносное ПО может либо распространяться с одного устройства на другое, либо оставаться на месте, воздействуя только на его хост-устройство.

Некоторые из методов атаки, описанных выше, могут включать формы вредоносного ПО, включая атаки MITM, фишинг, программы-вымогатели, внедрение SQL, троянские программы, атаки Drive-by и атаки XSS.

При атаке вредоносного ПО программное обеспечение должно быть установлено на целевом устройстве. Это требует действий со стороны пользователя. Таким образом, в дополнение к использованию брандмауэров, которые могут обнаруживать вредоносное ПО, пользователи должны быть осведомлены о том, каких типов программного обеспечения следует избегать, какие типы ссылок они должны проверять перед нажатием, а также сообщения электронной почты и вложения, с которыми им не следует взаимодействовать.

Набор инструментов кибербезопасности Fortinet может предотвратить все эти атаки и многое другое. Fortinet Security Fabric включает в себя информацию о киберугрозах, аппаратное и программное обеспечение, чтобы укрепить ваше решение безопасности и дать ему возможность противостоять широкому спектру угроз. Решения Fortinet для обеспечения безопасности защищают все, от периферии до ядра, обеспечивая видимость и автоматические ответы для всех конечных точек, подключенных к вашей сети.

Решения Fortinet для обеспечения безопасности защищают все, от периферии до ядра, обеспечивая видимость и автоматические ответы для всех конечных точек, подключенных к вашей сети.

типов кибератак, о которых вам следует знать в 2023 году

Жизнь сегодня стала намного комфортнее благодаря различным цифровым устройствам и интернету для их поддержки. У всего хорошего есть обратная сторона, и это также относится к современному цифровому миру. Сегодня Интернет внес позитивные изменения в нашу жизнь, но вместе с этим возникает огромная проблема с защитой ваших данных. Это порождает кибератаки. В этой статье мы обсудим различные типы кибератак и способы их предотвращения.

Что такое кибератака?

Прежде чем перейти к различным типам кибератак, мы сначала познакомим вас с кибератакой. Когда происходит несанкционированный доступ к системе/сети третьей стороной, мы называем это кибератакой. Человек, который осуществляет кибератаку, называется хакером/злоумышленником.

Кибератаки имеют несколько негативных последствий. Когда атака проводится, это может привести к утечке данных, что приведет к потере данных или манипулированию данными. Организации несут финансовые потери, подрывается доверие клиентов и наносится ущерб репутации. Чтобы обуздать кибератаки, мы внедряем кибербезопасность. Кибербезопасность — это метод защиты сетей, компьютерных систем и их компонентов от несанкционированного цифрового доступа.

Ситуация с COVID-19 также негативно повлияла на кибербезопасность. По данным Интерпола и ВОЗ, во время пандемии COVID-19 произошло заметное увеличение числа кибератак.

Теперь, когда вы знаете, что такое кибератака, давайте рассмотрим различные типы кибератак.

Как часто происходят кибератаки?

Кибератаки становятся все более распространенными в нашем современном цифровом мире. Они могут нанести серьезный ущерб отдельным лицам, предприятиям и правительствам. Люди запускают кибератаки по нескольким причинам, включая финансовую выгоду, шпионаж, активность и саботаж. Кроме того, хакеры могут запускать атаки просто для того, чтобы бросить вызов или доказать свои навыки.

Кроме того, хакеры могут запускать атаки просто для того, чтобы бросить вызов или доказать свои навыки.

Почему люди запускают кибератаки?

Существует множество причин, по которым люди запускают кибератаки, включая финансовую выгоду, шпионаж, активизм и саботаж. В некоторых случаях кибератаки могут быть политически мотивированы, чтобы нанести ущерб их противникам.

Что происходит во время кибератаки?

Во время кибератаки злоумышленник получает несанкционированный доступ к компьютерной системе, сети или устройству для кражи, изменения или уничтожения данных. Злоумышленник может использовать различные тактики, включая вредоносное ПО, социальную инженерию или использование уязвимостей в программном обеспечении или системах.

Как происходят кибератаки?

Кибератаки могут происходить различными способами. Например, хакер может использовать методы фишинга, чтобы заставить пользователя щелкнуть вредоносную ссылку или ввести свои учетные данные для входа на поддельный веб-сайт. Кроме того, хакер может нанести ущерб уязвимости в программном обеспечении для доступа к другим устройствам для кражи конфиденциальной информации.

Кроме того, хакер может нанести ущерб уязвимости в программном обеспечении для доступа к другим устройствам для кражи конфиденциальной информации.

Что такое ботнет?

Сеть для скомпрометированных устройств называется ботнетом или ботами и контролируется одним злоумышленником или группой. Эти боты могут атаковать системы смартфонов и других устройств, подключенных к Интернету.

- Атака через Интернет: Выполняется с использованием сети ботов для запуска атак на веб-сайты, таких как DDoS-атаки для заполнения веб-сайта трафиком и веб-скрапинг, когда злоумышленник может украсть важные данные с веб-сайтов с помощью ботов.

- Системная атака: Злоумышленники используют ботнеты для заражения систем других устройств и управления ими, а также для распространения вредоносных программ, таких как программы-вымогатели или программы-шпионы, и кражи конфиденциальных данных.

Типы кибератак

Сегодня в мире происходит множество разновидностей кибератак. Если мы знаем различные типы кибератак, нам становится легче защищать от них наши сети и системы. Здесь мы подробно рассмотрим первую десятку кибератак, которые могут затронуть отдельного человека или крупный бизнес, в зависимости от масштаба.

Если мы знаем различные типы кибератак, нам становится легче защищать от них наши сети и системы. Здесь мы подробно рассмотрим первую десятку кибератак, которые могут затронуть отдельного человека или крупный бизнес, в зависимости от масштаба.

Начнем с различных типов кибератак в нашем списке:

1. Атака вредоносных программ

Это один из самых распространенных видов кибератак. «Вредоносное ПО» относится к вредоносным программным вирусам, включая червей, шпионское ПО, программы-вымогатели, рекламное ПО и трояны.

Троянский вирус маскируется под законное программное обеспечение. Программа-вымогатель блокирует доступ к ключевым компонентам сети, тогда как программа-шпион — это программа, которая крадет все ваши конфиденциальные данные без вашего ведома. Рекламное ПО — это программное обеспечение, которое отображает рекламный контент, например баннеры, на экране пользователя.

Вредоносное ПО проникает в сеть через уязвимость. Когда пользователь нажимает на опасную ссылку, он загружает вложение электронной почты или при использовании зараженного флеш-накопителя.

Давайте теперь посмотрим, как мы можем предотвратить атаку вредоносных программ:

- Используйте антивирусное программное обеспечение. Он может защитить ваш компьютер от вредоносных программ. Avast Antivirus, Norton Antivirus и McAfee Antivirus — это лишь некоторые из популярных антивирусных программ.

- Используйте брандмауэры. Брандмауэры фильтруют трафик, который может попасть на ваше устройство. Windows и Mac OS X имеют встроенные брандмауэры по умолчанию, которые называются Брандмауэр Windows и Брандмауэр Mac.

- Будьте бдительны и не переходите по подозрительным ссылкам.

- Регулярно обновляйте ОС и браузеры.

2. Фишинговая атака

Фишинговые атаки — один из наиболее распространенных видов кибератак. Это тип атаки социальной инженерии, при которой злоумышленник выдает себя за доверенное лицо и отправляет жертве поддельные письма.

Не подозревая об этом, жертва открывает письмо и переходит по вредоносной ссылке или открывает вложение к письму. Таким образом злоумышленники получают доступ к конфиденциальной информации и учетным данным. Они также могут установить вредоносное ПО с помощью фишинговой атаки.

Таким образом злоумышленники получают доступ к конфиденциальной информации и учетным данным. Они также могут установить вредоносное ПО с помощью фишинговой атаки.

Фишинговые атаки можно предотвратить, выполнив следующие шаги:

- Тщательно изучайте полученные электронные письма. Большинство фишинговых писем содержат серьезные ошибки, такие как орфографические ошибки и изменения формата по сравнению с законными источниками.

- Используйте панель инструментов для защиты от фишинга.

- Регулярно обновляйте свои пароли.

3. Атака на пароль

Это форма атаки, при которой хакер взламывает ваш пароль с помощью различных программ и инструментов для взлома паролей, таких как Aircrack, Cain, Abel, John the Ripper, Hashcat и т. д. и атаки кейлоггеров.

Ниже перечислены несколько способов предотвращения атак на пароли:

- Используйте надежные буквенно-цифровые пароли со специальными символами.

- Не используйте один и тот же пароль для нескольких веб-сайтов или учетных записей.

- Обновите свои пароли; это ограничит вашу подверженность атаке пароля.

- Не иметь открытых подсказок для пароля.

4. Атака «человек посередине»

Атака «человек посередине» (MITM) также известна как атака с прослушиванием. В этой атаке злоумышленник вмешивается в двусторонний обмен данными, т. е. перехватывает сеанс между клиентом и хостом. Таким образом хакеры крадут данные и манипулируют ими.

Как видно ниже, связь между клиентом и сервером прервана, вместо этого линия связи проходит через хакера.

АтакиMITM можно предотвратить, выполнив следующие шаги:

- Помните о безопасности используемого веб-сайта. Используйте шифрование на своих устройствах.

- Воздержитесь от использования общедоступных сетей Wi-Fi.

5. Атака путем внедрения кода SQL

Атака путем внедрения языка структурированных запросов (SQL) происходит на веб-сайте, управляемом базой данных, когда хакер манипулирует стандартным SQL-запросом. Он осуществляется путем внедрения вредоносного кода в поисковую строку уязвимого веб-сайта, в результате чего сервер раскрывает важную информацию.

Он осуществляется путем внедрения вредоносного кода в поисковую строку уязвимого веб-сайта, в результате чего сервер раскрывает важную информацию.

В результате злоумышленник может просматривать, редактировать и удалять таблицы в базах данных. Злоумышленники также могут получить административные права через это.

Для предотвращения атаки SQL-инъекции:

- Используйте систему обнаружения вторжений, так как они предназначены для обнаружения несанкционированного доступа к сети.

- Выполните проверку введенных пользователем данных. С помощью процесса проверки он контролирует ввод данных пользователем.

6. Атака типа «отказ в обслуживании»

Атака типа «отказ в обслуживании» представляет собой серьезную угрозу для компаний. Здесь злоумышленники нацелены на системы, серверы или сети и наводняют их трафиком, чтобы исчерпать свои ресурсы и пропускную способность.

Когда это происходит, обслуживание входящих запросов становится непосильным для серверов, в результате чего веб-сайт, на котором он размещен, либо закрывается, либо замедляется. Это оставляет законные запросы на обслуживание без присмотра.

Это оставляет законные запросы на обслуживание без присмотра.

Это также известно как DDoS-атака (распределенный отказ в обслуживании), когда злоумышленники используют несколько скомпрометированных систем для запуска этой атаки.

Теперь посмотрим, как предотвратить DDoS-атаку:

- Запустите анализ трафика для выявления вредоносного трафика.

- Обратите внимание на предупреждающие знаки, такие как замедление работы сети, периодическое отключение веб-сайтов и т. д. В такие моменты организация должна без промедления предпринять необходимые шаги.

- Составьте план реагирования на инциденты, подготовьте контрольный список и убедитесь, что ваша команда и центр обработки данных могут справиться с DDoS-атакой.

- Передайте функции предотвращения DDoS-атак поставщикам облачных услуг.

7. Внутренняя угроза

Как следует из названия, внутренняя угроза связана не с третьей стороной, а с внутренним лицом. В таком случае; это может быть человек из организации, который знает все об организации. Внутренние угрозы могут нанести огромный ущерб.

Внутренние угрозы могут нанести огромный ущерб.

Инсайдерские угрозы широко распространены на малых предприятиях, поскольку сотрудники имеют доступ к нескольким учетным записям с данными. Причин такой формы нападения много, это может быть и жадность, и злой умысел, и даже невнимательность. Внутренние угрозы трудно предсказать и, следовательно, сложно.

Для предотвращения атаки внутренней угрозы:

- Организации должны иметь хорошую культуру осведомленности о безопасности.

- Компании должны ограничивать доступ сотрудников к ИТ-ресурсам в зависимости от их должностных обязанностей.

- Организации должны обучать сотрудников выявлять внутренние угрозы. Это поможет сотрудникам понять, когда хакер манипулировал или пытался использовать данные организации не по назначению.

8. Криптоджекинг

Термин Cryptojacking тесно связан с криптовалютой. Криптоджекинг происходит, когда злоумышленники получают доступ к чужому компьютеру для майнинга криптовалюты.

Доступ получен путем заражения веб-сайта или манипулирования жертвой для перехода по вредоносной ссылке. Для этого они также используют онлайн-рекламу с кодом JavaScript. Жертвы не знают об этом, так как код майнинга Crypto работает в фоновом режиме; задержка казни — единственный знак, свидетелями которого они могут быть.

Криптоджекинг можно предотвратить, выполнив следующие шаги:

- Обновите свое программное обеспечение и все приложения безопасности, так как криптоджекинг может заразить самые незащищенные системы.

- Провести обучение сотрудников по вопросам криптоджекинга; это поможет им обнаруживать угрозы криптоджекинга.

- Установите блокировщик рекламы, так как реклама является основным источником скриптов для криптоджекинга. Также есть расширения, такие как MinerBlock, который используется для идентификации и блокировки скриптов крипто-майнинга.

9. Эксплойт нулевого дня

Эксплойт нулевого дня происходит после объявления сетевой уязвимости; в большинстве случаев нет решения для уязвимости. Следовательно, поставщик уведомляет об уязвимости, чтобы пользователи знали об этом; однако эта новость доходит и до злоумышленников.

Следовательно, поставщик уведомляет об уязвимости, чтобы пользователи знали об этом; однако эта новость доходит и до злоумышленников.

В зависимости от уязвимости поставщику или разработчику может потребоваться любое количество времени для устранения проблемы. Тем временем злоумышленники нацелены на обнаруженную уязвимость. Они стараются использовать уязвимость еще до того, как для нее будет реализовано исправление или решение.

Эксплойты нулевого дня можно предотвратить с помощью:

- В организациях должны быть хорошо согласованные процессы управления исправлениями. Используйте управленческие решения для автоматизации процедур. Таким образом, он позволяет избежать задержек в развертывании.

- Разработайте план реагирования на инциденты, который поможет вам справиться с кибератакой. Держите стратегию, сосредоточенную на атаках нулевого дня. Поступая таким образом, можно уменьшить ущерб или полностью избежать его.

10. Атака водопоя

Жертвой здесь является определенная группа организации, региона и т. д. При такой атаке злоумышленник нацелен на веб-сайты, которые часто используются целевой группой. Веб-сайты идентифицируются либо путем тщательного наблюдения за группой, либо путем угадывания.

д. При такой атаке злоумышленник нацелен на веб-сайты, которые часто используются целевой группой. Веб-сайты идентифицируются либо путем тщательного наблюдения за группой, либо путем угадывания.

После этого злоумышленники заражают эти сайты вредоносным ПО, которое заражает системы жертв. Вредоносное ПО в такой атаке нацелено на личную информацию пользователя. Здесь хакер также может получить удаленный доступ к зараженному компьютеру.

Давайте теперь посмотрим, как мы можем предотвратить атаку водопоя:

- Обновите свое программное обеспечение и уменьшите риск использования уязвимостей злоумышленником. Не забывайте регулярно проверять наличие исправлений безопасности.

- Используйте инструменты сетевой безопасности для выявления атак через водопой. Системы предотвращения вторжений (IPS) хорошо работают, когда дело доходит до обнаружения таких подозрительных действий.

- Чтобы предотвратить атаку Watering Hole, рекомендуется скрывать свои действия в сети.

Для этого используйте VPN, а также используйте функцию приватного просмотра вашего браузера. VPN обеспечивает безопасное подключение к другой сети через Интернет. Он действует как щит для вашей активности в Интернете. NordVPN — хороший пример VPN.

Для этого используйте VPN, а также используйте функцию приватного просмотра вашего браузера. VPN обеспечивает безопасное подключение к другой сети через Интернет. Он действует как щит для вашей активности в Интернете. NordVPN — хороший пример VPN.

11. Спуфинг

Злоумышленник выдает себя за кого-то или что-то еще, чтобы получить доступ к конфиденциальной информации и совершать вредоносные действия. Например, они могут подделать адрес электронной почты или сетевой адрес.

12. Атаки на основе личных данных

Выполняется для кражи или манипулирования чужой личной информацией, например для входа в чей-либо PIN-код для кражи несанкционированного доступа к их системам.

13. Атаки путем внедрения кода

Выполняется путем вставки вредоносного кода в программное приложение для управления данными. Например, злоумышленник помещает вредоносный код в базу данных SQL для кражи данных.

14. Атаки на цепочки поставок

Использование уязвимостей в цепочке поставок программного или аппаратного обеспечения для сбора конфиденциальной информации.

15. Туннелирование DNS

Злоумышленник использует систему доменных имен (DNS) для обхода мер безопасности и связи с удаленным сервером.

16. Спуфинг DNS

Кибератака, при которой злоумышленник манипулирует записями DNS с веб-сайта, чтобы контролировать его трафик.

17. Атаки на основе Интернета вещей

Используйте уязвимости в Интернете вещей (IoT), такие как интеллектуальные термостаты и камеры видеонаблюдения, для кражи данных.

18. Программы-вымогатели

Зашифровать данные жертвы и потребовать оплату взамен.

19. Распределенные атаки типа «отказ в обслуживании» (DDos)

Залить веб-сайт трафиком, чтобы сделать его недоступным для законных пользователей и использовать уязвимости в конкретной сети.

20. Спам

Отправляйте неаутентичные электронные письма для распространения фишинга.

21. Захват корпоративного счета (CATO)

Хакеры используют украденные учетные данные для доступа к чужим банковским счетам.

22. Банкомат для снятия наличных

Хакеры проникают в компьютерные системы банка, чтобы снять крупные суммы наличных в банкоматах.

23. Атаки китового фишинга

Нацельтесь на высокопоставленных лиц, таких как руководители или знаменитости, используя сложные методы социальной инженерии для получения конфиденциальной информации.

24. Целевые фишинговые атаки:

Нацельтесь на определенных лиц или группы в рамках организации. Злоумышленники используют методы социальной инженерии для получения конфиденциальной информации.

25. Интерпретация URL

Веб-браузер интерпретирует URL-адрес (унифицированный указатель ресурсов) и запрашивает соответствующую веб-страницу для использования уязвимостей в интерпретации URL-адреса.

26. Перехват сеанса

Хакер получает доступ к идентификатору сеанса пользователя, чтобы аутентифицировать сеанс пользователя с веб-приложением и получить контроль над сеансом пользователя.

27. Атака грубой силой

Злоумышленник получает несанкционированный доступ к системе, пробуя разные пароли, пока не найдет правильный. Это может быть очень эффективным против слабых паролей.

28. Веб-атаки

Нацеливается на веб-сайты и может вставлять SQL-инъекции, межсайтовые сценарии (XSS) и включение файлов.

29. Троянские кони

Вредоносное ПО, которое выглядит как законная программа, но содержит вредоносный код. После установки он может выполнять вредоносные действия, такие как кража данных и управление системой.

30. Атаки из проезжей части

Система пользователя наводнена вредоносным ПО, поскольку он посещает взломанный веб-сайт с целью использования уязвимостей в другом программном обеспечении для внедрения вредоносного ПО без ведома пользователя.

31. Атаки с использованием межсайтовых сценариев (XSS)

Злоумышленник вставляет несанкционированный код на законный веб-сайт, чтобы получить доступ к информации пользователя и украсть конфиденциальную информацию, такую как пароли пользователя и данные кредитной карты.

32. Атаки подслушивания

Злоумышленник перехватывает обмен данными между двумя сторонами для доступа к конфиденциальной информации.

33. Атака на день рождения

Криптографическая атака использует парадокс дня рождения для доступа к коллизии в хеш-функции. Злоумышленник успешно генерирует два входа, чтобы получить одно и то же выходное хеш-значение. Это может быть использовано для компрометации, чтобы обойти контроль доступа.

34. Атаки на основе объема

Злоумышленник заполняет систему тяжелыми данными, чтобы сделать ее недоступной для законных пользователей. Например, DDoS-атаки, при которых различные скомпрометированные компьютеры заполняют определенный веб-сайт трафиком, что приводит к его сбою.

35. Протокольные атаки:

Использует уязвимости в сетевых протоколах для получения несанкционированного доступа к системе или нарушения ее нормальной работы. Примеры включают атаку SYN Flood протокола управления передачей (TCP) и атаку Flood протокола управляющих сообщений Интернета (ICMP).

36. Атаки на прикладном уровне

Нацелен на прикладной уровень системы с целью использования уязвимостей в приложениях или веб-серверах.

37. Атаки по словарю

Злоумышленник пытается угадать пароль пользователя, используя список общих слов. Эта атака становится успешной, потому что многие пользователи используют слабые или простые пароли.

38. Вирус

Вредоносное ПО может воспроизводить себя и распространяться на другие компьютеры. Вирусы могут нанести значительный ущерб системам, повредить файлы, похитить информацию и многое другое.

39. Червяк

Размножается и распространяется на другие компьютеры, но, в отличие от вирусов, черви не требуют вмешательства человека.

40. Бэкдоры

Эта уязвимость позволяет злоумышленникам обходить стандартные процедуры аутентификации и получать несанкционированный доступ к системе или сети.

41. Боты

Эти программы автоматизируют сетевые или интернет-задачи. Их можно использовать в злонамеренных целях, таких как распределенные атаки типа «отказ в обслуживании» (DDoS).

Их можно использовать в злонамеренных целях, таких как распределенные атаки типа «отказ в обслуживании» (DDoS).

42. Компрометация деловой электронной почты (BEC)

Нацеливается на предприятия и организации с помощью электронной почты. Злоумышленники выдают себя за надежный источник, чтобы обманом заставить жертву перевести средства или конфиденциальную информацию злоумышленнику.

43. Атаки с использованием межсайтовых сценариев (XSS)

Нацеливается на веб-приложения, внедряя вредоносный код на уязвимый веб-сайт для кражи конфиденциальной информации или выполнения несанкционированных атак.

44. Атаки с использованием ИИ

Используйте искусственный интеллект и машинное обучение, чтобы обойти традиционные меры безопасности.

45. Руткиты

Предоставить злоумышленникам привилегированный доступ к компьютерной системе жертвы. Руткиты могут использоваться для сокрытия других типов вредоносных программ, таких как программы-шпионы или клавиатурные шпионы, и их может быть сложно обнаружить и удалить.

46. Шпионское ПО

Это вредоносное ПО, предназначенное для сбора конфиденциальной информации с компьютерной системы жертвы. Это могут быть пароли, номера кредитных карт и другие конфиденциальные данные.

47. Социальная инженерия

— это метод, который киберпреступники используют для манипулирования пользователями, чтобы заставить их разглашать конфиденциальную информацию или выполнять действия, не отвечающие их интересам.

48. Кейлоггер

— это вредоносное ПО, предназначенное для захвата нажатий клавиш, которые жертва вводит в своей компьютерной системе. Это могут быть пароли, номера кредитных карт и другие конфиденциальные данные.

49. Ботнеты

Сети скомпрометированных компьютеров, контролируемые одним злоумышленником. Ботнеты могут запускать распределенные атаки типа «отказ в обслуживании» (DDoS), красть конфиденциальную информацию или выполнять другие вредоносные действия.

50. Эмотет

Это вредоносное ПО, предназначенное для кражи конфиденциальной информации и распространения ее на другие компьютеры в сети. Emotet часто распространяется через фишинговые электронные письма, и его очень сложно обнаружить и удалить.

Emotet часто распространяется через фишинговые электронные письма, и его очень сложно обнаружить и удалить.

51. Рекламное ПО

— это вредоносное ПО, отображающее нежелательную рекламу в компьютерной системе жертвы. Рекламное ПО может быть раздражающим и разрушительным, но, как правило, оно менее вредно, чем другие типы вредоносных программ.

52. Бесфайловое вредоносное ПО

Не использует файлы для заражения компьютерной системы жертвы. Вместо этого бесфайловое вредоносное ПО выполняет вредоносный код, используя существующие системные ресурсы, такие как память или разделы реестра.

53. Фишинговые атаки Angler

Таргетинг на отдельных лиц или организации с помощью адресных и персонализированных электронных писем. Фишинговые атаки Angler трудно обнаружить, и они часто приводят к краже конфиденциальной информации.

54. Расширенная постоянная угроза (APT)

Кибератака, характеризующаяся долгосрочным постоянным доступом к компьютерной системе жертвы. APT-атаки очень сложны, и их трудно обнаружить и устранить.

APT-атаки очень сложны, и их трудно обнаружить и устранить.

Примеры кибератаки:

- Фишинг: это практика отправки поддельных электронных писем или сообщений, которые кажутся отправленными из законного источника.

- Вредоносное ПО: Вредоносное ПО, например вирусы и трояны, может нанести вред компьютерным системам.

- DDoS-атаки: это распределенная атака типа «отказ в обслуживании» путем затопления веб-сайта .

- Атаки «человек посередине»: этот взлом перехватывает сообщения для кражи конфиденциальной информации.

- Атака на пароль: этот хак может взломать пароль для манипулирования системой.

Это были первые десять типов кибератак. Теперь давайте познакомим вас со следующим разделом нашей статьи о типах кибератак.

Как предотвратить кибератаки?

Хотя мы рассмотрели несколько способов предотвращения различных типов кибератак, которые мы обсуждали, давайте подведем итоги и рассмотрим несколько личных советов, которые вы можете использовать, чтобы избежать кибератаки в целом.

- Регулярно меняйте свои пароли и используйте надежные буквенно-цифровые пароли, которые трудно взломать. Воздержитесь от использования слишком сложных паролей, которые вы склонны забывать. Не используйте один и тот же пароль дважды.

- Регулярно обновляйте операционную систему и приложения. Это основной метод предотвращения любой кибератаки. Это устранит уязвимости, которыми часто пользуются хакеры. Используйте надежное и легитимное антивирусное программное обеспечение.

- Используйте брандмауэр и другие инструменты сетевой безопасности, такие как системы предотвращения вторжений, контроль доступа, безопасность приложений и т. д.

- Не открывайте электронные письма от неизвестных отправителей. Тщательно проверяйте полученные электронные письма на наличие лазеек и существенных ошибок.

- Воспользуйтесь VPN. Это гарантирует, что он шифрует трафик между VPN-сервером и вашим устройством.

- Регулярно создавайте резервные копии своих данных.

По мнению многих специалистов по безопасности, идеально иметь три копии ваших данных на двух разных типах носителей и еще одну копию в удаленном месте (в облачном хранилище). Следовательно, даже в ходе кибератаки вы можете стереть данные вашей системы и восстановить их с помощью недавно выполненной резервной копии.

По мнению многих специалистов по безопасности, идеально иметь три копии ваших данных на двух разных типах носителей и еще одну копию в удаленном месте (в облачном хранилище). Следовательно, даже в ходе кибератаки вы можете стереть данные вашей системы и восстановить их с помощью недавно выполненной резервной копии. - Сотрудники должны знать принципы кибербезопасности. Они должны знать различные типы кибератак и способы борьбы с ними.

- Использовать двухфакторную или многофакторную аутентификацию. При двухфакторной аутентификации пользователям необходимо предоставить два разных фактора аутентификации для проверки себя. Если вас попросят указать более двух дополнительных методов аутентификации помимо вашего имени пользователя и пароля, мы называем это многофакторной аутентификацией. Это оказывается жизненно важным шагом для защиты вашей учетной записи.

- Защитите свои сети Wi-Fi и избегайте использования общедоступных сетей Wi-Fi без использования VPN.

- Защитите свой мобильный телефон, так как мобильные телефоны также являются целью кибератак.

Устанавливайте приложения только из законных и надежных источников, следите за обновлениями своего устройства.

Устанавливайте приложения только из законных и надежных источников, следите за обновлениями своего устройства.

Это советы, которые вы должны использовать, чтобы защитить свои системы и сети от кибератак.

Эволюция кибербезопасности

Эволюцию кибербезопасности можно проследить до первых дней развития компьютеров, когда меры безопасности были минимальными, а Интернет был относительно небольшой сетью. В начале 90-х брандмауэры были распространенным методом защиты сетей и данных от кибератак. Сейчас в этой области кибербезопасности есть широкий спектр технологий:

- Системы обнаружения вторжений

- Информация об угрозах

- Информация о безопасности и управление событиями (SIEM)

Заключение

Из этой статьи о типах кибератак вы узнали все о кибератаках. Вы рассмотрели, что такое кибератака, десять основных типов кибератак и способы предотвращения кибератаки. Сегодня, когда количество киберпреступлений растет, полезно знать о кибератаках и о том, как можно защитить свою сеть. Если вы хотите узнать больше об этой теме, посмотрите это видео: Top Cybersecurity Threats.

Сегодня, когда количество киберпреступлений растет, полезно знать о кибератаках и о том, как можно защитить свою сеть. Если вы хотите узнать больше об этой теме, посмотрите это видео: Top Cybersecurity Threats.

У вас есть к нам вопросы относительно «Типов кибератак»? Пожалуйста, укажите их в разделе комментариев к этой статье. Также ознакомьтесь с нашей программой Advanced Executive Program в области кибербезопасности и учитесь у экспертов.

Наши квалифицированные специалисты свяжутся с вами в ближайшее время!

Часто задаваемые вопросы

1. Что такое кибератака?

Кибератака — это оскорбительный несанкционированный доступ к системе/сети третьей стороны. Он направлен на уничтожение или кражу конфиденциальной информации из компьютерной сети, информационной системы или персонального устройства. Человек, который осуществляет эту кибератаку, называется хакером.

2. Какие существуют четыре типа атак?

Существуют различные типы кибератак: атака с использованием вредоносного ПО, атака с использованием пароля, фишинговая атака и атака с внедрением SQL-кода.

3. Каковы примеры кибератаки?

Некоторые примеры кибератак: атаки на профили знаменитостей в Твиттере, электронные письма с вложениями, содержащими вредоносное ПО, электронные письма со ссылками на вредоносные веб-сайты и законные потоки связи с вредоносными пакетами.

4. Что происходит во время кибератаки?

Кибератаки выводят из строя, уничтожают, разрушают или контролируют компьютерные системы, чтобы изменять, манипулировать, блокировать, удалять или красть данные в этих системах. Они могут быть сделаны любым человеком или группой через Интернет с использованием одной или нескольких стратегий атаки. Это приводит к финансовой потере денег или краже информации.

5. Какие существуют способы предотвращения кибератак?

Некоторые из лучших способов предотвращения кибератак включают регулярную смену паролей и использование паролей, которые трудно взломать, обновление операционных систем и приложений, использование брандмауэра и других инструментов сетевой безопасности, избегание писем от неизвестных отправителей, регулярное резервное копирование ваших данных.

Основные протоколы модели OSI этого уровня: UDP, который не устанавливает соединение при передаче данных (например, видео, музыки, простых файлов), и TCP, который всегда устанавливает соединение (например, при передаче архивов, программ и паролей).

Основные протоколы модели OSI этого уровня: UDP, который не устанавливает соединение при передаче данных (например, видео, музыки, простых файлов), и TCP, который всегда устанавливает соединение (например, при передаче архивов, программ и паролей). Например, на этом уровне происходит просмотр страниц с помощью протокола HTTP, передача и получение почты с помощью POP3 и SMTP и др.

Например, на этом уровне происходит просмотр страниц с помощью протокола HTTP, передача и получение почты с помощью POP3 и SMTP и др. Для предотвращения таких DDoS-атак можно отключить обработку ICMP-запросов посредством Firewall или ограничить их количество, пропускаемое на сервер.

Для предотвращения таких DDoS-атак можно отключить обработку ICMP-запросов посредством Firewall или ограничить их количество, пропускаемое на сервер. Это может привести к тотальной нехватке ресурсов для выполнения простейших операций на оборудовании. Наиболее эффективный способ предупреждения атак – своевременный мониторинг состояния системы и программного обеспечения.

Это может привести к тотальной нехватке ресурсов для выполнения простейших операций на оборудовании. Наиболее эффективный способ предупреждения атак – своевременный мониторинг состояния системы и программного обеспечения.

Для этого используйте VPN, а также используйте функцию приватного просмотра вашего браузера. VPN обеспечивает безопасное подключение к другой сети через Интернет. Он действует как щит для вашей активности в Интернете. NordVPN — хороший пример VPN.