Советы по безопасности WordPress для дилетанта: безопасность входа в WordPress и другие методы обеспечения безопасности

С тех пор как он был впервые представлен более двух десятилетий назад, WordPress стал (и вырос) теперь безопасно называться самой популярной в мире системой управления контентом. Сегодня, более четверти существующих сайтов, запускаются на WordPress.

Но с незапамятных времен, чем популярнее что-то, тем больше людей хотят использовать его для гнусных средств. Просто взгляните на Microsoft Windows и огромное количество вредоносных программ, вирусов и других эксплойтов предназначенный для этой конкретной операционной системы.

Версии 10 WordPress с наибольшими уязвимостями (источник). Исследование, проведенное в 2017 году, выявило 74 различных версии WordPress в 1 миллион лучших веб-сайтов Alexa; 11 из этих версий недействительны — например версия 6.6.6 (источник).Почему ваш блог WordPress является ценной целью?

В случае, если вам интересно, почему на земле хакер хотел бы контролировать ваш блог WordPress, есть несколько причин, включая:

- Используя его, чтобы тайно отправлять спам-сообщения

- Украдите ваши данные, такие как список рассылки или информацию о кредитной карте

- Добавление вашего сайта в бот-сеть, которую они могут использовать позже

К счастью, WordPress — это платформа, которая предлагает вам множество возможностей защитить себя. Помогая самостоятельно настраивать и администрировать несколько веб-сайтов и блогов, я хотел бы поделиться с вами некоторыми из наиболее простых вещей, которые вы можете сделать, чтобы защитить ваш сайт WordPress.

Помогая самостоятельно настраивать и администрировать несколько веб-сайтов и блогов, я хотел бы поделиться с вами некоторыми из наиболее простых вещей, которые вы можете сделать, чтобы защитить ваш сайт WordPress.

Ниже приведены полезные советы по безопасности 10, которые вы можете использовать.

Защитите свою страницу входа в WordPress

Защита вашей страницы входа не может быть достигнута каким-либо конкретным способом, но, безусловно, есть шаги и бесплатные плагины безопасности Вы можете предпринять любые атаки, которые с меньшей вероятностью будут успешными.

Страница входа на ваш сайт, безусловно, является одной из наиболее уязвимых страниц вашего сайта, поэтому давайте начнем с того, чтобы сделать вашу страницу входа на WordPress немного более безопасной.

1. Выберите хорошее имя пользователя администратораИспользуйте необычные имена пользователей. Ранее с WordPress вам приходилось начинать с имени пользователя-администратора по умолчанию, но это уже не так. Тем не менее, большинство новых веб-администраторов используют имя пользователя по умолчанию и должны изменить свое имя пользователя. Ты можешь использовать Admin Renamer Extended для изменения имени администратора.

Тем не менее, большинство новых веб-администраторов используют имя пользователя по умолчанию и должны изменить свое имя пользователя. Ты можешь использовать Admin Renamer Extended для изменения имени администратора.

Грубая форсировка страниц входа в систему — одна из распространенных форм веб-атак, с которыми может столкнуться ваш сайт. Если у вас есть легко угадываемый пароль или имя пользователя, ваш веб-сайт почти наверняка станет не просто целью, а в конечном итоге жертвой. По опыту, большинство попыток взлома сайта пытаются войти в систему с тремя основными вариантами имени пользователя. Первые два всегда являются «admin» или «administrator», а третий обычно основан на вашем доменном имени.

Например, если ваш сайт crazymonkey33.com, хакер может попытаться войти в систему с помощью «crazymonkey33».

Не хорошая идея.2. Обязательно используйте надежный парольК настоящему моменту вы, вероятно, подумали бы, что люди будут знать, что используют сильные и сложные пароли для защиты своей учетной записи, но есть еще многие, кто считает, что пароль является отличным.

Всплеск данных составил список часто используемые пароли в 2018 году, Пароль по рангу с точки зрения использования.

- 123456

- пароль,

- 123456789

- 12345678

- 12345

- 111111

- 1234567

- солнечный свет

- БУКВ

- ILOVEYOU

Если вы используете один из этих паролей, и ваш веб-сайт получает какой-либо трафик, ваш веб-сайт почти наверняка будет снесен раньше или позже.

Сильный пароль будет включать в себя смесь:

- Верхний и нижний заглавные символы

- Быть буквенно-цифровым (AZ и az)

- Включите специальный символ (!, @, #, $ И т. Д.).

- По крайней мере, длина символов 8

Чем более случайным является ваш пароль, тем более безопасным он будет. Попробуйте этот генератор случайных паролей, если у вас возникнут проблемы с его выходом. https://passwordsgenerator.net/

3. Внедрить reCaptchaНастенные боты от вашего блога WP.reCaptcha был разработан, чтобы остановить автоматические инструменты от работы на сайте. Конечно, учитывая сложность инструментов взлома сегодня, их можно довольно легко обойти, но, по крайней мере, есть дополнительный уровень безопасности.

Конечно, учитывая сложность инструментов взлома сегодня, их можно довольно легко обойти, но, по крайней мере, есть дополнительный уровень безопасности.

Существуют несколько плагинов reCaptcha вы можете использовать с вашей установкой, которая будет работать в значительной степени из коробки.

4. Используйте двухфакторную аутентификацию (2FA)2FA — это метод проверки подлинности, который требует проверки при входе в систему. Например, как только вы вошли в систему с вашим именем пользователя и паролем, система может отправить SMS на ваш мобильный телефон или отправить по электронной почте код, который вам нужно ввести для подтверждения вашей личности.

Этот метод аутентификации предлагает хорошую защиту и сегодня используется многими банками и финансовыми институтами. Опять же, эту потребность можно легко выполнить с помощью Плагин 2FA.

Посмотрите, как miniOrange (плагин 2FA) работает с входом в WordPress в следующем видео.

youtube.com/embed/4nJ_9ktP7-8″ frameborder=»0″ allowfullscreen=»allowfullscreen»>Взаимодействие с другими людьмиT

5. Переименуйте ваш логинБольшинство хакеров пытаются войти через стандартную страницу входа в WordPress, которая обычно

sample.com/wp-admin.

Чтобы добавить еще один уровень защиты, быстро и легко измените URL-адрес страницы входа с помощью WPS Hide Login.

6. Ограничить количество попыток входа

Это один из невероятно простых способов остановить атаки грубой силы на странице входа в систему. Атака грубой силы работает, пытаясь получить ваше имя пользователя и пароль, повторив несколько комбинаций снова и снова.

Если определенный IP-адрес, который совершает атаку, отслеживается, вы можете заблокировать повторные попытки принудительного форматирования и обеспечить безопасность своего сайта. Это также связано с тем, что глобальные атаки DDOS происходят с несколькими IP-адресами с различным происхождением атаки, чтобы отбросить услуги хостинга и безопасность веб-сайта.

Войти LockDown и Решение Логин безопасности оба предлагают отличные решения для защиты страниц входа на ваш сайт. Они отслеживают IP-адреса и ограничивают количество попыток входа в систему для защиты вашего сайта.

Защитная стена

Мы обсудили различные тактики защиты вашей страницы входа в WordPress — указанные выше шаги — это основы, которые вы можете сделать. Вы также должны знать, что некоторые веб-хосты предписывают некоторые из этих мер безопасности своим пользователям. Есть ряд других методов безопасности, которые вы можете реализовать на своих сайтах.

7. Защитите свой каталог wp-adminДобавьте дополнительный уровень безопасности в свой каталог хоста.Каталог wp-admin — это основа вашей установки WordPress. В качестве дополнительной защиты пароль защищает этот каталог.

Для этого вам необходимо войти в панель управления учетной записью хостинга. Используете ли вы Cpanel or Plesk, вы можете выбрать вариант ‘Папки с защитой паролем.

Кроме того, вы можете защитить каталог паролем, настроив файлы .htaccess и .htpasswds. Подробное пошаговое руководство и генератор кода доступны бесплатно по адресу Динамический привод.

Обратите внимание, что защита паролем вашей папки wp-admin сломать публичный AJAX для WordPress — вам нужно будет разрешить права администратора ajax через .htaccess, чтобы избежать ошибок сайта.

8. Использовать SSL для шифрования данныхHTTP и HTTPS-соединение (Источник: Sucuri)Помимо самого сайта, вы также захотите защитить соединение между вами и сервером, и именно здесь SSL зашифрует ваши сообщения. Имея зашифрованное соединение, хакеры не смогут перехватывать данные (например, ваш пароль), когда вы общаетесь с вашим сервером.

Помимо этого, также хорошо применять SSL сейчас, поскольку поисковые системы все чаще наносят ущерб сайтам, которые они считают «незащищенными».

Для отдельных блоггеров и малого бизнеса — бесплатный общий SSL-протокол, который вы обычно можете получить у своего хостинг-провайдера. Let’s Encrypt или Cloudflare — обычно более чем достаточно. Для предприятий, которые обрабатывают платежи клиентов — лучше, если вы купить выделенный сертификат SSL от вашего веб-хостинга или центра сертификации (CA).

Let’s Encrypt или Cloudflare — обычно более чем достаточно. Для предприятий, которые обрабатывают платежи клиентов — лучше, если вы купить выделенный сертификат SSL от вашего веб-хостинга или центра сертификации (CA).

Подробнее о SSL в нашем всеобъемлющем AZ Руководство по SSL.

9. Используйте сеть распространения контента (CDN)Хотя это не может спасти ваш сайт от взлома, оно помогает предотвратить вредоносные атаки на него. Некоторые хакеры стремятся взломать сайты, делая их недоступными для общественности. CDN поможет смягчить удар Распределенный отказ в обслуживании атака на ваш сайт.

Кроме того, это также помогает немного ускорить ваш сайт, кэшируя некоторый контент. Чтобы изучить эту опцию, посмотрите на Cloudflare в качестве примера. Cloudflare предлагает услуги CDN по многоуровневой цене, так что вы даже можете использовать основные функции бесплатно.

Узнать больше о как работает Cloudflare и преимущества использования сервиса.

10. Убедитесь, что все ваше программное обеспечение обновлено

Убедитесь, что все ваше программное обеспечение обновленоНезависимо от того, насколько хорошо или дорогостоящее программное обеспечение, в них всегда найдутся новые недостатки, которые могут оставить их открытыми для использования. WordPress не является исключением, и команда постоянно выпускает новые версии с исправлениями и обновлениями.

Хакеры почти всегда стремятся воспользоваться слабостью, и известный эксплойт, который остается незафиксированным, просто просит неприятностей. Это вдвое больше для плагинов, которые часто создаются гораздо меньшими компаниями с меньшим объемом ресурсов.

Если вы используете плагины, убедитесь, что обновления выпускаются регулярно, или попробуйте найти популярные плагины с аналогичной функциональностью, которая постоянно обновляется.

Сказав это, я НЕ рекомендую вам использовать автоматическое обновление WordPress и плагинов, особенно если вы используете живой сайт. Некоторые обновления могут вызывать проблемы, будь то внутри или через конфликт с другими плагинами и настройками.

В идеале создайте тестовую среду, которая отображает ваш живой сайт и проверит там обновления. Как только вы убедитесь, что все работает нормально, вы можете применить обновление к текущему сайту.

Панели управления, такие как Plesk, дают вам возможность создать клон сайта для этой цели.

11. Резервное копирование, резервное копирование и резервное копирование!Независимо от того, какие меры безопасности или насколько осторожны вы, происходят несчастные случаи. Спасите себя от сокрушительного горя и сто часов работы, просто убедившись, что у вас есть адекватные резервные услуги на месте.

Как правило, ваш веб-хост должен иметь некоторые базовые функции резервного копирования, но если вы параноик, как я, всегда убедитесь, что вы выполняете собственные независимые резервные копии. Резервное копирование не так просто, как просто копирование некоторых файлов, но также учитывать информацию в вашей базе данных.

Ищите резервное решение, которое проверено и проверено. Даже небольшие инвестиции стоят того, чтобы сэкономить на слезах в случае чрезвычайной ситуации. Что-то вроде BackupBuddy может помочь вам сохранить все, включая вашу базу данных за один раз.

Даже небольшие инвестиции стоят того, чтобы сэкономить на слезах в случае чрезвычайной ситуации. Что-то вроде BackupBuddy может помочь вам сохранить все, включая вашу базу данных за один раз.

Хотя традиционно хостинговые компании просто предлагали нам место для размещения наших веб-сайтов, времена изменились. Провайдеры веб-хостинга, понимание уязвимостей, предприняли шаги по повышению безопасности, предлагая многие дополнительные услуги в дополнение к своему веб-хостингу.

Возьмем, к примеру, HostGator, одно из более установленных имен в игре. Помимо базовых функций Cloudflare, HostGator (по цене $ 10 + / mo) также поставляется с защитой от спама, автоматическим удалением вредоносных программ, автоматическим резервным копированием, конфиденциальностью домена и т. Д.

Управляемый хостинг-провайдер WordPress, KinstaСоздавайте аппаратные брандмауэры и активно отслеживайте их серверы на наличие вредоносных программ и DDoS-атак с помощью собственной системы.

Если это еще не произошло, я настоятельно рекомендую вам посмотреть, какие функции безопасности предоставляет ваш хост, и сравнить их с имеющимися в настоящее время.

Для полного списка вы можете проверить WHSR сборник лучших веб-хостов здесь.

Что теперь?Прежде чем вы начнете дико и начнете чистить Интернет в панике, ища миллион и одну систему безопасности — сделайте глубокий вдох. Как и во всем остальном, кто-то еще поможет вам в панике и ищет решение.

Даже если вы реализуете столько решений безопасности, сколько сможете найти, Убедитесь ты в безопасности?

Вот где-то вроде Безопасность Ninja заходите, что поможет вам исследовать ваш сайт за недостатки.

Быстрая демонстрация: как работает Security Ninja.Есть несколько веских причин использовать что-то вроде Security Ninja, но позвольте мне сказать, что это инструмент, который я бы рекомендовал использовать на нескольких этапах вашего путешествия, чтобы защитить ваш сайт.

Сначала запустите его на своем веб-сайте «как есть» — перед внесением любых изменений. Позвольте плагину выталкивать и продвигать ваш сайт, прежде чем давать вам результаты.

Затем, основываясь на этих результатах, работайте над обеспечением безопасности вашего сайта. Security Ninja выполняет больше, чем тесты 50 для проверки вашей защиты. Даже после того, как вы внесли свои изменения, запустите его снова (и каждый раз, когда есть изменения сайта или обновления плагина), чтобы проверить ваш сайт.

Если это звучит для вас слишком много, Security Ninja также поставляется с множеством дополнительных модулей (pro версия, единственный сайт $ 29), которые помогут вам решить проблемы, которые он находит.

Некоторые другие ключевые функции в этих модулях включают:

- Сканируйте основные файлы WP, чтобы определить проблемные файлы

- Восстанавливайте измененные файлы одним щелчком мыши

- Исправить неработающие автообновления WP

- Запретить 600 миллионов плохих IP-адресов, собранных с миллионов атакованных сайтов

- Список автоматических обновлений, нет необходимости в обслуживании или ручной работе

- Защитите форму входа в систему от атак методом перебора

Хотя все это может показаться немного чрезмерным для среднего пользователя WordPress, я заверяю вас, что все это (и многое другое) необходимы. Игнорируя глобальную статистику взлома и многое другое, позвольте мне поделиться с вами некоторой личной информацией об одном из самых неясных сайтов, которым я помогаю.

Игнорируя глобальную статистику взлома и многое другое, позвольте мне поделиться с вами некоторой личной информацией об одном из самых неясных сайтов, которым я помогаю.

Первоначально начатый как простой сайт биографии, я создал www.timothyshim.com, Очевидно, это было то, что я настраивал, и большую часть времени оставляю в покое, просто как контрольную точку. В каждый месячный период этот сайт, который в основном ничего не делает и не собирает данных, сталкивается с атаками 30 — комбинацией грубой силы и сложной.

Все, что ему нужно, это для одного из них добиться успеха, и у меня будет на самом деле плохой день.

Безопасность сайта на WordPress: подробная инструкция по настройке

В этой статье говорим о лучших методах безопасности веб-сайтов на WordPressНе секрет, что WordPress является лидером среди CMS по разработке сайтов, в частности для создания блогов. Поэтому хакеры часто нацелены на взлом защиты сайтов на WordPress. Несмотря на простую установку и запуск сайта на WP, рекомендуем владельцам принять некоторые меры безопасности. Другими словами вся информация вашего сайта, не важно какая это информация (компании или клиентов), находится в зоне риска, даже если вы размещаете его на надежном хостинге.

Другими словами вся информация вашего сайта, не важно какая это информация (компании или клиентов), находится в зоне риска, даже если вы размещаете его на надежном хостинге.

Итак, сегодня поговорим о лучших методах, решающих проблемы безопасности сайтов..

УВЕЛИЧЬТЕ БЕЗОПАСНОСТЬ САЙТА НА WORDPRESS С ПОМОЩЬЮ РЕГУЛЯРНЫХ ОБНОВЛЕНИЙ

Самая важная вещь, которую нужно регулярно делать — это обновлять все файлы и плагины WordPress, а также шаблоны, если вы их используете без собственных корректировок. Новые обновления безопасности для WP и все остальные разные плагины выпускаются достаточно регулярно. Наличие последних версий значительно затрудняет доступ киберпреступникам к вашему сайту. Не пренебрегайте даже самыми, на первый взгляд, незначительными изменениями. Проводите тщательную проверку безопасности собственного сайта и убедитесь, что установлены все последние обновления. Любая уязвимость WP, в том числе в шаблоне блога на WordPress, имеет значение, поэтому не рискуйте и перестрахуйтесь, установив все обновления.

2. ЗАЩИТИТЕ ВАШУ ПАНЕЛЬ УПРАВЛЕНИЯ

Панель управления WP — это область, в которой вы можете вносить все изменения и совершать любые действия на вашем сайте. Важно ограничить доступ в панель администратора и предоставлять доступы только тем, кому они действительно нужны. Например, если вы не зарегистрированы на сайте, то вам как пользователю веб-сайта не нужен доступ к страницам /wp-login/ или /wp-admin/.

Следующий шаг это настроить ваш домашний IP адрес, который вы можете узнать на разных ресурсах, таких как “whatismyip.com” и добавить следующие строки в Ваш файл /.htaccess/ , находящийся в папке admin . В строке 4 замените ххх на свой ip адрес:

- <Files wp-login.php>

- order deny, allow

- Deny fr om all

- Allow from xx.xxx.xxx.xxx

- </Files>

Чтобы разрешить авторизацию из разных мест или компьютеров, просто добавьте ещё одну строку “Allow from” с новым ip адресом.

НЕ ИСПОЛЬЗУЙТЕ ЛОГИН ADMIN

Кажется это так очевидно, но очень много людей никогда не меняют логин по умолчанию, таким образом, давая хакерам возможность войти в систему под “админскими” правами. Всё что им нужно, это использовать определённые программы для подбора паролей. Киберпреступникам нет ничего проще взломать систему, используя эту уязвимость, поэтому избегайте ошибок новичков и меняйте дефолтное значение логина администратора.

УСИЛИВАЙТЕ ВАШИ ПАРОЛИ

Это же правило относится и для паролей. Многие используют простые фразы и указывают в пароле первое, что им придёт в голову. Вы можете считать ваш пароль уникальным, но фактом является то, что многие люди придумывают похожие пароли. Поэтому для укрепления безопасности сайта, создавайте пароли немного длиннее, так как хакеры знают об этом факте.

Для примера можете использовать предложение, которое вас характеризует и вы можете его легко запомнить. Используйте первые буквы каждого слова и потом добавьте числа и символы между ними для увеличения сложности.

УДАЛЯЙТЕ ВИРУСЫ И ВРЕДОНОСНЫЕ ПРОГРАММЫ

Если ваш компьютер не защищён (заражён вирусами), использование его для входа на сайт, также делает ваш сайт уязвимым. Т.е. если на вашем компьютере есть вирусы или вредоносные программы, то хакер может быстро получить ваши доступы, когда вы подключаетесь к сайту невзирая на все принятые меры безопасности. Возможно вы думаете, что наибольший риск проистекает из онлайна и прямых атак.

Обновляйте их и сканируйте ваши компьютеры регулярно, чтобы ваши системы были не заражены.

ПРОВОДИТЕ ПРОВЕРКУ БЕЗОПАСНОСТИ С ПОМОЩЬЮ ИНСТРУМЕНТА PLESK WORLDPRESS TOOLKIT

PleskWordPress Toolkit — это панель управления, с помощью которой можно легко управлять, настраивать, и устанавливать ваш сайт на WordPress в панели Plesk (предоставляется бесплатно с редакциями Plesk Web Pro и Plesk Web Host. Также PleskWordPress Toolkit можно приобрести отдельно как дополнение (прим. редакции)). Вы можете её использовать если на вашем сервере установлена система Plesk и с её помощью проводить проверку безопасности сайта.

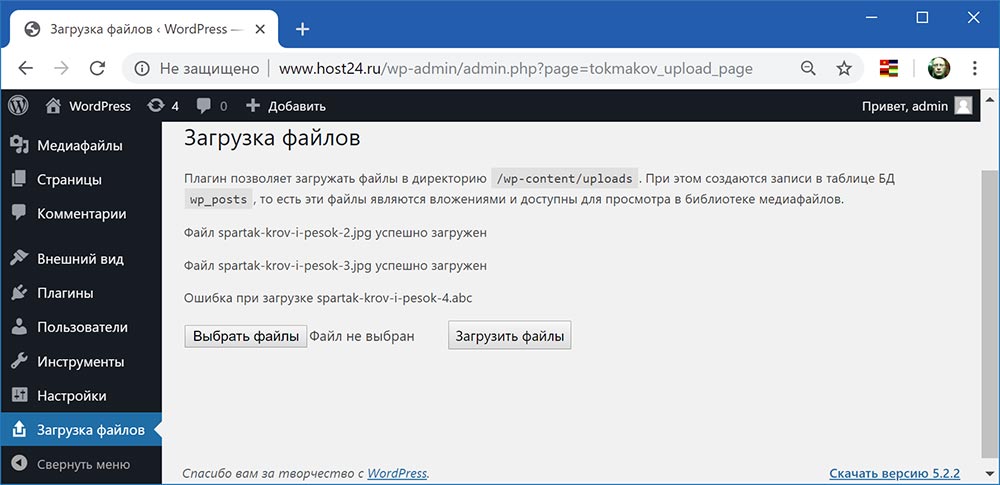

WordPress папка с контентом

В папке /WP-content/ есть много незащищённых РНР файлов, которые приведут к неработоспособности сайта если кто-то их повредит.

После установки WP вы можете работать с рнр файлами прямо из этой директории. Эта настройка безопасности проверяет запрет выполнения данных файлов в папке. Нужно помнить, что любые кастомные директивы в файлах /web.config/ или /.htaccess/ могут переопределять установки безопасности. Дополнительно будьте внимательны к некоторым плагинам WP, которые могу перестать работать из-за настроек безопасности папки /WP-content/.

После установки WP вы можете работать с рнр файлами прямо из этой директории. Эта настройка безопасности проверяет запрет выполнения данных файлов в папке. Нужно помнить, что любые кастомные директивы в файлах /web.config/ или /.htaccess/ могут переопределять установки безопасности. Дополнительно будьте внимательны к некоторым плагинам WP, которые могу перестать работать из-за настроек безопасности папки /WP-content/.Конфигурационный файл

Права просмотра директорий

д. В панели Plesk по умолчанию отключён доступ к папкам и в настройках безопасности вы также можете проверить статус прав доступа.

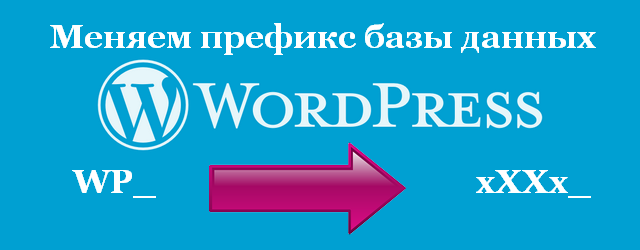

д. В панели Plesk по умолчанию отключён доступ к папкам и в настройках безопасности вы также можете проверить статус прав доступа.Префикс базы данных

Каждая установка WP использует идентичную номенклатуру для таблиц базы данных. Если вы будете использовать только стандартный префикс /WP_/ для имён таблиц базы данных, то структура базы данных будет не защищена, т.е. любой сможет получить информацию из них.

Права для файлов и папок

Если права не соответствуют требованиям политики безопасности, тогда все файлы подвержены уязвимости. После окончания установки, права на файлах и папках могут быть разными. Используя проверку безопасности WP, вы можете проверить корректность прав. На папках должны быть права 755, а на файлах 644 и 600 для файла wp-config.php

Информация о версии

С помощью настройки безопасности WP вы можете проверить файлы /readme.html/ на наличие данных. Плюс вы можете увидеть все ли ваши темы имеют файл /functions.php/ с текстом Remove_action (/wp_head/ , /wp_generator/)

Также вы можете изменить настройки безопасности и увидеть её статус. Сначала перейдите к колонке S, которая находится в разделе Сайты и Домены-> WordPress и сделайте следующие шаги:

- Нажмите “Проверка безопасности” (“check security”), чтобы увидеть статус безопасности всех установленных сайтов WP

- Если хотите защитить выбранную установку, тогда найдите колонку S и нажмите на иконку рядом определённой установкой.

- Если хотите проверить несколько установок, проверьте их разделы сбоку и нажмите на кнопку “Проверка безопасности” (security button).

- В конце выберите чекбоксы с опциями безопасности, которые хотите добавить и нажмите на кнопку установки безопасности.

Оригинал

20+ лучших плагинов безопасности WordPress на 2020 год

Ведение блога, создание нового веб-сайта электронной коммерции или даже запуск малого бизнеса требует минимального бюджета и таких важных элементов, как хост, темы, плагины и веб-разработчики.

Первоначальные инвестиции могут обеспечить запуск вашего веб-сайта, но имейте в виду, что вам придется повысить уровни безопасности веб-сайта, чтобы защитить первоначальные инвестиции и продукт или услуги, которые вы предлагаете.

Без сомнения, WordPress – лучшая система управления контентом на рынке. Но однозначно нельзя сказать, что это лучший вариант. Если вы не обращаете внимания на аспект безопасности веб-сайта, то вы приглашаете хакеров для получения доступа к вашим данным.

В этой статье мы хотели бы представить 20 лучших плагинов безопасности WordPress, которые повысят уровни безопасности вашего сайта и защитят их от любых известных атак и вредоносных программ.

Что такое плагин безопасности WordPress? Почему это так важно?

WordPress – самая популярная CMS, и большинство веб-сайтов в Интернете построено на WordPress, и хакеры по всему миру заинтересованы в получении доступа к веб-сайтам WordPress.

Почему?

WordPress всегда поощряет своих пользователей обновлять свои веб-сайты. Однако использование сторонних тем и плагинов может поставить под угрозу безопасность WordPress.

Это означает, что хакеры могут найти слабые места вашего сайта и получить доступ к WordPress и даже к серверу.

По умолчанию файлы ядра предназначены для обеспечения базовой безопасности WordPress. Однако безопасность, обеспечиваемая WordPress, довольно слабая по сравнению с плагинами, разработанными специально для повышения безопасности WordPress.

Установив плагин, вы можете активно отслеживать и сканировать WordPress. Правильный плагин безопасности может добавить экстремальные уровни безопасности в WordPress и уведомить вас, если есть какие-либо нарушения безопасности.

Даже если ваш сайт взломан, они начинают процесс восстановления WordPress.

Лучшие плагины безопасности WordPress

Вот наш выбор из длинного списка плагинов безопасности WordPress:

1. Защитные соки

Sucuri доступен как в бесплатной, так и в премиальной версии. Хотя бесплатной версии более чем достаточно для личных веб-сайтов, если вы хотите использовать веб-брандмауэр или некоторые другие функции, вам необходимо приобрести премиум-версию.

Однако большинство владельцев веб-сайтов считают, что в этой функции нет необходимости.

В бесплатной версии вы можете управлять файлами и черным списком. Кроме того, вы получаете уведомления о безопасности.

Премиум-версия позволяет сканировать WordPress сколько угодно. Например, заплатив 17 долларов в месяц, вы можете сканировать WordPress каждые 12 часов.

Почему сукури – хороший выбор?

- Различные типы SSL в премиум-версии.

- Поддержка клиентов через чат или тикет.

- Он уведомляет вас, если есть какие-либо атаки.

- Он предлагает расширенную защиту от DDoS-атак.

- Бесплатная версия предлагает черный список и сканирование на наличие вредоносных программ и повышает общую безопасность.

2. Пуленепробиваемая безопасность

BulletProof Security – еще один проверенный плагин безопасности WordPress. Этот плагин защищает базу данных, брандмауэр и страницу входа пользователя.

BulletProof Security ограничивает попытки входа в систему и блокирует любую активность при сканировании ваших файлов или просмотре кода WordPress.

Кроме того, этот плагин блокирует хакерам блокировку IP-адресов. Он сканирует строки кода, связанные с основными файлами WordPress, шаблонами и активными плагинами, чтобы убедиться, что с ними нет проблем.

Он защищает ваш сайт от XSS, RFI, CRLF, CSRF, Base64, внедрения кода и SQL. Поэтому, если вы собираетесь использовать этот плагин, мы рекомендуем регулярно его обновлять.

Премиум-версия предлагает больше расширенных функций и защищает WordPress во всех аспектах. Однако бесплатная версия так же популярна, как и премиум-версия, и, вероятно, этого достаточно для блогов и малого бизнеса.

3. Wordfence

Wordfence – еще один популярный плагин безопасности WordPress в нашем списке. Поначалу этот плагин может показаться простым. Но он предлагает мощные функции для защиты вашего сайта от любых атак.

Защита страницы входа и восстановление файлов – это только две из многих функций, которые предлагает этот плагин. Кроме того, он анализирует поведение пользователей на WordPress и отображает их в виде диаграммы.

В премиум-версии Wordfence предлагает гораздо больше функций. Однако это стоит 99 долларов в год для веб-сайта. Они предлагают значительные скидки при многократных покупках. Некоторые из ключевых функций этого плагина:

- Бесплатная версия достаточна для небольших сайтов.

- Веб-разработчики, управляющие несколькими веб-сайтами, могут снизить свои затраты на безопасность с помощью этого подключаемого модуля.

- Брандмауэр в этом плагине может предлагать блокировку в зависимости от местоположения, немедленную защиту от текущих атак и защиту от вредоносных программ.

- Функция сканирования в этом плагине сканирует каждый файл, установленный на вашем сервере, и вовремя обнаруживает вредоносные программы и спам.

- Возможность фильтровать спам в комментариях. Устранение необходимости установки другого плагина.

4. Безопасность iThemes

Этот плагин ранее назывался Better WP Security, и они утверждают, что предоставляют более 30 функций для оптимизации вашего сайта и блокировки хакеров.

Основное внимание в iThemes Security уделяется слабым паролям и слабым местам установленных плагинов на WordPress.

В бесплатной версии обеспечиваются ваши повседневные потребности. Однако вы можете получить доступ к премиум-версии, заплатив 80 долларов в год.

Премиум-версия предлагает чат, постоянные обновления и поддерживает несколько веб-сайтов.

Если вы управляете большим количеством веб-сайтов, есть другие программы, которые стоят намного дороже. В премиум-версии плагин заставляет пользователей выбирать надежные пароли, удаляет неактивных пользователей, создает резервные копии базы данных и добавляет двухфакторную аутентификацию на страницу входа.

Это лишь некоторые из функций, предлагаемых этим плагином.

Итак, почему вы должны использовать iThemes Security?

- Сравнение файлов. Когда файл изменяется, он сканирует его, чтобы убедиться, что это вредоносное ПО или он был изменен пользователем.

- Google reCAPTCHA. Используя этот сервис, этот плагин добавляет дополнительный уровень безопасности на страницу входа в WordPress.

- Он проверяет основные файлы WordPress и помогает обнаружить вредоносное ПО. Если есть.

- Соли и ключи WordPress. IThemes Security упрощает обновление ключей и солей WordPress.

- Используя «Режим отсутствия», вы можете заблокировать панель управления WordPress, чтобы никто не мог получить к ней доступ.

5. Безопасность WP All In One

Плагин All in One WP Security имеет удобный интерфейс, отличную поддержку и функции.

Кроме того, он использует визуальные инструменты, такие как графики, чтобы новички могли понять стандарты уровней безопасности и способы их повышения.

Уровни безопасности в этом плагине предлагаются на трех основных уровнях: базовый, средний и продвинутый.

Поэтому, даже если вы опытный веб-разработчик, этот плагин все равно будет для вас хорошим вариантом. Плагин All In One WP Security защищает учетные записи, предотвращает атаку грубой силы при входе в систему и повышает уровень безопасности страницы регистрации. Кроме того, он защищает ваши файлы и базу данных WordPress.

Почему вы должны выбрать этот плагин?

- Он поддерживает черный список. Вы можете определить, когда пользователю будет заблокирован доступ к веб-сайту.

- Вы можете создавать резервные копии файлов .htaccess и wp-config. Таким образом, если с этими файлами что-то пойдет не так, они вернутся в исходное состояние.

- Этот плагин предлагается бесплатно для широкой публики.

6. Реактивный ранец

Большинство пользователей WordPress знакомы с плагином Jetpack. Поскольку он имеет множество функций и, что наиболее важно, он разработан WordPress.com.

Этот плагин предлагает множество модулей для улучшения ваших социальных сетей, предотвращения спама и оптимизации WordPress в целом.

Кроме того, этот плагин поставляется с множеством инструментов безопасности, что делает его доступным для пользователей с небольшим бюджетом, которые ищут жизнеспособный плагин. Например, модули безопасности предлагаются бесплатно и могут предотвратить любые ненормальные действия.

Защита WordPress от атаки методом перебора и внесения в белый список предлагается в бесплатной версии Jetpack.

Если вам нужны дополнительные функции, вы должны приобрести премиум-версию этого плагина, которая стоит 99 долларов в год. Этот плагин сканирует вредоносное ПО, создает резервные копии различных разделов вашего сайта и восстанавливает их в случае атак.

Кроме того, заплатив 299 долларов, он позволяет сканировать на наличие вредоносных программ и создавать резервные копии в любое время.

Почему этот плагин – хороший выбор?

- Если у вас небольшой веб-сайт, используя бесплатную версию этого плагина, вы можете удовлетворить потребности WordPress в безопасности. Кроме того, купив премиум-версию, вы сможете разблокировать все остальные функции.

- Премиум-версия охватывает резервное копирование, защиту от спама и сайта.

- Регулярные обновления подключаемых модулей управляются подключаемым модулем Jetpack.

- Jetpack избавляет от необходимости загружать другие плагины. Например, он занимается маркетингом по электронной почте, маркетингом в социальных сетях и позволяет настраивать и оптимизировать WordPress.

- Jetpack постоянно следит за сайтом. Поэтому, если на сайте есть какие-либо проблемы, он быстро их устраняет.

7. WP fail2ban

WP Fail2ban плагин предлагает только один сервис для пользователя. Это предотвращает любые атаки грубой силы.

Этот плагин использует другие методы по сравнению с другими плагинами для борьбы с атаками грубой силы. Плагин WP fail2ban сохраняет каждую попытку входа в Syslog с помощью LOG_AUTH.

Кроме того, он позволяет использовать более простые или более сложные методы входа в систему. Однако эта функция заменяет метод входа в систему WordPress по умолчанию.

У плагина WP fail2ban нет специальной конфигурации. Просто установите и позвольте ему делать свою работу.

Функция грубой силы этого плагина предлагается пользователям бесплатно, согласно отзывам пользователей, плагин WP fail2ban защищает страницу входа в WordPress без каких-либо проблем.

Почему этот плагин?

- Это дает вам возможность определять новые правила для страницы входа.

- Совместим с CloudFare и другими прокси-серверами.

- Он ведет полный учет комментариев. Следовательно, это может предотвратить спам-комментарии.

- Он записывает пингбеки, спам и пользователей.

- Это дает пользователям возможность использовать шорткоды. Он может блокировать страницу входа пользователя, не давая ему возможности войти в систему.

8. Acuneti WP SecurityScan.

Acuneti WP SecurityScan плагин разработан Acunetix для повышения уровня безопасности веб – сайта WordPress. Эта компания известна созданием первоклассных программ безопасности.

Плагин Acuneti WP SecurityScan полностью сканирует ваш веб-сайт на предмет выявления слабых мест и предлагает различные методы их защиты.

Почему этот плагин? Какие особенности?

- Безопасность прав доступа к файлам.

- Скрывает версию WordPress.

- Удаляет метатеги из базы данных.

- Отключает отчеты об ошибках PHP.

- Этот плагин также скрывает внутренний код, поэтому хакеры не могут использовать какую-либо информацию против вашего сайта.

- Удаляет информацию об обновлении плагинов, тем и версий WordPress от пользователей, не являющихся администраторами.

- Отключает базу данных и отчеты об ошибках PHP. Поэтому хакеры не могут использовать эту информацию против вас.

- Живое сканирование.

Кроме того, Acuneti WP SecurityScan регулярно выполняет резервное копирование базы данных, и вы можете управлять живой аудиторией на WordPress.

9. Защита от вредоносного ПО.

Как вы, вероятно, можете понять по названию этого плагина, Anti-Malware Security защищает WordPress от вредоносных программ. Плагин Anti-Malware Security активно ищет распространенные риски.

Сканер вредоносных программ этого плагина позволяет сканировать все файлы и папки, чтобы найти деструктивный код, бэкдоры, вредоносные программы и другие известные методы, которые хакеры используют для получения доступа к веб-сайту.

Во-первых, вам необходимо создать новую учетную запись на веб-сайте Anti-Malware Security, чтобы получить доступ к последней версии и определениям.

В премиум-версии этого плагина предусмотрена защита от перебора. Кроме того, он уведомляет вас, есть ли какие-либо обновления для плагина Anti-Malware Security.

10. 6Scan Security

6Scan Security наиболее популярен для восстановления поврежденных файлов в WordPress. Этот плагин рекомендует правила безопасности на основе правил и обычно пытается поддерживать уровни безопасности WordPress в обновленном состоянии.

Этот плагин сканирует ваш сайт на наличие SQL-инжекторов, межсайтовых сценариев, CSRF, обхода каталогов, DDoS-атак и еще десяти распространенных атак.

Ключевой особенностью этого плагина является тот факт, что он обнаруживает и устраняет проблемы самостоятельно. Как только он находит деструктивный код, он начинает процесс. Кроме того, он позволяет автоматически обнаруживать и удалять вредоносные программы.

Если есть какие-либо проблемы с установленными плагинами или темами, вы получите уведомление по электронной почте.

11. VaultPress

VaultPress – еще один важный плагин безопасности, который работает как iThemes Security Pro и Sucuri Scanner.

Если вы хотите использовать функции, предоставляемые в этом плагине, вы должны платить 39 долларов в год, что является выгодной сделкой по сравнению с другими плагинами премиум-класса, упомянутыми в этом списке.

Однако, по словам разработчиков этого плагина, версии этого плагина за 39 долларов достаточно для небольших сайтов и блогеров. Если вам нужны более мощные функции, вы можете перейти на версию за 99 или 299 долларов.

Возможность делать ежедневное резервное копирование или мгновенное резервное копирование с календарем для планирования резервного копирования – интересные особенности этого плагина.

Восстановление находится всего в одном клике. Также восстановленные файлы сохраняются в панели управления WordPress. При получении резервной копии выбираются разные версии, поэтому вы можете выбрать из них нужную.

Лучшая особенность этого плагина – это оптимизированный метод получения резервной копии. Это означает, что когда вы получаете резервную копию, она не перезаписывает файлы. Вместо этого он сохраняет новую информацию и добавляет ее в файл резервной копии. Этот процесс экономит много времени и места на сервере.

Кроме того, вы можете проверять статистику своего сайта с помощью одной главной панели управления.

Каковы основные особенности VaultPress?

- Цена, которую вы платите за премиум-версию, относительно ниже по сравнению с другими плагинами, упомянутыми в нашем списке.

- Интерфейс очень удобный.

- Используя календарь, предоставленный в плагине, вы можете создавать резервные копии файлов вручную и мгновенно.

- Используя статистическую функцию, предоставляемую вам этим плагином, вы можете видеть время пиковой нагрузки и любые атаки, которые могли произойти в это время.

Если вам требуется дополнительная информация об этом плагине, вы можете связаться с их службой поддержки и попросить их предоставить дополнительную информацию о восстановлении и получении резервной копии.

12. Защитник

Defender – это плагин для многоуровневой безопасности. Этот плагин имеет очень простой интерфейс и доступен как в бесплатной, так и в премиальной версиях.

Этот плагин позволяет вам свободно сканировать ваш сайт WordPress и находить любой подозрительный код. Функция сканирования сравнивает установленную версию WordPress с каталогом, чтобы убедиться, что в нем нет подозрительных вредоносных программ, и отображает отчет. Кроме того, поврежденные файлы можно восстановить простым щелчком.

Премиум-версия дает вам 10 ГБ облачного хранилища для загрузки файлов резервных копий. Сохраненные данные используются для любых изменений. Сканирование безопасности и черный список – это другие функции, предоставляемые в премиум-версии.

Что делает плагин Defender таким хорошим? Какие особенности?

- Если ваш сайт взломан, служба поддержки может помочь вам восстановить его.

- Двухэтапная аутентификация Google.

- Сканирование и восстановление файлов WordPress.

- Черный список IP и ведение журнала.

- Неограниченное сканирование файлов.

- Временная защита от атак грубой силы.

- 404 ограничители для блокировки уязвимых сканирований.

- Отчеты и уведомления о блокировке IP.

13. MalCare

После просмотра более 240 тысяч веб-сайтов и исследования уровней безопасности WordPress, плагин MalCare был разработан и разработан для удовлетворения потребностей в безопасности веб-сайта WordPress.

Благодаря многоуровневой безопасности он находит скрытые и сложные вредоносные программы за считанные минуты.

Каковы ключевые особенности MalCare?

- Одновременно сканирует весь сайт.

- Повышает безопасность WordPress.

- Защищает страницу входа.

- Белая этикетка.

- Полная клиентская отчетность.

Премиум-версия предлагает больше функций и полностью защищает ваш сайт от любых вредоносных программ. В профессиональной версии вы можете обновлять плагины, темы и WordPress на одной панели инструментов.

Это увеличивает ваш сайт таким образом, чтобы посторонний персонал не мог получить к нему доступ. Вы можете создать резервную копию в любой день года.

Если вы управляете чужими веб-сайтами, плагин MalCare предлагает белые метки и может создавать отчеты для клиентов.

14. WebARX

WebARX – это платформа безопасности премиум-класса, которая поддерживает все приложения PHP. WebARX завоевал популярность благодаря передовому межсетевому экрану. Эта функция позволяет полностью контролировать трафик между вашими веб-сайтами с облачной панели управления.

Другими словами, WebARX – это стена безопасности, которая защищает ваш сайт от плагинов, атак, ботов и нереалистичного трафика.

Вы можете написать собственные правила брандмауэра. Кроме того, он оптимизирует WordPress, позволяет выполнять резервное копирование, отслеживать время безотказной работы и проблемы безопасности, а также получать уведомления по электронной почте. Установить и запустить приложение тоже очень просто.

Почему вы должны выбрать этот плагин?

- Расширенный брандмауэр.

- Он автоматически получает команды для проверки слабых мест установленных плагинов и шаблонов и их исправления.

- Контролирует работоспособность сайта. Когда веб-сайт выйдет из строя, администратор получит уведомление по электронной почте или в Slack.

- Создает полные отчеты о безопасности в формате PDF. (вы можете настроить его и добавить свой логотип в этот отчет и отправить его своим клиентам.)

- Обеспечивает безопасность неограниченного количества веб-сайтов.

15. Google Authenticator – двухфакторная аутентификация.

В большинстве случаев плагины безопасности WordPress предлагают ограниченные функции безопасности, и не имеет смысла устанавливать один плагин для одной функции. Часто, установив такой плагин, как iThemes Security Pro, вы можете получить эту функцию вместе с десятками других.

С другой стороны, двухфакторная аутентификация – это совсем другая история. Потому что большинство плагинов не предлагают эту функцию. Таким образом, установка плагина Google Authenticator очень разумна.

Плагин Google Authenticator рекламирует дополнительный уровень безопасности для страницы входа. Этот уровень безопасности очень важен, потому что большинство хакеров, как правило, получают доступ, взломав страницу входа.

Этот плагин, кроме обычного метода входа в систему, заключающегося в вводе пароля, предлагает другие методы для получения доступа к вашей учетной записи. Например, SMS, QR-код или секретный вопрос.

Этот плагин сводит к минимуму возможные способы получения доступа к WordPress хакером. Потому что только вы знаете и можете получить доступ к дополнительным уровням безопасности. (например, ваш мобильный телефон для SMS-пароля)

Google Authenticator – это бесплатный плагин с удобным интерфейсом. Помимо выбора второго уровня безопасности, вы также можете выбрать, кому нужно использовать двухфакторную аутентификацию для получения доступа к вашей учетной записи WordPress.

Например, вы можете разрешить администраторам входить на сайт без использования двухфакторной аутентификации, но редакторы и авторы должны использовать двухфакторную аутентификацию. Как известно, взломать двухфакторную аутентификацию очень сложно, особенно если вы используете мобильный метод.

Почему мы рекомендуем этот плагин?

- Он добавляет в WordPress двухфакторную аутентификацию.

- Вы можете выбрать, какой метод вы хотите использовать для двухфакторной аутентификации.

- Вы можете определить, какие пользователи должны использовать двухфакторную аутентификацию.

- Этот плагин можно добавить на настраиваемую страницу входа с помощью шорткода.

16. Блокировать неверные запросы

Block Bad Queries (BBQ) – один из лучших плагинов безопасности WordPress в нашем списке. Функции, предоставляемые этим плагином, значительно повышают уровень безопасности вашего сайта.

Блокировать плохие запросы очень легко использовать. Этот плагин защищает ваш сайт от вредоносных запросов, подозрительных URL-адресов и отслеживает входящий трафик eval, base64_ и блокирует циклические запросы.

Это надежный плагин для веб-сайтов, которые не могут использовать надежный брандмауэр .htaccess. BBQ – лучшее решение для защиты вашего сайта от SQL-инжекторов.

Каковы ключевые особенности плагина Block Bad Queries?

- Это plug-n-play.

- Никакой конфигурации не требуется.

- Просто и быстро.

- Основное внимание уделяется безопасности и производительности.

- Блокирует широкий спектр вредоносных запросов.

- Разработан на основе межсетевого экрана 5G / 6G.

17. Astra Web Security

Astra Web Security – это полный пакет безопасности для веб-сайтов WordPress. Этот плагин защищает ваш сайт от вредоносных программ, SQLi, XSS, спама в комментариях, атак методом грубой силы и сотен атак. Следовательно, вам не нужно устанавливать какие-либо дополнительные плагины безопасности.

Его панель управления очень удобна и проста в использовании. Известные компании, такие как Gillette, African Union, Ford и Oman Airways, используют этот плагин.

Планы Astra начинаются с 9 долларов в месяц, а если вы платите за весь год, вы получите скидку 20%. Подводя итог, если вы хотите инвестировать в безопасность WordPress, Astra Web Security – лучший выбор.

Какие особенности у Астры?

- Astra Security можно установить как плагин, и вам не нужно менять DNS.

- Помимо удаления вредоносных программ, его мощный брандмауэр предотвращает SQLi, XSS, подозрительных ботов, грубую силу, спам в комментариях и т.д.

- Его панель инструментов позволяет вам видеть всю необходимую информацию в одном месте. Вы можете заблокировать страну, IP или URL. Кроме того, вы можете видеть действия входа.

- Он предлагает бесплатную платформу и создает отчет о любых атаках.

18. Щит безопасности

Основная цель Shield Security – повысить безопасность вашего сайта. Если вы занятой человек и не хотите иметь дело с электронными письмами безопасности, вам следует установить умный плагин безопасности, который не спамит вас сотнями писем за короткий промежуток времени.

Плагин Shield Security можно использовать как для продвинутых, так и для начинающих веб-разработчиков, и он начинает свою работу сразу после его установки на WordPress. Он хранит в себе все отсканированные данные. Поэтому, если вам нужно узнать результаты, вы должны проверить плагин.

Ядро этого плагина полностью бесплатное. Эксперты и люди с крупным бизнесом, которым требуется круглосуточная безопасность, могут приобрести премиум-версию, заплатив 12 долларов в месяц.

Премиум-версия выполняет больше сканирований и следует строгим правилам для имени пользователя и пароля, а также выполняет больше тестов. Кроме того, профессиональная версия совместима с плагином WooCommerce, отслеживает посещаемость сайта и т.д.

Почему Shield Security?

- Один из немногих плагинов, ограничивающих доступ к своим настройкам определенным пользователям.

- Умная защита. Он автоматически проверяет и отслеживает действия в фоновом режиме, не отправляя вам сотни писем.

- Единственный плагин, который предлагает три типа двухфакторной аутентификации бесплатно.

- Версия Pro стоит всего 12 долларов за сайт.

- Версия Pro поставляется с 6-кратным мощным сканированием для обнаружения проблем на вашем веб-сайте.

19. Секупресс

SecuPress плагин представляет собой совершенно новое имя в безопасности WordPress. Однако ситуация быстро улучшается. Этот плагин доступен как в бесплатной, так и в премиальной версии.

Если вы ищете плагин с уникальным интерфейсом, SecuPress – лучший вариант. В бесплатной версии у вас есть доступ к межсетевому экрану, предотвращению атак методом перебора и блокировке IP-адресов.

Защита ключей безопасности и блокировка плохих ботов предлагаются в бесплатной версии. (в большинстве плагинов вы должны заплатить за премиум-версию, чтобы разблокировать эти функции)

Если вам нужны дополнительные функции безопасности, заплатив всего 59 долларов в год за сайт, вы можете разблокировать такие функции, как двухфакторная аутентификация, блокировка IP-адресов на основе геолокации, сканирование на наличие вредоносных программ в PHP и создание отчетов в формате PDF.

Почему вам следует выбрать плагин SecuPress?

- У него один из лучших интерфейсов, который делает плагин простым в использовании для новичков.

- Премиум-версия проверяет 35 мер безопасности за 5 минут и отправляет вам отчет.

- Он может изменить URL-адрес входа.

- Он помогает обнаруживать деструктивные плагины, темы и код.

20. StackPath

StackPath обычно известен как CDN, который позволяет публиковать свой веб-сайт с высокой скоростью. Кроме того, эта платформа также управляет безопасностью вашего сайта.

StackPath защищает ваш сайт от DDoS-атак. Все пакеты, предлагаемые в этом плагине, поддерживают DDoS-атаки 3 и 4 уровней и полностью покрывают веб-сайт.

StackPath предназначен для шифрования вашего веб-сайта в сети, сканирования сети и защиты от вредоносных программ и серьезных атак.

Этот плагин не только защищает ваш сайт, но также оптимизирует WordPress и увеличивает его скорость.

Вывод

В этой статье мы обсудили 20 лучших плагинов безопасности WordPress с разными и часто похожими функциями. Пользователи WordPress могут выбрать либо премиум, либо бесплатную версию в зависимости от своих требований.

Источник записи: https://betterstudio.com

Безопасность WordPress — как обеспечить безопасность вашего сайта

Все мы знаем, что WordPress – самая популярная платформа для ведения блогов в мире. Ежедневно с CMS работают миллионы пользователей. И из-за его популярности существует множество фантастических тем, плагинов и сервисов, которые дополняют каждый сайт. Но быть популярным – не всегда хорошо.

У модели с открытым исходным кодом WordPress есть и недостатки. Хакеров больше интересует платформа, поскольку ею пользуется очень много людей. Итак, каждый неверный шаг, который вы сделаете, они будут наблюдать за вами.

Да, это может показаться немного пугающим, и должно быть. Многие люди не проявляют должного уважения к хакерам, а многие сознательно пренебрегают безопасностью своих блогов; пока не станет слишком поздно, и все, что они могут сделать, это кричать о помощи. Чтобы вы не стали еще одной жертвой Интернета, оставайтесь с нами до конца этой статьи, поскольку мы собираемся показать вам самые важные вещи, которые вы можете и должны сделать для своего блога. Даже если вы новичок, вы можете многое сделать, чтобы повысить безопасность своего недавно созданного блога WordPress.

Регулярно обновляйте

Одним из первых шагов к повышению безопасности сайта является регулярное обслуживание WordPress. При таком большом количестве технологических новинок это нормально, что обновления распространяются с огромной скоростью. Но вам нужно адаптироваться, так как обновление основных файлов, плагинов и тем WordPress совсем не сложно и может спасти ваш сайт от плохих парней.

Если вы быстро взглянете на официальную статистику WordPress, вы заметите, что слишком много людей все еще ведут свой блог на старых версиях WordPress. В редких случаях это оправдано, но чаще всего вам придется обновить свой сайт до последней версии.

То же самое касается различных тем и плагинов WordPress, которые также нуждаются в регулярных обновлениях. Мы уже говорили о том, почему обновления важны и как их устанавливать прямо с панели инструментов.

Тщательно выбирайте логины

Хотя может показаться нормальным, что администратор входит в систему с именем пользователя «admin», это серьезная проблема безопасности. Поскольку многие пользователи не меняют имя пользователя по умолчанию, хакеры могут легко его угадать. Оставляя все как есть, вы как будто поворачиваете ключ для злоумышленника.

При установке WordPress используйте свое имя, псевдоним или любое другое имя вместо «admin». Если у вас уже есть сайт с именем пользователя «admin», вы все равно можете внести изменения. Один из вариантов – создать нового пользователя с правами администратора, а затем удалить пользователя по умолчанию (сообщения, назначенные старому имени пользователя, будут автоматически назначены новому пользователю), или вы можете использовать плагин Username Changer, который сделает все еще проще.

Используйте надежные пароли

Надежные пароли состоят из более чем десятка различных символов, включая буквы, цифры и другие специальные символы. К сожалению, вместо надежного пароля, такого как «jTh6F9% aO (», многие люди по-прежнему используют небезопасные пароли, такие как их имена, даты рождения или простые комбинации, которые легко угадать (« 1234» – ужасный пароль, но многие люди используют Это).

Пока не стало слишком поздно, мы предлагаем вам сменить пароль на надежный и сделать то же самое для всех пользователей вашего блога. Вы даже можете использовать плагин Force Strong Passwords, если хотите обеспечить соблюдение безопасных паролей для всех своих пользователей.

Регулярно делайте резервные копии своего сайта

Регулярное резервное копирование важнее, чем думают многие новички. Большинство из них считают, что их сайты недостаточно ценны для хакера или что они уже сделали все возможное, чтобы обеспечить безопасность сайта. Но когда случится что-то плохое, вам понадобится последняя резервная копия вашего блога. В этом случае, даже если все будет удалено, потеряно или вы просто потеряете к нему доступ, вы всегда сможете восстановить полную резервную копию своего сайта и продолжить работу без особых хлопот.

Используйте безопасные соединения

SSL (Secure Socket Layer) – это технология, которая обеспечивает безопасную передачу данных между пользовательскими браузерами и серверами. Используя SSL, хакеры с меньшей вероятностью будут вторгаться и получать в свои руки конфиденциальные данные (например, имена пользователей, пароли и номера кредитных карт) из подключений.

Хотя на данный момент это может показаться слишком техническим, вы можете получить свой SSL в кратчайшие сроки. Многие хостинговые компании в настоящее время предлагают бесплатные SSL-сертификаты, и вы также можете узнать об этом у своей хостинговой компании. Как вариант, вы можете купить отдельные сертификаты, которые затем можно будет установить на своем сайте.

Сканировать все файлы на наличие уязвимостей

Устанавливая различные плагины и темы из Интернета, вы рискуете всем сайтом. Если элемент, который вы пытаетесь добавить, содержит вредоносное ПО, вы можете потерять сайт для хакера или поставить под угрозу безопасность всех, кто его использует. Это может быть проблемой, даже если вы единственный администратор. Но представьте себе риск, которому вы подвергаете свой сайт, когда десятки пользователей могут добавлять темы, плагины и другие файлы.

Чтобы убедиться, что вы в безопасности, мы предлагаем использовать бесплатный плагин Security Ninja. Просто нажав кнопку, плагин просканирует весь сайт на наличие дыр в безопасности, уязвимостей и вредоносных программ <. После этого Security Ninja посоветует вам, как решить проблемы на вашем сайте.

Ограничить количество попыток входа

Пытаясь получить доступ к вашему сайту, хакеры часто используют атаки методом грубой силы. Используя ботов и различные скрипты, они будут постоянно пытаться угадать комбинацию вашего имени пользователя и пароля. Чтобы остановить их, пока не стало слишком поздно, вы можете довольно легко ограничить количество попыток входа в систему. В этом случае у каждого пользователя будет три, пять или десять попыток войти на ваш сайт. Если он потерпит неудачу, этот пользователь будет заблокирован на определенный период времени.

Чтобы ограничить количество попыток входа в систему, вы можете использовать бесплатный плагин под названием Login LockDown.

Использовать двухэтапную аутентификацию

Если вы понимаете, что попыток входа в систему слишком много, вы можете сделать все более безопасным, используя двухэтапный процесс аутентификации. В отличие от обычного входа в систему, двухэтапная аутентификация добавляет еще один уровень безопасности, добавляя еще один пароль, который пользователь генерирует на стороннем устройстве. Например, после ввода имени пользователя и пароля WordPress по умолчанию плагин для двухэтапной аутентификации отправит другой код на ваш смартфон. Обычно этот код действителен только в течение нескольких минут и работает только с комбинацией вашего имени пользователя и пароля.

Из-за дополнительного уровня безопасности ваш логин практически недоступен. Единственным недостатком двухэтапной аутентификации является более сложный процесс входа в систему.

Изменить префикс таблицы базы данных

При установке WordPress вы можете ввести собственный префикс для таблиц базы данных, используемых платформой. В целях безопасности важно, чтобы у вас был уникальный префикс, чтобы хакеры не могли легко получить к ним доступ. Поскольку в установках WordPress по умолчанию используется тот же префикс «wp_» и те же имена таблиц, хакерам даже не нужно гадать, где хранится вся информация.

Но если вы не ввели собственный префикс при установке WordPress, вы можете внести изменения прямо сейчас. Есть несколько способов сделать это вручную, но поскольку это руководство для начинающих, мы просто укажем вам бесплатный плагин, который сделает все за вас. Все, что вам нужно сделать, это установить плагин Change Table Prefix и выбрать другой префикс. Вы можете удалить плагин после успешной модификации.

Скрыть страницу входа

По умолчанию каждый сайт WordPress имеет один и тот же URL-адрес для входа. Все, что нужно, – это добавить / wp-login или / wp-admin в конце любого домена, чтобы получить доступ к странице входа, где вы можете начать угадывать учетные данные. Итак, чтобы не дать хакерам-подражателям даже получить доступ к вашей странице входа, вы можете просто скрыть это.

Более опытные пользователи могут изменить ссылку напрямую из файлов WordPress, но для новичков мы предлагаем использовать простой и бесплатный плагин WPS Hide Login.

Получать уведомления о проблемах с безопасностью

Вы не можете быть на своем веб-сайте все время. Но, к сожалению, проблемы безопасности и хакера это не волнует. Кто-то может попытаться украсть ваш домен или изменить данные NameServers для перенаправления ваших писем. Возможно, вы выбрали вредоносное ПО, которое изменило ваш контент, или Google может пометить сайт как небезопасный, даже не подозревая об этом. Иногда такие проблемы неизбежны. Но вы все равно можете вовремя отреагировать, если бы просто знали о них.

В этом случае вам могут помочь такие инструменты, как SmartMonitor . Этот конкретный плагин WordPress уведомит вас по электронной почте, SMS или push-уведомлением, как только произойдет что-то подозрительное. Своевременно зная об угрозах безопасности, вы можете связаться с вашим хостинг-провайдером или экспертом по безопасности, чтобы сэкономить время.

Автоматический выход из системы бездействующих пользователей

Если вы работаете из дома, не имеет особого значения, если вы останетесь на своем сайте WordPress в течение более длительного времени. Но если вы хотите взять свой блог с собой и получить доступ к панели управления с ноутбуков, планшетов и смартфонов в общественных местах, легко забыть выйти из системы. Если вы предпочитаете оставлять портативное устройство без присмотра, кто-то может легко получить доступ к вашему сайту, сменить пароли и все украсть.

Если вы установите Idle User Logout, бесплатный плагин будет проверять активность пользователей (входящих) и автоматически отключать всех, кто не был активен в течение определенного времени. Просто иногда это может быть палочкой-выручалочкой.

Защитите свой сайт от хакеров

WordPress рекомендует повысить уровень безопасности вашего сайта, внеся определенные изменения в ваш WP-сайт. Мы уже обсуждали регулярное резервное копирование и предотвращение доступа к вашему сайту путем ограничения попыток входа в систему. WordPress рекомендует еще несколько шагов для повышения безопасности своего сайта, например, отключение редактора файлов, предотвращение выполнения PHP и т.д. В Интернете есть несколько руководств, которые помогут вам вручную укрепить ваш сайт, но это рискованная операция. Одна ошибка в коде может привести к сбою вашего сайта. Использование плагина безопасности, такого как MalCare, позволяет выполнять эти функции одним нажатием кнопки <. Нет никакого риска ручной ошибки.

Используйте универсальные плагины безопасности

Многие меры предосторожности, упомянутые в этой статье, являются частью популярных подключаемых модулей безопасности. Большинство из них позволяют защитить свой сайт всего несколькими щелчками мыши. В зависимости от плагина и версии, которую вы используете, вы можете даже получить несколько дополнительных привилегий безопасности, которые добавят еще один уровень безопасности на ваш сайт. Некоторые из самых популярных плагинов безопасности:

Вывод

Безопасность веб-сайта должна быть тем, о чем вы всегда должны думать. Будь то просто изменение паролей и имен пользователей или настройка плагинов, вы не должны пренебрегать своим блогом. Даже если вы полный новичок, вы все равно можете выполнить все шаги, упомянутые в этой статье. Но это только начало. Есть еще много вещей, которые следует учитывать, но поскольку они требуют изменений кода и прав доступа к файлам, мы оставим эти советы на некоторое время.

Для начала важно, чтобы вы понимали, что безопасность веб-сайта в ваших руках и что вы всегда должны стремиться сделать свой блог максимально безопасным.

Источник записи: https://firstsiteguide.com

Главное о безопасности в WordPress — Джино • Журнал

29 апреля 2020 г.

Время чтения: 2 минуты

WordPress — популярнейшая платформа, поэтому и отношение у киберпреступников к ней особое. Ежедневно происходят тысячи попыток взлома сайтов на этой CMS с теми или иными целями. И нередко эти попытки заканчиваются успехом — во многом из-за того, что администраторы пренебрегают соблюдением мер безопасности.

Что именно взломщики делают с сайтами? По данным Wordfence и WP WhiteSecurity, в топ-3 самых популярных атак на WordPress-сайты входят межсайтовый скриптинг (XSS), SQL-инъекции и загрузка вредоносных файлов. И в каждом из этих случаев может быть нанесён непоправимый ущерб.

Доля самых популярных видов атак на WordPress-сайты в 2019 году, согласно исследованию Wordfence

Интересно, что 92% случаев взлома произошли в результате работы ботов. То есть атаки на WordPress-проекты сегодня проводятся в автоматическом режиме и носят массовый характер. А всё могло бы быть по-другому, если бы владельцы сайтов соблюдали самое главное правило…

Устанавливайте все обновления, пока не поздно

Едва ли не во всех материалах о безопасности в WordPress советуют следить за обновлениями и своевременно их устанавливать. И не зря: например, по информации WP WhiteSecurity, 73% WordPress-сайтов имеют уязвимости из-за неактуальной версии CMS. Поэтому устанавливайте все приходящие обновления WordPress, ведь они содержат патчи безопасности для защиты вашего сайта.

Регулярно обновлять также необходимо темы и плагины. Если, конечно, обновления для них выпускаются. От компонентов, которые не обновляются больше года или которые уже удалены из каталогов WordPress, лучше отказаться вовсе. Ведь со временем они будут становиться всё уязвимее перед вредоносными атаками. Также следует удалить все неиспользуемые плагины и темы.

По возможности выбирайте популярные плагины, которые имеют большое число активных установок и у которых прошло немного времени с момента последнего обновления. И избегайте установки тем и плагинов из непроверенных источников, пользуйтесь только официальными каталогами, этим и этим. Они также доступны и в панели администратора. И приобретайте платные темы только у надёжных продавцов. Не соблюдая все эти рекомендации, под видом полезной темы или плагина вы можете получить вредоносное ПО.

Соблюдайте общие меры кибербезопасности

У сайтов на WordPress есть своя специфика, но обезопасить их от вредоносных атак можно и с помощью тех рекомендаций, которые относятся ко всем сайтам в целом. Вот лишь некоторые из них:

Позаботьтесь о надёжности паролей. Они не должны легко угадываться.

Не забывайте о резервном копировании, оно может спасти вас в трудную минуту.

Получите SSL-сертификат, если вы ещё этого не сделали.

Не используйте анонимное соединение по FTP, а лучше воспользуйтесь SFTP.

Обеспечьте регулярное сканирование сайта антивирусным ПО. В случае с WordPress можно подключить специализированный плагин.

Проверяйте свой компьютер на наличие угроз и используйте файрвол.

Не заходите в панель администратора, присоединившись к открытой сети Wi-Fi. Иначе ваши данные могут быть перехвачены.

Всё это поможет вам значительно повысить безопасность вашего сайта. Но есть и другие способы защититься от вредоносных атак, которые будут полезны непосредственно пользователям WordPress. О них мы расскажем чуть позже, поэтому следите за Джино.Журналом!

Безопасности много не бывает, или как выстроить оборону сайта

Что и как нужно сделать, чтобы обезопасить сайт? Сложный пароль на вход – это лишь один из пунктов. Помимо этого, есть еще куча дверей, через которые можно попасть на сайт или подпортить его работу. Посмотрим на примере одного из плагинов, какие настройки можно сделать, чтобы крепостные стены сайта были крепкие и надежные.

Насколько безопасен сам WordPress?

Хороший вопрос. С одной стороны, c 2003 г. система развивается, внедряются новые функции. В том числе по безопасности. С другой – у популярности WordPress есть и обратная сторона. Огромное количество сайтов в Интернете на этой платформе – лакомый кусочек для злоумышленников.

Можно изначально заказать разработку самописного сайта. То есть без использования готовых CMS (систем управления контентом). В теории такой сайт, написанный специально под ваши запросы, будет работать чуть лучше, стабильнее, быстрее.

Это в теории. На практике разительной разницы в скорости работы можно и не заметить. При этом удобнейшая админка WordPress, за которую его и любят, останется за бортом. Как будет реализована схема управления материалами в самописном сайте – отдельный вопрос. К тому же в этом случае вы будете привязаны к разработчикам сайта, когда будет нужно сделать те или иные изменения.

Ну, и вопросы безопасности на таком сайте тоже не на последнем месте. Будет нужно заранее проговаривать все моменты, которые следует учесть при разработке. Так что, как ни крути, с точки зрения безопасности WordPress на сегодня очень стабильная и безопасная система. Нужно лишь соблюдать элементарные правила цифровой безопасности, ну, и сделать еще пару пунктов сверху для большего спокойствия.

Базовые правила безопасности

Зачастую сайты оказываются взломанными вовсе не из-за дыр в безопасности самой системы, а из-за устаревшей версии одного из плагинов. Чтобы уберечь себя от таких напастей, рекомендую прочитать подборку идей по безопасности сайта.

Во многих случаях даже этих советов вполне хватит для укрепления обороны сайта. Но безопасности много не бывает, поэтому все же будет лучше взяться за это дело более основательно. Ничего лучше плагина безопасности на сегодня нет. В каталоге WordPress есть разные плагины, глаза разбегаются от предложений. Выбрать свой – проблема.

На примере одного из таких плагинов и посмотрим, что можно сделать для еще большей безопасности сайта. Плагин называется All In One WP Security & Firewall и обладает хорошими показателями по загрузкам, совместимости, языкам поддержки и активным установкам.

Скриншот страницы плагина в каталоге WordPress.На мой взгляд, настроек у него даже больше, чем нужно. Но это и хорошо, кому-то важна такая детализация. Сейчас пошагово разберем основные настройки, которые точно стоит сделать.

Какие настройки сделать в плагине?

Первым делом стоит сказать, что у плагина есть хороший визуальный измеритель безопасности. Чем больше галочек в настройках вы поставите, тем больше баллов будет начислено. Но нужно понимать, что, «закручивая гайки», можно невзначай навредить работе сайта. Будет нельзя то, это, а еще вот эта и эта функция могут работать не по плану. Все хорошо в меру.

После установки в админке появляется пункт WP Security, внутри которого и находятся разделы с настройками.

Администраторы

Скриншот раздела по управлению именами администраторов сайта.Этот раздел проверяет, чтобы на сайте не было учетной записи с именем admin. Просто потому что при создании сайта это имя ставится по умолчанию. А подбирать пароль, зная логин, считайте, полдела сделано. Поэтому меняем его, если все же admin есть. После этого начисляется 15 баллов, которые будут учтены в том самом индексе безопасности.

На вкладке «Отображаемое имя» тоже нужно проверить, что все в норме и еще 5 очков прилетят в копилку. А на вкладке «Пароль» можно проверить, насколько он у вас безопасен и защищен от взлома путем простого перебора.

Авторизация

Скриншот раздела по управлению авторизациями на сайте.Здесь общий смысл такой: если на сайт пытается зайти человек и вводит логин, которого у вас в принципе нет, то плагин может сразу забанить такого пользователя. Сработает настройка «Сразу заблокировать неверные пользовательские имена». А пункт «Период блокировки» укажет плагину время, на которое нужно такого гостя заблокировать. Вернее, его IP-адрес.

Есть еще пункт «Максимальное количество попыток входа». Если там поставить, например, 1, то права на ошибку вообще не будет. Ни у кого. Даже вы как админ сайта можете попасть под блокировку, если ошибетесь хоть в одном символе при вводе своего логина. И тогда смотрим на схему выше. Ваш IP-адрес будет заблокирован на то самое количество минут.

Однажды я так сам себя заблокировал. Три раза ввел неверный логин и все – сайт закрылся для меня. Это я так его проверял, помнится. Если у вас случится такой конфуз, то на сайт можно будет зайти только с другого IP-адреса. Например, при помощи VPN. Нужно будет зайти на эту страницу настроек и удалить ваш адрес из списка заблокированных. И больше не ошибаться.

Регистрация пользователя

Скриншот раздела по управлению регистрациями на сайте.Если на вашем сайте могут регистрироваться новые пользователи, то стоит поставить галочку для включения капчи на странице регистрации. Но опять же по желанию. На первой вкладке «Подтверждение вручную» можно задать настройку, что все новые учетки будут создаваться неактивными. За этим просто нужно смотреть.

Защита базы данных

Скриншот раздела по управлению базой данных.Здесь можно изменить стандартный префикс (часть имени) базы данных со стандартного для WordPress wp_ на любой другой. А вторая вкладка поможет с резервным копированием базы. Даже себе на почту можно будет ее отправлять, по расписанию. Плагин так умеет.

Защита файловой системы

Скриншот раздела по защите файловой системы.На вкладке «Редактирование файлов PHP» можно поставить эту галочку, и тогда в админке пропадет возможность редактировать файлы темы во «Внешнем виде» и файлы плагинов, соответственно, в «Плагинах». Во избежание разных казусов эту настройку лучше включить.

Файрволл

Скриншот раздела по настройкам правил файрволла.На этой странице можно включить основные функции файрволла, которые сразу добавят новые способы защиты сайта. На вкладке «Предотвратить хотлинки» можно активировать настройку, которая запретит показывать картинку с вашего сайта на другом сайте.

Пример: изображение на страницу можно добавить либо из библиотеки медиафайлов, либо по прямой ссылке с другого сайта. А теперь представьте, что на вашем сайте есть очень качественная, в большом разрешении картинка. И когда несколько сайтов добавят ее себе на сайт по прямой ссылке, то все эти запросы пойдут на ваш сервер. Тем самым нагружая его.

В случае с одной картинкой это, может, не так заметно. Но если таких сайтов будет много, а изображение с большим разрешением, то нагрузка на сервер будет ощутимо больше. Для таких случаев и нужна эта настройка.

Защита от брутфорс-атак

Скриншот раздела по защите от брутфорс-атак.Что такое брутфорс? Это взлом чего-либо (в нашем случае сайта) путем перебора паролей. Методичного, последовательного перебора всех возможных комбинаций. Делается это автоматически, само собой. Именно здесь свою силу (или слабость) покажет ваш пароль. Чем больше в нем символов, тем он надежнее и устойчивей ко взлому.

Это одна из самых важных настроек, которую нужно сделать. По умолчанию страница входа на сайт в WordPress – это адрес /wp-login.php или /wp-admin. Попав сюда, можно методично перебирать логин и пароль. И может статься, что у кого-то это и получится.

Чтобы запретить такую самодеятельность, лучше поменять адрес входа на сайт на свой собственный. Задаете здесь новый адрес, и он сразу меняется. Теперь стандартные адреса больше не работают. Большой плюс к безопасности. Буквально парой кликов.

Режим обслуживания

Скриншот раздела по управлению режимом обслуживания.А этот пункт может собой заменить целый отдельный плагин. Когда нужно на некоторое время закрыть сайт для проведения каких-то работ, включается заглушка. Что так и так, сайт временно закрыт, скоро все вновь заработает. Можно установить отдельный плагин, а можно воспользоваться уже установленным. Ставим галочку, и сайт на время оказывается закрыт всем посетителям. Кроме администратора, конечно.

Итоги настройки

Возможностей у плагина много. Можно заблокировать одно, другое, а потом еще с десяток. Но все хорошо в меру, поэтому и здесь не стоит ставить все галочки. Начать лучше с этих пунктов, что описаны здесь. Остальные – по желанию и необходимости.

Но, опять же, все познается в сравнении. Если на вашем сайте будут выставлены даже эти настройки, что я описал, все плагины и сам WordPress будут обновлены до актуальных версий, то сайт будет уже более защищенным. Ведь многие атаки на сайты проводятся в автоматическом режиме. Сайт сканируется на известные уязвимости, и каждая из них проверяется – можно ли ею воспользоваться. В плагинах это решается регулярным обновлением.

А сама система защищается отдельно. Как именно – теперь вы знаете. Если на вашем сайте еще нет этого или любого другого плагина, то самое время установить.

4 основных метода защиты вашего сайта WordPress в 2019 году

В течение нескольких лет WordPress использовался для создания миллионов веб-сайтов. Многие из них собирают и даже хранят личную и личную информацию безопасными способами. Часто это платежные данные клиентов электронной коммерции. Поэтому вы должны защитить свой сайт WordPress любой ценой.

WordPress — это имя, признанное многими пользователями, поэтому мы склонны думать, что эта CMS обязательно неуязвима для пиратства.

На самом деле, этому довольно часто противоречат, но будьте уверены, все это нормально.

На самом деле у программного обеспечения всегда есть недостатки, WordPress не исключение. Обычно, когда сайт WP взломан, это не вина WordPress CMS … а веб-мастера, управляющего сайтом. Действительно, клиенты редко следуют рекомендациям по защите своего сайта на wordpress.

КИБЕРПРЕСТУПНОСТЬС начала 2020 года специалисты ожидали большего проникновения на сайты WP, поскольку довольно много людей не обновлялись до WP 5.0 с декабря 2018 года.

Кроме того, как агентство создание сайта на wordpress в Швейцарии это обычное явление при первом контакте с компаниями, и это не потому, что вы небольшое франкоговорящее, французское или бельгийское МСП, и вас обязательно будут щадить!

Действительно, для такого рода взлома хакеры целятся и автоматизируют атаки с помощью роботов, называемых ботами. Итак, хороший вопрос: что мне делать, чтобы веб-сайт и как защитить сайт на wordpress ?

Наши четыре совета по безопасности WordPress защитят ваш сайт в 2020 году

1. ЗАЩИТИТЕ СВОЮ СТРАНИЦУ АДМИНИСТРАТОРАСтраница администратора — это первый шаг к защите от кибератак. Так что лучше сделайте его недоступным. Вот 4 важных вещи, чтобы избежать неприятных сюрпризов:

- Люди с сайтом WP знают, где получить доступ к странице администратора. Это очень просто, просто введите /wp-login.php или / wp-admin. Любой хакерский бот добавит эту ссылку в конец вашего URL-адреса, и вы будете уязвимы. Итак, чтобы начать защищать свой сайт WordPress, необходимо изменить ссылку на странице администратора. Есть плагины для защиты вашего сайта на wordpress.