Защита от слежения в интернете, как обезопасить компьютер от слежки. Как защитить свой компьютер и телефон от слежки Facebook Как защититься от провайдера

Защита от слежки в Сети – тема насколько избитая, настолько глубокая и малопонятная рядовым веб-серферам. К сожалению, браузерный приватный режим и «баннерорезки» помогают уберечься лишь от простой слежки, ведь логи со всеми идентифицирующими пользователя запросами остаются на стороне сервера (поисковой системы, рекламного ресурса). О более продвинутых методах борьбы с онлайн-трекингом и фингерпринтингом с помощью аддона Privacy Possum и пойдет речь в предлагаемой заметке.

Как известно, логи-идентификаторы каждого, кто посетил, скажем, Google и Яндекс анализируются, и статистические данные оседают в соответствующих профилях-досье. Учитывается частота запросов, их тип, время изучения поисковой выдачи, переходы по ссылкам, заинтересовавшая реклама и т.п. Все это делается чтобы «повысить качество сервиса и персональных рекомендаций «, а фактически повышает эффективность таргетированной (целевой) рекламы, продается или передается в руки заинтересованных компаний и правительственных органов (спецслужб).

Собирая через так называемые «трекеры» (англ. to track – «выслеживать») только доступную информацию, поисковики и иже с ними заводят «досье» на любого, ктo пользовался их услугами. Так, по рейтингу запросов легко оценивать популярность ОС и прочего программного обеспечения, узнавать как целевая аудитория реагирует на новости, выявлять потенциальных террористов. Причем специфические запросы и поведение позволяют идентифицировать человека даже если он переустановил Windows, получил другую учетную запись и IP -адрес.

О фингерпринтинге (англ. fingerprint – «отпечаток пальца») и скрытом режиме First-Party Isolation в «Огнелисе» я писал , а сейчас расскажу о функционале обозреваемого дополнения.

Privacy Possum – свежепредставленное расширение с открытым исходным кодом для и , которое, тем не менее, удостоилось статьи на gHacks.net . Оно является хорошим средством повысить личную конфиденциальность и борется с фингерпринтингом методом аддонов TrackMeNot и AdNauseam, генерирующих фиктивные поисковые запросы и клики («белый шум»).

Privacy Possum блокирует следующие виды отслеживания:

- заголовки запроса клиента Referer , дающие владельцам сайтов статистику по поисковым запросам и посещенным страницам;

- заголовки ETag , после анализа идентифицирующие клиента благодаря механизму хэширования;

- cookie s , задействованные для идентификации и слежки за пользователями;

- фингерпринтинг касательно конфигурации запущенного браузера (блокировка по принципу «белый шум»).

Как пользоваться Privacy Possum

- Перейдя по ссылке ниже, интегрируйте расширение в имеющийся обозреватель. Появившаяся на панели инструментов кнопка в виде опоссума (англ. possum ) будет служить индикатором активности защиты от слежки в интернете.

- Privacy Possum – «коробочный» софт, не требующий настройки и какого-либо участия пользователя.

- При клике по значку аддона откроется информационное окно, где фиксируется тип и количество заблокированных трекеров.

- Если надо добавить ресурс в «белый» список, щелкните мышью по логотипу выключателя, переведя его в положение «Disabled for this site » («Отключено для этого сайта»).

Скачать Privacy Possum для Firefox .

Скачать Privacy Possum для Chrome .

Дмитрий dmitry_spb Евдокимов

На сегодняшний день существует множество плагинов для браузеров, обещающих защитить приватность пользователя. В этой статье мы рассмотрим самые популярные плагины для браузеров, которые защитят от рекламы в интернете .

Блокировка рекламы, скриптов и всплывающих окон при помощи AdBlock Plus

Блокировщики рекламы и скриптов предоставляют контроль над работой в интернете. Они позволяют заблокировать рекламу на посещаемых сайтах и предотвратить выполнение сценариев и виджетов, которые отправляют данные пользователей неизвестно куда.

Но если вы не знаете, как использовать подобные инструменты, то они могут помешать просматривать сайты, делая их непригодными для использования, пока вы не выясните, что следует разрешить, а что заблокировать. Кроме этого, блокируя рекламу, вы можете довольно сильно повлиять на сайт и людей, работающих над ним.

Кроме этого, блокируя рекламу, вы можете довольно сильно повлиять на сайт и людей, работающих над ним.

AdBlock Plus (Firefox / Chrome / Safari ) блокирует рекламные баннеры, всплывающие окна, рекламу в видео и многое другое. Он не дает посетить домены, размещающие вредоносное программное обеспечение, а также отключает сторонние следящие cookie-файлы и скрипты. Мы считаем, что он сочетает в себе легкость в использовании и возможность ведения «белого списка » и автоматическое управление, что делает его инструментом, который может использовать каждый. Продвинутые пользователи могут получить в свое распоряжение и поэкспериментировать с различными списками подписки и настройками активных списков, которые они используют.

Альтернативы:

По нашему мнению Adblock Plus является лучшим выбором, но есть несколько других плагинов, которые делают то же самое.

Рассмотрим другие варианты защиты от рекламы в интернете :

- uBlock Origin для Chrome

и Firefox

поддерживается оригинальным разработчиком.

Плагин такой же мощный, как и AdBlock Plus

. Возможно даже мощнее, потому что в отличие от ABP

предоставляет больше контроля над тем, что заблокировать, а что разрешить. Он также занимает меньше системных ресурсов и не вызывает таких проблем как ABP

, создателям которого платят некоторые крупные компании, чтобы их объявления попадали в рамки политики «приемлемой рекламы»

. Единственная причина, по которой uBlock Origin

не является нашим фаворитом, что он немного сложный для начинающих пользователей и блокирует больше, чем ABP

. Так что для начала нужно разобраться в нем, чтобы настроить его под свои нужды. И второе: ABP

имеет такие функции, как очистка Facebook

, скрытие комментариев YouTube

и многое другое, что uBlock Origin

не делает… по крайней мере, до тех пор, пока вы не станете достаточно опытным пользователем, чтобы сделать это самостоятельно. Если же вы считаете себя продвинутым пользователем, удалите ABP

и установите uBlock Origin

;

Плагин такой же мощный, как и AdBlock Plus

. Возможно даже мощнее, потому что в отличие от ABP

предоставляет больше контроля над тем, что заблокировать, а что разрешить. Он также занимает меньше системных ресурсов и не вызывает таких проблем как ABP

, создателям которого платят некоторые крупные компании, чтобы их объявления попадали в рамки политики «приемлемой рекламы»

. Единственная причина, по которой uBlock Origin

не является нашим фаворитом, что он немного сложный для начинающих пользователей и блокирует больше, чем ABP

. Так что для начала нужно разобраться в нем, чтобы настроить его под свои нужды. И второе: ABP

имеет такие функции, как очистка Facebook

, скрытие комментариев YouTube

и многое другое, что uBlock Origin

не делает… по крайней мере, до тех пор, пока вы не станете достаточно опытным пользователем, чтобы сделать это самостоятельно. Если же вы считаете себя продвинутым пользователем, удалите ABP

и установите uBlock Origin

; - NoScript

(Firefox

) и ScriptSafe

(Chrome, ранее ScriptNo

): оба отключают выполнение сценариев на страницах, пока пользователь не внесет их в белый список.

Если вы не используете дополнительные функции AdBlock Plus для обрезки различного хлама YouTube или не блокируете определенные элементы, попробуйте uBlock Origin . Он сотворит чудо — уменьшит объем памяти, потребляемой браузером, и в результате вы получите более мощный и настраиваемый инструмент для защиты от рекламы в интернете бесплатно. Хотя придется с ним повозиться, чтобы заставить работать именно так, как вам хочется.

Блокирование всех запросов отслеживания с Disconnect

Включает расширения анти-слежение и анти- cookie .

Disconnect Private Browsing

(Firefox/Chrome/IE/Safari

) — это наш выбор, потому что он защищает от отслеживания, вредоносных программ и вредоносной рекламы, обеспечивает безопасный Wi-Fi

и предоставляет функционал по оптимизации пропускной способности, который просто недоступен в других инструментах.

Disconnect может защитить вас даже, когда вредоносная программа встраивает свою рекламу на популярных страницах или рекламная сеть заражена внедренным вредоносным программным обеспечением. Плагин также защищает от отслеживания через социальные сети такие, как Facebook , Google + и Twitter , которые используют браузер для сбора данных о вас даже за пределами своих социальных платформ. Наконец, Disconnect защищает вас, когда злоумышленник может использовать украденные cookie для доступа к персональным данным без необходимости кражи пароля.

Альтернативы:

Disconnect — наш любимый плагин из всего представленного набора, но есть и другие браузерные расширения, которые делают то же самое:

- Privacy Badger

(Chrome/Firefox

) — так как он на этом поприще новичок, то он попытался взять лучшее от всех ранее созданных плагинов.

Действует слишком мягко — блокирует нежелательные действия и создает «черный список

», когда наблюдает плохое поведение, вместо того, чтобы блокировать определенные сайты, куки, а также всплывающие окна. Это делает его более легковесным, но он обеспечивает немного меньше защиты, по крайней мере, до тех пор, пока обучается на основе вашего поведения. Вы также получаете простую в управлении кнопку на панели инструментов, что дает абсолютно четкое представление о записи информации о вас. Система «Зеленый / желтый / красный

» показывает, отслеживаетесь ли вы через сайты или нет;

Действует слишком мягко — блокирует нежелательные действия и создает «черный список

», когда наблюдает плохое поведение, вместо того, чтобы блокировать определенные сайты, куки, а также всплывающие окна. Это делает его более легковесным, но он обеспечивает немного меньше защиты, по крайней мере, до тех пор, пока обучается на основе вашего поведения. Вы также получаете простую в управлении кнопку на панели инструментов, что дает абсолютно четкое представление о записи информации о вас. Система «Зеленый / желтый / красный

» показывает, отслеживаетесь ли вы через сайты или нет; - Do Not Track Me (Firefox / Chrome / IE / Safari ): предлагает выпадающую панель инструментов для браузера, которая показывает, какие следящие куки и скрипты загружаются на сайте, и позволяет полностью их отключить. Обладает дружественным, интерфейсом. Он также оставляет плагины и скрипты включенными, пока вы не выключите их. Disconnect гораздо мощнее и функциональнее, Do Not Track Me подходит тем людям, которые хотят скачать защиту от рекламы в интернете и отключать элементы выборочно;

- Ghostery

(Firefox / Chrome / Safari / IE

): так же, как и другие браузерные расширения, Ghostery

блокирует следящие куки и скрипты во время загрузки.

Отображает список заблокированного, так что вы можете увидеть, являются ли заблокированные элементы безвредными. База данных Ghostery

огромна и предоставляет возможность блокировать все или что-то конкретное. К сожалению, у Ghostery

есть проблемы с продажей сведений рекламодателям, так что вам, возможно, захочется держаться от него подальше.

Отображает список заблокированного, так что вы можете увидеть, являются ли заблокированные элементы безвредными. База данных Ghostery

огромна и предоставляет возможность блокировать все или что-то конкретное. К сожалению, у Ghostery

есть проблемы с продажей сведений рекламодателям, так что вам, возможно, захочется держаться от него подальше.

Можно утверждать, что Disconnect , Do Not Track Me и Ghostery делают одно и то же, но мы по-прежнему считаем, что Disconnect — самый надежный из всех трех. Нам нравится подход Privacy Badger «учиться по мере продвижения «, но мы не можем поспорить с тем, что он предоставит меньшую защиту при выходе в зону слежения, чем любой другой плагин. Кстати говоря, новая версия Disconnect доступна только для Firefox и Chrome , так что если вы предпочитаете Safari , IE , или Opera , мы предложили бы Do Not Track Me .

По существу все сводится к личным предпочтениям: к тому, что не мешает просматривать сайты, и тому, что лучше работает в браузере, которым вы пользуетесь чаще всего. Так что если один плагин не сработает, не бойтесь пробовать какой-то другой.

Так что если один плагин не сработает, не бойтесь пробовать какой-то другой.

Настольная и мобильная защита Disconnect Desktop

Инструмент для браузера Disconnect стоит скачать, и мы рекомендуем его для тех, кто хочет конфиденциальности или ускорить просмотр веб-страниц. Если хотите пойти еще дальше, новый настольный пакет Disconnect Private Browsing , который мы упоминали выше, с собственным прокси и VPN обеспечит безопасность вашего веб-серфинга. Он проверяет соединения по списку вредоносных программ, внедренных в рекламные сети, отслеживает инструменты слежения известных вредоносных хостов и сайтов, а затем просто блокирует их.

Бесплатная версия настольного пакета Disconnect

включает в себя плагины для браузера, которые мы упоминали выше, с собственным поисковым сервисом и базовым прокси-сервером, который обеспечивает безопасность веб-серфинга. При обновлении до Disconnect premium

за $5 в месяц или $50 в год можно получить эти функции вместе с мобильными приложениями для iOS

и Android

.![]()

Это отличный сервис защиты против рекламы в интернете , и, честно говоря, ему нет альтернативы. Тем не менее, премиум-цена может быть слишком высокой для некоторых людей. Мы думаем, что вы должны подписаться на VPN , особенно когда находитесь в Wi-Fi зоне или пользуетесь ненадежными сетями, но Disconnect предназначен для обеспечения конфиденциальности и безопасности. Для многих людей расширение Disconnect – это все, что нужно для защиты.

Дополнительные инструменты для обеспечения приватности

HTTPS Everywhere (Firefox / Chrome ) является обязательным независимо от того, какие средства безопасности вы решите использовать. После установки расширение проверит соединение с помощью SSL и попытается найти безопасные версии сайтов, которые вы посещаете. Это отличный способ защитить ваш веб-серфинг.

Виртуальная частная сеть (VPN)

шифрует весь ваш интернет-трафик и предлагает максимально возможную защиту от посторонних глаз. Ищите провайдера, который хранит только минимально требуемые логи для поиска и устранения неполадок, предлагает надежное шифрование, находится на хорошем счету у пользователей, а также предоставляет множество опций. Не стоит кидаться к любой оффшорной VPN

только потому, что ваш провайдер VPN

находится в далекой стране. Если вы просто ищете бесплатную службу, чтобы обезопасить себя, пока вы гуляете по интернету, и при этом вы не готовы попробовать полноценный платный VPN

сервис (или свой собственный

), попробуйте Hideman

или Tunnelbear

.

Не стоит кидаться к любой оффшорной VPN

только потому, что ваш провайдер VPN

находится в далекой стране. Если вы просто ищете бесплатную службу, чтобы обезопасить себя, пока вы гуляете по интернету, и при этом вы не готовы попробовать полноценный платный VPN

сервис (или свой собственный

), попробуйте Hideman

или Tunnelbear

.

Антивирусные утилиты важны для защиты безопасности. Старайтесь избегать подозрительных сайтов, соблюдайте правила гигиены в интернете, а также постоянно обновляйте антивирусные инструменты.

Другие инструменты безопасности, которые могут понадобиться

Мы рассмотрели наиболее важные и необходимые инструменты для обеспечения конфиденциальности и безопасности, но всегда существует еще один шаг, который можно предпринять, чтобы убедиться, что ваши сообщения не будут перехвачены и прочитаны третьими лицами. Вот еще несколько инструментов для лучшей защиты от рекламы в интернете .

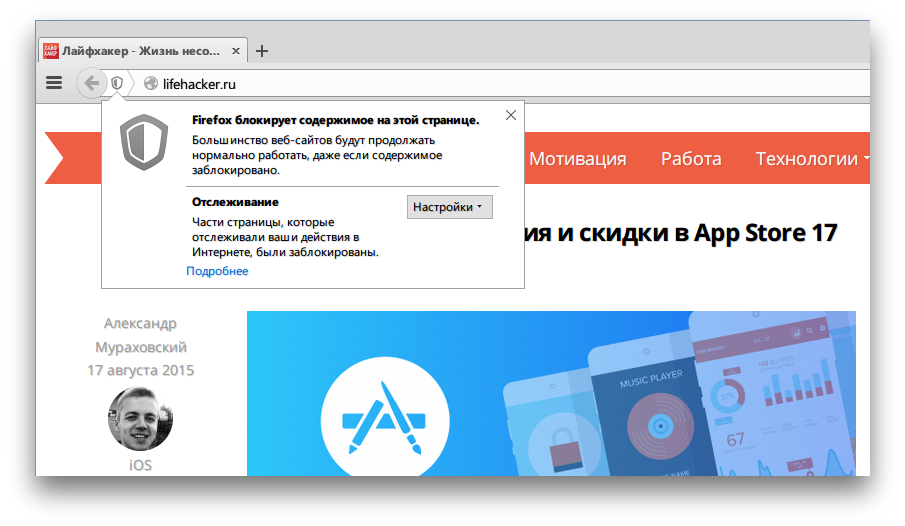

Tracking generally refers to content, cookies, or scripts that can collect your browsing data across multiple sites. Firefox provides users with tools to block these online trackers. This feature was called Tracking Protection in the past. Starting in Firefox version 63, the functionality of Tracking Protection is included in a new set of features called Content Blocking. Now, you can get the same tracking protection by selecting the setting to block all detected trackers.

Firefox provides users with tools to block these online trackers. This feature was called Tracking Protection in the past. Starting in Firefox version 63, the functionality of Tracking Protection is included in a new set of features called Content Blocking. Now, you can get the same tracking protection by selecting the setting to block all detected trackers.

Starting in Firefox 63, content blocking includes settings for trackers and tracking cookies. By default, Firefox blocks trackers only in private windows . You can change your options preferences to block trackers all the time. You can also set your options preferences to not block any content at all.

Click the main Firefox menu button and select Content Blocking . This takes you to the Content Blocking section in options preferences .

- To block trackers for all browsing sessions, change the All Detected Trackers option from Only in private windows to Always .

- To turn off Content Blocking, deselect the checkbox for All Detected Trackers .

Table of Contents

Click the switch next to Tracking Protection on the Private Browsing home page to turn it off or back on. (If you don»t see a Tracking Protection switch, it means that you»ve customized your Firefox Options Preferences to always keep Tracking Protection on.)

You may also choose to disable Tracking Protection for particular websites.

To re-enable Tracking Protection , click the shield icon again and click Enable Protection Enable For This Site .

Since Private Browsing mode doesn’t keep any information about your browsing session, when you disable Tracking Protection for a site it only lasts for this session. When you start a new Private Browsing session, Tracking Protection will be turned on again for all sites.

Ребята, мы вкладываем душу в сайт. Cпасибо за то,

что открываете эту

красоту. Спасибо за вдохновение и мурашки.

Присоединяйтесь к нам в Facebook и ВКонтакте

Недавно разгорелся скандал: данные 15 млн пользователей социальной сети Facebook были похищены . Теперь многие люди в надежде защитить информацию о себе удаляют профили в Facebook. Среди тех, кто уже отказался от своих аккаунтов, Илон Маск, журнал Playboy и мессенджер WhatsApp.

Теперь многие люди в надежде защитить информацию о себе удаляют профили в Facebook. Среди тех, кто уже отказался от своих аккаунтов, Илон Маск, журнал Playboy и мессенджер WhatsApp.

Как узнать, украдены ли ваши данные

При установке приложения Facebook вы автоматически разрешаете ему скачивать файлы без предупреждения, получать данные о запущенных приложениях и много других малоприятных действий. Из-за скандала о похищенной личной информации многие люди решили удалить свои аккаунты.

Если вы тоже твердо решили расстаться со своим профилем, выберите удаление, а не деактивацию. В этих действиях очень большая разница. При деактивации часть данных будет доступна системе и вы сможете впоследствии восстановить аккаунт без потерь. При удалении профиля все данные и личные идентификаторы будут безвозвратно стерты.

Защищаем телефон

Для удобства пользователей интернета функции браузеров постоянно совершенствуются. Однако браузеры становятся не только лучше, но и «любопытнее»: они отправляют поисковые запросы, сведения об использовании программ и прочую информацию на серверы своих разработчиков. Посещаемые сайты могут делиться информацией между собой через различные куки-файлы, которые остаются в системе.

Посещаемые сайты могут делиться информацией между собой через различные куки-файлы, которые остаются в системе.

Всегда считалось, что спецслужбы с легкостью смогут подслушать любой разговор и прочитать Email переписку, сообщения в социальных сетях и по средствам мессенджеров.

Как спецслужбы получают переписку?

Для получения информации используют несколько способов. Итак какие способы прочитать чужую почту имеются у спецслужб России.

- СОРМ – cистема технических средств для обеспечения функций оперативно-розыскных мероприятий. Это предоставление интернет провайдерами доступа к своим каналам связи, службам специального назначения. Без предоставления такого доступа, не один интернет провайдер в РФ не получит лицензию.

- Официальный запрос следователя, прокурора или суда на сервер компании предоставляющей услуги электронной почты.

Но не все так сложно для тех, кто шифрует канал связи, а также пользуются зарубежными почтовыми службами. Сервера зарубежных почтовых служб физически расположены не в РФ и не имеют лицензии для работы в РФ.

Правительство России рекомендует, а в некоторых случаях пытается принуждать зарубежные компании сотрудничать с РФ и предоставлять доступ к переписки ее пользователей. Так например известный сервис Telegram Павла Дурова неоднократно грозили запретить и заблокировать на территории России, если тот не станет сотрудничать с спецслужбами РФ.

«Skype например сразу согласился сотрудничать, он дает органам доступ к алгоритмам шифрования» об этом в интервью газеты «Комсомольская правда» сообщил советник Путина Герман Клименко.

Как выбрать почтовый сервис и защититься от чтения своей почты?

Необходимо исходить из того, сотрудничает ли почтовая компания с законами России или нет. Процитирую слова советника Президента России Германа Клименко из интервью газеты «Комсомольская правда». «Так вот – наша компания Мейл.ру на запрос следователя ответит. А Гугл не ответит, а пошлет подальше. Почему? Он же в год отвечает на 32 тысячи запросов Агентства национальной безопасность США. А на наши не отвечает». От сюда можно сделать вывод такие сервисы как mail.ru, yandex.ru, rambler.ru могут читать в ФСБ РФ, а такие как yahoo.com, gmail.com, aol.com не читают.

А на наши не отвечает». От сюда можно сделать вывод такие сервисы как mail.ru, yandex.ru, rambler.ru могут читать в ФСБ РФ, а такие как yahoo.com, gmail.com, aol.com не читают.

Любое законодательство в сфере обмена сообщениями сводится к тому что серверы стройте у нас, а если шифруетесь предоставляйте ключи доступа. Спрашивается зачем?

Добавляем в браузер защиту от слежки

Зачем правительство России хочет все контролировать? Правительство объясняет это как для помощи в поимке преступников: «наркоманов, насильников, педофилов» сообщает Клименко.

Хотя в интернете можно прочитать альтернативное мнение людей которые говорят о контроле мелких преступников всего лишь как занавес, а смысл тотального контроля кроется в другом. Ну например для выявления организаций массовых протестов против действующего правительства. Выявление оппозиционной деятельности.

Подведем итоги:

Для того, чтобы защитить свою переписку нужно пользоваться почтовыми услугами зарубежного сервиса с демократической политикой, обязательно шифровать свое интернет соединение, ведь это не запрещено законом.

Герман КлименкоСлежкашифрование трафика

Во время каждого входа в интернет вы оставляете «цифровые следы»: пароли от аккаунтов, сообщения, информацию о своих предпочтениях. Иногда эти данные посторонним хранить совершенно незачем. 42.TUT.BY составил «инструкцию для параноиков» и собрал способы защиты от онлайн-слежки рекламных сетей, крупных сервисов и злоумышленников.

Неподходящие объявления могут раздражать: утюг давно куплен, а вы видите его снова и снова. А могут и поставить в неловкую ситуацию, если, к примеру, после поискового запроса C# strings рабочий компьютер начнет показывать вам рекламу женского белья.

Две крупнейшие сети, рекламу которых видят белорусские пользователи, — Google AdWords и «Яндекс.Директ», их блоки размещены на тысячах сайтов. Отключить персонализацию рекламных объявлений от сети Google можно здесь, а для «Яндекса» — здесь. Реклама после этого не исчезнет, но перестанет учитывать историю посещенных вами сайтов и содержание поисковых запросов.

Также можно активировать в браузере функцию «Не отслеживать». Она будет уведомлять сайты о том, что вы не хотите, чтобы рекламщики следили за вашими перемещениями по Сети и собирали данные при помощи cookie-файлов. Самых навязчивых рекламодателей можно остановить с помощью специальных плагинов. Они заблокируют cookie-файлы и скрипты от тех компаний, которые продолжат отслеживать ваши действия, несмотря на ваш запрет.

Chrome, Safari, Opera, Firefox, Android, iOS, Facebook.

Плагины: Privacy Badger (доступен для браузеров Chrome и Firefox) или Ghostery (есть версии для Chrome, Firefox, Opera и Safari).

Многие онлайн-сервисы для входа используют аккаунты в соцсетях как быструю замену регистрации. Иногда они просто подтверждают вашу личность, а иногда получают права на доступ к перепискам и даже публикации записей вместо вас.

Порой даже если вы больше не пользуетесь сервисом, разрешения для него продолжают храниться. В таких случаях лучше отключить ненужные сторонние приложения, привязанные к вашим соцсетям.

Как отключить сторонние сервисы:

«ВКонтакте», «Одноклассники», Facebook, Google.

Google следит за каждым шагом

Google — крупнейшая в мире ИТ-компания, многие ее сервисы — самые популярные на планете. И скорее всего, эти сервисы знают о вас больше, чем вы сами.

Google «помнит» все продукты, которыми вы когда-либо пользовались, все найденное вами через поиск, все видео, которые вы смотрели на YouTube, пароли, которые вы сохраняли, и даже ваши перемещения.

Вся эта информация хранится для того, чтобы сервисы компании лучше работали. Google серьезно заботится о политике конфиденциальности. Правда, такой объем ваших данных в одном месте может вызвать внутренний дискомфорт.

Как отключить:

Вы можете самостоятельно отключить «слежку» Google на специальных страницах, посвященных отслеживанию и безопасности.

Слежка хакеров или спецслужб

Если вам кажется, что кто-то намеренно следит за вами, стоит соблюдать «цифровую гигиену». Никто наверняка не знает, какими инструментами владеют люди, которые хотят украсть вашу информацию. Вот несколько советов от некоммерческого проекта Electronic Frontier Foundation («Фонд Электронных Рубежей»), который отстаивает гражданские свободы в интернете.

Никто наверняка не знает, какими инструментами владеют люди, которые хотят украсть вашу информацию. Вот несколько советов от некоммерческого проекта Electronic Frontier Foundation («Фонд Электронных Рубежей»), который отстаивает гражданские свободы в интернете.

Использовать HTTPS . С помощью надежного шифрования каждое отправленное письмо преобразуется так, что его не прочтет никто, кроме адресата. HTTPS шифрует коммуникации так, что их не могут увидеть другие люди в вашей сети — например, пользователи того же подключения по Wi-Fi, коллеги по работе или злоумышленники. Если связь происходит не по HTTPS, а по HTTP, перехват и чтение всего, для чего применяется браузер, становятся простой задачей.

Многие сайты используют шифрование для защиты данных, однако эта защита не всегда включена по умолчанию. Решить эту проблему поможет плагин для браузеров HTTPS Everywhere, который включает функцию шифрования на всех сайтах, где она есть.

Пользоваться VPN .

VPN (Virtual Private Network) — это виртуальная частная сеть. Она защищает ваш интернет-трафик от слежки в публичных сетях. В сети есть множество платных и бесплатных вариантов. Бесплатный VPN-клиент с безлимитным потреблением данных с недавних пор есть в браузере Opera.

Она защищает ваш интернет-трафик от слежки в публичных сетях. В сети есть множество платных и бесплатных вариантов. Бесплатный VPN-клиент с безлимитным потреблением данных с недавних пор есть в браузере Opera.

Как зашифровать вообще все

Шифровать переписки . Если вы обсуждаете что-то через «ВКонтакте» или WhatsApp, ваши сообщения уже зашифрованы от злоумышленников и любых третьих лиц, пока информация в пути. Но чат не защищен от компании — поставщика услуги. Она имеет шифровальные ключи для вашего чата и может передать их властям или использовать их для маркетинговых целей.

Чтобы защитить переписку, можно применить дополнительное шифрование мгновенных сообщений и электронной почты — к примеру, технологию OTR или PGP-шифрование. Другой вариант — использовать «защищенные» мессенджеры, которые не позволяют серверу вести запись вашей беседы. Например Signal (Android, iOS) или ChatSecure (Android, iOS).

Заходить в Сеть через Tor Browser . Он работает как любой другой веб-браузер, только отправляет ваши запросы через Tor.

Самый безопасный браузер: как уйти от слежки в интернете

Тем, кто следит за вами, сложнее узнать, чем именно вы занимаетесь в сети. Тем, кто следит за посещаемыми вами сайтами, сложнее определить, откуда вы подключились. Сам браузер можно загрузить здесь, а прочитать руководство по его установке — здесь.

Правда, все эти меры не могут дать абсолютных гарантий. То, что вы удалили формально, может продолжить храниться на чьих-то серверах, а серьезные меры предосторожности могут содержать уязвимости. Стоит помнить, что самый надежный способ обезопасить себя от онлайн-слежки — вовсе не использовать интернет.

Читать полностью: https://42.tut.by/522004

Читать полностью: https://42.tut.by/522004

Читать полностью: https://42.tut.by/522004

Читать полностью: https://42.tut.by/522004

2004 г.

Как защититься от программ-сканеров

Издательский Дом «КОМИЗДАТ»

Помимо вирусов и спама, на компьютер из интернета часто проникают так называемые программы-сканеры. Эти незваные гости располагаются на компьютере как дома и начинают следить за хозяевами

Эти незваные гости располагаются на компьютере как дома и начинают следить за хозяевами

Мало кто еще не знает, что хранить на компьютере конфиденциальную информацию далеко не так безопасно, как в сейфе и даже просто в ящике стола, особенно если компьютер подключен к интернету. Но для того чтобы кто-то вмешался в ваши дела, подключение к интернету вовсе не обязательно. Конечно, создатели некоторых веб-сайтов следят за действиями пользователей и потом продают эту информацию специалистам по рекламе. Но кроме этого на компьютер через Сеть часто загружаются программы, которые шпионят за нашими действиями и докладывают о них своим неведомым хозяевам.

Такие шпионские утилиты обычно устанавливаются на ПК вместе с бесплатными программами, обещающими — и выполняющими — что-то полезное. Но, как известно, бесплатный сыр бывает только в мышеловке.

Второй вид «шпионских» программ приходит к нам не из интернета, а от уважаемого начальства, которое желает знать, чем мы занимаемся в рабочее время. Такой вариант хуже тем, что не можете же вы запретить своему шефу следить за вами! Пользуются подобными штуками и ревнивые супруги, и бдительные родители…

Такой вариант хуже тем, что не можете же вы запретить своему шефу следить за вами! Пользуются подобными штуками и ревнивые супруги, и бдительные родители…

Коммерческие сканеры клавиатуры, такие как Spector Pro, Eblaster, WinWhatWhere, XPCSpy, Desktop Surveillance Personal Edition следят за вашими действиями совершенно незаметно. Они отмечают не только каждую нажатую клавишу, но и каждое посещение веб-сайта, сообщение электронной почты или ICQ. Они делают копии экрана и пересылают их вместе с другими отчетами удаленному компьютеру — все это без вашего ведома. Все, что вы делаете на компьютере, записывается и передается неизвестному Алексу.

Выявление невидимок

Удивительно и печально, как много компаний живут людской подозрительностью. Еще печальнее то, что продукцию этих компаний — программы-наблюдатели — не так-то просто распознать и удалить. Многие подобные утилиты очень хорошо маскируются под «легальные» приложения и процессы. Существующие программные средства для борьбы с ними не всегда дают желаемый эффект. Ни одна из известных антишпионских программ, таких как 1Ad-aware, Spybot Search & Destroy, PestPatrol и Spy Sweeper, не распознает и не уничтожает все 100% «чужаков». Остается полагаться на логичное соображение: чем больше антишпионских утилит используется, тем выше шансы на успех. На компьютер, подключаемый к интернету, рекомендуется установить, как минимум, Ad-aware и Spybot; для большей гарантии можно установить PestPatrol и Spy Sweeper.

Ни одна из известных антишпионских программ, таких как 1Ad-aware, Spybot Search & Destroy, PestPatrol и Spy Sweeper, не распознает и не уничтожает все 100% «чужаков». Остается полагаться на логичное соображение: чем больше антишпионских утилит используется, тем выше шансы на успех. На компьютер, подключаемый к интернету, рекомендуется установить, как минимум, Ad-aware и Spybot; для большей гарантии можно установить PestPatrol и Spy Sweeper.

При подозрении, что на компьютер установлен сканер клавиатуры и мыши, можно попытаться вывести программу из «невидимого» режима и деинсталлировать ее. Большинство программ обнаруживают себя по комбинациям клавиш — например, для Spector Pro срабатывает , а для XPCSpy — . Даже если тот, кто установил шпионскую программу на ваш компьютер, изменил стандартную клавиатурную комбинацию на новую, немного терпения — и вы найдете ее. Только не забудьте предварительно закрыть все приложения, включая те, что работают в фоновом режиме и заметны только по пиктограммам в системной области панели задач, чтобы какая-нибудь комбинация не сработала в них и не наделала неприятностей.

Когда все программы будут закрыты, нажмите , или другую подобную комбинацию клавиш, и попробуйте добавить к ней обычные буквы, цифры и символы. Так, методом «проб и ошибок», можно обнаружить невидимого «чужака».

Есть и другие способы обнаружения скрытых программ. Один такой способ описан на сайте компании X Software, производителя шпионского ПО: для того чтобы вывести утилиту XPCSpy из невидимого режима, выберите команду Start > Run (Пуск >Выполнить), ввести в поле Open (Открыть) команду rx и щелкнуть на кнопке OK.

Если обнаружится, что в системе действует «шпион», вам, скорее всего, не удастся получить доступ к его настройке, так как большинство подобных программ защищены паролем. Зато вы, по крайней мере, будете знать, что какой-то Большой Брат пытается за вами следить. Конечно, вам мало понравится, что ваши действия записываются и еще меньше — что кто-то за вами подсматривает. Однако работодатель имеет право устанавливать системы слежения на принадлежащем ему оборудовании (см. также «Мониторинг программного обеспечения», К+П №10/2003). Поэтому заявление о том, что вам не нравится наличие такой программы на вашем рабочем компьютере, а тем более попытка ее отключить, может оказаться не в ваших интересах. Прежде чем что-либо предпринять, еще раз ознакомьтесь со своими правами и, в частности, с содержанием контракта, заключенного с работодателем.

также «Мониторинг программного обеспечения», К+П №10/2003). Поэтому заявление о том, что вам не нравится наличие такой программы на вашем рабочем компьютере, а тем более попытка ее отключить, может оказаться не в ваших интересах. Прежде чем что-либо предпринять, еще раз ознакомьтесь со своими правами и, в частности, с содержанием контракта, заключенного с работодателем.

Защита от слежения в Firefox

Если же компьютер принадлежит вам или члену вашей семьи, ситуация становится еще деликатнее…

В любом случае, отключение программы-сканера предупредит ее владельца о том, что вы все знаете. Если же вы попытаетесь избавиться от «шпионской штучки», но обнаружите, что она защищена паролем, не дающим запустить деинсталлятор, можно попытаться удалить файлы программы, если вы узнаете, как они называются и где находятся. Большой список клавиатурных сканеров, как коммерческих, так и бесплатных, представлен на сайте PestPatrol. Там же вы найдете инструкции по их удалению и отключению.

Если, перепробовав разные варианты, вам все же не удалось избавиться от сканера, остается последнее средство: сохранить все данные, отформатировать жесткий диск и заново установить операционную систему и приложения.

Для того чтобы помешать установке на компьютер нежелательных программ, лучше пользоваться операционными системами со строгой регистрацией, такими как Windows XP, Windows 2000 или Linux (протоколы регистрации Windows 98 и Me более свободны). Подберите для всех пользовательских учетных записей хорошие пароли — причем такие, какими никогда раньше не пользовались.

Снова о межсетевых экранах

Итак, «шпионские» программы приходят двумя путями: от людей — строгого начальства, ревнивой жены, бдительных родителей, смышленых деток — или из интернета. В первом случае, вероятно, лучше положиться на дипломатию: в конце концов, добрые отношения чаще оказываются важнее всего. Но во втором случае, очевидно, любопытству следует сказать решительное «нет!» и поставить ему заслон в виде аппаратных и программных межсетевых экранов.

Антишпионы

Перечисленные ниже программные средства позволяют обнаружить, по крайней мере, некоторые коммерческие программы-сканеры.

Спам должен оставаться без ответа

Многие спамеры для подтверждения того, что их письма попадают к живым людям, пользуются письмами с требованием уведомления о получении. Со своей стороны, самая лучшая реакция получателя на спам — никакой реакции — как будто адрес этот он давно позабыл и почту не читает, а значит, и присылать ее бессмысленно.

Поэтому лучше отключить в почтовом клиенте функцию подтверждения получения сообщений, если по умолчанию она включена. Для этого в Outlook 2000 и 2003 выберите команду Tools > Options (Сервис > Параметры) перейдите на вкладку Preferences (Свойства), откройте раздел E-Mail Options > Tracking Options (Параметры почты > Параметры слежения), включите режим Never send a response и щелкните на кнопке OK.

В Outlook Express выберите команду Tools > Options > Receipts (Сервис > Параметры > Подтверждение), включите режим Never send a read receipt и щелкните на кнопке OK. В Mozilla и Netscape Mail выберите команду Edit > Preferences (Правка > Параметры), откройте в окне Category (Категория) раздел Mail & Newsgroups > Return Receipts (Почта и новости > Отправка подтверждений), включите режим Never send a return receipt и щелкните на кнопке OK.

В Mozilla и Netscape Mail выберите команду Edit > Preferences (Правка > Параметры), откройте в окне Category (Категория) раздел Mail & Newsgroups > Return Receipts (Почта и новости > Отправка подтверждений), включите режим Never send a return receipt и щелкните на кнопке OK.

Как расширенная защита от слежения в Firefox останавливает сайты от слежки за вами

На протяжении многих лет веб-сайты отслеживают наши файлы cookie и следят за нашими привычками в Интернете.Не пора ли нам ответить тем же?

Нет, не шпионить за организациями, которые шпионят за нами, а узнать, какие сайты пытаются подглядывать за нашей цифровой жизнью.Теперь вы можете это сделать с помощью улучшенной защиты Firefox от слежения.Но прежде чем мы перейдем к тому, как все это настроить, давайте узнаем, почему вы должны это сделать.

«>

Как веб-сайты отслеживают вас?Если вы будете внимательны, то заметите, что за вами следят во всем Интернете. Вы попадаете на сайт, продающий обувь.Вы кликаете на пару, а затем уходите, не купив ее.

Вы попадаете на сайт, продающий обувь.Вы кликаете на пару, а затем уходите, не купив ее.

Внезапно вы начинаете видеть рекламу этой обуви практически на каждом сайте, который вы посещаете.Даже на Facebook.

Это один из способов, с помощью которого сайты отслеживают вас.Вы можете поблагодарить за это печенье.Нет, не те, которые вы едите.Это небольшие текстовые файлы, которые собирают информацию о вашем отслеживании, например, ваш IP-адрес, устройство и тип браузера.

«>

Каждый раз, когда вы заходите на сайт, он узнает вас на основе файлов cookie.Таким образом, вы можете продолжить поиск с того места, где остановились, не имея учетной записи.Или купить товары в корзине, которую вы ранее бросили.

Это может показаться прекрасным и чрезвычайно удобным, но у всего этого есть темная сторона.

Печенье может быть вредным для здоровьяСуществует два типа файлов cookie, распространяемых по сети — сторонние и сторонние. Файлы cookie первой стороны похожи на те, о которых мы говорили, — те, которые помогают улучшить ваш опыт просмотра веб-страниц.

Файлы cookie первой стороны похожи на те, о которых мы говорили, — те, которые помогают улучшить ваш опыт просмотра веб-страниц.

«>

Существуют также сторонние файлы cookie, которые могут быть более зловещими.Вместо того чтобы исходить от оператора сайта, они создаются другими организациями, о которых вы не имеете ни малейшего представления.Вы также не давали согласия на то, чтобы они собирали или передавали вашу информацию.

Эти организации размещают файлы cookie по всему Интернету, что позволяет им собирать всевозможные данные о пользователях.Некоторые даже используют алгоритмы для создания «профиля» пользователей, который продается и используется рекламными агентствами.

Если вы похожи на большинство людей, вы не хотите, чтобы ваши данные использовались против вашего согласия, чтобы попытаться убедить вашу логику или ваш кошелек.Поэтому лучше всего узнать о различных типах организаций, которые собирают и отслеживают ваши данные.

Кто несет ответственность за крошки от печенья?Существует целый сонм организаций, которые создают крошки печенья по всей сети. Как и в реальном мире, он привлекает всевозможных существ.Вот краткий обзор виновников всего этого беспорядка:

Как и в реальном мире, он привлекает всевозможных существ.Вот краткий обзор виновников всего этого беспорядка:

«>

- Трекеры социальных сетей:Такие сайты, как Facebook, следят за вашей деятельностью не только в своей сети — они следят за вами во всем Интернете (даже если у вас нет профиля в этой сети!).

- Межсайтовые трекеры:Эти типы файлов cookie следуют за вами от сайта к сайту, собирая данные о вас без вашего ведома или согласия.Они считаются сторонними файлами cookie.

- Криптомайнеры:Это люди, которые добывают цифровые деньги (криптовалюты, такие как Bitcoin). Они хранят скрипты на вашем компьютере, чтобы забирать вашу энергию и мощность для помощи в процессе добычи.

- Отслеживатели контента: Если вы делитесь контентом с другого сайта (например, с YouTube), код вставки поставляется с трекерами.Это может снизить производительность вашего сайта.

- Fingerprinters: Это сайты, которые собирают данные о параметрах используемого вами браузера, чтобы составить о вас профиль.

Он может отслеживать ваш браузер, расширения, операционную систему, модель устройства, разрешение экрана, подключение к сети и даже шрифты, установленные на вашем компьютере.

Он может отслеживать ваш браузер, расширения, операционную систему, модель устройства, разрешение экрана, подключение к сети и даже шрифты, установленные на вашем компьютере.

Что же вы можете сделать, чтобы обезопасить себя от этих добытчиков данных?

Усовершенствованная защита от слежения в FirefoxFirefox всегда хвастался тем, что он на вашей стороне.У них строгая политика конфиденциальности, и они действительно ее соблюдают.

Если вы никогда не возились с настройками своего браузера Firefox, то, скорее всего, вы уже в курсе.Когда вы впервые загружаете браузер, он автоматически блокирует сторонние файлы cookie для отслеживания.

Вы узнаете, что усиленная защита от слежения в Firefox активирована, когда, посетив сайт, увидите значок щита («i») рядом с URL-адресом.Обратите внимание, что именно так вы можете определить, отслеживает ли сайт вас или нет.

«>

Если вы являетесь постоянным пользователем Firefox и хотите убедиться, что эта функция включена, сделайте следующее:

- Нажмите на трех горизонтальных линиях в правом верхнем углу экрана.

- Перейти кзащита частной жизнии нажмите сайтуровень защитыпередача

- Выберитепользовательский.

- Нажмите стрелка рядом сCookies.

- Установите флажок длясторонние трекеры.

«>

6.Вы также можете выбрать блоки, которые вы хотите заблокировать, например, криптомайнеры, отслеживающие содержимое и дактилоскопические устройства.

Как использовать отчет о конфиденциальности в Firefox для просмотра заблокированных трекеровТеперь самое интересное — выяснить, кто пытался шпионить за вами без вашего разрешения.Для работы вам потребуется загрузить Firefox 70 или более позднюю версию.

После этого выполните следующие действия:

- Нажмите щит в адресной строке (он будет серым, если Firefox не обнаруживает трекеры на странице, и фиолетовым, если он блокирует трекеры).

- Выберите показать отчет, чтобы увидеть, какие типы трекеров (и сколько) были заблокированы за последнюю неделю.

«>

Firefox также продвигает вашу конфиденциальность на шаг вперед благодаря расширению Facebook Container.Это не позволит Facebook отслеживать пользователей во всем Интернете.Он работает путем блокирования встроенных возможностей Facebook, таких как кнопки «Поделиться» и «Мне нравится» на сайте.

Недавно Facebook был изгнан за разработку теневых профилей пользователей и непользователей, что, мягко говоря, жутковато.

Защита анонимности во время веб-серфингаБыло время, когда человек мог наслаждаться работой в Интернете, не подвергаясь рекламным атакам или охоте криптомайнеров и коллекционеров теневых профилей.

Наконец, есть способ вернуть душевное спокойствие.Поэтому попробуйте эти инструменты и методы защиты от отслеживания в Firefox, чтобы обезопасить себя от сборщиков данных.![]()

Как управлять интеллектуальной защитой от слежения (ITP) в Safari — Microsoft Entra

- Статья

- Чтение занимает 5 мин

Многие браузеры блокируют сторонние файлы cookie, то есть файлы cookie для запросов к любым доменам, кроме указанного в адресной строке браузера. Такая блокировка прерывает неявный поток и требует применять новые шаблоны проверки подлинности для успешного входа пользователей. На платформе удостоверений Майкрософт мы используем поток авторизации с ключом проверки для обмена кодом (PKCE) и маркерами обновления для сохранения пользователей в системе после входа в случае, когда сторонние файлы cookie блокируются.

Что такое интеллектуальная защита от слежения (ITP)?

В Apple Safari есть функция защиты конфиденциальности по умолчанию, которая называется интеллектуальной защитой от слежения или ITP. ITP блокирует сторонние файлы cookie, которые нужны для выполнения запросов между доменами.

Общая форма отслеживания пользователей выполняется путем загрузки iFrame на сторонний сайт в фоновом режиме и использования файлов cookie для сопоставления пользователя через Интернет. К сожалению, этот шаблон также является стандартным способом реализации неявных потоков в одностраничных приложениях. Если браузер блокирует сторонние файлы cookie для предотвращения отслеживания пользователей, одностраничные приложения также не работают.

Сторонние файлы cookie блокируются для повышения конфиденциальности пользователей не только в Safari. В веб-браузере Brave сторонние файлы cookie заблокированы по умолчанию, а в Chromium (платформа для Google Chrome и Microsoft Edge) также планируется прекращение поддержки сторонних файлов cookie.

Решение, описанное в этой статье, работает во всех этих и других браузерах с заблокированными сторонними файлами cookie.

Общие сведения о решении

Чтобы продолжить проверку подлинности пользователей в одностраничных приложениях, их разработчики должны использовать поток кода авторизации. В потоке кода авторизации поставщик удостоверений выдает код, а SPA активирует его для маркера доступа и маркера обновления. Если приложению требуются дополнительные маркеры, для их получения оно может использовать поток маркеров обновления. Библиотека проверки подлинности Майкрософт (MSAL) для JavaScript версии 2.0 реализует поток кода авторизации для SPA и является готовой заменой MSAL.js 1.x (при незначительных обновлениях).

Для платформы удостоверений Майкрософт одностраничные приложения и собственные клиенты используют аналогичные правила протокола:

- Используется запрос кода PKCE

- PKCE является обязательным для одностраничных приложений на платформе удостоверений Майкрософт.

PKCE рекомендуется для собственных и конфиденциальных клиентов.

PKCE рекомендуется для собственных и конфиденциальных клиентов.

- PKCE является обязательным для одностраничных приложений на платформе удостоверений Майкрософт.

- Секрет клиента не используется

Одностраничные приложения имеют два дополнительных ограничения:

- URI перенаправления необходимо отметить как тип

spa, чтобы включить CORS для конечных точек входа. - Время существования маркеров обновления, выданных с помощью потока кода авторизации в URI перенаправления

spa, составляет 24 часа, а не 90 дней.

Влияние производительности и пользовательского интерфейса

Некоторые приложения, использующие неявный поток, предпринимают попытку выполнить вход без перенаправления, открывая iFrame для входа с помощью prompt=none. В большинстве браузеров на этот запрос будут отправляться маркеры для текущего вошедшего в систему пользователя (при условии, что согласие уже предоставлено). В этом шаблоне приложениям не требовалось полностраничное перенаправление для входа пользователя в систему, что повышало производительность и удобство работы пользователя, так как при посещении веб-страницы он уже выполнял вход.![]() Поскольку

Поскольку prompt=none в iFrame больше нет, в случае блокировки сторонних файлов cookie приложения должны перейти на страницу входа во фрейме верхнего уровня, чтобы получить код авторизации.

Выполнить вход можно двумя способами:

- Полностраничные перенаправления

- При первой загрузке SPA перенаправьте пользователя на страницу входа, если сеанс еще не существует (или истек срок его действия). Браузер пользователя откроет страницу входа, представит файлы cookie, содержащие пользовательский сеанс, а затем перенаправит пользователя обратно в приложение с кодом и маркерами во фрагменте.

- В результате перенаправления SPA загружается дважды. Чтобы избежать этого, выполните рекомендации по кэшированию одностраничных приложений.

- Рассмотрите возможность последовательности предварительной загрузки в приложении, которая проверяет наличие сеанса входа и перенаправляет на страницу входа, прежде чем приложение полностью распакует и выполнит полезные данные JavaScript.

- Всплывающие окна

Если взаимодействие с пользователем (UX) при полностраничном перенаправлении не работает для приложения, рассмотрите возможность использования всплывающего окна для обработки аутентификации.

После того, как всплывающее окно завершит перенаправление в приложение после проверки подлинности, код в обработчике перенаправления сохранит код и маркеры в локальном хранилище для использования приложением. MSAL.js поддерживает всплывающие окна для проверки подлинности, как и большинство библиотек.

Браузеры ограничивают поддержку всплывающих окон, поэтому они могут быть не самым надежным вариантом. Для удовлетворения требований браузера может потребоваться взаимодействие пользователя и SPA перед созданием всплывающего окна.

Компания Apple описывает метод всплывающего окна как временное исправление совместимости, чтобы предоставить исходному окну доступ к сторонним файлам cookie. Хотя компания Apple может удалить передачу разрешений в будущем, это не повлияет на указанные здесь рекомендации.

Мы используем всплывающее окно в качестве первой части перехода к странице входа, чтобы найти сеанс и указать код авторизации. Это должно работать и в будущем.

Использование IFRAME

Распространенный шаблон работы в веб-приложениях — элемент iframe для внедрения одного приложения в другое. Кадр верхнего уровня обрабатывает проверку подлинности для пользователя, а размещенное в подчиненном iframe приложение может полагать, что вход пользователя успешно выполнен и неявным образом автоматически получать маркеры.

Автоматическое получение маркера не работает, если сторонние файлы cookie заблокированы. Приложение, внедренное в iFrame, должно переключиться на использование всплывающих окон для доступа к сеансу пользователя, так как иначе ему не удастся выполнить переход на страницу входа.

Вы можете настроить единый вход между приложением в IFRAME и приложением верхнего уровня, которые используют API-интерфейсы для скриптов JavaScript в одном или в разных доменах, передавая сведения о пользователе (учетной записи) из родительского приложения в приложение в IFRAME. Дополнительные сведения см. в документе Using MSAL.js in iframed apps (Использование MSAL.js в приложениях IFRAME), размещенном в репозитории MSAL.js на сайте GitHub.

Дополнительные сведения см. в документе Using MSAL.js in iframed apps (Использование MSAL.js в приложениях IFRAME), размещенном в репозитории MSAL.js на сайте GitHub.

Влияние маркеров обновления на безопасность в браузере

Выдача маркеров обновления браузеру считается проблемой безопасности. Используя атаки межсайтовых сценариев (XSS) или скомпрометированные пакеты JS, можно украсть маркер обновления и использовать его удаленно до истечения срока действия или отзыва. Чтобы свести к минимуму риск кражи маркеров обновления, одностраничным приложениям будут выдаваться маркеры, действительные только в течение 24 часов. Через 24 часа приложение должно получить новый код авторизации через фрейм верхнего уровня, открыв страницу входа.

Этот шаблон маркера обновления с ограниченным сроком действия был выбран в качестве компромисса между безопасностью и ухудшенным взаимодействием с пользователем. Без маркеров обновления или сторонних файлов cookie поток кода авторизации (как рекомендуется в черновике оптимальных методов безопасности OAuth) становится обременительным, если требуются новые или дополнительные маркеры. Полностраничное перенаправление или всплывающее окно требуется для получения каждого отдельного маркера каждый раз по истечении срока действия маркера (для маркеров платформы удостоверений Майкрософт обычно через каждый час).

Полностраничное перенаправление или всплывающее окно требуется для получения каждого отдельного маркера каждый раз по истечении срока действия маркера (для маркеров платформы удостоверений Майкрософт обычно через каждый час).

Дальнейшие действия

Дополнительные сведения о потоке кода авторизации и библиотеке MSAL.js см. в следующих статьях:

- Поток кода авторизации

- Краткое руководство по MSAL.js 2.0

Как включить расширенную защиту от отслеживания в Firefox

В Mozilla Firefox появилась новая функция блокировки контента для защиты вашей конфиденциальности в Интернете, и в этом руководстве вы узнаете, как включить и настроить уровень защиты, подходящий именно вам.

Мауро Хук @pureinfotech

Firefox имеет новую функцию конфиденциальности, которая блокирует онлайн-трекеры от сбора данных о вас во время серфинга в Интернете. Mozilla называет это «Улучшенной защитой от отслеживания», и это функция, которая позволяет выбирать между тремя различными уровнями конфиденциальности, включая стандартный, строгий и настраиваемый, чтобы предотвратить сбор злоумышленниками и рекламными компаниями ваших действий и другой ценной информации, используя приготовление пищи и другие действия. механизмы хранения.

Mozilla называет это «Улучшенной защитой от отслеживания», и это функция, которая позволяет выбирать между тремя различными уровнями конфиденциальности, включая стандартный, строгий и настраиваемый, чтобы предотвратить сбор злоумышленниками и рекламными компаниями ваших действий и другой ценной информации, используя приготовление пищи и другие действия. механизмы хранения.

Хотя функция блокировки трекера включена по умолчанию на уровне «Стандартный», обеспечивающем баланс конфиденциальности и производительности, опыт отслеживания будет отличаться в зависимости от выбранного вами варианта.

В этом руководстве вы узнаете, как включить и настроить функцию защиты от отслеживания в Firefox для Windows 10, а также для Windows 8.1, Windows 7, Linux и macOS. (Microsoft Edge также включает аналогичную функцию, которую можно настроить, выполнив следующие действия.)

- Как включить защиту от онлайн-отслеживания в Firefox

- Как настроить защиту от онлайн-отслеживания в Firefox

- Как отключить защиту от отслеживания в Интернете в Firefox

Как включить защиту от онлайн-отслеживания в Firefox

Чтобы изменить уровень расширенной защиты от отслеживания в Firefox, выполните следующие действия:

Открыть Firefox .

Нажмите кнопку-гамбургер «Настройки» в правом верхнем углу.

Нажмите Опции .

Нажмите Конфиденциальность и безопасность .

В разделе «Улучшенная защита от отслеживания» выберите уровень предотвращения отслеживания:

Firefox включает расширенную защиту от отслеживания- Стандартный — (по умолчанию) блокирует известные трекеры в приватных окнах и сторонние отслеживающие файлы cookie.

- Строгий — блокирует трекеры во всех окнах и сторонние отслеживающие файлы cookie. Однако использование этой опции может привести к некорректной работе некоторых веб-сайтов.

- Пользовательский — позволяет указать, что блокировать. Также с помощью этой опции вы можете отключить блокировку всего контента, включая трекеры, файлы cookie, криптомайнеры и отпечатки пальцев.

Нажмите кнопку Перезагрузить все вкладки (если применимо).

(Необязательно) Нажмите кнопку Управление исключениями в правом верхнем углу.

Выберите веб-сайт, для которого вы разрешаете использовать трекеры, когда включена защита конфиденциальности.

Нажмите кнопку Сохранить изменения .

После выполнения этих шагов вы сможете просматривать веб-страницы, не беспокоясь о вредоносных онлайн-трекерах, и вы должны начать видеть менее целенаправленную рекламу и персонализированный опыт.

Как настроить защиту от онлайн-отслеживания в Firefox

Чтобы отключить или настроить блокировку контента в Firefox, выполните следующие действия:

Открыть Firefox .

Нажмите кнопку-гамбургер «Настройки» в правом верхнем углу.

Нажмите Опции .

Нажмите Конфиденциальность и безопасность .

В разделе «Расширенная защита от отслеживания» выберите параметр Custom .

Проверьте параметры Cookies .

Используйте раскрывающееся меню справа и выберите Межсайтовые трекеры и трекеры социальных сетей вариант. Однако вы также можете заблокировать файлы cookie с непосещенных веб-сайтов, всех сторонних или даже всех файлов cookie, но этот параметр может нарушить функциональность некоторых веб-сайтов. (Рекламодатели чаще всего используют эти сторонние файлы cookie, чтобы отслеживать вас на нескольких веб-сайтах и показывать вам рекламу.)

Отметьте параметр Отслеживание контента .

Пользовательский параметр защиты от онлайн-отслеживания Firefox

Используйте раскрывающееся меню справа и выберите параметр Во всех окнах .

Установите флажок Cryptominers , чтобы злоумышленники не могли незаметно добывать криптовалюту на вашем компьютере.

Установите флажок Fingerprinters , чтобы веб-сайты не собирали информацию о вашем браузере и конфигурации устройства, такую как ваша ОС, разрешение экрана и другие настройки.

Собирая эти фрагменты данных, компании создают ваш уникальный профиль, который можно использовать для отслеживания вас в Интернете.

Собирая эти фрагменты данных, компании создают ваш уникальный профиль, который можно использовать для отслеживания вас в Интернете.Нажмите кнопку Перезагрузить все вкладки .

После того, как вы выполните эти шаги, Firefox начнет блокировать вредоносные скрипты, а также другие трекеры, ускоряющие загрузку сайтов и защищающие вашу конфиденциальность, но эти настройки могут повлиять на функциональность веб-страницы.

Как отключить защиту от онлайн-отслеживания в Firefox

Функция предотвращения онлайн-отслеживания Firefox включена по умолчанию, но если это не для вас, можно отключить «Улучшенную защиту от отслеживания», выполнив следующие действия:

Открыть Firefox .

Нажмите кнопку-гамбургер «Настройки» в правом верхнем углу.

Нажмите Опции .

Нажмите Конфиденциальность и безопасность .

В разделе «Расширенная защита от отслеживания» выберите параметр Custom .

Снимите флажок Cookies .

Firefox отключить расширенные настройки защиты от отслеживания

Снимите флажок Отслеживание контента .

Снимите флажок Cryptominers .

Снимите флажок Fingerprinters .

Нажмите кнопку Перезагрузить все вкладки (если применимо).

После того, как вы выполните эти шаги, расширенная защита от отслеживания в Firefox будет полностью отключена, что позволит веб-сайтам отслеживать ваши действия.

- Еженедельный дайджест: Chromium Edge, окончание срока службы Windows 7, технические советы

- Как установить веб-сайт как приложение на Microsoft Edge

Или подпишитесь по этой ссылке, чтобы еженедельно получать электронные письма

Мы ненавидим спам так же, как и вы! Отписаться в любое время

Работает на Follow. it (Конфиденциальность), нашей конфиденциальности.

it (Конфиденциальность), нашей конфиденциальности.

Предотвращение отслеживания в WebKit | WebKit

Содержание

- Терминология

- Политика использования файлов cookie по умолчанию

- Режим частного просмотра

- Периодионированные сторонние хранилища

- Работники по обслуживанию

- Периодические сторонние HTTP Cache

- Antipplyprinting

- Профилактика распада (ITP)

9. с Safari 1.0 до сегодняшнего дня. Большинство из них включены по умолчанию. В этом документе описывается поведение при доставке, включая интеллектуальное предотвращение отслеживания (ITP).

Вы можете узнать больше о том, почему мы предотвращаем межсайтовое отслеживание и как мы справляемся с неотъемлемыми компромиссами, прочитав нашу Политику предотвращения отслеживания.

Терминология

Давайте сначала определим, что мы подразумеваем под несколькими вещами.

- Регистрируемый домен — это eTLD+1 веб-сайта или эффективный домен верхнего уровня плюс одна метка.

Действующие домены верхнего уровня определяются в списке общедоступных суффиксов.

Действующие домены верхнего уровня определяются в списке общедоступных суффиксов. - Веб-сайт или сайт . Веб-сайт — это регистрируемый домен, включающий все его поддомены. Другие определяют сайт так, чтобы он также включал схему, делая http://news.example и https://news.example двумя разными сайтами. Для целей этого документа мы рассматриваем http и https как один и тот же сайт, поскольку файлы cookie могут (по-прежнему) охватывать схемы.

- Межсайтовый . Пользователь может перемещаться по разным веб-сайтам, или веб-сайт может загружать подресурсы с другого веб-сайта. Они называются межсайтовыми навигациями и межсайтовыми загрузками. Когда дело доходит до отслеживания, кросс-сайт означает отслеживание на разных веб-сайтах.

- Первые и сторонние . Если news.example отображается в строке URL и загружает подресурс из adtech.example, то news.example является собственным, а adtech.example — сторонним. Обратите внимание, что разные стороны должны быть разными веб-сайтами.

sub.news.example считается собственным при загрузке под news.example, потому что они считаются одним и тем же сайтом.

sub.news.example считается собственным при загрузке под news.example, потому что они считаются одним и тем же сайтом. - Сторонние файлы cookie . Не существует специального типа файлов cookie, которые представляют собой сторонние файлы cookie. Вместо этого речь идет о контенте, имеющем доступ к своим файлам cookie, когда он загружается из третьей стороны. Допустим, ваш браузер загружает изображение из стороннего файла adtech.example на веб-страницу из собственного файла news.example. Если ваш браузер позволяет это, сторонний запрос к adtech.example может включать файлы cookie, а последующий ответ от adtech.example может устанавливать новые файлы cookie. Обе эти возможности — отправка существующих файлов cookie и прием новых файлов cookie для стороннего контента — называются сторонними файлами cookie.

- Взаимодействие с пользователем — это щелчок пользователя, касание или ввод с клавиатуры на веб-сайте. Некоторые называют это жестом пользователя .

Прокрутка не считается взаимодействием с пользователем.

Прокрутка не считается взаимодействием с пользователем. - Разделение — это технология, позволяющая третьим сторонам использовать хранилище и веб-функции с отслеживанием состояния, но изолирующие их для каждого собственного веб-сайта. Предположим, что adtech.example является сторонним как для news.example, так и для blog.example, и что adtech.example использует LocalStorage. С секционированным LocalStorage adtech.example получит уникальные экземпляры хранилища в news.example и blog.example, что исключает возможность межсайтового отслеживания через LocalStorage.

- Эфемерный . Когда мы говорим «временное хранилище», мы имеем в виду, что хранилище не сохраняется на диске и удаляется вместе с приложением, например, когда пользователь выходит из браузера или перезагружает свое устройство.

Политика использования файлов cookie по умолчанию

Политика использования файлов cookie по умолчанию для WebKit на iOS, macOS, iPadOS, tvOS и watchOS от Apple запрещает третьим сторонам устанавливать новые файлы cookie, если у них еще нет файлов cookie. Это означает, что для того, чтобы вообще иметь возможность использовать файлы cookie в качестве сторонних, домен сначала должен стать основным и установить там свои первоначальные файлы cookie. Эта политика файлов cookie по умолчанию действует с Safari 1.0 и действует до сих пор как часть параметра «Предотвратить межсайтовое отслеживание».

Это означает, что для того, чтобы вообще иметь возможность использовать файлы cookie в качестве сторонних, домен сначала должен стать основным и установить там свои первоначальные файлы cookie. Эта политика файлов cookie по умолчанию действует с Safari 1.0 и действует до сих пор как часть параметра «Предотвратить межсайтовое отслеживание».

Режим приватного просмотра

Основой того, что в Safari является режимом приватного просмотра, является эфемерный сеанс, который гарантирует, что файлы cookie и другие вещи с отслеживанием состояния не сохраняются и исчезают, когда пользователь закрывает вкладку, выходит из браузера или перезагружает свое устройство. . Режим приватного просмотра Safari использует новый эфемерный сеанс для каждой вкладки, которую открывает пользователь, чтобы изолировать вкладки друг от друга.

Разделенное стороннее хранилище

Сторонние LocalStorage и IndexedDB разделены на отдельные веб-сайты и также сделаны эфемерными.

Разделенные сервис-воркеры

Сторонние сервис-воркеры секционированы, их кеш и IndexedDB тоже секционированы.

Разделенный сторонний HTTP-кэш

Записи HTTP-кэша для стороннего контента разделены на отдельные веб-сайты.

Anti Fingerprinting

Fingerprinting включает в себя измерение уникальности статической конфигурации устройства (например, встроенного оборудования), динамической конфигурации устройства или браузера (например, пользовательских настроек или установленных периферийных устройств) и данных просмотра пользователем (например, проверка того, на каких сайтах пользователь зарегистрирован in to, так называемое снятие отпечатков пальцев при входе в систему).

По мере того, как мы внедряем новые веб-функции, мы ищем уязвимости, связанные с отпечатками пальцев, и возможности улучшить конфиденциальность пользователей. Мы стремимся сотрудничать с другими разработчиками в процессе разработки веб-стандартов, чтобы отстаивать права пользователей и обеспечивать, чтобы спецификации позволяли или, желательно, требовали добавленные нами средства защиты.

Вот примеры уже существующих таких изменений в поведении:

- Требовать разрешения пользователя для доступа веб-сайтов к API ориентации устройства/движения на мобильных устройствах, поскольку физическая природа датчиков движения может позволить снимать отпечатки пальцев устройства.

- Предотвращение снятия отпечатков подключенных камер и микрофонов с помощью API-интерфейса веб-коммуникации в реальном времени (WebRTC).

- Изменена доступность шрифтов для веб-содержимого, чтобы включать только веб-шрифты и шрифты, поставляемые с операционной системой, но не шрифты, устанавливаемые локально пользователем. Веб-шрифты и общий набор веб-безопасных шрифтов, а также другие шрифты, входящие в состав ОС, по-прежнему доступны.

- Изменена строка пользовательского агента, чтобы она не менялась при незначительных обновлениях программного обеспечения. Строка меняется только с маркетинговой версией платформы и браузера.

Наша следующая линия защиты — удалить существующие векторы снятия отпечатков пальцев, где это возможно. За последние несколько лет мы внесли следующие изменения:

- Убран флаг «Не отслеживать», который по иронии судьбы использовался в качестве вектора снятия отпечатков пальцев, добавляя уникальности пользователям, которые его включили.

- Удалена поддержка любых подключаемых модулей в macOS. Другие настольные порты могут отличаться. (Подключаемые модули никогда не поддерживались в iOS.)

Наконец, если мы обнаружим, что функции и веб-API повышают возможность распознавания отпечатков пальцев и не предлагают безопасных способов защиты наших пользователей, мы не будем реализовывать их до тех пор, пока мы или другие не найдем хороший способ уменьшить возможность получения отпечатков пальцев. Мы продолжаем вести открытые дискуссии с другими производителями браузеров в рамках процесса разработки веб-стандартов, многие из которых разделяют эти опасения. Вот несколько примеров функций, которые мы решили пока не реализовывать из-за отпечатков пальцев, безопасности и других проблем, и где мы пока не видим пути решения этих проблем:

- Веб Bluetooth

- API веб-MIDI

- Магнитометр API

- Веб-API NFC

- API памяти устройства

- API сетевой информации

- Состояние батареи API

- Веб-сканирование Bluetooth

- Датчик внешнего освещения

- Расширение проверки политики HDCP для EME

- Датчик приближения

- WebHID

- Серийный API

- Веб-USB

- Датчик геолокации (фоновая геолокация)

- Обнаружение простоя пользователя

Интеллектуальное предотвращение отслеживания (ITP)

Полная блокировка сторонних файлов cookie

ITP по умолчанию блокирует все сторонние файлы cookie. Для этой блокировки нет исключений. Доступ к сторонним файлам cookie может быть предоставлен только через API доступа к хранилищу и временное исправление совместимости для всплывающих окон.

Для этой блокировки нет исключений. Доступ к сторонним файлам cookie может быть предоставлен только через API доступа к хранилищу и временное исправление совместимости для всплывающих окон.

Режим блокировки блокировки файлов cookie

После блокировки запроса на использование файлов cookie все перенаправления этого запроса также блокируются на использование файлов cookie.

Понижен рейтинг сторонних рефереров

Все сторонние рефереры по умолчанию понижены до исходных. Это относится как к заголовкам реферера HTTP, так и к document.referrer . Например, если полный реферер https://www.social.example/feed?clickID=123456, он будет отображаться как https://www.social.example/.

Заблокированный сторонний HSTS

HSTS или HTTP Strict Transport Security может быть установлен только сторонним веб-сайтом и только для текущего хоста/домена и регистрируемого домена веб-сайта. Кроме того, HSTS не применяется к сторонним запросам, которые не содержат файлы cookie, а поскольку все сторонние файлы cookie по умолчанию заблокированы, то и сторонние HSTS блокируются.

Классификация как обладающая возможностями межсайтового отслеживания

Помимо повсеместной блокировки сторонних файлов cookie и понижения версий сторонних рефереров, ITP собирает статистику загрузки ресурсов и сопоставляет ее с известными схемами межсайтового отслеживания. Если регистрируемый домен соответствует хотя бы одному такому шаблону, он классифицируется как обладающий возможностями межсайтового отслеживания.

Один из таких шаблонов отображается как сторонний ресурс на нескольких собственных веб-сайтах. Модель машинного обучения решает, когда эти три числа приводят к классификации domain.example :

- Количество уникальных веб-сайтов

domain.exampleрассматривается как сторонний подресурс под. - Количество уникальных веб-сайтов

domain.exampleбыл замечен как сторонний iframe под. - Количество уникальных веб-сайтов

domain.example, которые выполняли межсайтовые перенаправления.

Другим шаблоном, обнаруживаемым как возможность отслеживания между сайтами, является перенаправление верхнего кадра, часто называемое отслеживанием отказов. ITP подсчитывает количество уникальных таких переадресаций, которые domain.example делает и классифицирует на основе этого номера. ITP будет считать это отказом, даже если перенаправление задерживается из-за перехода на веб-страницу и запуска навигации через пару секунд.

Третий обнаруживаемый шаблон называется сговором трекеров. Если domain.example классифицируется как имеющий возможности межсайтового отслеживания, выполняется проверка, чтобы увидеть, какие другие домены ранее перенаправлялись на domain.example , и все они также классифицируются. Затем процесс рекурсивно повторяется по графу редиректов.

Действия, предпринятые в отношении классифицированных доменов

Все данные веб-сайтов удаляются для классифицированных доменов, которые не получили взаимодействия с пользователем в качестве первого лица или не получили доступ к хранилищу в качестве третьего лица через API доступа к хранилищу (см. ниже) за последние 30 дней. использование браузера. Такое удаление веб-сайтов происходит через определенные промежутки времени, чтобы не вызывать слишком много дисковых операций ввода-вывода.

ниже) за последние 30 дней. использование браузера. Такое удаление веб-сайтов происходит через определенные промежутки времени, чтобы не вызывать слишком много дисковых операций ввода-вывода.

Для классифицированных доменов, которые получили взаимодействие с пользователем как собственные или которым был предоставлен доступ к хранилищу, но обнаружено, что они участвуют в отслеживании отказов (перенаправления верхнего кадра), могут быть переписаны файлы cookie на SameSite=strict.

Подтвержденный секционированный кэш

Когда запись секционированного кэша создается для домена, который классифицируется ITP как имеющий возможности межсайтового отслеживания, эта запись помечается для проверки. Через семь дней, если для такой помеченной записи произойдет попадание в кеш, WebKit будет действовать так, как будто он никогда не видел этот ресурс, и загрузит его снова. Затем новый ответ сравнивается с закэшированным ответом, и если они совпадают так, как нам важно из соображений конфиденциальности, флаг проверки сбрасывается, и с этого момента запись в кеше считается законной. Однако, если новый ответ не соответствует записи кэша, старая запись отбрасывается, создается новая с установленным флагом проверки, и процесс проверки начинается заново.

Однако, если новый ответ не соответствует записи кэша, старая запись отбрасывается, создается новая с установленным флагом проверки, и процесс проверки начинается заново.

Обнаружение межсайтового отслеживания с помощью оформления ссылок

Некоторые трекеры добавляют так называемые «идентификаторы кликов» в качестве параметров URL-адресов в ссылки и получают их через JavaScript на веб-сайте назначения ссылки. Затем они сохраняют идентификаторы кликов в одной из доступных форм хранения. Таким образом, они могут установить личность пользователя на разных веб-сайтах. Это называется межсайтовым отслеживанием посредством оформления ссылок.

ITP обнаруживает такое оформление ссылки и ограничивает срок действия файлов cookie, созданных в JavaScript на целевой веб-странице, до 24 часов.

7-дневное ограничение для всех хранилищ с возможностью записи сценариев

Трекеры, выполняющие сценарии в собственном контексте, часто используют собственное хранилище для сохранения и вызова информации об отслеживании между сайтами. Таким образом, ITP ограничивает срок действия всех файлов cookie, созданных в JavaScript, до 7 дней и удаляет все другие хранилища, доступные для записи, через 7 дней без взаимодействия пользователя с веб-сайтом. Последние формы хранения:

Таким образом, ITP ограничивает срок действия всех файлов cookie, созданных в JavaScript, до 7 дней и удаляет все другие хранилища, доступные для записи, через 7 дней без взаимодействия пользователя с веб-сайтом. Последние формы хранения:

- IndexedDB

- Локальное хранилище

- Мультимедийные клавиши

- Сессионстораже

- Регистрация Service Worker и кеш

Защита от маскировки CNAME

ITP обнаруживает сторонние запросы на маскировку CNAME и ограничивает срок действия любых файлов cookie, установленных в ответе HTTP, до 7 дней. Это ограничение соответствует ограничению срока действия ITP для всех файлов cookie, созданных с помощью JavaScript.

Сторонняя маскировка CNAME определяется как собственный подресурс, который разрешается через CNAME, который отличается от основного домена и отличается от CNAME узла верхнего фрейма, если таковой существует.

В этой таблице описаны семь возможных сценариев (1p означает собственный, 3p означает сторонний):

www. блог.пример блог.пример | Поддомен 1p, отличный от хоста 1p, например. track.blog.example | Срок действия ограниченного файла cookie? |

|---|---|---|

| Без маскировки | Без маскировки | Без крышки |

| Без маскировки | other.blog.example (маскировка 1p) | Без крышки |

| Без маскировки | tracker.example (маскировка 3p) | Колпачок на 7 дней |

| abc123.edge.example (маскировка) | Без маскировки | Без крышки |

| abc123.edge.example (маскировка) | abc123.edge.example (совпадающая маскировка) | Без крышки |

| abc123.edge.example (маскировка) | other.blog.example (маскировка 1p) | Без крышки |

| abc123.edge.example (маскировка) | tracker.example (маскировка 3p) | Колпачок на 7 дней |

Домен веб-приложений домашнего экрана, освобожденный от ITP

Домен первого лица веб-приложений домашнего экрана освобождается от 7-дневного ограничения ITP на все хранилища с записываемыми сценариями, т. е. ITP всегда пропускает этот домен при удалении данных веб-сайта алгоритм. Кроме того, данные веб-сайтов веб-приложений на главном экране хранятся изолированно от Safari, и поэтому на них не влияет классификация поведения отслеживания ITP в Safari.