как от них избавиться и какие меры предосторожности соблюдать — Джино • Журнал

Заражённый сайт — это угроза и для посетителей, и для владельца ресурса. Злоумышленники могут настроить на нём рассылку спама или расположить нежелательный контент, что негативно повлияет на репутацию бизнеса. Кроме того, сайт может потерять свои позиции в поисковых системах. В этой статье мы рассмотрим известные способы заражения, меры предосторожности и действия в том случае, если ресурс уже заражён.

Как обнаружить, что сайт заражён

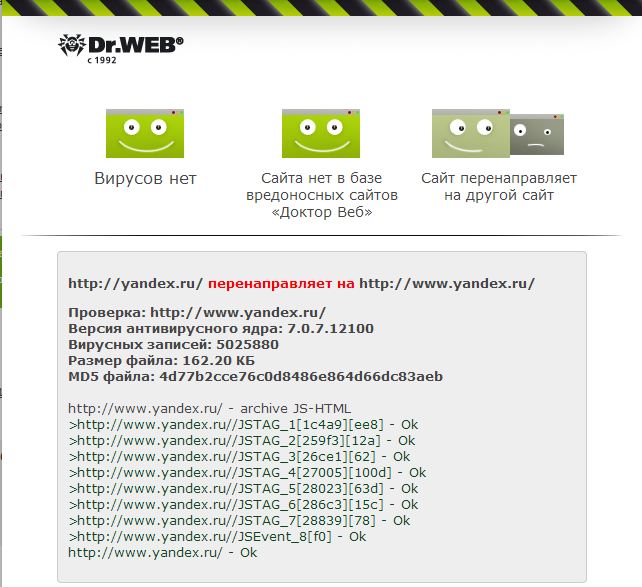

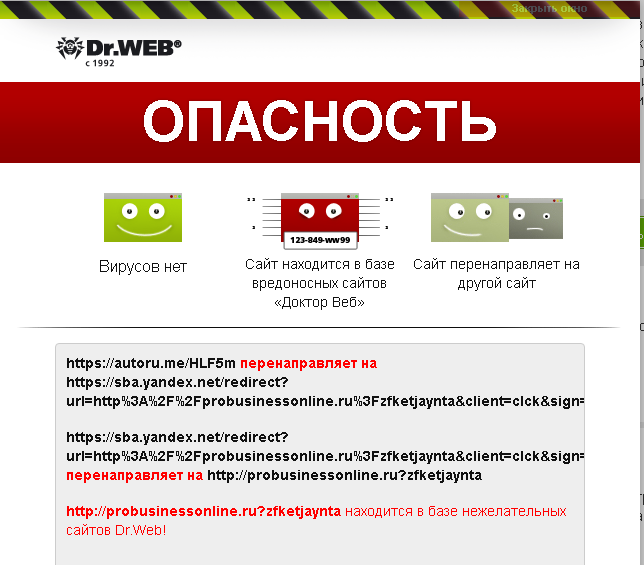

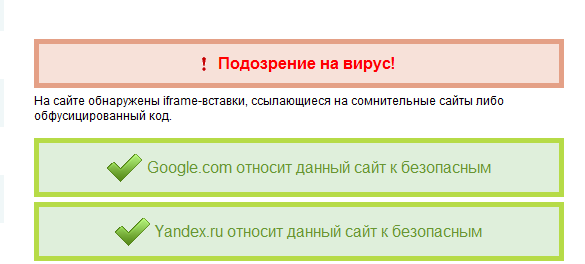

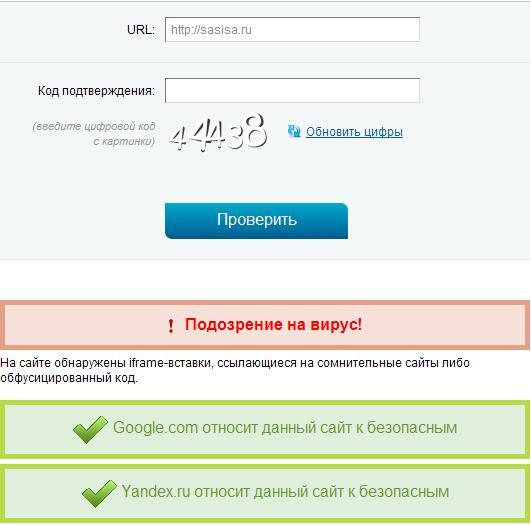

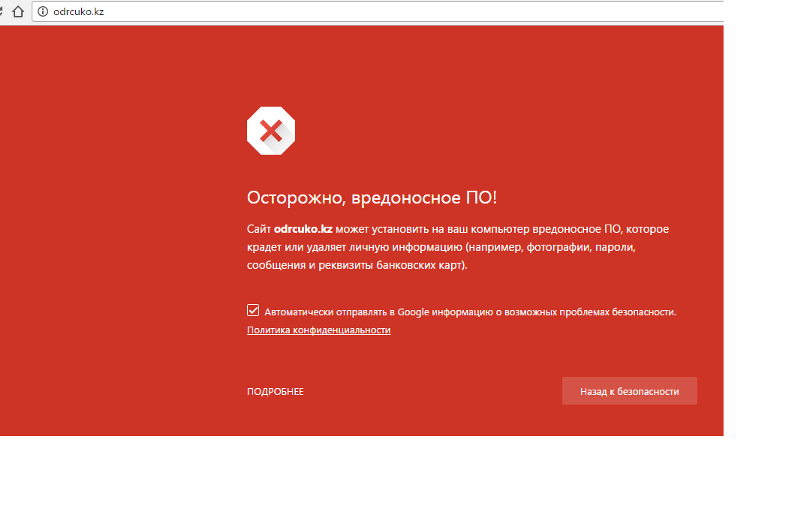

При входе на «инфицированный» ресурс браузеры показывают предупреждение о том, что на сайте обнаружен вредоносный код. Антивирусы также могут сообщить о заражении, но, к сожалению, так происходит не всегда.

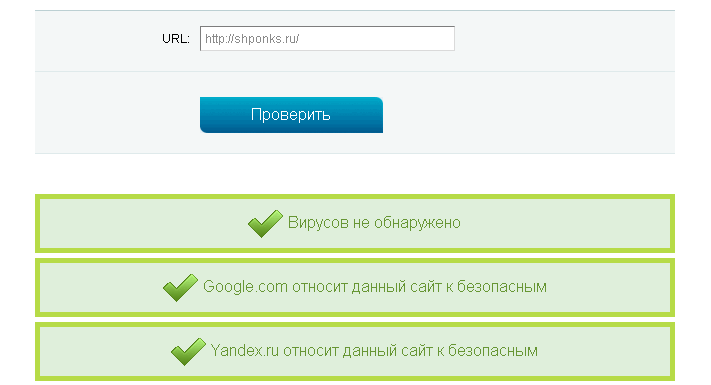

Заражённые сайты попадают в «чёрные списки» поисковых систем или в другие базы, куда помещены небезопасные или подозрительные сайты. Чтобы сразу узнать об этом, добавьте проект в Google Search Console и в Яндекс.Вебмастер. Тогда вы получите уведомление, если ваш сайт в результатах поиска отобразится как ресурс, не внушающий доверия.

Вы сможете самостоятельно обнаружить чужеродный код в коде страниц.

Чаще всего вредоносные вставки:

- содержат теги script или iframe;

- находятся в самом начале или в конце страницы, либо сразу за тегом body.

Кроме того, на сайте могут появиться отдельные хакерские скрипты — веб-шеллы, бэкдоры и т. д. Всё чаще взломщики подменяют файл

Способы заражения

Часто пользователи думают, что взлом происходит из-за проблем на стороне хостинга, но это не так. Самый распространённый источник заражения — вирусное ПО, которое ворует учётные данные (например, для доступа по FTP), а также уязвимые CMS и их плагины.

Кража учётных данных

Пользователь заходит на сайт взломщика или уже заражённый ресурс, в который встроен специальный код. Далее на компьютер посетителя автоматически устанавливается вредоносная программа — «троянский конь».

Она отправляет пароли доступа по FTP своему владельцу, что даёт ему возможность вставлять в код главной страницы сайта или нескольких страниц сразу вредоносный HTML-код.

На этом работа взломщика завершена — все посетители ресурса оказываются под угрозой. Код может заражать вирусами компьютеры посетителей, перенаправлять их на другие сайты, показывать рекламные блоки и т. д.

И даже если владелец пострадавшего сайта удалит код со своих страниц и сменит пароль на FTP, программа снова украдёт пароль, а вредоносный код вернётся на сайт уже на следующий день.

Взлом через уязвимые CMS и их плагины

Злоумышленники используют «дыры» в старых версиях CMS и плагинах, чтобы загрузить так называемый веб-шелл. Он помогает им перехватить управление базами данных, файлами и даже паролями, что в итоге приводит к самым неприятным и даже фатальным последствиям для сайта.

Важно понимать, что безопасность проекта целиком зависит от вас: на хостинге вирусов не бывает. Поэтому вам самим нужно предпринимать действия по предотвращению заражений.

Меры безопасности

Чтобы предупредить «заболевание» сайтов и компьютера, придерживайтесь следующих правил:

- Откажитесь от использования функции сохранения паролей в вашем FTP-клиенте. Вирус ворует пароли, используя именно этот функционал популярных FTP-клиентов.

- Используйте защищённый FTPS или SFTP. Безопасное соединение поможет предотвратить доступ третьих лиц к вашим данным. Подробнее читайте на этой странице.

- Разрешите доступ по FTP к своему аккаунту только с известных вам IP-адресов. Как это сделать, описано на этой странице. Но мы советуем выключать доступ по FTP и включать его только временно по необходимости. Как это сделать, читайте в нашей инструкции для сайтов на виртуальном хостинге и облачном для CMS.

- Не используйте нелицензионные CMS и их плагины. В них могут быть отключены обновления или даже встроены программы-шпионы и бэкдоры для несанкционированного управления сайтом. Используйте версии CMS и расширения, скачанные только с официальных сайтов или с популярных сайтов-каталогов.

- Следите за обновлениями используемой CMS и всегда вовремя устанавливайте их. Если в CMS нет автоматического оповещения об обновлениях, можно подписаться на новости на официальном сайте.

- Своевременно обновляйте плагины для CMS. Если автор не поддерживает плагин, лучше найти альтернативу. Удалите расширения, которыми не пользуетесь. Уделите особое внимание плагинам, отвечающим за приём информации от пользователей сайта: например, для обратной связи или загрузки файлов.

- Следите за выходом патчей безопасности («заплаток») для CMS и их расширений. Со временем в коде могут обнаружиться различные уязвимости, но обновления помогут их исправить.

- Проверяйте ваши сайты время от времени антивирусом. Это можно сделать в разделе Антивирус контрольной панели хостинга и в разделе «Управление / Антивирус» — для проекта на Джино.Спектре.

- Не пользуйтесь старыми версиями браузеров. Регулярно обновляйте версии браузеров.

- Пользуйтесь антивирусом и файрволом (брандмауэром).

Старайтесь вовремя загружать обновления безопасности от Microsoft, обновлять антивирусные базы и проверять свой компьютер.

Старайтесь вовремя загружать обновления безопасности от Microsoft, обновлять антивирусные базы и проверять свой компьютер. - Не используйте одинаковые и простые пароли. Придумайте разные пароли для входа в контрольную панель Джино, для доступа по FTP, SSH и к базам данных.

- Не открывайте вложения в письмах, пришедших вам по e-mail от неизвестных людей. Кроме того, не переходите по ссылкам, вставленным в текст таких писем.

- Не пользуйтесь возможностью запоминания паролей в браузере. Не облегчайте жизнь злоумышленникам — старайтесь запоминать свои пароли или используйте специальные программы — менеджеры паролей.

Эти меры помогут вам обезопасить свой компьютер и сайт от взлома и тем самым сохранить ценную информацию.

Взлом сайта не всегда удаётся предотвратить. Однако мы к этому готовы — на Джино действует отлаженная система обнаружения подозрительной активности. Программа следит за выполняющимися скриптами и проверяет их на наличие характерных признаков вредоносного кода. В случае нахождения совпадений система заблокирует такой скрипт.

В случае нахождения совпадений система заблокирует такой скрипт.

Что делать, если ваш сайт заражён

Выполните приведённые ниже действия в указанной последовательности:

- Закройте доступ по FTP к вашему аккаунту. Как это сделать, описано на этой странице. Удалите все сохранённые учётные записи соединений из вашего FTP-клиента и создайте их заново, не используя функцию сохранения пароля.

- Обновите свои антивирусные базы. Если у вас нет антивируса, установите его. Проверьте компьютер и удалите найденные вирусы. Если никаких вирусов не найдено, удостоверьтесь, что антивирусные базы обновлены или попробуйте другой антивирус.

- Смените все свои пароли для доступа по FTP, в контрольную панель Джино и к базам данных.

- Запустите проверку в разделе Антивирус контрольной панели хостинга или в разделе «Управление / Антивирус» — для проекта на Джино.Спектре. Также стоит провести проверку несколькими доступными в сети скриптами-сканерами вирусов, чтобы увидеть полную картину.

- Удалите код, который был вставлен в страницы вашего сайта без вашего ведома, или восстановите файлы из резервной копии. Но сначала убедитесь, что она не заражена. Если вы не уверены, что произвели очистку до конца, обратитесь к специалистам техподдержки.

- Обновите версию CMS и её плагины, удалите устаревшие расширения и те, которыми не пользуетесь.

Если доступ к сайту по FTP производился с нескольких компьютеров, то действия со 2 по 6 пункты нужно повторить на каждом из них.

Запомнить

Основные причины появления вирусов на сайте — кража пароля от FTP и уязвимости в CMS и плагинах.

Google Search Console и Яндекс.Вебмастер помогут сразу узнавать о заражении сайта.

Лучше не сохранять пароли в FTP-клиентах, а доступ по FTP включать только тогда, когда это нужно.

Следует вовремя обновлять CMS и плагины, удалять ненужные расширения и периодически проверять сайт антивирусом.

Официальная информация о коронавирусе в России на портале – стопкоронавирус.

рф

window.yaContextCb.push(()=>{

Ya.adfoxCode.createAdaptive({

ownerId: 699232,

containerId: ‘adfox_16594540782315496’,

params: {

pp: ‘g’,

ps: ‘fxsi’,

p2: ‘htzo’

}

}, [‘desktop’, ‘tablet’], {

tabletWidth: 1023,

phoneWidth: 767,

isAutoReloads: false

})

})

window.yaContextCb.push(()=>{

Ya.adfoxCode.createAdaptive({

ownerId: 699232,

containerId: ‘adfox_165945411636098147’,

params: {

pp: ‘g’,

ps: ‘fxsi’,

p2: ‘htzq’

}

}, [‘phone’], {

tabletWidth: 1023,

phoneWidth: 767,

isAutoReloads: false

})

})

рф

window.yaContextCb.push(()=>{

Ya.adfoxCode.createAdaptive({

ownerId: 699232,

containerId: ‘adfox_16594540782315496’,

params: {

pp: ‘g’,

ps: ‘fxsi’,

p2: ‘htzo’

}

}, [‘desktop’, ‘tablet’], {

tabletWidth: 1023,

phoneWidth: 767,

isAutoReloads: false

})

})

window.yaContextCb.push(()=>{

Ya.adfoxCode.createAdaptive({

ownerId: 699232,

containerId: ‘adfox_165945411636098147’,

params: {

pp: ‘g’,

ps: ‘fxsi’,

p2: ‘htzq’

}

}, [‘phone’], {

tabletWidth: 1023,

phoneWidth: 767,

isAutoReloads: false

})

})

Новости

25 марта, 11:00 • СТОПКОРОНАВИРУС.

РФ

РФВ России за сутки от коронавируса выздоровело 12 544 человека

25 марта, 09:10 • RT

Попова: в России за два года разработаны четыре платформы для быстрого получения вакцин

24 марта, 16:02 • ТАСС

Препарат от коронавируса «Мир-19» в ближайшее время появится в аптеках

24 марта, 11:00 • СТОПКОРОНАВИРУС.РФ

В России за сутки от коронавируса выздоровело 13 443 человека

24 марта, 09:01 • РБК

В Приморье циркулируют грипп и ОРВИ, а коронавируса стало меньше

Смотреть все новости

window. yaContextCb.push(()=>{

Ya.adfoxCode.createAdaptive({

ownerId: 699232,

containerId: ‘adfox_165945424881161083’,

params: {

pp: ‘h’,

ps: ‘fxsi’,

p2: ‘htzo’

}

}, [‘desktop’, ‘tablet’], {

tabletWidth: 1023,

phoneWidth: 767,

isAutoReloads: false

})

})

window.yaContextCb.push(()=>{

Ya.adfoxCode.createAdaptive({

ownerId: 699232,

containerId: ‘adfox_165945416122152949’,

params: {

pp: ‘h’,

ps: ‘fxsi’,

p2: ‘htzq’

}

}, [‘phone’], {

tabletWidth: 1023,

phoneWidth: 767,

isAutoReloads: false

})

})

yaContextCb.push(()=>{

Ya.adfoxCode.createAdaptive({

ownerId: 699232,

containerId: ‘adfox_165945424881161083’,

params: {

pp: ‘h’,

ps: ‘fxsi’,

p2: ‘htzo’

}

}, [‘desktop’, ‘tablet’], {

tabletWidth: 1023,

phoneWidth: 767,

isAutoReloads: false

})

})

window.yaContextCb.push(()=>{

Ya.adfoxCode.createAdaptive({

ownerId: 699232,

containerId: ‘adfox_165945416122152949’,

params: {

pp: ‘h’,

ps: ‘fxsi’,

p2: ‘htzq’

}

}, [‘phone’], {

tabletWidth: 1023,

phoneWidth: 767,

isAutoReloads: false

})

})

Узнай больше про коронавирус

COVID–19Психолог Наталья Курдюкова.

Об организации удаленной работы в пандемию

Об организации удаленной работы в пандемиюПсихолог Светлана Штукарева. Как побороть чувство тревоги во время пандемии

Психолог Екатерина Приходько. Как поддержать пожилых людей в пандемию

Психолог Константин Лемешко. Как врачи справляются с пандемией

Психолог Татьяна Попова. Как грамотно рассказать ребёнку про пандемию

Вакцинация от коронавируса: ситуация в России и в мире

Гериатр Ольга Ткачёва о вакцинации старшего поколения

Судмедэксперт Алексей Решетун о влиянии COVID-19 на организм

Онколог Игорь Самойленко о вакцинации онкопациентов

Что сделано?

Меры поддержки малых и средних предприятий

ПодробнееЧто предпринять?

Советы психологов

ПодробнееЧто предпринять?

Хочешь помочь?

ПодробнееМировая статистика

Университет Джонса Хопкинса

Карта распространения коронавируса в России и мире на Яндекс. Картах

Картах

Можно ли заразиться вирусом при посещении веб-сайта?

«Я никогда не открываю вложение, которое не узнаю». «Я бы никогда не установил ничего на свой компьютер, если бы я этого не понимал».

Так как же вирусы до сих пор распространяются по Интернету? Неужели в сети так много нерадивых людей?

Или хакеры находят другой путь к нашим машинам?

Во-первых, в Интернете определенно все еще есть небрежные пользователи, которые бездумно нажимают на любую ссылку, рекламу или программу, которые кажутся им интересными или привлекательными. Они не понимают последствий того, что делают, и регулярно подвергают себя атакам.

Но это еще не вся картина происходящего.

Как вы получаете вирусы с веб-сайтов

Существует множество способов, которыми хакеры могут обойти усилия обычного пользователя Интернета. Часто они используют так называемые «наборы эксплойтов» для доставки своих вирусов или вредоносных программ. Наборы эксплойтов скрывают вредоносное ПО в программе, чтобы оно не обнаруживалось автоматически.

Наборы эксплойтов

Наборы эксплойтов бесшумно и автоматически находят и используют уязвимости на вашем компьютере, когда вы просматриваете веб-страницы.

Они чрезвычайно популярны среди хакеров, потому что они автоматические. Хакеру не нужно самому заниматься поиском и взломом. Он может просто развернуть набор эксплойтов и позволить ему сделать всю тяжелую работу.

Сначала хакер устанавливает набор эксплойтов на взломанный веб-сайт. Затем эта веб-страница незаметно перенаправит трафик на другую страницу. На этой странице действительно происходит взлом.

Пока посетитель находится на этой странице — и это может выглядеть как точная копия страницы, которую он намеревался посетить — набор эксплойтов удаленно сканирует его устройство на наличие любых уязвимостей, которыми он может воспользоваться, часто через веб-приложения. работают браузеры, такие как Flash, Java, Silverlight и другие.

Если программа обнаружит уязвимость, она отправит вредоносный код через это отверстие и установит себя на ваш компьютер. В случае успеха они отправляют полезную нагрузку.

В случае успеха они отправляют полезную нагрузку.

В других случаях набор эксплойтов находится на законном веб-сайте; он развертывается через вредоносные всплывающие окна. Даже простой щелчок, чтобы закрыть всплывающую рекламу (также известную как рекламное ПО) или всплывающее фишинговое мошенничество, может инициировать загрузку вредоносного ПО.

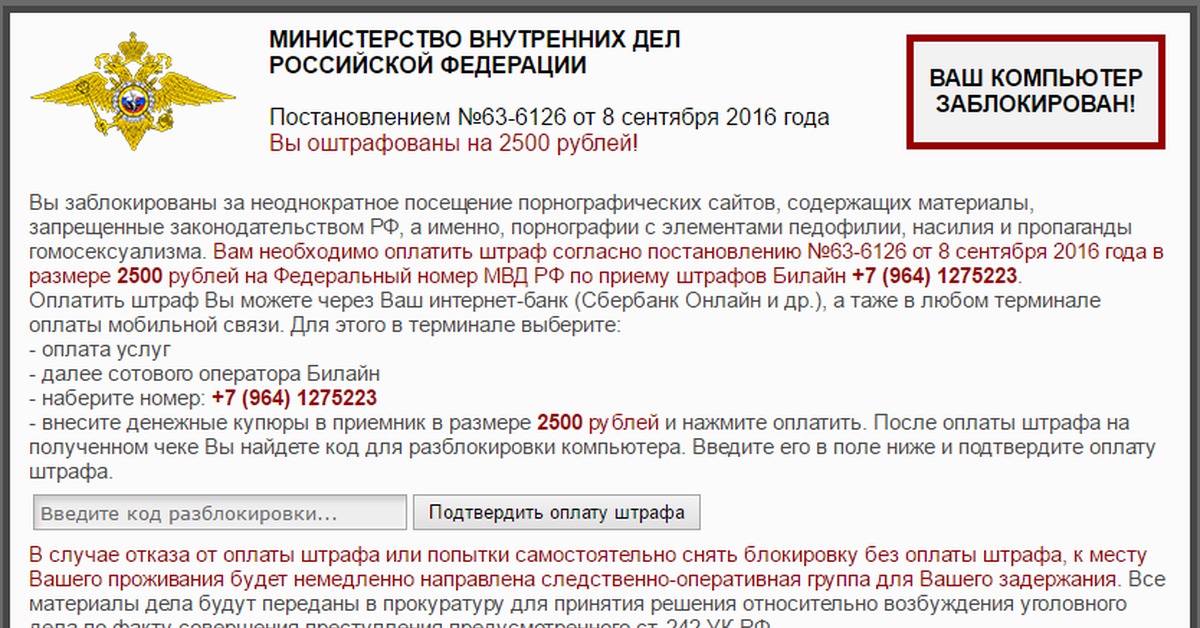

Полезной нагрузкой может быть что угодно: приложение-вымогатель, чтобы заблокировать вашу машину, пока вы не заплатите им, вредоносное ПО ботнета, чтобы получить контроль над вашей машиной для других хакерских целей, шпионское ПО, которое собирает информацию о ваших личных данных или использовании компьютера, кейлоггеры, которые отслеживают ваши каждый шаг (включая ваши пароли) и трояны, которые могут регистрировать вашу банковскую информацию и красть ваши деньги.

Другой опасной формой полезной нагрузки является загрузчик вредоносных файлов, который затем открывает хакеру окно для доставки любого количества вредоносных приложений на ваш компьютер.

И помните: все это происходит без вашего ведома.

Уязвимости веб-сайта

Теперь во всех этих случаях вредоносные программы необходимо будет загрузить и запустить. Однако многие преступники могут сделать это незаметно. Никаких преднамеренных действий предпринимать не нужно. Вместо этого уязвимый плагин веб-сайта или приложение, браузер или операционная система, которые не были обновлены, будут иметь уязвимости, которые сделают пользователя уязвимым для подобных атак. Хакер может настроить программу на автоматическую загрузку и выполнение на вашем компьютере в фоновом режиме.

В течение многих лет это было обычным явлением для программы Flash. Flash запускается в веб-браузере для отображения определенных элементов, особенно анимированных. Многие онлайн-игры использовали Flash.

Хакер просто загружал фрагмент кода, который выполнялся веб-браузером при обнаружении кода на сайте. Они могут использовать этот код для атаки на проигрыватель Flash в веб-браузере. Если этот проигрыватель не обновлялся какое-то время, может существовать открытая уязвимость, которая дает коду доступ для проникновения на компьютер пользователя.

Если этот проигрыватель не обновлялся какое-то время, может существовать открытая уязвимость, которая дает коду доступ для проникновения на компьютер пользователя.

И вдруг на вашей машине вирус.

Эта ситуация была очень распространена несколько лет назад, и это было то, сколько вирусов было распространено. Вот почему большая часть Интернета отошла от Flash, чтобы код нельзя было постоянно использовать для вирусов.

Как предотвратить вредоносные программы и вирусы

Со всеми этими угрозами, как вы можете обеспечить безопасность в Интернете? Если вы являетесь владельцем веб-сайта, то лучшее, что вы можете сделать, — это обновлять и контролировать свой веб-сайт с помощью хорошей системы обнаружения, такой как план безопасности веб-сайта Sectigo SiteLock.

При наличии этой системы ваш сайт и его код ежедневно сканируются, чтобы убедиться, что все части безопасны и находятся в нужном месте. Если обнаружены какие-то недостатки, они исправляются. А если вы выберете опцию SiteLock Business, то при обнаружении каких-либо уязвимостей система будет активно исправлять их до того, как ими смогут воспользоваться киберпреступники.

Это включает не только ваш веб-сайт — решение также предоставляет брандмауэры для защиты любых подключаемых модулей или программного обеспечения для электронной коммерции, которое вы используете на своем сайте. Это комплексное решение для каждой части вашего сайта.

Использование SiteLock Website Security также может обеспечить душевное спокойствие, зная, что вы и ваши клиенты в большей безопасности от киберпреступников, пытающихся взломать ваши личные данные.

Вредоносное ПО для веб-сайтов: что это такое, типы и как его удалить

- Дом

- Направляющие

- Вредоносное ПО для веб-сайтов: определения, типы и способы его удаления

Введение

Вредоносное ПО для веб-сайтов — это вредоносное программное обеспечение, которое было разработано с целью выполнения вредоносных действий против веб-сайта или его посетителей.

Цели вредоносного кода веб-сайта могут варьироваться от кражи конфиденциальной информации, нарушения доступности, перенаправления посетителей на спам-страницы, полного захвата веб-сайта или даже заражения посетителя каким-либо другим вредоносным ПО.

Существует множество типов вредоносных программ для веб-сайтов, каждая из которых предназначена для выполнения вредоносных действий. Важно как можно скорее удалить вредоносное ПО с веб-сайта, чтобы снизить риск для посетителей, защитить репутацию вашего сайта, смягчить проблемы SEO и избежать предупреждений о безопасности или внесения в черный список от таких органов, как Google.

Содержание

Что такое вредоносное ПО для веб-сайтов?

Что делает вредоносное ПО для веб-сайтов?

Что такое вредоносное ПО для веб-сайтов?

Что делает вредоносное ПО для веб-сайтов?

Как вредоносные программы попадают на ваш веб-сайт

Что делают вредоносные программы для веб-сайтов? Проблемы безопасности учетных данных и контроль доступа Уязвимости программного обеспечения Поддельные или обнуленные сторонние компоненты Сторонние интеграции или скрипты Межсайтовое заражение и неправильные конфигурации виртуального хостинга Социальная инженерия Инфекции на уровне сервера

Какие существуют типы вредоносных программ для веб-сайтов?

Условные перенаправления SEO-спам Вредоносный JavaScript порчи Фишинг Бэкдоры Хактулз Похитители кредитных карт и вредоносное ПО для электронной коммерции

Как проверить ваш сайт на наличие вредоносного ПО

Как удалить вредоносное ПО с веб-сайта

Как защитить ваш сайт от вредоносного ПО

Что такое вредоносное ПО для веб-сайта?

Что делает вредоносное ПО для веб-сайтов?

Как вредоносные программы попадают на ваш веб-сайт

Проблемы с безопасностью учетных данных и контролем доступа

Уязвимости программного обеспечения

Поддельные или обнуленные сторонние компоненты

Сторонние интеграции или сценарии

Межсайтовое заражение и неправильные конфигурации общего хостинга

Социальная инженерия Вредоносное ПО веб-сайта?

Условные перенаправления

SEO-спам

Вредоносный JavaScript

Дефейс

Фишинг

Бэкдоры

Hacktools

Похитители кредитных карт и вредоносное ПО для электронной коммерции

Как проверить ваш веб-сайт на наличие вредоносного ПО

Как удалить вредоносное ПО с веб-сайта

Как защитить свой веб-сайт от вредоносного ПО

Мы здесь, чтобы помочь.

Свяжитесь с нами

Звоните: 1-888-873-0817

Вы клиент? Создать тикет

Что такое вредоносное ПО для веб-сайтов?

Вредоносное ПО для веб-сайтов — это общий термин, используемый для описания программного обеспечения, которое было разработано со злонамеренными целями для работы на веб-сайте или веб-сервере.

Учитывая огромное количество сервисов и веб-приложений, доступных в Интернете, неудивительно, что популярность этих приложений и сервисов также привлекает киберпреступников, которые надеются использовать в своих интересах недостаточную безопасность или известные уязвимости.

В отличие от полезных программных приложений, предназначенных для веб-мастеров, вредоносное ПО для веб-сайтов намеренно вредит и создается для повреждения или незаконной монетизации скомпрометированной среды веб-сайта.

Большинство вредоносных программ для веб-сайтов содержат функции, которые позволяют злоумышленникам избежать обнаружения или получить и поддерживать несанкционированный доступ к скомпрометированной среде. Некоторые распространенные типы вредоносных программ для веб-сайтов включают в себя похитители кредитных карт, внедренный спам-контент, вредоносные перенаправления или даже искажения веб-сайтов.

Некоторые распространенные типы вредоносных программ для веб-сайтов включают в себя похитители кредитных карт, внедренный спам-контент, вредоносные перенаправления или даже искажения веб-сайтов.

Что делает вредоносное ПО для веб-сайтов?

Вредоносное ПО для веб-сайтов может негативно повлиять на сайт и его посетителей различными способами. Они зависят от того, что мотивирует хакера. Причины включают финансовую выгоду, активность (в данном контексте называемую «хактивизмом») или просто создание репутации плохого актера.

Например, представьте, что вы заходите на свой веб-сайт только для того, чтобы обнаружить, что вы были мгновенно перенаправлены куда-то еще. Или, возможно, вы вкладываете месяцы в свою стратегию органического SEO только для того, чтобы получить уведомление от Google о том, что вы попали в черный список, потому что ваш домен подозревается в рассылке спама.

Вы можете посетить свой любимый сайт только для того, чтобы увидеть всплывающую рекламу о том, что ваш компьютер заражен, и вам необходимо связаться с номером «технической поддержки», чтобы очистить вредоносное ПО. Может быть, вы купили футболку в Интернете, а через несколько недель узнали, что злоумышленники украли вашу кредитную карту и личную информацию.

Как вредоносные программы попадают на ваш сайт?

После атаки может быть трудно понять, как именно веб-сайт был заражен. Вредоносное ПО обычно внедряется в среду сайта одним из следующих способов.

Проблемы безопасности учетных данных и контроль доступа

Если элементы управления доступом к веб-сайту не настроены и не усилены должным образом, хакеры могут использовать различные направления атак. Популярные методы включают использование инструментов грубой силы для атаки страниц входа администратора по умолчанию, манипулирование метаданными или файлами cookie для повышения привилегий или просто угадывание учетных данных.

Неправильный контроль доступа может привести к тому, что злоумышленник получит несанкционированный доступ к вашему серверу, панели управления хостингом или даже панели администратора вашей системы управления контентом (CMS). Важно защитить каждую из этих областей с помощью надежных учетных данных для входа и многофакторной проверки подлинности, а также ограничить доступ для предотвращения атак грубой силы.

Также убедитесь, что вы не предоставили ненужный доступ пользователям, которые работают на вашем сайте. Каждая точка доступа является мишенью для злоумышленников.

Уязвимости программного обеспечения

Невозможность установки обновлений на ваши веб-сайты — один из самых простых способов пригласить вредоносное ПО на ваш веб-сайт. Злоумышленники регулярно используют уязвимости в устаревших сторонних компонентах, чтобы получить доступ к среде и использовать ее ресурсы.

Что еще хуже, так это то, что атаки, нацеленные на известные уязвимости, часто автоматизированы — злоумышленники могут запускать сценарии, которые быстро сканируют Интернет, чтобы идентифицировать и атаковать сайты с уязвимым программным обеспечением. Когда раскрывается уязвимость нулевого дня, эти автоматические атаки могут быстро нарастать, что приводит к тысячам заражений в течение нескольких дней после раскрытия уязвимости.

Самый простой способ снизить риск, связанный с известными уязвимостями программного обеспечения, — убедиться, что на вашей CMS и любых ее компонентах всегда установлены последние исправления безопасности, или использовать брандмауэр веб-приложений, чтобы виртуально исправить их.

Поддельные или обнуленные сторонние компоненты

Многие так называемые «обнуленные» премиум-компоненты могут быть незаконно загружены и установлены бесплатно. Тем не менее, эти типы пиратских компонентов почти всегда подделываются, чтобы включать в себя бэкдор, нежелательные рекламные функции или код, который внедряет SEO-спам на веб-сайты, которые их устанавливают.

Например, операторы вредоносной программы WP-VCD поддерживают сотни сайтов с бесплатной загрузкой, где каждый загруженный плагин или тема заражены.

Сторонние интеграции или скрипты

Современные веб-сайты широко используют сторонние скрипты для расширения функциональности, но это сопряжено с рядом угроз безопасности. Каждый раз, когда вы применяете стороннюю интеграцию или актив к функциональности веб-сайта, вы увеличиваете потенциальную поверхность атаки, которая часто полностью находится вне вашего контроля.

Например, сторонние интеграции и сценарии, такие как виджеты, сервисы отслеживания, рекламные сценарии, счетчики сайтов или надстройки социальных сетей, могут стать устаревшими, взломанными или попасть в чужие руки, что приведет к злонамеренному поведению на вашем веб-сайте.

Поскольку веб-мастер не может контролировать сторонние ресурсы и обычно даже не полностью понимает, как они работают, может быть сложно выяснить, совершает ли (и какой) сторонний ресурс вредоносную активность. . Вдобавок ко всему, даже если вы выясните, какой актив несет ответственность, может быть очень сложно исправить проблему, если сайт сильно зависит от скомпрометированной интеграции или скрипта.

. Вдобавок ко всему, даже если вы выясните, какой актив несет ответственность, может быть очень сложно исправить проблему, если сайт сильно зависит от скомпрометированной интеграции или скрипта.

Лучше всего свести к минимуму использование сторонних ресурсов и тщательно проверять любые интеграции или скрипты, прежде чем применять их на своем веб-сайте.

Межсайтовое заражение и неправильные конфигурации виртуального хостинга

Хотя несколько доменов могут выглядеть совершенно по-разному в веб-браузере, на самом деле они могут принадлежать одной и той же учетной записи хостинга на сервере. Это особенно характерно для агентств или разработчиков с несколькими проектами, которые размещают множество сайтов на одном сервере или общем хосте.

Это означает, что между ними нет реального разделения на уровне сервера. Если хакерам удается скомпрометировать один сайт, они автоматически получают доступ ко всем другим сайтам, использующим ту же учетную запись.

Когда веб-сайт подвергается многократному повторному заражению и является одним из многих в учетной записи, высока вероятность того, что он страдает от межсайтового заражения. Многие вредоносные скрипты включают в себя возможность обнаружения и заражения всех сайтов, доступных с сервера изначально взломанного веб-сайта.

Большинство повторных заражений из-за межсайтового заражения происходит из-за того, что в одной и той же учетной записи имеется множество неправильно настроенных или забытых веб-сайтов. Другая распространенная проблема заключается в том, что сами серверы плохо настроены, а соседние сайты не изолированы должным образом.

Социальная инженерия

Хакеры могут попытаться обманом заставить веб-мастеров установить вредоносное ПО или попросить обновить их сайт и направить их на фишинговую копию страницы входа, где учетные данные сайта могут быть украдены.

Заражение на уровне сервера

Иногда хакерам удается заразить сам веб-сервер. Когда это происходит, веб-сайты, размещенные на сервере, могут начать демонстрировать вредоносное поведение, когда ни один из реальных файлов сайта не был заражен.

Одним из хорошо известных примеров заражения на уровне сервера является Darkleech, вредоносное ПО, которое хакеры устанавливают в виде вредоносных модулей веб-сервера, для исправления которых требуется доступ к корневому серверу.

Знаете ли вы, что

Мы предлагаем все эти функции с брандмауэром Sucuri.

Какие существуют типы вредоносных программ для веб-сайтов?

Любое программное обеспечение, разработанное для вредоносных целей, может быть классифицировано как вредоносное ПО. Это широкое определение, и вредоносное ПО для веб-сайтов может быть разных форм и размеров. Тем не менее, наша группа по исследованию угроз опиралась на собственный реальный опыт, чтобы определить некоторые из наиболее распространенных типов вредоносных программ для веб-сайтов.

Условные перенаправления

Когда хакеры взламывают веб-сайт, они могут добавить вредоносный код для перенаправления определенных пользователей на другой веб-сайт. Некоторые распространенные методы, используемые злоумышленниками, включают изменение правил конфигурации веб-сервера с помощью файлов .htaccess или web.config, добавление сценариев на стороне сервера или даже включение JavaScript на стороне клиента для создания этих вредоносных перенаправлений.

Чтобы выполнить условные элементы, злоумышленники регулярно ограничивают перенаправления на рефереры или пользовательские агенты, чтобы нацелить определенных посетителей и избежать обнаружения. Конечные адреса часто заражены вредоносными программами или настроены для фишинга, в то время как исходный веб-сайт попадает в черный список органов поисковых систем.

SEO-спам

Поисковые системы постоянно обновляются, чтобы обнаруживать и фильтровать сомнительные веб-сайты из своих результатов, но это не всегда успешно удерживает злоумышленников от захвата рейтинга законных веб-сайтов.

На самом деле, SEO-спам — это один из самых прибыльных способов монетизации взломанного сайта, а также одна из самых распространенных форм заражения, которую мы наблюдаем во время очистки. Общие подходы к внедрению SEO-спама включают в себя внедрение HTML-кода для скрытых элементов в файлы веб-сайта или внедрение поддельных спам-сообщений в саму базу данных.

Вместо того, чтобы получать рейтинг, как это делают большинство законных веб-сайтов, например, создавая привлекательный контент или предлагая ценные услуги, злоумышленники просто внедряют ключевые слова SEO, спам-ссылки, рекламные объявления или даже целые страницы на взломанный веб-сайт, чтобы привлечь трафик к контенту, который они хотите занять место.

Результаты поиска на законных веб-сайтах загрязняются нежелательными ключевыми словами для спама, как показано ниже.

Эта тактика, по сути, позволяет злоумышленнику повысить свой собственный рейтинг с минимальными усилиями, а содержание спама обычно варьируется от фармацевтических препаратов, азартных игр в Интернете, порнографии и других менее пикантных тем.

Наиболее распространенные типы SEO-хаков состоят из невидимых ссылок, внедряемых на страницы существующего сайта. По сути, это создает целые разделы веб-сайта, которые могут варьироваться от нескольких до тысяч страниц.

Вредоносный JavaScript

JavaScript — это популярный язык программирования, который широко используется в Интернете для реализации сложных функций на веб-страницах, платформах CMS и других основных приложениях. Этот надежный язык программирования выполняется браузером, он также содержит новые уникальные уязвимости и особенно полезен для злоумышленников, когда они получают доступ к скомпрометированной среде.

При первоначальном внедрении злоумышленники обычно прикрепляют свой вредоносный код поверх законного веб-сайта, обманывая браузер и заставляя выполнять вредоносное ПО всякий раз, когда сайт загружается.

Эти вредоносные инъекции JavaScript позволяют хакерам легко изменять поведение веб-страницы. Его можно использовать для перенаправления посетителей на сторонние сайты, скрытой установки вредоносных программ на компьютеры посетителей (загрузка с диска), показа нежелательной рекламы или майнинга криптовалют на компьютерах посетителей сайта.

Его можно использовать для перенаправления посетителей на сторонние сайты, скрытой установки вредоносных программ на компьютеры посетителей (загрузка с диска), показа нежелательной рекламы или майнинга криптовалют на компьютерах посетителей сайта.

Например, в 2022 году на большое количество веб-сайтов WordPress был внедрен следующий вредоносный код JavaScript, который был запутан с помощью CharCode.

После деобфускации выяснилось истинное поведение инъекции. JavaScript использовался для перенаправления ничего не подозревающих посетителей сайта в ряд цепочек перенаправления к месту назначения злоумышленника.

Печально известная вредоносная программа Magecart, которая крадет данные кредитной карты со страниц оформления заказа на сайтах электронной коммерции, также содержит множество различных вредоносных кодов JavaScript.

Межсайтовый скриптинг, обычно называемый XSS, является одной из самых серьезных угроз для современных веб-сайтов. Некоторые атаки внедряют скрипты, специально предназначенные для аутентифицированных администраторов сайта. При выполнении в контексте и с разрешения таких пользователей вредоносный скрипт может незаметно создавать новых мошеннических пользователей-администраторов или ослаблять настройки безопасности сайта, упрощая захват всего сайта.

Некоторые атаки внедряют скрипты, специально предназначенные для аутентифицированных администраторов сайта. При выполнении в контексте и с разрешения таких пользователей вредоносный скрипт может незаметно создавать новых мошеннических пользователей-администраторов или ослаблять настройки безопасности сайта, упрощая захват всего сайта.

Хотя JavaScript запускается только на стороне клиента, а не на уровне сервера, его также можно использовать для взаимодействия с веб-сайтом путем выполнения фоновых запросов. Злоумышленники могут использовать эти запросы для сбора аналитики о браузере посетителя, асинхронного выполнения действий или даже добавления нежелательного спам-контента на веб-страницу без ее обновления.

порчи

Хакеры часто искажают веб-сайты, чтобы завоевать авторитет, выставить напоказ свои навыки в своем сообществе или поделиться сообщениями, ориентированными на политические, идеологические или религиозные цели.

По сути, это форма цифрового вандализма, порча веб-сайта является одним из наиболее очевидных признаков взлома. Дефейс обычно включает в себя сообщение о том, что сайт был взломан, а также кредиты тому, кто его скомпрометировал.

Фишинг

Фишинговые атаки обычно используются для того, чтобы заставить получателей раскрыть личные данные или данные для входа в систему, когда злоумышленник выдает себя за кого-то другого, чтобы получить информацию или привилегированный доступ. Фишинговые кампании могут проводиться в самых разных форматах: от поддельных страниц входа в систему для известных брендов, порталов онлайн-банкинга, целевых страниц для популярных социальных сетей или даже порталов веб-почты.

Некоторые общие характеристики фишинга веб-сайтов включают в себя странные запросы от компаний, которые кажутся узнаваемыми, пользовательский опыт, содержащий чувство безотлагательности, чтобы манипулировать жертвами, чтобы они пропускали детали, которые они могли бы в противном случае заметить, или тщательно созданные страницы входа, которые пытаются убедить пользователей, что они вход в действующий сервис.

Например, мы задокументировали случаи, когда владельцы сайтов WordPress получали уведомления о том, что их база данных требует обновления.

Однако это поддельное уведомление об обновлении базы данных WordPress предназначено для сбора учетных данных пользователей WordPress и отправки их злоумышленнику для получения несанкционированного доступа к среде.

Фишинг бывает трудно обнаружить, поскольку злоумышленники регулярно прячут свои вредоносные страницы глубоко в структуре каталогов веб-сайта. Как владелец веб-сайта, вы можете никогда не проверить скомпрометированный каталог — и, если вы не знаете точный URL-адрес фишинговой страницы, которая была размещена на вашем сайте, вы, возможно, никогда не узнаете о компрометации.

Чтобы снизить риск, вы можете создать учетную запись в Google Search Console или настроить мониторинг веб-сайтов, чтобы уведомлять вас о проблемах безопасности, таких как фишинг.

Бэкдоры

Когда хакеры взламывают веб-сайт, они часто внедряют вредоносный код, который позволяет им сохранять или восстанавливать несанкционированный доступ после первоначального заражения. Фактически, бэкдоры являются одними из самых распространенных вредоносных программ, обнаруживаемых на взломанных веб-сайтах.

Фактически, бэкдоры являются одними из самых распространенных вредоносных программ, обнаруживаемых на взломанных веб-сайтах.

Бэкдоры могут быть как простыми, так и чрезвычайно сложными. Одна из распространенных разновидностей включает бэкдор-загрузчики для удаленного выполнения кода, которые эффективно позволяют злоумышленникам выполнять код с использованием запросов POST, GET или COOKIE без согласия веб-мастера. Другие загрузчики могут позволить хакерам загружать вредоносные файлы, такие как спам или хакерские инструменты, в файловую систему веб-сайта. Другой распространенной тактикой является изменение или создание новых учетных записей пользователей с повышенными привилегиями.

Хактулз

Hacktools — это сценарии, которые злоумышленники используют для достижения определенной вредоносной цели. Эти инструменты обычно не влияют на сам веб-сайт, вместо этого используя ресурсы сервера для вредоносных действий.

Некоторые примеры распространенных хакерских инструментов включают рассылку спама по электронной почте, инструменты, используемые для DDoS-атак, сценарии, используемые для снятия отпечатков уязвимых сайтов на общем сервере, сценарии ботнета или инструменты, используемые для массовых искажений.

Еще один распространенный хакерский инструмент включает похитители конфигурации, которые получают адреса серверов баз данных из среды общего хостинга, крадут учетные данные из файлов конфигурации и захватывают данные из других ресурсов конфигурации на сервере.

Похитители кредитных карт и вредоносное ПО для электронной коммерции

Один из самых прямых и очевидных способов получения прибыли от взломанного веб-сайта. Похитители кредитных карт и вредоносное ПО для электронной коммерции обычно собирают ценные данные кредитных карт и конфиденциальную личную информацию, прежде чем передать ее злоумышленнику.

Злоумышленники часто используют известные уязвимости, скомпрометированные учетные данные или проблемы безопасности в средах хостинга для заражения веб-сайтов электронной коммерции. После установки этот тип вредоносного ПО может иметь разрушительные последствия для веб-сайта, включая влияние на репутацию бренда, проблемы с соответствием PCI и огромные штрафы — вы даже можете потерять возможность принимать платежи от клиентов.

Вредоносное ПО для кражи кредитных карт может быть представлено в самых разных форматах: от внедрения JavaScript до минималистического запутанного кода и вредоносного ПО, внедренного непосредственно в базу данных. Как только злоумышленники получают украденные данные со взломанного веб-сайта, они часто просачиваются в Интернете на форумы черных шляп или продаются в даркнете, что подчеркивает важность раннего обнаружения и предотвращения, прежде чем посетители сайта смогут причинить какой-либо вред.

Как проверить свой веб-сайт на наличие вредоносных программ

Удаленное сканирование веб-сайта

Самый быстрый способ найти вредоносное ПО на веб-сайте — использовать удаленный сканер. Эти инструменты проверяют общедоступный контент сайта на наличие любых признаков заражения.

Эти инструменты проверяют общедоступный контент сайта на наличие любых признаков заражения.

Сканер вредоносных программ SiteCheck можно использовать бесплатно, он позволяет очень легко выявлять индикаторы компрометации вашего сайта. Он сканирует внешний исходный код вашего веб-сайта на наличие вирусов, ошибок, проблем с конфигурацией и вредоносного кода.

Просто введите веб-адрес своего домена, а затем позвольте SiteCheck работать.

В результатах сканирования представлены следующие сведения:

- Обнаруженное вредоносное ПО

- Внедрение спама

- Внутренние ошибки сервера

- Статус черного списка

- Системная информация

Стоит отметить, что удаленные сканеры, такие как SiteCheck, ограничены обнаружением полезной нагрузки, видимой в исходном коде вашего веб-сайта.

Сканировать веб-сервер

Для более тщательного сканирования рассмотрите возможность использования службы, которая сканирует ваш веб-сайт на уровне сервера.

Сканируя свой сервер, вы тщательно проверяете файлы своего веб-сайта на наличие бэкдоров, фишинга, DDoS-скриптов, хакерских инструментов и любых других проблем безопасности, которые удаленные сканеры могут пропустить во внешнем исходном коде.

Как удалить вредоносное ПО с веб-сайта

Когда приходит время удалить вредоносное ПО с веб-сайта, есть два способа справиться с этим.

Во-первых, люди, имеющие достаточно времени и хорошо разбирающиеся в веб-технологиях, могут сами справиться с очисткой. Вы можете обратиться к нашему бесплатному руководству «Как очистить взломанный веб-сайт», чтобы получить пошаговые инструкции по удалению заражения веб-сайта.

Лица, которым не хватает времени или знаний для очистки от вредоносных программ, могут обратиться за профессиональными услугами по исправлению , чтобы быстро получить помощь.

Как защитить свой сайт от вредоносных программ

Для защиты от вредоносных программ веб-сайтов требуется сочетание методов и технологий личной безопасности.

Существует ряд рекомендаций по усилению и передовых методов обеспечения безопасности, которым вы можете следовать, чтобы снизить риск от вредоносного ПО на веб-сайте. Например, убедитесь, что вы используете надежные пароли, многофакторную аутентификацию и обновляете свое программное обеспечение с помощью последних исправлений безопасности.

Другим эффективным решением является использование брандмауэра веб-приложений (WAF). Он фильтрует входящий трафик, блокируя угрозы еще до того, как они достигнут вашего сайта.

Удаление вредоносных программ с веб-сайтов, на которое вы можете положиться.

Наша профессиональная команда реагирования на инциденты может быстро удалить вредоносное ПО с вашего сайта. Мы здесь для вас 24/7/365!

Часто задаваемые вопросы о вредоносных программах для веб-сайтов

Что такое вредоносный веб-сайт?

Вредоносный веб-сайт — это сайт, созданный киберпреступником или злоумышленником для кражи конфиденциальной информации, распространения вредоносных программ или выполнения других вредоносных действий. Вредоносные сайты часто выдают себя за законные веб-сайты или популярные бренды, чтобы заставить посетителей им доверять. Инструменты безопасности и удаленные сканеры веб-сайтов могут помочь вам определить, является ли веб-сайт вредоносным или вредоносным.

Вредоносные сайты часто выдают себя за законные веб-сайты или популярные бренды, чтобы заставить посетителей им доверять. Инструменты безопасности и удаленные сканеры веб-сайтов могут помочь вам определить, является ли веб-сайт вредоносным или вредоносным.

Что означает вредоносное ПО?

Вредоносное программное обеспечение или иначе известное как «вредоносное ПО» определяется как любой файл или программа, предназначенные для нанесения вреда пользователю или посетителю веб-сайта. Вредоносное ПО может принимать различные формы, включая червей или вирусы, или даже вредоносное ПО для веб-сайтов, такое как SEO-спам, бэкдоры и скиммеры кредитных карт.

Где чаще всего размещается вредоносное ПО?

Вредоносное ПО обычно размещается в рекламе, фишинговых электронных письмах или на вредоносных веб-сайтах. В других случаях вредоносные программы можно найти в системных файлах, реестрах, pdf-файлах или документах и даже во временных папках. Вредоносное ПО также можно обнаружить запутанным и внедрить на веб-страницы или базы данных веб-сайтов.

В других случаях вредоносные программы можно найти в системных файлах, реестрах, pdf-файлах или документах и даже во временных папках. Вредоносное ПО также можно обнаружить запутанным и внедрить на веб-страницы или базы данных веб-сайтов.

Каков возможный эффект вредоносного кода?

Вредоносный код на вашем веб-сайте может повредить вашему трафику, поисковым рейтингам и репутации. Это также может привести к краже данных кредитной карты и другой конфиденциальной информации. В некоторых случаях вредоносный или вредоносный код может даже привести к полному захвату веб-сайта или заражению компьютера.

Может ли посещение веб-сайта дать вам вирус?

Да — посещение веб-сайта может привести к заражению вирусом или вредоносным ПО. Вредоносный сайт может загрузить вирус на ваш компьютер без вашего согласия или разрешения. И если ваш собственный веб-сайт взломан, но вы еще не заметили заражения, возможно, вы распространяете вредоносное ПО среди посетителей сайта, даже не подозревая об этом.

И если ваш собственный веб-сайт взломан, но вы еще не заметили заражения, возможно, вы распространяете вредоносное ПО среди посетителей сайта, даже не подозревая об этом.

Какие существуют типы вредоносных программ для веб-сайтов?

Вредоносное ПО для веб-сайтов может принимать различные формы. Некоторые типы вредоносных программ включают SEO-спам, условные перенаправления, вредоносный JavaScript, порчу, фишинг, похитители кредитных карт или заражение Magecart, хакерские инструменты и бэкдоры.

Защита от вредоносных программ для любой среды веб-сайта.

Начать сейчас

Узнать больше

Библиотека ресурсов Sucuri

Расскажите о новых угрозах безопасности веб-сайтов с помощью наших полезных руководств, электронной почты, курсов и материалов блога.

Веб-семинар

Узнайте, как выявить проблемы, если вы подозреваете, что ваш сайт WordPress был взломан.

Старайтесь вовремя загружать обновления безопасности от Microsoft, обновлять антивирусные базы и проверять свой компьютер.

Старайтесь вовремя загружать обновления безопасности от Microsoft, обновлять антивирусные базы и проверять свой компьютер.

РФ

РФ