Что делать, если мой сайт взломали?

- Как понять, что сайт был взломан?

- Что делать если ваш сайт был взломан?

- Как злоумышленники могли взломать мой сайт?

- Как защитить сайт от взлома?

Как понять, что сайт был взломан?

Взлом сайта может быть обнаружен по прямым или косвенным признакам как владельцем сайта, так и посетителями или хостинг-провайдером.

Сайт может быть взломан, если:

- антивирус на вашем компьютере предупреждает о зараженности сайта;

- вы заметили резкое снижение посещаемости;

- с сайта идет переадресация на сторонние ресурсы;

- поисковые системы помечают сайт в выдаче как нежелательный для посещения;

- браузеры явно информируют о зараженности сайта;

- в разделе Сайты → Ваш_домен → Безопасность → Антивирус панели управления хостингом отображается отчет с угрозами.

Если взлом сайта обнаружен специалистами RU-CENTER или подтверждается жалоба от посетителей сайта, владельцу сайта направляется соответствующее уведомление. Обнаружение на сайте вредоносного программного обеспечения может стать причиной приостановки работы хостинга. В случае если с хостинга производится рассылка спама может быть отключена функция отправки писем.

Что делать если ваш сайт был взломан?

1. Удалить вредоносный код.

Список угроз отображается в разделе Сайты → Ваш_домен → Безопасность → Антивирус панели управления хостингом.

Самым простым решением является восстановление сайта из резервной копии. При этом необходимо убедиться, что файлы в резервной копии не заражены. Если вы обнаружили, что файлы были заражены более семи дней назад, то восстановление необходимо производить из вашей собственной резервной копии (при её наличии).

Вредоносный код можно удалить самостоятельно или с помощью услуги «Антивирус для сайта» с функцией автоматического лечения.

2. Проверить все компьютеры, с которых осуществлялся вход в административную панель сайта и подключение к хостингу по FTP на наличие вирусов, особенно – троянских программ.

3. Обновить пароли:

- основной пароль от панели управления хостингом;

- пароли пользователей FTP;

- пароли пользователей MYSQL;

- пароли от административной панели сайта.

4. Обновить версию CMS до последней доступной на сайте официального разработчика.

Если выходили обновления и патчи для модулей и плагинов CMS, их также необходимо установить. Старые и неиспользуемые модули и плагины необходимо удалить.

Как злоумышленники могли взломать мой сайт?

Наиболее частые причины взлома:

1. Уязвимость в используемой версии CMS

Необходимо регулярно обновлять CMS до последних стабильных версий, так как злоумышленники могут использовать известные уязвимости популярных CMS (WordPress, Joomla) для массовых взломов.

2. Уязвимость в установленном расширении CMS (темы, плагины, модули)

Уязвимость в установленном расширении CMS (темы, плагины, модули)

Очень часто во взломанных версиях платных скриптов имеются вирусы, поэтому для защиты сайта лучше использовать официальные плагины и темы CMS.

3. Вирусы на компьютере, с которого происходит управление сайтом.

Пароли к административной панели, FTP, другим службам могут быть украдены с компьютера пользователя с помощью вирусных программ-шпионов, поэтому все специалисты, которые работают с сайтом, должны гарантировать отсутствие вирусов на своих рабочих компьютерах и использовать антивирусные решения с регулярно обновляемыми базами при работе в сети.

Как защитить сайт от взлома?

1. Систему управления контентом сайта следует поддерживать в актуальном состоянии.

В случае обнаружения уязвимости в коде CMS разработчики, как правило, оперативно выпускают новую версию, свободную от обнаруженной уязвимости.

2. Избегать установки тем и плагинов из непроверенных источников.

3. Регулярно обновлять антивирусное программное обеспечение на персональных компьютерах, с которых осуществляется управление сайтами.

4. При наличии у CMS функции или плагина, препятствующего перебору паролей, необходимо использовать эту функцию.

5. Пароль к административной панели сайта должен содержать не менее 8 прописных и строчных букв и цифр, не являющихся связным словом ни в одной раскладке клавиатуры.

6. Подключить услугу «Антивирус для сайта», которая позволяет выявлять угрозы безопасности и принимать оперативные меры для их нейтрализации. Вы сможете свести к минимуму негативные последствия даже в случае заражения.

Как понять, что сайт взломали

Как понять, что сайт взломали — информация на сайте umi-cms.ru+7 (812) 309-03-15 Все контакты

0

Разделы сайтаСтатьи

Отправить запросОбновленияVIP-ЗаботаУсловияВыбор хостингаСтатьи

Закажите сайт по телефону 8-800-5555-864

Взломать сайт — значит получить доступ к внутренним данным или к админ-панели веб-ресурса незаконным путем. Взломщики внедряют на сайт вирусы, пользуются сайтом в своих интересах, управляют файлами сайта и получают данные посетителей. С такими проблемами особенно часто сталкиваются владельцы сайтов на бесплатных (opensource) CMS ― вроде WordPress, Drupal. Как быстро понять, что ваш сайт взломали? И что делать при обнаружении взлома? Давайте выясним.

С такими проблемами особенно часто сталкиваются владельцы сайтов на бесплатных (opensource) CMS ― вроде WordPress, Drupal. Как быстро понять, что ваш сайт взломали? И что делать при обнаружении взлома? Давайте выясним.

Признаки взлома

Способов обнаружить взлом много. В первую очередь проверьте свой аккаунт в Яндекс.Вебмастере и Google Search Console. Если произошел взлом, то эти программы сообщают о проблеме с безопасностью сайта. Другой способ — попробовать найти свой сайт в поиске. Отображение неизвестных иероглифов вместо привычного сниппета — явный признак взлома. Еще один вариант — отображение совершенно другого ресурса при заходе на главную страницу вашего сайта (если, конечно, это не ваши иероглифы). Это стопроцентные признаки взлома сайта. Обнаружив их, проверьте следующие данные:

Индексация

Проверяем индексацию через поиск Гугла и Яндекса. Перед доменом своего сайта вставьте в поисковую строку оператор «site» и проверьте количество проиндексированных страниц.

Исходный код

Заходим в кабинет Search Console, чтобы посмотреть исходный код. Для этого используем раздел «Проверка URL» в левом боковом меню, а затем нажимаем «Изучить просканированную страницу». Необходимо проверить исходный код на наличие непонятных иероглифов и символов в большом количестве.

Исходящие ссылки

Как правило, мошенники отправляют данные со взломанного сайта на другие сомнительные ресурсы. Отследить этот процесс легко благодаря специальным программам. Одна из них — Screaming frog seo spider. Запускаем её, вставляем ссылку на сайт и жмем «Старт». После того, как программа просканировала сайт, заходим во вкладку «External», отмечаем фильтр «HTML» и анализируем исходящие ссылки.

Sitemap

Часто мошенники создают копию карты сайта, чтобы поисковые системы проиндексировали вредоносные программы, добавленные на сайт. Всё в тех же Вебмастере и Search Console есть инструменты проверки файла sitemap.xml. В Яндексе кликните на «Инструменты» — «Анализ файлов Sitemap». В Гугле «Файлы Sitemap» в левом боковом меню. Проверьте карту сайта на наличие сомнительной информации и дополнительных файлов, вызывающих подозрение.

К чему приводит взлом сайта

Получив доступ к сайту, взломщики могут его уничтожить, удалить основные файлы и функционал сайта. Кроме того, они получают данные посетителей и отправляют от имени компании спам-рассылку. Часто вставляют чужую рекламу или скрипты. Наличие вредоносных файлов делает сайт непривлекательным для поисковых систем, и они помечают ресурс как потенциально опасный, что отпугивает пользователей.

Действия при взломе

Чтобы быстрее ликвидировать последствия взлома, четко следуйте этому алгоритму действий:

Сбор информации

- Зафиксируйте все обнаруженные проблемы на сайте.

Слетела верстка, отправляется спам посетителям сайта, обнаруженные угрозы от антивирусной программы, изменения sitemap и т. д.

Слетела верстка, отправляется спам посетителям сайта, обнаруженные угрозы от антивирусной программы, изменения sitemap и т. д. - Обозначьте дату и предположительное время взлома.

- Свяжитесь с техподдержкой хостинга и запросите журнал посещения сайта.

Антивирус

Используйте локальный антивирус или обратитесь к техподдержке хостинга с просьбой просканировать файлы сервера. Удаляем все обнаруженные вредоносные файлы. И сканируем сайт еще раз. Еще один вариант — воспользоваться резервной копией сайта.

Пароли

Необходимо заменить все пароли, предоставляющие доступ к важным системам сайта. Это пароль к админ-панели, к базе данных MYSQL, FTP, SSH, пароли аутентификации. Рекомендуется проверить на вирусы все компьютеры, с которых заходили в админ-панель ресурса.

Твитнуть

Комментарии ВКонтакте

Meine веб-сайт wurde gehackt. Мусс Ич Тун был? | Хостинг для Linux (cPanel)

Eine gehackte Website ist wirklich frustrierend — sie ist für Ihr Unternehmen und Ihre Besucher Problematisch und das Entfernen eines Hacks kann zeitaufwendig sein. Sehen wir uns den schnellsten und einfachsten Weg an, um Ihre Website zu reparieren.

Sehen wir uns den schnellsten und einfachsten Weg an, um Ihre Website zu reparieren.

Lassen Sie uns nach Warnungensuchen

Wenn Sie im Zusammenhang mit Ihrer Веб-сайт «Веб-сайт, содержащий вредоносное ПО» или «Веб-сайт, вспомогательная программа, включенная в программу» angezeigt werden, Liegt Definitiv ein Problem vor. Ум умирает цу überprüfen, gehen Sie zu https://sitecheck.sucuri.net и geben Sie Ihren Domainname ein.

- Wenn Ihre Website gehackt wurde, wird hier eine Warnung angezeigt.

- Кейне Предупреждение? Es ist weniger wahrscheinlich (aber immer noch möglich), dass Ihre Website kompromittiert wurde.

Ändern Ihrer Passwörter

Wenn Ihre Website gehackt wurde, müssen Sie sofort alle Ihre Passwörter ändern.

Hinweis: Um sicherzustellen, dass Sie die richtigen Anweisungen befolgen, sollten Sie herausfinden, welche Art von Hosting-Konto Sie haben .

| Ihr Хостинг — тип | Passwörter, die zurückgesetzt werden sollen |

|---|---|

| Linux-хостинг с cPanel | Первый FTP, второй FTP, Банк данных, Приложения с WordPress или Joomla |

| Хостинг Windows с Plesk | Первый FTP, второй FTP, Банк данных, Приложения с WordPress или Joomla |

Aus Sicherung wiederherstellen

Wenn Sie ein Backup Ihrer Website (und Datenbank) haben, von dem Sie wissen, dass es nicht beschädigt ist, sollten Sie es erneut in Ihr Hosting-Konto hochladen.

Wenn Sie Website-Backup haben, können Sie dies ganz einfach für Ihr cPaneloder Plesk- Konto durchführen.

Wenn Sie kein Backup-Tool haben, empfehlen wir, Website-Backup zu Ihrem Konto hinzuzufügen, nachdem Sie das Problem behoben haben.

Entfernen Sie den Hack

Es ist fast unmöglich, Malware von Hand zuverlässig von einer Website zu entfernen. Um die Gefährdung aus Ihren Dateien zu entfernen, empfehlen wir die Verwendung eines Services wie Website-Sicherheit .

Идентификация и проверка Sie die Die Schwachstelle

Damit Ihre Website nicht erneut gehackt wird, sollten Sie ermitteln, wie Ihre Website kompromittiert wurde. Es gibt zwei Arten von Schwachstellen: Passwörter und Strukturprobleme.

Passwörter

Die meisten Hacks passieren, weil der Angreifer das Passwort Ihres Kontos mit roher Gewalt erraten konnte. Indem Sie einfach Ihr Passwort ändern (und diesmal ein stärkeres verwenden), können Sie verhindern, dass diese Angriffe in Zukunft Erfolg haben.

Strukturell

Diese Arten von Schwachstellen müssen Gründlich getestet werden. Es gibt eine Menge Sicherheitssoftware, Die Art von Scans durchführen kann, aber wir empfehlen wieder Express Malware-Beseitigung . Es kann eine Reihe verschiedener Probleme identifizieren und Ihnen bei deren Behebung helfen.

Мой сайт взломан? | 13 признаков того, что ваш веб-сайт может быть взломан

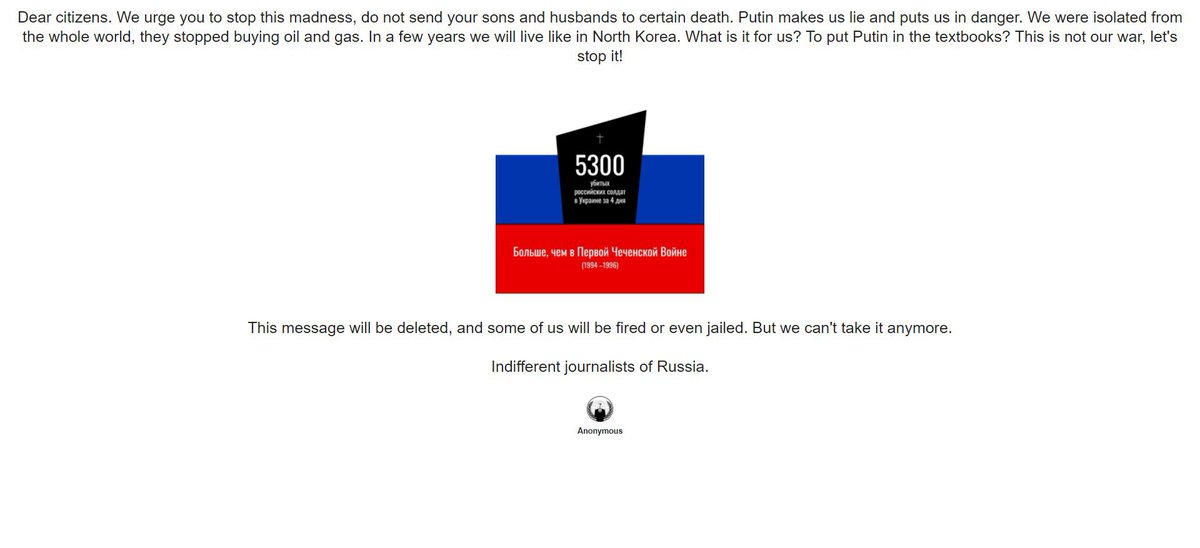

Симптомы взлома могут сильно различаться. Предупреждение системы безопасности от Google, предупреждение браузера при посещении вашего сайта или даже уведомление от вашего хостинг-провайдера о том, что ваш сайт отключен — все эти события могут указывать на то, что ваш сайт был взломан.

К счастью, есть несколько быстрых (и бесплатных) способов проверить и узнать, не был ли взломан ваш сайт.

В этом посте мы обсудим некоторые очевидные признаки взломанного сайта. Мы также опишем шаги, которые вы можете предпринять для подтверждения и выявления компрометации в вашей среде.

Общие признаки взломанного сайта

Некоторые из наиболее распространенных признаков взломанного веб-сайта включают:

- Спам-слова в результатах поиска Google.

- Странный JavaScript в файлах вашего сайта.

- Предупреждения браузера при каждом посещении вашего сайта.

- Неожиданные перенаправления с вашего сайта.

- Нежелательная реклама или всплывающие окна на ваших веб-страницах.

- В результатах поиска отображается сообщение «Этот сайт может быть взломан».

- Предупреждения хостинга предполагают взлом.

- Незнакомые страницы проиндексированы.

- Жалобы клиентов на мошенничество или кражу кредитных карт.

- Неожиданные сообщения об ошибках в журналах сервера.

- Новые пользователи FTP или администраторы на вашем сайте.

- Изменения в основных системных файлах, плагинах или темах.

- Изменения в файле .htaccess.

Давайте углубимся в детали этих симптомов.

1. Ваши результаты поиска Google содержат спам-слова.

SEO-спам может привести к тому, что результаты поиска будут загрязнены ключевыми словами для эскорт-услуг, фармацевтических препаратов или даже поддельных дизайнерских брендов.

Фармацевтический спам в результатах поиска Google.Если вы загуглили свой веб-сайт, и результаты поиска неожиданно содержат ключевые слова для фармацевтических препаратов, услуг по написанию эссе или услуг для взрослых, возможно, вы стали жертвой спам-индексирования. Если оставить без внимания эту вопиющую попытку хакеров манипулировать рейтингом в поисковых системах, это может серьезно повлиять на органический трафик и рейтинг вашего сайта в поиске.

2. Вы обнаружили странный код JavaScript в файлах своего веб-сайта.

JavaScript — один из самых популярных языков программирования. Он широко используется на веб-страницах, CMS и других основных веб-приложениях.

Он широко используется на веб-страницах, CMS и других основных веб-приложениях.

Поскольку он выполняется на уровне браузера, злоумышленники часто добавляют вредоносный код к веб-страницам взломанного веб-сайта, который обманом заставляет браузер запускать вредоносное ПО всякий раз, когда он перезагружается. Это позволяет хакеру легко изменять поведение веб-страниц и выполнять фоновые запросы.

Вредоносные JavaScript-инъекции могут использоваться для обслуживания похитителей кредитных карт на веб-сайтах электронной коммерции, проведения атак с использованием межсайтовых сценариев, выполнения вредоносных действий или даже перенаправления посетителей сайта на нежелательный спам.

На самом деле, в прошлом году наши исследовательские группы и команды по исправлению зафиксировали приток числа заражений веб-сайтов, связанных с SocGholish — вредоносной инфраструктурой JavaScript, которая, как известно, обслуживает ничего не подозревающих жертв троянами удаленного доступа и похитителями информации.

Поэтому, если вы обнаружите на своем сайте какой-либо подозрительный код JavaScript, стоит провести дальнейшее расследование, чтобы точно определить, является ли он вредоносным.

3. При посещении вашего сайта вы видите предупреждения браузера.

Если Chrome и другие популярные браузеры обнаружат вредоносное ПО на веб-сайте, они предупредят пользователей об этой проблеме, чтобы удержать их от доступа к странице. Уведомления могут включать такие сообщения, как Посещение этого сайта может нанести вред вашему компьютеру или Впереди мошеннический сайт .

Пример предупреждения браузера, которое может появиться при переходе на зараженный веб-сайт.Чтобы исправить это сообщение, вам нужно найти и устранить основную причину проблемы, очистить вредоносное ПО и удалить черный список, прежде чем оно нанесет ущерб вашей SEO и репутации.

4.

Ваш сайт перенаправляет на другие страницы.

Ваш сайт перенаправляет на другие страницы.На базовом уровне вредоносные перенаправления крадут трафик с зараженного веб-сайта и перенаправляют его на домен злоумышленника.

Скрипты, выполняющие эти вредоносные перенаправления, можно найти практически где угодно, в том числе в базе данных веб-сайта или во скомпрометированных темах и плагинах. В некоторых случаях перенаправляет посетителей сайта на поддельные страницы CAPTCHA, подобные этой:

Поддельное push-уведомление, полученное со взломанного веб-сайта.Симптомы вредоносных перенаправлений могут включать:

- Нежелательные перенаправления на спам-страницы или веб-сайты

- Странные push-уведомления на ваших веб-страницах

- Необычные CAPTCHA или уведомления о проверке

- Незнакомый или внедренный код в файлы вашего веб-сайта или базу данных

- Неожиданный новый код в ваших файлах .htaccess

- Неожиданные файлы сервера с необычными или тарабарскими именами

- Подозрительные укороченные ссылки, ведущие к нежелательным перенаправлениям 9 0013

Итак, если вы вдруг обнаружите, что ваш сайт перенаправляет посетителей в другое место, это огромный красный флаг, что ваш сайт был взломан.

5. На вашем сайте отображается нежелательная реклама или всплывающие окна.

Также известное как рекламное ПО, некоторые вредоносные программы или даже зараженные плагины могут накладывать нежелательную рекламу или всплывающие окна прямо на ваш сайт. Эти всплывающие окна могут рекламировать рекламные акции, бесплатные номера или содержать ссылки на вредоносные домены. А в некоторых случаях эти всплывающие окна могут даже служить для загрузки программ-вымогателей.

На взломанном веб-сайте обнаружено нежелательное всплывающее окно.6. Предупреждения «Этот сайт может быть взломан» в результатах поиска.

Google — одна из самых широко используемых и сложных поисковых систем. Чтобы защитить своих пользователей, он постоянно ищет скомпрометированные веб-сайты. Всякий раз, когда Google обнаруживает, что на сайте есть спам или он заражен, он заносит этот сайт в черный список и (часто) удаляет его из поискового индекса.

Таким образом, если в результатах поиска есть это предупреждение, вполне вероятно, что у вас есть зараженный веб-сайт. Вам нужно быстро избавиться от инфекции, прежде чем она повлияет на SEO и трафик.

Вам нужно быстро избавиться от инфекции, прежде чем она повлияет на SEO и трафик.

7. Вы получаете оповещения о хостинге.

Хостинг-провайдеры часто предупреждают веб-мастеров, если обнаруживают, что сайт заражен. Поэтому, если ваш веб-хост внезапно свяжется с вами по поводу чрезмерного использования сервера или обнаружения вредоносных программ, это верный признак того, что у вас есть инфекция. Вы захотите предпринять шаги для решения проблемы, чтобы избежать любого потенциального простоя.

8. За последнее время проиндексировано огромное количество новых страниц.

Инфекции SEO-спама, такие как взлом ключевых слов на японском языке, как известно, создают десятки тысяч спам-файлов на веб-сайте. Это может привести к тому, что в отчете об индексировании будет отображаться огромное количество новых веб-страниц.

Симптомы заражения ключевым словом SEO на японском языке. Группа новых незнакомых страниц, недавно проиндексированных Google, указывает на компрометацию, требующую дальнейшего изучения.

9. Клиенты жалуются на мошеннические операции.

Многие современные веб-сайты содержат процессы покупки, которые приносят доход и продажи владельцу сайта. К сожалению, хакеры используют различные вредоносные методы для сбора конфиденциальной информации о кредитных картах и кражи ее в своих гнусных целях.

Похитители кредитных карт могут быть самых разных форм и размеров: инъекции JavaScript, модификации файлов JavaScript, модификации файлов PHP или даже просто скомпрометированный сервер. Но конечным результатом обычно является то, что данные кредитной карты и конфиденциальные данные клиентов украдены и собраны из скомпрометированной среды.

Таким образом, если какие-либо клиенты жалуются на мошенничество после совершения покупки на вашем сайте, это тревожный сигнал о том, что вы могли быть заражены скиммерным вредоносным ПО.

10. Журналы вашего сервера показывают неожиданные сообщения об ошибках.

Файл журнала сервера представляет собой нефильтрованный просмотр трафика на ваш веб-сайт.

Например, в этом образце журнала сервера показано, как посетитель входит на веб-сайт WordPress, вносит изменения в сообщение и затем сохраняет его:

15.34.56.** - - [10/Aug/2022:12: 19:19 -0500] "POST /wordpress/wp-login.php HTTP/1.1" 302 1259"https://website.com/wordpress/wp-login.php" "Mozilla/5.0 (X11; Ubuntu; Linux x86_64; rv:103.0) Gecko/20100101 Firefox/103.0" 15.34.56.** - - [10/Aug/2022:12:20:10 -0500] "GET /wordpress/index.php/wp-json/wp/v2/posts/1?_locale=user HTTP/1.1 " 200 2854 "https://website.com/wordpress/wp-admin/post.php?post=1&action=edit" "Mozilla/5.0 (X11; Ubuntu; Linux x86_64; rv:103.0) Gecko/20100101 Firefox/103.0 " 15.34.56.** - - [10/Aug/2022:12:21:41 -0500] "POST /wordpress/index.php/wp-json/wp/v2/posts/1?_locale=user HTTP/1.1 " 200 4084 "https://website.com/wordpress/wp-admin/post.php?post=1&action=edit" "Mozilla/5.0 (X11; Ubuntu; Linux x86_64; rv:103.0) Gecko/20100101 Firefox/103.0 "

Журналы предоставляют важную информацию о действиях, происходящих на вашем сайте. Регулярно просматривайте журналы вашего сервера и сканируйте их на наличие потенциальных индикаторов компрометации. Если вы обнаружите что-то подозрительное, это может быть признаком того, что ваш знак был взломан.

Некоторые важные действия, которые следует отслеживать в вашей среде, включают:

- Успешные и неудачные попытки входа в систему

- Создание, обновление и удаление сообщений или страниц блога

- Создание, обновление и удаление пользователей

- Создание и изменение ролей пользователей и разрешений

- Активация, изменение и деактивация плагинов и тем

- Загрузка, изменение и удаление файлов

- Изменения основных файлов веб-сайта

11. Вы открываете для себя новых пользователей FTP или администраторов .

Любые новые или незнакомые пользователи-администраторы, пользователи базы данных или пользователи FTP в вашей среде являются важным сигналом для расследования. Злоумышленники часто добавляются на уязвимые веб-сайты, что позволяет злоумышленникам легко получить доступ к веб-сайту жертвы — даже после того, как первоначальная инфекция была устранена.

На веб-сайте WordPress обнаружен загадочный новый пользователь-администратор.Поскольку хакеры часто создают и используют учетные записи с высоким уровнем привилегий в качестве бэкдора веб-сайта, вам необходимо иметь систему мониторинга для проверки и устранения любых неавторизованных учетных записей, как только вы их обнаружите.

12. Вы обнаружили изменения в файлах ядра, плагинов или тем.

Любые изменения в основных системных файлах, которые не включены в запланированное обновление, являются серьезным признаком взлома. Известно, что злоумышленники скрывают вредоносный код в основных файлах CMS, плагинах или темах — например, они могут изменить header. php темы WordPress, чтобы загрузить внешний файл JavaScript, который затем перенаправит мобильных посетителей на вредоносный веб-сайт.

php темы WordPress, чтобы загрузить внешний файл JavaScript, который затем перенаправит мобильных посетителей на вредоносный веб-сайт.

Явным признаком того, что ваш веб-сайт был взломан, является наличие файлов с подозрительными именами и серверными скриптами (php, py, sh или asp) в каталогах загрузки.

13. Вы обнаружили изменения в файле .htaccess.

Файл .htaccess — это важный файл конфигурации сервера, используемый для серверных сред Apache. Он позволяет вносить изменения во всю среду.

К сожалению, если этот мощный файл попадет в чужие руки, злоумышленники также могут использовать его для размещения вредоносного контента на веб-сайте, сокрытия бэкдоров или изменения переменных php.ini .

В .htaccess есть несколько эксплойтов, которые можно использовать для обхода различных элементов управления безопасностью сервера, ограничений каталогов или даже для создания вредоносных перенаправлений. Любые неожиданные изменения в вашем файле . htaccess могут указывать на компрометацию вашей среды.

htaccess могут указывать на компрометацию вашей среды.

Как проверить наличие признаков взлома сайта

Теперь, когда мы знаем о некоторых наиболее распространенных симптомах взлома, давайте рассмотрим некоторые способы сканирования вашего сайта на предмет компрометации.

Обнаружение вредоносных программ на клиентской стороне вашего сайта с помощью внешнего сканирования

Наиболее очевидными симптомами взлома будут любые внешние признаки видимого заражения. Поэтому изучение интерфейса вашего веб-сайта вместе со всеми видимыми компонентами — отличная отправная точка.

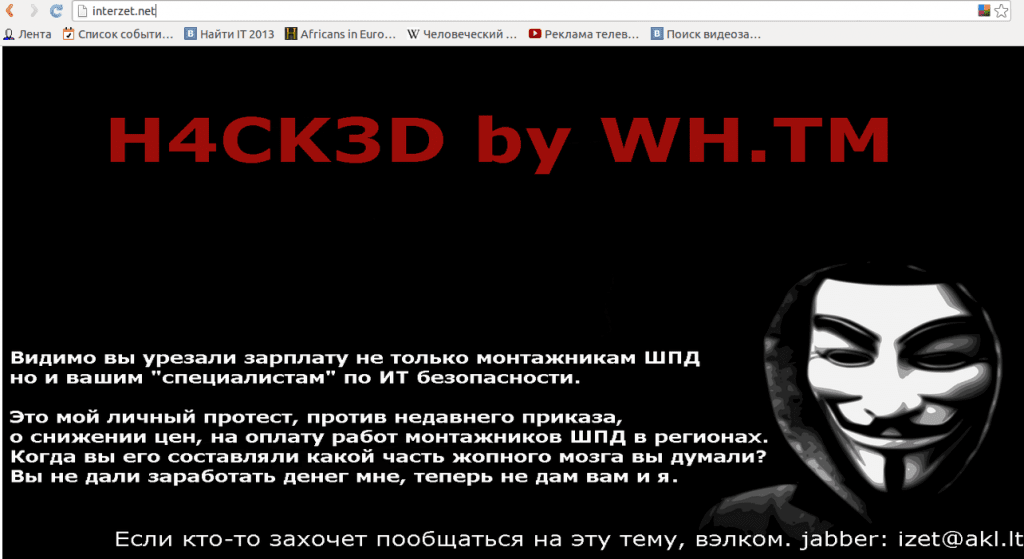

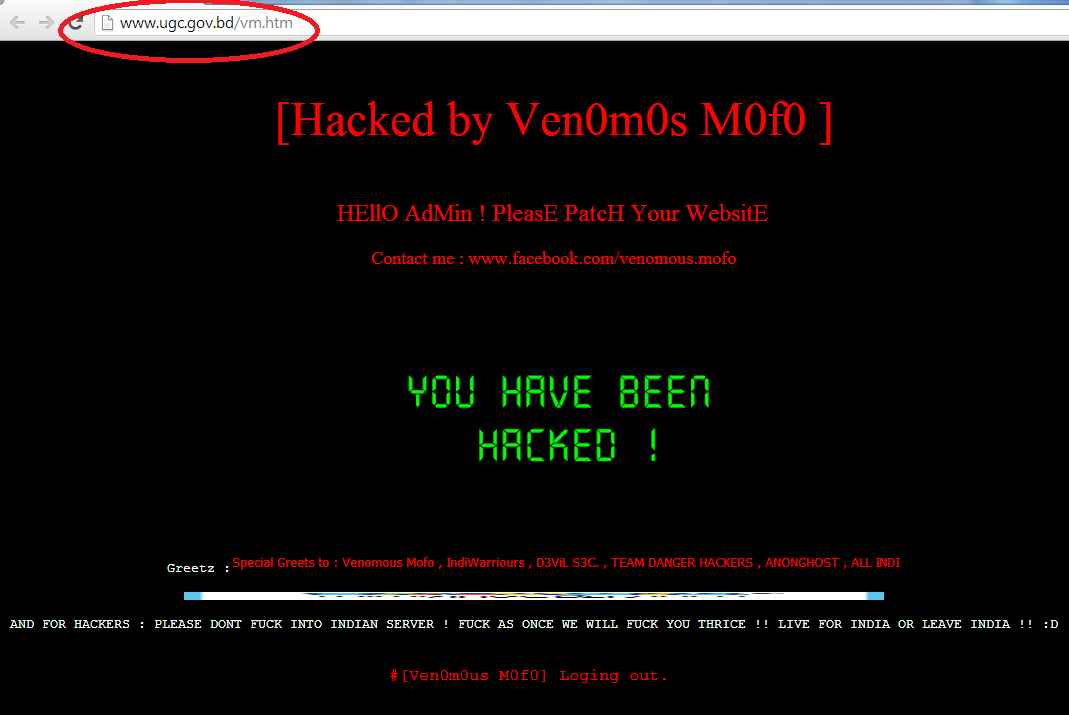

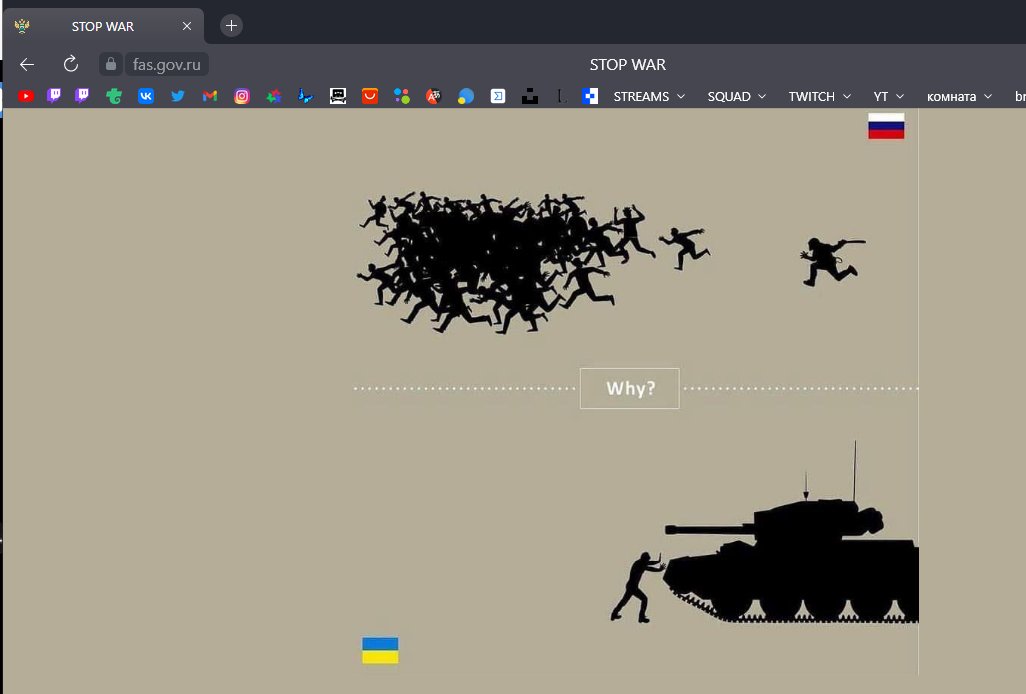

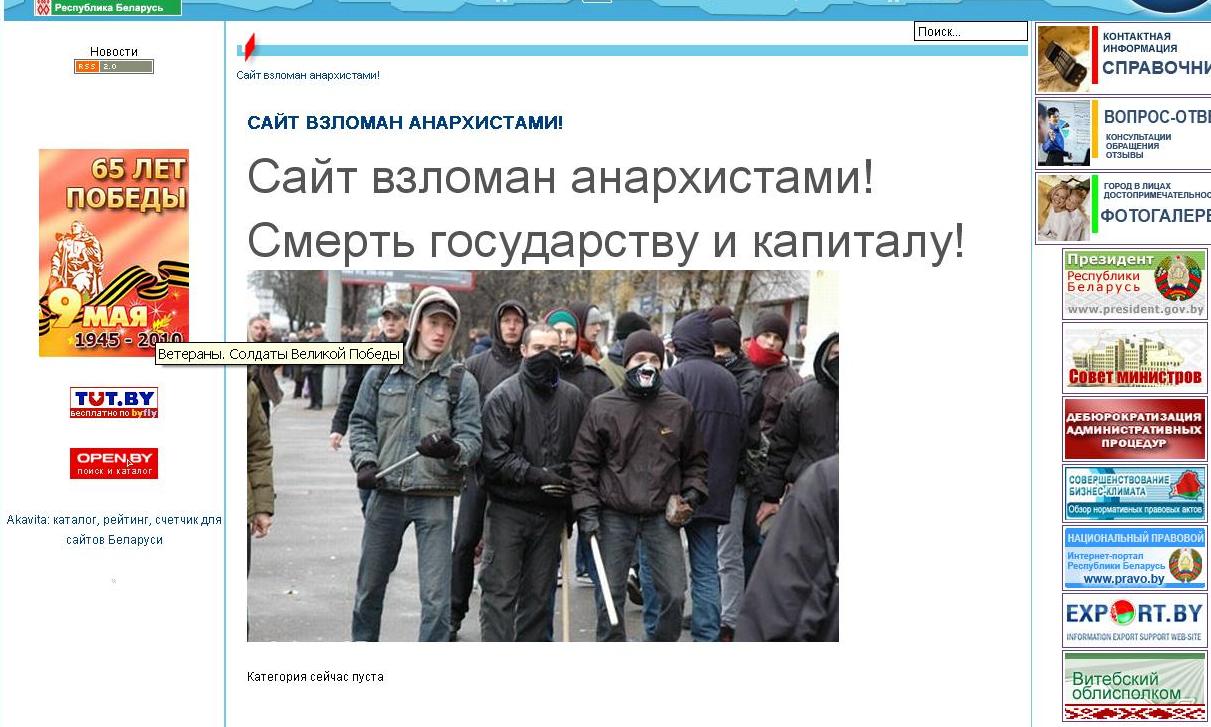

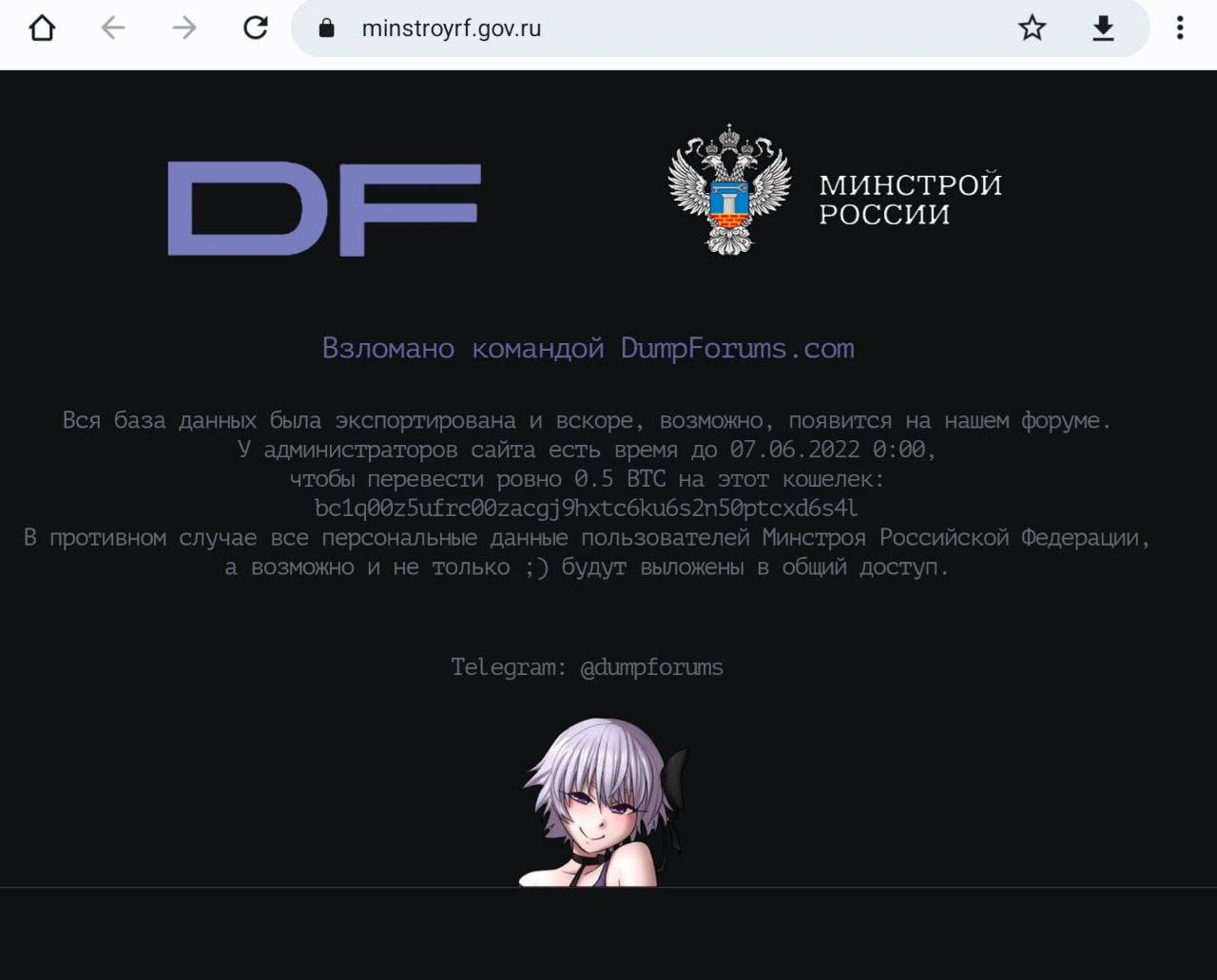

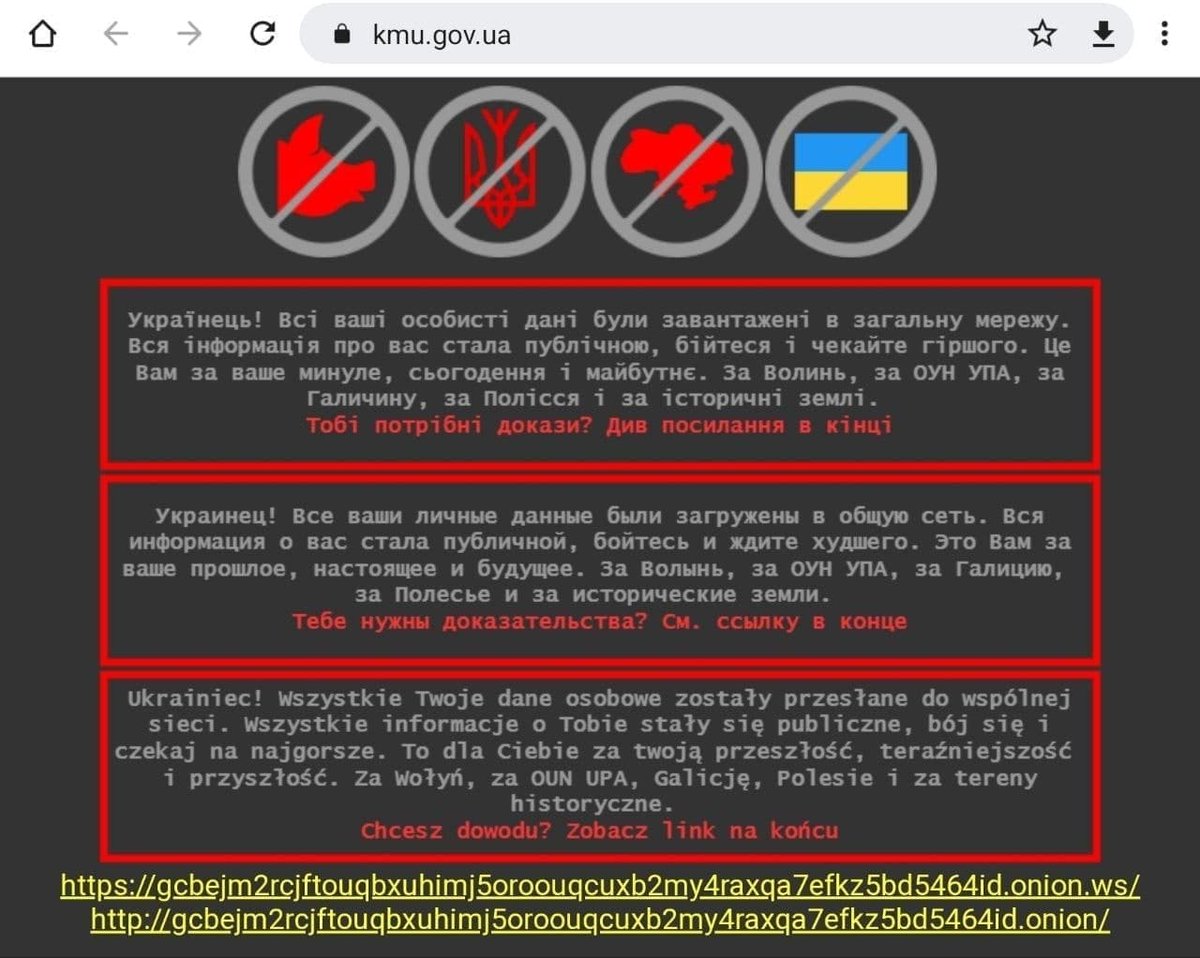

Например, вы можете перейти на свой сайт и найти искажение на своей домашней странице.

Дефейс домашней страницы — явный признак взломанного сайта. Или вы можете заметить незнакомые всплывающие окна на ваших веб-страницах, которые вы определенно не устанавливали для своего сайта. Вы даже можете найти перенаправления на спам-сайты и целевые страницы всякий раз, когда пытаетесь посетить страницы своего сайта. Все это явные и видимые признаки взлома.

Все это явные и видимые признаки взлома.

Однако не все симптомы так очевидны — и вручную проверять веб-сайт невероятно утомительно. На самом деле, многие хакеры используют сомнительные методы, которые помогают запутать или скрыть компрометацию от обнаружения.

К счастью, есть простое решение. Один из самых быстрых способов сканирования внешнего интерфейса вашего веб-сайта на наличие признаков взлома — использование удаленного сканера веб-сайтов.

Просто введите свой домен и нажмите Сканировать веб-сайт , чтобы быстро получить информацию о любом вредоносном ПО, обнаруженном перед сайтом.

Вы также найдете важную информацию о рекомендациях по усилению защиты, статусе TLS и сведениях о хостинге.

Важное предостережение. У удаленных сканеров есть свои ограничения. Они не могут обнаружить ничего, что могло бы скрываться на уровне сервера. Для этого мы обратимся к сканированию на стороне сервера.

Обнаружение вредоносных программ на вашем сервере с помощью внутреннего сканирования

На сервере и в базе данных скрывается множество различных типов вредоносных программ.

Например, многие типы скиммеров кредитных карт и вредоносное ПО PHP можно найти только на веб-сервере. Другие включают криптомайнеры и вредоносные сценарии C&C, ни один из которых не будет обнаружен при удаленном сканировании веб-сайта.

Чтобы легко идентифицировать вредоносный код на уровне сервера, вам потребуется сканер на стороне сервера. Эти инструменты могут отслеживать и предупреждать вас о любых признаках вредоносного ПО на веб-сайте, которое нелегко обнаружить на стороне клиента.

Как предотвратить взлом сайта

Существует ряд простых шагов, которые вы можете предпринять, чтобы защитить свой сайт от взлома.

- Настроить многофакторную аутентификацию.

Усильте свой веб-сайт, включив двухфакторную или многофакторную аутентификацию. Платформа безопасности веб-сайта Sucuri включает функцию, которая помогает вам легко защитить паролем или внедрить 2FA на любой странице вашего веб-сайта.

Усильте свой веб-сайт, включив двухфакторную или многофакторную аутентификацию. Платформа безопасности веб-сайта Sucuri включает функцию, которая помогает вам легко защитить паролем или внедрить 2FA на любой странице вашего веб-сайта. - Используйте надежные учетные данные и менеджер паролей. Списки паролей часто используются злоумышленниками для взлома веб-сайтов. Просто используя надежные уникальные пароли для всех ваших учетных записей, вы можете повысить безопасность своего веб-сайта. Многие современные менеджеры паролей поставляются с генераторами, упрощающими создание и безопасное хранение зашифрованных паролей для вашего использования.

- Постоянно обновляйте программное обеспечение. Хакеры регулярно используют уязвимости программного обеспечения для получения несанкционированного доступа к средам. Дефекты программного обеспечения позволяют им добиться успеха. Поддержание программного обеспечения в актуальном состоянии может помочь смягчить множество неприятных эксплойтов, таких как атаки с использованием межсайтовых сценариев (XSS), нарушенный контроль доступа, небезопасная десериализация, нарушенная аутентификация или другие ошибки безопасности.

Слетела верстка, отправляется спам посетителям сайта, обнаруженные угрозы от антивирусной программы, изменения sitemap и т. д.

Слетела верстка, отправляется спам посетителям сайта, обнаруженные угрозы от антивирусной программы, изменения sitemap и т. д.

0) Gecko/20100101 Firefox/103.0 "

0) Gecko/20100101 Firefox/103.0 "

Усильте свой веб-сайт, включив двухфакторную или многофакторную аутентификацию. Платформа безопасности веб-сайта Sucuri включает функцию, которая помогает вам легко защитить паролем или внедрить 2FA на любой странице вашего веб-сайта.

Усильте свой веб-сайт, включив двухфакторную или многофакторную аутентификацию. Платформа безопасности веб-сайта Sucuri включает функцию, которая помогает вам легко защитить паролем или внедрить 2FA на любой странице вашего веб-сайта.