Установка оснастки Active Directory Users and Computers в Windows 10/11

Оснастка Active Directory Users and Computers (или ADUC) – это одна из наиболее часто используемых консолей управления объектами в домене Active Directory. Вы можете установить mmc оснастку ADUC как на Windows Server, так и на десктопные Windows 10 и 11. Консоль ADUC входит в состав набора компоненту администрирования Microsoft Remote Server Administration Tools (RSAT). В этой статье мы покажем, как установить и использовать консоль управление Active Directory Users and Computers в Windows.

Содержание:

- Установка оснастки RSAT Active Directory в Windows 10 и 11

- Как пользоваться консолью Active Directory?

- Подключение консоли ADUC к домену из рабочей группы

Установка оснастки RSAT Active Directory в Windows 10 и 11

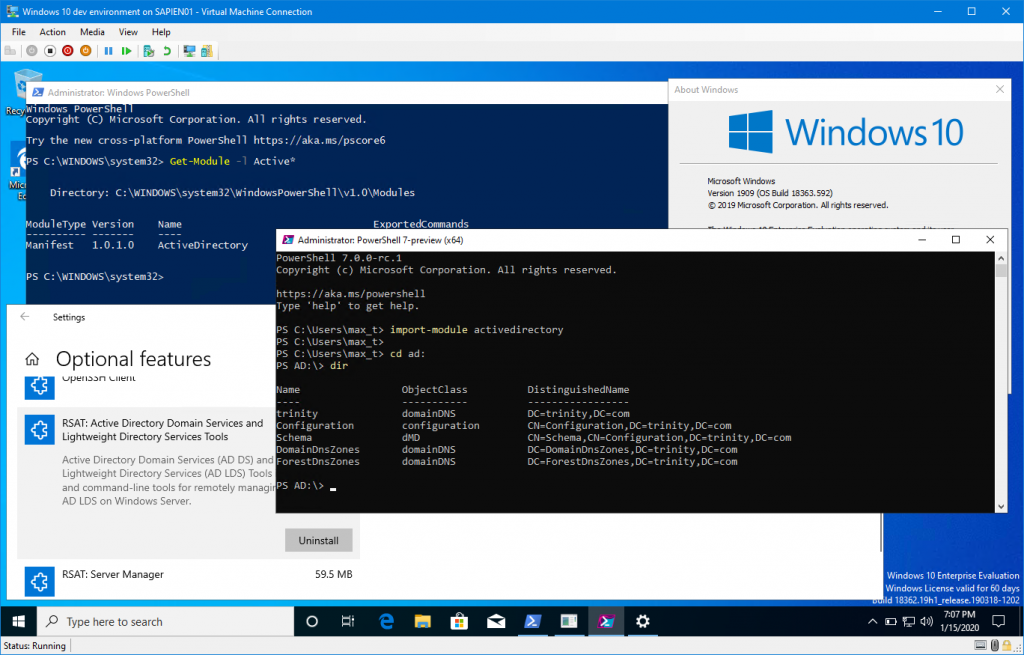

В современных версиях Windows 10 (начиная с билда 1809) и в Windows 11 инструменты администрирования RSAT устанавливаются онлайн в виде Features on Demand. Чтобы установить инструменты администрирования RSAT Active Directory в Windows 10/11, перейдите в Settings -> Apps -> Optional Features -> Add an optional feature (View features).

Чтобы установить инструменты администрирования RSAT Active Directory в Windows 10/11, перейдите в Settings -> Apps -> Optional Features -> Add an optional feature (View features).

Наберите в поисковой строке Active Directory и выберите для установки компонент RSAT: Active Directory Domain Services and Lightweight Directory Services Tool.

Нажмите Next-> Install для начала установки.

Windows подключится к серверам Microsoft, скачает и установит набор инструментов для управления Active Directory (включает в себя графические консоли Active Directory, утилиты командной строки и модуль Active Directory PowerShell).

Либо вы можете установить набор компонентов администрирования AD с помощью PowerShell:

Add-WindowsCapability –online –Name Rsat.ActiveDirectory.DS-LDS.Tools~~~~0.0.1.0

В предыдущих билдах Windows 10, а также в Windows 8. 1, установить RSAT можно с помощью MSU обновления. Скачать RSAT можно здесь:

1, установить RSAT можно с помощью MSU обновления. Скачать RSAT можно здесь:

- RSAT для Windows 10 1803/1709 — https://www.microsoft.com/en-us/download/details.aspx?id=45520

- RSAT для Windows 8.1 — https://www.microsoft.com/en-us/download/details.aspx?id=39296

Скачайте версию файла RSAT в зависимости от разрядности вашей операционной системы и установите его. Дважды щелкните по файлу для начала установки:

Или установите MSU файл RSAT из командной строки в «тихом» режиме:

wusa.exe c:\Install\WindowsTH-RSAT_TP5_Update-x64.msu /quiet /norestart

После окончания установки RSAT нужно перезагрузить компьютер.

Осталось активировать необходимый функционал RSAT. Для этого:

- Щелкните ПКМ по кнопке Start и выберите Control Panel (Панель управления)

- Выберите Programs and Features (Программы и компоненты)

- В левой панели нажмите кнопку Turn Windows features on or off

- В дереве компонентов разверните Remote Server Administration Tools-> Role Administration Tools -> AD DS and AD LDS Tools

- Отметьте раздел AD DS Tools и нажмите OK.

Установка оснастки ADUC также может быть выполнена из командой строки. Последовательно выполните 3 команды:

dism /online /enable-feature /featurename:RSATClient-Roles-AD

dism /online /enable-feature /featurename:RSATClient-Roles-AD-DS

dism /online /enable-feature /featurename:RSATClient-Roles-AD-DS-SnapIns

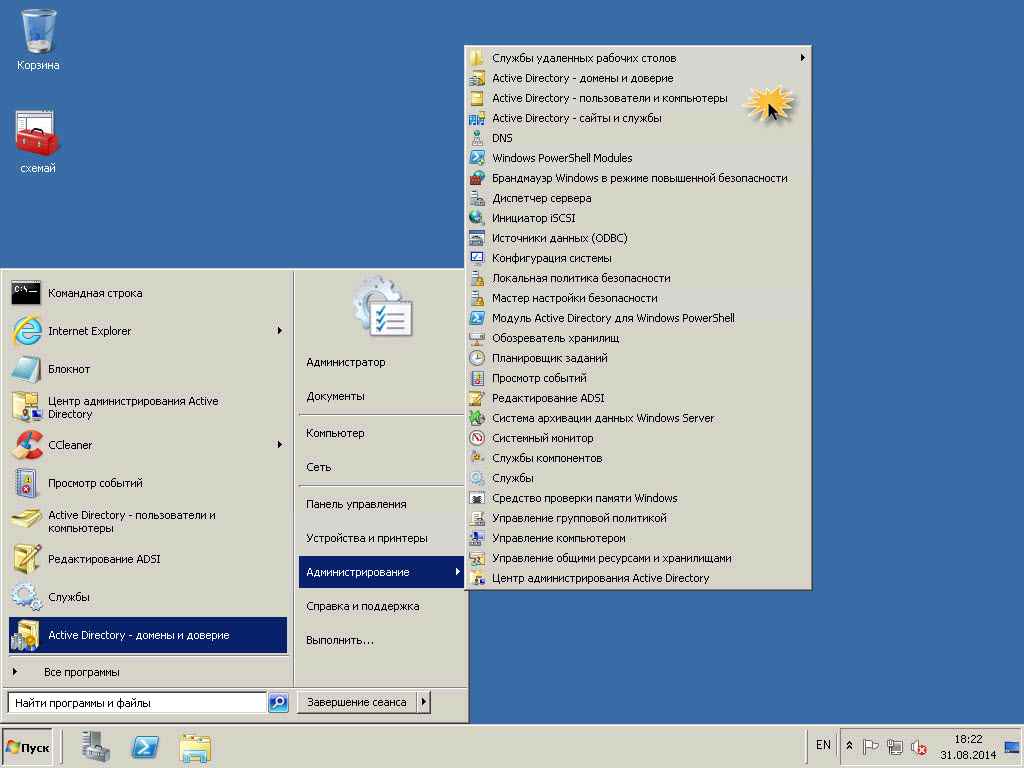

После установки оснасток управления, в разделе Administrative Tools

Как пользоваться консолью Active Directory?

Чтобы запустить консоль ADUC, щелкните по ярлыку в панели управления или выполните команду:

dsa.msc

Все аутентифицированные пользователи домена могут использовать консоль ADUC для просмотра объектов Active Directory.

Если ваш компьютер состоит в домене Active Directory, то консоль ADUC подключится к контролеру домена, на основании текущего Logon сервера. Имя контроллера домена, с которого вы получаете информации указано в верху.

Имя контроллера домена, с которого вы получаете информации указано в верху.

Вы можете подключиться к другому контроллеру домена AD или другому домену, щелкнув по корню консоли и выбрав пункт в контекстном меню.

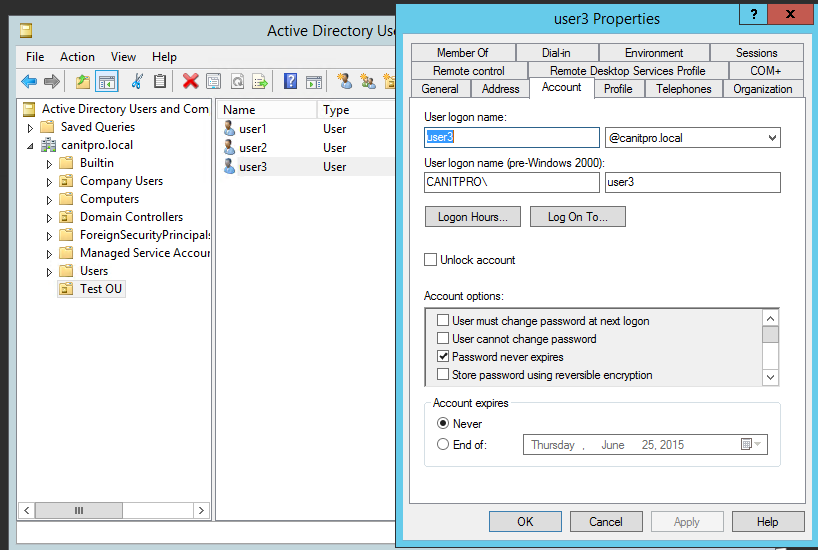

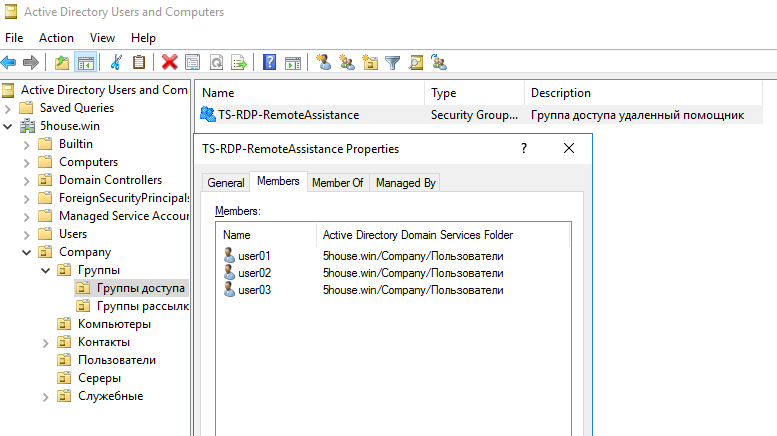

В консоли Active Directory отображается древовидная структура организационных юнитов (Organizational Unit, OU) вашего домена (и отдельный раздел с сохраненными запросами/ Saved Queries AD).

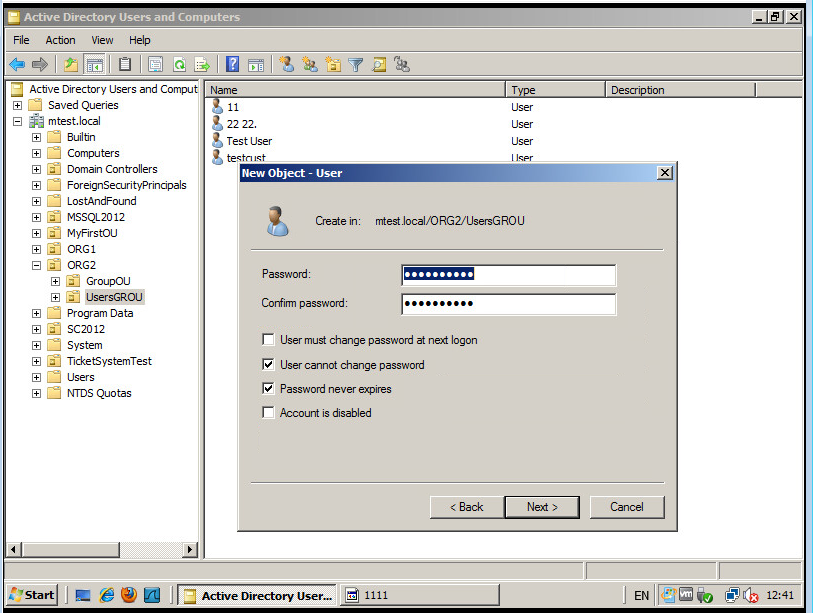

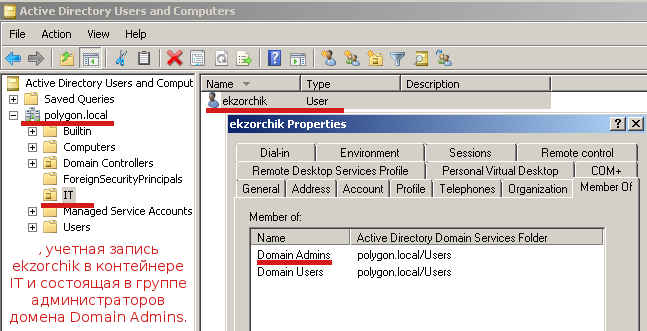

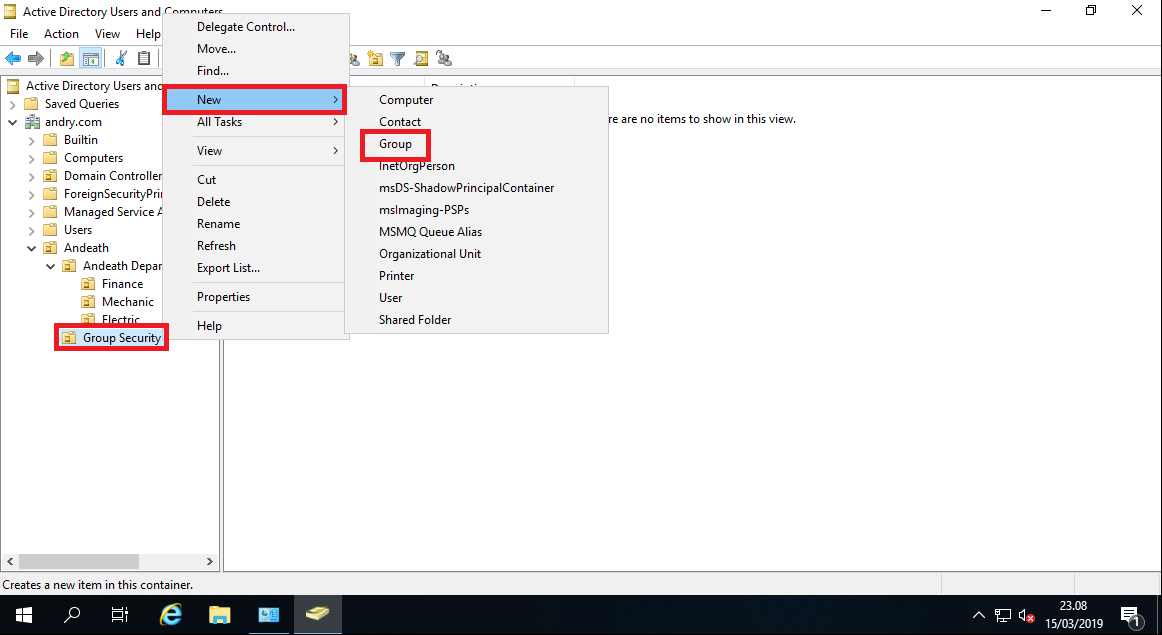

Администратор домена может создавать контейнеры (OU) в соответствии с физической или логической структуры предприятиями. С помощью контекстного меню можно создать новые объекты в AD (пользователей, группы, компьютеры, OU, контакты), переименовать, переместить или удалить объекты. В зависимости от типа объекта, который вы выбрали пункты контекстного меню могут отличаться.

Например, у пользователя есть опции на сброс пароля в AD или блокировку/разблокировку учетной записи.

Вы можете использовать контекстное меню Search для поиска объектов в AD.

Администратор может делегировать права на создание/редактирование/удаление объектов в Active Directory другим пользователям или группам.

С помощью меню View -> Add/Remove columns можно добавить атрибуты объектов, которые вы хотите отображать в консоли ADUC.

В консоли ADUC можно посмотреть или изменить свойства объектов домена. Например, можно открыть свойства пользователя и изменить его настройки. Часть свойств пользователя находится на соответствующих вкладках, а полный список атрибутов пользователя доступен на вкладке редактора атрибутов AD (Attribute Editor).

Можно добавить отдельную вкладку с фотографией пользователя AD.

При подключении к RODC контроллеру домена вы не сможете изменить свойства объектов AD.

Чтобы показывать системные контейнеры и свойства объектов в оснастке AD (по умолчанию скрыты), включите опцию View -> Advanced features.

После этого у всех объектов появится ряд системных вкладок.

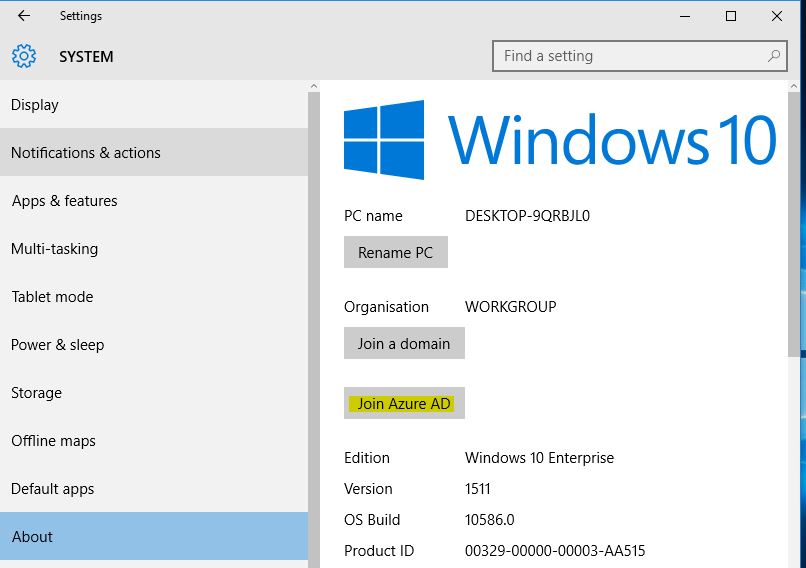

Подключение консоли ADUC к домену из рабочей группы

Если вы хотите подключится консолью ADUC к контроллеру домена с компьютера, который не включен в домен (состоит в рабочей группе), воспользуйтесь таким методом:

- Запустите командную строку и выполните команду запуска оснастки от имени другого пользователя:

runas /netonly /user:winitpro\aaivanov mmc - В пустой консоли MMC выберите File->Add/Remove Snap-In

- Чтобы подключится к домену, щелкните по корню консоли и выберите Change domain. Укажите имя домена.

В результате консоль ADUC подключится к контроллеру домена, получит и отобразит структуру контейнеров (OU) данного домена Active Directory.

Ручная установка обновлений Windows из MSU и CAB файлов

Обновления для операционной системы Windows выпускаются в виде файлов с расширением MSU или CAB. Если на компьютере не работает (отключена) служба Windows Update (Центр обновления Windows), вы можете скачать и установить накопительные обновления или обновления безопасности Windows вручную. В этой статье мы покажем, как скачать и установить в Windows обновления в формате MSU и CAB файлов.

Если на компьютере не работает (отключена) служба Windows Update (Центр обновления Windows), вы можете скачать и установить накопительные обновления или обновления безопасности Windows вручную. В этой статье мы покажем, как скачать и установить в Windows обновления в формате MSU и CAB файлов.

Содержание:

- Как вручную скачать MSU файлы обновлений для Windows?

- Установка обновлений из MSU файлов в Windows

- Как извлечь CAB файл из MSU обновления?

- Установка CAB файла обновлений в Windows 10/11

- Установка CAB и MSU обновления с помощью скриптов

Как вручную скачать MSU файлы обновлений для Windows?

Microsoft выпускает обновления и патчи в формате CAB файла. Именно в таком виде ваш компьютер получает обновления с серверов обновлений Microsoft или локального сервера WSUS. Для более удобного ручного распространения отдельных обновлений клиентами через каталог обновлений Microsoft, такие CAB файлы упаковываются в специальный формат MSU (Microsoft Update Standalone Package).

Вы можете скачать MSU файлы обновлений Windows (а в некоторых случаях и CAB) и других продуктов MSFT можно в каталоге обновлений Microsoft (https://www.catalog.update.microsoft.com/). Перейдите в Microsoft Update Catalog, найдите и скачайте нужное обновление. К примеру, я хочу установить обновление стека 2022-05 Servicing Stack Update for Windows 10 Version 21h3 for x64-based Systems (KB5014032). Нажмите на кнопку Download.

Переместите скачанный файл ssu-19041.1704-x64_70e350118b85fdae082ab7fde8165a947341ba1a.msu в каталог C:\temp. Переименуйте файл на более короткое имя — windows10-21h3-kb5014032.msu.

Установка обновлений из MSU файлов в Windows

Для запуска установки пакета обновления в Windows достаточно дважды щёлкнуть по скачанному MSU файлу. Если обновление применимо к данному компьютеру, откроется диалоговое окно Автономного установщика обновлений Windows (Windows Update Standalone Installer), в котором нужно подтвердить установку апдейта.

При установке MSU обновления может появится ошибка “Обновление неприменимо к этому компьютеру”. Причины этой ошибки подробно разобраны в статье по ссылке.

Также вы можете установить msu пакет обновления из командной строки с помощью утилиты wusa.exe.

Для установки обновления в «тихом» режиме (пользователю не будут показываться никакие всплывающие окна) с отложенной перезагрузкой, откройте командную строку с правами администратора и выполните команду:

wusa.exe c:\Temp\windows10-21h3-kb5014032.msu /quiet /norestart

Совет. С помощью утилиты wusa также можно удалить обновление в случае необходимости.

Через некоторое время проверьте, что обновление успешно установлено:

wmic qfe list | findstr 5014032

Или найдя в журнале событий Установка (Event Viewer -> Windows Logs -> Setup) запись с Event ID 2 от источника WUSA с текстом:

Windows update "Security Update for Windows (KB5014032)" was successfully installed.(Command line: "wusa.exe c:\Temp\windows10-21h3-kb5014032.msu /quiet /norestart ")

Обновление Windows "Security Update for Windows (KB5014032)" было успешно установлено. (Командная строка: C:\Windows\system32\wusa.exe c:\Temp\windows10-21h3-kb5014032.msu /quiet /norestart)

Обратите внимание, что установка обновлений в msu формате в Windows через wusa.exe выполняется медленнее, чем при установке того же обновления в виде cab файла. Причина в выполнении дополнительного сканирования на серверах Windows Update/WSUS. См статью о медленной установке msu обновлений.

Как извлечь CAB файл из MSU обновления?

Если служба Windows Update (wuausrv) работает некорректно, вы не сможете установить обновление из MSU файла. В этом случае можно вручную распаковать пакет MSU, извлечь из него CAB файл обновления и вручную установить его в Windows.

Для восстановления работы службу Windows Update можно выполнить сброс настроек агента обновления Windows.

Чтобы распаковать MSU пакет в каталог C:\Temp\kb4056887 (каталог нужно предварительно создать), выполните следующую команду:

expand -f:* “C:\Temp\windows10.0-kb4056887-x64.msu” C:\Temp\kb4056887

Microsoft (R) File Expansion Utility Version 10.0.10011.16384 Copyright (c) Microsoft Corporation. All rights reserved. Adding C:\Temp\kb4056887\WSUSSCAN.cab to Extraction Queue Adding C:\Temp\kb4056887\Windows10.0-KB4056887-x64.cab to Extraction Queue Adding C:\Temp\kb4056887\Windows10.0-KB4056887-x64-pkgProperties.txt to Extraction Queue Adding C:\Temp\kb4056887\Windows10.0-KB4056887-x64.xml to Extraction Queue Expanding Files .... Expanding Files Complete ... 4 files total.

Как вы видите в каталоге появилось 4 типа файлов:

- .xml файл (Windows10.0-KB4056887-x64.xml) — содержит метаданные пакета msu и используется программой Wusa.exe

- .cab файл (Windows10.0-KB4056887-x64.

cab — один или несколько) – непосредственно архив с обновлением Windows

cab — один или несколько) – непосредственно архив с обновлением Windows - *pkgProperties.txt файл (Windows10.0-KB4056887-x64-pkgProperties.txt)– содержит свойства пакета (дата выпуска, архитектура, тип пакета, ссылка на KB и т.д.)

Также вы можете открыть любой MSU файла с помощью утилиты 7-ZIP и извлечь из него CAB файл.

Установка CAB файла обновлений в Windows 10/11

Вы можете установить CAB файл обновления в Windows двумя способами.

Наиболее универсальный способ установки обновления из CAB файл – утилита DISM.exe. Команда установки может быть такой:

DISM.exe /Online /Add-Package /PackagePath:c:\Temp\kb4056887\Windows10.0-KB4056887-x64.cab

Deployment Image Servicing and Management tool Version: 10.0.10240.16384 Image Version: 10.0.10240.16384 Processing 1 of 1 - Adding package Package_for_KB4056887~31bf3856ad364e35~amd64~~10.0.1.0 [==========================100.0%==========================] The operation completed successfully.

Примечание. Обратите внимание, как быстро происходит установка пакета через DISM по сравнению со скоростью установки обновления из MSU файла.

Если нужно установить CAB пакет в тихом режиме и подавить запрос на перезагрузку компьютера после установки обновления, команда DISM будет такой:

start /wait DISM.exe /Online /Add-Package /PackagePath: c:\Temp\kb4056887\Windows10.0-KB4056887-x64.cab /Quiet /NoRestart

Команда DISM.exe /Add-Package позволяет установить и MSU обновление (поддерживается только установка в офлайн образ Windows). Также вы можете в параметре /PackagePath указать путь к каталогу, в котором хранятся MSU и CAB файлы обновлений. DISM рекурсивно просканирует указанные каталог и вложенные папки и установит в образ Windows все найденные CAB и MSU пакеты.

Здесь нужно отметить, что команда DISM.exe /Add-Package не проверяет зависимости и требования к окружению при добавлении CAB файла в образ Windows (в отличии от wusa. exe которая предварительно проверяет, применимо ли MSU обновление к компьютеру.

exe которая предварительно проверяет, применимо ли MSU обновление к компьютеру.

Для установки CAB файлов в образ Windows вместо команды DISM /Add-Package можно использовать PowerShell командлет Add-WindowsPackage -Online -PackagePath "C:\win10_kb123456.cab"

В Windows 8 и Windows 7 можно установить обновление с помощью менеджера пакетов Pkgmgr. Команда:start /w Pkgmgr /ip /m:c:"c:\Temp\kb4056887\Windows-KB123456.cab"

Примечание. Обратите внимание, что языковые пакеты Windows (MUI) также распространяются в формате CAB. Однако не получиться использовать для их установки команду DISM. Вместо этого, для установки новых языков в систему нужно использовать отдельную утилиту lpksetup.exe.

Вы можете добавить в контекстное меню File Explorer контекстное меню для установки CAB файлов. Для этого добавьте следующие *.reg файл в реестр:

Windows Registry Editor Version 5.00 [-HKEY_CLASSES_ROOT\CABFolder\Shell\RunAs] [HKEY_CLASSES_ROOT\CABFolder\Shell\RunAs] @="Install" "HasLUAShield"="" [HKEY_CLASSES_ROOT\CABFolder\Shell\RunAs\Command] @="cmd /k dism /online /add-package /packagepath:\"%1\""

Теперь для установки CAB файла нужно выбрать пункт Install в контекстном меню.

Установка CAB и MSU обновления с помощью скриптов

Если вам нужно установить сразу несколько CAB или MSU обновлений на компьютере, вы можете использовать BAT и PowerShell скрипты. Благодаря таким скриптам вам не придется по ставить обновления вручную по одному.

Создайте на диске каталог с обновлениями и скопируйте в него все MSU файлы, которые нужно обновить. Теперь для установки всех обновлений из указанного каталога, достаточно запустить скрипт install_msu.bat:

Set Folder="C:\updates"

for %%f in (%Folder%\*.msu) do (

wusa.exe %%f /quiet /norestart

)

По аналогии можно использовать PowerShell скрипт для установки MSU обновлений из указанной папки:

$dir = (Get-Item -Path c:\temp -Verbose).FullName

Foreach($item in (ls $dir *.msu -Name))

{

echo $item

$item = $dir + "\" + $item

wusa $item /quiet /norestart | Out-Null

}

Данная инструкция по ручной установке накопительных (если вы не помните что это такое, прочитайте статью про новую модель обновлений Windows систем) и любых других обновлений Windows применима ко всем поддерживаемым версиям ОС: Windows 11/10/8. 1 и Windows Server 2022/2019/2016/2012R2.

1 и Windows Server 2022/2019/2016/2012R2.

Как включить Active Directory Windows 10

Windows 10 — это гораздо больше, чем простая ОС для домашних компьютеров. Хотя он может исключительно хорошо работать в этой роли, его версии Enterprise и Professional представляют собой полноценные пакеты управления предприятием.

Чтобы раскрыть всю мощь Windows 10 и начать удаленное управление другими компьютерами в вашей сети, вам потребуется использовать функцию «Пользователи и компьютеры Active Directory» (ADUC). Давайте углубимся и посмотрим, как его включить.

Версии Windows 10

Чтобы включить пользователей и компьютеры Active Directory на ПК с Windows 10, вам необходимо сначала установить RSAT — средства удаленного администрирования сервера. Если вы используете более старую версию Windows 10, то есть 1803 или ниже, вам придется загрузить файлы RSAT из Центра загрузки Microsoft.

С другой стороны, все версии Windows 10, начиная с выпуска от 10 октября 2018 г. , включают RSAT как «Функция по запросу». Вам не нужно будет загружать инструменты, а только установить и включить их. Обратите внимание, что только выпуски Enterprise и Professional поддерживают RSAT и Active Directory.

, включают RSAT как «Функция по запросу». Вам не нужно будет загружать инструменты, а только установить и включить их. Обратите внимание, что только выпуски Enterprise и Professional поддерживают RSAT и Active Directory.

Установите RSAT для версий 1809 и выше

Выполните следующие действия, чтобы включить RSAT в Windows 10.

- Щелкните правой кнопкой мыши значок «Windows» в левом нижнем углу экрана.

- В появившемся меню выберите «Настройки».

- Когда откроется окно настроек, вы должны выбрать вкладку «Приложения» из списка.

- Затем нажмите ссылку «Управление дополнительными функциями» в правой части окна «Настройки». Он находится в разделе «Приложения и функции».

- Щелкните значок «+ Добавить функцию».

- Windows покажет список доступных дополнений. Прокрутите вниз и выберите из списка надстройку «RSAT: доменные службы Active Directory и облегченные инструменты каталогов».

- Нажмите кнопку «Установить».

- По завершении установки RSAT должен быть виден в разделе «Администрирование» меню «Пуск».

Установка RSAT для версий 1803 и более ранних

Установка RSAT и включение Active Directory в более старой версии Windows 10 занимает немного больше времени. Имейте в виду, что ограничение для выпусков Enterprise и Professional остается в силе. Давайте посмотрим, как включить Active Directory в версиях 1803 и ниже.

- Запустите браузер вашего компьютера.

- Перейдите в Центр загрузки Microsoft и найдите Инструменты удаленного администрирования сервера для Windows 10

- Нажмите кнопку «Загрузить».

- Выберите последнюю версию, чтобы обеспечить максимальную совместимость.

- Нажмите кнопку «Далее» и дождитесь завершения загрузки.

- Затем нажмите клавишу «Win» на клавиатуре.

- Поиск панели управления.

- В Панели управления перейдите на вкладку «Программы».

- Далее выберите «Программы и компоненты».

- Нажмите «Включение или отключение компонентов Windows».

- Разверните часть меню «Средства удаленного администрирования сервера».

- Далее выберите «Инструменты администрирования ролей».

- Выберите «AD LDS и инструменты AD DS».

- Нажмите кнопку «ОК».

Параметр «Администрирование» теперь должен появиться в меню «Пуск». Там вы должны найти все инструменты Active Directory, и вы можете использовать и изменять их через это меню.

Устранение неполадок

В большинстве случаев установка RSAT проходит гладко. Однако есть две проблемы, с которыми вы можете столкнуться.

Первый — невозможность установить RSAT. В этом случае убедитесь, что брандмауэр Windows включен. RSAT использует стандартную серверную часть Центра обновления Windows и требует, чтобы брандмауэр был запущен и работал. Если он выключен, включите его и попробуйте снова установить RSAT.

Вторая проблема может возникнуть после установки. Некоторые пользователи пропускают вкладки или испытывают другие проблемы. Единственное решение проблем после установки — удалить и снова установить RSAT.

Если у вас возникли проблемы с ADUC, вы должны проверить, правильно ли подключен его ярлык. Это должно привести к %SystemRoot%system32dsa.msc. Если это не так, переустановите программу.

Для чего можно использовать пользователей и компьютеры Active Directory?

Дополнение «Пользователи и компьютеры Active Directory» может охватывать большинство задач и обязанностей администратора AD. У него есть свои ограничения — например, он не может управлять объектами групповой политики.

Но вы можете использовать его для сброса паролей, редактирования членства в группах, разблокировки пользователей и многого другого. Вот несколько основных инструментов, которыми вы можете воспользоваться при включении ADUC на своем компьютере.

- Домены и доверительные отношения Active Directory.

С помощью этого инструмента вы можете управлять функциональными уровнями леса, именами участников-пользователей (UPN), функциональными уровнями нескольких доменов. Он также позволяет управлять доверительными отношениями между лесами и доменами.

С помощью этого инструмента вы можете управлять функциональными уровнями леса, именами участников-пользователей (UPN), функциональными уровнями нескольких доменов. Он также позволяет управлять доверительными отношениями между лесами и доменами. - Административный центр Active Directory. В этом разделе ADUC вы можете управлять своей историей PowerShell, политиками паролей и корзиной AD.

- Сайты и службы Active Directory. Этот инструмент дает вам контроль и понимание сайтов и служб. Он позволяет планировать репликацию и определять топологию AD.

Окончательная передача

Пользователи и компьютеры Active Directory — чрезвычайно мощный инструмент для управления компьютерами в вашей профессиональной сети. К счастью, его легко установить и включить.

Изучите основы настройки AD

Мы финансируемся нашими читателями и можем получать комиссию, когда вы покупаете по ссылкам на нашем сайте.

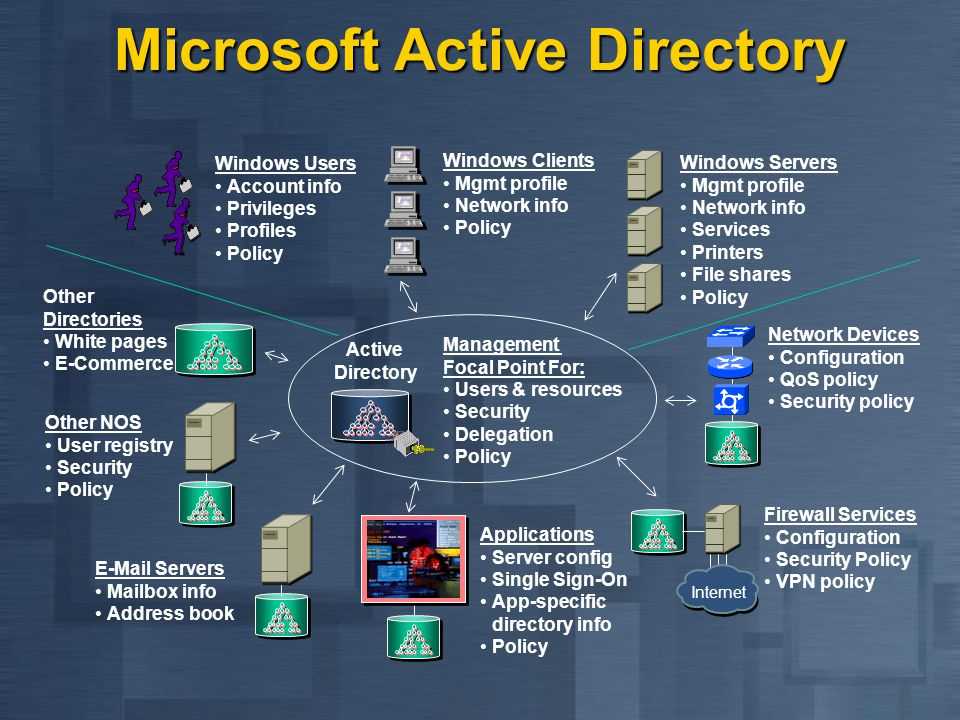

Службы каталогов становятся ключевой частью управления ИТ-инфраструктурой. Служба Microsoft, Active Directory, является одной из самых известных служб каталогов в мире. В этой статье мы рассмотрим основы и объясним, что такое Active Directory и как ее использовать.

Служба Microsoft, Active Directory, является одной из самых известных служб каталогов в мире. В этой статье мы рассмотрим основы и объясним, что такое Active Directory и как ее использовать.

Тим Кири Эксперт по сетевому администрированию

ОБНОВЛЕНО: 18 января 2023 г.

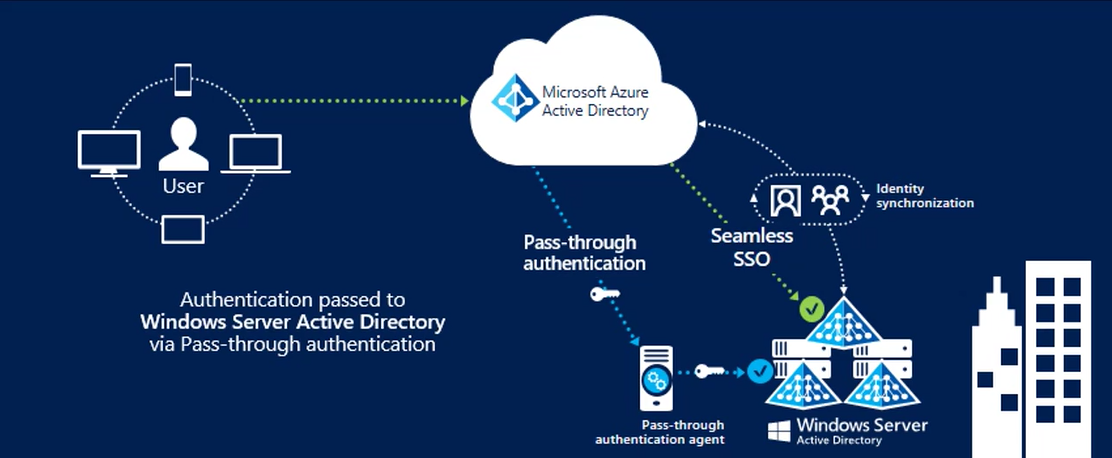

По мере роста сложности сетевых ресурсов службы каталогов приобретают все большее значение для управления ИТ-инфраструктурой. Не существует службы каталогов с большим именем, чем Active Directory . Служба каталогов Microsoft зарекомендовала себя как основной инструмент сетевых администраторов. В этом руководстве по Active Directory мы рассмотрим, что такое Active Directory, как ее использовать, а также инструменты Active Directory, такие как 9.0128 Диспетчер прав доступа SolarWinds и ManageEngine AD360 . Темы для изучения включают:

- Что такое Active Directory?

- Что делает Active Directory?

- Как настроить Active Directory

- Как использовать Active Directory: настройка контроллера домена, создание пользователей каталога

- События Active Directory для мониторинга

- Доверительные отношения (и типы доверия)

- Обзор лесов и деревьев Active Directory

- Отчеты Active Directory (с диспетчером прав доступа SolarWinds)

- Как найти источник блокировки учетной записи в Active Directory

Active Directory — это служба каталогов или контейнер, в котором хранятся объекты данных в локальной сетевой среде. Сервис записывает данные о пользователях , устройствах , приложениях , группах и устройства в иерархической структуре.

Сервис записывает данные о пользователях , устройствах , приложениях , группах и устройства в иерархической структуре.

Структура данных позволяет найти подробную информацию о ресурсах, подключенных к сети, из одного места. По сути, Active Directory действует как телефонная книга для вашей сети, поэтому вы можете легко находить устройства и управлять ими.

Что делает Active Directory?Существует множество причин, по которым предприятия используют службы каталогов, такие как Active Directory. Основная причина — удобство. Active Directory позволяет пользователям входить в систему и управлять различными ресурсами из одного места. Учетные данные для входа унифицированы, что упрощает управление несколькими устройствами без необходимости вводить данные учетной записи для доступа к каждому отдельному компьютеру.

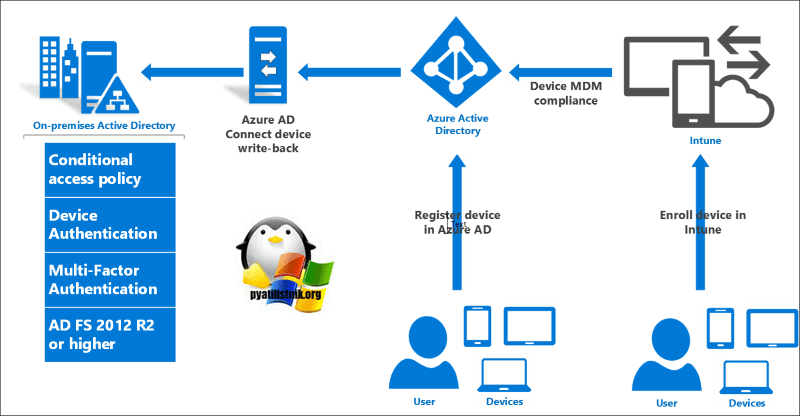

Как настроить Active Directory (с RSAT) Для начала вам нужно сначала убедиться, что у вас установлена Windows Professional или Windows Enterprise , иначе вы не сможете установить Remote Средства администрирования сервера . Затем выполните следующие действия:

Затем выполните следующие действия:

Для Windows 10 версии 1809 и Windows 11:

- Щелкните правой кнопкой мыши кнопку «Пуск» и выберите «Настройки» > «Приложения» > «Управление дополнительными функциями» > «Добавить функцию 9».0129 .

- Теперь выберите RSAT: доменные службы Active Directory и упрощенные инструменты каталогов .

- Наконец, выберите Установить , затем перейдите в Пуск > Инструменты администрирования Windows , чтобы получить доступ к Active Directory после завершения установки.

Для Windows 8 (и Windows 10 версии 1803)

- Загрузите и установите нужную версию инструментов администратора сервера для своего устройства: Windows 8, Windows 10.

- Затем щелкните правой кнопкой мыши кнопку Пуск и выберите Панель управления > Программы > Программы и компоненты > Включение или отключение компонентов Windows .

- Сдвиньте вниз и выберите параметр Средства удаленного администрирования сервера .

- Теперь нажмите Инструменты администрирования ролей .

- Щелкните Инструменты AD DS и AD LDS и убедитесь, что Инструменты AD DS проверены.

- Нажмите Ок .

- Выберите Пуск > Администрирование в меню Пуск , чтобы получить доступ к Active Directory.

Все остальные компьютеры подключаются к контроллеру домена, чтобы пользователь мог аутентифицировать каждое устройство из одного места. Преимущество этого в том, что администратору не придется управлять десятками учетных данных для входа.

Преимущество этого в том, что администратору не придется управлять десятками учетных данных для входа.

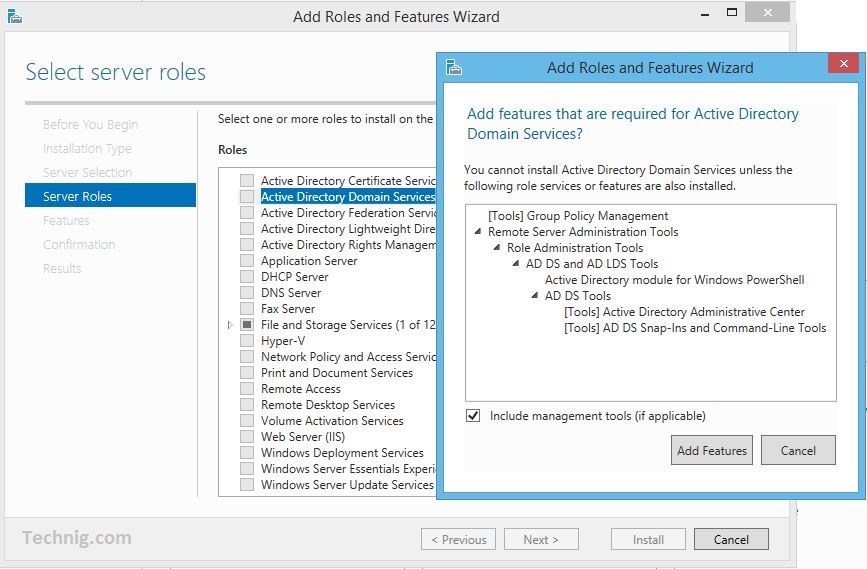

Процесс настройки контроллера домена относительно прост. Назначьте статический IP-адрес вашему контроллеру домена и установите доменные службы Active Directory или ДОБАВЛЯЕТ . Теперь следуйте этим инструкциям:

- Откройте Server Manager и нажмите Сводка ролей > Добавить роли и функции .

- Щелкните Далее .

- Выберите Службы удаленных рабочих столов установка , если вы развертываете контроллер домена на виртуальной машине, или выберите установку на основе ролей или функций .

- Выберите сервер из пула серверов .

- Выберите Доменная служба Active Directory s из списка и нажмите Далее .

- Оставьте флажок «Функции» по умолчанию и нажмите «Далее» .

- Щелкните При необходимости автоматически перезапустите целевой сервер и щелкните Установить . Закройте окно после завершения установки.

- После установки роли ADDS рядом с меню Управление появится уведомление. Нажмите Повысить уровень этого сервера до контроллера домена .

- Теперь нажмите Добавить новый лес и введите имя корневого домена . Нажмите Далее .

- Выберите функциональный уровень домена , который вы хотите, и введите пароль в поле Введите режим восстановления служб каталогов (пароль DSRM) . Щелкните Далее .

- Когда откроется страница параметров DNS, нажмите Далее еще раз.

- Введите домен в поле Имя домена NetBios (желательно такое же, как имя корневого домена). Нажмите Следующий .

- Выберите папку для хранения базы данных и файлов журналов. Щелкните Далее .

- Нажмите Установить для завершения. Теперь ваша система перезагрузится.

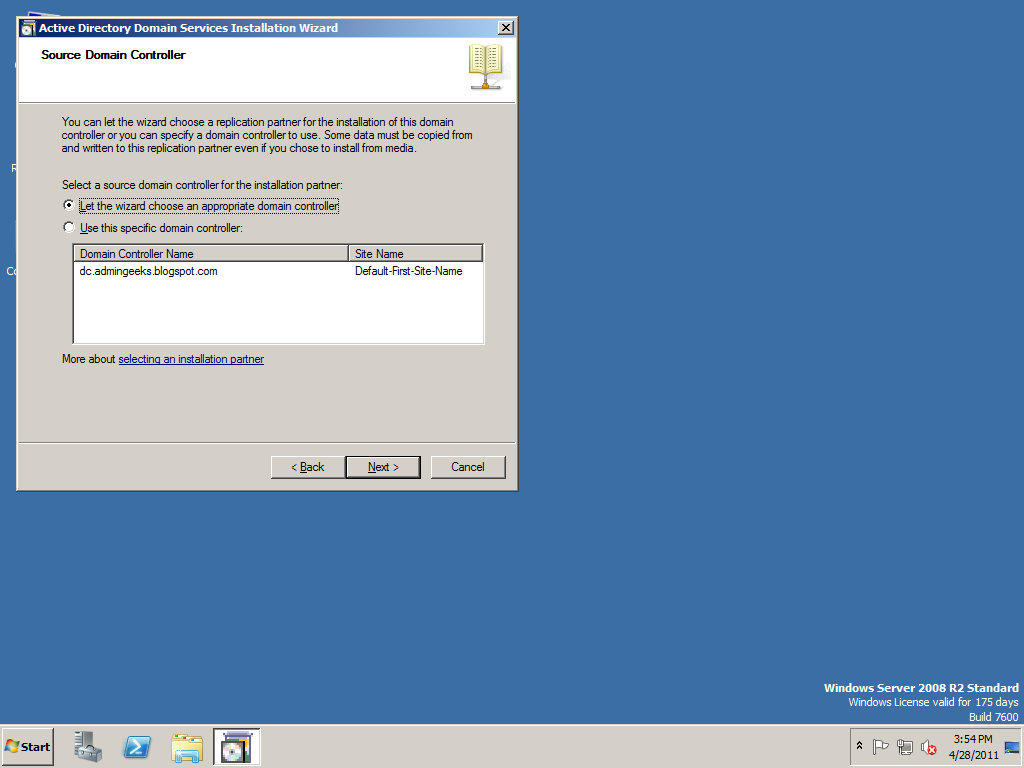

Добавление контроллера домена в существующий домен в Windows Server 2016

Процедуры добавления контроллера домена в существующий домен в Active Directory одинаковы, независимо от того, какая у вас операционная система. Однако эти инструкции были организованы во время учений 9 сентября.0371 Windows Server 2016 . Всегда полезно иметь по крайней мере два контроллера домена в вашем домене AD на случай, если один из них выйдет из строя.

Второй контроллер домена — это отдельный компьютер, отличный от того, который указан для вашего первого контроллера домена. Этот второй компьютер должен быть настроен с Windows Server 2016 . Полностью исправьте его и назначьте ему IP-адрес, прежде чем запускать настройку AD на этом компьютере. Затем выполните следующие действия:

- Откройте диспетчер сервера 9.

0372 , щелкните параметр Управление на ленте меню и выберите Добавить роли и функции .

0372 , щелкните параметр Управление на ленте меню и выберите Добавить роли и функции . - На начальном экране мастера нажмите Далее .

- На экране Тип установки выберите переключатель Установка на основе ролей или функций и щелкните Далее .

- В Выбор сервера оставьте единственный сервер в списке выделенным и нажмите Далее .

- На экране Роли сервера установите флажок Доменные службы Active Directory . Появится диалоговое окно. Нажмите кнопку Добавить функции .

- Вернувшись на главный экран выбора функции, нажмите кнопку Далее .

- Это циклический переход к экрану Features . Просто нажмите кнопку Далее . На экране AD DS нажмите кнопку Next .

- Наконец, нажмите кнопку Установить кнопку .

После завершения процесса установки вы увидите уведомление о том, что требуются дополнительные шаги. Нажмите на ссылку с надписью Повышение роли этого сервера до контроллера домена . Откроется экран конфигурации развертывания .

После завершения процесса установки вы увидите уведомление о том, что требуются дополнительные шаги. Нажмите на ссылку с надписью Повышение роли этого сервера до контроллера домена . Откроется экран конфигурации развертывания . - Оставьте переключатель Добавить контроллер домена в существующий домен активным. В нижней части списка параметров вы увидите <учетные данные не указаны> . Нажмите на Изменить кнопку рядом с этим.

- Введите имя пользователя и пароль учетной записи администратора в первом настроенном вами экземпляре AD. Это имя пользователя должно иметь формат <домен>\Администратор. Нажмите OK .

- По возвращении из всплывающего окна входа в систему вы увидите, что поле Домен заполнено доменом, который вы ввели для учетной записи пользователя. Нажмите кнопку Далее .

- Решите, следует ли сделать этот контроллер домена только для чтения (RODC).

Если да, поставьте галочку в 9Экран 0371 Параметры , если нет, установите оба флажка DNS-сервер и Глобальный каталог .

Если да, поставьте галочку в 9Экран 0371 Параметры , если нет, установите оба флажка DNS-сервер и Глобальный каталог . - Введите пароль DSRM и подтвердите его. Нажмите кнопку Далее . Вы увидите предупреждение, но просто нажмите кнопку Next еще раз.

- В дополнительных параметрах выберите исходный контроллер домена для поля Реплицировать из: . Нажмите Далее .

- Оставьте все пути с настройками по умолчанию и нажмите Следующий . На экране Review Options нажмите Next .

- Система выполнит проверку предварительных требований. Если это завершится удовлетворительно, кнопка Установить станет активной. Нажмите на нее.

- Дождитесь завершения установки. Компьютер перезагрузится. Войдите в систему.

Вернитесь к исходному компьютеру с контроллером домена и откройте Пользователи и компьютеры Active Directory , и вы увидите, что ваш новый контроллер домена указан там в Папка контроллеров домена .

Пользователи и компьютеры — это два основных объекта, которыми вам необходимо управлять при использовании Active Directory. В этом разделе мы рассмотрим, как создавать новые учетные записи пользователей. Этот процесс относительно прост, и самый простой способ управления пользователями — с помощью инструмента Active Directory Users and Computer или ADUC, входящего в состав Remote Server Administration Tools 9.0129 или RSAT упак. Вы можете установить ADUC, следуя приведенным ниже инструкциям:

Установите ADUC в Windows 10 версии 1809 и выше или Windows 11:

- Щелкните правой кнопкой мыши кнопку Пуск и выберите Настройки > Приложения, затем нажмите Управление дополнительными функциями > Добавить функцию .

- Выберите RSAT: доменные службы Active Directory и упрощенные инструменты каталогов .

- Выбрать Установить и дождитесь завершения установки.

- Перейдите Пуск > Инструменты администрирования Windows , чтобы получить доступ к этой функции.

Установите ADUC в Windows 8 и Windows 10 версии 1803 или ниже:

- Загрузите и установите инструменты удаленного администрирования сервера для вашей версии Windows. Вы можете сделать это по одной из этих ссылок здесь:

Инструменты администратора удаленного сервера для Windows 10, Инструменты администратора удаленного сервера для Windows 8 или Инструменты администратора удаленного сервера для Windows 8.1.

- Щелкните правой кнопкой мыши Пуск > Панель управления > Программы > Программы и компоненты > Включение или отключение компонентов Windows .

- Прокрутите вниз и выберите Инструменты удаленного администрирования сервера .

- Развернуть Инструменты администратора ролей > Инструменты AD DS и AD LDS .

- Отметьте Инструменты AD DS и нажмите Ok .

- Перейдите к Пуск > Администрирование и выберите Пользователи и компьютеры Active Directory . .

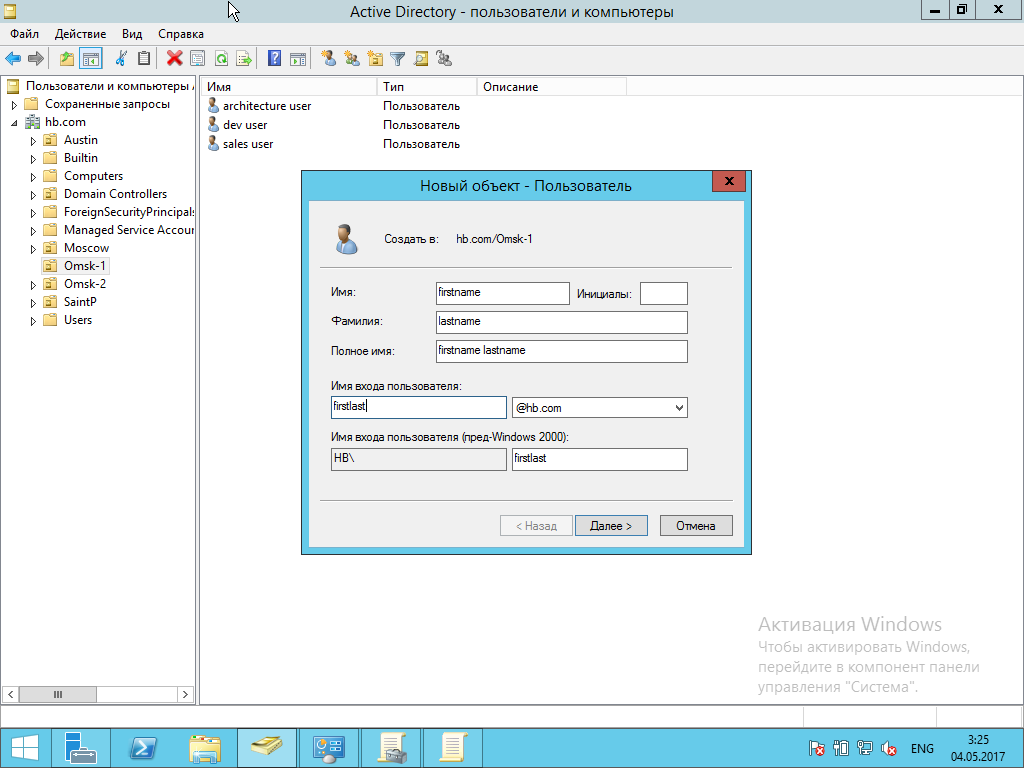

- Разверните домен и щелкните Пользователи .

- Щелкните правой кнопкой мыши на правой панели и нажмите New > User .

- Когда появится окно «Новый объект-пользователь», введите Имя , Фамилия , Имя пользователя для входа, и нажмите Далее .

- Введите пароль и нажмите Далее .

- Нажмите Готово .

- Новую учетную запись пользователя можно найти в разделе пользователей ADUC.

Как и все формы инфраструктуры, Active Directory необходимо отслеживать, чтобы оставаться защищенной. Мониторинг службы каталогов необходим для предотвращения кибератак и обеспечения наилучшего взаимодействия с конечным пользователем для ваших пользователей.

Мониторинг службы каталогов необходим для предотвращения кибератак и обеспечения наилучшего взаимодействия с конечным пользователем для ваших пользователей.

Ниже мы перечислим некоторые наиболее важные сетевые события, на которые следует обратить внимание. Если вы видите какое-либо из этих событий, вам следует как можно скорее провести дальнейшее расследование, чтобы убедиться, что ваша служба не была скомпрометирована.

| Текущий идентификатор события Windows | Устаревший идентификатор события Windows | Описание |

|---|---|---|

| 4618 | Н/Д | Обнаружен шаблон события безопасности. |

| 4649 | Н/Д | Обнаружена повторная атака (возможно ложное срабатывание). |

| 4719 | 612 | Политика аудита системы была изменена. |

| 4765 | Н/Д | История SID добавлена в учетную запись. |

| 4766 | Н/Д | Не удалось добавить историю SID в учетную запись. |

| 4794 | Н/Д | Попытка запустить режим восстановления службы каталогов. |

| 4897 | 801 | Разделение ролей включено. |

| 4964 | Н/Д | Особым группам назначен новый вход в систему. |

| 5124 | Н/Д | Обновлена система безопасности службы ответчика OCSP. |

| Н/Д | 550 | Возможна DoS-атака. |

| 1102 | 517 | Журнал аудита очищен. |

Лес и деревья — два термина, которые вы будете часто слышать при изучении Active Directory. Эти термины относятся к логической структуре Active Directory. Вкратце, дерево — это объект с одним доменом или группой объектов , за которыми следуют дочерние домены. Лес — это группа доменов вместе взятых. Когда нескольких деревьев сгруппированы вместе, они становятся лесом .

Лес — это группа доменов вместе взятых. Когда нескольких деревьев сгруппированы вместе, они становятся лесом .

Деревья в лесу соединяются друг с другом посредством отношений доверия , которые позволяют различным доменам обмениваться информацией. Все домены будут автоматически доверять друг другу, поэтому вы сможете получить к ним доступ с той же информацией учетной записи, которую вы использовали в корневом домене.

Каждый лес использует одну единую базу данных. Логически, лес находится на самом высоком уровне иерархии, а дерево находится внизу. Одной из проблем, с которой сетевые администраторы сталкиваются при работе с Active Directory, является управление лесами и обеспечение безопасности каталога.

Например, сетевому администратору будет предложено выбрать между проектом с одним лесом или с несколькими лесами . Схема с одним лесом проста, недорога и проста в управлении, так как только один лес включает всю сеть. В отличие от этого, схема с несколькими лесами делит сеть на разные леса, что хорошо для безопасности, но усложняет администрирование.

В отличие от этого, схема с несколькими лесами делит сеть на разные леса, что хорошо для безопасности, но усложняет администрирование.

Как упоминалось выше, доверительные отношения используются для облегчения связи между доменами. Доверительные отношения обеспечивают аутентификацию и доступ к ресурсам между двумя объектами. Трасты могут быть односторонними или двусторонними по своей природе. В рамках доверия два домена делятся на доверительный домен и доверенный домен.

При одностороннем доверии доверительный домен получает доступ к данным аутентификации доверенного домена, чтобы пользователь мог получить доступ к ресурсам из другого домена. При двустороннем доверии оба домена принимают данные аутентификации друг друга. Все домены в лесу автоматически доверяют друг другу , но вы также можете настроить доверительные отношения между доменами в разных лесах для передачи информации.

Вы можете создавать доверительные отношения с помощью мастера создания доверительных отношений . Мастер создания новых доверительных отношений — это мастер настройки, позволяющий создавать новые доверительные отношения. Здесь вы можете просмотреть статус существующих доверительных отношений Доменное имя , Тип доверия и Transitive и выбрать тип доверия, которое вы хотите создать.

Типы доверия

В Active Directory существует ряд типов доверия. Мы перечислили их в таблице ниже:

| Тип доверия | Тип транзита | Направление | По умолчанию? | Описание |

|---|---|---|---|---|

| Родительский и дочерний | Транзитный | Двусторонний | Да | Доверительные отношения между родителем и дочерним элементом устанавливаются при добавлении дочернего домена в дерево доменов. |

| Корень дерева | Транзитив | Двусторонний | Да | Доверие корня дерева устанавливается в момент создания дерева доменов в лесу. |

| Внешний | Непереходный | Односторонний или двусторонний | Нет | Предоставляет доступ к ресурсам в домене Windows NT 4.0 или домене, расположенном в другом лесу, который не поддерживается лесной траст. |

| Область | Транзитивная или непереходная | Односторонняя или двусторонняя | Нет | Формирует доверительные отношения между областью Kerberos, отличной от Windows, и доменом Windows Server 2003. |

| Лесной | Переходный | Односторонний или двусторонний | Нет | Разделяет ресурсы между лесами. |

| Ярлык | Переходный | Односторонний или двусторонний | Нет | Сокращает время входа пользователя между двумя доменами в лесу Windows Server 2003. |

Создание отчетов в Active Directory необходимо для оптимизации производительности и соблюдения нормативных требований. Один из лучших инструментов отчетности Active Directory — 9.0128 Диспетчер прав доступа SolarWinds (ARM)

. Инструмент был создан, чтобы повысить наглядность того, как учетные данные каталога используются и управляются. Например, вы можете просматривать учетные записи с небезопасными конфигурациями и злоупотреблением учетными данными, что может указывать на кибератаку.Использование стороннего инструмента, такого как SolarWinds Access Rights Manager , выгодно, поскольку он предоставляет вам информацию и функции, доступ к которым через Active Directory напрямую затруднен или невозможен.

Плюсы:

- Упрощает управление AD благодаря визуализации и отчетности

- Обеспечивает четкое представление о разрешениях и структурах файлов с помощью автоматического сопоставления и визуализации

- Предварительно настроенные отчеты упрощают демонстрацию соответствия

- Любые проблемы с соответствием выявляются после сканирования и сопровождаются действиями по исправлению

- Системные администраторы могут настраивать права доступа и управления в Windows и других приложениях

Минусы:

- Диспетчер прав доступа SolarWinds — это всесторонняя платформа, разработанная для системного администратора, для полного изучения которой может потребоваться время

Помимо создания отчетов, вы можете автоматически удалять неактивные или просроченные учетные записи, на которые нацелены киберпреступники. Стоимость SolarWinds Access Rights Manager начинается с 3444 долларов США (2829 фунтов стерлингов). Существует также 30-дневная бесплатная пробная версия , которую вы можете скачать.

Стоимость SolarWinds Access Rights Manager начинается с 3444 долларов США (2829 фунтов стерлингов). Существует также 30-дневная бесплатная пробная версия , которую вы можете скачать.

Диспетчер прав доступа SolarWinds Скачать 30-дневную БЕСПЛАТНУЮ пробную версию

См. также: Управление правами доступа

Как найти источник блокировки учетной записи в Active DirectoryСамый простой способ найти блокировку учетной записи в Active Directory — использовать средство просмотра событий, встроенное в Windows. Active Directory генерирует сообщения Windows Events для каждого из своих действий, поэтому ваша первая задача — отследить правильный журнал событий.

- Откройте окно PowerShell, одновременно нажав клавиши Windows и R. Во всплывающем окне «Выполнить» введите powershell и нажмите ENTER.

- В командной строке введите (get-addomain).

pdcemulator

pdcemulator - Запишите адрес контроллера домена эмулятора PCD, который будет показан в следующей строке.

- Введите exit , чтобы закрыть окно PowerShell.

- Стандартный просмотрщик журнала событий, встроенный в операционную систему Windows, поможет вам найти блокировку учетной записи.

- Перейдите к контроллеру домена, названному эмулятором PDC.

- Откройте средство просмотра событий, развернув Средства администрирования Windows в меню «Пуск» и щелкните запись «Просмотр событий » в этом подменю.

- В средстве просмотра событий разверните узел Журналы Windows в дереве меню слева. Нажмите на Security . Список событий безопасности появится на центральной панели средства просмотра событий.

- На правой панели средства просмотра событий щелкните Фильтровать текущий журнал , чтобы открыть всплывающее окно.

- В идентификаторах событий замените

- Выберите временной горизонт в раскрывающемся списке Logged в верхней части формы.

- При необходимости введите имя пользователя или имя хоста, если вы специально ищете блокировку для определенного пользователя или ресурса.

- Нажмите OK .

- Дважды щелкните запись журнала, относящуюся к интересующему вас пользователю или ресурсу и имеющую отметку времени, соответствующую моменту, когда, по вашему мнению, произошла блокировка. Откроется отчет о событии.

Отчет о событиях покажет вам пользователя, который был заблокирован, компьютер, на котором произошло событие, а также источник или причину блокировки.

ManageEngine AD360 — это набор систем управления ManageEngine Active Directory, а также служба резервного копирования и восстановления. Этот пакет представляет собой хороший пример инструментов, доступных для автоматизации задач управления, связанных с использованием Active Directory. Он может взаимодействовать с реализациями AD для SharePoint , Microsoft 365 , Azure и AWS , а также система Active Directory, которая есть в операционной системе Windows Server .

Он может взаимодействовать с реализациями AD для SharePoint , Microsoft 365 , Azure и AWS , а также система Active Directory, которая есть в операционной системе Windows Server .

Плюсы:

- Пакет инструментов AD

- Применяет многофакторную аутентификацию

- Аудит объектов AD для улучшения управления группами

- Обнаруживает неактивные учетные записи

- Аналитика поведения пользователей

Минусы:

- Вам может понадобиться только один из инструментов компонента

ManageEngine AD360 доступен в рамках 30-дневной бесплатной пробной версии .

Управление двигателем AD360 Начать 30-дневную БЕСПЛАТНУЮ пробную версию

Учебное пособие по Active Directory: основы Active Directory — один из лучших инструментов для управления ресурсами в вашей сети. В этой статье мы только коснулись потенциала этого инструмента. Если вы используете Active Directory, помните, что это потенциальная точка входа для кибератак. Записывая ключевые события каталога и используя монитор каталога, вы значительно снизите риск злонамеренной атаки и защитите доступность вашего сервиса.

В этой статье мы только коснулись потенциала этого инструмента. Если вы используете Active Directory, помните, что это потенциальная точка входа для кибератак. Записывая ключевые события каталога и используя монитор каталога, вы значительно снизите риск злонамеренной атаки и защитите доступность вашего сервиса.

В чем разница между Active Directory и контроллером домена?

Active Directory — это система аутентификации. Домен — это набор объектов, которые являются пользователями, компьютерами и устройствами, все они имеют права доступа, управляемые в одной базе данных Active Directory. Контроллер домена — это система управления аутентификацией, которая реализует функции Active Directory для объектов базы данных домена.

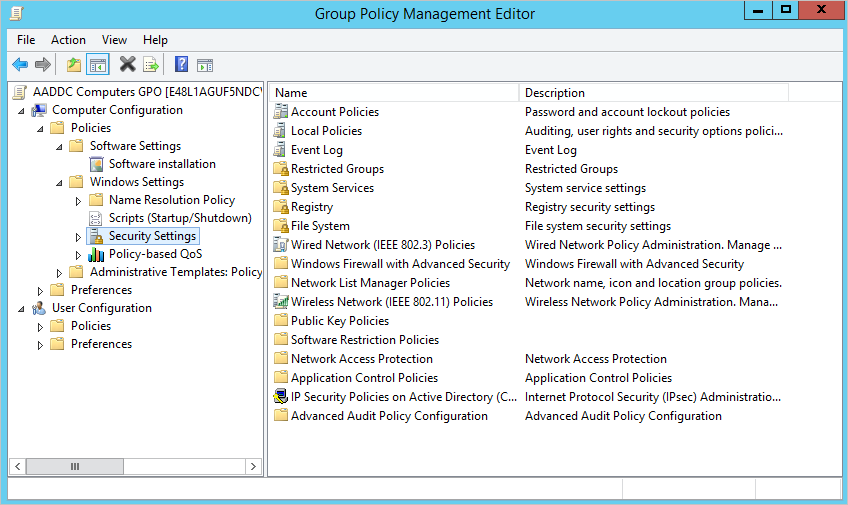

Как включить аудит безопасности Active Directory?

Чтобы начать аудит безопасности в Active Directory:

- Войдите в систему Windows Server в качестве администратора.

- Перейдите к Пуск , щелкните Административные инструменты и выберите Консоль управления групповыми политиками .

- Перейдите в домен /подразделение для аудита.

- Щелкните правой кнопкой мыши объект групповой политики и выберите 9.0371 Редактировать . Откроется редактор управления групповыми политиками.

- В левом древовидном меню разверните Конфигурация компьютера , затем Политики , разверните Параметры Windows , затем Параметры безопасности и, наконец, Локальные политики . Щелкните Политики аудита.

- В главной панели редактора нажмите Аудит доступа к объекту и выберите оба параметра Успешно и Неудача .

- Щелкните Аудит доступа к службе каталогов и выберите параметры Успех и Ошибка .

В чем разница между Active Directory и LDAP?

Облегченный протокол доступа к каталогам ( LDAP ) — это открытый стандарт, описывающий, как можно управлять правами доступа.

(Command line: "wusa.exe c:\Temp\windows10-21h3-kb5014032.msu /quiet /norestart ")

(Command line: "wusa.exe c:\Temp\windows10-21h3-kb5014032.msu /quiet /norestart ") cab — один или несколько) – непосредственно архив с обновлением Windows

cab — один или несколько) – непосредственно архив с обновлением Windows

С помощью этого инструмента вы можете управлять функциональными уровнями леса, именами участников-пользователей (UPN), функциональными уровнями нескольких доменов. Он также позволяет управлять доверительными отношениями между лесами и доменами.

С помощью этого инструмента вы можете управлять функциональными уровнями леса, именами участников-пользователей (UPN), функциональными уровнями нескольких доменов. Он также позволяет управлять доверительными отношениями между лесами и доменами.

0372 , щелкните параметр Управление на ленте меню и выберите Добавить роли и функции .

0372 , щелкните параметр Управление на ленте меню и выберите Добавить роли и функции . После завершения процесса установки вы увидите уведомление о том, что требуются дополнительные шаги. Нажмите на ссылку с надписью Повышение роли этого сервера до контроллера домена . Откроется экран конфигурации развертывания .

После завершения процесса установки вы увидите уведомление о том, что требуются дополнительные шаги. Нажмите на ссылку с надписью Повышение роли этого сервера до контроллера домена . Откроется экран конфигурации развертывания . Если да, поставьте галочку в 9Экран 0371 Параметры , если нет, установите оба флажка DNS-сервер и Глобальный каталог .

Если да, поставьте галочку в 9Экран 0371 Параметры , если нет, установите оба флажка DNS-сервер и Глобальный каталог .

pdcemulator

pdcemulator