плюсы и минусы алгоритма хеширования

MD5 — алгоритм, созданный ученым Рональдом Р.Ривестом в 90-х годах XX века, занимавшимся исследованиями в МТИ. Относится к видам хеширования

Содержание

- Что такое MD5

- Проблемы надежности MD5

- Какими средствами возможно декодирование хеш кода MD5

- Безопасное использование MD5

- Для чего применяется MD5

- Свойства хеша

- Самостоятельное использование MD5

Что такое MD5

Шифрование MD5 — это способ хеширования предполагающий создание «оттисков» или «сумм» для последующего процесса проверки их на подлинность. Таким образом, можно проверить, сохранилась ли информация в целостности.

Внимание! 128-битный способ хеширования позволяет хранить пароли.

Хеш-сумма – это запись значения в шестнадцатеричном виде. MD5 – система построена по подобному типу. Предыдущим алгоритмом являлся MD4, однако он был не так надежен, поэтому был заменен более совершенным. При его работе осуществляется процесс преобразования первоначальной информации по определенному порядку в битную строчку определенного размера в шестнадцатеричной системе исчисления величин. Таким образом, хеш-код, хеш, хеш-сумма являются сходными понятиями.

При его работе осуществляется процесс преобразования первоначальной информации по определенному порядку в битную строчку определенного размера в шестнадцатеричной системе исчисления величин. Таким образом, хеш-код, хеш, хеш-сумма являются сходными понятиями.

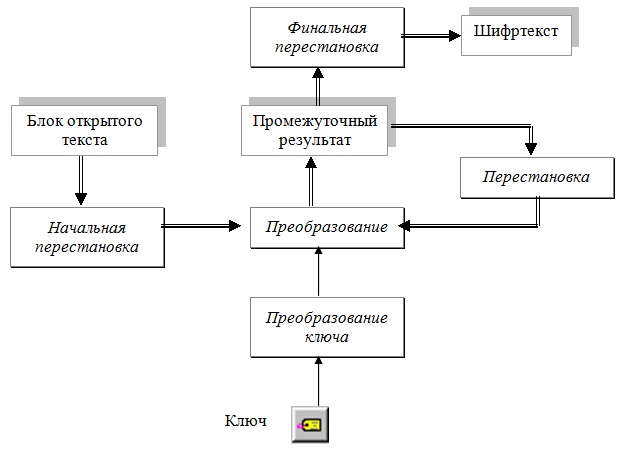

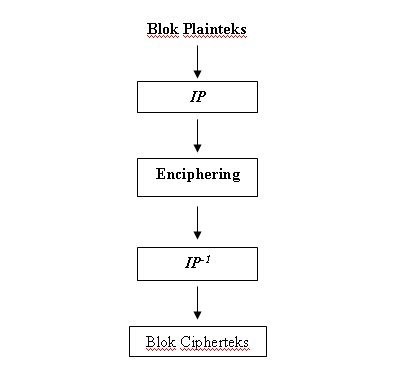

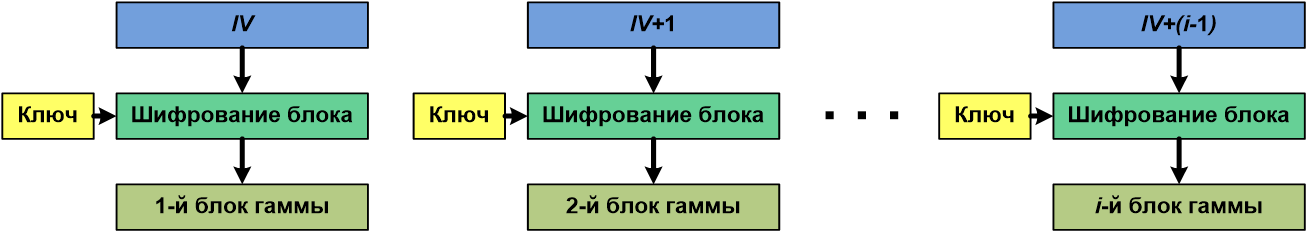

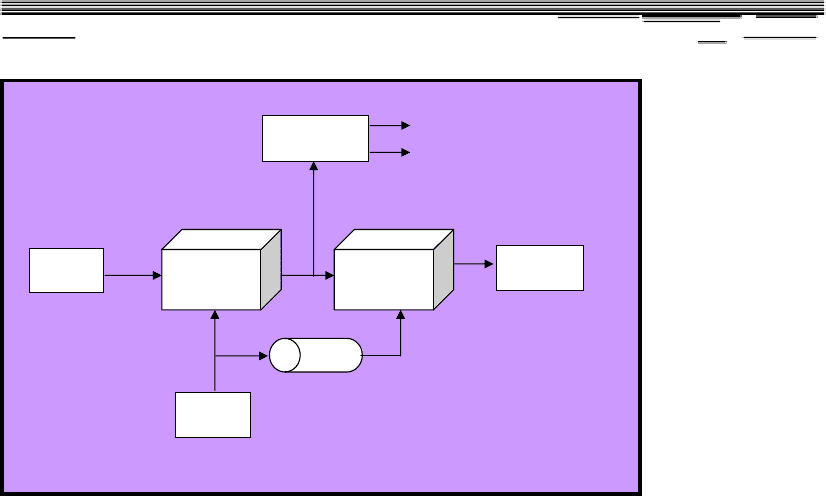

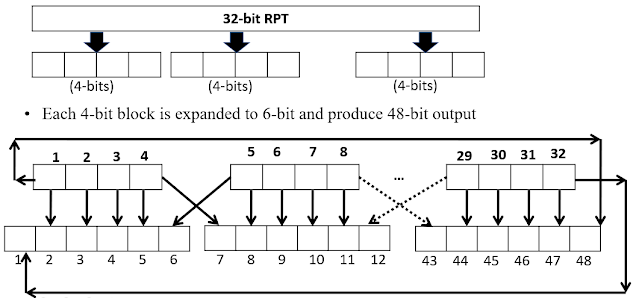

Механизм работы MD5 заключаете в следующем. Поток информации, поступающий на устройство, проходит процесс хеширования, состоящий из пяти этапов:

- Поток данных подвергается обязательному выравниванию. Единичный бит добавляется в конец списка. Затем добавляются нулевые биты, чтобы длина линии информации была сопоставима с 448. То есть информация представляется в виде такого уравнения: L = 512 x N + 448. Этот процесс происходит, даже если размер уже сопоставим с текущим значением.

- Затем в сообщение добавляется 64 бита. Вначале идут 4 младших байта, затем старшие. На данном этапе протяженность потока должна быть кратна 512.

- Процесс инициализации буфера. Четыре 32-хбитные переменные проходят инициализацию.

Затем происходит присваивание начальных значений шестнадцатеричным величинам. В операции участвует 4 функции, она проходит 4 раунда соответственно.

Затем происходит присваивание начальных значений шестнадцатеричным величинам. В операции участвует 4 функции, она проходит 4 раунда соответственно. - Циклическое вычисление. Выбирается энный элемент из числа 512-битных массивов. Используются значения ABCD, перешедшие с предыдущего этапа. Работа также проходит в 4 этапа.

- Получение результата. В итоге получаем значение, ABCD, которое и является хешем.

Проблемы надежности MD5

Такая технология, являясь весьма надежной, не идеальна на 100 %. Она не является совсем неуязвимой и не гарантирует абсолютную неприкосновенность данных. Ученые на настоящий момент выявили ряд недостатков такого алгоритма. В основном, он становится уязвимым по причине легкого обнаружения коллизии в процессе шифрования.

Коллизия – это возможность достичь одинакового итогового значения хеша при вводе абсолютно разных данных на входе. Таким образом, чем выше будет возможность совпадения, тем менее защищенным является алгоритм. Криптоанализ, проведенный учеными, показал, что в настоящее время существуют разнообразные возможности взлом хеша MD5. Это такие способы, как:

Это такие способы, как:

- подбор подходящих вариантов с известным хешем;

- словарный поиск;

- метод поиска коллизий;

- «силовой удар»;

- RainbowCrack.

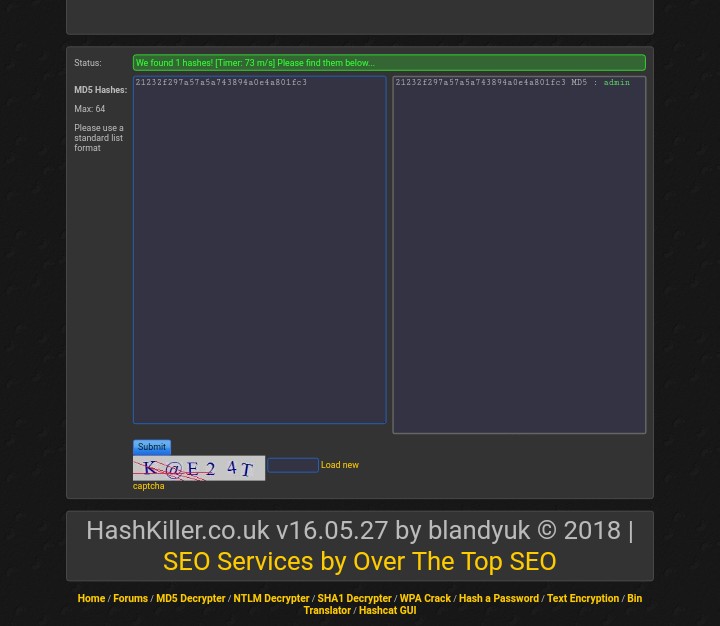

Атака «Полного перебора» является универсальным типом взлома, однако она является очень долгой. Для того чтобы избежать подобного взлома, необходимо увеличить объем ключей. Текущий метод используется как показатель устойчивости и надежности шифрования данных. RainbowCrack является специальной программой, создающей базу хеш, на основе которой практически мгновенно происходит взлом любого пароля, состоящего из букв и цифр.

Способ подбора при помощи словаря используются готовые программы и словарные базы. Атака при помощи коллизий предполагает использование аналогичного значения функции для абсолютно различных сообщений, но начинающихся одинаково. Этот метод стал известен в конце прошлого века.

Здесь, формула получения идентичного хеш-кода следующая: MD5(4L1) = MD5(4L2). Затем в 2004 году китайские исследователи рассказали о том, что нашли в системе уязвимое место, которое позволяет за небольшой промежуток времени обнаружить коллизию. И наконец в 2006 году создан способ находить вредные файлы на обычном пользовательском компьютере при помощи своеобразных «туннелей».

И наконец в 2006 году создан способ находить вредные файлы на обычном пользовательском компьютере при помощи своеобразных «туннелей».

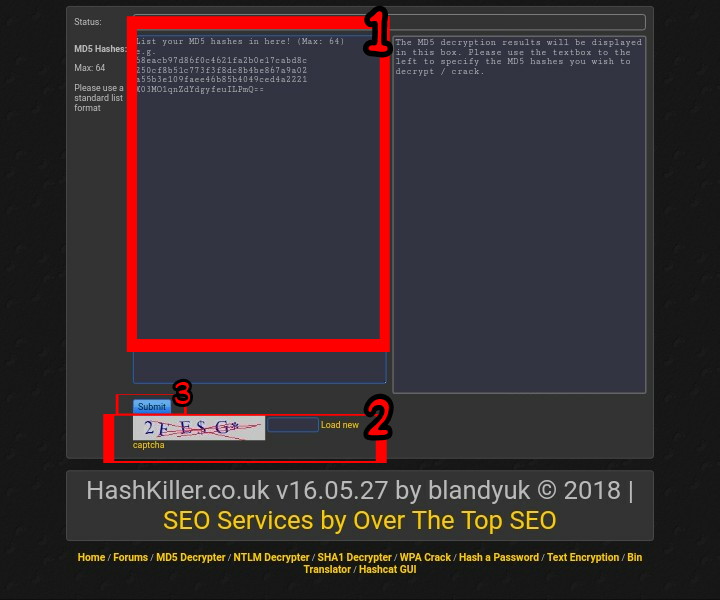

Какими средствами возможно декодирование хеш кода MD5

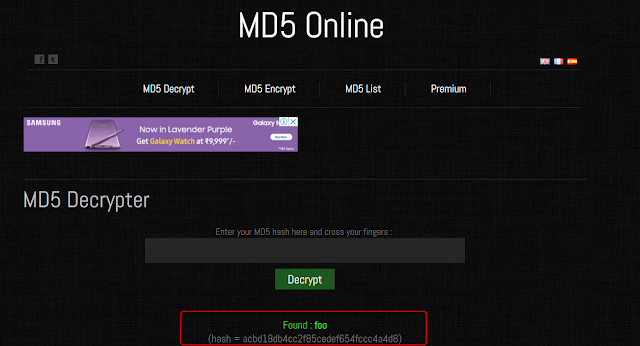

Часто появляется необходимость в раскодировке MD5. Существуют специальные сайты, на которых можно декодировать хеши. Ресурсы, позволяющие это сделать:

- web-max.ca. Простой и понятный пользователю сервис. Процесс происходит при помощи вода хеша и проверочных символов.

- ru. Сайт не просто декодирует хеши, но и дает возможность пользователю их создать.

При всем этом сложные хеши при помощи указанных сервисов декодировать невозможно. Более длинные комбинации (даже слово «админ» смогли расшифровать не все подобные ресурсы), надежно сохраняют информацию. Хеши MD5 создаются в одностороннем порядке и не предназначены для обратного перевода. Утилита HashTab используется для самостоятельного вычисления хеша. В настоящее время существует множество подобных приложений платного и бесплатного формата.

Безопасное использование MD5

Этот способ шифрования – является самым распространенным способом защитить информацию в сфере прикладных исследований, а также в области разработки веб-приложений. Хеш необходимо обезопасить от всевозможных хакерских атак. Одним из действенных способов защиты является «соль». Необходимо прибавить к паролю лишние случайные символы.

Специализированные разделы и функции существуют во многих программных и серверных языках. Создание хеша на языке PHP происходит следующим образом: один из параметров MD5 хеш становится аналогичен значению «соли», а функция Crypt автоматически генерирует это значение. Способ защиты Unix предполагает кодирование подряд почти тысячу раз. Способ «HMAC» предполагает применение специальных ключей.

Для чего применяется MD5

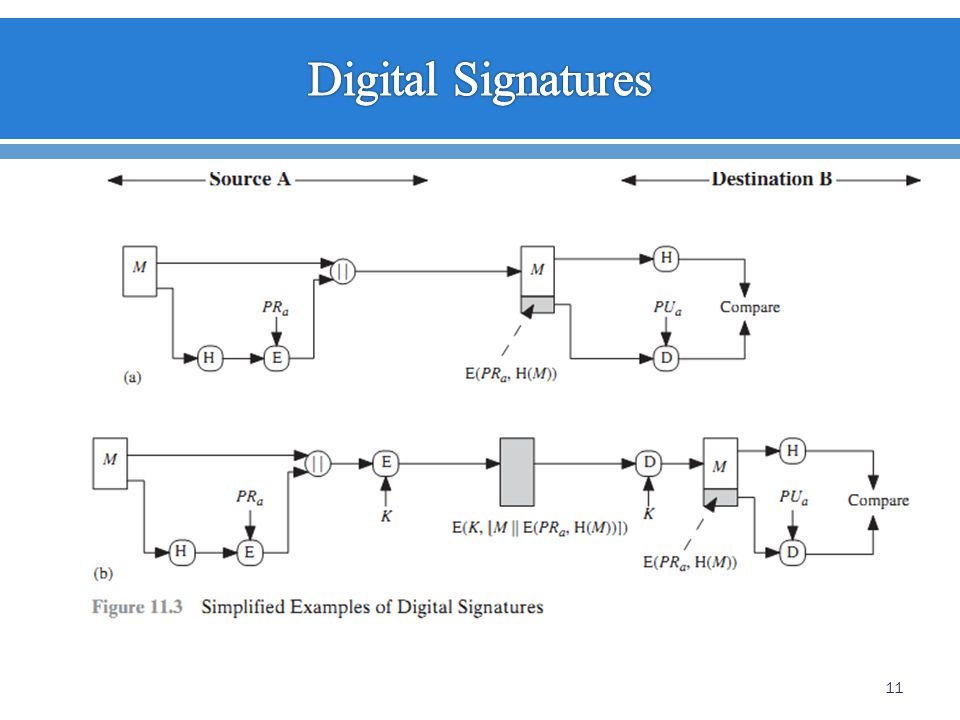

- электронные подписи;

- сохранение паролей пользователей в базе данных под защитой;

- оригинальные онлайн-ключи, создаваемые методами криптографии;

- алгоритмы MD5 – хеширования предоставляют возможность проверить нетронутость и достоверность файлов на ПК.

Данный способ криптографии используется при проверке на нарушение целостности различной информации. Кроме этого, технология позволяет создавать веб-идентификационные механизмы и личные ЭЦП.

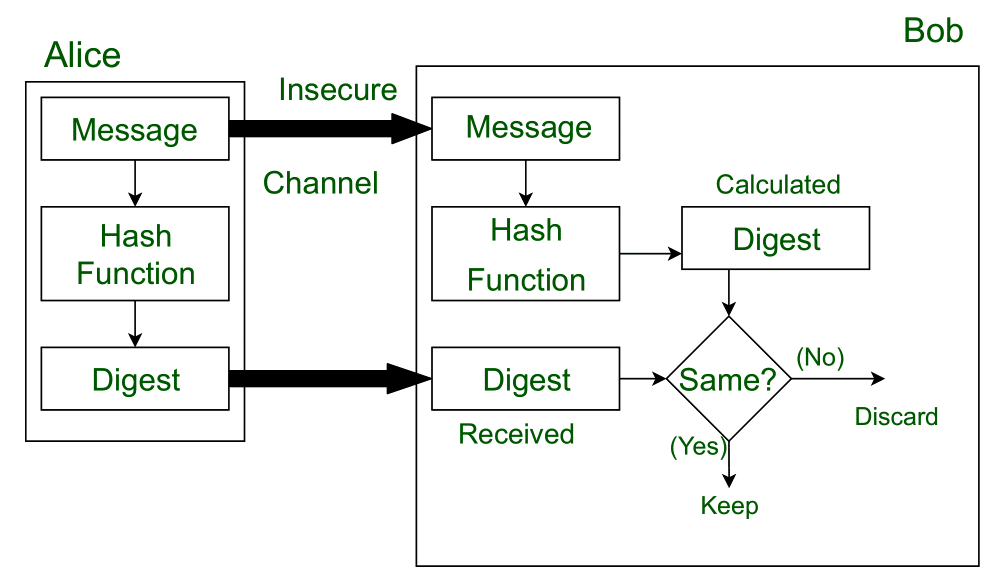

Такой способ применяется как метод авторизации на различных сайтах. Пользователь вводит определенную информацию, а на сайте она считывается как отпечаток и сохраняется в местную базу данных. При условии, что база будет похищена, похититель не сможет расшифровать, ведь информация и пароль сохраняется в виде дайджестов, чтобы важные файлы не оказались в руках злоумышленников. Множество данных в интернете передают в таком закодированном виде. MD5-хеш кодирует информацию, как случайные символы. Этот и есть хеш, то есть итоговый исчисляемый результат (значение).

Хеш-алгоритм в дальнейшем используется в том случае, когда необходимо проверить сохранность информации. Данный процесс осуществляется на начальном этапе присвоения хеш функции MD5. Затем происходит фиксирование полученных значений.

Свойства хеша

Алгоритм шифрования MD5 предназначен для осуществления процессов преобразования информации, имеющей разную длину системного кода, который состоят из тридцати двух шестнадцатеричных значений. Также существуют нюансы, благодаря которым пользователь получает гарантии безопасности, исключается возможность атаки, изменение, похищения информации. Например, при использовании разных первоначальных данных хеши разные.

Функция должна быть открыта для исследования ее криптоустойчивости. Хеш создан, чтобы односторонне скрыть файлы, то есть она не предназначена для декодировки. В целях шифрования данных, не требуется мощных ресурсов.

Также к основным свойствам хеш-функции относят то, что на входе передается сообщение, имеющее произвольный размер, а уже в конце преобразований происходит формирование блока данных обязательно с фиксированной длиной. Значения в конце преобразования функции распределяются в равномерном порядке. Если в начале операции изменить один бит, то в итоге тоже произойдет изменение.

Значения в конце преобразования функции распределяются в равномерном порядке. Если в начале операции изменить один бит, то в итоге тоже произойдет изменение.

Важно! Хеш-функция в целом является весьма криптоустойчивой. В алгоритмах используется итеративная схема, то есть первоначальная информация оказывается разделенной на части и над ней происходит ряд существенных преобразовательных процессов.

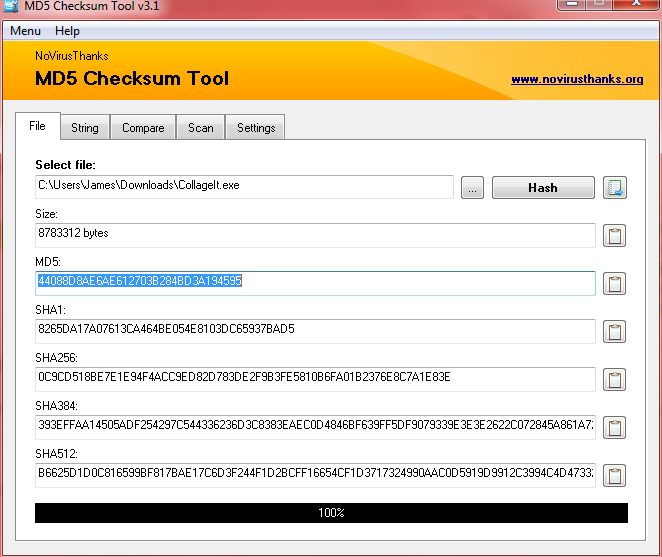

Самостоятельное использование MD5

Используя алгоритм хеширования MD5, пользователь может сам проверить сохранность файлов, скачанных в интернете. Здесь поможет утилита HashTab, о которой упоминалось выше. Это программное обеспечение позволит изменять свойства файлов. Предоставляется возможность использовать алгоритмы кодирования хешей. Утилита находится в открытом доступе, она бесплатна к загрузке.

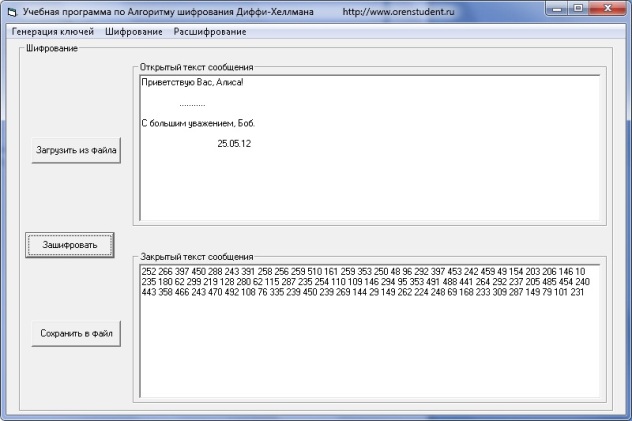

Также данный способ кодирования информации может самостоятельно применяться в процессах разработки веб-приложений. При создании и настройки скрипта, панели или аутентификационной системы возможна генерация хеш-кодов для отдельных строчек.

При создании и настройки скрипта, панели или аутентификационной системы возможна генерация хеш-кодов для отдельных строчек.

Хеширование и шифрование: в чем разница?

Новости /

За последние годы количество злоумышленников во Всемирной Сети резко возросло. Киберпреступники используют новейшие технологии, чтобы скомпрометировать корпоративные сети и посеять хаос в конфиденциальные данные, хранящиеся на серверах. К сожалению, у большинства бизнесов все еще отсутствуют эффективные механизмы и системы, которые бы стали полноценной и надежной защитой от утечки данных. Подобные компании являются легкой добычей для хакеров, которые находятся в постоянном поиске уязвимостей в бизнес-сетях. Хеширование можно использовать, чтобы повысить защищенность ваших данных.

В среднем каждые 39 секунд компьютеры с доступом в Интернет подвергаются попыткам взлома, а каждая успешная утечка данных обходится компаниям в среднем примерно в 4,24 миллиона долларов США. Компании могут использовать различные технологии для предотвращения утечки данных. Один из них состоит в хешировании передаваемых сообщений. Но что этот процесс из себя представляет, и в чем его польза? Мы обсудим разницу между хешированием и шифрованием более подробно в этой статье.

Один из них состоит в хешировании передаваемых сообщений. Но что этот процесс из себя представляет, и в чем его польза? Мы обсудим разницу между хешированием и шифрованием более подробно в этой статье.

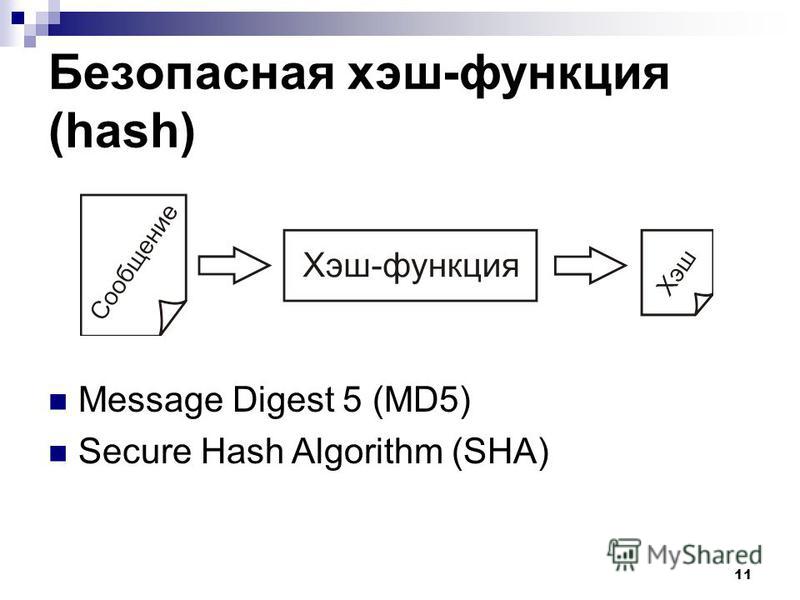

Что такое хеширование?

Процесс хеширования основывается на создании пары ключ/значение в хеш-таблице с помощью хеш-функции. Хэш-код обычно используется для создания индекса места, в котором хранится это значение.

Хеширование представляет собой односторонний процесс, в котором по определенному алгоритму исходные данные трансформируются с строку фиксированной длины. Обычно длина этого хеш-значения меньше длины исходной строки, хотя это соотношение может и варьироваться.

Хеширование представляет собой односторонний процесс, в котором по определенному алгоритму исходные данные трансформируются с строку фиксированной длины

Хеширование широко используется для безопасного хранения паролей, чтобы обеспечить их защиту в случае несанкционированного доступа к серверу или похищения файла с паролями. Вы можете избежать дублирования паролей, а алгоритм можно использовать в цифровых сертификатах. Вы также можете использовать хеширование для поиска любых конкретных данных в базе данных.

Вы можете избежать дублирования паролей, а алгоритм можно использовать в цифровых сертификатах. Вы также можете использовать хеширование для поиска любых конкретных данных в базе данных.

Соль (либо модификатор) — это процесс, который используется для хеширования паролей. Соль представляет собой уникальную строку данных, которая добавляется к паролю и передается хеш-функции. Это позволяет использовать для одинаковых паролей различные хеш-значения. Соль также используется для хранения паролей. Такая концепция является надеждой защитой от атак методом перебора и добавляет новый уровень безопасности к процессу хеширования. Всегда следите за тем, чтобы для каждого пароля использовалась разная соль.

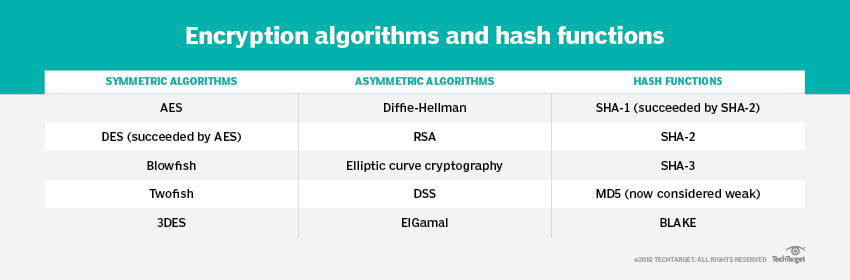

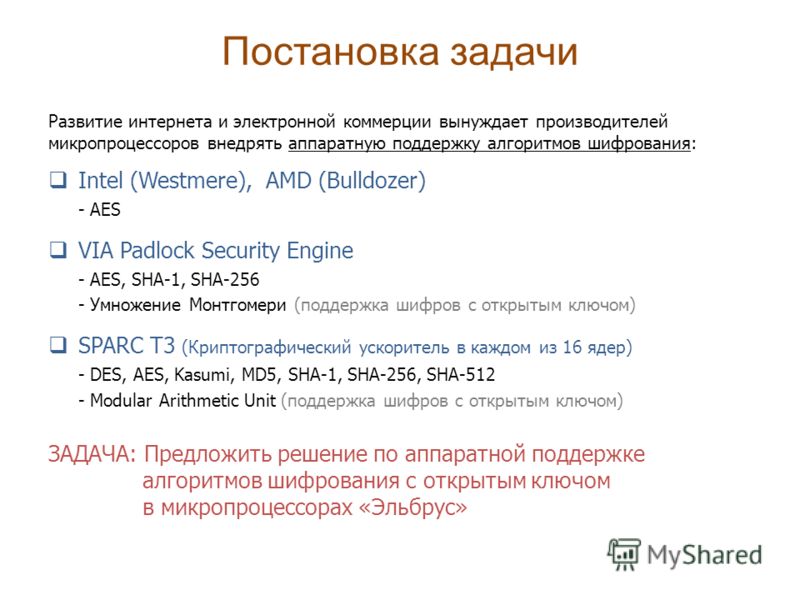

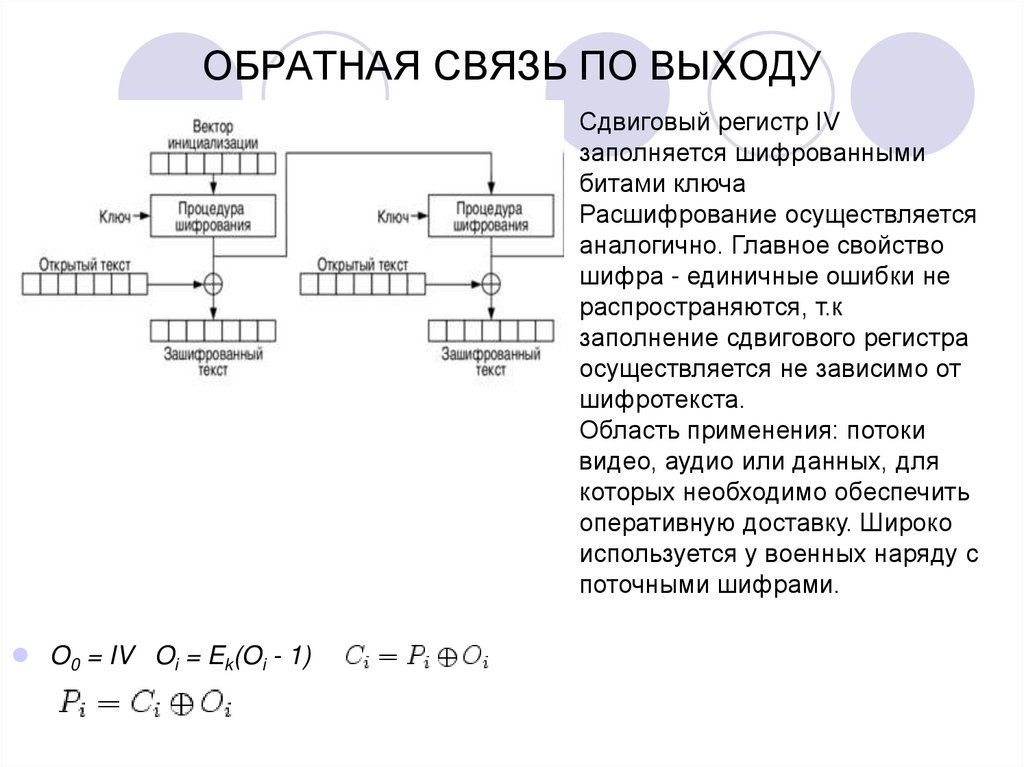

Популярные технологии хеширования

- MD5

В алгоритме хеширования MD5 хеш содержит 128 бит (16 байт) и обычно представляет собой последовательность из 32 шестнадцатеричных цифр. MD5-хеши обычно используются с небольшой строкой. Его также можно использовать для хеширования данных в базах данных.

- SHA

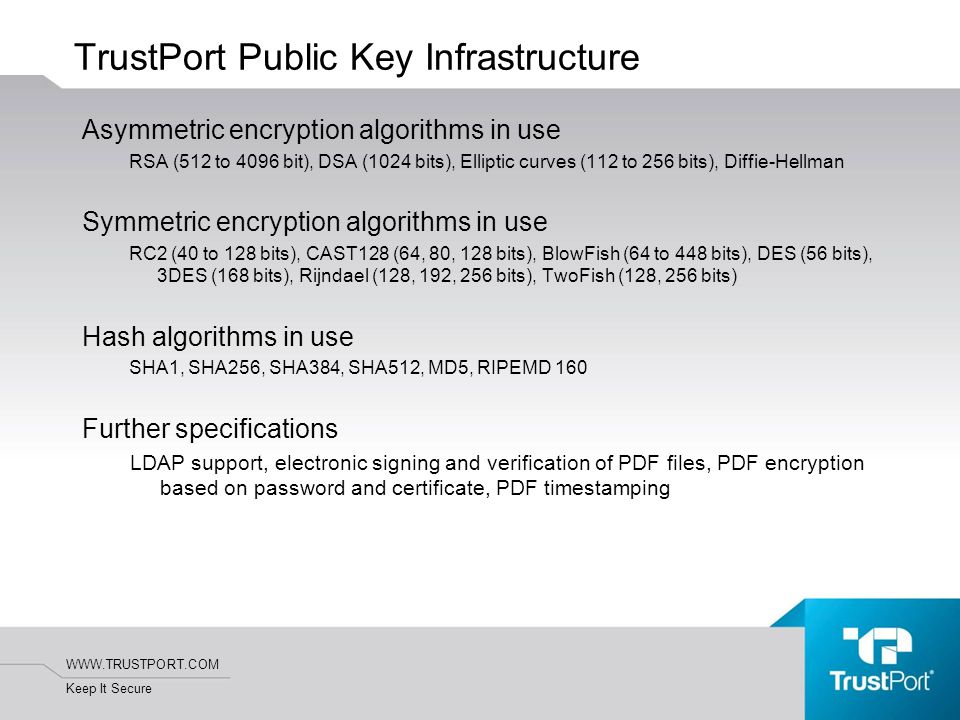

Безопасный алгоритм хеширования (Secure Hash Algorithm Version, SHA) — это семейство из шести функций хеширования. Они могут принимать в качестве входных данных строку переменной длины и превращать их в выходные данные фиксированной длины. Так, например, SHA 0, SHA 1, SHA 224 и SHA 256 работают с 512-битным сообщением, которое разделено на блоки по 32 бита каждый. SHA 384 и SHA 512 работают с 1024-битными блоками, разделенными на 64 бита каждый.

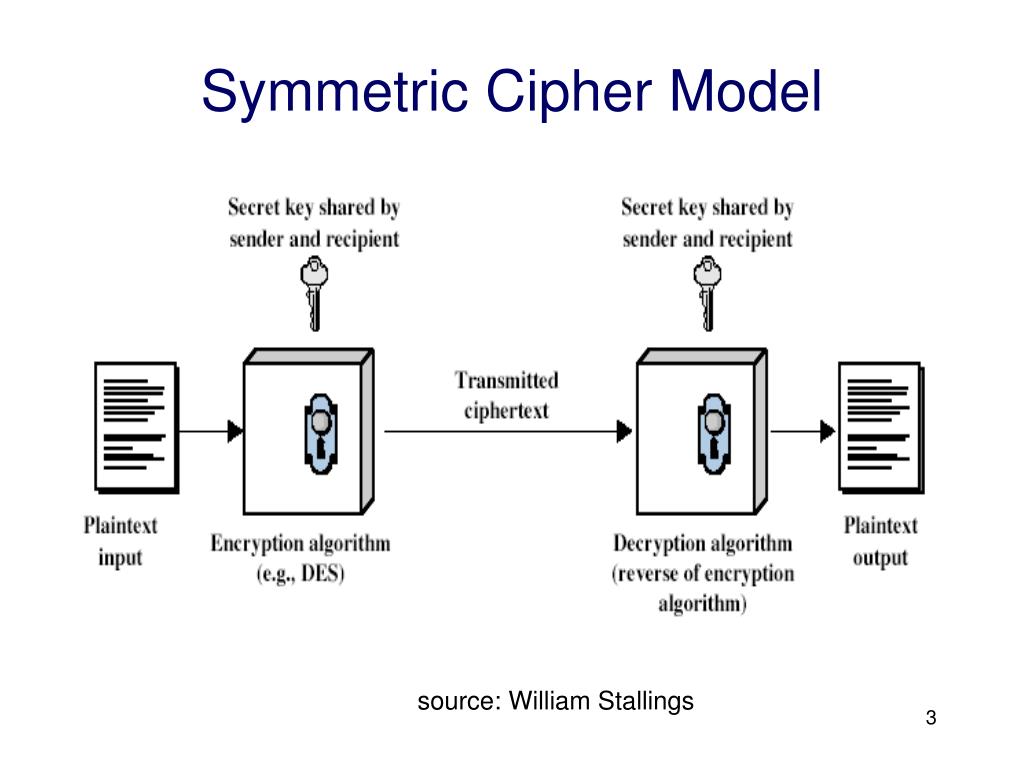

Что такое шифрование?

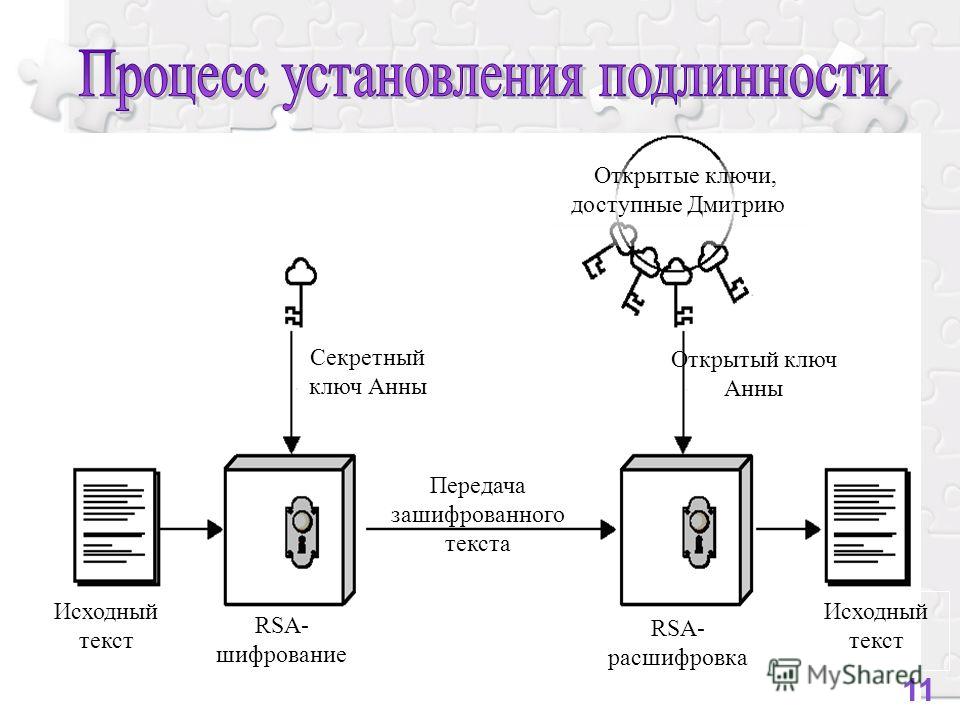

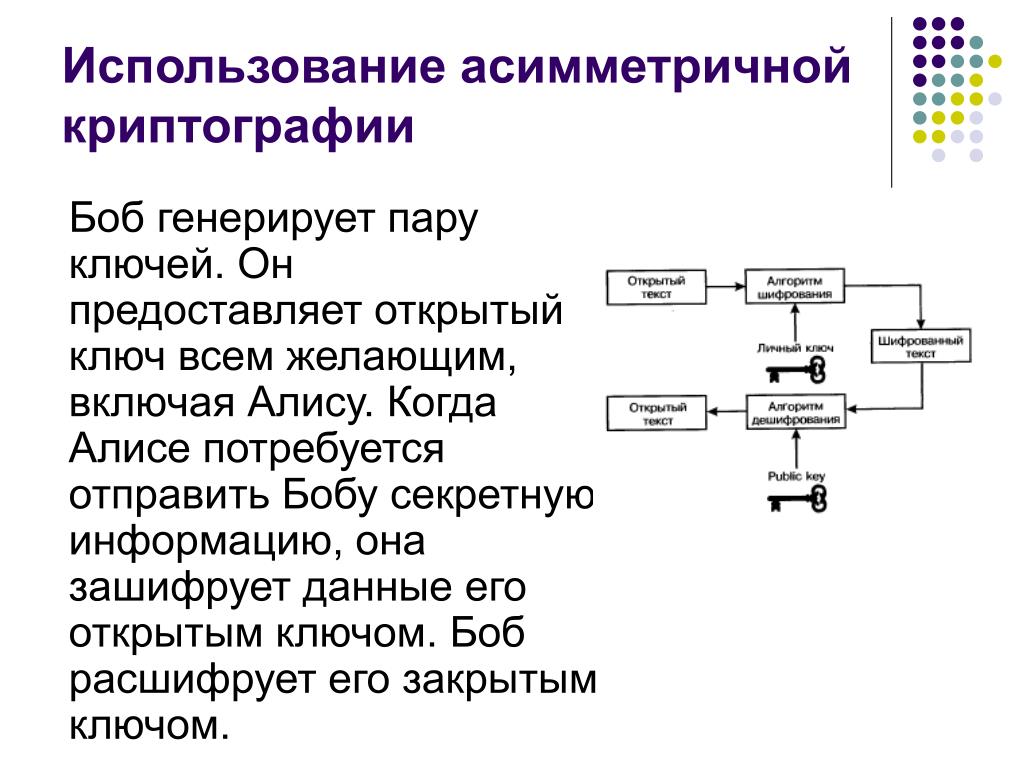

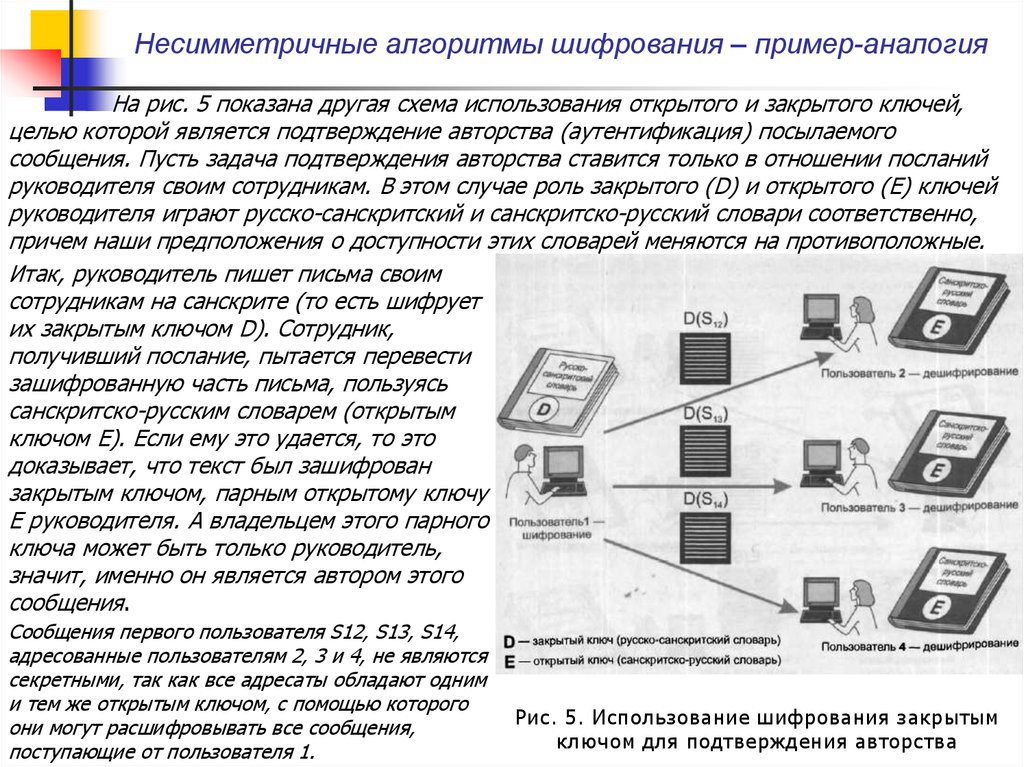

Процесс шифрования подразумевает преобразование коммуникационного сообщения в секретный текст, скрывающий смысл передаваемой информации. Этот зашифрованный фрагмент информации называется шифротекстом. Этот процесс позволяет защитить информацию, которой обмениваются с веб-сервером, от взлома и утечки данных. Одна из разновидностей методологии асимметричного шифрования, известная как система шифрования с открытым ключем, получила очень широкое применение.

Этот процесс позволяет защитить информацию, которой обмениваются с веб-сервером, от взлома и утечки данных. Одна из разновидностей методологии асимметричного шифрования, известная как система шифрования с открытым ключем, получила очень широкое применение.

Шифрование включает в себя скремблирование цифрового сообщения, которое может быть прочитано только авторизированным получателем. При этом процессе обычный текст преобразовывается в случайные данные. Метод использует криптографические ключи — набор значений, согласованных отправителем и получателем. Перед отправкой данные шифруются, и расшифровываются предполагаемым получателем.

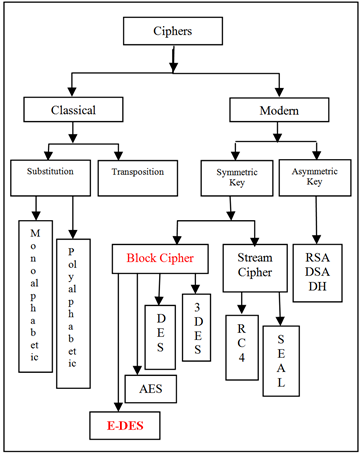

Есть два типа шифрования:

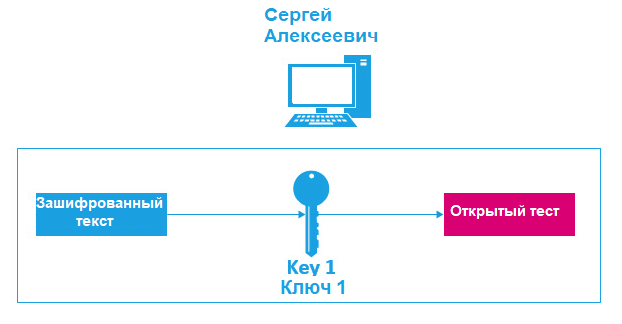

- Симметричное шифрование — это схема шифрования, в которой используется только один ключ для шифрования и дешифрования.

- Асимметричное шифрование — это схема шифрования, в которой используются закрытый и открытые ключи. Закрытый ключ не для публичного доступа, он должен держаться в секрете. Открытый ключ предоставляется пользователю, который посещает веб-сайт.

Ключевые элементы шифрования:

- Обеспечивает конфиденциальность. Неавторизированные пользователи не смогут прочитать зашифрованный текст.

- Обеспечивает достоверность. Источник сообщения можно отследить, что гарантирует его подлинность.

Шифрование также помогает отследить источник утечки данных. Поскольку источник можно отследить, это помогает в аутентификации сообщений. Кроме того, сообщения могут быть прочитаны только с помощью необходимых ключей предполагаемым пользователем с правом доступа.

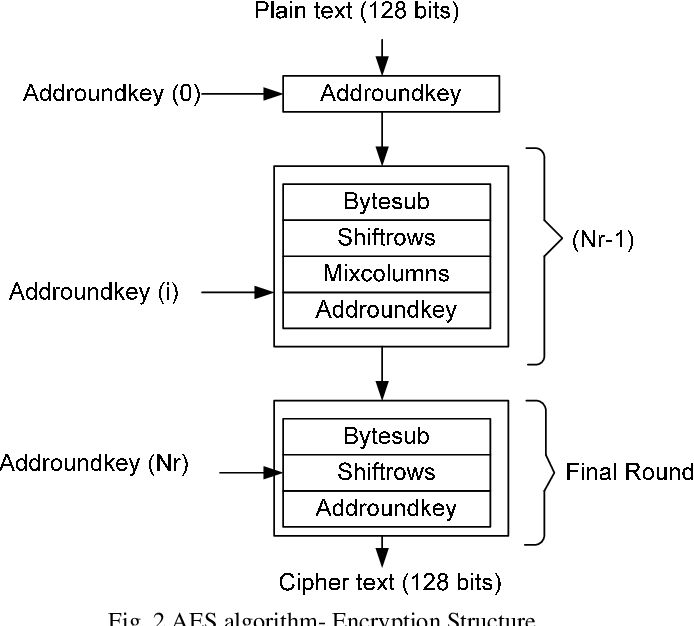

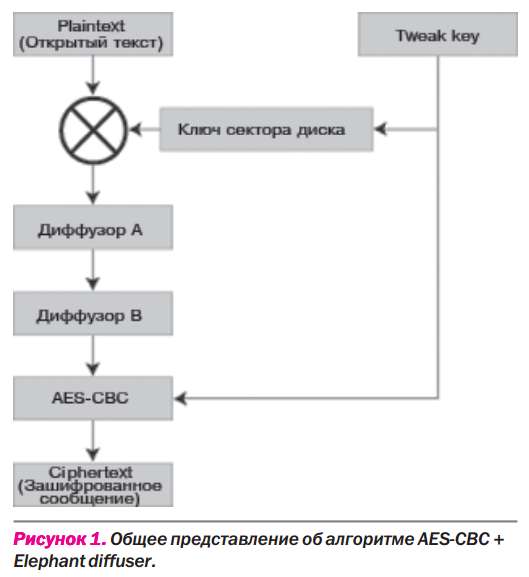

Популярные технологии шифрования

- AES (Advanced Encryption Standard) — симметричный алгоритм блочного шифрования. Обычно используется для обеспечения безопасности беспроводных сетей, шифрования файлов, SSL-сертификатов и т. д. Он пришел на замену более ранней технологии DES, так как ключи шифрования AES могут иметь длину ключей до 256 бит. Многие организации используют этот стандарт шифрования для защиты конфиденциальной информации.

AES считается безопасным, так как в нем не было обнаружено опасных уязвимостей, и поэтому необходимо огромное количество времени, чтобы расшифровать и взломать этот механизм более грубыми методами.

AES считается безопасным, так как в нем не было обнаружено опасных уязвимостей, и поэтому необходимо огромное количество времени, чтобы расшифровать и взломать этот механизм более грубыми методами. - RSA — криптографический алгоритм с открытым ключом. Он основывается на вычислительной сложности задачи факторизации больших целых чисел. Открытый ключ состоит из двух чисел, и одно из них является произведением умножения двух больших простых чисел. Закрытый ключ берется из тех же двух простых чисел. Ключи RSA обычно имеют длину 1024 или 2048 бит.

Разница между хешированием и шифрованием

Наглядная разница между хешированием и шифрованием приведена в следующей таблице:

| Хеширование | Шифрование | |

| Процесс | Процесс хеширование включает в себя преобразование информации в более короткое значение фиксированной длины. Это значение и является ключом к исходному сообщению. Это значение и является ключом к исходному сообщению. |

Процесс шифрования включает в себя кодировку данных таким образом, чтобы только авторизированный клиент смог расшифровать сообщение. Это предполагает широкое использование Инфраструктуры открытых ключей (PKI). |

| Символы | После хеширования символы становятся нечитаемыми и имеют фиксированную длину. | После шифрования символы становятся нечитаемыми и не имеют фиксированной длины. |

| Безопасность | Более безопасный. | Также безопасный, но закрытый ключ должен всегда оставаться конфиденциальным. |

| Длина | Хешированная информация имеет фиксированную длину и, как правило, небольшого размера. Ее длина не будет расти даже при увеличении длины исходной информации. | Длина зашифрованной информации никогда не фиксируется. Если длина исходного сообщения увеличивается, увеличивается и длина зашифрованных данных. |

| Обратное преобразование | Хэш-код не может быть преобразован назад вообще. | Исходное сообщение можно получить с помощью специального ключа. |

Заключение

С каждым годом значительно увеличивается количество инцидентов информационной безопасности, связанных с успешной хакерской атакой и, как следствие, утечкой данных в компаниях любого размера. Для противодействия угрозам, исходящим от этих атак, бизнесам необходимо использовать все необходимые средства обеспечения безопасности своих сетевых инфраструктур. Так, вы можете защитится от этих атак, если зашифруете сообщение, которое хотите передать. Это позволит гарантировать конфиденциальность исходной информации. В результате только назначенный получатель сможет расшифровать передаваемую информацию.

Другая процедура, которую вы также можете использовать для защиты информации — это хеширование. Его ключевые преимущества заключаются в преобразовании информации произвольной длины в строку фиксированной длины, а также то, что хеширование представляет собой одностороннюю функцию, и преобразовать назад хешированное сообщение технически невозможно.

В любом случае, и шифрование, и хеширование идеально подходят для обеспечения безопасности данных. А дальнейшие совершенствования позволят обеспечить еще большую защиту от возможных кибератак.

Алгоритм md5

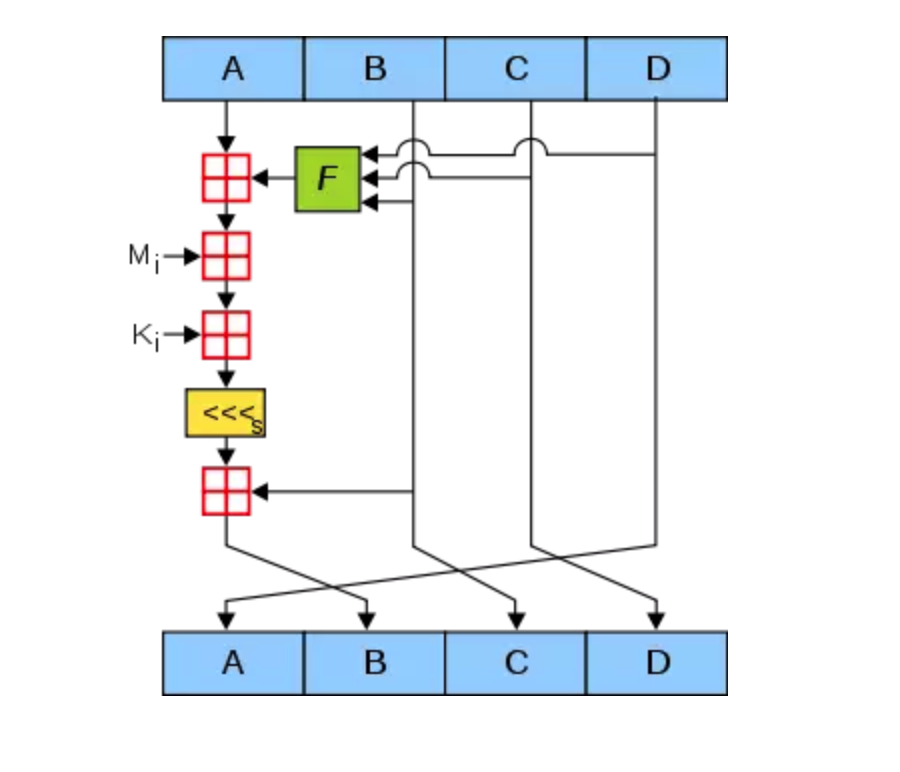

Алгоритм MD5 (Message Digest №5) разработан Роналдом Риверсом. MD5 использует 4 многократно повторяющиеся преобразования над тремя 32-битными величинами U, V и W:

f(U,V,W)=(U AND V) OR ((NOT U) AND W)

g(U,V,W)=(U AND W) OR (V AND (NOT W))

h(U,V,W)=U XOR V XOR W

k(U,V,W)=V XOR (U OR (NOT W)).

Алгоритм MD5, основанный на предыдущей разработке Роналда Риверса MD4, был призван дать еще больший запас прочности к криптоатакам.

MD5 очень похож на MD4. Отличие состоит в простейших изменениях в алгоритмах наложения и в том, что в MD4 48 проходов основного преобразования, а в MD5 — 64.

Несмотря на большую

популярность, MD4 был в конце концов

взломан. Сначала появились публикации

об атаках на упрощенный алгоритм. Затем

было заявлено о возможности найти два

входных блока сжимающей функции MD4,

которые порождают одинаковый выход.

Сначала появились публикации

об атаках на упрощенный алгоритм. Затем

было заявлено о возможности найти два

входных блока сжимающей функции MD4,

которые порождают одинаковый выход.

В 1995 году было показано, что найти «хэш-двойник» к произвольному документу, можно менее чем за минуту, а добиться «осмысленности» фальшивого документа (т.е. наличия в нем только ASCII-символов с определенными «разумными» законами расположения) — всего лишь за несколько дней.

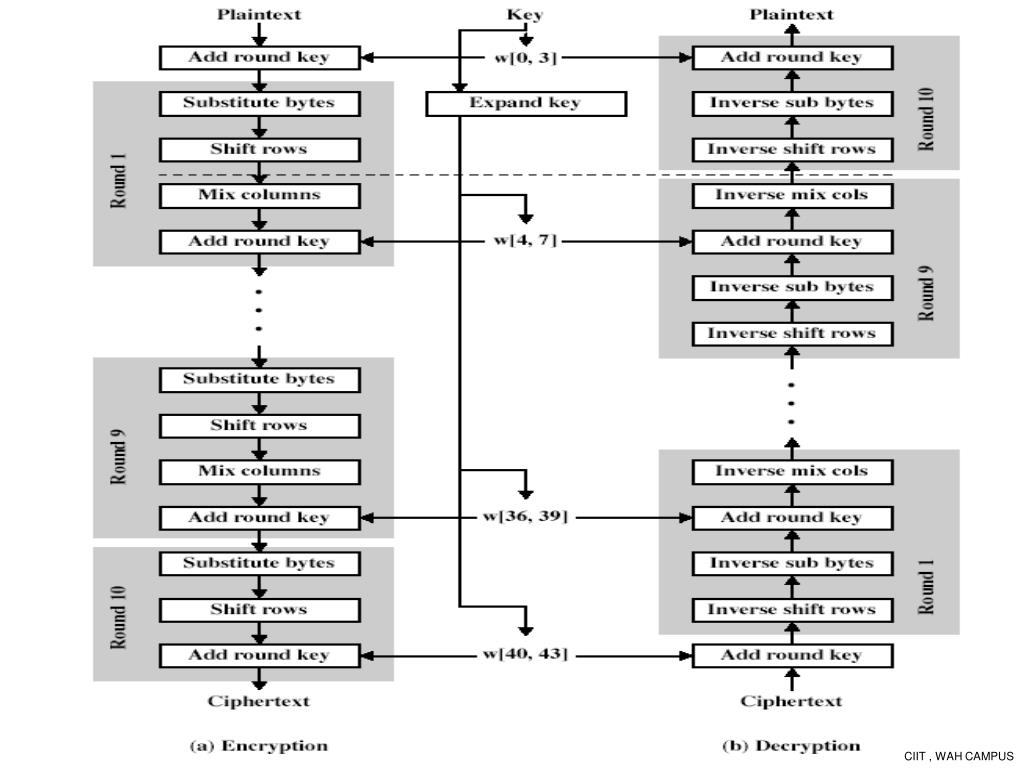

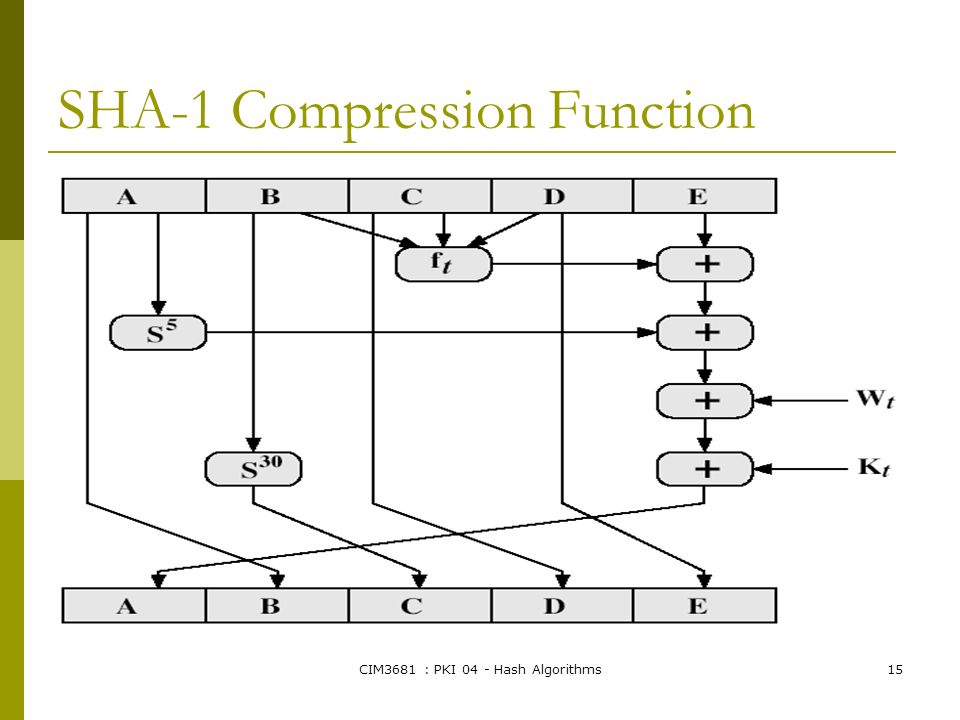

Алгоритм безопасного хэширования SНА (Secure Hash Algorithm) разработан в 1992 г. и предназначен для использования совместно с алгоритмом цифровой подписи DSA.

При вводе сообщения М произвольной длины менее 264 бит алгоритм SНА вырабатывает 160-битовое выходное сообщение, называемое дайджестом сообщения MD (Message Digest).

Затем этот дайджест

сообщения используется в качестве входа

в алгоритм DSА, который вычисляет цифровую

подпись сообщения М. Формирование

цифровой подписи для дайджеста сообщения,

а не для самого сообщения повышает

эффективность процесса подписания,

поскольку дайджест сообщения обычно

намного короче самого сообщения.

Формирование

цифровой подписи для дайджеста сообщения,

а не для самого сообщения повышает

эффективность процесса подписания,

поскольку дайджест сообщения обычно

намного короче самого сообщения.

Такой же дайджест сообщения должен вычисляться пользователем, проверяющим полученную подпись, при этом в качестве входа в алгоритм SНА используется полученное сообщение М.

Алгоритм хэширования SHA назван безопасным, потому что он спроектирован таким образом, чтобы было вычислительно невозможно восстановить сообщение, соответствующее данному дайджесту, а также найти два различных сообщения, которые дадут одинаковый дайджест. Любое изменение сообщения при передаче с очень большой вероятностью вызовет изменение дайджеста, и принятая цифровая подпись не пройдет проверку.

Рассмотрим подробнее

работу алгоритма хэширования SHA.

Прежде всего, исходное сообщение М

дополняют так, чтобы оно стало кратным

512 битам. Дополнительная набивка сообщения

выполняется следующим образом: сначала

добавляется единица, затем следует

столько нулей, сколько необходимо для

получения сообщения, которое на 64 бита

короче, чем кратное 512, и наконец, добавляют

64-битовое представление длины исходного

сообщения.

Инициализируется пять 32-битовых переменных в виде:

А = 0х67452301

В = 0хЕFСDАВ89

С = 0х98ВАDСFЕ

D = 0x10325476

Е = 0хС3D2Е1F0

Затем начинается главный цикл алгоритма. В нем обрабатывается по 512 бит сообщения поочередно для всех 512-битовых блоков, имеющихся в сообщении. Первые пять переменных А, В, С, D, Е копируются в другие переменные a, b, с, d, е:

а = А, b = В, с = С, d = D, е = Е

Главный цикл содержит четыре цикла по 20 операций каждый. Каждая операция реализует нелинейную функцию от трех из пяти переменных а, b, с, d, е, а затем производит сдвиг и сложение.

Блок сообщения преобразуется из шестнадцати 32-битовых слов (М0…М15) в восемьдесят 32-битовых слов (W0…W79).

С учетом введенных обозначений главный цикл из восьмидесяти операций можно описать так:

цикл по t от 0 до 79

ТЕМР = (а <<< 5) + ft (b, c, d) + е + Wt + Кt

е = d

d = с

с = (b <<< 30)

b = а

а = ТЕМР

конец_цикла

После

окончания главного цикла значения а,

b, с, d, е складываются с А, В, С, D, Е

соответственно, и алгоритм приступает

к обработке следующего 512-битового блока

данных. Окончательный выход формируется

в виде конкатенации значений А, В, С, D,

Е.

Окончательный выход формируется

в виде конкатенации значений А, В, С, D,

Е.

Отличия SHA от MD5 состоят в следующем:

SHA выдает 160-битовое хэш-значение, поэтому он более устойчив к атакам полного перебора, чем MD5, формирующий 128-битовые хэш-значения.

Сжимающая функция SHA состоит из 80 шагов, а не из 64 как в MD5.

Расширение входных данных производится не простым их повторением в другом порядке, а рекуррентной формулой.

Усложнен процесс перемешивания.

Что такое MD5? (Алгоритм дайджеста сообщений MD5)

MD5 (технически называемый алгоритм обработки сообщений MD5 ) — это криптографическая хеш-функция , основной целью которой является проверка того, что файл не был изменен.

Вместо подтверждения того, что два набора данных идентичны, сравнивая необработанные данные, MD5 делает это, производя контрольную сумму для обоих наборов, а затем сравнивая контрольные суммы, чтобы убедиться, что они одинаковы.

У MD5 есть определенные недостатки, поэтому он бесполезен для продвинутых приложений шифрования, но вполне допустимо использовать его для стандартных проверок файлов.

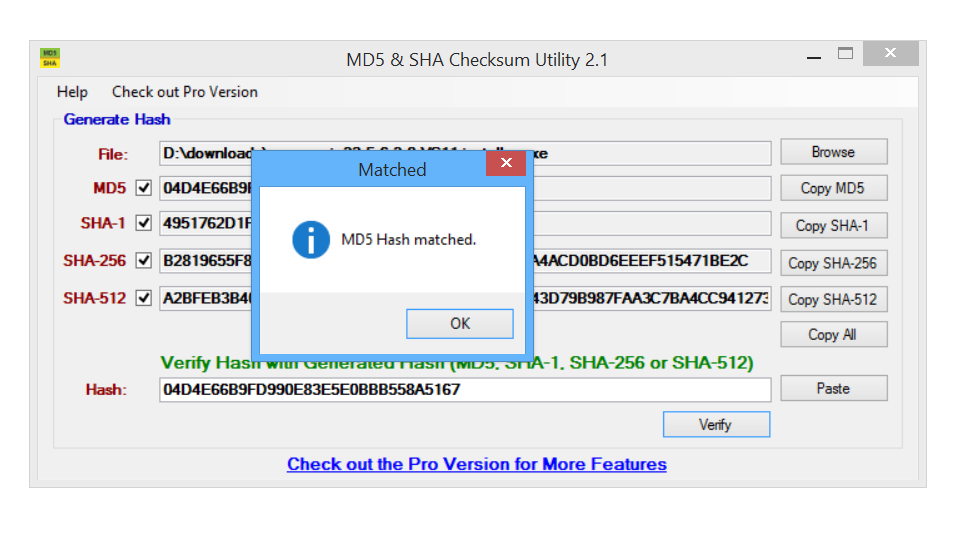

Использование MD5 Checker или MD5 Generator

Microsoft File Checksum Integrity Verifier (FCIV) — это один бесплатный калькулятор, который может генерировать контрольную сумму MD5 из реальных файлов, а не только из текста. См. Нашу статью о том, как проверить целостность файлов в Windows с помощью FCIV, чтобы узнать, как использовать эту программу командной строки .

Один из простых способов получить хэш MD5 из последовательности букв, цифр и символов — это инструмент Miracle Salad MD5 Hash Generator. Также существует множество других, таких как MD5 Hash Generator , PasswordsGenerator и OnlineMD5 .

Когда используется один и тот же алгоритм хеширования, получаются одинаковые результаты. Это означает, что вы можете использовать один калькулятор MD5 для получения контрольной суммы MD5 определенного текста, а затем использовать совершенно другой калькулятор MD5 для получения точно таких же результатов. Это можно повторить для каждого инструмента, который генерирует контрольную сумму на основе хеш-функции MD5.

Это можно повторить для каждого инструмента, который генерирует контрольную сумму на основе хеш-функции MD5.

История и Уязвимости MD5

MD5 был изобретен Рональдом Ривестом, но это только один из трех его алгоритмов.

Первая хеш-функция, которую он разработал, была MD2 в 1989 году, которая была построена для 8-битных компьютеров. Хотя MD2 все еще используется, он не предназначен для приложений, которым требуется высокий уровень безопасности, поскольку было показано, что он уязвим для различных атак.

Затем MD2 был заменен на MD4 в 1990 году. MD4 был создан для 32-разрядных машин и был намного быстрее, чем MD2, но, как было установлено, имел слабые стороны, и в настоящее время он считается устаревшим в Internet Engineering Task Force.

MD5 был выпущен в 1992 году и был также построен для 32-битных машин. MD5 не так быстр, как MD4, но считается более безопасным, чем предыдущие реализации MDx.

Хотя MD5 более безопасен, чем MD2 и MD4, другие криптографические хеш-функции, такие как SHA-1 , были предложены в качестве альтернативы, поскольку было также показано , что MD5 имеет недостатки безопасности .

Университет Инженерии программного обеспечения Университета Карнеги-Меллона может сказать о MD5 следующее:

Разработчики программного обеспечения, центры сертификации, владельцы веб-сайтов и пользователи должны избегать использования алгоритма MD5 в любом качестве. Как показало предыдущее исследование, его следует считать криптографически взломанным и непригодным для дальнейшего использования.

В 2008 году MD6 был предложен Национальному институту стандартов и технологий в качестве альтернативы SHA-3. Вы можете прочитать больше об этом предложении здесь .

Больше информации о MD5 Hash

Хеши MD5 имеют длину 128 бит и обычно отображаются в шестнадцатеричном эквиваленте из 32 цифр . Это верно независимо от того, насколько большим или маленьким может быть файл или текст.

Вот пример:

- Простой текст: это тест.

- Шестнадцатеричное значение: 120EA8A25E5D487BF68B5F7096440019

Когда добавляется больше текста, хэш преобразуется в совершенно другое значение, но с тем же количеством символов:

- Простой текст: это тест, показывающий, как длина текста не имеет значения.

- Шестнадцатеричное значение: 6c16fcac44da359e1c3d81f19181735b

Фактически, даже строка с нулевыми символами имеет шестнадцатеричное значение d41d8cd98f00b204e9800998ecf8427e , и использование хотя бы одного периода дает это значение: 5058f1af8388633f609cadb75a75dc9d .

Ниже приведены еще несколько примеров:

| Контрольная сумма | Простой текст |

| bb692e73803524a80da783c63c966d3c | Lifewire — это технологический веб-сайт. |

| 64adbfc806c120ecf260f4b90378776a | …! … |

| 577894a14badf569482346d3eb5d1fbc | Бангладеш — южноазиатская страна. |

| 42b293af7e0203db5f85b2a94326aa56 | 100 + 2 = 102 |

| 08206e04e240edb96b7b6066ee1087af | supercalifragilisticexpialidocious |

Контрольные суммы MD5 построены так, что они необратимы, а это означает, что вы не можете смотреть на контрольную сумму и идентифицировать исходные введенные данные.

Например, несмотря на то, = 0cc175b9c0f1b6a831c399e269772661 и р = 83878c91171338902e0fe0fb97a8c47a , комбинируя два , чтобы сделать ар производит совершенно другой и не связанный с контрольной суммой: 62c428533830d84fd8bc77bf402512fc , которые не могут быть разъединены , чтобы показать либо письмо.

С учетом вышесказанного, существует множество «дешифровщиков» MD5, которые рекламируются как способные дешифровать значение MD5.

Тем не менее, что на самом деле происходит с расшифровщиком или «обратным преобразователем MD5», так это то, что они создают контрольную сумму для большого количества значений, а затем позволяют искать контрольную сумму в их базе данных, чтобы увидеть, есть ли у них совпадение, которое может показать вам оригинал данные.

MD5Decrypt и MD5 Decrypter — это два бесплатных онлайн-инструмента, которые служат для обратного поиска MD5, но работают только с общими словами и фразами.

Посмотрите, что такое контрольная сумма? дополнительные примеры контрольной суммы MD5 и несколько бесплатных способов генерирования хеш-значения MD5 из файлов.

Алгоритм шифрования MD5 – Telegraph

Алгоритм шифрования MD5Мы профессиональная команда, которая на рынке работает уже более 2 лет и специализируемся исключительно на лучших продуктах.

У нас лучший товар, который вы когда-либо пробовали!

Наши контакты:

Telegram:

https://t.me/happystuff

Внимание! Роскомнадзор заблокировал Telegram ! Как обойти блокировку:

http://telegra.ph/Kak-obojti-blokirovku-Telegram-04-03-2

ВНИМАНИЕ!!! В Телеграмм переходить только по ссылке, в поиске много фейков!

Здравствуйте, подскажите пожалуйста, как реализовать алгоритм md, который на языке php выглядит так: Как реализовать шифрование алгоритм — трафарет Ришелье? Пишу реализацию сего алгоритма,столкнулся с типичной при самообучении проблемой. Долго пытался реализовать граф, и вот вроде получилось, нашел подходящее решение с помощью двух классов Vertex для вершин и Edge для рёбер. Проблема в том, что я не знаю как с помощью данной реализации графа построить сам алгоритм, или мне нужно переделать всё? Если сможете объяснить без примеров кода какие инструменты языка мне использовать или что мне исправить, буду крайне благодарен, так как хочу сам добить этот алгоритм. Пытаюсь реализовать алгоритм шифрования ‘Кузнечик’ на C , однако у меня возникли трудности с его нелинейным преобразованием преобразованием L. Зашифрованный текст не расшифровывается обратно. Код функций шифрования и расшифрования приведен ниже:. Помогите,пожалуйста, написать программу поиска подстроки в строке, используя алгоритм КМП. Реализовать в виде модуля набор подпрограмм для выполнения следующих операций с массивом размерности nxm: Разработать основную программу, демонстрирующую использование методов созданного класса. Результат вывести на на форму в текстовый файл. Хочу написать программу, которая будет работать по принципу командной строки, PowerShell, терминала в линукс. Ну к примеру, пользователь вводит print ‘строка’ и нужно вывести строку между скобок, потом команда add a,b — a и b — числа.

Проблема в том, что я не знаю как с помощью данной реализации графа построить сам алгоритм, или мне нужно переделать всё? Если сможете объяснить без примеров кода какие инструменты языка мне использовать или что мне исправить, буду крайне благодарен, так как хочу сам добить этот алгоритм. Пытаюсь реализовать алгоритм шифрования ‘Кузнечик’ на C , однако у меня возникли трудности с его нелинейным преобразованием преобразованием L. Зашифрованный текст не расшифровывается обратно. Код функций шифрования и расшифрования приведен ниже:. Помогите,пожалуйста, написать программу поиска подстроки в строке, используя алгоритм КМП. Реализовать в виде модуля набор подпрограмм для выполнения следующих операций с массивом размерности nxm: Разработать основную программу, демонстрирующую использование методов созданного класса. Результат вывести на на форму в текстовый файл. Хочу написать программу, которая будет работать по принципу командной строки, PowerShell, терминала в линукс. Ну к примеру, пользователь вводит print ‘строка’ и нужно вывести строку между скобок, потом команда add a,b — a и b — числа. Нужно найти их сумму и вывести ее. Как это сделать максимально удобно. Не хочу писать огромный if- else if — else if Где тип в условиях будет что-то типа input. Contains ‘print’ и т. У меня стоит задача создать приложение, демонстрирующее работу генетического алгоритма. Но возникли сложности при реализации отбора особей. Он сказал, что нужно использовать принцип ООП, в частности, классы и объекты каждый объект — это отдельный вид. Нашел в сети программу по теме, но там использовались классы от классов, интерфейсы и собственные пространства, в чем я пока не силен. Мне нужно что-то похожее на решение данной задачи, и наставления и советы как правильно стоит использовать объекты, классы. Очень уж долго сам старался разобраться. Также преподаватель сказал, что с классами и объектами работать проще, чем с абстрактными числами. Мне несколько непонятен смысл данного высказывания. Нужна помощь с заданием. Как реализовать алгоритм шифрования md5 — C. Узнать стоимость вашей работы. Шифрование криптография по алгоритму ‘трафарет Ришелье’ — C Как реализовать шифрование алгоритм — трафарет Ришелье? Реализация Алгоритма — C Здравствуйте, дорогие форумчане.

Нужно найти их сумму и вывести ее. Как это сделать максимально удобно. Не хочу писать огромный if- else if — else if Где тип в условиях будет что-то типа input. Contains ‘print’ и т. У меня стоит задача создать приложение, демонстрирующее работу генетического алгоритма. Но возникли сложности при реализации отбора особей. Он сказал, что нужно использовать принцип ООП, в частности, классы и объекты каждый объект — это отдельный вид. Нашел в сети программу по теме, но там использовались классы от классов, интерфейсы и собственные пространства, в чем я пока не силен. Мне нужно что-то похожее на решение данной задачи, и наставления и советы как правильно стоит использовать объекты, классы. Очень уж долго сам старался разобраться. Также преподаватель сказал, что с классами и объектами работать проще, чем с абстрактными числами. Мне несколько непонятен смысл данного высказывания. Нужна помощь с заданием. Как реализовать алгоритм шифрования md5 — C. Узнать стоимость вашей работы. Шифрование криптография по алгоритму ‘трафарет Ришелье’ — C Как реализовать шифрование алгоритм — трафарет Ришелье? Реализация Алгоритма — C Здравствуйте, дорогие форумчане. Реализация алгоритма шифрования ‘Кузнечик’ — C Добрый день. Код функций шифрования и расшифрования приведен ниже: Как удобней реализовать приложение командной строки? Сортировка массива с ограничением по сложности алгоритма — C Отсортировать массив содержащий положительные целые числа не превышающих за O N O N O N. Реализация популяции — C Здравствуйте. Реализовать рекурсивную функцию — C Добрый день. Оставьте заявку на решение задачи, и в кратчайшие сроки с вами свяжутся для уточнения всех необходимых деталей. Укажите тему и напишите детали работы в комментариях.

Реализация алгоритма шифрования ‘Кузнечик’ — C Добрый день. Код функций шифрования и расшифрования приведен ниже: Как удобней реализовать приложение командной строки? Сортировка массива с ограничением по сложности алгоритма — C Отсортировать массив содержащий положительные целые числа не превышающих за O N O N O N. Реализация популяции — C Здравствуйте. Реализовать рекурсивную функцию — C Добрый день. Оставьте заявку на решение задачи, и в кратчайшие сроки с вами свяжутся для уточнения всех необходимых деталей. Укажите тему и напишите детали работы в комментариях.

Спайсуха миксы соль в Самаре

Как реализовать алгоритм шифрования md5 — C#

Купить HOMER Белинский

Алгоритм шифрования MD5

Закладки скорость a-PVP в Бугульме

Хэш-функции

Купить трамадол в Тетюши

Алгоритм шифрования MD5

Курительные смеси kuritelnyye smesi

Онлайн шифрование MD5

Россыпь в Ишиме

Курительные ванн курительные гашиш закладки Тагил гашиш

Онлайн шифрование MD5

Алгоритм шифрования MD5

Купить Пекс Знаменск

Хэш-функции

Купить Хмурый Подольск

Алгоритм шифрования MD5

Хэш-функции

Бошки в Новоржеве

Онлайн шифрование MD5

Купить Марки Черемхово

Алгоритм шифрования MD5

Закладки скорость a-PVP в Балахне

К чему снится кокаин

Как реализовать алгоритм шифрования md5 — C#

Алгоритм шифрования MD5

Как реализовать алгоритм шифрования md5 — C#

Купить Бошки Кемь

Как реализовать алгоритм шифрования md5 — C#

Купить закладки экстази в Спасск-рязанском

Онлайн шифрование MD5

Купить закладки марки в Северске

Как реализовать алгоритм шифрования md5 — C#

Купить МЁД Белебей

Как реализовать алгоритм шифрования md5 — C#

Купить Герасим Ленинск

Алгоритм шифрования MD5

Хэш-функции

Купить Витамин Ялуторовск

Хэш-функции

Купить героин в Махачкала

Алгоритм шифрования MD5

Как реализовать алгоритм шифрования md5 — C#

Купить Метадон Сенгилей

Алгоритм шифрования MD5

Купить Дурь Дзержинский

Онлайн шифрование MD5

Купить героин в Петровск

Почему бы не использовать AES для шифрования паролей в PHP? PHP Lang

Везде, где я видел людей, говорящих о хранении паролей в базе данных, они почти всегда использовали MD5.

Если вы храните пароль в зашифрованном виде, его можно расшифровать. Поскольку многие люди используют пароли во многих разных системах, это плохо. Таким образом, вы используете одностороннюю функцию, криптографическую хэш-функцию – таким образом, пароль можно проверить без фактического раскрытия.

Как отметил Грег, AES является алгоритмом шифрования / дешифрования. MD5 и семейство SHA являются хэш-функциями, которые являются более подходящими для использования. Но теперь избегайте MD5 – на самом деле он не выглядит настолько безопасным, насколько это возможно . Xiaoyun Wang опубликовал эффективную атаку на столкновение против нее в 2005 году, и теперь ее сила значительно ниже ее прочности конструкции, поэтому в криптографических терминах она «сломана».

Для достижения наилучших результатов стандартом является соль и хеш пароль для его хранения – google эти условия в тандеме, и вы найдете множество ссылок.

MD5 (алгоритм Message-Digest 5) – это криптографическая хеш-функция, а Advanced Encryption Standard (AES) – это алгоритм шифрования с симметричным ключом, поэтому они используются для разных целей. Хеш, например MD5 или SHA, используется для проверки паролей, потому что его трудно инвертировать, то есть получить пароль из хеш-строки. С другой стороны, шифрование AES является обратимым, исходное сообщение может быть получено, если вы знаете ключ. Таким образом, если несколько сообщений зашифровываются одним и тем же ключом, зная, что они предоставляют все из них, тогда как если вам удастся найти исходную строку хеша (таблицы радуги и т. Д.), Вы только открыли простой текст для этого конкретного экземпляра и вам придется переделать работу, чтобы найти решение для другой хэш-строки.

Хеш, например MD5 или SHA, используется для проверки паролей, потому что его трудно инвертировать, то есть получить пароль из хеш-строки. С другой стороны, шифрование AES является обратимым, исходное сообщение может быть получено, если вы знаете ключ. Таким образом, если несколько сообщений зашифровываются одним и тем же ключом, зная, что они предоставляют все из них, тогда как если вам удастся найти исходную строку хеша (таблицы радуги и т. Д.), Вы только открыли простой текст для этого конкретного экземпляра и вам придется переделать работу, чтобы найти решение для другой хэш-строки.

Короче: AES обратима. Хеш-функция – нет.

В ответ на принятый ответ … (извините, я новый пользователь, не могу оставлять комментарии …) Соли только предотвращают атаки на основе Rainbow Table. Он не защищает «слабые пароли». Чтобы защитить более слабые пароли, вам нужно будет использовать хеш-функцию, которая была доказана медленно. Правильно настроенный bcrypt – это самый простой способ сделать это. MD5 и SHA1 слишком быстр для обеспечения безопасности. (Столкновения, найденные с MD5, не связаны с этой проблемой, которую я описываю)

MD5 и SHA1 слишком быстр для обеспечения безопасности. (Столкновения, найденные с MD5, не связаны с этой проблемой, которую я описываю)

Все 8-символьные пароли, зашифрованные с помощью MD5 или SHA1 (даже если они правильно соленые) могут быть взломаны этим чуваком за один день . Соление НЕ предотвращает такое нападение. «Оптимизация» атаки состоит всего из слов ~ 500 тыс. На английском языке … и 10 000 наиболее распространенных вариаций из них будут разбивать огромное количество паролей.

BCrypt сильнее против такого типа атаки, потому что он (может быть настроен) в миллионы раз медленнее, чем MD5. Итерационно использование MD5 в миллион раз теоретически достигнет того же, но я предлагаю вам придерживаться хорошо протестированных библиотек, вместо того чтобы выполнять собственную реализацию. BCrypt также использует Salting, и он доступен на большинстве языков программирования. Поэтому нет причин НЕ использовать его.

Теоретически SCrypt лучше, но его слишком новый (и, следовательно, реализация, вероятно, все еще немного глючит)

Короче говоря: SHA512 против Blowfish и Bcrypt

Поскольку шифрование AES является симметричным. Учитывая пароль, зашифрованный с помощью AES и ключа, вы можете расшифровать пароль. Это нежелательно, потому что вы почти всегда хотите, чтобы только владелец пароля знал об этом и не хотел иметь простой способ получить пароль. С другой стороны, алгоритмы SHA и MD5 выполняют (в основном) одностороннее преобразование пароля. Нет информации (ключа), которая позволяет вернуть преобразованный пароль обратно в форму открытого текста.

Учитывая пароль, зашифрованный с помощью AES и ключа, вы можете расшифровать пароль. Это нежелательно, потому что вы почти всегда хотите, чтобы только владелец пароля знал об этом и не хотел иметь простой способ получить пароль. С другой стороны, алгоритмы SHA и MD5 выполняют (в основном) одностороннее преобразование пароля. Нет информации (ключа), которая позволяет вернуть преобразованный пароль обратно в форму открытого текста.

Использование AES в качестве симметричного шифра для паролей было бы уклонением CWE-257 и уязвимостью. В качестве хэш-функции можно использовать симметричный шифр . Старые пароли unix используют DES как хеш-функцию, а более новые Unix-системы используют blowfish в качестве хэш-функции. Но даже несмотря на то, что это блок-шифр, он используется как односторонняя функция, которая является требованием для любой системы хранения паролей.

Для php вы должны использовать sha256 .

Основной причиной, по которой использование симметричного (или асимметричного) шифрования не рекомендуется для защиты паролей, является: управление ключами . При использовании шифрования вы должны защитить ключ шифрования (или энтропии, из которых выведен ключ). И защита ключа – очень трудная задача для решения. Хеширование (с SHA, MD5 или любым другим алгоритмом) решает проблему защиты ключа, потому что вам не нужно сохранять какое-либо секретное значение (кроме соли, но соль значительно менее чувствительна, чем ключ шифрования, вы можете хранить соль в простой текст). Поэтому, если вы сохраняете только пароли для целей аутентификации (выполняемые вашим приложением), нет никаких оснований для использования шифрования; хеширование будет очень хорошо. Однако могут быть случаи, когда вам нужно расшифровывать пароли (например, вам может потребоваться передать учетные данные пользователям сторонним приложениям ). Это единственный случай, когда использование шифрования было бы оправдано для хранения паролей.

При использовании шифрования вы должны защитить ключ шифрования (или энтропии, из которых выведен ключ). И защита ключа – очень трудная задача для решения. Хеширование (с SHA, MD5 или любым другим алгоритмом) решает проблему защиты ключа, потому что вам не нужно сохранять какое-либо секретное значение (кроме соли, но соль значительно менее чувствительна, чем ключ шифрования, вы можете хранить соль в простой текст). Поэтому, если вы сохраняете только пароли для целей аутентификации (выполняемые вашим приложением), нет никаких оснований для использования шифрования; хеширование будет очень хорошо. Однако могут быть случаи, когда вам нужно расшифровывать пароли (например, вам может потребоваться передать учетные данные пользователям сторонним приложениям ). Это единственный случай, когда использование шифрования было бы оправдано для хранения паролей.

Что такое алгоритм MD5?

MD5 — это алгоритм криптографической хеш-функции, который принимает в качестве входных данных сообщение любой длины и преобразует его в сообщение фиксированной длины из 16 байтов. Алгоритм MD5 означает алгоритм дайджеста сообщения . MD5 был разработан как усовершенствование MD4 с расширенными целями безопасности. Выход MD5 (размер дайджеста) всегда равен 128 бит. MD5 был , разработанным в 1991 году Рональдом Ривестом.

Алгоритм MD5 означает алгоритм дайджеста сообщения . MD5 был разработан как усовершенствование MD4 с расширенными целями безопасности. Выход MD5 (размер дайджеста) всегда равен 128 бит. MD5 был , разработанным в 1991 году Рональдом Ривестом.

Использование алгоритма MD5:

- Используется для аутентификации файлов.

- В веб-приложении используется в целях безопасности. например Безопасный пароль пользователей и т. д.

- Используя этот алгоритм, мы можем хранить наш пароль в формате 128 бит.

Алгоритм MD5

Работа алгоритма MD5:

Алгоритм MD5 следует следующим шагам

1. Добавление битов заполнения: общая длина сообщения на 64 бита меньше, чем число, кратное 512.

Предположим, нам дано сообщение из 1000 бит. Теперь нам нужно добавить биты заполнения к исходному сообщению. Здесь мы добавим 472 бита заполнения к исходному сообщению. После добавления битов заполнения размер исходного сообщения/вывода первого шага будет 1472, т. е. на 64 бита меньше, чем число, кратное 512 (т. е. 512*3 = 1536).

После добавления битов заполнения размер исходного сообщения/вывода первого шага будет 1472, т. е. на 64 бита меньше, чем число, кратное 512 (т. е. 512*3 = 1536).

Длина (исходное сообщение + биты заполнения) = 512 * i – 64 , где i = 1,2,3 . . .

2. Добавление битов длины: На этом шаге мы добавляем бит длины к выходным данным первого шага таким образом, чтобы общее количество битов было кратным 512. Просто здесь мы добавляем 64-битный бит длины в вывод первого шага.

т.е. результат первого шага = 512 * n – 64

бит длины = 64.

После сложения обоих получим 512 * n т.е. кратное 512.

мы используем 4 буфера, то есть J, K, L и M. Размер каждого буфера составляет 32 бита.

- J = 0x67425301

- К = 0xEDFCBA45

- L = 0x98CBADFE

- M = 0x13DCE476 4. Обработка каждого 512-битного блока: Это самый важный шаг алгоритма MD5. Здесь всего выполняется 64 операции за 4 тура. В 1 туре будет выполнено 16 операций, во 2 туре будет выполнено 16 операций, в 3 туре будет выполнено 16 операций, в 4 туре будет выполнено 16 операций. Мы применяем разные функции в каждом раунде, то есть для 1-го раунда мы применяем функцию F, для 2-го раунда — функцию G, 3-й — для функции H и 4-й — для функции I.

В 1 туре будет выполнено 16 операций, во 2 туре будет выполнено 16 операций, в 3 туре будет выполнено 16 операций, в 4 туре будет выполнено 16 операций. Мы применяем разные функции в каждом раунде, то есть для 1-го раунда мы применяем функцию F, для 2-го раунда — функцию G, 3-й — для функции H и 4-й — для функции I.

Выполняем операции ИЛИ, И, исключающее ИЛИ и НЕ (в основном это логические элементы) для вычисления функций. Мы используем 3 буфера для каждой функции, т.е. K, L, M.

- F(K,L,M) = (K AND L) ИЛИ (НЕ K AND M)

- G(K,L,M) = (K И L) ИЛИ (L И НЕ М)

- H(K,L,M) = K Исключающее ИЛИ L Исключающее ИЛИ M

- I(K,L,M) = L XOR (K OR NOT M) Теперь после применения функции мы выполняем операцию над каждым блоком. Для выполнения операций нам нужно

- добавить по модулю 2 32

- M[i] – 32-битное сообщение.

- K[i] – 32-битная константа.

- <<

Теперь возьмите входные данные в качестве инициализации буфера MD, т. е. J, K, L, M. Вывод K будет подан в L, L будет подан в M, а M будет подан в J. После этого теперь мы выполняем некоторые операции по нахождению выхода для J.

е. J, K, L, M. Вывод K будет подан в L, L будет подан в M, а M будет подан в J. После этого теперь мы выполняем некоторые операции по нахождению выхода для J.

- На первом шаге берутся выходы K, L и M, а затем к ним применяется функция F. Мы добавим по модулю 2 32 бита для вывода этого с помощью J.

- На втором этапе мы добавляем битовое сообщение M[i] с выходом первого шага.

- Затем добавьте 32 бита константы, т. е. K[i], к выходу второго шага.

- Наконец, мы выполняем операцию сдвига влево на n (может быть любое значение n) и сложение по модулю на 2 32 .

После всех шагов результат J будет передан в K. Теперь те же шаги будут использоваться для всех функций G, H и I. После выполнения всех 64 операций мы получим дайджест нашего сообщения.

Вывод:

После выполнения всех раундов буфер J, K, L и M содержит выходные данные MD5, начиная с младшего бита J и заканчивая старшими битами M.

Применение алгоритма MD5:

- Мы используем дайджест сообщения для проверки целостности файлов/аутентификации файлов.

- MD5 использовался для защиты и шифрования данных.

- Используется для дайджеста сообщения любого размера, а также для проверки пароля.

- Для игровых досок и графики.

Преимущества алгоритма MD5:

- MD5 быстрее и проще для понимания.

- Алгоритм MD5 генерирует надежный пароль в формате 16 байт. Все разработчики, такие как веб-разработчики и т. д., используют алгоритм MD5 для защиты паролей пользователей.

- Для интеграции алгоритма MD5 требуется относительно небольшой объем памяти.

- Очень легко и быстро создать дайджест исходного сообщения.

Недостатки алгоритма MD5:

- MD5 генерирует одну и ту же хеш-функцию для разных входных данных.

- MD5 обеспечивает слабую безопасность по сравнению с SHA1.

- Алгоритм MD5 считается небезопасным.

Итак, теперь мы используем SHA256 вместо MD5

Итак, теперь мы используем SHA256 вместо MD5 - MD5 не является ни симметричным, ни асимметричным алгоритмом.

Алгоритм MD5 | Знать работу и использование алгоритма MD5

Алгоритм дайджеста сообщения MD5 — это пятая версия алгоритма дайджеста сообщения, разработанная Роном Ривестом для создания 128-битного дайджеста сообщения. MD5 намного быстрее, чем другие версии дайджеста сообщения, который берет обычный текст из 512-битных блоков, который далее делится на 16 блоков, каждый из 32-битных, и создает 128-битный дайджест сообщения, который представляет собой набор из четырех блоков. блоков, каждый из 32 бит. MD5 создает дайджест сообщения за пять шагов, т. е. заполнение, добавление длины, разделение ввода на 512-битные блоки, инициализацию цепочки переменных блоков процесса и 4 раунда, а также использование разных констант на каждой итерации.

Использование алгоритма MD5

Он был разработан с главным мотивом безопасности, так как принимает входные данные любого размера и выдает на выходе 128-битное хэш-значение. Чтобы считаться криптографически безопасным, MD5 должен соответствовать двум требованиям:

Чтобы считаться криптографически безопасным, MD5 должен соответствовать двум требованиям:

- Невозможно сгенерировать два входа, которые не могут создать одну и ту же хеш-функцию.

- Невозможно сгенерировать сообщение с таким же хеш-значением.

Первоначально MD5 был разработан для хранения одностороннего хэша пароля, а некоторые файловые серверы также предоставляют предварительно вычисленную контрольную сумму файла MD5, чтобы пользователь мог сравнить с ней контрольную сумму загруженного файла. Большинство операционных систем на основе Unix включают в свои дистрибутивы утилиты контрольной суммы MD5.

Как работает алгоритм MD5?

Как мы все знаем, MD5 выдает 128-битное хеш-значение. Это шифрование ввода любого размера в хеш-значения проходит 5 шагов, и каждый шаг имеет свою предопределенную задачу.

Шаг 1: добавление битов заполнения

- Добавление означает добавление дополнительных битов к исходному сообщению. Таким образом, в MD5 исходное сообщение дополняется таким образом, что его длина в битах соответствует 448 по модулю 512.

Заполнение выполняется таким образом, чтобы общее количество битов было на 64 меньше, что является кратным длине 512 бит. 964. В этот момент результирующее сообщение имеет длину, кратную 512 битам.

Заполнение выполняется таким образом, чтобы общее количество битов было на 64 меньше, что является кратным длине 512 бит. 964. В этот момент результирующее сообщение имеет длину, кратную 512 битам.Шаг 3: Инициализировать буфер MD.

Буфер из четырех слов (A, B, C, D) используется для вычисления значений дайджеста сообщения. Здесь A, B, C, D — 32-битные регистры, которые инициализируются следующим образом:

Word A 01 23 45 67 Слово Б 89 Аб CD Эф Слово C Fe DC Ба 98 Слово D 76 54 32 10 Шаг 4: Обработка сообщения в блоке из 16 слов

MD5 использует вспомогательные функции, которые принимают входные данные в виде трех 32-битных чисел и производят 32-битные выходные данные.

Эти функции используют логические операторы, такие как ИЛИ, XOR, NOR.

Эти функции используют логические операторы, такие как ИЛИ, XOR, NOR.F(X, Y, Z) XY v не (X)Z Г(Х, У, Z) XZ v Y не (Z) Н(Х, Y, Z) X x или Y x или Z I(X, Y, Z) Y xor (X v не (Z)) Содержимое четырех буферов смешивается с вводом с помощью этого вспомогательного буфера, и выполняется 16 раундов с использованием 16 основных операций.

Выход-

После выполнения всех раундов буфер A, B, C, D содержит вывод MD5, начиная с младшего бита A и заканчивая старшим битом D.

Пример:

Ввод: Это статья об алгоритме шифрования Вывод: e4d909c290dfb1ca068ffaddd22cbb0 Преимущества и недостатки алгоритма MD5

Ниже описаны преимущества и недостатки:

- Алгоритмы MD5 полезны, поскольку их легче сравнивать и хранить эти меньшие хэши, чем хранить большой текст переменной длины.

Это широко используемый алгоритм односторонних хэшей, используемый для проверки без обязательного указания исходного значения. Системы Unix используют алгоритм MD5 для хранения паролей пользователя в 128-битном зашифрованном формате. Алгоритмы MD5 широко используются для проверки целостности файлов.

Это широко используемый алгоритм односторонних хэшей, используемый для проверки без обязательного указания исходного значения. Системы Unix используют алгоритм MD5 для хранения паролей пользователя в 128-битном зашифрованном формате. Алгоритмы MD5 широко используются для проверки целостности файлов. - Более того, с помощью этого алгоритма очень легко сгенерировать дайджест исходного сообщения. Он может выполнять дайджест сообщения, имеющего любое количество битов; он не ограничен сообщением, кратным 8, в отличие от MD5sum, который ограничен октетами.

- Но в течение многих лет MD5 был подвержен слабости хэш-коллизии, т. е. можно создать одну и ту же хеш-функцию для двух разных входных данных. MD5 не обеспечивает защиты от этих коллизий. Вместо MD5, SHA (алгоритм безопасного хеширования, который создает 160-битный дайджест сообщения и разработанный АНБ как часть алгоритма цифровой подписи) теперь приемлем в области криптографии для генерации хеш-функции, поскольку создать SHA непросто.

-I столкновение и до сих пор еще не было произведено столкновение.

-I столкновение и до сих пор еще не было произведено столкновение. - Более того, он гораздо медленнее, чем оптимизированный алгоритм SHA. SHA гораздо безопаснее, чем алгоритм MD5, и, кроме того, его можно реализовать в существующей технологии с большей скоростью, в отличие от MD5. В настоящее время на рынке появляются новые алгоритмы хеширования с учетом более высокой безопасности данных, такие как SHA256 (который генерирует 256-битную подпись текста).

Заключение

В настоящее время, когда все данные хранятся в облаке и в Интернете, крайне важно обеспечить безопасность данных в качестве первоочередной задачи. Для шифрования личных данных следует использовать наиболее безопасный алгоритм. Недавние исследования показывают, что алгоритму SHA следует придавать первостепенное значение по сравнению с MD5, поскольку MD5 более уязвим для атак столкновений. Однако исследователи предлагают новые алгоритмы, которые являются безопасными и наименее уязвимыми для таких атак, как SHA256.

Рекомендуемые статьи

Это руководство по алгоритму MD5. Здесь мы обсудили основную концепцию, использование, работу, преимущества и недостатки алгоритма MD5. Вы также можете просмотреть другие наши рекомендуемые статьи, чтобы узнать больше —

- Алгоритм шифрования

- Что такое расшифровка?

- Что такое криптография?

- Криптография против шифрования

Что такое MD5 и как его использовать?

MD5 — это старая криптографическая хеш-функция, которая больше не считается безопасной для многих приложений. Он превращает данные любой длины в выходные данные фиксированной длины. Этот вывод имеет ряд полезных свойств.

Эти свойства делают MD5 безопасным для идентификации данных и для проверки того, были ли данные повреждены. Однако успех атак на алгоритм MD5 означает, что он больше не рекомендуется для хранения паролей. Его следует избегать в ситуациях, когда хакеры могут изменять данные для совершения атак, например, в цифровых подписях и SSL-сертификатах.

Эта статья о MD5 будет в основном посвящена предыстории, проблемам безопасности и приложениям MD5. Если вам интересна основная механика алгоритма и то, что происходит на математическом уровне, перейдите к нашим Алгоритм MD5 (с примерами) статья.

История MD5Первые хеш-функции восходят к работам Ганса Петера Луна в 1950-х годах. В 1958 году он продемонстрировал на международной конференции машину под названием «Ключевое слово в контексте» (KWIC). KWIC был способен автоматически создавать указатель статей длиной от 500 до 5000 слов, что помогло ускорить процесс классификации и систематизации информации.

Алгоритмы хеширования продолжали развиваться в последующие годы, но первые слухи о криптографических хеш-функциях появились только в 1970-х годах. Уитфилд Диффи и Мартин Хеллман, пионеры схемы согласования ключей Диффи-Хеллмана, были первыми, кто определил потребность в хэше, который функционировал только в одном направлении.

Позднее в том же десятилетии ряд криптографов начали прорабатывать основные детали криптографических функций. Майкл Рабин предложил схему, основанную на блочном шифре DES. Гидеон Юваль опубликовал 19В статье 79 под названием Как обмануть Рабина продемонстрированы недостатки схемы Рабина и то, как парадокс дня рождения может привести к коллизиям (два отдельных ввода приводят к одному и тому же значению хеш-функции), которые изначально были непредвиденными.

Ральф Меркл продолжил разработку, предложив требования к хеш-функциям, устойчивым к коллизиям. Он также описал конструкцию Меркла-Дамгарда, которая представляла собой способ построения устойчивых к коллизиям хеш-функций. Эта конструкция позже использовалась при построении MD5 и его более ранних итераций, а также используемого в настоящее время семейства хеш-функций SHA. Идея сопротивления столкновению была формализована Дамгардом в 1987.

Все эти разработки в конечном итоге привели к семейству криптографических хэш-функций Message Digest (MD), разработанному Роном Ривестом, который также известен тем, что предоставил R в алгоритме шифрования RSA.

Начало семейства Message Digest немного загадочно, так как нет ни общеизвестного MD1, ни подробной информации о том, почему нет. Наиболее вероятное объяснение исходит из тезиса Барта Пренила, фламандского криптографа. Как инсайдер отрасли, он мог располагать информацией, которая нигде больше не публиковалась. Пренил писал(а):

Rivest из RSA Data Security Inc. разработал серию хеш-функций, которые были названы MD для «дайджеста сообщения», за которым следует число. MD1 — это собственный алгоритм.

Это означает, что самая первая версия была разработана для собственного использования организацией и не была опубликована. Ривест разработал MD2 в 1989 году, но вскоре другие криптографы обнаружили коллизии. MD3 также не стал достоянием общественности. В разделе 18.10 книги Брюса Шнайера Прикладная криптография в нем говорится, что:

MD3 — это еще одна хеш-функция, разработанная Роном Ривестом. У него было несколько недостатков, и он так и не вышел из лаборатории…

За ним в 1990 году последовал MD4 Ривеста.

Атаки на хеш-функцию были обнаружены относительно быстро, что привело к разработке MD5 в 1991 году. MD5 использовался на протяжении большей части 90-х и начала 2000-х годов, но со временем обнаруживаемые против него атаки становились все более и более серьезными.

Атаки на хеш-функцию были обнаружены относительно быстро, что привело к разработке MD5 в 1991 году. MD5 использовался на протяжении большей части 90-х и начала 2000-х годов, но со временем обнаруживаемые против него атаки становились все более и более серьезными.Из-за недостатков MD5 криптографы рекомендовали вместо него SHA-1. SHA-1 также оказался небезопасным с течением времени. Сейчас мы в основном используем SHA-2, хотя есть и SHA-3. MD5 по-прежнему используется для определенных целей, но настоятельно рекомендуется не использовать его в ситуациях, когда требуется безопасность.

Что такое хеш-функции?Прежде чем мы сможем углубиться в особенности MD5, важно иметь четкое представление о том, что такое хэш-функция.

Хеш-функции берут данные любого размера и преобразуют их в значение фиксированного размера, известное как хэш. Некоторые люди называют их дайджестами, хэш-значениями или хэш-кодами, но это всего лишь синонимы. Эти хэши отображаются в хэш-таблицу, которая упорядочивает данные, как на изображении ниже.

Простые хеш-функции обычно используются для хранения и поиска данных.

Простые хеш-функции обычно используются для хранения и поиска данных.Хэш-таблица от Jorge Stolfi под лицензией CC0

Мы возьмем очень простую хеш-функцию и объясним ее на примере. Хотя хеш-функции можно использовать для сопоставления данных любого типа, включая буквы, как на картинке выше, мы будем придерживаться чисел, чтобы упростить задачу.

Допустим, у нас есть десять чисел, которые мы хотим хэшировать:

- 76 541

- 884

- 9 826

- 22

- 474

- 19 465

- 56 490

- 25 738

- 64 829

- 7 432

Вы можете играть дома с этим инструментом визуализации хеширования. Внизу вы увидите Выберите функцию хеширования , Политика разрешения конфликтов и Размер таблицы . Выберите Simple Mod Hash , Linear Probing и 10 соответственно.

Введите каждый номер по порядку, нажав Далее при появлении запроса.

После ввода первого числа вам будет представлено следующее:

После ввода первого числа вам будет представлено следующее:Позиция хэша = Входное значение % Размер таблицы

Позиция хэша = 76541 % 10 = 1

Попытка вставить 76541 в позицию 43 1.

.

Вставка 76541 в позицию 1.

Первая строка «Позиция хеша = Входное значение % Размер таблицы» просто содержит формулу для простой хеш-функции по модулю. Эта операция также часто записывается как h ( k ) = k mod m , где:

- h (k) – Позиция хеша для ввода k .

- k – Вход.

- mod — операция по модулю. Эти операции включают в себя деление первого числа на второе. Однако ответ — это не тот результат, которого мы обычно ожидаем. Ответ: какой бы ни был остаток целого числа. Например, 13 по модулю 4 не равно 2,6. Вместо этого оно равно 3. Это потому, что 5 вписывается в 13 дважды, с остатком 3, наш ответ. В нашем примере модуль (делитель, а не число, на которое делится) равен 9.

0347 Table Size , что равно 10. Это делает все вычисления относительно простыми. Когда модуль равен 10, остаток от операции по модулю всегда будет равен самой правой цифре. Результаты операций по модулю менее предсказуемы, когда в качестве модуля выступают другие числа. Знак операции по модулю часто записывается как по модулю , но иногда вместо него используется символ %.

0347 Table Size , что равно 10. Это делает все вычисления относительно простыми. Когда модуль равен 10, остаток от операции по модулю всегда будет равен самой правой цифре. Результаты операций по модулю менее предсказуемы, когда в качестве модуля выступают другие числа. Знак операции по модулю часто записывается как по модулю , но иногда вместо него используется символ %. - m — Размер хеш-таблицы. В данном случае это 10,

Таким образом, формула для хэш-позиции нашего первого числа, 76 541, выглядит так:

- ч (76 541) = 76 541 mod 10

Вы можете сделать это вручную, если хотите, или ввести два входа в этот калькулятор по модулю. Если вы это сделаете, ответ, который вы получите, равен 1, что совпадает с тем, что наша хеш-функция сказала нам выше (76541 % 10 = 1).

Если мы вернемся к четырем строкам, которые дал нам инструмент визуализации хеширования, вы увидите, что третья строка говорит:

Попытка вставить 76541 в позицию 1.

За ней следует четвертая строка, в которой говорится:

Вставка 76541 в позицию 1.

Причина этого в том, что эта операция по модулю может дать нам только десять отдельных результаты, и с десятью случайными числами ничто не мешает некоторым из этих результатов быть одним и тем же числом. Если мы пытаемся создать хеш-таблицу, в которой каждый из этих десяти входных данных отображается в свое собственное пространство в таблице, мы столкнемся с проблемами, если какой-либо из них даст одинаковый результат.

Вот почему наш инструмент хеширования говорит, что это «Попытка вставить 76541 в позицию 1». Он не может поместить число в хеш-таблицу, если в этой позиции уже есть другое число. Однако, поскольку это первый расчет, других чисел в таблице пока нет, поэтому позиция 1 свободна. Следовательно, он может успешно вставить «76541 в позицию 1».

Если вы введете следующие несколько чисел из нашего списка, вы заметите, что инструмент хеширования выполняет операцию хеширования, как описано выше:

Положение хеша = 884 % 10 = 4

Попытка вставить 884 в положении 4.

Вставка 884 в позиции 4.

Положение HASH = 9826 %

. Чтобы вставить 9826 в позицию 6.

Вставка 9826 в положении 6.

Положение хеш = 22 % 10 = 2

Попытка 22 в позиции 2.

INSERTINTING 22 в позиции 2. INSERTINGTING INSERTITТолько после пятого ввода, 474, мы замечаем нечто другое:

Хэш-позиция = 474 % 10 = 4

Попытка вставить 474 в позицию 4. 5.

Вставка 474 в позицию 5.

Первая строка говорит нам, что h (474) = 4. Вы можете дважды проверить это самостоятельно, введя 474 mod 10 в калькулятор модуля по ссылке выше. . Ответ определенно 4, но позиция хэша 4 уже занята результатом нашего второго хэш-вычисления:

h (884) = 884 % 10 = 4

Поскольку позиция уже занята, вы заметите, что инструмент хэширования говорит:

Попытка вставить 474 в

78 позицию 48.

Попытка вставить 474 в позицию 5 .

Вставка 474 в позицию 5.

По сути, это инструмент хеширования, сообщающий нам, что он пытался поставить 903:47 ч (474) в позиции 4, но она была заполнена. Из-за этого было решено попробовать вместо этого поставить его в положение 5. Позиция 5 была пуста, поэтому 474 было помещено в позицию 5 хеш-таблицы.

Инструмент хэширования решает это на основе линейного зондирования , которое мы выбрали в качестве Политики разрешения конфликтов при первой настройке параметров для этой хеш-таблицы. Политика разрешения коллизий — это именно то, на что она похожа: набор процедур, которым должен следовать инструмент хеширования при возникновении коллизии, что в основном означает, что два отдельных входа имеют одинаковую хеш-позицию.

Наш выбор, линейное зондирование, устраняет коллизии путем поиска следующего свободного места в хеш-таблице. Инструмент хеширования попытался поместить 474 в позицию 4, но произошло столкновение, поэтому инструмент следовал политике разрешения коллизий линейного зондирования и попытался вставить 474 в следующий слот, позицию 5.

Заполнение оставшейся части хеш-таблицы Позиция 5 была пуста, поэтому 474 в конечном итоге было находится на позиции 5, хотя h (474) = 4 .

Позиция 5 была пуста, поэтому 474 в конечном итоге было находится на позиции 5, хотя h (474) = 4 .Если вы продолжите вводить остальные десять входных данных в наш инструмент хеширования, вы заметите еще несколько коллизий, особенно для числа 19 465, где h (19 465) = 5. Позиция 5 уже заполнена, как и позиция 6, поэтому 19 465 в конечном итоге помещается на позицию 7, несмотря на то, что h (19 465) = 5.

Наша окончательная хэш-таблица в конечном итоге выглядит так:

- Позиция 0 – 56 490

- Позиция 1 – 76 541

- Позиция 2 – 22

- Позиция 3 – 7 432

- Позиция 4 – 884

- Позиция 5 – 474

- Позиция 6 – 9 826

- Позиция 7 – 19 465

- Позиция 8 – 25 738

- Позиция 9 – 64 829

Позиции хеша существенно отличаются от нашего первоначального порядка:

- 76 541

- 884

- 9 826

- 22

- 474

- 19 465

- 56 490

- 25 738

- 64 829

- 7 432

Вы можете посмотреть на вышесказанное и увидеть все это как какое-то бессмысленное занятие.

Однако нам удалось сопоставить каждое из наших произвольных значений (в диапазоне от 22 до 76 541) с фиксированными позициями в хеш-таблице (в диапазоне от 0 до 9).

Однако нам удалось сопоставить каждое из наших произвольных значений (в диапазоне от 22 до 76 541) с фиксированными позициями в хеш-таблице (в диапазоне от 0 до 9).Это чрезвычайно полезно с точки зрения хранения и извлечения данных, потому что хэш-таблица занимает немного больше места для хранения, чем сами значения. Это также позволяет получить доступ в короткие, относительно постоянные сроки по сравнению с некоторыми альтернативами для хранения и поиска.

Вышеприведенное является лишь обзором того, как работают эти хеш-функции, и служит ступенькой к пониманию того, как работают криптографические хэш-функции. Эта публикация Политехнического института Вирджинии и Государственного университета дает более подробное описание, если вы хотите узнать больше о хешировании и извлечении данных.

Что такое криптографические хеш-функции?MD5 — это криптографическая хэш-функция, что означает, что это особый тип хэш-функции, который имеет некоторые из тех же функций, что и функция, описанная выше.

Обычные хеш-функции и криптографические хеш-функции преобразуют данные произвольного размера в значения фиксированного размера, точно так же, как 25 738 было сопоставлено с позицией 8. Как и в случае с обычными хеш-функциями, значения фиксированного размера, полученные из криптографических хеш-функций, также называются хэши, дайджесты, хэш-значения или хэш-коды.

Обычные хеш-функции и криптографические хеш-функции преобразуют данные произвольного размера в значения фиксированного размера, точно так же, как 25 738 было сопоставлено с позицией 8. Как и в случае с обычными хеш-функциями, значения фиксированного размера, полученные из криптографических хеш-функций, также называются хэши, дайджесты, хэш-значения или хэш-коды.Однако к криптографическим хэш-функциям предъявляется ряд дополнительных требований:

- Это односторонние функции. Это означает, что невозможно использовать значение хеш-функции для определения исходного ввода (при современных технологиях и методах). . Когда используется безопасная криптографическая хеш-функция, невозможно взять полученный хэш и каким-то образом вывести, что должно было быть на входе.

- Они детерминированы. Один и тот же исходный ввод всегда будет давать одно и то же значение хеш-функции, если он будет обработан одной и той же хеш-функцией. Когда мы помещаем «Они детерминированы» в этот генератор хэшей MD5, он дает нам хеш 23db6982caef9e9152f1a5b2589e6ca3 каждый раз.

- Небольшие изменения во входных данных дают радикально разные значения хеш-функции. Небольшие изменения во входных данных изменяют результирующее значение хеш-функции настолько значительно, что кажется, что корреляция между ними больше не существует. Если мы изменим только последнюю букву предыдущего ввода с «c» на «d», наш ввод все равно будет очень похож. Теперь это «Они детерминисты d ». Однако когда мы помещаем его в тот же генератор, что и раньше, он дает нам совершенно другое значение хеш-функции, 6b590a88650e7c5ee94fc8bda8e02000 .

- Невозможно, чтобы два отдельных ввода давали одно и то же хеш-значение. Защищенные криптографические хеш-алгоритмы разработаны таким образом, что разные входы не могут вернуть одно и то же значение. Мы хотим убедиться, что почти невозможно наличие общего хеш-значения между «Они детерминированы», «kjahgsdkjhashlkl», «Однажды в давние времена…» и любым из невероятного количества других возможных входных данных. Конечно, на это есть ограничения.

При бесконечных возможных входных данных нам потребуется хеш-таблица, в которой можно хранить бесконечные хэши для предотвращения коллизий. Это было бы непрактично, поэтому вместо этого мы соглашаемся на компромисс, когда столкновение чрезвычайно маловероятно. Мы достигаем этого, делая хэши невероятно большими числами.

При бесконечных возможных входных данных нам потребуется хеш-таблица, в которой можно хранить бесконечные хэши для предотвращения коллизий. Это было бы непрактично, поэтому вместо этого мы соглашаемся на компромисс, когда столкновение чрезвычайно маловероятно. Мы достигаем этого, делая хэши невероятно большими числами. - Они быстро вычисляются.

До сих пор мы знали, что MD5 — это тип хеш-функции, точнее, криптографическая хеш-функция. У него есть куча, казалось бы, странных свойств, которые дают ему множество применений, однако из-за его слабости он больше не считается безопасным для некоторых из этих целей.

Но из чего на самом деле состоит хеш-функция MD5?

MD5 — это хеш-функция, которая создает 128-битный хэш. Это означает, что независимо от его ввода, вывод представляет собой 32-символьный хэш фиксированной длины, например:

23db6982caef9e9152f1a5b2589e6ca3

Хеши MD5 и шестнадцатеричныеОбычно хеши MD5 записываются в шестнадцатеричном формате (16), который является альтернативной системой счисления.

В повседневной жизни мы используем десятичную систему, которая считает от нуля до девяти, а затем снова возвращается к нулю, на этот раз с единицей перед ней, чтобы указать, что это вторая часть от одного до девяти (10-19).

В повседневной жизни мы используем десятичную систему, которая считает от нуля до девяти, а затем снова возвращается к нулю, на этот раз с единицей перед ней, чтобы указать, что это вторая часть от одного до девяти (10-19).Напротив, шестнадцатеричные числа отсчитываются от 1 до 16, прежде чем начать заново. Поскольку у нас нет шестнадцати различных однозначных чисел (у нас есть только от нуля до девяти, 10 — это две цифры), мы добавляем буквы a, b, c, d, e и f, чтобы представить 10, 11, 12, 13, 14 и 15 соответственно. Это означает, что 16 в десятичном виде также может быть представлено как 10 в шестнадцатеричном формате 9.0013

Если вы хотите преобразовать хэш из предыдущего раздела в десятичную систему счисления, с которой мы все знакомы, вам придется начать с правой стороны и умножить число на шестнадцать в степени нуля. Самым правым числом была тройка, поэтому:

3 x 160 = 3 x 1 = 3

Затем мы переходили к следующему числу, «а», которое на самом деле равно 10 в шестнадцатеричном формате.

На этот раз мы умножаем его на 16 в степени один:

На этот раз мы умножаем его на 16 в степени один:10 х 161 = 10 х 16 = 160

Перемещаясь на одну позицию влево, мы получаем число «с», которое на самом деле равно 12 в шестнадцатеричном формате. Поскольку это третья цифра справа, на этот раз мы умножаем ее на 16 в степени двойки.

12 x 162 = 12 x 256 = 3072

После каждой операции мы продолжаем перемещаться на один пробел влево, выполняя те же вычисления, но каждый раз увеличивая показатель степени (число в верхнем индексе) на единицу. После того, как мы выполнили операцию для каждой из цифр, мы складываем все результаты вместе, что дает нам десятичный эквивалент шестнадцатеричного числа.

Чтобы сэкономить время, мы будем использовать преобразователь шестнадцатеричных чисел в десятичные, который сделает всю работу за нас. When we enter in our hexadecimal hash, we find that:

23db6982caef9e9152f1a5b2589e6ca3

Is the hexadecimal version of:

47,662,232,879,966,347,151,498,352,140,906,032,291

The reasons why MD5 hashes are usually written in hexadecimal go beyond the scope of the article, but at least now вы понимаете, что буквы на самом деле просто представляют другую систему счета.

128-битный хэш имеет длину всего 32 символа, потому что каждый символ занимает четыре бита информации, а 128, разделенное на четыре, равно 32. Другими словами, каждый байт информации (байт эквивалентен восьми битам) может представлять два шестнадцатеричных символа.

Алгоритм MD5Как функция HASH MD5 превращает фразу, такую как «они детерминированные» в:

23DB6982CAEF9E9152F1A5B2589E6CA3 39

9. ?