deny or allow — Translation into Russian — examples English

These examples may contain rude words based on your search.

These examples may contain colloquial words based on your search.

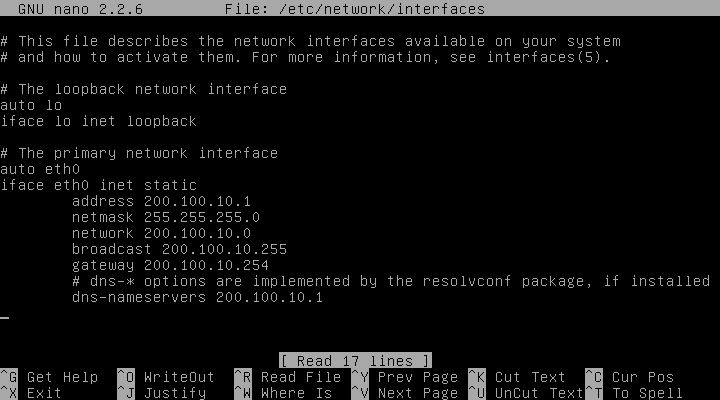

A system administrator using the server can obtain information about all computers on the local network, deny or allow access.

Системный администратор при помощи сервера может получить информацию обо всех компьютерах локальной сети, запрещать и разрешать доступы.

The benefits of a blockchain-based KYC system is how customers can deny or allow access to anyone who demands to access their uploaded documents.

Преимущество находящейся в блокчейне системы КУС — то, как клиенты могут отклонить или предоставить доступ любому, кто требует получения доступа к их загруженным документам.

deny or allow access to the Internet.

Запрещать или разрешать доступ к интернету?

When installing (or modifying) a printer through the command line, you can either deny or allow the usage of that printer to certain users:

При установке принтера (или изменении его свойств) с помощью команд, запускаемых из командной строки, вы можете разрешить или запретить отдельному пользователю доступ к заданному принтеру. Для этого воспользуйтесь следующей командой:

You can Deny or Allow…

Он может запретить или разрешить…

Other results

Click Allow or Deny to allow or deny the files contained within the rule.

Выберите Разрешить или Запретить, чтобы разрешить или запретить выполнение файлов, содержащихся в правиле.

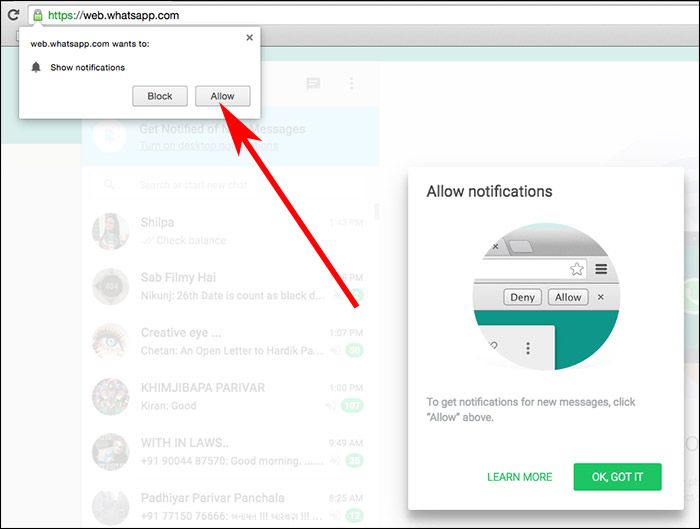

You will notice that each website has, on the right hand, a little drop-down menu with options to «Deny» or «Allow» permission to send notifications.

Вы заметите, что на каждом веб-сайте справа есть небольшое выпадающее меню с опциями «Запретить» или «Разрешить» разрешение на отправку уведомлений.

Also, the law not established a mechanism that would allow deny registration ineffective drugs.

Также в законе не прописан механизм, который

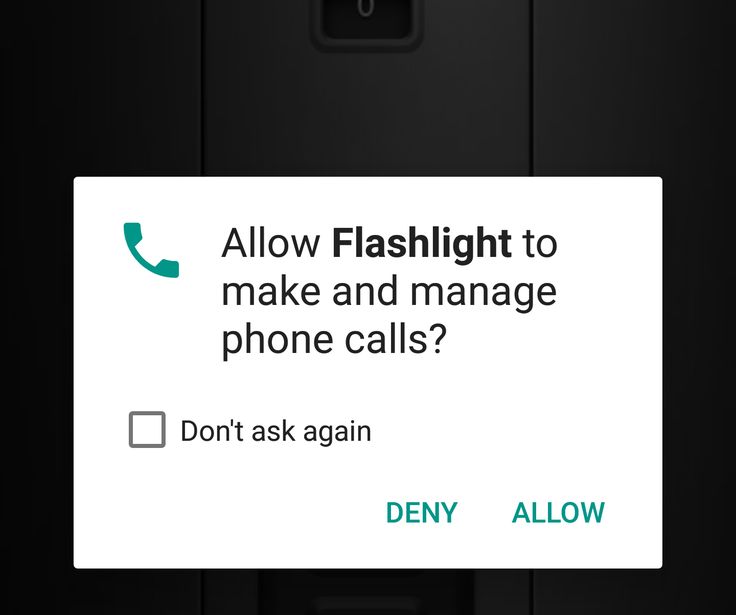

Most simple two-way firewalls ask you to allow or deny Internet access for unknown programs.

Большинство двусторонних сетевых экранов ограничиваются простыми вопросами вида разрешить или запретить доступ в интернет для неизвестных программ.

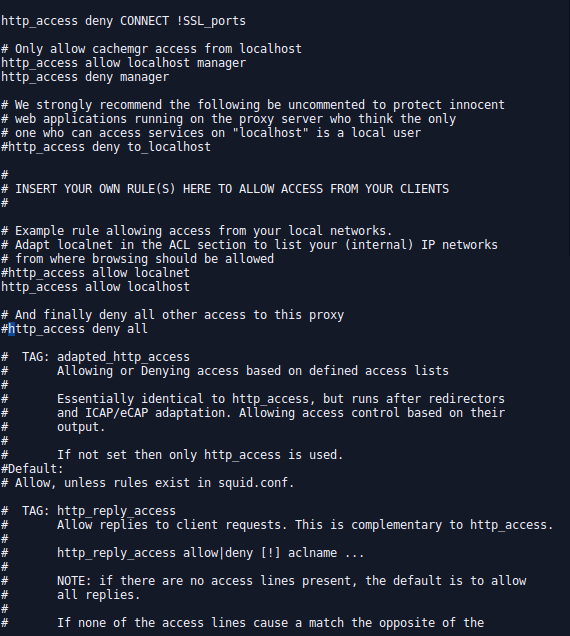

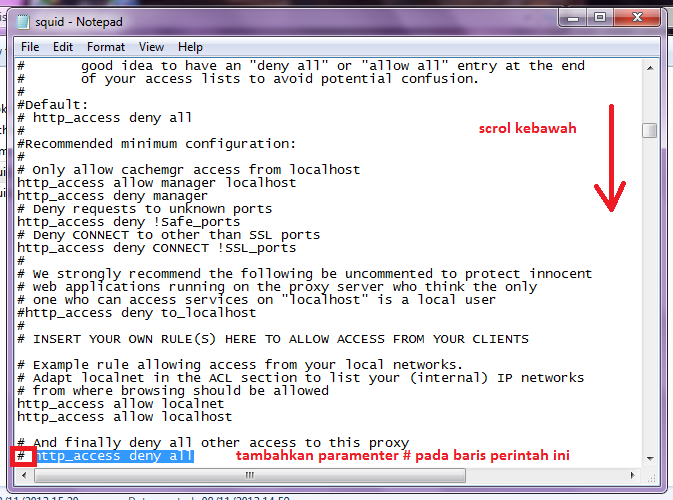

Proxy servers can be configured to allow or deny particular types of network requests.

Прокси-серверы можно сконфигурировать так, что они будут принимать или отвергать определенные типы сетевых запросов, поступающие как из Назначение.

At that point you can choose whether to allow or deny to that program access to the Internet.

С ее помощью вы сможете разрешать или запрещать другим программам доступ в Интернет.

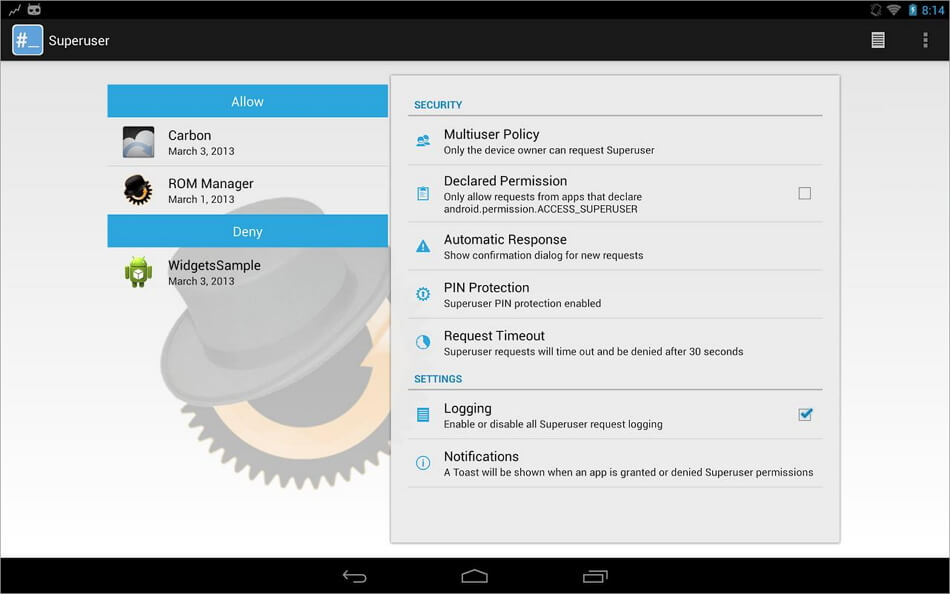

GFI EndPointSecurity also supports blacklists so you can allow or deny access to specific devices.

GFI EndPointSecurity также поддерживает черные списки, поэтому вы можете разрешить или запретить доступ к определенным устройствам.

Allows or denies taking ownership of the file or folder.

Разрешает или запрещает возможность стать владельцем файла или папки.

Firewall rules can be configured to allow or deny access to services and applications installed on the server.

Правила брандмауэра можно настроить на

An access list infact allows or deny the access to the service.

Список доступа фактически разрешает или запрещает доступ к сервису.

Select this option when you want to allow or deny remote connections from a range of IPv4 addresses.

Эта функция позволяет разрешить или запретить установку

The AD LDS directory service allows or denies access to clients based on credentials that the clients provide.

Служба каталогов AD LDS разрешает или запрещает доступ на основании учетных данных, предоставленных клиентом.

You can configure this permission to allow or deny movement through a directory tree.

Это разрешение можно настроить, чтобы

In the Permissions box, select or clear the appropriate Allow or Deny check boxes.

В поле Разрешения установите или снимите соответствующие флажки: Разрешить или Запретить.

Allows or denies different threads to wait on the handle for the file or folder and synchronize with another thread that may signal it.

Разрешает или запрещает ожидание различными потоками файлов или папок и синхронизацию с другим потоком, который может подавать сигнал об этом.

Possibly inappropriate content

Examples are used only to help you translate the word or expression searched in various contexts. They are not selected or validated by us and can contain inappropriate terms or ideas. Please report examples to be edited or not to be displayed. Rude or colloquial translations are usually marked in red or orange.

Please report examples to be edited or not to be displayed. Rude or colloquial translations are usually marked in red or orange.

Register to see more examples It’s simple and it’s free

Register Connect

Настраиваем librwap: /etc/hosts.allow и /etc/hosts.deny | HippoLab

Как работают /etc/hosts.allow и /etc/hosts.deny? Все просто, вы вносите в эти файлы имя программы и хосты с которых доступ к программе будет разрешен или запрещен. Порядок такой: сначала срабатывают разрешительные правила в /etc/hosts.allow и, если совпадений не было найдено, то система перейдет в /etc/hosts.deny для поиска правил, блокирующих соединение. Если нигде не было найдено совпадений, доступ разрешается.

Однако этот механизм постепенно выходит из моды и перестает поддерживаться многими дистрибутивами. Причин для этого много

Причина 1. Преимущества перед файрволлами не очевидно. Слушаемый порт всегда заранее известен системному администратору, поэтому настроить фильтрацию по IP и порту не представляет труда. Зачем городить дублирующую функциональность?

Преимущества перед файрволлами не очевидно. Слушаемый порт всегда заранее известен системному администратору, поэтому настроить фильтрацию по IP и порту не представляет труда. Зачем городить дублирующую функциональность?

Причина 2. Чтобы /etc/hosts.allow и /etc/hosts.deny заработали, ваша программа должна быть собрана с поддержкой libwrap — библиотеки, которая осуществляет парсинг этих файлов и соответственно принимает решение об открытии соединения, или его завершении. В консервативных операционных системах действительно многие программы собраны с поддержкой libwrap, но, как уже было сказано, ситуация меняется. Проверить, собрана ли ваша программа с поддержкой libwrap можно командой ldd

ldd /usr/sbin/sshd | grep libwrap

Если вывод непустой, то можете переходить к настройке /etc/hosts.allow и /etc/hosts.deny. В CentOS версии 7 sshd еще поддерживал libwrap, а в CentOS версии 8 уже нет. Также libwrap не поддерживается большинством пакетов, собранных для ArchLinux

Это ограничение сильно сужает круг программ, которые можно настроить, используя hosts. allow и hosts.deny. Ситуация, наверное была бы лучше, если бы libwrap был интегрирован в libc — библиотеку языка C, или сразу в ядро Linux, но он там нужен далеко не всем. См. причину 3

allow и hosts.deny. Ситуация, наверное была бы лучше, если бы libwrap был интегрирован в libc — библиотеку языка C, или сразу в ядро Linux, но он там нужен далеко не всем. См. причину 3

Причина 3. Функционально libwrap ограничен. Например, nginx и apache имеют дублирующую функциональность на уровне своих собственных файлов конфигурации, предоставляющую расширенные средства управления доступом, не ограничевающиеся лишь IP адресом клиента. Собирать такие программы с поддержкой libwrap вряд ли имеет практический смысл

Если, не смотря ни на что, вы все равно решили настроить /etc/hosts.allow и /etc/hosts.deny, то сделать это можно, просто добавив записи в оба файла. Практика показывает, что лучшая стратегия — это размещение разрешенных узлов в /etc/hosts.allow и запрещение всех в /etc/hosts.deny.

# cat /etc/hosts.allow:

sshd : 192.168.0.0/24

# cat /etc/hosts.deny:

ALL : ALL

Такая комбинация разрешит подключение по SSH из сети 192. 168.0.0/24 и никакой другой. Параметр «ALL» в /etc/hosts.deny — это специальное слово, означающее «все программы и все хосты». Очевидно, что такое правило срабатывает всегда независимо от того, нашлось ли совпадение в /etc/hosts.allow или нет. Есть и другие специальные слова, но круг их применения сильно ограничен.

168.0.0/24 и никакой другой. Параметр «ALL» в /etc/hosts.deny — это специальное слово, означающее «все программы и все хосты». Очевидно, что такое правило срабатывает всегда независимо от того, нашлось ли совпадение в /etc/hosts.allow или нет. Есть и другие специальные слова, но круг их применения сильно ограничен.

На заметку: старайтесь избегать указания имен хостов вместо адресов, так как это может вызвать существенную задержку в установлении соединения, если ваш DNS работает не очень хорошо

Стоит упомянуть, что и /etc/hosts.allow, и /etc/hosts.deny поддерживают дополнительные параметры, которые также разделяются двоеточием. Например, можно выполнить некоторую комманду, когда срабатывает правило

sshd : ALL : spawn /usr/bin/echo access attempt from %h >> /var/log/libwrap

Такой конфиг обеспечит логирование IP адреса клиента, когда правило найдет свое совпадение. В данном случае «spawn» означает выполнить команду дополнительно, не вмешиваясь в процесс основной программы. Если использовать «twist» вместо «spawn«, основная программа будет подменена на указанную

Если использовать «twist» вместо «spawn«, основная программа будет подменена на указанную

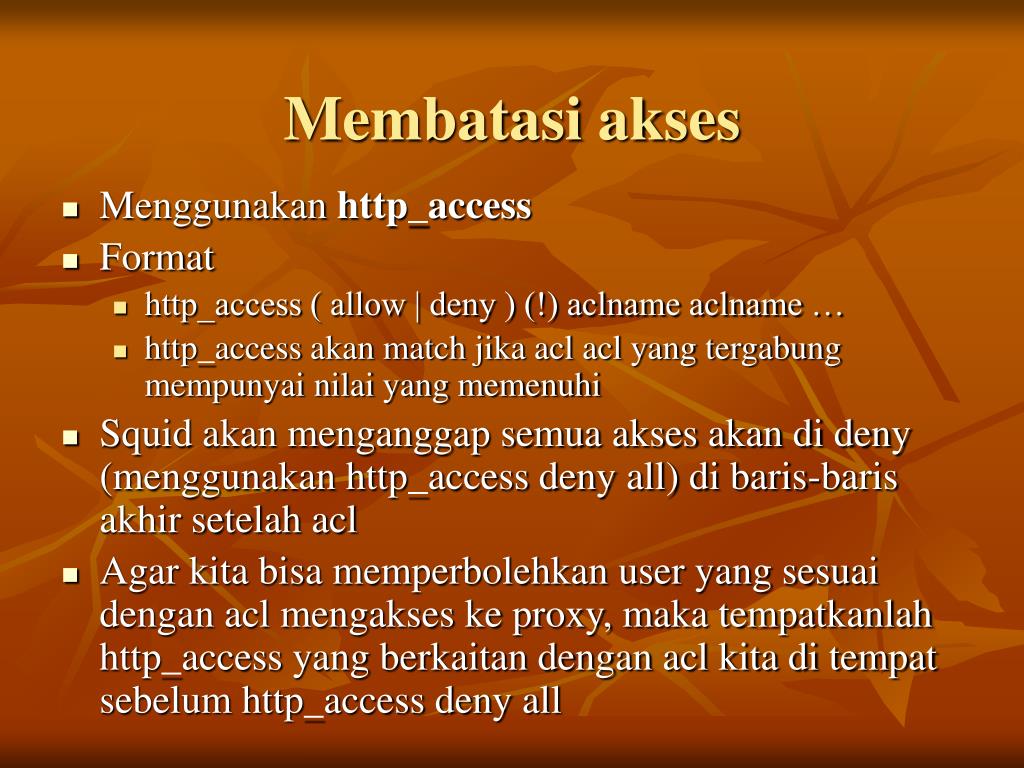

apache — htaccess «приказ» Запретить, Разрешить, Запретить

Обновление: для нового apache 2.4 перейти прямо в конец.

Ключевое слово Order и его связь с Запретить и Разрешить Директивы — это настоящий кошмар. Было бы довольно интересно понять, как мы пришли к такому решению, мягко говоря, неинтуитивному.

- Первый важный момент заключается в том, что ключевое слово

Orderбудет иметь большое влияние на то, какИспользуются директивы Deny. - Во-вторых,

ЗапретитьиРазрешитьдирективы не применяются в том порядке, в котором они написаны, они должны рассматриваться как два отдельных блока (один дляЗапретитьдиректив, один дляРазрешить). - В-третьих, они кардинально не похожи на правила брандмауэра: применяются все правила, процесс не останавливает при первом совпадении.

У вас есть два основных режима:

Order-Deny-Allow-mode , или Разрешить всем, кроме этого списка или, возможно, неЗапретить заказ, разрешить

- Это режим , позволяющий по умолчанию использовать режим . При необходимости можно указать правила

Deny. - Во-первых, правила

Denyотклоняют некоторые запросы. - Если кто-то будет отклонен, вы можете вернуть его с помощью

Разрешить.

Я бы перефразировал это так:

Правило Запретить

список запрещающих правил

Кроме

список разрешенных правил

Разрешить политику (если правило не запущено)

Режим

Order-Allow-Deny-mode или Reject-ever-ever-ever-this-list-or-mabe-notOrder Allow, Deny

- Это режим запрета по умолчанию . Поэтому вы обычно указываете правила

Разрешить.

- Во-первых, чей-либо запрос должен соответствовать хотя бы одному правилу

Разрешить. - Если кто-то соответствует

Разрешить, вы все равно можете отклонить его с помощьюЗапретить.

В упрощенной форме:

Разрешить правило

список разрешенных правил

Кроме

список запрещающих правил

Отказ в политике (если правило не запущено)

Вернуться к вашему делу

Вам необходимо разрешить список сетей, которые являются сетями страны. А в этой стране вы хотите исключить IP-адреса некоторых прокси.

Вы выбрали режим разрешить всем, кроме этого списка или, возможно, не , поэтому по умолчанию любой может получить доступ к вашему серверу, кроме IP-адресов прокси, перечисленных в списке Запретить , но если тебя отвергают по-прежнему разрешают сети страны. Это слишком широко. Не хорошо.

При инвертировании на приказ разрешить, запретить вы попадете в режим запретить всем, кроме этого списка или, возможно, не . Таким образом, вы запретите доступ всем, но разрешите сети страны, а затем отклоните прокси. И, конечно же, вы должны удалить

Таким образом, вы запретите доступ всем, но разрешите сети страны, а затем отклоните прокси. И, конечно же, вы должны удалить Deny из всех , как заявили @Gerben и @Michael Slade (этот ответ объясняет только то, что они написали).

Запретить все обычно отображается с запретом заказа, разрешить удалить , разрешить доступ по умолчанию и создать простую, удобочитаемую конфигурацию. Например, указать после этого список разрешенных IP-адресов. Вам не нужно это правило, и ваш вопрос является идеальным случаем трехстороннего режима доступа (политика по умолчанию, исключения, исключения из исключений).

Но ребята, которые разработали эти настройки, безусловно, сумасшедшие.

Все это устарело в Apache 2.4

Вся схема авторизации была рефакторинг в Apache 2.4 с директивами RequireAll, RequireAny и RequireNone. См., например, этот пример сложной логики.

Таким образом, старая странная логика Order становится пережитком, и цитируя новую документацию:

Управление тем, как и в каком порядке будет применяться авторизация, в прошлом было загадкой

Приказ разрешить, запретить

Заказать разрешить, запретить — это параметр в конфигурации вашего веб-сервера Apache, который используется для ограничения доступа к определенным каталогам (папкам) или даже глобально. Настройка того, кто может получить доступ к вашим каталогам, очень важна для безопасности вашего веб-сайта. Порядок «разрешить, запретить» — это один из способов ограничить, кто что может видеть.

Настройка того, кто может получить доступ к вашим каталогам, очень важна для безопасности вашего веб-сайта. Порядок «разрешить, запретить» — это один из способов ограничить, кто что может видеть.

Что такое Приказ разрешить, запретить?

Директива Order Allow, Deny поддерживает или, лучше сказать, «объединяет» базовые директивы Allow и Deny в более сложный параметр конфигурации. Давайте объясним некоторые основы. Когда вы открываете файлы конфигурации веб-сервера Apache, вы можете найти некоторые ссылки на директивы Allow и Deny , которые используются для указания того, каким клиентам разрешен или запрещен доступ к выделенному веб-серверу.

Разрешить 9Директива 0041 определяет, какие хосты «могут получить доступ» к области сервера. Доступ обычно контролируется именем хоста, IP-адресом или диапазоном IP-адресов.

Эта директива Deny «ограничивает доступ» к серверу. Ограничения могут снова основываться на имени хоста, IP-адресе или переменных среды.

Директива Order, используемая в директиве Order allow,deny, немного сложна и имеет две, казалось бы, несвязанные функции:

Директива Order устанавливает состояние доступа по умолчанию, что означает, что она управляет порядком, в котором обрабатываются директивы Allow и Deny, И

Настраивает, как директивы Allow и Deny взаимодействуют друг с другом, другими словами, устанавливает политику по умолчанию для подключений, которые не соответствуют ни одному из правил Allow или Deny.

Приказ разрешить, запретить имеет только два доступных варианта, которые обсуждаются далее.

Заказать разрешить, запретить синтаксис

Вы можете видеть, что директива Order используется двумя способами.

Приказ разрешить,запретить и Приказать запретить,разрешить

Приказ разрешить, запретить сообщает вашему веб-серверу, что правила Разрешить обрабатываются до правил Запретить . Если клиент не соответствует правилу Разрешить или соответствует правилу Запретить , клиенту будет отказано в доступе.

Если клиент не соответствует правилу Разрешить или соответствует правилу Запретить , клиенту будет отказано в доступе.

Отказать в заказе, разрешить означает, что правила отказа обрабатываются до правил разрешения. Если клиент не соответствует правилу отказа или соответствует правилу разрешения, ему будет предоставлен доступ.

Приказ разрешить, запретить пример

Порядок «разрешить, запретить» может сбивать с толку, поэтому давайте рассмотрим несколько примеров. Во-первых, мы приводим несколько примеров, связанных только с директивой Allow без директивы Order of the Order: allow,deny.

Пример: Разрешить с example.com

Все хосты из этого домена будут разрешены, например, abc.example.com, а также www.example.com. Хост с www.abcexample.com не будет разрешен.

Пример: Разрешить с 10.1.2.3

Пример: Разрешить с 10.1

Вы также можете определить уровень доступа, указав IP-адрес. В первом примере доступ будет разрешен только хосту только с этим IP-адресом. Во втором примере всем хостам из всех подсетей в пределах 10.1.x.x будет разрешен доступ.

Во втором примере всем хостам из всех подсетей в пределах 10.1.x.x будет разрешен доступ.

Аналогично работает директива Deny . Теперь, когда мы знаем, как работает Allow and Deny, давайте посмотрим на , как работает Order allow,deny .

<Каталог "/www">

Порядок Разрешить, Запретить

Запретить всем

Разрешить всем

В этом случае вашему клиенту будет отказано в доступе. Почему? Поскольку Apache сначала оценивает правила директивы Разрешить , а затем правила директивы Запретить , поэтому сначала будет выполнено правило Разрешить из всех , а затем будет выполнено правило Запретить из всех .

Теперь тот же пример с порядком «разрешить запретить» поменялся местами.

<Каталог "/www">

Запретить заказ, разрешить

Запретить всем

Разрешить всем

Приведенная выше конфигурация приведет к тому, что вашему клиенту будет разрешен доступ, поскольку правило Запретить для всех будет обработано первым, а правило Разрешить для всех — вторым. Теперь давайте конкретнее. Следующий пример можно использовать для специализированных и ограниченных серверов, например, для какого-либо сайта интрасети.

Теперь давайте конкретнее. Следующий пример можно использовать для специализированных и ограниченных серверов, например, для какого-либо сайта интрасети.

<Каталог "/www">

Запретить заказ, разрешить

Запретить все

Разрешить с example.com

Это немного расширенное применение директивы Order. Эта конфигурация ограничит доступ к каталогу /www для всех, кроме хостов в домене example.com. Abc.example.com будет разрешен доступ, www.myexample.com будет ограничен. Теперь предположим, что вы хотите сделать наоборот. Вы хотите ограничить кого-то из определенного домена (например, того, кто атакует ваш веб-сайт) и разрешить всем остальным.

Order Allow, Deny

Allow from all

Deny from www.myexample.com

Приведенная выше конфигурация предоставит доступ всем и ограничит доступ всех хостов из домена www.myexample.com.

Что произойдет, если вы забудете указать определенные правила и будете использовать только директиву Order allow, Deny ?

<Каталог /www>

Заказать Разрешить, Запретить

Наличие директивы Order может повлиять на доступ к части сервера даже при отсутствии сопутствующих директив Allow и Deny . Это связано с тем, что когда вы указываете Разрешить, запретить порядок, вы также управляете состоянием доступа по умолчанию. В приведенном выше примере будет Запретить любой доступ к каталогу /www, поскольку состояние доступа по умолчанию установлено на Запретить .

Это связано с тем, что когда вы указываете Разрешить, запретить порядок, вы также управляете состоянием доступа по умолчанию. В приведенном выше примере будет Запретить любой доступ к каталогу /www, поскольку состояние доступа по умолчанию установлено на Запретить .

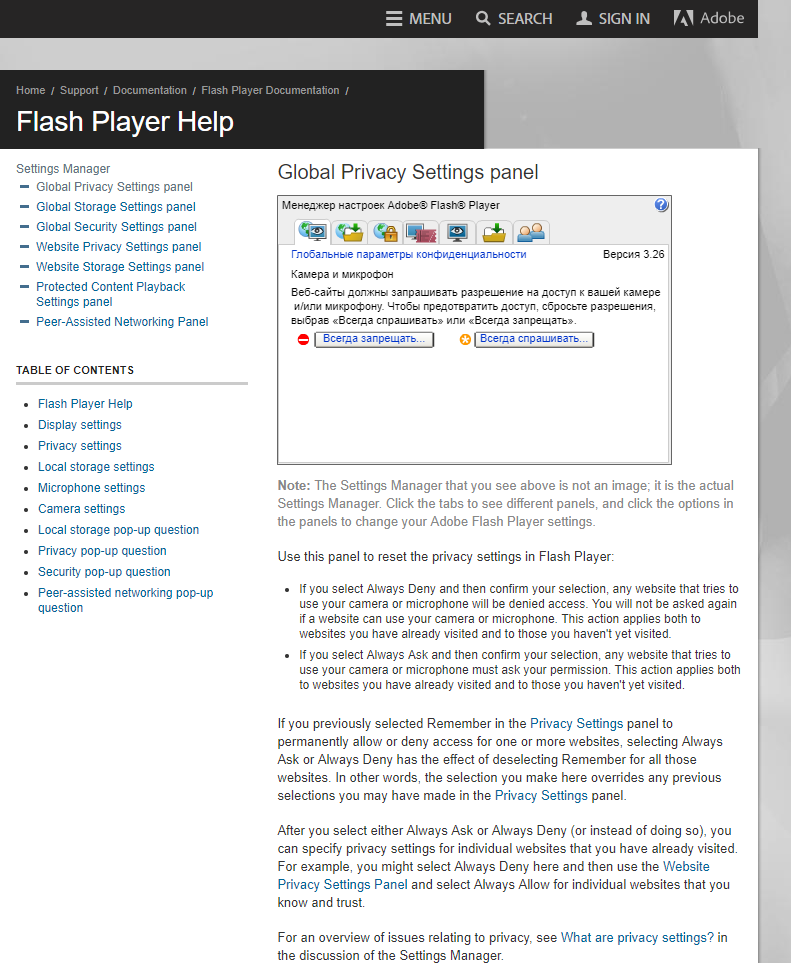

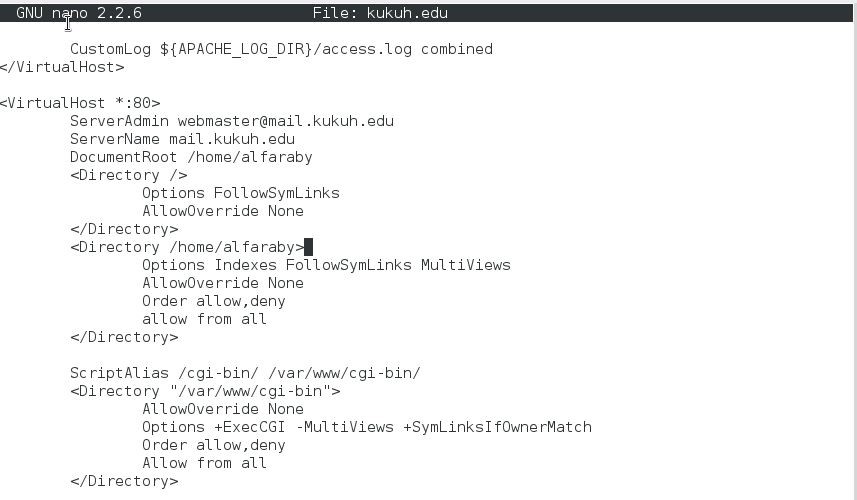

Где я могу найти Приказ разрешить, запретить?

Приказ разрешить, запретить можно найти в двух местах. Вы можете найти его в файле конфигурации вашего сервера httpd.conf. Вы также можете найти команду Разрешить, запретить в файлах .htaccess, которые используются для управления доступом к определенным частям вашего сервера.

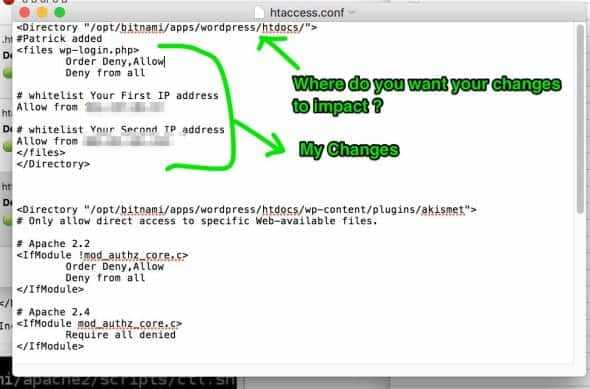

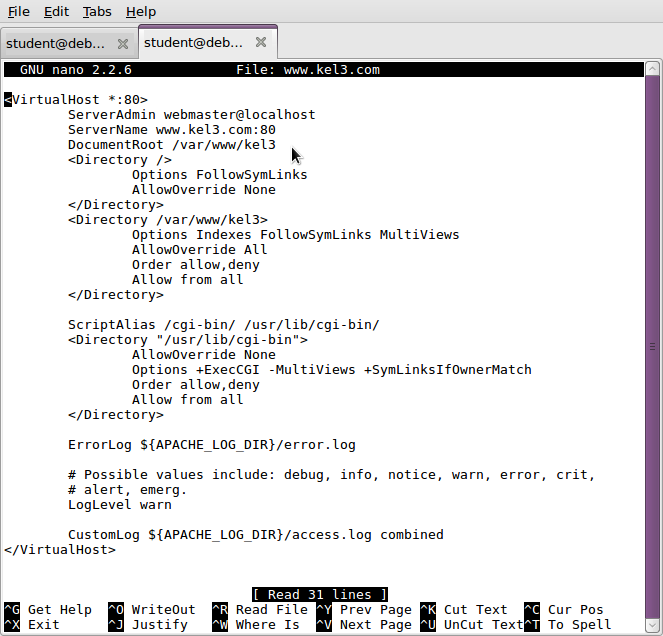

На этом рисунке показан порядок разрешенных и запрещенных конфигураций в httpd.conf и .htaccess.

Порядок разрешения, запрета и модуля mod_access

Приказ разрешить, запретить относится к модулю сервера mod_access Apache, который обеспечивает управление доступом на основе имени хоста клиента, IP-адреса или других характеристик запроса клиента.