Что такое брандмауэр и какие функции он выполняет

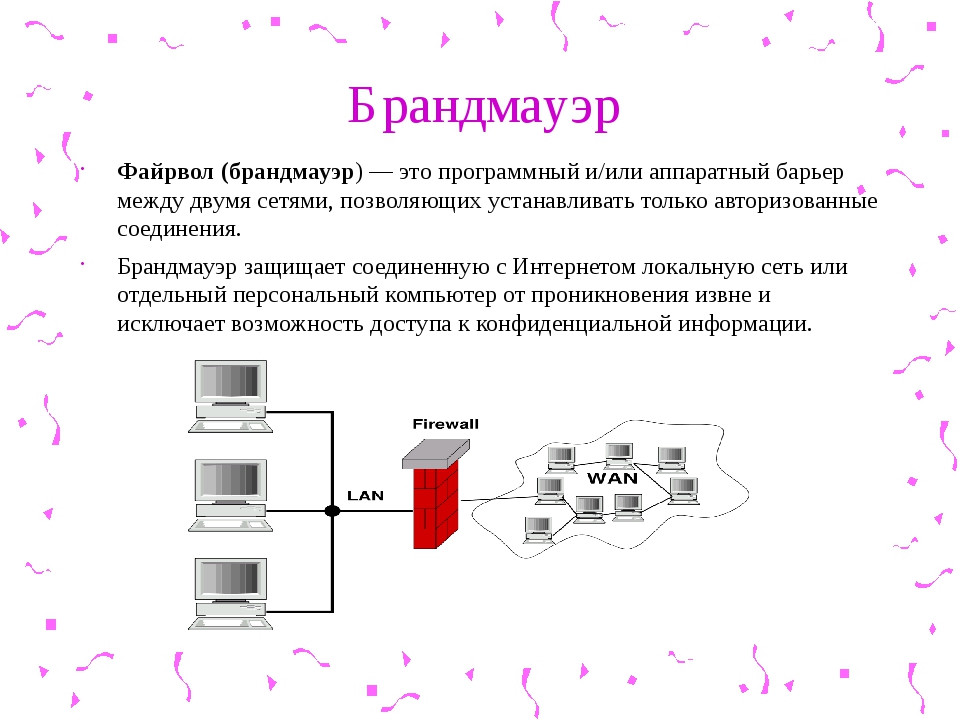

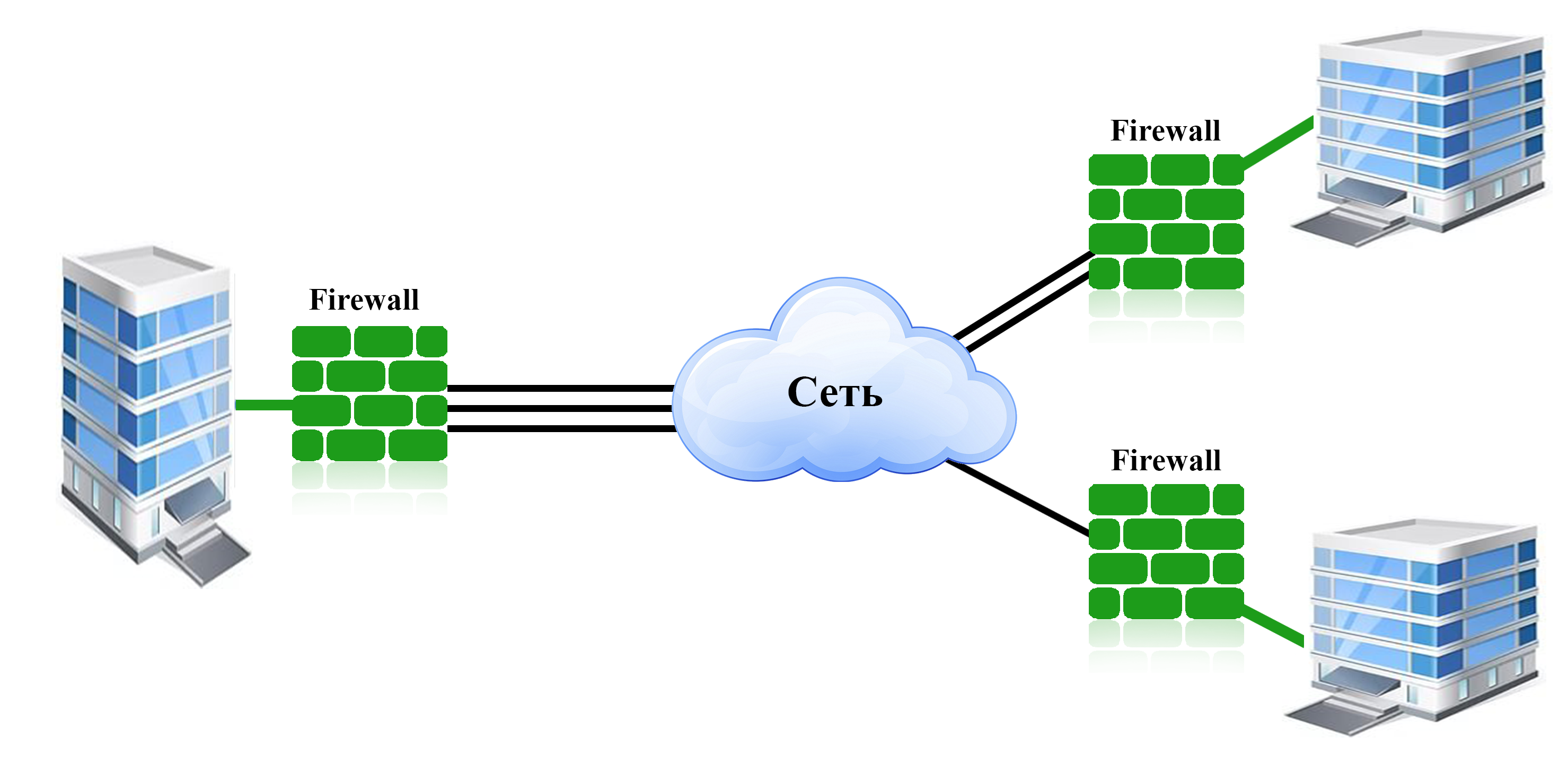

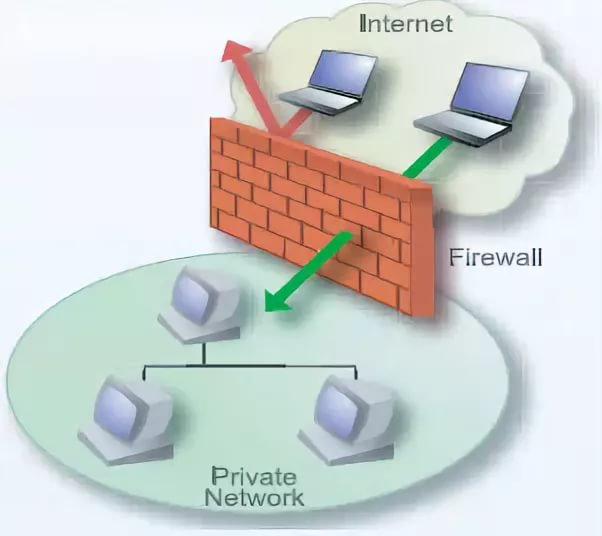

Брандмауэр — это защитный экран между глобальным интернетом и локальной компьютерной сетью организации. Он выполняет функцию проверки и фильтрации данных, поступающих из интернета. В зависимости от настроек брандмауэр может пропустить их или заблокировать (например, если обнаружит «червей», вирусы и хакерскую атаку).

Нужно различать сетевой брандмауэр (или, по-другому, сетевой экран) и брандмауэр, встроенный в операционную систему Windows. В первом случае решение устанавливается на границе (физической или логической) компьютерной инфраструктуры организации и защищает все ПК, подключенные к локальной сети. Это может быть как программное, так и программно-аппаратное решение. Во втором случае это программа, работающая для защиты отдельно взятого компьютера пользователя.

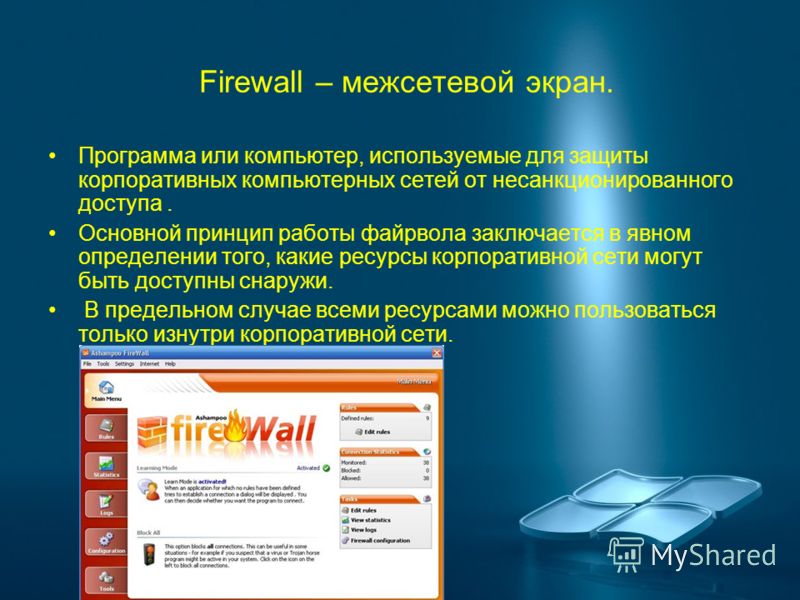

Иногда в ответе на вопрос «Что такое брандмауэр?» можно слышать такие термины, как «файрвол» и «межсетевой экран». В чем же отличие между ними? Отличий нет, это слова-синонимы.

Брандмауэр — это лишь одна из опций универсального шлюза безопасности, который включает в себя целый ряд функций.

Например, Traffic Inspector Next Generation — это универсальный шлюз безопасности с межсетевым экраном для контроля и защиты интернет-доступа в корпоративных компьютерных сетях. Он обеспечивает защищенное подключение к интернету и антивирусную защиту, предотвращает доступ в корпоративную сеть извне, блокирует вредные сайты, ведет учет сетевого трафика.

Каким организациям может быть полезен брандмауэр

- Школам и другим учебным заведениям для соблюдения закона № 436-ФЗ «О защите детей от информации, причиняющей вред их здоровью и развитию» и закона № 149-ФЗ «Об информации, информационных технологиях и о защите информации».

Особенно будет полезна функция блокировки сайтов из черного списка Роскомнадзора и ограничение доступа к опасным ресурсам, таким как социальные сети, сайты, содержащие похабные видеоролики, игровые порталы и пр.

Особенно будет полезна функция блокировки сайтов из черного списка Роскомнадзора и ограничение доступа к опасным ресурсам, таким как социальные сети, сайты, содержащие похабные видеоролики, игровые порталы и пр. - Госструктурам, если только решение обладает сертификатом ФСТЭК России.

- Кафе, ресторанам и другим заведениям, раздающим своим посетителям Wi-Fi. По закону РФ пользователь должен быть идентифицирован в сети. Именно поэтому в Traffic Inspector Next Generation реализована SMS-идентификация клиентов.

- Гостиницам и мотелям, поскольку одна из функций сетевого шлюза — распределение трафика между пользователями таким образом, чтобы никто из них не мог «перетянуть» на себя больше положенного, скачивая фильмы или игры и не давая тем самым пользоваться интернетом другим людям.

- Организациям, которые следят за тем, чтобы сотрудники не отвлекались на непрофильные дела. Например, Traffic Inspector Next Generation могет блокировать приложения вроде Skype и BitTorrent, ресурсы, не имеющие никакого отношения к работе, а также рекламу на сайтах и другой вредный контент.

Как установить брандмауэр

Для начала следует определиться, какое решение необходимо — чисто программное (обычно используется в небольших организациях с численностью до 100 человек) или программно-аппаратное (до 1000 и более сотрудников).

Сравнение программного и программно-аппаратного UTM-решения

Traffic Inspector | Traffic Inspector Next Generations | |

Тип | Программный многофункциональный межсетевой экран | Программно-аппаратный универсальный шлюз безопасности (UTM) |

Операционная система | Microsoft Windows | FreeBSD |

Способы применения | Применяется на логической границе сети | Применяется как на логической, так и на физической границе сети |

Шейпер (управление скоростью интернета у клиента) | + | + |

Антивирусная проверка трафика | + | + |

Блокировка контента и вредных сайтов | + | + |

Система обнаружения / предотвращения вторжений | + | + |

Отчетность | + | + |

SMS-аутентификация | + | + |

Минимальное количество лицензий | 5 | 100 |

Варианты количества пользователей (лицензий) | 5, 10, 15, 20, 25, 30, 40, 50, 70 и более | до 100, от 100 до 500, от 500 до 1000, более 1000 |

Полезные ссылки | Узнать подробнее про Traffic InspectorУстановка: прочитать инструкцию | Узнать подробнее про Traffic Inspector Next GenerationИнструкция по установке |

Проверьте работу Traffic Inspector Next Generation в своей сети.

Бесплатно в течение 30 дней.

Попробовать бесплатно

Что такое брандмауэр и может ли он полностью защитить ваш компьютер в 2021 году?

Вы знаете, что в среднем хакеры проникают на компьютеры ничего не подозревающих пользователей каждые 39 секунд? Поэтому треть всех пользователей подвержена этой проблеме каждый год, и проблема взлома ПК только растет. Поскольку киберпреступность продолжает стремительно расти, защита ваших конфиденциальных данных, таких как данные онлайн-банкинга и защита личных данных от кражи, должны стать главным приоритетом, а использование брандмауэра является первой линией защиты.

В кратце, брандмауэры используются как обычными пользователями так и большими компаниями, и могут являться как программным обеспечением так и оборудованием для сканирования входящих и исходящих пакетов данных на вашем компьютере через интернет. Если сетевой фильтр ловит какие-либо подозрительные пакеты, то таким пакетам блокируется доступ к вашему устройству или частной сети.

Если сетевой фильтр ловит какие-либо подозрительные пакеты, то таким пакетам блокируется доступ к вашему устройству или частной сети.

Брандмауэры очень важны для

Но даже если вы не работаете в большой компании, вы все равно должны предпринять необходимые шаги для защиты ваших самых конфиденциальных данных.

Вопрос в том, достаточно ли одного лишь брандмауэра для полной защиты вашего ПК?

От каких видов атак защищают брандмауэры?

Без установки брандмауэра, онлайн-доступ к вашему компьютеру подвержен нескольким видам угроз, которые могут стать причиной взлома вашей личной информации для киберпреступников.

- Бэкдор доступ: Бэкдор относится к уязвимостям в системе безопасности или ошибкам, которые при эксплуатации допускают несанкционированный контроль над программой. Даже целые операционные системы, такие как Windows, могут иметь бэкдоры, и опытный хакер знает, как ими воспользоваться.

- Взлом удаленного доступа: Удаленный рабочий стол позволяет подключаться к компьютеру и управлять им из другого места через интернет. Тем не менее, хакеры могут взломать логин, получить доступ к вашему компьютеру и украсть ваши файлы.

- Атака через e-mail: Этот вид атаки нацелен на человека, которому злоумышленник отправляет тысячи электронных писем, чтобы забить почтовый ящик жертвы. Спам по электронной почте является достаточно популярным видом атаки. Хотя большинство спама просто вызывает раздражение, но некоторые письма могут содержать вирусы.

- Переадресация маршрута: Когда пакеты данных проходят через онлайн-сеть, они, как правило, “передаются” несколькими маршрутизаторами до достижения пункта назначения.

Для чего еще нужны брандмауэры?

Программы брандмауэра иногда могут использоваться в качестве прокси-серверов. При каждом доступе к веб-странице прокси-сервер сначала получает данные, а затем пересылает их на ваш компьютер. Эта настройка имеет несколько преимуществ:

- Сервер, на котором находится веб-страница, напрямую не взаимодействует с вашим компьютером, что снижает вероятность заражения вашего компьютера через вредоносную веб-страницу.

- Сетевой адрес вашего компьютера скрыт.

- Версия веб-страницы сохраняется в кэш-памяти прокси-сервера, обеспечивая более быструю загрузку, если в будущем вы планируете вернуться на эту страницу.

Поверх прокси-сервера, брандмауэры иногда предлагают DMZ, или сеть периметра, в которой размещаются файлы с низким риском и клиенты, находящиеся за пределами основного брандмауэра. Поскольку компании в основном используют эту функцию, вам, скорее всего, не придется беспокоиться об этом.

Поскольку компании в основном используют эту функцию, вам, скорее всего, не придется беспокоиться об этом.

Плюсы и минусы брандмауэров?

Есть много преимуществ для запуска брандмауэра на вашем компьютере. Повышенная безопасность, которую они обеспечивают, стоит нескольких лишних уведомлений и всплывающих предупреждений.

Плюсы

- Брандмауэр обеспечивает мониторинг и проверку онлайн-доступа любой запущенной программы. Сетевой трафик, который может сигнализировать о незащищенной передаче конфиденциальных данных, будет контролироваться через брандмауэр.

- Многие решения сообщают о заблокированных пакетах данных и показывают всплывающие уведомления всякий раз, когда брандмауэр отфильтровывает любые соединения. Таким образом, вы всегда в курсе, если что-то случится.

- Некоторые брандмауэры поставляются с дополнительными функциями для повышения вашей кибербезопасности. Мы поговорим об этом позже.

Минусы

- Брандмауэр выступает в качестве контрольной точки безопасности для пакетов данных, входящих и исходящих из вашей сети.

Как и в любой точке контроля безопасности, иногда возникают ложные срабатывания. Вы можете обнаружить, что ваш брандмауэр случайно блокирует действительно защищенную веб-страницу, к которой вы хотите получить доступ.

Как и в любой точке контроля безопасности, иногда возникают ложные срабатывания. Вы можете обнаружить, что ваш брандмауэр случайно блокирует действительно защищенную веб-страницу, к которой вы хотите получить доступ. - Эта проблема также не уникальна для отдельных пользователей. Провайдер интернет-безопасности McAfee провел бизнес-опрос, который показал, что треть организаций отключают функции безопасности брандмауэра, чтобы предотвратить прерывание рабочего процесса из-за ложных срабатываний. Некоторые компании отключают определенные функции, потому что они используют слишком много вычислительной мощности.

Как бороться с ложными срабатываниями?

Если ваш брандмауэр препятствует вашей работе, блокируя слишком много пакетов, вам следует рассмотреть возможность проверки настроек и отрегулировать интенсивность фильтров брандмауэра. Поначалу найти баланс между безопасностью и простотой использования может оказаться непростой задачей. Если вы отключите слишком много функций, то станете более уязвимы для атак. Если вы установите слишком высокую интенсивность фильтра, то вы можете столкнуться с проблемами с неправильно заблокированным контентом.

Если вы установите слишком высокую интенсивность фильтра, то вы можете столкнуться с проблемами с неправильно заблокированным контентом.

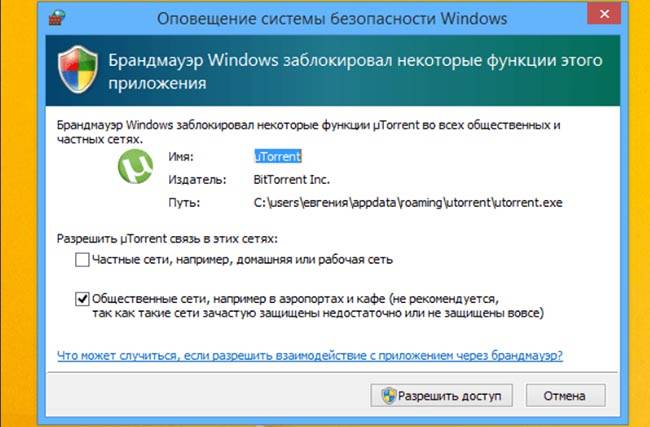

Найдите и настройте параметры, разрешающие использование утвержденных программ и соединений. Например, в брандмауэре Защитника Windows для Windows 10:

- Откройте Настройки.

- Выберите “Брандмауэр и защита сети” в “Безопасность Windows”.

- Нажмите “Разрешить запуск программ через брандмауэр”.

- В следующем окне найдите нужные программы в списке и разрешите подключение через частные или публичные сети.

Вы можете решить, какие онлайн-подключения являются частными или общедоступными сетями, когда вы подключаетесь к новой точке доступа. В общем, публичные сети зарезервированы для кафе, сетей Wi-Fi и других общественных зон. Частные сети для вашего дома или работы.

Обеспечивает ли брандмауэр сам по себе достаточную защиту?

Хотя брандмауэр является важным аспектом цифровой безопасности, во многих случаях вам понадобится дополнительная помощь антивируса. Если вы регулярно подключаетесь к общедоступным незащищенным сетям Wi-Fi, брандмауэр в основном служит профилактической мерой против вредоносных сетевых атак. Как только вирус проник в ваш компьютер, вам будет необходим антивирус чтобы удалить его.

Если вы регулярно подключаетесь к общедоступным незащищенным сетям Wi-Fi, брандмауэр в основном служит профилактической мерой против вредоносных сетевых атак. Как только вирус проник в ваш компьютер, вам будет необходим антивирус чтобы удалить его.

Имейте в виду, что не все брандмауэры одинаковые. Брандмауэр по умолчанию для Windows 10 – Defender, полезен, но в некотором смысле скромен по функциональности. Вам нужно задать себе следующие вопросы:

- Вам нужна более продвинутая защита от брандмауэра или специальные функции, такие как двухуровневая защита от вирусов?

- Как насчет подробного отчета о том, какие программы пытаются получить доступ к вашему устройству? Это требует специальных решений для брандмауэра.

- Хотите бесплатный брандмауэр или многофункциональную платную версию?

На рынке есть множество брандмауэров, но вы должны решить, какой из них вам подходит.

Какие брандмауэры можно порекомендовать?

Хороший брандмауэр эффективно выполняет свою работу, предлагает дополнительную функциональность и работает, не оказывая негативного влияния на производительность вашей системы. Удобно то, что некоторые антивирусы поставляются в комплекте с брандмауэрами, покрывая обе ваши потребности в кибербезопасности в рамках одной программы.

Удобно то, что некоторые антивирусы поставляются в комплекте с брандмауэрами, покрывая обе ваши потребности в кибербезопасности в рамках одной программы.

Платные варианты

1. Bitdefender Internet Security

Bitdefender широко рекомендуется и часто упоминается как отличная комбинация антивирус – брандмауэр. Он доступен для Windows и Mac, хотя версия для Mac более ограничена. Набор функций включает в себя:

- Защита от вирусов, руткитов и троянов.

- Обновление программного обеспечения, которое автоматически находит устаревшие программы на вашем компьютере. Ведь устаревшее программное обеспечение это хорошая цель для хакеров.

- Родительский контроль с фильтрацией интернет-контента, таких как насилие и порнография.

- Менеджер паролей.

- Блокировка веб-камеры для предотвращения несанкционированного доступа.

Плюсы

- Настройки брандмауэра настраиваются из коробки.

- Эффективен в устранении угроз.

Минусы

- Защита ваших мобильных устройств требует дополнительной платы.

- Уведомления навязчивы. Но есть тихий режим и его нужно активировать вручную.

Перейти на Bitdefender

2. Avira Internet Security

Бюджетный вариант с некоторыми бесплатными функциями Avira поставляется с комплексным брандмауэром, который защищает от ботов и червей, пытающихся проникнуть в вашу сеть. Другие функции включают:

- Менеджер паролей.

- Безопасный вход в систему без кейлоггеров и шпионских программ.

- Обновление ПО.

Плюсы

- Бесплатная онлайн защита.

- Хорошая работа антивируса.

- Есть игровой режим.

Минусы

- Отдельная плата за мобильную защиту и родительский контроль.

- Бесплатная версия включает в себя рекламу платной версии.

Перейти на Avira

3. Intego Mac Premium

Вот один из вариантов для пользователей Mac. Intego хранит все свои инструменты в одной папке для быстрого доступа. Функция NetBarrier автоматически обнаруживает домашние и публичные сети Wi-Fi и устанавливает настройки брандмауэра соответственно. Другие доступные инструменты:

Intego хранит все свои инструменты в одной папке для быстрого доступа. Функция NetBarrier автоматически обнаруживает домашние и публичные сети Wi-Fi и устанавливает настройки брандмауэра соответственно. Другие доступные инструменты:

- Родительский контроль.

- Washing Machine – которая проверяет на наличие устаревшего ПО.

- VirusBarrier – сильная защита против вирусов

Плюсы

- Специально разработан для среды MacOS.

- Дополнительные функции.

- Совместимые версии для iPhone и iPad.

Минусы

- Дополнительная плата для мобильных версий.

- Нет защиты от вредоносных программ Windows. Если ваш MacOS компьютер подключен к каким-либо устройствам Windows, то нет никакой гарантии, что эти другие устройства будут защищены.

Перейти на Intego

Бесплатные Варианты

1. Windows Defender Firewall

Defender должен быть знаком для пользователей Windows. Это брандмауэр и антивирус, который поставляется бесплатно и предустановлен на компьютерах с Windows 10. В целом это подходящее решение для нетребовательных пользователей.

Это брандмауэр и антивирус, который поставляется бесплатно и предустановлен на компьютерах с Windows 10. В целом это подходящее решение для нетребовательных пользователей.

- Основные параметры конфигурации позволяют контролировать определенные программы и управлять правилами для входящего и исходящего сетевого трафика.

- Есть опция устранения неполадок с сетью.

Плюсы

- Бесплатный для пользователей Windows 10.

- Малое использование системных ресурсов.

- Уведомления о заблокированном контенте.

Минусы

- Недостаточное количество доступных функций.

- Частота обнаружения вредоносных программ не так высока, как у других.

Перейти на Windows Defender

2. Comodo Free Firewall

Comodo – еще один бесплатный брандмауэр для пользователей, которые ищут немного больше функционала, чем есть у Windows по умолчанию. Возможности Comodo:

- Монитор для подозрительных программ и активности.

- Режим песочницы, – основное преимущество среди других. Этот функционал позволяет посещать веб-страницы и запускать программы в безопасной зоне, чтобы проверить их действия до того как вы сможете запускать их на своем компьютере.

- Веб-фильтрация вредоносных URL.

Плюсы

- Пользователь может легко создавать правила для отдельных программ и сетей.

- Уникальная функция песочницы.

Минусы

- Установщик пытается добавить браузер Comodo Dragon. Будьте внимательны, чтобы снять этот флажок при установке.

Перейти на Comodo

3. GlassWire

GlassWire это идеальный брандмауэр для пользователей, которым нужна информация и статистика по сетевой активности в дополнение к сканированию на наличие подозрительных соединений.

Плюсы

- Составляет график использования вашей сети, например, какие программы используют сеть, сколько данных используется и какие подозрительные действия происходят.

- Уведомления, когда новая программа требует онлайн доступ.

- Отличный пользовательский интерфейс.

Минусы

- Сложный функционал затрудняет понимание для новых пользователей.

- Мониторинг веб-камеры и хранение данных для уже проведенных сканирований предлагаются за отдельную плату.

В 2021 году брандмауэры не следует считать необязательными

Интернет полон рискованных сайтов, хакеров и вредоносных программ, предназначенных для воздействия на ваш компьютер. Вот почему установка надежного брандмауэра и антивируса в вашей системе является обязательным.

Хотя эти программы могут время от времени вызывать небольшие задержки на вашем компьютере, они защищают вас и защищают вашу конфиденциальную информацию от хакеров и преступников.

Теперь, когда вы понимаете, как работают брандмауэры и какие из них надежны, рассмотрите возможность загрузки рекомендованных антивирусов с брандмауэрной защитой.

Что такое брандмауэр?

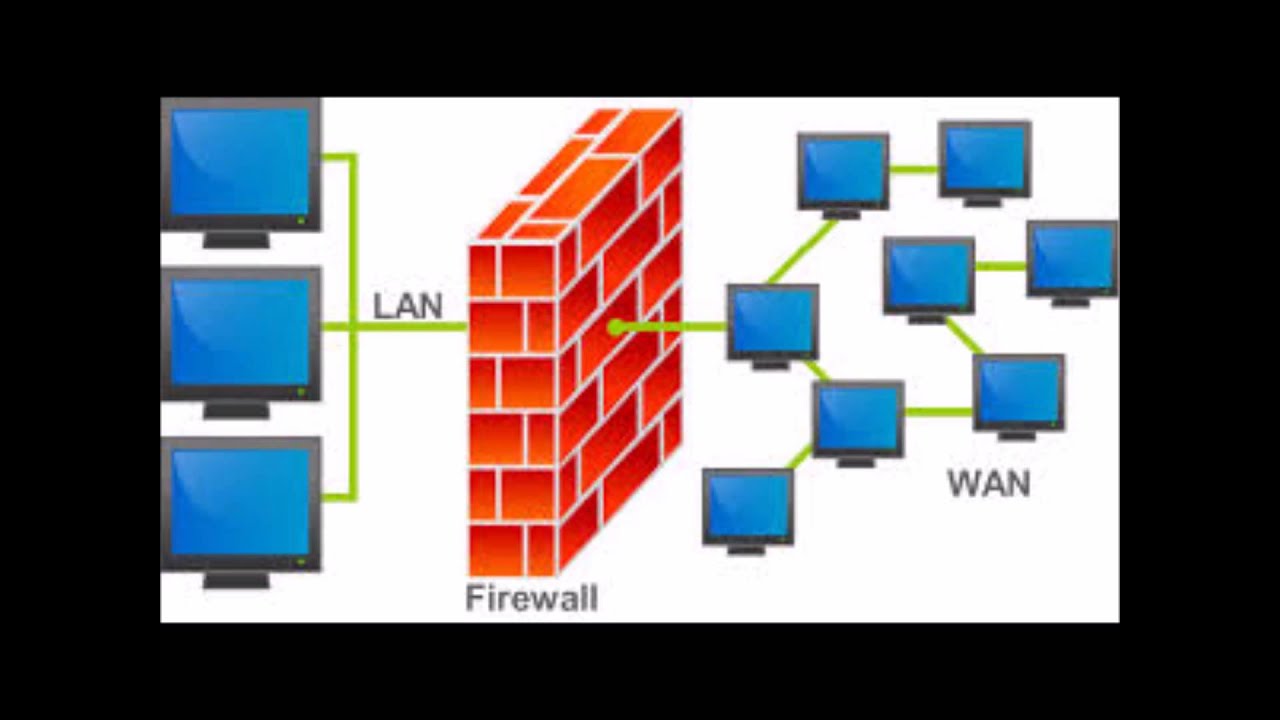

Брандмауэр — это система сетевой безопасности, созданная с целью предотвращения и предотвращения несанкционированного доступа к частной сети или из нее. Это тип программного обеспечения, позволяющий применять набор правил в отношении различных типов данных, которые будут отфильтровываться и допускаться к входу в сеть или выходу из нее. Брандмауэр может быть реализован как программная утилита или как аппаратное устройство, так и как комбинация того и другого, если он отфильтровывает данные. Этот брандмауэр обычно создает барьер между доверенной внутренней сетью и ненадежной внешней сетью, такой как Интернет.

Это тип программного обеспечения, позволяющий применять набор правил в отношении различных типов данных, которые будут отфильтровываться и допускаться к входу в сеть или выходу из нее. Брандмауэр может быть реализован как программная утилита или как аппаратное устройство, так и как комбинация того и другого, если он отфильтровывает данные. Этот брандмауэр обычно создает барьер между доверенной внутренней сетью и ненадежной внешней сетью, такой как Интернет.

Кроме того, эти инструменты будут использоваться для повышения безопасности и защиты всех компьютерных устройств, подключенных к определенной сети, такой как локальная вычислительная сеть (LAN) или Интернет. Они рассматриваются в качестве неотъемлемой части для обеспечения всеобъемлющей безопасности и охраны в рамках сети. Брандмауэр встроен в широкий спектр сетевых устройств для фильтрации трафика и снижения риска того, что вредоносные пакеты, проходящие через общедоступный Интернет, могут повлиять на безопасность частной сети. Одним словом, брандмауэр обычно защищает ресурсы, проверяет доступ, управляет и контролирует сетевой трафик, записи и отчеты о событиях и выступает в качестве посредника.

Одним словом, брандмауэр обычно защищает ресурсы, проверяет доступ, управляет и контролирует сетевой трафик, записи и отчеты о событиях и выступает в качестве посредника.

Функциональность

Основная задача брандмауэра состоит в том, чтобы держать разрушительные силы подальше от ваших устройств. Его задача похожа на реальный брандмауэр, который не позволяет огню распространяться из одного места в другое. Если есть входящий пакет информации, помеченный фильтрами, то он не может быть пропущен. Это происходит потому, что когда есть пакет, проходящий через стену фильтрации пакетов, все исходные и конечные адреса, протокол и номер порта назначения проверяются.

типы

Ниже перечислены различные типы брандмауэров и их функции:

Брандмауэр на базе прокси-сервера

Он действует как шлюз между конечными пользователями, которые запрашивают данные, и источником данных. Все устройства хоста, подключаемые к прокси-серверу, будут иметь отдельное подключение к источнику данных. Этот брандмауэр может фильтровать их для внедрения политик и маскировки местоположения устройства получателя, а также для защиты устройства и сети получателя.

Этот брандмауэр может фильтровать их для внедрения политик и маскировки местоположения устройства получателя, а также для защиты устройства и сети получателя.

Брандмауэр с контролем состояния

Этот брандмауэр отслеживает область информации о соединениях и делает ненужным для брандмауэра осматривать каждый пакет. Благодаря этому уменьшается задержка, создаваемая брандмауэром. Брандмауэр с контролем состояния соединений просто проверяет сетевой трафик, чтобы определить, связан ли один пакет с другим пакетом.

Брандмауэры веб-приложений

Он защищает серверы, поддерживающие веб-приложения и Интернет, от специфических HTML-атак, таких как межсайтовый скриптинг, SQL-инъекции и другие. Это определяет, должен ли каждый клиент, пытающийся дозвониться до сервера, иметь доступ.

Брандмауэры нового поколения

Этот тип брандмауэра включает правила для того, что отдельным приложениям и пользователям разрешено делать только. Он сливается с данными, полученными с помощью других технологий, чтобы принимать более обоснованные решения о том, какой трафик разрешать и какой трафик снижать. Брандмауэр следующего поколения также работает путем фильтрации сетевого и интернет-трафика на основе приложений или типов трафика с использованием определенных портов.

Брандмауэр следующего поколения также работает путем фильтрации сетевого и интернет-трафика на основе приложений или типов трафика с использованием определенных портов.

Эти типы брандмауэров развивались годами, становясь прогрессивными, и они требуют больше параметров при рассмотрении вопроса о том, следует ли пропускать или нет трафик.

Аппаратное и программное обеспечение

Программный брандмауэр

Это сделано для того, чтобы защитить компьютерные устройства, заблокировав некоторые программы от отправки и получения информации из локальной сети или из Интернета. Он устанавливается в компьютерные устройства, как и любое другое программное обеспечение, которое может быть настроено.

Аппаратный брандмауэр

Этот брандмауэр установлен на всех сетевых маршрутизаторах, которые можно настроить на экране настройки маршрутизатора. Аппаратный брандмауэр обычно используется в широкополосных маршрутизаторах.

Методы брандмауэра

Ниже перечислены несколько типов техник брандмауэра:

Пакетный фильтр

Задача этого метода — просмотреть каждый пакет, который входит и выходит из сети, а затем принимает или отклоняет его на основании правил. Это считается эффективным и более прозрачным для пользователей, чем другие, но сложным в настройке.

Это считается эффективным и более прозрачным для пользователей, чем другие, но сложным в настройке.

Шлюз приложений

Он использует и применяет механизмы безопасности к конкретным приложениям. Это также очень эффективно, но приводит к снижению производительности.

Шлюз уровня контура

Он также применяет механизм безопасности, если TCP или UDP соединение уже установлено. Если соединение уже установлено, пакеты могут протекать между хостами без дополнительной проверки.

Прокси-сервер

Этот метод перехватывает все сообщения, которые поступают в сеть и покидают ее. Он скрывает истинные сетевые адреса.

В реальной жизни существует множество брандмауэров, использующих две или более из этих технологий.

Брандмауэр внес большой вклад в жизнь людей, особенно с точки зрения конфиденциальности. Это делает жизнь не только компьютерных устройств, но и людей безопасной и защищенной. Благодаря этому он помогает блокировать вредоносные программы, предотвращая заражение системы потенциальными вредоносными программами, вирусами и троянскими конями. Более того, через брандмауэр будет меньше хакеров, которые могут привести к потере данных и повреждению компьютерных устройств.

Более того, через брандмауэр будет меньше хакеров, которые могут привести к потере данных и повреждению компьютерных устройств.

История

Термин брандмауэр использовался в конце 1980-х годов для обозначения сетевых технологий, которые появились в то время, когда Интернет был достаточно новым с точки зрения глобального использования и подключения. Этот термин относится к стене, предназначенной для того, чтобы ограничить пожар в здании. Предшественниками межсетевых экранов для сетевой безопасности были маршрутизаторы, использовавшиеся в конце 1980-х годов.

Общие вопросы и решения

Общая проблема, с которой сталкивается большинство людей, заключается в том, что они уязвимы для вторжения в частную жизнь каждый раз, когда находятся в сети с высокоскоростным подключением к Интернету. Это следующие ситуации, о которых человек должен знать, и ситуации, когда важен персональный брандмауэр:

- Серфинг в интернете дома с помощью широкополосного соединения «всегда включен».

- Подключение к Интернету через общедоступную сеть Wi-Fi

- Запустите домашнюю сеть, которая должна быть изолирована от интернета.

При всех этих ситуациях персональный брандмауэр очень легко настраивается, чтобы человек мог легко создавать политики безопасности в соответствии с индивидуальными потребностями.

Разница между аппаратным брандмауэром и программным брандмауэром

Большинство пользователей компьютеров знакомы с термином Брандмауэр . Брандмауэры – это аппаратные устройства или программные программы, которые отслеживают входящие и исходящие соединения, анализируя пакетные данные на предмет вредоносного поведения. Как говорится в определении, существуют как программные, так и аппаратные брандмауэры. В наше современное время мы буквально воюем с хакерами, разработчиками вредоносных программ и вирусов, и все время безопасность данных становится проблемой номер один. Для защиты наших компьютеров мы используем программное обеспечение для обеспечения безопасности, такое как антивирус и брандмауэры – и, как мы только что упомянули, существует два вида брандмауэров – аппаратные брандмауэры и программные брандмауэры .

Аппаратный брандмауэр против программного брандмауэра

В этой статье мы поговорим о разнице между программным брандмауэром и аппаратным брандмауэром.

Аппаратный брандмауэр

Аппаратные брандмауэры чаще всего встречаются в широкополосных модемах и являются первой линией защиты, использующей фильтрацию пакетов. Прежде чем интернет-пакет достигнет вашего ПК, аппаратный брандмауэр будет отслеживать пакеты и проверять, откуда они поступают. Он также проверяет, можно ли доверять IP-адресу или заголовку. После этих проверок пакет достигает вашего ПК. Он блокирует любые ссылки, содержащие вредоносное поведение, на основании текущей настройки брандмауэра на устройстве. Аппаратный брандмауэр обычно не требует много настроек. Большинство правил являются встроенными и предопределенными и основаны на этих встроенных правилах; Фильтрация пакетов выполнена.

Современные технологии настолько улучшились, что это не просто традиционная фильтрация пакетов. Аппаратный брандмауэр имеет встроенные IPS/IPDS ( Системы предотвращения вторжений ), которые раньше были отдельным устройством. Но теперь они включены, предлагая нам большую защиту.

Аппаратный брандмауэр имеет встроенные IPS/IPDS ( Системы предотвращения вторжений ), которые раньше были отдельным устройством. Но теперь они включены, предлагая нам большую защиту.

Когда IPDS обнаруживает вредоносную активность, он отправляет и сигнализирует и сбрасывает соединение и блокирует IP-адрес. Он использует сигнатурный, статистический анализ аномалий и анализ протокола с учетом состояния. Вы можете прочитать больше об этом здесь. Но главный недостаток, который я нахожу, состоит в том, что он разрешает все исходящие пакеты, то есть, если случайно, вредоносное ПО попадет в вашу систему и начнет передавать данные, это будет разрешено, если пользователь не узнает об этом и не решит его остановить. Но в большинстве случаев этого не происходит.

Аппаратный брандмауэр, как правило, подходит для владельцев малого или среднего бизнеса с 5 или более ПК или совместной средой. Основная причина заключается в том, что он становится экономически эффективным, поскольку если вы приобретете лицензии на программное обеспечение Internet Security/Firewall на 10–50 копий, а также на основе годовой подписки, это будет стоить больших денег, и развертывание также может быть проблемой. Пользователи будут лучше контролировать окружающую среду. Если пользователь не разбирается в технологиях и если он решает непреднамеренно разрешить соединение с поведением вредоносного ПО, это может разрушить всю сеть и подвергнуть компанию риску безопасности данных. Таким образом, аппаратный брандмауэр может быть очень полезен в таких случаях.

Пользователи будут лучше контролировать окружающую среду. Если пользователь не разбирается в технологиях и если он решает непреднамеренно разрешить соединение с поведением вредоносного ПО, это может разрушить всю сеть и подвергнуть компанию риску безопасности данных. Таким образом, аппаратный брандмауэр может быть очень полезен в таких случаях.

Всегда есть несколько вещей, которые вы должны рассмотреть , прежде чем покупать аппаратный брандмауэр. Количество пользователей в вашей сети, количество пользователей VPN в вашей сети, потому что недооценка количества может привести к исчерпанию производительности вашего устройства, а также повлиять на производительность подключения к Интернету. Кроме того, убедитесь, что у вас достаточно лицензии для подключения к VPN-клиенту, а также для поддержки SSL, PPTP и т. Д. Даже если вам нужно оплатить подписку, сделайте это – потому что подписка означает, что вы получите самые последние определения.

Производители теперь включают в себя антивирус Gateway, сканеры вредоносных программ и фильтры содержимого, поэтому вы получите максимальную защиту с ними. Например, оборудование CISCO включает в себя «Решения Cisco ProtectLink Security» на выбранных устройствах. Он направлен на устранение конкретной угрозы безопасности и, как часть общей безопасности, обеспечивает уровни защиты от различных угроз.

Например, оборудование CISCO включает в себя «Решения Cisco ProtectLink Security» на выбранных устройствах. Он направлен на устранение конкретной угрозы безопасности и, как часть общей безопасности, обеспечивает уровни защиты от различных угроз.

Существует множество компаний, из которых вы можете выбрать, например CISCO, SonicWall, Netgear, ProSafe, D-Link и т. Д. Убедитесь, что при настройке у вас есть сертифицированный сетевой специалист или хорошая техническая поддержка, потому что, поверьте мне, вы нужны они при настройке системы.

Программный брандмауэр

Теперь, когда мы знаем, как работают аппаратные брандмауэры, немного поговорим о программных брандмауэрах. Честно говоря, программные брандмауэры не нуждаются в большом количестве объяснений, потому что большинство из нас знают об этом и уже используют его. Как я уже говорил в разделе «Аппаратный брандмауэр», если пользователь не разбирается в технологиях и если он разрешает подключение с поведением вредоносного ПО, это может разрушить всю сеть и подвергнуть компанию риску с точки зрения безопасности данных. Вот где на экране появляется программный брандмауэр, поскольку здесь мы можем заблокировать как входящие, так и исходящие соединения и настроить надежные правила, чтобы избежать подобных аварий. Поставщики брандмауэров постоянно изучают эту проблему. Не забывайте об обновлениях и просматривайте их по мере необходимости, поэтому вероятность компрометации вашего компьютера невелика.

Вот где на экране появляется программный брандмауэр, поскольку здесь мы можем заблокировать как входящие, так и исходящие соединения и настроить надежные правила, чтобы избежать подобных аварий. Поставщики брандмауэров постоянно изучают эту проблему. Не забывайте об обновлениях и просматривайте их по мере необходимости, поэтому вероятность компрометации вашего компьютера невелика.

Д. Вы хотите использовать Internet Security Suite? Как только вы решите, затем сравните функции. Я, например, использую Windows Firewall. Единственный недостаток, который я обнаружил, заключается в том, что по умолчанию он разрешает все исходящие соединения. Поэтому я использовал дополнительное приложение под названием «Управление брандмауэром Windows», которое мы можем настроить, чтобы одним щелчком мыши блокировать все исходящие соединения, а также правила настройки для тех, которые нам нужны. У них есть и бесплатная версия, и профессиональная платная версия, но бесплатной версии более чем достаточно. Windows Firewall Control и Windows Firewall Notifier – это две другие бесплатные программы, которые вы можете попробовать.

Д. Вы хотите использовать Internet Security Suite? Как только вы решите, затем сравните функции. Я, например, использую Windows Firewall. Единственный недостаток, который я обнаружил, заключается в том, что по умолчанию он разрешает все исходящие соединения. Поэтому я использовал дополнительное приложение под названием «Управление брандмауэром Windows», которое мы можем настроить, чтобы одним щелчком мыши блокировать все исходящие соединения, а также правила настройки для тех, которые нам нужны. У них есть и бесплатная версия, и профессиональная платная версия, но бесплатной версии более чем достаточно. Windows Firewall Control и Windows Firewall Notifier – это две другие бесплатные программы, которые вы можете попробовать.Как сказал Маркус Дж. Ранум : «Компьютерная безопасность – это не что иное, как внимание к деталям и хороший дизайн ». Надеюсь, это поможет вам решить, какой вы хотите.

Sophos XG Firewall Home Edition – аппаратное программное обеспечение брандмауэра, на которое вы, возможно, захотите взглянуть.

Завтра мы перечислим несколько хороших бесплатных сторонних программ для брандмауэра для Windows, так что следите за обновлениями! Но в этой теме мы хотели бы услышать о любых аппаратных брандмауэрах, которые вы бы порекомендовали.

Программные брандмауэры и аппаратные брандмауэры

Psychz — ShabnoorVotes: 4Posted On: May 30, 2017 00:23:37

В сегодняшнем мире безопасность данных стала проблемой номер один. Каждый день администраторы системы / сети воюют с разработчиками вирусов и хакерами для защиты своих систем.

Чтобы бороться с этим, у нас есть межсетевые экраны (как аппаратные, так и программные), которые отслеживают трафик (входящий / исходящий), анализирующий каждый пакет данных для любой злонамеренной деятельности. Несмотря на их сходство, аппаратные и программные брандмауэры имеют множество отличий. Выберите неправильный, и вы можете потратить гораздо больше денег, чем необходимо.

Несмотря на их сходство, аппаратные и программные брандмауэры имеют множество отличий. Выберите неправильный, и вы можете потратить гораздо больше денег, чем необходимо.

Какой тип брандмауэра подходит именно вам? Вы должны знать, когда закончите читать этот краткий учебник.

Аппаратный брандмауэр

Это первая линия защиты, поскольку они в основном сконфигурированы на сетевых ящиках (модемах / маршрутизаторах), содержащих настроенное аппаратное и программное обеспечение. Он контролирует каждый пакет, который достигает вашей сети, проверяя его источник, адрес получателя и заголовок, если ему можно доверять. Только когда пакет проверяется, ему разрешается проходить через аппаратный брандмауэр и направлять его на конечный компьютер. В зависимости от текущего параметра брандмауэра он соответствующим образом фильтрует трафик.

Аппаратный брандмауэр имеет встроенные IPS / IPDS (системы предотвращения вторжений), которые ранее использовались как отдельное устройство. Но теперь они включены, обеспечивая большую защиту.

Аппаратные брандмауэры хороши для владельцев малого и среднего бизнеса, с небольшой сетью компьютеров с 5 или более ПК. Они становятся экономически эффективными, потому что, если вы решите приобрести лицензии на программное обеспечение для каждой машины, скажем, 20 — 30 копий на годовую абонентскую плату, это будет стоить вам больших денег.

Аппаратный брандмауэр имеет встроенные IPS / IPDS (системы предотвращения вторжений), которые ранее использовались как отдельное устройство. Но теперь они включены, предлагая нам большую защиту. Производители теперь также включают Gateway Antivirus, Malware scanners и Content Filters, поэтому вы получите максимальную защиту от них. CISCO предлагает оборудование, которое включает в себя «решения Cisco ProtectLink Security Solutions» на некоторых из их выбранных устройств.

Брандмауэр программного обеспечения

Программный брандмауэр является более индивидуальной машиной, когда количество пользователей относительно меньше в организации. Однако в крупных организациях, несмотря на безопасность аппаратного брандмауэра, рекомендуется также использовать брандмауэр программного обеспечения. Это во многом потому, что могут быть пользователи / сотрудники, которые, как правило, несут и работают над своими системами из сети, защищенной компаниями. В этих случаях важно защитить их.

Однако в крупных организациях, несмотря на безопасность аппаратного брандмауэра, рекомендуется также использовать брандмауэр программного обеспечения. Это во многом потому, что могут быть пользователи / сотрудники, которые, как правило, несут и работают над своими системами из сети, защищенной компаниями. В этих случаях важно защитить их.

Еще одним важным преимуществом программных брандмауэров является то, что они легко обновляются. Пользователи могут просто загружать исправления, исправления, обновления и улучшения с веб-сайта поставщика брандмауэра, или в большинстве случаев поставщик отправляет эти улучшения через Интернет.

Теперь, чтобы ответить на ваш вопрос, выбор брандмауэра (аппаратное обеспечение или программное обеспечение) во многом зависит от типа настройки, которую вы будете запускать для своей организации. Как сказано в приведенной выше статье, если ваша установка относительно невелика, целесообразно перейти на брандмауэр программного обеспечения. И если ваша установка довольно большая (20+ пользователей), то разумно, что вы выбираете брандмауэр уровня оборудования вместе с программным брандмауэром для защиты своей сети.

| Правила сетевой фильтрации для протоколов, которые отличаются от TCP или UDP (например, ICMP), не работают для трафика, связанного с ИнтернетомNetwork filtering rules for non-TCP/UDP protocols (for example ICMP) don’t work for Internet bound traffic | Правила сетевой фильтрации для протоколов, которые отличаются от TCP или UDP, не работают со SNAT для общедоступных IP-адресов.Network filtering rules for non-TCP/UDP protocols don’t work with SNAT to your public IP address. Протоколы, которые отличаются от TCP или UDP, поддерживаются между периферийными зонами подсетей и виртуальной сетью.Non-TCP/UDP protocols are supported between spoke subnets and VNets. | Брандмауэр Azure использует Load Balancer (цен. категория «Стандартный»), который сейчас не поддерживает SNAT для IP-протоколов.Azure Firewall uses the Standard Load Balancer, which doesn’t support SNAT for IP protocols today. Изучаются варианты поддержки этого сценария в будущем выпуске.We’re exploring options to support this scenario in a future release. Изучаются варианты поддержки этого сценария в будущем выпуске.We’re exploring options to support this scenario in a future release. |

| В PowerShell и CLI отсутствует поддержка протокола ICMPMissing PowerShell and CLI support for ICMP | Azure PowerShell и CLI не поддерживают ICMP как допустимый протокол в правилах сети.Azure PowerShell and CLI don’t support ICMP as a valid protocol in network rules. | Протокол ICMP по-прежнему можно использовать с помощью портала и REST API.It’s still possible to use ICMP as a protocol via the portal and the REST API. Мы добавим поддержку ICMP в PowerShell и CLI в ближайшее время.We’re working to add ICMP in PowerShell and CLI soon. |

| Для тегов FQDN требуется указать протокол портаFQDN tags require a protocol: port to be set | Для правила приложения с тегами FQDN требуется указать определение протокола порта.Application rules with FQDN tags require port: protocol definition. | В качестве значения протокола порта можно использовать HTTPS. You can use https as the port: protocol value. Мы планируем сделать это поле необязательным при использовании тегов FQDN.We’re working to make this field optional when FQDN tags are used. You can use https as the port: protocol value. Мы планируем сделать это поле необязательным при использовании тегов FQDN.We’re working to make this field optional when FQDN tags are used. |

| Не поддерживается перемещение брандмауэра в другую группу ресурсов или подпискуMoving a firewall to a different resource group or subscription isn’t supported | Не поддерживается перемещение брандмауэра в другую группу ресурсов или подписку.Moving a firewall to a different resource group or subscription isn’t supported. | Мы планируем реализовать эту функцию.Supporting this functionality is on our road map. Чтобы переместить брандмауэр в другую группу ресурсов или подписку, нужно удалить текущий экземпляр и повторно создать его в новой группе ресурсов или подписке.To move a firewall to a different resource group or subscription, you must delete the current instance and recreate it in the new resource group or subscription. |

Оповещения Threat Intelligence могут быть замаскированы. Threat intelligence alerts may get masked Threat intelligence alerts may get masked | Правила сети, настроенные на режим только предупреждения и назначенные на порт 80/443 для исходящей фильтрации, маскируют предупреждения аналитики угроз.Network rules with destination 80/443 for outbound filtering masks threat intelligence alerts when configured to alert only mode. | С помощью правил приложения создайте фильтрацию исходящего трафика для порта 80/443.Create outbound filtering for 80/443 using application rules. Или измените режим аналитики угроз на Alert and Deny (Оповещение и отказ).Or, change the threat intelligence mode to Alert and Deny. |

| Функция DNAT Брандмауэра Azure не поддерживает целевые частные IP-адресаAzure Firewall DNAT doesn’t work for private IP destinations | Поддержка DNAT в Брандмауэре Azure предоставляется только для входящего и исходящего трафика Интернета.Azure Firewall DNAT support is limited to Internet egress/ingress. Сейчас функция DNAT не поддерживает целевые частные IP-адреса. DNAT doesn’t currently work for private IP destinations. Например, при передаче из луча в луч в сети типа «звезда».For example, spoke to spoke. DNAT doesn’t currently work for private IP destinations. Например, при передаче из луча в луч в сети типа «звезда».For example, spoke to spoke. | Это текущее ограничение.This is a current limitation. |

| Не удается удалить первую конфигурацию общедоступных IP-адресовCan’t remove first public IP configuration | Каждый общедоступный IP-адрес Брандмауэра Azure присваивается конфигурации IP-адресов.Each Azure Firewall public IP address is assigned to an IP configuration. Первая конфигурация IP-адресов присваивается во время развертывания брандмауэра и обычно также содержит ссылку на подсеть брандмауэра (за исключением случаев, когда она настраивается явно иначе через развертывание шаблона).The first IP configuration is assigned during the firewall deployment, and typically also contains a reference to the firewall subnet (unless configured explicitly differently via a template deployment). Эту конфигурацию IP-адресов удалить нельзя, так как это приведет к отмене распределения брандмауэра. You can’t delete this IP configuration because it would de-allocate the firewall. Но вы можете изменить или удалить общедоступный IP-адрес, связанный с этой конфигурацией IP-адресов, если в брандмауэре есть еще хотя бы один общедоступный IP-адрес, который можно использовать.You can still change or remove the public IP address associated with this IP configuration if the firewall has at least one other public IP address available to use. You can’t delete this IP configuration because it would de-allocate the firewall. Но вы можете изменить или удалить общедоступный IP-адрес, связанный с этой конфигурацией IP-адресов, если в брандмауэре есть еще хотя бы один общедоступный IP-адрес, который можно использовать.You can still change or remove the public IP address associated with this IP configuration if the firewall has at least one other public IP address available to use. | Это сделано намеренно.This is by design. |

| Зоны доступности можно настроить только во время развертывания.Availability zones can only be configured during deployment. | Зоны доступности можно настроить только во время развертывания.Availability zones can only be configured during deployment. После развертывания брандмауэра невозможно настроить зоны доступности.You can’t configure Availability Zones after a firewall has been deployed. | Это сделано намеренно.This is by design. |

| SNAT на входящих соединенияхSNAT on inbound connections | В дополнении к DNAT подключения через общедоступный IP-адрес брандмауэра (входящий трафик) используют механизм SNAT для одного из частных IP-адресов брандмауэра. In addition to DNAT, connections via the firewall public IP address (inbound) are SNATed to one of the firewall private IPs. На сегодняшний день это требование (также для активно-активных NVA) обеспечивает симметричность маршрутизации.This requirement today (also for Active/Active NVAs) to ensure symmetric routing. In addition to DNAT, connections via the firewall public IP address (inbound) are SNATed to one of the firewall private IPs. На сегодняшний день это требование (также для активно-активных NVA) обеспечивает симметричность маршрутизации.This requirement today (also for Active/Active NVAs) to ensure symmetric routing. | Чтобы сохранить исходный источник для HTTP/S, следует задуматься об использовании заголовков XFF.To preserve the original source for HTTP/S, consider using XFF headers. Например, перед брандмауэром следует использовать такую службу, как Azure Front Door или Шлюз приложений Azure.For example, use a service such as Azure Front Door or Azure Application Gateway in front of the firewall. Также WAF можно добавить в качестве части службы Azure Front Door и привязать ее к брандмауэру.You can also add WAF as part of Azure Front Door and chain to the firewall. |

| Поддержка фильтрации SQL FQDN только в режиме прокси-сервера (порт 1433)SQL FQDN filtering support only in proxy mode (port 1433) | Для Базы данных SQL Azure, Azure Synapse Analytics и Управляемого экземпляра SQL Azure:For Azure SQL Database, Azure Synapse Analytics, and Azure SQL Managed Instance: Фильтрация полных доменных имен SQL поддерживается только в прокси-режиме (порт 1433). Для Azure SQL IaaS:For Azure SQL IaaS: если вы используете нестандартные порты, их можно указать в правилах приложения.If you’re using non-standard ports, you can specify those ports in the application rules. | Для SQL в режиме перенаправления (по умолчанию используется для подключения из Azure) можно фильтровать доступ с помощью тега службы SQL в правилах сети Брандмауэра Azure.For SQL in redirect mode (the default if connecting from within Azure), you can instead filter access using the SQL service tag as part of Azure Firewall network rules. |

| Исходящий трафик через TCP-порт 25 запрещен.Outbound traffic on TCP port 25 isn’t allowed | Заблокированы исходящие SMTP-подключения, в которых используется TCP-порт 25Outbound SMTP connections that use TCP port 25 are blocked. (порт 25 в основном используется для доставки электронной почты, не прошедшей аутентификацию).Port 25 is primarily used for unauthenticated email delivery. Это поведение платформы по умолчанию для виртуальных машин.This is the default platform behavior for virtual machines. Подробные сведения см. в статье Troubleshoot outbound SMTP connectivity issues in Azure (Устранение проблем с исходящими SMTP-подключениями в Azure).For more information, see more Troubleshoot outbound SMTP connectivity issues in Azure. Но, в отличие от виртуальных машин, в настоящее время эту функцию невозможно включить на Брандмауэре Azure.However, unlike virtual machines, it isn’t currently possible to enable this functionality on Azure Firewall. Примечание. Чтобы разрешить SMTP с аутентификацией (порт 587) или SMTP с использованием порта, отличного от 25, убедитесь, что вы настроили правило сети, а не правило приложения, так как проверка SMTP в настоящее время не поддерживается.Note: to allow authenticated SMTP (port 587) or SMTP over a port other than 25, please make sure you configure a network rule and not an application rule as SMTP inspection is not supported at this time. Это поведение платформы по умолчанию для виртуальных машин.This is the default platform behavior for virtual machines. Подробные сведения см. в статье Troubleshoot outbound SMTP connectivity issues in Azure (Устранение проблем с исходящими SMTP-подключениями в Azure).For more information, see more Troubleshoot outbound SMTP connectivity issues in Azure. Но, в отличие от виртуальных машин, в настоящее время эту функцию невозможно включить на Брандмауэре Azure.However, unlike virtual machines, it isn’t currently possible to enable this functionality on Azure Firewall. Примечание. Чтобы разрешить SMTP с аутентификацией (порт 587) или SMTP с использованием порта, отличного от 25, убедитесь, что вы настроили правило сети, а не правило приложения, так как проверка SMTP в настоящее время не поддерживается.Note: to allow authenticated SMTP (port 587) or SMTP over a port other than 25, please make sure you configure a network rule and not an application rule as SMTP inspection is not supported at this time. | Следуйте рекомендациям по отправке электронной почты, которые приведены в статье об устранении проблем с SMTP.Follow the recommended method to send email, as documented in the SMTP troubleshooting article. Вы также можете исключить виртуальную машину, для которой требуется исходящий доступ по протоколу SMTP, из маршрута по умолчанию к брандмауэру.Or, exclude the virtual machine that needs outbound SMTP access from your default route to the firewall. Вместо этого настройте исходящий доступ напрямую в Интернет.Instead, configure outbound access directly to the internet. |

| Метрика использования порта SNAT показывает 0 %SNAT port utilization metric shows 0% | Метрика использования порта SNAT службы «Брандмауэр Azure» может показывать 0 %, даже если порты SNAT используются.The Azure Firewall SNAT port utilization metric may show 0% usage even when SNAT ports are used. В этом случае использование метрики в качестве компонента метрики работоспособности брандмауэра приводит к неправильному результату. In this case, using the metric as part of the firewall health metric provides an incorrect result. In this case, using the metric as part of the firewall health metric provides an incorrect result. | Эта проблема исправлена, а развертывание в рабочую среду предназначено на май 2020 г.This issue has been fixed and rollout to production is targeted for May 2020. В некоторых случаях повторное развертывание брандмауэра решает проблему, но она не последовательна.In some cases, firewall redeployment resolves the issue, but it’s not consistent. В качестве промежуточного обходного пути используйте только состояние работоспособности брандмауэра, чтобы найти случаи, когда состояние=снижение работоспособности, а не состояние=неработоспособное.As an intermediate workaround, only use the firewall health state to look for status=degraded, not for status=unhealthy. Нехватка портов будет отображаться статусом снижение работоспособности.Port exhaustion will show as degraded. Состояние неисправные зарезервировано для использования в будущем, когда количество метрик, влияющих на работоспособность брандмауэра, увеличится. Not healthy is reserved for future use when the are more metrics to impact the firewall health. Not healthy is reserved for future use when the are more metrics to impact the firewall health. |

| DNAT не поддерживается при включенном принудительном туннелированииDNAT isn’t supported with Forced Tunneling enabled | Брандмауэры, развернутые с включенным принудительным туннелированием, не поддерживают входящий трафик из Интернета из-за асимметричной маршрутизации.Firewalls deployed with Forced Tunneling enabled can’t support inbound access from the Internet because of asymmetric routing. | Это обусловлено схемой работы асимметричной маршрутизации.This is by design because of asymmetric routing. Обратный путь входящих подключений проходит через локальный брандмауэр, в котором нет данных об установленном соединении.The return path for inbound connections goes via the on-premises firewall, which hasn’t seen the connection established. |

Исходящий пассивный FTP может не работать для брандмауэров с несколькими общедоступными IP-адресами в зависимости от конфигурации FTP-сервера. Outbound Passive FTP may not work for Firewalls with multiple public IP addresses, depending on your FTP server configuration. Outbound Passive FTP may not work for Firewalls with multiple public IP addresses, depending on your FTP server configuration. | Пассивный FTP устанавливает разные подключения для каналов управления и данных.Passive FTP establishes different connections for control and data channels. Когда брандмауэр с несколькими общедоступными IP-адресами отправляет данные для исходящего трафика, он случайным образом выбирает один из общедоступных IP-адресов в качестве исходного.When a Firewall with multiple public IP addresses sends data outbound, it randomly selects one of its public IP addresses for the source IP address. В FTP может произойти ошибка, если каналы данных и управления используют разные исходные IP-адреса в зависимости от конфигурации FTP-сервера.FTP may fail when data and control channels use different source IP addresses, depending on your FTP server configuration. | Планирование явной конфигурации SNAT.An explicit SNAT configuration is planned. Тем временем можно настроить FTP-сервер так, чтобы он принимал каналы данных и управления с разных исходных IP-адресов (см. пример для IIS).In the meantime, you can configure your FTP server to accept data and control channels from different source IP addresses (see an example for IIS). Как вариант, рассмотрите использование одного IP-адреса в такой ситуации.Alternatively, consider using a single IP address in this situation. пример для IIS).In the meantime, you can configure your FTP server to accept data and control channels from different source IP addresses (see an example for IIS). Как вариант, рассмотрите использование одного IP-адреса в такой ситуации.Alternatively, consider using a single IP address in this situation. |

| Входящий пассивный FTP может не работать в зависимости от конфигурации FTP-сервера.Inbound Passive FTP may not work depending on your FTP server configuration | Пассивный FTP устанавливает разные подключения для каналов управления и данных.Passive FTP establishes different connections for control and data channels. Входящие подключения в Брандмауэре Azure используют механизм SNAT для одного из частных IP-адресов брандмауэра, чтобы обеспечить симметричную маршрутизацию.Inbound connections on Azure Firewall are SNATed to one of the firewall private IP address to ensure symmetric routing. В FTP может произойти ошибка, если каналы данных и управления используют разные исходные IP-адреса в зависимости от конфигурации FTP-сервера. FTP may fail when data and control channels use different source IP addresses, depending on your FTP server configuration. FTP may fail when data and control channels use different source IP addresses, depending on your FTP server configuration. | Сохранение исходного IP-адреса источника изучается.Preserving the original source IP address is being investigated. Тем временем можно настроить FTP-сервер так, чтобы он принимал каналы данных и управления с разных исходных IP-адресов.In the meantime, you can configure your FTP server to accept data and control channels from different source IP addresses. |

| В метрике NetworkRuleHit отсутствует измерение протоколаNetworkRuleHit metric is missing a protocol dimension | Метрика ApplicationRuleHit разрешает протокол на основе фильтрации, но этот компонент отсутствует в соответствующей метрике NetworkRuleHit.The ApplicationRuleHit metric allows filtering based protocol, but this capability is missing in the corresponding NetworkRuleHit metric. | Соответствующее исправление рассматривается.A fix is being investigated. |

| Правила NAT с портами в диапазоне от 64000 до 65535 не поддерживаютсяNAT rules with ports between 64000 and 65535 are unsupported | Брандмауэр Azure разрешает порты в диапазоне 1–65535 в правилах сети и приложений, но правила NAT поддерживают порты только в диапазоне 1–63999. Azure Firewall allows any port in the 1-65535 range in network and application rules, however NAT rules only support ports in the 1-63999 range. Azure Firewall allows any port in the 1-65535 range in network and application rules, however NAT rules only support ports in the 1-63999 range. | Это текущее ограничение.This is a current limitation. |

| Среднее время обновления конфигурации может занять пять минутConfiguration updates may take five minutes on average | Для обновления конфигурации брандмауэра Azure в среднем может потребоваться 3–5 минут. Параллельные обновления не поддерживаются.An Azure Firewall configuration update can take three to five minutes on average, and parallel updates aren’t supported. | Соответствующее исправление рассматривается.A fix is being investigated. |

| Брандмауэр Azure использует заголовки TLS на основе SNI для фильтрации трафика HTTPS и MSSQLAzure Firewall uses SNI TLS headers to filter HTTPS and MSSQL traffic | Если программное обеспечение браузера или сервера не поддерживает расширение индикатора имени сервера, вы не сможете подключиться через Брандмауэр Azure. If browser or server software does not support the Server Name Indicator (SNI) extension, you won’t be able to connect through Azure Firewall. If browser or server software does not support the Server Name Indicator (SNI) extension, you won’t be able to connect through Azure Firewall. | Если программное обеспечение браузера или сервера не поддерживает SNI, вы можете управлять подключением с помощью правила сети, а не правила приложения.If browser or server software does not support SNI, then you may be able to control the connection using a network rule instead of an application rule. Сведения о программном обеспечении, поддерживающем SNI, см. в этой статье.See Server Name Indication for software that supports SNI. |

| Пользовательская служба DNS не работает c принудительным туннелированием.Custom DNS doesn’t work with forced tunneling | Если включено принудительное туннелирование, пользовательская служба DNS не работает.If force tunneling is enabled, custom DNS doesn’t work. | Соответствующее исправление рассматривается.A fix is being investigated. |

Запуск и остановка не работает с брандмауэром, настроенным в режиме принудительного туннелирования. Start/Stop doesn’t work with a firewall configured in forced-tunnel mode Start/Stop doesn’t work with a firewall configured in forced-tunnel mode | Запуск и остановка не работает с брандмауэром Azure, настроенным в режиме принудительного туннелирования.Start/stop doesn’t work with Azure firewall configured in forced-tunnel mode. Попытка запустить Брандмауэр Azure с настроенным принудительным туннелированием приводит к следующей ошибке:Attempting to start Azure Firewall with forced tunneling configured results in the following error: Set-AzFirewall: Конфигурацию IP-адресов управления AzureFirewall FW-xx невозможно добавить в имеющийся брандмауэр. Повторно разверните с помощью конфигурации IP-адресов управления, если необходимо использовать принудительное туннелирование. | Исследуется. Under investigation. Under investigation.В качестве обходного решения можно удалить имеющийся брандмауэр и создать новый, используя те же параметры.As a workaround, you can delete the existing firewall and create a new one with the same parameters. |

| Не удается добавить теги политики брандмауэра с помощью порталаCan’t add firewall policy tags using the portal | Для политики Брандмауэра Azure действует ограничение на поддержку исправлений, которое не позволяет добавить тег с помощью портала Azure.Azure Firewall Policy has a patch support limitation that prevents you from adding a tag using the Azure portal. Поступает следующее сообщение об ошибке: Could not save the tags for the resource (Не удалось сохранить теги для ресурса).The following error is generated: Could not save the tags for the resource. | Соответствующее исправление рассматривается.A fix is being investigated. Либо можно использовать командлет Azure PowerShell Set-AzFirewallPolicy для обновления тегов. Alternatively, you can use the Azure PowerShell cmdlet Alternatively, you can use the Azure PowerShell cmdlet Set-AzFirewallPolicy to update tags. |

| IPv6 еще не поддерживаетсяIPv6 not yet supported | При добавлении IPv6-адреса к правилу происходит сбой брандмауэра.If you add an IPv6 address to a rule, the firewall fails. | Используйте только IPv4-адреса.Use only IPv4 addresses. Поддержка IPv6 находится на стадии изучения.IPv6 support is under investigation. |

Что такое БРАНДМАУЭР (ФАЙРВОЛ) — что это значит, слово, термин

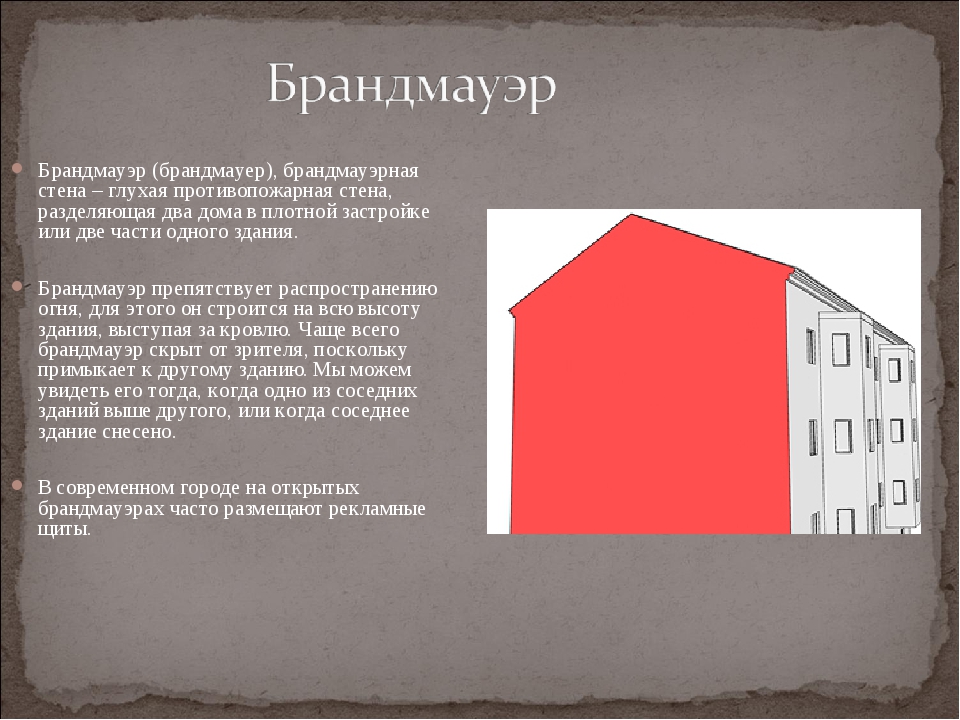

Брандмауэр (Brandmauer) или Файрвол (Firewall) – это компьютерная программа, целью которой является защита компьютера от вирусов и хакерских атак. Брандмауэр отслеживает сетевой трафик, поступающий в операционную систему, и помогает остановить вредоносные программы, которые пытаются получить доступ к личной информации пользователя. Помимо этого, у терминов Брандмауэр и Файрвол есть еще и другое определение. Данными терминами принято назвать противопожарные капитальные стены, которые по идее должны защищать дома от пожаров в местах плотной застройки.

Что такое Брандмауэр (Файрвол) – значение, определение простыми словами.

Простыми словами, Брандмауэр (Фаервол) – это специальные защитные компьютерные программы, которые постоянно сканируют получаемые и отправляемые в интернет данные. Образно говоря, это виртуальные стены, которые защищают компьютер от опасностей интернета: вирусы, руткиты, шпионские программы, и тд. Хотя стоит отметить, что брандмауэр не является единственным или самым надежным источником защиты вашего компьютера. Как правило, для обеспечения наибольшей безопасности, брандмауэр (Файрвол), всегда работает в связке с антивирусом и анти-шпионским программным обеспечением.

В большинстве случаев, брандмауэр устанавливается непосредственно на рабочую машину (ПК), но иногда, как в случаях с различными офисами, где присутствует много компьютеров, файрвол ставится в виде физического устройства (но об этом позже). Пользователям операционной системы Windows, нет нужды устанавливать брандмауэр самостоятельно (отдельно), так как в ОС изначально присутствует собственный — Брандмауэр Windows.

Брандмауэр – как это работает, простыми словами.

Не вникая в сложные технические подробности, работу Брандмауэра можно описать следующим образом. Когда пользователь запускает программу, связанную с Интернетом, такую как браузер или компьютерная игра, компьютер подключается к удаленному веб-сайту и отправляет информацию о компьютерной системе пользователя. Однако перед тем как данные будут отправлены или получены они проходят через межсетевой экран (файрвол), где в зависимости от установленных параметров, данные будут пропущены или остановлены.

Образно говоря, в процессе своей работы, брандмауэр выступает своеобразным пограничником или таможенником, который следит за всем что вывозится и завозится на компьютер. Кроме того, в его обязанности входит проверка пакетов данных на соответствие необходимым параметрам. Таким образом, файрвол может помочь остановить работу уже установленного вредоносного ПО, такого как троянские кони и другие шпионские программы. Простыми словами, экран просто не будет передавать собранные этими программами данные в интернет. Но это, конечно же все в теории, так как подобные вредительские программы постоянно совершенствуются и учатся обманывать файрволы.

Простыми словами, экран просто не будет передавать собранные этими программами данные в интернет. Но это, конечно же все в теории, так как подобные вредительские программы постоянно совершенствуются и учатся обманывать файрволы.

Что такое Аппаратный брандмауэр и способы защиты сети?

Аппаратный брандмауэр — это физическое устройство, которое соединяет компьютер или сеть с Интернетом, используя определенные усовершенствованные методы защиты от несанкционированного доступа. Проводные маршрутизаторы, широкополосные шлюзы и беспроводные маршрутизаторы включают в себя аппаратные брандмауэры, которые защищают каждый компьютер в сети. Аппаратные брандмауэры используют для защиты сети разные виды обеспечения безопасности: фильтрация пакетов, проверка пакетов с учетом состояния, трансляция сетевых адресов и шлюзы уровня приложения.

Брандмауэр фильтрации пакетов проверяет все пакеты данных, отправляемые в систему и из нее. Он пересылает данные на основе набора правил, определенных сетевым администратором. Этот аппаратный брандмауэр проверяет заголовок пакета и фильтрует пакеты на основе адреса источника, адресата и порта. Если пакет не соответствует правилам или соответствует критериям блокировки, ему не разрешается проходить через компьютер или сеть.

Он пересылает данные на основе набора правил, определенных сетевым администратором. Этот аппаратный брандмауэр проверяет заголовок пакета и фильтрует пакеты на основе адреса источника, адресата и порта. Если пакет не соответствует правилам или соответствует критериям блокировки, ему не разрешается проходить через компьютер или сеть.

Динамическая фильтрация пакетов или проверка пакетов с учетом состояния, это более сложный метод защиты. Этот брандмауэр контролирует, откуда пришел пакет, чтобы выяснить, что с ним делать. Он проверяет, были ли данные отправлены в ответ на запрос для получения дополнительной информации или просто он появился сам по себе. Пакеты, которые не соответствуют заданному состоянию соединения, отклоняются.

Еще одним способом обеспечения безопасности является — маршрутизатор трансляции сетевых адресов (NAT). Он скрывает компьютер или сеть компьютеров от внешнего мира, представляя один общедоступный IP-адрес для доступа в Интернет. IP-адрес брандмауэра является единственным допустимым адресом в этом сценарии, и это единственный IP-адрес, представленный для всех компьютеров в сети. Каждому компьютеру на внутренней стороне сети присваивается свой IP-адрес, действительный только внутри сети. Этот вариант защиты очень эффективен, поскольку он представляет возможность использовать только один публичный IP-адрес для отправки и поступления пакетов информации. Что в свою очередь значительно минимизирует возможности по внедрению вредоносного ПО. Этот аппаратный брандмауэр обычно реализуется на отдельном компьютере в сети, который имеет единственную функцию работы в качестве прокси сервера. Он довольно сложный и считается одним из самых безопасных типов аппаратных брандмауэров.

IP-адрес брандмауэра является единственным допустимым адресом в этом сценарии, и это единственный IP-адрес, представленный для всех компьютеров в сети. Каждому компьютеру на внутренней стороне сети присваивается свой IP-адрес, действительный только внутри сети. Этот вариант защиты очень эффективен, поскольку он представляет возможность использовать только один публичный IP-адрес для отправки и поступления пакетов информации. Что в свою очередь значительно минимизирует возможности по внедрению вредоносного ПО. Этот аппаратный брандмауэр обычно реализуется на отдельном компьютере в сети, который имеет единственную функцию работы в качестве прокси сервера. Он довольно сложный и считается одним из самых безопасных типов аппаратных брандмауэров.

Основные проблемы с брандмауэрами.

Существует несколько общих проблем, которые могут возникнуть в результате использования брандмауэра. Самой распространенной проблемой является то, что помимо вредоносных программ, брандмауэр часто блокирует нормальный, нужный нам трафик. Некоторые веб-сайты могут иметь ограниченный доступ или не открываться, потому что они были неправильно диагностированы. Довольно часто возникают проблемы с сетевыми играми, так как фаервол, часто распознает подобный трафик, как вредоносный и блокирует работу программ. Исходя из этого, следует отметить, что хоть брандмауэр штука весьма полезная, его нужно правильно настраивать, чтобы он не портил жизнь своими запретами.

Некоторые веб-сайты могут иметь ограниченный доступ или не открываться, потому что они были неправильно диагностированы. Довольно часто возникают проблемы с сетевыми играми, так как фаервол, часто распознает подобный трафик, как вредоносный и блокирует работу программ. Исходя из этого, следует отметить, что хоть брандмауэр штука весьма полезная, его нужно правильно настраивать, чтобы он не портил жизнь своими запретами.

Что такое брандмауэр и зачем он мне нужен?

Брандмауэр — это программное обеспечение или встроенное ПО, предотвращающее несанкционированный доступ к сети. Он проверяет входящий и исходящий трафик, используя набор правил для выявления и блокировки угроз.

Брандмауэрыиспользуются как в личных, так и в корпоративных настройках, и многие устройства поставляются с одним встроенным, включая компьютеры Mac, Windows и Linux. Они широко считаются важным компонентом сетевой безопасности.

Почему важны брандмауэры? Брандмауэры важны, потому что они оказали огромное влияние на современные методы безопасности и до сих пор широко используются. Впервые они появились на заре Интернета, когда сетям потребовались новые методы безопасности, которые могли бы справиться с возрастающей сложностью. С тех пор межсетевые экраны стали основой сетевой безопасности в модели клиент-сервер — центральной архитектуре современных вычислений. Большинство устройств используют брандмауэры или тесно связанные с ними инструменты для проверки трафика и устранения угроз.

Впервые они появились на заре Интернета, когда сетям потребовались новые методы безопасности, которые могли бы справиться с возрастающей сложностью. С тех пор межсетевые экраны стали основой сетевой безопасности в модели клиент-сервер — центральной архитектуре современных вычислений. Большинство устройств используют брандмауэры или тесно связанные с ними инструменты для проверки трафика и устранения угроз.

используются как в корпоративных, так и в пользовательских настройках. Современные организации включают их в стратегию управления информацией и событиями безопасности (SIEM) вместе с другими устройствами кибербезопасности.Они могут быть установлены на периметре сети организации для защиты от внешних угроз или внутри сети для создания сегментации и защиты от внутренних угроз.

В дополнение к немедленной защите от угроз межсетевые экраны выполняют важные функции регистрации и аудита. Они ведут учет событий, которые могут использоваться администраторами для выявления закономерностей и улучшения наборов правил. Правила следует регулярно обновлять, чтобы не отставать от постоянно развивающихся угроз кибербезопасности. Поставщики обнаруживают новые угрозы и как можно скорее разрабатывают исправления для их устранения.

Правила следует регулярно обновлять, чтобы не отставать от постоянно развивающихся угроз кибербезопасности. Поставщики обнаруживают новые угрозы и как можно скорее разрабатывают исправления для их устранения.

В одной домашней сети брандмауэр может фильтровать трафик и предупреждать пользователя о вторжениях. Они особенно полезны для постоянно активных подключений, таких как цифровая абонентская линия (DSL) или кабельный модем, поскольку в этих типах подключения используются статические IP-адреса. Они часто используются вместе с антивирусными приложениями. Персональные межсетевые экраны, в отличие от корпоративных, обычно представляют собой единый продукт, а не набор различных продуктов. Это может быть программное обеспечение или устройство со встроенной прошивкой межсетевого экрана.Аппаратные / встроенные брандмауэры часто используются для установки ограничений между домашними устройствами.

Как работает межсетевой экран? Межсетевой экран устанавливает границу между внешней сетью и сетью, которую он охраняет. Он вставляется в сетевое соединение и проверяет все пакеты, входящие и исходящие из защищаемой сети. При проверке он использует набор предварительно настроенных правил, чтобы различать доброкачественные и вредоносные пакеты.

Он вставляется в сетевое соединение и проверяет все пакеты, входящие и исходящие из защищаемой сети. При проверке он использует набор предварительно настроенных правил, чтобы различать доброкачественные и вредоносные пакеты.

Термин «пакеты» относится к фрагментам данных, отформатированных для передачи через Интернет.Пакеты содержат сами данные, а также информацию о данных, например, откуда они пришли. Межсетевые экраны могут использовать эту информацию о пакете, чтобы определить, соответствует ли данный пакет установленному правилу. В противном случае пакет будет заблокирован для входа в защищенную сеть.

Наборы правил могут быть основаны на нескольких вещах, обозначенных пакетными данными, в том числе:

- Их источник.

- Их пункт назначения.

- Их содержание.

Эти характеристики могут быть представлены по-разному на разных уровнях сети.Когда пакет перемещается по сети, он несколько раз переформатируется, чтобы сообщить протоколу, куда его отправить. Существуют различные типы межсетевых экранов для чтения пакетов на разных уровнях сети.

Типы межсетевых экранов Брандмауэрыподразделяются на категории либо по способу фильтрации данных, либо по системе, которую они защищают.

Это диаграмма, иллюстрирующая различные типы межсетевых экранов.При разделении на категории по тому, что они защищают, есть два типа: на основе сети и на основе хоста.Сетевые брандмауэры охраняют целые сети и часто являются аппаратными. Межсетевые экраны на основе хостов защищают отдельные устройства, известные как хосты, и часто представляют собой программное обеспечение.

При категоризации методом фильтрации основными типами являются:

- Межсетевой экран с фильтрацией пакетов проверяет пакеты изолированно и не знает контекста пакета.

- Межсетевой экран с отслеживанием состояния проверяет сетевой трафик, чтобы определить, связан ли один пакет с другим пакетом.

- Брандмауэр-прокси (также известный как шлюз уровня приложения) проверяет пакеты на уровне приложений эталонной модели взаимодействия открытых систем (OSI).

- Межсетевой экран нового поколения (NGFW) использует многоуровневый подход для интеграции возможностей межсетевого экрана предприятия с системой предотвращения вторжений (IPS) и контролем приложений.

Каждый тип в списке проверяет трафик с более высоким уровнем контекста, чем предыдущий, т. Е. Отслеживание состояния имеет больше контекста, чем фильтрация пакетов.

Межсетевые экраны с фильтрацией пакетов

Когда пакет проходит через межсетевой экран с фильтрацией пакетов, проверяются его адрес источника и назначения, протокол и номер порта назначения. Пакет отбрасывается — то есть не пересылается к месту назначения — если он не соответствует набору правил межсетевого экрана. Например, если брандмауэр настроен с правилом для блокировки доступа по Telnet, то брандмауэр будет отбрасывать пакеты, предназначенные для порта протокола управления передачей (TCP) номер 23, порта, на котором приложение сервера Telnet будет прослушивать.

Пакет отбрасывается — то есть не пересылается к месту назначения — если он не соответствует набору правил межсетевого экрана. Например, если брандмауэр настроен с правилом для блокировки доступа по Telnet, то брандмауэр будет отбрасывать пакеты, предназначенные для порта протокола управления передачей (TCP) номер 23, порта, на котором приложение сервера Telnet будет прослушивать.

Межсетевой экран с фильтрацией пакетов работает в основном на сетевом уровне эталонной модели OSI, хотя транспортный уровень используется для получения номеров портов источника и назначения. Он проверяет каждый пакет независимо и не знает, является ли какой-либо конкретный пакет частью существующего потока трафика.

Брандмауэр с фильтрацией пакетов эффективен, но поскольку он обрабатывает каждый пакет изолированно, он может быть уязвим для атак с подменой IP-адреса и в значительной степени заменен брандмауэрами с проверкой состояния.

Межсетевые экраны с проверкой состояния Брандмауэры Stateful Inspection — также известные как брандмауэры с динамической фильтрацией пакетов — отслеживают коммуникационные пакеты с течением времени и проверяют как входящие, так и исходящие пакеты.

Этот тип поддерживает таблицу, в которой отслеживаются все открытые соединения. Когда приходят новые пакеты, он сравнивает информацию в заголовке пакета с таблицей состояний — своим списком допустимых соединений — и определяет, является ли пакет частью установленного соединения.Если это так, пакет пропускается без дальнейшего анализа. Если пакет не соответствует существующему соединению, он оценивается в соответствии с набором правил для новых соединений.