Обнаружение брутфорс-атак через NTLM с помощью Varonis / Хабр

Сегодня мы опишем реальный рабочий процесс, который команда реагирования на инциденты (Incident Response Team) Varonis использует для расследования атак методом подбора паролей (brute force attack, далее – брутфорс-атака) через NTLM. Данные атаки являются довольно распространенными, и наша команда часто с ними сталкивается у заказчиков по всему миру.

Обнаружение

Если вы увидите какое-либо из этих оповещений в панели мониторинга Varonis, возможно, вы подвергаетесь брутфорс-атаке через NTLM:

- Password spraying from a single source

- Account enumeration via NTLM

- Multiple account lockouts

Вы также можете выполнить поиск всех неудачных попыток аутентификации в панели мониторинга Varonis, чтобы найти подозрительные действия, которые нужно расследовать.

1. Первичное расследование в интерфейсе Varonis

Нажмите Analytics в панели мониторинга Varonis.

В выпадающем списке Servers выберите DirectoryServices.

В качестве значения фильтра по типу события (Event Type) выберите «Account Authentication». В результате вы получите выборку событий, связанных с попытками входа в систему, за заданный временной промежуток.

Ищите неудачные попытки входа в систему для неизвестных пользователей, которые могут указывать на атаку по словарю распространенных имен учетных записей, таких как «administrator» или «service». Varonis отображает такие учетные записи как «Abstract/Nobody» (в выделенном поле User Name (Event By)), потому что они не существуют в Active Directory и им невозможно найти соответствие.

В колонке «Device Name» вы увидите, скорее всего, замаскированное имя машины, используемой для запросов аутентификации. Вероятно, вы не будете знать эту машину, а ее имя не будет соответствовать корпоративной политике именования устройств. Злоумышленники зачастую используют такие имена устройств как «workstation» или «mstsc» в надежде скрыть свою активность.

Если вы определили, что брутфорс-атака через NTLM действительно имеет место быть, вам нужно более детально углубиться в логи.

Поищите все неудачные попытки входа в систему через NTLM при помощи следующих фильтров:

- event description ‘contains’ NTLM

- event Status = Fail

- event Type = TGT Authentication

Поищите все успешные аутентификации по именам устройств, используемых злоумышленниками, для проверки, что на текущий момент нет непосредственных признаков успешной компрометации учетной записи. Запишите значение поля «Collection Device Hostname» для анализируемых событий. Это имя контроллера домена, с которого необходимо начать следующую фазу расследования.

2. Подготовка аудита NTLM

Выделите Default Domain Policy, чтобы впоследствии мы могли получать события со всех контроллеров домена.

Нажмите правой кнопкой мыши на Default Domain Policy и выберите Edit.

Откроется окно Group Policy Management Editor. Раскрывая иерархию, выберите Security Options.

Измените следующие значения:

- Network security: Restrict NTLM: Audit Incoming Traffic = Enable auditing for all accounts

- Network security: Restrict NTLM: Audit NTLM authentication in this domain = Enable all

- Network security: Restrict NTLM: Outgoing NTLM traffic to remote servers = Audit all

Выполните команду «gpupdate /force», чтобы применить изменения.

3. Расследование логов NTLM

Перейдите на контроллер домена, выявленный через колонку «Collection Device Hostname», в пункте 1.

Запустите Event Viewer (команда eventvwr в cmd) и раскройте иерархию до журнала Application and Services Logs > Microsoft > Windows > NTLM > Operational.

События, у которых значение Event ID = 8004, в большинстве своем будут связаны со злонамеренными попытками аутентификации.

Поищите в журнале, используя имена устройств или пользователей, которые мы видели в пункте 1. В найденных событиях обратите внимание на поле «Secure Channel Name». Это имя атакуемого устройства.

Важное замечание

В журнале событий NTLM вы увидите только новые события, которые начали поступать с момента включения аудита в пункте 2

4. Устранение

Как только мы идентифицировали имя атакуемого устройства, мы можем выяснить, как злоумышленник отправляет эти попытки аутентификации. В журналах фаервола проверьте подключения во время злонамеренных попыток аутентификации. На атакуемом устройстве можно воспользоваться командой netstat или утилитой Wireshark. Таким образом мы ищем IP-адрес и порт, которые злоумышленник использует для отправки запросов аутентификации.

Таким образом мы ищем IP-адрес и порт, которые злоумышленник использует для отправки запросов аутентификации.

Как только мы получим эту информацию, мы можем принять меры по предотвращению враждебной активности – заблокировать IP-адрес или закрыть порт.

Существует вероятность заражения атакуемого устройства. Действуйте осторожно!

Наконец, чтобы завершить расследование, нам нужно проверить все действия по аутентификации учетных записей пользователей на атакуемом устройстве, а также активность на наблюдаемых источниках данных с атакуемого устройства и любые другие оповещения, поступающие с атакуемого устройства. Мы должны просмотреть журналы Varonis и NTLM, чтобы убедиться, что попытки аутентификации остановлены, и продолжать следить за новой активностью.

Команда Varonis в России проводит бесплатный анализ киберзащищенности и аудит рисков ИТ-инфраструктуры. Для этого нужно оставить заявку на сайте или связаться с нами удобным способом.

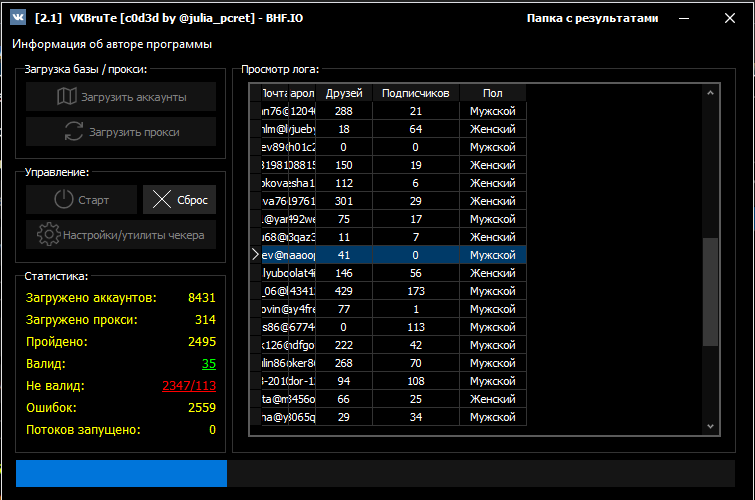

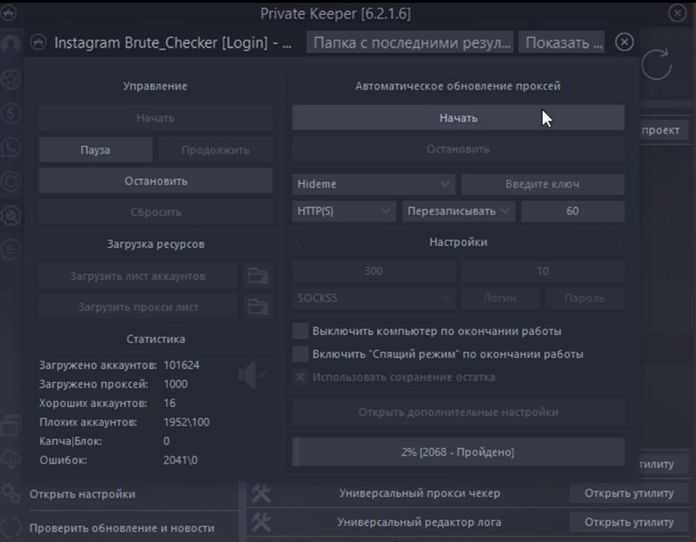

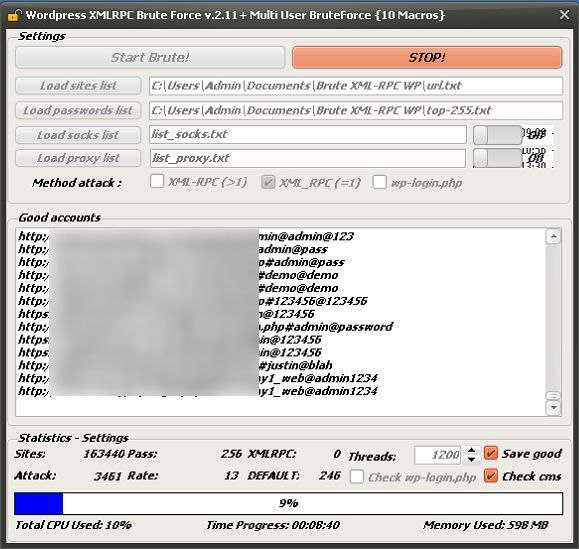

11 инструментов Brute-force атак для пентестинга

Дата: 11.06.2021. Автор: Игорь Б. Категории: Статьи по информационной безопасности

В этой статье пойдет речь об 11 инструментах Brute-force атак для проведения тестирования на проникновение. Информация будет полезна специалистам, работающим в сфере ИБ.

Что такое Brute-force атака?

Атака Brute-force – это одна из самых опасных кибератак, с которой сложно справиться. Ее целями становятся веб-сайты, безопасность устройств, пароли для входа или ключи шифрования. Известно, что используется метод непрерывных проб и ошибок, чтобы получить нужные данные.

Способы осуществления атак Brute-force варьируются:

- Гибридные атаки Brute-force: осуществляется отправка и подбор верной фразы с помощью словарей.

- Обратные атаки Brute-force: хакер пытается получить ключ вывода пароля с помощью тщательного исследования.

Для чего нужны инструменты для тестирования на проникновение?

Атаки Brute-force осуществляются с помощью различных инструментов. Пользователь также может использовать эти программы сами по себе для тестирования на проникновение. Сам процесс часто называется пентестингом.

Тестирование на проникновение (или пентестинг) – это практика взлома собственной ИТ-системы теми же способами, которые применяют и хакеры. Оно дает возможность обнаружить любые дыры в системе безопасности.

Примечание: приведенные ниже инструменты способны генерировать множество запросов, которые следует выполнять только в среде приложения.

1. Gobuster

Gobuster – это один из самых мощных и быстрых инструментов для проведения атак Brute-force. Программа использует сканер каталогов, написанный на языке Go: он быстрее и гибче, чем интерпретируемый скрипт.

Отличительные черты:

- Gobuster известен своим параллелизмом, который позволяет ему обрабатывать несколько задач и расширений одновременно (при этом сохраняя быструю скорость работы).

- Это инструмент Java без графического интерфейса, он работает только в командной строке, но доступен на многих платформах.

- Есть встроенное меню справки.

Режимы:

- dir – классический режим каталога;

- dns – режим поддомена;

- s3 – перечисление открытых S3-бакетов и поиск списков;

- vhost – режим виртуального хоста.

Однако есть единственный минус у этого инструмента – не до конца проработанный рекурсивный поиск по каталогам. Это снижает его эффективность для каталогов некоторых уровней.

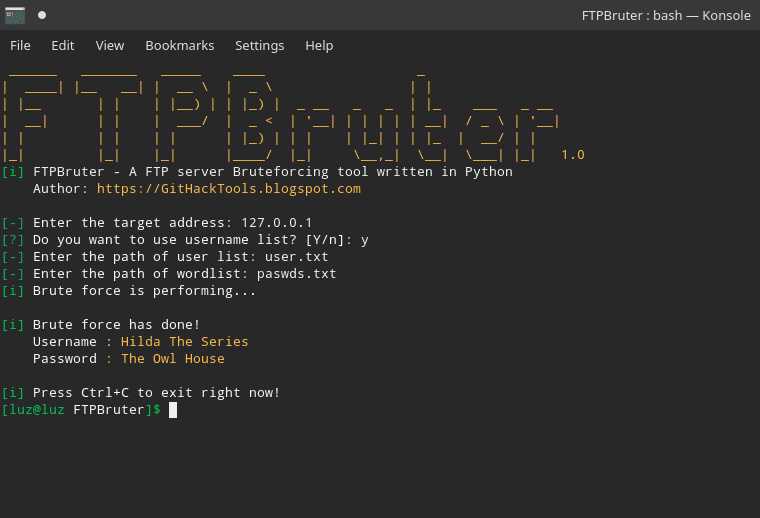

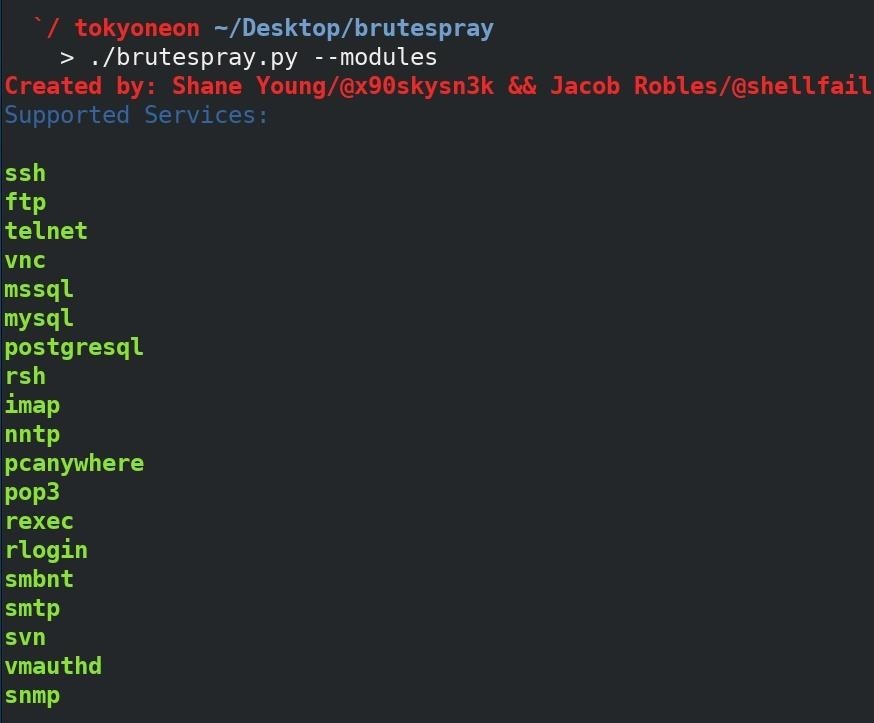

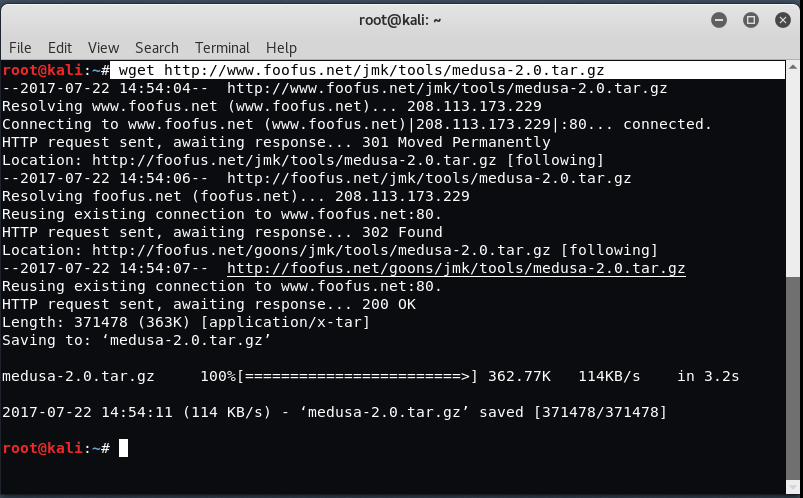

2. BruteX

BruteX – это отличный инструмент с открытым исходным кодом для проведения атак Brute-force. Его целью становятся:

- Открытые порты

- Имена пользователей

- Пароли

Программа систематически отправляет огромное количество возможных паролей.

Она включает в себя множество служб, подсмотренных у некоторых других инструментов, таких как Nmap, Hydra и DNS enum. BruteX позволяет сканировать открытые порты, запускать FTP, SSH и автоматически обнаруживать запущенную службу целевого сервера.

BruteX позволяет сканировать открытые порты, запускать FTP, SSH и автоматически обнаруживать запущенную службу целевого сервера.

3. Dirsearch

Dirsearch – это продвинутый инструмент для атак Brute-forcе. Он был основан на командной строке. Это сканер веб-путей AKA, который способен перебирать каталоги и файлы на веб-серверах.

Dirsearch недавно стал частью официального пакета программ Kali Linux, но он также доступен для Windows, Linux и macOS. Инструмент был написан на Python, для того чтобы быть легко совместимым с существующими проектами и скриптами.

Он работает намного быстрее, чем традиционный инструмент DIRB, и содержит гораздо больше функций:

- поддержка прокси;

- многопоточность;

- рандомизация агентов пользователей;

- поддержка нескольких расширений;

- Scanner arena;

- захват запроса.

Dirsearch является лучшей программой для рекурсивного сканирования. Он снова и снова исследует систему в поисках любых дополнительных каталогов. Наряду с большой скоростью и простотой использования, это один из лучших инструментов для пентестинга.

Он снова и снова исследует систему в поисках любых дополнительных каталогов. Наряду с большой скоростью и простотой использования, это один из лучших инструментов для пентестинга.

4. Callow

Callow – это удобный и легко настраиваемый инструмент для атак Brute-forcе и получения входа в систему. Он был написан на Python 3. Инструмент разработан с учетом всех потребностей и возможностей новичков.

Стоит также отметить, что Callow был снабжен гибкими пользовательскими политиками для легкой обработки ошибок.

5. Secure Shell Bruteforcer

Secure Shell Bruteforcer (SSB) – это один из самых быстрых и простых инструментов для проведения атак Brute-forcе SSH-серверов.

Защищенный Shell SSB дает возможность использовать соответствующий интерфейс, в отличие от других инструментов, которые взламывают пароль SSH-сервера.

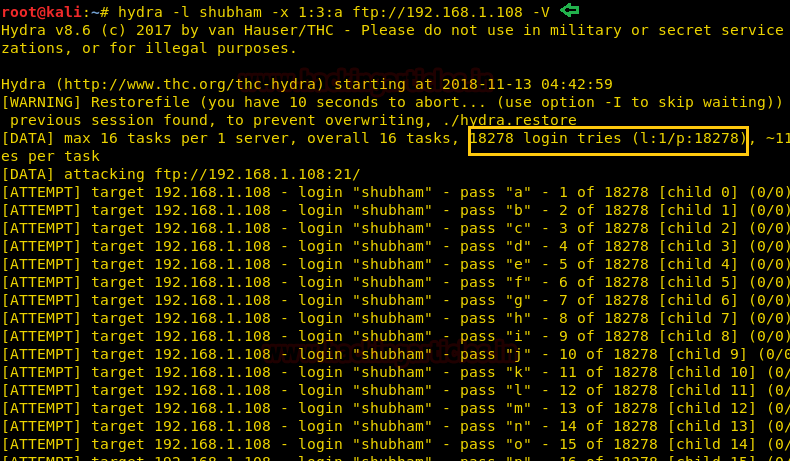

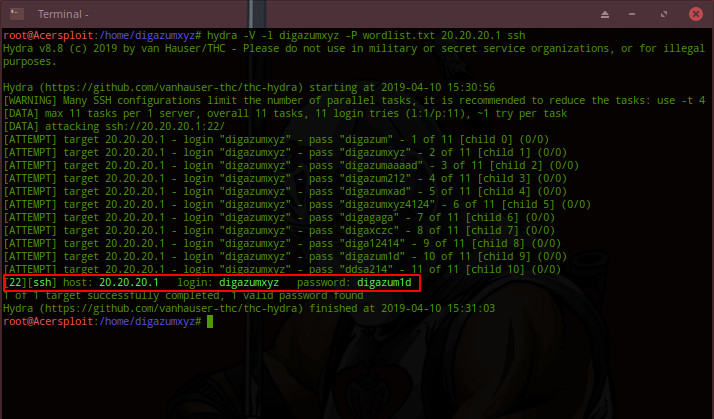

6. Hydra

Hydra – это один из самых известных инструментов для взлома логинов, используемых как в Linux, так и в Windows/Cygwin. Кроме того, он доступен для установки на Solaris, FreeBSD/OpenBSD, QNX (Blackberry 10) и macOS. Инструмент поддерживает множество протоколов, таких как AFP, HTTP-FORM-GET, HTTP-GET, HTTP-FORM-POST, HTTP-HEAD и HTTP-PROXY.

Кроме того, он доступен для установки на Solaris, FreeBSD/OpenBSD, QNX (Blackberry 10) и macOS. Инструмент поддерживает множество протоколов, таких как AFP, HTTP-FORM-GET, HTTP-GET, HTTP-FORM-POST, HTTP-HEAD и HTTP-PROXY.

Установленный по умолчанию в Kali Linux, Hydra имеет версию с командной строкой и с графическим интерфейсом. Он может взломать целый список имен пользователей/паролей с помощью атаки Brute-forcе.

Кроме того, это очень быстрый и гибкий инструмент, с функциями параллельного выполнения задач; он дает возможность пользователю удаленно предотвращать несанкционированный доступ к системе.

Некоторые другие хакерские инструменты для входа в систему используются в таких же целях, но только Hydra поддерживает множество различных протоколов и распараллеленных соединений.

7. Burp Suite

Burp Suite Professional – это полезный набор инструментов для тестировщиков веб-безопасности. Он предоставляет множество нужных функций. С помощью данного инструмента можно автоматизировать монотонные задачи тестирования. Кроме того, он разработан для ручного и полуавтоматического тестирования безопасности на экспертном уровне. Многие профессионалы используют его при тестировании на проникновение, беря за основу 10 основных уязвимостей OWASP.

С помощью данного инструмента можно автоматизировать монотонные задачи тестирования. Кроме того, он разработан для ручного и полуавтоматического тестирования безопасности на экспертном уровне. Многие профессионалы используют его при тестировании на проникновение, беря за основу 10 основных уязвимостей OWASP.

Burp имеет множество уникальных функций: от увеличения охвата сканирования до его проведения в темном режиме. Он может тестировать/сканировать многофункциональные современные веб-приложения, JavaScript, API.

Это инструмент, предназначенный, на самом деле, для тестирования служб, а не для взлома. Таким образом, он записывает сложные последовательности алгоритмов аутентификации и выдает пользователю отчеты для непосредственного и совместного использования.

Burp также имеет преимущество в том, что он способен запустить out-of-band application security testing (OAST), которое проводится для обнаружения многих невидимых уязвимостей.

8. Patator

Patator – это инструмент атак Brute-forcе для многоцелевого и гибкого использования в рамках модульной конструкции. Он использует инструменты и скрипты атак для получения паролей. Каждый раз Patator ищет новый подход, чтобы не повторять старых ошибок.

Написанный на Python, данный инструмент проводит тестирование на проникновение гибким и надежным способом. Он поддерживает множество модулей, в том числе:

- FTP

- SSH

- MySQL

- SMTP

- Telnet

- DNS

- SMB

- IMAP

- LDAP

- rlogin

- Zip

- Java Keystore

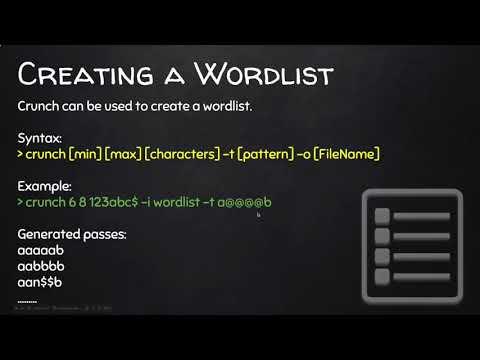

9. Pydictor

Pydictor – еще один отличный и мощный инструмент для взлома с помощью словарей. Когда дело доходит до длительных и надежных тестов паролей, он сможет удивить как новичков, так и профессионалов. Это инструмент, который злоумышленники не могут раздобыть в свой арсенал. Кроме того, он имеет огромное количество функций, которые позволяют пользователю наслаждаться действительно высокой производительностью программы в любой ситуации тестирования.

Отличительные черты:

- Дает возможность создать общий список слов, список слов для социальной инженерии, список слов с использованием веб-контента и многое другое. Кроме того, он содержит фильтр, помогающий настроить определенный список.

- Пользователь может настроить атрибуты списка в соответствии с его потребностями с помощью фильтра по длине и другим параметрам.

- Инструмент способен проанализировать файлы конфигурации в Windows, Linux и Mac.

Словари:

- Числовой

- Алфавитный

- Словарь знаков верхнего регистра

- Цифры в сочетании со знаками верхнего регистра

- Верхний регистр знаков в сочетании со строчными символами

- Цифры в сочетании со строчными символами

- Сочетание верхнего и нижнего регистров и цифр

10. Ncrack

Ncrack – это инструмент для взлома сети с высокой производительностью. Он был разработан для компаний, чтобы помочь им проверить свои сетевые устройства на наличие слабых паролей. Многие специалисты по безопасности рекомендуют использовать его для аудита безопасности сетей. Ncrack доступен как автономный инструмент или как часть Kali Linux.

Многие специалисты по безопасности рекомендуют использовать его для аудита безопасности сетей. Ncrack доступен как автономный инструмент или как часть Kali Linux.

Благодаря модульному подходу и динамическому движку, Ncrack, написанный на базе командной строки, может быть гибким и соответствовать нужным параметрам. Он способен выполнять надежный аудит для многих хостов одновременно.

Возможности Ncrack не ограничиваются гибким интерфейсом – он также обеспечивает полный контроль над сетевыми операциями пользователя. Это позволяет применять удивительные сложные атаки Brute-forcе, взаимодействовать с системой во время их выполнения и использовать временные шаблоны, такие как есть в Nmap.

Он поддерживает следующие протоколы: SH, RDP, FTP, Telnet, HTTP(S), WordPress, POP3(S), IMAP, CVS, SMB, VNC, SIP, Redis, PostgreSQL, MQTT, MySQL, MSSQL, MongoDB, Cassandra, WinRM, OWA и DICOM, что квалифицирует его как инструмент для широкого спектра отраслей.

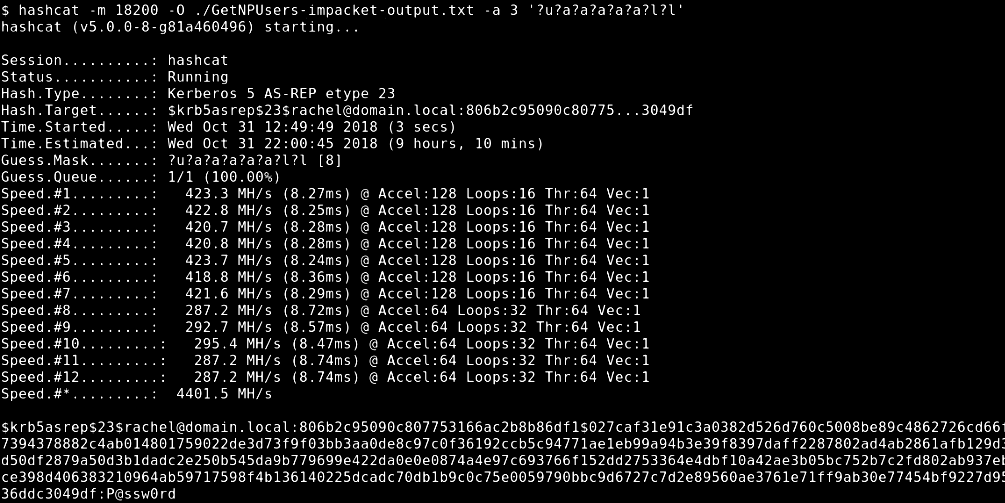

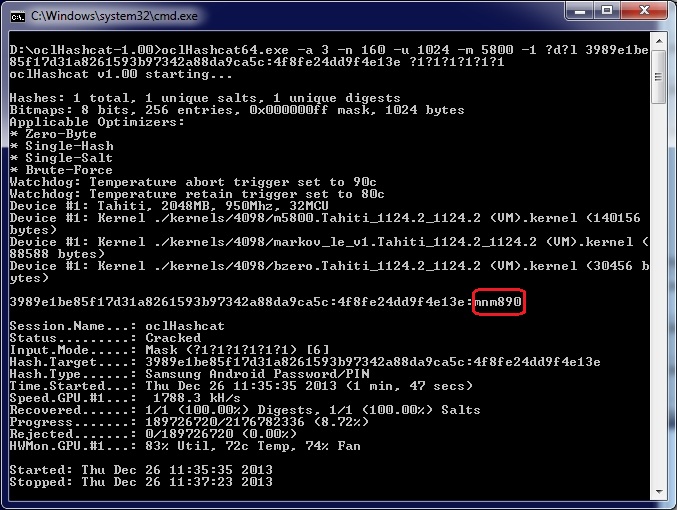

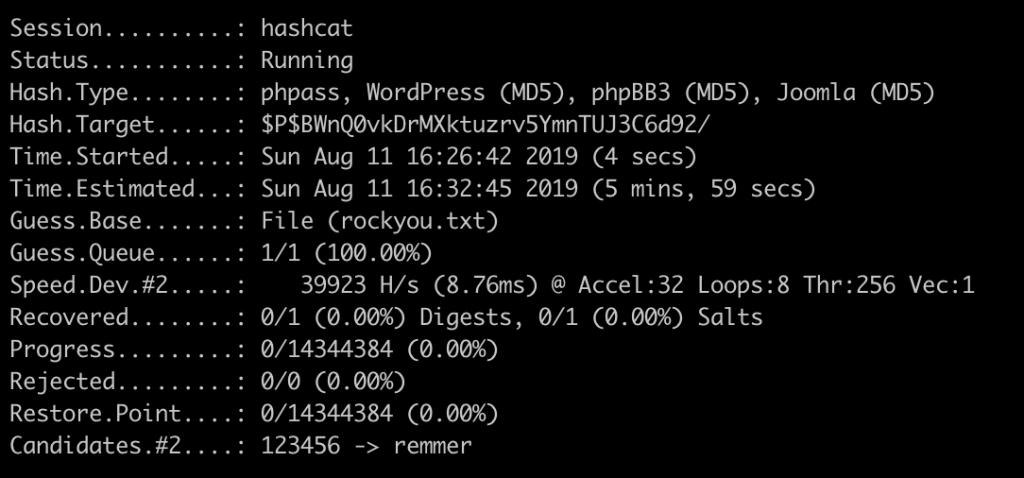

11. Hashcat

Hashcat – это инструмент для восстановления паролей. Он может работать на Linux, OS X и Windows и поддерживает множество алгоритмов, таких как MD4, MD5, SHA-family, хэши LM и форматы Unix Crypt.

Он может работать на Linux, OS X и Windows и поддерживает множество алгоритмов, таких как MD4, MD5, SHA-family, хэши LM и форматы Unix Crypt.

Hashcat стал хорошо известен благодаря своей оптимизации, частично зависящей от программного обеспечения, которое было разработано создателем инструмента.

Есть две версии Hashcat:

- Инструмент для восстановления пароля на основе процессора

- Инструмент для восстановления паролей на основе GPU

Инструмент на основе GPU может произвести взлом быстрее, чем инструмент на основе CPU. Однако это не касается каждого случая в частности. Тем не менее, Hashcat обладает званием самого быстрого взломщика паролей в мире.

Важно! Информация исключительно в учебных целях. Пожалуйста, соблюдайте законодательство и не применяйте данную информацию в незаконных целях

Брутфорс атака на админки Joomla сайтов

Доброго времени суток, уважаемые владельцы сайтов на Joomla! Как понятно из заголовка данной статьи, я расскажу о недавно начавшейся очень мощной брутфорс (brute force) атаке, во время которой идет перебор паролей для админок сайтов на Joomla и WordPress (на многих форумах я встречал информацию о том, что атаки так же были и на другие популярные движки типа DLE, Битрикс и другие, но эта информация не была никем официально подтверждена).

Всё началось с того, что у многих пользователей начали сначала сильно тормозить сайты, а вскоре и вовсе отключились, ввиду огромной нагрузки на сервер, вызванной множественными подборами паролей. На всех популярных форумах десятками стали появляться темы о том, что у людей взламывают сайты или они просто переставали работать. При этом тех поддержка многих хостинговых компаний не отвечала — как выяснилось позже, они были очень загружены тысячами поступавших сообщений о неработоспособности сайтов, поэтому не смогли ответить всем вовремя.

Ботнет

Данное явление называется именно так — БОТНЕТ! Когда заражают Ваш компьютер или сайт, он то же присоединяется к атаке независимо от Вас. Вы даже можете и не узнать о том, что были взломаны, пока у Вас не начнутся проблемы с сайтами или компьютером.

В принципе, ботнет используют не только для брутфорс атаки по перебору паролей. Его могут использовать, например, для рассылки поискового спама или получения удаленного доступа к другому компьютеру (короче говоря — взлома).

Что делают хостеры при брутфорс атаке?

Когда начались атаки и начали тормозить и отключаться сайты, первое сообщение, которое я получил от своего хостера, было:

Уважаемые клиенты!

Уведомляем Вас о том, что в настоящее время, на сайты, созданные на основе CMS Joomla и WordPress, производится brute force атака, подразумевающая перебор паролей к административным панелям данных CMS.

В связи с высокой активностью атаки и резким ростом нагрузки на сервера, средствами сетевого фильтра физического сервера было установлено ограничение на доступ ко всем URL адресам, включающим в свой состав «/wp-login.php» и «/administrator/index.php».

Данная мера является временной. Об окончании атаки и снятии ограничений мы обязательно уведомим Вас дополнительно.

Как видно из письма, хостеры блокируют доступ в админ панели сайтов Joomla и WordPress, что позволяет полностью убрать нагрузку с сайтов и вернуть их работоспособность. Однако, админка осталась нерабочей.

Однако, админка осталась нерабочей.

1. Защита с помощью файла .htaccess

Итак, если хостинг уже заблокировал Вам доступ в админ панель сайтов, то не стоит отчаиваться, так как Вы можете вернуть себе его, прописав кое-что в файле .htaccess. Кроме того, этот способ работает и сам по себе, без блокировки хостингом. А теперь по порядку:

Заходите по FTP на свой сервер;

Создаете файл .htaccess;

В файле .htaccess нужно прописать вот этот код:

Order Deny,Allow

Deny from all

Allow from IP #Вместо IP укажите Ваш внешний IP адрес.

Залить данный файл в папку «Administrator» нужного Вам сайта. Главное, не забудьте прописать свой IP адрес.

Все! Теперь Вы имеете доступ в административную панель своего сайта и можете продолжать над ним работу.

2. Защита админки с помощью файлов: .htaccess и .htpasswd

Этот способ реализует так называемый «Двойной доступ» в админку. Более подробно в этой статье — Используем файл .htaccess для защиты сайта. Скрываем доступ к админке Joomla и убираем просмотр модулей через ?tp=1.

Более подробно в этой статье — Используем файл .htaccess для защиты сайта. Скрываем доступ к админке Joomla и убираем просмотр модулей через ?tp=1.

3. Установка сложного пароля и смена логина «admin»

Самое первое, что нужно сделать — это сменить логин «admin» на более сложный. Кроме этого, обязательно поставьте сложный пароль, чтобы программа не смогла его подобрать, даже если и получила доступ к админ панели.

4. Своевременная очистка файла логов на сервере

Дело в том, что если программа имеет доступ к Вашей админке, то простым перебором паролей она может забить файл логов буквально за несколько минут! Однажды я проморгал брутфорс атаку на один свой сайт и заметил проблему только тогда, когда сайт перестал работать. Я пошел смотреть логи и обнаружил, что файл логов для этого сайта весит целых 20ГБ!!! После очистки логов, сайт, естественно, заработал.

Так вот, для того, чтобы этого не происходило, Вам нужно поставить на данный файл ограничение, например, в 100 мегабайт. Это можно сделать в панели управления сервера (я использую ISP менеджер в работе) или написать с данной просьбой своему хостеру.

Это можно сделать в панели управления сервера (я использую ISP менеджер в работе) или написать с данной просьбой своему хостеру.

5. Использование компонента Brute Force Stop

Для Joomla сайтов есть специальный компонент, который автоматически определяет брутфорс атаку. Смысл его работы заключается в том, что он блокирует IP адрес при достижении определенного количества неудачных попыток входа в админку. Этот компонент сохраняет все данные в журнале, который Вы сами можете редактировать, например, удалить из его базы нужные IP адреса или добавить новые. Кроме того, Вы можете просмотреть все неудачные попытки входа в админку.

Когда закончится эта атака?

Теоретически, ботнет атака может никогда не кончиться, так как с каждым днем заражается все больше и больше компьютеров, которые присоединяются к общей атаке. Но в реальности я думаю, что это должно скоро завершиться при слаженных действиях хостеров и антивирусных компаний.

Я задал своему хостеру данный вопрос (напоминаю, что у меня сервер от REG. ru) и он ответил, что по завершении атаки будет произведена рассылка о том, что админки сайтов снова откроют и можно спокойно продолжать работу над своими сайтами. На момент написания статьи (а это 9 августа 2013 года) атака ещё идет..

ru) и он ответил, что по завершении атаки будет произведена рассылка о том, что админки сайтов снова откроют и можно спокойно продолжать работу над своими сайтами. На момент написания статьи (а это 9 августа 2013 года) атака ещё идет..

Что такое атака грубой силой? Определение и примеры

Что такое атака полным перебором?

Атака методом грубой силы использует метод проб и ошибок для систематического подбора регистрационной информации, учетных данных и ключей шифрования. Злоумышленник отправляет комбинации имен пользователей и паролей, пока они, наконец, не угадают правильно.

В случае успеха актор может войти в систему, маскируясь под законного пользователя, и оставаться внутри до тех пор, пока его не обнаружат. Они используют это время для перемещения в сторону, установки лазеек, получения информации о системе для будущих атак и, конечно же, кражи данных.

Атаки полным перебором существуют столько же, сколько и пароли. Они не только остаются популярными, но и растут благодаря переходу на удаленную работу.

Типы атак полным перебором

Простая атака полным перебором

Простая атака полным перебором использует автоматизацию и сценарии для подбора паролей. Типичные атаки грубой силы делают несколько сотен предположений каждую секунду. Простые пароли, например пароли, в которых отсутствуют буквы верхнего и нижнего регистра, а также пароли, в которых используются распространенные выражения, такие как «123456» или «пароль», могут быть взломаны за считанные минуты. Однако существует потенциал для увеличения этой скорости на порядки. Еще в 2012 году исследователь использовал компьютерный кластер, чтобы подобрать до 350 миллиардов паролей в секунду.

Атака по словарю

Атака по словарю пробует комбинации общих слов и фраз. Первоначально при атаках по словарю использовались не только числа, но и слова из словаря, но сегодня при атаках по словарю также используются пароли, которые стали известны в результате более ранних утечек данных. Эти просочившиеся пароли доступны для продажи в темной сети и даже могут быть найдены бесплатно в обычной сети.

Доступен словарь, который заменяет похожие символы для создания новых предположений. Например, программа заменит строчную «l» на заглавную «I» или строчную «a» на знак «@». Программное обеспечение пробует только те комбинации, которые, по его логике, наиболее вероятны.

Credential Stuffing

За прошедшие годы произошло утечка более 8,5 миллиардов имен пользователей и паролей. Эти украденные учетные данные продаются злоумышленниками в темной сети и используются во всем, от спама до захвата учетных записей.

Атака с заполнением учетных данных использует эти украденные комбинации для входа в систему на множестве сайтов. Вброс учетных данных работает, потому что люди, как правило, повторно используют свои имена для входа и пароли повторно, поэтому, если хакер получит доступ к учетной записи человека в электрической компании, есть большая вероятность, что те же самые учетные данные обеспечат доступ к учетной записи онлайн-банка этого человека. Что ж.

Игры, средства массовой информации и розничная торговля, как правило, являются излюбленными целями, но атаки с подменой учетных данных обычно проводятся против всех отраслей.

Атака методом обратного перебора

При обычной атаке методом перебора злоумышленник начинает с известного ключа, обычно имени пользователя или номера учетной записи. Затем они используют инструменты автоматизации, чтобы вычислить соответствующий пароль. При обратном переборе злоумышленник знает пароль и должен найти имя пользователя или номер учетной записи.

Гибридная атака методом грубой силы

Гибридная атака методом грубой силы сочетает в себе атаку по словарю и атаку методом грубой силы. Люди часто добавляют ряд цифр — обычно четыре — в конец своего пароля. Эти четыре числа обычно представляют собой значимый для них год, например, день рождения или выпускной, поэтому первое число обычно равно 1 или 2.

а затем автоматизируйте атаку грубой силы на последнюю часть — четыре числа. Это более эффективный подход, чем использование только атаки по словарю или только атаки грубой силы.

Распыление пароля

Традиционные атаки методом грубой силы пытаются угадать пароль для одной учетной записи. Распыление паролей использует противоположный подход и пытается применить один общий пароль ко многим учетным записям. Этот подход позволяет избежать попадания в политики блокировки, которые ограничивают количество попыток ввода пароля. Распыление паролей обычно используется против целей с единым входом (SSO) и облачных приложений, использующих федеративную аутентификацию.

Распыление паролей использует противоположный подход и пытается применить один общий пароль ко многим учетным записям. Этот подход позволяет избежать попадания в политики блокировки, которые ограничивают количество попыток ввода пароля. Распыление паролей обычно используется против целей с единым входом (SSO) и облачных приложений, использующих федеративную аутентификацию.

Ботнеты

Атака полным перебором — это игра с числами, и для масштабного выполнения требуется много вычислительной мощности. Разворачивая сети захваченных компьютеров для выполнения алгоритма атаки, злоумышленники могут сэкономить на затратах и проблемах, связанных с запуском собственных систем. Кроме того, использование ботнетов добавляет дополнительный уровень анонимности. Ботнеты могут использоваться в любых типах атак грубой силы.

Мотивы атак методом грубой силы

Злоумышленники могут использовать атаки методом грубой силы для:

- кражи конфиденциальных данных

- распространение вредоносных программ

- взлом систем в злонамеренных целях

- сделать веб-сайты недоступными

- прибыль от рекламы

- перенаправить трафик веб-сайта на рекламные сайты по заказу

- заражать сайты шпионским ПО с целью сбора данных для продажи рекламодателям

Уровень технических навыков, необходимых для запуска атаки с заполнением учетных данных, чрезвычайно низок, как и стоимость. Всего за 550 долларов любой, у кого есть компьютер, может запустить атаку с заполнением учетных данных.

Всего за 550 долларов любой, у кого есть компьютер, может запустить атаку с заполнением учетных данных.

Как работает атака полным перебором?

Злоумышленники используют автоматизированные инструменты для проведения атак методом грубой силы, а те, кому не хватает навыков для создания собственных, могут приобрести их в даркнете в виде наборов вредоносных программ. Они также могут приобретать данные, такие как утечка учетных данных, которые могут использоваться как часть вставки учетных данных или гибридной атаки методом грубой силы. Эти списки могут предлагаться как часть пакета, в который продавец включает списки вместе с автоматизированными инструментами, а также другими дополнительными функциями, такими как консоли управления.

После того, как злоумышленник установит свои инструменты и заполнит их списками, если необходимо, начнется атака.

С помощью ботнетов можно проводить атаки грубой силы. Ботнеты — это системы захваченных компьютеров, которые предоставляют вычислительную мощность без согласия или ведома законного пользователя. Как и упомянутые выше наборы вредоносных программ, наборы ботов также можно приобрести в даркнете. В прошлом году ботнет использовался для взлома SSH-серверов, принадлежащих банкам, медицинским центрам, образовательным учреждениям и другим.

Как и упомянутые выше наборы вредоносных программ, наборы ботов также можно приобрести в даркнете. В прошлом году ботнет использовался для взлома SSH-серверов, принадлежащих банкам, медицинским центрам, образовательным учреждениям и другим.

Атаки грубой силы ресурсоемки, но эффективны. Они также могут быть первой частью многоэтапной атаки. Пример этого подробно объяснен в блоге CrowdStrike, в котором рассматривается случай, когда атака грубой силы была частью многоэтапного эксплойта, позволяющего повысить привилегии без проверки подлинности до полных привилегий домена.

Инструменты, используемые для атак грубой силы

Инструменты, многие из которых бесплатны, доступны в открытом Интернете и работают с широким спектром платформ и протоколов. Вот лишь некоторые из них:

- Aircrack-ng: Aircrack-ng — бесплатный инструмент для перебора паролей Wi-Fi. Он поставляется с взломщиком WEP/WPA/WPA2-PSK и инструментами анализа для выполнения атак на Wi-Fi 802.

11 и может использоваться для любой сетевой карты, которая поддерживает режим необработанного мониторинга.

11 и может использоваться для любой сетевой карты, которая поддерживает режим необработанного мониторинга. - DaveGrohl: DaveGrohl — это инструмент грубой силы для Mac OS X, поддерживающий атаки по словарю. Он имеет распределенный режим, который позволяет злоумышленнику выполнять атаки с нескольких компьютеров на один и тот же хеш-пароль.

- Hashcat: Hashcat — бесплатный инструмент для взлома паролей на базе процессора. Он работает в системах Windows, Mac OS и Linux и работает со многими типами атак, включая простой подбор, словарь и гибридные атаки.

- THC Hydra: THC Hydra взламывает пароли сетевой аутентификации. Он выполняет атаки по словарю на более чем 30 протоколов, включая HTTPS, FTP и Telnet.

- John the Ripper: Это бесплатный инструмент для взлома паролей, разработанный для систем Unix. Теперь он доступен для 15 других платформ, включая Windows, OpenVMS и DOS. John the Ripper автоматически определяет тип хеширования, используемый в пароле, поэтому его можно использовать для зашифрованного хранилища паролей.

- L0phtCrack: L0phtCrack используется в атаках методом простого перебора, словаря, гибридных атак и атак с использованием радужных таблиц для взлома паролей Windows.

- NL Brute: Инструмент грубой силы RDP, доступный в даркнете как минимум с 2016 года.

- Ophcrack: Ophcrack — это бесплатный инструмент для взлома паролей Windows с открытым исходным кодом. Он использует хэши LM через радужные таблицы.

- Rainbow Crack: Rainbow Crack создает радужные таблицы для использования при выполнении атаки. Радужные таблицы предварительно вычисляются и поэтому сокращают время, необходимое для выполнения атаки.

Что является лучшей защитой от атак грубой силы?

Использовать многофакторную аутентификацию

Когда от пользователей требуется предлагать более одной формы аутентификации, например, пароль и отпечаток пальца или пароль и одноразовый токен безопасности, вероятность успеха атаки грубой силы меньше.

Внедрение ИТ-гигиены

Получите представление об использовании учетных данных в среде и требуйте регулярной смены паролей.

Настройте политики, которые отклоняют слабые пароли.

Более длинные пароли не всегда лучше. Что действительно помогает, так это требование сочетания прописных и строчных букв, смешанных со специальными символами. Обучите пользователей передовым методам работы с паролями, например, избегайте добавления четырех цифр в конце и избегайте общих цифр, таких как те, которые начинаются с 1 или 2. Предоставьте инструмент управления паролями, чтобы пользователи не прибегали к легко запоминаемым паролям, и используйте инструмент обнаружения, который предоставляет пароли по умолчанию на устройствах, которые не были изменены.

Внедрить упреждающий поиск угроз

Поиск угроз может выявить типы атак, которые стандартные меры безопасности могут пропустить. Если для успешного входа в систему использовалась атака грубой силы, охотник за угрозами может обнаружить атаку, даже если она действует под видом законных учетных данных.

Что такое атака грубой силой? Как это предотвратить?

Follow @Cloudways

В мире киберпреступлений атака грубой силы — это действие, которое включает в себя повторяющиеся последовательные попытки попробовать различные комбинации паролей для взлома любого веб-сайта. Эта попытка энергично осуществляется хакерами, которые также используют ботов, которые они злонамеренно установили на другие компьютеры, чтобы повысить вычислительную мощность, необходимую для проведения таких типов атак.

Так что же такое атака грубой силы?

A Атака полным перебором — самый простой способ получить доступ к сайту или серверу (или ко всему, что защищено паролем). Он пробует различные комбинации имен пользователей и паролей снова и снова, пока не попадет в систему. Это повторяющееся действие похоже на атаку армии на форт.

Теперь вы подумаете: «Вау, это просто, я тоже так могу».

Обязательно попробуйте!

Обычно каждый общий идентификатор (например, «admin») имеет пароль. Все, что вам нужно сделать, это попытаться угадать пароль. Скажем, если это двухзначный пин, у вас есть 10 цифровых цифр от 0 до 9.. Это означает, что существует 100 возможностей. Вы можете понять это с ручкой и бумагой, как мистер Бин, который пытался найти правильные последние две цифры телефонного номера отца пропавшего ребенка в фильме, Отпуск мистера Бина .

Все, что вам нужно сделать, это попытаться угадать пароль. Скажем, если это двухзначный пин, у вас есть 10 цифровых цифр от 0 до 9.. Это означает, что существует 100 возможностей. Вы можете понять это с ручкой и бумагой, как мистер Бин, который пытался найти правильные последние две цифры телефонного номера отца пропавшего ребенка в фильме, Отпуск мистера Бина .

Но правда в том, что ни один пароль в мире не состоит всего из 2 символов. Даже пин-коды (своего рода пароль), используемые на мобильных телефонах или в банке, состоят минимум из 4 символов.

А в Интернете 8 обычно является стандартным числом для самой короткой длины пароля. Кроме того, сложность добавляется, поскольку в пароль добавляются алфавиты, чтобы сделать его более безопасным. Кстати, алфавиты можно использовать как в ЗАГЛАВНОМ, так и в нижнем регистре, что делает пароль чувствительным к регистру.

Допустим, если у нас есть буквенно-цифровой пароль из 8 символов, сколько возможных комбинаций можно составить? В английском языке 26 алфавитов. Удвойте их как для ПРОПИСНЫХ, так и для строчных букв, и счет установится на 26 + 26 = 52.

Удвойте их как для ПРОПИСНЫХ, так и для строчных букв, и счет установится на 26 + 26 = 52.

Затем мы добавляем числовые цифры: 52 + 10 = 62

Итак, у нас всего 62 символа.

Для 8-символьного пароля это будет 62 8 , что составит 2,1834011×10 14 возможных комбинаций.

Если мы попробуем 218 триллионов комбинаций с одной попыткой в секунду, это займет 218 триллионов секунд или 3,6 триллиона минут. Проще говоря, для взлома пароля с окончательной комбинацией потребуется всего около 7 миллионов лет. Конечно, это может занять и меньше, но 7 миллионов лет — это максимальный срок для взлома буквенно-цифрового 8-символьного пароля.

Так долго ты не проживешь.

Тогда как это может случиться?

Ну, если вы заинтересованы в взломе паролей, вам придется использовать компьютеры. Для этого вам нужно написать несколько простых строк кода. Такие навыки программирования являются базовыми для любого программиста.

Теперь предположим, что вы разработали программу для взлома паролей, которая проверяет 1000 комбинаций в секунду. Время сокращается до 7 тысяч лет.

Время сокращается до 7 тысяч лет.

Невозможно!

Ну, тебе нужен суперкомпьютер. Итак, предположим, у вас есть суперкомпьютер, который может выполнить 1×10 9 операций.0173 9 попытки в секунду. Всего за 22 секунды будут проверены все 218 триллионов попыток. (Надеюсь, вы окажетесь внутри учетной записи, но если пароль состоит из 9 символов, вам придется подождать еще несколько минут.)

Вычислительные ресурсы такого рода недоступны для простых людей. Однако взломщики паролей не простые люди. Они могут собирать вычислительные ресурсы различными способами, например. путем разработки мощного вычислительного движка с помощью программного обеспечения и т. д.

Кроме того, приведенные выше расчеты относятся ко всем возможным комбинациям 8-символьного пароля. Но что, если ваш пароль — 10-я комбинация или 100-я комбинация? Вот почему важно иметь дополнительные уровни безопасности, чтобы обнаружить и отразить любую попытку взлома пароля.

Мотив хакера.

Мотив хакера, стоящего за атакой методом грубой силы, состоит в том, чтобы получить незаконный доступ к целевому веб-сайту и использовать его либо для выполнения другого типа атаки, либо для кражи ценных данных, либо просто для его закрытия. Также возможно, что злоумышленник заражает целевой сайт вредоносными скриптами для долгосрочных целей, даже не касаясь ничего и не оставляя следов. Поэтому рекомендуется часто выполнять сканирование и следовать рекомендациям по обеспечению безопасности вашего сайта WordPress.

Также возможно, что злоумышленник заражает целевой сайт вредоносными скриптами для долгосрочных целей, даже не касаясь ничего и не оставляя следов. Поэтому рекомендуется часто выполнять сканирование и следовать рекомендациям по обеспечению безопасности вашего сайта WordPress.

Это страшно! Что делать сейчас?

Существует множество инструментов для защиты различных приложений, которые блокируют доступ пользователя после заданного количества попыток.

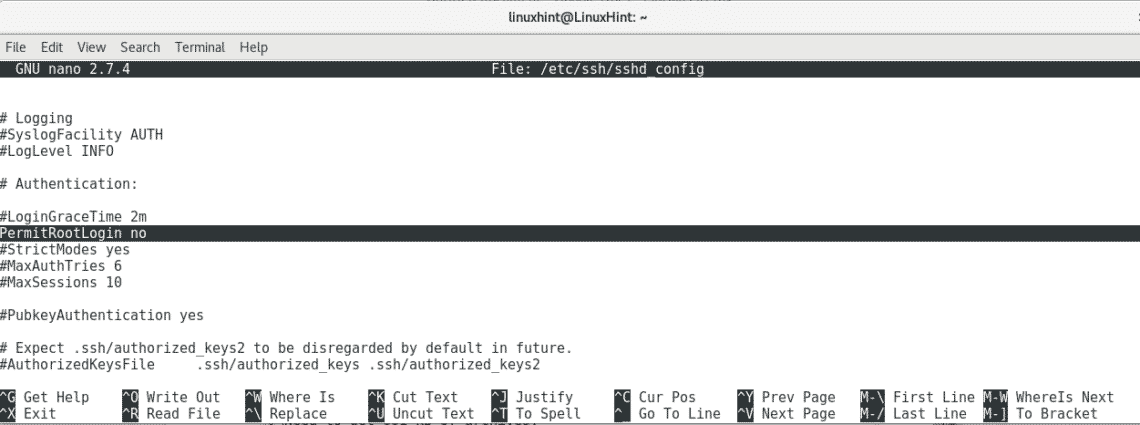

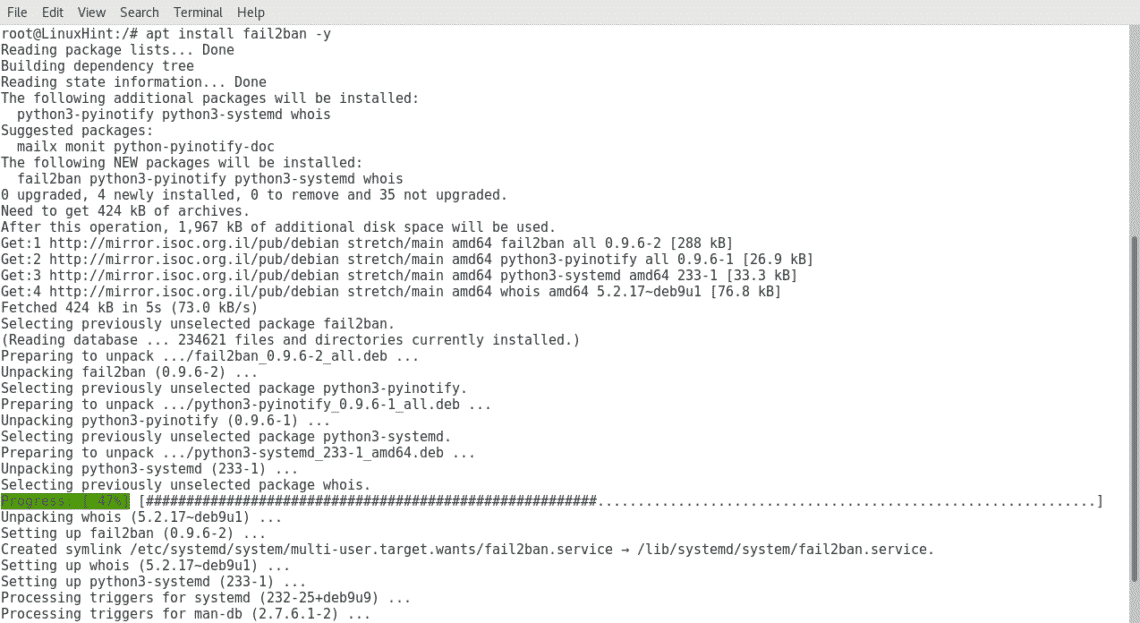

Например, для SSH мы можем использовать хосты Fail2ban или Deny. Эти программы будут отрицать IP-адрес после нескольких неправильных попыток. Эти средства хорошо справляются со своей задачей. Однако во всем этом есть своя изюминка.

В последнее время наблюдается экспоненциальный рост атак грубой силы. Эти атаки происходят из разных стран мира, и с каждым днем они становятся все более изощренными. Поэтому мы все должны стараться быть бдительными.

WordPress — это широко используемая платформа веб-разработки с открытым исходным кодом. Более 30% сайтов работают на этой платформе. Из-за своей популярности он также является излюбленной целью хакеров. Для размещения максимального количества параметров безопасности; Я перечислил несколько эффективных методов для защиты вашего сайта WordPress от атаки грубой силы.

Более 30% сайтов работают на этой платформе. Из-за своей популярности он также является излюбленной целью хакеров. Для размещения максимального количества параметров безопасности; Я перечислил несколько эффективных методов для защиты вашего сайта WordPress от атаки грубой силы.

С другой стороны, Magento предлагает другой уровень безопасности, добавляя ключ к URL-адресу администратора. Это означает, что никто не может открыть URL-адрес администратора без добавления секретного ключа, доступного только для пользователя-администратора. Узнайте больше о безопасности Magento.

Как это предотвратить?

Да, вы можете принять некоторые меры предосторожности:

- Длина пароля.

- Сложность пароля.

- Ограничить количество попыток входа.

- Изменение файла .htaccess.

- Использование капчи.

- Двухфакторная аутентификация.

- Облачная вспышка.

Первым шагом к предотвращению атак методом грубой силы должно стать увеличение длины пароля. В настоящее время многие веб-сайты и платформы заставляют своих пользователей создавать пароль определенной длины (от 8 до 16 символов).

В настоящее время многие веб-сайты и платформы заставляют своих пользователей создавать пароль определенной длины (от 8 до 16 символов).

Еще один важный момент — создать сложный пароль. Не рекомендуется создавать пароли типа «ilovemycountry» или «password123456»; вместо этого ваш пароль должен состоять из ЗАГЛАВНЫХ и строчных букв, а также цифр и специальных символов. Сложность пароля задерживает процесс взлома.

Ограничить количество попыток входа:Простое, но очень мощное действие — ограничить количество попыток входа в панель администратора WordPress или любую другую панель администратора. Например, если ваш сайт получает пять неудачных попыток входа в систему; он должен заблокировать этот IP-адрес на определенный период времени, чтобы предотвратить дальнейшие попытки.

Изменение файла .htaccess: Добавление нескольких правил в файл .htaccess может еще больше усилить безопасность вашего сайта WordPress. Цель состоит в том, чтобы разрешить доступ к wp-admin только определенным IP-адресам, указанным в файле .htaccess.

Цель состоит в том, чтобы разрешить доступ к wp-admin только определенным IP-адресам, указанным в файле .htaccess.

Для этого откройте файл .htaccess и измените его следующим образом:

запретить заказ, разрешить разрешить с IP1 разрешить с IP2 отрицать от всех

IP1 и IP2 будут IP-адресами, к которым вы разрешили доступ.

Использование Captcha:В настоящее время Captcha широко используются на веб-сайтах. Они не позволяют ботам выполнять автоматизированные скрипты, которые в основном используются при атаках грубой силы. Установить капчу на ваш сайт WordPress довольно просто.

Установите невидимый плагин Google reCaptcha и подключитесь к своей учетной записи Google. Теперь вернитесь на страницу настроек плагина и определите места, где вы хотите, чтобы пользователь сначала вводил капчу, прежде чем выполнять фактическую задачу. Этот плагин также поддерживает WooCommerce, BuddyPress и пользовательские формы.

Для получения дополнительной информации см. статью о безопасности WordPress с помощью плагина Google Invisible reCaptcha.

Двухфакторная аутентификация:Двухфакторная аутентификация — это дополнительная линия защиты, которая может защитить вашу учетную запись от атаки грубой силы. Шансы на успешное выполнение атаки грубой силы на защищенных 2FA сайтах очень малы. Существуют различные способы реализации 2FA на вашем сайте WordPress. Самый простой способ — использовать любой из лучших плагинов WordPress для двухфакторной аутентификации.

Cloudflare:Cloudflare — известный сервис для WordPress, который обычно занимается CDN и кэшированием. Он также предлагает защитный щит от атак грубой силы. Через настройки Cloudflare пользователь может установить правила доступа к страницам входа и настроить проверку целостности браузера.

Если вы уже используете Cloudflare, я предлагаю вам ознакомиться с этим руководством, чтобы защитить свой сайт WordPress от атаки грубой силы.

- Уникальный пароль для каждой учетной записи.

- Частая смена пароля.

- Избегайте передачи учетных данных по незащищенным каналам.

В безопасности ли я на Cloudways?

Да. В Cloudways мы всегда начеку, когда дело доходит до безопасности серверов. Наша система безопасности способна выявлять атаки методом перебора и блокировать IP-адреса, используемые в таких атаках. Управление серверами на нашей платформе — один из наших главных приоритетов.

За последние несколько месяцев мы исправили все обнаруженные недостатки безопасности серверов, в том числе такие популярные, как Heartbleed и GHOST.

Поэтому мы постоянно работаем над защитой нашей платформы Cloudways и размещенных на ней серверов.

Часто задаваемые вопросы

В. Что такое атака полным перебором?

Атака методом грубой силы включает попытку взлома учетных данных путем многократного ввода имен пользователей и паролей. Обычно эти атаки осуществляются на административные области и базы данных, чтобы получить доступ к защищенной паролем информации.

Обычно эти атаки осуществляются на административные области и базы данных, чтобы получить доступ к защищенной паролем информации.

В. Насколько успешны атаки грубой силы?

В связи с недавними улучшениями в области безопасности веб-сайтов атаки методом полного перебора утратили свое место в качестве предпочтительного метода атаки. Учитывая, что защита от грубой силы теперь встроена в базовую безопасность платформы, хакеры теперь используют другие атаки на веб-сайты.

В. Как выглядит атака полным перебором?

Как правило, если ваш веб-сайт подвергается атаке методом грубой силы, вы увидите несколько успешных или неудачных попыток входа в систему в журналах вашего сервера или приложений.

В. Каковы недостатки грубой силы?

Атаки грубой силы теперь считаются слабыми против веб-сайтов и платформ электронной коммерции из-за ограничения скорости, встроенного в ядро платформ. Это одна из самых основных слабых сторон атак грубой силы.

В.

Как долго длятся атаки грубой силы?

Как долго длятся атаки грубой силы?Учитывая скорость компьютеров и Интернета, скрипты атаки методом грубой силы могут пройти через сотни наборов имен пользователей и паролей за считанные минуты.

Поделитесь своим мнением в разделе комментариев. КОММЕНТАРИЙ СЕЙЧАС

Поделиться этой статьей

Ибад Ур Рехман

Ибад Ур Рехман — менеджер сообщества WordPress в Cloudways. Ему нравится исследовать новейшие технологии с открытым исходным кодом и взаимодействовать с различными сообществами. В свободное время он любит читать, смотреть сериалы или летать на своей любимой Cessna 172SP в авиасимуляторе X Plane 11.

Подключайтесь по телефону: Твиттер Форум сообщества

×

Получите наш информационный бюллетень

Получайте первыми последние обновления и руководства.

Спасибо, что подписались на нас!

Что такое атака полным перебором? Как работает грубая сила?

Атака полным перебором — это разновидность кибератаки, при которой злоумышленники пытаются вычислить все перестановки и комбинации, проверяя каждый ключ и находя правильную комбинацию паролей и парафраз.

Само название предполагает, что атака грубой силы осуществляется с применением чрезвычайной силы для проникновения в системы для получения личной информации.

Это старый, но эффективный метод, который любят хакеры не потому, что он быстрый, а потому, что такие атаки чаще всего бывают успешными. Позвольте мне сообщить вам, что в зависимости от длины паролей, а также их сложности, время, необходимое для взлома пароля, может варьироваться от нескольких минут до нескольких лет.

Типы атак методом грубой силы

Злоумышленники становятся все более изощренными и используют различные типы атак методом грубой силы для проникновения на веб-сайты. Давайте проверим их.

Давайте проверим их.

Атаки на радужные таблицы

Радужная хеш-таблица используется для получения результатов криптографических хэшей для взлома паролей, которые хранятся в базе данных. Каждый пароль имеет уникальный хэш, и эти атаки на таблицы не находят пароли из засады; они атакуют хеш-функции, которые шифруют эти пароли.

Атаки по словарю

В этой атаке злоумышленник выбирает цель и угадывает все возможные комбинации паролей по имени пользователя цели. Хакер предсказывает пароли, используя уникальный словарь слов, специальные символы, строки или цифры.

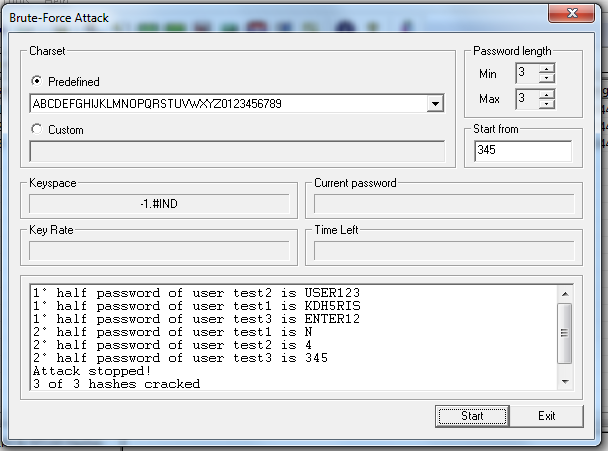

Простые атаки грубой силы

Эта атака осуществляется с использованием автоматизации, при которой хакеры используют программные инструменты и сценарии для подбора паролей. Эти инструменты раскрывают простые пароли, булавки и т. д.

Пример простой атаки методом полного перебора

При проведении атаки методом полного перебора зашифрованного текста хакер пробует все возможные ключи для взлома зашифрованного текста. Даже случайный выбор половины ключей заставит появиться исходный (обычный) текст и повысит шансы на успешную атаку.

Даже случайный выбор половины ключей заставит появиться исходный (обычный) текст и повысит шансы на успешную атаку.

Гибридные атаки полным перебором

Внешние идеи + Атаки полным перебором = Гибридные атаки полным перебором

Гибридные атаки полным перебором представляют собой комбинацию внешних (словарных) идей для подбора наилучших возможных вариантов паролей.

Обратные атаки грубой силы

При утечке пароля хакеры моментально пользуются ситуацией и начинают поиск по имени пользователя.

Они используют этот единственный известный пароль для неограниченного количества имен пользователей с девизом найти подходящее имя пользователя для проникновения в сети.

Credential Stuffing

Здесь хакер знает комбинацию имени пользователя и пароля и использует ее для взлома нескольких веб-сайтов. Используя эту утечку учетных данных для входа в систему, они пытаются получить несанкционированный доступ к этим учетным записям с помощью автоматических запросов на вход, которые направляются через веб-приложения.

Мотивы атак методом грубой силы

Снимаю шляпу перед этими хакерами и их терпением, которое они месяцами и годами ждали, чтобы провести успешную атаку методом грубой силы путем взлома паролей или хэшей шифрования.

Но почему они так долго ждут? Каковы их мотивы и что побуждает их ждать?

Конечно, огромные награды — единственная причина того же. Давайте проверим их подробно.

Exploit Ads

Когда хакер инициирует лобовую атаку на веб-сайте, одной из их целей является получение финансов от рекламных комиссий.

Внедрение спам-объявлений на веб-сайт для получения денег за каждый клик, перенаправление трафика на поддельный веб-сайт с несколькими рекламными объявлениями, заражение сайта вредоносным ПО для получения данных для продажи на черном рынке и т. д. — вот некоторые из их мотивов.

Похищение конфиденциальных данных

Хакеры взламывают личные учетные записи и нарушают конфиденциальность данных, получая доступ к банковским реквизитам и другой финансовой информации. Позже они имитируют личность пользователя, чтобы украсть финансы и учетные данные для продажи или запуска новых атак.

Позже они имитируют личность пользователя, чтобы украсть финансы и учетные данные для продажи или запуска новых атак.

Внедрение вредоносного ПО

Эти злоумышленники внедряют вредоносное или шпионское ПО и заражают веб-сайты. Позже они перенаправляют клиентов на вредоносные сайты или создают зеркальный веб-сайт, зараженный вредоносным ПО, чтобы заставить клиентов ввести свои конфиденциальные данные.

Hijack Systems

Иногда эти хакеры запускают массовые атаки, используя несколько гаджетов, называемых ботнетами. Это похоже на DDoS-атаку (распределенный отказ в обслуживании), в основном направленную на системы защиты веб-сайта.

Наносит ущерб репутации компании

Злоумышленники иногда помимо финансовой выгоды пытаются испортить репутацию компании, размещая на веб-сайте непристойные изображения или текст. Это не только порочит репутацию сайта, но и вынуждает владельцев сайта удалять свой сайт из Интернета.

Пример атаки полным перебором

Если пароль состоит из одного символа и включает цифры и буквы, для его взлома требуется примерно 62 комбинации. Обычные пароли состоят из 8 и более символов, и существуют миллионы возможностей, которые необходимо изучить для их взлома.

Обычные пароли состоят из 8 и более символов, и существуют миллионы возможностей, которые необходимо изучить для их взлома.

В предыдущие годы хакеру понадобилось не менее 7 миллионов лет для взлома 8-символьного пароля, если предположить, что одна попытка занимает секунду.

Но в текущем сценарии, используя ботов для перебора, эти хакеры могут взломать то же самое за несколько секунд, как суперкомпьютер, который использует всего 1 секунду для ввода 1 триллиона комбинаций.

Примеры:

- Imunify Security заявляет, что 24 июля 2020 года произошла массовая атака методом грубой силы, в результате которой было заблокировано 15 миллионов уникальных запросов.

- Flashpoint сообщила, что не менее 1000 веб-сайтов, работающих на платформах Magento, подверглись атакам методом перебора с целью получения данных кредитной карты и установки вредоносного ПО.

Как работает атака грубой силы:

В этом типе атаки злоумышленники используют ботов для предсказания комбинаций паролей. У них есть общий список комбинаций и данных для входа, которые назначаются их ботам для атаки на веб-сайты.

У них есть общий список комбинаций и данных для входа, которые назначаются их ботам для атаки на веб-сайты.

Злоумышленник вручную угадывает учетные данные или другие пользовательские логины, которые могут быть получены через темную сеть или любую другую ошибку безопасности.

Догадки могут занять много времени, и, поскольку злоумышленники нетерпеливы, они прибегают к помощи программного обеспечения или других инструментов грубой силы, чтобы получить несколько комбинаций для вторжения на веб-сайт. С помощью этих инструментов злоумышленники могут попытаться использовать несколько комбинаций паролей и идентификаторов сеансов для доступа к веб-сайту и другим приложениям.

Top Brute Force Tools

- Aircrack — ng : этот инструмент использует словарь паролей для взлома сетей и может работать на всех платформах, таких как Windows, Linux, iOS и Android.

- John the Ripper : этот инструмент для восстановления пароля с открытым исходным кодом может использоваться на нескольких (15) платформах и содержит шифры, хэши и пароли в фигурных скобках.

- Hashcat : Этот универсальный и эффективный инструмент для взлома паролей используется в незаконных целях и работает на платформах Linux и Windows. Этот инструмент помогает хакеру провести атаку, предсказывая и хешируя пароль.

- Ncrack : это быстрый инструмент для взлома сетевой аутентификации, который используется на нескольких платформах.

Каковы сильные и слабые стороны атак грубой силы?

Атаки грубой силы просты в реализации и успешны по сравнению с другими попытками взлома. Каждый пароль, ключ шифрования и хэши могут быть взломаны с помощью атак грубой силы.

Brute Force Attacks Strengths

- Все просто. Зачем злоумышленникам искать лазейки, если они могут открыть передние двери для доступа к сети? Вторжение в законные учетные записи с помощью грубой силы довольно просто по сравнению с другими попытками взлома.

- Инструменты атаки методом грубой силы упрощают процесс взлома имен пользователей и паролей, делая его простым и недорогим.

- Общедоступный (51%) использует простой, легко угадываемый (123456 — используется 23 миллионами владельцев учетных записей) и один и тот же пароль для нескольких учетных записей.

- Автоматизация и сценарии являются дополнительным преимуществом для несанкционированного доступа к сетям.

- Боты и зомби также делают процесс взлома пароля быстрым (несколько секунд) и легким.

Атаки методом перебора слабостей

Владельцы веб-сайтов также находят способы устранить сильные стороны атак грубой силы и аннулировать их.

- Поскольку атака грубой силы основана на легко угадываемых и слабых паролях, владелец веб-сайта может исправить это, чтобы предотвратить нарушения сети и злоумышленников

- Когда осуществляется постоянный мониторинг неудачных попыток входа в систему с похожих IP-адресов, их можно заблокировать, чтобы предотвратить дальнейший ущерб.

- При использовании 2FA или MFA эта атака становится безуспешной, потому что, даже если пароль взломан, многоуровневые барьеры безопасности затрудняют проникновение хакеров в сети.

- Эти атаки иногда могут занимать очень много времени (для успешной атаки требуются годы) и могут потребовать обширных инструментов и исследований.

- Защитные механизмы и приведенные ниже советы могут помочь ослабить эти атаки и предотвратить их.

Краткие советы по предотвращению атак методом полного перебора

Атаки методом полного перебора или паролем можно предотвратить, следуя некоторым простым приемам.

Сложные пароли

Увеличьте длину и сложность пароля и используйте разные пароли для разных учетных записей. Зашифруйте эти пароли и используйте криптографический прием (посолите хэш), чтобы сделать процесс атаки очень трудным для успеха.

Регулярно меняйте URL-адреса для входа

Продолжайте изменять URL-адреса для входа в веб-приложения и службы, чтобы предотвратить попытки автоматического подбора.

Ограничение доступа

Ограничение доступа к учетным записям снижает уязвимость к атакам грубой силы. Блокировка учетных записей при неудачных попытках входа и последующая разблокировка учетной записи администратором может предотвратить эту атаку.

Блокировка учетных записей при неудачных попытках входа и последующая разблокировка учетной записи администратором может предотвратить эту атаку.

Пример: После 3 неудачных попыток входа учетная запись будет заблокирована, и ее может разблокировать только администратор.

Прогрессивные задержки

Когда учетные записи блокируются на определенное время после каждой неудачной попытки, держите небольшой таймер после каждой попытки входа, т. е. следующая попытка может быть предпринята только через указанное время. Задержка в процессе повторной атаки заставляет злоумышленника сосредоточиться на чем-то другом.

Использование MFA

Использование многофакторной аутентификации может предотвратить эти атаки и предотвратить утечку паролей. Поскольку для доступа к учетным записям необходимо обойти другие средства защиты, такие как отпечаток пальца, сканирование лица или контрольный вопрос, хакеры, как правило, пропускают такие доступы.

Использование CAPTCHA

Использование CAPTCHA в процессе входа в систему может предотвратить проникновение злоумышленников в сети. CAPTCHA включает ввод изображений, захват изображений или идентификацию объектов.

Когда опция CAPTCHA включена, ее проверка будет требоваться при каждой попытке входа в систему.

Удаление неиспользуемых учетных записей

Зачем держать открытым шлюз для злоумышленников? Иногда они используют просроченные и неподдерживаемые учетные записи для вторжения в сети. Удалите все неиспользуемые учетные записи и логины, выданные сотрудникам (покинувшим фирму), чтобы предотвратить такие неудачные попытки грубой силы.

Подведение итогов

Чтобы обеспечить безопасность вашей сети и систем, рекомендуется принять необходимые меры предосторожности и контролировать свои сети и трафик на наличие подозрительных действий.

Опытные и опытные хакеры всегда находят способы проникнуть в сеть. Их окончательный девиз — вызвать отказ в обслуживании и извлечь информацию, но эти злоумышленники могут сменить направление и нацелиться в другом месте, когда найдут гаечные ключи на своих маршрутах.

11 и может использоваться для любой сетевой карты, которая поддерживает режим необработанного мониторинга.

11 и может использоваться для любой сетевой карты, которая поддерживает режим необработанного мониторинга.