Что такое брутфорс (brute force attack)?

При освещении в СМИ вируса NotPetya не сообщалось, что он мог наделать еще больше зла. Например, брутфорс на парламент Великобритании. Это является еще одним напоминанием того, что brute force остается глобальной угрозой:

Это также наводит нас на важные вопросы — в первую очередь, как такое могло произойти:

Подобные проблемы заставляют задуматься о том, что нужно глубже исследовать этот тип атаки.

На данный момент существуют два основных метода взлома в Сети: использование человеческих ошибок или догадки. Допущенные ошибки лежат в основе множества атак: фишинг (ошибка пользователя), использование недостатков конфигурации (ошибка администратора) или уязвимости нулевого дня (ошибка разработчика). Но на предположениях основан другой тип атак — brute force.

Чаще всего брутфорс атаки используются для подбора учетных данных. Хотя их можно применять для взлома URL-адреса.

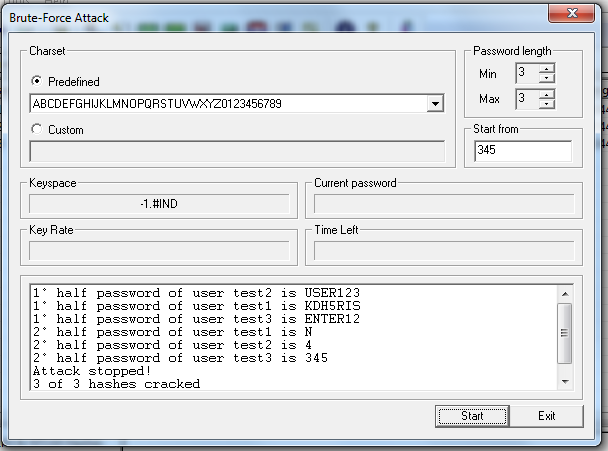

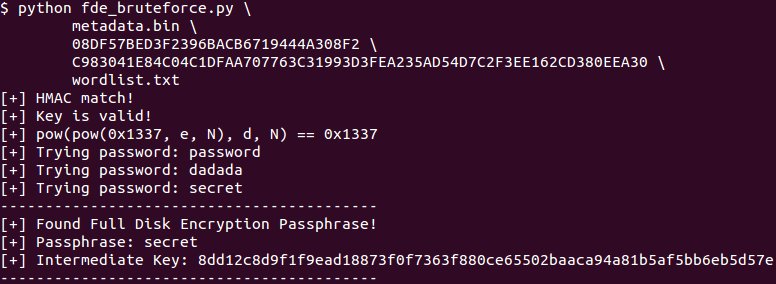

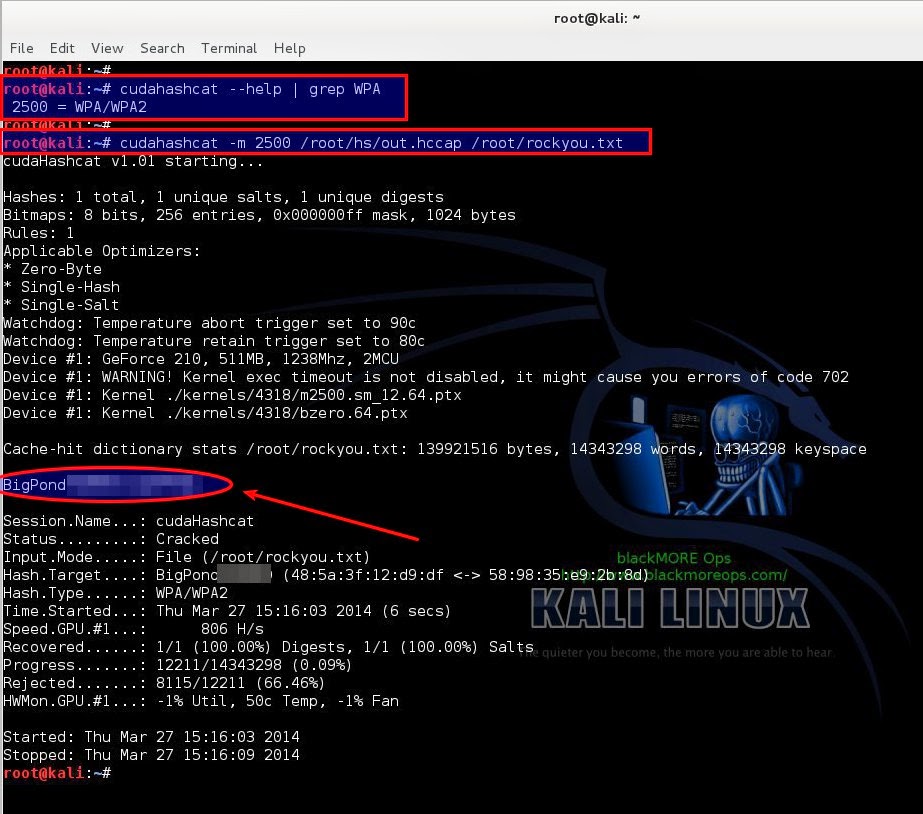

Классическая brute force атака — это попытка «угадать» пароль в ПК, когда злоумышленник завладел зашифрованным его значением.

Оно позволяет хакеру использовать мощные компьютеры для тестирования большого количества паролей без риска быть обнаруженным. С другой стороны, такая brute force атака не может быть первым этапом. Для этого злоумышленник должен уже иметь копию зашифрованных паролей.

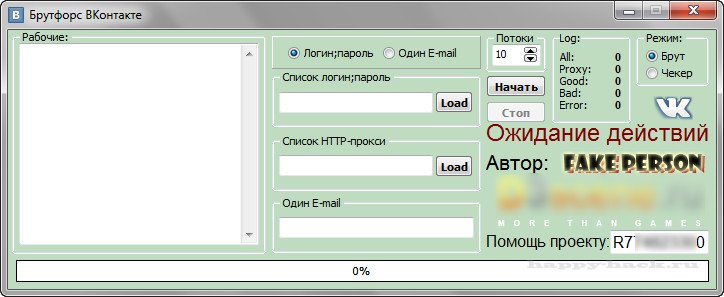

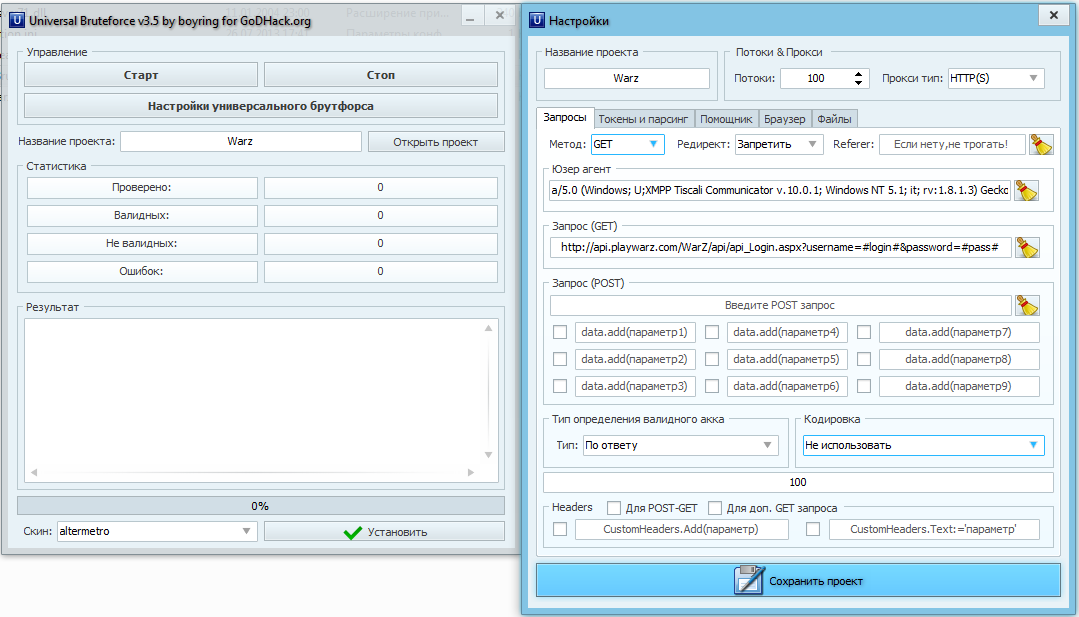

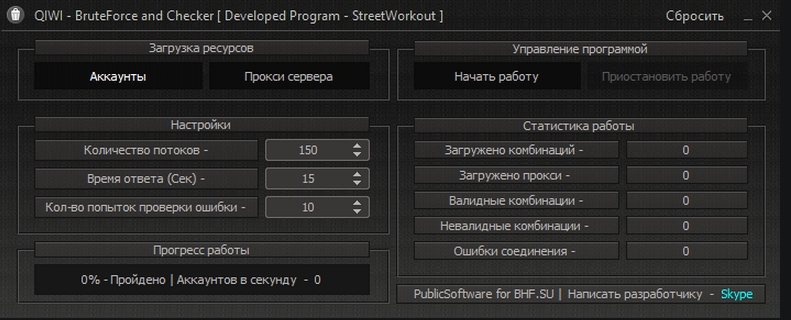

Онлайн-атака — это, когда злоумышленник пытается взломать функцию входа в систему или приложение с помощью подбора учетных данных. Так как ему не нужно сначала получать зашифрованные пароли, хакер может использовать этот метод при попытке проникнуть в систему.

Одновременно подобрать имя пользователя и пароль непросто. Большинство систем при неудачном входе в систему не сообщают, что было введено неверно: имя пользователя или пароль. Первый шаг, который предпринимает злоумышленник — это попытка атаковать известных пользователей.

Хакер может находить имена пользователей, используя открытые исследования. Во многих организациях, например, логины пользователей имеют предсказуемую структуру, основанную на имени сотрудника. Простой поиск в LinkedIn позволяет выявить большое количество имен пользователей.

Простой поиск в LinkedIn позволяет выявить большое количество имен пользователей.

Тем не менее, этот тип классической brute force атаки онлайн является скорее гипотетической. Причина проста: у большинства современных систем и приложений есть встроенная блокировка. Если пользователю не удается войти в систему за несколько попыток, учетная запись блокируется и для ее разблокировки требуется вмешательство администратора.

Сегодня такая защита от брутфорса создает больше головной боли для IT-отделов, чем для злоумышленников. Обработка таких блокировок становится более насущным вопросом, чем обнаружение brute force.

Исключение составляют пользовательские приложения. Хотя традиционный вход в Windows не может быть использован для brute force, новое веб-приложение, разработанное специально для предстоящей маркетинговой кампании, вполне для этого подходит.

В то время как классические онлайн-атаки с использованием brute force, идут на убыль, credential stuffing только набирает обороты.

Credential stuffing — это атака, в которой злоумышленники используют пары имя пользователя / пароль, украденные с общедоступных сайтов, чтобы проникнуть в атакуемую систему.

Количество успешных атак на общедоступные сайты увеличивается, и злоумышленники публикуют базы учетных данных или продают их на подпольных биржах. Предположение, которое слишком часто оправдывается, заключается в следующем: люди используют одинаковое имя пользователя и пароль на разных сайтах.

Подбор пароля брутфорсом при Credential stuffing позволяет обойти блокировку, поскольку каждое имя пользователя вводится только один раз. Использование известной пары имя пользователя / пароль увеличивает вероятность успеха с меньшим количеством попыток.

Поскольку в качестве контрмеры блокировка не эффективна, организации часто применяют двухфакторные механизмы аутентификации. Двухфакторная аутентификация требует, чтобы у пользователя было что-то еще помимо пароля. Например, номер мобильного, на который пользователь может получить текстовое сообщение.

Поскольку двухфакторная аутентификация громоздка, успешная аутентификация обычно одобряется на основе любого «аналогичного» доступа. «Аналогичный» доступ может представлять собой использование одного и того же устройства или географического местоположения.

Многие из нас сталкивались с сайтами, требующими двухфакторной аутентификации при обращении с нового устройства, публичной сети или во время поездок.

Хотя двухфакторная аутентификация является надежным решением, она имеет существенные недостатки: при ней изменяется пользовательский интерфейс и она предполагает интерактивный вход в систему.

Нет ничего более раздражающего, чем натолкнуться на двухфакторную аутентификацию при входе со смартфона. В результате эта опция часто оставляется на усмотрение пользователя в качестве дополнительного варианта. Поэтому возникает необходимость в системе обнаружения, связанной с использованием аналитики, которая бы распознавала метод брутфорса.

Часто рекомендуемый метод обнаружения brute force атак связан с определением классических атак. Это обнаружение нескольких неудачных попыток входа в систему для одного пользователя за короткий промежуток времени.

Это обнаружение нескольких неудачных попыток входа в систему для одного пользователя за короткий промежуток времени.

Многие рекомендации для начинающих при создании правил корреляции SIEM (Security Information and Event Management) делают упор на обнаружение brute force атак именно по такому сценарию. Хотя это изящный и простой путь, но он предназначен для определения практически несуществующего вектора атак.

Фактор, который дает возможность идентифицировать brute force атаку при аутентификации — это большое количество неудачных попыток входа в систему. Но поскольку пользователь не может быть ключом к обнаружению, система должна сосредоточиться на другом ключе, чтобы связать поток событий, составляющих атаку.

Один из методов — отслеживание неудачных попыток аутентификации с одного IP-адреса. Но публичные IP-адреса становятся более дорогими, поэтому все больше пользователей получают общий IP-адрес.

Чтобы справиться с этой проблемой, механизм обнаружения должен определять нормальную скорость соединений или сбоев от исходного IP-адреса, чтобы установить, какой будет ненормальная скорость. Тем самым принимая во внимание тот факт, что несколько пользователей могут подключаться к одному и тому же IP-адресу.

Тем самым принимая во внимание тот факт, что несколько пользователей могут подключаться к одному и тому же IP-адресу.

Детектор также может использовать отпечаток устройства (комбинацию свойств в событии аутентификации, характерных для устройства) для дифференциации конкретного источника из числа тех, которые используют один и тот же IP-адрес. Но это не может быть основным фактором, а лишь способствует проверке потенциального злоумышленника. Большинство таких отпечатков находятся под контролем злоумышленника и могут быть подделаны.

Распределенные брутфорс атаки, например, путем использования ботнета или перенаправления через сеть прокси-серверов TOR, еще больше усложняют задачу. Отслеживание источника становится неэффективным. Фильтрация устройств может работать до определенной степени. Особенно если атака выполняется одним источником, но через несколько маршрутов. В качестве дополнительной меры можно использовать информацию о потенциальных угрозах, которая помогает идентифицировать доступ с известных узлов бот-сетей или прокси-серверов.

До сих пор мы предполагали, что события, анализируемые для установления атаки, являются ярко выраженными. Любое событие неудавшегося входа в систему определяется как успешная или безуспешная попытка, а имя пользователя всегда находится в одном поле и имеет один формат.

Но обработка потока событий для подготовки их к анализу и обнаружению брутфорс также является проблемой, которую нужно рассматривать отдельно.

В качестве примера возьмем Windows, самый распространенный источник. Событие входа в систему Windows (идентификатор события 4624) и событие неудачного входа Windows (идентификатор события 4625) регистрируются локально на каждом компьютере. Это делает более сложным сбор информации. Это также означает, что злоумышленник, который владеет компьютером, может заблокировать ее получение. Контроллер домена регистрирует событие аутентификации, которое может использоваться как прокси для события входа в систему.

Когда поймем, какие события отслеживать, нам все равно нужно знать, как правильно идентифицировать успешную или безуспешную попытки входа в систему. Успешная или безуспешная попытки локального входа — это отдельные события, которые для аутентификации контроллера домена помечаются внутри события.

Успешная или безуспешная попытки локального входа — это отдельные события, которые для аутентификации контроллера домена помечаются внутри события.

Приведенные ниже результаты поиска в Splunk (в поисковом хранилище GoSplunk), которые я использовал для идентификации успешных и безуспешных попыток входа в Windows, демонстрируют уровень знаний, необходимых для извлечения такой информации из событий. Это даже без учета аутентификации контроллера домена.

source="WinEventLog:security" (Logon_Type=2 OR Logon_Type=7 OR Logon_Type=10) (EventCode=528 OR EventCode=540 OR EventCode=4624 OR EventCode=4625 OR EventCode=529 OR EventCode=530 OR EventCode=531 OR EventCode=532 OR EventCode=533 OR EventCode=534 OR EventCode=535 OR EventCode=536 OR EventCode=537 OR EventCode=539) | eval status=case(EventCode=528, "Successful Logon", EventCode=540, "Successful Logon", EventCode=4624, "Successful Logon", EventCode=4625, "Failed Logon", EventCode=529, "Failed Logon", EventCode=530, "Failed Logon", EventCode=531, "Failed Logon", EventCode=532, "Failed Logon", EventCode=533, "Failed Logon", EventCode=534, "Failed Logon", EventCode=535, "Failed Logon", EventCode=536, "Failed Logon", EventCode=537, "Failed Logon", EventCode=539, "Failed Logon") | stats count by status | sort - count

Обнаружение brute force атак является непростой задачей при защите от брутфорса WordPress. Ни один из методов обнаружения, описанных выше, не дает 100-процентной гарантии результата, а злоумышленники в свою очередь постоянно совершенствуют методы противодействия их обнаружению.

Ни один из методов обнаружения, описанных выше, не дает 100-процентной гарантии результата, а злоумышленники в свою очередь постоянно совершенствуют методы противодействия их обнаружению.

Поэтому крайне важно, чтобы любая система, используемая для обнаружения brute force атак, включала в себя нестандартные алгоритмы и, чтобы эти алгоритмы обнаружения постоянно обновлялись.

DDoS — Викиреальность

(перенаправлено с «Ddos»)(▲)

Артем Гавриченков — DDoS-атакиDDoS — распределённая атака «отказ в обслуживании» (Distributed Denial-of-Service). В последние годы является распространённым способом нанести временный ущерб в Интернете атакуемой стороне. Целью является не допустить легитимные запросы клиентов к сервисам в сети атакуемой стороны.

Целью является не допустить легитимные запросы клиентов к сервисам в сети атакуемой стороны.

[править] История

Хакерские DoS-атаки начались ещё в 1960-х годах, причем на факсы: факсы-мишени засыпались бессмысленными сообщениями, которые перегружали их, как перегружают данными современные компьютерные системы.

В середине 1990-х исследователи безопасности выделили особый тип атак на сетевые сервисы — «отказ в обслуживании». Особенностью этого типа атак является отсутствие у атакующего каких-либо прав в атакуемой системе. При этом система временно (пока не закончится атака или персонал не примет меры) не может обслуживать запросы легитимных клиентов.

В конце 1990-х/начале 2000-х в связи с ростом скоростей сетевых соединений и появлением первых зомби-сетей (сейчас это уже многомилионнохостовые ботнеты из заражённых MS Windows машин) появилась принципиально новая реализация атак типа «отказ в обслуживании». Если раньше для проведения атаки использовались ошибки в програмном обеспечении атакуемой стороны, то сейчас достаточно создать шквал пакетов от большого количества атакующих машин, чтобы атакуемая сторона просто не успевала обрабатывать входящий поток мусора.

[править] Применение

Широко используется всеми присутствующими в Интернет крупными игроками, включая спецслужбы, корпорации и профессионалов-хакеров.

Иногда встречаются по сегодняшним меркам смешные казусы, когда политически озабоченные граждане (как правило гуманитарного образования) флэшмобят единодумцев (как правило столь же малограмотных в околокомпьютерных вещах) призывом «завалить» ненавистный им сайт потоком ping’ов большого размера. Учитывая, что сайты, как правило, живут в сетях хостеров с мощными ресурсами, попытки эти малопродуктивны.

[править] Защита

Защита от распределённых атак на отказ в обслуживании является достаточно сложным комплексом мероприятий, обходящимся иногда дороже, чем возможный ущерб от атаки. Однако существуют относительно дешёвые варианты, которые могут поставляться вместе с услугами хостинга.

[править] Будущее

Учитывая тенденции, вполне вероятно, что единственной защитой от мощной DDoS-атаки в будущем будет переход на распредёленные сервисы, так как создание централизованного ресурса, способного выдержать атаку половины Интернета, маловероятно и нецелесообразно.

[править] Юмор

1. Одна человеческая клетка содержит 75Мб генетической информации

2. Один сперматозоид содержит 37.5Мб.

3. В одном миллилитре содержится около 100 млн сперматозоидов.

4. В среднем, эякуляция длится 5 секунд и составляет 2.25 мл спермы.

5. Таким образом, пропускная способность мужского члена будет равна:(37.5Мб x 100M x 2.25)/5 = (37 500 000 байт/сперматозоид x 100 000 000 сперматозоид/мл x 2.25 мл) / 5 секунд = 1 687 500 000 000 000 байт/секунду = 1 687.5 Терабайт/с

Получается что женская яйцеклетка выдерживает эту DDoS–атаку на полтора терабайта в секунду, пропуская только один выбранный пакет данных и является самым офигенным в мире хардварным фаерволом…

Но тот один пакет, который она пропускает, кладёт систему на 9 месяцев…[2]

Яндекс Дзен | Открывайте новое каждый день

Яндекс Дзен | Открывайте новое каждый деньЯндекс. Дзен – это платформа, которая подбирает контент специально для вас. В Дзене есть статьи и видео на разные темы от блогеров и медиа.

Дзен – это платформа, которая подбирает контент специально для вас. В Дзене есть статьи и видео на разные темы от блогеров и медиа.

Ваш личный Дзен

Дзен понимает ваши интересы и собирает ленту для вас. Он анализирует действия: что вы смотрите, кому ставите лайки, на кого подписываетесь, а после – рекомендует вам и уже любимые источники, и ещё неизвестные, но интересные публикации.

Вы смотрите и ставите лайки

шаг 1

Алгоритм отслеживает это и подбирает контент

шаг 2

Вы видите интересные именно вам материалы

шаг 3

Интересные истории

В Дзене есть популярные медиа и талантливые блогеры. Ежедневно они создают тысячи историй на сотни разных тем. И каждый находит в Дзене что-нибудь для себя.

Примеры публикаций

В Дзене действительно много уникальных статей и видео. Вот несколько примеров популярного сейчас контента.

Дзен — простой, современный и удобный

Посмотрите на главные возможности сервиса и начните пользоваться всеми преимуществами Дзена.

Читайте о своих интересах.

Алгоритмы Дзена понимают, что вам нравится, и стараются показывать только то, что будет действительно интересно. Если источник вам не подходит — его можно исключить.

1/4

Тематические ленты.

С общей ленты со всеми статьями легко переключайтесь на тематические: кино, еда, политика, знаменитости.

2/4

Разнообразные форматы.

Открывайте разные форматы историй для чтения и общения. В приложении удобно читать статьи и смотреть видео, писать комментарии.

3/4

Оставайтесь в курсе событий!

Возвращайтесь к нужным статьям: добавляйте статьи в Сохранённое, чтобы прочитать их позже или сохранить в коллекции. Настройте уведомления, чтобы не пропустить самое интересное от любимых блогеров, медиа и каналов.

4/4

Читайте о своих интересах.

Алгоритмы Дзена понимают, что вам нравится, и стараются показывать только то, что будет действительно интересно. Если источник вам не подходит — его можно исключить.

1/4

Тематические ленты.

С общей ленты со всеми статьями легко переключайтесь на тематические: кино, еда, политика, знаменитости.

2/4

Разнообразные форматы.

Открывайте разные форматы историй для чтения и общения. В приложении удобно читать статьи и смотреть видео, писать комментарии.

3/4

Оставайтесь в курсе событий!

Возвращайтесь к нужным статьям: добавляйте статьи в Сохранённое, чтобы прочитать их позже или сохранить в коллекции. Настройте уведомления, чтобы не пропустить самое интересное от любимых блогеров, медиа и каналов.

4/4

Читайте о своих интересах.

Алгоритмы Дзена понимают, что вам нравится, и стараются показывать только то, что будет действительно интересно. Если источник вам не подходит — его можно исключить.

1/4

Тематические ленты.

С общей ленты со всеми статьями легко переключайтесь на тематические: кино, еда, политика, знаменитости.

2/4

Разнообразные форматы.

Открывайте разные форматы историй для чтения и общения. В приложении удобно читать статьи и смотреть видео, писать комментарии.

В приложении удобно читать статьи и смотреть видео, писать комментарии.

3/4

Оставайтесь в курсе событий!

Возвращайтесь к нужным статьям: добавляйте статьи в Сохранённое, чтобы прочитать их позже или сохранить в коллекции. Настройте уведомления, чтобы не пропустить самое интересное от любимых блогеров, медиа и каналов.

4/4

Дзен доступен во всем мире более чем на 50 языках

Смело рекомендуйте Дзен своим друзьям из других стран.

العَرَبِيَّةالعَرَبِيَّةУдобно пользоваться в смартфоне

У Дзена есть приложения для iOS и Android.

Пользуйтесь в браузере

Дзен доступен с любого устройства в вашем любимом браузере. Также Дзен встроен в Яндекс.Браузер.

Удобно пользоваться в смартфоне

У Дзена есть приложения для iOS и Android.

Пользуйтесь в браузере

Дзен доступен с любого устройства в вашем любимом браузере. Также Дзен встроен в Яндекс.Браузер.

Удобно пользоваться в смартфоне

У Дзена есть приложения для iOS и Android.

Пользуйтесь в браузере

Дзен доступен с любого устройства в вашем любимом браузере. Также Дзен встроен в Яндекс.Браузер.

© 2015–2021 ООО «Яндекс», 0+

Дизайн и разработка — Charmer

К сожалению, браузер, которым вы пользуйтесь, устарел и не позволяет корректно отображать сайт. Пожалуйста, установите любой из современных браузеров, например:

Яндекс.Браузер Google Chrome Firefox SafariАдмин, нас атакуют или Как защитить дедик от брута

Любому серверу для хорошей работы нужны три вещи: топовое железо, надёжное подключение и грамотный админ. Но всё это станет бессмысленным, если не обеспечить защиту от атак и взлома. Из нашей статьи вы узнаете, как защитить дедик от брута и не потерять свои данные, важные настройки и другие результаты кропотливой работы. А если слова «rdp», «дедики» и «брут» вам ни о чём не говорят, то мы восполним эти пробелы.

Если вы далеки от администрирования, то могли подумать, что Дедик и Брут — это два друга (или недруга?) с экзотическими именами. Но нет — слово «дедик» образовалось от английского dedicated, а точнее Dedicated server. Сленговое название «дедик» означает, как нетрудно догадаться, выделенный сервер. Опытные пользователи уже знают обо всех преимуществах физических серверов, но на всякий случай мы напомним.

Но нет — слово «дедик» образовалось от английского dedicated, а точнее Dedicated server. Сленговое название «дедик» означает, как нетрудно догадаться, выделенный сервер. Опытные пользователи уже знают обо всех преимуществах физических серверов, но на всякий случай мы напомним.

Dedicated server — это, по сути, полноценный компьютер, расположенный в дата-центре провайдера в отдельной стойке и работающий 24 часа в сутки 7 дней в неделю. В отличие от виртуального хостинга, на нём не будут размещены сайты других клиентов, что, несомненно, даёт ощутимые преимущества:

— Все ресурсы принадлежат вам, что делает работу сервера более стабильной.

— Можно выбрать любую версию любой операционной системы и настроить её на своё усмотрение, а также установить необходимое ПО.

— Вы будете осуществлять полноценное администрирование своего сервера с root-правами.

— Всё оборудование полностью изолировано и находится в отдельной стойке, что повышает безопасность и сохранность данных.

И, конечно же, на выделенном сервере нет ограничений на количество сайтов, баз данных и почтовых ящиков. Обычно «дедики» используются для крупных ресурсов или проектов, которым необходимо обеспечить бесперебойную работу даже при большом наплыве посетителей.

Но довольно теории, перейдём к практике. Представим, что ваш сайт вырос, просмотры растут, вы перенесли его на отдельный сервер — теперь можно радоваться новым возможностям и высокой пропускной способности. Так ли всё радужно на самом деле?

Что такое брут и с чем его едятСлово «брут» или «брутфорс» произошло от английского brute force, что в переводе означает «грубая сила». Но к дракам это не имеет никакого отношения. Метод brute force — один из способов взлома или хакерской атаки. Его суть состоит в простом переборе огромного числа различных сочетаний символов с расчётом на то, что однажды взломщик подберёт нужную комбинацию — ваш пароль.

Первые кандидаты на разоблачение — простые пароли вроде “12345678”, “admin”, “qwerty” и прочие. Следом за ними идут популярные слова, имена, названия, даты. Брутфорсеры используют специальные словари, в которых содержатся тысячи примеров наиболее частых паролей. И поверьте, “alexandr01” или “parol1324” точно не относятся к разряду надёжных.

Следом за ними идут популярные слова, имена, названия, даты. Брутфорсеры используют специальные словари, в которых содержатся тысячи примеров наиболее частых паролей. И поверьте, “alexandr01” или “parol1324” точно не относятся к разряду надёжных.

К сожалению, перед взломом могут не устоять даже наборы случайных символов, составленные по всем правилам: с заглавными буквами и знаками препинания. Хотя их шансы, несомненно, гораздо выше. Но в нашем случае проблема с брутом не ограничивается только сложностью пароля.

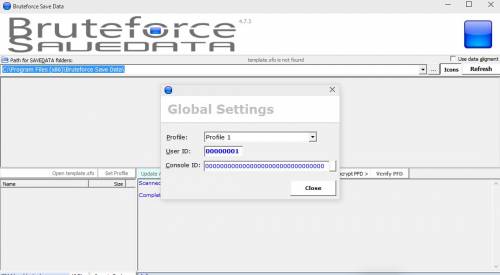

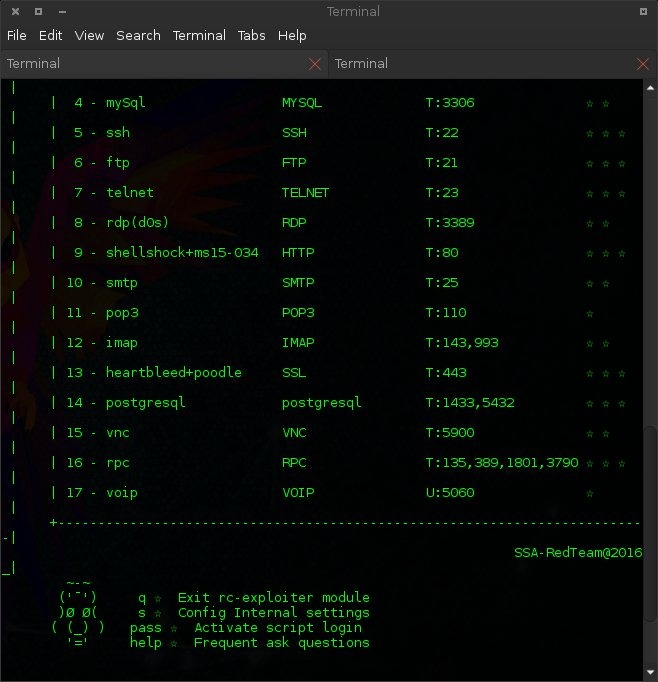

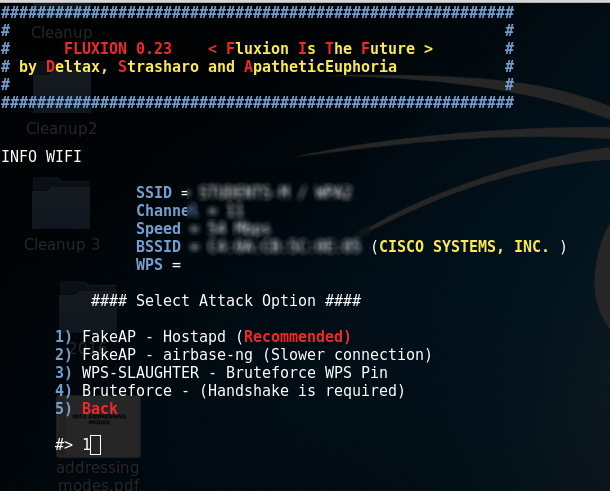

Что же значит «брутить дедики», и чем опасен взлом? Ответ на первый вопрос мы уже получили — злоумышленник начнёт предпринимать многократные попытки авторизации на вашем сервере, перебирая различные пароли. Для этого он будет использовать один из известных протоколов удалённого доступа: обычно это SSH (Secure Shell) у Linux-серверов и RDP (Remote Desktop Protocol) у Windows Server. Брут отличается от DDoS-атаки тем, что хакеру важно сохранить работоспособность ресурса, поскольку чаще всего он собирается использовать его для своих нужд.

Взлом причиняет вред уже на стадии попыток — система будет хранить логи неудачных входов, размер которых может достигать нескольких гигабайт. Если своевременно не очищать их, нагрузка станет довольно существенной. Чересчур активные и продолжительные атаки приведут к падению производительности и снижению скорости работы. При этом конфигурация, тип и версия операционной системы не играют роли — брутфорсу подвержены абсолютно любые серверы.

В случае успешного взлома хакер получает полный доступ к вашей удалённой машине, и далее возможны два варианта развития событий. Первый — злоумышленник начнёт «портить» ваши файлы и данные вплоть до их удаления, устанавливать вирусы и вредоносные программы. И второй — взломщик постарается вести себя как можно незаметнее, чтобы использовать сервер в своих целях. Например, для тех же DDoS-атак или для создания ботнета.

Теперь настало время ответить на главный вопрос: как уберечь сервер от брута? Один из самых простых советов, которым, тем не менее, не следует пренебрегать — своевременно обновлять систему и ПО сервера. Также можно установить ряд дополнительных программ и настроек. Рассмотрим несколько наиболее действенных стратегий.

Также можно установить ряд дополнительных программ и настроек. Рассмотрим несколько наиболее действенных стратегий.

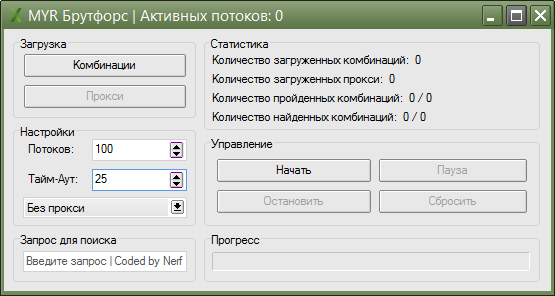

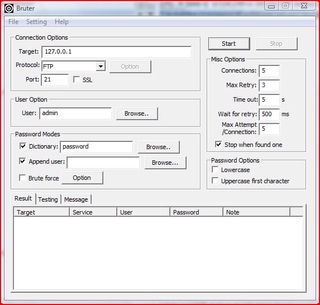

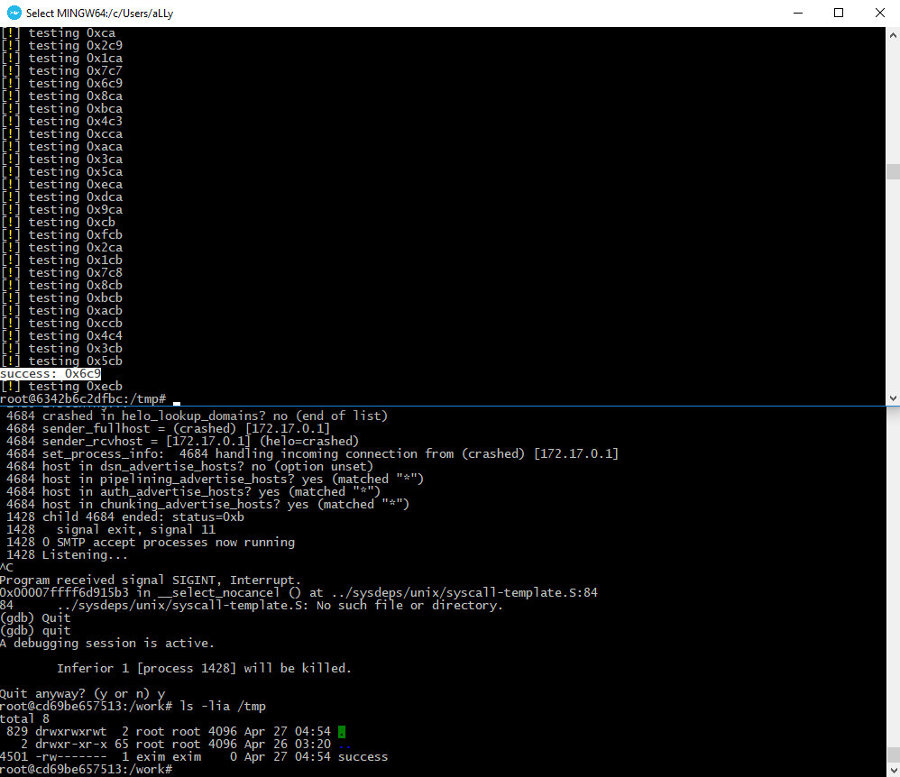

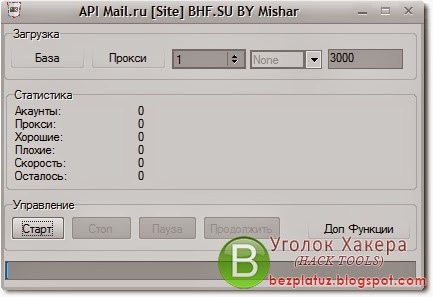

Первый и самый простой способ — установить специальную программу-чекер, которая будет проверять существующих на сервере пользователей. Вы сможете отслеживать IP-адреса, прокси, страну и город, что сразу позволит вычислить подозрительные аккаунты. Среди примеров таких программ: Lazy SSH, SSH checker, SSH Fresh checker для Linux-серверов.

Но чекер не предотвращает сам брут, а только находит тех, кому он удался. Поэтому для защиты от попыток взлома придётся покопаться в настройках сервера. Об этом ниже.

Смена портаДовольно тривиальный, но иногда действенный метод — поменять номер порта. Обычно все брутфорс-атаки направлены на стандартный порт 22. В файле конфигурации можно изменить его на 23 или любой другой — тогда вероятность попытки взлома снизится в несколько раз. Правда, этот способ не защитит вас от более умных хакеров, которые «брутят» все открытые порты, а также от целевых атак, направленных на конкретного пользователя или сервер.

Самый надёжный вариант — вообще отказаться от авторизации по паролю и использовать SSH-ключи. Это более безопасный способ, поскольку ключи практически не поддаются расшифровке. Их можно сравнить с ключами от вашего дома: они полностью уникальны, и открыть дверь смогут только те, кому вы их доверите. Подробнее о создании и использовании SSH-ключей можно прочитать в нашей справке.

Ограничения на авторизациюЕсли вы по каким-то причинам всё равно предпочитаете использовать пароли, можно задать более строгие требования к аутентификации. Например, ограничить доступные попытки входа, указать максимальное число активных пользователей, завести чёрный список IP-адресов, задать тайм-аут, в течение которого нельзя повторно запросить авторизацию, и так далее. Но учтите, что некоторые из этих способов могут создать дополнительные проблемы для «хороших» юзеров — например, если кто-то из них случайно введёт неправильный пароль несколько раз.

Вы поставили надёжный пароль, проверили активных пользователей, ограничили число авторизаций, но ресурс всё равно тормозит и медленно откликается? Возможно, злоумышленники успели проникнуть на сервер заранее и «замести следы», оставив бэкдор, или же придумали новые хитроумные способы обхода ваших методов защиты. Важно понимать, что ни один из описанных выше советов не даст 100% гарантии. И хотя центры обработки данных защищены от широкополосных атак, оградиться от целевого брута крайне сложно.

Взлом сервера и доступ злоумышленников к важным данным может привести к критическим последствиям и потере огромных сумм денег: например, из-за отсутствия защиты от брутфорса в системе бронирования могла пострадать 141 авиакомпания. Также известны случаи многократных попыток взлома сайтов, работающих на WordPress, с целью нелегального майнинга или дальнейших атак. Защита сервера от подобных ситуаций — непростая задача, требующая вмешательства высококвалифицированных специалистов по безопасности. Многие провайдеры вместе с арендой сервера предлагают услуги администрирования — поэтому, чтобы обезопасить «дедик», лучше доверить его профессионалам.

Многие провайдеры вместе с арендой сервера предлагают услуги администрирования — поэтому, чтобы обезопасить «дедик», лучше доверить его профессионалам.

Например, в REG.RU администрирование Dedicated включает целый комплект услуг: это и установка операционной системы, и регулярные обновления, и резервное копирование, и, разумеется, защита от брутфорса. Аренда выделенного сервера с администрированием избавит вас от необходимости тратить время на постоянный мониторинг системы и оборудования. В этой ситуации лучше довериться опытным специалистам и не отвлекаться от более важных задач.

⌘⌘⌘

Итак, подводим итог: не забывайте о защите своего сервера, предпочитайте SSH-ключи стандартной авторизации и всегда создавайте только надёжные пароли. Не пренебрегайте профессиональными услугами администрирования, если для вас важна безопасность и сохранность данных. Помните: даже если вы используете выделенный сервер для личных нужд, это не значит, что он автоматически становится невидимым. Хакеры не дремлют!

Хакеры не дремлют!

Напишите в комментариях, сталкивались ли вы со взломом: может быть, кто-то получал доступ к вашему аккаунту в социальных сетях или почте? Удалось ли злоумышленнику реализовать свой коварный план? Надеемся, что советы в нашей статье помогут вам избежать взлома не только серверов, но и других ресурсов.

А если вы хотите узнать о способах защиты своего личного компьютера — рекомендуем к прочтению нашу статью Как защитить свой компьютер и смартфон от взлома.

Брутфорс. Как взламывают аккаунты простым перебором паролей — Джино • Журнал

31 мая 2020 г.

Время чтения: 2 минуты

Пользователи с несложными и короткими паролями — главная мишень взломщиков, использующих метод брутфорса или, другими словами, полного перебора. Этот довольно простой способ взлома нередко приносит результат и теоретически позволяет добыть пароль от аккаунта на любом сервисе или портале, если он недостаточно защищён.

Опасность брутфорса

«Brute force» переводится с английского как «грубая сила», что описывает суть брутфорс-атаки. Во время неё происходит подбор всех возможных вариантов пароля и длится это до тех пор, пока не получится его угадать. Однако на угадывание по-настоящему сложных паролей можно потратить несколько лет, чем вряд ли кто-то будет заниматься. Поэтому они практически на 100% процентов смогут защитить вас от успешных попыток перебора.

Брутфорс-атаке легко поддаются пароли, состоящие из простых комбинаций знаков, расположенных по соседству на клавиатуре. Это может быть ряд цифр («123456») или комбинаций букв («qwerty»). К ненадёжным паролям также относятся и те, которые представляют собой дату («18051991») или осмысленное слово, особенно «admin» и «password». Даже если вы выберете в качество пароля русское слово, набранное с английской раскладкой («gfhjkm»), его тоже можно будет угадать.

Чтобы взломать аккаунт с паролем средней сложности, может потребоваться всего 2-3 часа. Чем проще пароль, тем быстрее атака достигнет своей цели. Для перебора паролей используется специальное ПО, которое либо создаётся самими киберпреступниками, либо заимствуется ими у своих коллег. А в качестве мощностей используют уже ранее взломанные компьютеры и сервера — и, возможно, взломаны они были также с помощью брутфорса.

Чем проще пароль, тем быстрее атака достигнет своей цели. Для перебора паролей используется специальное ПО, которое либо создаётся самими киберпреступниками, либо заимствуется ими у своих коллег. А в качестве мощностей используют уже ранее взломанные компьютеры и сервера — и, возможно, взломаны они были также с помощью брутфорса.

Аккаунт с вычисленным паролем можно использовать не только для взлома новых аккаунтов, но и для организации рассылки спама. А если речь об аккаунте администратора сайта, но после его взлома злоумышленники могут разместить на сайте вредоносный код. Кроме того, метод полного перебора используется для получения доступа к секретным файлам или к конфиденциальной информации пользователя.

Защита от брутфорса

Современные системы имеют достаточно надёжные способы защиты от брутфорс-атак на учётные записи. Эффективно бороться с ними помогает ограничение попыток входа в аккаунт: например, если пользователь три раза подряд набрал неверную пару логин-пароль, следующую попытку он сможет осуществить только через 15 минут. Также нередко при неудачной попытке входа юзеру предлагают пройти капчу, что вредоносное ПО для перебора паролей уже вряд ли сможет сделать.

Также нередко при неудачной попытке входа юзеру предлагают пройти капчу, что вредоносное ПО для перебора паролей уже вряд ли сможет сделать.

Широко применяется и двухфакторная аутентификация. При её использовании юзера просят ввести не только логин и пароль, но и, к примеру, код, который отправляется на его номер телефона. Кстати, мы реализовали свой собственный механизм двухфакторной аутентификации с помощью приложения «Джино.Ключ». Также для дополнительного подтверждения личности пользователя учитывается устройство, с которого совершается вход, и местоположение юзера.

Однако в некоторых системах и приложениях таких мер защиты может и не быть. И тогда брутфорс-атаку можно легко провести, а зафиксировать её обычно бывает непросто. Администратора сайта должен насторожиться, когда неизвестный пользователь с одного и того же IP-адреса начинает настойчиво пытаться войти в систему. Отследить это можно, прежде всего, с помощью лог-файлов. Но лучше сделать так, чтобы такое вовсе не происходило.

Ограничьте на своём сайте число попыток входа в аккаунт, используйте капчу, внедрите двухфакторную аутентификацию. А чтобы сохранить в безопасности ваши собственные аккаунты, используйте сложные пароли из букв, цифр и символов. Чтобы создавать такие пароли, существуют специальные генераторы, а для их надёжного хранения можно использовать менеджеры паролей. И не забывайте менять пароли как минимум раз в год.

Что такое Brute force и как делать проверку на эту уязвимость с помощью программы Hydra+Burp Suite | by Svyatoslav Login

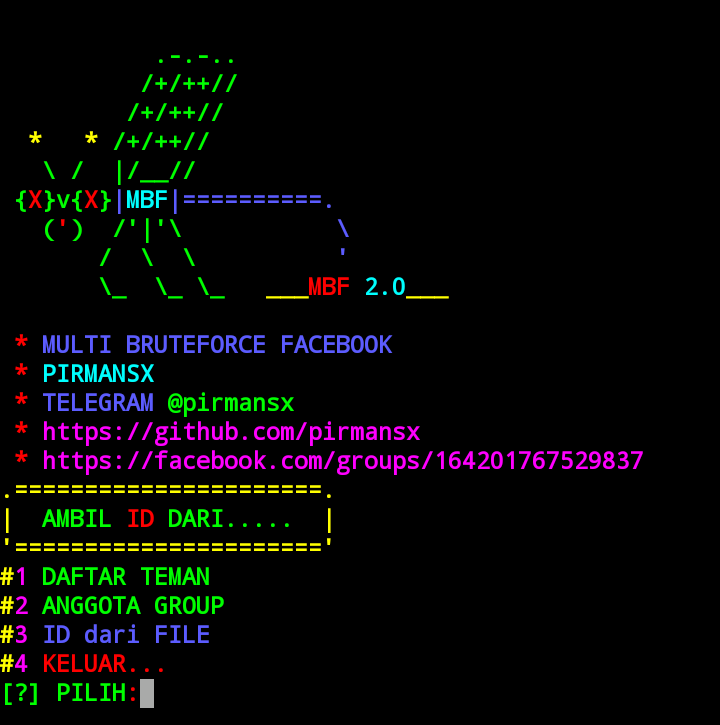

Brute force — это метод грубой силы, подбор [пароля] методом грубой силы атака, заключающаяся в поиске пароля из множества всех его возможных значений путём их полного перебора. Способ подбора паролей к компьютерной системе, в котором для получения хэшированных паролей используются автоматически генерируемые последовательности символов, т. е. перебираются их всевозможные комбинации до тех пор, пока пароль не будет подобран. При этом обычно учитывается наименьшая и наибольшая возможная длина пароля.

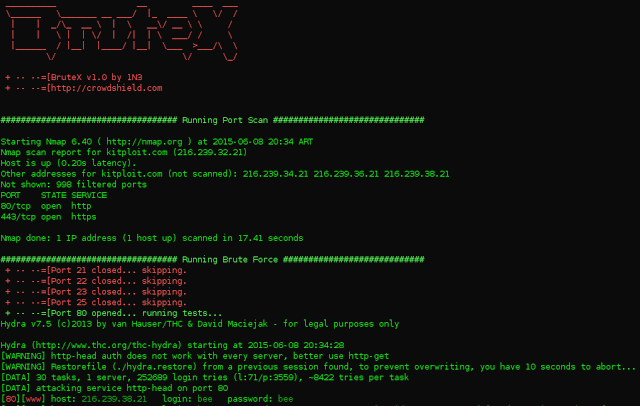

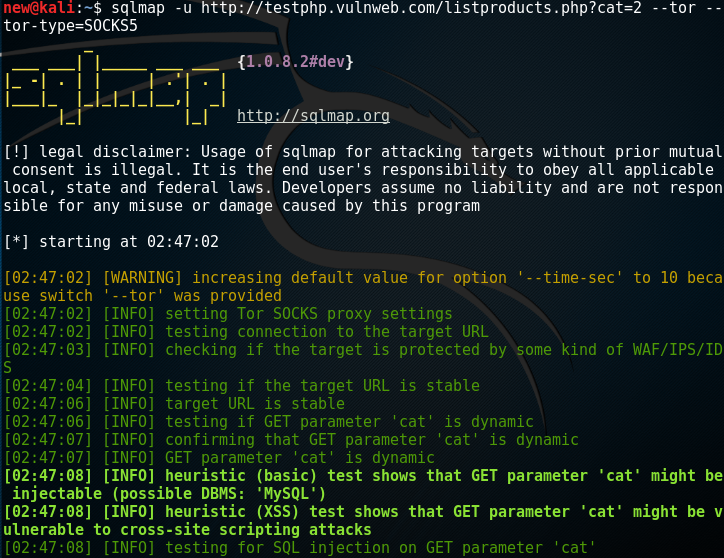

Hydra — Утилита для подбора аутентификационных данных методом грубой силы (brute force).

Burp Suite — это интегрированная платформа для выполнения тестов по безопасности веб-приложений. Её различные инструменты эффективно работают вместе для поддержки всего процесса тестирования, от составления карты сайта и анализа поверхности атаки приложения до поиска и эксплуатации уязвимостей безопасности.

Команды для работы с приложением:

R — Восстановить предыдущую прерванную/оборванную сессию

s — ПОРТ

l — ЛОГИН (Единичный)

L — ЛОГИН (Список)

p — ПАРОЛЬ (Единичный)

P — ПАРОЛЬ (Список)

x — Генерация паролей для брутфорса, наберите “-x -h” для помощи

o — ФАЙЛ

f — Выйти, когда пара логин/пароль подобрана

t — ЗАДАЧИ

w — ВРЕМЯ

F — Элемент, который укажет на не успешную авторизацию

H — Куки

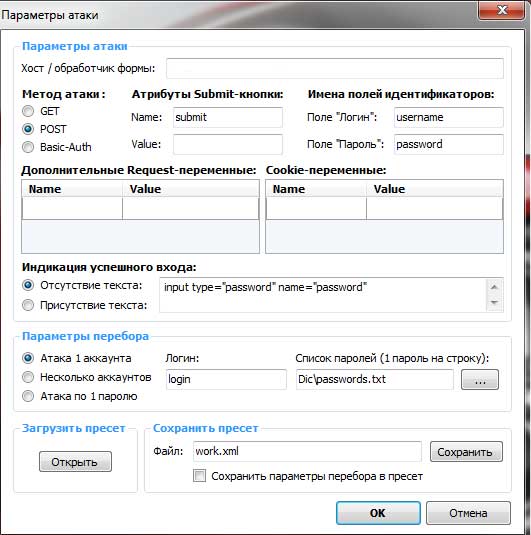

И так, с инструментами ознакомились. Теперь давайте приступим к настройке всего флоу, чтоб можно было подобрать нужные нам данные.

Теперь давайте приступим к настройке всего флоу, чтоб можно было подобрать нужные нам данные.

1.Для начала подготовим пул данных логинов(мыл) и паролей

2.Откроем наш веб сайт, который мы проверяем в каком либо браузере

3.Включаем Burp Suite

- Во вкладке Proxy->Intercept включаем кнопку Intercept is on

- Во вкладке Proxy->Oprions настраиваем прокси на приложуху и на браузер в котором открыли сайт, чтоб перехватить запрос который отправиться при попытке авторизоваться

- Во вкладку Proxy->Intercept->Raw получим все данные переданные при попытке авторизации через браузер

4. Идем в браузер и делаем какую-то авторизацию, которая будет не валидна, так как нам надо не только взять данные, которые передаются отправке запроса, но и нам нужно какою-то увидеть уведомляху, что авторизация не прошла, для того чтоб под нее подвязать нашу утилиту Hydra, чтоб она могла понимать авторизация прошла успешно или нет.

В данном случаи у нас она такая. Можно взять даже часть с этого уведомления, 1 слово допустим.

5. Возвращаемся в Burp Suite и видим все нужные данные для формирования скрипта. Нам нужны такие типы данных с этого запроса:

- какой тип запроса Post/Get

- Cookie пользователя

- Локаторы полей ввода и кнопки войти

6.Открываем консольку и начинаем лепить запросик. Последовательность операторов может быть любой. Но я расскажу какая у меня последовательность в этом запросе:

- hydra- вызов утилиты

- -l либо -L логин либо их список

- -p либо -P пароль либо их список

- -f если хотите чтоб подбор закончился при первом нужном совпадении

- -V показать в реалтайме как происходит подбор, какой логин к какому паролю из предоставленных списков

- через какой протокол и какую тип запроса проходит при авторизации в данном случаи протокол http и запрос post-form

- саб домен, в данном случаи /index/sub/

- локаторы

- :F- в него вписать вывод при не валидных данных пользователя

- :H- кука

7. Жмем запуск и ждем результатов

Жмем запуск и ждем результатов

Хорошо бы конечно, было бы если нас система заблочит как бота пытающегося взломать, но для этого есть мы, чтоб проверить на сколько наш проект защищен от таких штук.

Как защитится:

1. Добавить капчу

2. Добавить двухэтапную аутентификацию

3. Ввести лимиты на поступление запросов с одного IP

Понравилась статья? Есть и другие интересные статьи, переходите на мой блог https://svyat.tech/

Как защитить свой пароль от брутфорс-атак

Добрый день!

По мере того, как информация превращается в самый ценный в мире ресурс, хакеры становятся всё более изобретательными, совершенствуя обычный метод перебора с помощью более хитрых алгоритмов и более мощных компьютеров. При этом многие пользователи, опасаясь забыть пароль, до сих пор используют простейшие комбинации вроде ‘123456’.

В этой статье мы расскажем, как защитить пароли ваших пользователей (и как следствие, их и ваши данные) от брутфорс-атак.

Короткая справка

Брутфорс-атаки (в оригинале brute force — грубая сила) — это распространенный хакерский метод взлома компьютерной системы. Его основная идея состоит в подборе пароля методом перебора всех возможных комбинаций. Обычно брутфорс производится массово, с использованием стандартных комбинаций логинов и паролей.

Сложность пароля характеризует степень его защищенности от брутфорс-атак. Она измеряется в количестве попыток, которое понадобится хакеру для его взлома.

Настройте сложность пароля

- Зайдите в Настройки администрируемого вами портала. Выберите пункт Безопасность >> Доступ к порталу >> Настройки сложности пароля.

- Используйте ползунок Минимальная длина пароля, чтобы установить, насколько длинным должен быть пароль, чтобы считаться надежным. По умолчанию пароль должен содержать не менее 6 символов.

- Отметьте подходящие опции ниже, чтобы определить, какой набор символов должен использоваться в пароле: заглавные буквы, цифры, специальные символы.

Нажмите кнопку Сохранить внизу раздела, чтобы заданные настройки вступили в силу.

Полезные советы

Совет #1. Чем больше символов в пароле, тем он надежнее. Согласно проведенным исследованиям, на взлом пароля из 9 символов уйдет 5 дней, из 10 символов — 4 месяца, из 11 — десять лет. Добавьте ещё символ и вы увеличите необходимое для взлома время до 200 лет!

Совет #2. Пароли обычно чувствительны к регистру, поэтому используйте и строчные, и заглавные буквы.

Совет #3. Не используйте персональную информацию, а также существующие слова.

Совет #4. Используйте различные типы символов — цифры, буквы, специальные символы.

Совет #5. Не используйте распространенные замены, такие как @ вместо а. Алгоритмы взлома уже умеют с ними работать.

Совет #6. Включите двухфакторную аутентификацию. Она добавит дополнительный уровень защиты, если ваш пароль всё-таки взломают. Подробнее о двухфакторной аутентификации можно узнать в нашем Справочном центре.

Подробнее о двухфакторной аутентификации можно узнать в нашем Справочном центре.

Больше хитростей о создании безопасного пароля читайте в этой статье. Узнать подробнее о настройках безопасности в ONLYOFFICE можно в нашем Справочном центре.

Брутфорс и атаки по словарю: определение и предотвращение

У злоумышленниковотсутствуют необходимые учетные данные для обычного входа в систему, поэтому они часто начинают свою атаку с поиска адреса электронной почты или домена цели в свалках паролей со взломанного веб-сайта. Если цель повторно использовала свой пароль на веб-сайте, который позже был взломан, этот пароль все еще может быть действительным. Но опытные пользователи (и, надеюсь, системные администраторы) будут везде использовать уникальные пароли.Таким образом, злоумышленник теперь должен обратиться к одной из двух других прямых атак: атакам по словарю и атакам методом грубой силы.

Атаки по словарю

При атаке по словарю злоумышленник использует список слов в надежде, что пароль пользователя является часто используемым словом (или паролем, который использовался на предыдущих сайтах). Атаки по словарю оптимальны для паролей, основанных на простом слове (например, «ковбои» или «лонгхорны»). Списки слов не ограничиваются английскими словами; они часто также включают общие пароли (например,грамм. ‘password’, ‘letmein’ или ‘iloveyou’ или ‘123456’). Но современные системы ограничивают своих пользователей такими простыми паролями, требуя от пользователей придумывать надежные пароли, которые, мы надеемся, не будут найдены в списке слов.

Атаки по словарю оптимальны для паролей, основанных на простом слове (например, «ковбои» или «лонгхорны»). Списки слов не ограничиваются английскими словами; они часто также включают общие пароли (например,грамм. ‘password’, ‘letmein’ или ‘iloveyou’ или ‘123456’). Но современные системы ограничивают своих пользователей такими простыми паролями, требуя от пользователей придумывать надежные пароли, которые, мы надеемся, не будут найдены в списке слов.

Атаки грубой силой

Для проведения атаки полным перебором злоумышленник может использовать инструмент, чтобы попытаться перебрать каждую комбинацию букв и цифр, надеясь в конечном итоге угадать пароль. Если злоумышленник знает, что организация требует в пароле специальных символов, инструмент может быть проинструктирован включать буквы, цифры и символы.Каждый пароль, независимо от его надежности, уязвим для этой атаки. Однако этот метод займет некоторое время (годы, если пароль достаточно длинный).

Время, необходимое для взлома короткого пароля (например, четырехзначного ПИН-кода), может составлять менее минуты. Увеличение количества символов до шести может занять час. Увеличение этого числа до восьми символов, включая буквы и символы, может занять несколько дней. Обратите внимание, что каждый новый символ экспоненциально увеличивает время, необходимое для обнаружения пароля при атаке методом перебора.Таким образом, создание надежного и длинного пароля может занять недели или месяцы. Но при наличии достаточной вычислительной мощности и особенно преданного злоумышленника пароль в конечном итоге будет обнаружен.

Увеличение количества символов до шести может занять час. Увеличение этого числа до восьми символов, включая буквы и символы, может занять несколько дней. Обратите внимание, что каждый новый символ экспоненциально увеличивает время, необходимое для обнаружения пароля при атаке методом перебора.Таким образом, создание надежного и длинного пароля может занять недели или месяцы. Но при наличии достаточной вычислительной мощности и особенно преданного злоумышленника пароль в конечном итоге будет обнаружен.

Лучшие практики защиты от атак по словарю и перебора

Использование надежного необычного пароля затруднит работу злоумышленника, но не сделает ее невозможной. К счастью, есть и другие превентивные меры, которые конечные пользователи и системный администратор могут предпринять для предотвращения (или обнаружения) этих попыток атак:

Замедление повторных входов в систему: Это простейшая доступная контрмера.Конечный пользователь вряд ли заметит задержку в 0,1 секунды при входе в систему, но эта задержка будет быстро накапливаться для злоумышленника, особенно если он не может распараллелить свои попытки.

Принудительно вводить капчи после нескольких неудачных попыток входа в систему: Хотя пользователь мог просто забыть, какой пароль он использовал для учетной записи, это поможет значительно замедлить злоумышленника. Это отличный метод сдерживания, так как современные капчи сложно победить с помощью компьютера. Многие капчи требуют ручного ввода для решения.

Блокировка учетных записей: Более того, система может быть настроена на блокировку учетной записи после определенного количества попыток входа в систему. Многие веб-сайты активируют дополнительную защиту для учетных записей с неоднократными попытками ввода неверного пароля. В крайнем случае, например, iPhone самоуничтожится (сотрет все данные) после 10 попыток.

Обновить пароли: Современные системы обычно требуют, чтобы пользователи регулярно меняли пароли. В некоторых корпоративных средах пользователи должны менять пароли каждые 90 дней, а может быть, даже каждые 30 дней. Обоснование этого заключается в том, что злоумышленнику, который пытается атаковать сложный пароль методом перебора, потребуются недели для успеха. Если пароль изменится в течение этого периода времени, злоумышленнику придется начинать заново. Однако, как признаются многие пользователи, эти строгие требования к паролям могут иметь неприятные последствия, поскольку пользователи выбирают более слабые, последовательные пароли (longhorns2018, longhorns2019 и т. Д.). Злоумышленник быстро попробует увеличить пароль.

Обоснование этого заключается в том, что злоумышленнику, который пытается атаковать сложный пароль методом перебора, потребуются недели для успеха. Если пароль изменится в течение этого периода времени, злоумышленнику придется начинать заново. Однако, как признаются многие пользователи, эти строгие требования к паролям могут иметь неприятные последствия, поскольку пользователи выбирают более слабые, последовательные пароли (longhorns2018, longhorns2019 и т. Д.). Злоумышленник быстро попробует увеличить пароль.

Монитор аномалий: Наконец, организация, заботящаяся о безопасности, должна отслеживать учетные записи пользователей на предмет аномалий, таких как вход в систему из нераспознанных местоположений или устройств или повторяющиеся неудачные попытки входа в систему.Укомплектованный персоналом Центр управления безопасностью (SOC) может обнаруживать эти события в режиме реального времени и быстро реагировать, блокируя учетную запись, блокируя IP-адрес, связываясь с пользователем и отслеживая дальнейшие действия этого конкретного злоумышленника.

Против простых систем, атаки по словарю и атаки методом перебора — легкие и гарантированные способы пройти через парадный вход. В более сложных средах эти атаки полезны только тогда, когда попытки могут сливаться с нормальной деятельностью или нацеливаться на автономную базу данных паролей для взлома хэшей паролей.Тем не менее, эти методы являются отличным дополнением к арсеналу инструментов любого специалиста по безопасности, и они подчеркивают важность регулярного обновления надежных паролей для конечных пользователей.

Что такое атака методом перебора?

Атака грубой силой — это попытка угадать секрет, например пароль или ключ шифрования — систематически проверяя все возможные варианты.

Атака грубой силы на систему шифрования пытается расшифровать зашифрованные данные путем исчерпывающего перечисления и попытки ключей шифрования.Такая атака может быть использована, когда невозможно воспользоваться другими слабыми местами в системе шифрования (если таковые существуют), которые упростили бы задачу. Хорошо спроектированные и реализованные криптосистемы делают вариант атаки методом грубой силы невозможным, поскольку они обеспечивают пренебрежимо малую вероятность успеха при использовании длинных ключей шифрования, которые трудно угадать.

Хорошо спроектированные и реализованные криптосистемы делают вариант атаки методом грубой силы невозможным, поскольку они обеспечивают пренебрежимо малую вероятность успеха при использовании длинных ключей шифрования, которые трудно угадать.

Атака грубой силой на систему паролей пытается исчерпывающе перечислить и попробовать все комбинации паролей.Возрастающая вычислительная мощность компьютеров делает возможным с точки зрения вычислений угадывать все более длинные пароли. Чтобы избежать этого, могут быть введены требования к длине и сложности пароля, что снова делает невозможным угадывание.

Атаки методом перебора могут осуществляться в автономном или интерактивном режиме. В случае автономной атаки злоумышленник имеет доступ к зашифрованному материалу или хешу пароля и пробует другой ключ без риска обнаружения или вмешательства.

При онлайн-атаке злоумышленнику необходимо взаимодействовать с целевой системой.В таких случаях система может противодействовать атаке, например, ограничивая количество попыток ввода пароля, вводя временные задержки между последовательными попытками, увеличивая сложность ответа (например, запрашивая ответ CAPTCHA или проверочный код, отправленный на адрес сотовый телефон) и / или блокировка учетных записей после достижения порога неудачных попыток входа в систему. Введение второго фактора аутентификации — еще одна контрмера.

Введение второго фактора аутентификации — еще одна контрмера.

Атака перебором — это попытка угадать секрет — e.грамм. пароль или ключ шифрования — систематически проверяя все возможные варианты. Проверка может производиться офлайн или онлайн. В случае автономной атаки злоумышленник имеет доступ к зашифрованному материалу или хешу пароля и может пробовать комбинации ключей без риска обнаружения или вмешательства. В онлайн-атаке злоумышленнику необходимо взаимодействовать с целевой системой, к которой он пытается получить доступ.

Сколько времени занимают атаки методом перебора? Время, необходимое для успешной атаки методом перебора, зависит от длины и сложности взломанного секрета.Чем длиннее и сложнее секрет, тем дольше будет атака. Ключи или пароли правильного размера требуют невероятно много времени, чтобы угадать их, даже на очень мощных компьютерах.

Атака по словарю пытается угадать / взломать пароли пользователей, взяв словарь часто используемых паролей вместо того, чтобы вслепую пробовать все перестановки. В отличие от атаки методом грубой силы, который систематически пробует каждую возможную комбинацию секрета, атака по словарю использует только обычно используемые перестановки.В результате резко сокращается количество вариантов.

Предпосылка атаки по словарю состоит в том, что большинство пользователей не будут выбирать случайные строки в качестве своих паролей — они будут выбирать слова или комбинации слов со значением, чтобы облегчить запоминание пароля.

Какова цель атаки методом перебора?Целью атаки методом перебора является успешное угадывание секрета, то есть ключа шифрования или пароля.

Какова цель DOS-атаки типа «отказ в обслуживании»? Отказ в обслуживании направлен на перегрузку службы мошенническими запросами, чтобы помешать ей обрабатывать законные запросы, тем самым отказывая в обслуживании законным пользователям. Атака методом грубой силы на службу входа в систему может привести к отказу в обслуживании, поскольку служба перегружена запросами аутентификации от злоумышленника. В таких случаях система может противодействовать атаке, например, ограничивая количество попыток ввода пароля, вводя временные задержки между последовательными попытками, увеличивая сложность ответа (например, запрашивая ответ CAPTCHA или проверочный код, отправленный на мобильный телефон. ) и / или блокировка учетных записей после неудачных попыток входа в систему.

Атака методом грубой силы на службу входа в систему может привести к отказу в обслуживании, поскольку служба перегружена запросами аутентификации от злоумышленника. В таких случаях система может противодействовать атаке, например, ограничивая количество попыток ввода пароля, вводя временные задержки между последовательными попытками, увеличивая сложность ответа (например, запрашивая ответ CAPTCHA или проверочный код, отправленный на мобильный телефон. ) и / или блокировка учетных записей после неудачных попыток входа в систему.

Что такое атака методом грубой силы и почему это должно вас волновать?

Атака грубой силой — это обычно используемая атака для взлома паролей. Эти атаки являются кибер-эквивалентом ситуации, которую мы часто видим в фильмах: дверь заперта, а у персонажа есть связка ключей, и он не знает, какой ключ подходит к замку. Время уходит. Хозяин будет сейчас в любой момент. Итак, человек пробует одну клавишу за другой, быстро, пока не подходит одна клавиша.

Это атака грубой силы для вас.Злоумышленники продолжают пробовать несколько комбинаций имен пользователей и паролей, пока не найдут подходящую.

Это метод проб и ошибок

Атака грубой силой — традиционный и сравнительно «простой» метод атаки, но он все еще широко используется. Согласно отчету Verizon о расследовании утечки данных, 80% нарушений были связаны с использованием грубой силы, то есть с использованием украденных или взломанных учетных данных.

Несмотря на все догадки, связанные с обнулением информации для входа, ключами шифрования или поиском скрытой веб-страницы, атаки методом грубой силы по-прежнему являются широко используемым методом атак, потому что они работают.Название происходит от природы техники, потому что в атаке практически нет изощренности. Злоумышленники пытаются «ворваться» в ваш личный аккаунт.

Для ясности: злоумышленники не придумывают и не вводят вручную эти комбинации паролей. Они используют мощные передовые инструменты для запуска таких атак. Объедините это с постоянно развивающимся и легкодоступным программным обеспечением / инструментами, которые помогают выполнять атаки методом грубой силы, и у вас есть сценарий, специально разработанный для их использования.

Объедините это с постоянно развивающимся и легкодоступным программным обеспечением / инструментами, которые помогают выполнять атаки методом грубой силы, и у вас есть сценарий, специально разработанный для их использования.

Типы атак методом перебора

Традиционные или простые атаки методом перебора : Это атаки на основе предположений. Злоумышленники угадывают учетные данные без использования программных инструментов (и да, иногда они бывают успешными, потому что очень часто пользователи не используют лучшие практики паролей и выбирают легко угадываемые пароли).

Атаки по словарю : Здесь атака идентифицирует конкретную цель и циклически перебирает несколько источников комбинаций паролей через словарь или часто используемые пароли, обнаруженные в результате утечки данных.

Обратная атака грубой силы : Это обратная атака грубой силы, означающая, что злоумышленники не обращаются к цели (имени пользователя), а идентифицируют общий пароль и просматривают миллионы имен пользователей, чтобы сопоставить с этим паролем. Утечка паролей легко доступна в даркнете в результате существующих утечек данных, и злоумышленники используют их для проведения атак методом обратного перебора.

Утечка паролей легко доступна в даркнете в результате существующих утечек данных, и злоумышленники используют их для проведения атак методом обратного перебора.

Гибридные атаки методом перебора : в этом случае злоумышленники не просто используют угадывание вручную, чтобы взломать пароли, но также добавляют расширенные инструменты для разработки паролей, состоящих из слов, символов и цифр.

Как работает атака методом перебора?

Концепция «простых атак методом перебора» могла вызвать в воображении образы гениального хакера, разрабатывающего комбинации паролей ручкой на бумаге.

Это гораздо менее драматично, потому что киберпреступники — занятые люди. Обычно они используют сценарии или ботов для запуска атаки на веб-сайт или страницу входа в приложение. Серьезные хакеры будут использовать ряд инструментов, чтобы перебрать грузовик комбинаций паролей, чтобы взломать пароли.

Это только первый шаг. Настоящая цель атаки методом грубой силы — получить доступ к личной и конфиденциальной информации пользователя, которая затем может быть использована для доступа к привилегированным учетным записям и проникновения в сеть организации.

Разница между грубой силой и DoS / DDoS-атаками

Как мы уже говорили в начале, атака методом грубой силы запускается специально для получения учетных данных пользователя и представляет собой скорее метод проб и ошибок с использованием догадок для взлома паролей.Атака отказа в обслуживании (DOS) предназначена для закрытия веб-сайта / системы, чтобы пользователи не могли получить к ней доступ. Это делается путем отправки нежелательных запросов на перегруженный сайт / систему. Цель распределенного отказа в обслуживании (DDoS) такая же, но вместо одного источника нежелательных запросов злоумышленники используют ботнет для запуска DoS-атаки, что означает, что бесполезный трафик отправляется с нескольких компьютеров (также называемых компьютерами-зомби. ).

Почему вам должно быть все равно?

Согласно отчету об угрозах за 2020 год, опубликованному Sophos Labs, интернет-сервисы находятся под растущей угрозой, когда злоумышленники пытаются использовать методы грубой силы для доступа к домашним маршрутизаторам, DSL / кабельным модемам и т. Д.Нравится вам это или нет, но вы находитесь на линии огня. Вы можете «верить», что ваш ПК или Mac не важен и не замечаете кибератаки, но вы ошибаетесь.

Д.Нравится вам это или нет, но вы находитесь на линии огня. Вы можете «верить», что ваш ПК или Mac не важен и не замечаете кибератаки, но вы ошибаетесь.

Кроме того, модель «работа на дому» привела к увеличению числа атак методом грубой силы. Поскольку компании по всему миру переходят на удаленную работу, киберпреступники видят возможность. Фишинговые электронные письма, эксплуатирующие страхи перед пандемией, уже начали расти, и теперь атаки направлены против «незащищенных» домашних компьютеров, которые сотрудники могут использовать в рабочих целях.Сам факт, что злоумышленники видят ваш Windows или Mac как «незащищенные», означает, что они могут быть основной целью для атак методом грубой силы.

Скажите нет устаревшему подходу к защите паролей

Традиционно защита от атак методом перебора означала использование сложного пароля и использование диспетчера паролей для хранения этих паролей. К сожалению, коммерческие менеджеры паролей подвергаются атакам грубой силы, и вы не можете полагаться на них в защите своих паролей.

Если вам нужна комплексная защита от атак методом грубой силы, идеальным решением является приобретение передового антивирусного решения. Sophos Home шифрует ваши нажатия клавиш, чтобы киберпреступники и программы-кейлоггеры не могли перехватить ваши логины и пароли.

Обладая превосходной веб-защитой, Sophos Home блокирует плохие или взломанные сайты, включая фишинговые, для безопасного просмотра, банковских операций и покупок.

В конце концов, помните, что киберпреступники считают ваш домашний компьютер честной игрой.При правильном понимании безопасности вы сможете лучше защитить свой компьютер и вашу личную информацию от попадания в чужие руки.

Грубая атака с использованием ботов: как защитить веб-сайты и приложения

Что такое атака грубой силы

Определение

Грубая сила (OWASP-AT-004) — это тип атаки, который в основном включает попытки злоумышленника получить доступ к конфиденциальной информации и учетным записям веб-приложений с помощью автоматизированных запросов к серверу, в которых перечисляется список возможных решений проблемы.

Типичный пример грубой силы — атака подбора пароля, когда хакеры пытаются найти пароль, проверяя комбинации букв, цифр и символов, пока правильный шаблон не окажется успешным. Используя ботов, они могут автоматизировать процесс и пробовать различные комбинации с гораздо большей скоростью, чем люди.

Evolution

Первые машины грубой силы были в первую очередь предназначены для взлома кода военного времени. В частности, анти-Enigma «Bombe» машины будут проверять все порядки и положения ротора на предмет совпадения на основе меню, полученного из нескольких перехватов связи.

Позже, в 1977 году, Уитфилд Диффи выпустил широко распространенную публикацию, в которой раскрыл уязвимости в стандарте шифрования данных (DES) и объяснил, как они могут быть взломаны с помощью атак грубой силы. В 1998 году Deep Crack и distribution.net взломали DES за 22 часа 15 минут.

Грубая сила — это старый метод атаки, но он по-прежнему на удивление эффективен и популярен, не в последнюю очередь из-за стремительного роста использования устройств Интернета вещей. Известно, что устройства IoT небезопасны: многие навсегда сохраняют свои учетные данные для аутентификации по умолчанию, а многие вообще не требуют никаких учетных данных.В результате миллионы чрезвычайно уязвимых устройств могут легко контролироваться хакерами и использоваться для атак методом грубой силы.

Известно, что устройства IoT небезопасны: многие навсегда сохраняют свои учетные данные для аутентификации по умолчанию, а многие вообще не требуют никаких учетных данных.В результате миллионы чрезвычайно уязвимых устройств могут легко контролироваться хакерами и использоваться для атак методом грубой силы.

Известные утечки

Сайт электронной коммерции Alibaba, TaoBao, который считается «eBay of China», стал жертвой атаки методом грубой силы, в результате которой за два месяца был взломан 21 миллион учетных записей. Киберпреступники использовали базу данных из 99 миллионов имен пользователей и паролей для взлома шокирующей каждой пятой учетной записи TaoBao.

Атаки грубой силы: что, как и почему?

Атака методом грубой силы перебирает миллионы имен пользователей и паролей в секунду против учетной записи, пока не достигнет золотого результата.Хотя эти атаки довольно просты по своей методике, они продолжают собирать миллионы жертв.

Здесь мы прорезаем жаргон, чтобы объяснить, как работает атака методом грубой силы, законна ли она и насколько она соответствует существующим системам безопасности.

Как работает атака полным перебором?

Атака методом грубой силы используется для получения доступа к учетным записям в Интернете или к украденным файлам путем угадывания имен пользователей и паролей.

Во время атаки методом «грубой силы» компьютерная программа работает с невероятной скоростью, пробуя бесконечное количество комбинаций имен пользователей и паролей, пока не подойдет одна из них.

Какова скорость атаки методом перебора?

Скорость взлома пароля зависит от:

Вот краткое руководство для обоих:

Скорость в зависимости от надежности пароля:

Компьютерные программы, используемые для атак методом грубой силы, могут проверять от 10 000 до 1 миллиарда паролей в секунду.

На стандартной клавиатуре 94 цифры, буквы и символы.

В общей сложности они могут сгенерировать около двухсот миллиардов 8-значных паролей.

В общей сложности они могут сгенерировать около двухсот миллиардов 8-значных паролей.Чем длиннее и случайнее пароль, тем сложнее его взломать. Для взлома 9-значного пароля, включающего уникальный символ, требуется около 2 часов; один без уникального персонажа длится всего 2 минуты!

Для сравнения: взлом пароля из 12 смешанных символов займет три столетия.

Вывод

Простой пароль, состоящий только из строчных букв, дает намного меньше комбинаций, чем пароль, состоящий из комбинации случайных символов — около 300 миллионов, если быть точным.Таким образом, компьютерам не нужно много усилий, чтобы угадать простой пароль — 8,5 часов на Pentium 100 и мгновенно на суперкомпьютере.

(Pentium 100 может пробовать 10 000 паролей в секунду. Суперкомпьютер может пробовать 1 000 000 000 паролей в секунду). Так что лучше заново продумать свой пароль.

Является ли атака полным перебором незаконной?

Единственный случай, когда атака методом перебора является законной, — это если вы проверяли безопасность системы с точки зрения этики с письменного согласия владельца.

В большинстве случаев атака методом грубой силы используется с намерением украсть учетные данные пользователя — предоставление несанкционированного доступа к банковским счетам, подпискам, конфиденциальным файлам и т. Д.Это делает это незаконным.

Шифрование XChaCha20

NordPass использует новейший XChaCha20, что делает его одним из самых безопасных менеджеров паролей. XChaCha20 также поддерживает 256-битный ключ, который является самым надежным шифрованием, доступным в настоящее время. Этот уровень шифрования, одобренный Google и Cloudflare, настолько развит, что суперкомпьютеру потребуются столетия, чтобы взломать его.

Глубокая система безопасности

Шифрование — это только одна часть стратегии безопасности, поэтому очень важно проверить, как все ингредиенты смешиваются вместе.Когда грозный алгоритм, такой как XChaCha20, находится внутри системы с высокой степенью защиты, такой как NordPass, у злоумышленника нет шансов.

На самом деле это именно то, что отличает NordPass от продуктов, предлагающих знакомые функции на уровне поверхности. Это очень сложная система защиты, построенная изнутри.

Это очень сложная система защиты, построенная изнутри.

Что такое атака грубой силы?

Обзор атаки методом грубой силы

Атаки методом грубой силы начинаются с автоматического программного обеспечения, которое используется для угадывания пароля (или ответа), чтобы проникнуть за запертую «цифровую дверь».«Автоматизированное программное обеспечение может запускать миллиарды комбинаций букв, цифр и символов снова и снова, пока оно не станет статистически правильным и не взломает код.

Чем выше уровень шифрования данных, тем больше времени требуется, чтобы взломать дверь и получить требуемые данные. Иногда этот процесс может занять несколько минут; в других случаях это может продолжаться годами, прежде чем он сможет взломать код. Атаки методом грубой силы представляют собой серьезную угрозу, способную затронуть миллионы аккаунтов и запятнать репутацию компании.

Как работают атаки грубой силы

- Злоумышленник выбирает свою намеченную цель: либо зашифрованный файл, который был украден (офлайн), либо страницу входа (онлайн).

- Они используют компьютерную программу, которая настроена на попытку входа, пытаясь ввести имена пользователей и миллионы комбинаций паролей. (Они также могут попытаться ввести один пароль с несколькими именами пользователей.)

- Как только правильная комбинация имени пользователя и пароля найдена, злоумышленник может получить доступ к защищенным данным.

Пример атаки грубой силы

Еще в 2013 году несколько пользователей GitHub были уведомлены о том, что они потенциально могут стать жертвой кибератаки грубой силы, произошедшей на сайте. У многих пользователей были слабые пароли, что привело к тому, что сайт стал мишенью и в конечном итоге позволил конфиденциальным данным попасть в руки посторонних. GitHub уведомил пользователей, что им придется изменить свои пароли и использовать более безопасные комбинации.

Во время этого инцидента злоумышленники использовали более 40 000 уникальных IP-адресов, что облегчило им незаметность.Эта атака была специально проведена медленно, чтобы не вызывать тревоги у безопасности GitHub.

Заключение

Атаки методом грубой силы используются для взлома мер безопасности и достижения намеченной цели данных. Хотя может показаться, что это могут использовать только хакеры, многие охранные фирмы используют атаки методом грубой силы, чтобы помочь протестировать системы своих клиентов.

Вне зависимости от того, в сети или вне сети, каждый раз, когда система подвергается автоматической атаке, это серьезная угроза, потому что ее успех — лишь вопрос времени.Внедряя контрмеры, вы, по крайней мере, можете замедлить злоумышленников.

Что такое атака грубой силы и как ее предотвратить?

Атака грубой силы (также называемая взломом грубой силы ) — это тип кибератаки, который включает в себя попытку различных вариантов символов или слов до тех пор, пока вы не угадаете правильный пароль . Как вы уже догадались, атаки методом перебора не самые эффективные. Однако с некоторыми хитростями и вариациями они могут работать относительно хорошо.

Используя специализированное программное обеспечение и подходящую ситуацию, хакеры могут автоматически пробовать миллионы или даже миллиарды паролей в секунду. Это делает атаки методом грубой силы важной частью хакерского арсенала.

Типы атак грубой силы

Все атаки методом грубой силы можно разделить на две категории: онлайн и офлайн . Кроме того, существует множество различных вариаций, таких как словарные атаки.

Интернет-атаки

При онлайн-атаке хакер настраивает программное обеспечение, которое проверяет все возможные пароли в работающей системе.Подбор паролей к страницам входа на веб-сайт и подключению к удаленному рабочему столу будет онлайн-атакой. Другой пример — перебор всех возможных кодов доступа iPhone.

При онлайн-атаке хакеру приходится ждать взламываемого сервера, чтобы сказать, правильный или неправильный пароль. Это медленно. Наиболее серьезные операторы веб-сайтов добавляют , ограничивающий скорость, , что делает атаку еще медленнее. В вашем iPhone тоже есть эта функция; если вы введете неправильный пароль слишком много раз, он заблокирует вас на некоторое время.

В вашем iPhone тоже есть эта функция; если вы введете неправильный пароль слишком много раз, он заблокирует вас на некоторое время.

Даже с такой защитой многие люди портят безопасность серверов, поэтому онлайн-атаки по-прежнему работают. Программа удаленного доступа к серверу Secure Shell (SSH) иногда настраивается с паролем и без ограничения скорости. Если вы используете SSH в общедоступном Интернете, можно с уверенностью предположить, что кто-то атакует его в любой момент.

Offline атаки

Offline атаки сложнее, но они также более эффективны. Хакер с серьезным компьютером может проверять безумное количество паролей в секунду, потому что пароли проверяются на его собственном компьютере.

Владельцы веб-сайтов обычно хэшируют паролей в своей базе данных. Хеш-функция — это односторонний процесс, поэтому программное обеспечение веб-сайта может проверять пароли, но не может расшифровывать хеш-коды, чтобы получить сами пароли. Если хакер украдет базу данных, он получит хэшированных паролей вместо исходных .

Операторы веб-сайтов могут усилить безопасность своих хэшей паролей с помощью соли . Без соленых хешей хакеры могут использовать радужные таблицы , что позволяет им пропустить большую часть работы, тестируя предварительно вычисленные хеши .

Вместо того, чтобы проверять каждый возможный пароль, они могут загрузить радужную таблицу с большим количеством возможных паролей и уже вычисленными их хэшами. Затем все, что им нужно сделать, это сравнить хэши в радужной таблице с хешами в украденной базе данных.

Они также могут создавать свои собственные радужные таблицы — процесс, по сути, идентичен перебору, за исключением того, что вместо того, чтобы пробовать комбинации напрямую в качестве паролей, вы должны прогнать их через хеш-функцию и поместить их в таблицу.

Соль делает хэши уникальными, даже если пароль такой же, как и в радужной таблице.

Атаки по словарю

Вместо того, чтобы угадывать случайные комбинации символов, хакеры могут также циклически перебирать существующие слова в словаре . Люди часто используют слова в своих паролях, чтобы сделать их более запоминающимися — это облегчает работу хакерам. Программа грубой силы может даже изменять словарные пароли, чтобы увеличить шансы на успех.

Люди часто используют слова в своих паролях, чтобы сделать их более запоминающимися — это облегчает работу хакерам. Программа грубой силы может даже изменять словарные пароли, чтобы увеличить шансы на успех.

Можно легко угадать даже очень длинный пароль, если он похож на пароль в словаре злоумышленника.Этот классический комикс xkcd о надежности пароля достаточно хорошо объясняет ситуацию.

Как определить атаки методом грубой силы

Атаки методом грубой силы оставляют очевидные ключи для операторов серверов. Большинство серверного программного обеспечения автоматически регистрирует неудачные попытки входа в систему. Если системные администраторы замечают внезапное увеличение количества неудачных попыток входа в систему , скорее всего, служба подвергается атаке.

Популярные веб-службы, такие как Gmail и Twitter, отправляют сообщения электронной почты пользователям, когда их учетные записи могут быть атакованы.Если у вас включена двухфакторная аутентификация и вы получаете уведомление «Подтвердите, что вы входите в свою учетную запись». Если вы не входили в систему, значит, ваш пароль известен кому-то другому. Они могли получить его с помощью грубой силы, хотя возможны и фишинг, и другие атаки.

Если вы не входили в систему, значит, ваш пароль известен кому-то другому. Они могли получить его с помощью грубой силы, хотя возможны и фишинг, и другие атаки.

Как предотвратить атаки методом грубой силы

Хотя атаки методом грубой силы эффективны, их можно значительно усложнить с помощью нескольких простых шагов.

Предотвращение для пользователей

- Используйте длинные уникальные пароли. Грубая форсировка становится экспоненциально сложнее с более длинными паролями. Вы можете предотвратить атаки по словарю, сделав свои пароли более уникальными. В случае сомнений используйте менеджер паролей для автоматического создания и сохранения случайных паролей для каждого сайта. Также ознакомьтесь с нашим руководством о том, как создать надежный пароль.

- Максимально защищайте подключения к удаленному рабочему столу. Удаленный рабочий стол — популярный способ для злоумышленников получить доступ к вашему компьютеру.

По возможности не используйте удаленный рабочий стол.Когда он включен, используйте очень надежный пароль.

По возможности не используйте удаленный рабочий стол.Когда он включен, используйте очень надежный пароль. - Использовать двухфакторную аутентификацию. Атака полным перебором намного сложнее, когда правильного пароля недостаточно для входа в учетную запись. С 2FA пользователям нужен телефон или физический ключ безопасности для входа в свои учетные записи. Это делает вашу учетную запись намного более безопасной.

Предотвращение для операторов серверов

- Использование ограничения скорости. Если у вас есть сервер, убедитесь, что хакеры не могут быстро подобрать пароли.Они могут разочароваться и сдаться, если задержка будет достаточно продолжительной.

- Не использовать блокировку аккаунтов. Если у вас есть веб-сайт, имеет смысл заблокировать учетные записи после определенного количества неправильных попыток. Однако это позволяет злоумышленнику выполнить атаку отказа в обслуживании, заблокировав множество учетных записей.

- Обеспечьте надлежащую защиту SSH. Включите fail2ban, отключите вход по паролю (в пользу ключей SSH) и отключите вход root из SSH.

- Хешируйте и солите свои пароли с помощью современных алгоритмов. MD5 или другой очень простой алгоритм хеширования вряд ли лучше, чем ничего. Используйте современную хеш-функцию и соль, чтобы предотвратить атаки радужной таблицы.

Краткая история и примеры атак методом грубой силы

- Атаки методом грубой силы были теоретической возможностью с момента появления современного шифрования. Со временем они стали более практичными.

- 1977: Опубликована научная статья по атакам методом перебора на схему шифрования DES ( Special Feature Exhaustive Cryptanalysis of the NBS Data Encryption Standard by Whitfield Diffie).

- 1996: криптолог Майкл Вайнер публикует статью Efficient DES Key Search , в которой продолжается процесс эффективных офлайн-атак.

- 2004: Первоначально был выпущен Fail2ban, упрощающий защиту серверов от атак методом грубой силы.

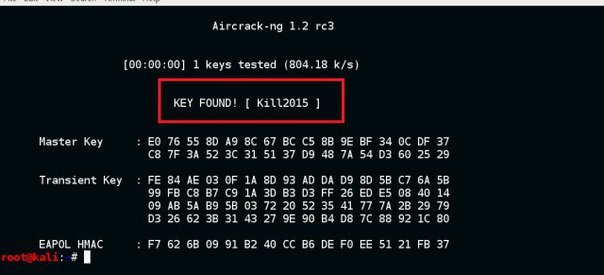

- 2007: Выпущена первая бета-версия Aircrack-ng. Взломать сеть Wi-Fi стало намного проще.

- 2013: Пользователи GitHub стали жертвами онлайн-атаки методом грубой силы.

- 2015: Hashcat стал бесплатным и с открытым исходным кодом, открыв для более широкой аудитории офлайн-атаки методом грубой силы с ускорением на GPU.

- 2016: Торговая площадка Taobao, принадлежащая Alibaba, подверглась атаке, в результате которой было взломано более 20 миллионов паролей.

- Примерно 2017: доступен GrayKey, позволяющий правоохранительным органам более легко выполнять атаки методом грубой силы на зашифрованные iPhone.

Для различных видов атак методом перебора требуются разные инструменты. Ниже приведены несколько распространенных инструментов грубой силы и варианты их использования.

- Hashcat: современный автономный взлом паролей.

Этот инструмент переносит работу на графический процессор (GPU), что делает его очень быстрым.

Этот инструмент переносит работу на графический процессор (GPU), что делает его очень быстрым. - Aircrack-ng: взлом пароля Wi-Fi. Aircrack-ng отслеживает зашифрованный трафик Wi-Fi и использует различные атаки методом перебора для поиска сетевого пароля.

- RainbowCrack: Автономный взлом паролей с помощью радужных таблиц. Вместо вычисления хэшей для всех возможных паролей RainbowCrack использует заранее вычисленные хэши.

- Ncrack: Взлом сетевой аутентификации. Хакеры, которые хотят атаковать протокол удаленного рабочего стола Microsoft, SSH или зашифрованное соединение электронной почты, могут использовать Ncrack. Он также поддерживает атаки, не связанные с применением грубой силы.

Часто задаваемые вопросы

Какая лучшая защита от атаки методом грубой силы? Надежные пароли . Время взлома пароля увеличивается экспоненциально по мере того, как пароль становится длиннее и сложнее. Атаки по словарю значительно усложняются сложными уникальными паролями.Также неплохо использовать диспетчер паролей.

Атаки по словарю значительно усложняются сложными уникальными паролями.Также неплохо использовать диспетчер паролей.

№ . Установка атаки грубой силой является незаконной. Фактически, это может быть уголовное преступление в соответствии с Законом США о компьютерном мошенничестве и злоупотреблении. В других странах действуют аналогичные законы.

Тестирование собственного сервера с помощью инструментов грубой силы разрешено. Убедитесь, что у вас есть письменное разрешение, если вы тестируете чужой сервер.

Какова скорость атаки методом перебора?Это зависит от множества факторов, но хакеры могут проверять миллионы или миллиарды паролей в секунду при правильных условиях.Автономные атаки методом грубой силы намного быстрее, чем онлайн-атаки. Онлайн-атаки, особенно когда служба использует ограничение скорости, очень медленные.