Двусторонний пинг обнаружен что это значит

Защита различных CMS от взлома, вредоносные программы, анонимность и безопасность в интернете

Страницы

AdSense-web

29 мая 2018

Тестируем настройки браузера на анонимность с использованием прокси-сервера

Настройки браузера, на примере Mozilla Firefox, помогут скрыть факт использования прокси-сервера и максимально обеспечить анонимность в сети. Также, идентифицирующие вас данные в User agent не просто скрываются, а подменяются на наиболее используемые пользователями, что позволяет «раствориться» среди многих.

Конечно, легче использовать браузер Tor, где, даже, настройки по умолчанию обеспечивают хорошую анонимность, но некоторые сайты просто блокируют доступ по этой сети. И если вы еще не разобрались, как скрыть использование сети Tor, или подобных анонимных сетей, то стоит попробовать воспользоваться прокси-сервером.

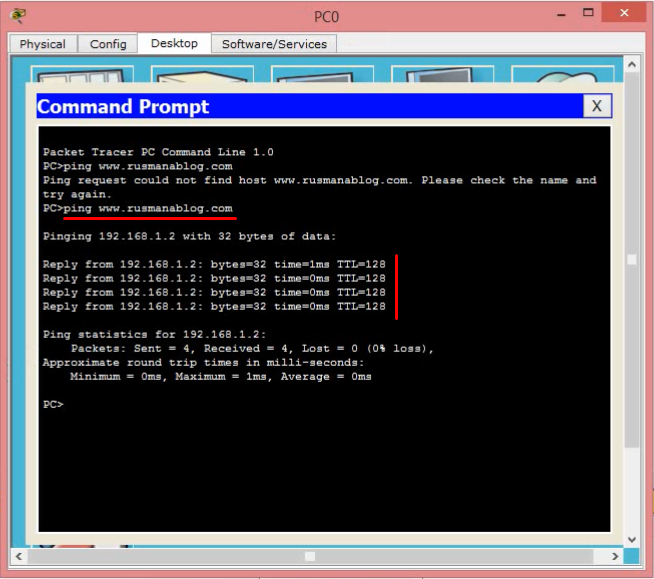

На странице одного из популярных сервисов, в онлайн-базе прокси-листов, выбрал прокси HTTP, HTTPS с высокой степенью анонимности 145. 249.106.107 Netherlands Amsterdam.

249.106.107 Netherlands Amsterdam.

Тест проверки анонимности на сервисе 2ip.ru, я уже делал в предыдущей статье О чем расскажет ваш браузер, теперь посмотрим результаты с использованием прокси-сервера.

Непонятно почему в шапке показало Казахстан, но в колонке разницы во временных зонах браузера и IP, Amsterdam указан правильно.

Утечка IP через WebRTC. Как видим, использование прокси-сервера, даже с заявленной высокой степенью анонимности, не скрыло реальный (внутренний) IP-адрес компьютера. Для тех, кто не в теме, с внутренними адресами нельзя соединится из интернета, они работают только в пределах локальной сети.

К приватным «серым» IP-адресам относятся адреса из следующих подсетей:

от 10.0.0.0 до 10.255.255.255 с маской 255.0.0.0 или /8;

от 172.16.0.0 до 172.31.255.255 с маской 255.240.0.0 или /12;

от 192.168.0.0 до 192.168.255.255 с маской 255.255.0.0 или /16;

255 с маской подсети 255.192.0.0 или /10. Данная подсеть рекомендована согласно rfc6598 для использования в качестве адресов для CGN (Carrier-Grade NAT).

255 с маской подсети 255.192.0.0 или /10. Данная подсеть рекомендована согласно rfc6598 для использования в качестве адресов для CGN (Carrier-Grade NAT).Напрямую доступ к внешней сети, используя внутренний IP-адрес, невозможен, но как вариант, связь с интернетом осуществляется через механизм NAT, где трансляция сетевых адресов заменяет частный IP на публичный. Если интернет-провайдер предоставил локальный IP, то будет проблематично настроить удаленное управление компьютером и скажем, видеонаблюдением, при использовании компьютера.

Что касается безопасности, то использование «серого» IP-адреса более безопасно, чем использование «белого» IP, так как «серые» не видны напрямую в интернете и находятся за NAT, который обеспечивает безопасность домашней сети.

Конечно, внешний IP не определился, но какой от этого толк, если внутренний сливается. Для целей идентификации, даже показательней будет локальный IP, чем публичный, на который провайдер может повесить множество пользователей.

Для устранения утечки настоящего IP адреса через WebRTC, в адресной строке браузера Firefox введите «about:config», найдите «media.peerconnection.enabled» и дважды кликните для установки значения «false».

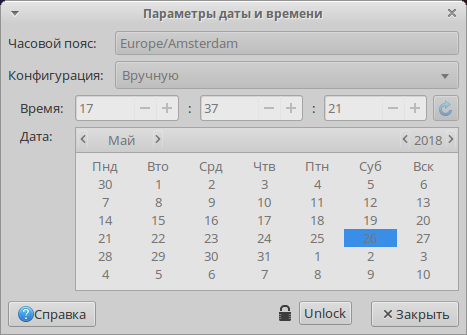

Устранение разницы во временных зонах браузера и IP-адреса прокси-сервера. Также, мы видим прокол в разнице во временных зонах браузера компьютера и местонахождения прокси-сервера. Переводим системное время программой настройки времени в Ubuntu, в Меню приложений — Система, или соответствующей в другой операционке.

Для внесения изменений необходимо разблокировать программу, нажав Unlock и введя пароль администратора. Зная место расположения прокси-сервера, меняем часовой пояс.

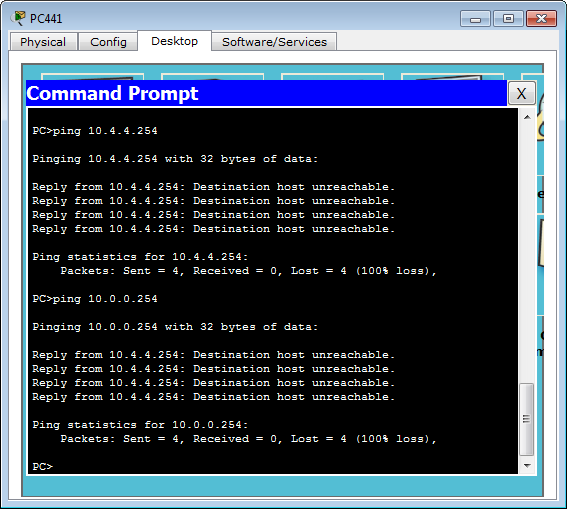

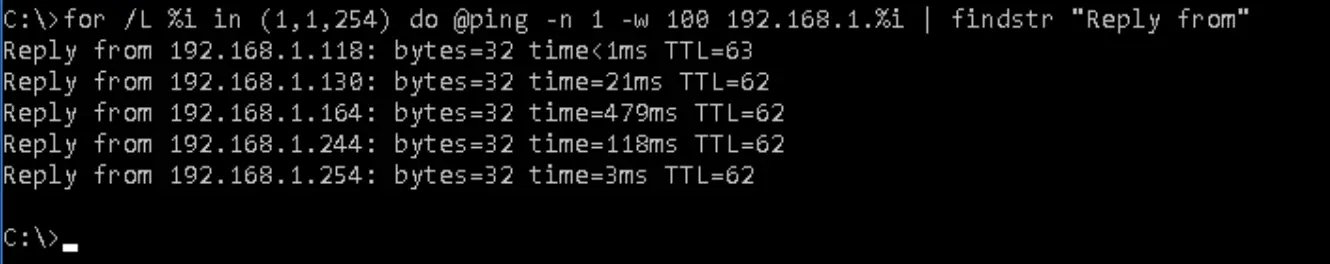

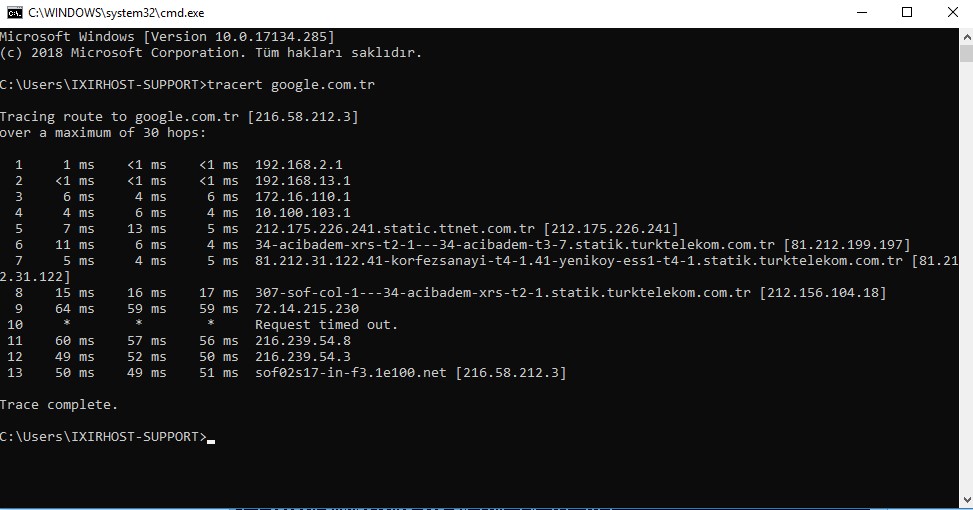

Определение туннеля (двусторонний пинг).

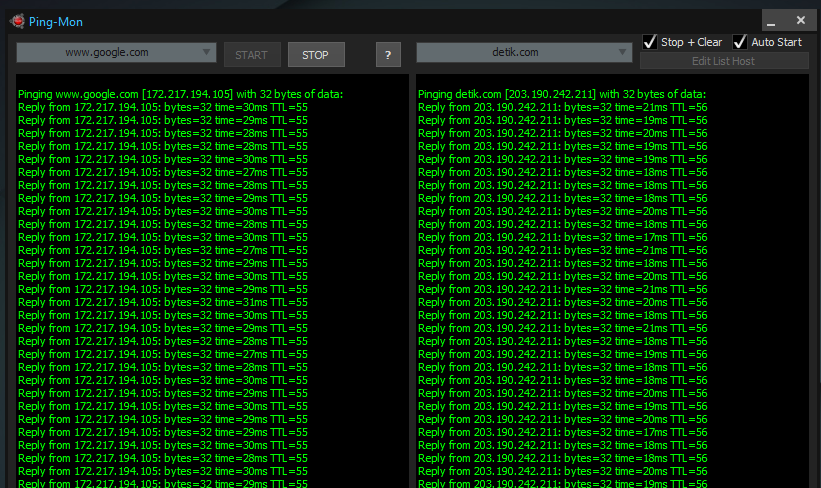

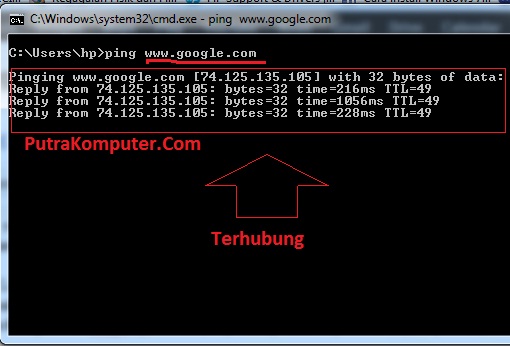

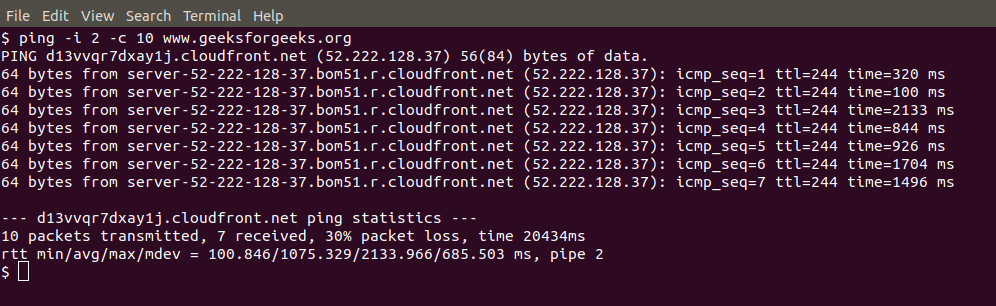

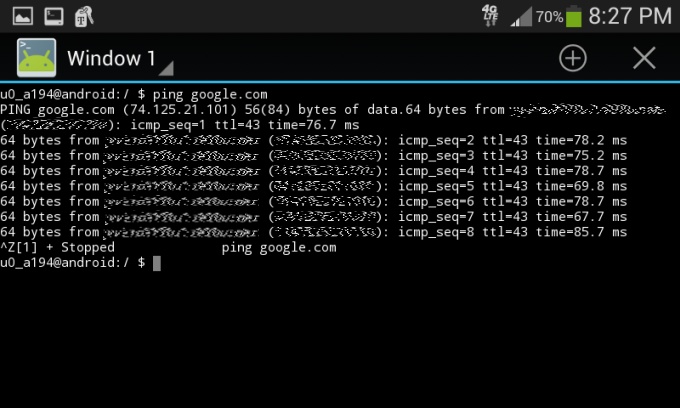

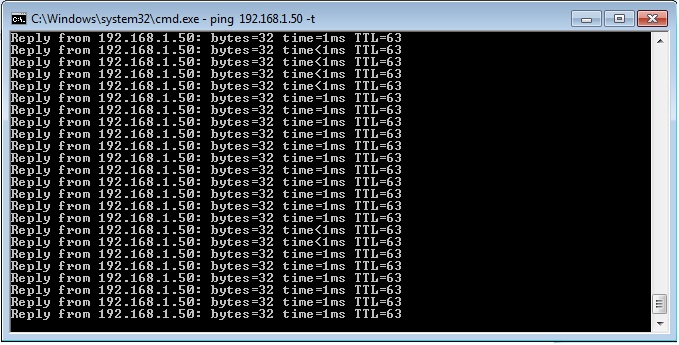

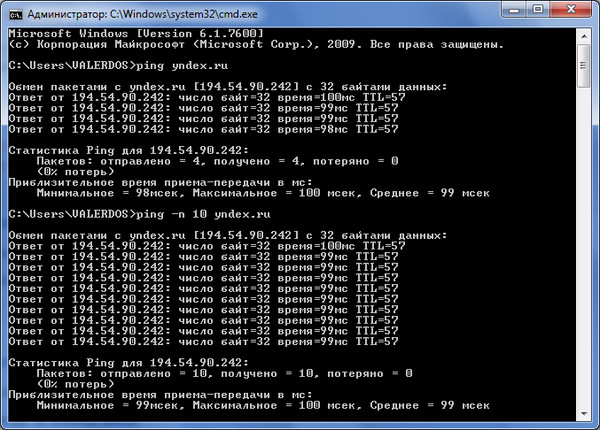

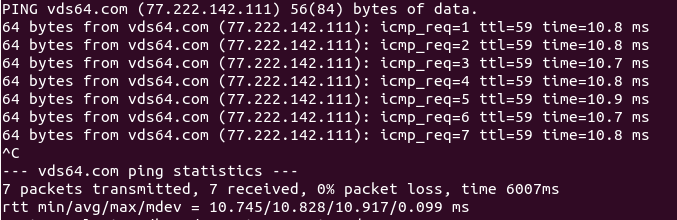

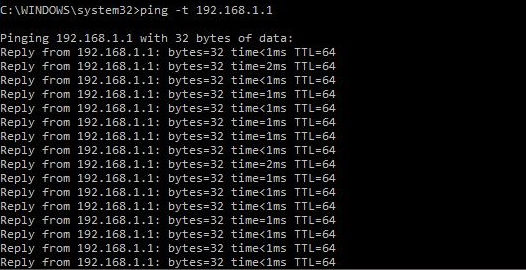

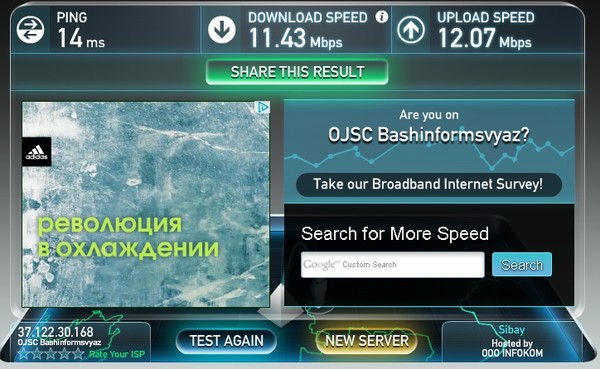

Если коротко, то запущенный пинг от посещаемого сайта, показывает приблизительную длину маршрута. То же самое можно сделать со стороны браузера. Полученная разница в петле более 30 мс. указывает на туннель. Маршруты туда и обратно могут различаться, но в целом, точность получается довольно хорошая. Как вариант защиты — запретить ICMP трафик к своему VPN серверу. Следует заметить, результат теста на двусторонний пинг может то показывать наличие туннеля, то нет, это по опыту.

То же самое можно сделать со стороны браузера. Полученная разница в петле более 30 мс. указывает на туннель. Маршруты туда и обратно могут различаться, но в целом, точность получается довольно хорошая. Как вариант защиты — запретить ICMP трафик к своему VPN серверу. Следует заметить, результат теста на двусторонний пинг может то показывать наличие туннеля, то нет, это по опыту.

Как видим, настройки браузера позволили поменять IP-адрес и скрыть факт использования прокси-сервера, но данные, которые отправляет браузер о вашем компьютере, по-прежнему те-же.

Отключение методов слежения в браузере. Что бы уменьшить вероятность идентификации, даже, если вы сменили IP-адрес, желательно максимально скрыть передаваемую браузером информацию.

Shockwave Flash. Новый профиль в Firefox создается с двумя предустановленными плагинами Openh364 Video Codec и Shockwave Flash. Не заметил, на что влияет первый плагин, но Flash, в том числе настроенный на «Включать по запросу», отдает факт своего присутствия и свою версию.

JavaScript. Отдельно можно остановиться на JavaScript, который выключается параметром «javascript.enabled» в настройках about:config. Настраивать JavaScript удобно с помощью плагина NoScript. Наличие и версия JavaScript тоже отслеживается, но данный функционал работает почти во всех браузерах и его отключение, наоборот, сделает ваш браузер индивидуальней.

User agent. Наиболее идентифицирующая вас информация, передается в строке кода User agent, с данными типа браузера и операционной системы. В разделе about:config, если вбить в строку поиска «useragent», отфильтруются соответствующие строки настроек. Далее, создается параметр general.useragent.override. Выберите тип создаваемого параметра «Строка» и в новом окне впишите нужное значение user agent. Список наиболее используемых конфигураций user agent смотрите, например, здесь или здесь. Работает ли данный параметр лично не проверял, так как популярные user agent есть в плагине User-Agent Switcher, где быстро и легко переключаются между собой или корректируются.

Сервис на странице 2ip.ru/browser-info/ показал, какие пункты слежения были изменены в браузере, благодаря вышеперечисленным действиям. Изначальную конфигурацию смотрите все в той же предыдущей статье.

Таким образом, можно подменить идентифицирующую вас информацию и скрыть факт использования прокси-сервера через настройки браузера, и максимально обеспечить анонимность в сети.

Вы пытаетесь максимально замаскировать свой VPN или прокси? Тогда вам наверняка необходимо убрать «Определение туннеля (двусторонний пинг)». Как это сделать? Поговорим об этом в этой статье!

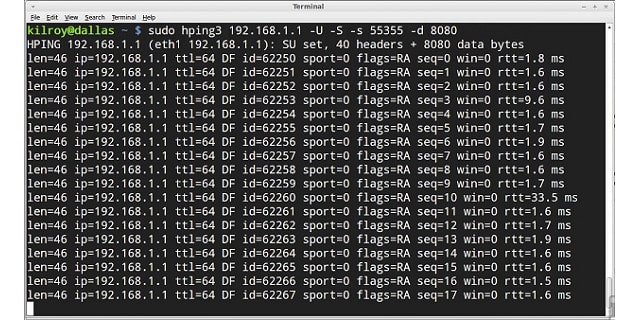

ICMP, Internet Control Message Protocol — доступно говоря, позволяет выполнить ping, на доступность сервера. Если вы за анонимность, то необходимо запретить ICMP трафик к своему VPN серверу или «определение туннеля (двусторонний пинг)».

Как запретить ICMP трафик?

Скорей всего, если задались таким вопросом, то наверняка, вы уже знакомы терминалом и командной строкой, так как абсолютно вся настройка сервера будет происходить с помощью ввода команд.

- Запускаем ssh, переходим на сервер и логинимся под Root пользователем

- Переходим к редактированию настроек ufw c помощью nano:

- Добавляем новую строку и сохраняем результат:

У вас остались еще дополнительные вопросы? Пишите их в комментариях, о том что у вас получилось или наоборот!

Вот и все! Больше статей и инструкций читайте в разделе Статьи и Хаки Linux. Оставайтесь вместе с сайтом Android +1, дальше будет еще интересней!

Несколько дней назад на хабре проскочила заметка об определении пользователей VPN. В комментариях я опубликовал ссылку на наш сервис с похожей функциональностью, написанием которого я совсем недавно занимался.

Главная идея — определить, скрывается пользователь во время сёрфинга в сети или нет, и по возможности узнать его реальный IP адрес.

Хотелось иметь под рукой этакий чек-лист, который бы отвечал, «палишься» ты или нет? На данный момент список состоит из 12 методов проверки, о которых ниже и пойдет речь, в том числе о том, как на них не попасться, но сначала о самом простом по порядку.

Заголовки HTTP proxy

Некоторые прокси дописывают свои заголовки к запросу, который инициирует браузер пользователя. Нередко это реальный IP адрес пользователя.

Убедитесь, что прокси сервер если и пишет что-то в заголовки указанные ниже, то хотя бы не ваш адрес:

HTTP_VIA, HTTP_X_FORWARDED_FOR, HTTP_FORWARDED_FOR, HTTP_X_FORWARDED, HTTP_FORWARDED, HTTP_CLIENT_IP, HTTP_FORWARDED_FOR_IP, VIA, X_FORWARDED_FOR, FORWARDED_FOR, X_FORWARDED, FORWARDED, CLIENT_IP, FORWARDED_FOR_IP, HTTP_PROXY_CONNECTION

Открытые порты HTTP proxy

IP адрес, с которого пришел запрос к нашей страничке может сказать о многом. Можно например посмотреть какие на той стороне открыты порты?

Можно например посмотреть какие на той стороне открыты порты?

Самые интересные порты 3128, 1080, 8123. Если их не использовать, то вполне можно избежать необоснованных подозрений в использовании 3proxy, SOCKS 5 или Polipo.

Открытые порты web proxy

Как и в случае с HTTP, веб прокси можно повесить на любой порт, но мы хотели, чтобы тест работал очень быстро, поэтому ограничились обратным коннектом на порты 80 и 8080.

Отдается веб страничка? Отлично! На данный момент мы умеем определять PHProxy, CGIProxy, Cohula и Glype.

Нестандартные порты с авторизацией закрывают вопрос.

Подозрительное название хоста

Имея IP адрес можно попробовать отрезолвить хостнейм клиента. Стоп слова, которые могут намекать на туннель: vpn, hide, hidden, proxy.

Не стоит привязывать доменные имена к личному VPN, а если и делать это, то стоит избегать «говорящих» имён.

Разница во временных зонах (браузера и IP)

Исходя из данных GeoIP можно узнать страну по IP пользователя, а следовательно и его временную зону. Дальше можно вычислить разницу во времени между браузером и временем соответствующим временной зоне VPN сервера.

Дальше можно вычислить разницу во времени между браузером и временем соответствующим временной зоне VPN сервера.

Разница есть? Значит пользователь наверняка скрывается.

Для России точной базы latitude и longtitude для регионов нет, а так как временных зон много, то в конечном результате эти адреса мы не учитываем. С Европейскими странами всё наоборот, очень хорошо они палятся.

При переключении на VPN нужно не забывать переводить системное время, менять время в браузере, либо работать с русскими прокси.

Принадлежность IP к сети Tor

Если ваш IP адрес это Tor нода из списка check.torproject.org/cgi-bin/TorBulkExitList.py, поздравляю, вы спалились.

Ничего криминального, но уже факт раскрытия того, что вы скрываетесь, не очень радует.

Режим браузера Turbo

Собрав диапазоны IP адресов Google, Yandex и Opera, и сравнив с пользовательским адресом, можно предположить использование сервисов сжатия трафика в браузерах соответствующих компаний.

Как правило такие сервисы ещё и сливают ваш реальный адрес в заголовках. Как на средство анонимизации, рассчитывать на сжатие трафика не следует.

Как на средство анонимизации, рассчитывать на сжатие трафика не следует.

Определение web proxy (JS метод)

Сравнив window.location.hostname с хостом запрошенной страницы, можно определить используется ли web proxy.

Веб прокси в принципе не надёжны, поэтому лучше обходить такие способы анонимизации совсем.

Утечка IP через Flash

Adobe Flash очень хорошо работает мимо пользовательских прокси. Инициировав соединение к нашему серверу, можно узнать IP пользователя.

Запустив специального демона, который логгирует все входящие соединения с ключами-метками, можно многое узнать. Лучший способ не раскрывать свой адрес — не использовать Adobe Flash вообще, или отключать в настройках браузера.

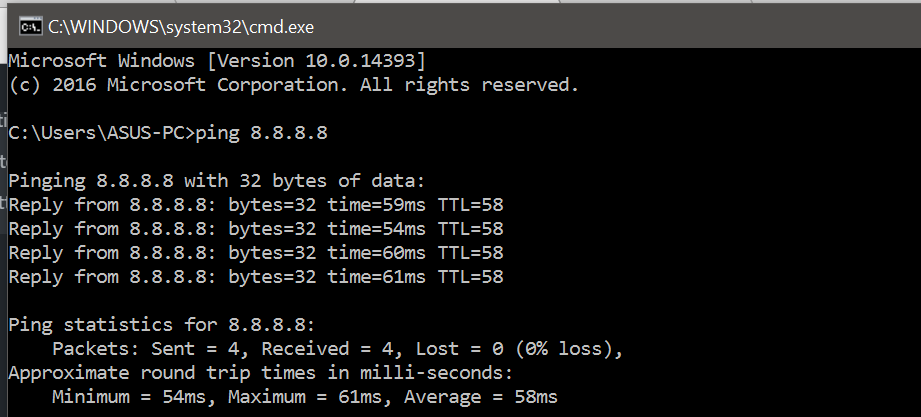

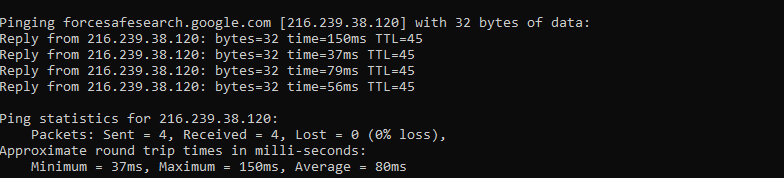

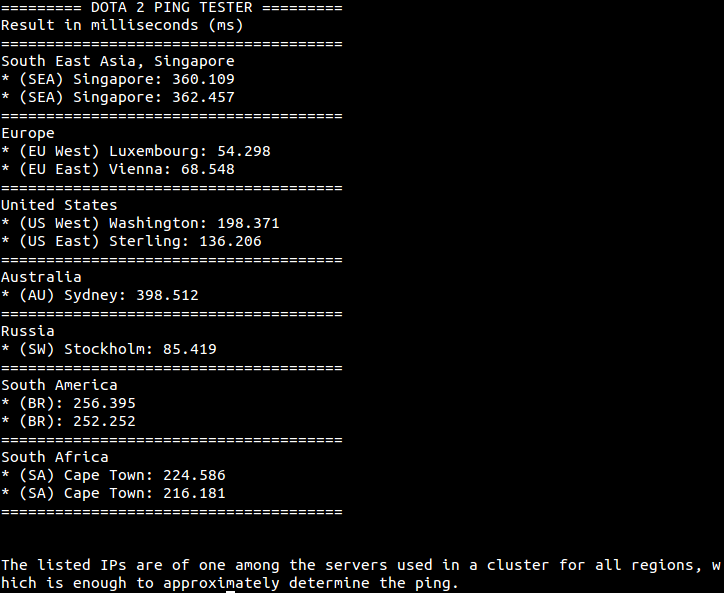

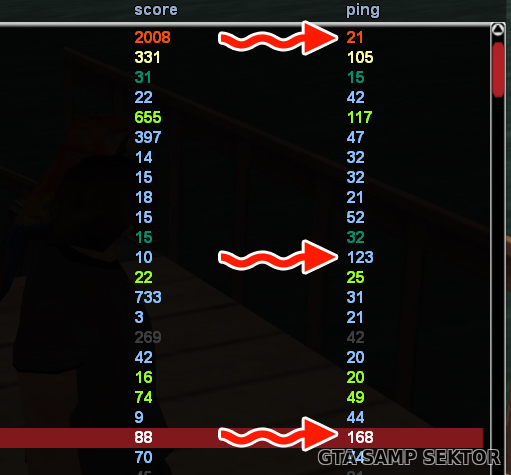

Определение туннеля (двусторонний пинг)

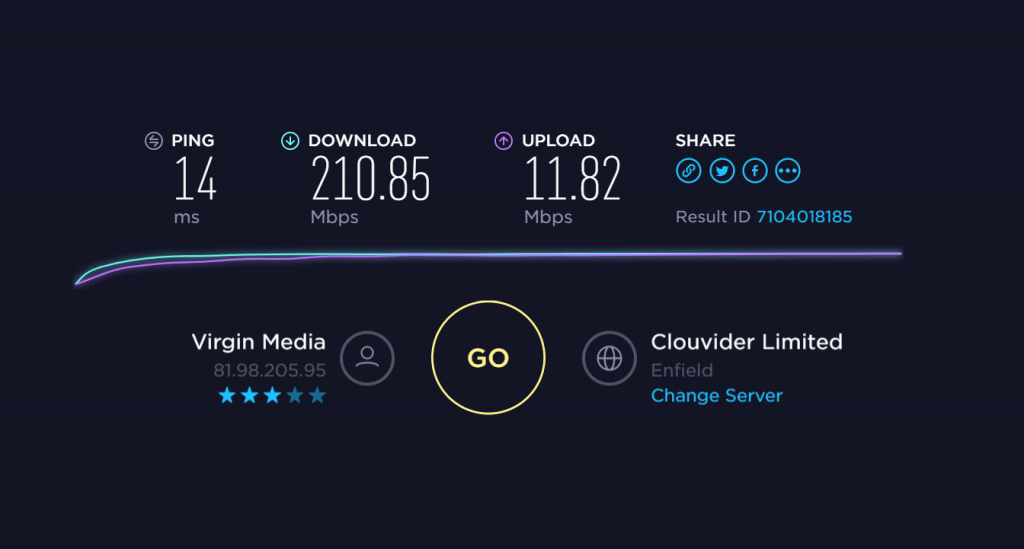

Запустив пинг к клиентскому IP, со стороны нашего сервера, можно узнать приблизительную длинну маршрута. То же самое можно сделать со стороны браузера, XMLHTTPRequest дёргает пустую страницу нашего nginx. Полученную разницу в петле более 30 мс можно интерпретировать как туннель.

Конечно маршруты туда и обратно могут различаться, или веб сервер чуть притомозит, но в целом точность получается довольно хорошая.

Единственный способ защититься — запретить ICMP трафик к своему VPN серверу.

Утечка DNS

Узнать какой DNS использует пользователь не проблема, мы написали свой DNS сервер, который записывает все обращения к нашим уникально сгенерированным поддоменам.

Следующим шагом собрали статистику на несколько миллионов пользователей, кто и какой DNS использует. Сделали привязку к провайдерам, отбросили публичные DNS и получили список пар DNS/ISP.

Теперь совсем не сложно узнать, если пользователь представился абонентом одной сети, а использует DNS совсем от другой.

Частично проблему решает использование публичных DNS сервисов, если это можно назвать решением.

Утечка через ВКонтакте

Это не утечка IP адреса, но всё же мы считаем, что отдавая всем налево и направо имена авторизованных пользователей, VK сливает частные данные, которые подрывают на корню всё анонимность серфинга.

Имеет ли смысл отключать «двухсторонний пинг»?

Your browser does not seem to support JavaScript. As a result, your viewing experience will be diminished, and you may not be able to execute some actions.

Please download a browser that supports JavaScript, or enable it if it’s disabled (i.e. NoScript).

- Home

- BrowserAutomationStudio

- Поддержка org/Breadcrumb»> Имеет ли смысл отключать «двухсторонний пинг»?

This topic has been deleted. Only users with topic management privileges can see it.

-

Хочу купить прокси.

Провайдер предлагает на выбор вкл/выкл двухсторонний пинг.В мои задачи входит ведение аккаунтов в соцсетях. Довольно проработанные аккаунты «персонажей». Я в первую очередь ориентируюсь на их выживаемость.

Поэтому мне интересно, какие угрозы могут быть при включенном или отключенном «двухстороннем пинге»?

Подскажите, пожалуйста.

Я в душе не чаю что такое пинг и зачем он двухсторонний 😀

Я в душе не чаю что такое пинг и зачем он двухсторонний 😀Описание на сайте следующее:

-

@IvanM said in Имеет ли смысл отключать «двухсторонний пинг»?:

двухсторонний пинг

Обычно двусторонним пингом определяют на наличие прокси впн

Поэтому если вы не хотите «палится» как пользователь, который использует прокси то лучше не включать icmp трафик -

лучше не включать icmp трафик

Спасибо, но немного не понял.

Мой реальный ip не будет обнаружен сайтом, но то что я использую прокси — будет обнаружено? -

@IvanM верно

-

Уже было испугался. Вхуер показывает, что WebRTC включен, но не дает адрес в поле. На других чекерах вроде нормально все.

Добавлю, что после проверки оказалось, что прокси заспамлены аж до уровня публичных. Так что вернул деньги. Так себе магазин.

org/Comment»>

-

@IvanM

Здравствуйте.

Подскажите пожалуйста что это за прокси провайдер с возможностью вкл/выкл двухсторонний пинг

Вообще двусторонний пинг определяется когда IP сервера просто пингуется. Этим способом нельзя обнаружить используются ли прокси, ВПН или нет. Например на домашнем компе со статическим провайдерским IP и открытым пингом будет определяться этот двусторонний пинг, хотя прокси и ВПН тут нет никаких, даже ни одного порта открыто не будет. Но лучше все же закрывать в фаерволе пинг.

Loading More Posts

7

Posts

1101

Views

Log in to reply

3

0

Votes

3

Posts

1735

Views

25

0

Votes

25

Posts

2615

Views

7

0

Votes

7

Posts

917

Views

7

0

Votes

7

Posts

1049

Views

15

1

Votes

15

Posts

222

Views

2

0

Votes

2

Posts

58

Views

6

0

Votes

6

Posts

1095

Views

1

0

Votes

1

Posts

408

Views

скрытие ip адреса от утечки

07 Sep 2016 | Автор: anchous |

В последнее время неоднократно приходится сталкиваться с вопросами людей, как им повысить анонимность, чтобы конечный сайт, к которому обращается клиент через прокси или VPN, не видел их реальный IP адрес.

Ибо народу, специализирующемуся на бонусхантинге, вилках, покере и прочих гемблингах и букмекерах; требуется более высокая анонимность, чем, скажем, людям работающим в социалках или парсящих поисковые системы. Понятно, что всем пользователям прокси или VPN нужна помена IP адреса, но в некоторых нишах, вроде онлайн казино или букмекерских контор, клиенты проходят более глубокую проверку, по результатам которой клиенту не всегда получается успешное IP адреса.

Причем многие новички полагают, что если чекалки, вроде _https://whoer.net/ или _https://2ip.ru/privacy/ видят реальный IP, скрытый за прокси, то это проблема анонимности прокси.

Возможно я кого то разочарую, но в данной проблеме чаще всего виноват не прокси сервер.

Прокси бывает либо анонимным, либо не анонимным: первый переписывает заголовок пакета полностью, убирая все хвосты клиенты и оставляя только IP прокси; второй же оставляет исходящий IP, который видит конечная система.

Единственное, чем можно повысить анонимность прокси, использовать для сервера нестандартные исходящие порты, т. к при проверки приватности чекаются открытые порты клиентского IP (в данном случае прокси) и если видят стандартные 80, 8080, 1080 и т.д, то раcценивают это – как практически 100% вероятность подмены IP адреса с помощью прокси.

к при проверки приватности чекаются открытые порты клиентского IP (в данном случае прокси) и если видят стандартные 80, 8080, 1080 и т.д, то раcценивают это – как практически 100% вероятность подмены IP адреса с помощью прокси.

Все остальное, что палит более точная проверка приватности, происходит на уровне приложения, то есть браузера, который сливает IP различными способами.

И собственно, закрываются эти протечки, точно также, на уровне браузера. Проверку на отклик клиентского IP, в данном случае, можно не считать, т.к большинство компов, имеющих IP провайдера, точно также отвечают на пинг.

Также я не буду особо вдаваться в технические аспекты того или иного протекания IP (IP leak) в браузере, т.ч если хотите технических подробностей, то гугл вам в помощь.

Большая часть настроек, разве кроме части закрытия протекания DNS, делается в тонких настройках браузера Firefox, куда можно попасть, если ввести в адресную строку about:config

Начну с двух наиболее критических дырок, роняющих приватность ниже плинтуса, т. к через них реальный IP адрес протекает гарантировано. И все попытки скрыть реальный IP адрес от обнаружения, обречены на провал.

к через них реальный IP адрес протекает гарантировано. И все попытки скрыть реальный IP адрес от обнаружения, обречены на провал.

Это протекание через Adobe Flash и WebRTC. Первый является сторонним плагином, а второй встроенная во все браузеры технология, предназначенная для общения бродилок peer-to-peer и шпарящая в обход прокси.

Adobe Flash

Плагину ShockWave Flash в принципе лучше сказать запускаться по требованию: Основное меню FF -> Дополнения -> Расширения а также изменить значение параметра в настройках FF

plugin.state.flash = 0

WebRTC

Здесь мы либо просто блокируем технологию

media.peerconnection.enabled = false

либо говорим ей логиниться по дефолтному маршруту

media.peerconnection.ice.default_address_only = true

но не знаю как это должно отрабатывать на проксях, т.ч для гарантированной подмены IP я предпочитаю закрывать все.

Для Google Chrome существует плагин WebRTC Block или WebRTC Leak Prevent (оно также есть и для Opera). Для FF не нашел, но особо и не искал, т.к по мне достаточно заблокировать сам движок.

Для FF не нашел, но особо и не искал, т.к по мне достаточно заблокировать сам движок.

Также можно заморочиться с добавлением в систему дополнительного интерфейса, с нужным IP. В виндовой машине это будет Microsoft Loopback Adapter. Но там есть мутотень, что каждый раз, при смене IP прокси, придется менять и айпи адрес нашего виртуального интерфейса, а также его маршрутизацию наружу. Так что этим стоит загоняться только если у вас с избытком свободного времени и не подошли вышеописанные варианты.

JavaScript и ActiveX

Эти надстройки также подвержены протечкам IP, т.ч их желательно закрыть с помощью дополнения NoScript. Оно будет не бесполезно и в мирное время, т.к позволит предотвратить XSS атаки от злодейских сайтов и попыток напихать всякое зверье в процессе браузинга.

Отключаем геолокацию через браузер

geo.enabled = false

Отключаем фичу предупреждения о вредоносных сайтах Google Safe Browsing

browser.safebrowsing.enabled = false

browser. safebrowsing.downloads.enabled = false

safebrowsing.downloads.enabled = false

browser.safebrowsing.malware.enabled = false

Отключаем отправку телеметрии и отчетов производительности

datareporting.healthreport.service.enabled = false

datareporting.healthreport.uploadEnabled = false

toolkit.telemetry.unified = false

toolkit.telemetry.enabled = false

Отключаем Encrypted Media Extensions (DRM)

media.eme.enabled = false

media.gmp-eme-adobe.enabled = false

Отключаем возможность FF логиниться без спроса к сторонним сервакам Telefonica

loop.enabled = false

Отключаем отслеживание статей и видосов через сторонний сервис Pocket

browser.pocket.enabled = false

Отключаем передачу текста, который мы вводим в окно поиска

browser.search.suggest.enabled = false

Отключаем передачу параметров соединения с сетью

dom.network.enabled = false

Все это и много другое, можно также отрубить с помощью отдельного . И/Или можно поставить HTTP UserAgent cleaner, который позволяет отключать Ajax и WebRTC для определенных доменов, что несомнено лучше чем для всех. Плюс затрудняет идентификацию через другие каналы.

И/Или можно поставить HTTP UserAgent cleaner, который позволяет отключать Ajax и WebRTC для определенных доменов, что несомнено лучше чем для всех. Плюс затрудняет идентификацию через другие каналы.

Поскольку я рассматриваю только вопрос анонимности с точки зрения скрытия реального IP, то я не буду вдаваться в подробности всяких параноидальных вопросов защиты от суровых людей в сером, вроде удаления кэша или подгрузки плагинов.

Поэтому я лучше перейду еще к одному разделу – не критическому, но доставляющему некоторым пользователям ментальные страдания. Хотя, наверное, на каких то сайтах по этому параметру, возможно, и могут делать далекоидущие выводы. Я говорю про утечку DNS, которая также сливается браузером.

Вариантов сокрытия своего DNS от сдачи врагам, несколько.

Наиболее простой и безболезненный – это заменить автоматически выданные DNS сервера вашего провайдера на публичные:

Google DNS 8.8.8.8 и 8.8.4.4

OpenDNS 208.67.222.222 и 208. 67.222.220

67.222.220

но т.к к примеру Google вместо 8.8.8.8 светит ближаший DNS, то например для рунета будет показываться финский 74.125.46.10 или любой другой из этой же (или 74.125.74.Х) сеток, что может поставить в тупик. Поэтому надежней выбрать какой нить наиболее близкий к нужной стране из

Вдобавок к этому варианту можно закрыть доступ в браузере FF, чтобы он передавал запросы только через прокси (при работе с SOCKS прокси) и поставить запрет на преварительное разрешение доменных имен (например при просмотре страницы с исходящими ссылками), которые также могут пойти в обход прокси

network.proxy.socks_remote_dns = true

network.dns.disablePrefetch = true

Также можно запретить технологию Teredo, созданную для подключения к хостам IPv6 через чистую сеть IPv4. Для этого надо вызвать DOS-PROMT: Win + R -> cmd после чего выполнить в консоли команду

netsh interface teredo set state disabled

если понадобится включить Teredo, то в дос-промте выполняем

netsh interface teredo set state type=default

Либо же просто аппаратными средствами, вроде Proxyfier, перенаправить весь трафик по умолчанию через прокси.

Тут надо заметить, что в VPN сетях OpenVPN выше версии v2.3.9 проблема протечки DNS решена введение нового параметра конфига block-outside-dns

Также можно доставить плагин Modify Headers для корректуры фингеров агента, дабы выдавать то, что нужно конечному сайту, хотя по большому счету – этот раздел ни на что не влияет, кроме как на приступы паранойи у серфера.

Либо же настроить руками в конфиге Mozilla

general.appname.override = Netscape

general.description.override = Mozilla

general.appversion.override = 5.0 (Windows)

general.oscpu.override = Windows NT 6.1

general.platform.override = Win32

general.useragent.override = Mozilla/5.0 (Windows NT 6.1; rv:25.0) Gecko/20130730 Firefox/25.0

general.productSub.override = 20100101

general.buildID.override = 20100101

browser.startup.homepage_override.buildID = 20100101

можно поменять фингеры и на какой нить айфон или ведроид, но учитывайте что браузер будет получать код в соответствии с отправленными фингерпринтами, т. ч на компе вы будете смотреть сайт в мобильной версии, что не очень увлекательно.

ч на компе вы будете смотреть сайт в мобильной версии, что не очень увлекательно.

Привет коллеги:-)! А давайте поговорим о мифической анонимности в сети . За последние несколько лет, мне на глаза попадалось несколько сценариев деанонимизации пользователя и я брал их себе на вооружение. Эти сценарии и опишу в текущей заметке. Мы рассмотрим случаи утечки реального IP и трафика при работе через VPN, соксы, прокси сервера и то, как можно от этого защититься . А вообще я любитель Tails’а и TOR’а:-).

Утечка VPN трафика и IP при обрыве соединения.

Одна из главных проблем в работе с частными виртуальными сетями – это утечка трафика . По-другому говоря, тот трафик, который должен был быть передан через VPN соединение в анонимном виде, попадает в открытый доступ. Данный сценарий не следствие проблем с клиентом или сервером. На самом деле всё гораздо интереснее. Самый банальный вариант – это обрыв VPN-соединения . К примеру, решил прочекать лист SSH или FTP акков, запустил сканер, отошёл по своим делам на несколько минут, приходишь, а соединение внезапно разорвано. Но чекер/сканер при этом продолжает функционировать, и работа идёт уже с твоего реального адреса.

Но чекер/сканер при этом продолжает функционировать, и работа идёт уже с твоего реального адреса.

Что делать в этом случае?

Чтобы избежать утечки трафика и реального IP, сохранив свою анонимность, в ситуациях, когда VPN-соединение внезапно разорвалось, попробуйте:

Утечка VPN трафика и IP при работе в сетях с IPv6 и IPv4.

Но есть и более коварные ловушки. Например, утечка VPN трафика довольно часто происходит на хостах, поддерживающих обе версии протокола IPv6 и IPv4 .

Сосуществование двух протоколов может приводить к довольно не приятной ситуации утечки трафика в обход VPN туннеля и раскрытие реального IP. Не смотря на то, что шестая версия протокола не имеет обратной совместимости с четвертой, обе версии словно «склеены» доменными именами (DNS). Рассмотрим простой пример: есть доменное имя веб-сервиса или сайта, у него одновременно прописаны A запись (IPv4 адрес хоста) и AAAA запись (IPv6 запись хоста), их может быть сразу по несколько каждых. Далее, когда наше ПО, поддерживающая оба протокола или только IPv6 (браузер, чекер, сканер и прочее), захочет начать взаимодействие с сайтом, она может запросить любой адрес из прописанных и начнет слать пакеты по полученному адресу и по соответствующему протоколу.

Далее, когда наше ПО, поддерживающая оба протокола или только IPv6 (браузер, чекер, сканер и прочее), захочет начать взаимодействие с сайтом, она может запросить любой адрес из прописанных и начнет слать пакеты по полученному адресу и по соответствующему протоколу.

Ииии “сейчас вылетит птичка”:-(Многие VPN реализации не умеют работать с IPv6 протоколом, или игнорируют его. VPN клиент переадресовывает все пакеты с IPv4 адресом через свой туннель, а вот пакеты с IPv6 адресами в заголовке просто игнорируются или не узнаются… Как результат – если у домена указан только IPv6 адрес, трафик пойдет через локальный роутер в открытом виде с реального IP. Карамба, мы работаем себе в сеточке через VPN, а траф топает другими, не предусмотренными нами дорожками!

Повторюсь, основная причина кроется в том, что хоть два протокола и несовместимы друг с другом, но они поддерживаются системой доменных имён. Получается, что для системы поддерживающей оба протокола, невозможно обеспечить безопасное соединение с другой системой, не обезопасив и IPv4 и IPv6.

Провоцируем преднамеренную утечку трафика.

Атакующий пользователь может специальным образом вызвать подключение по шестому протоколу на компьютере жертвы, отправляя ICMPv6 Router Advertisement сообщения. Аналогичные пакеты данных можно отправлять через программы rtadvd (http://www.gsp.com/cgi-bin/man.cgi?section=8&topic=rtadvd), SI6 Networks’ IPv6 Toolkit (http://www.si6networks.com/tools/ipv6toolkit/)или THC-IPv6 (http://thc.org/download.php?t=r&f=thc-ipv6-2.1.tar.gz), в результате при удавшемся ipv6 соединении можно получить утечку трафика и данных, перехватывая их далее MITM атакой.

Что делать в этом случае?

Чтобы отправлять весь трафик через VPN-соединение, тогда стоит сделать следующее:

- В случае отсутствия поддержки IPv6 VPN клинетом, необходимо отключить шествую версию протокола на всех доступных сетевых интерфейсах. Тогда, у всех активных в сети приложений не будет другого выбора, кроме как использование IPv4 протокола. !!!Коротко!!! снимите галочку у протокола IPv6 в настройках сети!

- В случае если IPv6 у VPN клиента поддерживается — стоит убедиться в том, что весь передаваемый трафик отправляется через VPN.

А теперь проверь себя!

Проверьте уязвимость своей конфигурации на утечку данных через сайт www.dnsleaktest.com , после чего примените советы, приведённые в этой статье, чтобы убрать утечку DNS-трафика.

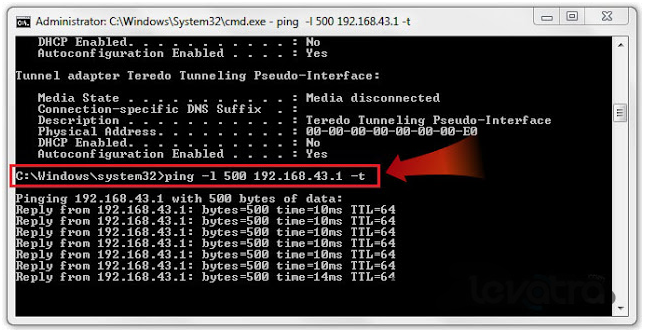

Всем привет! Недавно, благодаря одному человеку, наткнулся на сервис 2ip.ru/privacy/ . Данный сервис предлагает Вам проверить степень своей анонимизации. Дефект моей системы для вбива заключался в том, что мерчи могли спалить наличие туннеля при помощи двустороннего пинга. Если сервис обнаружит у вас наличие туннеля, то соответственно появляется заветная надпись: «Вероятность анонимизации 99%»

Наша задача заключается в том, чтобы запретить компьютеру принимать запросы пинга от интернет ресурсов. Приступаем к настройке.Во-первых, для начала советую Вам настроить Фаерволл в соответствии с темой пользователя KardiaraЯ сделать это для того, чтобы исключить утечки, а также задобрить Богов Кардинга, принеся в жертву все исходящие подключения, кроме тех, которые производятся из Bitvise»a и Proxifier»a.

После того как основная настройка Фаерволла произведена, вносим некоторые дополнения.

Шаг 1.

Заходим в расширенные настройки Фаерволла(Advanced settings).SpoilerTarget»>Спойлер: Спойлер

Шаг 2.

Выбираем Inbound Rules слева, а затем New Rule справа.SpoilerTarget»>Спойлер: Спойлер

Шаг 3.

Выбираем Custom Rule.SpoilerTarget»>Спойлер: Спойлер

Шаг 4.

Выбираем All ProgramsSpoilerTarget»>Спойлер: Спойлер

Шаг 5.

Выбираем Protocol type: ICMPv4, если используете для подключение протокол TCP/IPv4 или ICMPv6, если используете для подключения протокол TCP/IPv6 соответственно.SpoilerTarget»>Спойлер: Спойлер

В разделе Customize оставляем All ICMP types.

Шаг 6.

Оставляем всё как есть для того, чтобы наше правило действовало для всех подключений.SpoilerTarget»>Спойлер: Спойлер

Шаг 7.

Выбираем Block the Connection. Ведь нам же нужно заблокировать все запросы, связанные с протоколом ICMP (Ping).Видим, что сервис не имеет доступа для проверки двустороннего пинга.

Что касается открытых портов. Пообщавшись с опытными людьми, пришел к выводу, что это не критично. Ведь разве не имеет права человек открыть порты? К примеру, для поднятия того же сервера Counter-Strike. Значение открытых портов Web Proxy может варьироваться в зависимости от самого туннеля.Можно увидеть: Yes, Maybe,No. Порты открыты именно на самом SSH сервере.UPD : Подводя итоги двух дней исследований, сделал вывод о том, что на программном уровне данный тест никак не обойти.

1.Можно попытаться заблокировать ICMP траффик на самом сервере.

2.Обойти данный детект можно:

а.) Использованием дедиков

б.)Использовать быстрый интернет в совокупности с шустрым туннелем.

в.)Используя соксы,вместо SSH (?)

3.Лучше работать с мозиллы, чем с гугл хрома (Личные наблюдения)

4.Обязательно настройте фаерволл в соответствии с темой Kardiara, дабы исключить утечки при разрыве соединения.

5. Не забывайте о таком важном параметре как ProxyScore.

Двусторонняя одноадресная передача — Сеть с помощью micro:bit отправка сообщения другому микробиту и получение ответа на твое сообщение. Вы также узнаете о программе Ping, которая обычно используемый инструмент для проверки того, подключены ли компьютеры к Интернет.

Эта глава основана на опыте Одноадресная связь: один на один. Новые идеи:

Что вам понадобится

2 микробита 1 белая доска/доска маркеры для досок / стикеры для заметок 1 товарищ по команде

Фон

Двусторонняя связь обеспечивает двустороннюю связь между двумя компьютеры.

Определение 1: Двунаправленная связь

Это режим связи, в котором данные передаются в обоих направлениях, но не одновременно.

В предыдущей главе у ваших микробитов были четкие роли:

отправитель и получатель. При двусторонней связи любой из

micro:bits может отправлять и получать сообщения. Таким образом, становится возможным

для создания двусторонних протоколов. В этих протоколах, когда компьютер отправляет

сообщение, он ожидает определенного ответа на свое сообщение.

При двусторонней связи любой из

micro:bits может отправлять и получать сообщения. Таким образом, становится возможным

для создания двусторонних протоколов. В этих протоколах, когда компьютер отправляет

сообщение, он ожидает определенного ответа на свое сообщение.

Определение 2: Ping

Ping является примером двустороннего протокола. Он широко используется в к Интернету, чтобы проверить, включен ли сетевой компьютер и подключен ли он нормально.

Программа Ping отправляет сообщение Ping , чтобы проверить, все ли в порядке с компьютерами. Это ожидает, что это сообщение будет возвращено, например, с помощью Pong сообщение. Это как играть в пинг-понг, но с компьютерами и более сети. Если отправитель не получил ответа на свой Ping , это показывает, что проблема с ресивером. Тоже проблема, если требуется много времени, прежде чем отправитель получит ответ Pong .

Итак, программа Ping измеряет время приема-передачи между двумя

компьютеры, чтобы указать на эти проблемы.

Определение 3: Время приема-передачи (RTT)

Время приема-передачи — это время, необходимое для сообщение для перехода от отправителя к получателю и обратно.

Другими словами, отправитель измеряет разницу во времени, когда он отправил Ping и когда он получил Pong .

RTT = Time_receive_pong — Time_send_ping

На рисунке ниже показано соотношение между Ping , Pong и время приема-передачи.

Рисунок 1: Время приема-передачи. Micro:bit 1 отправляет сообщение Ping на Микро: бит 2 в Time_send . Micro:bit 2 отвечает сообщением Pong . Micro: бит 1 получает Pong 9Сообщение 0008 по адресу Time_receive . Различия между этими двумя временами, Time_receive и Time_send , является временем приема-передачи.

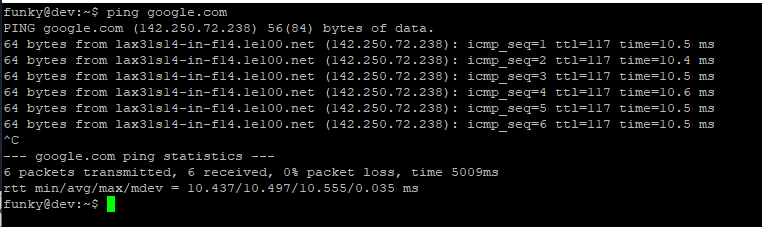

Помимо времени приема-передачи (RTT), программа Ping сообщает статистические данные.

Информация. На рисунке ниже показан пример вывода в результате

с помощью команды:

На рисунке ниже показан пример вывода в результате

с помощью команды:

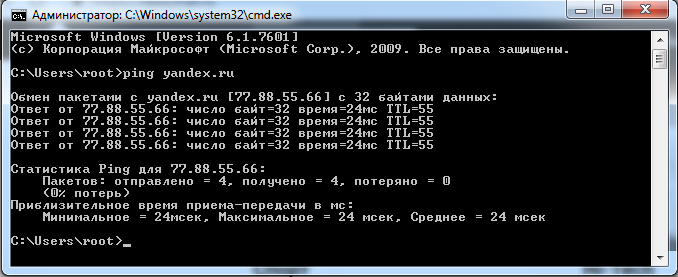

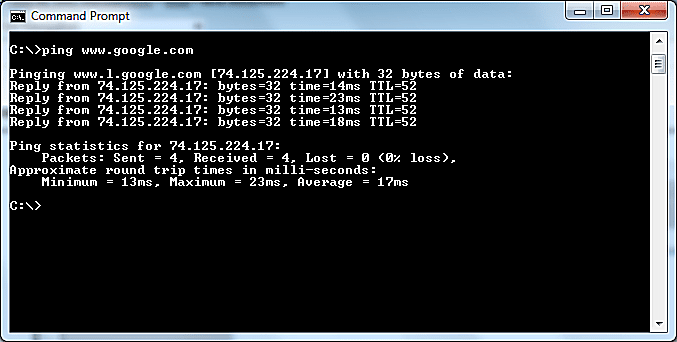

ping www.google.com

на сайте http://ping.eu/ping. В этом примере четыре сообщения Ping были отправлены на адрес www.google.com . Время приема-передачи для каждого сообщения указывается с помощью время значение в каждая строка. Например, для первого пинга RTT составляет 10,2 мс. (миллисекунд). Программа также сообщает статистику пинга. Например, 4 пакетов отправлено, получено 4 пакета. Это означает 0% потери пакетов. Среднее значение RTT (отображаемое как avg ) составляет 10,184 мс.

Рис. 2. Результат выполнения команды ping для отправки четырех сообщений на адрес www.google.com . Онлайн-программа http://ping.eu/ping сообщает о времени прохождения туда-обратно и статистическая сводка результатов.

С помощью micro:bit, чтобы рассчитать время прохождения ваших сообщений туда и обратно, вы

будет использовать переменную времени выполнения .

Определение 3: время работы micro:bit

Переменная, в которой хранится информация о том, сколько времени прошло с момента включен или сброшен (измеряется в миллисекундах).

Рисунок 3: Время выполнения MakeCode

В оставшейся части этой главы вы будете использовать переменную времени выполнения для рассчитать время в пути. Будет очень полезно записывать время когда вы впервые отправили сообщение, а также когда вы получили ответ. Подсказка: Запись времени работы означает установку переменной, равной текущее время работы. Вам нужно будет объединить блок набора предметов в Редактор блоков JavaScript Меню переменных с блоком времени выполнения в Вход меню, показанное выше.

Программирование: Ping

Это задание лучше всего выполнять вдвоем. Вы будете вместе программировать

ваши micro:bits для запуска программы Ping. Для этого вам нужно будет

выполнить четыре задания.

Задача 1: подготовка к одноадресной передаче

Описание: Ping использует одноадресную рассылку между отправителем и получателем микро:биты. Посмотрите свои примечания к разделу «Одноадресная связь: один на один» и программа для одноадресной рассылки, чтобы помнить, как выполнять одноадресную рассылку.

Инструкция: Начните с использования программы одноадресной рассылки, для которой вы написали Одноадресная связь: один к одному в качестве основы. В этой программе решите, какой micro:bit отправит пингов и какой micro:bit отправит ответьте Pongs . Установите переменные адреса на основе вашего решения. Создайте заголовок сообщения, пакет Ping и пакет Pong .

Задача 2: отправить эхо-запрос

Описание: Отправитель эхо-запроса записывает время до отправки Пакет Ping . Он выполняет одноадресную рассылку пакета Ping .

Инструкция: Используйте время выполнения для записи времени отправки Ping . Отправьте пакет Ping получателю micro:bit.

Отправьте пакет Ping получателю micro:bit.

Задача 3: получение Ping

Описание: Получатель micro:bit отвечает на сообщение Ping сообщением Понг .

Инструкция: Запрограммируйте приемник micro:bit на одноадресную передачу Pong пакет при получении пакета Ping .

Задача 4: получение Pong и расчет времени приема-передачи

Описание: Когда micro:bit отправителя получает Pong , вычисляет время прохождения туда-обратно.

Инструкция: Запрограммируйте отправителя на получить пакет Pong . Когда Pong получен, запишите время используя переменную времени выполнения. Покажите разницу между получением и время отправки на вашем дисплее. Запустите вашу программу 5 раз и напишите время отправки, которое вы видите на дисплее. Ответьте на эти два вопросы:

Каково минимальное и максимальное время приема-передачи (RTT)?

Каково среднее значение RTT?

Упражнения

Упражнение 1

Расширьте свою программу Ping, чтобы автоматически отправлять более одного сообщения Ping . Протестируйте его с помощью 10 пингов . Рассчитайте среднее время прохождения этих сообщений Ping туда и обратно.

Протестируйте его с помощью 10 пингов . Рассчитайте среднее время прохождения этих сообщений Ping туда и обратно.

Упражнение 2

Программа Ping сообщает время приема-передачи. Что делать, если вы хотите вычислить время, за которое сообщение было отправлено в одну сторону? Можно ли рассчитать время в один конец? Другими словами, можно ли рассчитать, сколько времени потребуется, чтобы отправить сообщение от отправителя к получателю? Сколько времени занимает сообщение от получателя до отправителя?

Проблемы

Что такое 172.217.23.228 на примере пинга с сайта http://ping.eu/ping?

Что такое время приема-передачи и как оно рассчитывается?

Подумайте о следующем сценарии: micro:bit 1 отправляет Ping на micro:bit 2 в момент времени 5 . Если время приема-передачи равно 10 , в какое время micro:bit 1 получил сообщение Pong ?

Каковы минимальное и максимальное время приема-передачи (RTT) на примере показателя ping с сайта http://ping.

eu/ping?

eu/ping?На примере пинга с сайта http://ping.eu/ping потеря пакетов равна 0%. Каков процент потерь, если 2 сообщения Ping были потеряны из 5?

Ресурсы

Видео: Что такое Ping? — https://youtu.be/N8uT7LNVJv4

Проверка анонимности и IP-адреса

Существует множество сайтов, на которых можно проверить свой IP-адрес и другие сетевые настройки. Такие проверки помогают понять, что может выдать реальное местоположение.

Много лет мы использовали чеки на сайтах Whoer и 2IP и рекомендовали их нашим клиентам.

Почему мы сделали проверку на анонимность и IP-адрес?

Наша служба VPN и прокси связана с анонимностью, поэтому мы часто сами посещали эти сайты и проверяли IP-адрес. В результате бесконечного количества тестов мы стали замечать баги и неточности в работе этих сайтов.

Писали, что убрали баг с некорректным определением DNS-сервера.

Сайт определяет основной IP-адрес сервера и указывает его в списке DNS-серверов. Если вы запустите DNS-запрос с использованием основного IP-адреса сервера с помощью команды nslookup google.com [IP Server] , этот запрос не будет выполнен. Это указывает на то, что данный IP-адрес не является DNS-сервером и его не нужно добавлять в список DNS-серверов на сайте.

Если вы запустите DNS-запрос с использованием основного IP-адреса сервера с помощью команды nslookup google.com [IP Server] , этот запрос не будет выполнен. Это указывает на то, что данный IP-адрес не является DNS-сервером и его не нужно добавлять в список DNS-серверов на сайте.

Еще один баг связан с определением анонимности через модуль p0f и интерпретацией данных.

Модуль p0f может определять значения MTU и сравнивать их с эталонными значениями MTU для VPN с различными типами шифрования. Если значение MTU соответствует какому-либо типу VPN из справочной таблицы, то p0f указывает на использование VPN. Если определенного значения MTU нет в базе данных и оно меньше 1400, то p0f всегда указывает, что VPN определена.

Разработчики p0f не учли, что системный администратор может вручную изменить значение MTU для подключений и тогда ВСЕ подключения будут считаться VPN подключениями. Некоторые мобильные провайдеры используют MTU

Интерпретация данных об использовании Анонимайзера.

Очередная ошибка в определении Анонимайзера. Большое количество IP-адресов, которые не используются для VPN, прокси и т.п., определяется как использование Cyberghost VPN и тогда статус меняется на Анонимайзер: Да.

Мы написали об этой ошибке в поддержку. Ответ был прост: в нашей базе могут быть ошибки.

Нас не услышали и проверки на тех сайтах тоже работают с ошибками.

Проверка анонимности на основе фактов,

а не домысловНам было важно предоставить качественный продукт, учитывающий запросы клиентов. Для нас важно показывать правдивые чеки и указывать на то, что действительно важно. Многие проверки анонимности сейчас пусты и имеют вид догадок, вероятностей, что это так.

Мы хотели сделать проверку на анонимность, чтобы она была точной. Мы стали экспертами в проверке анонимности и теперь хотим рассказать вам, какие проверки основаны на фактах, а какие на домыслах.

Проверка анонимности и IP-адреса

Творчество на стыке технологий

Мы пересмотрели проверки анонимности на более чем 10 сайтах и выбрали все самое важное. Затем мы объединили чеки со всех популярных сайтов проверки IP-адресов в удобную таблицу. Теперь вы можете узнать все о своей анонимности на одной странице.

Затем мы объединили чеки со всех популярных сайтов проверки IP-адресов в удобную таблицу. Теперь вы можете узнать все о своей анонимности на одной странице.

Итак, давайте подробно разберем все проверки.

Баннер цветной

По баннеру сразу можно понять — Все хорошо или Есть над чем подумать.

Баннер имеет 3 цвета: красный, желтый и зеленый. Только зеленый баннер гарантирует полную анонимность.

Проверка IP-адреса и DNS-серверов

Основной блок проверяет IP-адреса и DNS-серверы различными способами. Проверки реализованы через PHP, JavaScript, технологии WebRTC, Flash и Java. Если страны разные, они будут подчеркнуты красным.

Проверка геолокации через HTML 5 вынесена в отдельную кнопку, так как представляет высокий риск определения реального местоположения, если вы используете модуль Wi-Fi на своем устройстве.

Функция Геолокации через HTML 5 берет координаты GPS устройства из модуля Wi-Fi в обход VPN, прокси, TOR и всех других способов сохранения анонимности. Мы рекомендуем использовать проводное соединение Ethernet и отключить модуль Wi-Fi.

Мы рекомендуем использовать проводное соединение Ethernet и отключить модуль Wi-Fi.

Черный список

IP-адрес проверяется на присутствие в черном списке. Если IP-адрес присутствует в черном списке, то некоторые сервисы могут заблокировать этот IP-адрес (например, заблокировать доставку почты с этого IP-адреса). Наличие IP-адреса в черном списке никак не влияет на вашу анонимность.

Tor

В Интернете есть список открытых узлов сети Tor. Если IP-адрес есть в этом списке, значит, вы используете сеть TOR. Вы анонимны, но это означает, что вам есть что скрывать, и некоторые сайты могут блокировать контент для таких пользователей.

Заголовок HTTP-прокси

Заголовок HTTP-прокси проверяет отпечатки прокси-сервера в заголовках браузера. Используйте анонимный прокси или протокол socks 5, чтобы избежать обнаружения.

Отпечаток прокси-сервера

Отпечаток прокси на основе модуля p0f проверяет отпечатки браузера на использование прокси.

Отпечаток пальца VPN

Основная цель отпечатка пальца VPN — идентифицировать использование VPN. Модуль p0f распознает значение MTU соединения и на основании этого делает вывод об использовании VPN.

Как мы писали в начале статьи, мы устранили некорректный вывод данных в модуле p0f и оставили только те значения, которые на 100% утверждают использование VPN. В результате мы получили правдивую оценку вашей анонимности.

Также следует отметить, что модуль p0f не успевает развиваться за технологиями VPN и содержит устаревшие штампы, идентифицирующие VPN-подключения.

Двусторонний пинг

Двусторонний пинг между клиентом и сервером помогает определить, есть ли туннель (обычно туннель VPN или прокси). Если значения ping сильно отличаются, это указывает на использование туннеля.

Открытые порты

Проверяются открытые порты на указанном IP-адресе. Если на IP-адресе открыты стандартные порты IP и прокси, то, скорее всего, вы скрываете свое реальное местоположение. Интернет-провайдер всегда блокирует указанные порты.

Интернет-провайдер всегда блокирует указанные порты.

Например, стандартный порт OpenVPN 1194, прокси Socks 1080, IPSec VPN 4500 и 500, веб-прокси использует порт 8080.

Используем расширенный список стандартных портов и проверяем соединения TCP и UDP. Если мы находим открытый порт из таблицы, это говорит о том, что на этом IP-адресе используется VPN или прокси. Вы остаетесь анонимным, но веб-сайты могут ограничивать контент для таких пользователей.

Проверка часового пояса

Сравните свой часовой пояс, установленный локально на устройстве, и часовой пояс, который используется для этой страны по IP-адресу. Если они отличаются, это выделяется красным цветом.

Проверка операционной системы

Значения, полученные из заголовков браузера, через JavaScript, выводятся модуль p0f и определяется операционная система.

Проверка браузера

Проверяются заголовки браузера, через JavaScript, модуль p0f. Затем определяется версия браузера и язык, используемый в браузере. Настройте браузер так, чтобы языки, используемые в стране, отображались по IP-адресу.

Настройте браузер так, чтобы языки, используемые в стране, отображались по IP-адресу.

Включенные технологии

Мы проверяем, включены ли у вас технологии, которые могут сообщить вам о вашем реальном местоположении.

Мы рекомендуем отключить эти технологии для полной анонимности. Некоторые веб-сайты могут работать некорректно без указанных технологий.

Для правильной работы нашего веб-сайта требуются JavaScript и файлы cookie. Мы прилагаем все усилия, чтобы избавить наш сайт от этих требований.

Проверка вашей анонимности

Наша проверка анонимности и IP-адреса полностью заменяет использование всех других сайтов. Мы просмотрели более 10 разных сайтов, чтобы собрать все важные проверки на 1 странице.

Проверьте свою анонимность и IP-адрес

Если у вас есть предложения и пожелания, мы будем рады узнать о них. Пишите в раздел Задайте свой вопрос.

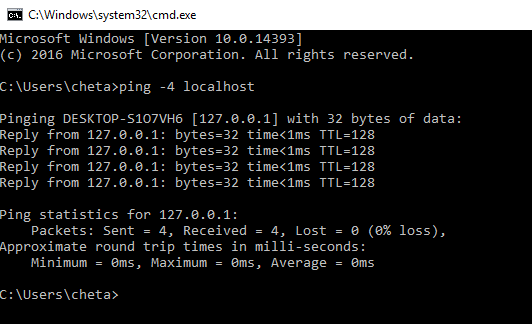

Что такое пинг и как он работает?

По

- Эндрю Золя

Пинг (пакетный интернет или межсетевой поиск) — это базовая интернет-программа, которая позволяет пользователю тестировать и проверять, существует ли определенный IP-адрес назначения и может ли он принимать запросы в администрировании компьютерной сети. Аббревиатура была придумана, чтобы соответствовать термину подводников для звука отраженного гидроакустического импульса.

Аббревиатура была придумана, чтобы соответствовать термину подводников для звука отраженного гидроакустического импульса.

Ping также используется для диагностики, чтобы убедиться, что хост-компьютер, к которому пытается подключиться пользователь, работает. Любая операционная система (ОС) с сетевыми возможностями, включая большинство встроенных программ сетевого администрирования, может использовать ping.

Например, чтобы найти точечный адрес, такой как 205.245.172.72, для любого заданного доменного имени, пользователи Windows могут перейти к экрану командной строки (пуск/выполнить/cmd) и ввести ping xxxxx.yyy, где xxxxx – это секунда. доменное имя верхнего уровня, например whatis, а yyy — доменное имя верхнего уровня, например com.

Ping — это простой способ проверить наличие ответа от хоста. Этот термин также используется для проверки и определения скорости передачи сигнала данных из одного места, например компьютера, в другое, например веб-сайт. Ping также используется для устранения неполадок и проверки подключения, а также для определения времени отклика.

Ping также используется для устранения неполадок и проверки подключения, а также для определения времени отклика.

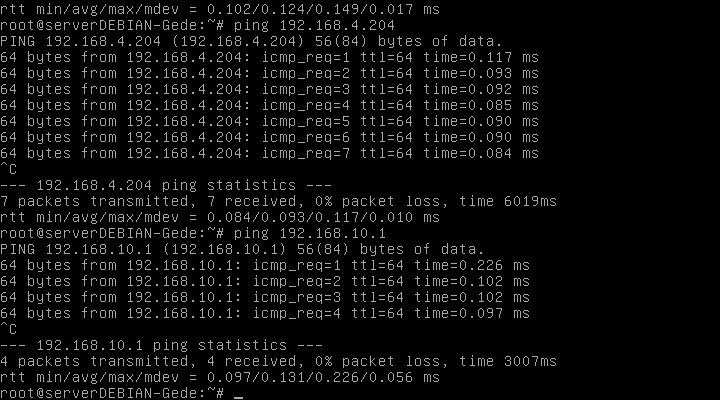

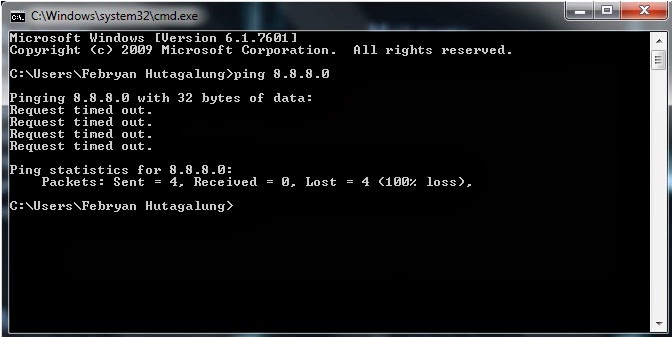

Ping работает, отправляя эхо-запрос протокола управляющих сообщений Интернета (ICMP) на указанный интерфейс в сети и ожидая ответа. Когда выдается команда ping, сигнал ping отправляется на указанный адрес. Когда целевой хост получает эхо-запрос, он отвечает, отправляя пакет эхо-ответа.

Этот подход служит двум конкретным целям: проверка доступности целевого хоста и определение времени приема-передачи (RTT) или задержки.

RTT — это показатель того, сколько времени потребовалось для получения ответа. Измеряемый в миллисекундах (мс), процесс начинается, когда браузер отправляет запрос на сервер, и завершается, когда получен ответ от сервера. RTT — ключевой показатель производительности веб-приложений.

По умолчанию команды ping отправляют несколько запросов — обычно четыре или пять — и отображают результаты. Результаты эхо-пинга показывают, получил ли конкретный запрос успешный ответ. Он также включает количество полученных байтов и время, которое потребовалось для получения ответа, или время жизни.

Результаты эхо-пинга показывают, получил ли конкретный запрос успешный ответ. Он также включает количество полученных байтов и время, которое потребовалось для получения ответа, или время жизни.

Эхо-запросы и эхо-ответы образуют стандарт для устранения неполадок с сообщениями ICMP. Практически каждая ОС с сетевой поддержкой включает ping для устранения неполадок. Однако точная реализация у разных производителей немного различается.

Ping является краеугольным камнем стандартного устранения неполадок в сети. Например, IP-адрес можно пропинговать, набрав 172.168.9..13. Если проверка связи прошла успешно, это означает, что она включена, и две машины могут общаться друг с другом.

Однако, если проверка связи прошла успешно, но время отклика велико, это указывает на перегрузку сети, проблемы с маршрутизацией или скоростью. Даже безуспешные эхо-запросы дают ценную информацию по устранению неполадок. Когда дело доходит до тестов скорости сети, пинг является стандартом.

Даже безуспешные эхо-запросы дают ценную информацию по устранению неполадок. Когда дело доходит до тестов скорости сети, пинг является стандартом.

В самом простом случае ping может запускаться только с помощью команды ping и пункта назначения, например, имени или адреса удаленного хоста. Поскольку ping используется как утилита командной строки, ее легко использовать в различных сценариях. Администратор может запускать несколько проверок связи, записывать, как они использовались, и помещать выходные данные команд проверки связи в текстовый файл для последующего просмотра.

Что такое спуфинг? В сетевой безопасности спуфинг ping включает в себя злоумышленников, которые отправляют поддельную информацию на сервер. Когда это происходит, ложные данные появляются, действуют как исходные пакеты данных и передаются на сервер.

Когда это происходит, ложные данные появляются, действуют как исходные пакеты данных и передаются на сервер.

Получатель получает поддельные данные и отвечает на пакет данных от стороннего пользователя вместо исходного отправителя. На стороне получателя сервер может получать незапрошенные данные с другого адреса.

Это помогает скрыть фактический адрес стороннего пользователя. Пинг-спуфинг трудно обнаружить.

Что такое пинг в играх?Ping также полезен для онлайн-игр. Он измеряет время, необходимое для передачи сигнала с компьютера или консоли на сервер.

Измеряемая в миллисекундах скорость пинга более 150 мс приводит к заметным задержкам, влияющим на игровой процесс. Профессиональные геймеры считают идеальной скорость пинга менее 50 мс.

Пинг в Discord

В Discord — приложении для чата и видео, используемом в основном геймерами — пинг — это уведомление, чаще всего на смартфоне или персональном компьютере. Когда кто-то отправляет пинг, он появляется на экране телефона или в настольном приложении.

Когда кто-то отправляет пинг, он появляется на экране телефона или в настольном приложении.

Последнее обновление: июль 2021 г.

Продолжить чтение О пинге- Показатели производительности сети создают проблемы для центров обработки данных

- Рекомендации по обнаружению сетевых устройств, кроме проверки связи

- Как проверить наличие потери пакетов для управления качеством связи

- Как уменьшить задержку в сети за 3 шага

- Выполнить проверку работоспособности сети с помощью тестирования сети

Устранение неполадок с разрешением имен в Windows, Linux и macOS

Автор: Дэймон Гарн

задержка данных

Автор: Кинза Ясар

джиттер

Автор: Линда Розенкранс

проверка связи (проверка ICMP)

Автор: Кэти Террелл Ханна

ПоискUnifiedCommunications

- Передовые методы асинхронной работы требуют надежных политик

Гибридная работа становится нормой, но она затрудняет совместную работу распределенных команд для выполнения проектов.

Новое поколение …

Новое поколение … - Как использовать корпоративное социальное программное обеспечение для гибридной работы

Корпоративное социальное программное обеспечение может помочь организациям создавать сообщества для поддержки участия сотрудников в гибридном рабочем месте. Но…

- Microsoft Loop пересекает информационные хранилища в 365

Microsoft планирует выпустить Loop в этом году как долгожданный инструмент для обмена информацией между 365 приложениями. Программное обеспечение уменьшает …

ПоискMobileComputing

- Вопросы и ответы Jamf: как упрощенная регистрация BYOD помогает ИТ-специалистам и пользователям

Руководители Jamf на JNUC 2022 делятся своим видением будущего с упрощенной регистрацией BYOD и ролью iPhone в …

- Jamf приобретет ZecOps для повышения безопасности iOS

Jamf заплатит нераскрытую сумму за ZecOps, который регистрирует активность на устройствах iOS для выявления потенциальных атак.

Компании ожидают …

Компании ожидают … - Apple преследует растущий премиальный рынок с iPhone 14

Apple переключила свое внимание на смартфоны премиум-класса в последней линейке iPhone 14 с такими функциями, как режим блокировки, который ИТ …

SearchDataCenter

- Как использовать отчеты файлового сервера в FSRM

Отчеты файлового сервера в диспетчере ресурсов файлового сервера могут помочь администраторам выявлять проблемы, а затем устранять неполадки серверов Windows…

- Intel расширяет Developer Cloud, обновляет GPU, CPU

Администраторы, которые управляют многими пользователями, могут сделать еще один шаг к оптимизации назначения лицензий, воспользовавшись преимуществами нового…

- Платформа ServiceNow Now «Токио» обеспечивает искусственный интеллект и автоматизацию

ServiceNow удвоила свое стремление упростить проекты цифровой трансформации, выпустив новую версию своей.

Я в душе не чаю что такое пинг и зачем он двухсторонний 😀

Я в душе не чаю что такое пинг и зачем он двухсторонний 😀

После того как основная настройка Фаерволла произведена, вносим некоторые дополнения.

После того как основная настройка Фаерволла произведена, вносим некоторые дополнения.

Обязательно настройте фаерволл в соответствии с темой Kardiara, дабы исключить утечки при разрыве соединения.

Обязательно настройте фаерволл в соответствии с темой Kardiara, дабы исключить утечки при разрыве соединения. eu/ping?

eu/ping? Новое поколение …

Новое поколение … Компании ожидают …

Компании ожидают …