Классификация угроз информационной безопасности | R-Vision

В настоящий момент в мире разработано множество стандартов, рекомендаций и других нормативных документов, содержащих как методологии управления рисками, так и основные подходы к этому важному процессу. Самые распространенные мировые практики управления рисками ИБ определены в NIST 800-30, ISO/IEC 27005, COBIT, ITIL, OCTAVE и др. Но, тем не менее, в соответствии с этими стандартами, основой для проведения анализа рисков информационной безопасности и важнейшей стороной определения требований к системе защиты является формирование модели потенциального нарушителя, а также идентификация, анализ и классификация угроз с последующей оценкой степени вероятности их реализации.

В соответствии с ГОСТ Р 50922-2006 «Угроза безопасности информации» представляет собой совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения безопасности информации. Для того чтобы правильно определить возможные угрозы, в первую очередь, необходимо определить защищаемые объекты. К таким объектам могут относиться как материальные, так и абстрактные ресурсы, например, документы и другие носители информации, помещения, оборудование системы, а также сотрудники и клиенты.

К таким объектам могут относиться как материальные, так и абстрактные ресурсы, например, документы и другие носители информации, помещения, оборудование системы, а также сотрудники и клиенты.

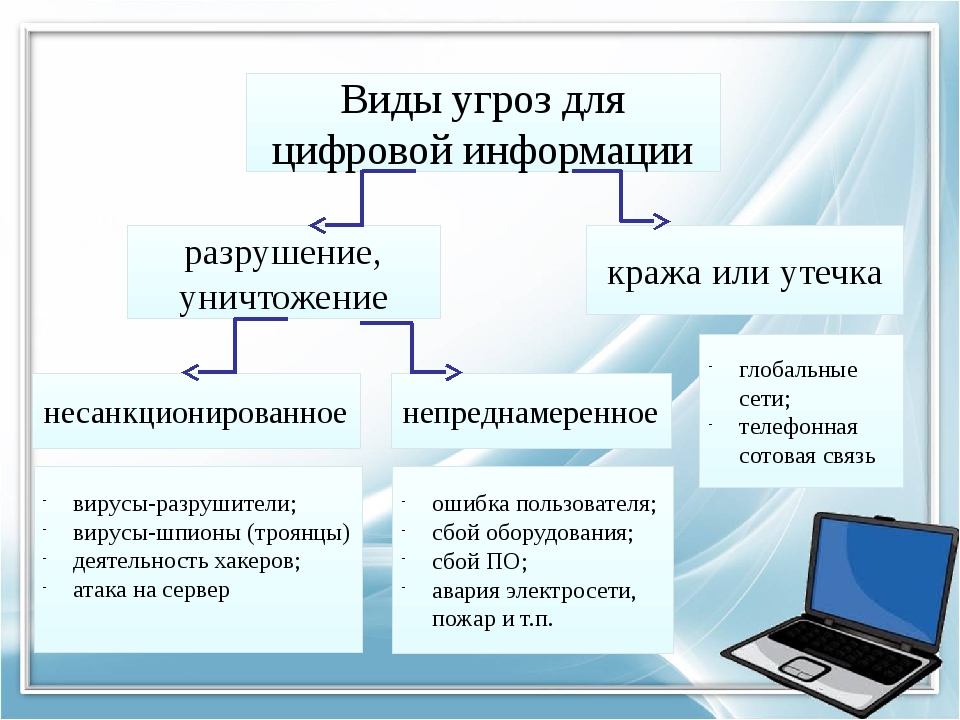

Вторым этапом является рассмотрение и классификация угроз, которые могут повлиять на работу системы и организации в целом, а, порой, и привести к негативным последствиям.

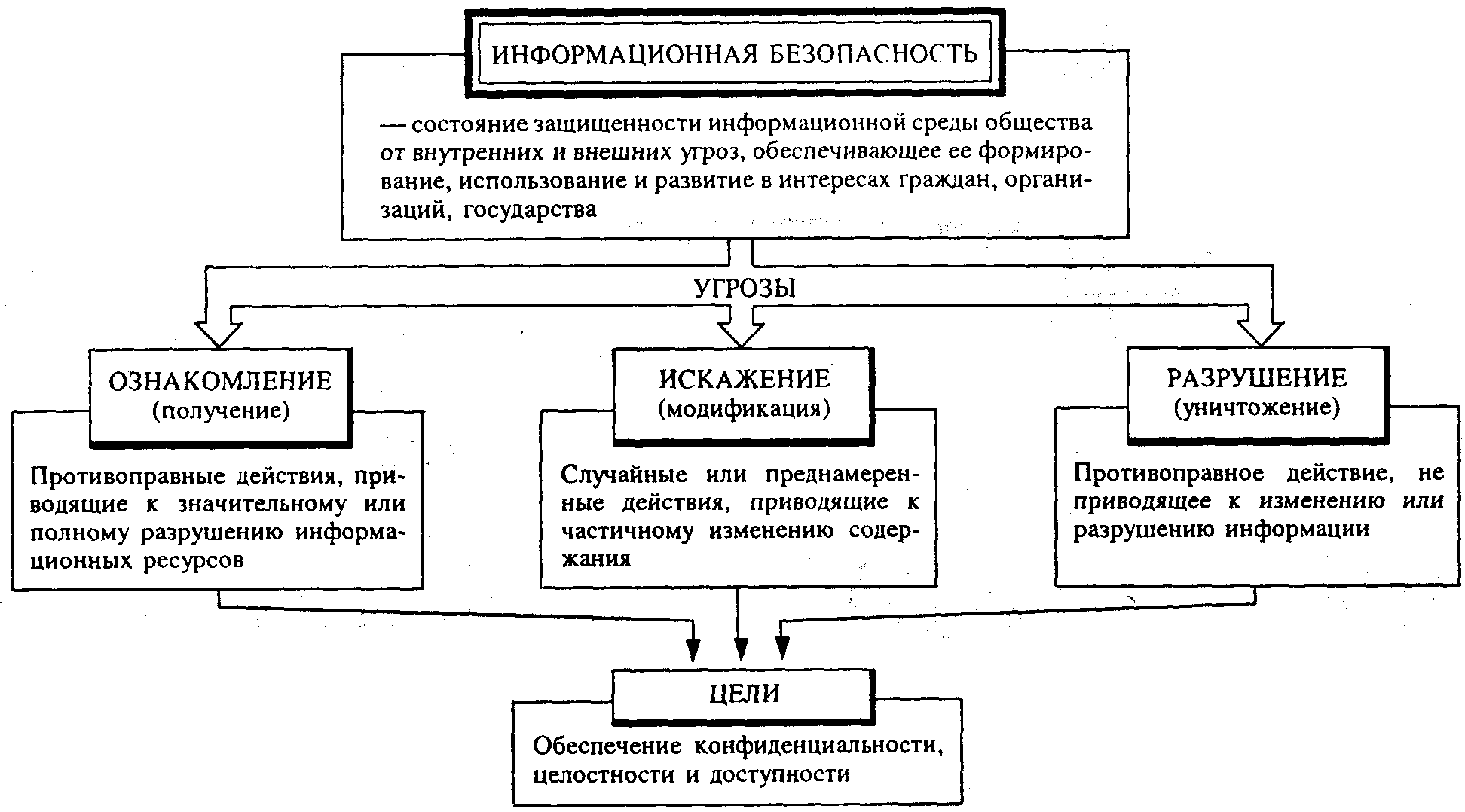

С точки зрения практического подхода, обычно угрозы классифицируются по виду нарушаемого свойства информации:

Нарушение конфиденциальности информации. В результате реализации угрозы информация становится доступной пользователям, не располагающими полномочиями по ознакомлению с ней.

Нарушение целостности информации. Следствием является искажение или модификация, а также потеря части данных.

Нарушение доступности информации. К этому приводит блокирование доступа к данным или выход из строя и сбоя функционирования технических средств и оборудования.

В целом, классификация угроз может быть проведена по множеству признаков, но, как в зарубежных (Harmonized Threat and Risk Assessment Methodology, CSE), так и в отечественных стандартах (ГОСТ Р ИСО/МЭК 1335-1-2006) угрозы принято разделять по природе возникновения. В частности, на угрозы, обусловленные человеческим фактором, и на угрозы среды (естественные), к которым относятся угрозы, возникшие в результате явлений, не зависящих от человека, к примеру, природных и стихийных. Здесь необходимо отметить, что самой неприятной особенностью таких угроз является невозможность их прогнозирования.

В частности, на угрозы, обусловленные человеческим фактором, и на угрозы среды (естественные), к которым относятся угрозы, возникшие в результате явлений, не зависящих от человека, к примеру, природных и стихийных. Здесь необходимо отметить, что самой неприятной особенностью таких угроз является невозможность их прогнозирования.

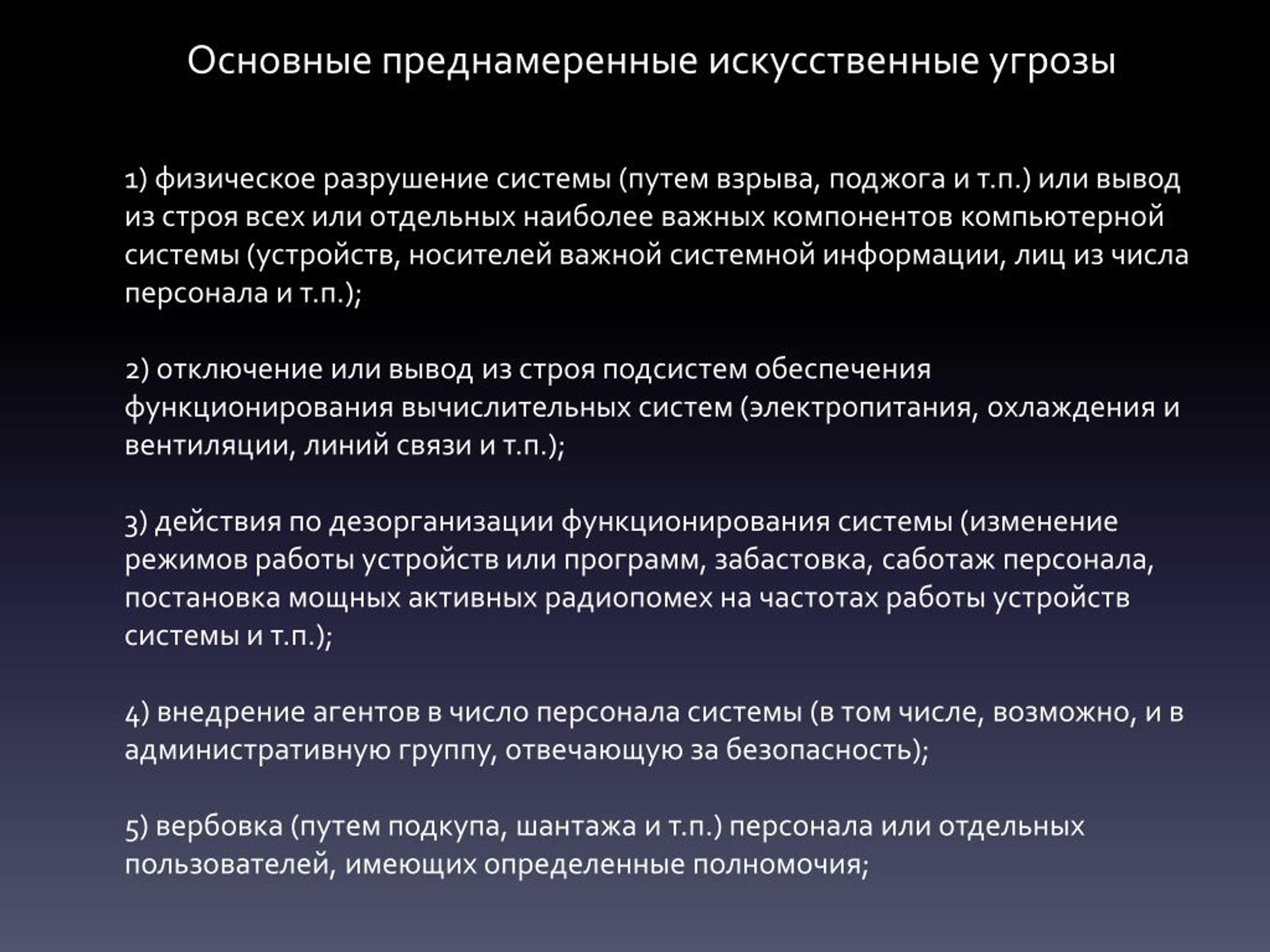

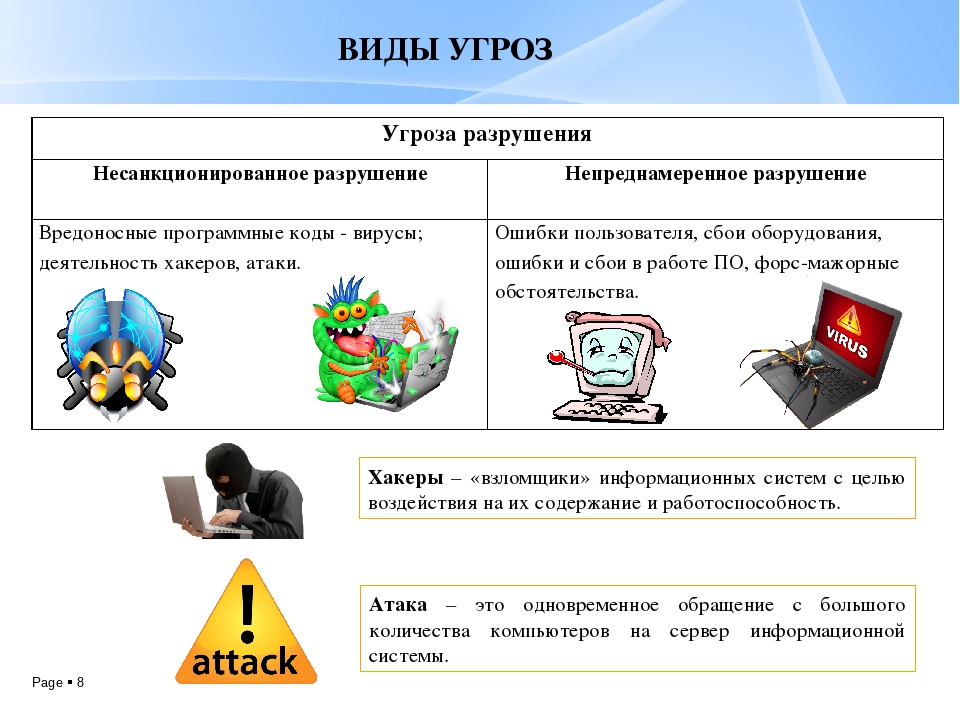

В свою очередь, угрозы, связанные с проявлением человеческого фактора, могут различаться по способу осуществления: случайные или целенаправленные (преднамеренные). Случайные (непреднамеренные) угрозы могут быть связаны с различными ошибками, например: с проектированием системы защиты, ошибками работников при работе в системе, ошибками в аппаратной платформе и установленном программном обеспечении и др. Другая же группа, чаще всего связана с алчными целями, целями материальной выгоды или даже моральными предубеждениями злоумышленников.

Другим немаловажным аспектом при определении актуальных угроз безопасности информации, является идентификация возможных источников угроз. В соответствии с отечественными стандартами, источником угроз безопасности информации является субъект доступа, материальный объект или физическое явление, являющиеся причиной возникновения угрозы безопасности информации. Такими источниками обычно принято считать аварии и стихийные бедствия, сбои и отказы функционирования технических средств, действия нарушителей и сотрудников, несанкционированные программно-аппаратные средства (закладки, кейлоггеры и др.), а также ошибки, возникшие на различных этапах жизненного цикла системы (проектировании, разработки и внедрения или эксплуатации).

В соответствии с отечественными стандартами, источником угроз безопасности информации является субъект доступа, материальный объект или физическое явление, являющиеся причиной возникновения угрозы безопасности информации. Такими источниками обычно принято считать аварии и стихийные бедствия, сбои и отказы функционирования технических средств, действия нарушителей и сотрудников, несанкционированные программно-аппаратные средства (закладки, кейлоггеры и др.), а также ошибки, возникшие на различных этапах жизненного цикла системы (проектировании, разработки и внедрения или эксплуатации).

В зависимости от расположения источника угроз принято выделять внутренние и внешние угрозы, т.е. угрозы расположенные внутри контролируемой зоны (порча оборудования, инсайдерские угрозы) или за ее пределами (утечки по техническим каналам, по оптическим или ПЭМИН). В большинстве стандартов по-своему также осуществляется и классификация возможных источников угроз. Например, в «Базовой модели угроз безопасности ПДн при их обработке в ИСПДн» ФСТЭК России, помимо угроз связанных с внешним или внутренним нарушителем дополнительно выделяют угрозы, возникающие в результате внедрения аппаратных закладок и вредоносных программ. А в Рекомендациях в области стандартизации Банка России (РC БР ИББС-2.2-2009), выделено шесть независимых классов источников угроз информационной безопасности.

А в Рекомендациях в области стандартизации Банка России (РC БР ИББС-2.2-2009), выделено шесть независимых классов источников угроз информационной безопасности.

Дополнительно можно классифицировать угрозы по степени воздействия на системы (характеру угрозы, в соответствии с Базовой моделью угроз ФСТЭК) и по способу доступа к защищаемым ресурсам. По степени воздействия различают пассивные и активные угрозы. Пассивные, в случае реализации не вносят каких-либо изменений в состав и структуру системы, к примеру, копирование и хищение конфиденциальной информации. Активные же угрозы, оказывают влияние на работу системы, в частности примером такой угрозы является «Отказ в обслуживании». По способу доступа к защищаемым ресурсам принято разделять на угрозы, использующих стандартный доступ, например, незаконное получение учетных данных путем подкупа, шантажа законного обладателя, либо, угрозы, использующие нестандартный (скрытый) доступ − использование недекларированных возможностей средств защиты и программных закладок в ПО в обход имеющихся в системе средства защиты информации. К тому же часто встречается классификация по использованию нарушителями физического и технического доступа, как, например, указано в методике OCTAVE.

К тому же часто встречается классификация по использованию нарушителями физического и технического доступа, как, например, указано в методике OCTAVE.

Таким образом, классификацию угроз, характерных для той или иной системы можно продолжать, основываясь при этом либо на методологиях, описанных в отечественных и зарубежных стандартах, либо используя практический опыт, но в любом случае их перечисление является важным этапом определения уязвимостей и создает фундамент для будущего проведения анализа рисков.

Главная информационная угроза человечеству — Ведомости

Встреча министров иностранных дел стран G7, прошедшая 3-5 мая в Лондоне, обозначила контур будущего информационного противостояния. Роль мишени будет выполнять Россия.

Председательствующая в «большой семерке» Великобритания искусно вплела тему войны смыслов и каналов их донесения в миролюбивую, казалось бы, повестку встречи (речь на ней шла о преодолении новых глобальных угроз, защите прав человека и восстановлении экономики после коронавируса). «Пророссийские тролли публикуют у нас комментарии по Украине и другим темам, чтобы повлиять на общественное мнение здесь и затем воспроизвести их в российских СМИ. Это хороший пример борьбы на истощение, которую мы ведем», — сообщил накануне встречи министров глава МИД Великобритании Доминик Рааб. Теперь Лондон пытается вывести тему информационный войны на значительно более высокий и системный уровень.

«Пророссийские тролли публикуют у нас комментарии по Украине и другим темам, чтобы повлиять на общественное мнение здесь и затем воспроизвести их в российских СМИ. Это хороший пример борьбы на истощение, которую мы ведем», — сообщил накануне встречи министров глава МИД Великобритании Доминик Рааб. Теперь Лондон пытается вывести тему информационный войны на значительно более высокий и системный уровень.

Почему это стало важно и почему именно сейчас?

Во-первых, потому что Москва стала отвечать. Например, США сочли телеканал Russia Today (RT) иностранным агентом еще в 2017 г. и лишили его журналистов аккредитации в конгрессе, но Россия только в 2021 г. применила штрафные санкции к «Радио Свобода» (включено в реестр СМИ-иноагентов). Если суд признает Фонд борьбы с коррупцией (ФБК; внесен Минюстом в список НКО-иноагентов) Алексея Навального экстремистской организацией (27 апреля Мосгорсуд уже ограничил деятельность ФБК), Роскомнадзор, скорее всего, направит запрос в YouTube с требованием заблокировать канал оппозиционера. Отказать в удовлетворении такого запроса, сославшись на то, что контент канала Навального и ФБК не нарушает правил сообщества, YouTube будет непросто. Ведь недавно сервис пошел на поводу у украинских властей, заблокировав оппозиционные каналы 112, ZIK и NewsOne. Эти каналы правил сервиса не нарушали, больше того, они даже не получали предупреждений перед блокировкой. Так что практике двойных стандартов срочно требуется дополнительное обоснование.

Отказать в удовлетворении такого запроса, сославшись на то, что контент канала Навального и ФБК не нарушает правил сообщества, YouTube будет непросто. Ведь недавно сервис пошел на поводу у украинских властей, заблокировав оппозиционные каналы 112, ZIK и NewsOne. Эти каналы правил сервиса не нарушали, больше того, они даже не получали предупреждений перед блокировкой. Так что практике двойных стандартов срочно требуется дополнительное обоснование.

Во-вторых, пропаганда и контрпропаганда должны будут придать ускорение забуксовавшим было антироссийским санкциям. Мягкие меры – персональные ограничения и санкции против отдельных организаций – себя исчерпали, на очереди – санкции «адские», включающие отключение от SWIFT, блокировку «Северного потока-2» и ограничения для российских олигархов. «Адские» они, прежде всего, потому, что содержат в себе «эффект бумеранга», поскольку сулят дополнительные издержки для корпораций, финансовых инвесторов и бюджетов западных стран. Кроме того, такие санкции уже прямо, а не косвенно, бьют по интересам населения России, чего ранее Запад старался избегать. Одно дело сражаться с российской властью, совсем другое – осложнять жизнь людям.

Одно дело сражаться с российской властью, совсем другое – осложнять жизнь людям.

Для этого «врага» нужно демонизировать и расчеловечить, для чего требуется правильная обработка общества и бизнеса самих стран Запада. RT, «российские тролли» и прочие «генераторы смыслов» в тылу мешают проведению этой обработки. Потому сейчас и нужна большая информационная кампания против России. И она не за горами.

| Описание угрозы | Угроза заключается в возможности получения нарушителем доступа к сети, файлам, внедрения закладок и т.п. путём несанкционированного изменения состава программных или аппаратных средств информационной системы, что в дальнейшем позволит осуществлять данному нарушителю (или другому — внешнему, обнаружившему несанкционированный канал доступа в систему) несанкционированные действия в данной системе. Данная угроза обусловлена слабостями мер контроля за целостностью аппаратной конфигурации информационной системы.  Реализация данной угрозы возможна при условии успешного получения нарушителем необходимых полномочий в системе и возможности подключения дополнительного периферийного оборудования |

| Источники угрозы |

|

| Объект воздействия | Информационная система, сервер, рабочая станция, виртуальная машина, системное программное обеспечение, прикладное программное обеспечение, аппаратное обеспечение |

| Последствия реализации угрозы |

|

Названы основные угрозы информационной безопасности

Президент России Владимир Путин утвердил новую редакцию основ государственной политики России в области международной информационной безопасности.

Отмечается, что Совет безопасности 26 марта одобрил проект новой редакции. Прежний документ был принят в 2013 году и действовал до 2020 года.

Согласно документу, международная информационная безопасность представляет собой такое состояние глобального информационного пространства, при котором на основе общепризнанных принципов и норм международного права и на условиях равноправного партнёрства обеспечивается поддержание международного мира, безопасности и стабильности.

Среди основных угроз – использование IT-технологий в военно-политической и иной сферах в целях подрыва (ущемления) суверенитета государств, нарушения их территориальной целостности и осуществления других действий, которые препятствуют поддержанию информационной безопасности; применение IT-технологий в террористических и экстремистских целях, в том числе для пропаганды терроризма и привлечения к нему новых сторонников, а также для вмешательства во внутренние дела суверенных государств.

Кроме того, в числе главных угроз названо использование IT-технологий в преступных целях, в том числе для совершения преступлений в сфере компьютерной информации, а также для мошенничества; для кибератак на информационные ресурсы государств; использование странами технологического доминирования для монополизации рынка IT-технологий, ограничения доступа других государств к передовым информационно-коммуникационным технологиям, а также для усиления их технологической зависимости от доминирующих в сфере информатизации стран, говорится в тексте указа на официальном интернет-портале правовой информации.

Основы государственной политики в области международной информационной безопасности — это документ стратегического планирования, который определяет основные угрозы в этой области, цели и задачи государственной политики, а также основные направления её реализации.

Ранее сообщалось, что государству предложили основы исторической политики. В России будет создана категория цифровых прав граждан.

#дс

Угрозы безопасности информации — Информационная безопасность, защита информации

| deHack.ru » Угрозы безопасности информации |

Угроза – совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения конфиденциальности, доступности и (или) целостности информации.

Если говорить об угрозах информационно-технического характера, можно выделить такие элементы как кража информации, вредоносное ПО, хакерские атаки, СПАМ, халатность сотрудников, аппаратные и программные сбои, финансовое мошенничество, кража оборудования.

Согласно статистике применительно к этим угрозам, можно привести следующие данные (по результатам исследований, проведённых в России компанией InfoWath):

-

Кража информации – 64%

-

Вредоносное ПО – 60%

-

Хакерские атаки – 48%

-

Спам – 45%

-

Халатность сотрудников – 43%

-

Аппаратные и программные сбои – 21%

-

Кража оборудования – 6%

-

Финансовое мошенничество – 5%

Как видно, из приведенных данных, наиболее распространены кража информации и вредоносное ПО.

В настоящее время широкое развитие получили такие угрозы информационной безопасности, как хищение баз данных, рост инсайдерских угроз, применение информационного воздействия на различные информационные системы, возрос ущерб наносимый злоумышленником.

Среди внутренних угроз безопасности информации выделяют нарушение конфиденциальности информации, искажение, утрата информации, сбои в работе оборудования и информационных систем, кража оборудования. И опять же, опираясь на статистику, наибольшее распространение имеют нарушения конфиденциальности и искажение.

Так или иначе, утечка информации происходит по каналам утечки. Большую часть в данном аспекте представляет, так называемый «человеческий фактор». То есть сотрудники организации, что не удивительно, потому что кто, как не они имеют достаточно полномочий и возможностей для завладения информацией.

Но совсем не обязательно похищать информацию с целью, например, последующей продажи. Если сотруднику захочется подпортить репутацию компании, или нанести какой либо ущерб в силу каких-то обстоятельств (понижение по должности, сокращение, разногласия с руководством и т.д.), в полнее достаточно исказить информацию представляющую ценность для организации, в следствии чего, данная информация может потерять свою актуальность и ценность, или же окажется просто недостоверной, не подлинной, что может обернуться, например, обманутыми клиентами, партнерами.

По мимо всего выше перечисленного, стоит сказать о внешних и внутренних источниках угроз безопасности в более глобальном смысле.

возможен ли диалог между Россией и США? — Клуб «Валдай»

Посол по особым поручениям Андрей Крутских заявил, что «кто к нам с мечом (с кибермечом) придёт, тот от меча и погибнет. Поэтому желательно этим мечом не размахивать и нас не запугивать». Такие формулировки позволяют американцам делать вывод о том, что Россия разрабатывает секретный наступательный киберпотенциал, и в случае, если против неё будет проведена серьёзная военная кибератака, Россия отреагирует либо гибридными средствами, либо обычными вооружениями.

В определённой степени российская позиция представляет собой попытку применить концепцию «взаимного гарантированного уничтожения» в условиях киберпространства, то есть игру с нулевой суммой в отношении любых кибератак – военных и невоенных.

Многие исследователи рассматривали вопрос применимости концепции ядерного сдерживания к киберпространству. Большинство из них сходится в том, что информационное сдерживание неэффективно или вовсе невозможно.

Во-первых, ядерное сдерживание направлено на предотвращение ядерной атаки, в то время как кибератаки происходят регулярно и по разным оценкам насчитывают до миллионов случав ежедневно.

Во-вторых, для сдерживания угрозы, противник должен быть убеждён в том, что в случае агрессии он столкнётся с мощным возмездием. В случае ядерного сдерживания существуют меры верификации и испытания, подтверждающие возможности возмездия. Демонстрация же кибервооружений моментально лишит их обладателя преимущества.

В-третьих, проблема атрибуции. Ядерный удар не мог и не может быть нанесён иначе как советскими/российскими вооружёнными силами против американских и наоборот. Несанкционированная ядерная атака практически исключена. Кибератаки же могут быть выполнены третьими сторонами, и не только по приказу военно-политического руководства, но также негосударственными акторами, государствами-прокси и так далее.

Кибератаки же могут быть выполнены третьими сторонами, и не только по приказу военно-политического руководства, но также негосударственными акторами, государствами-прокси и так далее.

Наконец, неясно, как обеспечить паритет, который также является основой российско-американского ядерного сдерживания.

Тем не менее в диалоге с Соединёнными Штатами по вопросам кибербезопасности можно применить опыт российско-американских соглашений в сфере контроля над вооружениями, тем более что частично он уже применяется.

Порог войны

Если Россия признает кибероружие как класс, откроется возможность обсуждать проблематику кибербезопасности в контексте комплекса вопросов контроля над вооружениями. Ключевая задача – сформулировать различие между военными и невоенными кибератаками, а также формами реагирования на те и другие атаки.

Аналог «ограниченной ПРО»

Учитывая, что достичь паритета наступательных киберпотенциалов и верификации нельзя, можно использовать логику договора по ПРО и сконцентрироваться вокруг вопросов обороны. В таком случае можно будет достичь, по крайней мере декларативно, согласия о том, какие цели нельзя поражать. Аналогом «ограниченной ПРО» может стать создание искусственной уязвимости в киберпространстве, которая может заключаться в разумном взаимном снижении секретности о военном киберпотенциале и стратегии его использования. Для того чтобы взять обязательства по отказу от наступательных действий в киберпространстве, необходимо определить, чем наступление отличается от обороны. Целесообразно рассмотреть возможность частично публиковать доктрины и стратегии использования кибербезопасности, аналогично публикациям ядерных стратегий.

В таком случае можно будет достичь, по крайней мере декларативно, согласия о том, какие цели нельзя поражать. Аналогом «ограниченной ПРО» может стать создание искусственной уязвимости в киберпространстве, которая может заключаться в разумном взаимном снижении секретности о военном киберпотенциале и стратегии его использования. Для того чтобы взять обязательства по отказу от наступательных действий в киберпространстве, необходимо определить, чем наступление отличается от обороны. Целесообразно рассмотреть возможность частично публиковать доктрины и стратегии использования кибербезопасности, аналогично публикациям ядерных стратегий.

Предотвращение инцидентов

К большому сожалению, отсутствие конструктивного диалога между Москвой и Вашингтоном увеличивает вероятность инцидентов, способных спровоцировать новые ступени эскалации. В 1960-х, после Карибского кризиса, Советский Союз и Соединённые Штаты достигли мер укрепления доверия, снизивших вероятность инцидентов в ядерной сфере. К примеру, была организована прямая горячая линия между Белым домом и Кремлём. В 2013 году аналогичная линия была установлена для обмена информацией по вопросам кибербезопасности.

К примеру, была организована прямая горячая линия между Белым домом и Кремлём. В 2013 году аналогичная линия была установлена для обмена информацией по вопросам кибербезопасности.

Диалог с Соединёнными Штатами важно выстраивать с учётом особенностей внутриполитического баланса сил. По итогам выборов вполне вероятно, что Демократическая партия усилит свои позиции в Конгрессе, а возможно, и в Белом доме, поэтому нельзя исключать, что позиции по вопросам кибербезопасности также изменятся. В последние четыре года приоритетом Республиканской партии в области кибербезопасности являлось развитие наступательного киберпотенциала.

Помощник государственного секретаря по вопросам международной безопасности и нераспространению Кристофер Форд отмечал, что «США в течение долгого времени отказывались от применения мер традиционного контроля над вооружениями в отношении наступательного киберпотенциала. На это стоит обратить внимание, учитывая ту степень настойчивости, с которой Россия и Китай продвигают “контроль над вооружениями” в киберпространстве. Их усилия направлены не на снижение риска конфликта, включающего технические кибероперации, а связаны с тем, чтобы включить в повестку дня контроля над вооружениями традиционные для авторитарных режимов кампании по борьбе с политическим контентом в интернете». В этом заявлении очевидно, что приоритеты России и США по вопросам кибер- и информационной безопасности очень разные. Госсекретарь отказывается обсуждать наступательный киберпотенциал, но вместе с тем признаёт, что в категорию «значительная неядерная стратегическая атака», используемую в американской ядерной доктрине, включаются и инструменты киберагрессии.

Их усилия направлены не на снижение риска конфликта, включающего технические кибероперации, а связаны с тем, чтобы включить в повестку дня контроля над вооружениями традиционные для авторитарных режимов кампании по борьбе с политическим контентом в интернете». В этом заявлении очевидно, что приоритеты России и США по вопросам кибер- и информационной безопасности очень разные. Госсекретарь отказывается обсуждать наступательный киберпотенциал, но вместе с тем признаёт, что в категорию «значительная неядерная стратегическая атака», используемую в американской ядерной доктрине, включаются и инструменты киберагрессии.

Демократы же уделяют много внимания вопросам гарантии конфиденциальности данных, сетевого нейтралитета и защите избирательной инфраструктуры. Поскольку демократы фактически победили, можно ожидать, что тема российского вмешательства во внутренней политике станет менее актуальной, как и развитие наступательного военного киберпотенциала. В таком случае, вероятно, откроется возможность для конструктивного диалога.

Пока кибератаки находятся в «серой зоне» международного права, сохраняется весьма высокая вероятность инцидентов, способных спровоцировать эскалацию. Для повышения предсказуемости и снижения напряжённости важно искать общие направления взаимодействия. Возможно, именно в контексте контроля над вооружениями можно будет договориться об общих правилах применения военного киберпотенциала.

Информационные угрозы | MindMeister ментальными картами

Информационные угрозы создатель Николай Сарычев1. Виды информационных угроз:

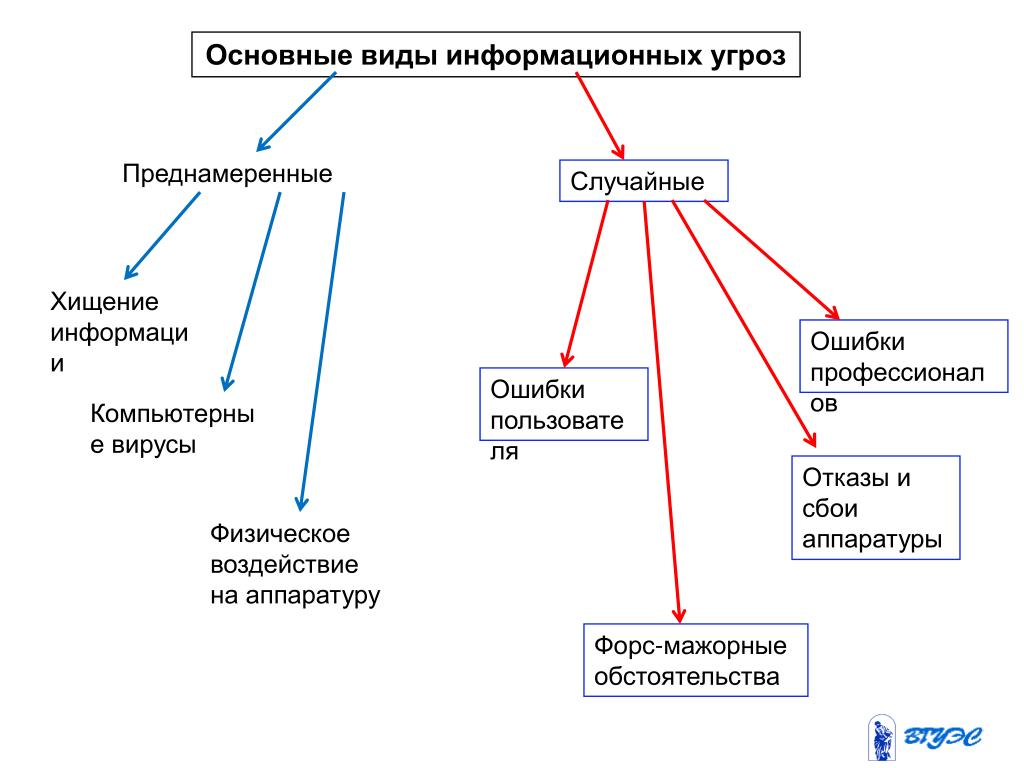

1.1. Преднамеренные:

1.1.1. Хищение инфрпмации

1.1.2. Компьютерные вирусы

1.1.3. Физическое воздействие на аппаратуру

1.2. Случайные:

1.2.1. Ошибки пользователей

1.2.2. Ошибки профессионалов

1.2.3. Отказы и сбои аппаратуры

1.2.4. Форс-мажорные обстоятельства

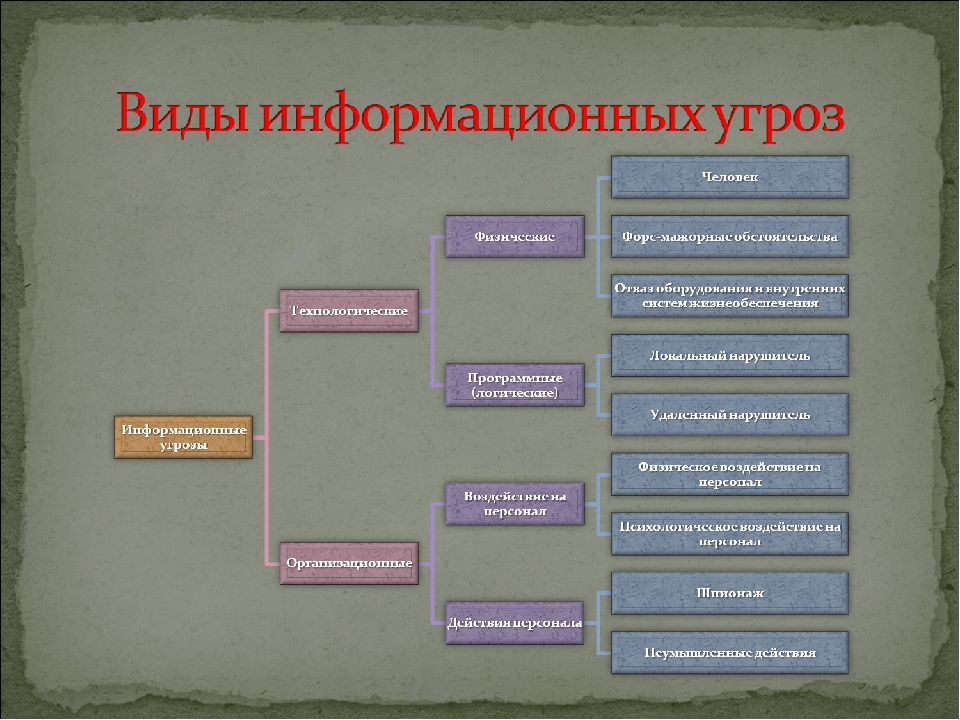

1.3. Технологические:

1.3.1. Физические

1.3.1.1. Пользователь

1.3.1.2. Отказ оборудования и внутренних систем жизнеобеспечения

1. 3.2. Программные (логические)

3.2. Программные (логические)

1.3.2.1. Локальный нарушитель

1.3.2.2. Удаленный нарушитель

1.4. Организационные:

1.4.1. Воздействие на персонал

1.4.1.1. Физическое воздействие на персонал

1.4.1.2. Психологическое воздействие на персонал

1.4.2. Действия персонала

1.4.2.1. Шпионаж

1.4.2.2. Неумышленные действия

2. Специальные вредоносные программы:

2.1. «Компьютерные вирусы»

2.2. «Черви»

2.3. «Троянские кони»

3. Классификация информационных угроз по аспекту информационной безопасности:

3.1. Угрозы конфиденциальности

3.2. Угрозы целостности

3.3. Угрозы доступности

4. Классификация по источнику угроз:

4.1. Внешние

4.2. Внутренние

5. Классификация по размеру наносимого ущерба:

5.1. Общие

5.2. Локальные

5.3. Частные

6. Классификация по степени воздействия на информационную систему:

6.

1. Пассивные

1. Пассивные6.2. Активные

7. Классификация по природе возникновения:

7.1. Естественные (объективные)

7.2. Искусственные (субъективные)

7.2.1. Случайные

7.2.2. Преднамеренные

8. Видео-ролики об информационных угрозах

8.1. Основные угрозы безопасности веб-сайтов

8.2. Угрозы современного мира

8.3. Угрозы информационной безопасности типа АРТ

9. Презентация на тему: Информационная безопасность. Методы защиты информации

10. Статьи об информационных угрозах

10.1. Статья об угрозах инф безопасности

10.2. Статья об информационной безопасности и видах возможных угроз

10.3. Статья А.А. Малюка “Угрозы информации и информационные угрозы. Подготовка кадров в области информационной безопасности”

Угрозы информационной безопасности — GeeksforGeeks

Угрозы информационной безопасности

Угрозы информационной безопасности могут быть множеством таких, как атаки на программное обеспечение, кража интеллектуальной собственности, кража личных данных, кража оборудования или информации, саботаж и вымогательство информации.

Угроза может представлять собой все, что может воспользоваться уязвимостью для нарушения безопасности и негативного изменения, стирания, повреждения объекта или объектов, представляющих интерес.

Программные атаки означает атаку вирусами, червями, троянскими конями и т. Д.Многие пользователи считают, что вредоносные программы, вирусы, черви, боты — это одно и то же. Но они не одинаковы, только сходство в том, что все они являются вредоносными программами, которые ведут себя по-разному.

Вредоносное ПО — это комбинация двух терминов: вредоносное ПО и программное обеспечение. Таким образом, вредоносное ПО в основном означает вредоносное программное обеспечение, которое может быть навязчивым программным кодом или чем-либо, предназначенным для выполнения вредоносных операций в системе. Вредоносные программы можно разделить на 2 категории:

- Методы заражения

- Действия с вредоносными программами

Вредоносные программы на основе метода заражения следующие:

- Вирус — Они могут реплицироваться путем подключения их в программу на главном компьютере, например, песни, видео и т.

д., а затем они путешествуют по всему Интернету.Ther Creeper Virus был впервые обнаружен в ARPANET. Примеры включают файловый вирус, макровирус, вирус загрузочного сектора, скрытый вирус и т. Д.

д., а затем они путешествуют по всему Интернету.Ther Creeper Virus был впервые обнаружен в ARPANET. Примеры включают файловый вирус, макровирус, вирус загрузочного сектора, скрытый вирус и т. Д. - Черви — Черви также являются самовоспроизводящимися по своей природе, но они не подключаются к программе на главном компьютере. Самая большая разница между вирусами и червями заключается в том, что черви знают о сети. Они могут легко перемещаться с одного компьютера на другой, если сеть доступна, и на целевой машине они не причинят большого вреда, например, они будут занимать место на жестком диске, замедляя работу компьютера.

- Троян — Концепция трояна полностью отличается от вирусов и червей. Название «Троян» происходит от сказки «Троянский конь» в греческой мифологии, которая объясняет, как греки смогли войти в укрепленный город Трою, спрятав своих солдат в большом деревянном коне, подаренном троянцам. Троянцы очень любили лошадей и слепо доверяли подарку.

Ночью солдаты появились и атаковали город изнутри.

Ночью солдаты появились и атаковали город изнутри.Их цель — скрыть себя внутри программного обеспечения, которое кажется законным, и когда это программное обеспечение запускается, они будут выполнять свою задачу по краже информации или любой другой цели, для которой они созданы.

Они часто предоставляют бэкдор-шлюз для вредоносных программ или злонамеренных пользователей, которые могут проникнуть в вашу систему и украсть ваши ценные данные без вашего ведома и разрешения. Примеры включают FTP-трояны, прокси-трояны, трояны удаленного доступа и т. Д.

- Боты — : можно рассматривать как расширенную форму червей. Это автоматизированные процессы, которые предназначены для взаимодействия через Интернет без необходимости участия человека. Они могут быть хорошими или плохими. Вредоносный бот может заразить один хост и после заражения создаст соединение с центральным сервером, который будет предоставлять команды всем зараженным хостам, подключенным к этой сети, который называется Botnet.

Вредоносное ПО на основе действий:

- Рекламное ПО — Рекламное ПО не совсем вредоносное, но оно действительно нарушает конфиденциальность пользователей. Они отображают рекламу на рабочем столе компьютера или в отдельных программах. К ним прилагается бесплатное программное обеспечение, что является основным источником дохода для таких разработчиков. Они отслеживают ваши интересы и показывают релевантную рекламу. Злоумышленник может внедрить вредоносный код в программное обеспечение, а рекламное ПО может отслеживать действия вашей системы и даже взломать вашу машину.

- Шпионское ПО — Это программа или, можно сказать, программное обеспечение, которое отслеживает ваши действия на компьютере и раскрывает собранную информацию заинтересованной стороне. Шпионское ПО обычно сбрасывается троянами, вирусами или червями. После падения они устанавливаются и сидят тихо, чтобы избежать обнаружения.

Одним из наиболее распространенных примеров шпионского ПО является KEYLOGGER.

Основная задача кейлоггера — записывать нажатия клавиш пользователем с отметкой времени. Таким образом можно получить интересную информацию, такую как имя пользователя, пароли, данные кредитной карты и т. Д.

Основная задача кейлоггера — записывать нажатия клавиш пользователем с отметкой времени. Таким образом можно получить интересную информацию, такую как имя пользователя, пароли, данные кредитной карты и т. Д. - Программа-вымогатель — Это тип вредоносного ПО, которое либо шифрует ваши файлы, либо блокирует ваш компьютер, делая его недоступным частично или полностью. Затем отобразится экран с запросом денег, то есть выкупа в обмен.

- Scareware — Он маскируется под инструмент, помогающий исправить вашу систему, но когда программное обеспечение запускается, оно заразит вашу систему или полностью разрушит ее. Программное обеспечение отобразит сообщение, которое напугает вас и заставит предпринять некоторые действия, например заплатить им, чтобы исправить вашу систему.

- Руткиты — предназначены для получения корневого доступа или, можно сказать, административных привилегий в пользовательской системе. Получив root-доступ, злоумышленник может делать что угодно — от кражи личных файлов до личных данных.

- Зомби — Работают аналогично шпионскому ПО. Механизм заражения такой же, но они не шпионят и не крадут информацию, а ждут команды от хакеров.

- Кража интеллектуальной собственности означает нарушение прав интеллектуальной собственности, таких как авторские права, патенты и т. Д.

- Кража личных данных означает действие кого-либо еще для получения личной информации человека или доступа к важной информации, которая у него есть, например, доступ к компьютеру или учетной записи в социальных сетях человека путем входа в учетную запись с использованием своих учетных данных.

- Воровство оборудования и информации в наши дни увеличивается из-за мобильной природы устройств и увеличения информационной емкости.

- Саботаж означает уничтожение веб-сайта компании, чтобы вызвать потерю доверия со стороны ее клиента.

- Вымогательство информации означает кражу собственности или информации компании для получения взамен оплаты.

Например, программа-вымогатель может заблокировать файл жертвы, сделав его недоступным, что заставит жертву произвести оплату в обмен. Только после оплаты файлы жертвы будут разблокированы.

Например, программа-вымогатель может заблокировать файл жертвы, сделав его недоступным, что заставит жертву произвести оплату в обмен. Только после оплаты файлы жертвы будут разблокированы.

Это атаки старого поколения, которые продолжаются и в наши дни с каждым годом. Помимо них есть много других угроз. Ниже приводится краткое описание этих угроз нового поколения.

- Технология со слабой безопасностью — С развитием технологий, с каждым днем на рынке выходит новый гаджет. Но очень немногие из них полностью защищены и соответствуют принципам информационной безопасности. Поскольку рынок очень конкурентный, фактор безопасности подвергается риску, чтобы сделать устройство более современным. Это приводит к краже данных / информации с устройств.

- Атаки в социальных сетях — В этом случае киберпреступники идентифицируют и заражают группу веб-сайтов, которые посещают лица определенной организации, для кражи информации.

- Вредоносное ПО для мобильных устройств — Говорят, что при подключении к Интернету безопасность подвергается опасности.

То же самое и с мобильными телефонами, где игровые приложения предназначены для того, чтобы побудить пользователя загрузить игру и непреднамеренно установить на устройство вредоносное ПО или вирус.

То же самое и с мобильными телефонами, где игровые приложения предназначены для того, чтобы побудить пользователя загрузить игру и непреднамеренно установить на устройство вредоносное ПО или вирус. - Устаревшее программное обеспечение безопасности — В связи с появлением новых угроз каждый день обновление программного обеспечения безопасности является необходимым условием для создания полностью защищенной среды.

- Корпоративные данные на личных устройствах — В наши дни каждая организация следует правилу BYOD.BYOD означает, что принесите на рабочее место собственное устройство, такое как ноутбуки или планшеты. Очевидно, что BYOD представляют серьезную угрозу безопасности данных, но из-за проблем с производительностью организации пытаются принять это.

- Социальная инженерия — — это искусство манипулировать людьми таким образом, чтобы они выдавали свою конфиденциальную информацию, такую как данные банковского счета, пароль и т.

Д. Эти преступники могут обманом заставить вас предоставить вашу личную и конфиденциальную информацию, или они получат ваше доверие, чтобы получить доступ на ваш компьютер, чтобы установить вредоносное программное обеспечение, которое даст им контроль над вашим компьютером.Например, электронное письмо или сообщение от вашего друга, которое, вероятно, было отправлено не вашим другом. Преступник может получить доступ к устройству вашего друга, а затем, получив доступ к списку контактов, он может отправить зараженное письмо и сообщение всем контактам. Поскольку сообщение / электронное письмо отправлено известным человеком, получатель обязательно проверит ссылку или вложение в сообщении, тем самым непреднамеренно заразив компьютер.

Д. Эти преступники могут обманом заставить вас предоставить вашу личную и конфиденциальную информацию, или они получат ваше доверие, чтобы получить доступ на ваш компьютер, чтобы установить вредоносное программное обеспечение, которое даст им контроль над вашим компьютером.Например, электронное письмо или сообщение от вашего друга, которое, вероятно, было отправлено не вашим другом. Преступник может получить доступ к устройству вашего друга, а затем, получив доступ к списку контактов, он может отправить зараженное письмо и сообщение всем контактам. Поскольку сообщение / электронное письмо отправлено известным человеком, получатель обязательно проверит ссылку или вложение в сообщении, тем самым непреднамеренно заразив компьютер.

Все, что вам нужно знать

Угрозы кибербезопасности становятся все чаще, разнообразнее и сложнее.Получите быстрый и актуальный обзор 21 угрозы кибербезопасности и узнайте, как получить информацию, необходимую для предотвращения утечки данных и повышения вашей информационной безопасности.

Из этого поста вы узнаете:

Что такое угрозы кибербезопасности?

Угрозы кибербезопасности отражают риск кибератаки. Кибератака — это преднамеренная и злонамеренная попытка организации или отдельного лица взломать системы другой организации или отдельного лица.Мотивы злоумышленника могут включать кражу информации, финансовую выгоду, шпионаж или саботаж.

Каковы основные типы угроз кибербезопасности?

Основные типы киберугроз:

Мы рассмотрим каждую из этих угроз более подробно ниже.

Распределенный отказ в обслуживании (DDoS)

Цель атаки типа «отказ в обслуживании» (DoS) состоит в том, чтобы перегрузить ресурсы целевой системы и заставить ее перестать функционировать, запрещая доступ ее пользователям.Распределенный отказ в обслуживании (DDoS) — это вариант DoS, при котором злоумышленники компрометируют большое количество компьютеров или других устройств и используют их для скоординированной атаки на целевую систему.

DDoS-атаки часто используются в сочетании с другими киберугрозами. Эти атаки могут запускать отказ в обслуживании, чтобы привлечь внимание сотрудников службы безопасности и создать путаницу, в то время как они проводят более тонкие атаки, направленные на кражу данных или причинение другого ущерба.

Методы DDoS-атак включают:

- Ботнеты — системы, находящиеся под контролем хакеров и зараженные вредоносным ПО.Злоумышленники используют этих ботов для проведения DDoS-атак. Крупные ботнеты могут включать в себя миллионы устройств и могут запускать атаки разрушительного масштаба.

- Атака Smurf — отправляет эхо-запросы протокола управляющих сообщений Интернета (ICMP) на IP-адрес жертвы. Запросы ICMP генерируются с «поддельных» IP-адресов. Злоумышленники автоматизируют этот процесс и масштабируют его, чтобы подавить целевую систему.

- TCP SYN flood-атака. — атакует, переполняя целевую систему запросами на соединение.

Когда целевая система пытается завершить соединение, устройство злоумышленника не отвечает, в результате чего целевая система выходит из строя. Это быстро заполняет очередь подключения, не позволяя легитимным пользователям подключаться.

Когда целевая система пытается завершить соединение, устройство злоумышленника не отвечает, в результате чего целевая система выходит из строя. Это быстро заполняет очередь подключения, не позволяя легитимным пользователям подключаться.

Следующие две атаки сегодня менее распространены, поскольку они основаны на уязвимостях в интернет-протоколе (IP), которые были устранены на большинстве серверов и сетей.

- Атака Teardrop — вызывает перекрытие полей длины и смещения фрагментации в IP-пакетах.Целевая система пытается восстановить пакеты, но терпит неудачу, что может привести к ее сбою.

- Пинг смертельной атаки — проверяет целевую систему, используя неверно сформированные или слишком большие IP-пакеты, что приводит к сбою или зависанию целевой системы.

Атака «человек посередине» (MitM)

Когда пользователи или устройства получают доступ к удаленной системе через Интернет, они предполагают, что общаются напрямую с сервером целевой системы. В атаке MitM злоумышленники нарушают это предположение, вставая между пользователем и целевым сервером.

В атаке MitM злоумышленники нарушают это предположение, вставая между пользователем и целевым сервером.

После того, как злоумышленник перехватил сообщения, он может скомпрометировать учетные данные пользователя, украсть конфиденциальные данные и вернуть пользователю разные ответы.

MitM-атаки включают:

- Захват сеанса — злоумышленник захватывает сеанс между сетевым сервером и клиентом. Атакующий компьютер заменяет свой IP-адрес на IP-адрес клиента. Сервер считает, что он переписывается с клиентом, и продолжает сеанс.

- Повторная атака — киберпреступник подслушивает сетевые коммуникации и позже воспроизводит сообщения, выдавая себя за пользователя. Атаки воспроизведения были в значительной степени смягчены за счет добавления меток времени к сетевым коммуникациям.

- Подмена IP-адреса — злоумышленник убеждает систему в том, что она соответствует доверенному и известному объекту.

Таким образом, система предоставляет злоумышленнику доступ. Злоумышленник подделывает свой пакет с IP-адресом источника доверенного хоста, а не с собственным IP-адресом.

Таким образом, система предоставляет злоумышленнику доступ. Злоумышленник подделывает свой пакет с IP-адресом источника доверенного хоста, а не с собственным IP-адресом. - Атака с перехватом — злоумышленники используют незащищенную сетевую связь для доступа к информации, передаваемой между клиентом и сервером. Эти атаки трудно обнаружить, поскольку сетевые передачи работают нормально.

Атаки социальной инженерии

Атаки социальной инженерии работают путем психологического манипулирования пользователями, заставляя их выполнять действия, желаемые злоумышленником, или разглашая конфиденциальную информацию.

Атаки социальной инженерии включают:

- Фишинг — злоумышленники отправляют мошенническую корреспонденцию, которая, как представляется, поступает из законных источников, обычно по электронной почте.Электронное письмо может побуждать пользователя выполнить важное действие или щелкнуть ссылку на вредоносный веб-сайт, что побудит его передать конфиденциальную информацию злоумышленнику или подвергнуть себя вредоносной загрузке. Фишинговые сообщения электронной почты могут содержать вложение электронной почты, зараженное вредоносным ПО.

- Целевой фишинг — вариант фишинга, при котором злоумышленники специально нацелены на лиц, обладающих привилегиями или влиянием в области безопасности, таких как системные администраторы или руководители высшего звена.

- Атаки Homograph — злоумышленники создают поддельные веб-сайты с веб-адресами, очень похожими на обычные веб-сайты.Пользователи получают доступ к этим поддельным веб-сайтам, не замечая небольшого различия в URL-адресах, и могут отправить свои учетные данные или другую конфиденциальную информацию злоумышленнику.

Атака вредоносного и шпионского ПО

Атаки используют множество методов для проникновения вредоносного ПО на устройство пользователя. Пользователей могут попросить выполнить действие, например щелкнуть ссылку или открыть вложение. В других случаях вредоносное ПО использует уязвимости в браузерах или операционных системах для установки без ведома или согласия пользователя.

После установки вредоносного ПО оно может отслеживать действия пользователей, отправлять конфиденциальные данные злоумышленнику, помогать злоумышленнику проникать в другие цели в сети и даже заставлять устройство пользователя участвовать в ботнете, используемом злоумышленником для злого умысла.

Атаки социальной инженерии включают:

- Троянский вирус — заставляет пользователя думать, что это безвредный файл. Троянец может запустить атаку на систему и установить бэкдор, который могут использовать злоумышленники.

- Программа-вымогатель — предотвращает доступ к данным жертвы и угрожает удалить или опубликовать их, если не будет уплачен выкуп.

- Вредоносная реклама — контролируемая хакерами интернет-реклама, содержащая вредоносный код, который заражает компьютер пользователя, когда он нажимает или даже просто просматривает рекламу. Вредоносная реклама была обнаружена во многих ведущих интернет-изданиях.

- Вредоносная программа Wiper — предназначена для уничтожения данных или систем путем перезаписи целевых файлов или уничтожения всей файловой системы.Стеклоочистители обычно предназначены для отправки политического сообщения или сокрытия действий хакеров после кражи данных.

- Drive-by загрузок — злоумышленники могут взламывать веб-сайты и вставлять вредоносные сценарии в код PHP или HTTP на странице. Когда пользователи посещают страницу, вредоносное ПО устанавливается непосредственно на их компьютер; или сценарий злоумышленника перенаправляет пользователей на вредоносный сайт, который выполняет загрузку. Попутные загрузки зависят от уязвимостей в браузерах или операционных системах.

- Незаконное программное обеспечение безопасности — притворяется, что сканирует на наличие вредоносных программ, а затем регулярно показывает пользователю ложные предупреждения и обнаружения.Злоумышленники могут попросить пользователя заплатить за удаление ложных угроз со своего компьютера или за регистрацию программного обеспечения. Пользователи, которые соблюдают правила, передают свои финансовые данные злоумышленнику.

Парольные атаки

Хакер может получить доступ к информации о пароле человека, «обнюхивая» подключение к сети, используя социальную инженерию, угадывая или получая доступ к базе данных паролей. Злоумышленник может «угадать» пароль случайным или систематическим образом.

Атаки паролей включают:

- Подбор пароля методом перебора. — злоумышленник использует программное обеспечение, чтобы попробовать множество разных паролей в надежде угадать правильный.Программное обеспечение может использовать некоторую логику для подбора паролей, связанных с именем человека, его работой, его семьей и т. Д.

- Атака по словарю — словарь общих паролей используется для получения доступа к компьютеру и сети жертвы. Один из методов — скопировать зашифрованный файл с паролями, применить такое же шифрование к словарю регулярно используемых паролей и сопоставить результаты.

Расширенные постоянные угрозы (APT)

Когда человек или группа получают несанкционированный доступ к сети и остаются незамеченными в течение длительного периода времени, злоумышленники могут украсть конфиденциальные данные, намеренно избегая обнаружения сотрудниками службы безопасности организации.APT-атаки требуют сложных злоумышленников и значительных усилий, поэтому они обычно запускаются против национальных государств, крупных корпораций или других очень ценных целей.

Источники киберугроз

Когда вы идентифицируете киберугрозу, важно понимать, кто является субъектом угрозы, а также их тактику, методы и процедуры (ДТС). К распространенным источникам киберугроз относятся:

- Спонсируемые государством — кибератаки, совершаемые странами, могут нарушить связь, военные действия или другие услуги, которыми граждане пользуются ежедневно.

- Террористы — террористы могут атаковать правительственные или военные цели, но иногда могут также атаковать гражданские веб-сайты, чтобы нарушить работу и нанести долговременный ущерб.

- Промышленные шпионы — организованная преступность и международные корпоративные шпионы осуществляют промышленный шпионаж и кражи денежных средств. Их основной мотив — финансовый.

- Организованные преступные группы — преступные группы проникают в системы с целью получения денежной выгоды. Организованные преступные группы используют фишинг, спам и вредоносное ПО для кражи личных данных и онлайн-мошенничества.

- Хакеры — существует большая глобальная популяция хакеров, начиная от начинающих «скрипачей» или тех, кто использует готовые наборы инструментов для защиты от угроз, до опытных операторов, которые могут разрабатывать новые типы угроз и избегать организационной защиты.

- Хактивисты — хактивисты — это хакеры, которые проникают в системы или разрушают их по политическим или идеологическим причинам, а не для получения финансовой выгоды.

- Вредоносный инсайдер — инсайдеры представляют очень серьезную угрозу, поскольку у них есть доступ к корпоративным системам и знания о целевых системах и конфиденциальных данных.Внутренние угрозы могут быть разрушительными, и их очень сложно обнаружить.

- Кибершпионаж — это форма кибератаки с целью похищения секретных или конфиденциальных интеллектуальных данных с целью получения преимущества перед конкурирующей компанией или государственным учреждением.

Основные проблемы и тенденции кибербезопасности

По мере развития технологий растут и угрозы и проблемы, с которыми сталкиваются службы безопасности. Ниже приведены несколько основных тенденций и проблем в области кибербезопасности на сегодняшний день.

Растущая роль искусственного интеллекта (ИИ)

ИИ — палка о двух концах; он улучшает решения по обеспечению безопасности, и в то же время злоумышленники используют его для обхода этих решений.Одна из причин этого — растущая доступность ИИ. В прошлом разработка моделей машинного обучения была возможна только при наличии значительных бюджетов и ресурсов. Однако теперь модели можно разрабатывать на персональных ноутбуках.

Благодаря такой доступности ИИ превратился в инструмент, который превратился из крупной гонки цифровых вооружений в повседневные атаки. В то время как службы безопасности используют искусственный интеллект для обнаружения подозрительного поведения, преступники используют его для создания ботов, подходящих для пользователей-людей, и для динамического изменения характеристик и поведения вредоносных программ.

Пробел в навыках кибербезопасности продолжает расти

С 2018 года растет беспокойство по поводу нехватки навыков кибербезопасности. Экспертов по кибербезопасности просто не хватает, чтобы заполнить все необходимые должности. По мере того, как создается больше компаний, а другие обновляют свои существующие стратегии безопасности, это число увеличивается.

Современные угрозы, от клонированных идентификационных данных до глубоко поддельных кампаний, становится все труднее обнаруживать и пресекать. Навыки безопасности, необходимые для борьбы с этими угрозами, выходят далеко за рамки простого понимания того, как реализовать инструменты или настроить шифрование.Эти угрозы требуют разнообразных знаний о самых разных технологиях, конфигурациях и средах. Чтобы получить эти навыки, организации должны нанять экспертов высокого уровня или выделить ресурсы на собственное обучение.

Взлом транспортных средств и рост угроз Интернета вещей (IoT)

Объем данных, содержащихся в современном автомобиле, огромен. Даже автомобили, которые не являются автономными, оснащены множеством интеллектуальных датчиков. Сюда входят устройства GPS, встроенные коммуникационные платформы, камеры и контроллеры AI.Дома, рабочие места и сообщества многих людей полны подобных умных устройств. Например, персональные помощники, встроенные в динамики, — это умные устройства.

Данные на этих устройствах могут предоставить преступникам конфиденциальную информацию. Эта информация включает частные разговоры, конфиденциальные изображения, информацию для отслеживания и доступ к любым учетным записям, используемым на устройствах. Эти устройства могут быть легко использованы злоумышленниками для шантажа или личной выгоды. Например, злоупотребление финансовой информацией или продажа информации на черном рынке.

В частности, в отношении транспортных средств угроза причинения вреда здоровью людей также очень реальна. Когда автомобили частично или полностью контролируются компьютерами, у злоумышленников есть возможность взломать автомобили, как и любое другое устройство. Это может позволить им использовать автомобили в качестве оружия против других или как средство причинения вреда водителю или пассажирам.

Основные проблемы кибербезопасности

В дополнение к более конкретным вопросам, описанным выше, существуют также более широкие проблемы, с которыми сталкиваются многие группы кибербезопасности.Ниже приведены некоторые из наиболее распространенных текущих проблем.

Мобильными устройствами сложно управлять и обеспечивать безопасность

Даже если люди еще не полностью освоили интеллектуальные технологии, почти у каждого есть какое-то мобильное устройство. Смартфоны, ноутбуки и планшеты — обычное дело. Эти устройства часто являются многоцелевыми, используются как для работы, так и для личных целей, и пользователи могут подключать устройства к нескольким сетям в течение дня.

Такое обилие и широкое распространение делают мобильные устройства привлекательной мишенью для злоумышленников.Таргетинг не нов, но настоящая проблема исходит от служб безопасности, не имеющих полного контроля над устройствами. Политики использования собственного устройства (BYOD) являются обычным явлением, но они часто не включают внутренний контроль или управление.

Часто службы безопасности могут контролировать только то, что происходит с этими устройствами в пределах периметра сети. Устройства могут быть устаревшими, уже зараженными вредоносным ПО или иметь недостаточную защиту. Единственный способ, которым службы безопасности могут заблокировать эти угрозы, — это отказать в подключении, что непрактично.

Сложность облачной среды

По мере того, как предприятия ежедневно переходят на облачные ресурсы, многие среды становятся все более сложными. Это особенно верно в случае гибридных и мультиоблачных сред, которые требуют обширного мониторинга и интеграции.

С каждой облачной службой и ресурсом, включенным в среду, количество конечных точек и вероятность неправильной конфигурации возрастают. Кроме того, поскольку ресурсы находятся в облаке, большинство, если не все конечные точки выходят в Интернет, предоставляя доступ злоумышленникам в глобальном масштабе.

Для защиты этих сред командам кибербезопасности требуются расширенные централизованные инструменты и часто больше ресурсов. Сюда входят ресурсы для круглосуточной защиты и мониторинга, так как ресурсы работают и потенциально уязвимы, даже когда рабочий день закончился.

Сложные фишинговые эксплойты

Фишинг — это старая, но все еще распространенная тактика, используемая злоумышленниками для получения конфиденциальных данных, включая учетные данные и финансовую информацию. В прошлом фишинговые электронные письма были расплывчатыми, часто выдавая себя за авторитетных лиц с широкой базой пользователей.Например, Facebook или Netflix. Однако сейчас фишинг часто использует социальную инженерию.

Многие люди охотно публикуют большой объем информации о себе, в том числе о том, где они живут и работают, о своих увлечениях и приверженности своему бренду. Злоумышленники могут использовать эту информацию для отправки целевых сообщений, увеличивая вероятность того, что пользователи попадутся на их уловки.

Атаки, спонсируемые государством

По мере того, как все больше людей в мире переходит в цифровую сферу, количество крупномасштабных атак, спонсируемых государством, увеличивается.Теперь сети хакеров могут использоваться и покупаться противостоящими национальными государствами и группами интересов для нанесения вреда правительственным и организационным системам.

Результаты некоторых из этих атак очевидны. Например, были выявлены многочисленные атаки, связанные с вмешательством в выборы. Другие, однако, могут остаться незамеченными, молча собирая конфиденциальную информацию, такую как военные стратегии или бизнес-разведка. В любом случае ресурсы, финансирующие эти атаки, позволяют преступникам использовать передовые и распределенные стратегии, которые трудно обнаружить и предотвратить

Приоритизация киберугроз: модель угроз OWASP

Количество киберугроз быстро растет, и организации не могут подготовиться ко всем из них.Чтобы помочь расставить приоритеты в усилиях по кибербезопасности, OWASP разработал модель оценки киберугроз, кратко изложенную ниже:

Риск = Вероятность + Воздействие

Рассмотрите вероятность киберугрозы — насколько легко злоумышленникам осуществить атаку? Есть ли атакующие с соответствующими навыками? Насколько вероятно, что вы сможете обнаружить и устранить угрозу?

Кроме того, рассмотрите влияние угрозы — насколько чувствительны системы, которые могут быть затронуты, насколько ценными и конфиденциальными являются данные, которые могут быть потеряны, и в целом, каково будет финансовое воздействие или влияние на репутацию атаки?

Объединив вероятность с воздействием, вы можете идентифицировать угрозы, которые являются значительными для вашей организации, и обеспечить вашу защиту.

Использование аналитики угроз для предотвращения угроз

Аналитика угроз — это организованная, предварительно проанализированная информация об атаках, которые могут угрожать организации. Анализ угроз помогает организациям понять потенциальные или текущие киберугрозы. Чем больше у сотрудников службы информационной безопасности будет информация об участниках угроз, их возможностях, инфраструктуре и мотивах, тем лучше они смогут защитить свою организацию.

Системы анализа угроз обычно используются в сочетании с другими инструментами безопасности.Когда система безопасности идентифицирует угрозу, ее можно сопоставить с данными аналитики угроз, чтобы сразу понять природу угрозы, ее серьезность и известные методы смягчения или сдерживания угрозы. Во многих случаях анализ угроз может помочь автоматически блокировать угрозы — например, известные неверные IP-адреса могут передаваться на брандмауэр, чтобы автоматически блокировать трафик с взломанных серверов.

Аналитика угроз обычно предоставляется в форме каналов. Существуют бесплатные каналы разведки угроз и другие, предоставляемые исследовательскими организациями в области коммерческой безопасности.Некоторые поставщики предоставляют платформы анализа угроз, которые поставляются с многочисленными потоками аналитики угроз и помогают управлять данными об угрозах и интегрировать их с другими системами безопасности.

Подробнее об угрозах кибербезопасности

Угрозы информационной безопасности и инструменты для их устранения

Ценность информации сегодня делает ее желанным товаром и соблазнительной целью для воровства и саботажа, подвергая тех, кто ее создает и использует, риску нападения.Преступники постоянно находят новые способы обхода инструментов безопасности, а разработчики безопасности работают, чтобы оставаться впереди, создавая более интеллектуальные решения.

Потеря информации может нанести большой вред компании, но, приняв правильные меры предосторожности и используя соответствующие инструменты, риск можно значительно минимизировать. Прочтите, чтобы узнать, какие типы угроз информационной безопасности вы должны учитывать, включая примеры распространенных угроз, и как вы можете снизить свои риски.

Подробнее: Угрозы информационной безопасности и инструменты для их устранения

Drive By Downloads: что это такое и как их избежать

Большинство людей не задумываются дважды о посещаемых веб-сайтах, быстро переходя по ним и не обращая особого внимания на то, будет ли ссылка перенаправлять их или используется ли защищенный протокол.Часто это не проблема, но если вам случится посетить взломанный сайт, ваша система может быть быстро заражена загрузкой с диска.

Здесь мы рассмотрим, что такое диск при загрузке, тип повреждения, который он может вызвать, и рассмотрим некоторые стратегии, которые ваш центр безопасности может использовать для минимизации риска.

Подробнее: Drive By Downloads: что это такое и как их избежать

Киберпреступность: типы, примеры и возможности вашего бизнеса

Киберпреступность — это оборотная сторона кибербезопасности — огромный спектр вредоносных и незаконных действий, осуществляемых с использованием компьютеров и Интернета.Эта статья поможет вам понять киберпреступность и то, как защитить свою организацию от нее.

Подробнее: Киберпреступность: типы, примеры и возможности вашего бизнеса

Что такое MITER ATT & CK: объяснитель

MITER ATT & CK — это глобально доступная база знаний о тактике и методах противодействия, основанная на реальных наблюдениях за кибератаками. Они отображаются в виде матриц, упорядоченных по стадиям атаки, от начального доступа к системе до кражи данных или управления машиной.Существуют матрицы для распространенных настольных платформ — Linux, macOS и Windows, а также для мобильных платформ.

Подробнее: Что такое MITER ATT & CK: An Explainer

Что такое MITER ATT & CK: объяснитель

Структура, модель и таксономия MITER ATT & CK предоставляют систематизированный и структурированный каталог тактик («почему» атаки) и техник («как», а иногда и «что» атаки). Взаимосвязь между тактикой и приемами организована и представлена в виде матрицы ATT & CK.Философия модели ATT & CK заключается в том, что, сосредоточив внимание на защите от документированных угроз и установив приоритеты для них, вы сможете понять, предотвратить и смягчить эти угрозы и атаки.

Подробнее: Устранение угроз безопасности с помощью MITER ATT & CK

Защита от программ-вымогателей: предотвращение, защита, удаление

Атака программы-вымогателя может нанести вред организации. Во время атаки киберпреступники блокируют доступ к вашим файлам или сети, утверждая, что если вы заплатите выкуп, ваш доступ будет восстановлен.Эффективная стратегия защиты от программ-вымогателей необходима для предотвращения значительного ущерба и должна включать три основных элемента: предотвращение, защиту и быстрое удаление.

Подробнее: Защита от программ-вымогателей: предотвращение, защита, удаление

5 лучших методов социальной инженерии и способы их предотвращения

Социальная инженерия использует самое слабое звено в нашей цепочке безопасности — нашу человеческую рабочую силу — для получения доступа к корпоративным сетям.Злоумышленники используют все более изощренные уловки и эмоциональные манипуляции, чтобы заставить сотрудников, даже старшего звена, передать конфиденциальную информацию. Узнайте об этапах атаки социальной инженерии, каковы основные угрозы социальной инженерии по данным InfoSec Institute и передовые методы защиты от них.

Подробнее: 5 лучших методов социальной инженерии и способы их предотвращения

Обнаружение повышения привилегий: ключ к предотвращению расширенных атак

Злоумышленники становятся все более изощренными, и организованные группы хакеров проводят сложные атаки против привлекательных целей.Ключевым компонентом почти всех продвинутых атак является повышение привилегий — попытка скомпрометировать учетную запись, а затем расширить привилегии злоумышленника, либо получив контроль над несколькими учетными записями, либо увеличив уровень привилегий скомпрометированной учетной записи.

Прочтите, чтобы понять, как работает эскалация привилегий, как ее обнаружить в вашей организации и как защитить свои системы и остановить расширенные атаки, прежде чем они достигнут ваших наиболее важных активов.

Подробнее: Обнаружение повышения привилегий: ключ к предотвращению сложных атак

Концепции SIEM: инциденты безопасности

Инциденты безопасности указывают на отказ от мер безопасности или нарушение систем или данных организации.Это включает в себя любое событие, которое угрожает целостности, доступности или конфиденциальности информации. Причины инцидентов безопасности включают нарушения периметра, кибератаки и внутренние угрозы.

Инциденты обычно требуют действий ИТ-администратора. Реагирование на инциденты (IR) — это организованный процесс, с помощью которого организации защищаются от инцидентов безопасности.

Подробнее: Концепции SIEM: инциденты безопасности

См. Наши дополнительные руководства по информационной безопасности

Более подробные руководства по дополнительным темам информационной безопасности, таким как утечки данных, см. Ниже:

Руководство по безопасности SIEM

БезопасностьSIEM означает интеграцию SIEM с инструментами безопасности, инструментами мониторинга сети, инструментами мониторинга производительности, критически важными серверами и конечными точками, а также другими ИТ-системами.

Смотрите популярные статьи в нашем руководстве по безопасности siem

Руководство по аналитике поведения пользователей и сущностей

UEBA — это аббревиатура от User and Entity Behavior Analytics, которая представляет собой категорию инструментов кибербезопасности, которые анализируют поведение пользователей и применяют расширенную аналитику для обнаружения аномалий.

См. Популярные статьи в нашем руководстве по аналитике поведения пользователей и объектов.

Руководство по внутренним угрозам

Внутренняя угроза — это злонамеренная деятельность против организации, исходящая от пользователей, имеющих законный доступ к сети, приложениям или базам данных организации.

См. Популярные статьи в нашем справочнике по внутренним угрозам

Руководство по операционным центрам безопасности

Операционный центр безопасности (SOC) — это традиционно физический объект с организацией, в которой размещается группа информационной безопасности.

См. Популярные статьи в нашем руководстве по центру безопасности.

Руководство по DLP

DLP — это подход, направленный на защиту деловой информации. Это не позволяет конечным пользователям перемещать ключевую информацию за пределы сети.

Смотрите популярные статьи в нашем руководстве по DLP

Руководство по реагированию на инциденты

Реагирование на инциденты — это подход к устранению нарушений безопасности.

См. Популярные статьи в нашем руководстве по реагированию на инциденты

Руководство по соответствию нормативным требованиям

См. Популярные статьи в нашем руководстве по соблюдению нормативных требований

10 главных угроз информационной безопасности

Современные технологии и постоянное подключение общества к Интернету позволяют вести бизнес в большей степени, чем когда-либо прежде, в том числе на черном рынке.Киберпреступники тщательно исследуют новые способы доступа к наиболее чувствительным сетям в мире. Защита бизнес-данных — это растущая проблема, но осведомленность — это первый шаг. Вот 10 основных угроз информационной безопасности на сегодняшний день:

Технология со слабой безопасностью — Новые технологии появляются каждый день. Чаще всего новые гаджеты имеют некоторую форму доступа в Интернет, но не имеют плана обеспечения безопасности. Это представляет собой очень серьезный риск — каждое незащищенное соединение означает уязвимость.Быстрое развитие технологий — свидетельство новаторов, однако безопасность сильно отстает. 1 .

Атаки на социальные сети — Киберпреступники используют социальные сети в качестве средства распространения сложной географической атаки, называемой «водозаборник». Злоумышленники идентифицируют и заражают группу веб-сайтов, которые, по их мнению, члены целевой организации посетят 2 .

Вредоносное ПО для мобильных устройств — Эксперты по безопасности заметили риски в безопасности мобильных устройств с самого начала их подключения к Интернету.Минимальная мобильная нечестность среди длинного списка недавних атак беспокоит пользователей гораздо меньше, чем следовало бы. Учитывая нерушимую зависимость нашей культуры от сотовых телефонов и то, как мало киберпреступников нацелены на них, это создает катастрофическую угрозу.

Сторонняя запись — Киберпреступники предпочитают путь наименьшего сопротивления. Target — это пример крупной сетевой атаки через сторонние точки входа. Поставщик HVAC глобального ритейлера оказался неудачливым подрядчиком, чьи учетные данные были украдены и использованы для кражи наборов финансовых данных для 70 миллионов клиентов 3 .

Пренебрежение правильной конфигурацией — Инструменты для работы с большими данными могут быть настроены в соответствии с потребностями организации. Компании продолжают игнорировать важность правильной настройки параметров безопасности. New York Times недавно стала жертвой утечки данных в результате включения только одной из нескольких критически важных функций, необходимых для полной защиты информации организации 4 .

Устаревшее программное обеспечение безопасности — Обновление программного обеспечения безопасности является базовой практикой управления технологиями и обязательным шагом к защите больших данных.Программное обеспечение разработано для защиты от известных угроз. Это означает, что любой новый вредоносный код, попадающий в устаревшую версию программного обеспечения безопасности, останется незамеченным.

Социальная инженерия — Киберпреступники знают, что у методов вторжения есть срок годности. Они обратились к надежным нетехническим методам, таким как социальная инженерия, которые полагаются на социальное взаимодействие и психологические манипуляции для получения доступа к конфиденциальным данным. Эта форма вторжения непредсказуема и эффективна.

Отсутствие шифрования — Защита конфиденциальных бизнес-данных при передаче и хранении — это мера, которую немногие отрасли еще не приняли, несмотря на ее эффективность.Отрасль здравоохранения обрабатывает чрезвычайно конфиденциальные данные и осознает серьезность их потери — вот почему соответствие HIPAA требует, чтобы каждый компьютер был зашифрован.

Корпоративные данные на личных устройствах — Независимо от того, распространяет ли организация корпоративные телефоны, доступ к конфиденциальным данным по-прежнему осуществляется с личных устройств. Инструменты мобильного управления существуют для ограничения функциональности, но устранение лазеек не входит в список приоритетов для многих организаций.

Неадекватная технология безопасности — Инвестирование в программное обеспечение, которое контролирует безопасность сети, стало растущей тенденцией в корпоративном пространстве после болезненного количества утечек данных в 2014 году. Программное обеспечение предназначено для отправки предупреждений при попытках вторжения, однако предупреждения имеют ценность только в том случае, если кто-то доступен для их устранения. Компании слишком сильно полагаются на технологии, чтобы полностью защититься от атак, когда они задумывались как управляемый инструмент.

Чтобы узнать больше об онлайн-программе магистратуры Джорджтаунского университета в области управления технологиями, запросите дополнительную информацию или свяжитесь с представителем приемной комиссии по телефону (202) 687-8888.

Источники

1 Ten Napel, Novealthy, Mano. «Носимые устройства и количественная оценка самостоятельной разработки — безопасность — в первую очередь». Wired.com. Conde Nast Digital, 2015. Интернет. 12 сентября 2015 г.

2 Стерлинг, Брюс. «Spear-phishing and Water-holing». Wired.com. Conde Nast Digital, 10 октября 2012 г. Интернет. 12 сентября 2015 г.

3 Кребс, Брайан. «Целевой разрыв в цифрах». Кребс о безопасности RSS. Кребс о безопасности, 14 мая 2014 г., Web. 12 сентября 2015 г.

4 «Уроки кибербезопасности из взлома New York Times.»GovDefenders. DLT Solutions, 2013. Интернет. 12 сентября 2015 г.

Угроза информационной безопасности — обзор

Метрики для определения вероятности защиты

В главе 1 было указано, что существует три компонента риска: воздействие, уязвимость и вероятность. Эта книга посвящена почти исключительно компоненту уязвимости. Можно ли вообще измерить компонент вероятности риска? Другими словами, кто-то хочет знать вероятность того, что в будущем произойдет инцидент безопасности.Можно ли делать такие прогнозы так же, как метеорологи прогнозируют ураганы?

Как обсуждалось в Главе 1 и в других местах, отсутствие надежных статистических данных об инцидентах представляет собой серьезное препятствие для этого типа показателей. В частности, отсутствие стабильных условий затрудняет корреляцию конкретных факторов риска с событиями безопасности.

Предположим, можно создать модель уязвимости для конкретной угрозы. Термин «модель» означает, что можно идентифицировать параметр или параметры, которые влияют на величину уязвимости, которая, в свою очередь, является функцией одного или нескольких факторов риска.Одна из проблем безопасности заключается в том, что величина этих факторов риска часто неизвестна. Можно предположить наихудший случай для фактора риска и подставить это значение в выражение для параметра уязвимости. Но такой подход не очень тонкий, и в идеале можно было бы надеяться, что сможет разработать более тонкое представление о риске.

Такое представление возможно, если предположить, что один или несколько факторов риска представляют собой нормально распределенные случайные величины или какое-либо другое распределение вероятностей, соответствующее случаю.Более конкретно, можно предположить, что пределы распределения вероятностей, которые по определению должны интегрироваться в единицу, связаны с условиями конкретного сценария. Отмеченный ранее параметр уязвимости теперь характеризуется в терминах распределения значений факторов риска. Фактически было создано распределение сценариев риска.

Если известно значение параметра уязвимости, которое должно быть достигнуто для обеспечения защиты от данной опасной угрозы, теперь это значение можно сравнить с нормальным распределением значений параметров уязвимости.Это сравнение дает вероятность уязвимости перед угрозой. Другими словами, он определяет вероятность того, что значение параметра безопасности превышает минимальное значение, необходимое для обеспечения защиты. Эквивалентно этот показатель определяет вероятность защиты.

Важно отметить, что этот метод «ничего не говорит» о вероятности возникновения угрозы в будущем. Более того, он не указывает, что метод смягчения действительно будет эффективным. Существует презумпция эффективности, и в спектре возможных сценариев уязвимости указывается, какая часть этих сценариев успешно решается конкретным методом смягчения последствий.Проиллюстрируем эту технику с помощью некоторых графиков.

Предположим, что определенный параметр безопасности управляет компонентом уязвимости риска для данной угрозы. Более того, этот параметр является функцией одного или нескольких факторов риска, которыми для физических угроз могут быть расстояние, время, давление и т. Д. Предположим далее, что нельзя априори определить значение этого фактора (факторов) риска. Таким образом, по умолчанию предполагается, что значение фактора риска является нормально распределенной случайной величиной.

Кроме того, ограничения на это распределение продиктованы условиями конкретного сценария.Этот факт означает, что распределение вероятностей не распространяется на плюс и минус бесконечность. Следовательно, требуется математическая точность нормализации распределения, чтобы распределение вероятностей составляло единицу.

Нормально распределенные случайные величины известны из главы 1 и, в частности, из рисунка 1.6. Поскольку в этом упрощенном примере параметр безопасности является функцией одного фактора риска, параметр безопасности был охарактеризован в терминах нормально распределенной случайной величины.Еще более впечатляющим является тот факт, что, если известно минимальное значение параметра безопасности, необходимое для достижения устойчивости против опасной угрозы, также определяется вероятность защиты.

На рис. 13.15 показано ориентировочное нормальное распределение значений параметров безопасности. 12 Затененная часть представляет значения параметра, которые не превышают минимальное значение, необходимое для защиты, x . Следовательно, значения в заштрихованной части распределения — это те сценарии, которые остаются уязвимыми для угрозы, вызывающей озабоченность, а незатененная часть представляет сценарии, которые находятся под защитой.

Рисунок 13.15. Нормальное распределение (индикативных) параметров безопасности и вероятность защиты.

Если кривая на рис. 13.15 проинтегрирована от нижнего предела, продиктованного сценарием, до начала заштрихованной области x , получится желаемое совокупное распределение. Кумулятивное распределение определяет все значения параметра, которые меньше значения, необходимого для защиты. На рис. 13.16 показано одно такое кумулятивное распределение. 13

Рисунок 13.16. Кумулятивное распределение параметра безопасности.

Сразу очевидно, что этот метод потенциально полезен для определения окупаемости инвестиций в метод смягчения последствий. В этом случае может быть определено ожидаемое значение, то есть стоимость уменьшения, умноженная на вероятность защиты. Ожидаемое значение позволяет напрямую сравнивать меры безопасности, чтобы получить их сравнительное соотношение цены и качества. В частности, он измеряет, оправданы ли дополнительные вложения, необходимые для достижения дополнительной защиты, на основе дополнительной защиты, которую он предоставляет, то есть дополнительного числа сценариев, которые он успешно решает.

В первом опубликованном описании этого метода он был применен к уязвимости к транспортным взрывчатым веществам [4]. В этом случае целью была вероятность защиты, обеспечиваемая стеклопакетами. Избыточное давление или давление, превышающее атмосферное давление, и импульс, то есть давление, интегрированное по времени, вызванное взрывной ударной волной, определяют повреждение конструкций, с которыми он взаимодействует.