что это такое и как в него попасть?

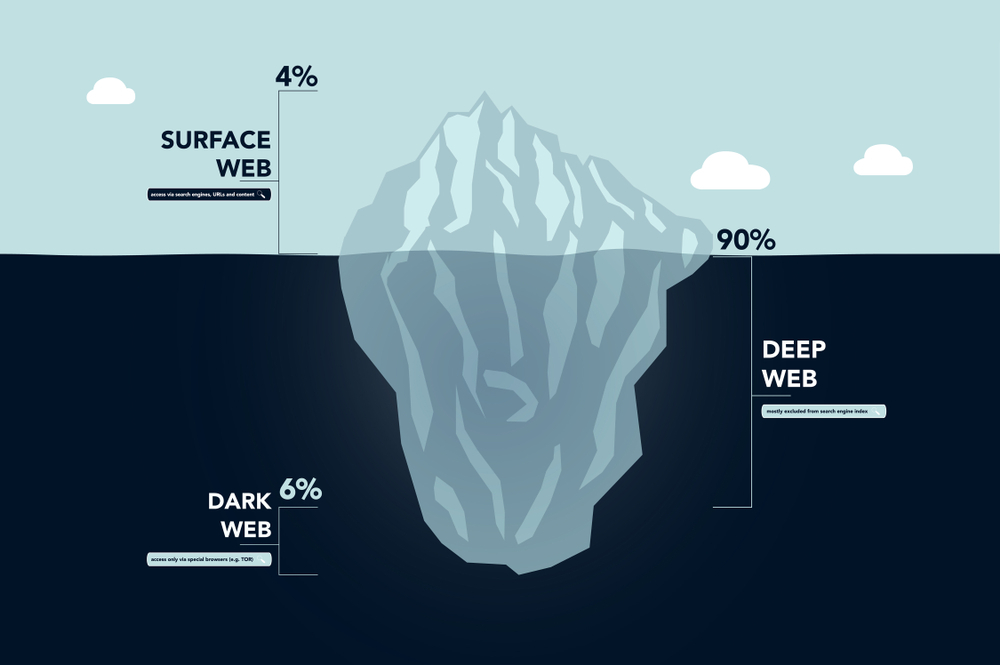

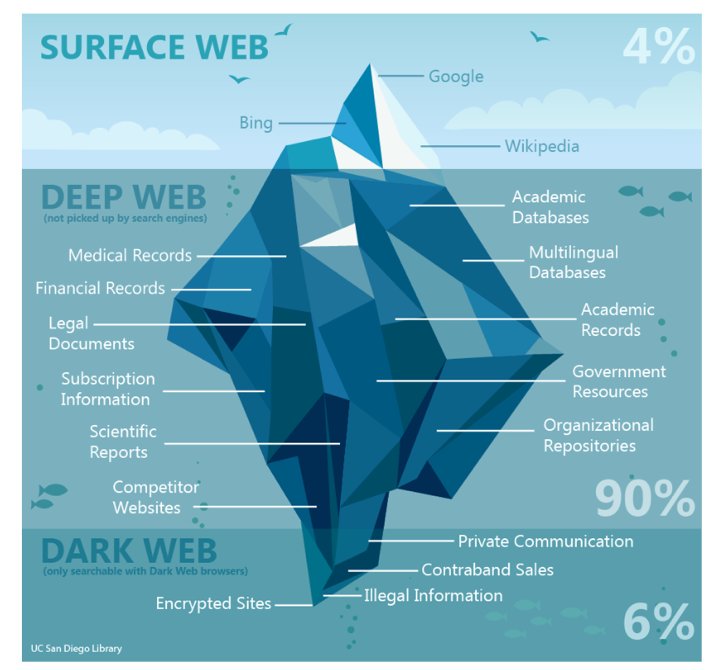

По некоторым оценкам Сеть содержит в 500 раз больше контента, чем проиндексировано в Google в результатах поиска. Ссылки, которые демонстрирует поисковые системы в ответ на ваш запрос, известны как «поверхностная сеть». Другой, скрытый контент, называют «глубокой сетью». Это подводит нас к вопросам о том, что такое дарк нет и как войти в даркнет?

- Внимание: ваш провайдер может определить, что вы используете Tor

- Глубокая сеть против даркнета

- Что такое даркнет и как туда попасть?

- Черный интернет — как попасть и использовать?

- Как зайти в дарк нет — VPN поверх Tor или Tor поверх VPN?

- Темный интернет — как попасть в I2P

- Как выйти в даркнет — Freenet

Большая часть этой статьи посвящена использованию анонимных сетей, таких как Tor. Интернет-провайдеры могут определить, когда используется Tor, поскольку IP-адреса ее узлов являются публичными.

Интернет-провайдеры могут определить, когда используется Tor, поскольку IP-адреса ее узлов являются публичными.

Если вы хотите применять Tor приватно, задействуйте VPN либо узлы этой сети, которые не проиндексированы. При использовании VPN интернет-провайдер не сможет увидеть, что вы соединены с узлом Tor.

Глубокую сеть часто путают с даркнетом. Глубокая сеть и доступная в ней информация хранится в открытом доступе, но не индексируются поисковыми системами. Вам не потребуются специальное программное обеспечение, чтобы добраться до глубокой сети. Специализированные поисковые системы, директории и справочники могут помочь найти нужные данные.

Многие поисковые системы по глубокой сети были закрыты или выкуплены. Например, Alltheweb и CompletePlanet. Но некоторые из них всё ещё держатся на плаву:

- DeeperWeb –использует в своей работе поисковый движок Google.

- Виртуальная библиотека WWW –это скорее справочник, а не поисковая система.

- Surfwax – индексирует каналы RSS.

Выше перечислены хорошие поисковики. Но специализированные сервисы лучше подходят для поиска информации в глубокой сети. Например, если вы ищете судебное дело, используйте поисковую систему по публичным делам вашего региона или страны.

Что такое darknet? Даркнет – это маленькая часть глубокой сети, которая скрыта намеренно. Сайты, расположенные в «тёмной» сети,требуют специальных средств для доступа к ним. Тип ресурса, который чаще всего ассоциируется с даркнетом – это онлайн-магазины по продаже наркотиков, оружия, номеров украденных банковских карт и т.п.

В наиболее тёмных уголках этой сети нанимают киллеров, участвуют в продаже людей и обмениваются детской порнографией. Кроме этого даркнет содержит контент и данные, доступ к которым можно получить анонимно. Это может быть блог, форум, чат или частный игровой сервер.

Даркнет и Tor часто используются журналистами для обмена секретной информацией. В частности, слив данных с сайта Эшли Медисон был размещён на сайте, доступном только пользователям Tor.

Сайты, функционирующие в тёмной сети, разбросаны по серверам по всему миру. Эта статья расскажет, как получить доступ к даркнету через Tor (сокращённо от The Onion Router). Адреса сайтов, расположенных в даркнете, используют доменную зону “.onion”. Это означает, что они доступны только пользователям Tor.

Tor – это сеть волонтёрских узлов, через которые перенаправляется интернет-трафик. Соединение шифруется, и весь трафик передаётся по узлам, расположенным по всему миру, делая каждого пользователя анонимным.

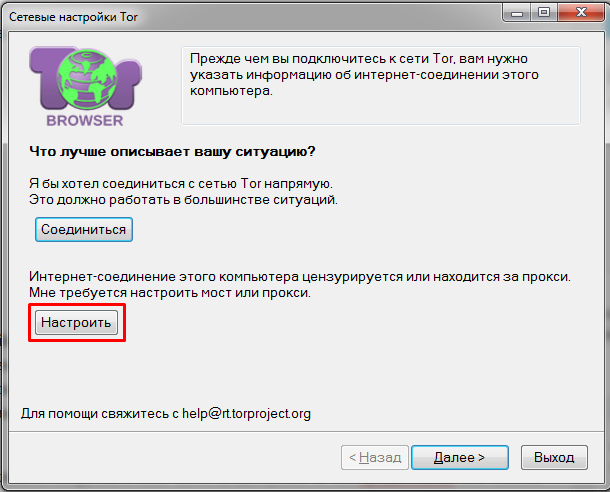

Так как же попасть в сеть Tor? Простейший путь – скачать и установить браузер Tor.

Официально браузер Tor теперь доступен и на Android. Вы можете скачать его в Google Play или со страницы загрузки Tor. На момент написания этой статьи браузер Tor для Android всё ещё находится в статусе альфа-версии и дополнительно требует предварительной установки Orbot.

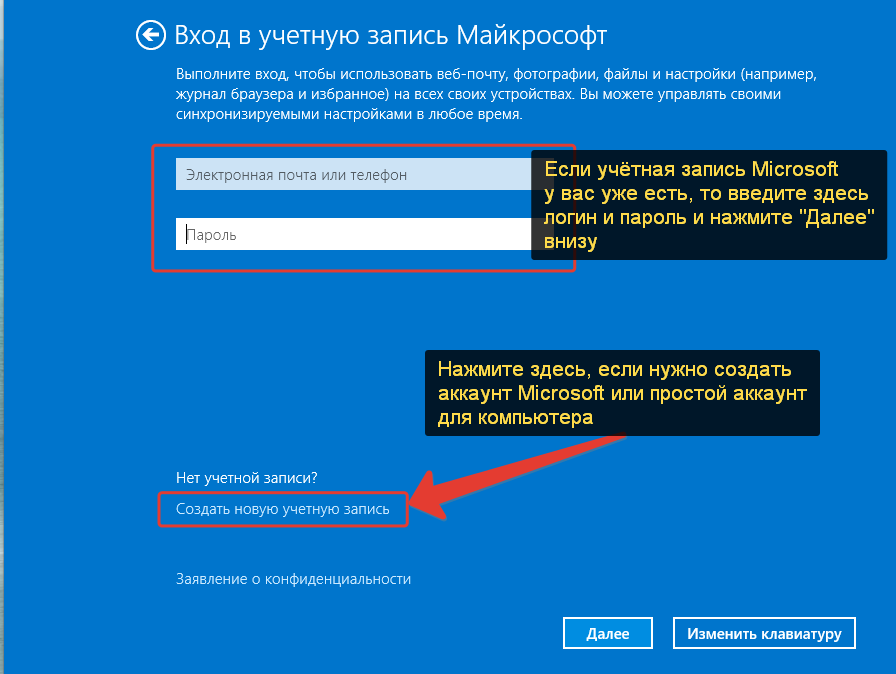

Если вы планируете что-то заказать в даркнет-магазине, вам придется создать ложную личность. Это подразумевает создание зашифрованного email с новым адресом, анонимного биткойн-кошелька, отключение JavaScript в браузере Tor, исследование поставщиков и многое другое.

Сайты с доменной зоной .onion не появляются в результатах поиска Google. Но есть несколько поисковых систем по даркнет, которые индексируют их: Onion.city, Onion.to и NotEvil.

Reddit – также полезный ресурс для поиска нужного сайта в даркнет или глубокой сети. Попробуйте поискать в топиках /r/deepweb, /r/onions или /r/Tor. Скрытые справочники, вроде этого также могут быть полезны для сужения области поиска.

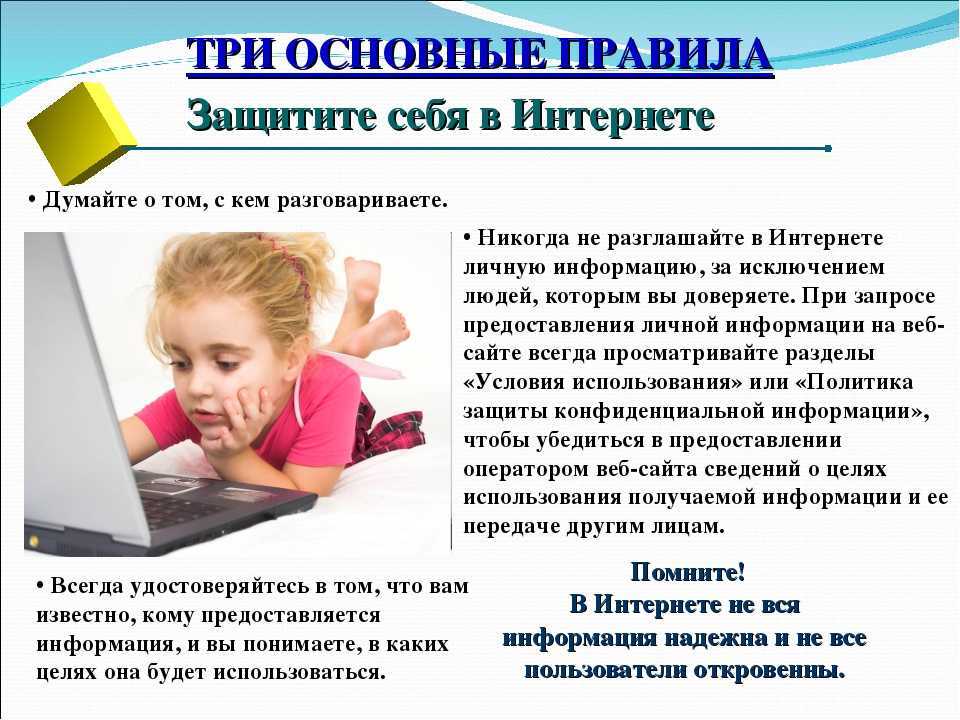

Нелишним будет ещё раз напомнить, что безопасность и анонимность первостепенны при нахождении на сайтах, функционирующих в тёмной сети.

Еще одной мерой предосторожности является проверка корректности адреса сайта .onion. Он включают в себя строку относительно случайных букв и цифр. Мы рекомендуем проверять адрес в трёх различных источниках перед тем, как переходить на любой сайт, функционирующий в даркнете.

После того, как удостоверились, что адрес правильный, сохраните его в зашифрованном файле (браузер Tor не запомнит ваше посещение). Иначе можете стать жертвой фишинга.

VPN позволяет шифровать весь интернет-трафик, как входящий, так и исходящий. Перенаправляет его через сервер, выбранный самим пользователем.

VPN в сочетании с Tor повышает уровень безопасности и анонимности пользователя. Но есть важное различие между тем, как они связываются между собой.

Если вы соединяетесь с VPN и запускаете браузер Tor, то используете Tor поверх VPN. Весь трафик с устройства идёт на сервер VPN, а затем перенаправляется в сеть Tor перед тем, как достигнуть адресата. При этом интернет-провайдер видит только зашифрованный трафик с VPN, и не узнает, что вы находитесь в сети Tor.

Tor, запущенный поверх VPN, подразумевает, что сервис-анонимайзер будет видеть, что вы пользуетесь Tor. А также хранить метаданные вашего трафика в логах, но не сможет увидеть его содержание, зашифрованного в сети Tor.

VPN-провайдер, не сохраняющий логи, метаданных трафика или пользовательских сессий, предпочтительнее. Например, NordVPN или IPVanish

Tor поверх VPN не защищает пользователей от вредоносных узлов Tor. Поскольку узлы Tor поддерживаются волонтёрами, но не все они играют по правилам. Последний узел перед тем, как трафик передается на сайт назначения, называется выходным узлом. Выходной узел расшифровывает трафик, поэтому может украсть вашу персональную информацию или внедрить вредоносный код. Кроме этого выходные узлы Tor часто блокируются сайтами, которые им не доверяют.

Поскольку узлы Tor поддерживаются волонтёрами, но не все они играют по правилам. Последний узел перед тем, как трафик передается на сайт назначения, называется выходным узлом. Выходной узел расшифровывает трафик, поэтому может украсть вашу персональную информацию или внедрить вредоносный код. Кроме этого выходные узлы Tor часто блокируются сайтами, которые им не доверяют.

Существует менее популярный вариант VPN поверх Tor. Насколько мы знаем, только два VPN- провайдера, AirVPN и BolehVPN, предоставляют такой сервис. Хотя ни один из них не отличается хорошей скоростью. В этом случае трафик сначала проходит через сеть Tor, а затем через VPN. Это значит, что VPN- провайдер не видит ваш реальный IP-адрес, а VPN защищает вас от плохих выходных узлов Tor.

Большим недостатком подобного подхода является то, что ваш интернет-провайдер будет знать, что вы используете Tor.

Tor поверх VPN подразумевает доверие VPN-провайдеру, но не вашему интернет-провайдеру, и является лучшим вариантом для доступа к сайтам . onion.

onion.

VPN поверх Tor подразумевает доверие вашему интернет-провайдеру, а не провайдеру VPN и подходит, если вы хотите избежать плохих выходных узлов Tor. Оба метода предпочтительнее, чем не использовать VPN вовсе.

Основной компромисс – это скорость. Из-за всех этих узлов, через которые проходит ваш трафик, Tor сам по себе снижает скорость.

I2P– это анонимная сеть, которая представляет собой альтернативу Tor. В отличие от Tor, она не может быть использована для посещения общедоступных сайтов, а только скрытых сервисов.

I2P не может быть использована для доступа к сайтам .onion, поскольку это совершенно отдельная от Tor сеть. Вместо этого I2P использует свои скрытые сайты, называемые “eepsites”.

Так зачем вам использовать I2P вместо Tor? Она менее популярна и не может быть использована для доступа к обычным сайтам. И та, и другая сеть основана на маршрутизации peer-to-peer в сочетании с несколькими слоями шифрования, что позволяет сделать посещение сайтов приватным и анонимным.

НоI2P имеет некоторые преимущества. Она гораздо быстрее и надёжнее Tor по нескольким. Структура маршрутизации peer-to-peer здесь более развита и не зависит от доверенной директории, содержащей информацию о маршрутизации. I2P использует однонаправленные шлюзы. Поэтому злоумышленник может перехватить только исходящий или только входящий трафик, но не оба потока сразу.

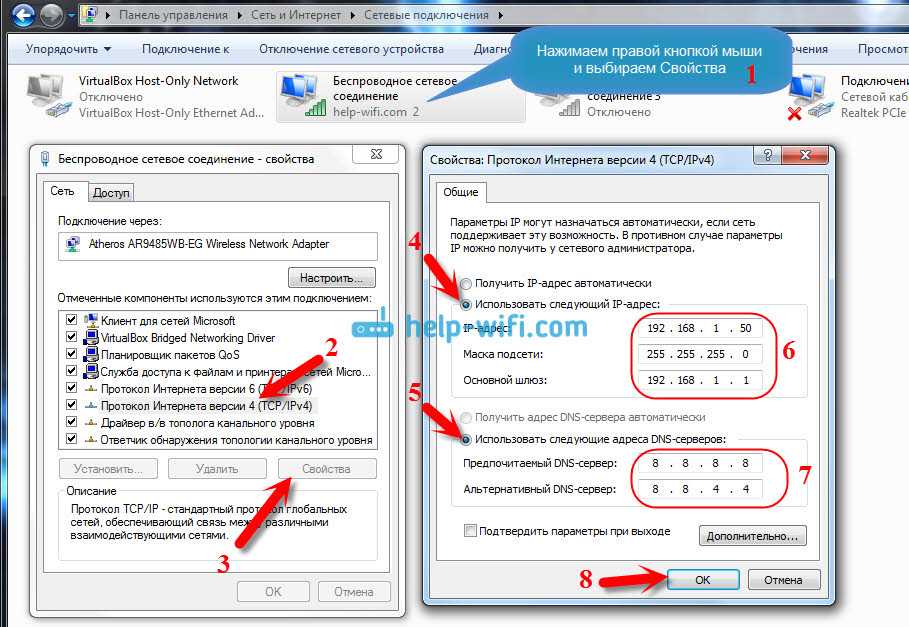

Настройка I2P намного сложнее, чем Tor. I2P должна быть скачана и установлена, после чего настройка осуществляется через консоль маршрутизатора. Затем каждое отдельное приложение должно быть настроено для работы с I2P. В браузере нужно будет задать настройки прокси-сервера, чтобы использовать правильный порт.

Freenet – это отдельная самостоятельная сеть внутри интернета, которая не может быть использована для посещения общедоступных сайтов. Она применяется только для доступа к контенту, загруженному в Freenet, который распространяется на основе peer-to-peer маршрутизации.

В отличие от I2P и Tor, здесь вам не нужен сервер для хранения контента. После того, как вы что-то загрузили, это остаётся в сети навсегда. Даже если вы перестанете использовать Freenet. Но при условии, что эта информация будет популярна.

После того, как вы что-то загрузили, это остаётся в сети навсегда. Даже если вы перестанете использовать Freenet. Но при условии, что эта информация будет популярна.

Freenet обеспечивает подключение в одном из двух режимов:закрытой и открытой сети. Режим закрытой сети позволяет указать, кто ваши друзья в сети и делиться контентом только с ними. Это помогает группам пользователей создавать закрытые анонимные сети.

Кроме этого пользователи могут подключиться к Freenet в открытом режиме, который автоматически подключает участников к сети. Открытая сеть использует несколько централизованных серверов в дополнение к децентрализованной сети peer-to-peer.

Настройка относительно проста. Загрузите, установите и запустите. Когда вы откроете браузер, используемый по умолчанию, Freenet уже будет готова и запущена через веб-интерфейс. Но, к сожалению, Freenet всё ещё является экспериментальным проектом.

Сергей Бензенкоавтор-переводчик

что это такое и как в него попасть?

По некоторым оценкам Сеть содержит в 500 раз больше контента, чем проиндексировано в Google в результатах поиска. Ссылки, которые демонстрирует поисковые системы в ответ на ваш запрос, известны как «поверхностная сеть». Другой, скрытый контент, называют «глубокой сетью». Это подводит нас к вопросам о том, что такое дарк нет и как войти в даркнет?

Ссылки, которые демонстрирует поисковые системы в ответ на ваш запрос, известны как «поверхностная сеть». Другой, скрытый контент, называют «глубокой сетью». Это подводит нас к вопросам о том, что такое дарк нет и как войти в даркнет?

- Внимание: ваш провайдер может определить, что вы используете Tor

- Глубокая сеть против даркнета

- Что такое даркнет и как туда попасть?

- Черный интернет — как попасть и использовать?

- Как зайти в дарк нет — VPN поверх Tor или Tor поверх VPN?

- Темный интернет — как попасть в I2P

- Как выйти в даркнет — Freenet

Большая часть этой статьи посвящена использованию анонимных сетей, таких как Tor. Интернет-провайдеры могут определить, когда используется Tor, поскольку IP-адреса ее узлов являются публичными.

Если вы хотите применять Tor приватно, задействуйте VPN либо узлы этой сети, которые не проиндексированы. При использовании VPN интернет-провайдер не сможет увидеть, что вы соединены с узлом Tor.

Глубокую сеть часто путают с даркнетом. Глубокая сеть и доступная в ней информация хранится в открытом доступе, но не индексируются поисковыми системами. Вам не потребуются специальное программное обеспечение, чтобы добраться до глубокой сети. Специализированные поисковые системы, директории и справочники могут помочь найти нужные данные.

Многие поисковые системы по глубокой сети были закрыты или выкуплены. Например, Alltheweb и CompletePlanet. Но некоторые из них всё ещё держатся на плаву:

- DeeperWeb –использует в своей работе поисковый движок Google.

- Виртуальная библиотека WWW –это скорее справочник, а не поисковая система.

- Surfwax – индексирует каналы RSS.

Выше перечислены хорошие поисковики. Но специализированные сервисы лучше подходят для поиска информации в глубокой сети. Например, если вы ищете судебное дело, используйте поисковую систему по публичным делам вашего региона или страны.

Что такое darknet? Даркнет – это маленькая часть глубокой сети, которая скрыта намеренно. Сайты, расположенные в «тёмной» сети,требуют специальных средств для доступа к ним. Тип ресурса, который чаще всего ассоциируется с даркнетом – это онлайн-магазины по продаже наркотиков, оружия, номеров украденных банковских карт и т.п.

Сайты, расположенные в «тёмной» сети,требуют специальных средств для доступа к ним. Тип ресурса, который чаще всего ассоциируется с даркнетом – это онлайн-магазины по продаже наркотиков, оружия, номеров украденных банковских карт и т.п.

В наиболее тёмных уголках этой сети нанимают киллеров, участвуют в продаже людей и обмениваются детской порнографией. Кроме этого даркнет содержит контент и данные, доступ к которым можно получить анонимно. Это может быть блог, форум, чат или частный игровой сервер.

Даркнет и Tor часто используются журналистами для обмена секретной информацией. В частности, слив данных с сайта Эшли Медисон был размещён на сайте, доступном только пользователям Tor.

Сайты, функционирующие в тёмной сети, разбросаны по серверам по всему миру. Эта статья расскажет, как получить доступ к даркнету через Tor (сокращённо от The Onion Router). Адреса сайтов, расположенных в даркнете, используют доменную зону “.onion”. Это означает, что они доступны только пользователям Tor.

Tor – это сеть волонтёрских узлов, через которые перенаправляется интернет-трафик. Соединение шифруется, и весь трафик передаётся по узлам, расположенным по всему миру, делая каждого пользователя анонимным.

Так как же попасть в сеть Tor? Простейший путь – скачать и установить браузер Tor.

Официально браузер Tor теперь доступен и на Android. Вы можете скачать его в Google Play или со страницы загрузки Tor. На момент написания этой статьи браузер Tor для Android всё ещё находится в статусе альфа-версии и дополнительно требует предварительной установки Orbot.

Если вы планируете что-то заказать в даркнет-магазине, вам придется создать ложную личность. Это подразумевает создание зашифрованного email с новым адресом, анонимного биткойн-кошелька, отключение JavaScript в браузере Tor, исследование поставщиков и многое другое.

Сайты с доменной зоной .onion не появляются в результатах поиска Google. Но есть несколько поисковых систем по даркнет, которые индексируют их: Onion. city, Onion.to и NotEvil.

city, Onion.to и NotEvil.

Reddit – также полезный ресурс для поиска нужного сайта в даркнет или глубокой сети. Попробуйте поискать в топиках /r/deepweb, /r/onions или /r/Tor. Скрытые справочники, вроде этого также могут быть полезны для сужения области поиска.

Нелишним будет ещё раз напомнить, что безопасность и анонимность первостепенны при нахождении на сайтах, функционирующих в тёмной сети.

Еще одной мерой предосторожности является проверка корректности адреса сайта .onion. Он включают в себя строку относительно случайных букв и цифр. Мы рекомендуем проверять адрес в трёх различных источниках перед тем, как переходить на любой сайт, функционирующий в даркнете.

После того, как удостоверились, что адрес правильный, сохраните его в зашифрованном файле (браузер Tor не запомнит ваше посещение). Иначе можете стать жертвой фишинга.

VPN позволяет шифровать весь интернет-трафик, как входящий, так и исходящий. Перенаправляет его через сервер, выбранный самим пользователем.

VPN в сочетании с Tor повышает уровень безопасности и анонимности пользователя. Но есть важное различие между тем, как они связываются между собой.

Если вы соединяетесь с VPN и запускаете браузер Tor, то используете Tor поверх VPN. Весь трафик с устройства идёт на сервер VPN, а затем перенаправляется в сеть Tor перед тем, как достигнуть адресата. При этом интернет-провайдер видит только зашифрованный трафик с VPN, и не узнает, что вы находитесь в сети Tor.

Tor, запущенный поверх VPN, подразумевает, что сервис-анонимайзер будет видеть, что вы пользуетесь Tor. А также хранить метаданные вашего трафика в логах, но не сможет увидеть его содержание, зашифрованного в сети Tor.

VPN-провайдер, не сохраняющий логи, метаданных трафика или пользовательских сессий, предпочтительнее. Например, NordVPN или IPVanish

Tor поверх VPN не защищает пользователей от вредоносных узлов Tor. Поскольку узлы Tor поддерживаются волонтёрами, но не все они играют по правилам. Последний узел перед тем, как трафик передается на сайт назначения, называется выходным узлом. Выходной узел расшифровывает трафик, поэтому может украсть вашу персональную информацию или внедрить вредоносный код. Кроме этого выходные узлы Tor часто блокируются сайтами, которые им не доверяют.

Выходной узел расшифровывает трафик, поэтому может украсть вашу персональную информацию или внедрить вредоносный код. Кроме этого выходные узлы Tor часто блокируются сайтами, которые им не доверяют.

Существует менее популярный вариант VPN поверх Tor. Насколько мы знаем, только два VPN- провайдера, AirVPN и BolehVPN, предоставляют такой сервис. Хотя ни один из них не отличается хорошей скоростью. В этом случае трафик сначала проходит через сеть Tor, а затем через VPN. Это значит, что VPN- провайдер не видит ваш реальный IP-адрес, а VPN защищает вас от плохих выходных узлов Tor.

Большим недостатком подобного подхода является то, что ваш интернет-провайдер будет знать, что вы используете Tor.

Tor поверх VPN подразумевает доверие VPN-провайдеру, но не вашему интернет-провайдеру, и является лучшим вариантом для доступа к сайтам .onion.

VPN поверх Tor подразумевает доверие вашему интернет-провайдеру, а не провайдеру VPN и подходит, если вы хотите избежать плохих выходных узлов Tor. Оба метода предпочтительнее, чем не использовать VPN вовсе.

Оба метода предпочтительнее, чем не использовать VPN вовсе.

Основной компромисс – это скорость. Из-за всех этих узлов, через которые проходит ваш трафик, Tor сам по себе снижает скорость.

I2P– это анонимная сеть, которая представляет собой альтернативу Tor. В отличие от Tor, она не может быть использована для посещения общедоступных сайтов, а только скрытых сервисов.

I2P не может быть использована для доступа к сайтам .onion, поскольку это совершенно отдельная от Tor сеть. Вместо этого I2P использует свои скрытые сайты, называемые “eepsites”.

Так зачем вам использовать I2P вместо Tor? Она менее популярна и не может быть использована для доступа к обычным сайтам. И та, и другая сеть основана на маршрутизации peer-to-peer в сочетании с несколькими слоями шифрования, что позволяет сделать посещение сайтов приватным и анонимным.

НоI2P имеет некоторые преимущества. Она гораздо быстрее и надёжнее Tor по нескольким. Структура маршрутизации peer-to-peer здесь более развита и не зависит от доверенной директории, содержащей информацию о маршрутизации. I2P использует однонаправленные шлюзы. Поэтому злоумышленник может перехватить только исходящий или только входящий трафик, но не оба потока сразу.

I2P использует однонаправленные шлюзы. Поэтому злоумышленник может перехватить только исходящий или только входящий трафик, но не оба потока сразу.

Настройка I2P намного сложнее, чем Tor. I2P должна быть скачана и установлена, после чего настройка осуществляется через консоль маршрутизатора. Затем каждое отдельное приложение должно быть настроено для работы с I2P. В браузере нужно будет задать настройки прокси-сервера, чтобы использовать правильный порт.

Freenet – это отдельная самостоятельная сеть внутри интернета, которая не может быть использована для посещения общедоступных сайтов. Она применяется только для доступа к контенту, загруженному в Freenet, который распространяется на основе peer-to-peer маршрутизации.

В отличие от I2P и Tor, здесь вам не нужен сервер для хранения контента. После того, как вы что-то загрузили, это остаётся в сети навсегда. Даже если вы перестанете использовать Freenet. Но при условии, что эта информация будет популярна.

Freenet обеспечивает подключение в одном из двух режимов:закрытой и открытой сети. Режим закрытой сети позволяет указать, кто ваши друзья в сети и делиться контентом только с ними. Это помогает группам пользователей создавать закрытые анонимные сети.

Режим закрытой сети позволяет указать, кто ваши друзья в сети и делиться контентом только с ними. Это помогает группам пользователей создавать закрытые анонимные сети.

Кроме этого пользователи могут подключиться к Freenet в открытом режиме, который автоматически подключает участников к сети. Открытая сеть использует несколько централизованных серверов в дополнение к децентрализованной сети peer-to-peer.

Настройка относительно проста. Загрузите, установите и запустите. Когда вы откроете браузер, используемый по умолчанию, Freenet уже будет готова и запущена через веб-интерфейс. Но, к сожалению, Freenet всё ещё является экспериментальным проектом.

Сергей Бензенкоавтор-переводчик

Быстро развивающаяся гиг-экономика даркнета представляет собой растущую угрозу

В центре внимания ОГО: даркнет

Эксперты заметили резкое увеличение количества объявлений о поиске помощи для наемных хакеров. Вот на что они нацелены и как реагировать на угрозу.

Андрада Фискутеан

ОГО |

ДжоссНату / Getty ImagesВ центре внимания ОГО: даркнет

- Что такое темная сеть? Как получить к нему доступ…

- 10 вещей, которые вы должны знать о темноте…

- Быстро развивающаяся гиг-экономика даркнета — это…

- Состояние даркнета: выводы…

- Ваши данные продаются в темноте…

Показать больше

«Мне нужен хакер сайта за 2000 долларов», «Взломать этот сайт за 10 тысяч долларов», «Можете ли вы собирать информацию с сайтов наших конкурентов?» или «Можно ли удалять отзывы? Бюджет 300 долларов».

Сообщения, подобные этим, в которых люди пытаются нанять черных шляп, заполонили некоторые из самых активных хакерских форумов в даркнете. Большинство таких сообщений касаются атак на веб-сайты, покупки и продажи клиентских баз данных или получения доступа к корпоративным веб-ресурсам. Большинство людей хотят купить, но некоторые также продают. Как новые, так и опытные киберпреступники рекламируют то, что они могут предложить, демонстрируя свой опыт и готовность нарушать закон.

Большинство таких сообщений касаются атак на веб-сайты, покупки и продажи клиентских баз данных или получения доступа к корпоративным веб-ресурсам. Большинство людей хотят купить, но некоторые также продают. Как новые, так и опытные киберпреступники рекламируют то, что они могут предложить, демонстрируя свой опыт и готовность нарушать закон.

Исследователи из охранной компании Positive Technologies проанализировали десятку самых известных форумов в темной сети и заявили, что в прошлом году количество подобных сообщений увеличилось. На этих форумах зарегистрировано более восьми миллионов пользователей, которые в общей сложности опубликовали более 80 миллионов сообщений.

«Мы рассматривали хакерские сервисы, которые представляли бы угрозу безопасности корпоративных сайтов или веб-приложений, — говорит старший аналитик по информационной безопасности Вадим Соловьев. «Мы заметили всплеск интереса к взлому веб-сайтов».

Роман Санников, директор Insikt Group, Recorded Future, говорит, что его компания также заметила рост такой активности в даркнете.

Взлом обычного веб-сайта обычно стоит менее 10 000 долларов, в то время как пользовательские базы данных стоят от 100 до 20 000 долларов или от 5 до 50 долларов за 1000 записей, говорится в отчете Positive Technologies.

Как всегда, некоторые хакеры, которые предлагают свои навыки, любят хвастаться своей сильной рабочей «этикой». «Предлагаю услугу по целевому взлому интересующих вас ресурсов в сети […] Без оплаты — оплата только после предоставления доказательств того, что был осуществлен доступ к базе данных, заполненному шеллу или скомпрометированному серверу», — говорится в одном из объявлений.

Подавляющее большинство сообщений, 90%, исходят от людей, заинтересованных в покупке хакерских услуг, а 7% написаны преступниками, рекламирующими то, что они могут сделать. Остальные — на продажу хакерских инструментов и программ (2%) и на поиск сообщников (1%) — людей, готовых поделиться своим опытом с «профессионалами-единомышленниками».

Остальные — на продажу хакерских инструментов и программ (2%) и на поиск сообщников (1%) — людей, готовых поделиться своим опытом с «профессионалами-единомышленниками».

Соловьев говорит, однако, что те 7% постов, предлагающих хакерские услуги, не следует недооценивать, так как трудно понять, сколько клиентов они привлекают. Обычно услуги, предлагаемые на этих форумах, являются узкоспециализированными, говорит он, и мало кто может совмещать различные компетенции. «Если мы говорим о взломе веб-сайтов, некоторые [черные шляпы] умеют взламывать веб-сайты, чтобы получить к ним доступ, в то время как другие знают, что можно сделать с этими доступами», — говорит он.

Позитивные ТехнологииЗапрос на покупку доступа к взломанным веб-сайтам

Санников из Recorded Future соглашается. «Как только люди получают несанкционированный доступ, они часто ничего не делают с этим сами, что выходит за рамки их конкретной области знаний», — говорит он. «Вместо этого они продают доступ другим, которые затем извлекают конфиденциальную информацию, сбрасывают вредоносное ПО, создают ботнет или блокируют системы».

Когда исследователи Positive Technology просматривали объявления, размещенные покупателями, они заметили, что 69% были связаны со взломом веб-сайтов, а 21% были направлены на получение пользовательских или клиентских баз данных от цели — такая информация, по словам Соловьева, обычно интересует конкурентов и спамеров.

Позитивные технологииПредлагаемые услуги по взлому веб-сайтов

Несколько человек, около 4% от общего числа, хотели внедрить вредоносный код на веб-сайты, поведение, которое может быть связано с атаками водопоя или веб-скиммерами. Меньшая группа преступников (3%) искала кого-то, кто хотел бы взломать веб-сайт, чтобы удалить определенные данные, такие как негативные отзывы о компании. Наконец, еще меньший класс постов предлагал на продажу готовые программы и хакерские скрипты.

Веб-сайты — популярная цель наемных хакеров

Соловьева не удивляет, что пользователи хакерских форумов хотят атаковать веб-сайты. «Когда компании запускают веб-сайты, безопасность чаще всего не является проблемой номер один», — говорит он.

Взлом веб-сайта может стоить до 10 000 долларов, согласно объявлениям, найденным командой Соловьева. Однако некоторые покупатели выделяют на такие работы всего несколько сотен долларов. Рынок разнообразен, и все, что можно купить в криминальных целях, будет, возможно, по выгодной цене.

Позитивные ТехнологииЗапрос на взлом определенного веб-сайта

Люди хотят приобрести веб-шеллы, доступ к административным интерфейсам веб-сайтов или готовые эксплойты, которые можно использовать для внедрения SQL-кода. Веб-оболочки (файлы, загруженные на сервер, которые злоумышленник может использовать для выполнения команд ОС через веб-интерфейс), например, могут стоить от нескольких центов до 1000 долларов, что является низкой ценой, поскольку получаемые привилегии ограничены, объясняет Соловьев.

Рынок личных данных в даркнете процветает

Среди наиболее распространенных рекламных объявлений — те, которые нацелены на интернет-магазины. Взлом этих компаний обычно стоит от 50 до 2000 долларов. Злоумышленники часто хотят внедрить вредоносный код JavaScript на веб-сайты, чтобы перехватывать данные, вводимые покупателями. «Клиенты регистрируются на этих сайтах, оставляя свои личные данные. Они совершают покупки, вводя информацию о кредитной карте, и используют облачные сервисы для хранения информации», — говорит Соловьев.

Его команда заметила, что уже взломанные базы данных могут стоить до 20 000 долларов или до 50 долларов за 1000 записей. Записи пользователей обычно содержат такую информацию, как имя пользователя, адрес электронной почты, полное имя, номер телефона, домашний адрес, дату рождения и иногда даже номер социального страхования. «Традиционная покупка и продажа украденных или просочившихся баз данных по-прежнему широко распространена из-за потенциальных преступных возможностей, которые могут быть связаны с ними», — говорит Стефано ДиБлази, исследователь угроз в Digital Shadows. «Например, злоумышленники с финансовыми мотивами могут использовать данные украденных кредитных карт, извлеченные из базы данных, для отмывания украденных денег. Кроме того, киберпреступники могут использовать личную информацию для различных целей, включая мошенничество с безработицей и налоговыми льготами, а также кражу личных данных и захват учетных записей», — говорит он.

«Например, злоумышленники с финансовыми мотивами могут использовать данные украденных кредитных карт, извлеченные из базы данных, для отмывания украденных денег. Кроме того, киберпреступники могут использовать личную информацию для различных целей, включая мошенничество с безработицей и налоговыми льготами, а также кражу личных данных и захват учетных записей», — говорит он.

По этим причинам, по словам ДиБлази, рынок баз данных процветает больше, чем рынок взлома веб-сайтов, который вместо этого характеризуется высоким спросом и низким предложением.

Как снизить риск киберпреступности по найму

Конечно, компании должны отслеживать объявления в темной сети на предмет запросов или предложений, которые нацелены на них или их отрасль. Кроме того, вот на чем, по мнению экспертов, организации должны сосредоточиться:

Повышение безопасности веб-сайтов

Команда Соловьева обнаружила множество объявлений, нацеленных на веб-ресурсы. Компании, по его словам, недостаточно защищают их, и последствия могут быть разрушительными. Если веб-сервис размещен на сервере, подключенном к внутренней сети, злоумышленник теоретически может проникнуть в корпоративную инфраструктуру. «Если хакер получает контроль над веб-ресурсом, он может изменить информацию на нем, разместить вредоносное ПО и перехватить номера кредитных карт, которые пользователи вводят при оплате товаров и услуг», — говорит он.

Если веб-сервис размещен на сервере, подключенном к внутренней сети, злоумышленник теоретически может проникнуть в корпоративную инфраструктуру. «Если хакер получает контроль над веб-ресурсом, он может изменить информацию на нем, разместить вредоносное ПО и перехватить номера кредитных карт, которые пользователи вводят при оплате товаров и услуг», — говорит он.

Более того, предыдущий отчет, опубликованный Positive Technologies в августе 2020 года, показал, что 86% компаний, прошедших пентест, оказались уязвимыми из-за недостаточной защиты их веб-приложений. «Веб-приложения часто создаются собственными силами компаниями, у которых практически нет опыта в разработке коммерческого программного обеспечения, и они рассматривают безопасность лишь как второстепенную мысль, если вообще думают об этом, поэтому неудивительно, что веб-сайты стали точкой входа для киберворов», — говорит Соловьев. .

Взлом веб-приложений компании может привести к утечке данных или нарушению правил конфиденциальности, но злоумышленник также может использовать ресурсы этой организации в качестве платформы для распространения вредоносных программ или для хранения инструментов, которые будут загружены во время других атак.

Пересмотреть подход к безопасности веб-приложений

Вероятность того, что компания станет жертвой атаки, значительно возросла, поскольку преступным группировкам больше не нужно целенаправленно взламывать сайты: они могут просто купить пачку доступов в темноте паутина в целости и сохранности, — говорит Соловьев. Он считает, что компании могут оказаться «под интенсивными атаками со стороны низкоквалифицированных хакеров, которые в массовом порядке ищут известные уязвимости на веб-сайтах».

«Чтобы свести к минимуму атаки на веб-ресурсы, организациям следует использовать комплексный подход к безопасности веб-приложений, включающий подробный анализ и тестирование, а также внедрение таких технологий, как брандмауэры веб-приложений или проактивная защита от атак», — говорит Соловьев. При построении системы безопасности он рекомендует руководствоваться принципами риск-ориентированного подхода, учитывающего масштабы негативных последствий, которые компания может допустить.

Защита от фишинга и компрометации деловой почты

Санников из Recorded Future утверждает, что одной из самых больших проблем для организаций должен быть фишинг и компрометация деловой электронной почты. «С таким большим количеством информации, доступной через скомпрометированные учетные данные с помощью таких средств, как снифферы и веб-инъекции, а также документы, просочившиеся на сайтах-вымогателях, злоумышленникам стало намного проще получить доступ к учетным записям сотрудников, а затем перемещаться по компании для повышения привилегий или Компрометация деловой электронной почты», — говорит он.

«Кроме того, благодаря утечке документов на сайтах, занимающихся вымогательством, злоумышленникам будет легче разрабатывать убедительные приманки для нападения на организации-партнеры компаний-жертв. Если злоумышленник находит счет-фактуру от жертвы третьему лицу, он может легко подделать его и отправить тому же лицу из третьего лица, которое изначально работало над ним», — говорит Санников.

Он советует компаниям быть в курсе и отслеживать все веб-инъекции, рекламируемые на платформах даркнета. «Наблюдение за сайтами-вымогателями, чтобы узнать, не стала ли жертвой третья сторона, с которой вы работаете, поможет вам поставить тревожные флажки вокруг любого общения или взаимодействия, которое вы могли иметь с этой компанией», — говорит Санников.

Установите исправление и соблюдайте правила безопасности

ДиБлази добавляет, что хакеры в черных шляпах часто авантюристичны и, вероятно, сначала попытаются нацелиться на «низко висящие плоды». «Самый эффективный способ предотвратить эти атаки — убедиться, что ваша компания является надежной мишенью, установив обновленные исправления безопасности и внедрив передовые методы кибергигиены», — сказал он. «Кроме того, наличие собственной или сторонней группы по анализу киберугроз может поддержать усилия групп безопасности по приоритизации мер безопасности и смягчению потенциальных угроз».

По словам ДиБлази, компании, работающие в Интернете, всегда должны исходить из того, что киберпреступники активно используют их данные или будут использовать их в будущем.

Связанный:

- Черная шляпа

- Хакерские группы

- Интернет-безопасность

Copyright © 2021 IDG Communications, Inc.

7 горячих тенденций кибербезопасности (и 2 уходят в тень)

Что такое вредоносное ПО: определение, примеры, обнаружение и восстановление

Функция

Какие существуют типы вредоносных программ? Как вы можете предотвратить, обнаружить или удалить его? У нас есть ответы.

Джош Фрулингер

Соавтор, ОГО |

Джакарин2521 / Саймон2579 / Getty ImagesОпределение вредоносного ПО

Вредоносное ПО, сокращение от вредоносного программного обеспечения, – это общий термин для вирусов, червей, троянов и других вредоносных компьютерных программ, которые хакеры используют для уничтожения и получения доступа к конфиденциальной информации. Как заявляет Microsoft, «[вредоносное ПО] — это универсальный термин для обозначения любого программного обеспечения, предназначенного для нанесения ущерба отдельному компьютеру, серверу или компьютерной сети». Другими словами, программное обеспечение идентифицируется как вредоносное ПО на основе его предполагаемого использования, а не конкретного метода или технологии, использованных для его создания.

Как заявляет Microsoft, «[вредоносное ПО] — это универсальный термин для обозначения любого программного обеспечения, предназначенного для нанесения ущерба отдельному компьютеру, серверу или компьютерной сети». Другими словами, программное обеспечение идентифицируется как вредоносное ПО на основе его предполагаемого использования, а не конкретного метода или технологии, использованных для его создания.

Это означает, что вопрос, скажем, в чем разница между вредоносным ПО и вирусом, немного упускает из виду: вирус — это тип вредоносного ПО, поэтому все вирусы являются вредоносными программами (но не каждое вредоносное ПО является вирусом). .

Типы вредоносных программ

Существует несколько различных способов классификации вредоносных программ; во-первых, тем, как распространяется вредоносное программное обеспечение. Вы, наверное, слышали, что слова вирус , троян, и червь используются взаимозаменяемо, но, как объясняет Symantec, они описывают три слегка различающихся способа, которыми вредоносное ПО может заразить целевые компьютеры:

- Червь – это отдельная вредоносная программа, которая воспроизводит себя и распространяется с компьютера на компьютер.

- Вирус – это фрагмент компьютерного кода, который встраивается в код другой автономной программы, а затем заставляет эту программу выполнять вредоносные действия и распространяться.

- Троян – это программа, которая не может воспроизводить себя, но маскируется под то, что нужно пользователю, и обманным путем заставляет его активировать ее, чтобы нанести ущерб и распространиться.

Вредоносное ПО также может быть установлено на компьютер «вручную» самими злоумышленниками, либо путем получения физического доступа к компьютеру, либо путем повышения привилегий для получения удаленного доступа администратора.

Еще один способ классифицировать вредоносное ПО по тому, что оно делает после успешного заражения компьютеров жертвы. Вредоносное ПО использует широкий спектр потенциальных методов атаки:

- Шпионское ПО определяется Webroot Cybersecurity как «вредоносное ПО, используемое с целью тайного сбора данных о ничего не подозревающих пользователях».

По сути это отслеживает ваше поведение при использовании компьютера, а также данные, которые вы отправляете и получаете, обычно с целью отправки этой информации третьей стороне. Кейлоггер – это особый вид шпионского ПО, которое записывает все нажатия клавиш пользователем и отлично подходит для кражи паролей.

По сути это отслеживает ваше поведение при использовании компьютера, а также данные, которые вы отправляете и получаете, обычно с целью отправки этой информации третьей стороне. Кейлоггер – это особый вид шпионского ПО, которое записывает все нажатия клавиш пользователем и отлично подходит для кражи паролей. - Руткит — это, как описано TechTarget, «программа или, чаще, набор программных средств, которые предоставляют злоумышленнику удаленный доступ и контроль над компьютером или другой системой». Он получил свое название, потому что это набор инструментов, которые (как правило, незаконно) получают корневой доступ (управление на уровне администратора в терминах Unix) над целевой системой и использовать эту возможность, чтобы скрыть свое присутствие.

- Рекламное ПО — это вредоносное ПО, которое заставляет ваш браузер перенаправлять веб-рекламу, которая часто сама стремится загрузить еще более вредоносное ПО.

Как отмечает The New York Times , рекламное ПО часто использует соблазнительные «бесплатные» программы, такие как игры или расширения для браузера.

Как отмечает The New York Times , рекламное ПО часто использует соблазнительные «бесплатные» программы, такие как игры или расширения для браузера. - Программа-вымогатель – это разновидность вредоносного ПО, которое шифрует файлы на вашем жестком диске и требует оплаты, обычно в биткойнах, в обмен на ключ дешифрования. Несколько громких вспышек вредоносных программ за последние несколько лет, таких как Petya, являются программами-вымогателями. Без ключа расшифровки жертвы математически не могут восстановить доступ к своим файлам. Так называемый scareware — это своего рода теневая версия программы-вымогателя; он утверждает, что взял под контроль ваш компьютер и требует выкуп, но на самом деле просто использует уловки, такие как циклы перенаправления браузера, чтобы создать впечатление, что он нанес больше вреда, чем на самом деле, и, в отличие от программ-вымогателей, может быть относительно легко отключен.

- Криптоджекинг — это еще один способ, которым злоумышленники могут заставить вас предоставить им биткойны, только он работает без вашего ведома.

Вредоносное ПО для майнинга криптовалют заражает ваш компьютер и использует циклы вашего процессора для майнинга биткойнов для получения прибыли злоумышленником. Программное обеспечение для майнинга может работать в фоновом режиме в вашей операционной системе или даже как JavaScript в окне браузера.

Вредоносное ПО для майнинга криптовалют заражает ваш компьютер и использует циклы вашего процессора для майнинга биткойнов для получения прибыли злоумышленником. Программное обеспечение для майнинга может работать в фоновом режиме в вашей операционной системе или даже как JavaScript в окне браузера. - Вредоносная реклама — это использование законной рекламы или рекламных сетей для скрытой доставки вредоносного ПО на компьютеры ничего не подозревающих пользователей. Например, киберпреступник может заплатить за размещение рекламы на законном веб-сайте. Когда пользователь нажимает на объявление, код в объявлении либо перенаправляет его на вредоносный веб-сайт, либо устанавливает вредоносное ПО на его компьютер. В некоторых случаях вредоносное ПО, встроенное в рекламу, может запускаться автоматически без каких-либо действий со стороны пользователя. Этот метод называется «загрузкой с диска».

Любое конкретное вредоносное ПО имеет как способ заражения, так и поведенческую категорию. Так, например, WannaCry — это червь-вымогатель. И конкретная часть вредоносного ПО может иметь разные формы с разными векторами атаки: например, банковское вредоносное ПО Emotet было замечено в дикой природе как троян и червь.

Так, например, WannaCry — это червь-вымогатель. И конкретная часть вредоносного ПО может иметь разные формы с разными векторами атаки: например, банковское вредоносное ПО Emotet было замечено в дикой природе как троян и червь.

Взглянув на 10 основных нарушителей вредоносного ПО по данным Центра интернет-безопасности за июнь 2018 года, вы получите представление о типах вредоносных программ. На сегодняшний день наиболее распространенным вектором заражения является спам по электронной почте, который обманом заставляет пользователей активировать вредоносное ПО в стиле троянов. WannaCry и Emotet являются наиболее распространенными вредоносными программами в списке, но многие другие, включая NanoCore и Gh0st, относятся к категории 9.0150 Трояны удаленного доступа или RAT — по сути, руткиты, которые распространяются подобно троянам. Криптовалютные вредоносные программы, такие как CoinMiner, завершают список.

Как предотвратить вредоносное ПО

Поскольку спам и фишинговая электронная почта являются основным вектором заражения компьютеров вредоносными программами, лучший способ предотвратить вредоносное ПО — убедиться, что ваши почтовые системы надежно заблокированы, а ваши пользователи знают, как обнаружить опасность. Мы рекомендуем сочетать тщательную проверку вложенных документов и ограничение потенциально опасного поведения пользователей, а также просто знакомить ваших пользователей с распространенными фишинговыми схемами, чтобы их здравый смысл мог действовать.

Мы рекомендуем сочетать тщательную проверку вложенных документов и ограничение потенциально опасного поведения пользователей, а также просто знакомить ваших пользователей с распространенными фишинговыми схемами, чтобы их здравый смысл мог действовать.

Что касается более технических профилактических мер, вы можете предпринять ряд шагов, в том числе установить исправление и обновление всех ваших систем, вести инвентаризацию оборудования, чтобы вы знали, что вам нужно защищать, и проводить непрерывную оценку уязвимостей на ваша инфраструктура. Когда дело доходит до атак программ-вымогателей, один из способов быть готовым — всегда делать резервные копии ваших файлов, гарантируя, что вам никогда не придется платить выкуп, чтобы получить их обратно, если ваш жесткий диск зашифрован.

Защита от вредоносных программ

Антивирусное программное обеспечение является наиболее широко известным продуктом в категории продуктов для защиты от вредоносных программ; несмотря на то, что в названии есть слово «вирус», большинство предложений борются со всеми формами вредоносного ПО. Хотя профессионалы в области безопасности считают его устаревшим, он по-прежнему является основой базовой защиты от вредоносных программ. Согласно недавним тестам AV-TEST, лучшее на сегодняшний день антивирусное программное обеспечение принадлежит производителям Лаборатории Касперского, Symantec и Trend Micro.

Хотя профессионалы в области безопасности считают его устаревшим, он по-прежнему является основой базовой защиты от вредоносных программ. Согласно недавним тестам AV-TEST, лучшее на сегодняшний день антивирусное программное обеспечение принадлежит производителям Лаборатории Касперского, Symantec и Trend Micro.

Когда речь идет о более продвинутых корпоративных сетях, 9Предложения 0150 Endpoint Security обеспечивают надежную защиту от вредоносных программ. Они обеспечивают не только обнаружение вредоносного ПО на основе сигнатур, которое вы ожидаете от антивируса, но и антишпионское ПО, персональный брандмауэр, контроль приложений и другие способы предотвращения вторжений на хост. Gartner предлагает список своих лучших решений в этой области, в который входят продукты Cylance, CrowdStrike и Carbon Black.

Как обнаружить вредоносное ПО

Вполне возможно — и даже вероятно — что ваша система в какой-то момент будет заражена вредоносным ПО, несмотря на все ваши усилия. Как вы можете сказать наверняка? Обозреватель CSO Роджер Граймс написал подробное описание того, как диагностировать ваш компьютер на наличие потенциальных вредоносных программ, которые могут оказаться полезными.

Как вы можете сказать наверняка? Обозреватель CSO Роджер Граймс написал подробное описание того, как диагностировать ваш компьютер на наличие потенциальных вредоносных программ, которые могут оказаться полезными.

Когда вы достигаете уровня корпоративных ИТ-специалистов, вы также можете использовать более продвинутые инструменты наблюдения, чтобы видеть, что происходит в вашей сети, и обнаруживать заражения вредоносным ПО. Большинство форм вредоносного ПО используют сеть для распространения или отправки информации обратно своим контроллерам, поэтому сетевой трафик содержит сигналы заражения вредоносным ПО, которые в противном случае вы могли бы пропустить; Существует широкий спектр инструментов для мониторинга сети по цене от нескольких долларов до нескольких тысяч. Существуют также инструменты SIEM, которые произошли от программ управления журналами; эти инструменты анализируют журналы с различных компьютеров и устройств в вашей инфраструктуре в поисках признаков проблем, включая заражение вредоносным ПО. Поставщики SIEM варьируются от крупных компаний, таких как IBM и HP Enterprise, до более мелких специалистов, таких как Splunk и Alien Vault.

Поставщики SIEM варьируются от крупных компаний, таких как IBM и HP Enterprise, до более мелких специалистов, таких как Splunk и Alien Vault.

Удаление вредоносного ПО

Как удалить вредоносное ПО после заражения — это вопрос на миллион долларов. Удаление вредоносных программ — сложная задача, и метод может варьироваться в зависимости от типа, с которым вы имеете дело. CSO содержит информацию о том, как удалить руткиты, программы-вымогатели и криптоджекинг или иным образом восстановить их. У нас также есть руководство по аудиту вашего реестра Windows, чтобы понять, как двигаться дальше.

Если вы ищете инструменты для очистки вашей системы, у Tech Radar есть хорошая подборка бесплатных предложений, в которой есть как знакомые имена из антивирусного мира, так и новички, такие как Malwarebytes.

Примеры вредоносного ПО

Мы уже обсуждали некоторые из текущих угроз вредоносного ПО, которые вырисовываются сегодня. Но существует длинная, легендарная история вредоносных программ, восходящая к зараженным гибким дискам, которыми обменивались любители Apple II в 1980-х годах, и червю Морриса, распространявшемуся по машинам Unix в 1988 году. Некоторые другие громкие атаки вредоносных программ включали:

Некоторые другие громкие атаки вредоносных программ включали:

- ILOVEYOU , червь, распространившийся со скоростью лесного пожара в 2000 году и причинивший ущерб более чем на 15 миллиардов долларов

- SQL Slammer , который остановил интернет-трафик в течение нескольких минут после его первого быстрого распространения в 2003 году

- Conficker , червь, который использовал незакрытые бреши в Windows и использовал различные направления атак — от внедрения вредоносного кода до фишинговых электронных писем — для взлома паролей и захвата устройств Windows в ботнет.

- Zeus , троянец-кейлоггер конца 00-х годов, нацеленный на банковскую информацию

- КриптоЛокер , первая широко распространенная атака программ-вымогателей, код которой постоянно используется в аналогичных проектах вредоносных программ

- Stuxnet , чрезвычайно сложный червь, который заразил компьютеры по всему миру, но нанес реальный ущерб только в одном месте: на иранском ядерном объекте в Натанзе, где он уничтожил центрифуги по обогащению урана, для чего он был создан спецслужбами США и Израиля

Тенденции вредоносных программ

Вы можете рассчитывать на то, что киберпреступники будут следить за деньгами. Они будут нацеливаться на жертв в зависимости от вероятности успешной доставки своего вредоносного ПО и размера потенциальной выплаты. Если вы посмотрите на тенденции вредоносных программ за последние несколько лет, вы увидите некоторые колебания с точки зрения популярности определенных типов вредоносных программ и наиболее частых жертв — все это обусловлено тем, что, по мнению преступников, будет иметь наибольшую рентабельность инвестиций.

Они будут нацеливаться на жертв в зависимости от вероятности успешной доставки своего вредоносного ПО и размера потенциальной выплаты. Если вы посмотрите на тенденции вредоносных программ за последние несколько лет, вы увидите некоторые колебания с точки зрения популярности определенных типов вредоносных программ и наиболее частых жертв — все это обусловлено тем, что, по мнению преступников, будет иметь наибольшую рентабельность инвестиций.

Недавние отчеты об исследованиях указывают на некоторые интересные изменения в тактике и целях вредоносных программ. Криптомайнеры, которые превзошли программы-вымогатели как наиболее распространенный тип вредоносного ПО, теряют популярность из-за снижения стоимости криптовалюты. Программы-вымогатели становятся более целенаправленными, отходя от дробовика.

Всплеск атак вредоносного ПО на предприятия

Согласно отчету Malwarebytes Labs о состоянии вредоносных программ за 2019 год, в 2018 году количество вредоносных программ, с которыми они столкнулись, увеличилось на 79 процентов по сравнению с 2017 годом. . «Обычно в конце года или квартала мы наблюдаем некоторое увеличение или большое количество обнаружений со стороны потребителей», — говорит Адам Куджава, директор Malwarebytes Labs. «С точки зрения бизнеса он может медленно расти, но, конечно, ничего подобного мы не видели за последние шесть месяцев». Для сравнения, за тот же период число обнаружений среди потребителей снизилось на 3 процента.

. «Обычно в конце года или квартала мы наблюдаем некоторое увеличение или большое количество обнаружений со стороны потребителей», — говорит Адам Куджава, директор Malwarebytes Labs. «С точки зрения бизнеса он может медленно расти, но, конечно, ничего подобного мы не видели за последние шесть месяцев». Для сравнения, за тот же период число обнаружений среди потребителей снизилось на 3 процента.

«Мы заметили, что киберпреступники стремятся отойти от потребителей и вместо этого направить свои действительно тяжелые вещи против бизнеса», — добавляет Куява.

Этот «действительно тяжелый материал» в основном представляет собой старое вредоносное ПО, ориентированное на потребителя, которое «было превращено в оружие», чтобы стать более крупной и универсальной угрозой для бизнеса. Куджава называет Emotet одним из самых значительных. «Это неприятный маленький троянец для кражи информации, который также устанавливает дополнительные вредоносные программы, распространяется в боковом направлении и действует как собственный отправитель спама. Как только он заражает систему, он начинает рассылать электронные письма и пытается заразить других людей».

Как только он заражает систему, он начинает рассылать электронные письма и пытается заразить других людей».

Emotet существует с 2014 года и ориентирован в основном на потребителей. Первоначально он заражал компьютер, пытаясь украсть информацию о финансовой или кредитной карте человека. С тех пор он приобрел новые возможности, вдохновленные или заимствованные из других успешных вредоносных программ, таких как Wannacry или EternalBlue. «Теперь он стал намного более модульным, и мы видим, что он может использовать эти эксплойты для прохождения через корпоративную сеть, тогда как раньше они были ограничены одной конечной точкой», — говорит Куява. «Даже если это небольшая сеть в малом бизнесе, это более пикантно, чем заражение бабушки».

Согласно отчету Global Threat Report: The Year of the Next-Gen Cyberattack от Carbon Black, распространение вредоносного ПО увеличивается. Почти 60% атак вредоносных программ на бизнес в настоящее время предназначены для горизонтального распространения по сети.

Одной из причин всплеска атак вредоносного ПО на бизнес может быть Общий регламент ЕС по защите данных (GDPR). Куява считает, что, возможно, злоумышленники активизировали бизнес-атаки, думая, что после вступления в силу постановления украсть личные и другие данные будет сложнее. Это в сочетании со снижением стоимости криптовалюты и усилением защиты от программ-вымогателей заставило злоумышленников использовать то, что работало в прошлом. «Они всегда [возвращаются к тому, что работает]», — говорит он. «Киберпреступность циклична. Оно всегда возвращается».

Атаки криптомайнинга снижаются

В отчете Malwarebyte Labs отмечается отход от криптомайнинга, начиная со второго квартала 2018 года, в основном из-за снижения стоимости криптовалюты. Тем не менее, количество обнаружений криптомайнинга увеличилось за год на 7 процентов.

Вместо этого киберпреступники обращаются к вредоносным программам для кражи информации, таким как Emotet, чтобы получить прибыль. «В целом кажется, что преступники пришли к единому мнению, что иногда воровать лучше, чем добывать», — говорится в отчете.

Программы-вымогатели становятся все более целенаправленными

Куджава отмечает, что малый и средний бизнес (SMB) становится все более популярными целями. Он связывает это с вероятностью получения оплаты за атаки программ-вымогателей — малые и средние предприятия часто не могут позволить себе простои и рассматривают выплату выкупа как самый быстрый способ восстановления. Они также часто являются более мягкими целями, чем крупные предприятия.

Согласно отчету Malwarebytes, в 2018 году количество обнаружений программ-вымогателей во всем мире сократилось на 26 процентов. Однако количество обнаружений программ-вымогателей в компаниях выросло на 28 процентов. Наиболее часто целевыми отраслями были консалтинг, образование, производство и розничная торговля. Куджава считает, что преступники сосредотачиваются на этих отраслях из-за возможности и вероятности выплаты выкупа.

Подробнее о вредоносном ПО

- Инопланетное вредоносное ПО представляет растущую угрозу для пользователей мобильного банкинга

- Как группа SilentFade крадет миллионы из рекламных аккаунтов Facebook

- Спустя десятилетие вредоносная программа Qbot Trojan осваивает новые опасные приемы

- Объяснение программы-вымогателя Ryuk: целенаправленная, разрушительно эффективная атака

- Обнаружение вредоносных программ за 9 простых шагов

- Как обнаружить и предотвратить вредоносное ПО для майнинга криптовалют

- 8 типов вредоносных программ и как их распознать

- Заражено вредоносным ПО? Проверьте реестр Windows .

По сути это отслеживает ваше поведение при использовании компьютера, а также данные, которые вы отправляете и получаете, обычно с целью отправки этой информации третьей стороне. Кейлоггер – это особый вид шпионского ПО, которое записывает все нажатия клавиш пользователем и отлично подходит для кражи паролей.

По сути это отслеживает ваше поведение при использовании компьютера, а также данные, которые вы отправляете и получаете, обычно с целью отправки этой информации третьей стороне. Кейлоггер – это особый вид шпионского ПО, которое записывает все нажатия клавиш пользователем и отлично подходит для кражи паролей. Как отмечает The New York Times , рекламное ПО часто использует соблазнительные «бесплатные» программы, такие как игры или расширения для браузера.

Как отмечает The New York Times , рекламное ПО часто использует соблазнительные «бесплатные» программы, такие как игры или расширения для браузера. Вредоносное ПО для майнинга криптовалют заражает ваш компьютер и использует циклы вашего процессора для майнинга биткойнов для получения прибыли злоумышленником. Программное обеспечение для майнинга может работать в фоновом режиме в вашей операционной системе или даже как JavaScript в окне браузера.

Вредоносное ПО для майнинга криптовалют заражает ваш компьютер и использует циклы вашего процессора для майнинга биткойнов для получения прибыли злоумышленником. Программное обеспечение для майнинга может работать в фоновом режиме в вашей операционной системе или даже как JavaScript в окне браузера.