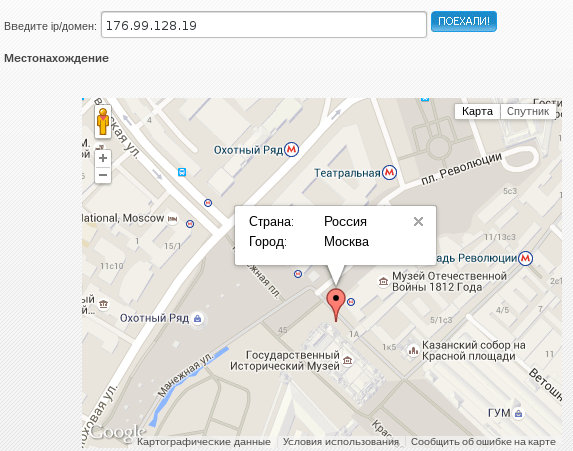

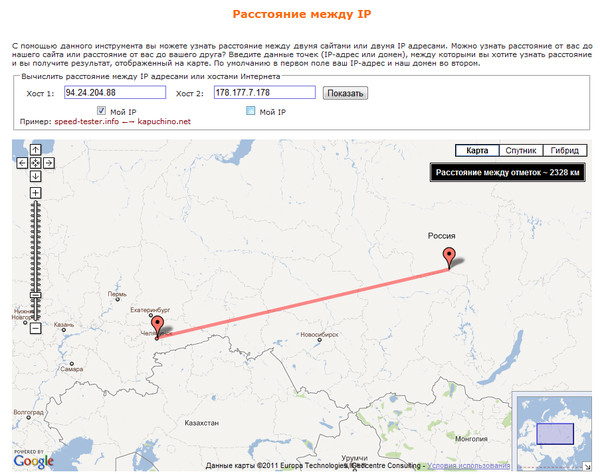

Бесплатное определение IP адреса, включая город и карту

IP адрес: (ай-пи адрес, сокращение от англ. Internet Protocol Address) — уникальный идентификатор (адрес) устройства (обычно компьютера), подключённого к локальной сети и (или) интернету.

IP-адрес представляет собой 32-битовое (по версии IPv4) или 128-битовое (по версии IPv6) двоичное число. Удобной формой записи IP-адреса (IPv4) является запись в виде четырёх десятичных чисел (от 0 до 255), разделённых точками, например, 213.87.148.138. (или 128.10.2.30 — традиционная десятичная форма представления адреса, а 10000000 00001010 00000010 00011110 — двоичная форма представления этого же адреса).

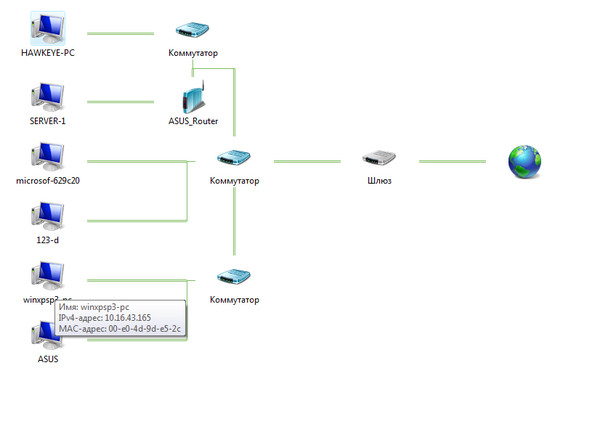

IP-адреса представляют собой основной тип адресов, на основании которых сетевой уровень протокола IP передаёт пакеты между сетями. IP-адрес назначается администратором во время конфигурирования компьютеров и маршрутизаторов.

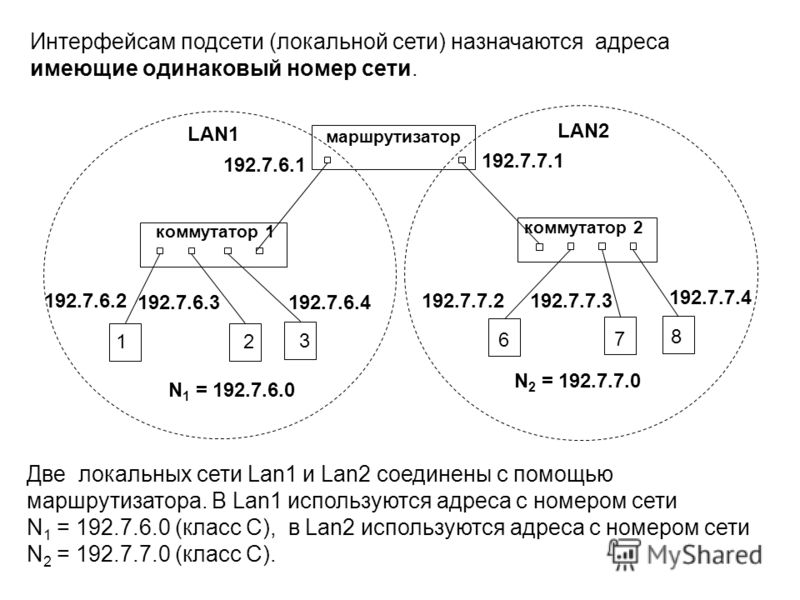

IP-адрес состоит из двух частей: номера сети и номера узла.

Номер узла в протоколе IP назначается независимо от локального адреса узла. Маршрутизатор по определению входит сразу в несколько сетей. Поэтому каждый порт маршрутизатора имеет собственный IP-адрес. Конечный узел также может входить в несколько IP-сетей. В этом случае компьютер должен иметь несколько IP-адресов, по числу сетевых связей. Таким образом, IP-адрес характеризует не отдельный компьютер или маршрутизатор, а одно сетевое соединение.

Поэтому каждый порт маршрутизатора имеет собственный IP-адрес. Конечный узел также может входить в несколько IP-сетей. В этом случае компьютер должен иметь несколько IP-адресов, по числу сетевых связей. Таким образом, IP-адрес характеризует не отдельный компьютер или маршрутизатор, а одно сетевое соединение.

(Wikipedia).

Free games online · Eng · CZ Hry · Игры онлайн бесплатно · Иконка на Ваш Web · Книга посетителей

· RoboStav

Copyright (c) 2021 by Topglobus.ru. Все права защищены!

Плюсы и минусы внешнего IP-адреса

Практически у каждого интернет-провайдера есть такая услуга: фиксированный внешний IP-адрес. Его же иногда называют «реальным IP», «белым IP» или «прямым IP». Некоторые подключают ее по принципу «чтобы было», некоторые — с вполне осознанной целью. Однако внешний IP-адрес может таить множество опасностей. Что это за услуга, кому она может понадобиться и чем вы рискуете, подключив ее, — расскажем прямо сейчас.

Что такое IP-адрес и как это все работает

.jpg) Без этого почтовая система никак не сможет узнать, где искать вашего друга. Интернет работает примерно так же: все действия в Интернете, от проверки почты до просмотра смешных видеороликов, требуют обмена данными между вашим устройством и серверами, и у каждого участника должен быть свой адрес, по которому его можно идентифицировать.

Без этого почтовая система никак не сможет узнать, где искать вашего друга. Интернет работает примерно так же: все действия в Интернете, от проверки почты до просмотра смешных видеороликов, требуют обмена данными между вашим устройством и серверами, и у каждого участника должен быть свой адрес, по которому его можно идентифицировать.Например, чтобы открыть страницу в браузере, компьютер должен обратиться к серверу по его адресу, а тот, в свою очередь, отправит эту страницу обратно — тоже по адресу. Передача и запросов, и ответов происходит при помощи пакетов, которые, как и обычные бумажные письма, содержат адреса отправителя и получателя. Такие адреса называются IP-адресами и записываются в виде четырех чисел от 0 до 255, разделенных точками: например 92.162.36.203. Всего возможных комбинаций немногим более 4 миллиардов, а это гораздо меньше, чем устройств, подключенных к Интернету.

Поэтому IP-адреса решили экономить и придумали механизм NAT (Network address translation) — «трансляцию сетевых адресов». Работает этот механизм следующим образом: интернет-провайдер использует один внешний IP-адрес для всех своих абонентов, а самим им присваивает внутренние.

Работает этот механизм следующим образом: интернет-провайдер использует один внешний IP-адрес для всех своих абонентов, а самим им присваивает внутренние.

Это похоже на офисную АТС: когда вам звонят из какой-нибудь фирмы, то всегда определяется один и тот же номер, а телефоны разных сотрудников имеют дополнительные, внутренние номера. Дозвониться до конкретного человека напрямую нельзя, но можно набрать общий номер — и секретарь соединит вас с нужным абонентом.

В роли такого «секретаря» и выступает NAT: получив пакет для внешнего сервера, он запоминает, какое устройство его отправило (чтобы знать, куда передавать ответ), и подставляет вместо его адреса-номера свой, общий для всех, после чего пересылает пакет дальше. Соответственно, при получении ответного пакета, который изначально был отправлен на общий адрес, NAT подставляет в него адрес во внутренней сети провайдера, и «письмо» летит дальше, к тому устройству, которому оно в действительности адресовано.

Механизм NAT может работать по цепочке — например, ваш домашний Wi-Fi-роутер создает локальную сеть со своими IP-адресами и переадресует пакеты, направляемые в сеть провайдера и из нее. При этом он может даже не знать, что сам находится за NAT провайдера. Казалось бы, все прекрасно, зачем тогда внешний IP-адрес?

При этом он может даже не знать, что сам находится за NAT провайдера. Казалось бы, все прекрасно, зачем тогда внешний IP-адрес?

Дело в том, что с NAT все отлично работает до тех пор, пока все соединения инициируются именно из внутренней сети. То есть если это вы открываете сайты, скачиваете файлы и смотрите видео. Но если к вашему устройству нужно подключиться из Интернета, то через NAT это реализовать невозможно: все пакеты, которые поступят на IP-адрес провайдера, уйдут в никуда, потому что они не являются ответом на чей-то внутренний запрос, и кому их слать дальше — непонятно.

Поэтому для тех случаев, когда к своей сети нужен доступ извне, используют внешний IP-адрес — уникальный и неповторимый. Это примерно как телефону директора в офисе присвоить отдельный прямой городской номер, чтобы те, кто его знает, могли позвонить сразу ему, минуя секретаря.

Зачем нужен внешний IP

Дома это может пригодиться, например, если вы хотите получать доступ к файлам на домашнем компьютере с работы или, скажем, из гостей, вместо того чтобы держать их в облачных хранилищах.

Очень популярны внешние IP-адреса у геймеров: можно создать собственный сервер для многопользовательской игры со своими правилами, модами, картами и приглашать друзей играть. А еще внешний IP-адрес нужен для стриминга игр с удаленных устройств типа Xbox, Playstation или вашего игрового компьютера на ноутбук, когда вы, допустим, решили поиграть в гостях или в поездке.

Иногда внешний IP-адрес требуется для работы сервисов видеонаблюдения и прочих охранных систем, решений для «умного дома» и так далее, однако преимущественно старых. Большинство современных систем — облачные. Это значит, что вы регистрируете свои домашние устройства на специальном доверенном сервере.

После этого все команды устройствам вы отправляете не напрямую им, а на этот сервер. В свою очередь, устройства периодически обращаются к нему и спрашивают, не поступило ли для них команд. При таком подходе реальный IP не требуется — на всех этапах система NAT понимает, куда возвращать пакеты. Заодно через этот же сервер вы можете получать информацию с устройств и управлять ими из любой точки мира.

Чем опасен внешний IP

Главная опасность внешнего IP-адреса заключается в том же, в чем и его преимущество: он позволяет подключиться к вашему устройству напрямую из Интернета. Из любой точки мира, кому угодно — то есть и злоумышленникам тоже. Затем, используя те или иные уязвимости, киберпреступники вполне могут добраться до ваших файлов и украсть какую-нибудь конфиденциальную информацию, которую потом можно или продать, или вас же ею и шантажировать.

Кроме того, злоумышленник может изменить настройки вашего доступа в Интернет, например, заставить роутер вместо некоторых сайтов подсовывать вам их фишинговые копии — тогда у вас очень быстро украдут все логины и пароли.

Как хакеры узнают, на кого нападать? Во-первых, есть общедоступные интернет-сервисы, которые регулярно проверяют все IP-адреса подряд на предмет уязвимостей и позволяют буквально в пару кликов найти тысячи устройств, имеющих ту или иную дырку, через которую их можно взломать. Во-вторых, при желании злоумышленники могут узнать именно ваш IP — например, через запущенный Skype.

Кстати, по реальному IP-адресу можно не только взломать вашу домашнюю сеть, но и устроить на вас DDoS-атаку, отправляя вам одновременно множество пакетов с разных устройств и перегружая интернет-канал и роутер. У вашего интернет-провайдера от этого есть защита, а у вас? Такие атаки часто проводят против геймеров и стримеров — например, чтобы «выкинуть» сильного противника из соревнования, «подвесив» ему Интернет.

Как защититься

Лучший способ защиты — это, конечно, вообще не использовать внешний IP-адрес, особенно если вы не уверены, что он вам необходим. Не ведитесь на рекламу интернет-провайдеров, как бы убедительна она ни была.

Если же уверены, что прямой IP вам нужен, то первым делом поменяйте используемый по умолчанию пароль от роутера. Это не защитит вас от хакеров, эксплуатирующих уязвимости конкретной модели устройства, но спасет от менее квалифицированных злоумышленников. Хорошей идеей будет использовать роутер той модели, в которой меньше известных и популярных среди хакеров дырок — правда, чтобы это понять, придется как следует порыться в Интернете.

Прошивку роутера желательно регулярно обновлять — в более свежих версиях прошивок, как правило, устраняют ошибки, которые были найдены в ранних версиях. И, конечно, в роутере нужно включить все имеющиеся встроенные средства защиты — в домашних моделях это не самые эффективные решения, но хоть что-то.

Кроме того, желательно использовать VPN — например, Kaspersky Secure Connection. Тогда ваш внешний IP-адрес, по крайней мере, не будет виден везде, где вы бываете в Интернете: вместо него будет отображаться адрес VPN-сервера.

Наконец, не пренебрегайте защитными решениями как на компьютерах, так и на мобильных устройствах. Сегодня они не просто ловят зловредов, но и позволяют защититься от другого рода атак вроде перенаправления на зловредные сайты или добавления вредоносной рекламы — а именно такие атаки наиболее вероятны при взломе роутера.

IP-адресация и создание подсетей для новых пользователей

Введение

В этом документе приведена основная информация, необходимая для настройки маршрутизатора для IP-маршрутизации, в том числе сведения о повреждении адресов и работе подсетей. Здесь содержатся инструкции по настройке для каждого интерфейса маршрутизатора IP-адреса и уникальной подсети. Приведенные примеры помогут объединить все сведения.

Здесь содержатся инструкции по настройке для каждого интерфейса маршрутизатора IP-адреса и уникальной подсети. Приведенные примеры помогут объединить все сведения.

Предварительные условия

Требования

Рекомендуется иметь хотя бы базовое представление о двоичной и десятичной системах счисления.

Используемые компоненты

Настоящий документ не имеет жесткой привязки к каким-либо конкретным версиям программного обеспечения и оборудования.

Сведения, представленные в этом документе, были получены от устройств, работающих в специальной лабораторной среде. Все устройства, описанные в этом документе, были запущены с чистой (стандартной) конфигурацией. В рабочей сети необходимо изучить потенциальное воздействие всех команд до их использования.

Дополнительные сведения

Если определения помогают вам, воспользуйтесь следующими терминами словаря, чтобы начать работу:

Адрес — Уникальный ID-номер, назначенный одному узлу или интерфейсу в сети.

Подсеть — это часть сети, в которой совместно используется определенный адрес подсети.

Маска подсети — 32-битная комбинация, используемая для того, чтобы описать, какая часть адреса относится к подсети, а какая к узлу.

Интерфейс — сетевое подключение.

Если уже имеются адреса в Интернете, официально полученные из центра сетевой информации InterNIC, то можно приступать к работе. Если подключение к Интернету не планируется, настоятельно рекомендуется использовать зарезервированные адреса, как описано в документе RFC 1918.

Изучение IP-адресов

IP-адрес — это адрес, который используется для уникальной идентификации устройства в IP-сети. Адрес состоит из 32 двоичных разрядов и с помощью маски подсети может делиться на часть сети и часть главного узла. 32 двоичных разряда разделены на четыре октета (1 октет = 8 битов). Каждый октет преобразуется в десятичное представление и отделяется от других октетов точкой. Поэтому принято говорить, что IP-адрес представлен в десятичном виде с точкой (например, 172.16.81.100). Значение в каждом октете может быть от 0 до 255 в десятичном представлении или от 00000000 до 11111111 в двоичном представлении.

Каждый октет преобразуется в десятичное представление и отделяется от других октетов точкой. Поэтому принято говорить, что IP-адрес представлен в десятичном виде с точкой (например, 172.16.81.100). Значение в каждом октете может быть от 0 до 255 в десятичном представлении или от 00000000 до 11111111 в двоичном представлении.

Ниже приведен способ преобразования двоичных октетов в десятичное представление: Самый правый бит (самый младший разряд) октета имеет значение 20.Расположенный слева от него бит имеет значение 21.И так далее — до самого левого бита (самого старшего разряда), который имеет значение 27. Таким образом, если все двоичные биты являются единицами, эквивалентом в десятичном представлении будет число 255, как показано ниже:

1 1 1 1 1 1 1 1 128 64 32 16 8 4 2 1 (128+64+32+16+8+4+2+1=255)

Ниже приведен пример преобразования октета, в котором не все биты равны 1.

0 1 0 0 0 0 0 1 0 64 0 0 0 0 0 1 (0+64+0+0+0+0+0+1=65)

В этом примере показан IP-адрес, представленный в двоичном и десятичном форматах.

10. 1. 23. 19 (decimal) 00001010.00000001.00010111.00010011 (binary)

Эти октеты разделены таким образом, чтобы обеспечить схему адресации, которая может использоваться как для больших, так и для малых сетей. Существует пять различных классов сетей: от A до E (используются буквы латинского алфавита). Этот документ посвящен классам от A до C, поскольку классы D и E зарезервированы и их обсуждение выходит за рамки данного документа.

Примечание: Также обратите внимание, что сроки «Класс A, Класс B» и так далее используется в этом документе, чтобы помочь упрощать понимание IP-адресации и выделения подсети. Эти термины фактически уже не используются в промышленности из-за введения бесклассовой междоменной маршрутизации (CIDR).

Класс IP-адреса может быть определен из трех старших разрядов (три самых левых бита первого октета). На рис. 1 приведены значения трех битов старшего разряда и диапазон адресов, которые попадают в каждый класс. Для справки показаны адреса классов D и Е.

Для справки показаны адреса классов D и Е.

Рисунок 1

В адресе класса A первый октет представляет собой сетевую часть, поэтому пример класса A на рис. 1 имеет основной сетевой адрес 1.0.0.0 – 127.255.255.255. Октеты 2,3 и 4 (следующие 24 бита) предоставлены сетевому администратору, который может разделить их на подсети и узлы. Адреса класса A используются в сетях с количеством узлов, превышающим 65 536 (фактически до 16777214 узлов!)!.

В адресе класса B два первых октета представляют собой сетевую часть, поэтому пример класса B на рис. 1 имеет основной сетевой адрес 128.0.0.0 – 191.255.255.255. Октеты 3 и 4 (16 битов) предназначены для локальных подсетей и узлов. Адреса класса B используются в сетях с количеством узлов от 256 до 65534.

В адресе класса C первые три октета представляют собой сетевую часть. Пример класса C на рис. 1 имеет основной сетевой адрес 192.0.0.0 – 223.255.255.255. Октет 4 (8 битов) предназначен для локальных подсетей и узлов. Этот класс идеально подходит для сетей, в которых количество узлов не превышает 254.

Этот класс идеально подходит для сетей, в которых количество узлов не превышает 254.

Маски сети

Маска сети позволяет определить, какая часть адреса является сетью, а какая часть адреса указывает на узел. Сети класса A, B и C имеют маски по умолчанию, также известные как естественные маски:

Class A: 255.0.0.0 Class B: 255.255.0.0 Class C: 255.255.255.0

IP-адрес в сети класса A, которая не была разделена на подсети, будет иметь пару «адрес/маска», аналогичную: 8.20.15.1 255.0.0.0. Чтобы понять, как маска помогает идентифицировать сетевую и узловую части адреса, преобразуйте адрес и маску в двоичный формат.

8.20.15.1 = 00001000.00010100.00001111.00000001 255.0.0.0 = 11111111.00000000.00000000.00000000

Когда адрес и маска представлены в двоичном формате, идентификацию сети и хоста выполнить гораздо проще. Все биты адреса, для которых соответствующие биты маски равны 1, представляют идентификатор сети. Все биты адреса, для которых соответствующие биты маски равны 0, представляют идентификатор узла.

8.20.15.1 = 00001000.00010100.00001111.00000001

255.0.0.0 = 11111111.00000000.00000000.00000000

-----------------------------------

net id | host id

netid = 00001000 = 8

hostid = 00010100.00001111.00000001 = 20.15.1Изучение организации подсетей

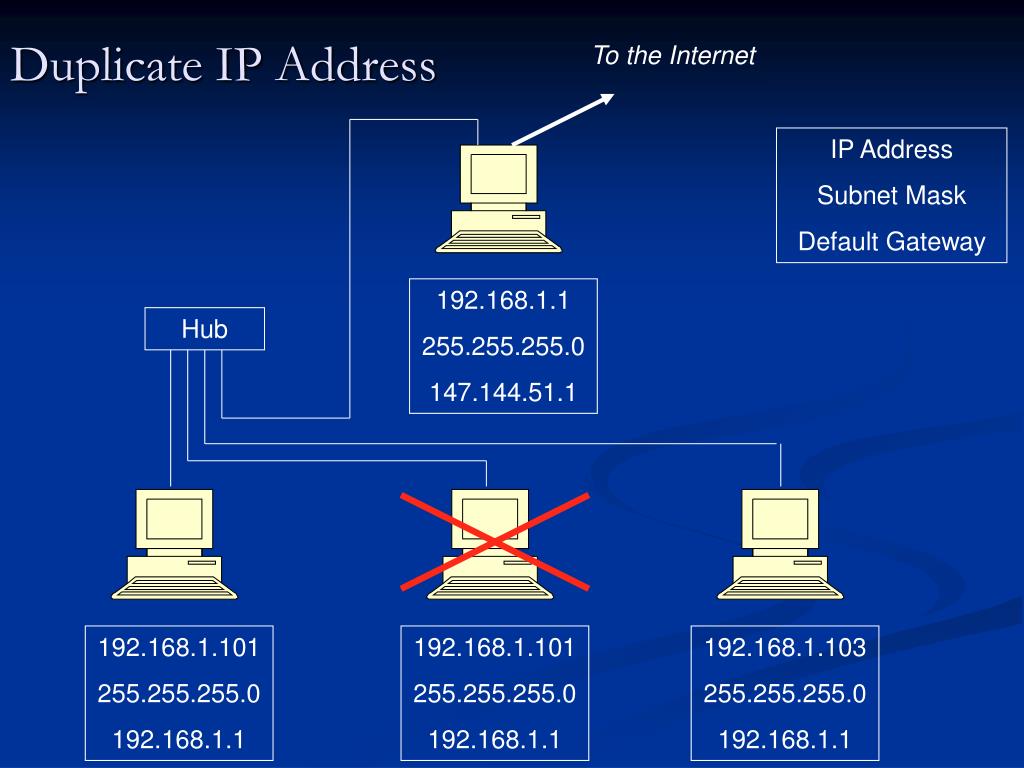

Подсети позволяют создавать несколько логических сетей в пределах одной сети класса А, В или С. Если не использовать подсети, то можно будет использовать только одну сеть из сети класса A, B или C, что представляется нереалистичным.

Каждый канал передачи данных в сети должен иметь уникальный идентификатор сети, при этом каждый узел в канале должен быть членом одной и той же сети. Если разбить основную сеть (класс A, B или C) на небольшие подсети, это позволит создать сеть взаимосвязанных подсетей. Каждый канал передачи данных в этой сети будет иметь уникальный идентификатор сети или подсети. Какое-либо устройство или шлюз, соединяющее n сетей/подсетей, имеет n различных IP-адресов — по одному для каждой соединяемой сети/подсети.

Чтобы организовать подсеть в сети, расширьте обычную маску несколькими битами из части адреса, являющейся идентификатором хоста, для создания идентификатора подсети. Это позволит создать идентификатор подсети. Пусть, например, используется сеть класса C 204.17.5.0, естественная сетевая маска которой равна 255.255.255.0. Подсети можно создать следующим образом:

204.17.5.0 - 11001100.00010001.00000101.00000000

255.255.255.224 - 11111111.11111111.11111111.11100000

--------------------------|sub|----Расширение маски до значения 255.255.255.224 произошло за счет трех битов (обозначенных «sub») исходной части узла в адресе, которые были использованы для создания подсетей. С помощью этих трех битов можно создать восемь подсетей. Оставшиеся пять битов идентификаторов хоста позволяют каждой подсети содержать до 32 адресов хостов, 30 из которых фактически можно присвоить устройствам, поскольку идентификаторы хостов, состоящие из одних нулей или одних единиц, не разрешены (это очень важно, запомните это). С учетом всех изложенных факторов были созданы следующие подсети.

204.17.5.0 255.255.255.224 host address range 1 to 30 204.17.5.32 255.255.255.224 host address range 33 to 62 204.17.5.64 255.255.255.224 host address range 65 to 94 204.17.5.96 255.255.255.224 host address range 97 to 126 204.17.5.128 255.255.255.224 host address range 129 to 158 204.17.5.160 255.255.255.224 host address range 161 to 190 204.17.5.192 255.255.255.224 host address range 193 to 222 204.17.5.224 255.255.255.224 host address range 225 to 254

Примечание. Существует два метода обозначения этих масок. Первый: поскольку используется на три бита больше, чем в обычной маске класса C, можно обозначить эти адреса как имеющие 3-битовую маску подсети. Вторым методом обозначения маски 255.255.255.224 является /27, поскольку в маске задано 27 битов. Второй способ используется с методом адресации CIDR. При использовании данного способа одна из этих сетей может быть описана с помощью обозначения префикса или длины. Например, 204.17.5.32/27 обозначает сеть 204.17.5.32 255.255.255.224. Если применяется, записи префикса/длины используются для обозначения маски на протяжении этого документа.

Схема разделения на подсети в этом разделе позволяет создать восемь подсетей, и сеть может выглядеть следующим образом:

Рис. 2

Обратите внимание, что каждый из маршрутизаторов на рис. 2 подключен к четырем подсетям, причем одна подсеть является общей для обоих маршрутизаторов. Кроме того, каждый маршрутизатор имеет IP-адрес в каждой подсети, к которой он подключен. Каждая подсеть может поддерживать до 30 адресов узлов.

Из этого можно сделать важный вывод. Чем больше битов используется для маски подсети, тем больше доступно подсетей. Однако чем больше доступно подсетей, тем меньше адресов узлов доступно в каждой подсети. Например, в сети класса C 204.17.5.0 при сетевой маске 255.255.255.224 (/27) можно использовать восемь подсетей, в каждой из которых будет содержаться 32 адреса узлов (30 из которых могут быть назначены устройствам). Если использовать маску 255.255.255.240 (/28), разделение будет следующим:

204.17.5.0 - 11001100.00010001.00000101.00000000

255.255.255.240 - 11111111.11111111.11111111.11110000

--------------------------|sub |---Поскольку теперь имеются четыре бита для создания подсетей, остаются только четыре бита для адресов узлов. В этом случае можно использовать до 16 подсетей, в каждой из которых может использоваться до 16 адресов узлов (14 из которых могут быть назначены устройствам).

Посмотрите, как можно разделить на подсети сеть класса B. Если используется сеть 172.16.0.0, то естественная маска равна 255.255.0.0 или 172.16.0.0/16. При Расширение маски до значения выше 255.255.0.0 означает разделение на подсети. Можно быстро понять, что можно создать гораздо больше подсетей по сравнению с сетью класса C. Если использовать маску 255.255.248.0 (/21), то сколько можно создать подсетей и узлов в каждой подсети?

172.16.0.0 - 10101100.00010000.00000000.00000000

255.255.248.0 - 11111111.11111111.11111000.00000000

-----------------| sub |-----------Вы можете использовать для подсетей пять битов из битов оригинального хоста. Это позволяет получить 32 подсети (25). После использования пяти битов для подсети остаются 11 битов, которые используются для адресов узлов. Это обеспечивает в каждой подсети 2048 адресов хостов (211), 2046 из которых могут быть назначены устройствам.

Примечание. В прошлом существовали ограничения на использования подсети 0 (все биты подсети равны нулю) и подсети «все единицы» (все биты подсети равны единице). Некоторые устройства не разрешают использовать эти подсети. Устройства Cisco Systems позволяют использование этих подсетей когда ip subnet zero команда настроена.

Примеры

Упражнение 1

После ознакомления с концепцией подсетей, примените новые знания на практике. В этом примере предоставлены две комбинации «адрес/маска», представленные с помощью обозначения «префикс/длина», которые были назначены для двух устройств. Ваша задача — определить, находятся эти устройства в одной подсети или в разных. С помощью адреса и маски каждого устройства можно определить, к какой подсети принадлежит каждый адрес.

DeviceA: 172.16.17.30/20 DeviceB: 172.16.28.15/20

Определим подсеть для устройства DeviceA:

172.16.17.30 - 10101100.00010000.00010001.00011110

255.255.240.0 - 11111111.11111111.11110000.00000000

-----------------| sub|------------

subnet = 10101100.00010000.00010000.00000000 = 172.16.16.0Рассмотрение битов адресов, соответствующие биты маски для которых равны единице, и задание всех остальных битов адресов, равными нулю (аналогично выполнению логической операции И между маской и адресом), покажет, к какой подсети принадлежит этот адрес. В рассматриваемом случае устройство DeviceA принадлежит подсети 172.16.16.0.

Определим подсеть для устройства DeviceB:

172.16.28.15 - 10101100.00010000.00011100.00001111

255.255.240.0 - 11111111.11111111.11110000.00000000

-----------------| sub|------------

subnet = 10101100.00010000.00010000.00000000 = 172.16.16.0Следовательно, устройства DeviceA и DeviceB имеют адреса, входящие в одну подсеть.

Пример упражнения 2

Если имеется сеть класса C 204.15.5.0/24, создайте подсеть для получения сети, показанной на рис. 3,с указанными требованиями к хостам.

Рис. 3

Анализируя показанную на рис. 3 сеть, можно увидеть, что требуется создать пять подсетей. Самая большая подсеть должна содержать 28 адресов узлов. Возможно ли это при использовании сети класса C? И если да, то каким образом следует выполнить разделение на подсети?

Можно начать с оценки требования к подсетям. Чтобы создать пять подсетей, необходимо использовать три бита из битов узла класса C. Два бита позволяют создать только четыре подсети (22).

Так как понадобится три бита подсети, для части адреса, отвечающей за узел, останется только пять битов. Сколько хостов поддерживается в такой топологии? 25 = 32 (30 доступных). Это отвечает требованиям.

Следовательно, можно создать эту сеть, используя сеть класса C. Пример назначения подсетей:

netA: 204.15.5.0/27 host address range 1 to 30 netB: 204.15.5.32/27 host address range 33 to 62 netC: 204.15.5.64/27 host address range 65 to 94 netD: 204.15.5.96/27 host address range 97 to 126 netE: 204.15.5.128/27 host address range 129 to 158

Пример VLSM

Следует обратить внимание на то, что в предыдущих примерах разделения на подсети во всех подсетях использовалась одна и та же маска подсети. Это означает, что каждая подсеть содержала одинаковое количество доступных адресов узлов. Иногда это может понадобиться, однако в большинстве случаев использование одинаковой маски подсети для всех подсетей приводит к неэкономному распределению адресного пространства. Например, в разделе «Пример упражнения 2» сеть класса C была разделена на восемь одинаковых по размеру подсетей; при этом каждая подсеть не использует все доступные адреса хостов, что приводит к бесполезному расходу адресного пространства. На рис. 4 иллюстрируется бесполезный расход адресного пространства.

Рис. 4

На рис. 4 показано, что подсети NetA, NetC и NetD имеют большое количество неиспользованного адресного пространства. Это могло быть сделано преднамеренно при проектировании сети, чтобы обеспечить возможности для будущего роста, но во многих случаях это просто бесполезный расход адресного пространства из-за того, что для всех подсетей используется одна и та же маска подсети .

Маски подсетей переменной длины (VLSM) позволяют использовать различные маски для каждой подсети, что дает возможность более рационально распределять адресное пространство.

Пример VLSM

Если имеется точно такая сеть и требования, как в разделе «Пример упражнения 2», подготовьте схему организации подсетей с использованием адресации VLSM, учитывая следующее:

netA: must support 14 hosts netB: must support 28 hosts netC: must support 2 hosts netD: must support 7 hosts netE: must support 28 host

Определите, какую маску подсети следует использовать, чтобы получить требуемое количество узлов.

netA: requires a /28 (255.255.255.240) mask to support 14 hosts netB: requires a /27 (255.255.255.224) mask to support 28 hosts netC: requires a /30 (255.255.255.252) mask to support 2 hosts netD*: requires a /28 (255.255.255.240) mask to support 7 hosts netE: requires a /27 (255.255.255.224) mask to support 28 hosts * a /29 (255.255.255.248) would only allow 6 usable host addresses therefore netD requires a /28 mask.

Самым простым способом разделения на подсети является назначение сначала самой большой подсети. Например, подсети можно задать следующим образом:

netB: 204.15.5.0/27 host address range 1 to 30 netE: 204.15.5.32/27 host address range 33 to 62 netA: 204.15.5.64/28 host address range 65 to 78 netD: 204.15.5.80/28 host address range 81 to 94 netC: 204.15.5.96/30 host address range 97 to 98

Графическое представление приведено на рис. 5:

Рис. 5

На рис. 5 показано, как использование адресации VLSM помогает сохранить более половины адресного пространства.

Маршрутизация CIDR

Бесклассовая междоменная маршрутизация (CIDR) была предложена в целях улучшения использования адресного пространства и масштабируемости маршрутизации в Интернете. Необходимость в ней появилась вследствие быстрого роста Интернета и увеличения размера таблиц маршрутизации в маршрутизаторах сети Интернет.

CIDR переезжает от традиционных классов IP (Класс A, Класс B, Класс C, и так далее). IP-сеть представлена префиксом, который является IP-адресом, и каким-либо обозначением длины маски. Длиной называется количество расположенных слева битов маски, которые представлены идущими подряд единицами. Так сеть 172.16.0.0 255.255.0.0 может быть представлена как 172.16.0.0/16. Кроме того, CIDR служит для описания иерархической структуры сети Интернет, где каждый домен получает свои IP-адреса от более верхнего уровня. Это позволяет выполнять сведение доменов на верхних уровнях. Если, к примеру, поставщик услуг Интернета владеет сетью 172.16.0.0/16, то он может предлагать своим клиентам сети 172.16.1.0/24, 172.16.2.0/24 и т. д. Однако при объявлении своего диапазона другим провайдерам ему достаточно будет объявить сеть 172.16.0.0/16.

Дополнительные сведения о маршрутизации CIDR см. в документах RFC 1518 и RFC 1519 .

Специальные подсети

31-разрядные Подсети

30-битная маска подсети допускает четыре IPv4 адреса: два адреса узла, одна сеть с нулями и один широковещательный адрес с единицами. Двухточечное соединение может иметь только два адреса узла. Нет реальной необходимости иметь широковещательные и нулевые адреса с каналами «точка-точка». 31-битная маска подсети допускает ровно два адреса узла и исключает широковещательные и нулевые адреса, таким образом сохраняя использование IP-адресов до минимума для двухточечных соединений.

См. RFC 3021 — Using 31-bit Prefixes on IPv4 Point-to-Point Links.

Маска 255.255.255.254 или/31.

Подсеть/31 может использоваться в реальных двухточечных соединениях, таких как последовательные интерфейсы или интерфейсы POS. Однако они также могут использоваться в широковещательных интерфейсах, таких как интерфейсы Ethernet. В этом случае убедитесь, что в этом сегменте Ethernet требуется только два IPv4 адреса.

Пример

192.168.1.0 и 192.168.1.1 находятся на подсети 192.168.1.0/31.

R1(config)#int gigabitEthernet 0/1

R1(config-if)#ip address 192.168.1.0 255.255.255.254

% Warning: use /31 mask on non point-to-point interface cautiously

Предупреждение печатается, так как gigabitEthernet является широковещательным сегментом.

32-разрядные Подсети

Маска подсети 255.255.255.255 (a/32 subnet) описывает подсеть только с одним IPv4 адресом узла. Эти подсети не могут использоваться для назначения адресов сетевым каналам связи, поскольку им всегда требуется более одного адреса на канал. Использование/32 строго зарезервировано для использования на каналах, которые могут иметь только один адрес. Примером для маршрутизаторов Cisco является интерфейс обратной связи. Эти интерфейсы являются внутренними и не подключаются к другим устройствам. Таким образом, они могут иметь подсеть/32.

Пример

interface Loopback0

ip address 192.168.2.1 255.255.255.255

Приложение

Пример конфигурации

Маршрутизаторы A и B соединены через последовательный интерфейс.

Маршрутизатор А

hostname routera ! ip routing ! int e 0 ip address 172.16.50.1 255.255.255.0 !(subnet 50) int e 1 ip address 172.16.55.1 255.255.255.0 !(subnet 55) int s 0 ip address 172.16.60.1 255.255.255.0 !(subnet 60) int s 0 ip address 172.16.65.1 255.255.255.0 (subnet 65) !S 0 connects to router B router rip network 172.16.0.0

Маршрутизатор В

hostname routerb ! ip routing ! int e 0 ip address 192.1.10.200 255.255.255.240 !(subnet 192) int e 1 ip address 192.1.10.66 255.255.255.240 !(subnet 64) int s 0 ip address 172.16.65.2 (same subnet as router A's s 0) !Int s 0 connects to router A router rip network 192.1.10.0 network 172.16.0.0

Таблица количество узлов/подсетей

Class B Effective Effective # bits Mask Subnets Hosts ------- --------------- --------- --------- 1 255.255.128.0 2 32766 2 255.255.192.0 4 16382 3 255.255.224.0 8 8190 4 255.255.240.0 16 4094 5 255.255.248.0 32 2046 6 255.255.252.0 64 1022 7 255.255.254.0 128 510 8 255.255.255.0 256 254 9 255.255.255.128 512 126 10 255.255.255.192 1024 62 11 255.255.255.224 2048 30 12 255.255.255.240 4096 14 13 255.255.255.248 8192 6 14 255.255.255.252 16384 2 Class C Effective Effective # bits Mask Subnets Hosts ------- --------------- --------- --------- 1 255.255.255.128 2 126 2 255.255.255.192 4 62 3 255.255.255.224 8 30 4 255.255.255.240 16 14 5 255.255.255.248 32 6 6 255.255.255.252 64 2 *Subnet all zeroes and all ones included. These might not be supported on some legacy systems. *Host all zeroes and all ones excluded.

Дополнительные сведения

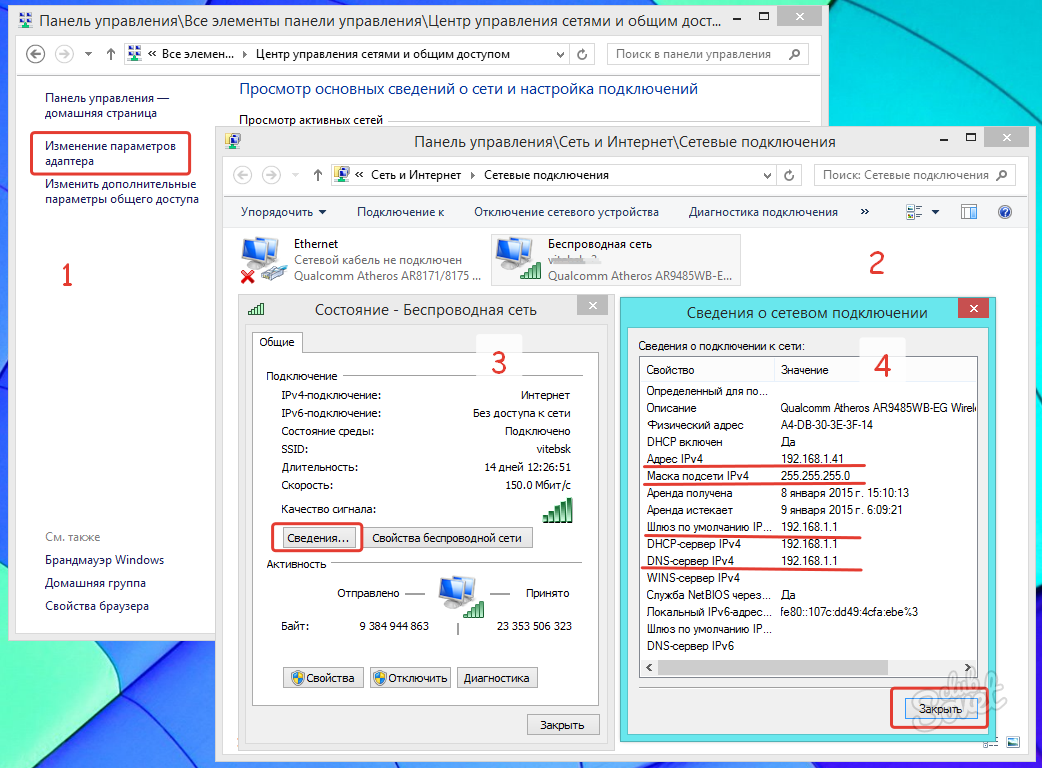

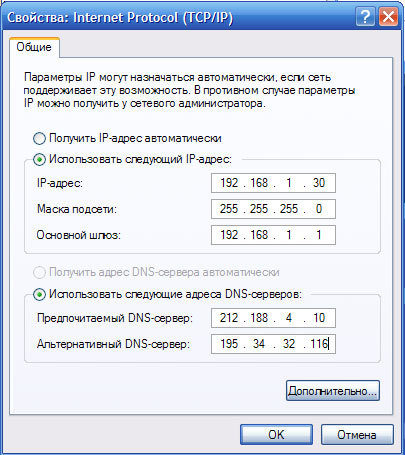

Как в Windows посмотреть настройки сетевой карты (IP-адрес, MAC-адрес и IP-адрес шлюза)?

В ОС Windows 7 нажмите «Пуск > Панель управления > Центр управления сетями и общим доступом > Изменение параметров адаптеров».

В ОС Windows 10 нажмите «Пуск > Параметры > Панель управления > Сеть и Интернет > Центр управления сетями и общим доступом > Изменение параметров адаптеров».

В открывшемся списке сетевых подключений выберите то подключение, с помощью которого выполняется подключение к провайдеру (беспроводное или по локальной сети). Щелкните правой кнопкой мыши по подключению и в выпадающем списке нажмите «Состояние».

В открывшемся окне нажмите кнопку «Сведения».

В открывшемся окне «Сведения о сетевом подключении» отображается следующая информация:

В строке «Физический адрес» указан MAC-адрес сетевой карты, в строках «Адрес IPv4» и «Маска подсети IPv4» указаны соответственно IP-адрес и маска сети (могут быть присвоены автоматически по DHCP или указаны вручную). В строках «Аренда получена» и «Аренда истекает» указан период аренды IP-адреса полученного от DHCP-сервера. По истечении срока аренды IP-адреса, произойдет обновление IP-адреса. В строке «Шлюз по умолчанию IPv4» указан IP-адреса шлюза. При получении IP-адреса по DHCP (IP-адрес назначается автоматически) в строке «DHCP-сервер IPv4» отображается IP-адрес DHCP-сервера. В строке «DNS-сервер IPv4» указан IP-адрес предпочитаемого и альтернативного сервера доменных имен.

Также настройки сетевой карты можно посмотреть с помощью команды ipconfig, выполнив ее в командной строке Windows.

Запустите приложение «Командная строка» и в открывшемся окне введите команду ipconfig /all

В некоторых случаях на компьютере могут быть установлены несколько реальных или виртуальных сетевых адаптеров. В этом случае команда отобразит сетевые настройки для всех адаптеров.

Информацию о том, как в ОС Windows настроить сетевой адаптер для автоматического получения IP-адреса, вы найдете в статье «Как в Windows изменить настройки сетевого адаптера для автоматического получения IP-адреса от интернет-центра?»

Как вручную установить IP-адрес на устройстве Интернет-видео?

Настройка IP-адреса и параметров прокси-сервера устройства Интернет-видео зависит от конструкции или настроек маршрутизатора. Если маршрутизатор не назначает IP-адрес устройству Интернет-видео автоматически, введите IP-адрес вручную, как описано ниже.

- Получение следующей IP-информации от своего компьютера.

- IP-адрес или адрес IPv4

- Маска подсети

- Шлюз по умолчанию

- Первичный DNS или DNS-сервер

- Вторичный DNS

- На пульте дистанционного управления, входящем в комплект устройства Интернет-видео, нажмите кнопку Home (главное меню) или Menu (меню).

- Выберите «Настройка» или «Настройки».

- Выберите «Сеть».

- Выберите «Настройка сети».

- В зависимости от типа соединения с Интернет выберите «Проводное соединение» или «Беспроводное соединение».

- Выберите «Вручную» или «Пользовательский».

ПРИМЕЧАНИЕ: При настройке защищенного беспроводного соединения ля получения доступа к экрану настройки IP-адреса и прокси-сервера необходимо ввести ключ безопасности сети.

- Введите полученную в шаге 1 информацию IP для устройства Интернет-видео.

- IP-адрес: IP-адрес должен быть таким же, за исключением последнего числа в последовательности из четырех чисел. Измените последнее число на более высокое, но не превышающее 254. Например, если в компьютере показан IP-адрес 192.168.0.5, введите 192.168.0.105

- Маска подсети: Введите маску подсети точно так, как указано в компьютере.

- Шлюз по умолчанию: Введите шлюз по умолчанию точно так, как указано в компьютере.

- Первичный DNS: Введите первичный DNS или DNS-сервер, показанный в компьютере, или скопируйте шлюз по умолчанию, если этих данных нет.

- Вторичный DNS: Введите вторичный DNS, показанный в компьютере, или оставьте последовательность нулей. (0.0.0.0)

ПРИМЕЧАНИЕ: Устройства Sony® Internet Video не используют прокси-сервер. Выберите НЕТ, если будет предложено использовать прокси-сервер.

- Выберите Сохранить и подключиться, чтобы установить сетевое соединение.

Как узнать IP-адрес камеры?

Узнать адрес IP камеры видеонаблюдения можно по-разному. Но в любом случае сначала проверьте правильность подключения оборудования:

- Компьютер и устройство должны находиться в одной сети.

- Камера должна получать питание и иметь выход в сеть. К сети подключиться можно лишь двумя способами – WiFi и Ethernet.

Некоторые устройства питаются по технологии PoE. То есть электричество поступает через разъем Ethernet. Отличается только кабель, который на другом конце имеет выход для подключения в PoE инжектор. Если такую модель подключить к обычному Ethernet кабелю, то она работать не будет.

IP-адресов у всех веб-камер два – внутренний и внешний. Все представленные ниже способы помогут определить внутренний. Внешний адрес можно узнать только с помощью просмотра настроек роутера. Найти ваше устройство в огромной всемирной сети будет невозможно без этого. Но зная внутренний IP, вы с легкостью сможете узнать или настроить внешний.

Узнать IP-адрес камеры можно несколькими способами:

- для камер с поддержкой UPnP – по поиску через Ivideon Server;

- на веб-интерфейсе роутера;

- с помощью программ-сканеров сети.

Узнаем IP-адрес UPnP камеры через Ivideon Server

Веб-камера с поддержкой технологии UPnP (Universal Plug and Play) также называется «умной». Такое устройство можно попробовать найти через приложение Ivideon Server, только сначала убедитесь, что функция UPnP включена. Потом нажмите правой кнопкой мыши на пункт «IP-камеры» и выберите «Искать IP-камеры (UPnP)». Кликнув на найденное устройство, вы увидите всю информацию о нем, в том числе и IP-адреса.

Программа будет искать камеру в сети, с которой подключено устройство. Вы не сможете обнаружить камеру, которая находится в другой сети.

Данный способ самый простой. Подключив одну из таких к сервису Ivideon, можно избавить себя от дополнительных настроек. И, конечно, вы сможете хранить данные в облаке, управлять устройством через приложение на компьютере или телефоне и пользоваться другими преимуществами нашего сервиса.

Как найти IP камеру в сети через веб интерфейс роутера

Прежде чем загружать на свой ПК лишний сторонний софт, лучше посмотреть адрес веб-камеры на роутере. Для этого вам нужно зайти в интерфейс роутера. Это делается с помощью браузера: вбейте в адресную строку 192.168.1.1 – это стандартный адрес для большинства подобных устройств. На странице ввода логина и пароля введите слово «admin» (без кавычек) в обоих полях. Это стандартные «ключи» к роутеру. Оставлять их такими не рекомендуется, если пароль или пользователь уже сменены, то введите нужные данные.

Далее нас интересует пункт «Status». Если камера подключена по WiFi, то переходим в меню WLAN, если по стандартному Ethernet разъему – LAN.

Далее в подпунктах есть информационная панель с названием «LAN-Side Devices», там можно посмотреть:

- тип устройства;

- IP-адрес внутри сети;

- MAC-адрес;

- время работы данного подключения.

Пункты в меню отличаются в зависимости от производителя роутера и версии прошивки. Но суть одна и та же. Ищите похожие пункты.

Если найти нужную информацию не получается, можно уточнить у производителя роутера, в каком разделе она указана или обратиться к своему провайдеру.

Поиск IP-адреса камеры видеонаблюдения через сторонние программы

Данный способ самый сложный и нужен в редких ситуациях, которые являются исключением из правил:

- у вас нет доступа к веб-интерфейсу роутера;

- вы подключаете сразу больше сотни камер;

- вы не знаете, сколько камер подключено к сети.

Программы-сканеры обычно предоставляются компаниями производителями самих устройств. Вот список фирм, которые разработали ПО для поиска своих камер:

- Beward

- Microdigital

- RVI

- Ubiquiti Aircam

- DAHUA

- IPEYE

Если вы используете модель другой фирмы, то вам подойдут две бесплатные программы: Advanced IP Scanner и Angry IP Scanner. Интерфейс у них приблизительно одинаковый. Все, что нужно ввести, – это диапазон адресов для поиска. Стандартный локальный IP вашего роутера 192.168.1.1 – первые два значения неизменны для любой локальной сети, третья цифра, в нашем случае «1», – это номер подсети, а последняя – уникальный номер устройства.

Так что если адрес вашего роутера 192.168.1.1, то IP диапазоны камер видеонаблюдения будут выглядеть так: 192.168.1.1 — 192.168.1.255. Третья цифра зависит от значения вашей подсети, она может меняться, остальные – нет.

После ввода данных нажимаем кнопку «Сканировать» и в главном поле программа выведет все доступные устройства в сети с указанием пинга и IP-адреса. Процесс поиска может занять некоторое время.

В обычной домашней сети будет достаточно просто узнать, какое устройство является камерой, – нужно применить метод исключения.

Запуск pathping — Служба поддержки Blizzard

Обновлен: 2 месяца назад

Номер статьи (ID) 7871

Применимо к играм:

Мы можем попросить выслать результаты pathping для того, чтобы нам было проще диагностировать неполадки с соединением или задержкой. Воспользуйтесь следующими советами по выполнению данного теста. Если вы хотите проследить за маршрутом, по которому проходит соединение до места назначения, запустите процедуру трассировки.

Примечание: вы можете воспользоваться инструментом Looking-Glass в дополнение к тесту pathping, чтобы помочь нам диагностировать неполадки с подключением. Данный инструмент не заменяет pathping как средство устранения неполадок.

Утилита проверяет ваше соединение на предмет потери пакетов данных при передаче сигнала между вашим компьютером и нашими серверами. С помощью нее можно диагностировать неполадки соединения, которые нельзя выявить другими способами проверки времени отклика сервера.

- Откройте меню Пуск.

- В поле поиска наберите cmd.

- Щелкните правой кнопкой мыши по программе CMD.exe и выберите в контекстном меню пункт Запуск от имени администратора.

- Введите команду pathping xx > c:\pathping.txt и нажмите Enter.

Примечание: замените xx на соответствующий IP-адрес из списка ниже. Запускайте эту команду по одному разу для каждого IP-адреса вашего региона. - Подождите несколько минут до окончания теста pathping. Когда вы увидите новую строчку текста в командной строке, это будет значить, что тестирование pathping завершено. После этого в корневой папке диска C: будет создан файл pathping.txt.

Примечание: если вы увидите сообщение об ошибке, значит, вы запустили командную строку не от имени администратора. Вернитесь к третьему шагу и попробуйте еще раз.. - Закройте командное окно.

- Перейдите в папку /Программы/Служебные программы и запустите приложение «Терминал».

- Введите команду traceroute -S -q 20 xx > ~/Desktop/pathping.txt.

Примечание: замените xx на соответствующий IP-адрес из списка ниже. Запускайте эту команду по одному разу для каждого IP-адреса вашего региона. - Нажмите клавишу Return, чтобы создать на Рабочем столе файл pathping.txt.

- Выйдите из приложения «Терминал».

- Пожалуйста, выберите игру.

Diablo III

Форум технической поддержки

| Регион | IP адрес |

|---|---|

| Северная Америка | 24.105.30.129 |

| Бразилия (Америка) | 54.94.196.47 |

| Европа | 185.60.112.157 185.60.112.158 |

| Корея | 182.162.135.1 |

| Тайвань | 5.42.161.1 |

| Австралия | 103.4.115.248 |

Heroes of the Storm

Форум технической поддержки

| Регион | IP адрес |

|---|---|

| Северная Америка (Americas) | 24.105.30.129 (US West) 24.105.62.129 (US Central) |

| Австралия (Америка) | 103.4.114.233 |

| Сингапур (Америка) | 202.9.67.59 |

| Бразилия (Америка) | 54.207.104.145 |

| Европа | 185.60.112.157 185.60.112.158 |

| Корея (Азия) | 182.162.116.1 |

| Тайвань (Азия) | 5.42.161.129 |

Overwatch

Форум технической поддержки

Вы можете посмотреть IP адрес вашего сервера в игре:.

- Запустите игру Overwatch и выберите режим Играть— Браузер матчей

- Нажмите на кнопку + Создать для создания вашего матча.

- Нажмите на кнопку ИИ и затем на Добавить.

- Запустите игру.

- После загрузки карты нажмите комбинацию клавиш Ctrl+Shift+N, чтобы увидеть информацию о подключении.

- IP адрес сервера будет указан в левом верхнем углу.

Примечание: необходимо убрать порт и предшествующее ему двоеточие (12.345.67.89:PORT) перед тем, как провести тестирование по этому адресу.

Если сервер отключен или вы не можете зайти в игру, воспользуйтесь IP адресом из табло ниже.

| Регион | IP адрес |

|---|---|

| Америка | 24.105.30.129 (US West) 24.105.62.129 (US Central) |

| Бразилия (Америка) | 54.207.107.12 |

| Европа | 185.60.114.159 185.60.112.157 |

| Корея | 211.234.110.1 |

| Тайвань | 5.42.160.129 |

StarCraft II

Форум технической поддержки

| Регион | IP адрес |

|---|---|

| Америка | 24.105.30.129 (US West) 24.105.62.129 (US Central) |

| Австралия (Америка) | 103.4.114.233 |

| Европа | 185.60.112.157 185.60.112.158 185.60.114.159 |

| Корея | 222.231.22.1 |

| Тайвань | 5.42.161.193 |

| Южная Азия | 202.9.67.254 |

Примечание: игрокам StarCraft II из американского и европейского регионов необходимо провести тестирование на оба указанных IP-адреса.

World of Warcraft

Форум технической поддержки

| Регион | IP адрес |

|---|---|

| Америка | 137.221.105.2 24.105.62.129 |

| Европа | 185.60.112.157 185.60.112.158 185.60.114.159 |

| Корея | 211.115.104.1 |

| Тайвань | 5.42.162.1 |

| Океания | 103.4.115.248 |

Перед тем как связаться с нами или сообщить на форуме о затруднениях с подключением или задержкой, пожалуйста, убедитесь, что у вас есть следующая информация. Эта информация поможет нам диагностировать неполадки за пределами нашей сети:

- описание возникшего затруднения, включая название игры или сервиса;

- дата и время, когда затруднение возникло;

- ваш IP-адрес, название провайдера и тип подключения;

- файл с результатами трассировки и теста pathping, запущенных в момент возникновения затруднений;

- результат теста MTR с помощью инструмента Looking Glass, запущенного в момент возникновения неполадки.

Анализ данных pathping

Если вы видите постоянную потерю пакетов данных со значением 1% или более у вашего маршрутизатора (прыжок 0) или модема (прыжок 1), обновите программное обеспечение или замените устройство. О потере пакетов в каком-либо другом месте маршрута следует сообщить вашему провайдеру. Если вам необходима помощь в анализе результатов pathping, можете опубликовать их на форумах нашей технической поддержки.

Вы можете проигнорировать значения потери пакетов со значением 100% при достижении сигнала наших серверов. Вы можете узнать наши сервера по следующим суффиксам: attens.net, att.net, alter.net, telia.net.

Если вы получили результат с единственным IP, тестирование прошло неудачно. Вам необходимо отключить брандмауэр вашего маршрутизатора и запустить тестирование снова. Для получения подробной информации обратитесь к производителю маршрутизатора. Не забудьте включить брандмауэр вашего маршрутизатора по окончании теста.

Пример теста pathping:

Примечание: данный пример используется только в качестве иллюстрации и не указывает на какие-либо существующие или бывшие неполадки интернет-соединения.

IP Location Finder — поиск IP с подробными данными геолокации

Что такое геолокация IP?

Геолокация IP — это сопоставление IP-адреса с географическим местоположением в Интернете с подключенного устройства. Благодаря географическому сопоставлению IP-адреса он предоставляет вам информацию о местоположении, такую как страна, штат, город, почтовый индекс, широта / долгота, интернет-провайдер, код города и другую информацию.

Как работает поиск IP?

Служба WHOISARIN предоставляет контактную и регистрационную информацию для поиска IP-адресов и находится в свободном доступе. Когда компания получает блок IP-адресов, отправляется запрос, а затем эти IP-адреса назначаются запрашиваемому интернет-провайдеру.

Данные геолокации IP обновляются автоматически на основе баз данных регионального интернет-реестра (RIR). Обновление вручную невозможно.

Насколько точна геолокация IP?

Существует множество различных баз данных IP location , из которых вы можете извлекать данные. Большинство поставщиков заявляют о точности 98% или выше. Сопоставление IP-адресов с конкретными городами иногда может незначительно отличаться в зависимости от расположения сетевого концентратора ближайшего интернет-провайдера.

Поддерживает ли он поиск местоположения по IPv6?

Да, геолоакция IPv6 также поддерживается.Просто введите действительный адрес выше, чтобы выполнить поиск IPv6.

Получите данные о геолокации IP с помощью простого REST API. Все ответы закодированы в формате JSON. Мы ограничиваем скорость запросов (3р / с), чтобы избежать перегрузки системы.

Обратите внимание, что для использования этой услуги требуется обратная ссылка в вашем проекте: [IP Location Finder by KeyCDN] (https://tools.keycdn.com/geo)

Требуется установить заголовок запроса User-Agent в формате keycdn-tools: https?: //.* , который должен включать веб-сайт, для которого вы используете API. Отсутствующие атрибуции или недопустимые значения будут заблокированы.

$ curl -H "User-Agent: keycdn-tools: https: //www.example.com" "https://tools.keycdn.com/geo.json?host=www.example.com"

{

"status": "успех",

"description": "Данные успешно получены.",

"данные":{

"geo": {

"host": "www.example.com",

"ip": "93.184.216.34",

"rdns": "93.184.216.34",

"asn": 15133,

"isp": "MCI Communications Services, Inc. d \ / b \ / a Verizon Business",

"country_name": "США",

"country_code": "США",

"region_name": "Массачусетс",

"region_code": "MA",

"city": "Norwell",

"postal_code": "02061",

"continent_name": "Северная Америка",

"continent_code": "NA",

«широта»: 42.1596, г.

«долгота»: - 70,8217,

«metro_code»: 506,

"часовой пояс": "Америка \ / Нью-Йорк",

"datetime": "2019-06-01 00:00:00"

}

}

}

Сопоставление IP-адресов — Геолокация IP-адресов

Что такое IP-адрес?Адрес Интернет-протокола (IP-адрес) — это уникальный номер, присвоенный устройству, подключенному к Интернету.Они назначаются каждому компьютеру, планшету и смартфону, подключенному к сети.

У некоторых устройств статические IP-адреса не меняются. Однако в настоящее время большинство устройств используют динамические IP-адреса, которые меняются в зависимости от сети, к которой они подключены.

IP-адресов служат двум основным целям:

- Для определения локальной сети, веб-сервера, интернет-провайдера и домена устройства.

- Для определения физического местоположения устройства.

Поскольку часть работы IP-адреса заключается в поиске местоположения устройства, он часто используется вместе с картографическим программным обеспечением для определения местоположения человека, использующего это устройство. Это называется геокодированием или IP-геолокацией.

Почему вы хотите сопоставить IP-адрес?Существует ряд причин, по которым компания или малый бизнес выиграют от геокодирования IP-адресов:

- График расположения клиентов: В зависимости от вашей бизнес-модели у вас может не быть доступа к адресам клиентов.Однако у вас может быть их IP-адрес. Используя это, вы можете нанести на карту местоположения ваших клиентов, чтобы увидеть, где вы увеличиваете продажи, а где нет.

- График расположения посетителей веб-сайта: Подобно графику клиентов, вы можете захотеть увидеть, откуда исходит большая часть вашего веб-трафика. Используйте IP-адреса ваших посетителей, чтобы узнать, где они находятся, и получить важные сведения о вашей аудитории.

- Выявление киберугроз: Определение местоположения IP-адресов также поможет вам обнаружить потенциальные угрозы безопасности.Например, если вы ведете бизнес только в США, но замечаете на своем сайте несколько IP-адресов из других регионов мира, вы можете определить этот трафик как подозрительный и изучить его подробнее.

- Настройте отчеты Google Analytics: Когда вы узнаете, как сопоставить IP-адреса, вы сможете создавать настраиваемые отчеты аналитики по трафику и пользователям вашего веб-сайта. Перенося этот процесс на собственные средства, вы меньше зависите от сторонних поставщиков.

Физические адреса не всегда доступны вам.Однако, если вы ведете бизнес в Интернете, вы почти всегда сможете получить доступ к чьему-либо IP-адресу, что делает его ценным инструментом для сопоставления.

Хотя процесс сопоставления IP-адресов может показаться сложным, на самом деле он довольно прост:

- Отслеживание IP-адресов ваших пользователей: Ваш веб-сайт не отслеживает IP-адреса автоматически, но существует множество инструментов, которые позволяют вам это делать, например ipstack.Установите один из этих инструментов на свой сайт, чтобы начать отслеживать IP-адреса всех ваших пользователей.

- Геокодирование ваших IP-адресов: Зайдите в журналы посетителей вашего веб-сайта и скопируйте все IP-адреса, которые вы хотите геокодировать. Затем вам понадобится другой инструмент для преобразования адресов в физические местоположения. Для этого хорошо подходят API геолокации IPinfo или инструмент массового поиска IP-адресов ipapi. Введите свои IP-адреса в выбранный вами инструмент, чтобы узнать их физическое местоположение.

- Нанесите местоположения на интерактивную карту: Вставьте местоположения ваших IP-адресов в Maptive или загрузите их из электронной таблицы. Примечание. При геокодировании IP-адресов не будет указан почтовый адрес человека, но будет указана страна, штат, город и почтовый индекс.

- Создайте свою карту IP-адресов: Нажмите «Создать карту», чтобы автоматически отобразить все ваши IP-адреса. Создайте ссылку на свою карту или экспортируйте файл карты, чтобы легко поделиться им с другими.

Автоматическое геокодирование IP из Maptive

Хотя описанный выше процесс довольно прост, он требует нескольких дополнительных инструментов и некоторой настройки.К счастью, Maptive представит новую функцию в 2021 году, чтобы упростить процесс.

Скоро вы сможете вводить свои IP-адреса прямо в Maptive и автоматически наносить их на карту. Эта функция упростит сопоставление IP-адресов для вашего бизнеса и сэкономит ваше время.

Следите за новостями об этой захватывающей новой разработке.

IP Location — Найдите любой IP-адрес или веб-сайт на Google Maps

🔎 Не позволяйте им шпионить за вами 🔎

Число правительств, компаний и хакеров, пытающихся использовать вашу деятельность в Интернете, продолжает расти! Полностью защитите свою конфиденциальность в Интернете с помощью самой современной сети VPN.

Мы протестировали множество из них, и вот краткий обзор того, почему NordVPN определенно лидирует:

- Строгая политика отсутствия журналов

- Шифрование AES-256-GCM военного уровня

- 30-дневные деньги без риска — гарантия возврата

- Невероятно быстрые 5000+ серверов в более чем 60 странах

- Нет ограничений на пропускную способность или объем данных для трафика VPN

- Круглосуточная поддержка клиентов

✨ Будьте в безопасности и сэкономьте 68%.

Где находится этот пользователь?

Что, если бы вы могли определить местонахождение определенного веб-сайта или IP-адреса (интернет-протокола)? Я также иногда задаюсь вопросом, какая общедоступная информация доступна по моему IP-адресу.Вы на один щелчок вперед, чтобы визуализировать в Google Maps, где находится любое устройство, подключенное к Интернету, с максимальной точностью.

Локатор IP-адресов G Suite.Tools на базе Google Maps может предоставить географическую информацию об отправителе подозрительного электронного письма, определить источник вашего веб-трафика или трафика приложений, проинформировать о расположении центров обработки данных и маршрутизаторов в вашей сети.

Этот поисковик IP-адреса имеет точность 90% на уровне штата для любого IP-адреса в нашей базе данных.

Quick How-To

Один щелчок для всех! Напишите, пожалуйста, полную (подп.), IPv4 или v6, который вы хотите найти, и нажмите «НАЙТИ».

G Suite.Tools IP Location Explorer определит окончательный IP-адрес указанного вами хоста и выполнит поиск в еженедельно обновляемой базе данных физического местоположения подключенного устройства.

Результаты

Через несколько мгновений мы получим для вас максимальную информацию о геолокации, которую вы можете получить по целевому IP-адресу, и отобразим местоположение устройства на адаптивных картах Google.

В дополнение к точному географическому позиционированию Google Maps, основанному на технологии MaxMind, таблица синтезирует географические данные, собранные для этого хоста.

Этот инструмент обеспечивает точность до 5 км в координатах GPS (широта, долгота) и административном местоположении (континент, страна, регион, почтовый индекс, город) этого IP-адреса.

Мы дополняем этот отчет другими полезными данными об имени хоста и часовом поясе (дате и времени) указанного устройства / пользователя.

Этот локатор IP-адресов на базе Google Maps дает вам возможность узнать гораздо больше о другой стороне.

Советы

- Вы можете создать отчет аудита входа в консоль администратора Google G Suite и установить, какой IP-адрес используется вашими коллегами для подключения к своим приложениям Google.Вы также можете создать автоматическое оповещение, которое будет напрямую отправляться в ваш почтовый ящик администратора, когда Google обнаруживает подозрительный IP-адрес, подключающийся к учетной записи одного из ваших пользователей. Выполнение поиска IP-адреса для этих IP-адресов подтверждает, что одна из ваших учетных записей может быть взломана или нет, зная, откуда исходит соединение.

- Воспользуйтесь инструментом WHOIS, чтобы завершить расследование с помощью регистранта и контактной информации для любого доменного имени или IP-адреса.

Отображение IP | Документация Plesk Obsidian

Чтобы гарантировать, что домены, перенесенные с исходного сервера, работающие по назначению, необходимо изменить их конфигурации, чтобы они использовали IP-адреса, присутствующие на целевой сервер.Эта процедура называется IP-сопоставление , и ее можно выполняется автоматически или вручную.

В идеале у вас должен быть общий IP-адрес на конечном сервере. для каждого общего IP-адреса на исходном сервере. То же самое касается выделенные IP-адреса.

После завершения миграции вы можете просмотреть назначенные IP-адреса. Мигратором и при необходимости переназначьте их.

Автоматическое сопоставление IP-адресов

По умолчанию сопоставление IP-адресов выполняется автоматически во время миграция (пользовательский ввод не требуется).Plesk Migrator пытается переназначить домены, переносимые на IP-адреса на конечном сервере в соответствии со следующими правилами:

- Нераспределенный выделенный IP-адрес назначается доменам, которые были если возможно, назначил выделенный IP-адрес на исходном сервере. В противном случае (например, если нет нераспределенного выделенного IP адреса, оставшиеся на конечном сервере), общий IP-адрес по умолчанию вместо него используется адрес.

- Plesk Migrator пытается назначить все домены, которые использовали одинаковые общий IP-адрес на исходном сервере на отдельный общий IP-адрес адрес на конечном сервере, если это возможно.В противном случае (для Например, если на месте назначения меньше общих IP-адресов сервера, чем на исходном сервере), общий IP-адрес по умолчанию вместо этого.

IP-сопоставление также можно выполнить вручную, либо с помощью Файл сопоставления IP-адресов или файл списка миграции.

Примечание: Можно комбинировать различные способы отображения. Например, вы можно указать общие правила сопоставления с помощью списка миграции, а затем установить конкретные адреса для некоторых конкретных доменов с помощью сопоставления файл.

Сопоставление IP-адресовс использованием файла сопоставления

Файл сопоставления IP-адресов — это простой текстовый файл, содержащий два столбца IP-адреса, разделенные пробелом. IP-адреса в левый столбец — это те, которые присутствуют на исходном сервере, и они сопоставлены с соответствующими IP-адресами с целевого сервера в правый столбец. Файл не должен содержать ничего, кроме IP. адреса (без комментариев и тому подобное). Допускаются пустые строки.

Вот содержимое образца файла сопоставления IP-адресов:

192.168.1.10 10.52.1.16 192.168.1.11 10.52.1.17 192.168.1.12 10.52.1.17

В этом примере домены, использующие IP-адрес 192.168.1.10 , будут

назначил IP-адрес 10.52.1.16 . Те, кто использует IP-адреса 192.168.1.11 и 192.168.1.12 , будет назначен IP-адрес 10.52.1.17 .

После того, как вы подготовили файл сопоставления, вы можете передать его в Plesk. Мигратор, использующий следующую опцию:

--ip-файл-сопоставления IP_MAPPING_FILE

, где IP_MAPPING_FILE — путь к файлу сопоставления (либо

абсолютный или относительно текущего рабочего каталога).

с использованием файла списка миграции

Этот метод сопоставления IP более сложен, но дает большую степень контроля над присвоением IP-адресов. Порядок создание файла списка миграции описано в разделе «Переход с Тема Plesk Servers. После создания файла отредактируйте его, используя образцы ниже в качестве ссылки:

IPv4: 10.52.1.16 domain1.tld domain2.tld IPv4: 10.52.1.17 domain3.tld

Здесь домены domain1.tld и domain2.tld будут назначены

IP-адрес 10.52.1.16 . Домену domain3.tld будет присвоен

IP-адрес 10.52.1.17 .

IPv4: общий domain1.tld domain2.tld

Здесь обоим доменам будет назначен общий IP-адрес.

IPv4: выделенный domain1.tld domain2.tld

Здесь каждому домену будет назначен выделенный IP-адрес, выбранный в случайный (должно быть не менее двух нераспределенных выделенных IP-адресов на целевой сервер).

IPv4: авто domain1.tld domain2.tld

Здесь каждому домену будет назначен IP-адрес в соответствии с правила автоматического сопоставления IP-адресов.

IPv6: нет domain1.tld domain2.tld

Здесь ни одному домену не будет назначен IPv6-адрес; однако IPv4 адреса все еще могут быть назначены (поскольку домен не может быть создан без IP-адрес).

Вы можете использовать файл списка миграции, чтобы назначить IP-адреса IPv6 для

домены, а также IPv4. Любому домену можно присвоить IPv4

адрес, IPv6-адрес или и то, и другое.При указании IP-адреса для назначения

к домену, вы можете использовать конкретный адрес или общий / выделенный / авто / нет заполнители.

IPv4: 10.52.1.16 IPv6: 2002: 5bcc: 18fd: d: 904c: 9277: 339a: ce56 domain1.tld

Здесь домену будут назначены адреса IPv4 и IPv6.

IP-адреса, назначенные посредникам, распространяются на все домены. принадлежащих учетным записям клиентов у определенного торгового посредника и собственные домены реселлера.

Реселлер: res1 IPv4: 10.52.1.16 domain1.tld Заказчик: cust1 domain2.tld Реселлер: res2 domain3.tld

Здесь доменам domain1.tld и domain2.tld будет присвоен

IP-адрес 10.52.1.16 , а IP-адрес для домена domain3.tld будет назначен в соответствии с автоматическим сопоставлением IP-адресов

правила.

Примечание: При назначении IP-адреса реселлеру вручную IP-адрес должны быть либо бесплатными, либо уже включены в пул IP-адресов посредника.При автоматическом сопоставлении IP-адресов можно назначать только бесплатные IP-адреса. реселлеры.

Управление сопоставлением IP-адресов

На любой из страниц информационной панели Dimension (например, Executive Dashboard или FireWatch страниц) и в большинстве отчетов, созданных Dimension, вы можете просмотреть информацию для каждой из подключенных Firebox и идентифицировать каждое устройство по метку IP-адреса.Чтобы идентифицировать свои Firebox по именам, а не по IP-адресам, вы можете включить Dimension для преобразования IP-адреса для каждого Firebox в имя. Это имя для каждого устройства может быть именем хоста или другой меткой, которую вы укажете для устройства. Имена, которые вы указываете для своих Firebox, затем появляются на страницах Dashboard и отчетах для этих Firebox, независимо от того, просматриваете ли вы их для одного Firebox или для группы, которая включает Firebox.

Для сетей, настроенных для назначения динамических IP-адресов, вы можете включить динамическое разрешение IP-адресов.Если исходный IP-адрес является частным адресом в диапазонах 192.168.0.0/16, 172.16.0.0/12 и 10.0.0.0/8 , как определено в RFC 1918, Dimension может отправить обратный запрос DNS на сервер имен DNS и преобразовать IP-адрес в имя. Динамическое разрешение адресов не работает для частных IP-адресов за пределами этого диапазона или для любых общедоступных маршрутизируемых IP-адресов.

Для Firebox со статическими IP-адресами вы можете создать пару статический IP-адрес / имя для сопоставления любого IP-адреса с именем.

Вы можете сопоставить имя для любого IP-адреса, даже если Firebox с этим IP-адресом не подключен к Dimension. После того, как вы включите динамическое разрешение IP-адресов или сопоставите IP-адрес с именем, это имя для Firebox появится на страницах Dashboard и сообщит везде, где раньше появлялся IP-адрес.

Для сопоставления статических IP-адресов можно выбрать сопоставление каждого IP-адреса индивидуально или можно импортировать файл CSV с парой IP-адреса и имени для каждого устройства.Вы также можете экспортировать все пары IP-адрес / имя в списке Static IP Address Map в файл CSV. Если вы импортируете файл CSV с ранее сопоставленным IP-адресом, существующая пара IP-адрес / имя заменяется вновь импортированной парой.

Если вы включили динамическое разрешение IP-адресов, а также добавили пару статических IP-адресов и имен для динамически адресованного устройства в список Static IP Address Map , имя, указанное в Static IP Address Map list, будет использоваться вместо имя, возвращаемое динамическим поиском DNS.

Список отчетов, к которым применяется сопоставление IP-адресов, см. В разделе «Отчеты для сопоставления IP-адресов».

Чтобы разблокировать конфигурацию и внести изменения, щелкните.

Для получения дополнительной информации о том, как разблокировать и заблокировать конфигурацию измерения, см. Блокировка и разблокировка конфигурации измерения.

Для управления сопоставлением IP-адресов:

- Выберите > Администрирование> Администрирование> Управление сервером .

Страницы управления сервером открываются с выбранной вкладкой «Состояние». - Выберите вкладку IP Address Mapping .

Откроется страница сопоставления IP-адресов. - Чтобы разблокировать конфигурацию и внести изменения, щелкните.

Для получения дополнительной информации о том, как разблокировать и заблокировать конфигурацию измерения, см. Блокировка и разблокировка конфигурации измерения. - Настройте параметры, как описано в следующих разделах.

Настройка разрешения динамического IP-адреса

Динамическое разрешение IP-адресов разрешает имена хостов только для частных IP-адресов в диапазонах 192.168.0.0/16, 172.16.0.0/12 и 10.0.0.0/8.

Чтобы включить Dimension для получения имени для устройств с динамической адресацией:

- В разделе Разрешение динамического IP-адреса щелкните Настроить .

Откроется диалоговое окно «Разрешение динамического IP-адреса». - Установите флажок Включить разрешение динамического IP-адреса .

- Нажмите Сохранить .

Параметр в разделе «Разрешение динамического IP-адреса» изменяется на «Включено».

Чтобы отключить разрешение динамического IP-адреса:

- В разделе Разрешение динамического IP-адреса щелкните Настроить .

Откроется диалоговое окно «Разрешение динамического IP-адреса». - Снимите флажок Включить разрешение динамического IP-адреса .

- Нажмите Сохранить .

Параметр в разделе «Разрешение динамического IP-адреса» изменяется на «Отключено».

Сопоставить одиночный IP-адрес

Вы можете вручную добавить по одной паре IP-адрес / имя за раз в список Static IP Address Map .Чтобы переопределить имя, возвращаемое при поиске в DNS для динамического IP-адреса, вы можете добавить пару IP-адрес / имя в список Static IP Address Map .

В разделе карты статических IP-адресов :

- В раскрывающемся списке выберите Глобальная карта .

- Щелкните Добавить .

Откроется диалоговое окно «Добавить глобальное сопоставление IP-адресов». - В текстовом поле IP-адрес введите IP-адрес, который нужно включить в пару.

- В текстовом поле Имя введите имя для сопоставления с IP-адресом.

- Нажмите Сохранить .

Новая пара IP-адрес / имя появится в списке статических IP-адресов.

Найти сопоставленный адрес в списке

Вы можете использовать функцию поиска Static IP Address Map , чтобы найти в списке сопоставленную пару IP-адрес / имя.Вы можете искать по IP-адресу или имени, указанному для любой пары в списке. Параметры поиска чувствительны к регистру и не поддерживают подстановочные знаки.

Когда вы закончите поиск, вы можете обновить список, чтобы очистить результаты поиска и снова увидеть полный список.

В разделе карты статических IP-адресов :

- В текстовом поле Search введите IP-адрес или имя для поиска.

- Щелкните Поиск .

Список статических IP-адресов обновлен, чтобы отображать только те пары IP-адрес / имя, которые соответствуют параметрам поиска.

Чтобы обновить список и очистить результаты поиска, щелкните.

Используйте карту устройств для фильтрации списка

Другой метод, который можно использовать для поиска пары сопоставленных IP-адресов и имен в списке статических IP-адресов — это отфильтрованное представление Device Map .Когда вы выбираете представление «Карта устройств », вы можете отфильтровать список статических IP-адресов для любого Firebox, который отображается в списке устройств с подключением к Dimension для ведения журнала или управления. Это особенно полезно, когда ваш список статических IP-адресов включает множество устройств.

Для фильтрации списка статических IP-адресов :

- В раскрывающемся списке выберите Device Map .

Появится текстовое поле и кнопка «Фильтр». - В текстовом поле Filter введите любые символы из имени устройства для Firebox, подключенного к Dimension.

По мере ввода Dimension отображает подключенные Firebox с именами, содержащими указанные символы. - Выберите Firebox и щелкните Фильтр .

Список обновлен, и в нем будет отображаться только выбранный вами Firebox.

Теперь вы можете редактировать или удалять пару IP-адрес / имя для выбранного Firebox.

Редактировать единый отображаемый адрес

Вы можете изменить имя, которое вы указали для любого IP-адреса в списке Static IP Address Map . Вы не можете изменить IP-адрес, указанный в сопоставленной паре. Если в IP-адресе есть ошибка, вы должны удалить IP-адрес из списка IP Address Map , а затем снова сопоставить IP-адрес.

В разделе карты статических IP-адресов :

- В раскрывающемся списке выберите Глобальная карта .

- В списке «Карта статических IP-адресов » выберите IP-адрес.

- Щелкните Изменить .

Откроется диалоговое окно «Редактировать глобальное сопоставление IP-адресов». - В текстовом поле Имя введите новое имя.

- Нажмите Сохранить .

Новое имя IP-адреса появится в списке статических IP-адресов.

Удалить один сопоставленный адрес

Если список «Карта статических IP-адресов » включает пары IP-адрес / имя, которые больше не нужны, вы можете вручную удалить каждую пару из списка.

В разделе карты статических IP-адресов :

- В раскрывающемся списке выберите Глобальная карта .

- В списке «Карта статических IP-адресов » выберите IP-адрес.

- Щелкните Удалить .

Откроется диалоговое окно «Удалить глобальное сопоставление IP-адресов». - Щелкните ОК .

Выбранная пара IP-адрес / имя удаляется из списка.

Удалить все сопоставленные адреса

Вы также можете сбросить список статической карты IP-адресов , чтобы удалить все пары IP-адрес / имя из списка, независимо от того, добавляли ли вы их вручную или импортировали в файл карты CSV.

В разделе карты статических IP-адресов :

- В раскрывающемся списке выберите Глобальная карта .

- Нажмите Сброс .

Откроется диалоговое окно «Сбросить глобальные сопоставления IP-адресов». - Чтобы немедленно удалить все сопоставленные пары из списка, нажмите ОК .

Импорт файла с сопоставленными адресами

Если у вас есть много IP-адресов для сопоставления с именами, а не для сопоставления каждого IP-адреса по отдельности, вы можете импортировать файл CSV, который включает все пары IP-адрес / имя.Вы также можете импортировать файл CSV, чтобы изменить имена IP-адресов, которые уже включены в список Static IP Address Map .

Создайте файл CSV

Чтобы импортировать более одной пары IP-адрес / имя в список Static IP Address Map , создайте файл CSV, который включает каждую пару IP-адрес / имя в следующем формате:

Например: 203.0.113.10, examplecompany.com.

Убедитесь, что вы сохранили CSV-файл с описательным именем в месте, к которому вы можете перейти из Dimension.

Импортировать файл CSV

В разделе карты статических IP-адресов :

- В раскрывающемся списке выберите Глобальная карта .

- Щелкните Импорт .

Откроется диалоговое окно «Импорт файла глобальной карты». - Щелкните Обзор и выберите файл CSV.

- Щелкните ОК .

CSV-файл будет импортирован, и все включенные пары IP-адрес / имя появятся в списке статических IP-адресов. Если в ваш CSV-файл внесены изменения в имена IP-адресов, уже внесенных в список, старые имена заменяются новыми именами.

Экспорт карты статических IP-адресов

Вы можете экспортировать CSV-файл, который включает все пары IP-адрес / имя, которые вы добавили в список Static IP Address Map , независимо от того, добавляли ли вы каждую пару по отдельности или импортировали пары в CSV-файл.По умолчанию имя экспортированного файла CSV — ip_domain_map_

Функция Export особенно полезна, если вы хотите отредактировать более одной пары IP-адрес / имя в списке Static IP Address Map . Вы можете экспортировать список в файл CSV, изменить имена, указанные для любого из IP-адресов в списке, добавить дополнительные пары IP-адрес / имя, а затем импортировать обновленный файл CSV.Любые измененные имена для IP-адресов, которые уже присутствуют в списке Static IP Address Map , автоматически обновляются, и любые новые пары добавляются в список.

Для экспорта CSV-файла сопоставленных пар IP-адрес / имя:

- В разделе «Карта статических IP-адресов » щелкните Экспортировать все .

Откроется диалоговое окно «Сохранить как». - (Необязательно) Чтобы изменить имя файла CSV, введите новое имя файла.

- Выберите место для сохранения файла CSV.

- Щелкните Сохранить .

CSV-файл сохраняется в указанном месте.

Отчеты для сопоставления IP-адресов

Когда вы включаете динамическое сопоставление IP-адресов или добавляете одну или несколько пар IP-адрес / имя в список Static IP Address Map , имена отображаются вместо IP-адресов в сводке Dashboard и других отчетах, включенных в эти списки.

Панели мониторинга

- Исполнительная панель — Основные клиенты и Основные направления разделов

- Панель безопасности — Заблокированные клиенты и Заблокированные пункты назначения разделы

- FireWatch

- Вкладка Источник — остается доступной при фильтрации по имени

- Все вкладки — при выборе Просмотр соединений для для имени в столбце Назначение

Карта политики

Доступные отчеты

Если вы включаете сопоставление IP-адресов, в этих отчетах отображается имя, указанное для Firebox вместо IP-адреса для Firebox.

- Использование приложений

- Самые популярные приложения по хостам

- Самые популярные хосты по приложениям

- Заблокированные приложения

- Верхняя блокировка хоста

- Верхняя блокировка хостов

- Основные клиенты по полосе пропускания

- Сводная точка хостов (отправлено и получено)

- Сводная точка хостов (отправлено)

- Сводная точка хостов (получено)

- Лучшие клиенты по количеству посещений — Host pivot

- Отчет о самых активных клиентах

- Web Audit — Client pivot (для сообщений журнала без аутентифицированного пользователя)

- WebBlocker — клиентская сводка (для сообщений журнала без аутентифицированного пользователя)

- Per Client Report — Если вы укажете имя в критериях поиска

- Трафик фильтра пакетов

- Сводка по узлу по источнику — сводная таблица хостов

- Сводка по узлу по назначению — сводная таблица хостов

- Сводка сеанса — сводные точки источника и назначения

- Прокси-трафик

- Источник по количеству посещений — точка доступа хостов

- Источник по полосе пропускания — точка поворота хостов

- Назначение по количеству посещений — точка поворота хостов

- Сессия по совпадениям — точки поворота хостов для адресов источника и назначения

- Сессия по полосе пропускания — точки поворота хостов для источника и адреса назначения

- Отчеты об услугах подписки

- Служба предотвращения вторжений — сводка источника

- Сводный отчет DLP

- Firebox Reports

- Audit Trail — IP-адрес pivot

- Denied Packets — Client pivot

- User Authentication — Allow and Denied by location pivots

- Подробные отчеты

- Подробные сведения об аварийных сигналах — сводные точки источника и назначения

- Сведения о запрещенных пакетах — сводные точки источника и назначения

- Запрещенные пакеты по сведениям о клиенте — сводная таблица клиента

- Служба предотвращения вторжений — сводные точки источника и назначения