MD5 расшифровка онлайн

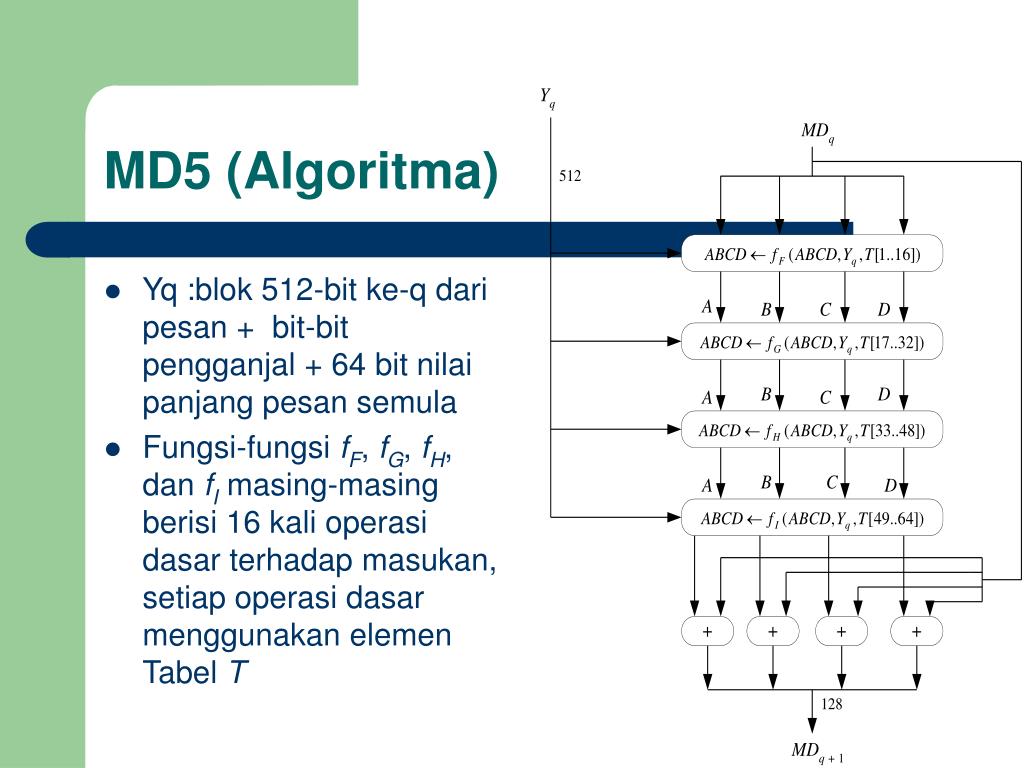

128-битный алгоритм хеширования, названный MD5 (Message Digest 5), разработан в 1991 году. Его создатель – Рональд Л. Ривест, профессор MIT (Массачусетский технологический университет, находящийся в Кембридже, США). Алгоритм используется для проверки зашифрованных данных на подлинность. В этой статье я расскажу, для чего применяется MD5, а также разберу способы, при помощи которых его возможно расшифровать в режиме онлайн.

Содержание

- Для чего применяется MD5

- Свойства хеша

- Самостоятельное использование MD5

- Как расшифровать MD5 в режиме онлайн

- Раскодировка MD5 онлайн

Для чего применяется MD5

Технология MD5 используется как один из криптографических методов, при помощи которого не только проверяются на целостность различные данные, но и:

- хранятся онлайн-ключи и пароли;

- создаются веб-идентификаторы и ЭЦП;

- выполняется поиск дублирующихся файлов и многое другое.

MD5 широко применяется при авторизации на различных сайтах. Вводимая пользователями информация считывается в виде отпечатков и хранится в базе данных сайта. Поэтому, даже если злоумышленник и похитит эту базу, он не сможет воспользоваться ею непосредственным образом. Все пароли зашифрованы и представлены дайджестами. Далее я расскажу о расшифровке файла MD5 онлайн сервисами.

Именно для того, чтобы избежать попадания в руки мошенников, многие данные в сети и передаются в зашифрованном виде. Информации присваивается MD5 = (случайное сочетание символов), например MD5 = 214d9a2575bb130ac5f19a8531e6e5f1. Этот набор символов (после “=”) называется “хэш MD5”, или контрольная сумма исчисляемый результат. Служит данный хэш для проверки передаваемых данных на целостность.

Как это происходит?

- При передаче массиву информации, целостность которого нужно проконтролировать, присваивается исходный хэш, исчисляемый при помощи алгоритма MD5;

- результат фиксируется;

- при регулярной или внеплановой проверке происходит сравнение полученной контрольной суммы с исходной;

- результаты совпадают – повода для беспокойства нет, если же они различаются, то это говорит о постороннем вмешательстве и изменении данных.

Свойства хеша

Хэш-функция должна уметь преобразовывать информацию различной длины в код, состоящий из 32 шестнадцатеричных символов. Кроме этого, имеется несколько моментов, позволяющих обезопасить пользователя от постороннего вмешательства и изменения зашифрованной информации:

- если используются различные входные данные, то и результаты исчисления хэша должны заметно отличаться;

- алгоритм функции должен быть открыт для того, чтобы можно было исследовать ее на криптостойкость;

- шифрование хэша производится в одностороннем порядке, то есть никаким способом нельзя по результату вычислить исходную информацию.

Хэш-функция должна использовать минимальные вычислительные ресурсы.

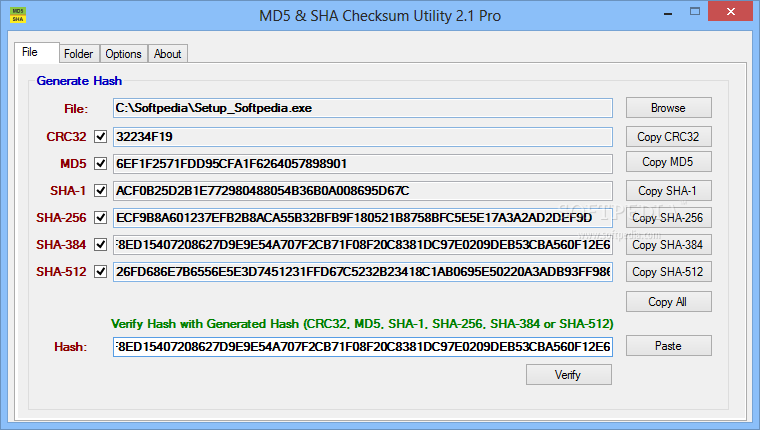

Самостоятельное использование MD5

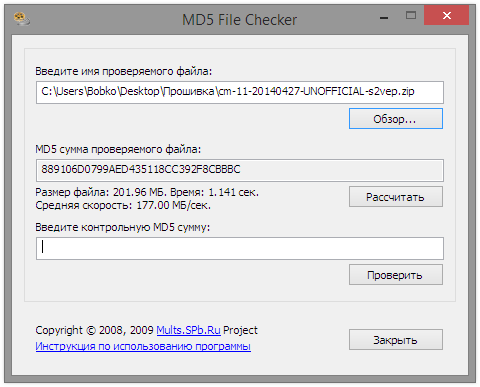

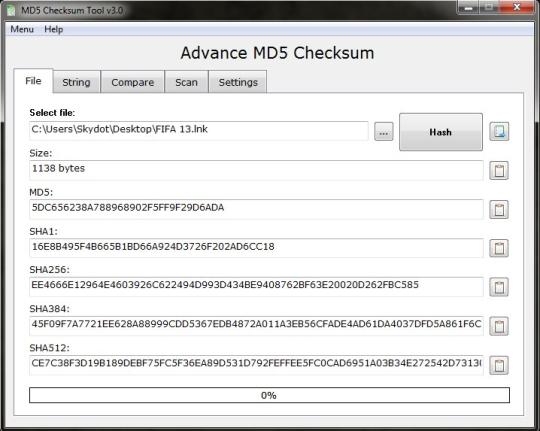

Здесь существует один интересный момент – при помощи данной функции каждый пользователь может самостоятельно проверить на целостность файл, скачанный из Интернета. Для этого нужно воспользоваться специальными сервисами, к примеру, HashTab implbits. com/products/hashtab. Утилита скачивается и встраивается в свойства файла в виде отдельной вкладки. С помощью HashTab можно воспользоваться несколькими алгоритмами хэширования данных, к тому же сервис находится в свободном доступе для пользователей, применяющих ее в личных целях.

com/products/hashtab. Утилита скачивается и встраивается в свойства файла в виде отдельной вкладки. С помощью HashTab можно воспользоваться несколькими алгоритмами хэширования данных, к тому же сервис находится в свободном доступе для пользователей, применяющих ее в личных целях.

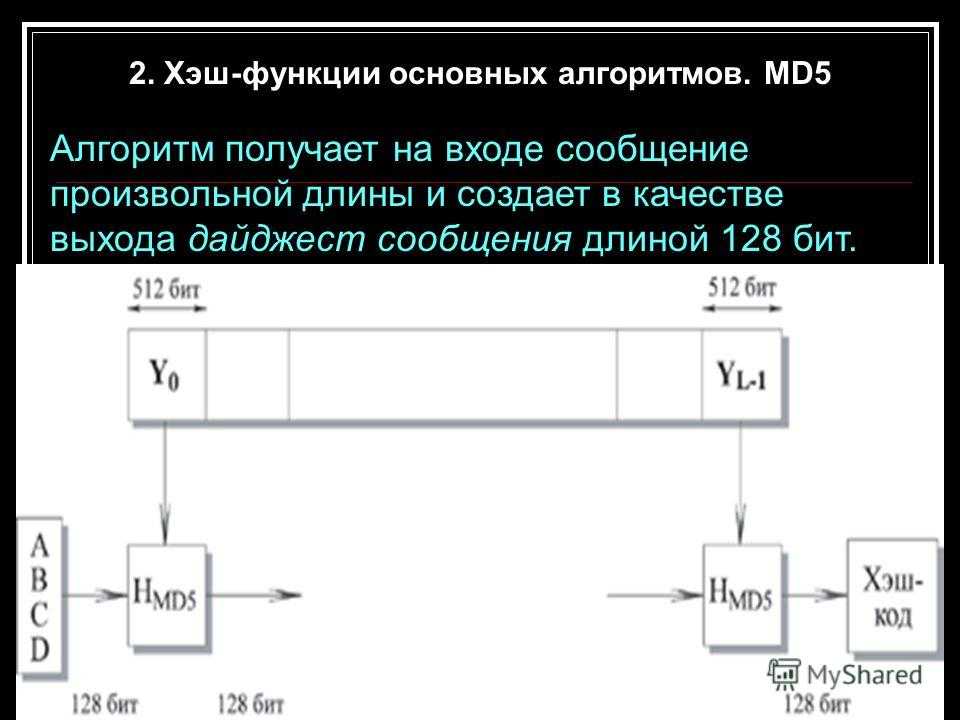

Как расшифровать MD5 в режиме онлайн

Произвольный массив информации преобразуется в “дайджест” или “отпечаток” определенной длины. В дальнейшем при проверке файла полученный код сравнивается с исходным отпечатком и делается вывод о целостности данных. В общем понятии расшифровать хэш-код невозможно, так как он и был создан для того, чтобы его нельзя было взломать. Обычные методы раскодировки в данном случае не срабатывают, потому что информация представлена несколько по-иному. Поэтому, хотя это и сложновато, остается попробовать подобрать искомую информацию, в чем нам могут помочь специальные сервисы и программы.

Раскодировка MD5 онлайн

Как работает онлайн-сервис, применяемый для раскодировки MD5? Он имеет базу данных, к которой и обращается при расшифровке хэш-кода. Например, сайт MD5Decrypter.com.

Например, сайт MD5Decrypter.com.

В специальное поле вводим хэш-код, который нам нужно расшифровать, значения капчи и нажимаем расшифровать (“Decrypt!”, если не произошел перевод сайта на русский язык). Внизу будут результаты: MD5-хэш и его раскодировка, либо информация о том, что расшифровка отсутствует в базе данных.

Также можно воспользоваться онлайн инструментом MSurf. Данный сервис позволяет как закодировать сведения при помощи MD5, так и расшифровать хэш-код.

Стоит отметить, что функция MD5 устаревает. Злоумышленники получают доступ к базам данных и с определенной долей вероятности – к зашифрованной информации. Поэтому вследствие относительной ненадежности разработчикам ПО рекомендуется пользоваться MD5 либо в комплексе с другими алгоритмами, либо постепенно заменить его на более современный SHA.

md5 crack — расшифровка md5 онлайн, сервис онлайн расшифровки md5

Мы предоставляем два вида услуг:

1) Online Service:

Данный вид сервиса позволяет в режиме реального времени искать хэш в базе данных.

Поддерживаются следующие виды расшифровки хэш кодов: md5, md5(md5($pass)), sha1, md4, mysql, mysql5, qq hash, serv-u.

Ниже приведены характеристики расшифровки md5:

MD5

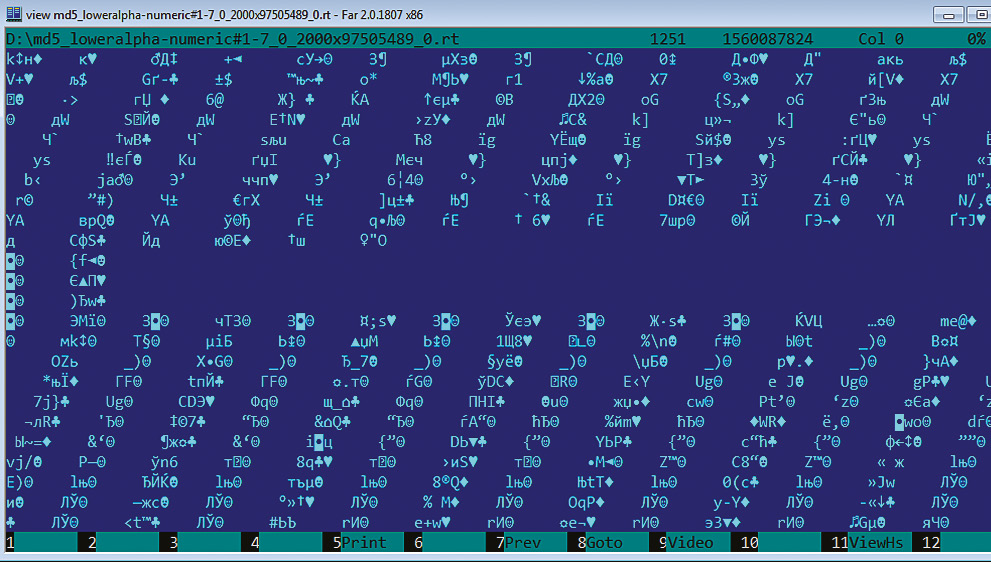

| Тип содержимого | Описание | Объем |

| Комбинации символов верхнего/нижнего регистра и цифр + специальные символы (длина: 1-6 символов) | 100% включено | |

| Комбинации символов нижнего регистра и цифр (длина: 7 символов) | 100% включено | > 783 миллиардов |

| Комбинации символов нижнего регистра (длина: 8 символов) | 100% включено | > 2082 миллиардов |

| Комбинации символов нижнего регистра и цифр (длина: 8 символов) | 100% включено | > 28000 миллиардов |

| Комбинации цифр (длина: 8-11 символов) | 100% включено | > 1000 миллиардов |

| Комбинации прочего типа (длина: 1-15 символов) | Частично включено | > 28000 миллиардов |

| Комбинации прочего типа (длина: 15-20 символов) | Уникальный словарь 900G | > 910 миллиардов |

2) Background Service:

Данный вид сервиса осуществляет расшифровку md5 и других видов хэшей используя мощь нашего вычислительного кластера, высокоскоростные алгоритмы перебора и уникальные словари. В отличие от Online Service, Background Service не гарантирует 100% успеха, но на сегодняшний день мы можем говорить о 60-80%.

В отличие от Online Service, Background Service не гарантирует 100% успеха, но на сегодняшний день мы можем говорить о 60-80%.

В том случае если в онлайн базе результат не найден, хэш автоматически отправляется на перебор в Background Service. Успешные результаты поиска Вы можете отслеживать в разделе Результаты перебора (успешные). По окончанию задания Вы также получите e-mail с результатом. После этого Вы можете как обычно открыть хэш на главной странице сервиса.

Поддерживаются следующие виды хэш кодов: md5, md5(md5($pass)), sha1, md4, mysql, mysql5, qq hash, serv-u,

md5($pass.$salt), md5($salt.$pass), md5(md5($pass).$salt), md5(md5($salt).$pass), md5($salt.$pass.$salt),

md5($salt.md5($pass)), md5(md5($pass).md5($salt)), md5(md5($salt).md5($pass)), sha1($username.$pass)

Ниже приведены характеристики перебора:

| Тип хэша | Тип перебора | Объем перебора |

| 32 бит MD5 |

Комбинации случайных символов (длина: 1-7 символов), комбинации верхнего/нижнего регистра и цифр (длина: 1-8 символов), комбинации нижнего регистра и цифр (длина: 9 символов), цифры (длина: 12 символов) |

> 1. 3*1015 3*1015 |

| 16 бит MD5 |

Комбинации символов нижнего регистра и цифр (длина: 1-9 символов), |

> 1.1*1014 |

| Другие типы данных |

Уникальный словарь 200GB, символы нижнего регистра (длина: 1-9 символов) + цифры + случайные виды паролей |

> 1000 миллиардов |

Тарифные планы

БАЗОВЫЕ Тарифы

| 100 hash |

50000 hash |

|

|---|---|---|

| 20$ | 100$ | 200$ |

РАСШИРЕННЫЕ Тарифы (с временным ограничением)

| 100000 hash |

1000000 hash |

10000000 hash |

|---|---|---|

| 39 $ | 199 $ | 999 $ |

| 5 дней | 10 дней |

Способ и порядок оплаты

Оплатить наши услуги Вы можете в автоматическом режиме с помощью системы Wеbmoney. Сделать это можно после Регистрации в разделе Пополнение счета.

Моментально после оплаты, в соответствии с выбранным Вами тарифом в разделе «Пополнение счета», Вам на баланс начисляются средства и Ваш аккаунт активируется.

Сделать это можно после Регистрации в разделе Пополнение счета.

Моментально после оплаты, в соответствии с выбранным Вами тарифом в разделе «Пополнение счета», Вам на баланс начисляются средства и Ваш аккаунт активируется.

В процессе работы денежные средства автоматически снимаются с Вашего баланса за каждый найденный хэш (для Online Service).

При использовании Online Service результат работы сервиса выдается моментально.

Online Service для некоторых видов хэшей бесплатен. Оплата не взимается для md5 следующих комбинаций:

1. Длина до 5 символов. Комбинации: [0-9a-zA-Z]

2. Длина до 6 символов. Комбинации: [a-z]

3. Длина до 8 символов. Комбинации: [0-9]

В остальных случаях действуют установленные тарифы.

Просим Вас не совершать директ-платежей на наши кошельки.

Как расшифровать пароль 85231

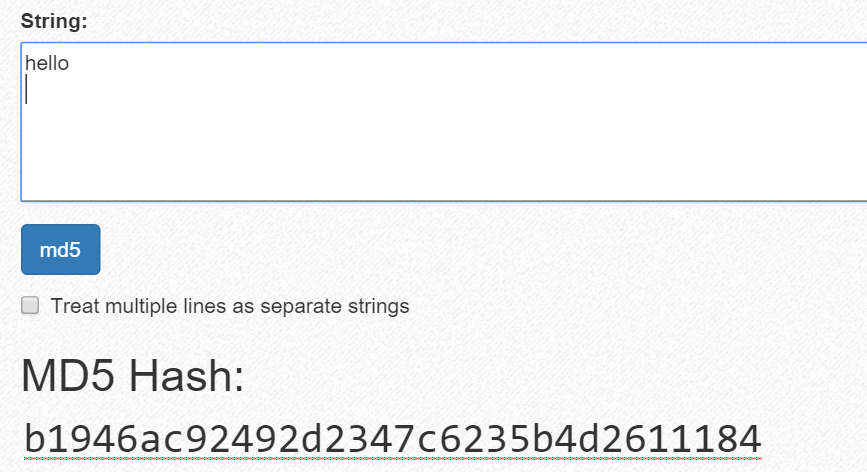

Создать и расшифровать md5 online

MD5 — это алгоритм, позволяющий получить своего рода «отпечаток» исходной строки. Он спроектирован таким образом, чтобы из получившегося отпечатка нельзя было восстановить исходную строку (т.е. зашифровать можно, а расшифровать нет). Алгоритм широко используется при авторизации. Например, сайт может хранить и сравнивать только отпечатки паролей, но не сами пароли в открытом виде. Таким образом, в случае, если злоумышленник украдет базу данных сайта — он не сможет узнать исходный пароль.

Он спроектирован таким образом, чтобы из получившегося отпечатка нельзя было восстановить исходную строку (т.е. зашифровать можно, а расшифровать нет). Алгоритм широко используется при авторизации. Например, сайт может хранить и сравнивать только отпечатки паролей, но не сами пароли в открытом виде. Таким образом, в случае, если злоумышленник украдет базу данных сайта — он не сможет узнать исходный пароль.

В настоящее время MD5 считается устаревшим алгоритмом, т.к. он сравнительно ненадежен.

Конвертор MD5 в Пароль, если пароль состоит из цифр (Расшифровать пароль)

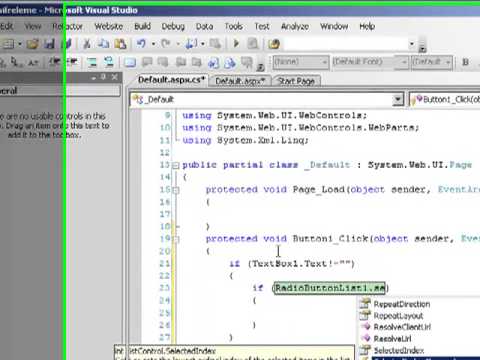

Что бы облегчить задачу по подбору пароля из MD5 я решил доделать некоторый php-код так, что бы пользователи могли онлайн подбирать методом исключения. Если предположительно, пароль состоял из цифр (до 7 знаков, ибо процессор сервера начинает виснуть от нагрузки и срабатывает защита на сервере от скрипта выполняемого онлайн — количество знаков пришлось снизить до 7 но ничего страшного ибо это больше чем 6 стандартных, что уже хорошо) И так — это конвертор MD5 и Пароля в обе стороны. После каждого действия — делайте Сброс, что бы уже ранее введённые данные обнулялись. И так, вам это сильно упрощает шансы, заведомо зная что пароль был НЕ из цифр. А для цифр — вот, пользуйтесь этой программой перебора паролей состоящих из цифр.

После каждого действия — делайте Сброс, что бы уже ранее введённые данные обнулялись. И так, вам это сильно упрощает шансы, заведомо зная что пароль был НЕ из цифр. А для цифр — вот, пользуйтесь этой программой перебора паролей состоящих из цифр.

Добровольно

необходимо пожертвование на Webmoney на развитие Интернет-проекта.14 thoughts on “ Конвертор MD5 в Пароль, если пароль состоит из цифр (Расшифровать пароль) ”

Мой пароль не расшифровала!

Хрень какая то.

Вы пароли не собираете часом?

Зачем их собирать? Глупость! У вас пароль часом не с 0 начинается? С нуля — не расшифровывает — надо дорабатывать. Расшифровывает ЦИФРЫ с 1 по 9999999 ТОЛЬКО! После нажатия на кнопку Расшифровать получаете результат — потом сразуже нажимаете СБРОС! (Что бы очистить поля) И можете после нажатия на кнопку СБРОС пользоватся то ВЕРХНЕМ то НИЖНЕМ полем. Нижнее для РАСШИФРОВКИ — результат выведется в ВЕРХНЕМ и (после СБРОСА) Наоборот — для ШИФРАЦИИ… Нас ваши пароли не интересуют совсем — у нас без ваших своих тримилиарда всяких…. всё руки не доходят

всё руки не доходят

PS: В Инете полно открытых Баз с MD5==Пароль! У нас есть такая же, молодая пока, для теста — можете оттуда скопировать MD5 (там где пароль из 7цифр ТОЛЬКО) вставить сюда (в Конвертор) — и расшифровать: База Паролей: http://helpset.ru/doc/md5listing.php

Я так понял, что в верхнее поле подставляем пароль, а нижнее пустое — туда выводится хеш.

Или наоборот: Верхнее — пустое — туда будет расшифрованный пароль выводится, а какраз в нижнее — вставляем MD5?

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Расшифровка хранимых в Windows паролей с помощью mimikatz и DPAPI

В статье «Как взломать пароль Windows» мы узнали, где и как Windows хранит пароли пользователей для входа в ОС, научились извлекать эти пароли в виде хеша и узнали, как можно подобрать пароль брут-форсом. Также мы познакомились с программой mimikatz, которую мы использовали для извлечения паролей в текущей системе, либо из файлов реестра Windows от другого компьютера.

В этой статье мы продолжим знакомиться с внутренним устройством Windows, а именно как эта операционная система хранит пароли других приложений. Также мы продолжим знакомиться с возможностями mimikatz.

Как Windows хранит пароли

Кроме пароля пользователя для входа в Windows (который, кстати, может быть не установлен), в ОС хранятся другие пароли:

- Диспетчер учётных данных (Credential Manager)

- Windows Vault,

- Пароли браузера IE

- Пароли для подключения к сетям Wi-Fi

- Сертификаты

- Пароли от VPN

- Ключи SSH

- Пароли браузера Google Chrome

- Учётные данные приложения Google Talk, Skype, Dropbox, iCloud, Safari

Все эти пароли хранятся, конечно, в зашифрованном виде. Для шифрования перечисленных паролей и учётных данных используется DPAPI (Data Protection Application Programming Interface). Для конечного пользователя все процессы шифрования и расшифровки данных прозрачны, то есть не требуют каких-либо действий с его стороны.

Для шифрования этих данных используется пароль пользователя. Точнее говоря, генерируются мастер ключи, с помощью которых и происходит шифрование и расшифровка данных, а пароль пользователя используется для расшифровки мастер ключей. У одного пользователя может быть много мастер ключей. Предусмотрен механизм на случай смены пароля пользователя: по сути, хранятся хеши от всех старых паролей и делается попытка расшифровать мастер ключ пока не будет найден подходящий хеш.

Отсюда важное следствие: в системе для текущего пользователя возможно расшифровать, например, пароли из веб-браузера Google Chrome. Но если скопировать файл, где хранятся пароли этого браузера, на другой компьютер без необходимого мастер ключа, то не удастся расшифровать эти пароли.

Как зашифровать и расшифровать с помощью DPAPI

Как уже упомянуто чуть выше, DPAPI используется для шифрования и расшифровки данных. DPAPI довольно прост не только для конечных пользователей, но и для разработчиков, которые хотят воспользоваться этим шифрованием — имеются две функции, которые можно вызвать из приложения: шифрование и расшифровка.

Перед тем как переходить к извлечению паролей из веб-браузеров и других хранящихся на Windows паролей, давайте познакомимся поближе к DPAPI. Уже написано много хороших статей, объясняющих работу DPAPI. Не буду пытаться их пересказать, а просто приведу ссылки в конце этой статье. Вместо того, чтобы вникать в технические детали DPAPI, давайте пойдём практическим путём: зашифруем строку или файл с помощью DPAPI.

Все последующие действия мы будем выполнять в программе mimikatz, поэтому запустите её, как описано в этой статье.

Для работы с DPAPI используется модуль dpapi, для шифрования данных используется команда protect. У этой команды есть одна обязательная опция /data, после которой нужно указать путь до файла, который вы хотите зашифровать, или текстовую строку.

К примеру, я хочу зашифровать строку Test string to encrypt:

Обратите внимание на секцию «Blob:» — это и есть зашифрованные данные в бинарном виде.

Вместо вывода зашифрованных данных на экран, их можно сохранить с помощью опции /out:

В результате будет создан файл crypted.txt. Этот файл содержит зашифрованные данные, а именно строку «Test string to encrypt».

Как вы могли заметить, нам не нужно думать о мастер ключах и паролях — система всё делает сама.

Для расшифровки используется функция blob (так называются зашифрованные этим методом данные) из этого же модуля dpapi. У этой функции одна обязательная опция — /in, после которой нужно указать данные для расшифровки. Для расшифровки также нужно указать опцию /unprotect, в противном случае будет только показана информация о blob (зашифрованных данных) без их расшифровки:

Вы можете увидеть на экране исходную строку.

Если вы хотите, чтобы расшифрованные данные сохранились в файл, то используйте опцию /out.

Как расшифровать файлы DPAPI на другом компьютере

Что произойдёт, если я перенесу файл crypted. txt на другой компьютер и попытаюсь его расшифровать этой же командой? Давайте попробуем:

txt на другой компьютер и попытаюсь его расшифровать этой же командой? Давайте попробуем:

А на другом компьютере расшифровка завершилась неудачей и выведена ошибка:

В этой ошибке сказано, что нужен мастер ключ ac45381a-d9db-4c68-b0e9-7410667c3984.

Строка ac45381a-d9db-4c68-b0e9-7410667c398 является хешем мастер ключа. Можно сказать, что это идентификатор или отпечаток ключа. На исходном компьютере, где шифровались данные, их расшифровка проходит легко и непринуждённо. А попытки расшифровать эти данные не имея мастер ключа, завершаются неудачей. То есть нам нужно указать мастер ключ с первого компьютера — причём не любой мастер ключ (у каждого пользователя их может быть много), а именно тот, которым шифровались данные.

Я уже извлёк нужный мастер ключ, поэтому укажу его с помощи опции /masterkey и вновь запущу команду расшифровки на другом компьютере:

В этот раз всё прошло удачно:

Как узнать мастер ключи Windows

В mimikatz есть функция, которая извлекает все мастер ключи для текущего пользователя. Но прежде чем перейти к ней, давайте «пощупаем» сами мастер ключи, чтобы они не были для нас чем-то абстрактными.

Но прежде чем перейти к ней, давайте «пощупаем» сами мастер ключи, чтобы они не были для нас чем-то абстрактными.

В расшифрованном виде пример мастер ключа выглядит так: 5dccd3bea06a52d4355fa6b03421845c9fe96277db0d5af1a24eb3daefb14d6fc66b386a3a235a29327d0dc1f7ca990389644af173893d4cf3392b3950953dd8

Зашифрованные мастер ключи хранятся в папке вида %appdata%\Microsoft\Protect\\*. В этой записи:

- %appdata% означает C:\Users\<ПОЛЬЗОВАТЕЛЬ>\AppData\Roaming

- означает SID пользователя

В CMD (Win+r → набрать cmd) свой SID можно посмотреть командой:

Предыдущая команда не сработает в PowerShell. Следующие команды сработают как в CMD, так и в PowerShell.

Чтобы узнать свой SID:

Чтобы узнать SID всех пользователей:

Зашифрованные файлы мастер ключей на жёстком диске:

Функция dpapi::masterkey умеет расшифровывать мастер ключи. Если использовать эту функцию только с опцией /in, после которой указать путь до мастер ключа, то будет выведена информация о нём без его расшифровки:

Если использовать эту функцию только с опцией /in, после которой указать путь до мастер ключа, то будет выведена информация о нём без его расшифровки:

Чуть позже мы ещё вернёмся к этой функции, когда будем расшифровывать мастер ключ офлайн, т. е. на другом компьютере, без возможности запустить сессию для владельца целевого мастер ключа.

Для того, чтобы извлечь сразу все мастер ключи текущего пользователя выполните команду:

Мастер ключи в этой секции:

GUID — это идентификатор, имя файла мастер ключа. MasterKey — сам мастер ключ.

Для удобства, mimikatz хранит кэш извлечённых мастер ключей. Причём не просто хранит и показывает их, но и использует нужный мастер ключ в том случае, если он нужен для определённых операций. Чтобы посмотреть содержимое кэша выполните команду:

Извлечённые мастер ключи, то есть кэш, можно сохранить для использования на другой машине или в другой раз.

Как сохранить и использовать мастер ключи

Для сохранения кэша используйте опции /save и /file:ФАЙЛ:

Если не указать /file, то по умолчанию данные будут сохранены в файл mimikatz_dpapi_cache. ndr.

ndr.

Для загрузки кэша используйте опции /load и /file:ФАЙЛ:

CREDHIST

Этот файл размещён по пути «%appdata%\Microsoft\Protect\CREDHIST», он полезен только для контекста не-домен. Этот файл:

- содержит: предыдущие зашифрованные учётные данные пользователя (SHA1 и NTLM)

- используется для: расшифровки мастер ключей

- защищён: хешем SHA1 самого последнего пользовательского пароля, используемого пользователем на этой системе

- каждый пункт защищён предыдущим ключом и т.д.

Чтобы просмотреть свойства этого файла выполните команду:

Я пытался расшифровать этот файл в mimikatz командой:

но у меня ничего не получилось. Если знаете как его расшифровать, то пишите в комментариях.

Как извлечь все пароли из Google Chome

В mimikatz с помощью команды dpapi::chrome можно извлечь все пароли текущего пользователя. Нужно указать опцию /in с путём до файла, где хранятся учётные данные. Этим файлом является «%localappdata%\Google\Chrome\User Data\Default\Login Data«. Кстати, этот файл представляет собой SQLite базу данных, в которой все данные, кроме паролей (то есть адреса сайтов, например), хранятся в открытом виде. А пароли зашифрованы с помощью DPAPI. Для расшифровки также укажите флаг /unprotect:

Этим файлом является «%localappdata%\Google\Chrome\User Data\Default\Login Data«. Кстати, этот файл представляет собой SQLite базу данных, в которой все данные, кроме паролей (то есть адреса сайтов, например), хранятся в открытом виде. А пароли зашифрованы с помощью DPAPI. Для расшифровки также укажите флаг /unprotect:

Как извлечь все кукиз из Google Chome

Google Chome хранит кукиз в файле «%localappdata%\Google\Chrome\User Data\Default\Cookies«. Как и с паролями для сайтов, все данные, кроме значений кукиз, хранятся в открытом виде. Для извлечения всех имён и значений кукиз выполните команду:

Как извлечь Wi-Fi пароли из Windows

В Windows пароли Wi-Fi можно извлечь и без mimikatz, пример команд:

Чтобы данный метод сработал, Wi-Fi карта должна быть подключена.

Минус этого способа в том, что он не работает для выключенного компьютера, с которого можно скопировать файлы.

В mimikatz есть специальные команды dpapi::wifi и dpapi::wwan для извлечения паролей, соответственно, из сохранённых Wi-Fi и WWAN подключений.

Пароли Wi-Fi хранятся в файлах вида:

- C:\ProgramData\Microsoft\Wlansvc\Profiles\Interfaces\\*.xml

А пароли WWAN в файлах вида:

- C:\ProgramData\Microsoft\Wlansvc\Profiles\\*.xml

Начать нужно с получения мастер ключей. Поскольку я выполняю команды на локальной машине, то я расшифровываю мастер ключи командой:

Я нашёл на локальной машине два сетевых интерфейса, в каждом из которых по одному профилю Wi-Fi подключения:

- C:\ProgramData\Microsoft\Wlansvc\Profiles\Interfaces\\.xml

- C:\ProgramData\Microsoft\Wlansvc\Profiles\Interfaces\\.xml

Для извлечения Wi-Fi паролей я запускаю команды:

Пароль в строке «Key Material :».

Если мастер ключ отсутствует в кэше mimikatz, то его можно явно указать опцией /masterkey.

Как извлечь пароли Google Chrome с другого компьютера

1. Для расшифровки файла %localappdata%\Google\Chrome\User Data\Default\Login Data понадобится мастер ключ, которым зашифрованы пароли в этом файле.

2. Для расшифровки мастер ключа понадобится пароль пользователя Windows для входа в систему и зашифрованный файл мастер ключа, то есть файлы %appdata%\Microsoft\Protect\\*.

3. Для взлома пароля пользователя Windows понадобится NTLM хеш.

4. Для извлечения хеша NTLM понадобятся ИЛИ файлы реестра C:/Windows/System32/config/SAM и C:/Windows/System32/config/SYSTEM, ИЛИ дамп lsass.DMP. Причём предпочтительнее именно дамп, т. к. из него можно извлечь хеш SHA1 и этот хеш можно использовать напрямую для расшифровки мастер ключа, минуя брут-форс пароля. Способы получения NTLM хеша описаны в статье «Как взломать пароль Windows»:

5. Затем для получения мастер ключа офлайн нужно запустить команду вида:

SID можно взять из имени папки до зашифрованного мастер ключа.

При успешном выполнении в конце будет выведено примерно следующее:

Самая главная строка начинается с key — это и есть расшифрованный мастер ключ.

Также мастер ключ будет помещён в кэш.

6. Наконце для офлайн расшифровки паролей браузера Google Chrome выполните команду вида:

Если мастер ключ уже в кэше, то можно пропустить опцию /masterkey.

Где Windows хранит пароли

Здесь собраны пути до файлов, которые зашифрованы с использованием DPAPI. Если что-то пропущено, то пишите в комментариях со ссылкой на источник.

Пароли Wi-Fi хранятся в файлах вида:

- C:\ProgramData\Microsoft\Wlansvc\Profiles\Interfaces\\*.xml

А пароли WWAN в файлах вида:

- C:\ProgramData\Microsoft\Wlansvc\Profiles\\*.xml

Кукиз Google Chrome в файле:

- %localappdata%\Google\Chrome\User Data\Default\Cookies

Пароли от веб сайтов в Google Chrome:

- %localappdata%\Google\Chrome\User Data\Default\Login Data

Здесь %localappdata% в большинстве систем означает «C:\Users\<ПОЛЬЗОВАТЕЛЬ>\AppData\Local».

Зашифрованные мастер ключи хранятся в папке вида %appdata%\Microsoft\Protect\\*. В этой записи:

Как расшифровать хеш быстро, без долгих вычислений?

Нередко бывает нужно узнать пароль, имея на руках только хеш. Для перебора вариантов можно использовать свой компьютер, но гораздо быстрее воспользоваться уже существующей базой данных. Даже в общедоступных базах содержатся десятки миллионов пар хеш — пароль, и поиск по ним через облачный сервис занимает считаные секунды.

Еще по теме: Определение хеша

В мире существует несколько зеттабайт цифровых данных, но далеко не вся эта информация уникальна: повторы разбросаны по миллиардам носителей и серверов. Независимо от типа данных, для работы с ними требуется решать одни и те же принципиальные задачи. Это снижение избыточности за счет частичного устранения повторов (дедупликация), проверка целостности, инкрементное создание резервных копий и авторизация пользователей. Конечно, последний аспект интересует нас больше всего, однако все эти технические приемы базируются на общих методах обработки данных с использованием хеширования.

На первый взгляд кажется странным, что в разных задачах применяется общая процедура вычисления и сравнения контрольных сумм или хешей — битовых последовательностей фиксированной длины. Однако этот метод действительно универсален. Контрольные суммы служат своеобразными цифровыми отпечатками файлов, ключей, паролей и других данных, называемых в криптографии messages — сообщения. Хеши (или дайджесты, от англ. digest) позволяют сравнивать их между собой, быстро обнаруживать любые изменения и обезопасить проверку доступа. Например, с помощью хешей можно проверять соответствие введенных паролей, не передавая их в открытом виде.

Математически этот процесс выполняется одним из алгоритмов хеширования — итерационного преобразования блоков данных, на которые разбивается исходное сообщение. На входе может быть что угодно — от короткого пароля до огромной базы данных. Все блоки циклично дописываются нулями или урезаются до заданной длины до тех пор, пока не будет получен дайджест фиксированного размера.

Обычно хеши записываются в шестнадцатеричном виде. Так их гораздо удобнее сравнивать на вид, а запись получается в четыре раза короче двоичной. Самые короткие хеши получаются при использовании Adler-32, CRC32 и других алгоритмов с длиной дайджеста 32 бита. Самые длинные — у SHA-512. Кроме них, существует с десяток других популярных хеш-функций, и большинство из них способно рассчитывать дайджесты промежуточной длины: 160, 224, 256 и 384 бита. Попытки создать функцию с увеличенной длиной хеша продолжаются, поскольку чем длиннее дайджест, тем больше разных вариантов может сгенерировать хеш-функция.

Предельный объем исходных данных, который может обработать хеш-функция, определяется формой их представления в алгоритме. Обычно они записываются как целое 64-битное число, поэтому типичный лимит составляет 264 бит минус единица, или два эксабайта. Такое ограничение пока не имеет практической значимости даже для очень крупных дата-центров.

Неповторимость — залог надежности

Уникальность хеша — одно из его ключевых свойств, определяющее криптостойкость системы шифрования. Дело в том, что число вариантов возможных паролей теоретически бесконечно, а вот число хешей всегда конечное, хоть и очень большое. Дайджесты любой хеш-функции будут уникальны лишь до определенной степени. Степени двойки, если быть точным. К примеру, алгоритм CRC32 дает множество всего из 232 вариантов, и в нем трудно избежать повторений. Большинство других функций использует дайджесты длиной 128 или 160 бит, что резко увеличивает число уникальных хешей — до 2’28 и 2160 соответственно.

Дело в том, что число вариантов возможных паролей теоретически бесконечно, а вот число хешей всегда конечное, хоть и очень большое. Дайджесты любой хеш-функции будут уникальны лишь до определенной степени. Степени двойки, если быть точным. К примеру, алгоритм CRC32 дает множество всего из 232 вариантов, и в нем трудно избежать повторений. Большинство других функций использует дайджесты длиной 128 или 160 бит, что резко увеличивает число уникальных хешей — до 2’28 и 2160 соответственно.

Совпадение хешей от разных исходных данных (в том числе паролей) называют коллизией. Она может быть случайной (встречается на больших объемах данных) или псевдослучайной — используемой в целях атаки. На эффекте коллизии основан взлом разных криптографических систем — в частности, протоколов авторизации. Все они сначала считают хеш от введенного пароля или ключа, а затем передают этот дайджест для сравнения, часто примешивая к нему на каком-то этапе порцию псевдослучайных данных, или используют дополнительные алгоритмы шифрования для усиления защиты. Сами пароли нигде не сохраняются: передаются и сравниваются только их дайджесты. Здесь важно то, что после хеширования абсолютно любых паролей одной и той же функцией на выходе всегда получится дайджест одинакового и заранее известного размера.

Сами пароли нигде не сохраняются: передаются и сравниваются только их дайджесты. Здесь важно то, что после хеширования абсолютно любых паролей одной и той же функцией на выходе всегда получится дайджест одинакового и заранее известного размера.

Псевдореверс

Провести обратное преобразование и получить пароль непосредственно из хеша невозможно в принципе, даже если очистить его от соли, поскольку хеширование — это однонаправленная функция. Глядя на полученный дайджест, нельзя понять ни объем исходных данных, ни их тип. Однако можно решить сходную задачу: сгенерировать пароль с таким же хешем. Из-за эффекта коллизии задача упрощается: возможно, ты никогда не узнаешь настоящий пароль, но найдешь совершенно другой, дающий после хеширования по этому же алгоритму требуемый дайджест.

Методы оптимизации расчетов появляются буквально каждый год. Ими занимаются команды HashClash, Distributed Rainbow Table Generator и других международных проектов криптографических вычислений. В результате на каждое короткое сочетание печатных символов или вариант из списка типичных паролей хеши уже вычислены. Их можно быстро сравнить с перехваченным, пока не найдется полное совпадение.

Их можно быстро сравнить с перехваченным, пока не найдется полное совпадение.

Раньше на это требовались недели или месяцы процессорного времени, которые в последние годы удалось сократить до нескольких часов благодаря многоядерным процессорам и перебору в программах с поддержкой CUDA и OpenCL. Админы нагружают расчетами таблиц серверы во время простоя, а кто-то арендует виртуальный кластер в Amazon ЕС2.

Поиск хеша гуглом

Далеко не все сервисы готовы предоставить услугу поиска паролей по хешам бесплатно. Где-то требуется регистрация и крутится тонна рекламы, а на многих сайтах можно встретить и объявления об услуге платного взлома. Часть из них действительно использует мощные кластеры и загружает их, ставя присланные хеши в очередь заданий, но есть и обычные пройдохи. Они выполняют бесплатный поиск за деньги, пользуясь неосведомленностью потенциальных клиентов.

Вместо того чтобы рекламировать здесь честные сервисы, я предложу использовать другой подход — находить пары хеш — пароль в популярных поисковых системах. Их роботы-пауки ежедневно прочесывают веб и собирают новые данные, среди которых есть и свежие записи из радужных таблиц.

Их роботы-пауки ежедневно прочесывают веб и собирают новые данные, среди которых есть и свежие записи из радужных таблиц.

Поэтому для начала просто напиши хеш в поисковой строке Google. Если ему соответствует какой-то словарный пароль, то он (как правило) отобразится среди результатов поисковой выдачи уже на первой странице. Единичные хеши можно погуглить вручную, а большие списки будет удобнее обработать с помощью скрипта BozoCrack

Искать XOR вычислять

Популярные алгоритмы хеширования работают настолько быстро, что к настоящему моменту удалось составить пары хеш — пароль почти для всех возможных вариантов функций с коротким дайджестом. Параллельно у функций с длиной хеша от 128 бит находят недостатки в самом алгоритме или его конкретных реализациях, что сильно упрощает взлом.

В девяностых годах крайне популярным стал алгоритм MD5, написанный Рональдом Ривестом. Он стал широко применяться при авторизации пользователей на сайтах и при подключении к серверам клиентских приложений. Однако его дальнейшее изучение показало, что алгоритм недостаточно надежен. В частности, он уязвим к атакам по типу псевдослучайной коллизии. Иными словами, возможно преднамеренное создание другой последовательности данных, хеш которой будет в точности соответствовать известному.

Однако его дальнейшее изучение показало, что алгоритм недостаточно надежен. В частности, он уязвим к атакам по типу псевдослучайной коллизии. Иными словами, возможно преднамеренное создание другой последовательности данных, хеш которой будет в точности соответствовать известному.

Поскольку дайджесты сообщений широко применяются в криптографии, на практике использование алгоритма MD5 сегодня приводит к серьезным проблемам. Например, с помощью такой атаки можно подделать цифровой сертификат х.509. В том числе возможна подделка сертификата SSL, позволяющая злоумышленнику выдавать свой фейк за доверенный корневой сертификат (СА). Более того, в большинстве наборов доверенных сертификатов легко найти те, которые по-прежнему используют алгоритм MD5 для подписи. Поэтому существует уязвимость всей инфраструктуры открытых ключей (PKI) для таких атак.

Изнурительную атаку перебором устраивать придется только в случае действительно сложных паролей (состоящих из большого набора случайных символов) и для хеш-функций с дайджестами большой длины (от 160 бит), у которых пока не нашли серьезных недостатков. Огромная масса коротких и словарных паролей сегодня вскрывается за пару секунд с помощью онлайн-сервисов.

Огромная масса коротких и словарных паролей сегодня вскрывается за пару секунд с помощью онлайн-сервисов.

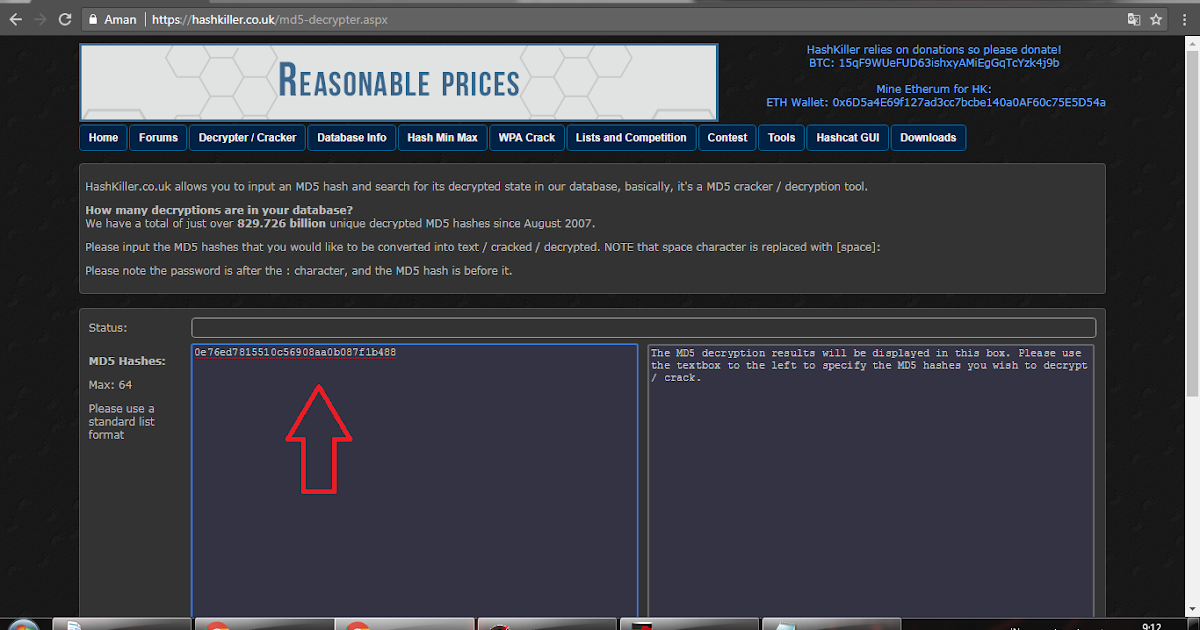

Расшифровка хеша онлайн

1. Проект «Убийца хешей» существует уже почти восемь лет. Он помогает вскрыть дайджесты MD5, SHA-160 и NTLM. Текущее количество известных пар составляет 43,7 миллиона. На сайт можно загружать сразу несколько хешей для параллельного анализа. Пароли, содержащие кириллицу и символы других алфавитов, кроме английского, иногда находятся, но отображаются в неверной кодировке. Еще здесь проводится постоянный конкурс взлома паролей по их хешам и доступны утилиты для облегчения этой задачи — например, программы для объединения списков паролей, их переформатирования и устранения повторов.

Hash Killer не дружит с кириллицей, но знает кириллические пароли.

Расшифровка хэш онлайн

«Убийца хешей» нашел три пароля из пяти за пол секунды.

Расшифровать хеш онлайн2. Крэк-станция поддерживает работу с хешами практически всех реально используемых типов. LM, NTLM, MySQL 4.1+, MD2/4/5 + MD5-half, SHA-160/224/256/384/512, ripeMD160 и Whirlpool. За один раз можно загрузить для анализа до десяти хешей. Поиск проводится по индексированной базе. Для MD5 ее объем составляет 15 миллионов пар (около 190 Гб) и еще примерно по 1,5 миллиона для каждой другой хеш-функции.

LM, NTLM, MySQL 4.1+, MD2/4/5 + MD5-half, SHA-160/224/256/384/512, ripeMD160 и Whirlpool. За один раз можно загрузить для анализа до десяти хешей. Поиск проводится по индексированной базе. Для MD5 ее объем составляет 15 миллионов пар (около 190 Гб) и еще примерно по 1,5 миллиона для каждой другой хеш-функции.

По уверениям создателей в базу включены из Англоязычной версии Википедии и большинство популярных паролей, собранных из общедоступных списков. Среди них есть и хитрые варианты со сменой регистра, литспиком, повтором символов, зеркалированием и прочими трюками. Однако случайные пароли даже из пяти символов становятся проблемой — в моем тесте половина из них не была найдена даже по LM-хешам.

3. CloudCracker бесплатный сервис мгновенного поиска паролей по хешам MD5 и SHA-1. Тип дайджеста определяется автоматически по его длине.

CloudCrackerПока CloudCracker находит соответствия только хешам некоторых английских слов и распространенных паролей, вроде admin123. Даже короткие пароли из случайных наборов символов типа D358 он не восстанавливает по дайджесту MD5.

Даже короткие пароли из случайных наборов символов типа D358 он не восстанавливает по дайджесту MD5.

4. Сервис MD5Decode содержит базу паролей, для которых известны значения MD5. Он также показывает все остальные хеши, соответствующие найденному паролю: MD2, MD4, SHA (160-512), RIPEMD (128-320), Whirlpool-128, Tiger (128-192 в 3-4 прохода), Snefru-256, GOST, Adler-32, CRC32, CRC32b, FNV (132/164), JOAAT 8, HAVAL (128-256 в 3-5 проходов).

MD5DecodeЕсли число проходов не указано, то функция вычисляет хеш в один проход. Собственного поиска на сайте пока нет, но пароль или его хеш можно написать прямо в адресной строке браузера, добавив его после адреса сайта и префикса /encrypt/.

5. Проект с говорящим названием MD5Decrypt тоже позволяет найти соответствие только между паролем и его хешем MD5. Зато у него есть собственная база из 10 миллионов пар и автоматический поиск по 23 базам дружественных сайтов. Также на сайте имеется хеш-калькулятор для расчета дайджестов от введенного сообщения по алгоритмам MD4, MD5 и SHA-1.

MD5Decrypt находит составные словарные пароли, но хеши на анализ при ни мает только по одному

6. Еще один сайт, MD5Lab получил хостинг у CloudFare в Сан-Франциско. Искать по нему пока неудобно, хотя база растет довольно быстро. Просто возьми на заметку.

Строго говоря, к хеш-функциям в криптографии предъявляются более высокие требования, чем к контрольным суммам на основе циклического кода. Однако эти понятия на практике часто используют как синонимы.

Универсальный подход

Среди десятка хеш-функций наиболее популярны MD5 и SHA-1, но точно такой же подход применим и к другим алгоритмам. К примеру, файл реестра SAM в ОС семейства Windows по умолчанию хранит два дайджеста каждого пароля: LM-хеш (устаревший тип на основе алгоритма DES) и NT-хеш (создается путем преобразования юникодной записи пароля по алгоритму MD4). Длина обоих хешей одинакова (128 бит), но стойкость LM значительно ниже из-за множества упрощений алгоритма.

Постепенно оба типа хешей вытесняются более надежными вариантами авторизации, но многие эту старую схему используют в исходном виде до сих пор. Скопировав файл SAM и расшифровав его системным ключом из файла SYSTEM, атакующий получает список локальных учетных записей и сохраненных для них контрольных значений — хешей.

Скопировав файл SAM и расшифровав его системным ключом из файла SYSTEM, атакующий получает список локальных учетных записей и сохраненных для них контрольных значений — хешей.

Далее взломщик может найти последовательность символов, которая соответствует хешу администратора. Так он получит полный доступ к ОС и оставит в ней меньше следов, чем при грубом взломе с помощью банального сброса пароля. Напоминаю, что из-за эффекта коллизии подходящий пароль не обязательно будет таким же, как у реального владельца компьютера, но для Windows разницы между ними не будет вовсе. Как пела группа Bad Religion, «Cause to you I’m just a number and a clever screen name».

Аналогичная проблема существует и в других системах авторизации. Например, в протоколах WPA/WPA2, широко используемых при создании защищенного подключения по Wi-Fi. При соединении между беспроводным устройством и точкой доступа происходит стандартный обмен начальными данными, включающими в себя handshake. Во время «рукопожатия» пароль в открытом виде не передается, но в эфир отправляется ключ, основанный на хеш-функ-ции. Нужные пакеты можно перехватить, переключив с помощью модифицированного драйвера адаптер Wi-Fi в режим мониторинга. Более того, в ряде случаев можно не ждать момента следующего подключения, а инициализировать эту процедуру принудительно, отправив широковещательный запрос deauth всем подключенным клиентам. Уже в следующую секунду они попытаются восстановить связь и начнут серию «рукопожатий».

Нужные пакеты можно перехватить, переключив с помощью модифицированного драйвера адаптер Wi-Fi в режим мониторинга. Более того, в ряде случаев можно не ждать момента следующего подключения, а инициализировать эту процедуру принудительно, отправив широковещательный запрос deauth всем подключенным клиентам. Уже в следующую секунду они попытаются восстановить связь и начнут серию «рукопожатий».

Сохранив файл или файлы с хендшейком, можно выделить из них хеш пароля и либо узнать сам пароль, либо найти какой-то другой, который точка доступа примет точно так же. Многие онлайн-сервисы предлагают провести анализ не только чистого хеша, но и файла с записанным хендшейком. Обычно требуется указать файл рсар и SSID выбранной точки доступа, так как ее идентификатор используется при формировании ключа PSK.

Проверенный ресурс CloudCracker о котором в последние годы писали все кому не лень, по-прежнему хочет за это денег. Gpuhash принимает биткоины. Впрочем, есть и бесплатные сайты с подобной функцией. Например, DarklRCop.

Например, DarklRCop.

Пока с помощью онлайн-сервисов и радужных таблиц находятся далеко не все пары хеш — пароль. Однако функции с коротким дайджестом уже побеждены, а короткие и словарные пароли легко обнаружить даже по хешам SHA-160. Особенно впечатляет мгновенный поиск паролей по их дайджестам с помощью Гугла. Это самый простой, быстрый и совершенно бесплатный вариант.

Еще по теме: Cloudtopolis: Мощный инструмент для взлома хешей

Как расшифровать MD5-хэш: простейшие методы

Computer Инструкции

В последние десятилетия все более актуальными становятся проблемы безопасности информации и конфиденциальности. Именно по этой причине сегодня постоянно предпринимаются попытки шифрования данных с использованием самых современных алгоритмов. Одним из таких методов является применение алгоритма хэширования под названием MD5. Сейчас мы рассмотрим, как хэшироватьMD5-хэш. Не стоит особо надеяться на получение знаний по взлому паролей или любой другой конфиденциальной информации в виду противозаконности и трудности такого процесса.

Сейчас мы рассмотрим, как хэшироватьMD5-хэш. Не стоит особо надеяться на получение знаний по взлому паролей или любой другой конфиденциальной информации в виду противозаконности и трудности такого процесса.

Что же такое MD5-хэш? Вообще говоря, под хэшированием понимают преобразование какой-либо входящей информации в строку определенной длины, представляемой в шестнадцатеричной системе счисления на 128-битной основе при помощи специального алгоритма. Иначе говоря, такой процесс нельзя назвать шифрованием. Так же нельзя говорить и о том, чтобы расшифровать MD5-хэш, так как здесь используются другие методы представления информации. Также в данном случае применяется специальная система вычислений, которая сводит на нет все попытки расшифровки.

Расшифровка MD5: общие принципы

Речь в лучшем случае может идти о подборе искомого содержимого тремя основными методами:

— использование словарей;

— применение «радужных таблиц»;

— метод брута.

Изначально технология MDA5-хэширования была разработана в Массачусетском технологическом институте под руководством профессора Рональда Л. Ривеста. С тех пор данная технология широко используется как один из методов криптографии для хранения онлайн-ключей и паролей, создания электронных подписей, создания веб-идентификаторов, проверки целостности файловых систем, поиска дубликатов файлов и так далее. Считается, что расшифровать MD5-хэш при помощи прямых алгоритмических методов крайне сложно. Изменение даже одного символа в шестнадцатеричном представлении может повлечь за собой автоматическое изменение всех остальных. В результате остается только тот метод, который в народе называют брутом – это вмешательство с применением грубой силы. Однако можно привести в исходный код простейшие комбинации.

Ривеста. С тех пор данная технология широко используется как один из методов криптографии для хранения онлайн-ключей и паролей, создания электронных подписей, создания веб-идентификаторов, проверки целостности файловых систем, поиска дубликатов файлов и так далее. Считается, что расшифровать MD5-хэш при помощи прямых алгоритмических методов крайне сложно. Изменение даже одного символа в шестнадцатеричном представлении может повлечь за собой автоматическое изменение всех остальных. В результате остается только тот метод, который в народе называют брутом – это вмешательство с применением грубой силы. Однако можно привести в исходный код простейшие комбинации.

Использование онлайн-ресурсов

Если уже назрела необходимость расшифровки, прежде всего можно попробовать воспользоваться услугами множества интернет-ресурсов, которые предлагают свои услуги. Принцип работы в общих чертах заключается втом, что пользователь в специальной строке на сайте вводит комбинацию, которая подлежит расшифровке, после этого активирует процесс подбора. Если кодирование начальной информации было выполнено при помощи средств языка PHP, то онлайн-сервисы в некоторых случаях могут использовать комбинацию команд base_64 encode/base_64 decode. Методика в любом случае подразумевает только подбор символов, литер и цифр в искомом сочетании путем сравнения с базами данных, в которых хранятся примеры закодированных результатов.

Если кодирование начальной информации было выполнено при помощи средств языка PHP, то онлайн-сервисы в некоторых случаях могут использовать комбинацию команд base_64 encode/base_64 decode. Методика в любом случае подразумевает только подбор символов, литер и цифр в искомом сочетании путем сравнения с базами данных, в которых хранятся примеры закодированных результатов.

Как самостоятельно расшифровать MD5-хэш?

Некоторые пользователи предпринимают попытки самостоятельно расшифровать хэш-код. Однако, как оказывается, сделать это довольно проблематично. Чтобы упростить данную процедуру лучше использовать узконаправленные утилиты, среди которых можно выделить следующие программы: PasswordPro, Cain&Abel, JohntheRipper, «Штирлиц» и так далее.JohntheRipperиPasswordPro используются для вычисления простейших комбинаций путем подстановки элементарных сочетаний. Утилита Cain&Abel способна расшифровать MD5-хэш, однако делает это слишком медленно. Преимущество данной программы заключается в том, что она в комплекте имеет генератор таблиц. Однако непосвященный пользователь вряд ли сможет разобраться с этим. Приложение «Штирлиц» тоже является весьма интересным.Однако в нем используется ограниченное количество алгоритмов вычислений, среди которых наиболее значимыми являются такие как uuencode, BtoA, base64, binhex, xxencode.Можно также использовать утилиту брутаBarsWF, которая является более быстрой из всех известных на сегодняшний день. Именно она в большинстве случаев позволяет расшифровать MD5-хэш, оперируя при этом миллиардами вычислений хэша в секунду. Даже при использовании всех этих программных средств необходимо учитывать также тот момент, что помимо основного алгоритма,MDA5-кодирование может выполняться одновременно с использованием MD4 или IM. Даже несмотря на все это в хэшировании можно найти множество слабых мест. Специалисты полагают, что даже при условии 128-битной основы длина кода слишком мала. Поэтому с повышением вычислительных возможностей и развитием программных средств, процесс дешифрования становится менее трудоемким.

Однако непосвященный пользователь вряд ли сможет разобраться с этим. Приложение «Штирлиц» тоже является весьма интересным.Однако в нем используется ограниченное количество алгоритмов вычислений, среди которых наиболее значимыми являются такие как uuencode, BtoA, base64, binhex, xxencode.Можно также использовать утилиту брутаBarsWF, которая является более быстрой из всех известных на сегодняшний день. Именно она в большинстве случаев позволяет расшифровать MD5-хэш, оперируя при этом миллиардами вычислений хэша в секунду. Даже при использовании всех этих программных средств необходимо учитывать также тот момент, что помимо основного алгоритма,MDA5-кодирование может выполняться одновременно с использованием MD4 или IM. Даже несмотря на все это в хэшировании можно найти множество слабых мест. Специалисты полагают, что даже при условии 128-битной основы длина кода слишком мала. Поэтому с повышением вычислительных возможностей и развитием программных средств, процесс дешифрования становится менее трудоемким. По этой причине дальнейшее использование таких средств выглядит не совсем целесообразно.

По этой причине дальнейшее использование таких средств выглядит не совсем целесообразно.

Заключение

Ко всему сказанному выше можно добавить, что расшифровать MD5-хэш можно не только при помощи описанных выше средств. Если хорошо постараться, можно найти в интернете множество аналогичных программ. Вопрос здесь заключается совершенно в другом: а есть ли вообще смысл заниматься подобным делом? Обычному пользователю компьютерных систем вряд ли пригодятся такие знания.

Определения типов хэшей при помощи скрипта hash-Identifier для расшифровки паролей

Определения типов хэшей при помощи скрипта hash-Identifier для расшифровки паролей

Когда вы имеете дело с неизвестным хэшем, первый шаг – корректная идентификация типа.

Определения типов хэшей при помощи скрипта hash-Identifier для расшифровки паролей

Автор: Kody

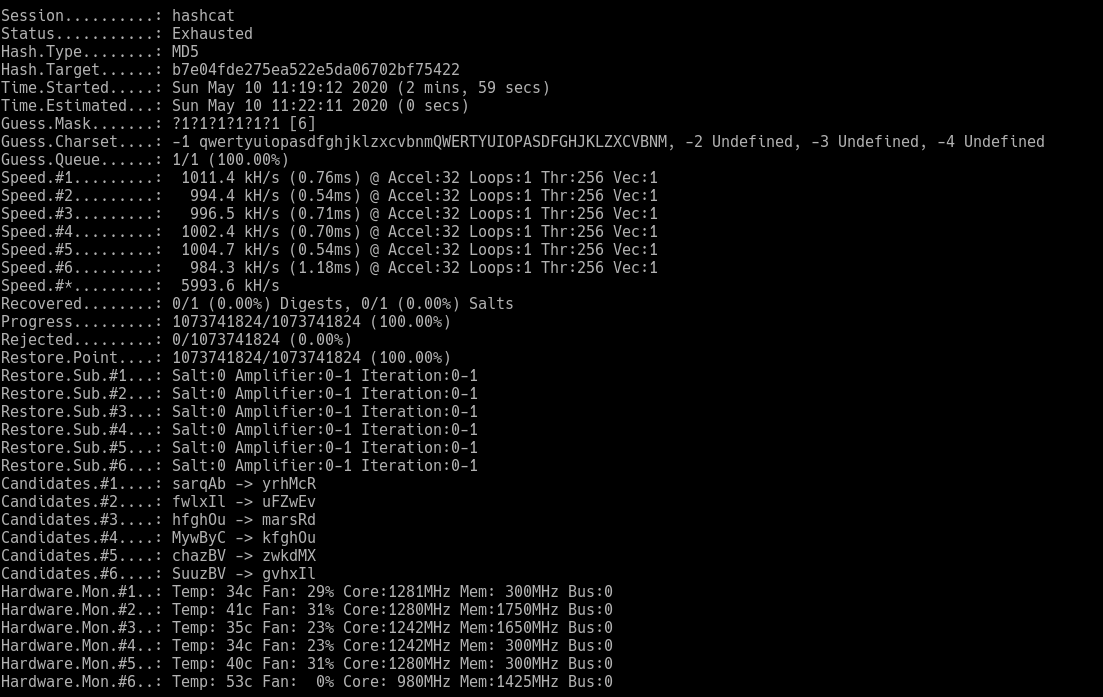

Хэши обычно используются для хранения конфиденциальной информации, как, например, учетных записей, которые не должны находиться в открытом виде. При помощи утилит наподобие Hashcat мы можем взломать эти хэши однако только в случае, если знаем алгоритм генерации. Используя инструменты навроде скрипта hash-identifier, можно легко определить тип любых хэшей, чтобы затем указать правильный режим при работе с Hashcat.

При помощи утилит наподобие Hashcat мы можем взломать эти хэши однако только в случае, если знаем алгоритм генерации. Используя инструменты навроде скрипта hash-identifier, можно легко определить тип любых хэшей, чтобы затем указать правильный режим при работе с Hashcat.

Помимо взлома хэшей hash-identifier также полезен для идентификации алгоритма, используемого при выдаче контрольной суммы для загрузки файлов. Кроме того, этот скрипт помогает определить, к какому приложению относится хэшированный файл или значение (например, SQL базе или какому-либо другому формату, специфичному для конкретного поставщика).

Что такое хэш и как расшифровать пароль?

Как было сказано ранее, пароли, извлекаемые из базы данных или компьютера, обычно хранятся в виде хэшей, а не в открытом виде. Функция хэширования преобразует пароли в хаотичный набор символов и чисел, которые не должны быть обратимы обратно в пароль.

Однако два или более одинаковых пароля, при использовании одной и той же функции, будут иметь один и тот же хэш. Соответственно, при помощи этой функции можно получить набор хэшей для списка паролей, а затем использовать этот перечень для обнаружения подходящего пароля. Подобным образом работает множество утилит для взлома.

Соответственно, при помощи этой функции можно получить набор хэшей для списка паролей, а затем использовать этот перечень для обнаружения подходящего пароля. Подобным образом работает множество утилит для взлома.

Хотя хранение пароля в виде хэша лучше, чем в открытом виде, вероятность взлома все равно остается, если у злоумышленника хороший набор правил или словарь, которые можно использовать в Hashcat или другой подобной программе.

Если вы много работаете с хэшами, то легко увидите разницу между разными и часто используемыми типами.

Например, сможете ли вы на глаз определить, к какому типу относятся хэши, указанные ниже?

8743b52063cd84097a65d1633f5c74f5 b89eaac7e61417341b710b727768294d0e6a277b

Хотя вы могли видеть и тот и другой хэш ранее, ответ на вопрос, какой хэш — MD5, а какой — SHA1, не столь очевиден. Еще большая путаница может возникнуть со схожими типами хэшей, относящиеся к разным режимам в Hashcat. В случае с хэшами, приведенными выше, этот факт имеет чрезвычайно важное значение.

Еще большая путаница может возникнуть со схожими типами хэшей, относящиеся к разным режимам в Hashcat. В случае с хэшами, приведенными выше, этот факт имеет чрезвычайно важное значение.

При использовании Hashcat для взлома этого хэша мы должны установить опцию –m с целью работы в нужном режиме. Для взлома хэша MD5 мы бы указали режим 0.

~$ sudo hashcat -m 0 -a 0 8743b52063cd84097a65d1633f5c74f5 example.dict --force hashcat (v4.0.1) starting... OpenCL Platform #1: The pocl project ==================================== * Device #1: pthread-Intel(R) Core(TM)2 Duo CPU E7500 @ 2.93GHz, 1024/3639 MB allocatable, 2MCU 8743b52063cd84097a65d1633f5c74f5:hashcat

В итоге, установив нужный алгоритм и используя хороший словарь, после расшифровки хэша мы получили слово «hashcat».

Какие хэши поддерживаются?

На данный момент Hashcat в состоянии расшифровать большое количество хэшей. В репозитории на GitHub для утилиты hash-identifier список поддерживаемых хэшей очень внушителен:

В репозитории на GitHub для утилиты hash-identifier список поддерживаемых хэшей очень внушителен:

ADLER-32 CRC-16 CRC-16-CCITT CRC-32 CRC-32B DES (Unix) Domain Cached Credentials FCS-16 GHash-32-3 GHash-32-5 GOST R 34.11-94 Haval-128 Haval-160 Haval-192 110080 Haval-224 114080 Haval-256 Lineage II C4 MD2 MD4 MD5 MD5 ($pass.$salt) - Joomla MD5 (APR) MD5 (Half) MD5 (HMAC(WordPress)) MD5 (Middle) MD5 (phpBB3) MD5 (Unix) MD5 (WordPress) MySQL MySQL 160bit - SHA-1(SHA-1($pass)) MySQL5 - SHA-1(SHA-1($pass)) NTLM RAdmin v2.x RipeMD-128 RipeMD-160 RipeMD-256 RipeMD-320 SAM - (LM_hash:NT_hash) SHA-1 SHA-1 (Django) SHA-1 (MaNGOS) SHA-224 SHA-256 SHA-256 (Django) SHA-384 SHA-384 (Django) SHA-512 SNEFRU-128 SNEFRU-256 Tiger-128 Tiger-160 Tiger-192 XOR-32 Whirlpool

и другие…

Что понадобится

Для начала нужно установить Python3

на вашем компьютере (есть версии для разных платформ). Кроме того, вам понадобится утилита Hashcat, которую можно загрузить, используя команду apt install hashcat, после обновления системы при помощи команд apt update и apt upgrade.

Кроме того, вам понадобится утилита Hashcat, которую можно загрузить, используя команду apt install hashcat, после обновления системы при помощи команд apt update и apt upgrade.

Если вы хотите сгенерировать ваши собственные хэши для тестового взлома, то можете воспользоваться командой в формате echo —n PLAINTEXT | (HASHTYPE)sum. Например, при создании хэша SHA1 для слова «nullbyte» я запустил следующую команду:

~$ echo -n nullbyte | sha1sum 32c0ced56f1fe08583bdb079d85a35a81995018c -

Шаг 1. Загрузка и установка Hash-Identifier

Установить скрипт, написанный на Python, – очень просто. Откройте терминал и запустите следующую команду:

Откройте терминал и запустите следующую команду:

~$ git clone https://github.com/blackploit/hash-identifier.git Cloning into 'hash-identifier'... remote: Enumerating objects: 21, done. remote: Total 21 (delta 0), reused 0 (delta 0), pack-reused 21 Unpacking objects: 100% (21/21), done.

Затем посмотрите содержимое директории hash-identifier:

~$ cd hash-identifier ~/hash-identifier$ ls hash-id.py README.md screenshots

Вы должны обнаружить файл hash—id.py, который можно запустить при помощи команды ниже:

~/hash-identifier$ python3 hash-id.py ######################################################################### # __ __ __ ______ _____ # # /\ \/\ \ /\ \ /\__ _\ /\ _ `\ # # \ \ \_\ \ __ ____ \ \ \___ \/_/\ \/ \ \ \/\ \ # # \ \ _ \ /'__`\ / ,__\ \ \ _ `\ \ \ \ \ \ \ \ \ # # \ \ \ \ \/\ \_\ \_/\__, `\ \ \ \ \ \ \_\ \__ \ \ \_\ \ # # \ \_\ \_\ \___ \_\/\____/ \ \_\ \_\ /\_____\ \ \____/ # # \/_/\/_/\/__/\/_/\/___/ \/_/\/_/ \/_____/ \/___/ v1.2 # # By Zion3R # # www.Blackploit.com # # [email protected] # ######################################################################### -------------------------------------------------- HASH:

Шаг 2. Идентификация неизвестных хэшей

В качестве пробного подхода при помощи hash-identifier попробуем опознать следующие пять неизвестных хэшей:

Hash 1: 7196759210defdc0 Hash 2: 1bbb234c81ef04a1c2f441253952a556276669d7fc9d1ee765bd4b18f796699d (256) Hash 3: 32c0ced56f1fe08583bdb079d85a35a81995018c (1) Hash 4: 753b27807b690ef889a259f3b219e024bf5c6c33c8d56116943d9285a0b55b2050981f29e6fafa660428c48d7db3c4bd2e8dd48f87c8e90bde5e0c82ed23be10 (512) Hash 5: 5f804b61f8dcf70044ad8c1385e946a8 (md5)

Для начала в командной строке вводим первую строку и быстро получаем результат, что скорее всего имеем дело с хэшем, используемым в MySQL, который попробуем взломать чуть позже.

HASH: 7196759210defdc0 Possible Hashs: [+] MySQL [+] MD5(Middle) Least Possible Hashs: [+] MD5(Half)

Второй хэш, показанный ниже, опознается как SHA256. Другой вероятный вариант — Haval256.

HASH: 1bbb234c81ef04a1c2f441253952a556276669d7fc9d1ee765bd4b18f796699d Possible Hashs: [+] SHA-256 [+] Haval-256 Least Possible Hashs: [+] GOST R 34.11-94 [+] RipeMD-256 [+] SNEFRU-256 [+] SHA-256(HMAC) [+] Haval-256(HMAC) [+] RipeMD-256(HMAC) [+] SNEFRU-256(HMAC) [+] SHA-256(md5($pass)) [+] SHA-256(sha1($pass))

Третий хэш опознается как SHA1:

HASH: 32c0ced56f1fe08583bdb079d85a35a81995018c Possible Hashs: [+] SHA-1 [+] MySQL5 - SHA-1(SHA-1($pass)) Least Possible Hashs: [+] Tiger-160 [+] Haval-160 [+] RipeMD-160 [+] SHA-1(HMAC) [+] Tiger-160(HMAC) [+] RipeMD-160(HMAC) [+] Haval-160(HMAC) [+] SHA-1(MaNGOS) [+] SHA-1(MaNGOS2) [+] sha1($pass.$salt) [+] sha1($salt.$pass) [+] sha1($salt.md5($pass)) [+] sha1($salt.md5($pass).$salt) [+] sha1($salt.sha1($pass)) [+] sha1($salt.sha1($salt.sha1($pass))) [+] sha1($username.$pass) [+] sha1($username.$pass.$salt) [+] sha1(md5($pass)) [+] sha1(md5($pass).$salt) [+] sha1(md5(sha1($pass))) [+] sha1(sha1($pass)) [+] sha1(sha1($pass).$salt) [+] sha1(sha1($pass).substr($pass,0,3)) [+] sha1(sha1($salt.$pass)) [+] sha1(sha1(sha1($pass))) [+] sha1(strtolower($username).$pass)

Четвертый хэш опознается как SHA512:

HASH: 753b27807b690ef889a259f3b219e024bf5c6c33c8d56116943d9285a0b55b2050981f29e6fafa660428c48d7db3c4bd2e8dd48f87c8e90bde5e0c82ed23be10 Possible Hashs: [+] SHA-512 [+] Whirlpool Least Possible Hashs: [+] SHA-512(HMAC) [+] Whirlpool(HMAC)

Наконец, пятый и последний хэш опознается как MD5:

HASH: 5f804b61f8dcf70044ad8c1385e946a8 Possible Hashs: [+] MD5 [+] Domain Cached Credentials - MD4(MD4(($pass)).(strtolower($username))) Least Possible Hashs: [+] RAdmin v2.x [+] NTLM [+] MD4 [+] MD2 [+] MD5(HMAC) [+] MD4(HMAC) [+] MD2(HMAC) [+] MD5(HMAC(WordPress)) [+] Haval-128 [+] Haval-128(HMAC) [+] RipeMD-128 [+] RipeMD-128(HMAC) [+] SNEFRU-128 [+] SNEFRU-128(HMAC) [+] Tiger-128 [+] Tiger-128(HMAC) [+] md5($pass.$salt) [+] md5($salt.$pass) [+] md5($salt.$pass.$salt) [+] md5($salt.$pass.$username) [+] md5($salt.md5($pass)) [+] md5($salt.md5($pass)) [+] md5($salt.md5($pass.$salt)) [+] md5($salt.md5($pass.$salt)) [+] md5($salt.md5($salt.$pass)) [+] md5($salt.md5(md5($pass).$salt)) [+] md5($username.0.$pass) [+] md5($username.LF.$pass) [+] md5($username.md5($pass).$salt) [+] md5(md5($pass)) [+] md5(md5($pass).$salt) [+] md5(md5($pass).md5($salt)) [+] md5(md5($salt).$pass) [+] md5(md5($salt).md5($pass)) [+] md5(md5($username.

$pass).$salt) [+] md5(md5(md5($pass))) [+] md5(md5(md5(md5($pass)))) [+] md5(md5(md5(md5(md5($pass))))) [+] md5(sha1($pass)) [+] md5(sha1(md5($pass))) [+] md5(sha1(md5(sha1($pass)))) [+] md5(strtoupper(md5($pass)))

Все прошло без особых проблем. Следующий шаг – поиск нужного режима, соответствующего обнаруженному типу, который будет указываться в Hashcat во время взлома.

Шаг 3. Подбор режима в Hashcat

При поиске нужного режима мы можем взглянуть на огромный список хэшей, поддерживаемых в Hashcat. Сокращенный вариант с наиболее популярными типами приведен ниже:

Hash-Mode Hash-Name Example 0 MD5 8743b52063cd84097a65d1633f5c74f5 10 md5($pass.$salt) 01dfae6e5d4d90d9892622325959afbe:7050461 20 md5($salt.$pass) f0fda58630310a6dd91a7d8f0a4ceda2:4225637426 30 md5(utf16le($pass).$salt) b31d032cfdcf47a399990a71e43c5d2a:144816 40 md5($salt.utf16le($pass)) d63d0e21fdc05f618d55ef306c54af82:13288442151473 50 HMAC-MD5 (key = $pass) fc741db0a2968c39d9c2a5cc75b05370:1234 60 HMAC-MD5 (key = $salt) bfd280436f45fa38eaacac3b00518f29:1234 100 SHA1 b89eaac7e61417341b710b727768294d0e6a277b 110 sha1($pass.$salt) 2fc5a684737ce1bf7b3b239df432416e0dd07357:2014 120 sha1($salt.$pass) cac35ec206d868b7d7cb0b55f31d9425b075082b:5363620024 130 sha1(utf16le($pass).$salt) c57f6ac1b71f45a07dbd91a59fa47c23abcd87c2:631225 140 sha1($salt.utf16le($pass)) 5db61e4cd8776c7969cfd62456da639a4c87683a:8763434884872 150 HMAC-SHA1 (key = $pass) c898896f3f70f61bc3fb19bef222aa860e5ea717:1234 160 HMAC-SHA1 (key = $salt) d89c92b4400b15c39e462a8caa939ab40c3aeeea:1234 200 MySQL323 1EAFFED54F552AA5 300 MySQL4.

1/MySQL5 fcf7c1b8749cf99d88e5f34271d636178fb5d130

В списке выше есть два примера, которые могут соответствовать первому хэшу (7196759210defdc0), рассмотренному нами в предыдущем шаге. На первый взгляд, режим 200 «MySQL323» наиболее соответствует. Подтвердить гипотезу можно при помощи проверки тестового хэша в hash-identifier.

HASH: 1EAFFED54F552AA5 Possible Hashs: [+] MySQL [+] MD5(Middle) Least Possible Hashs: [+] MD5(Half)

Точное совпадение с нужным хэшем:

HASH: 7196759210defdc0 Possible Hashs: [+] MySQL [+] MD5(Middle) Least Possible Hashs: [+] MD5(Half)

Если мы попробуем другой тип (300), то увидим, что результаты не совпадают.

HASH: fcf7c1b8749cf99d88e5f34271d636178fb5d130 Possible Hashs: [+] SHA-1 [+] MySQL5 - SHA-1(SHA-1($pass)) Least Possible Hashs: [+] Tiger-160 [+] Haval-160 [+] RipeMD-160 [+] SHA-1(HMAC) [+] Tiger-160(HMAC) [+] RipeMD-160(HMAC) [+] Haval-160(HMAC) [+] SHA-1(MaNGOS) [+] SHA-1(MaNGOS2) [+] sha1($pass.$salt) [+] sha1($salt.$pass) [+] sha1($salt.md5($pass)) [+] sha1($salt.md5($pass).$salt) [+] sha1($salt.sha1($pass)) [+] sha1($salt.sha1($salt.sha1($pass))) [+] sha1($username.$pass) [+] sha1($username.$pass.$salt) [+] sha1(md5($pass)) [+] sha1(md5($pass).$salt) [+] sha1(md5(sha1($pass))) [+] sha1(sha1($pass)) [+] sha1(sha1($pass).$salt) [+] sha1(sha1($pass).substr($pass,0,3)) [+] sha1(sha1($salt.$pass)) [+] sha1(sha1(sha1($pass))) [+] sha1(strtolower($username).$pass)

Соответственно, еще раз убеждаемся, что режим 200 выбран правильно.

Шаг 4. Расшифровка хэша при помощи Hashcat

После идентификации типа хэша и подбора нужно режима можно приступать к расшифровке пароля в Hashcat. Вначале нужно создать словарь с паролями, который будет использоваться в Hashcat для атаки на хэш. В сети есть много доступных списков, например, RockYou, но в нашем случае мы будем создавать тестовый словарь example. dict с несколькими паролями.

dict с несколькими паролями.

Если вы все еще находитесь внутри скрипта hash-identifier, нажмите Ctrl—C, а затем откройте файл в текстовом редакторе nano, запустив следующую команду:

~/hash-identifier$ nano example.dict

После добавления нескольких предполагаемых паролей, один из которых – «hashcat», нажимаем Ctrl—X для выхода из редактора и вводим Y, чтобы сохранить изменения в файле. Теперь мы можем использовать этот файл в качестве словаря вместе с ранее выбранным режимом для взлома хэша. Базовая команда выглядит примерно так:

sudo hashcat -m MODE_NUMBER -a 0 HASH_VALUE example.dict

Вместо значения HASH_VALUE указываем хэш 7196759210defdc0, вместо MODE_NUMBER – подобранный ранее режим 200. Результат работы показан ниже. Если у вас старая система, как в моем случае – нужно указать параметр –force.

~/hash-identifier$ sudo hashcat -m 200 -a 0 7196759210defdc0 example.dict --force hashcat (v5.1.0) starting... OpenCL Platform #1: The pocl project ==================================== * Device #1: pthread-Intel(R) Core(TM)2 Duo CPU E7500 @ 2.93GHz, 1024/3639 MB allocatable, 2MCU /usr/share/hashcat/OpenCL/m00200_a0-optimized.cl: Pure OpenCL kernel not found, falling back to optimized OpenCL kernel Hashes: 1 digests; 1 unique digests, 1 unique salts Bitmaps: 16 bits, 65536 entries, 0x0000ffff mask, 262144 bytes, 5/13 rotates Rules: 1 Applicable optimizers: * Optimized-Kernel * Zero-Byte * Not-Iterated * Single-Hash * Single-Salt Password length minimum: 0 Password length maximum: 31 Watchdog: Hardware monitoring interface not found on your system. Watchdog: Temperature abort trigger disabled. Watchdog: Temperature retain trigger disabled.* Device #1: build_opts '-I /usr/share/hashcat/OpenCL -D VENDOR_ID=64 -D CUDA_ARCH=0 -D AMD_ROCM=0 -D VECT_SIZE=4 -D DEVICE_TYPE=2 -D DGST_R0=0 -D DGST_R1=1 -D DGST_R2=2 -D DGST_R3=3 -D DGST_ELEM=4 -D KERN_TYPE=200 -D _unroll' * Device #1: Kernel m00200_a0-optimized.44d10a8c.kernel not found in cache! Building may take a while... Dictionary cache hit: * Filename..: example.dict * Passwords.: 17 * Bytes.....: 76 * Keyspace..: 17 - Device #1: autotuned kernel-accel to 1024 - Device #1: autotuned kernel-loops to 1 [s]tatus [p]ause [r]esume [b]ypass [c]heckpoint [q]uit => The wordlist or mask that you are using is too small. This means that hashcat cannot use the full parallel power of your device(s). Unless you supply more work, your cracking speed will drop. For tips on supplying more work, see: https://hashcat.net/faq/morework Approaching final keyspace - workload adjusted. 7196759210defdc0:hashcat Session.

.........: hashcat Status...........: Cracked Hash.Type........: MySQL323 Hash.Target......: 7196759210defdc0 Time.Started.....: Mon Dec 9 17:00:25 2019 (0 secs) Time.Estimated...: Mon Dec 9 17:00:25 2019 (0 secs) Guess.Base.......: File (example.dict) Guess.Queue......: 1/1 (100.00%) Speed.Dev.#1.....: 0 H/s (0.03ms) Recovered........: 1/1 (100.00%) Digests, 1/1 (100.00%) Salts Progress.........: 17/17 (100.00%) Rejected.........: 0/17 (0.00%) Restore.Point....: 0/17 (0.00%) Candidates.#1....: wow -> again HWMon.Dev.#1.....: N/A Started: Mon Dec 9 17:00:17 2019 Stopped: Mon Dec 9 17:00:27 2019

В результате мы получили 7196759210defdc0:hashcat и смогли расшифровать хэш посредством сравнения с элементами словаря из файла example.dict.

Заключение

Когда вы имеете дело с неизвестным хэшем, первый шаг – корректная идентификация типа. Хотя скрипт hash-identifier – не идеален, но позволяет без особых проблем опознать наиболее распространённые хэши и отличить разные типа хэшей, которые выглядят одинаково, но требуют разных режим работы в Hashcat. Даже если hash-identifier не уверен, с каким типом вы имеете дело, сравнение с результатами примеров с сайта Hashcat, может помочь в идентификации.

Хотя скрипт hash-identifier – не идеален, но позволяет без особых проблем опознать наиболее распространённые хэши и отличить разные типа хэшей, которые выглядят одинаково, но требуют разных режим работы в Hashcat. Даже если hash-identifier не уверен, с каким типом вы имеете дело, сравнение с результатами примеров с сайта Hashcat, может помочь в идентификации.

Надеюсь это руководство, посвященное опознанию неизвестных хэшей, вам понравилось.

8 лучших бесплатных онлайн-сервисов расшифровки MD5

Вот список из лучших бесплатных онлайн-сервисов расшифровки MD5 . MD5 или Message Digest 5 Алгоритм — это тип хеш-функции, который используется для защиты информации и данных. Данные, зашифрованные с помощью этого алгоритма, могут быть расшифрованы только с помощью соответствующих инструментов дешифрования, поддерживающих MD5. Если вы ищете инструменты расшифровки MD5 для расшифровки ваших данных, ознакомьтесь с этими онлайн-сервисами расшифровки MD5. С помощью этих сервисов пользователи могут быстро расшифровать текстовые строки, зашифрованные с помощью MD5. С помощью некоторых из этих сервисов пользователи также могут расшифровывать данные, зашифрованные с помощью SHA1, SHA256, MD4, и т.д., алгоритмы. Кроме того, некоторые службы также могут обнаруживать шифрование, используемое в зашифрованном коде. Для расшифровки данных некоторые веб-сайты также используют свою базу данных, чтобы сопоставить зашифрованный код с данными своей базы данных, чтобы предсказать результат.

С помощью этих сервисов пользователи могут быстро расшифровать текстовые строки, зашифрованные с помощью MD5. С помощью некоторых из этих сервисов пользователи также могут расшифровывать данные, зашифрованные с помощью SHA1, SHA256, MD4, и т.д., алгоритмы. Кроме того, некоторые службы также могут обнаруживать шифрование, используемое в зашифрованном коде. Для расшифровки данных некоторые веб-сайты также используют свою базу данных, чтобы сопоставить зашифрованный код с данными своей базы данных, чтобы предсказать результат.

Процесс расшифровки кода MD5 не так уж сложен. Чтобы помочь вам, я также включил шаги расшифровки в описание каждой онлайн-службы расшифровки MD5. В некоторых сервисах пользователи также получают инструмента пакетной расшифровки , который может легко расшифровать несколько зашифрованных хеш-строк одновременно. После расшифровки данных пользователи могут скопировать их в свой буфер обмена. Эти службы также предлагают некоторые дополнительные инструменты, такие как генератор контрольной суммы MD5 , инструмент контрольной суммы MD5, случайный хэш MD5, и другие. Просмотрите список, чтобы узнать больше об этих услугах.

Просмотрите список, чтобы узнать больше об этих услугах.

Моя любимая онлайн-служба расшифровки MD5:

cmd5.org — моя любимая онлайн-служба, так как она может одновременно расшифровывать несколько зашифрованных MD5 хэш-кодов. Кроме того, он также предлагает инструменты для расшифровки SHA1, mysql5, MSSQL, и т. д., хэш-коды.

Вы также можете ознакомиться со списками лучших бесплатных онлайн-калькуляторов хэшей, онлайн-шифрования AES и онлайн-сайтов для обмена файлами P2P.

cmd5.org

cmd5.org — это бесплатная онлайн-служба расшифровки MD5 . Этот бесплатный сервис позволяет пользователям быстро расшифровывать информацию, зашифрованную с помощью MD5. Помимо MD5, его также можно использовать для расшифровки данных, зашифрованных с помощью алгоритмов SHA1, mysql5, MSSQL, и т. д. Теперь выполните следующие шаги, чтобы расшифровать данные, зашифрованные с помощью алгоритма MD5.

Как расшифровать MD5 онлайн с помощью cmd5.org:

- Перейдите на этот сайт по указанной ссылке.

- После этого введите зашифрованный MD5 хеш-код в поле Hash .

- Затем выберите MD5 из меню Type .

- Наконец, нажмите кнопку Расшифровать , чтобы просмотреть исходные данные.

Дополнительные функции:

- Пакетный взлом : это удобный инструмент, с помощью которого пользователи могут расшифровывать несколько хэш-кодов одновременно.

Заключительные мысли:

Это простая и эффективная онлайн-служба расшифровки MD5, которую любой может использовать для расшифровки зашифрованной MD5 текстовой информации.

Домашняя страница

hashes.com

hashes.com — еще один бесплатный онлайн-сервис расшифровки MD5. Используя этот сервис, пользователи могут одновременно расшифровывать несколько строк хеша, зашифрованных с помощью MD5. Помимо MD5, его также можно использовать для расшифровки SHA1, MySQL, NTLM, 9.0004 и SHA256, зашифрованные данные. Теперь выполните следующие шаги, чтобы расшифровать хэш MD5 с помощью этого сервиса.

Помимо MD5, его также можно использовать для расшифровки SHA1, MySQL, NTLM, 9.0004 и SHA256, зашифрованные данные. Теперь выполните следующие шаги, чтобы расшифровать хэш MD5 с помощью этого сервиса.

Как расшифровать MD5 онлайн с помощью hashes.com:

- Запустите этот сервис по указанной ссылке.

- После этого введите одну или несколько строк хеша, зашифрованных MD5.

- Затем введите Captcha и нажмите кнопку Search & Submit , чтобы начать процесс расшифровки MD5.

Дополнительные функции:

- Этот веб-сайт предоставляет хороший набор дополнительных инструментов, таких как 9Идентификатор хэша 0023, верификатор хэша, экстрактор электронной почты, генератор хэша, и многое другое.

Заключительные мысли:

Это еще один хороший онлайн-сервис расшифровки MD5, с помощью которого пользователи могут пакетно расшифровывать несколько хэш-строк MD5.

Домашняя страница

md5decrypt.net

md5decrypt.net — это бесплатная онлайн-служба расшифровки MD5. Используя этот сервис, пользователи могут легко расшифровывать текстовые данные, зашифрованные MD5, в исходный формат. Для этого пользователям просто нужно ввести Код MD5 в этой службе и инициируйте процесс расшифровки MD5 для просмотра расшифрованных данных. Помимо расшифровки, его также можно использовать для шифрования текстовых данных с использованием алгоритма MD5. Теперь выполните следующие шаги, чтобы расшифровать MD5 онлайн с помощью этого веб-сайта.

Как расшифровать MD5 онлайн с помощью md5decrypt.net:

- Запустите этот сайт, используя данную ссылку.

- После этого введите зашифрованные данные MD5 в поле ввода.

- Наконец, нажмите на Кнопка «Расшифровать» для просмотра исходной текстовой информации.

Дополнительные функции:

- Шифрование/дешифрование : Этот веб-сайт предлагает несколько инструментов шифрования и дешифрования, таких как MD4-дешифрование, SHA1-дешифрование, шифрование Bcrypt, шифрование Blowfish, и другие.

- Инструменты преобразования : Он содержит удобные инструменты преобразования, такие как текст в двоичный, двоичный в текст, Base64 в текст, двоичный в десятичный и другие.

Заключительные мысли:

Это простая онлайн-служба расшифровки MD5, которую любой может использовать для расшифровки текстовой информации, зашифрованной MD5.

Домашняя страница

dcode.fr

dcode.fr — еще один бесплатный онлайн-сервис расшифровки MD5. С помощью этой службы пользователи могут шифровать и расшифровывать хэш-данные MD5. Чтобы выполнить расшифровку, пользователям просто нужно ввести хеш MD5 в поле хэша. Хотя для шифрования данных он предлагает кодировщик MD5 , который может шифровать текстовые строки и текстовые файлы. Теперь выполните следующие шаги.

Как расшифровать MD5 онлайн с помощью dcode.fr:

- Запустите этот веб-сайт и перейдите в раздел Расшифровать .

- Затем введите хеш MD5 в поле хеш.

- Наконец, нажмите кнопку Расшифровать , чтобы начать процесс расшифровки MD5.

Дополнительные функции:

- Этот веб-сайт также предлагает онлайн-шифровальщик MD4, дешифратор MD4, шифратор SHA256, и многое другое.

Заключительные мысли:

Это еще один хороший онлайн-сервис расшифровки MD5, который также можно использовать для шифрования текстовых данных.

Домашняя страница

hashtoolkit.com

hashtoolkit.com — еще один бесплатный онлайн-сервис расшифровки MD5. Это еще один простой онлайн-сервис, с помощью которого пользователи могут быстро расшифровать хэш, зашифрованный MD5. Помимо MD5, он также может расшифровывать хеш-данные SHA1, SHA256, SHA384 и SHA512 . Процесс расшифровки хэша на этом сайте также довольно прост. Теперь выполните следующие шаги.

Как расшифровать MD5 онлайн с помощью hashtoolkit.

com:

com:- Посетите этот сервис по указанной ссылке.

- После этого введите хэш MD5 в поле хеш .

- Наконец, нажмите кнопку Search для просмотра расшифрованных данных.

Дополнительная функция:

- Генерация хэша : используйте его для шифрования текстовой информации с использованием алгоритмов шифрования MD5, SHA1, SHA256, и т. д.

Заключительные мысли:

Это еще один хороший онлайн-сайт для расшифровки MD5, который каждый может использовать с большим трудом.

Домашняя страница

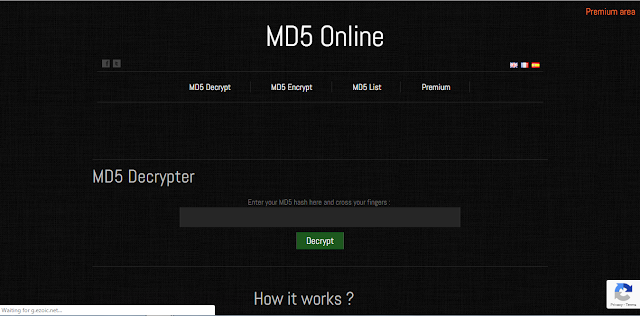

md5online.org

md5online.org — еще один бесплатный онлайн-сервис расшифровки MD5. Эта служба использует собственную базу данных для сопоставления и поиска исходных данных, связанных с зашифрованным кодом MD5. Его способность расшифровывать данные составляет около 38 процентов . Он также предоставляет платный инструмент для углубленного поиска , который имеет процент расшифровки данных MD5 около 86 процентов. Теперь выполните следующие шаги, чтобы расшифровать код MD5 с помощью этой службы.

Теперь выполните следующие шаги, чтобы расшифровать код MD5 с помощью этой службы.

Как расшифровать MD5 онлайн с помощью md5online.org:

- Запустите этот веб-сайт и выберите опцию Quick Search .

- Затем введите зашифрованные данные MD5 в поле поиска .

- Наконец, нажмите кнопку Расшифровать , чтобы просмотреть исходную текстовую информацию.

Дополнительные возможности:

- Mass Decrypt : Это удобный инструмент, с помощью которого пользователи могут одновременно расшифровывать несколько данных, зашифрованных MD5.

- Идентификатор хэша : с помощью этого инструмента пользователи могут узнать, какой тип хэша или алгоритм шифрования используется для шифрования данных, таких как SHA1, SHA256, MD5, и другие.

Заключительные мысли: