Выбор точек мониторинга трафика в локальной сети / Хабр

В предыдущей статье «Зачем мониторить трафик локальной сети?» была подробно описана необходимость мониторинга локальной сети, определены распространенные угрозы ИБ и решения по защите от них. Для осуществления мониторинга, анализа и обеспечения ИБ в локальной сети необходимо иметь возможность получать трафик со всей сетевой инфраструктуры, для этого важно правильно выбрать точки мониторинга трафика.

Основные шаги в процессе подготовки к выбору точек мониторинга

Выбор расположения точек мониторинга для получения трафика зависит от архитектуры сети. В настоящее время не существует единой схемы построения локальных сетей, для каждого предприятия эта схема будет своя. Для выбора оптимального места расположения точек мониторинга необходимо выполнить подготовку:

составить топологию сети

определить источники и потребителей трафика

определить движение трафика и точки его консолидации

составить модель нарушителя

Составляем топологию сети

Для правильной организации мониторинга сети необходимо составить её топологию. Топология сети позволяет видеть расположение, количество сетевого, серверного и оконечного оборудования. Видя типы устройств, их взаимные связи, можно сделать выводы об общем функционировании сети.

Топология сети позволяет видеть расположение, количество сетевого, серверного и оконечного оборудования. Видя типы устройств, их взаимные связи, можно сделать выводы об общем функционировании сети.

Для поиска устройства в сети можно выбрать автоматический способ с использованием программ для сканирования сети. Но не стоит забывать, что у некоторых устройств (концентраторы, коммутаторы второго уровня, устройства обеспечения безопасности) будут отсутствовать IP-адреса, или они не будут отвечать на ARP-запросы, следовательно, программы для сканирования сети их не увидят. Расположение данных таких устройств придётся определять вручную.

Сетевые сканеры работают следующим образом: пользователь указывает диапазон IP-адресов, по которым необходимо провести сканирование сети, сканер по очереди отправляет в сеть ARP-запросы с указанными IP-адресами. Помимо MAC-адресов найденных устройств сканер может предоставить информацию об имени хоста, рабочей группе, типе ОС и списке открытых портов.

Определяем источники и потребителей трафика

Для определения источников и потребителей трафика необходимо проанализировать топологию сети, сервисы и услуги, которые предоставляются сетью.

Среди источников и потребителей трафика локальной сети можно выделить оконечное оборудование, серверное оборудование, внешние сети. К оконечным устройствам относятся: персональные устройства пользователей, стационарное оборудование, МФУ, принтеры, всевозможные датчики, промышленные контроллеры и прочее. Данные устройства генерируют как пользовательский, так и технологический трафик. На серверном оборудовании располагаются различные сервисы и услуги, данными которых могут пользоваться как локальные, так и внешние пользователи.

Определяем движение трафика и точки его консолидации

После определения топологии сети, источников и потребителей трафика можно определить движение самого трафика. В сети можно выделить несколько основных маршрутов движения трафика:

между оконечными устройствами локальной сети

между оконечным устройством локальной сети и сервисами локальной/внешней сети

между сервисами локальной сети и внешней сетью (внешними пользователями)

Точки, в которых будут пересекаться маршруты движения трафика, и будут точками его консолидации. Такими точками может быть активное сетевое оборудование и каналы, связывающие различные сегменты и уровни сети.

Такими точками может быть активное сетевое оборудование и каналы, связывающие различные сегменты и уровни сети.

Составляем модель нарушителя

Модель нарушителя — предположения о возможностях нарушителя, которые он может использовать для разработки и проведения атак, предполагаемых целях и действиях. Для составления модели нарушителя необходимо определить его категорию, выявить цели и типовые сценарии действий.

В соответствии с обозначением из методического документа ФСТЭК России нарушители делятся на две категории: внешние и внутренние. К внешним относятся нарушители, не имеющие доступа непосредственно к оборудованию сетей связи (полномочия к доступу), так и к территории, где оно расположено. К внутренним относятся нарушители, имеющие доступ непосредственно к оборудованию сетей связи (полномочия к доступу), и/или к территории, где оно расположено.

Среди целей внешнего и внутреннего нарушителей можно выделить нанесение ущерба сетевой инфраструктуре, получение финансовой или материальной выгоды, промышленный шпионаж, удаление/модификация/подмена информации. Также отдельно можно выделить угрозы исходящие от внутренних нарушителей, у которых отсутствуют цели. К таким угрозам относятся непреднамеренные, неосторожные или неквалифицированные действия при настройке и использовании оконечного, сетевого или серверного оборудования.

Также отдельно можно выделить угрозы исходящие от внутренних нарушителей, у которых отсутствуют цели. К таким угрозам относятся непреднамеренные, неосторожные или неквалифицированные действия при настройке и использовании оконечного, сетевого или серверного оборудования.

Основные типовые сценарии действий нарушителя описаны в виде угроз ниже отдельно по каждому сегменту.

Описание мест мониторинга трафика

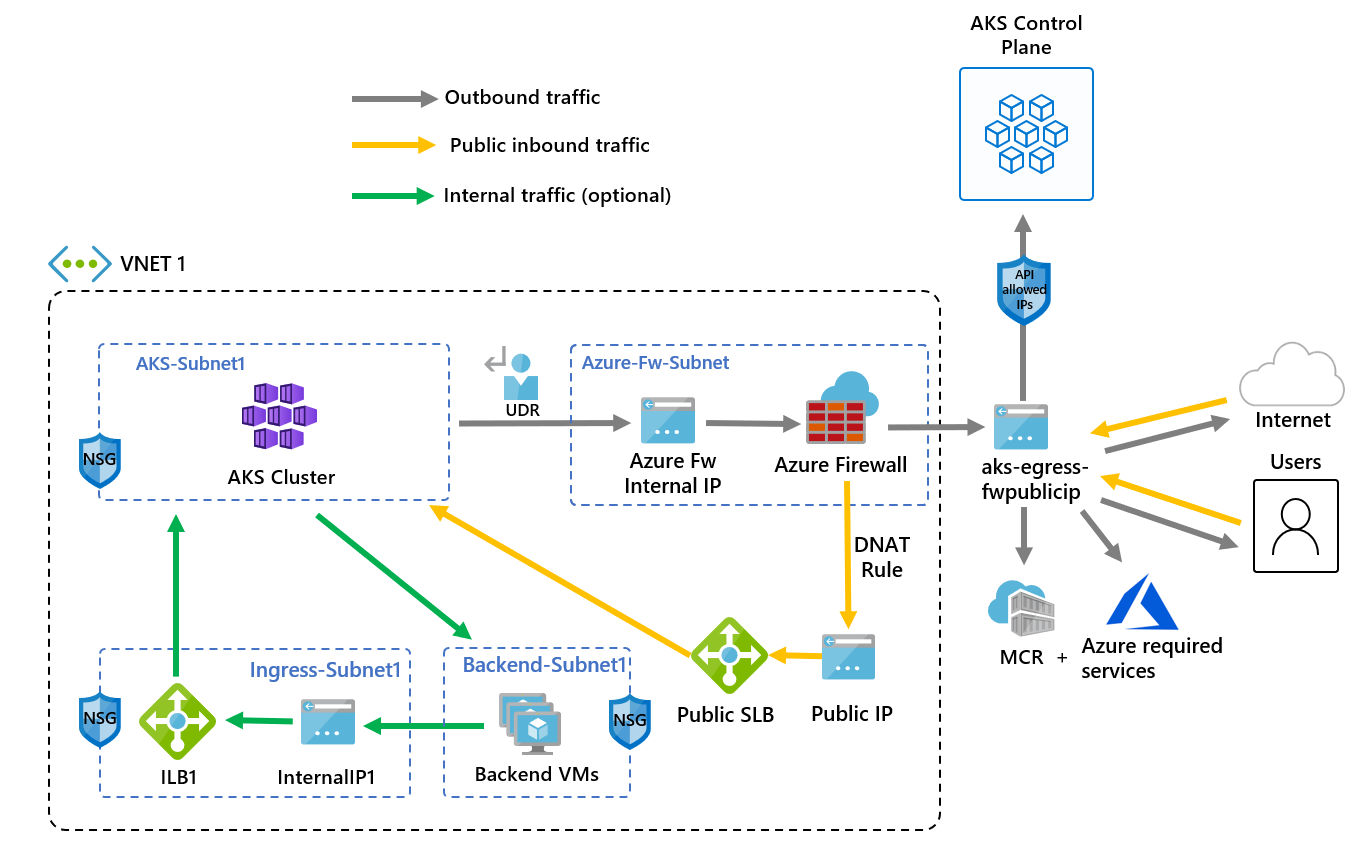

В качестве примера для данной статьи была выбрана обобщенная схема распространения угроз в локальной сети из методического документа ФСТЭК России (рисунок 1). Чтобы определить уязвимые места и модели угроз/нарушителя, локальную сеть делят на сегменты:

сегмент бухгалтерии

сегмент топ-менеджера

корпоративный сегмент

технологический сегмент

административный сегмент

серверный сегмент

сегмент организации доступа к внешним сетям — демилитаризованная зона (ДМЗ), периметр сети

Сегменты бухгалтерии, топ-менеджера, корпоративный и технологический располагаются на уровне доступа к сети и обеспечивают подключение оконечных устройств к локальной сети, их взаимодействие внутри сегмента и с другими сегментами. Оконечными устройствами могут быть персональные компьютеры, различные мобильные устройства (смартфоны, ноутбуки), офисное оборудование, датчики, серверы, программируемые контроллеры. Среди основных угроз ИБ, которые могут возникнуть в данных сегментах, можно выделить следующие:

Оконечными устройствами могут быть персональные компьютеры, различные мобильные устройства (смартфоны, ноутбуки), офисное оборудование, датчики, серверы, программируемые контроллеры. Среди основных угроз ИБ, которые могут возникнуть в данных сегментах, можно выделить следующие:

• пассивный сбор информации о подключенных к сети устройствах (их адресах, версиях ПО и прочих параметрах)

• маскировка подключенных устройств под легитимные и получение неправомерного доступа к сегменту, а в дальнейшем и к сети • планирование запуска вредоносных программ при запуске ОС, путем эксплуатации стандартных механизмов, в том числе путем правки ключей реестра, отвечающих за автоматический запуск программ, запуска вредоносных программ как сервисов и т.п.

• использование штатных средств удаленного доступа и управления ОС

• компрометация средств сборки, конфигурирования и разворачивания программного кода, а также средств создания узкоспециализированного кода (к примеру, кода промышленных контроллеров) в инфраструктуре целевой системы для автоматизированного внесения изменений в этот код, устанавливаемый авторизованным пользователем на целевые для нарушителя системы

Обеспечение мониторинга трафика в сегменте бухгалтерии, сегменте топ-менеджера, корпоративном сегменте, технологическом сегменте позволяет получать трафик, генерируемый всеми устройствами данных сегментов. Анализ полученного трафика дает возможность отслеживать сетевую активность всех устройств в сегментах, а также выявлять несанкционированное подключение пользовательского и сетевого оборудования. Сравнивая полученный трафик с трафиком других сегментов сети, мы можем отслеживать действия как пользователей, так и приложений, движения пакетов от источника до места назначения, выявлять подозрительную сетевую активность и факт заражения оборудования вредоносным ПО.

Анализ полученного трафика дает возможность отслеживать сетевую активность всех устройств в сегментах, а также выявлять несанкционированное подключение пользовательского и сетевого оборудования. Сравнивая полученный трафик с трафиком других сегментов сети, мы можем отслеживать действия как пользователей, так и приложений, движения пакетов от источника до места назначения, выявлять подозрительную сетевую активность и факт заражения оборудования вредоносным ПО.

Основными задачами серверного сегмента являются обработка, хранение и выдача данных в стандартизованном виде пользователю, приложению, сервису. В зависимости от задач это может быть обработка видео, голоса, данных, выполнение всевозможных задач, связанных с разработкой и моделированием. Серверный сегмент располагается на уровне доступа и в его состав может входить от одного сервера до целого пула. Выделим основные виды угроз ИБ для серверного сегмента:

• пассивный сбор информации о подключенных к сети устройствах с целью идентификации сетевых служб, типов и версий ПО этих служб

• cбор информации через получение доступа к базам данных результатов проведенных инвентаризаций, реестрам установленного оборудования и ПО

• использование недокументированных возможностей ПО сервисов, приложений, оборудования, включая использование отладочных интерфейсов, программных, программно-аппаратных закладок

В серверном сегменте осуществляется взаимодействие между пользователями и приложениями, в ходе которого происходит обмен различными видами трафика. Организация мониторинга данного сегмента позволяет выявить соответствие пользователей с оказываемыми им услугами, отследить используемые действия, выявить подозрительную сетевую активность приложений и угрозы ИБ.

Организация мониторинга данного сегмента позволяет выявить соответствие пользователей с оказываемыми им услугами, отследить используемые действия, выявить подозрительную сетевую активность приложений и угрозы ИБ.

Пользовательский, технологический, серверный, административный сегменты сети подключаются по средствам уровня агрегации к уровню ядра сети для взаимного обмена данными. В зависимости от выбора архитектуры построения сети данные уровни могут совмещаться. Основной угрозой ИБ здесь является использование недокументированных возможностей ПО сервисов, приложений, оборудования, включая использование отладочных интерфейсов, программных и программно-аппаратных закладок.

Мониторинг уровня агрегации и ядра позволяет отлеживать движение трафика пользователей и приложений, сравнивать проходящий трафик с трафиком из других сегментов, сигнализируя об изменениях, модификациях, подмене трафика, тем самым выявляя угрозы ИБ.

Сегмент организации доступа к внешним сетям обеспечивает безопасную работу пользователей и сервисов локальной сети с внешними сетями. На рисунке 1 показан пример организации доступа к внешним сетям по принципу ДМЗ. В данном сегменте устанавливаются серверы с необходимыми сервисами, которые будут доступны из внешних и внутренней сетей, контроль разграничения доступа будет осуществляться межсетевыми экранами (МЭ). Основные виды угроз ИБ, которые могут возникнуть в данном сегменте:

На рисунке 1 показан пример организации доступа к внешним сетям по принципу ДМЗ. В данном сегменте устанавливаются серверы с необходимыми сервисами, которые будут доступны из внешних и внутренней сетей, контроль разграничения доступа будет осуществляться межсетевыми экранами (МЭ). Основные виды угроз ИБ, которые могут возникнуть в данном сегменте:

• использование ошибок конфигурации сетевого оборудования и средств защиты, в том числе слабых паролей и паролей по умолчанию, для получения доступа к компонентам систем и сетей при удаленной атаке

• использование недокументированных возможностей программного обеспечения сервисов, приложений, оборудования, включая использование отладочных интерфейсов, программных, программно-аппаратных закладок

• планирование запуска вредоносных программ при старте ОС путем эксплуатации стандартных механизмов, в том числе путем правки ключей реестра, отвечающих за автоматический запуск программ, запуска вредоносных программ как сервисов и т.

п.

Осуществляя мониторинг сегмента организации доступа к внешним сетям, мы сможем получить информацию о предоставляемых услугах и сервисах внешним и внутренним пользователям, увидеть взаимодействие приложений и пользователей.

Отдельно в данном сегменте можно выделить периметр сети, здесь происходит контроль трафика с внешних сетей. Среди угроз ИБ можно выделить основные: эксплуатация уязвимостей сетевого оборудования и средств защиты вычислительных сетей для получения доступа к компонентам систем и сетей при удаленной атаке, обход межсетевого экрана путем эксплуатации уязвимостей реализации правил фильтрации.

Мониторинг периметра сети позволяет получить трафик локальных пользователей, который покидает локальную сеть и трафик из внешних сетей, обращающийся к сервисам и приложениям локальной сети. Периметр сети разграничивает доступ внешнего и внутреннего трафика и из-за этого является одной из основных целей атак злоумышленников. На периметре сети происходит обнаружение и фильтрация атак с внешних сетей, мониторинг периферии позволяет осуществить сравнение исходного и отфильтрованного трафика сети, анализировать и выявлять угрозы ИБ.

Выбор точек контроля трафика

Для работы системам мониторинга и выявления угроз ИБ понадобится трафик, собранный из разных точек локальной сети. В предыдущих разделах данной статьи были детально описаны места мониторинга трафика, при этом были указаны актуальные угрозы. Не стоит устанавливать точки мониторинга по всей сети, вполне возможно, трафик, полученные с данных точек будет дублироваться или не будет содержать необходимых данных для анализа. Для выбора точек мониторинга необходимо определить:

степень критичности обрабатываемой в сети информации

угрозы ИБ и наиболее уязвимые места

оптимальный способ получения трафика для мониторинга

Определяем степень критичности обрабатываемой в сети информации

Для начала надо определить степень важности информации и произвести ее классификацию (определить критичность), ведь утрата информации, связанной с экономической деятельностью, приведет к более тяжелым последствиям, чем утрата обычного отчета сотрудника. Критичность информации определяется тем негативным влиянием, которое может последовать вследствие различных действий с ней, например, утрата конфиденциальности, целостности или доступности может привести к ограничению или полной остановки работы компании, повреждению активов или финансовым потерям. Не стоит забывать, что к критической информации мы относим не только информацию, связанную с деятельность предприятия, но с работой самой сети – это передаваемые логины/пароли, всевозможные транзакции и прочие операции, требующие как присутствия человека, так и выполняющиеся автоматически (например, контроль технологических процессов).

Критичность информации определяется тем негативным влиянием, которое может последовать вследствие различных действий с ней, например, утрата конфиденциальности, целостности или доступности может привести к ограничению или полной остановки работы компании, повреждению активов или финансовым потерям. Не стоит забывать, что к критической информации мы относим не только информацию, связанную с деятельность предприятия, но с работой самой сети – это передаваемые логины/пароли, всевозможные транзакции и прочие операции, требующие как присутствия человека, так и выполняющиеся автоматически (например, контроль технологических процессов).

Далее необходимо определить, какая информация обрабатывается и хранится в соответствующих сегментах сети. Например, в сегменте бухгалтерии происходит обработка данных, связанных с хозяйственной деятельностью предприятий, а хранение этих данных будет осуществляться в серверном сегменте. Получается, информация переходит из одного сегмента в другой через уровень агрегации/ядра. Для мониторинга данной активности не следует устанавливать точки мониторинга по всему маршруту прохождения трафика, их достаточно установить в сегменте бухгалтерии и серверном сегменте.

Для мониторинга данной активности не следует устанавливать точки мониторинга по всему маршруту прохождения трафика, их достаточно установить в сегменте бухгалтерии и серверном сегменте.

Определяем угрозы ИБ и наиболее уязвимые места в сети

Выше были приведены примеры актуальных угроз для различных сегментов сети. Угрозы ИБ могут быть как внутренними, так и внешними. Необходимо понимать, с какими из них могут справиться средства защиты межсетевого экрана, а какие можно будет определить с помощью мониторинга трафика локальной сети. В зависимости от построения сети, критичности обрабатываемой и хранимой информации угрозы могут изменяться. Перед выбором расположения точки мониторинга необходимо определить виды возможных угроз и наиболее уязвимые для атак места. Среди таких уязвимых мест можно выделить периметр, ДМЗ и сегменты с обработкой и хранением критической информации.

Определяем оптимальный способ получения трафика для мониторинга

Существует несколько способов получения трафика: с помощью специальных программных агентов, Test Access Point (TAP), технологии SPAN. Программные агенты возможно установить на оборудование с открытым доступом к операционной системе (оконечное оборудование), после этого запрашиваемый трафик/уведомление будет подаваться на указанный адрес. TAP представляет собой оборудование, устанавливаемое на линию связи и создающее копию всего проходящего по линии трафика. Технология SPAN представляет собой функцию зеркалирования трафика на активном сетевом оборудовании.

Программные агенты возможно установить на оборудование с открытым доступом к операционной системе (оконечное оборудование), после этого запрашиваемый трафик/уведомление будет подаваться на указанный адрес. TAP представляет собой оборудование, устанавливаемое на линию связи и создающее копию всего проходящего по линии трафика. Технология SPAN представляет собой функцию зеркалирования трафика на активном сетевом оборудовании.

После определения места съема трафика необходимо выбрать подходящий метод получения трафика с сети:

TAP, когда системам мониторинга требуется получение исходного трафика

SPAN активного сетевого оборудования, когда нет возможности использования TAP

Программные агенты, когда для мониторинга сети достаточно выборочной информации

Вместо заключения

Правильный выбор точек мониторинга трафика в локальной сети дает возможность избежать образования «слепых зон». Благодаря ответвлению трафика из точек указанных сегментов локальной сети можно отследить путь пакета от источника до места назначения для выявления угроз ИБ и анализа производительности сети.

особенности и рекомендации — Boodet.online

480 auto

Администрирование

Практические рекомендации по контролю сетевого трафика в компаниях и организациях. Для чего нужен мониторинг и отслеживание трафика? Как лучше всего реализовать? Boodet.online.

IT GIRL 18Post Views: 3 318

Контроль трафика в локальной сети: особенности и рекомендации Блог 2021-03-24 ru Контроль трафика в локальной сети: особенности и рекомендации 286 104 Boodet Online +7 (499) 649 09 90 123022, Москва, ул.

Поделиться

Твинтнуть

Поделиться

Запинить

Отправить

Контроль интернет-трафика в сети

Если не контролировать интернет-трафик в рабочей сети, часть пользователей обязательно воспользуется этим в личных целях. Периодически отвлекаться во время работы — это физиологическая потребность организма. Проблема в том, что не всегда работники выбирают для этого маломощные ресурсы. Даже посмотрев небольшой видеоролик, можно существенно увеличить нагрузку на рабочую сеть, если это видео в HD. Эта нагрузка может оказаться критичной, если в соседнем отделе выгружают отчеты в 1С или бэкап, деплоят приложение.

Эта нагрузка может оказаться критичной, если в соседнем отделе выгружают отчеты в 1С или бэкап, деплоят приложение.

Контролировать трафик в сети нужно обязательно. Обычно этим занимается системный администратор. Специалисты Boodet.Online расскажут, как отслеживать и мониторить трафик в локальной сети.

Для чего это нужно?

Зачем контролировать трафик в корпоративной сети? Даже если компания подключена к корпоративному тарифу, нецелевое использование интернета может нанести ущерб бизнесу.

Основные причины ограничений:

снижение пропускной способности канала;

эффективное использование рабочего времени;

обеспечение безопасности корпоративной информации;

снижение вероятности простоя сетевых сервисов.

Администрировать активность пользователей можно с помощью специализированных сервисов и программ. Несмотря на обилие сервисов, контроль трафика — это сложная комплексная задача. Если ее не решить, то даже кратковременная остановка сети спровоцирует серьезные финансовые потери для бизнеса. Потери для государственных организаций могут быть намного серьезнее — вплоть до утраты критически важных данных.

Потери для государственных организаций могут быть намного серьезнее — вплоть до утраты критически важных данных.

Методы сбора данных о трафике

Есть три метода сбора данных:

Пассивный.

Активный.

Смешанный.

Контролировать трафик можно с помощью мониторинга:

SNMP;

RMON;

Cisco NetFlow;

WREN;

SCNM

Span.

Контроль входящего трафика

Входящий трафик принимается источником из интернета. Контролировать его можно простыми пользовательскими настройками:

блокировка контента с помощью специальных настроек и приложений, например, AdBlock;

настройка браузера: сжимать изображения, не открывать видео, отказаться от flash;

кэширование страниц для ускорения их загрузки;

настройка обновлений ПО и ОС.

Один из действенных и обязательных методов — установка антивируса и Firewall.

Настроить программы для контроля входящего трафика может как сисадмин, так и рядовой пользователь. Интерфейс такого ПО обычно интуитивно понятен. Однако в бизнесе рекомендуем отдать эту работу профессионалам, чтобы избежать злоупотреблений рядового персонала.

Контроль исходящего трафика

Исходящий трафик — это то, что пользователи пересылают в интернет. Контролировать его должен системный администратор в ручном и автоматическом режиме. Это поможет избежать утечки информации и в целом повысит безопасность корпоративных сетей.

Система мониторинга настраивается с тем учетом, чтобы ограничить утечку данных и исключить пересылку больших личных архивов (фото, видео), которые будут сужать пропускную способность канала.

Виды сетей

Есть два основных вида сетей:

Глобальные (WAN).

Локальные (LAN).

Глобальные сети имеют выход в интернет, в локальных размещены только компьютеры и устройства конкретной группы пользователей.

В свою очередь, эти сети делятся на множество подгрупп:

проводные и беспроводные;

региональные, локальные, глобальные;

централизованные и децентрализованные;

однородные, неоднородные.

Чтобы разобраться в процессе контроля трафика, необходимо ориентироваться в базовых терминах. Любая сеть состоит из:

сервера;

Во всех существующих сетях необходимо анализировать входящий и исходящий трафик, прогнозировать, контролировать и предотвращать его утечку.

Программы мониторинга трафика

При выборе программы для мониторинга, обращайте внимание на:

Лучшим ПО 2019 года для этих целей считаются:

Network Olympus;

«Мониторинг сети» от 10-Страйк;

Zabbix;

NeDi;

Wireshark;

Kismet;

PRTG Network Monitoring;

Nagios;

Observium;

Total Network Monitor 2.

Часть программ платная, другая — бесплатная и на открытом исходном коде. Какое решение подойдет для конкретного проекта, решает системный администратор, который знаком со всеми особенностями сетей и настроек конкретной компании.

Межсетевой экран

Контролировать трафик удобно с помощью межсетевого экрана. Это первая линия зашиты сетей, на которой принимается решения пропустить или блокировать трафик. Для этого устанавливают наборы правил.

Основные типы МСЭ:

аппаратные;

программные;

смешанные.

Для эффективной защиты используют следующие виды межсетевых экранов:

Лучшими Firewall для сетей заслуженно считаются продукты Cisco. Именно с их помощью контролируют трафик в крупных корпорациях и государственных организациях. Небольшой бизнес может присмотреться к бесплатному ПО:

ZoneAlarm

Comodo;

GlassWire;

TinyWall;

OpenDNS Home.

SNMP

Несмотря на слово Simple в аббревиатуре Simple Network Management Protocol, управлять такой службой может только профессионал. Необходимо будет правильно обрабатывать данные со сложной структурой — это могут сделать только опытные сисадмины. Данные можно группировать по MIB или по OID.

VPN

Контроль трафика с помощью VPN позволяет:

пропускать через VPN исходящий трафик;

не снижать скорость;

исключить зависимость от неполадок VPN-провайдера;

повысить уровень анонимности в интернете.

Что должен сделать сисадмин:

подготовить;

настроить;

масштабировать.

Работа с VPN требует профильных знаний, в противном случае любая ошибка приведет к проблемам с интернетом и сервером.

Маршрутизатор

Контролировать и ограничивать трафик можно прямо на роутере. Система одинакова для домашних машин и корпоративных серверов. Весь процесс происходит в настройках роутера — в разделе «Контроль пропускной способности». Для того чтобы настроить этот параметр правильно, уточните пропускную способность канала у провайдера.

Весь процесс происходит в настройках роутера — в разделе «Контроль пропускной способности». Для того чтобы настроить этот параметр правильно, уточните пропускную способность канала у провайдера.

Libpcap

С помощью Libpcap можно не только контролировать трафик пользователей, но и мониторить производительность сетей и приложений. Это достаточно сложный процесс, который используют, если других методов сбора статистики недостаточно.

Выгоды для руководителя

Основные выгоды для руководителя:

уверенность в том, что рабочее время расходуется по назначению;

работоспособность нужных приложений не снижается;

уменьшается вероятность утечки данных;

повышается общий уровень безопасности сети.

Выгоды для сисадмина

Основные выгоды для сисадмина:

пользователи не принесут в локальную сеть вирусы и шпионское ПО;

не придется поднимать сервер из-за человеческой ошибки;

дополнительная защита сервера и данных от взлома и вторжения;

эффективное распределение ресурсов.

Заключение

Контроль трафика — это необходимое условие для эффективной работы любой сети: корпоративной, домашней, локальной или глобальной. Входящий и исходящий поток данных снижает пропускную способность канала и ведет к убыткам в бизнесе.

Для того чтобы настроить мониторинг и контроль трафика, воспользуйтесь услугами системного администратора. Несмотря на то, что часть настроек, например, на роутере, можно реализовать самостоятельно, остальные действия потребуют знаний и опыта.

Поделиться

Твинтнуть

Поделиться

Запинить

Отправить

Facebook

YouTube

Telegram

Что такое мониторинг сетевого трафика? Определение, концепции, инструменты

Ничто так не раздражает меня, как низкая скорость интернета на работе.

Поскольку я выполняю 95 процентов своей работы непосредственно через Интернет, медленное интернет-соединение может буквально нанести вред моей продуктивности.

Я не одинок в этом. Персональные компьютеры захватили деловой мир, и, особенно с массовым продвижением к облачному хостингу и облачной инфраструктуре, мы зависим от полностью функционирующих сетей как от основной функции нашего повседневного рабочего процесса, поскольку средний работающий американец тратит где-то от 4,5 долларов США. до 7,8 часов в день онлайн.

Персональные компьютеры захватили деловой мир, и, особенно с массовым продвижением к облачному хостингу и облачной инфраструктуре, мы зависим от полностью функционирующих сетей как от основной функции нашего повседневного рабочего процесса, поскольку средний работающий американец тратит где-то от 4,5 долларов США. до 7,8 часов в день онлайн.

Как же тогда нам сохранить функциональность наших сетей? Ответ заключается в программном обеспечении для мониторинга сети, и особенно в мониторинге сетевого трафика.

Мониторинг сетевого трафика или мониторинг сетевого потока — это процесс, с помощью которого человек или программа может отслеживать, какие устройства подключены к сети, к каким данным устройства обращаются и какую пропускную способность использует каждое устройство.

СОВЕТ: Мониторинг трафика затруднен, если есть разрыв соединения. Прочтите о ячеистых сетях, чтобы узнать, как обуздать эти разрывы. |

Чтобы полностью понять важность мониторинга сетевого трафика, мы должны начать с описания полосы пропускания.

Хотите лучше понять, что происходит в вашей сети? Ознакомьтесь с лучшим бесплатным программным обеспечением для мониторинга сети, согласно отзывам реальных пользователей.

Что такое пропускная способность сети

Пропускная способность сети — это максимальная скорость передачи данных ( битрейт ) по сети. Битрейт — это термин, с которым вы, вероятно, уже знакомы: когда вы выбираете интернет-пакет для дома или бизнеса, его скорость обычно описывается битрейтом. Например, ваш интернет-провайдер (или ISP ) может обеспечить скорость загрузки 200 мегабит (Мбит), также называемую 200 Мбит/с (мегабит в секунду). Более быстрые интернет-провайдеры в США и по всему миру обеспечивают пропускную способность на уровне 1 гигабита (Гбит/с) или выше, что эквивалентно 1000 Мбит/с.

Теперь полоса пропускания, предоставляемая интернет-провайдером, делится между всеми пользователями, имеющими доступ к сети. Когда в сети есть только один пользователь, у вас, вероятно, не возникнет никаких проблем (если только у вашего модема, маршрутизатора или интернет-провайдера нет собственных проблем). Но когда пропускная способность должна быть распределена между несколькими пользователями, у вас есть вероятность столкнуться с некоторыми проблемами. При нормальных обстоятельствах пропускная способность распределялась бы поровну. Но что, если один человек просматривает социальные сети, а другой смотрит потоковое видео или играет в многопользовательскую онлайн-игру?

Качество обслуживания (QoS)

Вот где настройки качества обслуживания (QoS) вступают в игру. QoS обычно настраивается на самом модеме и определяет, как распределять полосу пропускания в соответствии с потребностями. Поскольку потоковая передача и онлайн-игры занимают значительно больше пропускной способности, чем просмотр в Интернете, настройки QoS выделяют большую пропускную способность для этих действий, чтобы пользователи во всей сети не пострадали.

Изображение предоставлено How-To Geek .

Мониторинг полосы пропускания c

потреблениеТеперь, когда мы знаем, как распределяется пропускная способность в сети, мы можем обратить внимание на то, как следить за этим. Здесь в игру вступает мониторинг сетевого трафика.

Устройство может подключиться к сети двумя способами: устройство может быть либо проводным путем подключения кабеля от этого устройства к маршрутизатору, модему или коммутатору, либо оно может подключаться к сети по беспроводной связи через процесс, называемый DHCP ( Протокол динамического конфигурирования сервера). В любом случае имя вашего устройства передается модему и ему назначается IP-адрес. IP-адрес помогает вашему модему направлять сетевой трафик на нужное устройство, поскольку IP-адреса уникальны в сети. Эта уникальность позволяет программам сетевого мониторинга четко идентифицировать вызываемые устройства или веб-службы и проверять тип информации, которая отправляется и принимается каждым устройством или службой.

Пример мониторинга полосы пропускания с учетом того, что YouTube потребляет большую часть полосы пропускания сети. Базовое изображение предоставлено Solarwinds .

Существует множество программ, которые могут автоматически отслеживать трафик и использование сети и даже создавать отчеты об использовании и оповещения. Примеры этого программного обеспечения указаны в конце этой части.

Однако важно знать, для чего существуют эти инструменты. В чем ценность такой информации, которую предоставляет программное обеспечение для мониторинга сети? Короче ответ анализ и оптимизация . Инструменты мониторинга сетевого трафика разбивают использование сети, чтобы помочь создать более оптимизированную работу для всех и всего в вашей сети. «Все» — важное слово в этом объяснении. Домашним пользователям обычно нужно беспокоиться только о том, что ноутбуки, настольные ПК, мобильные устройства и смарт-телевизоры занимают пропускную способность. Пользователям корпоративной сети приходится беспокоиться о гораздо большем количестве сетевых точек, и эти сетевые точки, а именно локальные и облачные серверы и службы, потенциально более важны.

Пользователям корпоративной сети приходится беспокоиться о гораздо большем количестве сетевых точек, и эти сетевые точки, а именно локальные и облачные серверы и службы, потенциально более важны.

Как отслеживать сетевой трафик

Насколько тщательно вы контролируете сетевой трафик, в основном зависит от ваших потребностей. Домашним пользователям и малым предприятиям обычно не нужно следить за своим сетевым трафиком, если только они не ищут потенциальных неавторизованных пользователей. Даже в этом случае на странице администратора вашего модема должен быть список подключенных устройств, которыми вы можете управлять. Но инструменты мониторинга сети могут быть полезны для выяснения того, что занимает большую часть вашей пропускной способности, и потенциально помочь вам улучшить распределение пропускной способности. Например, если вы заметили, что вашему смарт-телевизору требуется большая пропускная способность, чем остальным вашим устройствам, вы можете выполнить анализ сети на своем модеме и установить приоритет для вашего смарт-телевизора, используя настройку QoS маршрутизатора, о которой мы говорили ранее.

Компании среднего и крупного бизнеса — это то место, где инструменты мониторинга сетевого трафика могут действительно начать оказывать влияние. На уровне среднего и корпоративного бизнеса сотни или даже тысячи устройств могут быть объединены в одну корпоративную сеть. При таком уровне трафика слишком сложно наблюдать за таким количеством устройств без посторонней помощи, и, к счастью, именно здесь инструменты мониторинга сети сияют. Благодаря мониторингу полосы пропускания, автоматическим оповещениям и созданию отчетов сетевые администраторы могут относительно легко отслеживать весь трафик во внутренней сети компании.

Что особенно ценно для корпоративного использования программного обеспечения для мониторинга сети, так это функции оповещения. Часто крупные компании имеют локальную сетевую инфраструктуру, такую как серверы данных, которые должны поддерживать оптимальную функциональность для повседневных операций. Используя функции оповещения, сетевые администраторы следят за тем, чтобы компоненты инфраструктуры, подключенные к сети, не опускались ниже базовых пороговых значений производительности, а если это происходило, их можно было быстро вернуть в оперативный режим. Таким же образом можно наблюдать за общим состоянием сети, потому что если сеть в целом испытывает трудности, то производительность также пострадает.

Таким же образом можно наблюдать за общим состоянием сети, потому что если сеть в целом испытывает трудности, то производительность также пострадает.

Так что помните о своих потребностях при выборе средств мониторинга сетевого трафика. Хотя эти инструменты могут оказаться излишними в небольших масштабах, они могут обеспечить значительные преимущества в производительности и времени безотказной работы на уровне среднего и корпоративного уровня.

Лучшее программное обеспечение для мониторинга сети

Согласно отзывам пользователей до 14 января 2019 г., следующие решения являются лучшими решениями для мониторинга сети и мониторинга сетевого трафика:

- Datadog, 4,2 из 5,0 звезд ( 121 отзыв о Datadog)

- LogicMonitor , 4,6 из 5,0 звезд (50 отзывов LogicMonitor)

- Microsoft System Center , 4,1 из 5,0 звезд (380 отзывов о Microsoft System Center)

- PRTG , 4,5 из 5,0 звезд (42 отзыва о PRTG)

- Монитор производительности сети SolarWinds , 4,6 из 5,0 звезд (137 отзывов о мониторе производительности сети SolarWinds) и NetFlow Traffic Analyzer , 4,5 из 5,0 звезд (89Обзоры анализатора трафика SolarWinds NetFlow)

- Wireshark , 4,7 из 5,0 звезд (63 отзыва Wireshark)

В качестве альтернативы корпоративным решениям для мониторинга сетевого трафика ознакомьтесь с нашим списком лучших бесплатных инструментов для мониторинга сети.

Зак — бывший старший аналитик G2 по ИТ и разработке программного обеспечения. Он использовал многолетний опыт работы с национальными и международными поставщиками, работая с поставщиками программного обеспечения на всех рынках и регионах, чтобы улучшить представление продукта и рынка на G2, а также наладить более тесные отношения между компаниями. Используя проверенные данные обзоров, он проанализировал данные о продуктах и конкурентах, чтобы выявить тенденции в предпочтениях покупателей/пользователей в отношении внедрения, поддержки и функциональности программного обеспечения. Эти данные позволили реализовать передовые инициативы по таким темам, как облачная инфраструктура, мониторинг, резервное копирование и ITSM.

Как контролировать сетевой трафик: эффективные шаги и советы

Мы Варонис.

Получите подробный отчет о рисках данных на основе данных вашей компании. Разворачивается за считанные минуты.

Разворачивается за считанные минуты.

Начать сейчас Посмотреть образец

Содержимое

Как бы ни развивались коммуникационные и информационные технологии, данные в движении всегда будут существовать. Хакеры всегда будут нацеливаться на основные артерии и магистрали потока данных, поэтому мониторинг сетевого трафика имеет решающее значение для организаций всех форм и размеров. Мониторинг сетевого трафика помогает поддерживать производительность и скорость сети, а также выступает в качестве системы защиты и раннего предупреждения о потенциальных проблемах.

Узнайте свои слабые места и укрепите свою устойчивость: проведите бесплатный тест на готовность к программам-вымогателям

Мониторинг сетевого трафика — это процесс анализа, диагностики и решения проблем использования сети, влияющих на безопасность и производительность приложений, работающих в сети. Здесь мы расскажем как о преимуществах мониторинга сетевого трафика, так и о том, как лучше всего реализовать мониторинг сети.

Мы также расскажем о лучших инструментах, методах и методах мониторинга трафика.

- Обзор: варианты использования и преимущества

- Как контролировать сетевой трафик

- Три лучших инструмента сетевого мониторинга

- Три передовых метода системного администратора для мониторинга трафика

В целом мониторинг сетевого трафика важен для обеспечения бесперебойной работы сети и отсутствия ошибок для пользователей. Мониторинг трафика в режиме реального времени также снизит риск вторжения хакеров в вашу систему и данные. Когда ошибки выявляются в режиме реального времени, проблемы могут быть решены в режиме реального времени, поэтому сетевые службы могут продолжать работать эффективно без перерывов.

Отслеживая сетевой трафик, вы можете:

Устранение перегрузки полосы пропускания Пропускная способность — это объем информации, который может быть отправлен по соединению. Отслеживая сетевой трафик, вы можете анализировать и устранять проблемы с пропускной способностью, которые могут снизить вашу скорость.

Отслеживая сетевой трафик, вы можете анализировать и устранять проблемы с пропускной способностью, которые могут снизить вашу скорость.

В журнале аудита отображаются все изменения, внесенные в базу данных или файл. Отслеживая журналы аудита, вы можете видеть, как пользователи используют вашу сеть, и быть в курсе подозрительных вредоносных программ.

Расширение возможностей пользователейБлагодаря правильному пониманию использования сети ваши услуги будут предоставляться без ошибок и работать на высоких скоростях, чтобы пользователи были довольны качеством вашей сети.

Мониторинг сетевого трафика необходим для оптимизации производительности сети для пользователей и предотвращения инцидентов безопасности. Для этого вы должны знать, как именно контролировать сетевой трафик. Мы углубимся в это дальше.

Как отслеживать сетевой трафик При наличии бесчисленных способов и программного обеспечения, используемых для мониторинга данных сетевого трафика, поиск наиболее подходящего метода может занять много времени и сил. Вот несколько конкретных шагов, которые вы можете выполнить, чтобы научиться отслеживать сетевой трафик на любом устройстве.

Вот несколько конкретных шагов, которые вы можете выполнить, чтобы научиться отслеживать сетевой трафик на любом устройстве.

Чтобы начать исследовать глубины вашей сети, вы должны получить видимость данных. Есть 3 основных источника данных, которые лучше всего подходят для ваших целей с мониторингом сетевого трафика.

- Данные потока. Наиболее распространенный источник данных, также известный как мониторинг сетевых потоков, позволяет отслеживать пропускную способность и сетевые пакеты.

- Пакетные данные . Пакетные данные, извлеченные из сетевых пакетов, позволяют отслеживать, как пользователи используют ваши службы, и предупреждать о любых подозрительных вредоносных программах.

- Данные Wi-Fi . Используя высокоскоростной Wi-Fi 802.11ac для мониторинга сетей, этот источник данных позволяет анализировать трафик WiFi.

После определения наиболее подходящего источника данных обнаружение того, как пользователи получают доступ к вашей сети, позволит вам отслеживать использование до источника пользователя. Сопоставитель топологии сети — это специальный инструмент, используемый для отображения использования данных в режиме реального времени с устройств, интерфейсов, приложений, VPN и пользователей в визуальном контексте. Это позволит вам отображать поток трафика в вашей сети и отслеживать любое нежелательное использование.

Шаг 3. Примените инструменты сетевого мониторинга В дополнение к картографу топологии сети существует несколько инструментов мониторинга сети, которые вы можете использовать для полного контроля над сетевым трафиком и безопасностью. Сегодня на рынке представлен широкий спектр инструментов для мониторинга сети, поэтому вам нужно ознакомиться с ситуацией, прежде чем решить, какие инструменты лучше всего подходят для вашего бюджета и набора технологий.

Вот лишь некоторые из лучших инструментов мониторинга сети, которые вам следует рассмотреть для внедрения в вашей организации.

1. Wireshark

Один из наиболее широко используемых инструментов сетевого мониторинга и анализа, Wireshark известен как мощный инструмент для системных администраторов и ИТ-специалистов по всем направлениям. Wireshark быстро обнаруживает проблемы в сети и позволяет системным администраторам устранять сетевые ошибки в режиме реального времени. Wireshark обнаруживает подозрительную активность в сети и позволяет администраторам углубиться в трафик и найти основную причину проблемы.

2. Монитор производительности сети SolarWinds

Монитор производительности сети входит в полный набор инструментов SolarWinds и является одним из самых эффективных и удобных инструментов мониторинга сети на рынке. SolarWinds NPM отлично подходит для мониторинга сетей с несколькими поставщиками, поэтому, если ваш технологический стек собран из разных брендов или поставщиков, Solarwinds — отличный выбор. Платформа также позволяет осуществлять мониторинг доступности, визуализацию критических путей и расширенные оповещения.

SolarWinds NPM отлично подходит для мониторинга сетей с несколькими поставщиками, поэтому, если ваш технологический стек собран из разных брендов или поставщиков, Solarwinds — отличный выбор. Платформа также позволяет осуществлять мониторинг доступности, визуализацию критических путей и расширенные оповещения.

3. DataDog

Компания DataDog, новый игрок в области сетевого мониторинга, создала довольно впечатляющий инструмент сетевого мониторинга с точки зрения визуализации данных. DataDog позволяет администраторам визуализировать потоки сетевого трафика во всей облачной или гибридной сети. Для пользователей, которые склонны к зрению и ищут проверенный инструмент мониторинга сетевого трафика предприятия, функция мониторинга производительности сети DataDog является надежным вариантом.

Три рекомендации системного администратора по мониторингу трафика Выбор правильного инструмента для мониторинга сети — это только первая часть головоломки. Вот несколько советов для системных администраторов о том, как максимально эффективно использовать имеющиеся ресурсы и более эффективно контролировать свои сети.

Вот несколько советов для системных администраторов о том, как максимально эффективно использовать имеющиеся ресурсы и более эффективно контролировать свои сети.

Не поддавайтесь искушению отслеживать только определенные сетевые компоненты или каналы, которые вы считаете наиболее уязвимыми или имеющими более высокий приоритет. Потому что неизбежно неприятности возникнут там, где их меньше всего ожидаешь. Например, мониторинг только нескольких портов на коммутаторе создает потенциальные мертвые зоны. Контролируйте все, что можете, и покрывайте как можно больше территории.

2. Интерпретация надлежащих источников данных Вам необходимо хорошо понимать разницу между потоковыми и пакетными данными, чтобы вы могли интерпретировать происходящее с помощью инструмента мониторинга трафика. Потоковые данные, например, отлично подходят для обнаружения несанкционированного трафика WAN. Пакетные данные, с другой стороны, могут сообщать администраторам о таких вещах, как подозрительные вредоносные программы или троянские атаки. Знайте свои источники данных и то, что они могут вам сказать.

Знайте свои источники данных и то, что они могут вам сказать.

Пакеты данных обычно используются для передачи вредоносного программного обеспечения или вредоносных программ в ваши сети. Именно здесь вступает в действие надежный инструмент мониторинга сети в сочетании с некоторой формой системы обнаружения вторжений (IDS). Кроме того, убедитесь, что ваши брандмауэры настроены правильно, чтобы максимизировать вероятность остановки и проверки любых подозрительных пакетов данных.

Заключительные мысли Мониторинг сетевого трафикапоможет обеспечить надежную кибербезопасность и предупредить системных администраторов о любых подозрительных или злонамеренных действиях до того, как будет нанесен значительный ущерб. Но мониторинг сетевого трафика — это только один элемент эффективной общей стратегии сетевой безопасности предприятия.

Например, вы можете захотеть рассмотреть возможность внедрения решения NAC в дополнение к усилиям по мониторингу трафика. Внедрив правильные инструменты мониторинга и работая с таким опытным партнером, как Varonis, вы сможете сразу остановить и удалить вредоносный код или программное обеспечение.

Внедрив правильные инструменты мониторинга и работая с таким опытным партнером, как Varonis, вы сможете сразу остановить и удалить вредоносный код или программное обеспечение.

Что вам следует сделать сейчас

Ниже приведены три способа, с помощью которых мы можем помочь вам начать путь к снижению рисков, связанных с данными в вашей компании:

- Запланируйте с нами демонстрационную сессию, где мы сможем показать вам все, ответить на ваши вопросы и помочь вам понять, подходит ли вам Varonis.

- Загрузите наш бесплатный отчет и узнайте о рисках, связанных с раскрытием данных SaaS.

- Поделитесь этой записью в блоге с теми, кого вы знаете, кому будет интересно ее прочитать. Поделитесь им с ними по электронной почте, LinkedIn, Twitter, Reddit или Facebook.

Дэвид Харрингтон

Дэвид — профессиональный писатель и консультант по передовым идеям для брендов корпоративных технологий, стартапов и фирм венчурного капитала.

п.

п.