Анонимность работы за компьютером | jameszero.net

Из чего складывается анонимность работы за компьютером, о которой многие не задумываются, пока не станет слишком поздно. Вы можете не подозревать или не придавать значения, тому, что находится в вашем компьютере, но оно может быть использовано против вас. Я не имею в виду криминальные действия, и сказанное ниже, никоим образом не должно служить предпосылкой к ним. Предмет статьи – личная конфиденциальность, это право, которое нам даёт конституция, но брать его мы должны самостоятельно. Прежде всего, хочу сказать, что материал носит исключительно теоретический характер, без каких либо руководств к действию, т.к. любое опубликованное решение, сразу будет взято на карандаш противником и сведет его эффективность на нет.

Потенциально опасных факторов, способных привлечь внимание противника, два: информация, передаваемая по интернет и содержимое винчестера. Интернет трафик является самым уязвимым, ибо защитить его не прибегая к серьёзным методам и затратам, постоянно мониторя ситуацию, крайне сложно.

Если интернет трафик можно сравнить с чем-то динамическим, требующим фиксации для доказуемости умысла, то данные на винчестере уже зафиксированы, а поэтому требуют особых мероприятий по сокрытию. Основное правило для всех пользователей –

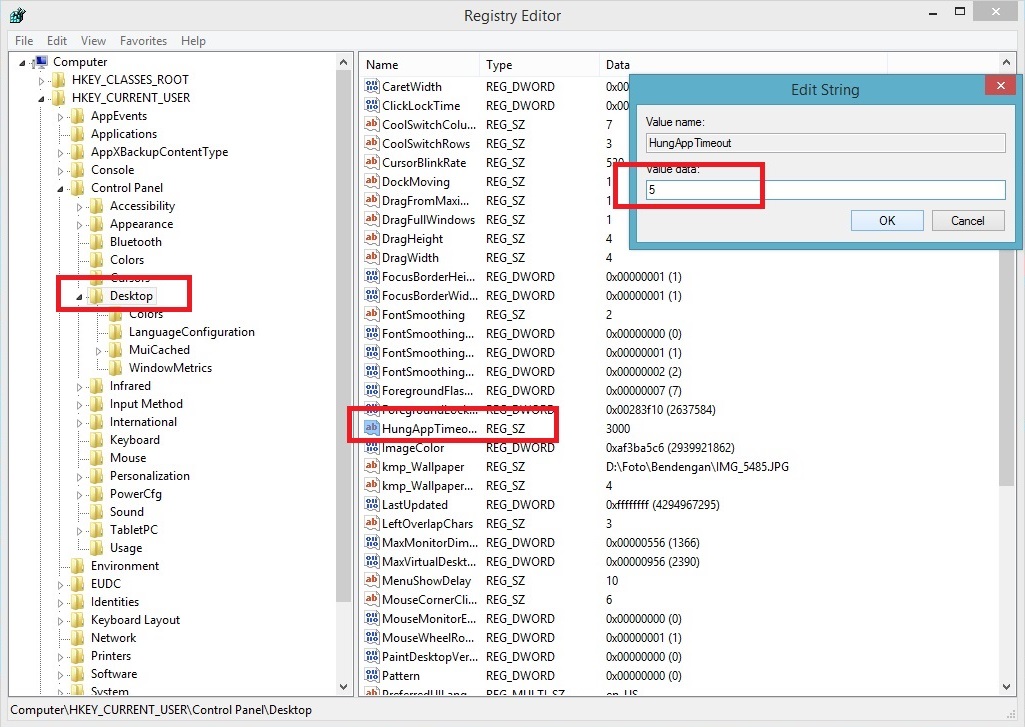

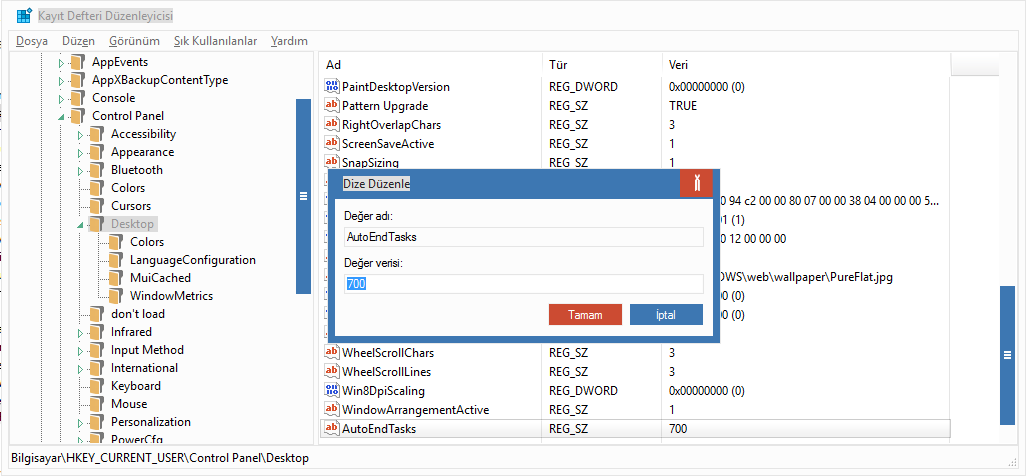

Немаловажным моментом обеспечения анонимности, является удаление следов работы за компьютером. Обнаружив информацию о запуске файла P:\продажа #censured#.xls, но не обнаружив такого файла, а тем более раздела винчестера с такой буквой, у противника возникнет настойчивое желание, ознакомиться с его содержимым. Операционные системы Microsoft Windows, содержат большое количество мест, где хранится информация о запускаемых файлах, причем из интерфейса операционной системы эти закладки не проконтролировать. Например, список недавно открытых документов в меню “Пуск” можно отключить только твиком реестра:

;Не вести историю использовавшихся документов [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer] «NoRecentDocsHistory»=dword:00000001

;Не вести историю использовавшихся документов [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer] «NoRecentDocsHistory»=dword:00000001 |

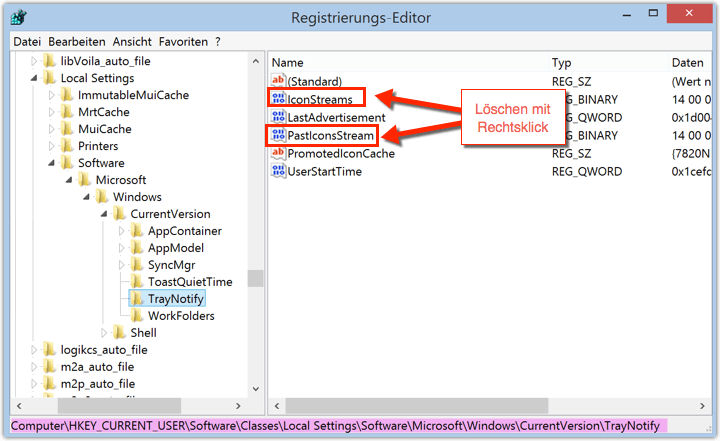

В следующих ветках реестра хранятся данные, способные скомпрометировать пользователя:

;Список последних программ, запущенных через диалог «Запуск программы» [-HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\RunMRU] ;Список последних программ и папок, выбранных в диалоговых окнах «Открыть/Сохранить» [-HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32] ;Список файлов, открываемых недавно из проводника [-HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\RecentDocs] ;Информация о программах и ярлыках, которые пользователь открывал из проводника (Win XP) [-HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\UserAssist\{5E6AB780-7743-11CF-A12B-00AA004AE837}\Count] [-HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\UserAssist\{75048700-EF1F-11D0-9888-006097DEACF9}\Count] ;Информация о программах и ярлыках, которые пользователь открывал из проводника (Win 7) [-HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\UserAssist\{CEBFF5CD-ACE2-4F4F-9178-9926F41749EA}\Count] [-HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\UserAssist\{F4E57C4B-2036-45F0-A9AB-443BCFE33D9F}\Count] ;Удаление мусора + необходимые фиксы согласно KB813711 (Windows XP) [-HKEY_CURRENT_USER\Software\Microsoft\Windows\Shell] [-HKEY_CURRENT_USER\Software\Microsoft\Windows\ShellNoRoam] [HKEY_CURRENT_USER\Software\Microsoft\Windows\Shell] «BagMRU Size»=dword:00001388 [HKEY_CURRENT_USER\Software\Microsoft\Windows\ShellNoRoam] «BagMRU Size»=dword:00001388 ;Удаление мусора + необходимые фиксы согласно KB813711 (Windows 7) [-HKEY_CURRENT_USER\Software\Microsoft\Windows\Shell\Bags] [-HKEY_CURRENT_USER\Software\Microsoft\Windows\Shell\BagMRU] [-HKEY_CURRENT_USER\Software\Microsoft\Windows\ShellNoRoam\Bags] [-HKEY_CURRENT_USER\Software\Microsoft\Windows\ShellNoRoam\BagMRU] [-HKEY_CURRENT_USER\Software\Classes\Local Settings\Software\Microsoft\Windows\Shell\BagMRU] [-HKEY_CURRENT_USER\Software\Classes\Local Settings\Software\Microsoft\Windows\Shell\Bags] [-HKEY_CURRENT_USER\Software\Classes\Local Settings\Software\Microsoft\Windows\Shell\MuiCache] [HKEY_CURRENT_USER\Software\Classes\Local Settings\Software\Microsoft\Windows\Shell\BagMRU] «BagMRU Size»=dword:00001388 [HKEY_CURRENT_USER\Software\Classes\Local Settings\Software\Microsoft\Windows\Shell\Bags] «BagMRU Size»=dword:00001388 ;Прочий мусор [-HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\StreamMRU]

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 | ;Список последних программ, запущенных через диалог «Запуск программы» [-HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\RunMRU]

;Список последних программ и папок, выбранных в диалоговых окнах «Открыть/Сохранить» [-HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32]

;Список файлов, открываемых недавно из проводника [-HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\RecentDocs]

;Информация о программах и ярлыках, которые пользователь открывал из проводника (Win XP) [-HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\UserAssist\{5E6AB780-7743-11CF-A12B-00AA004AE837}\Count] [-HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\UserAssist\{75048700-EF1F-11D0-9888-006097DEACF9}\Count]

;Информация о программах и ярлыках, которые пользователь открывал из проводника (Win 7) [-HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\UserAssist\{CEBFF5CD-ACE2-4F4F-9178-9926F41749EA}\Count] [-HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\UserAssist\{F4E57C4B-2036-45F0-A9AB-443BCFE33D9F}\Count]

;Удаление мусора + необходимые фиксы согласно KB813711 (Windows XP) [-HKEY_CURRENT_USER\Software\Microsoft\Windows\Shell] [-HKEY_CURRENT_USER\Software\Microsoft\Windows\ShellNoRoam] [HKEY_CURRENT_USER\Software\Microsoft\Windows\Shell] «BagMRU Size»=dword:00001388 [HKEY_CURRENT_USER\Software\Microsoft\Windows\ShellNoRoam] «BagMRU Size»=dword:00001388

;Удаление мусора + необходимые фиксы согласно KB813711 (Windows 7) [-HKEY_CURRENT_USER\Software\Microsoft\Windows\Shell\Bags] [-HKEY_CURRENT_USER\Software\Microsoft\Windows\Shell\BagMRU] [-HKEY_CURRENT_USER\Software\Microsoft\Windows\ShellNoRoam\Bags] [-HKEY_CURRENT_USER\Software\Microsoft\Windows\ShellNoRoam\BagMRU] [-HKEY_CURRENT_USER\Software\Classes\Local Settings\Software\Microsoft\Windows\Shell\BagMRU] [-HKEY_CURRENT_USER\Software\Classes\Local Settings\Software\Microsoft\Windows\Shell\Bags] [-HKEY_CURRENT_USER\Software\Classes\Local Settings\Software\Microsoft\Windows\Shell\MuiCache] [HKEY_CURRENT_USER\Software\Classes\Local Settings\Software\Microsoft\Windows\Shell\BagMRU] «BagMRU Size»=dword:00001388 [HKEY_CURRENT_USER\Software\Classes\Local Settings\Software\Microsoft\Windows\Shell\Bags] «BagMRU Size»=dword:00001388

;Прочий мусор [-HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\StreamMRU] |

а эти места на жестком диске целесообразно зачищать методами безвозвратного стирания данных:

:: Windows 7

%AppData%\Microsoft\Windows\Network Shortcuts\

%AppData%\Microsoft\Windows\Recent\

:: M$ Office в Windows 7

%UserProfile%\AppData\Local\Microsoft\Windows\Temporary Internet Files\Content. MSO\

%UserProfile%\AppData\Local\Microsoft\Windows\Temporary Internet Files\Content.Word\

:: M$ Office в Windows XP

%UserProfile%\Local Settings\Temporary Internet Files\Content.MSO\

%UserProfile%\Local Settings\Temporary Internet Files\Content.Word\

:: M$ Office все Windows

%AppData%\Microsoft\Office\Последние файлы\

:: Системные временные файлы

%TEMP%

:: И не забывайте очищать «Корзину»!

MSO\

%UserProfile%\AppData\Local\Microsoft\Windows\Temporary Internet Files\Content.Word\

:: M$ Office в Windows XP

%UserProfile%\Local Settings\Temporary Internet Files\Content.MSO\

%UserProfile%\Local Settings\Temporary Internet Files\Content.Word\

:: M$ Office все Windows

%AppData%\Microsoft\Office\Последние файлы\

:: Системные временные файлы

%TEMP%

:: И не забывайте очищать «Корзину»!

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 | :: Windows 7 %AppData%\Microsoft\Windows\Network Shortcuts\

%AppData%\Microsoft\Windows\Recent\

:: M$ Office в Windows 7 %UserProfile%\AppData\Local\Microsoft\Windows\Temporary Internet Files\Content.

%UserProfile%\AppData\Local\Microsoft\Windows\Temporary Internet Files\Content.Word\

:: M$ Office в Windows XP %UserProfile%\Local Settings\Temporary Internet Files\Content.MSO\

%UserProfile%\Local Settings\Temporary Internet Files\Content.Word\

:: M$ Office все Windows %AppData%\Microsoft\Office\Последние файлы\

:: Системные временные файлы %TEMP%

:: И не забывайте очищать «Корзину»! |

Рекомендую также периодически зачищать журналы событий Windows командным файлом:

FOR /F «tokens=*» %%1 in (‘wevtutil.exe el’) DO wevtutil.exe cl «%%1»

FOR /F «tokens=*» %%1 in (‘wevtutil.exe el’) DO wevtutil.exe cl «%%1» |

Не пренебрегайте мерами защиты личной информации, и спите крепко.

Операционные системы — Настройка Windows с помощью реестра

ПРЕДУПРЕЖДЕНИЕ! Некорректное изменение реестра опасно для здоровья Вашего

компьютера! Будьте бдительны и аккуратны! Некоторые изменения вступают в силу

только после перезагрузки Windows.

1. Как создать команду, применяемую ко всем типам файлов

В разделе HKEY_CLASSES_ROOT\ *\ Shell\ создать раздел с любым названием, скажем

Command1 (значение строкового параметра «Команда 1»), в это разделе

создать раздел Command. Значение строкового параметра задать равным вашей

команде, например, чтобы создать команду «Открыть блокнотом» строка

следующая: HKEY_CLASSES_ROOT\ *\ Shell\ Command1\ Command = «Notepad

«%1″». Проверка: щелкнуть на любом файле правой кнопкой — в

контекстном меню должна появится команда «Команда1»

2. Как создать команду, применяемую к незарегистрированным типам файлов

Например: вы частенько сталкивались с файлами типа readme.!!!. Согласитесь

довольно нудно открывать их с помощью диалога «Открыть с помощью…»

HKEY_CLASSES_ROOT\ *\ Shell\ Open\ Command = «Notepad «%1″»

3. Как создать команду, применимую к любой папке, диску и т.п

В разделе HKEY_CLASSES_ROOT\ Folder\ shell создайте новый раздел, назвав его

своим именем (например «Огого»).![]() В параметре «По умолчанию»

задайте имя команды (например «Команда Огого»). Создайте раздел

Command в разделе «Огого» и запишите свою команду.

В параметре «По умолчанию»

задайте имя команды (например «Команда Огого»). Создайте раздел

Command в разделе «Огого» и запишите свою команду.

4. Как заменить программу блокнот на другую программу

HKEY_CLASSES_ROOT\ Txtfile\ Shell\ Open\ Command = «C:\ Windows\ notepad

«%1″» — так в оригинале. Замените notepad на др. программу,

только укажите полный путь к ней.

5. Как скрыть значки логических дисков

HREY_CURRENT_USER\ Software\ Microsoft\ Windows\ CurrentVersion\ Policies\

Explorer создать параметр DWORD NoDrives. Установите следующие значения для

скрытия дисков (значения в шестнадцатеричной системе):

A:+B: = 3

C: = 4

D: = 8

E: = 10

F: = 20

A+B+C=7

A+B+D=b

A+B+E=13

A+B+F=23

C+D=c

D+E=18 и т.д.

Скрыть все значки = 0x03ffffff

6. Как скрыть все

значки с рабочего стола

HREY_CURRENT_USER\ Software\ Microsoft\ Windows\ CurrentVersion\ Policies\ Explorer

создать параметр DWORD NoDesktop =1 (=0 — все значки видны)

7. Как скрыть значок Корзина с рабочего стола

Как скрыть значок Корзина с рабочего стола

HKEY_LOCAL_MACHINE\ Software\ Microsoft\ Windows\ CurrentVersion\

explorerDesktop\ NameSpace\ {645FF040-5081-101B-9F08-00AA002F954E} = (ух !!!

устал писать :-)) = «Корзина». Если удалить раздел {…} — значок

Корзина исчезнет со стола.

8. Как изменить имя значка «Корзина»

HKEY_CURRENT_USER\Software\Microsoft\Windows\ShellNoRoam\MUICache

@C:\WINDOWS\system32\SHELL32.dll,-8964 = «Корзина». Если изменить

слово корзина на другое, например «Отходы», то на рабочем столе будет

соответственно «Отходы», а не «Корзина».

9. Как убрать слова «Ярлык для» из названия ярлыка

HKEY_USERS\.DEFAULT\ Software\ Microsoft\ Windows\ CurrentVersion\ Explorer

параметр link должен быть равным 00 00 00 00.

10. Как изменить буквенное обозначение CD-ROM

Можно обойтись стандартными средствами доступными пользователю. Панель

управления — Система — Устройства — Контролеры компакт дисков. Далее вызвать

свойства и назначить букву.

11. Как скрыть меню Выполнить в меню Пуск

Как скрыть меню Выполнить в меню Пуск

HKEY_CURRENT_USER\ Software\ Microsoft\ Windows\ CurrentVersion\ Policies\

Explorer создайте параметр NoRun = 1 — включено, 0 — выключено.

12. Как скрыть меню Найти в меню ПускHKEY_CURRENT_USER\ Software\ Microsoft\ Windows\ CurrentVersion\ Policies\ Explorer создайте параметр NoFind = 1 — включено, 0 — выключено.

13. Как скрыть меню Избранное в меню Пуск

HKEY_CURRENT_USER\ Software\ Microsoft\ Windows\ CurrentVersion\ Policies\

Explorer создайте параметр NoFavoritesMenu = 01 00 00 00 — включено, 00 00 00 00 — выключено.

14. Как скрыть меню Документы в меню Пуск

HKEY_CURRENT_USER\ Software\ Microsoft\ Windows\ CurrentVersion\ Policies\

Explorer создайте параметр NoRecentDocsMenu = 01 00 00 00 — включено, 00 00 00 00 — выключено.

15. Как скрыть меню Завершение сеанса в меню Пуск

HKEY_CURRENT_USER\ Software\ Microsoft\ Windows\ CurrentVersion\ Policies\

Explorer создайте параметр NoLogOff = 1 — включено, 0 — выключено.

16. Как скрыть в меню Пуск меню

HKEY_CURRENT_USER\ Software\ Microsoft\ Windows\ CurrentVersion\ Policies\

Explorer создайте параметр и задайте значение 1 (включено) или 0 (выключено).

NoSetFolders = 1 в меню Настройка будут скрыты Принтеры и Панель управления.

(аналогично в папке Мой компьютер). NoSetTaskbar = 1 — в меню Настройка будут

скрыты Панель задач и меню Пуск.

17. Как скрыть меню Завершение работы в меню ПускHKEY_CURRENT_USER\ Software\ Microsoft\ Windows\ CurrentVersion\ Policies\ Explorer создайте параметр NoClose = 1 — включено, 0 — выключено.

18. Как скрыть имя пользователя в диалоге при загрузке Windows

HKEY_LOCAL_MACHINE\ Software\ Microsoft\ Windows\ CurrentVersion\ Winlogon

создайте параметр DontDisplayLastUserName = 1 — имя пользователя показано не

будет, 0 — будет.

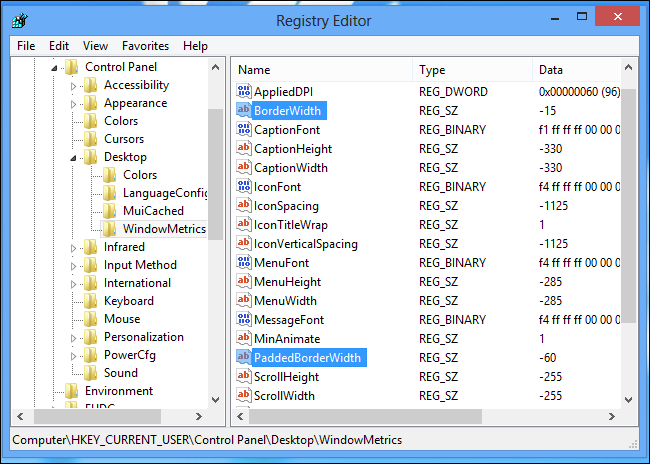

19. Как выключить видеоэффект при сворачивании окон

HKEY_CURRENT_USER\ Control Panel\Desktop\Windowsmetrics создайте параметр

MinAnimate = 0 — выключено.

20. Как включить в работу третью кнопку мыши (средняя кнопка — double-click)

Как включить в работу третью кнопку мыши (средняя кнопка — double-click)

HKEY_CURRENT_USER\ Software\ Logitech\Version создайте параметр

SwapMouseButtons = 1

21. Как очистить список недавно используемых программ в меню Выполнить

Список команд из меню Выполнить находится в разделе HKEY_CURRENT_USER\

Software\ Microsoft\ Windows\ CurrentVersion\ Explorer \ RunMRU. Команды хранятся

в строках с названиями a,b,c,d и т.д. В параметре MRUList записан порядок этих

команд. Если очистить параметры a и MRUList, то список очистится.

22. Как вообще не запоминать выполненные команды, адреса и открытые

документы

HKEY_CURRENT_USER\ Software\ Microsoft\ Windows\ CurrentVersion\ Policies\

Explorer создайте параметр ClearRecentDocsOnExit = 01 00 00 00 — включено, 00

00 00 00 — выключено. При выключении компьютера все списки очистятся.

23. Как очистить список меню Документы

HKEY_CURRENT_USER\ Software\ Microsoft\ Windows\ CurrentVersion\ Explorer

\RecentDocs Очистите параметр MRUList = «».

24. Как посмотреть список программ, запускаемых в процессе загрузки Windows

Существует 5 разделов в ветви HKEY_LOCAL_MACHINE\ Software\ Microsoft\ Windows\

CurrentVersion

Run — список программ, которые запускаются при каждой загрузке Windows

RunOnce — список программ, которые запускаются только один раз при загрузке

Windows, потом список очищается

RunOnceEx — то же, что и предыдущий раздел, но здесь можно определять

очередность запуска программ

RunServices — список сетевых или системных программ, которые запускаются при

каждой загрузке Windows

RunServicesOnce — список сетевых или системных программ, которые запускаются

только один раз при каждой загрузке Windows

25. Параметры, определяющие настройки даты, времени, формат чисел, валют

Эти параметры находятся в разделе HKEY_CURRENT_USER\ Control Panel\

International.

26. Как изменить место часового пояса в «Свойства: Дата и время»

HKEY_LOCAL_MACHINE\ Software\ Microsoft\ Windows\ CurrentVersion\ TimeZones\

Russian измените значение следующего параметра на нужное Вам. По умолчанию там

стоит: «[GMT+3.00] Москва, Санкт-Петербург, Волгоград». Можно

написать, например ваш адрес. 🙂

По умолчанию там

стоит: «[GMT+3.00] Москва, Санкт-Петербург, Волгоград». Можно

написать, например ваш адрес. 🙂

Добавить элементы в список «Открыть с помощью» в Windows 8

[2019/2020] ВКЛЮЧАЙТЕ пузырчатый чат в своих играх на ROBLOX!

Когда я просматриваю файлы в проводнике Windows-8.1, я могу щелкнуть файл правой кнопкой мыши и выбрать «Открыть с помощью», чтобы выбрать программу, которая позволяет мне открыть этот файл. Например: когда я выбираю файл PDF, я могу выбрать Adobe Acrobat, Adobe Reader, некоторую программу просмотра MS PDF и Firefox.

Я не хочу менять программу по умолчанию (в моем случае это Acrobat), но я хочу добавить еще одну программу, которую я написал сам и которая позволяет мне проверять синтаксис PDF.

В настоящее время мне нужно использовать «Выбрать программу по умолчанию …», снять флажок «Использовать это приложение для всех файлов .pdf» и затем выбрать эту конкретную программу в «Дополнительные параметры». Для этого требуется довольно много щелчков мышью, и я хотел бы, чтобы выбранная мной программа отображалась как второй или третий элемент в списке, который появляется, когда я нажимаю «Открыть с помощью …»

Я искал в Google, но все ответы относятся к чему-то, что называется «Консоль управления групповой политикой», которая, по-видимому, доступна на Windows Server и позволяет администраторам настраивать политики для нескольких пользователей. Я единственный пользователь на одном ПК; Я не думаю, что у меня есть (доступ) к этой «Консоли управления групповой политикой» (я не могу ее найти).

Есть ли другой способ расширить список приложений, когда я нажимаю «Открыть с помощью …»?

Ответ до смешного прост — просто убедитесь, что в вашем приложении есть disk:\\\\path_to\\\\your_app. строка с любым значением, например  exe.ApplicationCompany

exe.ApplicationCompanySoopa-troopa soft в [HKEY_CLASSES_ROOT\\\\Local Settings\\\\Software\\\\Microsoft\\\\Windows\\\\Shell\\\\MuiCache].

После создания этого раздела реестра откройте нужный файл в своем приложении, и он появится в Open with список.

- Поскольку мне пришлось установить новый компьютер, я забыл, как добавить exe-файл в «Открыть с помощью …», поэтому я просмотрел первоначальный ответ, который я принял (и он отлично работает), и обнаружил этот второй ответ. Я попробовал, и все работает. Хотя мне нравится первоначальный ответ, этот ответ является более точным ответом на настоящий вопрос.

- Как мы все, вероятно, знаем (см. Support.microsoft.com/help/256986), «HKCR» = «HKLM \\\\ Software \\\\ Classes» + «HKCU \\\\ Software \\\\ Classes». В случае столкновения HKCU имеет более высокий приоритет. Но при сохранении некоторого ключа в HKCR, если ключ уже существует в HKCU, он создается в HKCU, в противном случае он создается в HKLM.

Но в вашем случае мы НЕ хотим создавать этот ключ в HKLM, потому что у него нет подпути «\\\\ Shell \\\\ MuiCache». Этот подпуть существует только в HLCU. Таким образом, правильный путь для сохранения этого ключа будет: «HKEY_CURRENT_USER \\\\ Software \\\\ Classes \\\\ Local Settings \\\\ Software \\\\ Microsoft \\\\ Windows \\\\ Shell \\\\ MuiCache».

Но в вашем случае мы НЕ хотим создавать этот ключ в HKLM, потому что у него нет подпути «\\\\ Shell \\\\ MuiCache». Этот подпуть существует только в HLCU. Таким образом, правильный путь для сохранения этого ключа будет: «HKEY_CURRENT_USER \\\\ Software \\\\ Classes \\\\ Local Settings \\\\ Software \\\\ Microsoft \\\\ Windows \\\\ Shell \\\\ MuiCache».

Есть программа, упомянутая в другом вопросе. Может быть, это поможет. Он называется «Редактор программ по умолчанию». Журнал изменений говорит, что он старый. Последнее обновление с 2010 года. Есть также ответы, которые углубляются в тему.

- Ага, сейчас я работаю на своей старой машине с Windows 7, но я попробую ее на Windows 8.1 на выходных и приму ответ, если он сработает (я уже проголосовал за него).

- Предложение, которое вы сделали, не решило мою проблему в том смысле, что я добавил свой самодельный .exe в список «Открыть с помощью …» без какого-либо эффекта. Я могу изменить список, но, видимо, только с набором «зарегистрированных» приложений (а мой .

exe не зарегистрирован). Однако ваше предложение помогло мне, так как я смог добавить свой .exe в контекстное меню. Теперь у меня есть возможность выбрать «Проверить PDF», и в этом случае исполняется мой .exe. Это мне действительно помогает.

exe не зарегистрирован). Однако ваше предложение помогло мне, так как я смог добавить свой .exe в контекстное меню. Теперь у меня есть возможность выбрать «Проверить PDF», и в этом случае исполняется мой .exe. Это мне действительно помогает. - Я думаю, что приложение в Windows 8 должно быть зарегистрировано для определенного типа MIME, который будет использоваться для записей в списке «открыть с помощью». Я нашел другие решения. Я отправлю их позже, сейчас некогда. Я рад, что смог помочь.

Список всех недавно запущенных программ на ПК с Windows — Сетевое администрирование

Вы знаете, какие программы раньше запускались на вашем ПК с Windows? Вероятно, вы знаете хотя бы некоторые из них, например программы, которые вы запустили вручную.

В зависимости от того, как используется компьютер, это может быть лишь небольшая часть исполняемых файлов, запускаемых в системе.

Файлы могут выполняться автоматически, например, операционной системой или другими пользователями, имеющими доступ к системе (и той же учетной записью).

Если вы хотите отобразить список недавно запущенных программ на ПК, вы можете сделать это двумя разными способами:

- Проверьте реестр Windows и данные предварительной загрузки вручную.

- Запустите ExecutedProgramsList, бесплатную программу, которая сделает всю тяжелую работу за вас.

Реестр

Несколько ключей реестра хранят информацию о программах, которые ранее выполнялись в системе:

- HKEY_CURRENT_USER \ Software \ Classes \ Local Settings \ Software \ Microsoft \ Windows \ Shell \ MuiCache

- HKEY_CURRENT_USER \ Программное обеспечение \ Microsoft \ Windows \ ShellNoRoam \ MUICache

- HKEY_CURRENT_USER \ Software \ Microsoft \ Windows NT \ CurrentVersion \ AppCompatFlags \ Compatibility Assistant \ Persisted

- HKEY_CURRENT_USER \ Software \ Microsoft \ Windows NT \ CurrentVersion \ AppCompatFlags \ Compatibility Assistant \ Store

Чтобы открыть их, нажмите кнопку Windows, введите regedit и нажмите Enter. Это должно открыть редактор реестра Windows. Вы можете получить приглашение UAC, которое необходимо принять.

Используйте левую боковую панель для перехода к перечисленным выше папкам. Там вы найдете списки программ, которые были запущены на ПК.

ВыполненныеПрограммыСписок

ExecutedProgramsList — переносимая программа для Windows. Все, что вам нужно сделать, это загрузить его в свою локальную систему, распаковать и затем запустить.

Он будет извлекать данные из всех источников данных и через короткое время отображать их отсортированными в своем интерфейсе.

По умолчанию программы сортируются по пути и имени, которые можно изменить, щелкнув заголовок таблицы. Например, можно отсортировать список по дате последнего выполнения, по дате создания или по размеру.

Вы можете использовать поиск, чтобы найти интересующие программы, или вместо этого просмотреть выбор вручную. Вы заметите, что список содержит как программы, которые вы запустили вручную, так и программы, которые были автоматически запущены операционной системой.

Некоторые программы перечислены с ограниченной информацией. Вы можете заметить, что некоторые из них указаны только с их путем и именем, в то время как другие могут отображать дополнительную информацию, но не все из них.

Поскольку это программа Nirsoft, вы можете экспортировать данные в файлы txt, csv или xml или сгенерировать отчет HTML вместо того, чтобы перечислять выбранную информацию или все из них.

Наконечник : Программы вроде CCleaner или PrivaZer не удаляйте всю информацию по умолчанию. Вы можете добавить местоположения в эти программы вручную или удалить данные в реестре непосредственно в редакторе реестра.

Вывод

ExecutedProgramsList — еще одно полезное приложение Nirsoft, которое иногда может пригодиться. Поскольку он портативный и крошечный, это идеальный инструмент для набора системных инструментов и инструментов для обслуживания.

Отображение списка программ с помощью ExecutedProgramsList 📀

Если вам нужно проанализировать свой ПК с Windows, чтобы узнать, какие приложения, которые были запущены на нем в прошлом, freeware ExecutedProgramsList — бесплатный инструмент, который сделает именно это для вас. ExecutedProgramsList — это простое, удобное для пользователя программное обеспечение, с помощью которого вы можете анализировать приложения и узнавать, какие приложения были запущены в вашей системе. Для использования этого бесплатного программного обеспечения просто нет опыта, даже пользователь начального уровня с базовыми знаниями ПК может использовать это программное обеспечение.

Список исполняемых программ

Основная функция бесплатного ПО ExecutedProgramsList — отобразить список приложений и пакетных файлов, которые ранее выполнялись на вашем ПК. ExecutedProgramsList имеет множество функций, которые могут помочь пользователю проанализировать приложения и получить большую часть информации о прошлых приложениях, которые работали в системе. Некоторые из этих функций заключаются в следующем:

- Переносимость: Для анализа приложений ExecutedProgramsList может запускаться из любой папки, в которой он хранится. Он не требует какой-либо установки, и поскольку он переносится, его можно легко унести куда угодно. Вы можете скопировать его на любое устройство и можете напрямую запустить его оттуда, чтобы получить необходимую информацию.

- Информация о приложении: Как только вы запустите ExecutedProgramsList, отобразится список, показывающий все приложения, которые были запущены в системе в прошлом, вместе с другой информацией, такой как размер файла, атрибуты и описание, версия продукта и т. Д. С датой, когда приложение было выполнено последним

- Экспорт: Используя функцию «Поиск», вы можете искать определенную программу и экспортировать ее в файлы TXT, CSV, HTML, HTM или XML, чтобы проанализировать ее позже.

- Доклад: При необходимости вы можете создать отчет HTML со всеми записями в списке ExecutedProgramsList, чтобы позже вы могли запустить этот отчет и получить от него некоторую информацию в будущем.

Существуют ключи реестра сервера, которые хранят информацию о программах, которые ранее выполнялись в системе. Это следующие:

- HKEY_CURRENT_USER Software Classes Local Settings Software Microsoft Windows Shell MuiCache

- HKEY_CURRENT_USER Software Microsoft Windows ShellNoRoam MUICache

- HKEY_CURRENT_USER Программное обеспечение Microsoft Windows NT CurrentVersion AppCompatFlags Помощник по совместимости Persisted

- HKEY_CURRENT_USER Программное обеспечение Microsoft Windows NT CurrentVersion AppCompatFlags Помощник по совместимости Магазин

Существует два способа, которые помогут вам просмотреть предыдущие программы, запущенные в вашей системе. Сначала нужно перейти вручную и проверить данные реестра Windows и Prefetch вручную, а второй — использовать это программное обеспечение «ExecutedProgramsList» для анализа приложений. Все, что вам нужно сделать, это просто загрузить программное обеспечение с его главная страница, и начните использовать его, запустив файл .exe. Вы можете сохранять или копировать выбранные элементы, просматривать их свойства и получать всю связанную информацию обо всех приложениях, присутствующих в списке.

Tweet

Share

Link

Plus

Send

Send

Pin

Как увидеть последние версии программ, открытых или работающих в Windows

Как увидеть последние программы, открытые или запущенные в Windows

У вас есть вопрос о программе, которая внезапно запустилась в Windows, когда вы работали с документом или просматривали веб-страницы? Как узнать, какая программа была открыта или запущена другими пользователями?

le Диспетчер задач (Диспетчер задач Windows 10: что он позволяет делать) позволяет узнать, какие программы запущены. Обозреватель процессов (Process Explorer, диспетчер задач n-й степени) даже позволяет вернуться к синтаксису команд, используемому для запуска программы, включая параметры (или переключатель) использовал.

Process Explorer также позволяет использовать удобную функцию поиска для поиска работающей программы.

Однако две утилиты не позволяют отслеживать программы, которые были открыты или запущены в Windows в прошлом.

Скажем сразу, что, к сожалению, операционная система Microsoft не предлагает инструментов для этого, если вы не активируете мониторинг выполняемых программ на уровне журнала событий как описано в статье Проверьте, какие программы работают в Windows.

И, очевидно, функция отслеживания не видит событий, которые произошли в прошлом, и может записывать только те, которые произошли после активации инструмента.

В дополнение к этой функции, которую затем можно запросить через PowerShell для поиска интересующей вас информации, вы можете использовать бесплатную утилиту. Список выполненных программ разработан и распространен Nirsoft (поиск в Интернете с помощью Google).

После этого, щелкнув заголовок столбца Последний запуск на (последний справа) и, наконец, вверху Последний измененный файл, вы можете отслеживать программы, которые недавно были запущены в вашей системе Windows.

Чтобы узнать о последних программах, работающих в Windows, Список выполненных программ использует информацию, указанную операционной системой в следующих разделах реестра:

Классы HKCU Локальные настройки Программное обеспечение Microsoft Windows Shell MuiCache

HKCU Оболочка Microsoft Windows NoRoam MUICache

HKCU Microsoft Windows NT CurrentVersion AppCompatFlags Поддерживается помощник по совместимости

HKCU Microsoft Windows NT Текущая версия AppCompatFlags Совместимость Магазин помощника

Как найти все программы, работающие в Windows, с помощью PowerShell

Utilisant командлет PowerShell может найти все исполняемые файлы, запущенные в системе в течение заданного периода.

Мы разработали следующие командлет PowerShell: попробуйте выделить, скопируйте в память (CTRL + C), затем вставьте его в открытое окно PowerShell с правами администратора (в Windows 10 просто нажмите Windows + X Так что выбирайте Windows PowerShell (администратор)).

Get-ChildItem -Path C: -Recurse -Inclut * .exe, *. Cmd, *. Летучая мышь, *. Com, *. Капрал, *. Lnk, *. Msi, *. Msp, *. Мст, *. пиф, *. paf, *. ps1, *. рег, *. scr, *. шс, *. vb, *. vbs, *. vbe, *. WS, *. wsf, *. wsh -erroraction «Продолжить без звука» | где-объект $ _. LastAccessTime -gt (Get-Date) .AddMinutes (-5) | выберите Имя, LastAccessTime

Нажмите Enter, чтобы найти и отобразить все файлы, открытые за последние 5 минут, которые связаны с запущенными программами и сценариями, ограниченными диском. C:. Не имеет значения, запускаются ли эти элементы по запросу или через запланированные процедуры (окно Планировщик; см. Планировщик Windows: что это такое и как его использовать) или сценарий / пакет.

В ответ вы получите в этом случае список исполняемых файлов (или потенциально связанных с выполнением других файлов), которые были загружены за последние 5 минут (обратите внимание на расширения, которые мы ищем с помощью командлет Get-ChildItem).

Вместо -5 это может быть указано например -30 если вы хотите найти программы, открытые или запущенные за последние 30 минут.

Вы также можете заменить AddHours (-2) чтобы ограничить поиск последними двумя часами. Тот же результат, очевидно, можно получить, используя AddMinutes (-120).

Следующий синтаксис можно использовать для чтения полного пути к именам файлов (просто измените Фaмилия с Фамилия и имя:

Get-ChildItem -Path C: -Recurse -Inclut * .exe, *. Cmd, *. Летучая мышь, *. Com, *. Капрал, *. Lnk, *. Msi, *. Msp, *. Мст, *. пиф, *. paf, *. ps1, *. рег, *. scr, *. шс, *. vb, *. vbs, *. vbe, *. WS, *. wsf, *. wsh -erroraction «Продолжить без звука» | где-объект $ _. LastAccessTime -gt (Get-Date) .AddMinutes (-5) | выберите FullName, LastAccessTime

Вместо C: вы, очевидно, можете указать любой другой путь или переменную среды, такую как $ env: TEMP ou $ env: ProgramData для ссылки соответственно на содержимое папок (и подпапок) % ТЕМП.% является % программа% (см. Какие файлы важно резервировать в Windows?).

Откройте для себя больше статей в наших категориях окна, Интернет и Интернет или Компьютер и интернет.

Наконец, спасибо за ваш визит, мы надеемся, что наша статья Как увидеть последние версии программ, открытых или работающих в Windows

Помогите вам, чтобы помочь нам, мы приглашаем вас поделиться статьей в Facebook, Twitter и WhatsApp с хэштегом ☑️ #Comment #voir #last #programmes #open # выполнено # under #Windows ☑️!

Windows 10. Обсуждение работы (II) | Microsoft Windows

westlife,Самый полный скрипт отключения всех слежек для Windows 10 LTSB x64:

Код:

::Tweak Script for Windows 10 Enterprise N LTSB x64 en-US

::original url: http://reboot.pro/topic/20622-windows-10-enterprise-ltsb-mother-of-all-tweak-scripts/

::

::VERSION: 1.26 DATE LAST MODIFIED: 2015-08-24 CREATED BY: ERICGL

::

::During Win10 installation, select Customize Settings, and turn everything OFF.

::Also during Win10 installation, use a local account, not a Microsoft account. Click «Skip this step» at the bottom.

::

::IMPORTANT!!

::BEFORE APPLYING ANY OF THE SECTIONS IN THIS SCRIPT,

::BACKUP YOUR ENTIRE REGISTRY TO A FILE!

::MAKE SURE YOU ARE RUNNING WITH ADMIN RIGHTS!!

::Open Regedit.exe > File > Export.

::Make sure «Export range» is set to All, give it an appropriate name and save in a convenient location.

::

::Download SetACL from here:

::https://helgeklein.com/downloads/SetACL/current/SetACL%20(executable%20version).zip

::NOTE: This app is required in order to give Administrators ownership of locked registry keys. Its perfectly safe to use.

::Extract SetACl.exe from the 64bit folder and rename it to SetACLx64.exe.

::Copy SetACLx64.exe to %SystemRoot%\System32 (Allow through UAC).

::OK, LET’S BEGIN

::*** Change all Temp directories to C:\TEMP (environment variables) ***

REM *** NOTE TO SELF: When running an individual command directly in CMD, use ^%

REM*** NOTE TO SELF: When running a CMD script file in CMD, use %%

cd\

if NOT exist %SYSTEMDRIVE%\TEMP (md %SYSTEMDRIVE%\TEMP)

reg add «HKLM\SYSTEM\CurrentControlSet\Control\Session Manager\Environment» /v «TEMP» /t REG_EXPAND_SZ /d %%SYSTEMDRIVE%%\TEMP /f

reg add «HKLM\SYSTEM\CurrentControlSet\Control\Session Manager\Environment» /v «TMP» /t REG_EXPAND_SZ /d %%SYSTEMDRIVE%%\TEMP /f

reg add «HKEY_USERS\.DEFAULT\Environment» /v «TEMP» /t REG_EXPAND_SZ /d %%SYSTEMDRIVE%%\TEMP /f

reg add «HKEY_USERS\.DEFAULT\Environment» /v «TMP» /t REG_EXPAND_SZ /d %%SYSTEMDRIVE%%\TEMP /f

reg add «HKCU\Environment» /v «TEMP» /t REG_EXPAND_SZ /d %%SYSTEMDRIVE%%\TEMP /f

reg add «HKCU\Environment» /v «TMP» /t REG_EXPAND_SZ /d %%SYSTEMDRIVE%%\TEMP /f

takeown /f %USERPROFILE%\AppData\Local\Temp /r /d y

icacls %USERPROFILE%\AppData\Local\Temp /grant Administrators:F /T

rd /s /q %USERPROFILE%\AppData\Local\Temp

takeown /f %SystemRoot%\Temp /r /d y

icacls %SystemRoot%\Temp /grant Administrators:F /T

rd /s /q %SystemRoot%\Temp

*** Don’t allow Windows 10 to repair itself from Windows Update (define alternate repair source, such as network location or WIM file) ***

*** VERY RISKY!!! MAKE SURE YOU KNOW WHAT YOU’RE DOING ***

REM Instead of Windows Update, I set it to use 0.0.0.0, which means it won’t be able to find a repair source.

REM This setting is located at GPEDIT.MSC > Computer Configuration > Administrative Templates > System: Specify settings for optional installation and component repair

REM If you prefer to use the GPEDIT.MSC UI, Enable the setting, type an alternate repair source and CHECK «Never attempt to download payload from Windows Update»

REM source: https://technet.microsoft.com/en-us/library/hh825020.aspx#BKMK_Specify

reg add «HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Group Policy Objects\{7C0F6EBB-E44C-48D1-82A9-0561C4650831}Machine\Software\Microsoft\Windows\CurrentVersion\Policies\Servicing»

reg add «HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Group Policy Objects\{7C0F6EBB-E44C-48D1-82A9-0561C4650831}Machine\Software\Microsoft\Windows\CurrentVersion\Policies\Servicing» /v «**del.RepairContentServerSource» /t REG_SZ /f

reg add «HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Group Policy Objects\{7C0F6EBB-E44C-48D1-82A9-0561C4650831}Machine\Software\Microsoft\Windows\CurrentVersion\Policies\Servicing» /v «LocalSourcePath» /t REG_EXPAND_SZ /d «0.0.0.0» /f

reg add «HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Group Policy Objects\{7C0F6EBB-E44C-48D1-82A9-0561C4650831}Machine\Software\Microsoft\Windows\CurrentVersion\Policies\Servicing» /v «UseWindowsUpdate» /t REG_DWORD /d 2 /f

reg add «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Servicing»

reg add «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Servicing» /v «LocalSourcePath» /t REG_EXPAND_SZ /d «0.0.0.0» /f

reg add «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Servicing» /v «UseWindowsUpdate» /t REG_DWORD /d 2 /f

reg add «HKLM\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Policies\Servicing»

reg add «HKLM\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Policies\Servicing» /v «LocalSourcePath» /t REG_EXPAND_SZ /d «0.0.0.0» /f

reg add «HKLM\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Policies\Servicing» /v «UseWindowsUpdate» /t REG_DWORD /d 2 /f

*** Remove the Previous Versions tab, which appears when right-clicking a file > Properties ***

reg add «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer» /v NoPreviousVersionsPage /t REG_DWORD /d 1 /f

*** Disable Disk Quota tab, which appears as a tab when right-clicking on drive letter > Properties ***

REM Changes in registry do not reflect back to GPEDIT.MSC. Better to do it directly through GPEDIT.MSC UI.

reg add «HKLM\SOFTWARE\Policies\Microsoft\Windows NT\DiskQuota» /v «Enable» /t REG_DWORD /d 0 /f

*** Remove Application Telemetry — WINDOWS 7 ONLY!! ***

REM *** reg add «HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\AppCompatFlags\AIT» /v «AITEnable» /t REG_DWORD /d 0

*** Disable creation of an Advertising ID ***

reg add «HKLM\Software\Microsoft\Windows\CurrentVersion\AdvertisingInfo» /v «Enabled» /t REG_DWORD /d 0 /f

*** Remove Telemetry & Data Collection ***

REM Changes in registry do not reflect back to GPEDIT.MSC. Better to do it directly through GPEDIT.MSC UI.

reg add «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Device Metadata» /v PreventDeviceMetadataFromNetwork /t REG_DWORD /d 1 /f

reg add «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\DataCollection» /v «AllowTelemetry» /t REG_DWORD /d 0 /f

reg add «HKLM\SOFTWARE\Policies\Microsoft\MRT» /v DontOfferThroughWUAU /t REG_DWORD /d 1 /f

reg add «HKLM\SOFTWARE\Policies\Microsoft\SQMClient\Windows» /v «CEIPEnable» /t REG_DWORD /d 0 /f

reg add «HKLM\SOFTWARE\Policies\Microsoft\Windows\AppCompat» /v «AITEnable» /t REG_DWORD /d 0 /f

reg add «HKLM\SOFTWARE\Policies\Microsoft\Windows\AppCompat» /v «DisableUAR» /t REG_DWORD /d 1 /f

reg add «HKLM\SOFTWARE\Policies\Microsoft\Windows\DataCollection» /v «AllowTelemetry» /t REG_DWORD /d 0 /f

reg add «HKLM\SYSTEM\CurrentControlSet\Control\WMI\AutoLogger\AutoLogger-Diagtrack-Listener» /v «Start» /t REG_DWORD /d 0 /f

reg add «HKLM\SYSTEM\CurrentControlSet\Control\WMI\AutoLogger\SQMLogger» /v «Start» /t REG_DWORD /d 0 /f

reg add «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\WINEVT\Channels\Microsoft-Windows-Application-Experience/Program-Telemetry» /v «Enabled» /t REG_DWORD /d 0 /f

REM reg add «HKLM\SYSTEM\CurrentControlSet\Control\WMI\AutoLogger\TCPIPLOGGER» /v «Start» /t REG_DWORD /d 0 /f REM *** NOT SURE ABOUT THIS ONE YET

REM reg add «HKLM\SYSTEM\CurrentControlSet\Control\WMI\AutoLogger\ReadyBoot» /v «Start» /t REG_DWORD /d 0 /f REM *** NOT SURE ABOUT THIS ONE YET

*** Set some IE11 settings. Pay Attention to Download folder location (change to your preferred location)!! ***

reg add «HKCU\SOFTWARE\Microsoft\Internet Explorer\Main» /v «Default Download Directory» /t REG_SZ /d «D:\DOWNLOADS»

reg add «HKCU\SOFTWARE\Microsoft\Internet Explorer\Main» /v «DoNotTrack» /t REG_DWORD /d 1 /f

reg add «HKCU\SOFTWARE\Microsoft\Internet Explorer\Main» /v «Search Page» /t REG_SZ /d «http://www.google.co.uk» /f

reg add «HKCU\SOFTWARE\Microsoft\Internet Explorer\Main» /v «Start Page Redirect Cache» /t REG_SZ /d «http://www.google.co.uk» /f

*** Don’t allow Windows Defender to submit samples to MAPS (formerly SpyNet) ***

REM Changes in registry do not reflect back to GPEDIT.MSC. Better to do it directly through GPEDIT.MSC UI.

REM Or in this case through: Settings > Update & Security > Windows Defender

%SystemRoot%\System32\setaclx64 -on «HKLM\SOFTWARE\Microsoft\Windows Defender\Spynet» -ot reg -actn setowner -ownr «n:Administrators» -rec yes

%SystemRoot%\System32\setaclx64 -on «HKLM\SOFTWARE\Microsoft\Windows Defender\Spynet» -ot reg -actn ace -ace «n:Administrators;p:full» -rec yes

reg add «HKLM\SOFTWARE\Microsoft\Windows Defender\Spynet» /v » SpyNetReporting» /t REG_DWORD /d 0 /f

reg add «HKLM\SOFTWARE\Microsoft\Windows Defender\Spynet» /v » SubmitSamplesConsent» /t REG_DWORD /d 0 /f

*** Disable Administrative shares ***

REM *** After running these commands, only IPC$ (and user created shares) will remain.

REM *** If you’re running this snippet alone and wish to see the change immediately, run the net stop/start commands.

reg add «HKLM\System\CurrentControlSet\Services\LanmanServer\Parameters» /v «AutoShareWks» /t REG_DWORD /d 0 /f

reg add «HKLM\System\CurrentControlSet\Services\LanmanServer\Parameters» /v «AutoShareServer» /t REG_DWORD /d 0 /f

REM net stop server

REM net start server

*** Win10 — Add «Reboot to Recovery» to right-click menu of «This PC» (credit goes to Sliden from MDL forums) ***

%SystemRoot%\System32\setaclx64 -on «HKEY_CLASSES_ROOT\CLSID\{20D04FE0-3AEA-1069-A2D8-08002B30309D}\shell» -ot reg -actn setowner -ownr «n:Administrators» -rec yes

%SystemRoot%\System32\setaclx64 -on «HKEY_CLASSES_ROOT\CLSID\{20D04FE0-3AEA-1069-A2D8-08002B30309D}\shell» -ot reg -actn ace -ace «n:Administrators;p:full» -rec yes

reg add «HKEY_CLASSES_ROOT\CLSID\{20D04FE0-3AEA-1069-A2D8-08002B30309D}\shell\Reboot to Recovery» /v «Icon» /t REG_SZ /d %SystemRoot%\System32\imageres.dll,-110″ /f

reg add «HKEY_CLASSES_ROOT\CLSID\{20D04FE0-3AEA-1069-A2D8-08002B30309D}\shell\Reboot to Recovery\command» /ve /d «shutdown.exe -r -o -f -t 00» /f

*** Add Google as search provider for IE11, and make it the default ***

reg add «HKCU\SOFTWARE\Microsoft\Internet Explorer\SearchScopes\{89418666-DF74-4CAC-A2BD-B69FB4A0228A}» /f

reg add «HKCU\SOFTWARE\Microsoft\Internet Explorer\SearchScopes\{89418666-DF74-4CAC-A2BD-B69FB4A0228A}» /v «DisplayName» /t REG_SZ /d «Google» /f

reg add «HKCU\SOFTWARE\Microsoft\Internet Explorer\SearchScopes\{89418666-DF74-4CAC-A2BD-B69FB4A0228A}» /v «FaviconURL» /t REG_SZ /d «http://www.google.com/favicon.ico» /f

reg add «HKCU\SOFTWARE\Microsoft\Internet Explorer\SearchScopes\{89418666-DF74-4CAC-A2BD-B69FB4A0228A}» /v «FaviconURLFallback» /t REG_SZ /d «http://www.google.com/favicon.ico» /f

reg add «HKCU\SOFTWARE\Microsoft\Internet Explorer\SearchScopes\{89418666-DF74-4CAC-A2BD-B69FB4A0228A}» /v «OSDFileURL» /t REG_SZ /d «http://www.iegallery.com/en-us/AddOns/DownloadAddOn?resourceId=813» /f

reg add «HKCU\SOFTWARE\Microsoft\Internet Explorer\SearchScopes\{89418666-DF74-4CAC-A2BD-B69FB4A0228A}» /v «ShowSearchSuggestions» /t REG_DWORD /d 1 /f

reg add «HKCU\SOFTWARE\Microsoft\Internet Explorer\SearchScopes\{89418666-DF74-4CAC-A2BD-B69FB4A0228A}» /v «SuggestionsURL» /t REG_SZ /d «http://clients5.google.com/complete/search?q={searchTerms}&client=ie8&mw={ie:maxWidth}&sh={ie:sectionHeight}&rh={ie:rowHeight}&inputencoding={inputEncoding}&outputencoding={outputEncoding}» /f

reg add «HKCU\SOFTWARE\Microsoft\Internet Explorer\SearchScopes\{89418666-DF74-4CAC-A2BD-B69FB4A0228A}» /v «SuggestionsURLFallback» /t REG_SZ /d «http://clients5.google.com/complete/search?hl={language}&q={searchTerms}&client=ie8&inputencoding={inputEncoding}&outputencoding={outputEncoding}» /f

reg add «HKCU\SOFTWARE\Microsoft\Internet Explorer\SearchScopes\{89418666-DF74-4CAC-A2BD-B69FB4A0228A}» /v «TopResultURLFallback» /t REG_SZ /d «» /f

reg add «HKCU\SOFTWARE\Microsoft\Internet Explorer\SearchScopes\{89418666-DF74-4CAC-A2BD-B69FB4A0228A}» /v «URL» /t REG_SZ /d «http://www.google.com/search?q={searchTerms}&sourceid=ie7&rls=com.microsoft:{language}:{referrer:source}&ie={inputEncoding?}&oe={outputEncoding?}» /f

reg add «HKCU\SOFTWARE\Microsoft\Internet Explorer\SearchScopes» /v «DefaultScope» /t REG_SZ /d «{89418666-DF74-4CAC-A2BD-B69FB4A0228A}» /f

*** Change how Windows Updates are delivered to you — allow only directly from Microsoft ***

REM 0 = Off (only directly from Microsoft)

REM 1 = Get updates from Microsoft and PCs on your local network

REM 3 = Get updates from Microsoft, PCs on your local network & PCs on the Internet (like how torrents work)

reg add «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\DeliveryOptimization\Config» /v «DODownloadMode» /t REG_DWORD /d 0 /f

*** Windows Update — Notify first (These settings are also available in GPEDIT.MSC) ***

REM Changes in registry do not reflect back to GPEDIT.MSC. Better to do it directly through GPEDIT.MSC UI.

REM GPEDIT.MSC > Computer Configuration > Administrative Templates > Windows Components > Windows Update

net stop wuauserv

reg add «HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU» /v «AutoInstallMinorUpdates» /t REG_DWORD /d 0 /f

reg add «HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU» /v AUOptions /t REG_DWORD /d 2 /f

reg add «HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU» /v NoAutoUpdate /t REG_DWORD /d 0 /f

net start wuauserv

*** Disable Cortana (Speech Search Assistant, which also sends information to Microsoft) ***

REM Changes in registry do not reflect back to GPEDIT.MSC. Better to do it directly through GPEDIT.MSC UI.

reg add «HKLM\SOFTWARE\Policies\Microsoft\Windows\Windows Search» /v «AllowCortana» /t REG_DWORD /d 0 /f

*** Disable Cortana Telemetry ***

reg add «HKLM\COMPONENTS\DerivedData\Components\amd64_microsoft-windows-c..lemetry.lib.cortana_31bf3856ad364e35_10.0.10240.16384_none_40ba2ec3d03bceb0» /v «f!dss-winrt-telemetry.js» /t REG_DWORD /d 0 /f

reg add «HKLM\COMPONENTS\DerivedData\Components\amd64_microsoft-windows-c..lemetry.lib.cortana_31bf3856ad364e35_10.0.10240.16384_none_40ba2ec3d03bceb0» /v «f!proactive-telemetry.js» /t REG_DWORD /d 0 /f

reg add «HKLM\COMPONENTS\DerivedData\Components\amd64_microsoft-windows-c..lemetry.lib.cortana_31bf3856ad364e35_10.0.10240.16384_none_40ba2ec3d03bceb0» /v «f!proactive-telemetry-event_8ac43a41e5030538» /t REG_DWORD /d 0 /f

reg add «HKLM\COMPONENTS\DerivedData\Components\amd64_microsoft-windows-c..lemetry.lib.cortana_31bf3856ad364e35_10.0.10240.16384_none_40ba2ec3d03bceb0» /v «f!proactive-telemetry-inter_58073761d33f144b» /t REG_DWORD /d 0 /f

*** Hide the search box from taskbar. You can still search by pressing the Win key and start typing what you’re looking for ***

REM 0 = hide completely, 1 = show only icon, 2 = show long search box

reg add «HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Search» /v «SearchboxTaskbarMode» /t REG_DWORD /d 0 /f

*** Disable MRU lists (jump lists) of XAML apps in Start Menu ***

reg add «HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced» /v «Start_TrackDocs» /t REG_DWORD /d 0 /f

*** Set Windows Explorer to start on This PC instead of Quick Access ***

REM 1 = This PC, 2 = Quick access

reg add «HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced» /v «LaunchTo» /t REG_DWORD /d 1 /f

*** Show Computer shortcut on desktop ***

REM 0 = show icon, 1 = don’t show icon

reg add «HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\HideDesktopIcons\NewStartPanel» /v «{20D04FE0-3AEA-1069-A2D8-08002B30309D}» /t REG_DWORD /d 0 /f

*** Show Network shortcut on desktop ***

REM 0 = show icon, 1 = don’t show icon

reg add «HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\HideDesktopIcons\NewStartPanel» /v «{F02C1A0D-BE21-4350-88B0-7367FC96EF3C}» /t REG_DWORD /d 0 /f

*** Change Clock and Date formats of current user to: 24H, metric (Sign out required to see changes) ***

REM you can apply to all users, by using the key:

REM HKLM\SYSTEM\CurrentControlSet\Control\CommonGlobUserSettings\Control Panel\International

reg add «HKCU\Control Panel\International» /v «iMeasure» /t REG_SZ /d «0» /f

reg add «HKCU\Control Panel\International» /v «iNegCurr» /t REG_SZ /d «1» /f

reg add «HKCU\Control Panel\International» /v «iTime» /t REG_SZ /d «1» /f

reg add «HKCU\Control Panel\International» /v «sShortDate» /t REG_SZ /d «yyyy/MM/dd» /f

reg add «HKCU\Control Panel\International» /v «sShortTime» /t REG_SZ /d «HH:mm» /f

reg add «HKCU\Control Panel\International» /v «sTimeFormat» /t REG_SZ /d «H:mm:ss» /f

*** Set Notepad to Arial font, Size 11, Hebrew script charset, WordWrap On ****

reg add «HKCU\SOFTWARE\Microsoft\Notepad» /v «iPointSize» /t REG_DWORD /d 110 /f

reg add «HKCU\SOFTWARE\Microsoft\Notepad» /v «fWrap» /t REG_DWORD /d 1 /f

reg add «HKCU\SOFTWARE\Microsoft\Notepad» /v «lfCharSet» /t REG_DWORD /d 177 /f

reg add «HKCU\SOFTWARE\Microsoft\Notepad» /v «lfFaceName» /t REG_SZ /d «Arial» /f

*** Add «Take Ownership» on right-click menu of files & folders (with shield icon) ***

REM *** NOTE TO SELF: When running an individual command directly in CMD, use ^%.

REM *** NOTE TO SELF: When running a CMD script in CMD file, use %%

REM *** NOTE TO SELF: Also, the quotes surrounding the variable must be preceded with \ symbol (backslash)

reg add «HKEY_CLASSES_ROOT\*\shell\runas» /ve /t REG_SZ /d «Take ownership» /f

reg add «HKEY_CLASSES_ROOT\*\shell\runas» /v «HasLUAShield» /t REG_SZ /d «» /f

reg add «HKEY_CLASSES_ROOT\*\shell\runas» /v «NoWorkingDirectory» /t REG_SZ /d «» /f

reg add «HKEY_CLASSES_ROOT\*\shell\runas\command» /ve /t REG_SZ /d «cmd.exe /c takeown /f \»%%1\» /a && icacls \»%%1\» /grant Administrators:F» /f

reg add «HKEY_CLASSES_ROOT\*\shell\runas\command» /v «IsolatedCommand» /t REG_SZ /d «cmd.exe /c takeown /f \»%%1\» /a && icacls \»%%1\» /grant Administrators:F» /f

reg add «HKEY_CLASSES_ROOT\Directory\shell\runas» /ve /t REG_SZ /d «Take ownership» /f

reg add «HKEY_CLASSES_ROOT\Directory\shell\runas» /v «HasLUAShield» /t REG_SZ /d «» /f

reg add «HKEY_CLASSES_ROOT\Directory\shell\runas» /v «NoWorkingDirectory» /t REG_SZ /d «» /f

reg add «HKEY_CLASSES_ROOT\Directory\shell\runas\command» /ve /t REG_SZ /d «cmd.exe /c takeown /f \»%%1\» /a /r /d y && icacls \»%%1\» /grant Administrators:F /t» /f

reg add «HKEY_CLASSES_ROOT\Directory\shell\runas\command» /v «IsolatedCommand» /t REG_SZ /d «cmd.exe /c takeown /f \»%%1\» /a /r /d y && icacls \»%%1\» /grant Administrators:F /t» /f

*** Enable Developer Mode (enables you to run XAML apps you develop in Visual Studio which haven’t been certified yet) ***

REM Changes in registry do not reflect back to GPEDIT.MSC. Better to do it directly through GPEDIT.MSC UI.

REM Computer Configuration > Administrative Templates > Windows Components > App Package Deployment

REM Enabling these settings in GPEDIT will grey-out those options in SETTINGS > Update & Security > For Developers

REM source: https://msdn.microsoft.com/library/windows/apps/xaml/dn706236.aspx

reg add «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\AppModelUnlock» /v «AllowAllTrustedApps » /t REG_DWORD /d 1 /f

reg add «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\AppModelUnlock» /v «AllowDevelopmentWithoutDevLicense » /t REG_DWORD /d 1 /f

*** Change Mouse cursors to Extra Large Black ***

REM NOTE TO SELF: When running an individual command directly in CMD, use ^%

REM NOTE TO SELF: When running a CMD script file in CMD, use %%

REM NOTE TO SELF: When changing/adding registry keys, system locations that are surrounded by the % symbol, it must be written as %%, as long as the string is WITHOUT quotes

reg add «HKCU\Control Panel\Cursors» /ve /t REG_SZ /d «Windows Black (extra large)» /f

reg add «HKCU\Control Panel\Cursors» /v «Hand» /t REG_EXPAND_SZ /d %%SystemRoot%%\cursors\aero_link_xl.cur /f

reg add «HKCU\Control Panel\Cursors» /v «Arrow» /t REG_EXPAND_SZ /d %%SystemRoot%%\cursors\arrow_rl.cur /f

reg add «HKCU\Control Panel\Cursors» /v «IBeam» /t REG_EXPAND_SZ /d %%SystemRoot%%\cursors\beam_rl.cur /f

reg add «HKCU\Control Panel\Cursors» /v «Wait» /t REG_EXPAND_SZ /d %%SystemRoot%%\cursors\busy_rl.cur /f

reg add «HKCU\Control Panel\Cursors» /v «Crosshair» /t REG_EXPAND_SZ /d %%SystemRoot%%\cursors\cross_rl.cur /f

reg add «HKCU\Control Panel\Cursors» /v «Help» /t REG_EXPAND_SZ /d %%SystemRoot%%\cursors\help_rl.cur /f

reg add «HKCU\Control Panel\Cursors» /v «SizeAll» /t REG_EXPAND_SZ /d %%SystemRoot%%\cursors\move_rl.cur /f

reg add «HKCU\Control Panel\Cursors» /v «No» /t REG_EXPAND_SZ /d %%SystemRoot%%\cursors\no_rl.cur /f

reg add «HKCU\Control Panel\Cursors» /v «NWPen» /t REG_EXPAND_SZ /d %%SystemRoot%%\cursors\pen_rl.cur /f

reg add «HKCU\Control Panel\Cursors» /v «SizeNESW» /t REG_EXPAND_SZ /d %%SystemRoot%%\cursors\size1_rl.cur /f

reg add «HKCU\Control Panel\Cursors» /v «SizeNWSE» /t REG_EXPAND_SZ /d %%SystemRoot%%\cursors\size2_rl.cur /f

reg add «HKCU\Control Panel\Cursors» /v «SizeWE» /t REG_EXPAND_SZ /d %%SystemRoot%%\cursors\size3_rl.cur /f

reg add «HKCU\Control Panel\Cursors» /v «SizeNS» /t REG_EXPAND_SZ /d %%SystemRoot%%\cursors\size4_rl.cur /f

reg add «HKCU\Control Panel\Cursors» /v «UpArrow» /t REG_EXPAND_SZ /d %%SystemRoot%%\cursors\up_rl.cur /f

reg add «HKCU\Control Panel\Cursors» /v «AppStarting» /t REG_EXPAND_SZ /d %%SystemRoot%%\cursors\wait_rl.cur /f

*** Lock the Taskbar ***

reg add «HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced» /v «TaskbarSizeMove» /t REG_DWORD /d 0 /f

*** Delay Taskbar thumbnail pop-ups to 10 seconds ***

reg add «HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced» /v «ExtendedUIHoverTime» /t REG_DWORD /d «10000» /f

*** Turn OFF Sticky Keys when SHIFT is pressed 5 times ***

REM 506 = Off, 510 = On (default)

reg add «HKCU\Control Panel\Accessibility\StickyKeys» /v «Flags» /t REG_SZ /d «506» /f

*** Turn OFF Filter Keys when SHIFT is pressed for 8 seconds ***

REM 122 = Off, 126 = On (default)

reg add «HKCU\Control Panel\Accessibility\Keyboard Response» /v «Flags» /t REG_SZ /d «122» /f

*** Underline keyboard shortcuts and access keys ***

reg add «HKCU\Control Panel\Accessibility\Keyboard Preference» /v «On» /t REG_SZ /d 1 /f

*** Use Windows Photo Viewer to open photo files (Enterprise LTSB default is MSPAINT) ***

reg add «HKCU\Software\Classes\.jpg» /ve /t REG_SZ /d «PhotoViewer.FileAssoc.Tiff» /f

reg add «HKCU\Software\Classes\.jpeg» /ve /t REG_SZ /d «PhotoViewer.FileAssoc.Tiff» /f

reg add «HKCU\Software\Classes\.gif» /ve /t REG_SZ /d «PhotoViewer.FileAssoc.Tiff» /f

reg add «HKCU\Software\Classes\.png» /ve /t REG_SZ /d «PhotoViewer.FileAssoc.Tiff» /f

reg add «HKCU\Software\Classes\.bmp» /ve /t REG_SZ /d «PhotoViewer.FileAssoc.Tiff» /f

reg add «HKCU\Software\Classes\.tiff» /ve /t REG_SZ /d «PhotoViewer.FileAssoc.Tiff» /f

reg add «HKCU\Software\Classes\.ico» /ve /t REG_SZ /d «PhotoViewer.FileAssoc.Tiff» /f

reg add «HKCR\Applications\photoviewer.dll\shell\open» /v «MuiVerb» /t REG_SZ /d «@photoviewer.dll,-3043» /f

reg add «HKCR\Applications\photoviewer.dll\shell\open\command» /ve /t REG_EXPAND_SZ /d «%%SystemRoot%%\System32\rundll32.exe \»%%ProgramFiles%%\Windows Photo Viewer\PhotoViewer.dll\», ImageView_Fullscreen %%1″ /f

reg add «HKCR\Applications\photoviewer.dll\shell\open\DropTarget» /v «Clsid» /t REG_SZ /d «{FFE2A43C-56B9-4bf5-9A79-CC6D4285608A}» /f

reg add «HKCR\Applications\photoviewer.dll\shell\print\command» /ve /t REG_EXPAND_SZ /d «%%SystemRoot%%\System32\rundll32.exe \»%%ProgramFiles%%\Windows Photo Viewer\PhotoViewer.dll\», ImageView_Fullscreen %%1″ /f

reg add «HKCR\Applications\photoviewer.dll\shell\print\DropTarget» /v «Clsid» /t REG_SZ /d «{60fd46de-f830-4894-a628-6fa81bc0190d}» /f

*** Win10 — Enable dark theme on XAML (Modern UI) apps [sign out required] ***

reg add «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Themes\Personalize» /v «AppsUseLightTheme» /t REG_DWORD /d 0 /f

reg add «HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Themes\Personalize» /v «AppsUseLightTheme» /t REG_DWORD /d 0 /f

*** Remove Music, Pictures & Videos from Start Menu places (Settings > Personalization > Start > Choose which folders appear on Start) ***

del «C:\ProgramData\Microsoft\Windows\Start Menu Places\05 — Music.lnk»

del «C:\ProgramData\Microsoft\Windows\Start Menu Places\06 — Pictures.lnk»

del «C:\ProgramData\Microsoft\Windows\Start Menu Places\07 — Videos.lnk»

*** Remove Music, Pictures & Videos from Libraries ***

del «%userprofile%\AppData\Roaming\Microsoft\Windows\Libraries\Music.library-ms»

del «%userprofile%\AppData\Roaming\Microsoft\Windows\Libraries\Pictures.library-ms»

del «%userprofile%\AppData\Roaming\Microsoft\Windows\Libraries\Videos.library-ms»

*** Remove Libraries ***

reg delete «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\UsersLibraries» /f

reg delete «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Desktop\NameSpace\{031E4825-7B94-4dc3-B131-E946B44C8DD5}» /f

reg delete «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\FolderTypes\{59BD6DD1-5CEC-4d7e-9AD2-ECC64154418D}» /f

reg delete «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\FolderTypes\{C4D98F09-6124-4fe0-9942-826416082DA9}» /f

reg delete «HKLM\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Explorer\Desktop\NameSpace\{031E4825-7B94-4dc3-B131-E946B44C8DD5}» /f

reg delete «HKLM\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Explorer\FolderTypes\{59BD6DD1-5CEC-4d7e-9AD2-ECC64154418D}» /f

reg delete «HKLM\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Explorer\FolderTypes\{C4D98F09-6124-4fe0-9942-826416082DA9}» /f

reg delete «HKLM\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Explorer\UsersLibraries» /f

reg delete «HKCU\SOFTWARE\Classes\Local Settings\MuiCache\1\52C64B7E» /v «@C:\Windows\system32\windows.storage.dll,-50691» /f

C:\Windows\System32\setaclx64 -on «HKLM\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\SettingSync\WindowsSettingHandlers\UserLibraries» -ot reg -actn setowner -ownr «n:Administrators» -rec yes

C:\Windows\System32\setaclx64 -on «HKLM\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\SettingSync\WindowsSettingHandlers\UserLibraries» -ot reg -actn ace -ace «n:Administrators;p:full» -rec yes

reg delete «HKLM\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\SettingSync\WindowsSettingHandlers\UserLibraries» /f

C:\Windows\System32\setaclx64 -on «HKLM\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\SettingSync\Namespace\Windows\UserLibraries» -ot reg -actn setowner -ownr «n:Administrators» -rec yes

C:\Windows\System32\setaclx64 -on «HKLM\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\SettingSync\Namespace\Windows\UserLibraries» -ot reg -actn ace -ace «n:Administrators;p:full» -rec yes

reg delete «HKLM\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\SettingSync\Namespace\Windows\UserLibraries» /f

C:\Windows\System32\setaclx64 -on «HKLM\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Explorer\CommandStore\shell\Windows.NavPaneShowLibraries» -ot reg -actn setowner -ownr «n:Administrators» -rec yes

C:\Windows\System32\setaclx64 -on «HKLM\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Explorer\CommandStore\shell\Windows.NavPaneShowLibraries» -ot reg -actn ace -ace «n:Administrators;p:full» -rec yes

reg delete «HKLM\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Explorer\CommandStore\shell\Windows.NavPaneShowLibraries» /f

C:\Windows\System32\setaclx64 -on «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\SettingSync\Namespace\Windows\UserLibraries» -ot reg -actn setowner -ownr «n:Administrators» -rec yes

C:\Windows\System32\setaclx64 -on «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\SettingSync\Namespace\Windows\UserLibraries» -ot reg -actn ace -ace «n:Administrators;p:full» -rec yes

reg delete «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\SettingSync\Namespace\Windows\UserLibraries» /f

C:\Windows\System32\setaclx64 -on «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\SettingSync\WindowsSettingHandlers\UserLibraries» -ot reg -actn setowner -ownr «n:Administrators» -rec yes

C:\Windows\System32\setaclx64 -on «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\SettingSync\WindowsSettingHandlers\UserLibraries» -ot reg -actn ace -ace «n:Administrators;p:full» -rec yes

reg delete «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\SettingSync\WindowsSettingHandlers\UserLibraries» /f

C:\Windows\System32\setaclx64 -on «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\CommandStore\shell\Windows.NavPaneShowLibraries» -ot reg -actn setowner -ownr «n:Administrators» -rec yes

C:\Windows\System32\setaclx64 -on «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\CommandStore\shell\Windows.NavPaneShowLibraries» -ot reg -actn ace -ace «n:Administrators;p:full» -rec yes

reg delete «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\CommandStore\shell\Windows.NavPaneShowLibraries» /f

C:\Windows\System32\setaclx64 -on «HKEY_CLASSES_ROOT\CLSID\{c51b83e5-9edd-4250-b45a-da672ee3c70e}» -ot reg -actn setowner -ownr «n:Administrators» -rec yes

C:\Windows\System32\setaclx64 -on «HKEY_CLASSES_ROOT\CLSID\{c51b83e5-9edd-4250-b45a-da672ee3c70e}» -ot reg -actn ace -ace «n:Administrators;p:full» -rec yes

reg delete «HKEY_CLASSES_ROOT\CLSID\{c51b83e5-9edd-4250-b45a-da672ee3c70e}» /f

C:\Windows\System32\setaclx64 -on «HKEY_CLASSES_ROOT\Wow6432Node\CLSID\{c51b83e5-9edd-4250-b45a-da672ee3c70e}» -ot reg -actn setowner -ownr «n:Administrators» -rec yes

C:\Windows\System32\setaclx64 -on «HKEY_CLASSES_ROOT\Wow6432Node\CLSID\{c51b83e5-9edd-4250-b45a-da672ee3c70e}» -ot reg -actn ace -ace «n:Administrators;p:full» -rec yes

reg delete «HKEY_CLASSES_ROOT\Wow6432Node\CLSID\{c51b83e5-9edd-4250-b45a-da672ee3c70e}» /f

C:\Windows\System32\setaclx64 -on «HKEY_CLASSES_ROOT\CLSID\{e9711a2f-350f-4ec1-8ebd-21245a8b9376}» -ot reg -actn setowner -ownr «n:Administrators» -rec yes

C:\Windows\System32\setaclx64 -on «HKEY_CLASSES_ROOT\CLSID\{e9711a2f-350f-4ec1-8ebd-21245a8b9376}» -ot reg -actn ace -ace «n:Administrators;p:full» -rec yes

reg delete «HKEY_CLASSES_ROOT\CLSID\{e9711a2f-350f-4ec1-8ebd-21245a8b9376}» /f

C:\Windows\System32\setaclx64 -on «HKEY_CLASSES_ROOT\CLSID\{1CF324EC-F905-4c69-851A-DDC8795F71F2}» -ot reg -actn setowner -ownr «n:Administrators» -rec yes

C:\Windows\System32\setaclx64 -on «HKEY_CLASSES_ROOT\CLSID\{1CF324EC-F905-4c69-851A-DDC8795F71F2}» -ot reg -actn ace -ace «n:Administrators;p:full» -rec yes

reg delete «HKEY_CLASSES_ROOT\CLSID\{1CF324EC-F905-4c69-851A-DDC8795F71F2}» /f

C:\Windows\System32\setaclx64 -on «HKEY_CLASSES_ROOT\Wow6432Node\CLSID\{1CF324EC-F905-4c69-851A-DDC8795F71F2}» -ot reg -actn setowner -ownr «n:Administrators» -rec yes

C:\Windows\System32\setaclx64 -on «HKEY_CLASSES_ROOT\Wow6432Node\CLSID\{1CF324EC-F905-4c69-851A-DDC8795F71F2}» -ot reg -actn ace -ace «n:Administrators;p:full» -rec yes

reg delete «HKEY_CLASSES_ROOT\Wow6432Node\CLSID\{1CF324EC-F905-4c69-851A-DDC8795F71F2}» /f

C:\Windows\System32\setaclx64 -on «HKEY_CLASSES_ROOT\CLSID\{51F649D3-4BFF-42f6-A253-6D878BE1651D}» -ot reg -actn setowner -ownr «n:Administrators» -rec yes

C:\Windows\System32\setaclx64 -on «HKEY_CLASSES_ROOT\CLSID\{51F649D3-4BFF-42f6-A253-6D878BE1651D}» -ot reg -actn ace -ace «n:Administrators;p:full» -rec yes

reg delete «HKEY_CLASSES_ROOT\CLSID\{51F649D3-4BFF-42f6-A253-6D878BE1651D}» /f

C:\Windows\System32\setaclx64 -on «HKEY_CLASSES_ROOT\Wow6432Node\CLSID\{51F649D3-4BFF-42f6-A253-6D878BE1651D}» -ot reg -actn setowner -ownr «n:Administrators» -rec yes

C:\Windows\System32\setaclx64 -on «HKEY_CLASSES_ROOT\Wow6432Node\CLSID\{51F649D3-4BFF-42f6-A253-6D878BE1651D}» -ot reg -actn ace -ace «n:Administrators;p:full» -rec yes

reg delete «HKEY_CLASSES_ROOT\Wow6432Node\CLSID\{51F649D3-4BFF-42f6-A253-6D878BE1651D}» /f

C:\Windows\System32\setaclx64 -on «HKEY_CLASSES_ROOT\CLSID\{896664F7-12E1-490f-8782-C0835AFD98FC}» -ot reg -actn setowner -ownr «n:Administrators» -rec yes

C:\Windows\System32\setaclx64 -on «HKEY_CLASSES_ROOT\CLSID\{896664F7-12E1-490f-8782-C0835AFD98FC}» -ot reg -actn ace -ace «n:Administrators;p:full» -rec yes

reg delete «HKEY_CLASSES_ROOT\CLSID\{896664F7-12E1-490f-8782-C0835AFD98FC}» /f

C:\Windows\System32\setaclx64 -on «HKEY_CLASSES_ROOT\Wow6432Node\CLSID\{896664F7-12E1-490f-8782-C0835AFD98FC}» -ot reg -actn setowner -ownr «n:Administrators» -rec yes

C:\Windows\System32\setaclx64 -on «HKEY_CLASSES_ROOT\Wow6432Node\CLSID\{896664F7-12E1-490f-8782-C0835AFD98FC}» -ot reg -actn ace -ace «n:Administrators;p:full» -rec yes

reg delete «HKEY_CLASSES_ROOT\Wow6432Node\CLSID\{896664F7-12E1-490f-8782-C0835AFD98FC}» /f

C:\Windows\System32\setaclx64 -on «HKEY_CLASSES_ROOT\CLSID\{031E4825-7B94-4dc3-B131-E946B44C8DD5}» -ot reg -actn setowner -ownr «n:Administrators» -rec yes

C:\Windows\System32\setaclx64 -on «HKEY_CLASSES_ROOT\CLSID\{031E4825-7B94-4dc3-B131-E946B44C8DD5}» -ot reg -actn ace -ace «n:Administrators;p:full» -rec yes

reg delete «HKEY_CLASSES_ROOT\CLSID\{031E4825-7B94-4dc3-B131-E946B44C8DD5}» /f

C:\Windows\System32\setaclx64 -on «HKEY_CLASSES_ROOT\Wow6432Node\CLSID\{031E4825-7B94-4dc3-B131-E946B44C8DD5}» -ot reg -actn setowner -ownr «n:Administrators» -rec yes

C:\Windows\System32\setaclx64 -on «HKEY_CLASSES_ROOT\Wow6432Node\CLSID\{031E4825-7B94-4dc3-B131-E946B44C8DD5}» -ot reg -actn ace -ace «n:Administrators;p:full» -rec yes

reg delete «HKEY_CLASSES_ROOT\Wow6432Node\CLSID\{031E4825-7B94-4dc3-B131-E946B44C8DD5}» /f

*** Remove «Show Libraries» from Folder Options -> View tab (Advanced Settings) ***

reg delete «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\NavPane\ShowLibraries» /f

*** Remove Music (appears under This PC in File Explorer) ***

reg delete «HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders» /v «My Music» /f

reg delete «HKEY_USERS\.DEFAULT\Software\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders» /v «My Music» /f

reg delete «HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\User Shell Folders» /v «My Music» /f

reg delete «HKEY_CLASSES_ROOT\SystemFileAssociations\MyMusic» /f

reg delete «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders» /v «CommonMusic» /f

reg delete «HKEY_USERS\.DEFAULT\Software\Microsoft\Windows\CurrentVersion\Explorer\User Shell Folders» /v «My Music» /f

reg delete «HKEY_USERS\S-1-5-19\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\User Shell Folders» /v «My Music» /f

reg delete «HKEY_USERS\S-1-5-20\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\User Shell Folders» /v «My Music» /f

reg delete «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\MyComputer\NameSpace\{1CF1260C-4DD0-4ebb-811F-33C572699FDE}» /f

reg delete «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\MyComputer\NameSpace\{3dfdf296-dbec-4fb4-81d1-6a3438bcf4de}» /f

reg delete «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\User Shell Folders» /v «CommonMusic» /f

reg delete «HKLM\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders» /v «CommonMusic» /f

reg delete «HKLM\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Explorer\User Shell Folders» /v «CommonMusic» /f

reg delete «HKLM\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Explorer\MyComputer\NameSpace\{3dfdf296-dbec-4fb4-81d1-6a3438bcf4de}» /f

reg delete «HKLM\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Explorer\MyComputer\NameSpace\{1CF1260C-4DD0-4ebb-811F-33C572699FDE}» /f

reg delete «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\FolderTypes\{3f2a72a7-99fa-4ddb-a5a8-c604edf61d6b}» /f

C:\Windows\System32\setaclx64 -on «HKEY_CLASSES_ROOT\CLSID\{1CF1260C-4DD0-4ebb-811F-33C572699FDE}» -ot reg -actn setowner -ownr «n:Administrators» -rec yes

C:\Windows\System32\setaclx64 -on «HKEY_CLASSES_ROOT\CLSID\{1CF1260C-4DD0-4ebb-811F-33C572699FDE}» -ot reg -actn ace -ace «n:Administrators;p:full» -rec yes

reg delete «HKEY_CLASSES_ROOT\CLSID\{1CF1260C-4DD0-4ebb-811F-33C572699FDE}» /f

C:\Windows\System32\setaclx64 -on «HKEY_CLASSES_ROOT\CLSID\{3dfdf296-dbec-4fb4-81d1-6a3438bcf4de}» -ot reg -actn setowner -ownr «n:Administrators» -rec yes

C:\Windows\System32\setaclx64 -on «HKEY_CLASSES_ROOT\CLSID\{3dfdf296-dbec-4fb4-81d1-6a3438bcf4de}» -ot reg -actn ace -ace «n:Administrators;p:full» -rec yes

reg delete «HKEY_CLASSES_ROOT\CLSID\{3dfdf296-dbec-4fb4-81d1-6a3438bcf4de}» /f

C:\Windows\System32\setaclx64 -on «HKEY_CLASSES_ROOT\Wow6432Node\CLSID\{1CF1260C-4DD0-4ebb-811F-33C572699FDE}» -ot reg -actn setowner -ownr «n:Administrators» -rec yes

C:\Windows\System32\setaclx64 -on «HKEY_CLASSES_ROOT\Wow6432Node\CLSID\{1CF1260C-4DD0-4ebb-811F-33C572699FDE}» -ot reg -actn ace -ace «n:Administrators;p:full» -rec yes

reg delete «HKEY_CLASSES_ROOT\Wow6432Node\CLSID\{1CF1260C-4DD0-4ebb-811F-33C572699FDE}» /f

C:\Windows\System32\setaclx64 -on «HKEY_CLASSES_ROOT\Wow6432Node\CLSID\{3dfdf296-dbec-4fb4-81d1-6a3438bcf4de}» -ot reg -actn setowner -ownr «n:Administrators» -rec yes

C:\Windows\System32\setaclx64 -on «HKEY_CLASSES_ROOT\Wow6432Node\CLSID\{3dfdf296-dbec-4fb4-81d1-6a3438bcf4de}» -ot reg -actn ace -ace «n:Administrators;p:full» -rec yes

reg delete «HKEY_CLASSES_ROOT\Wow6432Node\CLSID\{3dfdf296-dbec-4fb4-81d1-6a3438bcf4de}» /f

*** Remove Pictures (appears under This PC in File Explorer) ***

reg delete «HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders» /v «My Pictures» /f

reg delete «HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\User Shell Folders» /v «My Pictures» /f

reg delete «HKEY_CLASSES_ROOT\SystemFileAssociations\MyPictures» /f

reg delete «HKEY_USERS\.DEFAULT\Software\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders» /v «My Pictures» /f

reg delete «HKEY_USERS\.DEFAULT\Software\Microsoft\Windows\CurrentVersion\Explorer\User Shell Folders» /v «My Pictures» /f

reg delete «HKEY_USERS\.DEFAULT\Software\Classes\Local Settings\MuiCache\1\52C64B7E» /v «@C:\Windows\System32\Windows.UI.Immersive.dll,-38304» /f

reg delete «HKEY_USERS\S-1-5-19\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\User Shell Folders» /v «My Pictures» /f

reg delete «HKEY_USERS\S-1-5-20\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\User Shell Folders» /v «My Pictures» /f

reg delete «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders» /v «CommonPictures» /f

reg delete «HKLM\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Explorer\FolderTypes\{0b2baaeb-0042-4dca-aa4d-3ee8648d03e5}» /f

reg delete «HKLM\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Explorer\StartMenu\StartPanel\PinnedItems\Pictures» /f

reg delete «HKLM\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Explorer\User Shell Folders» /v «CommonPictures» /f

C:\Windows\System32\setaclx64 -on «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\FolderTypes\{b3690e58-e961-423b-b687-386ebfd83239}» -ot reg -actn setowner -ownr «n:Administrators» -rec yes

C:\Windows\System32\setaclx64 -on «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\FolderTypes\{b3690e58-e961-423b-b687-386ebfd83239}» -ot reg -actn ace -ace «n:Administrators;p:full» -rec yes

reg delete «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\FolderTypes\{b3690e58-e961-423b-b687-386ebfd83239}» /f

reg delete «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\FolderTypes\{c1f8339f-f312-4c97-b1c6-ecdf5910c5c0}» /f

reg delete «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\FolderTypes\{0b2baaeb-0042-4dca-aa4d-3ee8648d03e5}» /f

reg delete «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\FolderTypes\{4dcafe13-e6a7-4c28-be02-ca8c2126280d}» /f

C:\Windows\System32\setaclx64 -on «HKLM\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Explorer\FolderTypes\{b3690e58-e961-423b-b687-386ebfd83239}» -ot reg -actn setowner -ownr «n:Administrators» -rec yes

C:\Windows\System32\setaclx64 -on «HKLM\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Explorer\FolderTypes\{b3690e58-e961-423b-b687-386ebfd83239}» -ot reg -actn ace -ace «n:Administrators;p:full» -rec yes

reg delete «HKLM\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Explorer\FolderTypes\{b3690e58-e961-423b-b687-386ebfd83239}» /f

reg delete «HKLM\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Explorer\FolderTypes\{c1f8339f-f312-4c97-b1c6-ecdf5910c5c0}» /f

reg delete «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\MyComputer\NameSpace\{24ad3ad4-a569-4530-98e1-ab02f9417aa8}» /f

reg delete «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\User Shell Folders» /v «CommonPictures» /f

reg delete «HKLM\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders» /v «CommonPictures» /f

reg delete «HKLM\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Explorer\MyComputer\NameSpace\{24ad3ad4-a569-4530-98e1-ab02f9417aa8}» /f

C:\Windows\System32\setaclx64 -on «HKLM\SOFTWARE\Wow6432Node\Classes\CLSID\{3ADD1653-EB32-4cb0-BBD7-DFA0ABB5ACCA}» -ot reg -actn setowner -ownr «n:Administrators» -rec yes

C:\Windows\System32\setaclx64 -on «HKLM\SOFTWARE\Wow6432Node\Classes\CLSID\{3ADD1653-EB32-4cb0-BBD7-DFA0ABB5ACCA}» -ot reg -actn ace -ace «n:Administrators;p:full» -rec yes

reg delete «HKLM\SOFTWARE\Wow6432Node\Classes\CLSID\{3ADD1653-EB32-4cb0-BBD7-DFA0ABB5ACCA}» /f

C:\Windows\System32\setaclx64 -on «HKLM\SOFTWARE\Wow6432Node\Classes\CLSID\{24ad3ad4-a569-4530-98e1-ab02f9417aa8}» -ot reg -actn setowner -ownr «n:Administrators» -rec yes

C:\Windows\System32\setaclx64 -on «HKLM\SOFTWARE\Wow6432Node\Classes\CLSID\{24ad3ad4-a569-4530-98e1-ab02f9417aa8}» -ot reg -actn ace -ace «n:Administrators;p:full» -rec yes

reg delete «HKLM\SOFTWARE\Wow6432Node\Classes\CLSID\{24ad3ad4-a569-4530-98e1-ab02f9417aa8}» /f

C:\Windows\System32\setaclx64 -on «HKEY_CLASSES_ROOT\CLSID\{3ADD1653-EB32-4cb0-BBD7-DFA0ABB5ACCA}» -ot reg -actn setowner -ownr «n:Administrators» -rec yes

C:\Windows\System32\setaclx64 -on «HKEY_CLASSES_ROOT\CLSID\{3ADD1653-EB32-4cb0-BBD7-DFA0ABB5ACCA}» -ot reg -actn ace -ace «n:Administrators;p:full» -rec yes

reg delete «HKEY_CLASSES_ROOT\CLSID\{3ADD1653-EB32-4cb0-BBD7-DFA0ABB5ACCA}» /f

C:\Windows\System32\setaclx64 -on «HKEY_CLASSES_ROOT\CLSID\{24ad3ad4-a569-4530-98e1-ab02f9417aa8}» -ot reg -actn setowner -ownr «n:Administrators» -rec yes

C:\Windows\System32\setaclx64 -on «HKEY_CLASSES_ROOT\CLSID\{24ad3ad4-a569-4530-98e1-ab02f9417aa8}» -ot reg -actn ace -ace «n:Administrators;p:full» -rec yes

reg delete «HKEY_CLASSES_ROOT\CLSID\{24ad3ad4-a569-4530-98e1-ab02f9417aa8}» /f

C:\Windows\System32\setaclx64 -on «HKEY_CLASSES_ROOT\Wow6432Node\CLSID\{3ADD1653-EB32-4cb0-BBD7-DFA0ABB5ACCA}» -ot reg -actn setowner -ownr «n:Administrators» -rec yes

C:\Windows\System32\setaclx64 -on «HKEY_CLASSES_ROOT\Wow6432Node\CLSID\{3ADD1653-EB32-4cb0-BBD7-DFA0ABB5ACCA}» -ot reg -actn ace -ace «n:Administrators;p:full» -rec yes

reg delete «HKEY_CLASSES_ROOT\Wow6432Node\CLSID\{3ADD1653-EB32-4cb0-BBD7-DFA0ABB5ACCA}» /f

*** Remove Videos (appears under This PC in File Explorer) ***

reg delete «HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders» /v «My Video» /f

reg delete «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders» /v «CommonVideo» /f

reg delete «HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\User Shell Folders» /v «My Video» /f