Брандмауэр – что такое брандмауэр (файрвол), как работает эта функция? Преимущества

В компьютерных сетях брандмауэр (файрвол) обнаруживает и блокирует сетевой трафик на основе предварительно определенных или динамических правил. Они защищают сети и устройства

от вторжения потенциально опасных киберпреступников, которые могут заражать устройства

и использовать их в злонамеренных целях.

В компьютерных сетях брандмауэр (файрвол) обнаруживает и блокирует сетевой трафик на основе предварительно определенных или динамических правил. Они защищают сети и устройства от вторжения потенциально опасных киберпреступников, которые могут заражать устройства и использовать их в злонамеренных целях.

Что такое брандмауэр?

Термин происходит от английского слова «firewall», что означает противопожарную стену, которая препятствует распространению огня и смягчает воздействие

на человека.

В сетевой безопасности файрвол — это система на основе программного

или аппаратного обеспечения, которая является своеобразным посредником между безопасными и непроверенными сетями, а также их частями. Главная функция брандмауэра — фильтрация вредоносного и потенциально опасного контента и соединений.

Главная функция брандмауэра — фильтрация вредоносного и потенциально опасного контента и соединений.

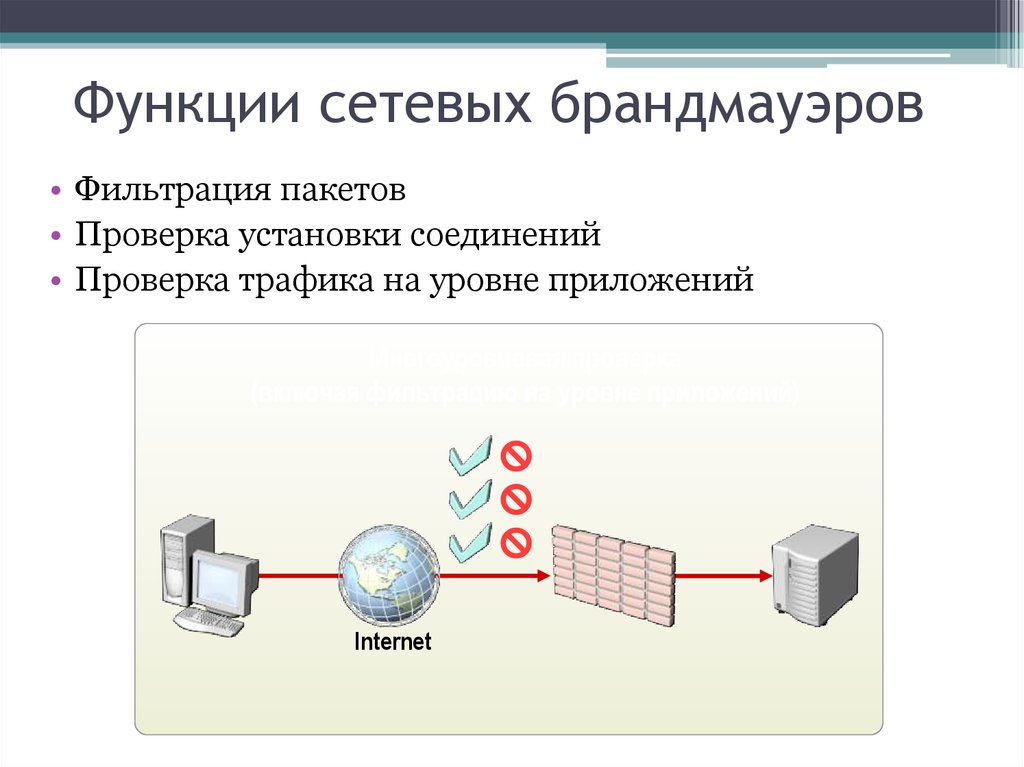

- Файрвол сетевого уровня выполняет функцию защиты внутренних систем, которые состоят из нескольких устройств или подсетей. Он работает

на сетевом аппаратном обеспечении и поэтому соответствует потребностям предприятий любого размера. - Файрвол на основе хоста запускается непосредственно на рабочих станциях пользователей и поэтому оказывает более персонализированные правила фильтрации.

Большинство операционных систем обеспечивают собственный файрвол

на основе хоста с базовыми функциональными возможностями.

Первые коммерческие брандмауэры для компьютерных сетей были разработаны в конце 1980-х годов компанией Digital Equipment Corporation (DEC). Технология приобрела популярность и стала распространенной

в течение следующего десятилетия благодаря развитию глобального Интернета.

Как работает брандмауэр?

Существует несколько типов брандмауэров с различными видами фильтрации трафика. Брандмауэр первого поколения работает как пакетный фильтр, сравнивая основную информацию, такую как оригинальный источник, назначение пакета, используемый порт или протокол, с определенным перечнем правил.

Брандмауэр первого поколения работает как пакетный фильтр, сравнивая основную информацию, такую как оригинальный источник, назначение пакета, используемый порт или протокол, с определенным перечнем правил.

Второе поколение брандмауэра содержит еще один параметр для установки фильтра — состояние соединения. На основе этой информации технология может отслеживать данные

о начале соединения и текущие соединения.

Брандмауэры третьего поколения построены для фильтрации информации с помощью всех уровней модели OSI, в частности и прикладного уровня. Они распознают программы и некоторые широко распространенные протоколы, такие как FTP и HTTP. На основе этой информации брандмауэр может обнаруживать атаки, которые пытаются обойти его через разрешенный порт или несанкционированное использование протокола.

Новые файрволы все еще принадлежат к третьему поколению, однако их часто называют «следующим поколением» или NGFW. Данный вид объединяет все ранее использованные подходы с углубленным осмотром отфильтрованного контента и его сравнение с базой данных для выявления потенциально опасного трафика.

Данный вид объединяет все ранее использованные подходы с углубленным осмотром отфильтрованного контента и его сравнение с базой данных для выявления потенциально опасного трафика.

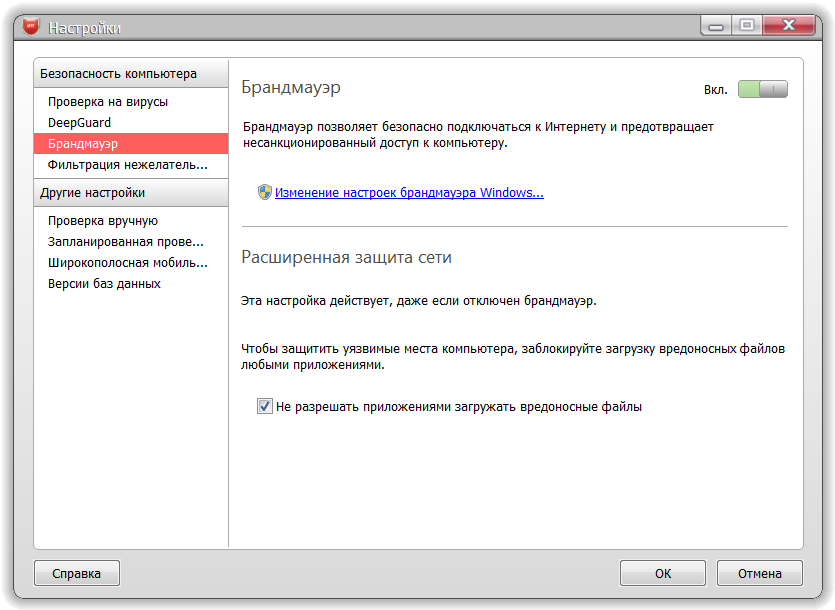

Современные брандмауэры часто имеют встроенные дополнительные системы безопасности, например, виртуальные частные сети (VPN), системы предотвращения и обнаружения вторжений (IPS / IDS), управление идентификацией, управление приложениями и веб-фильтрация.

Брандмауэры третьего поколения построены для фильтрации информации с помощью всех уровней модели OSI, в частности и прикладного уровня. Они распознают программы

и некоторые широко распространенные протоколы, такие как FTP и HTTP. На основе этой информации брандмауэр может обнаруживать атаки, которые пытаются обойти его через разрешенный порт или несанкционированное использование протокола.

Новые файрволы все еще принадлежат к третьему поколению, однако их часто называют «следующим поколением»

или NGFW. Данный вид объединяет все ранее использованные подходы с углубленным осмотром отфильтрованного контента и его сравнение с базой данных для выявления потенциально опасного трафика.

Данный вид объединяет все ранее использованные подходы с углубленным осмотром отфильтрованного контента и его сравнение с базой данных для выявления потенциально опасного трафика.

Современные брандмауэры часто имеют встроенные дополнительные системы безопасности, например, виртуальные частные сети (VPN), системы предотвращения и обнаружения вторжений (IPS / IDS), управление идентификацией, управление приложениями и веб-фильтрация.

Какие преимущества использования брандмауэра?

Он обеспечивает улучшение безопасности и защиту устройств от вредоносного входящего трафика.

Также технология может фильтровать выходной трафик. Это помогает уменьшить вероятность кражи данных злоумышленниками. Кроме того, важная функция брандмауэра заключается в уменьшении риска устройств стать частью ботнета — вредоносная сеть с большой группой устройств, которая управляется киберпреступниками.

Файрвол необходим для компаний с сетями, которые состоят из нескольких рабочих станций, соединенных с сетью Интернет. Он создает единую точку входа, где некоторые внешние угрозы идентифицируются и обезвреживаются.

Он создает единую точку входа, где некоторые внешние угрозы идентифицируются и обезвреживаются.

Брандмауэр также отделяет внутренние системы компании от публичного Интернета, и таким образом создает защищенную среду со свободным

и безопасным перемещением данных.

Премиум-защита для опытных пользователей.

ESET Smart Security PremiumПремиум-защита для опытных пользователей.

ESET Smart Security PremiumПремиум-защита для опытных пользователей, которая основана на идеальном сочетании точности обнаружения, скорости работы и удобства в использовании.

Загрузить

Похожие темы

Фишинг

Скрытый майнинг

Брандмауэр

Кража личной информации

Программы-вымогатели

Спам

Троян

Вредоносные программы

Брандмауэр. Назначение, специфика настройки, принцип использования (Реализация и ограничения брандмауэра) [Курсовая №46203]

Содержание:

Введение

Современная сеть передачи данных – это множество удаленных высокопроизводительных устройств, взаимодействующих друг с другом на значительном расстоянии. Одними из наиболее крупномасштабных сетей передачи данных являются компьютерные сети, такие как сеть Интернет. В ней одновременно работают миллионы источников и потребителей информации по всему миру. Широкое развитие данной сети позволяет использовать ее не только частным лицам, но и крупным компаниям для объединения своих разрозненных устройств по всему миру в единую сеть.

Одними из наиболее крупномасштабных сетей передачи данных являются компьютерные сети, такие как сеть Интернет. В ней одновременно работают миллионы источников и потребителей информации по всему миру. Широкое развитие данной сети позволяет использовать ее не только частным лицам, но и крупным компаниям для объединения своих разрозненных устройств по всему миру в единую сеть.

Вместе с этим, общий доступ к единым физическим ресурсам открывает доступ мошенникам, вирусам и конкурентам возможность причинить вред конечным пользователям: похитить, исказить, подбросить или уничтожить хранимую информацию, нарушить целостность программного обеспечения и даже вывести аппаратную часть конечной станции.

Для предотвращения данных нежелательных воздействий необходимо предотвратить несанкционированный доступ, для чего часто применяется Firewall. Само название Firewall (wall – от англ. стена) кроет в себе его назначение, т.е. он служит стеной между защищаемой локальной сетью и Интернетом либо любой другой внешней сетью и предотвращать любые угрозы.

Кроме вышеуказанной межсетевой экран также может выполнять и другие функции, связанные с фильтрацией трафика от/к какому-либо ресурсу сети Интернет.

Тема работы: Брандмауэр. Назначение, специфика настройки, принцип использования

Цель данной работы –.Изучить назначение, специфику настройки, принцип использования брандмауэров.

Объектом исследования. Брандмауэр.

Предметом исследования является Назначение, специфику настройки, принцип использования брандмауэров.

Задачи исследования: изучить

Определение межсетевого экрана или брандмауэра

История создания брандмауэров

Фильтрация трафика

Классификация межсетевых экранов или брандмауэров

Формы межсетевых экранов

Реализация брандмауэров

Ограничения межсетевого экрана

Классы защищенности брандмауэров

Стандартизация брандмауэров

Настройка брандмауэров

Глава 1.

Описание межсетевых экранов

Описание межсетевых экранов1.1 Определение межсетевого экрана

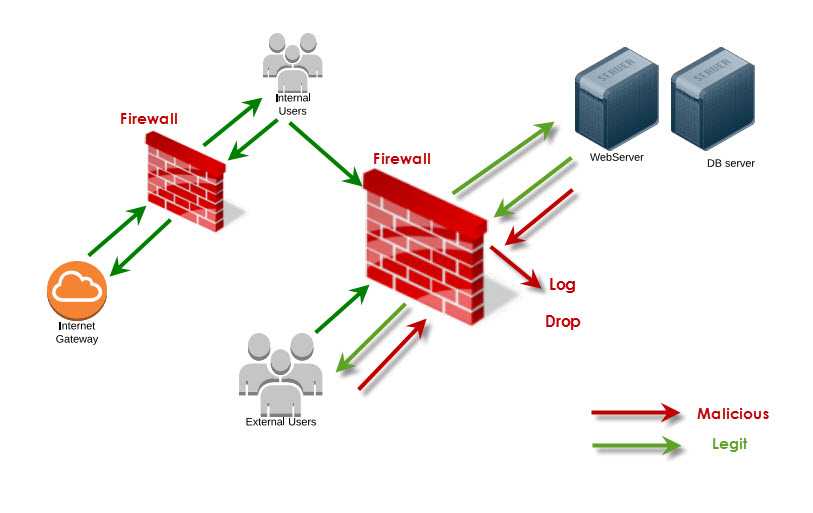

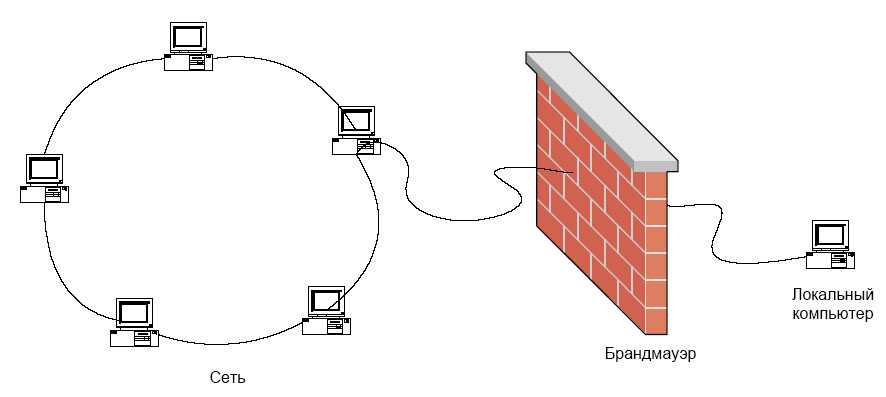

Межсетевой экран или брандмауэр — это устройство обеспечения безопасности сети, которое осуществляет мониторинг входящего и исходящего сетевого трафика и на основании установленного набора правил безопасности принимает решения, пропустить или блокировать конкретный трафик.

Межсетевые экраны используются в качестве первой линии защиты сетей уже более 25 лет. Они ставят барьер между защищенными, контролируемыми внутренними сетями, которым можно доверять, и ненадежными внешними сетями, такими как Интернет.

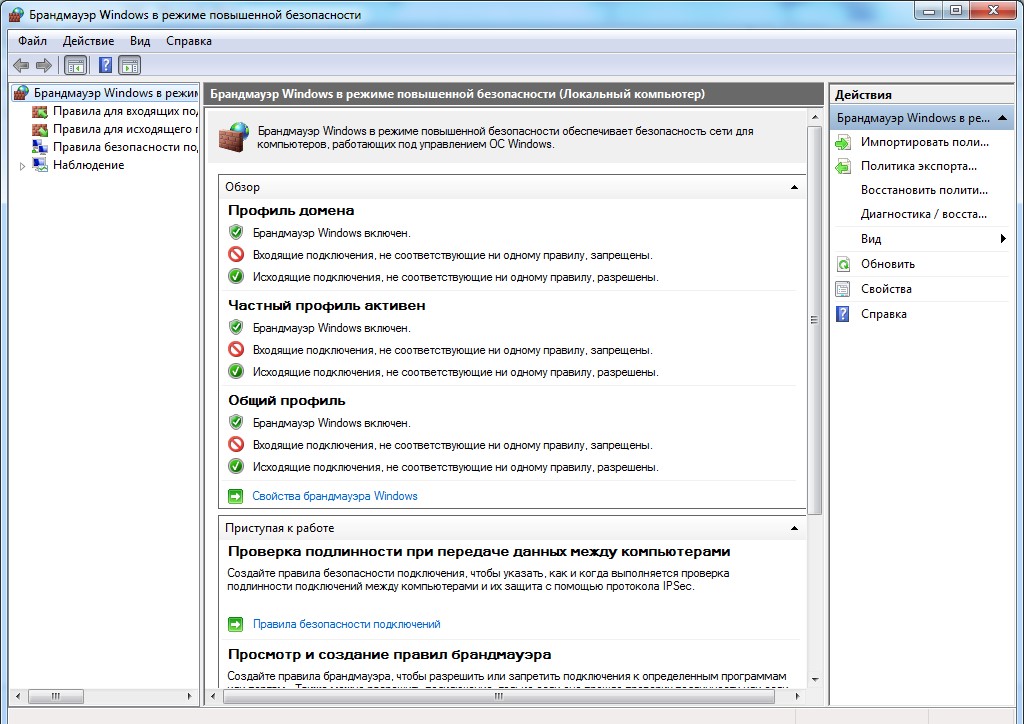

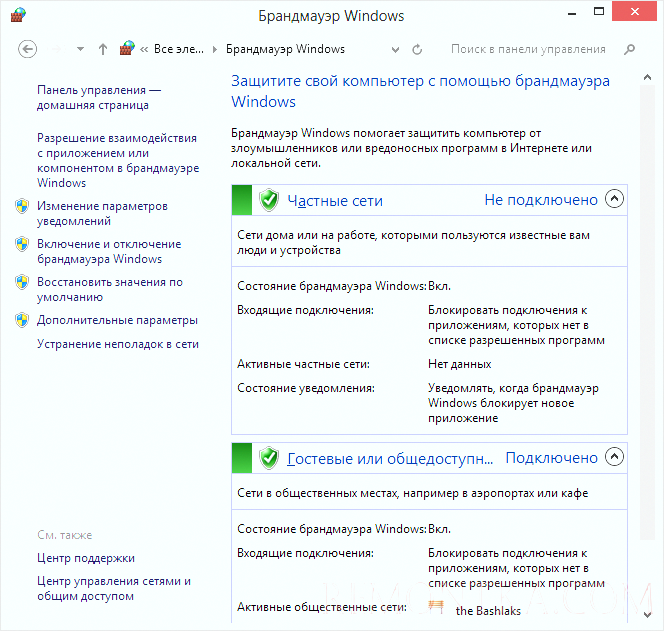

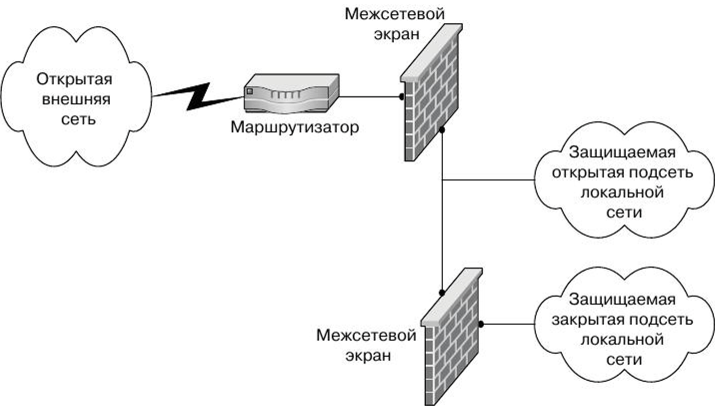

Рис 1.1 Межсетевой экран

Сетевой экран используется для защиты отдельных сегментов сети или хостов от возможного несанкционированного проникновения через уязвимости программного обеспечения, установленного на ПК, или протоколов сети. Работа межсетевого крана заключается в сравнении характеристик проходящего сквозь него трафика с шаблонами уже известного вредоносного кода [8].

Наиболее часто брандмауэр инсталлируется на границе периметра локальной сети, где он выполняет защиту внутренних узлов. Тем не менее, атаки могут инициироваться изнутри, поэтому при атаке на сервер той же сети, межсетевой экран не воспримет это как угрозу. Это стало причиной, по которой брандмауэры стали устанавливать не только на границе сети, но и между её сегментами, что значительно повышает степень безопасности сети.

1.2 История создания

Свою историю брандмауэры начинают с конца восьмидесятых прошлого века, когда Интернет ещё не стал повседневной вещью для большинства людей. Их функцию выполняли маршрутизаторы, осуществлявшие анализ трафика на основе данных из протокола сетевого уровня. Затем, с развитием сетевых технологий, эти устройства смогли использовать данные уже транспортного уровня. По сути, маршрутизатор являет собой самую первую в мире реализацию программно-аппаратного брандмауэра.

Программные сетевые экраны возникли много позже. Так, Netfilter/iptables, межсетевой экран для Linux, был создан только в 1998 году. Связано это с тем, что ранее функцию фаейрвола выполняли, и весьма успешно, антивирусные программы, но с конца 90-х вирусы усложнились, и появление межсетевого экрана стало необходимым [4].

Связано это с тем, что ранее функцию фаейрвола выполняли, и весьма успешно, антивирусные программы, но с конца 90-х вирусы усложнились, и появление межсетевого экрана стало необходимым [4].

1.3 Фильтрация трафика

Трафик фильтруется на основе заданных правил – ruleset. По сути, межсетевой экран представляет собой последовательность анализирующих и обрабатываемых трафик фильтров согласно данному пакету конфигураций. У каждого фильтра своё назначение; причём, последовательность правил может значительно влиять на производительность экрана. К примеру, большинство файрволов при анализе трафика последовательно сравнивают его с известными шаблонами из списка – очевидно, что наиболее популярные виды должны располагаться как можно выше.

Принципов, по которому осуществляется обработка входящего трафика, бывает два. Согласно первому разрешаются любые пакеты данных, кроме запрещённых, поэтому если он не попал ни под какое ограничение из списка конфигураций, он передается далее. Согласно второму принципу, разрешаются только те данные, которые не запрещены – такой метод обеспечивает самую высокую степень защищенности, однако существенно нагружает администратора.

Брандмауэр выполняет две функции: deny, запрет данных – и allow – разрешение на дальнейшую передачу пакет. Некоторые брандмауэры способны выполнять также операцию reject – запретить трафик, но сообщить отправителю о недоступности сервиса, чего не происходит при выполнении операции deny, обеспечивающей таким образом большую защиту хоста [3].

1.4 Классификация межсетевых экранов или брандмауэров

Чаще всего межсетевые экраны классифицируют по поддерживаемому уровню сетевой модели OSI. Различают:

Управляемые коммутаторы;

Пакетные фильтры;

Шлюзы сеансового уровня;

Посредники прикладного уровня;

Инспекторы состояния.

Управляемые коммутаторы

Нередко причисляются к классу межсетевых экранов, но осуществляют свою функцию на канальном уровне, поэтому не способны обработать внешний трафик.

Некоторые производители (ZyXEL, Cisco) добавили в свой продукт возможность обработки данных на основе MAC-адресов, которые содержатся в заголовках фреймов. Тем не менее, даже этот метод не всегда приносит ожидаемый результат, так как мак-адрес можно легко изменить с помощью специальных программ. В связи с этим в наши дни коммутаторы чаще всего ориентируются на другие показатели, а именно на VLAN ID.

Тем не менее, даже этот метод не всегда приносит ожидаемый результат, так как мак-адрес можно легко изменить с помощью специальных программ. В связи с этим в наши дни коммутаторы чаще всего ориентируются на другие показатели, а именно на VLAN ID.

Виртуальные локальные сети позволяют организовывать группы хостов, в которые данные стопроцентно изолированы от внешних серверов сети.

В рамках корпоративных сетей управляемые коммутаторы могут стать весьма эффективным и сравнительно недорогим решением. Главным их минусом является неспособность обрабатывать протоколы более высоких уровней [11].

Пакетные фильтры

Пакетные фильтры используются на сетевом уровне, осуществляя контроль трафика на основе данных из заголовка пакетов. Нередко способны обрабатывать также заголовки протоколов и более высокого уровня – транспортного (UDP, TCP), Пакетные фильтры стали самыми первыми межсетевыми экранами, остаются самыми популярными и на сегодняшний день. При получении входящего трафика анализируются такие данные, как: IP получателя и отправителя, тип протокола, порты получателя и источника, служебные заголовки сетевого и транспортного протоколов.

Уязвимость пакетных фильтров заключается в том, что они могут пропустить вредоносный код, если он разделен на сегменты: пакеты выдают себя за часть другого, разрешённого контента. Решение этой проблемы заключается в блокировании фрагментированных данных, некоторые экраны способны также дефрагментировать их на собственном шлюзе – до отправки в основной узел сети. Тем не менее, даже в этом случае межсетевой экран может стать жертвой DDos-атаки.

Пакетные фильтры реализуются в качестве компонентов ОС, пограничных маршрутизаторов или персональных сетевых экранов [1].

Пакетные фильтры отличаются высокой скоростью анализа пакетов, отлично выполняют свои функции на границах с сетями низкой степени доверия. Тем не менее, они неспособны анализировать высокие уровни протоколов и легко могут жертвами атак, при которых подделывается сетевой адрес.

Шлюзы сеансового уровня

Использование сетевого экрана позволяет исключить прямое взаимодействие внешних серверов с узлом – в данном случае он играет роль посредника, называемого прокси. Он проверяет каждый входящий пакет, не пропуская те, что не принадлежат установленному ранее соединению. Те пакеты, которые выдают себя за пакеты уже завершённого соединения, отбрасываются.

Он проверяет каждый входящий пакет, не пропуская те, что не принадлежат установленному ранее соединению. Те пакеты, которые выдают себя за пакеты уже завершённого соединения, отбрасываются.

Шлюз сеансового уровня – единственное связующее звено между внешней и внутренней сетями. Таким образом, определить топологию сети, которую защищает шлюз сеансового уровня, становится затруднительно, что значительно повышает её защищённость от DoS-атак.

Тем не менее, даже у этого решения есть значительный минус: ввиду отсутствия возможности проверки содержания поля данных хакер относительно легко может передать в защищаемую сеть трояны [10].

Посредники прикладного уровня

Как и шлюзы сеансового уровня, фаейрволы прикладного уровня осуществляют посредничество между двумя узлами, но отличаются существенным преимуществом – способностью анализировать контекст передаваемых данных. Сетевой экран подобного типа может определять и блокировать нежелательные и несуществующие последовательности команд (подобное часто означает ДОС-атаку), а также запрещать некоторые из них вообще.

Посредники прикладного уровня определяют и тип передаваемой информации – ярким примером являются почтовые службы, запрещающие передачу исполняемых файлов. Кроме этого они могут осуществлять аутентификацию пользователя, наличие у SSL-сертификатов подписи от конкретного центра.

Главным минусом такого типа сетевого экрана является долгий анализ пакетов, требующий серьёзных временных затрат. Помимо этого, у посредников прикладного уровня нет автоподключения поддержки новых протоколов и сетевых приложений.

Инспекторы состояния

Создатели инспекторов состояния поставили перед собой цель собрать воедино преимущества каждого их выше перечисленных типов сетевых экранов, получив таким образом брандмауэр, способный обрабатывать трафик как на сетевом, так и на прикладном уровнях.

Инспекторы состояния осуществляют контроль:

всех сессий – основываясь на таблице состояний,

всех передаваемых пакетов данных – на основе заданной таблицы правил,

всех приложений, на основе разработанных посредников.

Фильтрация трафика инспектора состояния происходит тем же образом, что и при использовании шлюзов сеансового уровня, благодаря чему его производительность гораздо выше, чем у посредников прикладного уровня. Инспекторы состояния отличаются удобным и понятным интерфейсом, лёгкой настройкой, обладают широкими возможностями расширения.

Также межсетевые экраны могут классифицироваться следующим образом:

Прокси-сервер

Это один из первых типов МСЭ. Прокси-сервер служит шлюзом между сетями для конкретного приложения. Прокси-серверы могут выполнять дополнительные функции, например кэширование и защиту контента, препятствуя прямым подключениям из-за пределов сети. Однако это может отрицательно сказаться на пропускной способности и производительности поддерживаемых приложений.

Межсетевой экран с контролем состояния сеансов

Сегодня МСЭ с контролем состояния сеансов считается «традиционным». Он пропускает или блокирует трафик с учетом состояния, порта и протокола. Он осуществляет мониторинг всей активности с момента открытия соединения и до его закрытия. Решения о фильтрации принимаются на основании как правил, определяемых администратором, так и контекста. Под контекстом понимается информация, полученная из предыдущих соединений и пакетов, принадлежащих данному соединению [5].

Он осуществляет мониторинг всей активности с момента открытия соединения и до его закрытия. Решения о фильтрации принимаются на основании как правил, определяемых администратором, так и контекста. Под контекстом понимается информация, полученная из предыдущих соединений и пакетов, принадлежащих данному соединению [5].

Межсетевой экран UTM

Типичное устройство UTM, как правило, сочетает такие функции, как контроль состояния сеансов, предотвращение вторжений и антивирусное сканирование. Также оно может включать в себя дополнительные службы, а зачастую — и управление облаком. Основные достоинства UTM — простота и удобство.

Межсетевой экран нового поколения (NGFW)

Современные межсетевые экраны не ограничиваются фильтрацией пакетов и контролем состояния сеансов. Большинство компаний внедряет межсетевые экраны нового поколения, чтобы противостоять современным угрозам, таким как сложное вредоносное ПО и атаки на уровне приложений.

Согласно определению компании Gartner, Inc. , межсетевой экран нового поколения должен иметь:

, межсетевой экран нового поколения должен иметь:

стандартные функции МСЭ, такие как контроль состояния сеансов;

встроенную систему предотвращения вторжений;

функции учета и контроля особенностей приложений, позволяющие распознавать и блокировать приложения, представляющие опасность;

схему обновления, позволяющую учитывать будущие каналы информации;

технологии защиты от постоянно меняющихся и усложняющихся угроз безопасности.

И хотя эти возможности постепенно становятся стандартными для большинства компаний, межсетевые экраны нового поколения способны на большее.

NGFW с активной защитой от угроз

Эти межсетевые экраны сочетают в себе функции традиционного NGFW с возможностями обнаружения и нейтрализации сложных угроз. Межсетевые экраны нового поколения с активной защитой от угроз позволяют:

определять благодаря полному учету контекста, какие ресурсы наиболее подвержены риску;

быстро реагировать на атаки благодаря интеллектуальной автоматизации безопасности, которая устанавливает политики и регулирует защиту в динамическом режиме;

с большей надежностью выявлять отвлекающую или подозрительную деятельность, применяя корреляцию событий в сети и на оконечных устройствах;

значительно сократить время с момента распознавания до восстановления благодаря использованию ретроспективных средств обеспечения безопасности, которые осуществляют непрерывный мониторинг на предмет подозрительной деятельности и поведения даже после первоначальной проверки;

упростить администрирование и снизить уровень сложности с помощью унифицированных политик, обеспечивающих защиту на протяжении всего жизненного цикла атаки.

1.5 Формы межсетевых экранов

Решения для межсетевых экранов поставляются в различных формах:

Аппаратные межсетевые экраны. Аппаратный межсетевой экран – это выделенное устройство, называемое устройством защиты.

Серверные межсетевые экраны. Серверный межсетевой экран представляет собой приложение межсетевого экрана, выполняемое в сетевой операционной системе (NOS), например, UNIX, Windows или Novell.

Интегрированные межсетевые экраны. Интегрированный межсетевой экран дополняет возможности существующего устройства (например, маршрутизатора) функциями межсетевого экрана.

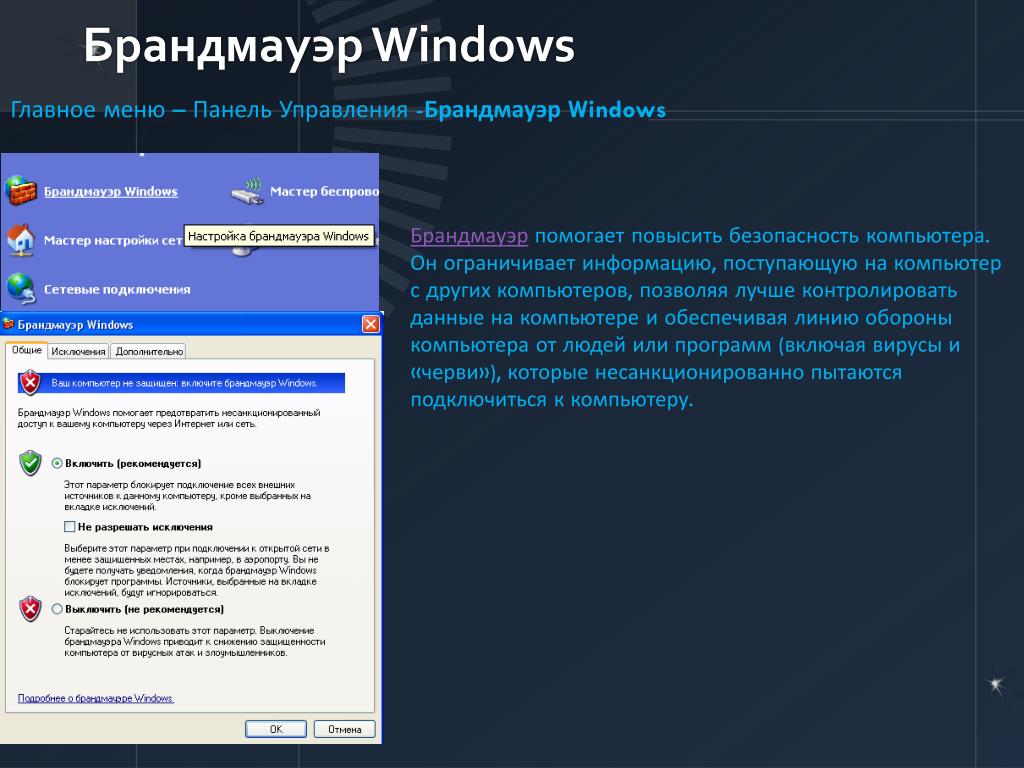

Персональные межсетевые экраны. Персональные межсетевые экраны размещаются на узлах и не рассчитаны на защиту локальной сети в целом. Они могут быть реализованы в ОС по умолчанию или установлены сторонним поставщиком.

1.6 Реализация межсетевых экранов

Межсетевые экраны (Firewall) могут быть либо программно-аппаратными, ибо программными. Первые могут быть выполнены как в виде отдельного модуля в маршрутизаторе или коммутаторе, так и специального устройства.

Первые могут быть выполнены как в виде отдельного модуля в маршрутизаторе или коммутаторе, так и специального устройства.

Чаще всего пользователи выбирают исключительно программные межсетевые экраны – по той причине, что для их использования достаточно лишь установки специального софта. Тем не менее, в организациях нередко найти свободный компьютер под заданную цель, бывает затруднительно – к тому же, отвечающий всем техническим требованиям, зачастую довольно высоким [7].

Именно поэтому крупные компании предпочитают установку специализированных программно-аппаратных комплексов, получивших название «security appliance». Работают они чаще всего на основе систем Linux или же FreeBSD, ограниченных функционалом для выполнения заданной функции.

Такое решение имеет следующие преимущества:

Лёгкое и просто управление: контроль работы программно-аппаратного комплекса осуществляется с любого стандартного протокола (Telnet, SNMP) – или защищённого (SSL, SSH).

Высокая производительность: работа операционной системы направлена на одну единственную функцию, из неё исключены любые посторонние сервисы.

Отказоустойчивость: программно-аппаратные комплексы эффективно выполняют свою задачу, вероятность сбоя практически исключена.

1.7 Ограничения межсетевого экрана

Сетевой экран не проводит фильтрацию тех данных, которые не может интерпретировать. Пользователь сам настраивает, что делать с нераспознанными данными – в файле конфигураций, согласно которым и осуществляется обработка такого трафика. К таким пакетам данным относятся трафик из протоколов SRTP, IPsec, SSH, TLS, которые используют криптографию для скрытия содержимого, протоколы, шифрующие данные прикладного уровня (S/MIME и OpenPGP). Также невозможна фильтрация туннелирования трафика, если механизм того туннелирования непонятен сетевому экрану. Значительная часть недостатков межсетевых экранов исправлена в UTM-системах — Unified Threat Management, иногда их так же называют NextGen Firewall.

1.8 Классы защищенности брандмауэров

Существуют три группы на которых делят АС по обработке конфиденциальной информации:

Многопользовательские АС, они обрабатывают данные различных уровней конфиденциальности

Многопользовательские АС, где пользователи имеют одинаковый доступ к обрабатываемой информации, которые находятся на носителях разного уровня доступа

Однопользовательские АС, пользователь имеет полный доступ ко всем обрабатываемой информации, которая находится на носителях разного уровня конфиденциальности

В первой группе держат 5 классов защищенности АС: 1А, 1Б, 1В, 1Г, 1Д, во второй и третьей группах — 2А, 2Б и 3А, 3Б. Класс А соответствует максимальной, класс Д — минимальной защищенности АС. Брандмауэры разрешают реализовывать безопасность объектов внутренней части, игнорируя несанкционированные запросы из внешней части сети — реализуют экранирование.

Класс А соответствует максимальной, класс Д — минимальной защищенности АС. Брандмауэры разрешают реализовывать безопасность объектов внутренней части, игнорируя несанкционированные запросы из внешней части сети — реализуют экранирование.

Проблемы безопасности МЭ

МЭ не может решать все проблемы и погрешности в корпоративной сети. Кроме описанных выше достоинств, есть ущемление в их эксплуатации и угрозы безопасности, от которых МЭ не могут защитить. Наиболее существенные описаны ниже:

отсутствие защиты от вирусов. Обычные МЭ не могут защитить от особей, которые загружают зараженные вирусами программы для ПК из интернета или при передаче таких программ в приложенных в письме, поскольку эти программы могут быть зашифрованы или сжаты большим числом способов;

возможное ограничение пропускной скорости. Обычные МЭ являются потенциально узким узлом в сети, так как все пакеты передаваемые из внешней сети во внутреннюю должны проходить через МЭ;

отсутствие эффективной защиты от опасного содержимого (управляющие элементы ActiveX, апплеты Java, сценарии JavaScript и т. п.).

п.).

Эффективным было бы не только запрещение, но и упреждение атак, т.е. предотвращение предпосылок совершения вторжений. Для организации предотвращение атак необходимо реализовывать средства поиска уязвимостей и обнаружения атак, которые будут вовремя раскрывать и рекомендовать меры по изъятию «слабых мест» в системе защиты.

Общепринятые МЭ являются по существу средствами, только блокирующими атаки. Впринципи они защищают от атак, которые уже находятся в процессе осуществления [9].

МЭ к сожалению не может защитить от некомпетентности и погрешности пользователей и администраторов;

Для защиты информационных ресурсных фондов поделенных корпоративных систем нужно применить комплексный подход защиты информационной безопасности, которая разрешит эффективно применить достоинства МЭ и компенсировать недостатки с помощью других средств безопасности.

Руководство составлено специально для оборудования Check Point, однако оно также может быть использовано, как основа для самостоятельного аудита сети, построенной на оборудовании других вендоров (Cisco, Fortinet, Palo Alto и т. д.).

д.).

Глава 2. Стандартизация брандмауэров

Согласно Информационному сообщению «Об утверждении методических документов, содержащих профили защиты межсетевых экранов» от 12 сентября 2016 г. N 240/24/4278 разработаны Профили защиты типов: межсетевой экран уровня сети (тип «А») – межсетевой экран, применяемый на физической границе (периметре) информационной системы или между физическими границами сегментов информационной системы. Межсетевые экраны типа «А» могут иметь только программно-техническое исполнение;

- межсетевой экран уровня логических границ сети (тип «Б») – межсетевой экран, применяемый на логической границе (периметре) информационной системы или между логическими границами сегментов информационной системы. Межсетевые экраны типа «Б» могут иметь программное или программно-техническое исполнение;

- межсетевой экран уровня узла (тип «В») – межсетевой экран, применяемый на узле (хосте) информационной системы. Межсетевые экраны типа «В» могут иметь только программное исполнение и устанавливаются на мобильных или стационарных технических средствах конкретного узла информационной системы;

- межсетевой экран уровня веб-сервера (тип «Г») – межсетевой экран, применяемый на сервере, обслуживающем сайты, веб-службы и веб-приложения, или на физической границе сегмента таких серверов сервера).

Межсетевые экраны типа «Г» могут иметь программное или программно-техническое исполнение и должны обеспечивать контроль и фильтрацию информационных потоков по протоколу передачи гипертекста, проходящих к веб-серверу и от веб-сервера;

Межсетевые экраны типа «Г» могут иметь программное или программно-техническое исполнение и должны обеспечивать контроль и фильтрацию информационных потоков по протоколу передачи гипертекста, проходящих к веб-серверу и от веб-сервера; - межсетевой экран уровня промышленной сети (тип «Д») – межсетевой экран, применяемый в автоматизированной системе управления технологическими или производственными процессами. Межсетевые экраны типа «Д» могут иметь программное или программно-техническое исполнение и должны обеспечивать контроль и фильтрацию промышленных протоколов передачи данных (Modbus, Profibus, CAN, HART, Industrial Ethernet и (или) иные протоколы).

Для типов А, Б и В имеются требования к межсетевым экранам от первого до шестого класса защиты, для типов Г и Д — только от шестого до четвертого.

Межсетевые экраны, соответствующие 6 классу защиты, применяются в государственных информационных системах 3 и 4 классов защищенности, в автоматизированных системах управления производственными и технологическими процессами 3 класса защищенности, в информационных системах персональных данных при необходимости обеспечения 3 и 4 уровней защищенности персональных данных.

Межсетевые экраны, соответствующие 5 классу защиты, применяются в государственных информационных системах 2 класса защищенности, в автоматизированных системах управления производственными и технологическими процессами 2 класса защищенности, в информационных системах персональных данных при необходимости обеспечения 2 уровня защищенности персональных данных [10].

Межсетевые экраны, соответствующие 4 классу защиты, применяются в государственных информационных системах 1 класса защищенности, в автоматизированных системах управления производственными и технологическими процессами 1 класса защищенности, в информационных системах персональных данных при необходимости обеспечения 1 уровня защищенности персональных данных, в информационных системах общего пользования II класса.

Глава 3. Настройка брандмауэра

Вообще говоря, в случае с Check Point аудит «правильности» настроек можно выполнять в автоматическом режиме. Осуществляется это с помощью программного блейда Compliance, который активируется на менеджмент сервере:

Рис. 2.1 Настройка программного блейда Compliance

2.1 Настройка программного блейда Compliance

Данный блейд выполняет следующие функции:

Мониторинг программных блейдов в режиме 24/7

Постоянный контроль за тем, чтобы система управления, программные блейды и шлюзы безопасности были настроены оптимально.

Показывает неправильные настройки конфигурации и уязвимости в защите.

Предоставляет рекомендации по укреплению безопасности.

Уведомления в режиме реального времени

Показывает, как изменение конфигурации повлияет на безопасность.

Уведомляет об изменениях политик, негативно влияющих на безопасность.

Обучает пользователей, какими будут последствия желаемых изменений.

Готовые отчеты

Переводит тысячи требований регуляторов на язык практических рекомендаций.

Постоянная оценка совместимости с требованиями регуляторов (PCI DSS, ISO, NIST, DSD и так далее).

Все отчеты отображаются в графическом виде:

Оценка настроек:

Рис. 2.2 Оценка настроек

Оценка соответствия требованиям регуляторов:

Рис. 2.3 Оценка соответствия требованиям регуляторов

2.3 Оценка соответствия требованиям регуляторов

Оценка производительности отдельных шлюзов и блейдов:

Рис. 2.4 Оценка производительности отдельных шлюзов и блейдов

Блейд Compliance поставляется бесплатно с подпиской на 1 год при покупке сервера управления (будь то физический appliance Smart-1 или виртуальная машина). Этого времени вполне достаточно для комплексной настройки средств защиты с последующей оценкой конфигураций. Таким образом, в первый год вы получаете бесплатный аудит сетевой безопасности (настроек Check Point).

Если вы еще ни разу не активировали данный блейд, то это весьма просто сделать в свойствах сервера управления (Management Server), как это было показано на картинке выше. После этого проинсталлировать политики и подождать некоторое время (в зависимости от размеров сети и количества шлюзов). С результатом оценки конфигураций можно ознакомиться на соответствующей вкладке Compliance в консоли SmartDashboard:

Рис. 2.5 Оценка конфигурации

2.5 Оценка конфигурации

Проверка безопасности текущих настроек в соответствии с рекомендациями Check Point.

Firewall Best Practices

1. Присутствует правило Management (название может отличаться):

Рис. 2.6 Правило Management

Данное правило используется для доступа с сервера управления (Management Server) и компьютера администратора к шлюзу безопасности (Security Gateway). Остальным доступ должен быть запрещен.

2. Присутствует правило Stealth (название может отличаться):

Рис. 2.7 Правило Stealth

Данное правило используется для блокирования любой попытки доступа к самому шлюзу, что делает его “невидимым” и исключает возможность несанкционированного доступа. Убедитесь, что это правило расположено ниже чем Management.

3. Присутствует правило Clean up rule (название может отличаться):

Рис. 2.8 Правило Clean up rule

По умолчанию Check Point блокирует все соединения, которые явно не разрешены. Данное правило используется исключительно для логирования всех пакетов, которые и без этого были бы заблокированы. Правило должно быть самым последним в списке.

Данное правило используется исключительно для логирования всех пакетов, которые и без этого были бы заблокированы. Правило должно быть самым последним в списке.

4. Присутствует правило Do Not Log (название может отличаться) для которого отключено логирование:

Рис. 2.9 Правило Do Not Log

Данное правило используется для фильтрования “паразитного” широковещательного трафика. К такому трафику относятся: udp-high-ports (UDP ports > 1024-65535), domain-udp, bootp, NBT (NetBios), rip (список может отличаться, в зависимости от вашей сети). Логирование отключается намеренно, дабы не перегружать логи межсетевого экрана бесполезной информацией. Правило должно находиться как можно выше в списке (лучше первым).

5. В списках доступа в колонке источник (source) отсутствует значение Any, т.е. любой трафик. Всегда указывайте конкретный источник в правилах, будь то сеть или хост. За исключением правил Stealth, Clean up rule, Do Not Log.

6. Отсутствуют правила разрешающие весь трафик (any any accept).

7. Запрещен входящий Internet трафик для сегментов Бухгалтерии (Finance) и Отдела кадров (HR).

8. Запрещен FTP трафик из сети Internet в DMZ.

9. Отсутствуют неиспользуемые правила. В консоли SmartDashboard можно просматривать счетчик совпадений по каждому списку доступа:

Рис. 2.10 Счетчик совпадений

Если счетчик показывает нулевое значение или последнее совпадение (Last hit) было более чем 6 месяцев назад, то рекомендуется удалить данное правило, дабы не перегружать общий список.

10. Для всех правил в поле Track выставлена опция Log. Кроме правила Do Not Log. Так вы сможете логировать все важные события исключая широковещательный трафик.

11. Для всех правил указано “адекватное” имя и присутствует комментарий, поясняющий назначение этого правила.

12. На всех шлюзах включено логирование.

На всех шлюзах включено логирование.

Рис. 2.11 Логирование

В качестве Лог-сервера может выступать сервер управления (Management Server) либо другое стороннее решение (возможно использование SIEM или Log Management систем).

13. На всех шлюзах настроен резервный Лог-сервер. Это позволит сохранить важные сообщения в случае отказа основного Лог-сервера.

14. На всех шлюзах также включена функция локального хранения логов. Это позволит сохранить информацию о событиях в случае недоступности Лог-сервер.

15. На всех шлюзах настроено создание нового Лог-файла при достижении определенного размера старого.

Рис. 2.12 Создание нового Лог-файла

Это значительно ускорит обработку логов (отображение, поиск). Вернуться к более старым логам можно будет переключив Лог-файл.

16. На всех шлюзах настроены уведомления сигнализирующие о заканчивающемся дисковом пространстве. Уровень срабатывания выбирается в зависимости от общего объема жесткого диска. Как правило порог выставляется в районе 50-100 МБайт.

Уровень срабатывания выбирается в зависимости от общего объема жесткого диска. Как правило порог выставляется в районе 50-100 МБайт.

17. На всех шлюзах настроено удаление старых Лог-файлов при заканчивающемся дисковом пространстве. Уровень срабатывания выбирается в зависимости от общего объема жесткого диска. Как правило порог выставляется в районе 50 МБайт.

18. На всех шлюзах настроены скрипты, которые выполняются перед удалением старых Лог-файлов.

Рис. 2.13 Настроены скрипты, которые выполняются перед удалением старых Лог-файлов

С помощью данной функции можно убедиться, что созданы бэкапы логов.

19. В глобальных настройках включено логирование для “VPN packet handling errors”, “VPN successful key exchange”, “VPN configuration & key exchange errors”, “Administrative notifications”, “Packet is incorrectly tagged” и “Packet tagging brute force attack”:

Рис. 2. 14 Глобальные настройки

14 Глобальные настройки

20. На всех шлюзах включен Anti-Spoofing в режиме prevent (для всех интерфейсов):

Рис. 2.15 Включен Anti-Spoofing в режиме prevent

21. В глобальных настройках (global properties) проверьте значения временных интервалов по умолчанию для stateful inspection:

Рис. 2.16 Проверьте значения временных интервалов по умолчанию для stateful inspection

В случае необходимости измените в соответствии с требованиями вашей сети.

22. Для полей “Drop out of state TCP packets”, “Drop out of state ICMP packets” и “Drop out of state SCTP packets” включено Log on drop (смотри картинку выше).

23. В свойствах каждого шлюза включен счетчик Hit Count:

Рис. 2.17 Счетчик Hit Count

Это позволит видеть кол-во совпадений по каждому правилу (списку доступа) и удалять неиспользуемые.

24. В настройках оптимизации шлюза укажем максимальное количество конкурентных сессий.

В настройках оптимизации шлюза укажем максимальное количество конкурентных сессий.

Рис. 2.18 Настройки автоматизации

Этот параметр зависит от модели шлюза и позволяет предотвратить перегрузку.

25. В глобальных настройках (global properties) пароли учетных записей пользователей (User Accounts) и администраторов (Administartor Accounts) истекают не позднее чем через 180 дней.

Рис. 2.19 Глобальные настройки

Также должно быть настроено оповещение об истекающем пароле.

26. При интеграции с Active Directory настроена смена пароля:

2.20 Смена пароля

27. В глобальных настройках (global properties) активирована блокировка Администраторов. Учетная запись блокируется на 30 минут в случае 3-х неудачных попыток входа.

Рис. 2.21 Активирована блокировка Администраторов

Также настроено уведомление о блокировке и сброс сессии управления, неактивной в течении 15 минут.

28. В свойствах шлюзов выставлена опция “Rematch connections”.

Рис. 2.22 Свойство шлюзов

Это позволит блокировать запрещенные соединения сразу после установки новой политики и не ждать окончания сессии.

29. Настроена синхронизация времени (NTP)

Рис. 2.23 Настройка синхронизация времени

Это позволит видеть актуальную дату и время для всех событий (логов).

Заключение

После всего изложенного материала можно заключить следующее.

На сегодняшний день лучшей защитой от компьютерных преступников является брандмауэр, правильно установленный и подобранный для каждой сети. И хотя он не гарантирует стопроцентную защиту от профессиональных взломщиков, но зато усложняет им доступ к сетевой информации, что касается любителей, то для них доступ теперь считается закрытым.

В процессе выполнения курсовой работы были изучены следующие вопросы:

Определение межсетевого экрана или брандмауэра

История создания брандмауэров

Фильтрация трафика

Классификация межсетевых экранов или брандмауэров

Формы межсетевых экранов

Реализация брандмауэров

Ограничения межсетевого экрана

Классы защищенности брандмауэров

Стандартизация брандмауэров

Настройка брандмауэров

Список литературы

- О.

Р. Лапонина. Межсетевое экранирование. «ИНТУИТ», М., 2009;

Р. Лапонина. Межсетевое экранирование. «ИНТУИТ», М., 2009; - Девид Чемпен, Энди Фокс. Брандмауэры Cisco Secure PIX. «Вильямс», М., 2009;

- Т.А. Биячуев. Безопасность корпоративных сетей. Спб., 2008;

- А.Ю. Щеглов. Защита компьютерной сети от несанкционированного доступа. «НиТ», Спб., 2009;

- Оглтри Firewalls. Практическое применение межсетевых экранов / Оглтри, Терри. — М.: ДМК Пресс, 2014. — 400 c.

- Рассел, Джесси Межсетевой экран / Джесси Рассел. — М.: Книга по Требованию, 2012. — 116 c.

- Хендерсон, Лайза Межсетевое взаимодействие / Лайза Хендерсон , Том Дженкинс. — М.: Век +, Горячая Линия — Телеком, Энтроп, 2014. — 316 c.

- http://securitylab.ru

- http://cisco.com

- http://zonealarm.com

- http://hub.ru

Помогаю с учёбой — Преподаватель Анна Евкова

Рада видеть вас |

Я, Анна Евкова, бывший преподаватель Самарского института информатики и вычислительной техники и моя команда преподавателей поможем вам справиться с трудностями в заданиях. Мы поможем с любым заданием от простого заказа в одну формулу, или если у вас будет заказ на написание большой работы примерно на 198 страниц — мы это тоже умеем!

Я всегда в вашем смартфоне, заказывайте где удобно и когда удобно — просто прислав файлы

Все заказы выполняются качественно, профессионально и высылаются раньше срока. Каждый выполненный заказ проходит проверку на плагиат, вы не сдадите на проверку одинаковую с кем-то работу. Ваш заказ будет уникальным!

Подготовимся онлайн совместно со мной или с преподавателем из моей команды, проработаем базовые темы, освоим сложные разделы, отработаем экзаменационные задания и подойдём к сдаче любого предмета максимально подготовленным и расскажем все секреты.

Лучшие университеты мира: МГУ и MIT

Моя видео презентация:

Пять простых шагов и всё будет на ❝отлично❞

Шаг 1. Сфотографируйте задание так, чтобы изображение было максимально четким. В чат прикрепите необходимые для выполнения вашей работы, лекции, учебники, методички и т. д. (если имеются). При необходимости напишите дополнительные пояснения.

Шаг 2. Все файлы пришлите мне в чат в Telegram.

После этого я изучу и оценю. (Не забывайте чем больше времени, тем меньше цена!)

Шаг 3. Если всё понравится — оплатите. Оплатить можно с помощью баланса мобильного телефона, картой Visa и MasterCard, а также через Apple Pay и Google Pay.

Шаг 4. Приступаю к работе. Все необходимые требования и сроки будут соблюдены. Более 78% заказов отправляются в чат раньше указанного времени.

Шаг 5. Получаете заказ в чат. Если у вас возникнут вопросы, я подробно отвечу. Гарантия на заказ действует 1 год. В течение этого времени ошибки в заказе будут исправлены.

ТОП 5 ответов на ваши вопросы

Как вы работаете?

Для того, чтобы разобраться с этим вопросом, предлагаю ознакомиться с простым алгоритмом:

- Вы присылаете необходимые файлы с описанием в Telegram.

- Я знакомлюсь с файлами, и оцениваю заказ.

- Вы оплачиваете заказ.

- Я, или преподаватель, начинаем работу над заказом.

- В согласованный срок, или раньше, Вы получаете свою работу файлом в чат.

Какая будет цена?

Невозможно ответить на этот вопрос не изучив файлы. Стоимость определяется исходя из нескольких важных факторов: уровень сложности задания, определенные требования к оформлению.

Для точной оценки стоимости присылайте файлы в чат в Telegram. Например: лекции, методички, учебники (если такие имеются).

Какой срок выполнения?

Минимальный срок выполнения заказа варьируется от 2 до 4 дней. Главное помнить, что для срочных заказов цена будет увеличиваться, а срок выполнения сокращаться.

Как происходит оплата?

Оплатить можно с помощью баланса мобильного телефона, картой Visa и MasterCard, а также через Apple Pay и Google Pay.

Какие гарантии?

Любые ошибки, допущенные мной или преподавателем в заказе, исправим в течении 1 года.

Что обо мне говорят студенты и школьники

Разместила отзывы с Ютуба и чуть ниже с Вконтакте, остальные отзывы на моём ютуб канале и социальных сетях.

youtube.com/embed/Y24fQDY2yg0″> youtube.com/embed/CSFGhSsQzXc»>

Правовые документы:

Условия использования

Политика конфиденциальности

Брандмауэр в сетевой безопасности | Интерактивная справка по назначению

Поскольку количество киберпреступлений быстро растет, брандмауэр установил защищенные шлюзы между внутренней и ненадежной сетью. Это могут быть аппаратные, программные или комбинированные устройства, защищающие сеть от атаки вредоносного ПО, утечки конфиденциальной информации и других угроз безопасности. Общий синтаксис брандмауэра содержит набор задач, разрешающих или блокирующих сетевой трафик (Artemetal. 2018).

Это могут быть аппаратные, программные или комбинированные устройства, защищающие сеть от атаки вредоносного ПО, утечки конфиденциальной информации и других угроз безопасности. Общий синтаксис брандмауэра содержит набор задач, разрешающих или блокирующих сетевой трафик (Artemetal. 2018).

Первый брандмауэр, о котором сообщается, называется Packet Firewall, который появился в 1987. Многие компании и организации использовали брандмауэр для обеспечения средств фильтрации трафика, а также для мониторинга входящего и исходящего взаимодействия в рамках интернет-инфраструктуры. Таким образом, в области технологий информационных сетей брандмауэр работает как основная технология, привлекающая всеобщее внимание. В этой статье мы собираемся обсудить полезные аспекты технологии брандмауэра, определяющие ее применение и то, как она работает.

Брандмауэр Generations- Решение принято брандмауэром

разрешить ли сеть на основе набора правил. Этот набор правил

не статично. До 1980-е годы, предшественники брандмауэра для сети

безопасности были маршрутизаторы, так как это стало полезным для предотвращения проблем с сетью. Тем не менее,

исправление установленных правил, присутствующих в генерации брандмауэра, превратилось в

серьезная проблема, требующая решения (Diley, 2020)

До 1980-е годы, предшественники брандмауэра для сети

безопасности были маршрутизаторы, так как это стало полезным для предотвращения проблем с сетью. Тем не менее,

исправление установленных правил, присутствующих в генерации брандмауэра, превратилось в

серьезная проблема, требующая решения (Diley, 2020)

- Первое поколение (брандмауэры с фильтрацией пакетов) — Пакетный брандмауэр проверяет пакеты между устройствами. Если пакеты не соответствуют набору фильтров пакетов, их можно либо отклонить, либо молча отбросить. При этом каждый пакет обрабатывается отдельно. Согласно 9Назначение 0007 помогает экспертам

- Брандмауэр второго поколения – Межсетевой экран с отслеживанием состояния поддерживает научные знания между конечными точками, получая доступ к двум IP-адресам через четырехуровневую модель OSI.

- Брандмауэр третьего поколения или брандмауэр приложений — Эта расширенная версия брандмауэра способна фильтровать пакеты любых уровней. Он умело распознает, используется ли определенный протокол, такой как HTTP, неправильно или нет.

- Брандмауэр нового поколения (NGFW) — Брандмауэр нового поколения может блокировать современные вредоносные программы и атаки на уровне приложений (Wilston.N, 2019). Он включает в себя глубокую проверку упаковки, проверку приложений SSL/SSH и множество функций для защиты устройств от атаки вредоносных программ.

С появлением Интернета становится очевидным необходимость установки заблокированных служб сетевой безопасности для защиты удобства использования и интеграции данных. Брандмауэр может изменять URL-ссылку, блокировать текущие возникающие угрозы, такие как ботнеты, против известных вредоносных программ, нацеленных на операционную систему.

Брандмауэр может изменять URL-ссылку, блокировать текущие возникающие угрозы, такие как ботнеты, против известных вредоносных программ, нацеленных на операционную систему.

Эти новые предложения от производителей межсетевых экранов обеспечивают доступ к сквозной видимости, непрерывной оценке доверия и детализированному контролю доступа. Чтобы узнать больше о технологии брандмауэра, вы можете получить помощь от экспертов

онлайн-помощи по заданию . Как работает брандмауэр?

Как работает брандмауэр? Брандмауэр работает по набору правил, соответствует применяемому сетевому трафику. Правила могут быть установлены в соответствии с потребностями и политики безопасности. Брандмауэр защищает трафик на своей конечной точке, называемой портами. Например, информация с IP-адреса 178.11.121 разрешена пункт назначения 179.11.122 более 23. Большая часть трафика, проходящего через брандмауэр, принадлежит к одному из основных протоколов, таких как TCP, UDP или ICMP. TCP и UDP имеют порт числа, в то время как ICMP использует код определенного типа, что обычно облегчает задачу пакета.

Недостатки межсетевого экрана Вопросы, связанные с компьютерными угрозами

появились в качестве рабочих инструментов. Одним из таких примеров является утечка данных. Окна

компьютеры могут иметь бесплатный брандмауэр, но это не гарантирует наилучшего

защиты своих пользователей (Mäkelä, P. (2020). С другой стороны, если пользователь не

используйте брандмауэр правильно, это может привести к ложному впечатлению пользователя. Это может

ограничивать авторизованные ресурсы для доступа к ценной информации. Фактически,

брандмауэр не может защитить сервис от шпионских программ, троянов и червей

передается с портативного жесткого диска, дискеты и т. д.

Это может

ограничивать авторизованные ресурсы для доступа к ценной информации. Фактически,

брандмауэр не может защитить сервис от шпионских программ, троянов и червей

передается с портативного жесткого диска, дискеты и т. д.

Поскольку киберугрозы быстро растут, брандмауэр сдерживает злоумышленника и предотвращает атаки вредоносных программ. Многие компании и организации использовали брандмауэр для обеспечения средств фильтрации трафика, а также для мониторинга входящего и исходящего взаимодействия в интернет-инфраструктуре. Брандмауэр принимает решение о разрешении сети на основе набора правил. Этот набор правил не является статическим. Тем не менее, исправление установленных правил, присутствующих в генерации брандмауэра, превратилось в серьезную проблему, требующую решения. Брандмауэр может изменять URL-ссылку, блокировать текущие возникающие угрозы, такие как ботнеты, против известных вредоносных программ, нацеленных на операционную систему. Согласно исследованиям, новое предложение от производителей межсетевых экранов обеспечивает доступ к конечной информации, непрерывную оценку доверия и детальный контроль доступа. Когда мы говорим о недостатках, компьютеры Windows могут иметь бесплатный брандмауэр, но это не обеспечивает наилучшую защиту для пользователей. С другой стороны, если пользователь не использует брандмауэр должным образом, это может привести к ложному впечатлению пользователя.

Согласно исследованиям, новое предложение от производителей межсетевых экранов обеспечивает доступ к конечной информации, непрерывную оценку доверия и детальный контроль доступа. Когда мы говорим о недостатках, компьютеры Windows могут иметь бесплатный брандмауэр, но это не обеспечивает наилучшую защиту для пользователей. С другой стороны, если пользователь не использует брандмауэр должным образом, это может привести к ложному впечатлению пользователя.

Артем Воронков, Леонардо А. Мартуччи, Стефан Линдског (2018). Измерение удобства использования наборов правил брандмауэра Получено с сайта https://ieeexplore.ieee.org/abstract/document/8978923

Allied Market Research (2020 г.) Обзор рынка брандмауэров следующего поколения – 2025 г., получено с

https:// www.alliedmarketresearch.com/next-generation-firewall-market Чанг, Рокки (2002). «Защита от распределенных атак типа «отказ в обслуживании», основанных на флудах: учебное пособие». Журнал связи IEEE . 40 (10): 42–43.

Журнал связи IEEE . 40 (10): 42–43.

Дилли, Дж. А., Лагейт, П., Саммерс, Дж. Ф., и Деванно, Т. (2020). Заявка на патент США № 16/266,335 . Forcepoint (2020 г.). Что такое брандмауэр? Брандмауэры определены, объяснены и исследованы Получено с

https://www.forcepoint.com/cyber-edu/firewall

Кишан Нойпен, Рами Дж. Хаддад, Ли Чен (2019) Брандмауэр нового поколения для сетевой безопасности: обзор Получено с

https://www.semanticscholar.org/paper/Next-Generation-Firewall-for-Network-Security%3A-A-Neupane-Haddad/88f3e34e36b956483ccc276fb767c2dc9261742a

Мякеля, П. (2020). Компьютерные угрозы и меры противодействия в современном мире.

Уильям Р. Чесвик, Стивен М. Белловин, Авиэль Д. Рубин (2003)». Брандмауэры и интернет-безопасность: защита от коварных хакеров

Что такое Брандмауэр?

Определение брандмауэра

Брандмауэр — это система безопасности компьютерной сети, которая ограничивает входящий, исходящий или внутренний интернет-трафик.

Это программное обеспечение или специальный программно-аппаратный блок функционирует путем выборочной блокировки или разрешения пакетов данных. Как правило, он предназначен для предотвращения участия кого-либо — внутри или за пределами частной сети — в несанкционированных веб-действиях, а также для предотвращения злонамеренных действий.

Что такое брандмауэр?

Брандмауэры можно рассматривать как закрытые границы или шлюзы, которые управляют перемещением разрешенной и запрещенной веб-активности в частной сети. Этот термин происходит от представления о том, что физические стены являются преградами для замедления распространения огня до тех пор, пока службы экстренной помощи не смогут его потушить. Для сравнения, брандмауэры сетевой безопасности предназначены для управления веб-трафиком — обычно они предназначены для замедления распространения веб-угроз.

Брандмауэры создают «узкие места» для направления веб-трафика, в которых они затем проверяются по набору запрограммированных параметров и предпринимаются соответствующие действия. Некоторые брандмауэры также отслеживают трафик и подключения в журналах аудита, чтобы определить, что было разрешено, а что заблокировано.

Брандмауэры обычно используются для защиты границ частной сети или ее хост-устройств. Таким образом, брандмауэры являются одним из инструментов безопасности в более широкой категории контроля доступа пользователей. Эти барьеры обычно устанавливаются в двух местах — на выделенных компьютерах в сети или на компьютерах пользователей и самих конечных точках (хостах).

Кто изобрел брандмауэры?

Изобретение брандмауэра следует рассматривать как «продолжающееся». Это потому, что он постоянно развивается, и в его развитие и эволюцию вовлечено множество «создателей».

С конца 1980-х до середины 90-х каждый создатель расширял различные компоненты и версии, связанные с брандмауэром, прежде чем он стал продуктом, используемым в качестве основы для всех современных брандмауэров.

Брайан Рид, Пол Викси и Джефф Могул

В конце 1980-х Могул, Рид и Викси занимали должности в Digital Equipment Corp (DEC) в разработке технологии фильтрации пакетов, которая станет ценной для будущих брандмауэров. Это привело к концепции проверки внешних соединений до того, как они вступят в контакт с компьютерами во внутренней сети. Хотя некоторые могут рассматривать этот пакетный фильтр как первый брандмауэр, это была скорее компонентная технология, которая поддерживала будущие «настоящие» системы брандмауэра.

Дэвид Пресотто, Джанардан Шарма, Кшитиджи Нигам, Уильям Чесвик и Стивен Белловин

В конце 80-х — начале 90-х годов различные сотрудники AT&T Bell Labs исследовали и разработали раннюю концепцию брандмауэра шлюза на уровне канала. Это был первый брандмауэр, который проверял и разрешал текущие соединения, а не повторял повторную авторизацию после каждого пакета данных. Пресотто, Шарма и Нигам разработали межсетевой шлюз с 1989 по 1990 г.91.

Маркус Ранум

С 1991 по 1992 год Ранум изобрел прокси-серверы безопасности в DEC, которые стали жизненно важным компонентом первого продукта брандмауэра прикладного уровня — продукта Secure External Access Link (SEAL) на основе прокси-сервера 1991 года. Это было расширение работы Рида, Викси и Могула в DEC, и это был первый коммерчески выпущенный межсетевой экран.

w3.org/1999/xhtml»> Гил Швед и Нир ЗукС 1993 по 1994 год в Check Point основатель компании Гил Швед и плодовитый разработчик Нир Зук сыграли важную роль в разработке первого широко распространенного и удобного в использовании межсетевого экрана — Firewall-1. Гил Швед изобрел и подал патент США на государственную инспекцию в 1993. За этим последовала работа Нира Зука над простым в использовании графическим интерфейсом для Firewall-1 1994 года, который имел жизненно важное значение для более широкого внедрения брандмауэров на предприятиях и в домах в обозримом будущем.

Эти разработки сыграли важную роль в формировании продукта брандмауэра, который мы знаем сегодня, каждый из которых используется в той или иной степени во многих решениях кибербезопасности.

Почему брандмауэр важен

Сети без защиты уязвимы для любого трафика, пытающегося получить доступ к вашим системам. Вредоносный или нет, сетевой трафик всегда должен проверяться.

Вредоносный или нет, сетевой трафик всегда должен проверяться.

Подключение персональных компьютеров к другим ИТ-системам или Интернету открывает целый ряд положительных возможностей. Простое сотрудничество с другими, объединение ресурсов и расширенные творческие возможности могут быть достигнуты за счет полной защиты сети и устройств. Взлом, кража личных данных, вредоносное ПО и онлайн-мошенничество — это распространенные угрозы, с которыми могут столкнуться пользователи, когда они раскрывают себя, подключая свои компьютеры к сети или Интернету.

После обнаружения злоумышленником ваша сеть и устройства могут быть легко обнаружены, быстро доступны и подвержены повторяющимся угрозам. Круглосуточное подключение к Интернету повышает риск этого (поскольку ваша сеть может быть доступна в любое время).

Проактивная защита имеет решающее значение при использовании любой сети. Пользователи могут защититься от самых страшных опасностей, возведя невидимую стену, чтобы отфильтровать эти угрозы. К счастью, невидимая стена уже существует — она известна как брандмауэр.

Пользователи могут защититься от самых страшных опасностей, возведя невидимую стену, чтобы отфильтровать эти угрозы. К счастью, невидимая стена уже существует — она известна как брандмауэр.

Как работает брандмауэр?

Брандмауэр решает, какой сетевой трафик разрешен, а какой считается опасным. По сути, он работает, отфильтровывая хорошее от плохого или надежное от ненадежного. Однако, прежде чем мы углубимся в детали, мы должны сначала понять структуру веб-сетей, прежде чем объяснять, как работает брандмауэр для фильтрации между ними.

Брандмауэры предназначены для защиты частных сетей и конечных устройств внутри, известных как сетевые хосты.

Сетевые хосты — это устройства, которые «разговаривают» с другими хостами в сети. Они отправляют и получают между внутренними сетями, а также исходящие и входящие между внешними сетями.

Ваши компьютеры и другие конечные устройства используют сети для доступа в Интернет и друг к другу. Однако Интернет сегментирован на подсети или «подсети» для обеспечения безопасности и конфиденциальности.

Основные сегменты подсети следующие:

- Внешние общедоступные сети обычно относятся к общедоступному/глобальному Интернету или различным экстрасетям.

- Внутренняя частная сеть определяет домашнюю сеть, корпоративные интрасети и другие «закрытые» сети.

- Сети периметра подробные пограничные сети, состоящие из хостов-бастионов — компьютерные хосты, выделенные с повышенной безопасностью, готовые выдержать внешнюю атаку. В качестве защищенного буфера между внутренней и внешней сетями их также можно использовать для размещения любых внешних служб, предоставляемых внутренней сетью (например, серверов для Интернета, почты, FTP, VoIP и т.

д.). Они более безопасны, чем внешние сети, но менее безопасны, чем внутренние. Они не всегда присутствуют в более простых сетях, таких как домашние сети, но часто могут использоваться в корпоративных или национальных интрасетях.

д.). Они более безопасны, чем внешние сети, но менее безопасны, чем внутренние. Они не всегда присутствуют в более простых сетях, таких как домашние сети, но часто могут использоваться в корпоративных или национальных интрасетях.

Экранирующие маршрутизаторы — это специализированные шлюзовые компьютеры, размещаемые в сети для ее сегментации. Они известны как домашние брандмауэры на сетевом уровне. Двумя наиболее распространенными моделями сегментов являются экранированный брандмауэр хоста и экранированный брандмауэр подсети.

- Брандмауэры экранированных узлов используют один экранирующий маршрутизатор между внешней и внутренней сетями, известный как дроссельный маршрутизатор. Эти сети являются двумя подсетями данной модели.

- Экранированные брандмауэры подсети используют два экранирующих маршрутизатора — один, известный как маршрутизатор доступа , между внешней сетью и сетью периметра, а другой, обозначенный как дроссельный маршрутизатор , между внешней сетью и внутренней сетью.

Это создает три подсети соответственно.

Это создает три подсети соответственно.

Как упоминалось ранее, брандмауэр может размещаться как на сетевом периметре, так и на хост-компьютерах. Для этого он размещается между одним компьютером и его подключением к частной сети.

- Сетевые брандмауэры предполагают применение одного или нескольких брандмауэров между внешними сетями и внутренними частными сетями. Они регулируют входящий и исходящий сетевой трафик, отделяя внешние общедоступные сети, такие как глобальный Интернет, от внутренних сетей, таких как домашние сети Wi-Fi, корпоративные интрасети или национальные интрасети. Сетевые брандмауэры могут иметь форму любого из следующих типов устройств: выделенное аппаратное, программное и виртуальное.

- Хост-брандмауэры или «программные брандмауэры» предполагают использование брандмауэров на отдельных пользовательских устройствах и других конечных точках частной сети в качестве барьера между устройствами в сети.

Эти устройства или хосты получают индивидуальное регулирование трафика, входящего и исходящего от определенных компьютерных приложений. Хост-брандмауэры могут работать на локальных устройствах как служба операционной системы или приложение для обеспечения безопасности конечных точек. Хост-брандмауэры также могут глубже проникать в веб-трафик, фильтруя его на основе HTTP и других сетевых протоколов, позволяя управлять тем, какой контент поступает на ваш компьютер, а не только тем, откуда он поступает.

Эти устройства или хосты получают индивидуальное регулирование трафика, входящего и исходящего от определенных компьютерных приложений. Хост-брандмауэры могут работать на локальных устройствах как служба операционной системы или приложение для обеспечения безопасности конечных точек. Хост-брандмауэры также могут глубже проникать в веб-трафик, фильтруя его на основе HTTP и других сетевых протоколов, позволяя управлять тем, какой контент поступает на ваш компьютер, а не только тем, откуда он поступает.

Сетевые брандмауэры требуют настройки для широкого круга подключений, в то время как хост-брандмауэры можно настроить в соответствии с потребностями каждой машины. Тем не менее, хост-брандмауэры требуют больше усилий для настройки, а это означает, что сетевые устройства идеально подходят для комплексного контроля. Но использование обоих брандмауэров в обоих местах одновременно идеально для многоуровневой системы безопасности.

w3.org/1999/xhtml»> Фильтрация трафика через брандмауэр использует предварительно установленные или динамически изученные правила для разрешения и отклонения попыток подключения. Эти правила определяют, как брандмауэр регулирует поток веб-трафика через вашу частную сеть и частные компьютерные устройства. Независимо от типа, все брандмауэры могут фильтровать по некоторым сочетаниям из следующего:- Источник: Откуда предпринимается попытка подключения.

- Пункт назначения: Место, куда будет направлена попытка подключения.

- Содержание: Что пытается отправить попытка подключения.

- Пакетные протоколы: На каком «языке» пытается установить соединение для передачи своего сообщения. Среди сетевых протоколов, которые узлы используют для «общения» друг с другом, TCP/IP является основным протоколом, используемым для связи через Интернет и внутри интрасети/подсетей.

Другие стандартные протоколы включают IMCP и UDP.

Другие стандартные протоколы включают IMCP и UDP. - Протоколы приложений: Общие протоколы включают HTTP, Telnet, FTP, DNS и SSH.

Источник и получатель сообщаются с помощью адресов и портов интернет-протокола (IP). IP-адреса — это уникальные имена устройств для каждого хоста. Порты — это подуровни любого исходного и целевого хост-устройства, аналогичные офисным помещениям в более крупном здании. Порты обычно назначаются для определенных целей, поэтому некоторые протоколы и IP-адреса, использующие необычные порты или отключенные порты, могут вызывать беспокойство.

Используя эти идентификаторы, брандмауэр может решить, следует ли отбрасывать пакет данных, пытающийся установить соединение, — молча или с ответом об ошибке отправителю — или пересылать.

Что делает безопасность брандмауэра?

w3.org/1999/xhtml»> Концепция брандмауэра сетевой безопасности предназначена для сужения поверхности атаки в сети до одной точки контакта. Вместо того, чтобы каждый хост в сети был напрямую подключен к большому Интернету, весь трафик должен сначала пройти через брандмауэр. Поскольку это работает и в обратном порядке, брандмауэр может фильтровать и блокировать неразрешенный трафик, как входящий, так и исходящий. Кроме того, брандмауэры используются для создания контрольного журнала попыток сетевых подключений для повышения уровня безопасности.Поскольку фильтрация трафика может быть набором правил, установленных владельцами частной сети, это создает настраиваемые варианты использования брандмауэров. Популярные варианты использования включают управление следующим:

- Проникновение от злоумышленников: Нежелательные подключения из источника со странным поведением могут быть заблокированы.

Это может предотвратить прослушивание и сложные постоянные угрозы (APT).

Это может предотвратить прослушивание и сложные постоянные угрозы (APT). - Родительский контроль: Родители могут запретить своим детям просматривать откровенный веб-контент.

- Ограничения просмотра веб-страниц на рабочем месте: Работодатели могут запрещать сотрудникам использовать корпоративные сети для доступа к непродуктивным услугам и контенту, например к социальным сетям.

- Интранет, контролируемый на национальном уровне: Национальные правительства могут блокировать доступ внутренних жителей к веб-контенту и услугам, которые потенциально могут противоречить национальному руководству или его ценностям.

Примечательно, что брандмауэры не очень эффективны в следующих случаях:

- Выявление эксплойтов законных сетевых процессов: Брандмауэры не предвидят намерения человека, поэтому они не могут определить, предназначено ли «законное» соединение для злоумышленных целей.

Например, мошенничество с IP-адресами (подмена IP-адресов) происходит из-за того, что брандмауэры не проверяют исходный и целевой IP-адреса.

Например, мошенничество с IP-адресами (подмена IP-адресов) происходит из-за того, что брандмауэры не проверяют исходный и целевой IP-адреса. - Предотвращение подключений, которые не проходят через брандмауэр: Сетевые брандмауэры сами по себе не остановят вредоносную внутреннюю активность. Внутренние брандмауэры, такие как межсетевые экраны на основе хоста, должны присутствовать в дополнение к брандмауэру периметра, чтобы разделить вашу сеть и замедлить движение внутренних «пожаров».

- Обеспечить надлежащую защиту от вирусов: Хотя соединения, несущие вредоносный код, могут быть остановлены, если они не занесены в белый список, соединение, считающееся приемлемым, может по-прежнему доставлять эти угрозы в вашу сеть. Если брандмауэр пропускает соединение в результате неправильной настройки или эксплуатации, все равно потребуется антивирусная защита для очистки от любых проникающих вредоносных программ или вирусов.

Различные типы брандмауэров используют различные методы фильтрации. Хотя каждый тип был разработан, чтобы превзойти предыдущие поколения брандмауэров, большая часть основных технологий передавалась из поколения в поколение.

Типы межсетевых экранов отличаются своим подходом к:

- Отслеживанию соединений

- Правила фильтрации

- Журналы аудита

Каждый тип работает на разных уровнях стандартизированной модели связи, модели взаимодействия открытых систем (OSI). Эта модель дает лучшее представление о том, как каждый брандмауэр взаимодействует с соединениями.

Статический брандмауэр с фильтрацией пакетов

Статический брандмауэр с фильтрацией пакетов, также известный как брандмауэр без проверки состояния, работает на сетевом уровне OSI (уровень 3). Они предлагают базовую фильтрацию, проверяя все отдельные пакеты данных, отправляемые по сети, в зависимости от того, откуда они и куда они пытаются попасть. Примечательно, что ранее принятые соединения не отслеживаются. Это означает, что каждое соединение должно быть повторно одобрено с каждым отправленным пакетом данных.

Они предлагают базовую фильтрацию, проверяя все отдельные пакеты данных, отправляемые по сети, в зависимости от того, откуда они и куда они пытаются попасть. Примечательно, что ранее принятые соединения не отслеживаются. Это означает, что каждое соединение должно быть повторно одобрено с каждым отправленным пакетом данных.

Фильтрация основана на IP-адресах, портах и пакетных протоколах. Эти брандмауэры, как минимум, предотвращают прямое соединение двух сетей без разрешения.

Правила фильтрации устанавливаются на основе списка контроля доступа, созданного вручную. Они очень жесткие, и их трудно надлежащим образом покрыть нежелательным трафиком без ущерба для удобства использования сети. Статическая фильтрация требует постоянной ручной проверки для эффективного использования. Это может быть управляемо в небольших сетях, но сложно в более крупных.

Журналы аудита недоступны для брандмауэров с фильтром пакетов. Это может затруднить отслеживание прошлых и текущих атак, что далеко не идеально для крупных сетей.

Это может затруднить отслеживание прошлых и текущих атак, что далеко не идеально для крупных сетей.

Отсутствие возможности чтения протоколов приложений означает невозможность чтения содержимого сообщения, доставленного в пакете. Без чтения содержимого брандмауэры с фильтрацией пакетов имеют ограниченное качество защиты.

Брандмауэр шлюза уровня канала

Шлюзы уровня канала работают на транспортном уровне (уровень 4). Эти брандмауэры проверяют работоспособность пакетов при попытке соединения и, если они работают нормально, разрешают постоянное открытое соединение между двумя сетями. После этого брандмауэр прекращает контролировать соединение.

Помимо своего подхода к соединениям, шлюз на уровне каналов может быть похож на прокси-брандмауэры.

Текущее неконтролируемое соединение опасно, так как законные средства могут открыть соединение, а затем позволить злоумышленнику беспрепятственно войти.

Брандмауэр Stateful Inspection

Межсетевые экраны Stateful Inspection, также называемые брандмауэрами с динамической фильтрацией пакетов, отличаются от статической фильтрации своей способностью отслеживать текущие соединения и запоминать прошлые. Подобно межсетевым экранам на уровне каналов, они начинались с работы на транспортном уровне (уровень 4). В настоящее время эти брандмауэры могут контролировать многие уровни, включая прикладной уровень (уровень 7).

Как и брандмауэры со статической фильтрацией, брандмауэры с проверкой состояния разрешают или блокируют трафик на основе технических свойств, таких как определенные протоколы передачи пакетов, IP-адреса или порты. Однако эти брандмауэры также уникальным образом отслеживают и фильтруют на основе состояния соединений с помощью таблицы состояний.

Этот брандмауэр обновляет правила фильтрации на основе прошлых событий подключения, зарегистрированных в таблице состояний экранирующим маршрутизатором.

Как правило, решения о фильтрации часто основываются на правилах администратора при настройке компьютера и брандмауэра. Однако таблица состояний позволяет этим динамическим брандмауэрам принимать собственные решения на основе предыдущих взаимодействий, из которых они «извлекли уроки». Например, типы трафика, которые в прошлом вызывали сбои, в будущем будут отфильтрованы. Гибкость Stateful Inspection закрепила за ним статус одного из самых распространенных доступных типов защиты.

Прокси-брандмауэр

Прокси-брандмауэры, также известные как брандмауэры уровня приложений (уровень 7), уникальны в чтении и фильтрации протоколов приложений. Они сочетают в себе проверку на уровне приложений или «глубокую проверку пакетов (DPI)» и проверку с отслеживанием состояния.

Прокси-брандмауэр настолько близок к реальному физическому барьеру, насколько это возможно. В отличие от других типов брандмауэров, он действует как два дополнительных хоста между внешними сетями и внутренними хост-компьютерами, причем один выступает в качестве представителя (или «прокси») для каждой сети.

В отличие от других типов брандмауэров, он действует как два дополнительных хоста между внешними сетями и внутренними хост-компьютерами, причем один выступает в качестве представителя (или «прокси») для каждой сети.

Фильтрация основана на данных уровня приложений, а не только на IP-адресах, портах и базовых пакетных протоколах (UDP, ICMP), как в пакетных брандмауэрах. Чтение и понимание FTP, HTTP, DNS и других команд позволяет проводить более глубокое исследование и перекрестную фильтрацию множества различных характеристик данных.

Как охранник у входа, он просматривает и оценивает входящие данные. Если проблем не обнаружено, данные передаются пользователю.

Недостаток такой жесткой защиты заключается в том, что иногда она мешает входящим данным, которые не представляют угрозы, что приводит к задержкам в работе.

Брандмауэр следующего поколения (NGFW)

w3.org/1999/xhtml»> Развивающиеся угрозы по-прежнему требуют более интенсивных решений, и брандмауэры нового поколения решают эту проблему, сочетая функции традиционного брандмауэра с системами предотвращения вторжений в сеть.Брандмауэры следующего поколения для конкретных угроз предназначены для изучения и выявления конкретных опасностей, таких как сложные вредоносные программы, на более детальном уровне. Чаще используемые предприятиями и сложными сетями, они обеспечивают целостное решение для фильтрации опасностей.

Гибридный брандмауэр

Как следует из названия, гибридные брандмауэры используют два или более типов брандмауэров в одной частной сети.

Примеры брандмауэров

На практике брандмауэр был предметом как восхвалений, так и споров из-за его реального применения. Несмотря на то, что история достижений брандмауэра украшена, этот тип безопасности должен быть реализован правильно, чтобы избежать эксплойтов. Кроме того, известно, что использование брандмауэров сомнительно с этической точки зрения.

Несмотря на то, что история достижений брандмауэра украшена, этот тип безопасности должен быть реализован правильно, чтобы избежать эксплойтов. Кроме того, известно, что использование брандмауэров сомнительно с этической точки зрения.

Великий брандмауэр Китая, интернет-цензура

С 1998 года в Китае действуют внутренние структуры брандмауэра для создания тщательно контролируемой внутренней сети. По своей природе брандмауэры позволяют создавать индивидуальную версию глобального Интернета внутри страны. Они достигают этого, предотвращая использование или доступ к избранным службам и информации в этой национальной интрасети.

Национальная слежка и цензура позволяют постоянно подавлять свободу слова, сохраняя при этом имидж своего правительства. Кроме того, китайский брандмауэр позволяет правительству ограничивать интернет-услуги местными компаниями. Это значительно упрощает регулирование таких вещей, как поисковые системы и службы электронной почты, в интересах правительства.