OAuth 2.0 простым и понятным языком / Хабр

На хабре уже писали про OAuth 1.0, но понятного объяснения того, что такое OAuth 2.0 не было. Ниже я расскажу, в чем отличия и преимущества OAuth 2.0 и, как его лучше использовать на сайтах, в мобильных и desktop-приложениях.

Что такое OAuth 2.0

OAuth 2.0 — протокол авторизации, позволяющий выдать одному сервису (приложению) права на доступ к ресурсам пользователя на другом сервисе. Протокол избавляет от необходимости доверять приложению логин и пароль, а также позволяет выдавать ограниченный набор прав, а не все сразу.

Чем отличаются OpenID и OAuth

Не смотря на то, что объяснений на эту тему уже было много, она по-прежнему вызывает некоторое непонимание.

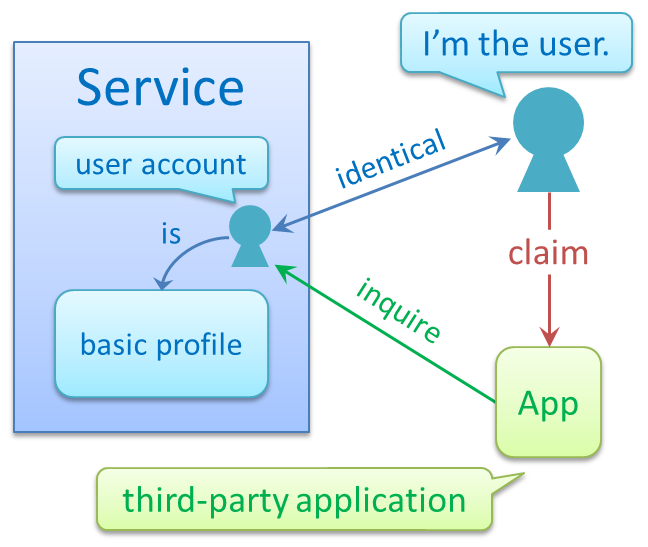

OpenID предназначен для аутентификации — то есть для того, чтобы понять, что этот конкретный пользователь является тем, кем представляется. Например, с помощью OpenID некий сервис Ололо может понять, что зашедший туда пользователь, это именно Рома Новиков с Mail. Ru. При следующей аутентификации Ололо сможет его опять узнать и понять, что, это тот же Рома, что и в прошлый раз.

Ru. При следующей аутентификации Ололо сможет его опять узнать и понять, что, это тот же Рома, что и в прошлый раз.

OAuth же является протоколом авторизации, то есть позволяет выдать права на действия, которые сам Ололо сможет производить в Mail.Ru от лица Ромы. При этом Рома после авторизации может вообще не участвовать в процессе выполнения действий, например, Ололо сможет самостоятельно заливать фотографии на Ромин аккаунт.

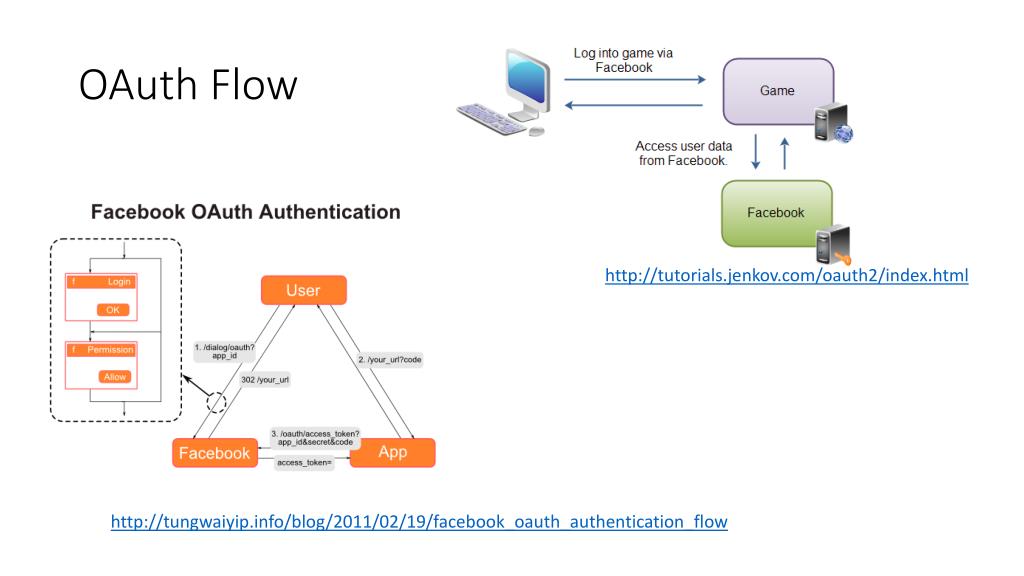

Как работает OAuth 2.0

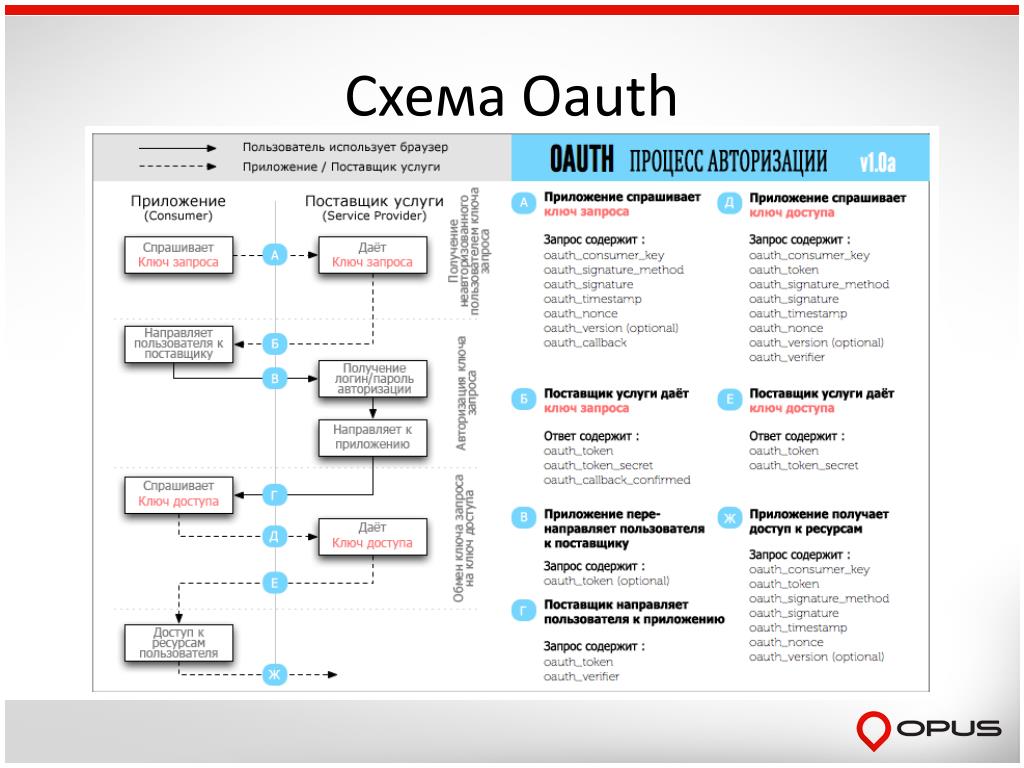

Как и первая версия, OAuth 2.0 основан на использовании базовых веб-технологий: HTTP-запросах, редиректах и т. п. Поэтому использование OAuth возможно на любой платформе с доступом к интернету и браузеру: на сайтах, в мобильных и desktop-приложениях, плагинах для браузеров…

Ключевое отличие от OAuth 1.0 — простота. В новой версии нет громоздких схем подписи, сокращено количество запросов, необходимых для авторизации.

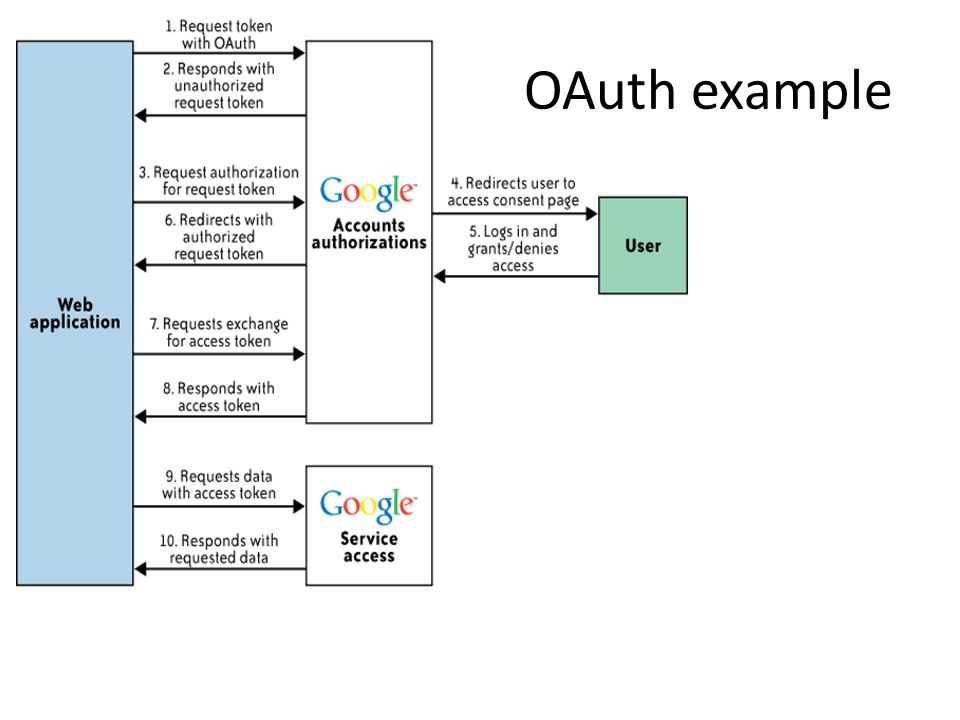

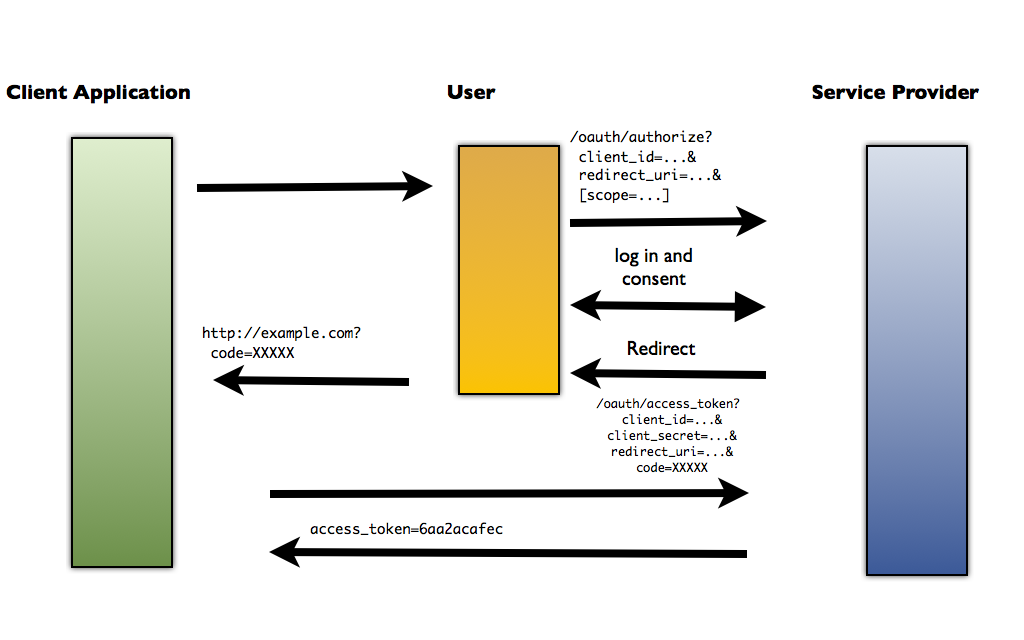

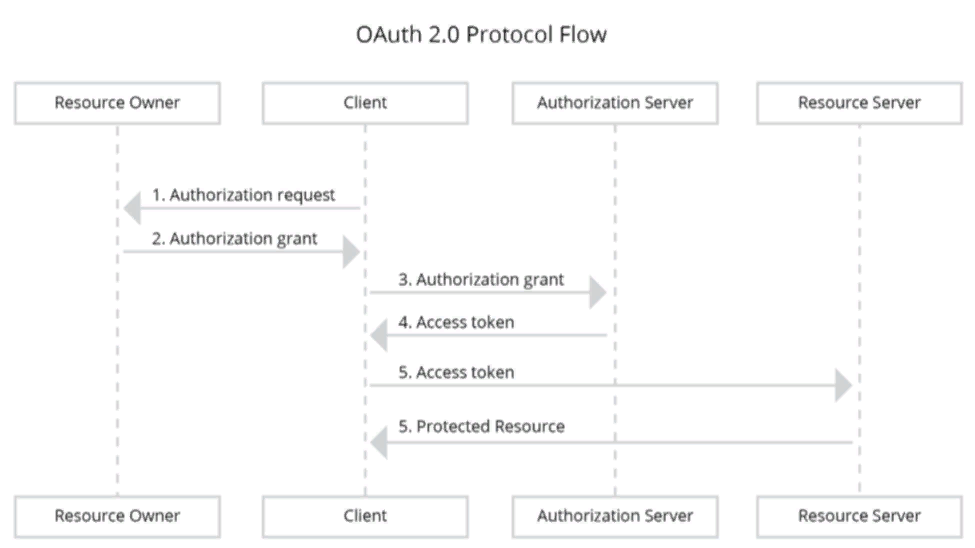

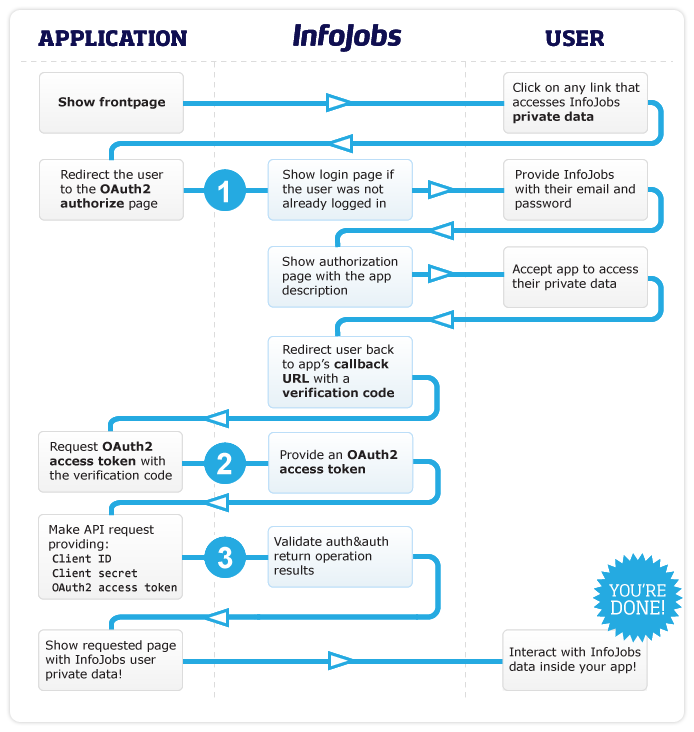

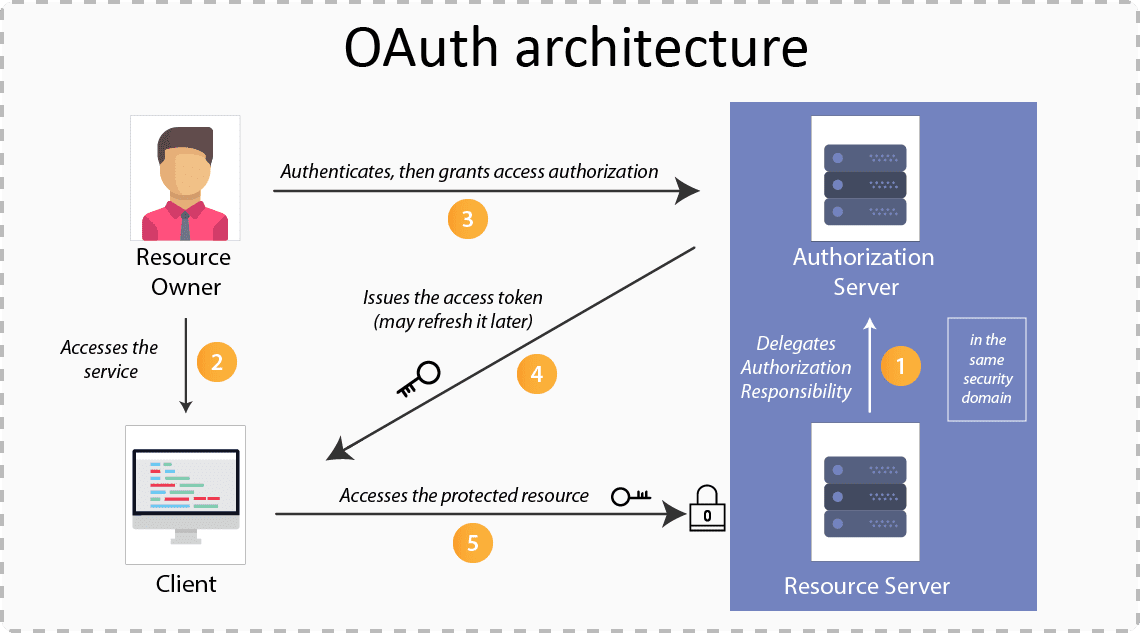

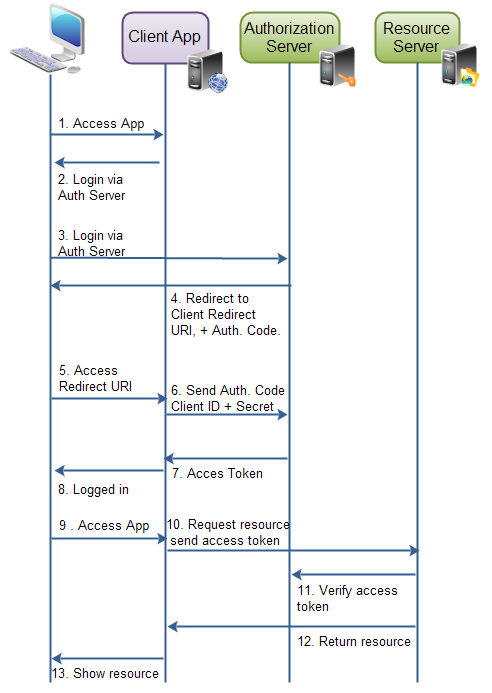

Общая схема работы приложения, использующего OAuth, такова:

- получение авторизации

- обращение к защищенным ресурсам

Результатом авторизации является access token — некий ключ (обычно просто набор символов), предъявление которого является пропуском к защищенным ресурсам.

В протоколе описано несколько вариантов авторизации, подходящих для различных ситуаций:

- авторизация для приложений, имеющих серверную часть (чаще всего, это сайты и веб-приложения)

- авторизация для полностью клиентских приложений (мобильные и desktop-приложения)

- авторизация по логину и паролю

- восстановление предыдущей авторизации

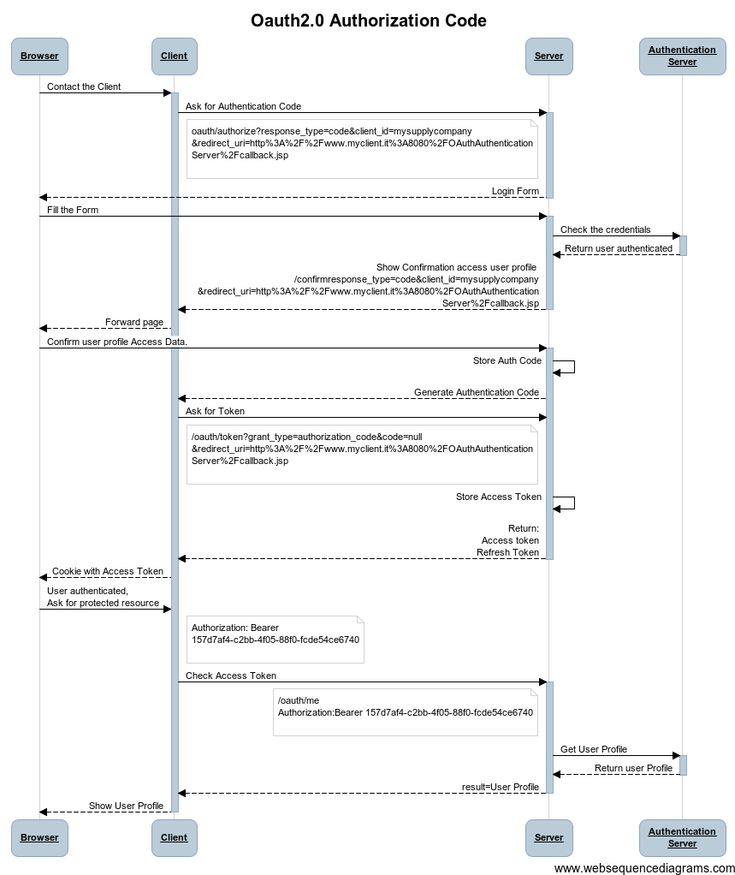

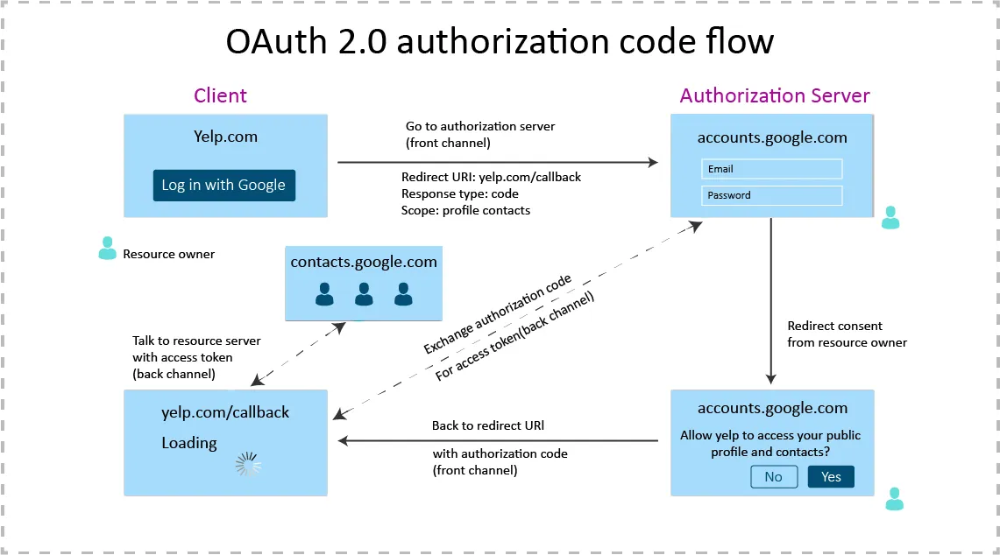

Авторизация для приложений, имеющих серверную часть

- Редирект на страницу авторизации

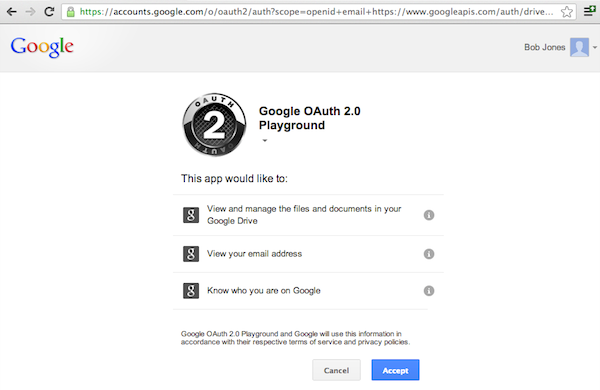

- На странице авторизации у пользователя запрашивается подтверждение выдачи прав

- В случае согласия пользователя, браузер редиректится на URL, указанный при открытии страницы авторизации, с добавлением в GET-параметры специального ключа — authorization code

- Сервер приложения выполняет POST-запрос с полученным authorization code в качестве параметра.

В результате этого запроса возвращается access token

В результате этого запроса возвращается access token

Это самый сложный вариант авторизации, но только он позволяет сервису однозначно установить приложение, обращающееся за авторизацией (это происходит при коммуникации между серверами на последнем шаге). Во всех остальных вариантах авторизация происходит полностью на клиенте и по понятным причинам возможна маскировка одного приложения под другое. Это стоит учитывать при внедрении OAuth-аутентификации в API сервисов.

Пример

Здесь и далее примеры приводятся для API Mail.Ru, но логика одинаковая для всех сервисов, меняются только адреса страниц авторизации. Обратите внимание, что запросы надо делать по HTTPS.

Редиректим браузер пользователя на страницу авторизации:

> GET /oauth/authorize?response_type=code&client_id=464119& redirect_uri=http%3A%2F%2Fexample.com%2Fcb%2F123 HTTP/1. 1 > Host: connect.mail.ru

Здесь и далее, client_id и client_secret — значения, полученные при регистрации приложения на платформе.

После того, как пользователь выдаст права, происходит редирект на указанный redirect_uri:

< HTTP/1.1 302 Found < Location: http://example.com/cb/123?code=DoRieb0y

Обратите внимание, если вы реализуете логин на сайте с помощью OAuth, то рекомендуется в redirect_uri добавлять уникальный для каждого пользователя идентификатор для предотвращения CSRF-атак (в примере это 123). При получении кода надо проверить, что этот идентификатор не изменился и соответствует текущему пользователю.

Используем полученный code для получения access_token, выполняя запрос с сервера:

> POST /oauth/token HTTP/1.1 > Host: connect.mail.ru > Content-Type: application/x-www-form-urlencoded > > grant_type=authorization_code&client_id=464119&client_secret=deadbeef&code=DoRieb0y& redirect_uri=http%3A%2F%2Fexample.com%2Fcb%2F123 < HTTP/1.1 200 OK < Content-Type: application/json < < { < "access_token":"SlAV32hkKG", < "token_type":"bearer", < "expires_in":86400, < "refresh_token":"8xLOxBtZp8", < }

Обратите внимание, что в последнем запросе используется client_secret, который в данном случае хранится на сервере приложения, и подтверждает, что запрос не подделан.

В результате последнего запроса получаем сам ключ доступа (access_token), время его «протухания» (expires_in), тип ключа, определяющий как его надо использовать, (token_type) и refresh_token о котором будет подробнее сказано ниже. Дальше, полученные данные можно использовать для доступа к защищенным ресурсам, например, API Mail.Ru:

> GET /platform/api?oauth_token=SlAV32hkKG&client_id=464119&format=json&method=users.getInfo&

sig=... HTTP/1.1

> Host: appsmail.ru

Описание в спецификации

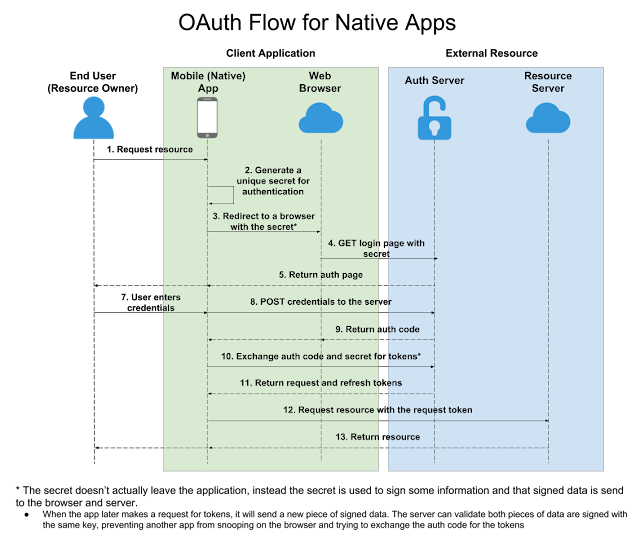

Авторизация полностью клиентских приложений

- Открытие встроенного браузера со страницей авторизации

- У пользователя запрашивается подтверждение выдачи прав

- В случае согласия пользователя, браузер редиректится на страницу-заглушку во фрагменте (после #) URL которой добавляется access token

- Приложение перехватывает редирект и получает access token из адреса страницы

Этот вариант требует поднятия в приложении окна браузера, но не требует серверной части и дополнительного вызова сервер-сервер для обмена authorization code на access token.

Пример

Открываем браузер со страницей авторизации:

> GET /oauth/authorize?response_type=token&client_id=464119 HTTP/1.1 > Host: connect.mail.ru

После того, как пользователь выдаст права, происходит редирект на стандартную страницу-заглушку, для Mail.Ru это

< HTTP/1.1 302 Found

< Location: http://connect.mail.ru/oauth/success.html#access_token=FJQbwq9&token_type=bearer&

expires_in=86400&refresh_token=yaeFa0gu

Приложение должно перехватить последний редирект, получить из адреса acess_token и использовать его для обращения к защищенным ресурсам.

Описание в спецификации

Авторизация по логину и паролю

Авторизация по логину и паролю представляет простой POST-запрос, в результате которого возвращается access token. Такая схема не представляет из себя ничего нового, но вставлена в стандарт для общности и рекомендуется к применению только, когда другие варианты авторизации не доступны.

Пример

> POST /oauth/token HTTP/1.1 > Host: connect.mail.ru > Content-Type: application/x-www-form-urlencoded > > grant_type=password&client_id=31337&client_secret=deadbeef&[email protected]& password=qwerty < HTTP/1.1 200 OK < Content-Type: application/json < < { < "access_token":"SlAV32hkKG", < "token_type":"bearer", < "expires_in":86400, < "refresh_token":"8xLOxBtZp8", < }

Описание в спецификации

Восстановление предыдущей авторизации

Пример

> POST /oauth/token HTTP/1.1

> Host: connect.mail.ru

> Content-Type: application/x-www-form-urlencoded

>

> grant_type=refresh_token&client_id=31337&client_secret=deadbeef&refresh_token=8xLOxBtZp8

< HTTP/1.1 200 OK

< Content-Type: application/json

<

< {

< "access_token":"Uu8oor1i",

< "token_type":"bearer",

< "expires_in":86400,

< "refresh_token":"ohWo1ohr",

< }

Описание в спецификации

Минусы OAuth 2.0

Во всей этой красоте есть и ложка дегтя, куда без нее?

OAuth 2.0 — развивающийся стандарт. Это значит, что спецификация еще не устоялась и постоянно меняется, иногда довольно заметно. Так, что если вы решили поддержать стандарт прямо сейчас, приготовьтесь к тому, что его поддержку придется подпиливать по мере изменения спецификации. С другой стороны, это также значит, что вы можете поучаствовать в процессе написания стандарта и внести в него свои идеи.

Безопасность OAuth 2.0 во многом основана на SSL. Это сильно упрощает жизнь разработчикам, но требует дополнительных вычислительных ресурсов и администрирования. Это может быть существенным вопросом в высоко нагруженных проектах.

Заключение

OAuth — простой стандарт авторизации, основанный на базовых принципах интернета, что делает возможным применение авторизации практически на любой платформе. Стандарт имеет поддержку крупнейших площадок и очевидно, что его популярность будет только расти. Если вы задумались об API для вашего сервиса, то авторизация с использованием OAuth 2.0 — хороший выбор.

Со своей стороны, мы внедрили OAuth 2.0 в API Mail.Ru и, теперь, вы можете использовать возможности протокола для реализации любых клиентов и сервисов, интегрированных с Mail.Ru.

Ссылки

- Текущая версия драфта стандарта OAuth 2.0

- Официальный сайт OAuth

- Рабочая группа по выработке стандарта (архивы)

- Документация по реализации OAuth 2.

0 в Mail.Ru

0 в Mail.Ru

Дмитрий Битман — менеджер Платформы@Mail.Ru

Протокол авторизации OAuth 2 — введение в технологию на примерах

В статье рассмотрим механику, способы и примеры использования технологии.

Что такое OAuth 2 — обзор

OAuth 2 — это протокол авторизации, предназначенный для организации доступа клиентских приложений к ресурсам, или данным учетных записей, пользователя на другом сервисе. В качестве клиентских приложений выступают веб-сервисы, мобильные и десктопные приложения. В качестве сервисов — mail.ru, GitHub, Bitbucket и др. Протокол используют разработчики сторонних приложений.

Мы сталкиваемся с этим протоколом, когда:

- авторизуемся на сторонних площадках через аккаунты соцсетей;

- устанавливаем себе на мобильное устройство приложение, взаимодействующее с нашими данными в облачных сервисах типа Google или Яндекс;

- используем сторонние приложения (боты в Telegram и других мессенджерах) для уведомлений и пр.

Доступ может быть ограничен правами пользователя или же областями видимости, что повышает гибкость использования протокола. Например, стороннее приложение может только читать наши данные, а не изменять их, либо же только изменять.

Различия протоколов OpenID и OAuth 2

Основное различие между этими двумя протоколами состоит в цели использования. Так, OpenID служит для аутентификации, то есть подтверждения личности пользователя в клиентском сервисе. Например, вы можете авторизоваться в любом из сервисов Google под своим аккаунтом и работать с ними от своего имени, со своими данными. OAuth же представляет собой протокол авторизации, то есть выдачи клиентскому сервису прав на выполнение действий с ресурсами пользователя (как правило, на чтение данных, но иногда и на изменение) от его имени.

Для верификации пользователя OpenID использует ID учетной записи у провайдера, а OAuth — авторизационные ключи (токены) с предопределенным сроком действия и правами доступа.

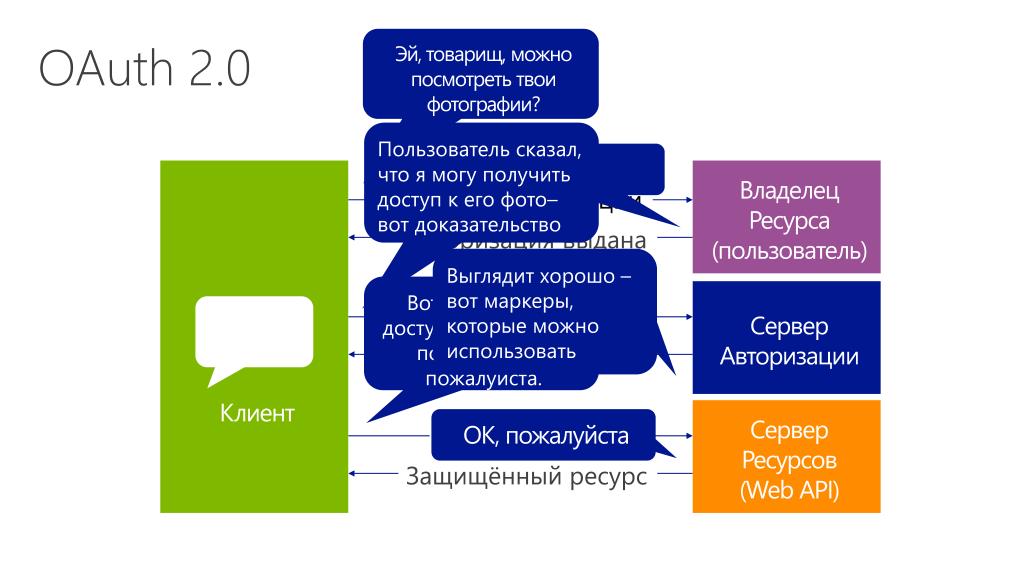

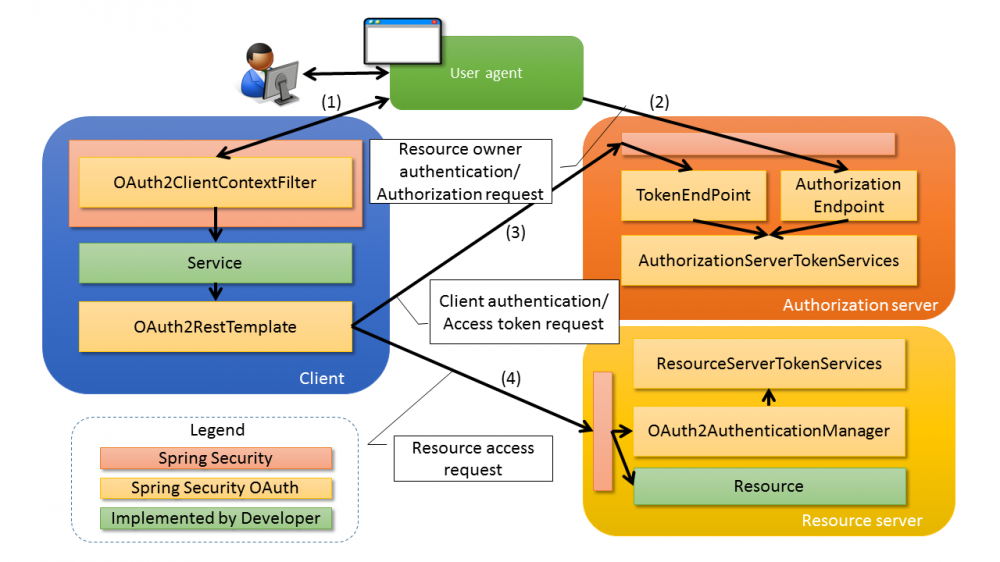

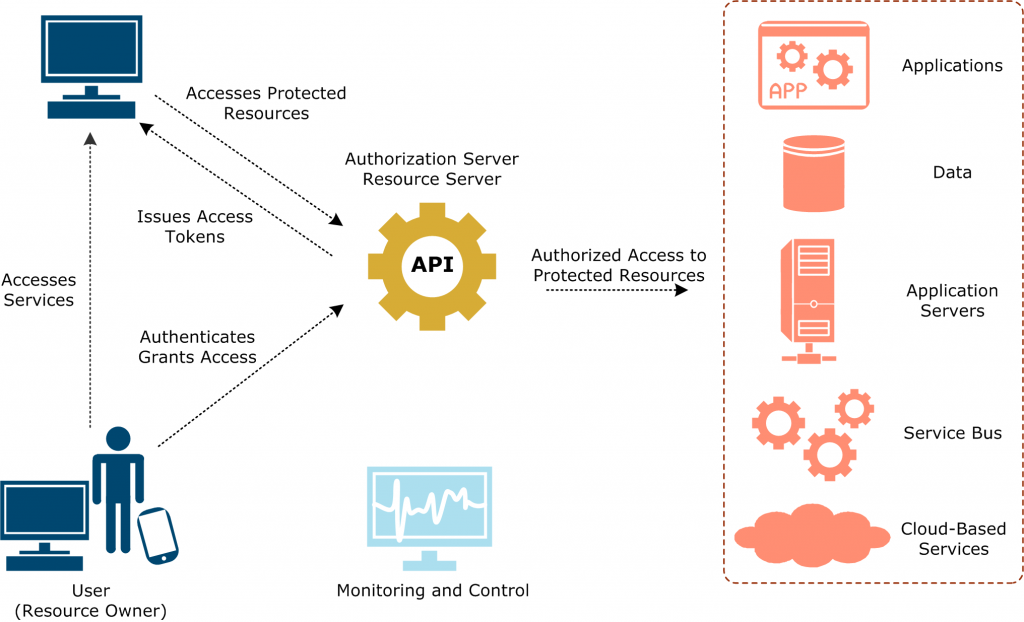

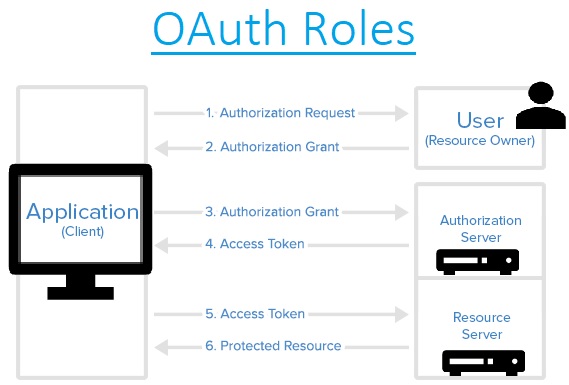

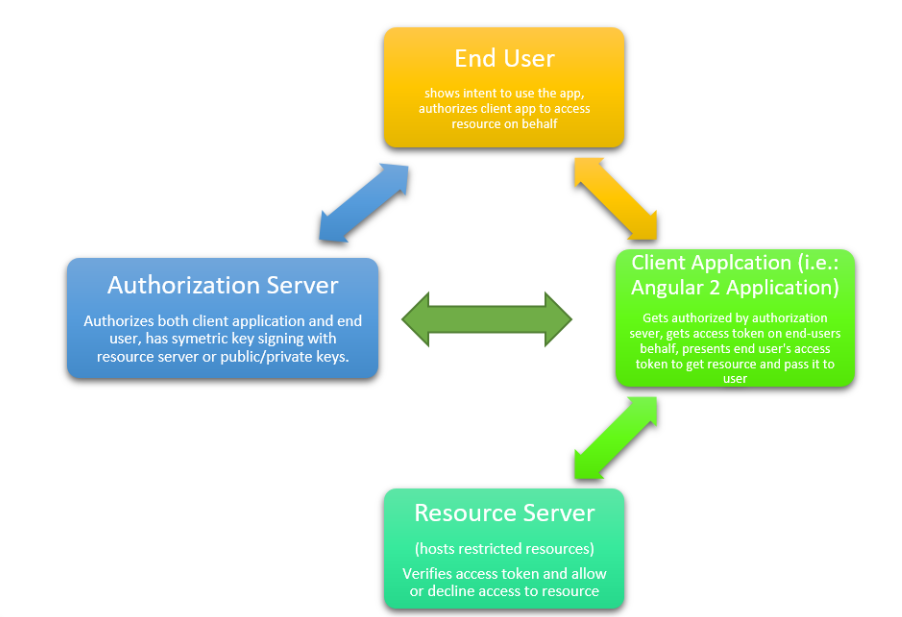

Используемые роли в OAuth 2

В рамках описываемого протокола выделяются следующие типы ролей:

- владелец (пользователь): авторизует клиентское приложение на доступ к данным своего аккаунта;

- сервер ресурсов/API: здесь располагаются данные пользовательских аккаунтов, а также бизнес-логика авторизации, отвечающая за выдачу новых OAuth-токенов и проверку их подлинности при обращении клиентских приложений к ресурсам. Целесообразно объединять эти роли, так как физически это один сервис;

- клиентское приложение: собственно сервис, которому пользователь делегирует права доступа к своим данным на сервере ресурсов. Пользователь должен авторизовать приложение, а со стороны сервера API оно должно получить подтверждение в виде ключа (токена) доступа.

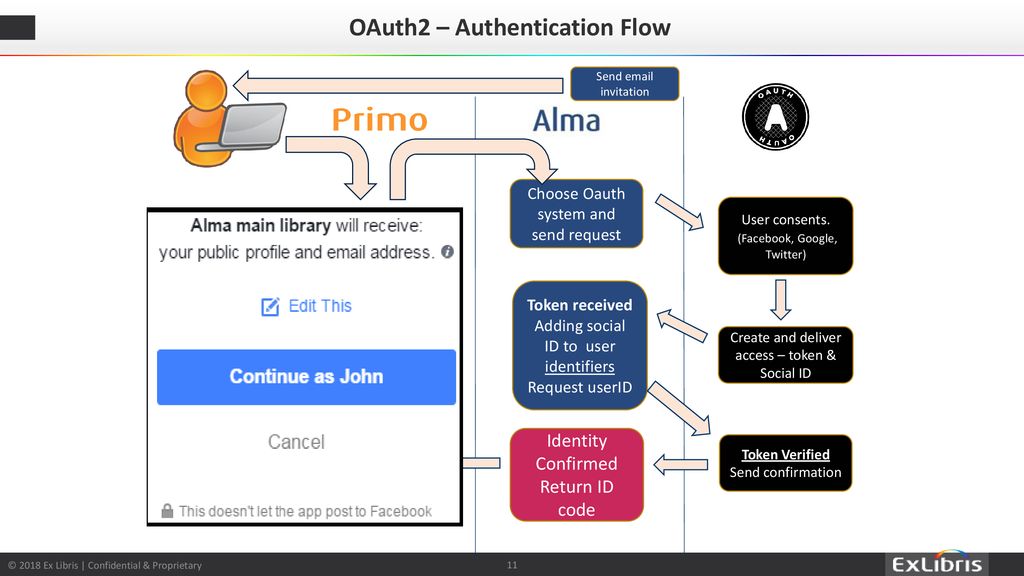

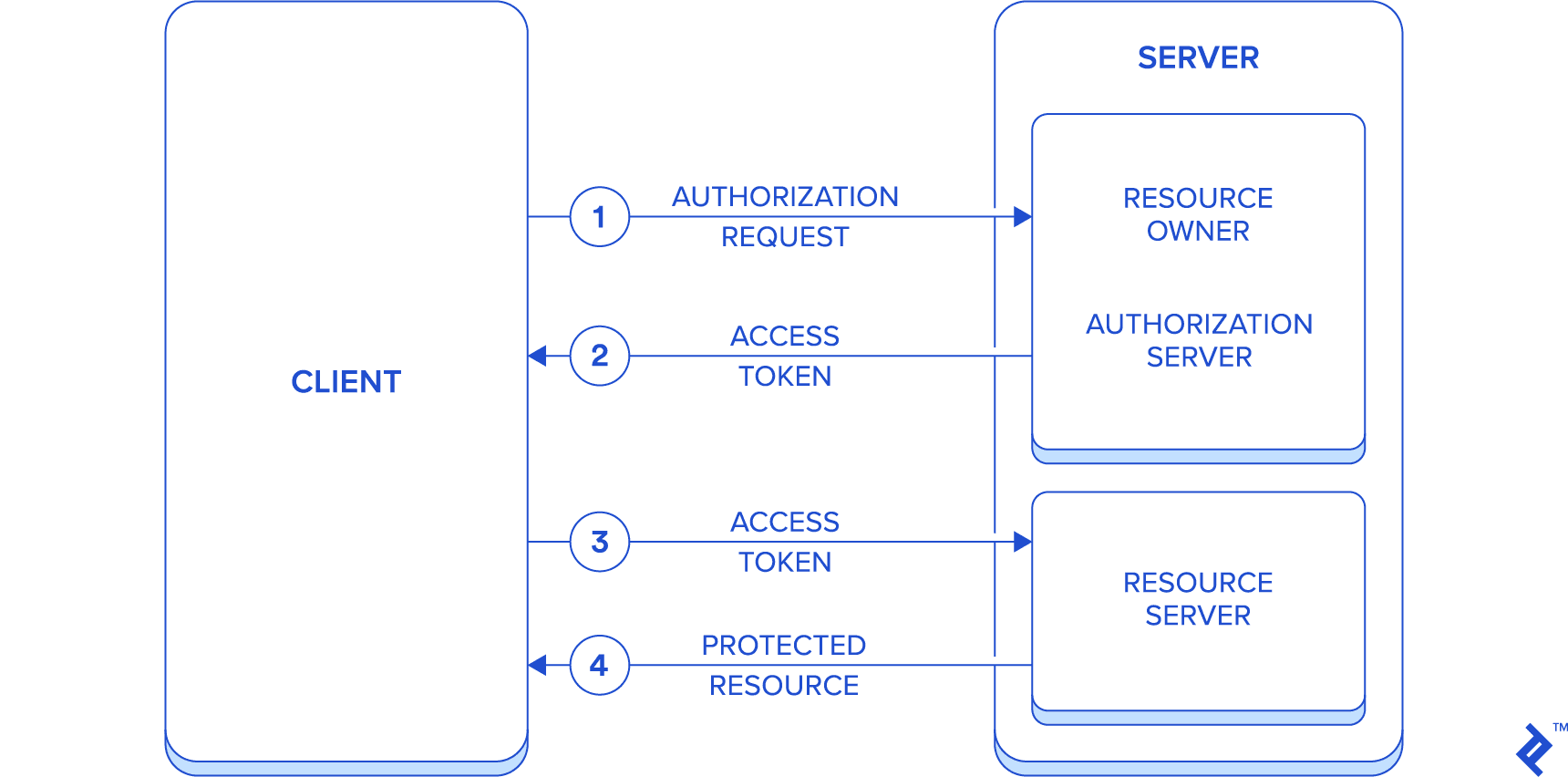

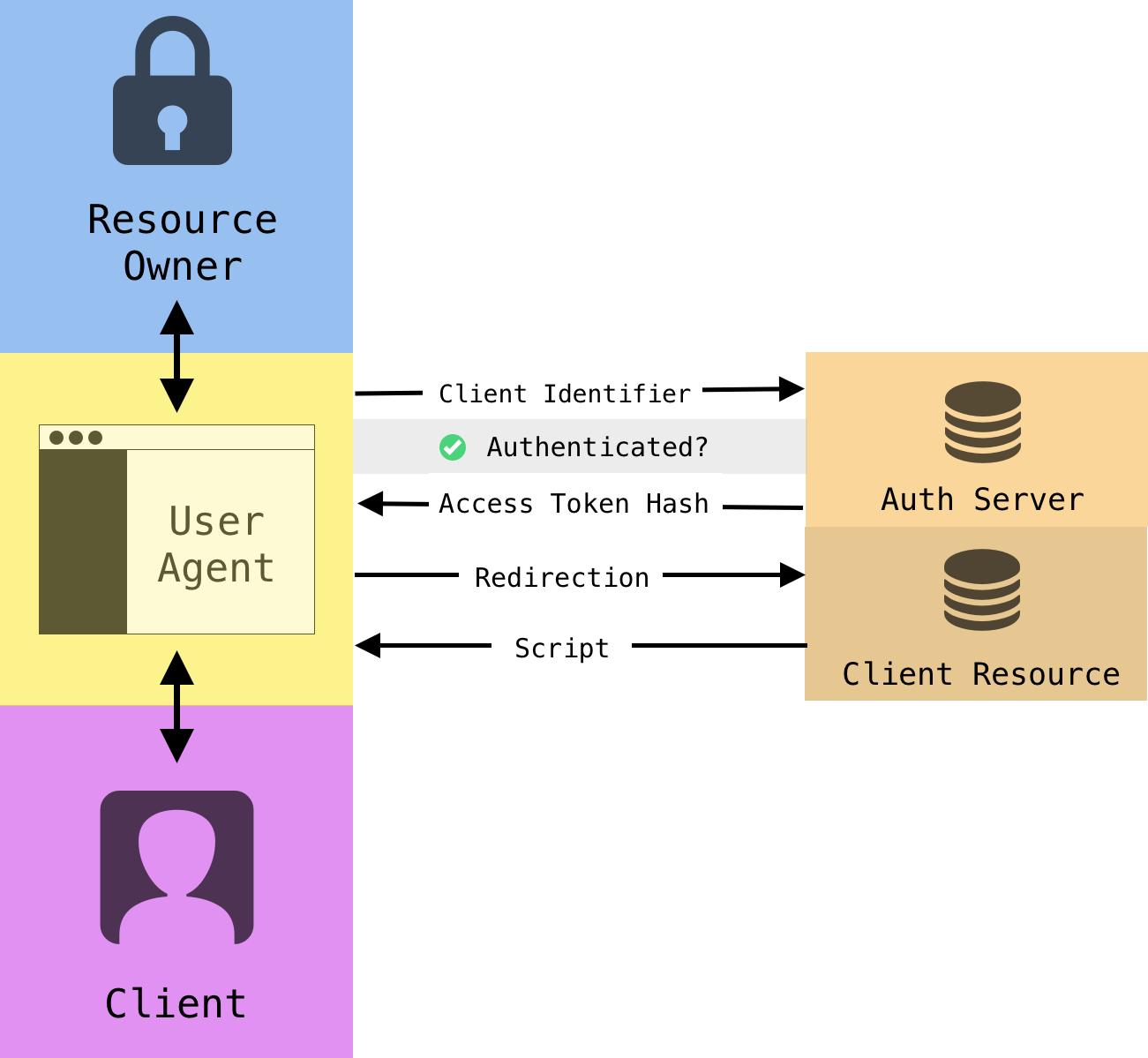

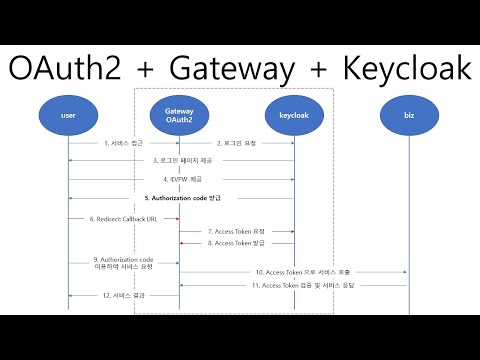

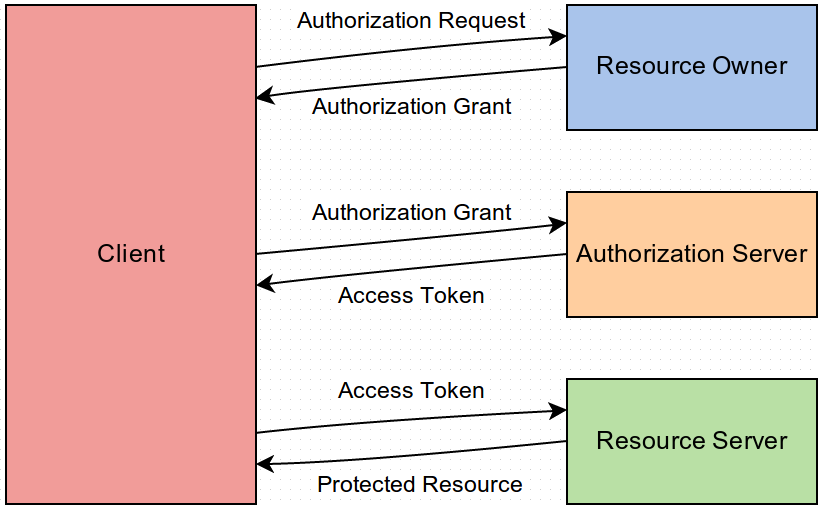

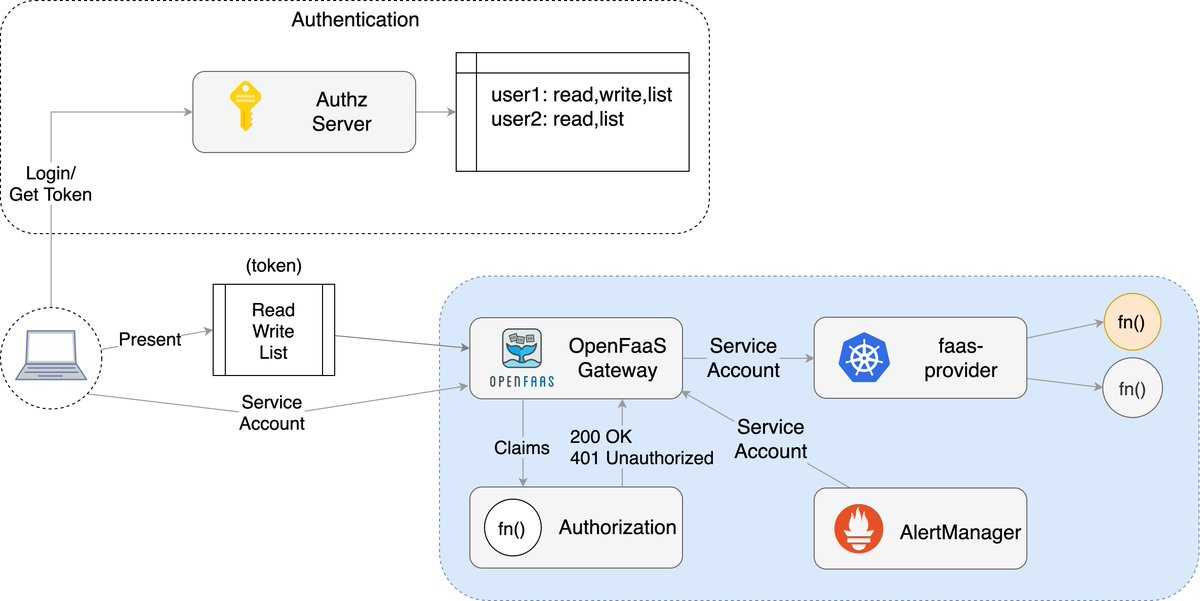

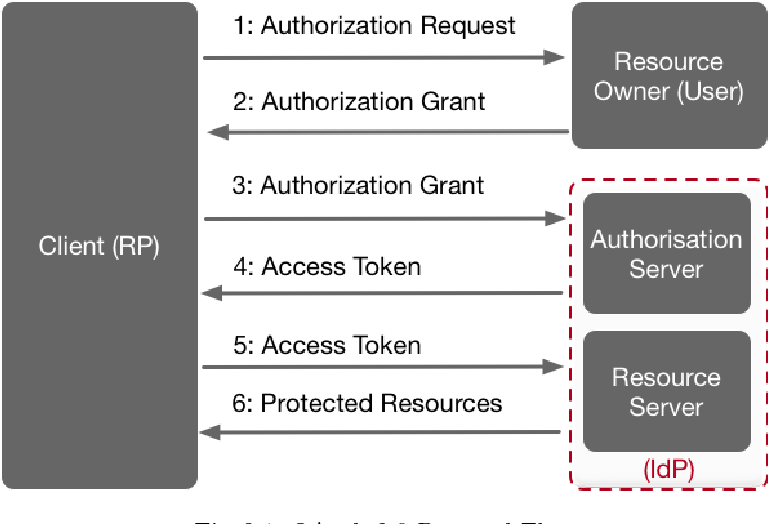

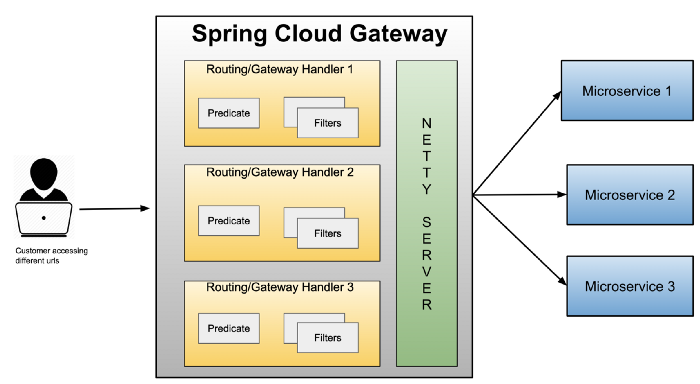

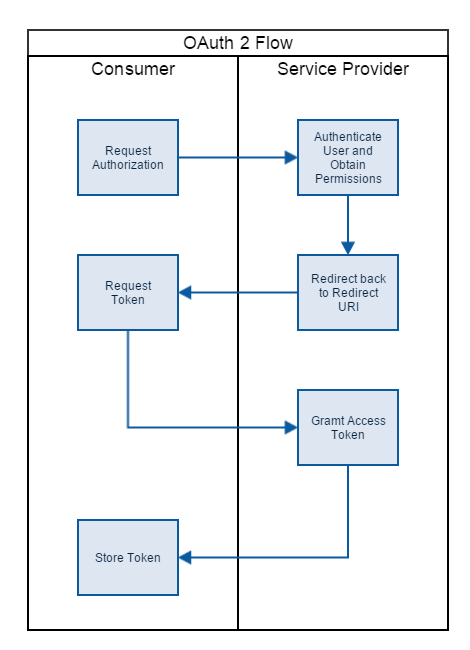

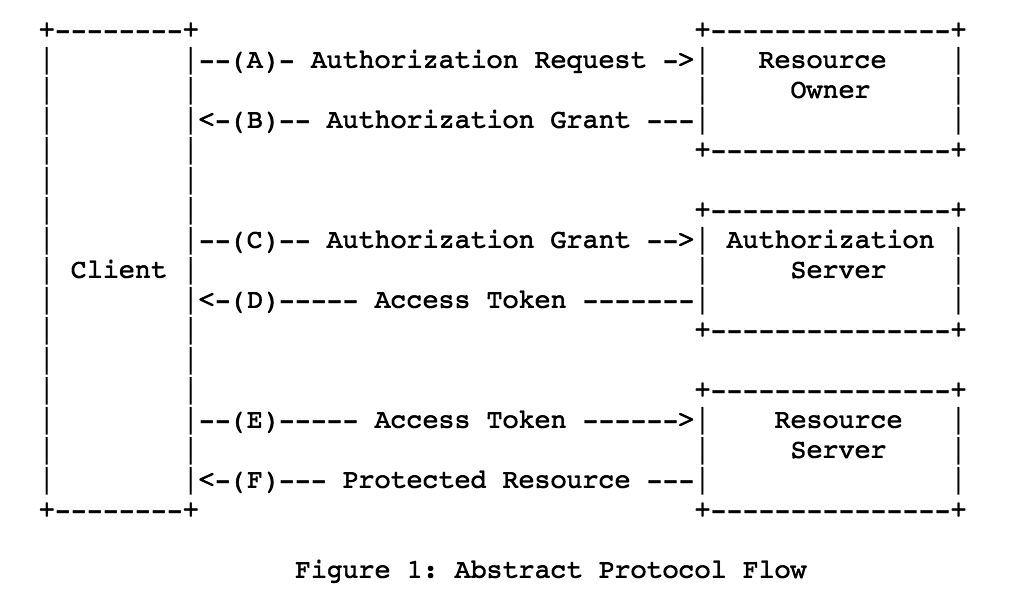

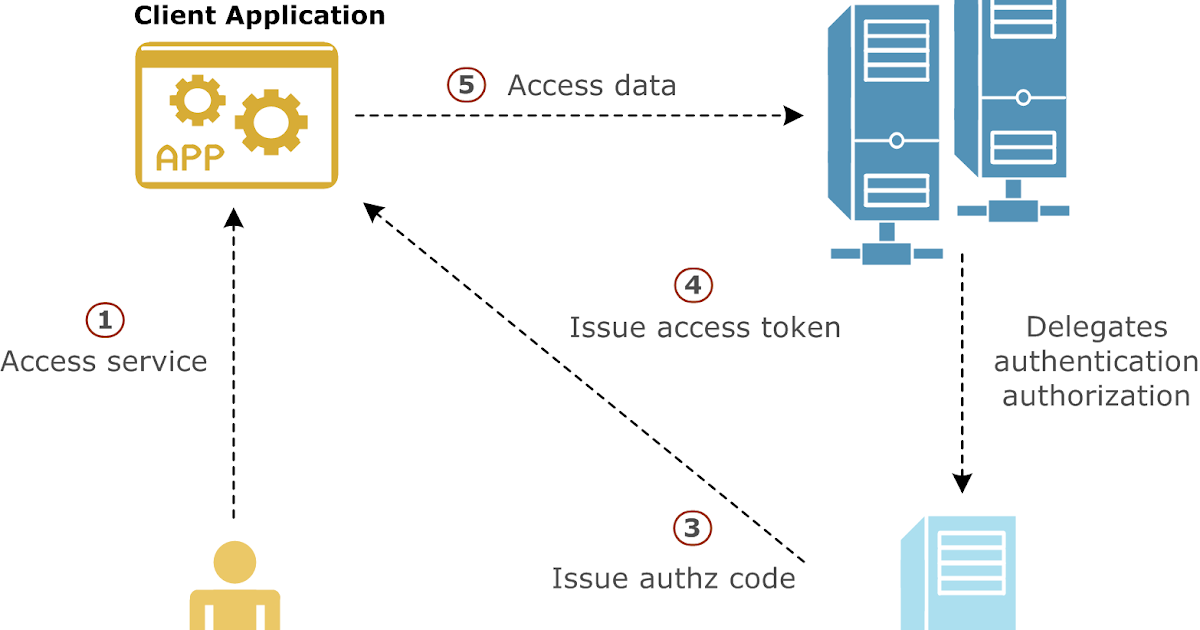

Как работает OAuth 2: от запроса на авторизацию до генерации токена

Рассмотрим схему, описывающую принцип действия протокола.

Выделим следующие шаги:

- Приложение запрашивает у пользователя разрешение на доступ к серверу ресурсов.

- После получения разрешения приложение сообщает об этом авторизационному серверу, а также предоставляет ему сведения о себе.

- Сервер авторизации проверяет подлинность разрешения и предоставленных сведений о приложении. В случае успешной проверки генерируется токен доступа.

- Далее приложение обращается к серверу ресурсов, предоставляя токен в качестве подтверждения пройденной авторизации.

- Сервер ресурсов проверяет действительность токена и выдает приложению доступ к запрашиваемому ресурсу.

В зависимости от бизнес-логики клиентского приложения последовательность шагов может меняться. Далее рассмотрим наиболее распространенные примеры использования OAuth 2.

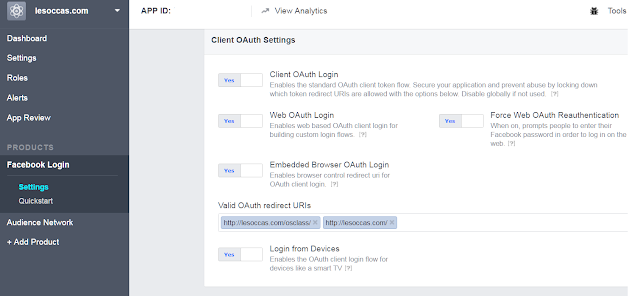

Регистрация приложения на сервере API

Вне зависимости от того, с каким именно сервисом выполняется интеграция вашего приложения, его необходимо в первую очередь зарегистрировать. Делается это с помощью специального портала на сайте сервиса, с которым выполняется интеграция (например, https://console. cloud.google.com для Google).

cloud.google.com для Google).

Заполните все необходимые сведения о приложении:

- тип,

- используемые сервисы,

- название,

- информация о разработчике и пр.

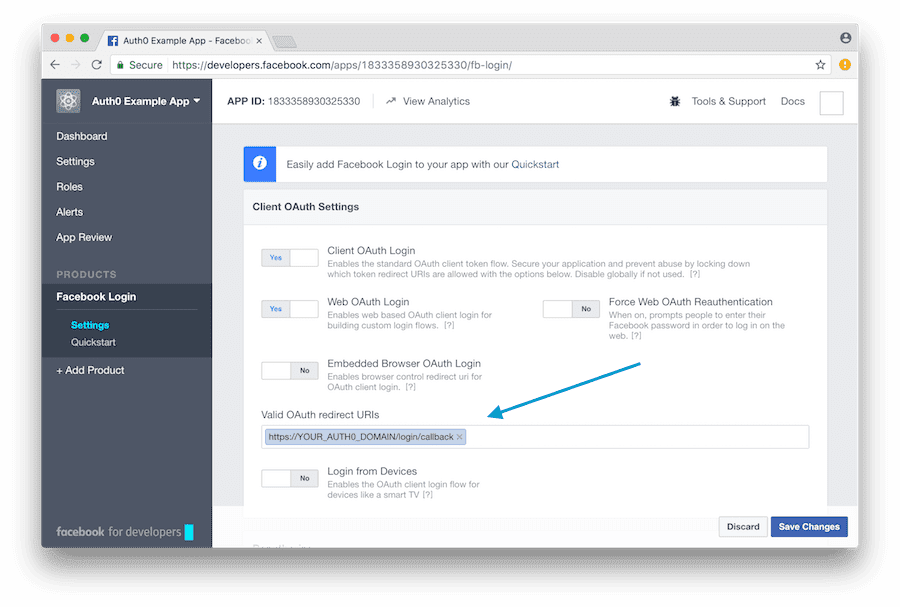

Также в зависимости от архитектуры приложения, возможно, потребуется предоставить callback или redirect url — адрес, на который ваше приложение будет перенаправлять пользователя после успешной авторизации или же отказа от нее.

На финальном этапе вам будут предоставлены два строковых ключа: client_id (ID клиента) и client_secret (секрет клиента). Первый служит для идентификации приложения, а также генерации авторизационных URL для пользователей — параметр является публичным. Секрет же предназначен для проверки подлинности приложения API сервисом в тот момент, когда оно запрашивает доступ к пользовательскому аккаунту. Секрет должен быть известен только приложению и API.

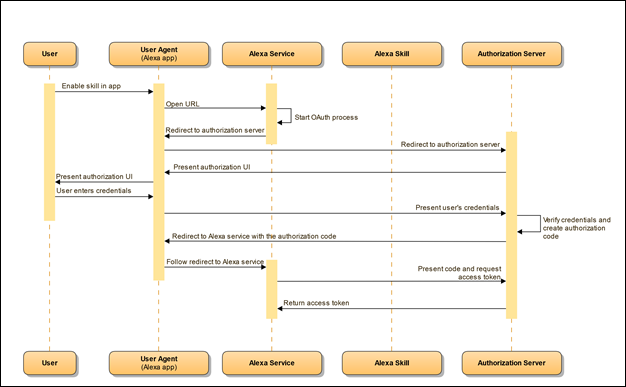

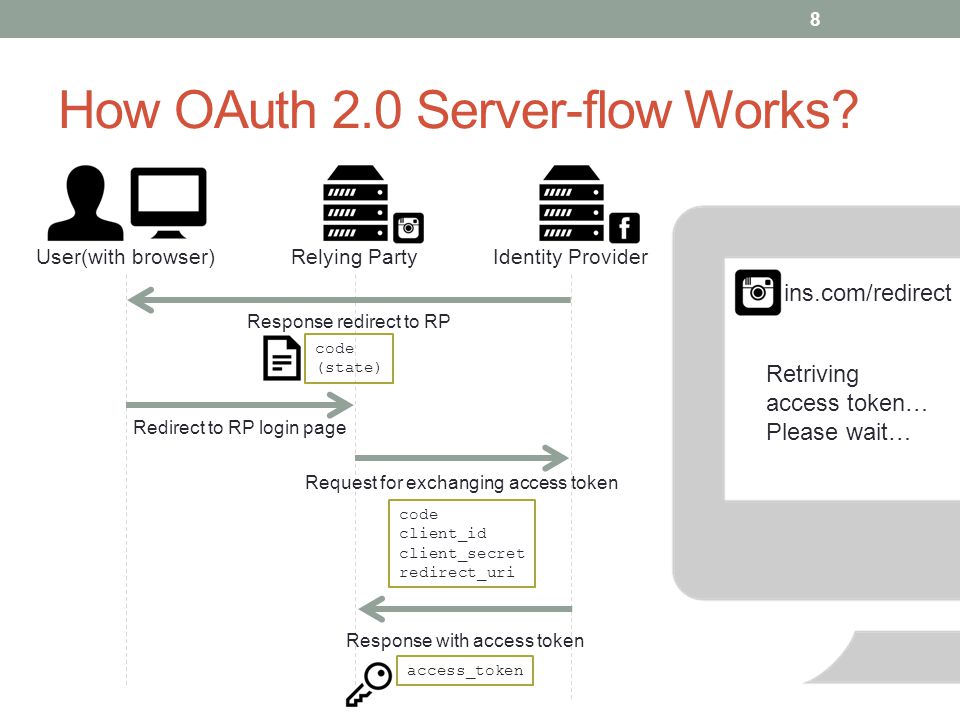

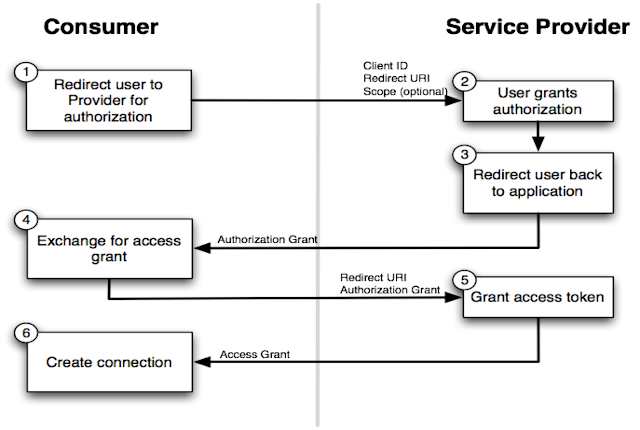

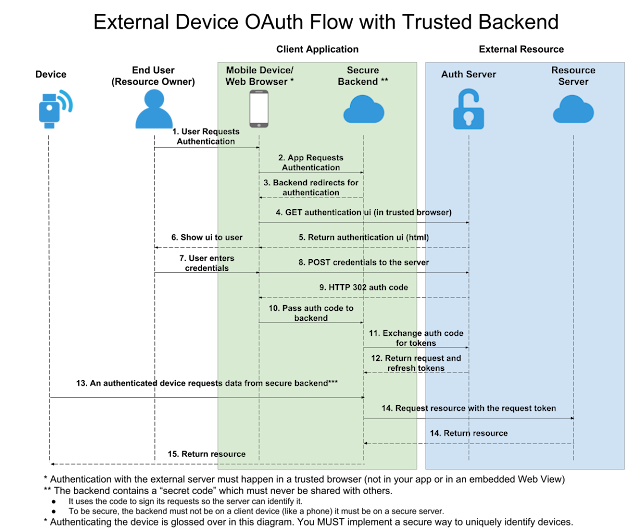

OAuth для приложений с серверной частью: рассмотрим по шагамПоследовательность шагов приведена на схеме ниже.

- Пользователь перенаправляется на страницу авторизации, где у него запрашиваются разрешения для приложения на работу с данными его аккаунта.

- После предоставления необходимых разрешений пользователь попадает на callback URL — адрес, указанный при регистрации приложения, предназначенный для завершения авторизации. При этом происходит подстановка кода авторизации в GET-параметры адреса.

- Сервер клиентского приложения формирует POST-запрос к серверу авторизации API с кодом авторизации в качестве параметра.

- Сервер авторизации проверяет код и возвращает приложению токен доступа (access token).

- Используя токен, приложение авторизуется на сервере API и получает доступ к запрашиваемым пользовательским ресурсам.

Стоит отметить, что описываемый вариант авторизации является самым сложным, но только в рамках этой механики можно достоверно идентифицировать клиентское приложение (благодаря коммуникации между серверами на последнем шаге). Во всех остальных случаях авторизация проходит только на клиенте, что позволяет злоумышленникам маскировать одно приложение под другое. Данный фактор необходимо учитывать при внедрении механизма OAuth авторизации в своих сервисах.

Данный фактор необходимо учитывать при внедрении механизма OAuth авторизации в своих сервисах.

Пример реализации использования протокола

У нас есть приложение с серверной частью, использующее API mail.ru.

Перенаправим пользователя на страницу авторизации.

> GET /oauth/authorize?response_type=code&client_id=464119&

redirect_uri=http%3A%2F%2Fexample.com%2Fcb%2F123 HTTP/1.1

> Host: connect.mail.ruЗначения параметров ID клиента (client_id), секрета клиента (client_secret) и URL страницы подтверждения авторизации (redirect_uri) разработчик получает при регистрации своего приложения на платформе.

Когда пользователь предоставит приложению разрешение на доступ к своему аккаунту, он будет перенаправлен на redirect_uri:

< HTTP/1.1 302 Found < Location: http://example.com/cb/123?code=DoRieb0y

Рекомендуем в redirect_uri добавлять уникальный идентификатор пользователя для предотвращения CSRF-атак (в приведенном примере это 123). При получении кода авторизации необходимо проверить подлинность идентификатора и его соответствие текущему пользователю.

При получении кода авторизации необходимо проверить подлинность идентификатора и его соответствие текущему пользователю.

Далее необходимо обменять код авторизации на ключ доступа (токен):

> POST /oauth/token HTTP/1.1

> Host: connect.mail.ru

> Content-Type: application/x-www-form-urlencoded

>

> grant_type=authorization_code&client_id=464119&client_secret=deadbeef&code=DoRieb0y&

redirect_uri=http%3A%2F%2Fexample.com%2Fcb%2F123

< HTTP/1.1 200 OK

< Content-Type: application/json

<

< {

< "access_token":"SlAV32hkKG",

< "token_type":"bearer",

< "expires_in":86400,

< "refresh_token":"8xLOxBtZp8",

< }В приведенном выше запросе используется секрет клиента, который в данном примере хранится на сервере приложения и выступает в роли подписи, подтверждающей подлинность запроса.

В результате сервер API возвращает токен доступа (access_token), его тип (token_type), срок жизни (expires_in), а также ключ для обновления токена (refresh_token). Полученные данные можно использовать для работы с пользовательским аккаунтом через API:

Полученные данные можно использовать для работы с пользовательским аккаунтом через API:

> GET /platform/api?oauth_token=SlAV32hkKG&client_id=464119&format=json&method=users.getInfo&

sig=... HTTP/1.1

> Host: appsmail.ruOAuth для полностью клиентских приложений

Стороннее приложение может представлять собой лишь графический интерфейс без серверной бизнес-логики и выполнять взаимодействие с сервисом API с помощью кода на клиенте — например, мобильное приложение календаря, заметок и т.д.

Схема процесса авторизации приведена ниже. Отметим, что приложению без серверной части необходимо создать виртуальное окно браузера для взаимодействия с пользователем в части подтверждения выдачи прав.

Сначала в виртуальном браузере приложения открывается страница авторизации, где пользователь должен подтвердить делегирование прав доступа к своему аккаунту приложению. Если подтверждение получено, происходит редирект пользователя на страницу-заглушку, в части адреса которой указан access_token.

При таком подходе опускается обмен кода авторизации на токен доступа во время обмена запросами между серверами приложения и API. Вся авторизация, как было отмечено ранее, происходит на стороне клиента.

Пример авторизации для приложения только с клиентской частью

У нас есть приложение только с клиентской частью, взаимодействующее по API с сервисами Mail.Ru. Рассмотрим процесс авторизации.

Сначала выполним переход на страницу авторизации:

> GET /oauth/authorize?response_type=token&client_id=464119 HTTP/1.1 > Host: connect.mail.ru

После подтверждения делегирования прав произойдет редирект на страницу-заглушку:

< HTTP/1.1 302 Found

< Location: http://connect.mail.ru/oauth/success.html#access_token=FJQbwq9&token_type=bearer&

expires_in=86400&refresh_token=yaeFa0guАвторизуемое приложение должно зафиксировать последний редирект и изъять из параметров URL необходимые данные для доступа к сервису по API.

Авторизация по логину и паролю

Если ни один из вышеприведенных вариантов недоступен, можно использовать данный метод. Он основан на простом POST-запросе, в котором пользователь предоставляет свои учетные данные. В ответе на запрос при прохождении проверки подлинности приходят данные для работы по API.

Пример: имеется некоторое стороннее приложение, работающее с сервисами Mail.Ru по API. При этом в нем применена базовая авторизация.

Отправим запрос с нашими учетными данными и получим данные для вызова API:

> POST /oauth/token HTTP/1.1 > Host: connect.mail.ru > Content-Type: application/x-www-form-urlencoded > > grant_type=password&client_id=31337&client_secret=deadbeef&[email protected]& password=qwerty < HTTP/1.1 200 OK < Content-Type: application/json < < { < "access_token":"SlAV32hkKG", < "token_type":"bearer", < "expires_in":86400, < "refresh_token":"8xLOxBtZp8", < }

Подвидом такого типа авторизации является авторизация с использованием учетных данных только приложения (ID и секрета клиента), а не пользователя.

Пример: https://oauth.example.com/token?grant_type=client_credentials&client_id=CLIENT_ID&client_secret=CLIENT_SECRET.

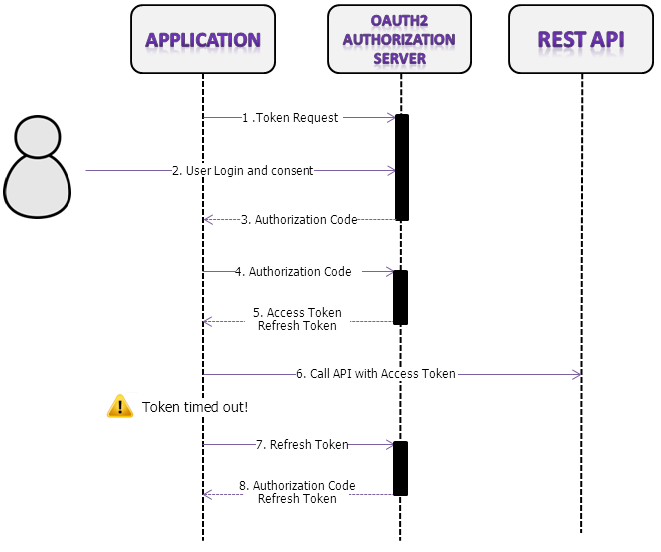

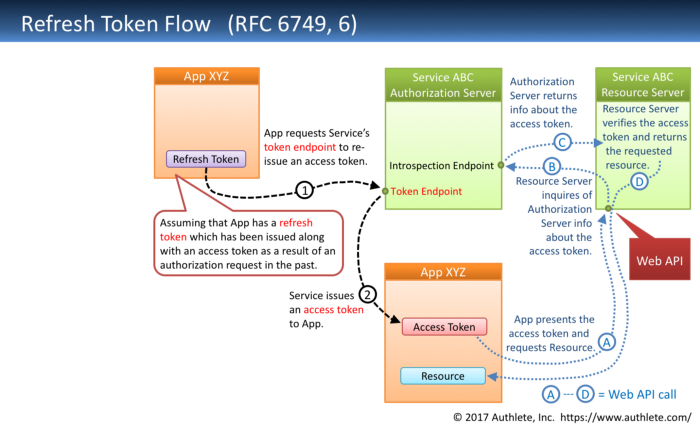

Обновление доступа

Как можно было видеть в предыдущих примерах, вместе с токеном при успешной авторизации возвращается также и ключ для обновления доступа (refresh_token). Он может использоваться для обновления токена по окончании его срока жизни, а также принудительного обновления во избежание компрометации токена при его передаче по открытым каналам. В случае успешного обновления доступа сервер API перевыпустит не только access, но и refresh_token.

Пример HTTP-запроса:

> POST /oauth/token HTTP/1.1

> Host: connect.mail.ru

> Content-Type: application/x-www-form-urlencoded

>

> grant_type=refresh_token&client_id=31337&client_secret=deadbeef&refresh_token=8xLOxBtZp8

< HTTP/1.1 200 OK

< Content-Type: application/json

<

< {

< "access_token":"Uu8oor1i",

< "token_type":"bearer",

< "expires_in":86400,

< "refresh_token":"ohWo1ohr",

< }Преимущества и недостатки OAuth 2

Рассмотрим подробнее плюсы и минусы протокола авторизации.

- использование SSL для защиты данных,

- ограничение прав доступа стороннего приложения к пользовательским ресурсам областями видимости,

- обилие библиотек для реализации использования протокола во всех языках общего назначения.

- различия в подходах к реализации у разных сервисов, порождающие необходимость написания отдельного кода под каждый новый сервис;

- если реализована интеграция с семейством приложений, работающих в одной экосистеме (например, Google), существует риск для всех интеграций при компрометации учетных данных либо сбое на стороне сервера API;

- OAuth 2.0 является новым и динамично развивающимся протоколом, в связи с чем возможны некоторые логические противоречия в его спецификации;

- основанная на SSL безопасность протокола может стать проблемой в высоконагруженных проектах.

Пример реализации протокола на PHP

Рассмотрим живой пример проекта клиент-серверного стороннего приложения, взаимодействующего по API с сервисом Google Таблицы.

После регистрации приложения на console.developers.google.com получим файл учетных данных и сохраним его на диске сервера:

Также сохраним файл с информацией о проекте и авторизационными данными:

Установим библиотеку GoogleApiClient для PHP и подготовим код:

Код приведенного класса устанавливает соединение с сервисом API Google Таблиц, используя учетные данные в файле (credentials.json), и обменивает их на токен авторизации, с помощью которого выполняет обращение к содержимому конкретной таблицы (аргументы $sheetRange и $spreadSheetId). При этом реализована проверка жизнеспособности токена для последующих вызовов (метод checkTokenExpired). Полученный токен записывается в файл token.json и доступен для последующих вызовов API через библиотеку:

Далее используем полученный класс для обращения к данным внутри кода проекта:

Здесь устанавливается подключение к таблицам выгрузок из CRM и расходов, а затем полученные данные обрабатываются и используются далее .

Таким образом, OAuth 2 предоставляет гибкие возможности для быстрой интеграции с внешними сервисами.

Заключение

На текущий момент протокол широко распространен и активно развивается — в сервисах соцсетей, Google, IoT-сервисах для устройств умного дома и других. Наиболее полно его возможности раскрываются при интеграции с серией сервисов одного поставщика (например, Google), где вашему приложению можно с легкостью добавлять новые интеграции, используя те же учетные данные.

Автор текста: Роман Андреев.

OAuth-сервер — RU-CENTER

Регистрация

Получение токена

Перевыпуск токена доступа

Регистрация

По протоколу OAuth 2.0 пользователи могут зарегистрировать свои приложения для работы с API сервисов RU-CENTER.

OAuth 2.0 основан на использовании базовых веб-технологий: HTTP-запросах, редиректах и т. п. Поэтому использование OAuth 2.0 возможно на любой платформе с доступом к интернету и браузеру: на сайтах, в мобильных и desktop-приложениях или плагинах для браузеров.

Для разработки приложения и дальнейшей его работы с API необходимо зарегистрировать приложение на OAuth-сервере RU-CENTER и пройти процедуру получения токена. После чего полученный токен можно использовать в запросах к API сервисов RU-CENTER.

Регистрация приложения.

Для выполнения процедуры регистрации необходимо авторизоваться в Разделе для клиентов. Чтобы зарегистрировать приложение на OAuth-сервере RU-CENTER, выполните следующие действия:

- Перейдите на страницу регистрации приложения.

- Укажите название вашего приложения в поле Название приложения.

- Нажмите на кнопку Зарегистрировать приложение.

- После регистрации приложения OAuth-сервер RU-CENTER сгенерирует идентификатор и пароль приложения (параметры client_id и client_secret протокола OAuth 2.0), которые нужно будет указать при запросе токена.

Управление приложениями. Сменить пароль приложения (параметр client_secret протокола OAuth 2. 0) можно в разделе Управление приложениями.

0) можно в разделе Управление приложениями.

При получении запроса через API сервисов RU-CENTER необходимо аутентифицировать клиента и приложение, через которое был послан запрос. Каждый запрос маркируется токеном, выданным OAuth-сервером RU-CENTER. Как правило, токен передается в HTTP-заголовке Authorization. Для GET-запроса токен может быть передан как параметр token.

Токен используется вместо имени и пароля владельца приложения. Область доступа токена задается при выпуске токена, через параметр scope, который на вход принимает список допустимых областей (регулярные выражения), разделенных пробелами.

Все запросы к OAuth-серверу должны передаваться по протоколу HTTPS.

Запрос с использованием базовой HTTP-авторизации

Запрос имеет вид:

POST https://api.nic.ru/oauth/token HTTP/1.1

Authorization: Basic <base64-encoded-string>

Content-Type: application/x-www-form-urlencoded

grant_type=password&username=login&password=A3ddj3w&scope=GET%3A%2Fdns-master%2F. %2B

%2B

В заголовке Authorization передается строка <client_id>:<client_secret>, закодированная методом base64. Здесь <client_id> — идентификатор приложения, <client_secret> — пароль приложения (оба атрибута генерируются после регистрации приложения).

Используемые параметры:

grant_type — тип ответа. Обязательный параметр, параметру grant_type всегда присваивается значение password;username — логин пользователя. В качестве логина пользователя используется договор, например, username=123/NIC-REG;password —пароль пользователя. Можно использовать административный или технический пароль, например, password=qwerty;scope —это последовательность регулярных выражений, разделенных пробелами, которые описывают область доступа приложения.

Для получения токена перевыпуска в запросе на получение токена доступа необходимо задать параметр offline со значением, отличным от нуля.

Параметр запроса командой curl:

curl --location --request POST 'https://api.nic.ru/oauth/token' \

--header 'Content-Type: application/x-www-form-urlencoded' \

--data-urlencode 'grant_type=password' \

--data-urlencode 'password=xxxxxxxxxxxxxxxx' \

--data-urlencode 'client_id=xxxxxxxxxx' \

--data-urlencode 'client_secret=xxxxxxxxxxxxx' \

--data-urlencode 'username=xxxxxxx/NIC-D' \

--data-urlencode 'scope=.*'

Запрос в случае явной передачи идентификатора и пароля приложения

Запрос имеет вид:

POST https://api.nic.ru/oauth/token HTTP/1.1

Content-Type: application/x-www-from-urlencoded

grant_type=password&username=123/NIC-D&password=A3ddj3w& scope=GET%3A%3Fdns-master%2F.%2B&client_id=123123&client_secret=appp123123

Используемые параметры:

grant_type — тип ответа. Обязательный параметр, параметру

Обязательный параметр, параметру grant_type всегда присваивается значение password;username — логин пользователя. В качестве логина пользователя используется договор, например, username=123/NIC-REG;password — пароль пользователя. Можно использовать административный или технический пароль, например, password=qwerty;scope — это последовательность регулярных выражений, разделенных пробелами, которые описывают область доступа приложения;client_id — идентификатор приложения, который генерируется после регистрации приложения, например: client_id=123123;client_secret — пароль приложения, генерируется после регистрации приложения, например: client_secret=appp123123.

Для получения токена перевыпуска в запросе на получение токена доступа необходимо задать параметр offline со значением, отличным от нуля.

Формат ответа в случае успеха

В случае успеха OAuth-сервер передает данные как JSON-документ:

HTTP/1. 1 200 OK

1 200 OK

Content-Type: application/json;charset-UTF-8

Cache-Control: no-store

Pragma: no-cache

{

"access_token":"2YotnFZFEjr1zCsicMWpAA",

"token_type":"example",

"expires_in":3600,

"refresh_token":"tGzv3JOkF0XG5Qx2TlKWIA",

"example_parameter":"example_value"

}

Параметры ответа:

access_token — токен, с которым приложение может работать от имени пользователя;expires_in — время жизни токена доступа. Значение указывается в секундах.

Формат ответа в случае ошибки

HTTP/1.1 400 Bad Request

Content-Type: application/json; charset=UTF-8

Chach-Control: no-store

Pragma: no-cache

{

"error":"invalid_request"

}

HTTP-код ответа может быть 400, 401. В теле ответа помимо error могут быть дополнительные параметры, например:

invalid_request — неверный формат запроса;invalid_grant — неверный или просроченный код подтверждения;unsupported_grant_type — неверное значение параметра grant_type.

Перевыпуск с использованием схемы Authorization Basic

Перевыпуск токенов доступа осуществляется через токен перевыпуска (refresh token), который должен быть получен во время выпуска токена доступа (для конфиденциальных клиентов).

Запрос имеет вид:

POST https://api.nic.ru/oauth/token HTTP/1.1

Authorization: Basic czZCaGRSa3F0MzpnWDFmQmF0M2JW

Content-Type: application/x-www-form-urlencoded

grant_type=refresh_token&refresh_token=tGzv3JOkF0XG5Qx2TlKWIA

В HTTP-заголовке Authorization передается строка <client_id>:<client_secret>, закодированная методом base64. Здесь <client_id> — идентификатор приложения, <client_secret> — пароль приложения (оба атрибута генерируются после регистрации приложения).

Параметр grant_type=refresh_token, а параметр refresh_token должен содержать значениe токена перевыпуска (например: refresh_token=tGzv3JOkF0XG5Qx2TlKWIA).

Перевыпуск в случае явной передачи идентификатора и пароля

Альтернативный вариант, вместо заголовка Authorization используется передача параметров client_id и client_secret:

POST https://api.nic.ru/oauth/token HTTP/1.1

Content-Type: application/x-www-form-urlencoded

grant_type=refresh_token&refresh_token=tGzv3JOkF0XG5Qx2TlKWIA&client_id =app12312312&client_secret=password

Формат ответа в случае успеха

HTTP/1.1 200 OK

Content-Type: application/json;charset=UTF-8

Cache-Control: no-store

Pragma: no-cache

{

"access_token":"2YotnFZFEjr1zCsicMWpAA",

"token_type":"Bearer",

"expires_in":3600,

"refresh_token":"tGzv3JOkF0XG5Qx2TlKWIA",

}

Формат ответа в случае ошибки

HTTP/1. 1 400 Bad Request

1 400 Bad Request

Content-Type: application/json;charset=UTF-8

Cache-Control: no-store

Pragma: no-cache

{

"error":"invalid_request"

}

HTTP-код ответа может быть 400, 401. В теле ответа помимо error могут быть дополнительные параметры, например:

invalid_request — неверный формат запроса;invalid_grant — неверный или просроченный код подтверждения;unsupported_grant_type — неверное значение параметра grant_type.

Как работает OAuth 2.0 и OpenID Connect

Если коротко OAuth 2.0 — протокол авторизации, позволяющий выдать одному сервису (приложению) права на доступ к ресурсам пользователя на другом сервисе. Протокол избавляет от необходимости доверять приложению логин и пароль, а также позволяет выдавать ограниченный набор прав, а не все сразу.

В этой статье рассмотрим историю возникновения и схему работы. Разберемся в чем отличие OAuth 2. 0 от OpenID Connect и что такое SSO.

0 от OpenID Connect и что такое SSO.

Спонсор поста

История возникновения OAuth

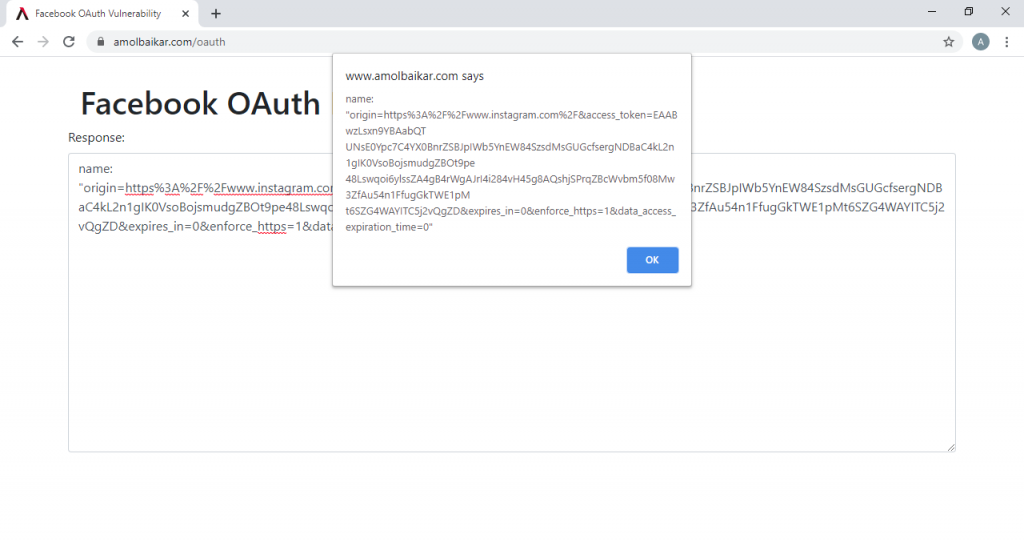

Авторизацией через социальные сети никого уже не удивишь. Нажимаешь кнопку соц сети, вжух и ты авторизовался на новом сайте. Сайт получил твоё ФИО, фотку и прочие данные. Но так было не всегда.

В «каменном веке» интернета все было проще. Вы просто давали свой логин и пароль от одного сервиса другому, чтобы тот вошел в вашу учетную запись и получил любую необходимую ему информацию.

На заре становления Facebook просил у пользователей логин и пароль от Gmail аккаунта, чтобы отправить контактам приглашение. Такой подход имеет большую проблему: логин и пароль дают полный доступ к сервису. Поэтому был разработан стандарт OAuth.

С помощью этого стандарта вы позволяете приложению считать данные или использовать функции другого приложения от вашего имени, не сообщая ему свой пароль. Класс!

🙅♂️

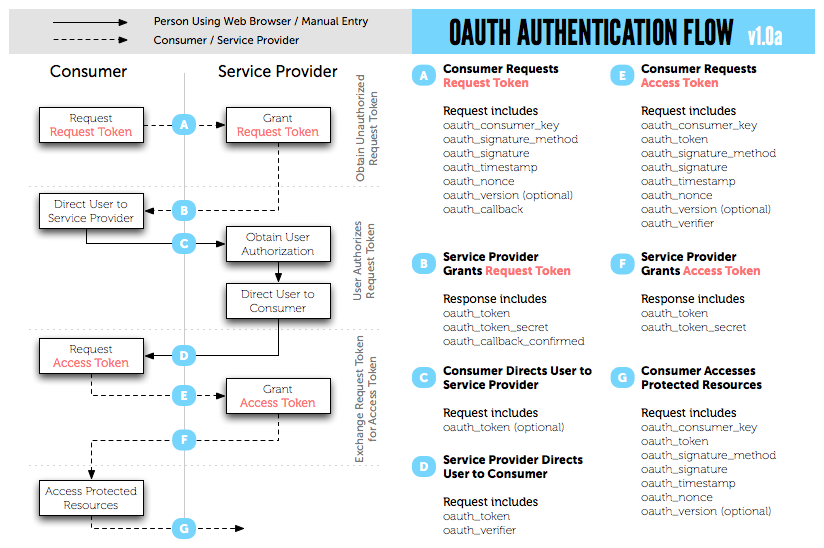

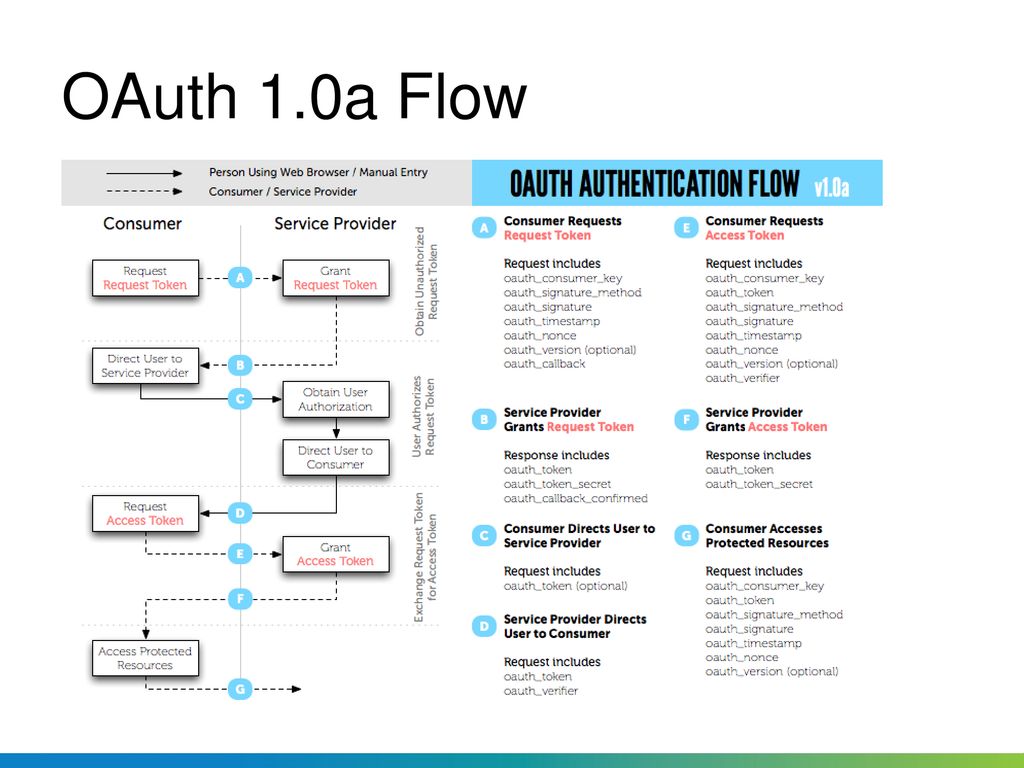

OAuth 1.0 не используется. Забудьте о нем. Используйте OAuth 2. 0

0

Главным недостатком OAuth 1.0 была слишком большая сложность данной версии.

Начнем разбор OAuth 2.0 с ролей. Всего есть 4 роли:

- Владелец ресурса.

- Клиент.

- Сервер ресурсов.

- Авторизационный сервер.

Далее мы рассмотрим каждую из ролей.

Владелец ресурса

Ресурсом являются данные, например ФИО, фотография, ваши сообщения в соц сетях, и прочее. Владелец ресурса это пользователь. При межсерверном общении владельцем ресурса может быть один из серверов.

Сервер ресурсов

На сервере ресурсов лежат ваши данные. В случае с примером выше ваши контакты Gmail это ресурс, а лежат они на серверах Gmail.

Клиент

Клиент это сервис, которому требуется доступ к вашим ресурсам. Например, Facebook требуется доступ к контактам Gmail.

Авторизационный сервер

В данном примере он принадлежит Google, так как он хранит ваши данные.

Стандарт не запрещает вам объединить Сервер ресурсов и Авторизационный сервер

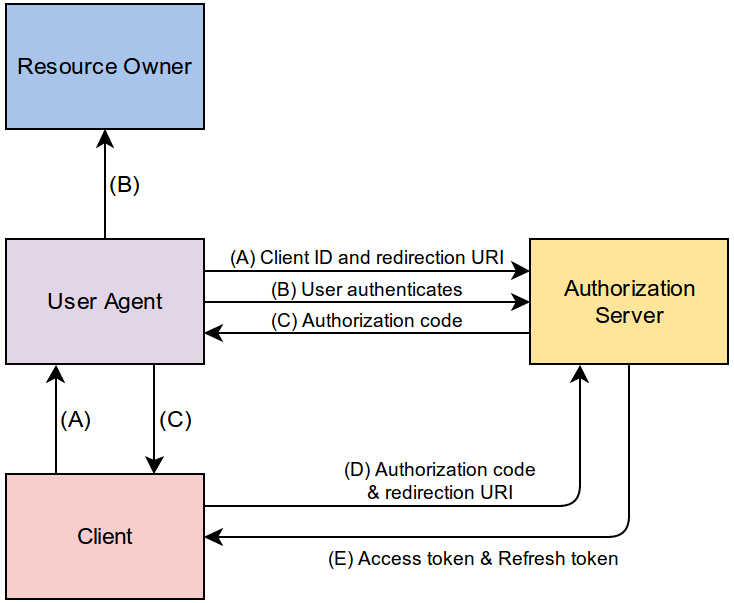

Базовая схема протокола

OAuth 2. 0 основан на использовании базовых веб-технологий: HTTP-запросах, редиректах и т. п. Поэтому использование OAuth возможно на любой платформе с доступом к интернету и браузеру: на сайтах, в мобильных и desktop-приложениях, плагинах для браузеров.

0 основан на использовании базовых веб-технологий: HTTP-запросах, редиректах и т. п. Поэтому использование OAuth возможно на любой платформе с доступом к интернету и браузеру: на сайтах, в мобильных и desktop-приложениях, плагинах для браузеров.

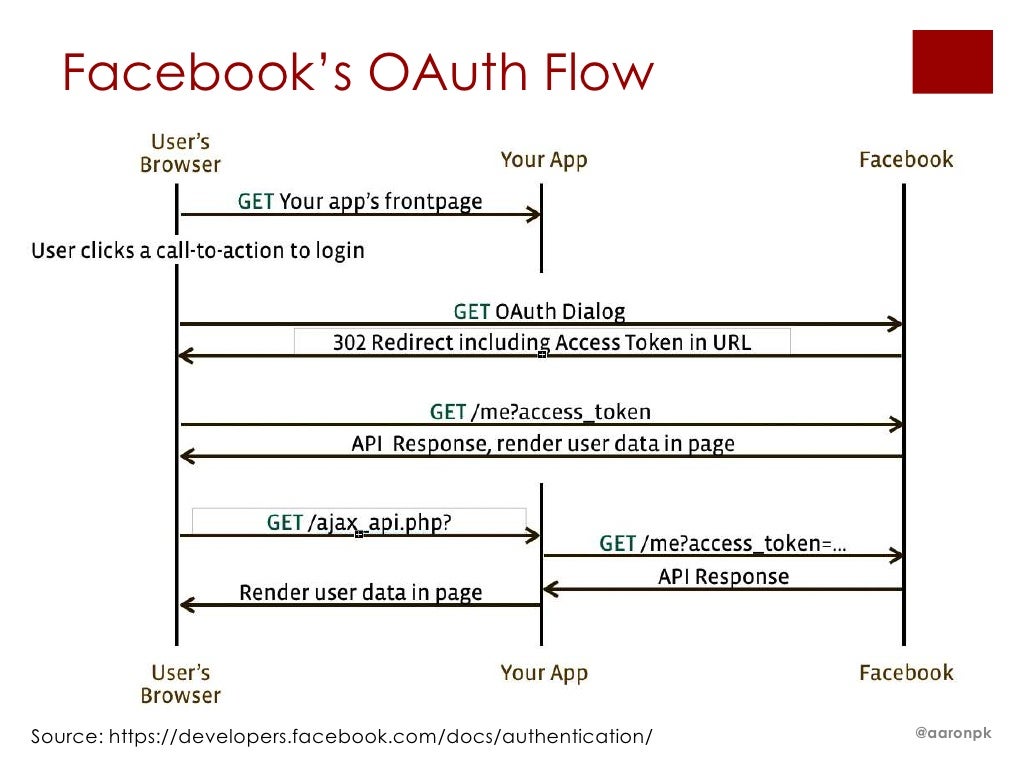

Вернемся к нашему примеру про Facebook и Gmail. На анимации ниже, я постарался схематично изобразить, как реализовать этот пример правильно с помощью Oauth3. Стоит учитывать, что у Google есть свой сервер авторизации, который отвечает за авторизацию на любом сервисе Google. Поэтому Gmail только хранит ресурсы, но не отвечает за авторизацию.

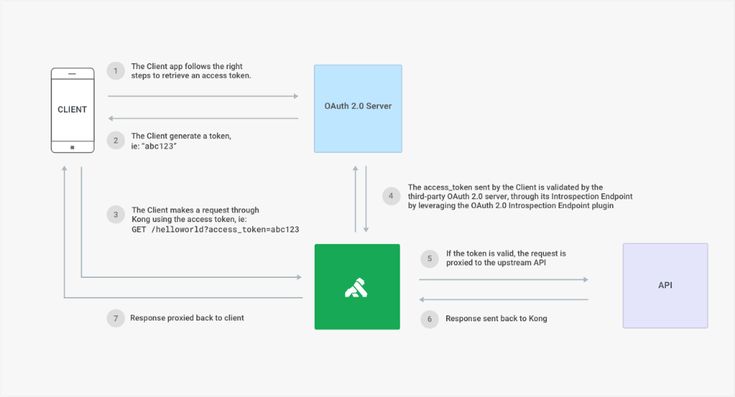

Весь смысл в том, что Клиент должен получить каким-то образом от авторизационного сервера access_token. Способов этих четыре, о них мы поговорим дальше. Используя этот access_token Клиент может использовать его в запросах к Серверу ресурсов, чтобы получать какие-то данные.

Access Token

Это строка, которая является альтернативой логину и паролю.

Особенности Access Token:

- Ограниченное время жизни.

- Его можно отозвать. Если есть подозрение, что токен украли, то мы просто запрещаем получать данные с помощью этого токена.

- Компрометация токена не значит компрометирование логина и пароля. Из токена никак не получить логин и пароль.

- По токену может быть доступна только часть данных (scope). Клиент запрашивает список разрешений, которые необходимы ему для работы, а Владелец ресурсов решает выдать такие права или нет. Например, можно выдать права только на просмотр списка контактов, тогда читать письма или редактировать контакты будет нельзя.

Помимо access_token Авторизационный сервер может выдавать также refresh_token. Это токен, который позволяет запросить новый access_token без участия Владельца ресурсов. Время жизни у такого токена намного больше access_token и его потеря гораздо серьезнее.

Вернемся к базовой схеме. Авторизационный сервер должен знать про каждого клиента, который делает к нему запрос. То есть, каждый клиент должен быть зарегистрирован. Зарегистрировав клиента мы получаем

То есть, каждый клиент должен быть зарегистрирован. Зарегистрировав клиента мы получаем client_id и client_secret и обязаны передавать, как минимум client_id в каждом запросе.

Не все клиенты могут гарантировать сохранность client_secret, поэтому он есть не у всех. Например, SPA без бэкенда, теоретически достать оттуда можно что угодно.

Существует возможность регистрировать клиентов динамически: RFC 7591 и RFC 7592.

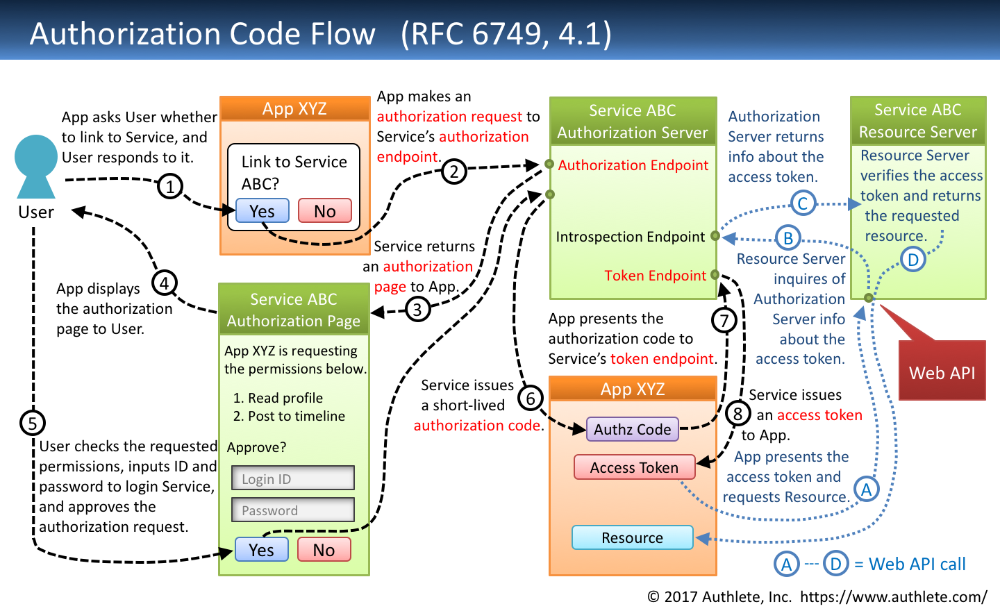

Способы получения Access Token

Всего есть 4 способа:

- По авторизационному коду (Authorization Code Grand). Самый сложный и самый надежный способ.

- Неявно (Implicit)

- По логину и паролю пользователя (Resource Owner Password Credential). Только для безопасных клиентов, заслуживающих полного доверия.

- По данным клиента (Client Credentials). Получаем токен по

client_idиclient_secret.

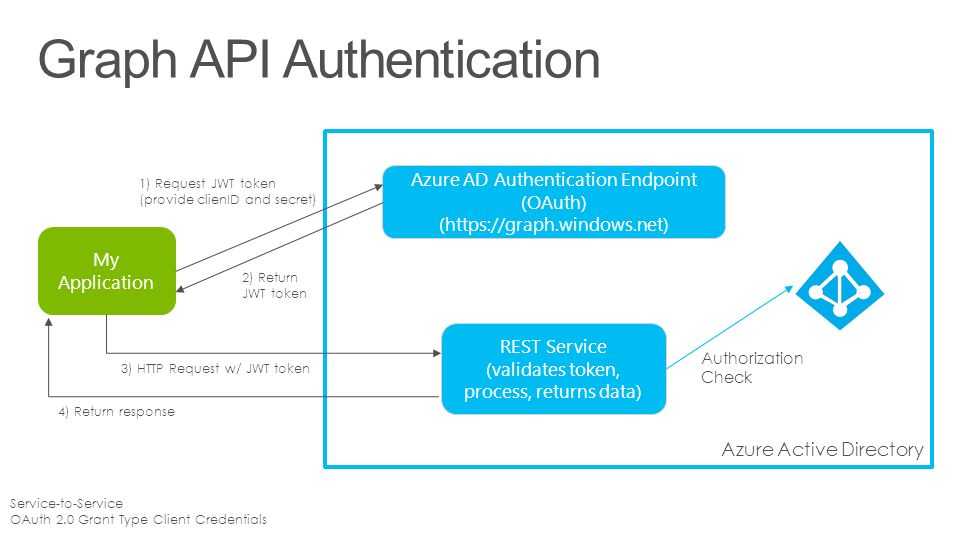

Client Credentials

Начнем разбор с самой простой схемы. Этот способ придуман для межсерверного взаимодействия. У нас есть два сервера API1 и API2, и им надо как-то общаться.

Этот способ придуман для межсерверного взаимодействия. У нас есть два сервера API1 и API2, и им надо как-то общаться.

- API 1 идет в авторизационный сервер передает туда

client_idиclient_secret.

curl --request POST \ --url 'https://YOUR_DOMAIN/oauth/token' \ --header 'content-type: application/x-www-form-urlencoded' \ --data grant_type=client_credentials \ --data client_id=YOUR_CLIENT_ID \ --data client_secret=YOUR_CLIENT_SECRET \ --data audience=YOUR_API_IDENTIFIER

2. Взамен API 1 получает access_token, с помощью которого может обратиться к API 2.

{

"access_token": "eyJz93a...k4laUWw",

"token_type": "Bearer",

"expires_in": 86400

}3. API 1 обращается к API 2.

curl --request GET \ --url https://api2.com/api \ --header 'authorization: Bearer ACCESS_TOKEN' \ --header 'content-type: application/json'

4. API 2 получает запрос с access_token и обращается к авторизационному серверу для проверки действительности переданного токена (RFC 7662).

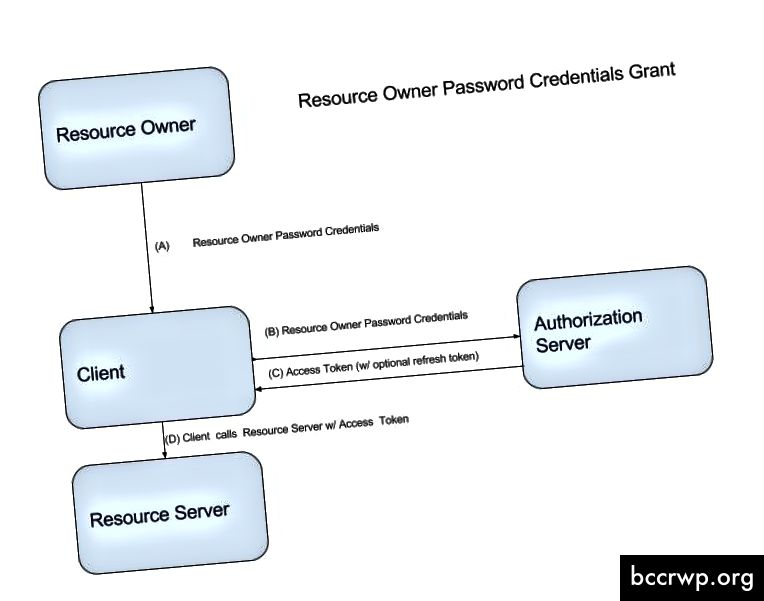

Resource Owner Password Credential

🙅♂️

Эта схема не рекомендуется к использованию! В стандарте так и написано, если вы никакие другие схемы не можете сделать, то используйте эту.

- Владелец ресурсов передает свой логин и пароль Клиенту.

- Клиент отправляет Авторизационному серверу логин и пароль клиента, а так же свой

client_idиclient_secret.

curl -d "grant_type=password" \

-d "client_id=3MVG9QDx8IKCsXTFM0o9aE3KfEwsZLvRt" \

-d "client_secret=4826278391389087694" \

-d "username=ryan%40ryguy.com" \

-d "password=_userspassword__userssecuritytoken_" \

https://as.com/oauth3/token3. Если предоставленные пользователем учетные данные успешно аутентифицированы, сервер авторизации вернет ответ application/json, содержащий access_token:

{

"id":"https://as.com/id/00DU0000000Io8rMAC/005U0000000hMDCIA2",

"issued_at":"1316990706988",

"instance_url":"https://na12. salesforce.com",

"signature":"Q2KTt8Ez5dwJ4Adu6QttAhCxbEP3HyfaTUXoNI=",

"access_token":"00DU0000000Io8r!AQcKbNiJPt0OCSAvxU2SBjVGP6hW0mfmKH07QiPEGIX"

}

salesforce.com",

"signature":"Q2KTt8Ez5dwJ4Adu6QttAhCxbEP3HyfaTUXoNI=",

"access_token":"00DU0000000Io8r!AQcKbNiJPt0OCSAvxU2SBjVGP6hW0mfmKH07QiPEGIX"

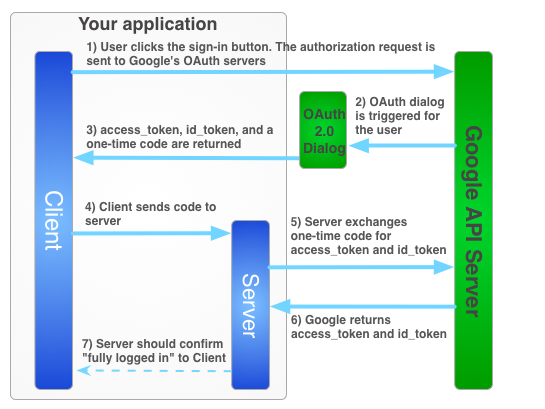

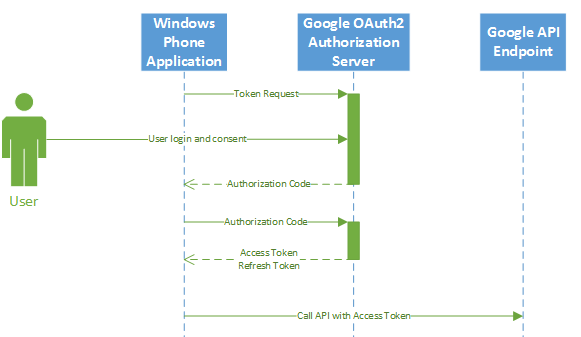

}Authorization Code Grand

Является одним из наиболее распространённых типов разрешения, поскольку он хорошо подходит для серверных приложений, где исходный код приложения и секрет клиента не доступны посторонним.

👍

Этот способ рекомендуемый. Используйте его, и только если это невозможно, посмотрите на другие способы. Исключением является межсерверное общение.

- Пользователь на сайте нажимает кнопку авторизации, например через Facebook.

- Происходит редирект на авторизационный сервер.

- Если активной сессии нет, то Пользователь должен залогиниться. Если активная сессия есть, то просто подтвердить авторизацию.

Пример авторизационного запроса

https://YOUR_DOMAIN/authorize

?response_type=code

&client_id=YOUR_CLIENT_ID

&redirect_uri=https://YOUR_APP/callback

&scope=SCOPE

&audience=API_AUDIENCE

&state=STATE4. Если все пойдет хорошо, вы получите ответ HTTP 302. Код авторизации включен в конце URL-адреса: в параметре

Если все пойдет хорошо, вы получите ответ HTTP 302. Код авторизации включен в конце URL-адреса: в параметре ?code=SplewFEFofer

HTTP/1.1 302 Found Location: https://YOUR_APP/callback?code=AUTHORIZATION_CODE&state=xyzABC123

Так как code попадает в браузер и ничем не защищен, то это точка уязвимости. Поэтому на авторизационный код накладываются следующие ограничения:

- Код одноразовый

- Время жизни кода очень мало

5. Теперь, когда у вас есть код авторизации, вы должны обменять его на токены. Используя извлеченный код авторизации из предыдущего шага, вам нужно будет выполнить POST на URL-адрес токена.

curl --request POST \

--url 'https://YOUR_DOMAIN/oauth/token' \

--header 'content-type: application/x-www-form-urlencoded' \

--data 'grant_type=authorization_code' \

--data 'client_id=YOUR_CLIENT_ID' \

--data 'client_secret=YOUR_CLIENT_SECRET' \

--data 'code=YOUR_AUTHORIZATION_CODE' \

--data 'redirect_uri=https://YOUR_APP/callback'6. Если все пойдет хорошо, вы получите ответ HTTP 200 с полезной нагрузкой, содержащей значения

Если все пойдет хорошо, вы получите ответ HTTP 200 с полезной нагрузкой, содержащей значения access_token, refresh_token, id_token и token_type:

{

"access_token": "eyJz93a...k4laUWw",

"refresh_token": "GEbRxBN...edjnXbL",

"id_token": "eyJ0XAi...4faeEoQ",

"token_type": "Bearer"

}7. Чтобы вызвать ваш API из обычного веб-приложения, приложение должно передать полученный токен доступа в заголовке авторизации вашего HTTP-запроса.

curl --request GET \

--url https://myapi.com/api \

--header 'authorization: Bearer ACCESS_TOKEN' \

--header 'content-type: application/json'Implicit Grant

Теперь у нас сайт без бэкенда — SPA.

- Пользователь на сайте жмет на кнопку, происходит редирект на сервер авторизации.

- Пользователь вводит логин пароль, если он не авторизован.

- Происходит редирект обратно, но

access_tokenвозвращается в URL сразу:https://domain.. com/back_path#access_token=8ijfwWEFFf0wefOofreW6rglk

com/back_path#access_token=8ijfwWEFFf0wefOofreW6rglk

Так как access_token попадает в браузер, то существует возможность его достать.

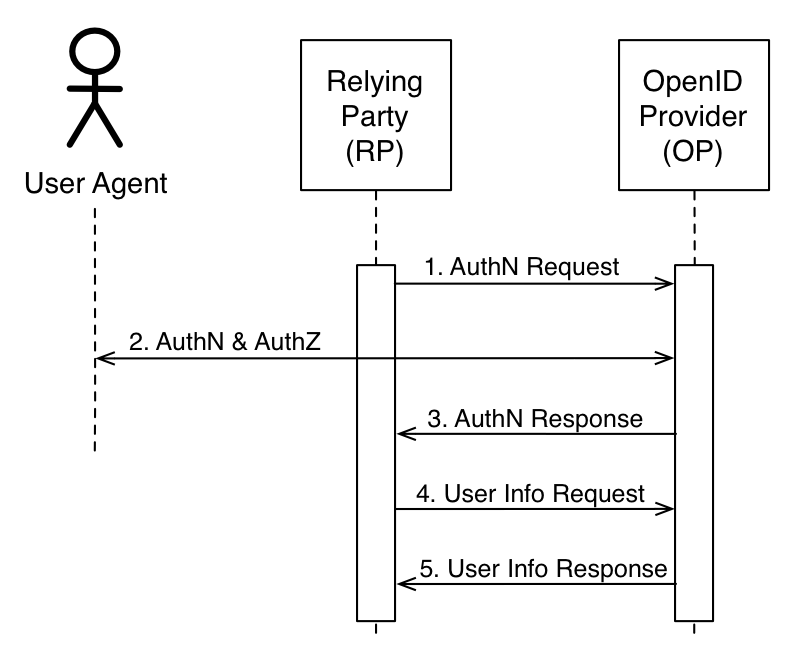

OpenID Connect

OAuth 2.0 разработан только для авторизации — для предоставления доступа к данным и функциям от одного приложения другому. OpenID Connect (OIDC) — это тонкий слой поверх OAuth 2.0, добавляющий сведения о логине и профиле пользователя, который вошел в учетную запись.

OpenID Connect позволяет реализовывать сценарии, когда единственный логин можно использовать во множестве приложений, — этот подход также известен как single sign-on (SSO)

Поток (flow) OpenID Connect выглядит так же, как и в случае OAuth 2.0. Единственная разница в том, что в первичном запросе используемый конкретный scope — openid, — а Клиент в итоге получает как access_token, так и id_token.

ID Token — это особым образом отформатированная строка символов — JSON Web Token или JWT. Сторонним наблюдателям JWT может показаться непонятной абракадаброй, однако Клиент может извлечь из JWT различную информацию, такую как ID, имя пользователя, время входа в учетную запись, срок окончания действия ID Token’а, наличие попыток вмешательства в JWT.

Сторонним наблюдателям JWT может показаться непонятной абракадаброй, однако Клиент может извлечь из JWT различную информацию, такую как ID, имя пользователя, время входа в учетную запись, срок окончания действия ID Token’а, наличие попыток вмешательства в JWT.

Что такое JWT токен?

Эта статья посвящена детальному разбору JWT и его возможностей. Мы изучим структуру токена и построим его с нуля. Затем рассмотрим наиболее распространенные способы использования.

struchkov.devStruchkov Mark

В случае OIDC также имеется стандартный способ, с помощью которого Клиент может запросить дополнительную информацию о пользователе от Сервера авторизации, например, адрес электронной почты, используя access_token.

Заключение

Подведем итог. OAuth 2.0 это простой протокол авторизации, основанный на HTTP, что дает возможность применять его практически на любой платформе. Он имеет хорошую документацию, и большинство крупных площадок его поддерживают. Так что если вы решили использовать этот протокол в своем проекте — это хороший выбор.

OAuth

На этой странице показано, как аутентифицировать клиентов с помощью JAR REST API с помощью OAuth (1.0a). Мы объясним, как OAuth работает с Jira и проведем вас по примеру использования OAuth для аутентификации приложения Java (потребителя) с JRE (ресурсом) REST API для пользователя (владельца ресурса).

Аутентификация является ключевым процессом при интеграции с Jira. OAuth является одним из нескольких методов проверки подлинности, используемых с Jira, и обычно используется для аутентификации между серверами, особенно для приложений брандмауэра.

Покажите мне код!

Вы можете найти код для окончательного вывода этого руководства по Bitbucket (найдите каталог Java).

Если вы предпочитаете понимать вещи из источника, не стесняйтесь сначала проверять код. В противном случае руководство ниже объяснит, что происходит.

Также обратите внимание, что репозиторий содержит каталоги с примерами для Node.js, PHP, Python, Perl и Ruby.

Выбор метод аутентификации

Вы выбрали правильный метод аутентификации?

Принимая во внимание базовую аутентификацию? Мы не рекомендуем использовать базовую аутентификацию вообще, за исключением инструментов, таких как личные скрипты или боты. Это может быть проще реализовать, но гораздо менее безопасно. Имя пользователя и пароль отправляются повторно с запросами и кэшируются в веб-браузере. Даже если учетные данные отправляются через SSL / TLS, эти протоколы все еще могут быть скомпрометированы.

Это может быть проще реализовать, но гораздо менее безопасно. Имя пользователя и пароль отправляются повторно с запросами и кэшируются в веб-браузере. Даже если учетные данные отправляются через SSL / TLS, эти протоколы все еще могут быть скомпрометированы.

Этот учебник был последний раз проверен с помощью Jira Server 7.0.

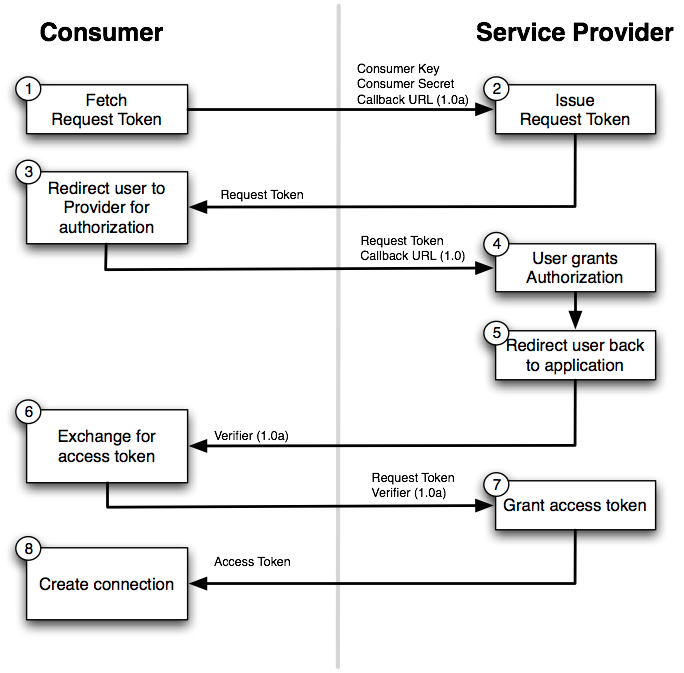

Обзор

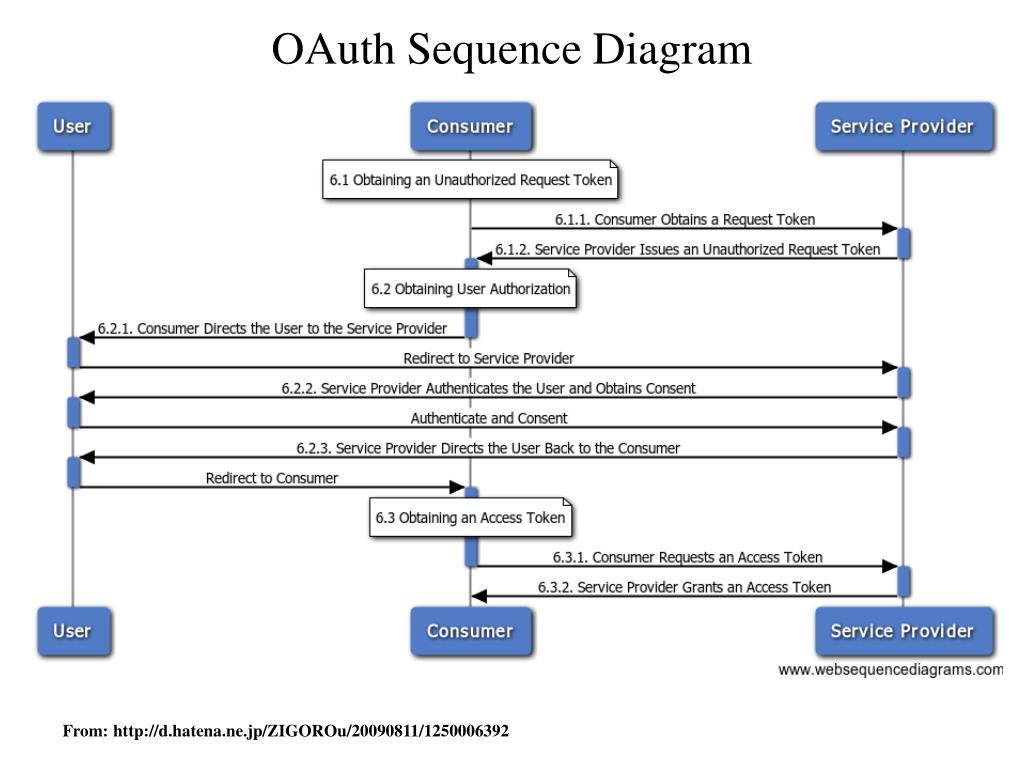

OAuth — это протокол аутентификации, который позволяет пользователю (то есть владельцу ресурса) предоставлять стороннему приложению (то есть потребителю / клиенту) доступ к их информации на другом сайте (то есть ресурсе). Jira использует 3-сторонний OAuth (3LO), что означает, что пользователь участвует в процессе аутентификации, разрешая доступ к своим данным на ресурсе (в отличие от двухстороннего OAuth, где пользователь не участвует).

Роли

Это роли в процессе аутентификации OAuth и как они связаны с аутентификацией с Jira:

Ресурс

КАРТИНКА\

Если вы интегрируете клиентское приложение с Jira, тогда Jira считается «ресурсом».

Владелец ресурса

КАРТИНКА

Поскольку Jira является «ресурсом», пользователь Jira считается «владельцем ресурса» для запроса аутентификации.

Потребитель

РИСУНОК

Клиентское приложение регистрируется как потребитель, создавая ссылку на приложение (использующую OAuth) в Jira, которая ссылается на клиента.

Обработка

Процесс аутентификации, широко известный как «танец OAuth», работает, заставляя владельца ресурса предоставлять доступ к своей информации на ресурсе, аутентифицируя токен запроса. Этот токен запроса используется потребителем для получения токена доступа из ресурса. После того, как клиент имеет токен доступа, он может использовать его для выполнения аутентифицированных запросов к ресурсу до тех пор, пока токен не истечет или не будет отозван.

Этот процесс показан более подробно на следующей диаграмме.

РИСУНОК

Смотрите это в действии

Прежде чем мы посмотрим на код, давайте посмотрим, как работает процесс аутентификации OAuth. Это будет практическое пошаговое руководство, в котором вы настроите Jira так, чтобы клиент-образец мог аутентифицироваться против него с помощью OAuth. Вы также будете использовать образец клиента для инициирования «танца OAuth», а затем, наконец, выполнить аутентифицированный запрос к API Jira REST.

Это будет практическое пошаговое руководство, в котором вы настроите Jira так, чтобы клиент-образец мог аутентифицироваться против него с помощью OAuth. Вы также будете использовать образец клиента для инициирования «танца OAuth», а затем, наконец, выполнить аутентифицированный запрос к API Jira REST.

Прежде чем вы начнете

Чтобы завершить этот учебник, вам нужно знать и делать следующее:

- Основные знания о том, как использовать API REST, например, запросы, ответы, заголовки.

- Основное понимание Jira.

- Если вы хотите запустить пример Java, вам понадобится пример разработки Jira, Maven (3.x) и недавняя версия Java (например, Oracle JDK 1.8).

- Если у вас еще нет кода приложения клиента OAuth, клонируйте его здесь: https://bitbucket.org/atlassian_tutorial/atlassian-oauth-examples (в каталоге Java).

- После того, как у вас есть код, создайте клиент, выполнив следующую команду в корне проекта:

mvn clean compile assembly:single

- Перейдите в каталог target в проекте и запустите:

java -jar OAuthTutorialClient-1.0.jar requestToken

Игнорировать исключение на выходе. Вам просто нужно сделать это, чтобы сгенерировать файл config.properties, который вы будете использовать позже.

Шаг 1. Настройте клиентское приложение как потребитель OAuth.

В Jira потребители OAuth представлены ссылками на приложения. В ссылках приложения используется OAuth с подписью RSA-SHA1 для аутентификации. Это означает, что для подписи запросов используется закрытый ключ, а не секрет токена тайны / потребителя OAuth. На следующих шагах вы создадите пару общих / закрытых ключей RSA, а затем создайте новую ссылку приложения в Jira, которая использует ключ.

Создание пары открытых и закрытых ключей RSA

- В окне терминала запустите следующие команды openssl. Вы можете сделать это в любом месте вашей файловой системы.

openssl genrsa -out jira_privatekey.pem 1024 openssl req -newkey rsa:1024 -x509 -key jira_privatekey.pem -out jira_publickey.cer -days 365 openssl pkcs8 -topk8 -nocrypt -in jira_privatekey.pem -out jira_privatekey.pcks8 openssl x509 -pubkey -noout -in jira_publickey.cer > jira_publickey.pem

Это генерирует 1024-битный закрытый ключ, создает сертификат X509 и извлекает закрытый ключ (формат PKCS8) в файл jira \ _privatekey.pcks8. Затем он извлекает открытый ключ из сертификата в файл jira \ _publickey.pem.

- Скопируйте закрытый ключ из файла jira \ _privatekey.pcks8 в буфер обмена.

- Перейдите в каталог target в образце проекта клиента OAuth. Откройте файл config.properties и внесите следующие изменения:

- Вставьте закрытый ключ из вашего буфера обмена по значению поля private_key. Удалите все разрывы строк.

- Измените jira_home на URL вашего примера разработки Jira, например https://example-dev1.atlassian.net.

- Не меняйте consumer_key, который должен быть установлен на «OauthKey».

- Сохраните файл config.properties.

Настройка клиентского приложения как потребителя в Jira

- В Jira нажмите шестеренка>«Приложения»> «Ссылки приложения».

- В поле «Введите URL-адрес приложения, которое хотите связать» введите любой URL-адрес, например http://example.com/, а затем нажмите «Создать новую ссылку».

Вы получите предупреждение о том, что «от введенного вами URL-адреса не получено ответа». Игнорируйте его и нажмите «Продолжить».

- На первом экране диалогового окна «Ссылки приложений» введите все, что вы хотите в полях. Однако убедитесь, что вы выбрали флажок «Создать входящую ссылку».

РИСУНОК

В этом примере не имеет значения, что вы вводите для деталей клиентского приложения (URL, имя, тип и т. д.). Это связано с тем, что мы хотим только получать данные из Jira, поэтому нам нужно только настроить одностороннюю (входящую) ссылку от клиента на Jira.

- На следующем экране диалогового окна «Ссылки приложений» введите данные потребителя для образца клиента:

- Consumer key = OauthKey Потребительский ключ = OauthKey

- Consumer name = Example Jira app Имя потребителя = Пример приложения Jira

- Public key = Copy the public key Открытый ключ = Скопируйте открытый ключ из созданного ранее файла jira \ _publickey.

pem и вставьте его в это поле.

pem и вставьте его в это поле.

РИСУНОК

- Нажмите «Продолжить». Вы должны получить ссылку на приложение, которая выглядит так:

РИСУНОК

Это оно! Теперь вы настроили образец-клиента в качестве потребителя OAuth в Jira.

Шаг 2. Сделайте «танец OAuth»

«Танец OAuth» — это термин, который используется для описания процесса получения токена доступа из ресурса, который потребитель может использовать для доступа к информации о ресурсе. Это включает в себя «танец», где между потребителем, владельцем ресурса и ресурсом передаются разные токены (см. Обзор OAuth в начале страницы).

- В своем терминале перейдите в каталог target проекта примера клиента OAuth, если его еще нет.

- Выполните следующую команду:

java -jar OAuthTutorialClient-1.0.jar requestToken

Эта команда запрашивает неавторизованный токен запроса из вашего экземпляра Jira.

Вы увидите следующий результат с деталями вашего нового токена запроса:

Token: ec3dj4byySM5ek3XW7gl7f4oc99obAlo Token Secret: OhONj0eF7zhXAMKZLbD2Rd3x7Dmxjy0d Retrieved request token.go to https://jira101.atlassian.net/plugins/servlet/oauth/authorize?oauth_token=ec3dj4byySM5ek3XW7gl7f4oc99obAlo to authorize it

Токен запроса будет сохраняться в течение 10 минут. Если он истечет, вам нужно будет запросить новый.

- В своем браузере перейдите к URL-адресу, указанному в выводе терминала. Появится следующее диалоговое окно.

РИСУНОК

- Нажмите «Разрешить». Это разрешит токен запроса.

В браузере вы увидите следующий результат:

Доступ одобрен Вы успешно разрешили «Пример JIRA-приложения». Ваш код подтверждения - «qTJkPi». Вам нужно будет введите этот точный текст при появлении запроса. Вы должны записать это значение до закрытия окна браузера.

Скопируйте код проверки в буфер обмена или где-нибудь еще, где вы можете его получить.

- В своем терминале запустите следующую команду:

java -jar OAuthTutorialClient-1.0.jar accessToken qTJkPi

Вам нужно будет заменить код проверки примера (qTJkPi) своим собственным кодом подтверждения с предыдущего шага.

В вашем терминале вы увидите следующий вывод:

Access Token: W1jjOV4sq2iEqxO4ZYZTJVdgbjtKc2ye

Обратите внимание, что для получения токена доступа в OAuth вам необходимо передать ключ потребителя, токен запроса, код проверки и закрытый ключ. Однако в примерее клиента информация, такая как ключ потребителя, токен запроса, закрытый ключ и т. д., сохраняется в файле config.properties при их создании (посмотрите на это, когда вы завершите этот учебник, и вы увидите добавленные новые значения). Вероятно, вы не хотите делать это для производственной реализации, но это упрощает использование примера клиента для этого примера.

Теперь у нас есть то, что мы хотели от танца OAuth: токен доступа, который мы можем использовать, чтобы сделать аутентифицированный запрос к API Jira REST.

Шаг 3. Сделайте аутентифицированный запрос API Jira REST

Код доступа — это все, что нам нужно, чтобы сделать аутентифицированный запрос API Jira REST. Запросы принимаются в качестве пользователя, который разрешил токен первичного запроса. Токен доступа будет сохраняться в течение 5 лет, если он не будет отменен.

Токен доступа будет сохраняться в течение 5 лет, если он не будет отменен.

- Пример клиента OAuth только делает запросы GET. Чтобы использовать его, выполните следующую команду:

java -jar OAuthTutorialClient-1.0.jar request <URL for GET method>

Вам нужно будет подставить <URL for REST method> URL-адресом метода REST, который вы пытаетесь вызвать.

В коде пример клиента OAuth фактически сохраняет код доступа в файле config.properties, когда он получен. Когда запрос выполняется, пример клиента передает сохраненный код доступа, а не вводит его.

Вот пример запроса к GET (ПОЛУЧИТЬ) задачи, используя пример клиента OAuth. Следующая команда получает JJ-2 с помощью Jira REST API:

java -jar OAuthTutorialClient-1.0.jar request http://localhost:8080/rest/api/latest/issue/JJ-2

Вышеупомянутый метод возвращает такую задачу:

{

"expand": "renderedFields,names,schema,operations,editmeta,changelog,versionedRepresentations",

"self": "<a href="http://localhost:8080/rest/api/latest/issue/10300">http://localhost:8080/rest/api/latest/issue/10300</a>",

"id": "10300",

"fields": {

"issuetype": {

"avatarId": 10803,

"name": "Bug",

"self": "<a href="http://localhost:8080/rest/api/2/issuetype/1">http://localhost:8080/rest/api/2/issuetype/1</a>",

"description": "A problem which impairs or prevents the functions of the product. ",

"id": "1",

"iconUrl": "<a href="http://localhost:8080/secure/viewavatar?size=xsmall&avatarId=10803&avatarType=issuetype">http://localhost:8080/secure/viewavatar?size=xsmall&avatarId=10803&avatarType=issuetype</a>",

"subtask": false

},

"timespent": null,

"project": {

"avatarUrls": {

"48x48": "<a href="http://localhost:8080/secure/projectavatar?pid=10200&avatarId=10700">http://localhost:8080/secure/projectavatar?pid=10200&avatarId=10700</a>",

"24x24": "<a href="http://localhost:8080/secure/projectavatar?size=small&pid=10200&avatarId=10700">http://localhost:8080/secure/projectavatar?size=small&pid=10200&avatarId=10700</a>",

"16x16": "<a href="http://localhost:8080/secure/projectavatar?size=xsmall&pid=10200&avatarId=10700">http://localhost:8080/secure/projectavatar?size=xsmall&pid=10200&avatarId=10700</a>",

"32x32": "<a href="http://localhost:8080/secure/projectavatar?size=medium&pid=10200&avatarId=10700">http://localhost:8080/secure/projectavatar?size=medium&pid=10200&avatarId=10700</a>"

},

"name": "JIRA Junior",

"self": "<a href="http://localhost:8080/rest/api/2/project/10200">http://localhost:8080/rest/api/2/project/10200</a>",

"id": "10200",

"key": "JJ"

},

"fixVersions": [],

"aggregatetimespent": null,

"resolution": null,

"customfield_10500": null,

"customfield_10700": "com.

",

"id": "1",

"iconUrl": "<a href="http://localhost:8080/secure/viewavatar?size=xsmall&avatarId=10803&avatarType=issuetype">http://localhost:8080/secure/viewavatar?size=xsmall&avatarId=10803&avatarType=issuetype</a>",

"subtask": false

},

"timespent": null,

"project": {

"avatarUrls": {

"48x48": "<a href="http://localhost:8080/secure/projectavatar?pid=10200&avatarId=10700">http://localhost:8080/secure/projectavatar?pid=10200&avatarId=10700</a>",

"24x24": "<a href="http://localhost:8080/secure/projectavatar?size=small&pid=10200&avatarId=10700">http://localhost:8080/secure/projectavatar?size=small&pid=10200&avatarId=10700</a>",

"16x16": "<a href="http://localhost:8080/secure/projectavatar?size=xsmall&pid=10200&avatarId=10700">http://localhost:8080/secure/projectavatar?size=xsmall&pid=10200&avatarId=10700</a>",

"32x32": "<a href="http://localhost:8080/secure/projectavatar?size=medium&pid=10200&avatarId=10700">http://localhost:8080/secure/projectavatar?size=medium&pid=10200&avatarId=10700</a>"

},

"name": "JIRA Junior",

"self": "<a href="http://localhost:8080/rest/api/2/project/10200">http://localhost:8080/rest/api/2/project/10200</a>",

"id": "10200",

"key": "JJ"

},

"fixVersions": [],

"aggregatetimespent": null,

"resolution": null,

"customfield_10500": null,

"customfield_10700": "com. atlassian.servicedesk.plugins.approvals.internal.customfield.ApprovalsCFValue@c8d588",

"resolutiondate": null,

"workratio": -1,

"lastViewed": "2016-08-01T11:23:39.481+1000",

"watches": {

"self": "<a href="http://localhost:8080/rest/api/2/issue/JJ-2/watchers">http://localhost:8080/rest/api/2/issue/JJ-2/watchers</a>",

"isWatching": true,

"watchCount": 1

},

"created": "2013-05-29T13:56:24.224+1000",

"customfield_10020": null,

"customfield_10021": "Not started",

"priority": {

"name": "Major",

"self": "<a href="http://localhost:8080/rest/api/2/priority/3">http://localhost:8080/rest/api/2/priority/3</a>",

"iconUrl": "<a href="http://localhost:8080/images/icons/priorities/major.svg">http://localhost:8080/images/icons/priorities/major.svg</a>",

"id": "3"

},

"customfield_10300": null,

"customfield_10102": null,

"labels": [],

"customfield_10016": null,

"customfield_10017": null,

"customfield_10018": null,

"customfield_10019": null,

"timeestimate": null,

"aggregatetimeoriginalestimate": null,

"versions": [],

"issuelinks": [],

"assignee": {

"emailAddress": "alana@<a href="http://example.

atlassian.servicedesk.plugins.approvals.internal.customfield.ApprovalsCFValue@c8d588",

"resolutiondate": null,

"workratio": -1,

"lastViewed": "2016-08-01T11:23:39.481+1000",

"watches": {

"self": "<a href="http://localhost:8080/rest/api/2/issue/JJ-2/watchers">http://localhost:8080/rest/api/2/issue/JJ-2/watchers</a>",

"isWatching": true,

"watchCount": 1

},

"created": "2013-05-29T13:56:24.224+1000",

"customfield_10020": null,

"customfield_10021": "Not started",

"priority": {

"name": "Major",

"self": "<a href="http://localhost:8080/rest/api/2/priority/3">http://localhost:8080/rest/api/2/priority/3</a>",

"iconUrl": "<a href="http://localhost:8080/images/icons/priorities/major.svg">http://localhost:8080/images/icons/priorities/major.svg</a>",

"id": "3"

},

"customfield_10300": null,

"customfield_10102": null,

"labels": [],

"customfield_10016": null,

"customfield_10017": null,

"customfield_10018": null,

"customfield_10019": null,

"timeestimate": null,

"aggregatetimeoriginalestimate": null,

"versions": [],

"issuelinks": [],

"assignee": {

"emailAddress": "alana@<a href="http://example. com">example.com</a>",

"avatarUrls": {

"48x48": "<a href="https://secure.gravatar.com/avatar/b259e2a7fd37a83b02015192ee247e96?d=mm&s=48">https://secure.gravatar.com/avatar/b259e2a7fd37a83b02015192ee247e96?d=mm&s=48</a>",

"24x24": "<a href="https://secure.gravatar.com/avatar/b259e2a7fd37a83b02015192ee247e96?d=mm&s=24">https://secure.gravatar.com/avatar/b259e2a7fd37a83b02015192ee247e96?d=mm&s=24</a>",

"16x16": "<a href="https://secure.gravatar.com/avatar/b259e2a7fd37a83b02015192ee247e96?d=mm&s=16">https://secure.gravatar.com/avatar/b259e2a7fd37a83b02015192ee247e96?d=mm&s=16</a>",

"32x32": "<a href="https://secure.gravatar.com/avatar/b259e2a7fd37a83b02015192ee247e96?d=mm&s=32">https://secure.gravatar.com/avatar/b259e2a7fd37a83b02015192ee247e96?d=mm&s=32</a>"

},

"displayName": "Alana Example",

"name": "alana",

"self": "<a href="http://localhost:8080/rest/api/2/user?username=alana">http://localhost:8080/rest/api/2/user?username=alana</a>",

"active": true,

"timeZone": "Australia/Sydney",

"key": "alana"

},

"updated": "2016-08-01T11:23:38.

com">example.com</a>",

"avatarUrls": {

"48x48": "<a href="https://secure.gravatar.com/avatar/b259e2a7fd37a83b02015192ee247e96?d=mm&s=48">https://secure.gravatar.com/avatar/b259e2a7fd37a83b02015192ee247e96?d=mm&s=48</a>",

"24x24": "<a href="https://secure.gravatar.com/avatar/b259e2a7fd37a83b02015192ee247e96?d=mm&s=24">https://secure.gravatar.com/avatar/b259e2a7fd37a83b02015192ee247e96?d=mm&s=24</a>",

"16x16": "<a href="https://secure.gravatar.com/avatar/b259e2a7fd37a83b02015192ee247e96?d=mm&s=16">https://secure.gravatar.com/avatar/b259e2a7fd37a83b02015192ee247e96?d=mm&s=16</a>",

"32x32": "<a href="https://secure.gravatar.com/avatar/b259e2a7fd37a83b02015192ee247e96?d=mm&s=32">https://secure.gravatar.com/avatar/b259e2a7fd37a83b02015192ee247e96?d=mm&s=32</a>"

},

"displayName": "Alana Example",

"name": "alana",

"self": "<a href="http://localhost:8080/rest/api/2/user?username=alana">http://localhost:8080/rest/api/2/user?username=alana</a>",

"active": true,

"timeZone": "Australia/Sydney",

"key": "alana"

},

"updated": "2016-08-01T11:23:38. 022+1000",

"status": {

"name": "Open",

"self": "<a href="http://localhost:8080/rest/api/2/status/1">http://localhost:8080/rest/api/2/status/1</a>",

"description": "The issue is open and ready for the assignee to start work on it.",

"iconUrl": "<a href="http://localhost:8080/images/icons/statuses/open.png">http://localhost:8080/images/icons/statuses/open.png</a>",

"id": "1",

"statusCategory": {

"colorName": "blue-gray",

"name": "To Do",

"self": "<a href="http://localhost:8080/rest/api/2/statuscategory/2">http://localhost:8080/rest/api/2/statuscategory/2</a>",

"id": 2,

"key": "new"

}

},

"components": [],

"timeoriginalestimate": null,

"description": "The logo is currently a light cerise. I'd like to see it with a deep pink color.",

"customfield_10012": null,

"customfield_10013": null,

"customfield_10014": null,

"timetracking": {},

"customfield_10015": null,

"customfield_10600": null,

"customfield_10006": "10",

"customfield_10601": null,

"customfield_10007": [

"com.

022+1000",

"status": {

"name": "Open",

"self": "<a href="http://localhost:8080/rest/api/2/status/1">http://localhost:8080/rest/api/2/status/1</a>",

"description": "The issue is open and ready for the assignee to start work on it.",

"iconUrl": "<a href="http://localhost:8080/images/icons/statuses/open.png">http://localhost:8080/images/icons/statuses/open.png</a>",

"id": "1",

"statusCategory": {

"colorName": "blue-gray",

"name": "To Do",

"self": "<a href="http://localhost:8080/rest/api/2/statuscategory/2">http://localhost:8080/rest/api/2/statuscategory/2</a>",

"id": 2,

"key": "new"

}

},

"components": [],

"timeoriginalestimate": null,

"description": "The logo is currently a light cerise. I'd like to see it with a deep pink color.",

"customfield_10012": null,

"customfield_10013": null,

"customfield_10014": null,

"timetracking": {},

"customfield_10015": null,

"customfield_10600": null,

"customfield_10006": "10",

"customfield_10601": null,

"customfield_10007": [

"com. atlassian.greenhopper.service.sprint.Sprint@dc6300[id=1,rapidViewId=<null>,state=CLOSED,name=Sprint 1,goal=<null>,startDate=2013-07-26T11:31:09.530+10:00,endDate=2013-08-09T11:31:09.530+10:00,completeDate=2013-07-26T11:31:46.489+10:00,sequence=1]",

"com.atlassian.greenhopper.service.sprint.Sprint@6b3e17[id=2,rapidViewId=<null>,state=ACTIVE,name=Sprint 2,goal=<null>,startDate=2013-08-22T11:35:33.759+10:00,endDate=2013-12-12T11:35:00.000+11:00,completeDate=<null>,sequence=2]"

],

"customfield_10008": null,

"attachment": [],

"aggregatetimeestimate": null,

"summary": "JIRA Junior logo is not pink enough",

"creator": {

"emailAddress": "admin@<a href="http://example.com">example.com</a>",

"avatarUrls": {

"48x48": "<a href="https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=48">https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=48</a>",

"24x24": "<a href="https://secure.

atlassian.greenhopper.service.sprint.Sprint@dc6300[id=1,rapidViewId=<null>,state=CLOSED,name=Sprint 1,goal=<null>,startDate=2013-07-26T11:31:09.530+10:00,endDate=2013-08-09T11:31:09.530+10:00,completeDate=2013-07-26T11:31:46.489+10:00,sequence=1]",

"com.atlassian.greenhopper.service.sprint.Sprint@6b3e17[id=2,rapidViewId=<null>,state=ACTIVE,name=Sprint 2,goal=<null>,startDate=2013-08-22T11:35:33.759+10:00,endDate=2013-12-12T11:35:00.000+11:00,completeDate=<null>,sequence=2]"

],

"customfield_10008": null,

"attachment": [],

"aggregatetimeestimate": null,

"summary": "JIRA Junior logo is not pink enough",

"creator": {

"emailAddress": "admin@<a href="http://example.com">example.com</a>",

"avatarUrls": {

"48x48": "<a href="https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=48">https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=48</a>",

"24x24": "<a href="https://secure. gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=24">https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=24</a>",

"16x16": "<a href="https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=16">https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=16</a>",

"32x32": "<a href="https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=32">https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=32</a>"

},

"displayName": "Administrator",

"name": "admin",

"self": "<a href="http://localhost:8080/rest/api/2/user?username=admin">http://localhost:8080/rest/api/2/user?username=admin</a>",

"active": true,

"timeZone": "Australia/Sydney",

"key": "admin"

},

"subtasks": [],

"reporter": {

"emailAddress": "admin@<a href="http://example.com">example.com</a>",

"avatarUrls": {

"48x48": "<a href="https://secure.

gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=24">https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=24</a>",

"16x16": "<a href="https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=16">https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=16</a>",

"32x32": "<a href="https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=32">https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=32</a>"

},

"displayName": "Administrator",

"name": "admin",

"self": "<a href="http://localhost:8080/rest/api/2/user?username=admin">http://localhost:8080/rest/api/2/user?username=admin</a>",

"active": true,

"timeZone": "Australia/Sydney",

"key": "admin"

},

"subtasks": [],

"reporter": {

"emailAddress": "admin@<a href="http://example.com">example.com</a>",

"avatarUrls": {

"48x48": "<a href="https://secure. gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=48">https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=48</a>",

"24x24": "<a href="https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=24">https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=24</a>",

"16x16": "<a href="https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=16">https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=16</a>",

"32x32": "<a href="https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=32">https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=32</a>"

},

"displayName": "Administrator",

"name": "admin",

"self": "<a href="http://localhost:8080/rest/api/2/user?username=admin">http://localhost:8080/rest/api/2/user?username=admin</a>",

"active": true,

"timeZone": "Australia/Sydney",

"key": "admin"

},

"customfield_10000": null,

"aggregateprogress": {

"total": 0,

"progress": 0

},

"customfield_10001": null,

"customfield_10200": "0|10001s:",

"customfield_10002": null,

"customfield_10003": null,

"customfield_10400": null,

"environment": null,

"duedate": null,

"progress": {

"total": 0,

"progress": 0

},

"comment": {

"total": 1,

"comments": [{

"author": {

"emailAddress": "admin@<a href="http://example.

gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=48">https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=48</a>",

"24x24": "<a href="https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=24">https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=24</a>",

"16x16": "<a href="https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=16">https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=16</a>",

"32x32": "<a href="https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=32">https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=32</a>"

},

"displayName": "Administrator",

"name": "admin",

"self": "<a href="http://localhost:8080/rest/api/2/user?username=admin">http://localhost:8080/rest/api/2/user?username=admin</a>",

"active": true,

"timeZone": "Australia/Sydney",

"key": "admin"

},

"customfield_10000": null,

"aggregateprogress": {

"total": 0,

"progress": 0

},

"customfield_10001": null,

"customfield_10200": "0|10001s:",

"customfield_10002": null,

"customfield_10003": null,

"customfield_10400": null,

"environment": null,

"duedate": null,

"progress": {

"total": 0,

"progress": 0

},

"comment": {

"total": 1,

"comments": [{

"author": {

"emailAddress": "admin@<a href="http://example. com">example.com</a>",

"avatarUrls": {

"48x48": "<a href="https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=48">https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=48</a>",

"24x24": "<a href="https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=24">https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=24</a>",

"16x16": "<a href="https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=16">https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=16</a>",

"32x32": "<a href="https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=32">https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=32</a>"

},

"displayName": "Administrator",

"name": "admin",

"self": "<a href="http://localhost:8080/rest/api/2/user?username=admin">http://localhost:8080/rest/api/2/user?username=admin</a>",

"active": true,

"timeZone": "Australia/Sydney",

"key": "admin"

},

"created": "2013-06-04T16:11:24.

com">example.com</a>",

"avatarUrls": {

"48x48": "<a href="https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=48">https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=48</a>",

"24x24": "<a href="https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=24">https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=24</a>",

"16x16": "<a href="https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=16">https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=16</a>",

"32x32": "<a href="https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=32">https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=32</a>"

},

"displayName": "Administrator",

"name": "admin",

"self": "<a href="http://localhost:8080/rest/api/2/user?username=admin">http://localhost:8080/rest/api/2/user?username=admin</a>",

"active": true,

"timeZone": "Australia/Sydney",

"key": "admin"

},

"created": "2013-06-04T16:11:24. 505+1000",

"updateAuthor": {

"emailAddress": "admin@<a href="http://example.com">example.com</a>",

"avatarUrls": {

"48x48": "<a href="https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=48">https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=48</a>",

"24x24": "<a href="https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=24">https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=24</a>",

"16x16": "<a href="https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=16">https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=16</a>",

"32x32": "<a href="https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=32">https://secure.gravatar.com/avatar/4beac5df66a475580809e0?d=mm&s=32</a>"

},

"displayName": "Administrator",

"name": "admin",

"self": "<a href="http://localhost:8080/rest/api/2/user?username=admin">http://localhost:8080/rest/api/2/user?username=admin</a>",

"active": true,

"timeZone": "Australia/Sydney",

"key": "admin"

},