Белорусский государственный университет транспорта — БелГУТ (БИИЖТ)

Регистрация на юбилейную конференцию

«ИННОВАЦИОННОЕ РАЗВИТИЕ ТРАНСПОРТНОГО И СТРОИТЕЛЬНОГО КОМПЛЕКСОВ»

Как поступить в БелГУТ

Ответы на частые

вопросы абитуриентов

События

Все события

| Пн | Вт | Ср | Чт | Пт | Сб | Вс |

|---|---|---|---|---|---|---|

1 Дата : 2023-06-01 | 2 | 3 | 4 | |||

5 | 6 | 7 | 8 | 9 | 10 | 11 |

12 | 13 | 14 Дата : 2023-06-14 | 15 Дата : 2023-06-15 | 16 | 17 | 18 |

19 | 20 | 21 Дата : 2023-06-21 | 22 Дата : 2023-06-22 | 23 | 24 | 25 |

26 | 27 | 28 | 29 | 30 | ||

- Объявлен прием в аспирантуру и докторантуру.

..

.. - V ЮБИЛЕЙНАЯ Международная научно-практическая конф…

- Поступающим в магистратуру

- Курсы по творчеству

- Списки зачисленных на условиях целевой подготовки …

- Всебелорусская МИНУТА МОЛЧАНИЯ…

- Заседание совета университета…

- Вступительная кампания 2023

- О графике работы университета в дни ЦТ…

- Открытие выставки «Архитектурные концепции в дипло…

Анонсы

Университет

Абитуриентам

Студентам

Конференции

Приглашения

Объявлен прием в аспирантуру и докторантуру…

V ЮБИЛЕЙНАЯ Международная научно-практическая конф…

Поступающим в магистратуру

Курсы по творчеству

Новости

Университет

Международные связи

Спорт

ИВР

Жизнь студентов

Новости подразделений

- Воспитательная работа

Лидер и его команда

25 июня 2023

- Университет

Выпуск молодых офицеров

24 июня 2023

- Студенческая жизнь

Грандиозный праздник выпускников

24 июня 2023

- Университет

Освящение погон — духовное напутствие молодым офицерам.

23 июня 2023

- Университет

Благодарность Президента – Татьяне Хохляковой…

23 июня 2023

- Университет

С заботой о будущем!

23 июня 2023

- Воспитательная работа

А стройотряды уходят дальше…

23 июня 2023

- Университет

Первый выпуск студентов специальности «Информационные системы и технол…

- Университет

Лауреат XXIX Республиканского конкурса научных работ студентов …

22 июня 2023

- МИНУТА МОЛЧАНИЯ

- Тихим летним утром в 4 часа

- День всенародной памяти жертв Великой Отечественной войны и геноцида б.

..

.. - Стипендиаты Президента Республики Беларусь…

- Звание Почетного профессора присвоено двум профессорам БелГУТа…

- Семинар-совещание по профориентационной работе…

- Выпускник Сергей Гончаров и проректор Степан Васильев на «Добрый вечер…

- Выставка к юбилею ученого. Коврига Анатолий Николаевич…

- Виртуальная выставка «По пути мира и созидания» …

- Текущая информация о работе комиссии по противодействию коррупции…

- Интеллектуальный квиз для студентов

БелГУТ на Доске почета

Достижения университета

КУДА ПОСТУПАТЬ

Все факультеты

Предложения

Все предложения

Видеотека

Все видео

Фотогалерея

Все фото

Белорусский государственный университет транспорта — БелГУТ (БИИЖТ)

Регистрация на юбилейную конференцию

«ИННОВАЦИОННОЕ РАЗВИТИЕ ТРАНСПОРТНОГО И СТРОИТЕЛЬНОГО КОМПЛЕКСОВ»

Как поступить в БелГУТ

Ответы на частые

вопросы абитуриентов

События

| Пн | Вт | Ср | Чт | Пт | Сб | Вс |

|---|---|---|---|---|---|---|

1 Дата : 2023-06-01 | 2 | 3 | 4 | |||

5 | 6 | 7 | 8 | 9 | 10 | 11 |

12 | 13 | 14 Дата : 2023-06-14 | 15 Дата : 2023-06-15 | 16 | 17 | 18 |

19 | 20 | 21 Дата : 2023-06-21 | 22 Дата : 2023-06-22 | 23 | 24 | 25 |

26 | 27 | 28 | 29 | 30 | ||

- Объявлен прием в аспирантуру и докторантуру.

..

.. - V ЮБИЛЕЙНАЯ Международная научно-практическая конф…

- Курсы по творчеству

- Списки зачисленных на условиях целевой подготовки …

- Всебелорусская МИНУТА МОЛЧАНИЯ…

- Заседание совета университета…

- Вступительная кампания 2023

- О графике работы университета в дни ЦТ…

- Открытие выставки «Архитектурные концепции в дипло…

Анонсы

Университет

Абитуриентам

Студентам

Конференции

Приглашения

Объявлен прием в аспирантуру и докторантуру…

V ЮБИЛЕЙНАЯ Международная научно-практическая конф…

Поступающим в магистратуру

Новости

Университет

Международные связи

Спорт

ИВР

Жизнь студентов

Новости подразделений

- Воспитательная работа

Лидер и его команда

25 июня 2023

- Университет

Выпуск молодых офицеров

24 июня 2023

- Студенческая жизнь

Грандиозный праздник выпускников

24 июня 2023

- Университет

Освящение погон — духовное напутствие молодым офицерам. ..

..

23 июня 2023

- Университет

Благодарность Президента – Татьяне Хохляковой…

23 июня 2023

- Университет

С заботой о будущем!

23 июня 2023

- Воспитательная работа

А стройотряды уходят дальше…

- Университет

Первый выпуск студентов специальности «Информационные системы и технол…

23 июня 2023

- Университет

Лауреат XXIX Республиканского конкурса научных работ студентов …

22 июня 2023

- МИНУТА МОЛЧАНИЯ

- Тихим летним утром в 4 часа

- День всенародной памяти жертв Великой Отечественной войны и геноцида б.

- Стипендиаты Президента Республики Беларусь…

- Звание Почетного профессора присвоено двум профессорам БелГУТа…

- Семинар-совещание по профориентационной работе…

- Выпускник Сергей Гончаров и проректор Степан Васильев на «Добрый вечер…

- Выставка к юбилею ученого. Коврига Анатолий Николаевич…

- Виртуальная выставка «По пути мира и созидания» …

- Текущая информация о работе комиссии по противодействию коррупции…

- Интеллектуальный квиз для студентов

БелГУТ на Доске почета

Достижения университета

КУДА ПОСТУПАТЬ

Все факультеты

Предложения

Все предложения

Видеотека

Все видео

Фотогалерея

Все фото

Что такое угроза безопасности?

Разобранный

Определение угрозы безопасности

В литературе можно найти несколько определений этого термина. Два довольно коротких и лаконичных можно найти в документах IETF и NIST.

В RFC 4949 IETF определяет угрозу как

Возможность нарушения безопасности, которая существует, когда существует объект, обстоятельство, возможность, действие или событие, которые могут причинить вред.

RFC 4949

NIST в SP800-160 определяет его как

Событие или условие, которое потенциально может привести к потере активов и нежелательным последствиям или воздействию такой потери.

NIST SP800-160

Киберугрозы иногда ошибочно путают с уязвимостями. Глядя на определения, ключевое слово «потенциал». Угроза не является проблемой безопасности, существующей в реализации или организации. Наоборот, это то, что может нарушить безопасность. Это можно сравнить с уязвимостью, которая является реальной слабостью, которую можно использовать. Угроза существует всегда, независимо от любых мер противодействия. Однако можно использовать контрмеры, чтобы свести к минимуму вероятность его реализации.

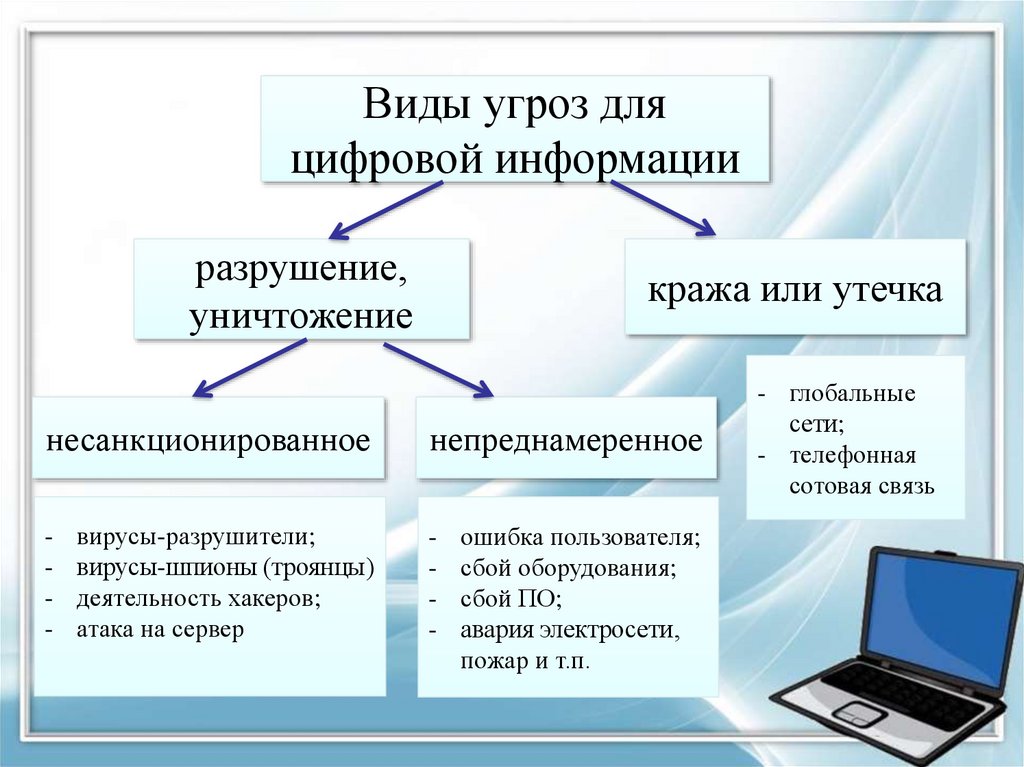

Типы угроз безопасности

Приведенное выше определение NIST гласит, что угроза может быть событием или условием. Событие в этом случае также включает стихийные бедствия, пожар и отключение электроэнергии. Это очень общее понятие. В кибербезопасности чаще говорят о таких угрозах, как вирусы, троянские кони, атаки типа «отказ в обслуживании».

Фишинговые электронные письма — это угроза социальной инженерии, которая может привести, например, к потере паролей, номеров кредитных карт и других конфиденциальных данных. Угрозы информационным активам могут привести к потере конфиденциальности, целостности или доступности данных. Это также известно как триада ЦРУ.

Триада ЦРУ вместе с тремя другими хорошо известными концепциями безопасности является основой модели угроз STRIDE. При перечислении возможных угроз удобно использовать существующую классификацию в качестве отправной точки. STRIDE — самая известная классификация, предложенная Microsoft в 1999. Название происходит от начальных букв разных категорий, что также облегчает их запоминание.

| Угроза | Значение/пример | Связанное свойство безопасности |

| Подмена личности | Например, можно использовать чужой пароль и аутентифицироваться как это лицо. | Аутентификация |

| Фальсификация данных | Это включает, например, изменение данных. Либо данные в состоянии покоя, либо данные, отправленные по сети. | Целостность |

| Отказ | Это означает, что пользователи могут отрицать выполнение действия, например отправку или получение данных. | Неотказуемость |

| Раскрытие информации | Сюда входит считывание пользователем данных без предоставления доступа или прослушивание канала связи. | Конфиденциальность |

| Отказ в обслуживании | Относится к доступности системы | Доступность |

| Повышение привилегий | В этих типах угроз менее привилегированный пользователь получает более высокие привилегии. Обычные пользователи, получающие привилегии суперпользователя, являются наиболее типичной и серьезной формой этого Обычные пользователи, получающие привилегии суперпользователя, являются наиболее типичной и серьезной формой этого | Авторизация |

Примеры угроз безопасности

Напомним, что угроза очень общая. Он не включает , как это реализовать, или даже возможно ли это в текущей системе. Вот несколько примеров.

- Злоумышленник читает файлы других пользователей.

- Злоумышленник перенаправляет запросы к веб-серверу на свой собственный веб-сервер.

- Злоумышленник изменяет базу данных.

- Удаленный злоумышленник запускает команды на сервере.

Каждый из этих примеров можно легко сопоставить с категорией в STRIDE. Другими примерами могут быть вредоносные программы, трояны и черви.

Связанная терминология

Есть несколько других терминов, которые тесно связаны между собой, но их не следует путать с угрозой.

- Субъект угрозы или агент угрозы. Это сущность, которая осуществляет и реализует угрозу.

Это часто вместо этого называют злоумышленником или противником, когда оно осуществляется человеком или группой. В этом случае это также преднамеренное действие.

Это часто вместо этого называют злоумышленником или противником, когда оно осуществляется человеком или группой. В этом случае это также преднамеренное действие. - Акция угрозы. Это фактическое нападение или реализация угрозы. Он может использовать уязвимость, но, например, в случае стихийного бедствия, это не обязательно должна быть скрытая уязвимость, которая приводит к реализации угрозы.

- Последствия угрозы. Это фактический результат реализации угрозы. RFC 4949 перечисляет четыре основные категории последствий, а именно «несанкционированное раскрытие», «обман», «нарушение» и «узурпация».

Что такое киберугроза? Определение, типы, поиск, передовой опыт и примеры

Киберугроза или угроза кибербезопасности определяется как злоумышленное действие, направленное на кражу или повреждение данных или нарушение цифрового благополучия и стабильности предприятия. Киберугрозы включают в себя широкий спектр атак, включая утечку данных, компьютерные вирусы, отказ в обслуживании и множество других направлений атак. В этой статье рассматриваются определение киберугроз, типы киберугроз и некоторые распространенные примеры угроз. В нем также рассматриваются связанные концепции, такие как разведка киберугроз и поиск киберугроз, и представлены пять лучших практик для эффективного поиска киберугроз.

Киберугрозы включают в себя широкий спектр атак, включая утечку данных, компьютерные вирусы, отказ в обслуживании и множество других направлений атак. В этой статье рассматриваются определение киберугроз, типы киберугроз и некоторые распространенные примеры угроз. В нем также рассматриваются связанные концепции, такие как разведка киберугроз и поиск киберугроз, и представлены пять лучших практик для эффективного поиска киберугроз.

- Что такое киберугроза?

- Типы киберугроз

- Управление киберугрозами: определение и преимущества

- Что такое информация о киберугрозах?

- Поиск киберугроз: определение и передовой опыт

Что такое киберугроза?

Киберугроза или угроза кибербезопасности — это злоумышленное действие, направленное на кражу или повреждение данных или нарушение цифрового благополучия и стабильности предприятия. Киберугрозы включают в себя широкий спектр атак, включая утечку данных, компьютерные вирусы, отказ в обслуживании и множество других направлений атак.

Все, что может нанести серьезный ущерб компьютерной системе, сетям или другим цифровым активам организации или отдельного лица, является киберугрозой. Согласно Techopedia, киберугрозы стремятся превратить потенциальные уязвимости в реальные атаки на системы и сети. Угрозы кибербезопасности могут включать все: от троянов, вирусов, хакеров до лазеек. В большинстве случаев термин «смешанная киберугроза» является более подходящим, поскольку одна угроза может включать несколько эксплойтов. Например, хакер может использовать фишинговую атаку, чтобы получить информацию и проникнуть в сеть.

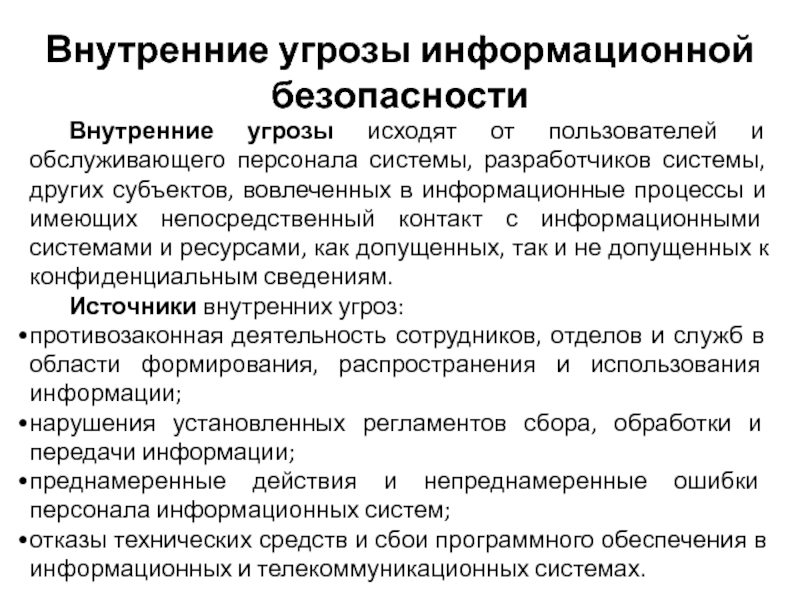

Киберугрозы также относятся к потенциальной кибератаке, направленной на получение несанкционированного доступа, разрушение, кражу или повреждение ИТ-ресурсов, интеллектуальной собственности, компьютерной сети или любой другой формы конфиденциальных данных. Угрозы могут исходить от доверенных пользователей внутри предприятия и удаленных мест от неизвестных внешних сторон.

Не будет преувеличением сказать, что угрозы кибербезопасности затрагивают все аспекты нашей жизни. Фактически, киберугрозы могут привести к отключению электроэнергии, выходу из строя военной техники или раскрытию секретов национальной безопасности. Они могут нарушить работу компьютерных и телефонных сетей или парализовать системы, сделав данные недоступными. Они также могут привести к краже конфиденциальных ценных данных, таких как медицинские записи и другая личная информация потребителей и сотрудников по всему миру.

Фактически, киберугрозы могут привести к отключению электроэнергии, выходу из строя военной техники или раскрытию секретов национальной безопасности. Они могут нарушить работу компьютерных и телефонных сетей или парализовать системы, сделав данные недоступными. Они также могут привести к краже конфиденциальных ценных данных, таких как медицинские записи и другая личная информация потребителей и сотрудников по всему миру.

В этой функции мы рассмотрим определение киберугроз, типы киберугроз и некоторые распространенные примеры угроз. Мы также изучим связанные концепции, такие как поиск киберугроз, включая пять лучших практик для эффективного и действенного поиска киберугроз и анализ киберугроз.

Вместе команды управления киберугрозами, разведки киберугроз и поиска угроз образуют мощное трио для удовлетворения общих потребностей в кибербезопасности действующих сегодня глобальных предприятий.

Читайте также: Что такое продвинутая постоянная угроза? Определение, жизненный цикл, идентификация и передовой опыт управления

Типы киберугроз

Угрозы кибербезопасности постоянно развиваются по своей природе. Команды корпоративной безопасности должны постоянно быть в курсе всех новых угроз в домене, которые могут повлиять на их бизнес, и опережать их. Вот список распространенных киберугроз, с которыми организации сталкиваются чаще всего.

Команды корпоративной безопасности должны постоянно быть в курсе всех новых угроз в домене, которые могут повлиять на их бизнес, и опережать их. Вот список распространенных киберугроз, с которыми организации сталкиваются чаще всего.

- Вредоносное ПО

Вредоносное ПО — это общий термин, описывающий любую программу или файл, предназначенный для нарушения работы системы или компьютера или причинения им вреда. Вредоносное ПО проникает в сеть через уязвимость, обычно когда пользователь щелкает вложение электронной почты или опасную ссылку, которая устанавливает опасное программное обеспечение. Различные типы вредоносных программ включают в себя:

- Троянская программа — это форма вредоносного ПО, которое маскируется под законное программное обеспечение, но при запуске выполняет вредоносные действия.

- Вирусы и черви представляют собой вредоносный код, который устанавливается без ведома пользователя.

Эти вирусы могут размножаться и распространяться на другие системы, просто присоединяясь к компьютерным файлам. Черви также самовоспроизводятся, как и вирусы, но им не нужно привязываться к другой программе для размножения.

Эти вирусы могут размножаться и распространяться на другие системы, просто присоединяясь к компьютерным файлам. Черви также самовоспроизводятся, как и вирусы, но им не нужно привязываться к другой программе для размножения. - Программа-вымогатель — это тип вредоносного ПО, которое шифрует информацию жертвы и требует оплаты в обмен на ключ дешифрования. Даже если вы заплатите выкуп, это не обязательно гарантирует, что вы сможете восстановить зашифрованные данные.

- Программное обеспечение ботнета специально разработано для заражения огромного количества устройств, подключенных через Интернет. Немногие ботнеты состоят из миллионов скомпрометированных машин, каждая из которых использует незначительную вычислительную мощность. Это делает чрезвычайно сложным обнаружение ботнетов, даже когда они работают.

- Шпионское ПО — это форма вредоносного ПО, используемая для незаконного отслеживания действий пользователя на компьютере и сбора личной информации.

- Трояны удаленного доступа или RAT установить бэкдоры на целевые системы. Они предоставляют злоумышленникам удаленный доступ, а также административный контроль.

- Бэкдоры позволяют осуществлять удаленный доступ к системам и компьютерам без ведома пользователей.

- Система доменных имен (DNS) атаки отравления ставят под угрозу DNS для перенаправления веб-трафика на вредоносные сайты. Они не взламывают уязвимые сайты.

- Распределенный отказ в обслуживании или DDoS-атаки наводняют серверы, системы и сети веб-трафиком, чтобы исчерпать ресурсы или пропускную способность и вызвать их сбой. Из-за этого система не может выполнять какие-либо законные запросы.

- При взломе форм вредоносный код JavaScript вставляется в формы онлайн-платежей для сбора данных карт клиентов.

Читайте также: Что такое фишинг? Определение, типы и рекомендации по профилактике

Методы кибератак

Хотя возможны многие типы кибератак, типичные методы и тактика злоумышленников могут быть сгруппированы в матрице, которая включает следующие категории:

- Первоначальный доступ сеть, такие как целенаправленный фишинг, недостатки конфигурации в общедоступных системах или использование уязвимостей.

- Командование и управление включают методы, используемые злоумышленниками для связи с системой, находящейся под их контролем. Например, злоумышленник взаимодействует с системой через порты с большими номерами или необычные порты, чтобы избежать обнаружения прокси-серверами/устройствами безопасности.

- Коллекция включает в себя тактику, используемую злоумышленниками для сбора и консолидации информации, на которую они нацелены, как часть своих целей.

- Постоянство включает методы, которые позволяют злоумышленнику поддерживать доступ к целевой системе даже после изменения учетных данных и перезагрузки. Например, злоумышленник создает запланированную задачу, которая запускает свой код при перезагрузке или в определенное время.

- Уклонение от защиты включает методы, используемые злоумышленниками, чтобы избежать обнаружения. К ним относятся сокрытие вредоносного кода в доверенных папках и процессах, отключение программного обеспечения безопасности или запутывание вредоносного кода.

- Выполнение включает методы, развернутые для запуска кода в целевой системе. Например, злоумышленник запускает сценарий PowerShell для загрузки дополнительных инструментов злоумышленника или сканирования других систем.

- Discovery включает методы, используемые злоумышленниками для получения информации о сетях и системах, которые они хотят использовать для получения тактического преимущества.

- Доступ к учетным данным включает методы, развернутые в сетях и системах для кражи имен пользователей и учетных данных для повторного использования.

- Воздействие включает методы, используемые злоумышленниками для воздействия на доступность данных, систем и сетей. Сюда входят атаки типа «отказ в обслуживании», программное обеспечение для очистки данных или диска.

- Боковое перемещение включает в себя тактику, позволяющую злоумышленникам перемещаться из одной системы в другую в сети. Некоторые распространенные методы включают злоупотребление протоколом удаленного рабочего стола или методы проверки подлинности пользователей с передачей хэша.

- Эксфильтрация включает тактику, используемую для перемещения данных из скомпрометированной сети в систему или сеть, которые находятся под полным контролем злоумышленника.

- Повышение привилегий включает методы, используемые злоумышленниками для получения привилегий высокого уровня в системе, таких как root или локальный администратор.

Читайте также: Что такое унифицированное управление угрозами (UTM)? Определение, рекомендации и лучшие инструменты UTM

Управление киберугрозами: определение и преимущества

Управление киберугрозами определяется как структура, используемая специалистами по кибербезопасности для управления жизненным циклом угрозы для быстрого и надлежащего выявления и реагирования на нее. Основой надежного управления киберугрозами является бесшовная интеграция между людьми, процессами и технологиями, позволяющая опережать угрозы.

Недавний отчет McAfeeОткрывается в новом окне , основанный на данных более чем 30 миллионов пользователей McAfee MVISION Cloud по всему миру в период с января по апрель 2020 года, выявил корреляцию между растущим внедрением облачных сервисов и огромным всплеском угроз. В связи с переходом к удаленной работе, связанным с COVID-19, и широкомасштабным внедрением облачных инструментов для совместной работы от Zoom до CiscoWebex и Microsoft Teams в отчете отмечается увеличение на 630% угроз, связанных с внешними факторами.

В связи с переходом к удаленной работе, связанным с COVID-19, и широкомасштабным внедрением облачных инструментов для совместной работы от Zoom до CiscoWebex и Microsoft Teams в отчете отмечается увеличение на 630% угроз, связанных с внешними факторами.

Но дело не только в самой угрозе, но и в финансовых потерях, которые она может нанести предприятиям. В среднем компании теряют более 8 миллионов долларов при каждой утечке данных. И в соответствии с отчетом о стоимости утечки данных от Opens a new window IBM, компании могут сэкономить более 1,2 миллиона долларов, обнаружив утечку данных раньше.

В связи с неуклонным ростом числа угроз кибербезопасности и возрастающей сложностью атак компании изо всех сил стараются идти в ногу со временем. Управление угрозами сейчас важнее, чем когда-либо прежде. Это помогает быстрее обнаруживать угрозы и быстро реагировать, экономя не только деньги или штрафы компании, но и защищая ее репутацию и ценность бренда.

Предприятия, которые успешно внедрили систему управления киберугрозами, могут извлечь большую выгоду из:

- Более быстрое обнаружение угроз, последовательное расследование и более быстрое восстановление в случае взлома

- Повышенная защита сетей и данных от несанкционированного доступа

- Мгновенное распознавание потенциального воздействия, что приводит к усилению информационной безопасности и BCM (управление непрерывностью бизнеса)

- Повышение доверия заинтересованных сторон к механизмам информационной безопасности, особенно в эпоху удаленной работы в связи с COVID-19

- Улучшенный контроль доступа в масштабах компании независимо от местоположения или устройства, используемого для доступа к системам

- Постоянное совершенствование с помощью встроенных средств измерения процессов и отчетности

Читайте также: 10 лучших инструментов моделирования угроз

Что такое анализ киберугроз?

Аналитика киберугроз (CTI) — это процесс сбора, обработки и анализа информации, касающейся противников в киберпространстве, для распространения оперативной информации об угрозах. Это включает в себя понимание мотивов злоумышленников, методов работы и возможностей информирования о мерах по смягчению последствий кибербезопасности через группы безопасности предприятия.

Это включает в себя понимание мотивов злоумышленников, методов работы и возможностей информирования о мерах по смягчению последствий кибербезопасности через группы безопасности предприятия.

Анализ киберугроз — это расширенный процесс, который позволяет компании получать ценную информацию путем анализа ситуационных и контекстуальных рисков. Его можно адаптировать к конкретному ландшафту угроз предприятия, рынкам и отрасли. Полученная таким образом информация может позволить компаниям предвидеть любые киберугрозы или запланированные нарушения безопасности до того, как они произойдут.

Интеллектуальные данные о киберугрозах обеспечивают эффективное управление киберугрозами и являются ключевым компонентом системы, позволяя компании получать данные, необходимые для упреждающего маневрирования защитных механизмов как до, так и во время атаки.

Например, в то время как управление угрозами также имеет дело с непосредственными сценариями угроз, информацию о киберугрозах можно анализировать и моделировать с течением времени, что позволяет специалистам по безопасности выявлять закономерности, субъектов угроз, разрабатывать контрмеры, корректировать процессы или точно настраивать метрики для наилучшего позиционирования компании от любых угроз в будущем.

Несмотря на то, что большинство организаций осознают важность добавления информации о киберугрозах в свой портфель мер безопасности, большинство из них изо всех сил пытаются интегрировать эту информацию на практике и на постоянной основе в существующие решения по обеспечению безопасности.

Преимущества аналитики киберугроз

Аналитика угроз предоставляет специальные предупреждения и индикаторы, которые можно использовать для обнаружения и смягчения текущей и потенциальной будущей активности злоумышленников в корпоративной среде. Аналитика угроз также предлагает ситуационную осведомленность о ландшафте угроз, что позволяет группам безопасности предприятия понять, кто может быть заинтересован в атаке на их среду.

Этот процесс включает в себя использование истории инцидентов, понимание внутренней среды и определение вероятных целей злоумышленников. Он не предсказывает будущее, а следит за тем, что происходит в мире, чтобы позволить предприятиям разработать надежный план действий для своей защиты.

Предприятия часто используют результаты анализа угроз для определения приоритетности инвестиций в людей и технологии. Это позволяет лицам, принимающим решения, извлекать реальную пользу, рассказывая историю о том, что может произойти, исходя из множества факторов. Аналитика угроз позволяет лицам, принимающим решения, принимать упреждающие меры для улучшения управления, снижения рисков и реализации возможностей киберзащиты таким образом, чтобы обеспечить соответствие безопасности бизнес-целям и процессам.

Внедрение информации о киберугрозах в более крупные операции по обеспечению безопасности организации обеспечивает жизненно важные данные для улучшения возможностей организации в области безопасности. Опираясь на мощную структуру управления киберугрозами и уполномоченную организацию по кибербезопасности, аналитика киберугроз, которая предлагает стратегические и тактические данные, может помочь предотвратить и обнаружить атаки, когда они происходят.

Читайте также: Что такое уязвимость системы безопасности? Определение, типы и рекомендации по предотвращению

Поиск киберугроз: определение и рекомендации

Поиск угроз включает в себя активный выход за пределы того, что мы уже знаем или о чем нас предупреждали. В то время как программное обеспечение для обеспечения безопасности предупреждает нас о рисках кибербезопасности и поведении, которые, как мы знаем, являются вредоносными, охота за угрозами уходит в неизвестность.

В то время как программное обеспечение для обеспечения безопасности предупреждает нас о рисках кибербезопасности и поведении, которые, как мы знаем, являются вредоносными, охота за угрозами уходит в неизвестность.

Это активное мероприятие по обеспечению безопасности с целью обнаружения и искоренения неизвестных или новых злоумышленников, проникших в вашу среду без каких-либо сигналов тревоги. Это отличается от традиционных расследований и ответов, основанных на предупреждениях, которые появляются после обнаружения потенциально вредоносной активности.

Например, средства защиты конечных точек обычно распознают потенциальные инциденты, из которых они блокируют некоторые и передают другие инциденты нужным группам для расследования и устранения последствий. Это хорошо работает в случае автоматических, рутинных и общеизвестных атак. Однако большинство злоумышленников постоянно совершенствуют тактику, чтобы обойти автоматизированные решения безопасности.

Злоумышленники стараются оставаться незамеченными до тех пор, пока не получат доступ к самой важной информации, но чтобы остановить их, их сначала нужно обнаружить. Именно здесь принцип «всегда предполагать нарушение» команды по поиску угроз помогает обнаруживать IOA (признаки атаки), которые еще предстоит обнаружить.

Именно здесь принцип «всегда предполагать нарушение» команды по поиску угроз помогает обнаруживать IOA (признаки атаки), которые еще предстоит обнаружить.

Давайте рассмотрим пять лучших способов эффективного поиска угроз, которые позволят вам эффективно перехитрить злоумышленников.

Передовой опыт поиска киберугроз

1. Использование подхода НОРД

Стратегия «Наблюдать, ориентироваться, решать и действовать» (НОРД) используется военнослужащими при проведении любых боевых операций. Точно так же охотники за угрозами используют стратегию OODA во время кибервойны. Вот как это работает:

- На этапе Наблюдение за стандартные данные собираются с конечных точек.

- На этапе Orient собранные данные тщательно анализируются и объединяются с другими сведениями об угрозах для понимания потенциального значения и воздействия. После этого выполняется подробный анализ для обнаружения любых признаков атаки или управления и контроля (C&C) над трафиком.

- В фазе Принять решение вам необходимо определить свой следующий план действий. В случае возникновения инцидента охотники за угрозами должны предупредить службу безопасности предприятия, чтобы выполнить предписанную стратегию реагирования на инцидент.

- На этапе Акта реализуется план по ограничению вторжений и повышению уровня безопасности организации. Кроме того, принимаются дополнительные меры для предотвращения подобных атак в будущем.

2. Понимание обычных действий

Целью поиска угроз является обнаружение любых ненормальных действий, которые могут нанести серьезный ущерб организации. Очень важно понимать нормальную деятельность вашей среды, чтобы понимать любые ненормальные действия. Это позволит вам заметить любую аномалию, поскольку она будет выделяться и будет легко замечена.

Охотники должны тратить много времени на изучение рутинной деятельности. Они также должны ознакомиться со всей архитектурой, включая системы, сети и приложения, чтобы обнаружить любые уязвимости или слабые места в системе, которые могут открыть возможности для злоумышленников.

Они также должны ознакомиться со всей архитектурой, включая системы, сети и приложения, чтобы обнаружить любые уязвимости или слабые места в системе, которые могут открыть возможности для злоумышленников.

Охотники за угрозами также устанавливают отношения с ключевым персоналом как внутри, так и за пределами отдела информационных технологий, поскольку такие контакты могут помочь отличить нормальную деятельность от аномальной. Например, каждая проблема, выделенная охотниками за угрозами, может быть атакой, а может и не быть. Наоборот, это может быть только небезопасной практикой.

Чтобы улучшить состояние безопасности вашей компании, охотники за угрозами должны действовать как эффективные агенты изменений, что может быть невозможно при отсутствии доверительных отношений со всеми заинтересованными сторонами.

Читайте также: Что такое атака программ-вымогателей? Определение, типы, примеры и рекомендации по предотвращению и устранению угроз

3.

Создание специальной группы по поиску киберпреступников

Создание специальной группы по поиску киберпреступниковКиберпреступники — творчески мыслящие люди, которые постоянно изобретают новые способы совершения преступлений, а охотники за угрозами должны быть в курсе последних событий. изменение ландшафта кибератак. Статистика показывает, что у охотников за угрозами много работы.

- Согласно отчету Alert Logic об охоте за угрозами за 2018 год, 55 % экспертов по безопасности назвали обнаружение сложных угроз своей главной задачей для своего Центра управления безопасностью (SOC).

- 43% сотрудников службы безопасности не обладают необходимыми навыками для снижения этих рисков.

- Кроме того, 36 % средств автоматизации не имеют возможности обнаружения угроз.

Создание специальной группы по поиску угроз дает им необходимое время и полномочия для исследования и реализации нескольких гипотез, SOC и разработки окончательной стратегии для поиска угроз.

Например, Microsoft использует трехуровневую модель защиты предприятия от угроз, в которой аналитики уровня 1 и уровня 2 сосредоточены на реагировании на предупреждения, в то время как аналитики уровня 3 по-прежнему занимаются проведением исследований, направленных на выявление любых необнаруженных злоумышленников. .

Трехуровневый подход MicrosoftOpens a new window

4. Создание обоснованной гипотезы

Поиск угроз начинается с гипотезы. Охотники за угрозами могут генерировать гипотезы на основе внешней информации, такой как блоги, угрозы или социальные сети. Например, вы можете узнать о новом вредоносном ПО из отраслевого блога и предположить, что злоумышленник использовал это вредоносное ПО для атаки на вашу организацию.

Гипотеза также может быть разработана с использованием внутренних данных и сведений о прошлых инцидентах, а также результатов анализа, проведенного группой анализа угроз. Существует несколько инструментов для формулирования гипотез. Например, платформа MITRE ATT&CK — отличный инструмент, помогающий разрабатывать гипотезы и проводить исследования, связанные с угрозами.

Например, платформа MITRE ATT&CK — отличный инструмент, помогающий разрабатывать гипотезы и проводить исследования, связанные с угрозами.

5. Тщательно документируйте поиски

Ведущие охотники за угрозами не только пытаются предполагать и заранее идентифицировать злонамеренные вторжения, но также ведут учет каждого проведенного ими поиска вместе с подробной технической информацией о каждом случае. Документация также должна включать всю информацию о бизнесе и угрозах, которая использовалась в деле, причину, по которой была проведена охота, и гипотезу, на которой она была основана.

Однако хорошая документация бесполезна, если она не организована должным образом. Выберите подходящий инструмент для организации задокументированных действий по поиску угроз, чтобы другие члены команды могли легко повторить этапы и упражнения в будущем поиске.

Вывод

Эффективная кибербезопасность требует нескольких взаимодополняющих подходов. Платформы управления угрозами, аналитика угроз и протоколы поиска угроз — все это важнейшие компоненты надежного портфеля средств безопасности.

..

.. ..

.. ..

..

Это часто вместо этого называют злоумышленником или противником, когда оно осуществляется человеком или группой. В этом случае это также преднамеренное действие.

Это часто вместо этого называют злоумышленником или противником, когда оно осуществляется человеком или группой. В этом случае это также преднамеренное действие. Эти вирусы могут размножаться и распространяться на другие системы, просто присоединяясь к компьютерным файлам. Черви также самовоспроизводятся, как и вирусы, но им не нужно привязываться к другой программе для размножения.

Эти вирусы могут размножаться и распространяться на другие системы, просто присоединяясь к компьютерным файлам. Черви также самовоспроизводятся, как и вирусы, но им не нужно привязываться к другой программе для размножения.