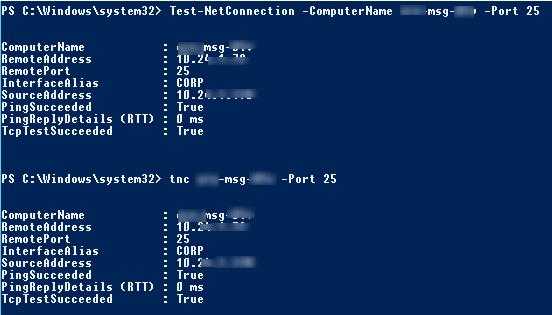

TCP Port Ping с помощью PowerShell

Любому администратору периодически приходится проверять доступность службы на удаленном сервере путем проверки ответа от удаленного TCP порта. Причем, все привыкли, что такую проверку быстрее всего выполнить с помощью команды telnet. Например, для проверки доступности SMTP службы ( по умолчанию отвечает на 25 TCP порту) на почтовом сервере достаточно выполнить команду telnet msk-msg01.winitpro.ru 25. Но начиная с Windows 7 клиент telnet выделен в отдельный компонент, который нужно устанавливать отдельно. Посмотрим, как выполнить аналогичное действие в PowerShell.

Готовый командлет для проверки сетевого соединения — Test-NetConnection – появился в PowerShell 4.0 (Windows 2012 R2, Windows 8.1и выше). Входит он в модуль NetTCPIP.

Совет. Проверить текущую установленную версию PowerShell можно командой $PSVersionTable.PSVersionЗначение 4 в столбце Major говорит о том, что на компьютере установлен PowerShell 4.0.

Проверим, открыт ли порт TCP 25 (SMTP протокол) на почтовом сервере с помощью Test-NetConnection:

Test-NetConnection -ComputerName msk-msg01 -Port 25

Примечание. С помощью командлета Test-NetConnection можно проверить только TCP соединение, для проверки доступности UDP порта он не применим.

В сокращенном виде аналогичная команда выглядит так:

TNC msk-mail1 -Port 25

Разберем результат команды:

Разберем результат команды:

ComputerName : msk-msg01

RemoteAddress : 10.10.1.7

RemotePort : 25

InterfaceAlias : CORP

SourceAddress : 10.10.1.70

PingSucceeded : True

PingReplyDetails (RTT) : 0 ms

TcpTestSucceeded : True

Как мы видим, указанный сервер доступен по ICMP (PingSucceeded = True) и 25 TCP порт также отвечает (RemotePort=25, TcpTestSucceeded= True)

Примечание. В некоторых случаях может оказаться, что PingSucceeded=False, а TcpTestSucceeded= True. Скорее всего означает, что на удаленном сервере запрещен ICMP Ping.Если нужна только информация по доступности порта, в более лаконичном виде проверка может быть выполнена так:

TNC msk-mail1 -Port 25 -InformationLevel Quiet

Следующая команда позволить проверить доступность определенно порта на множестве серверов, список которых хранится в текстовом файле servers.txt. Нас интересуют сервера, где искомая служба не отвечает:

Get-Content c:\Distr\servers.txt | where { -NOT (Test-Netconnection $_ -Port 25 -InformationLevel Quiet)}| Format-Table -AutoSize

(New-Object System.Net.Sockets.TcpClient).Connect(‘msk-msg01’, 25)winitpro.ru

Диагностика и логи | REG.RU

- 1.нажмите кнопку Пуск, в поле поиска введите «cmd» и нажмите кнопку ОК;

-

2.

в открывшемся окне введите команду:

telnet имя_сервера номер_порта или: telnet IP_сервера номер_портаНапример, чтобы проверить, открыт ли порт, по которому работает SMTP, нужно ввести команду:

Если команда вернет ошибку, значит порт закрыт. Если же на экране появится приглашение сервера (или окно станет полностью пустым), порт открыт.

Telnet в Windows Vista и Windows 7

В Windows Vista и Windows 7 утилита telnet по умолчанию отключена, её необходимо сначала установить. Процесс установки описан в статье.- Ping — это утилита, с помощью которой можно проверить доступность сервера с компьютера.

- Tracert — это утилита, с помощью которой можно отследить путь запроса к серверу, а также проблемы, связанные с доступностью удаленного сервера.

Выберите вашу операционную систему:

Windows

- 1.В меню Пуск выберите пункт Выполнить или нажмите сочетание клавиш «Win» + «R».

- 2.В открывшемся маленьком окне наберите команду cmd и нажмите кнопку OK.

-

3.

В открывшемся окне терминала введите нужную команду:

- для команды ping:

ping имя_сайтаилиping IP_сервера; - для команды tracert:

tracert имя_сайтаилиtracert IP_сервера.

- для команды ping:

Если у вас кириллический домен

Кириллические домены необходимо вводить в формате

Например:

ping xn--h2alffa9f.xn--p1aiLinux

-

1.

Запустите терминал:

- в Unity (Ubuntu): «Главное меню» — в поисковой строке введите слово «Терминал». Либо просто нажмите комбинацию клавиш: Ctrl+Alt+T;

- в Xfce (Xubuntu): «Главное меню» — «Приложения» — «Система» — «Терминал»;

- в KDE (Kubuntu): «Главное меню» — «Приложения» — «Система» — «Терминал».

-

2.

В открывшемся окне терминала введите нужную команду:

- для команды ping:

ping имя_сайтаилиping IP_сервера; - для команды tracert:

traceroute имя_сайтаилиtraceroute IP_сервера.

- для команды ping:

Если у вас кириллический домен

Кириллические домены необходимо вводить в формате punycode. Для перевода домена в punycode воспользуйтесь сервисом. Введите имя вашего домена и нажмите Punycode-конвертация, скопируйте имя домена в punycode и вставьте его в окно терминала.

Например: ping xn--h2alffa9f.xn--p1ai

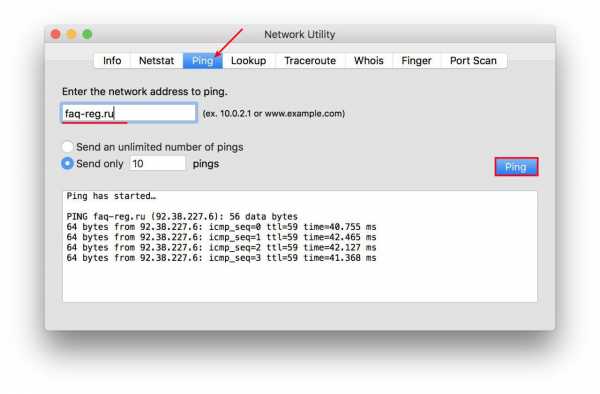

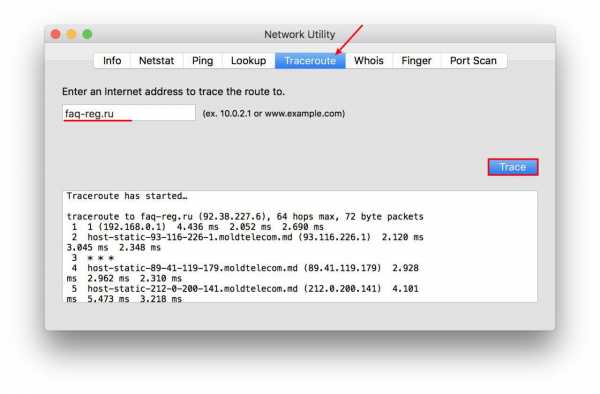

MacOS

-

2.

В открывшейся программе, выберите нужную вкладку:

- для команды ping:

На вкладке Ping введите имя домена или IP-адрес и нажмите Ping:

- для команды tracert:

На вкладке Tracertout введите имя домена или IP-адрес и нажмите Trace:

Результатом работы каждой из этих команд будет несколько строчек в окне терминала. Если вам нужно прислать результат в техническую поддержку, просто скопируйте полученный результат или пришлите скриншот окна с результатом исполнения. Отправить заявку в службу поддержки вы можете с помощью формы.

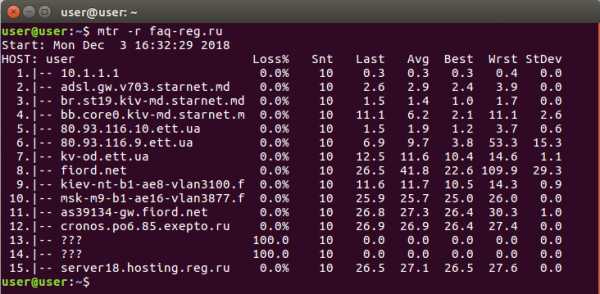

MTR — программа, которая сочетает функционал команд для диагностики сети traceroute и ping в одном инструменте. MTR проверяет соединение между локальной системой и указанным хостом (IP или домен). Сначала MTR устанавливает адрес каждого сетевого перехода (мосты, маршрутизаторы, шлюзы и т.д.) между хостами, затем он пингует (отправляет запросы ICMP, ECHO) каждому из них, чтобы определить качество отклика на каждой машине.

Выберите вашу операционную систему:

Windows

Для начала скачайте дистрибутив WinMTR. Загрузка начнется автоматически.

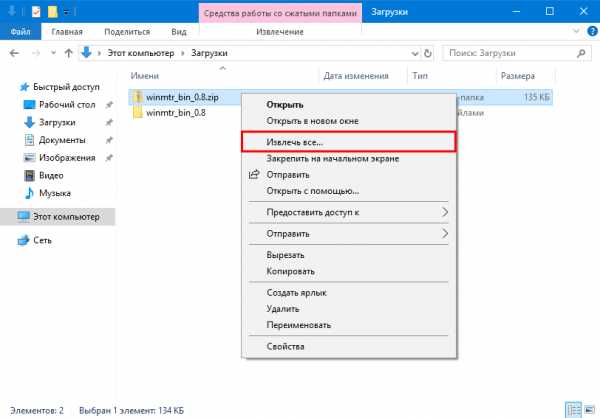

-

1.

Извлеките файлы из скачанного архива. Нажмите по архиву правой кнопкой мыши и выберите пункт Извлечь все:

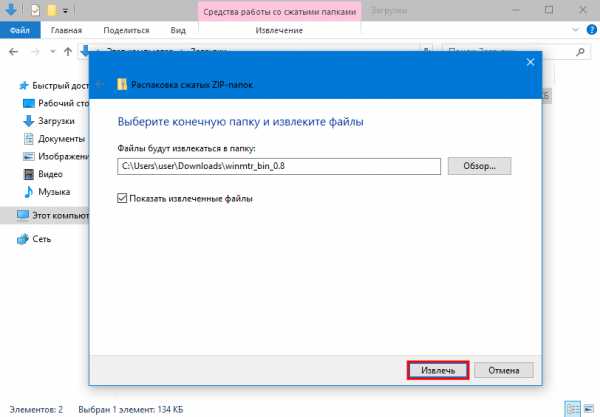

-

2.

Выберите папку, куда будут извлечены файлы и нажмите Извлечь:

-

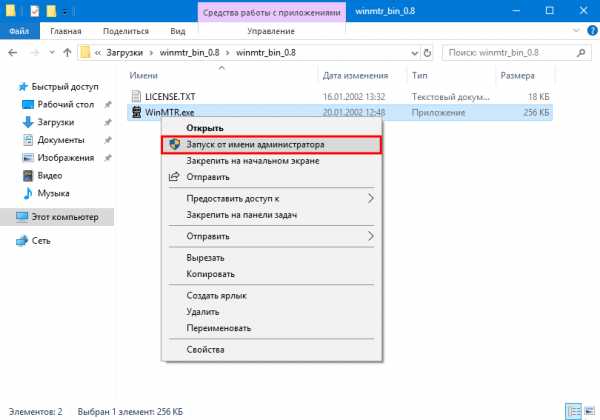

3.

Кликните правой кнопкой по иконке WinMTR и запустите программу от имени администратора:

-

4.

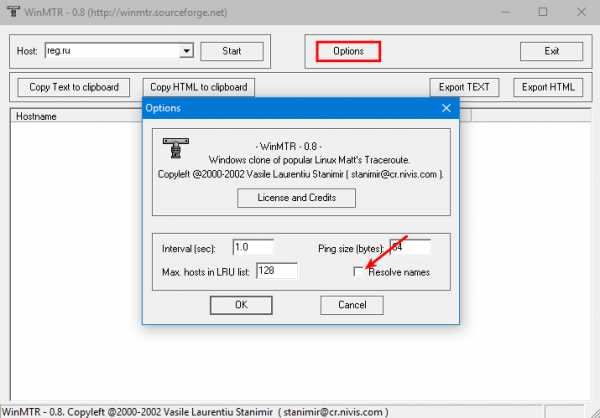

Нажмите Options

-

5.

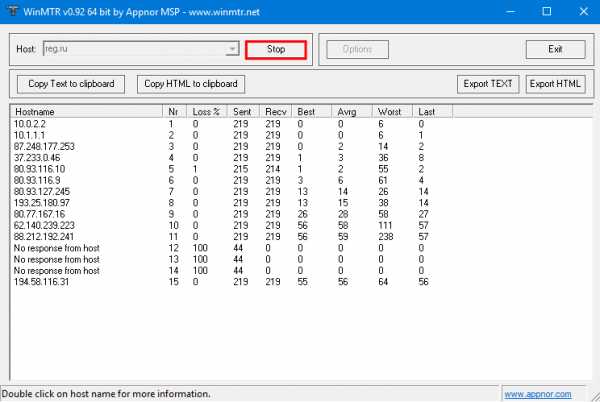

В поле «Host» введите ваше доменное имя или IP-адрес. Нажмите Start:

-

6.

Когда число отправленных пакетов (колонка «Sent») будет более 200, нажмите Stop:

-

7.

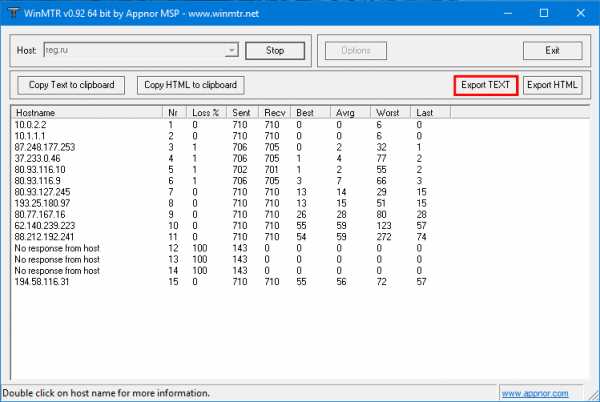

Нажмите Export TEXT и сохраните результат работы программы:

Linux

На Linux утилита MTR установлена по умолчанию. Если MTR не установлена, воспользуйтесь командами:

- для Ubuntu/Debian:

sudo apt install mtr - для CentOS:

sudo yum install mtr - для Fedora:

sudo dnf install mtr

-

1.

Запустите терминал:

- в Unity (Ubuntu): «Главное меню» — в поисковой строке введите слово «Терминал». Либо просто нажмите комбинацию клавиш: Ctrl+Alt+T;

- в Xfce (Xubuntu): «Главное меню» — «Приложения» — «Система» — «Терминал»;

- в KDE (Kubuntu): «Главное меню» — «Приложения» — «Система» — «Терминал».

-

2.

Введите команду:

mtr -n -c 300 -r 123.123.123.123,где 123.123.123.123 — IP-адрес вашего сайта.

-

3.

Дождитесь окончания выполнения запроса. В окне терминала вы увидите результат работы утилиты MTR:

MacOS

По умолчанию в MacOS MTR не присутствует. Но вы можете установить её вручную:

- 1.Скачайте утилиту MTR.

-

2.Установите программу как обычно или с использованием MacPorts:

sudo port install mtr Откройте Терминал и выполните команду:

sudo /usr/local/sbin/mtr -r example.com,где example.com — ваш домен.

Отправьте результат работы программы в рамках заявки в техническую поддержку. В сообщении укажите ваш внешний IP-адрес, его можно узнать здесь.

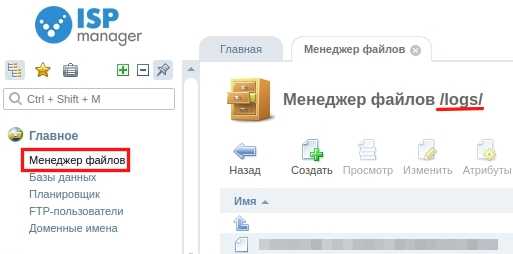

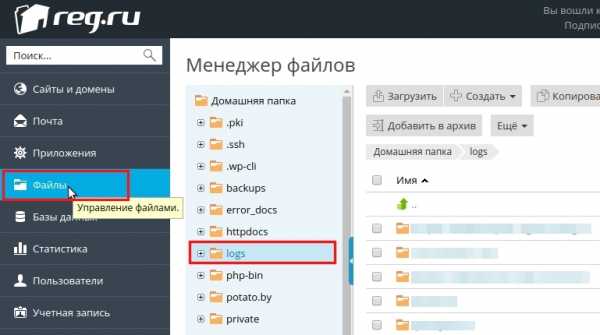

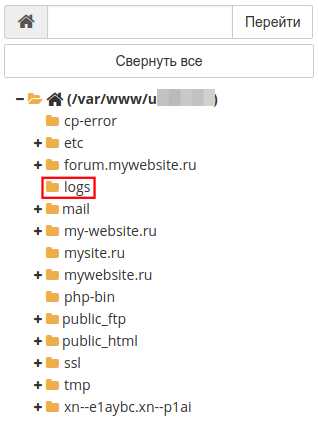

Журналы сайтов расположены в корневой директории хостинга, в папке logs. Их можно просмотреть как через панель управления хостингом, так и по FTP и SSH.

В панели управления хостингом

Откройте панель управления хостингом.

Перейдите в директорию logs:

ISPmanager

Перейдите в Менеджер файлов, далее в директорию logs:

Для просмотра журнала скачайте необходимый файл к себе на локальный ПК. Для этого выделите строку с названием журнала и нажмите кнопку Скачать в правом верхнем углу.

Plesk

Перейдите во вкладку Файлы и кликните на названии папки logs:

cPanel

В разделе Файлы выберите Диспетчер файлов:

Кликните на названии папки logs:

Рекомендуем скачать журналы к себе на локальный ПК для удобства просмотра.

По FTP или SSH

Подключитесь к хостингу по протоколу FTP или SSH, перейдите в директорию

261

раз уже

помогла

www.reg.ru

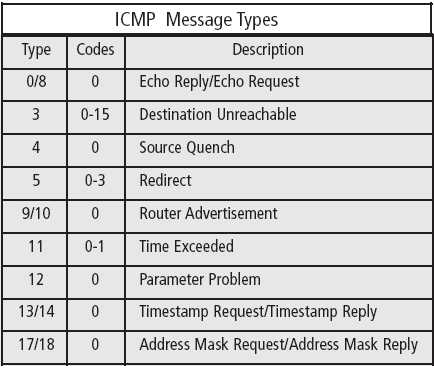

| Вступление Ping – стандартная Internet-программа, которую большинство из нас использует ежедневно. Но вас интересовало, как она работает? Не знаю, как вы, а я начинаю беспокоиться, если не знаю, как на самом деле что-то работает. Назначение этой статьи – решить все затянувшиеся вопросы и поднять ваше понимание на новый уровень. Даже если вы не программист, не пугайтесь! Поверьте, я не собираюсь вам рассказывать, как написать собственную версию ping. Думаю, вы знаете, по существу, как работает утилита TCP/IP ping. Она посылает ICMP (Internet Control Message Protocol) эхо-запрос на указанный интерфейс в сети и в ответ ожидает получения ICMP эхо-отклика. Таким образом, программа может проверить способность к подключению, измерить время отклика и вывести отчет на наличие проблем. ICMP – это программный компонент межсетевого взаимодействия TCP/IP; по существу, это компаньон IP (Internet Protocol) на этом уровне. Фактически, ICMP полагается на IP-протокол для перемещения по сети. Если вы наблюдаете данный вид сетевого трафика, скажем, в сети Ethernet, то ваш анализатор протокола зафиксирует блок данных Ethernet, переносящий дейтаграмму IP с сообщением ICMP внутри. Вникните в проблему: программа ping выполняется на уровне приложений. Так как же она заставляет ICMP проделывать такие фокусы? Может вы вспомните, если раньше изучали TCP/IP, что уровень хост-хост заключен между этими объектами? Обходится ли он? Если да, то как именно? Кто ответственен за форматирование этих сообщений (эхо-запроса и эхо-отклика)? Когда на эхо–запрос возникают ответы ICMP, отличные от обычного эхо-отклика, как они попадают в программу ping? Последний вопрос может показаться очевидным, но это не так. ICMP-сообщения не содержат адресной информации, позволяющей стеку протокола TCP/IP разглядеть программу, которая получает сообщение. TCP и UDP для этой цели используют номера портов. Так как это работает? Общая информация Стек протокола TCP/IP образуется четырехуровневой моделью (см. Рис. 1). Самый нижний уровень, обычно называемый сетевым интерфейсом или уровнем сетевого доступа, аналогичен уровням 1 и 2 модели OSI, физическому и канальному. Он включает носитель данных, соединения, передачу сигналов, физическую адресацию и управление общим доступом к носителю данных. Для большинства из нас это означает Ethernet и кабельную систему. Рисунок 1 Уровень, стоящий над уровнем сетевого доступа, уровень межсетевого взаимодействия, больше всего похож на уровень 3 модели OSI, сетевой уровень. Здесь присутствуют логическая адресация и маршрутизация: то, что способствует коммуникации через границы сетей. Вот здесь и используются IP-протокол и его механизмы, как и ICMP. ICMP – необходимый компонент любой реализации TCP/IP. Для поставки информации более высокоуровневым протоколам (TCP или UDP), чтобы сделать их надежней, он не используется. Скорее, возможности диагностики сети и обратной связи для тех, кто ответственен за администрирование и работу, предостаявляет ICMP. Посмотрите RFC 792, если вас это действительно заинтересовало. Над уровнем сетевого доступа находится уровень хост-хост, копирующий уровень 4 модели OSI, транспортный. Мне кажется, он также частично включает в себя часть функций уровня 5, сеансового. Вот где мы можем найти возможности для обмена данными из конца в конец, дополнительную проверку на ошибки и средства для отличения одной программы от другой (используя номера портов). TCP и UDP находятся на этом уровне. На вершине стека находится прикладной уровень, и здесь мы можем найти реализацию протоколов высокого уровня (таких как SMTP, HTTP и FTP). Здесь также выполняются приложения. Так, что когда вы «пингуете», программа ping должна быть воспринята для функционирования на этом уровне. Небольшая загадка Kак мы можем обойти уровень хост-хост, имея ICMP, работающий на межсетевом уровне взаимодействия и программу ping на прикладном? Ответ лежит в понимании того, что мы знаем о raw-сокетах. «Ну а что такое сокет?»,-спросят новички. Теоретически, сокет – конечная точка соединения, которая обычно состоит из IP-адреса и номера порта, идентифицирующих определенные хост и программу. Но программист немного по-другому смотрит на сокет. Для него «сокет» — системная функция, распределяющая ресурсы, благодаря которым программа может взаимодействовать с лежащим под ней стеком протокола TCP/IP. Адресная информация ассоциируется с ним только после того, как сделан вызов сокета (для тех, кто хочет знать, это роль «связывающей» функции»). Так что, заметьте, возможно назначить сокет и незаметно ассоциировать адресную информацию с ним. Есть три часто встречающихся вида сокетов: stream, datagram, и raw. TCP использует тип stream, а UDP – тип datagram. Raw-сокеты используются любым приложением, если ему необходимо взаимодействовать непосредственно с IP, минуя TCP и UDP. Потребители включают в себя реализации протокола маршрутизации, такие как routed и gated (включающие RIP и OSPF). Здесь же находится и наш друг ping. При использовании raw-сокетов нужно иметь в виду несколько вещей. Так как вы обманываете средства уровня хост-хост, то обходите механизм адресации программы, схему нумерации портов. Это означает, что программа, задействовавшая raw-сокеты должна просматривать все входящие пакеты, чтобы найти пакеты, предназначенные именно ей. Что же происходит на самом деле? Когда начинается выполнение программы ping, она открывает raw-сокет, чувствительный только к ICMP. Это означает две вещи: • На выходе: посылка эхо запросов ICMP, нужна программа, чтобы форматировать сообщение ICMP. Система предоставит заголовок IP и заголовок Ethernet (обычно). Давайте посмотрим на это с другой стороны. На противоположной стороне эхо-запросы форматируются способом, показанным на рисунке 2. Тип сообщения всегда кодируется цифрой восемь (8). Поле кода всегда содержит ноль. Контрольная сумма используется для нахождения ошибок. В ее подсчет включаются заголовок сообщения ICMP и его данные. Программа ping выполняет эти подсчеты и заполняет пустоты. Затем идет поле идентификации, содержащее ID (PID) процесса, который идентифицирует выполнение программы ping для операционной системы. Для систем Windows, это поле содержит постоянное значение 256. Следующим идет поле последовательного номера, значение которого начинается с 0 и увеличивается на 1 при каждом отосланном эхо-запросе. После этих необходимых полей следуют необязательные тестовые данные. В реализации ping, которую я тестировал (Slackware Linux), это была временная отметка, используемая в расчете полного времени при получении эхо-отклика. Рисунок 2 Что касается прибывающих ICMP-сообщений, то задача ping немного усложняется. Так как ping использует raw-сокет ICMP, то программе предоставляются копии всех входящих ICMP-сообщений, кроме особых случаев, когда входящие эхо-запросы формируются другими людьми, «пингующими» нас (последние контролируются системой). Это означает, что ping видит не только ожидаемые эхо-отклики, когда они приходят, но также и такие сообщения, как «Получатель недоступен» (Destination Unreachable), «Источник остановлен» (Source Quench), и «Время ожидания превышено» (Time Exceeded). (На рисунке 3 показаны сообщения ICMP всех типов.)  Рисунок 3 Задумайтесь над этим на минуту. Если у вас одновременно выполняются две копии программы ping, то каждая из них будет эхо-отклики другой и другие неприятные сообщения (nastygram) Интересно, что сообщения, входящие в ping, остаются с нетронутым IP-заголовком. Таким образом, программа имеет доступ к таким важным параметрам, как «время жизни» (TTL) и «рассчитанное время возврата» (если такая опция включена). Заключение На этой стадии, у вас должно быть практически полное понимание цикла процессов, связанных с ping. Повторим основные моменты: • При инициализации программы ping, она открывает raw-сокет ICMP и может напрямую обращаться к IP, минуя TCP и UDP. Источник: globalknowledge.com Оцените статью: Голосов 20 |

www.winblog.ru

Проверка соединения командами Ping, Telnet, Tracert. — Часто задаваемые Вопросы

Иногда, для ответа на вопрос о затруднениях соединения с серверами нужно выполнить проверку с помощью команд ping, telnet, tracert.

В первую очередь нужно выполнить проверку, командой Ping dns_сервера, в результате Вы получите информацию о потерянных пакетах и времени прохождения сигнала.

Если Вы получите процент потерянных пакетов больше 5%, то можно делать вывод о некачественном интернет-канале, что и может служить причиной трудностей. Тогда нужно выполнить проверку с помощью команды tracert dns_сервера. В результате будут показаны узлы, через которые проходит сигнал от Вашего компьютера до удаленного сервера. На шаге, где эти значения будут очень большие (1000 и больше), будет узел, на котором возникают большие задержки, в результате чего и могут происходить потери пакетов.

Если же на пути следования сигнала появляются «звездочки» и идут до последнего узла, то можно сделать вывод, что после этого узла связи далее нет и нужно обращаться к провайдеру для выяснения причин. Обратите внимание, что если у Вас в ходе проверки будут появляться «звездочки» с сообщением «время ожидания истекло», но конечный узел все равно будет наш сервер, то это не говорит еще о том, что есть проблемы на этом узле, а возможно, этот узел закрыт от пинга. Это говорит о том, что, к сожалению, у Вас низкая пропускная способность Вашего Интернет канала, что не позволяет корректно получать новости (время отклика серверов Вашего провайдера больше допустимого значения). Советуем Вам обратиться к провайдеру с просьбой улучшить его (показав данную проверку), либо смените точку доступа в Интернет.

Далее нужно проверить, открыт ли нужный порт. Для этого в режиме командной строки введите: telnet dns_сервера порт_сервера Если в результате выполнения этой команды Вы не получите приветственное сообщение (будет черное окно или сообщение об ошибке), это говорит о том, что порт закрыт. В случае проверки сервера дилера или данных, простое черное окно так же является результатом успешного соединения. Эта информация поможет Вам в обнаружении причин затруднения в работе.

Источник: https://www.fxclub.org/faq/proverka-soedineniya-komandami-ping-telnet-tracert/ — Проверка соединения командами Ping, Telnet, Tracert.

Если вы уже готовы торговать на реальном счёте

Вы открываете торговый счет, пополняете его деньгами и начинаете совершать сделки на рынке CFD и FOREX.

Открыть торговый счет

Как попробовать, не рискуя собственными деньгами?

Специально для начинающих мы предлагаем демо-счет, который полностью соответствует реальному счету. Разница в том, что вам не нужно вносить какие-либо средства. Демо-счет — идеальный способ увидеть все своими глазами, понять простые правила торговли CFD и научиться зарабатывать на товарных рынках и рынке FOREX.

Открыть демо-счет

www.fxclub.org

по каким портам происходит ping

← →andreoman (2007-11-14 10:06) [0]

Здравствуйте. Когда мы пингуем (ping) чей-то ПК, то к каким портам при этом обращается служба ? И можно ли как-то подавлять это пингование, например кто-то пингует меня а программка подавляет пинг и пользователь не получает ответа, т.е. меня нет в сети ?

← →

Игорь Шевченко © (2007-11-14 10:10) [1]

Читаем протокол ICMP

← →

Reindeer Moss Eater © (2007-11-14 10:16) [2]

На уровне на котором происходит пинг еще нет никаких портов. Они этажом выше.

← →

andreoman (2007-11-14 10:33) [3]

а можно как-то подавлять ICMP-сообщения, чтоб пингующий не видел что ПК пингуемого включен ?

← →

Сергей М. © (2007-11-14 10:37) [4]

> можно как-то подавлять

Можно.

см. WinPCap

← →

Сергей М. © (2007-11-14 10:39) [5]

А можно вообще ничего не писать, воспользовавшись соотв.возможностями встроенного в систему брандмауера

delphimaster.net

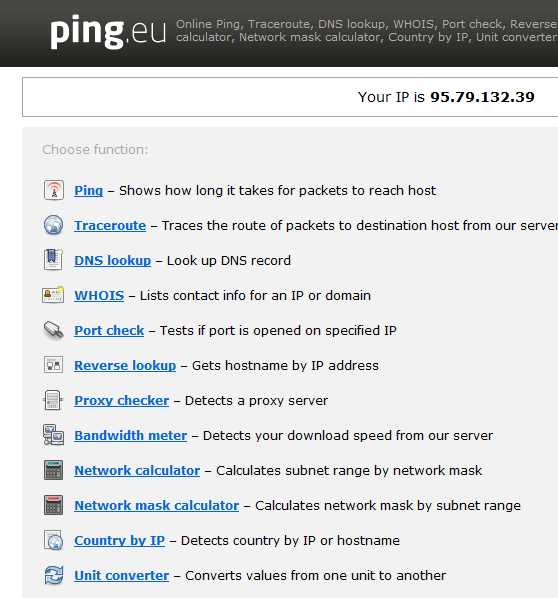

В помощь сетевику — Ping.eu. Внешние сетевые утилиты системного администратора

В помощь сетевику — Ping.eu. Внешние сетевые утилиты системного администратора 1 часть

Добрый день уважаемые читатели блога pyatilistnik.org, сегодня хочется рассказать в данной статье В помощь сетевику — Ping.eu. Внешние сетевые утилиты системного администратора 1 часть. Любой системный администратор на своем жизненном пути сталкивается с сайтами и сменой ip адреса на них, и дальнейшим мониторингом доступности сайта по новому Ip, или вывешиванием своего сайта на новый купленный домен и задается вопросом, а как узнать виден ли мой сайт уже в интернете или приминился ли новый ip на dns провайдеров или нет, И САМОЕ ГЛАВНОЕ ИЗ ЕВРОПЫ? о боже что делать 🙂 Первое это не сцать)) В помощь по таким вопросам есть софт мы его еще рассмотрим в другой статье, мне хочется рассказать про замечательный сервис как ping.eu. По сути открыв этот адрес в браузере вы увидите следующую картину.

Ping.eu. Внешние сетевые утилиты

В самом верху по центры выдается ваш реальный ip адрес, с которого вы сидите в интернете, полезно когда вы открываете сайт или сервис с сервера на котором должен быть внешний ip и проверяете сидите ли вы с него или нет. Итак пробежимся по утилитам.

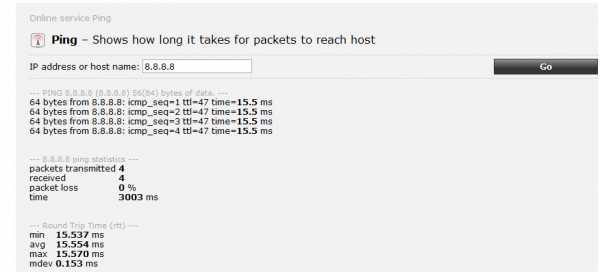

Первое, что мы видим это ping. Переходим в эту утилиту и видим форму для ввода ip. Вобъем для примера гугловские 8.8.8.8 и жмем GO. Эта утилита поможет проверить пинг сайта. Видим пинги пошли. Эта утилита поможет проверить пинг сайта

проверить пинг сайта

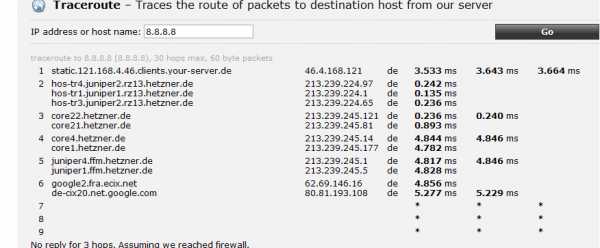

Следующая утилита traceroute, утилита трассировки, если по русски карта маршрут, по которой видно через какие провайдеры идет ваш путь до необходимого адреса. Видим что до гугла из германии путь лежит такой.

проверить пинг сайта. Ping.eu. Внешние сетевые утилиты

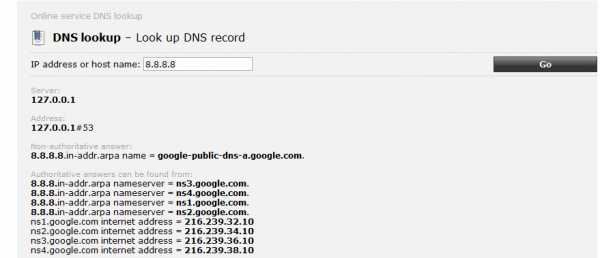

DNS look Up — по сути проверить в какое имя разрешается ip и в какой ip разрешается имя. Видим что 8.8.8.8 разрешается как некий адрес NS сервера, а имя google.com в огромное количество ip.

Ping.eu. Внешние сетевые утилиты-2

Ping.eu. Внешние сетевые утилиты-3

Следующая на подходе утилита это Whoois, утилитка полезная чтобы понять кому принадлежит Ip или доменное имя, и кто его зарегистрировал.

Ping.eu. Внешние сетевые утилиты-4

Утилитка port check — по русски проверка портов, удобно посмотреть для диагностики проблемы или проверки безопасности видны ли на ружу ваши порты. Вводим ip или имя и номер порта. Как видим у гугла 80 порт доступен.

проверка порта

Reverse lookup — смотрим ptr записи.

Reverse lookup — смотрим ptr записи.

Proxy checker — проверяет работает ли прокси сервер на определенном порту.

Proxy checker — проверяет работает ли прокси сервер на определенном порту

Bandwindth meter — проверка скорости интернета.

Bandwindth meter — проверка скорости интернета.

Дальше это network calculator — калькулятор сети. Вводите адрес и маску с косой чертой. Получаете количество ip адресов, маску в бинарном формате, broadcast, класс сети.

network calculator — калькулятор сети

network mask calculator выполняет функцию посчитать маску по диапазону

network mask calculator

Country by Ip показывает какой стране принадлежит искомый адрес.

Country by Ip

и последняя утилита переводит одни значения в другие, например 10 число в двоичное.

утилита переводит одни значения в другие

Вот так можно проверить вашу внешнюю сеть или проверить пинг сайта. Во второй части статьи я хочу рассказать про другой онлайн ресурс, В помощь сетевику — 2ip.ru. Внешние сетевые утилиты системного администратора 2 часть.

Материал сайта Pyatilistnik.org

pyatilistnik.org

10 примеров использования команды Ping

Думаю любой администратор знает команду ping, которая используется для проверки доступности хостов. Если вы опытный администратор, вероятнее всего вы не узнаете ничего нового из этой статьи. Если же ваши знания ограничиваются банальным ping ya.ru, советую дочитать статью до конца.

Пример 1. Изменение интервала времени между отправкой пакетов

По умолчанию пакеты посылаются с промежутком в одну секунду. Вы можете изменить это интервал с помощью опции -i.

Увеличение интервала

Пример: Ждем 5 секунд перед отправкой следующего пакета.

$ ping -i 5 IP

Уменьшаем интервал

Пример: Ждем 0.1 секунду перед отправкой следующего пакета.

# ping -i 0.1 IP

Заметка: Только суперпользователь может указывать интервал меньше 0.2 секунды. В противном случае вы увидите такое сообщение.

$ ping -i 0.1 127.0.0.1 PING 0 (127.0.0.1) 56(84) bytes of data. ping: cannot flood; minimal interval, allowed for user, is 200ms

Пример 2. Проверка локального интерфейса

Перед проверкой удаленного хоста сначала рекомендуется проверить все ли в порядке с вашим локальным интерфейсом. Для этого можно использовать следующие 3 метода.

Пингуем ноль (0)

Это самый простой и быстрый способ:

$ ping 0 PING 0 (127.0.0.1) 56(84) bytes of data. 64 bytes from 127.0.0.1: icmp_seq=1 ttl=64 time=0.024 ms ^C

Пингуем по имени

$ ping localhost PING localhost (127.0.0.1) 56(84) bytes of data. 64 bytes from localhost (127.0.0.1): icmp_seq=1 ttl=64 time=0.051 ms 64 bytes from localhost (127.0.0.1): icmp_seq=2 ttl=64 time=0.055 ms ^C --- localhost ping statistics --- 2 packets transmitted, 2 received, 0% packet loss, time 999ms rtt min/avg/max/mdev = 0.051/0.053/0.055/0.002 ms

Пингуем по IP

$ ping 127.0.0.1 2 packets transmitted, 2 received, <strong>0% packet loss,</strong> time 999ms rtt min/avg/max/mdev = 0.051/0.053/0.055/0.002 ms

Не должно быть никаких потерь пакетов.

Пример 3. Послать N пакетов и завершить работу

Для автоматического завершения пинга после отправки указанного вами числа пакетов исползуется опция -c.

В следующем примере мы отправим 5 пакетов.

$ ping -c 5 google.com PING google.com (74.125.45.100) 56(84) bytes of data. 64 bytes from yx-in-f100.google.com (74.125.45.100): icmp_seq=1 ttl=44 time=731 ms 64 bytes from yx-in-f100.google.com (74.125.45.100): icmp_seq=2 ttl=44 time=777 ms 64 bytes from yx-in-f100.google.com (74.125.45.100): icmp_seq=3 ttl=44 time=838 ms 64 bytes from yx-in-f100.google.com (74.125.45.100): icmp_seq=4 ttl=44 time=976 ms 64 bytes from yx-in-f100.google.com (74.125.45.100): icmp_seq=5 ttl=44 time=1071 ms --- google.com ping statistics --- 5 packets transmitted, 5 received, 0% packet loss, time 4216ms rtt min/avg/max/mdev = 731.039/879.129/1071.050/126.625 ms

Пример 4. Версия команды ping

С помощью опции -V мы можем посмотреть текущую версию команды.

$ ping -V ping utility, iputils-sss20071127

Пример 5. Флуд в сети

Суперпользователь может послать тысячи и более пакетов в короткие сроки с помощью опции -f.

Как показано ниже, ping -f послал более чем 400,000 пакетов за несколько секунд.

# ping -f localhost PING localhost (127.0.0.1) 56(84) bytes of data. .^C --- localhost ping statistics --- <strong> 427412 packets transmitted</strong>, 427412 received, 0% packet loss, time 10941ms rtt min/avg/max/mdev = 0.003/0.004/1.004/0.002 ms, ipg/ewma 0.025/0.004 ms

Пример 6. Звуковой сигнал

Эта опция исползуется редко, но бывает очень полезна. Вы запускается пинг, ответа от хоста нет, вы разбираетесь в чем дело, и как только проблема будет решена и удаленный хост ответит, вы услышите звук.

$ ping -a IP

Пример 7. Печатать только статистику выполнения команды

С помощью опции -q можно пропустить ответы удаленного хоста и вывести сразу полученную статистику.

$ ping -c 5 -q 127.0.0.1 PING 127.0.0.1 (127.0.0.1) 56(84) bytes of data. --- 127.0.0.1 ping statistics --- 5 packets transmitted, 5 received, 0% packet loss, time 3998ms rtt min/avg/max/mdev = 0.047/0.053/0.061/0.009 ms

Пример 8. Изменение размера пакета

Вы можете изменить размер посылаемого пакета используя опцию -s.

Пример: Изменим размер пакета с 56 до 100.

$ ping -s 100 localhost PING localhost (127.0.0.1) 100(128) bytes of data. 108 bytes from localhost (127.0.0.1): icmp_seq=1 ttl=64 time=0.022 ms 108 bytes from localhost (127.0.0.1): icmp_seq=2 ttl=64 time=0.021 ms 108 bytes from localhost (127.0.0.1): icmp_seq=3 ttl=64 time=0.020 ms ^C --- localhost ping statistics --- 3 packets transmitted, 3 received, 0% packet loss, time 1998ms rtt min/avg/max/mdev = 0.020/0.021/0.022/0.000 ms

Пример 9. Длительность выполнения команды

С помощью опции -w мы можем указать время выполнения команды в секундах.

В следующем примере мы будем пинговать локалхост в течение 5-ти секунд.

$ ping -w 5 localhost

Заметка: В случае одновременного использования опций -w и -c завершение работы утилиты наступит в момент срабатывания первого ограничения.

Пример 10. Краткая статистика с SIGQUIT

Не прерывая команду пинг, можно посмотреть статистику выполнения. Для этого нужна нажать CTRL + |

$ ping -w 100 localhost PING localhost (127.0.0.1) 56(84) bytes of data. 64 bytes from localhost (127.0.0.1): icmp_seq=10 ttl=64 time=0.021 ms 64 bytes from localhost (127.0.0.1): icmp_seq=11 ttl=64 time=0.022 ms <strong>11/11 packets, 0% loss, min/avg/ewma/max = 0.020/0.022/0.022/0.024 ms </strong> 64 bytes from localhost (127.0.0.1): icmp_seq=12 ttl=64 time=0.021 ms 64 bytes from localhost (127.0.0.1): icmp_seq=13 ttl=64 time=0.022 ms 64 bytes from localhost (127.0.0.1): icmp_seq=14 ttl=64 time=0.021 ms 64 bytes from localhost (127.0.0.1): icmp_seq=15 ttl=64 time=0.021 ms <strong> 19/19 packets, 0% loss, min/avg/ewma/max = 0.020/0.022/0.022/0.024 ms </strong> 64 bytes from localhost (127.0.0.1): icmp_seq=31 ttl=64 time=0.022 ms 64 bytes from localhost (127.0.0.1): icmp_seq=32 ttl=64 time=0.022 ms <strong> 32/32 packets, 0% loss, min/avg/ewma/max = 0.020/0.022/0.022/0.027 ms </strong> 64 bytes from localhost (127.0.0.1): icmp_seq=33 ttl=64 time=0.023 ms ..

Полезные ссылки

Лучшая посуда от мировых брендов в интернет магазине: BergHOFF, Luminarc, Vitesse

Еще записи по теме

guruadmin.ru