FortiProxy: Шлюз Secure Web Gateway

Безопасность сети и оптимизация операций

Атаки становятся все более универсальными. Это означает, что эффективную защиту корпоративной сети от вредоносного веб-трафика, веб-сайтов и вирусов можно обеспечить лишь в рамках интегрированного подхода. Шлюз Fortinet Secure Web Gateway — FortiProxy — это единый продукт, который решает эти проблемы и обеспечивает защиту от веб-атак при помощи функций фильтрации URL-адресов, противодействия продвинутым угрозам и защиты от вредоносного ПО. Защитите конечных пользователей от интернет-угроз и обеспечьте согласованную реализацию политик.

Благодаря шлюзу Secure Web Gateway ряд смежных проблем безопасности можно решить при помощи одного продукта. Единое решение, включающее функции защиты от веб-атак с помощью фильтрации URL-адресов, противодействия продвинутым угрозам и защиты от вредоносного ПО, обеспечивает безопасность пользователей в условиях распространения интернет-угроз и согласованную реализацию интернет-политик.

Модели и характеристики FortiProxy

Для шлюза SWG доступно множество разных форм-факторов с разными моделями — от аппаратных средств начального уровня до виртуальных машин для развертывания в центре обработки данных.

Аппаратные средства

FortiProxy 400E

Модель | FortiProxy 400E |

Емкость лицензии | 500-4,000 Users |

Порты | 4x GE RJ45 |

FortiProxy 2000E

Модель | FortiProxy 2000E |

Емкость лицензии | 2,500-15,000 Users |

Порты | 2x 10 GE SFP+, 2x GE SFP ports, 2x GE RJ45 ports |

FortiProxy 4000E

Модель | FortiProxy 4000E |

Емкость лицензии | 10,000-50,000 Users |

Порты | 4x 10 GE SFP+, 2x GE SFP ports, 4x GE RJ45 ports |

Виртуальные машины

FortiProxy VM

Модель | FortiProxy VM |

Емкость лицензии | 100-25,000 Users |

Порты | 1 / 10 (Minimum/Maximum) |

Технические данные

FortiProxy Ordering Guide

This ordering guide is a quick reference to FortiProxy

Службы безопасности FortiGuard для FortiProxy

FortiProxy использует комплексные службы FortiGuard для защиты пользователей от новейших веб-угроз и обеспечения соответствия требованиям. Одной из ключевых служб является FortiGuard Web Filtering, которая представляет собой единственный сервис веб-фильтрации в отрасли, прошедший сертификационный тест на эффективность системы безопасности VBWeb компании Virus Bulletin.

Одной из ключевых служб является FortiGuard Web Filtering, которая представляет собой единственный сервис веб-фильтрации в отрасли, прошедший сертификационный тест на эффективность системы безопасности VBWeb компании Virus Bulletin.

Antivirus

Служба FortiGuard AntiVirus обеспечивает защиту от последних вирусов, шпионского ПО и прочих угроз на уровне содержимого. Эта служба оснащена ведущими современными модулями выявления угроз, которые предотвращают проникновение существующих и новых угроз в сеть с последующим доступом к ценному содержимому.

Подробнее

Application Control

Наше решение способствует повышению эффективности защиты и обеспечивает соответствие требованиям за счет реализации надлежащих политик при помощи уникальной функции отслеживания состояния запущенных пользователями приложений в режиме реального времени. Решение FortiGuard Application Control служит для оперативного создания политик разрешения, ограничения и запрета доступа к приложениям или целым категориям приложений.

Подробнее

FortiSandbox Cloud

Служба FortiSandbox Cloud — это решение для выявления продвинутых угроз, выполняющее динамический анализ для идентификации ранее неизвестного вредоносного ПО. Актуальные данные, созданные «песочницей» FortiCloud Sandbox, поступают в системы профилактической проверки внутри сети для обезвреживания угрозы.

Подробнее

Intrusion Prevention

FortiGuard IPS предотвращает вторжение в сеть за счет выявления и блокировки угроз до того, как они достигнут сетевых устройств.

Подробнее

Web Filtering

Подробнее

FortiProxy Secure Web Gateway — Демоверсия

В этом видео мы познакомим вас с некоторыми функциями и возможностями шлюза Fortinet Secure Web Gateway — FortiProxy.

Сведения о решении FortiProxy

FortiProxy — это высокопроизводительный прокси-сервер с физическими и виртуальными средствами локального развертывания, который подойдет организации любого размера.

Диагностика прокси-службы веб-приложения | Microsoft Learn

- Статья

- Чтение занимает 10 мин

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016

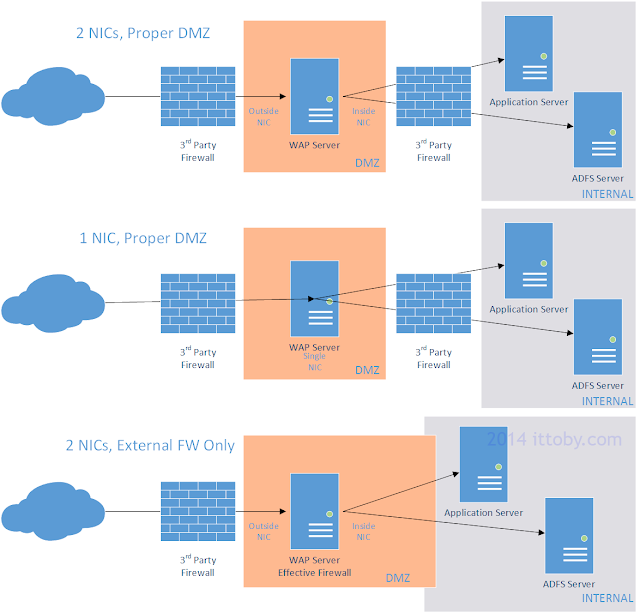

Данный материал относится к локальной версии прокси-сервера веб-приложения. Сведения о безопасном доступе к локальным приложениям через облако см. в содержимом прокси-сервера приложения Azure AD.

Сведения о безопасном доступе к локальным приложениям через облако см. в содержимом прокси-сервера приложения Azure AD.

В этом разделе описаны процедуры устранения неполадок веб-Application Proxy включая объяснения событий и решения. Отображаются три места, в которых отображаются ошибки:

В консоли администрирования веб-Application Proxy

Каждый идентификатор события, указанный в консоли администрирования, можно просмотреть в Windows Просмотр событий, а соответствующие описания и решения приведены ниже.

Откройте Просмотр событий и найдите события, связанные с веб-Application Proxy в разделе «Приложения и службы LogsMicrosoft>>Windows>Web Application Proxy>Admin

При необходимости подробные журналы доступны, включив аналитические и отладочные журналы и включив журнал сеансов веб-Application Proxy, найденный в Windows Просмотр событий в разделе \ Microsoft \ Windows \ Web Application Proxy \ Admin.

В ошибках PowerShell

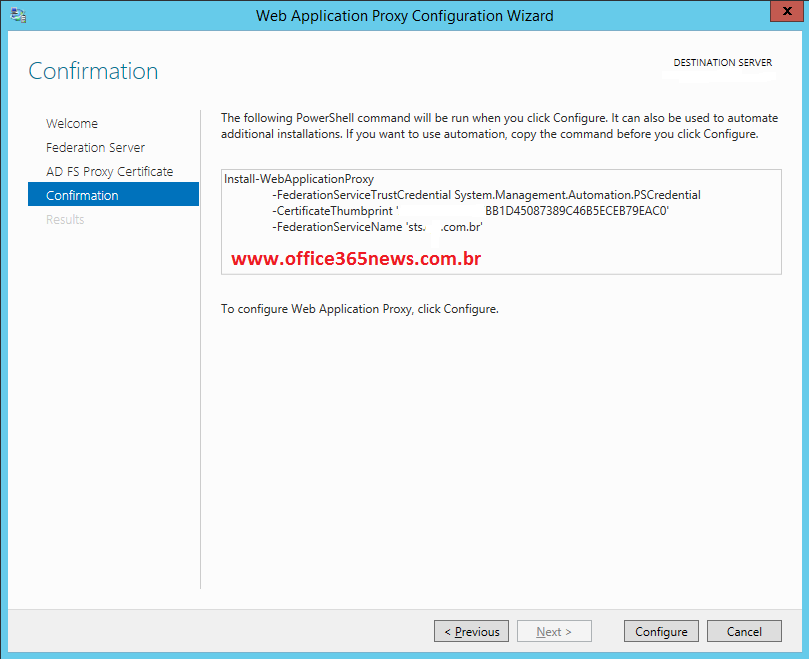

События проблем, возникающих во время настройки, отображаются в PowerShell.

Все ошибки отображаются пользователю PowerShell с помощью стандартных запросов ошибок PowerShell. Все команды PowerShell регистрируются как события. Все события, происходящие в PowerShell, перечислены в Windows Просмотр событий с идентификатором 12016 и определены ниже в разделе PowerShell.

В анализаторе рекомендаций

Эти события описаны в анализаторе рекомендаций для веб-Application Proxy

Сообщения PowerShell

| Событие или симптом | Возможная причина | Решение |

|---|---|---|

| Недопустимый сертификат доверия («ADFS ProxyTrust — <имя> компьютера WAP») | Это может быть вызвано следующим: — Application Proxy машина была слишком длинной. | Убедитесь, что часы синхронизированы. Запустите командлет Install-WebApplicationProxy. |

| Данные конфигурации не найдены в AD FS | Это может быть связано с тем, что веб-Application Proxy еще не был полностью установлен или из-за изменений в базе данных AD FS или повреждения базы данных. | Запуск командлета Install-WebApplicationProxy |

| Произошла ошибка, когда веб-Application Proxy пытались считывать конфигурацию из AD FS. | Это может указывать на то, что AD FS недоступен или что AD FS столкнулась с внутренней проблемой, пытающейся считывать конфигурацию из базы данных AD FS. | Убедитесь, что AD FS доступен и работает правильно. |

| Данные конфигурации, хранящиеся в AD FS, повреждены или веб-Application Proxy не удалось проанализировать его. ИЛИ Веб-Application Proxy не удалось получить список проверяющих сторон из AD FS. | Это может произойти, если данные конфигурации были изменены в AD FS. | Перезапустите службу веб-Application Proxy. Если проблема не исчезнет, запустите командлет Install-WebApplicationProxy. |

События консоли администрирования

Следующие события консоли администрирования обычно указывают на ошибки проверки подлинности, недопустимые маркеры или файлы cookie с истекшим сроком действия.

| Событие или симптом | Возможная причина | Решение |

|---|---|---|

| 11005 Веб-Application Proxy не удалось создать ключ шифрования файлов cookie с помощью секрета из конфигурации. | Параметр глобальной конфигурации AccessCookiesEncryptionKey был изменен командой PowerShell: Set-WebApplicationProxyConfiguration -RegenerateAccessCookiesEncryptionKey | Никаких действий не требуется. Проблематичный файл cookie был удален, и пользователь перенаправлялся на stS для проверки подлинности. |

| 12000 Веб-Application Proxy не удалось проверить наличие изменений конфигурации не менее 60 минут | Веб-Application Proxy не может получить доступ к конфигурации веб-Application Proxy с помощью команды Get-WebApplicationProxyConfiguration/Application. Обычно это вызвано отсутствием подключения к AD FS или необходимостью продления доверия с AD FS. Обычно это вызвано отсутствием подключения к AD FS или необходимостью продления доверия с AD FS. | Проверьте подключение к AD FS. Это можно сделать с помощью ссылки https://< FQDN_AD_FS_Proxy>/FederationMetadata/2007-06/FederationMetadata.xmlMake, чтобы убедиться, что между AD FS и веб-Application Proxy установлено доверие. Если эти решения не работают, запустите командлет Install-WebApplicationProxy. |

| 12003 Веб-Application Proxy не удалось проанализировать файл cookie доступа. | Это может указывать на то, что веб-Application Proxy и AD FS не подключены или что они не получают ту же конфигурацию. | Проверьте подключение к AD FS. Это можно сделать с помощью ссылки https://< FQDN_AD_FS_Proxy>/FederationMetadata/2007-06/FederationMetadata.xmlMake, чтобы убедиться, что между AD FS и веб-Application Proxy установлено доверие. Если эти решения не работают, запустите командлет Install-WebApplicationProxy. |

| 12004 Веб-Application Proxy получил запрос с файлом cookie с невалидным доступом. | Это событие может указывать на то, что веб-Application Proxy и AD FS не подключены или что они не получают ту же конфигурацию. Если параметр AccessCookiesEncryptionKey был изменен с помощью команды Set-WebApplicationProxyConfiguration -RegenerateAccessCookiesEncryptionKey PowerShell, это событие является нормальным и не требует действий по разрешению. | Проверьте подключение к AD FS. Это можно сделать с помощью ссылки https://< FQDN_AD_FS_Proxy>/FederationMetadata/2007-06/FederationMetadata.xmlMake, чтобы убедиться, что между AD FS и веб-Application Proxy установлено доверие. Если эти решения не работают, запустите командлет Install-WebApplicationProxy. |

| 12008 Веб-Application Proxy превысило максимально допустимое количество разрешенных попыток проверки подлинности Kerberos на сервере. | Это событие может указывать на неправильную конфигурацию между веб-Application Proxy и сервером сервером серверных приложений, или проблема в конфигурации даты и времени на обоих компьютерах. | Сервер сервер отказался от билета Kerberos, созданного веб-Application Proxy. Убедитесь, что конфигурация веб-Application Proxy и сервер серверного приложения настроены правильно. Убедитесь, что конфигурация времени и даты в веб-Application Proxy и сервере серверных приложений синхронизируются. |

| 12011 Веб-Application Proxy получил запрос с недопустимой подписью файла cookie доступа. | Это событие может указывать на то, что веб-Application Proxy и AD FS не подключены или что они не получают ту же конфигурацию. Если параметр AccessCookiesEncryptionKey был изменен с помощью команды Set-WebApplicationProxyConfiguration -RegenerateAccessCookiesEncryptionKey PowerShell, это событие является нормальным и не требует действий по разрешению. | Проверьте подключение к AD FS. Это можно сделать с помощью ссылки https://< FQDN_AD_FS_Proxy>/FederationMetadata/2007-06/FederationMetadata.xmlMake, чтобы убедиться, что между AD FS и веб-Application Proxy установлено доверие. Если эти решения не работают, запустите командлет Install-WebApplicationProxy. Если эти решения не работают, запустите командлет Install-WebApplicationProxy. |

| 12027 Прокси-сервер столкнулся с неожиданной ошибкой при обработке запроса. Предоставленное имя не является правильным именем учетной записи. | Это событие может указывать на неправильную конфигурацию между веб-Application Proxy и сервером контроллера домена или проблемой во времени и конфигурации даты на обоих компьютерах. | Контроллер домена отклонил билет Kerberos, созданный веб-Application Proxy. Убедитесь, что конфигурация веб-Application Proxy и сервер серверного приложения настроены правильно, особенно конфигурация имени субъекта-службы. Убедитесь, что веб-Application Proxy присоединен к тому же домену, что и контроллер домена, чтобы убедиться, что контроллер домена устанавливает доверие к веб-Application Proxy. Убедитесь, что конфигурация даты и времени в Веб-Application Proxy и контроллере домена синхронизированы. |

| 13012 Веб-Application Proxy получил невалидную подпись маркера edge | Убедитесь, что вы обновили веб-Application Proxy с 2955164 базы знаний. | |

| 13013 Веб-Application Proxy получил запрос, содержащий маркер edge с истекшим сроком действия. | Веб-Application Proxy и AD FS не синхронизированы часы. | Синхронизируйте часы между веб-Application Proxy и AD FS. |

| 13014 Веб-Application Proxy получил запрос с невалидным маркером edge. Недопустимый маркер, так как его не удалось проанализировать. | Это может указывать на проблему с конфигурацией AD FS. | Проверьте конфигурацию AD FS и при необходимости восстановите конфигурацию по умолчанию. |

| 13015 Веб-Application Proxy получил запрос с файлом cookie с истекшим сроком действия доступа. | Это может указывать на часы, которые не синхронизированы. | Если вы работаете с кластером компьютеров веб-Application Proxy, убедитесь, что время и дата компьютеров синхронизированы. |

| 13016 Веб-Application Proxy не может получить билет Kerberos от имени пользователя, так как в маркере edge или в файле cookie для доступа отсутствует имя участника-пользователя. | Существует проблема с конфигурацией службы маркеров безопасности. | Исправьте конфигурацию утверждения UPN в службе маркеров безопасности. |

| 13019 Веб-Application Proxy не удается получить билет Kerberos от имени пользователя из-за следующей общей ошибки API | Это событие может указывать на неправильную конфигурацию между веб-Application Proxy и сервером контроллера домена, а также проблему в конфигурации даты и времени на обоих компьютерах. | Контроллер домена отклонил билет Kerberos, созданный веб-Application Proxy. Убедитесь, что конфигурация веб-Application Proxy и внутреннего сервера приложений настроены правильно, особенно конфигурация имени субъекта-службы. Убедитесь, что веб-Application Proxy присоединен к тому же домену, что и контроллер домена, чтобы убедиться, что контроллер домена устанавливает доверие с веб-Application Proxy. Убедитесь, что конфигурация времени и даты в веб-Application Proxy и контроллере домена синхронизированы. |

| 13020 Веб-Application Proxy не может получить билет Kerberos от имени пользователя, так как имя субъекта-службы внутреннего сервера не определено. | Это событие может указывать на неправильную конфигурацию между веб-Application Proxy и сервером контроллера домена, а также проблему в конфигурации даты и времени на обоих компьютерах. | Контроллер домена отклонил билет Kerberos, созданный веб-Application Proxy. Убедитесь, что конфигурация веб-Application Proxy и внутреннего сервера приложений настроены правильно, особенно конфигурация имени субъекта-службы. Убедитесь, что веб-Application Proxy присоединен к тому же домену, что и контроллер домена, чтобы убедиться, что контроллер домена устанавливает доверие с веб-Application Proxy. Убедитесь, что конфигурация времени и даты в веб-Application Proxy и контроллере домена синхронизированы. |

| 13022 Веб-Application Proxy не может пройти проверку подлинности пользователя, так как внутренний сервер отвечает на попытки проверки подлинности Kerberos с ошибкой HTTP 401. | Это событие может указывать на неправильную конфигурацию между веб-Application Proxy и сервером серверных приложений, или проблему во времени и конфигурации даты на обоих компьютерах. | Внутренний сервер отклонил билет Kerberos, созданный веб-Application Proxy. Убедитесь, что конфигурация веб-Application Proxy и внутреннего сервера приложений настроены правильно. Убедитесь, что конфигурация времени и даты в веб-Application Proxy и сервере серверных приложений синхронизированы. |

| 13025 Клиент не указал SSL-сертификат в веб-Application Proxy. | Это событие может указывать на проблему в конфигурации времени и даты. | Убедитесь, что инфраструктура сертификатов действительна и что время и дата веб-Application Proxy и AD FS синхронизированы. Убедитесь, что отпечаток, настроенный для веб-Application Proxy, является правильным. |

| 13026 Клиент представил SSL-сертификат веб-Application Proxy, но сертификат недопустим: сертификат не соответствует отпечатку. | Это событие может указывать на проблему в конфигурации времени и даты. | Убедитесь, что инфраструктура сертификатов действительна и что время и дата веб-Application Proxy и AD FS синхронизированы. Убедитесь, что отпечаток, настроенный для веб-Application Proxy, является правильным. |

| 13028 Веб-Application Proxy получил запрос, содержащий маркер edge, который еще недопустим. | Это событие может указывать на проблему в конфигурации времени и даты. | Убедитесь, что инфраструктура сертификатов действительна и что время и дата веб-Application Proxy и AD FS синхронизированы. |

| 13030 Клиент представил SSL-сертификат веб-Application Proxy, но поставщик доверия не доверяет центру сертификации, выдаваемого сертификатом клиента. | Это событие может указывать на проблему в конфигурации времени и даты. | Убедитесь, что инфраструктура сертификатов действительна и что время и дата веб-Application Proxy и AD FS синхронизированы. Убедитесь, что отпечаток, настроенный для веб-Application Proxy, является правильным. Убедитесь, что отпечаток, настроенный для веб-Application Proxy, является правильным. |

| 13031 Клиент представил SSL-сертификат веб-Application Proxy, но цепочка сертификатов завершается в корневом сертификате, который не является доверенным поставщиком доверия. | Это событие может указывать на проблему в конфигурации времени и даты. | Убедитесь, что инфраструктура сертификатов действительна и что время и дата веб-Application Proxy и AD FS синхронизированы. Убедитесь, что отпечаток, настроенный для веб-Application Proxy, является правильным. |

| 13032 Клиент представил SSL-сертификат в веб-Application Proxy, но сертификат недопустим для запрошенного использования. | Это событие может указывать на проблему в конфигурации времени и даты. | Убедитесь, что инфраструктура сертификатов действительна и что время и дата веб-Application Proxy и AD FS синхронизированы. Убедитесь, что отпечаток, настроенный для веб-Application Proxy, является правильным. |

| 13033 Клиент представил SSL-сертификат веб-Application Proxy, но сертификат не был в течение срока действия при проверке текущих системных часов или метки времени в подписанном файле. | Это событие может указывать на проблему в конфигурации времени и даты. | Убедитесь, что инфраструктура сертификатов действительна и что время и дата веб-Application Proxy и AD FS синхронизированы. Убедитесь, что отпечаток, настроенный для веб-Application Proxy, является правильным. |

| 13034 Клиент представил SSL-сертификат веб-Application Proxy, но сертификат недопустим. | Это событие может указывать на проблему в конфигурации времени и даты. | Убедитесь, что инфраструктура сертификатов действительна и что время и дата веб-Application Proxy и AD FS синхронизированы. Убедитесь, что отпечаток, настроенный для веб-Application Proxy, является правильным. |

Следующие события консоли администрирования обычно указывают на проблемы, связанные с конфигурацией, такой как подготовка, запросы, которые не являются успешными, внутренние серверы, которые недоступны и переполнения буфера.

| Событие или симптом | Возможная причина | Решение |

|---|---|---|

| 12019 Веб-Application Proxy не удалось создать прослушиватель для следующего URL-адреса. | Возможная причина события заключается в том, что другая служба прослушивает тот же URL-адрес. | Администратор должен убедиться, что никто не прослушивает или не привязывается к тем же URL-адресам. Чтобы проверить это, выполните команду: netsh http show urlacl. Если этот URL-адрес используется другим компонентом, работающим на компьютере веб-Application Proxy, удалите его или используйте другой URL-адрес для публикации приложений через веб-Application Proxy. |

| 12020 Веб-Application Proxy не удалось создать резервирование для следующего URL-адреса. | Возможная причина события заключается в том, что у другой службы есть резервирование по тому же URL-адресу. | Администратор должен убедиться, что никто не привязывается к тем же URL-адресам. Чтобы проверить это, выполните команду: netsh http show urlacl. Если этот URL-адрес используется другим компонентом, работающим на компьютере веб-Application Proxy, удалите его или используйте другой URL-адрес для публикации приложений через веб-Application Proxy. Чтобы проверить это, выполните команду: netsh http show urlacl. Если этот URL-адрес используется другим компонентом, работающим на компьютере веб-Application Proxy, удалите его или используйте другой URL-адрес для публикации приложений через веб-Application Proxy. |

| 12021 Веб-Application Proxy не удалось привязать сертификат SSL-сервера. Были применены все остальные параметры конфигурации. | Не удается создать и задать запись конфигурации данных SSL-сертификата. | Убедитесь, что отпечатки сертификатов, настроенные для приложений веб-Application Proxy, установлены на всех компьютерах веб-Application Proxy с закрытым ключом в хранилище локальных компьютеров. |

| 13001 Сертификат SSL-сервера, представленный веб-Application Proxy сервером, недопустим; сертификат не является доверенным. | Одна или несколько ошибок были обнаружены в ssl-сертификате, отправленном сервером. Это может указывать на то, что внутренний сервер предоставил ssl, который был недопустим или что между веб-Application Proxy и внутренним сервером нет доверия. | Проверка SSL-сертификата внутреннего сервера. Убедитесь, что компьютер веб-Application Proxy настроен с правильным корневым ЦС для доверия сертификату внутреннего сервера. |

| 13006 | Если код ошибки 0x80072ee7, ошибка возникает из-за невозможности разрешения URL-адреса внутреннего сервера. Другие коды ошибок описаны в разделе https://msdn.microsoft.com/library/windows/desktop/aa384110(v=vs.85) | Убедитесь, что URL-адрес внутреннего сервера является правильным и что его имя можно разрешить правильно с веб-Application Proxy компьютера. |

| 13007 Http-ответ от внутреннего сервера не был получен в течение ожидаемого интервала. | Время ожидания запроса внутреннего сервера истекло или не отвечает. | Проверьте конфигурацию внутреннего сервера. Если это очень медленно, проверьте подключение к внутреннему серверу, а также рассмотрите возможность изменения командлета параметра глобальной конфигурации веб-Application Proxy для InactiveTransactionsTimeoutSec. |

См. также:

Новые возможности веб-Application Proxy в Windows Server 2016Working с веб-Application Proxy

Обзор рынка прокси-серверов Secure Web Gateways (SWG)

Главная » Обзоры

Вебинар «Песочница промышленного масштаба: защищаемся от атак на АСУ ТП с помощью PT Sandbox»22 сентября эксперты Positive Technologies продемонстрируют работу промышленной версии песочницы PT Sandbox. Она позволяет детектировать действия зловредов, специфических для промышленности, анализирует поведение файлов с конечных узлов АСУ ТП и выявляет вредоносное ПО, нацеленное на компоненты SCADA.Зарегистрироваться »

11 Июля 2017 — 21:32

Вверх

Проголосовало: 219

Обзоры

Аналитика

Анализ рынка

Корпорации

Blue Coat

Cisco

UserGate

Forcepoint

Kerio

РТК-Солар

Symantec

Trend Micro

А-Реал Консалтинг

Айдеко

Смарт-Софт

Check Point Next Generation Secure Web Gateway

Cisco Web Security Appliance

UserGate Web Filter

Forcepoint Web Security

Fortinet FortiGate

Ideco ICS

Kerio Control

Smart-Soft Traffic Inspector

Solar Dozor Web Proxy

Symantec ProxySG

Trend Micro InterScan Web Security

Интернет Контроль Сервер

UserGate

Сетевые экраны для рабочих станций (Firewall)

Сетевая безопасность

Системы контентной веб-фильтрации

На фоне стремительного развития ИБ-технологий стали ускользать из упоминания пионеры обеспечения безопасного сетевого взаимодействия — Secure Web Gateways (SWG). На российском рынке Secure Web Gateways стали почти незаметны на фоне развивающихся рынков UTM и NGFW. Поэтому в данном обзоре мы напомним о таких компонентах сетевой инфраструктуры, как прокси-серверы с функциями информационной безопасности, и расскажем о существующих на рынке решениях.

На российском рынке Secure Web Gateways стали почти незаметны на фоне развивающихся рынков UTM и NGFW. Поэтому в данном обзоре мы напомним о таких компонентах сетевой инфраструктуры, как прокси-серверы с функциями информационной безопасности, и расскажем о существующих на рынке решениях.

1. Введение

2. Назначение и виды прокси-серверов

3. Мировой рынок прокси-серверов

4. Российский рынок прокси-серверов

5. Обзор SWG-продуктов

5.1. Check Point Next Generation Secure Web Gateway

5.2. Cisco Web Security Appliance

5.3. Forcepoint Web Security

5.4. Smart-Soft Traffic Inspector

5.5. Solar Dozor Web Proxy

5.6. Symantec ProxySG (Blue Coat ProxySG)

5.7. Trend Micro InterScan Web Security

6. Обзор продуктов других производителей — в качестве альтернативы SWG

6.1. Entensys UserGate Web Filter

6.2. Fortinet FortiGate

6.3. Ideco ICS

6.4. Kerio Control

6.5. Интернет Контроль Сервер

7. Обзор бесплатных прокси-серверов

Обзор бесплатных прокси-серверов

7.1. Squid

7.2. 3proxy

8. Выводы

Введение

В настоящее время может показаться, что термин «прокси-сервер» исчез из употребления в профессиональных сообществах. Больший интерес сейчас проявляется к средствам защиты такого класса, как DLP, SIEM, SOC, NGFW, WAF, а прокси-серверы как бы остались в стороне. Однако это только первые впечатления. На самом деле прокси-серверы из самостоятельных решений перешли в состав многофункциональных комплексов, например, таких, как шлюзы/серверы безопасности или интернет-шлюзы.

Одним из хороших примеров такого развития является история роста Microsoft Proxy Server до ISA Server и далее до Microsoft Forefront Threat Management Gateway. Возможно, это не самый удачный пример, так как 9 сентября 2012 Microsoft объявила о прекращении дальнейшего развития Forefront TMG (основная поддержка прекращена 14.04.2015 года, а расширенная закончится 14. 04.2020 года). О возможных вариантах замены Forefront TMG мы уже писали в нашей статье «Незаменимых нет: куда мигрировать с Forefront TMG?». Но речь сейчас не об этом.

04.2020 года). О возможных вариантах замены Forefront TMG мы уже писали в нашей статье «Незаменимых нет: куда мигрировать с Forefront TMG?». Но речь сейчас не об этом.

В целом решения такого класса, как прокси-серверы — есть. И они представлены либо в виде самостоятельных продуктов (такие все-таки остались), либо в виде комплексных систем. При этом на рынке присутствуют как бесплатные продукты, так и платные. В этом обзоре мы расскажем о таких решениях, существующих на российском рынке.

Назначение и виды прокси-серверов

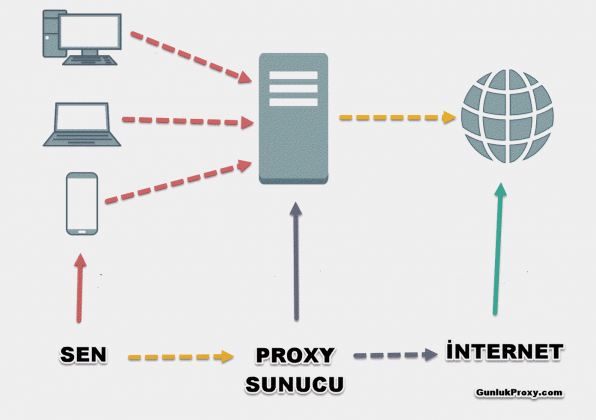

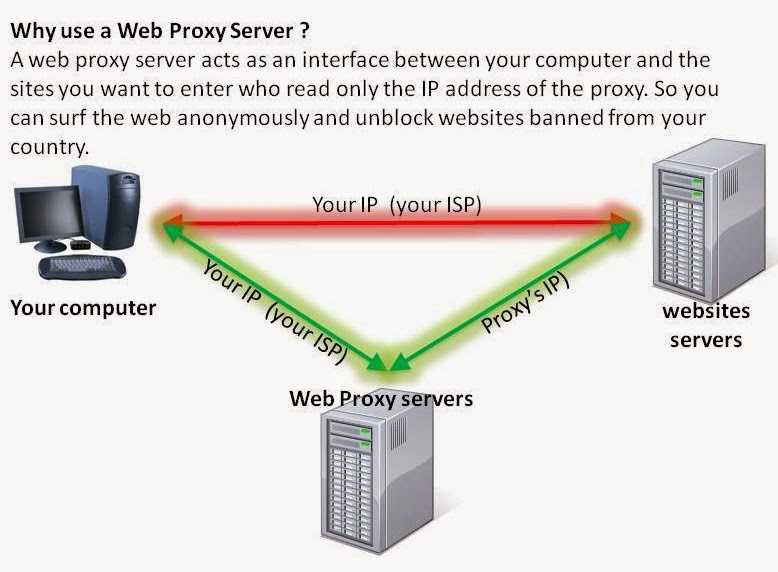

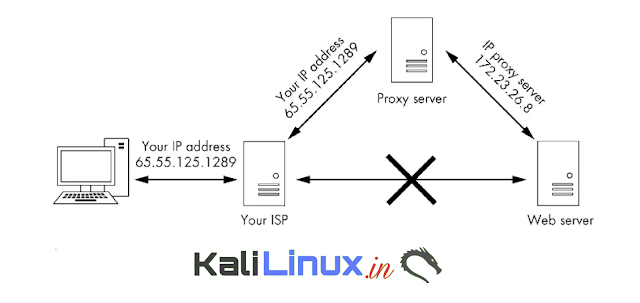

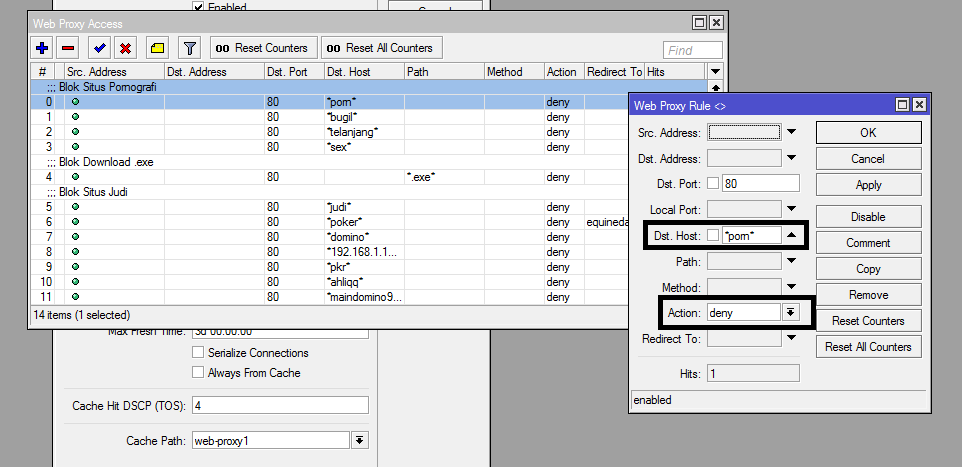

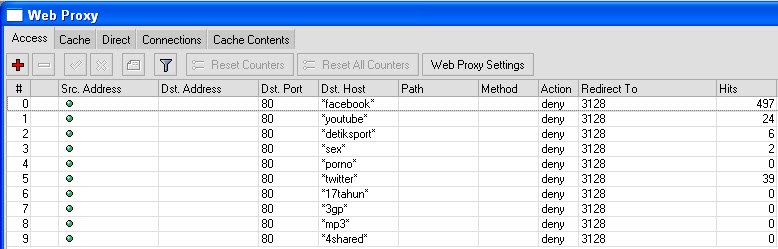

С терминологической точки зрения ничего нового в понятии прокси-сервера не появилось. По-прежнему это посредник между пользователями и интернет-ресурсами. Прокси-сервер предназначен для решения следующих задач:

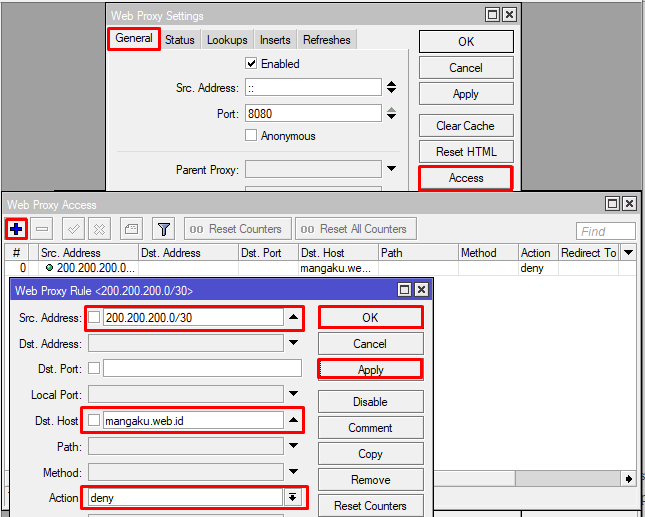

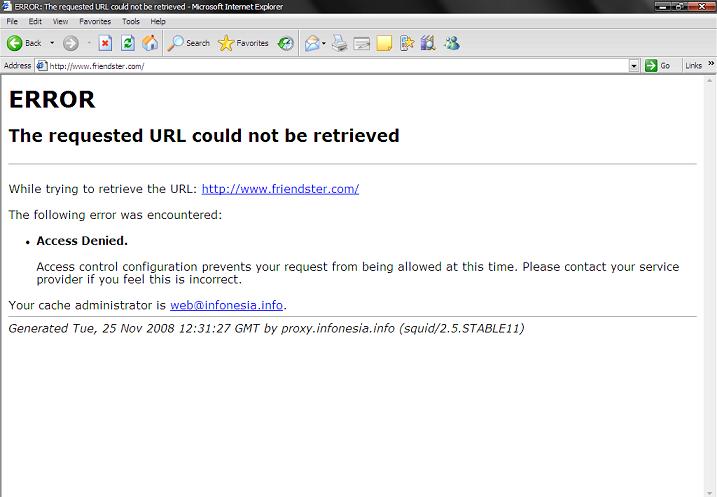

- Контроль доступа и использования интернет-ресурсов пользователями. Позволяет ограничить доступ к различным сайтам; установить квотирование трафика, полосы пропускания, временные интервалы доступа, выполнить контентную фильтрацию (например, рекламы).

Поддерживает ведение журналов регистрации действий пользователя в Сети, включая фиксацию даты, времени и просмотренного содержимого.

Поддерживает ведение журналов регистрации действий пользователя в Сети, включая фиксацию даты, времени и просмотренного содержимого. - Повышение скорости доступа к ресурсам и экономия трафика с сохранением пропускной способности. Позволяет сжимать трафик и кэшировать данные. Загруженная из интернета информация может быть передана пользователю в сжатом виде. При обращении пользователя к какому-либо интернет-ресурсу прокси-сервер сохраняет копию просмотренных веб-страниц в локальном хранилище. При повторном обращении и после проверки отсутствия изменений на ресурсе прокси-сервер предоставит пользователю сохраненную копию из локального хранилища.

- Обеспечение конфиденциальности пользователей для внешних ресурсов. Позволяет скрывать для внешних ресурсов сведения об истинном источнике запроса. Для внешнего ресурса в качестве источника запроса будет выступать прокси-сервер, а не конечный пользователь.

- Защита внутренней сети организации от внешнего доступа.

Позволяет организовать обращения к внешним ресурсам только через прокси-сервер. Тем самым исключается возможность обратного доступа со стороны внешних ресурсов непосредственно на рабочие места внутри организации (так как видеть они будут только прокси-сервер, а не конкретные рабочие места). Кроме того, может поддерживаться шифрование.

Позволяет организовать обращения к внешним ресурсам только через прокси-сервер. Тем самым исключается возможность обратного доступа со стороны внешних ресурсов непосредственно на рабочие места внутри организации (так как видеть они будут только прокси-сервер, а не конкретные рабочие места). Кроме того, может поддерживаться шифрование.

На практике выделяют следующие основные типы прокси-серверов:

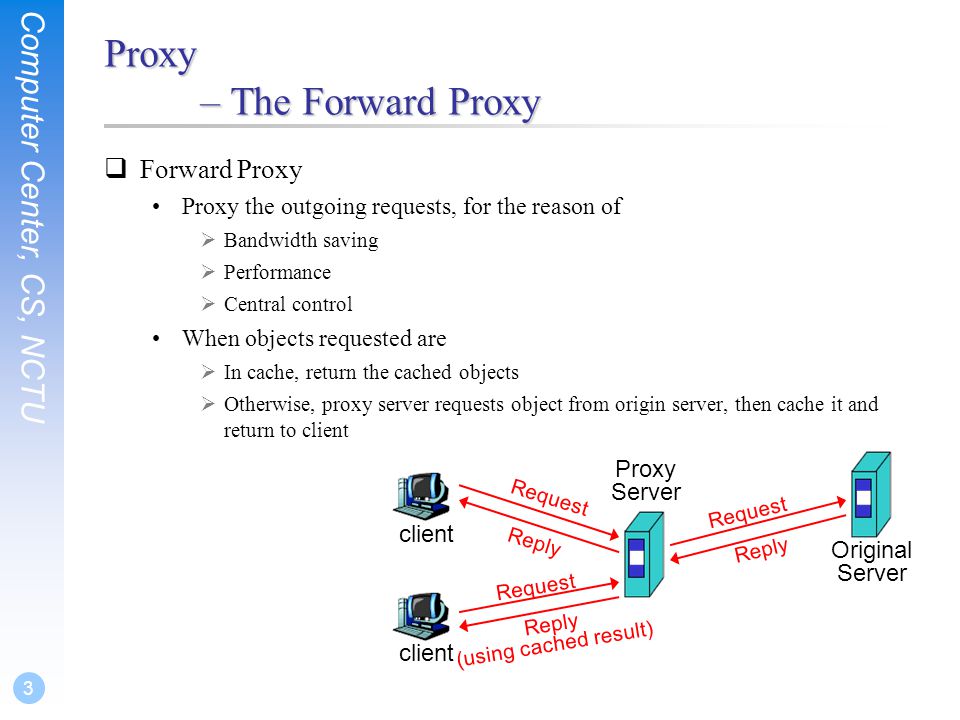

- Шлюз (gateway), или прокси-сервер туннелирования (tunneling proxy) — к такому типу относятся прокси-серверы, которые передают запросы и ответы между пользователями и интернет-ресурсами без изменений.

- Прямой прокси-сервер (forward proxy) — прокси-сервер, ориентированный на доступ пользователей к внешним ресурсам интернета. Прямые прокси-серверы, по большому счету, можно разделить на два основных вида: внутренние и открытые (open proxy). К внутренним относятся прокси-серверы, устанавливаемые на границе сетевой инфраструктуры организации для управления (ограничения) доступа внутренних пользователей к интернет-ресурсам.

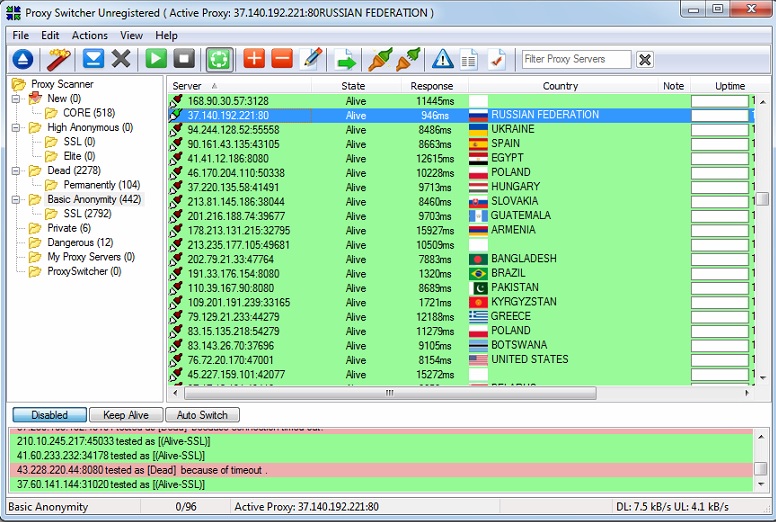

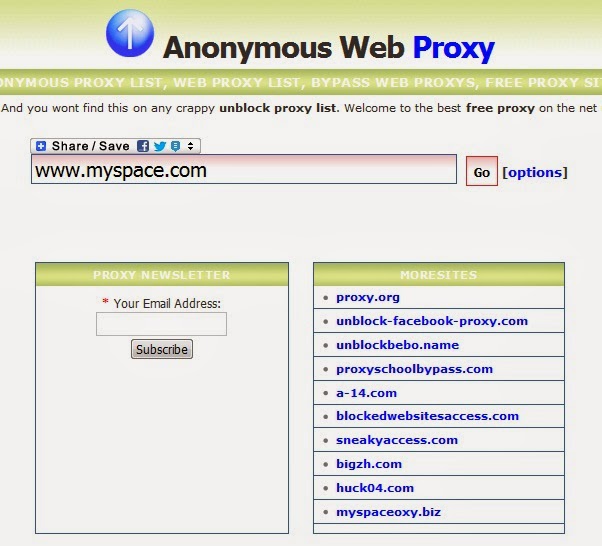

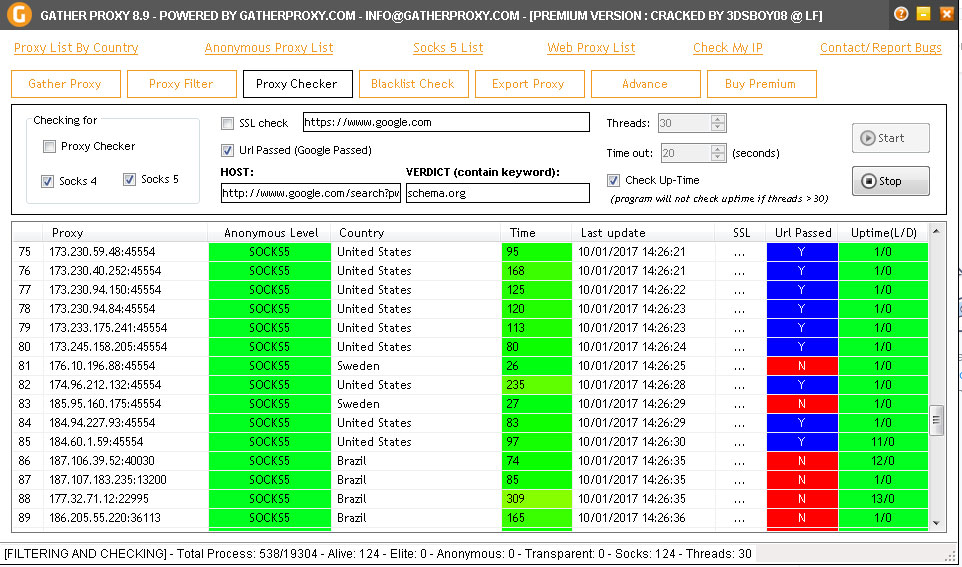

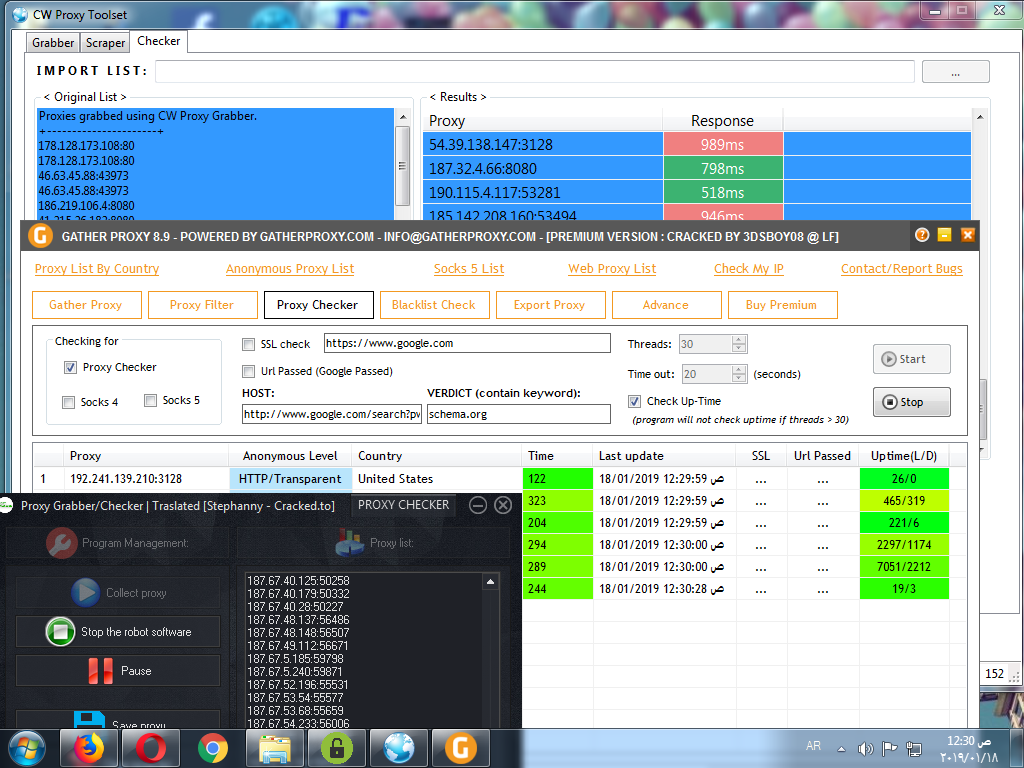

Открытые прокси-серверы — это серверы, доступ к которым может получить любой пользователь интернета. В Сети в открытом виде размещаются и поддерживаются в актуальном состоянии перечни таких open-proxy-серверов. Как правило, открытые прокси-серверы пользователями применяются для обхода ограничений доступа к внешним интернет-ресурсам и анонимизации. Одним из представителей такого средства анонимизации выступает Tor — система прокси-серверов, позволяющая устанавливать анонимное сетевое соединение, защищенное от прослушивания. По поводу обеспечения им анонимности мы уже высказывали свое мнение в статье «Действительно ли браузер Tor обеспечивает полную анонимность?». В данном обзоре мы не рассматриваем открытые прокси-серверы.

Открытые прокси-серверы — это серверы, доступ к которым может получить любой пользователь интернета. В Сети в открытом виде размещаются и поддерживаются в актуальном состоянии перечни таких open-proxy-серверов. Как правило, открытые прокси-серверы пользователями применяются для обхода ограничений доступа к внешним интернет-ресурсам и анонимизации. Одним из представителей такого средства анонимизации выступает Tor — система прокси-серверов, позволяющая устанавливать анонимное сетевое соединение, защищенное от прослушивания. По поводу обеспечения им анонимности мы уже высказывали свое мнение в статье «Действительно ли браузер Tor обеспечивает полную анонимность?». В данном обзоре мы не рассматриваем открытые прокси-серверы. - Обратный прокси-сервер (reverse proxy) — прокси-сервер, в противоположность прямому, ориентированный на доступ внешних сотрудников к внутренним ресурсам организации через интернет.

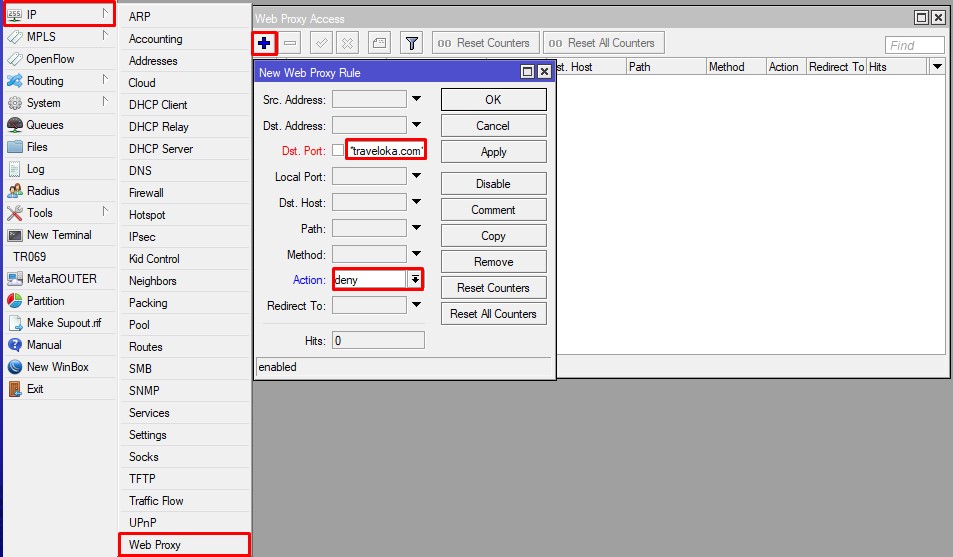

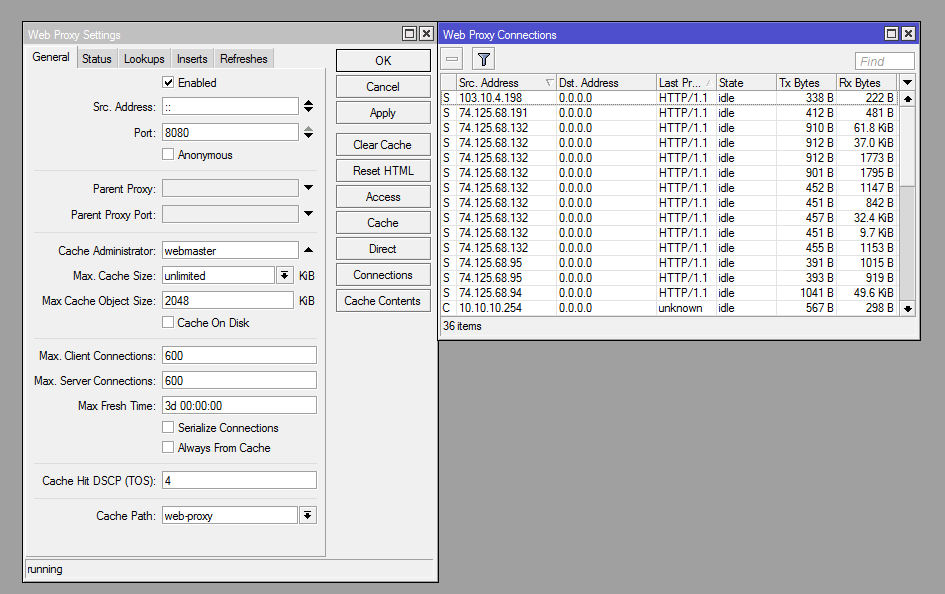

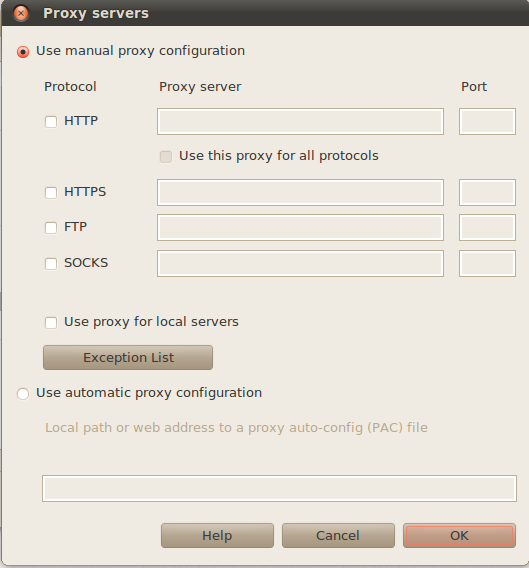

В зависимости от способа подключения в сетевой инфраструктуре и дальнейшей работы прокси-сервера выделяют следующие основные варианты его применения:веб-прокси (web proxy), SOCKS-прокси, прозрачный прокси (transparent proxy), DNS-прокси и другие.

Мировой рынок прокси-серверов

Исследовательская компания Gartner объединила производителей прокси-серверов с функциями безопасности в сегмент Secure Web Gateways (SWG). Проведя свое исследование в 2017 году, Gartner распределила производителей по магическому квадранту следующим образом:

Рисунок 1. Магический квадрант Gartner для SWG

В исследованиях указывается, что продукты, предлагаемые в виде облачных услуг (SWG-services), развиваются стремительнее, чем SWG-appliance. Однако, SWG-appliance все еще занимают более 70% рынка решений. Согласно определению, к SWG относятся продукты, обеспечивающие URL-фильтрацию, защиту от вредоносного кода и возможность контроля доступа приложений в интернет.

Важно отметить, что в исследовании Gartner в качестве SWG не рассматриваются UTM-устройства и NGFW-устройства (которые также позволяют обеспечить фильтрацию URL-адресов и защиту от вредоносных программ).

Лидерами мирового рынка, по результатам исследований компании Gartner, являются Symantec и ZScaler. В июне 2016 года компания Symantec сделала довольно хитрый ход, позволяющий ей перепрыгнуть из нишевых игроков рынка сразу в лидеры — она совершила крупную покупку, приобретя Blue Coat Systems Inc.

К претендентам в лидерство, чьи продукты хорошо зарекомендовали себя на рынке, относятся: Cisco, Forcepoint (бывший Websense) и McAfee (бывший Intel Security).

Основными нишевыми игроками рынка являются Barracuda Networks, Trend Micro, Sophos, Sangfor, ContentKeeper.

Из квадранта 2017 года по сравнению с 2016 была исключена компания Trustwave. Это произошло из-за того, что компания не смогла получить заметного дохода от продажи SWG.

По оценкам компании Gartner, совокупный доход вендоров, представленных в квадранте, в 2016 году составил $1,6 млрд. Таким образом, по сравнению с 2015 годом доход вырос на 7%. При этом доход от реализации облачных услуг составляет порядка 29% от общего объема реализованных в 2016 году решений. И, по прогнозам, эта доля будет увеличиваться с каждым годом.

И, по прогнозам, эта доля будет увеличиваться с каждым годом.

Российский рынок прокси-серверов

Если на глобальном рынке такие продукты представлены сегментом SWG, то на российском рынке ситуация немного сложнее. Учитывая менталитет российского потребителя («нам бы все и сразу»), функции безопасности прокси-сервера отечественные вендоры стараются реализовать в составе своих комплексных решений. Явной и, наверное, самой передовой в этом случае альтернативой SWG в России являются UTM- и FW‑решения.

На российском рынке наиболее распространены продукты таких международных компаний, как Blue Coat (с недавних пор Symantec), Cisco, Forcepoint (Websense) и Trend Micro. Бесплатную альтернативу продуктам этих компаний предлагает Squid-cache.org. Все эти компании, по нашей оценке, можно считать лидерами рынка в России. Присутствуют на рынке также ContentKeeper, Sophos, Barracuda Networks, Kerio Technologies.

Отечественные вендоры предлагают решения со сходной функциональностью, но в других рыночных сегментах. К ним можно отнести: Entensys, «Етайп», «А-Реал Консалтинг», «Смарт-Софт» и Solar Security.

К ним можно отнести: Entensys, «Етайп», «А-Реал Консалтинг», «Смарт-Софт» и Solar Security.

Учитывая особенности российского рынка и многообразие представителей, наиболее распространенные в России продукты можно разделить на следующие группы:

- SWG-продукты:

- Check Point Next Generation Secure Web Gateway

- Cisco Web Security Appliance (WSA)

- Forcepoint Web Security (бывший Websense TRITON AP-WEB)

- Smart Soft Traffic Inspector

- Solar Dozor Web Proxy (Solar Security)

- Symantec Corporation (Blue Coat) ProxySG

- Trend Micro InterScan Web Security

- Альтернатива SWG (UTM-, FW- и другие решения производителей, не вошедших в первую группу):

- Entensys UserGate Web Filter

- Fortinet FortiGate

- Kerio Control

- Интернет Контроль Сервер (компания «А-Реал Консалтинг», на основе open-source-решений)

- Бесплатные прокси-серверы:

- Squid (open-source-решение)

- 3proxy (open-source-решение)

У производителей SWG-продуктов из первой группы есть свои собственные альтернативные решения, реализованные в виде комплексов UTM и NGFW, но мы решили кратко рассказать, что же могут предложить на этом поприще и другие вендоры.

Для укрепления своих позиций на российском рынке вендоры стремятся включить свои продукты в «Единый реестр российских программ для электронных вычислительных машин и баз данных» и сертифицировать их в соответствии с требованиями ФСТЭК России.

Отдельных представителей группы «альтернатива SWG», а именно UTM-решения, мы уже рассматривали ранее (см. «Обзор корпоративных UTM-решений на российском рынке»). Поэтому подобные комплексные решения в нашем обзоре мы будем рассматривать только с точки зрения функции безопасности прокси-сервера.

Обзор SWG-продуктов

Check Point Next Generation Secure Web Gateway

Компания Check Point предлагает шлюз для защиты доступа к интернет-ресурсам нового поколения (Next Generation Secure Web Gateway). Этот продукт охватывает широкий спектр приложений и обеспечивает безопасное использование web 2.0, защиту от заражения вредоносными программами, гранулированный контроль и функции обучения конечных пользователей.

Преимущества:

- Блокирование доступа к зараженным (вредоносным и фишинговым) сайтам.

- Блокирование использования опасных веб-приложений или их отдельных функций (библиотека 4800 веб-приложений).

- Возможность использования опционально доступной IPS-системы для предотвращения эксплуатации уязвимостей браузера и приложений.

- Проверка защищенного SSL-трафика, позволяет устанавливать исключения в рамках проверки SSL, пропуская без проверки отдельные части зашифрованного контента.

- Фильтрация URL-адресов на основании категорий, пользователей, групп и устройств.

- Единые политики контроля для приложений и фильтрации URL.

- Применение динамически обновляемого облачного сервиса ThreatCloud, который в режиме реального времени передает на интернет-шлюз информацию о новейших угрозах.

- Гибкая система формирования и предоставления отчетов о часто используемых приложениях, посещаемых сайтах, детальной активности пользователей в интернете и многом другом.

Подробнее с Check Point Next Generation Secure Web Gateway можно ознакомиться здесь.

В качестве альтернативы этому продукту вендор предлагает Check Point Next Generation Firewall. Он выполняет контроль за идентификацией, блокирует или ограничивает использование приложений и виджетов для обмена сообщениями, сканирует передаваемые данные, а также обладает функционалом системы предотвращения вторжений (IPS). Этот продукт является одним из пакетов безопасности, поставляемых в составе программно-аппаратных комплексов. Подробнее о нем можно узнать здесь.

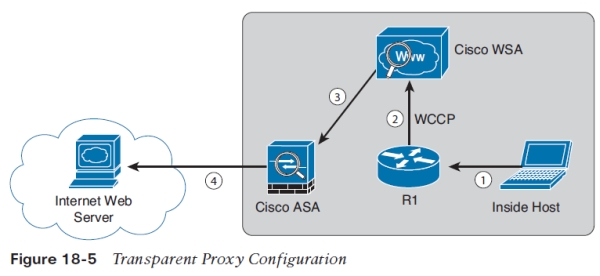

Cisco Web Security Appliance

Компания Cisco предлагает шлюз для защиты доступа к интернет-ресурсам Cisco Web Security Appliance (WSA). Он объединяет в себе средства защиты от вредоносных программ, средства контроля и управления использованием веб-приложений и средства обеспечения безопасного мобильного доступа. Также WSA помогает защищать и контролировать веб-трафик организации, снижая ее затраты на интернет. Он реализован в виде программно-аппаратного устройства, виртуального образа (virtual appliance) и услуг облачной инфраструктуры.

Он реализован в виде программно-аппаратного устройства, виртуального образа (virtual appliance) и услуг облачной инфраструктуры.

Преимущества:

- Функционирование в качестве прозрачного прокси и явного прокси (explicit proxy).

- Возможность функционирования в качестве обратного прокси.

- Применение для таких протоколов передачи данных, как: HTTP/HTTPs, SOCKS, FTP, FTP over HTTP, WCCP.

- Проверка защищенного SSL-трафика. Позволяет устанавливать исключения в рамках проверки SSL, пропуская без проверки отдельные части зашифрованного контента.

- Разграничение прав доступа к ресурсам посредством следующих механизмов аутентификации: basic, NTLM, LDAP.

- Поддержка протокола ICAP — для интеграции с DLP или другими системами безопасности.

- Поддерживается интеграция с Active Directory.

- Кэширование данных.

- Выполнение контентной фильтрации и категорирования интернет-ресурсов.

- Возможность обеспечения оперативной и всесторонней защиты веб-сайтов с помощью Talos Security Intelligence.

- Наличие встроенных функций предотвращения утечки данных (DLP).

- Обнаружение вредоносного кода и рекламного программного обеспечения. Интеграция с платформой защиты от вредоносного кода, поддерживающей в том числе и запуск исследуемого файла в песочнице.

- Настройка ограничений на доступ в интернет по времени и пропускной способности.

- Контроль доступа пользователей в интернет. Позволяет в том числе блокировать не сайты целиком, а отдельные веб-приложения.

- Блокировка доступа к сайтам с опасной активностью (включая блокировку коммуникаций с ботнет-сетями и их командными центрами).

- Поддержка технологий сквозного контроля сетевого доступа Cisco TrustSec.

- Защита и контроль мобильных пользователей.

- Гибкий механизм формирования отчетности. Централизация отчетности при эксплуатации в режиме распределенных офисов и множества устройств.

Подробнее о Cisco Web Security Appliance можно ознакомиться здесь и здесь.

Альтернативой этому продукту от того же вендора является Cisco ASA с сервисами FirePower — Next Generation Firewall с активной защитой от угроз, контролем состояния в сочетании со средствами контроля приложений, системой предотвращения вторжений нового поколения и защитой от сложных вредоносных программ. Поставляется продукт в виде программно-аппаратного устройства. Подробнее с продуктом можно ознакомиться здесь

Поставляется продукт в виде программно-аппаратного устройства. Подробнее с продуктом можно ознакомиться здесь

Forcepoint Web Security

Продукты Forcepoint (более известной в России под старым именем Websense) ориентированы на предоставление сотрудникам организаций беспрепятственного доступа к данным с обеспечением защиты ее интеллектуальной собственности.

Компания предлагает продукт Forcepoint Web Security — раньше он назывался TRITON AP-WEB. Он построен на универсальной платформе, обеспечивающей возможность интеграции с другими продуктами компании. Этот продукт обеспечивает комплексную защиту в режиме реального времени от целевых атак, кражи конфиденциальных данных, внедрения вредоносного кода. Forcepoint Web Security реализован в виде программного и аппаратного обеспечения, а также в форме услуги облачной инфраструктуры.

Преимущества:

- Применение в качестве прозрачного и явного прокси.

- Применение в качестве обратного прокси.

- Применение для таких протоколов, как HTTP/HTTPs, FTP, FTP over HTTP.

- Фильтрация IM-протоколов: Jabber, Yahoo Mail Char/Messenger, MSN, Google Talk.

- Кэширование данных. Возможность использования в качестве DNS proxy cache — позволяет обрабатывать DNS-запросы, уменьшая нагрузку на удаленные DNS-серверы и время отклика на запросы.

- Разграничение прав доступа к ресурсам посредством следующих механизмов аутентификации: LDAP, RADIUS, Novell eDirectoary, Windows Directory, Microsoft TMG.

- Возможность настройки квотирования времени доступа к интернету и блокирования доступа на определенный период.

- Контентная фильтрация и категорирование интернет-ресурсов (включая новые ресурсы). Поддержка протокола ICAP (Internet Content Adaptation Protocol).

- Мониторинг веб-трафика посредством использования песочницы для исследования поведения с помощью анализа кода в реальном времени, направленного на идентификацию угроз.

- Возможность взаимодействия с вышестоящим (родительским) прокси-сервером.

Построение цепочки прокси-серверов.

Построение цепочки прокси-серверов. - Интеграция с DLP-системой Forcepoint DLP.

- Наличие гибкого механизма формирования отчетности.

Подробнее с продуктом Forcepoint Web Security (TRITON AP-WEB) можно ознакомиться здесь и здесь.

Вендор предлагает в том числе и альтернативный продукт — Forcepoint Stonesoft Next Generation Firewall. Он имеет функциональность детального контроля приложений, системы предотвращения вторжений (IPS), встроенной виртуальной частной сети (VPN) и глубокой проверки пакетов. Продукт реализован в виде программного и аппаратного обеспечения, а также в форме услуги облачной инфраструктуры. Подробнее с продуктом можно ознакомиться здесь.

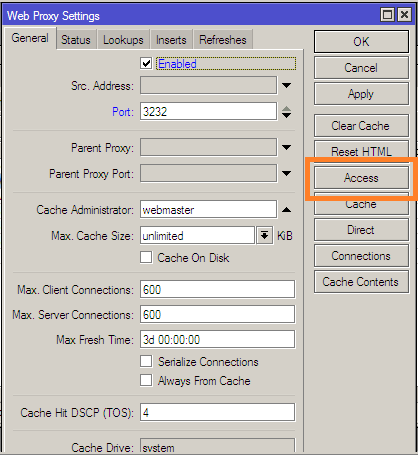

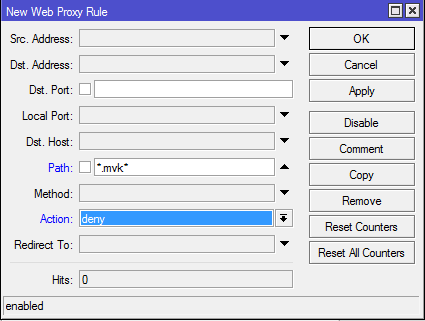

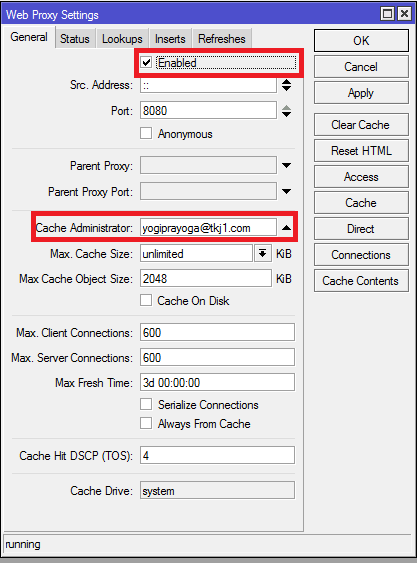

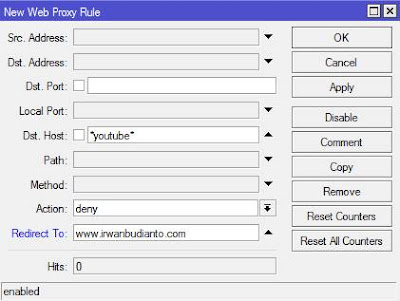

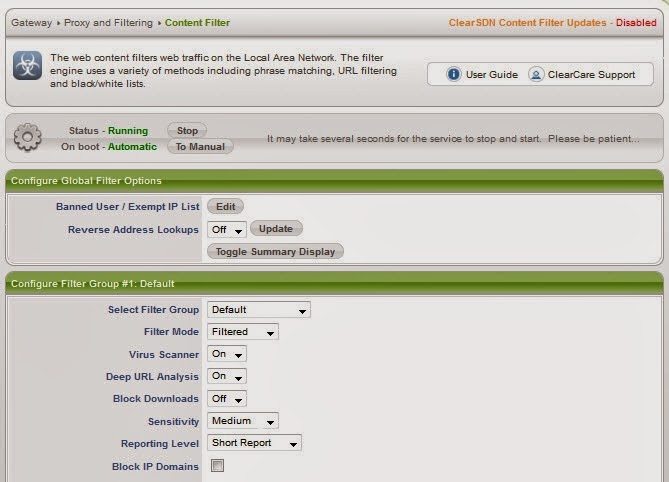

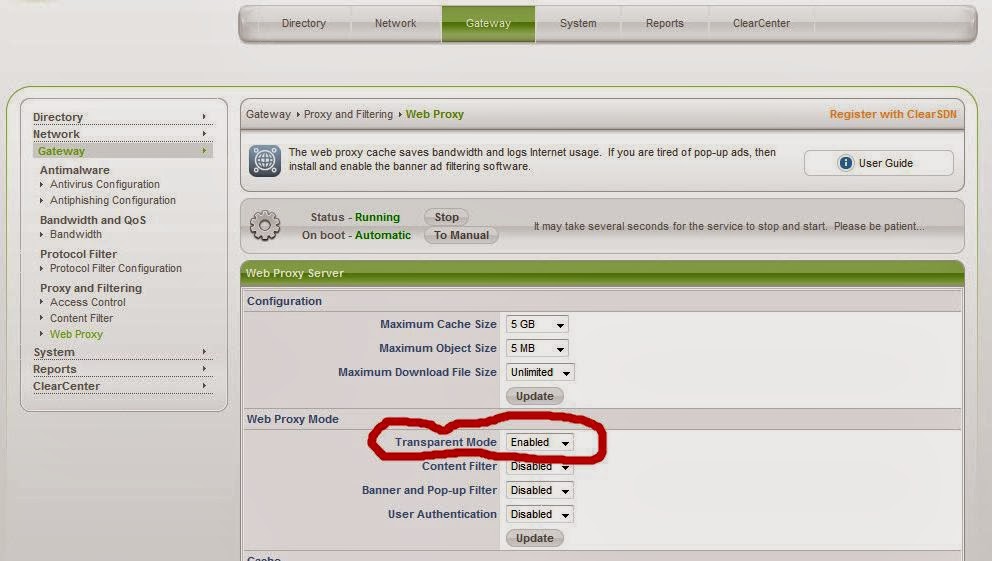

Smart-Soft Traffic Inspector

«Смарт-Софт» разрабатывает комплексные средства обеспечения информационной безопасности, организации и контроля интернет-доступа. Компания предлагает свой флагманский продукт Traffic Inspector — сертифицированный по новым Требованиям ФСТЭК России комплексное решение информационной безопасности. Сертификат ФСТЭК России № 2407 (срок действия 15.08.2011 – 15.08.2020).

Сертификат ФСТЭК России № 2407 (срок действия 15.08.2011 – 15.08.2020).

Решение реализует следующий состав универсальных функций: организация доступа к интернету из локальной сети, контроль и учет трафика, межсетевой экран, антивирусная защита, блокировка рекламы, сайтов, спама, маршрутизация по условию, прокси-сервер, контентная фильтрация, ограничение скорости работы в интернете, биллинговая система и многое другое.

Traffic Inspector устанавливается на стандартном персональном компьютере, выполняющем функции шлюза для LAN-сети и рассчитано на использование в Windows-среде.

Преимущества:

- Включен в «Единый реестр российских программ для электронных вычислительных машин и баз данных».

- Функционирует как прозрачный прокси.

- Применение для таких протоколов, как HTTP/1.1 (поддержка FTP over HTTP, перенаправление SSL-соединений (метод HTTP CONNECT)), FTP, SOCKS 4/5.

- Разграничение прав доступа к веб-ресурсам посредством следующих механизмов аутентификации: basic (открытым паролем) или интегрированная через домен Windows (NTLM v.

1/2), по IP и MAC-адресам, VLan ID.

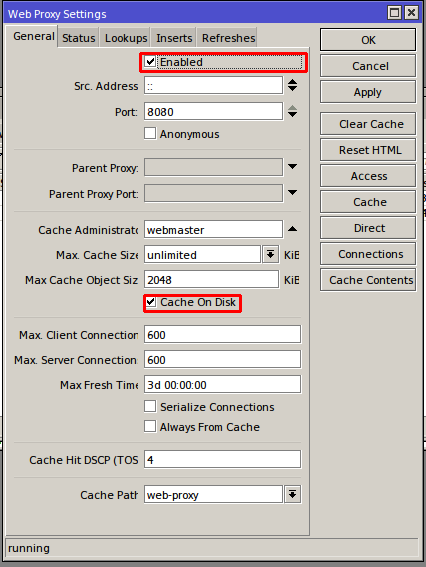

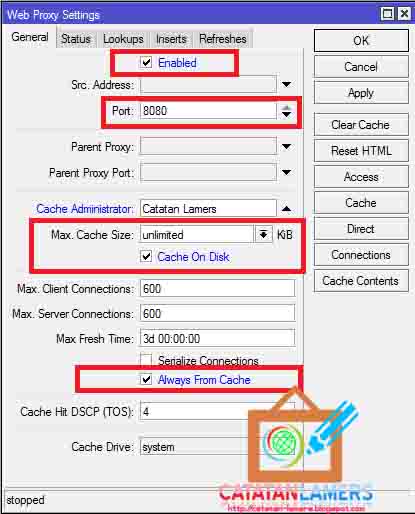

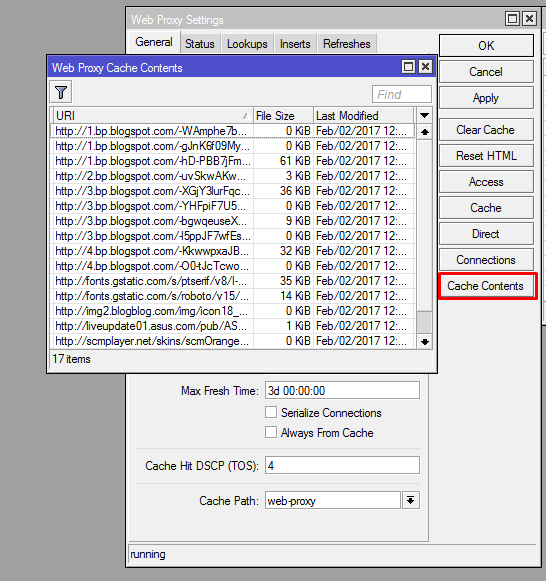

1/2), по IP и MAC-адресам, VLan ID. - Гибкая настройка кэширования, включая индивидуальную настройку параметров кэширования для отдельных интернет-ресурсов.

- Для фильтрации существует возможность указания типа контента, а также выполнения анализа протокола и URL вплоть до контекстного поиска с помощью регулярных выражений.

- Контроль внешнего трафика посредством использования контролируемых счетчиков, описываемых в качестве IP-сетей.

- Перенаправление HTTP-запросов на другой прокси-сервер (при использовании каскадной организации прокси-серверов) и блокирование HTTP-трафика, направляемого в обход прокси-сервера.

- Ограничение индивидуальной скорости передачи и приема для каждого пользователя, группы пользователей.

- Ограничение трафика по количеству пакетов (для предотвращения перегрузки сети).

- Выставление отдельных ограничений скорости для конкретного типа трафика или исключения определенного типа трафика из состава контролируемых.

- Выборочное включение записи в журнал регистрации всех запросов через прокси-сервер.

- Запись сетевой статистики во внутреннюю СУБД программы, а также синхронизация внутренней СУБД с внешней базой на MSSQL 2005, либо MySQL, либо PosrgreSQL.

Подробнее о Traffic Inspector можно узнать здесь.

Альтернативным продуктом этого же вендора является Traffic Inspector Next Generation. Этот продукт представляет собой UTM-решение, построенное на базе open-sourсe-решения — OPNsense. Traffic Inspector Next Generation обеспечивает межсетевое экранирование с динамической фильтрацией пакетов, мониторинг и управление трафиком, а также анализ трафика на уровне приложений. Он может быть развернут на UNIX-подобных системах. Подробнее о Traffic Inspector Next Generation можно узнать здесь.

Solar Dozor Web Proxy

Компания Solar Security предлагает продукт: «Модуль перехвата и анализа интернет-трафика» (Dozor Web Proxy). Он предназначен для защиты корпоративных локальных вычислительных сетей от рисков, связанных с использованием веб-ресурсов, а также для контроля использования сотрудниками ресурсов интернета. Защита обеспечивается комплексом мер, включая фильтрацию содержимого информационного обмена, осуществляемого по протоколам HTTP(s) и FTP over HTTP, авторизацию пользователей и протоколирование их действий.

Защита обеспечивается комплексом мер, включая фильтрацию содержимого информационного обмена, осуществляемого по протоколам HTTP(s) и FTP over HTTP, авторизацию пользователей и протоколирование их действий.

Dozor Web Proxy работает под управлением Linux (дистрибутивы CentOS 6.7/RHEL 6.7).

Преимущества:

- Включен в «Единый реестр российских программ для электронных вычислительных машин и баз данных» («Модуль перехвата и анализа интернет-трафика» (Dozor Web Proxy))

- Балансировка и отказоустойчивость. Возможность работы в распределенном режиме (продукт развернут на нескольких серверах).

- Работа прокси в прозрачном режиме, в том числе при контроле HTTPS. Возможность прозрачного контроля шифрованного трафика (SSL-трафика). Расшифровка трафика выполняется по технологии Man-in-the-Middle.

- Возможность разграничения прав доступа к веб-ресурсам посредством следующих механизмов аутентификации: basic, NTLM, Kerberos, IP-адреса. Поддерживается интеграция с Active Directory.

- Организация фильтрации на основании более 30 параметров: членство в группе, URL или IP-адрес ресурса, ключевые слова, расписание, порты, протоколы, тип передаваемого файла, категории веб-сайтов.

- Возможность использования для категоризации веб-ресурсов сторонних решений, например, Blue Coat или iAdmin, а также ведения локального списка категорий.

- Возможность принудительного использования протокола HTTPs в случае его поддержки на стороне интернет-ресурса.

- Возможность блокирования рекламных баннеров при помощи специальной базы adBlock.

- Мониторинг деятельности пользователей в интернете и формирование сводных данных об их работе в виде разнообразных статистических отчетов (более 60 готовых шаблонов отчетов).

- Возможность взаимодействия с вышестоящим (родительским) прокси-сервером.

- Возможность интеграции с серверами антивирусов Symantec Scan Engine, DrWeb, Kaspersky Antivirus и ClamAv для защиты от вредоносных кодов, распространяемых через зараженные веб-сайты.

- Контроль веб-запросов и интеграция с корпоративной DLP-системой Solar Dozor.

Подробнее с продуктом Dozor Web Proxy можно ознакомиться здесь.

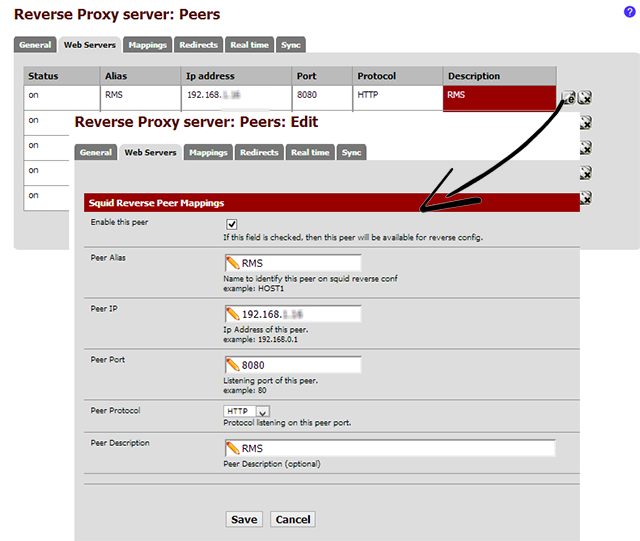

Symantec ProxySG (Blue Coat ProxySG)

Blue Coat ProxySG долгое время является лидером мирового рынка SWG. Фактически ProxySG — это целое семейство устройств, представляющих собой масштабируемую прокси-платформу. ProxySG предназначен для обеспечения безопасности взаимодействия с интернет-ресурсами (web security) и оптимизации работы бизнес-приложений (WAN optimization).

ProxySG работает на основе фирменной операционной системы Blue Coat SGOS и поставляется в виде физических устройств (ProxySG и Advanced Security Gateway) и виртуальных образов (virtual appliance) для ESX/ESXi, Hyper-V или Amazon Web Services.

Преимущества:

- Функционирование в качестве прозрачного и явного прокси одновременно.

- Возможность функционирования в качестве обратного прокси (Web Application Firewall бесплатный).

- Контроль ненадлежащего использования интернет-ресурсов.

- Применение для таких протоколов передачи данных, как: HTTP/HTTPs, CIFS, SSL, FTP, FTP-over-HTTP, MAPI, P2P, MMS, RTMP, RTSP, QuickTime, TCP-Tunnel, DNS, WCCP.

- Поддержка протокола ICAP — для интеграции с DLP или другими системами безопасности.

- Разграничение прав доступа к ресурсам посредством следующих механизмов аутентификации: на основании локальных списков пользователей; IWA (Basic, NTLM, Microsoft Kerberos), LDAP (Active Directory, eDirectory, SunOne), CA eTrust SiteMinder, Oracle Access Manager, RADIUS; применение сертификатов; поддержка SSO и прозрачной аутентификации, а также последовательная аутентификация в нескольких системах.

- Сжатие и кэширование данных.

- Управления сетевыми протоколами и полосой пропускания каналов связи.

- Позволяет блокировать отдельные приложения и действия в этих приложениях (например, загрузку/выгрузку вложений в веб-почте или отправку писем или сообщений в социальных сетях).

- Выполнение контентной фильтрации и категорирования интернет-ресурсов — BlueCoat WebFilter или BlueCoat Intelligence Services.

- Аппаратное ускорение SSL-трафика. Контроль параметров SSL-соединений: валидности сертификатов серверов, версий протоколов шифрования SSL/TLS, шифрования и контроля целостности SSL/TLS-соединения (cipher suites). Функционал Encrypted TAP позволяет отдать расшифрованный *-over-SSL-трафик (HTTPS, IMAPS и т. д.) на анализ во внешнее устройство безопасности (например, песочницу) в раскрытом виде.

- Использование фирменной операционной системы Blue Coat SGOS.

- Интеграция с такими решениями Blue Coat, как Content Analysis System, Malware Analysis Appliance, SSL Visibility Appliance и Intelligent Services. Интеграция с этими продуктами позволяет значительно повысить уровень сетевой безопасности.

- Возможность сбора статистической информации и формирования отчетов в отношении протоколов передачи данных (более 60 контролируемых параметров), а также для определения эффективности и активности рабочих мест пользователей.

Подробнее с продуктом ProxySG можно ознакомиться здесь и здесь.

Trend Micro InterScan Web Security

Trend Micro InterScan Web Security предназначен для обеспечения динамической защиты на уровне интернет-шлюзов как от известных, так и от новейших комбинированных веб-угроз. Функции управления приложениями в сочетании с модулями обнаружения уязвимостей нулевого дня, поиска вредоносных программ, определения репутации веб-сайтов в режиме реального времени, фильтрации URL-адресов и расширенного обнаружения бот-сетей позволяют обеспечивать безопасность систем и эффективную работу пользователей.

Trend Micro InterScan Web Security реализован в виде программного виртуального устройства (virtual appliance) — InterScan Web Security Virtual Appliance (IWSVA) и услуги облачной инфраструктуры, предоставляемой по модели SaaS — InterScan Web Security as a Service (IWSaaS).

Преимущества:

- Применение в качестве прозрачного моста и явного прокси.

- Возможность применения в качестве обратного прокси.

- Применение для мониторинга более чем 1000 интернет-протоколов и приложений, в числе которых: наиболее распространенные протоколы HTTP/HTTPs, FTP, приложения для мгновенного обмена сообщениями (мессенджеры), одноранговые сети (P2P), соцсети и потоковый медиаконтент.

- Контентная фильтрация исходящего трафика с целью предотвращения утечки данных благодаря применению модуля защиты от утечек (DLP).

- Мониторинг опасного контента, включая возможность расшифровки (полной или избирательной) HTTPs-трафика.

- Настройка квотирования времени использования интернет-ресурсов (веб-активности пользователей).

- Разграничение прав доступа к ресурсам посредством следующих механизмов аутентификации: IP-адрес, наименование хоста, LDAP.

- Блокировка доступа к сайтам с опасной активностью (включая блокировку коммуникаций с ботнет-сетями и их командными центрами).

- Категоризация и оценка репутации URL-адресов.

- Поддержка интеграции со сторонними кэширующими и обычными прокси-серверами, а также сетевыми хранилищами по протоколам ICAP и WCCP, Syslog и SNMP.

- Централизованное управление распределенными шлюзами.

- Гибкий механизм формирования отчетности. Централизация отчетности при эксплуатации в режиме распределенных офисов и множества устройств.

Подробнее с Trend Micro InterScan Web Security можно ознакомиться здесь и здесь.

Обзор продуктов других производителей — в качестве альтернативы SWG

Entensys UserGate Web Filter

Компания Entensуs (Новосибирск) разрабатывает продукты сетевой безопасности. Ее продукты: Entensys UserGate Web Filter и Entensys UserGate UTM.

Entensys UserGate Web Filter обеспечивает фильтрацию загружаемого контента, блокировку опасных веб-страниц и негативных баннеров, защиту от вредоносов и многих других интернет-угроз. Продукт может быть развернут на виртуальных машинах (VMWare, Virtual Box и др. ), в виде виртуального образа или аппаратно-программного комплекса. UserGate Web Filter предоставляет возможность встраивания в сеть на уровне L2, что не требует изменения существующей инфраструктуры.

), в виде виртуального образа или аппаратно-программного комплекса. UserGate Web Filter предоставляет возможность встраивания в сеть на уровне L2, что не требует изменения существующей инфраструктуры.

Преимущества:

- Включен в «Единый реестр российских программ для электронных вычислительных машин и баз данных».

- Обеспечение высокоточной URL-фильтрации. Морфологический анализ контента в реальном времени. Веб-фильтрация осуществляется на уровне обработки DNS- и HTTP-/HTTPs- запросов. Контентная фильтрация обеспечивается на основании технологии Deep Content Inspection (DCI).

- Блокировка сторонней баннерной рекламы, приложений для социальных сетей.

- Обеспечение безопасного поиска. Включает возможность принудительной активации «безопасного режима» в популярных поисковых системах и на YouTube.

- Поддержка запросов на фильтрацию по ICAP-протоколу от любого внешнего прокси-сервера или сетевого шлюза.

- Контроль, фиксация (журналирование) и анализ посещаемые пользователем интернет-ресурсы.

- Антивирусная защита посредством применения собственного облачного антивируса, осуществляющего эффективную проверку трафика в режиме реального времени.

- Работа прокси в прозрачном режиме.

- Возможность контроля/фильтрации шифрованного трафика (HTTPs/SSL-трафика) посредством применения технологии подмены сертификата (trusted man-in-the-middle — MitM).

- Блокировка IP-адресов ботнет-сетей посредством применения репутации адресов.

- Поддержка работы с черными и белыми списками ресурсов.

- Кэширование загружаемого контента.

Подробнее с продуктом UserGate Web Filter можно ознакомиться здесь.

Кроме UserGate Web Filter у вендора есть аналог — это Entensys UserGate UTM. Он представляет собой интернет-шлюз — единое решение, включающее в себя: межсетевой экран нового поколения, систему обнаружения вторжений, защиту от вредоносных программ и вирусов, систему контент-фильтрации, серверный антиспам, VPN-сервер. Продукт может использоваться как программно-аппаратный комплекс или может быть установлен на виртуальной машине. Подробнее с ним можно ознакомиться здесь.

Подробнее с ним можно ознакомиться здесь.

Fortinet FortiGate

Fortinet специализируется на разработке и продвижении программного обеспечения, решений и сервисов в области информационной безопасности. В числе решений межсетевые экраны, антивирусные программы, системы предотвращения вторжений и обеспечения безопасности конечных точек.

Fortinet предлагает серию UTM-устройств FortiGate, которые поддерживают такие сервисы, как межсетевой экран (FW), VPN, IPS, контроль приложений, URL-фильтрация, антивирус и антиспам.

Преимущества:

- Функционирует в режиме Sniffer и как прозрачный прокси.

- Применение для таких протоколов, как HTTP/HTTPs, FTP, SMTP/ SMTPs, POP3/ POP3s, IM.

- Настройка ограничения по времени доступа в интернет.

- Контентная фильтрация. Возможность создания собственных категорий фильтрации.

- Настройка балансировки нагрузки.

- Настройка правил трансляции адресов.

- Возможность использования функциональности DLP-решений.

- Временная блокировка IP-адреса сервера (атакующего/атакуемого) или интерфейса с помощью функционала обнаружения и предотвращения вторжений (IPS).

- Настройка записи в журнал доступа к выбранным категориям веб-сайтов.

- Хранение журналов событий и копии трафика. Формирование отчетов (по запросу и по расписанию) на основе собранной информации.

- Собственная операционная система FortiOS.

Подробнее с FortiGate можно ознакомиться здесь, а также в материалах на нашем сайте здесь и здесь.

Ideco ICS

Компания «Айдеко» образована в 2005-ом году и является российским производителем программных продуктов для построения сетей и развития сетевых инфраструктур любого уровня сложности.

Флагманский продукт — Шлюз безопасности Ideco ICS — многофункциональное программное и программно-аппаратное UTM-решение для организации защищенного доступа в Интернет в корпоративных и ведомственных сетях.

Преимущества:

- Система предотвращения вторжений: анализ входящего и исходящего трафика, блокирование атак, DDoS, spyware, ботнетов и предупреждение вирусной активности внутри сети.

- Безопасный VPN: несколько протоколов с криптостойким шифрованием и широким списком поддерживаемых клиентов (в том числе мобильными ОС): PPTP, OpenVPN и IPsec.

- Антивирус и антиспам: современные технологии обеспечивают антиспам- и антивирусную проверку трафика.

- Публикация ресурсов: защита (Web Application Firewall) внутренних веб-ресурсов при публикации их в Интернет. Защита и фильтрация почтового трафика для опубликованных почтовых серверов (через почтовый релей).

- Межсетевой экран. Блокирование IP-адресов, пользователей и протоколов по заданным условиям. Защита от сканеров сети, DoS, MIT-атак и блокирование чрезмерной активности с помощью предустановленных правил.

- Контентная фильтрация: управление доступом в более чем 500 млн URL, классифицированных по 140 категориям. Блокировка нецелевого использования ресурсов в интернете, защита от фишинговых, вирусных и мошеннических сайтов.

- HTTPS-фильтрация. Весь защищенный htpps-трафик доступен всем сервисам проверки на шлюзе: системе контентной фильтрации, антивирусам и системе статистики.

- Система отчётов: удобный инструмент IT-менеджера для анализа эффективности использования интернет-ресурсов.

- Управление сервером осуществляется из любой точки сети через русскоязычный веб-интерфейс.

Подробнее с продуктом Ideco ICS можно ознакомиться здесь.

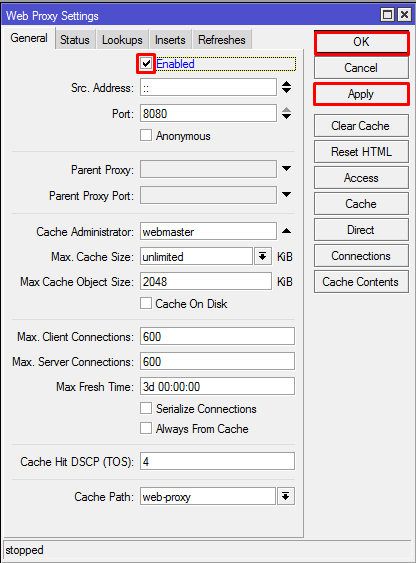

Kerio Control

Компания Kerio Technologies предлагает продукт Kerio Control (ранее известный как Kerio WinRoute Firewall и WinRoute Pro). Kerio Control — это программный межсетевой экран. Его основными функциями являются: организация безопасного доступа пользователей в интернет, надежная сетевая защита локальной сети, экономия трафика и рабочего времени сотрудников за счет ограничения нецелевого доступа к различным категориям веб-контента. Межсетевой экран сертифицирован ФСТЭК России — сертификат №3351 (срок действия 18.02.2015-18.02.2018).

Kerio Control может быть развернут посредством использования: Software Appliance (основан на Linux kernel v.3.16), VMware Virtual Appliance и Hyper-V Virtual Appliance.

Преимущества:

- Функционирует как обратный прокси.

- Применение для таких протоколов, как HTTP/HTTPs, FTP.

- Разграничение прав доступа к ресурсам посредством следующих механизмов аутентификации: basic, NTLM, Kerberos.

- Настройка ограничения по количеству подключений и временному интервалу.

- Поддержка трансляции префикса сети для протокола IPv6.

- Балансировка нагрузки между несколькими интернет-каналами с автоматическим переключением активного канала.

- Возможность обеспечения гарантированной скорости передачи данных для трафика с высокой важностью (качество обслуживания QoS) и ограничения скорости передачи данных для трафика низкой важности.

- Настройка квотирования: объема передаваемых данных пользователями, полосы пропускания и скорости передачи данных.

- Возможность блокирования P2P-соединений.

- Контентная фильтрация на основании временных интервалов, имен пользователей, приложений, веб-категорий, URL-групп, типов файлов.

В том числе поддерживается применение регулярных выражений в отношении URL-правил.

В том числе поддерживается применение регулярных выражений в отношении URL-правил.

Подробнее с продуктом Kerio Control можно ознакомиться здесь.

Интернет Контроль Сервер

Компания «А-Реал Консалтинг» разрабатывает собственный продукт Интернет Контроль Сервер (далее — ИКС). Это комплексное решение, представляющее собой интернет-шлюз. ИКС может использоваться в качестве прокси-сервера и осуществляет сжатие данных, кэширование веб-страниц и объектов, скачанных из сети, защиту NAT, управление сетевой подсистемой, взаимодействие с вышестоящим (родительским) прокси-сервером, блокировку доступа пользователей к определенным URL-адресам. Возможно применение ИКС в качестве прозрачного прокси в случае отсутствия авторизации пользователей по логину/паролю, а также применение для протоколов HTTP/HTTPs, SOCKS.

Также Интернет Контроль Сервер включает в себя межсетевой экран, VPN, контент-фильтр, DLP, сетевые сервисы, модули антивируса и антиспама. Интернет-шлюз для корпоративной сети может поставляться в виде программного и программно-аппаратного решения (с адаптированной аппаратной частью), также поддерживает виртуальное развертывание. Программный межсетевой экран ИКС является сертифицированной ФСТЭК России версией продукта — сертификат ФСТЭК №2623 (срок действия 19.04.2012 – 19.04.2018).

Программный межсетевой экран ИКС является сертифицированной ФСТЭК России версией продукта — сертификат ФСТЭК №2623 (срок действия 19.04.2012 – 19.04.2018).

Преимущества:

- Регистрация Программного межсетевого экрана Интернет Контроль Сервер в Едином реестре российских программ для электронных вычислительных машин и баз данных.

- Возможность объединения серверов в кластер и централизованное управление.

- Система обнаружения вторжений Suricata.

- Разграничение прав доступа к веб-ресурсам посредством следующих механизмов аутентификации: по пользователям, IP-адресам, имени/паролю, через Active Directory, программу-агента, VPN-соединение (PPPoE, PPTP).

- Поддержка функций брандмауэра и фильтрации содержимого (Layer 7-фильтрация, контент-анализ с помощью категорий трафика SkyDNS и KWF, категоризация сайтов).

- Широкие возможности сетевых сервисов (файловый, почтовый, web-, ftp-, jabber-серверы, ip-телефония).

- Учет трафика и формирование детальной статистики по обращениям пользователей к интернет-ресурсам.

- Интеграция с антивирусами ClamAv, DrWeb и Kaspersky Antivirus.

- Использование встроенной операционной системы. Дополнительное программное обеспечение не требуется.

Подробнее с модулем Прокси-сервер продукта Интернет Контроль Сервер можно ознакомиться здесь.

Обзор бесплатных прокси-серверов

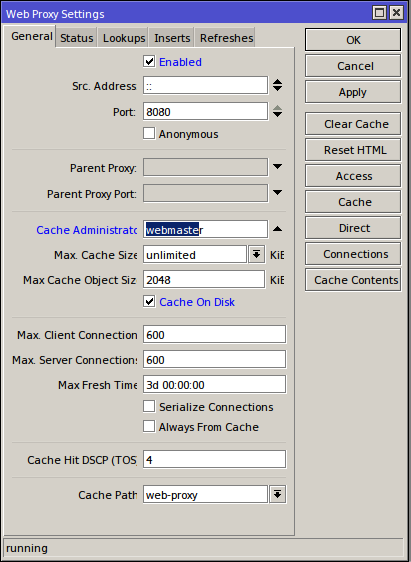

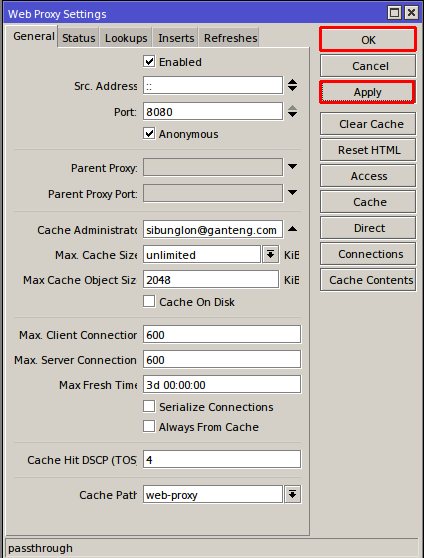

Squid

Проект Squid начинался с NSF-гранта (NCR-9796082), а сейчас поддерживается инициативной группой. Squid представляет собой кэширующий прокси-сервер. Он был разработан как программа с открытым исходным кодом и распространяется в соответствии с лицензией GNU GPL.

Может быть развернут на UNIX-подобных системах и на операционных системах Windows.

Преимущества:

- Бесплатный.

- Использование в качестве прозрачного прокси-сервера в сочетании с некоторыми межсетевыми экранами и маршрутизаторами.

- Использование в качестве обратного прокси-сервера. В данном режиме предоставляется возможность распределения запросов между несколькими серверами, тем самым осуществляется балансировка нагрузки и обеспечивается отказоустойчивость.

- Применение для таких протоколов, как HTTP/HTTPs, FTP, Gopher.

- Возможность интеграции с Active Directory.

- Разграничение прав доступа к веб-ресурсам посредством следующих механизмов аутентификации: по IP-адресу (или доменному имени узла), по логину/паролю, по идентификатору используемого браузера.

- Возможность ограничения максимальной скорости получения данных пользователем. Данная возможность реализована посредством механизма пулов задержки (delay pools).

- Кэширование запросов пользователей.

- Ограничение доступа пользователей к запрещенным ресурсам (или организация доступа только к разрешенным ресурсам).

- Контроль времени доступа.

- Фильтрация (перенаправление) запросов пользователей к баннерам и счетчикам.

Подробнее с прокси-сервером Squid можно ознакомиться здесь.

3proxy

Проект разработан и поддерживается инициативной группой. 3proxy — это кроссплатформенный комплект прокси-серверов. Он был разработан как программа с открытым исходным кодом и может использоваться по лицензии GNU GPL. 3proxy поставляется в двух вариантах:

Он был разработан как программа с открытым исходным кодом и может использоваться по лицензии GNU GPL. 3proxy поставляется в двух вариантах:

- В виде набора отдельных модулей: proxy, socks, pop3p, tcppm, udppm.

- В виде универсального прокси-сервера (3proxy). Универсальный прокси-сервер представляет собой законченную программу, не требующую отдельных модулей.

В силу кроссплатформенности может быть развернут на UNIX-подобных системах и на операционных системах Windows (включая 64-разрядные).

Преимущества:

- Бесплатный.

- Небольшой по объему в силу отсутствия графического интерфейса. Вся настройка осуществляется с помощью создания и модификации конфигурационного файла.

- Функционирует как прозрачный прокси-сервер.

- Возможно применение в качестве обратного прокси-сервера (режим connect back).

- Применение для таких протоколов, как HTTP/HTTPs, FTP, SOCKS v4/5, POP3, SMTP, IM-протоколов (AIM/ICQ, MSN).

- Применение в качестве кэширующего DNS-прокси.

- Ограничение доступа пользователей к веб-ресурсам с помощью списков доступа, формируемых на основании логинов пользователей, списка сетей (IP-адреса и маски), списка портов. Список пользователей формируется на основании логина (имени) пользователя и пароля (включая тип пароля).

- Управление шириной потребляемого канала.

- Квотирование трафика (по дням, неделям, месяцам) и скорости приема данных.

- Перенаправление соединений на другой прокси-сервер (при использовании каскадной организации прокси-серверов).

- Поддержка IPv6.

Выводы

Несмотря на появление новых классов средств защиты информации (DLP, SIEM, SOC ,UTM, NGFW и WAF), прокси-сервер по-прежнему остается востребованным компонентом сетевой инфраструктуры. Производители предлагают решения, реализующие функции прокси-сервера как в виде самостоятельных продуктов, так и в составе многофункциональных комплексов.

На российском рынке много отечественных компаний, чьи продукты включены в «Единый реестр российских программ для электронных вычислительных машин и баз данных». Только в своем обзоре мы привели несколько таких компаний:

Только в своем обзоре мы привели несколько таких компаний:

- Entensys — решения Entensys UserGate Web Filter и Entensys UserGate UTM.

- «А-Реал Консалтинг» — решение «Программный межсетевой экран «Интернет Контроль Сервер».

- «Смарт-Софт» — решение Traffic Inspector (Traffic Inspector GOLD, Traffic Inspector FSTEC, Traffic Inspector Enterprise, Traffic Inspector Next Generation).

- Solar Security — решение «Модуль перехвата и анализа интернет-трафика» (Dozor Web Proxy).

Все представленные в обзоре продукты в целом обладают схожими по составу функциональными возможностями:

- Ограничение доступа к ресурсам.

- Квотирование трафика, полосы пропускания, временных интервалов доступа.

- Контентная фильтрация (например, рекламные баннеры).

- Сбор статистической информации о действиях пользователей в интернете (фиксация даты, времени и просмотренного содержимого).

- Сжатие трафика и кэширование данных.

- Сокрытие для внешних ресурсов сведений об истинном источнике запроса.

- Разграничения прав доступа к ресурсам посредством различных механизмов аутентификации (авторизации).

Отличия рассмотренных продуктов проявляются в следующем:

- Способ подключения: в качестве прозрачного или обратного прокси, а некоторые могут использоваться в обоих режимах.

- Наличие кэширования данных и способы его организации: в виде файлов или баз данных.

- Механизмы аутентификации/авторизации: basic, NTLM, Kerberos, по IP-адресу, по логину/паролю, по результатам подзапроса, идентификатору используемого браузера, VLan ID.

- Поддерживаемые протоколы: HTTP/HTTPs (поддержка FTP over HTTP), FTP, SOCKS 4/5, POP3, SMTP, SIP и H.323, TCP и UDP, Gopher.

- Поддерживаемые платформы для установки прокси-сервера: физическая или виртуальная машина, UNIX-подобные системы, операционные системы Windows и macOS, собственная ОС, встроенная в продукт и не требующая установки дополнительного программного обеспечения.

- Способах поставки: программные, программно-аппаратные решения.

- Возможности взаимодействия с вышестоящими (родительскими) прокси-серверами.

- Стоимости: бесплатные (Squid), платные — стоимость зависит от вида подписки (лицензии).

- Возможность интеграции с DLP-системами из коробки по стандартным протоколам.

В целом рынок прокси-серверов продолжает развиваться, но по большей части уже в составе комплексных решений, в том числе UTM. А на фоне общего технологического развития (применение облачной инфраструктуры и облачных сервисов, а также распространенность мобильных технологий) спрос на такие решения будет расти.

Подписывайтесь на канал «Anti-Malware» в Яндекс Дзен, чтобы первыми узнавать о новостях и наших эксклюзивных материалах по информационной безопасности.

Kaspersky Web Traffic Security | Лаборатория Касперского

Интернет является источником огромного количества киберугроз, возможно уступая лишь электронной почте. Поэтому любой организации необходима эффективная система защиты веб-трафика. Kaspersky Web Traffic Security проверяет входящий и исходящий трафик, проходящий через интернет-шлюз, а также позволяет контролировать доступ ваших сотрудников к интернет-ресурсам. Это первый эшелон защиты, который обнаруживает угрозы (включая вредоносное ПО, шифровальщики и фишинговые ссылки) и блокирует их до того, как они смогут заразить конечные узлы сети. Это позволяет минимизировать риски, связанные с неосмотрительным использованием веб-ресурсов и несанкционированной передачей конфиденциальных данных.

Kaspersky Web Traffic Security проверяет входящий и исходящий трафик, проходящий через интернет-шлюз, а также позволяет контролировать доступ ваших сотрудников к интернет-ресурсам. Это первый эшелон защиты, который обнаруживает угрозы (включая вредоносное ПО, шифровальщики и фишинговые ссылки) и блокирует их до того, как они смогут заразить конечные узлы сети. Это позволяет минимизировать риски, связанные с неосмотрительным использованием веб-ресурсов и несанкционированной передачей конфиденциальных данных.

- ФУНКЦИИ

- Системные требования

ФУНКЦИИ

Многоуровневая защита от вредоносного ПО

Многоуровневая облачная защита от вредоносного ПО (на базе Kaspersky Security Network)

Kaspersky Web Traffic Security включает последнюю версию передового антивирусного движка «Лаборатории Касперского» и получает информацию в режиме реального времени из глобальной облачной системы Kaspersky Security Network (KSN).

Это сочетание позволяет добиться максимального уровня защиты шлюзов и обеспечить эффективное обнаружение и удаление опасных объектов, в том числе эксплойтов, вредоносных скриптов и других известных, неизвестных и сложных угроз.

Это сочетание позволяет добиться максимального уровня защиты шлюзов и обеспечить эффективное обнаружение и удаление опасных объектов, в том числе эксплойтов, вредоносных скриптов и других известных, неизвестных и сложных угроз.Репутационная фильтрация

Эта технология обнаруживает подозрительные и нежелательные файлы и URL-адреса с помощью репутационных данных, получаемых из баз глобальной облачной сети Kaspersky Security Network (KSN) или ее локальной версии Kaspersky Private Security Network (KPSN).

Обнаружение зараженных документов

Внедрение вредоносных скриптов в документы применялось в некоторых наиболее опасных недавних кибератаках, таких как ExPetr / Petya / NotPetya. Kaspersky Web Traffic Security обнаруживает вредоносные элементы в различных типах документов, включая документы Microsoft Office и PDF-файлы, и блокирует их открытие.

Обнаружение потенциально опасных программ

Внедрение вредоносных скриптов в документы использовалось в некоторых наиболее опасных кибератаках, таких как ExPetr / Petya / NotPetya.

Kaspersky Web Traffic Security проверяет документы различных типов (включая файлы Microsoft Office и PDF) на наличие вредоносных элементов и при обнаружении признаков заражения блокирует доступ к файлу.

Kaspersky Web Traffic Security проверяет документы различных типов (включая файлы Microsoft Office и PDF) на наличие вредоносных элементов и при обнаружении признаков заражения блокирует доступ к файлу.Защита от шифровальщиков

Kaspersky Web Traffic Security обеспечивает защиту от различных видов программ-вымогателей, в том числе новейших и сложных.

Контроль доступа к интернету

Веб-Контроль с категоризацией

Распределение веб-ресурсов по более чем 40 категориям с использованием нашей обширной базы URL-адресов позволяет гибко и точно применять заданные ограничения. Блокирование URL-адресов не требует перехвата SSL (SSL-bumping), даже если трафик зашифрован.

Контентная фильтрация

Передача файлов в обоих направлениях через ваш интернет-шлюз может быть заблокирована в соответствии с правилами фильтрации. Возможна фильтрация по имени (можно использовать специальные символы), расширению (с использованием распознавателя формата для выявления файлов с поддельным расширением), размеру, типу MIME и / или контрольным суммам.

Сбор данных

Интеграция с ICAP

Продукт поддерживает интеграцию с прокси-серверами и системами хранения данных по протоколам ICAP и ICAP(s).

Поддержка контроля зашифрованного трафика

Там, где применяется контроль трафика (SSL-bumping), после настройки корпоративного прокси-сервера Kaspersky Web Traffic Security может контролировать зашифрованный SSL-трафик и анализировать объекты (такие как объекты веб-трафика HTPPS), проходящие через защищенный канал;

Производительность, масштабируемость, отказоустойчивость

Кластерное развертывание

Возможность кластерного развертывания позволяет обрабатывать большие объемы трафика и добавлять новые узлы по мере роста нагрузки на сеть.

Шлюз информационной безопасности (Secure Web Gateway) НОВИНКА

Готовое к работе виртуальное устройство безопасности включает в себя преднастроенный прокси-сервер и систему защиты проходящего через него трафика.

Поддержка рабочих областей