Создание SSH-туннелей с помощью PuTTY

В данной статье будет описано как строить SSH–туннели с помощью PuTTY.

1. Локальный проброс порта

Рассмотрим следующую ситуацию. Мы находимся внутри корпоративной сети, у нашего компьютера адрес 192.168.0.2, доступ во внешний мир полностью закрыт (то есть никакого NAT–а, proxy и т.п.). Влиять на политику ограничения доступа у нас возможности нет, но зато есть SSH–доступ на один из серверов с маршрутизируемым IP–адресом, который доступен из Интернета. Внутренний адрес этого сервера, пусть будет для примера 192.168.0.3. Структура сети изображена на рисунке:

Предположим, что нам очень нужно подключиться, к примеру, по SSH на некоторый удалённый сервер с IP–адресом 212.212.212.212 где–то далеко в Интернет. Для этого запускаем PuTTY, создаём SSH–подключение к серверу 192.168.0.3 (далее по тексту SSH–сессия 1), идём в пункт Tunnels:

и указываем, что локальный порт 2222 нашего компьютера должен быть поставлен в соответствие порту 22 на сервере с IP–адресом 212. 212.212.212. Далее жмём кнопку «Open», авторизуемся на сервере 192.168.0.3. Затем создаём ещё одно подключение (далее по тексту SSH–сессия 2), но уже на localhost, порт 2222 и жмём кнопку «Open»:

212.212.212. Далее жмём кнопку «Open», авторизуемся на сервере 192.168.0.3. Затем создаём ещё одно подключение (далее по тексту SSH–сессия 2), но уже на localhost, порт 2222 и жмём кнопку «Open»:

В результате SSH–сессия 2 будет туннелироваться (т.е. будет установлена внутри ранее установленной SSH–сессии 1). Для удалённого сервера 212.212.212.212 всё будет выглядеть так, как будто к нему подключается 111.111.111.111:

2. Удалённый проброс порта

В этом случае подключение внутри SSH–туннеля устанавливается в другую сторону — от удалённого сервера на наш локальный компьютер. Может быть полезно, если требуется открыть доступ к локальным сервисам нашего компьютера. Рассмотрим ту же сеть, что и в пункте 1, но для простоты предположим, что теперь у нас есть NAT:

Здесь уже у нас есть возможность подключаться через SSH напрямую к 212.212.212.212 благодаря наличию NAT–а. А вот 212.212.212.212 подключиться на 192.168.0.2 без специальных ухищрений, понятное дело, не сможет, т. к. 192.168.0.2 не подключён к Интернет непосредственно. Предположим, что пользователю, сидящему под X–ами на 212.212.212.212 нужно через remote desktop попасть на наш компьютер 192.168.0.2. Для этого в SSH–сеансе подключения с 192.168.0.2 на 212.212.212.212 нужно изменить настройки в разделе Tunnels следующим образом:

к. 192.168.0.2 не подключён к Интернет непосредственно. Предположим, что пользователю, сидящему под X–ами на 212.212.212.212 нужно через remote desktop попасть на наш компьютер 192.168.0.2. Для этого в SSH–сеансе подключения с 192.168.0.2 на 212.212.212.212 нужно изменить настройки в разделе Tunnels следующим образом:

В результате после успешной авторизации на 212.212.212.212 можно увидеть следующее:

#lsof -i -nP | grep 3333 sshd 18598 avz 11u IPv4 592868957 TCP 127.0.0.1:3333 (LISTEN)

То есть sshd ожидает подключений на TCP–порт 3333, которые затем по SSH–туннелю будут перенаправлены на 192.168.0.2 порт 3389. И юзер сидящий за 212.212.212.212 сможет с помощью rdesktop увидеть наш рабочий стол:

3. Socks–proxy

В этом случае мы можем использовать сервер с SSH–демоном как промежуточный (proxy). Схема сети как в случае #1 (без NAT и штатных прокси):

Чтобы заставить PuTTY исполнять роль socks–прокси, нужно параметры SSH–сессии с 192.168.

В результате после успешной авторизации со стороны клиента можно будет наблюдать следующее:

C:\>netstat -ano | find "1080" TCP 127.0.0.1:1080 0.0.0.0:0 LISTENING 2392 C:\>tasklist | find /i "2392" putty.exe 2392 Console 0 5420 КБ

То есть putty, выполняющийся с PID–ом 2392, начинает слушать порт 1080, ожидая подключений. Далее бёрем любое приложение, умеющее работать с SOCKS–прокси, например Firefox, и указываем ему использовать наш прокси:

Теперь все запросы от браузера будут проходить через сервер 192.168.0.3. В логах веб–сайтов, по которым мы таким образом будем ходить, будет отображаться внешний IP–адрес нашего сервера — 111.111.111.111.

P.S. Из help–файла Putty 0.58:

Question A.10.3: What does «PuTTY» mean?

It’s the name of a popular SSH and Telnet client. Any other meaning is in the eye of the beholder. It’s been rumoured that «PuTTY» is the antonym of «getty», or that it’s the stuff that makes your Windows useful… 🙂

avz. org.ua

org.ua

Создаем SSH-туннель с помощью Putty / Kitty • putty, kitty, ssh • IT Draft

SSH-туннель

SSH туннель — это туннель, создаваемый посредством SSH соединения и используемый для шифрования туннелированных данных. Используется для того, чтобы обезопасить передачу данных в интернете.

Настройка туннеля

Запускаем Putty / Kitty

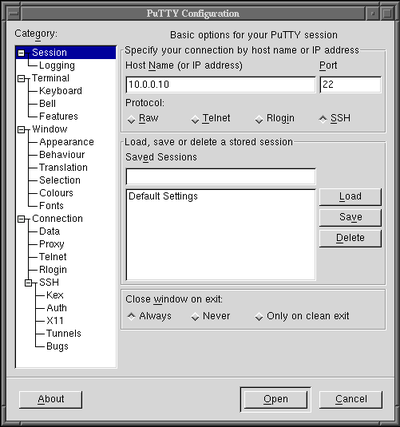

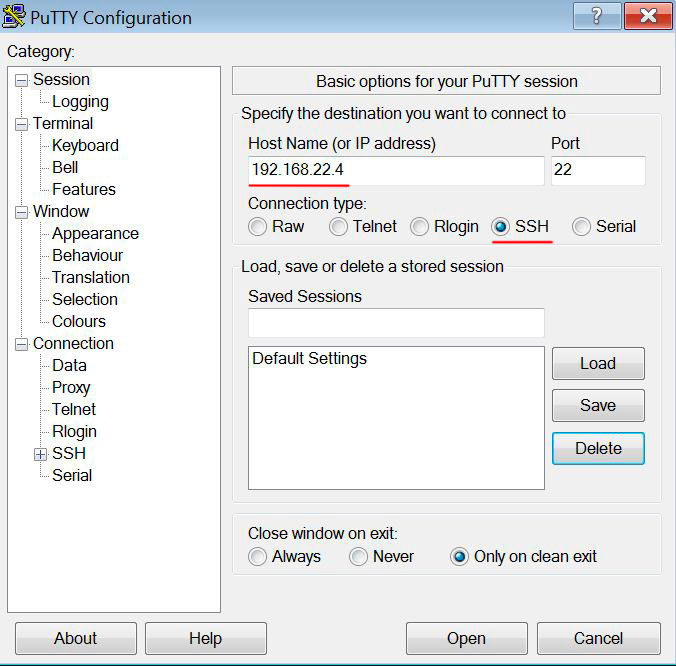

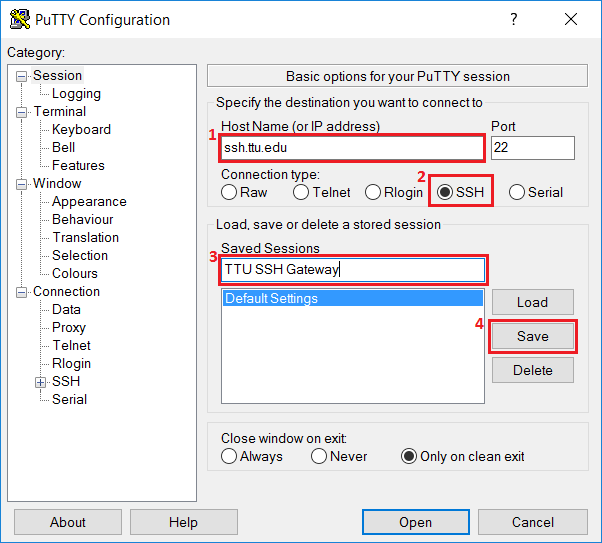

В поле Host Name вводим IP-адрес сервера, к которому мы будем подключаться, в поле Port вводим ssh-порт (по-умолчанию 22)

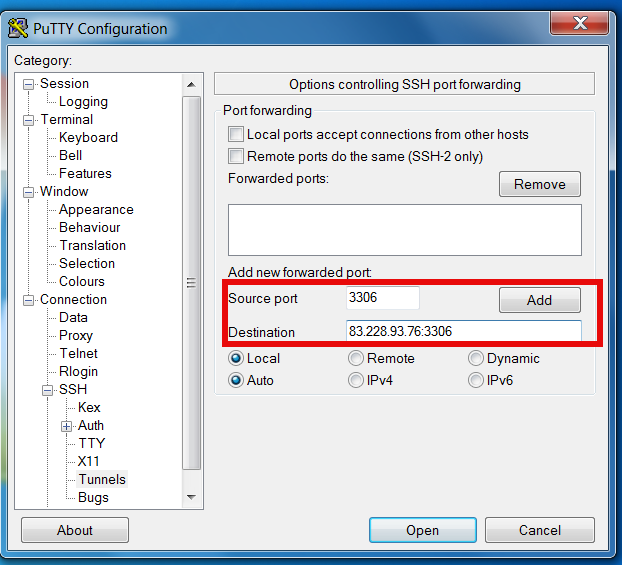

Переходим в левом меню в раздел SSH – Tunneles

В поле Source port вводим локальный порт, к которому будем в последствии обращаться (22)

В поле Destination вводим адрес назначения, к которому вы будете подключаться, в формате ip:port и нажимаем Add

К примеру:

- Если мы хотим пробросить локальный (source) ssh-порт (22) на удаленный (destination) 22, то Source port = 22, Destination = %your_ip%:22 (подставить свой ip)

- Если мы хотим пробросить локальный (source) mysql-порт (3306) на удаленный (destination) 3306, то Source port = 3306, Destination = %your_ip%:3306 (подставить свой ip)

- Если мы хотим пробросить локальный (source) postgresql-порт (5432) на удаленный (destination) 5432, то Source port = 5432, Destination = %your_ip%:5432 (подставить свой ip)

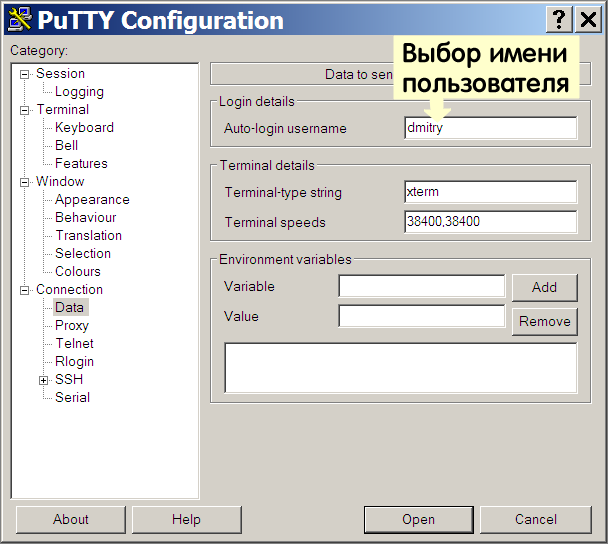

Что бы каждый раз не вводить эти данные, переходим в левом меню в раздел Session, в поле Saved Session вводим удобное для нас название записи и жмем Save

Что бы в следующий раз загрузить эти данные: запускаем Putty / Kitty, выделяем строку, и жмем Load

Для того, чтобы подключиться по SSH и что бы установился наш туннель, жмем кнопку Open

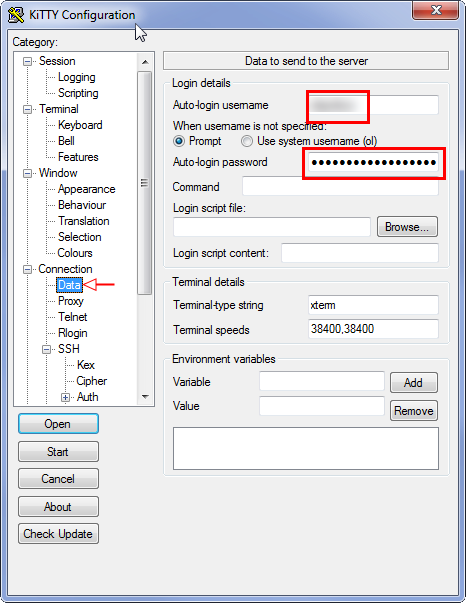

Откроется треминал, где система попросит ввести логин / пароль (пароль не отображается при наборе)

При успешном подключении вы увидите что-то вроде этого

Проверка туннеля

Устанавливаем SSH-соединение, запускаем коммандную строку и через telnet проверяем доступность порта

Сервер должен ответить

Метки записи: #putty#kitty#ssh

Максим МакаровУ блога появился хостинг, его любезно предоставила компания Облакотека. Облакотека — облачные сервисы для создания и управления виртуальной ИТ-инфраструктурой.

Облакотека — облачные сервисы для создания и управления виртуальной ИТ-инфраструктурой.

Если вам понравился мой блог и вы хотели бы видеть на нем еще больше полезных статей, большая просьба поддержать этот ресурс.

Если вы размещаете материалы этого сайта в своем блоге, соц. сетях, и т.д., убедительная просьба публиковать обратную ссылку на оригинал

Установка Alertmanager с авторизацией и подключение к Prometheus в Centos 8

Alertmanager – это инструмент для обработки оповещений, который устраняет дубликаты, группирует и отправляет оповещения соответствующему получателю. Установка Alertmanager Добавляем пользователя Создаем каталоги Скачиваем alertmanager в каталог /tmp Распаковываем и копируем в системные каталоги Создаем Systemd Unit Добавляем в автозагрузку, запускаем сервис, проверяем статус Проверяем, доступен ли порт 9093 Настройка авторизации Устанавливаем утилиту dnf-utils Добавляем репозиторий…

Читать далее Установка Alertmanager с авторизацией и подключение к Prometheus в Centos 8Продолжить

Настройка VPN-клиента в Centos.

L2TP + IPSec

L2TP + IPSecLayer 2 Tunneling Protocol (L2TP) – это протокол туннелирования второго уровня. Он является расширением протокола туннелирования «точка-точка» (PPTP), используемого поставщиками интернет-услуг (ISP) для обеспечения работы виртуальной частной сети VPN через Интернет. L2TP объединяет лучшие функции двух других протоколов туннелирования: PPTP от Microsoft и L2F от Cisco Systems. Исходные данные: Устанавливаем необходимый софт Настраиваем IPSec Прописываем…

Читать далее Настройка VPN-клиента в Centos. L2TP + IPSecПродолжить

Обновление Seafile 7.1.0 – 7.1.4 в Centos

Облачное хранилище данных — модель онлайн-хранилища, в котором данные хранятся на многочисленных распределённых в сети серверах, предоставляемых в пользование клиентам, в основном, третьей стороной. Ранее был рассмотрена установка Seafile 7.1.0 на Centos 7. Установим минорное обновление. Останавливаем сервисы seafile и seahub Устанавливаем утилиты Переключаемся на пользователя seafile Скачиваем релиз Распаковываем Переносим скаченный архив в каталог…

Читать далее Обновление Seafile 7. 1.0 – 7.1.4 в CentosПродолжить

1.0 – 7.1.4 в CentosПродолжить

SAML-авторизация в Zabbix через Keycloak

Keycloak – продукт с открытым кодом для реализации single sign-on с возможностью управления доступом, нацелен на современные применения и сервисы. По состоянию на 2018 год, этот проект сообщества JBoss находится под управлением Red Hat которые используют его как upstream проект для своего продукта RH-SSO Интеграция Zabbix и Keycloak по протоколу SAML 2.0 производилась со следующими…

Читать далее SAML-авторизация в Zabbix через KeycloakПродолжить

Изменить локализацию в CentOS 7

Смотрим текущий язык: Смотрим, доступен ли русский язык: Задаем кодировку UTF-8 в консоли CentOS 7 и выбрать английский язык в качестве системного Перезагружаем сервер, проверяем настройки. Установить русский язык в качестве системного Посмотреть доступные раскладки русских клавиатур: Установить русскую раскладку с переключением по ALT+SHIFT: После применения необходимо перезагрузить сервер.

Читать далее Изменить локализацию в CentOS 7Продолжить

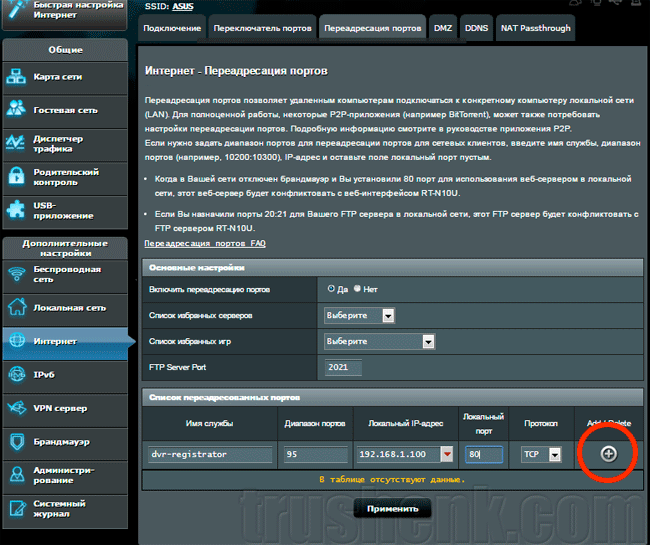

Настройка переадресации порта SSH в Putty

Настройка переадресации порта SSH в Putty — Центр знаний Ex Libris Перейти к основному содержанию- Последнее обновление

- Сохранить как PDF

- Тип изделия: Общий

- Продукт: Вояджер

Вопрос

Как настроить переадресацию портов SSH через PuTTY?

Ответ

- Эта процедура включает подключение SSH к серверу Voyager.

- Настройка переадресации портов SSH направляет соединения Voyager через это соединение с использованием PuTTY (а не VPN).

- Настройка переадресации портов SSH может быть полезным шагом к подтверждению наличия проблем с инфраструктурой локальной сети.

Требования:

- PuTTY установлен на вашем ПК

- Учетные данные для пользователя voyager сервера Voyager.

- SSH-доступ с вашего ПК к серверу Voyager через пользователя voyager.

Шаги:

- Настройте PuTTY для доступа к SSH на сервере Voyager через учетную запись пользователя voyager.

- Войдите на сервер Voyager, нажав кнопку «Открыть», и введите свои учетные данные.

- Щелкните маленький значок в левом верхнем углу, чтобы открыть меню Putty, затем щелкните Изменить настройки…

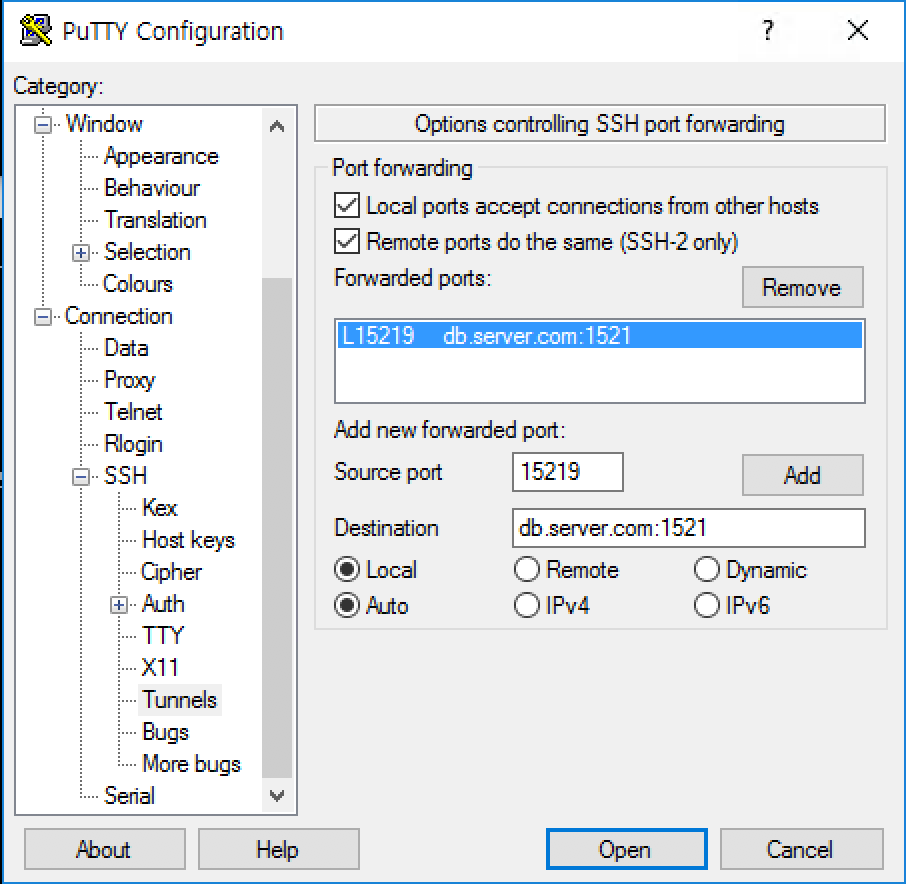

- Щелкните Соединение > SSH > Туннели

- Введите номер порта в качестве исходного порта и host:port в качестве целевого, затем нажмите «Добавить».

- Пример: перенаправление портов 7040, IP-адрес узла 123.45.678.9

- Исходный порт: 7040

- Пункт назначения: 123.

- Пример: перенаправление портов 7040, IP-адрес узла 123.45.678.9

- Установите оба флажка вверху: локальные порты принимают подключения… и удаленные порты делают то же самое…

- Выберите радиокнопки Local & Auto внизу.

Пример:

- Повторите шаг 5 для всех клиентских портов Voyager из файла Voyager.ini, включая порт 25 для электронной почты.

- В файле Voyager.ini измените все экземпляры IP-адреса сервера на localhost (убедитесь, что ваша серия портов правильно!).

Пример:

- Сохраните настройки в PuTTY и проверьте их еще раз.

- Откройте клиент (ы), используя настройки туннеля конфигурации PuTTY.

- Наверх

- Была ли эта статья полезной?

- Тип изделия

- Тема

- Язык

- Английский

- Продукт

- Вояджер

- Теги

Как настроить SSH-туннель с помощью PuTTY — TecAdmin

PuTTy — это удобный SSH-клиент для системы Windows. Большинство пользователей системы Linux знают и используют для подключения удаленную систему с запущенным SSH-сервером.

Advertisement

Также предоставляется возможность создать туннель SSH для обеспечения доступа к ресурсу в доверенной внутренней сети. С помощью туннеля SSH вы можете получить доступ к ресурсам, доступным на других портах, которые не доступны напрямую из вашей системы. После того, как вы перенаправили свой порт localhost на порт, прослушиваемый в удаленной сети, вы можете напрямую получить доступ к удаленной службе, обратившись к настроенному порту с помощью localhost.

Туннель обеспечивает переадресацию портов с обеих сторон. Первый вариант показывает вам возможность перенаправить ваш локальный порт в удаленную сеть для доступа к ее ресурсам. Вы также можете отменить процесс и получить доступ к ресурсам вашей локальной системы с удаленного компьютера.

Переадресация локального порта с помощью PuTTY

Вы можете настроить локальное туннелирование SSH, выполнив следующие действия:

- Запустите приложение PuTTY на рабочем столе. В окнах сеанса введите имя хоста или IP-адрес и номер порта целевого SSH-сервера. Убедитесь, что тип подключения установлен на SSH.

Добавьте имя хоста SSH-сервера, к которому вы хотите получить удаленный доступ.

- В левой боковой панели под параметрами Категория . Перейдите к Connection >> SSH >> Tunnels .

- Выберите Локальный , чтобы определить тип переадресации порта SSH.

- В поле Исходный порт введите номер порта, который будет использоваться в вашей локальной системе. (Например, исходный порт: 5050)

- Далее, в поле Destination введите адрес назначения, за которым следует номер порта.

(Например, пункт назначения: 127.0.0.1:5432).

(Например, пункт назначения: 127.0.0.1:5432). - Проверьте введенные данные и нажмите кнопку Добавить . Здесь вы можете добавить несколько записей.

- Готово. Подключите сеанс SSH, чтобы сделать туннель. Туннель будет работать до тех пор, пока не активен сеанс SSH

Переадресация удаленного порта с помощью PuTTY

Удаленная переадресация позволяет удаленной системе получать доступ к ресурсам с вашего локального компьютера. Удаленная переадресация представляет собой инверсию процесса локальной переадресации, как описано выше.

- Запустите приложение PuTTY на рабочем столе. В окнах сеанса введите имя хоста или IP-адрес и номер порта целевого SSH-сервера. Убедитесь, что тип подключения установлен на SSH.

Добавьте имя хоста SSH-сервера, к которому вы хотите получить удаленный доступ.

- В левой боковой панели под параметрами Категория . Перейдите к Connection >> SSH >> Tunnels .

- Выберите Удаленный , чтобы определить тип переадресации порта SSH.

- В поле Исходный порт введите номер порта, который будет использоваться в вашей локальной системе. (Например, исходный порт: 8080)

- Далее, в поле Destination введите адрес назначения, за которым следует номер порта. (Например, пункт назначения: 192.168.0.101:65001).

- Проверьте введенные данные и нажмите кнопку Добавить . Здесь вы можете добавить несколько записей.

- Все готово. Подключите сеанс SSH, чтобы сделать туннель. Туннель будет работать до тех пор, пока сеанс SSH не станет активным

Заключение

Это руководство помогло вам настроить локальный и удаленный туннель SSH через приложение Putty на сервере Windows. Что позволяет вашим службам доступа, работающим в удаленной системе или сети, через сеть SSH, где у вас нет прямого доступа через порт.

linux порт безопасности SSH-туннель

Доля.

(Например, пункт назначения: 127.0.0.1:5432).

(Например, пункт назначения: 127.0.0.1:5432).