Расшифровка хеша: простейшие способы

Хотя современные пользователи компьютеров и являются намного более продвинутыми, чем первые юзеры старых систем, далеко не все знают, что собой представляет хеш, хеш-тег, хеш-сумма и для чего нужна расшифровка хеша (онлайн в том числе). Как оказывается, все намного проще, нежели может показаться на первый взгляд.

Что такое хеш-шифрование?

Если исходить из официального определения, хеш представляет собой строку с фиксированной длиной, которая соответствует каким-то данным (в том числе и конфиденциальным) в зашифрованном виде.

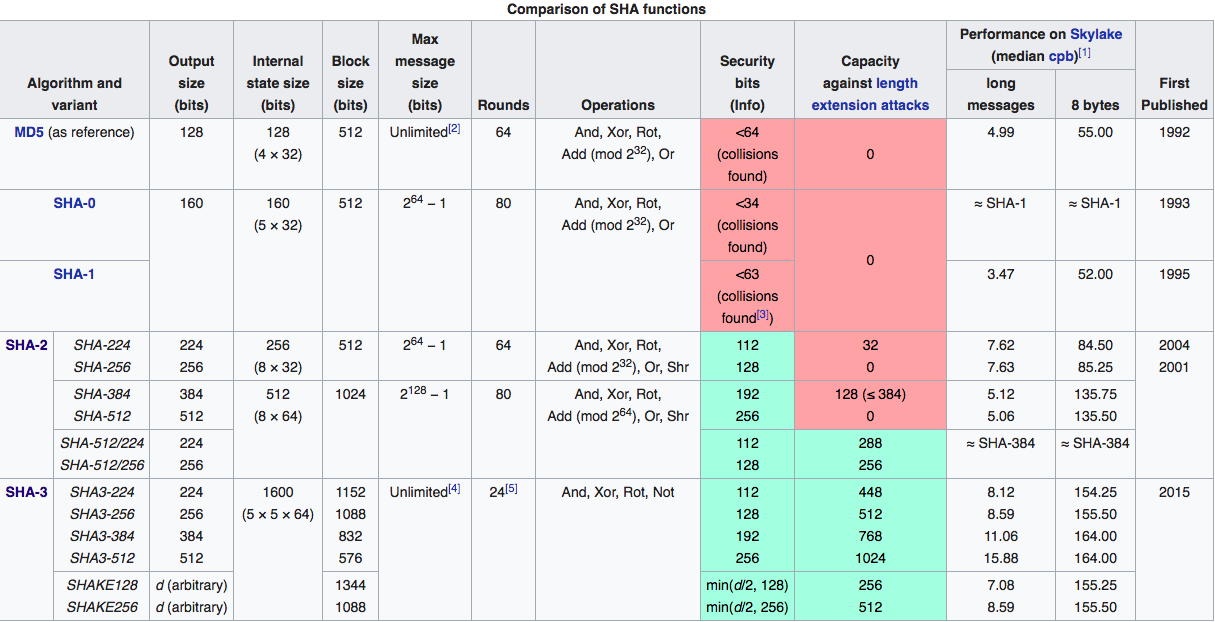

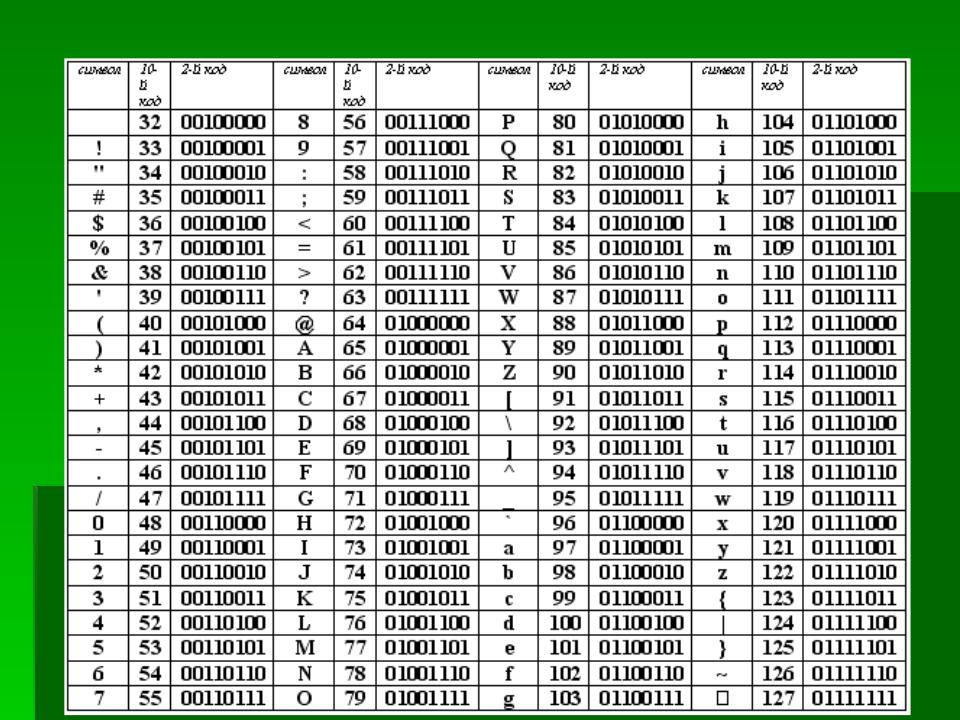

Такая методика применятся в основном к логинам и паролям с применением алгоритмов MD5, NTLM, SHA-160 и производных на их основе. Самым распространенным считается алгоритм MD5. Зашифрованные с его помощью данные, особенно длинные пароли, содержащие не только литеры и цифры, но и специальные символы, расшифровывать стандартным методом подбора – дело безнадежное (хотя некоторые программы и онлайн-сервисы короткие пароли расшифровывать могут).

Зачем нужна шестнадцатиричная система счисления

В статье рассказывается о том, что собой представляет шестнадцатиричная система счисления и где она…

Зачем нужна расшифровка хеша

Многие пользователи могут совершенно естественно задаться вопросом о том, насколько все это необходимо. Однако ошибка такого подхода состоит в том, что они не понимают, что могут забыть искомый пароль к какой-то услуге, сервису или программе после шифрования, дабы никакое постороннее лицо не смогло его узнать, так сказать, в чистом виде.

Восстановить пароль или логин иногда бывает невозможно. И если посмотреть на основы криптографии, вот тут как раз и потребуется расшифровка хеша. По сути, эта процедура представляет собой воссоздание исходной комбинации из модифицированных данных.

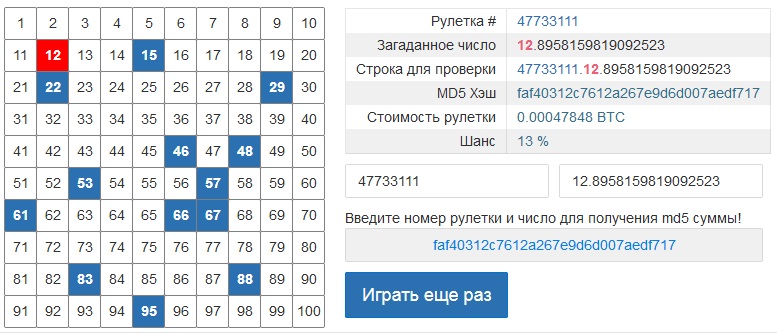

Процесс этот достаточно трудоемок. Например, к слову «человек» зашифрованная при помощи алгоритма MD5 комбинация выглядит как e3447a12d59b25c5f850f885c1ed39df. И это всего семь букв в исходном слове. Что уже тогда говорить о более длинных паролях, содержащих цифры или специальные символы, да еще и введенные с учетом регистра! Тем не менее некоторые приложения и онлайн-сервисы, содержащие огромные базы данных по большинству возможных комбинаций, расшифровку проводить могут. Не всегда, правда, успешно (тут все зависит от исходной комбинации), но в большинстве случаев в действенности им не откажешь, хотя они и используют методику грубой силы (брутфорс).

Что уже тогда говорить о более длинных паролях, содержащих цифры или специальные символы, да еще и введенные с учетом регистра! Тем не менее некоторые приложения и онлайн-сервисы, содержащие огромные базы данных по большинству возможных комбинаций, расшифровку проводить могут. Не всегда, правда, успешно (тут все зависит от исходной комбинации), но в большинстве случаев в действенности им не откажешь, хотя они и используют методику грубой силы (брутфорс).

Шифрование методом перестановки. Виды и способы шифров

Перестановочные шифры — известные способы скрыть информацию от чужих глаз. В классическом смысле…

Программа для расшифровки хеша пароля

Одной из самых мощных программ по праву считается онлайн-приложение Hash Killer («Убийца хеша») от британских программистов. Его база данных содержит порядка 43,7 миллиона известных сочетаний пар.

Единственным недостатком можно назвать только то, что пароли, содержащие кириллические символы, отображаются некорректно в кодировке по умолчанию. Но, как считается, расшифровка хеша на латинице производится моментально. По статистике, примерное время расшифровки трех из пяти несложных паролей составляет полсекунды.

Но, как считается, расшифровка хеша на латинице производится моментально. По статистике, примерное время расшифровки трех из пяти несложных паролей составляет полсекунды.

Кроме того, на официальном ресурсе разработчиков постоянно проводятся всевозможные конкурсы с привлечением всех желающих. А они, в свою очередь, как оказывается, иногда способны выдавать достаточно нетрадиционные решения.

Вирус зашифровал файлы в XTBL — какая причина?

Существует множество вредоносных компьютерных программ. С каждым днем их количество увеличивается,…

Не менее интересной выглядит расшифровка хеша при помощи утилиты John The Ripper. Она работает достаточно шустро, но самый главный недостаток состоит в том, что все функции программы можно использовать исключительно из командной строки, что многих пользователей попросту отпугивает.

Онлайн-сервисы дешифровки

В принципе, чтобы не устанавливать программное обеспечение, можно использовать и онлайн-сервисы по расшифровке NT-хешей паролей или данных любого другого типа.

Такие онлайн-ресурсы не всегда бесплатны. К тому же многие их них содержат не такие объемные базы данных, как хотелось бы. Но алгоритмы вроде MD5 или шифрование с помощью MySQL в большинстве своем они воссоздают элементарно. В частности, это касается простейших комбинаций, состоящих из цифр.

Но обольщаться не стоит, поскольку такие сервисы не всегда определяют методику расшифровки автоматически. То есть, если шифрование было произведено при помощи алгоритма base64 encode, пользователь должен сам установить соответствующий параметр decode. К тому же не стоит забывать, что могут встречаться случаи с неизвестным кодированием, когда расшифровка хеша онлайн становится невозможной вообще.

Вместо послесловия

Каким является самое лучшее решение, утверждать трудно. Некоторые пользователи советуют установить приложение «Штирлиц», которое рассчитано в основном на дешифровку паролей, состоящих из кириллических символов на основе алгоритмов binhex, base64, BtoA, xxencode, uuencode и т. д. Но и в этом случае полной гарантии успеха дать нельзя.

д. Но и в этом случае полной гарантии успеха дать нельзя.

Наконец, прежде чем заниматься декодированием, для начала стоит обратить внимание на саму комбинацию. Если она выглядит в виде нечитаемых символов, возможно, дешифрование и не потребуется (нужно всего лишь сменить кодировку). В остальном же, если такие действия действительно нужны, лучше прибегать к помощи специальных утилит, описанных выше, а не использовать интернет-ресурсы, на которых предлагается расшифровка хеша онлайн.

Open Sys-Admin BLD DNS — Block Advertising, Tracking, Malware, Phishing for free.

Block advertising, tracking

Block advertising, tracking

- Reduce Potentially Information Security Risks

- Without agents and without software installs

- Works on mobile devices and in browsers

- For personal usage and small business

- Reduce browsers memory and CPU usage

- Anycast/GeoDNS, DNSSEC, DNS-over-HTTPS, DNS-over-TLS

Easy setupLearn moreContribute/Donate

. ..

..

https://ada.openbld.net/dns-query

Strict (RIC): more strictly policies

https://ric.openbld.net/dns-query

ADA and RIC: Differences. iOS/macOS is supporting*

More Open Source from Sys-Adm.in Lab

Cactusd 🌵 Project

Download/Upload, merge, divide by category and publish a domain name block lists and IP addresses as merged files.

Download Lists

DNS 🌱 Hole

Block ads, trackers, and malware with domain plain and regex lists from the DNS-Hole project.

Clone from repo

More repos on GitHub

People

Thanks for Donate and Help

~ ~ ~

- PilgrimZero (testing)

- Pak_DV (testing)

- Greg (testing)

- George.K (testing)

- Slava.V (testing)

- Simon.

W (testing) 💪

W (testing) 💪 - Sergey.M (testing)

- Anatoly (testing) 💪⚡

- V B (testing)

- Alibek.B (testing)

- Dmitry (testing)

- Egor.Y (testing)

- Stanislav (aka clevergod) Istyagin 💪 ⚡

- Oleg (testing) ⚡

- Not Saint (testing, hosting) 💪

- Елизавета.К (design) ☀️

- Aslan-Im (contribute)

- Elizaveta M (contribute)

- Gregory Z (contribute) 💪⚡

- Ruzmat (contribute) ⚡

- Thatskriptkid (contribute)

- Alexandr Bespoyasko (contribute) ⚡

- Seke t.me/asbisKZ (contribute) ⚡

- VadimML24 (contribute) ⚡

- El (testing) 💪⚡

- Bessmertnyi_poni ⚡☀️

- Roman G.

☀️

☀️ - Andrei (werlock) ☀️

- Клён 🌳 (ArtloopTeam) 🚜 ☀️

Legend

2021: Contributor Name

2022: Testing: 💪 Contribute: ⚡

2023: Feedback: 🚜 Contribute: ☀️

- Contribute/Donate

Companies

+ who helps to grow

Часто задаваемые вопросы

| Что такое Hashes.com? | Hashes.com — это сайт, посвященный восстановлению хэшей. |

| Как с вами связаться? | https://hashes.com/en/support/new |

| Дискорд? | Discord: https://discord.gg/ryVjddT |

| Вы взламываете хеши? | Нет. Мы загружаем и индексируем хэш -> открытый текст, чтобы обеспечить поиск. Если этого недостаточно, мы также предлагаем услуги условного депонирования, чтобы связать вас с людьми, которые это делают. Мы загружаем и индексируем хэш -> открытый текст, чтобы обеспечить поиск. Если этого недостаточно, мы также предлагаем услуги условного депонирования, чтобы связать вас с людьми, которые это делают. |

| Что такое условное депонирование хэшей? | Наша система условного депонирования автоматизирует рабочий процесс от начала до конца для платного восстановления хэша. Есть две роли. Хэш-загрузчик и взломщик. После того, как загрузчик внес биткойны в систему условного депонирования и опубликовал свой список в прямом эфире. Это недоступно для общественности. Оттуда взломщики пытаются взломать указанные хеши. Если они успешны, они загружают взломанные хэши. В фоновом режиме наша система проверяет каждый взломанный хеш, чтобы убедиться, что это правильный открытый текст. Затем загрузчик получает взломанные хэши, а взломанный получает вознаграждение в виде биткойнов. Предотвращение любой возможности мошенничества. Hashes.com берет небольшую комиссию за условное депонирование в процентах за поддержку сайта и финансирование текущих и будущих дополнений сайта. |

| Как внести биткойны на свой счет для условного депонирования? | 1. Нажмите Депозит на условное депонирование на панели навигации сайта. 2. Нажмите «Купить сейчас» 3. Отправьте желаемую сумму на указанный биткойн-адрес, после 1 подтверждения на ваш счет будет зачислена сумма отправленных биткойнов. ВНИМАНИЕ! : ЗАЧИТАЕТ ТОЛЬКО ПЕРВАЯ ОТПРАВЛЕННАЯ ТРАНЗАКЦИЯ!. ЕСЛИ ВЫ ХОТИТЕ ПОПОЛНИТЬ БОЛЬШЕ BITCOIN НА СВОЙ СЧЕТ. Вы должны повторить этот процесс. НЕ ОТПРАВЛЯЙТЕ БИТКОИН НА ОДИН АДРЕС ДВАЖДЫ . |

| Что такое групповой поиск? | Пакетный поиск позволяет отправлять множество хэшей одновременно. Мы вернем открытый текст, если он доступен в нашей базе данных. |

| Что такое базовый поиск? | Базовый поиск позволяет любому пользователю искать свои хэши (максимум 25) в базовом формате вставки и поиска. Любые скопированные и общедоступные хэши из различных сообществ/форумов будут показаны бесплатно. Другие будут раскрыты за счет кредитов в зависимости от того, откуда мы получаем данные. Любые скопированные и общедоступные хэши из различных сообществ/форумов будут показаны бесплатно. Другие будут раскрыты за счет кредитов в зависимости от того, откуда мы получаем данные. |

| Загрузчик: У меня есть хэши, которые я хочу взломать, как мне использовать систему условного депонирования? : | Процесс очень прост. 1. Зарегистрируйтесь на сайте hashes.com https://hashes.com/en/register. 2. Создав новую учетную запись, перейдите по ссылке: https://hashes.com/en/escrow/newlist. 3. Здесь нажмите «Сначала выберите файл», теперь выберите алгоритм хеширования. Если вы не знаете алгоритм, попробуйте этот инструмент идентификатора https://hashes.com/en/tools/hash_identifier 4. Оттуда введите цену, которую вы предлагаете за каждый взломанный хэш. (Отметьте, если вы предлагаете 1000 хэшей по цене 1 доллар за хеш.  В противном случае используйте «Максимум необходимых взломов», используя тот же пример, что и выше. 1000 хэшей по цене 1 доллар за хеш, но если вы введете 10 для максимального количества необходимых взломов, вам понадобится всего 10 долларов на балансе вашего аккаунта, чтобы опубликовать свой список в реальном времени.) В противном случае используйте «Максимум необходимых взломов», используя тот же пример, что и выше. 1000 хэшей по цене 1 доллар за хеш, но если вы введете 10 для максимального количества необходимых взломов, вам понадобится всего 10 долларов на балансе вашего аккаунта, чтобы опубликовать свой список в реальном времени.) 5. При необходимости поставить максимальное количество трещин (не обязательно). Затем нажмите «Отправить». 6. Теперь мы переходим к управлению нашими списками здесь https://hashes.com/en/escrow/manage. Вы увидите свой только что загруженный список (здесь вы также сможете загрузить любые находки, если взломщик их отправит ). Поздравляем, вы успешно разместили свой список. |

| Взломщик : Я хочу принять участие во взломе хешей, как мне это сделать? | Еще более простой процесс! 1.  2. Перейдите на https://hashes.com/en/escrow/view, чтобы просмотреть все текущие списки, доступные для взлома. 3. Загрузите список хэшей, который вы хотите взломать. 4. После того, как вы успешно взломали хэш, отправьте свои выводы здесь: https://hashes.com/en/escrow/upload Поздравляем, вы успешно загрузили хэш(и) крэка, и на ваш счет автоматически будут зачислены биткойны, в которых были оценены хэш(и). |

| Нужный мне алгоритм не поддерживается. Что мне делать? | Свяжитесь с нами, и мы будем работать над его добавлением. |

| API? | https://hashes.com/en/docs |

| CLI? | https://github.com/PlumLulz/hashes.com-cli |

В чем разница между шифрованием и хешированием? Является ли хэширование более безопасным, чем шифрование?

Сертификаты

Основы шифрования

Опции службы управления облачными ключами

Инфраструктура открытых ключей (PKI)

Общие алгоритмы шифрования

Сравнение

Нормативные документы, стандарты и соответствие

DevOps

Принесите свою собственную ключевую терминологию

СОДЕРЖАНИЕ

- Обычные алгоритмы хэшифрования и хэшифрование

- Примеры использования и шифрования

- Сравнение Таблица

В поле безопасности данных, шипирование и хеминг — это общепринятые, но почему это так. Шифрование — это двусторонняя функция, при которой данные передаются в виде открытого текста, а выводятся в виде зашифрованного текста, который невозможно прочитать. Поскольку шифрование двустороннее, данные можно расшифровать, чтобы их снова можно было прочитать. Хеширование, с другой стороны, является односторонним, то есть открытый текст скремблируется в уникальный дайджест с использованием соли, которую невозможно расшифровать. Технически хеширование можно обратить, но вычислительная мощность, необходимая для его расшифровки, делает расшифровку невозможной.

Шифрование — это двусторонняя функция, при которой данные передаются в виде открытого текста, а выводятся в виде зашифрованного текста, который невозможно прочитать. Поскольку шифрование двустороннее, данные можно расшифровать, чтобы их снова можно было прочитать. Хеширование, с другой стороны, является односторонним, то есть открытый текст скремблируется в уникальный дайджест с использованием соли, которую невозможно расшифровать. Технически хеширование можно обратить, но вычислительная мощность, необходимая для его расшифровки, делает расшифровку невозможной.

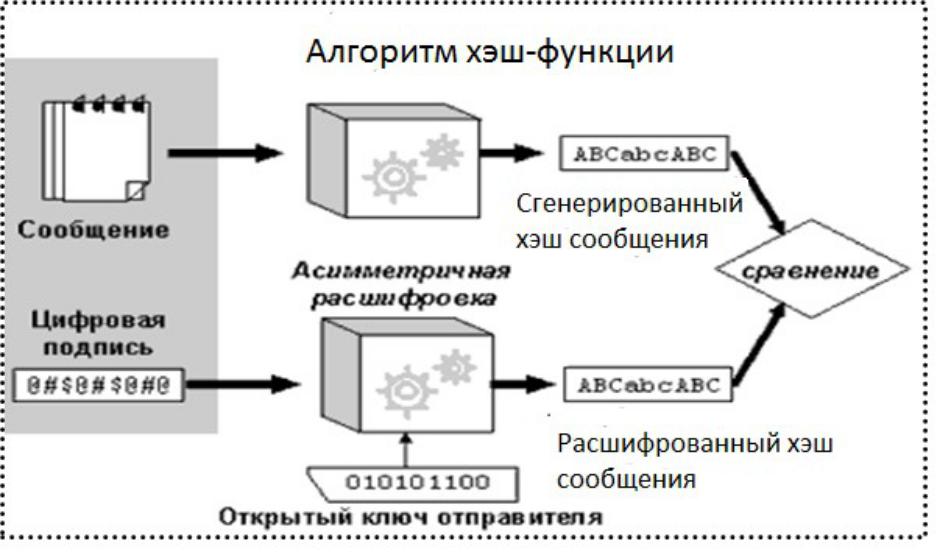

Хеширование работает с помощью алгоритма хеширования. Этот алгоритм наиболее эффективен, когда он устойчив к коллизиям. Устойчивость к коллизиям означает, что все дайджесты уникальны и не пересекаются друг с другом.

Шифрование бывает двух типов: асимметричное и симметричное. Асимметричное шифрование использует два разных ключа, открытый и закрытый, для шифрования и дешифрования. Закрытый ключ используется для шифрования данных и хранится в секрете от всех, кроме лица, шифрующего данные. Открытый ключ доступен для всех и используется для расшифровки. Используя асимметричное шифрование, можно проверить подлинность данных, потому что, если данные были изменены при передаче, их нельзя было бы повторно зашифровать с помощью закрытого ключа. Симметричное шифрование использует один и тот же ключ как для шифрования, так и для дешифрования. Этот тип шифрования требует меньше вычислительной мощности и работает быстрее, но менее безопасен, поскольку используется только один ключ.

Алгоритмы симметричного шифрования:

- Расширенный стандарт шифрования (AES)

- Blowfish

- Twofish

- Rivest Cipher (RC4)

- Стандарт шифрования данных (DES) 90 165

Алгоритмы асимметричного шифрования:

- Цифровая подпись на основе эллиптических кривых Алгоритм (ECDSA)

- Rivest-Shamir-Adleman (RSA)

- Diffie-Hellman

- Pretty Good Privacy (PGP)

Алгоритмы хеширования:

- Алгоритм дайджеста сообщения (MD5)

- Алгоритм безопасного хеширования (SHA-1, SHA-2, SHA-3)

- WHIRLPOOL

- TIGER

- Проверка циклического сокращения (CRC32) 9 0170 Варианты использования хеширования и шифрования

Хотя шифрование и хеширование похожи, они используются для разных целей. Одним из применений хеширования является сравнение больших объемов данных. Хэш-значения намного проще сравнивать, чем большие куски данных, поскольку они более краткие. Хеширование также используется для сопоставления данных, так как поиск значений с использованием хэшей выполняется быстро, а хорошие хэши не перекрываются. Хэши также используются в цифровых подписях и для создания случайных строк, чтобы избежать дублирования данных в базах данных. Поскольку хеширование практически невозможно отменить, для паролей используются алгоритмы хеширования. Это делает пароль более коротким и недоступным для злоумышленников.

Хеширование также используется для сопоставления данных, так как поиск значений с использованием хэшей выполняется быстро, а хорошие хэши не перекрываются. Хэши также используются в цифровых подписях и для создания случайных строк, чтобы избежать дублирования данных в базах данных. Поскольку хеширование практически невозможно отменить, для паролей используются алгоритмы хеширования. Это делает пароль более коротким и недоступным для злоумышленников.

Шифрование, с другой стороны, обычно используется для шифрования передаваемых данных. Передаваемые данные — это данные, которые должен прочитать только получатель, поэтому они должны быть отправлены так, чтобы злоумышленник не мог их прочитать. Шифрование скрывает данные от любого, кто берет их в процессе передачи, и позволяет только владельцу ключа дешифрования читать данные. В других случаях шифрование будет использоваться вместо хеширования для хранения и извлечения данных в базах данных, методов аутентификации и других случаев, когда данные должны быть скрыты в состоянии покоя, но извлечены позже.

W (testing) 💪

W (testing) 💪 ☀️

☀️