Узнаем как расшифровать MD5-хэш: простейшие способы

В последние десятилетия проблемы конфиденциальности и безопасности информации становятся все более актуальными. Именно поэтому постоянно предпринимаются попытки шифрования данных с применением самых современных алгоритмов. Одним из таких методов является использование алгоритма хэширования под названием MD5. Как расшифровать MD5-хэш, сейчас и будет рассмотрено. Правда, особо надеяться на получение знаний по взлому паролей или любой другой конфиденциальной информации рассчитывать не стоит ввиду трудности такого процесса и противозаконности.

Что такое MD5-хэш?

Вообще, под хэшированием понимают преобразование каких-либо входящих данных в строку определенной длины, представляемой в шестнадцатиричной системе счисления на 128-битной основе, с помощью специального алгоритма.

Иными словами, назвать такой процесс шифрованием нельзя. И точно так же нельзя говорить о том, чтобы расшифровать MD5-хэш, поскольку здесь применяются другие методы представления информации. Кроме того, в данном случае используется специальная система вычислений, которая все попытки расшифровки сводит на нет.

Кроме того, в данном случае используется специальная система вычислений, которая все попытки расшифровки сводит на нет.

Как расшифровать MD5-хэш: общие принципы

В лучшем случае речь может идти только о подборе искомого содержимого тремя основными методами:

- использование словаря;

- применение «радужных таблиц»;

- метод брута.

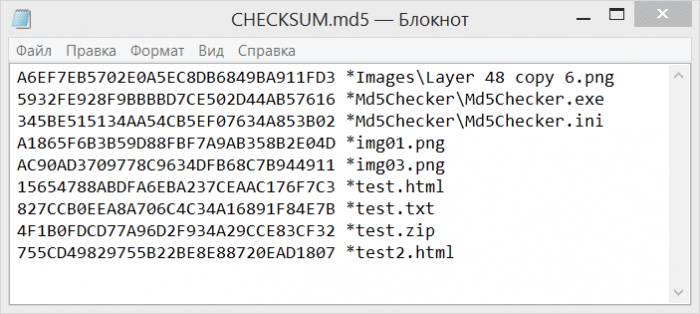

Начальная технология MDA5-хэширования была разработана в Массачусетском технологическом институте под руководством профессора Рональда Л. Ривеста. С тех пор она широко применяется как один из методов криптографии для хранения паролей и онлайн-ключей, создания электронных подписей, проверки целостности файловых систем, создания веб-идентификаторов, поиска дубликатов файлов и т.д. И, как считается, расшифровать MD5-хэш прямыми алгоритмическими методами крайне трудно (хотя и возможно), ведь даже изменение одного из символов в шестнадцатричном представлении влечет за собой автоматическое изменение всех остальных. Таким образом, остается только метод, обычно называемый брутом (вмешательство с применением грубой силы). Тем не менее простейшие комбинации привести в исходный вид можно.

Тем не менее простейшие комбинации привести в исходный вид можно.

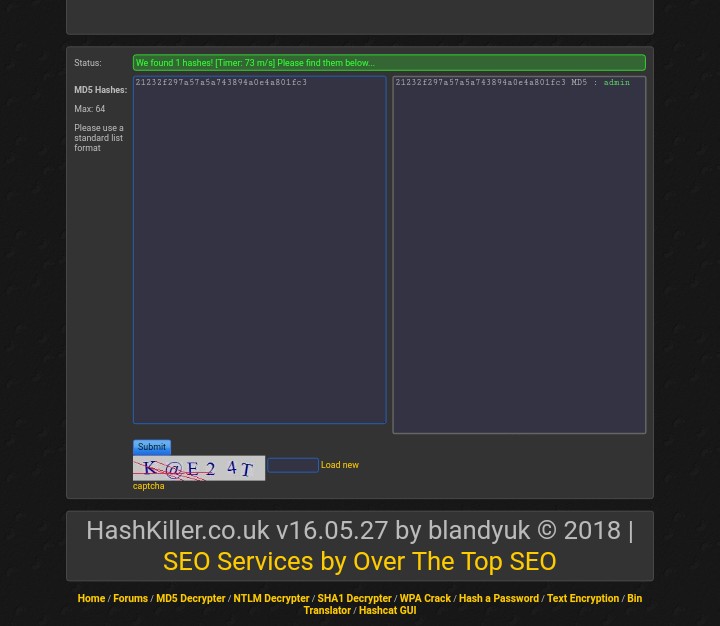

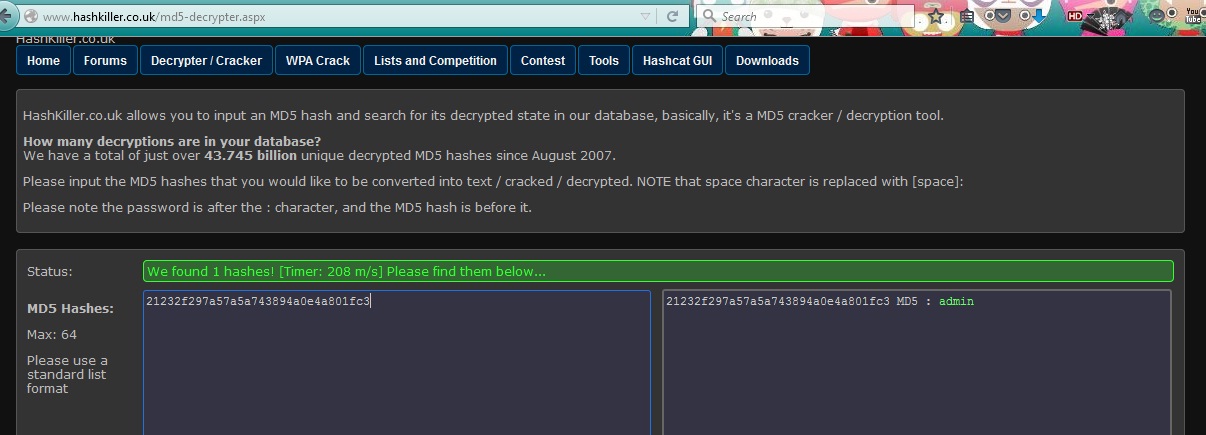

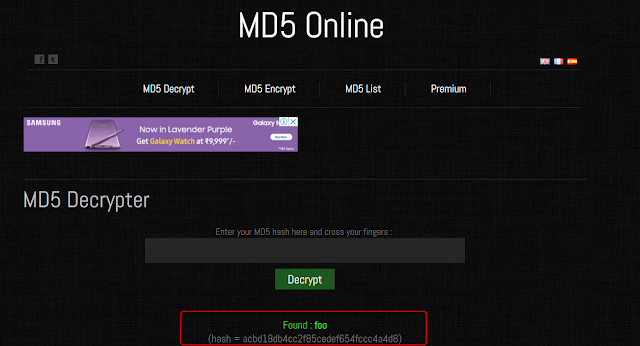

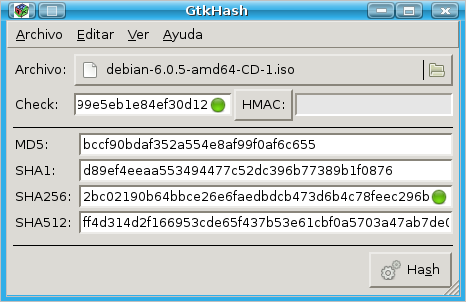

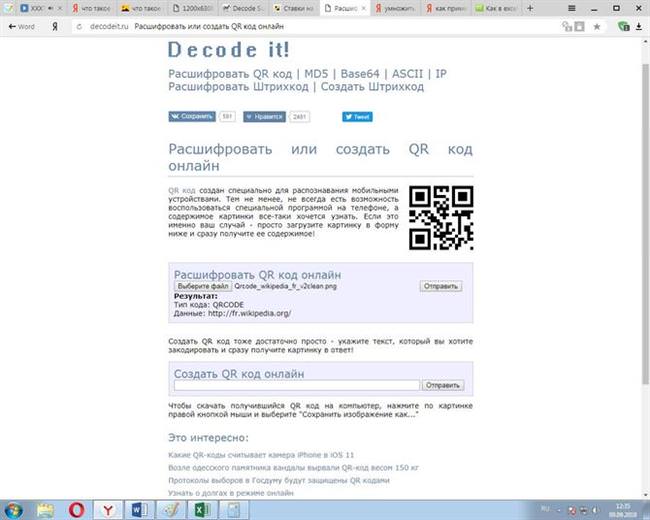

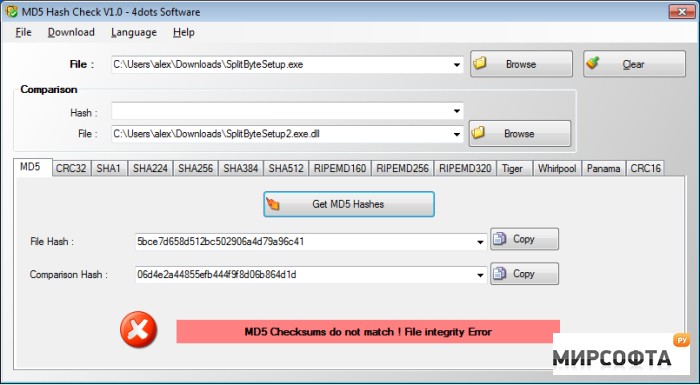

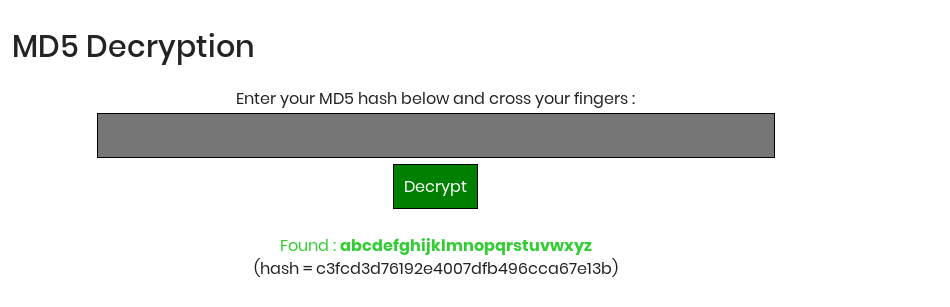

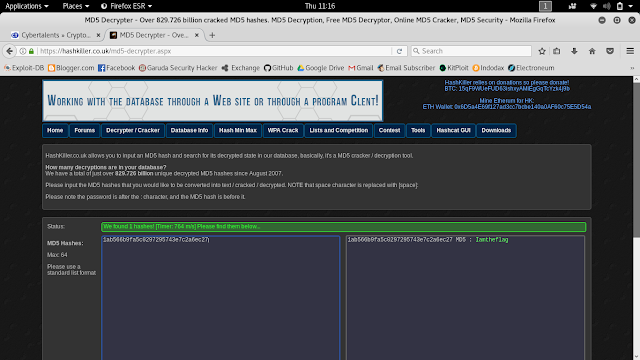

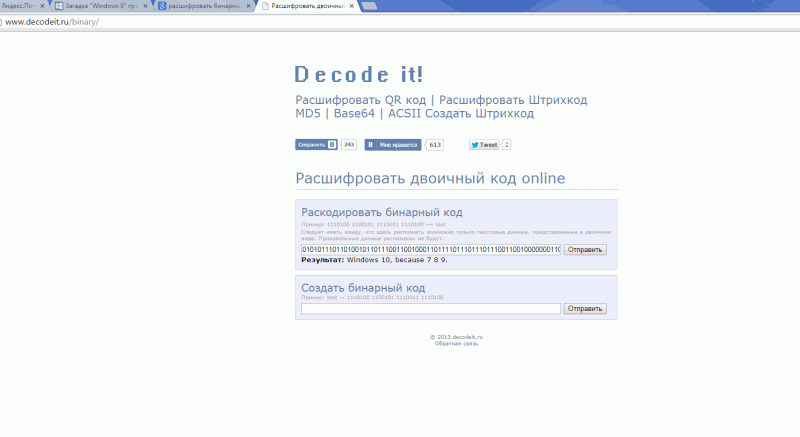

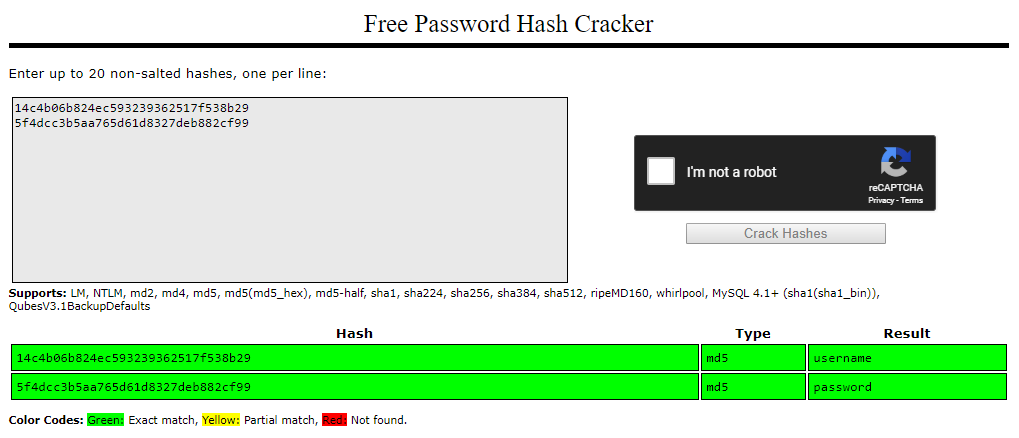

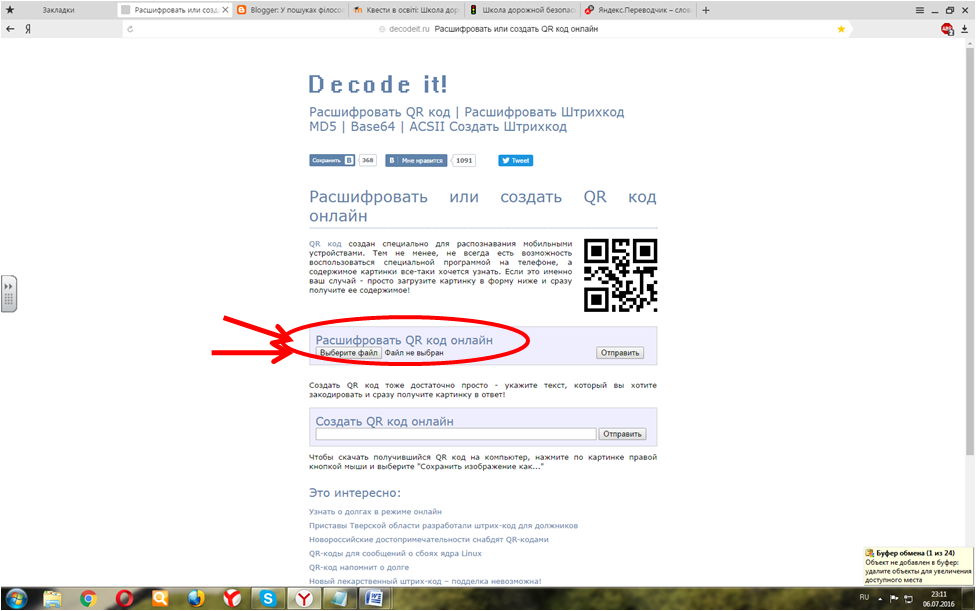

Использование онлайн-ресурсов

Если уж назрела необходимость расшифровки, для начала можно воспользоваться услугами множества интернет-ресурсов, предлагающих свои услуги. В общих чертах принцип работы заключается в том, что пользователь вводит в специальной строке на сайте комбинацию, подлежащую расшифровке, после чего активирует процесс подбора.

Если кодирование начальной информации производилось при помощи средств языка PHP, в некоторых случаях онлайн-сервисы могут использовать комбинацию команд base_64 encode/base_64 decode. В любом случае методика подразумевает только подбор символов, цифр или литер в искомом сочетании путем сравнения с базами данных, в которых хранятся примеры кодированных результатов.

Как расшифровать MD5-хэш самому?

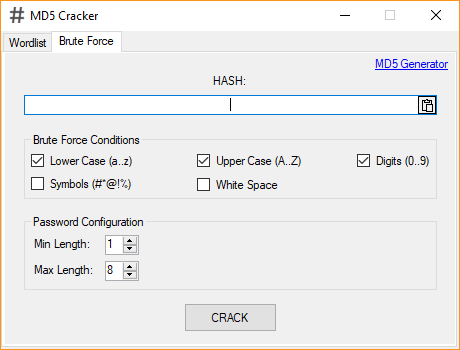

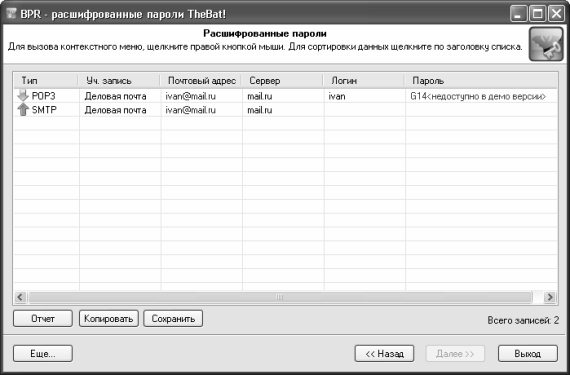

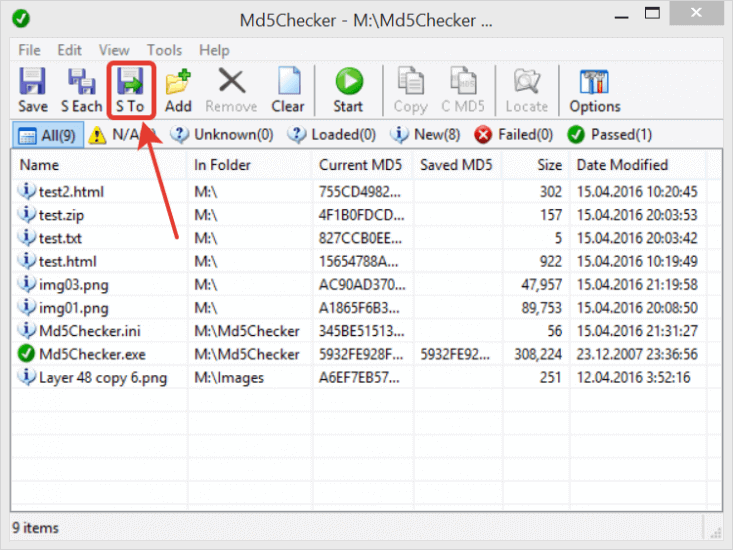

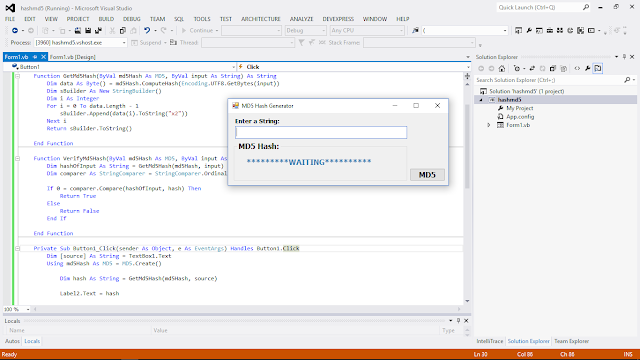

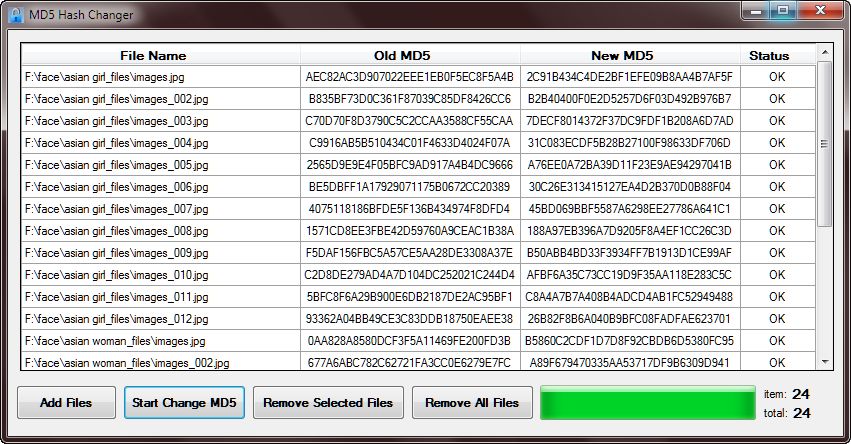

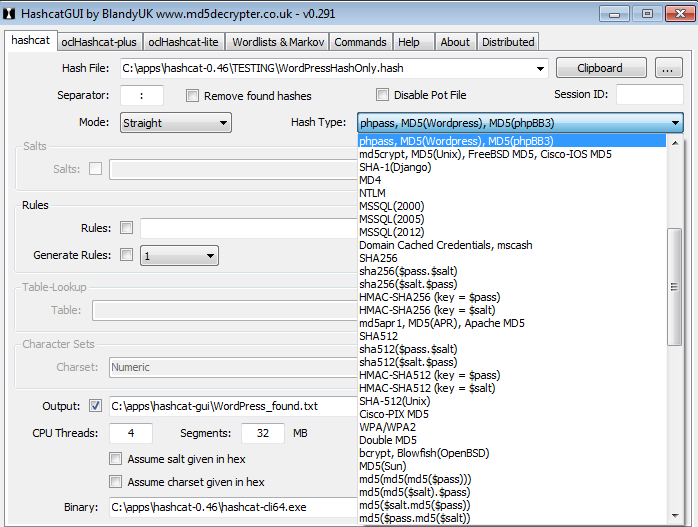

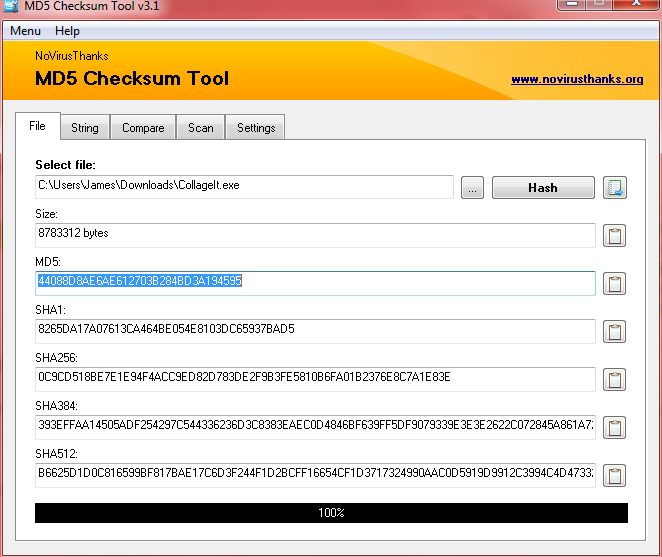

Некоторые пользователи пытаются расшифровать хэш-код самостоятельно. Но, как оказывается, сделать это достаточно проблематично. Для упрощения такой процедуры лучше использовать узконаправленные утилиты, среди которых явно выделяются следующие программы:

- PasswordPro.

- John the Ripper.

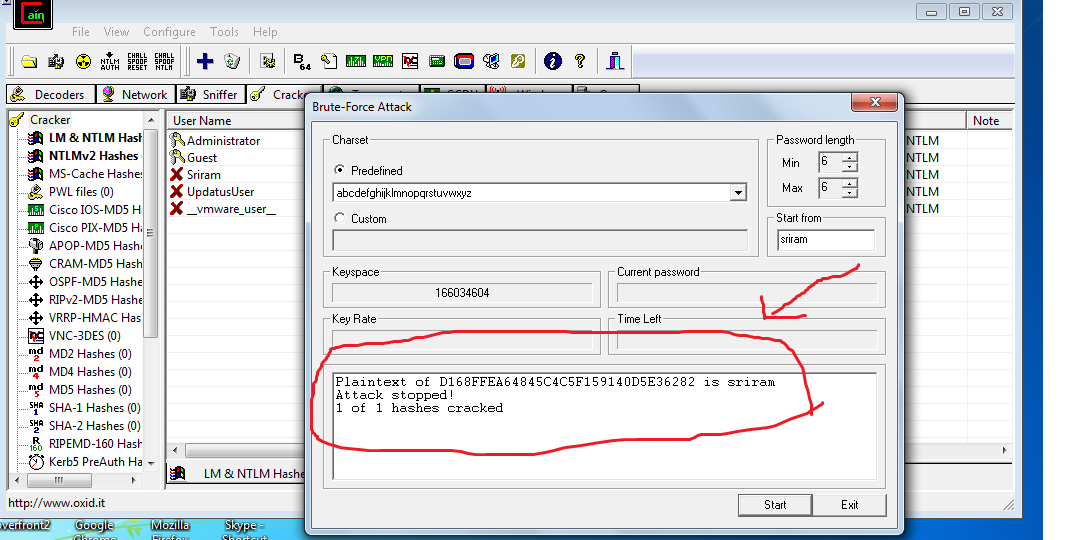

- Cain & Abel.

- «Штирлиц» и др.

Первые две программы предназначены для вычисления простейших комбинаций путем подстановки элементарных сочетаний вроде 1212121.

Третья вроде бы и может расшифровать MD5-хэш, но делает это слишком медленно. Однако ее преимущество состоит в том, что она имеет в комплекте генератор таблиц, хотя непосвященный пользователь с этим вряд ли разберется.

«Штирлиц» — приложение весьма интересное, но оно использует слишком ограниченное число алгоритмов вычислений, среди которых наиболее значимыми являются такие как BtoA, uuencode, base64, xxencode и binhex.

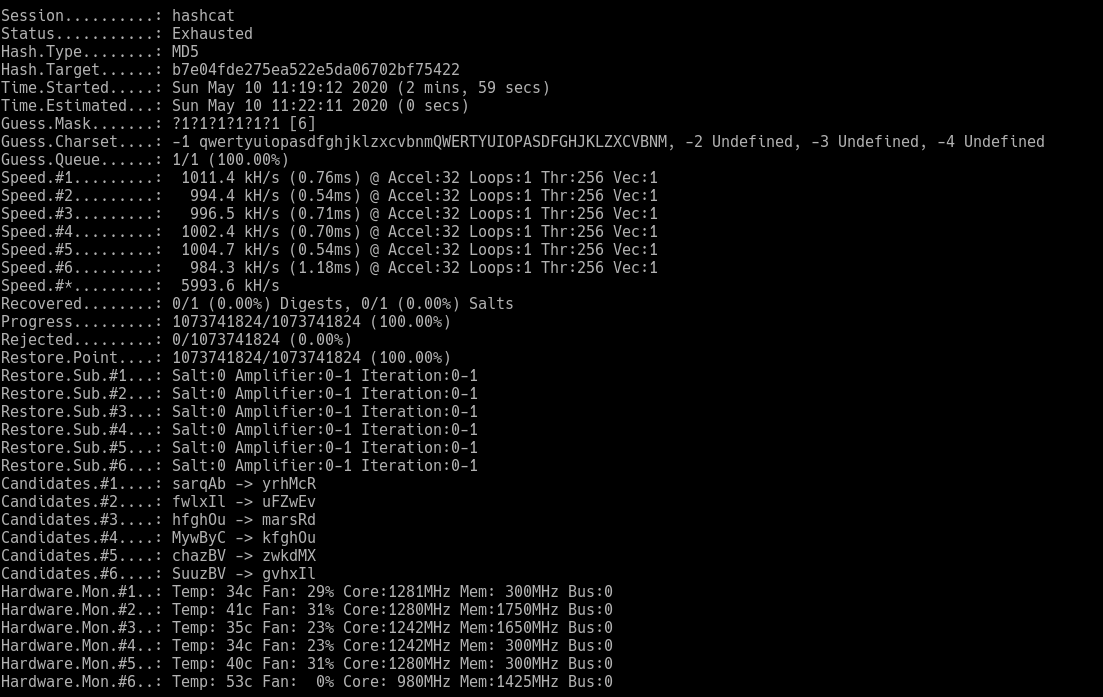

Если уж та то пошло, нужно использовать утилиту брута BarsWF, которая является наиболее быстрой из всех известных и в большинстве случаев может расшифровать MD5-хэш (пароль, если он есть, тоже может быть приведен в искомый вид), оперируя миллиардами вычислений хэша в секунду. Однако даже с применением всех этих программных средств следует учитывать еще и тот момент, что, кроме основного алгоритма, MDA5-кодирование может производиться одновременно и с применением MD4 или IM.

Но даже несмотря на все это, в хэшировании можно найти и множество прорех. Многие специалисты считают, что длина кода даже при условии 128-битной основы слишком мала, а потому с развитием программных средств и повышением вычислительных возможностей современных процессорных систем процесс дешифрования становится все менее трудоемким, из-за чего дальнейшее развитие и применение таких средств уже выглядит совершенно нецелесообразным.

Заключение

Остается добавить, что расшифровать MD5-хэш можно не только при помощи вышеописанных средств. Если хорошенько порыться в интернете, найти таких программ можно очень много. Вопрос в другом: а нужно ли заниматься подобными вещами? Думается, обычному пользователю любой компьютерной системы такие знания вряд ли пригодятся.

Анализ безопасности хранения и хеширования паролей при помощи алгоритма MD5 / Хабр

С появлением компьютерных технологий стало более продуктивным хранить информацию в базах данных, а не на бумажных носителях. Веб-приложения, нуждающиеся в аутентификации пользователя, обычно проверяют входные пароли, сравнивая их с реальными паролями, которые обычно хранятся в частных базах данных компании. Если злоумышленники получат доступ к вышеупомянутой базе данных личные данные пользователей будут утеряны. В настоящее время базы данных используют хеш-алгоритмы для защиты хранящихся паролей, но проблемы, связанные с безопасностью все еще актуальны. Каждый год хакеры опубликовывают большой список взломанных паролей от известных социальных сетей или же хранилищ данных. Подобные атаки оказались успешными благодаря использованию слабого алгоритма хеширования.

Веб-приложения, нуждающиеся в аутентификации пользователя, обычно проверяют входные пароли, сравнивая их с реальными паролями, которые обычно хранятся в частных базах данных компании. Если злоумышленники получат доступ к вышеупомянутой базе данных личные данные пользователей будут утеряны. В настоящее время базы данных используют хеш-алгоритмы для защиты хранящихся паролей, но проблемы, связанные с безопасностью все еще актуальны. Каждый год хакеры опубликовывают большой список взломанных паролей от известных социальных сетей или же хранилищ данных. Подобные атаки оказались успешными благодаря использованию слабого алгоритма хеширования.

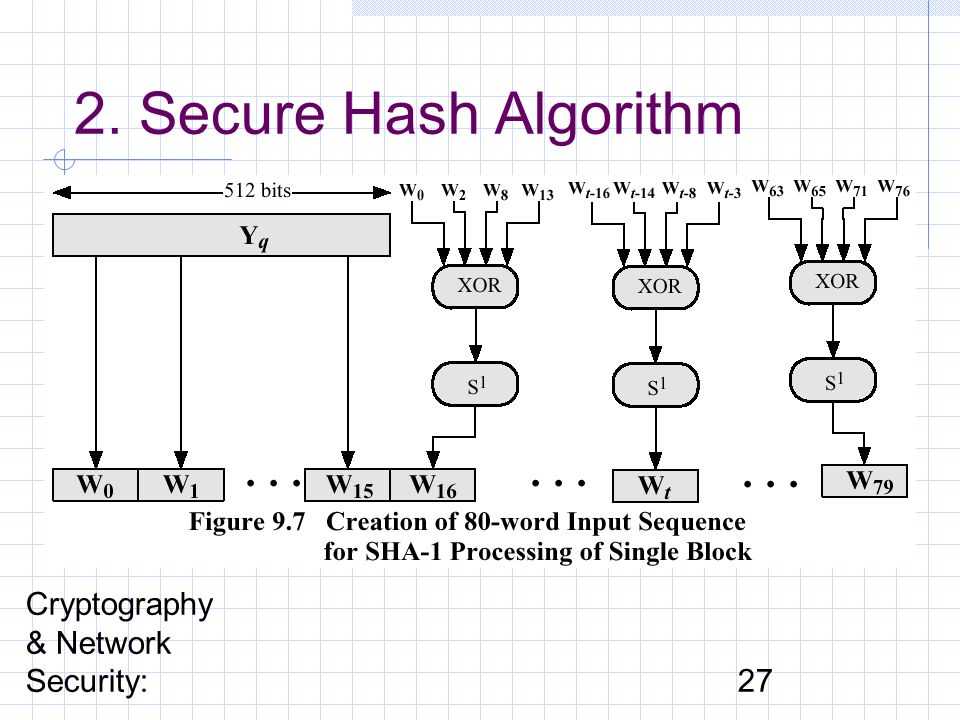

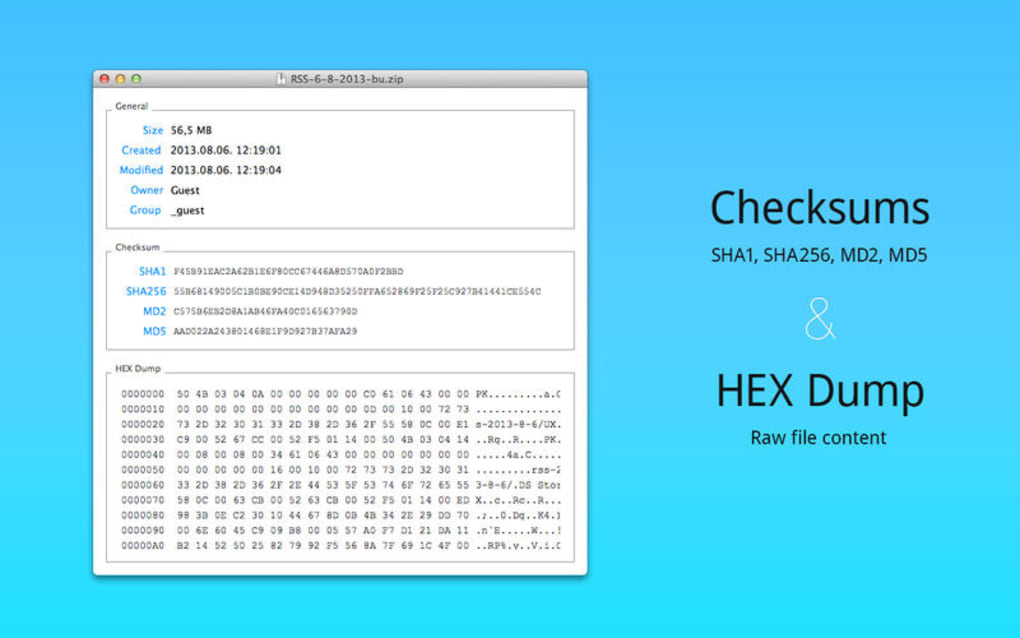

Криптографические хеш-функции, чаще называемые просто хешем, — незаменимый и повсеместно распространенный инструмент, используемый для выполнения целого ряда задач, включая аутентификацию, проверку целостности данных, защиту файлов и даже обнаружение зловредного ПО. Это математический алгоритм, преобразовывающий произвольный массив данных в состоящую из букв и цифр строку фиксированной длины. Причем при условии использования того же типа хеша эта длина будет оставаться неизменной, вне зависимости от объема вводных данных [2]. Существует масса алгоритмов хеширования, отличающихся криптостойкостью, сложностью, разрядностью и другими свойствами. Считается, что идея хеширования принадлежит сотруднику IBM, появилась около 50 лет назад и с тех пор не претерпела принципиальных изменений. В наши дни хеширование обрело массу новых свойств и используется в очень многих областях информационных технологий.

Причем при условии использования того же типа хеша эта длина будет оставаться неизменной, вне зависимости от объема вводных данных [2]. Существует масса алгоритмов хеширования, отличающихся криптостойкостью, сложностью, разрядностью и другими свойствами. Считается, что идея хеширования принадлежит сотруднику IBM, появилась около 50 лет назад и с тех пор не претерпела принципиальных изменений. В наши дни хеширование обрело массу новых свойств и используется в очень многих областях информационных технологий.

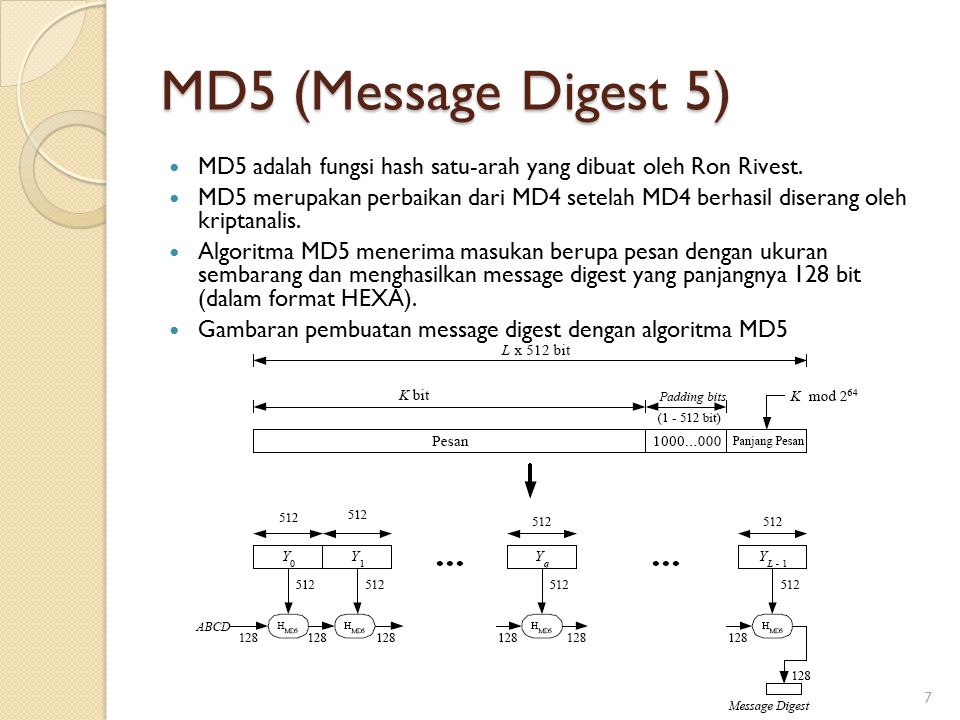

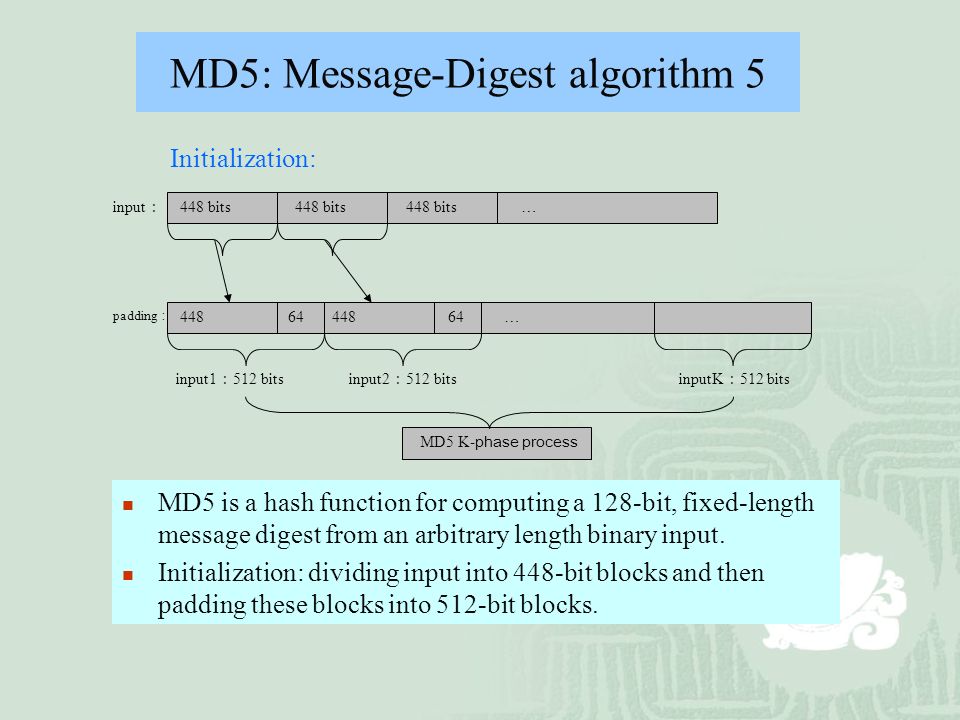

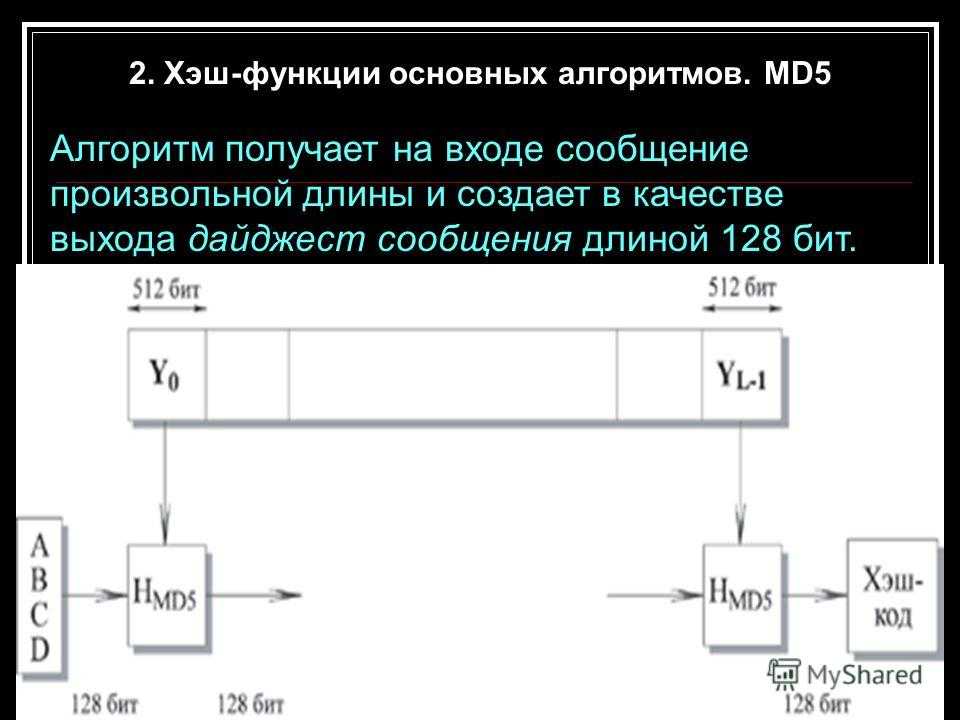

Алгоритм хеширования сообщений MD5 — это 5-я версия алгоритма хеширования сообщений, разработанного Роном Ривестом в 1991 году для получения 128-битного выходного сообщения. Эта версия [5] была представлена как улучшенная c точки зрения надежности относительно предыдущего алгоритма MD4.

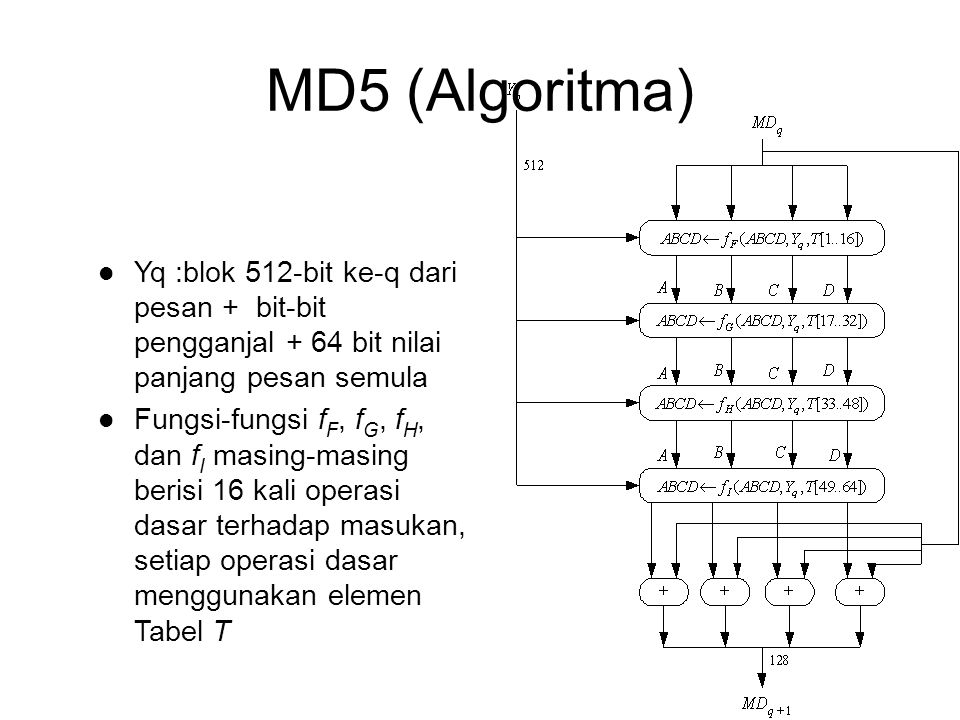

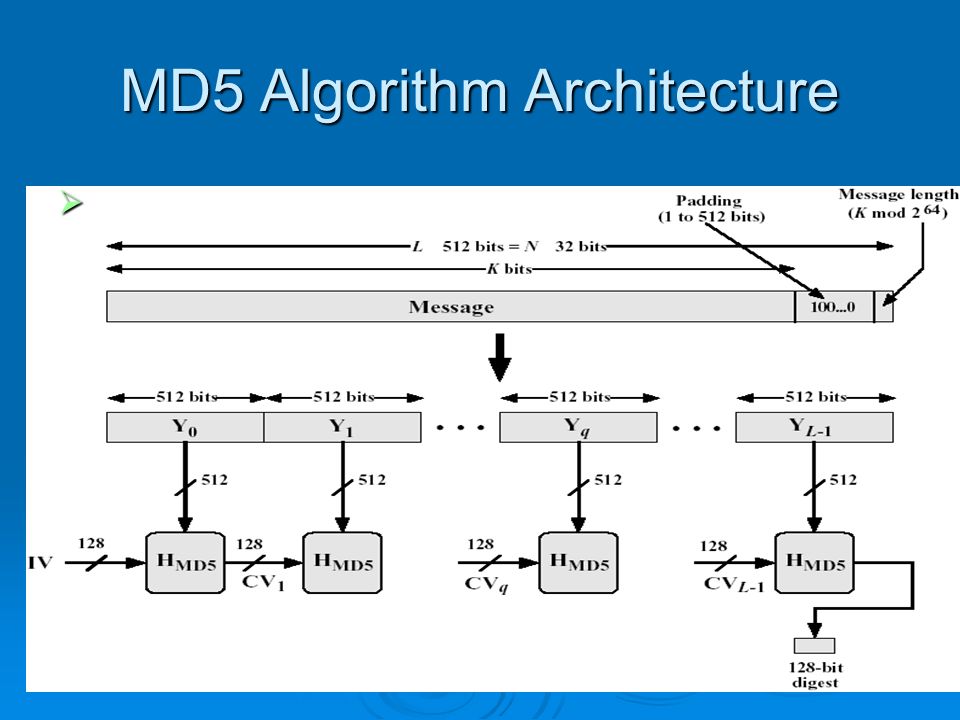

Преобразование сообщения произвольной длины в хеш-значение подразумевает работу пяти шагов алгоритма, каждый из которых имеет свою определенную задачу. Рассмотрим подробнее шаги алгоритма:

Шаг 1: Выравнивание потока

Необходимо добавление дополнительных битов к исходному сообщению, выполненное таким образом, чтобы длина исходного сообщения с добавочными битами была эквивалентна 448 по модулю 512. Добавление выполняется даже в том случае, если длина исходного сообщения уже сравнима с 448. В битах заполнения только первый бит равен 1, а остальные биты равны 0.

Добавление выполняется даже в том случае, если длина исходного сообщения уже сравнима с 448. В битах заполнения только первый бит равен 1, а остальные биты равны 0.

Шаг 2. Добавление длины сообщения

В конец сообщения дописывают 64-битное представление длины данных (количество бит в сообщении) до выравнивания. На этом этапе полученное сообщение имеет длину, кратную 512 битам. Вычисления будут основываться на представлении этого потока данных в виде массива слов по 512 бит.

Шаг 3: инициализация MD-буфера

Буфер из четырех слов (A, B, C, D) используется для вычисления значений для дайджеста сообщения. Здесь A, B, C, D являются 32 — разрядными регистрами, состоящие из шестнадцатеричных чисел и инициализируются следующим образом

Word A | 01 | 23 | 45 | 67 |

Word B | 89 | AB | CD | EF |

Word C | FE | DC | BA | 98 |

Word D | 76 | 54 | 32 | 10 |

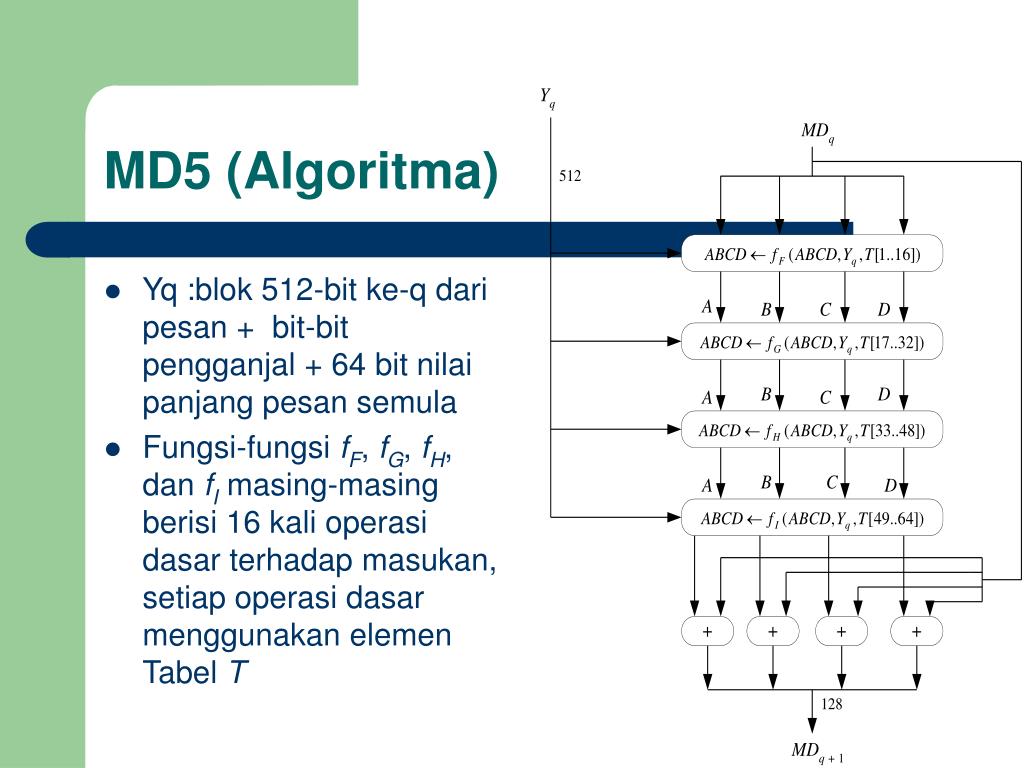

Шаг 4: обработка сообщения в цикле

MD5 использует четыре вспомогательные функции, которые принимают на вход три 32-битных числа и производят 32-битный вывод [1].

Эти функции используют логические операторы типа OR, XOR, AND, NOT. Содержимое четырех буферов смешивается с входными данными (из предыдущего шага) с помощью вспомогательного буфера, который строится на основе вычислений со вспомогательными функциями. Выполняется четыре раунда, в каждом из которых используется своя вспомогательная функция.

Шаг 5. Результат вычислений

После выполнения всех раундов буфер A, B, C, D содержит вывод MD5, это и есть хеш.

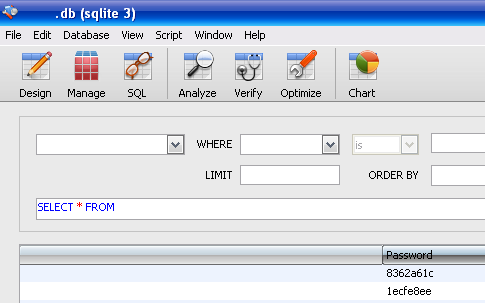

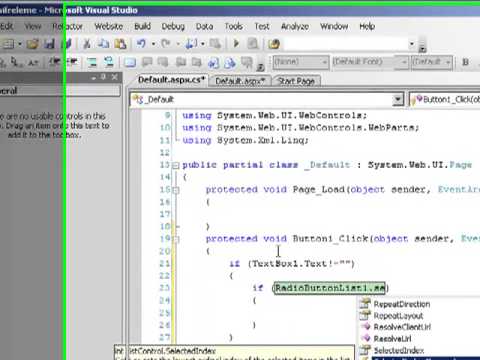

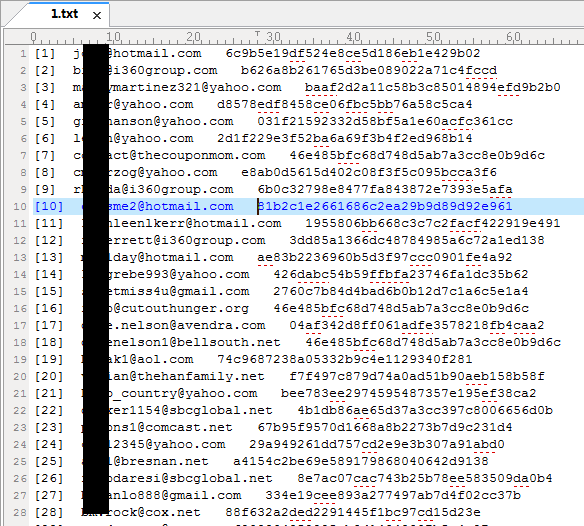

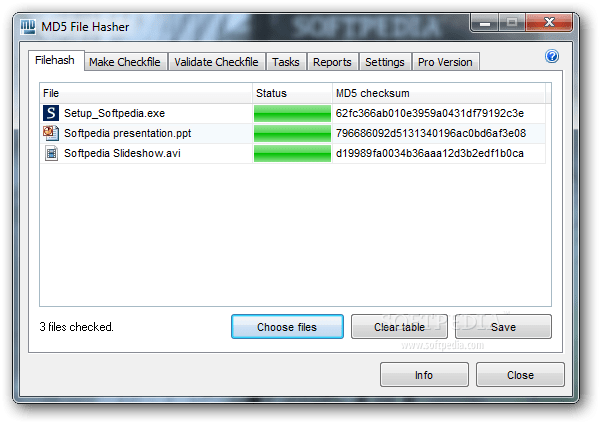

Для того чтобы повысить безопасность хранения паролей алгоритм MD5 может использоваться для хеширования исходных паролей. Таким образом в базе данных будут храниться значения хеш-функции соответствующего алгоритма, а не открытого текста. Во время аутентификации входной пароль также хешируется алгоритмом MD5 на стороне клиента аналогичным образом, и результирующее хеш-значение сравнивается с значением в базе данных для конкретного пользователя.

Криптоанализ алгоритма MD5 говорит о том, что на данный момент существуют несколько видов «взлома» хешей MD5:

1) атаки переборного типа

В криптографии атака полного перебора или исчерпывающий поиск — ключей- это стратегия, которая теоретически может быть использована против любых зашифрованных данных. Злоумышленник, который не может воспользоваться слабостью в системе шифрования, реализовывает атаку подобного типа. Она включает в себя систематическую проверку всех возможных ключей, пока не будет найден правильный. В худшем случае для взлома сообщения потребуется задействовать всю вычислительную мощность.

Злоумышленник, который не может воспользоваться слабостью в системе шифрования, реализовывает атаку подобного типа. Она включает в себя систематическую проверку всех возможных ключей, пока не будет найден правильный. В худшем случае для взлома сообщения потребуется задействовать всю вычислительную мощность.

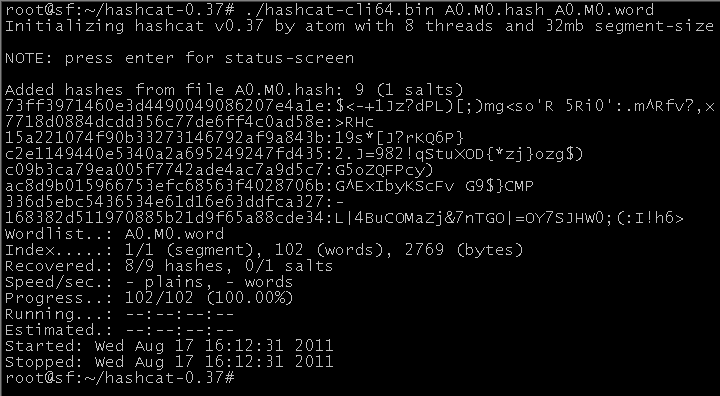

Перебор по словарю — атака на систему защиты, применяющая метод полного перебора предполагаемых паролей, используемых для аутентификации, осуществляемого путём последовательного пересмотра всех слов (паролей в чистом виде) определённого вида и длины из словаря с целью последующего взлома системы и получения доступа к секретной информации [7].

Как видно из определения атаки по словарю являются атаками полного перебора. Единственное отличие состоит в том, что данные атаки обычно более эффективны так как становится не нужным перебирать все комбинации символов, чтобы добиться успеха. Злоумышленники используют обширные списки наиболее часто используемых паролей таких как, имена домашних животных, вымышленных персонажей или конкретно характерных слов из словаря – отсюда и название атаки. Однако если пароль действительно уникален (не является комбинацией слов), атака по словарю не сработает. В этом случае использование атаки полного перебора — единственный вариант.

Однако если пароль действительно уникален (не является комбинацией слов), атака по словарю не сработает. В этом случае использование атаки полного перебора — единственный вариант.

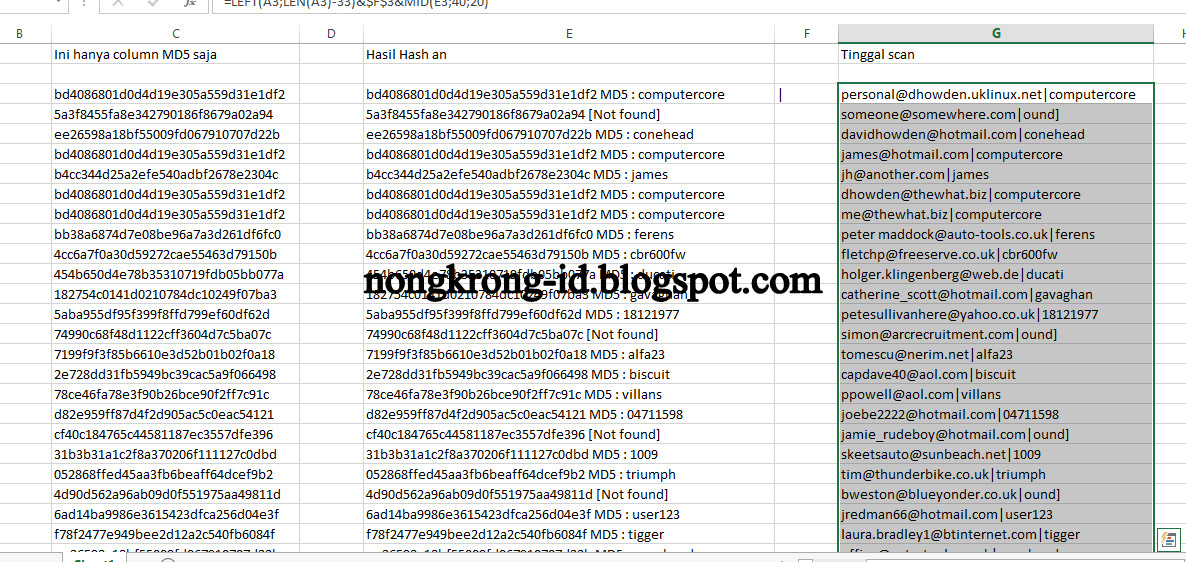

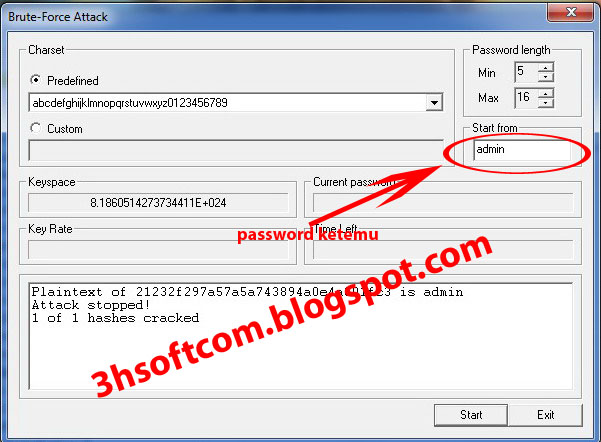

Для полного перебора или перебора по словарю можно использовать программы PasswordsPro, MD5BFCPF, John the Ripper.

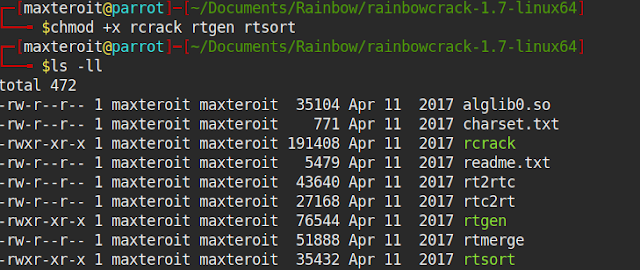

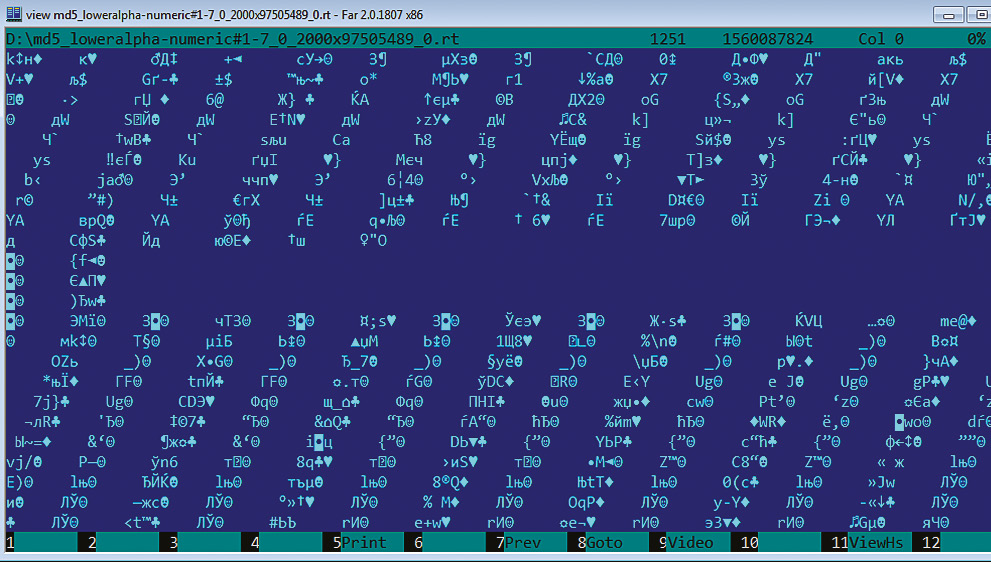

2) атаки в которых применяются радужные таблицы

Радужные таблицы состоят из хеш-цепочек и более эффективны, чем предыдущий упомянутый тип атак, поскольку они оптимизируют требования к хранению, хотя поиск выполняется немного медленнее. Радужные таблицы отличаются от хеш-таблиц тем, что они создаются с использованием как хеш-функций, так и функций редукции [4].

Пусть существует хеш-функция H с длиной хеша n и конечное множество паролей P. Хеш-таблица должна справляться с главной задачей: содержать структуру данных, которая для любого значения хеша h может либо найти такой элемент p из P, что H(p)=h, либо определить, что такого элемента не существует. Простейший способ сделать это — вычислить H(p) для всех p из P, но для хранения такой таблицы, как выяснилось ранее потребуется слишком много памяти поэтому стоит обратиться к хеш-цепочкам.

Простейший способ сделать это — вычислить H(p) для всех p из P, но для хранения такой таблицы, как выяснилось ранее потребуется слишком много памяти поэтому стоит обратиться к хеш-цепочкам.

Цепочки хешей — метод для уменьшения требования к объёму памяти. Главная идея — определение функции редукции R, которая сопоставляет значениям хеша значения из P. Стоит отметить, что R не является обращением хеш-функции. Рассмотрим подробнее построение хеш-цепочки [11]:

1) Каждое звено именуется результатом хэш-функции над полями данных этого звена;

2) Каждое звено кроме первого обязательно имеет поле данных с именем предыдущего звена.

Таким образом вся цепочка имеет сквозную зависимость, направленную к первому звену, хеш последнего звена фактически является цифровым отпечатком всей цепочки.

Начиная с исходного пароля и попеременно применяя к каждому полученному значению H и R, получается цепочка перемежающихся паролей и хешей.

Для каждого хеша h, значение которого нужно хотим обратить (найти соответствующий ему пароль), вычисляем последовательность R(…R(H(R(h)))…). Если какое-то из промежуточных значений совпадёт с каким-нибудь концом какой-либо цепочки, следует взять начало этой цепочки и восстанавливаем её полностью. С высокой вероятностью полная цепочка будет содержать значение хеша h, а предшествующий ему пароль будет искомым.

Если какое-то из промежуточных значений совпадёт с каким-нибудь концом какой-либо цепочки, следует взять начало этой цепочки и восстанавливаем её полностью. С высокой вероятностью полная цепочка будет содержать значение хеша h, а предшествующий ему пароль будет искомым.

Радужные таблицы являются развитием идеи таблицы хеш-цепочек. Функции редукции применяются по очереди, перемежаясь с функцией хеширования: H, R1, H, R2, …, H, Rk.

Использование последовательностей функций редукции изменяет способ поиска по таблице. Поскольку хеш может быть найден в любом месте цепочки, необходимо сгенерировать k различных цепочек.

Существует множество систем взлома паролей и веб-сайтов, которые используют подобные таблицы. Основная идея данного метода — достижение компромисса между временем поиска по таблице и занимаемой памятью. Конечно, использование радужных таблиц не гарантирует 100% успеха взлома систем паролей. Однако, чем больше набор символов, используемый для создания радужной таблицы, и чем продолжительнее хеш-цепочки, тем больше будет шансов получить доступ к базе данных исходных паролей.

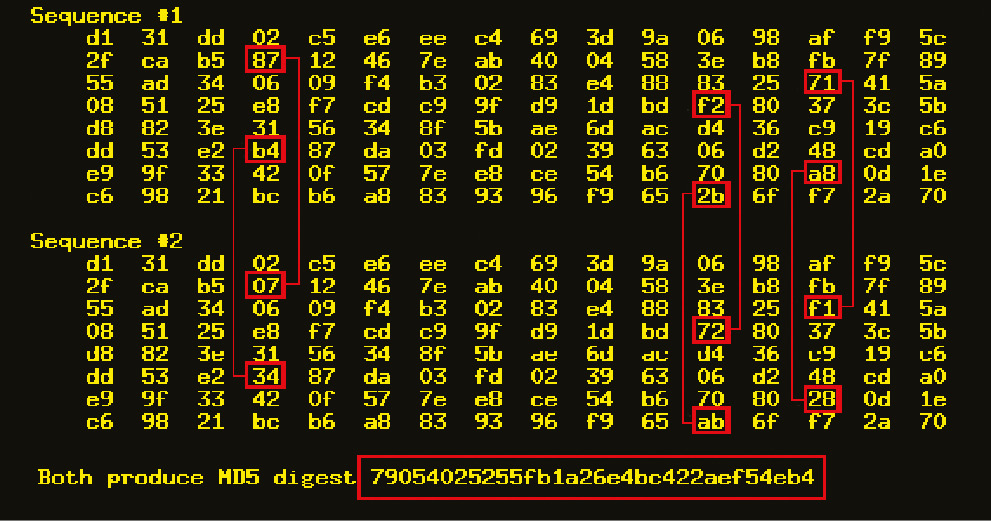

Коллизии MD5

Одно из главных свойств и требований к хеш-функциям это относительная невозможность (с точки зрения вычислений) по получению одинакового значения хеша для разных входных сообщений и идентичного начального буфера. Коллизии существуют для большинства хеш-функций, но для «хороших» функций частота их возникновения близка к теоретическому минимуму.

MD5 был тщательно изучен криптографическим сообществом с момента его первоначального выпуска и до 2004 года демонстрировал лишь незначительные недостатки. Однако летом 2004 года криптографы Ван Сяоюнь и Фэн Дэнго продемонстрировали алгоритм способный генерировать MD5-коллизии с использованием стандартного вектора инициализации.

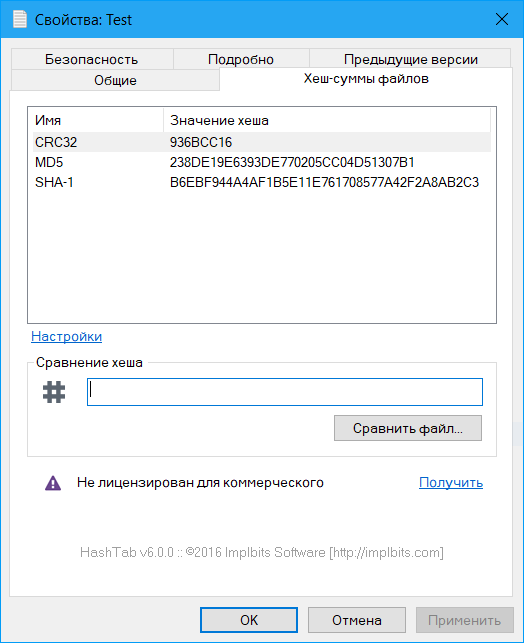

Исследование [10] показало, что можно создать два 512-битных входных блока и изменить определенные биты внутри этих блоков, чтобы создать два слегка отличающихся сообщения с одинаковым хэш-значением. Время создания пары сообщений MD5 составляло в среднем 1 час. Пример подобной пары сообщений, дающий одинаковый хеш представлен ниже (различающиеся разряды выделены):

Пример подобной пары сообщений, дающий одинаковый хеш представлен ниже (различающиеся разряды выделены):

Позже данный алгоритм был усовершенствован, как следствие время поиска пары сообщений значительно уменьшилось, что позволило находить коллизии с приемлемой вычислительной сложностью. Как оказалось, в MD5 вопрос коллизий не решается.

Факторы, влияющие на безопасность пароля и возможные решения

Информационная энтропия

Надежность и сложность пароля в сфере информационных технологий обычно измеряется в терминах теории информации. Чем выше информационная энтропия, тем надежнее пароль и, следовательно, тем труднее его взломать.

где N и L — количество возможных символов и количество символов в пароле соответственно. H измеряется в битах. [9]

Как видно, чем длиннее пароль и чем больше набор символов, из которого он получен, тем он надёжнее. Правда вместо количества попыток, которые необходимо предпринять для угадывания пароля, принято вычислять логарифм по основанию 2 от этого числа, и полученное значение называется количеством «битов энтропии» в пароле. При увеличении длины пароля на один бит количество возможных паролей удвоится, что сделает задачу атакующего в два раза сложнее. В среднем атакующий должен будет проверить половину из всех возможных паролей до того, как найдет правильный. В качестве наилучшей практики должно выполняться предварительное требование: приложение настаивает на том, чтобы пользователь использовал надежный пароль в процессе регистрации.

При увеличении длины пароля на один бит количество возможных паролей удвоится, что сделает задачу атакующего в два раза сложнее. В среднем атакующий должен будет проверить половину из всех возможных паролей до того, как найдет правильный. В качестве наилучшей практики должно выполняться предварительное требование: приложение настаивает на том, чтобы пользователь использовал надежный пароль в процессе регистрации.

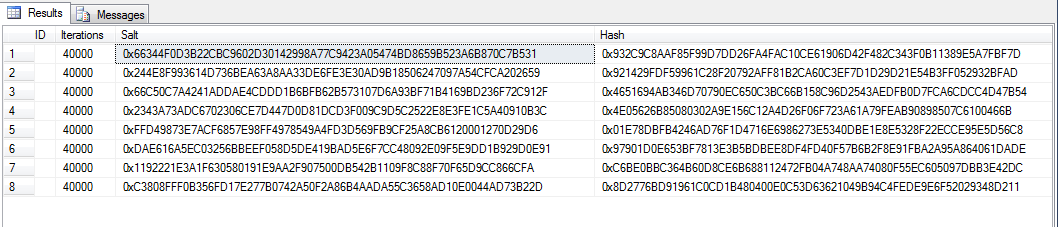

Добавление “соли” к паролю

Одна из наиболее распространенных причин успешных атак заключается в том, что компании не используют добавление соли к исходному паролю. Это значительно облегчает хакерам взлом системы с помощью атак типа радужных таблиц, особенно учитывая тот факт, что многие пользователи используют очень распространенные, простые пароли, имеющие одинаковые хеши. Соль-это вторичный фрагмент информации, состоящий из строки символов, которые добавляются к открытому тексту (исходному паролю пользователя), а затем хешируется [8]. Соление делает пароли более устойчивыми к атакам типа радужных таблиц, так как подобный пароль будет иметь более высокую информационную энтропию и, следовательно, менее вероятное существование в предварительно вычисленных радужных таблицах. Как правило, соль должна быть не менее 48 бит. Добавление соли можно осуществить следующими способами:

Как правило, соль должна быть не менее 48 бит. Добавление соли можно осуществить следующими способами:

1) Использование единой соли для всех паролей: учитывая, что соль достаточно длинная и сложная, стандартная радужная таблица не может быть использована для расшифровки соленых хешей. Однако два одинаковых пароля все равно будут иметь один и тот же хеш.

2) Использование различной (случайной) соли для каждого пароля и хранение соли в самой базе данных: если мы используем разные соли для каждого пароля, то два одинаковых пароля будут иметь разные хеши. Злоумышленник должен генерировать различные радужные таблицы для каждого отдельного пользователя, что делает его вычислительно сложнее для взлома. Соли могут храниться в открытом виде в базе данных. Цель соли не в том, чтобы быть неизвестной, а в том, чтобы быть достаточно случайной, чтобы препятствовать использованию радужных таблиц.

3) Использование существующего значения столбца. Существующее значение столбца, например, username, можно использовать в качестве соли. Это решение аналогично второму решению, рассмотренному выше. Оно препятствует использованию стандартной радужной таблице, но тем не менее хакер может создать радужную таблицу для определенного имени пользователя, например, “root” или “admin”.

Это решение аналогично второму решению, рассмотренному выше. Оно препятствует использованию стандартной радужной таблице, но тем не менее хакер может создать радужную таблицу для определенного имени пользователя, например, “root” или “admin”.

Заключение

Как уже отмечалось ранее, основная задача любой функции хеширования сообщений − производить образы, которые можно считать относительно случайными. Чтобы считаться криптографически безопасной, хэш-функция должна отвечать двум основным требованиям: во-первых, злоумышленник не может сгенерировать сообщение, соответствующее определенному хеш-значению и во-вторых, невозможно создать два сообщения, которые производят одно и то же значение. К сожалению, выяснилось, что алгоритм MD5 не способен отвечать данным требованиям. IETF (Internet Engineering Task Force) рекомендовала новым проектам протоколов не использовать MD5 так как исследовательские атаки предоставили достаточные основания для исключения использования алгоритма в приложениях, которым требуется устойчивость к различного рода коллизиям.

Хеши MD5 больше не считаются безопасными, и их не рекомендовано использовать для криптографической аутентификации.

Ссылки на источники и литература:

1. MD5 // wikipedia.org. (дата обращения: 20.11.2020).

2. A.П. Алферов, А.Ю. Зубов, А.С. Кузьмин, А.В. Черемушкин. Основы криптографии. 2-е издание, М. Гелиос АРВ-2006.

3. Коллизия хеш-функции // wikipedia.org. (дата обращения: 5.12.2020).

4. Радужная таблица // wikipedia.org (дата обращения: 2.12.2020).

5. Rivest, R. (1992, April). The MD5 Message Digest Algorithm. Request for Comments (RFC) 1321. Retrieved from https://www.rfceditor.org/rfc/rfc1321.txt

6. Kioon M. C, Wang Z. S, Shubra D.D Security Analysis of MD5 Algorithm in Password Storage // Scientific.Net. 2013. С. 2706-2711.

7. Нечаев В.И. Элементы криптографии (Основы теории защиты информации): Учеб. Пособие для ун-тов и пед. вузов./ Под ред. В.А. Садовничьего — М.: Высш. шк., 1999.

8. John Black, Martin Cochran, Trevor Highland Fast Software Encryption. FSE изд. 2006. С. 262-277.

FSE изд. 2006. С. 262-277.

9. Информационная энтропия // ru.wikipedia.org/ (дата обращения: 12.11.2020).

10. How to Break MD5 and Other Hash Functions // (дата обращения: 17.10.2020).

11. Структуры данных / Хэш-цепочки // medium.com (дата обращения: 10.12.2020).

Wiki.Ru — Сайт о программировании в Pawn

Pawn-Wiki.Ru — Сайт о программировании в PawnПерейти к содержимому

| Типичный Скриптер SAMP — паблик, посвящённый скриптингу и всему, что с ним связано. |

| По всем вопросам, касающимся размещения рекламы на сайте обращайтесь в Telegram: ссылка |

Список форумов

Школа скриптингаУроки, готовые решение и прочее. Подфорумы:

|

| |

Первая помощьПомощь в pawn скриптинге. Подфорумы:

|

| |

ЗагрузкиМоды, скрипты, маппинг и прочее загрузки. Подфорумы:

|

| |

ДругоеДругие темы которые относятся к тематике pawn. Подфорумы:

|

|

НовостиПоследние новости мультиплеера и их обсуждения. |

| |

ХостингиХостинги для SAMP серверов. Подфорумы:

|

| |

СервераИгровые сервера SAMP. Подфорумы:

|

| |

МодификацииМодификации для SAMP и GTA SA. Подфорумы:

|

|

Торговая площадкаЗдесь можно купить или продать товар. Подфорумы:

|

| |

ГрафикаОбсуждения связанные с графикой. |

| |

Движки сайтовIPB, vBulletin, phpBB, DLE и другое. |

| |

ПрограммированиеОбсуждение языков программирования. |

| |

ИнтернетСоцсети, поисковики, партнерки и многое другое. |

| |

ПортфолиоПортфолио пользователей форума. |

| |

БеседкаРазговоры на различные темы. |

|

Новости форумаСписок важных новостей и обновлений форума. |

| |

Технический разделПредложения, замечания и вопросы по работе форума. |

| |

Платные услугиПлатные услуги от нашего форума. |

| |

Наши проектыСписок проектов которые принадлежат нам. |

|

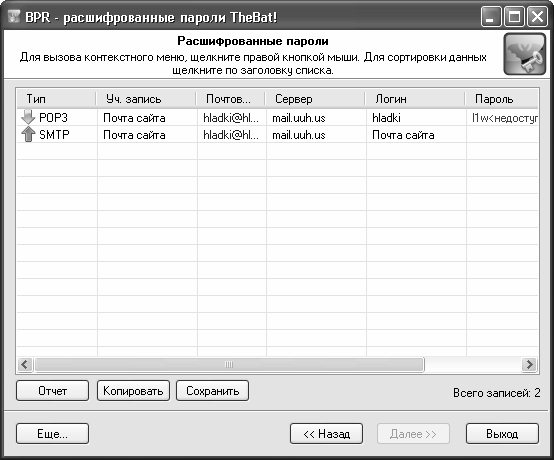

Перехват паролей пользователей с помощью Wireshark

Wireshark /

Многие пользователи и не догадываются, что заполняя логин и пароль при регистрации или авторизации на закрытом Интернет-ресурсе и нажимая ENTER, эти данные легко могут перехватить. Очень часто они передаются по сети не в защищенном виде. Поэтому если сайт, на котором вы пытаетесь авторизоваться, использует HTTP протокол, то очень просто выполнить захват этого трафика, проанализировать его с помощью Wireshark и далее с помощью специальных фильтров и программ найти и расшифровать пароль.

Очень часто они передаются по сети не в защищенном виде. Поэтому если сайт, на котором вы пытаетесь авторизоваться, использует HTTP протокол, то очень просто выполнить захват этого трафика, проанализировать его с помощью Wireshark и далее с помощью специальных фильтров и программ найти и расшифровать пароль.

Лучшее место для перехвата паролей – ядро сети, где ходит трафик всех пользователей к закрытым ресурсам (например, почта) или перед маршрутизатором для выхода в Интернет, при регистрациях на внешних ресурсах. Настраиваем зеркало и мы готовы почувствовать себя хакером.

Шаг 1. Устанавливаем и запускаем Wireshark для захвата трафика

Иногда для этого достаточно выбрать только интерфейс, через который мы планируем захват трафика, и нажать кнопку Start. В нашем случае делаем захват по беспроводной сети.

Захват трафика начался.

Шаг 2. Фильтрация захваченного POST трафика

Открываем браузер и пытаемся авторизоваться на каком-либо ресурсе с помощью логина и пароля. По завершению процесса авторизации и открытия сайта мы останавливаем захват трафика в Wireshark. Далее открываем анализатор протоколов и видим большое количество пакетов. Именно на этом этапе большинство ИТ-специалистов сдаются, так как не знают, что делать дальше. Но мы знаем и нас интересуют конкретные пакеты, которые содержат POST данные, которые формируются на нашей локальной машине при заполнении формы на экране и отправляются на удаленные сервер при нажатии кнопки «Вход» или «Авторизация» в браузере.

По завершению процесса авторизации и открытия сайта мы останавливаем захват трафика в Wireshark. Далее открываем анализатор протоколов и видим большое количество пакетов. Именно на этом этапе большинство ИТ-специалистов сдаются, так как не знают, что делать дальше. Но мы знаем и нас интересуют конкретные пакеты, которые содержат POST данные, которые формируются на нашей локальной машине при заполнении формы на экране и отправляются на удаленные сервер при нажатии кнопки «Вход» или «Авторизация» в браузере.

Вводим в окне специальный фильтр для отображения захваченных пакетов: http.request.method == “POST”

И видим вместо тысячи пакетов, всего один с искомыми нами данными.

Шаг 3. Находим логин и пароль пользователя

Быстрый клик правой кнопки мыши и выбираем из меню пункт Follow TCP Steam

После этого в новом окне появится текст, который в коде восстанавливает содержимое страницы. Найдем поля «password» и «user», которые соответствуют паролю и имени пользователя. В некоторых случаях оба поля будут легко читаемы и даже не зашифрованы, но если мы пытаемся захватить трафик при обращении к очень известным ресурсам типа: Mail.ru, Facebook, Вконтакте и т.д., то пароль будет закодирован:

Найдем поля «password» и «user», которые соответствуют паролю и имени пользователя. В некоторых случаях оба поля будут легко читаемы и даже не зашифрованы, но если мы пытаемся захватить трафик при обращении к очень известным ресурсам типа: Mail.ru, Facebook, Вконтакте и т.д., то пароль будет закодирован:

HTTP/1.1 302 Found

Date: Mon, 10 Nov 2014 23:52:21 GMT

Server: Apache/2.2.15 (CentOS)

X-Powered-By: PHP/5.3.3

P3P: CP=»NOI ADM DEV PSAi COM NAV OUR OTRo STP IND DEM»

Set-Cookie: non=non; expires=Thu, 07-Nov-2024 23:52:21 GMT; path=/

Set-Cookie: password=e4b7c855be6e3d4307b8d6ba4cd4ab91; expires=Thu, 07-Nov-2024 23:52:21 GMT; path=/

Set-Cookie: scifuser=networkguru; expires=Thu, 07-Nov-2024 23:52:21 GMT; path=/

Location: loggedin.php

Content-Length: 0

Connection: close

Content-Type: text/html; charset=UTF-8

Таким образом, в нашем случае:

Имя пользователя: networkguru

Пароль: e4b7c855be6e3d4307b8d6ba4cd4ab91

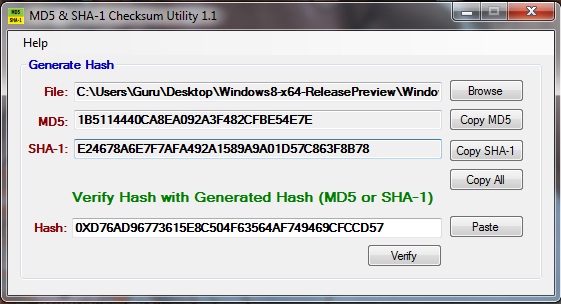

Шаг 4.

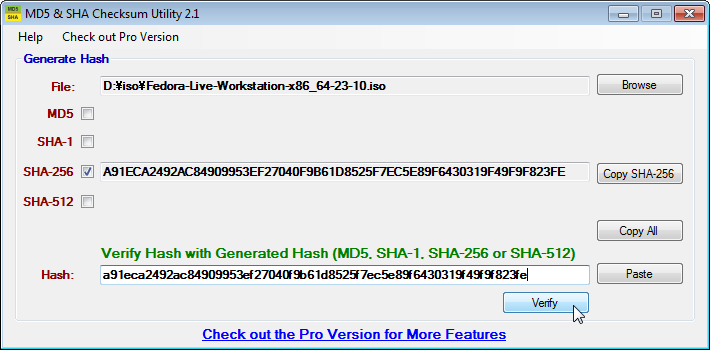

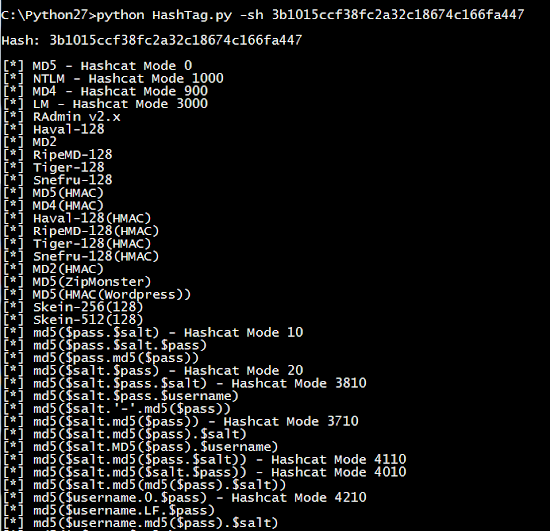

Определение типа кодирования для расшифровки пароля

Определение типа кодирования для расшифровки пароляЗаходим, например, на сайт http://www.onlinehashcrack.com/hash-identification.php#res и вводим наш пароль в окно для идентификации. Мне выдан был список протоколов кодирования в порядке приоритета:

- MD5

- NTLM

- MD4

- LM

Шаг 5. Расшифровка пароля пользователя

На данном этапе можем воспользоваться утилитой hashcat:

~# hashcat -m 0 -a 0 /root/wireshark-hash.lf /root/rockyou.txt

На выходе мы получили расшифрованным пароль: simplepassword

Таким образом, с помощью Wireshark мы можем не только решать проблемы в работе приложений и сервисов, но и также попробовать себя в роли хакера, осуществляя перехват паролей, которые пользователи вводят в веб-формах. Также можно узнавать и пароли к почтовым ящикам пользователей, используя незатейливые фильтры для отображения:

- Протокол POP и фильтр выглядит следующим образом: pop.request.command == «USER» || pop.

request.command == «PASS»

request.command == «PASS» - Протокол IMAP и фильтр будет: imap.request contains «login»

- Протокол SMTP и потребуется ввод следующего фильтра: smtp.req.command == «AUTH»

и более серьезные утилиты для расшифровки протокола кодирования.

Шаг 6. Что делать, если трафик зашифрован и используется HTTPS?

Для ответа на этот вопрос есть несколько вариантов.

Вариант 1. Подключиться в разрыв соединения между пользователем и сервером и захватить трафик в момент установления соединения (SSL Handshake). В момент установки соединения можно перехватить сеансовый ключ.

Вариант 2. Вы можете расшифровать трафик HTTPS, используя файл журнала сеансовых ключей, записываемый Firefox или Chrome. Для этого браузер должен быть настроен на запись этих ключей шифрования в файл журнала (пример на базе FireFox), и вы должны получить этот файл журнала. По сути, необходимо похитить файл с ключом сессии с жесткого диска другого пользователя (что является незаконным). Ну а далее захватить трафик и применить полученный ключ для его расшифровки.

Ну а далее захватить трафик и применить полученный ключ для его расшифровки.

Уточнение. Мы говорим о веб-браузере человека, у которого пытаются украсть пароль. Если же мы подразумеваем расшифровку нашего собственного HTTPS трафика и хотим потренироваться, то эта стратегия будет работать. Если вы пытаетесь расшифровать HTTPS трафик других пользователей без доступа к их компьютерам, это не сработает – на то оно и шифрование, и личное пространство.

После получения ключей по варианту 1 или 2 необходимо прописать их в WireShark:

- Идем в меню Edit – Preferences – Protocols – SSL.

- Ставим флаг «Reassemble SSL records spanning multiple TCP segments».

- «RSA keys list» и нажимаем Edit.

- Вводим данные во все поля и прописываем путь в файлу с ключом

WireShark может расшифровывать пакеты, которые зашифрованы с использованием алгоритма RSA. В случае если используются алгоритмы DHE/ECDHE, FS, ECC, сниффер нам не помощник.

Вариант 3. Получить доступ к web-серверу, которым пользуется пользователь, и получить ключ. Но это является еще более сложной задачей. В корпоративных сетях с целью отладки приложений или контент фильтрации этот вариант реализуется на легальной основе, но не с целью перехвата паролей пользователей.

БОНУС

ВИДЕО: Wireshark Packet Sniffing Usernames, Passwords, and Web Pages

См. также:

- Как правильно подключится к сети для захвата трафика? Часть 2. Захват на коммутаторе путем настройки зеркала или SPAN

- 5 недостатков Wireshark: в чём бесплатный сниффер проигрывает коммерческим аналогам?

- Как настроить фильтры для захвата трафика в WireShark? Примеры!

Как расшифровать пароль в wordpress

Как декодировать зашифрованный пароль администратора WordPress?

Я забыл свой пароль администратора WordPress, и я вижу его в файле phpMyAdmin .

Но это в другой форме.

Как я могу расшифровать его, чтобы узнать, что мой пароль?

Есть ли какой-нибудь инструмент для декодирования паролей?

Вы не можете легко дешифровать пароль из строки хеша, которую вы видите. Вам лучше заменить хэш-строку с новым из пароля, который вы знаете.

Здесь хорошо сказано:

- генерирует новый хэш из известного пароля, например, http://scriptserver.mainframe8.com/wordpress_password_hasher.php, как описано в приведенной выше ссылке, или любой другой продукт, который использует библиотеку phpass,

- используйте ваш интерфейс БД (например, phpMyAdmin), чтобы обновить поле user_pass новой строкой хеша.

Если у вас больше пользователей в этой установке WordPress, вы также можете скопировать строку хеша из одного пользователя, пароль которого вы знаете, другому пользователю (администратору).

Как расшифровать зашифрованный пароль администратора wordpress?

Я забыл свой пароль администратора WordPress и вижу его в файле phpMyAdmin .

Но это в другой форме.

Как я могу расшифровать его, чтобы узнать, что такое мой пароль?

Есть ли какой-нибудь инструмент для расшифровки паролей?

3 ответа

Короче говоря, я использую DES и шифрую пароль с помощью RSA для обмена ключами, пароль не превышает 16 символов проблема в том, что когда я шифрую ключ, зашифрованный размер становится слишком большим для меня, чтобы расшифровать вот мой код шифрования и дешифрования rsa: Encrypt:—i пробовал.

Я забыл свой пароль wordpress, но я зашифровал пароль вот так: $P$BFEJX322HwG.qdSF58yLSTA90vjrRQ. Каков наилучший способ расшифровать мой пароль wordpress?

Вы не можете легко расшифровать пароль из строки hash, которую видите. Вам лучше заменить строку hash новой строкой из пароля, который вы знаете.

Здесь есть хорошая инструкция :

- создайте новый hash из известного пароля, используя, например , http:/ / scriptserver.mainframe8.com/wordpress_password_hasher.

php, как описано в приведенной выше ссылке, или любой другой продукт, использующий библиотеку phpass,

php, как описано в приведенной выше ссылке, или любой другой продукт, использующий библиотеку phpass, - используйте свой интерфейс DB (например, phpMyAdmin), чтобы обновить поле user_pass новой строкой hash.

Если у вас есть больше пользователей в этой установке WordPress, вы также можете скопировать строку hash от одного пользователя, пароль которого вы знаете, к другому пользователю (администратору).

просто отредактируйте таблицу wp_user с помощью phpmyadmin и выберите MD5 в функциональном поле, затем введите свой новый пароль, сохраните его (кнопка go).

Шифрование MD5 возможно, но расшифровка все еще неизвестна (мне). Однако есть много способов сравнить эти вещи.

Использование методов сравнения, таких как:

Только для WordPress пользователей. Если у вас есть доступ к вашему PHPMyAdmin, фокус у вас есть, потому что вы вставляете это хеширование сюда: $P$BX5675uhhghfhgfhfhfgftut/0, WordPress user_pass -это не только формат MD5, он также использует кодировку utf8_mb4_cli , так что же делать?

Вот почему я использую другой подход, если я забываю свой пароль WordPress, который я использую

Я устанавливаю другой WordPress с новым паролем: P, а затем иду в PHPMyAdmin и копирую этот хэш из базы данных и вставляю этот хэш в мой текущий пароль PHPMyAdmin ( который я забыл )

- пароль = «[email protected]»

- password_hasing = » $P$BDSdKx2nglM.

5UErwjQGeVtVWvjEvD1 «

5UErwjQGeVtVWvjEvD1 « - Замените свой $P$BX5675uhhghfhgfhfhfgftut/0 на мой $P$BDSdKx2nglM.5UErwjQGeVtVWvjEvD1

Я ИСПОЛЬЗУЮ ЭТОТ ПОДХОД ДЛЯ СЕБЯ, КОГДА РАЗРАБАТЫВАЮ ТЕМЫ И ПЛАГИНЫ

WORDPRESS ИСПОЛЬЗОВАТЬ ЭТОТ

Я собираюсь через этот учебник, и я с помощью функции Encrypt MySQL. http://www.pixelinx.com/2010/10/creating-a-mail-server-on-ubuntu-using-postfix-courier-ssltls-spamassassin-clamav-and-amavis / Но теперь у меня есть проблема, как расшифровать зашифрованный пароль в MySQL или в php? Я хочу.

У меня есть зашифрованный пароль $H$9f1gABgoDXyr1P0AT7Wz8qAB3.QNGF, и я хочу расшифровать его, но я действительно не могу понять, какое шифрование они использовали для этого пароля. Я взял этот пароль из базы данных моего сайта forum mysql. Может ли кто-нибудь сказать мне, как расшифровать это, а.

Похожие вопросы:

Возможный Дубликат : Можно ли расшифровать хэши md5? Я зашифровал пароль с помощью функции MySQL md5(), Мне нужно расшифровать пароль, Любой может помочь. Спасибо.

Спасибо.

Возможный Дубликат : Можно ли расшифровать хэши md5? На моем сайте я использую шифрование md5 для пароля. Так что это сохранение в зашифрованном виде в базе данных. Для восстановления пароля, как я.

В моем веб-приложении Python мне нужно было бы расшифровать файл, зашифрованный с помощью VIM. Предполагая, что веб-приложение знает пароль, используемый для шифрования файла в VIM, как мне написать.

Короче говоря, я использую DES и шифрую пароль с помощью RSA для обмена ключами, пароль не превышает 16 символов проблема в том, что когда я шифрую ключ, зашифрованный размер становится слишком.

Я забыл свой пароль wordpress, но я зашифровал пароль вот так: $P$BFEJX322HwG.qdSF58yLSTA90vjrRQ. Каков наилучший способ расшифровать мой пароль wordpress?

Я собираюсь через этот учебник, и я с помощью функции Encrypt MySQL. http://www.pixelinx.com/2010/10/creating-a-mail-server-on-ubuntu-using-postfix-courier-ssltls-spamassassin-clamav-and-amavis / Но.

У меня есть зашифрованный пароль $H$9f1gABgoDXyr1P0AT7Wz8qAB3. QNGF, и я хочу расшифровать его, но я действительно не могу понять, какое шифрование они использовали для этого пароля. Я взял этот.

QNGF, и я хочу расшифровать его, но я действительно не могу понять, какое шифрование они использовали для этого пароля. Я взял этот.

Я хочу получить реальный пароль, который преобразуется wordpress в формат md5. Например, мой пароль md5 — 62cc2d8b4bf2d8728120d052163a77df Реальный пароль-demo123. Я хочу получить реальный пароль от.

Как расшифровать django хешированный пароль sha256? У меня есть зашифрованный пароль: pbkdf2_sha256$12000$laEnG5drNrAt$mFMVBvQh8YF+vriNXbe/Nb8eYEySWwPT5+oSaMPvUiA= Его эквивалент admin. Теперь мне.

wp_hash_password()

WP 2.5Шифрует переданный текст. Шифр всегда получается уникальный. Используется для шифрования паролей.

Создает хэш из простого текста. Хэш всегда получается разный, т.е. если 2 раза одинаково вызвать функцию, результаты будут отличаться. см. пример 1.

Функция использует класс PasswordHash , который расположен в /wp-includes/class-phpass.php. PasswordHash можно конфигурировать, смотрите пример.

Это pluggable функция — т.е. её можно заменить из плагина. Это значит, что она будет работать (подключается) только после подключения всех плагинов, а до этого момента функция еще не определена. Поэтому нельзя вызывать эту и зависящие от неё функции прямо из кода плагина. Их нужно вызывать через хук plugins_loaded или позднее, например хук init.

Замена функции (переопределение) — в плагине можно создать функцию с таким же названием, тогда она заменит текущую функцию.

hash — хешу — расшифровка хэша с солью

MD5 — алгоритм хэширования, вы не можете вернуть значение хэш-функции.

Вы должны добавить «функцию изменения пароля», где пользователь вводит другой пароль, вычисляет хэш и сохраняет его как новый пароль.

Кто-то сказал мне, что он видел программные системы, которые:

- извлекать зашифрованные пароли MD5 из других систем;

- расшифровать зашифрованные пароли и

- хранить пароли в базе данных системы, используя собственный алгоритм системы.

Это возможно? Я думал, что невозможно / возможно расшифровать хеши MD5.

Я знаю, что есть словари MD5, но существует ли реальный алгоритм дешифрования?

MD5 считается сломанным, а не потому, что вы можете вернуть исходный контент из хэша, но потому что с работой вы можете создать два сообщения, которые хешируются с одним и тем же хэшем.

Вы не можете дешифровать хэш MD5.

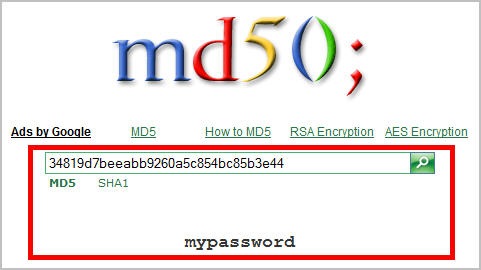

Алгоритм MD5 Hash не является обратимым, поэтому MD5-декодирование невозможно, но на каком-то веб-сайте есть массовый набор совпадений паролей, поэтому вы можете попробовать онлайн для декодирования MD5-хэша.

Попробуйте онлайн:

Расшифровка MD5

md5online

md5decrypter

Вы можете найти онлайн-инструменты, которые используют словарь для извлечения исходного сообщения.

В некоторых случаях метод словаря может быть просто бесполезным:

- если сообщение хэшируется с помощью сообщения SALT

- если сообщение является хешем более одного раза

Например, вот один онлайн-инструмент MD5 decrypter .

Вы не можете — теоретически. Весь смысл хэша состоит в том, что это единственный способ. Это означает, что если кому-то удастся получить список хэшей, они все равно не смогут получить ваш пароль. Кроме того, это означает, что даже если кто-то использует один и тот же пароль на нескольких сайтах (да, мы все знаем, что мы не должны, но …) любой, у кого есть доступ к базе данных сайта A, не сможет использовать пароль пользователя на сайт Б.

Тот факт, что MD5 является хэшем, также означает, что он теряет информацию. Для любого заданного хэша MD5, если вы разрешаете пароли произвольной длины, может быть несколько паролей, которые производят один и тот же хеш. Для хорошего хэша было бы невозможно вычислить, чтобы найти их за довольно тривиальной максимальной длиной, но это означает, что нет гарантии, что если вы найдете пароль с целевым хешем, это определенно оригинальный пароль. Астрономически маловероятно, что вы увидите два пароля ASCII, разумной длины, которые имеют один и тот же MD5-хэш, но это не невозможно.

Для хорошего хэша было бы невозможно вычислить, чтобы найти их за довольно тривиальной максимальной длиной, но это означает, что нет гарантии, что если вы найдете пароль с целевым хешем, это определенно оригинальный пароль. Астрономически маловероятно, что вы увидите два пароля ASCII, разумной длины, которые имеют один и тот же MD5-хэш, но это не невозможно.

MD5 — плохой хеш для использования для паролей:

- Это быстро, а это значит, что если у вас есть «целевой» хеш, дешево попробовать много паролей и посмотреть, сможете ли вы найти хэши этой цели. Salting не помогает в этом сценарии, но это помогает сделать его более дорогостоящим, чтобы попытаться найти пароль, соответствующий любому из нескольких хешей, используя разные соли.

- Я полагаю, что он знает недостатки, которые облегчают поиск столкновений, хотя поиск столкновений в печатном тексте (а не в произвольных двоичных данных) будет по крайней мере сложнее.

Я не эксперт по безопасности, поэтому не буду давать конкретных рекомендаций за пределами «Не сворачивайте свою собственную систему аутентификации». Найдите один из авторитетного поставщика и используйте его. И дизайн, и внедрение систем безопасности — сложный бизнес.

Найдите один из авторитетного поставщика и используйте его. И дизайн, и внедрение систем безопасности — сложный бизнес.

Вы не можете вернуть пароль md5 (на любом языке)

Но вы можете:

дать пользователю новый.

загляните в какой-нибудь радужный стол, чтобы, возможно, вернуть старый.

Да, именно то, что вы просите, возможно. Невозможно «дешифровать» пароль MD5 без помощи, но можно повторно зашифровать пароль MD5 в другой алгоритм, просто не все за один раз.

Что вы делаете, это организовать для ваших пользователей возможность входа в новую систему с использованием старого пароля MD5. В тот момент, когда они вошли в систему, они предоставили вашу программу входа в систему неподтвержденную версию пароля, которая, как вы докажете, соответствует хеш- файлу MD5, который у вас есть. Затем вы можете преобразовать этот непобежденный пароль в новый алгоритм хэширования.

Затем вы можете преобразовать этот непобежденный пароль в новый алгоритм хэширования.

Очевидно, что это расширенный процесс, потому что вы должны ждать, пока ваши пользователи скажут вам, что такое пароли, но он работает.

(NB: семь лет спустя, о, надеюсь, кто-то найдет это полезным)

Единственное, что может быть связано с работой (если мы упомянем, что пароли просто хешированы, без добавления каких-либо солей для предотвращения повторных атак, если это так, вы должны знать соль), кстати, получить инструмент атаки словаря , файлы многих слов, чисел и т. д., тогда создайте две строки, одну строку — слово, число (в словаре), другое — хэш слова, и сравните хэши, если совпадения вы получите …

это единственный способ, не вдаваясь в криптоанализ.

Не напрямую. Из-за принципа pigeonhole существует (вероятно) более одного значения, которое хэшируется для любого заданного выхода MD5. Таким образом, вы не можете отменить это с уверенностью. Более того, MD5 сделан для того, чтобы затруднить поиск такого реверсивного хеша (однако были атаки, которые приводят к visualization то есть производят два значения, которые имеют хеш, к одному и тому же результату, но вы не можете контролировать, какое результирующее значение MD5 будет быть).

Таким образом, вы не можете отменить это с уверенностью. Более того, MD5 сделан для того, чтобы затруднить поиск такого реверсивного хеша (однако были атаки, которые приводят к visualization то есть производят два значения, которые имеют хеш, к одному и тому же результату, но вы не можете контролировать, какое результирующее значение MD5 будет быть).

Однако, если вы ограничиваете пространство поиска, например, обычными паролями с длиной в N, вы можете больше не обладать свойством необратимости (поскольку количество выходов MD5 намного больше, чем количество строк в интересующей области). Затем вы можете использовать стол радуги или аналогичные обратным хешам.

Не существует способа «вернуть» хэш-функцию в терминах нахождения для нее обратной функции. Как упоминалось ранее, в этом весь смысл наличия хэш-функции. Он не должен быть обратимым, и он должен позволять быстро вычислять значение хэш-функции. Таким образом, единственный способ найти входную строку, которая дает заданное значение хэш-функции, — это попробовать все возможные комбинации. По этой причине это называется грубой силой.

Таким образом, единственный способ найти входную строку, которая дает заданное значение хэш-функции, — это попробовать все возможные комбинации. По этой причине это называется грубой силой.

Попытка всех возможных комбинаций требует много времени, и это также является причиной того, что хеш-значения используются для хранения паролей относительно безопасным способом. Если злоумышленник может получить доступ к вашей базе данных со всеми паролями пользователей внутри, вы потеряете в любом случае. Если у вас есть хеш-значения и (идеалистически говоря) сильные пароли, будет намного сложнее получить пароли из хэш-значений для злоумышленника.

Сохранение хэш-значений также не является проблемой производительности, поскольку вычисление хеш-значения относительно быстро. Так что большинство систем — это вычисление хеш-значения пароля, введенного пользователем (что быстро), а затем сравнение его с сохраненным хэш-значением в их пользовательской базе данных.

Невозможно, по крайней мере, не в разумные сроки.

Способ, которым это часто обрабатывается, — это «сброс» пароля. То есть вы даете им новый (случайный) пароль и отправляете их по электронной почте.

Нет, вы не можете расшифровать / отменить md5, поскольку это одностороннее шифрование. но на каком-то веб-сайте имеется большое количество набора паролей, поэтому вы можете попробовать онлайн, чтобы декодировать вашу хэш-строку MD5 или SHA1. Я пробовал website например website и его работа отлично подходит для меня, но это полностью зависит от вашего хэша, если этот хеш хранится в этой базе данных, тогда вы можете получить фактическую строку ,

Нет, невозможно отменить хеш-функцию, такую как MD5: с учетом выходного хеш-значения невозможно найти входное сообщение, если не будет достаточно информации о входном сообщении.

Расшифровка — это не функция, которая определена для хэш-функции; шифрование и дешифрование являются функциями шифрования, такого как AES в режиме CBC; хеш-функции не шифруют и не дешифруют . Хэш-функции используются для переваривания входного сообщения. Поскольку это означает, что по дизайну не существует обратного алгоритма.

Хэш-функции используются для переваривания входного сообщения. Поскольку это означает, что по дизайну не существует обратного алгоритма.

MD5 был разработан как криптографически безопасная односторонняя хеш-функция. Теперь легко создавать столкновения для MD5, даже если большая часть входного сообщения предварительно определена. Таким образом, MD5 официально сломан, и MD5 больше не следует рассматривать как криптографически безопасный хеш. Однако все же невозможно найти входное сообщение, которое приводит к хеш-значению: найдите X, когда известно только H (X) (и X не имеет предварительно вычисленной структуры с по меньшей мере одним 128-байтовым блоком предварительно вычисленных данных) , Нет никаких известных предварительных снимков против MD5.

Как правило, можно также угадывать пароли с использованием грубой силы или (дополненного) словарных атак, сравнивать базы данных или пытаться найти хэши паролей в так называемых радужных таблицах. Если совпадение найдено, то вычислительно убедиться, что вход найден. Хэш-функции также защищены от атак на столкновение: нахождение

Если совпадение найдено, то вычислительно убедиться, что вход найден. Хэш-функции также защищены от атак на столкновение: нахождение X' так что H(X') = H(X) при H(X) . Таким образом, если X найден, это является вычислительно уверенным, что это действительно входное сообщение. В противном случае вы бы совершили атаку на столкновение. Таблицы Rainbow могут использоваться для ускорения атак, и там есть специализированные интернет-ресурсы, которые помогут вам найти пароль с учетом конкретного хэша.

Разумеется, можно повторно использовать хеш-значение H(X) для проверки паролей, созданных в других системах. Единственная вещь, которую должна принять принимающая система, — это сохранить результат детерминированной функции F которая принимает H(X) качестве входных данных. Когда X предоставляется системе, то H(X) и, следовательно, F можно пересчитать и результаты можно сравнить. Другими словами, не требуется расшифровывать хеш-значение, чтобы просто проверить правильность пароля, и вы все равно можете сохранить хеш как другое значение.

Другими словами, не требуется расшифровывать хеш-значение, чтобы просто проверить правильность пароля, и вы все равно можете сохранить хеш как другое значение.

Вместо MD5 важно использовать хеш пароля или PBKDF (функция деривации пароля на основе пароля). Такая функция указывает, как использовать соль вместе с хешем. Таким образом, идентичные хэши не будут генерироваться для идентичных паролей (от других пользователей или в других базах данных). Хэши паролей по этой причине также не позволяют использовать таблицы радуги, если соль достаточно большая и правильно рандомизирована.

Хэши паролей также содержат коэффициент работы (иногда настроенный с использованием счетчика итераций ), который может значительно замедлить атаки, которые пытаются найти пароль с учетом значения соли и хэша. Это важно, поскольку база данных со значениями солей и хешей может быть украдена. Наконец, хеш пароля также может быть жестким, так что для вычисления хэша требуется значительная часть памяти. Это делает невозможным использование специального оборудования (GPU, ASIC, FPGA и т. Д.), Чтобы злоумышленник мог ускорить поиск. Другие входы или параметры конфигурации, такие как перец или объем распараллеливания, также могут быть доступны для хэша паролей.

Это делает невозможным использование специального оборудования (GPU, ASIC, FPGA и т. Д.), Чтобы злоумышленник мог ускорить поиск. Другие входы или параметры конфигурации, такие как перец или объем распараллеливания, также могут быть доступны для хэша паролей.

Тем не менее, он все равно позволяет кому-либо проверять пароль, заданный H(X) даже если H(X) является хэшем пароля. Хэши паролей по-прежнему детерминированы, поэтому, если кто-либо знает все входные данные и сам алгоритм хеширования, тогда X можно использовать для вычисления H(X) и — снова — результаты можно сравнить.

Обычно используемые хэши паролей — это bcrypt , scrypt и PBKDF2 . Существует также Argon2 в различных формах, который является победителем достаточно недавнего конкурса хэширования пароля. Здесь на CrackStation есть хорошее сообщение в блоге о том , как правильно защищать паролем.

Возможно, чтобы противники не выполнили расчет хеширования, убедитесь, что пароль правильный. Для этого перец можно использовать в качестве входа в хэш-код пароля. В качестве альтернативы хеш-значение, конечно, может быть зашифровано с использованием шифрования, такого как AES, и режима работы, такого как CBC или GCM. Тем не менее, это требует хранения секретного ключа отдельно и с более высокими требованиями к доступу, чем хеш пароля.

Нет, он, должно быть, был замешан в словарях MD5.

Криптографические хэши (MD5 и т. Д.) Являются одним из способов, и вы не можете вернуться к исходному сообщению только с помощью дайджеста, если у вас нет другой информации об исходном сообщении и т. Д., Которого вы не должны.

Нет, это невозможно. Либо вы можете использовать словарь, либо можете использовать хэширование разных значений, пока не получите хэш, который вы ищете. Но он не может быть «расшифрован».

Но он не может быть «расшифрован».

Нет. MD5 не является шифрованием (хотя он может использоваться как часть некоторых алгоритмов шифрования), это односторонняя хеш-функция . Большая часть исходных данных фактически «потеряна» как часть преобразования.

Подумайте об этом: MD5 всегда имеет длину 128 бит. Это означает, что существует 2 128 возможных хешей MD5. Это достаточно большое число, и все же оно определенно конечно. И все же, существует бесконечное количество возможных входов для данной хеш-функции (и большинство из них содержат более 128 бит или нечетные 16 байтов). Таким образом, на самом деле существует бесконечное количество возможностей для данных, которые будут иметь хеш для одного и того же значения. Вещь, которая делает интересные хэши, состоит в том, что невероятно сложно найти две части данных, имеющих хэш, с одинаковой стоимостью, и вероятность того, что это произойдет случайно, составляет почти 0.

Простой пример для (очень небезопасной) хэш-функции (и это иллюстрирует общую идею о том, что она является односторонней) заключалась бы в том, чтобы взять все биты части данных и рассматривать ее как большое число. Затем выполните целочисленное деление с использованием некоторого большого (возможно простого) числа n и возьмите остаток (см. Modulus ). Вы останетесь с некоторым числом от 0 до n . Если вы повторите одно и то же вычисление (в любое время на любом компьютере в любом месте), используя ту же самую строку, она будет иметь такое же значение. И тем не менее, нет способа узнать, что такое первоначальное значение, поскольку существует бесконечное число чисел, которые имеют этот точный остаток, когда делятся на n .

Тем не менее, было обнаружено, что MD5 имеет некоторые недостатки, так что с помощью некоторой сложной математики может быть обнаружено столкновение, не опробовав 2 128 возможных входных строк. И тот факт, что большинство паролей коротки, и люди часто используют общие значения (например, «пароль» или «секрет»), означает, что в некоторых случаях вы можете разумно догадываться о чей-то пароле с помощью Googling для хэша или использования Rainbow таблица . Это одна из причин, почему вы всегда должны « salt » хэшированные пароли, так что два одинаковых значения при хэшировании не будут иметь хеш-то же значение.

Это одна из причин, почему вы всегда должны « salt » хэшированные пароли, так что два одинаковых значения при хэшировании не будут иметь хеш-то же значение.

После того, как часть данных прошла через хеш-функцию, нет возврата.

Пока еще невозможно вставить хэш пароля в алгоритм и вернуть пароль в обычный текст, потому что хеширование — это односторонняя вещь. Но то, что делали люди, — это генерировать хэши и хранить их в большой таблице, чтобы при вводе определенного хэша он проверял таблицу для пароля, который соответствует хешу, и возвращает вам этот пароль. Пример сайта, который делает это md5online . Современная система хранения паролей учитывает это с помощью алгоритма соления, так что при вводе того же пароля в поле пароля во время регистрации генерируются разные хэши.

Расшифровка (прямое получение простого текста из хэш-значения алгоритмическим способом), no.

Существуют, однако, методы, которые используют так называемый радужный стол . Это вполне осуществимо, если ваши пароли хэшируются без соли.

См. Все другие ответы здесь о том, как и почему это не обратимо и почему вы не хотели бы в любом случае.

Однако для полноты есть радужные столы, на которые вы можете найти возможные совпадения. Нет никакой гарантии, что ответ в таблице радуги будет оригинальным паролем, выбранным вашим пользователем, так что это сильно смутит их.

Кроме того, это не будет работать на соленые хеши. Многие специалисты по безопасности рекомендуют Salting .

Там нет простого способа сделать это. Это своего рода точка хэширования пароля в первую очередь. 🙂

Одна вещь, которую вы должны сделать, это установить временный пароль для них вручную и отправить их.

Я не хочу упоминать об этом, потому что это плохая идея (и в любом случае это не гарантируется), но вы можете попытаться найти хеш в таблице радуги, например milw0rm чтобы узнать, можете ли вы восстановить старый пароль таким образом.

Теоретически невозможно расшифровать значение хэша, но у вас есть некоторые грязные методы для получения исходного текста.

- Bruteforcing : Все алгоритмы компьютерной безопасности страдают bruteforcing . Основываясь на этой идее, в сегодняшнем графическом процессоре используется идея параллельного программирования, в которой он может получить простой текст, массивно переработав его с помощью любого графического процессора. Этот инструмент hashcat выполняет эту работу. В прошлый раз, когда я проверил версию cuda , я смог в течение шести минут cuda на cuda длиной 7 букв.

- Поиск в Интернете : просто скопируйте и вставьте хэш в Google и посмотрите, можно ли найти соответствующий текст.

Это не решение, когда вы пытаетесь что-то сделать, но это определенно стоит попробовать. Некоторые веб-сайты поддерживают хэш почти для всех слов в словаре.

Это не решение, когда вы пытаетесь что-то сделать, но это определенно стоит попробовать. Некоторые веб-сайты поддерживают хэш почти для всех слов в словаре.

У MD5 есть свои недостатки (см. Wikipedia ), поэтому есть несколько проектов, которые пытаются прекомпретировать хеши. Википедия также намекает на некоторые из этих проектов. Один, кого я знаю (и уважаю), — это офрак. Вы не можете сообщить пользователю свой пароль, но вы можете сообщить им пароль, который работает. Но я думаю: просто напишите новый пароль, если они забудут.

Технически это «возможно» , но в очень строгих условиях ( радужные таблицы , грубая форсировка, основанная на очень небольшой вероятности того, что пароль пользователя находится в этой базе данных хэшей).

Но это не значит, что это

- жизнеспособный

или же - Безопасный

Вы не хотите «реверсировать» хэш MD5 . Используя методы, описанные ниже, вам никогда не понадобится. «Реверсирование» MD5 на самом деле считается злонамеренным — несколько веб-сайтов предлагают возможность «взломать» и «грубые» хеши MD5, но все они представляют собой массивные базы данных, содержащие словарные слова, ранее представленные пароли и другие слова. Существует очень небольшой шанс, что у него будет хеш MD5, который вам нужно изменить. И если вы salt хеш MD5 — это тоже не сработает! 🙂

Используя методы, описанные ниже, вам никогда не понадобится. «Реверсирование» MD5 на самом деле считается злонамеренным — несколько веб-сайтов предлагают возможность «взломать» и «грубые» хеши MD5, но все они представляют собой массивные базы данных, содержащие словарные слова, ранее представленные пароли и другие слова. Существует очень небольшой шанс, что у него будет хеш MD5, который вам нужно изменить. И если вы salt хеш MD5 — это тоже не сработает! 🙂

Способ работы с хешированием MD5 должен работать следующим образом:

При регистрации:

Пользователь создает пароль -> Пароль хешируется с использованием MD5 -> Хэш, хранящийся в базе данных

Во время входа в систему:

Пользователь вводит имя пользователя и пароль -> (Имя пользователя проверено) Пароль хешируется с использованием MD5 -> Хэш сравнивается с сохраненным хешем в базе данных

Когда требуется «Забыли пароль»:

2 варианта:

- Пользователь отправил случайный пароль для входа в систему, затем прослушивается, чтобы изменить его при первом входе в систему.

или же

- Пользователю отправляется ссылка для изменения пароля (с дополнительной проверкой, если у вас есть секретный вопрос / etc), а затем новый пароль хешируется и заменяется старым паролем в базе данных

Как легко расшифровать пароль Md5

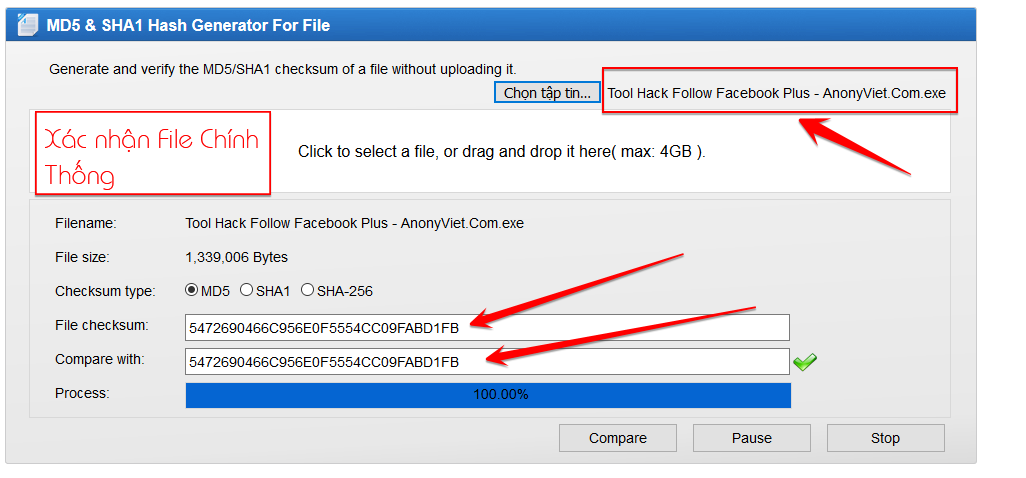

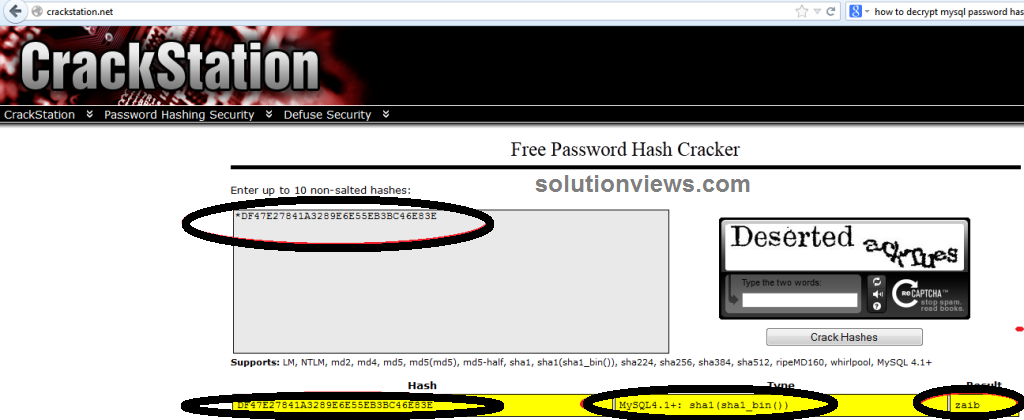

Взлом зашифрованного текста Md5 (расшифровка) является неотъемлемой частью сетевых атак и важным «вспомогательным инструментом» в хакерских инструментах». Расшифровка Md5 в основном используется для сетевых атак. Злоумышленники могут получить значения учетной записи и пароля (зашифрованные значения md5) администраторов или других пользователей. Существует два возможных значения пароля: открытый текст и открытый текст. Если значение пароля зашифровано, вам необходимо определить значение пароля. используется, вы можете использовать программное обеспечение, такое как MD5Crack3, чтобы взломать пароль.Алгоритм взлома пароля md5 профессора Ван Сяоюня не был опубликован. Поэтому в настоящее время методы дешифрования Md5 в основном используют взлом методом грубой силы.То есть программное обеспечение использует алгоритмы для генерации словарь, а затем использует функцию md5 для шифрования значений в словаре, чтобы сформировать зашифрованный текст, а затем сравнить его с зашифрованным текстом, который нужно взломать. д. Если она совпадает, атака считается успешной. В настоящее время многие веб-сайты в Интернете предоставляют запросы на шифрование md5 или значение шифрования и вводят зашифрованное значение md5 на веб-сайт. Если значение md5 существует в базе данных веб-сайта, значение md5, соответствующее этому значению, является паролем до шифрования. В этом кейсе описывается, как использовать MD5Crack3 и некоторые онлайн-сайты для взлома; MD5Crack3 — это программа для взлома паролей md5, написанная австралийцем, адрес ее веб-сайта: Логин (http://simeon.blog.51cto.com/18680/144558) для загрузки.

Поэтому в настоящее время методы дешифрования Md5 в основном используют взлом методом грубой силы.То есть программное обеспечение использует алгоритмы для генерации словарь, а затем использует функцию md5 для шифрования значений в словаре, чтобы сформировать зашифрованный текст, а затем сравнить его с зашифрованным текстом, который нужно взломать. д. Если она совпадает, атака считается успешной. В настоящее время многие веб-сайты в Интернете предоставляют запросы на шифрование md5 или значение шифрования и вводят зашифрованное значение md5 на веб-сайт. Если значение md5 существует в базе данных веб-сайта, значение md5, соответствующее этому значению, является паролем до шифрования. В этом кейсе описывается, как использовать MD5Crack3 и некоторые онлайн-сайты для взлома; MD5Crack3 — это программа для взлома паролей md5, написанная австралийцем, адрес ее веб-сайта: Логин (http://simeon.blog.51cto.com/18680/144558) для загрузки.

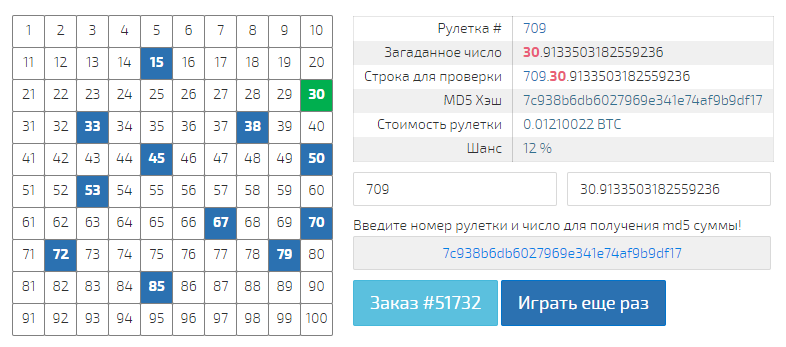

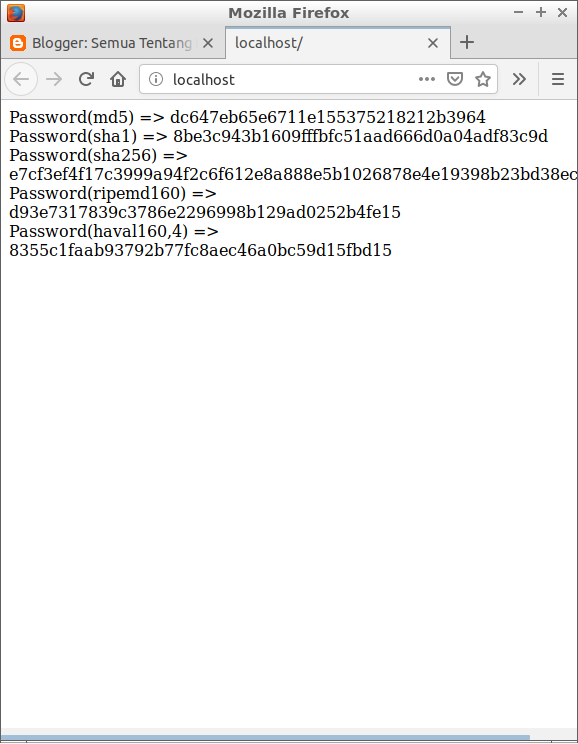

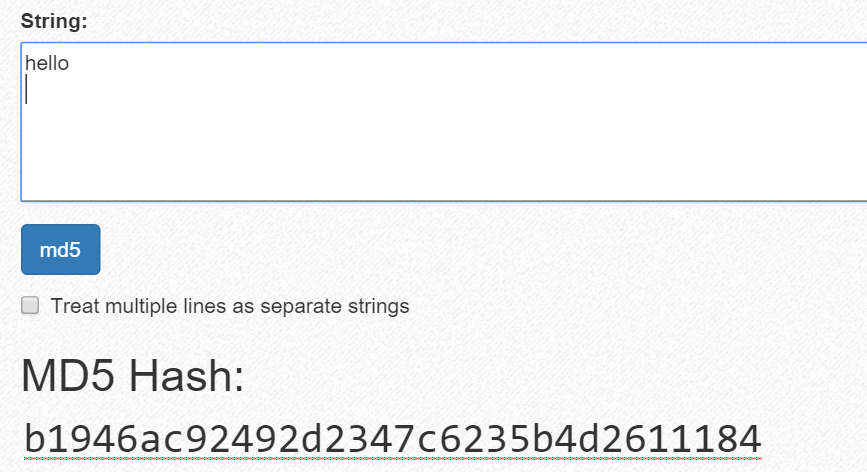

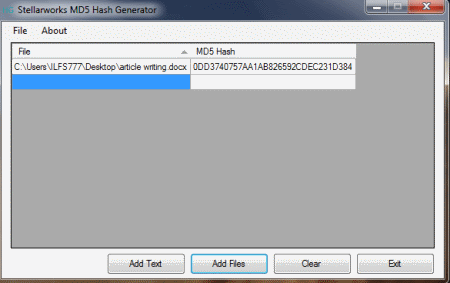

(1) сгенерировать значение пароля md5 онлайн

1. Знание шифрования и расшифровки md5

Знание шифрования и расшифровки md5

Взлом зашифрованного текста Md5 (расшифровка) является неотъемлемой частью сетевых атак и важным «вспомогательным инструментом» в хакерских инструментах». в основном используется для сетевых атак. В процессе вторжения на веб-сайт злоумышленники могут получить значения учетной записи и пароля (значения, зашифрованные md5) администраторов или других пользователей. Существует два возможных значения пароля: открытый текст и открытый текст. Если значение пароля зашифровано, Вам необходимо определить значение пароля.Если используется шифрование md5, вы можете использовать программное обеспечение, такое как MD5Crack4, чтобы взломать пароль.Алгоритм взлома пароля md5 профессора Ван Сяоюня не был опубликован.Поэтому в настоящее время методы дешифрования Md5 в основном используют brute- принудительный взлом, то есть программное обеспечение использует алгоритмы для создания словаря, а затем использует функцию md5 для шифрования значений в словаре для f Создайте зашифрованный текст, а затем сравните его с зашифрованным текстом, который необходимо взломать. Если она совпадает, атака считается успешной. В настоящее время многие веб-сайты в Интернете предоставляют запросы на шифрование md5 или значение шифрования и вводят зашифрованное значение md5 на веб-сайт. Если значение md5 существует в базе данных веб-сайта, значение md5, соответствующее этому значению, является паролем до шифрования.

Если она совпадает, атака считается успешной. В настоящее время многие веб-сайты в Интернете предоставляют запросы на шифрование md5 или значение шифрования и вводят зашифрованное значение md5 на веб-сайт. Если значение md5 существует в базе данных веб-сайта, значение md5, соответствующее этому значению, является паролем до шифрования.

2. generate an md5 password through website iis5

Enter the address «login» in the browser:

MD5 (goodman88, 32) = d5a8e0b115259023faa219f5b53ca522

MD5 (goodman88, 16) = 15259023faa219f5

Figure 1 md5 Шифрование

В качестве экспериментальных данных мы генерируем набор паролей md5 для дней рождения следующим образом:

MD5 (19801230,32) = 2540bb62336a8eb3ebc1e42ee44c8e3d

MD5 (198012090e,16) = 3366e0002 (2) Взлом пароля md5 онлайн

1. Взломать пароль md5 через веб-сайт iis5

Введите зашифрованное значение md5 32 «d5a8e0b115259023faa219f5b53ca522» в поле ввода веб-сайта iis5 и нажмите «md5 шифрование или дешифрование». Как показано на рисунке 2, атака не удалась.

Как показано на рисунке 2, атака не удалась.

Рисунок 2 не удалось взломать пароль md5 через веб-сайт iis5

Добавьте значение md5 «2540bb62336a8eb3ebc1e42ee44c8e3d» после второго дня рождения шифрования на веб-сайт «iis5 для взлома. Вскоре отобразится результат, как показано на рисунке 3.

Рисунок 3. Взлом простого цифрового пароля

2. Онлайн-взлом md5. Веб-сайт взимает плату за взлом сложного значения пароля md5. Чуть более сложный пароль взломать непросто; кроме того, для некоторых значений пароля md5, которые немного сложны, если есть база данных, онлайн-сайты требуют оплаты, например, используя сложное значение md5 для взлома, как показано на 4, подсказка найдена, однако оплата требуется.

Рисунок 4. Плата по мере использования требуется для просмотра значения пароля md5

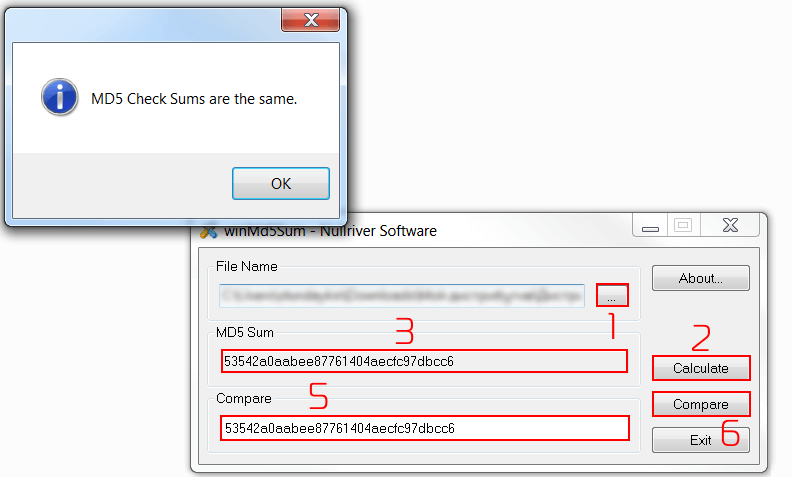

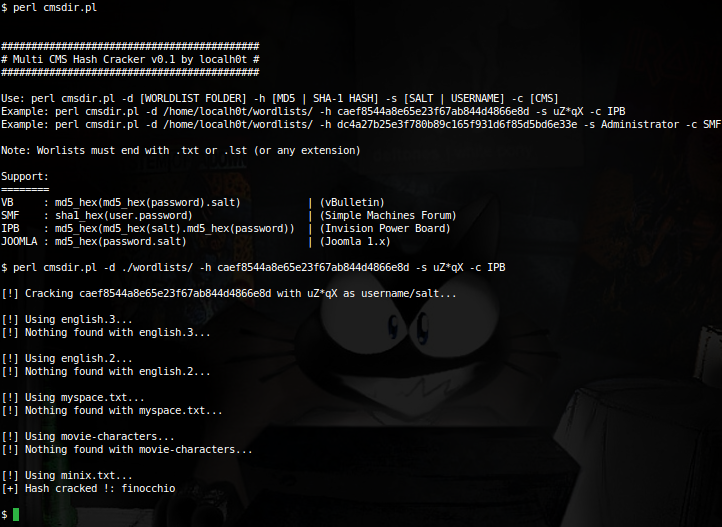

(3) использовать словарь для взлома значения пароля md5 методом грубой силы

1. Сгенерировать значение пароля md5 еще раз

Затем , генерируйте пароль MD5 с исходным паролем «Jimmychu246» на веб -сайте 5 следующим образом:

MD5 (Jimmychu246, 32) = 437F4FFFB6B2E5AACA9FD1712B8AD282

MD5 (JimmyChu246, 16). 9

9

2. Проверьте значение md5 в md5crack4. верно, под полем ввода «взлом одного шифротекста» отображается черный символ «valid (valid)»; в противном случае «действительный» отображается серым цветом.

3. Взлом словаря

В настройках открытого текста выберите «Словарь» и выберите три разных словаря в N0.1, N0.2 и N0.3, после завершения выбора нажмите кнопку «Пуск», чтобы запустить md5. растрескивание. После завершения взлома выводится соответствующее приглашение, как показано на рис. 7. В этом случае успешно используется взлом по словарю, в «Результате» отображается пароль «jimmychu246».

Рисунок 7 Взлом словаря

4. Используйте числа в наборе символов (Char Muster) для взлома

Поместите значение md5 «336a8eb3ebc1e42e» в единственное поле ввода пароля md5 и выберите «Char Muster, в этом примере , вы можете выбрать «Число», «строчные буквы», «majuscule», «специальный символ» и «пользовательский» для взлома и использовать числа для взлома, поэтому установите «1» в «Минимальная длина», «Максимальная длина» на «8», и нажмите «Старт, использовать цифры для взлома md5. Количество попыток взлома пароля колеблется от 1 ~ значение пароля успешно взломано, как показано на 8. Результат «336a8eb3ebc1e42e —> [9999999]».

Количество попыток взлома пароля колеблется от 1 ~ значение пароля успешно взломано, как показано на 8. Результат «336a8eb3ebc1e42e —> [9999999]».

Рисунок 8 взлом с цифрами

и описание

(1) В md5crack4 вы также можете определить комбинации цифр, букв и специальных символов для взлома.

(2) Если конфигурация компьютера лучше, можно задать больше потоков

(3) Для кастомного взлома рекомендуем сначала выбрать номер, а затем комбинацию цифр, букв и спецсимволов Взломать легко, или слишком долго долго ломаться

(4) В md5crack4 вы также можете использовать плагин для взлома.

(5) В md5crack4 вы также можете установить языковую версию, отображаемую для программного обеспечения. Есть две версии, упрощенный китайский и английский. Нажмите Option в главном интерфейсе, чтобы установить языковую версию, как показано на рисунке 9.

Рисунок 9 set md5crack4

5. Взломать несколько паролей за раз

Сохраните все пароли md5, которые необходимо взломать, в текстовом файле . Каждый пароль представляет собой независимую строку. Затем нажмите «взломать несколько зашифрованных текстов» в md5crack4 и выберите файл паролей md5, который вы только что отредактировали. 10. Выберите метод взлома атаки. В этом случае выберите цифровой словарь для взлома атаки и нажмите «Старт».

Каждый пароль представляет собой независимую строку. Затем нажмите «взломать несколько зашифрованных текстов» в md5crack4 и выберите файл паролей md5, который вы только что отредактировали. 10. Выберите метод взлома атаки. В этом случае выберите цифровой словарь для взлома атаки и нажмите «Старт».

Рисунок 10. Взлом нескольких паролей md5

Результат взлома отображается в правом нижнем углу md5crack4. Нажмите «журнал», чтобы просмотреть проверку значения md5 и другую информацию журнала. Нажмите «результат», чтобы просмотреть результат взлома, как показано на рисунке 11, в результате значение md5 соответствует исходному паролю один за другим.

Рис. 11 результаты взлома

Шифрование и дешифрование Md5 — обязательные знания в области сетевой атаки и защиты. В этой статье описывается, как использовать md5cracker для взлома значения md5 через веб-сайты, вы можете сначала взломать некоторые веб-сайты md5. Если веб-сайт не удается взломать, вы можете использовать md5cracker локально для взлома веб-сайта.

шифрование. Можно ли расшифровать результаты SHA или MD5?

Спросил

Изменено 4 года, 3 месяца назад

Просмотрено 16 тысяч раз

$\begingroup$

Я узнал, что SHA-1 и MD5 являются односторонними хеш-функциями, а это означает, что невозможно получить исходное значение, выполнив обратный расчет.

Однако есть несколько веб-сайтов, которые «расшифровывают» хэш-функцию до исходного значения. Я попытался расшифровать в командной строке Linux, но кажется, что ввод можно хэшировать только с использованием 9Команда 0137 sha1sum .

Мне просто интересно, возможен ли обратный расчет или нет.

- шифрование

- хэш

- разработка алгоритма

- sha-1

- md5

$\endgroup$

1

$\begingroup$

MD5, SHA-1, SHA-256 и т. д. являются односторонними функциями: по хэшу ввода никто не знает, как найти ввод лучше, чем угадывая , и лучшие криптографы мира пытались .

д. являются односторонними функциями: по хэшу ввода никто не знает, как найти ввод лучше, чем угадывая , и лучшие криптографы мира пытались .

Но угадать всегда можно. Вы просто пробуете множество входных данных, пока не найдете тот, который имеет желаемое значение хеш-функции. Если ввод является членом небольшого набора, например, если вы знаете, что это словарное слово, это можно сделать очень быстро. С другой стороны, если вход содержит достаточное количество неизвестных битов, это невозможно. Например, если входные данные включают 128 случайных битов, то потребуется миллиард компьютеров примерно того же возраста, что и вселенная¹, чтобы получить приличный шанс найти правильный ввод.

Найденные вами веб-сайты ничего не «расшифровывают». Что они делают, так это вычисляют множество хеш-значений и сохраняют их в базе данных. Когда вы просите их перевернуть хэш, они ищут его в базе данных. Это работает только в том случае, если хэш есть в базе данных.

¹ Допустим, 2³⁰ вычислений в секунду на компьютер, умножить на 2³⁰ компьютеров. Возраст Вселенной составляет около 2⁶⁰ секунд, что дает вам 2⁻⁸ шанса на успех.

Возраст Вселенной составляет около 2⁶⁰ секунд, что дает вам 2⁻⁸ шанса на успех.

$\endgroup$

$\begingroup$

Нет, их нельзя расшифровать. Эти функции необратимы. Не существует детерминированного алгоритма, который оценивает исходное значение для конкретного хеша.

Однако, если вы используете криптографически безопасный хэш , хеширующий пароль , вы все равно можете узнать исходное значение. Эти функции были разработаны для создания хеш-кодов для больших объемов данных/файлов. Вот почему они были спроектированы так, чтобы быть очень быстрыми . Сравнительно легко вычислить хэши MD5 и SHA1 для большого количества входных данных и использовать их для создания таблицы обратного поиска.

Многие веб-сайты делают это бесплатно. Только один пример здесь: http://md5decrypt.net/en/. Введите туда d0763edaa9d9bd2a9516280e9044d885 и нажмите «Расшифровать».

Если причиной вашего вопроса является вопрос Какой алгоритм я должен использовать для хеширования пароля? , найдите «расширение пароля». В зависимости от того, какую платформу вы используете, рассмотрите bcrypt, scrypt, argon2 .

$\endgroup$

2

$\begingroup$

Чтобы добавить к ответам Жиля и менталурга: хэш-функции не могут быть расшифрованы также в том смысле, что существует бесконечно (или почти бесконечно) много входов, которые дают один и тот же результат (поскольку размер ввода произволен или почти произволен, а длина вывода фиксировано), поэтому вы никогда не узнаете, какой из них является «правильным».

$\endgroup$

4

$\begingroup$

Другой способ увидеть проблему — это точка зрения на общение.

Если бы вы смогли восстановить любой хеш, вы могли бы хэшировать файл размером 1 ГБ, например, 128-битный хэш для SHA1. Тогда это может означать, что вы можете отправить хеш через канал и вернуть его на другой стороне. Это будет почти неограниченная передача данных по каналу и неограниченное сжатие.

Это было бы нарушением теоремы Шеннона, которая гласит, что существует ограничение на количество данных, которые могут быть переданы по каналу. Эта теорема также применяется к сжатию и ограничивает максимально достижимую степень сжатия. За пределами этого предела невозможно передать или сжать больше данных.

$\endgroup$

2

Твой ответ

Зарегистрируйтесь или войдите в систему

Зарегистрируйтесь с помощью Google

Зарегистрироваться через Facebook

Зарегистрируйтесь, используя адрес электронной почты и пароль

Опубликовать как гость

Электронная почта

Требуется, но не отображается

Опубликовать как гость

Электронная почта

Требуется, но не отображается

Нажимая «Опубликовать свой ответ», вы соглашаетесь с нашими условиями обслуживания, политикой конфиденциальности и политикой использования файлов cookie

.

Как расшифровать хеш-пароль в /etc/shadow

Спросил

Изменено 1 год, 2 месяца назад

Просмотрено 189k раз

Я мало что знаю об Ubuntu, но способна ли Ubuntu декодировать подобные вещи? Или мне нужно установить какую-то программу? Если нет, как мне использовать Ubuntu для чтения файла?

- пароль

3

Короче — нельзя!

/etc/shadow хранит хешированную версию пароля. Это, по сути, невозможно восстановить, потому что хеширование — это односторонняя операция.

Не позволяет злоумышленникам читать пароли пользователей в системе.

Вам необходимо установить Джона Жнеца.

$ apt install john

Тогда только 2 команды

$ unshadow /etc/passwd /etc/shadow > mypasswd.txt $ Джон mypasswd.txt

Когда он завершится (через 1-5 минут для пароля из 4 цифр), вы увидите нужный вам пароль.

$ Джон --show mypasswd.txt

2

Упростим: Нет . Пароли не предназначены для расшифровки, какой в этом смысл? Никакая техника, никакая утилита не позволит вам сделать такое. За этими паролями стоят огромные алгоритмы, предназначенные только для одностороннего доступа.