РСС — это… Что такое РСС?

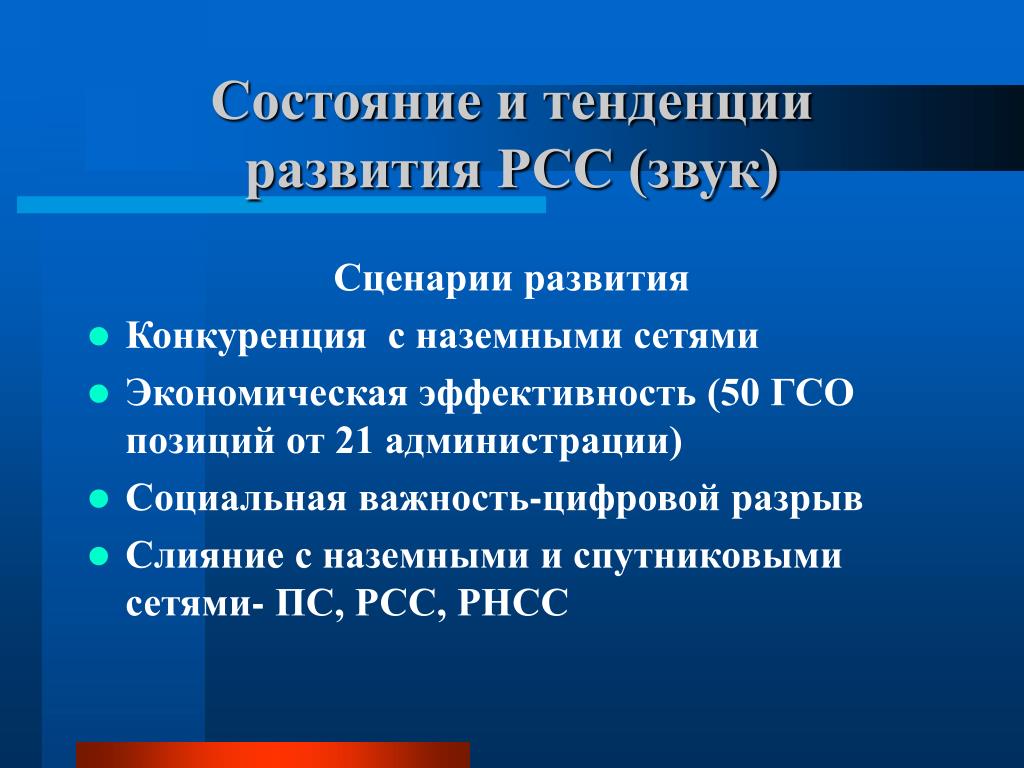

РССрадиостанция спутниковой связи

связь

РССРегиональное содружество в области связи

СНГ

связь, СНГ

РССраспределительная силовая сеть

РССруководители, специалисты, служащие

РССРусский союз скаутов

скаутск.

РСС«Региональная сотовая связь»

организация, связь

Словарь: С. Фадеев. Словарь сокращений современного русского языка. — С.-Пб.: Политехника, 1997. — 527 с.

Фадеев. Словарь сокращений современного русского языка. — С.-Пб.: Политехника, 1997. — 527 с.

резка соломы и силоса

соломосилосорезка

Словарь: С. Фадеев. Словарь сокращений современного русского языка. — С.-Пб.: Политехника, 1997. — 527 с.

РССрадиостанция слежения

связь

Словарь: Словарь сокращений и аббревиатур армии и спецслужб. Сост. А. А. Щелоков. — М.: ООО «Издательство АСТ», ЗАО «Издательский дом Гелеос», 2003. — 318 с.

РССразведка средств связи

связь

Словарь: С. Фадеев. Словарь сокращений современного русского языка. — С.-Пб.: Политехника, 1997. — 527 с.

Фадеев. Словарь сокращений современного русского языка. — С.-Пб.: Политехника, 1997. — 527 с.

- РСС

- РСС-групп

Русстройсистемы

организация, строительство

РССреестр строящихся судов

РССРостовснабсбыт

с 1974 по 1992

после:

РТОТ

г. Ростов-на-Дону, организация

распределённая сеть связи

связь

РССРоссийский студенческий союз

http://russiansu. ru/

ru/

организация, РФ, студ.

Источник: http://openinform.ru/news/incidents/21.06.2011/25168

Ростовская сотовая связь

ЗАО

организация, связь

- Росспецсплав

- РСС

Российские специальные сплавы

с 2006

УК Росспецсплав

http://www.rusalloy.skb.ru/

г. Екатеринбург, Москва, организация

- Росспецсплав

Источник: http://www. kommersant.ru/doc.aspx?DocsID=742823

kommersant.ru/doc.aspx?DocsID=742823

растворная сухая смесь

РСС«Русский стандарт страхование»

организация

Источник: http://www.vedomosti.ru/newspaper/article.shtml?2007/04/16/124156

РССРусспецсталь

с 2006

ЗАО

организация

Источник: http://www.rbcdaily.ru/print.shtml?2007/02/09/industry/265449

РСС«Русская семантическая сеть»

программа

Источник: http://www. docflow.ru/full_news.asp?param=60880

docflow.ru/full_news.asp?param=60880

Региональный справочник стоимости строительства

Источник: http://www.cmeta.ru/ww/dronest/est.php

Пример использования

РСС-2006

РССРоссийский соевый союз

с 2003

некоммерческая организация

http://www.ros-soya.ru/

организация, РФ

ремонтно-строительная служба

Источник: http://www.mgaz.ru/divis/221rss. shtml

shtml

Словарь сокращений и аббревиатур. Академик. 2015.

ICF (Международная Федерация Коучинга)

ICF и коучинг ICF

ICF — это профессиональная ассоциация персональных и бизнес — коучей, целью которой является формирование и сохранение надежности и качества коучинга в мировом сообществе. ICF — самая большая в мире некоммерческая профессиональная ассоциация персональных и бизнес—коучей, в которой более чем 20000 членов в 50 странах по всему миру.

Помогает людям найти коучей, наиболее отвечающих их потребностям

Поддерживает и способствует развитию профессии коучинга;

Создает программы, чтобы поддерживать и модернизировать стандарты профессии;

Проводит программу сертификации, которая является золотым стандартом для коучей во всем мире;

Проводит ежегодные всемирные конференции и другие образовательные мероприятия для коучей.

ICF существует для того, чтобы:

Создавать;

Поддерживать;

Сохранять целостность и надежность профессии коучинга.

ICF поддерживает, создавая атмосферу сообщества среди членов Федерации. Ежегодные конференции, профессиональное общение и работа местных представительств являются главными инструментами для достижения этих целей.

Чтобы сохранять целостность и надежность профессии коучинга, ICF активно занимается развитием программ в областях юридического обеспечения, регулирования и аккредитации обучающих курсов — и это является сервисом для коучей и их клиентов.

Первоочередная цель ICF — вывести организацию на следующий уровень и стать единым сильным голосом профессии коучинга, обеспечивая развитие ценности для ее членов.

Философия коучинга ICF

Международная Федерация Коучей придерживается той формы коучинга, при которой уважается личный и профессиональный опыт клиента, и каждый клиент рассматривается как творческая ресурсная и целостная личность. Опираясь на этот фундамент, коучи берут на себя ответственность:

Обнаруживать, прояснять и придерживаться тех целей, которых желает достичь клиент.

Стимулировать самостоятельные открытия клиента.

Выявлять разработанные клиентом решения и стратегии.

Считать клиента ответственным и надёжным.

Определение коучинга Международной Федерации Коучинга

На каждой встрече клиент выбирает предмет разговора, а коуч слушает и вносит свой вклад в виде наблюдения и вопросов. Такое взаимодействие проясняет ситуацию и побуждает клиента действовать. Коучинг ускоряет процесс самосовершенствования клиента, открывая перед ним более широкий выбор. Основное внимание коуч обращает на то, в какой точке находится клиент в данный момент и что он готов сделать, чтобы попасть туда, где он хочет быть завтра.

Сертификаты ICF

Профессиональные стандарты

Для того чтобы стать действительно профессионалом, нужно подробно изучать все тонкости профессии и тренироваться.

Этого можно достичь, получив специальное образование. Тем более, Россия уже начала работать в соответствии с принятыми в мире стандартами и критериями качества. Целесообразно ориентироваться на стандарты Международной Федерации Коучинга (ICF), а ее сертификат является признанным «золотым стандартом» в мире коучинга. Человек, получивший такой сертификат, обладает высоким уровнем знаний в области коучинга.

Этого можно достичь, получив специальное образование. Тем более, Россия уже начала работать в соответствии с принятыми в мире стандартами и критериями качества. Целесообразно ориентироваться на стандарты Международной Федерации Коучинга (ICF), а ее сертификат является признанным «золотым стандартом» в мире коучинга. Человек, получивший такой сертификат, обладает высоким уровнем знаний в области коучинга.Существует несколько профессиональных статусов сертификатов ICF:

Associate Certified Coach (АСС) — Ассоциированный Сертифицированный Коуч

Этот сертификат профессионального сертифицированного коуча. Требует подтверждения не менее 60 часов часов обучения коучингу и 100 часов коучинговой практики.

Professional Certified Coach (PCC) — Профессиональный Сертифицированный Коуч

Сертификат следующего уровня для профессиональных коучей. Требует подтверждения не менее 125 часов обучения коучингу и 500 часов коучинговой практики.

Master Certified Coach (MCC) — Сертифицированный мастер коуч

Сертификат высшего уровня для профессионального коуча. Требует подтверждения не менее 200 часов обучения коучингу и 2500 часов коучинговой практики.

Требует подтверждения не менее 200 часов обучения коучингу и 2500 часов коучинговой практики.

Сертификаты предоставляются тем коучам, которые разделяют принципы высокого профессионализма, этики, обучения, прошли программу ACSTH (Approved Coach Specific Training Hours) или ACTP (Accredited Coach Training Program) и хотят получить сертификат и статус в ICF.

Вступление в ICF

Зачем вступать в ICF?

Быть частью этого сообщества является большой ценностью для коучей во всем мире. ICF разработала и постоянно развивает профессиональные стандарты и компетенции коуча, признанные в международной бизнес-среде, следует четким критериям в сертификации профессиональных коучей и аккредитации обучающих программ. ICF продвигает профессию в медиа и бизнес-сообществе, проводит ежегодные всемирные конференции.

Какие возможности открывает вступление в ICF?

Включение в международную базу данных коучей — членов ICF, где клиенты могут выбрать для себя коуча в любой стране.

Скидка, равная годовому членскому взносу на участие в международных Конференциях ICF.

Скидки при оплате сертификации в ICF.

Постоянное онлайн обеспечение обучающими программами и другими полезными ресурсами высокого качества.

Участие в исследованиях ICF и получение результатов исследований.

Выбор групп по интересам и участие в их деятельности.

3 Шага к вступлению в ICF, информация на сайте федерации >>>:

Заполнить анкету в режиме on-line на сайте: www.coachfederation.org

Оплатить членский взнос кредитной картой через интернетa (для получения подробной информации пишите по адресу: [email protected] )

Разместить фотографию на личной страничке ICF и скачать логотип ICF для размещения на своем сайте, визитке и других материалах.

Этический Кодекс ICF

Информация на сайте федерации >>>Каждый коуч, проходящий обучение в Международном Эриксоновском Университете соблюдает Этический Кодекс ICF.

Часть 1. Определение коучинга

Раздел 1: ОпределенияКоучинг: Коучингом называется процесс, построенный на принципах партнерства, который стимулирует размышления и творчество клиентов, чтобы вдохновлять их на максимальное раскрытие своего потенциала,: как личного, так и профессионального.

Коуч ICF: Коуч ICF основывает свою практику на Ключевых Компетенциях ICF и принимает обязательство следовать Этическому Кодексу ICF.

Профессиональные коучинговые отношения: Профессиональные коучинговые отношения существуют, когда коучинг включает соглашение (включая контракт/договор), определяющий обязанности каждой из сторон.

Роли в коучинговых отношениях:

Для того чтобы прояснить роли в коучинговых отношениях, часто бывает необходимо проводить различие между клиентом и спонсором. В большинстве случаев клиент одновременно является и спонсором, в этом случае используется термин «клиент». В целях различения этих ролей ICF дает следующее определение:

Клиент: «Клиентом» является человек, с которым проводят коучинг.

Спонсор: «Спонсором» является сторона (включая также ее представителей), которая оплачивает и/или заказывает услуги коучинга. Во всех случаях, если клиент и спонсор не являются одним и тем же лицом, контракт/договор или соглашение об оказании услуги коучинга должен содержать ясное описание прав, ролей и ответственности клиента и спонсора.

Студент: «Студентом» является человек, посещающий программу подготовки коучей, или работающий с коучем—супервизором или коучем—ментором, для того чтобы изучить процесс коучинга или усилить и развить свои навыки коуча.

Часть 2. Этические стандарты ICF

Раздел 1: Профессиональная этика, Общие положенияЯ как коуч:

1. Обязуюсь действовать в соответствии с Этическим Кодексом ICF на всех тренингах в области коучинга, в процессе коучингового менторинга и супервизии.

2. Обязуюсь предпринимать соответствующие меры во взаимодействии с коучем, коучем—тренером или коучем—ментором, и/или обращаться в ICF в случае нарушения или возможного нарушения этики, как только мне станет известно о подобных нарушениях с моей стороны, либо со стороны других.

3. Обязуюсь информировать и объяснять заинтересованным лицам, включая организации, сотрудников, спонсоров, и прочих лиц, которых необходимо информировать, какие обязательства накладывает данный Кодекс.

4. Обязуюсь воздерживаться в своей деятельности от любой незаконной дискриминации, включая дискриминацию по возрасту, расовой, половой, этнической; дискриминации по признаку сексуальной ориентации, религии, национальности или недееспособности.

5. Обязуюсь предоставлять правдивую и точную устную и письменную информацию о том, что я предлагаю как коуч, о профессии коуча или об ICF.

6. Обязуюсь четко определять уровень своей квалификации в коучинге, экспертизы, опыта, подготовки, полученных сертификатов и сертификации в ICF.

7. Обязуюсь признавать достижения, результаты и вклад других людей и претендовать на право собственности лишь на собственный материал. Я понимаю, что нарушение этого требования может привести к иску третьей стороны.

8. Обязуюсь постоянно делать усилия, чтобы распознавать личные вопросы, которые могут снижать мою эффективность, создавать конфликт или негативно влиять на мою продуктивность как коуча или наносить ущерб коучинговым отношениям. В случае возникновения таких фактов или обстоятельств я обязуюсь немедленно обратиться за профессиональной помощью и определить действия, которые нужно предпринять, включая, при необходимости, временное или полное прекращение контракта(—ов) на коучинг.

9. Признаю, что данный Этический Кодекс относится к моим отношениям с коучинговыми клиентами, индивидуальными и в организациях, студентами, подопечными в менторинге и супервизируемыми.

10. Обязуюсь при проведении исследований проявлять компетентность, публиковать честные результаты, опираться на признанные научные стандарты и соответствующие теме руководящие принципы.

При проведении исследований я обязуюсь опираться на согласие респондентов и подход, защищающий участников от нанесения любого потенциального ущерба. Все исследовательские мероприятия будут проводиться в соответствии с законодательством страны, где будет проходить исследование.

При проведении исследований я обязуюсь опираться на согласие респондентов и подход, защищающий участников от нанесения любого потенциального ущерба. Все исследовательские мероприятия будут проводиться в соответствии с законодательством страны, где будет проходить исследование.11. Обязуюсь обрабатывать, хранить и уничтожать записи, включая электронные файлы и переписку, сделанные в процессе моей работы в коучинге таким образом, чтобы обеспечить конфиденциальность, безопасность и сохранение личных данных в соответствии с действующим законодательством и соглашениями.

12. Обязуюсь использовать контактную информацию о членах ICF (е—mail, номера телефонов и т.д.) исключительно в формах и рамках, установленных ICF.

Раздел 2. Конфликт интересов

Я как коуч:

13. Обязуюсь отслеживать риски конфликта интересов и потенциальных конфликтов интересов и открыто обсуждать такие ситуации. В случае возникновения конфликта интересов я буду предлагать, чтобы я сам устранился из этой ситуации.![]()

14. Обязуюсь прояснять роли для внутренних коучей, устанавливать границы и обсуждать с заинтересованными сторонами конфликты интересов, которые могут возникнуть между коучингом и другими ролевыми функциями.

15. Обязуюсь извещать своего клиента и его/её спонсора обо всех предполагаемых вознаграждениях, которые я могу получить от третьих сторон за то, что рекомендую данного клиента, или за то, что мне его рекомендуют.

16. Обязуюсь уважительно относиться к любым отношениям коуч – клиент, вне зависимости от формы компенсации.

Раздел 3: Профессиональное Взаимодействие с Клиентом

Я как коуч:

17. Обязуюсь этично объяснять клиентам, потенциальным клиентам или спонсорам, что я знаю и в чем я уверен, о том, что они могут ожидать от процесса коучинга или от меня как от коуча.

18. Обязуюсь, прежде чем подписывать договор на оказание услуг коучинга либо во время первой встречи с клиентами и спонсорами, убедиться в том, что клиент/спонсор понимает, как будет проходить процесс коучинга, каковы условия и границы конфиденциальности, финансовые договоренности и все остальные условия коучингового соглашения.

19. Обязуюсь заключать ясные соглашения или контракты с моими клиентами и спонсорами до начала коучинговых отношений и с уважением относиться к этому соглашению. Это соглашение должно содержать описание ролей, ответственность и права всех вовлеченных сторон.

20. Обязуюсь нести ответственность за установление ясных, соответствующих ситуаций и культурных норм и границ, которые будут определять любые виды взаимодействия, физического или иного, которые могут возникнуть в процессе взаимодействия с коучем и спонсором.

21. Обязуюсь избегать любого рода сексуальных либо романтических отношений с кем—либо из моих действующих клиентов или спонсоров, или студентов, или подопечных в менторинге или супервизии.

22. Обязуюсь относиться с уважением к праву клиента прервать коучинговые отношения на любом этапе процесса и оговаривать это в условиях соглашения или контракта. Обязуюсь внимательно отслеживать изменения в ценности, которую приносят клиенту наши коучинговые отношения.

23. Буду рекомендовать клиенту или спонсору воспользоваться услугами другого коуча или иными ресурсами, если считаю, что это будет для него более продуктивно. И буду, если это необходимо или соответствует ситуации, предлагать клиенту обратиться к иным специалистам.

Раздел 4: Конфиденциальность и сохранение личных данных

Я как коуч:

24. Обязуюсь сохранять высочайший уровень конфиденциальности в отношении всей информации о клиенте и спонсоре за исключением установленных законодательством случаев.

25. Буду иметь четкую договоренность о том, как будет происходить обмен информацией между коучем, клиентом и спонсором.

26. Действуя в роли коуча, коуча—ментора, коуча—супервизора или тренера коучей, буду иметь четкое соглашение с клиентом и спонсором, студентом, подопечным в менторинге или супервизируемым относительно того, при каких условиях соглашение о конфиденциальности может не соблюдаться (например, в случаях противоправной деятельности, на основании решения суда или повестки в суд; в случаях риска угрозы собственной личности или окружающим и т. п.), и обеспечу, чтобы клиент и спонсор, студент, подопечный в менторинге или супервизируемый добровольно и осознанно письменно подтвердил согласие с данными ограничениями конфиденциальности. В случае, если я обоснованно считаю, что что—либо из перечисленного имеет место, мне, возможно, будет необходимо обратиться в соответствующие органы.

п.), и обеспечу, чтобы клиент и спонсор, студент, подопечный в менторинге или супервизируемый добровольно и осознанно письменно подтвердил согласие с данными ограничениями конфиденциальности. В случае, если я обоснованно считаю, что что—либо из перечисленного имеет место, мне, возможно, будет необходимо обратиться в соответствующие органы.

27. Буду требовать от тех, кто работает со мной по поддержке моих клиентов, соблюдения п. 26, раздела 4 «Конфиденциальность и сохранение личных данных Этического Кодекса ICF, а также иных разделов Этического Кодекса, которые могут быть применимы.

Раздел 5: Постоянное Развитие

Я как коуч:

28. Признаю потребность в дальнейшем и постоянном развитии своих профессиональных навыков.

Часть 3: Этическая Клятва ICF

Как профессиональный коуч ICF, я признаю свою моральную ответственность и юридические обязательства перед коучинговыми клиентами и спонсорами, коллегами и обществом в целом и обязуюсь соблюдать ее. Я обязуюсь соблюдать Этический Кодекс ICF и следовать этим нормам в общении со всеми, для кого я провожу коучинг, менторинг или супервизию.

Я обязуюсь соблюдать Этический Кодекс ICF и следовать этим нормам в общении со всеми, для кого я провожу коучинг, менторинг или супервизию.При нарушении мной этой Этической Клятвы или любого из пунктов Этического Кодекса ICF, я признаю полное право ICF призвать меня к ответу за совершённые поступки. Я соглашаюсь с тем, что ICF в случае нарушения может применять санкции вплоть до исключения меня из членов ICF и/или лишения сертификации ICF.

Контакты с ICF

Вопросы и обращения по этическим вопросам можно направлять сюда:

Штаб—квартира ICF находится по адресу:

International Coach Federation

1444 «I» Street NW Suite 700

Washington, DC 20005 USA

Телефоны: 888-423-3131, 202-712-9039

Факс: 888-329-2423, 202-216-9646

Е—mail: [email protected]

Сайт: https://coachfederation.org/

Ключевые компетенции коуча ICF

Информация на сайте федерации >>>Данные восемь ключевых компетенций коуча были разработаны для того, чтобы способствовать лучшему пониманию навыков и подходов в современном коучинге, как он определяется Международной Федерацией Коучинга (ICF).

Они также представляют собой основу для сравнения уровня соответствия той программы обучения коучингу, которую вы проходили, и ожидаемым уровнем специализированного обучения коучингу со стороны ICF.

Они также представляют собой основу для сравнения уровня соответствия той программы обучения коучингу, которую вы проходили, и ожидаемым уровнем специализированного обучения коучингу со стороны ICF.И, наконец, эти восемь ключевых компетенций были разработаны как основа проведения экзаменов в процессе cертификации коучей. Ключевые компетенции были сгруппированы в четыре блока по принципу схожести подхода к каждой компетенции в блоке. Каждая из компетенций в равной степени важна, поэтому группировка и порядок следования компетенций в тексте не имеет принципиального значения. Все эти компетенции являются ключевыми и обязательно должны проявляться в работе любого компетентного коуча.

A. Создание фундамента

1. Соответствие этическим нормам и профессиональным стандартам

2. Заключение коучингового соглашения

B. Совместное создание отношений

3. Развитие доверительных отношений с клиентом

4. Коучинговое присутствие

C. Эффективная коммуникация

5. Активное слушание

Активное слушание

6. «Сильные» вопросы

7. Прямое общение

D. Фасилитация обучения и достижения результатов

8. Стимулирование осознания

9. Проектирование действий

10. Планирование и постановка целей

11. Управление прогрессом и ответственностью

Настоящий мастер коучинга способен творчески подходить к поставленной задаче в соответствии с потребностями каждого клиента, интуитивно улавливает момент и способен создать оригинальное решение. Но реальный мастер коучинга не ощущает в себе подобных свойств. Возможно, она или он достаточно скромны или знают ещё недостаточно, чтобы сделаться проводником чудесных даров при обмене между клиентом и коучем.

Питер Шабо, МCC ICF

Компетенция №1. Опирается в работе на этику

Понимает и регулярно применяет этические нормы и следует стандартам коучинга.

- Демонстрирует личную честность и порядочность во взаимодействии с клиентами, спонсорами коучинга и соответствующими заинтересованными сторонами.

- Проявляет чуткость к идентичности, к среде и контексту, ценностями и убеждениям клиента.

- Использует уместный и уважительный язык в общении с клиентами, спонсорами коучинга и заинтересованными сторонами.

- Соблюдает Этический кодекс ICF и руководствуется Ключевыми ценностями.

- Сохраняет конфиденциальность информации, предоставленной клиентом, в соответствии с соглашением с заинтересованными сторонами и действующим законодательством.

- Поддерживает различие между коучингом, консультированием, психотерапией и другими помогающими профессиями.

- При необходимости направляет клиентов к специалистам других помогающих профессий.

Компетенция №2. Воплощает коучинговый образ мышления

Развивает и поддерживает открытый, любознательный, гибкий и ориентированный на клиента образ мышления.

- Признает, что клиенты отвечают за свой выбор.

- Занимается непрерывным обучением и развитием себя как коуча.

- Развивает непрерывную рефлексивную практику с целью улучшения своего коучинга.

- Осознает влияние контекста и культуры на себя и на других и открыт ему.

- Использует осознанность и интуицию во благо клиентов.

- Развивает и поддерживает способность управлять своими эмоциями.

- Готовится к сессиям эмоционально и на уровне мышления.

- При необходимости обращается за поддержкой к внешним ресурсам.

Компетенция №3. Создает и поддерживает соглашения

Выступает партнером для клиента и заинтересованных сторон при создании ясных договоренностей относительно коучинговых взаимоотношений, процесса, планов и целей. Заключает соглашения как на все время коучингового взаимодействия, так и на каждую сессию коучинга.

- Объясняет, чем является, а чем не является коучинг, описывает процесс коучинга клиенту и заинтересованным сторонам.

- Достигает соглашения о том, что уместно, а что не уместно в отношениях, что следует, а чего не следует ожидать, а также об ответственности клиента и заинтересованных сторон.

- Приходит к соглашению о принципах и конкретных параметрах коучинговых взаимоотношений, таких как логистика, оплата, расписание, продолжительность, прекращение отношений, конфиденциальность и включение в процесс третьих лиц.

- В партнерстве с клиентом и заинтересованными сторонами формирует общий план и цели на коучинг.

- В партнерстве с клиентом определяет совместимость коуча и клиента.

- В партнерстве с клиентом определяет или подтверждает, чего клиент хочет достичь в ходе сессии.

- В партнерстве с клиентом определяет, на что, по мнению клиента, нужно обратить внимание или что нужно рассмотреть, чтобы достичь желаемого результата сессии.

- Выступает партнером для клиента при определении или уточнении критериев измерения успеха всего коучингового процесса или отдельной сессии.

- Выступает партнером клиента в управлении временем и фокусом внимания в сессии.

- Продолжает вести коучинг в направлении желаемого для клиента результата до тех пор, пока клиент не выберет другое направление.

- В партнерстве с клиентом завершает коучинговые отношения, отдавая должное ценности этого опыта.

Компетенция №4. Постоянно развивает доверие и ощущение безопасности

В партнерстве с клиентом создает безопасную поддерживающую среду, позволяющую клиенту свободно выражать себя. Поддерживает взаимное уважение и доверие в отношениях.

- Стремится понять клиента в рамках его контекста, что может включать в себя идентичность клиента, его среду, опыт, ценности и убеждения.

- Демонстрирует уважение к идентичности клиента, его восприятию, стилю и языку, адаптирует свой стиль коучинга под клиента.

- Отмечает и уважает уникальные таланты клиента, его идеи и работу в коучинговом процессе.

- Выражает поддержку, проявляет эмпатию и заботу о клиенте.

- Отмечает и поддерживает выражение клиентом своих чувств, взглядов, опасений, убеждений и идей.

- Демонстрирует открытость и прозрачность как способ показать уязвимость и выстроить доверительные отношения с клиентом.

Компетенция №5. Сохраняет присутствие

Поддерживает полную осознанность и присутствие с клиентом, используя открытый, гибкий, аргументированный и уверенный стиль общения.

- Остается сфокусированным, наблюдательным, эмпатичным и отзывчивым по отношению к клиенту.

- Проявляет любопытство во время процесса коучинга.

- Управляет своими эмоциями, чтобы сохранять присутствие с клиентом.

- Демонстрирует уверенность при работе с сильными эмоциями клиента во время процесса коучинга.

- Чувствует себя комфортно, работая в пространстве неизвестности.

- Создает или дает пространство для тишины, пауз или рефлексии.

Компетенция №6. Активно слушает

Фокусируется на том, что говорит и о чем умалчивает клиент, чтобы полностью понимать то, что транслируется с точки зрения систем, в которые клиент вовлечен, и чтобы поддержать самовыражение клиента.

- Принимает во внимание контекст клиента, его идентичность, среду, опыт, ценности и убеждения, чтобы углубить понимание того, о чем сообщает клиент.

- Возвращает или обобщает то, что транслирует клиент, чтобы обеспечить ясность и понимание.

- Замечает, когда есть что-то большее, чем то, что сообщает клиент, и расспрашивает об этом.

- Замечает, отмечает и исследует эмоции клиента, изменения его энергии, невербальные сигналы и другое поведение.

- Сопоставляет слова клиента, тон его голоса и язык тела для определения полного смысла того, что сообщается.

- Замечает тенденции в поведении клиента и его эмоциях в ходе всех сессий для выявления доминирующих тем и паттернов.

Компетенция №7. Пробуждает осознанность

Обеспечивает рождение озарения (инсайта) и обучение клиента, используя такие инструменты и техники, как сильные вопросы, тишина, метафоры и аналогии.

- Учитывает опыт клиента, принимая решение о том, что могло бы быть наиболее полезным.

- Бросает вызов клиенту как способ пробудить осознанность или создать озарение (инсайт).

- Задает вопросы о клиенте, например, о его способе мышления, ценностях, потребностях, желаниях и убеждениях.

- Задает вопросы, помогающие клиенту выходить в исследовании за пределы его текущего способа мышления.

- Приглашает клиента больше делиться своим опытом в текущем моменте.

- Замечает то, что работает на рост прогресса клиента.

- Адаптирует свой коучинговый подход под потребности клиента.

- Помогает клиенту выявлять факторы, которые влияют на его текущие и будущие паттерны поведения, мышление или эмоции.

- Приглашает клиента вырабатывать идеи о том, как он может двигаться вперед и что он готов или способен делать.

- Поддерживает клиента в пересмотре взглядов (рефрейминге).

- Ненавязчиво делится наблюдениями, озарениями (инсайтами) и ощущениями, которые имеют потенциал к созданию нового знания для клиента.

Компетенция №8. Способствует развитию клиента

В партнерстве с клиентом трансформирует знания и озарения (инсайты) в действия. Поддерживает автономность клиента в коучинговом процессе.

- Работает совместно с клиентом над интеграцией нового осознания, озарений или выводов в мировосприятие или поведение клиента.

- Выступает партнером для клиента при постановке целей, проектировании действий и определении параметров ответственности, которые интегрируют и расширяют новые знания (выводы).

- Признает и поддерживает автономию клиента при постановке целей, проектировании действий, определении способов управления ответственностью.

- Поддерживает клиента в выявлении возможных результатов или выводов из определенных пошаговых действий.

- Приглашает клиента подумать, как двигаться вперед, включая размышления о ресурсах, поддержке и возможных препятствиях.

- Выступает партнером для клиента, чтобы резюмировать, чему научился клиент и что он узнал в рамках сессий или между сессиями.

- Отмечает прогресс и успехи клиента.

- В партнерстве с клиентом завершает сессию.

Сертификация коуча АСС ICF

Если Вы подаете документы на сертификацию коуча АСС ICF после завершения программы Coach mastery, вам важно обратить внимание на следующие моменты.

Для получения сертификата коуча АСС Вы выбираете на сайте https://coachfederation.org/icf-credential, в разделе Individual credentialing меню Associate Certified Coach (ACC) (активная ссылка на странице >>>) и далее, в зависимости от аккредитованного ICF статуса программы, обозначенного на Вашем сертификате, ACTP, ACSTH или путь портфолио и загружаете таблицу, в которой указаны 100 часов коучинга (75 из них платные), проведеннные, как минимум, с 8 клиентами. В таблицу включаются клиенты, работа с которыми началась после начала коучингового обучения по программе ACTP (с начала 1го модуля программы «Наука и Искусство Трансформационного Коучинга». По крайней мере, 25 часов из этих 100 должны быть получены в течение последних

18 месяцев до подачи документов на сертификацию в ICF.

Далее Вы проходите онлайн тест на знание компетенций ICF.

Аккредитация для членов ICF cтоит 100 USD, для не членов ICF — 300 USD.

Стоимость теста входит в стоимость сертификации. Вы вносите дополнительную оплату, если сдаете тест повторно. Время рассмотрения запроса – 4 недели.

Вы вносите дополнительную оплату, если сдаете тест повторно. Время рассмотрения запроса – 4 недели.

Сертификация коуча РСС ICF

Для получения сертификата коуча РСС ICF вы выбираете на сайте www.coachfederation.org, в разделе Individual Credentialing меню Professional Certified Coach (активная ссылка на странице >>>) и далее, в зависимости от обозначения аккредитованного ICF статуса программы, указанного на Вашем сертификате, ACTPб ACSTH или путь портфолио и загружаете таблицу, в которой указаны 500 часов коучинга (450 из них платные), проведенные, как минимум, с 25 клиентами. В таблицу включаются клиенты, работа с которыми началась после начала коучингового обучения в программе ACTP (с начала 1го модуля программы «Наука и Искусство Трансформационного Коучинга»). По крайней мере, 50 часов из этих 500 должны быть получены в течение последних течение 18 месяцев до подачи документов на сертификацию в ICF.

Далее Вы проходите онлайн тест на знание компетенций ICF.

Сертификация для членов ICF cтоит 300 USD, для не членов ICF — 500 USD.

Стоимость теста входит в стоимость сертификации. Вы вносите дополнительную оплату, если сдаете тест повторно. Время рассмотрения запроса – 4 недели.

Комментарии:

Оплата за подачу документов на сертификацию в ICF не включает оплату членства в ICF.

Документы можно подать/загрузить за один сеанс, длительность которого 30-60 минут, если у Вас готова вся информация.

После покупки Вы получите 2 email: один, в котором будет ссылка на подачу документов на сертификацию онлайн, и второй – с подтверждением оплаты.

Продление сертификатов ICF

Требования к возобновлению/продлению сертификатов коуча АСС ICF и РСС ICF 1 раз в 3 года.

Вы подаете документы онлайн на сайте www.coachfederation.org, в разделе Individual Credentialing меню Renewal Credential (активная ссылка на странице >>>) и далее АСС, РСС или МСС аккредитацию, и загружаете онлайн информацию, подтверждающую часы вашего обучения и коучинговой практики. После оплаты вам будет направлена ссылка на страницу подачи документов по электронной почте.

После оплаты вам будет направлена ссылка на страницу подачи документов по электронной почте.

Для подтверждения сертификации вам необходимо набрать, как минимум, 40 часов дополнительного обучения в программах со значком ССЕ (Continuing Coach Education), завершенных в течение 3х лет с момента получения предыдущего сертификата ICF или с момента вашего последнего обновления сертификации. В эти часы должны входить 24 часа обучения Ключевым Компетенциям коуча.

Начиная с 2016 года, всем коучам-обладателям сертификатов ICF будет необходимо подтвердить обучение, как минимум, 3м часам CCE (Continuing Coach Education) в области коучинговой этики, чтобы выполнить требования для возобновления сертификации ICF. Это требование будет применяться для всех коучей, чьи статусы в ICF заканчивают свое действие после 31 декабря 2016 года. Это не относится к коучам, чьи аккредитованные статусы завершают действие 31 декабря 2015 года.

Только для тех коучей, которые продлевают статус АСС ICF, необходимо пройти 10 часов ментор-сессий, дополнительных к часам обучения на первоначальную сертификацию. 10 часов ментор-сессий необходимо пройти в течение 3х лет с момента первой подачи документов на сертификацию в ICF или с момента последнего продления сертификата. Это требование внесено для того, чтобы поддержать ваш рост как коуча и помочь вам продвинуться на следующий уровень сертификации.

10 часов ментор-сессий необходимо пройти в течение 3х лет с момента первой подачи документов на сертификацию в ICF или с момента последнего продления сертификата. Это требование внесено для того, чтобы поддержать ваш рост как коуча и помочь вам продвинуться на следующий уровень сертификации.

Понравился материал? Поделись с другими!

Эндоскопия ФГДС, ФКС, РРС в Гастроэнтерологическом центре Эксперт

Зачем вам нужна эндоскопия?

Качественно выполненная эндоскопия является залогом правильной постановки диагноза для многих заболеваний желудочно-кишечного тракта. Она зрительно подтверждает предварительный диагноз и дает возможность оценить состояние желудочно-кишечного тракта изнутри без оперативного вмешательства. Это самое информативное и малоинвазивное исследование, позволяющее обнаружить эрозии, язвы, кисты, полипы, предопухолевые состояния, начальные формы рака различных отделов желудочно-кишечного тракта. Только во время эндоскопии возможен забор материала для гистологического исследования, которое в ряде случаев является единственной возможностью поставить диагноз.

Кто и когда назначает?

Эндоскопическое исследование желудка, пищевода или кишечника обычно назначает врач-гастроэнтеролог в случае жалоб пациента на боли при глотании, осиплость голоса, изжогу, тошноту, боли в животе, болезненный акт дефекации, потерю веса, диарею, запоры, вздутие живота, кровь в стуле, общую слабость, повышенную утомляемость. Людям, страдающим хроническими заболеваниями желудочно-кишечного тракта, обычно рекомендуют проходить обследование раз в год оценки прогрессирования заболевания и предупреждения обострений.

Если вы сомневаетесь, нужно ли проходить эндоскопическое исследование (ФГДС, колоноскопию) рекомендуем пройти предварительную консультацию у гастроэнтеролога нашего центра.

Что рекомендуют эксперты?

Для обследования желудочно-кишечного тракта в нашем центре используются следующие разновидности цифровой эндоскопии:

- цифровая ФГДС (видео гастроскопия) – исследование слизистой поверхности пищевода, желудка и 12-ти перстной кишки;

- цифровая ФКС (видео колоноскопия) – исследование слизистой поверхности толстого кишечника;

- цифровая РСС (видео ректосигмоскопия) – исследование слизистой прямой и сигмовидной кишки (конечных отделов толстого кишечника).

Достоинства цифровой эндоскопии

Цифровая эндоскопия на сегодняшний день лишена недостатков «обычных» эндоскопических исследований и позволяет врачу изучить слизистую желудочно-кишечного тракта с высокой достоверностью, увеличивать изображение проблемных участков и записать ход исследования на цифровой носитель информации. Что обеспечивает более точные результаты за более короткое время; уменьшение неприятных ощущений во время исследования и более целевой забор биопсионного материала.

Медикаментозный сон для проведения обследования

Эндоскопические исследования (особенно колоноскопия) могут доставлять неприятные ощущения. Поэтому большинство людей воспринимают их, как крайне нежелательные, болезненные процедуры и годами откладывают и свой поход к врачу, и само обследование. Откладывая обследование мы теряем драгоценное время, так как выявленные на ранних стадиях заболевания можно лечить эффективнее, чем запущенные.![]()

В некоторых случаях из-за болевых и других неприятных ощущений и психологических особенностей пациента проведение эндоскопических исследований вообще невозможно.

На помощь приходит общее обезболивание в виде краткосрочного «медикаментозного сна». В клинике имеется возможность проводить гастроскопию и колоноскопию со всеми видами современного обезболивания, что позволяет пациентам перенести процедуру с максимальным комфортом. Подробнее

Преимущества ГЦ Эксперт

- Для проведения эндоскопии в нашем центре мы используем высокоточную видеоэндоскопическую систему японской компании PENTAX Medical, позволяющую получать цифровое изображение с высоким разрешением.

- Обследование проводят опытные эндоскописты.

- Диагностика выполняется в соответствии с последними зарубежными и российскими рекомендациями.

- Наличие общего обезболивания для проведения обследования.

Что получает пациент в результате обследования?

Вы получаете профессиональное заключение врача о наличии или отсутствии заболеваний пищевода, желудка или кишечника, фото или видеозапись (при необходимости). При взятии биопсии (кусочков слизистой во время исследования) результаты гистологического исследования обычно готовы в течение 7 – 10 дней.

При взятии биопсии (кусочков слизистой во время исследования) результаты гистологического исследования обычно готовы в течение 7 – 10 дней.

НКУ-РУ (Шкафы модульной конструкции)

Назначение и область применения устройств НКУ-РУ.

НКУ-РУ – серия низковольтных комплектных устройства распределения и управления модульной (блочной) конструкции.

Шкафы НКУ-РУ ориентированы для эксплуатации в системах собственных нужд электростанций и используются для ввода, секционирования и распределения электроэнергии, в том числе для управления электроприводами различных исполнительных механизмов (например, управления задвижками запорной арматуры, вентиляции, насосами). Шкафы, помимо электростанций, можно использовать в электроустановках различных отраслей промышленности.

Конструкция. Преимущества блочно-модульного исполнения.

Шкафы НКУРУ имеют блочно-модульный принцип конструкции.

Модульный принцип конструкции позволяет гибко использовать типовые конструкторские решения для создания шкафов с различными функциями. Широкая номенклатура блоков позволяет реализовать любые электрические схемы.

Широкая номенклатура блоков позволяет реализовать любые электрические схемы.

Такой подход снижает сроки изготовления и время обслуживания, обеспечивает высокую ремонтопригодность. Ремонт отдельного блока можно выполнять вне шкафа.

Блоки, как отдельную позицию, можно заказать в оперативный ЗИП, поставляемый заводом-изготовителем.

Отличие шкафов НКУ-РУ перед другими типами низковольтных комплектных устройств заключается в его компактности. Аппаратура размещается во всем объеме шкафа за счет этого оптимально используется все его пространство. Такое решение позволяет сократить количество шкафов по сравнению с другими типами шкафов.

Модули шкафов НКУ-РУ предусматривают выдвижное исполнение блоков и частей со следующими фиксированными положениями:

-

присоединенное, когда главные цепи и цепи управления выдвижной части замкнуты соответствующими цепями шкафа и готовы для выполнения предназначенной функции;

-

испытательное, когда главные цепи выдвижной части разомкнуты, а вспомогательные цепи соединены для обеспечения возможности испытания вспомогательных цепей, при этом выдвижной блок остается механически соединенным со шкафом;

-

отсоединенное, когда выдвижная часть находится в шкафу, но ее главные и вспомогательные цепи разомкнуты с соответствующими цепями шкафа;

-

отделенное, когда главные и вспомогательные цепи выдвижной части разомкнуты с соответствующими цепями шкафа и выдвижная часть находится вне шкафа.

Классификация. Типы шкафов и их назначение.

Серия шкафов НКУ-РУ состоит из 7 основных типов, обеспечивающих широкий набор электрических и эксплуатационных характеристик.

Каждый тип шкафа имеет свое условное заводское обозначение (П7Ш, П8Ш, П9Ш, П10Ш, П12Ш, П13Ш, П14Ш).

По виду обслуживания шкафы НКУ-РУ разделяются на шкафы одностороннего и двухстороннего обслуживания. В шкафах одностороннего обслуживания доступ к функциональному отсеку и отсеку присоединений выполнен с фронтальной стороны шкафы. В шкафах двухстороннего обслуживания доступ к функциональному отсеку выполнен с фронтальной стороны шкафа, а доступ к отсеку присоединений с тыльной стороны шкафа.

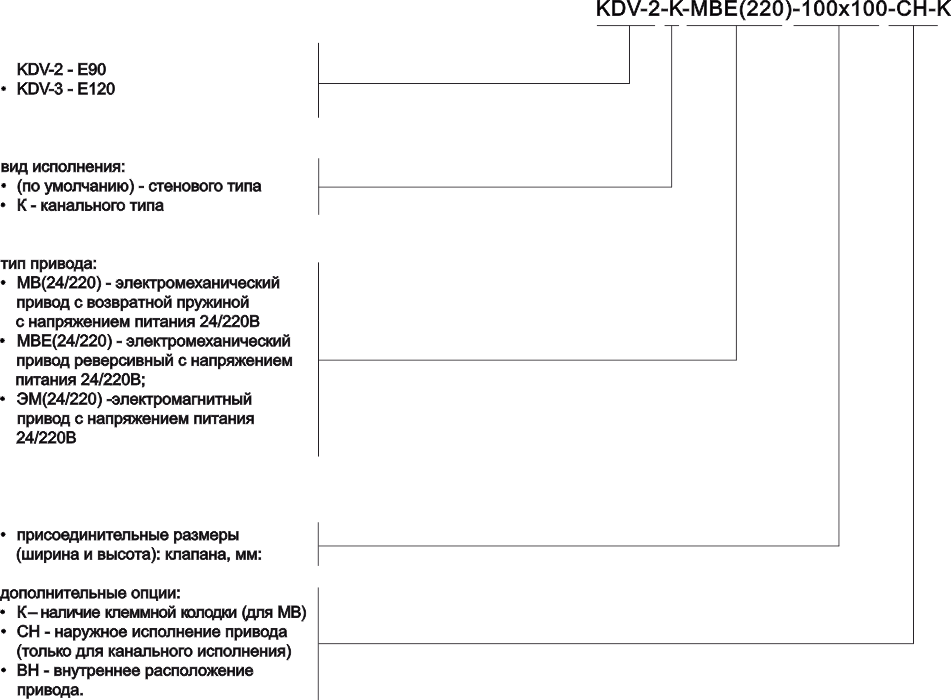

По функциональному назначению шкафы НКУРУ разделяются на две категории. Шкафы типа РСС (англ. абр. Power Control Center) предназначены для ввода и распределения электроэнергии. К этой категории относятся шкафы типа П8Ш, П10Ш, П13Ш.

| П8Ш | П10Ш | П13Ш |

Шкафы типа MCC (англ. абр. Motor Control Center) предназначены главным образом для управления электродвигателями, К таким шкафам относятся шкафы типа П9Ш и П14Ш.

| П9Ш | П14Ш |

Такое разделение условно и в некоторых случаях, в зависимости от электрической схемы и мощности потребителя, на базе шкафов П10Ш, П11Ш и П13Ш можно реализовать управление электродвигателями, а шкафы П9Ш и П14Ш использовать в качестве распределительных шкафов РСС. Кроме того, в шкафах П9Ш и П14Ш может быть организован ввод питания до 630А.

Также в линейке существуют специальные шкафы предназначенные для стыковки при подводе питания от питающего трансформатора напряжения или при подведении кабелем большого сечения. К таким шкафа относятся шкафы П7Ш и П12Ш.

| П7Ш | П12Ш |

Все типы шкафов одного вида обслуживания (одностороннего или двухстороннего) конструктивно стыкуются и электрически соединяются друг с другом при установке в едином щите, имеющем общую систему сборных шин.

Структура полного обозначения шкафов НКУ-РУ

Характеристики шкафов НКУ-РУ

Что такое RSS. RSS — это должен знать каждый

Здравствуйте друзья моего блога сайт! Когда вы создаете личный ресурс, наверняка вас привлекает не только перспектива самовыражения через статьи и возможность получения дополнительной или основной прибыли? В большинстве случаев, очень важно увидеть результат своего труда в виде количества подписчиков, которые регулярно и с большим интересом читают его статьи. Поэтому я и решил рассказать вам, что такое rss лента и почему подписчикам нравится читать с ее помощью новости разных сайтов.

В чем удобство RSS

Все мы с вами занятые люди и почти у каждого имеется список важных дел на день. Даже если определенный сайт вам нравится, навряд ли вы будете ежедневно посещать его в надежде увидеть новую публикацию, ведь так? RSS помогает пользователю упорядоченно изучать новостные статьи сайтов, на которые он подписан, через канал или электронную почту. А веб-мастеру лента приносит пользу в виде регулярного растущего трафика. В итоге все довольны. 🙂

Как создать новостную ленту?

Если у вас блог на движке wordpress, то начать нужно со следующего.

Я предлагаю вам ознакомиться с автоматизированным методом, но имейте ввиду, что ленту можно вести и вручную. Как именно ее создать, выбирать только вам.

Итак, на помощь к нам придет сервис от гугл — feedburner .

Когда вы перейдете по ссылке, увидите, что система встречает вас, как родного, обращаясь по нику (а точнее по адресу электронной почты gmail). Если у вас еще нет почтового ящика от google, обязательно . Он надежнее mail-ящиков и многих других, обязательно вам пригодится вам для развития сайта wordpress и другой работы.

Если вы не знаток английского, то можете поменять язык отображения текста. Для этого нужно нажать на слово «Languages », расположенное в правом верхнем углу и из предложенного перечня выбрать «русский ».

Теперь следует вписать адрес своего блога и добавить слово «feed », как показано на изображении ниже. Сделали? Нажимайте кнопку «Next ».

Система предлагает вам написать название вашего фида или согласиться с автоматическим вариантом.

Feedburner предлагает вам подписаться на рассылку. Обязательно соглашайтесь и переходите к следующему шагу. Фид из примера будет по адресу: http://feeds.feedburner.com/stroitelstvo-i-remont-domov:

Вы можете ограничиться бесплатными функциями ведения ленты, но если пожелаете, выберите дополнительные услуги на платном основании:

Если вы все сделали правильно, то перейдете вот в такое окно:

Вы можете перейти во вкладки, ознакомиться с количеством подписчиков в вкладке «Анализируй » и просмотреть, как отображается лента в пункте «Оптимизируй », «Твой фид ». При желании внесите коррективы.

Установка плагина для работы с лентой

А сейчас перейдем к самому интересному – установке плагина для сайта. Рекомендую вам Feedburner Form русской версии.

После загрузки и активации, его можно найти в одноименной вкладке раздела «Плагины ».

Оформляется в форме виджета:

После добавления виджета, перейдем к заполнению формы. Еще несколько простых уточнений и форма заработает!

Необходимо заполнить следующие поля:

- Заголовок: подписка на новости/RSS лента и так далее. Выбирайте, что вам больше нравится.

- Текст виджета лично я оставлю пустым, но вы можете написать что-то, если есть желание. Например «Будьте в курсе новостей блога! » и так далее.

- Ссылка на иконку предполагает путь к rss-картинке, которая будет отображаться возле формы (используйте png-формат). Ее нужно выбрать в сети интернет и закачать на сайт в папку с изображениями.

- Текст кнопки можно оставить по умолчанию «Ок » или выбрать другой вариант: «вперед » , «подписаться » .

- Текст в поле email рекомендую указать такой: «Введите Ваш e-mail » .

- Ссылка на фид в нашем случае: stroitelstvo-i-remont-domov .

- Остальные данные настройте по собственному усмотрению.

В итоге получится приблизительно такая форма подписки:

Чтобы отредактировать стили оформления формы, вы можете зайти в файл «fbstyle.css » в папке плагина «control ».

Чтобы иметь возможность делиться ссылками на новые записи блога в нескольких социальных сетях, выполните следующие манипуляции:

Также вы можете активировать «FeedFlare », что добавит под каждым вашим постом кнопки для репостов в социальных сетях.

Активация подписки

Для активации подписки, зайдите в раздел «Публикуй », вкладку «Подписки по электронной почте », измените язык по умолчанию на русский и нажмите «активировать » или «сохранить ». Теперь ваши подписчики смогут подписаться на новые публикации и быть в курсе ваших успехов на сайте.

Во вкладке «Communocation preferences » вы можете прописать сообщение для тех, кто захочет подписаться на рассылку. «Email branding » позволяет настроить внешний вид ваших писем, а «Delivery Options » настроить время отправки писем. Также активируйте «PingShot ».

Существует множество качественных RSS aggregator’ов, через которые вы можете продвигать свои ленты, а также другие проверенные способы, но о них в следующий раз. Подписывайтесь на обновления блога , буду вам искренне рад!

До новых встреч.

P/S

С уважением, Александр Сергиенко

Примечание. RSS-лента, подготовленная для сервиса Яндекс.Новости , для Дзена не подойдет. В Дзене другой набор обязательных атрибутов и другие требования к размеру иллюстраций.

- Лента RSS должна соответствовать нашим требованиям .

- Присылайте ссылки на все иллюстрации и видео из публикации. Публикация должна содержать как минимум одно изображение шириной не менее 400 пикселей. Разместите изображение с помощью элементов img , media:content или enclosure . Если используется элемент img или media:content , продублируйте информацию об изображении в enclosure .

- Размечайте откровенный контент с помощью элемента media:rating . Такие материалы будут показаны только подписчикам канала. Если на сайте в основном публикуются откровенные материалы, ему будет присвоена категория «Для взрослых» .

- Указывайте тематику материала, и Дзен быстрее найдет заинтересованных читателей.

- Откройте роботу Яндекса доступ к материалам, чтобы они показывались в RSS-ленте. Убедитесь, что в текстовом файле robots.txt адрес RSS не запрещен директивой Disallow , или явно разрешите его директивой Allow RSS_URL .

# Если в robots.txt прописана директива \nDisallow /feed\n# то робот не проиндексирует страницу\nyour-site.ru/feed/some_url/rss.xml\n# Чтобы разрешить индексацию, добавьте директиву\nAllow /feed/some_url/rss.xml

- Включайте в ленту материалы за два-три последних дня. Если элементов много, это усложняет обработку RSS. Более старые материалы уже хранятся в базе Дзена.

- Вырезайте HTML, который не описан в настоящих рекомендациях к RSS.

После разметки RSS-ленты проверьте ее валидатором . Если в ленте окажутся пустые и незакрытые элементы, Дзен ее не обработает.

Иногда валидатор объявляет элементы, которые описаны ниже, ошибочными. Причина в том, что валидатор не всегда учитывает специфику Дзена. Этим можно пренебречь. Главное — исправьте пустые и незакрытые элементы.

Описание источника

Обязательные элементы отмечены значком .

| Элемент | Описание |

|---|---|

| rss | Формат данных. Данные экспортируются в Дзен в XML-based формате RSS 2.0 . Поддерживаются RSS, Media RSS, GeoRSS, HTML5 и микроформаты. |

| channel | Набор элементов с информацией о сайте-источнике. \n Андроид восстановит ферму в Японии\n http://example.com/happy-farmer\n \n Заброшенную землю передали андроиду\n с внешностью известного японского хозяйственника.\n \n ru\n \n …\n \n |

| title | Название сайта. |

| link | |

| description | Описание сайта. |

| language | |

| item | |

| description | Описание сайта. |

| language | |

| item |

Из этой статьи вы узнаете о технологии Really Simple Syndication (РСС, PSS). Расскажу — что это в целом, что такое RSS лента и каналы. Как организовать RSS рассылку чтобы люди смогли подписаться на РСС канал вашего блога через RSS ридер.

Что это за технология, RSS?

RSS — группа XML-форматов, которые используются для краткого или полного изложения анонсов новостей, лент статей, новых постов в блогах и пр.

Аббревиатура RSS расшифровывается по-разному, в зависимости от версии:

- RSS 0.9х — обогащенная сводка новостей сайта от англ. Rich Site Summary;

- RSS 0.9 и 1.0 — сводка ленты записей сайта с использованием метаструктуры описания вебсайтов от англ. RDF Site Summary;

- RSS 2.х — реально простое распространение от англ. Really Simple Syndication.

Прямое предназначение RSS 2.0 — транслировать, публиковать краткое описание для информации и ссылку на полную версию контента в вебе. Тем не менее, часто сайты отдают статьи целиком прямо в RSS-ленту, для удобства пользователей. Да, от этого они теряют какую-то долю посещаемости и дохода, но чего не сделаешь ради читателей. Другие сайты действуют наоборот, — обрезают анонс новой статьи на самом интересном, вынуждая читателя переходить по ссылке для просмотра этого контента целиком.

Я не буду перечислять современные браузеры (вы их сами знаете), которые умеют работать с RSS-лентами, потому что умеют это делать ВСЕ браузеры без исключения. Умеют загружать данные из RSS и почтовые клиенты такие как Thunderbird, Outlook.

Первая ласточка перед появлением этого формата появилась в 1995 году. Прототип фреймворка назывался «Метаконтент». И уже в 1997 году та технология, под которой мы сейчас понимаем как РСС, получила известность благодаря Netscape. Нетскейп использовал ее при наполнении своего портала Нетцентр, а т.к. браузер Нетскейп Навигатор в то время был одним из популярнейших — это был громогласный пиар.

И уже через пару лет — в 1999г. — крупнейшие медиа используют RSS 0.90 для трансляции контента на своих новостных сайтах: Disney, BBC, Forbes, CNET, Wired и CNN.

В дальнейшем произошло разделение групп разработчиков технологии RSS и то что мы знаем сейчас как RSS 2.0 — наиболее удачная версия, основанная на версии 0.91. Ее главным отличием от другой ветки со сложным RDF-описанием является простота освоения людьми и разработчиками. «The New York Times» оценили это и пошло-поехало. Да так, что в 2006 созрел конкурентный формат — Atom (используется в Блоггере, Блогспот.ком).

Все это (несколько XML-форматов подобного рода) существенно осложняет жизнь разработчиков сервисов и программного обеспечения для чтения РСС — ведь программы должны понимать сразу несколько форматов представления текста, дат и метаданных и работать со всеми ними.

RSS-feed на сайте: лента, поток, канал, рассылка

Фид, RSS-фид, RSS-лента, RSS-поток, RSS-канал, RSS-рассылка это синонимы и обозначают одно и то же. Так или иначе, наличие подобных терминов в оформлении сайта означает, что сайт предоставляет возможность подписки на обновления в формате RSS.

К сожалению, не всем понятна польза от наличия RSS-ленты на сайте. Сейчас мы это изменим. Ребята, пользоваться RSS-подписками это очень удобно! Я понимаю, что сейчас есть ленты новостей Вконтакте, многие сайты ведут свои публичные страницы и дают ссылки на новые материалы.

Вот RSS — примерно то же самое, только делается автоматически, публикует новости в порядке выхода, встроено во многие движки и позволяет читателям пользоваться ридерами по собственному выбору (обзор популярных RSS-ридеров).

Многие не пользуются RSS, потому что это кажется сложным. Ты нажимаешь случайно значок RSS XML-фида на сайте, в окне браузера появляется кракозябра, ты в панике убегаешь так и не разобравшись что это и зачем. Не надо так.

Подписываясь на RSS, читатель будет в курсе всех новинок контента на вашем сайте (они придут ему в почту или ридер) — но только тех, что будут указаны в настройках для добавления в ленту т.е. некоторые разделы можно выключить из рассылки.

Что будет если нажать на этот значок? Ничего страшного не случится:

Вверху справа вы увидите список RSS-ридеров для подписки, а внизу будет та самая лента новостей, отсортированная в порядке убывания по новизне. В таком виде предстает XML-RSS лента, уже прошедшая автоматическую обработку через сервис обработки XML Feedburner. Преимущество фидбернера в том, что можно модифицировать и улучшать ленту новостей, а также следить за количеством RSS-подписчиков сайта.

При этом можно задать расширенные способы подписки при создании РСС-потока на сайте сервиса Фидбернер — в том числе подписку на RSS по email. Не нужно путать обычную RSS рассылку с RSS-to-email, в обычной вам нужно пользоваться программами и сервисами, в RSS-to-email — электронной почтой.

Так выглядит информация о возможности подписаться по email, чтобы новинки RSS-канала приходили на электропочту:

А удобство ничем не хуже подписок Вконтакте. При использовании RSS у вас отпадет необходимость регулярно проверять несколько сайтов на обновления — вы сможете читать самые свежий контент сразу после его выхода. И все это автоматически — как для вас, так и для владельца сайта. То есть пользователи решают проблему одновременного доступа к новинкам нескольких сайтов, а владельцы сайтов решают проблему мгновенного уведомления сотен или тысяч пользователей о наличии нового веб-контента.

Приложения, браузеры, ридеры и агрегаторы для чтения RSS

В интернете, в качестве SaaS так и отдельных программ, есть специальные веб- и мобильные приложения — они агрегируют информацию из RSS-каналов, чтобы вы ее могли прочитать. Так и называются — RSS-ридеры и RSS-агрегаторы. Они есть на смартфонах, персональных компьютерах (десктопах) и планшетах — можно выбрать себе по вкусу.

Сайты-сервисы типа Liferea, Snarfer, NewsAlloy, Reeder, FeedBucket, QuiteRSS, The Old Reader, AOL Reader, RSSOwl, NetVibes, FeedDemon, Kanban, Digg Reader, Feedly, Inoreader, My Yahoo, Tiny Tiny RSS, Omea Reader, NewzCrawler, NewsBlur это агрегаторы или ридеры — они позволяют пользователю собирать информацию по RSS из нескольких источников.

Крупнейшие онлайн ридеры-агрегаторы типа Яндекс.Подписки (Яндекс.Лента) или Google Reader закрылись уже давно — забавно и смешно читать в 2016 году статьи о RSS-ридерах содержащие «Зайдите в Яндекс.Подписки», «Пользоваться RSS просто — для начала откройте Гугл Ридер».

Представители Яндекса и Гугла мотивировали закрытие «слишком дорогим обслуживанием», на деле же причина скорее в том, что RSS-читатели не приносят медийный охват и доход поисковикам.

Для Яндекса оказалось важнее чтобы пользователи читали сайты, прошедшие модерацию в Яндекс.Новостях, нежели могли сами формировать свои предпочтения. К счастью, появилось множество приложений и сервисов закрывающих эту проблему.

Например, те же телефоны и браузеры на ПК вполне могут подгружать заголовки RSS-каналов для своих пользователей. Я делал это еще в древнем Фаерфоксе и на нокиевском «Симбиане», когда Гугл Хрома и Айфонов в помине не было! Что уж говорить про 2016 год. Технологии ушли вперед и жить стало лучше, — выбора гораздо больше. Не говоря уже о том, что все современные браузеры умеют подгружать RSS.

Не обязательно даже устанавливать специальное ПО или регистрироваться в сервисах, есть плагины для браузеров решающие эту проблему. Для Хрома такой плагин называется RSS feed reader — он подтягивает заголовки новостей прямо в браузер, очень удобно.

Такие плагины есть и для других браузеров.

В Интернет Эксплорере иконка РСС-подписки располагается в меню. Нажав на нее вы попадете на страницу РСС-канала и сможете подписаться нажав на кнопку подписки в левом верхнем углу. Обновления будут поступать во вкладку «Каналы», которую можно найти в «Избранном» (находится в боковой панели). Сайты с непрочитанными обновлениями будут помечены.

В Мозилла Фаерфоксе иконка находится в адресной строке, где можно подписаться на обновления РСС-ленты, которые придут прямо в браузер. В Опере (до перехода на движок Хромиум/Блинк) раньше тоже была похожая система, очень удобна для пользователей — с структирированием для пользователей и появлением сообщения об обновлениях в правом нижнем углу.

Раньше RSS пользовались 4–6% пользователей интернета, сейчас процент уменьшился по двум причинам — во-первых, число пользователей интернета сильно выросло; во-вторых, не всем нравится такой формат взаимодействия, зато формат соцсетей и мессенджеров пришелся по духу.

Очень странно, потому что подписка на RSS-канал ничем не сложнее подписки на ленту в Телеграме — пользователям всего лишь нужно вставить в ридер или агрегатор адрес интересующей их ленты и все, подписка оформлена. Получать RSS на email не сложнее: вводите адрес в поле, подтверждаете подписку, получаете новости.

На этом все, желаю удачи. Подписывайтесь на RSS-ленту блога семи блоггеров —

Сделайте список своего контента. В текстовом редакторе сделайте список из 10-15 своих самых свежих записей. Можно больше, можно меньше. В список также включайте URL каждой записи, ее заголовок и дату публикации.

Создайте XML-файл. Откройте блокнот или TextEdit. И первым делом вам надо добавить к тексту т.н. хедер. Дело это не мудреное, достаточно скопировать приведенный ниже код: Title of your Feedhttp://www.yourwebsite.com/ This is the description of your Feed. Keep it to one or two sentences.

Начните добавлять контент. Каждая запись контента должна быть обрамлена своим тегом под хедером. Тут тоже все просто: для каждой записи копируйте нижеприведенный код, изменяя его соответственно: Content TitleDirect URL to content Unique ID for content. Copy the URL againWed, 27 Nov 2013 15:17:32 GMT (Note: The date must be in this format)Description for your content.

Закройте теги в конце ленты. Добавив все нужные новости, закройте теги и , затем только сохраняйте файл. В итоге, ваша лента должна выглядеть как-то так: My Cool Bloghttp://www.yourwebsite.com/ My latest cool articlesArticle 3example.com/3 example.com/3Wed, 27 Nov 2013 13:20:00 GMTMy newest article.Article 2example.com/2 example.com/2Tue, 26 Nov 2013 12:15:12 GMTMy second article.Article 1example.com/1 example.com/1Mon, 25 Nov 2013 15:10:45 GMTMy first article.

Сохраните файл. Закончив работу над кодом ленты, надо сохранить файл в формате XML. Файл — Сохранить как, тут проблем возникнуть не должно. А вот дальше выберите типом расширения “Все файлы” и вручную смените расширение с.txt на.xml, а имя файла сделайте таким, чтобы оно совпадало с заголовком ленты (пусть и на латинице). Учтите, что в имени файла не должно быть пробелов.

Опубликуйте ленту. Файл есть, сайт есть, что нужно сделать? Правильно загрузить файл на сайт. Это можно сделать через FTP-клиент или через cPanel сайта. Главное — не забыть добавить на видное место ссылку на вашу ленту, чтобы люди могли на нее подписаться.

- В случае ленты подкастов, можно отправить ее в iTunes, чтобы пользователи iTunes могли ее найти и подписаться на ленту через клиент iTunes. Впрочем, для этого нужно, чтобы вашу ленту одобрили местные модераторы.

Обновляйте свою ленту. Если вы поддерживаете ленту вручную, то обновлять ее придется всякий раз при публикации на сайте нового контента. Для этого просо откройте самый последний XML-файл и добавьте туда код для новой статьи или подкаста по инструкциям выше. Затем сохраните файл и заново загрузите его на сайт.

- Старайтесь не делать ленту слишком длинной, и она будет быстрее загружаться. Добавляя новую запись, удаляйте самую старую. Если всегда добавлять новинки в верхнюю часть списка, то удалять самые старые записи из нижней части проблем не составит.

Форматов для представления данных. Расшифровка этой аббревиатуры для разных версий выглядела по-разному:

- R ich S ite S ummary (RSS 0.9x) — обогащённая сводка сайта;

- R DF S ite S ummary (RSS 0.9 и 1.0) — сводка сайта с применением инфраструктуры описания ресурсов;

- R eally S imple S yndication (RSS 2.x) — очень простой сбор информации.

Общий смысл всех этих вариантов сводится к тому, что RSS — это способ публикации (трансляции) и распространения информации с сайта. Синдикация веб-контента означает быстрое распространение информации, благодаря одновременному размещению сразу в нескольких источниках.

В основном RSS-ленты используют для аннотаций, анонсирования свежей информации на сайтах: новостей, новых публикаций, обновлений и изменений.

История создания формата RSS

Впервые технологию RSS применила в конце 90-х компания Netscape для раздачи новостей на своем портале Netcenter. Первой открытой официальной версией RSS стала версия 0.90. К 2000 году формат получил широкое распространение и разделился на два разных стандарта — RSS 1.0, основанный на стандартах XML и RDF организации W3C, и RSS 0.92, основанный на версии формата от Netscape 0.91. Последняя версия формата RSS — 2.0 является дальнейшим развитием этой ветки (кстати, автор этой версии Дейв Вайнер и придумал свою расшифровку аббревиатуры — Really Simple Syndication).

В 2006 году вступил в борьбу с RSS вступил конкурирующий формат — Atom, продвигаемый компанией Google.

Терминология

Вы можете встретить в сети различные обозначения для новостного потока в формате RSS: RSS-лента, RSS-фид, RSS-поток, RSS-канал. Все эти термины обозначают одно и то же.

В чем удобство RSS-лент для посетителей сайтов

Существуют специальные программы-агрегаторы, которые позволяют собирать информацию множества RSS-лент из разных источников. Эти программы способны не только автоматически получать данные в формате RSS, но и обрабатывать их: сортировать, фильтровать и приводить к максимально удобному для чтения виду. Такими агрегаторами («читалками») снабжены все популярные браузеры. Существуют также агрегаторы в Web — это специальные сайты для сбора и отображения RSS-каналов (примеры — Яндекс.Лента , Google Reader).

Используя программы-агрегаторы, пользователи имеют возможность подписываться на новости любимых сайтов и блогов и просматривать их, не обходя сами сайты-источники. Это позволяет колоссально экономить время, особенно если таких излюбленных ресурсов у читателя много. Открыв RSS-агрегатор, вы практически мгновенно узнаете, какие сайты обновились с момента последней вашей сессии работы с ним и имеете возможность бегло просмотреть заголовки с тем, чтобы решить, какие них стоят того, чтобы посетить сайт-источник для чтения полной версии новости, статьи или иного свежего материала.

Просмотр новостей в формате RSS позволяет также экономить трафик, поскольку этот формат гораздо «легче», чем страницы обычных сайтов из-за отсутствия графической оболочки, рекламы и т.п.

Как подписаться на RSS-ленту сайта

Современные браузеры умеют самостоятельно определять наличие RSS-потоков на сайтах, и, обнаружив их при посещении сайта, сразу предлагают пользователю диалог для подписки на RSS-фид. Кроме того, на сайтах, транслирующих RSS-потоки, как правило, имеются специальные иконки — чаще всего оранжевого прямоугольника, с расходящимися волнами внутри. Стандартная RSS-иконка выглядит приблизительно так: или так , но дизайн такой иконки может варьировать как угодно, в зависимости от фантазии и эксцентричности вебмастера. Кликнув на такую иконку, вы подписываетесь на RSS-рассылку сайта.

Зачем RSS-лента нужна сайту

Исходя из вышеизложенного вы, надеюсь, уже поняли, что современному сайту, особенно часто обновляющемуся, не обойтись без своей RSS-ленты (фида). Если вы заинтересованы в повышении посещаемости вашего сайта и удерживании внимания постоянных посетителей (клиентов), пренебрегать таким полезным инструментом не стоит.

Определенную пользу RSS-лента приносит и в плане продвижения сайта, поскольку тиражирование этой ленты на других ресурсах способствуют увеличению количества ссылок на сайт-источник RSS-потока.

Кроме того, есть мнение, что сайты, содержащие RSS-фиды, могут ранжироваться выше засчет того, что имеют в лице RSS-лент а) высокотаргетированный, б) узкотематический, в) часто обновляемый материал. Наличие RSS-потока способствует более частому посещению сайта поисковыми роботами, то есть такой сайт чаще индексируется и новая информация обнаруживается поисковиками раньше. Кроме того, этот фактор увеличивает шансы на попадание в индекс поисковых систем.

RSS-ленты и SEO

SEO-специалисты предупреждают о негативных последствиях, которые может иметь наличие RSS-фида на сайте (блоге).

Во-первых, было замечено, что нередко поисковики раньше индексируют контент RSS-лент на других сайтах, нежели на источнике, транслирующем фид. И считают первоисточниками именно эти сайты, а авторский сайт еще и получает от поисковиков «по шапке» за «дублированный контент». Особенно это касается блогов, в которых в ленту выносится не только заголовок и краткая аннотации, а посты целиком. Таким образом, ваш контент быстро становится «неуникальным» и «бесполезным для людей», с точки зрения поисковиков. Почему так происходит, спросите вы, ведь лента содержит ссылки на источник новостей? А потому, что сайты, которые грабят ваш контент (rss-каталоги, социальные закладки) в большинстве своем «жирнее», чем ваш сайт, то есть трастовость вашего ресурса никак не сравнима с трастовостью раскрученного сервиса.

Как следствие описанного явления, транслированные потоки часто сдвигают первоисточник вниз в .

Во-вторых, не стоит обольщаться, что грабилки вашей ленты в обязательном порядке будет ставить ссылку на источник: многие нагло вырезают такие ссылки или засовывают их в noindex, nofollow или в яваскрипты.

В-третьих, точно так же не стоит рассчитывать, что с сайтов-воров к вам будут по ссылкам приходить посетители: многие из них ограничатся чтением новости там, где они ее обнаружили. А если учесть часто встречающийся пункт номер 2 (отсутствие прямой ссылки на вас), то перспектива повышения посещаемости засчет таких ресурсов становится и вовсе призрачной.

В-четвертых, формат XML весьма удобен для . Создав собственную RSS-ленту, вы достаточно быстро обнаружите, что ее содержимое беззастенчиво «дерут» создатели сателлитов, сплогов и прочей web-нечисти, еще более способствуя тому, чтобы ваш контент был сочтен поисковиками неуникальным и бесполезным.

Вывод, однако, не в том, чтобы отказаться от RSS полностью. RSS-лента нужна вашим постоянным посетителям! А вот спешить добавлять вашу ленту сразу после создания в различные RSS-каталоги совсем не стоит.

Как создать свою RSS-ленту. Элементы RSS-канала

Ряд движков и CMS уже имеет встроенные модули публикации RSS-потока. Если вы пользуетесь таким, вам не нужно ломать голову над этом вопросом. Эта глава для тех, кто хочет писать свою RSS-ленту вручную или интересуется спецификацией формата RSS.

Чтобы завести свою RSS-ленту, для начала необходимо создать документ в стандарте XML 1.0. То есть файл RSS-ленты должен начинаться со строки

Другой ключевой момент — собственно элемент rss с указанием версии:

Внутри тэга rss размещается тэг . В нем и содержится вся информация. Сначала указывается информация о самом канале, а затем — сам новостной поток. Вот как это выглядит в общем случае:

Заголовок ленты

http://www.ссылка на сайт

Краткое описание канала

Дата последнего изменения в канале*

Заголовок новости или статьи № 1

Ссылка на полный текст новости или статьи №1

Текст новости № 1 (длина произвольная)

Заголовок новости или статьи № 2

Ссылка на полный текст новости или статьи №2

Текст новости № 2 (длина произвольная)

Обязательными элементами канала являются title, link и description. В элементе все элементы, по большому счету, являются необязательными, но, по крайней мере, или должен присутствовать.

* Даты в RSS-канале обязательно должны быть в формате RFC 2822 ! Например, Tue, 18 May 2010 07:30:00 +0300. Если вы затрудняетесь с правильным оформлением даты или не хотите делать это вручную, воспользуйтесь нашим онлайн-конвертером даты и времени в формат RFC 2822 .

Необязательные элементы RSS-канала

Вы можете внести дополнительную информацию о канале, сайте-источнике или авторе канала.

language

Язык, на котором написан канал. Позволяет сборщикам, например, объединять на одной странице все сайты на одном языке. Перечень допустимых значений этого элемента лежит .

Пример: ru-ru

managingEditor

Электронный адрес человека, ответственного за редакторский текст.

Пример:

webMaster

Адрес электронной почты человека, ответственного за технические аспекты канала.

([email protected] (Vasily Petrov)

pubDate

Дата публикации текста в канале Дата и время в RSS соответствуют спецификации RFC 822 , за исключением того, что год может представляться двумя или четырьмя цифрами (последнее предпочтительно).

Пример: (Sat, 07 Sep 2002 00:00:01 GMT)

lastBuildDate

Время последнего изменения содержимого канала.

Пример: (Sat, 07 Sep 2002 09:42:31 GMT)

cloud

Указывает веб-сервис, поддерживающий интерфейс rssCloud, реализующий подписку на обновления канала. .

Пример:

(В этом примере для запроса уведомления нужно отправить сообщение XML-RPC на ccc.com , порт 80, путь /RPC2 . Вызываемая процедура — myCloud.rssPleaseNotify.)

ttl

Время жизни — количество минут, на которые канал может кешироваться перед обновлением с ресурса.

Пример: (60)

image

Изображение (в формате GIF, JPEG или PNG), которое может отображаться с каналом.

Максимальная ширина — 144 (по умолчанию — 88).

Максимальная высота — 400 (по умолчанию — 31).

Элемент также может содержать дополнительные элементы, такие как:

author

Адрес электронной почты автора сообщения. Актуально, например, для RSS-лент онлайн-СМИ, в которых у каждой статьи — свой автор. Формат элемента:

[email protected] (Andrew Petrov)

comments

URL страницы для комментариев, относящихся к сообщению. Формат элемента:

http://domain.com/article4403.php#comments

enclosure

Описывает медиа-объект, прикрепленный к сообщению. Имеет 3 обязательных атрибута: url (адрес приложения), length (размер приложения в байтах) и type (тип приложения MIME). Пример:

source

Название RSS-канала, из которого получено сообщение, полученное из его

Kapitoshka»s channel

Проверка RSS-ленты на соответствие стандарту

Итак, вы изготовили собственную RSS-ленту. Для того, чтобы убедиться, что вы все сделали правильно, советую воспользоваться услугами онлайн-валидаторов, например, Feed Validator или RSS Validator.

Организация подписки на RSS-ленту

Чтобы организовать возможность подписки на вашу RSS-ленту, необходимо сделать 2 вещи:

2. Вставить между тегами

и следующую строку:Этот шаг необходим для того, чтобы сообщить браузерам о наличии RSS-ленты — как вы помните, в уважающих себя браузерах есть свои rss-читалки.

Кстати, обнаруженную браузером на сайте RSS-ленту можно просмотреть, кликнув на специальную иконку в меню. В Mozilla она находится в адресной строке, в IE — в командной строке:

Кстати, как вариант, вы можете дать под RSS-кнопкой ссылку не на саму новостную ленту, а на фид в гуглевском сервисе Feedburner.com . Предварительно, конечно, нужно там зарегистрироваться и добавить свою ленту. Преимущества «зажигания» вашего фида в том, что сервис FeedBurner позволяет владельцам сайтов предоставлять информацию своим подписчикам в наиболее удобном формате, а также дает полную статистическую информацию о посетителях и подписчиках фида, и позволяет зарабатывать на своем фиде (с помощью ).

7. Особенности оплаты труда руководителей, специалистов и служащих (рсс)

Для РСС установлена штатно-окладная система оплаты труда и соответствующие системы премирования. В соответствии с трудовым кодексом РФ оклад (должностной оклад) есть фиксированный размер оплаты труда работника за исполнение трудовых (должностных) обязанностей определенной сложности за календарный месяц без учета компенсационных, стимулирующих и социальных выплат.

При организации заработной платы РСС учитываются те же принципы и положения, которые касаются выбора форм и систем оплаты труда, применения компенсационных, стимулирующих и социальных выплат, что и для рабочих.

Тарификация работ РСС производится на основании единого квалификационного справочника должностей руководителей, специалистов и служащих.

В этом справочнике приводится перечень должностных групп, используемых для установления окладов. Должностная группа включает должности, близкие по характеру выполняемых обязанностей, сложности принимаемых решений, степени ответственности за их результаты и, следовательно, требующие примерно одинаковой квалификации. Справочник содержит квалификационные характеристики должностей руководителей предприятий, их структурных подразделений, а также специалистов и служащих. Квалификационные характеристики каждой группы имеют три раздела: должностные обязанности; функции «должен знать» – перечень специальных знаний, законодательных актов, руководящих и нормативных документов; квалификационные требования – уровень и профиль специальной подготовки работника.

На предприятии разрабатывается организационная структура управления, в которой устанавливается перечень организационных подразделений (отделов, управлений и т.д.) в аппарате управления. На её основании ежегодно планируется схема должностных окладов и штатное расписание. В этих документах утверждается для каждого подразделения и предприятия в целом перечень должностей, количество работников в каждой должности и оклады для каждой из них, иначе говоря, штатное расписание – это документ, который содержит перечень сгруппированных по отделам и службам должностей с указанием их количества, категории и должностного оклада («вилки»).

Оклады устанавливаются в форме «вилки». «Вилка» представляет собой максимальный и минимальный уровень окладов по каждой должности. Она определяет возможные ограничения окладов, утверждаемых в каждой должности. «Вилка» устанавливается для того, чтобы у руководства предприятия имелась возможность учесть в окладе разницу в фактической квалификации работников, занимающих одинаковые должности, увеличить оклад работнику, повысившему квалификацию в пределах одной должности или выше и проявившему наибольшие успехи по результатам работы.

При назначении на должность конкретного работника руководитель предприятия учитывает образование, стаж работы и другие факторы, определяющие квалификацию, и утверждает в пределах «вилки» должностной оклад. Для молодых специалистов при приеме на работу и установлении оклада учитываются наличие диплома, оценки в нем, результаты собеседования.