Что будет с попавшими в сеть данными клиентов Gloria Jeans и других российских компаний

Евгений Разумный / Ведомости

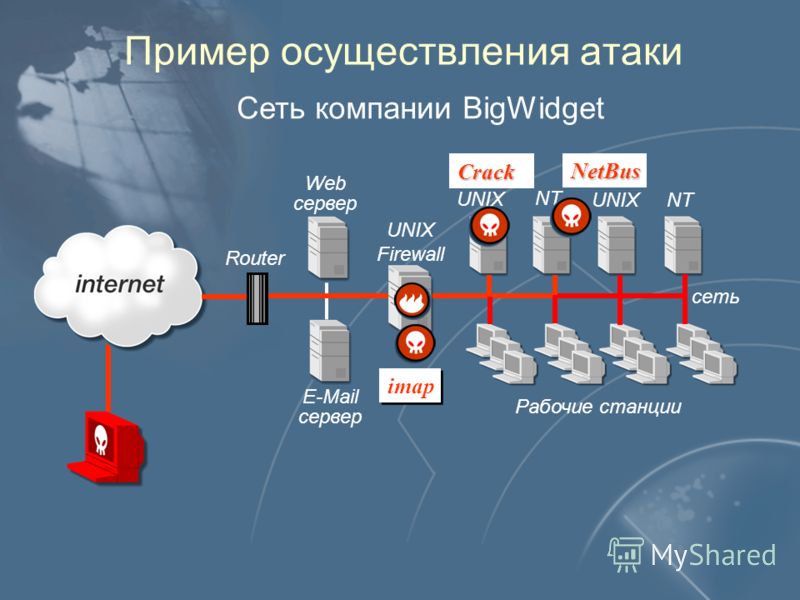

Для хакерской атаки на попавшие в сеть клиентские данные Gloria Jeans, «Буквоеда», «Ашана» и др. могли быть использованы уже скомпрометированные (взломанные) учетные записи сотрудников компаний или их подрядчиков, сообщил «Ведомостям» генеральный директор компании F.A.C.C.T. (бывшая Group-IB в России и СНГ) Валерий Баулин.

«Зачастую атакующие изучают выставленные на продажу или бесплатные базы данных с уже взломанными учетными записями и используют их для доступа, например, на сайт компании, чтобы получить базы данных клиентов», – заявил он. Украденные данные могут быть использованы для фишинговых атак или телефонного мошенничества, указал эксперт.

В течение нескольких дней злоумышленники выложили в сеть пользовательские данные нескольких офлайн- и онлайн-магазинов. В открытом доступе оказались телефоны и электронная почта клиентов, предположительно, книжного интернет-магазина «Буквоед», строительного магазина «Леруа Мерлен», сайта кулинарных рецептов «Едим Дома» и магазина одежды «Твое», сообщили 8 июня в исследовательской компании Data Leakage & Breach Intelligence (DLBI), которая специализируется на разведке утечек данных и мониторинге даркнета.

Ранее сообщалось об утечке базы данных сетей магазинов «Ашан», «Твой дом» и Gloria Jeans, а также Askona и Book24. Утечка могла произойти через систему управления базами данных «1С-Битрикс», предположили в DLBI. Выгруженные данные клиентов Gloria Jeans содержат 3,16 млн уникальных электронных адресов и 2,36 млн уникальных номеров телефона, считают там.

Gloria Jeans утечку данных более 3 млн клиентов подтвердила. «По предварительной информации, данные части пользователей были похищены при проведении технических работ, связанных с сайтом», – заявили в компании 8 июня. В Gloria Jeans уточнили, что принимают дополнительные меры безопасности для защиты данных клиентов.

В «1С-Битрикс» заявили, что одна из причин проблем с кибербезопасностью компаний — отсутствие плановых регулярных обновлений всей критической инфраструктуры веб-проекта. В компании утверждают, что все уязвимости устранены несколько месяцев назад. Бесплатные обновления были выпущены, а клиенты об этом проинформированы, сообщили в «1С-Битрикс» «Коммерсанту».

Частично украденные данные злоумышленники могут использовать для уточнения контекста фишинговых атак, сообщил «Ведомостям» директор по информационной безопасности и специальным проектам IVA Technologies Евгений Родыгин. Фишинговые почтовые рассылки включают утекшие данные, которые, с точки зрения клиента этих сервисов, известны только сервисам. И это, говорит Родыгин, повышает доверие к таким атакам у пользователей и, соответственно, увеличивает их эффективность. Далее полученные данные дополняют уже известные слитые базы, расширяя сведения о конкретных лицах, что помогает злоумышленникам лучше анализировать цели атак.

«Если речь идет только о телефонах и электронной почте — это может быть использовано для актуализации базы мошенников и спамеров. Но гораздо большие проблемы у клиентов могут возникнуть, если наряду с телефонами мошенники получили доступ к имени-фамилии, паспортным данным, банковским картам», – отмечает управляющий партнер «ТМТ консалтинга» Константин Анкилов.

По данным F.A.C.C.T., количество хакерских атак на коммерческие компании и госорганизации с целью кражи их данных постоянно растет. За пять месяцев 2023 г. число случаев утечки (91 случай) выросло на 12% к аналогичному периоду прошлого года. В 2023 г. зафиксированы повторные утечки у тех, кто уже подвергался краже данных ранее, отметил представитель F.A.C.C.T.

Как правило, утечки данных связаны с халатным отношением к вопросам обеспечения безопасности информации и активными действиями злоумышленников, говорит Родыгин. «В некоторых случаях такие инциденты не несут для владельцев компаний никакого ущерба, соответственно и нет интереса к вопросам безопасности. Но чтобы избежать утечки, нужно серьезно относиться и к таким угрозам. И комплексно подходить к вопросам защищенности информационных систем», – отмечает он.

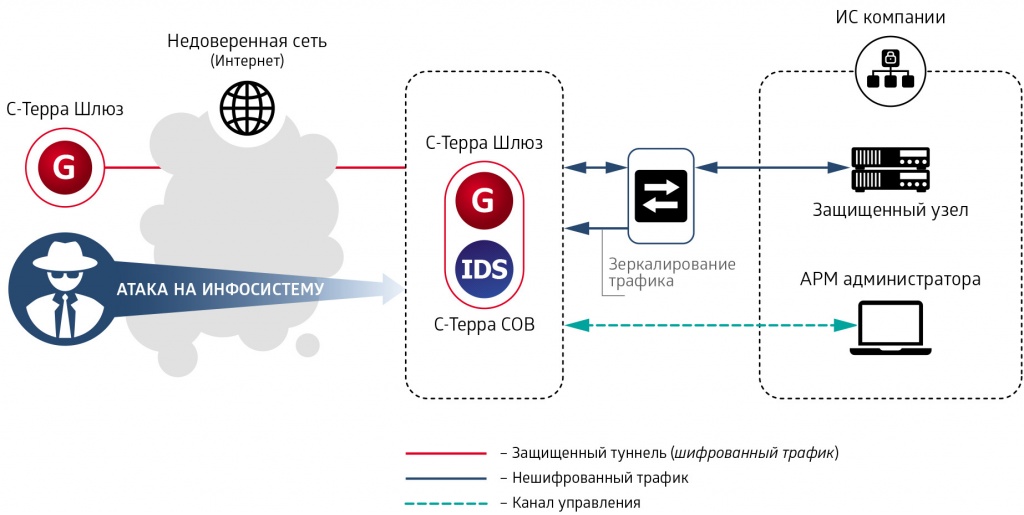

Компаниям вне зависимости от размера нужно регулярно проводить аудит безопасности, считает Баулин. По его словам, максимально обезопасить данные помогают IT-решения, которые в режиме реального времени оперативно анализируют киберриски – например, выложены ли данные о компании на теневых ресурсах, есть ли открытые порты, уязвимости и другие факторы.

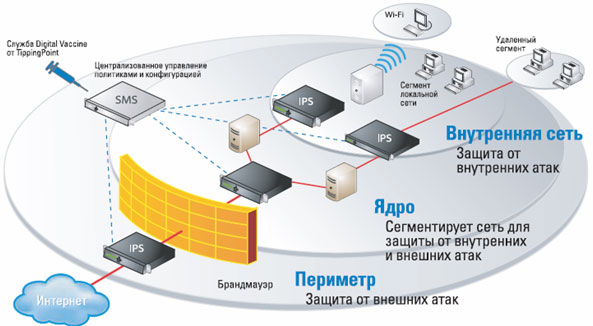

«По нашему опыту, более половины инцидентов происходят в результате уязвимостей периметра сетей компании и могут быть предотвращены. К утечке могут привести, к примеру, неправильная настройка серверов компании или уязвимость в коде», – рассказал Баулин.

Технические работы на сайте — это штатная задача, говорит Анкилов о ситуации с утечкой данных Gloria Jeans. «Если кража данных действительно произошла на этом этапе, в таком случае могли быть похищены не только данные клиентов, но и другая ценная коммерческая информация. А также внесен разлад в бизнес-процессы», – отмечает он.

Для того чтобы обезопасить данные, необходимо максимально защитить свою учетную запись. Обязательна двухфакторная аутентификация для входа в сервис – она остановит злоумышленников с логином и паролем пользователя, советуют в F.A.C.C.T.

Произошедшее – повод для компаний пересмотреть свою политику безопасности в двух направлениях — в IT-безопасности и в кадровой службе, считает Анкилов. Чтобы минимизировать человеческий фактор, необходимо «снижать возможности» для того, чтобы можно было «физически» вынести базы или переслать, сказал он.

Новости СМИ2

Отвлекает реклама? С подпиской вы не увидите её на сайтеКак происходят DDoS атаки?

Сетевые ресурсы, такие как веб-серверы, имеют ограничения по количеству запросов, которые они могут обслуживать одновременно. Помимо допустимой нагрузки на сервер существуют также ограничения пропускной способности канала, который соединяет сервер с Интернетом.

Когда количество запросов превышает производительность любого компонента инфраструктуры, может произойти полное прекращение работы веб-ресурса – «отказ в обслуживании» или DoS (Denial-of-service).

Также, в зависимости от целей злоумышленника, результатом работы могут быть:

- Существенное замедление время ответа на запросы;

- Отказ в обслуживании части пользовательских запросов;

- Прикрытие другой зловредной активности на web-ресурсе жертвы;

Топливо для DDoS-атак

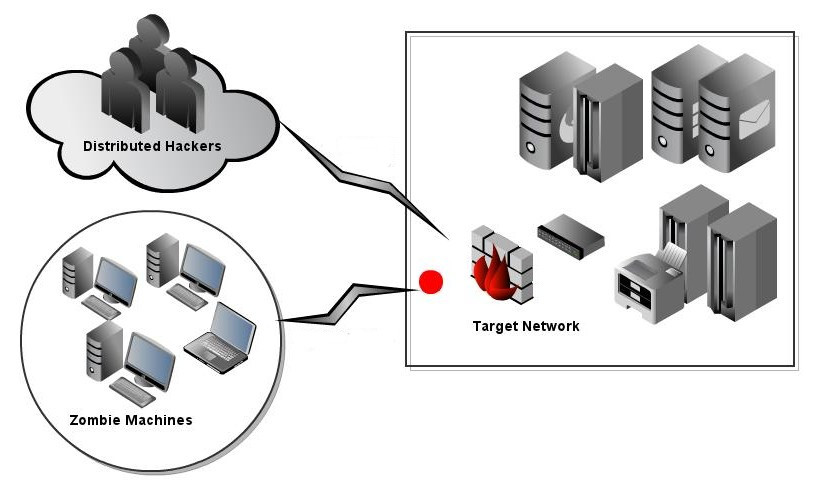

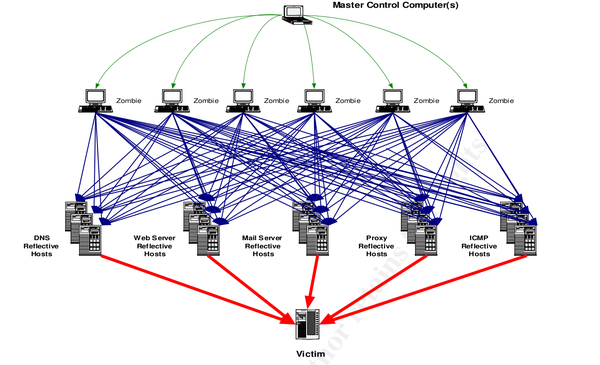

Для отправки очень большого количества запросов на ресурс жертвы киберпреступник часто создает сеть из зараженных «зомби-компьютеров» и любых других устройств, подключённых к сети.

Поскольку преступник контролирует действия каждого зараженного компьютера в зомби-сети, атака может быть слишком мощной для веб-ресурса жертвы.

Масштабы зомби-сетей впечатляющие. Например, вовремя не обновлённая уязвимость домашних роутеров одно известного вендора позволила заразить и управлять сетью из более 500.000 устройств по всему миру.

Природа современных DDoS-угроз

С ростом количества устройств подключённых к Интернет, зачастую не защищенных от заражения, стоимость организации DDoS-атак существенно снизилась, что соответственно привело к их увеличению.

Одина из распространённых причин DDoS-атак это вымогательство за остановку атаки тем более, что выплаты с развитием криптовалют зачатую помогают сохранить анонимность злоумышленника. Такие атаки сопровождается письмом с требованием выплаты за прекращение атаки.

В некоторых случаях DDoS-атака может являться попыткой дискредитировать или разрушить бизнес конкурента: замедлить/Остановить процессы продаж, обслуживания, информирования, атака на SEO позиции и пр. Такая атака оплачивается соответственно конкурентом.

Такая атака оплачивается соответственно конкурентом.

Также нередко встречается «хактивизм» — привлечение внимания к проблеме путем проведения «громких» атак.

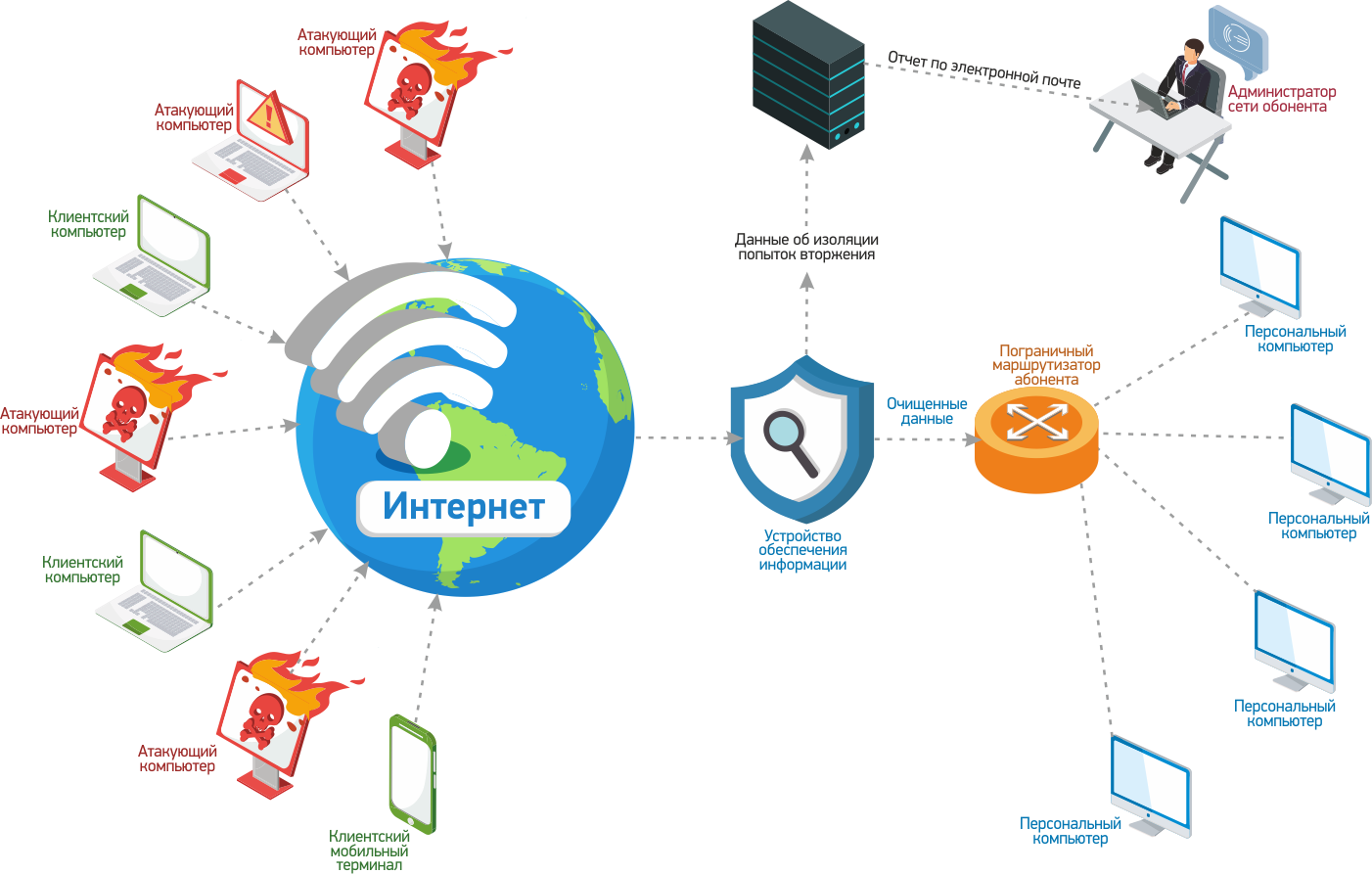

Меры противодействия DDoS-угрозам

В настоящее время такая преступная деятельность получила колоссальное распространение. Количество и мощность DDoS-атак растет. Однако количество

В подавляющем большинстве случаев для защиты от DDoS-атак задействуются специализованные компании, что гораздо дешевле самостоятельно организации защиты внутри компании и уж тем более, стоимости последствий успешной DDoS-атаки.

Другие статьи и ссылки по теме «Распределенные сетевые атаки»

- Меры защиты от DDoS-атак

- Что такое троянская программа?

- Что такое компьютерный вирус или компьютерный червь?

- Adware, Pornware и Riskware

- Кто создает вредоносные программы?

DDoS-атака – это способ заблокировать работу сайта путем подачи большого количества запросов, превышающих пропускную способность сети. Научитесь защищать свою систему.

Научитесь защищать свою систему.

Базовые сетевые атаки в компьютерной сети

Многие люди полагаются на Интернет в своей профессиональной, социальной и личной деятельности. Но есть также люди, которые пытаются нанести ущерб нашим компьютерам, подключенным к Интернету, нарушить нашу конфиденциальность и вывести из строя интернет-сервисы.

Учитывая частоту и разнообразие существующих атак, а также угрозу новых и более разрушительных будущих атак, сетевая безопасность стала центральной темой в области компьютерных сетей.

Насколько уязвимы компьютерные сети? Какие типы атак сегодня наиболее распространены?

Вредоносное ПО — сокращение от вредоносного программного обеспечения, которое специально разработано для нарушения работы, повреждения или получения санкционированного доступа к компьютерной системе. Большая часть современных вредоносных программ является самовоспроизводящейся: заразив один хост, с этого хоста он пытается проникнуть на другие хосты через Интернет, а с вновь зараженных хостов он пытается проникнуть еще на несколько хостов. Таким образом, самовоспроизводящиеся вредоносные программы могут распространяться экспоненциально быстро.

Таким образом, самовоспроизводящиеся вредоносные программы могут распространяться экспоненциально быстро.

Вирус — вредоносное ПО, для заражения устройства которого требуется какое-либо взаимодействие с пользователем. Классический пример — вложение электронной почты, содержащее вредоносный исполняемый код. Если пользователь получает и открывает такое вложение, он непреднамеренно запускает вредоносное ПО на устройстве.

Worm — вредоносное ПО, которое может проникнуть на устройство без какого-либо явного взаимодействия с пользователем. Например, пользователь может запускать уязвимое сетевое приложение, которому злоумышленник может отправить вредоносное ПО. В некоторых случаях без вмешательства пользователя приложение может принять вредоносное ПО из Интернета и запустить его, создав червя.

Ботнет — Сеть частных компьютеров, зараженных вредоносным программным обеспечением и управляемых как группа без ведома владельцев, т. е. для рассылки спама.

е. для рассылки спама.

DoS (отказ в обслуживании) — DoS-атака делает сеть, хост или другие элементы инфраструктуры непригодными для использования законными пользователями. Большинство DoS-атак в Интернете относятся к одной из трех категорий:

• Атака с использованием уязвимостей . Это включает в себя отправку нескольких тщательно продуманных сообщений в уязвимое приложение или операционную систему, работающую на целевом хосте. Если уязвимому приложению или операционной системе будет отправлена правильная последовательность пакетов, служба может остановиться или, что еще хуже, произойдет сбой хоста.

• Переполнение полосы пропускания : Злоумышленник отправляет поток пакетов на целевой хост — так много пакетов, что канал доступа целевого объекта забивается, препятствуя доступу законных пакетов к серверу.

• Переполнение соединений : Злоумышленник устанавливает большое количество полуоткрытых или полностью открытых TCP-соединений на целевом хосте. Хост может настолько увязнуть в этих фиктивных соединениях, что перестанет принимать законные соединения.

Хост может настолько увязнуть в этих фиктивных соединениях, что перестанет принимать законные соединения.

DDoS (распределенная DoS) — DDoS — это тип атаки DOS, при которой несколько скомпрометированных систем используются для нацеливания на одну систему, вызывающую атаку типа «отказ в обслуживании» (DoS). DDoS-атаки с использованием бот-сетей с тысячами хостов сегодня являются обычным явлением. Атаки DDoS намного сложнее обнаружить и защититься от них, чем атаки DoS с одного хоста.

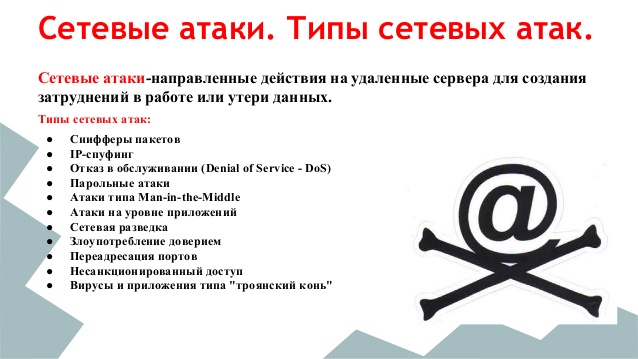

Анализатор пакетов — пассивный приемник, который записывает копию каждого проходящего пакета, называется анализатор пакетов. Поместив пассивный приемник рядом с беспроводным передатчиком, этот приемник может получать копию каждого передаваемого пакета! Эти пакеты могут содержать все виды конфиденциальной информации, включая пароли, номера социального страхования, коммерческую тайну и личные сообщения. некоторые из лучших средств защиты от перехвата пакетов включают криптографию.

IP-спуфинг . Возможность вводить пакеты в Интернет с ложным исходным адресом известна как IP-спуфинг и является лишь одним из многих способов, которыми один пользователь может маскироваться под другого пользователя. Чтобы решить эту проблему, нам понадобится аутентификация конечной точки, то есть механизм, который позволит нам с уверенностью определить, исходит ли сообщение оттуда, где, по нашему мнению, оно происходит.

Атака «человек посередине» — Как видно из названия, атака «человек посередине» происходит, когда кто-то между вами и человеком, с которым вы общаетесь, активно отслеживает, захватывает и контролирует ваше общение. прозрачно. Например, злоумышленник может перенаправить обмен данными. Когда компьютеры взаимодействуют на нижних уровнях сетевого уровня, они могут быть не в состоянии определить, с кем они обмениваются данными.

Атака с использованием скомпрометированного ключа . Ключ — это секретный код или число, необходимое для интерпретации защищенной информации. Хотя получение ключа — сложный и ресурсоемкий процесс для злоумышленника, он возможен. После того, как злоумышленник получает ключ, этот ключ называется скомпрометированным ключом. Злоумышленник использует скомпрометированный ключ, чтобы получить доступ к защищенной связи без уведомления отправителя или получателя об атаке.

Хотя получение ключа — сложный и ресурсоемкий процесс для злоумышленника, он возможен. После того, как злоумышленник получает ключ, этот ключ называется скомпрометированным ключом. Злоумышленник использует скомпрометированный ключ, чтобы получить доступ к защищенной связи без уведомления отправителя или получателя об атаке.

Фишинг . Мошенническая практика отправки электронных писем якобы от авторитетных компаний с целью побудить людей раскрыть личную информацию, такую как пароли и номера кредитных карт.

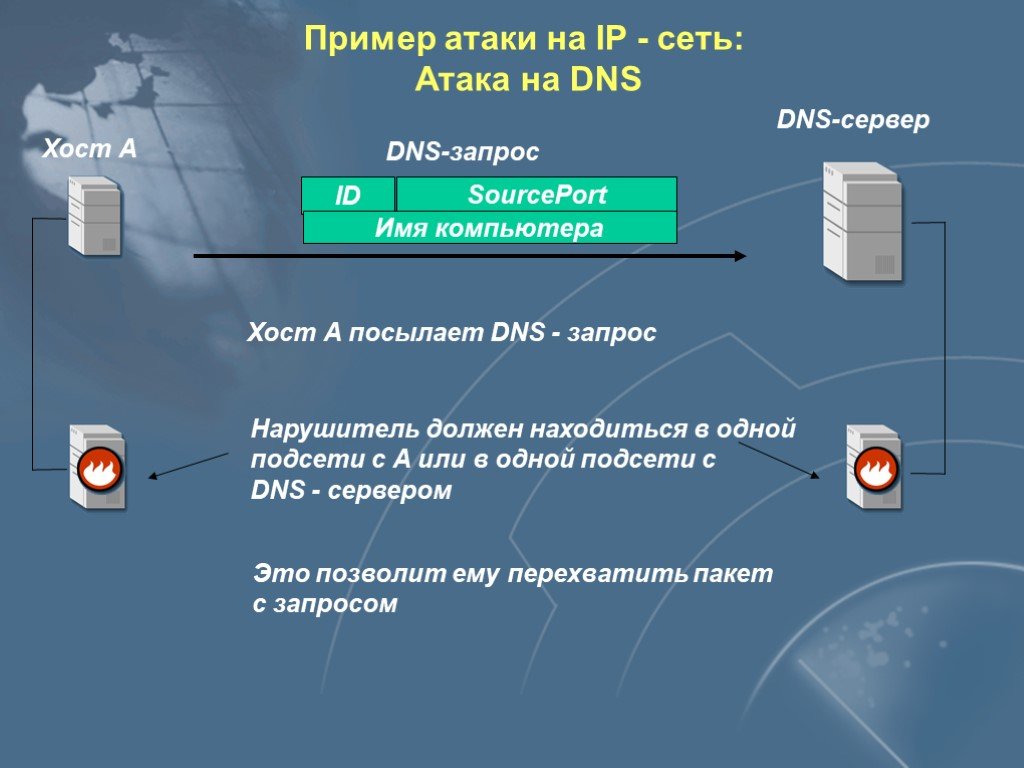

Спуфинг DNS . Также называется отравлением кэша DNS. Это форма взлома компьютерной безопасности, при которой поврежденные данные системы доменных имен вводятся в кэш преобразователя DNS, в результате чего сервер имен возвращает неверный IP-адрес.

Руткит — Руткиты — это скрытые пакеты, предназначенные для использования административных прав и получения права доступа к инструменту сообщества. После установки хакеры имеют полное и неограниченное право доступа к инструменту и, следовательно, могут беспрепятственно выполнять любые действия, включая слежку за клиентами или кражу эксклюзивных данных.

Узнайте о нападениях на организации:

Есть еще кое-что, что нужно узнать о сетевых нападениях.

Вредоносное ПО Zeus: варианты, методы и история:

Zeus, иначе называемый Zbot, представляет собой пакет вредоносных программ, использующий модель клиент/сервер. Программисты используют вредоносное ПО Zeus для создания гигантских ботнетов. Основная цель Zeus — помочь программистам получить несанкционированный доступ к денежным системам путем получения аккредитаций, банковских данных и денежной информации. Полученная информация затем отправляется обратно нападавшим через сервер Zeus Order and Control (C&C).

Зевс заразил более 3 миллионов компьютеров в США и скомпрометировал важные ассоциации, такие как НАСА и Банк Америки.

Cobalt Strike: программист в белой кепке Сила, с которой приходится считаться в некоторых неприемлемых руках

Cobalt Strike — это инструмент для проверки проникновения в бизнес. Этот инструмент дает анализаторам безопасности доступ к огромному количеству возможностей взлома. Вы можете использовать Cobalt Strike для фишинга и получения несанкционированного доступа к платформам. Он также может воссоздавать набор вредоносных программ и других угроз высокого уровня.

Этот инструмент дает анализаторам безопасности доступ к огромному количеству возможностей взлома. Вы можете использовать Cobalt Strike для фишинга и получения несанкционированного доступа к платформам. Он также может воссоздавать набор вредоносных программ и других угроз высокого уровня.

В то время как Cobalt Strike является реальным инструментом, используемым моральными программистами, некоторые цифровые хулиганы получают предварительную версию и нарушают страховку продукта или даже получают доступ к деловой копии продукта.

FTCode Программа-вымогатель: Dispersion, Life systems and Assurance

FTCode — это разновидность программы-вымогателя, предназначенная для кодирования информации и получения платы за ключ декодирования. Код написан на PowerShell, подразумевая, что он может шифровать записи на гаджете Windows, не загружая какие-то другие части. FTCode загружает свой исполняемый код прямо в память, не сохраняя его на планшет, чтобы предотвратить обнаружение антивирусом. Программа-вымогатель FTCode передается через спам-сообщения, содержащие зараженную раскладку Word на итальянском языке.

Программа-вымогатель FTCode передается через спам-сообщения, содержащие зараженную раскладку Word на итальянском языке.

Mimikatz: самый опасный секрет в мире Слово выходит на сцену

Mimikatz — это инструмент с открытым исходным кодом, изначально созданный моральным программистом Бенджамином Дельпи, чтобы продемонстрировать порок в соглашениях Microsoft о подтверждении. .Таким образом, аппарат принимает пароли. Он передается в Windows и позволяет клиентам извлекать билеты Kerberos и другие токены проверки с компьютера. Часть наиболее значительных атак, с которыми работал Mimikatz, включает Pass-the-Hash, Kerberos Brilliant Ticket, Pass the Key и Pass-the-Ticket.

Узнайте больше: Мимикатц: самый рискованный секретный ключ в мире Выход на сцену

Ускорение захвата чести и 5 обычных стратегий нападения

Повышение чести — это типичный метод получения несанкционированного доступа к структурам. Программисты начинают повышение чести, отслеживая слабые места в защите сообщества и получая доступ к фреймворку. Как правило, первичное место проникновения не уступает агрессорам по степени доступа или информации. Они будут продолжать с честью получать разрешения или получать доступ к более тонким системам.

Как правило, первичное место проникновения не уступает агрессорам по степени доступа или информации. Они будут продолжать с честью получать разрешения или получать доступ к более тонким системам.

Эта статья предоставлена Achiv Chauhan . Если вам нравится GeeksforGeeks и вы хотите внести свой вклад, вы также можете написать статью с помощью write.geeksforgeeks.org или отправить ее по адресу [email protected]. Посмотрите, как ваша статья появится на главной странице GeeksforGeeks, и помогите другим гикам. Пожалуйста, пишите комментарии, если вы обнаружите что-то неправильное, или вы хотите поделиться дополнительной информацией по теме, обсуждаемой выше.

Типы сетевых атак | Изучите 13 удивительных типов сетевых атак

Ваши данные могут быть скомпрометированы без мер безопасности и контроля. Другими словами, информация активна, поэтому информация изменяется, чтобы испортить или уничтожить данные или саму сеть. Поэтому данные активно контролируются. Многие люди полагаются на Интернет в своей работе, социальной и личной деятельности. Некоторые люди также пытаются нанести вред нашим компьютерам, подключенным к Интернету, нарушить нашу конфиденциальность и сделать интернет-сервисы неработоспособными. В области компьютерных сетей сетевая безопасность стала ключевым вопросом в плане интенсивности и масштабов текущих атак и риска новых и еще более разрушительных атак в будущем. Если у вас нет плана безопасности, сети и данные уязвимы для любой из следующих атак.

Многие люди полагаются на Интернет в своей работе, социальной и личной деятельности. Некоторые люди также пытаются нанести вред нашим компьютерам, подключенным к Интернету, нарушить нашу конфиденциальность и сделать интернет-сервисы неработоспособными. В области компьютерных сетей сетевая безопасность стала ключевым вопросом в плане интенсивности и масштабов текущих атак и риска новых и еще более разрушительных атак в будущем. Если у вас нет плана безопасности, сети и данные уязвимы для любой из следующих атак.

Различные типы сетевых атак

Существуют следующие типы сетевых атак:

1. Атаки с использованием пароля

Управление доступом на основе пароля является общим знаменателем большинства политик безопасности сети и операционной системы. Таким образом, вы можете определить, кто вы, то есть ваше имя пользователя и пароль, ваш компьютер и ваши права доступа к сети. Старые системы не всегда защищают идентификационную информацию, поскольку аутентификационная информация передается по сети. Это может дать перехватчику законный доступ к сети. Злоумышленник имеет те же привилегии, что и реальный клиент, если он входит в законную учетную запись пользователя. Таким образом, злоумышленник может также создать более поздние учетные записи доступа, если у клиента есть права администратора.

Это может дать перехватчику законный доступ к сети. Злоумышленник имеет те же привилегии, что и реальный клиент, если он входит в законную учетную запись пользователя. Таким образом, злоумышленник может также создать более поздние учетные записи доступа, если у клиента есть права администратора.

Злоумышленник может выполнить одно из следующих действий после доступа к вашей сети с помощью законной учетной записи.

Ошибка! Имя файла не указано

Использовать списки соответствующих клиентских и сетевых данных и имен устройств.

Ошибка! Имя файла не указано

Изменить конфигурацию базы данных и сети, включая управление маршрутизацией и доступом.

Ошибка! Имя файла не указано

Измените свою информацию, перенаправьте ее или удалите.

2. Атака «человек посередине»

Как следует из названия, когда кто-то в центре постоянно отслеживает, захватывает и контролирует ваш контакт, кто-то между вами и человеком, с которым вы взаимодействуете. Злоумышленник может, например, перезапустить обмен данными. Компьютеры не могут определить, как они обмениваются информацией на низком уровне сетевого уровня, пока компьютеры обмениваются данными. Атаки типа «злоумышленник посередине» подобны тем, кто использует вашу личность, чтобы прочитать ваш текст. Другой человек может предположить, что это вы, потому что злоумышленник может преднамеренно ответить, чтобы вы поддержали обмен и получили больше информации. Его атака может нанести тот же ущерб, что и атака на уровне приложения, упомянутая ниже в этом разделе.

Злоумышленник может, например, перезапустить обмен данными. Компьютеры не могут определить, как они обмениваются информацией на низком уровне сетевого уровня, пока компьютеры обмениваются данными. Атаки типа «злоумышленник посередине» подобны тем, кто использует вашу личность, чтобы прочитать ваш текст. Другой человек может предположить, что это вы, потому что злоумышленник может преднамеренно ответить, чтобы вы поддержали обмен и получили больше информации. Его атака может нанести тот же ущерб, что и атака на уровне приложения, упомянутая ниже в этом разделе.

3. Ближняя атака

Ближняя атака включает в себя кого-то, кто пытается физически проникнуть в элементы, данные или структуры сети, чтобы узнать больше о близкой атаке состоит из обычных людей, находящихся в непосредственной близости от сети, системы или средства для изменения или сбора информации или для отказа в доступе. Почти физическая близость достигается внезапным входом в сеть, открытым доступом или тем и другим. Популярной формой ближней атаки является социальная инженерия в атаке социальной инженерии. Через социальное взаимодействие, сообщение электронной почты или телефон злоумышленник использует сеть и устройство.

Популярной формой ближней атаки является социальная инженерия в атаке социальной инженерии. Через социальное взаимодействие, сообщение электронной почты или телефон злоумышленник использует сеть и устройство.

4. Подмена идентификационных данных

IP-адрес устройства используется для классификации законного бизнеса в большинстве сетей и операционных систем. Злоумышленник также может создавать IP-пакеты с допустимых адресов в корпоративной интрасети с помощью специальных программ. Злоумышленник может. Хакер может изменить, удалить или стереть ваши данные после доступа к сети с использованием действительного IP-адреса. Как определено в следующих разделах, злоумышленник может также выполнять другие типы атак.

5. Атака со скомпрометированным ключом

Один ключ — это секретный код или номер, необходимый для обработки защищенной информации. При этом возможно получение ключа для злоумышленника будет сложным и ресурсоемким процессом. После того, как злоумышленник получает пароль, он считается поврежденным ключом. Злоумышленник использует затронутый ключ, чтобы получить доступ к защищенной связи без обнаружения атаки отправителем или получателем. Злоумышленник может расшифровать или изменить информацию, используя затронутый ключ для создания дополнительных ключей, чтобы дать злоумышленнику доступ к любым другим безопасным каналам связи.

Злоумышленник использует затронутый ключ, чтобы получить доступ к защищенной связи без обнаружения атаки отправителем или получателем. Злоумышленник может расшифровать или изменить информацию, используя затронутый ключ для создания дополнительных ключей, чтобы дать злоумышленнику доступ к любым другим безопасным каналам связи.

6. Атака на уровне приложений

Атака на уровне приложений нацелена на серверы баз данных, преднамеренно вызывая сбой в операционной системе или приложениях сервера. Это помогает злоумышленнику обойти стандартные средства контроля доступа. Эта ситуация используется злоумышленником, который получает контроль над вашим приложением, устройством или сетью и может сделать любое из следующего:

- Прочитать ваши данные или добавить, операционная система, удалить или изменить их.

- Внедрите вирусную систему для копирования вирусов в вашу сеть с помощью ваших компьютеров и программных приложений.

- Внедрить сниффер для оценки и сбора информации, которая в конечном итоге может привести к сбою или повреждению сети и систем.

7. Пассивная атака

Пассивная атака отслеживает незашифрованный трафик и сканирует код или конфиденциальную информацию для других форм атаки. К пассивным угрозам относятся анализ трафика, незащищенное наблюдение за контактами, расшифровка слабо зашифрованного трафика и сбор информации о шифровании, например, паролей. Пассивный мониторинг сети позволяет противникам видеть будущие меры. Пассивные атаки ведут без согласия или ведома пользователя к раскрытию информации или файлов данных злоумышленнику.

8. Активная атака

Злоумышленник пытается взломать защищенные системы в ходе агрессивной атаки. Это может происходить с помощью скрытности, червей, вирусов или троянских коней. Агрессивные атаки включают в себя попытки обойти или взломать защитное программное обеспечение, вредоносные коды, а также кражу или изменение. Такие атаки были установлены на магистральной сети, используют передаваемую информацию, присоединяются к анклаву электронным способом или нацелены на удаленного авторизованного пользователя при попытке установить связь с анклавом. Активные атаки приводят к файлам данных, DoS и подделке. Программное обеспечение открыто и распространено.

Активные атаки приводят к файлам данных, DoS и подделке. Программное обеспечение открыто и распространено.

9. Ближняя атака

Ближняя атака означает, что кто-то, кто пытается физически проникнуть в устройства, данные или системы, чтобы узнать о Близкой атаке, состоит из лиц, которые часто находятся близко к сетям, системам. или установки для изменения, захвата или отказа в доступе к информации. Почти физическая близость достигается тайным открытым доступом, сетевым доступом или тем и другим. Атака социальной инженерии — это распространенная форма атаки, когда агрессор подвергает опасности сеть или процесс посредством социального взаимодействия с человеком, электронной почтой или мобильным телефоном. Человек может использовать различные уловки, чтобы раскрыть информацию о безопасности компании. Информация, которую жертва предоставляет злоумышленнику, скорее всего, будет использована для доступа к несанкционированному устройству или сети для последующих атак.

10.

DoS

DoSАтака DoS лишает законных пользователей возможности использовать сеть, сервер или другие ресурсы. В одной из трех групп.

- Переполнение полосы пропускания: Атакующий отправляет разбавление пакетов на целевой хост — столько пакетов, что путь доступа к целевому блокируется, и легитимные пакеты не могут попасть на сервер.

- Атака на уязвимость: Это означает отправку набора правильно составленных сообщений на целевом хосте уязвимой программе или операционной системе. Если скомпрометированная программа или операционная система отправит пакеты в правильной последовательности, служба может остановиться или произойдет сбой хоста.

- Connection Flood: Многие TCP-соединения на целевом узле формируются полуоткрытыми или полностью открытыми. Эти поддельные соединения могут настолько запутать хост, что он больше не сможет принимать действительные соединения.

11. Сниффер пакетов

Пассивный приемник, который записывает копию каждого летящего пакета, является сниффером пакетов. Каждый пассивный приемник рядом с беспроводным передатчиком может получить копию каждого переданного пакета. Такие пакеты могут содержать некоторую конфиденциальную информацию, такую как номера социального страхования, пароли, личные сообщения и коммерческую тайну. Криптография включает в себя одни из лучших средств защиты от перехвата пакетов.

Каждый пассивный приемник рядом с беспроводным передатчиком может получить копию каждого переданного пакета. Такие пакеты могут содержать некоторую конфиденциальную информацию, такую как номера социального страхования, пароли, личные сообщения и коммерческую тайну. Криптография включает в себя одни из лучших средств защиты от перехвата пакетов.

12. Вредоносное ПО

Вредоносное ПО специально предназначено для прерывания, повреждения или получения лицензированного доступа к компьютерной системе. Некоторые из современных вредоносных программ реплицируют себя: как только хост заражается, он ищет соединения с другими хостами через Интернет с этого хоста и ищет доступ к еще большему количеству хостов с нового зараженного хоста. Таким образом, самовоспроизводящиеся вредоносные программы могут экспоненциально быстро распространяться.

13. Внутренние атаки

Внутренние атаки связаны с кем-то внутри компании или системы, например, с незащищенным работником, который может быть злонамеренным или незлоумышленным, выбирая сеть для внутренних атак.