Сеть супермаркетов АТАК начала сотрудничество с ARES — ARES SECURITY SERVICES

Сеть супермаркетов АТАК начала сотрудничество с компанией ARES. С апреля мы обслуживаем магазины сети в городе Рязань.

АТАК – российская сеть супермаркетов французской группы АШАН, основанной Жераром Мюлье более 50 лет назад. Первый магазин группы был открыт в 1961 году в городе Рубэ, квартале О-Шан, название которого стало впоследствии названием группы. С 1981 года АШАН начинает последовательно развивать по всему миру сеть гипермаркетов и на сегодняшний день бренд представлен в 15 странах мира. Магазины АТАК располагаются в Москве, городах Московской области, Рязани, Твери, Владимире, Туле, Ярославле, Казани, Калуге, Пензе и Нижнем Новгороде.

закрыть

ОТКЛИКНУТЬСЯ НА ВАКАНСИЮ

I am text block. Click edit button to change this text. Lorem ipsum dolor sit amet, consectetur adipiscing elit. Ut elit tellus, luctus nec ullamcorper mattis, pulvinar dapibus leo.

Обратный звонок

Пожалуйста, оставьте это поле пустым.Адрес электронной почты *

Астрахань Волгоград Воронеж Екатеринбург Иваново Казань Калуга Краснодар Красноярск Крым Курган Курск Липецк Магнитогорск Москва Мурманск Нижний Новгород Новокузнецк Новосибирск

Ноябрьск Омск Оренбург Пермь Псков Ростов-на-Дону Самара Санкт-Петербург Саратов Смоленск Сочи Сургут Тамбов Тула Тюмень Уфа Челябинск Ярославль

В списке нет моего города (использовать данные головного офиса — Москва)

Наверх

Сеть супермаркетов АТАК использует платформу K-Point для управления временным персоналом

Сеть супермаркетов АТАК использует платформу K-Point для управления временным персоналом | Новости КОРУС Консалтинг10 февраля 2015 | Пресс-релиз

Группа компаний «КОРУС Консалтинг» реализовала проект по внедрению информационной системы K-Point для сбора, согласования и анализа данных о привлечении временного персонала в сети супермаркетов АТАК.

АТАК – российская сеть супермаркетов французской группы АШАН, основанной Жераром Мюлье более 50 лет назад. Группа АШАН начала работу на российском рынке с 2002 года, когда был открыт первый гипермаркет. Тремя годами позже была создана марка АТАК в России. Магазины АТАК располагаются в Москве и области, Рязани, Твери, Владимире, Туле, Ярославле, Казани, Калуге, Пензе и Нижнем Новгороде. К 2015 году планируется открытие 200-го супермаркета Атак в России.

Магазины АТАК располагаются в Москве и области, Рязани, Твери, Владимире, Туле, Ярославле, Казани, Калуге, Пензе и Нижнем Новгороде. К 2015 году планируется открытие 200-го супермаркета Атак в России.

Решение «КОРУС Консалтинг» —

Необходима была единая система, позволяющая всем магазинам централизованно делать заказы на персонал, поставщикам оперативно принимать эти заказы, а службе работы с персоналом точно отслеживать их. В результате использования K-Point все директора магазинов могут формировать заказы на временный персонал и отчеты о фактически отработанном времени, специалисты компаний-поставщиков – централизованно получать информацию от всех директоров магазинов и согласовывать или отклонять заказы, а специалисты службы персонала – формировать всю необходимую для анализа и расчетов с поставщиками отчетность.

В результате использования K-Point все директора магазинов могут формировать заказы на временный персонал и отчеты о фактически отработанном времени, специалисты компаний-поставщиков – централизованно получать информацию от всех директоров магазинов и согласовывать или отклонять заказы, а специалисты службы персонала – формировать всю необходимую для анализа и расчетов с поставщиками отчетность.

Для АТАК очень важно было реализовать этот проект в максимально сжатые сроки, в частности, из-за сезона новогодних праздников, особенно загруженное для всех ритейлеров время года. Теперь в независимости от пиков нагрузки на магазины сети появилась возможность точно и, главное, оперативно планировать участие временного персонала в работе супермаркетов, а также анализировать реальное количество отработанного времени в K-Point.

«K-Point идеально дополнил продуктовую линейку решений «КОРУС Консалтинг» для бизнес-анализа и повышения эффективности работы. Легкость и оперативность в настройке, универсальность и возможность легко адаптировать платформу под нужды конкретной отрасли делают ее удобным инструментом, который поможет пользователям получить и обработать именно им нужную информацию.

Нет времени читать?

Отправьте статью в формате .pdf себе на почту

Это успех!

Статья уже на почте, и вы сможете прочесть её в удобное время

Мы используем файлы cookie или аналогичные технологии. Подробнее

Принять

3 типа сетевых атак, которых следует опасаться

Image

Кибербезопасность становится все более распространенным термином в современной отрасли. Он распространяется на собраниях руководителей вместе с финансовой информацией и предполагаемыми маркетинговыми стратегиями. В лексиконе кибербезопасности есть несколько методов атак, которые достаточно часто повторяются, чтобы стать частью «общего языка». Эти термины не зависят от инфраструктуры; на самом деле не имеет значения, какой тип инфраструктуры у вас есть. Если данные вашей организации представляют ценность, преступник захочет их получить.

Он распространяется на собраниях руководителей вместе с финансовой информацией и предполагаемыми маркетинговыми стратегиями. В лексиконе кибербезопасности есть несколько методов атак, которые достаточно часто повторяются, чтобы стать частью «общего языка». Эти термины не зависят от инфраструктуры; на самом деле не имеет значения, какой тип инфраструктуры у вас есть. Если данные вашей организации представляют ценность, преступник захочет их получить.

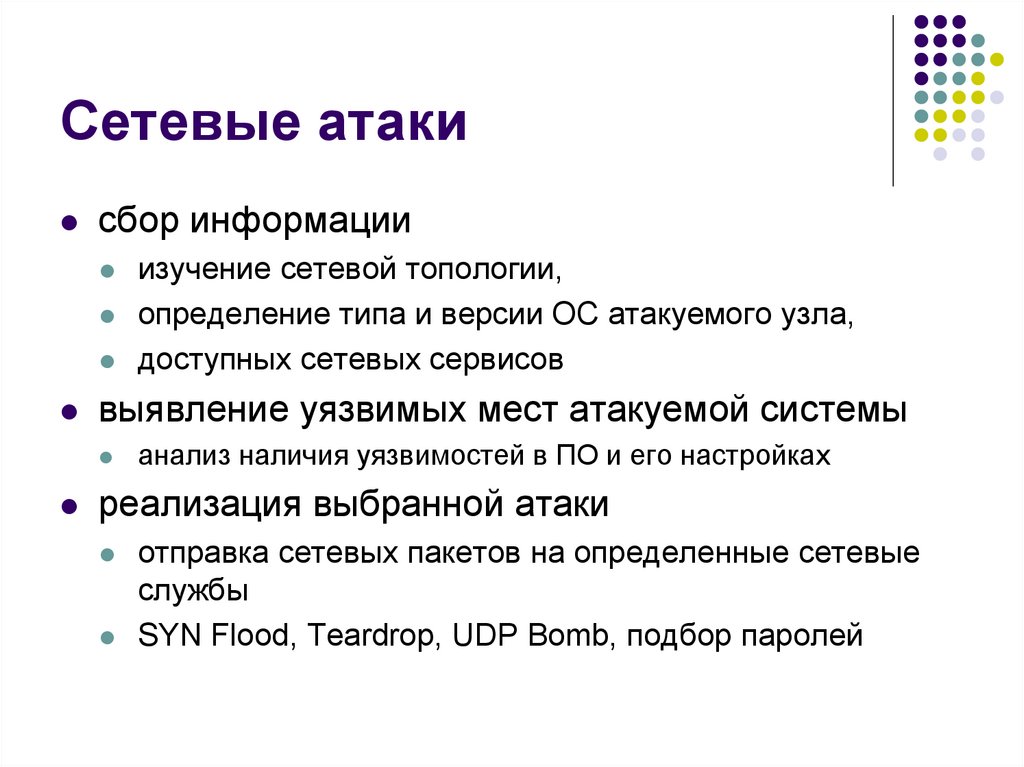

Разведывательные атаки

Разведывательные атаки сосредоточены на сборе общих знаний. Эти усилия связаны как с физической разведкой, так и с цифровыми исследованиями. Характеристики этого сбора информации могут быть любыми: от зондирования сети до социальной инженерии и физического наблюдения. Некоторые распространенные примеры разведывательных атак включают перехват пакетов, проверку связи, сканирование портов, фишинг, социальную инженерию и информационные запросы в Интернете. Стоит отметить, что эти атаки также можно предотвратить.

Наблюдение за расположением камер видеонаблюдения, действиями охранников, типами дверных замков и образами жизни — все это относится к категории физической разведки. В этот момент злоумышленник идет на крайние меры, чтобы получить доступ к информационной структуре организации, но угроза все же есть. Этот вид разведки по-прежнему ориентирован только на сбор информации из любых доступных источников. Это важно при оценке сдерживающих факторов, потому что, если инспектор не может легко получить доступ к информации, это может полностью обесценить усилия по сбору или заставить их перейти в более логическую область. Любой из этих вариантов со стороны геодезиста был бы полезен для сетевой группы, поскольку это переводит разведку в более контролируемую атмосферу.

Наблюдение за расположением камер видеонаблюдения, действиями охранников, типами дверных замков и образами жизни — все это относится к категории физической разведки. В этот момент злоумышленник идет на крайние меры, чтобы получить доступ к информационной структуре организации, но угроза все же есть. Этот вид разведки по-прежнему ориентирован только на сбор информации из любых доступных источников. Это важно при оценке сдерживающих факторов, потому что, если инспектор не может легко получить доступ к информации, это может полностью обесценить усилия по сбору или заставить их перейти в более логическую область. Любой из этих вариантов со стороны геодезиста был бы полезен для сетевой группы, поскольку это переводит разведку в более контролируемую атмосферу.Решение

Когда компания регистрируется у хоста домена, она обязана раскрыть некоторую информацию о своей организации. Однако в качестве административного контроля большая часть этой информации может быть скрыта от всеобщего обозрения. Кроме того, ограничение информации, представленной в баннерах, может дополнительно защитить организацию. Кроме того, для руководителя отдела информационной безопасности организации важно обеспечить технический контроль над данными, отключив неиспользуемые и ненужные порты и установив брандмауэры.

Обучение всего персонала опасностям злонамеренных действий, возможно, является лучшей превентивной мерой против разведки. Кроме того, компания должна пользоваться услугами авторитетных тестировщиков безопасности, в том числе пен-тестеров, а также участвовать в учениях красной команды. Это может значительно проинформировать руководителя информационной безопасности организации о существующих недостатках. Большинство красных команд добиваются доступа любыми необходимыми средствами, и это действительно может подчеркнуть возможности злоумышленника. Не забудьте также провести аудит как логической информации, так и физической безопасности. Если используются значки безопасности, необходимо регулярно просматривать журналы доступа, чтобы убедиться, что персонал соблюдает правила соглашений о доступе.

Кроме того, ограничение информации, представленной в баннерах, может дополнительно защитить организацию. Кроме того, для руководителя отдела информационной безопасности организации важно обеспечить технический контроль над данными, отключив неиспользуемые и ненужные порты и установив брандмауэры.

Обучение всего персонала опасностям злонамеренных действий, возможно, является лучшей превентивной мерой против разведки. Кроме того, компания должна пользоваться услугами авторитетных тестировщиков безопасности, в том числе пен-тестеров, а также участвовать в учениях красной команды. Это может значительно проинформировать руководителя информационной безопасности организации о существующих недостатках. Большинство красных команд добиваются доступа любыми необходимыми средствами, и это действительно может подчеркнуть возможности злоумышленника. Не забудьте также провести аудит как логической информации, так и физической безопасности. Если используются значки безопасности, необходимо регулярно просматривать журналы доступа, чтобы убедиться, что персонал соблюдает правила соглашений о доступе.

Атаки доступа

Атаки доступа требуют возможностей вторжения. Они могут состоять из чего угодно, от получения учетных данных владельца учетной записи до подключения стороннего оборудования непосредственно к сетевой инфраструктуре. Изощренность этих атак колеблется так же далеко. Часто эти атаки доступа можно сравнить с разведкой в том, что они являются либо логическими, либо физическими, логическими через Интернет, а физические обычно больше склоняются к социальной инженерии. Атаки с логическим доступом , такие как эксплуатация с помощью атак грубой силы или проверки паролей в сети с использованием «радужных таблиц» или атак по словарю, как правило, создают большой трафик в сети и могут быть легко обнаружены. Именно по этой причине большинство атак с логическим доступом обычно предпринимаются только после получения достаточной информации или учетных данных. Существует также тенденция опираться на пассивную сторону атаки. Например, атаки «человек посередине», чтобы собрать больше информации, прежде чем вызывать слишком много подозрений. Физический доступ — это либо доступ к самой инфраструктуре, либо доступ к людям. Социальная инженерия очень опасна, и от нее трудно защититься просто из-за ее коварной эффективности. Самый простой тип атаки с использованием социальной инженерии включает в себя рассылку фишинговых электронных писем, предназначенных для того, чтобы зацепить кого-то в качестве рычага воздействия, который позволяет злоумышленнику начать стратегическое маневрирование в компании. Это может произойти различными способами, но может включать в себя то, что кто-то внутри компании открывает электронное письмо, содержащее вредоносное приложение, которое помогает злоумышленнику получить доступ. Даже самые лучшие средства кибербезопасности могут стать жертвами таких атак просто потому, что они играют на человечестве таким, какое оно есть, а мы не идеальные существа.

Например, атаки «человек посередине», чтобы собрать больше информации, прежде чем вызывать слишком много подозрений. Физический доступ — это либо доступ к самой инфраструктуре, либо доступ к людям. Социальная инженерия очень опасна, и от нее трудно защититься просто из-за ее коварной эффективности. Самый простой тип атаки с использованием социальной инженерии включает в себя рассылку фишинговых электронных писем, предназначенных для того, чтобы зацепить кого-то в качестве рычага воздействия, который позволяет злоумышленнику начать стратегическое маневрирование в компании. Это может произойти различными способами, но может включать в себя то, что кто-то внутри компании открывает электронное письмо, содержащее вредоносное приложение, которое помогает злоумышленнику получить доступ. Даже самые лучшие средства кибербезопасности могут стать жертвами таких атак просто потому, что они играют на человечестве таким, какое оно есть, а мы не идеальные существа.

Решение

Защита от этого типа атак действительно сводится к усилению защиты сети. Большинство компаний ограничены возможностями своего оборудования, поэтому, если ваш маршрутизатор уязвим для атак, то лучший способ действий — узнать тип атаки, найти ее и установить правила в вашей сети IDS/IPS для ее блокировки. Обновляйте прошивку и программное обеспечение в активах компании и следите за актуальностью исправлений.

Дополнительные шаги включают мониторинг активности любых недавно обнаруженных разведывательных атак. Если злоумышленники исследуют вашу организацию, существует большая вероятность будущих попыток атаки. Простой ответ здесь — использовать группы тестирования на проникновение для проверки текущего профиля безопасности организации. Основное различие между тестированием на проникновение и тестированием красной команды заключается в фокусе команды. Команда пентестеров хочет знать все уязвимости, тогда как красная команда хочет знать, есть ли они вообще.

Большинство компаний ограничены возможностями своего оборудования, поэтому, если ваш маршрутизатор уязвим для атак, то лучший способ действий — узнать тип атаки, найти ее и установить правила в вашей сети IDS/IPS для ее блокировки. Обновляйте прошивку и программное обеспечение в активах компании и следите за актуальностью исправлений.

Дополнительные шаги включают мониторинг активности любых недавно обнаруженных разведывательных атак. Если злоумышленники исследуют вашу организацию, существует большая вероятность будущих попыток атаки. Простой ответ здесь — использовать группы тестирования на проникновение для проверки текущего профиля безопасности организации. Основное различие между тестированием на проникновение и тестированием красной команды заключается в фокусе команды. Команда пентестеров хочет знать все уязвимости, тогда как красная команда хочет знать, есть ли они вообще.

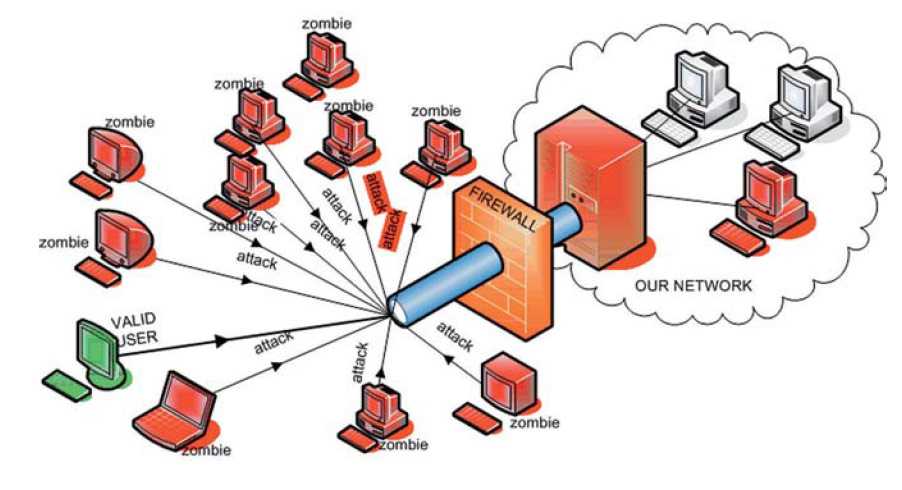

Атаки типа «отказ в обслуживании»

Отказ в обслуживании (DoS) означает, что обмен информацией был предотвращен из-за какого-либо вмешательства. Это может произойти в результате стихийного бедствия, такого как сбой в электросети или поток пакетов, который блокирует способность сети функционировать. Ирония этих двух примеров в том, что оба они могут быть злонамеренными и настоящими инцидентами. В то время как сбой питания очень очевиден, представьте себе, что компания хвастается новым рекламируемым событием, но в день события серверы не могут обработать входящий сетевой трафик, что приводит к сбою. К счастью, и то, и другое можно в основном предотвратить при правильном применении защитных мер.

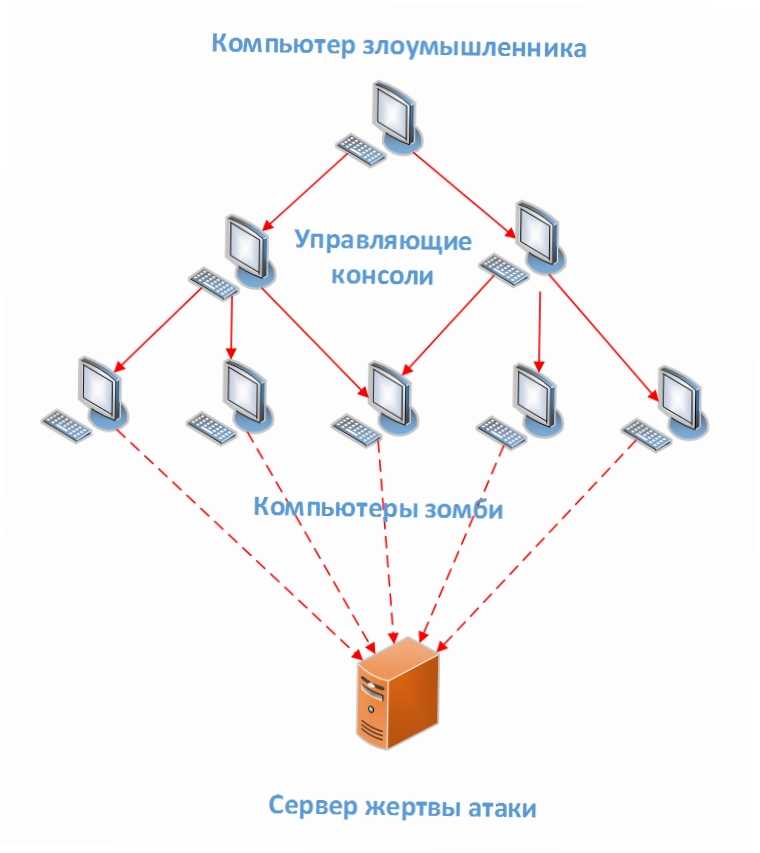

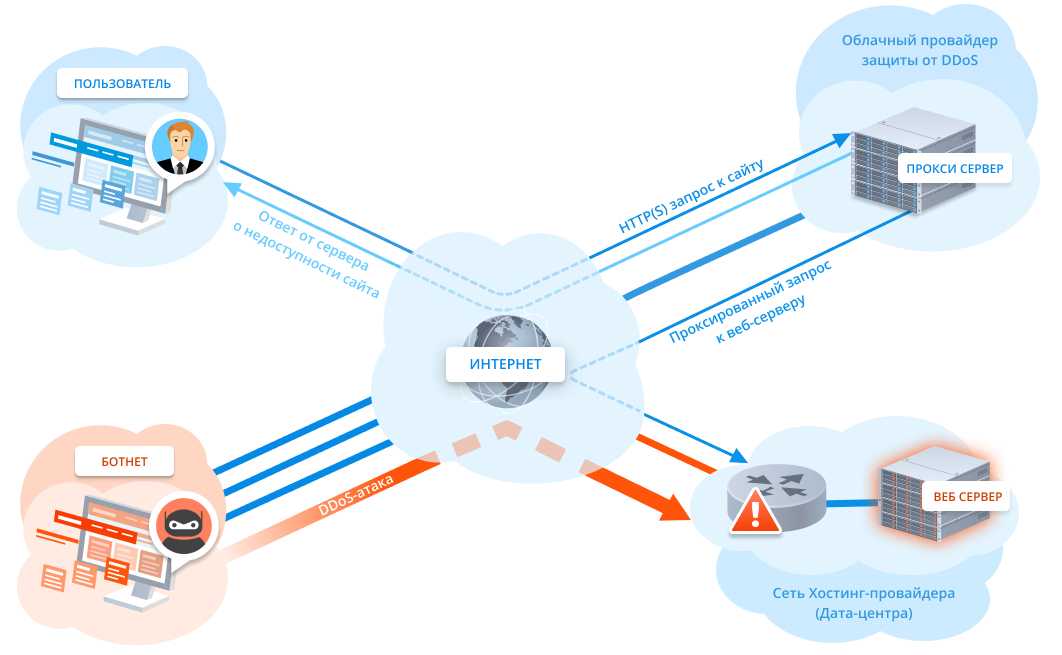

Чтобы добиться злонамеренного отказа в обслуживании всей сети, злоумышленнику обычно также требуется достаточная компьютерная мощность на атакующей стороне. Этого можно достичь с помощью набора сетевых устройств, которые могут знать или не знать о своем участии. Это можно назвать ботнетом, и он может привести к быстрому разрушению сетевого трафика без какого-либо предупреждения с помощью процесса, называемого атакой распределенного отказа в обслуживании (DDoS).

Это может произойти в результате стихийного бедствия, такого как сбой в электросети или поток пакетов, который блокирует способность сети функционировать. Ирония этих двух примеров в том, что оба они могут быть злонамеренными и настоящими инцидентами. В то время как сбой питания очень очевиден, представьте себе, что компания хвастается новым рекламируемым событием, но в день события серверы не могут обработать входящий сетевой трафик, что приводит к сбою. К счастью, и то, и другое можно в основном предотвратить при правильном применении защитных мер.

Чтобы добиться злонамеренного отказа в обслуживании всей сети, злоумышленнику обычно также требуется достаточная компьютерная мощность на атакующей стороне. Этого можно достичь с помощью набора сетевых устройств, которые могут знать или не знать о своем участии. Это можно назвать ботнетом, и он может привести к быстрому разрушению сетевого трафика без какого-либо предупреждения с помощью процесса, называемого атакой распределенного отказа в обслуживании (DDoS). По сути, все связанные компьютеры одновременно генерируют пакеты в сеть. Типичный современный вычислительный ресурс может выполнять только одно действие за раз, поэтому наводнение сети этими пакетами порождает необходимость ответа, и если сеть не успевает за ответами, то сеть просто не может функционировать.

Другой тип DoS-атаки направлен на полный сбой системы. Этот полный сбой может привести к временному или постоянному повреждению сети. Цель состоит в том, чтобы вывести сеть из строя.

По сути, все связанные компьютеры одновременно генерируют пакеты в сеть. Типичный современный вычислительный ресурс может выполнять только одно действие за раз, поэтому наводнение сети этими пакетами порождает необходимость ответа, и если сеть не успевает за ответами, то сеть просто не может функционировать.

Другой тип DoS-атаки направлен на полный сбой системы. Этот полный сбой может привести к временному или постоянному повреждению сети. Цель состоит в том, чтобы вывести сеть из строя.

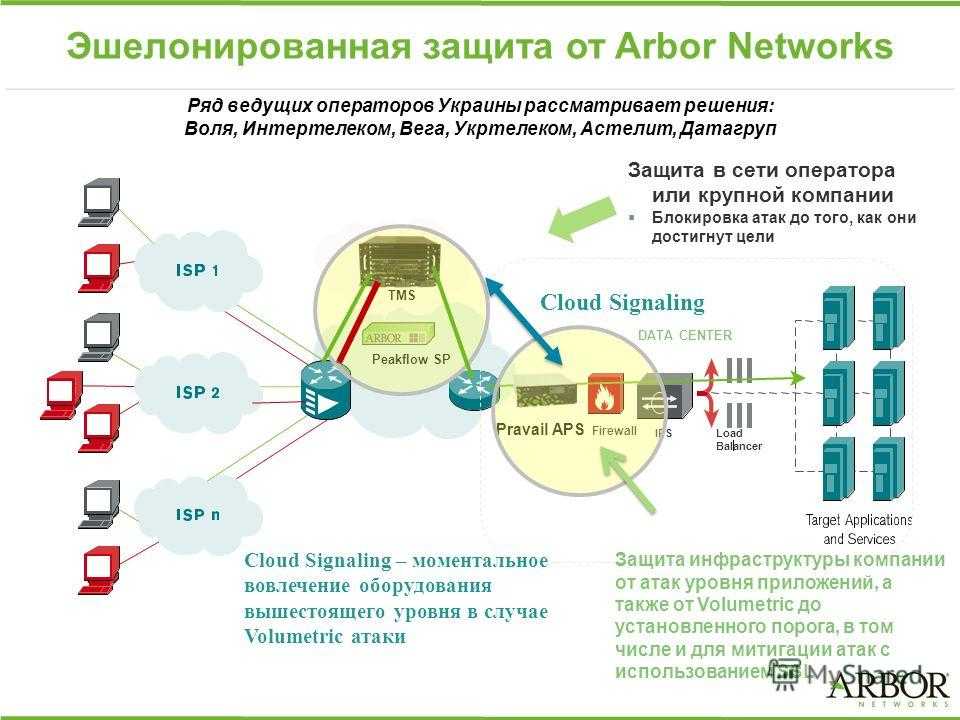

Решение

Защита от DoS и DDoS идет параллельно с идеологией защиты доступа. Превентивные меры включают в себя максимальное распределение пропускной способности и сетевую изоляцию на основе типов трафика. Если веб-серверы организации подвергаются атаке, изоляция тех, кто находится в демилитаризованной зоне (DMZ), защитит внутренние устройства управления сетью, а также другие общедоступные серверы, такие как почтовые серверы. ДМЗ в сочетании с ограниченными привилегиями и ролями может стать мощной тактикой защиты. В современном облачном мире компании с ограниченными ресурсами может быть выгодно искать сторонний хостинг. Разрешение поставщику облачных услуг управлять службами представления данных дает небольшую передышку из-за контроля и защиты, которые они имеют на разных уровнях облачных моделей.

В современном облачном мире компании с ограниченными ресурсами может быть выгодно искать сторонний хостинг. Разрешение поставщику облачных услуг управлять службами представления данных дает небольшую передышку из-за контроля и защиты, которые они имеют на разных уровнях облачных моделей.

Заключение

Стандартный принцип безопасности заключается в том, что все системы уязвимы для киберпреступности. Однако знание — сила. Когда вы знаете, где лежат ваши уязвимые места, вы можете начать концентрировать усилия на этих областях. Протестируйте свою сеть на предмет эксплуатации и обучите свой персонал. Убедившись в состоянии безопасности организации, продолжайте изучать другие области готовности организации к обеспечению безопасности, включая планирование на случай непредвиденных обстоятельств, а также методы резервного копирования и восстановления. Подготовка к информационному лидеру бесконечна, поэтому чаще проверяйте статус организации и будьте начеку. Общий язык кибербезопасности теперь является частью таксономии бизнеса. Тем не менее, всегда есть нечто большее, чем просто «разговоры». Сделайте лексикон реальностью в вашей организации.

Общий язык кибербезопасности теперь является частью таксономии бизнеса. Тем не менее, всегда есть нечто большее, чем просто «разговоры». Сделайте лексикон реальностью в вашей организации.

Изображение

Типы сетевых атак | Узнайте 13 удивительных типов сетевых атак

Ваши данные могут быть скомпрометированы без мер безопасности и контроля. Другими словами, информация активна, поэтому информация изменяется, чтобы испортить или уничтожить данные или саму сеть. Поэтому данные активно контролируются. Многие люди полагаются на Интернет в своей работе, социальной и личной деятельности. Некоторые люди также пытаются нанести вред нашим компьютерам, подключенным к Интернету, нарушить нашу конфиденциальность и сделать интернет-сервисы неработоспособными. В области компьютерных сетей сетевая безопасность стала ключевым вопросом в плане интенсивности и масштабов текущих атак и риска новых и еще более разрушительных атак в будущем. Если у вас нет плана безопасности, сети и данные уязвимы для любой из следующих атак.

Другими словами, информация активна, поэтому информация изменяется, чтобы испортить или уничтожить данные или саму сеть. Поэтому данные активно контролируются. Многие люди полагаются на Интернет в своей работе, социальной и личной деятельности. Некоторые люди также пытаются нанести вред нашим компьютерам, подключенным к Интернету, нарушить нашу конфиденциальность и сделать интернет-сервисы неработоспособными. В области компьютерных сетей сетевая безопасность стала ключевым вопросом в плане интенсивности и масштабов текущих атак и риска новых и еще более разрушительных атак в будущем. Если у вас нет плана безопасности, сети и данные уязвимы для любой из следующих атак.

Различные типы сетевых атак

Существуют следующие типы сетевых атак:

1. Атаки на основе пароля

Управление доступом на основе пароля является общим знаменателем большинства политик безопасности сети и операционной системы. Таким образом, вы можете определить, кто вы, то есть ваше имя пользователя и пароль, ваш компьютер и ваши права доступа к сети. Старые системы не всегда защищают идентификационную информацию, поскольку аутентификационная информация передается по сети. Это может дать перехватчику законный доступ к сети. Злоумышленник имеет те же привилегии, что и реальный клиент, если он входит в законную учетную запись пользователя. Таким образом, злоумышленник может также создать более поздние учетные записи для доступа, если у клиента есть права администратора.

Старые системы не всегда защищают идентификационную информацию, поскольку аутентификационная информация передается по сети. Это может дать перехватчику законный доступ к сети. Злоумышленник имеет те же привилегии, что и реальный клиент, если он входит в законную учетную запись пользователя. Таким образом, злоумышленник может также создать более поздние учетные записи для доступа, если у клиента есть права администратора.

Злоумышленник может выполнить одно из следующих действий после доступа к вашей сети с помощью законной учетной записи.

Ошибка! Имя файла не указано

Используйте списки соответствующих клиентских и сетевых данных и имен устройств.

Ошибка! Имя файла не указано

Изменить конфигурацию базы данных и сети, включая управление маршрутизацией и доступом.

Ошибка! Имя файла не указано

Измените свою информацию, перенаправьте ее или удалите.

2. Атака «человек посередине»

Как следует из названия, когда кто-то в центре постоянно отслеживает, захватывает и контролирует ваш контакт, кто-то между вами и человеком, с которым вы взаимодействуете. Злоумышленник может, например, перезапустить обмен данными. Компьютеры не могут определить, как они обмениваются информацией на низком уровне сетевого уровня, пока компьютеры обмениваются данными. Атаки типа «злоумышленник посередине» подобны тем, кто использует вашу личность, чтобы прочитать ваш текст. Другой человек может предположить, что это вы, потому что злоумышленник может преднамеренно ответить, чтобы вы поддержали обмен и получили больше информации. Его атака может нанести тот же ущерб, что и атака уровня приложения, упомянутая ниже в этом разделе.

Злоумышленник может, например, перезапустить обмен данными. Компьютеры не могут определить, как они обмениваются информацией на низком уровне сетевого уровня, пока компьютеры обмениваются данными. Атаки типа «злоумышленник посередине» подобны тем, кто использует вашу личность, чтобы прочитать ваш текст. Другой человек может предположить, что это вы, потому что злоумышленник может преднамеренно ответить, чтобы вы поддержали обмен и получили больше информации. Его атака может нанести тот же ущерб, что и атака уровня приложения, упомянутая ниже в этом разделе.

3. Ближняя атака

Ближняя атака включает в себя того, кто пытается физически проникнуть в элементы, данные или структуры сети, чтобы узнать больше о близкой атаке состоит из обычных людей, находящихся в непосредственной близости от сети, системы или средства для изменения или сбора информации или для отказа в доступе. Почти физическая близость достигается внезапным входом в сеть, открытым доступом или тем и другим. Популярной формой ближней атаки является социальная инженерия в атаке социальной инженерии. Через социальное взаимодействие, сообщение электронной почты или телефон злоумышленник использует сеть и устройство.

Популярной формой ближней атаки является социальная инженерия в атаке социальной инженерии. Через социальное взаимодействие, сообщение электронной почты или телефон злоумышленник использует сеть и устройство.

4. Подмена идентификационных данных

IP-адрес устройства используется для классификации законного бизнеса в большинстве сетей и операционных систем. Злоумышленник также может создавать IP-пакеты с допустимых адресов в корпоративной интрасети с помощью специальных программ. Злоумышленник может. Хакер может изменить, удалить или стереть ваши данные после доступа к сети с использованием действительного IP-адреса. Как определено в следующих разделах, злоумышленник может также выполнять другие типы атак.

5. Атака со скомпрометированным ключом

Один ключ — это секретный код или номер, необходимый для обработки защищенной информации. Хотя возможно получение ключа для злоумышленника будет сложным и ресурсоемким процессом. После того, как злоумышленник получает пароль, он считается поврежденным ключом. Злоумышленник использует затронутый ключ, чтобы получить доступ к защищенной связи без обнаружения атаки отправителем или получателем. Злоумышленник может расшифровать или изменить информацию, используя затронутый ключ для создания дополнительных ключей, чтобы дать злоумышленнику доступ к любым другим безопасным соединениям.

Злоумышленник использует затронутый ключ, чтобы получить доступ к защищенной связи без обнаружения атаки отправителем или получателем. Злоумышленник может расшифровать или изменить информацию, используя затронутый ключ для создания дополнительных ключей, чтобы дать злоумышленнику доступ к любым другим безопасным соединениям.

6. Атака на уровне приложений

Атака на уровне приложений нацелена на серверы баз данных, преднамеренно вызывая сбой в операционной системе или приложениях сервера. Это помогает злоумышленнику обойти стандартные средства контроля доступа. Эта ситуация используется злоумышленником, который получает контроль над вашим приложением, устройством или сетью и может сделать любое из следующего:

- Прочитать ваши данные или добавить, операционная система, удалить или изменить их.

- Внедрите вирусную систему для копирования вирусов в вашу сеть с помощью ваших компьютеров и программных приложений.

- Внедрите анализатор для оценки и сбора информации, которая может в конечном итоге привести к сбою или повреждению сети и систем.

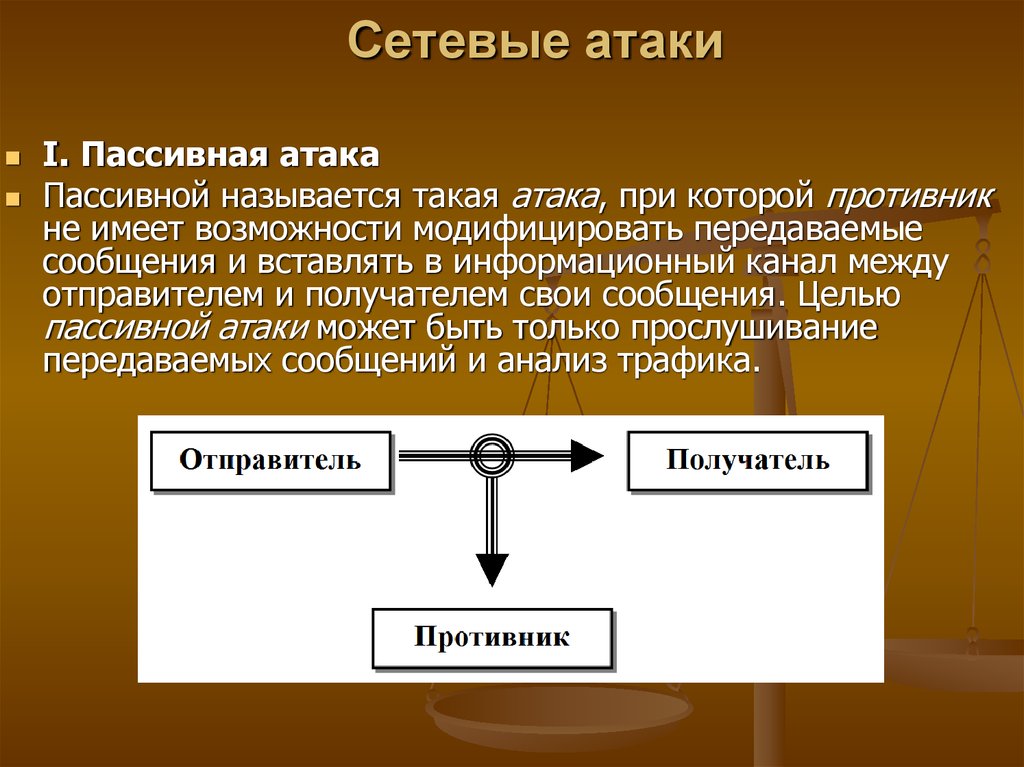

7. Пассивная атака

Пассивная атака отслеживает незашифрованный трафик и сканирует код или конфиденциальную информацию для других форм атаки. К пассивным угрозам относятся анализ трафика, незащищенное наблюдение за контактами, расшифровка слабо зашифрованного трафика и сбор информации о шифровании, например, паролей. Пассивный мониторинг сети позволяет противникам видеть будущие меры. Пассивные атаки ведут без согласия или ведома пользователя к раскрытию информации или файлов данных злоумышленнику.

8. Активная атака

Злоумышленник пытается взломать защищенные системы в ходе агрессивной атаки. Это может происходить с помощью скрытности, червей, вирусов или троянских коней. Агрессивные атаки включают в себя попытки обойти или взломать защитное программное обеспечение, вредоносные коды, а также кражу или изменение. Такие атаки были установлены на магистральной сети, используют передаваемую информацию, присоединяются к анклаву электронным способом или нацелены на удаленного авторизованного пользователя при попытке установить связь с анклавом. Активные атаки приводят к файлам данных, DoS и подделке. Программное обеспечение открыто и распространено.

Активные атаки приводят к файлам данных, DoS и подделке. Программное обеспечение открыто и распространено.

9. Ближняя атака

Ближняя атака означает, что кто-то, кто пытается физически проникнуть в устройства, данные или системы, чтобы узнать о Близкой атаке, состоит из лиц, которые часто находятся близко к сетям, системам. или установки для изменения, захвата или отказа в доступе к информации. Почти физическая близость достигается тайным открытым доступом, сетевым доступом или тем и другим. Атака социальной инженерии — это распространенная форма атаки, когда агрессор подвергает опасности сеть или процесс посредством социального взаимодействия с человеком, электронной почтой или мобильным телефоном. Человек может использовать различные уловки, чтобы раскрыть информацию о безопасности компании. Информация, которую жертва предоставляет злоумышленнику, скорее всего, будет использована для доступа к несанкционированному устройству или сети для последующих атак.

10.

DoS

DoSАтака DoS лишает законных пользователей возможности использовать сеть, сервер или другие ресурсы. В одной из трех групп.

- Переполнение полосы пропускания: Атакующий отправляет разбавление пакетов на целевой хост — столько пакетов, что путь доступа к целевому блокируется, и легитимные пакеты не могут попасть на сервер.

- Атака на уязвимость: Это означает отправку набора правильно составленных сообщений на целевом хосте уязвимой программе или операционной системе. Если скомпрометированная программа или операционная система отправит пакеты в правильной последовательности, служба может остановиться или произойдет сбой хоста.

- Connection Flood: Многие TCP-соединения на целевом хосте формируются полуоткрытыми или полностью открытыми. Эти поддельные соединения могут настолько запутать хост, что он больше не сможет принимать действительные соединения.

11. Анализатор пакетов

Пассивный получатель, записывающий копию каждого летящего пакета, является анализатором пакетов. Каждый пассивный приемник рядом с беспроводным передатчиком может получить копию каждого переданного пакета. Такие пакеты могут содержать некоторую конфиденциальную информацию, такую как номера социального страхования, пароли, личные сообщения и коммерческую тайну. Криптография включает в себя одни из лучших средств защиты от перехвата пакетов.

Каждый пассивный приемник рядом с беспроводным передатчиком может получить копию каждого переданного пакета. Такие пакеты могут содержать некоторую конфиденциальную информацию, такую как номера социального страхования, пароли, личные сообщения и коммерческую тайну. Криптография включает в себя одни из лучших средств защиты от перехвата пакетов.

12. Вредоносное ПО

Вредоносное ПО специально предназначено для прерывания, повреждения или получения лицензированного доступа к компьютерной системе. Некоторые из современных вредоносных программ реплицируют себя: как только хост заражается, он ищет соединения с другими хостами через Интернет с этого хоста и ищет доступ к еще большему количеству хостов с нового зараженного хоста. Таким образом, самовоспроизводящиеся вредоносные программы могут экспоненциально быстро распространяться.

13. Внутренние атаки

Внутренние атаки связаны с кем-то внутри компании или системы, например, с незащищенным работником, который может быть злонамеренным или незлонамеренным, выбирая сеть для внутренних атак.