Статьи

Выберите темуIP-телефонияVPNБезопасность детей в сетиЗащита информации в сетиИнтернет-шлюзМежсетевой экранМониторинг и контроль трафикаНастройка локальной сетиНачало работы с ИКСОграничение доступаУдаленный доступФильтрация контентаШифрование трафика

Импортозамещение зарубежного ПО: временная мера или реальный шанс для российских разработчиков софта?

Импортозамещение программного обеспечения стало ключевым фактором развития it-отрасли в России в 2022 году. Уход с рынка крупных зарубежных игроков позволил отечественным компаниям занять более прочные позиции в сфере корпоративного ПО.

Подробнее

Защита информации в беспроводных сетях

Благодаря беспроводным локальным сетям можно настроить быструю и простую связь между устройствами.

Подробнее

Защита информации в сети

В программе ИКС используются одновременно несколько технологий для обеспечения комплексной защиты информации в локальных сетях и при взаимодействии с внешним миром.

Подробнее

Какой прокси-сервер выбрать?

Какой прокси-сервер выбрать для эффективной работы? Существуют следующие типы прокси: прозрачные, анонимные, искажающие, приватные. Предлагаем рассмотреть их подробнее/

Подробнее

Аудит файловой системы

Аудит файловой системы — это ряд процессов для отслеживания изменений на серверах и в системах хранения, чтобы предотвратить снижение уровня безопасности системы, программные сбои и неэффективное использование файловых ресурсов.

Подробнее

Как правильно выбрать VPN

VPN – какой лучше выбрать? Неужели это настолько просто?

Использование VPN становится все более актуальным для организаций и частных пользователей. Сейчас на рынке множество разных VPN-серверов (более 300 предложений!). Каждый такой сервис имеет свои плюсы и минусы. Рассмотрим, как выбрать VPN для ваших задач, и на что обратить приоритетное внимание.

Программа для удаленного доступа новая

ИКС помогает системным администраторам настроить удаленный офис: организовать безопасное подключение по VPN (занимает 5 минут), прописать правила доступа к интернету и сетевым ресурсам компании, развернуть ip-телефонию.

Подробнее

Что такое криптошлюз?

Криптошлюз — это аппаратный или программный комплекс, выполняющий сквозное шифрование всего передаваемого трафика (как в локальной сети, так и при инициализации интернет-соединения). Используется в дата-центрах или коммерческих предприятиях, где требуется соблюдение повышенных мер обеспечения информационной безопасности.

Подробнее

Системы анализа трафика

Когда появляется система анализа сетевого трафика (NTA), мы часто слышим один и тот же вопрос: чем NTA отличаются от имеющихся на рынке?

Подробнее

Как выбрать VPN

VPN — технология виртуализации шлюза, через который пропускается весь входящий и исходящий трафик. Дополняется шифрованием, что делает невозможным перехват данных.

Дополняется шифрованием, что делает невозможным перехват данных.

Подробнее

Контентная фильтрация в ИКС

Чтобы пользователь мог безопасно находиться в сети, разработаны специальные программы для фильтрации трафика и веб-контента.

Подробнее

Контроль трафика в сети

Компьютеры связаны между собой с помощью внешних или внутренних сетей. Благодаря этому пользователи могут делиться друг с другом информацией, даже находясь на разных континентах.

Подробнее

Для чего нужен WAF

Если верить статистике, то только в 2019 году в РФ порядка 68% серверов с установленными на них веб-приложениями были атакованы извне.

Подробнее

IDS/IPS-решение Suricata

IDS/IPS системы — это уникальные инструменты, созданные для защиты сетей от неавторизованного доступа. Они представляют собой аппаратные или компьютерные средства, которые способны оперативно обнаруживать и эффективно предотвращать вторжения.

Подробнее

HTTP сервер

HTTP-сервер — приложение, которое анализирует поступающий от браузера или любой другой программы запрос и выдает HTML-страницы с различным содержимым: текстом, графикой, музыкальными файлами и видео.

Подробнее

Файловый сервер

Сетевой файловый сервер — это специализированное программное обеспечение, предназначенное для организации хранения информации и получения к ней доступа через локальную сеть.

Подробнее

Программа для удаленного доступа

ИКС помогает системным администраторам настроить удаленный офис: организовать безопасное подключение по VPN (занимает 5 минут), прописать правила доступа к интернету и сетевым ресурсам компании, развернуть ip-телефонию.

Подробнее

Почтовый сервер – это агент передачи сообщений, который обеспечивает отправку данных от одного компьютера к другому в рамках определенного протокола. Обычно пользователи ПК с этой программой не сталкиваются: почтовый агент работает «под прикрытием»

Подробнее

Jabber-сервер

Быстрый обмен данными — важнейшее направление развития технологий в сфере онлайн-общения.

Подробнее

Модуль IP-телефонии на базе Asterisk

Интернет-шлюз ИКС (Интернет Контроль Сервер) включает в себя несколько функциональных модулей: маршрутизатор трафика, межсетевой экран, потоковый антивирус, менеджер сетевых сервисов — FTP, Jabber-клиентов, IP-телефонии.

Подробнее

Полезные материалы

1 — 20 из 143

Начало | Пред. |

Статьи

Выберите темуIP-телефонияVPNБезопасность детей в сетиЗащита информации в сетиИнтернет-шлюзМежсетевой экранМониторинг и контроль трафикаНастройка локальной сетиНачало работы с ИКСОграничение доступаУдаленный доступФильтрация контентаШифрование трафика

Импортозамещение зарубежного ПО: временная мера или реальный шанс для российских разработчиков софта?

Импортозамещение программного обеспечения стало ключевым фактором развития it-отрасли в России в 2022 году. Уход с рынка крупных зарубежных игроков позволил отечественным компаниям занять более прочные позиции в сфере корпоративного ПО.

Уход с рынка крупных зарубежных игроков позволил отечественным компаниям занять более прочные позиции в сфере корпоративного ПО.

Подробнее

Защита информации в беспроводных сетях

Благодаря беспроводным локальным сетям можно настроить быструю и простую связь между устройствами. Эти сети обладают подвижной, легко изменяемой структурой, однако также являются довольно уязвйимыми. Поэтому такой вопрос, как защита беспроводных сетей, в настоящее время особенно важен для компаний и простых пользователей.

Подробнее

Защита информации в сети

В программе ИКС используются одновременно несколько технологий для обеспечения комплексной защиты информации в локальных сетях и при взаимодействии с внешним миром.

Подробнее

Какой прокси-сервер выбрать?

Какой прокси-сервер выбрать для эффективной работы? Существуют следующие типы прокси: прозрачные, анонимные, искажающие, приватные. Предлагаем рассмотреть их подробнее/

Подробнее

Аудит файловой системы

Аудит файловой системы — это ряд процессов для отслеживания изменений на серверах и в системах хранения, чтобы предотвратить снижение уровня безопасности системы, программные сбои и неэффективное использование файловых ресурсов.

Подробнее

Как правильно выбрать VPN

VPN – какой лучше выбрать? Неужели это настолько просто?

Использование VPN становится все более актуальным для организаций и частных пользователей. Сейчас на рынке множество разных VPN-серверов (более 300 предложений!). Каждый такой сервис имеет свои плюсы и минусы. Рассмотрим, как выбрать VPN для ваших задач, и на что обратить приоритетное внимание.

Сейчас на рынке множество разных VPN-серверов (более 300 предложений!). Каждый такой сервис имеет свои плюсы и минусы. Рассмотрим, как выбрать VPN для ваших задач, и на что обратить приоритетное внимание.

Подробнее

Программа для удаленного доступа новая

ИКС помогает системным администраторам настроить удаленный офис: организовать безопасное подключение по VPN (занимает 5 минут), прописать правила доступа к интернету и сетевым ресурсам компании, развернуть ip-телефонию.

Подробнее

Что такое криптошлюз?

Криптошлюз — это аппаратный или программный комплекс, выполняющий сквозное шифрование всего передаваемого трафика (как в локальной сети, так и при инициализации интернет-соединения). Используется в дата-центрах или коммерческих предприятиях, где требуется соблюдение повышенных мер обеспечения информационной безопасности.

Используется в дата-центрах или коммерческих предприятиях, где требуется соблюдение повышенных мер обеспечения информационной безопасности.

Подробнее

Системы анализа трафика

Когда появляется система анализа сетевого трафика (NTA), мы часто слышим один и тот же вопрос: чем NTA отличаются от имеющихся на рынке?

Подробнее

Как выбрать VPN

VPN — технология виртуализации шлюза, через который пропускается весь входящий и исходящий трафик. Дополняется шифрованием, что делает невозможным перехват данных.

Подробнее

Контентная фильтрация в ИКС

Чтобы пользователь мог безопасно находиться в сети, разработаны специальные программы для фильтрации трафика и веб-контента.

Подробнее

Контроль трафика в сети

Компьютеры связаны между собой с помощью внешних или внутренних сетей. Благодаря этому пользователи могут делиться друг с другом информацией, даже находясь на разных континентах.

Подробнее

Для чего нужен WAF

Если верить статистике, то только в 2019 году в РФ порядка 68% серверов с установленными на них веб-приложениями были атакованы извне. И сейчас единственный способ защититься от вероятного взлома — это Web Application Firewall (WAF).

Подробнее

IDS/IPS-решение Suricata

IDS/IPS системы — это уникальные инструменты, созданные для защиты сетей от неавторизованного доступа. Они представляют собой аппаратные или компьютерные средства, которые способны оперативно обнаруживать и эффективно предотвращать вторжения.

Они представляют собой аппаратные или компьютерные средства, которые способны оперативно обнаруживать и эффективно предотвращать вторжения.

Подробнее

HTTP сервер

HTTP-сервер — приложение, которое анализирует поступающий от браузера или любой другой программы запрос и выдает HTML-страницы с различным содержимым: текстом, графикой, музыкальными файлами и видео.

Подробнее

Файловый сервер

Сетевой файловый сервер — это специализированное программное обеспечение, предназначенное для организации хранения информации и получения к ней доступа через локальную сеть.

Подробнее

Программа для удаленного доступа

ИКС помогает системным администраторам настроить удаленный офис: организовать безопасное подключение по VPN (занимает 5 минут), прописать правила доступа к интернету и сетевым ресурсам компании, развернуть ip-телефонию.

Подробнее

Почтовый сервер

Почтовый сервер – это агент передачи сообщений, который обеспечивает отправку данных от одного компьютера к другому в рамках определенного протокола. Обычно пользователи ПК с этой программой не сталкиваются: почтовый агент работает «под прикрытием»

Подробнее

Jabber-сервер

Быстрый обмен данными — важнейшее направление развития технологий в сфере онлайн-общения. Сегодня широкую популярность приобрел XMMP, ранее известный как «Джаббер»

Подробнее

Модуль IP-телефонии на базе Asterisk

Интернет-шлюз ИКС (Интернет Контроль Сервер) включает в себя несколько функциональных модулей: маршрутизатор трафика, межсетевой экран, потоковый антивирус, менеджер сетевых сервисов — FTP, Jabber-клиентов, IP-телефонии.

Подробнее

Полезные материалы

1 — 20 из 143

Начало | Пред. | 1 2

3

4

5

|

След. |

Конец

Сетевые атаки и угрозы кибербезопасности

Сетевые атаки и другие угрозы сетевой безопасности — это попытки получить несанкционированный доступ к вашей ИТ-инфраструктуре через сетевой периметр. Они могут негативно повлиять на деятельность вашей организации и привести к снижению производительности, финансам и потерям данных. В этой статье обсуждаются наиболее распространенные типы сетевых атак, почему они происходят, как против них можно использовать инструменты мониторинга сетевой безопасности, такие как сканеры уязвимостей, и другие шаги, которые вы можете предпринять, чтобы защитить свою сеть от них. Встроенные функции безопасности Parallels® RAS могут оказаться эффективными против сетевых атак.

Что такое сетевые атаки?

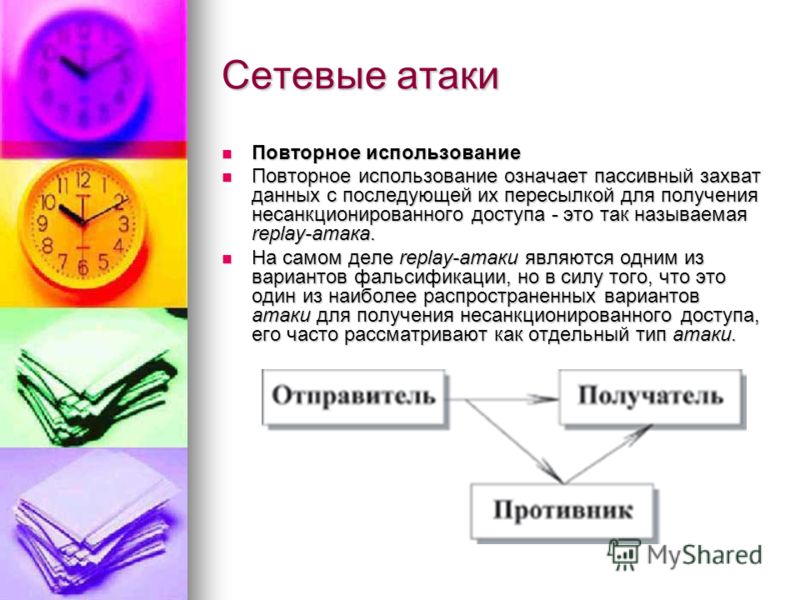

Сетевые атаки направлены на незаконное получение доступа к вашим цифровым активам, их изменение, уничтожение, кражу или захват. Прежде всего нацеленные на уязвимости в вашем сетевом периметре, прежде чем распространяться на другие части вашей сети, сетевые атаки делятся на два типа, а именно активные и пассивные.

Активные сетевые атаки пытаются получить доступ к вашей сети, чтобы изменить, зашифровать, повредить или удалить ваши данные. Таким образом, целью этого типа атаки является нанесение вреда вашим данным.

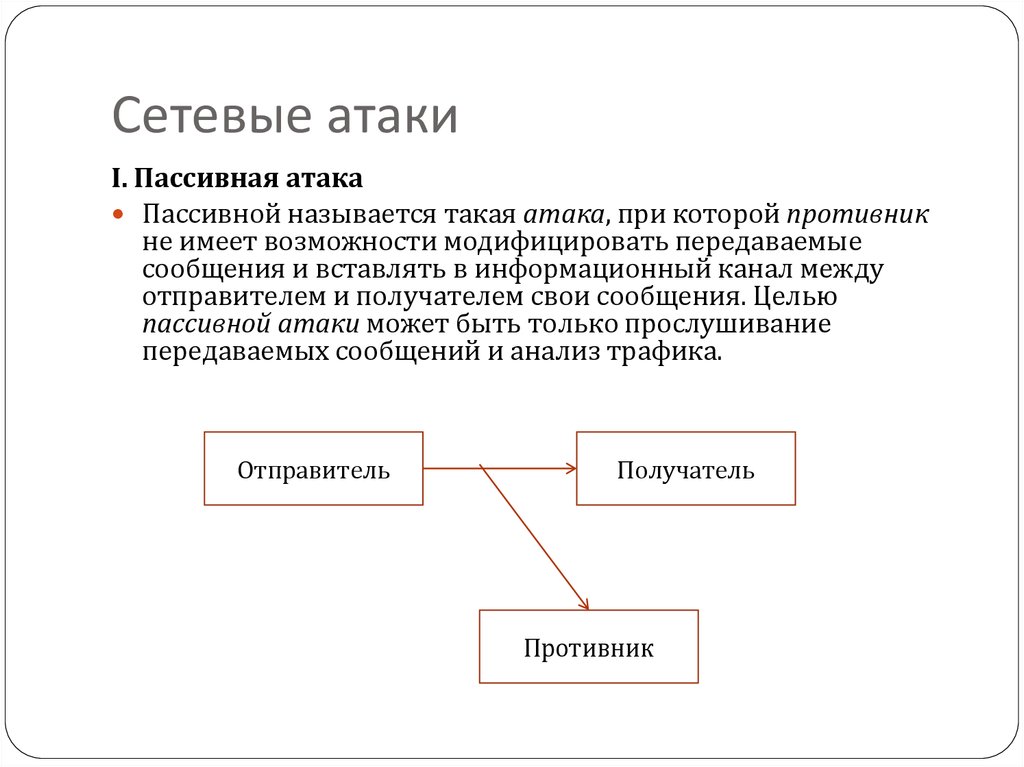

С другой стороны, пассивные сетевые атаки пытаются получить доступ к вашей сети незаметно и без поднятия тревоги. После успеха злоумышленники, более известные как хакеры, не вносят никаких изменений в ваши данные и стараются не выдавать свое присутствие в вашей сети. Это делается для того, чтобы ваша команда безопасности не узнала, что они вошли в вашу сеть. Они могут продолжать получать доступ к вашей сети и цифровым активам в течение недель, месяцев или даже лет, пока не будут удалены.

Независимо от типа атаки, если вашей группе требуется некоторое время, чтобы заметить, что ваша сеть подвергается атаке, вашим данным может быть нанесен значительный ущерб. Воздействие может быть хуже, если злоумышленники смогут использовать другие векторы угроз, такие как вредоносные программы, программы-вымогатели и уязвимости программного обеспечения, как только они получат доступ к вашей сети. Например, данные, украденные из вашей сети, могут быть использованы для кражи личных данных или мошенничества с кредитными картами, или ваша сеть может использоваться в качестве отправной точки для вредоносного ПО. Таким образом, чем раньше ваша команда остановит атаку, тем выше шансы минимизировать урон.

Какие типы сетевых атак наиболее распространены?

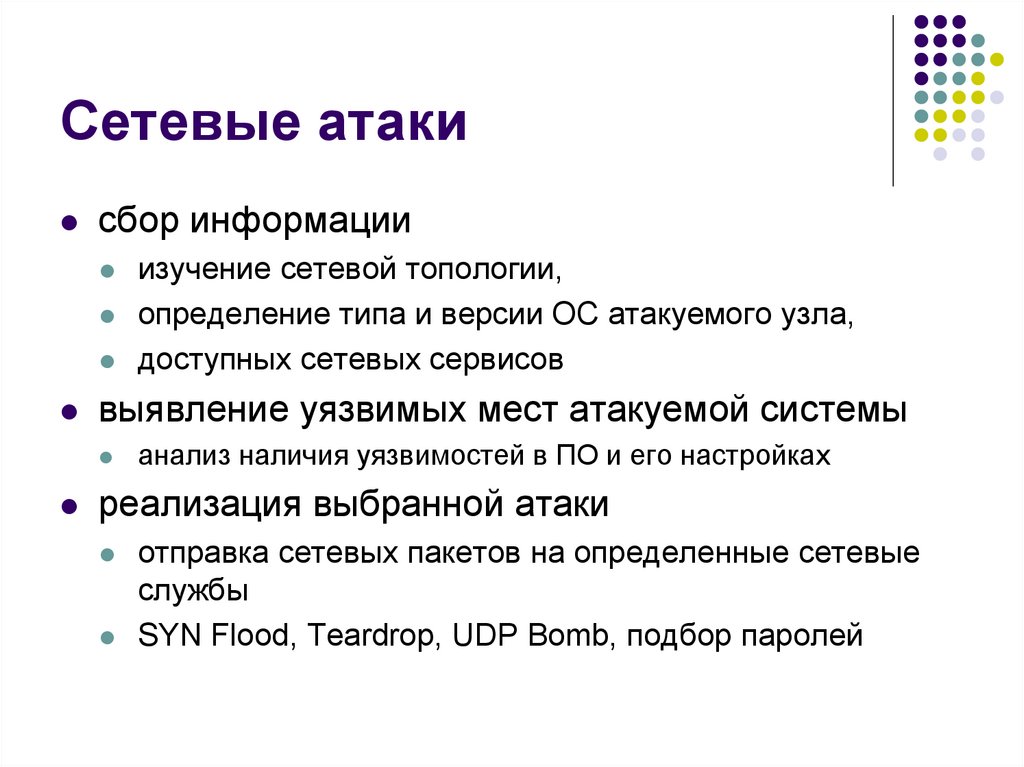

Векторы угроз, часто используемые в сетевых атаках, включают:

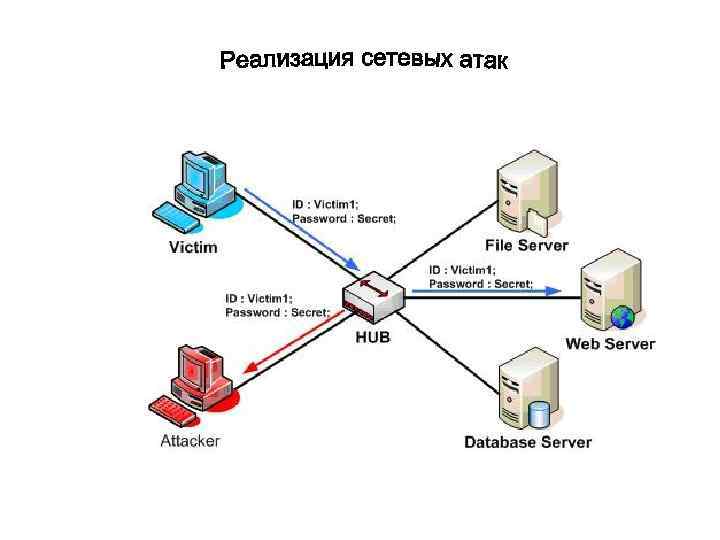

- Несанкционированный доступ к сети. Этот эксплойт со слабыми паролями, скомпрометированными учетными записями и недовольными инсайдерами использует методы социальной инженерии.

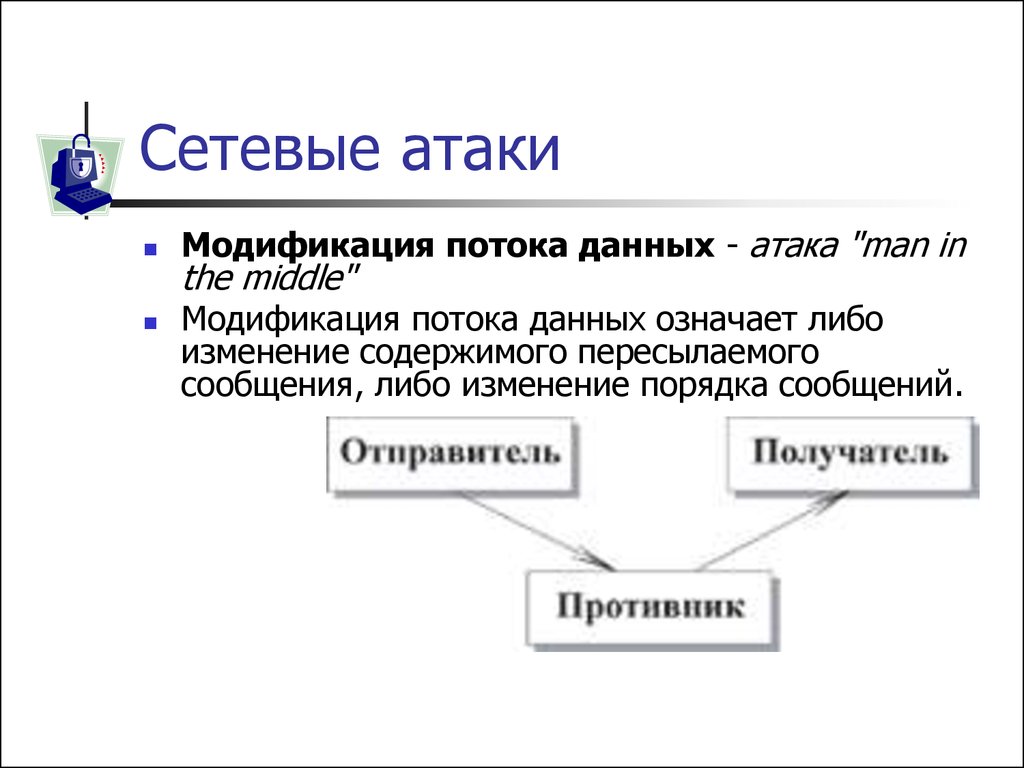

- Атака «человек посередине». Сюда входит перехват трафика между внешними сетями и вашей сетью. Этот тип атаки либо использует ваши незашифрованные сообщения, либо находит способ взломать ваши защищенные соединения, чтобы перехватить сеансы и украсть передаваемые данные, включая учетные данные пользователя, которые могут быть путем внутри вашей сети.

- Атаки SQL и внедрение кода. Эти атаки передают вредоносный код на сервер, обрабатывающий данные из веб-форм или вызовов API. Сервер скомпрометирован после выполнения вредоносного кода. Злоумышленники могут использовать скомпрометированный сервер несколькими способами, включая сбор данных с него или использование его в качестве шлюза к другим системам в вашей сети. Сервер также может стать частью ботнета, что позволит использовать его для злонамеренных атак на другие организации.

- Повышение привилегий. Эта сетевая атака использует плацдарм внутри вашей сети, чтобы либо получить доступ к большему количеству систем, либо более высокий уровень привилегий для использования уже скомпрометированных систем в вашей сети.

Этому типу атаки способствуют уязвимые серверы или приложения в вашей сети. В качестве примера можно привести атаку, использующую уязвимости в собственном протоколе удаленного рабочего стола Microsoft, также известную как RDP-атака.

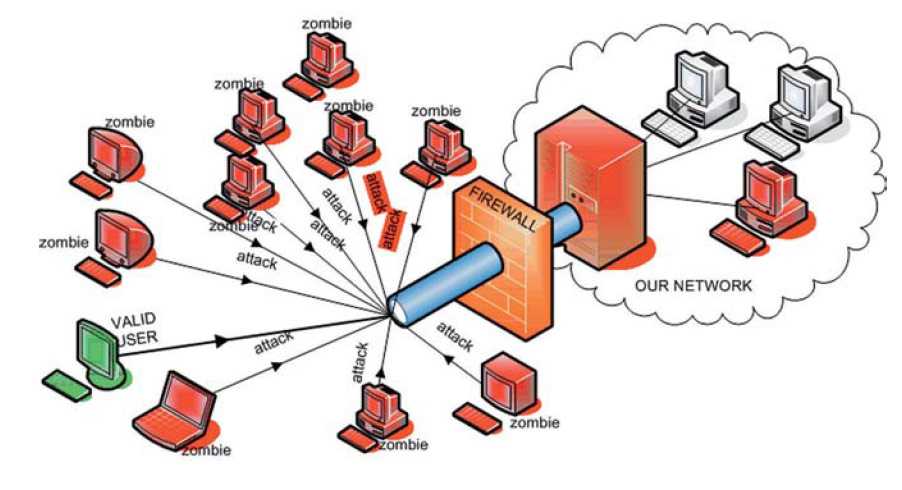

Этому типу атаки способствуют уязвимые серверы или приложения в вашей сети. В качестве примера можно привести атаку, использующую уязвимости в собственном протоколе удаленного рабочего стола Microsoft, также известную как RDP-атака. - Распределенные атаки типа «отказ в обслуживании» (DDoS). Злоумышленник направляет огромные объемы трафика из ботнетов на серверы в вашей сети. На сетевом уровне DDoS выполняется путем отправки больших объемов пакетов SYN/ACC на целевые серверы.

- Внутренние угрозы. Недовольные инсайдеры, у которых уже есть доступ к сети, могут нанести ущерб, даже если ваша команда безопасности не осознает этого, пока не станет слишком поздно. К счастью, последние технологии теперь могут помочь обнаружить аномальное поведение в сети со стороны внутренних пользователей.

Почему происходят сетевые атаки?

Существует множество причин сетевых атак, в том числе:

- Финансовая выгода или жадность: Существуют преступные синдикаты, заинтересованные в получении ваших данных и продаже их в даркнете с целью получения прибыли.

- Политика и терроризм: Известно, что существуют спонсируемые государством хакерские группы. Есть и другие, борющиеся за какую-то идеологию. Эти группы часто нацелены на любого, кто выступает против их спонсоров или их дела.

- Промышленный шпионаж: Есть хакеры, которым платят за кражу коммерческой тайны или нарушение работы предприятий.

- В поисках славы: Есть люди, которые ищут славы, полученной за счет закрытия веб-сайтов или сетей. При этом они могут заслужить признание коллег-хакеров.

- Государственная служба: Есть также некоторые хакеры, которые пытаются проникнуть в сети и выявить уязвимости в системе безопасности, чтобы они могли заставить атакуемую организацию укрепить свою сеть.

Могут ли сканеры уязвимостей предотвращать сетевые атаки?

Оценка уязвимости вашей ИТ-инфраструктуры — это распространенный метод оценки того, насколько ваша сеть уязвима для атаки. Обычно это выполняется с помощью сканера уязвимостей, который представляет собой программное обеспечение, которое исследует вашу сеть на наличие известных уязвимостей, используя заранее определенный список модулей.

Обычно это выполняется с помощью сканера уязвимостей, который представляет собой программное обеспечение, которое исследует вашу сеть на наличие известных уязвимостей, используя заранее определенный список модулей.

Благодаря функциям сопоставления сети и сканирования портов вы можете использовать сканер уязвимостей для обнаружения всех устройств, подключенных к вашей сети, а затем запускать сканирование портов для обнаружения уязвимостей в этих устройствах. Затем вашей команде нужно будет устранить все найденные уязвимости.

Сканер уязвимостей часто настраивается на запуск только с авторизованных устройств. Таким образом, ему необходимо войти на устройство, прежде чем он сможет провести оценку. Это предотвращает его использование для атаки на вашу собственную сеть.

Как вы защищаете свой бизнес от сетевых атак?

Из-за их влияния на ваши операции крайне важно защитить ваш бизнес от сетевых атак. Помимо сканеров уязвимостей, ваша команда может внедрить некоторые передовые методы для укрепления вашей сети.

- Брандмауэр нового поколения. Они включают в себя осведомленность о приложениях, предотвращение вторжений, аналитику угроз и возможности мониторинга сетевого трафика в режиме реального времени для традиционной системы безопасности.

- Интегрированное решение для сетевой безопасности. Отслеживает сетевой трафик и обнаруживает аномальное поведение и потенциально вредоносную активность. Еще лучше, если решение имеет встроенную технологию обмана, чтобы заманить злоумышленников в атаку, с которой ваша команда будет готова справиться.

- Сегментация сети и сегрегация сети. Сегментация сети делит вашу сеть на более мелкие сегменты, в то время как сегрегация сети изолирует важные сети от внешних сетей. Первый ограничивает любую вредоносную активность против вашей сети атакуемым сегментом. Последний защищает вашу сеть от потенциального проникновения через внешние сети.

- Преобразование сетевых адресов (NAT).

Один сетевой адрес сопоставляется с так называемым устройством NAT, которое находится между вашей частной сетью и Интернетом. Затем несколько устройств в вашей сети могут подключаться к Интернету через устройство NAT. Это означает, что в вашей сети меньше (IP) адресов, открытых для потенциальной атаки. Вы также можете сосредоточить свои усилия на защите устройства NAT в случае атаки.

Один сетевой адрес сопоставляется с так называемым устройством NAT, которое находится между вашей частной сетью и Интернетом. Затем несколько устройств в вашей сети могут подключаться к Интернету через устройство NAT. Это означает, что в вашей сети меньше (IP) адресов, открытых для потенциальной атаки. Вы также можете сосредоточить свои усилия на защите устройства NAT в случае атаки.

Parallels® RAS может защитить вас от сетевых атак

Цифровая трансформация неизбежна для организации, чтобы сохранить свое конкурентное преимущество. Осознавая это, предприятия предпринимают усилия по цифровой трансформации. Следовательно, угрозы сетевой безопасности и кибербезопасности растут и развиваются одновременно. В этой среде в ваших интересах защитить свои сети от таких угроз. Если вы не сможете защитить свои операции и данные своих клиентов, вы, несомненно, потеряете бизнес.

Являясь платформой интеграции виртуальных рабочих столов (VDI), Parallels RAS также имеет расширенные функции безопасности, поэтому вы можете быть уверены, что ваша сеть защищена от угроз. Это также может упростить доступ пользователей и клиентов к вашей корпоративной сети. Это может привести к повышению их продуктивности.

Это также может упростить доступ пользователей и клиентов к вашей корпоративной сети. Это может привести к повышению их продуктивности.

Parallels RAS является гибким и подходит для любой конфигурации сети. Таким образом, с его помощью вы можете использовать методы сегментации сети, чтобы изолировать свою среду с помощью многопользовательской архитектуры, позволяя вашим приложениям безопасно работать за виртуализированной сетью. Вы также можете комбинировать сегрегацию сети и Parallels RAS, чтобы безопасно запускать свои приложения без какого-либо взаимодействия с внешними сетями. Другие функции безопасности в Parallels RAS, подходящие для изолированных сред, включают смарт-карты и многофакторную аутентификацию (MFA), расширенные методы фильтрации и разделение данных.

Parallels RAS соответствует вашим требованиям к безопасному решению для вашей сети.

Загрузите пробную версию Parallels RAS прямо сейчас!

Сетевые атаки и угрозы сетевой безопасности

Что такое сетевая атака?

Сетевые атаки — это несанкционированные действия с цифровыми активами в сети организации. Злоумышленники обычно выполняют сетевые атаки, чтобы изменить, уничтожить или украсть личные данные. Виновные в сетевых атаках, как правило, атакуют периметр сети, чтобы получить доступ к внутренним системам.

Злоумышленники обычно выполняют сетевые атаки, чтобы изменить, уничтожить или украсть личные данные. Виновные в сетевых атаках, как правило, атакуют периметр сети, чтобы получить доступ к внутренним системам.

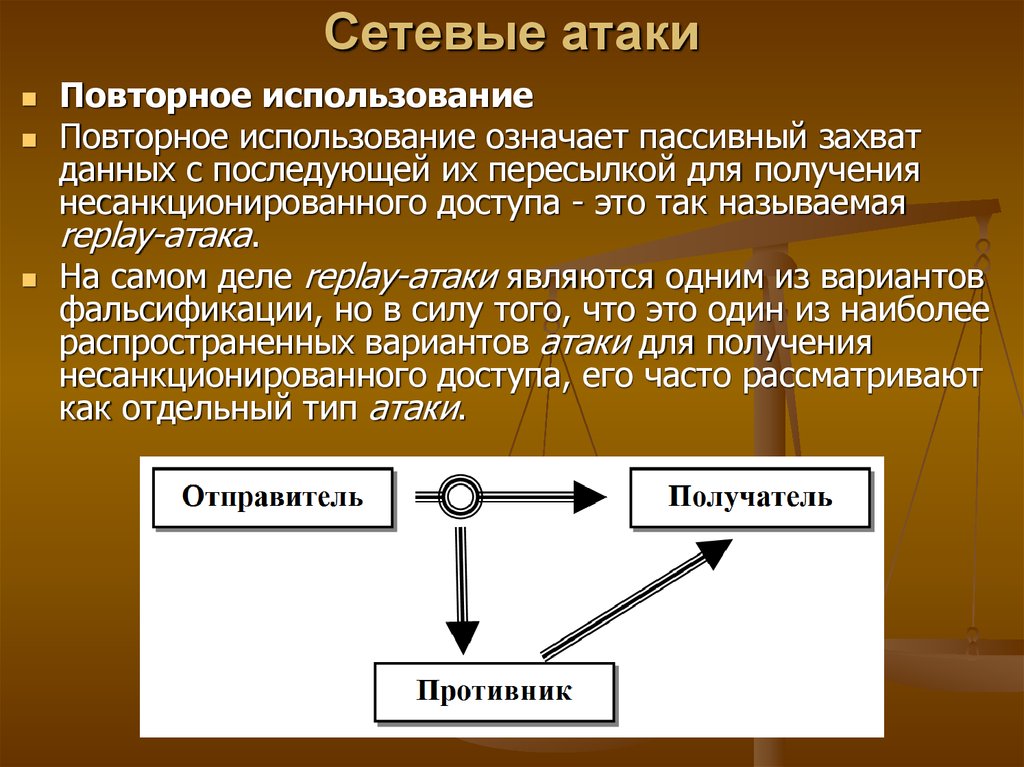

Существует два основных типа сетевых атак: пассивные и активные. При пассивных сетевых атаках злоумышленники получают несанкционированный доступ к сетям, отслеживают и крадут личные данные без внесения каких-либо изменений. Активные сетевые атаки включают изменение, шифрование или повреждение данных.

После проникновения злоумышленники могут использовать другие хакерские действия, такие как вредоносное ПО и атаки на конечные точки, для атаки на сеть организации. Поскольку все больше организаций переходят на удаленную работу, сети становятся более уязвимыми для кражи и уничтожения данных.

Узнайте, как

Типы сетевых атак

Современные организации используют Интернет для связи, и между сетями часто происходит обмен конфиденциальными данными. Удаленный доступ также предоставляет злоумышленникам уязвимые цели для перехвата данных. Это может нарушить настройки конфиденциальности пользователя и поставить под угрозу устройства, подключенные к Интернету.

Удаленный доступ также предоставляет злоумышленникам уязвимые цели для перехвата данных. Это может нарушить настройки конфиденциальности пользователя и поставить под угрозу устройства, подключенные к Интернету.

Сетевые атаки бывают разных форм. Предприятия должны обеспечить соблюдение самых высоких стандартов кибербезопасности, политик сетевой безопасности и обучение персонала для защиты своих активов от все более изощренных киберугроз.

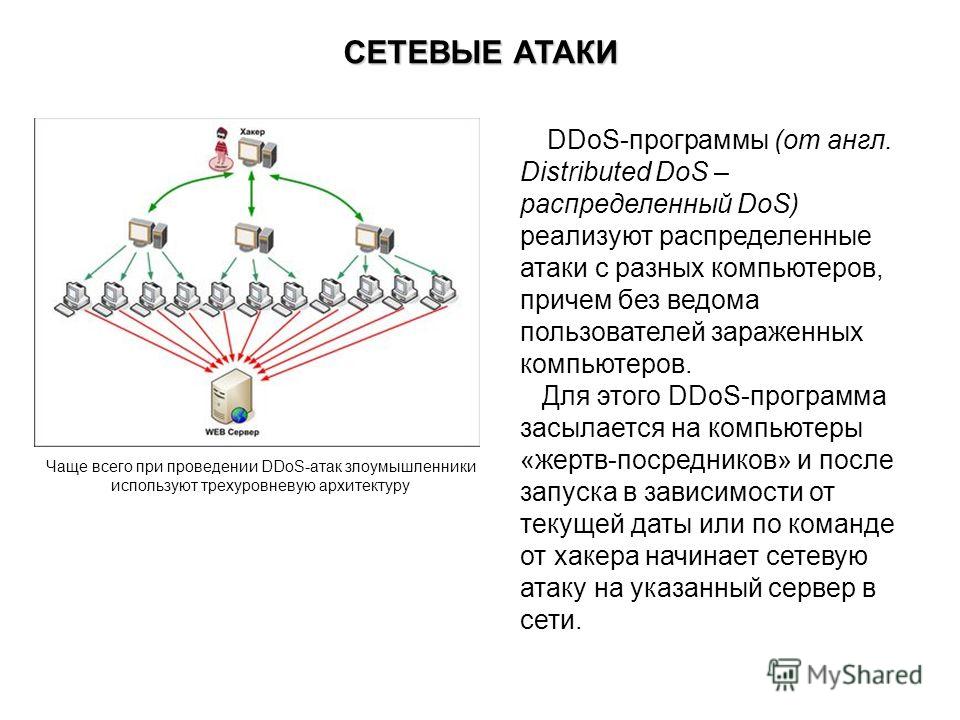

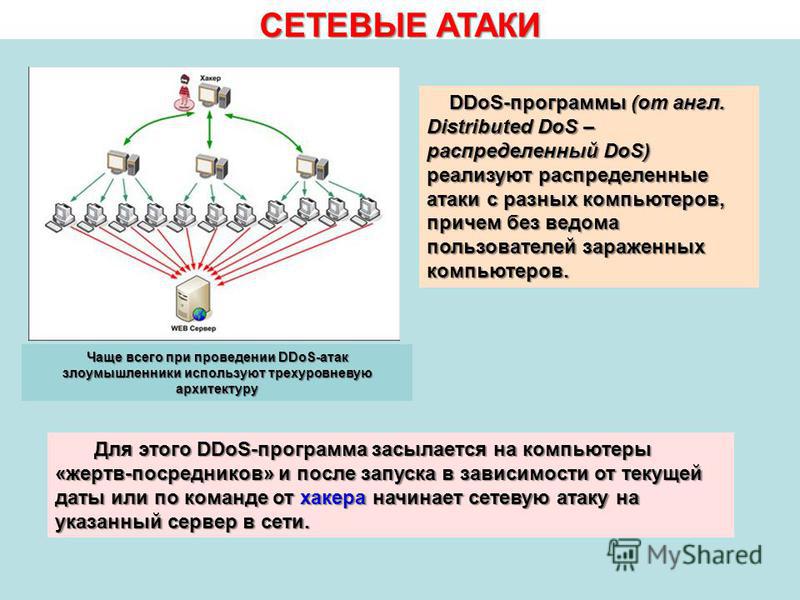

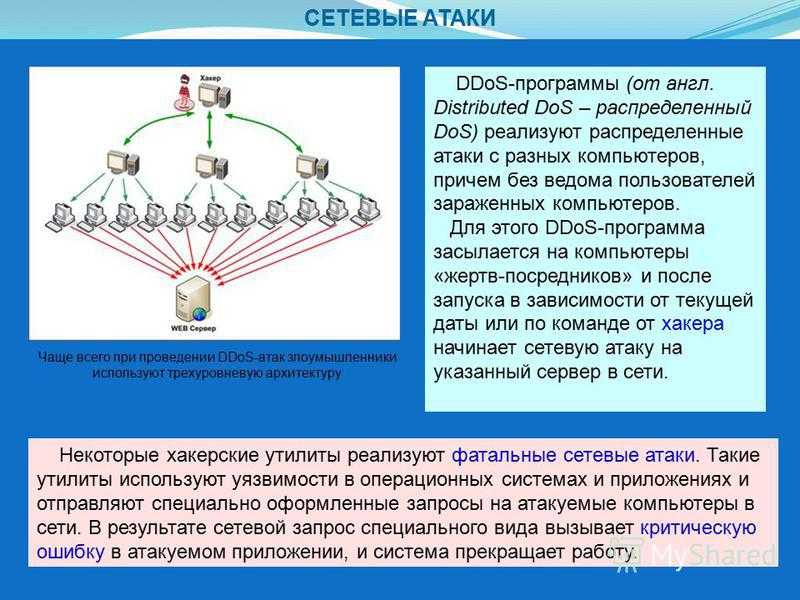

DDoS

DDoS-атаки (распределенный отказ в обслуживании) включают развертывание разветвленных сетей ботнетов — зараженных вредоносным ПО устройств, подключенных к Интернету. Они бомбардируют корпоративные серверы большими объемами мошеннического трафика и перегружают их. Злоумышленники могут нацеливаться на срочные данные, например данные, принадлежащие учреждениям здравоохранения, прерывая доступ к жизненно важным записям базы данных пациентов.

Атаки «человек посередине»

Сетевые атаки «человек посередине» (MITM) происходят, когда злоумышленники перехватывают трафик, передаваемый между сетями и внешними источниками данных или внутри сети. В большинстве случаев хакеры осуществляют атаки «человек посередине» с помощью слабых протоколов безопасности. Это позволяет хакерам выдавать себя за учетную запись ретранслятора или прокси и манипулировать данными в транзакциях в реальном времени.

В большинстве случаев хакеры осуществляют атаки «человек посередине» с помощью слабых протоколов безопасности. Это позволяет хакерам выдавать себя за учетную запись ретранслятора или прокси и манипулировать данными в транзакциях в реальном времени.

Несанкционированный доступ

Несанкционированный доступ относится к сетевым атакам, при которых злоумышленники получают доступ к активам предприятия, не запрашивая разрешения. Такие инциденты могут возникать из-за слабой защиты паролем учетной записи, незашифрованных сетей, внутренних угроз, злоупотребляющих ролевыми привилегиями, и эксплуатации неактивных ролей с правами администратора.

Организации должны расставлять приоритеты и поддерживать принцип наименьших привилегий, чтобы избежать рисков повышения привилегий и несанкционированного доступа.

Внедрение кода SQL

Немодерируемые вводимые пользователем данные могут подвергнуть организационные сети риску атак путем внедрения кода SQL. При методе сетевой атаки внешние стороны манипулируют формами, отправляя вредоносные коды вместо ожидаемых значений данных. Они компрометируют сеть и получают доступ к конфиденциальным данным, таким как пароли пользователей.

Они компрометируют сеть и получают доступ к конфиденциальным данным, таким как пароли пользователей.

Существуют различные типы SQL-инъекций, такие как проверка баз данных для получения подробной информации об их версии и структуре, а также подрыв логики на уровне приложений, нарушение его логических последовательностей и функций.

Сетевые пользователи могут снизить риск атак путем внедрения кода SQL, реализуя параметризованные запросы/подготовленные операторы, которые помогают проверять ненадежные входные данные.

Недавние сетевые атаки

Сетевые атаки остаются актуальной проблемой для организаций, поскольку они переходят к удаленным операциям с все большей зависимостью от конфиденциальных сетевых коммуникаций. Недавние сетевые атаки демонстрируют, что злоумышленники могут нанести удар в самый неожиданный момент. Таким образом, кибербдительность и безопасность должны быть приоритетом во всех отраслях.

Социальная инженерия

Согласно отчету ISACA о состоянии кибербезопасности за 2020 год, социальная инженерия является наиболее популярным методом сетевых атак: 15% скомпрометированных сторон сообщают об этом методе как о средстве проникновения. Социальная инженерия включает в себя сложные приемы обмана и мошенничества — фишинг, — которые используют доверие и эмоции пользователей для получения доступа к их личным данным.

Социальная инженерия включает в себя сложные приемы обмана и мошенничества — фишинг, — которые используют доверие и эмоции пользователей для получения доступа к их личным данным.

Усовершенствованные постоянные угрозы

Некоторые сетевые атаки могут включать в себя сложные постоянные угрозы (APT) от группы опытных хакеров. Стороны APT подготовят и развернут сложную программу кибератак. Это позволяет использовать многочисленные сетевые уязвимости, оставаясь при этом незамеченным мерами сетевой безопасности, такими как брандмауэры и антивирусное программное обеспечение.

Программы-вымогатели

При атаках программ-вымогателей злоумышленники шифруют каналы доступа к данным, удерживая при этом ключи дешифрования. Эта модель позволяет хакерам вымогать деньги у пострадавших организаций. Платежные каналы обычно включают неотслеживаемые криптовалютные счета. Хотя органы кибербезопасности не рекомендуют подкупать злоумышленников, некоторые организации продолжают делать это в качестве быстрого решения для восстановления доступа к данным.

Этому типу атаки способствуют уязвимые серверы или приложения в вашей сети. В качестве примера можно привести атаку, использующую уязвимости в собственном протоколе удаленного рабочего стола Microsoft, также известную как RDP-атака.

Этому типу атаки способствуют уязвимые серверы или приложения в вашей сети. В качестве примера можно привести атаку, использующую уязвимости в собственном протоколе удаленного рабочего стола Microsoft, также известную как RDP-атака.

Один сетевой адрес сопоставляется с так называемым устройством NAT, которое находится между вашей частной сетью и Интернетом. Затем несколько устройств в вашей сети могут подключаться к Интернету через устройство NAT. Это означает, что в вашей сети меньше (IP) адресов, открытых для потенциальной атаки. Вы также можете сосредоточить свои усилия на защите устройства NAT в случае атаки.

Один сетевой адрес сопоставляется с так называемым устройством NAT, которое находится между вашей частной сетью и Интернетом. Затем несколько устройств в вашей сети могут подключаться к Интернету через устройство NAT. Это означает, что в вашей сети меньше (IP) адресов, открытых для потенциальной атаки. Вы также можете сосредоточить свои усилия на защите устройства NAT в случае атаки.