Статьи

Выберите темуIP-телефонияVPNБезопасность детей в сетиЗащита информации в сетиИнтернет-шлюзМежсетевой экранМониторинг и контроль трафикаНастройка локальной сетиНачало работы с ИКСОграничение доступаУдаленный доступФильтрация контентаШифрование трафика

Защита информации в беспроводных сетях

Благодаря беспроводным локальным сетям можно настроить быструю и простую связь между устройствами. Эти сети обладают подвижной, легко изменяемой структурой, однако также являются довольно уязвйимыми. Поэтому такой вопрос, как защита беспроводных сетей, в настоящее время особенно важен для компаний и простых пользователей.

Подробнее

Защита информации в сети

В программе ИКС используются одновременно несколько технологий для обеспечения комплексной защиты информации в локальных сетях и при взаимодействии с внешним миром.

Подробнее

Какой прокси-сервер выбрать?

Какой прокси-сервер выбрать для эффективной работы? Существуют следующие типы прокси: прозрачные, анонимные, искажающие, приватные. Предлагаем рассмотреть их подробнее/

Подробнее

Аудит файловой системы

Аудит файловой системы — это ряд процессов для отслеживания изменений на серверах и в системах хранения, чтобы предотвратить снижение уровня безопасности системы, программные сбои и неэффективное использование файловых ресурсов.

Подробнее

Как правильно выбрать VPN

VPN – какой лучше выбрать? Неужели это настолько просто?

Использование VPN становится все более актуальным для организаций и частных пользователей. Сейчас на рынке множество разных VPN-серверов (более 300 предложений!). Каждый такой сервис имеет свои плюсы и минусы. Рассмотрим, как выбрать VPN для ваших задач, и на что обратить приоритетное внимание.

Сейчас на рынке множество разных VPN-серверов (более 300 предложений!). Каждый такой сервис имеет свои плюсы и минусы. Рассмотрим, как выбрать VPN для ваших задач, и на что обратить приоритетное внимание.

Подробнее

Программа для удаленного доступа новая

ИКС помогает системным администраторам настроить удаленный офис: организовать безопасное подключение по VPN (занимает 5 минут), прописать правила доступа к интернету и сетевым ресурсам компании, развернуть ip-телефонию.

Подробнее

Что такое криптошлюз?

Криптошлюз — это аппаратный или программный комплекс, выполняющий сквозное шифрование всего передаваемого трафика (как в локальной сети, так и при инициализации интернет-соединения). Используется в дата-центрах или коммерческих предприятиях, где требуется соблюдение повышенных мер обеспечения информационной безопасности.

Используется в дата-центрах или коммерческих предприятиях, где требуется соблюдение повышенных мер обеспечения информационной безопасности.

Подробнее

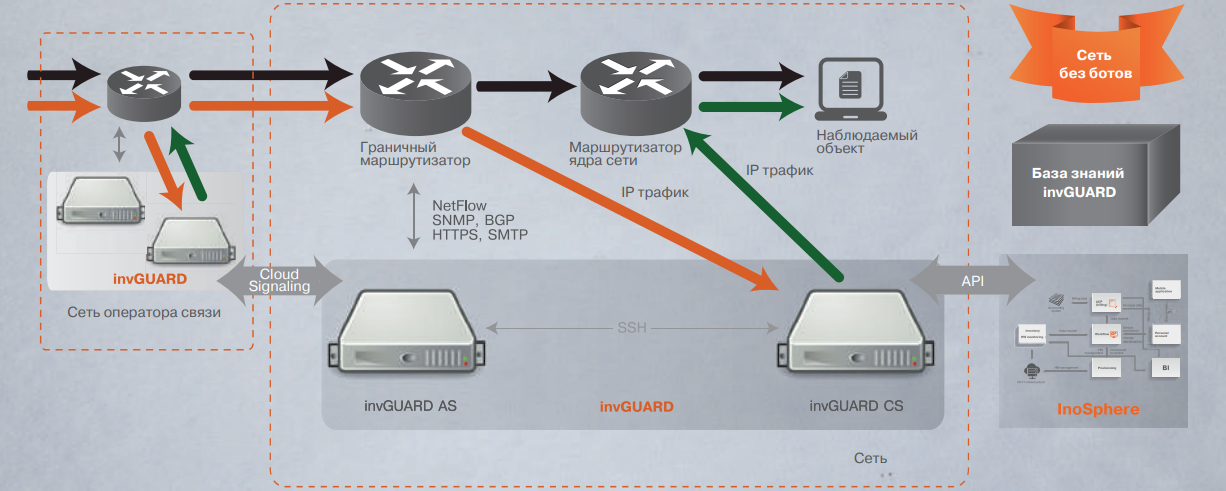

Системы анализа трафика

Когда появляется система анализа сетевого трафика (NTA), мы часто слышим один и тот же вопрос: чем NTA отличаются от имеющихся на рынке?

Подробнее

Как выбрать VPN

VPN — технология виртуализации шлюза, через который пропускается весь входящий и исходящий трафик. Дополняется шифрованием, что делает невозможным перехват данных.

Подробнее

Контентная фильтрация в ИКС

Чтобы пользователь мог безопасно находиться в сети, разработаны специальные программы для фильтрации трафика и веб-контента.

Подробнее

Контроль трафика в сети

Компьютеры связаны между собой с помощью внешних или внутренних сетей. Благодаря этому пользователи могут делиться друг с другом информацией, даже находясь на разных континентах.

Подробнее

Для чего нужен WAF

Если верить статистике, то только в 2019 году в РФ порядка 68% серверов с установленными на них веб-приложениями были атакованы извне. И сейчас единственный способ защититься от вероятного взлома — это Web Application Firewall (WAF).

Подробнее

IDS/IPS-решение Suricata

IDS/IPS системы — это уникальные инструменты, созданные для защиты сетей от неавторизованного доступа.

Подробнее

HTTP сервер

HTTP-сервер — приложение, которое анализирует поступающий от браузера или любой другой программы запрос и выдает HTML-страницы с различным содержимым: текстом, графикой, музыкальными файлами и видео.

Подробнее

Файловый сервер

Сетевой файловый сервер — это специализированное программное обеспечение, предназначенное для организации хранения информации и получения к ней доступа через локальную сеть.

Подробнее

Программа для удаленного доступа

ИКС помогает системным администраторам настроить удаленный офис: организовать безопасное подключение по VPN (занимает 5 минут), прописать правила доступа к интернету и сетевым ресурсам компании, развернуть ip-телефонию.

Подробнее

Почтовый сервер

Почтовый сервер – это агент передачи сообщений, который обеспечивает отправку данных от одного компьютера к другому в рамках определенного протокола. Обычно пользователи ПК с этой программой не сталкиваются: почтовый агент работает «под прикрытием»

Подробнее

Jabber-сервер

Быстрый обмен данными — важнейшее направление развития технологий в сфере онлайн-общения. Сегодня широкую популярность приобрел XMMP, ранее известный как «Джаббер»

Подробнее

Модуль IP-телефонии на базе Asterisk

Интернет-шлюз ИКС (Интернет Контроль Сервер) включает в себя несколько функциональных модулей: маршрутизатор трафика, межсетевой экран, потоковый антивирус, менеджер сетевых сервисов — FTP, Jabber-клиентов, IP-телефонии.

Подробнее

Прокси сервер

Интернет-шлюз ИКС выступает также в качестве прокси-сервера, являясь посредником между вашим компьютером и Интернетом.

Подробнее

Полезные материалы

1 — 20 из 142

Начало | Пред. | 1 2

3

4

5

|

След. |

Конец

Статьи

Выберите темуIP-телефонияVPNБезопасность детей в сетиЗащита информации в сетиИнтернет-шлюзМежсетевой экранМониторинг и контроль трафикаНастройка локальной сетиНачало работы с ИКСОграничение доступаУдаленный доступФильтрация контентаШифрование трафика

Защита информации в беспроводных сетях

Благодаря беспроводным локальным сетям можно настроить быструю и простую связь между устройствами. Эти сети обладают подвижной, легко изменяемой структурой, однако также являются довольно уязвйимыми. Поэтому такой вопрос, как защита беспроводных сетей, в настоящее время особенно важен для компаний и простых пользователей.

Эти сети обладают подвижной, легко изменяемой структурой, однако также являются довольно уязвйимыми. Поэтому такой вопрос, как защита беспроводных сетей, в настоящее время особенно важен для компаний и простых пользователей.

Подробнее

Защита информации в сети

В программе ИКС используются одновременно несколько технологий для обеспечения комплексной защиты информации в локальных сетях и при взаимодействии с внешним миром.

Подробнее

Какой прокси-сервер выбрать?

Какой прокси-сервер выбрать для эффективной работы? Существуют следующие типы прокси: прозрачные, анонимные, искажающие, приватные. Предлагаем рассмотреть их подробнее/

Подробнее

Аудит файловой системы

Аудит файловой системы — это ряд процессов для отслеживания изменений на серверах и в системах хранения, чтобы предотвратить снижение уровня безопасности системы, программные сбои и неэффективное использование файловых ресурсов.

Подробнее

Как правильно выбрать VPN

VPN – какой лучше выбрать? Неужели это настолько просто?

Использование VPN становится все более актуальным для организаций и частных пользователей. Сейчас на рынке множество разных VPN-серверов (более 300 предложений!). Каждый такой сервис имеет свои плюсы и минусы. Рассмотрим, как выбрать VPN для ваших задач, и на что обратить приоритетное внимание.

Подробнее

Программа для удаленного доступа новая

ИКС помогает системным администраторам настроить удаленный офис: организовать безопасное подключение по VPN (занимает 5 минут), прописать правила доступа к интернету и сетевым ресурсам компании, развернуть ip-телефонию.

Подробнее

Что такое криптошлюз?

Криптошлюз — это аппаратный или программный комплекс, выполняющий сквозное шифрование всего передаваемого трафика (как в локальной сети, так и при инициализации интернет-соединения). Используется в дата-центрах или коммерческих предприятиях, где требуется соблюдение повышенных мер обеспечения информационной безопасности.

Подробнее

Системы анализа трафика

Когда появляется система анализа сетевого трафика (NTA), мы часто слышим один и тот же вопрос: чем NTA отличаются от имеющихся на рынке?

Подробнее

Как выбрать VPN

VPN — технология виртуализации шлюза, через который пропускается весь входящий и исходящий трафик. Дополняется шифрованием, что делает невозможным перехват данных.

Дополняется шифрованием, что делает невозможным перехват данных.

Подробнее

Контентная фильтрация в ИКС

Чтобы пользователь мог безопасно находиться в сети, разработаны специальные программы для фильтрации трафика и веб-контента.

Подробнее

Контроль трафика в сети

Компьютеры связаны между собой с помощью внешних или внутренних сетей. Благодаря этому пользователи могут делиться друг с другом информацией, даже находясь на разных континентах.

Подробнее

Для чего нужен WAF

Если верить статистике, то только в 2019 году в РФ порядка 68% серверов с установленными на них веб-приложениями были атакованы извне. И сейчас единственный способ защититься от вероятного взлома — это Web Application Firewall (WAF).

И сейчас единственный способ защититься от вероятного взлома — это Web Application Firewall (WAF).

Подробнее

IDS/IPS-решение Suricata

IDS/IPS системы — это уникальные инструменты, созданные для защиты сетей от неавторизованного доступа. Они представляют собой аппаратные или компьютерные средства, которые способны оперативно обнаруживать и эффективно предотвращать вторжения.

Подробнее

HTTP сервер

HTTP-сервер — приложение, которое анализирует поступающий от браузера или любой другой программы запрос и выдает HTML-страницы с различным содержимым: текстом, графикой, музыкальными файлами и видео.

Подробнее

Файловый сервер

Сетевой файловый сервер — это специализированное программное обеспечение, предназначенное для организации хранения информации и получения к ней доступа через локальную сеть.

Подробнее

Программа для удаленного доступа

ИКС помогает системным администраторам настроить удаленный офис: организовать безопасное подключение по VPN (занимает 5 минут), прописать правила доступа к интернету и сетевым ресурсам компании, развернуть ip-телефонию.

Подробнее

Почтовый сервер

Почтовый сервер – это агент передачи сообщений, который обеспечивает отправку данных от одного компьютера к другому в рамках определенного протокола. Обычно пользователи ПК с этой программой не сталкиваются: почтовый агент работает «под прикрытием»

Подробнее

Jabber-сервер

Быстрый обмен данными — важнейшее направление развития технологий в сфере онлайн-общения. Сегодня широкую популярность приобрел XMMP, ранее известный как «Джаббер»

Сегодня широкую популярность приобрел XMMP, ранее известный как «Джаббер»

Подробнее

Модуль IP-телефонии на базе Asterisk

Интернет-шлюз ИКС (Интернет Контроль Сервер) включает в себя несколько функциональных модулей: маршрутизатор трафика, межсетевой экран, потоковый антивирус, менеджер сетевых сервисов — FTP, Jabber-клиентов, IP-телефонии.

Подробнее

Прокси сервер

Интернет-шлюз ИКС выступает также в качестве прокси-сервера, являясь посредником между вашим компьютером и Интернетом.

Подробнее

Полезные материалы

1 — 20 из 142

Начало | Пред. | 1 2

3

4

5

|

След. |

Конец

| 1 2

3

4

5

|

След. |

Конец

Статьи

Выберите темуIP-телефонияVPNБезопасность детей в сетиЗащита информации в сетиИнтернет-шлюзМежсетевой экранМониторинг и контроль трафикаНастройка локальной сетиНачало работы с ИКСОграничение доступаУдаленный доступФильтрация контентаШифрование трафика

Защита информации в беспроводных сетях

Благодаря беспроводным локальным сетям можно настроить быструю и простую связь между устройствами. Эти сети обладают подвижной, легко изменяемой структурой, однако также являются довольно уязвйимыми. Поэтому такой вопрос, как защита беспроводных сетей, в настоящее время особенно важен для компаний и простых пользователей.

Подробнее

Защита информации в сети

В программе ИКС используются одновременно несколько технологий для обеспечения комплексной защиты информации в локальных сетях и при взаимодействии с внешним миром.

Подробнее

Какой прокси-сервер выбрать?

Какой прокси-сервер выбрать для эффективной работы? Существуют следующие типы прокси: прозрачные, анонимные, искажающие, приватные. Предлагаем рассмотреть их подробнее/

Подробнее

Аудит файловой системы

Аудит файловой системы — это ряд процессов для отслеживания изменений на серверах и в системах хранения, чтобы предотвратить снижение уровня безопасности системы, программные сбои и неэффективное использование файловых ресурсов.

Подробнее

Как правильно выбрать VPN

VPN – какой лучше выбрать? Неужели это настолько просто?

Использование VPN становится все более актуальным для организаций и частных пользователей. Сейчас на рынке множество разных VPN-серверов (более 300 предложений!). Каждый такой сервис имеет свои плюсы и минусы. Рассмотрим, как выбрать VPN для ваших задач, и на что обратить приоритетное внимание.

Сейчас на рынке множество разных VPN-серверов (более 300 предложений!). Каждый такой сервис имеет свои плюсы и минусы. Рассмотрим, как выбрать VPN для ваших задач, и на что обратить приоритетное внимание.

Подробнее

Программа для удаленного доступа новая

ИКС помогает системным администраторам настроить удаленный офис: организовать безопасное подключение по VPN (занимает 5 минут), прописать правила доступа к интернету и сетевым ресурсам компании, развернуть ip-телефонию.

Подробнее

Что такое криптошлюз?

Криптошлюз — это аппаратный или программный комплекс, выполняющий сквозное шифрование всего передаваемого трафика (как в локальной сети, так и при инициализации интернет-соединения). Используется в дата-центрах или коммерческих предприятиях, где требуется соблюдение повышенных мер обеспечения информационной безопасности.

Используется в дата-центрах или коммерческих предприятиях, где требуется соблюдение повышенных мер обеспечения информационной безопасности.

Подробнее

Системы анализа трафика

Когда появляется система анализа сетевого трафика (NTA), мы часто слышим один и тот же вопрос: чем NTA отличаются от имеющихся на рынке?

Подробнее

Как выбрать VPN

VPN — технология виртуализации шлюза, через который пропускается весь входящий и исходящий трафик. Дополняется шифрованием, что делает невозможным перехват данных.

Подробнее

Контентная фильтрация в ИКС

Чтобы пользователь мог безопасно находиться в сети, разработаны специальные программы для фильтрации трафика и веб-контента.

Подробнее

Контроль трафика в сети

Компьютеры связаны между собой с помощью внешних или внутренних сетей. Благодаря этому пользователи могут делиться друг с другом информацией, даже находясь на разных континентах.

Подробнее

Для чего нужен WAF

Если верить статистике, то только в 2019 году в РФ порядка 68% серверов с установленными на них веб-приложениями были атакованы извне. И сейчас единственный способ защититься от вероятного взлома — это Web Application Firewall (WAF).

Подробнее

IDS/IPS-решение Suricata

IDS/IPS системы — это уникальные инструменты, созданные для защиты сетей от неавторизованного доступа. Они представляют собой аппаратные или компьютерные средства, которые способны оперативно обнаруживать и эффективно предотвращать вторжения.

Они представляют собой аппаратные или компьютерные средства, которые способны оперативно обнаруживать и эффективно предотвращать вторжения.

Подробнее

HTTP сервер

HTTP-сервер — приложение, которое анализирует поступающий от браузера или любой другой программы запрос и выдает HTML-страницы с различным содержимым: текстом, графикой, музыкальными файлами и видео.

Подробнее

Файловый сервер

Сетевой файловый сервер — это специализированное программное обеспечение, предназначенное для организации хранения информации и получения к ней доступа через локальную сеть.

Подробнее

Программа для удаленного доступа

ИКС помогает системным администраторам настроить удаленный офис: организовать безопасное подключение по VPN (занимает 5 минут), прописать правила доступа к интернету и сетевым ресурсам компании, развернуть ip-телефонию.

Подробнее

Почтовый сервер

Почтовый сервер – это агент передачи сообщений, который обеспечивает отправку данных от одного компьютера к другому в рамках определенного протокола. Обычно пользователи ПК с этой программой не сталкиваются: почтовый агент работает «под прикрытием»

Подробнее

Jabber-сервер

Быстрый обмен данными — важнейшее направление развития технологий в сфере онлайн-общения. Сегодня широкую популярность приобрел XMMP, ранее известный как «Джаббер»

Подробнее

Модуль IP-телефонии на базе Asterisk

Интернет-шлюз ИКС (Интернет Контроль Сервер) включает в себя несколько функциональных модулей: маршрутизатор трафика, межсетевой экран, потоковый антивирус, менеджер сетевых сервисов — FTP, Jabber-клиентов, IP-телефонии.

Подробнее

Прокси сервер

Интернет-шлюз ИКС выступает также в качестве прокси-сервера, являясь посредником между вашим компьютером и Интернетом.

Подробнее

Полезные материалы

1 — 20 из 142

Начало | Пред. | 1 2

3

4

5

|

След. |

Конец

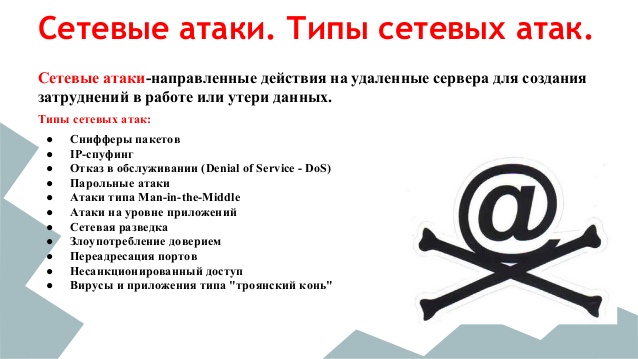

Сетевые атаки и угрозы сетевой безопасности

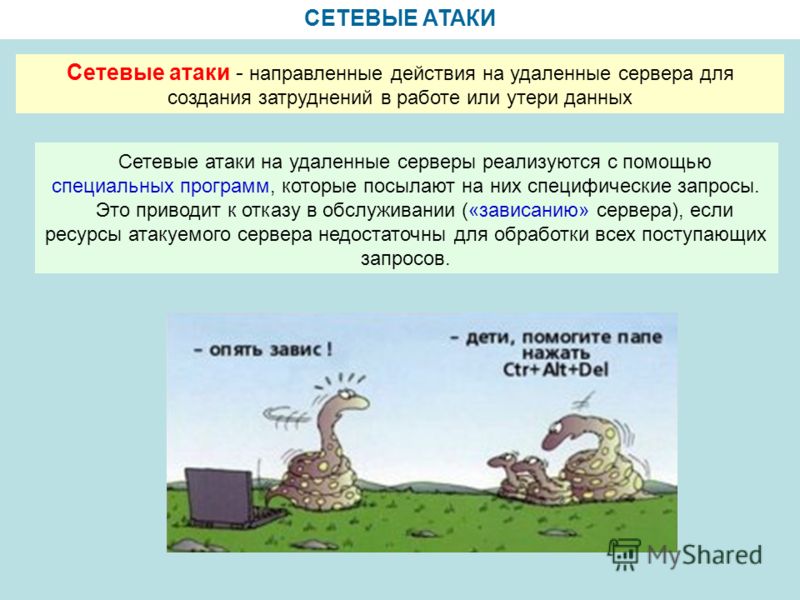

Что такое сетевая атака?

Сетевые атаки — это несанкционированные действия с цифровыми активами в сети организации. Злоумышленники обычно выполняют сетевые атаки, чтобы изменить, уничтожить или украсть личные данные. Виновные в сетевых атаках, как правило, атакуют периметр сети, чтобы получить доступ к внутренним системам.

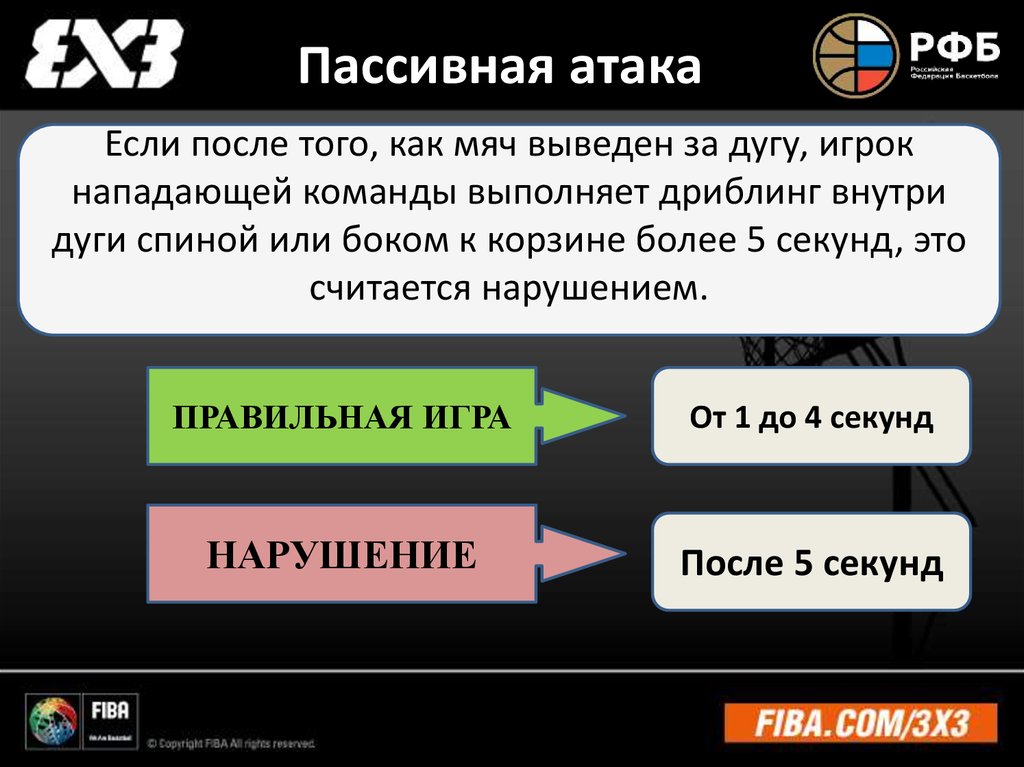

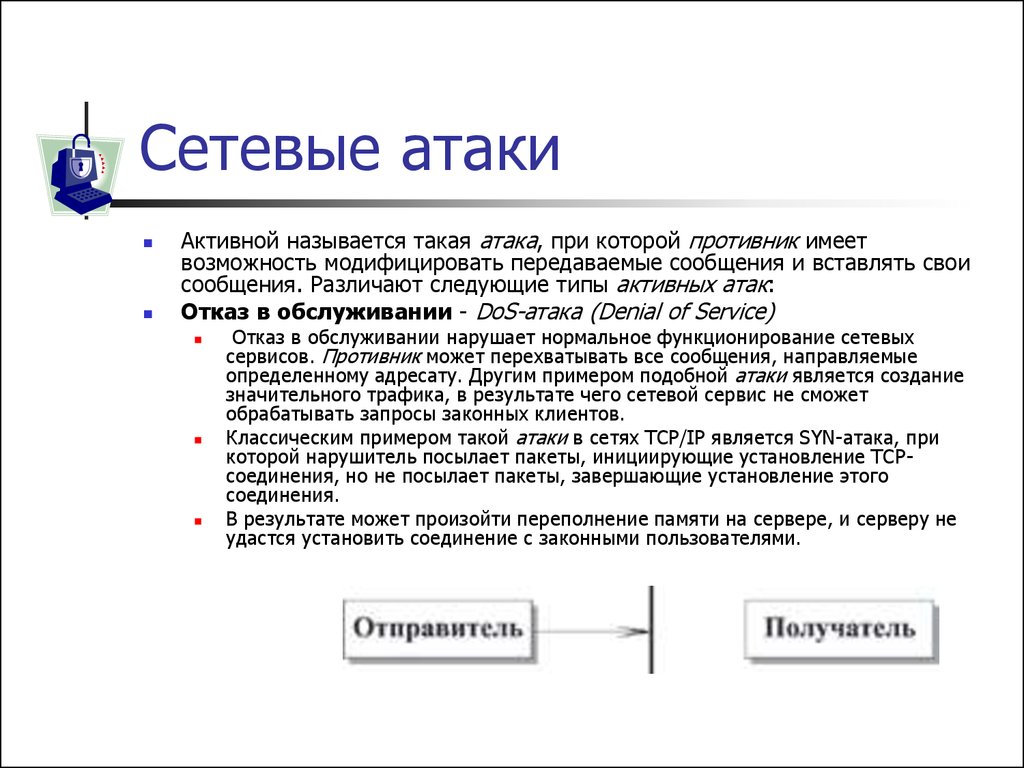

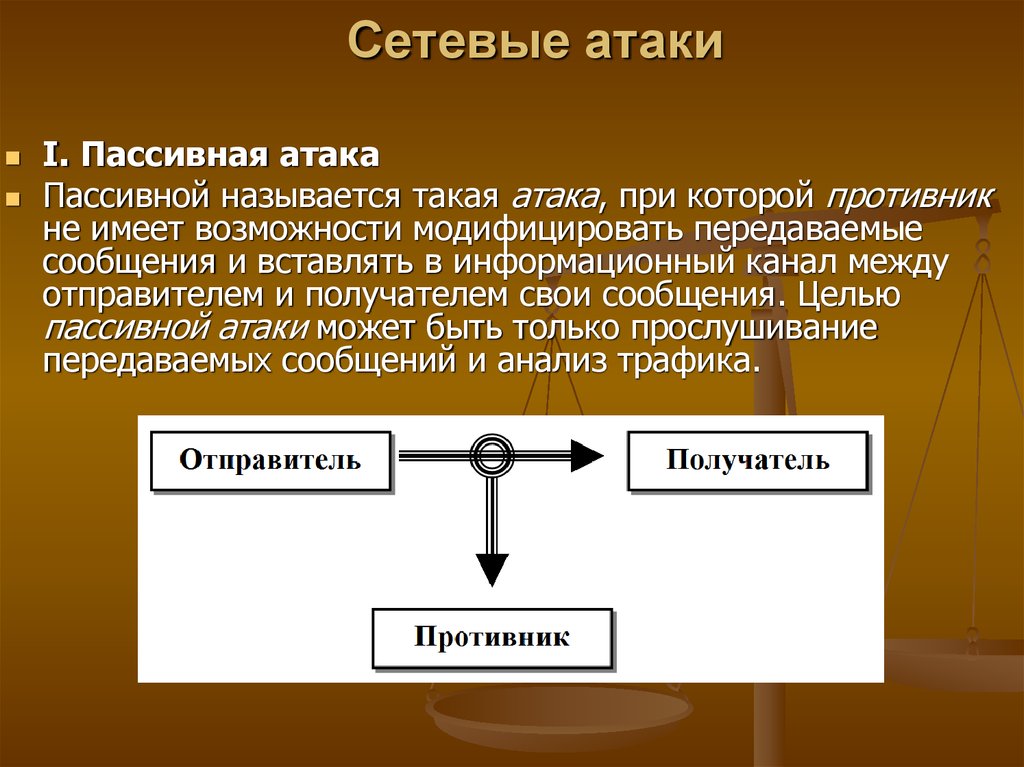

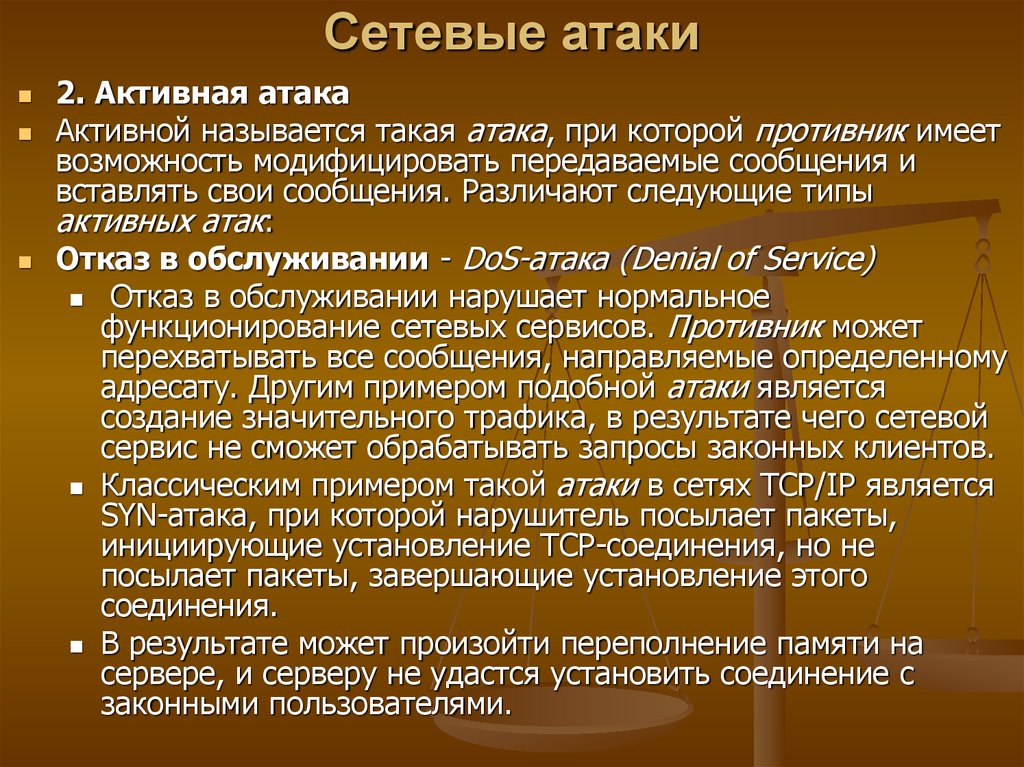

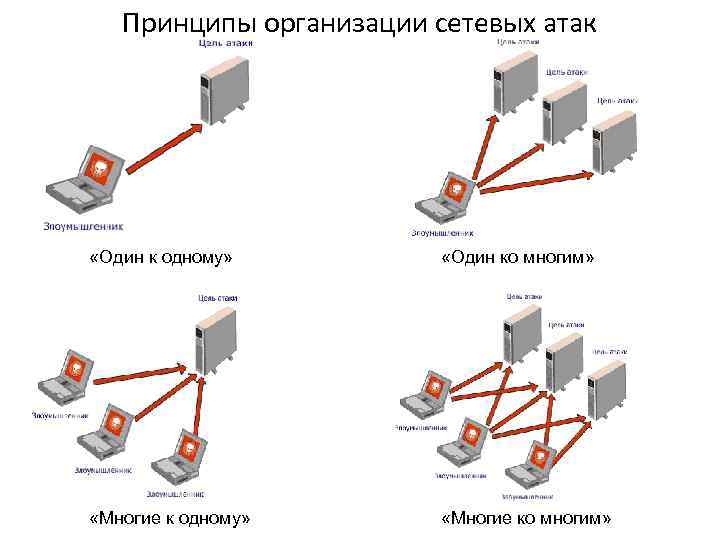

Существует два основных типа сетевых атак: пассивные и активные. При пассивных сетевых атаках злоумышленники получают несанкционированный доступ к сетям, отслеживают и крадут личные данные без внесения каких-либо изменений. Активные сетевые атаки включают изменение, шифрование или повреждение данных.

После проникновения злоумышленники могут использовать другие хакерские действия, такие как вредоносное ПО и атаки на конечные точки, для атаки на сеть организации. Поскольку все больше организаций переходят на удаленную работу, сети становятся более уязвимыми для кражи и уничтожения данных.

Типы сетевых атак

Современные организации используют Интернет для связи, и между сетями часто происходит обмен конфиденциальными данными. Удаленный доступ также предоставляет злоумышленникам уязвимые цели для перехвата данных. Это может нарушить настройки конфиденциальности пользователя и поставить под угрозу устройства, подключенные к Интернету.

Сетевые атаки бывают разных форм. Предприятия должны обеспечить соблюдение самых высоких стандартов кибербезопасности, политик сетевой безопасности и обучение персонала для защиты своих активов от все более изощренных киберугроз.

Предприятия должны обеспечить соблюдение самых высоких стандартов кибербезопасности, политик сетевой безопасности и обучение персонала для защиты своих активов от все более изощренных киберугроз.

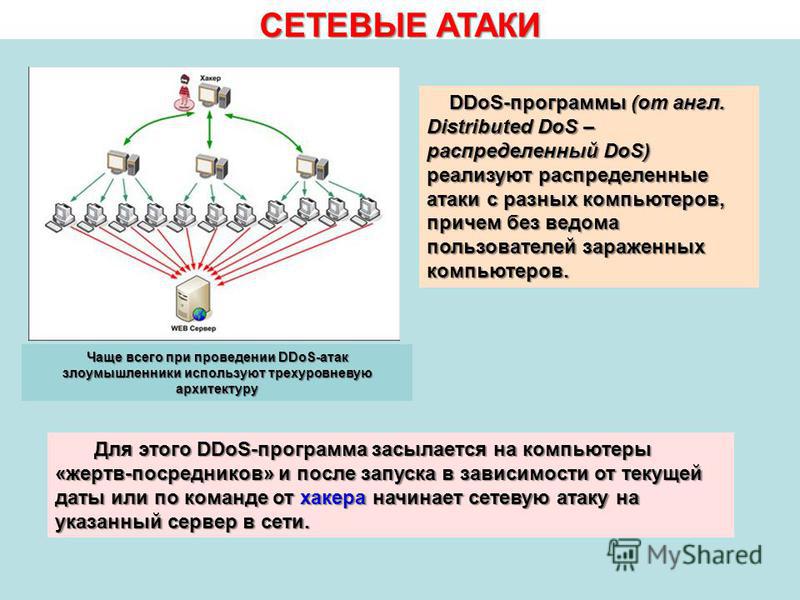

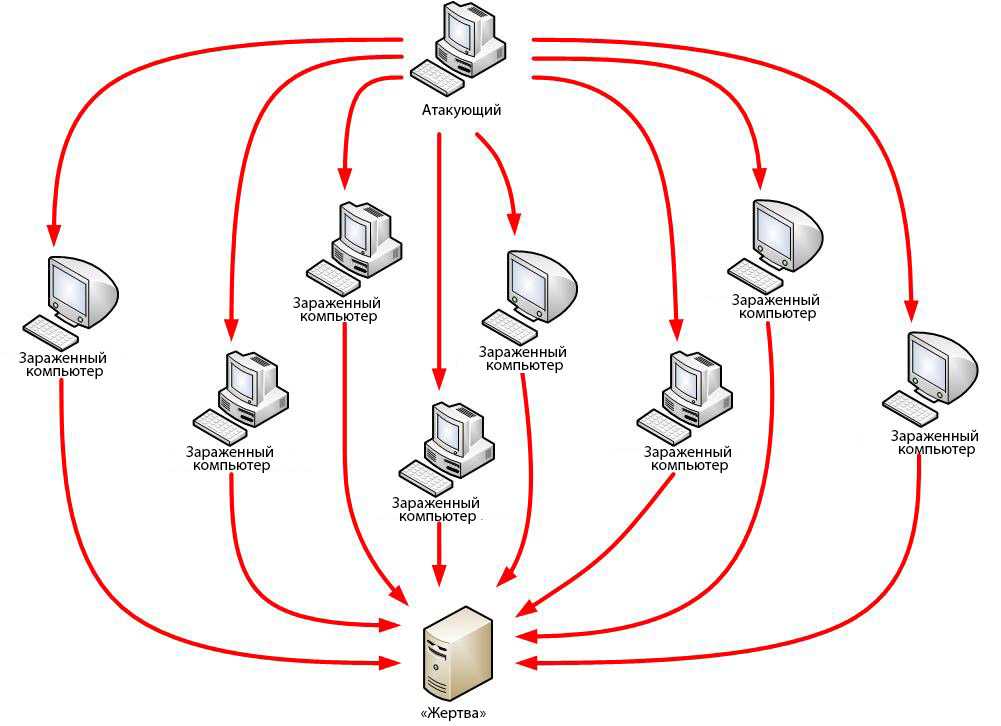

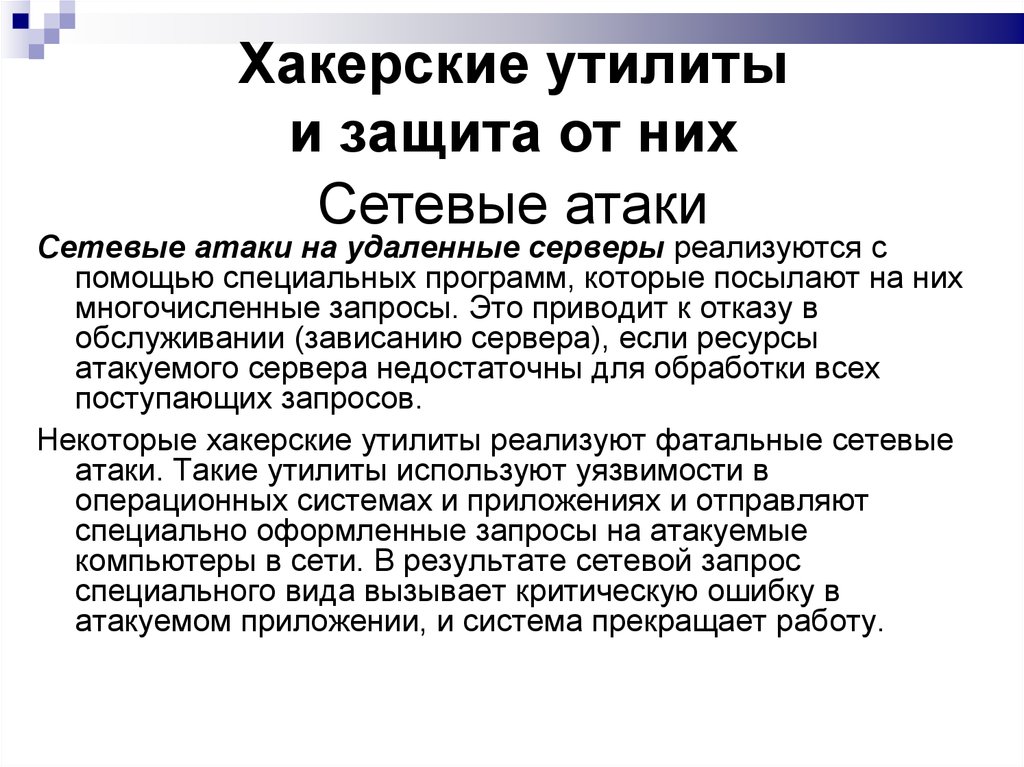

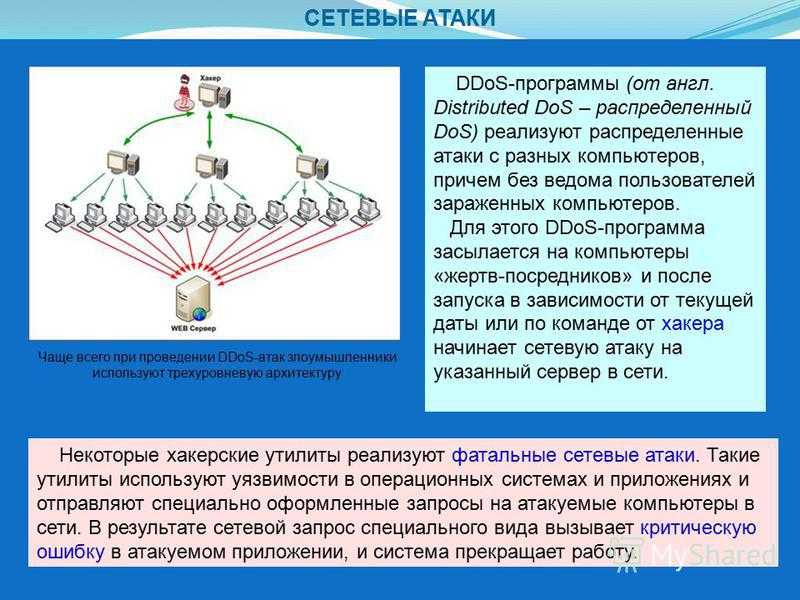

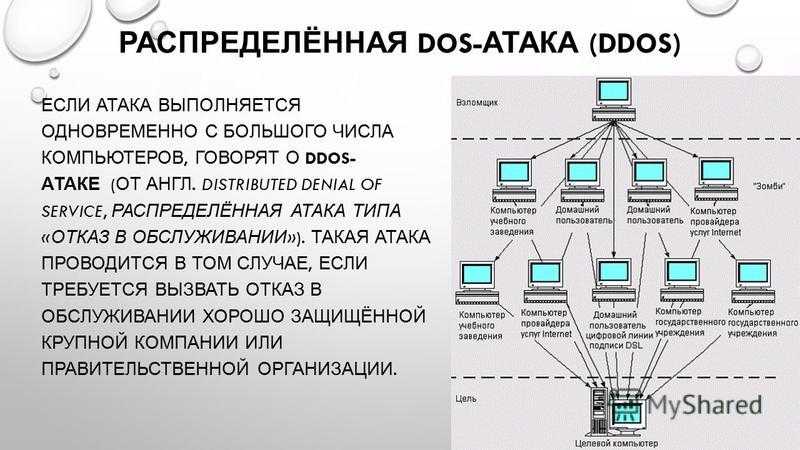

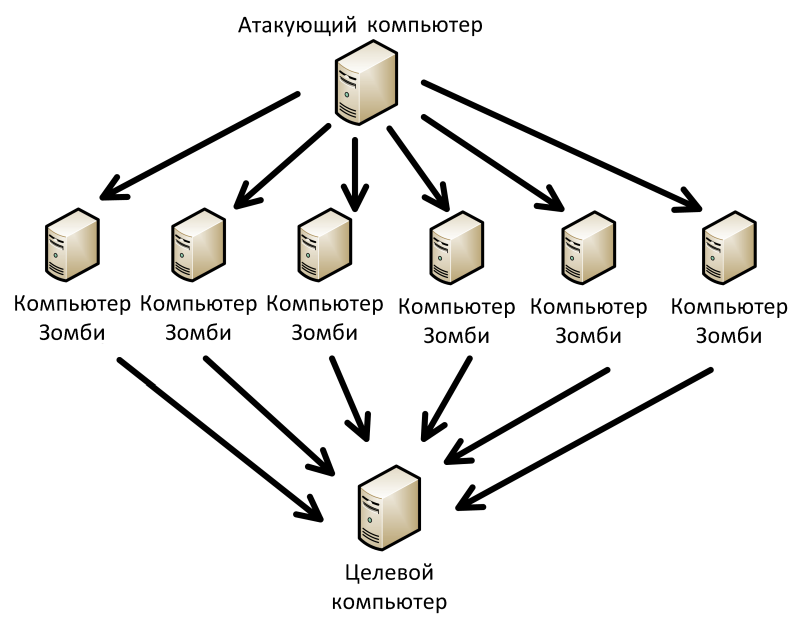

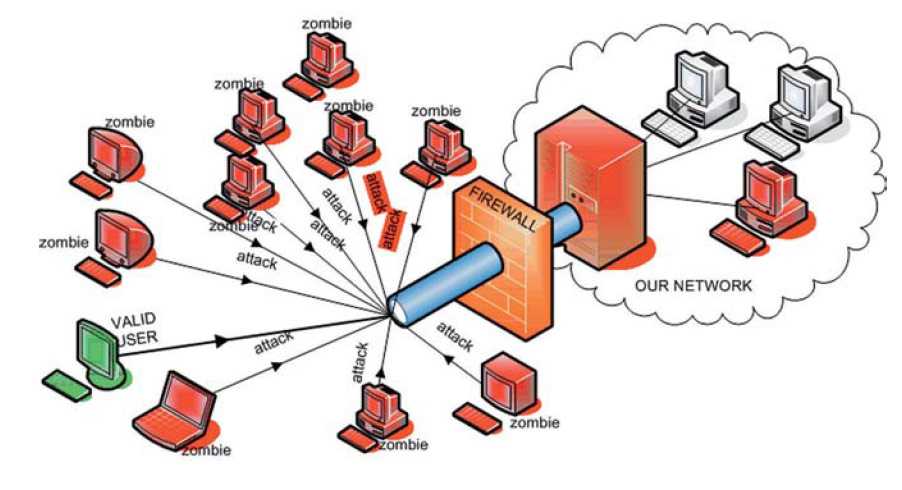

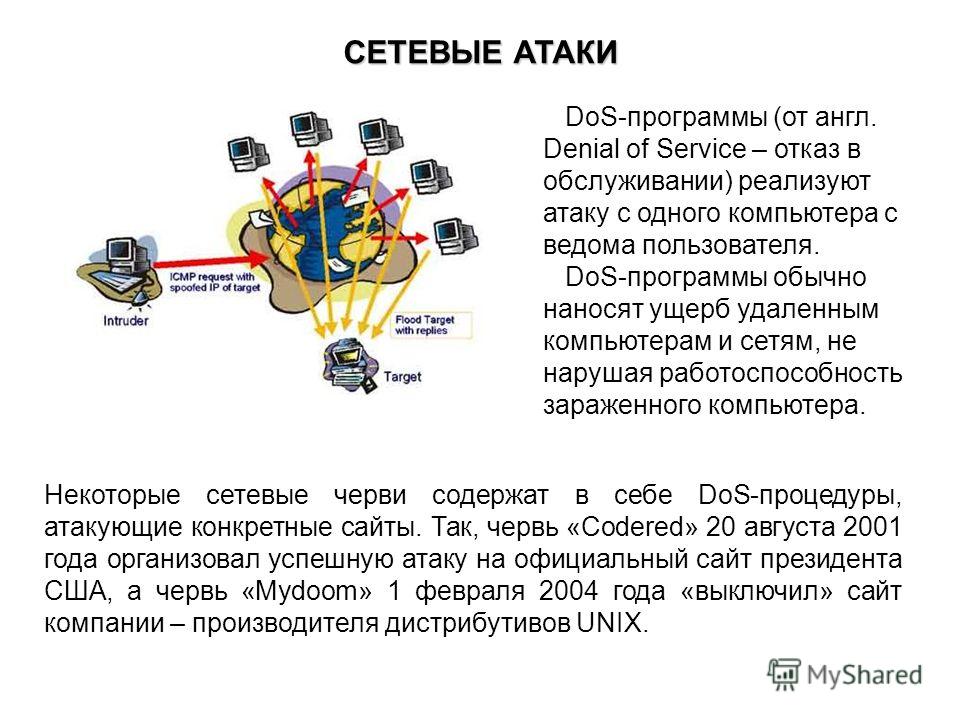

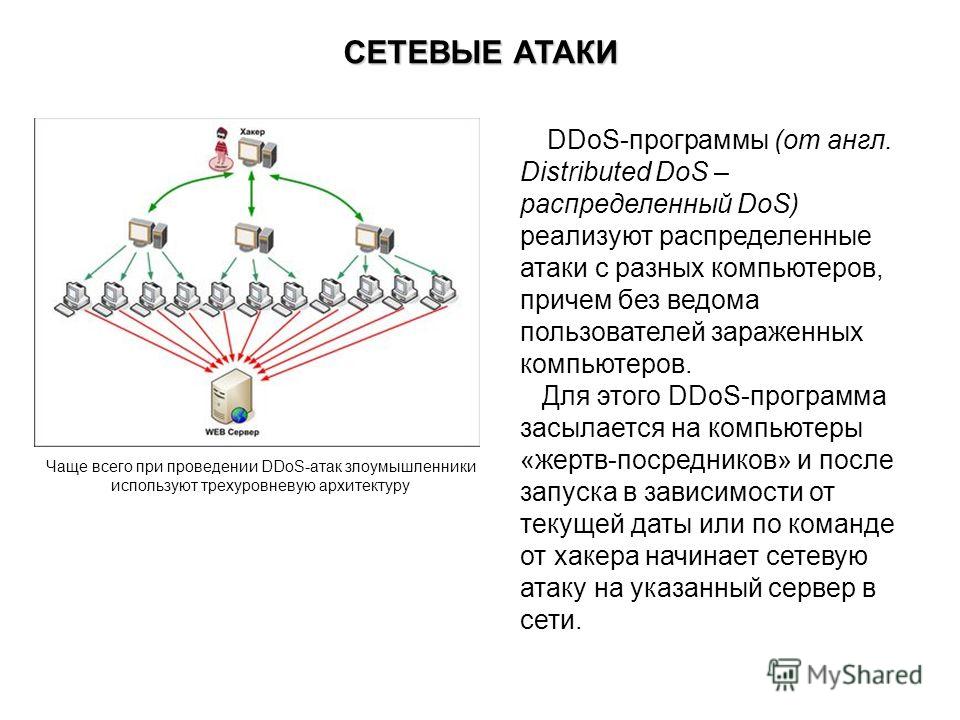

DDoS

DDoS-атаки (распределенный отказ в обслуживании) включают развертывание разветвленных сетей ботнетов — зараженных вредоносным ПО устройств, подключенных к Интернету. Они бомбардируют корпоративные серверы большими объемами мошеннического трафика и перегружают их. Злоумышленники могут нацеливаться на срочные данные, например данные, принадлежащие учреждениям здравоохранения, прерывая доступ к жизненно важным записям базы данных пациентов.

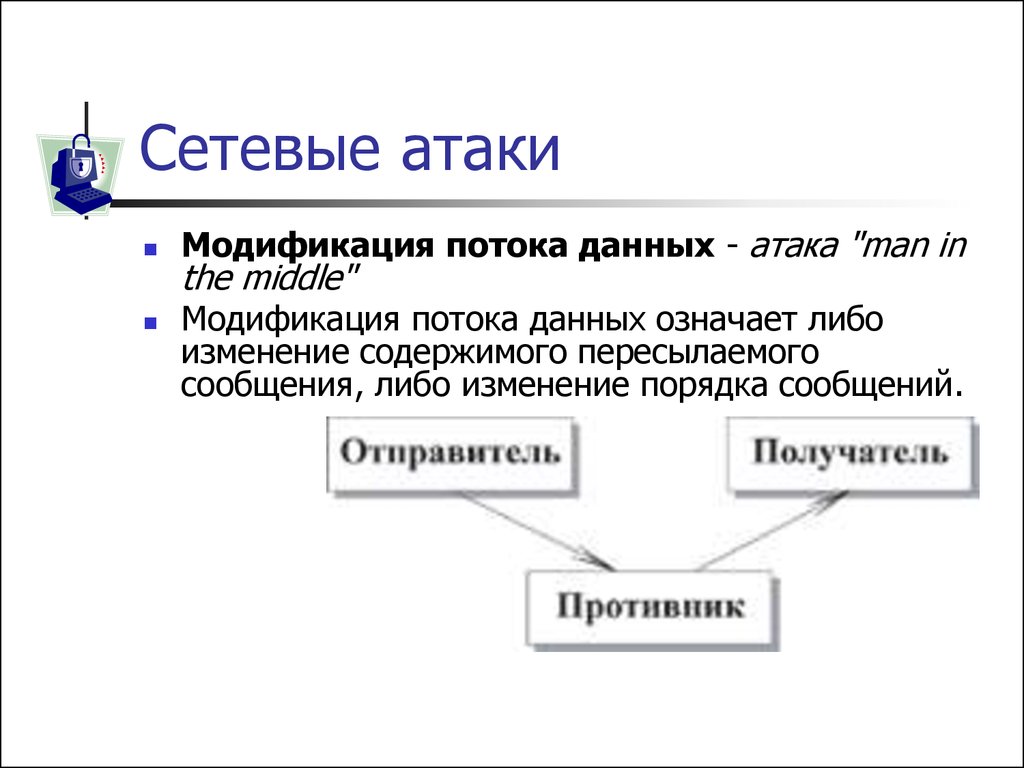

Атаки «человек посередине»

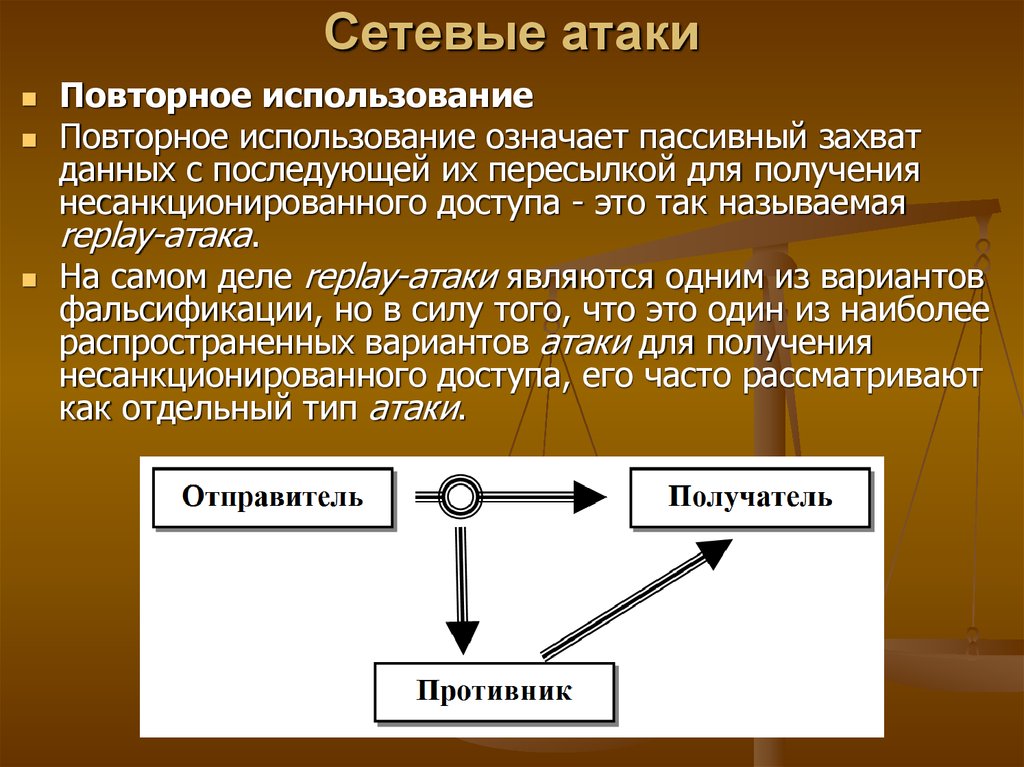

Сетевые атаки «человек посередине» (MITM) происходят, когда злоумышленники перехватывают трафик, передаваемый между сетями и внешними источниками данных или внутри сети. В большинстве случаев хакеры осуществляют атаки «человек посередине» с помощью слабых протоколов безопасности. Это позволяет хакерам выдавать себя за учетную запись ретранслятора или прокси и манипулировать данными в транзакциях в реальном времени.

Несанкционированный доступ

Несанкционированный доступ относится к сетевым атакам, при которых злоумышленники получают доступ к активам предприятия, не запрашивая разрешения. Такие инциденты могут возникать из-за слабой защиты паролем учетной записи, незашифрованных сетей, внутренних угроз, злоупотребляющих ролевыми привилегиями, и эксплуатации неактивных ролей с правами администратора.

Организации должны расставлять приоритеты и поддерживать принцип наименьших привилегий, чтобы избежать рисков повышения привилегий и несанкционированного доступа.

Внедрение SQL

Немодерируемые вводимые пользователем данные могут подвергать сети организации риску атак путем внедрения SQL. При методе сетевой атаки внешние стороны манипулируют формами, отправляя вредоносные коды вместо ожидаемых значений данных. Они компрометируют сеть и получают доступ к конфиденциальным данным, таким как пароли пользователей.

Существуют различные типы SQL-инъекций, такие как проверка баз данных для получения подробной информации об их версии и структуре, а также подрыв логики на уровне приложения, нарушение его логических последовательностей и функций.

Сетевые пользователи могут снизить риск атак путем внедрения кода SQL, реализуя параметризованные запросы/подготовленные операторы, которые помогают проверять ненадежные входные данные.

Недавние сетевые атаки

Сетевые атаки остаются актуальной проблемой для организаций, поскольку они переходят к удаленным операциям с все большей зависимостью от конфиденциальных сетевых коммуникаций. Недавние сетевые атаки демонстрируют, что злоумышленники могут нанести удар в самый неожиданный момент. Таким образом, кибербдительность и безопасность должны быть приоритетом во всех отраслях.

Социальная инженерия

Согласно отчету ISACA о состоянии кибербезопасности за 2020 год, социальная инженерия является наиболее популярным методом сетевых атак: 15% скомпрометированных лиц называют этот метод средством проникновения. Социальная инженерия включает в себя сложные приемы обмана и мошенничества — фишинг, — которые используют доверие и эмоции пользователей для получения доступа к их личным данным.

Усовершенствованные постоянные угрозы

Некоторые сетевые атаки могут включать в себя усовершенствованные постоянные угрозы (APT) от группы опытных хакеров. Стороны APT подготовят и развернут сложную программу кибератак. Это позволяет использовать многочисленные сетевые уязвимости, оставаясь при этом незамеченным мерами сетевой безопасности, такими как брандмауэры и антивирусное программное обеспечение.

Программы-вымогатели

При атаках программ-вымогателей злоумышленники шифруют каналы доступа к данным, удерживая при этом ключи дешифрования. Эта модель позволяет хакерам вымогать деньги у пострадавших организаций. Платежные каналы обычно включают неотслеживаемые криптовалютные счета. Хотя органы кибербезопасности не рекомендуют подкупать злоумышленников, некоторые организации продолжают делать это в качестве быстрого решения для восстановления доступа к данным.

Защита от сетевых атак

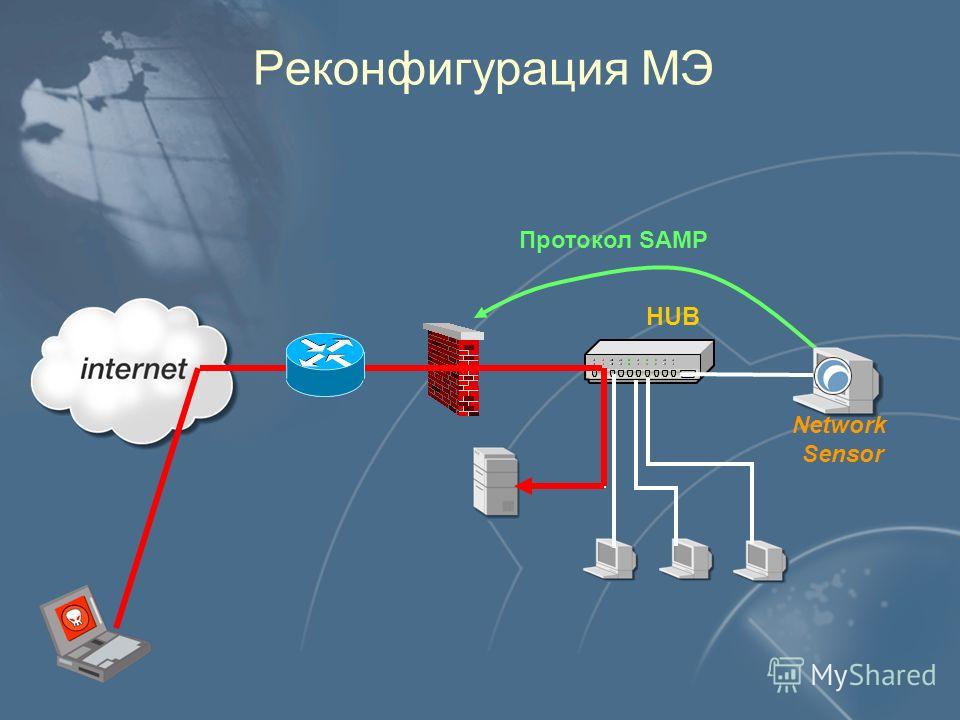

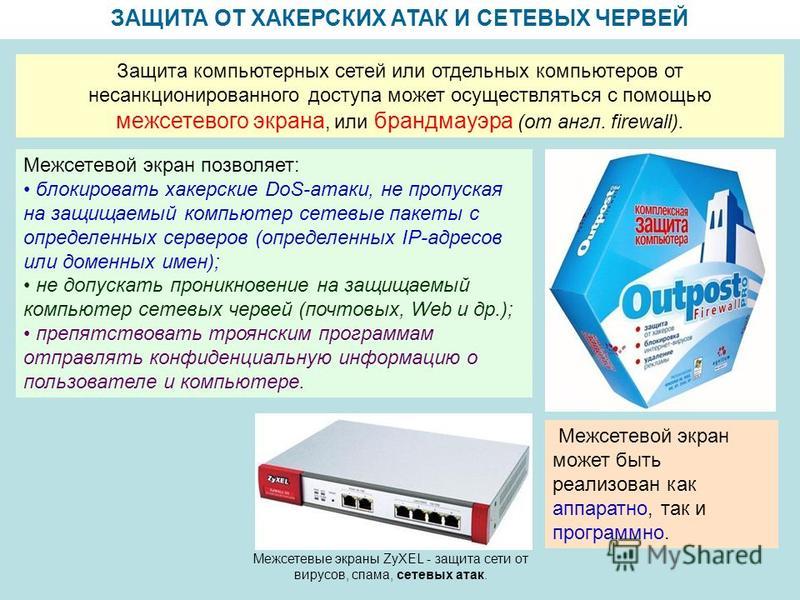

Развивающиеся сетевые атаки требуют современного и упреждающего решения для сетевой безопасности. NGFW (брандмауэр нового поколения) от Forcepoint предоставляет современным организациям набор сложных функций, необходимых для обнаружения и реагирования на самые коварные угрозы в сети.

NGFW (брандмауэр нового поколения) от Forcepoint предоставляет современным организациям набор сложных функций, необходимых для обнаружения и реагирования на самые коварные угрозы в сети.

Интерфейс мониторинга NGFW в режиме реального времени позволяет пользователям без промедления реагировать на малейшие сетевые аномалии с четкой разбивкой текущих процессов. NGFW отдает приоритет критически важным сетям и устройствам, выявляя наиболее уклончивые сетевые атаки, которые обходят обычные брандмауэры.

Кроме того, межсетевой экран нового поколения от Forcepoint защищает конфиденциальность пользователей, используя функции расшифровки, которые эффективно выявляют потенциально украденные или скомпрометированные данные в трафике SSL и TLS.

Избегайте замаскированных сетевых атак с помощью решения брандмауэра, созданного для закрытия брешей уклонения. Испытайте метод Forcepoint для оптимизации стандартов безопасности корпоративных данных посредством цифровой трансформации.

Основные сетевые атаки в компьютерной сети

Многие люди полагаются на Интернет в своей профессиональной, социальной и личной деятельности. Но есть также люди, которые пытаются нанести ущерб нашим компьютерам, подключенным к Интернету, нарушить нашу конфиденциальность и вывести из строя интернет-сервисы.

Учитывая частоту и разнообразие существующих атак, а также угрозу новых и более разрушительных будущих атак, сетевая безопасность стала центральной темой в области компьютерных сетей.

Насколько уязвимы компьютерные сети? Какие типы атак сегодня наиболее распространены?

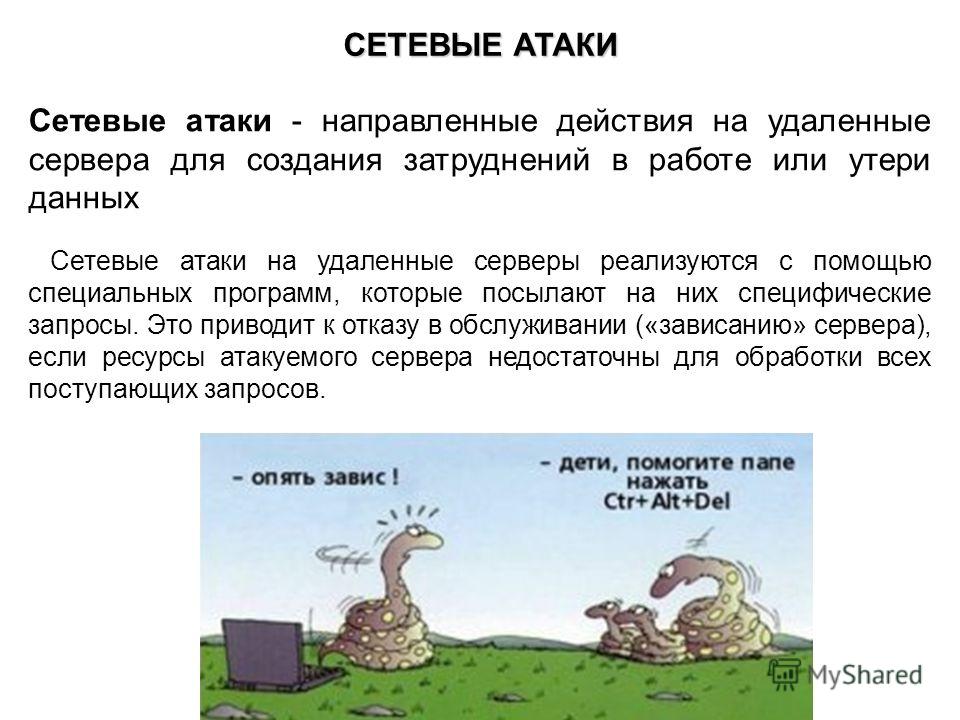

Вредоносное ПО — сокращение от вредоносного программного обеспечения, которое специально разработано для нарушения работы, повреждения или получения санкционированного доступа к компьютерной системе. Большая часть современных вредоносных программ является самовоспроизводящейся: заразив один хост, с этого хоста он пытается проникнуть на другие хосты через Интернет, а с вновь зараженных хостов он пытается проникнуть еще на несколько хостов. Таким образом, самовоспроизводящиеся вредоносные программы могут распространяться экспоненциально быстро.

Таким образом, самовоспроизводящиеся вредоносные программы могут распространяться экспоненциально быстро.

Вирус — вредоносное ПО, для заражения устройства которого требуется какое-либо взаимодействие с пользователем. Классический пример — вложение электронной почты, содержащее вредоносный исполняемый код. Если пользователь получает и открывает такое вложение, он непреднамеренно запускает вредоносное ПО на устройстве.

Червь — вредоносное ПО, которое может проникнуть на устройство без явного вмешательства пользователя. Например, пользователь может запускать уязвимое сетевое приложение, которому злоумышленник может отправить вредоносное ПО. В некоторых случаях без вмешательства пользователя приложение может принять вредоносное ПО из Интернета и запустить его, создав червя.

Ботнет – Сеть частных компьютеров, зараженных вредоносным программным обеспечением и контролируемых как группа без ведома владельцев, например для рассылки спама.

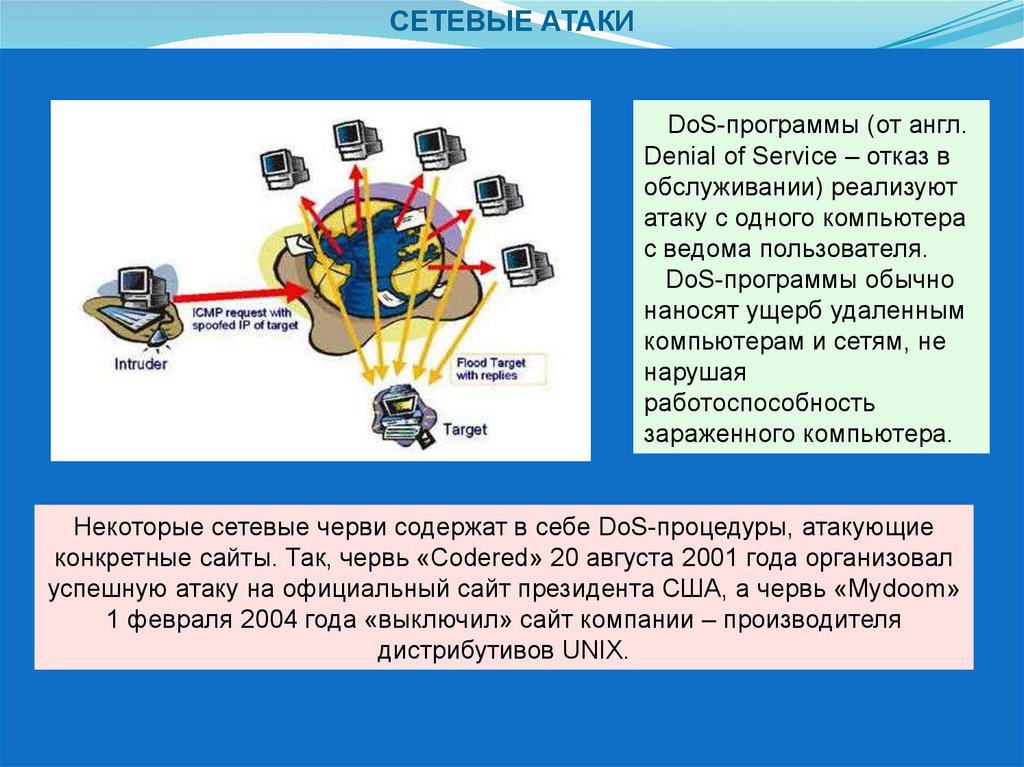

DoS (отказ в обслуживании) — DoS-атака делает сеть, хост или другие элементы инфраструктуры непригодными для использования законными пользователями. Большинство DoS-атак в Интернете относятся к одной из трех категорий:

• Атака с использованием уязвимостей : это включает отправку нескольких тщательно продуманных сообщений в уязвимое приложение или операционную систему, работающую на целевом хосте. Если уязвимому приложению или операционной системе будет отправлена правильная последовательность пакетов, служба может остановиться или, что еще хуже, произойдет сбой хоста.

• Переполнение полосы пропускания : Злоумышленник отправляет поток пакетов на целевой хост — так много пакетов, что канал доступа цели забивается, не позволяя законным пакетам достигать сервера.

• Переполнение соединений : Злоумышленник устанавливает большое количество полуоткрытых или полностью открытых TCP-соединений на целевом хосте. Хост может настолько увязнуть в этих фиктивных соединениях, что перестанет принимать законные соединения.

DDoS (распределенный DoS) — DDoS — это тип DOS-атаки, при котором несколько скомпрометированных систем используются для нацеливания на одну систему, вызывающую атаку типа «отказ в обслуживании» (DoS). DDoS-атаки с использованием бот-сетей с тысячами хостов сегодня являются обычным явлением. Атаки DDoS намного сложнее обнаружить и защититься от них, чем атаки DoS с одного хоста.

Анализатор пакетов — пассивный приемник, который записывает копию каждого проходящего пакета, называется анализатор пакетов. Поместив пассивный приемник рядом с беспроводным передатчиком, этот приемник может получать копию каждого передаваемого пакета! Эти пакеты могут содержать все виды конфиденциальной информации, включая пароли, номера социального страхования, коммерческую тайну и личные сообщения. некоторые из лучших средств защиты от перехвата пакетов включают криптографию.

IP-спуфинг . Возможность вводить пакеты в Интернет с ложным исходным адресом известна как IP-спуфинг и является лишь одним из многих способов, которыми один пользователь может маскироваться под другого пользователя. Чтобы решить эту проблему, нам понадобится аутентификация конечной точки, то есть механизм, который позволит нам с уверенностью определить, исходит ли сообщение оттуда, где, по нашему мнению, оно происходит.

Чтобы решить эту проблему, нам понадобится аутентификация конечной точки, то есть механизм, который позволит нам с уверенностью определить, исходит ли сообщение оттуда, где, по нашему мнению, оно происходит.

Атака «человек посередине» — Как следует из названия, атака «человек посередине» происходит, когда кто-то между вами и человеком, с которым вы общаетесь, активно отслеживает, захватывает и контролирует ваше общение. прозрачно. Например, злоумышленник может перенаправить обмен данными. Когда компьютеры взаимодействуют на нижних уровнях сетевого уровня, они могут быть не в состоянии определить, с кем они обмениваются данными.

Атака с использованием скомпрометированного ключа . Ключ — это секретный код или число, необходимое для интерпретации защищенной информации. Хотя получение ключа — сложный и ресурсоемкий процесс для злоумышленника, он возможен. После того, как злоумышленник получает ключ, этот ключ называется скомпрометированным ключом. Злоумышленник использует скомпрометированный ключ, чтобы получить доступ к защищенной связи без уведомления отправителя или получателя об атаке.

Злоумышленник использует скомпрометированный ключ, чтобы получить доступ к защищенной связи без уведомления отправителя или получателя об атаке.

Фишинг – мошенническая практика отправки электронных писем якобы от авторитетных компаний с целью побудить людей раскрыть личную информацию, такую как пароли и номера кредитных карт.

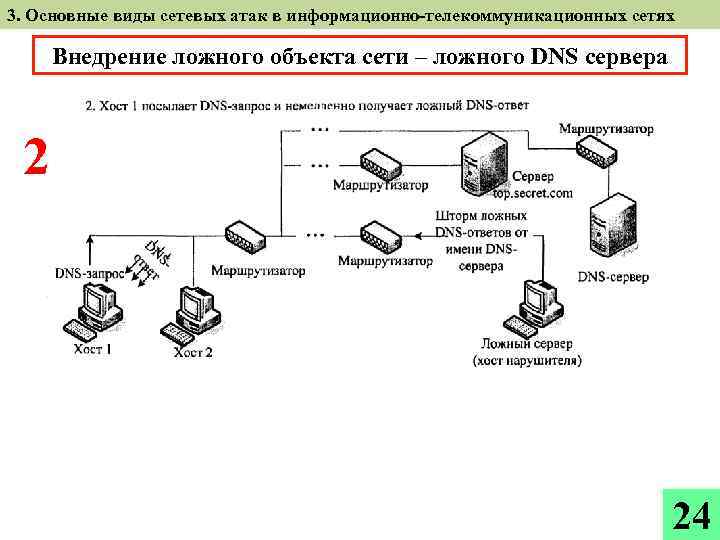

Спуфинг DNS . Также называется отравлением кэша DNS. Это форма взлома компьютерной безопасности, при которой поврежденные данные системы доменных имен вводятся в кэш преобразователя DNS, в результате чего сервер имен возвращает неверный IP-адрес.

Руткит — Руткиты — это скрытые пакеты, разработанные для получения прав администратора и доступа к инструменту сообщества. После установки хакеры имеют полное и неограниченное право доступа к инструменту и, следовательно, могут беспрепятственно выполнять любые действия, включая слежку за клиентами или кражу эксклюзивных данных.

Эта статья предоставлена Achiv Chauhan . Если вам нравится GeeksforGeeks и вы хотите внести свой вклад, вы также можете написать статью с помощью write.geeksforgeeks.org или отправить ее по адресу [email protected]. Посмотрите, как ваша статья появится на главной странице GeeksforGeeks, и помогите другим гикам.

Если вам нравится GeeksforGeeks и вы хотите внести свой вклад, вы также можете написать статью с помощью write.geeksforgeeks.org или отправить ее по адресу [email protected]. Посмотрите, как ваша статья появится на главной странице GeeksforGeeks, и помогите другим гикам.

Пожалуйста, пишите комментарии, если вы обнаружите что-то неправильное, или вы хотите поделиться дополнительной информацией по теме, обсуждаемой выше.

Сетевые атаки — Tech-FAQ

Общие сведения о сетевых атаках

Сетевая атака может быть определена как любой метод, процесс или средство, используемые для злонамеренной попытки нарушить безопасность сети.

Существует ряд причин, по которым отдельные лица могут захотеть атаковать корпоративные сети. Людей, выполняющих сетевые атаки, обычно называют сетевыми злоумышленниками, хакерами или взломщиками.

Несколько различных типов вредоносных действий, которые выполняют сетевые злоумышленники и хакеры, приведены здесь:

- Незаконное использование учетных записей и привилегий

- Оборудование для кражи

- Кража программного обеспечения

- Запуск кода для повреждения систем

- Запуск кода для повреждения и повреждения данных

- Изменение сохраненных данных

- Кража данных

- Использование данных для получения финансовой выгоды или для промышленного шпионажа

- Выполнение действий, препятствующих доступу законных авторизованных пользователей к сетевым службам и ресурсам.

- Выполнение действий по истощению сетевых ресурсов и полосы пропускания.

Вот несколько причин, по которым сетевые злоумышленники пытаются атаковать корпоративные сети :

- Отдельные лица, стремящиеся к славе или некоторому признанию. Script kiddies обычно ищут какой-либо формы славы, когда пытаются взломать веб-сайты и другие общедоступные объекты в Интернете. Сценарист также может рассчитывать на какую-то форму принятия или признания со стороны хакерского сообщества или черных хакеров.

- Возможные мотивы структурированных внешних угроз включают:

- Жадность

- Промышленный шпионаж

- Политика

- Терроризм

- Расизм

- Преступные выплаты

- Недовольные сотрудники могут попытаться нанести ущерб данным, надежности или финансовому положению организации.

- Есть некоторые сетевые злоумышленники, которые просто получают удовольствие от попытки скомпрометировать высокозащищенные системы безопасности сетей.

Эти типы злоумышленников просто рассматривают свои действия как средство выявления существующих уязвимостей безопасности.

Эти типы злоумышленников просто рассматривают свои действия как средство выявления существующих уязвимостей безопасности.

Сетевые атаки можно разделить на следующие четыре типа:

- Внутренние угрозы

- Внешние угрозы

- Неструктурированные угрозы

- Структурированные угрозы

Угрозы сети могут быть инициированы из различных источников, поэтому сетевые атаки классифицируются как внешние или внутренние сетевые атаки/угрозы:

Что касается сетевых атак, основные компоненты, которые должны пользователи проектируют безопасность сети:

- Предотвращение сетевых атак

- Обнаружение сетевой атаки

- Изоляция сетевых атак

- Восстановление после сетевой атаки

Что такое взлом?

Термин «взлом» первоначально относился к процессу поиска решений скорее технических вопросов или проблем. В наши дни под взломом понимают процесс, при котором злоумышленники злонамеренно пытаются нарушить безопасность корпоративных сетей, чтобы уничтожить, интерпретировать или украсть конфиденциальные данные или помешать организации работать.

Термины, относящиеся к криминальному взлому:

- Взлом

- Киберпреступность

- Кибершпионаж

- Фрикинг

Чтобы получить доступ к сетевой системе, злоумышленник (хакер) выполняет ряд действий:

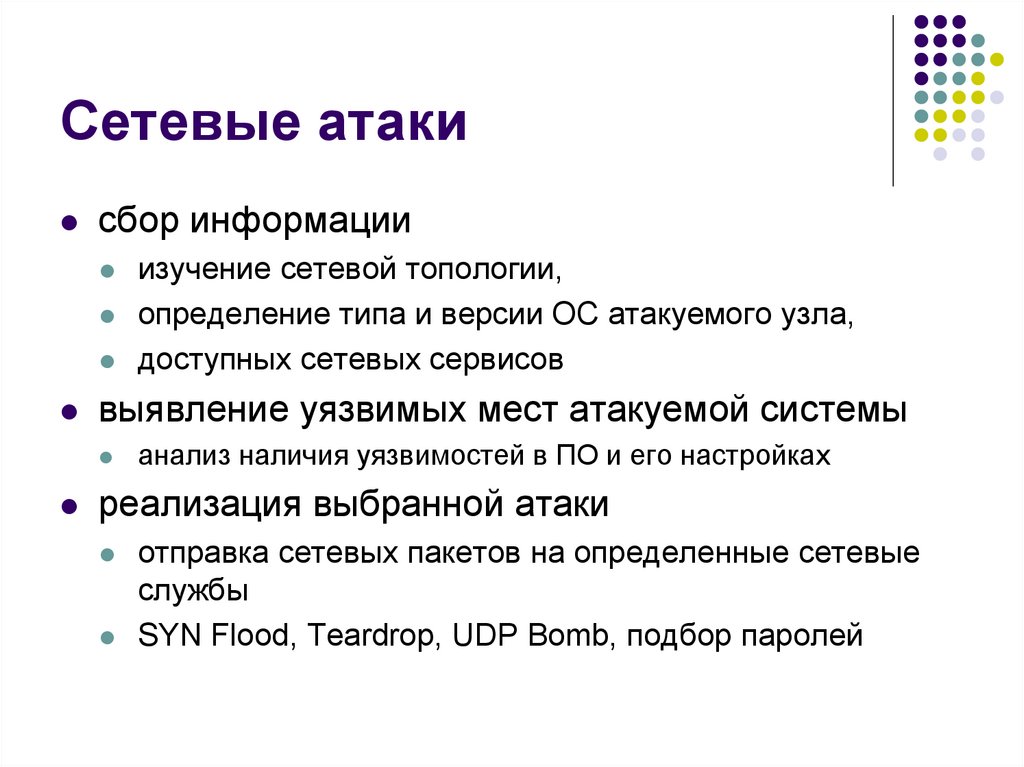

- Отпечаток: По сути, это начальный шаг при взломе корпоративной сети. Здесь злоумышленник пытается получить как можно больше информации о целевой сети, используя общедоступные источники. Цель футпринтинга — создать карту сети, чтобы определить, какие операционные системы, приложения и диапазоны адресов используются, а также определить все доступные открытые порты.

Методы , используемые для создания посадочного места сети :- Доступ к общедоступной информации на веб-сайте компании для получения любой полезной информации.

- Попытайтесь найти любые анонимные сайты протокола передачи файлов (FTP) и сайты интрасети, которые не защищены.

- Соберите информацию о доменном имени компании и используемом блоке IP-адресов.

- Проверка узлов в блоке IP-адресов сети. Обычно используются такие инструменты, как Ping или Flping.

- Используя такие инструменты, как Nslookup, злоумышленник пытается выполнить передачу зон системы доменных имен (DNS).

- Для определения используемых операционных систем используется такой инструмент, как Nmap.

- Такие инструменты, как Tracert, используются для поиска маршрутизаторов и сбора информации о подсетях.

- Сканирование портов: Сканирование или сканирование портов — это когда злоумышленники собирают информацию о сетевых службах в целевой сети. Здесь злоумышленник пытается найти открытые порты в целевой системе.

различных методов сканирования , которые используют сетевые злоумышленники:- Стандартное сканирование/сканирование SYNC: пакеты TCP SYN отправляются на каждый адресный порт при попытке подключения ко всем портам. Используются номера портов 0–65 535.

- Строб-сканирование: здесь злоумышленник пытается подключиться к определенному диапазону портов, которые обычно открыты на хостах под управлением Windows или хостах под управлением UNIX/Linux.

- Проверка: сканируется большой набор IP-адресов в попытке обнаружить систему с одним открытым портом.

- Пассивное сканирование: Здесь весь сетевой трафик, входящий или исходящий из сети, фиксируется, а затем трафик анализируется, чтобы определить, какие открыты порты на хостах в сети.

- Сканирование протокола пользовательских дейтаграмм (UDP): пустые пакеты UDP отправляются на разные порты набора адресов, чтобы определить реакцию операционной системы. Закрытые порты UDP отвечают сообщением Port Unreachable при получении любых пустых пакетов UDP. Другие операционные системы отвечают пакетом ошибок протокола управляющих сообщений Интернета (ICMP).

- FTP bounce: Чтобы скрыть местонахождение злоумышленника, сканирование инициируется с промежуточного FTP-сервера.

- Сканирование FIN: пакеты TCP FIN, указывающие, что отправитель хочет закрыть сеанс TCP, отправляются на каждый порт для диапазона IP-адресов.

- Перечисление: Неавторизованный злоумышленник использует ряд методов для сбора информации о приложениях и хостах в сети, а также об учетных записях пользователей, используемых в сети.

Перечисление особенно эффективно в сетях, содержащих незащищенные сетевые ресурсы и службы:

Перечисление особенно эффективно в сетях, содержащих незащищенные сетевые ресурсы и службы:- Сетевые службы работают, но не используются.

- Учетные записи пользователей по умолчанию, для которых не указаны пароли.

- Активные гостевые учетные записи.

- Получение доступа: Атаки доступа выполняются, когда злоумышленник использует уязвимость в системе безопасности, чтобы получить доступ к системе или сети. Для получения доступа к системе обычно используются троянские кони и программы для взлома паролей. Когда доступ получен, злоумышленник может изменять или удалять данные и добавлять, изменять или удалять сетевые ресурсы.

Различные типы атак доступа:- Несанкционированный доступ к системе влечет за собой использование уязвимостей операционных систем или выполнение сценария или программы взлома для получения доступа к системе.

- Несанкционированное повышение привилегий — частый тип атаки.

Повышение привилегий происходит, когда злоумышленник пытается получить высокий уровень доступа, например, административные привилегии, чтобы получить контроль над сетевой системой.

Повышение привилегий происходит, когда злоумышленник пытается получить высокий уровень доступа, например, административные привилегии, чтобы получить контроль над сетевой системой. - Несанкционированное манипулирование данными включает интерпретацию, изменение и удаление конфиденциальных данных.

- Повышение привилегий: Когда злоумышленник первоначально получает доступ к сети, обычно используются учетные записи низкого уровня. Повышение привилегий происходит, когда злоумышленник повышает свои привилегии, чтобы получить более высокий уровень доступа, например, административные привилегии, чтобы получить контроль над сетевой системой.

Методы повышения привилегий , которые используют злоумышленники:- Злоумышленник ищет ключи реестра для информации о пароле.

- Злоумышленник может искать в документах информацию об административных привилегиях.

- Злоумышленник может запустить инструмент для взлома паролей на целевых учетных записях пользователей.

- Злоумышленник может использовать троянскую программу для получения учетных данных учетной записи пользователя с правами администратора.

- Установка бэкдоров: Хакер также может реализовать механизм, такой как некоторая форма кода предоставления доступа, с намерением использовать его на каком-то этапе в будущем. Злоумышленники обычно устанавливают лазейки, чтобы впоследствии легко получить доступ к системе. После взлома системы пользователи могут удалить все установленные бэкдоры, переустановив систему из защищенной резервной копии.

- Удаление свидетельств деятельности: Злоумышленники обычно пытаются удалить все свидетельства своей деятельности.

Кто такие хакеры или сетевые злоумышленники?

Хакер или сетевой злоумышленник — это человек, который злонамеренно атакует сети, системы, компьютеры и приложения и захватывает, искажает, изменяет, крадет или удаляет конфиденциальную информацию компании.

Под хакером может пониматься ряд различных лиц, осуществляющих действия, направленные на взлом систем и сетей, а также лица, осуществляющие деятельность, не имеющую ничего общего с преступной деятельностью:

- Программисты, которые взламывают сложные технические проблемы, чтобы найти решения.

- Детишки-скрипторы, которые используют легкодоступные инструменты в Интернете для взлома систем.

- Преступные хакеры, которые крадут или уничтожают данные компании.

- Протестующие активисты, которые отказывают в доступе к определенным веб-сайтам в рамках своей стратегии протеста.

Хакеры в наши дни классифицируются в соответствии с тем, что они носят. Эта концепция проиллюстрирована ниже:

- Черные хакеры — это злонамеренные или преступные хакеры, которые взламывают системы и компьютеры с целью повреждения данных или пытаются помешать предприятиям предоставлять свои услуги. Некоторые черные хакеры просто взламывают защищенные системы, чтобы завоевать авторитет в хакерском сообществе.

- Белые хакеры — законные эксперты по безопасности, которые пытаются выявить уязвимости в системе безопасности платформ операционных систем. Мотивом белых хакеров является повышение безопасности. Они не повреждают и не крадут данные компании и не стремятся к славе.

Эти эксперты по безопасности обычно хорошо осведомлены о методах взлома, которые используют черные хакеры.

Эти эксперты по безопасности обычно хорошо осведомлены о методах взлома, которые используют черные хакеры. - Серый хакер: Это люди, мотивы которых находятся между мотивами черных и белых хакеров.

Распространенные типы сетевых атак

Несмотря на то, что существует множество различных типов сетевых атак, некоторые из них можно рассматривать как наиболее часто выполняемые сетевые атаки. Эти сетевые атаки обсуждаются в этом разделе статьи:

- Модификация данных или манипулирование данными относится к сетевой атаке, при которой конфиденциальные данные компании интерпретируются, удаляются или изменяются. Модификация данных считается успешной, когда данные изменяются без фактического уведомления отправителя о том, что они были подделаны.

Здесь перечислены несколько методов предотвращения атак, направленных на нарушение целостности данных:- Используйте цифровые подписи, чтобы гарантировать, что данные не были изменены во время их передачи или просто сохранения.

- Внедрите списки управления доступом (ACL), чтобы контролировать, каким пользователям разрешен доступ к вашим данным.

- Регулярно создавайте резервные копии важных данных.

- Включите специальный код в приложения, которые могут проверять ввод данных.

- Используйте цифровые подписи, чтобы гарантировать, что данные не были изменены во время их передачи или просто сохранения.

- Подслушивание: Этот тип сетевой атаки возникает, когда злоумышленник отслеживает или прослушивает передаваемый сетевой трафик, а затем интерпретирует все незащищенные данные. В то время как пользователям требуется специальное оборудование и доступ к коммутационным средствам телефонной компании для прослушивания телефонных разговоров, все, что им нужно для прослушивания в сети на основе Интернет-протокола (IP), — это технология перехвата передаваемого трафика. В основном это связано с тем, что протокол управления передачей/Интернет-протокол (TCP/IP) представляет собой открытую архитектуру, которая передает незашифрованные данные по сети.

Несколько методов предотвращения прослушивания сети злоумышленниками:

- Внедрение безопасности протокола Интернета (IPSec) для защиты и шифрования IP-данных перед их отправкой по сети.

- Внедрите политики и процедуры безопасности, чтобы предотвратить подключение злоумышленниками анализатора сети.

- Установите антивирусное программное обеспечение для защиты корпоративной сети от троянов. Трояны обычно используются для обнаружения и захвата конфиденциальной и ценной информации, такой как учетные данные пользователя.

- Подмена IP-адреса/подмена IP-адреса/подмена идентичности: Подмена IP-адреса происходит, когда злоумышленник принимает исходный IP-адрес IP-пакетов, чтобы создать впечатление, будто пакет отправлен с действительного IP-адреса . Целью атаки с подменой IP-адресов является идентификация компьютеров в сети. Большинство IP-сетей используют IP-адрес пользователя для проверки подлинности, а маршрутизаторы также обычно игнорируют исходные IP-адреса при маршрутизации пакетов. Маршрутизаторы используют IP-адреса назначения для пересылки пакетов в предполагаемую сеть назначения.

Эти факторы могут позволить злоумышленнику обойти маршрутизатор и запустить ряд последующих атак, в том числе:- Инициирование атак типа «отказ в обслуживании» (DoS).

- Инициация атак «человек посередине» (MITM) для захвата сеансов.

- Перенаправить трафик.

Несколько методов предотвращения атак с подменой IP-адресов:

- Шифрование трафика между маршрутизаторами и внешними хостами

- Определите входные фильтры на маршрутизаторах и брандмауэрах, чтобы остановить входящий трафик, если исходный адрес исходит от доверенного узла во внутренней сети

- Инициирование атак типа «отказ в обслуживании» (DoS).

- Атаки анализатора: Анализ — это процесс, который злоумышленники используют для захвата и анализа сетевого трафика. Анализируется содержимое пакетов в сети. Инструменты, которые злоумышленники используют для сниффинга, называются снифферами или, правильнее, анализаторами протоколов. Хотя анализаторы протоколов на самом деле являются инструментами для устранения неполадок в сети, хакеры также используют их в злонамеренных целях. Снифферы отслеживают, захватывают и получают сетевую информацию, такую как пароли и ценную информацию о клиентах.

Когда у человека есть физический доступ к сети, он может легко подключить к сети анализатор протоколов и затем перехватывать трафик. Также можно выполнять удаленный анализ, и сетевые злоумышленники обычно используют их.

Когда у человека есть физический доступ к сети, он может легко подключить к сети анализатор протоколов и затем перехватывать трафик. Также можно выполнять удаленный анализ, и сетевые злоумышленники обычно используют их.

Для большинства сетевых технологий доступны анализаторы или снифферы протоколов, включая:- Асинхронный режим передачи (ATM)

- Ethernet

- Оптоволоконный канал

- Последовательные соединения

- Интерфейс малых компьютерных систем (SCSI)

- Беспроводной

Существует ряд распространенных снифферов, которые используют администраторы сетевой безопасности и злоумышленники:

- Нюхач

- Эфирный

- Эфирпик

- Сниффер Network Associates

- Нгреп

- Нюхать

- Фырканье

- TCPdump

- Уиндамп

Для защиты от снифферов внедрите безопасность протокола Интернета (IPSec) для шифрования сетевого трафика, чтобы любая захваченная информация не могла быть интерпретирована.

- Атаки на пароли: Атаки на основе паролей или взломщики паролей направлены на угадывание пароля для системы до тех пор, пока не будет определен правильный пароль. Одним из основных недостатков безопасности, связанных с управлением доступом на основе пароля, является то, что вся безопасность основана на используемом идентификаторе пользователя и пароле. Но кто этот человек, использующий учетные данные на клавиатуре? Некоторые из старых приложений не защищают информацию о пароле. Информация о пароле просто отправляется в открытом или обычном тексте — никакое шифрование не используется! Помните, что сетевые злоумышленники могут получить информацию об идентификаторе пользователя и пароле, а затем выдать себя за авторизованных пользователей и атаковать корпоративную сеть. Злоумышленники могут использовать атаки по словарю или атаки методом полного перебора, чтобы получить доступ к ресурсам с теми же правами, что и у авторизованного пользователя. Большая угроза будет присутствовать, если пользователь имеет некоторый уровень прав администратора в определенных частях сети.

Еще большая угроза будет существовать, если для всех систем будут использоваться одни и те же учетные данные пароля. Затем злоумышленник получит доступ к ряду систем.

Еще большая угроза будет существовать, если для всех систем будут использоваться одни и те же учетные данные пароля. Затем злоумышленник получит доступ к ряду систем.

Атаки на основе пароля выполняются двумя способами:- Онлайн-взлом: Злоумышленник перехватывает сетевой трафик, чтобы захватить сеансы аутентификации и попытаться получить информацию на основе пароля. Существуют инструменты, предназначенные для извлечения паролей из трафика.

- Взлом в автономном режиме: Сетевой злоумышленник получает доступ к системе с намерением получить доступ к информации о пароле. Затем злоумышленник запускает технологию взлома паролей, чтобы расшифровать действительную информацию об учетной записи пользователя.

Атака по словарю происходит, когда все слова, обычно используемые для паролей, пытаются обнаружить совпадение с паролем. Есть некоторые технологии, которые могут генерировать ряд сложных словосочетаний и вариаций.

Современные операционные системы хранят пароли только в зашифрованном формате. Чтобы получить учетные данные пароля, пользователи должны иметь административные учетные данные для доступа к системе и информации. Современные операционные системы также поддерживают политики паролей. Политики паролей определяют способ управления паролями и определяют характеристики паролей, которые считаются приемлемыми.

Чтобы получить учетные данные пароля, пользователи должны иметь административные учетные данные для доступа к системе и информации. Современные операционные системы также поддерживают политики паролей. Политики паролей определяют способ управления паролями и определяют характеристики паролей, которые считаются приемлемыми.Параметры политики паролей можно использовать для указания и применения ряда правил для паролей:

- Определите, являются ли пароли простыми или сложными

- Укажите, сохраняется ли история паролей

- Определить минимальную длину паролей

- Определить минимальный срок действия пароля

- Определите максимальный срок действия пароля

- Определите, хранятся ли пароли с обратимым или необратимым шифрованием

Политики блокировки учетных записей должны быть реализованы, если среда особенно уязвима для угроз, связанных с угадыванием паролей. Реализация политики блокировки учетной записи гарантирует, что учетная запись пользователя будет заблокирована после того, как человек несколько раз безуспешно пытался ввести правильный пароль.

Важным фактором, который следует помнить при определении политики блокировки учетных записей, является то, что должна быть реализована политика, которая допускает некоторую степень ошибок пользователя, но также предотвращает использование учетных записей пользователей хакерами.

Важным фактором, который следует помнить при определении политики блокировки учетных записей, является то, что должна быть реализована политика, которая допускает некоторую степень ошибок пользователя, но также предотвращает использование учетных записей пользователей хакерами.

Следующие параметры блокировки пароля и учетной записи находятся в области политики блокировки учетной записи в политиках учетной записи:- Порог блокировки учетной записи: этот параметр определяет количество раз, после которого попытка неправильного ввода пароля приводит к блокировке учетной записи в системе.

- Продолжительность блокировки учетной записи: этот параметр определяет продолжительность, в течение которой заблокированная учетная запись остается заблокированной. Значение 0 означает, что администратор должен вручную разблокировать заблокированную учетную запись.

- Сброс счетчика блокировки учетной записи через: этот параметр определяет продолжительность времени, которое должно пройти после недопустимой попытки входа в систему до сброса счетчика блокировки учетной записи.

- Атака грубой силой: Атака грубой силой просто пытается декодировать шифр, перебирая все возможные ключи, чтобы найти правильный. Этот тип сетевой атаки систематически использует все возможные комбинации буквенных, цифровых и специальных символов для поиска пароля, действительного для учетной записи пользователя. Атаки грубой силы также обычно используются для компрометации сетей, использующих SNMP. Здесь сетевой злоумышленник инициирует атаку грубой силы, чтобы найти имена сообществ SNMP, чтобы он / она мог определить устройства и службы, работающие в сети.

Здесь перечислены несколько методов предотвращения атак грубой силы:- Принудительное использование длинных строк пароля.

- Для SNMP используйте длинные сложные строки для имен сообществ.

- Внедрите систему обнаружения вторжений (IDS). Изучая шаблоны трафика, IDS способна обнаруживать, когда проводятся атаки грубой силы.

- Атака типа «отказ в обслуживании» (DoS): Атака DoS направлена на предотвращение доступа авторизованных законных пользователей к службам в сети.

DoS-атака не направлена на сбор или сбор данных. Он направлен на то, чтобы авторизованные, законные пользователи не могли нормально использовать компьютеры или сеть. SYN-флуд от 1996 была самой ранней формой DoS-атаки, в которой использовалась уязвимость протокола управления передачей (TCP). Атака DoS может быть инициирована путем отправки неверных данных приложениям или сетевым службам до тех пор, пока сервер не зависнет или просто не выйдет из строя. Наиболее распространенной формой DoS-атаки являются TCP-атаки. Атаки

DoS-атака не направлена на сбор или сбор данных. Он направлен на то, чтобы авторизованные, законные пользователи не могли нормально использовать компьютеры или сеть. SYN-флуд от 1996 была самой ранней формой DoS-атаки, в которой использовалась уязвимость протокола управления передачей (TCP). Атака DoS может быть инициирована путем отправки неверных данных приложениям или сетевым службам до тех пор, пока сервер не зависнет или просто не выйдет из строя. Наиболее распространенной формой DoS-атаки являются TCP-атаки. Атаки

DoS могут использовать любой из следующих методов, чтобы запретить авторизованным пользователям использовать сетевые службы, компьютеры или приложения:- Заливать сеть неверными данными до тех пор, пока трафик от авторизованных пользователей сети не сможет быть обработан.

- Заливать сеть недействительными запросами сетевых служб до тех пор, пока хост, предоставляющий эту конкретную службу, не сможет обрабатывать запросы от авторизованных пользователей сети.

В конечном итоге сеть будет перегружена.

В конечном итоге сеть будет перегружена. - Прервите связь между хостами и клиентами одним из следующих способов:

- Модификация системных конфигураций.

- Физическое разрушение сети. Например, сбой маршрутизатора лишит пользователей доступа к системе.

Существует ряд легкодоступных и доступных в Интернете инструментов, которые могут инициировать DoS-атаки:

- Бонк

- ЗЕМЛЯ

- Смурф

- Слеза

- WinNuke

Сетевой злоумышленник может усилить масштабы DoS-атаки, инициировав атаку на одну сеть с нескольких компьютеров или систем. Этот тип атаки известен как атака распределенного отказа в обслуживании (DDoS) . Сетевые администраторы могут столкнуться с большими трудностями при отражении DDoS-атак просто потому, что блокировка всех атакующих компьютеров также может привести к блокировке авторизованных пользователей.

Для защиты сети от DoS-атак могут быть реализованы следующие меры:- Внедрение и обеспечение соблюдения политик надежных паролей

- Регулярно создавайте резервные копии данных конфигурации системы

- Отключить или удалить все ненужные сетевые службы

- Внедрите дисковые квоты для учетных записей пользователей и служб.

- Настройте фильтрацию на маршрутизаторах и исправьте операционные системы.

Для защиты сети от DDoS-атак могут быть реализованы следующие меры:

- Ограничьте количество пакетов ICMP и SYN на интерфейсах маршрутизатора.

- Фильтровать частные IP-адреса с помощью списков контроля доступа маршрутизатора.

- Применить фильтрацию входящего и исходящего трафика на всех пограничных маршрутизаторах.

- Атака «человек посередине» (MITM): Атака «человек посередине» (MITM) происходит, когда хакер подслушивает сеанс защищенной связи и отслеживает, захватывает и контролирует данные, отправляемые между двумя взаимодействующими сторонами. Злоумышленник пытается получить информацию, чтобы он / она мог выдать себя за получателя и отправителя, общающихся.

Чтобы атака MITM была успешной, должна произойти следующая последовательность событий:- Хакер должен иметь возможность получить доступ к сеансу связи для захвата трафика, когда получатель и отправитель устанавливают безопасный сеанс связи.

- Хакер должен иметь возможность перехватывать сообщения, отправляемые между сторонами, а затем отправлять сообщения, чтобы сеанс оставался активным.

Существуют некоторые системы криптографии с открытым ключом, такие как обмен ключами Диффи-Хеллмана (DH), которые весьма уязвимы для атак «человек посередине». Это связано с обменом ключами Диффи-Хеллмана (DH) без аутентификации.

- Хакер должен иметь возможность получить доступ к сеансу связи для захвата трафика, когда получатель и отправитель устанавливают безопасный сеанс связи.

Что такое вирусы?

Вирус — это вредоносный код, который поражает системные файлы и заражает их. Затем воссоздаются многочисленные экземпляры файлов. Вирусы обычно приводят к некоторой потере данных и/или сбою системы.

Существует множество способов проникновения вируса в систему:

- Через зараженные дискеты

- Через вложение электронной почты, зараженное вирусом

- Через загрузку программного обеспечения, зараженного вирусом

Несколько распространенных типов вирусов :

- Вирусы загрузочного сектора: Это вирусы, которые заражают главную загрузочную запись жесткого диска.

Затем вирус загружается в память всякий раз, когда система запускается или перезагружается.

Затем вирус загружается в память всякий раз, когда система запускается или перезагружается. - Файловые или программные вирусы или вирусы-паразиты: Это вирусы, присоединяемые к исполняемым программам. Всякий раз, когда выполняется конкретная программа, вирусы загружаются в память.

- Многокомпонентные вирусы: Это вирусы, представляющие собой комбинацию вируса загрузочного сектора и файлового вируса.

- Макровирусы: Это вирусы, написанные на макроязыках, используемых приложениями, одним из которых является Microsoft Word. Макровирусы обычно заражают системы через электронную почту.

- Полиморфные вирусы: Эти вирусы можно считать наиболее сложными для защиты от вирусов, поскольку они могут изменять свой код. Программное обеспечение для защиты от вирусов часто затрудняет обнаружение и удаление полиморфных вирусов.

Если вирус заразил систему, воспользуйтесь приведенными здесь рекомендациями:

- Просканируйте каждую систему, чтобы определить, насколько заражена инфраструктура.

- Чтобы предотвратить дальнейшее распространение вируса, немедленно отключите все зараженные системы.

- Все зараженные системы должны быть установлены из чистой резервной копии, то есть резервной копии, сделанной, когда система была очищена от вирусов.

- Сообщите поставщику антивирусного ПО, чтобы его база данных сигнатур вирусов была соответствующим образом обновлена.

Несколько методов защиты сетевой инфраструктуры от вирусов :

- Установка программного обеспечения для защиты от вирусов в системах

- Регулярно обновляйте все установленное программное обеспечение для защиты от вирусов

- Регулярно создавайте резервные копии систем после того, как они были проверены на наличие вирусов и считаются очищенными от вирусов.

- Пользователей следует научить не открывать вложения электронной почты, отправленные лицами, которых они не узнают.

Что такое черви?

Как упоминалось ранее, вирус — это вредоносный код, заражающий файлы в системе. С другой стороны, червь — это автономный код, который распространяется по сети, ориентируясь на пространство на жестком диске и процессорные циклы. Черви не только заражают файлы в одной системе, но и распространяются на другие системы в сети. Целью червя является истощение доступных системных ресурсов. Отсюда и причина, по которой червь постоянно копирует себя. Черви в основном создают копии самих себя или реплицируются до тех пор, пока не будет использована доступная память, полоса пропускания станет недоступной, а законные сетевые пользователи больше не смогут получить доступ к сетевым ресурсам или службам.

С другой стороны, червь — это автономный код, который распространяется по сети, ориентируясь на пространство на жестком диске и процессорные циклы. Черви не только заражают файлы в одной системе, но и распространяются на другие системы в сети. Целью червя является истощение доступных системных ресурсов. Отсюда и причина, по которой червь постоянно копирует себя. Черви в основном создают копии самих себя или реплицируются до тех пор, пока не будет использована доступная память, полоса пропускания станет недоступной, а законные сетевые пользователи больше не смогут получить доступ к сетевым ресурсам или службам.

Есть несколько червей, которые достаточно сложны, чтобы повреждать файлы, выводить системы из строя и даже красть данные. Эти черви обычно имеют один или несколько вирусных кодов.

Несколько ранее обнаруженных червей:

- Te Червь ADMw0rm воспользовался переполнением буфера в Berkeley Internet Name Domain (BIND).

- Червь Code Red использовал уязвимость переполнения буфера в Microsoft Internet Information Services (IIS) версии 4 и IIS версии 5.

- Червь LifeChanges использовал уязвимость Microsoft Windows, которая позволяла использовать ненужные файлы оболочки для запуска произвольного кода.

- Червь LoveLetter использовал сценарий Visual Basic для репликации или массовой рассылки сообщений всем лицам в адресной книге Windows.

- Червь Melissa использовал уязвимость Microsoft Outlook и Outlook Express для массовой рассылки писем всем лицам в адресной книге Windows.

- Червь Morris использовал уязвимость режима отладки Sendmail.

- Червь Nimda смог запускать вложения электронной почты в сообщениях на языке гипертекстовой разметки (HTML) с помощью тега HTML IFRAME.

- Червь Slapper использовал уязвимость переполнения буфера платформы веб-сервера Apache.

- Червь Slammer использовал уязвимость переполнения буфера на неисправленных машинах с Microsoft SQL Server.

Что такое троянские кони?

Троянский конь или троян — это файл или вложение электронной почты, замаскированное под удобный, законный файл. Однако при запуске файл повреждает данные и даже может установить бэкдор, который хакеры могут использовать для доступа к сети.

Однако при запуске файл повреждает данные и даже может установить бэкдор, который хакеры могут использовать для доступа к сети.

Троянский конь отличается от вируса или червя следующим:

- Троянский конь маскируется под дружественную программу. Вирусы и черви гораздо более очевидны в своих действиях.

- Троянские кони не размножаются, как черви и вирусы.

Несколько различных типов троянских коней перечислены здесь:

- Регистраторы нажатий клавиш отслеживают нажатия клавиш, которые набирает пользователь, а затем отправляют информацию по электронной почте злоумышленнику.

- Похитители паролей замаскированы под законные экраны входа в систему, которые ждут, пока пользователи введут свои пароли, чтобы хакеры могли их украсть. Похитители паролей предназначены для обнаружения и кражи системных паролей для хакеров.

- Хакеры используют средства удаленного администрирования (RAT) , чтобы получить контроль над сетью из какого-либо удаленного места.

- Зомби обычно используются для инициирования распределенных атак типа «отказ в обслуживании» (DDoS) на хосты в сети.

Прогнозирование сетевых угроз

Для защиты сетевой инфраструктуры пользователи должны иметь возможность прогнозировать типы сетевых угроз, которым она уязвима. Это должно включать анализ рисков, которые каждая идентифицированная сетевая угроза накладывает на сетевую инфраструктуру.

Специалисты по безопасности используют модель, известную как STRIDE, для классификации сетевых угроз:

- S подмена личности: Это атаки, направленные на получение информации об учетной записи пользователя. Атаки с подменой удостоверений обычно затрагивают конфиденциальность данных.

- T искажение данных: Это атаки, направленные на изменение информации о компании. Подделка данных обычно приводит к нарушению целостности данных. Атака «человек посередине» — это форма подделки данных.

- R опровержение: опровержение имеет место, когда пользователь выполняет какое-либо злонамеренное действие на ресурсе, а затем отрицает выполнение этого конкретного действия. Сетевые администраторы обычно не имеют доказательств, подтверждающих их подозрения.

- I раскрытие информации: Здесь личная и конфиденциальная информация предоставляется лицам, которые не должны иметь доступа к конкретной информации. Раскрытие информации обычно влияет на конфиденциальность данных и конфиденциальность сетевых ресурсов.

- D отказ в обслуживании: Эти атаки влияют на доступность данных компании, сетевых ресурсов и служб. DoS-атаки направлены на предотвращение доступа законных пользователей к сетевым ресурсам и данным.

- E повышение привилегий: Повышение привилегий происходит, когда злоумышленник повышает свои привилегии для получения более высокого уровня доступа, такого как административные привилегии, в попытке получить контроль над сетевой системой.

Выявление угроз для реализаций DHCP

Несколько угроз, характерных для реализаций DHCP: большое количество IP-адресов.

Для защиты среды DHCP от сетевых атак используйте следующие стратегии:

- Внедрение брандмауэров

- Закрыть все открытые неиспользуемые порты

- При необходимости используйте VPN-туннели

- Использовать фильтры MAC-адресов

Выявление угроз реализации DNS

Несколько угроз, характерных для реализаций DNS:

- Атаки типа «отказ в обслуживании» (DoS) происходят, когда DNS-серверы переполняются рекурсивными запросами в попытке помешать DNS-серверу обслуживать законные клиентские запросы на разрешение имен.

Успешная DoS-атака может привести к недоступности служб DNS и возможному отключению сети.

Успешная DoS-атака может привести к недоступности служб DNS и возможному отключению сети. - В DNS отпечатки возникают, когда злоумышленник перехватывает информацию о зоне DNS. Когда у злоумышленника есть эта информация, он может обнаружить доменные имена DNS, имена компьютеров и IP-адреса, используемые в сети. Затем злоумышленник использует эту информацию, чтобы решить, какие компьютеры он хочет атаковать.

- IP-спуфинг: после того, как злоумышленник получил действительный IP-адрес в результате атаки с использованием следов, он может использовать этот IP-адрес для отправки вредоносных пакетов в сеть или доступа к сетевым службам. Злоумышленник также может использовать действительный IP-адрес для изменения данных.

- В DNS атака с перенаправлением происходит, когда злоумышленник может заставить DNS-сервер перенаправлять или перенаправлять запросы на разрешение имен на неправильные серверы. В этом случае неверные серверы находятся под контролем злоумышленника.

Атака с перенаправлением достигается, когда злоумышленник повреждает кеш DNS на DNS-сервере, который принимает незащищенные динамические обновления.

Атака с перенаправлением достигается, когда злоумышленник повреждает кеш DNS на DNS-сервере, который принимает незащищенные динамические обновления.

Для защиты внешней реализации DNS от сетевых атак используйте следующий список рекомендаций:

- DNS-серверы следует размещать в демилитаризованной зоне или в сети периметра.

- Правила доступа и фильтрация пакетов должны быть настроены брандмауэрами для контроля адресов и портов как источника, так и получателя.

- Разместите DNS-серверы в разных подсетях и убедитесь, что DNS-серверы имеют разные настроенные маршрутизаторы.

- Установите последние пакеты обновлений на DNS-серверы

- Все ненужные службы должны быть удалены.

- Безопасная передача данных зоны с помощью туннелей VPN или IPSec.

- Убедитесь, что передача зоны разрешена только на определенные IP-адреса.

- Для DNS-серверов, подключенных к Интернету, отключите рекурсию, отключите динамические обновления и включите защиту от загрязнения кэша.

- Используйте скрытый первичный сервер для обновления вторичных DNS-серверов, зарегистрированных в ICANN.

Выявление угроз для серверов Internet Information Server (IIS) (веб-серверов)

Уязвимости в системе безопасности более ранних версий Internet Information Server (IIS), включая IIS версии 5, постоянно закрывались с помощью пакетов обновлений и исправлений, доступных от Microsoft. Ранее при установке IIS все службы были включены и запущены, все учетные записи служб имели высокие системные права, а разрешения назначались на самые низкие уровни. В основном это означало, что реализация IIS была уязвима для всех видов атак со стороны хакеров. Microsoft представила мастер блокировки безопасности в попытке устранить лазейки и уязвимости безопасности, существовавшие в предыдущих версиях IIS. Мастер блокировки безопасности в IIS 6 был включен в расширения веб-службы (WSE).

Службы IIS установлены в режиме блокировки с IIS 6. Единственная доступная функция — статическое содержимое. На самом деле пользователям необходимо использовать функцию WSE в дереве консоли диспетчера IIS, чтобы вручную включить IIS для запуска приложений и его функций. По умолчанию запуск всех приложений и расширений запрещен.

На самом деле пользователям необходимо использовать функцию WSE в дереве консоли диспетчера IIS, чтобы вручную включить IIS для запуска приложений и его функций. По умолчанию запуск всех приложений и расширений запрещен.

Для защиты серверов IIS от сетевых атак воспользуйтесь следующими рекомендациями:

- Чтобы хакеры не могли использовать имена учетных записей по умолчанию, следует изменить все имена учетных записей по умолчанию, включая учетную запись администратора и учетную запись гостя. Используйте имена, которые трудно угадать.

- Чтобы предотвратить компрометацию Active Directory хакером, в случае компрометации веб-сервера веб-сервер должен быть автономным сервером или членом леса, отличного от леса, используемого частной сетью.

- Все последние выпущенные обновления безопасности, пакеты обновлений и исправления должны быть применены к веб-серверу.

- Все образцы приложений должны быть удалены с веб-сервера. Несколько примеров файлов приложений устанавливаются по умолчанию вместе с IIS 5.

0.

0. - Все ненужные службы должны быть удалены или отключены. Это гарантирует, что сетевые злоумышленники не смогут использовать эти службы для взлома веб-сервера.

- Отключить использование родительского пути. Хакеры обычно пытаются получить доступ к несанкционированным областям дисковой подсистемы через родительские пути.

- Примените безопасность к каждому типу содержимого. Содержимое должно быть разделено на отдельные папки в зависимости от типа содержимого. Применять списки дискреционного контроля доступа для каждого идентифицированного типа контента.

- Для защиты часто атакуемых портов используйте IPSec.

- Для защиты защищенных областей веб-сервера используйте протокол Secure Socket Layer (SSL).

- Чтобы обнаружить хакерскую активность, внедрите систему обнаружения вторжений (IDS).

- Здесь приведены несколько рекомендаций по написанию безопасного кода для приложений ASP или ASP.NET:

- Страницы ASP не должны содержать жестко закодированных имен учетных записей администраторов и паролей учетных записей администраторов.

- Конфиденциальная информация и данные не должны храниться в скрытых полях ввода на веб-страницах и в файлах cookie.

- Проверяйте и подтверждайте ввод формы перед его обработкой.

- Не используйте информацию из заголовков HTTP-запросов для кодирования ветвей решений для приложений.

- Остерегайтесь переполнения буфера, вызванного неправильными стандартами кодирования.

- Используйте Secure Sockets Layer (SSL) для шифрования файлов cookie сеанса.

- Страницы ASP не должны содержать жестко закодированных имен учетных записей администраторов и паролей учетных записей администраторов.

Выявление угроз для беспроводных сетей

Несколько угроз, характерных для реализации DNS:

- Атаки с прослушиванием: хакер пытается перехватить трафик, когда он передается от беспроводного компьютера к беспроводной точке доступа (WAP).

- Маскарадинг: здесь хакер маскируется под авторизованного пользователя беспроводной сети для доступа к сетевым ресурсам или службам.

- Атаки типа «отказ в обслуживании» (DoS): сетевой злоумышленник пытается предотвратить доступ авторизованных пользователей беспроводной сети к сетевым ресурсам, используя передатчик для блокировки беспроводных частот.

- Атаки «человек посередине». Если злоумышленник успешно запускает атаку «человек посередине», он может воспроизвести и изменить беспроводную связь.

- Атаки на беспроводных клиентов: Злоумышленник начинает сетевую атаку на самом беспроводном компьютере, подключенном к ненадежной беспроводной сети.

Для защиты беспроводных сетей от сетевых атак используйте следующие стратегии:

- Администраторы должны требовать проверки подлинности и шифрования всех беспроводных соединений. Распространенными технологиями, используемыми для защиты беспроводных сетей от угроз безопасности, являются Wired Equivalent Privacy (WEP), Wi-Fi Protected Access (WPA) и аутентификация IEEE 802.1X.

- Регулярно применяйте все обновления прошивки к беспроводным устройствам.

- Поместите беспроводную сеть в беспроводную демилитаризованную зону (WDMZ). Маршрутизатор или брандмауэр должен изолировать частную корпоративную сеть от WDMZ. DHCP не следует использовать в беспроводной демилитаризованной зоне.

- Чтобы обеспечить высокий уровень безопасности беспроводной сети, беспроводные устройства должны поддерживать аутентификацию 802.1X с использованием аутентификации Extensible Authentication Protocol (EAP) и протокола Temporal Key Integrity Protocol (TKIP). Используйте IPSec для защиты связи между точкой доступа и сервером RADIUS.

- Административный пароль по умолчанию для управления точкой доступа должен быть сложным и надежным паролем.

- SSID не должен содержать название компании, адрес компании и любую другую идентификационную информацию.

- Не используйте шифрование с общим ключом, так как это может привести к компрометации ключей WEP.

- Чтобы защитить сеть от механизмов опроса сайтов, отключите широковещательную рассылку SSID.

Определение требований безопасности для различных типов данных

При определении требований безопасности для различных типов данных часто полезно классифицировать данные следующим образом:

- Общедоступные данные: В эту категорию входят все данные, которые уже находятся в открытом доступе на веб-сайте компании или в информационных бюллетенях.

Поскольку данные уже общедоступны, риск кражи обычно не связан с риском. Однако пользователям необходимо поддерживать и обеспечивать целостность общедоступных данных.

Поскольку данные уже общедоступны, риск кражи обычно не связан с риском. Однако пользователям необходимо поддерживать и обеспечивать целостность общедоступных данных. - Частные данные: Данные, подпадающие под эту категорию, обычно хорошо известны в среде организации, но малоизвестны широкой публике. Типичным примером данных, подпадающих под эту категорию, являются данные корпоративной интрасети.

- Конфиденциальные данные: Данные, подпадающие под эту категорию, — это такие данные, как личная информация о клиентах, которые должны быть защищены от несанкционированного доступа. Организация почти всегда будет нести потери, если конфиденциальные данные будут перехвачены.

- Секретные данные: Это данные, которые можно считать более конфиденциальными и конфиденциальными по своему характеру, чем конфиденциальные данные. Секретные данные состоят из коммерческой тайны, информации о новых продуктах и бизнес-стратегиях, а также патентной информации.

Секретные данные должны иметь самый высокий уровень безопасности.

Секретные данные должны иметь самый высокий уровень безопасности.

Создание плана реагирования на инциденты

Термин «реагирование на инцидент» относится к запланированным действиям в ответ на сетевую атаку или любое подобное событие, затрагивающее системы, сети и данные компании. План реагирования на инциденты предназначен для описания процедур реагирования, которые должны выполняться в случае атаки на сеть или нарушения безопасности.

План реагирования на инцидент должен помочь организации справиться с инцидентом упорядоченным образом. Лучше всего реагировать на сетевые атаки, следуя запланированному подходу, который определяет политика безопасности.

Эти политики безопасности должны четко определять следующее:

- Ответ на каждый тип инцидента.

- Лицо (лица), ответственное за устранение этих инцидентов.

- Процедуры эскалации, которые следует соблюдать.

План реагирования на инциденты можно разделить на следующие четыре шага: