Что такое SQL injection и как найти ее с помощью программы SQLmap

Автор: Святослав Логин

Оригинальная публикация

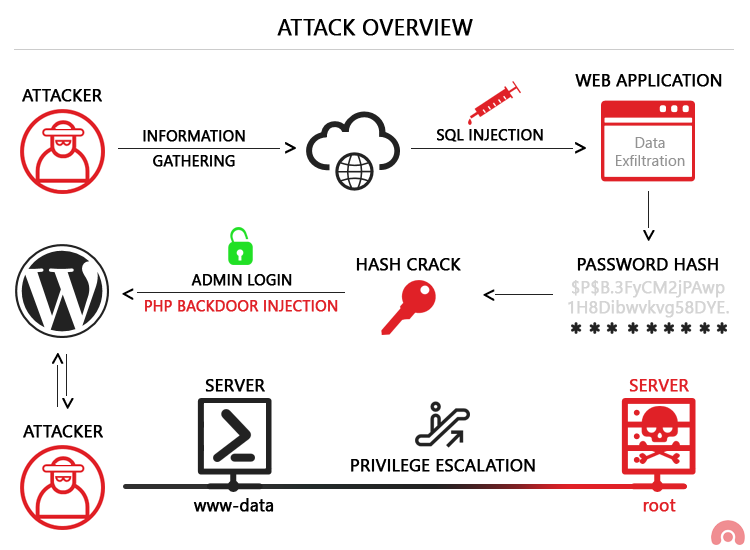

SQL injection — это уязвимость, в которой злоумышленник создает или изменяет текущие SQL-запросы для отображения скрытых данных, их изменения или даже выполнения опасных команд операционной системы на стороне сервера базы данных. Атака выполняется на базе приложения, строящего SQL-запросы из пользовательского ввода и статических параметров.

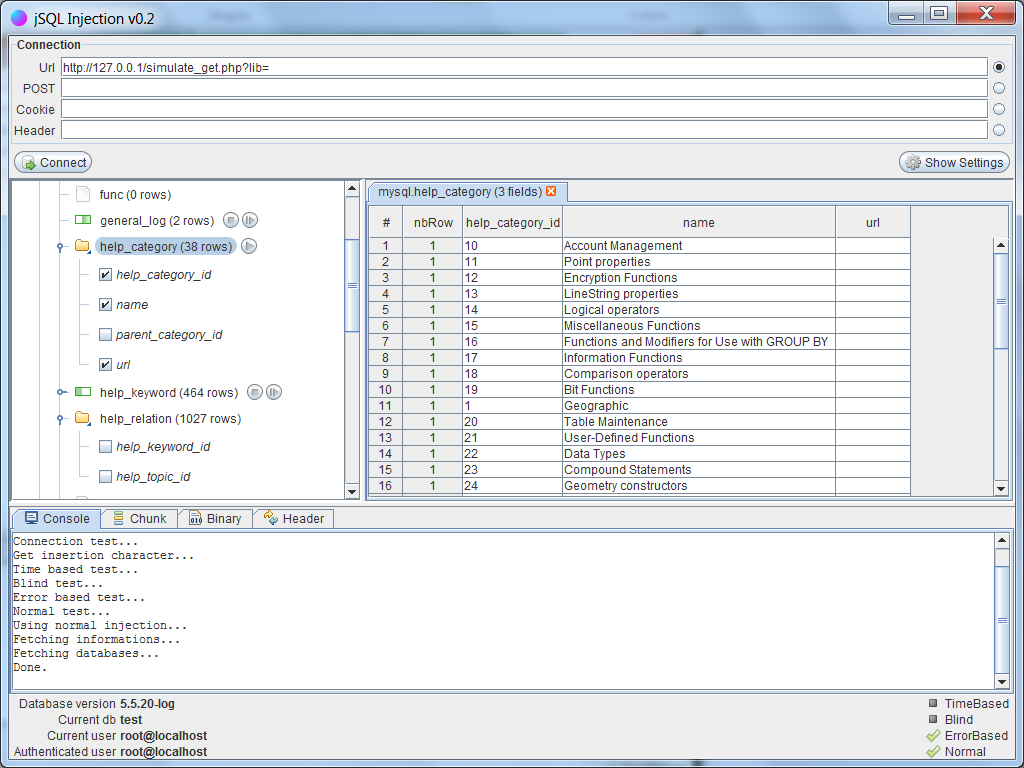

SQLmap — это инструмент с открытым исходным кодом для тестирования на проникновение, который автоматизирует процесс выявления и эксплуатирования уязвимостей SQL-инъекций и захват серверов баз данных.

Команды для работы с приложением:

—u для указания URL

—random-agent для снижения подозрительной активности

—tor для использования защищенного канала

—dbs смотрим какие базы доступны

—table смотрим таблицу

—columns смотрим колонки

—dump скачиваем путь к базе

—current-user инфо базы данных, включая ее название, номер версии, а также текущего пользователя

—passwords сохраненные пароли в базе

Существует пять уровней. Значение по умолчанию — 1, где выполняется ограниченное количество тестов (запросов). Напротив, уровень 5 будет тестировать гораздо больше скриптов и границ. Полезные значения, используемые sqlmap, указаны в текстовом файле xml / payloads.xml. Следуя инструкциям, если sqlmap пропускает инъекцию, вы должны иметь возможность добавлять свою собственный полезный скрипт для тестирования тоже! Что проверяется при разном уровне тестирования:

Существует пять уровней. Значение по умолчанию — 1, где выполняется ограниченное количество тестов (запросов). Напротив, уровень 5 будет тестировать гораздо больше скриптов и границ. Полезные значения, используемые sqlmap, указаны в текстовом файле xml / payloads.xml. Следуя инструкциям, если sqlmap пропускает инъекцию, вы должны иметь возможность добавлять свою собственный полезный скрипт для тестирования тоже! Что проверяется при разном уровне тестирования: 1) запросы GET и POST level 1

3) значение HTTP-агента User-Agent / Referer проверяется на level 3

В целом, чем сложнее обнаружить инъекцию SQL, тем выше должен быть установлен уровень. Настоятельно рекомендуется увеличить это значение, прежде чем сообщать в список рассылки, что sqlmap не может обнаружить определенную точку входа.

—risk Эта опция требует аргумента тоже, который определяет риск выполнения тестов. Существует три значения риска. Значение по умолчанию равно 1, что является безобидным для большинства точек ввода SQL. Значение риска 2 добавляет к уровню по умолчанию тесты для сильных SQL-запросов, основанных на запросах, и значение 3 добавляет также тесты SQL-инъекций на основе OR. В некоторых случаях, например, SQL-инъекция в инструкции UPDATE, инъекция полезной нагрузки на основе OR может привести к обновлению всех записей таблицы, что, конечно же, не так, как хочет злоумышленник. Согласно предыдущей опции скрипты для применения этой опции лежат в текстовом файле xml / payloads.xml, и вы можете свободно редактировать и добавлять свои собственные.

Как защитится:

1. Не помещать в БД данные без обработки.

2. Не помещать в запрос управляющие структуры и идентификаторы, введенные пользователем.

Не помещать в запрос управляющие структуры и идентификаторы, введенные пользователем.

3. Добавить капчу

4. Ввести лимиты на поступление запросов с одного IP

И помните все показанное выше, сделано в целях обучения!!! Можно применять только на своих проектах, после разрешения.

Обсудить в форуме

SQL-инъекция и как ее предотвратить

Атаки с SQL-инъекцией основаны на одном из старейших классов уязвимостей в веб-приложениях. Они известны ИБ-экспертам с конца 90-х годов, но все еще остаются актуальными. В этой статье мы расскажем, что эти атаки собой представляют, как они работают и как их можно предотвратить.

org/1999/xhtml»>SQL-инъекция – определение и описаниеSQL-инъекция или SQLi – уязвимость, которая позволяет атакующему использовать фрагмент вредоносного кода на языке структурированных запросов (SQL) для манипулирования базой данных и получения доступа к потенциально ценной информации. Атаки на основе таких уязвимостей – одни из самых распространенных и опасных: они могут быть нацелены на любое веб-приложение или веб-сайт, которые взаимодействуют с базой данных SQL (а подавляющее большинство баз данных реализованы именно на SQL).

Как происходят атаки на основе SQL-инъекции?

Чтобы понять принцип действия SQL-инъекции, сначала стоит разобраться, что представляет собой язык SQL. SQL – это язык построения запросов, который применяется в программировании для чтения, изменения и удаления информации, хранящейся в реляционных базах данных. Так как большинство веб-сайтов и веб-приложений взаимодействуют с базами данных SQL, атака на основе SQL-инъекции может нанести серьезный ущерб организации.

SQL-запрос – это запрос, направленный в базу данных для выполнения определенной операции или функции, такой как извлечение данных или исполнение SQL-кода. Например, запрос может осуществлять передачу учетных данных пользователя через веб-форму для доступа к сайту. Обычно подобные веб-формы сконфигурированы таким образом, чтобы принимать только определенные типы данных, такие как имя пользователя и (или) пароль. Введенная информация сверяется с базой данных. Если все совпадает, пользователь сможет войти на сайт. А если нет – в доступе будет отказано.

Ситуация опасна тем, что большинство веб-форм не имеют механизмов, которые бы исключали ввод дополнительной информации в поле. Это дает злоумышленникам возможность передать в базу данных собственные запросы через поля ввода формы. Они могут использовать эту уязвимость в разных преступных целях, начиная с кражи конфиденциальных данных и заканчивая манипулированием сведениями в базе.

Так как подавляющее большинство веб-сайтов и серверов полагаются на базы данных, SQL-инъекции являются одними из самых давних и распространенных видов кибератак. В сообществе киберпреступников появилось несколько разработок, повышающих вероятность таких атак: прежде всего речь идет об инструментах, которые позволяют обнаружить уязвимое место для SQL-инъекции. Соответствующие утилиты представлены в свободном доступе как проекты с открытым исходным кодом. Достаточно нажать нужную кнопку, и за считаные минуты будет реализована атака, позволяющая заполучить доступ к любой таблице или столбцу базы данных.

Симптомы SQLi-атаки

Успешно проведенная атака с SQL-инъекцией может вообще никак себя не проявлять. Тем не менее иногда можно заметить следующие симптомы:

- Получение избыточного числа запросов за короткий промежуток времени.

Например, массовый поток электронных писем от формы обратной связи веб-сайта.

Например, массовый поток электронных писем от формы обратной связи веб-сайта. - Рекламные блоки, перенаправляющие пользователя на подозрительные веб-сайты.

- Странные всплывающие окна и сообщения об ошибках.

Типы SQL-инъекций

Внутриполосная атака (In-band SQLi)

Это самый простой вид атаки для злоумышленников, так как для реализации атаки и сбора результатов используется один и тот же канал связи. Этот тип SQLi-атак разделяют на два подвида:

- Атака на основе ошибок (Error-based SQLi). При такой атаке действия злоумышленника приводят к тому, что база данных генерирует сообщение об ошибке.

- Атака на основе объединения (Union-based SQLi). Атакующий получает необходимые данные путем объединения нескольких инструкций SELECT в единый ответ HTTP с помощью SQL-оператора UNION.

Инференциальная атака (Inferential SQLi, также известна как «слепая SQL-инъекция»)

При таких атаках злоумышленники изучают ответы и поведение сервера после отправки наборов данных, чтобы узнать больше о структуре базы данных. При этом никакие записи из базы данных веб-сайта не передаются злоумышленнику, и он не видит их в том же канале связи, как в случае внутриполосной атаки (этим и объясняется название «слепая SQL-инъекция»). Такие атаки разделяют на два подвида:

- Слепая атака, основанная на времени (Time-based SQLi).

Атакующие направляют SQL-запрос к базе данных, вынуждая ее сделать задержку на несколько секунд, прежде чем она подтвердит или опровергнет полученный запрос.

Атакующие направляют SQL-запрос к базе данных, вынуждая ее сделать задержку на несколько секунд, прежде чем она подтвердит или опровергнет полученный запрос. - Булевая слепая атака (Boolean SQLi). Атакующие делают SQL-запрос к базе данных, ожидая получить результат в виде утвердительного или отрицательного ответа.

Внеполосная атака (Out-of-band SQLi)

Такая атака происходит в двух случаях:

- когда атакующие не могут провести атаку и собрать данные через один и тот же канал связи; или

- когда сервер работает слишком медленно или нестабильно, чтобы достичь нужного результата.

Последствия атак на основе SQL-инъекции

Ущерб от SQLi-атак не только финансовый. Успешная атака может привести к репутационным потерям и утрате доверия клиентов, если произойдет кража персональной информации – имен, адресов, телефонных номеров и данных кредитных карт. Вернуть доверие клиентов гораздо сложнее, чем его потерять.

Примеры SQL-инъекций

За годы существования этого класса уязвимостей от SQLi-атак пострадало множество организаций. Приведем некоторые громкие случаи:

Fortnite, 2019 г.Fortnite – это онлайн-игра с аудиторией, насчитывающей более 350 млн игроков. В 2019 году была обнаружена уязвимость для SQL-инъекции, которая позволила злоумышленникам получить доступ к пользовательским учетным записям. Уязвимость впоследствии закрыли.

Уязвимость впоследствии закрыли.

Cisco, 2018 г.

В 2018 году была найдена уязвимость для SQL-инъекции в Cisco Prime License Manager. Брешь позволила атакующим заполучить доступ к командной оболочке систем, на которых был развернут диспетчер лицензий Cisco. Компания Cisco впоследствии закрыла эту уязвимость.

Tesla, 2014 г.

В 2014 году специалисты по кибербезопасности заявили об успешном взломе веб-сайта Tesla методом SQL-инъекции – им удалось получить административные привилегии и украсть пользовательские данные.

Вопросы и ответы об SQLi-атаках

Часто задаваемые вопросы об SQLi-атаках:

Что представляет собой атака на основе SQL-инъекции?

w3.org/1999/xhtml»>Атака на основе SQL-инъекции подразумевает внедрение вредоносного SQL-кода с целью манипулирования серверной базой данных и доступа к закрытой информации. Сюда могут относиться конфиденциальные данные компании, списки пользователей или сведения о клиентах. SQL – это аббревиатура от Structured Query Language (язык структурированных запросов). Иногда понятие «атака с применением SQL-инъекции» сокращают до SQLi.Что происходит в процессе SQL-инъекции?

С помощью SQLi-атаки злоумышленники могут подменять цифровую личность, изменять существующие данные, извлекать конфиденциальные данные, удалять данные или делать их недоступными, а также получать права администратора сервера базы данных. SQL-инъекция способна нанести серьезный ущерб бизнесу, включая утрату доверия клиентов в случае утечки конфиденциальных данных.

Насколько распространены атаки на основе SQL-инъекции?

w3.org/1999/xhtml»>Злоумышленники довольно часто прибегают к SQLi-атакам, ведь их относительно просто реализовать, а успешная атака может принести большую прибыль. Однозначной статистики на этот счет нет, но по усредненным оценкам, SQL-инъекции составляют основную часть атак на программные системы. По данным сообщества Open Web Application Security Project, атаки на основе внедрения кода, к которым также относится SQL-инъекция, являлись третьим по значимости риском безопасности для веб-приложений в 2021 году.Как предотвратить атаку на основе SQL-инъекции?

Вот ключевые принципы, которые помогут компаниям защитить свои веб-сайты и веб-приложения от потенциальной SQL-инъекции:

Проводите тренинги для персоналаПовышайте осведомленность о риске SQLi-атак среди членов команды, отвечающей за ваше веб-приложение, и проводите ролевые тренинги для всех пользователей.

Помните о контроле пользовательского вводаЛюбые пользовательские данные, указанные в SQL-запросе, несут потенциальные риски. До окончания проверки любые адреса, вводимые аутентифицированными и (или) внутренними пользователями, стоит обрабатывать так же, как и поступающие извне данные. Учетные записи, которые подключаются к базе данных SQL, должны обладать только минимально необходимым набором привилегий. По возможности применяйте списки разрешенных, а не запрещенных слов в ходе проверки и фильтрации пользовательского ввода.

Не забывайте об обновленияхДля максимальной защиты важно пользоваться самой последней версией вашей среды разработки, так как в старых версиях могут отсутствовать некоторые современные функции безопасности. Устанавливайте актуальные версии ПО и исправления безопасности сразу после их выпуска.

Проводите регулярные проверки веб-приложений

w3.org/1999/xhtml»>Пользуйтесь комплексными инструментами управления производительностью приложений. Регулярные проверки веб-приложений позволяют выявить и устранить потенциальные уязвимости до того, как они обернутся серьезными проблемами.Используйте сетевой экранНередко для отсеивания SQLi-атак и прочих онлайн-угроз применяется сетевой экран веб-приложений (WAF). WAF фильтрует вредоносные SQL-запросы, сравнивая их с объемными и регулярно обновляемыми списками сигнатур. Обычно сигнатуры в этом списке описывают специфические векторы атак. Такой список регулярно обновляется после обнаружения новых уязвимостей.

Другие продукты

- Антивирус Касперского

- Kaspersky Total Security

- Kaspersky Internet Security

- Kaspersky Password Manager

- Kaspersky Secure Connection

- Что такое троянская программа?

- Как модель нулевого доверия приводит к масштабным изменениям в кибербезопасности?

- Что такое защита рабочих мест и как она работает?

- Что такое вредоносные программы с нулевым щелчком?

- Что такое межсайтовые скрипты?

инструмент автоматического внедрения SQL и захвата базы данных

sqlmap — это инструмент для тестирования на проникновение с открытым исходным кодом, который автоматизирует процесс обнаружения и использования уязвимостей SQL-инъекций и захвата серверов баз данных. Он поставляется с мощным механизмом обнаружения, множеством нишевых функций для идеального тестера на проникновение и широким спектром переключателей, начиная от снятия отпечатков пальцев базы данных, извлечения данных из базы данных, до доступа к базовой файловой системе и выполнения команд в операционной системе. внеполосные соединения.

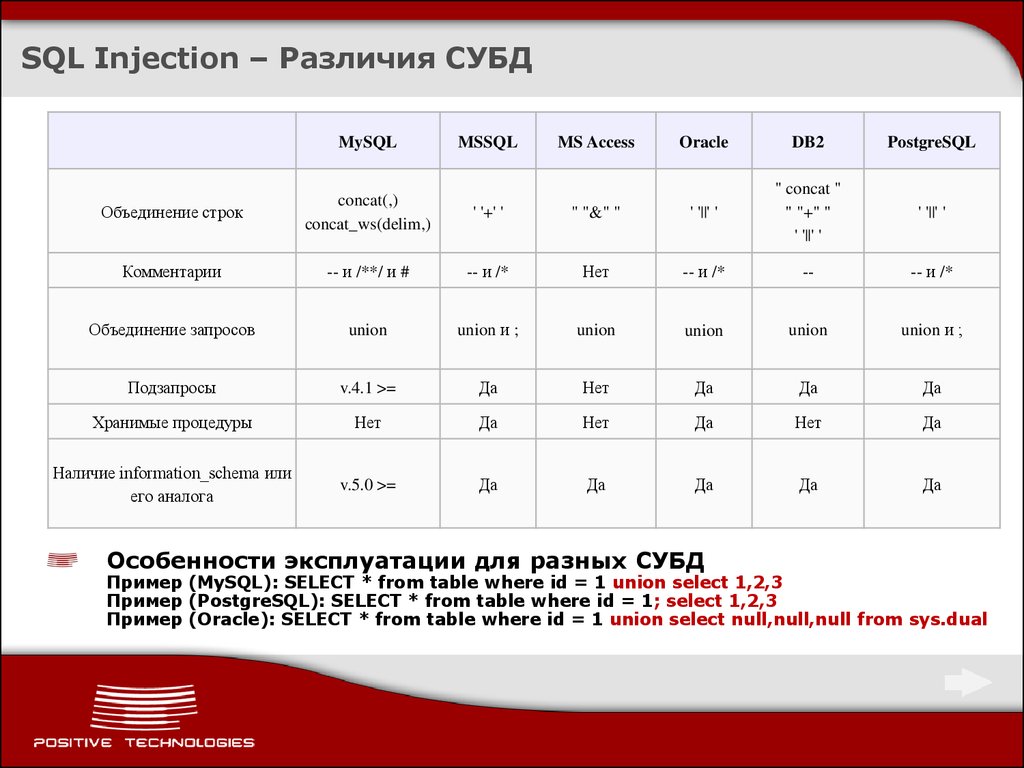

- Полная поддержка MySQL, Oracle, PostgreSQL, Microsoft SQL Server, Microsoft Access, IBM DB2, SQLite, Firebird, Sybase, SAP MaxDB, Informix, MariaDB, MemSQL, TiDB, CockroachDB, HSQLDB, h3, MonetDB, Apache Derby, Системы управления базами данных Amazon Redshift, Vertica, Mckoi, Presto, Altibase, MimerSQL, CrateDB, Greenplum, Drizzle, Apache Ignite, Cubrid, InterSystems Cache, IRIS, eXtremeDB, FrontBase, Raima Database Manager, YugabyteDB, ClickHouse и Virtuoso .

- Полная поддержка шести методов SQL-инъекций: слепых на основе логических значений, слепых на основе времени, на основе ошибок, на основе запросов UNION, стекированных запросов и внеполосных .

- Поддержка прямого подключения к базе данных без прохождения через SQL-инъекцию, путем предоставления учетных данных СУБД, IP-адреса, порта и имени базы данных.

- Поддержка перечисления пользователей, хэшей паролей, привилегий, ролей, баз данных, таблиц и столбцов .

- Автоматическое распознавание форматов хэшей паролей и поддержка взломать их с помощью атаки по словарю .

- Поддержка таблиц дампа базы данных полностью, диапазон записей или определенных столбцов по выбору пользователя. Пользователь также может выбрать вывод только диапазона символов из записи каждого столбца.

- Поддержка поиска определенных имен баз данных, определенных таблиц во всех базах данных или определенных столбцов во всех таблицах баз данных . Это полезно, например, для идентификации таблиц, содержащих пользовательские учетные данные приложения, где имена соответствующих столбцов содержат строку, такую как имя и пароль.

- Поддержка загрузки и выгрузки любого файла с сервера базы данных, лежащего в основе файловой системы, когда программным обеспечением базы данных является MySQL, PostgreSQL или Microsoft SQL Server.

- Поддержка для выполнения произвольных команд и извлечения их стандартного вывода на сервере баз данных, лежащем в основе операционной системы, когда программным обеспечением базы данных является MySQL, PostgreSQL или Microsoft SQL Server.

- Поддержка для установления внеполосного TCP-соединения с отслеживанием состояния между компьютером злоумышленника и сервером базы данных базовой операционной системы. Этот канал может быть интерактивной командной строкой, сеансом Meterpreter или сеансом графического пользовательского интерфейса (VNC) по выбору пользователя.

- Поддержка повышения привилегий пользователя процесса базы данных с помощью команды Metasploit Meterpreter

getsystem.

Подробное описание функций см. на вики.

Вы можете загрузить последнюю версию zipball или tarball.

Желательно загрузить sqlmap, клонировав репозиторий Git:

git clone --depth 1 https://github.com/sqlmapproject/sqlmap.git sqlmap-dev

- Руководство пользователя sqlmap.

- История sqlmap.

- sqlmap Часто задаваемые вопросы (FAQ).

- Материалы по sqlmap представлены на конференциях.

Смотрите больше демонстраций здесь.

Приветствуются все дополнения к коду. Во-первых, клонируйте репозиторий Git, внимательно прочитайте руководство пользователя, просмотрите код самостоятельно и напишите нам по электронной почте, если вам трудно понять его структуру и смысл.

Сообщения об ошибках приветствуются ! Пожалуйста, сообщайте обо всех ошибках в системе отслеживания ошибок. Наш предпочтительный способ отправки патча — через Git pull request.

Каждый патч должен вносить одно логическое изменение. Пожалуйста, следуйте существующим стилистическим соглашениям: по возможности переносите код на 76 столбцов. Избегайте табуляции, используйте вместо нее четыре пробела. Прежде чем тратить время на нетривиальный патч, стоит обсудить его в частном порядке по электронной почте.

Многие люди по-разному внесли свой вклад в разработку sqlmap. Ты можешь стать следующим!

sqlmap — результат многочасовой кропотливой работы небольшой группы энтузиастов компьютерной безопасности. Если вам понравилась наша работа и вы хотите, чтобы sqlmap продолжал развиваться, подумайте о том, чтобы сделать пожертвование или спонсировать наши усилия через страницу спонсоров или через PayPal по адресу

Если вам понравилась наша работа и вы хотите, чтобы sqlmap продолжал развиваться, подумайте о том, чтобы сделать пожертвование или спонсировать наши усилия через страницу спонсоров или через PayPal по адресу [email protected] .

Мы также принимаем Ƀitcoin на номер 1AUrrKYsamBEThdruYTQmUfMfLF7aaxU6x .

Copyright © 2006-2023 Бернардо Дамеле Ассумпкао Гимарайнш и Мирослав Стампар. Все права защищены.

Эта программа является бесплатным программным обеспечением; вы можете распространять и/или изменять его в соответствии с условиями Стандартной общественной лицензии GNU, опубликованной Free Software Foundation; Версия 2 (или более поздняя) с разъяснениями и исключениями, описанными в файле лицензии. Это гарантирует ваше право на использование, изменение и распространение этого программного обеспечения при определенных условиях. Если вы хотите внедрить технологию sqlmap в проприетарное программное обеспечение, мы продаем альтернативные лицензии. (обратитесь по адресу [email protected]).

(обратитесь по адресу [email protected]).

Эта программа распространяется в надежде, что она будет полезна, но БЕЗ КАКИХ-ЛИБО ГАРАНТИЙ; даже без подразумеваемой гарантии КОММЕРЧЕСКОЙ ПРИГОДНОСТИ или ПРИГОДНОСТИ ДЛЯ ОПРЕДЕЛЕННОЙ ЦЕЛИ. Дополнительные сведения см. в Стандартной общественной лицензии GNU версии 2.0 по адресу http://www.gnu.org/licenses/gpl-2.0.html.

Использование sqlmap для атаки целей без предварительного взаимного согласия является незаконным. Конечный пользователь несет ответственность за соблюдение всех применимых местных, государственных и федеральных законов. Разработчики не несут никакой ответственности и не несут ответственности за любое неправильное использование или ущерб, причиненный этой программой.

- Бернардо Дамеле А. Г. (@bdamele)

- Мирослав Стампар (@stamparm)

Вы можете связаться с командой разработчиков, написав по адресу [email protected] .

Лучшие бесплатные инструменты SQL-инъекций с открытым исходным кодом [обновлено в 2021 г.

]

]SQL-инъекция — одна из наиболее распространенных атак на веб-приложения. Это используется против веб-сайтов, которые используют SQL для запроса данных с сервера базы данных. Успешная атака путем внедрения SQL-кода может считывать из вашей базы данных конфиденциальные данные, включая электронную почту, имя пользователя, пароль и данные кредитной карты. Злоумышленник может не только прочитать, но и изменить или удалить данные из базы данных. Таким образом, SQL-инъекция может быть очень вредной.

Существуют различные виды SQL-инъекций, которые определяются в зависимости от области действия. Это:

- Классическая инъекция SQL

- Слепая инъекция SQL

- SQL-инъекция для конкретной базы данных

- Составной SQLI

Я не буду вдаваться в подробности этих классов. В прошлом мы рассмотрели различные руководства по SQL-инъекциям. Вы можете изучить наши ресурсы, используя функцию поиска.

Уязвимость SQL-инъекций существует, поскольку разработчики не заботятся о проверке данных и безопасности. Ввод пользователей необходимо дезинфицировать перед передачей в SQL-запросы, но разработчики забывают это сделать или не дезинфицируют должным образом. Это делает веб-приложение уязвимым для атак путем внедрения SQL-кода.

Ввод пользователей необходимо дезинфицировать перед передачей в SQL-запросы, но разработчики забывают это сделать или не дезинфицируют должным образом. Это делает веб-приложение уязвимым для атак путем внедрения SQL-кода.

Выполнить классическую SQL-инъекцию легко с помощью атаки на основе браузера путем внедрения запросов с различными параметрами. Но это также требует знания SQL-запросов. Для слепой SQL-инъекции или чего-то еще вы должны быть экспертом с глубоким знанием запросов к базе данных, архитектурой базы данных и опытом. А использование ручных способов занимает много времени.

Чтобы упростить процесс атаки с помощью SQL-инъекций, разработчики также разработали инструменты SQL-инъекций, создав хороший механизм обнаружения. С каждым новым выпуском эти инструменты становятся умнее. Эти инструменты принимают уязвимый URL-адрес в качестве параметра, а затем начинают атаковать цель. Основываясь на механизме обнаружения и атаки, эти инструменты способны определять тип атаки. Иногда уязвимый URL-адрес защищен с помощью сеанса и требует входа в систему. Таким образом, эти инструменты также получили возможность входа в веб-приложение с помощью предоставленного имени пользователя и пароля для выполнения SQL-инъекции в целевом приложении. Эти инструменты могут без проблем выполнять инъекции SQL на основе GET, POST или cookie.

Иногда уязвимый URL-адрес защищен с помощью сеанса и требует входа в систему. Таким образом, эти инструменты также получили возможность входа в веб-приложение с помощью предоставленного имени пользователя и пароля для выполнения SQL-инъекции в целевом приложении. Эти инструменты могут без проблем выполнять инъекции SQL на основе GET, POST или cookie.

Эти инструменты могут автоматически выполнять атаку, и через несколько минут вы получите успешный результат атаки. Эти инструменты также позволяют вам получить доступ к любой таблице или любому столбцу базы данных всего одним щелчком мыши и процессом атаки. В инструментах CLI вы можете использовать команды для доступа к данным. Эти инструменты также позволяют выполнять SQL-запросы в целевой базе данных. Таким образом, вы можете получить доступ, изменить или удалить данные на целевом сервере. Эти инструменты также позволяют злоумышленникам загружать или скачивать файлы с сервера.

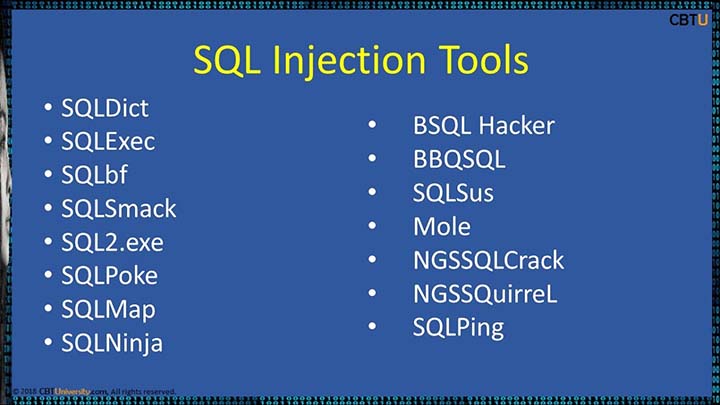

В этом посте мы добавляем несколько инструментов SQL-инъекций с открытым исходным кодом. Эти инструменты являются мощными и могут выполнять автоматические атаки SQL-инъекциями на целевые приложения. Я также добавлю ссылку для загрузки, чтобы загрузить инструмент и попробовать. Я изо всех сил старался перечислить лучшие и самые популярные инструменты SQL-инъекций.

Эти инструменты являются мощными и могут выполнять автоматические атаки SQL-инъекциями на целевые приложения. Я также добавлю ссылку для загрузки, чтобы загрузить инструмент и попробовать. Я изо всех сил старался перечислить лучшие и самые популярные инструменты SQL-инъекций.

BSQL hacker

BSQL hacker — это хороший инструмент для внедрения SQL-кода, который помогает выполнять атаки путем внедрения SQL-кода против веб-приложений. Этот инструмент предназначен для тех, кто хочет автоматический инструмент для внедрения SQL. Он специально создан для слепых SQL-инъекций. Этот инструмент работает быстро и выполняет многопоточную атаку для получения лучших и быстрых результатов.

Поддерживает 4 различных вида атак с внедрением SQL:

- Слепое внедрение SQL

- Слепая SQL-инъекция на основе времени

- Deep Blind (на основе расширенных временных задержек)

- SQL-инъекция на основе ошибки SQL-инъекции

Этот инструмент работает в автоматическом режиме и может извлекать большую часть информации из базы данных. Он поставляется как с графическим интерфейсом, так и с поддержкой консоли. Вы можете попробовать любой из предложенных режимов пользовательского интерфейса. В режиме графического интерфейса вы также можете сохранять или загружать сохраненные данные атаки.

Он поставляется как с графическим интерфейсом, так и с поддержкой консоли. Вы можете попробовать любой из предложенных режимов пользовательского интерфейса. В режиме графического интерфейса вы также можете сохранять или загружать сохраненные данные атаки.

Он поддерживает несколько точек внедрения, включая строку запроса, заголовки HTTP, POST и файлы cookie. Он поддерживает прокси для выполнения атаки. Он также может использовать данные аутентификации по умолчанию для входа в веб-аккаунты и выполнения атаки из данной учетной записи. Он поддерживает URL-адреса, защищенные SSL, а также может использоваться для URL-адресов SSL с недействительными сертификатами.

BSQL Hacker Инструмент SQL-инъекции поддерживает MSSQL, ORACLE и MySQL. Но поддержка MySQL является экспериментальной и не так эффективна на этом сервере базы данных, как на двух других.

SQLmap

SQLMap — это инструмент SQL-инъекций с открытым исходным кодом, наиболее популярный среди всех доступных инструментов SQL-инъекций. Этот инструмент позволяет легко использовать уязвимость SQL-инъекции веб-приложения и захватить сервер базы данных. Он поставляется с мощным механизмом обнаружения, который может легко обнаружить большинство уязвимостей, связанных с внедрением SQL.

Этот инструмент позволяет легко использовать уязвимость SQL-инъекции веб-приложения и захватить сервер базы данных. Он поставляется с мощным механизмом обнаружения, который может легко обнаружить большинство уязвимостей, связанных с внедрением SQL.

Поддерживает широкий спектр серверов баз данных, включая MySQL, Oracle, PostgreSQL, Microsoft SQL Server, Microsoft Access, IBM DB2, SQLite, Firebird, Sybase, SAP MaxDB и HSQLDB. Большинство популярных серверов баз данных уже включены. Он также поддерживает различные виды атак SQL-инъекций, в том числе слепые на основе логических значений, слепые на основе времени, на основе ошибок, на основе запросов UNION, стекированные запросы и внеполосные.

Одной из хороших особенностей этого инструмента является встроенная система распознавания хэшей паролей. Это помогает идентифицировать хэш пароля, а затем взломать пароль, выполнив атаку по словарю.

Этот инструмент позволяет загружать или выгружать любой файл с сервера базы данных, если сервером базы данных является MySQL, PostgreSQL или Microsoft SQL Server. И только для этих трех серверов базы данных он также позволяет выполнять произвольные команды и получать их стандартный вывод на сервере базы данных.

И только для этих трех серверов базы данных он также позволяет выполнять произвольные команды и получать их стандартный вывод на сервере базы данных.

После подключения к серверу базы данных этот инструмент также позволяет выполнять поиск определенного имени базы данных, определенных таблиц или определенных столбцов на всем сервере базы данных. Это очень полезная функция, когда вы хотите найти определенный столбец, но сервер базы данных огромен и содержит слишком много баз данных и таблиц.

Загрузите карту SQL по ссылке, указанной ниже:

https://github.com/sqlmapproject/sqlmap

SQLninja

SQLninja — это инструмент SQL-инъекций, который использует веб-приложения, использующие SQL-сервер в качестве сервера базы данных. Этот инструмент может сначала не найти место инъекции. Но если он будет обнаружен, он может легко автоматизировать процесс эксплуатации и извлечь информацию с сервера базы данных.

Этот инструмент может добавлять удаленные снимки в реестр ОС сервера базы данных, чтобы отключить предотвращение выполнения данных. Общая цель инструмента — позволить злоумышленнику получить удаленный доступ к серверу базы данных SQL.

Общая цель инструмента — позволить злоумышленнику получить удаленный доступ к серверу базы данных SQL.

Его также можно интегрировать с Metasploit для получения графического доступа к удаленной базе данных. Он также поддерживает прямую и обратную привязку, как TCP, так и UDP.

Этот инструмент недоступен для платформ Windows. Он доступен только для операционных систем Linux, FreeBSD, Mac OS X и iOS.

Загрузите SQLninja по ссылке, указанной ниже:

http://sqlninja.sourceforge.net/

Инжектор SQL Safe3

Инжектор SQL Safe3 — еще один мощный, но простой в использовании инструмент SQL-инъекции. Как и другие инструменты SQL-инъекций, он также делает процесс SQL-инъекции автоматическим и помогает злоумышленникам получить доступ к удаленному SQL-серверу, используя уязвимость SQL-инъекции. Он имеет мощную систему искусственного интеллекта, которая легко распознает сервер базы данных, тип инъекции и лучший способ использования уязвимости.

Поддерживает веб-сайты как HTTP, так и HTTPS. Вы можете выполнить SQL-инъекцию через GET, POST или файлы cookie. Он также поддерживает аутентификацию (Basic, Digest, HTTP-аутентификацию NTLM) для выполнения атаки с внедрением SQL. Инструмент поддерживает широкий спектр серверов баз данных, включая системы управления базами данных MySQL, Oracle, PostgreSQL, Microsoft SQL Server, Microsoft Access, SQLite, Firebird, Sybase и SAP MaxDB.

Вы можете выполнить SQL-инъекцию через GET, POST или файлы cookie. Он также поддерживает аутентификацию (Basic, Digest, HTTP-аутентификацию NTLM) для выполнения атаки с внедрением SQL. Инструмент поддерживает широкий спектр серверов баз данных, включая системы управления базами данных MySQL, Oracle, PostgreSQL, Microsoft SQL Server, Microsoft Access, SQLite, Firebird, Sybase и SAP MaxDB.

Для MYSQL и MS SQL он также поддерживает чтение, перечисление или запись любого файла с сервера базы данных. Это также позволяет злоумышленникам выполнять произвольные команды и получать их вывод на сервере базы данных в Oracle и на сервере Microsoft SQL. Он также поддерживает угадывание веб-пути, взлом MD5, запрос домена и полное сканирование SQL-инъекций.

Загрузите инструмент SQL-инъектора Safe3 по ссылке, указанной ниже:

http://sourceforge.net/projects/safe3si/

SQLSus

SQLSus — еще один инструмент SQL-инъекции с открытым исходным кодом, который в основном представляет собой инструмент внедрения и захвата MySQL. Этот инструмент написан на Perl, и вы можете расширить его функции, добавив свои собственные коды. Этот инструмент предлагает командный интерфейс, который позволяет вам вводить свои собственные SQL-запросы и выполнять атаки с помощью SQL-инъекций.

Этот инструмент написан на Perl, и вы можете расширить его функции, добавив свои собственные коды. Этот инструмент предлагает командный интерфейс, который позволяет вам вводить свои собственные SQL-запросы и выполнять атаки с помощью SQL-инъекций.

Этот инструмент считается быстрым и эффективным. Он утверждает, что использует мощный алгоритм атаки вслепую, чтобы максимизировать собранные данные. Для лучших результатов он также использует сложенные подзапросы. Чтобы сделать процесс еще быстрее, он имеет многопоточность для выполнения атак в несколько потоков.

Как и другие доступные инструменты SQL-инъекций, он также поддерживает HTTPS. Он может выполнять атаки как через GET, так и через POST. Он также поддерживает файлы cookie, прокси-сервер socks, HTTP-аутентификацию и извлечение двоичных данных.

Если доступ к information_schema невозможен или таблица не существует, он может выполнить атаку полным перебором, чтобы угадать имя таблицы. С помощью этого инструмента вы также можете клонировать базу данных, таблицу или столбец в локальную базу данных SQLite и продолжать работу в разных сеансах.

Если вы хотите использовать инструмент SQL-инъекции против атаки MySQL, вы предпочтете этот инструмент, потому что он специализирован для этого конкретного сервера базы данных.

Загрузите SQLsus по приведенной ниже ссылке:

http://sqlsus.sourceforge.net/

Mole

Mole или (The Mole) — это бесплатный инструмент для автоматической инъекции SQL. Это проект с открытым исходным кодом, размещенный на Sourceforge. Вам нужно только найти уязвимый URL-адрес, а затем передать его в инструмент. Этот инструмент может обнаружить уязвимость по указанному URL-адресу, используя методы запросов на основе объединения или логических значений. Этот инструмент предлагает интерфейс командной строки, но интерфейс прост в использовании. Он также предлагает автозаполнение как для команд, так и для аргументов команды. Таким образом, вы можете легко использовать этот инструмент.

Mole поддерживает серверы баз данных MySQL, MsSQL и Postgres. Таким образом, вы можете выполнять атаки SQL-инъекций только против этих баз данных. Этот инструмент был написан на Python и требует только Python3 и Python3-lxml. Этот инструмент также поддерживает атаки на основе GET, POST и cookie. Но вам нужно выучить команды для работы с этим инструментом. Команды не типичны, но они должны быть у вас. Перечислите эти команды или изучите, это ваш личный выбор.

Этот инструмент был написан на Python и требует только Python3 и Python3-lxml. Этот инструмент также поддерживает атаки на основе GET, POST и cookie. Но вам нужно выучить команды для работы с этим инструментом. Команды не типичны, но они должны быть у вас. Перечислите эти команды или изучите, это ваш личный выбор.

Загрузите инструмент внедрения Mole SQL по ссылке ниже:

http://sourceforge.net/projects/themole/files/

Заключение

Это несколько автоматических инструментов для внедрения SQL-кода, с помощью которых вы можете попробовать выполнить атаку путем внедрения SQL-кода. Если я что-то пропустил, поделитесь с нами в комментариях. Многие из этих инструментов также поставляются с тестами на проникновение в определенные операционные системы. Если вы используете Backtrack или Kali Linux, у вас уже есть некоторые из этих инструментов. Таким образом, вы можете попробовать их в этих операционных системах.

Примечание. Мы не поощряем незаконную деятельность с этими инструментами.

Например, массовый поток электронных писем от формы обратной связи веб-сайта.

Например, массовый поток электронных писем от формы обратной связи веб-сайта.

Атакующие направляют SQL-запрос к базе данных, вынуждая ее сделать задержку на несколько секунд, прежде чем она подтвердит или опровергнет полученный запрос.

Атакующие направляют SQL-запрос к базе данных, вынуждая ее сделать задержку на несколько секунд, прежде чем она подтвердит или опровергнет полученный запрос.