Как используют сеть Интернет экстремистские и террористические организации?

Содержание курса Показать темы Скрыть темы

МОДУЛЬ 2. ИСПОЛЬЗОВАНИЕ ИНТЕРНЕТА В ЦЕЛЯХ ЭКСТРЕМИЗМА И ТЕРРОРИЗМА (НАСИЛЬСТВЕННОГО ЭКСТРЕМИЗМА)

- 2.1. Что такое экстремизм и терроризм?

- 2.2. Как используют сеть Интернет экстремистские и террористические организации?

- 2.3. Какое онлайн содержание (контент) считается террористическим?

- ✎ Вопросы тестирования к модулю 2

Пред След

Пред Пред Содержание (1) След След

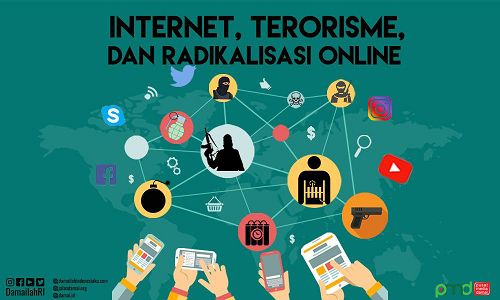

Возможности Интернета как легкодоступность, многочисленная аудитория, анонимность, быстрота передачи необходимой информации, мультимедийность, позволяет экстремистским и террористическим организациям проводить свою деятельность в сети, как пропаганда своих идей, привлечение финансовых средств, обмен информацией, планирование и организация экстремистских акций, вовлечения в свои преступные ряды новых членов.

Новые технологии помогают им позиционировать себя в выгодном свете путем размещения информации на своих сайтах о целях, задачах и убеждениях представляемой ими организации при одновременном отсутствии там упоминаний о насилии.

Экстремистские и террористические организации используют Интернет для осуществления следующей деятельности:

2.2.1. Психологическая война

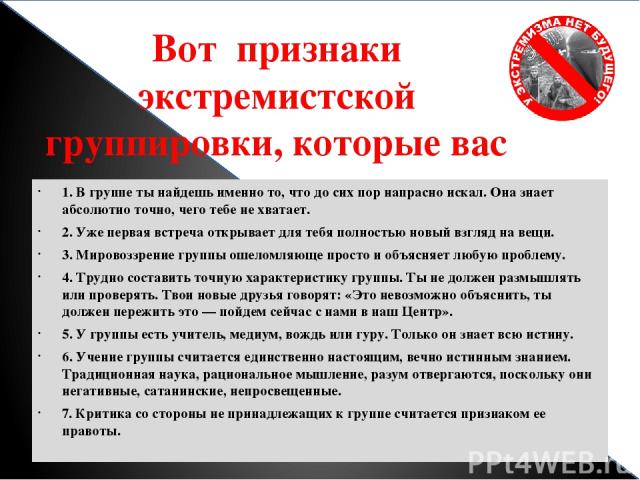

Подростковый возраст характеризуется особым чувством восприятия мира и интересом взрослеющего человека к себе, к своему внутреннему облику, происходит интенсивное самопознание. В этот момент жизни у подростков обостренное чувство справедливости, чрезмерная чувствительность по отношению к происходящему в мире.

Психологическое воздействие в сети Интернет на подростков, экстремистами, оказывается с целью посеять страх и ощущение беспомощности, продемонстрировать мощь и силу экстремистской организации, безнаказанность за совершаемые действия, ужасающие ролики расправы над своими врагами и конечно же призывы примкнуть в свои ряды новых членов.

В большинстве случаев оно направлено на молодых людей с неокрепшей психикой, с целью пробудить в них агрессию или другие чувства по отношению к происходящему в специально подготовленных экстремистами, материалах.

Слово пропаганда произошло от латинского слова propaganda и означает распространение каких-нибудь идей, учений, знаний путем подробного и углубленного ознакомления .

Однако пропаганда экстремистских организаций — это управление сознанием масс путём искажения информации и навязывания однобоких, субъективных, а порой откровенно лживых суждений с помощью средств массовой информации и интернет ресурсов.

Основная цель пропагандисткой деятельности экстремистских организаций привлечение потенциальных или реальных сторонников для вербовки, радикализации и подстрекательстве к терроризму посредством показа гордости, достижений и преданности экстремистской цели. Например, прославляя террористов ответственных за теракты в Нью-Йорке 9 сентября 2001 года, в Мадриде в 2004 году, в Лондоне в 2005 г.

Интернет-пропаганда включает в себя: видеозаписи насильственных террористических актов, видеоотчеты о боевых действиях, выступления лидеров экстремистских и террористических организаций, видеоигры имитирующие террористическую деятельность и призывающие пользователя участвовать в ролевых играх, играя роль виртуального террориста.

Распространяется такой контент с помощью веб-сайтов, целевого виртуального чата, комнат и форумов, онлайн-журналов, социальных сетей, такие как Twitter, Facebook, ОК, ВКонтакте а также популярных видео и файлообменных сайтов, такие как YouTube и Rapidshare, соответственно.

Некоторые медиаресурсы модифицировали изображения из популярных видеоигр и голливудских фильмов таким образом, что место героев занимают боевики. Для того чтобы снимать фильмы, экстремистские организации используют высококачественные видеокамеры, с четким изображением во время движения и другие инструменты, включая фотографии высокого качества, графику и видео.

2.2.3. Вербовка

Адресная пропаганда направлена конечно же на налаживание отношений с наиболее отзывчивыми людьми. Террористические организации все чаще используют пропаганду, распространяемую с помощью платформ, таких как защищенные паролем веб-сайты и группы с ограниченным доступом в интернет-чатах, в качестве средства тайного призыва. Глобальная сеть становится для экстремистских организаций мощной машиной рекрутирования(https://www.youtube.com/watch?v=OE0pFonPrOA&feature=youtu.be)

Террористические организации с целью вербовки несовершеннолетних через Интернет может принимать форму мультфильмов, популярных музыкальных клипов или компьютерные игры, где прославляются акты терроризма, такие как атаки террористов-смертников. Некоторые террористические организации разработали онлайн-видеоигры, предназначенные для набора и обучения молодых людей насилию.

Одной распространённых форм вербовки онлайн – это вербовка через социальные сети (https://www. youtube.com/watch?v=NDa3g606zY0 )

youtube.com/watch?v=NDa3g606zY0 )

2.2.4. Радикализация

Радикализация относится прежде всего к процессу идеологической обработки новобранцев, решивших вступить в ряды экстремистских или террористических организаций. Процесс радикализации часто включает в себя использование пропаганды, будь то лично или через Интернет. Продолжительность времени и эффективность пропаганды и других убедительных средств зависит от индивидуальных обстоятельств и отношений. Радикалы считают, что только их религиозные взгляды правильны, а все остальные взгляды считаются неверными и не имеют право существовать.

2.2.5. Привлечение финансирования

Террористические организации и сторонники могут также использовать Интернет для финансирования действий терроризма. То, как террористы используют Интернет для сбора средств могут быть разделены на четыре основные категории:

- прямое предложение

- электронная коммерция

- эксплуатация инструментов онлайн-платежей

- благотворительные организации

Для того чтобы запросить денежные пожертвования от сторонников с помощью прямого предложения используются веб-сайты, чат-группы, массовые рассылки и целевые коммуникации.

В поисках денежных средств, экстремисты используют кибермошенничество. Завуалировавшись под интернет-магазины, предлагают книги, аудио-, видеозаписи и другие предметы сторонникам. Сегодня онлайн платежи позволяют легко переводить средства в электронном виде между сторонами. И это может стать основной мишенью для мошеннических действий экстремистов, таких как кража личных данных, кража кредитных карт, мошенничество с использованием электронных средств, мошенничество с акциями, преступления с интеллектуальной собственностью и мошенничество на аукционах.

В большинстве случаев украденные кредитные карты отмываются через переводы и электронные платежные средства. Денежные средства идут на изготовление пропагандистских видеороликов и предоставление оборудования для террористической деятельности.

Финансовая поддержка, оказываемая, казалось бы, законным организациям, таким как благотворительные организации, также могут быть использованы в незаконных целях. Некоторые террористические организации создавали подставные корпорации, замаскировав их под благотворительную деятельность, для того чтобы собирать пожертвования через Интернете.

Террористы могут также проникать в филиалы благотворительных организаций, которые они используют в качестве прикрытия для продвижения идеологий террористических организаций или для обеспечения материальной поддержки боевикам.

2.2.6. Обучение, тренировка членов террористических группировок

Все чаще экстремистские организации обращаются к Интернету как альтернативному полигону для террористов. С помощью интернет-платформ распространяются практические руководства в виде онлайн-пособий, аудио- и видеоклипов, информации и рекомендации.

Эти интернет-платформы также предоставляют подробные инструкции, часто в легко доступном мультимедийном формате и на нескольких языках, по таким темам как вступить в террористические организации; как построить взрывчатку, огнестрельное оружие или опасные материалы, казнить людей и планировать террористические атаки.

Платформы действуют как виртуальный тренировочный лагерь. Они также используются для обмена конкретными методами совершения террористического акта.

Учебные материалы, доступные в Интернете, включают инструменты для облегчения контрразведки и хакерских действий, повышают безопасность незаконных коммуникаций и онлайн деятельность с использованием доступных инструментов шифрования и обмену учебно-тактическим материалом.

2.2.7. Планирование и координация действий

Общение между членами террористической организации в сети происходит посредством секретных коммуникаций с использованием как правило зашифрованных сообщений, специальных программ, зашифрованных чат-форумов с поддержкой обмена мгновенными сообщениями.

Например, учетная запись электронной почты может использоваться террористами для электронной или виртуальной коммуникации. Это относится к созданию черновика сообщения, которое остается неотправленным, и поэтому оставляет минимальные электронные следы, но которые могут быть доступны из любого Интернет-терминал по всему миру от нескольких человек с соответствующим паролем.

Инструменты шифрования и анонимное программное обеспечение легко доступны для скачивания в Интернете. Эти инструменты могут, в частности, маскировать уникальный IP-адрес, который идентифицирует каждое устройство, используемое для доступа к Интернету, и его местоположение, перенаправлять интернет-связь через один или несколько серверов в юрисдикции с более низким уровнем защиты, зашифровывать данные трафика, относящиеся к веб-сайтам, к которым осуществляется доступ. Стеганография, сокрытие сообщений в изображениях, также может быть использована.

Интернет коммуникации могут также использоваться как средство общения с потенциальными жертвами или координировать выполнение физических террористических актов. Например, интернет широко использовался при координации участников атак 11 сентября 2001 в США.

2.2.8. Кибератаки

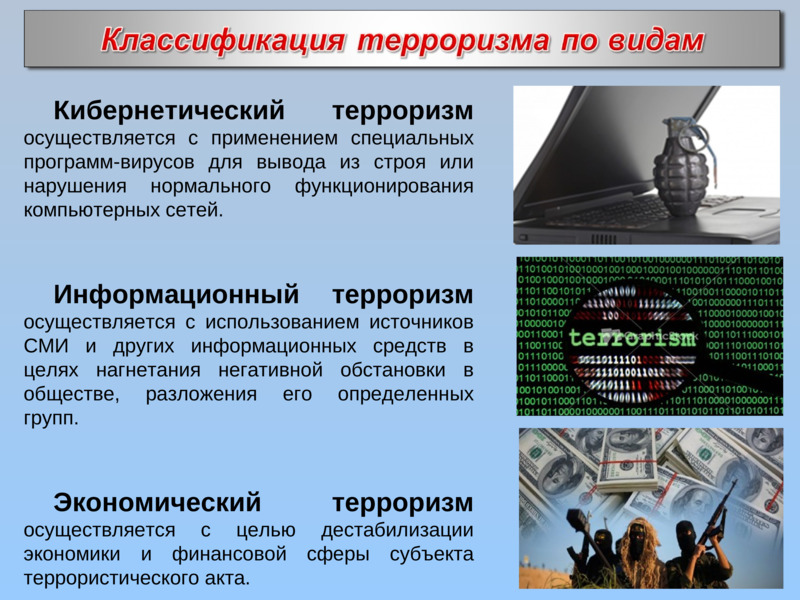

Кибератака обычно относится к преднамеренной эксплуатации компьютерных сетей с целью запуска атаки. Такие атаки, как правило, предназначены для нарушения, надлежащего функционирование компьютерных систем, серверов или базовой инфраструктуры, с помощью взлома, компьютерных вирусов, вредоносного ПО или других средств несанкционированного или злонамеренного доступа.

Терроризм в Интернете — Родителям и учителям

Современное общество – это общество информационное. Сейчас каждый человек может овладеть любой информацией и в огромном количестве. Казалось бы, люди достигли совершенства знания – доступно все, все можно узнать – надо только зайти в Яндекс или погуглить. Главное, правильно ввести запрос. Но не всякое знание несет настоящее знание и не всякая информация полезна. Информационная революция вместе со всеми преимуществами принесла и серьезные проблемы в сфере общественной безопасности. В первую очередь это касается распространения терроризма в Интернете. По данным Национального антитеррористического комитета РФ, в настоящее время в мире действует около 5 тысяч интернет-сайтов, активно используемых террористами. Число порталов, обслуживающих террористов и их сторонников, постоянно растет.

В одной из статей о терроризме, опубликованной в США в 2000-е годы, была такая фраза: «Если и есть что-то, что ФБР ненавидит больше, чем Усаму бен Ладена, так это то, когда Усама бен Ладен начинает пользоваться Интернетом». Действительно, терроризм – это страшное и глобальное явление уже само по себе, а когда террористы используют еще и глобальную сеть как оружие воздействия на массы – получается вдвойне страшно. Терроризм в Интернете – очень динамичное явление, веб-сайты и страницы в соцсетях внезапно появляются, часто меняют формат, а затем так же стремительно исчезают. Во многих случаях это лишь видимость исчезновения, меняется лишь адрес сайта, содержание остается прежним. Зачастую террористические сайты имеют зарубежного провайдера, поэтому на практике получается, что их не так-то легко закрыть. Так Россия уже несколько лет «гоняется» за террористическо-экстремистским сайтом «Кавказ-центр», который упрямо «путешествует» из страны в страну близ российских границ (в зависимости от отношения той или иной страны к России), и остается только блокировать доступ к нему в самой России в рамках антитеррористического законодательства.

Действительно, терроризм – это страшное и глобальное явление уже само по себе, а когда террористы используют еще и глобальную сеть как оружие воздействия на массы – получается вдвойне страшно. Терроризм в Интернете – очень динамичное явление, веб-сайты и страницы в соцсетях внезапно появляются, часто меняют формат, а затем так же стремительно исчезают. Во многих случаях это лишь видимость исчезновения, меняется лишь адрес сайта, содержание остается прежним. Зачастую террористические сайты имеют зарубежного провайдера, поэтому на практике получается, что их не так-то легко закрыть. Так Россия уже несколько лет «гоняется» за террористическо-экстремистским сайтом «Кавказ-центр», который упрямо «путешествует» из страны в страну близ российских границ (в зависимости от отношения той или иной страны к России), и остается только блокировать доступ к нему в самой России в рамках антитеррористического законодательства.

По своей природе Интернет во многих отношениях – идеальное поле деятельности террористических организаций. Всемирная сеть привлекает возможностью свободного доступа, невысокой стоимостью связи, слабостью (а часто отсутствием) цензуры и какого-либо государственного контроля, относительной анонимностью (что важнее всего), быстрой передачей информации, огромной аудиторией, техническими возможностями, наконец.

Всемирная сеть привлекает возможностью свободного доступа, невысокой стоимостью связи, слабостью (а часто отсутствием) цензуры и какого-либо государственного контроля, относительной анонимностью (что важнее всего), быстрой передачей информации, огромной аудиторией, техническими возможностями, наконец.

Каково содержание террористических сайтов? Как правило, сайт содержит информацию об истории организации и ее действиях, детальный обзор социальных и политических вещей, пропаганду, отчеты об «акциях», иногда биографию лидеров, основателей и «героев», сведения о политических и идеологических целях, жесткую критику врагов, и текущие новости. Все это — «в собственном изложении».

Зачастую террористическая организация изображается как постоянно преследуемая: якобы ее лидеры подвергаются попыткам убийства, последователи арестовываются, свобода выражения ограничивается. Такая тактика, изображающая организацию маленькой, слабой и преследуемой мощью сильного государства, рассчитана на привлечение «сочувствующих» последователей. Члены движения или организации представляются «борцами за свободу», использующими насилие против их желания, потому что «безжалостный враг» «ущемляет права и достоинство людей». Соответственно, в качестве «настоящего террориста» там позиционируется враг террористического движения или организации – к примеру, очень часто можно встретить тезис типа “Наше насилие ничтожно по сравнению с его агрессией”. Это наиболее общий аргумент. Террористы перекладывает ответственность за насилие с себя на противника, который обвиняется в демонстрации зверства, жестокости и безнравственности. Действительно, есть Женевская декларация «О государственном терроризме», где к таковому отнесена практика «полицейского государства», некоторые юристы отмечают косвенное признание Всеобщей декларацией прав человека «права на восстание» — только вот одна проблема: к практике и идеологии террористических групп и движений все эти ссылки обычно не имеют никакого отношения, так как они сами грубейшим образом нарушают базовые права и свободы человека.

Члены движения или организации представляются «борцами за свободу», использующими насилие против их желания, потому что «безжалостный враг» «ущемляет права и достоинство людей». Соответственно, в качестве «настоящего террориста» там позиционируется враг террористического движения или организации – к примеру, очень часто можно встретить тезис типа “Наше насилие ничтожно по сравнению с его агрессией”. Это наиболее общий аргумент. Террористы перекладывает ответственность за насилие с себя на противника, который обвиняется в демонстрации зверства, жестокости и безнравственности. Действительно, есть Женевская декларация «О государственном терроризме», где к таковому отнесена практика «полицейского государства», некоторые юристы отмечают косвенное признание Всеобщей декларацией прав человека «права на восстание» — только вот одна проблема: к практике и идеологии террористических групп и движений все эти ссылки обычно не имеют никакого отношения, так как они сами грубейшим образом нарушают базовые права и свободы человека. То, что «насилие в ответ на насилие» не есть оправдание, установил еще Нюрнбергский трибунал.

То, что «насилие в ответ на насилие» не есть оправдание, установил еще Нюрнбергский трибунал.

Надо сказать, в пропагандных целях ресурсы террористов часто пытаются подстроиться под интересующую их аудиторию. Если пропагандистский сайт террористов рассчитан на западного потребителя, то внешне он будет выглядеть вполне «демократически» — материалы сайта продемонстрируют «ориентированность» на западный путь развития, строительство нового общества с учетом (а то и на основе) западных гуманистических ценностей с признанием нерушимости демократических прав и свобод, частной собственности и свободной рыночной экономики. Однако надолго этого «камуфляжа» редакторам сайтов, как правило, не хватает — в текущих материалах истина мгновенно выплывает наружу. А разговоры про «гуманистические ценности» остаются только в «камуфляжном» программном документе.

То, что террористы используют информационную (и не только) открытость цивилизованного мира для реализации своих целей, уже давно не секрет — об этом писал еще Артур Хейли в 1990-м году (пример, как легко террорист сделал себе паспорт). Раньше, до Интернета, им было труднее организовывать и исполнять террористические акты из-за расстояния и необходимости координировать действия. Сейчас таких проблем у них технически в разы меньше. С помощью Интернета преступники могут согласовать время, место проведения терактов. В некоторых случаях Интернет может помочь свести к минимуму «рекогносцировку на месте» — картографический сервис в этом плане дает очень широкие возможности для всех пользователей Интернета без исключения, предоставляя в открытом доступе спутниковые снимки и карты любой местности. При террористической атаке в индийском городе Мумбаи террористы активно использовали именно картографический сервис — и благодаря подробностям, которые можно изучить с его помощью, террористы планировали свои действия. Поэтому в свое время калифорнийские конгрессмены предложили некий закон, согласно которому в Google Maps нужно размывать изображение определенных областей, чтобы их нельзя было детально изучать. К таким объектам относятся школы, церкви, больницы и правительственные сооружения.

Раньше, до Интернета, им было труднее организовывать и исполнять террористические акты из-за расстояния и необходимости координировать действия. Сейчас таких проблем у них технически в разы меньше. С помощью Интернета преступники могут согласовать время, место проведения терактов. В некоторых случаях Интернет может помочь свести к минимуму «рекогносцировку на месте» — картографический сервис в этом плане дает очень широкие возможности для всех пользователей Интернета без исключения, предоставляя в открытом доступе спутниковые снимки и карты любой местности. При террористической атаке в индийском городе Мумбаи террористы активно использовали именно картографический сервис — и благодаря подробностям, которые можно изучить с его помощью, террористы планировали свои действия. Поэтому в свое время калифорнийские конгрессмены предложили некий закон, согласно которому в Google Maps нужно размывать изображение определенных областей, чтобы их нельзя было детально изучать. К таким объектам относятся школы, церкви, больницы и правительственные сооружения. Вместо них законодатели предлагают созерцать цветные размытые пятна. Нововведение не запрещает людям определять направление маршрутов, но вентиляционные отверстия и лифтовые шахты не должны отображаться на экране. Но не следует забывать, что и без предлагаемого Google сервиса, достать карты интересующей местности в наше время не составляет труда. Со спутниковыми снимками немного сложнее, но и их при желании достать вполне возможно.

Вместо них законодатели предлагают созерцать цветные размытые пятна. Нововведение не запрещает людям определять направление маршрутов, но вентиляционные отверстия и лифтовые шахты не должны отображаться на экране. Но не следует забывать, что и без предлагаемого Google сервиса, достать карты интересующей местности в наше время не составляет труда. Со спутниковыми снимками немного сложнее, но и их при желании достать вполне возможно.

Страшнее всего то, что боевики размещают на сайтах руководства по изготовлению бомб, оружия, организации терактов и тому подобного. Владельцы сайтов, которые вывешивают подобные инструкции, пытаются избежать наказания, утверждая, что не они являются авторами руководств и что они не призывают использовать данную информацию на практике. В некоторых случаях — когда не удается установить конкретное лицо, распространившее информацию — им это вполне удается. Риск же закрытия сайта или страницы в соцсети их особо не смущает…

Отдельная тема — компьютерный терроризм. Проще говоря, террористы могут атаковать или проникнуть внутрь компьютерных систем различных учреждений. Последствия этого могут быть разнообразные: пострадать могут военные, разведывательные, медицинские службы, транспортные и финансовые системы… Потенциальные масштабы кибертерроризма ужасны, поскольку они могут внести хаос в действия не только государственных, но и коммерческих структур, парализовав, например, банковские операции. Самая, пожалуй, значимая история в этом плане — попытка заражения специальным вредоносным ПО оборудования строящейся иранской атомной электростанции (если бы все получилось, то масштабы последствий можно себе представить по фотогалереям города Припять у Чернобыльской АЭС).

Проще говоря, террористы могут атаковать или проникнуть внутрь компьютерных систем различных учреждений. Последствия этого могут быть разнообразные: пострадать могут военные, разведывательные, медицинские службы, транспортные и финансовые системы… Потенциальные масштабы кибертерроризма ужасны, поскольку они могут внести хаос в действия не только государственных, но и коммерческих структур, парализовав, например, банковские операции. Самая, пожалуй, значимая история в этом плане — попытка заражения специальным вредоносным ПО оборудования строящейся иранской атомной электростанции (если бы все получилось, то масштабы последствий можно себе представить по фотогалереям города Припять у Чернобыльской АЭС).

Чтобы воздействовать на людей, террористы используют «психологические атаки», которая заключается в распространении угроз. Цель очевидна: посеять страх и ощущение беспомощности. Частое средство — распространение ужасающих изображений своих действий, например, видео казни заложников. В свое время американское общество потрясла видеозапись убийства американского журналиста Дэниэла Перла лицами, захватившими его в плен, которую выложили на нескольких веб-сайтах. Террористы также могут начать психологические атаки посредством кибертерроризма, а точнее, создания опасений угрозы совершения таких действий. “Киберстрах” возникает из беспокойства об угрозе компьютерных нападений (например, падения самолетов, вывода из строя систем управления воздушным движением, сбоев в системе национальной экономики путем нарушения компьютерных систем, регулирующих фондовые биржи и т.п.), которое усиливается настолько, что общество начинает верить, что атака случится.

В свое время американское общество потрясла видеозапись убийства американского журналиста Дэниэла Перла лицами, захватившими его в плен, которую выложили на нескольких веб-сайтах. Террористы также могут начать психологические атаки посредством кибертерроризма, а точнее, создания опасений угрозы совершения таких действий. “Киберстрах” возникает из беспокойства об угрозе компьютерных нападений (например, падения самолетов, вывода из строя систем управления воздушным движением, сбоев в системе национальной экономики путем нарушения компьютерных систем, регулирующих фондовые биржи и т.п.), которое усиливается настолько, что общество начинает верить, что атака случится.

Как и другие политические организации, террористические группы используют Сеть для пополнения фондов. С помощью сети руководители террористических сайтов осуществляют сбор денежных средств на поддержку преступных операций, на содержание боевиков.Правда, в последние годы с этим стало значительно сложнее — на это есть и действуют соответствующие международные конвенции. ..

..

Террористы используют в своих целях и рекламные возможности сети. Им очень выгодно предавать своим действиям гласность, не привлекая при этом телевидение, радио или печатные СМИ, что сделать гораздо сложнее. Делается это для запугивания потенциальных врагов. Чтобы привлечь сторонников, а главное, молодежь, сайты террористических организаций часто выполняют функции интернет-магазинов: они предлагают купить флаги, футболки, плакаты, значки, аудио- и видеозаписи с их символикой.

Интернет стал благодатной почвой и для распространения слухов. Теракты, совершенные в Москве весной 2010 года, активно обсуждались в чатах, блогах и форумах: очевидцы или участники становились чуть ли не «звездами», пытаясь поделиться пережитыми впечатлениями, порой приукрашивая свершившееся. В сети стали появляться слухи об организации теракта, его руководителях. Некоторые из них были очень далеки от реальности, тем не менее получали поддержку общественности.

Таким образом, террористическая активность в Интернете – четко спланированное психологически направленное воздействие на население, и организовывают его специально подготовленные люди, обладающие определенными знаниями. Именно они направляют «толпу», особенно воздействуя на тех, кто имеет несформировавшееся мировоззрение, и кто не определился со своим предназначением в жизни.

Именно они направляют «толпу», особенно воздействуя на тех, кто имеет несформировавшееся мировоззрение, и кто не определился со своим предназначением в жизни.

Как бороться с терроризмом? Тем же методом – информированием. Террористы используют ложную информацию с целью вербовки. У мирного населения должно быть информирование с целью знания – что такое терроризм, как он проявляется в Интернете, какие сайты существуют, какова их цель, к чему приводит участие в подобных группировках и прочее. Человека знающего и осведомленного не так просто сбить с толку.

Поскольку терроризм — проблема обычно международная, с терроризмом надо бороться на мировом уровне — развивать сотрудничество в области правовой взаимопомощи, обмена разведывательными данными. Необходимо все-таки довести до логического конца международное законодательство по борьбе с преступностью в компьютерной сфере с тем, чтобы пресечение компьютерных преступлений минимально зависело от национальных границ. Задача же правоохранительных органов во всех странах остается та же: изучение и пресечение террористических действий в Интернете, а также поиск мер по ограничению использования этой среды современными террористами.

Правда, здесь есть другая опасность, которую вполне справедливо именуют «антитеррористическая паранойя». Под эгидой «борьбы с терроризмом» государство может начать массовый ввод практик и законов, которые довольно серьезно нарушают права и свободы человека и гражданина — или как минимум создают людям огромные неудобства. В некоторых случаях речь идет действительно о чрезмерной перестраховке законодателя или правоприменителя, но в других случаях интересующие ограничения и нарушения прав граждан просто «протаскиваются» под поводом «борьбы с терроризмом». Негативные последствия, в том числе в антитеррористической работе, очевидны с различных сторон. И в Интернете тоже. Таким образом, грамотное противостояние террористической угрозе — дело исключительно тонкое и требующее огромной компетентности…

Роль сети Интернет как эффективного средства социальной коммуникации и информационного обмена в работе по противодействию идеологии экстремизма и терроризма

В век информационных технологий и информационных войн (netwar), практически все террористические организации ведут свою деятельность в медиа — сетях, стараясь захватить умы молодых людей, учитывая доступность и популярность социальных сетей в молодежной среде.

Если в 1998 году террористические структуры поддерживали в развивающейся на тот момент «всемирной паутине» всего 12 сайтов, в 2005 году– 4800, а в настоящее время их около 10 тысяч.

В сети функционирует большое количество новостных агентств и сайтов напрямую не аффилированных с террористическими организациями, но разделяющих их идеологию и оказывающих террористам поддержку в различных формах.

Социальные сети сегодня превратились в мощный инструмент манипуляции сознанием и поведением молодых людей, способный эффективно влиять на общественное мнение. Главным образом эксплуатируется страх, чтобы мифологизировать угрозу экстремизма в общественном сознании, особенно это относится к молодежи.

Систематическое насаждение в массовом сознании представления о наличии угрозы экстремизма превращает его в символ, захватывающий образ, создавая в обществе впечатление о всесильности террора.

Этому способствует специфика глобальной сети, которая обеспечивает такие преимущества, как простота доступа, независимость от географического расположения, неограниченная потенциальная аудитория, высокая скорость передачи информации, анонимность коммуникации; трудности в осуществлении контроля со стороны правоохранительных органов.

Сегодня необходим прямой контакт с молодежью: проведение круглых столов, мероприятий по безопасности и правилам поведения во время терактов, демонстраций учебных фильмов и разъяснений, что теракт легче предотвратить своим личным участием. Проводимая работа касается и «вербовки» молодых людей с помощью Интернет-ресурсов на страничках социальных сетей. Вербовщики активно используют социальные сети, такие как «Одноклассники.ru», «В контакте» и «Facebook» и др., для анализа личной информации, вводимой пользователем при регистрации на сайте или в опросах, по которой можно определить его отношение к той или иной проблеме. Кроме того, мы разъясняем молодежи, что в социальных сетях террористические организации позиционируют себя в том виде, в котором сами пользователи хотели бы себя видеть. На экстремистских вебсайтах можно получить информацию обо всех типах взрывчатых и отравляющих веществ, основах взрывотехники, изготовлении самодельных взрывных устройств, методах конспирации. На мероприятиях мы разъясняем молодежи, что пропагандисты террора также практикуют свою работу на форумах, в социальных сетях, порталах общего доступа.

На мероприятиях мы разъясняем молодежи, что пропагандисты террора также практикуют свою работу на форумах, в социальных сетях, порталах общего доступа.

Интерклуб разработал комплексную программу по противодействию идеологии экстремизма и терроризма и уже не один год общается с молодежью на площадках СВАО. Города Москвы.

Считаю, что с учетом значимости социальных медиа, как одного из наиболее используемых идеологами и организаторами террора каналов распространения информации, нам необходимо также эффективно использовать эти средства для противодействия им, необходимо освещаться темы о деятельности идеологов экстремизма и банд подполья для предотвращения и нейтрализации угроз терроризма.

В социальных медиа молодежь должна активно обсуждать неприятие идеологии терроризма. В группе Интерклуб НИУ МГСУ создана страничка с рубрикой «Неприятие идеологии экстремизма и терроризма. Твое мнение».

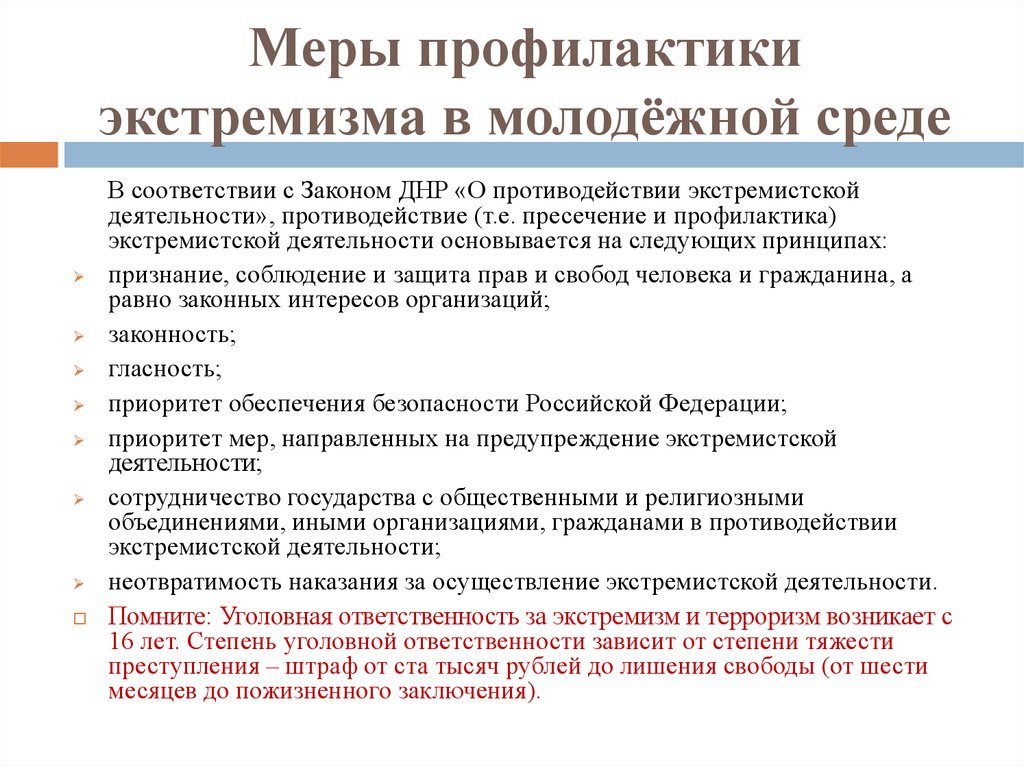

Для адекватного реагирования на новые вызовы и угрозы уже недостаточно работать только силами спецслужб, необходимо объединение усилий государственных и общественных структур, власти, гражданского общества. Нельзя допустить, чтобы социальные медиа выступали в качестве рупора или ретранслятора идей экстремизма и терроризма. В связи с этим необходимо разъяснять молодежи, и в том числе сотрудникам, работающим в образовательной сфере, что запрещается употреблять термин «исламский» или «мусульманский» по отношению к группировкам: это не исламские и не мусульманские группировки, а преступные. Террористов нельзя называть джихадистами или моджахедами, вместо этого следует говорить «террорист» или бандит. При этом необходим формат взаимоотношений с молодежью и призыв инициативно помогать государству и обществу в информационном противоборстве с идеологами терроризма. При отслеживании непонятной или подозрительной информации в Интернет-сайтах сообщать в правоохранительные органы. В 2016 году выпущены методические рекомендации: «Профилактика экстремизма и терроризма в молодежной среде».

Нельзя допустить, чтобы социальные медиа выступали в качестве рупора или ретранслятора идей экстремизма и терроризма. В связи с этим необходимо разъяснять молодежи, и в том числе сотрудникам, работающим в образовательной сфере, что запрещается употреблять термин «исламский» или «мусульманский» по отношению к группировкам: это не исламские и не мусульманские группировки, а преступные. Террористов нельзя называть джихадистами или моджахедами, вместо этого следует говорить «террорист» или бандит. При этом необходим формат взаимоотношений с молодежью и призыв инициативно помогать государству и обществу в информационном противоборстве с идеологами терроризма. При отслеживании непонятной или подозрительной информации в Интернет-сайтах сообщать в правоохранительные органы. В 2016 году выпущены методические рекомендации: «Профилактика экстремизма и терроризма в молодежной среде».

В своей проводимой работе мы делает упор на формирование и функционирование на постоянной основе откровенного диалога в близкой и привычной для молодых людей манере. Также необходимо использовать оперативную реакцию молодёжи для мониторинга Интернет ресурсов, для принятия мер, предусмотренных законодательством в отношении комментариев в блогах, публично практикующих язык межнациональной, этнической, религиозной розни, шовинизма и экстремизма. Нами выпущен сборник методических рекомендаций «Блоггеры и СМИ: правовые аспекты».

Также необходимо использовать оперативную реакцию молодёжи для мониторинга Интернет ресурсов, для принятия мер, предусмотренных законодательством в отношении комментариев в блогах, публично практикующих язык межнациональной, этнической, религиозной розни, шовинизма и экстремизма. Нами выпущен сборник методических рекомендаций «Блоггеры и СМИ: правовые аспекты».

В рамках профилактики распространения идеологии экстремизма и терроризма, необходимо задействовать потенциал социальных медиа, путем размещения материалов с антитеррористическим контентом, путем категорического неприятия основ экстремизма и терроризма. Необходимо развенчать и дискредитировать романтический миф о борцах за всемирный халифат. Наладить взаимодействие с молодежью, организовать работу по сбору, обобщению и анализу результатов мониторинга социальных меди, блогосферы, форумов — для выявления наиболее острых и актуальных проблем (в НИУ МГСУ выпущен сборник материалов проведения форума «Самореализация молодежи в мультикультурной среде»), дискуссионных тем, оказывающих влияние на общественное мнение, провоцирующих их протестные настроения, конфликтные ситуации на этноконфессиональной и иной чуждой для российского государства идеологии. Создать с помощью специалистов агитационный пропагандистский продукт противодействия идеологии экстремизма и терроризма и размещать на информационных ресурсах и социальных медиа. В НИУ МГСУ страница антитеррор регулярно пополняется информацией для обучающихся.

Создать с помощью специалистов агитационный пропагандистский продукт противодействия идеологии экстремизма и терроризма и размещать на информационных ресурсах и социальных медиа. В НИУ МГСУ страница антитеррор регулярно пополняется информацией для обучающихся.

Работа с молодежью сегодня должна проводиться совместной проектной деятельностью, куда на проводимые мероприятия в качестве экспертов привлекаются административные, правовые и религиозные представители. Интерклуб успешно реализовал проекты: «Интерклуб как ключевое сообщество в гармонизации межнациональных отношений», «Международная молодежная дипломатия как способ развития и гармонизации национальных отношений», «Гармонизация межнациональных отношений и всестороннее развитие молодежи как интеллектуального ресурса нации». И в каждом проекте работа по противодействию экстремизму и терроризму проводилась в большом объеме.

В процессе реализации проектов создавалась обратная связь с молодежью с целью профилактики распространении идеологии экстремизма и терроризма и, конечно же, пропаганды патриотических ценностей.

На сегодняшний день в блогосфере находятся авторы, более авторитетные, чем официальные СМИ и молодежь доверяет им больше, высказывание и публикация их мнений принесет более положительный результат. Необходимо привлечь к работе наиболее популярных блоггеров, готовых к диалогу и взаимодействию в противоборстве экстремизму и терроризму.

Борьба в социальных медиа должна вестись на регулярной основе, наступательно и на высоком профессиональном уровне. И, конечно же, нашими совместными усилиями.

Гладышев В., «Социальные сети как инструмент для пропаганды экстремизма». Национальный Центр информационного противодействия терроризму и экстремизму в образовательной среде и сети Интернет. г. Ростов-на-Дону

Пожалуй, сейчас очень сложно найти человека, не знакомого с термином «социальная сеть». Технически, социальная сеть является объединением группы людей на одной Интернет-платформе, позволяющей пользователю загружать свой контент и обмениваться им с другими пользователями. Возможности общения пользователей по публикации и обмену контентом отличают социальные сети от других Интернет-ресурсов. Немаловажной чертой социальных сетей является высокий уровень интерактивности, при котором скорость обмена контентом и скорость общения зачастую не уступают общению вне сети.

Возможности общения пользователей по публикации и обмену контентом отличают социальные сети от других Интернет-ресурсов. Немаловажной чертой социальных сетей является высокий уровень интерактивности, при котором скорость обмена контентом и скорость общения зачастую не уступают общению вне сети.

Как указывалось выше, Интернет-пользователи объединяются в социальную сеть на базе специального Интернет-ресурса. Интерфейс социальной сети предусматривает регистрацию участника, предоставляет участнику возможность наполнять ресурс своим контентом в свободном режиме, вести блоги, которые также свободно могут комментироваться другими участниками социальной сети. Большая часть социальных сетей располагают инструментами чатов, где участники могут общаться в реальном времени.

Особенности распространения информации в социальных сетях определяют их значение, которое трудно переоценить. Информация может распространяться как новостная рассылка от сообщества, в котором состоит пользователь социальной сети, так и непосредственно от пользователя к пользователю, что и обуславливает скорость ее распространения. С психологической точки зрения пользователь воспринимает свою страницу как некое личное пространство, что обусловлено особенностями социальных сетей, такими как самостоятельный выбор пользователем круга общения и фильтрация контента посредством членства в интересных пользователю сообществах. Именно из-за этой персонализации, доверие пользователя социальной сети к получаемой информации априори выше, чем к информации, получаемой из других источников, таких как федеральные СМИ и даже Интернет-СМИ.

С психологической точки зрения пользователь воспринимает свою страницу как некое личное пространство, что обусловлено особенностями социальных сетей, такими как самостоятельный выбор пользователем круга общения и фильтрация контента посредством членства в интересных пользователю сообществах. Именно из-за этой персонализации, доверие пользователя социальной сети к получаемой информации априори выше, чем к информации, получаемой из других источников, таких как федеральные СМИ и даже Интернет-СМИ.

В настоящее время социальные сети зачастую действуют в симбиозе с традиционными СМИ, играя роль распределителя готового контента. Помимо распределительной функции, социальные сети зачастую исполняют роль информагентства, предоставляя СМИ информацию, на основании которой и создается готовый новостной и аналитический контент. В качестве примера можно отметить частое появление роликов с видеохостинга Youtube.com в новостных и аналитических передачах центральных телеканалов. В будущем вероятно появление своих медиа-проектов на базе социальных сетей, таких как аналитическая периодика и даже полноценные сетевые информационные агентства.

Естественно, что столь мощный медийный инструмент имеет свою специфику и может быть использован для публикации материалов экстремистской направленности. При этом традиционные инструменты регулирования и фильтрации контента бывает сложно использовать. Если новостное Интернет-издание публикует материал экстремистской направленности, то у государства есть эффективные рычаги воздействия в виде УК РФ и единого списка экстремистских материалов, посредством которых можно достаточно оперативно ограничить доступ Интернет-пользователей к вышеуказанным материалам, а в некоторых случаях даже ограничить доступ к самому сайту, на котором они опубликованы. Социальные сети контролировать гораздо сложнее, нежели обыкновенные Интернет-сайты. Российская социальная сеть «Вконтакте», по заявлениям ее пресс-службы, активно сотрудничает с органами внутренних дел в плане удаления экстремистских материалов, поиска пропавших без вести людей и прочим направлениям, но, несмотря на это, сеть изобилует группами, которыми ведется открытая пропаганда религиозного экстремизма и фундаментализма, группами, размещающими материалы, которые можно причислить к политическому экстремизму, например, выступающими за нарушение территориальной целостности РФ. Однако данные группы остаются без внимания и если группу, выступающую, к примеру, за выход Сибири из состава РФ, теоретически можно закрыть по предписанию прокуратуры, то с группами, ведущими пропаганду религиозного экстремизма, дело обстоит сложнее. Несмотря на достаточно широкое определение понятия экстремизма в УК РФ, публикуемые материалы не признаются экстремистскими в ходе экспертиз, либо они о них не становится вовремя известно внутренним органам.

Однако данные группы остаются без внимания и если группу, выступающую, к примеру, за выход Сибири из состава РФ, теоретически можно закрыть по предписанию прокуратуры, то с группами, ведущими пропаганду религиозного экстремизма, дело обстоит сложнее. Несмотря на достаточно широкое определение понятия экстремизма в УК РФ, публикуемые материалы не признаются экстремистскими в ходе экспертиз, либо они о них не становится вовремя известно внутренним органам.

Зарубежные социальные сети находятся вне поля российского законодательства, потому фактически они являются открытой площадкой для публикации материалов экстремистской направленности. Однако следует отметить, что и российская аудитория этих сетей гораздо меньше аудитории у российских социальных сетей и пропаганда в них не особо эффективна в отношении наших сограждан.

Пропаганда экстремизма в социальных сетях, помимо особенностей, изложенных выше, имеет свою специфику. Ввиду того, что в социальных сетях часто указывается личная информация, возможно целенаправленное распространение материалов, реклама групп, например, для определенной возрастной группы пользователей для оказания максимального на них влияния. Для религиозного экстремизма в качестве примера можно рассмотреть возрастной состав любой группы, пропагандирующей религиозный фундаментализм. Средний возраст подписчиков невысок, более половины составляет молодежь до 18 лет, что и представляет благодатную почву для продвижения идей религиозного экстремизма из-за внушаемости данной группы лиц.

Для религиозного экстремизма в качестве примера можно рассмотреть возрастной состав любой группы, пропагандирующей религиозный фундаментализм. Средний возраст подписчиков невысок, более половины составляет молодежь до 18 лет, что и представляет благодатную почву для продвижения идей религиозного экстремизма из-за внушаемости данной группы лиц.

Пропаганда политического экстремизма также имеет свою специфику. Помимо информационной функции социальные сети могут выполнять и функции по организации и координации массовых акций, имеющих своей целью открытую конфронтацию законно избранной власти.

Для эффективной борьбы с пропагандой экстремизма в социальных сетях необходимо наличие действенного механизма по осуществлению непрерывного мониторинга и оперативного блокирования вредоносного контента и принятия мер в рамках законодательства РФ в отношении лиц, распространяющих данный контент. Все это следует проводить строго в соответствии с действующим законодательством РФ для недопущения нарушения прав и свобод граждан страны.

Сейчас можно говорить о том, что такой механизм мониторинга отсутствует, как в отношении политического экстремизма, так и в отношении проявлений религиозного экстремизма и фундаментализма. Зачастую требуется незамедлительно ограничить доступ пользователей социальных сетей к контенту, содержащему призывы к экстремистским действиям, однако для этого требуется дождаться окончания официальной процедуры по признанию его экстремистским, т.е. решения суда и внесения страницы в единый реестр экстремистских сайтов. Но данная процедура не должна становиться элементом цензуры, нарушая конституционные права граждан РФ.

С другой стороны блокировка с технической точки зрения должна осуществляться корректно, уже имели место случаи, когда из-за наличия контента, признанного экстремистским, блокировались видеохостинг Youtube.com и социальная сеть facebook.com. Имели место факты блокировки некоторых серверов google, что создало неудобства всем российским пользователям почты gmail, так как заблокированный сервер отвечал за вложенные документы в почте.

В итоге мы сталкиваемся со сложной проблемой: уместно ли блокировать доступ пользователей ко всей социальной сети, если там имеется небольшое количество материалов, признанных экстремистскими, лишая законопослушных пользователей доступа к ресурсу, которым они пользуются? Очевидно, что необходимо развивать взаимодействие на основе действующего законодательства РФ с руководством социальных сетей для блокировки конкретного пользователя, распространяющего экстремистские материалы, блокировки экстремистских групп в рамках социальной сети, так как это не допустит полную блокировку ресурса из-за наличия там вышеуказанных материалов. Для этого и необходимо развивать систему мониторинга социальных сетей. Несмотря на усилия правоохранительных органов по выявлению и блокировке экстремистского контента, в российских социальных сетях до сих пор не составляет никакого труда отыскать группы и отдельных пользователей, выступающих за нарушение территориальной целостности Российской Федерации, либо сообщества религиозных фундаменталистов, ведущих там открытую пропаганду и призывы к убийствам людей иной веры. Причем некоторые из них существуют уже не один год, однако никаких активных действий по их блокированию не предпринимается.

Причем некоторые из них существуют уже не один год, однако никаких активных действий по их блокированию не предпринимается.

Если установить экстремистскую направленность в случае сообществ, где звучат прямые призывы к свержению действующей власти, достаточно просто и сомнений в выводах экспертизы практически нет, то в случае пропаганды религиозного экстремизма все гораздо сложнее, так как пропаганда ведется в существующих группах, посвященных вопросам религии. Также дополнительные сложности создает тесная связь религиозного фундаментализма и религии, в рамках которой действует данное течение.

В качестве примера можно привести ваххабизм: ваххабистская литература является незаконной и изымается, однако на появление литературы, фото и видеоматериалов в социальных сетях правоохранительные органы зачастую просто не успевают реагировать, не получая вовремя информацию о наличии данных материалов в Сети. Понятно, что при необходимости можно приостановить деятельность той или иной группы, содержащей соответствующие материалы, однако не совсем ясно как быть с «мягкой» пропагандой фундаменталистких религиозных течений, которая не нарушает правил социальных сетей и законодательства РФ, служащей для того, чтобы заинтересовать как можно большую массу людей в идеях фундаменталистов.

В итоге можно сделать вывод о том, что для российского Интернет-пространства необходимо наличие структур, которые могут успешно осуществлять мониторинг социальных сетей и своевременно информировать правоохранительные органы о фактах пропаганды политического и религиозного экстремизма. Это позволит существенно повысить эффективность по противодействию экстремизму, не давая заинтересованным лицам вести пропаганду и распространение экстремистских материалов.

Материал с сайта Национального Центра информационного противодействия терроризму и экстремизму в образовательной среде и сети Интернет (НЦПТИ)

Противодействие экстремизму и терроризму

- Главная

- Безопасность населения org/ListItem»> Противодействие экстремизму и терроризму

Противодействие экстремизму и терроризму

Противодействие экстремизму и терроризму 15.06.2022

Терроризм в сети «Интернет»

Современное общество – это общество информационное. Сейчас каждый человек может овладеть любой информацией и в огромном количестве. Казалось бы, люди достигли совершенства знания – доступно все, все можно узнать – надо только зайти в Яндекс или погуглить. Главное, правильно ввести запрос. Но не всякое знание несет настоящее знание и не всякая информация полезна. Информационная революция вместе со всеми преимуществами принесла и серьезные проблемы в сфере общественной безопасности. В первую очередь это касается распространения терроризма в Интернете. По данным Национального антитеррористического комитета РФ, в настоящее время в мире действует около 5 тысяч интернет-сайтов, активно используемых террористами. Число порталов, обслуживающих террористов и их сторонников, постоянно растет.

Число порталов, обслуживающих террористов и их сторонников, постоянно растет.

Читать…

Противодействие экстремизму и терроризму 15.06.2022

ТЕРРОРИЗМ – истоки возникновения

(от франц. terreur — страх, ужас) — насильственные действия (преследования, разрушения, захватзаложников, убийства и проч.) против гражданского населения, а не военных, с целью устрашения, подавления воли противников, конкурентов, навязывания определенной линии поведения.

Методы терроризма формировались веками. Древняя история знает примеры тотальной войны суничтожением женщин, детей и всего живого, что должно было навести ужас на соперников. Но, как правило, такое ожесточение сопровождало сами военные действия. Иное дело, когда террористическими методамиподменялась сама война. Так, в 66–73 гг. н. э. в Палестине действовала секта сикариев. Выступая противримского владычества, члены секты жгли зернохранилища, выводили из строя системы водоснабжения. Огнюбыл предан и публичный архив, где хранились расписки должников (верный на то время способ парализоватьфинансовую систему противника). По праздникам, когда Иерусалим бывал особенно многолюден, сикариисмешавшись с толпой, террористы разили горожан короткими мечами, пронесенными под одеждой.

По праздникам, когда Иерусалим бывал особенно многолюден, сикариисмешавшись с толпой, террористы разили горожан короткими мечами, пронесенными под одеждой.

Читать…

Противодействие экстремизму и терроризму 15.06.2022

Общие правила поведения при возникновении террористических угроз

В настоящее время серьёзную угрозу национальной безопасности России представляет терроризм. Терроризм — это опаснейшее преступление против человечества, крайняя форма проявления насилия и жестокости в отношении человека, любой террористический акт является преступлением.

К террористическому акту невозможно подготовиться заранее. Его можно предотвратить или минимизировать его последствия.

Следует проявлять особую осторожность на многолюдных мероприятиях с тысячами участников, в популярных развлекательных заведениях, гипермаркетах, в аэропортах и на вокзалах.

Читать…

Противодействие экстремизму и терроризму

15. 06.2022

06.2022

Памятка мигранта

МИГРАЦИОННЫЙ УЧЕТ

При въезде в РФ Вы должны оформить миграционную карту с отмеченной целью поездки, а также иметь действующий полис медицинского страхования.

В течение 7 рабочих дней с момента прибытия в Россию гражданину СНГ нужно встать на миграционный учет по адресу пребывания. Это можно сделать в многофункциональных центрах (МФЦ) или в отделениях Почты России.

Граждане стран Евразийского экономического союза (Армения, Беларусь, Казахстан, Киргизия) должны встать на миграционный учет в течение 30 дней с момента въезда в Россию.

Читать…

Противодействие экстремизму и терроризму 15.06.2022

ОБЩИЕ РЕКОМЕНДАЦИИ ГРАЖДАНАМ ПО ДЕЙСТВИЯМ ПРИ УГРОЗЕ СОВЕРШЕНИЯ ТЕРРОРИСТИЧЕСКОГО АКТА

Цель рекомендаций — помочь гражданам правильно ориентироваться и действовать в экстремальных и чрезвычайных ситуациях, а также обеспечить создание условий, способствующих расследованию преступлений. Любой человек должен точно представлять свое поведение и действия в экстремальных ситуациях, психологически быть готовым к самозащите.

Обращайте внимание на подозрительных людей, предметы, на любые подозрительные мелочи, сообщайте, обо всем подозрительном, сотрудникам правоохранительных органов. Никогда не принимайте от незнакомцев пакеты и сумки, не оставляйте свой багаж без присмотра.

Читать…

Противодействие экстремизму и терроризму 03.08.2021

Общие рекомендации гражданам по действиям при угрозе совершения террористического акта

Цель рекомендаций — помочь гражданам правильно ориентироваться и действовать в экстремальных и чрезвычайных ситуациях, а также обеспечить создание условий, способствующих расследованию преступлений. Любой человек должен точно представлять свое поведение и действия в экстремальных ситуациях, психологически быть готовым к самозащите.

Обращайте внимание на подозрительных людей, предметы, на любые подозрительные мелочи, сообщайте, обо всем подозрительном, сотрудникам правоохранительных органов. Никогда не принимайте от незнакомцев пакеты и сумки, не оставляйте свой багаж без присмотра.

Читать…

Противодействие экстремизму и терроризму 06.08.2020

БЕЗОПАСНОСТЬ ПРИ ТЕРРОРИСТИЧЕСКИХ АКТАХ

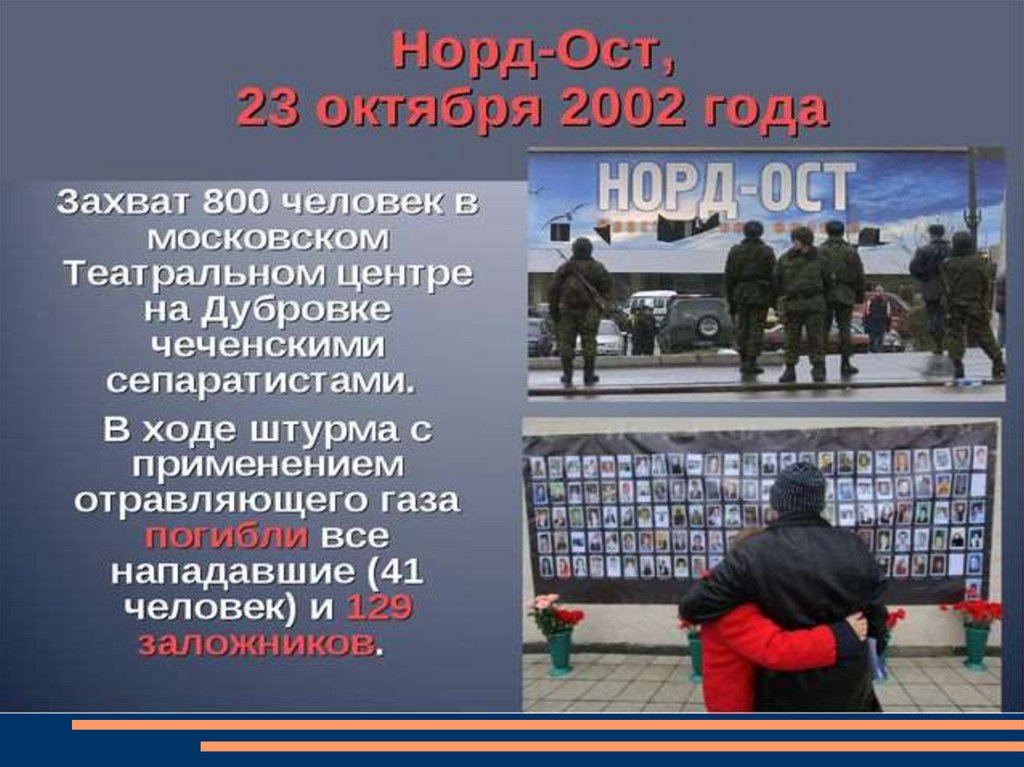

Современная жизнь полна опасных неожиданностей, которые создают угрозу здоровью и жизни людей. Наряду с чрезвычайными ситуациями природного, техногенного и биолого-социального характера, которые чаще всего возникают от случайного стечения обстоятельств, человечество периодически переживает трагедии, вызываемые умышленными, целенаправленными действиями людей. Эти действия, всегда связанные с насилием, получили название терроризм. Понятие «терроризм» означает страх, ужас. Все мы помним террористические акты в Нью-Йорке (взрыв Всемирного торгового центра), взрывы жилых домов в Москве. И совсем ужасная трагедия, которая произошла в Беслане Северной Осетии в связи с захватом террористами средней школы. Эта трагедия потрясла не только всю Россию, но и весь мир.

Читать…

Противодействие экстремизму и терроризму

30. 03.2018

03.2018

Что делать, если Вы обнаружили подозрительный предмет

Сегодня наибольшую угрозу для общества представляет терроризм, который приносит страдания и гибель большому количеству людей. Усиленно противостоять угрозе терроризма можно только тогда, когда подавляющее большинство граждан владеет основами знаний по предупреждению террористических актов и защите при их возникновении, поэтому Территориальный отдел МЧС дает рекомендации по теме «Если Вы обнаружили подозрительный предмет».

Будьте внимательно и обратите внимание на следующие рекомендации:

Читать…

Противодействие экстремизму и терроризму 05.04.2017

Куда сообщить о фактах экстремизма и терроризма?

Вопрос: Куда сообщить о фактах экстремизма и терроризма?

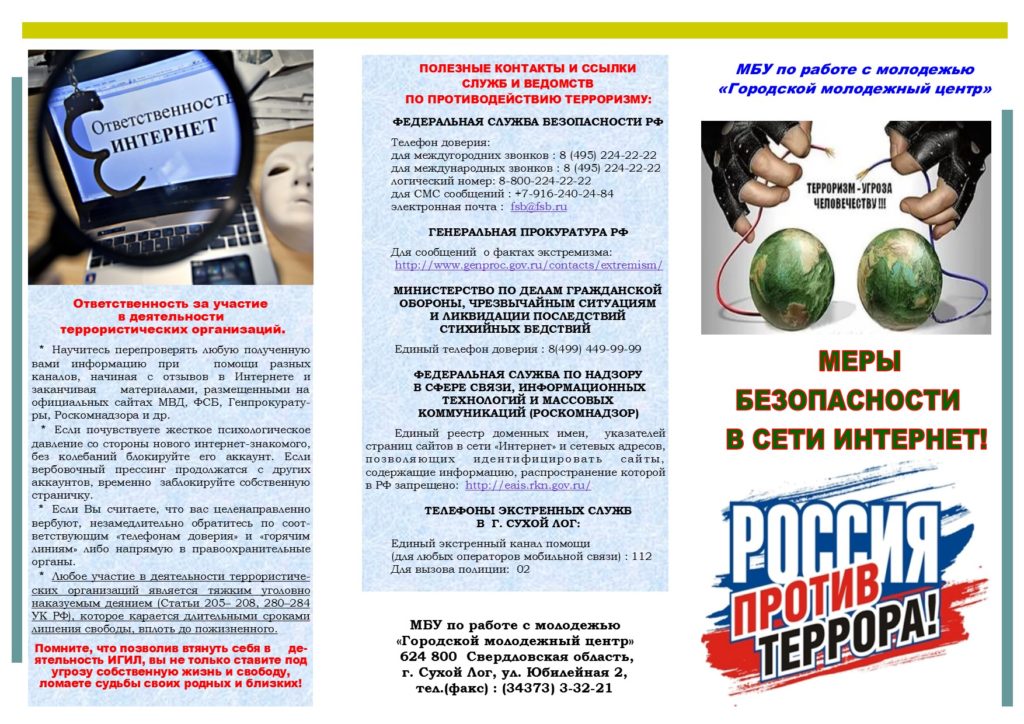

Ответ: Если организацией или физическим лицом на территории Санкт-Петербурга распространяется информация террористической направленности (склонение, пособничество, вербовка, финансирование и иное содействие терроризму, публичные призывы и оправдание терроризма, обучение в целях осуществления террористической деятельности, организация террористического сообщества и другое), обращайтесь в УФСБ России по Санкт-Петербургу и Ленинградской области или его территориальные отделы по месту распространения противоправного материала.

Читать…

Противодействие экстремизму и терроризму 15.03.2017

Противодействие терроризму и экстремизму

Противодействие терроризму

Деятельность органов государственной власти и органов местного самоуправления, а также физических и юридических лиц по выявлению, предупреждению терроризма, пресечению, раскрытию и расследованию террористического акта, минимизации и ликвидации его последствий (ст. 3 Федерального закона «О противодействии терроризму»).

Читать…

d

Интернет – идеальная среда для террористов

Интернет Веб-сервисы

|

Поделиться

В то же время, государственные антитеррористические структуры также пользуются интернетом для выявления и задержания злоумышленников – причем, по словам их представителей, достаточно успешно. По словам Дороти Деннинг (Dorothy Denning), эксперта Центра исследований терроризма (The Terrorism Research Center), злоумышленников в интернете можно классифицировать на три категории: «активистов», «хакеров» и «кибертеррористов». Активисты на вполне законных основаниях используют киберпространство для пропаганды своих идей, зарабатывания денег и привлечения новых членов. Хакеры организуют атаки на отдельные компьютерные сети или интернет-сайты, нарушая их функционирование и получая доступ к секретной информации, похищая средства и т.д. Кибертеррористы, в свою очередь, проводят компьютерные атаки, спланированные для нанесения максимального ущерба жизненно важным объектам информационной инфраструктуры.

В то же время, государственные антитеррористические структуры также пользуются интернетом для выявления и задержания злоумышленников – причем, по словам их представителей, достаточно успешно. По словам Дороти Деннинг (Dorothy Denning), эксперта Центра исследований терроризма (The Terrorism Research Center), злоумышленников в интернете можно классифицировать на три категории: «активистов», «хакеров» и «кибертеррористов». Активисты на вполне законных основаниях используют киберпространство для пропаганды своих идей, зарабатывания денег и привлечения новых членов. Хакеры организуют атаки на отдельные компьютерные сети или интернет-сайты, нарушая их функционирование и получая доступ к секретной информации, похищая средства и т.д. Кибертеррористы, в свою очередь, проводят компьютерные атаки, спланированные для нанесения максимального ущерба жизненно важным объектам информационной инфраструктуры.

По данным Международного института антитеррористической политики (International Policy Institute for Counter-Terrorism), террористы уже использовали или в состоянии использовать такие виды «кибероружия», как компьютерные вирусы, «черви» и «троянские кони», «логические бомбы». Они могут также создавать обычное программное обеспечение, которое в определенный момент может быть использовано против владельцев компьютеров, например, если террористам понадобится получить доступ к секретной информации, содержащейся на ПК, где установлена подобная программа.

Они могут также создавать обычное программное обеспечение, которое в определенный момент может быть использовано против владельцев компьютеров, например, если террористам понадобится получить доступ к секретной информации, содержащейся на ПК, где установлена подобная программа.

Согласно отчету, составленному американским исследовательским институтом USIP (United States Institute for Peace), Всемирная Сеть является идеальной средой для деятельности террористов. Если в 1998 году примерно половина из 30-ти организаций, которых США причисляли к террористическим, имели собственные сайты, то ныне в Сети представлены абсолютно все известные террористические группы, которые публикуют свои материалы, по меньшей мере, на 40 различных языках.

Террористические группы создают и многоязычные сайты, дабы оказать влияние на людей, которые напрямую не вовлечены в конфликт. К примеру, баскская террористическая организация ETA предлагает информацию на испанском, немецком, французском и итальянском. Шри-ланкийская группировка «Тигры освобождения Тамил Илам» публикует свои материалы на английском, японском и итальянском, «Исламское движение Узбекистана» — на узбекском, арабском, английском и русском.

Шри-ланкийская группировка «Тигры освобождения Тамил Илам» публикует свои материалы на английском, японском и итальянском, «Исламское движение Узбекистана» — на узбекском, арабском, английском и русском.

Число сайтов с пропагандой расизма и насилия в Сети только с января по апрель 2004 г. выросло на 26%, сообщает британское издание Guardian со ссылкой на данные исследовательской организации SurfControl. По данным SurfControl, масштабы роста числа расистских сайтов за первые 4 месяца 2004 г. сопоставимы с темпами увеличения их численности на протяжении всего 2003 г. При этом особая активность отмечается среди американских авторов религиозных сайтов различного толка, а также арабских военизированных группировок, все больше осваивающих просторы Сети.

Не обошлось и без российского интернета. Так, если 55% сайтов, противоречащих британских законам, зарегистрированы в США, 23% — родом из России, где отмечен серьезный рост числа порнографических сайтов с элементами насилия. Как отмечают специалисты, на протяжении последних четырех лет число экстремистских сайтов выросло почти на 300%. При этом если в 2000 г. было зарегистрировано 2 тыс. 756 такого рода ресурсов, то в апреле 2004 г. их было зафиксировано уже 10 926.

Как отмечают специалисты, на протяжении последних четырех лет число экстремистских сайтов выросло почти на 300%. При этом если в 2000 г. было зарегистрировано 2 тыс. 756 такого рода ресурсов, то в апреле 2004 г. их было зафиксировано уже 10 926.

По мнению исследователей SurfControl, столь резкое увеличение числа экстремистских сайтов является результатом роста и распространения интернета, а также реакцией на внешнеполитические события последних лет. Примечательно, что из последних мировых событий, повлиявших на настроения сетевых авторов, отмечаются не только 11 сентября 2001 г. и войны в Афганистане и Ираке, но и недавнее противостояние по поводу разрешения браков между гомосексуалистами, а также выход в прокат нашумевшего фильма Мэла Гибсона «Страсти Христовы», пишет Guardian. По мнению экспертов, именно появление этого фильма подвигло ряд группировок на создание сайтов, пропагандирующих ненависть ко всем, исповедующим нехристианскую веру.

Террористы используют интернет также и для вербовки новых членов. По данным исследовательского института SITE Institute, за период с 2001 по 2003 год тысячи американских мусульман получали письма от представителей «Аль-Каиды», которые призывали их присоединиться к джихаду против США. Им присылались ссылки на сайты, где можно было найти подробные инструкции о том, как присоединиться к террористам, а также базовую информацию об изготовлении взрывных устройств и т.д. Есть сайты, на которых исламских террористов обучают проводить хакерские атаки.

По данным исследовательского института SITE Institute, за период с 2001 по 2003 год тысячи американских мусульман получали письма от представителей «Аль-Каиды», которые призывали их присоединиться к джихаду против США. Им присылались ссылки на сайты, где можно было найти подробные инструкции о том, как присоединиться к террористам, а также базовую информацию об изготовлении взрывных устройств и т.д. Есть сайты, на которых исламских террористов обучают проводить хакерские атаки.

После начала войны в Ираке многие европейские мусульмане получили послания, призывающие их приехать в Ирак и принять участие в освободительной войне против США и их союзников. Вербовка новых сподвижников также проходит в интернет-чатах и форумах. Впрочем, спецслужбы знают о подобной деятельности террористов и часто используют метод «подсадной утки». К примеру, в начале 2004 года был арестован американский военнослужащий, который передал представителю «Аль-Каиды», с которым познакомился на форуме, секретную информацию. В действительности, «террористом» был агент ФБР.

В действительности, «террористом» был агент ФБР.

В интернете представлены абсолютно все типы террористических организаций: там действуют марксисты, маоисты, исламисты, националисты, сепаратисты, расисты, защитники окружающей среды и анархисты, применяющие в своей деятельности террористические методы. Типичный террористический интернет-сайт, как правило, содержит историю организации, обзор политических, экономических и социальных факторов, которые обусловили, по мнению авторов сайта, возникновение их организации. На этой информации базируется программа действий, принятая террористами. Как правило, такого рода информация должна доказать три постулата: во-первых, террористы были вынуждены прибегнуть к насилию; во-вторых, насилие в их исполнении вполне законно и морально оправдано; в-третьих, они доказывают, что в борьбе с ними власти должны прибегать исключительно к ненасильственным средствам, поскольку террористы заинтересованы в достижении мира.

На сайте обычно вывешены биографии лидеров, основателей и героев данной террористической организации (как правило, публикуются фотографии и подлинные имена лишь покойных членов организации). Кроме того, на многих сайтах размещается хроника ведения атак, статьи, в которых критикуются враги организации и, в большинстве случаев, новостная лента, причем новости преподносятся в выгодном для террористов свете. Националисты и сепаратисты помещают на своих интернет-страницах карты, которые доказывают обоснованность их претензий на спорные территории и, как правило, историческую хронику соответствующего направления. К примеру, сайт организации «Хамас» предлагает карту Палестины, «Революционных вооруженных сил Колумбии» (FARC) — карту Колумбии, «Тигров освобождения Тамил Илама» — карту Шри-Ланки и т.д.

Кроме того, на многих сайтах размещается хроника ведения атак, статьи, в которых критикуются враги организации и, в большинстве случаев, новостная лента, причем новости преподносятся в выгодном для террористов свете. Националисты и сепаратисты помещают на своих интернет-страницах карты, которые доказывают обоснованность их претензий на спорные территории и, как правило, историческую хронику соответствующего направления. К примеру, сайт организации «Хамас» предлагает карту Палестины, «Революционных вооруженных сил Колумбии» (FARC) — карту Колумбии, «Тигров освобождения Тамил Илама» — карту Шри-Ланки и т.д.

И создал инженер ADAMa: для чего нужны человекоподобные роботы

Инновации для промышленности

Достаточно часто террористические сайты вывешивают литературные произведения, стихи, записи песен и видеороликов, которые воспевают мужество и героизм членов организации и осуждают беспринципных и коварных врагов. Одна из особенностей террористических сайтов заключается в том, что они стремятся повлиять на общественное мнение: к примеру, они никогда не используют слово «террористы», заменяя его эвфемизмами, такими как «борцы за свободу», «бойцы сопротивления», «партизаны» и т.д. Описывая террористические операции, они применяют термины «сопротивление», «вооруженная борьба» и т.д. Каждый террористический акт они пытаются оправдать, продемонстрировав, например, жестокость, допущенную противником. Как правило, они не сразу сообщают о своих операциях и потерях. Исключением являются «Хамас» и «Хезболла», которые вывешивают статистические данные о своих операциях, сообщая, сколько погибло «мучеников», а сколько «сионистов» и «изменников».

Одна из особенностей террористических сайтов заключается в том, что они стремятся повлиять на общественное мнение: к примеру, они никогда не используют слово «террористы», заменяя его эвфемизмами, такими как «борцы за свободу», «бойцы сопротивления», «партизаны» и т.д. Описывая террористические операции, они применяют термины «сопротивление», «вооруженная борьба» и т.д. Каждый террористический акт они пытаются оправдать, продемонстрировав, например, жестокость, допущенную противником. Как правило, они не сразу сообщают о своих операциях и потерях. Исключением являются «Хамас» и «Хезболла», которые вывешивают статистические данные о своих операциях, сообщая, сколько погибло «мучеников», а сколько «сионистов» и «изменников».

Кроме того, террористические сайты выполняют функции интернет-магазинов: они предлагают на продажу флаги, футболки, плакаты, значки, аудио- и видеозаписи. Через сайты собираются пожертвования. Во многих случаях людям, желающим поддержать ту или иную террористическую структуру, достаточно ввести данные своей кредитной карточки. При этом террористы часто создают отдельные сайты, которые выступают от имени благотворительных организаций, тесно связанных с террористами. Они, как правило, оперируют при помощи солидных американских и европейских банков, на счета которых поступают пожертвования.

При этом террористы часто создают отдельные сайты, которые выступают от имени благотворительных организаций, тесно связанных с террористами. Они, как правило, оперируют при помощи солидных американских и европейских банков, на счета которых поступают пожертвования.

По данным Уильяма Черча (Williams Church), основателя Международной ассоциации профессионалов в сфере контртерроризма и безопасности (International Association of Counterterrorism & Security Professionals), террористическая организация «Ирландская Республиканская Армия» (ИРА) создала специальные группы из числа сочувствующих хакеров, которые выполняли две основные задачи: похищали деньги для ИРА и собирали информацию для будущих терактов.

Террористы адресуют свои сайты трем типам аудиторий: активным членам, сочувствующей международной общественности (для формирования соответствующих настроений в обществе) и противникам (с целью их деморализации). Особое внимание уделяется журналистам: на террористических сайтах постоянно публикуются пресс-релизы, журналистам предлагаются контактная информация для связи. Один из сайтов «Хезболлы» создан исключительно для обслуживания журналистов, которым предлагается задавать вопросы по электронной почте.

Один из сайтов «Хезболлы» создан исключительно для обслуживания журналистов, которым предлагается задавать вопросы по электронной почте.

«Аскон» перешла с Cisco Webex на отечественный сервис для совещаний

Импортозамещение ВКС

Террористические сайты стали одним из наиболее успешных инструментов ведения психологической войны. На сайтах вывешиваются дезинформационные сообщения, они публикуют новости, которые ставят своей целью вызвать панику и ощущение безнадежности у широких слоев населения. На подобных сайтах часто вывешиваются фото- и видеоматериалы, которые носят характер угрозы — например, видеозапись казни пакистанскими исламистами похищенного ими американского журналиста Дэниела Перла появилась на нескольких десятках террористических сайтов. «Аль-Каида» периодически публикует на десятках своих сайтов угрозы и предупреждения о готовящихся террористических атаках.

Американский исследователь Дэн Вертон (Dan Verton), автор книги «Черный лед: незримая угроза кибертерроризма» (Black Ice: The Invisible Threat of Cyberterrorism), считает, что многие террористические организации создали в интернете базы разведывательных данных, которые используют при подготовке атак. Сообщалось, что в Афганистане была обнаружена инструкция «Аль-Каиды», в которой, в частности, сообщалось, что в открытых источниках содержится до 80% информации, необходимых для подготовки терактов. Кроме того, террористы активно используют электронную почту для организации и координации атак. Многочисленные чаты и форумы, существующие в интернете, идеально приспособлены для передачи зашифрованных посланий и приказов. Современные технологии позволяют легко распространять в Сети карты и фотографии. Метод стеганографии (скрытой передачи изображений) широко доступен — как минимум 140 различных инструментов для стеганографии можно свободно получить в интернете.

Сообщалось, что в Афганистане была обнаружена инструкция «Аль-Каиды», в которой, в частности, сообщалось, что в открытых источниках содержится до 80% информации, необходимых для подготовки терактов. Кроме того, террористы активно используют электронную почту для организации и координации атак. Многочисленные чаты и форумы, существующие в интернете, идеально приспособлены для передачи зашифрованных посланий и приказов. Современные технологии позволяют легко распространять в Сети карты и фотографии. Метод стеганографии (скрытой передачи изображений) широко доступен — как минимум 140 различных инструментов для стеганографии можно свободно получить в интернете.

По мнению Дэйла Ватсона (Dale Watson), помощника директора ФБР по контртерроризму и контррразведке, угроза терроризма в интернете оказалась много больше, чем ожидалось, а проявления кибертерроризма невероятно расширились из-за тотального распространения интернета. По словам г-на Ватсона, угроза заключается не просто во взломах закрытых информационных систем государственных органов для получения доступа к базам данных или секретной информации — спецслужбы достаточно успешно противостоят подобным попыткам. Наибольшую опасность представляют взломы открытых сайтов и компьютерных сетей. Атакуя их, кибертеррористы достигают ряда целей. Они получают доступ к секретной информации — к примеру, на многих сайтах местных органов власти выложены данные, которые могут представлять повышенный интерес для террористических групп: например, схемы подземных коммуникаций, информация о радиочастотах, которые используют полиция и спецслужбы и т.д. Кроме того, преступники получают доступ к личным данным многих пользователей Сети — начиная от их адреса и номера телефона до подробной информации о личности человека, включая его хобби и распорядок жизни.

Наибольшую опасность представляют взломы открытых сайтов и компьютерных сетей. Атакуя их, кибертеррористы достигают ряда целей. Они получают доступ к секретной информации — к примеру, на многих сайтах местных органов власти выложены данные, которые могут представлять повышенный интерес для террористических групп: например, схемы подземных коммуникаций, информация о радиочастотах, которые используют полиция и спецслужбы и т.д. Кроме того, преступники получают доступ к личным данным многих пользователей Сети — начиная от их адреса и номера телефона до подробной информации о личности человека, включая его хобби и распорядок жизни.

Впрочем, компьютеризация террористов ведет и к повышению уровня их уязвимости. В частности, Пол Пиллар (Paul Pillar), бывший руководитель антитеррористического центра ЦРУ, утверждает, что в ряде случаев спецслужбам удавалось получить доступ к носителям данных и жестким дискам компьютеров, использовавшихся террористами. Это зачастую давало спецслужбам больше полезной информации, чем захват высокопоставленного функционера террористической сети.

- С чего начать импортозамещение SAP, Oracle и IBM?

Террор в Интернете: Вопросы и ответы

Поиск экспертов, проектов, публикаций, курсов и прочего.

Расширенный поиск

Поиск USIP.org

Тип контента Публикация в блогеЦентрКурсЮжный Суданский мирный процесс Цифровая библиотека ЭлементСобытиеВнешние новостиСтипендияТема обсужденияGC — Academy LandingGC — Продвижение курсаGC — EventGlossary TermGrantINPROL PublicationLanding PageNewsOnline CoursePagePersonProjectsPublicationPublic Education PageLibrary ResourceSite Notification

страны Африка-Ангола-Бенин-Ботсвана-Буркина-Фасо-Бурунди-Камерун-Кабо-Верде-Центральноафриканская Республика-Чад-Коморские Острова-Кот-д’Ивуар-Демократическая Республика Конго-Джибути-Экваториальная Гвинея-Эритрея-Эфиопия-Габон-Гана- Гвинея-Гвинея-Бисау-Кения-Лесото-Либерия-Мадагаскар-Малави-Мали-Мавритания-Маврикий-Мозамбик-Намибия-Нигер-Нигерия-Руанда-Сан-Томе и Принсипи-Сенегал-Сейшельские острова-Сьерра-Леоне-Сомали-Южная Африка-Юг Судан-Судан-Свазиленд-Танзания-Гамбия-Республика Конго-Того-Уганда-Замбия-ЗимбабвеАмерика-Антигуа и Барбуда-Аргентина-Багамы-Барбадос-Белиз-Боливия-Бразилия-Канада-Чили-Колумбия-Коста-Рика- Куба-Доминика-Доминиканская Республика-Эквадор-Сальвадор-Гренада-Гватемала-Гайана-Гаити-Гондурас-Ямайка-Мексика-Никарагуа-Панама-Парагвай-Перу-Сент-Китс и Невис-Сент-Люсия-Сент-Винсент и Гренадины-Тринидад и Тобаго-США-Уругвай-ВенесуэлаАзия-Афганистан-Австралия-Бангладеш-Бутан-Бруней-Бирма-Камбоджа-Китай-Фиджи-Индия-Индонезия-Япония-Казахстан-Кирибати-Кыргызстан Стан-Лаос-Малайзия-Мальдивы-Маршалловы Острова-Микронезия-Монголия-Науру-Непал-Новая Зеландия-Северная Корея-Пакистан-Палау-Новая Гвинея-Филиппины-Самоа-Сингапур-Соломоновы Острова-Южная Корея-Шри-Ланка-Суринам- Таджикистан-Таиланд-Тимор-Лешти-Тонга-Туркменистан-Тувалу-Узбекистан-Вануату-ВьетнамЕвропа-Албания-Андорра-Армения-Австрия-Азербайджан-Беларусь-Бельгия-Босния-Герцеговина-Болгария-Хорватия-Кипр-Чехия-Дания-Эстония- Финляндия-Франция-Грузия-Германия-Греция-Гренландия-Святой Престол (Ватикан)-Венгрия-Исландия-Ирландия-Италия-Косово-Латвия-Лихтенштейн-Литва-Люксембург-Македония-Мальта-Молдова-Монако-Черногория-Нидерланды-Норвегия -Польша-Португалия-Румыния-Россия-Сан-Марино-Сербия-Словакия-Словения-Испания-Швеция-Швейцария-Турция-Украина-Великобритания Ближний Восток и Северная Африка-Алжир-Бахрейн-Египет-Иран-Ирак-Израиль и Палестинские территории -Иордания-Кувейт-Ливан-Ливия-Марокко-Оман-Катар-Саудовская Аравия-Сирия-Тунис-Объединенные Арабские Эмираты-Йемен

Области проблем Гражданско-военные отношенияАнализ и предотвращение конфликтовДемократия и управлениеОкружающая средаОбразование и обучениеНасилие на выборахХрупкость и устойчивостьГендерГлобальное здравоохранениеГлобальная политикаПрава человекаСправедливость, безопасность и верховенство законаПосредничество, переговоры и диалогНенасильственные действияМирные процессыПримирениеРелигияНасильственный экстремизмМолодежь

СортироватьАктуальность

Дата

Нет содержимого, соответствующего критериям фильтрации.

Дом ▶ Публикации

Тип публикации: Анализ и комментарии

Поделиться

Распечатать страницу

Каковы ключевые элементы терроризма?