Типы угроз персональных данных — актуальные угрозы безопасности ИСПДн

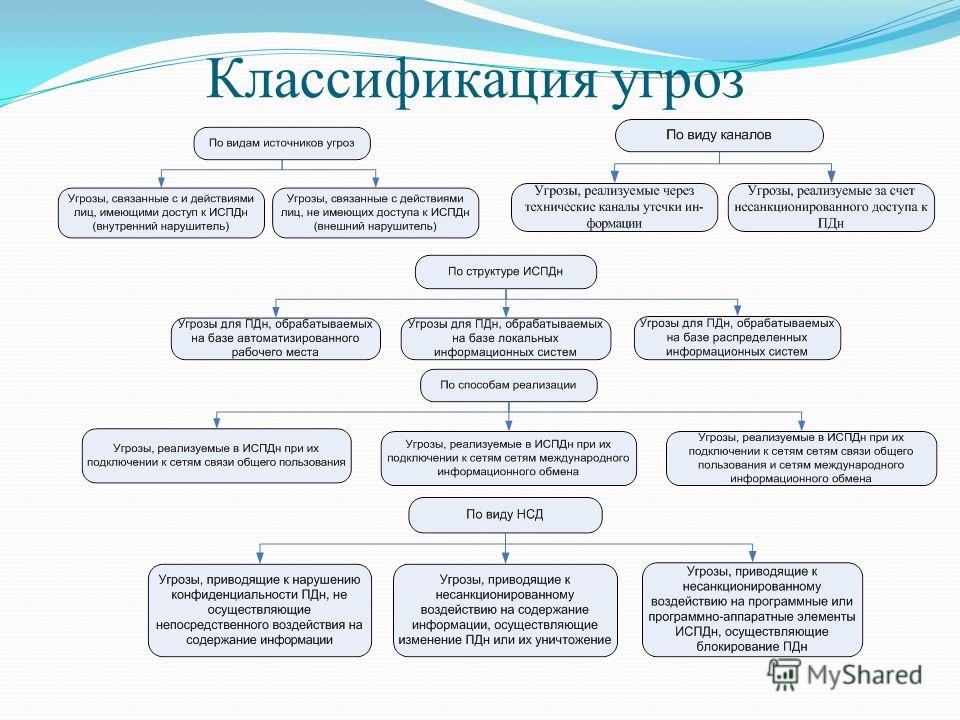

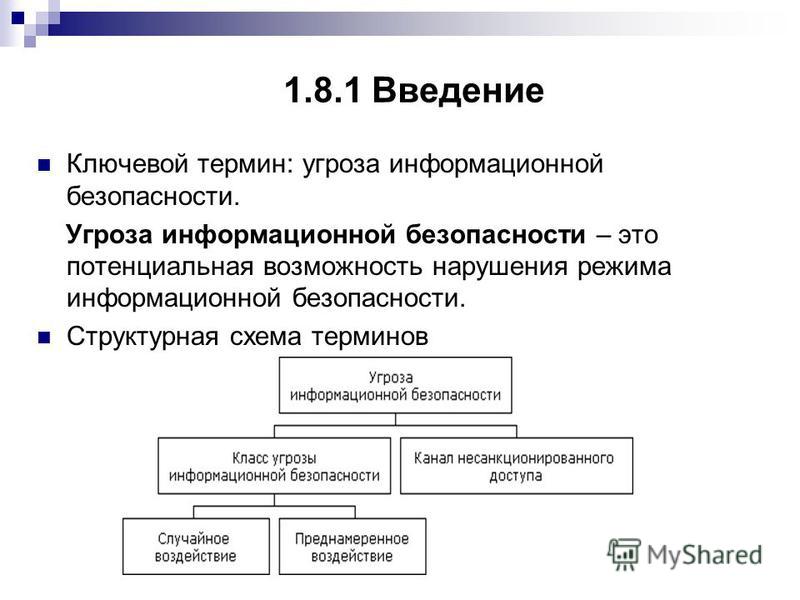

Формирование и внедрение системы защиты ПДн является обязательным этапом для всех, кто в соответствии с действующим российским законодательством подпадает под категорию операторов персональных данных. Чтобы не тратить лишние денежные средства на обеспечение безопасности, необходимо, прежде всего, определиться с уровнем защищенности. Сделать это можно только после того, как будут определены типы угроз ИСПДн, то есть те факторы и условия, которые в сочетании могут привести к несанкционированному получению доступа и совершению операций с личной информацией граждан третьими лицами.

Методика и порядок действий по определению уровней защиты персональных данных при их обработке в информационных системах описаны в правительственном Постановлении № 1119. Также существуют дополнительные подзаконные акты и руководящие документы, на которые нужно ориентироваться, чтобы успешно подобрать меры для предотвращения НСД.

Заказать разработку документов по персональным данным, в комплект которых входят частные модели угроз

Что нужно знать для определения типа угроз безопасности персональных данных?

Понимание того, какие риски существуют при обработке личной информации россиян, позволяет создать эффективную СЗПДн. Зачастую, действуя самостоятельно, руководители компаний допускают множество неточностей и ошибок в результате чего, на разработку и интеграцию средств защиты уходит масса времени, кадровых и денежных ресурсов. С другой стороны, неправильное определение  д. Таким образом, нужно адекватно оценить потенциальные риски и принять соответствующие меры.

д. Таким образом, нужно адекватно оценить потенциальные риски и принять соответствующие меры.

Разбираясь в этом вопросе, следует учесть:

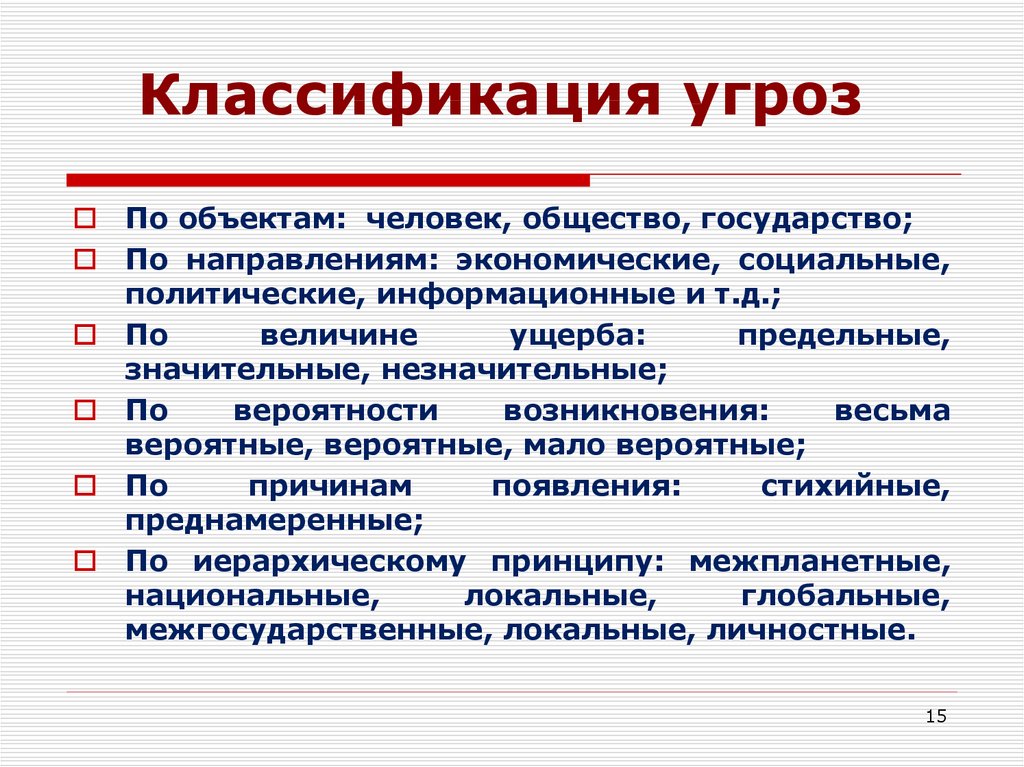

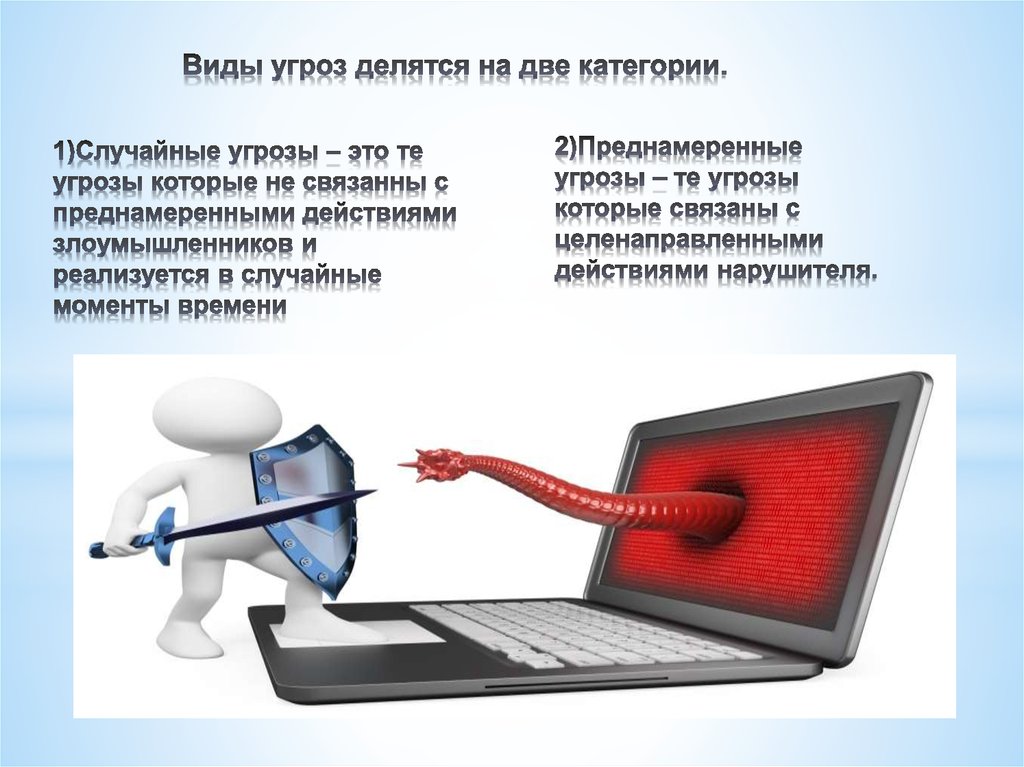

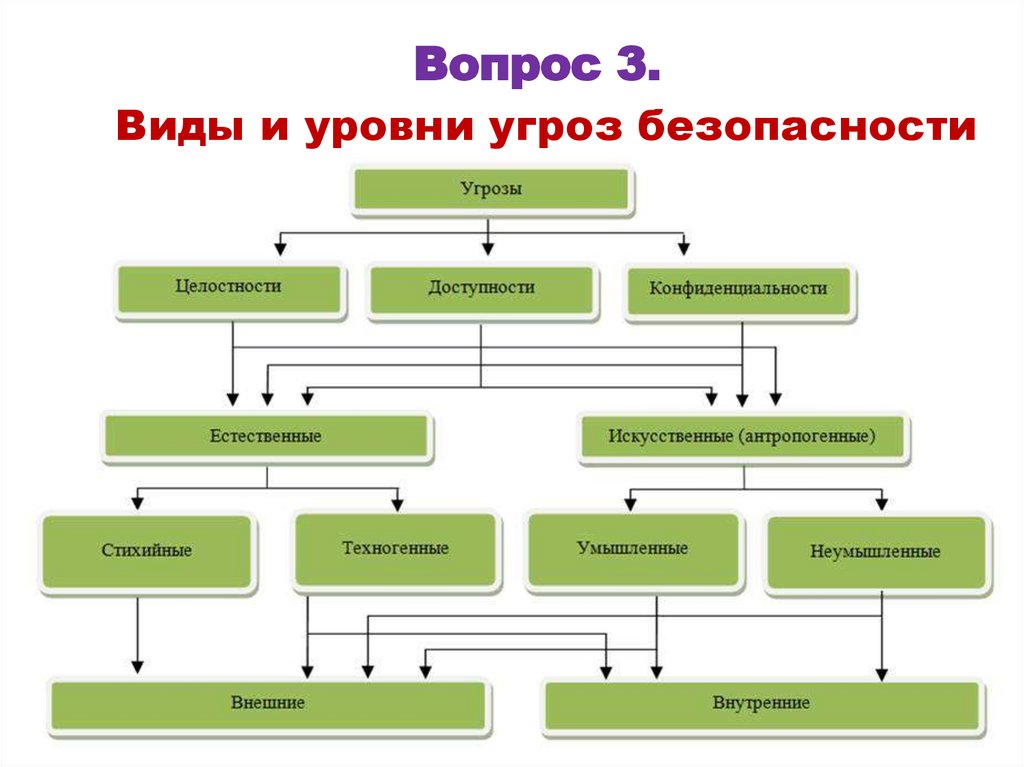

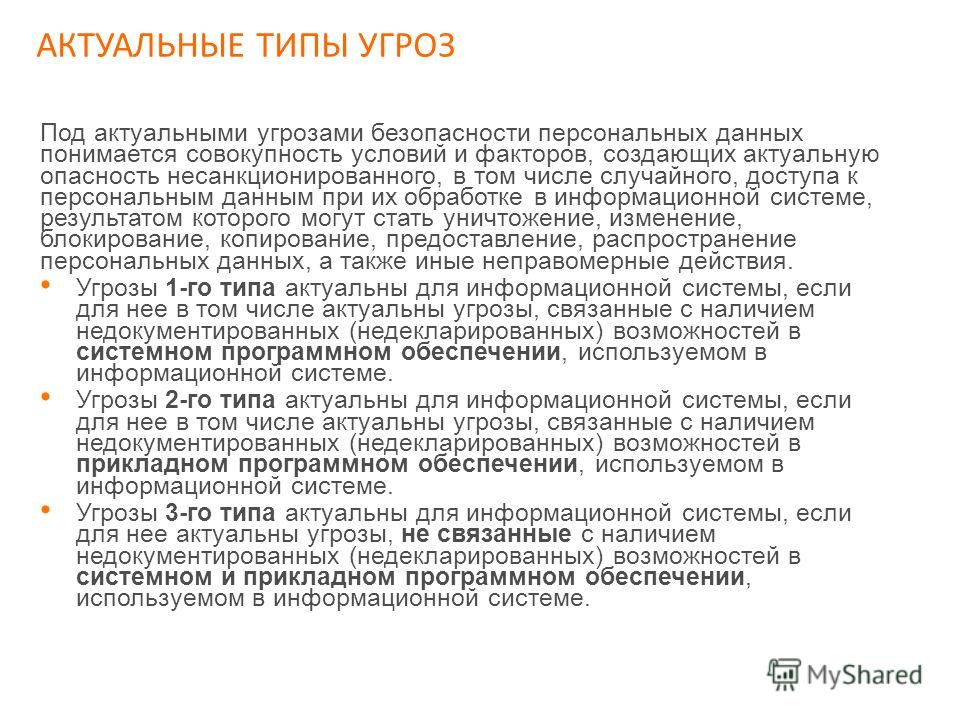

- Нормативно-правовая база предусматривает 3 типа угроз персональных данных, причем самым низким считается третий, а самым высоким — первый.

- За нарушением положений ФЗ-152 предусмотрено серьезное наказание, поэтому не следует легкомысленно относиться к установлению уровня защищенности информационных систем ПДн.

- Кроме оценки влияния потенциально опасных факторов и условий потребуется выделить категории и типы субъектов ПД, а также их количество.

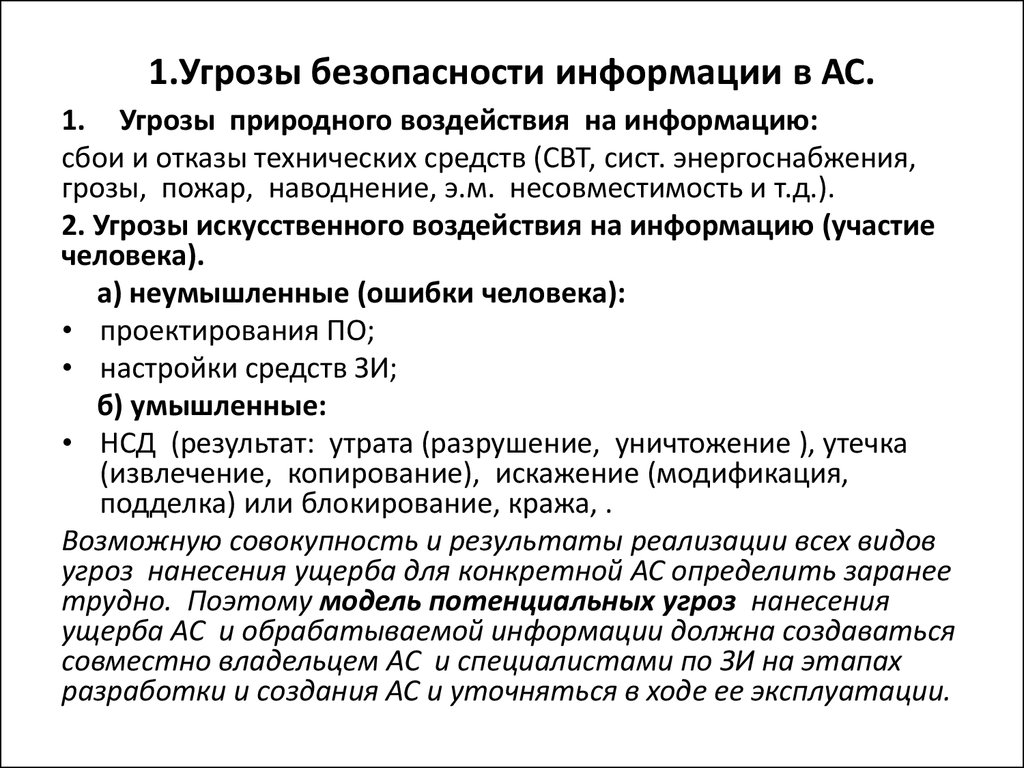

- Чтобы определить тип актуальных угроз ИСПДн, необходимо принять в расчет наличие недокументированных возможностей (НДВ) в программном и прикладном софте, используемых предприятием в своей деятельности.

- Системное ПО нацелено на обеспечение работоспособности оборудования, оно не решает конкретные практические задачи, а создает условия для функционирования других приложений.

- Под термином НДВ, как указано в документе, разработанном Гостехкомиссией РФ в 1999 году, понимают функциональные возможности ПО, которые не указаны в описании к софту либо не отвечают заявленным характеристиками и потенциально способны привести к неправомерному использованию конфиденциальной информации.

Угрозы 1 типа при обработке персональных данных в ИСПДн

Угрозы ИСПДн 2 типа

Выявляются в системах, где есть недекларируемые возможности в применяемых прикладных программах. Например, утилита, которая собирает и систематизирует ПДн, может быть использована для несанкционированного внесения изменений или уничтожения информации.

Например, утилита, которая собирает и систематизирует ПДн, может быть использована для несанкционированного внесения изменений или уничтожения информации.

Угрозы 3 типа ИСПДн

Наиболее удачный вариант в плане затрат на защиту ИСПДн, когда отсутствует опасность получения доступа к персональным данным со стороны сотрудников и третьих лиц вследствие наличия НДВ в программном обеспечении.

Следует учесть, что без специализированных знаний и навыков определить потенциальные риски невозможно. Вам потребуется либо привлекать штатных сотрудников (если они есть), либо прибегнуть к аутсорсингу. Второй вариант предпочтительнее как в плане финансов, так и с точки зрения затрат времени. Профессионалы быстро проанализируют ПО и прочие аспекты деятельности, предоставив подробный отчет, на основании которого можно будет формировать СЗПДн (хотя это тоже лучше поручить экспертам, чтобы потом не столкнуться с проблемами во время проверок).

Порядок и особенности определения актуальных угроз безопасности

Чем раньше будет установлен уровень защищенности ИСПДн, тем меньше проблем возникнет с клиентами, поставщиками и контролирующими госструктурами. Оценка факторов риска согласно Методике, утвержденной в 2008 году ФСТЭК РФ, проводится исходя из того, существует ли вероятность их реализации в конкретной системе. При установлении типа угроз безопасности персональных данных ПДн в расчет берется уровень изначальной защищенности ИСПДн и возможность осуществления каждой из обнаруженных угроз. Существует несколько степеней опасности:

Оценка факторов риска согласно Методике, утвержденной в 2008 году ФСТЭК РФ, проводится исходя из того, существует ли вероятность их реализации в конкретной системе. При установлении типа угроз безопасности персональных данных ПДн в расчет берется уровень изначальной защищенности ИСПДн и возможность осуществления каждой из обнаруженных угроз. Существует несколько степеней опасности:

- низкая;

- средняя;

- высокая.

Задача специалистов, которые занимаются обеспечением информационной безопасности ПДн, заключается в выявлении из огромного многообразия рисков тех факторов, которые актуальны для определенной системы. На основе полученных результатов просчитывается, насколько защищены персональные данные и какие меры нужно предпринять для предупреждения НСД.

Нежелательный контент

Нежелательный контент — это не только информационные материалы (изображения, видео, аудио, тексты), содержащие насилие, порнографию, пропаганду наркотических средств, азартных игр и т. п., но и различные вредоносные программы, задача которых — получить доступ к информации на компьютере владельца. Также к нежелательному контенту относятся сайты, запрещенные законодательством.

п., но и различные вредоносные программы, задача которых — получить доступ к информации на компьютере владельца. Также к нежелательному контенту относятся сайты, запрещенные законодательством.

В современном мире интернетом пользуются люди разных возрастов. Едва ли не каждый, будь то ребенок или пожилой человек, имеет страницу в социальной сети, пользуется поисковыми системами для получения ответов на вопросы, смотрит видео, читает книги или слушает музыку. В связи с этим вероятность того, что пользователь встретит в сети нежелательный контент, очень велика, и от вида такого контента будут зависеть размер и тяжесть полученного ущерба.

Классификация нежелательного контента

Нежелательный контент можно разделить на несколько основных типов.

- Вредоносные программы.

- Спам.

- Потенциально опасные программы.

- Запрещенные законодательством сайты.

- Нежелательные сайты.

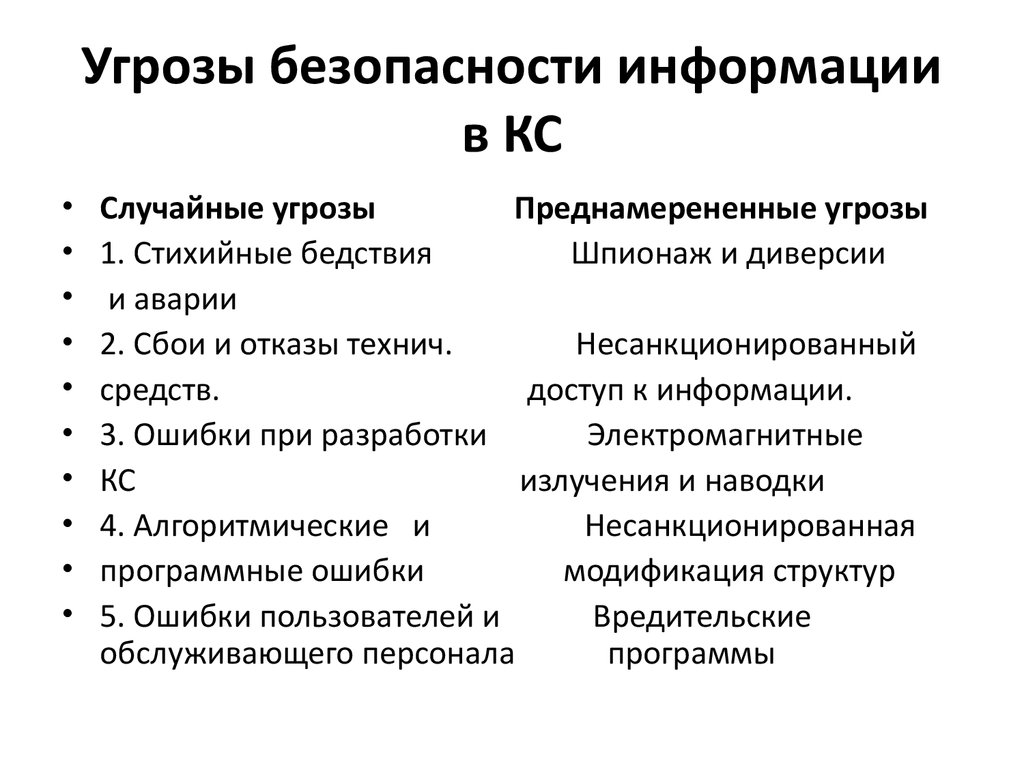

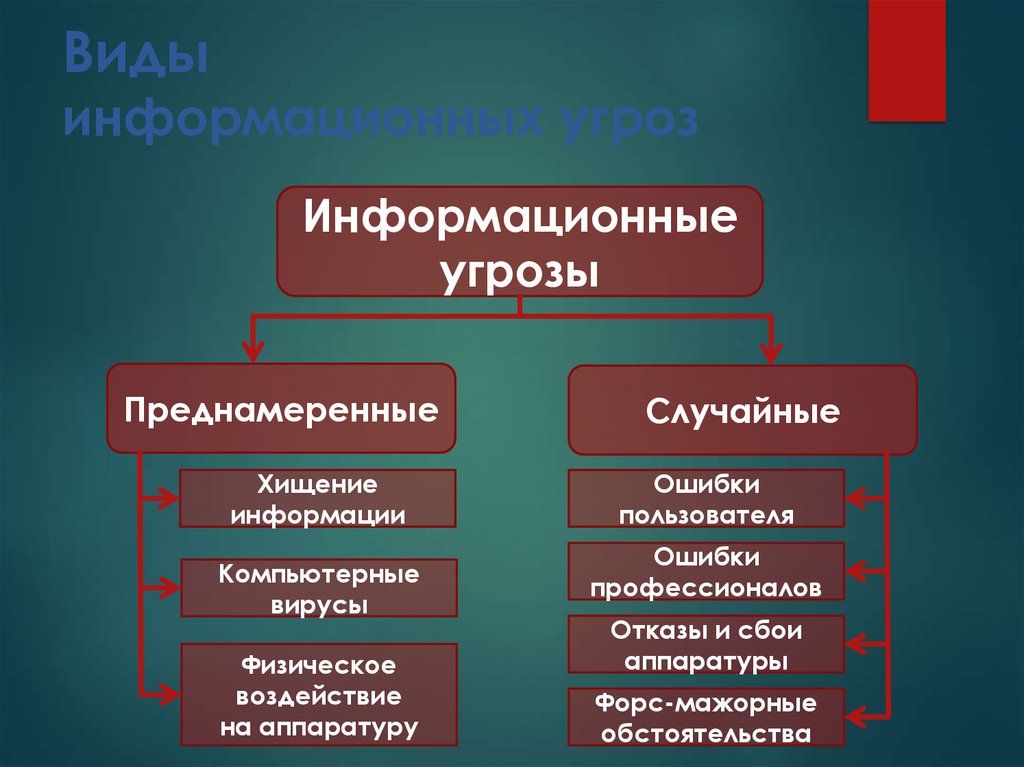

Вредоносные программы различаются методами проникновения, принципами работы и решаемыми задачами. Традиционная классификация включает три их разновидности: классические вирусы, черви и «троянские кони». Классический вирус встраивается в существующие программы или документы («заражает» их) и в дальнейшем выполняется при каждом запуске инфицированного файла. Черви распространяются по компьютерным сетям — как правило, посредством уязвимостей в прошивках оборудования, операционных системах и прикладных программах. Под «трояном» обычно понимают вредоносный код, который маскируется под легитимное полезное приложение. Стоит дополнительно отметить инструменты, скрывающие свое присутствие не только от пользователя, но и от защитного программного обеспечения (руткиты), а также средства удаленного администрирования (RAT, бэкдоры), которые позволяют злоумышленнику не только управлять любым приложением на ПК, но и производить запись видео / аудио с имеющейся камеры / микрофона, загружать и сохранять файлы, сохранять последовательности нажатия клавиш.

Традиционная классификация включает три их разновидности: классические вирусы, черви и «троянские кони». Классический вирус встраивается в существующие программы или документы («заражает» их) и в дальнейшем выполняется при каждом запуске инфицированного файла. Черви распространяются по компьютерным сетям — как правило, посредством уязвимостей в прошивках оборудования, операционных системах и прикладных программах. Под «трояном» обычно понимают вредоносный код, который маскируется под легитимное полезное приложение. Стоит дополнительно отметить инструменты, скрывающие свое присутствие не только от пользователя, но и от защитного программного обеспечения (руткиты), а также средства удаленного администрирования (RAT, бэкдоры), которые позволяют злоумышленнику не только управлять любым приложением на ПК, но и производить запись видео / аудио с имеющейся камеры / микрофона, загружать и сохранять файлы, сохранять последовательности нажатия клавиш.

Спам — это письма, которые приходят на электронную почту от неизвестных людей и компаний.

К потенциально опасным объектам можно отнести программы, которые содержат рекламу (adware), а также шпионские приложения (spyware), скрытно устанавливаемые на устройство без согласия пользователя с целью сбора информации, изменения каких-либо настроек и т.д. Кроме того, разработчики средств безопасности иногда включают в эту группу легитимные программные комплексы, которые можно использовать во вред (например, утилиты для удаленного управления компьютером партнера, применяемые в рамках оказания технической поддержки, могут превратиться в инструмент злоумышленника, аналогичный бэкдору).

В целом каждый сам решает, какая информация для него является нежелательной, что загружать на свой ПК и какие сайты посещать, при этом в некоторых случаях осознанно идя на риск. Однако существуют сетевые ресурсы, содержащие информацию, распространение которой запрещено в Российской Федерации на законодательном уровне. Такие сайты образуют особую категорию нежелательного контента. Кроме того, в особую группу можно выделить веб-страницы с информацией, не соответствующей возрасту пользователя (т.е. неподходящие для определенных возрастных категорий), и ресурсы, блокируемые на рабочих местах с целью уменьшения времени, которое тратится сотрудниками организации на развлечения.

Однако существуют сетевые ресурсы, содержащие информацию, распространение которой запрещено в Российской Федерации на законодательном уровне. Такие сайты образуют особую категорию нежелательного контента. Кроме того, в особую группу можно выделить веб-страницы с информацией, не соответствующей возрасту пользователя (т.е. неподходящие для определенных возрастных категорий), и ресурсы, блокируемые на рабочих местах с целью уменьшения времени, которое тратится сотрудниками организации на развлечения.

Объект воздействия

Угрозе заражения подвержены все устройства, имеющие подключение к интернету. С нежелательным контентом сталкиваются все: домашние и корпоративные пользователи, владельцы смартфонов и персональных компьютеров. Никто не защищен от вредоносных программ на 100%, но неопытные пользователи более уязвимы. Если человек знает о киберкриминальных инструментах и о том, как они могут попасть в компьютер, то злоумышленнику придется приложить много усилий, чтобы добраться до жертвы. Если же пользователь слабо просвещен в таких вопросах, то он становится легкой добычей для атакующего.

Если же пользователь слабо просвещен в таких вопросах, то он становится легкой добычей для атакующего.

В частности, тот, кто имеет опыт работы с различными приложениями, не будет скачивать на свой ПК сомнительные файлы или посещать сайты такого же характера. Это и отличает опытного пользователя от неопытного, последний будет не раздумывая переходить по ссылкам и загружать оттуда любое содержимое.

То же касается и спам-рассылок: опытный пользователь знает, к чему приводят подобные сообщения, и не будет открывать прикрепленные документы, заполнять какие-то анкеты, переводить куда-то деньги и т.д. Однако наивные или падкие на легкую наживу люди, увидев громкий заголовок или яркую картинку, без сомнений перейдут по ссылке.

Источник угрозы

Основным генератором нежелательного контента является киберкриминальный бизнес. Киберпреступники зарабатывают деньги на вредоносных программах и результатах их работы, а также на злонамеренных или рекламных рассылках.

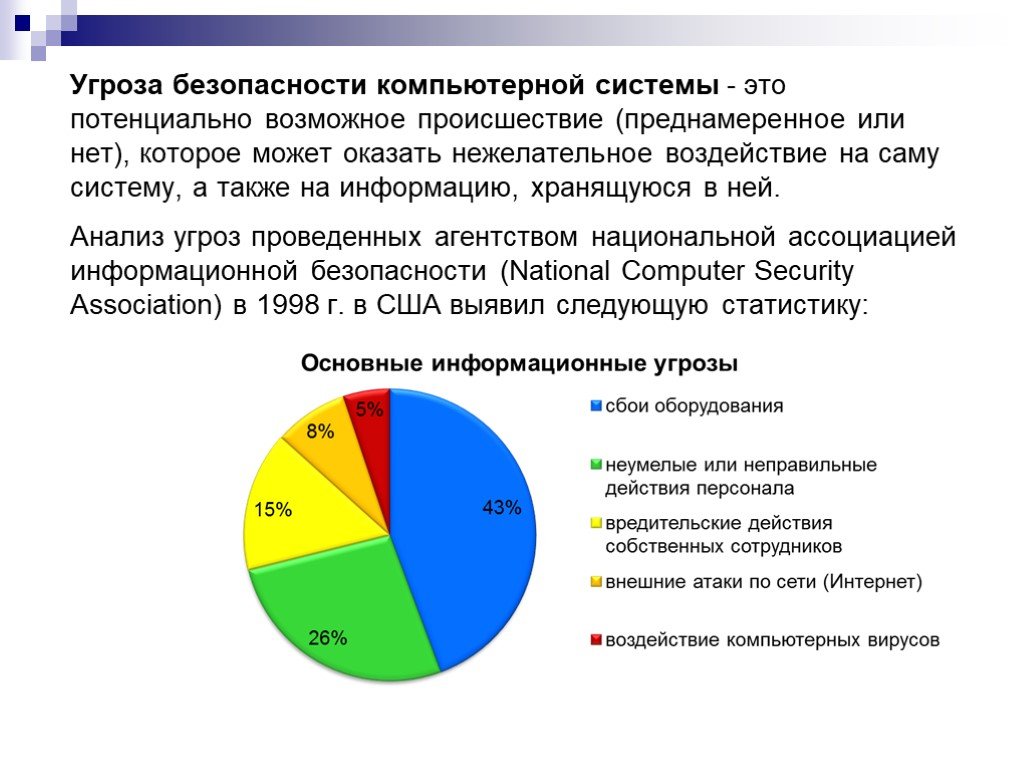

Анализ риска

От вредоносных и потенциально нежелательных программ помогают защититься комплексные антивирусные средства (для дома — класс Internet Security, для компаний — Endpoint Protection). Существуют и узкоспециализированные решения. Такое программное обеспечение обычно работает на основе сигнатурных баз, которые постоянно обновляются, что позволяет обнаруживать новые виды угроз. Необходимо помнить, что само по себе наличие антивирусной защиты не сможет предотвратить заражение компьютерной системы, если пользователь не будет соблюдать правила безопасности. Для этого нужны знания об основных механизмах работы вредоносных программ.

В некоторых продуктах для личной и корпоративной безопасности доступна т.н. «песочница» — средство запуска приложений в изолированной среде, откуда невозможно нанести вред операционной системе и данным. Такой модуль полезен для борьбы с неизвестными угрозами. Кроме того, в нем можно провести пробную установку нового программного обеспечения, чтобы проверить, не инсталлирует ли оно вместе с собой рекламные компоненты и иную лишнюю нагрузку.

Для защиты от спам-рассылок используют антиспам-фильтрацию и черные списки. Эти способы доступны и позволяют если не полностью обезопасить себя от спама, то по крайней мере значительно уменьшить его объемы. Фильтрация применяется также и для того, чтобы предотвратить посещение нежелательных веб-ресурсов. Как правило, подобные компоненты тоже входят в состав комплексных антивирусных решений.

10 типов угроз безопасности и способы защиты от них

Количество кибератак, зарегистрированных в период с 2021 по 2022 год после начала пандемии COVID-19, значительно выше, чем в предыдущие годы. Бизнес-ландшафт изменился в ответ на блокировки и сбои, вызванные пандемией, что привело к увеличению удаленной и гибридной работы.

Хотя это дало множество положительных результатов для сотрудников и предприятий, оно также привело к нарушению безопасности из-за таких факторов, как снижение безопасности конечных точек.

Согласно недавнему опросу, проведенному Insights for Professionals, предприятия сообщают, что ноутбуки, планшеты и мобильные устройства являются их наиболее уязвимыми конечными точками — именно на них мы полагаемся в своей работе.

Но с таким количеством типов атак и постоянно меняющейся тактикой преступников, каких угроз следует опасаться компаниям и как они должны защищаться?

10 типов угроз безопасности

- Вредоносное ПО

- Облачная безопасность

- Фишинг

- Программа-вымогатель

- Потеря данных

- Атаки на пароль

- Внутренние угрозы

- ДДоС

- Сетевые уязвимости

- Опалубка

Вот десять распространенных типов угроз безопасности и уязвимостей и что с ними делать.

1. Вредоносное ПО (включая бесфайловое вредоносное ПО)

Возможно, это самая основная и знакомая многим пользователям угроза. машины в ботнеты или майнеры криптовалюты.

В 2021 году SonicWall зарегистрировала более пяти миллиардов атак вредоносных программ, при этом общее количество атак выросло на колоссальные 232% с 2019 года. Фактически, 64% ИТ-руководителей назвали вредоносное ПО самой большой проблемой безопасности, с которой они сталкиваются. год.

год.

Существует несколько ключевых категорий, таких как вирусы, которые стремятся размножаться и распространяться как можно шире, трояны, которые проникают в сети, маскируя себя под законные приложения, и шпионское ПО, которое отслеживает использование сотрудника для сбора конфиденциальные данные.

Но важно знать и о других типах угроз, таких как бесфайловые вредоносные программы, которые заражают устройства через законное программное обеспечение и не оставляют следов. В отличие от обычных вредоносных программ, бесфайловые вредоносные программы могут быть установлены в системе без участия злоумышленника, что, как известно, затрудняет их обнаружение.

Защита от вредоносного ПО

Защита от множества угроз — непростая задача, поэтому наличие мощных средств защиты от вредоносных программ имеет первостепенное значение. Существуют сотни инструментов, которые утверждают, что предлагают защиту, но организациям необходимо убедиться, что выбранные ими решения могут обнаруживать даже ранее неизвестные вредоносные программы, определяя их ключевые характеристики — например, программу, которая пытается скрыться после установки. Также очень важно, чтобы он постоянно обновлялся и мог сканировать каждую потенциальную точку входа в сеть, от электронных писем до USB-накопителей.

Также очень важно, чтобы он постоянно обновлялся и мог сканировать каждую потенциальную точку входа в сеть, от электронных писем до USB-накопителей.

Подробнее: Начало работы с анализом вредоносных программ

2. Безопасность в облаке

Большинство компаний, как малых, так и крупных, работают в облаке. От снижения затрат на ИТ до улучшенной масштабируемости и упрощения совместной работы — существует множество причин, по которым большинство современных организаций полагаются на облачные вычисления. Тем не менее, это не без собственного набора проблем.

Облачная безопасность — одна из основных угроз кибербезопасности, с которыми сталкиваются компании в этом году. 57% согласны с тем, что это самая серьезная угроза после вредоносных программ. Некоторые из основных проблем, о которых компании должны знать, когда речь заходит об облачной безопасности, включают захват учетных записей, неправильные настройки, внешний обмен данными, потерю/утечку данных, несанкционированный доступ и небезопасные интерфейсы/API. Дополнительные сведения см. в отчете о состоянии облачной безопасности 9.0055 здесь .

Дополнительные сведения см. в отчете о состоянии облачной безопасности 9.0055 здесь .

Защита от угроз облачной безопасности

Внедрение надежных методов облачной безопасности может помочь защититься от различных угроз и уязвимостей и обеспечить безопасность вашей инфраструктуры и данных. От обеспечения безопасности конечных точек пользователей до реализации шифрования и подчеркивания важности хорошей гигиены паролей — обеспечение правильной облачной безопасности требует внимания к деталям. Также важно убедиться, что вы выбрали правильного поставщика облачных услуг с самого начала, что снимет часть бремени с ваших плеч, когда речь идет об обеспечении безопасности вашей компании и клиентов в облаке.

3. Фишинг

Один из наиболее распространенных типов угроз социальной инженерии. Фишинг обычно включает в себя отправку электронных писем, якобы отправленных из признанного и надежного источника, обычно с поддельной ссылкой, которая предлагает им ввести личные данные в онлайн-форму. . Около 51% ИТ-специалистов согласны с тем, что фишинг и другие атаки социальной инженерии являются самыми большими проблемами, с которыми они столкнутся в этом году.

. Около 51% ИТ-специалистов согласны с тем, что фишинг и другие атаки социальной инженерии являются самыми большими проблемами, с которыми они столкнутся в этом году.

Они часто разрабатываются как способы получить доступ к финансовым данным или комбинациям имени пользователя и пароля, но они могут сделать больше, особенно с более целенаправленной разновидностью «целевого фишинга», которая будет адаптирована именно к отдельному получателю.

Например, в апреле 2021 года исследователи безопасности обнаружили фишинговую аферу Microsoft 365, которая крадет учетные данные пользователя. Эта атака Business Email Compromise (BEC) работает путем отправки электронных писем с прикрепленными замаскированными файлами .html. Как только пользователь открывает этот файл, он перенаправляется на веб-сайт, содержащий вредоносный код, и сообщает, что он вышел из Microsoft 365, и ему предлагается снова войти в систему. Как только они это сделают, учетные данные пользователя отправляются мошенникам, отвечающим за мошенничество.

Защита от фишинга

Эффективные средства защиты электронной почты могут снизить вероятность прохождения таких сообщений, но они не эффективны на 100%. Поэтому обучение пользователей – лучший способ борьбы с этой угрозой. Обучая людей быть осторожными и выявлять явные признаки попытки фишинга, фирмы могут гарантировать, что их сотрудники не передают ценные данные никому, кто их запрашивает.

Подробнее: Как запретить вашим сотрудникам открывать фишинговые электронные письма

4. Программа-вымогатель

Особый тип вредоносного ПО, программа-вымогатель работает путем шифрования ключевых файлов на компьютере или в сети, а затем требует оплаты — обычно в виде биткойнов или другой криптовалюты — чтобы сделать их снова доступными . Это относительно простая форма атаки, но она может быть чрезвычайно разрушительной, как это было в случае с инцидентом в Swissport в 2022 году. Значительные 42% компаний считают программы-вымогатели самой большой проблемой кибербезопасности, с которой они столкнулись в этом году.

В зависимости от конкретного типа используемой программы-вымогателя атака может шифровать определенные типы файлов, что делает невозможным доступ к важной бизнес-информации, или блокировать важные системные файлы, которые полностью препятствуют загрузке компьютера.

Защита от программ-вымогателей

Для защиты от программ-вымогателей профилактика, безусловно, лучше, чем лечение. Действительно, после того, как файлы зашифрованы, фирмы часто ничего не могут сделать, чтобы вернуть их, не заплатив выкуп или не ожидая и не надеясь, что ключ будет опубликован публично. Таким образом, помимо обычных процедур защиты от вредоносного ПО, важной защитой является безопасное резервное копирование всех ключевых файлов вне основной сети.

ИТ-специалисты также могут использовать машинное обучение для защиты от атак программ-вымогателей. Эта технология способна выявлять и прогнозировать атаки, а также обеспечивает постоянный мониторинг вредоносной активности, что позволяет им обнаруживать и предотвращать распространение вредоносных программ через файловую систему.

Узнайте больше: Найти и уничтожить: 3 метода обнаружения атак программ-вымогателей

5. Потеря данных

Данные часто называют новой нефтью, и для многих хакеров конечной целью их усилий будет их кража чтобы продать его в даркнете для использования в мошенничестве с идентификацией, шантаже или в рамках корпоративного шпионажа.

Сегодня, когда данные являются основой всех бизнес-операций, неудивительно, что 26% компаний считают потерю данных самой большой угрозой кибербезопасности, с которой они столкнулись в этом году. Будь то социальная инженерия или взлом базы данных с использованием известных уязвимостей, получение данных из организации часто является последним этапом любой атаки.

Защита от потери данных

Возможно, хакеры месяцами сидят внутри сети в поисках наиболее ценной информации и ждут подходящего момента для действий, так что даже если периметр фирмы взломан, меры, которые предприятия могут предпринять, чтобы защитить себя от самых серьезных последствий, но для этого им потребуются хорошие инструменты предотвращения потери данных.

Обычно это относится к ряду мер, предназначенных для выявления подозрительных действий и блокирования доступа и кражи данных неавторизованными пользователями. Он может отслеживать конечные точки и отправлять оповещения, если данные копируются или передаются вне обычных утвержденных процессов.

Подробнее: 3 способа снизить риск потери данных

6. Атаки на пароли

Атаки на пароли — это различные методы, используемые хакерами для злонамеренной аутентификации, ввода и кражи данных из защищенных паролем учетных записей. Мы все знаем о важности выбора надежного пароля, но для предотвращения его взлома киберпреступниками требуется нечто большее. Как правило, эти атаки осуществляются путем использования уязвимостей в системе и использования программного обеспечения для ускорения процесса взлома паролей.

Наиболее распространенные типы атак на безопасность паролей включают:

- Брутфорс

- Атака по словарю

- Кейлоггинг

- Напыление пароля

Одним из недавних примеров нарушения пароля была атака цепочки поставок, в которой участвовало программное обеспечение SolarWinds. Атака поставила под угрозу правительственные учреждения США, поскольку хакеры воспользовались незамеченной уязвимостью в программном обеспечении для мониторинга сети своего поставщика кибербезопасности. Это позволило им проникнуть в компании, полагающиеся на программное обеспечение SolarWinds, и получить доступ к их конфиденциальной переписке по электронной почте.

Атака поставила под угрозу правительственные учреждения США, поскольку хакеры воспользовались незамеченной уязвимостью в программном обеспечении для мониторинга сети своего поставщика кибербезопасности. Это позволило им проникнуть в компании, полагающиеся на программное обеспечение SolarWinds, и получить доступ к их конфиденциальной переписке по электронной почте.

Защита от атак с использованием паролей

Помимо обучения сотрудников важности использования надежных паролей для предотвращения риска для вашей компании, существует несколько других рекомендаций, которые следует знать, чтобы защитить себя от атак с использованием паролей. К ним относятся использование многофакторной аутентификации (MFA), которая требует от пользователей предоставления более чем одного фрагмента информации для получения доступа, а также проведение регулярных тестов на проникновение (пентесты) для оценки безопасности вашей системы.

Подробнее: Как заинтересовать ваших сотрудников в гигиене паролей

7.

Внутренние угрозы

Внутренние угрозыЧасто говорят, что самая большая слабость в любой системе безопасности — это часть, расположенная за клавиатурой. Хотя многим из вышеперечисленных угроз могут способствовать небрежные сотрудники, которые не следуют основным правилам безопасности, вы также должны принять меры, чтобы ваши сотрудники не могли причинить вред бизнесу как преднамеренно, так и случайно. Хотя это не главная проблема кибербезопасности, 17% компаний по-прежнему считают защиту от внутренних угроз серьезной проблемой в этом году. Злонамеренные инсайдеры, пытающиеся извлечь данные или нанести ущерб системам, представляют собой угрозу, с которой может столкнуться любой бизнес, и ее бывает трудно предсказать, поэтому стоит принять меры предосторожности.

Защита от внутренних угроз

Обеспечение надлежащего уровня доступа для всех сотрудников — первый шаг. Ограничение пользователей только теми приложениями и данными, которые им необходимы для работы, может быть очень полезным, но, конечно, это не остановит привилегированных пользователей и тех, у кого есть законная потребность в доступе к конфиденциальной информации. Также важно проводить тренинги по безопасности, чтобы убедиться, что ваши сотрудники осведомлены о внутренних угрозах и рисках, которые они представляют.

Также важно проводить тренинги по безопасности, чтобы убедиться, что ваши сотрудники осведомлены о внутренних угрозах и рисках, которые они представляют.

Таким образом, это должно быть подкреплено эффективным мониторингом, который может быстро определить любую необычную или подозрительную активность и прекратить ее, или попросить пользователей подтвердить, что у них есть подлинная причина их действий.

Подробнее: Нельзя слепо доверять своим сотрудникам: 6 способов предотвратить внутренние угрозы запросы трафика до тех пор, пока он просто не сможет справиться с объемом запросов, которые его просят доставить, в результате чего он замедлится до сканирования и фактически отключится. Это особенно сложная форма атаки, поскольку для ее осуществления требуется немного навыков, и злоумышленникам не нужно фактически нарушать периметр фирмы, что, вероятно, делает ее самой большой проблемой кибербезопасности для 10% компаний. Действительно, ботнеты, предоставляющие ресурсы, необходимые для запуска DDoS-атаки, можно купить в даркнете всего за несколько долларов.

До недавнего времени DDoS-атаки считались скорее неприятностью, чем серьезной угрозой для компаний. Они могли перевести веб-сайт в автономный режим на несколько часов, что, безусловно, повлияло бы на доходы фирм, ориентированных на цифровые технологии, но это был предел их влияния. Однако сейчас ландшафт иной. Постоянные атаки ботнетов масштабнее, чем когда-либо прежде, и могут длиться дни или недели, а не часы, и они также все чаще используются в качестве прикрытия для других атак, таких как эксфильтрация данных, а не как самоцель.

Защита от DDoS-атак

Поэтому необходимо принимать превентивные и лечебные меры. Хотя компании могут сами предпринять несколько шагов, таких как буферизация полосы пропускания, наиболее эффективной защитой может стать служба защиты от DDoS-атак.

В 2021 году была зафиксирована крупнейшая в истории DDoS-атака, когда Microsoft смягчила атаку с участием клиента Azure с пропускной способностью 3,45 Тбит/с и скоростью передачи пакетов 340 млн пакетов в секунду. После обнаружения крайне важно отследить источник атаки, чтобы убедиться, что вы не станете его жертвой во второй раз. Вы можете сделать это, работая со специалистами по кибербезопасности и экспертами правоохранительных органов, чтобы обеспечить защиту вашего бизнеса в будущем.

После обнаружения крайне важно отследить источник атаки, чтобы убедиться, что вы не станете его жертвой во второй раз. Вы можете сделать это, работая со специалистами по кибербезопасности и экспертами правоохранительных органов, чтобы обеспечить защиту вашего бизнеса в будущем.

Узнайте больше: Может ли CDN действительно защитить вас от DDoS-атак?

9. Сетевые уязвимости

Корпоративные сети становятся все более сложными, а это означает, что количество потенциальных уязвимостей в них растет. Такие проблемы, как атаки нулевого дня, инъекции SQL и сложные постоянные угрозы, – все они направлены на использование уязвимостей в коде, которые могут позволить хакерам получить доступ к сети для внедрения вредоносных программ, кражи данных или повреждения систем.

Один из основных способов, с помощью которого хакеры делают это, — использование устаревшего и неисправленного программного обеспечения, поэтому обеспечение актуальности всех систем жизненно важно для защиты от многих из этих атак. Тем не менее, это то, что многие предприятия до сих пор не могут сделать: каждая третья утечка данных происходит из-за уязвимостей, оставленных неисправленным программным обеспечением.

Тем не менее, это то, что многие предприятия до сих пор не могут сделать: каждая третья утечка данных происходит из-за уязвимостей, оставленных неисправленным программным обеспечением.

Защита от сетевых уязвимостей

Для защиты от уязвимостей необходим хороший план управления исправлениями, тем более что расширение сети продолжает оставаться проблемой. Это может быть сложной задачей, но многие связанные с этим задачи теперь можно автоматизировать с помощью современных инструментов и приложений для управления исправлениями.

10. Формальный взлом

Формальный взлом — одна из самых последних угроз кибербезопасности. Это происходит, когда хакеры внедряют вредоносный код в форму веб-страницы для сбора конфиденциальных данных. Чаще всего они возникают на формах платежных страниц, поэтому, когда пользователь вводит свою платежную информацию, злоумышленник может получить номер карты, адрес, имя клиента и номер телефона. Это часть группы кибератак, известных как атаки на цепочку поставок.

Защита от опалубки

Чтобы обеспечить безопасность данных ваших клиентов, убедитесь, что вы внедрили надежное антивирусное программное обеспечение и используете многофакторную проверку подлинности для защиты учетных записей. Это затруднит проникновение хакеров на ваши веб-страницы.

Каким решениям по обеспечению безопасности отдают предпочтение ИТ-специалисты?

Улучшение ИТ-безопасности является главным приоритетом для 61% организаций, при этом, по прогнозам Statista, расходы на службы безопасности во всем мире достигнут почти 77 миллиардов долларов США в 2022 году.

Существует множество шагов, которые предприятия должны предпринять, чтобы обеспечить ИТ-безопасность на должном уровне и эффективно защитить различные аспекты своей цифровой инфраструктуры. Сегодня ИТ-специалисты применяют целостный подход к кибербезопасности, гарантируя, что их компании защищены на всех уровнях, чтобы выявлять и устранять угрозы до их возникновения. Существуют различные типы инструментов кибербезопасности, и может быть сложно понять, каким из них отдать предпочтение.

Например, основное программное обеспечение для кибербезопасности включает:

- Решения для мониторинга сетевой безопасности : Созданы для обнаружения и анализа потенциально вредоносных действий в вашей сети

- Инструменты шифрования : Шифрует данные и файлы для обеспечения безопасности конфиденциальной информации

- Антивирусное программное обеспечение : Предотвращает, обнаруживает и удаляет вредоносные программы с ваших устройств

- Брандмауэр : отслеживает и фильтрует входящий и исходящий трафик вашей сети

- Инструменты тестирования на проникновение : используются для оценки безопасности вашей сети и выявления любых уязвимостей

- Средства сканирования веб-уязвимостей : Автоматизированные средства, предназначенные для сканирования и обнаружения угроз безопасности в веб-приложениях

Это лишь некоторые из основных инструментов набора ИТ-специалистов, и важно обеспечить защиту всех ваших баз для защиты от различных типов угроз.

Дополнительная литература:

- Гибридное рабочее место уже здесь. Но каковы потенциальные риски безопасности?

- Как создать успешный план кибербезопасности

- Какие методы поиска угроз следует использовать?

7 типов киберугроз и способы их предотвращения [Руководство на 2022 год]

Что такое киберугрозы?

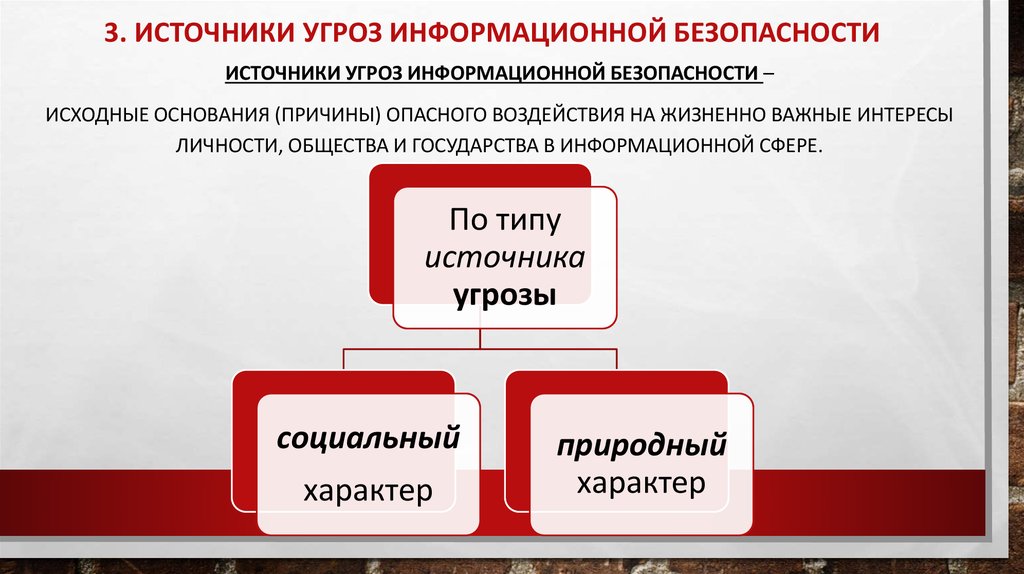

Угроза кибербезопасности — это злоумышленная деятельность, направленная на кражу данных или средств, саботаж данных или компьютерных систем или нарушение деловых операций и цифровой жизни в целом. Киберугрозы включают вредоносные программы, программы-вымогатели, фишинг, атаки типа «отказ в обслуживании» (DoS) и многие другие направления атак.

Киберугрозы могут превратиться в успешные кибератаки, которые могут иметь разрушительные последствия для организаций и отдельных лиц. Это может включать несанкционированный доступ, простой или разрушение компьютерных систем, кражу или раскрытие конфиденциальных данных, прямые финансовые потери, нарушение экономической деятельности и даже физический ущерб.

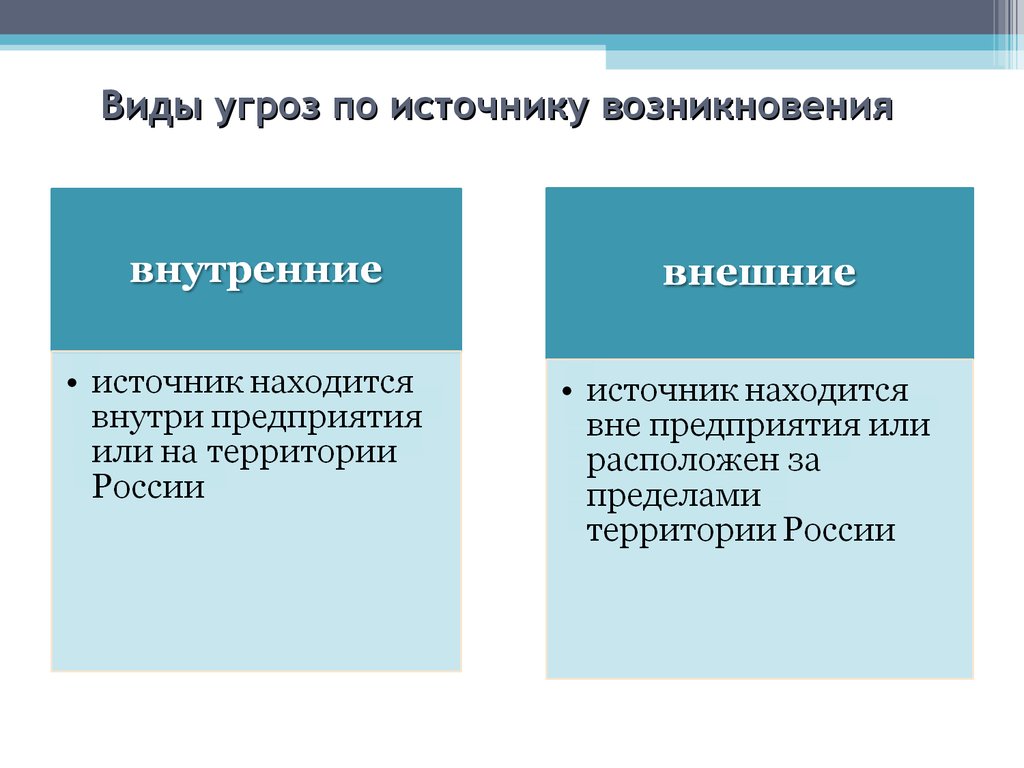

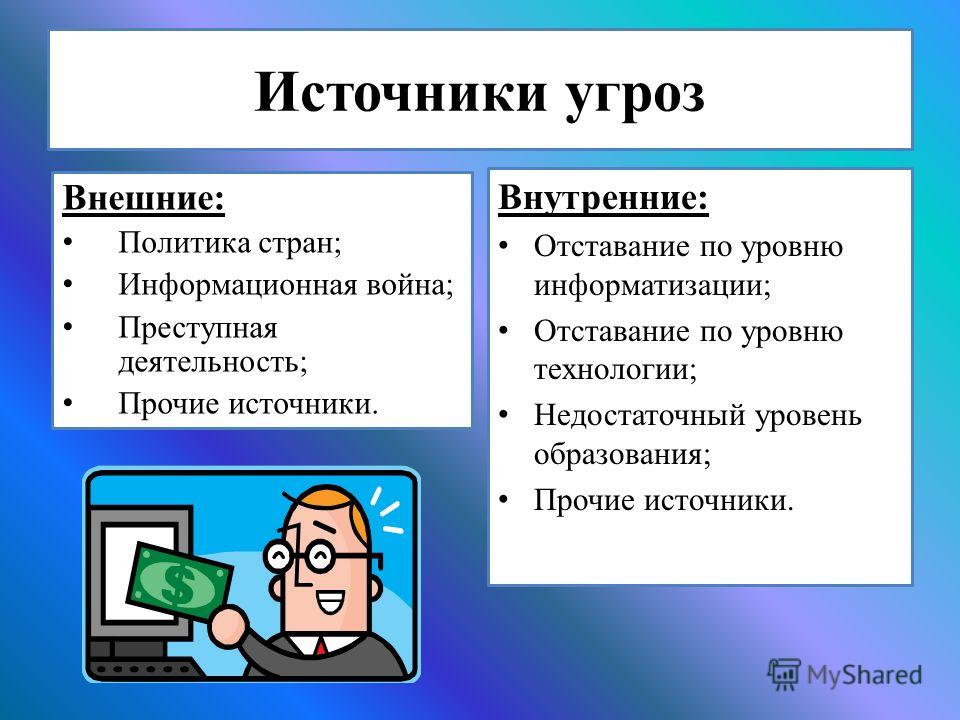

Киберугрозы могут исходить от доверенных пользователей внутри организации или от внешних субъектов угроз, которыми могут быть отдельные киберпреступники, организованные группы киберпреступников или участники спонсируемых государством кампаний кибервойны.

7 Типы киберугроз

1. Вредоносное ПО

Вредоносное программное обеспечение (вредоносное ПО) — программа, предназначенная для выполнения вредоносных действий. Существует множество типов вредоносных программ, каждая из которых предназначена для достижения определенных целей. Например, вредоносное ПО может собирать и похищать коммерческую тайну, отображать вредоносную рекламу или повреждать зараженные машины.

Вот распространенные типы вредоносных программ:

Cryptominers — эта вредоносная программа использует компьютер жертвы для добычи криптовалюты.

Мобильное вредоносное ПО — эта программа нацелена на мобильные устройства с помощью различных средств, таких как вредоносные приложения, использование SMS или использование социальных сетей.

Вредоносное ПО для ботнетов — этот тип вредоносного ПО заражает систему, чтобы добавить ее в сеть ботов (ботнет). Затем контроллер ботнета может использовать систему как часть ботнета для выполнения различных преступных действий и кибератак.

Похитители информации — это вредоносное ПО собирает конфиденциальные данные с зараженной машины и отправляет их оператору вредоносного ПО.

2. Программы-вымогатели

Программы-вымогатели — это тип вредоносных программ, использующих шифрование для удержания данных в заложниках и вынуждающих жертву платить в обмен на ключ дешифрования. Как только жертва устанавливает программу-вымогатель, она начинает шифровать файлы, а затем отображает записку с требованием выкупа. У жертв остается два варианта — заплатить выкуп за расшифровку или восстановить данные из резервной копии. Однако большинство программ-вымогателей также шифруют или удаляют резервные копии, доступные через сеть.

3. Бесфайловые атаки

Антивирусные решения могут обнаруживать вредоносные программы, проверяя файлы на устройстве на наличие известных признаков вредоносного содержимого. Бесфайловое вредоносное ПО обходит этот механизм, используя команды для функций, встроенных в компьютер. В результате это вредоносное ПО может достичь своей цели, оставаясь незамеченным традиционными решениями, основанными на проверке файлов.

4. DoS- и DDoS-атаки

Атака типа «отказ в обслуживании» (DoS) использует один компьютер для переполнения ресурсов цели трафиком до тех пор, пока система не перестанет выполнять законные запросы на обслуживание. Распределенная атака типа «отказ в обслуживании» (DDoS) использует несколько хост-компьютеров, зараженных вредоносным ПО, для достижения той же цели — истощения ресурсов системы до тех пор, пока она не сможет предоставлять услуги реальным пользователям.

Атака DoS заполняет целевой сайт незаконными запросами. Сайт пытается ответить на каждый запрос, истощая свои ресурсы до тех пор, пока не перестанет обслуживать пользователей. В результате сайт замедляется и может в конечном итоге полностью закрыться.

Сайт пытается ответить на каждый запрос, истощая свои ресурсы до тех пор, пока не перестанет обслуживать пользователей. В результате сайт замедляется и может в конечном итоге полностью закрыться.

Атаки DoS и DDoS не обеспечивают авторизованный доступ, как это делают многие атаки. Цель состоит в том, чтобы прервать эффективность службы цели. Злоумышленник может быть нанят бизнес-конкурентом или любой другой стороной, которая может получить финансовую выгоду от закрытия сайта цели.

В качестве альтернативы злоумышленники могут использовать DoS или DDoS в качестве первого этапа более крупной атаки. Успешная DoS- или DDoS-атака переводит систему в автономный режим, что делает ее уязвимой для дополнительных атак.

Организации могут использовать брандмауэр для предотвращения DoS-атак. Брандмауэр может пытаться различать законные и подозрительные запросы и контролировать поток трафика. В идеале брандмауэр пропускает в сеть только законный трафик без перерывов и блокирует запросы самозванцев.

5. Фишинг

Фишинговые атаки нацелены на конечных пользователей, пытаясь заставить их разгласить информацию или загрузить вредоносное ПО. Фишинговая атака отправляет электронные письма или текстовые сообщения, маскируясь под законный бренд, такой как сайт электронной коммерции, или авторитетное учреждение, такое как банк. Сообщение создано, чтобы заставить конечного пользователя выполнить вредоносное действие по незнанию.

Фишинговое электронное письмо или сообщение могут содержать вложения и/или ссылки, которые загружают вредоносные программы на компьютер пользователя или отправляют их на вредоносный сайт. Вредоносный сайт также может выдавать себя за законный бренд, предлагая жертве ввести конфиденциальную и/или финансовую информацию в форму. Само электронное письмо может содержать стрессовые призывы к действию с просьбой к жертве срочно сменить пароль или подтвердить номер кредитной карты.

6. Захват учетной записи

Захват учетной записи (ATO) происходит, когда злоумышленник использует украденные учетные данные для захвата учетной записи в Интернете. Это может привести к краже личных данных, мошенничеству или утечке данных. Злоумышленники могут получить учетные данные, купив их в темной сети или запустив различные атаки, такие как социальная инженерия, фишинговые схемы и утечки данных.

Это может привести к краже личных данных, мошенничеству или утечке данных. Злоумышленники могут получить учетные данные, купив их в темной сети или запустив различные атаки, такие как социальная инженерия, фишинговые схемы и утечки данных.

Кроме того, злоумышленники могут развертывать ботов, которые автоматически пытаются получить доступ к сайтам, пробуя различные комбинации паролей и имен пользователей для входа в систему, пока не получат список проверенных учетных данных. Злоумышленник может продать эти учетные данные другим субъектам или злоупотребить учетной записью.

7. Атаки MitM

Атаки типа «человек посередине» (MitM) позволяют злоумышленникам подслушивать данные, передаваемые между двумя сторонами, такими как конечные пользователи, компьютеры или сети. Злоумышленник располагается между — посередине — сторонами, пытающимися общаться.

По сути, атаки MitM позволяют субъекту угрозы следить за взаимодействием, в то время как обе стороны не осознают, что другая сторона прослушивает или даже изменяет сообщение, прежде чем оно достигнет пункта назначения.

Недавние громкие кибератаки

Кибератаки на Украине

В 2022 году, до российского вторжения в Украину, было совершено несколько крупных кибератак на Украину и несколько атак на Россию. Первая крупная кибератака была нацелена на более 70 государственных веб-сайтов Украины, более десятка из них были отключены. Большинство сайтов восстановились в течение нескольких часов. Месяц спустя еще одна кибератака нарушила работу государственных онлайн-сервисов и банковских сайтов.

CNA Financial Ransomware

В 2021 году CNA Financial, одна из крупнейших компаний по киберстрахованию в США, подверглась атаке с помощью программы-вымогателя 21 марта 2021 года. Кибератака на три дня нарушила обслуживание клиентов и сотрудников организации. CNA пришлось закрыть, чтобы предотвратить дальнейшие нарушения. . В кибератаке использовалась новая версия вредоносного ПО Phoenix CryptoLocker, типа программы-вымогателя.

Система водоснабжения Флориды

В 2021 году киберпреступники попытались взять под контроль водоснабжение Флориды, отравив воду, подняв уровень гидроксида натрия до потенциально опасного уровня. Злоумышленники взломали компьютерную систему в Олдсмаре, заводе по очистке воды во Флориде, и временно повысили уровень гидроксида натрия со 100 частей на миллион до 11 100 частей на миллион. К счастью, операторы сразу же увидели увеличение и снизили уровень натрия до нормального уровня.

Программа-вымогатель Acer

В 2021 году производитель компьютеров Acer подвергся атаке программы-вымогателя и потребовал выплатить выкуп в размере 50 миллионов долларов. На тот момент это был самый крупный запрос о выкупе за всю историю. Ответственность за атаку, вероятно, несет киберпреступная группа под названием REvil. Злоумышленники раскрыли уязвимости на сайте и слили образы украденных данных. Acer предложила злоумышленникам 10 миллионов долларов, но предложение было отклонено.

Программа-вымогатель Kaseya

В 2021 году Kaseya стала объектом одной из крупнейших атак на цепочку поставок в истории. Kaseya — американская компания-разработчик программного обеспечения, которая управляет сетями, системами и инфраструктурой информационных технологий. Злоумышленники взломали системы разработки Kaseya и внедрили программу-вымогатель в обновление программного обеспечения. Это обновление было отправлено поставщикам управляемых услуг (MSP), которые использовали системы Kaseya, и их клиенты были заражены штаммом программы-вымогателя REvil Group, Sodinokibi. Это привело к простоям и ущербу для более чем 1000 компаний.

Capital One Breach

В 2019 году личные данные, принадлежащие более чем 100 миллионам американцев и 6 миллионам канадцев, были скомпрометированы из-за несанкционированного доступа бывших сотрудников Amazon Web Services (AWS). Утечка информации включала имя, адрес, дату рождения, кредитный рейтинг, историю платежей, контактную информацию и другие данные, принадлежащие заявителям кредитных карт Capital One, начиная с 2005 года. Злоумышленники также украли данные учетных записей 80 000 текущих клиентов кредитных карт.

Злоумышленники также украли данные учетных записей 80 000 текущих клиентов кредитных карт.

Источники киберугроз

При выявлении киберугроз важно понимать, кто является субъектами угроз, а также их тактику, методы и процедуры (TTP). Общие причины киберугроз включают:

Угроза, спонсируемая государством — Кибератаки, поддерживаемые враждебными государствами, могут нарушить связь, работу военных организаций или других служб, имеющих решающее значение для жизни гражданского населения. В некоторых случаях эти злоумышленники осуществляют кибершпионаж, пытаясь украсть конфиденциальные данные из организации или национального государства и передать их иностранному правительству.

Террористы — Террористические группы могут атаковать правительственные и военные объекты, но также могут атаковать веб-ресурсы, принадлежащие организациям или отдельным лицам, вызывая хаос и необратимый ущерб.

Хактивисты — Хакеры, которые взламывают или нарушают работу систем по политическим или идеологическим причинам. Многие принадлежат к организованным группам хактивистов.

Организованные группы киберпреступников — Преступные группировки, многие из которых обладают высоким уровнем сложности и передовыми технологическими средствами, взламывают системы с целью получения финансовой выгоды. Организованные преступные группы используют фишинг, спам и вредоносное ПО для кражи данных и совершения мошенничества в Интернете.

Промышленный шпионаж — Некоторые киберпреступники занимаются организованным международным корпоративным шпионажем. Они занимаются промышленным шпионажем и воруют у крупных организаций, главной целью которых является получение финансовой выгоды.

Отдельные хакеры — миллионы злоумышленников действуют индивидуально.

Они варьируются от «детских сценариев», которые используют готовые наборы инструментов для угроз, до опытных хакеров, которые могут выполнять сложные атаки и разрабатывать новые эксплойты и инструменты.

Они варьируются от «детских сценариев», которые используют готовые наборы инструментов для угроз, до опытных хакеров, которые могут выполнять сложные атаки и разрабатывать новые эксплойты и инструменты.Вредоносные инсайдеры — Внутренние угрозы вызывают все большую озабоченность в организациях любого размера. Они представляют собой серьезную угрозу, поскольку у них есть доступ к системам компании и знание целевых систем и конфиденциальных данных. Внутренние угрозы разрушительны и их трудно обнаружить.

Стратегии предотвращения киберугроз

Унифицированная архитектура безопасности

Многие компании строят свою инфраструктуру безопасности, используя разрозненные продукты безопасности, каждый из которых нацелен на одну часть ИТ-среды (например, на сетевую безопасность или облачную безопасность). Этот подход часто менее эффективен, потому что разные технологии плохо интегрируются, и между инструментами могут быть пробелы в обеспечении безопасности. Кроме того, работа с несколькими системами и поставщиками влечет за собой накладные расходы. Каждая система безопасности требует навыков и опыта, и у специалистов по безопасности нет времени, чтобы стать экспертом во всех системах.

Кроме того, работа с несколькими системами и поставщиками влечет за собой накладные расходы. Каждая система безопасности требует навыков и опыта, и у специалистов по безопасности нет времени, чтобы стать экспертом во всех системах.

Для достижения комплексной безопасности организация должна создать целостную архитектуру безопасности, которая обеспечивает сетевую безопасность, безопасность конечных точек, облачную безопасность, безопасность электронной почты и все другие важные аспекты ее среды. Вся среда должна быть покрыта единой архитектурой предотвращения и общей аналитикой угроз.

Уменьшите поверхность атаки

Поверхность атаки определяется как общее количество точек входа, которые разрешают несанкционированный доступ к системе. Сюда входят уязвимости системы и любые конечные точки, которые могут быть использованы злоумышленниками. Другой способ определить поверхность атаки состоит в том, что это область системы или объединенных систем организации, уязвимая для атаки.

Для большинства современных предприятий поверхность атаки сложна и велика. Существует множество устройств, веб-приложений и сетевых узлов, а инфраструктура часто развернута в локальных центрах обработки данных и одном или нескольких облаках, что создает множество потенциальных угроз кибербезопасности.

Вот несколько способов, которыми организации могут уменьшить поверхность атаки:

Контроль доступа — Ограничение доступа к конфиденциальным данным и ресурсам как внутри, так и снаружи. Это включает внедрение надежной многофакторной аутентификации и принятие подхода с нулевым доверием, который проверяет все подключения, даже если они исходят от доверенных лиц в корпоративной сети.

Снижение сложности — Нежелательное или неиспользуемое программное обеспечение часто содержит уязвимости и может быть использовано злоумышленниками. Критически важные системы и конечные точки должны быть защищены, гарантируя, что они содержат только то программное обеспечение, функциональные возможности и доступ к сети, которые необходимы им для выполнения своей роли.

Регулярное сканирование — Цифровые активы и центры обработки данных необходимо регулярно сканировать на наличие уязвимостей, и организация должна вкладывать ресурсы в устранение высокоприоритетных уязвимостей.

Сегментация сети — Современные брандмауэры и инструменты, такие как доступ к сети с нулевым доверием (ZTNA), могут выполнять микросегментацию сети, разделяя ее на более мелкие блоки и создавая микропериметр вокруг защищаемых активов. Это не позволяет атакующим двигаться вбок и наносить больший урон, даже если атака удалась.

Эффективное использование информации об угрозах

Аналитика угроз является критически важной возможностью в борьбе с вредоносными программами и кибератаками. Это может помочь организациям отслеживать вашу сеть, заблаговременно обнаруживать и блокировать угрозы и быстро реагировать на атаки.

Аналитика угроз предоставляет информацию о конкретных рисках, которым подвергается организация, включая внешние угрозы, такие как сложные постоянные угрозы (APT). Он предлагает контекст и подробную информацию о каждой угрозе с указанием действующих лиц, их мотивации, возможностей и соответствующих индикаторов компрометации (IoC). Эта информация позволяет организациям принимать обоснованные решения по защите и реагированию.

Основные характеристики платформ анализа угроз:

Корреляция данных из нескольких источников — Каждый источник подобен определенной точке зрения, которая дает разные данные и идеи по сравнению с другими источниками. Платформа анализа угроз должна обеспечивать всестороннее представление о различных угрозах путем объединения внутренних и внешних источников данных.

Автоматизированный анализ и сортировка — Аналитика угроз предоставляет огромные объемы данных, которые могут быстро перегрузить группу безопасности до тех пор, пока они не перестанут эффективно использовать эти данные.

Платформа анализа угроз автоматически выполняет анализ, сортировку и приоритизацию данных разведки, чтобы гарантировать, что операторы-люди тратят свое время на действительно важные данные.

Платформа анализа угроз автоматически выполняет анализ, сортировку и приоритизацию данных разведки, чтобы гарантировать, что операторы-люди тратят свое время на действительно важные данные.Автоматизация — Данные аналитики угроз могут быстро устареть, поскольку злоумышленники разрабатывают новые методы атак и начинают различные кампании. Автоматизация помогает ускорить процесс анализа, чтобы аналитика угроз оставалась актуальной.

Полезная информация — Платформа анализа угроз может предоставить полезную информацию о том, как защититься от выявленных угроз. Это помогает гарантировать, что организация не только имеет список рисков, которые необходимо устранить, но также знает, как предпринять действия для смягчения угрозы.

Использование XDR

Расширенное обнаружение и реагирование (XDR) — это новый подход к обнаружению угроз и реагированию на них, обеспечивающий всестороннюю защиту от кибератак, несанкционированного доступа и неправомерного использования.

Они варьируются от «детских сценариев», которые используют готовые наборы инструментов для угроз, до опытных хакеров, которые могут выполнять сложные атаки и разрабатывать новые эксплойты и инструменты.

Они варьируются от «детских сценариев», которые используют готовые наборы инструментов для угроз, до опытных хакеров, которые могут выполнять сложные атаки и разрабатывать новые эксплойты и инструменты.

Платформа анализа угроз автоматически выполняет анализ, сортировку и приоритизацию данных разведки, чтобы гарантировать, что операторы-люди тратят свое время на действительно важные данные.

Платформа анализа угроз автоматически выполняет анализ, сортировку и приоритизацию данных разведки, чтобы гарантировать, что операторы-люди тратят свое время на действительно важные данные.