Нежелательный контент

Нежелательный контент — это не только информационные материалы (изображения, видео, аудио, тексты), содержащие насилие, порнографию, пропаганду наркотических средств, азартных игр и т.п., но и различные вредоносные программы, задача которых — получить доступ к информации на компьютере владельца. Также к нежелательному контенту относятся сайты, запрещенные законодательством.

В современном мире интернетом пользуются люди разных возрастов. Едва ли не каждый, будь то ребенок или пожилой человек, имеет страницу в социальной сети, пользуется поисковыми системами для получения ответов на вопросы, смотрит видео, читает книги или слушает музыку. В связи с этим вероятность того, что пользователь встретит в сети нежелательный контент, очень велика, и от вида такого контента будут зависеть размер и тяжесть полученного ущерба.

Классификация нежелательного контента

Нежелательный контент можно разделить на несколько основных типов.

Вредоносные программы различаются методами проникновения, принципами работы и решаемыми задачами. Традиционная классификация включает три их разновидности: классические вирусы, черви и «троянские кони». Классический вирус встраивается в существующие программы или документы («заражает» их) и в дальнейшем выполняется при каждом запуске инфицированного файла. Черви распространяются по компьютерным сетям — как правило, посредством уязвимостей в прошивках оборудования, операционных системах и прикладных программах. Под «трояном» обычно понимают вредоносный код, который маскируется под легитимное полезное приложение. Стоит дополнительно отметить инструменты, скрывающие свое присутствие не только от пользователя, но и от защитного программного обеспечения (руткиты), а также средства удаленного администрирования (RAT, бэкдоры), которые позволяют злоумышленнику не только управлять любым приложением на ПК, но и производить запись видео / аудио с имеющейся камеры / микрофона, загружать и сохранять файлы, сохранять последовательности нажатия клавиш.

Спам — это письма, которые приходят на электронную почту от неизвестных людей и компаний. Такие сообщения обычно имеют завлекающую тему и содержат какую-либо рекламную информацию, призывающую что-то купить или выиграть. Выполняя действия, описанные в письме, можно не только потерять деньги: просмотр прикрепленных к письму документов и изображений является одним из способов загрузить на свой компьютер вредоносную программу, что может привести к потере личной информации.

К потенциально опасным объектам можно отнести программы, которые содержат рекламу (adware), а также шпионские приложения (spyware), скрытно устанавливаемые на устройство без согласия пользователя с целью сбора информации, изменения каких-либо настроек и т.д. Кроме того, разработчики средств безопасности иногда включают в эту группу легитимные программные комплексы, которые можно использовать во вред (например, утилиты для удаленного управления компьютером партнера, применяемые в рамках оказания технической поддержки, могут превратиться в инструмент злоумышленника, аналогичный бэкдору).

В целом каждый сам решает, какая информация для него является нежелательной, что загружать на свой ПК и какие сайты посещать, при этом в некоторых случаях осознанно идя на риск. Однако существуют сетевые ресурсы, содержащие информацию, распространение которой запрещено в Российской Федерации на законодательном уровне. Такие сайты образуют особую категорию нежелательного контента. Кроме того, в особую группу можно выделить веб-страницы с информацией, не соответствующей возрасту пользователя (т.е. неподходящие для определенных возрастных категорий), и ресурсы, блокируемые на рабочих местах с целью уменьшения времени, которое тратится сотрудниками организации на развлечения.

Объект воздействия

Угрозе заражения подвержены все устройства, имеющие подключение к интернету. С нежелательным контентом сталкиваются все: домашние и корпоративные пользователи, владельцы смартфонов и персональных компьютеров. Никто не защищен от вредоносных программ на 100%, но неопытные пользователи более уязвимы.

В частности, тот, кто имеет опыт работы с различными приложениями, не будет скачивать на свой ПК сомнительные файлы или посещать сайты такого же характера. Это и отличает опытного пользователя от неопытного, последний будет не раздумывая переходить по ссылкам и загружать оттуда любое содержимое.

То же касается и спам-рассылок: опытный пользователь знает, к чему приводят подобные сообщения, и не будет открывать прикрепленные документы, заполнять какие-то анкеты, переводить куда-то деньги и т.д. Однако наивные или падкие на легкую наживу люди, увидев громкий заголовок или яркую картинку, без сомнений перейдут по ссылке.

Источник угрозы

Основным генератором нежелательного контента является киберкриминальный бизнес. Киберпреступники зарабатывают деньги на вредоносных программах и результатах их работы, а также на злонамеренных или рекламных рассылках.

Киберпреступники зарабатывают деньги на вредоносных программах и результатах их работы, а также на злонамеренных или рекламных рассылках.

Анализ риска

От вредоносных и потенциально нежелательных программ помогают защититься комплексные антивирусные средства (для дома — класс Internet Security, для компаний — Endpoint Protection). Существуют и узкоспециализированные решения. Такое программное обеспечение обычно работает на основе сигнатурных баз, которые постоянно обновляются, что позволяет обнаруживать новые виды угроз. Необходимо помнить, что само по себе наличие антивирусной защиты не сможет предотвратить заражение компьютерной системы, если пользователь не будет соблюдать правила безопасности. Для этого нужны знания об основных механизмах работы вредоносных программ.

В некоторых продуктах для личной и корпоративной безопасности доступна т.н. «песочница» — средство запуска приложений в изолированной среде, откуда невозможно нанести вред операционной системе и данным.

Для защиты от спам-рассылок используют антиспам-фильтрацию и черные списки. Эти способы доступны и позволяют если не полностью обезопасить себя от спама, то по крайней мере значительно уменьшить его объемы. Фильтрация применяется также и для того, чтобы предотвратить посещение нежелательных веб-ресурсов. Как правило, подобные компоненты тоже входят в состав комплексных антивирусных решений.

Несанкционированный доступ, НСД

Несанкционированный доступ (традиционно используемое сокращение — НСД) следует понимать как получение возможности обрабатывать данные, хранящиеся на различных носителях и накопителях, посредством самовольного изменения или фальсификации соответствующих прав и полномочий. Подобное явление имеет место, когда какие-то сведения предназначены только определённому кругу лиц, но существующее ограничение нарушается. НСД осуществляют за счёт ошибок, допущенных контролирующей структурой или системой компьютерной безопасности, а также путем подмены удостоверяющих документов или противоправного завладения информацией о другом лице, которому предоставлен такой доступ.

Подобное явление имеет место, когда какие-то сведения предназначены только определённому кругу лиц, но существующее ограничение нарушается. НСД осуществляют за счёт ошибок, допущенных контролирующей структурой или системой компьютерной безопасности, а также путем подмены удостоверяющих документов или противоправного завладения информацией о другом лице, которому предоставлен такой доступ.

Классификация несанкционированного доступа

Киберпреступники могут получить несанкционированный доступ, проведя атаку на сайты или веб-приложения. Это становится возможным, если сайт заражен вредоносными программами, взломан или имеет незакрытые уязвимости. Кроме этого, ресурс может быть подвергнут DDoS-атаке.

Также злоумышленники могут получить доступ к информации, перехватив данные с помощью шпионских программ или снифферов.

Уязвимое программное обеспечение и его последующий взлом являются частой причиной несанкционированного доступа к данным. Другие распространенные варианты — использование брутфорса для подбора паролей к административным учетным записям или применение социальной инженерии.

Причины несанкционированного доступа

Причины возникновения несанкционированного доступа могут быть следующими.

- Неверно настроена система контроля доступа к определённым базам данных. Фактическую ответственность несёт администратор или другое занимающееся соответствующим вопросом лицо.

- Наблюдаются пробелы в организации защиты различных средств авторизации. Это могут быть легко угадываемые пароли, автоматическое сохранение данных, используемых для авторизации в конкретной системе, сохранение логина и прочих сведений в общедоступном месте и т.д.

- Используется устаревшее программное обеспечение, появляются ошибки или конфликты ПО. Проблема решается своевременным обновлением, установкой исключительно лицензионных версий программ, выполнением стандартных правил компьютерной безопасности, обращением к профильным специалистам.

- Происходит злоупотребление доверием и (или) служебными полномочиями.

- Применяются трояны, клавиатурные шпионы и другие подобные средства, схожие с кибершпионажем.

- Прослушиваются и перехватываются разными способами каналы связи.

- Другие варианты.

Осуществление несанкционированного доступа происходит по-разному, количество способов растёт по мере развития виртуального мира в целом. Влияет на это и появление новых видов гаджетов. Однако существующие методы можно условно свести к двум. Первый — обход системы доступа, второй — незаконное получение данных идентифицированного пользователя.

Способы несанкционированного доступа

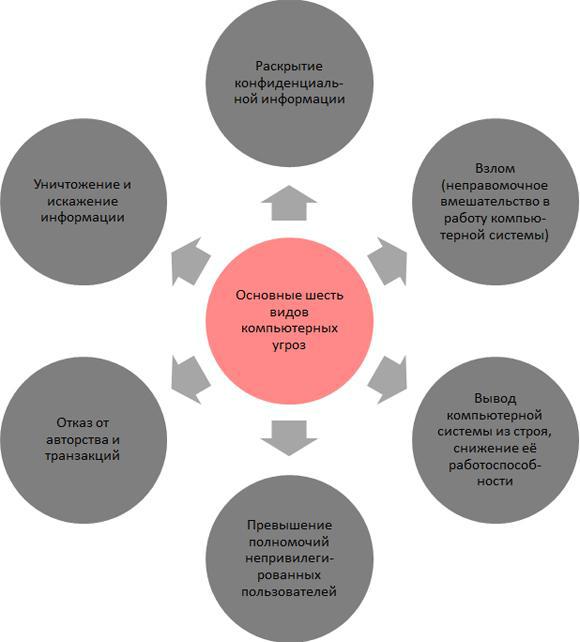

Киберпреступник может завладеть личной информацией, сведениями, составляющими коммерческую тайну, интеллектуальной собственностью (особый интерес обычно представляет ноу-хау), внутрикорпоративной перепиской. Особый предмет покушения — государственная тайна. Периодически несанкционированный доступ приводит к тому, что работа конкретной структуры оказывается полностью или частично парализованной.

Основные способы получения несанкционированного доступа:

- Взлом информационных ресурсов (корпоративных сетей, веб-сайтов, облачных сервисов, отдельных компьютеров и мобильных устройств).

- Перехват сообщений. Подразумеваются любые отправленные послания, включая электронную почту, мессенджеры, SMS и прочее.

- Сбор данных. Может производиться законными способами, но преследовать противоправную цель.

- Шантаж, вымогательство, дача взятки.

- Похищение информации.

Следует учесть, что нередко перечисленные варианты сочетаются.

Получение несанкционированного доступа угрожает не только утечкой данных и (или) риском модификации сведений, но и вероятностью внедрения дистанционно управляемого ПО, ставящего под угрозу систему компьютерной безопасности в целом. Появляется риск потери управления. Также важные данные редактируются, удаляются, злоумышленник может заблокировать доступ к ним, снять копии с целью дальнейшего противоправного использования.

НСД нередко направлен на перехват ключевых сообщений, имеющих принципиальное значение для защиты ПК, локальной системы или же конкретно взятых документов. В последнем случае получение несанкционированного доступа становится частью более крупной операции, нередко имеет отношение к киберразведке.

Злоумышленник способен использовать ПК как плацдарм для перехвата данных от других устройств внутри сети, рассылки спама, вредоносного кода. Наконец, НСД даёт возможность уничтожить хранящиеся ценные данные и (или) полностью вывести из строя компьютерную систему.

Потеря контроля угрожает привести к сбоям в работе провайдера, транспортной организации, онлайн-магазина и т.п. Отдельные объекты имеют стратегическое значение. Поэтому важность разработки грамотно организованной защиты от подобных атак не вызывает сомнений.

Анализ риска

Большинство операционных систем предполагает автоматическую встроенную защиту от несанкционированного доступа (НСД). Но указанные способы обладают существенным недостатком: они быстро устаревают. С актуальными требованиями и другими нормативными документами ФСТЭК России можно ознакомиться по ссылке. Соответственно, специалисты рекомендуют использовать постоянно обновляющийся пакет программ для контроля доступа к отдельным документам. Одними из наиболее надежных признаются аппаратные средства защиты, они чаще всего используются банковскими организациями при выдаче денег. Примерами таких средств могут послужить электронные замки.

С актуальными требованиями и другими нормативными документами ФСТЭК России можно ознакомиться по ссылке. Соответственно, специалисты рекомендуют использовать постоянно обновляющийся пакет программ для контроля доступа к отдельным документам. Одними из наиболее надежных признаются аппаратные средства защиты, они чаще всего используются банковскими организациями при выдаче денег. Примерами таких средств могут послужить электронные замки.

К повышенным мерам предосторожности относят строгую и усиленную аутентификацию. Особый акцент может быть сделан на протоколировании действий администратора и пользователей. Среди поддерживаемых технологий всё большее распространение в последнее время получают USB-ключи и всевозможные смарт-карты. Надёжными признаются одноразовые пароли. Эксперты также полагают, что будущее — за биометрией. В рамках последней могут использоваться не только отпечатки пальцев, но и радужная оболочка глаза, рисунок вен на руках. Максимальный уровень безопасности достигается при многофакторной аутентификации, когда доступ предоставляется при совпадении данных из разных источников (например, результатов сканирования радужки глаза, предъявления смарт-карты и введения пароля). Подобные системы уже успешно реализованы.

Подобные системы уже успешно реализованы.

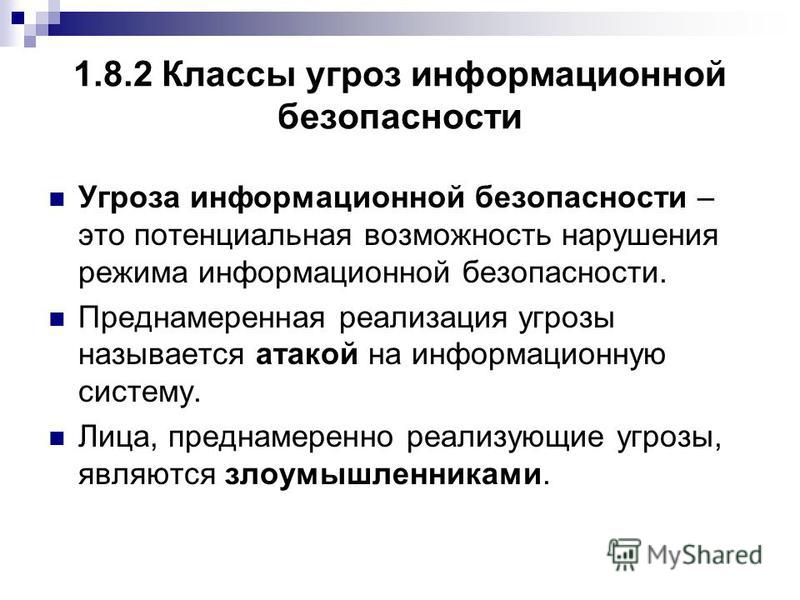

Угрозы безопасности информации — Центр безопасности данных

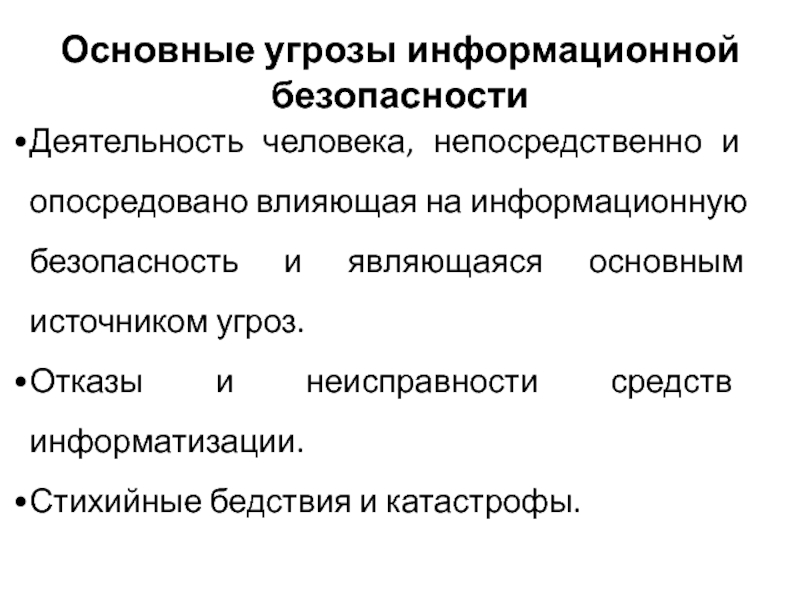

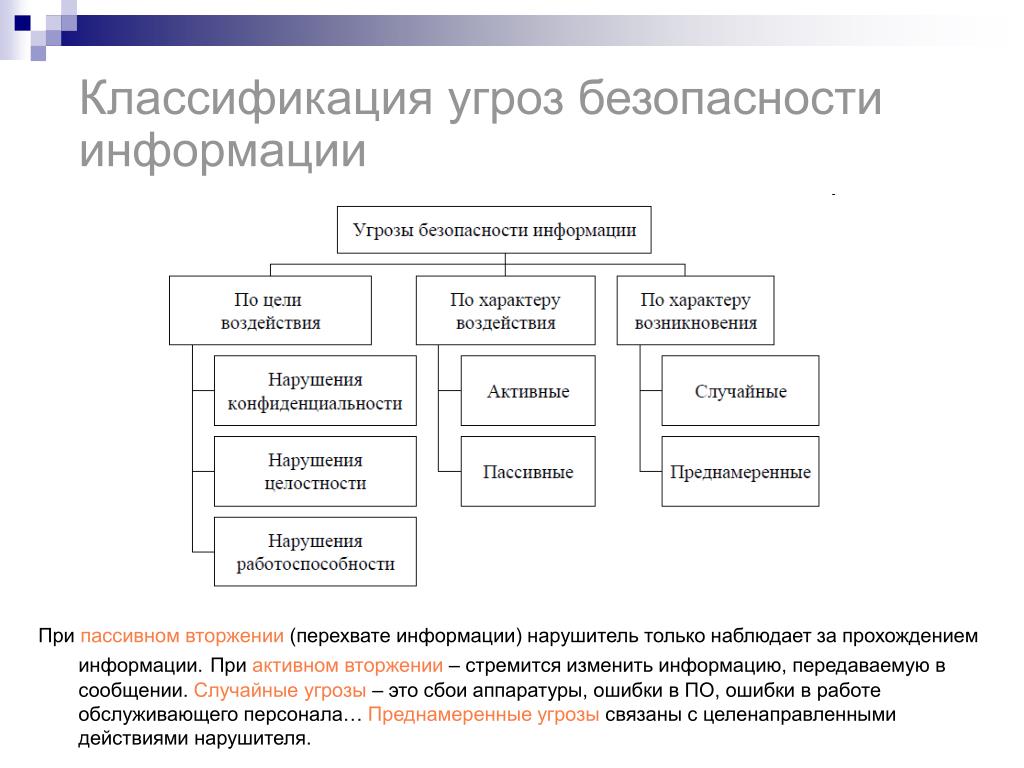

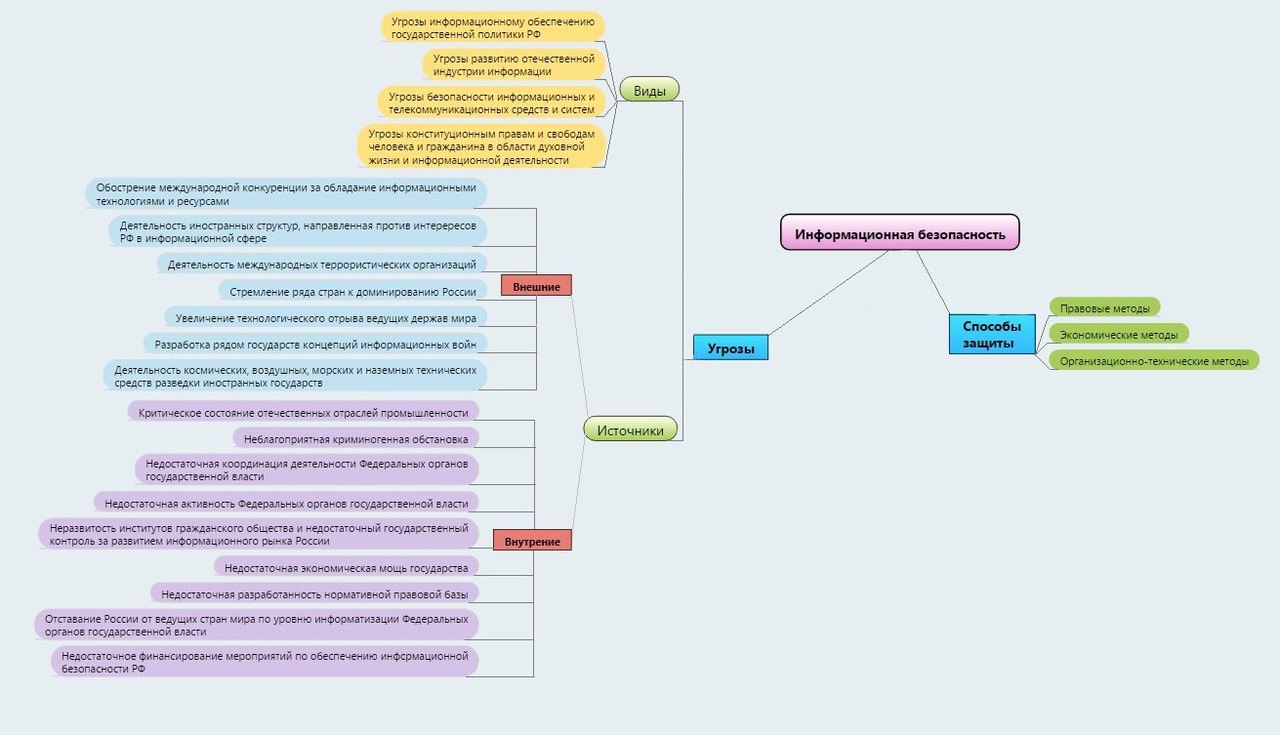

Важнейшей стороной обеспечения информационной безопасности является определение и классификация угроз. Угрозы безопасности информации — это некая совокупность факторов и условий, которые создают опасность в отношении защищаемой информации.

Для того чтобы определить угрозы, от которых необходимо обезопасить информацию, нужно определить объекты защиты. Ведь информация — это некоторые данные, носителями которых могут быть как материальные, так и нематериальные объекты. К примеру, носителями конфиденциальной информации могут быть документы, технические средства обработки и хранения информации и даже люди.

Документационными носителями информации могут быть проекты, бизнес-планы, техническая документация, контракты и договора, а также картотеки отдела кадров (персональные данные) и отдела по работе с клиентами. Отличительной их особенностью является зафиксированность данных на материальном объекте — бумаге.

Отличительной их особенностью является зафиксированность данных на материальном объекте — бумаге.

Техническими средствами обработки и хранения информации являются персональные компьютеры, ноутбуки, серверы, сканеры, принтеры, а также съемные носители (переносные жесткие диски, флеш-карты, CD-диски, дискеты) и т.п. Информация в технических средствах хранится и обрабатывается в цифровом виде. Зачастую конфиденциальные данные отправляются через Интернет, например, по электронной почте. В сети они могут быть перехвачены злоумышленниками. Кроме того при работе компьютеров из-за их технических особенностей обрабатываемые данные преобразуются в электромагнитные излучения, распространяющиеся далеко за пределы помещения, которые также могут быть перехвачены и использованы в недобросовестных целях.

Люди также могут быть «носителями» информации. Например, сотрудники компании, которые имеют или могут иметь доступ к конфиденциальной информации. Таких людей называют инсайдерами. Инсайдер необязательно является злоумышленником, но в любой момент может им стать. Кроме того несанкционированный доступ к конфиденциальной информации могут получить посетители, клиенты или партнеры, а также обслуживающий персонал.

Инсайдер необязательно является злоумышленником, но в любой момент может им стать. Кроме того несанкционированный доступ к конфиденциальной информации могут получить посетители, клиенты или партнеры, а также обслуживающий персонал.

Теперь, когда мы понимаем, что нужно защищать, можно перейти непосредственно к рассмотрению угроз. Они могут заключаться как в нарушении конфиденциальности, так и в нарушении достоверности, целостности и доступности информации. Нарушением конфиденциальности является утечка данных, несанкционированный доступ или разглашение информации. Нарушение достоверности информации — это фальсификация данных или подделка документов. Искажение, ошибки при передаче информации, потери части данных являются нарушением целостности информации. А блокирование доступа к информации, выведение из строя средств связи, технических средств являются нарушением доступности.

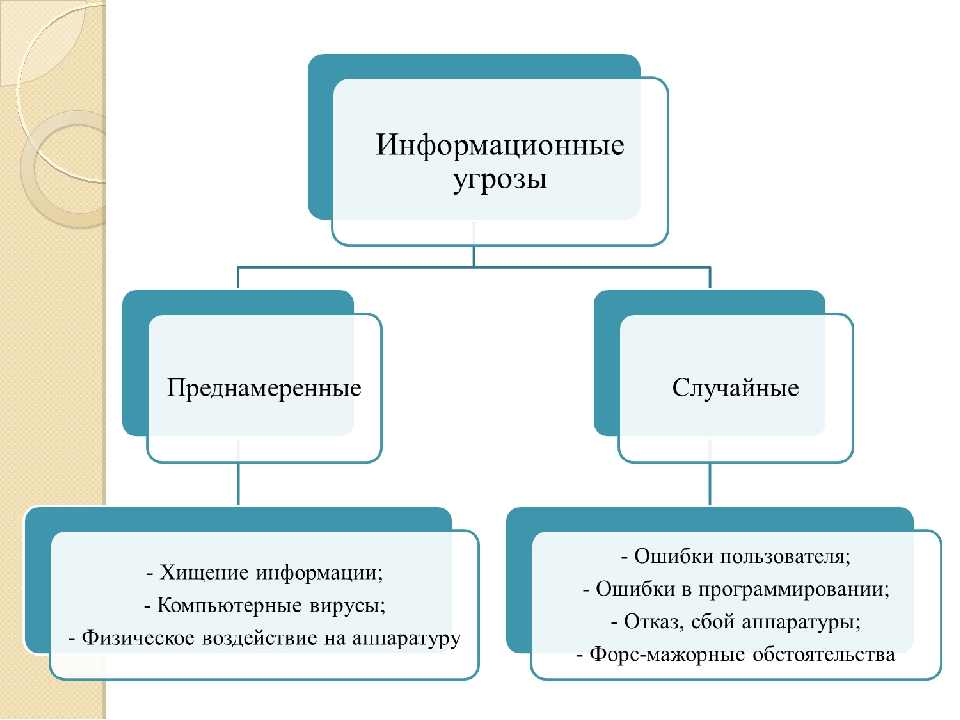

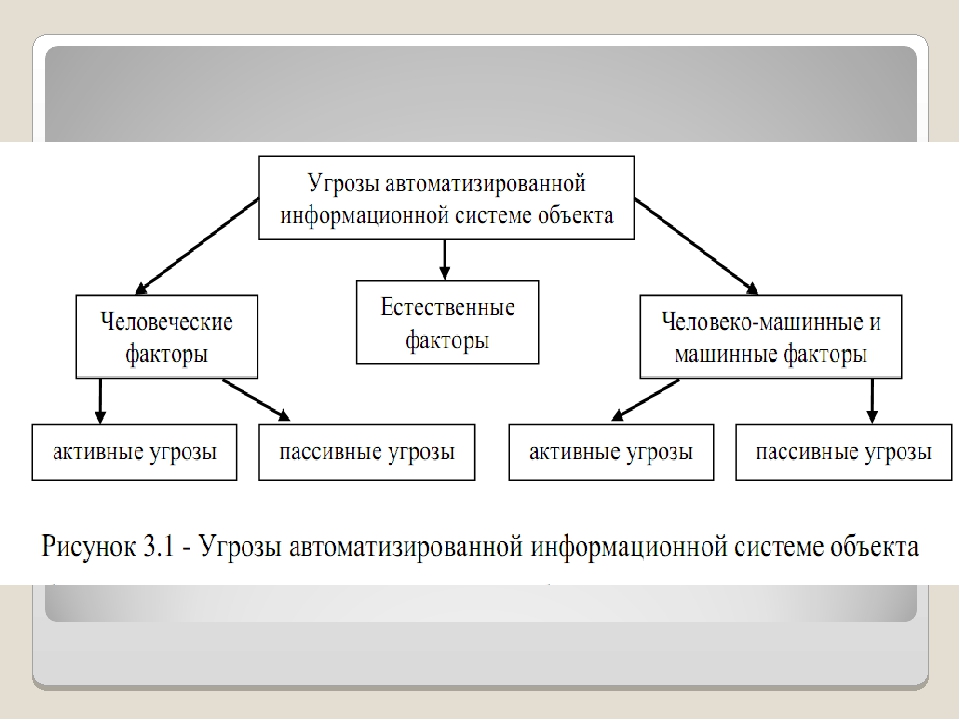

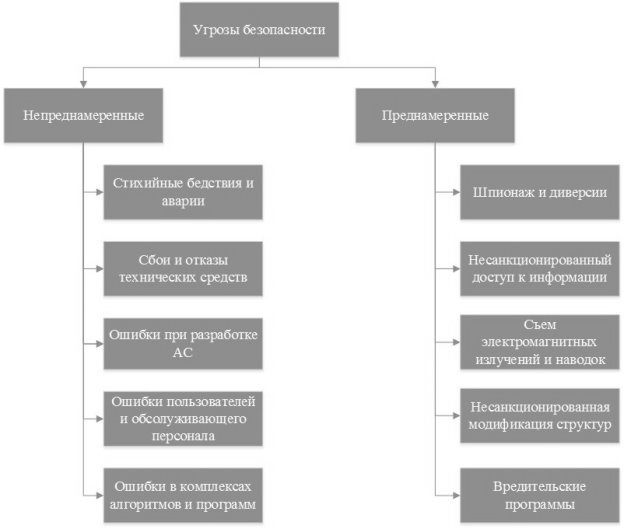

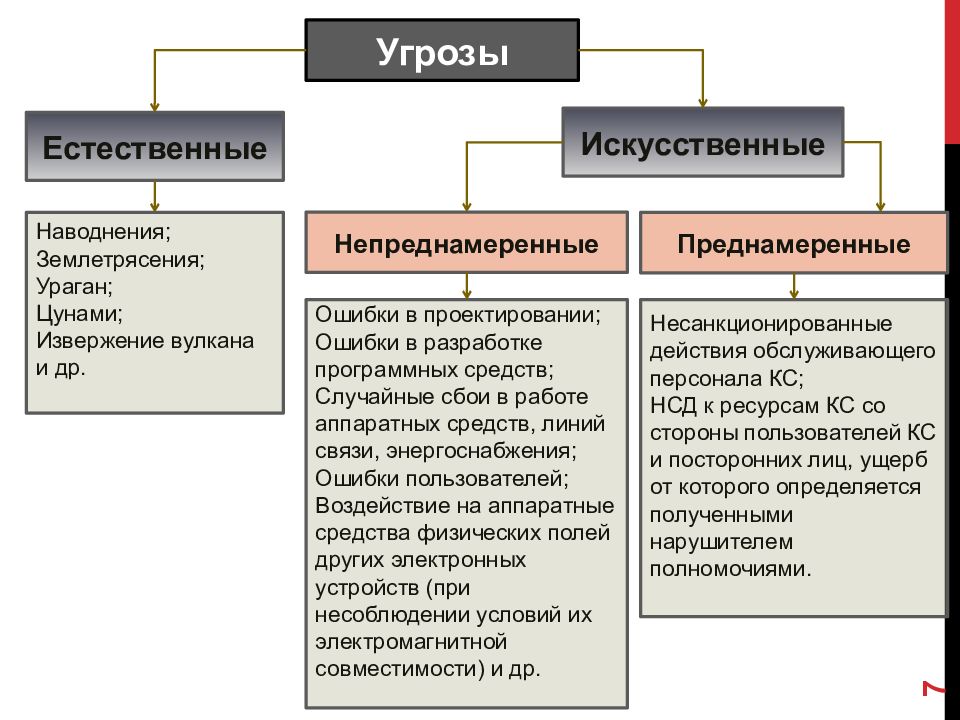

По методам воздействия на информацию угрозы подразделяются на естественные и искусственные. В свою очередь искусственные угрозы состоят из преднамеренных и непреднамеренных.

В свою очередь искусственные угрозы состоят из преднамеренных и непреднамеренных.

Естественные угрозы:

- стихийные бедствия;

- пожары;

- наводнения;

- техногенные аварии;

- и другие явления, не зависящие от человека.

Искусственные преднамеренные угрозы:

- кража (копирование) документов;

- подслушивание переговоров;

- несанкционированный доступ к информации;

- перехват информации;

- внедрение (вербовка) инсайдеров;

- фальсификация, подделка документов;

- диверсии;

- хакерские атаки и т.п.

Искусственные непреднамеренные угрозы:

- ошибки пользователей;

- неосторожность;

- невнимательность;

- любопытство и т.п.

Естественно, наибольшую угрозу представляют преднамеренные действия злоумышленников, но и непреднамеренные и естественные угрозы нельзя сбрасывать со счетов, так как они в определенной степени также несут в себе серьезную опасность.

Информационная безопасность и виды возможных угроз

Защита

корпоративной сети

Первым защищает от внешних сетевых угроз

межсетевой экран (МСЭ, Firewall).

Это специализированный комплекс

программно-аппаратных средств, который проверяет

соединения локальной сетиорганизации с внешней

сетью Internet, фильтрует проходящий трафик.

Защита корпоративной

электронной почты

Специальные программные средства защищают

от спама, вирусов и вредоносных угроз, связанных

с электронной перепиской:

- антиспам, основанный

на IP-репутации; - антиспам, основанный

на анализе контента; - черный

и белый

списки; - почтовый антивирус;

- защита от атак «нулевого дня».

Антивирусная защита

Программные или программно-аппаратные средства,

предназначенные для своевременного обнаружения

и/или предотвращения вредоносных действий

в операционной системе пользователя (вирусов,

шпионских программ, троянских программ и т. д.).

Защита от DDoS

Специальные программные или

программно-аппаратные средства,

обеспечивающие многоуровневую защиту

от DDoS-атак и предотвращающие отказы

в работе сервисов, вызванный DDoS-атаками.

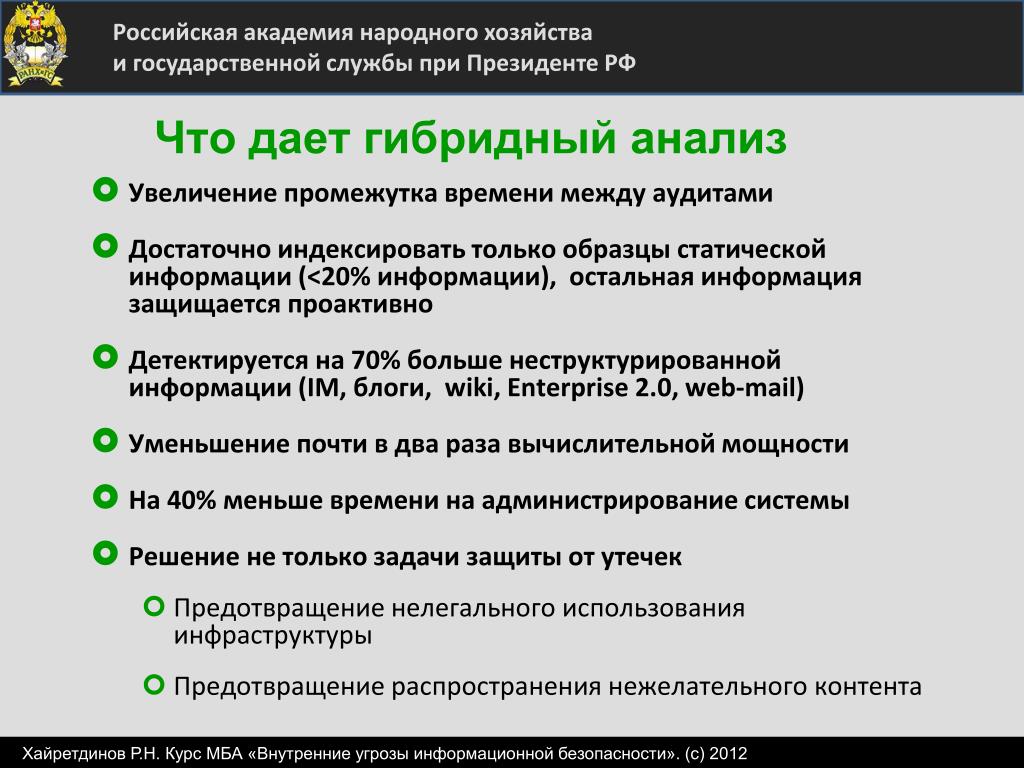

Защита от утечки

информации

DLP (Data Loss Prevention) – программное решение, целью которого является предотвращение

утечек конфиденциальных данных за пределы корпоративной сети организации.

Данное решение основано на анализе потоков данных. DLP с высокой точностью проводит

DLP с высокой точностью проводит

идентификацию и в случае срабатывания детекта блокирует передачу конфиденциальной

информации.

Защита персональных данных

Комплекс технических, организационных

и организационно-технических мероприятий,

позволяющий выполнить требования Федерального

закона № 152-ФЗ «О персональных данных».

Основные технические средства:

- защита

от несанкционированного

доступа; - антивирусная защита;

- защита корпоративной

электронной почты; - контроль доступа

к информации

с использованием средств

идентификации

и аутентификации;

- защита корпоративной сети;

- криптографические средства;

- защита баз данных;

- контроль физического доступа

к техническим средствам

и устройствам хранения

персональных данных.

Основы информационной безопасности. Типы угроз и способы защиты.

Сегодня мы поговорим об основных правилах информационной безопасности. И сразу хотелось бы отметить, что 100% защиты просто не существует, кто бы, что не говорил. Даже локальные сети, полностью изолированные от внешней сети и сети Интернет подвержены угрозам, поскольку, так или иначе, информация попадает в эту сеть (флешки, диски и т.д.).

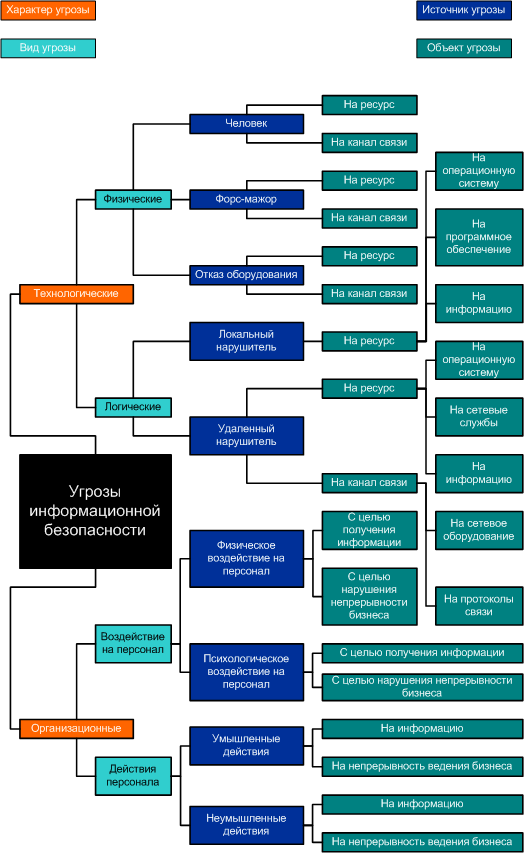

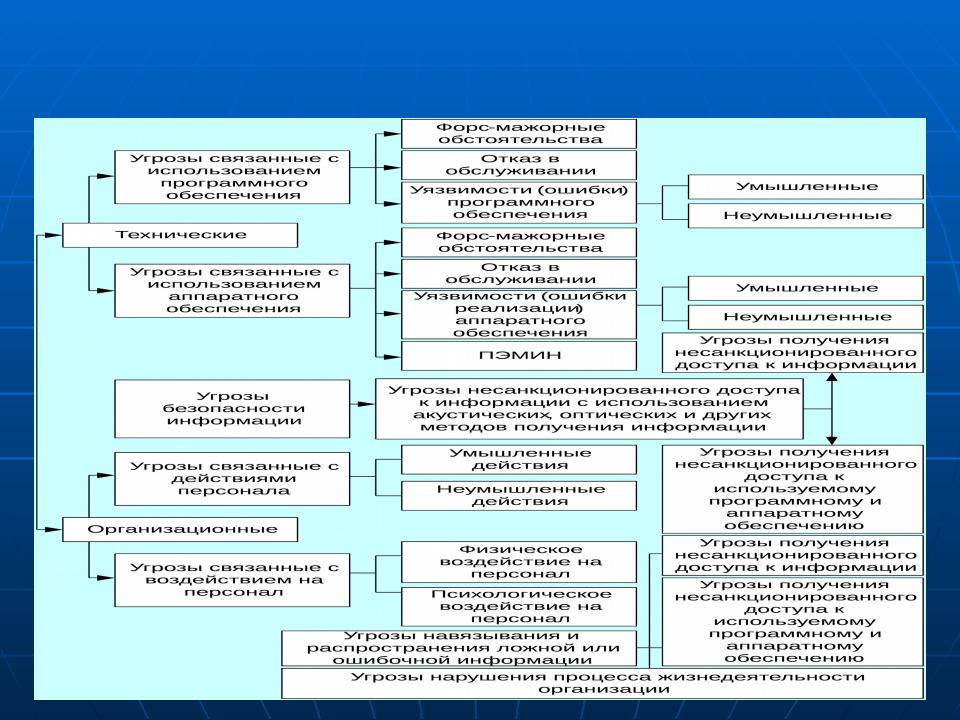

Угрозы информационной безопасности можно разделить на два типа: технические угрозы и человеческий фактор.

Технические угрозы информационной безопасности.

— Ошибки в программном обеспечении

Самое узкое место любой сети. Программное обеспечение серверов, рабочих станций, маршрутизаторов и т. д. написано людьми, следовательно, оно практически всегда содержит ошибки. Чем выше сложность подобного ПО, тем больше вероятность обнаружения в нем ошибок и уязвимостей. Большинство из них не представляет никакой опасности, некоторые же могут привести к трагическим последствиям, таким, как получение злоумышленником контроля над сервером, неработоспособность сервера, несанкционированное использование ресурсов. Большинство таких уязвимостей устраняется с помощью пакетов обновлений, регулярно выпускаемых производителем программного обеспечения. Своевременная установка таких обновлений является необходимым условием безопасности сети.

Большинство таких уязвимостей устраняется с помощью пакетов обновлений, регулярно выпускаемых производителем программного обеспечения. Своевременная установка таких обновлений является необходимым условием безопасности сети.

— DoS и DDoS-атаки

Denial Of Service (отказ в обслуживании) — особый тип атак, направленный на выведение сети или сервера из работоспособного состояния. При DoS-атаках могут использоваться ошибки в программном обеспечении или легитимные операции, но в больших масштабах (например, посылка огромного количества электронной почты). Новый тип атак DDoS (Distributed Denial Of Service) отличается от предыдущего наличием огромного количества компьютеров, расположенных в большой географической зоне. Такие атаки просто перегружают канал трафиком и мешают прохождению, а зачастую и полностью блокируют передачу по нему полезной информации. Особенно актуально это для компаний, занимающихся каким-либо online-бизнесом, например, торговлей через Internet.

— Компьютерные вирусы, троянские кони

Вирусы — старая категория опасностей, которая в последнее время в чистом виде практически не встречается. В связи с активным применением сетевых технологий для передачи данных вирусы все более тесно интегрируются с троянскими компонентами и сетевыми червями. В настоящее время компьютерный вирус использует для своего распространения либо электронную почту, либо уязвимости в ПО. А часто и то, и другое. Теперь на первое место вместо деструктивных функций вышли функции удаленного управления, похищения информации и использования зараженной системы в качестве плацдарма для дальнейшего распространения. Все чаще зараженная машина становится активным участником DDoS-атак. Методов борьбы достаточно много, одним из них является все та же своевременная установка обновлений.

В связи с активным применением сетевых технологий для передачи данных вирусы все более тесно интегрируются с троянскими компонентами и сетевыми червями. В настоящее время компьютерный вирус использует для своего распространения либо электронную почту, либо уязвимости в ПО. А часто и то, и другое. Теперь на первое место вместо деструктивных функций вышли функции удаленного управления, похищения информации и использования зараженной системы в качестве плацдарма для дальнейшего распространения. Все чаще зараженная машина становится активным участником DDoS-атак. Методов борьбы достаточно много, одним из них является все та же своевременная установка обновлений.

— Анализаторы протоколов и «снифферы»

В эту группу входят средства перехвата передаваемых по сети данных. Такие средства могут быть как аппаратными, так и программными. Обычно данные передаются по сети в открытом виде, что позволяет злоумышленнику внутри локальной сети перехватить их. Некоторые протоколы работы с сетью (POPS, FTP) не используют шифрование паролей, что позволяет злоумышленнику перехватить их и использовать самому. При передаче данных по глобальным сетям эта проблема встает наиболее остро. По возможности следует ограничить доступ к сети неавторизированным пользователям и случайным людям.

При передаче данных по глобальным сетям эта проблема встает наиболее остро. По возможности следует ограничить доступ к сети неавторизированным пользователям и случайным людям.

— Технические средства съема информации

Сюда можно отнести такие средства, как клавиатурные жучки, различные мини-камеры, звукозаписывающие устройства и т.д. Данная группа используется в повседневной жизни намного реже вышеперечисленных, так как, кроме наличия спецтехники, требует доступа к сети и ее составляющим.

Угрозы информационной безопасности связанные с человеческими факторами:

— Уволенные и недовольные сотрудники

Данная группа людей наиболее опасна, так как многие из работающих сотрудников могут иметь разрешенный доступ к конфиденциальной информации. Особенную группу составляют системные администраторы, зачатую недовольные своим материальным положением или несогласные с увольнением, они оставляют «черные ходы» для последующей возможности злонамеренного использования ресурсов, похищения конфиденциальной информации и т. д.

д.

— Промышленный шпионаж

Это самая сложная категория. Если ваши данные интересны кому-либо, то этот кто-то найдет способы достать их. Взлом хорошо защищенной сети — не самый простой вариант. Очень может статься, что уборщица, моющая под столом и ругающаяся на непонятный ящик с проводами, может оказаться хакером весьма высокого класса.

— Халатность

Самая обширная категория злоупотреблений: начиная с не установленных вовремя обновлений, неизмененных настроек «по умолчанию» и заканчивая несанкционированными модемами для выхода в Internet, — в результате чего злоумышленники получают открытый доступ в хорошо защищенную сеть.

— Низкая квалификация

Часто низкая квалификация не позволяет пользователю понять, с чем он имеет дело; из-за этого даже хорошие программы защиты становятся настоящей морокой системного администратора, и он вынужден надеяться только на защиту периметра. Большинство пользователей не понимают реальной угрозы от запуска исполняемых файлов и скриптов и считают, что исполняемые файлы -только файлы с расширением «ехе». Низкая квалификация не позволяет также определить, какая информация является действительно конфиденциальной, а какую можно разглашать. В крупных компаниях часто можно позвонить пользователю и, представившись администратором, узнать у него учетные данные для входа в сеть. Выход только один — обучение пользователей, создание соответствующих документов и повышение квалификации.

Низкая квалификация не позволяет также определить, какая информация является действительно конфиденциальной, а какую можно разглашать. В крупных компаниях часто можно позвонить пользователю и, представившись администратором, узнать у него учетные данные для входа в сеть. Выход только один — обучение пользователей, создание соответствующих документов и повышение квалификации.

Способы защиты от несанкционированного доступа

Какие мероприятия мы можем провести, чтобы минимизировать риск взлома нашей информационной сети? Для этого нужно:

1) В первую очередь необходимо обеспечить физическую безопасность. Доступы во все серверные и коммутационные комнаты должен быть предоставлен ограниченному числу сотрудников. Если используются точки доступа, они должны быть максимально скрыты что бы избежать к ним физический доступ. Данные должны иметь физические резервные копии Утилизация жёстких дисков должна проходить под строгим контролем. Ведь получив доступ к данным, последствия могут быть печальными.

2) Позаботится о внешней безопасности. Первый «защитник сети», выступает farewall или межсетевой экран, обеспечивающий защиту от несанкционированного удалённого доступа.

Сеть можно разделить на подсети для ограничения серверов от пользователей. Использование фильтрующего маршрутизатора, который фильтрует исходящие и входящие потоки. Все устройства подключение к сети буду иметь доступ в интернет, а обратно доступ к устройствам из Интернета блокируется.

3) Разграничения в ролях администраторов и пользователей

— Доступ к серверам не должен иметь рядовой пользователь;

— Доступ управления конфигурацией компьютеров должен иметь только администратор;

— Доступ к сетевым ресурсам должны иметь каждый там, где ему это необходимо для выполнения должностных обязанностей;

— Трафик всех сотрудников должен фильтроваться, и в этом поможет прокси-сервер;

— Каждый пользователь должен устанавливать сложный пароль, и не должен не кому его передавать. Даже IT специалисты его не знают.

Даже IT специалисты его не знают.

4) Антивирусная защита является главным рубежом защиты корпоративной сети от внешних атак. Комплексная антивирусная защита минимизирует проникновения в сеть вирусов. В первую очередь необходимо защитить сервера, рабочие станции, шлюзы и систему корпоративной почты

5) Установка актуальных обновлений программного обеспечения.

6) Защита сети через виртуальные частные сети VPN. В связи со спецификой работы организаций, как показывает практика, многие сотрудники осуществляют рабочую деятельность удалённо, в связи с этим необходимо обеспечить максимальную защиту трафика, а реализовать это помогут шифрованные туннели VPN, о которых мы рассказывали в статье «Как настроить VPN соединение для Windows? Настройка VPN сервера»

7) Безопасность корпоративной почты. Компании, которые обрабатывают большое количество электронной почты, в первую очередь подвержены фишинг атакам. Чтобы решить данную проблему рекомендуется использовать следующие методы:

Чтобы решить данную проблему рекомендуется использовать следующие методы:

— Использование спам списков (рейтинг почтовых сервисов)

— Анализ вложения письма (должен осуществляться анализ не только текста, но и самих вложений)

— Определение массовости письма (большинство почтовых серверов имеют такую функцию, можно посмотреть, кому в почтовые ящики упали письма)

8) Никакая система не защитит от человеческого фактора. Все сотрудники компании, вне зависимости от должности должны понимать и главное соблюдать правила информационной безопасности. Любые посторонние файлы, скаченные из сети или из почты могут быть опасны и нести в себе угрозу, а так же внешние накопители информации, которые не относятся к рабочему процессу.

Договориться, чтобы перед информированием сотрудника об увольнении, сначала сообщили вам, а вы продумали ряд мероприятий, для защиты рабочих документов данного сотрудника от кражи или порчи.

А так же повышать квалификацию работников в области информационной безопасности и компьютерной грамотности!

Это основные аспекты защиты информации в корпоративной сети, которые действенны, и используются почти в каждой компании. Выбор комплекса защиты зависит от самой структуры корпоративной сети. Не забывайте использовать защиту комплексно.

Выбор комплекса защиты зависит от самой структуры корпоративной сети. Не забывайте использовать защиту комплексно.

Детские безопасные сайты | http://www.newseducation.ru/ — «Большая перемена» сайт для школьников и их родителей http://www.tvidi.ru/ — «Твиди» — детский портал-соцсеть: игры, общение, дневники, фотографии и видеоматериалы. www.mirbibigona.ru/ — «Страна друзей»:детская соцсеть: общение, музыка, фотоальбомы, игры, новости. http://www.smeshariki.ru/ — «Смешарики»: развлекательная соцсеть: игры, музыка, мультфильмы. http://www.solnet.ee/ — «Солнышко»: детский портал. Развивающие, обучающие игры для самых маленьких и еще много интересного и для родителей. http://www.1001skazka.com — «1001 сказка». На сайте можно скачать аудиофайлы — сказки, аудиокниги http://vkids. http://membrana.ru – «Люди. Идеи Технологии». Информационно-образовательный интернет-журнал о новых технологиях. http://www.teremoc.ru — Детский сайт «ТЕРЕМОК» с развивающими играми, загадками, ребусами, мультфильмами. http://www.murzilka.org/ — Сайт журнала «Мурзилка» со стихами, раскрасками, конкурсами и другой полезной информацией. ladushki.ru — Сайт для малышей и малышек. Мультфильмы, азбука, счет, рисунки. http://web-landia.ru/ — Страна лучших сайтов для детей. 1Сентября.ru — очень полезный сайт для родителей — и для тех, кто только готовит свое чадо в школу, выбирая самое лучшее, и для тех, кто тоже готовит, но уже не школу, а во взрослую жизнь. Здесь есть информация о школах, частных и государственных, о вузах, о подготовке к часто и много критикуемому ЕГЭ. Здесь можно почитать советы психолога, как наладить контакт с ребенком и как помочь ему в общении с друзьями. |

Угрозы информационной безопасности — Chop.Moscow

В последнее десятилетие угрозы информационной безопасности по своей актуальности вышли на одни из первых позиций среди других угроз, с которыми сталкиваются как крупные организации, так и частные лица. Наиболее активно, ввиду учащения случаев киберпреступлений, об информационной безопасности задумывается государственный сектор и бизнес. И госструктурам, и частным компаниям крайне важно контролировать конфиденциальность информации и своевременно реагировать на попытки получить несанкционированный доступ к данным. Угрозы могут исходить как извне, так и изнутри.

Учитывая огромный ущерб, который наносят успешные кибератаки организациям и предприятиям, внедрение полноценной системы информационной безопасности является на сегодняшний день базовой задачей для большинства из них.

Виды угроз в сфере информационной безопасности

Существует два вида угроз в контексте информационной безопасности. Это преднамеренные и непреднамеренные угрозы. Важно, что последние способны нанести компании не меньший вред, чем первые. Невнимательность или низкий уровень квалификации персонала может стать той лазейкой, с помощью которой система информационной безопасности будет нарушена. Часто бывает, что сотрудник компании устанавливает на свой компьютер вредоносную программу, не подозревая этого. Результатом такой, казалось бы, незначительной оплошности могут стать многомиллионные убытки или утрата деловой репутации. Поэтому первое, что должна сделать любая организация в сфере информационной безопасности, – это обеспечить персоналу, связанному с доступом к конфиденциальной информации, должный уровень подготовки и провести инструктаж по кибербезопасности.

Это преднамеренные и непреднамеренные угрозы. Важно, что последние способны нанести компании не меньший вред, чем первые. Невнимательность или низкий уровень квалификации персонала может стать той лазейкой, с помощью которой система информационной безопасности будет нарушена. Часто бывает, что сотрудник компании устанавливает на свой компьютер вредоносную программу, не подозревая этого. Результатом такой, казалось бы, незначительной оплошности могут стать многомиллионные убытки или утрата деловой репутации. Поэтому первое, что должна сделать любая организация в сфере информационной безопасности, – это обеспечить персоналу, связанному с доступом к конфиденциальной информации, должный уровень подготовки и провести инструктаж по кибербезопасности.

Несмотря на то, что непреднамеренные действия, подрывающие систему информационной безопасности, могут привести к серьёзным неблагоприятным последствиям, именно умышленные атаки, как правило, приводят к наиболее масштабным потерям. Все преднамеренные угрозы информационной безопасности можно разделить на внешние и внутренние. Сюда входят следующие категории:

Все преднамеренные угрозы информационной безопасности можно разделить на внешние и внутренние. Сюда входят следующие категории:

- утрата ценных данных;

- утечка информации;

- вредоносный контент;

- несанкционированный доступ;

- мошенничество;

- кибератаки;

- кибервойны.

Каждая из упомянутых угроз требует профессионального подхода к выявлению и адекватному реагированию. Для организации системы защиты международные корпорации и крупные компании, как правило, держат в своём штате специально обученных сотрудников службы безопасности, а некоторые даже создают целый отдел, который занимается исключительно информационными и кибернетическими угрозами.

Тем не менее, позволить себе держать штат высококвалифицированных специалистов могут далеко не все, а нуждаются в защите практически все. И здесь на помощь приходят частные охранные предприятия, которые имеют готовые и отработанные на практике системные решения в сфере информационной безопасности, а также подготовленных специалистов.

Обеспечение информационной безопасности

Итак, вы как руководитель приняли решение, что вашей компании или организации необходима качественная информационная защита. В первую очередь необходимо определиться, планируете ли вы расширять штат за счёт новых специалистов или делегируете вопросы информационной безопасности частной охранной фирме. Практика показывает, что у второго варианта есть свои выгоды. ЧОП уже имеет технологии и специалистов, чтобы развернуть полноценную систему защиты и адаптировать её под нужды конкретной организации.

Доступная цена услуг частного охранного предприятия делает финансово невыгодным расширение штата за счёт дополнительных сотрудников. По этой причине чаще всего проблемы информационной безопасности решаются привлечением сторонних специалистов, которые:

- Проведут комплексный аудит действующей системы безопасности и выявят её слабые стороны.

- Проанализируют специфику компании и выработают оптимальную стратегию защиты.

- Произведут установку и настройку защитного программного обеспечения.

- Проведут детальный инструктаж штатных сотрудников службы безопасности, руководства и служащих компании.

- Организуют комплексную техническую и силовую поддержку в сфере информационной безопасности.

Таким образом, сегодня для большинства предприятий и организаций оптимальным решением проблемы информационной безопасности будет привлечение соответствующих специалистов ЧОПа.

Специфика информационной защиты

Неопытность персонала компании в сфере информационной безопасности была и остаётся ключевым фактором угрозы. Несмотря на то, что кибератаки и другие формы внедрения в защищенное информационное пространство тщательно планируются извне, именно несовершенство в плане соблюдения стандартов информационной безопасности приводит к тому, что сотрудник организации выступает своего рода «отмычкой» для злоумышленников. Поэтому первое, что необходимо сделать компании в направлении информационной безопасности, – это обучить персонал основам информационной защиты.

Такие мероприятия дают возможность существенно сократить риски при минимальных затратах. Достаточно нескольких лекций и практических занятий с привлечением сотрудника ЧОПа, чтобы разъяснить людям специфику безопасной работы с веб-приложениями и программами, настроить файрвол и права доступа, рассказать о программах-шпионах и другом вредоносном софте. Персонал должен понимать, насколько важно знать принципы информационной безопасности и те методы, которые могут быть задействованы злоумышленниками против предприятия с целью завладения информацией, уничтожения ценных данных, установки вредоносного программного обеспечения и т. п.

Специалисты ЧОО вместе с руководством организации и штатной службой безопасности также учитывают вариант шпионажа и диверсий со стороны самих сотрудников компании. Параллельно с обучением персонала профессионалы должны провести комплексную оценку угроз информационной безопасности. Методы могут варьироваться в зависимости от поставленной задачи. К примеру, организация, чья деятельность заключается в обработке и хранении больших объемов данных, в первую очередь нуждается в качественном оборудовании и регулярном техобслуживании. Компании, которые хранят в большом объёме конфиденциальную информацию, должны защититься с помощью специального программного обеспечения. Фирмы, которые активно взаимодействуют с клиентами, нуждаются в защите от нежелательного контента. В этот блок мероприятий входит установка антивирусных программ и софта по борьбе со спамом, задействование веб-фильтров и распознавателей шпионов. Активно используются системы обнаружения вторжений и файрволы, системы обнаружения аномального поведения пользователей, а также системы защиты автоматизации систем управления. Для препятствования утечкам информации используется технология DLP-шифрование. Настройка резервного копирования также является важным мероприятием в сфере информационной безопасности, так как в случае успешной кибератаки даёт возможность восстановить данные в полном объеме или хотя бы частично.

К примеру, организация, чья деятельность заключается в обработке и хранении больших объемов данных, в первую очередь нуждается в качественном оборудовании и регулярном техобслуживании. Компании, которые хранят в большом объёме конфиденциальную информацию, должны защититься с помощью специального программного обеспечения. Фирмы, которые активно взаимодействуют с клиентами, нуждаются в защите от нежелательного контента. В этот блок мероприятий входит установка антивирусных программ и софта по борьбе со спамом, задействование веб-фильтров и распознавателей шпионов. Активно используются системы обнаружения вторжений и файрволы, системы обнаружения аномального поведения пользователей, а также системы защиты автоматизации систем управления. Для препятствования утечкам информации используется технология DLP-шифрование. Настройка резервного копирования также является важным мероприятием в сфере информационной безопасности, так как в случае успешной кибератаки даёт возможность восстановить данные в полном объеме или хотя бы частично.

Сегодня нет ни одной организации, которая не нуждалась бы в качественных средствах информационной безопасности. Обучение сотрудников и использование специализированных технических и программных средств – два стратегических направления для компаний, стремящихся обеспечить себе надежный «зонтик» информационной безопасности.

В век, когда традиционная преступность активно виртуализируется через Всемирную паутину, а кибератаки становятся повседневностью, важно обеспечить качественную защиту информации как для коммерческих, так и для некоммерческих и государственных организаций. Для этих целей разумнее всего воспользоваться наработками профессионалов и обратиться в частную охранную компанию, имеющую соответствующий опыт и штат специалистов.

7 типов угроз кибербезопасности

Специалисты по кибербезопасности постоянно защищают компьютерные системы от различных типов киберугроз. Кибератаки ежедневно поражают предприятия и частные системы, и количество атак быстро увеличивается. По словам бывшего генерального директора Cisco Джона Чемберса, «есть два типа компаний: те, которые были взломаны, и те, кто еще не знает, что они были взломаны».

По словам бывшего генерального директора Cisco Джона Чемберса, «есть два типа компаний: те, которые были взломаны, и те, кто еще не знает, что они были взломаны».

Мотивы кибератак многочисленны. Один из них — деньги.Кибер-злоумышленники могут отключить систему и потребовать плату за восстановление ее работоспособности. Программы-вымогатели, атака, требующая оплаты для восстановления услуг, сейчас более сложны, чем когда-либо.

Корпорации уязвимы для кибератак, но жертвами становятся и отдельные лица, часто потому, что они хранят личную информацию на своих мобильных телефонах и используют небезопасные общедоступные сети.

Отслеживание развития и увеличения числа кибератак — ключ к повышению кибербезопасности. Поскольку профессионалы в области кибербезопасности работают над расширением своих знаний об угрозах и информации о кибербезопасности, получение степени магистра по кибербезопасности в Интернете может быть бесценным.Выпускники онлайн-программы магистра наук в области кибербезопасности Университета Северной Дакоты могут рассчитывать на получение глубокого и детального понимания методов кибератак.

Что такое угроза кибербезопасности?

Угроза кибербезопасности относится к любой возможной злонамеренной атаке, направленной на незаконный доступ к данным, нарушение цифровых операций или повреждение информации. Киберугрозы могут исходить от различных субъектов, включая корпоративных шпионов, хактивистов, террористические группы, враждебные национальные государства, преступные организации, хакеров-одиночек и недовольных сотрудников.

В последние годы многочисленные громкие кибератаки привели к раскрытию конфиденциальных данных. Например, в результате взлома Equifax в 2017 году были скомпрометированы личные данные примерно 143 миллионов потребителей, включая даты рождения, адреса и номера социального страхования. В 2018 году Marriott International сообщила, что хакеры получили доступ к ее серверам и украли данные примерно 500 миллионов клиентов. В обоих случаях угроза кибербезопасности была вызвана неспособностью организации внедрить, протестировать и повторно протестировать технические средства защиты, такие как шифрование, аутентификация и межсетевые экраны.

Кибер-злоумышленники могут использовать конфиденциальные данные отдельных лиц или компаний для кражи информации или получения доступа к их финансовым счетам, помимо других потенциально опасных действий, поэтому профессионалы в области кибербезопасности необходимы для защиты личных данных.

7 типов угроз кибербезопасности

Специалисты по кибербезопасности должны хорошо разбираться в следующих типах угроз кибербезопасности.

1. Вредоносное ПО

Вредоносное ПО — это вредоносное ПО, такое как шпионское ПО, программы-вымогатели, вирусы и черви.Вредоносное ПО активируется, когда пользователь нажимает на вредоносную ссылку или вложение, что приводит к установке опасного программного обеспечения. Cisco сообщает, что вредоносное ПО после активации может:

- Блокировать доступ к ключевым компонентам сети (программы-вымогатели)

- Установить дополнительное вредоносное ПО

- Скрытое получение информации путем передачи данных с жесткого диска (шпионское ПО)

- Нарушение отдельных частей, вывод системы из строя

2.

Emotet

EmotetАгентство по кибербезопасности и безопасности инфраструктуры (CISA) описывает Emotet как «продвинутый модульный банковский троян, который в основном функционирует как загрузчик или дроппер других банковских троянцев.Emotet продолжает оставаться одним из самых дорогостоящих и разрушительных вредоносных программ ».

3. Отказ в обслуживании

Отказ в обслуживании (DoS) — это тип кибератаки, в результате которой компьютер или сеть не могут отвечать на запросы. Распределенный DoS (DDoS) делает то же самое, но атака исходит из компьютерной сети. Кибер-злоумышленники часто используют наводнение, чтобы прервать процесс «рукопожатия» и выполнить DoS-атаку. Можно использовать несколько других методов, и некоторые кибер-злоумышленники используют время, когда сеть отключена, для запуска других атак.По словам Джеффа Мелника из Netwrix, компании-разработчика программного обеспечения для обеспечения безопасности информационных технологий, ботнет — это тип DDoS, при котором миллионы систем могут быть заражены вредоносным ПО и контролироваться хакером. Ботнеты, иногда называемые системами зомби, нацелены на вычислительные возможности цели и подавляют ее. Ботнеты находятся в разных географических точках, и их сложно отследить.

Ботнеты, иногда называемые системами зомби, нацелены на вычислительные возможности цели и подавляют ее. Ботнеты находятся в разных географических точках, и их сложно отследить.

4. Человек посередине

Атака «человек посередине» (MITM) происходит, когда хакеры вставляют себя в двустороннюю транзакцию.По словам Cisco, после прерывания трафика они могут фильтровать и красть данные. Атаки MITM часто происходят, когда посетитель использует незащищенную общедоступную сеть Wi-Fi. Злоумышленники вставляют себя между посетителем и сетью, а затем используют вредоносное ПО для установки программного обеспечения и злонамеренного использования данных.

5. Фишинг

Фишинговые атаки используют поддельные сообщения, такие как электронная почта, чтобы обманом заставить получателя открыть его и выполнить инструкции внутри, например предоставить номер кредитной карты.«Цель состоит в том, чтобы украсть конфиденциальные данные, такие как данные кредитной карты и данные для входа, или установить вредоносное ПО на машину жертвы», — сообщает Cisco.

6. Внедрение SQL

Внедрение языка структурированных запросов (SQL) — это тип кибератаки, которая возникает в результате внедрения вредоносного кода на сервер, использующий SQL. При заражении сервер выпускает информацию. Отправить вредоносный код можно так же просто, как ввести его в поле поиска уязвимого веб-сайта.

7. Парольные атаки

С правильным паролем кибер-злоумышленник получает доступ к огромному количеству информации.Социальная инженерия — это тип атаки на пароли, который Data Insider определяет как «стратегию, которую используют кибер-злоумышленники, которая в значительной степени полагается на взаимодействие с людьми и часто предполагает обман людей, чтобы они нарушили стандартные методы безопасности». Другие типы парольных атак включают доступ к базе данных паролей или прямое угадывание.

Эволюция кибербезопасности

Практика кибербезопасности продолжает развиваться по мере развития и изменения Интернета и операций, зависящих от цифровых технологий. Согласно Secureworks, люди, изучающие кибербезопасность, уделяют больше внимания двум областям в следующих разделах.

Интернет вещей

Отдельные устройства, которые подключаются к Интернету или другим сетям, предлагают хакерам точку доступа. Cytelligence сообщает, что в 2019 году хакеры все чаще нацеливались на устройства умного дома и Интернета вещей (IoT), такие как смарт-телевизоры, голосовые помощники, подключенные радионяни и мобильные телефоны. Хакеры, успешно взломавшие подключенный дом, не только получают доступ к учетным данным пользователей Wi-Fi, но также могут получить доступ к их данным, таким как медицинские записи, банковские выписки и данные для входа на веб-сайт.

Взрыв данных

Хранение данных на таких устройствах, как ноутбуки и мобильные телефоны, упрощает злоумышленникам поиск точки входа в сеть с помощью личного устройства. Например, в майской книге 2019 года « Взрыв данных: восстановление нашей кибербезопасности в цифровую эпоху » бывший министр внутренней безопасности США Майкл Чертофф предупреждает о повсеместном раскрытии личной информации людей, которая становится все более уязвимой для кибератак.

Следовательно, компаниям и государственным учреждениям требуется максимальная кибербезопасность для защиты своих данных и операций.Понимание того, как бороться с новейшими развивающимися киберугрозами, важно для профессионалов в области кибербезопасности.

Программа магистра наук в области кибербезопасности Университета Северной Дакоты

Выбор подходящей магистерской онлайн-программы по кибербезопасности имеет решающее значение. Лучшие программы предлагают курсы, которые учитывают современные проблемы и проблемы кибербезопасности.

UND готовит студентов к карьере в области кибербезопасности по таким направлениям, как кибербезопасность автономных систем, кибербезопасность и поведение, безопасность данных и общая кибербезопасность.Узнайте больше о том, как онлайн-магистр наук в области кибербезопасности UND готовит студентов к успешной карьере в области кибербезопасности.

Рекомендуемая литература

5 мощных инструментов криптографии для профессионалов в области кибербезопасности

Общие типы кибератак и тактика предотвращения

Кибербезопасность здравоохранения во время эпидемий

Источники

Cisco, защита от современных критических угроз

Cisco, каковы наиболее распространенные кибератаки?

CSO, «15 крупнейших утечек данных в 21 веке»

Cytelligence, кибербезопасность в ухе устройств умного дома

Digital Guardian, «Что такое социальная инженерия? Определение и предотвращение распространенных угроз социальной инженерии »

Grove Atlantic, «Взрывающиеся данные»

Netwrix, «10 самых распространенных типов кибератак»

Secureworks, Отчет Secureworks о состоянии киберпреступности за 2018 год

UpGuard, «Что такое киберугроза?»

Все, что вам нужно знать

Корпоративный шпионаж , Нарушение бизнеса, или Финансовая прибыль. Какими бы ни были мотивы, угрозы кибербезопасности стали повсеместными и продолжают перевернуть все аспекты цифровой сферы.

Согласно отчету Verizon о расследовании утечек данных за 2020 год (DBIR), 86% нарушений кибербезопасности были финансово мотивированы, а 10% — шпионажем.

Помимо причинения серьезного финансового ущерба, кибератаки могут привести к штрафным санкциям, судебным искам, ущербу репутации и нарушению непрерывности бизнеса.

Ни один бизнес или ИТ-организация не защищены в современном кибер-мире.Поскольку киберпреступники все больше полагаются на сложные технологии, организации часто чувствуют себя безнадежными, поскольку их конфиденциальные данные и критически важные активы становятся жертвами злонамеренных атак.

Более того, быстрое внедрение новых технологий, включая искусственный интеллект, Интернет вещей (IoT) и облачные вычисления, добавило новые киберугрозы для организаций, усложнив существующие риски.

Что такое угроза кибербезопасности?

Угроза кибербезопасности — это злонамеренные и преднамеренные атаки со стороны физического лица или организации с целью получения несанкционированного доступа к сети другого лица или организации с целью повреждения, нарушения или кражи ИТ-активов, компьютерных сетей, интеллектуальной собственности или любой другой формы конфиденциальные данные.

Типы угроз кибербезопасности

Несмотря на то, что количество типов киберугроз продолжает расти, существуют некоторые из наиболее распространенных и распространенных киберугроз, о которых необходимо знать современным организациям. Это следующие:

1) Вредоносное ПО

Атаки вредоносного ПО — самый распространенный тип кибератак. Вредоносное ПО определяется как вредоносное ПО, включая шпионское ПО, программы-вымогатели, вирусы и черви, которые устанавливаются в систему, когда пользователь щелкает опасную ссылку или сообщение электронной почты.Попав внутрь системы, вредоносное ПО может, среди прочего, заблокировать доступ к критически важным компонентам сети, повредить систему и собрать конфиденциальную информацию.

По данным Accenture, средняя стоимость атаки вредоносного ПО составляет 2,6 миллиона долларов США.

2) Фишинг

Киберпреступники рассылают вредоносные электронные письма, которые предположительно приходят с законных ресурсов. Затем пользователя обманом заставляют щелкнуть вредоносную ссылку в электронном письме, что приводит к установке вредоносного ПО или раскрытию конфиденциальной информации, такой как данные кредитной карты и учетные данные для входа.

На фишинговые атаки приходится более 80% зарегистрированных киберинцидентов.

3) Spear Phishing

Spear phishing — это более изощренная форма фишинг-атаки, при которой киберпреступники нацелены только на привилегированных пользователей, таких как системные администраторы и руководители высшего звена.

Более 71% целевых атак связаны с использованием целевого фишинга.

4) Человек посередине Атака

Атака «Человек посередине» (MitM) происходит, когда киберпреступники становятся между двумя сторонами.Как только злоумышленник интерпретирует сообщение, он может фильтровать и красть конфиденциальные данные и возвращать пользователю разные ответы.

Согласно Netcraft, 95% серверов HTTPS уязвимы для MitM.

5) Атака отказа в обслуживании

Атакитипа «отказ в обслуживании» нацелены на переполнение систем, сетей или серверов массивным трафиком, что делает систему неспособной выполнять законные запросы. Атаки также могут использовать несколько зараженных устройств для запуска атаки на целевую систему.Это известно как распределенная атака типа «отказ в обслуживании» (DDoS).

В 2019 году было совершено 8,4 миллиона DDoS-атак.

6) SQL-инъекция

Атака с внедрением языка структурированных запросов (SQL) происходит, когда киберпреступники пытаются получить доступ к базе данных, загружая вредоносные сценарии SQL. В случае успеха злоумышленник может просматривать, изменять или удалять данные, хранящиеся в базе данных SQL.

SQL-инъекция составляет почти 65,1% всех атак на веб-приложения.

7) Эксплойт нулевого дня

Атака «нулевого дня» происходит, когда объявляется программная или аппаратная уязвимость, и киберпреступники используют эту уязвимость до того, как будет внедрен патч или решение.

Прогнозируется, что к 2021 году число атак нулевого дня увеличится до одной в день.

8) Расширенные постоянные угрозы (APT)

Расширенная постоянная угроза возникает, когда злоумышленник получает неавторизованный доступ к системе или сети и остается незамеченным в течение длительного времени.

45% организаций считают, что они могут стать целью APT.

9) Программы-вымогатели

Программа-вымогатель — это тип атаки вредоносного ПО, при котором злоумышленник блокирует или шифрует данные жертвы и угрожает опубликовать или блокирует доступ к данным, если не будет уплачен выкуп.

По оценкам, атаки программ-вымогателей обойдутся глобальным организациям в 20 миллиардов долларов к 2021 году.

10) DNS-атака

Атака DNS — это кибератака, при которой киберпреступники используют уязвимости в системе доменных имен (DNS).Злоумышленники используют уязвимости DNS для перенаправления посетителей сайта на вредоносные страницы (DNS Hijacking) и эксфильтрации данных из скомпрометированных систем (DNS Tunneling).

Средняя стоимость атаки DNS в 2020 году составила 924 000 долларов США.

Источники угроз кибербезопасности

Чтобы эффективно отреагировать на кибератаку, необходимо знать субъектов угрозы и понимать их тактику, методы и процедуры.

Вот некоторые из распространенных источников киберугроз:

1) Национальные государства

Кибератаки со стороны государства могут нанести ущерб, нарушая связь, военные действия и повседневную жизнь.

2) Преступные группы

Преступные группы стремятся проникнуть в системы или сети с целью получения финансовой выгоды. Эти группы используют фишинг, спам, шпионское и вредоносное ПО для кражи личных данных, онлайн-мошенничества и системного вымогательства.

3) Хакеры

Хакеры исследуют различные кибер-методы, чтобы взломать защиту и использовать уязвимости в компьютерной системе или сети. Они мотивированы личной выгодой, местью, преследованием, финансовой выгодой и политической активностью. Хакеры разрабатывают новые типы угроз для острых ощущений или хвастовства в хакерском сообществе.

4) Террористические группы

Террористы проводят кибератаки, чтобы разрушить, проникнуть или использовать критически важную инфраструктуру, чтобы угрожать национальной безопасности, поставить под угрозу военное оборудование, подорвать экономику и вызвать массовые жертвы.

5) Хактивисты

Хактивисты проводят кибератаки в поддержку политических целей, а не финансовой выгоды. Они нацелены на отрасли, организации или отдельных лиц, которые не согласуются с их политическими идеями и повесткой дня.

6) Вредоносные инсайдеры

Инсайдеры могут включать сотрудников, сторонних поставщиков, подрядчиков или других деловых партнеров, которые имеют законный доступ к активам предприятия, но злоупотребляют этим доступом для кражи или уничтожения информации для финансовой или личной выгоды.

7) Корпоративные шпионы

Корпоративные шпионы осуществляют промышленный или деловой шпионаж, чтобы либо получить прибыль, либо подорвать бизнес конкурента, нападая на критически важную инфраструктуру, крадя коммерческую тайну и получая доступ.

Основные факты, цифры и статистика по киберугрозам

Киберугрозы продолжают развиваться, нанося триллионы убытков кибер-миру. Вот некоторые тревожные факты, цифры и статистика о последних угрозах кибербезопасности:

- Средняя цена взлома данных в мире составляет доллара США 3.92 миллиона

- Предполагаемый годовой ущерб от кибератак достигнет 6 триллионов долларов США к 2021 году

- Киберпреступность увеличится на 76% к 2024 году

- Более 50% всех утечек данных в мире произойдет в США к 2023 году

- Средняя стоимость утечки данных для американской компании составляет 7,91 миллиона долларов США

- Среднее количество дней на выявление инцидента в 2019 году составило 206 дней

- 2 миллиарда записей были раскрыты из-за утечки данных в первой половине 2019 года

- Компания будет становиться жертвой атаки программ-вымогателей каждые 11 секунд в 2021 году

- Кибератак на устройства Интернета вещей увеличилось на 300% в 2019 году

- Жалобы на киберугрозы увеличились на 400% в США на фоне пандемии коронавируса

Новые киберугрозы в 2021 году и в последующий период

Пандемия коронавируса стала самой большой проблемой для предприятий и ИТ-организаций в 2020 году.В условиях пандемии киберугрозы и утечки данных стали более изощренными и объемными, при этом количество нарушений увеличилось на 273% в первом квартале по сравнению с 2019 годом. По данным Microsoft, количество фишинговых атак и атак социальной инженерии, связанных с пандемией, резко возросло. 30 000 в день только в США.

Чего нам ждать в 2021 году?

Вот некоторые из новых угроз кибербезопасности, которые будут доминировать в ландшафте кибербезопасности в 2021 году и в последующий период:

1) Атаки, связанные с пандемией

Киберпреступники продолжат использовать пандемию коронавируса и связанные с ней темы в качестве тем для своих кампаний по фишингу и социальной инженерии.Их атаки часто совпадают со значительными событиями, такими как внезапный всплеск случаев COVID-19 или объявление новой вакцины. Злоумышленники побуждают пользователей щелкнуть вредоносную ссылку или вложение, замаскированное под законные темы, связанные с COVID-19.

2) Атаки программ-вымогателей

По данным Cybersecurity Ventures, предприятия будут становиться жертвами атаки программ-вымогателей каждые 11 секунд в 2021 году по сравнению с каждые 14 секунд в 2019 году. Ориентировочная стоимость программ-вымогателей, включая стоимость восстановления и смягчения последствий атаки, превысит 20 миллиардов долларов США. в 2021 году.

3) Прорывы облаков

По мере того, как все больше компаний переходят в облако для облегчения удаленной работы и обеспечения непрерывности бизнеса, киберпреступники следуют той же тенденции и все чаще нацеливаются на облако. Риски облачной безопасности, включая неправильную конфигурацию облака, неполное удаление данных и уязвимые облачные приложения, будут распространенными источниками кибератак.

4) Угрозы мобильной безопасности

Стремясь обеспечить непрерывность бизнеса в условиях пандемии, почти все предприятия начали работу из дома.Сотрудники, работающие удаленно, используют устройства, такие как смартфоны и планшеты, которые не защищены должным образом, не исправлены и не управляются отделом ИТ-безопасности. К сожалению, они несут некоторые уникальные угрозы и уязвимости ИТ-безопасности, подвергая организацию риску кибератаки.

5) IoT-атаки

Глобальные организации все чаще развертывают устройства и приложения IoT для ускорения операций, сбора большего объема данных, удаленного управления инфраструктурой, улучшения обслуживания клиентов и многого другого.

Однако многим устройствам Интернета вещей часто не хватает надежных функций безопасности, что подвергает их риску кибератак. Киберпреступники могут использовать уязвимости Интернета вещей, чтобы получить контроль над устройствами для использования в ботнетах и проникнуть в сеть.

Также читайте: Кибератаки и утечки данных в 2020 году

Поскольку киберпреступники продолжают внедрять новые технологии и стратегии атак, организации должны адаптировать свой подход к кибербезопасности. Ниже приведены некоторые передовые методы обеспечения кибербезопасности, которые помогут вашей организации подготовиться к киберугрозам и обеспечить непрерывность бизнеса:

Лучшие практики кибербезопасности для защиты от киберугроз

1) Создание программы внутренних угроз

Создание программы внутренних угроз является обязательным условием для организаций, чтобы предотвратить злоупотребление сотрудниками своих прав доступа для кражи или уничтожения корпоративных данных.Группа ИТ-безопасности не должна откладывать и получать одобрение высшего руководства для развертывания политик в разных отделах.

2) Обучить сотрудников

Сотрудники — первая линия защиты от киберугроз для любой организации. Таким образом, организации должны проводить комплексные программы повышения осведомленности о кибербезопасности для обучения сотрудников распознаванию киберугроз и реагированию на них. Это значительно улучшает состояние безопасности и киберустойчивость организации.

3) Соблюдайте соответствие

Независимо от уровня кибербезопасности, реализуемого организацией, она всегда должна соблюдать правила в отношении данных, применимые к их отрасли и географическому положению.Организация должна быть в курсе меняющихся нормативных требований, чтобы максимально использовать преимущества, которые она приносит.

4) Составьте план реагирования на киберинциденты

В нынешнюю цифровую эпоху ни одна организация не застрахована от кибератак. Таким образом, организации любого размера должны разработать эффективный план реагирования на инциденты в области кибербезопасности (CSIRP) для борьбы с киберпреступниками. Это позволяет предприятиям подготовиться к неизбежному, отреагировать на возникающие угрозы и быстро восстановиться после атаки.

5) Регулярно обновляйте системы и программное обеспечение

Поскольку киберугрозы быстро развиваются, ваша оптимизированная сеть безопасности может быстро устареть, что подвергнет вашу организацию риску кибератаки. Поэтому регулярно обновляйте сеть безопасности и связанные с ней системы и программное обеспечение.

6) Резервное копирование данных

Регулярное резервное копирование данных помогает снизить риск утечки данных. Резервное копирование вашего веб-сайта, приложений, баз данных, электронной почты, вложений, файлов, календарей и многого другого на постоянной и последовательной основе.

7) Инициируйте имитацию фишинга

Организации должны проводить симуляции фишинга, чтобы обучать сотрудников тому, как избежать нажатия вредоносных ссылок или загрузки вложений. Это помогает сотрудникам понять далеко идущие последствия фишинг-атаки для организации.

8) Защищенный сайт с HTTPS

Организации должны зашифровать и защитить свой веб-сайт с помощью сертификата SSL (Secure Sockets Layer). HTTPS защищает целостность и конфиденциальность данных между пользователем и веб-сайтом.

Заключение:

Поскольку зависимость от цифровых технологий продолжает расти, кибератаки становятся слишком изощренными. Таким образом, организации, полагающиеся на устаревшие стратегии кибербезопасности, становятся уязвимыми для потенциальных кибератак.

Чтобы предотвратить эти угрозы, организации должны усовершенствовать свою программу кибербезопасности. Эффективная программа кибербезопасности может помочь организациям предотвращать атаки по мере их возникновения, сокращать время восстановления и сдерживать будущие угрозы.

Независимо от уровня вашей зрелости кибербезопасности, StealthLabs может помочь вам укрепить вашу позицию в области безопасности. Обладая гибким, практичным и проактивным подходом к кибербезопасности, мы можем помочь вам ориентироваться в постоянно меняющемся ландшафте угроз.

Свяжитесь с нами

Другие статьи о кибербезопасности:

Распространенные типы угроз безопасности для организаций

Последнее обновление через 2 мес. Пользователем Touhid

Кибер-злоумышленники день ото дня меняют свои методы атаки и получают доступ к системе организации.Существуют различных типов угроз безопасности для организаций , которые могут повлиять на непрерывность бизнеса организации. Таким образом, невозможно быть полностью уверенным в том, что организация свободна от угроз или атак кибербезопасности.

Типы угроз безопасности для организаций

В этом посте мы обсудим различных типов угроз безопасности для организаций , а именно:

1. Компьютерные вирусыВирус — это программа, которая может распространяться с одного компьютера на другой компьютер или из одной сети в другую без ведома пользователя и выполняет злонамеренные атаки.

Он способен повреждать или повреждать конфиденциальные данные организации, уничтожать файлы и форматировать жесткие диски.

Как вирусная атака?Существуют разные способы распространения или атаки вируса, например:

- Нажатие на вредоносный исполняемый файл

- Установка бесплатных программ и приложений

- Посещение зараженного и незащищенного веб-сайта

- Нажав на рекламу

- Использование зараженных съемных носителей, таких как USB-накопители

- Открытие спама по электронной почте или переход по URL-ссылке

- Скачивание бесплатных игр, панелей инструментов, медиаплееров и другого программного обеспечения.

2. Троянский конь

Троянский конь — это вредоносный код или программа, разработанная хакерами для маскировки под законное программное обеспечение с целью получения доступа к системам организации. Он предназначен для удаления, изменения, повреждения, блокировки или других вредоносных действий с вашими данными или сетью.

Как атакуют троянские кони?- Жертва получает электронное письмо с прикрепленным файлом, которое выглядит как оригинальное официальное письмо.Файл вложения может содержать вредоносный код, который запускается, как только жертва щелкает файл вложения.

- В этом случае жертва не подозревает и не понимает, что вложение на самом деле является троянским конем.

Узнать больше о типах троянских программ Вирусы

3. Рекламное ПОAdware — это программа, которая содержит рекламные объявления коммерческого и маркетингового характера, например, отображение рекламных объявлений во всплывающих окнах или панелях, баннерную рекламу, видео на экране вашего компьютера.

Его основная цель состоит в том, чтобы приносить доход разработчику (рекламное ПО) путем предоставления пользователям Интернета различных типов рекламы.

Как рекламное ПО атакует?- Когда вы нажимаете на этот тип рекламы, он перенаправляет вас на рекламные веб-сайты и собирает информацию от вас.

- Его также можно использовать для кражи всей вашей конфиденциальной информации и учетных данных путем отслеживания ваших действий в Интернете и продажи этой информации третьей стороне.

Шпионское ПО является нежелательным типов угроз безопасности для организаций , которые устанавливаются на компьютер пользователя и собирают конфиденциальную информацию, такую как личная или бизнес-информация организации, учетные данные для входа в систему и данные кредитной карты без ведома пользователя.

Этот тип угроз отслеживает вашу активность в Интернете, отслеживает ваши учетные данные и шпионит за вашей конфиденциальной информацией.

Таким образом, каждая организация или частное лицо должны принять меры для предотвращения шпионского ПО, используя антивирус , брандмауэр и загружая программное обеспечение только из надежных источников.

Как устанавливается шпионское ПО?Он может автоматически устанавливаться на ваш компьютер или скрытый компонент пакетов программного обеспечения или может устанавливаться как традиционное вредоносное ПО, такое как обманчивая реклама, электронная почта и мгновенные сообщения.

5. ЧервьКомпьютерный червь — это тип вредоносного программного обеспечения или программы, который распространяется в своей подключенной сети и копирует себя с одного компьютера на другой компьютер организации.

Как распространяется червь?Он может распространяться без какой-либо помощи человека и использовать бреши в безопасности программного обеспечения и попытки доступа для кражи конфиденциальной информации, повреждения файлов и установки лазейки для удаленного доступа к системе.

6. Атаки типа «отказ в обслуживании» (DoS)Отказ в обслуживании — это атака, в результате которой компьютер или сеть выключаются или становятся недоступными для пользователей. Обычно он наводняет целевую систему запросами до тех пор, пока нормальный трафик не может быть обработан, что приводит к отказу в обслуживании для пользователей.

Как происходит DoS-атака?- Это происходит, когда злоумышленник предотвращает доступ законных пользователей к определенным компьютерным системам, устройствам или другим ресурсам.

- Злоумышленник отправляет слишком много трафика на целевой сервер

- Перегрузка его трафиком, и сервер перегружен, что приводит к отключению веб-сайтов, серверов электронной почты и других служб, которые подключаются к Интернету.

7. Фишинг

Фишинг — это тип атаки социальной инженерии, целью которой является получение конфиденциальной информации, такой как имена пользователей , пароли , данные кредитной карты , учетные данные и т. Д.

Как фишинг атакует?- При фишинговой атаке по электронной почте злоумышленник отправляет фишинговых писем на электронную почту жертвы, которая выглядит так, как будто она пришла из вашего банка, и ее просят предоставить вашу личную информацию.

- Сообщение содержит ссылку, которая перенаправляет вас на другой уязвимый веб-сайт для кражи вашей информации.

- Итак, лучше избегать, не нажимать или не открывать такие электронные письма и не предоставлять конфиденциальную информацию.

Подробнее о фишинге.

8. SQL-инъекцияSQL-инъекция — это тип атаки с использованием инъекций и один из наиболее распространенных методов веб-взлома, который позволяет злоумышленнику управлять серверной базой данных для изменения или удаления данных.

Как атакует SQL-инъекция?Это слабое место в системе безопасности приложения, и когда приложению не удается должным образом очистить операторы SQL, злоумышленник может включить свои собственные вредоносные команды SQL для доступа к базе данных организации.Злоумышленник включает вредоносный код в операторы SQL через ввод веб-страницы.

9. РуткитRootkit — это вредоносная программа, которая устанавливает и запускает вредоносный код в системе без согласия пользователя для получения доступа на уровне администратора к компьютеру или сетевой системе.

Существуют различные типы вирусов руткитов, такие как Bootkits , Firmware Rootkits , Kernel-Level Rootkits и application Rootkits.

Как Rootkit устанавливает ?Он может быть заражен на компьютере при совместном использовании зараженных дисков или дисков. Обычно он устанавливается с помощью украденного пароля или с помощью использования уязвимостей системы, тактики социальной инженерии и методов фишинга без ведома жертвы.

10.

Вредоносное ПОВредоносное ПО — это программное обеспечение, которое обычно состоит из программы или кода и разрабатывается кибер-злоумышленниками.Это типы угроз кибербезопасности для организаций, которые призваны нанести серьезный ущерб системам или получить несанкционированный доступ к компьютеру.

Как вредоносное ПО атакует?- Существуют различные способы, которыми вредоносная программа может заразить устройство, например, она может быть доставлена в виде ссылки или файла по электронной почте, и для этого требуется, чтобы пользователь щелкнул по этой ссылке или открыл файл для запуска вредоносной программы.

- Атака этого типа включает компьютерные вирусы, черви, троянские программы и шпионское ПО.

Подробнее о вредоносном ПО

11. Программы-вымогателиRansomware — это тип угроз безопасности, который блокирует доступ к компьютерной системе и требует биткойн для доступа к системе. Наиболее опасными атаками программ-вымогателей являются WannaCry, Petya, Cerber, Locky и CryptoLocker и т. Д.

Как установить Ransomware ?Все типы угроз обычно устанавливаются в компьютерную систему следующими способами:

- При загрузке и открытии вредоносного вложения электронной почты

- Установить зараженное программное обеспечение или приложения

- Когда пользователь посещает вредоносный или уязвимый веб-сайт

- Нажмите на ненадежную ссылку или изображение

Нарушение данных — это угроза безопасности, которая раскрывает конфиденциальную или защищенную информацию, и доступ к информации осуществляется из системы без разрешения владельца системы.

Информация может включать конфиденциальную, служебную или конфиденциальную информацию, такую как номера кредитных карт, данные клиентов, коммерческие тайны и т. Д.

13. Атака нулевого дняАтака нулевого дня — это угроза кибербезопасности на основе приложений, которая представляет собой неизвестную уязвимость безопасности в компьютерном программном обеспечении или приложении.Когда организация собирается запустить приложение, они не знают, какие типы уязвимостей там?

Как Атака нулевого дня?14. Неосторожные сотрудники организации

Сотрудники представляют наибольшую угрозу безопасности для любой организации, потому что они знают все об организации, например, где хранится конфиденциальная информация и как получить к ней доступ. Помимо злонамеренных атак, нерадивые сотрудники представляют собой другие виды угроз кибербезопасности для организаций.

Как атаковать?Они используют очень простой пароль, чтобы запомнить свое мнение, а также делятся паролями. Другая распространенная проблема заключается в том, что сотрудники открывают подозрительные вложения в сообщениях электронной почты, переходят по ссылке или посещают вредоносные веб-сайты, которые могут внедрить вредоносное ПО в систему.

Портал кибербезопасности| CSP

Последний

Кибербезопасность

Тухид | 29 января 2021 г.В информационных технологиях онлайн означает, что электронное устройство подключено к Интернету.Устройство может быть настольным компьютером, ноутбуком, телефоном или принтером. Получаем

Читать далееИТ-безопасность

Тухид | 30 декабря 2020 г.Gmail — один из самых популярных, полезных, эффективных и безопасных бесплатных почтовых сервисов, предоставляемых Google. Он имеет несколько функций, таких как фильтрация спама, беседа по электронной почте, отчет как

. Читать далееИТ-безопасность

Тухид | 9 декабря 2020 г.Спам — это незапрашиваемое электронное письмо, которое отправляется пользователям без их запроса или интереса.Спам-письмо может содержать ссылку, называемую фишинговым письмом, которое перенаправляет пользователей

. Читать далееИТ-безопасность