Несанкционированный доступ, НСД

Несанкционированный доступ (традиционно используемое сокращение — НСД) следует понимать как получение возможности обрабатывать данные, хранящиеся на различных носителях и накопителях, посредством самовольного изменения или фальсификации соответствующих прав и полномочий. Подобное явление имеет место, когда какие-то сведения предназначены только определённому кругу лиц, но существующее ограничение нарушается. НСД осуществляют за счёт ошибок, допущенных контролирующей структурой или системой компьютерной безопасности, а также путем подмены удостоверяющих документов или противоправного завладения информацией о другом лице, которому предоставлен такой доступ.

Классификация несанкционированного доступа

Киберпреступники могут получить несанкционированный доступ, проведя атаку на сайты или веб-приложения. Это становится возможным, если сайт заражен вредоносными программами, взломан или имеет незакрытые уязвимости. Кроме этого, ресурс может быть подвергнут DDoS-атаке.

Также злоумышленники могут получить доступ к информации, перехватив данные с помощью шпионских программ или снифферов.

Уязвимое программное обеспечение и его последующий взлом являются частой причиной несанкционированного доступа к данным. Другие распространенные варианты — использование брутфорса для подбора паролей к административным учетным записям или применение социальной инженерии. Допущенные ошибки при настройке программ и не санкционированное отделом информационной безопасности программное обеспечение дополняют список популярных проблем, открывающих серьезные бреши в безопасности.

Причины несанкционированного доступа

Причины возникновения несанкционированного доступа могут быть следующими.

- Неверно настроена система контроля доступа к определённым базам данных. Фактическую ответственность несёт администратор или другое занимающееся соответствующим вопросом лицо.

- Наблюдаются пробелы в организации защиты различных средств авторизации.

Это могут быть легко угадываемые пароли, автоматическое сохранение данных, используемых для авторизации в конкретной системе, сохранение логина и прочих сведений в общедоступном месте и т.д.

Это могут быть легко угадываемые пароли, автоматическое сохранение данных, используемых для авторизации в конкретной системе, сохранение логина и прочих сведений в общедоступном месте и т.д. - Используется устаревшее программное обеспечение, появляются ошибки или конфликты ПО. Проблема решается своевременным обновлением, установкой исключительно лицензионных версий программ, выполнением стандартных правил компьютерной безопасности, обращением к профильным специалистам.

- Происходит злоупотребление доверием и (или) служебными полномочиями.

- Применяются трояны, клавиатурные шпионы и другие подобные средства, схожие с кибершпионажем.

- Прослушиваются и перехватываются разными способами каналы связи.

- Другие варианты.

Осуществление несанкционированного доступа происходит по-разному, количество способов растёт по мере развития виртуального мира в целом. Влияет на это и появление новых видов гаджетов. Однако существующие методы можно условно свести к двум. Первый — обход системы доступа, второй — незаконное получение данных идентифицированного пользователя.

Первый — обход системы доступа, второй — незаконное получение данных идентифицированного пользователя.

Способы несанкционированного доступа

Киберпреступник может завладеть личной информацией, сведениями, составляющими коммерческую тайну, интеллектуальной собственностью (особый интерес обычно представляет ноу-хау), внутрикорпоративной перепиской. Особый предмет покушения — государственная тайна. Периодически несанкционированный доступ приводит к тому, что работа конкретной структуры оказывается полностью или частично парализованной.

Основные способы получения несанкционированного доступа:

- Взлом информационных ресурсов (корпоративных сетей, веб-сайтов, облачных сервисов, отдельных компьютеров и мобильных устройств).

- Перехват сообщений. Подразумеваются любые отправленные послания, включая электронную почту, мессенджеры, SMS и прочее.

- Сбор данных. Может производиться законными способами, но преследовать противоправную цель.

- Шантаж, вымогательство, дача взятки.

- Похищение информации.

Следует учесть, что нередко перечисленные варианты сочетаются.

Получение несанкционированного доступа угрожает не только утечкой данных и (или) риском модификации сведений, но и вероятностью внедрения дистанционно управляемого ПО, ставящего под угрозу систему компьютерной безопасности в целом. Появляется риск потери управления. Также важные данные редактируются, удаляются, злоумышленник может заблокировать доступ к ним, снять копии с целью дальнейшего противоправного использования.

НСД нередко направлен на перехват ключевых сообщений, имеющих принципиальное значение для защиты ПК, локальной системы или же конкретно взятых документов. В последнем случае получение несанкционированного доступа становится частью более крупной операции, нередко имеет отношение к киберразведке.

Злоумышленник способен использовать ПК как плацдарм для перехвата данных от других устройств внутри сети, рассылки спама, вредоносного кода. Наконец, НСД даёт возможность уничтожить хранящиеся ценные данные и (или) полностью вывести из строя компьютерную систему.

Потеря контроля угрожает привести к сбоям в работе провайдера, транспортной организации, онлайн-магазина и т.п. Отдельные объекты имеют стратегическое значение. Поэтому важность разработки грамотно организованной защиты от подобных атак не вызывает сомнений.

Анализ риска

Большинство операционных систем предполагает автоматическую встроенную защиту от несанкционированного доступа (НСД). Но указанные способы обладают существенным недостатком: они быстро устаревают. С актуальными требованиями и другими нормативными документами ФСТЭК России можно ознакомиться по ссылке. Соответственно, специалисты рекомендуют использовать постоянно обновляющийся пакет программ для контроля доступа к отдельным документам. Одними из наиболее надежных признаются аппаратные средства защиты, они чаще всего используются банковскими организациями при выдаче денег. Примерами таких средств могут послужить электронные замки.

К повышенным мерам предосторожности относят строгую и усиленную аутентификацию. Особый акцент может быть сделан на протоколировании действий администратора и пользователей. Среди поддерживаемых технологий всё большее распространение в последнее время получают USB-ключи и всевозможные смарт-карты. Надёжными признаются одноразовые пароли. Эксперты также полагают, что будущее — за биометрией. В рамках последней могут использоваться не только отпечатки пальцев, но и радужная оболочка глаза, рисунок вен на руках. Максимальный уровень безопасности достигается при многофакторной аутентификации, когда доступ предоставляется при совпадении данных из разных источников (например, результатов сканирования радужки глаза, предъявления смарт-карты и введения пароля). Подобные системы уже успешно реализованы.

Особый акцент может быть сделан на протоколировании действий администратора и пользователей. Среди поддерживаемых технологий всё большее распространение в последнее время получают USB-ключи и всевозможные смарт-карты. Надёжными признаются одноразовые пароли. Эксперты также полагают, что будущее — за биометрией. В рамках последней могут использоваться не только отпечатки пальцев, но и радужная оболочка глаза, рисунок вен на руках. Максимальный уровень безопасности достигается при многофакторной аутентификации, когда доступ предоставляется при совпадении данных из разных источников (например, результатов сканирования радужки глаза, предъявления смарт-карты и введения пароля). Подобные системы уже успешно реализованы.

Угрозы информационной безопасности — угрозы безопасности информационных систем

К угрозам информационной безопасности относятся любые атаки, направленная на незаконный доступ к данным. К угрозам также можно отнести нарушение цифровых операций или повреждение информации. Угрозы могут исходить от различных субъектов, включая конкурентов, хакеров, преступные организации и даже сотрудников организации. В этой статье вы подробно разберетесь в классификации угроз и узнаете о возможных рисках.

Угрозы могут исходить от различных субъектов, включая конкурентов, хакеров, преступные организации и даже сотрудников организации. В этой статье вы подробно разберетесь в классификации угроз и узнаете о возможных рисках.

Получить оценку защищенности

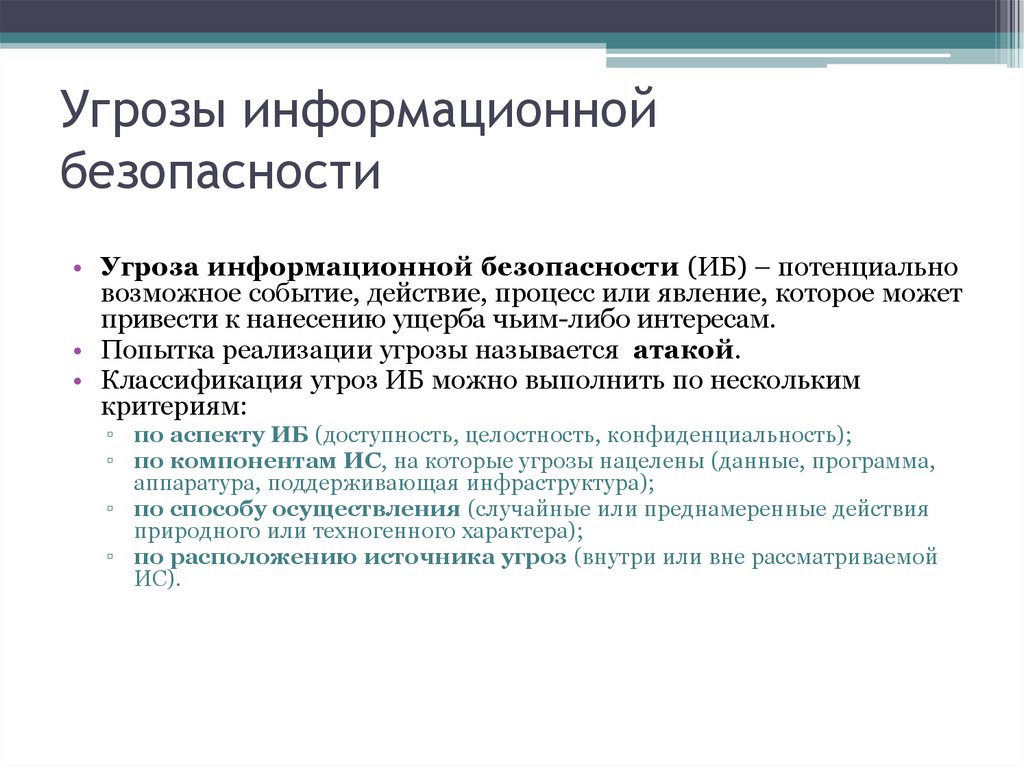

К угрозе информационной безопасности относится любая атака, направленная на незаконный доступ к данным. К угрозам также можно отнести нарушение цифровых операций или повреждение информации. Угрозы могут исходить от различных субъектов, включая конкурентов, хакеров, террористические группы, государства, преступные организации и даже сотрудников организации.

Неспособность организации внедрить технические средства защиты, например, шифрование и аутентификацию, приводит к риску раскрытия конфиденциальных данных. Злоумышленники могут использовать персональные данные человека или коммерческую тайну компании для кражи информации или получения доступа к критически важным данным.

Для того чтобы обеспечить должный уровень информационной безопасности, специалисты должны разбираться, как минимум, в следующих типах атак:

1. Вредоносное ПО

Вредоносное ПО — это программное обеспечение, обладающее деструктивным функционалом, такое как программы-шпионы, программы-вымогатели, вирусы и черви.

2. Отказ в обслуживании (DoS)

Отказ в обслуживании (DoS) — это тип атаки, при которой злоумышленники нагружают сеть большим количеством запросов, что приводит к невозможности воспользоваться сервисами целевой системы.

3. MITM (Man-in-the-Middle)

Атака MITM происходит, когда хакеры внедряются в двустороннее информационное взаимодействие. После перехвата трафика они могут фильтровать и красть данные.

4. Фишинг

Вымогатели используют поддельные сообщения, например, e-mail, чтобы обманным путем заставить получателя открыть его и выполнить определенное действие.

5. Внедрение SQL-кода

SQL — это атака, которая возникает в результате несанкционированного введения и исполнения вредоносного кода в сервер, использующий SQL.

Читайте также: анализ и оценка информационной безопасности

Классификация угроз безопасности

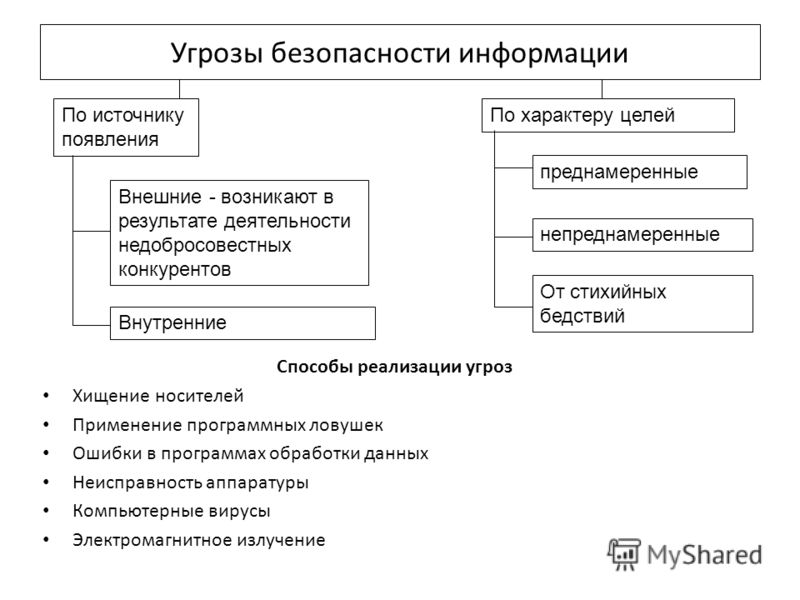

Угрозы безопасности можно классифицировать по следующим признакам:

1. По источнику угрозы.

Источник угроз делят на 2 типа:

- источники угроз в самой системе;

- источники угроз вне системы.

Первые приводят к сбою работы системы и другим деструктивным последствиям из-за внутренних негативных факторов (инсайдеры, закладки и т.д.), а вторые нацелены на проникновение в систему или попытку ее дестабилизации из-за пределов контролируемой зоны.

2. По степени влияния угрозы.

Различают активную и пассивную угрозу безопасности. При активной угрозе злоумышленники используют различное вредоносное ПО и другие инструменты. Хакеры могут изменять настройки или состояние системы, чтобы добиться поставленной цели. При пассивной угрозе утечка информации происходит в результате действий или бездействия ИТ- и ИБ-специалистов (например, компрометация парольной информации).

При активной угрозе злоумышленники используют различное вредоносное ПО и другие инструменты. Хакеры могут изменять настройки или состояние системы, чтобы добиться поставленной цели. При пассивной угрозе утечка информации происходит в результате действий или бездействия ИТ- и ИБ-специалистов (например, компрометация парольной информации).

3. По способу доступа к информации.

Зачастую доступ к информации бывает прямой или косвенный. При прямом доступе злоумышленники могут получить пароль от системы и замаскироваться под обычного пользователя. При косвенном доступе хакеры взламывают систему и проникают в нее незаконными способами.

Кроме этого, специалисты различают случайные угрозы, например, вмешательство неквалифицированного специалиста. К преднамеренным угрозам относят любые действия злоумышленников, направленные на получение информации и данных с целью дальнейшего использования.

Читайте также:Фишинговый сайт клон государственного сервиса.

Риски информационной безопасности организации

Задача специалистов по информационной безопасности — сделать так, чтобы атаки на информационную безопасность сводились к минимуму. Для этого необходимо классифицировать риски информационной безопасности и выявить степень и масштаб ущерба от потенциальной атаки. В целом все риски можно условно разделить на три категории.

1. Степень влияния на репутацию компании.

В этой категории все риски делятся на 4 возможных варианта:

- очень низкое влияние, отсутствие негативной реакции;

- низкое влияние, кратковременная негативная реакция;

- среднее влияние, негатив только у части партнеров и клиентов;

- высокое влияние, негатив у значительного числа партнеров и клиентов.

Размер материального ущерба, т.е. непредвиденные расходы и издержки.

Похожим способом разделяют и степень материального ущерба компании. К незначительным показателям относят небольшой ущерб, который легко ликвидировать. К умеренному ущербу относятся непредвиденные расходы, которые компания может себе позволить. Большой ущерб предполагает потерю дохода, значительные издержки. Самый тяжелый случай – критический ущерб, когда компания самостоятельно не может справиться с материальными расходами.

К незначительным показателям относят небольшой ущерб, который легко ликвидировать. К умеренному ущербу относятся непредвиденные расходы, которые компания может себе позволить. Большой ущерб предполагает потерю дохода, значительные издержки. Самый тяжелый случай – критический ущерб, когда компания самостоятельно не может справиться с материальными расходами.

3. Вероятность наступления риска и возможного ущерба.

На основе анализа специалисты могут определить вероятность риска и возможного ущерба. Здесь также выделяется 4 категории.

- очень низкая вероятность, небольшой риск и незначительный ущерб;

- низкая вероятность, средний риск и умеренный ущерб;

- средняя вероятность, большой и риск, и ущерб;

- высокая вероятность, критический и риск, и ущерб.

После анализа рисков эксперты смогут разработать план действий, которые необходимо предпринять для ликвидации ущерба.

В последние годы российские компании становятся все более привлекательными для злоумышленников. Атаки становятся все более успешными, а их сценарии — более сложными. Компании часто не могут самостоятельно обнаружить цепочку атак. Они могут годами пребывать в иллюзии безопасности, считая вероятность риска минимальной.

Атаки становятся все более успешными, а их сценарии — более сложными. Компании часто не могут самостоятельно обнаружить цепочку атак. Они могут годами пребывать в иллюзии безопасности, считая вероятность риска минимальной.

Ситуация усугубляется, когда такие компании верят в надежность средств автоматизации безопасности и не проверяют надежность инфраструктуры. К сожалению, оценка безопасности показывают, что злоумышленники могут легко получить доступ к таким системам.

Топ-10 угроз информационной безопасности

Современные технологии и постоянное подключение общества к Интернету позволяют проявлять больше творчества в бизнесе, чем когда-либо прежде, включая черный рынок. Киберпреступники тщательно изучают новые способы доступа к самым конфиденциальным сетям в мире. Защита бизнес-данных становится все более сложной задачей, но осведомленность — это первый шаг. Вот 10 главных угроз информационной безопасности на сегодняшний день:

Технологии со слабой защитой

Новые технологии выпускаются каждый день. Чаще всего новые гаджеты имеют доступ в Интернет, но не имеют плана безопасности. Это представляет серьезный риск — каждое незащищенное соединение означает уязвимость. Стремительное развитие технологий является свидетельством новаторов, однако безопасность сильно отстает.

Чаще всего новые гаджеты имеют доступ в Интернет, но не имеют плана безопасности. Это представляет серьезный риск — каждое незащищенное соединение означает уязвимость. Стремительное развитие технологий является свидетельством новаторов, однако безопасность сильно отстает.

Атаки в социальных сетях

Киберпреступники постоянно находят новые способы использования пользователей социальных сетей и их частной информации. Один из злонамеренных способов сделать это — использовать эмодзи и смайлики, чтобы заставить пользователей ослабить бдительность. 1

Вредоносное ПО для мобильных устройств

Эксперты по безопасности видели риск в безопасности мобильных устройств с самого начала их подключения к Интернету. Минимальное мошенничество с мобильными устройствами среди длинного списка недавних атак беспокоит пользователей гораздо меньше, чем следовало бы. Учитывая непоколебимую зависимость нашей культуры от мобильных телефонов и то, как мало киберпреступников нацелились на них, это создает катастрофическую угрозу.

Вход третьих лиц

Киберпреступники предпочитают путь наименьшего сопротивления. Microsoft Exchange Server стал жертвой масштабной кибератаки в марте 2021 года. Атака нарушила работу девяти государственных учреждений и 60 000 частных компаний. 2

Пренебрежение правильной конфигурацией

Инструменты для работы с большими данными можно настраивать в соответствии с потребностями организации. Компании продолжают пренебрегать важностью правильной настройки параметров безопасности. Fifth Third Bank стал жертвой одной из самых серьезных утечек данных в 2020 году из-за того, что бывший сотрудник сохранил доступ. 3

Устаревшее программное обеспечение безопасности

Обновление программного обеспечения безопасности является базовой практикой управления технологиями и обязательным шагом к защите больших данных. Программное обеспечение разработано для защиты от известных угроз. Это означает, что любой новый вредоносный код, который поражает устаревшую версию программного обеспечения безопасности, останется незамеченным.

Социальная инженерия

Киберпреступники знают, что методы вторжения имеют срок годности. Они обратились к надежным нетехническим методам, таким как социальная инженерия, которые основаны на социальном взаимодействии и психологических манипуляциях для получения доступа к конфиденциальным данным. Эта форма вторжения непредсказуема и эффективна.

Отсутствие шифрования

Защита конфиденциальных бизнес-данных при передаче и хранении — это мера, которую еще предстоит принять лишь немногим отраслям, несмотря на ее эффективность. Отрасль здравоохранения работает с чрезвычайно конфиденциальными данными и понимает серьезность их потери, поэтому соответствие HIPAA требует, чтобы каждый компьютер был зашифрован.

Корпоративные данные на личных устройствах

Независимо от того, распространяет ли организация корпоративные телефоны или нет, доступ к конфиденциальным данным на личных устройствах все равно остается. Мобильные инструменты управления ограничивают функциональность, но устранение лазеек не входит в список приоритетов для многих организаций.

Неадекватная технология безопасности

Инвестиции в программное обеспечение, которое контролирует безопасность сети, стало растущей тенденцией в корпоративном пространстве после болезненного разрыва утечек данных в 2014 году. Программное обеспечение предназначено для отправки предупреждений при попытках вторжения, однако предупреждения имеют ценность только в том случае, если кто-то доступен для их устранения. Компании слишком сильно полагаются на технологии для полной защиты от атак, когда они должны быть управляемым инструментом.

Чтобы узнать больше об онлайн-программе магистратуры в области управления технологиями Джорджтаунского университета, запросите дополнительную информацию или свяжитесь с представителем приемной комиссии по телефону (202) 687-8888.

Источники:- Тхакур К., Хаяджне Т. и Ценг Дж. (2019). Кибербезопасность в социальных сетях: вызовы и путь вперед. ИТ-специалист , 21 (2), 41–49.

- «15 крупнейших атак на кибербезопасность в 2021 году», вопросы конфиденциальности. Получено 9 марта 2022 г. с https://www.privacyaffairs.com/cybersecurity-attacks-in-2021/.

- «Нарушение данных в 2020 году», Identity Force. Проверено 9 марта., 2022 г., с https://www.identityforce.com/blog/2020-data-breaches.

1.2 Угрозы информационной безопасности

- Последнее обновление

- Сохранить как PDF

- Идентификатор страницы

- 45654

- Патрик МакКланахан

- Колледж Сан-Хоакин Дельта

Угрозы информационной безопасности могут принимать разные формы: программные атаки, кража интеллектуальной собственности, кража личных данных, кража оборудования или информации, саботаж и вымогательство информации. На этой странице содержится много важной информации. Существует аналогичная статья Cisco, которая охватывает те же темы, она может быть немного более актуальной. Найдите его по адресу: В чем разница: вирусы, черви, трояны и боты?

На этой странице содержится много важной информации. Существует аналогичная статья Cisco, которая охватывает те же темы, она может быть немного более актуальной. Найдите его по адресу: В чем разница: вирусы, черви, трояны и боты?

Угрозой может быть что угодно, что может использовать уязвимость для нарушения безопасности и негативного изменения, стирания, повреждения объекта или объектов, представляющих интерес.

Программные атаки означают атаки вирусами, червями, троянскими конями и т. д. Многие пользователи считают, что вредоносные программы, вирусы, черви, боты — это одно и то же. Но они не одинаковы, единственное сходство в том, что все они являются вредоносными программами.

Вредоносное ПО – это сочетание двух терминов – вредоносного и программного. Таким образом, вредоносное ПО в основном означает вредоносное программное обеспечение, которое может быть навязчивым программным кодом или чем-либо, предназначенным для выполнения вредоносных операций в системе.

Наиболее известные типы вредоносного ПО, вирусов и червей известны тем, как они распространяются, а не какими-либо конкретными типами поведения.

- Вирус — Компьютерный вирус — это программное обеспечение, обычно скрытое внутри другой, казалось бы, безобидной программы, которая может создавать свои копии и вставлять их в другие программы или файлы и обычно выполняет вредоносные действия (например, уничтожает данные). [21] Примером этого является заражение PE — метод, обычно используемый для распространения вредоносных программ, который вставляет дополнительные данные или исполняемый код в PE-файлы. [22]

- Червь – отдельная вредоносная компьютерная программа, которая воспроизводит себя для распространения на другие компьютеры. Он часто использует компьютерную сеть для распространения, полагаясь на сбои безопасности на целевом компьютере для доступа к нему. Он будет использовать эту машину в качестве хоста для сканирования и заражения других компьютеров.

Когда эти новые компьютеры, зараженные червем, находятся под контролем, червь будет продолжать сканировать и заражать другие компьютеры, используя эти компьютеры в качестве хостов, и это поведение будет продолжаться. Компьютерные черви используют рекурсивные методы для копирования себя без программ-носителей и распространения по закону экспоненциального роста, тем самым контролируя и заражая все больше и больше компьютеров за короткое время. Черви почти всегда причиняют хоть какой-то вред сети, даже если только потребляют пропускную способность, тогда как вирусы почти всегда повреждают или изменяют файлы на целевом компьютере.

Когда эти новые компьютеры, зараженные червем, находятся под контролем, червь будет продолжать сканировать и заражать другие компьютеры, используя эти компьютеры в качестве хостов, и это поведение будет продолжаться. Компьютерные черви используют рекурсивные методы для копирования себя без программ-носителей и распространения по закону экспоненциального роста, тем самым контролируя и заражая все больше и больше компьютеров за короткое время. Черви почти всегда причиняют хоть какой-то вред сети, даже если только потребляют пропускную способность, тогда как вирусы почти всегда повреждают или изменяют файлы на целевом компьютере. - Троянский конь – – это вредоносная программа, которая выдает себя за обычную безобидную программу или утилиту, чтобы убедить жертву установить ее. Троянский конь обычно несет в себе скрытую деструктивную функцию, которая активируется при запуске приложения. Этот термин происходит от древнегреческой истории о троянском коне, который незаметно вторгся в город Трою.

[25] [26] [27] [28] [29]

[25] [26] [27] [28] [29] Троянские кони обычно распространяются с помощью какой-либо формы социальной инженерии, например, когда пользователя обманом заставляют выполнить вложение электронной почты, замаскированное под ничего подозрительного (например, рутинную форму, которую необходимо заполнить), или с помощью драйва. по загрузке. Хотя их полезной нагрузкой может быть что угодно, многие современные формы действуют как бэкдор, связываясь с контроллером (звоня домой), который затем может получить несанкционированный доступ к зараженному компьютеру, потенциально устанавливая дополнительное программное обеспечение, такое как кейлоггер, для кражи конфиденциальной информации, программного обеспечения для криптомайнинга или рекламного ПО. для получения дохода оператором трояна. [30] Хотя троянские кони и бэкдоры нелегко обнаружить сами по себе, компьютеры могут работать медленнее, излучать больше тепла или шумить вентилятором из-за интенсивного использования процессора или сети, что может произойти, если установлено программное обеспечение для криптомайнинга.

Криптомайнеры могут ограничивать использование ресурсов и/или запускаться только во время простоя, пытаясь избежать обнаружения.

Криптомайнеры могут ограничивать использование ресурсов и/или запускаться только во время простоя, пытаясь избежать обнаружения.В отличие от компьютерных вирусов и червей, троянские кони обычно не пытаются внедряться в другие файлы или иным образом распространяться. [31]

Весной 2017 года пользователи Mac были поражены новой версией троянца удаленного доступа Proton (RAT) [32] , обученного извлекать данные паролей из различных источников, таких как данные автозаполнения браузера, связка ключей Mac-OS и пароль. своды. [33]

- Боты — можно рассматривать как расширенную форму червей. Это автоматизированные процессы, предназначенные для взаимодействия через Интернет без участия человека. Они могут быть хорошими или плохими. Вредоносный бот может заразить один хост и после заражения создаст соединение с центральным сервером, который будет предоставлять команды всем зараженным хостам, подключенным к этой сети, под названием Ботнет.

Вредоносные программы обозначаются несколькими терминами в зависимости от того, как они работают в более крупных категориях, указанных выше. Ниже приводится краткое описание многих наиболее известных типов вредоносных программ.

- Рекламное ПО — не совсем вредоносное, но может нарушить конфиденциальность пользователя. Рекламное ПО отображает рекламу на рабочем столе компьютера или внутри отдельных программ. Они часто поставляются вместе с бесплатным программным обеспечением, загружаемым с различных веб-сайтов. Они отслеживают сайты, которые посещает пользователь, определяют те темы, которые интересны пользователю, а затем отображают релевантную рекламу. Злоумышленник может внедрить вредоносный код в программное обеспечение, а рекламное ПО может отслеживать действия вашей системы и даже поставить под угрозу вашу машину.

- Шпионское ПО — — это программное обеспечение, которое отслеживает действия пользователей на компьютере и предоставляет собранную информацию заранее определенному противнику.

Шпионское ПО обычно сбрасывается троянами, вирусами или червями. После падения они устанавливаются сами и молча сидят, чтобы их не обнаружили.

Шпионское ПО обычно сбрасывается троянами, вирусами или червями. После падения они устанавливаются сами и молча сидят, чтобы их не обнаружили.

Одним из наиболее распространенных примеров шпионского ПО является KEYLOGGER. Основная задача кейлоггера — записывать нажатия клавиш пользователя с отметкой времени. Таким образом, захватывая интересную информацию, такую как имя пользователя, пароли, данные кредитной карты и т. д. - Программы-вымогатели – – это тип вредоносных программ, которые либо шифруют ваши файлы, либо блокируют ваш компьютер, делая его недоступным частично или полностью. Появится сообщение с запросом денег в качестве выкупа в обмен на ключ, чтобы пользователь мог разблокировать компьютер.

- Scareware — маскируется под инструмент, помогающий исправить вашу систему, но когда программа запускается, она заражает вашу систему или полностью разрушает ее. Программное обеспечение отобразит сообщение, чтобы напугать вас и заставить предпринять какие-либо действия, например, заплатить им, чтобы починить вашу систему.

- Руткиты — предназначены для получения прав администратора в системе пользователя. Как только административный доступ получен, злоумышленник получает доступ ко всем данным и файлам, позволяя им просматривать, загружать или уничтожать все, что хочет злоумышленник.

- Зомби — работают аналогично шпионскому ПО. Механизм заражения тот же, но зомби могут бездействовать, ожидая, пока противник отдаст команды, или, возможно, ожидая, пока пользователь сам выполнит определенную задачу.

Независимо от того, как они выглядят или как выполняют свою работу, вредоносное ПО нацелено на разрушение или уничтожение данных. Злоумышленник заинтересован в одном или нескольких из следующего:

- Кража интеллектуальной собственности означает нарушение прав интеллектуальной собственности, таких как авторские права, патенты и т. д.

- Кража личных данных означает действие кого-либо другого с целью получения личной информации человека или доступа к жизненно важной информации, которая у него есть, например доступ к компьютеру или учетной записи в социальной сети человека путем входа в учетную запись с использованием его учетных данных для входа.

- Кража оборудования и информации в наши дни увеличивается из-за мобильного характера устройств и увеличения информационной емкости.

- Саботаж означает уничтожение веб-сайта компании с целью вызвать потерю доверия со стороны ее клиентов.

- Вымогательство информации означает кражу имущества или информации компании с целью получения оплаты в обмен. Например, программа-вымогатель может заблокировать файл жертвы, сделав его недоступным, тем самым вынуждая жертву произвести оплату взамен. Только после оплаты файлы жертвы будут разблокированы.

С каждым днем появляются все новые и новые вредоносные угрозы. Ниже приводится краткое описание этих угроз нового поколения.

- Технология со слабым уровнем безопасности — С развитием технологий на рынке появляются новые технологические гаджеты, и большинство из них предоставляют какие-либо возможности для работы в сети или удаленного доступа.

Очень немногие имеют какие-либо встроенные средства защиты или думают о соблюдении принципов информационной безопасности.

Очень немногие имеют какие-либо встроенные средства защиты или думают о соблюдении принципов информационной безопасности. - Атаки в социальных сетях — злоумышленник идентифицирует и заражает группу веб-сайтов, которые посещают лица определенной организации, позволяя злоумышленнику украсть информацию.

- Вредоносное ПО для мобильных устройств — реальность такова, что вредоносное ПО не ограничивается настольными/портативными системами. Благодаря множеству приложений, доступных в магазинах приложений для мобильных устройств, у пользователей есть огромная возможность непреднамеренно загрузить вредоносное ПО на свои мобильные устройства.

- Устаревшее программное обеспечение безопасности — с новыми угрозами, возникающими каждый день, обновление системы с помощью последних исправлений, особенно исправлений безопасности, должно иметь высокий приоритет для поддержания полностью защищенной среды.

- Корпоративные данные на личных устройствах — многие организации разрешают сотрудникам приносить свои устройства (BYOD).

Такие устройства, как ноутбуки, планшеты, даже использование USB-накопителей и облачных хранилищ на рабочем месте могут привести к серьезным нарушениям безопасности.

Такие устройства, как ноутбуки, планшеты, даже использование USB-накопителей и облачных хранилищ на рабочем месте могут привести к серьезным нарушениям безопасности. - Социальная инженерия — это искусство манипулирования людьми, чтобы они выдали свою конфиденциальную информацию, такую как данные банковского счета, пароль и т. д. Эти преступники могут обманом заставить вас предоставить вашу личную и конфиденциальную информацию, или они завоюют ваше доверие, чтобы получить доступ к ваш компьютер для установки вредоносного программного обеспечения, которое даст им контроль над вашим компьютером. Например, электронное письмо или сообщение от вашего друга, которое, вероятно, было отправлено не вашим другом. Преступник может получить доступ к устройству ваших друзей, а затем, получив доступ к списку контактов, он может отправить зараженную электронную почту и сообщение всем контактам. Поскольку сообщение/электронная почта исходит от известного лица, получатель обязательно проверит ссылку или вложение в сообщении, тем самым непреднамеренно заразив компьютер.

Это могут быть легко угадываемые пароли, автоматическое сохранение данных, используемых для авторизации в конкретной системе, сохранение логина и прочих сведений в общедоступном месте и т.д.

Это могут быть легко угадываемые пароли, автоматическое сохранение данных, используемых для авторизации в конкретной системе, сохранение логина и прочих сведений в общедоступном месте и т.д.

Когда эти новые компьютеры, зараженные червем, находятся под контролем, червь будет продолжать сканировать и заражать другие компьютеры, используя эти компьютеры в качестве хостов, и это поведение будет продолжаться. Компьютерные черви используют рекурсивные методы для копирования себя без программ-носителей и распространения по закону экспоненциального роста, тем самым контролируя и заражая все больше и больше компьютеров за короткое время. Черви почти всегда причиняют хоть какой-то вред сети, даже если только потребляют пропускную способность, тогда как вирусы почти всегда повреждают или изменяют файлы на целевом компьютере.

Когда эти новые компьютеры, зараженные червем, находятся под контролем, червь будет продолжать сканировать и заражать другие компьютеры, используя эти компьютеры в качестве хостов, и это поведение будет продолжаться. Компьютерные черви используют рекурсивные методы для копирования себя без программ-носителей и распространения по закону экспоненциального роста, тем самым контролируя и заражая все больше и больше компьютеров за короткое время. Черви почти всегда причиняют хоть какой-то вред сети, даже если только потребляют пропускную способность, тогда как вирусы почти всегда повреждают или изменяют файлы на целевом компьютере. [25] [26] [27] [28] [29]

[25] [26] [27] [28] [29]  Криптомайнеры могут ограничивать использование ресурсов и/или запускаться только во время простоя, пытаясь избежать обнаружения.

Криптомайнеры могут ограничивать использование ресурсов и/или запускаться только во время простоя, пытаясь избежать обнаружения.

Шпионское ПО обычно сбрасывается троянами, вирусами или червями. После падения они устанавливаются сами и молча сидят, чтобы их не обнаружили.

Шпионское ПО обычно сбрасывается троянами, вирусами или червями. После падения они устанавливаются сами и молча сидят, чтобы их не обнаружили.

Очень немногие имеют какие-либо встроенные средства защиты или думают о соблюдении принципов информационной безопасности.

Очень немногие имеют какие-либо встроенные средства защиты или думают о соблюдении принципов информационной безопасности.