Как установить SSL сертификат

С каждым годом всё больше сайтов работает через защищённое соединение. Оно обеспечивает сохранность данных пользователей от кражи. За подобную защиту выступают поисковые системы, улучшая ранжирование сайтов, работающих по защищённому протоколу. Поэтому рано или поздно в интернете просто не останется сайтов, который работают по старым незащищённым соединениям. Ведь терять свою аудиторию никто не хочет.

Что такое SSL?

SSL — это протокол обмена информацией. Благодаря ему информация передаётся в зашифрованном виде. Поэтому даже если кусок этой информации и будет украден злоумышленником, то расшифровать его он всё равно не сможет.

Чтобы SSL работал, нужно установить на сайте SSL сертификат. Для простых пользователей изменения не будут видны. Разве что в адресной строке браузера будет показан замок перед названием сайта: А если у сайта нет сертификата, то будет показан перечёркнутый замок:

Необходимость в SSL

Опасно ли пользоваться сайтом, если у него нет шифрования? Да, только если Вы передаёте свои данные на сайт. К примеру, если на сайте есть форма регистрации и нет шифрования, то лучше не пользоваться таким сайтом. Ведь при отправке формы регистрации данные могут быть легко перехвачены.

К примеру, если на сайте есть форма регистрации и нет шифрования, то лучше не пользоваться таким сайтом. Ведь при отправке формы регистрации данные могут быть легко перехвачены.

С другой стороны, нет никакой опасности в посещении сайтов, на которых Вы не оставляете никакой информации. К примеру, в личных блогах: зашли, прочитали статью, закрыли сайт. В таких случая информация передаётся от сайта к пользователю, а не от пользователя к сайту.

Где взять SSL сертификат?

SSL сертификаты необходимо приобретать у специальных фирм. Стоимость сертификатов зависит от гарантийных обязательств (чем больше гарантии надёжности — тем дороже сертификат). Стоимость самого дешёвого сертификата сопоставима со стоимостью годовой регистрации доменного имени. Стоимость самого дорогого — в сотни или тысячи раз больше.

До недавнего времени все SSL сертификаты были платными. С развитием защищённых соединений появились общественные организации, которые предоставляют бесплатные сертификаты.

Как установить SSL сертификат?

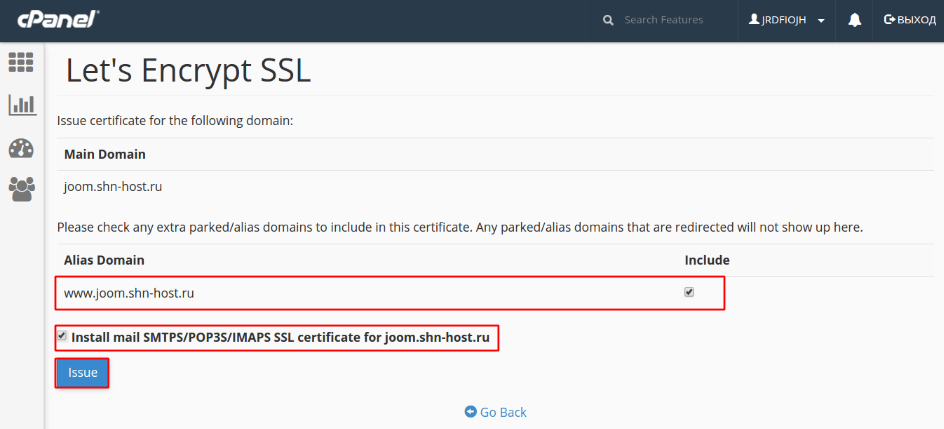

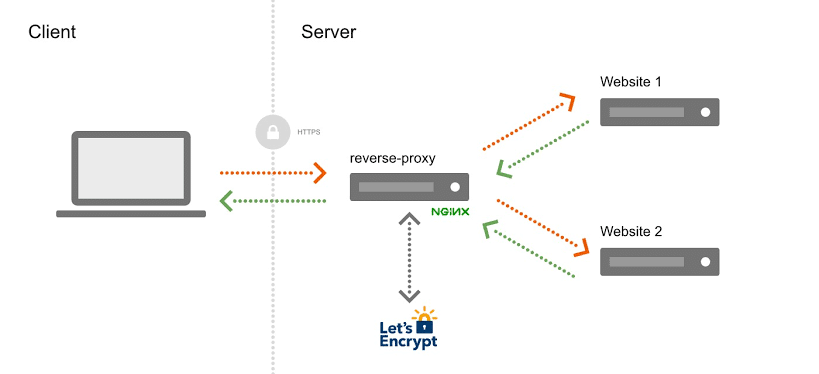

На нашем хостинге выпуск и установка бесплатных Let’s Encrypt сертификатов происходит автоматически. Для этого лишь надо нажать пару кнопок в личном кабинете. Разберём детально всю последовательность заказа и установки такого сертификата.

Сначала авторизуйтесь в личном кабинете по адресу my.mousedc.ru, либо зарегистрируйтесь, если ещё не стали нашим клиентом.

В верхнем меню панели администрирования найдите пункт «Хостинг». Кликните на него:

Для настройки SSL сертификата, необходимо перейти в его панель управления хостингом. Делается это несколькими способами. Первый — кликнуть на кнопку вызова выпадающего меню в списке, а затем кликнуть на кнопку «Перейти в панель»:

Либо можно кликнуть на название хостинга в списке, и в открывшемся окне изменения настроек найти кнопку «Меню».

Вторым делом проверьте значение в выпадающем пункте «SSL-сертификат». Там должен быть выбран только что созданный сертификат:

Настоятельно

Поэтому стоит выключить HSTS в настройках сайта.

Поэтому стоит выключить HSTS в настройках сайта.Нажмите на кнопку «Ок» внизу формы для применения изменений. Произойдёт переход на список доменов.

Если сертификат успешно выпустился, то остаётся только проверить его работу. Для этого войдите на любую страницу Вашего сайта и проверьте адрес. Если в адресе есть «http

Для эксперимента попробуйте удалить букву «s» в адресной строке браузера из фразы «https://», чтобы получилось «http://». Тогда при переходе по такому адресу браузер всё равно перейдёт на защищённую версию «https://», ведь в настройках стоит галочка напротив пункта «Защищенное соединение (SSL)». Поэтому происходит перенаправление.

Ограниченное шифрование

Выпуск и правильная установка SSL сертификата не гарантирует, что сайт будет полностью работать через защищённое соединение.

Если вы пользуетесь одним из популярных браузеров (Chrome, FireFox, Safari, Opera), то в них уже встроена консоль, в которой можно увидеть ошибки, возникающие в работе страниц сайта. Для этого откройте страницу сайта и кликните на клавишу F12 на клавиатуре. Откроется панель разработчика, в которой одна из первых вкладок именуется «Консоль»: Кликните на вкладку «Консоль» и посмотрите какие ошибки выдаёт сайт. Если SSL шифрование имеет статус «ограниченного», то скорее всего проблема с путями до статического контента (картинки, CSS/JS файлы). А именно проблема в том, что иногда вебмастеры используют абсолютные адреса, к примеру:

<img src="http://mousedc.ru/mouse.jpg">

Ошибка появляется, если загружать страницу через защищённое соедидение «https://» и при этом на странице будет статика, которая загружается через незащищённое «http://». Поэтому для исправления проблемы необходимо изменить адрес картинки и добавить «s»:

Поэтому для исправления проблемы необходимо изменить адрес картинки и добавить «s»:

<img src="https://mousedc.ru/mouse.jpg">

После чего попробуйте перезагрузить страницу и все предупрежждения об «ограниченном шифровании» исчезнут. Но в любом случае, рекомендуем использовать для статики, которая хранится на одном домене с сайтом, только относительные пути (без домена и схемы — https://mousedc.ru/):

<img src="/mouse.jpg">

Так будет меньше головной боли с SSL сертификатами и со сменой доменных имён.

Сертификаты SSL становятся неотъемлемой частью сайтов. Совсем недавно компания Google объявила, что собирается запретить в своём браузере Chrome загрузку любого контента по незащищённому соединению. Это означает, что все сайты без сертификатов SSL просто перестанут открываться у пользователей браузера от Google.

Как подключить SSL-сертификат для домена?

- Для чего нужен SSL

- Как подключить SSL-сертификат

- Продление SSL-сертификата

- Загрузка стороннего SSL-сертификата

Для чего нужен SSL

SSL — это криптографический протокол. Протокол шифрует данные, которые поступают и отдаются с вашего сайта. В интернет-магазинах — это персональные данные покупателей, которые они вводят при оформлении заказа: телефон, email, имя, адрес и т.п.

Если подключить SSL-сертификат, вы обезопасите персональные данные покупателей.

Практическая польза:

- Повышение доверия посетителей к сайту;

- Выполнение требований 152 ФЗ «О персональных данных»;

- Выполнение требований платежных сервисов и некоторых товарных каталогов;

- Сайт будет выше ранжироваться поисковыми системами Яндекс и Google;

- Провайдер не сможет подмешивать в трафик сайта свою рекламу.

Этим грешат некоторые мобильные операторы.

Этим грешат некоторые мобильные операторы.

Визуальные преимущества:

- «Замочек» в адресной строке браузера

- Метка безопасности в выдаче Яндекса

Наличие SSL — обязательное требование к любому интернет-магазину.

Как подключить SSL-сертификат

При подключении SSL-сертификата через InSales, предоставляются сертификаты DV от поставщика Let’s Encrypt.

Для подключения SSL-сертификата перейдите в раздел Настройки → Домены и нажмите кнопку «Подключить» в столбце «SSL-сертификат».

При подключении сертификата будет выполняться шифрование всех страниц сайта. В случае если сайт уже проиндексирован, в инструментах поисковых систем для веб-мастеров нужно будет внести соответствующие настройки, чтобы страницы сайта не выпадали из индекса.

После нажатия на кнопку «Сохранить» будет выполнено перенаправление на страницу «Ваши домены», где у домена, к которому подключается SSL-сертификат, будет статус «Не настроен».

SSL-сертификат будет автоматически подключен для вашего домена в течение 4-х часов (для всех старых url-адресов будут сформированы 301-ые редиректы на соответствующие страницы с https в соответствии с требованиями поисковых систем).

После этого переход сайта на HTTPS завершится. Вам необходимо будет лишь добавить версию сайта на https в Яндекс Вебмастер и указать её в качестве главного зеркала в разделе «Индексирование → Переезд сайта».

В течение нескольких дней после отправки заявки придет уведомление о смене главного зеркала. Также Вы можете добавить версию сайта на https в Google Search Console. При этом никаких дополнительных настроек для Google выполнять не нужно.

Дополнительно: если Вы вносили изменения в файл robots.txt стоит заменить директивы, содержащие адрес домена с http на https.

Продление SSL-сертификата

SSL-сертификат, подключаемый через InSales, необходимо продлевать 1 раз в год.

Если SSL-сертификат был подключен через InSales, то за 1 месяц до конца его действия в бэк-офисе сайта в разделе Аккаунт → Счета будет автоматически выставлен счет для пролонгации SSL-сертификата на следующий год.

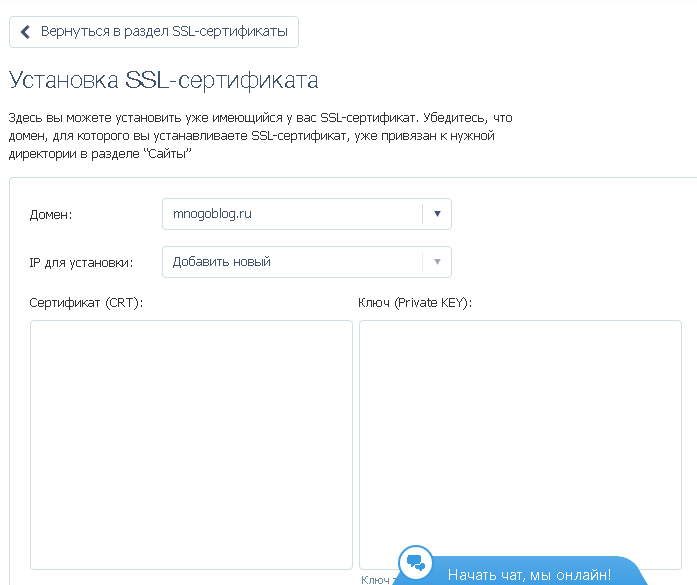

Загрузка стороннего SSL-сертификата

К домену, привязанному к сайту на InSales, также можно подключить сторонний SSL-сертификат.

Мы поддерживаем все типы SSL-сертификатов от любых поставщиков.

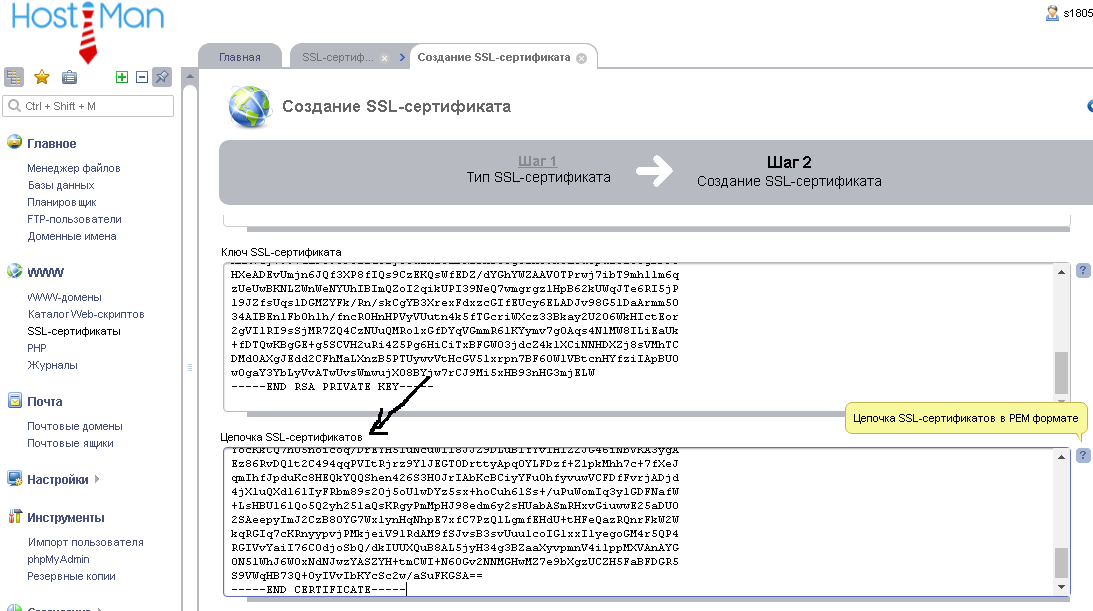

1. Для подключения стороннего SSL-сертификата необходимо запросить у поставщика приватный ключ и всю цепочку сертификатов. Для извлечения содержимого файлов открывайте их в блокноте или в notepad++.

Важно: при затруднениях в формировании цепочки сертификатов — пришлите все файлы в техническую поддержку для формирования и загрузки верных файлов.

2. Необходимо составить верную цепочку сертификатов:

— откройте блокнот или notepad++ (лучше notepad++),

— скопируйте в него доменный сертификат, далее с новой строчки — корневой, и после корневого с новой строчки — промежуточный (корневой и промежуточный можно менять местами).

При этом необходимо копировать и вставлять сертификаты вместе с комментариями «—begin/end certificate—«. Сохраняете файл в формате txt (например, cert.txt). Должно получиться подобное, только с большим количеством символов:

Сохраняете файл в формате txt (например, cert.txt). Должно получиться подобное, только с большим количеством символов:

Важно: определить в каком файле какой сертификат находится зачастую можно по его названию и комментарию. Файлы с комментариями «BEGIN CERTIFICATE REQUEST» и расширением «csr» можно сразу исключить из рассмотрения. Если файл называется «certificate_ca.crt» и в нем добавлены два сертификата, то скорее всего это промежуточный и корневой. Их можно скопировать на второе и третье место в цепочке в любом порядке. Доменный сертификат как правило называется «certificate.crt». У разных регистраторов названия файлов разные. Если не получается определить тип сертификатов, то обратитесь в техническую поддержку за помощью.

3. В отдельный файл скопируйте приватный ключ (тоже с комментариями BEGIN PRIVATE KEY или BEGIN RSA PRIVATE KEY) и сохраните в формате txt (например, key.txt). Должно получиться подобное:

4. Оба файла должны быть в кодировке utf-8, удобнее всего это проверять в notepad++:

5. Перейдите в бэк-офис в раздел Настройки → Домены и нажмите «Подключить» в столбце «SSL-сертификат»:

Перейдите в бэк-офис в раздел Настройки → Домены и нажмите «Подключить» в столбце «SSL-сертификат»:

6. Выберите «Использовать для всего сайта» и «Загрузить свой сертификат», далее загрузите файл key.txt в качестве приватного ключа, а cert.txt — в качестве цепочки сертификатов. Сохраните изменения.

7. Дождитесь проверки сертификата, это может занять до 4-6 часов. После успешной проверки статус в столбце «SSL-сертификат» сменится на «Настроен».

Как подключить SSL-сертификат к сайту через Личный кабинет

Помощь 0 Регистрация Вход

- Домены

- Хостинг

- Сайты

- Личный кабинет

- VPS и серверы

- SSL-сертификаты

- Общая информация по SSL

- 1 этап: Заказ SSL-сертификата

- 2 этап: Активация SSL-сертификата

- 3 этап: Установка SSL-сертификата

- Продление SSL-сертификата

- Проблемы с SSL-сертификатом

- Общие вопросы

Убедитесь, что вы купили или заказали SSL-сертификат бесплатно. Для заказа платного сертификата воспользуйтесь инструкцией: Тарифы сертификатов. Как купить SSL? Узнать, как получить SSL-сертификат для сайта бесплатно на год, можно в инструкции: Как заказать бесплатный SSL.

Для заказа платного сертификата воспользуйтесь инструкцией: Тарифы сертификатов. Как купить SSL? Узнать, как получить SSL-сертификат для сайта бесплатно на год, можно в инструкции: Как заказать бесплатный SSL.

Если вы заказали Конструктор сайтов, устанавливать сертификат вручную не нужно. Для установки SSL напишите заявку в службу поддержки.

Чтобы установить SSL-сертификат на сайт:

-

Перейдите в Личный кабинет.

-

Выберите в списке услуг SSL-сертификат. Нажмите на услугу:

-

На странице услуги проверьте, что она активна:

-

Вернитесь в список услуг. Выберите услугу хостинга или VPS, к которой привязан домен, для которого хотите установить SSL-сертификат:

-

Войдите в панель управления.

1. Если вы устанавливаете SSL-сертификат на домене, который привязан к VPS, проверьте, что у пользователя есть доступы к использованию SSL. Для этого перейдите в раздел «Пользователи» и выберите пользователя, дважды кликнув по нему. Поставьте галочку Может использовать SSL и нажмите Ok:

Для этого перейдите в раздел «Пользователи» и выберите пользователя, дважды кликнув по нему. Поставьте галочку Может использовать SSL и нажмите Ok:

2. Чтобы подключить SSL-сертификат к сайту, в панели управления ISPmanager перейдите в раздел «SSL-сертификаты» и нажмите Добавить сертификат:

3. Выберите тип SSL-сертификата — Существующий. Нажмите Далее:

4. Заполните поля:

-

Имя SSL-сертификата — введите любое имя, например, ваш домен;

-

SSL-сертификат — введите данные SSL-сертификата;

Где найти данные SSL-сертификата?

Где найти данные корневого и промежуточного сертификата?

Нажмите Завершить.

5. Проверьте, что в разделе “SSL-сертификаты” появился установленный сертификат:

6. Теперь узнаем, как подключить HTTPS на сайте. Перейдите в раздел «Сайты». Кликните два раза по домену, для которого вы установили сертификат:

Теперь узнаем, как подключить HTTPS на сайте. Перейдите в раздел «Сайты». Кликните два раза по домену, для которого вы установили сертификат:

7. Поставьте галочку Защищенное соединение (SSL) для настройки редиректа. Нажмите Ok:

Готово, вы настроили SSL-сертификат в панели управления.

- Как указать (изменить) DNS-серверы для домена

- Я зарегистрировал домен, что дальше

- Как добавить запись типа A, AAAA, CNAME, MX, TXT, SRV для своего домена

- Что такое редирект: виды и возможности настройки

- Как создать почту со своим доменом

Домены

- Регистрация доменов

- Освободившиеся домены

- Промоакции

- Перенос домена

- Переадресация

Сайты

- Конструктор сайтов

- Сайты на WordPress

Хостинг сайтов

- Хостинг

- Windows хостинг

VPS и серверы

- VPS хостинг

- Windows VPS

- Аренда серверов

Дополнения

- SSL-сертификаты //=url(‘/free-mail’)?>

Сервисы

- Бесплатный хостинг

- Whois

- Связь с администратором домена

- Определить свой IP-адрес

- Проверка порта на доступность

- Узнать местоположение по IP

- Проверить доступность сайта

Поддержка

- Справка

- Стоимость услуг

- Способы оплаты

- Связаться с нами

Компания

- О компании

- Документы

- Офис

- Дата-центр

- Новости

- Блог

- Акции и скидки

© 2DOMAINS — регистрация доменов

- Домены оптом

- Географические домены

- Кириллические домены

- Административные домены

- Национальные домены

- Новые домены первого уровня

- Где купить домен дешево

- Дешевый хостинг

- CloudVPS

- Хостинг для сайта-визитки

- Хостинг с PHP и MySQL

- Надежный хостинг

- Самые дешевые домены

- Хостинг WordPress

- Хостинг для 1С-Битрикс

- Хостинг для Drupal

- Хостинг для Joomla

- Хостинг для MODX

- Хостинг для OpenCart

- Антивирус для хостинга

- Бэкап сайта

- Защита от DDoS-атак

- Хостинг с ISPmanager

- SSL бесплатно

- AlphaSSL

- AlphaSSL WildCard

- ExtendedSSL

- GlobalSign-сертификаты

- Comodo / Sectigo — сертификаты

- GeoTrust-сертификаты

- Symantec-сертификаты

- Thawte-сертификаты

- TrustWave-сертификаты

- Wildcard-сертификаты

Политика обработки

персональных данных

Тех. поддержка: [email protected]

поддержка: [email protected]

Указанные на сайте цены могут не включать стоимость применимых комиссий.

При заказе услуги стоимость может быть уточнена исполнителем.

Установка SSL-сертификата

Для установки сертификата потребуется:

- файл сертификата и цепочка сертификата;

- ключ сертификата. Ключ генерируется перед заказом сертификата, на основе ключа генерируется CSR-запрос.

- root-доступ к серверу.

Где взять данные для установки SSL-сертификата?

Архив с данными для установки SSL-сертификата отправляется после выпуска сертификата на контактный e-mail, который вы указали при регистрации на сайте ispsystem.ru.

Также вы можете скачать архив в личном кабинете на сайте ispsystem.ru в разделе SSL сертификаты.

Где взять приватный ключ сертификата?

Если при заказе SSL-сертификата вы не включали опцию «Не сохранять ключ в системе», ключ можно найти в личном кабинете в разделе SSL сертификаты.

Если вы по каким-либо причинам не сохранили ключ, выпустите сертификат повторно с помощью нового CSR-запроса.

Как установить SSL-сертификат на VPS или выделенный сервер?

Установка SSL-сертификата через панель управления ISPmanager

- Включите возможность использования SSL для пользователя, которому принадлежит домен: Пользователи → выберите пользователя → Доступ.

- Авторизуйтесь под учётной записью этого пользователя.

- Перейдите в SSL-сертификаты → кнопка Добавить сертификат.

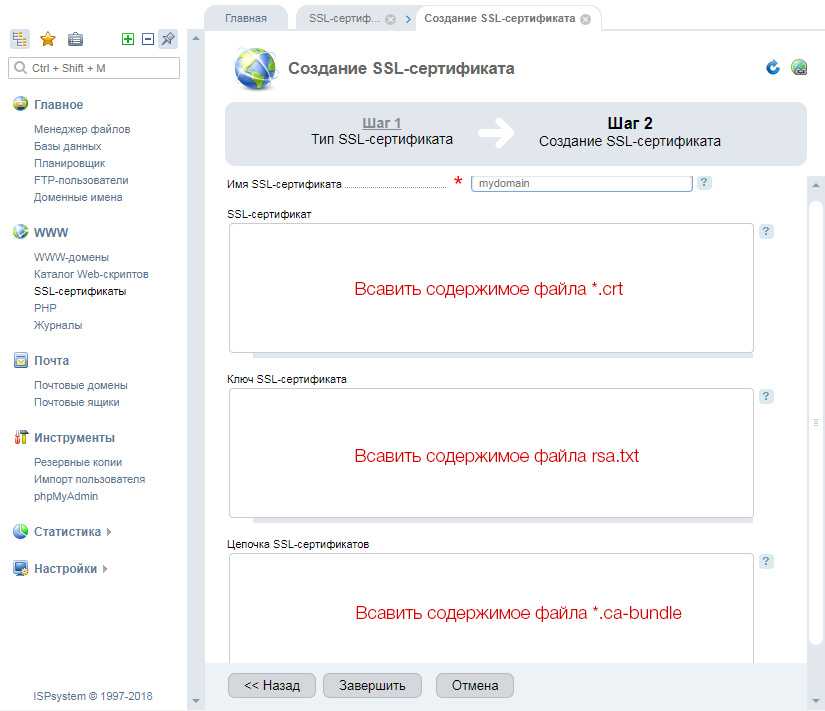

- Укажите Тип сертификата «Существующий» и заполните все поля:

Имя SSL-сертификата — имя сертификата, под которым он будет отображаться в системе. Может содержать буквы латинского алфавита, цифры, точки, а также знаки _ и -.

SSL-сертификат — содержимое SSL-сертификата в PEM-формате.

Ключ SSL-сертификата — содержимое ключа SSL-сертификата в PEM-формате.

Цепочка SSL-сертификатов — содержимое файла цепочки SSL-сертификатов (Certificate bundle) в PEM-формате. В письме от центра сертификации обычно приходит архив, в котором есть два файла — сам сертификат и цепочка сертификата (файл с расширением .ca-bundle).

После добавления сертификата его можно включить для сайта: WWW-домены → выберите домен → включите опцию Повышенная безопасность SSL и выберите нужный SSL-сертификат.

- Детальная проверка установленного сертификата доступна по ссылкам:

- https://www.ssllabs.com/ssltest/analyze.html;

- https://www.sslshopper.com/ssl-checker.html.

Ручная установка SSL сертификата

Чтобы узнать какой веб-сервер обрабатывает SSL-запросы — Apache или Nginx, выполните команду:

netstat -napt | grep 443

CODE

Установка SSL-сертификата на Apache

Cертификат устанавливается в файле конфигурации Apache:

- для ОС Debian — /etc/apache2/apache2.

conf;

conf; - для ОС CentOS — /etc/httpd/conf/httpd.conf.

Добавьте данные о сертификате в секцию VirtualHost вашего домена:

Пример конфигурации

<VirtualHost 10.0.0.1:443> DocumentRoot /var/www/user/data/www/domain.com ServerName domain.com SSLEngine on SSLCertificateFile /path/to/domain.crt SSLCertificateKeyFile /path/to/domain.key SSLCACertificateFile /path/to/ca.crt </VirtualHost>

CODE

Пояснения

domain.com — имя вашего домена

10.0.0.1 — IP-адрес, на котором находится домен

/var/www/user/data/www/domain.com — путь до домашней директории вашего домена

/path/to/domain.crt — файл, в котором находится сертификат

/path/to/domain.key — файл, в котором находится ключ сертификата

/path/to/ca.crt — файл корневого сертификата

Перезапустите Apache:

Команда для ОС CentOS

apachectl restart

CODE

Команда для ОС Debian

apache2ctl restart

CODE

Установка SSL-сертификата на Nginx

Сертификат устанавливается в файле конфигурации Nginx.

Объедините SSL-сертификат, промежуточный и корневой сертификаты в один файл your_domain.crt. Данные сертификатов вы можете найти в электронном сообщении, отправленным на ваш контактный e-mail после выпуска сертификата. Также вы можете скачать их вместе с основным сертификатом в личном кабинете на сайте ispsystem.ru.

Пример файла

-----BEGIN CERTIFICATE----- #Ваш сертификат# -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- #Промежуточный сертификат# -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- #Корневой сертификат# -----END CERTIFICATE-----

CODE

- Создайте файл your_domain.key и скопируйте в него содержание приватного ключа сертификата.

- Скопируйте файлы your_domain.crt и your_domain.key в одну директорию. Например, /etc/ssl/.

Настройте блок server в конфигурационном файле Nginx следующим образом:

server { listen 443; ssl on; ssl_certificate /etc/ssl/your_domain. crt;

ssl_certificate_key /etc/ssl/your_domain.key;

server_name your.domain.com;

}

crt;

ssl_certificate_key /etc/ssl/your_domain.key;

server_name your.domain.com;

}CODE

Пояснения

/etc/ssl/your_domain.crt — путь к файлу с сертификатом

/etc/ssl/your_domain.key — путь к файлу с приватным ключом сертификата

your.domain.com — доменное имя

Перезагрузите сервер Nginx:

/etc/init.d/nginx restart

CODE

Как установить SSL сертификат в панели управления ISPmanager — Помощь

1.11. Как установить SSL сертификат в панели управления ISPmanager

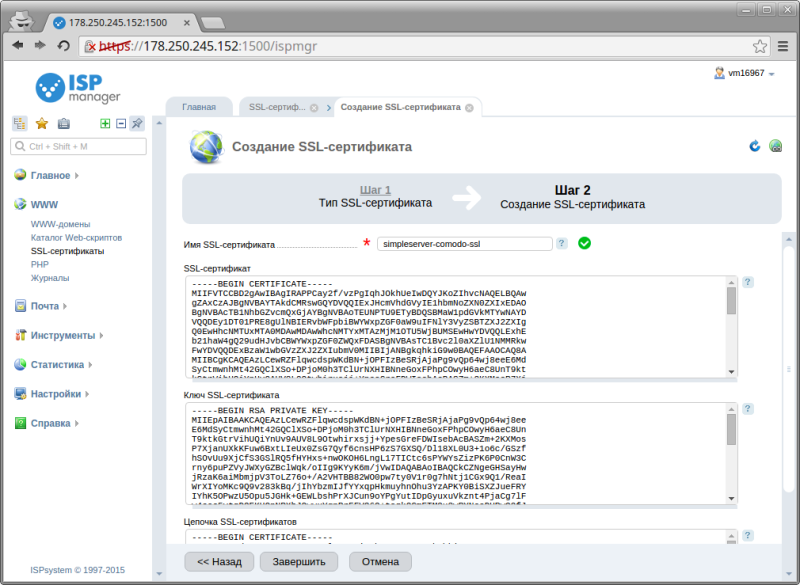

1. После того как вы сделали заказ сертификата в личном кабинете https://thehost.ua/wiki/order-SSL и активировали его https://thehost.ua/wiki/ssl необходимо установить ssl в панели ISPmanager — для этого подключаетесь к контрольной панели с логин-деталями пользователя, которому принадлежит защищаемый домен. При подключении от root-пользователя, раздел SSL будет недоступен.

2. Выбираете пункт «SSL сертификаты», расположенный в разделе «World Wide Web».

3. В открывшейся странице нажимаете на кнопку Создать» (New)

4. В результате откроется форма для создания сертификата. В пункте «Тип сертификата» (Certificate type) выбираете Существующий» (Existing).

5. Заполняете пустые поля необходимой информацией:

Имя сертификата (Name) – нужно указывать доменное имя, на которое заказывался SSL сертификат

Ключ (Certificate key)— содержимое приватного (RSA) ключа

Сертификат (Certificate) – содержимое сертификата

Пароль (Password) – пароль необходимо указывать, если вы собираетесь добавить сертификат с зашифрованным ключом, обычно это поле оставляют пустым

Цепочка сертификатов (Certificates chain) — цепочка сертификатов (ca_bundle), которыми подписан данный сертификат. Обычно данная цепочка приходит в письме вместе с сертификатом. В ином случае, скачать данную цепочку можно на официальном сайте Центра сертификации, который выпускал SSL сертификат.

В ином случае, скачать данную цепочку можно на официальном сайте Центра сертификации, который выпускал SSL сертификат.

Пример установки SSL сертификата:

На e-mail, который вы указали для администратора сертификата, после активации ssl сертификата(через почту admin@имя_домена), будет отправлен архив со всеми необходимыми цепочками.

Обратите внимание, что все цепочки мы берем из личного кабинета а также из почты и копируем(применяем) в панель управления хостингом.

Чем панель управления хостингом отличается от личного кабинета, Вы можете ознакомится по ссылке

Открываем панель управления хостингом и через раздел World Wide Web > SSL сертификаты, создаем новый сертификат, кнопкой «Создать».

Название сертификата указываем как имя домена, если такое имя уже занято, можно добавить к имени добавить год либо цифру.

Тип сертификата указываем: «существующий».

Заполняем все необходимые поля формы:

— В поле «Приватный ключ» копируем данные с личного кабинета,

раздела Товары и услуги > SSL сертификаты, который находится во вкладке «Секретный ключ»

— В поле «Сертификат» копируем содержимое файла отправленного Вам по почте после активации сертификата. Файл будет иметь название одноименное домену «Domain.com.ua.crt»

Файл будет иметь название одноименное домену «Domain.com.ua.crt»

— Поле «Пароль», остается пустым.

— В поле «Цепочка сертификатов», устанавливаем содержимое файла отправленного Вам по почте, имя цепочек может немного отличатся, как правило это:

«USERTrust_RSA_Certification_Authority» либо «CA Bundle».

Обратите внимание на то, что нужно полностью копировать содержимое файлов без пробелов, вместе с

» ——BEGIN CERTIFICATE—— «

и » ——END CERTIFICATE—— «.

6. Для подключения собранного ранее ssl сертификата к сайту,

необходимо перейти в раздел World Wide Web > WWW домены и в свойствах вашего сайта, активировать чекбокс «SSL», затем выбрать имя вашего сертификата из списка и сохранить изменения.

7. Проверить SSL сертификат можно тут — https://www.ssllabs.com/ssltest/ и тут https://www.digicert.com/help/

После того как сертификат будет подключен, можно сформировать редирект всех запросов к вашему сайту с http:// на https://

На всех shared-хостинг серверах это можно сделать в панели управления ISP. .+\.(jpg|jpeg|gif|png|svg|js|css|mp3|ogg|mpe?g|avi|zip|gz|bz2?|rar|swf)$ {

.+\.(jpg|jpeg|gif|png|svg|js|css|mp3|ogg|mpe?g|avi|zip|gz|bz2?|rar|swf)$ {

root $root_path;

access_log /var/www/nginx-logs/valenrod11 isp;

access_log /var/www/httpd-logs/wfevolution.com.access.log ;

error_page 404 = @fallback;

}

location / {

proxy_pass http://91.234.32.170:81;

….

Также указанное можно сделать на VPS под root в разделе WWW домены, выбрав нужный сайт, щелкнуть справа вверху КОНФИГ, а на вкладке nginx добавить нужный код для сайта.

Установка SSL-сертификата на сайт | Majordomo

Итак, вы приобрели SSL-сертификат для вашего домена. В процессе заказа вы должны были выбрать авторизационный email, расположенный на вашем домене: admin, administrator, hostmaster, postmaster, webmaster. На выбранный вами авторизационный email придет письмо содержащее ссылку, пройдя по которой, вы подтвердите ваши административные права домена. После этого на ваш контактный электронный почтовый ящик аккаунта поступит несколько писем.

Имеются следующие файлы:

— приватный ключ (для удобства сохраните его в виде простого текстового файла с именем ваш_домен. key)

key)

— файл сертификата для вашего домена, ваш_домен.crt

— два файла цепочки сертификатов PositiveSSLCA2.crt и AddTrustExternalCARoot.crt

В этом руководстве пошагово описаны способы привязки SSL-сертификата к сайту для организации безопасного шифрованного соединения между веб-сервером и браузером клиента.

Обратите внимание, если письмо, содержащее приватный ключ, к вам не поступило, то в первую очередь проверьте, пожалуйста, каталог «Спам» в вашем почтовом ящике. В том случае, если в указанном каталоге письмо не обнаружено, напишите, пожалуйста, письмо с контактного электронного почтового ящика аккаунта на [email protected]

Установка сертификата средствами ISPmanager

1. Войдите в ISPmanager под учетной записью «root». (Если вы заказали VPS сервер на тарифе с администрированием нашими специалистами, то данный шаг необходимо пропустить)

Войдите в меню «Учетные записи» → «Пользователи», выберите пользователя-владельца сайта, к которому требуется привязать SSL-сертификат, и нажмите кнопку «Изменить».

В появившемся установите галочку «Может использовать SSL», если она еще не установлена.

Сохраните изменения кнопкой «Ok».

Дальнейшие действия мы будем выполнять от имени созданного пользователя-владельца сайтов. Снова выберите вашего пользователя-владельца сайта и нажмите кнопку «Войти» в правом верхнем углу, ISPmanager автоматически понизит ваши привилегии до его уровня.

2. Перейдите в раздел «WWW» → «WWW-домены». В списке отображаются все добавленные в конфигурационные файлы веб-сервера домены, в колонке «Параметры» иконками отображается наличие или отсутствие тех или иных модулей веб-сервера, которые участвуют в обработке запросов к сайту. Необходимо подключить модуль для работы с SSL для сайта, для этого выберите домен и нажмите кнопку «Изменить» сверху.

Откроется новая вкладка, в которой нужно установить галочку «Защищённое соединение (SSL)» и «Перенаправлять HTTP-запросы в HTTPS» и сохранить изменения кнопкой «Ok». Обратите внимание, желательно чтобы этот домен был единственным доменом с SSL на этом IP-адресе.

Обратите внимание, желательно чтобы этот домен был единственным доменом с SSL на этом IP-адресе.

3. Теперь перейдем в раздел «WWW» → «SSL сертификаты», здесь показаны все имеющиеся на сервере сертификаты безопасности, отсюда мы добавим наш. Обратите внимание на наличие самоподписанного сертификата для вашего домена — он был сгенерирован ISPmanager-ом автоматически на предыдущем шаге, в момент когда вы установили галочку «SSL» в настройках WWW-домена. Этот сертификат использоваться не будет, мы добавим наш, сделать это можно кнопкой «Создать» сверху.

На первом шаге выберете тип сертификата «существующий».

На втором шаге вам необходимо будет ввести имя сертификата, сам сертификат, приватный ключ сертификата и подтверждающую цепочку. Откройте в «Блокноте» все имеющиеся у вас файлы: приватный ключ, который мы сохранили в файл ваш_домен.key, файл сертификата ваш_домен.crt и другие два. В форму ввода «SSL-сертификат» скопируйте содержимое файла ваш_домен.crt; в форму «Ключ SSL-сертификата» скопируйте текст из файла ваш_домен.key. В форму «Цепочка SSL-сертификатов» последовательно скопируйте содержимое файлов PositiveSSLCA2.crt и AddTrustExternalCARoot.crt, именно в этом порядке. Нажмите кнопку «Завершить» для сохранения введенных данных.

В форму ввода «SSL-сертификат» скопируйте содержимое файла ваш_домен.crt; в форму «Ключ SSL-сертификата» скопируйте текст из файла ваш_домен.key. В форму «Цепочка SSL-сертификатов» последовательно скопируйте содержимое файлов PositiveSSLCA2.crt и AddTrustExternalCARoot.crt, именно в этом порядке. Нажмите кнопку «Завершить» для сохранения введенных данных.

4. Далее перейдите во вкладку «WWW» → «WWW-домены» и нажмите кнопку «Изменить» сверху.

В открывшемся окне в поле «SSL-сертификат» выберете добавленный вами в предыдущем шаге сертификат и подтвердите изменения кнопкой «Ok».

5. Перейдите на ваш сайт, для работы по шифрованному соединению в адресной строке браузера впишите адрес наподобие «https://ваш_домен.ru/». Аббревиатура «https» означает работу по шифрованному протоколу HTTP, что нам и требуется. Если все сделано правильно, браузер не будет выдавать никаких предупреждений или сообщений о потенциальных угрозах, а сразу отобразит сайт. В адресной строке при этом тем или иным способом будет обозначен факт того, что передаваемые данные шифруются и сертификат подтвержден.

В адресной строке при этом тем или иным способом будет обозначен факт того, что передаваемые данные шифруются и сертификат подтвержден.

Настройка закончена. Следует, однако, иметь в виду, что при каких-либо изменениях в ПО веб-сервера (его переконфигурирование, смена IP-адреса домена, установка nginx перед Apache например) эта схема работы может нарушиться. В этом случае возможно придется внести соответствующие коррективы в конфигурационные файлы веб-сервера вручную.

Если у вас возникнут какие-либо вопросы при добавлении сертификата к вашему сайту — техническая поддержка всегда будет рада помочь вам, напишите пожалуйста письмо на адрес [email protected] с контактного e-mail вашего сервера.

Установка сертификата утилитами из консоли: CentOS, Apache 2

Если на вашем сервере установлен и используется проксирующий веб-сервер nginx, вам следует организовать работу с сертификатами с его помощью. Инструкция по настройке nginx ниже, отдельным пунктом.

Инструкция по настройке nginx ниже, отдельным пунктом.

1. Поместите все 4 файла (приватный ключ, сохраненный в файле ваш_домен.key, и файлы сертификатов ваш_домен.crt, PositiveSSLCA2.crt и AddTrustExternalCARoot.crt) в директорию /var/www/httpd-cert/.

2. Установите владельца и группу всех файлов в root:

# chown root:root /var/www/httpd-cert/ваш_домен.key /var/www/httpd-cert/ваш_домен.crt /var/www/httpd-cert/PositiveSSLCA2.crt /var/www/httpd-cert/AddTrustExternalCARoot.crt

3. Установите права на файл ключа «только для владельца, только для чтения»:

# chmod 400 /var/www/httpd-cert/ваш_домен.key

4. Создайте файл цепочки сертификатов:

# cat /var/www/httpd-cert/PositiveSSLCA2.crt /var/www/httpd-cert/AddTrustExternalCARoot.crt > /var/www/httpd-cert/ваш_домен.crt-bundle

Проверить подлинность цепочки сертификата можно так:

# openssl verify /var/www/httpd-cert/ваш_домен. crt-bundle

crt-bundle

/var/www/httpd-cert/ваш_домен.bundle: OK

Посмотреть информацию об сертификате — например так:

# openssl x509 -text -in ваш_домен.crt

5. В конфигурационном файле Apache 2 (наиболее вероятно — /etc/httpd/conf/httpd.conf) создайте новый VirtualHost на 443м порту. Ниже приведены только директивы, отвечающие за работу с сертификатом, остальные можно скопировать по аналогии из имеющегося для 80-го порта:

SSLEngine on

SetEnvIf User-Agent «.*MSIE.*» nokeepalive ssl-unclean-shutdown downgrade-1.0 force-response-1.0

SSLCertificateFile /var/www/httpd-cert/ваш_домен.crt

SSLCertificateKeyFile /var/www/httpd-cert/ваш_домен.key

SSLCACertificateFile /var/www/httpd-cert/ваш_домен.crt-bundle

ServerName ваш_домен

…

Обратите внимание, что это должен быть первый, и желательно единственный VirtualHost на этом IP-адресе на 443 порту.

6. Проверьте корректность синтаксиса конфигурационного файла:

# /etc/init. d/httpd configtest

d/httpd configtest

Syntax OK

Перезапустите Apache и проверьте работу сайта с https://, если все сделано правильно — в адресной строке при этом тем или иным способом будет обозначен факт того, что передаваемые данные шифруются и сертификат подтвержден.

Установка сертификата утилитами из консоли: CentOS, nginx

1. Поместите все 4 файла (приватный ключ, сохраненный в файле ваш_домен.key, и файлы сертификатов ваш_домен.crt, PositiveSSLCA2.crt и AddTrustExternalCARoot.crt) в директорию /var/www/httpd-cert/.

2. Установите владельца и группу всех файлов в root:

# chown root:root /var/www/httpd-cert/ваш_домен.key /var/www/httpd-cert/ваш_домен.crt /var/www/httpd-cert/PositiveSSLCA2.crt /var/www/httpd-cert/AddTrustExternalCARoot.crt

3. Установите права на файл ключа «только для владельца, только для чтения»:

# chmod 400 /var/www/httpd-cert/ваш_домен. key

key

4. Создайте файл цепочки сертификатов:

# cat /var/www/httpd-cert/AddTrustExternalCARoot.crt >> /var/www/httpd-cert/ваш_домен.crt

# cat /var/www/httpd-cert/PositiveSSLCA2.crt >> /var/www/httpd-cert/ваш_домен.crt

Проверить подлинность цепочки сертификата можно так:

# openssl verify /var/www/httpd-cert/ваш_домен.crt

/var/www/httpd-cert/ваш_домен.bundle: OK

Посмотреть информацию об сертификате — например так:

# openssl x509 -text -in ваш_домен.crt

5. Внесите в конфигурационный файл nginx, в модуль server, следующие директивы:

server {

listen 443;

ssl on;

ssl_certificate /var/www/httpd-cert/ваш_домен.crt;

ssl_certificate_key /var/www/httpd-cert/ваш_домен.key;

server_name your.domain.com;

…

}

Обратите внимание, что это должен быть первый, и желательно единственный VirtualHost на этом IP-адресе на 443 порту.

6. Перезапустите nginx командой

# /etc/init.d/nginx restart

и проверьте работу сайта с https://, если все сделано правильно — в адресной строке при этом тем или иным способом будет обозначен факт того, что передаваемые данные шифруются и сертификат подтвержден.

— пошаговые инструкции

Как установить SSL-сертификат

SSL-сертификат — это текстовый файл с зашифрованными данными, который вы устанавливаете на свой сервер, чтобы вы могли защищать/шифровать конфиденциальные сообщения между вашим сайтом и вашими клиентами. Узнайте больше о SSL-сертификатах.

После того, как вы создадите CSR (запрос на подпись сертификата) и приобретете сертификат, наша группа проверки проверит и обработает ваш запрос на сертификат. (Узнайте больше о процессе проверки сертификата.) После проверки мы выдаем ваш SSL-сертификат и отправляем его вам по электронной почте. Вы также можете загрузить сертификат SSL в своей учетной записи DigiCert.

Промежуточный сертификат

Когда вы устанавливаете сертификат SSL на сервер или в приложение с поддержкой SSL, вам также необходимо установить промежуточный сертификат. Этот промежуточный сертификат устанавливает доверие к вашему SSL-сертификату, связывая его с корневым сертификатом вашего центра сертификации (ваш SSL-сертификат, выпущенный DigiCert → промежуточный сертификат → корневой сертификат DigiCert). Чтобы завершить цепочку доверия сертификатов, браузеру требуется наличие промежуточного сертификата. Узнайте больше о роли промежуточных и корневых сертификатов.

Примечание: Для некоторых серверов (например, Microsoft) промежуточные сертификаты поставляются в комплекте с сертификатом SSL.

Нужно создать свой CSR? »

Необходимо приобрести SSL-сертификат? »

Распространенные платформы и операционные системы

Microsoft IIS

Инструкции:

- IIS 10

- ИИС 8

- ИИС 7

- ИИС 5/6

- ИИС 4

- Импорт/экспорт PFX

Узнать больше:

- SSL-сертификаты для IIS »

Microsoft Exchange Server

Инструкции:

- Exchange 2016

- Обмен 2013

- Обмен 2010

- Обмен 2007

- Импорт/экспорт PFX

Подробнее:

- SSL-сертификаты для Exchange »

Сервер Apache (OpenSSL)

Инструкции:

- Серверы Apache

- Сервер Ubuntu с Apache2

- Преобразование OpenSSL PFX

- Создайте файл .

pem для установки сертификата

pem для установки сертификата

Дополнительные сведения:

- Краткое справочное руководство по OpenSSL »

- SSL-сертификаты для Apache »

Сервер Tomcat (Keytool)

Инструкции:

- Серверы Tomcat

- Сервер на основе Java

Подробнее:

- SSL-сертификаты для Tomcat »

Microsoft Lync

Инструкции:

- Lync 2013

- Lync 2010

Подробнее:

- Сертификаты SSL »

Проверьте установку сертификата

После того, как вы установили свой сертификат, мы рекомендуем вам проверить, все ли работает правильно. Используйте наш бесплатный инструмент диагностики установки SSL, чтобы проверить установку сертификата. Кроме того, для простого поиска и управления всеми сертификатами в вашей сети используйте наш бесплатный инструмент Discovery Cloud.

Не забудьте сделать резервную копию

После установки SSL-сертификата мы рекомендуем вам сделать резервную копию сертификата и сохранить ее в надежном месте. Если сервер выходит из строя или его необходимо заменить, гораздо проще обеспечить безопасность нового сервера.

Инструкции по установке сертификата в зависимости от платформы/ОС

- Сервер приложений 2X

- Беспроводная сеть 3Com

- Adobe Connect

- АЕР Нетилла

- Альфа Пять

- Апач (OpenSSL)

- АМС (OpenSSL)

- AWS (утилита)

- Спам и вирус Barracuda

- Барракуда SSL VPN

- FTP-сервер Цербера

- Контрольная точка VPN

- Сиско АСА

- Мобильность Cisco

- Шлюз доступа Citrix

- Основы Citrix Access

- Citrix NetScaler VPX

- Кобальт RaQ3x/4x/XTR

- Полный FTP

- Курьер IMAP

- cPanel

- Панель управления Ensim

- F5 БОЛЬШОЙ IP

- F5 FirePass

- Сервер FileZilla

- Сервер приложений Google

- Веб-сервер Hsphere

- IBM Bluemix (OpenSSL)

- IBM Bluemix (утилита)

- HTTP-сервер IBM

- IBM Watson IoT (OpenSSL)

- IBM Watson IoT (утилита)

- iPlanet

- Java (универсальные) веб-серверы

- Lighttpd

- Лотус Домино Go 4.

6.2.6+

6.2.6+ - Лотус Домино 4.6x и 5.0x

- Лотос Домино 8.5

- Lync 2010

- Lync 2013

- Mac OS X Lion

- Mac OS X Mavericks

- Mac OS X Yosemite

- Mac OS X Эль-Капитан

- Microsoft AD LDAP (2008)

- Microsoft AD LDAP (2012)

- Microsoft AD ФС

- Microsoft Exchange 2007

- Microsoft Exchange 2010

- Microsoft Exchange 2013

- Microsoft Exchange 2016

- Microsoft Exchange 2016 (утилита)

- Microsoft Forefront TMG

- Microsoft IIS 4.x

- Microsoft IIS 5.x/6.x

- Microsoft IIS 7

- Microsoft IIS 8

- Microsoft IIS 10

- Microsoft Office 365

- Коммуникационный сервер Microsoft Office

- Веб-доступ Microsoft Outlook

- Microsoft SharePoint 2010

- Microsoft SharePoint 2013

- Nginx

- NetScreen

- Novell ConsoleOne

- Novell I-Chain

- Oracle Wallet Manager

- Parse.

com

com - Сервер Plesk

- Qmail

- Radware Альтеон

- Малый бизнес-сервер 2011

- Малый бизнес-сервер 2008

- SonicWALL АНБ

- SonicWALL SSL VPN

- Веб-сервер Sun Java

- SurgeMail

- Сервер Tomcat (Keytool)

- Сервер Tomcat (утилита)

- Сервер Ubuntu с Apache2

- WebLogic 8 — 12.x

- Weblogic (предыдущие версии)

- Вебмин

- Веб-сайт Pro

- Вебсфера

- ВебСТАР

- БХМ

- Облачная служба Windows Azure

- Веб-сайт Windows Azure

- Windows Server 2016

- Windows Server 2012

- Windows Server 2008

- Балансировщик нагрузки Zeus

- Веб-сервер Zeus

- Зимбра

- Zyxel Zywall

Получите необходимую поддержку, когда она вам нужна

У DigiCert есть отмеченная наградами собственная команда технической поддержки, которая готова помочь вам с любыми проблемами с цифровыми сертификатами, которые у вас есть. Наше стремление к беспрецедентной поддержке клиентов отражено в многочисленных наградах за услуги, которые мы получили. Нигде это не продемонстрировано лучше, чем в сотнях 5-звездочных отзывов клиентов, которые мы имеем на SSLShopper.com. На самом деле, DigiCert — единственный центр сертификации с идеальным 5-звездочным рейтингом!

Наше стремление к беспрецедентной поддержке клиентов отражено в многочисленных наградах за услуги, которые мы получили. Нигде это не продемонстрировано лучше, чем в сотнях 5-звездочных отзывов клиентов, которые мы имеем на SSLShopper.com. На самом деле, DigiCert — единственный центр сертификации с идеальным 5-звездочным рейтингом!

Профессиональная поддержка доступна в любое время!

Мы стараемся поддерживать нашу онлайн-документацию как можно более актуальной. Однако, если у вас есть конкретная статья или платформа, для которой вы хотели бы увидеть документацию, напишите нам.

Бесплатный номер службы поддержки: 1-800-896-7973 (США и Канада)

Прямая служба поддержки: 1-801-701-9600

Бесплатный факс: 1-866-842-0223 (США и Канада)

Электронная почта : [email protected]

- Клиенты DigiCert

- Отзывы клиентов

Отличие DigiCert

- Настройка SSL-сертификата

- Средство проверки SSL-сертификатов

- Настройка SSL

- Завод CSR

Учебники по SSL-сертификатам

- Многодоменный

- Расширенная проверка

- Инфраструктура открытого ключа PKI

- Центр сертификации

Типы сертификатов

Что такое сертификат SSL?

Узнайте о протоколе Secure Sockets Layer (SSL), о том, как работают SSL-сертификаты и почему они необходимы для безопасности в Интернете.

Что такое сертификат SSL?

Как работает SSL?

Сравнить

Получив сертификат SSL, вы устанавливаете его на свой сервер. Вы также устанавливаете промежуточный сертификат, который устанавливает надежность вашего SSL-сертификата, привязывая его к корневому сертификату ЦС. Инструкции по установке и тестированию вашего сертификата будут отличаться в зависимости от вашего сервера.

На изображении ниже вы можете увидеть то, что называется цепочкой сертификатов. Он соединяет сертификат вашего сервера с корневым сертификатом ЦС (в данном случае DigiCert) через промежуточный сертификат.

Наиболее важной частью SSL-сертификата является то, что он имеет цифровую подпись доверенного ЦС, такого как DigiCert. Любой может создать сертификат, но браузеры доверяют только сертификатам, полученным от организации из их списка доверенных центров сертификации. Браузеры поставляются с предварительно установленным списком доверенных ЦС, известным как хранилище доверенных корневых ЦС. Чтобы быть добавленным в хранилище доверенных корневых ЦС и, таким образом, стать центром сертификации, компания должна соблюдать стандарты безопасности и аутентификации, установленные браузерами, и пройти аудит.

Чтобы быть добавленным в хранилище доверенных корневых ЦС и, таким образом, стать центром сертификации, компания должна соблюдать стандарты безопасности и аутентификации, установленные браузерами, и пройти аудит.

SSL-сертификат, выданный ЦС организации и ее домену/веб-сайту, подтверждает, что доверенная третья сторона аутентифицировала личность этой организации. Поскольку браузер доверяет ЦС, браузер теперь также доверяет удостоверению этой организации. Браузер сообщает пользователю, что веб-сайт защищен, и пользователь может чувствовать себя в безопасности, просматривая сайт и даже вводя свою конфиденциальную информацию.

Что такое Secure Sockets Layer (SSL)?

Secure Sockets Layer (SSL) — это стандартная технология безопасности для установления зашифрованной связи между сервером и клиентом — обычно веб-сервером (веб-сайтом) и браузером или почтовым сервером и почтовым клиентом (например, Outlook). Он более известен, чем TLS или Transport Layer Security, технология-преемник SSL.

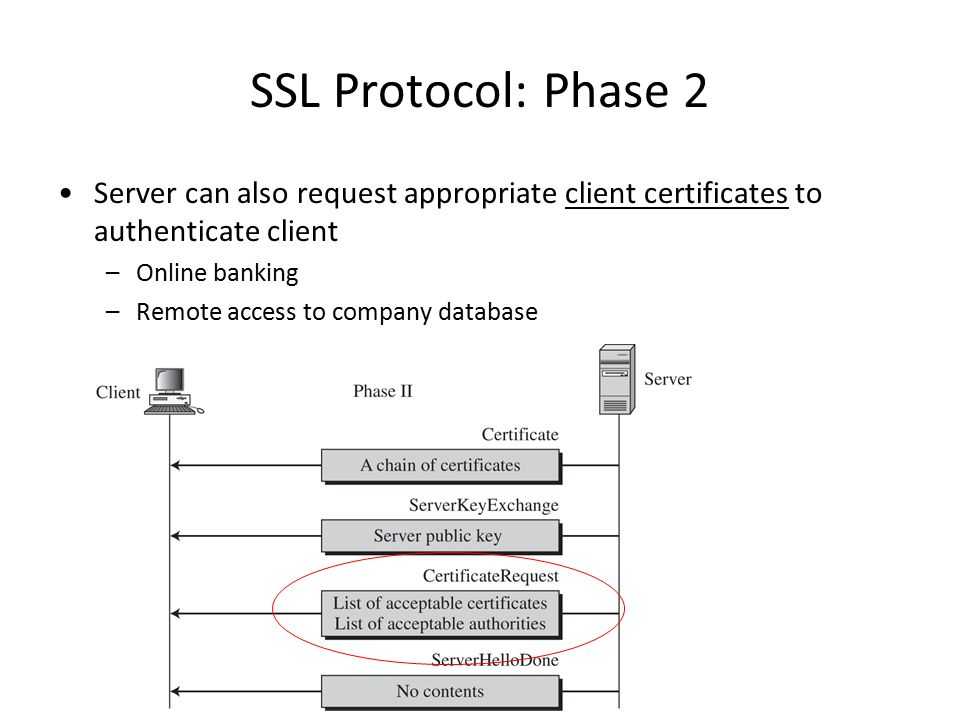

Как SSL-сертификат создает безопасное соединение?

Когда браузер пытается получить доступ к веб-сайту, защищенному с помощью SSL, браузер и веб-сервер устанавливают SSL-соединение с помощью процесса, называемого «SSL Handshake» (см. схему ниже). Обратите внимание, что рукопожатие SSL невидимо для пользователя и происходит мгновенно.

По сути, для установки SSL-соединения используются три ключа: открытый, закрытый и сеансовый ключи. Все, что зашифровано открытым ключом, может быть расшифровано только закрытым ключом, и наоборот.

Поскольку шифрование и дешифрование с использованием закрытого и открытого ключа требуют больших вычислительных мощностей, они используются только во время SSL-рукопожатия для создания симметричного сеансового ключа. После установления защищенного соединения сеансовый ключ используется для шифрования всех передаваемых данных.

- Браузер подключается к веб-серверу (веб-сайту), защищенному с помощью SSL (https).

Браузер запрашивает, чтобы сервер идентифицировал себя.

Браузер запрашивает, чтобы сервер идентифицировал себя. - Сервер отправляет копию своего SSL-сертификата, включая открытый ключ сервера.

- Браузер проверяет корень сертификата по списку доверенных ЦС и проверяет, не истек ли срок действия сертификата, не отозван ли он, и что его общее имя действительно для веб-сайта, к которому он подключается. Если браузер доверяет сертификату, он создает, шифрует и отправляет обратно симметричный сеансовый ключ, используя открытый ключ сервера.

- Сервер расшифровывает симметричный ключ сеанса, используя свой закрытый ключ, и отправляет обратно подтверждение, зашифрованное с помощью ключа сеанса, для запуска зашифрованного сеанса.

- Сервер и Браузер теперь шифруют все передаваемые данные с помощью сеансового ключа.

Сравните использование сертификатов TLS/SSL

Информационные сайты и блоги

Веб-сайты, которые не собирают платежи или конфиденциальную информацию, нуждаются в HTTPS для сохранения конфиденциальности действий пользователей, даже блогов.

Панели входа и формы

TLS/SSL шифрует и защищает имена пользователей и пароли, а также формы, используемые для отправки личной информации, документов или изображений.

Страницы оформления заказа

Покупатели с большей вероятностью совершат покупку, если будут знать, что ваша зона оформления заказа (и данные кредитной карты, которыми они делятся) защищены.

Рекомендуемый тип сертификата TLS/SSL

OV (подтвержденный организацией) Сертификаты TLS/SSL — второй по величине уровень подлинности и следующие самые строгие проверки организации.

OV (Организация проверена) Сертификаты TLS/SSL — второй по величине уровень подлинности и самые строгие проверки организации.

EV (расширенная проверка) Сертификаты TLS/SSL — высочайший уровень подлинности и самые строгие проверки подлинности.

DigiCert Products

Digicert Secure Site или

Digicert Basic

Digicert Secure Site

Digicert Secure Site Pro

Устранение ручного управления и рискованное ручное управление сертификатами.

Получить руководство

Создание CSR и установка SSL-сертификата

Создание CSR и установка SSL-сертификата на вашем сервере Windows 2016

Используйте инструкции на этой странице, чтобы использовать IIS 10 для создания запроса на подпись сертификата (CSR), а затем для установки SSL-сертификата на вашем сервере Windows 2016.

Чтобы создать запрос на подпись сертификата (CSR), см. IIS 10: создание CSR в Windows Server 2016.

Чтобы установить сертификат SSL, см. IIS 10: установка и настройка сертификата SSL в Windows Server 2016.

Если вы ищете более простой способ создания CSR, а также установки сертификатов SSL и управления ими, мы рекомендуем использовать утилиту сертификатов DigiCert® для Windows. Вы можете использовать утилиту DigiCert для создания CSR и установки SSL-сертификата. См. Windows Server 2016: создание CSR и установка SSL-сертификата с помощью утилиты DigiCert.

Вы можете использовать утилиту DigiCert для создания CSR и установки SSL-сертификата. См. Windows Server 2016: создание CSR и установка SSL-сертификата с помощью утилиты DigiCert.

1. IIS 10: создание CSR на Windows Server 2016

Использование IIS 10 для создания CSR

В меню «Пуск» Windows введите Диспетчер информационных служб Интернета (IIS) и откройте его.

В Диспетчер информационных служб Интернета (IIS) , в дереве меню Connections (левая панель) найдите и щелкните имя сервера.

На странице имени сервера Home (центральная панель) в разделе IIS дважды щелкните Сертификаты сервера .

На странице Сертификаты сервера (центральная панель) в меню Действия (правая панель) щелкните ссылку Создать запрос на сертификат… .

В мастере запроса сертификата на странице Distinguished Name Properties введите информацию, указанную ниже, и нажмите 9.0013 Следующий :

Общее название: Введите полное доменное имя (FQDN) (например, www.example.com ). Организация: Введите официально зарегистрированное название вашей компании (например, YourCompany, Inc.  ).

).Организационная единица: Название вашего отдела в организации. Часто эта запись будет указана как «ИТ», «Веб-безопасность», или просто оставить пустым. Город/населенный пункт: Введите город, в котором зарегистрирована ваша компания. Штат/провинция: Введите штат/область, в которой юридически зарегистрирована ваша компания. Страна: В раскрывающемся списке выберите страну, в которой юридически зарегистрирована ваша компания.

О свойствах поставщика службы криптографии , введите информацию ниже и нажмите Next .

Криптографический В раскрывающемся списке выберите Microsoft RSA SChannel Cryptographic Provider , поставщик услуг: , если у вас нет конкретного поставщика криптографических услуг. Длина бита: В раскрывающемся списке выберите 2048 , если у вас нет особой причины для выбора большей длины бита.

На странице Имя файла в разделе Укажите имя файла для запроса сертификата щелкните поле … , чтобы указать место, где вы хотите сохранить CSR.

Примечание: Запомните выбранное имя файла и место, где вы сохранили файл csr.txt. Если вы просто введете имя файла без просмотра его местоположения, ваш CSR окажется в C:\Windows\System32.

Когда вы закончите, нажмите Готово .

Используйте текстовый редактор (например, Блокнот), чтобы открыть файл.

Затем скопируйте текст, включая —— НАЧАТЬ ЗАПРОС НОВОГО СЕРТИФИКАТА —— и —— КОНЕЦ ЗАПРОСА НОВОГО СЕРТИФИКАТА —— и вставьте его в форму заказа DigiCert.

Затем скопируйте текст, включая —— НАЧАТЬ ЗАПРОС НОВОГО СЕРТИФИКАТА —— и —— КОНЕЦ ЗАПРОСА НОВОГО СЕРТИФИКАТА —— и вставьте его в форму заказа DigiCert.Готов заказать SSL-сертификат

КупитьПодробнее

После того, как вы получите сертификат SSL от DigiCert, вы можете установить его.

2. IIS 10: как установить и настроить сертификат SSL на Windows Server 2016

Если вы еще не создали CSR и не заказали сертификат, см. IIS 10: как создать CSR для Windows Server 2016.

После того, как мы проверим и выдадим ваш SSL-сертификат, вам необходимо установить его на сервер Windows 2016, на котором был создан CSR. Затем вам нужно настроить сервер для его использования.

Затем вам нужно настроить сервер для его использования.

- (Одиночный сертификат) Как установить и настроить сертификат SSL

- (Несколько сертификатов) Как установить и настроить SSL-сертификаты с помощью SNI

(Одиночный сертификат) Как установить SSL-сертификат и настроить сервер для его использования

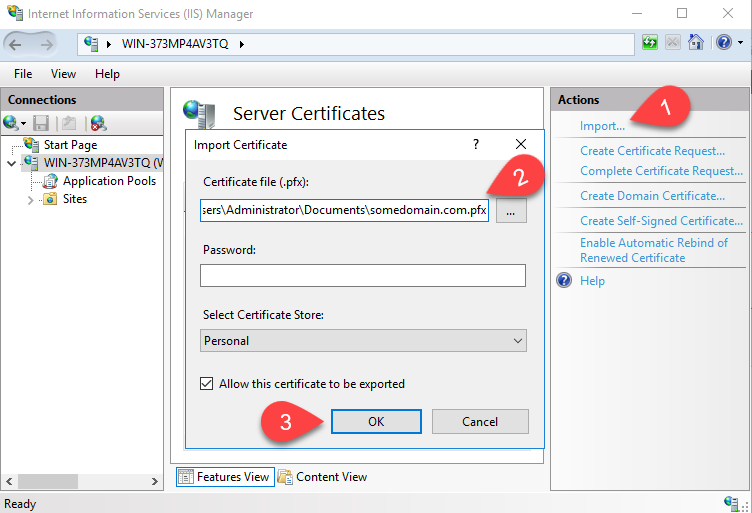

Установить SSL-сертификат

На сервере, где вы создали CSR, сохраните файл сертификата SSL .cer (например, your_domain_com.cer ), который DigiCert отправил вам.

В меню «Пуск» Windows введите Диспетчер информационных служб Интернета (IIS) и откройте его.

В Internet Information Services (IIS) Manager в дереве меню Connections (левая панель) найдите и щелкните имя сервера.

На странице имени сервера Home (центральная панель) в разделе IIS дважды щелкните Сертификаты сервера .

На странице Server Certificates (центральная панель) в меню Actions (правая панель) щелкните ссылку Complete Certificate Request… .

В Мастер завершения запроса сертификата на странице Укажите ответ центра сертификации выполните следующие действия, а затем нажмите OK :

Имя файла, содержащее Щелкните поле … , найдите и выберите файл .  cer

cerОтвет центра сертификации: (например, your_domain_com.cer ), отправленный вам DigiCert. Дружественное имя: Введите понятное имя сертификата. Понятное имя не является частью сертификата; вместо этого он используется для идентификации сертификата. Мы рекомендуем добавить DigiCert и дату истечения срока действия в конце понятного имени, например: yoursite-digicert-(дата истечения срока действия). Эта информация помогает определить издателя и срок действия каждого сертификата.  Это также помогает различать несколько сертификатов с одним и тем же доменным именем.

Это также помогает различать несколько сертификатов с одним и тем же доменным именем.Выберите хранилище сертификатов В раскрывающемся списке выберите Веб-хостинг . для нового сертификата: Теперь, когда вы успешно установили свой SSL-сертификат, вам нужно назначить сертификат соответствующему сайту.

В Internet Information Services (IIS) Manager , в Connections дерева меню (левая панель), раскройте имя сервера, на котором был установлен сертификат.

Затем разверните Sites и выберите сайт, для защиты которого вы хотите использовать SSL-сертификат.

Затем разверните Sites и выберите сайт, для защиты которого вы хотите использовать SSL-сертификат.На веб-сайте Домашняя страница в меню Действия (правая панель) в разделе Редактировать сайт щелкните значок Привязки… ссылка.

В окне Site Bindings нажмите Add .

В окне Добавить привязки сайта выполните следующие действия, а затем нажмите OK :

Тип: В выпадающем списке выберите https .

IP-адрес: В раскрывающемся списке выберите IP-адрес сайта или выберите Все Неназначенные . Порт: Тип порта 443 . Порт, через который трафик защищен SSL, — это порт 443. Сертификат SSL: В раскрывающемся списке выберите новый SSL-сертификат (например, yourdomain.com ). Теперь ваш SSL-сертификат установлен, а веб-сайт настроен на прием безопасных соединений.

Назначить SSL-сертификат

(Несколько сертификатов) Как установить SSL-сертификаты и настроить сервер для их использования с помощью SNI

В этой инструкции объясняется, как установить несколько сертификатов SSL и назначить их с помощью SNI. Процесс делится на две части следующим образом:

Установка и настройка вашего первого SSL-сертификата

Установка и настройка всех дополнительных сертификатов

Установить первый SSL-сертификат

Выполните этот первый набор инструкций только один раз для первого сертификата SSL.

На сервере, где вы создали CSR, сохраните файл сертификата SSL .

cer (например, your_domain_com.cer ), который DigiCert отправил вам.

cer (например, your_domain_com.cer ), который DigiCert отправил вам.В меню «Пуск» Windows введите Диспетчер информационных служб Интернета (IIS) и откройте его.

В Диспетчер информационных служб Интернета (IIS) , в дереве меню Connections (левая панель) найдите и щелкните имя сервера.

На странице имени сервера Home (центральная панель) в разделе IIS дважды щелкните Сертификаты сервера .

На странице Server Certificates (центральная панель) в меню Actions (правая панель) щелкните ссылку Complete Certificate Request… .

В мастере Complete Certificate Request на странице Specify Certificate Authority Response выполните следующие действия и нажмите 9.0013 ОК :

Имя файла, содержащее Щелкните поле … , найдите и выберите файл .cer Ответ центра сертификации: (например, your_domain_com.cer ), отправленный вам DigiCert. Дружественное имя: Введите понятное имя сертификата. Понятное имя не является частью сертификата; вместо этого он используется для идентификации сертификата.

Мы рекомендуем добавить DigiCert и дату истечения срока действия в конце понятного имени, например: yoursite-digicert-(дата истечения срока действия). Эта информация помогает определить издателя и срок действия каждого сертификата. Это также помогает различать несколько сертификатов с одним и тем же доменным именем. Выберите хранилище сертификатов В раскрывающемся списке выберите Веб-хостинг . для нового сертификата: Теперь, когда вы успешно установили свой SSL-сертификат, вам нужно назначить сертификат соответствующему сайту.

В Internet Information Services (IIS) Manager в дереве меню Connections (левая панель) разверните имя сервера, на котором был установлен сертификат. Затем разверните Sites и выберите сайт, для защиты которого вы хотите использовать SSL-сертификат.

На веб-сайте Домашняя страница в меню Действия (правая панель) в разделе Редактировать сайт щелкните ссылку Привязки… .

В окне Site Bindings нажмите Add .

В окне Добавить привязки сайта выполните следующие действия, а затем нажмите OK :

Тип: В выпадающем списке выберите https .

IP-адрес: В раскрывающемся списке выберите IP-адрес сайта или выберите All Unassigned . Порт: Тип порта 443 . Порт, через который трафик защищен SSL, — это порт 443. Сертификат SSL: В раскрывающемся списке выберите новый SSL-сертификат (например, yourdomain.com ). Теперь ваш первый SSL-сертификат установлен, а веб-сайт настроен на прием безопасных соединений.

Установите дополнительные SSL-сертификаты

Чтобы установить и назначить каждый дополнительный SSL-сертификат, при необходимости повторите приведенные ниже шаги.

На сервере, где вы создали CSR, сохраните файл сертификата SSL .cer (например, your_domain_com.cer ), который DigiCert отправил вам.

В меню «Пуск» Windows введите Диспетчер информационных служб Интернета (IIS) и откройте его.

В Internet Information Services (IIS) Manager в дереве меню Connections (левая панель) найдите и щелкните имя сервера.

На странице имени сервера Home (центральная панель) в разделе IIS дважды щелкните Сертификаты сервера .

На странице Сертификаты сервера (центральная панель) в Действия меню (правая панель) щелкните ссылку Завершить запрос сертификата… .

В мастере Complete Certificate Request на странице Specify Certificate Authority Response выполните следующие действия и нажмите OK :

Имя файла, содержащее Щелкните поле … , найдите и выберите файл .  cer

cerОтвет центра сертификации: (например, your_domain_com.cer ), отправленный вам DigiCert. Дружественное имя: Введите понятное имя сертификата. Понятное имя не является частью сертификата; вместо этого он используется для идентификации сертификата. Мы рекомендуем добавить DigiCert и дату истечения срока действия в конце понятного имени, например: yoursite-digicert-(дата истечения срока действия). Эта информация помогает определить издателя и срок действия каждого сертификата.  Это также помогает различать несколько сертификатов с одним и тем же доменным именем.

Это также помогает различать несколько сертификатов с одним и тем же доменным именем.Выберите хранилище сертификатов В раскрывающемся списке выберите Веб-хостинг . для нового сертификата: Теперь, когда вы успешно установили свой SSL-сертификат, вам нужно назначить сертификат соответствующему сайту.

В Internet Information Services (IIS) Manager в дереве меню Connections (левая панель) разверните имя сервера, на котором был установлен сертификат.

Затем разверните Sites и выберите сайт, для защиты которого вы хотите использовать SSL-сертификат.

Затем разверните Sites и выберите сайт, для защиты которого вы хотите использовать SSL-сертификат.На веб-сайте Домашняя страница в меню Действия (правая панель) в разделе Редактировать сайт щелкните ссылку Привязки… .

В окне Site Bindings нажмите Add .

В окне Добавить привязки сайта выполните следующие действия, а затем нажмите OK :

Тип: В выпадающем списке выберите https .

IP-адрес: В раскрывающемся списке выберите IP-адрес сайта или выберите All Unassigned . Порт: Тип порта 443 . Порт, через который трафик защищен SSL, — это порт 443. Имя хоста: Введите имя хоста, которое вы хотите защитить. Требуется сервер После ввода имени хоста установите этот флажок.

Наименование: Это требуется для всех дополнительных сертификатов/сайтов после того, как вы установили первый сертификат и защитили основной сайт. Сертификат SSL: В раскрывающемся списке выберите дополнительный SSL-сертификат (например, yourdomain2.com ). Вы успешно установили еще один SSL-сертификат и настроили веб-сайт для принятия безопасных соединений.

Тестовая установка

Если ваш веб-сайт общедоступен, наш инструмент диагностики установки DigiCert® SSL может помочь вам диагностировать распространенные проблемы.

Связанные ссылки

- Сертификат Utility Home

- Как обновить сертификат SSL

- Копировать SSL-сертификат на другой сервер

- Создать OpenSSL CSR

Сертификаты SSL

- Продукты SSL

- TLS-сертификаты

- Сертификаты подписи кода

- Подстановочные SSL-сертификаты

Поддержка SSL

- SSL для предприятия

- Неограниченное количество повторных выпусков сертификатов SSL

- Учебное пособие SSL-сертификаты

- SSL-сертификат с несколькими именами

Установка CSR и SSL (OpenSSL)

Создайте CSR с помощью OpenSSL и установите сертификат SSL на свой сервер Apache

Используйте инструкции на этой странице, чтобы использовать OpenSSL для создания запроса на подпись сертификата (CSR), а затем для установки сертификата SSL на сервере Apache.

Перезапуск Примечание: После того, как вы установили свой сертификат SSL/TLS и настроили сервер для его использования, вы должны перезапустить свой экземпляр Apache.

Инструкции по Ubuntu см. в разделе Ubuntu Server с Apache2: создание CSR и установка SSL-сертификата (OpenSSL). Инструкции для других ОС/платформ см. в разделе Создание CSR (запрос на подпись сертификата).

Вы можете использовать эти инструкции для создания CSR OpenSSL и установки всех типов SSL-сертификатов DigiCert на вашем сервере Apache: Standard SSL, EV SSL, Multi-Domain SSL, EV Multi-Domain SSL и Wildcard SSL.

Чтобы создать запрос на подпись сертификата (CSR), см. Apache: Создание CSR с помощью OpenSSL.

Для учебника на испанском языке посетите страницу Apache Crear CSR.

Чтобы установить сертификат SSL, см. раздел Apache: установка и настройка сертификата SSL.

Посетите новые инструкции на испанском языке для Apache Instalar Certificado SSL.

I. Apache: создание CSR с помощью OpenSSL

Используйте инструкции в этом разделе, чтобы создать свои собственные команды оболочки для создания CSR Apache с OpenSSL.

Рекомендовано: Сэкономьте время. Используйте мастер DigiCert OpenSSL CSR, чтобы сгенерировать команду OpenSSL для создания CSR Apache. Просто заполните форму, нажмите Сгенерируйте , а затем вставьте настроенную команду OpenSSL в свой терминал.

Как создать CSR для Apache с помощью OpenSSL

Если вы предпочитаете создавать собственные команды оболочки для создания CSR Apache, следуйте приведенным ниже инструкциям.

Войдите на свой сервер через терминальный клиент (ssh).

Команда запуска

В командной строке введите следующую команду:

Примечание: Обязательно замените server на имя вашего сервера.

openssl req –new –newkey rsa:2048 –nodes –keyout server.key –out server.csr

Создать файлы

Теперь вы начали процесс создания следующих двух файлов:

- Файл закрытого ключа : используется для создания CSR, а затем для защиты и проверки соединений с использованием сертификата.

- Файл запроса на подпись сертификата (CSR) : используется для заказа вашего SSL-сертификата, а затем для шифрования сообщений, которые может расшифровать только его соответствующий закрытый ключ.

- Файл закрытого ключа : используется для создания CSR, а затем для защиты и проверки соединений с использованием сертификата.

Когда будет предложено ввести Common Name (доменное имя), введите полное доменное имя (FQDN) для сайта, который вы собираетесь защитить.

Примечание: Если вы создаете CSR Apache для сертификата Wildcard, убедитесь, что ваше обычное имя начинается со звездочки (например, *.example.com ).

При появлении запроса введите информацию об организации, начиная с географической информации.

Примечание: Возможно, вы уже установили информацию по умолчанию.

Теперь ваш файл OpenSSL .csr создан.

Закажите сертификат SSL/TLS

Откройте созданный файл .csr в текстовом редакторе.

Скопируйте текст, включая теги ——BEGIN NEW CERTIFICATE REQUEST—— и ——END NEW CERTIFICATE REQUEST—— , и вставьте его в форму заказа DigiCert.

Сохранить закрытый ключ

Сохраните (создайте резервную копию) созданного файла .key. Он понадобится вам позже, чтобы установить сертификат SSL.

Установить сертификат

После того, как вы получили сертификат SSL от DigiCert, вы можете установить его на свой сервер.

II. Apache: установка и настройка SSL-сертификата

Если вам по-прежнему нужно создать запрос на подпись сертификата (CSR) и заказать сертификат, см. статью Apache: создание CSR с помощью OpenSSL.

После того, как мы проверим и выдадим ваш SSL-сертификат, вы можете установить его на свой сервер Apache (где был создан CSR) и настроить сервер для использования сертификата.

Как установить и настроить сертификат SSL на сервере Apache

Скопируйте файлы сертификатов на свой сервер.

Войдите в свою учетную запись DigiCert и загрузите файлы промежуточного (DigiCertCA.crt) и основного сертификата ( your_domain_name.crt ).

Скопируйте эти файлы вместе с файлом .key, который вы создали при создании CSR, в каталог на сервере, где вы храните сертификат и файлы ключей.

Примечание.

Сделайте их доступными для чтения только пользователю root для повышения безопасности.

Сделайте их доступными для чтения только пользователю root для повышения безопасности.

Найдите файл конфигурации Apache (httpd.conf), который нужно отредактировать.

Расположение и имя файла конфигурации могут различаться от сервера к серверу, особенно если вы используете специальный интерфейс для управления конфигурацией сервера.

Основной файл конфигурации Apache обычно называется httpd.conf или apache2.conf . Возможные местоположения для этого файла включают /etc/httpd/ или /etc/apache2/. Полный список макетов установки по умолчанию для Apache HTTPD в различных операционных системах и дистрибутивах см.

в Httpd Wiki — DistrosDefaultLayout.

в Httpd Wiki — DistrosDefaultLayout.Часто конфигурация SSL-сертификата находится в блоке

Один из способов найти конфигурацию SSL в дистрибутивах Linux — выполнить поиск с помощью grep, как показано в примере ниже.

Выполните следующую команду:

grep -i -r "SSLCertificateFile" /etc/httpd/

Примечание: Обязательно замените /etc/httpd/ базовым каталогом для вашей установки Apache.

Определите блок SSL

, который необходимо настроить. Если ваш сайт должен быть доступен как через безопасное (https), так и через незащищенное (http) соединение, вам нужен виртуальный хост для каждого типа соединения. Сделайте копию существующего незащищенного виртуального хоста и настройте его для SSL, как описано в шаге 4.

Если к вашему сайту нужен только безопасный доступ, настройте существующий виртуальный хост для SSL, как описано в шаге 4.

Настройте блок

для сайта с поддержкой SSL Ниже приведен очень простой пример виртуального хоста, настроенного для SSL.

Части, перечисленные синим цветом, — это части, которые необходимо добавить для настройки SSL.

Части, перечисленные синим цветом, — это части, которые необходимо добавить для настройки SSL.<Виртуальный хост 192.168.0.1:443> Корень документа /var/www/html2 Имя сервера www.yourdomain.com SSLEngine включен SSLCertificateFile /path/to/your_domain_name.crt SSLCertificateKeyFile /path/to/your_private.key SSLCertificateChainFile /path/to/DigiCertCA.crtУбедитесь, что имена файлов соответствуют вашим файлам сертификатов.

SSLCertificateFile — это ваш файл сертификата DigiCert (например, your_domain_name.crt ).

SSLCertificateKeyFile — это файл .

key, сгенерированный при создании CSR (например, your_private.key ).

key, сгенерированный при создании CSR (например, your_private.key ).SSLCertificateChainFile — это файл промежуточного сертификата DigiCert (например, DigiCertCA.crt )

Примечание: Если директива SSLCertificateChainFile не работает, попробуйте вместо нее использовать директиву SSLCACertificateFile.

Проверьте файл конфигурации Apache перед перезапуском.

Перед перезапуском Apache рекомендуется проверить файл конфигурации Apache на наличие ошибок.

Внимание! Apache не запустится снова, если в файлах конфигурации есть синтаксические ошибки.

Выполните следующую команду, чтобы проверить файл конфигурации (в некоторых системах это apache2ctl ):

конфигурационный тест апачектл

Перезапустите Apache.

Вы можете использовать команды apachectl для остановки и запуска Apache с поддержкой SSL.

апачек стоп запуск апачектла

Примечания к перезапуску:

Если Apache не перезапускается с поддержкой SSL, попробуйте использовать apachectl startupsl вместо apachectl start .

Если поддержка SSL загружается только с apachectl startupsl , мы рекомендуем настроить конфигурацию запуска apache, включив поддержку SSL в обычную команду apachectl start . В противном случае ваш сервер может потребовать ручного перезапуска Apache с помощью apachectl запускает sl в случае перезагрузки сервера. Обычно это включает удаление тегов

Если поддержка SSL загружается только с apachectl startupsl , мы рекомендуем настроить конфигурацию запуска apache, включив поддержку SSL в обычную команду apachectl start . В противном случае ваш сервер может потребовать ручного перезапуска Apache с помощью apachectl запускает sl в случае перезагрузки сервера. Обычно это включает удаление тегов и , которые окружают вашу конфигурацию SSL.Поздравляем! Вы успешно установили свой SSL-сертификат.

Проверка установки сертификата SSL/TLS

Тест браузера

Для достижения наилучших результатов обязательно сначала закройте веб-браузер, а затем снова запустите его.

Посетите свой сайт с безопасным URL-адресом https (т. е. перейдите на https://www.example.com , а не http://www.example.com ).

Обязательно протестируйте свой сайт не только в Internet Explorer. IE загружает отсутствующие промежуточные сертификаты; тогда как другие браузеры выдают ошибку, если все сертификаты в цепочке сертификатов установлены неправильно.

DigiCert ® Средство диагностики установки SSL

Если ваш сайт общедоступен, используйте наш тестер сертификатов сервера, чтобы проверить установку сертификата SSL/TLS; он обнаруживает распространенные проблемы установки.

Поиск и устранение неисправностей

Если ваш веб-сайт общедоступен, наш инструмент проверки SSL-сертификатов может помочь вам диагностировать распространенные проблемы.

Если вы получили предупреждение «не доверено», просмотрите сведения о сертификате, чтобы убедиться, что это именно тот сертификат, который вы ожидаете. Проверьте Субъект , Эмитент и Действителен до полей.

Если это сертификат, который вы ожидаете, и сертификат SSL выдан DigiCert, то ваш SSLCertificateChainFile настроен неправильно.

Если вы не видите ожидаемый сертификат, возможно, у вас есть другой SSL

Виртуальные хосты на основе имени невозможны с https, если вы не используете один и тот же сертификат для всех виртуальных хостов (например, подстановочный знак или многодоменный SSL-сертификат ).

Это не ограничение Apache, а ограничение протокола SSL. Apache должен отправить сертификат во время рукопожатия SSL, прежде чем он получит HTTP-запрос, содержащий заголовок Host. Поэтому Apache всегда отправляет SSLCertificateFile из первого блока

Чтобы получить помощь по переносу сертификатов на дополнительные серверы или между серверными платформами, см.

наши инструкции по экспорту OpenSSL.

наши инструкции по экспорту OpenSSL.Если вам нужно отключить совместимость с SSL версии 2, чтобы соответствовать требованиям PCI Compliance, добавьте следующую директиву в файл конфигурации Apache:

SSLCipherSuite ВЫСОКИЙ:+СРЕДНИЙ:!SSLv2:!EXP:!ADH:!aNULL:!eNULL:!NULL

Если директива уже существует, вам может потребоваться изменить ее, чтобы отключить SSL версии 2.

Инструкции по устранению распространенных ошибок и дополнительные советы см. в разделе Устранение ошибок SSL-сертификата Apache.

Конфигурация сервера Apache

Для получения информации о конфигурациях сервера Apache, которые могут усилить вашу среду SSL, см. следующие ресурсы:

следующие ресурсы:

Инструкции по отключению протокола SSL v3 см. в разделе Apache: отключение протокола SSL v3.

Сведения о включении полной секретности пересылки см. в разделе Включение совершенной секретности пересылки.

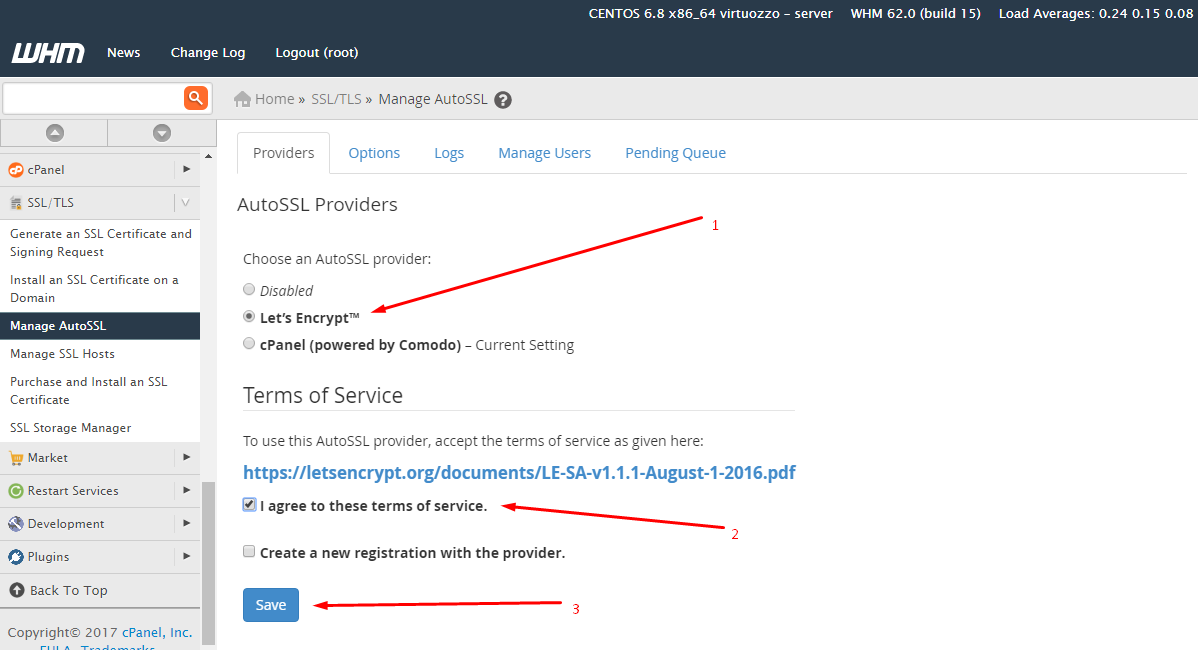

Как установить сертификат SSL/TLS в диспетчере веб-узлов (WHM)

Следующие инструкции проведут вас через процесс установки SSL в диспетчере веб-узлов (WHM). Если у вас более одного сервера или устройства, вам потребуется установить сертификат на каждый сервер или устройство, которое необходимо защитить. Если вы все еще не создали свой сертификат и не завершили процесс проверки, обратитесь к нашим инструкциям по созданию CSR и проигнорируйте шаги, описанные ниже.

Что вам понадобится

1.

Сертификат вашего сервера

Сертификат вашего сервераЭто сертификат, который вы получили от ЦС для своего домена. Возможно, вам было отправлено это по электронной почте. Если нет, вы можете загрузить его, посетив панель управления учетной записью и нажав на свой заказ.

2. Ваши промежуточные сертификаты

Эти файлы позволяют устройствам, подключающимся к вашему серверу, идентифицировать выдавший их ЦС. Таких сертификатов может быть несколько. Если вы получили свой сертификат в ZIP-архиве, он также должен содержать промежуточные сертификаты, которые иногда называют пакетом ЦС. Если нет, загрузите соответствующий пакет ЦС для своего сертификата.

3. Ваш закрытый ключ

Этот файл должен находиться на вашем сервере или находиться в вашем распоряжении, если вы создали свой CSR с помощью бесплатного генератора. На некоторых платформах, таких как Microsoft IIS, закрытый ключ не виден вам сразу, но сервер отслеживает его.

Инструкции по установке

1. Войдите в WHM

Войдите в WHM , обычно доступ к этому можно получить, перейдя по адресу https://domain. com:2087.

com:2087.

Примечание: Вы можете столкнуться с сообщением об ошибке «Ваше соединение не защищено» или чем-то подобным при попытке посетить страницу входа в WHM. Это вызвано тем, что ваша страница входа по умолчанию использует самозаверяющий сертификат. Пожалуйста, не обращайте на это внимание и пройдите мимо сообщения об ошибке.

2. Введите имя пользователя/пароль

Введите свое имя пользователя/пароль и нажмите Войти.

3. Перейдите на домашнюю страницу

Домашняя страница WHM 1909 года.

4. Щелкните SSL/TLS

Щелкните кнопку SSL/TLS .

5. Щелкните Установить сертификат SSL в домене

На странице Диспетчера SSL/TLS щелкните Установить сертификат SSL в домене.

6. Введите ваше доменное имя

В поле Домен введите доменное имя, которое вы хотите защитить с помощью SSL-сертификата.

7. Введите ваши файлы сертификатов

Скопируйте и вставьте ваши Файлы сертификатов в соответствующие текстовые поля.

- Сертификат — это сертификат сервера, выданный вашему домену (доменам). Примечание 1: WHM должен автоматически получить текст сертификата (CRT), если вы ранее загрузили сертификат сервера на сервер и ввели правильное доменное имя выше. Примечание 2: Если вы получили сертификат в ZIP-файле, нажмите «Извлечь все», а затем перетащите сертификат сервера в текстовый редактор, например Блокнот. Это позволит вам скопировать все необходимое текстовое содержимое, включая «—— НАЧАТЬ СЕРТИФИКАТ——» и «КОНЕЦ СЕРТИФИКАТА——».

- Закрытый ключ — это ваш закрытый ключ, который был создан в процессе генерации. Примечание 1: WHM должен автоматически получить текст закрытого ключа, если вы ранее создали запрос на подпись сертификата (CSR) в разделе «Создать сертификат SSL и запрос на подпись» вашего диспетчера SSL/TLS и ввели правильный домен имя выше.

Примечание 2: Если вы создали CSR и закрытый ключ за пределами своей учетной записи WHM и не смогли сохранить файлы, у вас возникнут проблемы с продолжением и может потребоваться повторный выпуск SSL-сертификата с вновь созданной парой ключей. .