Как установить SSL-сертификат и перейти на https: пошаговая инструкция

Компания «Окна Рехау» специализируется на производстве и установке пластиковых окон и дверей в Москве. С момента разработки сайта компания заказывает услуги SEO и интернет-рекламы в WebCanape, поэтому специалисты по продвижению тщательно следят за позициями сайта в поиске и планируют долгосрочное развитие ресурса.

После появления новости, что с 1.01.2017 сайты, на которых собираются данные кредитных карт или пароли, будут отмечаться в браузере Google Chrome как потенциально опасные для пользователей, принято решение об установке SSL-сертификата и переводе сайта на защищенный протокол.

HTTPS (от англ. HyperText Transfer Protocol Secure) — расширение http-протокола, которое поддерживает шифрование данных и обеспечивает их защиту от прослушивания и изменения.

Зачем нужен https-протокол?

- Обеспечивает безопасный обмен информацией между сайтом и девайсом пользователя

- Повышает доверие к сайту и поддерживает его репутацию в глазах посетителей

- Число сайтов, которые работают по незащищенному http-протоколу сокращается. HTTPS становится основным стандартом

- HTTPS входит в перечень ранжирующих факторов при поисковой выдаче Google

Как он работает?

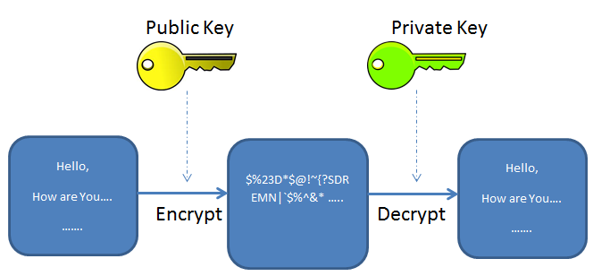

Для корректной работы HTTPS используется сертификат, состоящий из открытого и приватного ключа.

Первый нужен клиенту, другой — серверу для шифрования и дешифрования запросов.

Для повышения безопасности передачи данных используются другие средства защиты. Например, идентификационный номер сессии, алгоритм сжатия данных, параметры шифрования и др.

Почему это важно для сайта?

- С начала 2017 года Google Chrome помечает некоторые сайты без https как небезопасные и понижает их в выдаче поисковых систем.

- Если сайт обеспечивает надежную передачу данных (то есть использует протокол https), он может рассчитывать на дополнительный бонус при ранжировании.

Покупаем и устанавливаем SSL-сертификат — 7 простых шагов

Шаг 1. Переходим на страницу заказа SSL-сертификатов.

Шаг 2. Выбираем нужный тип сертификата.

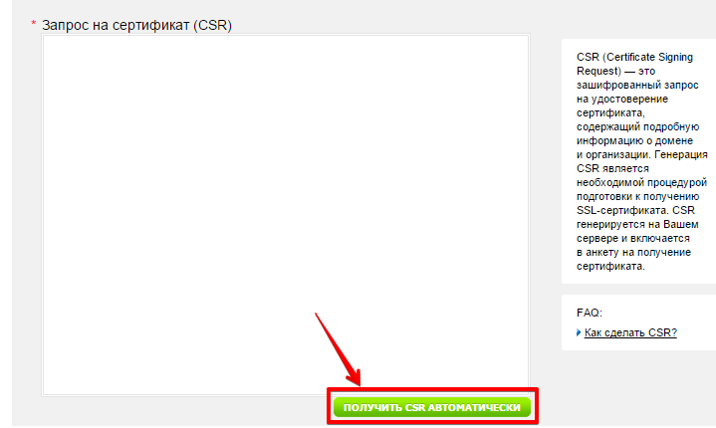

Шаг 3. Генерируем CSR-запрос.

CSR (Certificate Signing Request) — запрос на получение сертификата. Это текстовый файл, содержащий открытый ключ и закодированную информацию об администраторе домена.

Важно! Обязательно сохраните полученный при генерации CSR-запроса файл ключа. Он еще понадобится.

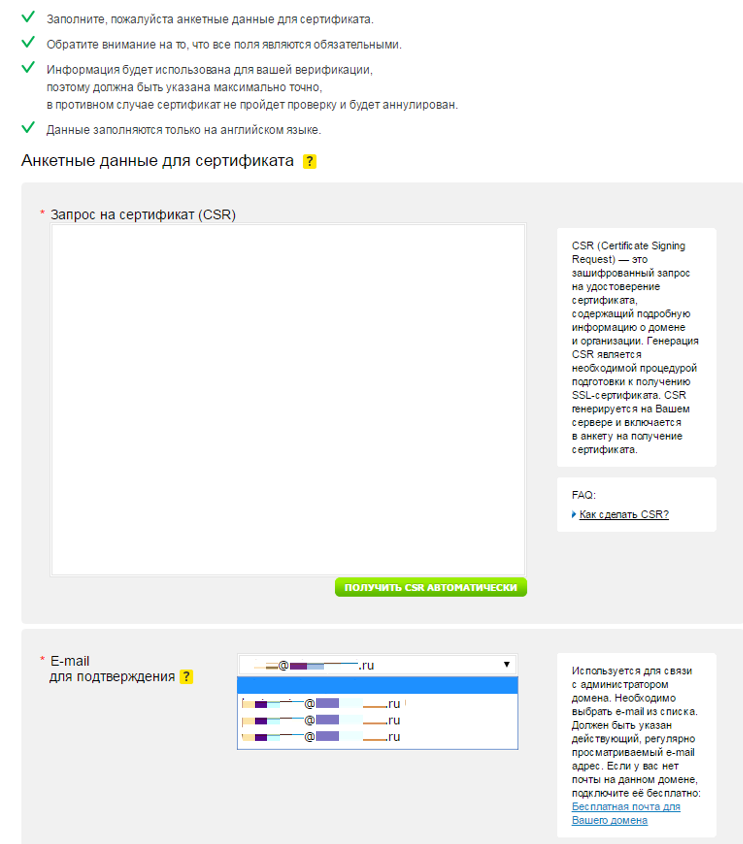

Шаг 4. Заполняем анкетные данные сертификата (на английском языке), оплачиваем услугу любым удобным способом.

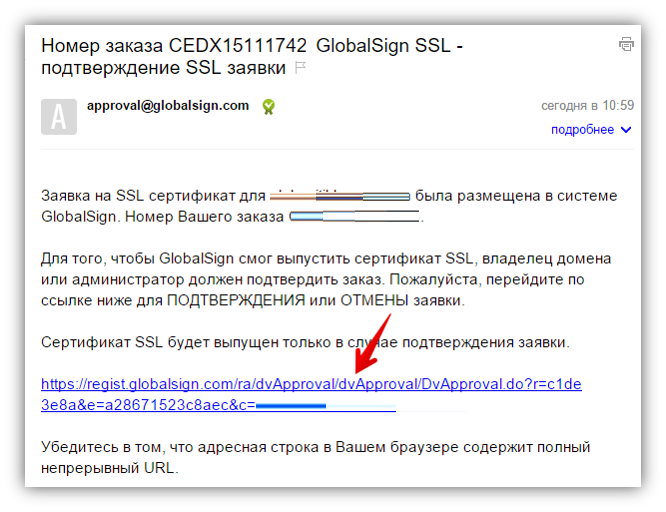

Шаг 5. Подтверждаем владение доменом. Потребуется электронная почта в зоне вашего домена, куда будет отправлено письмо с кодом. Вы можете перейти по ссылке в письме или скопировать код и ввести его на странице центра сертификации.

Важно! Письмо может быть отправлено только на «approver email», который вы указываете при заказе сертификата.

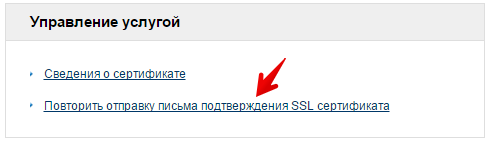

При необходимости отправку письма подтверждения SSL-сертификата можно повторить.

Письмо подтверждения выглядит так:

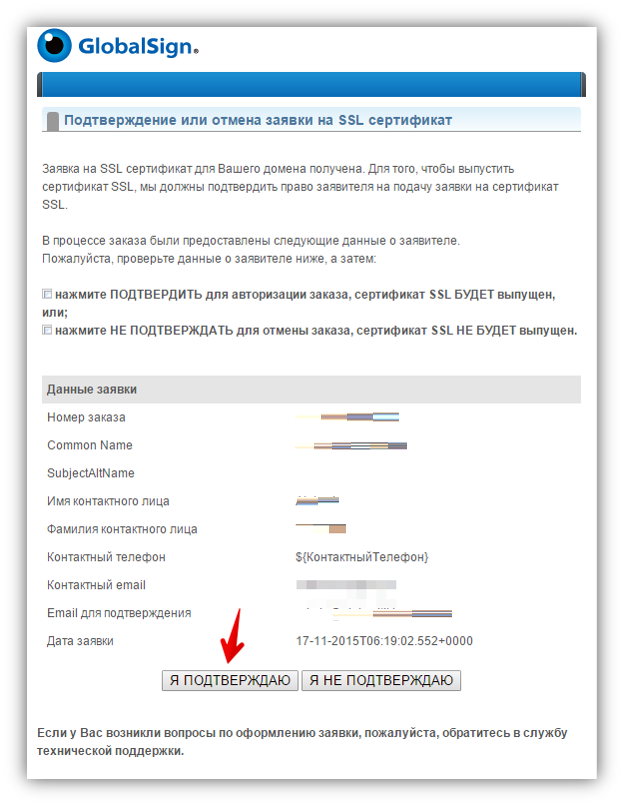

После перехода по ссылке попадаем на сайте на страницу:

Шаг 6. Дожидаемся выпуска сертификата и скачиваем его с сайта сертификационного центра или сайта-партнера.

Шаг 7. Устанавливаем сертификат на хостинг, где размещается сайт. Для этого используем файл(ы) сертификата и файл ключа, полученный на 3-м шаге.

Предварительная подготовка сайта к переходу на https

Подготовка проходит в девять этапов.

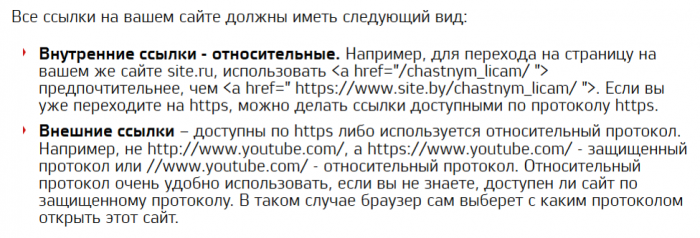

- Меняем все ссылки на страницы сайта (и элементы страниц), для которых устанавливается защищенное соединение.

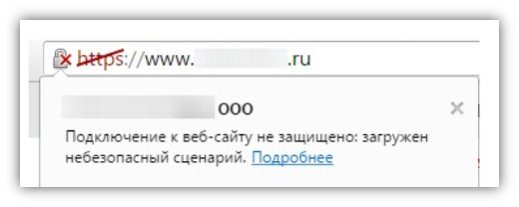

- Весь контент сайта, в том числе внешние модули, фото и скрипты, тоже должен подгружаться по протоколу https. Иначе браузер посчитает, что на странице есть небезопасные материалы и не покажет в адресной строке зеленый значок. Несмотря на то, что страница будет загружена по https.

Самая распространенная ошибка — размещение на сайте, который работает по https, не только защищенного, но и обычного контента. В таких случаях один или несколько элементов (обычно изображения, скрипты, Flash-файлы или CSS) загружаются на странице https с использованием незащищенного внешнего URL, начинающегося с http://.

Список незащищенных элементов на страницах со смешанным содержанием можно найти в консоли JavaScript (в некоторых браузерах она может называться отладчиком JavaScript) либо в инструментах разработчика браузера.

- Убеждаемся, что все ссылки на сайте имеют относительный протокол или ведут на страницы, доступные по защищенному протоколу.

- Исправляем все ссылки, в том числе на графику, консультанты, виджеты и другие внешние скрипты.

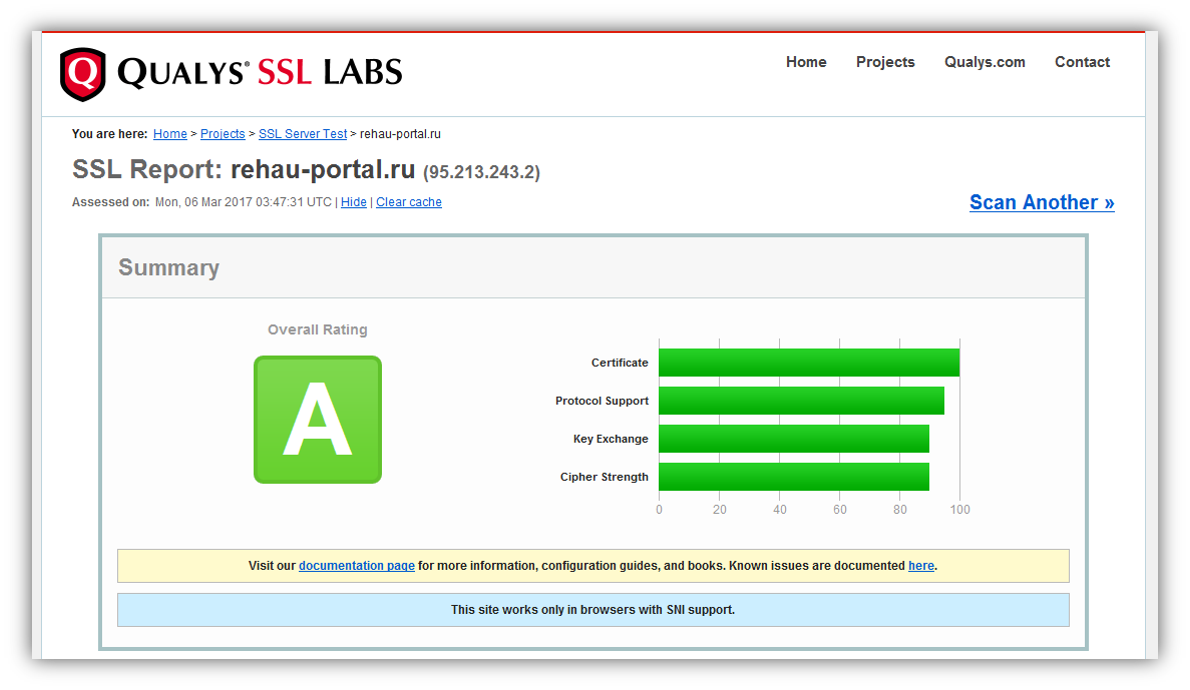

Убедитесь, что SSL-сертификат корректно настроен. Получить подробный анализ конфигурации SSL можно с помощью специального сервиса >>

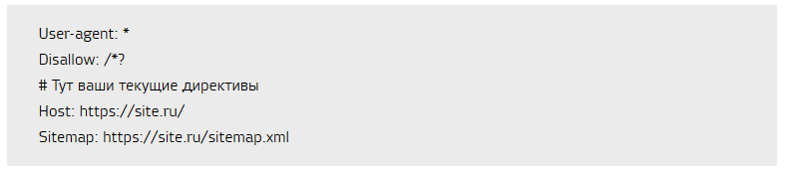

- Версия сайта с https должна быть доступной и работать без ошибок, как и версия с http. Для обеих версий файл robots.txt должен быть одинаковым.

Важно! Ранее рекомендовалось использовать параллельно два файла robots.txt и на период переклейки в Яндекс закрыть https-версии сайта от индексации Google. Сейчас этого не требуется. Был протестирован и утвержден вариант без закрытия от индексации в Google. Если доступны обе версии сайта, Google по умолчанию показывает в выдаче https-версию, а Яндекс делает это только после переиндексации.

В robots.txt должна быть строчка:

Host: https://www.адрес-сайта.ru/

Это значит, что https-версия является главным зеркалом.

Если все сделано верно, результат будет выглядеть так:

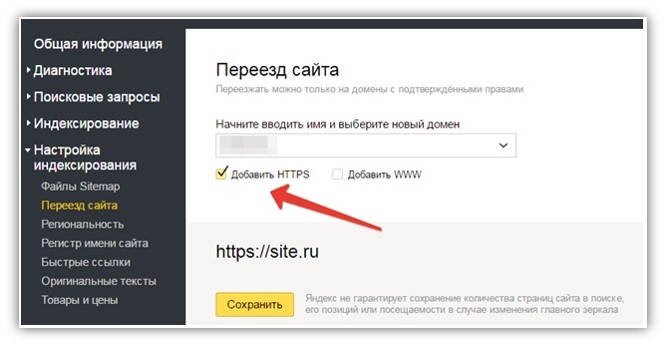

- Добавляем обе версии сайта в Вебмастер Яндекса, указываем предпочтительный протокол в разделе «Настройка индексирования — Переезд сайта».

- В Google Search Console добавляем сайт с протоколом https и подтверждаем права.

Google понимает, что http и https являются разными протоколами одного и того же сайта. Если он найдет работающий https протокол, по ходу переиндексации контента заменит http на https. Это произойдет даже без перенаправления и добавления https-версии в Google Search Console.

- Ждем переиндексации сайта в Яндекс. Это произойдет, когда в индекс зайдут версии страниц с https, а версии с http выпадут из него.

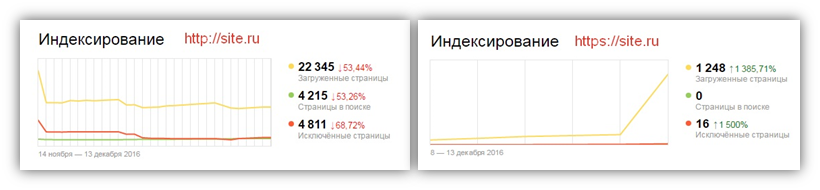

Переклейка начинается через 2–3 недели. К сожалению, повлиять на ее скорость невозможно — это автоматический процесс.

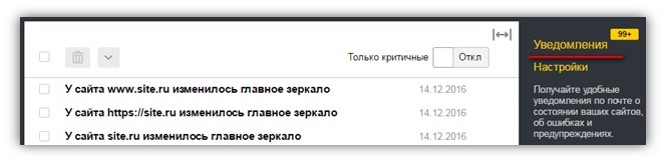

Когда начнется переклейка, в Вебмастере Яндекса появится уведомление:

Также можно увидеть, что https-версия стала отображаться как основная:

Неглавное зеркало начнет выпадать из индекса Яндекса, главное — попадать в него:

У крупного ресурса все страницы не переиндексируются мгновенно.

- После склейки сайтов настраиваем постраничный 301-редирект со страниц с http на страницы с https (за исключением файла robots.txt).

Нежелательно делать это прежде чем сайты будут признаны зеркалами. Иначе по правилам Яндекса при обработке перенаправлений страницы с редиректами исключатся из поиска.

На период склейки зеркал сайт должен оставаться доступным по обоим адресам.

Для перенаправления с http:// на https:// в .htaccess можно воспользоваться тремя способами:

- ручной корректировкой файла htacces;

- настройкой редиректов через панель управления хостингом;

- написанием программного скрипта настройки редиректов.

Результаты

Приведенный алгоритм действий подтвержден Яндексом и протестирован при переезде нескольких сайтов с хорошей историей. Он позволяет свести к минимуму потери трафика и позиции сайта в результатах поиска.

Однако служба поддержки Яндекса отвечает, что не может гарантировать 100% сохранение позиций сайта при склейке зеркал.

Как правило, на время переклейки сайта наблюдается временное ухудшение позиций в результатах поиска как в Яндекс, так и в Google. Но позиции в течение одного-двух месяцев полностью восстанавливаются.

Что еще нужно помнить?

- Базовый алгоритм перевода сайта на https, который используем при переездах, доступен по ссылке >>

- Удостоверьтесь в работоспособности и наличии доступов к почтовому ящику, на который высылается письмо со ссылкой на подтверждение выпуска сертификата.

- Созданная версия с https доступна наряду с версией с http. Причем в robots.txt должна быть прописана строчка, указывающая на то, что https-версия является главным зеркалом.

- После того как сайты склеятся, нужно настроить постраничный 301-редирект с http на https.

- Если домен https был признан зеркалом домена http до переклейки (то есть https-версия была признана неглавным зеркалом), нужно расклеить зеркала, а затем выбрать https-версию в качестве главного зеркала.

Установка сертификата на HTTP сервер Apache / Блог компании GlobalSign / Хабр

Данная статья предлагает пошаговую инструкцию по установке сертификата на HTTP сервер Apache. Обратите внимание, что с версии 2.4.8 Apache параметры конфигурации сервера были изменены.

1. Скопируйте файлы сертификатов на ваш сервер.

Вам нужно скопировать на сервер следующие файлы: сертификат сервера, закрытый (приватный) ключ и промежуточный сертификат, соответствующий типу Вашего сертификата сервера.

Сертификат сервера направлялся Вам по электронной почте после его выпуска в GlobalSign. Также Вы можете получить его в своей учётной записи GlobalSign, нажав на кнопку

«Edit» слева от номера заказа и скопировав сертификат в формате PEM.

Закрытый ключ для сертификата создаётся вместе с запросом на сертификат (CSR), поэтому файл закрытого ключа уже может находиться на Вашем сервере. Если приватный ключ утерян, то сертификат нужно перевыпустить.

Промежуточный (intermediate) сертификат, который потребуется установить на сервер, зависит от типа Вашего сертификата. Именно наличие промежуточного сертификата в цепочке позволяет связать Ваш сертификат с корневым (root) сертификатом GlobalSign и сделать цепочку доверенной. Загрузите один или несколько промежуточных сертификатов, соответственно типа Вашего сертификата, по ссылке ниже:

2. Откройте для редактирования конфигурационный файл Apache.

В зависимости от типа операционной системы путь директории конфигурационного

файла может быть разным:

CentOS/RedHat:

/etc/httpd/httpd.conf

/etc/httpd/sites-enabled/name-of-virtualhost.conf /etc/apache2/apache2.conf

/etc/apache2/sites-enabled/name-of-virtualhost.confБолее подробную информацию о пути нахождения конфигурационного файла можно найти по ссылке ниже:

https://wiki.apache.org/httpd/DistrosDefaultLayout

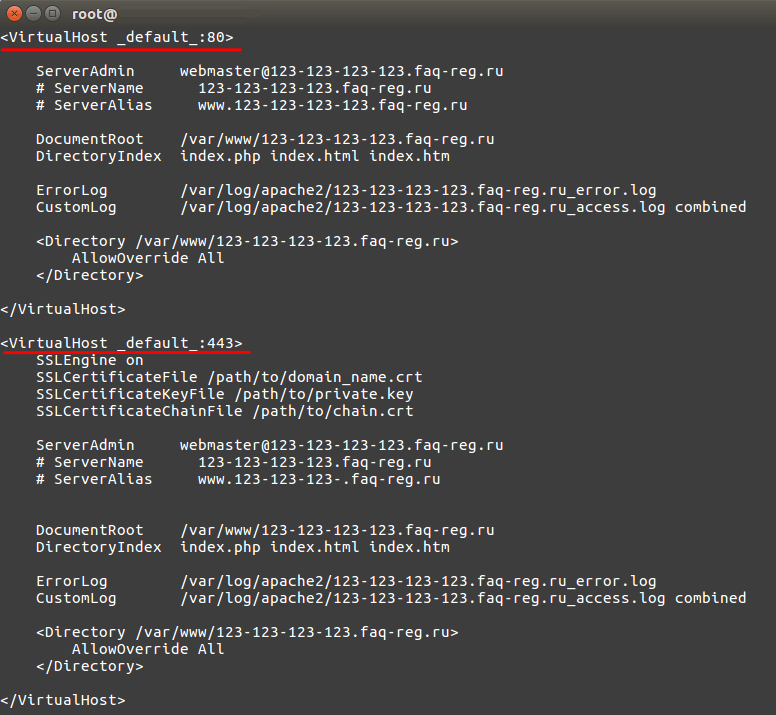

3. Настройте виртуальный хост для работы сертификата.

Найдите раздел VirtualHost и добавьте (или отредактируйте, если они уже имеются) следующие директивы, указав актуальные пути к файлам сертификатов и ключа:

<VirtualHost xxx.xxx.x.x:443> DocumentRoot /var/www/examplesite ServerName example.com www.example.com SSLEngine on SSLCertificateFile /path/to/examplesite.crt SSLCertificateKeyFile /path/to/privatekey.key SSLCertificateChainFile /path/to/intermediate.crt </VirtualHost>

Убедитесь в правильности путей SSLCertificateFile, SSLCertificateKeyFile, SSLCertificateChainFile, каждый из них должен указывать на соответствующий файл.

Примечание: Начиная с версии Apache 2.4.8, вместо директивы SSLCertificateChainFile следует использовать директиву SSLCertificateFile, которая была расширена для поддержки промежуточных сертификатов. Добавление промежуточного сертификата в конец файла сертификата сервера создаст необходимую доверенную цепочку.

4. Протестируйте созданную конфигурацию сервера.

В зависимости от операционной системы, выполните команду:

apachectl configtest или

apache2ctl configtestЗапуск команды обнаружит ошибки конфигурации сервера, такие как несоответствие закрытого ключа и сертификата либо неверный путь конфигурационного файла.

5. Перезапустите сервер Apache.

Для более старых версий дистрибутива Red Hat Enterprise Linux используйте скрипты:

CentOS/RedHat:

service httpd restartDebian/Ubuntu:

service apache2 restart

Для дистрибутивов Red Hat Linux 7 или CentOS 7.0 используйте следующие команды:

CentOS/RedHat:

systemctl restart httpd.serviceDebian/Ubuntu:

systemctl restart apache2.serviceПримечание: некоторые конфигурации Apache могут отображать директиву SSLCACertificateFile.

Данное поле необходимо только, если сервер Apache используется для аутентификации клиента.

Директива SSLCACertificateFile будет указывать на сертификат удостоверяющего центра или директорию сертификатов, которые в свою очередь служат для выпуска сертификатов, принимаемых вами для аутентификации клиента.

Если у вас остались вопросы по установке сертификата GlobalSign на HTTP сервер Apache, пожалуйста, свяжитесь со службой поддержки GlobalSign Russia: [email protected], тел.: +7 (499) 678 2210

Установка бесплатного SSL-сертификата для сайта 🔒

Каждый покупатель веб-хостинга Eternalhost с панелью ISPmanager может подключить бесплатный сертификат Let’s Encrypt. Этот SSL-сертификат с проверкой домена (DV) предоставляется на неограниченный срок. Его можно устанавливать на любое количество сайтов.

Содержание:

Что такое SSL-сертификат

Для входа на любой сайт, нужно подключиться к серверу, где он размещён. SSL-сертификат защищает такое подключение с помощью шифрования данных. Кибер-злоумышленники лишаются шанса использовать в своих интересах логины, пароли и номера банковских карт пользователей. Даже, если они перехватят данные, то не смогут их расшифровать.

Зачем устанавливать SSL-сертификат

С 2017 года наличие SSL-сертификата на сайте стало одним из важнейших параметров мониторинга для популярных поисковых систем. Сайты без HTTPS рассматриваются поисковыми роботами Google, а также браузерами Google Chrome и Mozilla Firefox как ненадежные. Отсутствие SSL-сертификата может критически понизить поисковую позицию сайта в выдаче и подорвать его посещаемость.

Кому необходим SSL

Бесплатные SSL-сертификаты Let’s Encrypt способны защитить любой тип сайтов. Их нельзя применять как сертификаты подписи исполняемого кода и для шифрования email.

Как установить бесплатный SSL-сертификат

Шаг 1. Откройте панель управления ISPmanager. Перейдите в раздел «WWW» → «SSL-сертификаты» и нажмите на иконку «Let’s Encrypt».

Шаг 2. В появившемся меню «SSL-сертификаты» укажите домен для установки сертификата. Основным условием выдачи сертификата является делегирование домена – по нему должен открываться сайт. Нажмите «Ok»

Шаг 3. На сайт с указанным доменом произойдёт автоматическая установка SSL-сертификата Let’s Encrypt. На этапе проверки сайта на него устанавливается самоподписанный сертификат. Когда процесс выпуска завершиться, в меню «SSL-сертификаты» тип изменится с «Самоподписанный» на «Существующий».

Шаг 4. Бесплатный SSL-сертификат для сайта установлен. Теперь ресурс защищен полноценным сертификатом Let’s Encrypt. Об этом сигнализирует значок зелёного замка в адресной строке. Срок действия сертификата продлевается автоматически.

Возможен ли автоматический редирект с HTTP на HTTPS

Даже когда SSL-сертификат установлен, автоматического перехода с ссылок «http://…» на ссылки «https://…» не происходит. Пользователь, переходящий по старым ссылкам, может не узнать, что сайт защищен шифрованием и безопасен. Перенаправление всех запросов по сайту на шифрованный вариант (HTTP → HTTPS) нужно настраивать вручную.

Какие типы проверки выполняются

Бесплатный SSL-сертификат Let’s Encrypt предусматривает лишь проверку домена (DV). Обычная и расширенная проверка организаций (OV/EV) не предусмотрена и не планируется.

Скорость выпуска Let’s Encrypt

Процесс получения бесплатного SSL-сертификата Let’s Encrypt занимает несколько минут. Главное, что для этого нужно — делегированный домен. Т.е. то доменное имя, к которому нужно привязать сертификат, должно открываться в адресной строке браузера. Если по названию домена можно свободно перейти на сайт, с выпуском бесплатного SSL-сертификата не возникнет никаких сложностей.

Срок действия Let’s Encrypt

Бесплатные SSL-сертификаты в ISPmanager действуют бессрочно. Изначально срок выпуска Let’s Encrypt — 3 месяца. В панель управления ISPmanager встроен плагин, который автоматически обновляет сертификаты за 7 дней до конца положенного срока.

Посчитают ли браузеры Let’s Encrypt доверенным сертификатом

Да, большинство популярных браузеров поддерживают эти SSL-сертификаты. Более подробную информацию можно получить на официальном форуме поддержки Let’s Encryps.

Подходит ли Let’s Encrypt для коммерческого использования

Подходит. Коммерческое использование – основное предназначение SSL-сертификатов Let’s Encrypt.

Есть ли поддержка национальных доменов (IDN)

Let’s Encrypt – SSL-сертификаты с поддержкой IDN. Они подходят для имён доменов, которые пишутся символами национальных алфавитов. Поддерживают сертификаты и кириллические домены типа мойсайт.рф.

Есть ли поддержка поддоменов (Wildcard)

SSL-сертификаты поддерживают групповой сертификат Wildcard для защиты группы поддоменов. Подобные сертификаты проходят проверку только через DNS-записи.

Установка SSL-сертификата — SSL-сертификаты — FAQ — Помощь

После покупки сертификата Вы можете скачать его в разделе «Общие услуги» Личного кабинета. Если же Вы устанавливаете сертификат на Ваш сервер, воспользуйтесь представленными здесь примерами установки.

Установка на хостинг .masterhost

Если требуется установить сертификат на домен, который размещен на нашем виртуальном хостинге, то сделать это возможно в Личном кабинете двумя способами:

* Для обновления сертификата, например, после его продления, выполняете аналогичные действия:

Древо услуг — Домен — Поддержка SSL или Выделенный IP\SSL

( в зависимости от способа установки ) — Изменить.Установка на Windows-хостинг

Если у Вас Windows-площадка, установка сертификата также возможна двумя способами:

- Бесплатно по SNI — аналогочно unix-хостингу

- На выделенный IP-адрес (140 р. в месяц)

Для установки сертификата на выделенный IP-адрес требуется сначала объединить

полученные у нас файлы .crt и .key в один файл .pfx.

Вам нужно выполнить такую команду:

*domain.tld — Ваш домен.openssl pkcs12 -export -out domain.tld.pfx -inkey privateKey.key -in certificate.crt

domain.tld.pfx — имя сертификата, который Вы получите в результате объединения;

privateKey.key — закрытый ключ;

certificate.crt — сам сертификат, который мы Вам выдали.

При выполнении команды дважды задаем пароль для pfx и записываем его в файл domain.tld.pwd. Оба файла (domain.tld.pwd и domain.tld.pfx) копируем в корень площадки (корень площадки — это каталог, в котором расположены папки Ваших доменов), после этого подключаем услугу «Выделенный IP/SSL» в Личном кабинете:

Древо услуг — Домен — Выделенный IP\SSL — Добавить.

При возникновении трудностей обратитесь в службу технической поддержки.

Apache

- Скопируйте файлы SSL сертификата на Ваш сервер.

-

Затем нужно найти файл конфигурации Apache для редактирования.

Чаще всего подобные файлы конфигурации хранятся в /etc/httpd. в большинстве случаев основной файл конфигурации называется httpd.conf. Но в некоторых случаях блоки <VirtualHost> могут находиться в нижней части файла httpd.conf. Иногда Вы можете найти такие блоки как <VirtualHost> отдельно под директорией, к примеру, /etc/httpd/vhosts.d/ или /etc/httpd/sites/, или в файле, который называется ssl.conf.

Прежде чем открывать файл в текстовом редакторе, Вы должны убедиться в наличии блоков <VirtualHost> в которых содержат настройки Apache.

- Далее установите блоки SSL <VirtualHost> для задания конфигурации.

Если Вам нужно, чтобы Ваш сайт работал и с защищенным, и с незащищенным соединением , Вам необходим виртуальный хост для каждого соединения. Для этого Вам следует сделть копию существующего незащищенного виртуального хоста и создать его для SSL-соединения как описано далее в п. 4.

- Затем создайте блоки <VirtualHost> для подключения SSL-соединения.

Ниже для Вас приведен очень простой пример виртуального хоста для SSL-соединения. В SSL конфигурацию должны быть добавлены части, которые выделенные полужирным:

Исправте имена файлов для согласования с файлами сертификатов:<VirtualHost 192.168.0.1:443> DocumentRoot /var/www/html2 ServerName www.yourdomain.com SSLEngine on SSLCertificateFile /path/to/your_domain_name.crt SSLCertificateKeyFile /path/to/your_private.key SSLCertificateChainFile /path/to/root.crt </VirtualHost>- SSLCertificateFile — файл Вашего сертификата (например: your_domain_name.crt).

- SSLCertificateKeyFile — файл ключа, созданного при генерации CSR.

- SSLCertificateChainFile — файл корневого сертификата.

- Теперь проверьте конфигурацию Apache до перезапуска.

Всегда лучше проверить файлы конфигурации Apache на ошибки до перезапуска. Так как Apache не запустится заново, если в файлах конфигурации будут фигурировать синтаксические ошибки. Для этого используйте следующую команду:

apachectl configtest - А теперь можно перезапустить Apache.

Nginx

- Скопируйте файлы сертификата на сервер.

Скопируйте Ваш сертификат (your_domain_name.crt) и корневой сертификат (root.crt) вместе с .key-файлом который Вы генерировали при создании CSR-запроса в директорию на Вашем сервере, куда Вы собираетесь установить сертификат. Для обеспечения безопасности, сохраняйте файлы с пометкой «только чтение».

- Соедените сертификат с корневым сертификатом.

Вам необходимо соединить файл сертификата с файлом корневого сертификата в единый .pem файл, выполнив следующую команду:

cat root.crt >> your_domain_name.crt - Измените файл виртуального хоста Nginx.

Откройте Ваш файл виртуального хоста Nginx для сайта, который Вы защищаете. Если Вам необходимо, чтобы сайт работал и с защищенным соединением (https), и с незащищенным (http), Вам нужен серверный модуль для каждого типа соединения. Сделайте копию существующего серверного модуля для незащищенного соединения и вставьте ниже оригинала. После этого добавьте строчки, которые приведены ниже жирным шрифтом:

Настройка имен файлов:server { listen 443; ssl on; ssl_certificate /etc/ssl/your_domain_name.crt; (or .pem) ssl_certificate_key /etc/ssl/your_domain_name.key; server_name your.domain.com; access_log /var/log/nginx/nginx.vhost.access.log; error_log /var/log/nginx/nginx.vhost.error.log; location / { root /home/www/public_html/your.domain.com/public/; index index.html; } }- ssl_certificate — файл, содержащий основной и корневой сертификаты (шаг 2).

- ssl_certificate_key — файл с ключем, который был сгенерирован при создании CSR.

- Перезагрузите Nginx.

Введите следующую команду для перезагрузки Nginx:

sudo /etc/init.d/nginx restart

Подготовка SSL-сертификатов к установке / Хабр

Про установку SSL-сертификатов на веб-сервер написано достаточно много, и обычно этот вопрос не вызывает сложности у системных администраторов. Однако непосредственно перед установкой неплохо сделать несколько проверок, чтоб не созерцать в браузере досадное «The site’s security certificate is not trusted!» (Сертификат безопасности сайта не является доверенным!). Особенно это актуально, когда сертификаты вы получаете не от регистратора, а от заказчика, который может, к примеру, перепутать приватные ключи или выслать сертификат в формате своего текстового редактора с добавлением мусора форматирования.Таким образом, чтоб всё и сразу заработало, перед установкой SSL-сертификата желательно сделать несколько проверок.

Итак, приступим…

1. Проверяем целостность сертификата:

openssl x509 -noout -modulus -in certificate.crtЕсли на выходе получим его модуль, то целостность сертификата не нарушена. В противном случае будет ошибка: «unable to load certificate».

2. Аналогично проверяем целостность приватного ключа:

openssl rsa -noout -modulus -in privatekey.key3. Смотрим сроки действия сертификата:

openssl x509 -noout -text -in certificate.crt | grep -e "Not Before" -e "Not After"4. Проверяем сертификат на предмет отзыва.

5. Проверяем соответствие сертификата и приватного ключа:

openssl x509 -noout -modulus -in certificate.crt | openssl md5

openssl rsa -noout -modulus -in privatekey.key | openssl md5Если результаты получились одинаковые, значит, сертификат и приватный ключ соответствуют друг другу.

Автоматизация

Если нужно установить пару SSL-сертификатов в год, то вышеперечисленных команд вполне достаточно. Однако, когда приходится работать с сертификатами регулярно, то лучше всего воспользоваться уже готовыми скриптами. В качестве примера рискну предложить собственную разработку под bash. Скрипты сделают все эти действия без лишних телодвижений с вашей стороны (тестировалось в Ubuntu, но скорее всего будет работать и в других дистрибутивах Линукс).

wget https://raw.githubusercontent.com/o-pod/security/master/ssl-check-matching.sh

chmod a+x ssl-check-matching.sh

wget https://raw.githubusercontent.com/o-pod/security/master/ssl-check-revoc.sh

chmod a+x ssl-check-revoc.shПроверка сертификата и приватного ключа на целостность и соответствие друг другу:

./ssl-check-matching.sh certificate.crt privatekey.key -vПроверка сроков действия сертификата и на отсутствие его в списках отзыва:

./ssl-check-revoc.sh -f certificate.crt -vВышеописанные тесты закрывают те проблемы установки SSL-сертификатов, с которыми мне когда-либо приходилось сталкиваться на практике. Но если вы считаете, что стоит проверять ещё какие-либо параметры, делитесь в комментариях, буду благодарен.

Установка SSL-сертификата на сайт | Majordomo

Итак, вы приобрели SSL-сертификат для вашего домена. В процессе заказа вы должны были выбрать авторизационный email, расположенный на вашем домене: admin, administrator, hostmaster, postmaster, webmaster. На выбранный вами авторизационный email придет письмо содержащее ссылку, пройдя по которой, вы подтвердите ваши административные права домена. После этого на ваш контактный электронный почтовый ящик аккаунта поступит несколько писем.

Имеются следующие файлы:

— приватный ключ (для удобства сохраните его в виде простого текстового файла с именем ваш_домен.key)

— файл сертификата для вашего домена, ваш_домен.crt

— два файла цепочки сертификатов PositiveSSLCA2.crt и AddTrustExternalCARoot.crt

В этом руководстве пошагово описаны способы привязки SSL-сертификата к сайту для организации безопасного шифрованного соединения между веб-сервером и браузером клиента.

Обратите внимание, если письмо, содержащее приватный ключ, к вам не поступило, то в первую очередь проверьте, пожалуйста, каталог «Спам» в вашем почтовом ящике. В том случае, если в указанном каталоге письмо не обнаружено, напишите, пожалуйста, письмо с контактного электронного почтового ящика аккаунта на [email protected]

Установка сертификата средствами ISPmanager

1. Войдите в ISPmanager под учетной записью «root». (Если вы заказали VPS сервер на тарифе с администрированием нашими специалистами, то данный шаг необходимо пропустить)

Войдите в меню «Учетные записи» → «Пользователи», выберите пользователя-владельца сайта, к которому требуется привязать SSL-сертификат, и нажмите кнопку «Изменить».

В появившемся установите галочку «Может использовать SSL», если она еще не установлена.

Сохраните изменения кнопкой «Ok».

Дальнейшие действия мы будем выполнять от имени созданного пользователя-владельца сайтов. Снова выберите вашего пользователя-владельца сайта и нажмите кнопку «Войти» в правом верхнем углу, ISPmanager автоматически понизит ваши привилегии до его уровня.

2. Перейдите в раздел «WWW» → «WWW-домены». В списке отображаются все добавленные в конфигурационные файлы веб-сервера домены, в колонке «Параметры» иконками отображается наличие или отсутствие тех или иных модулей веб-сервера, которые участвуют в обработке запросов к сайту. Необходимо подключить модуль для работы с SSL для сайта, для этого выберите домен и нажмите кнопку «Изменить» сверху.

Откроется новая вкладка, в которой нужно установить галочку «Защищённое соединение (SSL)» и «Перенаправлять HTTP-запросы в HTTPS» и сохранить изменения кнопкой «Ok». Обратите внимание, желательно чтобы этот домен был единственным доменом с SSL на этом IP-адресе.

3. Теперь перейдем в раздел «WWW» → «SSL сертификаты», здесь показаны все имеющиеся на сервере сертификаты безопасности, отсюда мы добавим наш. Обратите внимание на наличие самоподписанного сертификата для вашего домена — он был сгенерирован ISPmanager-ом автоматически на предыдущем шаге, в момент когда вы установили галочку «SSL» в настройках WWW-домена. Этот сертификат использоваться не будет, мы добавим наш, сделать это можно кнопкой «Создать» сверху.

На первом шаге выберете тип сертификата «существующий».

На втором шаге вам необходимо будет ввести имя сертификата, сам сертификат, приватный ключ сертификата и подтверждающую цепочку. Откройте в «Блокноте» все имеющиеся у вас файлы: приватный ключ, который мы сохранили в файл ваш_домен.key, файл сертификата ваш_домен.crt и другие два. В форму ввода «SSL-сертификат» скопируйте содержимое файла ваш_домен.crt; в форму «Ключ SSL-сертификата» скопируйте текст из файла ваш_домен.key. В форму «Цепочка SSL-сертификатов» последовательно скопируйте содержимое файлов PositiveSSLCA2.crt и AddTrustExternalCARoot.crt, именно в этом порядке. Нажмите кнопку «Завершить» для сохранения введенных данных.

4. Далее перейдите во вкладку «WWW» → «WWW-домены» и нажмите кнопку «Изменить» сверху.

В открывшемся окне в поле «SSL-сертификат» выберете добавленный вами в предыдущем шаге сертификат и подтвердите изменения кнопкой «Ok».

5. Перейдите на ваш сайт, для работы по шифрованному соединению в адресной строке браузера впишите адрес наподобие «https://ваш_домен.ru/». Аббревиатура «https» означает работу по шифрованному протоколу HTTP, что нам и требуется. Если все сделано правильно, браузер не будет выдавать никаких предупреждений или сообщений о потенциальных угрозах, а сразу отобразит сайт. В адресной строке при этом тем или иным способом будет обозначен факт того, что передаваемые данные шифруются и сертификат подтвержден.

Настройка закончена. Следует, однако, иметь в виду, что при каких-либо изменениях в ПО веб-сервера (его переконфигурирование, смена IP-адреса домена, установка nginx перед Apache например) эта схема работы может нарушиться. В этом случае возможно придется внести соответствующие коррективы в конфигурационные файлы веб-сервера вручную.

Если у вас возникнут какие-либо вопросы при добавлении сертификата к вашему сайту — техническая поддержка всегда будет рада помочь вам, напишите пожалуйста письмо на адрес [email protected] с контактного e-mail вашего сервера.

Установка сертификата утилитами из консоли: CentOS, Apache 2

Если на вашем сервере установлен и используется проксирующий веб-сервер nginx, вам следует организовать работу с сертификатами с его помощью. Инструкция по настройке nginx ниже, отдельным пунктом.

1. Поместите все 4 файла (приватный ключ, сохраненный в файле ваш_домен.key, и файлы сертификатов ваш_домен.crt, PositiveSSLCA2.crt и AddTrustExternalCARoot.crt) в директорию /var/www/httpd-cert/.

2. Установите владельца и группу всех файлов в root:

# chown root:root /var/www/httpd-cert/ваш_домен.key /var/www/httpd-cert/ваш_домен.crt /var/www/httpd-cert/PositiveSSLCA2.crt /var/www/httpd-cert/AddTrustExternalCARoot.crt

3. Установите права на файл ключа «только для владельца, только для чтения»:

# chmod 400 /var/www/httpd-cert/ваш_домен.key

4. Создайте файл цепочки сертификатов:

# cat /var/www/httpd-cert/PositiveSSLCA2.crt /var/www/httpd-cert/AddTrustExternalCARoot.crt > /var/www/httpd-cert/ваш_домен.crt-bundle

Проверить подлинность цепочки сертификата можно так:

# openssl verify /var/www/httpd-cert/ваш_домен.crt-bundle

/var/www/httpd-cert/ваш_домен.bundle: OK

Посмотреть информацию об сертификате — например так:

# openssl x509 -text -in ваш_домен.crt

5. В конфигурационном файле Apache 2 (наиболее вероятно — /etc/httpd/conf/httpd.conf) создайте новый VirtualHost на 443м порту. Ниже приведены только директивы, отвечающие за работу с сертификатом, остальные можно скопировать по аналогии из имеющегося для 80-го порта:

SSLEngine on

SetEnvIf User-Agent «.*MSIE.*» nokeepalive ssl-unclean-shutdown downgrade-1.0 force-response-1.0

SSLCertificateFile /var/www/httpd-cert/ваш_домен.crt

SSLCertificateKeyFile /var/www/httpd-cert/ваш_домен.key

SSLCACertificateFile /var/www/httpd-cert/ваш_домен.crt-bundle

ServerName ваш_домен

…

Обратите внимание, что это должен быть первый, и желательно единственный VirtualHost на этом IP-адресе на 443 порту.

6. Проверьте корректность синтаксиса конфигурационного файла:

# /etc/init.d/httpd configtest

Syntax OK

Перезапустите Apache и проверьте работу сайта с https://, если все сделано правильно — в адресной строке при этом тем или иным способом будет обозначен факт того, что передаваемые данные шифруются и сертификат подтвержден.

Установка сертификата утилитами из консоли: CentOS, nginx

1. Поместите все 4 файла (приватный ключ, сохраненный в файле ваш_домен.key, и файлы сертификатов ваш_домен.crt, PositiveSSLCA2.crt и AddTrustExternalCARoot.crt) в директорию /var/www/httpd-cert/.

2. Установите владельца и группу всех файлов в root:

# chown root:root /var/www/httpd-cert/ваш_домен.key /var/www/httpd-cert/ваш_домен.crt /var/www/httpd-cert/PositiveSSLCA2.crt /var/www/httpd-cert/AddTrustExternalCARoot.crt

3. Установите права на файл ключа «только для владельца, только для чтения»:

# chmod 400 /var/www/httpd-cert/ваш_домен.key

4. Создайте файл цепочки сертификатов:

# cat /var/www/httpd-cert/AddTrustExternalCARoot.crt >> /var/www/httpd-cert/ваш_домен.crt

# cat /var/www/httpd-cert/PositiveSSLCA2.crt >> /var/www/httpd-cert/ваш_домен.crt

Проверить подлинность цепочки сертификата можно так:

# openssl verify /var/www/httpd-cert/ваш_домен.crt

/var/www/httpd-cert/ваш_домен.bundle: OK

Посмотреть информацию об сертификате — например так:

# openssl x509 -text -in ваш_домен.crt

5. Внесите в конфигурационный файл nginx, в модуль server, следующие директивы:

server {

listen 443;

ssl on;

ssl_certificate /var/www/httpd-cert/ваш_домен.crt;

ssl_certificate_key /var/www/httpd-cert/ваш_домен.key;

server_name your.domain.com;

…

}

Обратите внимание, что это должен быть первый, и желательно единственный VirtualHost на этом IP-адресе на 443 порту.

6. Перезапустите nginx командой

# /etc/init.d/nginx restart

и проверьте работу сайта с https://, если все сделано правильно — в адресной строке при этом тем или иным способом будет обозначен факт того, что передаваемые данные шифруются и сертификат подтвержден.

Apache ssl: настройка https на веб-сервере Apache

Настройка HTTPS на Apache и установка SSL необходима, чтобы обеспечить защиту данных пользователей на вашем веб-сайте. В инструкции ниже описана установка SSL-сертификата Comodo, GlobalSign и других, предоставляемых REG.RU, и установка SSL, заказанных в других компаниях.

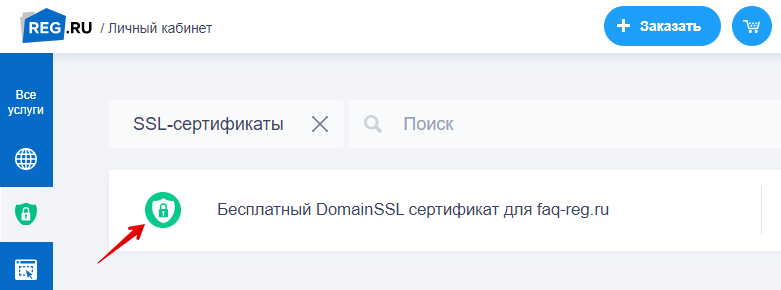

Активный SSL-сертификат

Перед установкой SSL-сертификата от REG.RU перейдите к списку услуг и убедитесь, что услуга SSL-сертификата активна (значок зелёного цвета):

Если услуга SSL не активна, активируйте SSL-сертификат.

Установка SSL

После выпуска SSL на ваш контактный e-mail придёт письмо с данными для его установки, это:

- сам сертификат;

- корневой сертификат;

- промежуточный сертификат.

Приватный ключ обычно генерируется при заказе SSL и сохраняется на ваш локальный ПК.

Установка на Ubuntu/Debian

Перед установкой SSL на Ubuntu/Debian необходимо включить модуль mod_ssl с помощью команды: a2enmod ssl.

Чтобы установить SSL:

- 1.

Создайте на вашем сервере в каталоге /etc/ssl/ файлы domain_name.crt, private.key и chain.crt со следующим содержимым:

- domain_name.crt — сам сертификат;

- private.key — приватный ключ;

- chain.crt — цепочка сертификатов, которая содержит сначала промежуточный сертификат и следом за ним корневой (с новой строки без пробелов и пустых строк).

- 2.

Откройте файл конфигурации Apache. В зависимости от особенностей вашего сервера этот файл находится по одному из следующих адресов:

- для CentOS: /etc/httpd/conf/httpd.conf;

- для Debian/Ubuntu: /etc/apache2/apache2.conf;

- если вы устанавливаете SSL-сертификат на OpenServer, используйте путь к его корневой папке.

В конце файла создайте копию блока «VirtualHost». Укажите для блока порт 443 и добавьте внутри него строки:

SSLEngine on SSLCertificateFile /etc/ssl/domain_name.crt SSLCertificateKeyFile /etc/ssl/private.key SSLCertificateChainFile /etc/ssl/chain.crtВнимание! Для версий Apache, начиная с 2.4.8, последнюю строку добавлять не нужно.

Пример конфигурационного файла:

- 3.

Проверьте конфигурацию Apache до перезапуска командой:

apachectl configtest - 4. Перезапустите Apache.

Готово, вы настроили SSL-сертификат. Теперь настройте переадресацию для вашего сайта.

Настройка HTTPS на Apache

После установки SSL настройте редирект с HTTP на HTTPS. Редирект для Apache настраивается через файл .htaccess.

Чтобы осуществить переадресацию добавьте в конце файла .htaccess следующие строки:

RewriteEngine On

RewriteCond %{SERVER_PORT} !^443$

RewriteRule .* https://%{SERVER_NAME}%{REQUEST_URI} [R=301,L]Подробнее про редирект через .htaccess вы можете узнать в статье: Редирект через .htaccess.

Проверка установленного SSL

Вы можете проверить корректность установки SSL-сертификата по инструкции: Как проверить правильность установки SSL-сертификата?

Если у вас возникли сложности с установкой SSL-сертификата, вы можете написать заявку в службу поддержки, и наши специалисты вам помогут.

Помогла ли вам статья? 116

раз уже

помогла

— Пошаговые инструкции

Как установить сертификат SSL

SSL-сертификат — это текстовый файл с зашифрованными данными, который вы устанавливаете на свой сервер, чтобы вы могли защитить / зашифровать конфиденциальную связь между вашим сайтом и вашими клиентами. Узнайте больше о сертификатах SSL.

После того, как вы создадите CSR (запрос на подпись сертификата) и приобретете сертификат, наша группа проверки проверит и обработает ваш запрос на сертификат.(Узнайте больше о процессе проверки сертификата.) После проверки мы выпускаем ваш сертификат SSL и отправляем его вам по электронной почте. Вы также можете загрузить свой сертификат SSL в своей учетной записи DigiCert.

Промежуточный сертификат

Когда вы устанавливаете сертификат SSL на сервер или приложение с поддержкой SSL, вам также потребуется установить промежуточный сертификат. Этот промежуточный сертификат устанавливает надежность вашего SSL-сертификата, привязывая его к корневому сертификату вашего центра сертификации (SSL-сертификат, выпущенный DigiCert → промежуточный сертификат → корневой сертификат DigiCert).Для завершения цепочки доверия сертификатов браузеру требуется наличие промежуточного сертификата. Узнайте больше о роли промежуточных и корневых сертификатов.

Примечание. Для некоторых серверов (например, Microsoft) промежуточные сертификаты связаны с сертификатом SSL.

Нужно создать свою CSR? »

Необходимо приобрести сертификат SSL? »

Общие платформы и операционные системы

Microsoft IIS

Инструкции:

Подробнее:

Сервер Microsoft Exchange

Инструкции:

Подробнее:

Сервер Apache (OpenSSL)

Инструкции:

Подробнее:

Сервер Tomcat (Keytool)

Инструкции:

Подробнее:

Microsoft Lync

Инструкции:Подробнее:

Проверьте установку сертификата

После установки сертификата мы рекомендуем вам убедиться, что все работает правильно.Воспользуйтесь нашим бесплатным инструментом диагностики установки SSL, чтобы проверить установку сертификата. Или же, чтобы упростить поиск и управление всеми сертификатами в вашей сети, воспользуйтесь нашим бесплатным инструментом Discovery Cloud.

Не забудьте сделать резервную копию

После установки SSL-сертификата мы рекомендуем сделать резервную копию сертификата и сохранить ее в надежном месте. Если сервер выходит из строя или его необходимо заменить, гораздо проще защитить новый сервер.

Инструкции по установке сертификатадля платформы / ОС

.Установить сертификат SSL

Установить сертификат SSL

После создания запроса на подпись сертификата (CSR) и приобрести или продлить сертификат Secure Socket Layer (SSL), вам нужно будет его установить. В этой статье показано, как установить SSL. сертификат на различных серверах и операционных системах. Следующие разделы предоставьте инструкции по установке:

После установки сертификата необходимо перезагрузить веб-сервер. служба.

Предварительные требования

Перед установкой сертификата убедитесь, что у вас есть следующие элементы:

- Сертификат от предпочитаемого поставщика SSL, хранящийся на вашем сервере. если ты у вас еще нет сертификата, см. Создайте CSR и Купить или продлить SSL-сертификат для инструкций.

- Связка центра сертификации (CA) с корневым и промежуточным сертификаты, предоставленные поставщиком SSL.

- Файл .key , который был создан при создании CSR.

- Установленный веб-сервер, такой как Apache и

mod_ssl. - Адрес Интернет-протокола (IP) для вашего сертификата SSL.

Скопируйте файлы в папку по умолчанию на вашем сервере

SSL-сертификат, предоставляемый поставщиком, состоит из трех компонентов: SSL-сертификат, файл CA и ключ SSL. Когда вы получите свой SSL сертификат из вашего центра сертификации, загрузите его на свой сервер, используя следующие шаги:

Скопируйте все содержимое сертификата, включая

НАЧАЛО СЕРТИФИКАТАиКОНЕЦ СЕРТИФИКАТАстрок.Сохраните скопированный текст какdomain.com.crt.Скопируйте сертификат и закрытый ключ в каталог сервера. в котором вы планируете хранить свои сертификаты. Например, Apache по умолчанию каталоги:

/usr/local/apache/conf/ssl.crt/или/etc/httpd/conf/ssl.crt/.

Установить сертификат на серверах Windows

В следующих разделах показано, как установить и привязать сертификат SSL на Серверы Windows с помощью диспетчера информационных служб Интернета (IIS).

Установить сертификат

Предварительное условие: у вас уже должен быть сертификат, предоставленный вашим предпочтительный поставщик SSL.

Если вы получили CSR с помощью чего-либо, кроме IIS, перейдите к Импортируйте сертификат SSL с другого сервера.

Используйте следующие шаги, если вы получили CSR с помощью IIS, который объединяет общедоступные ключ от вашего поставщика с закрытым ключом, сгенерированным IIS.

- В диспетчере IIS выберите сервер и дважды щелкните Сертификаты сервера .

- В разделе Действия щелкните Завершить запрос сертификата .

- В мастере выберите расположение файла сертификата, предоставленного вашим Поставщик SSL.

- Только для Windows Server® 2012 , назовите файл и выберите хранилище расположение.

- Щелкните ОК .

Импортировать сертификат SSL с другого сервера

- В диспетчере IIS дважды щелкните Сертификаты сервера .

- В разделе Действия щелкните Импорт .

- Выберите расположение файла сертификата, введите пароль (если вы установили one) и выберите место хранения сертификата ( только для Windows Server 2012 ).

- Щелкните ОК .

Настроить привязки

- В диспетчере IIS щелкните правой кнопкой мыши свой сайт и выберите Изменить привязки .

- В окне Привязки сайта щелкните Добавить .

- В диалоговом окне Добавить привязку сайта выполните следующие действия: а. Установите значение Type на https . б. Для Windows Server 2012 только , при необходимости укажите имя хоста. c. Из списка SSL-сертификат выберите свой сертификат. d. Нажмите ОК .

После настройки привязок в окне Site Bindings отображается привязка для HTTPS.

Установить сертификат на сервере Linux с Apache

В следующих разделах показано, как сохранить сертификат на сервере Linux. и настройте Apache для использования сертификата, изменения таблиц IP и проверки настройки.После того, как вы установили сертификат, перезагрузите или перезапустите веб-сервер.

Сохраните файл сертификата и ключа

Сохраните сертификат, предоставленный поставщиком SSL, и файл .key , который вы создается при создании CSR в соответствующих каталогах. Мы рекомендую следующие каталоги:

Распределения на основе RPM

- Сертификаты и CA-сертификаты :

/etc/pki/tls/certs/domain.com.crt или domain.com.ca-crt - Ключи :

/etc/pki/tls/private/domain.com.key

OpenSSL (или Debian®)

- Сертификаты :

/etc/ssl/certs/ssl.crt - Ключи :

/etc/ssl/private/ssl.key

Настроить httpd.conf

Откройте файл Apache httpd.conf в текстовом редакторе и добавьте следующее

строк для VirtualHost , изменив IP-адрес и пути к

файлы сертификатов, чтобы отразить расположение вашего сертификата:

ServerName www.domain.com

DocumentRoot / путь / к / вашему / документу / корню / htdocs

SSLEngine ВКЛ

SSLCertificateFile /etc/httpd/conf/ssl.crt/domain.com.crt

SSLCertificateKeyFile /etc/httpd/conf/ssl.key/domain.com.key

Журналы ErrorLog / ssl.domain.com.error_log

Журналы CustomLog / ssl.domain.com.access_log объединены

Сохраните изменения и выйдите из редактора.

Примечание : если вы хотите, чтобы все IP-адреса в общедоступном интерфейсе использовали

виртуальный хост, вы можете вместо этого указать в конфигурации

указания конкретного IP-адреса.

iptables

Вам может потребоваться открыть порт в брандмауэре, чтобы разрешить SSL-соединения для

порт 443 . Чтобы проверить, нужно ли вам это делать, получите список своего брандмауэра.

rules, выполнив следующую команду:

sudo / sbin / iptables -L

Если у вас активен iptables, но без исключений для порта 443 , вы

нужно добавить немного, как показано в следующем примере:

sudo / sbin / iptables -I INPUT -p tcp --dport 443 -m state --state NEW, ESTABLISHED -j ACCEPT

sudo / sbin / iptables -I OUTPUT -p tcp --sport 443 -m state --state ESTABLISHED -j ACCEPT

Не забудьте добавить правила в файл конфигурации iptables или запустить следующий код в дистрибутивах на основе Red Hat®:

sudo / sbin / service iptables сохранить

Проверить синтаксис конфигурации

Используйте следующие команды для проверки вашей конфигурации для различных рабочих систем:

Большинство дистрибутивов :

Чтобы проверить синтаксис файла конфигурации, выполните следующую команду, убедившись, что у вас нет орфографических ошибок и вы не добавили неправильные имена файлов:

# apachectl -t

Если файл в порядке, команда возвращает Синтаксис OK .Если есть ошибки,

команда возвращает неверные строки.

Распределения на основе RPM :

Чтобы проверить синтаксис файла конфигурации, выполните следующую команду, убедившись, что у вас нет орфографических ошибок и вы не добавили неправильные имена файлов:

# httpd -t

Если файл в порядке, команда возвращает Синтаксис OK . Если есть ошибки,

команда возвращает неверные строки.

Дистрибутивы на основе Debian :

Чтобы проверить синтаксис файла конфигурации, выполните следующую команду, убедившись, что у вас нет орфографических ошибок и вы не добавили неправильные имена файлов:

# apache2 -t

Если файл в порядке, команда возвращает Синтаксис OK .Если есть ошибки,

команда возвращает неверные строки.

Установить сертификат на сервере Linux с Nginx

В следующих разделах показано, как сохранить сертификат на сервере Linux. с Nginx ™ и настройте файл виртуальных хостов. После того, как у вас есть установили сертификат, перезагрузите или перезапустите веб-сервер.

Сохраните сертификаты и ключевой файл

Сохраните первичный и промежуточный сертификаты, которые должны быть в имя_домена.pem , полученный от поставщика SSL, на сервер, вместе с файлом .key , который вы создали при создании CSR.

Если у вас еще нет файла пакета сертификатов, объедините основной сертификат (например, my_domain.crt ) и промежуточный сертификат (например, intermediate.crt ) в один файл, выполнив следующие команда:

cat my_domain.crt intermediate.crt >> bundle.катодно-лучевая трубка

Настроить файл виртуальных хостов Nginx

Используйте следующие инструкции для редактирования файла виртуальных хостов Nginx:

Отредактируйте файл виртуального хоста Nginx на своем сервере.

Скопируйте существующий незащищенный серверный модуль (с сервера

{строка через закрывающую фигурную скобку для раздела сервера) и вставьте код непосредственно под серверным модулем.Во вставленном разделе добавьте следующие строки между строкой

server {иимя серверастрока:слушать 443; ssl включен; ssl_certificate / etc / ssl / your_domain_name.пем; (или bundle.crt) ssl_certificate_key /etc/ssl/your_domain_name.key;Убедитесь, что файл ssl_certificate соответствует вашему файлу пакета и что файл ssl_certificate_key соответствует вашему ключевому файлу.

Установить сертификат на решениях для управляемого хостинга

Если вы запросили сертификат SSL для своего управляемого хостинга Rackspace сервер, отправив билет Rackspace, Rackspace устанавливает сертификат для тебя.Вы должны предоставить подробную информацию, включая то, где вы хотите получить сертификат. установлен и файл вашего закрытого ключа.

Установить сертификат в пользовательском домене Microsoft Azure

По умолчанию Azure защищает домен с подстановочными знаками .azurewebsites.net с помощью

единый сертификат SSL, поэтому вы уже можете получить доступ к своему приложению, используя https: //

Однако сертификат SSL Azure по умолчанию не работает, если вы используете настраиваемый домен для вашего приложения.Персональный домен с собственным сертификатом SSL безопаснее, чем по умолчанию. В следующих разделах описывается, как добавить SSL-сертификат для приложения с личным доменом.

Необходимое условие

Вам потребуются учетные данные для входа на портал Azure. Для информации о как войти на портал Azure, см. Порталы Sitecore Cloud и управление аккаунтами.

Получить сертификат SSL

Если у вас еще нет SSL-сертификата, вам необходимо получить его от доверенного CA.Сертификат должен соответствовать всем следующим требованиям:

Подписано доверенным ЦС (без частных серверов ЦС).

Содержит закрытый ключ.

Создан для обмена ключами и экспортирован в файл .pfx .

Использует как минимум 2048-битное шифрование.

Имеет имя субъекта, соответствующее личному домену, который необходимо защитить. к защитить несколько доменов с помощью одного сертификата, вам нужно использовать подстановочное имя (например, .contoso.com ) или укажите значения

subjectAltName.Объединено со всеми промежуточными сертификатами, используемыми вашим ЦС. В противном случае вы могут возникнуть невоспроизводимые проблемы совместимости на некоторых клиентах.

Подробнее о получении сертификата см. создать запрос на подпись сертификата (CSR) и приобретите или обновите Secure Socket Layer (сертификат SSL.

Добавьте сертификат SSL в Microsoft Azure

Войдите на портал Azure.

На левой панели навигации щелкните Службы приложений .

Выберите приложение, которому вы хотите назначить сертификат.

Перейдите к настройкам и щелкните Сертификат SSL .

Щелкните Загрузить сертификат .

Выберите файл .pfx , содержащий ваш сертификат SSL, и введите пароль, который вы хотите использовать для этой сертификации.

Щелкните Загрузить .

Теперь вы можете перейти к сертификату SSL через панель приложения.

В разделе Привязки SSL панели сертификатов SSL щелкните Добавить привязки .

Появится новая панель с надписью Привязки SSL .

Используйте раскрывающиеся меню, чтобы выбрать URL-адрес личного домена, который вы хотите защитить. с помощью SSL, за которым следует имя сертификата SSL.Вы также можете выбрать использовать ли Server Name Indication (SNI) SSL или на основе IP SSL .

Щелкните Добавить привязку .

SSL теперь включен для вашего личного домена.

Перезагрузите или перезапустите веб-сервер

После установки сертификата SSL необходимо перезагрузить веб-сервер. служба. В этом разделе описываются шаги по перезапуску Apache и Nginx.

Когда вы вносите изменения в Apache, у вас есть два разных варианта

изменения в работе: перезапустить службу или перезагрузить службу.Перезапуск

должны быть необходимы, только если вы добавляете или удаляете модули (например,

модуль ssl_module ). Поскольку перезапуск службы требует времени, чтобы вернуться

вверх, мы рекомендуем вам использовать опцию перезагрузки.

Перезагрузить Apache

Чтобы перезагрузить Apache, выполните следующую команду:

CentOS 7.x и выше

# systemctl перезагрузить httpd

CentOS 6.x и более ранние версии

# service httpd reload

Операционная система Ubuntu

# / etc / init.d / apache2 перезагрузить

Перезапустите Apache

Чтобы перезапустить веб-сервер Apache, выполните следующую команду:

# /etc/init.d/httpd перезапуск

или

# /etc/init.d/apache2 перезапуск

Перезапустить Nginx

Чтобы перезапустить Nginx, выполните следующую команду:

sudo /etc/init.d/nginx перезапуск

Сертификат проверки

Лучший способ проверить сертификат — использовать сторонний инструмент, например Сканер Qualys® SSLLabs.Если тебе надо помощь в улучшении конфигурации безопасности вашего сертификата, обращайтесь Поддержка Rackspace.

Примечание : если вы переходите на свой веб-сайт с помощью протокола передачи гипертекста Директива протокола Secure (HTTPS), в вашем браузере отображается значок замка в заблокированном положении, если ваши сертификаты установлены правильно и сервер правильно настроен для SSL.

Другой способ проверить сертификат — зайти на whynopadlock.com. Введите свой URL-адрес в Secure Address , и он покажет все расхождения, которые могут сделать сайт небезопасным, например проблемы со смешанным содержимым.

Узнайте, что предлагает Rackspace.

Узнать больше

© 2020 Rackspace US, Inc.

Если не указано иное, контент на этом сайте находится под лицензией Creative Commons Attribution-NonCommercial-NoDerivs 3.0 Unported License

См. Особенности лицензии и ОТКАЗ ОТ ОТВЕТСТВЕННОСТИ

.Руководство по установке сертификатов SSL, ресурсы SSL и обзоры

- SSL-бренды Только самые надежные

- SSL-продукты Какой тип вам нужен?

- DV SSL-сертификатов

- Защитите свой сайт за 5 минут

- Наша самая низкая цена: 5,45 $ / год

- Wildcard SSL-сертификаты

- Безопасное неограниченное количество поддоменов

- Наша самая низкая цена: 52 $.95 / год

SSL-сертификаты - EV

- Показать название вашей компании в адресной строке

- Наша самая низкая цена: 69,85 $ / год

SSL-сертификаты - OV

- Подтвердите свою организацию с помощью SSL

- Наша самая низкая цена: 23,51 $ / год

- Многодоменных SSL-сертификатов

- Защита до 250 различных веб-сайтов

- Наша самая низкая цена: 18,02 $ / год

- DV SSL-сертификатов

Как установить сертификат SSL

После того, как вы приобрели и выполнили вышеуказанные шаги, такие как создание CSR и закрытого ключа, ваш сертификат SSL / TLS будет выпущен. Теперь основная часть — это установка SSL; если вы не завершите этот шаг и отложите его до конца или не сделаете этого, то в этом нет никакого смысла. Судя по имеющимся данным, мы видели много раз, когда люди покупали SSL, но забывали установить его, и мы не хотим, чтобы вы подвергались такому же риску.

Установка сертификата SSL / TLS — один из важнейших моментов, к которому не следует относиться легкомысленно.Если сертификат SSL / TLS не установлен, ваш веб-сайт открыт для атак, таких как APT (Advanced Persistent Threats), вредоносное ПО, атака «человек посередине», прямые хакерские атаки.

Помимо этого, Google сделал обязательным для веб-сайта наличие установленного сертификата SSL / TLS, и если кто-то не соблюдает эту политику, популярные браузеры, такие как Google Chrome и Mozilla Firefox, отображают предупреждение о незащищенности для посетителей веб-сайта, что может оказать негативное влияние.

С другой стороны, некоторые преимущества, которые вы получаете при установке сертификата SSL / TLS, — это аутентичность данных вашего веб-сайта, которая гарантирует пользователям, что ваш веб-сайт заслуживает доверия и что ничего не было изменено.Конфиденциальность, которая гарантирует, что все действия, выполняемые на вашем веб-сайте, безопасны и зашифрованы и не видны киберпреступникам. Кроме того, он также обеспечивает защиту, обеспечивая шифрование конфиденциальной информации, такой как номер кредитной карты или банковские реквизиты, а некоторые другие похожи на небольшое повышение рейтинга SEO от Google.

Наконец, процесс установки сертификатов SSL / TLS отличается в зависимости от сервера и их версий. Если вы не знаете, как установить его, или у вас есть какие-либо вопросы, не беспокойтесь, ниже приведен список руководств по установке для различных серверов, таких как Microsoft, Apache, cPanel, Tomcat, Plesk, Oracle, Zimbra и т. Д.

Кроме того, есть еще один список, в котором мы обсудили установку SSL на основе типа сертификатов SSL, предлагаемых различными центрами сертификации, такими как GeoTrust, Comodo, DigiCert, Certum, RapidSSL, Symantec, Thawte, Global Sign, SwissSign, Entrust.

.