Виды и состав угроз информационной безопасности, Информационная безопасность

Пример готовой курсовой работы по предмету: Информационная безопасность

Содержание

ВВЕДЕНИЕ 3

ГЛАВА

1. КОНЦЕПЦИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ 6

1.1. Основные понятия теории информационной безопасности 6

1.2. Составляющие информационной безопасности 10

1.3. Особенности защищаемой информации 14

Глава

2. УГРОЗЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ 17

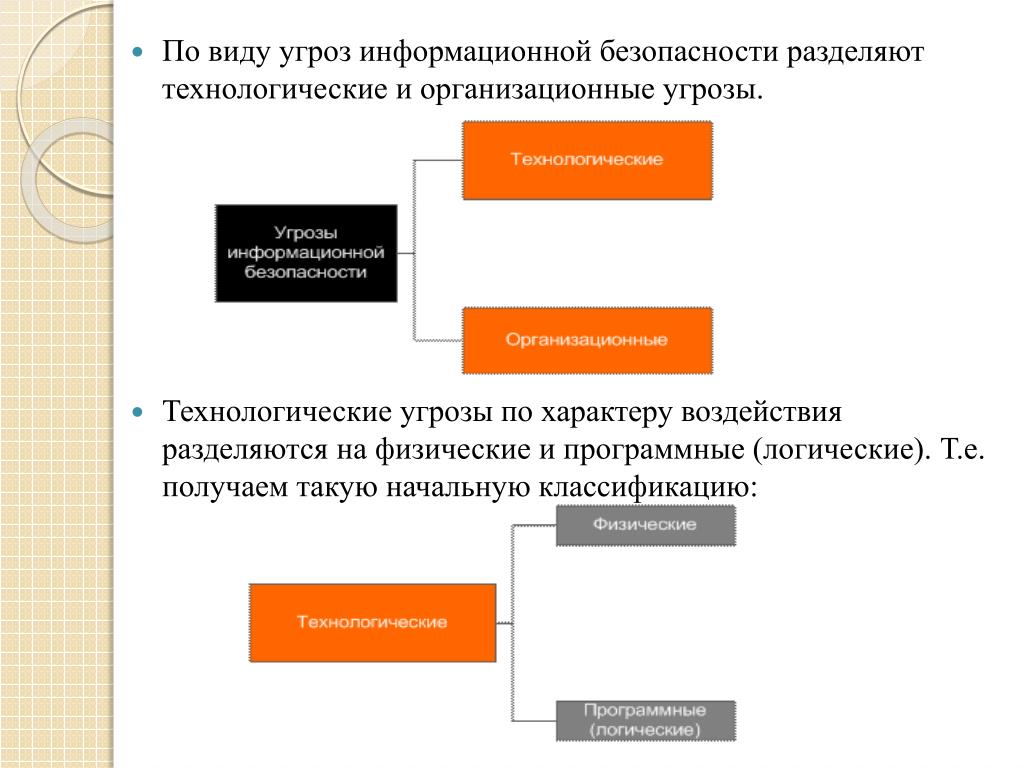

2.1. Классификация угроз информационной безопасности 17

2.2. Источники угроз информационной безопасности 20

2.3. Вредоносные программы 24

ЗАКЛЮЧЕНИЕ 30

СПИСОК ЛИТЕРАТУРЫ 32

Выдержка из текста

Новые информационные технологии бурными темпами внедряются во все сферы деятельности жизни людей. Появление локальных и глобальных сетей передачи данных предоставило пользователям компьютеров новые возможности оперативного обмена информацией. Если до недавнего времени подобные сети создавались только в специфических и узконаправленных целях (университетские сети, сети военных ведомств, спецслужб и так далее), то развитие Интернета и аналогичных систем привело к использованию глобальных сетей передачи данных в повседневной жизни практически каждого человека. Информация, как ресурс, несет в себе значительную ценность, поэтому при нынешней информатизации общества очень важно сохранить целостность и неприкосновенность передаваемой информации.

Если до недавнего времени подобные сети создавались только в специфических и узконаправленных целях (университетские сети, сети военных ведомств, спецслужб и так далее), то развитие Интернета и аналогичных систем привело к использованию глобальных сетей передачи данных в повседневной жизни практически каждого человека. Информация, как ресурс, несет в себе значительную ценность, поэтому при нынешней информатизации общества очень важно сохранить целостность и неприкосновенность передаваемой информации.

Под информационной безопасностью понимается защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести неприемлемый ущерб субъектам информационных отношений, в том числе владельцам и пользователям информации и поддерживающей инфраструктуры. Проблемы, возникающие с безопасностью передачи информации при работе в компьютерных сетях, можно разделить на три основных типа:

– перехват информации – целостность информации сохраняется, но её конфиденциальность нарушена;

– модификация информации – исходное сообщение изменяется либо полностью подменяется другим и отсылается адресату;

– подмена авторства информации. Данная проблема может иметь серьёзные последствия. Например, кто-то может послать письмо от вашего имени (этот вид обмана принято называть спуфингом) или Web – сервер может притворяться электронным магазином, принимать заказы, номера кредитных карт, но не высылать никаких товаров.

Данная проблема может иметь серьёзные последствия. Например, кто-то может послать письмо от вашего имени (этот вид обмана принято называть спуфингом) или Web – сервер может притворяться электронным магазином, принимать заказы, номера кредитных карт, но не высылать никаких товаров.

Защита информации – это комплекс мероприятий, направленных на обеспечение информационной безопасности.

Таким образом, правильный с методологической точки зрения подход к проблемам информационной безопасности начинается с выявления субъектов информационных отношений и интересов этих субъектов, связанных с использованием информационных систем (ИС).

Угрозы информационной безопасности – это оборотная сторона использования информационных технологий.

Выборочная и бессистемная реализация мероприятий, направленных на повышение уровня IT-безопасности, не сможет обеспечить необходимого уровня защиты. Чтобы сформировать понимание приоритетности мероприятий по повышению уровня безопасности, необходимо разработать механизм управления рисками IT-безопасности, что позволит направить все усилия на защиту от наиболее опасных угроз и минимизацию затрат.

Актуальность и важность проблемы обеспечения информационной безопасности обусловлена следующими факторами:

увеличение рисков информационной безопасности в связи с появлением новых и изощренных угроз для информационной безопасности;

современные темпы и уровни развития средств информационной безопасности значительно отстают от темпов и уровней развития информационных технологий;

быстрые темпы роста парка персональных компьютеров, применяемых в разнообразных сферах человеческой деятельности из-за увеличения обрабатываемой информации;

резкое расширение сферы пользователей, имеющих непосредственный доступ к вычислительным ресурсам и массивам данных;

доступность корпоративной информации через мобильные устройства (ноутбук, КПК, смартфон).

доступность средств персональных ЭВМ, привела к распространению компьютерной грамотности в широких слоях населения.

значительное увеличение объемов информации, накапливаемой, хранимой и обрабатываемой с помощью компьютеров и других средств автоматизации.

стремительное развитие информационных технологий, открыло новые возможности эффективной работы предприятия, однако привело и к появлению новых угроз.

Анализа угроз информационной безопасности позволяет определить, какие мероприятия эффективны для их минимизации и предотвращения, а какие нет.

Список использованной литературы

1. Барабанов А. С. Инструментальные средства проведения испытаний систем по требованиям безопасности информации. М.: Защита информации. INSIDE, 2011. — с. 24-36.

2. Гатчин Ю.А., Сухостат В.В. Теория информационной безопасности и методология защиты информации. — СПб.: СПбГУ ИТМО, 2010. — с. 124-129.

3. Гладких А.А., В.Е. Дементьев / Базовые принципы информационной безопасности вычислительных сетей: учебное пособие для студентов;

- Ульяновск: изд-во УлГТУ, 2011. — с. 18-31.

4. Ерохин В. В., Погонышева Д. А., Степченко И. Г.. Безопасность информационных систем. Учебное пособие. — М.: Флинта, Наука, 2015. — с. 85-89.

Учебное пособие. — М.: Флинта, Наука, 2015. — с. 85-89.

5. Мельников Д. А. Организация и обеспечение безопасности информационно-технологических сетей и систем. — М.: КДУ, 2015. — с. 147-149.

6. Оголюк А.А., А.В. Щеглов / Технология и программный комплекс защиты рабочих станций. – М.: изд-во Финансы и статистика, 2011. — с. 252-265.

7. Петренко С.А., Симонов С.В. /Управление информационными рисками. Экономически оправданная безопасность – М.: Радио и связь, 2012. — с. 187-193.

8. Романец Ю.В., Тимофеев П.А., Шаньгин В.Ф. Защита информации в компьютерных системах и сетях. – М.: Радио и связь, 2014. — с. 63-71.

9. Симонов С.В. Технологии аудита информационной безопасности // Конфидент. Защита информации. – № 2. М.: Издательство СИП РИА – 2013. — с. 12-30.

10. Трубачев А.П., Долинин М.Ю., Кобзарь М.Т., Сидак А.А., Сороковиков В.И. Оценка безопасности информационных технологий / Под общ. ред. В.А. Галатенко. – М.: Издательство СИП РИА, 2011. — с. 85-101.

11. Храмов В.В. Информационная безопасность и защита информации Методическое пособие. — Ростов на Дону.: РГУПС, 2011. — с. 74-100.

12. Шахалов И.Ю. Лицензирование деятельности по технической защите конфиденциальной информации. — М.: Вопросы кибербезопасности,2013. — с. 121-130.

13. Щеглов А.Ю. / Защита информации он несанкционированного доступа. – М.: изд-во Гелиос АРВ, 2014. — с. 203-210.

14. Официальный сайт первого в России независимого информационно-аналитический центра [Электронный ресурс].

– Режим доступа: https://www.anti-malware.ru/malware

15. Securelist – все об интеренет-безопасности [Электронный ресурс].

– Режим доступа: https://securelist.ru/analysis/ksb/24580/kaspersky-security-bulletin-2014-osnovnaya-statistika-za-2014-god/

Виды и состав угроз информационной безопасности

Фрагмент работы Содержание Список литературы

1.

Под информационной безопасностью понимается защищенность информации и поддерживающей ее инфраструктуры от любых случайных или злонамеренных воздействий, результатом которых может явиться нанесение ущерба самой информации, ее владельцам или поддерживающей инфраструктуре. Задачи информационной безопасности сводятся к минимизации ущерба, а также к прогнозированию и предотвращению таких воздействий. В свою очередь защита информации – это комплекс мероприятий, направленных на обеспечение информационной безопасности1.

Таким образом, правильный с методологической точки зрения подход к проблемам информационной безопасности начинается с выявления субъектов информационных отношений и интересов этих субъектов, связанных с использованием информа Показать все ционных систем (ИС). Угрозы информационной безопасности – это оборотная сторона использования информационных технологий.

…

1.2. Составляющие информационной безопасности

Информационная безопасность (ИБ) – многогранная, можно даже сказать, многомерная область деятельности, в которой успех может принести только систематический, комплексный подход. Спектр интересов субъектов, связанных с использованием информационных систем, можно разделить на следующие категории: обеспечение доступности, целостности и конфиденциальности информационных ресурсов и поддерживающей инфраструктуры.

.

..

..1.3. Особенности защищаемой информации

Защищаемая информация — информация, являющаяся предметом собственности и подлежащая защите в соответствии с требованиями правовых документов или требованиями, устанавливаемыми собственником информации.

В соответствии со статьей 128. Гражданского кодекса РФ к объектам гражданских прав относятся вещи, включая деньги и ценные бумаги, иное имущество, в том числе имущественные права; работы и услуги; информация; результаты интеллектуальной деятельности, в том числе исключительные права на них (интеллектуальная собственность), нематериальные блага5.

…

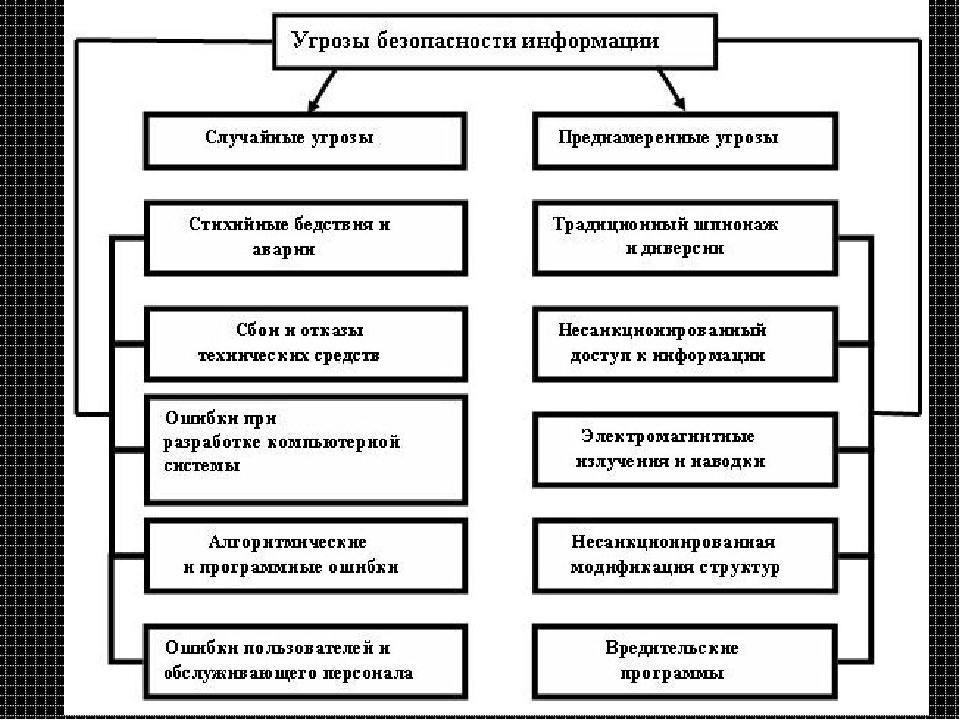

2.1. Классификация угроз информационной безопасности

По отношению к информации и информационным ресурсам можно выделить угрозы целостности, конфиденциальности, достоверности и доступности информации, проявляющиеся в различных формах нарушений (рис. 1.).

Рисунок 1. Влияние угроз информации на критерии информационной безопасности

Как правило, вышеперечисленные угрозы информационным ресурсам реализуются следующими способами:

• Через имеющиеся агентурные источники в органах государственного управления и коммерческих структурах, имеющих возможность получения конфиденциальной информации (суды, налоговые органы, коммерческие банки и т. д.).

д.).

• Путем подкупа лиц, непосредственно работающих в организации или структурах, напрямую связанных с ее деятельностью.

• Путем перехвата информации, циркулирующей в средствах и системах связи и вычислительной технике с помощью технических средств разведки и съема информации.

…

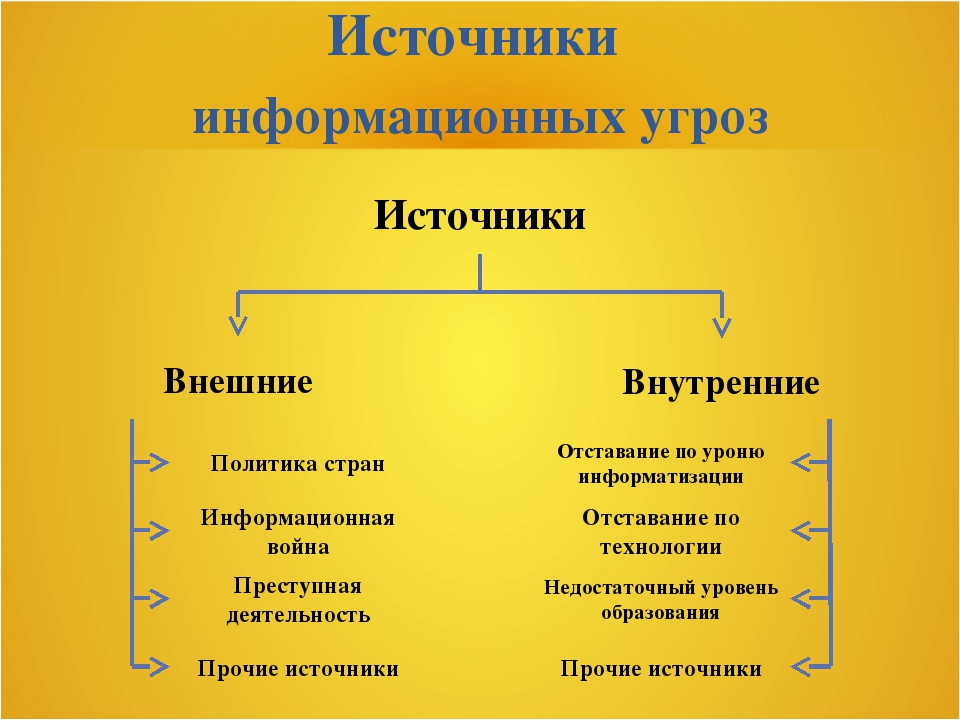

2.2. Источники угроз информационной безопасности

В качестве источников нежелательного воздействия на информационные ресурсы по-прежнему актуальны методы и средства шпионажа и диверсий, которые использовались и используются для добывания или уничтожения информации. Эти методы также действенны и эффективны в условиях применения компьютерных систем. Чаще всего они используются для получения сведений о системе защиты с целью проникновения в систему, а также для хищения и уничтожения информационных ресурсов.

Согласно статистике применительно к угрозам информационной безопасности, можно привести следующие данные (по результатам исследований, проведённых в России компанией InfoWath, 2015 г. ):

):

Рисунок 2. Источники угроз информационной безопасности

В настоящее время основными источниками угроз для информации на компьютере пользователя является интернет и электронная почта.

…

ЗАКЛЮЧЕНИЕ

Информация — это ресурс. Потеря конфиденциальной информации приносит моральный или материальный ущерб. Условия, способствующие неправомерному овладению конфиденциальной информацией, сводятся к ее разглашению, утечке и несанкционированному доступу к ее источникам. В современных условиях безопасность информационных ресурсов может быть обеспечена только комплексной системной защиты информации. Комплексная система защиты информации должна быть: непрерывной, плановой, целенаправленной, конкретной, активной, надежной и др. Система защиты информации должна опираться на систему видов собственного обеспечения, способного реализовать ее функционирование не только в повседневных условиях, но и критических ситуациях.

Многообразие условий, способствующих неправомерному овладению конфиденциальной информацией, вызывает необходимость использования не менее многообразных способов, сил и средств для обеспечения информационной безопасности.

…

ВВЕДЕНИЕ

Глава 1. Концепция информационной безопасности

1.1. Основные понятия теории информационной безопасности

1.2. Составляющие информационной безопасности

1.3. Особенности защищаемой информации

Глава 2. Угрозы информационной безопасности

2.1. Классификация угроз информационной безопасности

2.2. Источники угроз информационной безопасности

2.3. Вредоносные программы

ЗАКЛЮЧЕНИЕ

СПИСОК ЛИТЕРАТУРЫ

СПИСОК ЛИТЕРАТУРЫ

1. Барабанов А. С. Инструментальные средства проведения испытаний систем по требованиям безопасности информации. М.: Защита информации. INSIDE, 2011. — с. 24-36.

2. Гатчин Ю.А., Сухостат В.В. Теория информационной безопасности и методология защиты информации. — СПб.: СПбГУ ИТМО, 2010. — с. 124-129.

3. Гладких А.А., В.Е. Дементьев / Базовые принципы информационной безопасности вычислительных сетей: учебное пособие для студентов; – Ульяновск: изд-во УлГТУ, 2011. — с. 18-31.

— с. 18-31.

4. Ерохин В. В., Погонышева Д. А., Степченко И. Г.. Безопасность информационных систем. Учебное пособие. — М.: Флинта, Наука, 2015. — с. 85-89.

5. Мельников Д. А. Организация и обеспечение безопасности информационно-технологических сетей и систем. — М.: КДУ, 2015. — с. 147-149.

6. Оголюк А.А., А.В. Щегло

Показать все

в / Технология и программный комплекс защиты рабочих станций. – М.: изд-во Финансы и статистика, 2011. — с. 252-265.

7. Петренко С.А., Симонов С.В. /Управление информационными рисками. Экономически оправданная безопасность – М.: Радио и связь, 2012. — с. 187-193.

8. Романец Ю.В., Тимофеев П.А., Шаньгин В.Ф. Защита информации в компьютерных системах и сетях. – М.: Радио и связь, 2014. — с. 63-71.

9. Симонов С.В. Технологии аудита информационной безопасности // Конфидент. Защита информации. – №2. М.: Издательство СИП РИА – 2013. — с. 12-30.

10. Трубачев А.П., Долинин М.Ю., Кобзарь М.Т., Сидак А.А., Сороковиков В.И. Оценка безопасности информационных технологий / Под общ. ред. В.А. Галатенко. – М.: Издательство СИП РИА, 2011. — с. 85-101.

11. Храмов В.В. Информационная безопасность и защита информации Методическое пособие. — Ростов на Дону.: РГУПС, 2011. — с. 74-100.

12. Шахалов И.Ю. Лицензирование деятельности по технической защите конфиденциальной информации. — М.: Вопросы кибербезопасности,2013. — с. 121-130.

13. Щеглов А.Ю. / Защита информации он несанкционированного доступа. – М.: изд-во Гелиос АРВ, 2014. — с. 203-210.

14. Официальный сайт первого в России независимого информационно-аналитический центра [Электронный ресурс]. – Режим доступа: https://www.anti-malware.ru/malware

15. Securelist – все об интеренет-безопасности [Электронный ресурс]. – Режим доступа: https://securelist.ru/analysis/ksb/24580/kaspersky-security-bulletin-2014-osnovnaya-statistika-za-2014-god/

Скрыть

Классификация угроз информационной безопасности | R-Vision

В настоящий момент в мире разработано множество стандартов, рекомендаций и других нормативных документов, содержащих как методологии управления рисками, так и основные подходы к этому важному процессу. Самые распространенные мировые практики управления рисками ИБ определены в NIST 800-30, ISO/IEC 27005, COBIT, ITIL, OCTAVE и др. Но, тем не менее, в соответствии с этими стандартами, основой для проведения анализа рисков информационной безопасности и важнейшей стороной определения требований к системе защиты является формирование модели потенциального нарушителя, а также идентификация, анализ и классификация угроз с последующей оценкой степени вероятности их реализации.

В соответствии с ГОСТ Р 50922-2006 «Угроза безопасности информации» представляет собой совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения безопасности информации. Для того чтобы правильно определить возможные угрозы, в первую очередь, необходимо определить защищаемые объекты. К таким объектам могут относиться как материальные, так и абстрактные ресурсы, например, документы и другие носители информации, помещения, оборудование системы, а также сотрудники и клиенты.

Вторым этапом является рассмотрение и классификация угроз, которые могут повлиять на работу системы и организации в целом, а, порой, и привести к негативным последствиям.

С точки зрения практического подхода, обычно угрозы классифицируются по виду нарушаемого свойства информации:

Нарушение конфиденциальности информации. В результате реализации угрозы информация становится доступной пользователям, не располагающими полномочиями по ознакомлению с ней.

Нарушение целостности информации. Следствием является искажение или модификация, а также потеря части данных.

Нарушение доступности информации. К этому приводит блокирование доступа к данным или выход из строя и сбоя функционирования технических средств и оборудования.

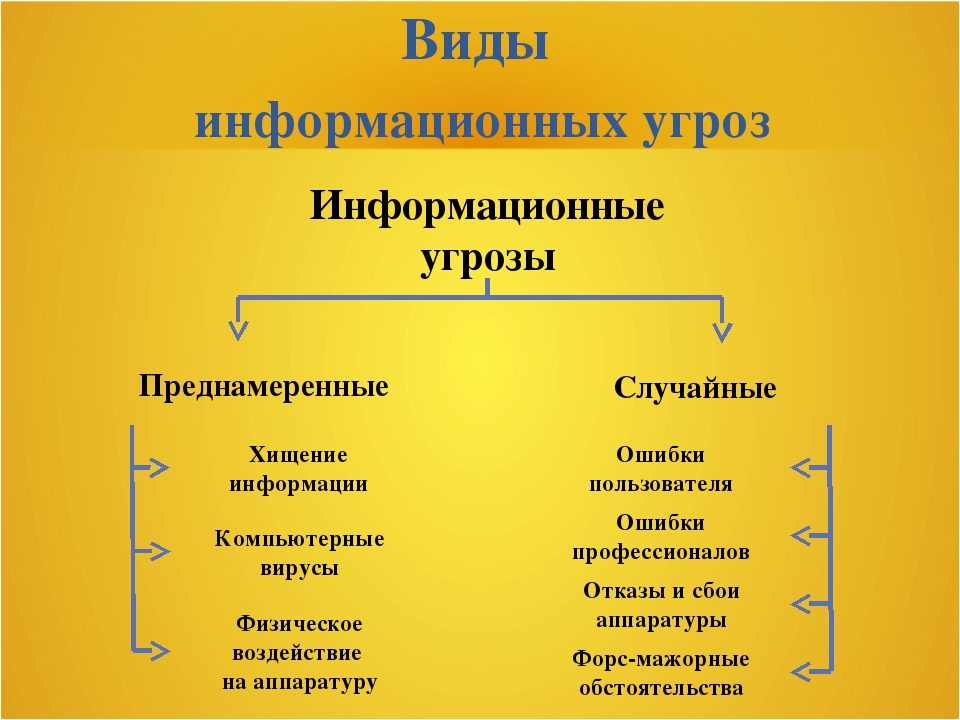

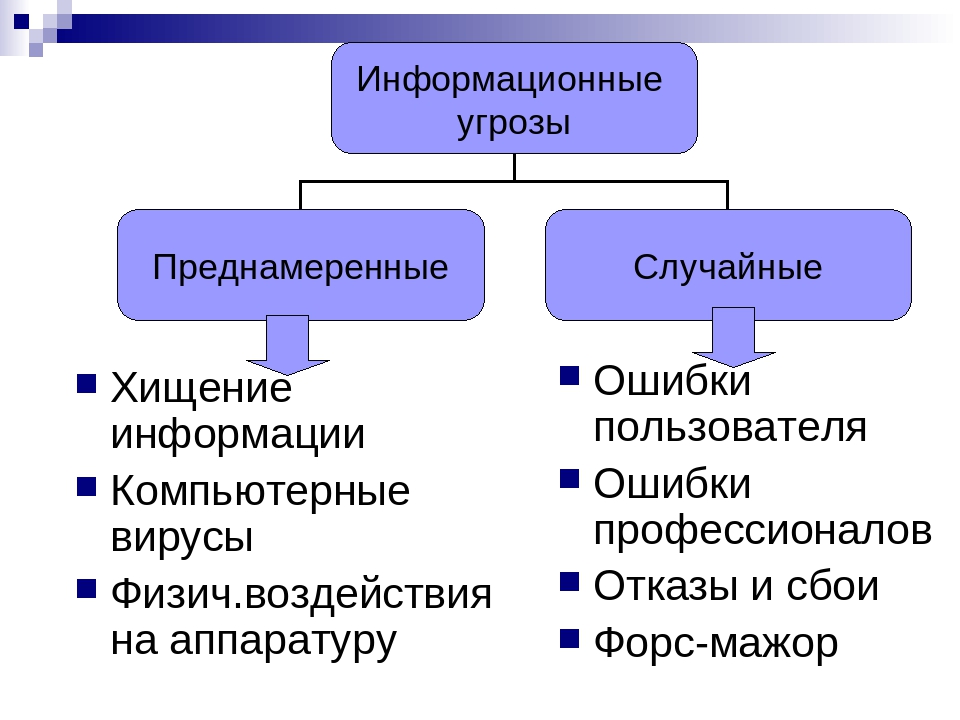

В целом, классификация угроз может быть проведена по множеству признаков, но, как в зарубежных (Harmonized Threat and Risk Assessment Methodology, CSE), так и в отечественных стандартах (ГОСТ Р ИСО/МЭК 1335-1-2006) угрозы принято разделять по природе возникновения. В частности, на угрозы, обусловленные человеческим фактором, и на угрозы среды (естественные), к которым относятся угрозы, возникшие в результате явлений, не зависящих от человека, к примеру, природных и стихийных. Здесь необходимо отметить, что самой неприятной особенностью таких угроз является невозможность их прогнозирования.

В свою очередь, угрозы, связанные с проявлением человеческого фактора, могут различаться по способу осуществления: случайные или целенаправленные (преднамеренные). Случайные (непреднамеренные) угрозы могут быть связаны с различными ошибками, например: с проектированием системы защиты, ошибками работников при работе в системе, ошибками в аппаратной платформе и установленном программном обеспечении и др. Другая же группа, чаще всего связана с алчными целями, целями материальной выгоды или даже моральными предубеждениями злоумышленников.

Другим немаловажным аспектом при определении актуальных угроз безопасности информации, является идентификация возможных источников угроз. В соответствии с отечественными стандартами, источником угроз безопасности информации является субъект доступа, материальный объект или физическое явление, являющиеся причиной возникновения угрозы безопасности информации. Такими источниками обычно принято считать аварии и стихийные бедствия, сбои и отказы функционирования технических средств, действия нарушителей и сотрудников, несанкционированные программно-аппаратные средства (закладки, кейлоггеры и др.), а также ошибки, возникшие на различных этапах жизненного цикла системы (проектировании, разработки и внедрения или эксплуатации).

В зависимости от расположения источника угроз принято выделять внутренние и внешние угрозы, т.е. угрозы расположенные внутри контролируемой зоны (порча оборудования, инсайдерские угрозы) или за ее пределами (утечки по техническим каналам, по оптическим или ПЭМИН). В большинстве стандартов по-своему также осуществляется и классификация возможных источников угроз. Например, в «Базовой модели угроз безопасности ПДн при их обработке в ИСПДн» ФСТЭК России, помимо угроз связанных с внешним или внутренним нарушителем дополнительно выделяют угрозы, возникающие в результате внедрения аппаратных закладок и вредоносных программ. А в Рекомендациях в области стандартизации Банка России (РC БР ИББС-2.2-2009), выделено шесть независимых классов источников угроз информационной безопасности.

Дополнительно можно классифицировать угрозы по степени воздействия на системы (характеру угрозы, в соответствии с Базовой моделью угроз ФСТЭК) и по способу доступа к защищаемым ресурсам. По степени воздействия различают пассивные и активные угрозы. Пассивные, в случае реализации не вносят каких-либо изменений в состав и структуру системы, к примеру, копирование и хищение конфиденциальной информации. Активные же угрозы, оказывают влияние на работу системы, в частности примером такой угрозы является «Отказ в обслуживании». По способу доступа к защищаемым ресурсам принято разделять на угрозы, использующих стандартный доступ, например, незаконное получение учетных данных путем подкупа, шантажа законного обладателя, либо, угрозы, использующие нестандартный (скрытый) доступ − использование недекларированных возможностей средств защиты и программных закладок в ПО в обход имеющихся в системе средства защиты информации. К тому же часто встречается классификация по использованию нарушителями физического и технического доступа, как, например, указано в методике OCTAVE.

Таким образом, классификацию угроз, характерных для той или иной системы можно продолжать, основываясь при этом либо на методологиях, описанных в отечественных и зарубежных стандартах, либо используя практический опыт, но в любом случае их перечисление является важным этапом определения уязвимостей и создает фундамент для будущего проведения анализа рисков.

угрозы, средства и способы обеспечения информационной безопасности

Компьютерные и информационные технологии сегодня охватили все отрасли экономики. Для любой современной компании информация становится одним из главных ресурсов, сохранение и правильное распоряжение которым имеет ключевое значение для развития бизнеса и снижения уровня разнообразных рисков. Актуальной проблемой для предприятия становится обеспечение информационной безопасности.

Что означает понятие «информационная безопасность предприятия»

Под информационной безопасностью предприятия или компании понимают комплекс мер организационного и технического характера, направленных на сохранение и защиту информации и ее ключевых элементов, а также оборудование и системы, которые используются для работы с информацией, ее хранения и передачи. Этот комплекс включает технологии, стандарты и методы управления информацией, которые обеспечивают ее эффективную защиту.

Обеспечение информационной безопасности помогает защитить информацию и информационную инфраструктуру предприятия от негативных воздействий. Такие воздействия могут носить случайный или преднамеренный, внутренний или внешний характер. Результатом таких вмешательств может стать потеря важной информации, ее несанкционированное изменение или использование третьими лицами. Поэтому информационная безопасность — это важный аспект защиты бизнеса и обеспечения его непрерывности.

Принципы эффективного внедрения в компании систем информационной безопасности:

- Конфиденциальность.

Под конфиденциальностью понимают организацию и поддержку эффективного контроля для обеспечения достаточной степени безопасности данных, активов и информации на различных этапах бизнес-процессов для исключения несанкционированного или нежелательного раскрытия. Поддержка конфиденциальности обязательно применяется при сохранении и транзите информации в любом формате.

- Целостность.

Целостность охватывает элементы управления, которые обеспечивают внутреннюю и внешнюю последовательность информации. Обеспечение целостности позволяет исключить возможность искажения данных на любом из этапов деловых операций.

- Доступность.

Доступность поддерживает полноценный и надежный доступ к информации для должностных лиц, которые имеют соответствующие полномочия. Ключевым моментом здесь является предсказуемость процессов, протекающих в сетевой среде, чтобы пользователи имели возможность доступа к необходимым данным в нужный момент времени. Одним из важных факторов доступности информации является возможность быстрого и полного восстановления системы после сбоев, чтобы не допустить его негативного влияния на функционирование компании.

Осуществление контроля информационной безопасности предприятия

Обеспечить полноценную и надежную информационную безопасность предприятия можно только при условии применения комплексного и системного подхода. Система инфобезопасности должна быть построена с учетом всех актуальных угроз и уязвимостей, также с учетом тех угроз, которые могут возникнуть в будущем. Поэтому важно обеспечить поддержку непрерывного контроля, который должен действовать ежедневно и круглосуточно. Необходимым условием является обеспечение контроля на каждом из этапов жизненного цикла информации, начиная с момента ее поступления в инфраструктуру компании и заканчивая потерей ее актуальности или уничтожением данных.

Существует несколько видов контроля информационной безопасности, внедрение которых позволяет компании снижать риски в этой сфере и поддерживать их на приемлемом уровне. В том числе различают:

- Административный контроль.

Административный контроль информационной безопасности — это система, состоящая из комплекса установленных стандартов, принципов и процедур. Этот вид контроля определяет границы для осуществления бизнес-процессов и управления персоналом. Он включает законодательные и нормативные акты, принятую на предприятии политику корпоративной безопасности, систему найма сотрудников, дисциплинарные и другие меры.

- Логический контроль.

Логический контроль предусматривает использование средств управления (средств технического контроля), которые защищают информационные системы от нежелательного доступа. Эти средства объединяют специальное ПО, брандмауэры, пароли и т. д.

- Физический контроль.

Физический контроль сосредоточен на среде рабочих мест и средствах вычисления. В том числе он предусматривает обеспечение эффективного функционирования инженерных систем зданий предприятия, работа которых может повлиять на хранение и передачу информации. К таким системам относятся отопление и кондиционирование, противопожарные системы. Другой важной составляющей физического контроля являются системы контроля и управления доступом на объекты.

Виды угроз информационной безопасности

Информационная инфраструктура предприятия постоянно подвергается многочисленным угрозам, которые по своему происхождению делятся на несколько видов:

- Естественные. Угрозы, вызванные причинами, не зависящими от человека. К их числу относятся ураганы, пожары, удары молнии, наводнения, другие природные катаклизмы.

- Искусственные. Комплекс угроз информационной безопасности созданных человеком. Искусственные угрозы, в свою очередь, делят на преднамеренные и непреднамеренные. К преднамеренным угрозам относят действия конкурентов, хакерские атаки, вредительство обиженных работников и т. д. Непреднамеренные угрозы возникают в результате действий, совершенных из-за недостатка компетентности или по неосторожности.

- Внутренние. Угрозы, которые возникают внутри информационной инфраструктуры предприятия.

- Внешние. Угрозы, которые имеют происхождение за пределами информационной инфраструктуры предприятия.

В зависимости от характера воздействия угрозы информационной безопасности делятся на пассивные и активные. Пассивные угрозы — это факторы воздействия, которые не могут изменять содержание и структуру информации. Активные угрозы способны вносить такие изменения. К их числу относят, например, воздействие вредоносного ПО.

Главную опасность представляют искусственные преднамеренные угрозы. Учитывая все более возрастающую компьютеризацию всех сфер бизнеса и рост количества электронных транзакций, эти угрозы также бурно развиваются. В поисках способов получения секретных сведений и нанесения вреда компаниям злоумышленники активно используют современные технологии и программные решения. Их действия могут наносить значительный ущерб, в том числе в виде прямых финансовых потерь или утраты интеллектуальной собственности. Поэтому информационная безопасность предприятия также должна строиться на базе передовых технологий с использованием актуальных средств защиты данных.

Средства защиты информации

Средствами защиты информации называют устройства, приборы, приспособления, программное обеспечение, организационные меры, которые предотвращают утечку информации и обеспечивают ее сохранение в условиях воздействия всего спектра актуальных угроз.

В зависимости от используемых способов реализации, средства защиты информационной безопасности бывают следующих типов:

- Организационные. Комплекс мер и средств организационно-правового и организационно-технического характера. К первым относят законодательные и нормативные акты, локальные нормативные документы организации. Второй тип — это меры по обслуживанию информационной инфраструктуры объекта.

- Аппаратные (технические). Специальное оборудование и устройство, предотвращающее утечки, защищающее от проникновения в ИТ-инфраструктуру.

- Программные. Специальное ПО, предназначенное для защиты, контроля, хранения информации.

- Программно-аппаратные. Специальное оборудование с установленным программным обеспечением для защиты данных.

Наиболее широкое распространение сегодня получили программные средства защиты информации. Они в полной мере отвечают требованиям эффективности и актуальности, регулярно обновляются, эффективно реагируя на актуальные угрозы искусственного характера.

Для защиты данных в современных сетях применяется широкий спектр специализированного программного обеспечения. Можно выделить следующие типы программных средств защиты:

- Антивирусное ПО. Специализированный софт для обнаружения, нейтрализации и удаления компьютерных вирусов. Обнаружение может выполняться во время проверок по расписанию или запущенных администратором. Программы выявляют и блокируют подозрительную активность программ в «горячем» режиме. Кроме того, современные антивирусы могут возобновлять файлы, зараженные вредоносными программами.

- Облачные антивирусы (CloudAV). Сочетание возможностей современных антивирусных программ с облачными технологиями. К таким решениям относятся сервисы Crowdstrike, Panda Cloud Antivirus, Immunet и многие другие. Весь основной функционал ПО размещен в облаке, а на защищаемом компьютере устанавливается клиент — программа с минимальными техническими требованиями. Клиент выгружает в облачный сервер основную часть анализа данных. Благодаря этому обеспечивается эффективная антивирусная защита при минимальных ресурсных требованиях к оборудованию. Решения CloudAV оптимально подходят для защиты ПК, которые не имеют достаточной свободной вычислительной мощности для работы стандартного антивируса.

- Решения DLP (Data Leak Prevention). Специальные программные решения, предотвращающие утечку данных. Это комплекс технологий, которые эффективно защищают предприятия от потери конфиденциальной информации в силу самых разных причин. Внедрение и поддержка DLP — требует достаточно больших вложений и усилий со стороны предприятия. Однако эта мера способна значительно уменьшить уровень информационных рисков для IT-инфраструктуры компании.

- Системы криптографии. (DES — Data Encryption Standard, AES — Advanced Encryption Standard). Преобразуют данные, после чего их расшифровка может быть выполнена только с использованием соответствующих шифров. Помимо этого, криптография может использовать другие полезные приложения для защиты информации, в том числе дайджесты сообщений, методы проверки подлинности, зашифрованные сетевые коммуникации, цифровые подписи. Сегодня новые приложения, использующие зашифрованные коммуникации, например, Secure Shell (SSH), постепенно вытесняют устаревающие решения, не обеспечивающие в современных условиях требуемый уровень безопасности, такие как Telnet и протокол передачи файлов FTP. Для шифрования беспроводной связи широко применяются современные протоколы WPA/WPA2. Также используется и достаточно старый протокол WEP, который уступает по безопасности. ITU-T G.hn и другие проводные коммуникации шифруются при помощи AES, а аутентификацию и обмен ключами в них обеспечивает X.1035. Для шифрования электронной почты используют такие приложения как PGP и GnuPG.

- Межсетевые экраны (МСЭ). Решения, которые обеспечивают фильтрацию и блокировку нежелательного трафика, контролируют доступ в сеть. Различают такие виды файерволов, как сетевые и хост-серверы. Сетевые файерволы размещаются на шлюзовых ПК LAN, WAN и в интрасетях. Межсетевой экран может быть выполнен в формате программы установленной на обычный компьютер или иметь программно-аппаратное исполнение. Программно-аппаратный файервол — это специальное устройство на базе операционной системы с установленным МСЭ. Помимо основных функций, межсетевые экраны предлагают ряд дополнительных решений для внутренней сети. Например, выступают в качестве сервера VPN или DHCP.

- Виртуальные частные сети VPN (Virtual Private Network). Решение, использующее в рамках общедоступной сети частную сеть для передачи и приема данных, что дает эффективную защиту подключенных к сети приложений. При помощи VPN обеспечивается возможность удаленного подключения к локальной сети, создания общей сети для головного офиса с филиалами. Непосредственно для пользователей VPN дает возможность скрытия местоположения и защиты выполняемых в сети действий.

- Прокси-сервер. Выполняет функцию шлюза между компьютером и внешним сервером. Запрос, отправляемый пользователем на сервер, вначале поступает на proxy и уже от его имени поступает на сервер. Возврат ответа производится также с прохождением промежуточного звена — proxy. Преимуществом является то, что кэш прокси-сервера доступен всем пользователем. Это повышает удобство в работе, поскольку наиболее часто запрашиваемые ресурсы находятся в кэше.

- Решения SIEM — системы мониторинга и управления информационной безопасностью. Специализированное ПО, которое берет на себя функцию управления безопасностью данных. SIEM обеспечивает сбор сведений о событиях из всех источников, поддерживающих безопасность, в том числе от антивирусного ПО, IPS, файерволов, а также от операционных систем и т. д. Также SIEM выполняет анализ собранных данных и обеспечивает их централизованное хранение в журнале событий. На основании анализа данных система выявляет возможные сбои, хакерские атаки, другие отклонения и возможные информационные угрозы.

Учитывая широкое распространение мобильных устройств, которые сотрудники часто используют за пределами предприятия в корпоративных целях, в системе информационной безопасности обязательно должен учитываться и этот фактор. Для контроля мобильных устройств персонала и защиты информации предприятия могут применяться такие программные продукты, как Blackberry Enterprise Mobility Suite, IBM MaaS360, VMware AirWatch и другие.

Как выбрать инструменты обеспечения безопасности корпоративной информации

Обеспечение информационной безопасности сегодня является насущной потребностью, пренебрежение которой может иметь разрушительные последствия для бизнеса. Широкий набор средств и решений, доступных сегодня защиты информации, может затруднять выбор для предприятия. Обеспечить безопасность IT-инфраструктуры позволяет определенный набор инструментов, который необходимо подбирать индивидуально. Это позволит реализовать многоуровневую систему защиты информации, которая обеспечит надежную нейтрализацию актуальных угроз.

Выбор инструментов защиты корпоративной информации при создании такой системы должен производиться с учетом целого комплекса факторов, таких как:

- сфера деятельности компании;

- размер бизнеса, наличие территориально отдаленных подразделений, а также подразделений, нуждающихся в особой IT-защите;

- техническая оснащенность компании — состав и характеристики используемого оборудования, уровень морального износа и т. д.;

- уровень подготовки и опыта персонала, занятого обслуживанием информационной инфраструктуры.

Собственное ИТ-подразделение компании обычно оказывается не в силах реализовать такой комплексный подход. Результатом этого становится использование стандартных решений, которые не могут отвечать современным вызовам в плане безопасности данных. Это приводит к возникновению больших пробелов в этой сфере, что грозит потерей или повреждением ценной информации в результате несанкционированного вмешательства со стороны.

Поэтому разработку и внедрение системы обеспечения безопасности информации на предприятии должны проводить профессионалы. Компания Смарт-Софт поможет обеспечить создание такой системы с использованием собственных продуктов, доказавших высокий уровень эффективности.

Подпишитесь на рассылку Смарт-Софт и получите скидку на первую покупку

За подписку мы также пришлем вам white paper «Основы кибербезопасности в коммерческой компании».

Email*

Подписаться

2. виды угроз информационной безопасности Российской Федерации доктрина информационной безопасности РФ (утв- президентом РФ 09-09-2000 пр-1895) (2021). Актуально в 2019 году

размер шрифта

ДОКТРИНА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ РОССИЙСКОЙ ФЕДЕРАЦИИ (утв- Президентом РФ 09-09-2000 Пр-1895) (2021) Актуально в 2018 году

По своей общей направленности угрозы информационной безопасности Российской Федерации подразделяются на следующие виды:

угрозы конституционным правам и свободам человека и гражданина в области духовной жизни и информационной деятельности, индивидуальному, групповому и общественному сознанию, духовному возрождению России;

угрозы информационному обеспечению государственной политики Российской Федерации;

угрозы развитию отечественной индустрии информации, включая индустрию средств информатизации, телекоммуникации и связи, обеспечению потребностей внутреннего рынка в ее продукции и выходу этой продукции на мировой рынок, а также обеспечению накопления, сохранности и эффективного использования отечественных информационных ресурсов;

угрозы безопасности информационных и телекоммуникационных средств и систем, как уже развернутых, так и создаваемых на территории России.

Угрозами конституционным правам и свободам человека и гражданина в области духовной жизни и информационной деятельности, индивидуальному, групповому и общественному сознанию, духовному возрождению России могут являться:

принятие федеральными органами государственной власти, органами государственной власти субъектов Российской Федерации нормативных правовых актов, ущемляющих конституционные права и свободы граждан в области духовной жизни и информационной деятельности;

создание монополий на формирование, получение и распространение информации в Российской Федерации, в том числе с использованием телекоммуникационных систем;

противодействие, в том числе со стороны криминальных структур, реализации гражданами своих конституционных прав на личную и семейную тайну, тайну переписки, телефонных переговоров и иных сообщений;

нерациональное, чрезмерное ограничение доступа к общественно необходимой информации;

противоправное применение специальных средств воздействия на индивидуальное, групповое и общественное сознание;

неисполнение федеральными органами государственной власти, органами государственной власти субъектов Российской Федерации, органами местного самоуправления, организациями и гражданами требований федерального законодательства, регулирующего отношения в информационной сфере;

неправомерное ограничение доступа граждан к открытым информационным ресурсам федеральных органов государственной власти, органов государственной власти субъектов Российской Федерации, органов местного самоуправления, к открытым архивным материалам, к другой открытой социально значимой информации;

дезорганизация и разрушение системы накопления и сохранения культурных ценностей, включая архивы;

нарушение конституционных прав и свобод человека и гражданина в области массовой информации;

вытеснение российских информационных агентств, средств массовой информации с внутреннего информационного рынка и усиление зависимости духовной, экономической и политической сфер общественной жизни России от зарубежных информационных структур;

девальвация духовных ценностей, пропаганда образцов массовой культуры, основанных на культе насилия, на духовных и нравственных ценностях, противоречащих ценностям, принятым в российском обществе;

снижение духовного, нравственного и творческого потенциала населения России, что существенно осложнит подготовку трудовых ресурсов для внедрения и использования новейших технологий, в том числе информационных;

манипулирование информацией (дезинформация, сокрытие или искажение информации).

Угрозами информационному обеспечению государственной политики Российской Федерации могут являться:

монополизация информационного рынка России, его отдельных секторов отечественными и зарубежными информационными структурами;

блокирование деятельности государственных средств массовой информации по информированию российской и зарубежной аудитории;

низкая эффективность информационного обеспечения государственной политики Российской Федерации вследствие дефицита квалифицированных кадров, отсутствия системы формирования и реализации государственной информационной политики.

Угрозами развитию отечественной индустрии информации, включая индустрию средств информатизации, телекоммуникации и связи, обеспечению потребностей внутреннего рынка в ее продукции и выходу этой продукции на мировой рынок, а также обеспечению накопления, сохранности и эффективного использования отечественных информационных ресурсов могут являться:

противодействие доступу Российской Федерации к новейшим информационным технологиям, взаимовыгодному и равноправному участию российских производителей в мировом разделении труда в индустрии информационных услуг, средств информатизации, телекоммуникации и связи, информационных продуктов, а также создание условий для усиления технологической зависимости России в области современных информационных технологий;

закупка органами государственной власти импортных средств информатизации, телекоммуникации и связи при наличии отечественных аналогов, не уступающих по своим характеристикам зарубежным образцам;

вытеснение с отечественного рынка российских производителей средств информатизации, телекоммуникации и связи;

увеличение оттока за рубеж специалистов и правообладателей интеллектуальной собственности.

Угрозами безопасности информационных и телекоммуникационных средств и систем, как уже развернутых, так и создаваемых на территории России, могут являться:

противоправные сбор и использование информации;

нарушения технологии обработки информации;

внедрение в аппаратные и программные изделия компонентов, реализующих функции, не предусмотренные документацией на эти изделия;

разработка и распространение программ, нарушающих нормальное функционирование информационных и информационно-телекоммуникационных систем, в том числе систем защиты информации;

уничтожение, повреждение, радиоэлектронное подавление или разрушение средств и систем обработки информации, телекоммуникации и связи;

воздействие на парольно-ключевые системы защиты автоматизированных систем обработки и передачи информации;

компрометация ключей и средств криптографической защиты информации;

утечка информации по техническим каналам;

внедрение электронных устройств для перехвата информации в технические средства обработки, хранения и передачи информации по каналам связи, а также в служебные помещения органов государственной власти, предприятий, учреждений и организаций независимо от формы собственности;

уничтожение, повреждение, разрушение или хищение машинных и других носителей информации;

перехват информации в сетях передачи данных и на линиях связи, дешифрование этой информации и навязывание ложной информации;

использование несертифицированных отечественных и зарубежных информационных технологий, средств защиты информации, средств информатизации, телекоммуникации и связи при создании и развитии российской информационной инфраструктуры;

несанкционированный доступ к информации, находящейся в банках и базах данных;

нарушение законных ограничений на распространение информации.

—Информационная безопасность на предприятии: виды, организация

Конфиденциальная информация представляет огромный интерес для конкурирующих фирм. Именно она становится причиной посягательств со стороны злоумышленников.

Многие проблемы связаны с недооценкой важности угрозы, в результате чего для предприятия это может обернуться крахом и банкротством. Даже единичный случай халатности рабочего персонала может принести компании многомиллионные убытки и потерю доверия клиентов.

Угрозам подвергаются данные о составе, статусе и деятельности компании. Источниками таких угроз являются её конкуренты, коррупционеры и преступники. Особую ценность для них представляет ознакомление с охраняемой информацией, а также ее модификация в целях причинения финансового ущерба.

К такому исходу может привести утечка информации даже на 20%. Иногда потеря секретов компании может произойти случайно, по неопытности персонала или из-за отсутствия систем защиты.

Угрозы информационной безопасности

Для информации, являющейся собственностью предприятия, могут существовать угрозы следующих видов.

Угрозы конфиденциальности информации и программ. Могут иметь место после нелегального доступа к данным, каналам связи или программам. Содержащие или отправленные данные с компьютера могут быть перехвачены по каналам утечки.

Для этого используется специальное оборудование, производящее анализ электромагнитных излучений, получаемых во время работы на компьютере.

Опасность повреждения. Незаконные действия хакеров могут повлечь за собой искажение маршрутизации или потерю передаваемой информации.

Угроза доступности. Такие ситуации не позволяют законному пользователю использовать службы и ресурсы. Это происходит после их захвата, получения по ним данных или блокировки линий злоумышленниками. Подобный инцидент может искажать достоверность и своевременность передаваемой информации.

Существует три важных условия, которые позволят российскому гражданину открыть процветающий бизнес: идеальный бизнес-план, продуманная учётная и кадровая политика и наличие свободных денежных средств.

Подготовка документов для открытия ООО требует определённого времени. На открытие расчётного счёта в банке уходит примерно 1-2 дня. О том какие документы понадобятся для открытия ООО читайте здесь.

Риск отказа от исполнения транзакций. Отказ пользователя от передаваемой им же информации с тем, чтобы избежать ответственности.

Внутренние угрозы. Такие угрозы несут для предприятия большую опасность. Они исходят от неопытных руководителей, некомпетентного или неквалифицированного персонала.

Иногда сотрудники предприятия могут провоцировать специально внутреннюю утечку информации, показывая этим своё недовольство зарплатой, работой или коллегами. Они запросто могут преподнести всю ценную информацию предприятия его конкурентам, попытаться уничтожить её, или умышленно внести в компьютеры вирус.

Обеспечение информационной безопасности предприятия

Важнейшие процессы бухгалтерского учёта и управление складом автоматизируются соответствующим классом систем, защищенность которых достигается целым комплексом технических и организационных мер.

В их составе антивирусная система, защита межсетевого экранирования и электромагнитного излучения. Системы защищают информацию на электронных носителях, передаваемые по каналам связи данные, разграничивают доступ к разноплановым документам, создают запасные копии и восстанавливают конфиденциальную информацию после повреждений.

Полноценное обеспечение информационной безопасности на предприятии должно быть стандартизировано и находиться под полным контролем круглогодично, в реальном времени в круглосуточном режиме. При этом система учитывает весь жизненный цикл информации, начиная с момента появления и до полного её уничтожения или потери значимости для предприятия.

Качественные системы информационной безопасности учитывают всевозможные объекты угроз, их источники, цели злоумышленников, способы овладения информацией, а также варианты и средства защиты. Они обеспечивают полную сохранность информационной среды, поддерживают функционирование рабочих комплексов, усовершенствуют его в интересах рабочего персонала.

Перед тем, как начать автоматизировать склад, необходимо провести ряд работ. Определить, для чего нужна автоматизация и посчитать экономическую эффективность. После этого можно ставить определённые задачи и цели перед разработчиками.

На заведующего складом возлагается и материальная ответственность за сохранность доверенных ему товарных и материальных ценностей. О том как грамотно организовать работу склада читайте тут.

Для сохранности и для предотвращения потери данных в индустрии информационной безопасности разрабатываются системы защиты. Их работа основана на сложных программных комплексах с широким набором опций, предотвращающих любые утраты данных.

Спецификой программ является то, что для правильного их функционирования требуется разборчивая и отлаженная модель внутреннего оборота данных и документов. Анализ безопасности всех шагов при использовании информации основывается на работе с базами данных.

Обеспечение информационной безопасности может осуществляться с помощью онлайновых средств, а также продуктов и решений, предлагаемых на всевозможных Интернет-ресурсах.

Разработчикам некоторых таких сервисов удалось грамотно составить систему информационной безопасности, защищающую от внешних и внутренних угроз, обеспечивая при этом идеальный баланс цены и функциональности. Предлагаемые гибкие модульные комплексы совмещают работу аппаратных и программных средств.

Виды

Логика функционирования систем информационной безопасности предполагает следующие действия.

Прогнозирование и быстрое распознавание угроз безопасности данных, мотивов и условий, способствовавших нанесению ущерба предприятию и обусловивших сбои в его работе и развитии.

Создание таких рабочих условий, при которых уровень опасности и вероятность нанесения ущерба предприятию сведены к минимуму.

Возмещение ущерба и минимизация влияния выявленных попыток нанесения ущерба.

Средства защиты информации могут быть:

- техническими;

- программными;

- криптографическими;

- организационными;

- законодательными.

Организация информационной безопасности на предприятии

Все предприниматели всегда стремятся обеспечить информации доступность и конфиденциальность. Для разработки подходящей защиты информации учитывается природа возможных угроз, а также формы и способы их возникновения.

Организация информационной безопасности на предприятии производится таким образом, чтобы хакер мог столкнуться с множеством уровней защиты. В результате злоумышленнику не удаётся проникать в защищённую часть.

К наиболее эффективному способу защиты информации относится криптостойкий алгоритм шифрования при передаче данных. Система зашифровывает саму информацию, а не только доступ к ней, что актуально и для безопасности банковской информации.

Структура доступа к информации должна быть многоуровневой, в связи с чем к ней разрешается допускать лишь избранных сотрудников. Право полного доступа ко всему объему информации должны иметь только достойные доверия лица.

Перечень сведений, касающихся информации конфиденциального характера, утверждается руководителем предприятия. Любые нарушения в этой области должны караться определенными санкциями.

Модели защиты предусматриваются соответствующими ГОСТами и нормируются целым рядом комплексным мер. В настоящее время разработаны специальные утилиты, круглосуточно отслеживающие состояние сети и любые предупреждения систем информационной безопасности.

Следует иметь ввиду, что недорогие беспроводные сети не могут обеспечить необходимого уровня защиты.

Во избежание случайных потерь данных по неопытности сотрудников, администраторы должны проводить обучающие тренинги. Это позволяет предприятию контролировать готовность сотрудников к работе и дает руководителям уверенность в том, что все работники способны соблюдать меры информационной безопасности.

Атмосфера рыночной экономики и высокий уровень конкуренции заставляют руководителей компаний всегда быть начеку и быстро реагировать на любые трудности. В течение последних 20 лет информационные технологии смогли войти во все сферы развития, управления и ведения бизнеса.

Из реального мира бизнес уже давно превратился в виртуальный, достаточно вспомнить как стали популярны ЭЦП, у которого имеются свои законы. В настоящее время виртуальные угрозы информационной безопасности предприятия могут насести ему огромный реальный вред. Недооценивая проблему, руководители рискуют своим бизнесом, репутацией и авторитетом.

Большинство предприятий регулярно терпят убытки из-за утечки данных. Защита информации предприятия должна занимать приоритетное место в ходе становления бизнеса и его ведения. Обеспечение информационной безопасности – залог успеха, прибыли и достижения целей предприятия.

Читайте так же:

- Коммерческая тайна В современном мире бизнеса информация уже давно обрела статус самостоятельного объекта коммерческих отношений. Для того чтобы важные сведения не выходили за пределы компании, негативно […]

- Стандарты информационной безопасности Важность обеспечения информационной безопасности сложно переоценить, так как необходимость хранить и передавать данные является неотъемлемой частью ведения любого бизнеса. Различные […]

Меню сайта Студенческая жизнь | В настоящее время жизнь развивается с такой скоростью, что за ней практически невозможно угнаться, и уже сейчас никто не может отрицать значение сети Интернет как всемирной информационной среды. Но, несмотря на глобальное значение Интернета у современного общества стали возникать проблемы с использованием сети. Обучающийся, включенный в образовательный процесс, часто оказывается незащищенным от потоков различной информации и пропаганды членов общества. Информация, в мире которой человек находится с момента появления на свет, способна нести в себе информационные угрозы. В связи с этим система информационной безопасности образовательной организации должна не только обеспечивать сохранность баз данных и содержащихся в них массивов конфиденциальных сведений, но и гарантировать невозможность доступа в стены колледжа любой пропаганды, как незаконного характера, так и безобидной, но предполагающей воздействие на сознание обучающихся в учреждениях среднего профессионального образования. Педагогическому работнику крайне важно иметь навыки медиаграмотности и «информационной гигиены», уметь работать с современным программным обеспечением, знать основные аспекты информационной безопасности, а также применять указанные навыки не только в повседневной жизни, но и в образовательном процессе. Информационная безопасность образовательной организации включает систему мер, направленных на защиту информационного пространства и персональных данных от случайного или намеренного проникновения с целью хищения какой-либо информации или внесения изменений в конфигурацию системы. Вторым аспектом данного понятия является защита образовательного процесса от любых сведений, носящих характер запрещенной законом пропаганды, или любых видов рекламы. В составе массивов охраняемой законом информации, находящейся в распоряжении образовательной организации, можно выделить три группы:

Все эти сведения могут стать объектом хищения. Намеренное проникновение в них может нарушить сохранность оцифрованных книг, уничтожить хранилища знаний, внести изменения в код программ, используемых для обучения. Обязанностями лиц, ответственных за защиту информации, должно стать сохранение данных в целостности и неприкосновенности и обеспечение их:

Особенностью угроз становится не только возможность хищения сведений или повреждение массивов какими-либо сознательно действующими хакерскими группировками, но и сама деятельность подростков, намеренно, по злому умыслу или ошибочно способных повредить компьютерное оборудование или внести вирус. Можно выделить пять групп объектов, которые могут подвергнуться намеренному или ненамеренному воздействию:

Угрозы, направленные на повреждение любого из компонентов системы, могут носить как случайный, так и осознанный преднамеренный характер. Среди угроз, не зависящих от намерения персонала, обучающихся или третьих лиц, можно назвать:

Все эти угрозы информационной безопасности носят временный характер, предсказуемы и легко устраняются действиями сотрудников и специальных служб. Намеренные угрозы информационной безопасности носят более опасный характер и в большинстве случаев не могут быть предвидены. Их виновниками могут оказаться обучающиеся, работники образовательной организации, третьи лица, имеющие умысел на совершение киберпреступления. Для подрыва информационной безопасности такое лицо должно иметь высокую квалификацию в отношении принципов работы компьютерных систем и программ. Наибольшей опасности подвергаются компьютерные сети, компоненты которых расположены отдельно друг от друга в пространстве. Нарушение связи между компонентами системы может привести к полному подрыву ее работоспособности. Важной проблемой может стать нарушение авторских прав, намеренное хищение чужих разработок. Компьютерные сети редко подвергаются внешним атакам с целью воздействия на сознание подростков, но и это не исключено. Самой серьезной опасностью в подобном случае станет использование оборудования образовательной организации для вовлечения обучающегося в совершение преступлений экстремистской и террористической направленности. С точки зрения проникновения в периметр информационной безопасности и для совершения хищения информации или создания нарушения в работе систем необходим несанкционированный доступ. Можно выделить несколько видов несанкционированного доступа:

Борьба с различными видами атак на информационную безопасность должна вестись на пяти уровнях, причем работа должна носить комплексный характер. Существует ряд методических разработок, которые позволят построить защиту образовательной организации на необходимом уровне. Указом Президента Российской Федерации от 1 июня 2012 г. №761 утверждена Национальная стратегия действий в интересах детей, определяющая степень угроз и меры защиты их безопасности. Действия по ограничению агрессивного воздействия на сознание ребенка должны стать основными. На втором месте должно оказаться обеспечение безопасности баз данных. Защита информации опирается на действующие в этой сфере нормативные правовые акты, определяющие отдельные ее массивы как подлежащие защите. Они выделяют те сведения, которые должны быть недоступны третьим лицам по разным причинам (конфиденциальная информация, персональные данные, коммерческая, служебная или профессиональная тайна). Порядок защиты персональных данных определяется Гражданским кодексом Российской Федерации, Трудовым кодексом Российской Федерации, федеральными законами «Об информации, информационных технологиях и о защите информации» и «О персональных данных». На основании данных законодательных актов разрабатываются методики для обеспечения защиты информации. Педагогическим работникам необходимо помнить, что в образовательной сфере большую роль играет и система морально-этических ценностей. На ней должна основываться система мер, защищающих подростка от травмирующей, этически некорректной, незаконной информации. В целях защиты от пропаганды необходимо применять нормы Федеральных законов «О защите детей от информации, причиняющей вред их здоровью и развитию», «Об основных гарантиях прав ребенка в Российской Федерации». К таким сведениям относится информация:

Педагогическому коллективу необходимо регулярно принимать меры по предотвращению распространения в колледже информации, которая может травмировать психику обучающихся. Это станет одной из основ информационной безопасности. Указанный комплекс мер целиком построен на создании внутренних правил и регламентов, определяющих порядок работы с информацией и ее носителями. Это внутренние методики, посвященные информационной безопасности, должностные инструкции, перечни сведений, не подлежащих передаче. Кроме того, эти методики определят порядок доступа обучающихся к сети Интернет в аудиториях колледжа, оборудованных компьютерами, возможность защиты некоторых ресурсов неоднозначного характера от доступа студентов колледжа, ограничение на пользование собственными носителями информации. Кроме того, в образовательной организации должно быть предусмотрено использование системы родительского контроля над ресурсами сети Интернет. За данную систему мер и ее внедрение должно отвечать руководство образовательной организации и сотрудники соответствующего ИКТ-подразделения. Кроме того, эти методики определят порядок доступа обучающихся к сети Интернет в аудиториях колледжа, оборудованных компьютерами, возможность защиты некоторых ресурсов неоднозначного характера от доступа студентов колледжа, ограничение на пользование собственными носителями информации. Кроме того, в образовательной организации должно быть предусмотрено использование системы родительского контроля над ресурсами сети Интернет. За данную систему мер и ее внедрение должно отвечать руководство образовательной организации и сотрудники соответствующего ИКТ-подразделения. Важно помнить, что электронная почта, к которой имеют доступ преподаватели и обучающиеся, должна быть контролируема ими самостоятельно. Кроме того, в колледже предусмотрено программное обеспечение, ограничивающее доступ студентов на определенные сайты (контент-фильтры). Все перечисленные меры должны применяться в комплексе, при этом необходимо определение одного или нескольких лиц, отвечающих за реализацию всех аспектов информационной безопасности. Желательно привлечение к этой проблеме родителей (законных представителей) студентов, ведь в ряде случаев они помогут провести аудит мер безопасности и порекомендовать современные решения. Кроме того, на родителей (законных представителей) должны быть возложены обязанности и по ограничению информации, которую студент колледжа может получить дома. Необходимо просматривать страницы, посещаемые ребенком. На основании анализа его поиска можно вносить изменения в перечень сайтов, доступ к которым ограничен с компьютеров, установленных в учебном учреждении. Реализация комплекса перечисленных мер позволит обеспечить информационную безопасность образовательного процесса, сохранить здоровье обучающихся и гарантировать их гармоничное духовно-нравственное воспитание. | Календарь

Официальные ссылки Архив записей | ||||

7 типов угроз кибербезопасности

Специалисты по кибербезопасности постоянно защищают компьютерные системы от различных типов киберугроз. Кибератаки ежедневно поражают предприятия и частные системы, и количество атак быстро увеличивается. По словам бывшего генерального директора Cisco Джона Чемберса, «есть два типа компаний: те, которые были взломаны, и те, кто еще не знает, что они были взломаны».

Мотивы кибератак многочисленны. Один из них — деньги.Кибер-злоумышленники могут отключить систему и потребовать плату за восстановление ее работоспособности. Программа-вымогатель — атака, требующая оплаты для восстановления услуг, — сейчас более сложна, чем когда-либо.

Корпорации уязвимы для кибератак, но жертвами становятся и отдельные лица, часто потому, что они хранят личную информацию на своих мобильных телефонах и используют небезопасные общедоступные сети.

Отслеживание развития и увеличения числа кибератак — ключ к повышению кибербезопасности. Поскольку профессионалы в области кибербезопасности работают над расширением своих знаний об угрозах и информации о кибербезопасности, получение степени магистра по кибербезопасности в Интернете может быть бесценным.Выпускники онлайн-программы магистра наук в области кибербезопасности Университета Северной Дакоты могут рассчитывать на получение глубокого и детального понимания методов кибератак.

Что такое угроза кибербезопасности?

Угроза кибербезопасности относится к любой возможной злонамеренной атаке, направленной на незаконный доступ к данным, нарушение цифровых операций или повреждение информации. Киберугрозы могут исходить от различных субъектов, включая корпоративных шпионов, хактивистов, террористические группы, враждебные национальные государства, преступные организации, хакеров-одиночек и недовольных сотрудников.

В последние годы многочисленные громкие кибератаки привели к раскрытию конфиденциальных данных. Например, в результате взлома Equifax в 2017 году были скомпрометированы личные данные примерно 143 миллионов потребителей, включая даты рождения, адреса и номера социального страхования. В 2018 году Marriott International сообщила, что хакеры получили доступ к ее серверам и украли данные примерно 500 миллионов клиентов. В обоих случаях угроза кибербезопасности возникла из-за неспособности организации внедрить, протестировать и повторно протестировать технические средства защиты, такие как шифрование, аутентификация и брандмауэры.

Кибер-злоумышленники могут использовать конфиденциальные данные отдельных лиц или компаний для кражи информации или получения доступа к их финансовым счетам, а также других потенциально опасных действий, поэтому профессионалы в области кибербезопасности необходимы для защиты личных данных.

7 типов угроз кибербезопасности

Специалисты по кибербезопасности должны хорошо разбираться в следующих типах угроз кибербезопасности.

1. Вредоносное ПО

Вредоносное ПО — это вредоносное ПО, такое как шпионское ПО, программы-вымогатели, вирусы и черви.Вредоносное ПО активируется, когда пользователь нажимает на вредоносную ссылку или вложение, что приводит к установке опасного программного обеспечения. Cisco сообщает, что вредоносное ПО после активации может:

- Блокировать доступ к ключевым компонентам сети (программы-вымогатели)

- Установить дополнительное вредоносное ПО

- Скрытое получение информации путем передачи данных с жесткого диска (шпионское ПО)

- Нарушение отдельных частей, вывод системы из строя

2. Emotet

Агентство по кибербезопасности и безопасности инфраструктуры (CISA) описывает Emotet как «продвинутый модульный банковский троян, который в основном функционирует как загрузчик или дроппер других банковских троянцев.Emotet продолжает оставаться одним из самых дорогостоящих и разрушительных вредоносных программ ».

3. Отказ в обслуживании

Отказ в обслуживании (DoS) — это тип кибератаки, в результате которой компьютер или сеть не могут отвечать на запросы. Распределенный DoS (DDoS) делает то же самое, но атака исходит из компьютерной сети. Кибер-злоумышленники часто используют флуд-атаку, чтобы прервать процесс «рукопожатия» и выполнить DoS-атаку. Можно использовать несколько других методов, и некоторые кибер-злоумышленники используют время, когда сеть отключена, для запуска других атак.По словам Джеффа Мелника из Netwrix, компании-разработчика программного обеспечения для обеспечения безопасности информационных технологий, ботнет — это тип DDoS, при котором миллионы систем могут быть заражены вредоносным ПО и контролироваться хакером. Ботнеты, иногда называемые системами зомби, нацелены на вычислительные возможности цели и подавляют ее. Ботнеты находятся в разных географических точках, и их сложно отследить.

4. Человек посередине

Атака «человек посередине» (MITM) происходит, когда хакеры вставляют себя в двустороннюю транзакцию.По словам Cisco, после прерывания трафика они могут фильтровать и красть данные. Атаки MITM часто происходят, когда посетитель использует незащищенную общедоступную сеть Wi-Fi. Злоумышленники вставляют себя между посетителем и сетью, а затем используют вредоносное ПО для установки программного обеспечения и злонамеренного использования данных.

5. Фишинг

Фишинговые атаки используют поддельные сообщения, такие как электронная почта, чтобы обманом заставить получателя открыть его и выполнить инструкции внутри, например предоставить номер кредитной карты.«Цель состоит в том, чтобы украсть конфиденциальные данные, такие как данные кредитной карты и данные для входа, или установить вредоносное ПО на машину жертвы», — сообщает Cisco.

6. SQL-инъекция

Внедрение языка структурированных запросов (SQL) — это тип кибератаки, которая возникает в результате внедрения вредоносного кода на сервер, использующий SQL. При заражении сервер выпускает информацию. Отправить вредоносный код можно так же просто, как ввести его в поле поиска уязвимого веб-сайта.

7. Парольные атаки

С правильным паролем кибер-злоумышленник получает доступ к огромному количеству информации.Социальная инженерия — это тип атаки на пароли, который Data Insider определяет как «стратегию, которую используют кибер-злоумышленники, которая в значительной степени полагается на взаимодействие с людьми и часто предполагает обман людей, чтобы они нарушили стандартные методы безопасности». Другие типы парольных атак включают доступ к базе данных паролей или прямое угадывание.

Эволюция кибербезопасности

Практика кибербезопасности продолжает развиваться по мере развития и изменения Интернета и операций, зависящих от цифровых технологий. Согласно Secureworks, люди, изучающие кибербезопасность, уделяют больше внимания двум областям в следующих разделах.

Интернет вещей

Отдельные устройства, которые подключаются к Интернету или другим сетям, предлагают хакерам точку доступа. Cytelligence сообщает, что в 2019 году хакеры все чаще нацеливались на устройства умного дома и Интернета вещей (IoT), такие как смарт-телевизоры, голосовые помощники, подключенные радионяни и мобильные телефоны. Хакеры, успешно взломавшие подключенный дом, не только получают доступ к учетным данным пользователей Wi-Fi, но также могут получить доступ к их данным, таким как медицинские записи, банковские выписки и данные для входа на веб-сайт.

Взрыв данных

Хранение данных на таких устройствах, как ноутбуки и мобильные телефоны, упрощает кибер-злоумышленникам поиск точки входа в сеть через персональное устройство. Например, в майской книге 2019 года « Взрыв данных: восстановление нашей кибербезопасности в цифровую эпоху » бывший министр внутренней безопасности США Майкл Чертофф предупреждает о повсеместном раскрытии личной информации людей, которая становится все более уязвимой для кибератак.

Следовательно, компаниям и государственным учреждениям требуется максимальная кибербезопасность для защиты своих данных и операций.Понимание того, как бороться с новейшими развивающимися киберугрозами, важно для профессионалов в области кибербезопасности.

Программа магистра наук в области кибербезопасности Университета Северной Дакоты

Выбор подходящей магистерской онлайн-программы по кибербезопасности имеет решающее значение. Лучшие программы предлагают курсы, которые учитывают современные проблемы и проблемы кибербезопасности.

UND готовит студентов к карьере в области кибербезопасности по таким направлениям, как кибербезопасность автономных систем, кибербезопасность и поведение, безопасность данных и общая кибербезопасность.Узнайте больше о том, как онлайн-магистр наук в области кибербезопасности UND готовит студентов к успешной карьере в области кибербезопасности.

Рекомендуемая литература

5 мощных инструментов криптографии для профессионалов в области кибербезопасности

Общие типы кибератак и тактика предотвращения

Кибербезопасность здравоохранения во время эпидемий

Источники

Cisco, защита от современных критических угроз

Cisco, каковы наиболее распространенные кибератаки?

CSO, «15 крупнейших утечек данных в 21 веке»

Cytelligence, кибербезопасность в ухе устройств умного дома

Digital Guardian, «Что такое социальная инженерия? Определение и предотвращение распространенных угроз социальной инженерии »

Grove Atlantic, «Взрывающиеся данные»

Netwrix, «10 самых распространенных типов кибератак»

Secureworks, Отчет Secureworks о состоянии киберпреступности, 2018 г.

UpGuard, «Что такое киберугроза?»

Угрозы информационной безопасности — GeeksforGeeks

Угрозы информационной безопасности

Угрозы информационной безопасности могут быть многочисленными, такими как атаки на программное обеспечение, кража интеллектуальной собственности, кража личных данных, кража оборудования или информации, саботаж и вымогательство информации.

Угроза может представлять собой все, что может использовать уязвимость для нарушения безопасности и негативного изменения, стирания, повреждения объекта или объектов, представляющих интерес.

Программные атаки означает атаку вирусами, червями, троянскими конями и т. Д. Многие пользователи считают, что вредоносные программы, вирусы, черви, боты — это одно и то же. Но это не одно и то же, единственное сходство в том, что все они представляют собой вредоносные программы, которые ведут себя по-разному.

Вредоносное ПО — это комбинация двух терминов: вредоносное ПО и программное обеспечение.Таким образом, вредоносное ПО в основном означает вредоносное программное обеспечение, которое может быть навязчивым программным кодом или чем-либо, предназначенным для выполнения вредоносных операций в системе. Вредоносное ПО можно разделить на 2 категории:

- Методы заражения

- Действия с вредоносными программами

Вредоносные программы на основе метода заражения следующие:

- Вирус — Они обладают способностью реплицироваться подключив их к программе на главном компьютере, например, песни, видео и т. д., а затем они путешествуют по всему Интернету.Creeper Virus был впервые обнаружен в ARPANET. Примеры включают файловый вирус, макровирус, вирус загрузочного сектора, скрытый вирус и т. Д.

- Черви — Черви также являются самовоспроизводящимися по своей природе, но они не подключаются к программе на главном компьютере. Самая большая разница между вирусами и червями заключается в том, что черви осведомлены о сети. Они могут легко перемещаться с одного компьютера на другой, если сеть доступна, и на целевой машине они не причинят большого вреда, например, они будут занимать место на жестком диске, замедляя работу компьютера.

- Троян — Концепция трояна полностью отличается от вирусов и червей. Название «Троян» происходит от сказки «Троянский конь» в греческой мифологии, которая объясняет, как греки смогли войти в укрепленный город Трою, спрятав своих солдат в большом деревянном коне, подаренном троянцам. Троянцы очень любили лошадей и слепо доверяли подарку. Ночью солдаты появились и атаковали город изнутри.

Их цель состоит в том, чтобы скрыть себя внутри программного обеспечения, которое кажется законным, и когда это программное обеспечение запускается, они будут выполнять свою задачу по краже информации или любой другой цели, для которой они созданы.

Они часто предоставляют бэкдор-шлюз для вредоносных программ или злонамеренных пользователей, которые могут проникнуть в вашу систему и украсть ваши ценные данные без вашего ведома и разрешения. Примеры включают FTP-трояны, прокси-трояны, трояны удаленного доступа и т. Д.

- Боты — : может рассматриваться как расширенная форма червей. Это автоматизированные процессы, предназначенные для взаимодействия через Интернет без участия человека. Они могут быть хорошими или плохими. Вредоносный бот может заразить один хост и после заражения создаст соединение с центральным сервером, который будет предоставлять команды всем зараженным хостам, подключенным к этой сети, под названием Botnet.

Вредоносное ПО на основе действий:

- Рекламное ПО — Рекламное ПО не совсем вредоносное, но оно действительно нарушает конфиденциальность пользователей. Они отображают рекламу на рабочем столе компьютера или в отдельных программах. К ним прилагается бесплатное программное обеспечение, что является основным источником дохода для таких разработчиков. Они отслеживают ваши интересы и показывают релевантную рекламу. Злоумышленник может встроить вредоносный код в программное обеспечение, а рекламное ПО может отслеживать действия вашей системы и даже взломать вашу машину.

- Шпионское ПО — Это программа или, можно сказать, программное обеспечение, которое отслеживает ваши действия на компьютере и раскрывает собранную информацию заинтересованной стороне. Шпионское ПО обычно сбрасывается троянами, вирусами или червями. После падения они устанавливаются и сидят тихо, чтобы избежать обнаружения.

Одним из наиболее распространенных примеров шпионского ПО является KEYLOGGER. Основная задача кейлоггера — записывать нажатия клавиш пользователем с отметкой времени. Таким образом можно получить интересную информацию, такую как имя пользователя, пароли, данные кредитной карты и т. Д.

- Программы-вымогатели — Это тип вредоносного ПО, которое либо шифрует ваши файлы, либо блокирует ваш компьютер, делая его недоступным частично или полностью. Затем отобразится экран с запросом денег, то есть выкупа в обмен.

- Scareware — Оно маскируется под инструмент, помогающий исправить вашу систему, но когда программное обеспечение запускается, оно заразит вашу систему или полностью разрушит ее. Программное обеспечение отобразит сообщение, которое напугает вас и заставит предпринять некоторые действия, например заплатить им, чтобы исправить вашу систему.

- Руткиты — предназначены для получения корневого доступа или, можно сказать, административных привилегий в пользовательской системе. Получив root-доступ, злоумышленник может делать что угодно — от кражи личных файлов до личных данных.

- Зомби — Они работают аналогично шпионскому ПО. Механизм заражения тот же, но они не шпионят и не крадут информацию, а ждут команды от хакеров.

- Кража интеллектуальной собственности означает нарушение прав интеллектуальной собственности, таких как авторские права, патенты и т. Д.

- Кража личных данных означает действие кого-либо еще для получения личной информации человека или доступа к важной информации, которая у него есть, например, доступ к компьютеру или учетной записи в социальных сетях человека путем входа в учетную запись с использованием своих учетных данных.

- Воровство оборудования и информации в наши дни увеличивается из-за мобильной природы устройств и увеличения информационной емкости.

- Саботаж означает уничтожение веб-сайта компании, чтобы вызвать потерю доверия со стороны ее клиента.

- Вымогательство информации означает кражу собственности компании или информации для получения взамен оплаты. Например, программа-вымогатель может заблокировать файл жертвы, сделав его недоступным, что заставит жертву произвести оплату в обмен. Только после оплаты файлы жертвы будут разблокированы.