Виды и источники угроз информационной безопасности

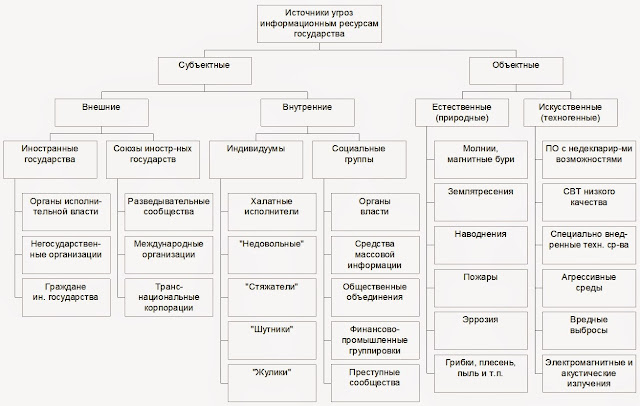

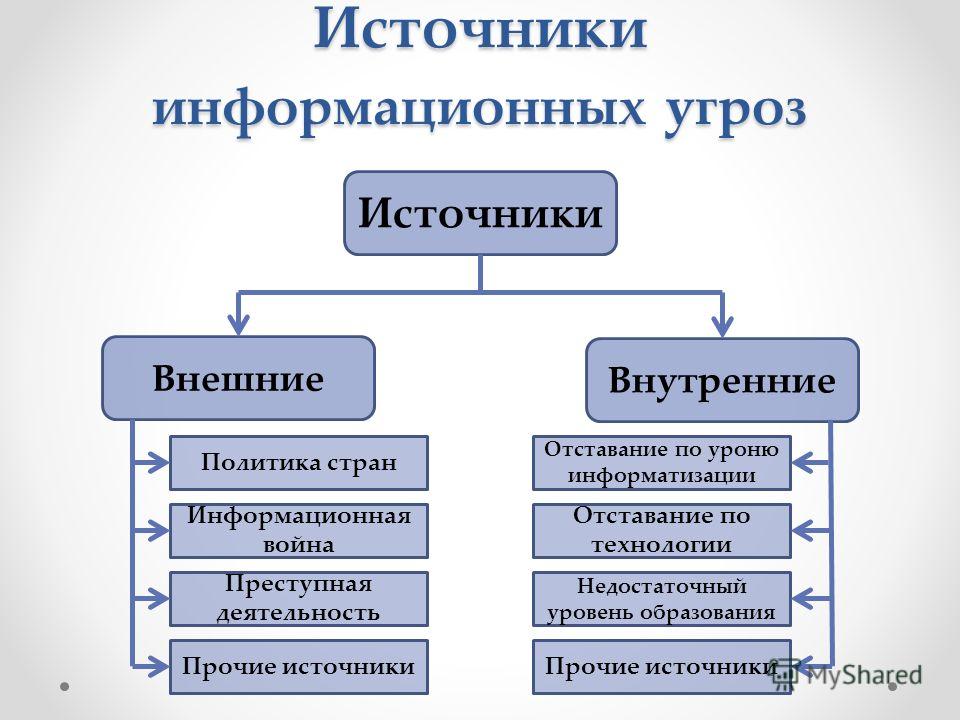

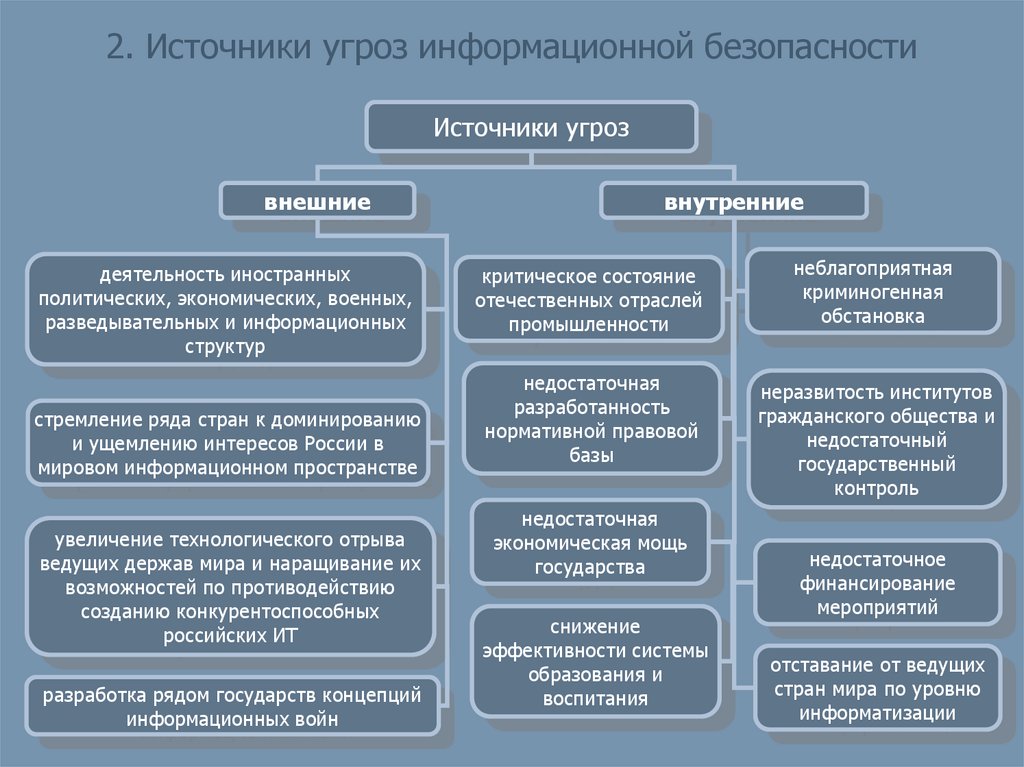

Придерживаясь принятой классификации будем разделять все источники угроз на внешние и внутренние. Источниками внутренних угроз являются: 1. Сотрудники организации; Внутренние угрозы могут проявляться в следующих формах:

К внешним источникам угроз относятся: 1. Kомпьютерные вирусы и вредоносные программы; Формами проявления внешних угроз являются:

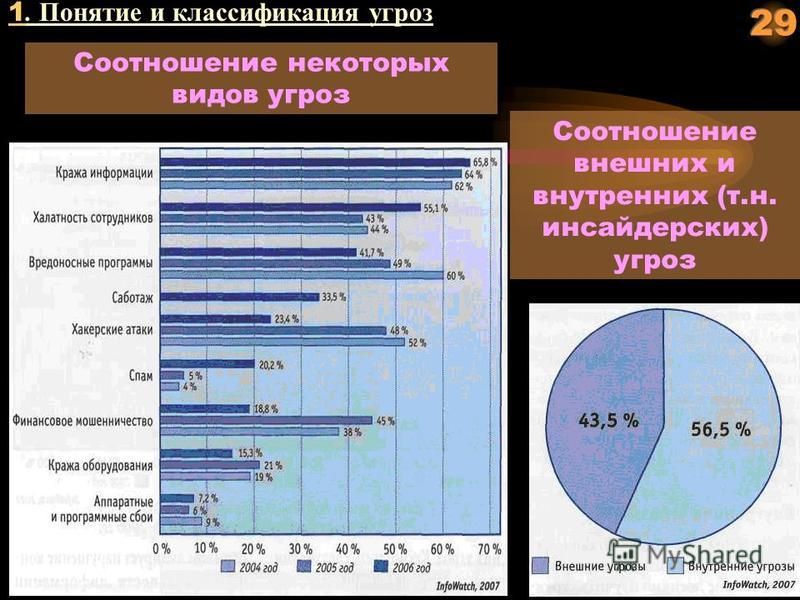

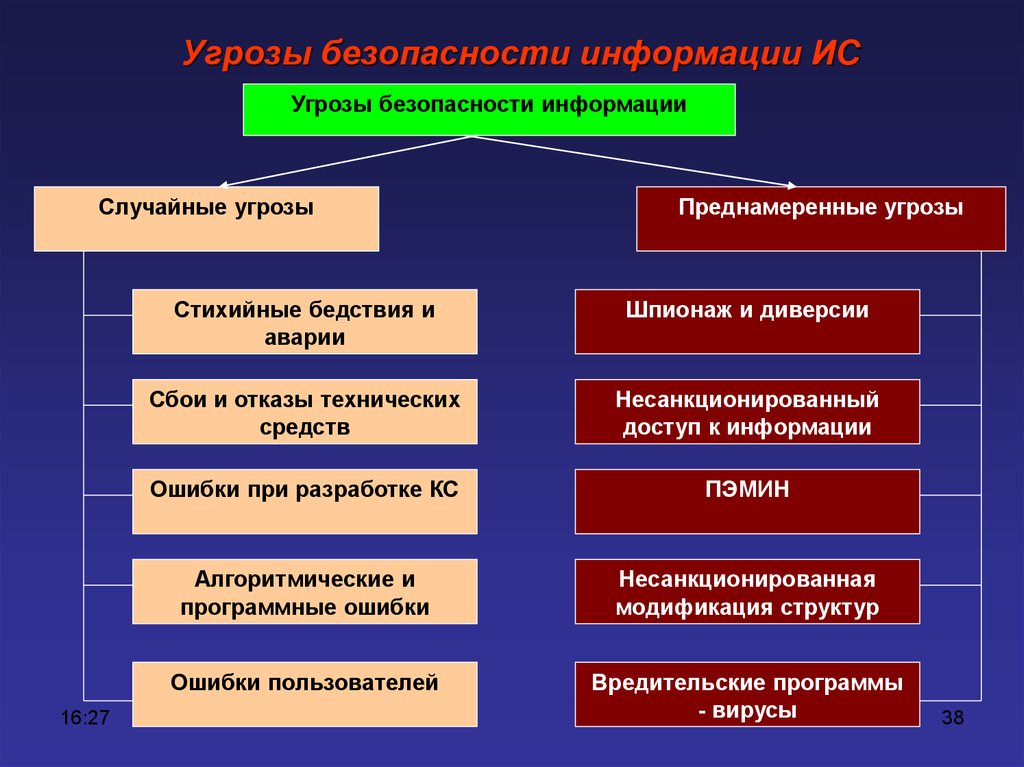

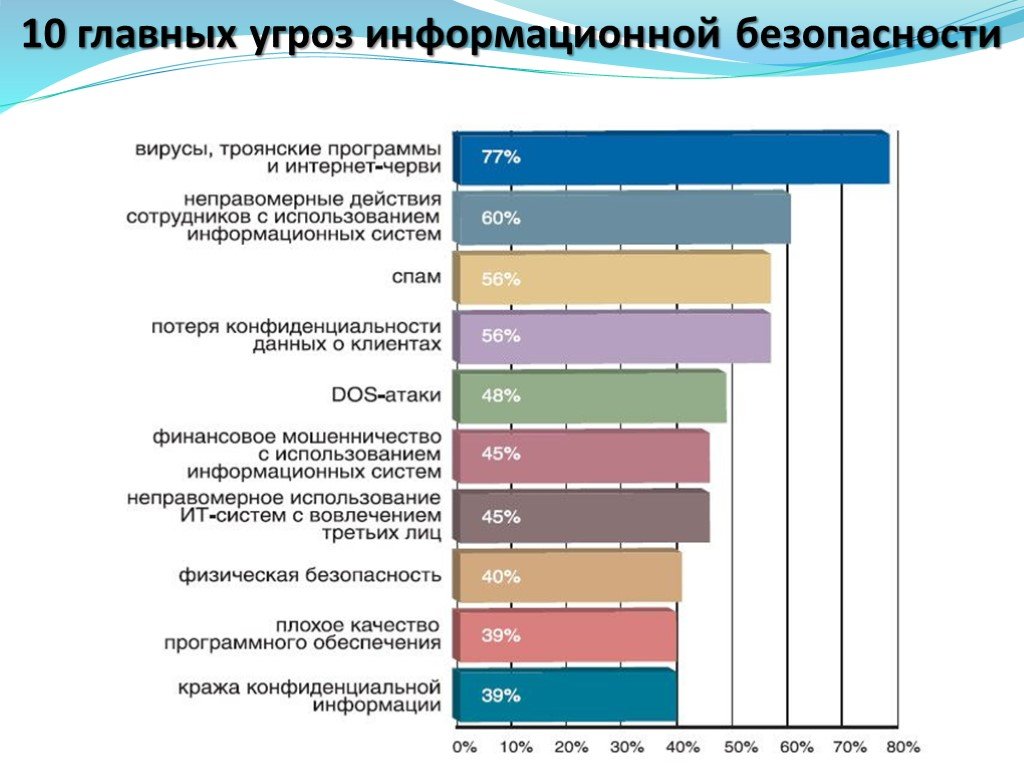

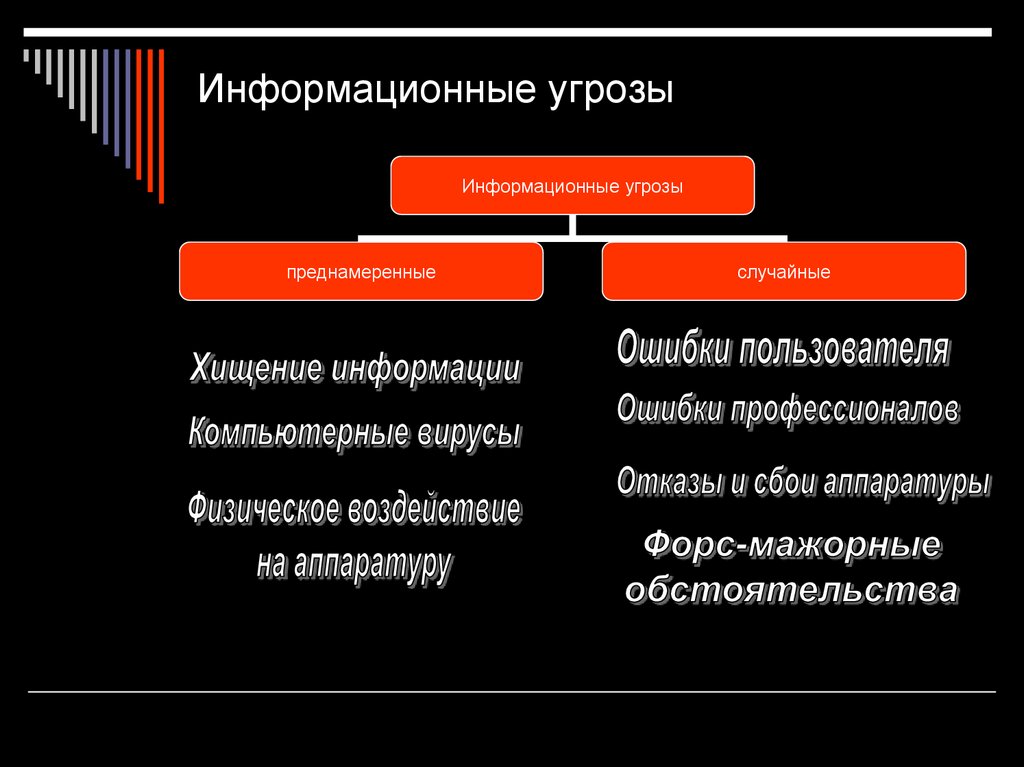

Все перечисленные нами виды угроз (формы проявления) можно разделить на умышленные и неумышленные. По данным Института защиты компьютеров (CSI) и ФБР cвыше 50% вторжений — дело рук собственных сотрудников компаний. Что касается частоты вторжений, то 21% опрошенных указали, что они испытали рецидивы «нападений». Несанкционированное изменение данных было наиболее частой формой нападения и в основном применялось против медицинских и финансовых учреждений. Свыше 50% респондентов рассматривают конкурентов как вероятный источник «нападений». Наибольшее значение респонденты придают фактам подслушивания, проникновения в информационные системы и «нападениям», в которых «злоумышленники» фальсифицируют обратный адрес, чтобы перенацелить поиски на непричастных лиц. Такими злоумышленниками наиболее часто являются обиженные служащие и конкуренты.

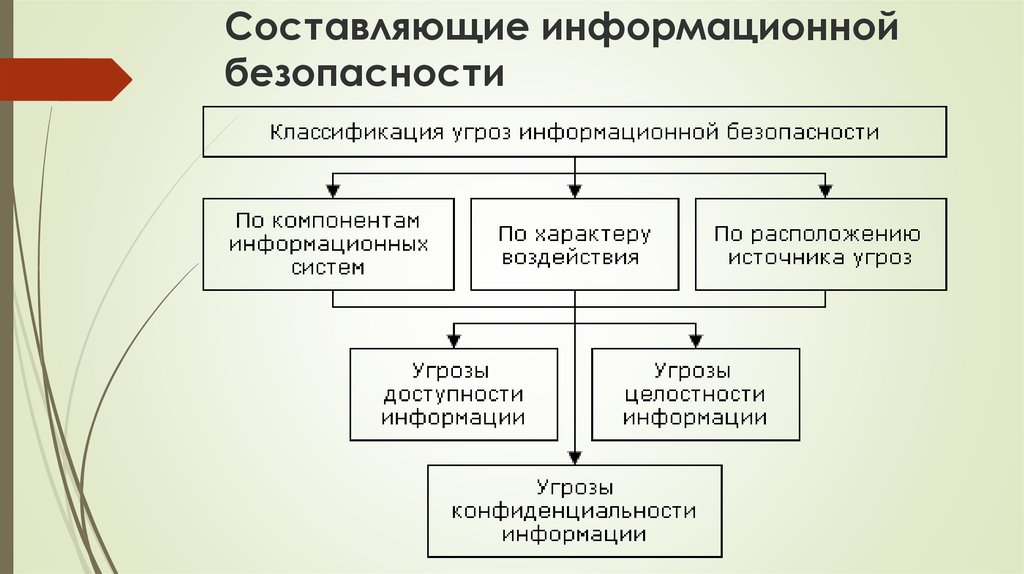

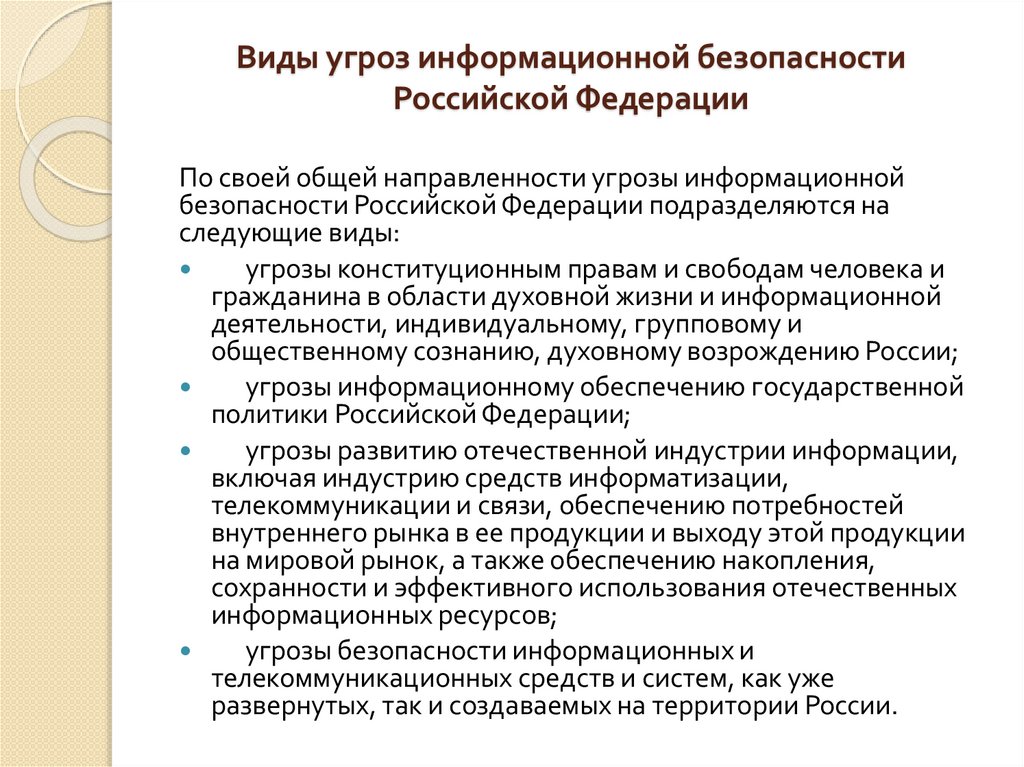

По

способам воздействия на объекты информационной безопасности угрозы подлежат

следующей классификации: информационные, программные, физические,

радиоэлектронные и организационно-правовые. К информационным угрозам относятся:

К программным угрозам относятся:

К физическим угрозам относятся:

К радиоэлектронным угрозам относятся:

К организационно-правовым угрозам относятся:

Виды угроз безопасности информации Безопасность информации — это условия при которых она не подвергается опасности, т.е условия хранения, обработки и передачи информации при которых обеспечивается её защита от угроз уничтожения, изменения или хищения. Нарушение целостности информации это частный случай её изменения. Потенциальная угроза безопасности информации существует всегда. Безопасность

информации оценивается двумя показателями вероятность предотвращения угроз и

временем, в течение которого обеспечивается определенный уровень безопасности.

Так как информация содержится в информационных параметрах для обеспечения её

безопасности должны сохранять свои значения в течение определенного времени. Информация постоянно подвергается случайными или преднамеренными угрозами хищения, изменения или уничтожения. Виды угроз: 1. действия злоумышленника 2. наблюдение за источниками информации 3. подслушивание конфиденциальных разговоров и акустических сигналов работающих механизмов 4. перехват электрических, магнитных и электромагнитных полей, электрических сигналов и радиоактивных излучений 5. несанкционированное распространение материальных носителей за пределами организации 6. разглашение информации компетентными людьми 7. утеря носителей информации 8. несанкционированное распространение информации через поля и электрические сигналы случайно возникшие в аппаратуре 9. воздействие стихийных сил 10. сбои в аппаратуре сбора, обработки и передачи информации 11. воздействие мощных электромагнитных и электрических помех промышленных и природных.

|

Угрозы информационной безопасности предприятия

Москва +7 (495) 221-21-41

Ростов-на-Дону +7 (863) 320-09-60

- Москва

- Ростов-на-Дону

- +7 (495) 221 21 41

- +7 (863) 320 09 60

Главная - Статьи - Статьи

Современные предприятия сталкиваются с самыми серьезными угрозами информационной безопасности.

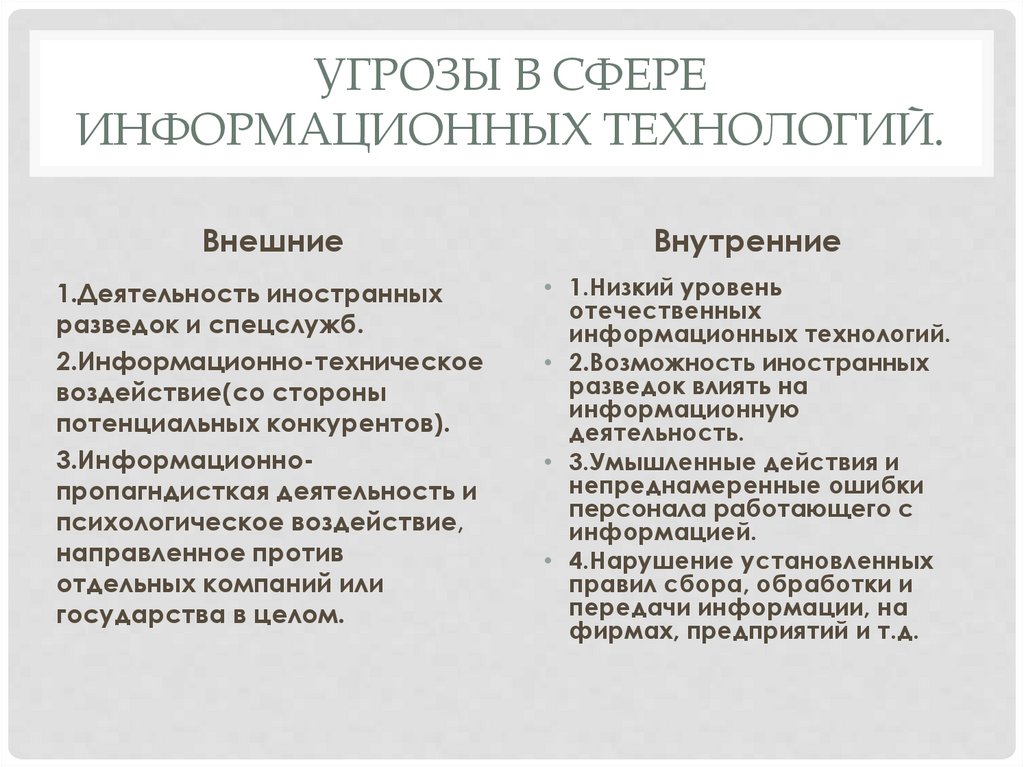

Эти угрозы имеют как внутренние, так и внешние источники. Информационной безопасности предприятий угрожают:

- — проникающие извне хакеры и вредоносные программы

- — собственные злонамеренные сотрудники — инсайдеры

- — собственные сотрудники — незлонамеренные нарушители

- — стихийные бедствия (пожары, наводнения, аварии в энергосистемах и т.д.).

Главные цели атак на информационные системы предприятий:

- — получение контроля над ценными ресурсами, например, кража финансовой информации или эксплуатация вычислительных ресурсов корпоративной сети

- — ограничение деятельности предприятия по заказу недобросовестных конкурентов или политических оппонентов, например, путем вывода из строя информационной системы, разрушения связей с партнерами и т.д.

Угрозы информационной безопасности могут быть реализованы в самом разном виде: вредоносных программ, аппаратных и программных закладок, спам-рассылок, устройств для перехвата сигналов связи, регламентов, допускающих несанкционированный доступ инсайдеров и др.

Как правило, компьютерные угрозы действуют скрыто от пользователей и администраторов корпоративной сети. В таком случае кража ценных данных может происходить беспрепятственно и безнаказанно для киберпреступника.

Угрозы информационной безопасности становятся всё более таргетированными (нацеленными на конкретную отрасль и даже предприятие). Так, в 2010 году была обнаружена специализированная вредоносная программа, атакующая автоматизированные системы оперативного диспетчерского управления производством, – компьютерный червь Stuxnet. Существуют целые классы вредоносных программ, специфичных для отдельных областей экономики, например, троянцы-банкеры.

Успешная компьютерная атака на предприятие может вести к самым неприятным последствиям — финансовому ущербу, снижению репутации и преследованию регуляторных органов.

Компьютеризация экономики и распространение электронных финансовых транзакций приводят к росту угроз информационной безопасности предприятий. Для обеспечения приемлемого уровня информационной безопасности, вопросам защиты необходимо уделять достаточное внимание.

Перейти к списку статей

внешних и внутренних рисков кибербезопасности: знайте разницу — кибербезопасность | Цифровая криминалистика

Большинство компаний постоянно подвергаются атакам со стороны внешних сил, исходящих из цифровой сферы. Вы можете подумать, что это звучит несколько апокалиптично, как будто когда крупное новостное издание и фирма, занимающаяся кибербезопасностью, делают такое обобщение, оно используется как своего рода тактика запугивания; однако это совсем не так. ERMProtect стал свидетелем изменения цифрового ландшафта и эскалации кибератак за последние несколько лет. Фирмы, занимающиеся кибербезопасностью, являются развивающимся рынком по одной простой причине: компании начинают замечать важность защиты своей ценной информации, своих клиентов, своей репутации и бренда путем предотвращения взломов.

Внешний риск кибербезопасности

Не думайте о типичном мафиози или человеке в черной маске, когда представляете себе этих преступников. Киберпреступники могут быть в пижамах и в постели, в то время как их атака нулевого дня или подбор пароля постоянно атакует вашу систему в поисках пути проникновения; тысячу раз в секунду; снова и снова, пока он не получит доступ. Эти хакеры не только блестящие программисты, но и понимают, как работают люди, и они найдут способ взломать вашу систему, если будут достаточно стараться.

Вредоносное ПО, вредоносное ПО, фишинг, DDoS-атаки, программы-вымогатели; это лишь некоторые из вирусов и методов, которые хакеры используют извне для получения доступа к вашему сайту, программному обеспечению или сети. Частью репертуара любой хорошей фирмы, занимающейся кибербезопасностью, является способность справляться с каждой из этих проблем и предотвращать внешние риски кибербезопасности, в какой бы форме они ни проявлялись.

извлечение информации. Большинство из них никогда не находят, а еще больше обнаруживают только позже. Вы столкнетесь с гораздо большим количеством внешних атак, чем внутренних, и идея состоит в том, чтобы укрепить периметр, чтобы не допустить проникновения хакеров. Периметры могут быть правильно построены с помощью правильного типа тестирования на проникновение, проводимого опытной фирмой по кибербезопасности.

Большинство из них никогда не находят, а еще больше обнаруживают только позже. Вы столкнетесь с гораздо большим количеством внешних атак, чем внутренних, и идея состоит в том, чтобы укрепить периметр, чтобы не допустить проникновения хакеров. Периметры могут быть правильно построены с помощью правильного типа тестирования на проникновение, проводимого опытной фирмой по кибербезопасности.

Внутренний риск кибербезопасности

Внутренние утечки данных происходят от сотрудников. Иногда трудно поверить, что сотрудник добровольно саботирует собственную компанию, и хотя иногда это происходит умышленно, в большинстве случаев это чисто случайно.

Основная цель киберпреступников — получить учетные данные сотрудника или администратора, а затем перемещаться по сети с полным доступом ко всему. Именно здесь обучение сотрудников кибербезопасности становится чрезвычайно ценным.

Что хуже?

Они оба одинаково разрушительны, но это зависит от отрасли и от того, какая информация берется. Если сотрудник продает секреты конкуренту и решает испортить веб-сайт компании, то ущерб для репутации и прибыли может быть долгосрочным и разрушительным, что делает внутренние взломы потенциально более опасными, чем внешние. Внешние хакеры обычно ищут информацию, которую они могут продать или использовать для получения прибыли, поэтому, если хакер проникнет в вашу сеть или программное обеспечение, затем скроет ценную информацию и потребует выкуп денег в обмен на передачу информации обратно к вам — тогда внешние хакеры могут быть финансово более вредным.

Если сотрудник продает секреты конкуренту и решает испортить веб-сайт компании, то ущерб для репутации и прибыли может быть долгосрочным и разрушительным, что делает внутренние взломы потенциально более опасными, чем внешние. Внешние хакеры обычно ищут информацию, которую они могут продать или использовать для получения прибыли, поэтому, если хакер проникнет в вашу сеть или программное обеспечение, затем скроет ценную информацию и потребует выкуп денег в обмен на передачу информации обратно к вам — тогда внешние хакеры могут быть финансово более вредным.

Как предотвратить оба

- Отслеживайте уровни доступа сотрудников и меняйте их соответствующим образом и часто.

- Меняйте пароли регулярно и сразу после ухода сотрудника.

- Обучение: не сообщайте пароли, не используйте пароли повторно и убедитесь, что пароли соответствуют требованиям по крайней мере среднего уровня безопасности.

Каковы основные типы внешних кибератак?

В 2020 году наиболее часто происходят 8 типов внешних кибератак. Вот какие они:

Вот какие они:

1. (DDoS) Распределенные атаки типа «отказ в обслуживании»

Атака DDoS происходит, когда сеть или система перегружаются и не могут отвечать на запросы на обслуживание. DDoS-атака происходит, когда огромное количество машин направляется на бомбардировку цели трафиком. Эти машины обычно заражены вирусами, контролируемыми одним из всех злоумышленников.

2. Перехват сеанса

Это тип атаки «человек посередине», когда происходит перехват сеанса между сетевым сервером и клиентом. Злоумышленник или злоумышленник заменяет свой IP-адрес на адрес клиента, и сервер продолжает сеанс. Во время этой атаки сервер считает, что он все еще обменивается данными с доверенным клиентом.

3. Атака Drive-by

При атаке drive-by вредоносные скрипты распространяют вредоносные программы по сети. Злоумышленники ищут небезопасные веб-сайты и внедряют скрипты в код одной из страниц. Иногда вредоносные скрипты устанавливают вредоносное ПО на компьютер посетителя веб-страницы. В других случаях хакеры могут перенаправить посетителя на принадлежащий хакерам веб-сайт, где они могут быть взломаны. Загрузки Drive-by чаще всего происходят на веб-страницах, всплывающих окнах и электронных письмах.

В других случаях хакеры могут перенаправить посетителя на принадлежащий хакерам веб-сайт, где они могут быть взломаны. Загрузки Drive-by чаще всего происходят на веб-страницах, всплывающих окнах и электронных письмах.

4. Атака на пароль

Поскольку пароли широко используются для защиты данных в Интернете, они являются основной областью атак для хакеров и злоумышленников. Наличие пароля человека может открыть всевозможные дополнительные взломы. Хакеры получают пароли, «обнюхивая» соединение с сетью, чтобы получить доступ к паролям. Хакеры также получают пароли, используя тактику социальной инженерии и физически осматривая рабочие столы и офисы.

5. Фишинг и целевые фишинговые атаки

Фишинговая атака — это когда хакеры отправляют электронные письма, которые выглядят как доверенные, но могут скомпрометировать личную информацию или использовать доступ хакера, чтобы заставить жертву что-то сделать. Фишинг требует некоторой социальной инженерии и технического взлома. Вложения электронной почты с вредоносными программами — распространенный инструмент, который хакеры используют для фишинга. Точно так же целевой фишинг — это практика нацеливания на конкретного человека или компанию с целью получения ценной информации или использования человека или компании.

Вложения электронной почты с вредоносными программами — распространенный инструмент, который хакеры используют для фишинга. Точно так же целевой фишинг — это практика нацеливания на конкретного человека или компанию с целью получения ценной информации или использования человека или компании.

Программа обучения ERMProtect по вопросам безопасности

ERMProtect имеет более чем 25-летний опыт работы в области кибербезопасности, где мы боремся как с внутренними, так и с внешними рисками кибербезопасности. Наши специалисты по кибербезопасности внедряют упреждающие решения для улучшения существующих систем и создания новых. Чтобы поговорить с кем-нибудь из нашей команды по кибербезопасности, позвоните по телефону (800) 259-9660 или нажмите здесь, чтобы запланировать бесплатную демонстрацию.

Как возникают внешние угрозы — KnowItAllNinja

Под внешней угрозой понимается риск того, что кто-то извне компании попытается использовать уязвимости системы с помощью вредоносного программного обеспечения, взлома, саботажа или социальной инженерии.

Бороться с ними может быть намного сложнее, чем с внутренними угрозами, так как вы не можете контролировать людей извне, как вы можете следить за сотрудниками, и вы не можете предсказать, что они могут сделать дальше.

Чтобы лучше понять внешние угрозы, мы узнаем о том, какие существуют внешние угрозы и как они функционируют, чтобы нанести ущерб, который они наносят.

В этом уроке мы узнаем о:

- Вредоносное программное обеспечение (вредоносное ПО)

- Взлом со стороны отдельных лиц, компаний и правительств

- Саботаж со стороны отдельных лиц, террористических организаций, компаний и правительств

- Методы социальной инженерии, используемые для обмана людей с целью получения информации , каждый из которых имеет целью нанести ущерб компьютерной системе. Некоторые из них менее вредны, чем другие, например, рекламное ПО, в то время как другие могут вывести жесткий диск из строя, например, некоторые вирусы.

Ниже приведены некоторые примеры типов вредоносных программ, с которыми вы можете столкнуться:

- Шпионское ПО собирает информацию о зараженном им пользователе, тайно отправляя ее сторонним источникам — это может быть с помощью кейлоггеров, которые собирают информацию от того, что вы вводите, например паролей.

- Рекламное ПО отображает нежелательную рекламу, используемую для получения дохода, иногда мешая пользователю с помощью всплывающих окон, которые не исчезают, когда вы их закрываете.

- Программы-вымогатели не позволяют вам получить доступ к вашей компьютерной системе, часто путем шифрования устройств хранения, и требуют заплатить денежную сумму, чтобы получить доступ обратно.

- Вирусы модифицируют существующие программы вредоносным кодом и постоянно размножаются на компьютере. Обычно они вызывают повреждение данных и приложений, системный сбой и занимают место на диске или вычислительную мощность.

- Черви выполняют ту же функцию, что и вирусы. Однако черви могут воспроизводить себя через сеть и распространяться на другие компьютеры, а не заражать распространяемые файлы. Это позволяет им выполнять функции, аналогичные вирусам, но в гораздо большем масштабе.

- Руткиты используются для получения несанкционированного удаленного доступа администратора к компьютеру или сети.

Как правило, они распространяются, скрываясь в программном обеспечении, которое, как представляется, предлагает законную функциональность. Затем это можно использовать для кражи данных или сокрытия других вредоносных программ в системе.

Как правило, они распространяются, скрываясь в программном обеспечении, которое, как представляется, предлагает законную функциональность. Затем это можно использовать для кражи данных или сокрытия других вредоносных программ в системе. - Трояны — это вредоносный код, который скрывается внутри кажущейся законной программы. Как правило, пользователи вводятся в заблуждение и сами скачивают троянца, думая, что это программа, которую они хотели бы использовать.

Дополнительные мысли

Теперь, когда вы знаете о различных типах вредоносных программ, попробуйте найти некоторые печально известные примеры вредоносных программ, которые нанесли ущерб пользователям по всему миру.

2. Взлом

Взлом — это общий термин, описывающий использование уязвимостей в компьютерной системе для получения несанкционированного доступа к системе и ее данным. Метод атаки известен как «вектор атаки» и часто включает использование уязвимостей в таких областях, как Wi-Fi, Bluetooth, подключение к Интернету или получение доступа к внутренней сети.

Мы узнаем больше об этих уязвимостях в ходе работы над этим курсом.

Мы узнаем больше об этих уязвимостях в ходе работы над этим курсом.Существует множество возможных мотивов, в зависимости от того, осуществляется ли это отдельным лицом, компанией или государством.

Если это делает человек, очень сложно определить его мотивацию, поскольку это может быть что угодно, от получения прибыли для протеста до развлечения. Многие хакерские группы заявляют, что действуют в политических или социальных целях, так называемые хактивисты. Однако многие другие сделают это просто для того, чтобы причинить вред.

Между тем, компании и правительства намного яснее понимают, чего они хотят: оценить свои слабости, получить прибыль или собрать информацию.

Компании могут использовать взлом в целях корпоративного шпионажа, узнавая о планах, продуктах и финансах своих конкурентов. В то время как правительства могут использовать его для политического шпионажа, слежки за своими странами-соперниками.

Компании и правительства также нанимают других для самостоятельного взлома.

Так называемый взлом «белой шляпы», который используется для обнаружения уязвимостей системы, чтобы они могли предотвратить угрозы со стороны злонамеренных хакеров «черной шляпы».

Так называемый взлом «белой шляпы», который используется для обнаружения уязвимостей системы, чтобы они могли предотвратить угрозы со стороны злонамеренных хакеров «черной шляпы».Дополнительные мысли

В этом уроке мы упоминаем векторы атак, такие как Wi-Fi, Bluetooth, подключение к Интернету или получение доступа к внутренней сети. Узнайте больше об этих векторах атак в Интернете. Что в них легко использовать?

3. Саботаж

Саботаж — это общий термин, описывающий деятельность, используемую для преднамеренного нарушения работы служб, обычно посредством:

- атак типа «отказ в обслуживании»

- распространения вредоносных программ

- физического уничтожения компьютерного оборудования.

Это может осуществляться отдельными лицами, террористическими организациями, компаниями или правительствами. Однако, в отличие от хакерских атак, целью которых может быть получение информации или причинение вреда, саботаж является специфически злонамеренным с целью причинения ущерба.

Это явно делается с целью помешать жертве выполнять свои обычные функции. Это может иметь катастрофические последствия, если пострадавшие не применят надлежащие процедуры восстановления.

Дополнительная информация

Против некоторых стран неоднократно выдвигались обвинения во взломе правительственных учреждений других стран. Исследуйте это, чтобы узнать масштабы некоторых из этих взломов.

4. Социальная инженерия

Социальная инженерия относится к методам, используемым для того, чтобы обманом заставить людей раскрыть частную и конфиденциальную информацию. Затем это можно использовать для банковского мошенничества и мошенничества с идентификацией или для получения доступа к системам.

Распространенной формой этого является использование фишинговых электронных писем, когда электронное письмо рассылается ботом или человеком, выдающим себя за того, кем он не является. Это электронное письмо часто просит пользователя ответить конфиденциальными данными или перейти по ссылке на веб-страницу.

Нажмите, чтобы увидеть в полном размере. Затем эта веб-страница может запросить ввод данных или заразить компьютер пользователя вредоносным ПО.

Затем эта веб-страница может запросить ввод данных или заразить компьютер пользователя вредоносным ПО.Несмотря на то, что попытки фишинга, как правило, плохо сформулированы, будут предприняты усилия, чтобы электронные письма и веб-страницы выглядели законными, и неопытные пользователи компьютеров могут легко попасться на их уловки.

Дополнительная информация

Фишинговые электронные письма очень распространены, вы можете найти несколько таких писем в папке со спамом. Изучите несколько примеров фишинговых писем в новостях.

Краткий обзор урока

- Существует множество различных типов вредоносных программ, которые поражают пользователей по всему миру, например:

- Шпионские программы, которые тайно собирают информацию.

- Рекламное ПО, отображающее нежелательную рекламу.

- Программа-вымогатель, блокирующая доступ до тех пор, пока не будет выплачен выкуп.

- Вирусы, которые прикрепляются к файлам и повреждают компьютер.

- Черви, проникающие в сеть и наносящие ущерб компьютерам.

- Руткиты, обеспечивающие несанкционированный удаленный доступ.

- Трояны, которые содержат вредоносный код, скрытый внутри, казалось бы, законной программы.

- Взлом предполагает использование уязвимостей в компьютерных системах для получения несанкционированного доступа.

- Это делается отдельными лицами для причинения вреда или для так называемого хактивизма. Это также выполняется компаниями и правительствами для шпионажа.

- Целью саботажа является преднамеренное нарушение работы компьютерных служб, например, путем атак типа «отказ в обслуживании», вредоносных программ или физического повреждения оборудования.

- Саботаж, скорее всего, будет осуществляться компаниями, правительствами, террористическими организациями или чем-то столь же простым, как недовольный сотрудник.

- Социальная инженерия заключается в том, чтобы обманом заставить людей раскрыть частную и конфиденциальную информацию.

- Шпионское ПО собирает информацию о зараженном им пользователе, тайно отправляя ее сторонним источникам — это может быть с помощью кейлоггеров, которые собирают информацию от того, что вы вводите, например паролей.

Как правило, они распространяются, скрываясь в программном обеспечении, которое, как представляется, предлагает законную функциональность. Затем это можно использовать для кражи данных или сокрытия других вредоносных программ в системе.

Как правило, они распространяются, скрываясь в программном обеспечении, которое, как представляется, предлагает законную функциональность. Затем это можно использовать для кражи данных или сокрытия других вредоносных программ в системе. Мы узнаем больше об этих уязвимостях в ходе работы над этим курсом.

Мы узнаем больше об этих уязвимостях в ходе работы над этим курсом. Так называемый взлом «белой шляпы», который используется для обнаружения уязвимостей системы, чтобы они могли предотвратить угрозы со стороны злонамеренных хакеров «черной шляпы».

Так называемый взлом «белой шляпы», который используется для обнаружения уязвимостей системы, чтобы они могли предотвратить угрозы со стороны злонамеренных хакеров «черной шляпы».

Затем эта веб-страница может запросить ввод данных или заразить компьютер пользователя вредоносным ПО.

Затем эта веб-страница может запросить ввод данных или заразить компьютер пользователя вредоносным ПО.