5 лучших инструментов для проверки истории владения доменами, 2022 год

Партнерское раскрытие: Полная прозрачность — некоторые ссылки на нашем веб-сайте являются партнерскими ссылками, и если вы используете их для совершения покупки, мы будем получать комиссию без дополнительных затрат для вас (вообще никакой!).

5 лучших инструментов для проверки полной истории владения доменом

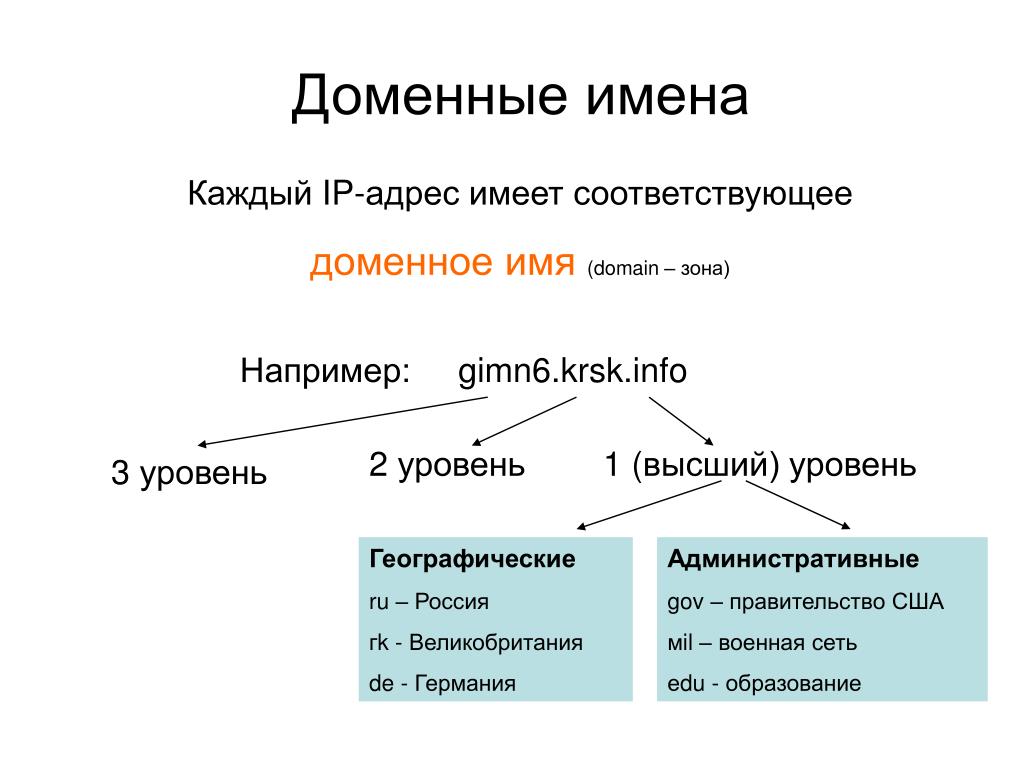

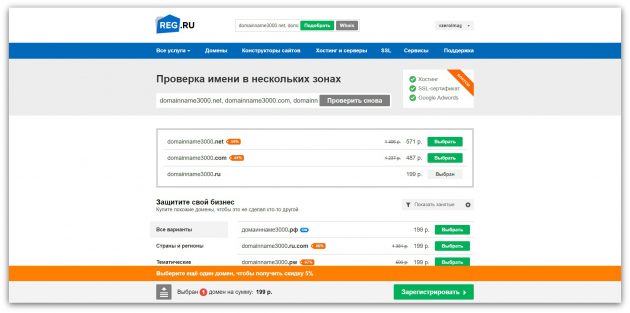

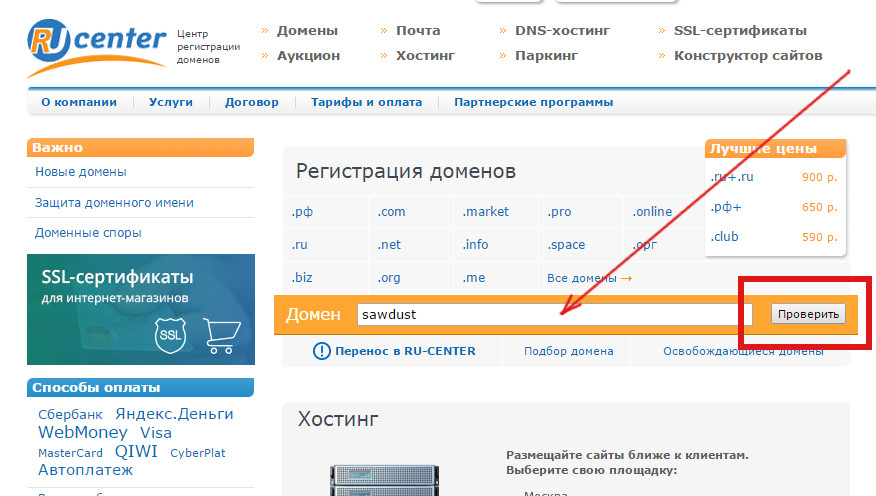

Итак, вы выбрали доменное имя для своего будущего предприятия и определились с его именем. Все настроено и работает без сбоев. Осталось только зарегистрировать доменное имя своей мечты.

Игровой автомат Интернет оставляет легко отслеживаемым и далеко идущие следы на его пути. Выбранное вами доменное имя может иметь собственную предысторию.

Скорее всего, у него темное прошлое, включая вредоносное программирование и кражу личной информации. Вполне возможно, что он передавался от одного владельца к другому, прежде чем оказаться на вашей тарелке.

В век Интернета прошлое чрезвычайно важно. В результате, как узнать, имеет ли ваше доменное имя богатую историю? Чтобы не быть застигнутым врасплох, когда вы получите новое доменное имя, изучите его, прежде чем сесть на борт крутого корабля.

Содержание

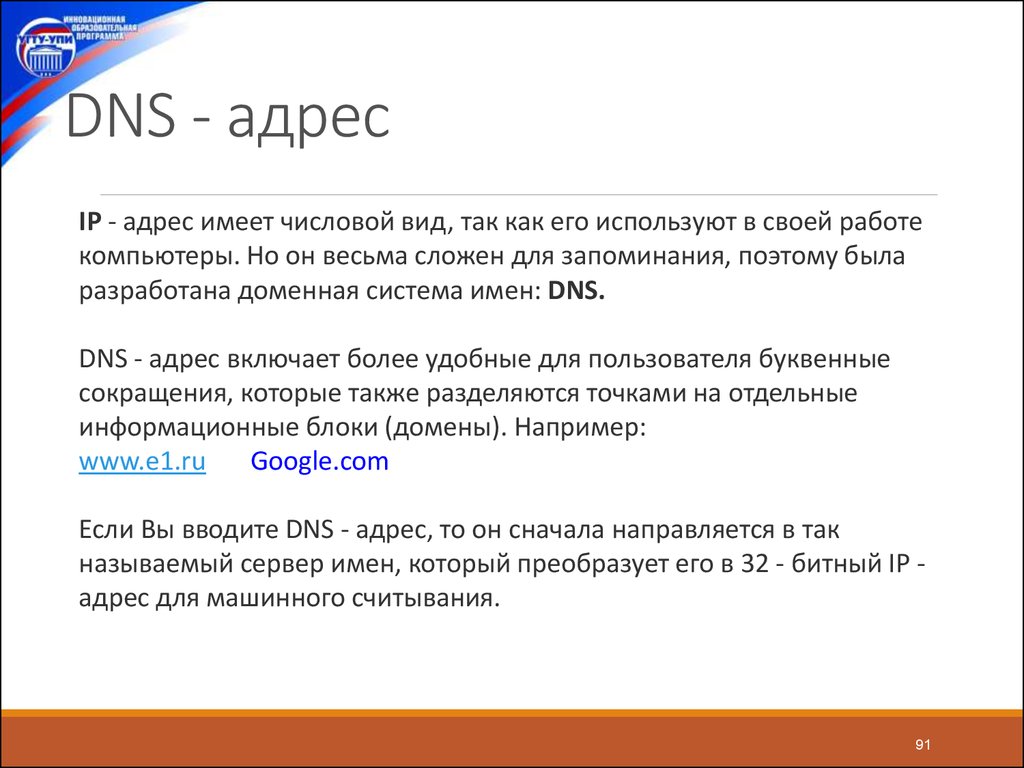

Что такое история владельцев домена?

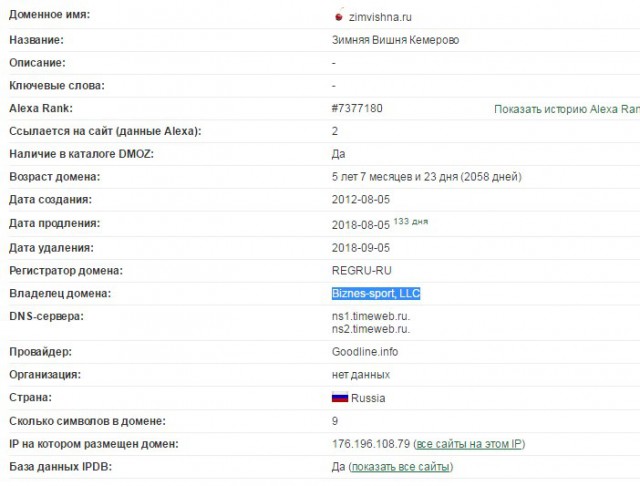

Покупка более старого домена улучшает рейтинг вашего сайта в поисковых системах. Однако, прежде чем совершать покупку, вы должны изучить историю владельца домена, характер веб-сайта и действия, которые на нем происходили.

Возможно, что Google накажет домен с сомнительным прошлым, что может снизить его позицию на страницах результатов поиска.

Если домен ранее использовался другой компанией, группой или частным лицом, узнайте, был ли их послужной список хорошим.

Домены с большим количеством падений или те, которые были оштрафованы Google, могут не отображаться в результатах поиска.

Google считает доменные имена доказательством права собственности и легитимности бизнеса. В результате, чтобы улучшить свой SEO-рейтинг, выберите домен с проверенной репутацией.

В результате, чтобы улучшить свой SEO-рейтинг, выберите домен с проверенной репутацией.

Кроме того, Интернет дал вам возможность изучить историю любого доменного имени, прежде чем остановиться на нем. Итак, это лучшие онлайн-ресурсы для отслеживания прошлого интересующего вас доменного имени.

1.Инструменты домена

Инструменты домена взимает плату за использование своей функции. Зарегистрированные премиум-пользователи Domain Tools могут подробно искать исторические данные на любом веб-сайте, используя функцию поиска Domain Tools.

За 49.95 долларов в месяц вы можете подписаться на премиум-сервис. Он предлагает широкий спектр важных статистических данных, а также самую большую историю доменов в Интернете. база данных, своим пользователям. Существует инструмент отслеживания владения доменом, который помогает пользователям отслеживать, кому принадлежит какой домен.

Особенности:

- Инструменты домена — это уникальная функция, которая позволяет вам получать информацию о серверах имен и текущих записях DNS.

- Заголовок и другая соответствующая информация всей истории владения указанным URL-адресом может быть отслежена.

- Используйте Инструменты домена, чтобы узнать, кто владеет доменным именем, которое вы хотите зарегистрировать или уже зарегистрированным.

- Другие функции включают в себя генератор опечаток, шпион сервера имен и перекрестный IP-поиск.

- Traceroute и ping — два других инструмента DNS, доступных на сайте.

- Мощные функции поиска включают в себя поиск домена на продажу и на аукционе, а также поиск доменного имени.

PROS

- Серверы имен, данные хостинга, IP-адреса, соответствующие снимки экрана, пассивные данные DNS и записи whois — все это часть продуктов Domain Tools, которые имеют доступ к данным за более чем 15 лет.

- Чтобы определить, действительно ли веб-сайт Честного ЗНАКа небезопасно, вы можете использовать инструмент, чтобы проверить уровень риска.

- Профессиональным участникам достаточно щелкнуть дату, чтобы получить доступ к записанным данным истории Whois.

CONS

- Физические лица будут платить огромную ежегодную плату за присоединение.

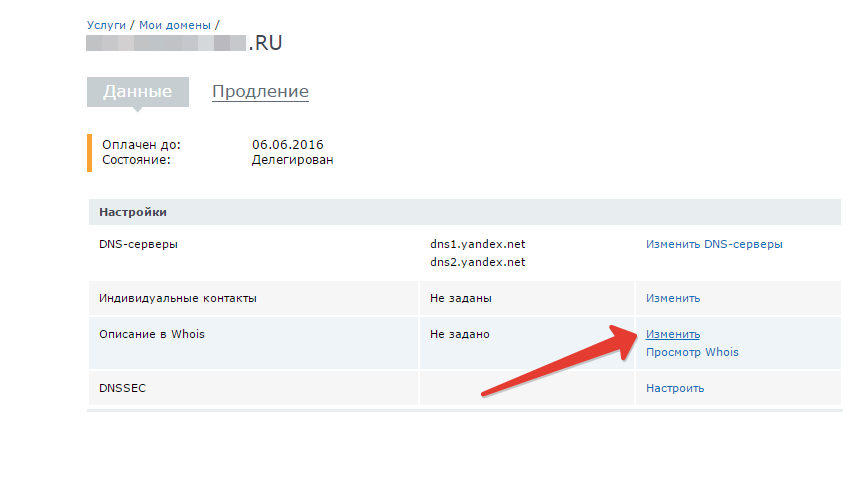

2.Кто.

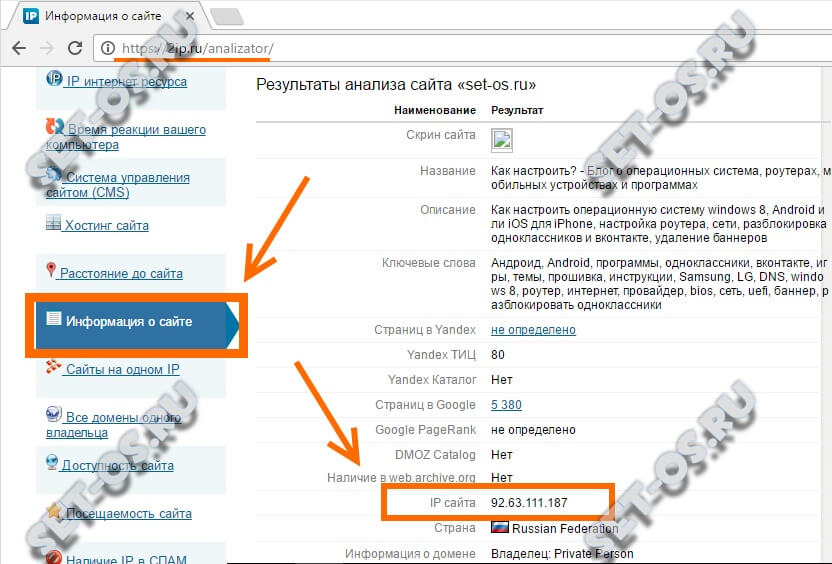

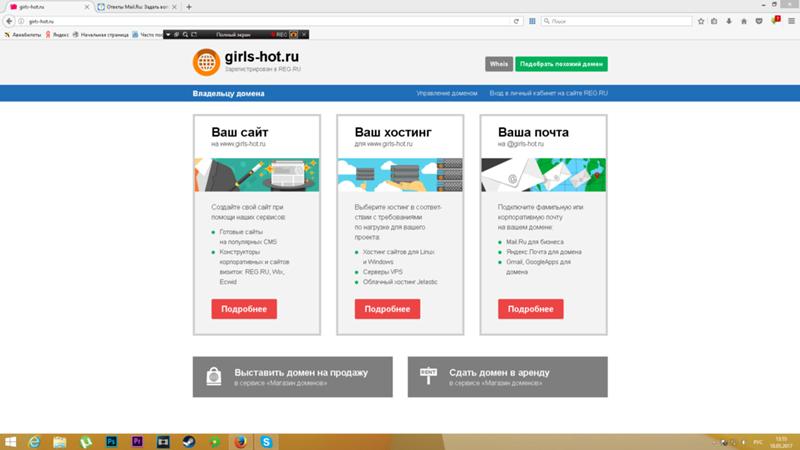

Еще один отличный онлайн-инструмент для исследования истории доменного имени — это Кто. Воспользуйтесь этим бесплатным сервисом, чтобы узнать больше о любом доменном имени или IP-адресе.

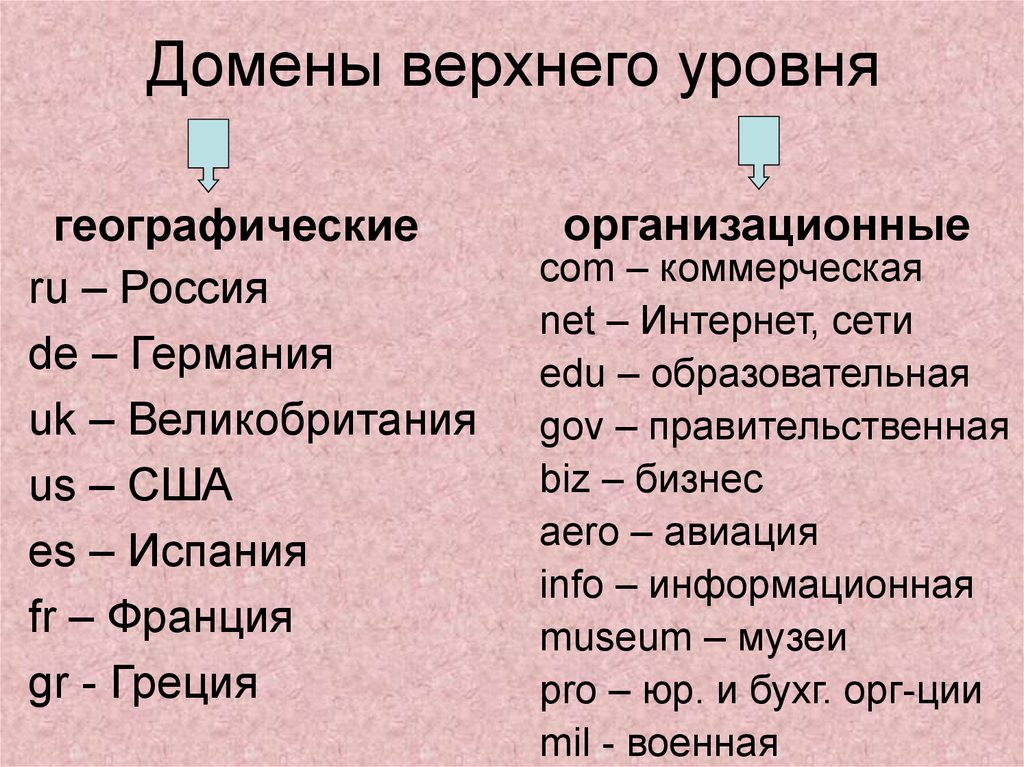

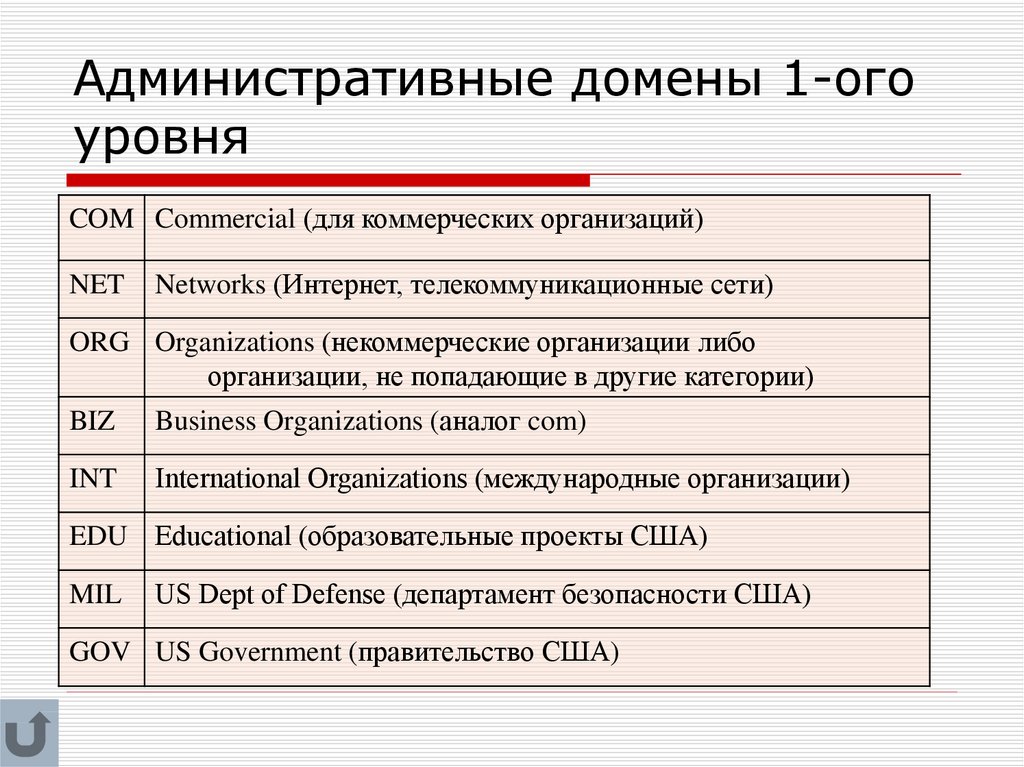

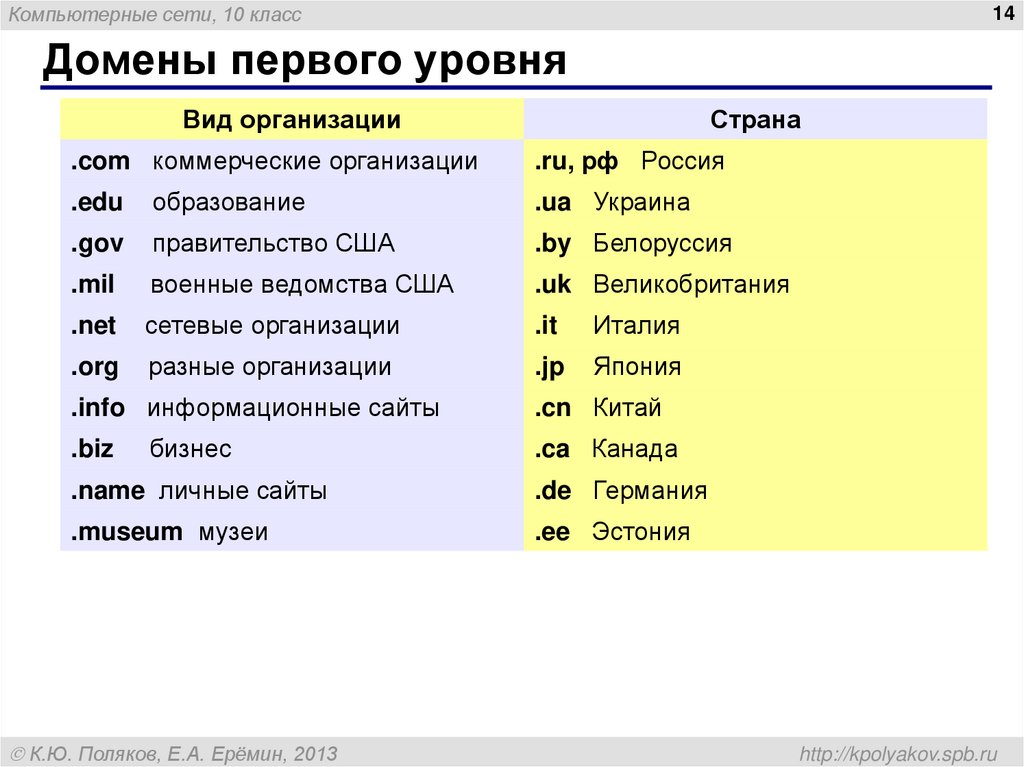

Информация о веб-сайте, в том числе о том, кто им владеет, и другие статистические данные теперь доступны вам. Этот инструмент дает вам всю необходимую информацию о доменном имени. Вы также можете следить за новыми доменами верхнего уровня (TLD) и использовать возможность зарегистрировать их как можно скорее.

Особенности:

Who.is предоставляет вам всю необходимую информацию о домене, включая его историю и то, зарегистрирован он в настоящее время или нет.

Who.is разработал серверную часть, чтобы упростить ваш поиск, упорядочивая и предоставляя вам важную информацию, такую как исторические записи, DNS и whois, всего за несколько щелчков мышью.

Чтобы сэкономить ваше время, Who.is стремится предоставить актуальную информацию о домене в одном месте, чтобы вам не приходилось искать ее в другом месте.

Все домены, зарегистрированные у разных регистраторов, можно отслеживать вместе. Используя ваш приборная панель, вы можете отслеживать и управлять множеством доменов в одном месте.

PROS

- Вы сможете узнать такие вещи, как текущий и прошлый владелец домена, серверы имен, IP-адреса, статистику веб-сайта и многое другое.

- Если информация о домене, который вы собираетесь купить, изменится, Who.is уведомит вас об этом по электронной почте.

- Чтобы вносить изменения в информацию на своих сайтах, вы можете использовать Who.is. Вы можете попросить регистратора домена внести необходимые изменения, если какая-либо информация на вашем сайте неверна.

CONS

- Никаких серьезных недостатков нет.

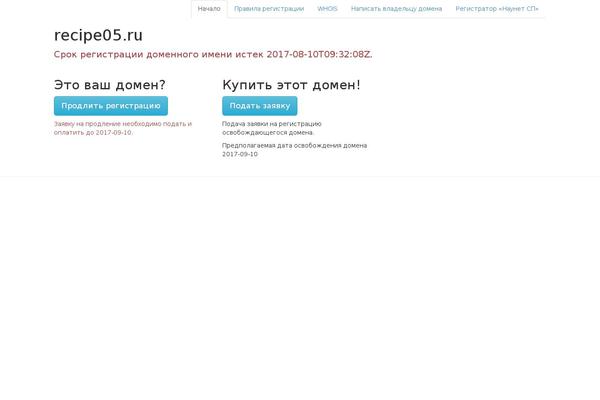

3. машина обратного хода

Изображения изменений исторических мест можно найти через Wayback Machine в интернет архиве.

Это похоже на наличие машины времени в Интернете, поскольку она позволяет вернуться и просмотреть предыдущие версии веб-сайта.

Вы можете вернуться в прошлое и посмотреть, как сайт выглядел в определенный день. Вкратце, Wayback Machine — это программа для архивирования файлов cookie, которая позволяет вам вернуться в прошлое.

Особенности:

- Используя Wayback Machine, вы можете найти происхождение любого доменного имени. Это совершенно бесплатно.

- Вы сможете узнать, кому принадлежит конкретный домен.

- Веб-сайты, созданные в Интернете, архивируются инструментом.

- Вы можете увидеть, как веб-сайт выглядел в прошлом. Например, версию Facebook 2010 года можно увидеть здесь.

- Чтобы увидеть, как сайт выглядел в прошлом, перейдите на archive.org, введите URL-адрес, а затем выберите год, месяц и день из раскрывающихся меню.

PROS

- Создавать собственные инструменты легко с помощью API Wayback Machine.

- Удалите неработающие ссылки из своего блога с помощью средства проверки битых ссылок WordPress.

- Обработчик 404 для веб-мастеров — полезная программа, которая помогает пользователям добраться до предполагаемого местоположения.

- Архив-подписка Это сервис позволяет собирать, искать и управлять коллекции цифрового контента без хостинга или технических навыков.

- Вы можете использовать инструмент «Сохранить страницу сейчас», чтобы прямо сейчас сделать снимок веб-страницы и использовать его в качестве достоверной ссылки позже.

- Wayback Machine имеет открытый исходный код и бесплатна для использования.

CONS

- Архивирование онлайн-страниц с помощью Wayback Machine — дело рискованное.

- Не все веб-страницы захватываются, и пользователи не могут сказать, на каких из них они сохраняются.

- Часто HTML неправильно читается, а графика опускается, в результате чего страницы выглядят неуклюже.

4.Вокси

Вокси — это надежная поисковая система whois, а Whoxy API — это онлайн-инструмент для регистраторов whois, который отправляет запросы реестрам whois.

После этого он структурирует JSON или XML, полученные в результате синтаксического анализа. Whoxy также имеет конечные точки проверки баланса API, поиск в истории и обратный поиск.

У вас есть возможность использовать API бесплатно или платить ежемесячную плату за использование более сложных функций. Документация по API включает фрагменты кода и подробные описания конечных точек, что упрощает начало работы. Эта информация поможет вам лучше понять, как работать с API.

Особенности:

- Цены на Whoxy начинаются с 2 долларов за 1,000 запросов доменного whois API и до 1,000 долларов за 1 миллион доменных запросов whois API.

- Whois API поддерживает в общей сложности 2026 доменных расширений, что гарантирует поддержку всех доменов.

- Информацию whois можно получить для 100,000 XNUMX доменных имен.

- Если записи whois не возвращаются для вашего запроса доменного имени, кредиты API не взимаются.

- По данным Whoxy, во всем мире зарегистрировано 345 миллионов доменных имен.

PROS

- Цены Whoxy самые доступные среди конкурентов. Инструменты домена взимает 30 долларов США за 1,000 запросов к Whois API для домена, в то время как стоимость составляет всего 2 доллара США.

- Обработанные поля whois также содержат необработанный контент whois.

- Массовый поиск whois, загрузка базы данных whois, недавно зарегистрированные домены и доменные имена, которые были удалены или заброшены — вот лишь некоторые из функций, предлагаемых этим бесплатным программным обеспечением whois API.

CONS

- Явных негативных моментов нет.

5. какой запрос

ктозапрос дает вам доступ к прошлому владельцу домена и регистрационной информации. Вы можете проверить, принадлежал ли конкретный веб-адрес ранее.

С помощью этого инструмента можно искать различные расширения домена, такие как biz.net.info, org.us и com. с 2002 года по настоящее время.

Особенности:

- Обратный поиск IP-адресов и серверов имен — одна из многих функций, предлагаемых Whoisrequest.

- Вы также сможете узнать имя владельца домена и контактную информацию.

- Возможности включают обратный поиск IP, поиск whois и историю домена в дополнение к обратному поиску NS.

PROS

- Дизайн веб-сайта Whoisrequest прост и удобен для пользователя.

- Любой IP-адрес может быть использован для поиска доменного имени с помощью инструмента обратного IP.

- Более 155 миллионов доменных имен хранятся в базе данных службы, которая включает почти все национальные домены верхнего уровня (ccTLD).

- Фильтры также могут применяться на основе TLD. Например, домены View.DE для выполнения определенного обратного IP-запроса.

- Вы можете использовать инструмент обратного поиска по серверу имен, чтобы найти все домены, использующие, например, серверы имен google.com, с помощью инструмента обратного поиска по серверу имен.

CONS

Для сравнения, такие компании, как Wayback Machine и Whoxy, предлагают гораздо больше функций.

Заключение: лучшие инструменты для проверки истории владения доменом

Наконец, давайте посмотрим, какая услуга больше всего подходит для какого типа пользователей:

В результате, инструменты домена должны приобретаться только теми, кто может себе это позволить.

Who.is идеально подходит для тех, кто хочет защитить новые домены верхнего уровня (TLD) раньше, чем это сделают их конкуренты.

Whoxy — хороший вариант для любого человека с ограниченным бюджетом, которому нужны комплексные услуги поиска доменов.

Wayback Machine — хороший выбор для людей, которые хотят увидеть, как сайт развивался с течением времени.

Whoisrequest предназначен для людей, которые хотят узнать, кому принадлежит определенное доменное имя и как с ними связаться.

Выберите услугу, исходя из ваших потребностей и вашего бюджета.

Читайте также:

- Обзор SpamZilla: покупка доменов с истекшим сроком действия [надежное руководство]

- Честный обзор Domain Hunter Gatherer (5 лучших функций и цены)

- 18 лучших сайтов для пинга для очень быстрой индексации вашего блога

- Обзор Netpeak Checker (за и против)

Инструменты домена должны приобретаться только теми, кто может себе это позволить. Who.is идеально подходит для тех, кто хочет защитить новые домены верхнего уровня (TLD) раньше, чем их конкуренты.

Who.is идеально подходит для тех, кто хочет защитить новые домены верхнего уровня (TLD) раньше, чем их конкуренты.

Рейтинг

Стоимость: $

начало

Энди Томпсон

Энди Томпсон долгое время работал писателем-фрилансером. Она является старшим аналитиком по SEO и контент-маркетингу в компании Digiexe, маркетинговое агентство цифрового маркетинга, специализирующееся на контентной и поисковой оптимизации на основе данных. У нее более семи лет опыта в области цифрового и партнерского маркетинга. Ей нравится делиться своими знаниями в самых разных областях, от электронной коммерции, стартапов, маркетинга в социальных сетях, зарабатывания денег в Интернете, партнерского маркетинга до управления человеческим капиталом и многого другого. Она писала для нескольких авторитетных блогов о SEO, заработке в Интернете и цифровом маркетинге, таких как: ImageStation, Newsmartwave, & Экспертиза

Domeenid — Zone.

ee

eeВ: У кого есть право регистрировать на себя имена доменов?

- O: Имя домена может зарегистрировать любой.

- O: Домены EU могут регистрировать предприятия или организации:

- чей главный офис (юридический адрес), центр управления или основное место деятельности находится в Европейском Сообществе.

- организации, учрежденные в Европейском Сообществе без нарушения государственных законов

- резиденты из числа физических лиц, т.е. частные лица.

В: На какой срок регистрируется имя домена, и сколько стоит продление?

- О: Имя домена регистрируется на период от одного до десяти лет. Плата за продление имени домена указана в нашем прайс-листе, который Вы найдете ЗДЕСь

В: Какую форму может иметь имя домена?

- O: Каждое имя домена должно быть уникальным. Имя домена должно отвечать следующим условиям:

- имя домена должно состоять как минимум из 2-х знаков

- минимальная длина домена .

INFO должна составлять как минимум 3 знака

INFO должна составлять как минимум 3 знака - имя домена может содержать латинские буквы от «а» до «z», цифры от «0» до «9» и дефис «-»

- максимальная длина имени домена составляет 63 знака

- имя домена не должно начинаться с дефиса

- имя домена .EE не должно иметь дефис на месте третьего и четвертого знака

В: Что такое TRADE и TRANSFER?

- O: TRADE — это операция, при которой меняется владелец имени домена. TRANSFER — это операция, при которой меняется администратор или регистратор имени домена.

В: Как можно сменить владельца домена .EU?

- О: Что бы сменить владельца домена EU, необходимо осуществить процедуру TRADE. Она стоит столько же, сколько регистрация нового домена. Цены приведены на нашей странице с прайс-листом.

Процедуру смены владельца должен инициировать новый владелец.

ЗДЕСь он сможет заполнить бланк заказа домена и оплатить счет предвaрительной оплаты. После этого как действующему, так и новому владельцу на электронную почту EUR отправит запрос, который обе стороны должны обязательно акцептировать в течение 7 дней.

ЗДЕСь он сможет заполнить бланк заказа домена и оплатить счет предвaрительной оплаты. После этого как действующему, так и новому владельцу на электронную почту EUR отправит запрос, который обе стороны должны обязательно акцептировать в течение 7 дней.NB! Процедуру TRADE с доменом, находящимся вне нашей системы, можно осуществить только вместе с процедурой TRANSFER, в результате которой домен перейдет в наше ведение!

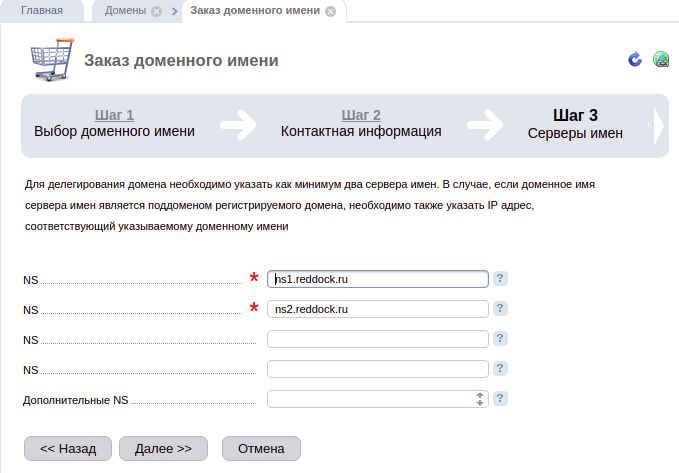

В: Как перевести домен .EU в наше ведение? (TRANSFER)

- О: Чтобы перевести домен .EU в наше ведение, необходимо осуществить процедуру TRANSFER. Она стоит столько же, сколько регистрация нового домена. Цены приведены на нашей странице с прайс-листом.

TRANSFER можно запустить ЗДЕСь. Необходимо заполнить соответствующий бланк и оплатить счет предварительной оплаты. После этого EUR отправит владельцу домена на электронную почту запрос, который нужно непременно акцептировать в течение 7-ми дней.

В: Можно ли исправить неправильно записанное имя домена?

- О: Нет. Для того, чтобы исправить опечатку, придется зарегистрировать новый домен.

В: Опубликовываются ли данные администратора имени домена, у где их можно увидеть?

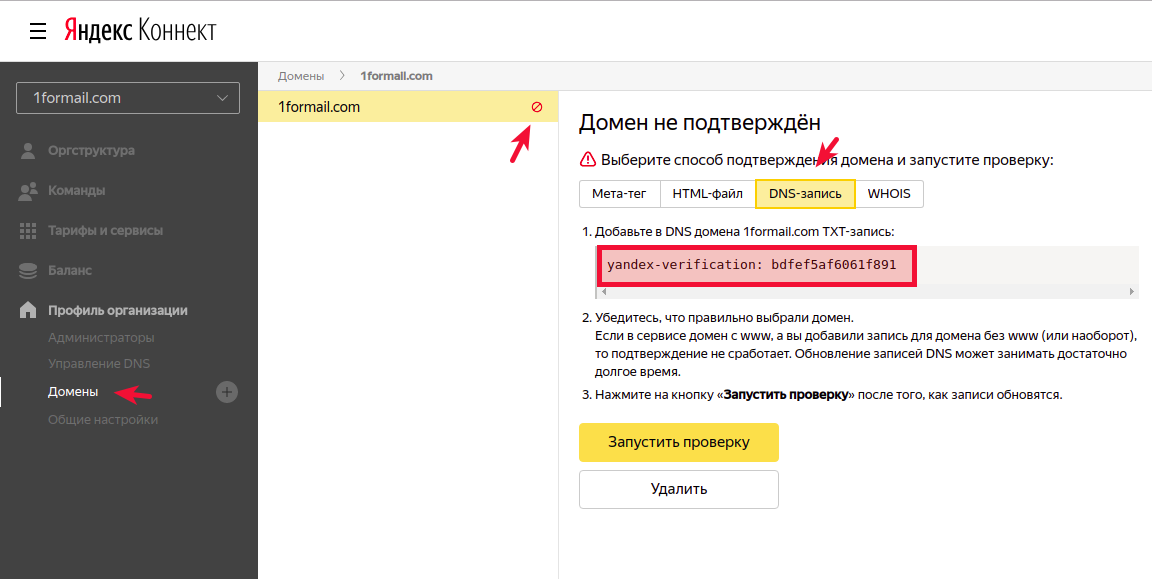

- О: Да. При регистрации имени домена данные его администратора опубликовываются в базе данных WHOIS. Информацию, связанную с доменом EU, можно получить по адресу: http://www.whois.eu.

В: Что такое WHOIS?

- О: WHOIS — это база данных, в которой содержтся все имена, которые зарегистрированы в настоящий момент. Подавая запрос на имя, Вы можете посмотреть, зарегистрировал ли его уже кто-нибудь или нет, т.е. является ли оно доступным для регистрации. Если имя уже зарегистрировано, Вы можете посмотреть, кто его зарегистрировал.

В: Что означают различные статусы доменных имен?

- О: Зарегистрировано — Доменное имя было зарегистрировано кем-то другим и в настоящее время занято.

Приостановлено — Доменное имя заблокировано Европейским Pегистром (EURid), потому что оно находится в процедуре альтернативного разрешения споров или потому что было установлено несоответствие текущего владельца имени требованиям доменной зоны .eu

Заблокировано — Европейская Комиссия или одна из стран-членов ЕС наложила запрет на данное доменное имя и его никогда нельзя будет зарегистрировать.

Зарезервировано — Данное имя было зарезервировано Европейской Комиссией или одной из стран-членов ЕС для собственного использования и не может быть зарегистрировано лицами из числа широкой общественности.

Доступно — Данное доменное имя никем пока не зарегистрировано. Каждый, кто проживает или имеет свое представительство на территории Европейского Союза, может его зарегистрировать.

На карантине — Доменное имя было удалено и находится на сорокадневном карантине. По истечении этого срока оно снова станет доступным широкой общественности для регистрации.

В (по поводу EU): Мои личные данные видны в базе WHOIS, и я хотел(а) бы их оттуда удалить. Как я могу это сделать?

Как я могу это сделать?

- О: Если владельцем имени домена является организация, то личные данные из базы данных WHOIS удалить нельзя, так как согласно европейским законам организации обязаны показывать свои контактные данные. Если же имя домена принадлежит частному лицу, то в базе данных WHOIS отображается только адрес электронной почты зарегистрировавшегося. Для того чтобы изнемить данные в базе данных WHOIS, следует осуществить процедуру TRADE.

В: (по поводу EU): Как я могу увидеть все данные владельца домена, если в базе данных WHOIS отображается только адрес его электронной почты?

- О: Чтобы выяснить контактные данные, свяжитесь с EURID

Задавайте свои вопросы тут или звоните (+372) 6886886

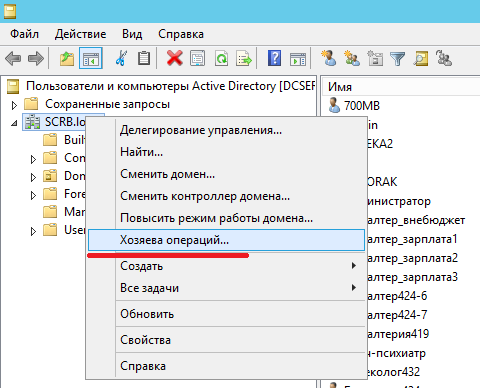

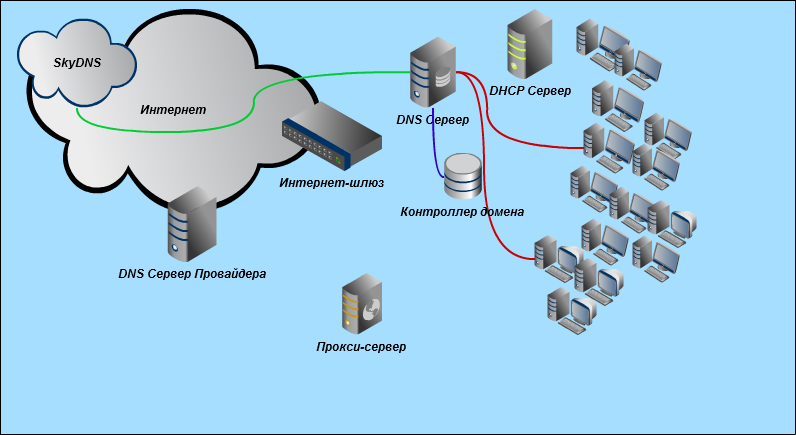

Планирование размещения роли хозяина операций

- Статья

- Чтение занимает 6 мин

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

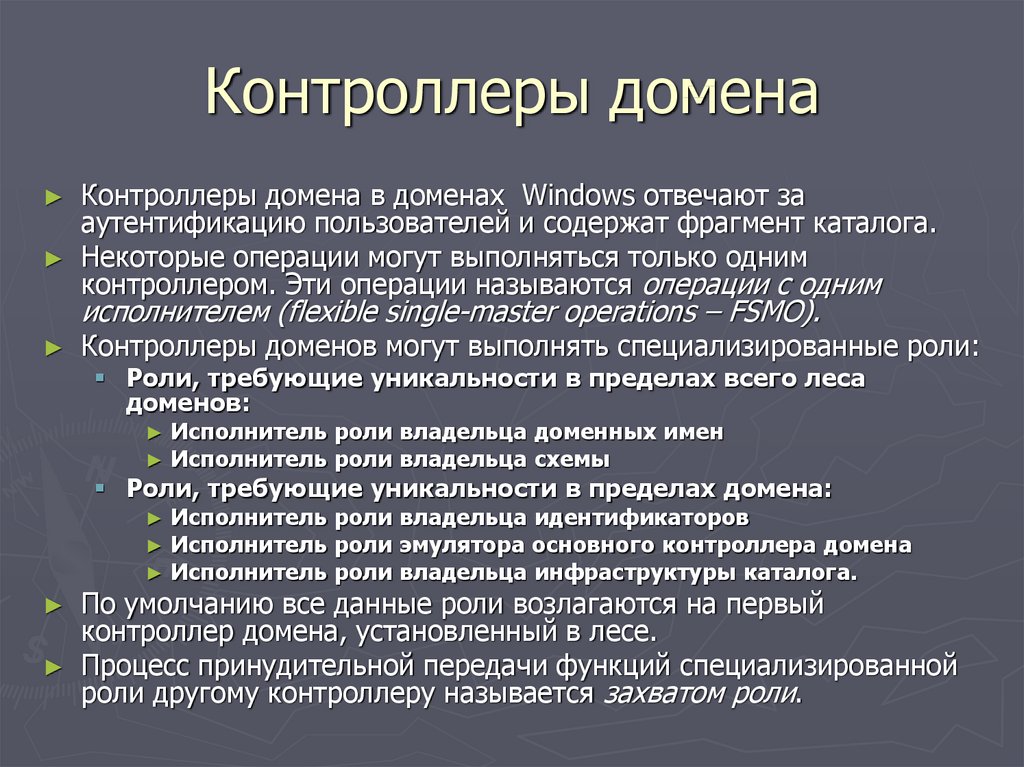

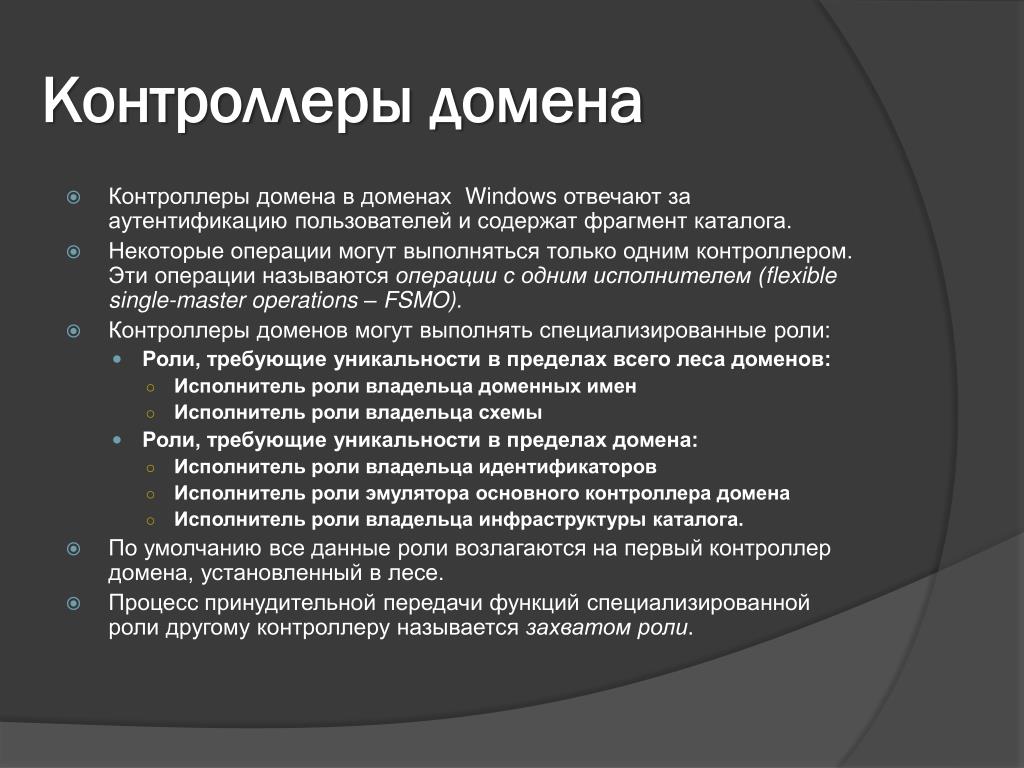

Службы домен Active Directory Services (AD DS) поддерживают репликацию данных каталога с несколькими хозяевами. Это означает, что любой контроллер домена может принимать изменения каталога и реплицировать изменения на все остальные контроллеры домена. Однако некоторые изменения, например изменения схемы, нецелесообразно выполнять в многомастеровой форме. По этой причине некоторые контроллеры домена, известные как хозяева операций, сохраняют роли, отвечающие за принятие запросов на определенные конкретные изменения.

Это означает, что любой контроллер домена может принимать изменения каталога и реплицировать изменения на все остальные контроллеры домена. Однако некоторые изменения, например изменения схемы, нецелесообразно выполнять в многомастеровой форме. По этой причине некоторые контроллеры домена, известные как хозяева операций, сохраняют роли, отвечающие за принятие запросов на определенные конкретные изменения.

Примечание

Владельцы ролей хозяина операций должны иметь возможность записывать некоторые сведения в базу данных Active Directory. Из-за того, что база данных Active Directory доступна только для чтения на контроллере домена только для чтения (RODC), контроллеры RODC не могут функционировать как владельцы роли хозяина операций.

В каждом домене существует три роли хозяина операций (которые также называются гибкими одиночными главными операциями или FSMO):

Хозяин операций эмулятора основного контроллера домена обрабатывает все обновления паролей.

Хозяин операций относительных ИДЕНТИФИКАТОРов (RID) поддерживает глобальный пул RID для домена и выделяет локальные пулы RID всем контроллерам домена, чтобы гарантировать, что все субъекты безопасности, созданные в домене, имеют уникальный идентификатор.

Хозяин операций инфраструктуры для данного домена поддерживает список субъектов безопасности из других доменов, которые являются членами групп в пределах своего домена.

Помимо трех ролей хозяина операций на уровне домена, в каждом лесу существуют две роли хозяина операций:

- Хозяин операций схемы управляет изменениями схемы.

- Хозяин операций именования доменов добавляет и удаляет домены и другие разделы каталога (например, разделы приложений службы доменных имен (DNS)) в лес и из него.

Разместите контроллеры домена, на которых размещаются эти роли хозяина операций, в областях с высокой надежностью сети и убедитесь, что эмулятор основного контроллера домена и хозяин RID постоянно доступны.

Владельцы ролей хозяина операций назначаются автоматически при создании первого контроллера домена в заданном домене. Две роли на уровне леса (хозяин схемы и хозяин именования доменов) назначаются первому контроллеру домена, созданному в лесу. Кроме того, три роли на уровне домена (хозяин RID, хозяин инфраструктуры и эмулятор PDC) назначаются первому контроллеру домена, созданному в домене.

Примечание

Автоматические назначения ролей хозяина операций выполняются только при создании нового домена и понижении роли текущего владельца. Все остальные изменения владельцев ролей должны инициироваться администратором.

Эти автоматические назначения ролей могут привести к очень высокой загрузке ЦП на первом контроллере домена, созданном в лесу или домене. Чтобы избежать этого, назначьте роли хозяина операций для различных контроллеров домена в лесу или домене. Разместите контроллеры домена, на которых размещаются роли хозяина операций, в областях, где сеть является надежной и доступ к хозяину операций могут получить все другие контроллеры домена в лесу.

Также необходимо назначить резервные (альтернативные) Хозяевы операций для всех ролей хозяина операций. Резервные хозяева операций — это контроллеры домена, до которых можно передавать роли хозяина операций в случае сбоя исходных владельцев ролей. Убедитесь, что резервные хозяева операций являются прямыми партнерами репликации фактических хозяев операций.

Планирование размещения эмулятора основного контроллера домена

Эмулятор основного контроллера домена обрабатывает изменения паролей клиента. Только один контроллер домена выступает в качестве эмулятора PDC в каждом домене леса.

даже если все контроллеры домена обновлены до Windows 2000, Windows Server 2003 и Windows Server 2008, а домен работает на встроенном режиме Windows 2000, эмулятор PDC получает предустановленную репликацию изменений паролей, выполняемых другими контроллерами домена в домене. Если пароль был недавно изменен, это изменение занимает время репликации на каждый контроллер домена в домене. Если проверка подлинности входа на другой контроллер домена завершается сбоем из-за неправильного пароля, этот контроллер домена перенаправляет запрос на проверку подлинности эмулятору PDC, прежде чем принимать решение о принятии или отклонении попытки входа.

Поместите эмулятор основного контроллера домена в расположение, которое содержит большое количество пользователей из этого домена для операций перенаправления паролей, если это необходимо. Кроме того, убедитесь, что расположение хорошо подключено к другим расположениям для снижения задержки репликации.

сведения о том, где вы планируете разместить эмуляторы основного контроллера домена и число пользователей для каждого из этих расположений, см. в статье вспомогательные материалы для Windows Server 2003 Deployment Kit, загрузите Job_Aids_Designing_and_Deploying_Directory_and_Security_Services.zip и откройте размещение контроллера домена (DSSTOPO_4.doc).

Необходимо обратиться к сведениям о расположениях, в которых необходимо разместить эмуляторы основного контроллера домена при развертывании региональных доменов. дополнительные сведения о развертывании региональных доменов см. в статье развертывание региональных доменов Windows Server 2008.

Требования к размещению хозяина инфраструктуры

Хозяин инфраструктуры обновляет имена субъектов безопасности из других доменов, которые добавляются в группы в своем собственном домене. Например, если пользователь из одного домена является членом группы во втором домене и имя пользователя изменяется в первом домене, второй домен не получает уведомления о том, что имя пользователя должно быть Обновлено в списке членства в группе. Поскольку контроллеры домена в одном домене не реплицируют субъекты безопасности на контроллеры домена в другом домене, второй домен никогда не будет знать об изменении в отсутствии хозяина инфраструктуры.

Например, если пользователь из одного домена является членом группы во втором домене и имя пользователя изменяется в первом домене, второй домен не получает уведомления о том, что имя пользователя должно быть Обновлено в списке членства в группе. Поскольку контроллеры домена в одном домене не реплицируют субъекты безопасности на контроллеры домена в другом домене, второй домен никогда не будет знать об изменении в отсутствии хозяина инфраструктуры.

Хозяин инфраструктуры постоянно отслеживает членство в группах и ищет субъекты безопасности из других доменов. Если он найден, он проверяет соответствие домена субъекта безопасности, чтобы убедиться в том, что информация обновлена. Если сведения устарели, хозяин инфраструктуры выполняет обновление, а затем реплицирует изменения на другие контроллеры домена в своем домене.

К этому правилу применяются два исключения. Во-первых, если все контроллеры домена являются серверами глобального каталога, контроллер домена, на котором размещается роль хозяина инфраструктуры, неважен, так как глобальные каталоги реплицируют обновленную информацию независимо от домена, к которому они относятся. Во-вторых, если лес имеет только один домен, контроллер домена, на котором размещается роль хозяина инфраструктуры, неважен, так как субъекты безопасности из других доменов не существуют.

Во-вторых, если лес имеет только один домен, контроллер домена, на котором размещается роль хозяина инфраструктуры, неважен, так как субъекты безопасности из других доменов не существуют.

Не размещайте хозяин инфраструктуры на контроллере домена, который также является сервером глобального каталога. Если хозяин инфраструктуры и глобальный каталог находятся на одном контроллере домена, хозяин инфраструктуры не будет работать. Хозяин инфраструктуры никогда не будет искать актуальные данные. Таким образом, он никогда не будет выполнять репликацию каких бы то ни было изменений на другие контроллеры домена в домене.

Размещение хозяина операций для сетей с ограниченным подключением

Имейте в виду, что если в вашей среде имеется центральное расположение или сайт концентратора, на котором можно разместить владельцы ролей хозяина операций, это может повлиять на определенные операции контроллера домена, зависящие от доступности этих владельцев ролей хозяина операций.

Например, предположим, что Организация создает сайты A, B, C и D. связи между A и B, между B и C и между C и D. сетевое подключение полностью отражает сетевое подключение ссылок на сайты. В этом примере все роли хозяина операций размещаются на сайте A, а параметр мост для всех связей сайтов не выбран.

связи между A и B, между B и C и между C и D. сетевое подключение полностью отражает сетевое подключение ссылок на сайты. В этом примере все роли хозяина операций размещаются на сайте A, а параметр мост для всех связей сайтов не выбран.

Хотя такая конфигурация приводит к успешной репликации между всеми сайтами, функции роли хозяина операций имеют следующие ограничения.

- Контроллеры домена на сайтах C и D не могут получить доступ к эмулятору основного контроллера домена на сайте а, чтобы обновить пароль, или проверить его на наличие недавно обновленного пароля.

- Контроллеры домена на сайтах C и D не могут получить доступ к хозяину RID на сайте а, чтобы получить начальный пул RID после установки Active Directory и обновить пулы RID по мере их исчерпания.

- Контроллеры домена на сайтах C и D не могут добавлять или удалять разделы каталога, DNS или пользовательских приложений.

- Контроллеры домена на сайтах C и D не могут вносить изменения в схему.

для листа, помогающего в планировании размещения ролей хозяина операций, см. раздел вспомогательные материалы для Windows Server 2003 Deployment Kit, скачайте Job_Aids_Designing_and_Deploying_Directory_and_Security_Services.zip и откройте размещение контроллера домена (DSSTOPO_4.doc).

Эти сведения понадобятся при создании корневого домена леса и региональных доменов. дополнительные сведения о развертывании корневого домена леса см. в разделе развертывание развернутого домена леса Windows Server 2008. дополнительные сведения о развертывании региональных доменов см. в статье развертывание региональных доменов Windows Server 2008.

Дальнейшие действия

Дополнительные сведения о размещении ролей FSMO см. в разделе Поддержка FSMO размещение и оптимизация на Active Directory контроллерах домена .

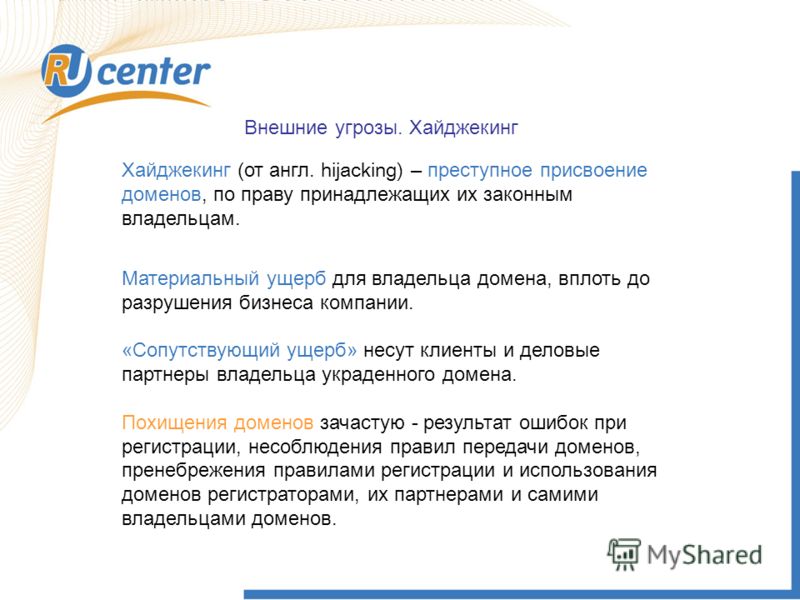

Украден домен Perl, одного из самых известных языков программирования

Безопасность Стратегия безопасности Интернет Веб-сервисы

|

Поделиться

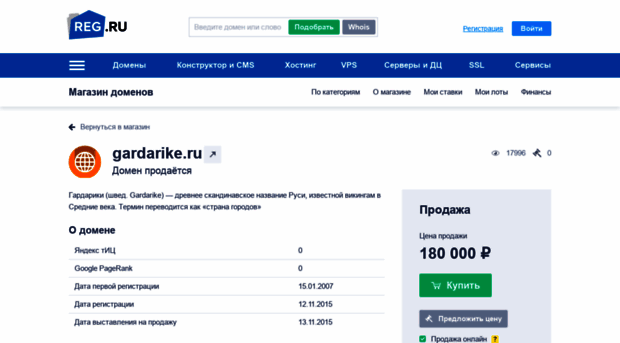

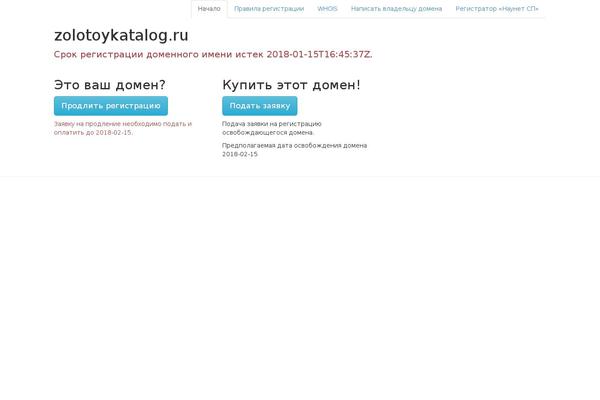

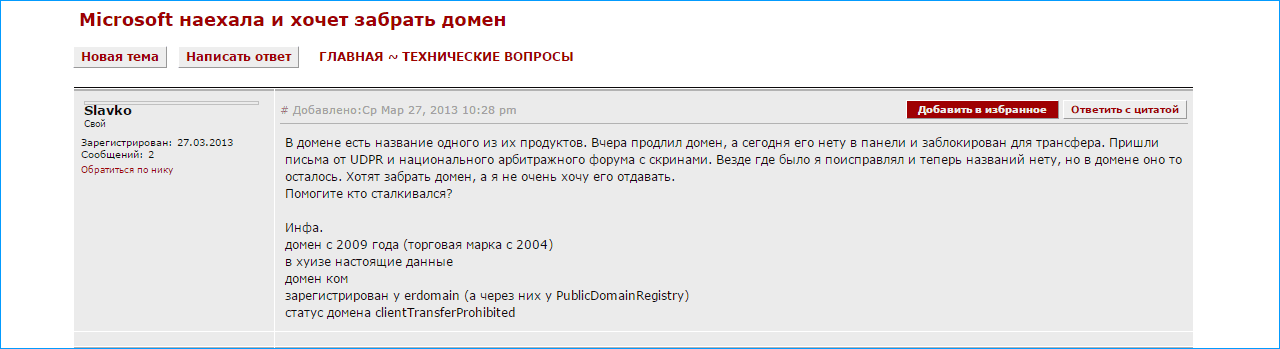

Киберпреступники украли домен Perl. com, по которому находилось сообщество разработчиков на языке программирования Perl. Он мог был украден в паре с рядом других доменов, обслуживавшихся у регистратора Network Solutions – все они были выставлены на продажу всего за 10% от своей стоимости. Вернуть контроль над Perl.com истинным владельцам пока не удалось.

com, по которому находилось сообщество разработчиков на языке программирования Perl. Он мог был украден в паре с рядом других доменов, обслуживавшихся у регистратора Network Solutions – все они были выставлены на продажу всего за 10% от своей стоимости. Вернуть контроль над Perl.com истинным владельцам пока не удалось.

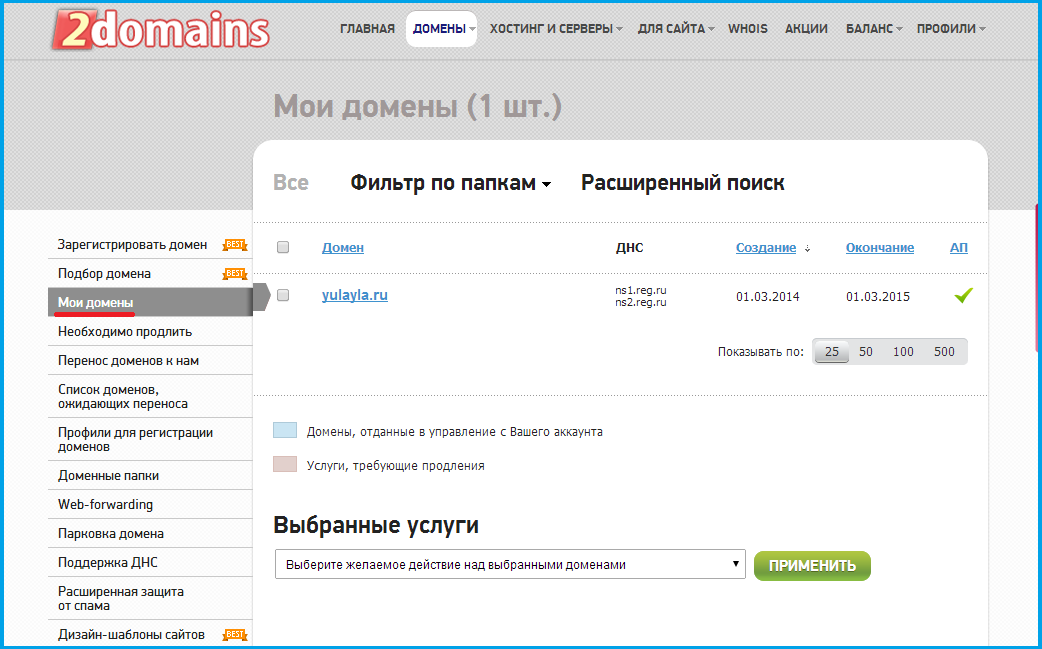

Perl.com сменил владельца

Неизвестные киберпреступники захватили контроль над доменом Perl.com, по которому десятилетиями находилось сообщество Perl-разработчиков. О случившемся в своем Twitter рассказал Брайан Фой (Brian Foy), основатель организации Perl Mongers и автор многочисленных книг по языку программирования Perl.

По словам Фоя, он пока не знает, кто именно угнал домен Perl.com, и как именно у него получилось это сделать. Он лишь подтвердил, что утратил контроль над доменом. Некоторые пользователи предположили, что случившееся могло быть связано с тем, что реальные владельцы просто не успели вовремя оплатить домен, и кто-то очень быстрый решил перекупить его. Однако эта версия к реальности не относится – Perl.com, зарегистрированный еще в 1994 г., продлен до 2031 г.

Однако эта версия к реальности не относится – Perl.com, зарегистрированный еще в 1994 г., продлен до 2031 г.

Домен на продажу

Сразу после сообщения Брайана Фоя в Twitter выяснилось, что домен Perl.com был выставлен на продажу. Сообщение об этом пользователи могли видеть при попытке зайти на сайт сообщества. На момент публикации материала не было известно, действительно ли новый владелец предпринимает попытки продать домен любому, или же он хочет получить своего рода «выкуп» у реальных владельцев.

Хакеры ищут покупателя на домен Perl.com

На 9:40 утра 29 января 2021 г. сообщение о продаже домена с сайта пропало. Теперь по адресу Perl.com просто пустая страница, вне зависимости от браузера или страны проживания пользователя.

Временное решение

Пока владельцы Perl.com пытаются вернуть себе контроль над ним, они решили запустить полную копию виртуального сообщества.

Сейчас сайт по адресу Perl.com выглядит так

Для этого они создали подсайт на домене Perl. org, на который перенесли все содержимое оригинального портала.

org, на который перенесли все содержимое оригинального портала.

Резервная копия портала на Perl.org

Новый сайт доступен по адресу perldotcom.perl.org. На момент публикации материала он полностью функционировал.

Массовый взлом

Perl.com, как пишут пользователи портала Hacker News (YCombinator), был украден в комплекте с рядом других доменов. Участник сообщества под псевдонимом superasn указал, что хакеры, те же или уже другие, захватили контроль над Piracy.com, Chip.com и Neurologist.com. Попытка перейти по любому из этих адресов ни к чему не приводит – вместо сайтов отображается пустая страница, как и в случае Perl.com.

Домен Perl.com продлен на 10 лет вперед

Каждый из угнанных доменов на 29 января 2021 г. находился на обслуживании у немецкого регистратора Key-Systems GmbH. Как пишет OpenNet, атаки на все эти сайты, по предварительной информации, были осуществлены в период с сентября по декабрь 2020 г. – хакеры могли взломать учетные записи их владельцев, пока домены находились у регистратора Network Solutions.

Екатерина Столбова, фонд «Сколково»: Грант покроет до 80% расходов компаний на внедрение ИТ-решений

Поддержка ИТ-отрасли

После перехвата контроля киберпреступники перевели все домены китайскому регистратору Bizen, а затем – немецкому Key-Systems GmbH. После этого хакеры действительно решили продать каждый из доменов – для этого они выставили их на биржах Sedo и Afternic, запросив за них всего 10% от их реальной рыночной стоимости.

Немного о Perl

Язык программирования Perl существует с декабря 1987 г. За ним стоит программист Ларри Уолл (Larri Wall, лингвист по образованию), а его название – это сокращение от Practical Extraction and Report Language (практический язык для извлечения данных и составления отчетов, — англ.).

График популярности Perl за последние 19 лет

Perl – это высокоуровневый интерпретируемый динамический язык программирования общего назначения. За 33 года своего существования он дорос до версии 5. 32.1, вышедшей 23 января 2021 г. Пик популярности Perl в XXI веке пришелся на май 2005 г., когда в рейтинге языков программирования TIOBE он достиг третьего места. С тех пор интерес разработчиков к нему постепенно угасает – в ноябре 2019 г. – Perl опустился на 21 место, а в январе 2021 г. он занимал 17 место против 19 годом ранее.

32.1, вышедшей 23 января 2021 г. Пик популярности Perl в XXI веке пришелся на май 2005 г., когда в рейтинге языков программирования TIOBE он достиг третьего места. С тех пор интерес разработчиков к нему постепенно угасает – в ноябре 2019 г. – Perl опустился на 21 место, а в январе 2021 г. он занимал 17 место против 19 годом ранее.

- Бесплатный фотошоп: лучшие программы для обработки фото онлайн

Эльяс Касми

Ваш выход, граф

Дмитрий Волков,

CTO Group-IB и глава направления киберразведки

Расследуя дела, связанные с фишингом, бот-сетями, псевдонимами, мошенническими транзакциями и преступными хакерскими группами, эксперты Group-IB уже много лет используют графовый анализ для выявления разного рода связей. В разных кейсах существуют свои массивы данных, свои алгоритмы выявления связей и интерфейсы, заточенные под конкретные задачи. Все эти инструменты являлись внутренней разработкой Group-IB и были доступны только нашим сотрудникам.

Все эти инструменты являлись внутренней разработкой Group-IB и были доступны только нашим сотрудникам.

Графовый анализ сетевой инфраструктуры (сетевой граф) стал первым внутренним инструментом, который мы встроили во все публичные продукты компании. Прежде чем создавать свой сетевой граф, мы проанализировали многие подобные разработки на рынке и не нашли ни одного продукта, который бы удовлетворял нашим собственным потребностям. В этой статье мы расскажем о том, как мы создавали сетевой граф, как его используем и с какими трудностями столкнулись.

Что умеет сетевой граф

Group-IB?

Расследования

С момента основания Group-IB в 2003 году и по настоящее время идентификация, деанон и привлечение киберпреступников к ответственности являются главным приоритетом в нашей работе. Ни одно расследование кибератаки не обходилось без анализа сетевой инфраструктуры атакующих. В самом начале нашего пути это была довольно кропотливая «ручная работа» по поиску взаимосвязей, которые могли помочь в идентификации преступников: информация о доменных именах, IP-адресах, цифровых отпечатках серверов и др.

Большинство атакующих стараются действовать максимально анонимно в сети. Однако, как и все люди, они допускают ошибки. Основная задача такого анализа — найти «белый» или «серый» исторические проекты злоумышленников, которые имеют пересечения с вредоносной инфраструктурой, используемой в актуальном инциденте, который мы расследуем. Если удается обнаружить «белые проекты», то найти атакующего, как правило, становится тривиальной задачей. В случае с «серыми» на поиск уходит больше времени и усилий, так как их владельцы стараются анонимизировать или скрыть регистрационные данные, однако шансы остаются достаточно высокими. Как правило, в начале своей преступной деятельности атакующие уделяют меньше внимания собственной безопасности и делают больше ошибок, поэтому чем глубже мы сможем погрузиться в историю, тем выше шансы на успешное расследование. Именно поэтому сетевой граф с хорошей историей – крайне важный элемент такого расследования. Проще говоря, чем более глубокими историческими данными обладает компания, тем качественнее ее граф. Допустим, история в 5 лет может помочь раскрыть, условно, 1-2 из 10 преступлений, а история за 15 лет дает шансы на раскрытие всех десяти.

Допустим, история в 5 лет может помочь раскрыть, условно, 1-2 из 10 преступлений, а история за 15 лет дает шансы на раскрытие всех десяти.

Выявление фишинга и мошенничества

Каждый раз, когда мы получаем подозрительную ссылку на фишинг, мошеннический или пиратский ресурсы, мы автоматически строим граф связанных сетевых ресурсов и проверяем все найденные хосты на наличие аналогичного контента. Это позволяет находить как старые фишинговые сайты, которые были активны, но неизвестны, так и абсолютно новые, которые заготовлены для будущих атак, но еще не используются. Элементарный пример, который встречается достаточно часто: мы нашли фишинговый сайт на сервере, где всего 5 сайтов. Проверяя каждый из них, мы находим фишинговый контент и на остальных сайтах, а значит можем заблокировать 5 вместо 1.

Поиск бэкендов

Этот процесс необходим, чтобы установить, где реально находится вредоносный сервер.

99% кардшопов, хакерских форумов, множество фишинговых ресурсов и других вредоносных серверов скрываются как за собственными прокси-серверами, так и за прокси легитимных сервисов, например, Cloudflare. Знание о реальном бэкенде очень важно для расследований: становится известен хостинг-провайдер, у которого можно изъять сервер, появляется возможность построить связи с другими вредоносными проектами.

Знание о реальном бэкенде очень важно для расследований: становится известен хостинг-провайдер, у которого можно изъять сервер, появляется возможность построить связи с другими вредоносными проектами.

Например, у вас есть фишинговый сайт для сбора данных банковских карт, который резолвится в IP-адрес 11.11.11.11, и адрес кардшопа, который резолвится в IP-адрес 22.22.22.22. В ходе анализа может выясниться, что и у фишингового сайта, и у кардшопа общий IP-адрес бэкенда, например, 33.33.33.33. Эти знания позволяют построить связь между фишинговыми атаками и кардшопом, на котором, возможно, продают данные банковских карт.

Корреляция событий

Когда у вас есть две разные сработки (допустим, на IDS) с разным вредоносным ПО и разными серверами для управления атакой, вы будете рассматривать их как два независимых события. Но если есть хорошая связь между вредоносными инфраструктурами, то становится очевидно, что это не разные атаки, а этапы одной, более сложной многоступенчатой атаки. А если одно из событий уже атрибутировано до какой-либо группы атакующих, то и второе тоже можно атрибутировать до этой же группы. Конечно, процесс атрибуции значительно более сложный, поэтому относитесь к написанному как к простому примеру.

А если одно из событий уже атрибутировано до какой-либо группы атакующих, то и второе тоже можно атрибутировать до этой же группы. Конечно, процесс атрибуции значительно более сложный, поэтому относитесь к написанному как к простому примеру.

Обогащение индикаторов

Не будем уделять этому много внимания, поскольку это самый распространенный сценарий использования графов в кибербезопасности: даешь на вход один индикатор, а на выходе получаешь массив связанных индикаторов.

Выявление паттернов

Выявление паттернов необходимо для эффективного хантинга. Графы позволяют не только находить связанные элементы, но и выявлять общие свойства, которые присущи определенной группе хакеров. Знание таких уникальных признаков позволяет распознавать инфраструктуру атакующих еще на этапе подготовки и без свидетельств, подтверждающих атаку, таких как фишинговые письма или вредоносные программы.

Почему мы создали свой сетевой граф?

Повторюсь, что мы рассматривали решения от разных поставщиков, прежде чем пришли к выводу, что нам нужно разработать собственный инструмент, умеющий то, чего нет ни в одном существующем продукте. На его создание ушло несколько лет, за которые мы не раз полностью его меняли. Но, несмотря на длительный срок разработки, мы до сих пор не нашли ни одного аналога, который бы удовлетворял нашим требованиям. С помощью собственного продукта мы в итоге смогли решить практически все обнаруженные нами проблемы в существующих сетевых графах. Ниже рассмотрим эти проблемы детально:

На его создание ушло несколько лет, за которые мы не раз полностью его меняли. Но, несмотря на длительный срок разработки, мы до сих пор не нашли ни одного аналога, который бы удовлетворял нашим требованиям. С помощью собственного продукта мы в итоге смогли решить практически все обнаруженные нами проблемы в существующих сетевых графах. Ниже рассмотрим эти проблемы детально:

Как работает наш граф

Чтобы начать использовать сетевой граф, нужно ввести в поисковую строку домен, IP-адрес, email или отпечаток SSL-сертификата. Есть три условия, которыми может управлять аналитик: время, глубина шагов и очистка.

Время

Время – дата или интервал, когда искомый элемент использовался для вредоносных целей. Если не указать этот параметр, то система сама определит последний интервал владения этим ресурсом. Например, 11 июля компания Eset опубликовала отчет о том, как Buhtrap использует для кибершпионажа 0-day эксплоит. В конце отчета есть 6 индикаторов. Один из них secure-telemetry[.]net был заново зарегистрирован 16 июля. Поэтому если вы будете строить граф после 16 июля, то будете получать нерелевантные результаты. Но если указать, что этот домен использовался до этой даты, то на граф попадают 126 новых доменов, 69 IP-адресов, которые не указаны в отчете Eset:

Один из них secure-telemetry[.]net был заново зарегистрирован 16 июля. Поэтому если вы будете строить граф после 16 июля, то будете получать нерелевантные результаты. Но если указать, что этот домен использовался до этой даты, то на граф попадают 126 новых доменов, 69 IP-адресов, которые не указаны в отчете Eset:

- ukrfreshnews[.]com

- unian-search[.]com

- vesti-world[.]info

- runewsmeta[.]com

- foxnewsmeta[.]biz

- sobesednik-meta[.]info

- rian-ua[.]net

- и др.

Кроме сетевых индикаторов, мы сразу находим связи с вредоносными файлами, которые имели связи с этой инфраструктурой и тэгами, которые подсказывают нам, что использовались Meterpreter, AZORult.

Самое замечательное, что вы получаете это результат в течение одной секунды и вам уже не требуется тратить дни на анализ данных. Безусловно, такой подход иногда в разы сокращает время на расследования, что часто бывает критичным.

Количество шагов или глубина рекурсии, с которой будет строиться граф

По умолчанию глубина равна 3. Это означает, что от искомого элемента будут найдены все напрямую связанные элементы, потом это каждого нового элемента будут построены новые связи до других элементов, и уже от новых элементов с прошлого шага будут новые элементы.

Возьмем пример, не связанный с APT и 0-day эксплойтами. Недавно на Хабре описывали интересный кейс с мошенничеством, связанный с криптовалютами. В отчете упоминается домен — themcx[.]co, используемый мошенниками для хостинга сайта якобы обменника Miner Coin Exchange и phone-lookup[.]xyz, для привлечения трафика.

Из описания понятно, что схема требует достаточно большой инфраструктуры для привлечения трафика на мошеннические ресурсы. Мы решили посмотреть на эту инфраструктуру, построив граф в 4 шага. На выходе получили граф с 230 доменами и 39 IP-адресами. Далее разбиваем домены на 2 категории: те, что похожи на сервисы работы с криптовалютами и те, что предназначены для нагона трафика через сервисы проверки телефонов:

Очистка

По умолчанию опция «Очистка графа» включена и все нерелевантные элементы будут удаляться с графа. К слову, она использовалась и во всех предыдущих примерах. Предвижу естественный вопрос: а как же сделать так, чтоб не удалилось что-то важное? Отвечу: для аналитиков, которые любят строить графы руками, автоматизированную очистку можно отключить и выбрать количество шагов = 1. Далее аналитик сможет достраивать граф от нужных ему элементов и удалять нерелевантные поставленной задаче элементы с графа.

К слову, она использовалась и во всех предыдущих примерах. Предвижу естественный вопрос: а как же сделать так, чтоб не удалилось что-то важное? Отвечу: для аналитиков, которые любят строить графы руками, автоматизированную очистку можно отключить и выбрать количество шагов = 1. Далее аналитик сможет достраивать граф от нужных ему элементов и удалять нерелевантные поставленной задаче элементы с графа.

Уже на графе аналитику становятся доступны история изменений whois, DNS, а также открытых портов и запущенных на них сервисов.

Финансовый фишинг

Мы исследовали действия одной APT- группы, которая на протяжении нескольких лет проводила фишинговые атаки против клиентов различных банков в разных регионах. Характерной чертой этой группы была регистрация доменов, очень похожих на названия реальных банков, а большая часть фишинговых сайтов имела одинаковый дизайн, отличия были только в названии банков и их логотипах.

В данном случае нам очень помог автоматизированный графовый анализ. Взяв один из их доменов — lloydsbnk-uk[.]com, мы через несколько секунд построили граф с глубиной в 3 шага, который выявил более 250 вредоносных доменов, которые были использованы этой группой с 2015 года и продолжают использоваться. Некоторые из этих доменов уже выкуплены банками, но по историческим записям видно, что ранее они были зарегистрированы на атакующих.

Взяв один из их доменов — lloydsbnk-uk[.]com, мы через несколько секунд построили граф с глубиной в 3 шага, который выявил более 250 вредоносных доменов, которые были использованы этой группой с 2015 года и продолжают использоваться. Некоторые из этих доменов уже выкуплены банками, но по историческим записям видно, что ранее они были зарегистрированы на атакующих.

Для наглядности на рисунке показан граф с глубиной в 2 шага.

Примечательно, что уже в 2019 году атакующие несколько изменили тактику и начали регистрировать не только домены банков для хостинга веб-фишинга, но и домены различных консалтинговых компаний для отправки фишинговых писем. Например, домены swift-department[.]com, saudconsultancy[.]com, vbgrigoryanpartners[.]com.

Атака Cobalt gang

В декабре 2018 года хакерская группа Cobalt, специализирующаяся на целенаправленных атаках на банки, провела рассылку от имени Национального банка Казахстана.

В письмах были ссылки на hXXps://nationalbank[. ]bz/Doc/Prikaz.doc. Скачиваемый документ содержал макрос, запускающий powershell, который попытается загрузить и исполнить файл с hXXp://wateroilclub[.]com/file/dwm.exe в %Temp%\einmrmdmy.exe. Файл %Temp%\einmrmdmy.exe aka dwm.exe — CobInt stager, настроенный на взаимодействие с сервером hXXp://admvmsopp[.]com/rilruietguadvtoefmuy.

]bz/Doc/Prikaz.doc. Скачиваемый документ содержал макрос, запускающий powershell, который попытается загрузить и исполнить файл с hXXp://wateroilclub[.]com/file/dwm.exe в %Temp%\einmrmdmy.exe. Файл %Temp%\einmrmdmy.exe aka dwm.exe — CobInt stager, настроенный на взаимодействие с сервером hXXp://admvmsopp[.]com/rilruietguadvtoefmuy.

Представьте, что у вас нет возможности получить эти фишинговые письма и провести полный анализ вредоносных файлов. Граф по вредоносному домену nationalbank[.]bz сразу показывает связи с другими вредоносными доменами, атрибутирует это до группы и показывает какие файлы использовались в атаке.

Возьмем из этого графа IP-адрес 46.173.219[.]152 и построим по нему граф в один проход и выключим очистку. С ним связано 40 доменов, например, bl0ckchain[.]ug

paypal.co.uk.qlg6[.]pw

cryptoelips[.]com

Судя по именам доменов, похоже что они используются в мошеннических схемах, но алгоритм очистки понял, что к этой атаке они не имеют отношения и не вынес их на граф, что сильно упрощает процесс анализа и атрибуции.

Если заново построить граф по nationalbank[.]bz, но отключив алгоритм очистки графа, то на него попадает более 500 элементов и большая часть из которых не имеет отношения ни к группе Cobalt, ни к их атакам. Пример, как выглядит такой граф приведен ниже:

Заключение

После нескольких лет тонкой настройки, тестирований в реальных расследованиях, исследований угроз и охоты за атакующими нам удалось не только создать уникальный инструмент, но и изменить отношение к нему экспертов внутри компании. Вначале технические эксперты хотят полного контроля над процессом построения графа. Убедить их в том, что автоматическое построение графа сможет делать это лучше, чем человек с многолетним опытом, было крайне сложно. Все решило время и многократные «ручные» проверки результатов того, что выдавал граф. Теперь наши эксперты не просто доверяют системе, но и используют полученные ею результаты в ежедневной работе. Эта технология работает внутри каждой из наших систем и позволяет лучше выявлять угрозы любого типа. Интерфейс для ручного анализа графа встроен во все продукты Group-IB и значительно расширяет возможности для хантинга за киберпреступностью. Это подтверждают отзывы аналитиков со стороны наших клиентов. А мы, в свою очередь, продолжаем обогащать граф данными и работать над новыми алгоритмами, использующими искусственный интеллект, для максимально точного сетевого графа.

Интерфейс для ручного анализа графа встроен во все продукты Group-IB и значительно расширяет возможности для хантинга за киберпреступностью. Это подтверждают отзывы аналитиков со стороны наших клиентов. А мы, в свою очередь, продолжаем обогащать граф данными и работать над новыми алгоритмами, использующими искусственный интеллект, для максимально точного сетевого графа.

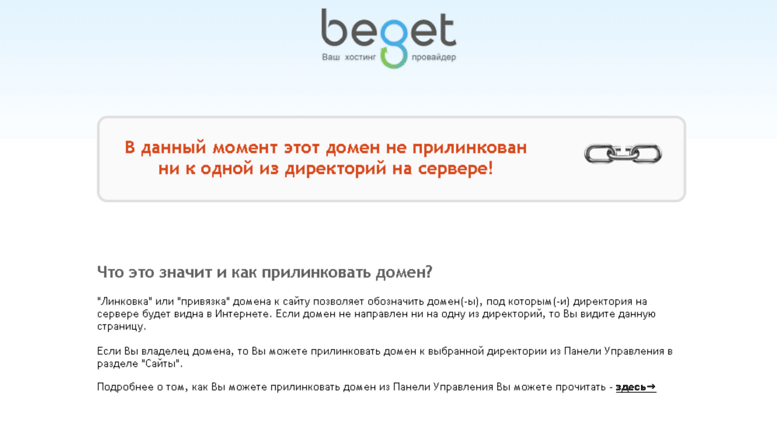

Смена пользователя (владельца) www домена в ISPmanager • Вольнодумец

Было дело меня, подвел мой хостер, у которого я держал свои сателлиты. Просто однажды в Сапе я увидел на них ошибки, а зайдя непосредственно на сайты, обнаружил вирус. Первым делом я подумал, что сайты похакали, поскольку они стояли на доисторической версии WordPress. На проверку своей вполне логичной теории я убил несколько часов, после чего выяснилось, что проблема стоит глобальней, и вирус находится не на моих сайтах, а на всем серваке.

Два дня саппорт хостера молчал, игнорируя письмо на email и сообщение в Live-чат, которые по его заявлению работают 24/7. Только на третий день они поправили ситуацию, отписавшись на мое дико гневное сообщение в биллинговой системе простым «Сайт такой-то работает нормально». Негодованию моему не было предела…

Только на третий день они поправили ситуацию, отписавшись на мое дико гневное сообщение в биллинговой системе простым «Сайт такой-то работает нормально». Негодованию моему не было предела…

Не будем тыкать пальцем в хостера…

Хотя нет, будем — steephost.com, DDOS им в жопу…

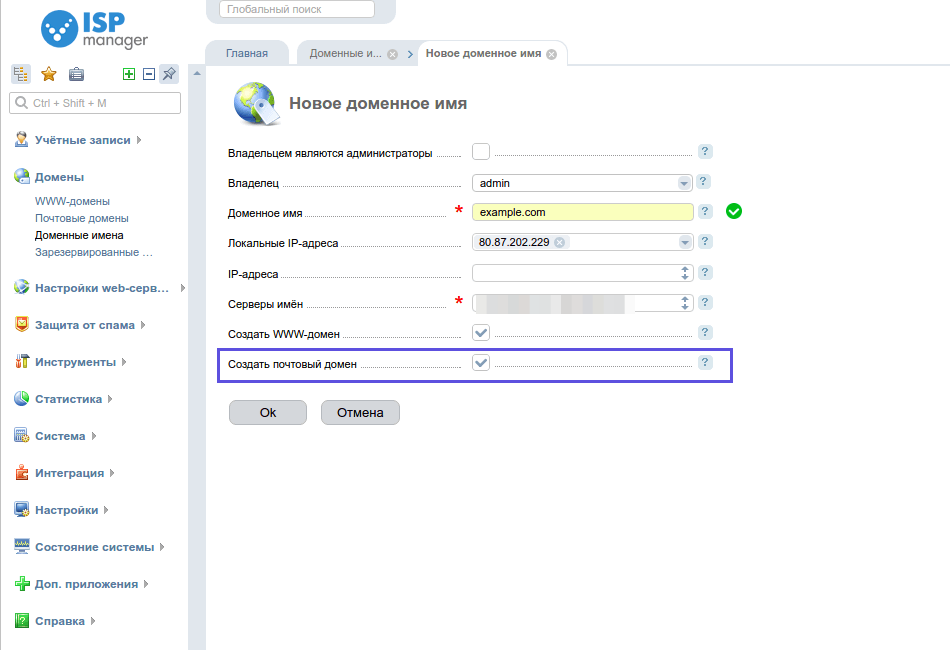

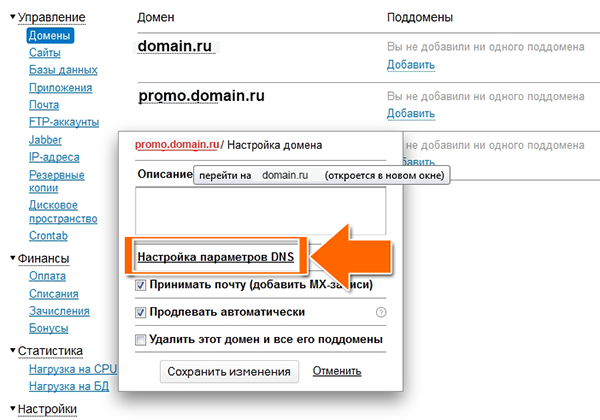

Обнаружение проблемы со сменой владельца www домена в ISPmanager

Я на второй же день определения проблемы взялся переносить свои сателлиты к себе на VDS. (Благо FTP и cPanel работали). В ISPmanager впопыхах создал домены, распаковал все сайты и настроил chmod. Немного успокоившись, я понял, что в итоге на моем рабочем сервере получается дико дохера сайтов: как нормальных рабочих, так и левых говенненьких.

Решил я тогда сделать другого пользователя на другом IP-адресе, чтобы под ним находились и управлялись второсортные сайты. И тут-то я и столкнулся с проблемой: в ISPmanager нельзя сменить владельца домена, а соответственно и файлов сайта. А заново создавать домены, загружать сайты и настраивать права доступа ой как не хотелось.

Решение нашел методом тыка с помощью небольшой подсказки с форума своего VDS-провайдера. Итак, долго запрягав, едем…

Небольшой дисклаймер:

1. Без временного дауна сайта сменить владельца скорее всего не удастся, потому что придется физически перемещать файлы, менять владельца баз данных, перезапускать Апач и т.п. Поэтому советую делать такие вещи ночью, когда посещаемость минимальная. (У меня сайты работали у старого хостера, поэтому на своем VDS я экспериментировал с ними как хотел без ущерба для работы).

2. Я делал все через SSH, по FTP такое не прокатит.

3. Все описанное актуально для FreeBSD на моем VDS от firstvds.ru. У вас конфигурация сервера может быть другая. То есть все описанные пути к файлам и папкам могут отличаться.

4. Ну, и главное: если что-то надумаете делать, в меня камни не кидать — вы все делаете на свой страх и риск. 🙂

Погнали.

1. В ISPmanager под root’ом создаем нового пользователя (пункт меню «Пользователи») с доступом по SSH («Доступ к shell»). Можно привязать к другому IP-адресу, если он имеется, а можно не привязывать.

Можно привязать к другому IP-адресу, если он имеется, а можно не привязывать.

2. Для баз данных создаем нового пользователя. Во вкладке «Базы данных» выбираем нужную базу и нажимаем кнопку «Пользователи». На новой странице жмем «Создать» и вводим нужные значения. После создания у базы данных будет два пользователя.

3. Под рутом заходим по SFTP в директорию, где хранятся папки с файлами сайтов. Выбираем папку с нужным сайтом и перемещаем ее в директорию «www» нашего нового пользователя. В WinSCP это делается простым нажатием сочетания клавиш Shift+F6 (или через контекстное меню) и небольшим изменением полного пути до нужной директории. Выглядит это примерно так:

меняем

/home/ТЕКУЩИЙ_ПОЛЬЗОВАТЕЛЬ/data/www/*.*

на

/home/НОВЫЙ_ПОЛЬЗОВАТЕЛЬ/data/www/*.*

Внимание! С этого момента сайт уже будет «сломан». Так что поспешите.

Скорее всего перенос файлов можно сделать и через файловый менеджер ISPmanager с помощью кнопок «Вырезать» и «Вставить», но я этим способом никогда не пользовался, поэтому сказать ничего не могу.

4. Теперь нужно сменить владельца и группу у файлов и папок. Сделать это можно и по SSH, но у меня через WinSCP это идет довольно долго, поэтому я делаю через сам ISPmanager. С помощью файлового менеджера под рутом заходим в папку с сайтами уже в директории нового пользователя. Выглядит путь примерно так: /home/ПОЛЬЗОВАТЕЛЬ/data/www

Выделяем нужную папку (называется именем домена) и нажимаем «Атрибуты». Здесь в качестве владельца и группы выбираем нашего нового пользователя, а в поле «Рекурсивно» выбираем «только сменить владельца». Так у нас сменится владелец и группа у папки и у всех вложенных папок и файлов, а все права доступа останутся неизменными.

5. Сейчас можно сменить IP-адрес домена, если с владельцем еще меняется и айпишник сайта. Делается это просто в самой панели ISPmanager: вкладка «WWW домены», выбираем нужный домен, «Изменить» и выбираем нужный IP-адрес в соответствующем поле.

6. Теперь вносим изменения в конфигурацию сервера Apache в соответствии с произведенными перемещениями. В соответствующий файл, который у меня расположен по адресу

В соответствующий файл, который у меня расположен по адресу /usr/local/etc/apache22/httpd.conf прописываются новые пути и владелец сайта. Делается это в двух секциях: Directory и VirtualHost. И там, и там нужно поменять все вхождения

/home/ТЕКУЩИЙ_ПОЛЬЗОВАТЕЛЬ/

на новый

/home/НОВЫЙ_ПОЛЬЗОВАТЕЛЬ/

В секции VirtualHost также нужно заменить значения в директиве SuexecUserGroup на новые: первое значение — юзер, второе — группа.

Здесь нужно быть очень внимательным и все несколько раз перепроверить: если хотя бы одно место пропустить, сайт может не работать и выдавать ошибки. На такие случаи читайте логи.

Что примечательно, даже после перезагрузки Апача в ISPmanager владельцем доменного имени остается старый пользователь (вкладка «Доменные имена»). Но все равно все работает нормально. Однако если кому-то, как мне, сей факт не дает покоя, через выбор нужного домена в указанной вкладке и кнопку «Изменить» можно поправить ситуацию.

7. Теперь можно оставить одного владельца базой данных. Во вкладке «Базы данных» снова выбираем нужную базу и через кнопку «Пользователи» удаляем старый логин.

Внимание! Теперь обязательно нужно поменять данные доступа к базе данных в конфигах сайта!

8. Перекидываем log-файлы со старого на нового пользователя. То есть их папки:

/home/ТЕКУЩИЙ_ПОЛЬЗОВАТЕЛЬ/data/logs

в папку

/home/НОВЫЙ_ПОЛЬЗОВАТЕЛЬ/data/logs

Названия log-файлов, понятное дело, соответствуют доменному имени и имеют вид:

ДОМЕН.ru.access.log

ДОМЕН.ru.error.log

Что странно, после перезапуска Apache несмотря на то, что в конфигурации ротации логов, которая лежит по адресу /usr/local/ispmgr/etc/rotate.conf, стоят старые пути до файлов логов, они корректно крутятся и после переноса. Как бы ни было, все должно быть по делу, поэтому…

9. Идем в панель ISPmanager, во вкладке «WWW домены», выбираем нужный домен, жмем кнопку «Логи». В окошке я поставил значения по умолчанию (как при создании нового домена):

В окошке я поставил значения по умолчанию (как при создании нового домена):

- Лог запросов: Включено (с ротацией)

- Лог ошибок: Включено (с ротацией)

- Период ротации: Каждый день

- Хранить архивов: 10

- Анализировать с помощью: webalizer (Каждый день)

И так с каждым доменом, если переносится несколько сайтов. Или можно сделать глобальную настройку для всех доменов по кнопке «Все логи» и установке отметки «Применить для всех WWW доменов».

После этих действий в папке /home/ПОЛЬЗОВАТЕЛЬ/data/etc создадутся файлы вида ДОМЕН.ru.webalizer.conf. В этих файлах — конфигурация Webalizer, сервиса статистики, работающего на основе log-файлов событий веб-сервера. В одноименной папке у старого владельца эти файлы можно «убить».

Помимо конфиг-файлов в папке основного («старого») пользователя еще лежат файлы вида ДОМЕН.ru.stat.passwd. Это данные доступа (логин-пароль) к сервису статистики Webalizer. По умолчанию это должны быть данные вашего текущего пользователя, но их можно поменять, зашифровав соответствующим образом пароль.

Если эти файлы оставить на месте, то вы не сможете авторизоваться в сервисе статистики, потому что у нового пользователя не будет прав на чтение данных из этих файлов в директории другого юзера. Поэтому, если вы планируете пользоваться этой статой, нужно будет перенести файлы и обновить пути до них на каждом сайте.

Любым удобным способом переносим указанные файлы из папки

/home/СТАРЫЙ_ПОЛЬЗОВАТЕЛЬ/data/etc

в папку

/home/НОВЫЙ_ПОЛЬЗОВАТЕЛЬ/data/etc

Поправляем путь до них в файле, который запрашивает пароли: /home/ПОЛЬЗОВАТЕЛЬ/data/www/ДОМЕН.ru/webstat/.htaccess

У меня не один и не два сайта, к тому же этой статистикой я не пользуюсь, поэтому просто не стал геморроиться с кучей правок.

(10). Почта. Стоит заметить, что у меня не было почты на доменах, так что проблемы с этим не было. Если у вас есть рабочие постовые ящики, то придется и с этим разбираться.

11. Перезапускаем Apache. У меня это команда в терминале:

/usr/local/etc/rc. d/apache22 restart

d/apache22 restart

Если все правки были внесены корректно, то теперь по идее сайты должны быть рабочими и открываться уже с нового пользователя. Если менялся IP-адрес сайта(ов) и NS доменов не менялись, то должно пройти время на обновление DNS. В любом случае все следует проверить и перепроверить, локально настроив открытие сайтов по новому IP-шнику.

PS: Дописав статью до конца и проделав все эти шаги, я стал сомневаться: а не проще ли было все-таки пересоздать домены и заново залить и настроить исходники? 🙂

Гуд лак!

UPDATE (10.10.2013): Хотел бы еще добавить замечания моего друга (который почему-то захотел остаться инкогнито) по этому вопросу. Комментарий не дословный, а с моей адаптацией.

(0). ISP записывает файлы конфигурации при создании/редактировании объекта (домена, пользователя и т.д.). Именно с этим связано то, что нужно менять настройки Apache задним числом: после создания домена он прописался в настройках и ISP ничего там не меняет. Решить эту проблему можно как описано в статье, но несколько по-другому.

Решить эту проблему можно как описано в статье, но несколько по-другому.

(1). До создания нового пользователя и переноса файлов включительно все делается как описано выше.

2. Далее ищем в /usr/local/ispmgr и /etc все файлы, содержащие имя домена ДОМЕН.ru, и меняем в них путь к сайту и все другие аналогичные пути, а также ID пользователя.

3. После внесения изменений в настройки Apache перезапускаем Apache, после изменения настроек nginx – nginx, и т.д.

4. После всего понадобится изменить настройки ISP: в файле /usr/local/ispmgr/etc/ispmgr.conf меняем Domain <домен> <uid> (это то, что я делал через панельку, чтобы изменилось имя владельца домена). Для перезапуска тупо делаем killall ispmgr.

Сам не пробовал делать таким образом, но поверим на слово. Может кому такой подход будет интересней.

Обратный WHOIS в действии: найдите все домены или веб-сайты компании и многое другое поиск всех интернет-доменов, принадлежащих компании или связанных с ней к.

Мы будем использовать веб-службу обратного WHOIS. Ан

альтернативой было бы использование

обратный WHOIS API,

Решение RESTful, которое также доступно с теми же возможностями. Мы выберем

популярный бренд, компания Eastman Kodak, в качестве примера для нашего исследования, хотя он работает для

любой другой вы могли бы быть

интересуетесь. Если вы владелец домена, маркетолог, судебный следователь, эксперт по ИТ-безопасности или

кто интересуется доменами Интернета или работает с ними, вы обратились по адресу. Мы представляем

Швейцарский армейский нож, созданный для того, чтобы поместиться в вашем кармане.

Мы будем использовать веб-службу обратного WHOIS. Ан

альтернативой было бы использование

обратный WHOIS API,

Решение RESTful, которое также доступно с теми же возможностями. Мы выберем

популярный бренд, компания Eastman Kodak, в качестве примера для нашего исследования, хотя он работает для

любой другой вы могли бы быть

интересуетесь. Если вы владелец домена, маркетолог, судебный следователь, эксперт по ИТ-безопасности или

кто интересуется доменами Интернета или работает с ними, вы обратились по адресу. Мы представляем

Швейцарский армейский нож, созданный для того, чтобы поместиться в вашем кармане.Содержание

- 1. Наш инструмент: Набор для исследования предметной области

- 2. Наш пример: Eastman Kodak Companys

- 1.1 Базовый поиск

- 2.2 Расширенный поиск

- 3. Резюме

1. Наш инструмент: Domain Research Suite

WhoisXML API, Inc. собирает и нормализует данные о владельцах доменов и сетевых блоков IP для

несколько лет. Хотя эта информация находится в открытом доступе в Интернете, она разбросана по

сильно распределенные и не всегда когерентные источники данных. Следовательно, пытаясь получить эти данные в полезном

от действительно вызов. Данные WHOIS, например, поступают в основном с серверов, все еще использующих

протокол, восходящий к ранним дням Интернета, и операторы этих серверов налагают

несколько ограничений на запросы.

собирает и нормализует данные о владельцах доменов и сетевых блоков IP для

несколько лет. Хотя эта информация находится в открытом доступе в Интернете, она разбросана по

сильно распределенные и не всегда когерентные источники данных. Следовательно, пытаясь получить эти данные в полезном

от действительно вызов. Данные WHOIS, например, поступают в основном с серверов, все еще использующих

протокол, восходящий к ранним дням Интернета, и операторы этих серверов налагают

несколько ограничений на запросы.

API WhoisXML имеет соответствующую инфраструктуру и опыт для сбора огромного набора всех этих данных.

данные и преобразовать их в нормализованную форму, облегчающую выполнение эффективных запросов. Это полное и последовательное

база данных текущих и исторических данных о владельцах (домен WHOIS) является прочной основой расширенного домена.

инструменты исследования и мониторинга, теперь интегрированные в домен

Исследовательский люкс. Что мы демонстрируем здесь

это лишь малая часть его функциональности. А именно дает возможность не только найти владельца

определенного домена, но также и для сведения о его деталях, например, для поиска других доменов

принадлежащие одному и тому же владельцу. Все это можно использовать либо интерактивно на веб-странице, либо через

RESTful API. Мы оставляем выбор за вами.

А именно дает возможность не только найти владельца

определенного домена, но также и для сведения о его деталях, например, для поиска других доменов

принадлежащие одному и тому же владельцу. Все это можно использовать либо интерактивно на веб-странице, либо через

RESTful API. Мы оставляем выбор за вами.

Возможно, вы задаетесь вопросом, какое практическое применение имеет обратный поиск в WHOIS. Вот список некоторых что может сделать для вас служба обратного поиска WHOIS или API обратного WHOIS:

- Кибербезопасность: Аналитики и исследователи кибербезопасности используют отчеты обратного WHOIS чтобы получить больше информации о спаме, атаке вредоносного ПО или любом другом виде онлайн-вторжения или преступление.

- Правоохранительные органы: Правоохранительные органы тем временем используют те же данные для

отслеживать и, возможно, блокировать доступ ко всем доменам, веб-сайтам и IP-адресам, связанным с вредоносными

виды деятельности.

- Защита бренда: Компании также могут использовать обратную информацию WHOIS для защиты их интеллектуальная собственность и проверить потенциальные нарушения прав на товарные знаки, выполнив поиск домена сходство имен, дубликаты или подражатели.

- Обнаружение кибермошенничества: Платежные системы и банки, с другой стороны, используют одни и те же данные для обнаружения и сбора информации о мошенничестве с транзакциями.

- Маркетинговые исследования: Наконец, маркетинговые исследователи, аналитики и другие специалисты вместе с владельцами бизнеса используют обратную информацию WHOIS для выявления новых деловые и партнерские возможности и найти потенциальных покупателей.

Теперь выступим в роли аналитика и воспользуемся интерактивным подходом. Для этого мы посещаем веб-страницу домена Исследовательский люкс.

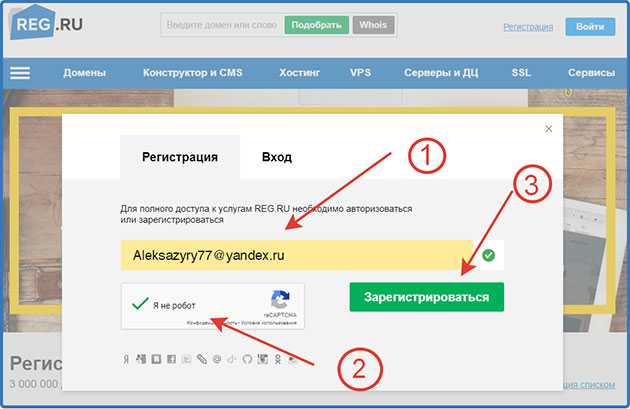

Во-первых, вам необходимо зарегистрировать бесплатную учетную запись (в случае, если у вас еще нет учетной записи для этого или любого другого

другой сервис API здесь). Бесплатный аккаунт с 50 кредитами вполне достаточен, если

вы хотите попробовать, или

вам время от времени нужно анализировать некоторые страницы. Если вам нужно больше, вы можете купить

дополнительный доступ по разумной цене. У нас гибкая ценовая структура, разработанная специально для

различные потребности. Для получения дополнительной информации посетите нашу страницу с ценами.

Бесплатный аккаунт с 50 кредитами вполне достаточен, если

вы хотите попробовать, или

вам время от времени нужно анализировать некоторые страницы. Если вам нужно больше, вы можете купить

дополнительный доступ по разумной цене. У нас гибкая ценовая структура, разработанная специально для

различные потребности. Для получения дополнительной информации посетите нашу страницу с ценами.

После входа в систему вы увидите такую страницу:

Все доступные инструменты поиска и мониторинга находятся под рукой, на панели слева:

- Инструменты поиска:

- Обратный поиск в WHOIS;

- Поиск истории WHOIS;

- Поиск в WHOIS;

- Проверка доступности домена;

- и средства мониторинга:

- Монитор домена;

- Монитор регистрации;

- Бренд-монитор.

По умолчанию мы видим обратный поиск WHOIS, тот самый инструмент, который мы собираемся внимательно изучить. Позволять

теперь приступим.

Позволять

теперь приступим.

2. Наш пример: компания Eastman Kodak

Поскольку автор этого блога также интересуется фотографией, мы выбираем компанию Eastman Kodak, или Kodak, который всегда играл значительную роль как в производстве, так и в инновациях для фотографическая техника. Давайте узнаем, что у них есть в сети.

2.1 Базовый поиск

Сначала мы выполняем базовый поиск. После ввода «Eastman Kodak Company» в поле ввода основного поиска и нажав кнопку «Искать», находим следующее:

Вы можете увидеть список из 74 доменов, у которых в записях WHOIS есть «Eastman Kodak Company». Это означает все эти домены связаны с вашим поисковым запросом. Поскольку мы дали довольно конкретное название компании, простой поиск нашел разумное количество записей. Это то, что мы искали в первую очередь: полный список доменов, фактически принадлежащих Kodak. Компания Истман. Но мы можем сделать еще несколько шагов в расследовании.

Мы можем просмотреть информацию о любом из доменов, например, «kodak. com». Щелчок по заданной строке

у нас есть следующие варианты:

com». Щелчок по заданной строке

у нас есть следующие варианты:

В отчете WHOIS будет отображаться текущая запись WHOIS и раскрыта контактная информация, соответствующие даты (т. е. создание, последнее обновление и истечение срока действия) и другую информацию. Что может быть еще больше интересен исторический отчет WHOIS, в котором все предыдущие статусы записи WHOIS домена с 2012 года по текущий год.

Каждый отчет WHOIS содержит следующую информацию:

- Возраст домена: Как долго существует домен, в частности, когда он был создан, последний раз обновлялся, и срок его регистрации истекает.

- Имя регистратора: Имя продавца доменного имени.

- Имя сервера регистратора: Имя сервера, на котором размещен домен.

- Связанные серверы имен: Имена резервных серверов регистратора должны быть

любые проблемы с основным сервером домена.

- Состояние домена: Активен ли домен или нет, также может указывать ограничения на использование имени, если таковые имеются.

- Контактная информация регистранта .

Обратите внимание, что регистрант, административные, платежные и технические контактные данные могут различаться. В большинстве Однако в некоторых случаях они относятся к одному и тому же лицу, как правило, к веб-администратору компании. В случаях когда владелец домена выбрал анонимную регистрацию, что является общепринятой практикой которые хотели бы ограничить доступ к своей личной информации, контактные данные будут принадлежать представитель хостинг-провайдера. Никакая информация в отчете WHOIS не может быть фальсифицированы, так как это может привести к отзыву лицензии на работу веб-сайта.

Мы опустили детали записи на этом снимке экрана, за исключением соответствующих дат, но они

все там. И у нас есть все 12 версий записей WHOIS домена с 2012 года в

полная детализация. Совокупные числа в верхних блоках также весьма интересны, поскольку они могут показать

изменение названия компании и т. д. «Записи с данными о государственной собственности» представляют особый интерес, поскольку

вся экосистема WHOIS в настоящее время претерпевает значительные изменения из-за новой защиты данных

нормативные акты (в частности, новый GDPR Европейского Союза). Как нет лучшего источника собственности

информация появляется в пути, у нас все еще есть WHOIS как единственный способ узнать, кому принадлежит

домен.

И у нас есть все 12 версий записей WHOIS домена с 2012 года в

полная детализация. Совокупные числа в верхних блоках также весьма интересны, поскольку они могут показать

изменение названия компании и т. д. «Записи с данными о государственной собственности» представляют особый интерес, поскольку

вся экосистема WHOIS в настоящее время претерпевает значительные изменения из-за новой защиты данных

нормативные акты (в частности, новый GDPR Европейского Союза). Как нет лучшего источника собственности

информация появляется в пути, у нас все еще есть WHOIS как единственный способ узнать, кому принадлежит

домен.

Давайте создадим «Обратный отчет WHOIS» для «kodak.com»:

Как вы видите, «kodak.com» искали во всех полях записей WHOIS, поэтому

результирующая страница содержит записи, которые были зарегистрированы под альтернативным названием компании. За

Например, запись WHOIS «analogcloud.com» показывает, что она была зарегистрирована «Eastman Kodak». (без «Компания»). Другая возможность заключается в том, что домен может принадлежать другой компании.

которые имеют к этому какое-то отношение (аффилированные лица, сторонние компании, продающие товары Kodak и т. д.).

(без «Компания»). Другая возможность заключается в том, что домен может принадлежать другой компании.

которые имеют к этому какое-то отношение (аффилированные лица, сторонние компании, продающие товары Kodak и т. д.).

Чтобы привести пример из настоящего запроса, «islander.nf» управляется «Службой данных острова Норфолк». ООО Pty.», но их административный контакт, похоже, совпадает с контактом Eastman Kodak. Компания. Домен мог быть куплен Kodak или его аффилированным лицом с помощью быстрого поиска в Google. показывает, что он в настоящее время неактивен. В конце концов, крупные бренды обычно покупают все подряд. домены, которые могут быть очень похожи на те, которые они активно используют для защиты бренда.

Одной из причин этого является защита клиентов от фишинга путем обмана

клиентов компании в разглашении их личной информации (имя, адрес, номер телефона, электронная почта

адреса, даже их пароли) с помощью различных тактик социальной инженерии, чтобы они могли использовать их для

другие мошеннические действия.

Например, они могут использовать неактивный домен (что-то действительно похожее на компанию, в которой они работают). спуфинг), которые, скорее всего, никто не отслеживает и не создает свои собственные формы, пронизанные кейлоггером — вредоносным программа, используемая для регистрации нажатий клавиш компьютера целевой жертвы для получения имен пользователей и пароли.

Вряд ли клиенты знают, что они раздают свои онлайн учетные данные неизвестным злоумышленникам, которые затем могут использовать их для доступа к своим реальным онлайн-аккаунтам. с компанией и получить данные их кредитной карты. Это может даже остаться незамеченным, когда кредитная карта счета оплачиваются без тщательного изучения каждой мелочи.

2.2 Расширенный поиск

Давайте теперь рассмотрим вкладку «Расширенный поиск» и другие возможности для поворота. Вы можете спросить, что

возможные причины, по которым вам может понадобиться использовать эту функцию. Скажем, вы получали счета от

предполагаемой компании Kodak или филиале в Австралии, в то время как вы даже никогда не были в стране и

вы хотите узнать, не стали ли вы жертвой киберпреступника (обратите внимание, что это вымышленный

гипотетический сценарий, который был только что предоставлен для контекста). С чего начать?

С чего начать?

В рамках «Расширенного поиска» нам также предлагаются две опции: «Везде» позволяет нам дать несколько условия поиска включить или исключить, а также выбор поиска фактических, исторических или недавно обновленных записей. Теперь мы перейдем к «Конкретным полям WHOIS», что позволяет нам задавать условия, специфичные для полей. записи WHOIS, например. страна регистранта.

В частности, будем искать актуальные домены

- , имя которых начинается с «kodak» и

- с регистрантом в Австралии:

Давайте поближе познакомимся с «kodakpixpro.com.au». Отчет WHOIS показывает следующее:

Таким образом, он принадлежит «Directed Electronics Australia Pty Ltd». Обратите внимание на маленькую красную стрелку (>) после этого Имя регистранта: при нажатии нам предлагается два варианта:

- Построить обратный отчет WHOIS

- Добавить в монитор регистрации

Если вы хотите узнать больше о компании, создайте для нее обратный отчет WHOIS, следуя

те же шаги, о которых вы узнали ранее при выполнении простого поиска. Обратите внимание, что все инструменты для исследования предметной области

отчеты можно загрузить в форматах CSV или PDF.

Обратите внимание, что все инструменты для исследования предметной области

отчеты можно загрузить в форматах CSV или PDF.

Если мы хотим следить за активностью этого владельца регистрации, мы также можем легко сделать это отсюда. Просто нажмите «Добавить в Registrant Monitor», и все готово. Вы можете отслеживать любые элементы в WHOIS запись с красной стрелкой (>) рядом с ними с помощью простого щелчка и выбора сделать это.

Помимо отслеживания изменений регистрантов, вы также можете проверить изменения домена и бренда через Монитор домена и монитор бренда, соответственно, чтобы остановить различные угрозы, такие как, например, опечатка (также известная как захват URL-адресов) — когда киберпреступник полагается на орфографические ошибки, чтобы получить перенаправлять ваших клиентов на их вредоносные сайты или страницы.