require и include в PHP. Операторы break и continue

include

require

require_once и include_once

Операторы break и continue

Управляющие конструкции: php.net

Выражения require, include, require_once, include_once — позволяют подключить к

одному файлу другой файл, то есть, это значит, что мы вполне можем вынести какой-то

повторяющийся участок кода в отдельный файл. Например, шапку сайта вынести в

отдельный файл, назвав его, например, — header.php и данный файл подключать ко всем

страницам сайта. Тогда, если появится новая страница, и нужно добавить пункт в меню,

то мы сделаем всего одно изменение — мы откроем файл header.php и в него добавим

всего один раз новый пунк меню. А поскольку этот файл подключается ко всем прочим

файлам, то это значит, что изменения, внесенные только один раз, коснутся всех

страниц в нашем сайте. Также эта идея касается футера, шаблонов, подключений

к базе данных и т. д. Это очень удобно и практично.

д. Это очень удобно и практично.

include

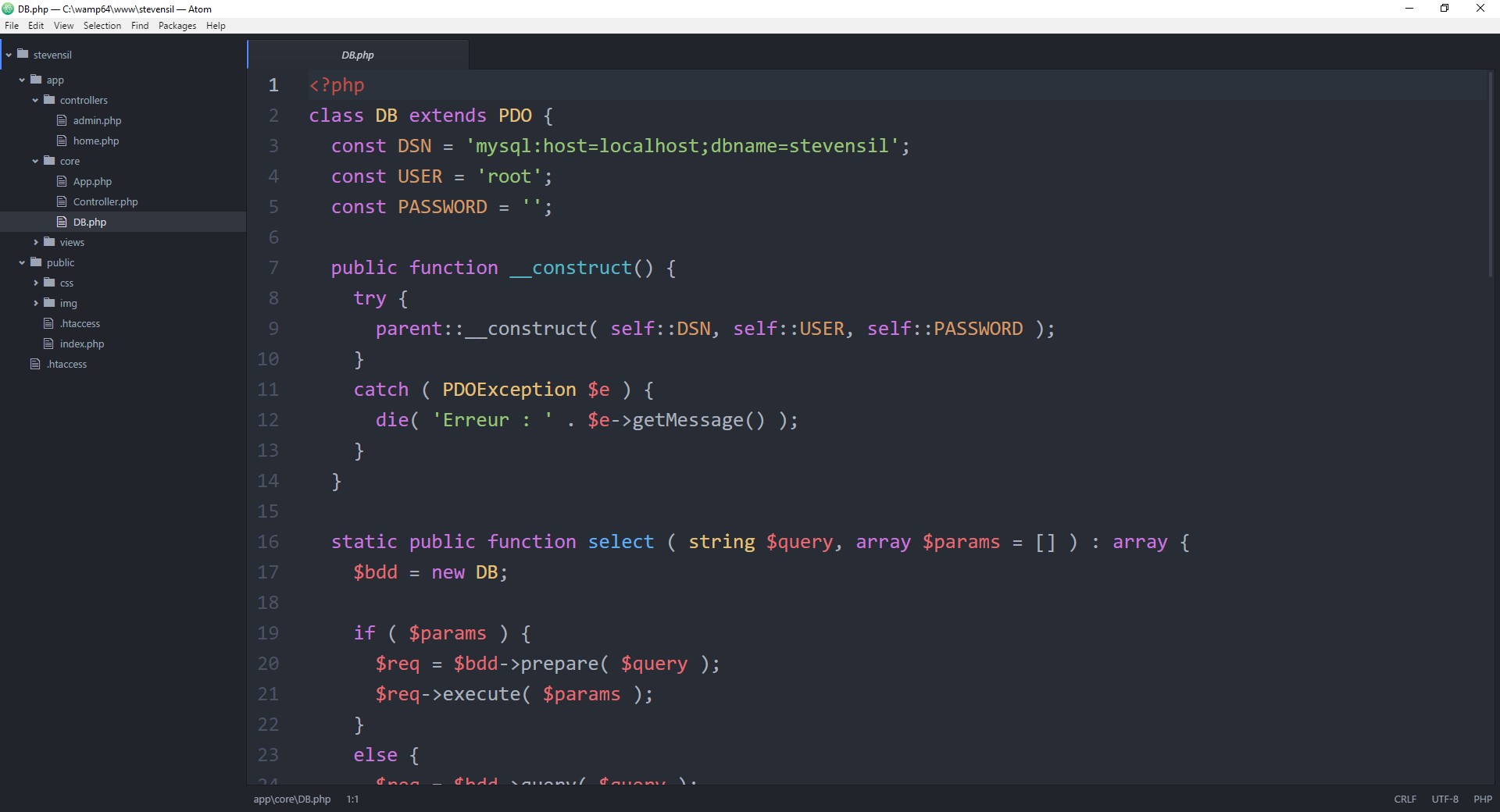

Создадим в папке с уроком новый файл inc.php и запишем в него заголовок:

-- файл inc.php --

<h2>Hello, World!</h2>

Подключаем его в файле index.php:

-- файл index.php --

<!doctype html>

<html>

<head>

<meta charset=»UTF-8″>

<title>require и include в PHP</title>

</head>

<body>

<p>Привет мир!</p>

<!— подключаем файл inc.php с помощью include —>

<?php include ‘inc.php’ ?>

<!— подключаем файл inc.php второй раз с помощью include —>

<p>Привет мир!</p>

</body>

</html>

После обновления страницы получим:

Привет мир!

Hello, World! // содержимое подключаемого файла

Hello, World! // содержимое повторного подключения файла

Привет мир!

— то есть, вместо строки <?php include ‘inc. php’ ?> подставляется содержимое

файла inc.php

php’ ?> подставляется содержимое

файла inc.php

В файле inc.php запишем массив $names:

-- файл inc.php --

<h2>Hello, World!</h2>

<?php

// запишем массив $names

$names = [ ‘Ivanov’ , ‘Petrov’ ];

Поскольку файл inc.php мы подключаем к индексному файлу, то в индексном файле нам доступен массив $names, в этом легко убедиться, распечатав этот массив:

-- файл index.php --

<!doctype html>

<html>

<head>

<meta charset=»UTF-8″>

<title>require и include в PHP</title>

<body>

<p>Привет мир!</p>

<!— подключаем файл inc.php с помощью include —>

<?php include ‘inc. php’ ?>

php’ ?>

<!— подключаем файл inc.php второй раз с помощью include —>

<?php include ‘inc.php’ ?> <!— это сработает —>

// распечатываем массив $names

<?php print_r ( $names ) ?>

<p>Привет мир!</p>

</body>

</html>

После обновления страницы получим:

Привет мир!

Hello, World! // содержимое подключаемого файла

Hello, World! // содержимое повторного подключения файла

Array ( [0] => Ivanov [1] => Petrov ) // распечатанный массив $names

Привет мир!

require

Отличие require от include, заключается в том, что при возникновении ошибки, например, файл inc.php — находится в другой директории и нам не доступен:

— при подключении с помощью include — выполнится весь наш код в данном файле,

а файл inc.php не подключится и будет при этом выведена ошибка подключения файла.

— при подключении с помощью require второй параграф <p>Привет мир!<p> не выведится. Мы получим уже фатальную ошибку, после которой php преравает выполнение скрипта.

include — вызывает ошибку уровня Warning,

require — вызывает ошибку уровня Fatal error.

Если у нас должен подключаться файл от которого зависит дальнейшее работа скрипта, например, подключение к базе данных, то желательно использовать — require. Если же файл, который подлючается, не ключевой и если он не подключится — ни чего страшного не будет, тогда можно использовать — include.

Но все-же лучше всегда использовать require.

require_once и include_once

С помощью require_once и include_once — мы гарантируем, что файл будет поключен

один раз (once — единожды). Второе подключение файла будет игнорироваться.

Второе подключение файла будет игнорироваться.

-- файл index.php --

<!doctype html>

<html>

<head>

<title>require_once</title>

</head>

<body>

<p>Привет мир!</p>

<!— подключаем файл inc.php с помощью require_once —>

<?php require_once ‘inc.php’ ?>

<!— подключаем файл inc.php второй раз с помощью require_once —>

<?php require_once ‘inc.php’ ?> <!— будет игнорированно —>

<p>Привет мир!</p>

</body>

</html>

После обновления страницы получим:

Привет мир!

Hello, World! // содержимое подключаемого файла

Разница между require_once и include_once та же, что и между require и include -

в уровне ошибки.

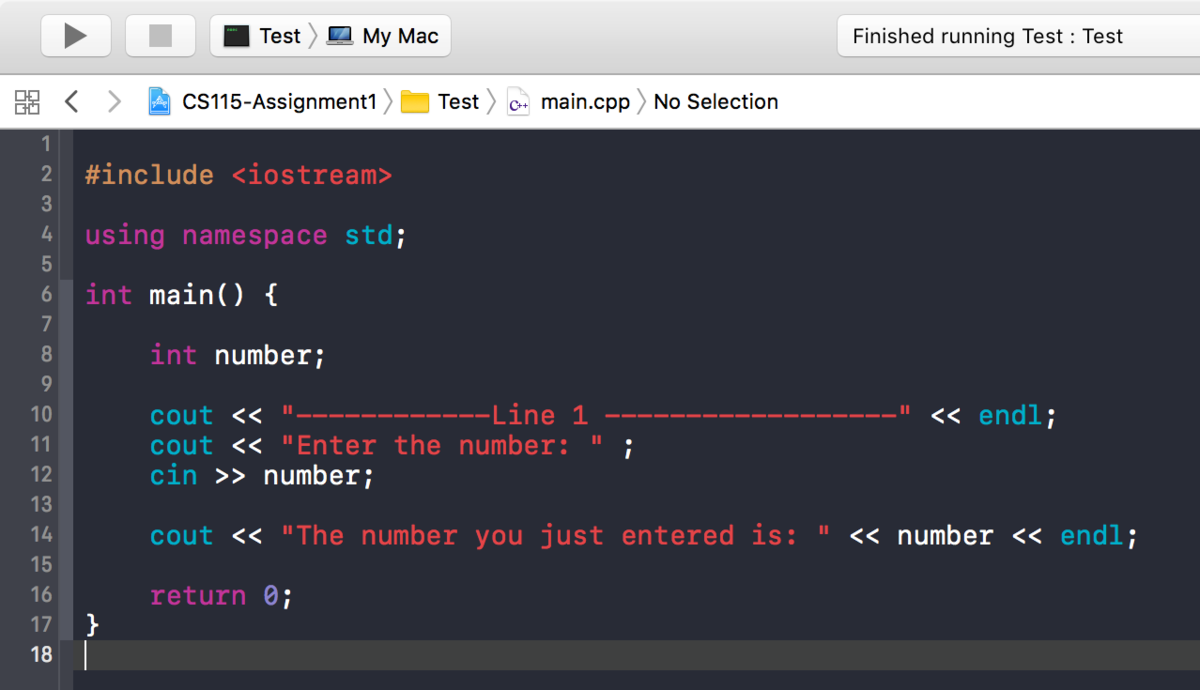

Операторы break и continue

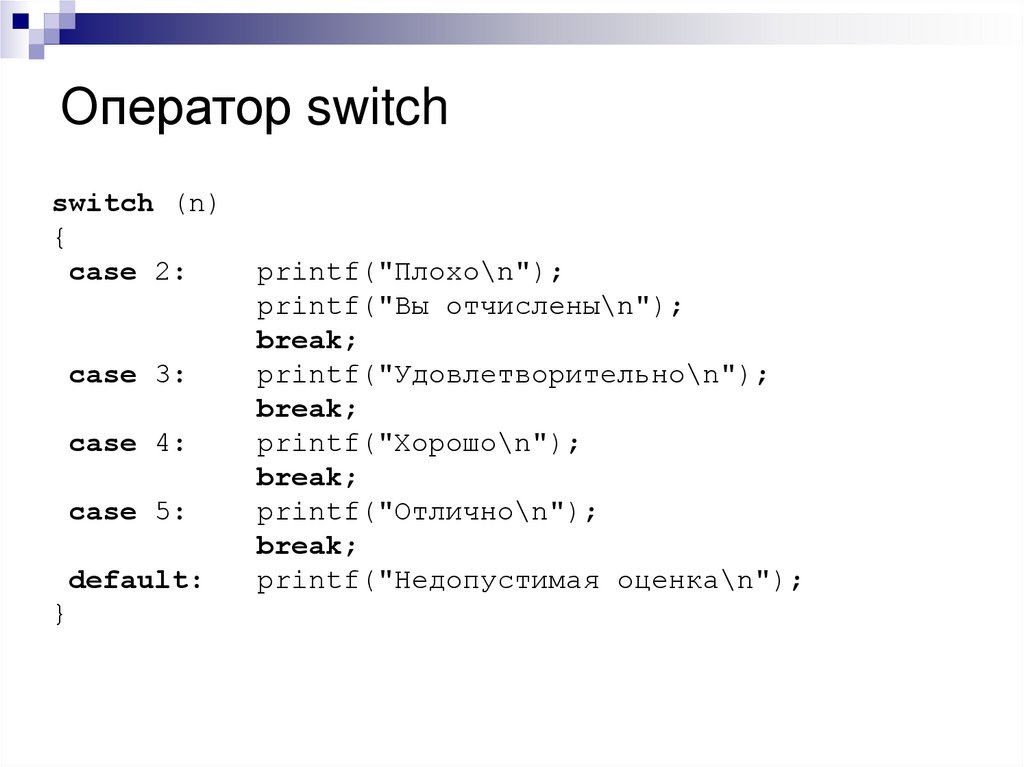

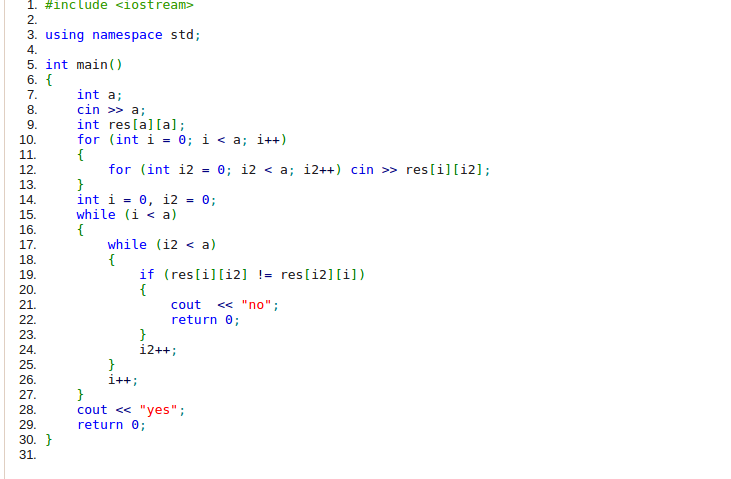

С помощью оператора break (php.net) — можно прервать выполнение циклов: for, foreach, while, do-while или switch.

Пример: найти число 5 и остановить дальнейшее выполнение цикла:

<?php

for ($i = 0; $i <= 30; $i++){

echo $i . '<br>' ;

if ($i == 5){

echo '<h3>Найдено!!!</h3>';

}

}

?>

выведет:

1

2

3

4

5

Найдено!!!

— цикл отработает ровно столько, сколько потребуется для поиска нужного элемента, элемент найден и цикл дальше не работает. Мы остановили ненужное выполнение цикла.

continue (php.net) — данный оператор используется для того, чтобы сделать пропуск. То есть не выполнять, допустим, какие-то дествия для определенных действий в цикле.

Пример:

вывести все цифры от 0 до 30, кроме 10 и 20

( «||» — то же самое, что и «or» — » или» )

<?php

for ($i = 0; $i <= 30; $i++){

echo $i . '<br>';

'<br>';

}

?>

- выведет все числа от 0 до 30, кроме чисел 10 и 20.

— если выполнится условие ( $i == 10 || $i == 20 ), то дальнейшие действия в теле цикла будут пропущены и мы передем к следующей итерации.

Пример:

Вывести все цифры от 0 до 30 и пропустить диапазон чисел от 10 до 20

( «&&» — то же самое, что и «and» — » и» )

<?php

for ($i = 0; $i <= 30; $i++){

if ($i >= 10 && $i <= 20) continue;

}

?>

- выведет все числа от 0 до 30, кроме диапазона чисел от 10 до 20.

Структура файлов урока

<<< Предыдущий Следующий >>>

НаверхНаверхПодключение — Учебник PHP — Schoolsw3.com

❮ Назад Вперед ❯

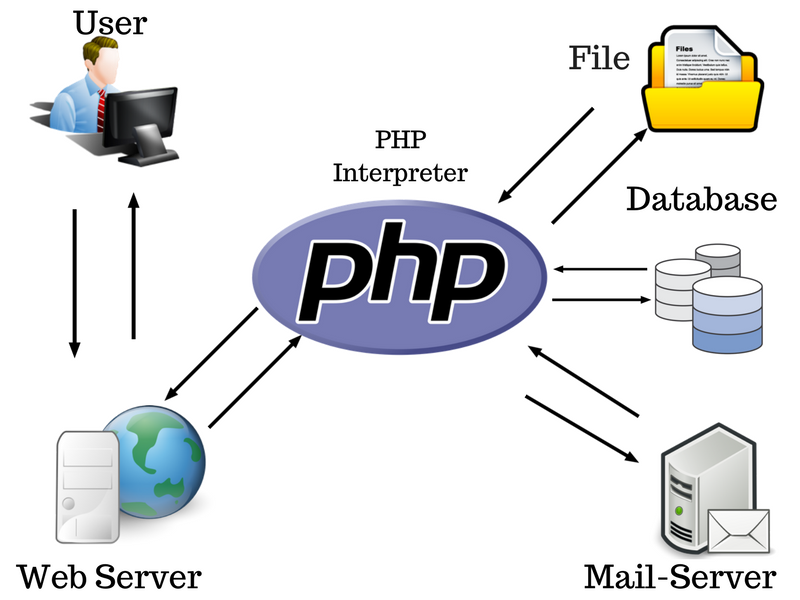

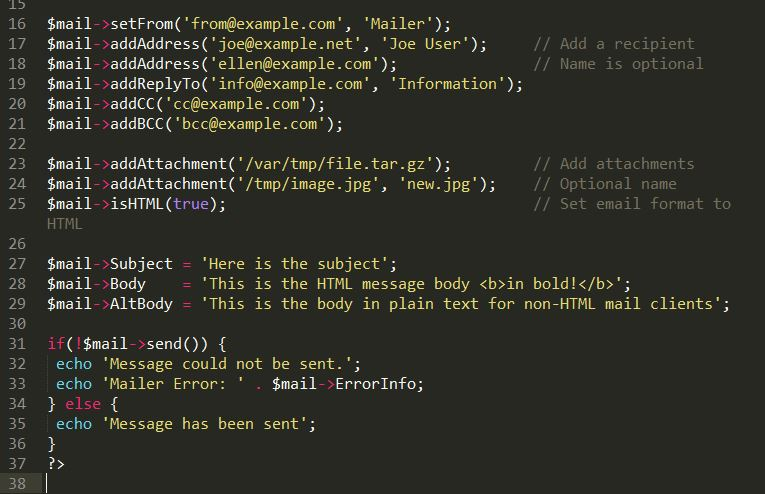

Инструкция include (или require) получает текст/код/разметку, который существует в указанном файле и копирует его в

файл, который используется для подключения в заявлении.

Подключение файлов очень удобно, для включения PHP, HTML, или текста на несколько страниц сайта.

PHP Заявления

include и requireМожно вставить содержимое одного PHP файла в другой файл PHP

(сервер подключит его), с помощью инструкции include или require.

Заявления include и require, являются идентичными, за исключением неудачной ошибки:

requireбудет требовать, выполнит фатальную ошибку (E_COMPILE_ERROR) и остановить скриптincludeбудет подключен, выполнит только предупреждения (E_WARNING) и сценарий будет продолжаться

Если, вы хотите продолжить выполнение скрипт дальше и показать потребителям выход, и если

подключение отсутствует, используйте заявление include. В противном случае, в случае FrameWork, CMS, или

сложное кодирование применения PHP, всегда использует заявление require для включения ключевого файла в

поток выполнения. Это поможет избежать ущерб для безопасности вашего приложения

и целостности, просто в случае того, если один ключевой файл случайно отсутствует.

Это поможет избежать ущерб для безопасности вашего приложения

и целостности, просто в случае того, если один ключевой файл случайно отсутствует.

В том числе файлы экономят много времени работы. Означает, что можно создать стандартные файлы «header», «footer» или «menu» для всех веб страниц. Затем, когда обновить, будет подключен файл «header».

Синтаксис

include ‘Имя_файла‘;или

require ‘Имя_файла‘;

PHP Примеры

includeПример 1

Предположим, у нас есть стандартный файл нижнего колонтитула «footer.php», он выглядит так:

<?php

echo «<p>Copyright © 1999-» . date(«Y») . » SchoolsW3.com</p>»;

?>

Чтобы подключить в файл «footer.php» на странице, используйте заявление include:

Пример

<html><body>

<h2>Добро пожаловать на мою домашнюю страницу!</h2>

<p>Немного текста.</p>

<p>Еще немного текста. </p>

</p>

<?php include ‘footer.php’;?>

</body>

</html>

Пример 2

Предположим у нас есть стандартное меню Файл «menu.php»:

<?php

echo ‘<a href=»/index.php»>Главная</a> —

<a href=»/html/index.php»>Учебник HTML</a> —

<a href=»/css/index.php»>Учебник CSS</a> —

<a href=»/js/index.php»>УчебникJavaScript</a> —

<a href=»index.php»>Учебник PHP</a>’;

?>

Все страницы на веб сайте должны использовать файл «menu.php». Вот как это можно сделать (мы используем элемент a <div>, чтобы меню легко можно было стилизовать с помощью CSS позже):

Пример

<html><body>

<div>

<?php include ‘menu.php’;?>

</div>

<h2>Добро пожаловать на мою домашнюю страницу!</h2>

<p>Немного текста.</p>

<p>Еще немного текста.</p>

</body>

</html>

Пример 3

Предположим у нас есть файл с названием «vars. php», с определенными переменными:

php», с определенными переменными:

<?php

$color=’красный’;

$car=’БМВ’;

?>

После этого, если мы подключаем файл «vars.php», переменные могут использоваться в подключающем файле:

Пример

<html><body>

<h2>Добро пожаловать на мою домашнюю страницу!</h2>

<?php include ‘vars.php’;

echo «У меня есть $color $car.»;

?>

</body>

</html>

PHP Заявление

include или require?Заявление require, также используется для подключения файла в коде PHP.

Однако, есть одна большая разница между include и require; когда в состав

файла входит заявление include и PHP не может его найти, скрипт

будет продолжать выполняться:

Пример

<html><body>

<h2>Добро пожаловать на мою домашнюю страницу!</h2>

<?php include ‘noFileExists.php’;

echo «У меня есть $color $car. «;

«;

?>

</body>

</html>

Если мы сделаем тот же пример, используя заявление require, то

оператор echo не будет работать, так как выполнение скрипта не подключается после

заявление require, возвращает фатальную ошибку:

Пример

<html><body>

<h2>Добро пожаловать на мою домашнюю страницу!</h2>

<?php require ‘noFileExists.php’;

echo «У меня есть $color $car.»;

?>

</body>

</html>

require, когда файл требует приложение.

include, когда файл не требует приложение,

продолжает подключение, даже если файл не найден.

❮ Назад Вперед ❯

Уязвимости включения файлов: LFI и RFI

В современном деловом климате трудно представить работу компании без веб-приложений. Веб-приложения стали важным бизнес-инструментом благодаря их многочисленным преимуществам от оптимизации рабочих процессов до улучшения коммуникации и совместной работы, а также отношений с клиентами.

Таким образом, любая проблема с вашим веб-приложением может помешать бизнес-операциям, привести к потере данных или потенциально остановить ваш бизнес. Поэтому очень важно знать об уязвимостях в веб-приложениях, чтобы обеспечить большую безопасность вашей онлайн-информации.

В этой серии блогов мы подробно расскажем об уязвимостях включения файлов и о том, как вы можете защитить свою организацию от этих веб-угроз.

Что такое включение файлов PHP?Включение файлов PHP — это брешь в безопасности веб-приложений, позволяющая неавторизованным пользователям получать доступ к файлам, предоставлять функции загрузки, искать информацию и т. д. Как определено OWASP, уязвимость включения файлов позволяет злоумышленнику включить файл, обычно используя механизмы «динамического включения файлов», реализованные в целевом приложении. Уязвимость возникает из-за использования введенных пользователем данных без надлежащей проверки.

Исследования веб-технологий показывают, что колоссальные 79,2% всех веб-сайтов используют PHP. Это означает, что большинство современных веб-приложений находятся под угрозой.

Это означает, что большинство современных веб-приложений находятся под угрозой.

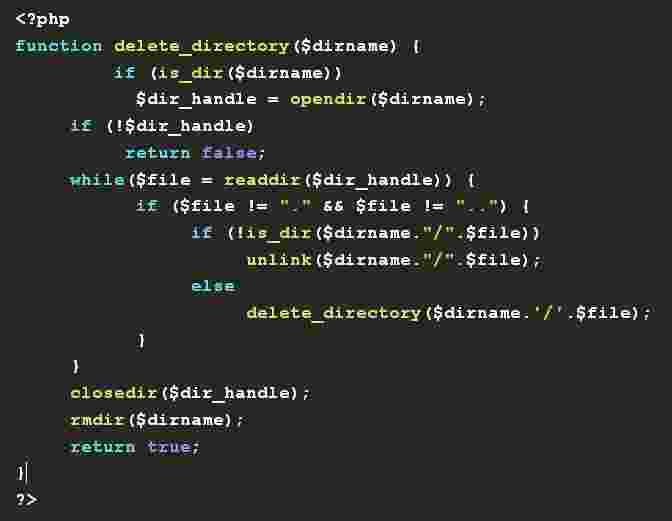

Существуют две функции PHP, которые программисты веб-сайтов или веб-приложений используют для включения содержимого одного файла PHP в другой файл PHP.

- Функция include()

- Функция require()

Разница между функциями «include» и «require» заключается в том, как каждая функция реагирует, когда возникает проблема с загрузкой файла. Функция include() только выдает предупреждение, позволяя продолжить выполнение скрипта, тогда как функция require() генерирует фатальную ошибку и останавливает скрипт.

В чем разница между LFI и RFI? Локальное включение файлов (LFI) и удаленное включение файлов (RFI) — две распространенные уязвимости, которые обычно затрагивают веб-приложения PHP. Эти уязвимости вызваны плохо написанными веб-приложениями и/или несоблюдением соответствующих правил безопасности. Киберпреступники могут использовать эти уязвимости для раскрытия конфиденциальной информации или получения контроля над всем сервером.

Основное различие между LFI и RFI заключается в точке происхождения включаемого файла. При атаке LFI злоумышленники используют локальный файл, хранящийся на целевом сервере, для выполнения вредоносного сценария. Эти типы атак могут быть выполнены с использованием только веб-браузера. В RFI-атаке они используют файл из внешнего источника.

Локальное включение файлов (LFI)LFI — это веб-уязвимость, возникающая в результате ошибок на стороне веб-сайта или программистов веб-приложений. Хакер может воспользоваться этой уязвимостью, чтобы включить вредоносные файлы, которые затем выполняются уязвимым веб-сайтом или веб-приложением.

При уязвимости LFI включенный файл уже присутствует на локальном сервере приложений, на который нацелен хакер. В случае успеха злоумышленник может прочитать важные файлы, получить доступ к более конфиденциальной информации или выполнить произвольные команды.

Как работает включение локальных файлов? При включении локального файла злоумышленники используют уязвимые программы PHP для доступа к конфиденциальным данным или запуска вредоносных сценариев на целевом сервере. Это может привести к раскрытию важных данных или позволить злоумышленникам запустить удаленное выполнение кода или атаки с использованием межсайтовых сценариев (XSS). LFI возникает, когда приложение включает файл в качестве пользовательского ввода без его надлежащей проверки. Это позволяет злоумышленнику включать вредоносные файлы, манипулируя входными данными.

Это может привести к раскрытию важных данных или позволить злоумышленникам запустить удаленное выполнение кода или атаки с использованием межсайтовых сценариев (XSS). LFI возникает, когда приложение включает файл в качестве пользовательского ввода без его надлежащей проверки. Это позволяет злоумышленнику включать вредоносные файлы, манипулируя входными данными.

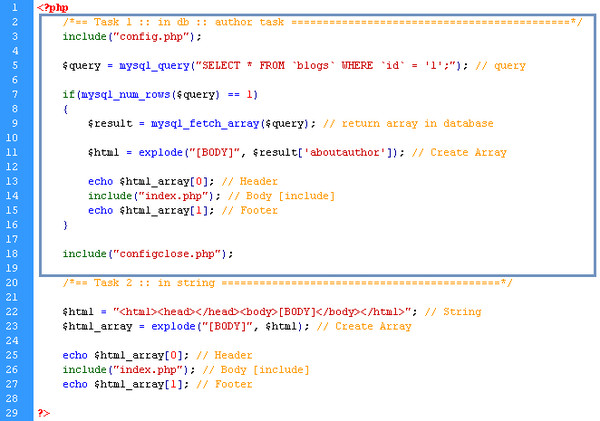

Вот пример уязвимого кода PHP, который может привести к LFI:

https://example.com/?page=filename.php

Без надлежащей очистки ввода злоумышленник может легко изменить ввод (как показано ниже), чтобы манипулировать приложением для доступа к несанкционированным файлам и каталогам с хост-сервера с помощью директивы «../». Это называется обходом каталога (пути):

https://example.com/?page=../../../../etc/test.txt

В этом примере хакер смог успешно использовать уязвимость, просто заменив « filename.php » на « ../../../../etc/test.txt » в URL-адрес пути для доступа к тестовому файлу. Если это может быть достигнуто, хакер может затем загрузить вредоносный сценарий на хост-сервер и использовать LFI для доступа к сценарию. Упрощенная версия процесса будет выглядеть примерно так:

Если это может быть достигнуто, хакер может затем загрузить вредоносный сценарий на хост-сервер и использовать LFI для доступа к сценарию. Упрощенная версия процесса будет выглядеть примерно так:

OWASP определяет удаленное включение файлов как процесс включения удаленных файлов путем использования уязвимых процедур включения, реализованных в приложении. Эта уязвимость возникает, например, когда страница получает в качестве входных данных путь к файлу, который должен быть включен, и эти входные данные не очищаются должным образом, что позволяет внедрить внешний URL-адрес.

Поскольку PHP поддерживает встроенные функции, которые позволяют пользователям включать удаленные файлы, веб-приложения, написанные на коде PHP, более уязвимы для RFI-атак.

Как работает удаленное включение файлов? Хотя уязвимости RFI и LFI аналогичны, при атаке RFI злоумышленник может выполнить вредоносный код из внешнего источника вместо доступа к файлу на локальном веб-сервере, как в случае атаки LFI.

В атаках с удаленным включением файлов хакеры используют команду «динамическое включение файлов» в веб-приложениях для загрузки вредоносных внешних файлов или сценариев. Когда веб-приложения разрешают ввод данных пользователем, например URL-адрес, значение параметра и т. д., и передают их в механизмы «включения файлов» без надлежащей очистки, злоумышленники могут манипулировать веб-приложением, чтобы включать удаленные файлы с вредоносными сценариями.

Вот упрощенная версия того, как выглядит удаленное включение файлов:

К чему могут привести атаки с включением файлов?Последствия включения файла PHP могут различаться в зависимости от типа атаки. Успешные атаки с включением файлов могут привести к раскрытию информации, XSS, удаленному выполнению кода и полной компрометации системы.

Защита от атак LFI и RFI Основной причиной уязвимостей LFI и RFI является неправильная проверка входных данных; поэтому следует приложить усилия, чтобы убедиться, что полученные входные данные должным образом очищены, прежде чем разрешить их передачу функции включения.

Вот несколько способов защитить свои веб-приложения от этих уязвимостей.

- Отключите функцию удаленного включения, установив для параметра «allow_url_include» значение 0 в конфигурации PHP.

- Если обстоятельства требуют, чтобы вы включили функцию удаленного включения файлов, убедитесь, что вы создали белый список разрешенных имен файлов и ограничили ввод только теми файлами, которые есть в списке.

- Отключите параметр «allow_url_fopen», чтобы контролировать возможность открытия, включения или использования удаленного файла.

- Использовать предустановленные условия в качестве альтернативы именам файлов, когда включение файлов основано на вводе данных пользователем.

Уязвимости включения файлов — золотая жила для киберпреступников, которые могут получить доступ к вашей ценной информации, используя функцию «включения». Несмотря на то, что существует несколько превентивных мер по устранению таких уязвимостей, одна успешная атака может захватить ваши критически важные данные и нарушить непрерывность бизнеса.

Несмотря на то, что существует несколько превентивных мер по устранению таких уязвимостей, одна успешная атака может захватить ваши критически важные данные и нарушить непрерывность бизнеса.

Spanning обеспечивает безопасное резервное копирование онлайн-данных вашей организации и позволяет администраторам и пользователям быстро восстанавливать данные и возвращаться к работе всего несколькими щелчками мыши в случае киберинцидента. Это гарантирует, что ваш веб-бизнес никогда не остановится, даже во время стихийного бедствия.

Если вы нашли эту статью полезной и информативной, не забудьте ознакомиться с нашими предыдущими сообщениями в блогах из этой серии, Межсайтовая подделка, SQL-инъекция (SQLi) и Небезопасная прямая ссылка на объект (IDOR), чтобы узнать больше о Интернете. Риски безопасности приложений и способы их предотвращения.

Узнайте больше о Spanning Backup

Все, что вам нужно знать о сторонних файлах cookie

- Какие существуют типы файлов cookie?

- Как работают сторонние файлы cookie

- Как очищать файлы cookie после каждого сеанса?

- Как создаются сторонние файлы cookie?

- Как узнать, использует ли веб-сайт сторонние файлы cookie?

- Действительно ли сторонние файлы cookie полезны?

- Что происходит после удаления сторонних файлов cookie?

- Прекращение использования сторонних файлов cookie

- Часто задаваемые вопросы

- Управление сторонними файлами cookie на вашем веб-сайте с помощью CookieScript

- Как это работает

Сторонние файлы cookie — это файлы cookie, которые устанавливаются веб-сайтом, отличным от того, на котором вы находитесь в данный момент. Например, у вас может быть кнопка «Нравится» на вашем веб-сайте, которая будет хранить файл cookie на компьютере посетителя, который позже может быть использован Facebook для идентификации посетителей и просмотра того, какие веб-сайты они посетили. Такой файл cookie считается сторонним файлом cookie.

Например, у вас может быть кнопка «Нравится» на вашем веб-сайте, которая будет хранить файл cookie на компьютере посетителя, который позже может быть использован Facebook для идентификации посетителей и просмотра того, какие веб-сайты они посетили. Такой файл cookie считается сторонним файлом cookie.

Другим примером может служить рекламная служба (например, Google Ads), которая также создает сторонний файл cookie для отслеживания того, какие веб-сайты посещал каждый пользователь. Это основная технология, используемая для демонстрации продуктов, которые вы ранее искали на совершенно другом веб-сайте.

Читайте дальше, чтобы узнать больше о сторонних файлах cookie и о том, почему они скоро могут исчезнуть из Интернета.

Какие типы файлов cookie существуют?

Существует три типа файлов cookie:

- Основные файлы cookie хранятся в том же домене, который вы сейчас посещаете. Таким образом, если вы находитесь на сайте example.

com, все файлы cookie, хранящиеся в этом домене, считаются основными файлами cookie. Эти файлы cookie обычно используются для идентификации пользователя между страницами, запоминания выбранных предпочтений или сохранения вашей корзины покупок. В настоящее время вряд ли можно найти веб-сайт, который не использует собственные файлы cookie.

com, все файлы cookie, хранящиеся в этом домене, считаются основными файлами cookie. Эти файлы cookie обычно используются для идентификации пользователя между страницами, запоминания выбранных предпочтений или сохранения вашей корзины покупок. В настоящее время вряд ли можно найти веб-сайт, который не использует собственные файлы cookie. - Сторонние файлы cookie , как объяснялось ранее, — это файлы cookie, которые хранятся в домене, отличном от того, который вы посещаете в данный момент. В основном они используются для отслеживания пользователей между веб-сайтами и отображения более релевантной рекламы между веб-сайтами. Другим хорошим примером является функция чата поддержки, предоставляемая сторонней службой.

- Второстепенные файлы cookie являются сомнительной темой. Кто-то может сказать, что их вообще нет. Как правило, сторонние данные — это некоторые собственные данные, совместно используемые партнерами. В этом смысле сторонние файлы cookie являются лишь частью данных, связанных с файлами cookie.

Сторонние файлы cookie — это, как вы уже догадались, файлы cookie, которые отслеживаются веб-сайтами, отличными от того, который вы посещаете в данный момент.

Наиболее распространенными сторонними организациями являются рекламодатели, маркетологи и платформы социальных сетей.

Сторонние файлы cookie… один из распространенных примеров. Допустим, ранее на этой неделе вы искали жилье для отпуска в Канкуне. Вы просмотрели несколько сайтов, полюбовались фотографиями закатов и песчаных пляжей, но в итоге решили подождать еще год, прежде чем планировать отпуск. Проходит несколько дней, и внезапно кажется, что вы видите рекламу отпуска в Канкуне на многих веб-сайтах, которые вы посещаете. Это простое совпадение? Не совсем. Причина, по которой вы теперь видите эти объявления об отдыхе в Канкуне, заключается в том, что ваш веб-браузер сохранил сторонний файл cookie и использует эту информацию для отправки вам целевой рекламы.

Вы непреднамеренно оставляете «след крошек». Большинство веб-пользователей не осознают, что окно браузера с несколькими открытыми вкладками представляет собой один «сеанс». Когда вы переходите от вкладки к вкладке, вы невольно передаете информацию о своей истории посещений веб-сайтов другим веб-сайтам и сторонам. И закрытие веб-браузера не всегда удаляет файлы cookie, которые ваш компьютер сохраняет после сеанса. В зависимости от используемого браузера вам, возможно, придется активировать его вручную.

Большинство веб-пользователей не осознают, что окно браузера с несколькими открытыми вкладками представляет собой один «сеанс». Когда вы переходите от вкладки к вкладке, вы невольно передаете информацию о своей истории посещений веб-сайтов другим веб-сайтам и сторонам. И закрытие веб-браузера не всегда удаляет файлы cookie, которые ваш компьютер сохраняет после сеанса. В зависимости от используемого браузера вам, возможно, придется активировать его вручную.

Если вы хотите сбрасывать файлы cookie в конце каждого сеанса, выберите один из следующих параметров в настройках браузера:

- Chrome: «Сохранять локальные данные только до выхода из браузера

- Firefox: «Очистить историю при закрытии Firefox»

- Internet Explorer: Удалить историю просмотра при выходе

Если вы не выберете один из этих параметров, ваш браузер будет сохранять данные cookie от сеанса к сеансу. Другими словами, те объявления, которые заманивают вас в отпуск в Канкуне, не исчезнут так быстро.

Другими словами, те объявления, которые заманивают вас в отпуск в Канкуне, не исчезнут так быстро.

Это, казалось бы, случайное электронное письмо не так уж и случайно. Допустим, вы посетили веб-сайт, на котором создали идентификатор для входа. Скорее всего, у них есть ваше имя, адрес электронной почты и, возможно, даже ваш номер телефона и почтовый адрес. Если веб-сайт использует сторонние файлы cookie или у вас открыты другие вкладки во время сеанса, ваши файлы cookie могут раскрывать вашу контактную информацию другим сторонам для отправки вам СПАМ.

Возможно, вы находитесь на веб-сайте со сторонними файлами cookie и даже не знаете об этом. Одним из недостатков уведомлений о файлах cookie является то, что они часто не указывают, какие типы файлов cookie используются на сайте. Они могут быть собственными, сторонними или и теми, и другими. Но если на веб-сайте есть реклама (что есть у многих), то вы можете разумно ожидать, что веб-сайт будет генерировать как собственные, так и сторонние файлы cookie.

Чтобы узнать, использует ли конкретный веб-сайт сторонние файлы cookie, вы можете попробовать метод, описанный ниже в этой статье, или посетить cookie-script.com и ввести веб-адрес в строку на главной странице.

Как создаются сторонние файлы cookie?

Самый простой способ создания сторонних файлов cookie — это когда посещаемый в данный момент веб-сайт запрашивает стороннюю услугу. Допустим, на сайте example.com есть встроенный чат. Чтобы заставить его работать, example.com запрашивает скрипт у какого-то поставщика услуг чата, например. someservice.com .

Скрипт мог бы выглядеть так:

По сути, он говорит: «Иди на someservice.com и получи этот файл JavaScript для живого чата». При загрузке страницы инициируется такой запрос. В ответ ваш браузер получает файл JavaScript с LiveChat и, при необходимости, некоторые файлы cookie, размещенные в вашем браузере доменом someservice.. И вот, прежде чем вы заметите и до того, как появится окно живого чата, ваш браузер уже хранит сторонние файлы cookie с какого-то случайного веб-сайта, который вы даже не посещали. com

com

Сторонние файлы cookie не ограничиваются только файлами JavaScript, любой запрос к другому домену может привести к созданию в вашем браузере стороннего файла cookie: сценария, изображения, шрифтов, файлов CSS и т. д.

Реальные технологии для создания сторонних файлов cookie могут быть намного сложнее. Но обычно все сводится к одним и тем же основам установки сторонних файлов cookie во время запросов к сторонним службам.

Как узнать, использует ли веб-сайт сторонние файлы cookie?

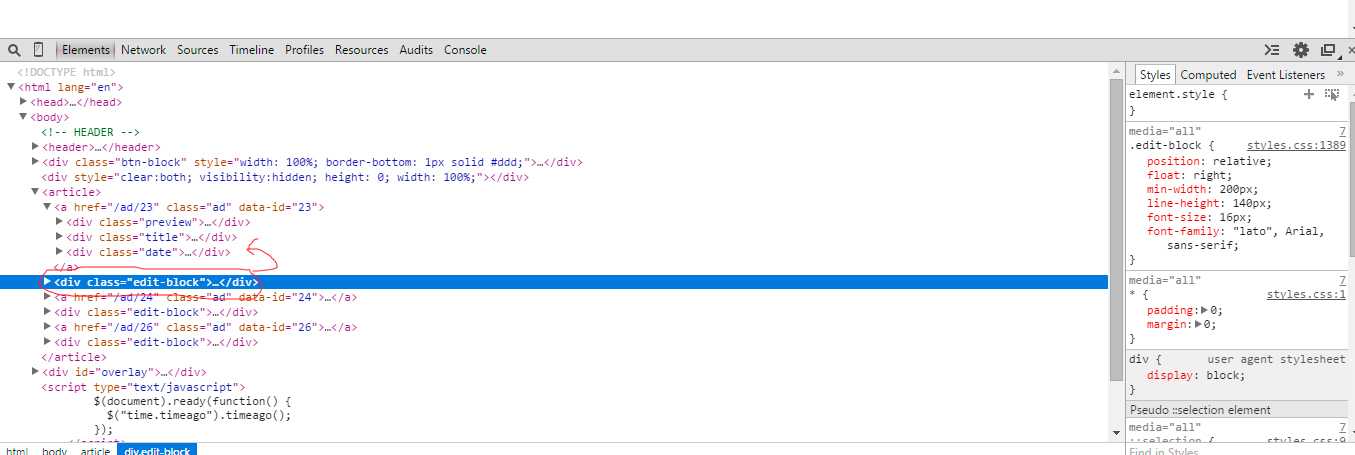

Вы можете проверить, использует ли веб-сайт сторонние файлы cookie в любом современном браузере. Инструкции различаются в разных браузерах.

В Google Chrome выполните следующие действия:

- Нажмите F12, чтобы открыть Инструменты разработчика (или щелкните правой кнопкой мыши страницу и выберите Проверить элемент )

- В инструментах разработчика выберите вкладку Приложение

- Слева дважды щелкните раздел Cookies , чтобы развернуть его

Здесь вы должны увидеть текущий домен сайта (или поддомен). Если вы видите какие-либо другие домены в этом списке, это означает, что веб-сайт использует сторонние файлы cookie:

Если вы видите какие-либо другие домены в этом списке, это означает, что веб-сайт использует сторонние файлы cookie:

Действительно ли полезны сторонние файлы cookie?

С конца 1990-х годов интернет-маркетологи построили свой бизнес на возможности отслеживать онлайн-пользователей, а затем нацеливать на них рекламу, и большая часть этого осуществлялась за счет использования сторонних файлов cookie. Давайте на минутку поиграем в «адвоката дьявола». Могут ли сторонние файлы cookie быть действительно полезными для пользователей? В некотором смысле, да. Две крупнейшие компании, занимающиеся онлайн-рекламой, Google Ads и AdSense, справедливо заявляют, что сторонние файлы cookie полезны для потребителей, поскольку они создают рекламу, соответствующую индивидуальным интересам. В конце концов, если вас заставляют смотреть рекламу, лучше, если она будет связана с вашими интересами.

Что происходит после удаления сторонних файлов cookie?

После исчезновения сторонних файлов cookie существует вероятность того, что онлайн-реклама вернется к контекстной рекламе. То есть реклама, ориентированная на определенные группы населения в зависимости от посещаемого веб-сайта, очень похожа на то, как работают журналы.

То есть реклама, ориентированная на определенные группы населения в зависимости от посещаемого веб-сайта, очень похожа на то, как работают журналы.

Хотя таргетированная реклама гораздо ценнее, основные рекламные платформы могут найти другие способы отслеживания пользователей между веб-сайтами и запоминать предыдущую историю поиска.

Конец сторонних файлов cookie

С принятием CCPA, ePR и GDPR правительства стремятся защитить права пользователей веб-сайтов на неприкосновенность частной жизни. Эти законы и правила предусматривают гражданскую и/или уголовную ответственность для тех, кто не уведомляет веб-пользователей о наличии файлов cookie. Эти правила также требуют, чтобы операторы веб-сайтов сообщали пользователям, какая информация собирается и кому эта информация передается, а также возможность отказа в любое время.

Дни сторонних файлов cookie сочтены. Давление со стороны регулирующих органов и потребителей привело к тому, что многие представители технологической отрасли заявили, что сторонние файлы cookie (и таргетированная реклама, подпитываемая ими) скоро прекратят свое существование. Safari от Apple и Firefox от Mozilla теперь по умолчанию блокируют сторонние файлы cookie. Одним из заметных противников является Google Chrome, доля которого на рынке браузеров составляет 67%.

Safari от Apple и Firefox от Mozilla теперь по умолчанию блокируют сторонние файлы cookie. Одним из заметных противников является Google Chrome, доля которого на рынке браузеров составляет 67%.

Компания Google имеет большую долю в сторонних файлах cookie. Почти 90% доходов Google приходится на рекламу. Без сторонних куки-файлов это может негативно сказаться на их рекламном мастерстве. Это одна из предполагаемых причин того, что компания откладывает стандартную блокировку сторонних файлов cookie до 2022 года. До тех пор компания предпринимает шаги по сокращению некоторых наиболее инвазивных аспектов сторонних файлов cookie с помощью своего инструмента SameSite.

Мы создали отдельную статью, в которой объясняется, как работает атрибут файла cookie SameSite.

Часто задаваемые вопросы

В чем разница между сторонними и собственными файлами cookie?

Сторонние файлы cookie поступают с URL-адреса, отличного от того, который вы сейчас посещаете, в то время как основные файлы cookie поступают с веб-сайта, который вы сейчас посещаете. Вторичные данные — более сложная тема, но, как правило, они связаны с обменом данными между двумя партнерами.

Вторичные данные — более сложная тема, но, как правило, они связаны с обменом данными между двумя партнерами.

Как работают сторонние файлы cookie?

Сторонние файлы cookie отслеживают поведение пользователей, чтобы обеспечить более целенаправленный опыт на основе информации, которую они могут собрать. Из-за их характера часто возникают проблемы с конфиденциальностью, и без положений они могут нарушать GDPR и другие правила конфиденциальности.

Как очистить файлы cookie?

Вы можете устать получать одни и те же, казалось бы, случайные объявления снова и снова. Но они могут быть не такими случайными. В большинстве браузеров есть настройки, позволяющие очищать файлы cookie или настраивать их таким образом, чтобы файлы cookie удалялись автоматически при закрытии браузера.

Как создаются сторонние файлы cookie?

Простейший способ представить это так: сторонние файлы cookie могут создаваться, когда вы запрашиваете стороннюю услугу с веб-сайта. Обычно они запускаются через JavaScript или другие языки программирования.

Обычно они запускаются через JavaScript или другие языки программирования.

Как узнать, какие веб-сайты используют сторонние файлы cookie?

Современные браузеры позволяют проверить, использует ли веб-сайт сторонние файлы cookie. Это позволяет вам понять, кто может отслеживать ваш путь в Интернете.

Могут ли сторонние файлы cookie быть полезными для пользователя?

Сторонние файлы cookie связаны с целым рядом проблем конфиденциальности и созданы для того, чтобы позволить компаниям отслеживать онлайн-движения потребителей, чтобы им было легче ориентировать их на свои товары и услуги. В то же время они также могут помочь пользователям, позволяя им получать рекламу, которая может больше соответствовать их индивидуальным потребностям и интересам. Потребители должны понимать, что они отказываются от некоторой конфиденциальности, чтобы иметь возможность получить этот опыт.

Управляйте сторонними файлами cookie на своем веб-сайте с помощью CookieScript

Узнайте, как запретить использование сторонних файлов cookie на вашем сайте, пока пользователи не согласятся с вашей Политикой использования файлов cookie, с помощью этих полезных инструкций от CookieScript.

com, все файлы cookie, хранящиеся в этом домене, считаются основными файлами cookie. Эти файлы cookie обычно используются для идентификации пользователя между страницами, запоминания выбранных предпочтений или сохранения вашей корзины покупок. В настоящее время вряд ли можно найти веб-сайт, который не использует собственные файлы cookie.

com, все файлы cookie, хранящиеся в этом домене, считаются основными файлами cookie. Эти файлы cookie обычно используются для идентификации пользователя между страницами, запоминания выбранных предпочтений или сохранения вашей корзины покупок. В настоящее время вряд ли можно найти веб-сайт, который не использует собственные файлы cookie.