Команды allow и deny

С помощью этих команд можно разрешать или запрещать доступ из конкретных IP-адресов. Порядок выполнения команд allow и deny определяется директивой order:

order allow, deny

Это значит, что доступ клиенту, который указан в команде allow, разрешен, если только этот клиент не упомянут в deny. Если ни в одной из этих команд клиент не указан, то доступ ему запрещается. Есть еще одна возможность:

order mutual-failure

Параметр mutual-failure означает, что если клиент указан в allow и не указан в deny, то доступ ему разрешается; в противном случае доступ запрещается. Можно задать команду:

allow from all

которая всем разрешает доступ. Можно также задать

allow from 123.156

deny from all

Эти команды

запрещают доступ всем пользователям,

кроме тех, IP-адреса которых начинаются

с комбинации 123.

Можно также использовать доменные имена:

allow from abed. corn

Это команда разрешает доступ с узлов abcd.com, ef.abcd.com, но не с узла noabcd.com.

Команды deny from и allow from можно использовать для управления доступом со стороны пользовательских агентов, т.е. браузеров. Для этого используются команды типа:

deny from abcd.com user-agent Mozilla/2

Благих намерений, однако, недостаточно: перед тем, как хоть сколько-нибудь довериться набору правил доступа, эти правила желательно тщательно проверить.

Выбор языка

Apache способен

изменять содержимое возвращаемого

файла в соответствии с особенностями

клиента. Чтобы продемонстрировать такую

возможность, необходимо иметь

html-документы на различных языках. Каждому

файлу необходимо присвоить соответствующее

расширение: .еп

— английская

версия . it — итальянская версия . ru — русская

версия

ru — русская

версия

Т.е. итальянская версия файла, например, будет называться index.html.it (можно index.it.html). Теперь достаточно указать в файле httpd.conf набор директив:

Тогда на клиентской машине (например в Netscape) при выборе языка Italian из списка General Preferences меню Options будет выводиться итальянская версия документа.

Можно также установить приоритет языков на стороне сервера. Для этого используется директива LanguagePriority. Если в файле конфигурации определена директива: LanguagePriority ru it en

а в браузере приоритет языков отключен, то по умолчанию будет использоваться русский язык.

Поддержка русскоязычных кодировок,

Исторически сложилось, что в России распространены несколько русскоязычных кодировок, в основном ориентированных на разные платформы. Наиболее известные из них:

КОИ-8

8 — битовая кодировка по ГОСТ

Microsoft Code Page 866 («Альтернативная»)

кодировка, используемая в MS-DOS

ISO-8859-5

кодировка, утвержденная международной организацией по стандартизации

Microsoft Code Page 1251 («Windows»)

кодировка,

используемая в Microsoft Windows.

Специалисты утверждают что всего в России имеют хождение II кодировок русского алфавита.

Если WWW сервер ориентирован на использование внутри организации или его пользователями будет являться ограниченный круг людей с однотипными рабочими местами, можно ограничиться одной кодировкой русскоязычной информации на сервере.

Сложности возникают, если необходимо расширить круг клиентов сервера. Вам необходимо будет организовать поддержку нескольких кодовых страниц для русскоязычных документов. Приведенный выше список из четырех кодировок удовлетворит более 99% всех возможных абонентов сервера.

Вообще говоря, в составе языка HTML имеются теги, определяющие кодировку документа и должные позволить корректно прочитать документ в любой кодировке.

Для поддержки нескольких кодовых страниц применяется множество методов, которые можно разбить на две группы:

• использование файлов — копий одного документа в разных кодировках

• динамическое

преобразование документов из кодировки,

в которой они лежат на сервере, в

кодировку, поддерживаемую WWW — клиентом.

В первом случае, на сервере физически присутствуют все файлы во всех поддерживаемых кодировках.

Программа — перекодировщик может также располагаться между WWW -клиентом и сервером. Однако здесь возникает проблема с перекодировкой всех данных, включая графику, видео, аудио и других нетекстовых материалов. Для ее решения перекодировщику придается дополнительный интеллект — определять тип передаваемых данных по заголовку MIME и решать, перекодировать документ или нет, на основе его типа.

В русской версии

Apache есть поддержка перекодировки

средствами сервера. Для

этого

используется директива CharsetRecodeTable.

Для

этого

используется директива CharsetRecodeTable.

CharsetRecodeTable <кодировка1> <кодировка2> <таблица 1-2> <таблица2-1>

Пример:

CharsetRecodeTable koi8-r ISO-8859-5 /usr/local/apache/conf/tables/russian/koi-iso.tab CharsetRecodeTable koi8-r ibm866 /usr/local/apache/conf/tables/nissian/koi-alt.tab CharsetRecodeTable koi8-r Windows-1251 /usr/local/apache/conf/tables/russian/koi-win.tab

Индексация

Если в каталоге …/htdocs нет файла index.html, Apache создает файл под названием «Index of/», в котором «/» означает каталог DocumentRoot. Для большинства случаев, этого, без сомнения, будет достаточно. Но поскольку слепленный на скорую руку индекс — первое, что видит клиент, то, скорее всего, целесообразно будет создать что-нибудь поприличнее.

Составление улучшенных индексов в Apache

Способов достичь

этой цели существует великое множество.

Fancyindexing <оп или off>

Эта директива задает применение расширенной индексации, при использовании которой можно задать специальный текст описания как отдельных файлов, так и списка. С помощью директивы indexignore можно исключить файлы из списка. В приведенном ниже примере с помощью директивы Indexignore отключается просмотр каталога /icons:

<Directory ../htdocs>

Fancyindexing on

Indexignore /icons

<Directory>

Indexignore <файл1 файл2 . . . >

В директиве

Indexignore приводится список имен файлов

(допустимо использование метасимволов).

Использование нескольких директив

indexignore не заменяют друг друга, а добавляют

файлы в это,т список.

Не все броузеры могут отображать значки. Для таких броузеров можно предложить вместе с именем файла значка текстовую альтернативу: Addicon («DIR», icons/burst.gif) «»DIRECTORY»» Если указана эта строка, вместо значка

Еще одна директива, которая используется при создании индекса — это AddDescriptiom.

AddDescription <строка файл1 файл2. . . >

В директиве AddDescription в двойных кавычках указывается строка описания, за которой следуют имена файлов или метасимволы.

Можно также действовать более тонко и упорядочить наши значки по М1МЕ-типам, используя директиву AddiconByType.

AddIconByType<значок тип_т1те1 тип_mlme2 …>

В директиве

AddIconByType

указывается имя файла значка, за которым

следует список mime-типов.

Apache ищет

элемент этого типа в файле mime. types

— либо с

метасимволом, либо без него.

types

— либо с

метасимволом, либо без него.

AddIconByEncoding<значок nnme_кодирование1 lnlme_кодированиеt..>

В этой директиве указывается имя файла значка, за которым следует список методов кодирования MIME. Например, файлы x-compress можно снабдить значками с помощью директивы:

AddIconByEncoding (СОМР, icons/d.gif) application/x-compress

Можно задать верхние и нижние колонтитулы в наших индексах с помощью директив HeaderName и ReadmeName.

HeaderName <имя-файла>

Аргумент имя-файла задает имя файла, содержимое которого

включается в заголовок индекса. Это имя

файла задается относительно индексируемого

каталога. Apache пытается включить в индекс

содержимое файла имя-файла.hml, а если такой файл не найден, то содержимое

текстового файла имя-файла.

ReadmeName <имя-файла>

Аргумент имя-файла задает имя файла, содержимое которого включается в нижний колонтитул индекса. Это имя файла задается относительно индексируемого каталога. Apache пытается включить в индекс содержимое имя-файла.htтl, а если такой файл не найден, то содержимое текстового файла имя-файла.

Так как файлы HEADER и README могут содержать HTML-сценарии, то при желании можно сделать так, чтобы перечень содержимого каталога содержал различные интерактивные штучки. Кроме того, с помощью директивы indexOptions можно попробовать организовать более тонкое управление индексом:

IndexOptions <опция опция. . . >

Можно указывать следующие опции:

FancyIndexing

Включение

расширенной индексации каталогов.

IconsAreLinks

При задании этой опции в гиперссылку в расширенном индексе вместе с именем файла будут включаться значки. ScanHTMLTitles

При задании этой опции для создания расширенного индекса будут извлекаться заголовки из HTML-документа. Если файл не имеет описания, назначенного ему директивой AddDescription, Apache считываетиз всех документов содержимое тегов <title>. это требует больших затрат ресурсов центрального процессора и жесткого диска.

SuppressLastModified

Отмена отображения даты последней модификации в расширенном индексе.

SuppressSize

Отмена отображения объема файла в расширенном индексе.

SuppressDescription

Отмена отображения

описания файла в расширенном индексе.

По умолчанию ни одна из опций не включена.

Если для каталога указаны несколько

директив indexOptions, то для каждого подкаталога

используются установки той директивы,

которая конкретно применена для данного

подкаталога; опции не сливаются. Рассмотрим пример индексного каталога.

Файл конфигурации выглядит следующим

образом:

Рассмотрим пример индексного каталога.

Файл конфигурации выглядит следующим

образом:

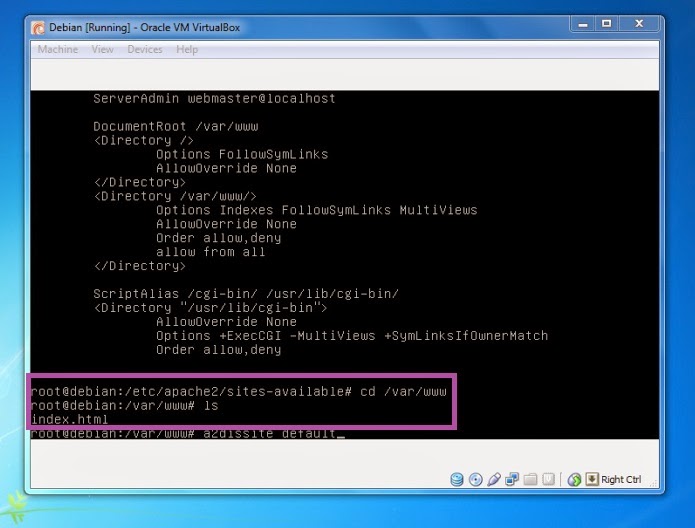

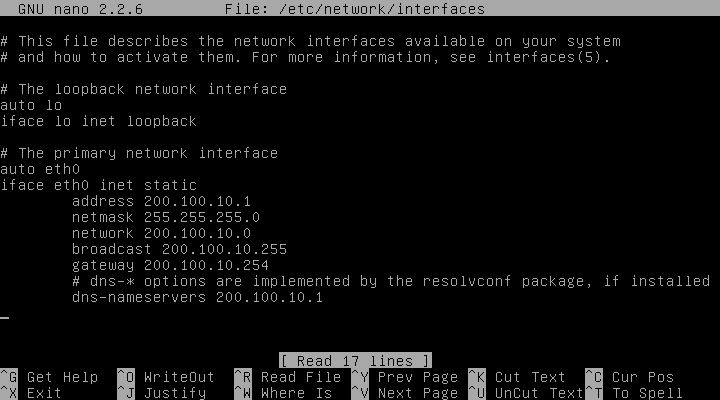

#Файл ../conf/httpd.conf

User nobody

Group nobody

ServerName localhost

AccessConfig /dev/null

ResourceConfig /dev/null

ServerName localhost

ServerAdmin root@localhost

DocumentRoot/usr/local/apache/htdocs

ErrorLog/usr/local/cipache/logs/error_log

TransferLog/iisr/local/apache/logs/access_log

<Directory/usr/loccil/apache/htdocs>

Fancyindexing on

AddDescription «HTML-документ» *.html

AddDescription «Рисунок GIF» *.gif

AddDescription «Рисунок

JPEG» *.

AddIcon icons/image1 -gif-gif

AddIcon icons/image2.gif.jpg

AddIcon icons/image1.gif-gif

AddIcon icons/layout, gif.html

AddIcon icons/sound I .gif.-wav

AddIcon icons/sound2.gif.mid

</Directory>

Ниже приведен результат обращения к каталогу /usr/local/apache/htdocs при такой конфигурации сервера.

Рис. 1. Пример индексного каталога

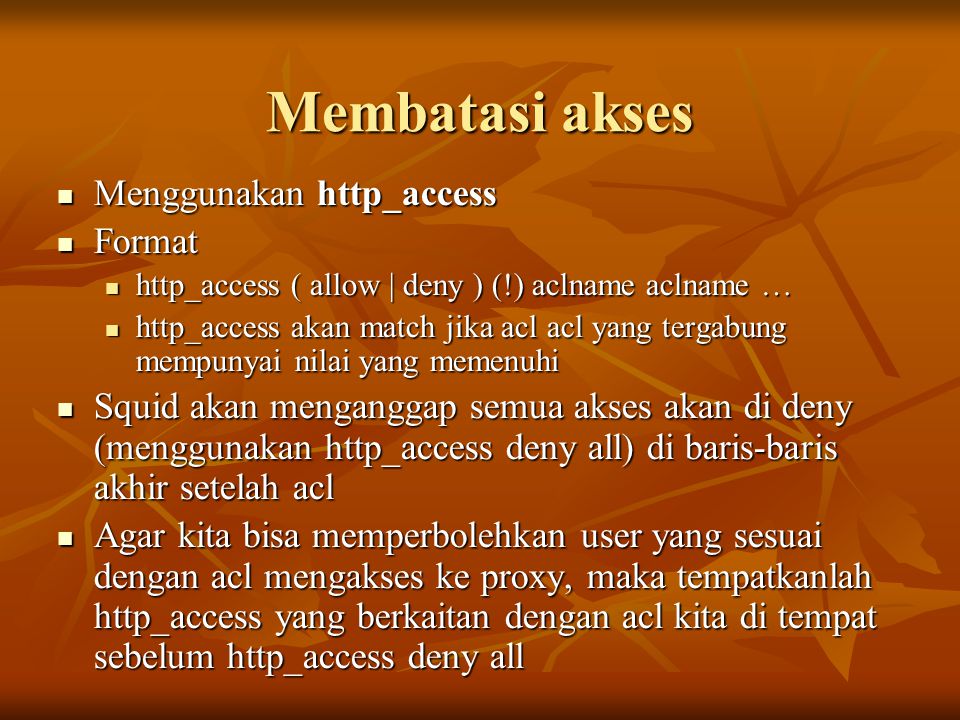

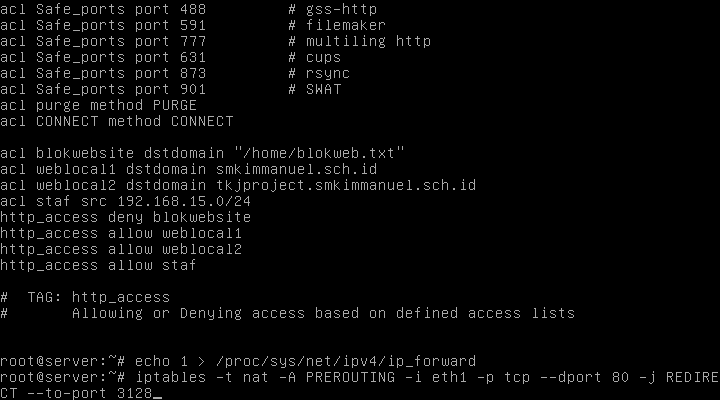

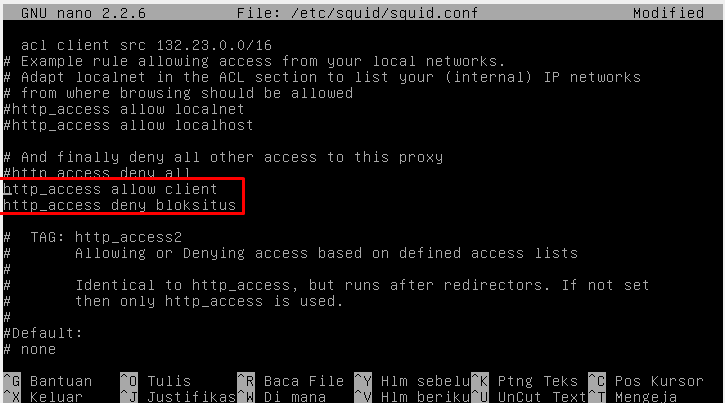

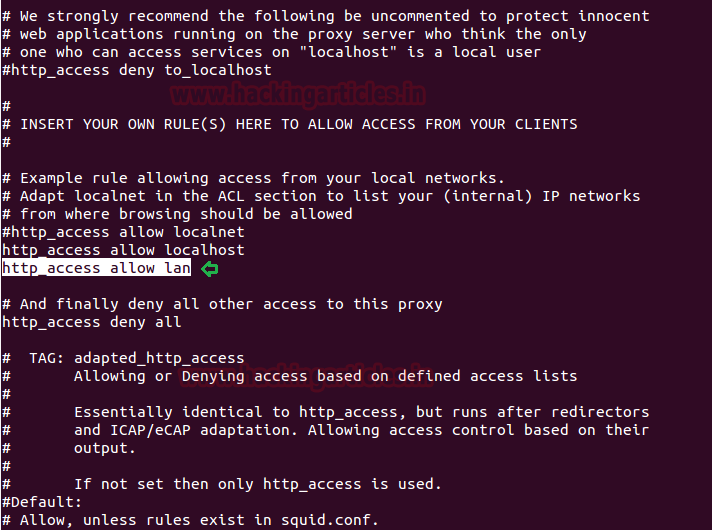

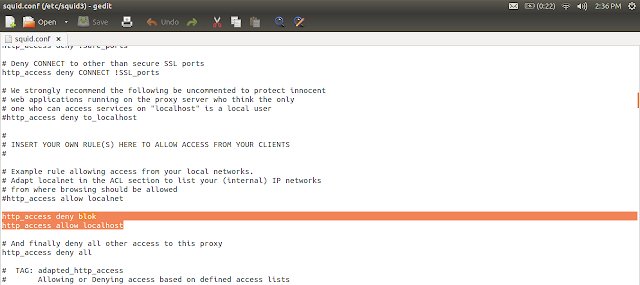

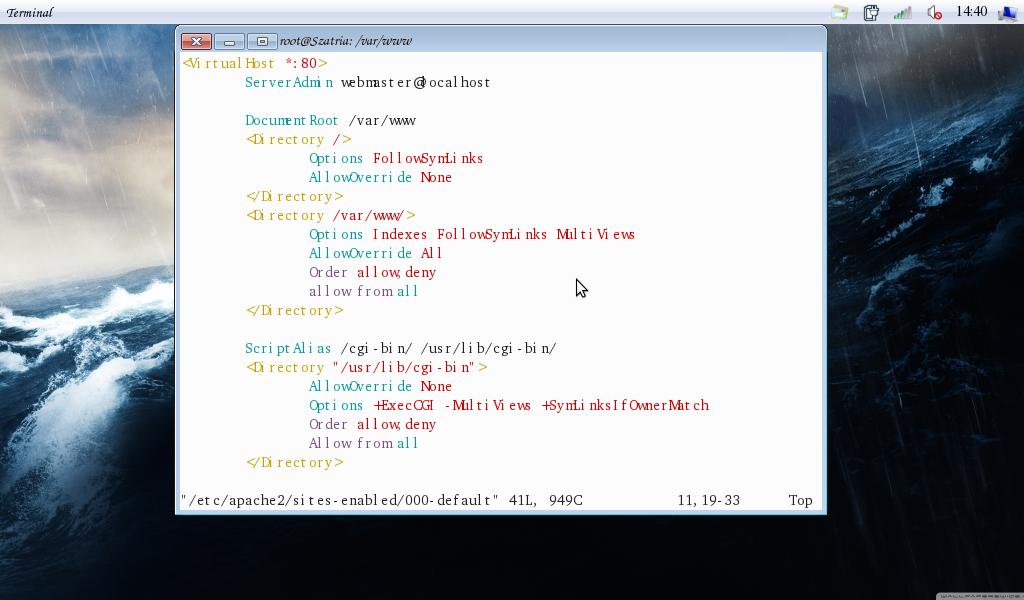

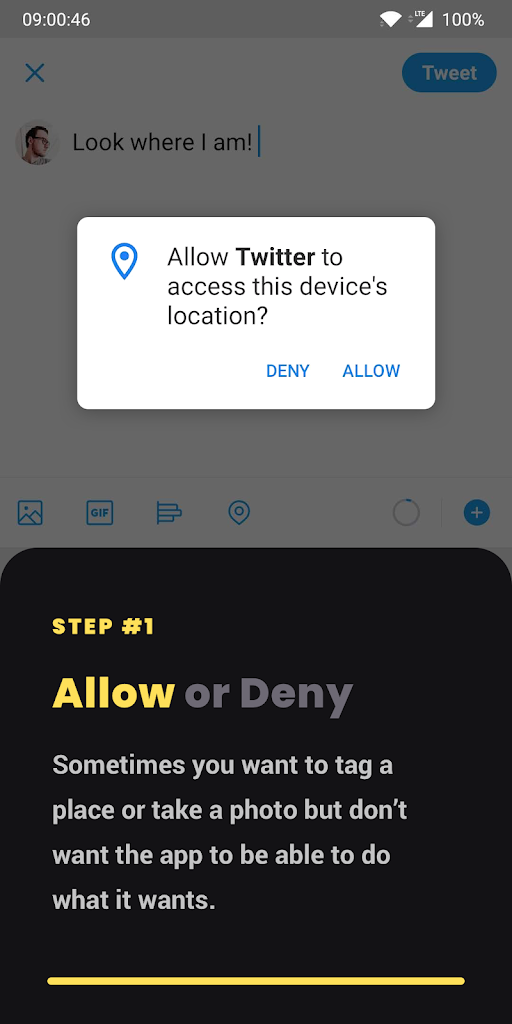

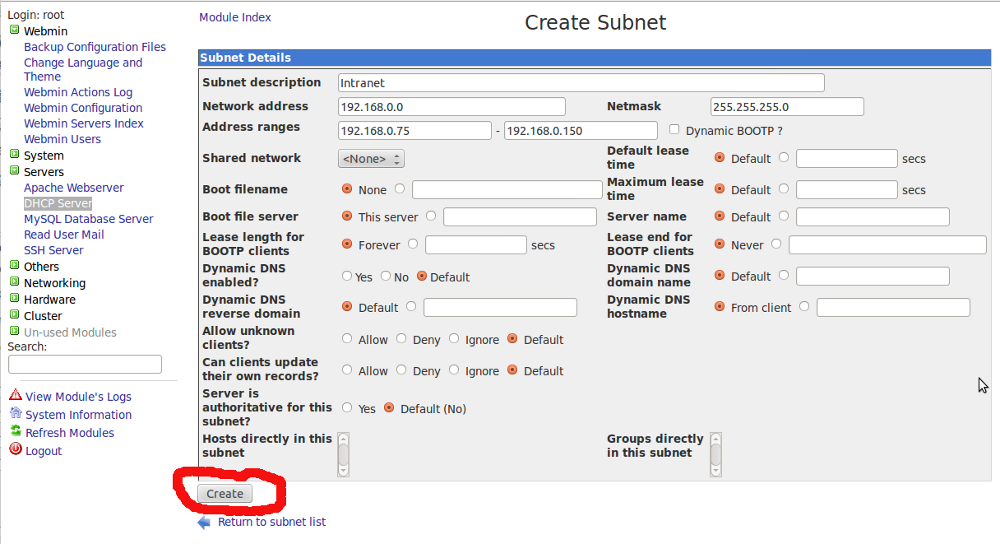

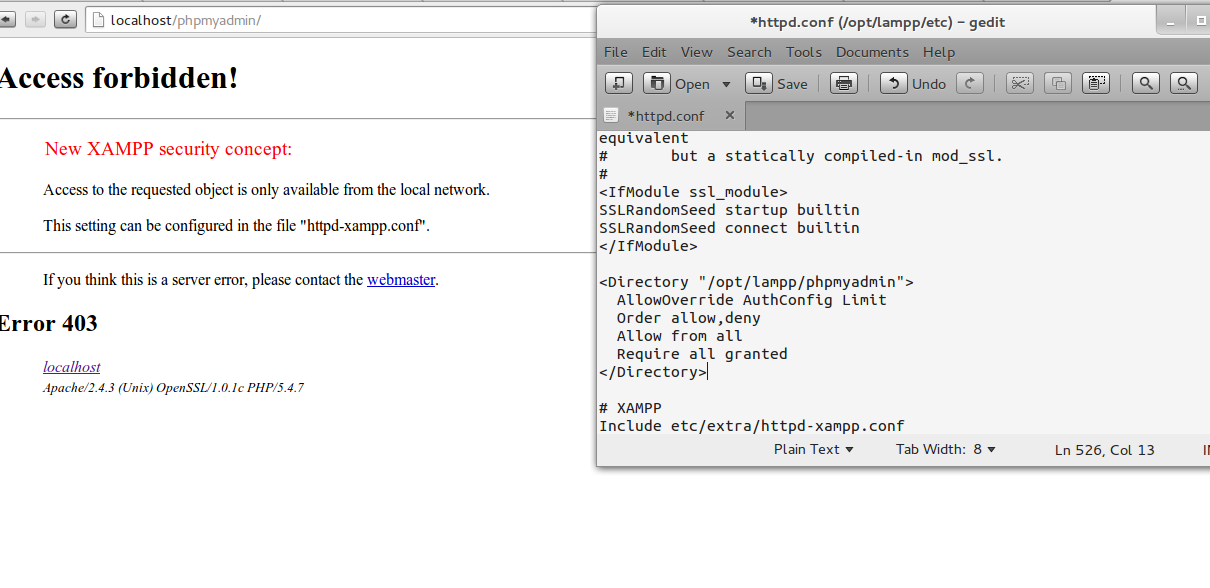

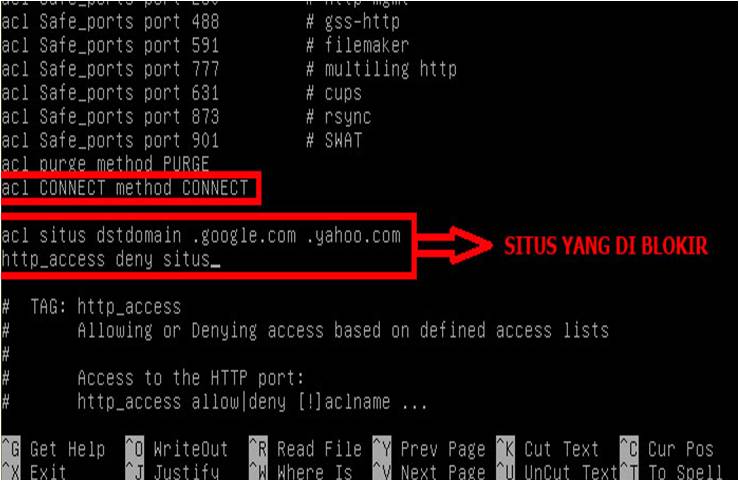

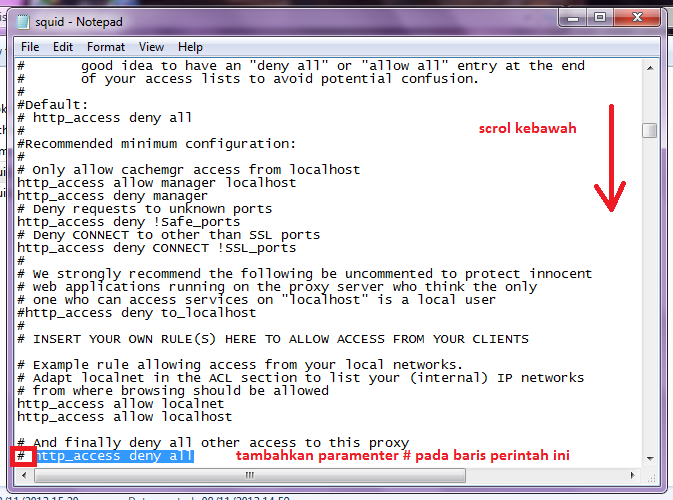

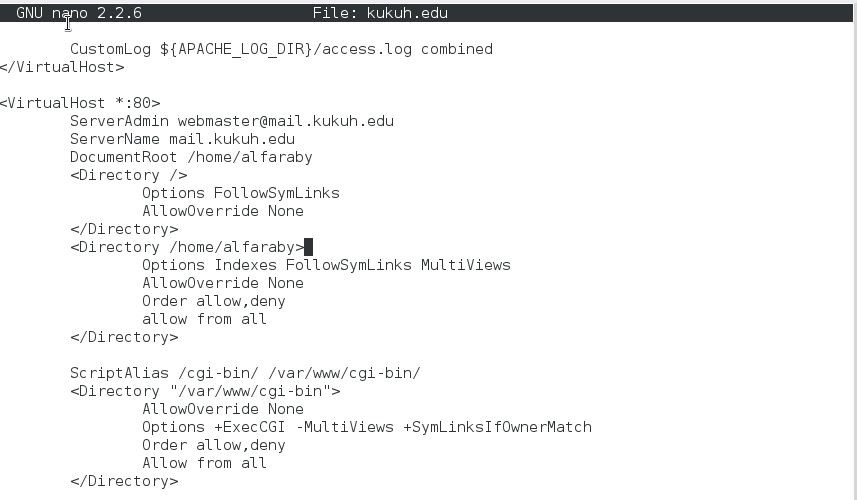

Правило Apache Order Allow Deny

Сегодня я столкнулся с несколькими ошибками, связанными с отсутствием разрешения на доступ к apache, и я просмотрел статью. Она была очень хорошей. Я перепечатал ее;

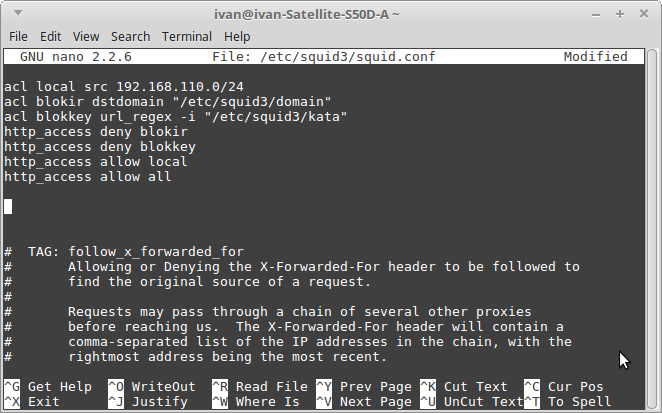

AllowсDenyМожет использоваться в файле конфигурации apache или.Файл (с htaccess

htaccessDirectory, Location, FilesИ т. Д.), Используемый для управления авторизацией доступа к каталогам и файлам.

Итак, наиболее часто используются:

Order Deny,Allow Allow from All

ПримечаниеDeny,AllowСерединаТолько Запятая, такжеМожет только иметь Запятая или пробелы сделают ошибки; регистр слов не ограничен. Смысл вышеуказанной настройки — установить сначалаСначала проверьте настройку запрета, все, что не запрещено, разрешено, А второе предложение неDeny, То есть нет настройки, запрещающей доступ, и весь доступ разрешен напрямую. Это в основном используется для обеспечения или перезаписи настроек каталога верхнего уровня и открытия доступа ко всему контенту.

Согласно приведенному выше объяснению, следующий параметр должен безоговорочно запретить доступ:

Order Allow,Deny Deny from All

Если вы хотите запретить доступ к одному контенту, все остальные открыты:

Order Deny,Allow Deny from ip1 ip2

или же

Order Allow,Deny Allow from all Deny from ip1 ip2

Apache решит, какое правило использовать последним в соответствии с порядком. Например, во втором способе, описанном выше, хотя второе предложение разрешает доступ, но поскольку разрешение не является последним правилом в порядке, вам также необходимо проверить, есть ли deny rule, поэтому вы переходите к первому. В трех предложениях доступ, соответствующий ip1 и ip2, запрещен. Обратите внимание, что «последнее» правило, определяемое порядком, очень важно. Вот дваошибкаПримеры и способы исправления:

Например, во втором способе, описанном выше, хотя второе предложение разрешает доступ, но поскольку разрешение не является последним правилом в порядке, вам также необходимо проверить, есть ли deny rule, поэтому вы переходите к первому. В трех предложениях доступ, соответствующий ip1 и ip2, запрещен. Обратите внимание, что «последнее» правило, определяемое порядком, очень важно. Вот дваошибкаПримеры и способы исправления:

Order Deny,Allow Allow from all Deny from domain.org

Ошибка: я хочу запретить доступ с domain.org, но запретить — это не последнее правило. Когда Apache обрабатывает второе предложение allow, оно уже успешно сопоставлено и не будет читать третье предложение. Решение: Закажите «Разрешить», «Запретить», просто оставьте следующие два предложения без изменений.

Order Allow,Deny Allow from ip1 Deny from all

Ошибка: я хочу разрешить доступ только с ip1. Однако, хотя правило разрешения установлено во втором предложении, поскольку запрет находится после порядка, третье предложение будет иметь преимущественную силу, а объем третьего предложения, очевидно, содержит Ip1 (все include ip1) добавлен, поэтому любой доступ запрещен. Решение 1. Просто удалите третье предложение. Решение второе:

Решение 1. Просто удалите третье предложение. Решение второе:

Order Deny,Allow Deny from all Allow from ip1

Источник:Порядок Apache Разрешить отрицать опыт

Интеллектуальная рекомендация

Несколько вопросов о справочных указателях 2018-06-15

Указатель по умолчанию под дугой является сильная ссылка: __ SICK & __ слабое и __ небезопасное сравнение ссылка:__strong & __weak & __ Unsafe_unreted…

Pytorch использует больше средств GPU

Использование нескольких графических процессоров в Pytorch требует инициализации заявленной модели после Декларационной модели, такой как: Затем, после запуска файла Python The Model Training, все GPU…

Как долго это так долго? Как логистические роботы не побежали на тысячи домохозяйств?

В заключенных ЦЕС Группа «Немецкая континентальная группа демонстрирует свои последние логистические роботы» — собака доставки пакетов Anymal. Для этого результат Круг медиа и технологичес. ..

..

Примечания к практическому изучению машинного обучения — алгоритм априори

Анализ ассоциаций — это задача поиска интересных взаимосвязей в крупномасштабных наборах данных. Эти отношения могут принимать две формы: Частые наборы элементов: набор элементов, которые часто появля…

Spring (4) Фреймворк заключительной главы третьей интеграции

Spring_day04 (интеграция трех основных фреймворков) 1. Три фреймворка (принцип интеграции) Бэкэнд веб-проекта разделен на три слоя. 2. Направляющий пакет (42) hibernate: hibernate/lib/required hiberna…

Вам также может понравиться

Первое понимание юнит-теста серии Python

Среду модульного тестирования unittest можно применять не только для модульного тестирования, но и для разработки и выполнения веб-автоматизированных тестовых примеров.Конструктура тестирования может …

Принцип непоследовательной загрузки изображений в процессе загрузки изображений в виде списка.

// Основная раскладка интерфейса // Вложенный макет // Основная функция MainActivity // Создать новый класс бина // Создать адаптер // Инструменты. ..

..

SpringBoot + mysql + развертывание проекта docker

Подготовка доменного имени и сервера Alibaba Cloud доменное имя: Вы можете приобрести необходимые доменные имена у основных поставщиков облачных услуг. Я приобрел доменное имя Alibaba Cloud. В облако …

Строить IPA-сервер с нуля. Реализация LDAP + Kerberos домена Проверка (Open Firewall, Command Version)

Рисунок метод конфигурации, пожалуйста, обратитесь к статье 1, экспериментальная среда: Физика хост-хост две виртуальные машины. Физический IP хост: 192.168.9.6/24 GW: 192.168.9.254 DNS: 8.8.8.8 Вирту…

Вызов клиента Центра конфигурации Apollo

Вызов клиента Центра конфигурации Apollo введение Центр конфигурации Создать проект Опубликовать пространство имен Создайте файл конфигурации локального кеша код проекта springboot Предыдущая запись: …

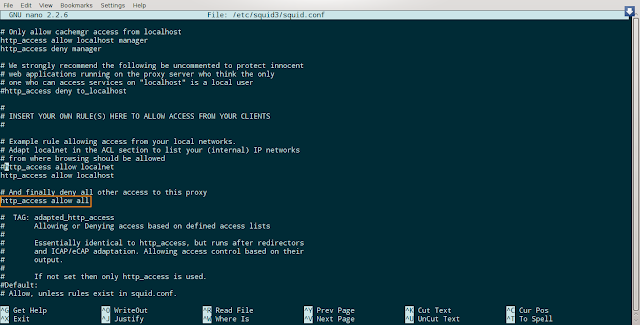

Order deny allow allow from all • Вэб-шпаргалка для интернет предпринимателей!

Директива Order, вместе с директивами Allow и Deny, контролирует трёх-шаговую систему контроля доступа. Первый шаг обрабатывает или все директивы Allow, или все директивы Deny. Второй шаг разбирает оставшуюся директиву (Deny или Allow). Третий шаг принимает все запросы, которые не соответствуют ни первой, ни второй.

Первый шаг обрабатывает или все директивы Allow, или все директивы Deny. Второй шаг разбирает оставшуюся директиву (Deny или Allow). Третий шаг принимает все запросы, которые не соответствуют ни первой, ни второй.

Директивы, Allow и Deny, обрабатываются, нетипично поведению сетевых экранов (firewall), где используется только первая директива. Результирующим является последнее соответствие (также нетипично поведению сетевых экранов).

В данном примере, если пытаться следовать логике firewall, запрет доступа реализован для всех хостов, и разрешение 192.168.1.* не сработает, в то время, как в соответствии с принципами рассматриваемых конфигурационных файлов apache (в том числе cupsd.conf) доступ хостам из подсети 192.168.1.* разрешён.

Дополнительно, порядок, в котором строки следуют в конфигурационном файле не существенен — все строки Allow выполняются как единая группа, все строки Deny, соответственно, как другая группа, и умолчательное состояние рассматривается отдельно.

Порядок может быть одним из:

- Allow,Deny

Сперва, проверяются все директивы Allow; по крайней мере одна должна соответствовать, или запрос отвергается. Далее, провеляются все директивы Deny. Если какие-либо соответствуют, то запрос отвергается. В конце, любой запрос, который не соответствует директиве Allow или Deny отвергается по умолчанию.

Сперва, проверяются все директивы Deny; если какая-либо соответствует, то запрос отвергается, если нет соответствия в директиве Allow. Любой запрос, который не соответствует директиве Allow или Deny пропускается.

Ключевые слова могут быть разделены только запятой, никакие пробелы между ними не допустимы.

| Соответствие | Результат Allow,Deny | Результат Deny,Allow |

| Соответствует только Allow | Запрос разрешён | Запрос разрешён |

| Соответствует только Deny | Запрос отклонён | Запрос отклонён |

| Нет соответствий | По умолчанию действует вторая директива: отклонён | По умолчанию действует вторая директива: разрешён |

| Соответствуют обе Allow & Deny | Управляет конечное соответствие: отклонён | Управляет конечное соответствие: разрешён |

В нижеприведённом примере, всем хостам в подсети 192. 168.1.* доступ разрешён.

168.1.* доступ разрешён.

В следующем примере, всем хостам из подсети 192.168.1.* доступ разрешён, за исключением хостов 192.168.1.5 и 192.168.1.24, всем другим хостам из других подсетей доступ запрещён, т.к. для сервера состояние по умолчанию Deny, отказать в доступе.

С другой стороны, если порядок в директиве Order в последнем примере поменять на Deny,Allow, всем хостам доступ будет разрешён. Это случится потому, что не считая актуальным следование директив в конфигурационном файле, данная директива Allow из 192.168.1.* будет сверена последней, и перекроет отказ в доступе с 192.168.1.5 и 192.168.1.24 директивы Deny. Всем хостам не из 192.168.1.* также будет разрешён доступ, т.к. состояние по умолчанию — Allow.

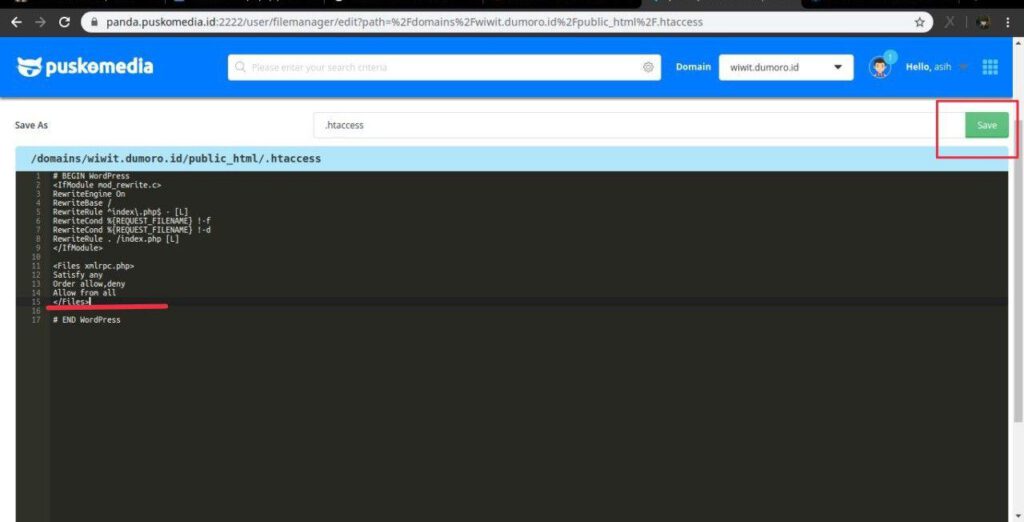

Файл .htaccess позволяет администратору управлять почти всеми настройками сервера Apache, касательно всего сайта или только определённых директорий, потому как структура папок на сервере имеет древовидную структуру и если поместить файл . htaccess в одну из них, то можно получить управление именно этой директорией, не влияя на работу других. Если в директории «DIR» расположен такой файл .htaccess, а во вложенном каталоге по отношению к нему есть еще один .htaccess, то во вложенной директории действуют настройки последнего. Вот таким образом, новый .htaccess отменяет предыдущий.

htaccess в одну из них, то можно получить управление именно этой директорией, не влияя на работу других. Если в директории «DIR» расположен такой файл .htaccess, а во вложенном каталоге по отношению к нему есть еще один .htaccess, то во вложенной директории действуют настройки последнего. Вот таким образом, новый .htaccess отменяет предыдущий.

Данный фал вы не увидите через протоков http, следоватьно пользователи не смогут увидеь всех настроек вашего сайта.

Сервер Apache действует таким образом: при начале обработки страницы, он сначала ищет именно файл .htaccess, находящийся в коре директорий. Если он найден, то Apache начинает обработку директории соответствующим образом, описанным в файле.

Если сервер при обходе директорий, находит синтаксические ошибки в файле .htaccess, то он прекращает обработка. Вот некоторые из них, а точнее: самые популярные ошибки при работе с этим файлом:

1. Путь к файлу должен быть полным. ( /paht/to/Your/site/.htpassword )

2. Для переадресаций указываем протокол: http или ftp (Redirect / http://www. somesite.ru/)

somesite.ru/)

3. По умолчанию файл называется .htaccess.

4. Файл сохраняется в Unix формате. То есть символ новой строки — n.

Теперь стоит поговорить о некоторых самых популярных параметрах настойки:

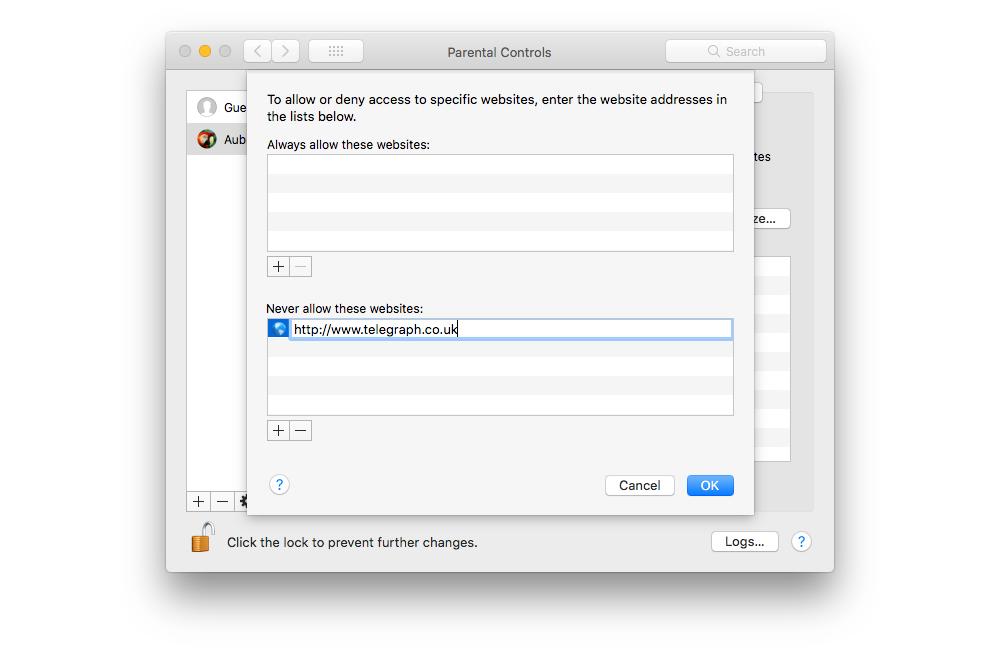

Запреты и разрешения

Запрет на все файлы в каталоге:

Доступ только с определенного IP:

Запретить доступ для определенного ip:

Запрет доступа на группу файлов по расширению (по маске):

Разрешение или запрет на чтение по расширению.

Запрет на доступ к файлам *.inc:

Стоит отметить, что запреты файла .htaccess будут действовать только при обращении к нужному документу через браузер пользователя.

Запрет доступа на конкретный файл:

Запрет на чтение conf.inc.php посетителями сайта не запрещает локальным приложениям сервера читать этот файл.

Такое значение AuthName для посетителей будет выводиться во всплывающем окне. Значение AuthUserFile указывает серверу, где хранится файл с паролями для доступа. такой файл можно создать специальной утилитой htpasswd в операционной системе linux или htpasswd. exe в ОС Windows.

exe в ОС Windows.

Пароль только на 1 файл:

Пример установки пароля на файл file.rar:

Пароль на группу файлов по расширению:

Перенаправление при запросе определенных каталогов и страниц:

Переопределение стартовой страницы

Обработка ошибок сервера

код 401 — Требуется авторизация (Authorization Required)

код 403 — Нет доступа (Forbidden)

код 404 — Не найден файл (File not found)

код 500 — Внутренняя ошибка сервера (Internal Server Error)

ErrorDocument 401 /errors/401.html

ErrorDocument 403 /errors/403.html

ErrorDocument 404 /errors/404.html

ErrorDocument 500 /errors/500.html

Выставить полный запрет на просмотр оглавления необходимой директории. То есть, если в каталоге dir/ нет файла Index.*, что бы он загружался автоматически, то при обращении пользователя к dir/, ему будет отказано в доступе и Apache выдаст ошибку 403.

Иногда необходимо установить кодировку по умолчанию, то есть default-кодировка. В какой кодировке сервер будет отдавать документы.

А так же установка необходимой кодировки на файлы на сервере:

Меняем параметры и разрешения работы веб-сервера, такие как управляемый доступ к каталогам, переназначение типов файлов и т.д., без изменения главного конфигурационного файла.

Частые ошибки:

Приказ разрешить, запретить

Заказать разрешить, запретить — это параметр в конфигурации вашего веб-сервера Apache, который используется для ограничения доступа к определенным каталогам (папкам) или даже глобально. Настройка того, кто может получить доступ к вашим каталогам, очень важна для безопасности вашего веб-сайта. Порядок «разрешить, запретить» — это один из способов ограничить, кто что может видеть.

Порядок «разрешить, запретить» — это один из способов ограничить, кто что может видеть.

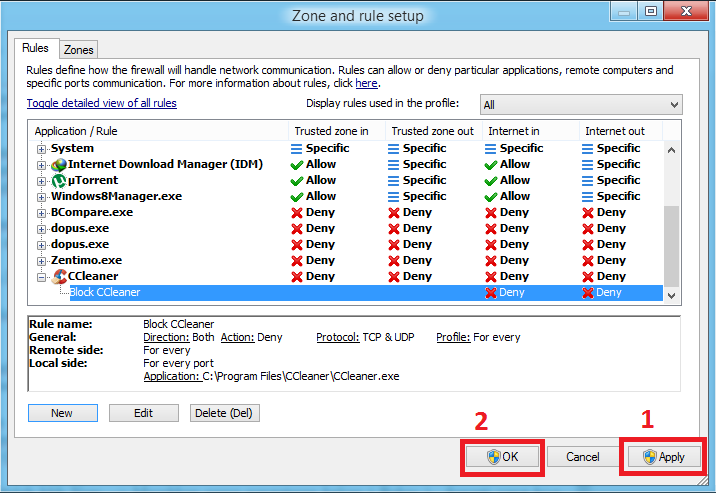

Что такое Приказ разрешить, запретить?

Директива Order Allow, Deny поддерживает или, лучше сказать, «объединяет» базовые директивы Allow и Deny в более сложный параметр конфигурации. Давайте объясним некоторые основы. Когда вы открываете файлы конфигурации вашего веб-сервера Apache, вы можете найти некоторые ссылки на Разрешить и Запретить директивы, которые используются для указания того, каким клиентам разрешен или запрещен доступ к выделенному веб-серверу.

Директива Allow определяет, какие хосты «могут получить доступ» к области сервера. Доступ обычно контролируется именем хоста, IP-адресом или диапазоном IP-адресов.

Эта директива Deny «ограничивает доступ» к серверу. Ограничения могут снова основываться на имени хоста, IP-адресе или переменных среды.

Директива Order, используемая в директиве Order allow,deny, немного сложна и имеет две, казалось бы, несвязанные функции:0005

Директива Order устанавливает состояние доступа по умолчанию, что означает, что она управляет порядком, в котором обрабатываются директивы Allow и Deny, И

Настраивает, как директивы Allow и Deny взаимодействуют друг с другом, другими словами, устанавливает политику по умолчанию для подключений, которые не соответствуют ни одному из правил Allow или Deny.

Приказ разрешить, запретить имеет только два доступных варианта, которые обсуждаются далее.

Заказать разрешить, запретить синтаксис

Вы можете видеть, что директива Order используется двумя способами.

Приказ разрешить, запретить и Приказать запретить, разрешить

Приказ разрешить, запретить сообщает вашему веб-серверу, что правила Разрешить обрабатываются до правил Запретить . Если клиент не соответствует правилу Разрешить или соответствует правилу Запретить , клиенту будет отказано в доступе.

Отказать в заказе, разрешить означает, что правила отказа обрабатываются до правил разрешения. Если клиент не соответствует правилу отказа или соответствует правилу разрешения, ему будет предоставлен доступ.

Приказ разрешить, запретить пример

Порядок «разрешить, запретить» может сбивать с толку, поэтому давайте рассмотрим несколько примеров. Во-первых, мы приводим несколько примеров, связанных только с директивой Allow без директивы Order of the Order: allow,deny.

Во-первых, мы приводим несколько примеров, связанных только с директивой Allow без директивы Order of the Order: allow,deny.

Пример: Разрешить с example.com

Все хосты из этого домена будут разрешены, например, abc.example.com, а также www.example.com. Хост с www.abcexample.com не будет разрешен.

Пример: Разрешить с 10.1.2.3

Пример: Разрешить с 10.1

Вы также можете определить уровень доступа, указав IP-адрес. В первом примере доступ будет разрешен только хосту только с этим IP-адресом. Во втором примере всем хостам из всех подсетей в пределах 10.1.x.x будет разрешен доступ.

Аналогично работает директива Deny . Теперь, когда мы знаем, как работает Allow and Deny, давайте посмотрим на , как работает Order allow,deny .

<Каталог "/www">

Заказать Разрешить, Запретить

Запретить всем

Разрешить всем

В этом случае вашему клиенту будет отказано в доступе. Почему? Поскольку Apache сначала оценивает правила директивы Разрешить , а затем правила директивы Запретить , поэтому сначала будет выполняться Разрешить из всех , а затем будет выполняться Запретить из всех .

Почему? Поскольку Apache сначала оценивает правила директивы Разрешить , а затем правила директивы Запретить , поэтому сначала будет выполняться Разрешить из всех , а затем будет выполняться Запретить из всех .

Теперь тот же пример с порядком «разрешить запретить» поменялся местами.

<Каталог "/www">

Запретить заказ, разрешить

Запретить всем

Разрешить всем

Приведенная выше конфигурация приведет к тому, что вашему клиенту будет разрешен доступ, поскольку правило Запретить для всех будет обработано первым, а правило Разрешить для всех — вторым. Теперь давайте конкретнее. Следующий пример можно использовать для специализированных и ограниченных серверов, например, для какого-либо сайта интрасети.

<Каталог "/www">

Запретить заказ, разрешить

Запретить всем

Разрешить с example.com

Это немного расширенное применение директивы Order. Эта конфигурация ограничит доступ к каталогу /www для всех, кроме хостов в домене example.com. Abc.example.com будет разрешен доступ, www.myexample.com будет ограничен. Теперь предположим, что вы хотите сделать наоборот. Вы хотите ограничить кого-то из определенного домена (например, того, кто атакует ваш веб-сайт) и разрешить всем остальным.

Эта конфигурация ограничит доступ к каталогу /www для всех, кроме хостов в домене example.com. Abc.example.com будет разрешен доступ, www.myexample.com будет ограничен. Теперь предположим, что вы хотите сделать наоборот. Вы хотите ограничить кого-то из определенного домена (например, того, кто атакует ваш веб-сайт) и разрешить всем остальным.

<Каталог "/www">

Заказать Разрешить, Запретить

Разрешить от всех

Запретить из www.myexample.com

Приведенная выше конфигурация предоставит доступ всем и ограничит доступ всех хостов из домена www.myexample.com.

Что произойдет, если вы забудете указать определенные правила и будете использовать только директиву Order allow, Deny ?

<Каталог /www>

Заказать Разрешить, Запретить

Наличие директивы Order может повлиять на доступ к части сервера даже при отсутствии сопутствующих директив Allow и Deny . Это связано с тем, что когда вы указываете Разрешить, запретить порядок, вы также управляете состоянием доступа по умолчанию. В приведенном выше примере будет Запретить любой доступ к каталогу /www, поскольку состояние доступа по умолчанию установлено на Запретить .

В приведенном выше примере будет Запретить любой доступ к каталогу /www, поскольку состояние доступа по умолчанию установлено на Запретить .

Где я могу найти Приказ разрешить, запретить?

Приказ разрешает, запрещает можно найти в двух местах. Вы можете найти его в файле конфигурации вашего сервера httpd.conf. Вы также можете найти команду Разрешить, запретить в файлах .htaccess, которые используются для управления доступом к определенным частям вашего сервера.

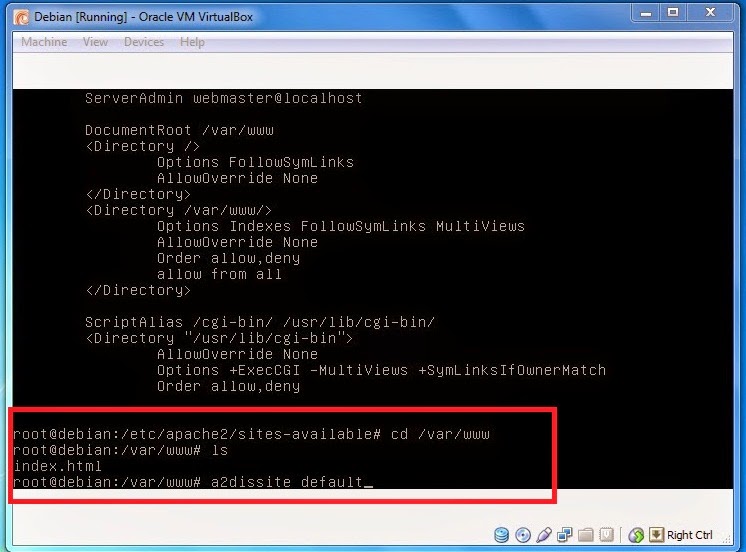

На этом рисунке показан порядок разрешенных и запрещенных конфигураций в httpd.conf и .htaccess.

Заказать разрешить, запретить и модуль mod_access

Порядок разрешения, запрета относится к модулю сервера mod_access Apache, который обеспечивает управление доступом на основе имени хоста клиента, IP-адреса или других характеристик клиентского запроса.

Приказ разрешить, запретить не работает

Помните, что если вы внесете какие-либо изменения в файл httpd. conf, вам придется перезапустить веб-сервер.

conf, вам придется перезапустить веб-сервер.

Ваша конфигурация, которую вы делаете в своем httpd.conf, должна быть синхронизирована с вашей конфигурацией в вашем файле .htaccess. Возможно, вы пытаетесь переопределить какую-то конфигурацию, но это не имеет никакого эффекта, поскольку какая-то другая конфигурация в другом файле имеет приоритет.

Всегда не забывайте полностью тестировать свои изменения. Непреднамеренный доступ может быть разрешен или запрещен, если применяется неправильный порядок аргументов директивы. Поэтому чрезвычайно важно полностью протестировать все конфигурации, чтобы убедиться, что обеспечен надлежащий контроль доступа.

Есть ли какие-либо другие настройки, относящиеся к разрешению, запрещению заказа?

Да, не стесняйтесь взглянуть на следующие две страницы: FollowSymLinks и IndexIgnore.

Разрешить и запретить — Minecraft Wiki

Эта функция доступна только в Bedrock Edition и Education Edition .

Разрешить и запретить Блоки можно использовать для создания зон с ограниченным доступом или зон, где пользователи могут строить. [1]

[1]

Содержание

- 1 Получение

- 2 Использование

- 2.1 Интерактивность поршня

- 3 звука

- 4 Значения данных

- 4.1 ID

- 5 Видео

- 6 История

- 7 Галерея

- 8 Каталожные номера

Получение []

Разрешить и запретить блоки можно либо с помощью элемента управления блоком выбора, либо с помощью различных команд, таких как /give или /setblock или творческий инвентарь [ Только для образовательных учреждений ] .

Использование[]

При размещении разрешающие блоки позволяют пользователям без статуса создателя мира размещать или уничтожать блоки в области над ними, в то время как запрещающие блоки запрещают пользователям размещать или уничтожать блоки в области над ними. Эта область покрывает бесконечное расстояние над блоком, но не покрывает область под блоком. Если два разрешающих или запрещающих блока размещены друг над другом, приоритет имеет блок с наивысшим значением. Блокировка отказа не препятствует размещению блоков с командами.

Если два разрешающих или запрещающих блока размещены друг над другом, приоритет имеет блок с наивысшим значением. Блокировка отказа не препятствует размещению блоков с командами.

Оба блока чрезвычайно устойчивы к взрывам, хотя дракон Края может их разрушить.

Пользователи со статусом строителя мира могут размещать и уничтожать блоки независимо от того, где размещены разрешающие или запрещающие блоки.

Интерактивность поршня[]

Разрешить и запретить блоки нельзя перемещать с помощью поршней или липких поршней.

Звуки[]

Значения данных[]

ID[]

| Имя | Идентификатор | Numeric ID | Form | Item ID [i 1] | Translation key | ||

|---|---|---|---|---|---|---|---|

| Allow | allow | 210 | Block & Giveable Item [i 2] | Идентичный [I 3] | плитка. |

- ↑ Идентификатор прямой формы элемента блока, которая используется в файлах сохранения и дополнениях.

- ↑ a b Доступно с командой

/give. - ↑ a b Прямая форма элемента блока имеет тот же идентификатор, что и блок.

Видео[]

История[]

| Pocket Edition Alpha | |||||

|---|---|---|---|---|---|

| v0.14.2 | В файлы игры добавлены неиспользуемые текстуры и модели для разрешающих и запрещающих блоков. | ||||

| v0.16.0 | сборка 1 | Добавлены разрешающие и запрещающие блоки. Текстуры изменены. | |||

| сборка 2 | Блокировка разрешений и запретов удалена. | ||||

| Bedrock Edition | |||||

| 1.16.0 | бета 1.15.0.51 | Повторно добавлены блоки разрешения и запрета. | |||

| Education Edition | |||||

| MinecraftEdu | 0,9652 | MinecraftEdu, предшественник Education Edition, имел специальные блоки разрешения и запрета сборки, служащие той же цели. | |||

| 1.0.0 | 0.14.2 | Добавлены разрешающие и запрещающие блоки. | |||

Галерея[]

Ссылки[]

- ↑ https://education.minecraft.net/support/knowledge-base/specialty-blocks/#allowdeny

| Minecraft: Education Edition | |||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Развитие |

| ||||||||||||||||

| Технические |

| ||||||||||||||||

| Мультиплеер |

| ||||||||||||||||

| Эксклюзивные функции |

| ||||||||||||||||

Контент сообщества доступен по лицензии CC BY-NC-SA 3. 0, если не указано иное.

0, если не указано иное.

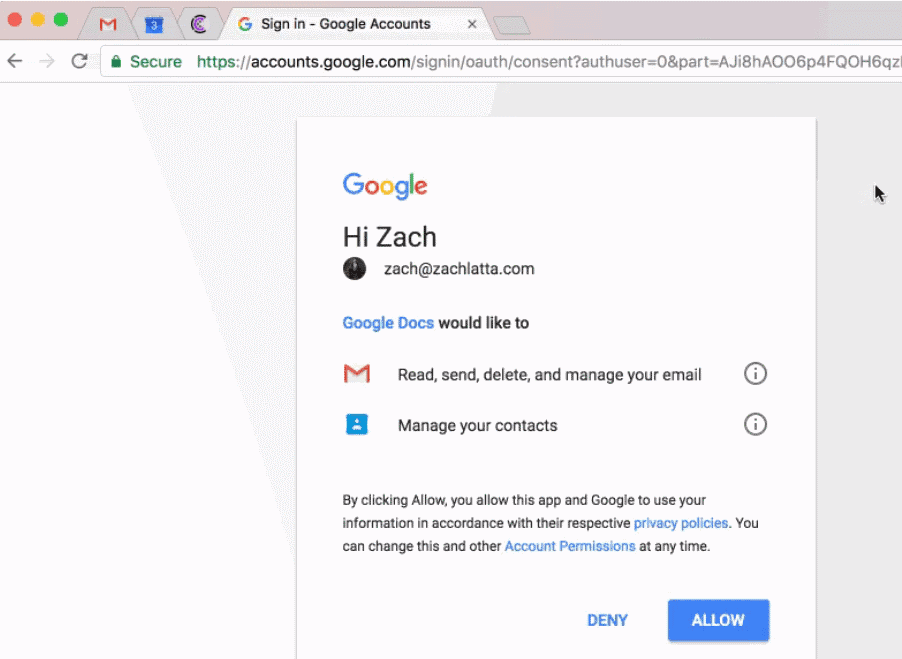

Управление списком разрешенных и запрещенных в папке входящих сообщений

Когда вы подключаете электронную почту своей группы к папке входящих сообщений, все входящие электронные письма будут отправляться в эту папку. Чтобы поддерживать порядок в папке «Входящие», настройте список разрешений и запретов в настройках папки «Входящие», чтобы в папке «Входящие» не было писем, не требующих внимания вашей команды.

Обратите внимание: вы должны быть пользователем с доступом к учетной записи , чтобы вносить изменения в список разрешенных или запрещенных.

Добавление адресов электронной почты или доменов в список разрешенных или запрещенных

Разговоры, отправленные с адресов электронной почты или доменов, включенных в ваш список разрешенных, никогда не будут помечены как спам, но адреса электронной почты или домены, включенные в ваш список запрещенных, будут помечены как спам и выиграны не появляется в папке "Входящие". Чтобы добавить адреса электронной почты или домены в список разрешенных или запрещенных:

Чтобы добавить адреса электронной почты или домены в список разрешенных или запрещенных:

Обратите внимание: любой диалог, помеченный как спам вручную или автоматически на основе правил фильтрации, будет безвозвратно удален из Спам просмотр через 90 дней.

- настройки значок настроек на главной панели навигации."}" data-sheets-userformat="{"2":8402945,"3":[null,0],"14":[null,2, 0],"15":"Arial","16":10,"26":400}" data-sheets-formula="=""">В своей учетной записи HubSpot щелкните значок настроек настроек в основная панель навигации.

- Беседы > Входящие ."}" data-sheets-userformat="{"2":8402947,"3":[null,0],"4":[null,2,16777215],"14": [null,2,0],"15":"Arial","16":10,"26":400}" data-sheets-formula="="""> В меню левой боковой панели перейдите к Входящие > Список разрешенных и запрещенных .

- Беседы > Входящие ."}" data-sheets-userformat="{"2":8402947,"3":[null,0],"4":[null,2,16777215],"14": [null,2,0],"15":"Arial","16":10,"26":400}" data-sheets-formula="=""">В списке разрешенных или Запретить список раздел, нажмите Добавить адрес электронной почты или домен .

Беседы > Входящие ."}" data-sheets-userformat="{"2":8402947,"3":[null,0],"4":[null,2,16777215],"14" :[null,2,0],"15":"Arial","16":10,"26":400}" data-sheets-formula="=""">

- Беседы > Входящие ."}" data-sheets-userformat="{"2":8402947,"3":[null,0],"4":[null,2,16777215],"14 ":[null,2,0],"15":"Arial","16":10,"26":400}" data-sheets-formula="=""">В диалоговом окне введите адрес электронной почты или домен . Разговоры > Входящие ."}" data-sheets-userformat="{"2":8402947,"3":[null,0],"4":[null,2,16777215],"14":[ null,2,0],"15":"Arial","16":10,"26":400}" data-sheets-formula="=""">

- Чтобы разрешить или запретить отправку сообщений электронной почты в папку «Входящие» от определенного получателя, введите адрес электронной почты в формате [email protected] (например, [email protected] ).

- Чтобы разрешить или запретить отправку сообщений электронной почты в папку «Входящие» с определенного домена, введите домен как domain.

com (например, hubspot.com ).

com (например, hubspot.com ).

- Беседы > Входящие ."}" data-sheets-userformat="{"2":8402947,"3":[null,0],"4":[null,2,16777215],"14 ":[null,2,0],"15":"Arial","16":10,"26":400}" data-sheets-formula="=""">Нажмите Добавить .

В дополнение к адресам электронной почты и доменам, которые вы вручную добавляете в список разрешенных или запрещенных, в папке «Входящие» по умолчанию будет следующее:

Обратите внимание: , за исключением писем, помеченных как спам вашим поставщиком услуг электронной почты. , эти правила нельзя переопределить, добавив адреса электронной почты или домены в список разрешенных .

- Электронные письма, отправленные от существующего контакта в вашей базе данных, не будут помечены как спам, если электронное письмо не является автоматическим ответом.

- Письма, отправленные с адреса электронной почты вашей подключенной команды на тот же адрес электронной почты, будут помечены как спам.

- Письма, отправленные заблокированным посетителем, будут помечены как спам.

- Письма, отправленные с адреса [email protected], будут помечены как спам.

- Электронные письма, отправленные из вашей учетной записи HubSpot (например, электронные письма, отправленные из ваших рабочих процессов), будут помечены как спам.

- Электронные письма, отправленные в ответ на электронное письмо рабочего процесса, которое создает новую цепочку в папке «Входящие», будут помечены как спам.

- Электронные письма, помеченные вашим поставщиком услуг электронной почты как спам, будут помечены как спам в папке "Входящие" и появятся в представлении Спам . Если электронное письмо отправлено с адреса электронной почты или домена, включенного в ваш белый список, электронное письмо вместо этого появится в папке «Входящие» как обычное электронное письмо.

Разговоры > Входящие ."}" data-sheets-userformat="{"2":8402947,"3":[null,0],"4":[null,2,16777215],"14":[ null,2,0],"15":"Arial","16":10,"26":400}" data-sheets-formula="=""">Для управления типами электронной почты, которые будут автоматически помечаться как спам, установите/снимите флажок рядом со следующим:

- Электронное письмо с автоматическим ответом: автоматически сгенерированное электронное письмо, такое как автоматический ответ или ответ об отсутствии на рабочем месте.

Разговоры > Входящие ."}" data-sheets-userformat="{"2":8402947,"3":[null,0],"4":[null,2,16777215],"14":[ null,2,0],"15":"Arial","16":10,"26":400}" data-sheets-formula="=""">

Разговоры > Входящие ."}" data-sheets-userformat="{"2":8402947,"3":[null,0],"4":[null,2,16777215],"14":[ null,2,0],"15":"Arial","16":10,"26":400}" data-sheets-formula="="""> - Маркетинговые электронные письма: электронных письма, отправленных в рамках маркетинговой кампании.

- Беседы > Входящие ."}" data-sheets-userformat="{"2":8402947,"3":[null,0],"4":[null,2,16777215],"14":[null,2,0],"15":"Arial","16":10, "26":400}" data-sheets-formula="="""> электронных письма на основе ролей: электронных письма, которые отправляются не от конкретного человека, а от компании, отдела, должности или группы. Полный список ролей электронные письма на основе:

- злоупотребление

- администратор

- оповещение

- биллинг

- соответствие

- девнулл

- днс

- финансы

- фтп

- хостмастер

- информация

- инфраструктура

- ИНОК

- ispобратная связь

- испподдержка

- это

- список

- список-запрос

- мейлдемон

- почтовая программа-демон

- маркетинг

- нет ответа

- нок

- без ответа

- ноль

- фишинг

- фишинг

- почтмейстер

- конфиденциальность

- регистратор

- корень

- продажи

- безопасность

- спам

- поддержка

- системный администратор

- тех.

- неизвестные получатели

- отписаться

- Юнет

- UUCP

- веб-мастер

- www

- Электронные письма со ссылками на подписку: электронных письма, содержащих ссылки для отказа от подписки.

- Щелкните Сохранить .

Отметить электронные письма как не спам

Если посетитель был отмечен как спам, вы можете снять флажок спама, чтобы будущие электронные письма от этого отправителя доставлялись в ваш почтовый ящик.

- Беседы > Входящие ."}" data-sheets-userformat="{"2":14337,"3":{"1":0},"14":{"1":2," 2:0},"15":"Arial","16":10}" data-sheets-formula="=""">В своей учетной записи HubSpot перейдите к Conversations > Inbox .

- На левой боковой панели перейдите к представлению Spam .

- Нажмите на цепочку писем , чтобы открыть ее.

222.144.12 и 81.222.144.20 нам необходимо добавить в .htaccess следующий код:

222.144.12 и 81.222.144.20 нам необходимо добавить в .htaccess следующий код:

htpasswd и никто не получит доступа к данной директории.

htpasswd и никто не получит доступа к данной директории.

/$ /about_my_sity.html

/$ /about_my_sity.html В одном кусочке у вас код меню, в другом код верхней части страницы, в третьем — нижней. А посетитель видет обычную страницу, которая состоит из того кода, который входит в ваши кусочки.

В одном кусочке у вас код меню, в другом код верхней части страницы, в третьем — нижней. А посетитель видет обычную страницу, которая состоит из того кода, который входит в ваши кусочки.  Спрашивайте у админа.

Спрашивайте у админа. Если в .htaccess на ErrorDocument стоит указание файла с полным путем (http://site.ru/error.php), то $HTTP_SERVER_VARS[‘REQUEST_URI’] будет содержать этот файл, а не вызвавший ошибку.

Если в .htaccess на ErrorDocument стоит указание файла с полным путем (http://site.ru/error.php), то $HTTP_SERVER_VARS[‘REQUEST_URI’] будет содержать этот файл, а не вызвавший ошибку.  Для избежания этого указываем, что все отдаваемые страницы будут иметь кодировку windows-1251:

Для избежания этого указываем, что все отдаваемые страницы будут иметь кодировку windows-1251:

Аллеи.0269

Аллеи.0269 json

json

com (например, hubspot.com ).

com (например, hubspot.com ).

Разговоры > Входящие ."}" data-sheets-userformat="{"2":8402947,"3":[null,0],"4":[null,2,16777215],"14":[ null,2,0],"15":"Arial","16":10,"26":400}" data-sheets-formula="=""">

Разговоры > Входящие ."}" data-sheets-userformat="{"2":8402947,"3":[null,0],"4":[null,2,16777215],"14":[ null,2,0],"15":"Arial","16":10,"26":400}" data-sheets-formula="=""">