Что такое облачная безопасность? | Oracle СНГ

Определение облачной безопасности

Облачная безопасность — это набор политик, средств контроля и технологий для защиты данных, приложений и инфраструктурных сервисов. Все эти компоненты работают вместе, помогая обеспечить безопасность данных, инфраструктуры и приложений. Эти меры безопасности защищают среду облачных вычислений от внешних и внутренних угроз и уязвимостей кибербезопасности.

Подробнее о безопасности в облаке

Почему облачная безопасность — это важно

В то время как предприятия ускоряют инициативы по цифровой трансформации (DX), энергично переделывают операции и переосмысливают все бизнес-модели с помощью облачных сервисов, такое широкое внедрение также создает новые возможности для совершения кибермошенничества киберпреступниками. Поскольку эти организации переходят к цифровой трансформации своей деятельности очень быстро, думать об эффективных средствах контроля безопасности часто не остается времени. Часто предприятия отказываются от применения проверенных практических рекомендаций, что затрудняет (или даже делает невозможным) точную оценку рисков и управление ими. По мере того как предприятия адаптируются к постоянным изменениям и активно переходят на облачные технологии, возникает потребность объединения разрозненных взглядов и программ действий в целостную стратегию. Организациям, которые рассматривают переход к облаку как возможность активно культивировать стратегию «безопасность превыше всего», придется балансировать между обеспечением возможности использования облачных сервисов и защитой конфиденциальных транзакций и данных.

Часто предприятия отказываются от применения проверенных практических рекомендаций, что затрудняет (или даже делает невозможным) точную оценку рисков и управление ими. По мере того как предприятия адаптируются к постоянным изменениям и активно переходят на облачные технологии, возникает потребность объединения разрозненных взглядов и программ действий в целостную стратегию. Организациям, которые рассматривают переход к облаку как возможность активно культивировать стратегию «безопасность превыше всего», придется балансировать между обеспечением возможности использования облачных сервисов и защитой конфиденциальных транзакций и данных.

Oracle Cloud Guard и Oracle Security Zones обеспечивают безопасность Oracle Cloud Infrastructure (1:44)

Преимущества облачной безопасности

- Использование искусственного интеллекта (AI) и машинного обучения (ML) для автоматической адаптации к угрозам безопасности и их устранения

- Использование автономных возможностей для масштабирования реагирования, нейтрализации рисков и устранения ошибок в сфере безопасности.

- Проактивная защита данных с помощью средств контроля доступа, управление рисками пользователей и обеспечение прозрачности, а также предоставление инструментов для анализа и классификации.

- Применение модели общей ответственности за безопасность в облаке, чтобы со знанием дела принимать меры по обеспечению безопасности на пути между клиентом и поставщиком облачных услуг

- Встраивание функций безопасности в дизайн архитектуры для реализации подхода «безопасность превыше всего».

Подробнее о безопасности, учетных записях и соответствии требованиям

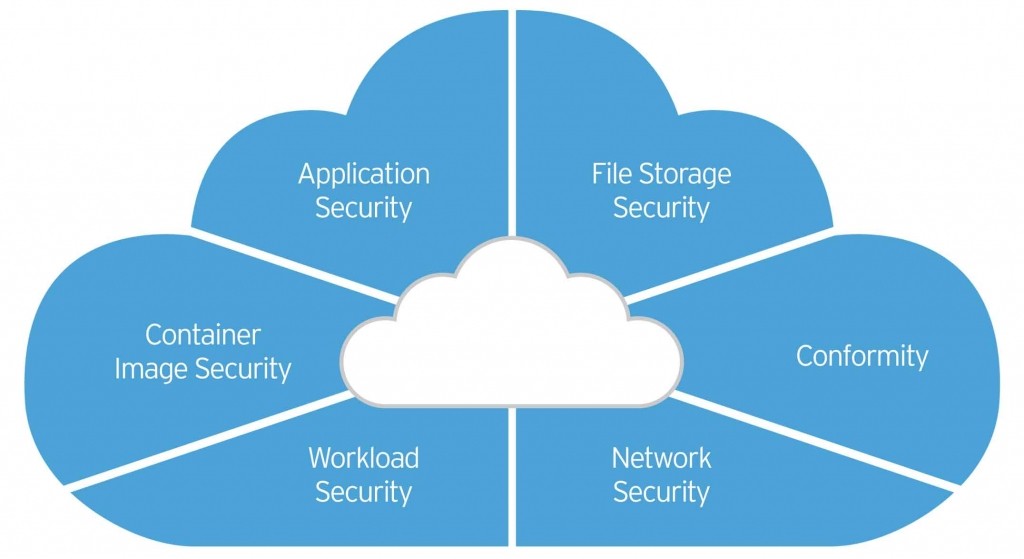

Какие основные технологии используются для обеспечения облачной безопасности?

Облачная безопасность предоставляет организациям подход к решению проблем безопасности и обеспечивает соблюдение нормативных требований. Эффективное обеспечение безопасности облака требует наличия нескольких уровней защиты в рамках стека облачных технологий, в который входят следующие:

- Средства превентивного контроля, предназначенные для блокировки авторизованного доступа к конфиденциальным системам и данным.

- Средства детективного контроля, предназначенные для выявления несанкционированного доступа к системам и данным и их изменений посредством проведения аудита, мониторинга и отчетности.

- Средства автоматического контроля, предназначенные для предотвращения, обнаружения и реагирования на обновления безопасности, как регулярные, так и критически важные.

- Средства административного контроля, разработанные для контроля за применением политик, стандартов, практик и процедур безопасности.

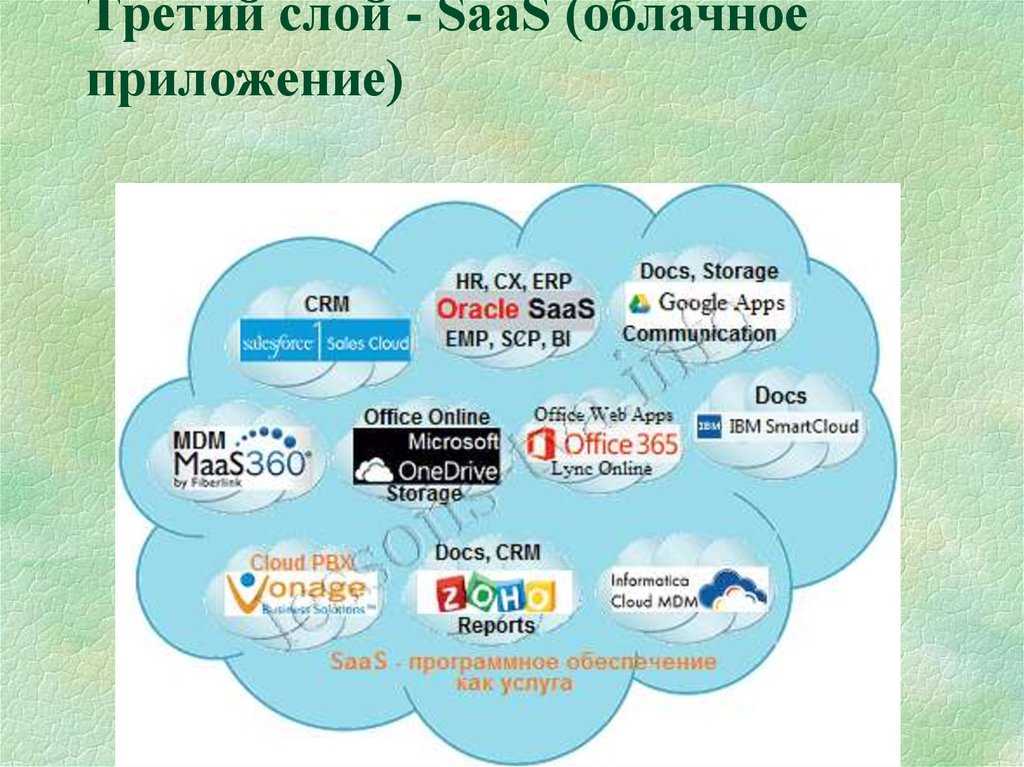

Машинное обучение и искусственный интеллект позволяют дополнить портфель систем облачной безопасности технологиями контекстной осведомленности. Облачная безопасность позволяет предприятиям защищать IaaS, PaaS и SaaS, распространяя защиту на сетевой, аппаратный, операционный, прикладной уровни, уровень кристаллов и уровень хранения данных.

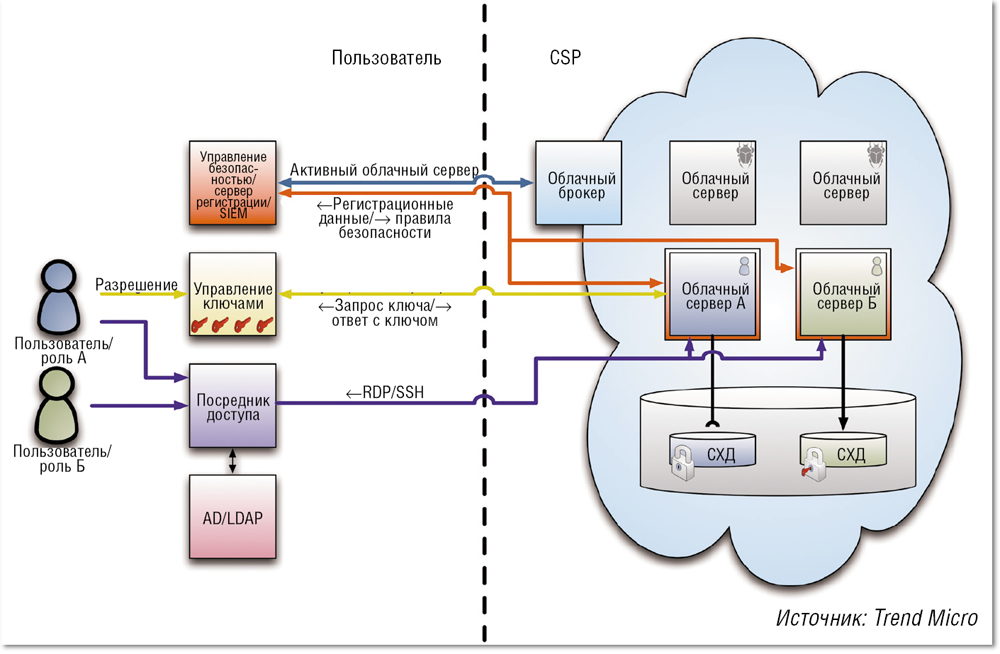

Что такое модель общей ответственности за безопасность облака?

Облачная безопасность облака — это общая ответственность провайдера облака и клиента за безопасность. Модель общей ответственности за безопасность в облаке — это базовая конструкция для управления безопасностью и рисками в облаке, позволяющая разделить обязанности между поставщиком облачных сервисов и абонентом. Четкое понимание модели общей ответственности за безопасность для всех типов облачных сервисов имеет решающее значение для программ облачной безопасности. К сожалению, можно также сказать, что модель общей ответственности за безопасность является одной из наименее понятных концепций безопасности в облаке. На самом деле, если сравнивать с поставщиком облачных услуг (CSP), только 8 % CISO полностью понимают свою роль в обеспечении безопасности SaaS. Проще говоря, модель общей ответственности за безопасность определяет зону ответственности поставщика облачных услуг по обеспечению безопасности и доступности услуги, а также зону ответственности клиента за обеспечение безопасного пользования услугой, где каждому отводятся свои конкретные обязанности.

Модель общей ответственности за безопасность в облаке — это базовая конструкция для управления безопасностью и рисками в облаке, позволяющая разделить обязанности между поставщиком облачных сервисов и абонентом. Четкое понимание модели общей ответственности за безопасность для всех типов облачных сервисов имеет решающее значение для программ облачной безопасности. К сожалению, можно также сказать, что модель общей ответственности за безопасность является одной из наименее понятных концепций безопасности в облаке. На самом деле, если сравнивать с поставщиком облачных услуг (CSP), только 8 % CISO полностью понимают свою роль в обеспечении безопасности SaaS. Проще говоря, модель общей ответственности за безопасность определяет зону ответственности поставщика облачных услуг по обеспечению безопасности и доступности услуги, а также зону ответственности клиента за обеспечение безопасного пользования услугой, где каждому отводятся свои конкретные обязанности.

Компании должны понимать свои обязанности. Неспособность адекватно защитить данные может привести к серьезным и дорогостоящим последствиям. Многие организации, которые столкнутся с последствиями взлома, могут оказаться не в состоянии покрыть расходы, даже крупные компании могут ощутить последствия для своих финансовых показателей. Смысл модели общей ответственности за безопасность заключается в обеспечении гибкости с помощью встроенных средств защиты, позволяющих быстро развертывать систему. Поэтому организации должны понимать свои обязанности по обеспечению безопасности в облаке: обычно это называют безопасностью «из» облака и безопасностью «в» облаке.

Неспособность адекватно защитить данные может привести к серьезным и дорогостоящим последствиям. Многие организации, которые столкнутся с последствиями взлома, могут оказаться не в состоянии покрыть расходы, даже крупные компании могут ощутить последствия для своих финансовых показателей. Смысл модели общей ответственности за безопасность заключается в обеспечении гибкости с помощью встроенных средств защиты, позволяющих быстро развертывать систему. Поэтому организации должны понимать свои обязанности по обеспечению безопасности в облаке: обычно это называют безопасностью «из» облака и безопасностью «в» облаке.

Какие еще требования важны для обеспечения безопасности облачных данных?

Сегодня предприятиям предлагается широкий спектр средств защиты облачных сред для обеспечения безопасности при переносе рабочих нагрузок и данных в облако. Однако некоторые из этих инструментов поставляются с индивидуальными инструкциями и предлагаются как отдельные услуги. Пользователи и администраторы облачных решений должны знать, как работают сервисы облачной безопасности, как их правильно настроить и как поддерживать развернутые облачные решения.

- Общая ответственность за безопасность и доверие:

- Автоматизация и машинное обучение: облачные угрозы несутся со скоростью автомобиля, а традиционные корпоративные системы безопасности могут анализировать инциденты и реагировать на них со скоростью человека.

Современная система безопасности в облачных средах должна автоматизировать обнаружение угроз и реагирование на них. Для сложных угроз требуются новые современные решения безопасности, которые способны прогнозировать, предотврать, обнаруживать угрозы и и реагировать на них с помощью машинного обучения.

Современная система безопасности в облачных средах должна автоматизировать обнаружение угроз и реагирование на них. Для сложных угроз требуются новые современные решения безопасности, которые способны прогнозировать, предотврать, обнаруживать угрозы и и реагировать на них с помощью машинного обучения. - Эшелонированная защита: многоуровневая система безопасности по всему технологическому стеку должна включать средства превентивного, детективного и административного контроля за соответствующими людьми, процессами и технологиями для обеспечения безопасности физических центров обработки данных поставщиков облачных услуг.

- Управление учетными записями: по мере того как мобильные устройства, приложения и сведения о пользователях используются все шире, учетные записи становятся новым периметром. Важнейшее значение имеет контроль доступа и привилегий в облаке и локальных системах.

- Прозрачность: брокер защиты доступа в облако и решение для управления средствами обеспечения безопасности в облаке увеличивают прозрачность и контроль над всей облачной средой организации.

- Постоянное соответствие требованиям: соответствие нормативным требованиям является обязательным, но соответствие и безопасность – это не одно и то же. Организации могут нарушить нормативные требования, не нарушая при этом безопасность, например, в результате изменений и ошибок конфигурации. Для компаний очень важно иметь решение по управлению облачными средами, которое предоставляет полные, своевременные и действенные данные, связанные с соблюдением нормативных требований, по всем облачным средам.

- Безопасность по умолчанию: поставщик облачных услуг должен активировать средства контроля безопасности по умолчанию, а не требовать от предприятия помнить о том, что их нужно включать. Не все имеют четкое представление о различных средствах управления безопасностью и о том, как они работают вместе для снижения риска и создания полноценной системы безопасности. Например, шифрование данных должно быть включено по умолчанию. В облаках должны применяться согласованные средства контроля и политики защиты данных.

- Мониторинг и миграция: для обеспечения безопасности рабочих нагрузок администраторам политик безопасности следует настроить и обеспечить соблюдение политик безопасности для облачных пользователей и секций. Унифицирование представление всех средств контроля облачной безопасности по всем пользователям облака также необходимо для обнаружения ошибок конфигурации ресурсов и небезопасных действий по всем пользователям, что предоставляет администраторам безопасности возможность отслеживать и решать проблемы безопасности облака.

- Разделение обязанностей и доступ с минимальными привелегиями: принципы разделения обязанностей и доступа с минимальными привилегиями – это практические рекомендации по безопасности, которые следует применять в облачных средах. Таким образом Вы сможете гарантировать, что отдельные лица не будут обладать чрезмерными административными правами и не смогут получить доступ к конфиденциальным данным без дополнительной авторизации.

Вебкаст: Cloud Guard и Security Zones (21:37)

Перспективы развития облачной безопасности

Поскольку внедрение облачных сред продолжает ускоряться как результат приоритетных целей цифровой трансформации, компании должны предвидеть сложности обеспечения безопасности своих облачных сред и уметь разбираться в них. Очень важно выбрать поставщика облачный услуг, который сможет разработать систему безопасности, автоматически встроенную во весь стек облачных технологий (IaaS, PaaS, SaaS). При рассмотрении перспектив развития облачной безопасности необходимо дополнить учитывать следующие моменты:

- Безопасность облачной инфраструктуры: защита рабочих нагрузок с применением подхода «безопасность превыше всего», ориентированного на безопасность вычислений, сетей и систем хранения облачной инфраструктуры, начиная с ее архитектуры. Применение основных служб безопасности для обеспечения необходимого уровня безопасности для самых важных бизнес-нагрузок.

- Облачная безопасность баз данных: уменьшение риска утечки данных и ускорение соблюдения нормативных требований в облаке. Внедрение решений по обеспечению безопасности баз данных, включающих шифрование, управление ключами, маскирование данных, контроль доступа привилегированных пользователей, мониторинг активности и аудит.

- Безопасность облачных приложений: защита критически важных приложений от мошенничества и неправомерного использования абсолютно необходима для защиты важных бизнес-данных Вашей компании. Детальный контроль доступа, прозрачность и мониторинг являются ключевыми компонентами современной многоуровневой обороны.

- Корпоративная безопасность и конфиденциальность: защита конфиденциальности, целостности и доступности данных и систем, размещенных в облаке, независимо от выбранного облачного продукта.

- Передовое обслуживание клиентов: при переходе к облачным и мультиоблачным средам группам безопасности приходится сталкиваться с растущей поверхностью атаки, перегрузкой предупреждениями и нехваткой навыков обеспечения кибербезопасности.

Для решения этих проблем используйте передовые сервисы от поставщика облачных услуг.

Для решения этих проблем используйте передовые сервисы от поставщика облачных услуг. - Управление учетными записями и доступом (IAM): контролируйте, кто имеет доступ к Вашим данным, какой тип доступа они имеют и к каким конкретным ресурсам, используя защищенные учетные данные, независимо от того, размещены ли они в облаке или локально.

- Отчет Oracle и KPMG по облачным угрозам (PDF)

- Техническое руководство: обеспечение безопасности СУБД Oracle Database (PDF)

Опробуйте Oracle Cloud Free Tier

Топ-11 угроз безопасности облачных сервисов

Все больше данных и приложений перемещаются в облачные сервисы, что создает уникальные вызовы для информационной безопасности. В статье представлены ведущие угрозы, с которыми столкнулись организации при использовании данного вида сервисов.

Вот эти 11 угроз в порядке убывания важности:

1. Недостаточное управление идентификацией, полномочиями, доступом и паролями

Заботы об идентификации и доступе занимают ведущее место в умах ИБ-профессионалов, согласно данным отчета CSA. “Доступ возглавил список в этом году, потому что с него начинается и им заканчивается защита данных», — говорит Йео.

“Доступ возглавил список в этом году, потому что с него начинается и им заканчивается защита данных», — говорит Йео.

Ключевые выводы об управлении доступом и идентификацией в отчете включают:

- Усиленная защита в корневой архитектуре предприятия сдвинула хакерские атаки к идентификации конечного пользователя, который является легкой добычей.

- Дискретная изоляция пользователей и приложений требуется, чтобы достичь надежного нулевого доверенного слоя для простой аутентификации.

- Усложненные инструменты являются единственной частью такой истории, как управление правами на инфраструктуру (CIEM). Операционная политика и структурированный риск также существенны.

- Доверие — это больше, чем выдать пароли и коды. Его зарабатывают. Пользовательским объектам необходима оценка риска, которая динамично отражает требования бизнеса.

2. Небезопасные интерфейсы и API

API и аналогичные интерфейсы потенциально включают уязвимости из-за неверной конфигурации, брешей кодирования или недостатков аутентификации и авторизации. Таковы данные отчета. Эти явления могут сделать их уязвимыми к деятельности злоумышленников.

Таковы данные отчета. Эти явления могут сделать их уязвимыми к деятельности злоумышленников.

Это приводит к тому, что организации сталкиваются с серьезным вызовом в менеджменте и управлении API. Например, скорость развития облаков существенно возросла. Процессы, которые занимали дни или недели с традиционными методами, могут совершаться за секунду или минуты в облаке. Использование нескольких провайдеров облачных технологий также добавляет сложности, поскольку у каждого провайдера свои возможности, которые усиливаются и расширяются почти ежедневно. Эта динамичная среда требует зрелого и проактивного подхода к контролю изменений и исправлений, которые еще не освоили многие компании.

Ключевые выводы об API включают:

- Плацдарм для атак, предоставляемый API, нужно отслеживать, конфигурировать и делать безопасным.

- Традиционный менеджмент изменений и подходов нужно обновить, чтобы двигаться в ритме с ростом облачных API и изменениями.

- Компаниям стоит присмотреться к технологиям автоматизации, которые мониторят аномалии трафика API и решают проблемы в ближайшем будущем.

3. Мисконфигурация и неадекватный контроль изменений

Мисконфигурации — это некорректные и неоптимальные настройки компьютерного доступа, которые могут сохранить уязвимость для ненамеренного ущерба или расширенной вредоносной деятельности. Недостаток системных знаний и понимания настроек безопасности, а также недобросовестные намерения могут привести к мисконфигурации. Серьезная проблема с ошибками конфигурации заключается в том, что они могут усиливаться в облачной среде.

Ключевые выводы о мисконфигурациях и неадекватном контроле изменений включают:

- Компаниям нужно использовать доступные технологии, которые сканируют ресурсы с неверной конфигурацией постоянно, чтобы обеспечить устранение уязвимостей в реальном времени.

- Подход к менеджменту изменений должен отражать непрерывную и динамическую природу постоянных бизнес-трансформаций и вызовов безопасности, чтобы убедиться в том, что одобренные изменения сделаны правильно с использованием автоматической верификации в режиме реального времени.

4. Недостатки архитектуры и стратегии облачной безопасности

Быстрый темп изменений и превалирующий децентрализованный подход самообслуживания к администрированию облачной инфраструктуры препятствует способности аккаунта к техническим и бизнес-воплощениям дизайна отчетов. Однако угрозы и риски безопасности нельзя игнорировать, если облачная среда должна быть эффективной и безопасной. Эти проблемы множатся, когда задействованы несколько облачных провайдеров.

Ключевые выводы о недостатках безопасности облачной архитектуры и дизайна включают:

- Компаниям стоит рассматривать бизнес-цели, риск, угрозы безопасности и соответствие закону в облачных сервисах и дизайн-решениях инфраструктуры.

- Учитывая высокий темп изменений и ограниченный централизованный контроль в облачных хранилищах более важно развивать и адаптировать инфраструктурную стратегию и принципы дизайна.

- Адаптируя решение, стоит принять во внимание фундаментальные практики оценки безопасности вендором.

Они должны включать дизайн безопасности и интеграции, чтобы избежать системных провалов, которые имели место в уязвимостях SolarWinds, Kaseya и Bonobos.

Они должны включать дизайн безопасности и интеграции, чтобы избежать системных провалов, которые имели место в уязвимостях SolarWinds, Kaseya и Bonobos.

5. Небезопасная разработка приложений

Облачная среда может быть мощным инструментом для разработчиков, но организациям необходимо убедиться, что разработчики понимают, как модель разделенной ответственности влияет на безопасность их приложения. Например, уязвимость в Kubernetes может быть ответственностью провайдера, а ошибка в веб-приложении на основе облачных технологий уже будет ответственностью разработчика.

Ключевые выводы по небезопасной разработке приложений:

- Использование облачных технологий позволяет не изобретать заново уже существующие решения, позволяя разработчикам сфокусироваться на уникальных вопросах бизнеса.

- Модель разделенной ответственности позволяет, например, переложить вопросы патчей на плечи провайдера, а не бизнеса.

- Место провайдера важно в системе безопасности, он обеспечит поддержку во внедрении услуг в безопасной манере.

6. Небезопасные ресурсы третьей стороны

В соответствии с отчетом CSA, риски третьих сторон существуют в каждом продукте и услуге, которой мы пользуемся. Замечено, что поскольку продукт или услуга — это сумма других продуктов или услуг, которые она использует, проблема может возникнуть в любом месте цепи поставок и распространиться далее. Реализующие угрозы знают, что нужно только скомпрометировать самую слабую ссылку, чтобы распространить своё вредоносное ПО, часто используя те же средства, что и сами разработчики для масштабирования своих приложений.

Ключевые выводы о небезопасных ресурсах третьих сторон выглядят следующим образом:

- Нельзя предотвратить уязвимости в коде или продуктах, которые не создавал, но можно принять взвешенное решение о том, какой продукт использовать.

Стоит искать продукты, которые имеют официальную поддержку. Выбора достойны сертифицированные решения, которые подтверждают усилия в направлении безопасности, имеют программу вознаграждения нашедших уязвимости и ответственно подходят к своим пользователям, быстро сообщая о проблемах безопасности и выпуская обновления.

Стоит искать продукты, которые имеют официальную поддержку. Выбора достойны сертифицированные решения, которые подтверждают усилия в направлении безопасности, имеют программу вознаграждения нашедших уязвимости и ответственно подходят к своим пользователям, быстро сообщая о проблемах безопасности и выпуская обновления. - Идентифицируйте и отслеживайте продукты третьих сторон, которыми пользуетесь. Будет неприятно обнаружить, что используется уязвимый продукт, только после того, как будет опубликован список жертв. Это включает open source продукты, облачных провайдеров и управление услугами, а также интеграции, которые могут быть добавлены в ваше приложение.

- Стоит периодически проверять ресурсы третьих сторон. Если обнаружатся продукты, которые не нужны, удалите их, отзовите доступ и любые разрешения, которые могли быть выданы им в кодовом хранилище, инфраструктуре и приложениях.

- Чтобы не стать слабым звеном, нужно периодически проводить пентестинг своего приложения, обучать разработчиков безопасному кодированию, использовать решения статического и динамического тестирования безопасности приложения.

7. Системные уязвимости

У провайдеров облачной инфраструктуры есть недостатки, которые позволяют скомпрометировать с их помощью конфиденциальность, целостность и доступность информации, а также прервать выполнение сервисных операций. Типичные уязвимости включают нулевые дни, отсутствующие патчи, уязвимую мисконфигурацию или настройки по умолчанию, а также слабое распределение полномочий, которое могут легко использовать атакующие.

О системных уязвимостях в отчете были сделаны следующие выводы:

- Системные уязвимости — это недостатки в системных компонентах, которые часто возникают из-за ошибки человека, что облегчает хакерам задачу атаки на облачные сервисы компании.

- Ответ на инцидент — это дорогостоящее действие. Потеря корпоративных данных может негативно сказаться на положении бизнеса в отношении как его дохода, так и репутации.

- Риски безопасности из-за системных уязвимостей можно сильно уменьшить путем рутинного выявления уязвимостей и создания патчей, а также использования надежной практики управления идентификацией и доступом.

8. Случайное раскрытие облачных данных

Раскрытие данных остается распространенной проблемой для пользователей облачных сервисов, отмечается в отчете. У 55% компаний по меньшей мере одна база данных, которая попала в интернет. Многие из этих баз данных имели слабые пароли или вовсе не требовали какой-либо аутентификации, что сделало их легкой добычей.

Отчет включает следующие выводы по раскрытию облачных данных:

- Какие базы данных в облачных сервисах? Проверьте базы данных PaaS, хранилища и базы данных хостинга, включая виртуальные машины, контейнеры и установленное на них ПО.

- Что эффективно выделять из облачной среды? Выбирайте поисковые машины, которые полностью прозрачны в облачной среде, чтобы идентифицировать любые корневые или сетевые сервисы, которые позволяют трафику быть видимым извне. Это включает балансировщики загрузок, сети доставки контента, сетевой пиринг и облачные файерволы.

- Поисковая машина должна учитывать множество сетевых компонентов, включая кластерные IP, услуги Kubernetes и правила входа.

- Следует сократить доступ, убедившись, что базы данных конфигурируются с помощью менее привилегированной политики контроля доступа, а все назначения полномочий контролируются.

9. Мисконфигурация и эксплуатация бессерверных и контейнерных загрузок

Управление и масштабирование инфраструктуры запуска приложений по-прежнему может вызывать сложности у разработчиков. Им нужно проявлять больше ответственности в отношении контроля сети и безопасности своих приложений.

Часть этой ответственности можно передать провайдеру через использование бессерверных и контейнерных загрузок, но большинству организаций недостает контроля лимитов облачной инфраструктуры для вопросов безопасности приложений и инструментов видимости традиционной безопасности. Поэтому в отчете рекомендуется создавать сильные организационные практики облачной гигиены, безопасности приложений, контроля доступа, а также контролировать видимость управления сайтом, чтобы сократить радиус возможной атаки.

Ключевые выводы по мисконфигурации и эксплуатации бессерверной и контейнерной загрузок такие:

- Компаниям необходимо внедрять менеджмент облачной безопасности (CSPM), CIEM и использовать платформы безопасности облачных загрузок, чтобы повысить уровень безопасности и достичь меньшего числа привилегий в бессерверной и контейнерной загрузках

- Нужны инвестиции в обучение облачной безопасности, процессы управления, шаблоны облачной архитектуры многократного использования, чтобы сократить риск и частоту небезопасных облачных конфигураций.

- Командам разработчиков следует прилагать дополнительные усилия к обеспечению безопасности приложений и применению лучших инженерных практик до перехода на бессерверные технологии, которые не позволяют контролировать безопасность традиционными способами.

10. Организованные преступления, хакеры и группировки

Группы расширенной постоянной угрозы типично фокусируются на способах кражи информации. Эти группы пристально изучаются соответствующими командами, которые публикуют подробные отчеты по их методам и тактике. Отчет CSA рекомендует организациям использовать эти исследования для стажировок своей команды реагирования на угрозы, чтобы лучше защитить себя от атак, а также выполнять упражнения по поиску угроз, чтобы выявлять присутствие любых злоумышленников в своих сетях.

Эти группы пристально изучаются соответствующими командами, которые публикуют подробные отчеты по их методам и тактике. Отчет CSA рекомендует организациям использовать эти исследования для стажировок своей команды реагирования на угрозы, чтобы лучше защитить себя от атак, а также выполнять упражнения по поиску угроз, чтобы выявлять присутствие любых злоумышленников в своих сетях.

Ключевые выводы по этому разделу сформулированы следующим образом:

- Проведите анализ влияния бизнеса в своей организации с целью определить ценность информационных активов.

- Участвуйте в объединениях с целью обмена информацией по кибербезопасности.

- Изучайте любые релевантные группы расширенной постоянной угрозы и их тактику, технику и процедуры.

- Устраивайте для сотрудников упражнения с симуляцией действий этих групп.

- Убедитесь, что инструменты мониторинга безопасности настроены так, чтобы зарегистрировать деятельность любых релевантных групп в отношении корпоративной инфраструктуры.

11. Эксфильтрация данных облачных хранилищ

Эксфильтрация данных облачных хранилищ происходит, когда чувствительная, защищенная или конфиденциальная информация публикуется, просматривается, похищается или используется индивидом вне операционной среды организации. В отчете отмечается, что многоразовая эксфильтрация данных может произойти без ведома владельца информации. В некоторых случаях владелец может не знать о краже данных до тех пор, пока вор не уведомит его или данные не появятся в интернете для продажи.

Облако является удобным местом для хранения данных, но оно также дает множество вариантов для их эксфильтрации. Чтобы защититься от неё, организации начали переходить на модель нулевого доверия, где , где основанная на идентификации модель безопасности используется, чтобы обеспечить менее привилегированный доступ к данным.

Ключевые выводы об эксфильтрации облачных хранилищ звучат сформулированы следующим образом:

- Облачное хранилище требует хорошо сконфигурированной среды (безопасный менеджмент публикации, CSPM), устранение уязвимостей в инфраструктуре как сервисе (IaaS), который все еще является важным вектором угрозы, а также сильный контроль индентификации и доступа и людей, и систем.

- Чтобы защититься и предотвратить атаки и эксфильтрацию данных, применяйте гид по лучшим практикам от провайдеров облачной инфраструктуры, мониторьте и выявляйте новые возможности.

- Требуется усиленное обучение персонала использованию облачных хранилищ, так как данные хранятся в разных локациях и используются разными людьми.

- Оценивайте безопасность провайдера облачной инфраструктуры как минимум на соответствие стандартам безопасности, легальности и соглашению об уровне сервиса (SLA).

- Если не ограничена компанией, шифровка со стороны клиента может обеспечить защиту от внешних атак или внутренних злоумышленников. Но шифрование не всегда достижимо из-за особенностей внедрения.

- Классификация данных может помочь в установке различного регулирования. При эксфильтрации она позволит оценить масштаб ущерба и необходимые действия по восстановлению.

Смещая фокус на облачную безопасность

В отчете CSA отмечается, что в издании 2022 года заметен зарождающийся тренд, впервые выявленный в прошлом году: отход от традиционного фокуса на информационной безопасности в таких аспектах, как уязвимость и малвари. Безотносительно к вышесказанному, эти вопросы безопасности требуют действий от разработчиков по усилению конфигурации и менеджмента идентификации. Само облако требует меньшей заботы, сосредоточиться важно на облачных технологиях.

Безотносительно к вышесказанному, эти вопросы безопасности требуют действий от разработчиков по усилению конфигурации и менеджмента идентификации. Само облако требует меньшей заботы, сосредоточиться важно на облачных технологиях.

Автор: John P. Mello Jr.

Облачные технологии Информационная безопасность

Что такое облачная безопасность? Облачная безопасность определена

Обзор облачной безопасности

Облачная безопасность — это набор процедур и технологий, предназначенных для устранения внешних и внутренних угроз безопасности бизнеса. Организациям нужна облачная безопасность, поскольку они продвигаются к своей стратегии цифровой трансформации и включают облачные инструменты и сервисы в свою инфраструктуру.

Термины «цифровая трансформация» и «миграция в облако» в последние годы регулярно использовались в корпоративных условиях. Хотя обе фразы могут означать разные вещи для разных организаций, у каждой из них есть общий знаменатель: потребность в переменах.

По мере того, как предприятия принимают эти концепции и движутся к оптимизации своего операционного подхода, возникают новые проблемы при поиске баланса между уровнями производительности и безопасности. В то время как более современные технологии помогают организациям расширять возможности за пределами локальной инфраструктуры, переход в первую очередь к облачным средам может иметь несколько последствий, если не будет выполнен безопасным образом.

Для достижения правильного баланса требуется понимание того, как современные предприятия могут извлечь выгоду из использования взаимосвязанных облачных технологий при развертывании лучших методов облачной безопасности.

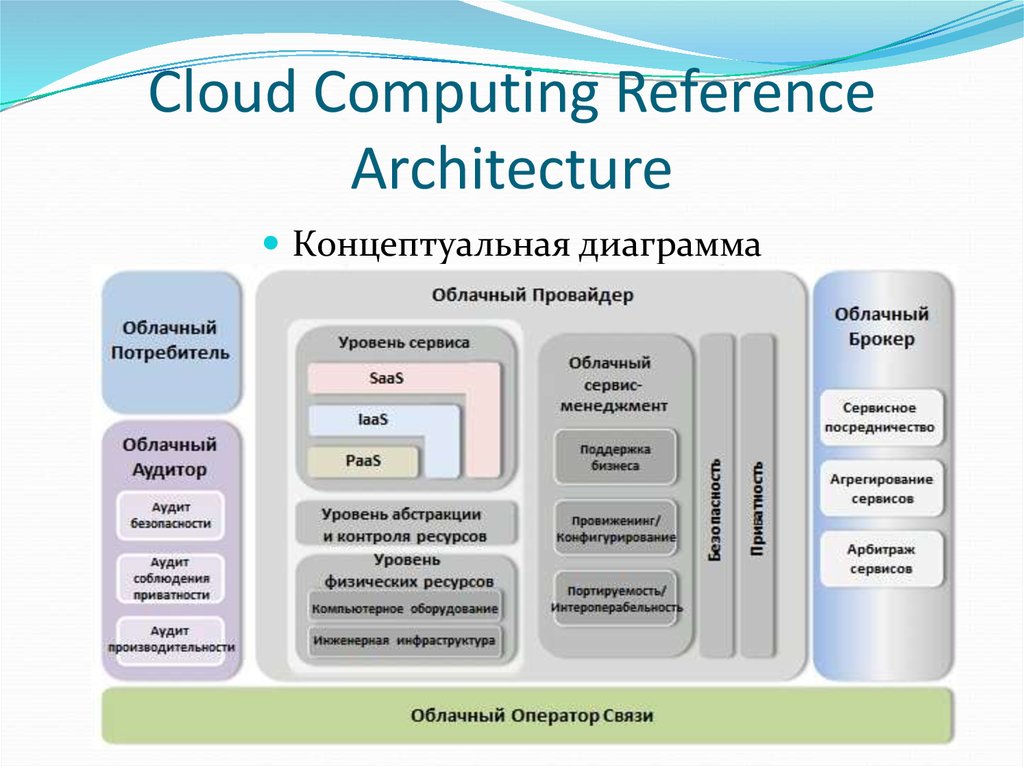

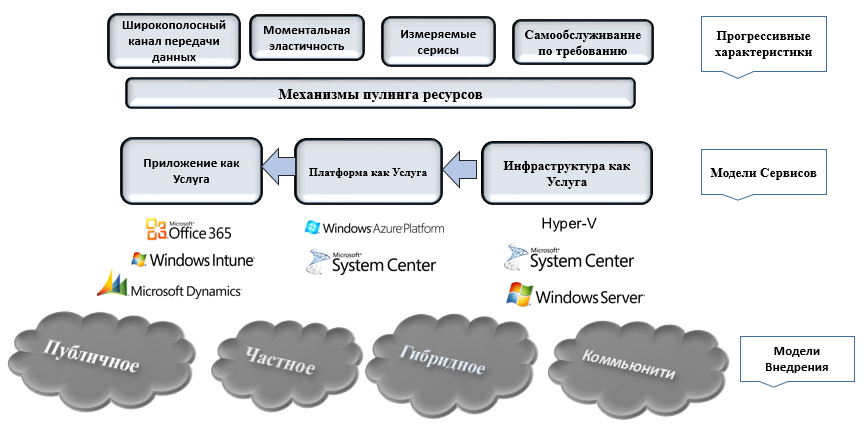

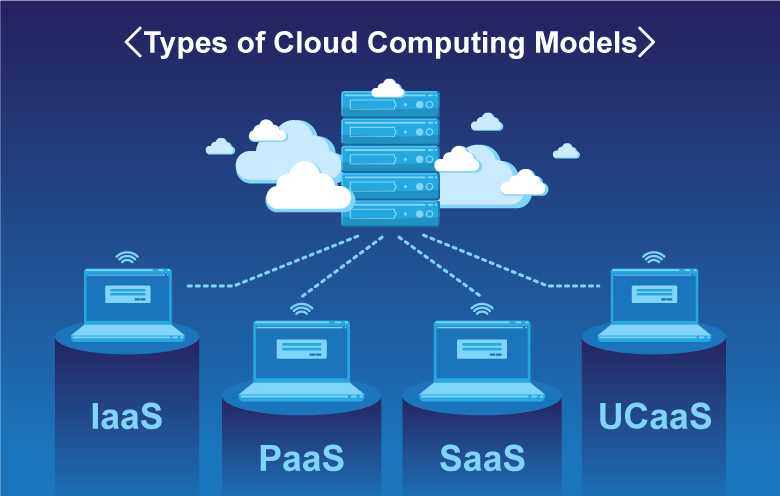

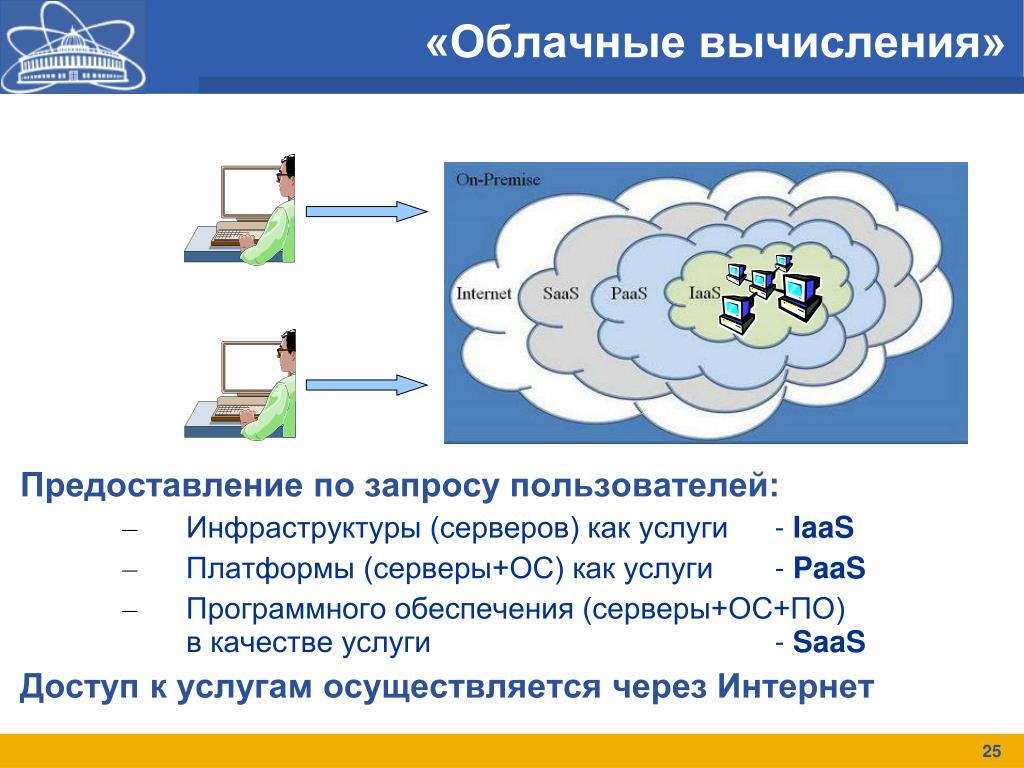

Что такое облачные вычисления?

«Облако» или, точнее, «облачные вычисления» относится к процессу доступа к ресурсам, программному обеспечению и базам данных через Интернет и за пределами ограничений местного оборудования. Эта технология дает организациям гибкость при масштабировании своих операций за счет передачи части или большей части управления своей инфраструктурой сторонним провайдерам хостинга.

Эта технология дает организациям гибкость при масштабировании своих операций за счет передачи части или большей части управления своей инфраструктурой сторонним провайдерам хостинга.

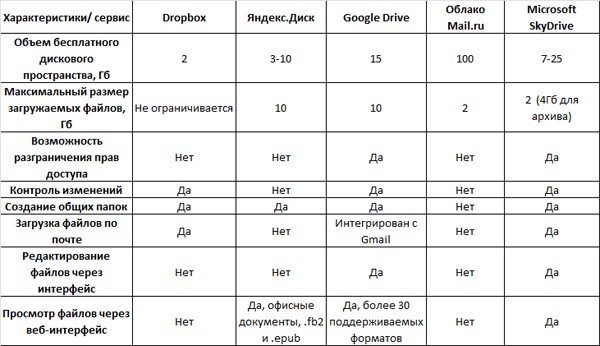

Наиболее распространенными и широко распространенными службами облачных вычислений являются:

- IaaS (инфраструктура как услуга): Гибридный подход, при котором организации могут управлять некоторыми своими данными и приложениями локально, полагаясь на облако поставщиков для управления серверами, оборудованием, сетями, виртуализацией и хранением.

- PaaS (платформа как услуга): Предоставляет организациям возможность оптимизировать разработку и доставку приложений, предоставляя настраиваемую платформу приложений, которая автоматически управляет операционными системами, обновлениями программного обеспечения, хранилищем и поддерживающей инфраструктурой в облаке.

- SaaS (программное обеспечение как услуга): облачное программное обеспечение, размещенное в Интернете и обычно доступное по подписке.

Сторонние поставщики управляют всеми потенциальными техническими проблемами, такими как данные, промежуточное ПО, серверы и хранилища, сводя к минимуму расходы на ИТ-ресурсы и оптимизируя функции обслуживания и поддержки.

Сторонние поставщики управляют всеми потенциальными техническими проблемами, такими как данные, промежуточное ПО, серверы и хранилища, сводя к минимуму расходы на ИТ-ресурсы и оптимизируя функции обслуживания и поддержки.

Почему важна безопасность в облаке?

На современных предприятиях наблюдается растущий переход к облачным средам и моделям вычислений IaaS, Paas или SaaS. Динамический характер управления инфраструктурой, особенно при масштабировании приложений и сервисов, может создать ряд проблем для предприятий при адекватном обеспечении ресурсами своих отделов. Эти модели «как услуга» дают организациям возможность избавиться от многих трудоемких задач, связанных с ИТ.

Поскольку компании продолжают мигрировать в облако, понимание требований безопасности для обеспечения безопасности данных становится критически важным. Хотя сторонние поставщики облачных вычислений могут взять на себя управление этой инфраструктурой, ответственность за безопасность и подотчетность активов данных не обязательно смещается вместе с ней.

По умолчанию большинство поставщиков облачных услуг следуют передовым методам обеспечения безопасности и принимают активные меры для защиты целостности своих серверов. Однако при защите данных, приложений и рабочих нагрузок, работающих в облаке, организациям необходимо принимать собственные меры.

Угрозы безопасности стали более совершенными по мере развития цифрового ландшафта. Эти угрозы явно нацелены на поставщиков облачных вычислений из-за общего отсутствия у организации информации о доступе к данным и их перемещении. Без принятия активных мер по улучшению своей облачной безопасности организации могут столкнуться со значительными рисками управления и соответствия требованиям при управлении информацией о клиентах, независимо от того, где она хранится.

Безопасность в облаке должна быть важной темой для обсуждения независимо от размера вашего предприятия. Облачная инфраструктура поддерживает практически все аспекты современных вычислений во всех отраслях и во многих вертикалях.

Однако успешное внедрение облачных технологий зависит от принятия адекватных контрмер для защиты от современных кибератак. Независимо от того, работает ли ваша организация в общедоступной, частной или гибридной облачной среде, облачные решения по обеспечению безопасности и лучшие практики необходимы для обеспечения непрерывности бизнеса.

Какие проблемы с безопасностью в облаке существуют?

Отсутствие видимости

Легко потерять информацию о том, как и кем осуществляется доступ к вашим данным, поскольку доступ ко многим облачным службам осуществляется за пределами корпоративных сетей и через третьих лиц.

Мультиарендность

Общедоступные облачные среды содержат несколько клиентских инфраструктур под одной крышей, поэтому возможно, что ваши размещенные службы могут быть скомпрометированы злоумышленниками в качестве побочного ущерба при нацеливании на другие предприятия.

Управление доступом и теневые ИТ

В то время как предприятия могут успешно управлять и ограничивать точки доступа в локальных системах, администрирование этих же уровней ограничений может быть затруднено в облачных средах. Это может быть опасно для организаций, которые не внедряют политики использования собственных устройств (BYOD) и не разрешают нефильтруемый доступ к облачным службам с любого устройства или из любой точки.

Соответствие

Управление соответствием нормативным требованиям часто является источником путаницы для предприятий, использующих общедоступные или гибридные облачные среды. Общая ответственность за конфиденциальность и безопасность данных по-прежнему лежит на предприятии, и сильная зависимость от сторонних решений для управления этим компонентом может привести к дорогостоящим проблемам с соблюдением требований.

Неправильные конфигурации

Неправильно настроенные активы составили 86% взломанных записей в 2019 году, что делает непреднамеренный инсайдерскую информацию ключевой проблемой для сред облачных вычислений. Неправильные настройки могут включать сохранение административных паролей по умолчанию или отсутствие соответствующих настроек конфиденциальности.

Неправильные настройки могут включать сохранение административных паролей по умолчанию или отсутствие соответствующих настроек конфиденциальности.

Какие типы облачных решений безопасности доступны?

Управление идентификацией и доступом (IAM)

Инструменты и службы управления идентификацией и доступом (IAM) позволяют предприятиям развертывать протоколы принудительного применения на основе политик для всех пользователей, пытающихся получить доступ как к локальным, так и к облачным службам. Основная функциональность IAM заключается в создании цифровых идентификаторов для всех пользователей, чтобы их можно было активно отслеживать и ограничивать, когда это необходимо, во время всех взаимодействий с данными и услуги, предназначенные для обеспечения безопасности регулируемых облачных данных. Решения DLP используют комбинацию предупреждений об исправлении, шифрования данных и других превентивных мер для защиты всех хранимых данных, независимо от того, находятся ли они в состоянии покоя или в движении.

Управление информацией и событиями безопасности (SIEM)

Управление информацией и событиями безопасности (SIEM) предоставляет комплексное решение для оркестровки безопасности, которое автоматизирует мониторинг угроз, их обнаружение и реагирование в облачных средах. Используя технологии искусственного интеллекта (ИИ) для корреляции данных журналов на нескольких платформах и цифровых активах, технология SIEM дает ИТ-специалистам возможность успешно применять свои протоколы сетевой безопасности, а также быстро реагировать на любые потенциальные угрозы.

Непрерывность бизнеса и аварийное восстановление

Независимо от превентивных мер, которые организации принимают для своих локальных и облачных инфраструктур, утечка данных и разрушительные сбои все еще могут происходить. Предприятия должны иметь возможность быстро реагировать на недавно обнаруженные уязвимости или значительные сбои в работе систем как можно скорее. Решения для аварийного восстановления являются одним из основных элементов облачной безопасности и предоставляют организациям инструменты, услуги и протоколы, необходимые для ускорения восстановления потерянных данных и возобновления нормальной работы бизнеса.

Как следует подходить к облачной безопасности?

Подход к облачной безопасности отличается для каждой организации и может зависеть от нескольких переменных. Однако Национальный институт стандартов и технологий (NIST) составил список передовых методов, которым можно следовать для создания безопасной и устойчивой среды облачных вычислений.

NIST разработал необходимые шаги для каждой организации, чтобы самостоятельно оценить свою готовность к безопасности и применить адекватные профилактические и восстановительные меры безопасности к своим системам. Эти принципы основаны на пяти столпах структуры кибербезопасности NIST: идентификация, защита, обнаружение, реагирование и восстановление.

Еще одна новая технология в области облачной безопасности, которая поддерживает выполнение структуры кибербезопасности NIST, — это управление состоянием облачной безопасности (CSPM). Решения CSPM предназначены для устранения распространенного недостатка многих облачных сред — неправильных конфигураций.

Облачные инфраструктуры, которые остаются неправильно настроенными предприятиями или даже поставщиками облачных услуг, могут привести к нескольким уязвимостям, которые значительно увеличивают поверхность атаки организации. CSPM решает эти проблемы, помогая организовать и развернуть основные компоненты облачной безопасности. К ним относятся управление идентификацией и доступом (IAM), управление соблюдением нормативных требований, мониторинг трафика, реагирование на угрозы, снижение рисков и управление цифровыми активами.

Связанные решения

Облачные решения для обеспечения безопасности

Интегрируйте безопасность на каждом этапе вашего путешествия в облако.

Облачные службы безопасности

Защитите свои гибридные облачные среды с помощью облачных служб безопасности.

Службы стратегии облачной безопасности

Работайте с доверенными консультантами, чтобы направлять ваши инициативы по обеспечению безопасности в облаке.

Облачное управление идентификацией и доступом (IAM)

Внедрите облачный IAM, чтобы обеспечить бесперебойный и безопасный доступ для ваших клиентов и сотрудников.

Стратегия безопасности с нулевым доверием

Поддержите трансформацию облака с помощью современного подхода к безопасности со стратегией нулевого доверия.

Ресурсы облачной безопасности

Последние новости в области облачной безопасности

Ознакомьтесь с последними новостями о защите облачных данных, безопасности контейнеров, защите гибридных, многооблачных сред и многом другом.

Конфиденциальные вычисления: будущее безопасности облачных вычислений

Откройте для себя новый план обеспечения безопасности облачных вычислений с помощью конфиденциальных вычислений.

Сделайте следующий шаг

похожие темы Кибербезопасность определена Что такое СИЭМ? Управление идентификацией и доступом Что такое нулевое доверие? Что такое управление угрозами? Что такое безопасность данных?

Что такое облачная безопасность? Понимание 6 столпов

Безопасность в облаке — это общая ответственность

Безопасность в облаке — это общая ответственность между поставщиком облачных услуг и заказчиком. В модели общей ответственности есть в основном три категории обязанностей: обязанности, которые всегда поставщика, обязанности, всегда клиента, и обязанности, которые всегда клиента0167 различаются в зависимости от модели услуги : инфраструктура как услуга (IaaS), платформа как услуга (PaaS) или программное обеспечение как услуга (SaaS), например облачная электронная почта.

В модели общей ответственности есть в основном три категории обязанностей: обязанности, которые всегда поставщика, обязанности, всегда клиента, и обязанности, которые всегда клиента0167 различаются в зависимости от модели услуги : инфраструктура как услуга (IaaS), платформа как услуга (PaaS) или программное обеспечение как услуга (SaaS), например облачная электронная почта.

Ответственность за безопасность, которая всегда провайдера, связана с защитой самой инфраструктуры, а также с доступом, установкой исправлений и настройкой физических хостов и физической сети, в которой работают вычислительные экземпляры, а также хранилище и другие ресурсы находятся.

Обязанности по обеспечению безопасности, которые всегда возлагаются на клиента, включают управление пользователями и их привилегиями доступа (управление идентификацией и доступом), защиту облачных учетных записей от несанкционированного доступа, шифрование и защиту облачных активов данных и управление состоянием безопасности. (согласие).

(согласие).

Семь главных проблем безопасности в облаке

Поскольку общедоступное облако не имеет четких периметров, оно представляет собой принципиально иную реальность безопасности. Это становится еще более сложной задачей при внедрении современных облачных подходов, таких как автоматизированные методы непрерывной интеграции и непрерывного развертывания (CI/CD), распределенные бессерверные архитектуры и эфемерные активы, такие как функции как услуга и контейнеры.

Некоторые из сложных проблем безопасности облачных технологий и многочисленные уровни риска, с которыми сталкиваются современные облачные организации, включают:

- Увеличенная поверхность атаки

Общедоступная облачная среда стала большой и очень привлекательной поверхностью для атак хакеров, которые используют плохо защищенные облачные входные порты для доступа и нарушения рабочих нагрузок и данных в облаке. Вредоносное ПО, нулевой день, захват учетных записей и многие другие вредоносные угрозы стали повседневной реальностью.

- Отсутствие видимости и отслеживания

В модели IaaS поставщики облачных услуг имеют полный контроль над уровнем инфраструктуры и не раскрывают его своим клиентам. Отсутствие видимости и контроля еще более усиливается в облачных моделях PaaS и SaaS. Заказчики облачных вычислений часто не могут эффективно идентифицировать и количественно оценить свои облачные активы или визуализировать свои облачные среды.

- Постоянно меняющиеся рабочие нагрузки

Облачные активы предоставляются и выводятся из эксплуатации динамически — в масштабе и со скоростью. Традиционные инструменты безопасности просто неспособны применять политики защиты в такой гибкой и динамичной среде с ее постоянно меняющимися и эфемерными рабочими нагрузками.

- DevOps, DevSecOps и автоматизация

Организации, внедрившие высокоавтоматизированную культуру DevOps CI/CD, должны убедиться, что соответствующие меры безопасности идентифицированы и встроены в код и шаблоны на ранних этапах цикла разработки.

Реализованы изменения, связанные с безопасностью после того, как рабочая нагрузка была развернута в рабочей среде, может подорвать уровень безопасности организации, а также увеличить время выхода на рынок.

Реализованы изменения, связанные с безопасностью после того, как рабочая нагрузка была развернута в рабочей среде, может подорвать уровень безопасности организации, а также увеличить время выхода на рынок. - Детальное управление привилегиями и ключами

Часто роли облачных пользователей настраиваются очень свободно, предоставляя расширенные привилегии сверх того, что предполагается или требуется. Одним из распространенных примеров является предоставление разрешений на удаление или запись базы данных необученным пользователям или пользователям, у которых нет деловой необходимости удалять или добавлять активы базы данных. На уровне приложений неправильно настроенные ключи и привилегии подвергают сеансы риску безопасности.

- Сложная среда

Для согласованного управления безопасностью в гибридных и многооблачных средах, которые в настоящее время предпочитают предприятия, требуются методы и инструменты, которые без проблем работают между поставщиками общедоступных и частных облаков и локальными развертываниями, включая защиту границ филиалов для географически распределенных организаций.

- Соответствие облачным требованиям и управление

Все ведущие поставщики облачных услуг присоединились к большинству известных программ аккредитации, таких как PCI 3.2, NIST 800-53, HIPAA и GDPR. Однако клиенты несут ответственность за обеспечение соответствия своих рабочих нагрузок и процессов обработки данных. Учитывая плохую видимость, а также динамику облачной среды, процесс аудита соответствия становится почти невыполнимым, если не используются инструменты для обеспечения непрерывной проверки соответствия и выдачи предупреждений в режиме реального времени о неправильных конфигурациях.

Нулевое доверие и почему вы должны принять его

Термин «нулевое доверие» впервые был введен в 2010 году Джоном Киндервагом, который в то время был старшим аналитиком Forrester Research. Основной принцип нулевого доверия в облачной безопасности заключается в том, чтобы не доверять автоматически кому-либо или чему-либо внутри или за пределами сети, а проверять (т. е. разрешать, инспектировать и защищать) все.

е. разрешать, инспектировать и защищать) все.

Zero Trust, например, продвигает стратегию управления с наименьшими привилегиями, согласно которой пользователям предоставляется доступ только к тем ресурсам, которые им необходимы для выполнения своих обязанностей. Точно так же он призывает разработчиков обеспечить надлежащую защиту веб-приложений. Например, если разработчик не заблокировал порты последовательно или не реализовал разрешения «по мере необходимости», хакер, взявший на себя управление приложением, будет иметь привилегии для извлечения и изменения данных из базы данных.

Кроме того, сети с нулевым доверием используют микросегментацию, чтобы сделать безопасность облачной сети гораздо более детализированной. Микросегментация создает безопасные зоны в центрах обработки данных и облачных развертываниях, тем самым отделяя рабочие нагрузки друг от друга, защищая все внутри зоны и применяя политики для защиты трафика между зонами.

Шесть столпов надежной облачной безопасности

В то время как поставщики облачных услуг, такие как Amazon Web Services (AWS), Microsoft Azure (Azure) и Google Cloud Platform (GCP), предлагают множество собственных функций и услуг облачной безопасности, дополнительные сторонние решения необходимы для обеспечения защиты облачных рабочих нагрузок корпоративного уровня от взломов, утечек данных и целевых атак в облачной среде. Только интегрированный облачный или сторонний стек безопасности обеспечивает централизованную видимость и детальный контроль на основе политик, необходимые для реализации следующих лучших отраслевых практик:

Только интегрированный облачный или сторонний стек безопасности обеспечивает централизованную видимость и детальный контроль на основе политик, необходимые для реализации следующих лучших отраслевых практик:

- Детализированный, основанный на политиках контроль IAM и проверки подлинности в сложных инфраструктурах

Работайте с группами и ролями, а не с индивидуальным уровнем IAM, чтобы упростить обновление определений IAM по мере изменения бизнес-требований. Предоставляйте только минимальные привилегии доступа к ресурсам и API, которые необходимы группе или роли для выполнения своих задач. Чем больше привилегий, тем выше уровни аутентификации. И не пренебрегайте хорошей гигиеной IAM, применяя надежные политики паролей, тайм-ауты разрешений и т. д.

- Нулевое доверие Безопасность облачных сетей Контроль логически изолированных сетей и микросегментов

Развертывайте критически важные для бизнеса ресурсы и приложения в логически изолированных разделах облачной сети поставщика, таких как виртуальные частные облака (AWS и Google) или vNET (Azure).

Используйте подсети для микросегментации рабочих нагрузок друг от друга с детализированными политиками безопасности на шлюзах подсети. Используйте выделенные каналы глобальной сети в гибридных архитектурах и используйте статические определяемые пользователем конфигурации маршрутизации для настройки доступа к виртуальным устройствам, виртуальным сетям и их шлюзам, а также общедоступным IP-адресам.

Используйте подсети для микросегментации рабочих нагрузок друг от друга с детализированными политиками безопасности на шлюзах подсети. Используйте выделенные каналы глобальной сети в гибридных архитектурах и используйте статические определяемые пользователем конфигурации маршрутизации для настройки доступа к виртуальным устройствам, виртуальным сетям и их шлюзам, а также общедоступным IP-адресам. - Применение политик и процессов защиты виртуальных серверов, таких как управление изменениями и обновления программного обеспечения : Поставщики

Cloud Security обеспечивают надежное управление состоянием облачной безопасности, последовательно применяя правила и шаблоны управления и соответствия при подготовке виртуальных серверов, аудите отклонений в конфигурации и автоматическом исправлении, где это возможно.

- Защита всех приложений (и особенно облачных распределенных приложений) с помощью брандмауэра веб-приложений нового поколения

Это позволит детально проверять и контролировать входящий и исходящий трафик серверов веб-приложений, автоматически обновлять правила WAF в ответ на изменения поведения трафика и развертываться ближе к микросервисам, на которых выполняются рабочие нагрузки.

- Расширенная защита данных

Улучшенная защита данных с шифрованием на всех транспортных уровнях, безопасные общие файловые ресурсы и связь, постоянное управление рисками соответствия и поддержание надлежащей гигиены ресурсов хранения данных, например обнаружение неправильно настроенных сегментов и прекращение работы бесхозных ресурсов.

- Анализ угроз который обнаруживает и устраняет известные и неизвестные угрозы в режиме реального времени

Сторонние поставщики облачной безопасности добавляют контекст к большим и разнообразным потокам облачных журналов, интеллектуально сопоставляя агрегированные данные журналов с внутренними данными, такими как системы управления активами и конфигурациями, сканеры уязвимостей и т. д., и внешними данными, такими как общедоступные каналы информации об угрозах, базы данных геолокации и т. д. Они также предоставляют инструменты, которые помогают визуализировать и анализировать ландшафт угроз и способствуют более быстрому реагированию на инциденты.

Современная система безопасности в облачных средах должна автоматизировать обнаружение угроз и реагирование на них. Для сложных угроз требуются новые современные решения безопасности, которые способны прогнозировать, предотврать, обнаруживать угрозы и и реагировать на них с помощью машинного обучения.

Современная система безопасности в облачных средах должна автоматизировать обнаружение угроз и реагирование на них. Для сложных угроз требуются новые современные решения безопасности, которые способны прогнозировать, предотврать, обнаруживать угрозы и и реагировать на них с помощью машинного обучения.

Для решения этих проблем используйте передовые сервисы от поставщика облачных услуг.

Для решения этих проблем используйте передовые сервисы от поставщика облачных услуг.

Они должны включать дизайн безопасности и интеграции, чтобы избежать системных провалов, которые имели место в уязвимостях SolarWinds, Kaseya и Bonobos.

Они должны включать дизайн безопасности и интеграции, чтобы избежать системных провалов, которые имели место в уязвимостях SolarWinds, Kaseya и Bonobos.

Стоит искать продукты, которые имеют официальную поддержку. Выбора достойны сертифицированные решения, которые подтверждают усилия в направлении безопасности, имеют программу вознаграждения нашедших уязвимости и ответственно подходят к своим пользователям, быстро сообщая о проблемах безопасности и выпуская обновления.

Стоит искать продукты, которые имеют официальную поддержку. Выбора достойны сертифицированные решения, которые подтверждают усилия в направлении безопасности, имеют программу вознаграждения нашедших уязвимости и ответственно подходят к своим пользователям, быстро сообщая о проблемах безопасности и выпуская обновления.

Сторонние поставщики управляют всеми потенциальными техническими проблемами, такими как данные, промежуточное ПО, серверы и хранилища, сводя к минимуму расходы на ИТ-ресурсы и оптимизируя функции обслуживания и поддержки.

Сторонние поставщики управляют всеми потенциальными техническими проблемами, такими как данные, промежуточное ПО, серверы и хранилища, сводя к минимуму расходы на ИТ-ресурсы и оптимизируя функции обслуживания и поддержки.

Реализованы изменения, связанные с безопасностью после того, как рабочая нагрузка была развернута в рабочей среде, может подорвать уровень безопасности организации, а также увеличить время выхода на рынок.

Реализованы изменения, связанные с безопасностью после того, как рабочая нагрузка была развернута в рабочей среде, может подорвать уровень безопасности организации, а также увеличить время выхода на рынок.

Используйте подсети для микросегментации рабочих нагрузок друг от друга с детализированными политиками безопасности на шлюзах подсети. Используйте выделенные каналы глобальной сети в гибридных архитектурах и используйте статические определяемые пользователем конфигурации маршрутизации для настройки доступа к виртуальным устройствам, виртуальным сетям и их шлюзам, а также общедоступным IP-адресам.

Используйте подсети для микросегментации рабочих нагрузок друг от друга с детализированными политиками безопасности на шлюзах подсети. Используйте выделенные каналы глобальной сети в гибридных архитектурах и используйте статические определяемые пользователем конфигурации маршрутизации для настройки доступа к виртуальным устройствам, виртуальным сетям и их шлюзам, а также общедоступным IP-адресам.