Способы запрета по IP и самоблокировка iThemes Security

Сегодня коротенько приведу примеры и возможные способы блокировки — Security — пользователей по их ip адресам.

Также коснёмся недавней статейки Плагин iThemes Security (Better WP Security) и разберёмся с проблемами — когда iThemes Security вероломно блокирует самого админа сайта; как при запрете доступа настроить исключения Lockout White List для своего IP, коли динамические или статические ip адреса.

как заблокировать IP адрес

А вообще, о разнице значений ip и о том, в чём же отличие динамических и статических ип-адресов, читайте: Почему у меня часто меняется IP-адрес.

Посему подробные разъяснения пропущу, но приступлю к делу.

Однако коротко напомню: динамические ip адреса имеют большинство пользователей. Эти адреса (значение цифрового индекса) меняются при каждом подключении компьютера к сети (если просто, то — при откл. и вкл. модема).

Статические ip — привязаны к определённому пользователю (компьютеру) как личный номер телефона, — постоянное значения ip сохраняется пока клиент поддерживает обслуживание, т.е. оплачивает. Статический ip платная забава, но — полезная!

Итак:

185.3.30.33 — обычный пример ip-адреса…

Чтобы, например, заблокировать (навсегда, если адрес статический, и на время, коли динамический) пользователя с этим уникальным номером, нужно — в файле .htaccess прописать следующую строку — директиву: (или, соответственно целям нынешней статьи, занести необходимый адрес в «запрещающее» поле плагина)

Deny from 185.3.30.33

…или (коли необходимо) отправить в баню целую подсеть попариться по-чёрному…

Как вы помните из предыдущих статей, подсеть определяется последней тройкой десятичных циферок и, чтобы заблокировать весь диапазон подсети от 1 до 255, существует ещё одно железное правило запрета по ip-адресам в файле .htaccess.

Deny from 185.3.30.0/255

Ноль (перед слэш) стартовый домашний отсчёт «№» подсети.

255 — финальная цифра из возможных значений. Т. е. от и до…

Вот и всё! Таким «приветом» блокируется весь скоп айпишников подсети, хотя можно пойти и дальше… однако, это тема прошлого поста

Стоит заставить себя запомнить, что: количество блокируемых ип-адресов в .htaccess неограниченно.

А прописывать каждый такой «запрет» нужно с новой строки.

Ответы на вопросы типа «как узнать какой у меня ip адрес» и любую сопутствующую информацию по доменным именам отыскивайте здесь.

Теперь посмотрим …а как же можно исключить свой Ip из поля обзора плагина iThemes Security, и, соответственно, не подпасть под блокировку плагином самому администратору сайта?

первый совет, это приобрести статический ip-адрес.

как отключить блокировку iThemes Security если мой IP администратора забанен

Тут банальность проблемы вот в чём:

Но стоит вам (точнее, интернет-системе ) поменять ип вашего компьютера — ПЛАГИН тут же спохватится и отправит вас в баньку по-чёрному, быть может и навечно.

…а вместо отображения сайта — трогательные надписи, типа: ip адрес временно заблокирован, или Вы были заблокированы из-за слишком большого числа неудачных попыток входа в систему, либо же ласково предупредит — Ваш ИП-адрес был помечен как опасный по iThemes безопасности сети и т.п.

Что ж, снова предстоит осилить путь до Базы Данных вашего блога и удалить «авторский» айпишник, чтобы плагин открыл доступ к сайту

Как это делается, изложено ТУТ

Но хлопотно предпринимать эти путешествия постоянно, так ведь?

Поэтому могу предложить временный вариант, который решит заморочку с самоблокировкой, так сказать.

Ну а вы тем временем цельтесь разумом на статический ip адресок…

Если наблюдали во времени цифровую структуру своего айпишека, то — заметили: ip, коли повезёт, в течение суток (мне иной раз везло) меняется только в последней группе цифр и неизменн значениями первых трёх групп (смотрите фото, кликнув)).

Однако, при каждом вашем входе в инет (любой перезагрузке системы), присваивается «новая переменная» четвёртой же группе десятичных чисел. И как факт — у вас новый уникальный адрес, который незнаком iThemes Security и не занесён в его Lockout White List.

И горилка утратит всякий скус, когда личная «дворняга» оставит вас шляться за собственной околицей админ-бара.

Бан не баян!

Но во всякой закавыке есть щель, как в заборе. И есть сонм способов оставаться хозяином своего кабака.

Следовательно, нужно «разрешить» доступ всей подсети (четвёртой комбинации цифр) а с ней и ВАМ. Думаю, ясно, что, коли меняется только последнее десятичное число, то — какой бы вариант компу ни был присвоен — доступ ВАМ будет открыт, да и процент опасности атаки вирусоносцев будет незначителен. Всего 255 вариантов. Зато время длительности личной сессии в консоли увеличится.

как внести свой ip адрес в белый лист плагина iThemes Security

В настройках «разрешений» белого списка плагина, т.е чтобы запретить блокировать собственный ип-адрес, директива описанная выше для .htaccess уже не подойдёт. Плагинастый защитник засомневается и выдаст ошибку.

Вот правило, которое дипломатично сработает в сговоре с нашим Security.

185.3.30.*

ИЛИ ПРОСТО: 185.3.30.

…или можно пойти дальше в плане широты диапазона, коли позволяет душа и простор вашей деятельности:

185.3.*.*

Понятно, да..? что звёздочкой или «пустым местом))» после точки обозначен весь числовой диапазон ПОДСЕТИ…

Но тут не стоит забывать: расширяя возможности своего доступа (то бишь увеличивая диапазон), вы увеличиваете же щель для пролаза несознательных моралью граждан (хакерам) и различным ботам-скитальцам по просторам web-океянов.

Помните: запрет блокировки определённых ip — всего лишь вариант «борьбы» с плагином.

А для вашего (нашего) оптимального интернета, самая правильная защита своего сайта, это не борьба с плагином, но его внимательное изучение и настройка. И стоит как следует подумать и определиться, нужна ли вашему блогу какая-то серьёзная защита на данном этапе «его» творчества.

…конечно же, как вариант нужно приобрести статический ip адрес. И непременно выявлять 404 ошибки и поправлять — чаще всего именно из-за них вся эта морока с блоком и возникает.

И ещё: в Россейской действительности (вероятно по рассеянности)) одно число ip-адреса может быть присвоено двум пользователям, а то и… мулионам. Так шты — читайте, запоминайте, прикидывайте.

На этом занавес представления опускается…

…на рампы пыль печальная ложится…

Видео о различных способах добавления блоков рекламы на странички сайта…

…вопросы в комментариях — помогу, в чём дюжу…

mihalica.ru !

Как заблокировать IP на сайте

Вы здесь: Главная — PHP — PHP Основы — Как заблокировать IP на сайте

Иногда бывает ситуации, когда на сайте требуется заблокировать доступ к нему с определённого IP. Самый простой пример — заблокировать IP-адрес спамера. И как заблокировать IP-адрес на сайте через .htaccess, я подробно объясню в этой статье.

Очень часто нужно, чтобы был заблокирован даже не конкретный IP, а целая подсеть. Вновь, .htaccess — это идеальное средство для этого. В коде, представленном ниже, мы блокируем различные придуманные IP-адреса и подсети (.htaccess должен находиться в корне сайта, либо в директории, к которой Вы хотите подключить данные блокировки):

<Limit GET POST>

order allow,deny

deny from 15.29.29.12

deny from 13.110.145.

deny from 21.173.

allow from all

</Limit>

Немножко поясню данный код. Строка «deny from 15.29.29.12» — блокирует конкретный IP-адрес

Надеюсь, теперь Вы знаете, как заблокировать доступ по IP для недображелателя, и даже всю его подсеть. Главное, помните, что в России очень распространена ситуация, когда пользователи сидят под одним IP-адресом. И из-за одного «негодяя» могут пострадать ни в чём не виноватые люди, поэтому блокируйте по IP только в самом крайнем случае.

-

Создано 23.09.2011 16:54:45

Создано 23.09.2011 16:54:45 -

Михаил Русаков

Михаил Русаков

Копирование материалов разрешается только с указанием автора (Михаил Русаков) и индексируемой прямой ссылкой на сайт (http://myrusakov.ru)!

Добавляйтесь ко мне в друзья ВКонтакте: http://vk.com/myrusakov.

Если Вы хотите дать оценку мне и моей работе, то напишите её в моей группе: http://vk.com/rusakovmy.

Если Вы не хотите пропустить новые материалы на сайте,

то Вы можете подписаться на обновления: Подписаться на обновления

Если у Вас остались какие-либо вопросы, либо у Вас есть желание высказаться по поводу этой статьи, то Вы можете оставить свой комментарий внизу страницы.

Порекомендуйте эту статью друзьям:

Если Вам понравился сайт, то разместите ссылку на него (у себя на сайте, на форуме, в контакте):

-

Кнопка:

<a href=»https://myrusakov.ru» target=»_blank»><img src=»https://myrusakov.ru/images/button.gif» alt=»Как создать свой сайт» /></a>Она выглядит вот так:

-

Текстовая ссылка:

<a href=»https://myrusakov.ru» target=»_blank»>Как создать свой сайт</a>Она выглядит вот так: Как создать свой сайт

- BB-код ссылки для форумов (например, можете поставить её в подписи):

[URL=»https://myrusakov.ru»]Как создать свой сайт[/URL]

Как заблокировать IP адреса через ufw / Блог компании ua-hosting.company / Хабр

В статье описано, как заблокировать конкретные IP адреса через ufw.UFW (Uncomplicated Firewall) — стандартная утилита для конфигурирования межсетевого экрана iptables для ОС Ubuntu Linux. Она использует интерфейс командной строки, состоящий из небольшого числа простых команд. UFW — это удобный способ создания базового брандмауэра IPv4 или IPv6, чтобы защитить сервер.

Блокировка определенных IP адресов через ufw

Синтаксис:

sudo ufw deny from {ip-address-here} to any

Для блокировки или закрытия всех пакетов с 192.168.1.5, вводим:

sudo ufw deny from 192.168.1.5 to any

Показываем статус фаервола включая правила. Для проверки недавно добавленных правил, вводим:

$ sudo ufw status numbered

или

$ sudo ufw status

Блокировка определенных IP и номера порта через ufw

Синтаксис:

ufw deny from {ip-address-here} to any port {port-number-here}

Для блокировки или закрытия «спамерских» IP адресов 202.54.1.5 порта 80, вводим:

sudo ufw deny from 202.54.1.5 to any port 80

Заново проверяем посредством следующей команды:

$ sudo ufw status numbered

Результат:

Закрытие определенных IP, номеров портов и протоколов через ufw

Синтаксис:

sudo ufw deny proto {tcp|udp} from {ip-address-here} to any port {port-number-here}

Для примера блокировка вредоносных IP адресов 202.54.1.1 tcp порта 22, вводим:

$ sudo ufw deny proto tcp from 202.54.1.1 to any port 22

$ sudo ufw status numbered

Блокировка подсети через ufw. Синтаксис тот же:

$ sudo ufw deny proto tcp from sub/net to any port 22

$ sudo ufw deny proto tcp from 202.54.1.0/24 to any port 22

Как удалить блокировку и разблокировать IP адресов

Ситаксис:

$ sudo ufw status numbered

$ sudo ufw delete NUM

Для удаления правила # 4, вводим:

$ sudo ufw delete 4

Результат:

deny from 202.54.1.5 to any port 80

Proceed with operation (y|n)? y

Rule deleted

Подсказка: UFW, НЕ блокирующий IP-адрес

Чтобы избежать лишних проблем с ненужной блокировкой, необходимо изменить the/etc/ufw/before.rules файл и добавить раздел “Block an IP Address” после “# End required lines”.

$ sudo vi /etc/ufw/before.rules

# End required lines

Добавьте свое правило для блока от спама или хакеров:

Сохраните и закройте файл. И — перезагрузите брандмауэр:

$ sudo ufw reload

Блокировка IP адреса

Быстрый ответ для пользователей ООО «СД Компани»

Закрылся доступ на проекте: {Название проекта}.

Системный IP: 92.240.209.100.

1. Сформировать заявку на основе вышеуказанного примера.

2. В качестве {Названия проекта} нужно указать данные, например: Туризм, Сухой лед, птицефабрика, биржа текстов, ООО Сапфир и так далее. Требуется указать что-то одно. Это поможет быстрее определиться к какому серверу подсоединяться и искать проблему.

3. Обязательно скопируйте текст (параметр) «Системный IP» так, как он есть, со всеми цифрами. Это поможет быстро возобновить доступ к системам учета и определить из-за какого компьютера и по какой причине возникли проблемы.

4. Отправить сообщение на Skype: sd1-company или email [[email protected]].

Спасибо.

Общее положение для остальных

Все сайты SD Company оснащены системой автоматического определения атак или плохих действий по отношению к сайту. Согласитесь, когда против сайта предпринимаются какие-либо негативные действия, то у данного человека (компьютера) нет добрых намерений. Следовательно ничего хорошего от этого ждать не приходится. Поэтому было принято решение, чтобы не мешать хорошим людям, ребят с плохими намерениями отсекать сразу и кардинально. Для этого и существует система автоматических блокировок.

Система имеет как одиночные блокировки, так и глобальные.

Одиночные блокировки — это когда IP адрес блокируется только на одном сайте (проекте).

Глобальные блокировки — это когда IP адрес автоматически попадает в черный список на всех наших сайтах (проектах).

Блокируется только IP адрес, это никак не привязывается к логину, так как с одного IP адреса может быть зарегистрировано несколько логинов, или логин может использоваться с разных IP адресов. Если на сайте пишется, что заблокирован логин, значит это заблокирован логин, а не IP адрес.

Внимание! Данные инструкции относятся только к сайтам SD Company и никакого отношения не имеет к Mail.ru, Facebook, VK.com, Мамбе, Ху…бе и так далее.

Причины, почему блокируются IP адреса

Общее

На сегодняшний день можно выделить три основные группы людей, которые блокируются, это:

- зараженные вирусами;

- любопытные;

- вредители.

Вирусы

Это одна из самых распространенных проблем. Ей подвержены, в основном, неопытные пользователи или думающие, что они опытные. Это означает, что на компьютере пользователя стоит нежелательное программное обеспечение, которое при заходе на какой-либо сайт в автоматическом режиме пытается найти уязвимость и результаты сканирования отсылает злоумышленнику без ведома хозяина компьютера.

Вредоносное программное обеспечение может находиться:

- в системе;

- в браузере;

- в каком-то приложении, которое работает отдельно в фоновом режиме.

То есть САМ пользователь ДЕЙСТВИТЕЛЬНО ничего плохого не делает, но вот его компьютер…

Многие утверждают, что ничего подобного у них на компьютере нет, но при более детальном анализе оказывается, что на компьютере пользователя либо вообще нет антивирусов, либо стоят какие-то бесплатные.

Важно понимать, что бесплатные антивирусы никогда не сравнятся по качеству с платными, ибо хорошие вещи бесплатно не раздают. А зачастую бесплатные антивирусы и есть вирусы.

Любопытство

Любопытство — это когда человек пытается найти административную панель на сайте или узнать, есть ли какие-либо уязвимости на сайте. Например, пытаясь в адресной строке набрать:

- https://sd1.su/admin/

- https://sd1.su/administrator/

- https://sd1.su/config.php

Если в адресной строке набрать такое, то вы — любопытный человек.

Вопрос: такой человек пришел с серьезными намерениями или пытается сайт взломать? Человек, который пришел по делу, никогда в адресной строке такое набирать не будет.

Как происходит блокировка IP-адресов?

А те кому положено знают, где находится панель управления. Следовательно, все остальные нам не нужны.

Происходит блокировка в автоматическом режиме.

Вредители

В общем и в целом, эта категория людей такая же, как и любопытные, только более профессиональные.

Пытаются пробиться по всяким разным адресам.

- https://sd1.su/HNAP1/

- https://sd1.su/js/admin-dnd.js

- https://sd1.su/mysql/index.php

- https://sd1.su/phpmyadm/

и так далее.

Естественно, что IP блокируется без каких-либо компромиссов, причем сразу на всех проектах.

Прокси (proxy) сервера

Еще одна ВОЗМОЖНАЯ проблема, это если ваш браузер настроен так, что он использует какие-то proxy сервера. Если вы попали на эту страницу и использованием proxy, то скорее всего proxy сервер находится в черном списке за предоставление услуг сомнительного характера.

Настоятельно рекомендуется не пользоваться такими услугами, дабы в 2015 году скорость интернета позволяет работать без каких-либо прокси серверов. Конечно, если вы не преследуете других сомнительных целей. Но как говориться, со сомнительными целями вы нам не нужны.

Что нужно сделать, чтобы разблокировали IP

Чтобы разблокировали ваш IP требуется написать в службу поддержки с указанием необходимых данных (смотрите подробно пример чуть ниже):

Единый Email для всех проектов SD Company: [email protected]

Перед отправкой письма проверьте свой компьютер на наличие нежелательного, вирусного программного обеспечения.

Не стоит доверять бесплатным антивирусам. Если вы им так доверяете, но при этом вас продолжают блокировать, то важно понимать на сколько неэффективны бесплатные антивирусы.

SD Company рекомендует использовать:

- Kaspersky Internet Security для всех устройств. Лучший Российский антивирус, пробную версию на 30 дней можно скачать бесплатно.

- Panda Antivirus 2015. Лучший западный (Испанский) антивирус, пробную версию на 30 дней также можно скачать бесплатно.

Пример, как правильно писать, чтобы быстро разблокировали ваш IP адрес.

Здравствуйте.

Мой IP 92.240.209.100 заблокирован на проекте «{Название проекта}». Компьютер на вирусы проверен. Вирусы обнаружены и удалены. Разблокируйте, пожалуйста.

Что не нужно делать

Забавно, но написав в техническую поддержку тексты:

Меня заблокировали, разблокируйте меня.

Непонятно, на что люди такого рода рассчитывают?

Главные вопросы у технической поддержки:

- Кто ты, Вася? Хоть бы логин был указан.

- Что разблокировать? Какой IP? Тилимилитрямдию?

Если сообщение бездумно скопировано, то отправилено на Email без каких-либо уточнений.

Если вы не получили ответа после запроса в течении 24 часов, значит вы неправильно составили свой запрос и следовательно техническая поддержка поместила обращение в папку «Бесполезное».

Желаем безопасного серфинга в Интернет.

Блокировка IP адреса

Быстрый ответ для пользователей ООО «СД Компани»

Закрылся доступ на проекте: {Название проекта}.

Системный IP: 176.9.44.166.

1. Сформировать заявку на основе вышеуказанного примера.

2. В качестве {Названия проекта} нужно указать данные, например: Туризм, Сухой лед, птицефабрика, биржа текстов, ООО Сапфир и так далее. Требуется указать что-то одно. Это поможет быстрее определиться к какому серверу подсоединяться и искать проблему.

3. Обязательно скопируйте текст (параметр) «Системный IP» так, как он есть, со всеми цифрами. Это поможет быстро возобновить доступ к системам учета и определить из-за какого компьютера и по какой причине возникли проблемы.

4. Отправить сообщение на Skype: sd1-company или email [[email protected]].

Спасибо.

Общее положение для остальных

Все сайты SD Company оснащены системой автоматического определения атак или плохих действий по отношению к сайту. Согласитесь, когда против сайта предпринимаются какие-либо негативные действия, то у данного человека (компьютера) нет добрых намерений. Следовательно ничего хорошего от этого ждать не приходится. Поэтому было принято решение, чтобы не мешать хорошим людям, ребят с плохими намерениями отсекать сразу и кардинально. Для этого и существует система автоматических блокировок.

Система имеет как одиночные блокировки, так и глобальные.

Одиночные блокировки — это когда IP адрес блокируется только на одном сайте (проекте).

Глобальные блокировки — это когда IP адрес автоматически попадает в черный список на всех наших сайтах (проектах).

Блокируется только IP адрес, это никак не привязывается к логину, так как с одного IP адреса может быть зарегистрировано несколько логинов, или логин может использоваться с разных IP адресов. Если на сайте пишется, что заблокирован логин, значит это заблокирован логин, а не IP адрес.

Внимание! Данные инструкции относятся только к сайтам SD Company и никакого отношения не имеет к Mail.ru, Facebook, VK.com, Мамбе, Ху…бе и так далее.

Причины, почему блокируются IP адреса

Общее

На сегодняшний день можно выделить три основные группы людей, которые блокируются, это:

- зараженные вирусами;

- любопытные;

- вредители.

Вирусы

Это одна из самых распространенных проблем. Ей подвержены, в основном, неопытные пользователи или думающие, что они опытные. Это означает, что на компьютере пользователя стоит нежелательное программное обеспечение, которое при заходе на какой-либо сайт в автоматическом режиме пытается найти уязвимость и результаты сканирования отсылает злоумышленнику без ведома хозяина компьютера.

Вредоносное программное обеспечение может находиться:

- в системе;

- в браузере;

- в каком-то приложении, которое работает отдельно в фоновом режиме.

То есть САМ пользователь ДЕЙСТВИТЕЛЬНО ничего плохого не делает, но вот его компьютер…

Многие утверждают, что ничего подобного у них на компьютере нет, но при более детальном анализе оказывается, что на компьютере пользователя либо вообще нет антивирусов, либо стоят какие-то бесплатные.

Важно понимать, что бесплатные антивирусы никогда не сравнятся по качеству с платными, ибо хорошие вещи бесплатно не раздают. А зачастую бесплатные антивирусы и есть вирусы.

Любопытство

Любопытство — это когда человек пытается найти административную панель на сайте или узнать, есть ли какие-либо уязвимости на сайте. Например, пытаясь в адресной строке набрать:

- https://sd1.su/admin/

- https://sd1.su/administrator/

- https://sd1.su/config.php

Если в адресной строке набрать такое, то вы — любопытный человек.

Вопрос: такой человек пришел с серьезными намерениями или пытается сайт взломать? Человек, который пришел по делу, никогда в адресной строке такое набирать не будет. А те кому положено знают, где находится панель управления. Следовательно, все остальные нам не нужны.

Происходит блокировка в автоматическом режиме.

Вредители

В общем и в целом, эта категория людей такая же, как и любопытные, только более профессиональные.

Пытаются пробиться по всяким разным адресам.

- https://sd1.su/HNAP1/

- https://sd1.su/js/admin-dnd.js

- https://sd1.su/mysql/index.php

- https://sd1.su/phpmyadm/

и так далее.

Естественно, что IP блокируется без каких-либо компромиссов, причем сразу на всех проектах.

Прокси (proxy) сервера

Еще одна ВОЗМОЖНАЯ проблема, это если ваш браузер настроен так, что он использует какие-то proxy сервера. Если вы попали на эту страницу и использованием proxy, то скорее всего proxy сервер находится в черном списке за предоставление услуг сомнительного характера.

Настоятельно рекомендуется не пользоваться такими услугами, дабы в 2015 году скорость интернета позволяет работать без каких-либо прокси серверов. Конечно, если вы не преследуете других сомнительных целей. Но как говориться, со сомнительными целями вы нам не нужны.

Что нужно сделать, чтобы разблокировали IP

Чтобы разблокировали ваш IP требуется написать в службу поддержки с указанием необходимых данных (смотрите подробно пример чуть ниже):

Единый Email для всех проектов SD Company: [email protected]

Перед отправкой письма проверьте свой компьютер на наличие нежелательного, вирусного программного обеспечения.

Не стоит доверять бесплатным антивирусам. Если вы им так доверяете, но при этом вас продолжают блокировать, то важно понимать на сколько неэффективны бесплатные антивирусы.

SD Company рекомендует использовать:

- Kaspersky Internet Security для всех устройств. Лучший Российский антивирус, пробную версию на 30 дней можно скачать бесплатно.

- Panda Antivirus 2015. Лучший западный (Испанский) антивирус, пробную версию на 30 дней также можно скачать бесплатно.

Пример, как правильно писать, чтобы быстро разблокировали ваш IP адрес.

Здравствуйте.

Мой IP 176.9.44.166 заблокирован на проекте «{Название проекта}». Компьютер на вирусы проверен. Вирусы обнаружены и удалены. Разблокируйте, пожалуйста.

Что не нужно делать

Забавно, но написав в техническую поддержку тексты:

Меня заблокировали, разблокируйте меня.

Непонятно, на что люди такого рода рассчитывают?

Главные вопросы у технической поддержки:

- Кто ты, Вася? Хоть бы логин был указан.

- Что разблокировать? Какой IP? Тилимилитрямдию?

Если сообщение бездумно скопировано, то отправилено на Email без каких-либо уточнений.

Если вы не получили ответа после запроса в течении 24 часов, значит вы неправильно составили свой запрос и следовательно техническая поддержка поместила обращение в папку «Бесполезное».

Желаем безопасного серфинга в Интернет.

Как заблокировать ip в iptables

При работе в любой сети передачи данных, например, локальной вычислительной сети (ЛВС), сети Интернет, часто возникает необходимость ограничить доступ какого-то конкретного узла к другому узлу сети, или конкретного узла ко всем компьютерам, находящимся под вашим управлением. Каждый компьютер, использующий при обмене данными протокол IPv4 или IPv6, имеет уникальный, в определенных рамках, номер.

Этот номер называется IP адресом. Мы рассмотрим в нашей статье блокировку IP-адреса IPv4 для ограничения доступа узла с данным идентификатором к определенному компьютеру, на котором мы настраиваем правила брандмауэра Netfilter с помощью пакета iptables. В прошлых статьях мы изучили возможность просматривать настроенные правила, закрывать и открывать порты. Теперь займёмся блокированием нежелательных для нас участников сетевого обмена информацией.

Содержание статьи:

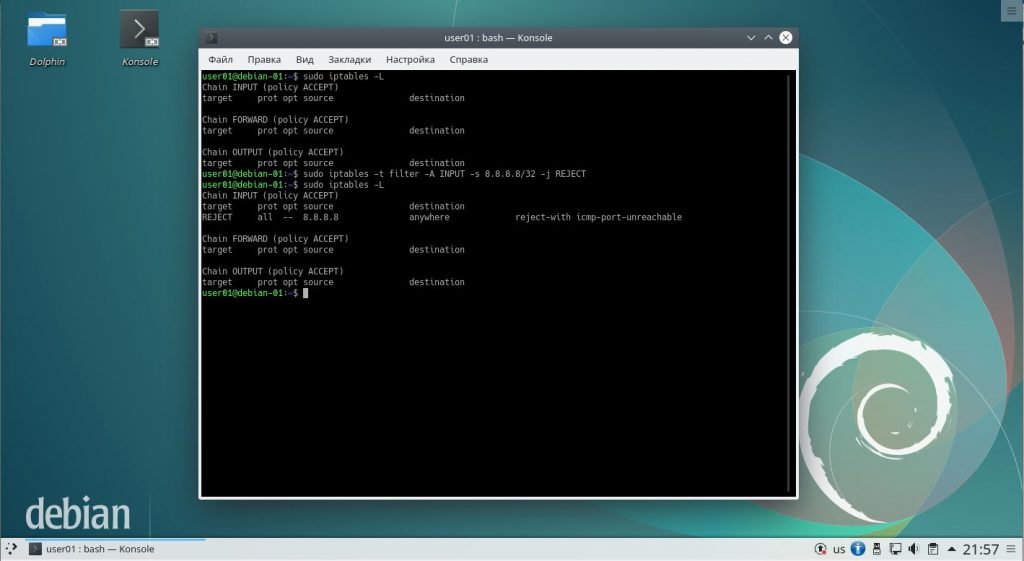

Как заблокировать ip с помощью iptables

1. Как заблокировать конкретный IP

Для блокирования IP адреса используются действия DROP и REJECT. Рассмотрим общий синтаксис действия по блокированию.

sudo iptables [-t таблица] -A [цепочка] -s [IP адрес/маска] -d [IP адрес/маска] -j [действие]

Опции утилиты:

- -s [IP адрес/маска] — IP адрес источника пакета, к которому мы хотим применить действие;

- -d [IP адрес/маска] — IP адрес получателя пакета, к которому мы хотим применить действие.

Например, вот это правило чтобы запретить ip iptables блокирует все входящие на защищаемую машину пакеты от узла, с IP адресом 8.8.8.8. При этом следует заметить, что узел источник пакетов при использовании действия DROP не получит никакой ответной информации от защищаемого узла. Для него всё будет выглядеть так, как будто данный узел в данный момент отсутствует в сети.

sudo iptables -t filter -A INPUT -s 8.8.8.8/32 -j DROP

Есть второе действие для блокирования всех пакетов от конкретного узла или к конкретному узлу — это REJECT. Данное действие предусматривает при блокировании пакета отправку служебной информации источнику пакета о выполнении блокировки. То есть в данном случае узел отправитель будет уведомлен, что пакет был заблокирован Netfilter. В данном случае чтобы заблокировать ip iptables надо выполнить:

sudo iptables -t filter -A INPUT -s 8.8.8.8/32 -j REJECT

Следует отметить, что, как в случае с портами, существует возможность блокирования исходящего трафика и входящего трафика. То есть, если мы хотим заблокировать доступ конкретного узла сети к нашей машине, то мы блокируем входящий трафик:

sudo iptables -t filter -A INPUT -s 8.8.4.4/32 -j REJECT

Если же мы захотим заблокировать доступ нашего компьютера к конкретному узлу в сети, например, Интернет, то мы блокируем исходящий трафик:

sudo iptables -t filter -A OUTPUT -d 8.8.8.8/32 -j REJECT

2. Как заблокировать подсеть iptables?

Блокирование конкретного адреса это частный случай блокирования подсети. Подсеть — это строго ограниченная часть всего пространства IP адресов, используемая для адресации определенного подмножества всех компьютеров глобальной сети. Подсеть задается маской. Маска может быть задана в виде четырех, разделенных точками, чисел или в виде одного числа. Например: 255.255.255.0 — это маска посети, и /24 — маска подсети. При чем это одинаковые маски, просто записанные в разной форме.

Не будем вдаваться в значение маски, это информация для отдельной статьи. Отметим только, что все множество адресов IPv4 разбито на сети, сети имеют классы, которые задают количество адресов в сетях, и их практическое назначение. А сети, в свою очередь разбиваются на подсети, для отдельных организаций и частных лиц. И сеть, и подсеть задаются с помощью маски сети. Теперь давайте рассмотрим как забанить диапазон ip адресов iptables.

Так вот, например, если мы хотим заблокировать доступ к конкретной организации, подмножество адресов которой мы знаем, мы сделаем это с помощью известного нам адреса сети (подсети) и маски. Правило блокировки будет выглядеть следующим образом:

sudo iptables -t filter -A INPUT -s 8.0.0.0/9 -j DROP

В данном случае мы заблокировали подсеть адресов диапазона 8.0.0.0 — 8.127.255.255. Другой вариант маски будет выглядеть так:

sudo iptables -t filter -A INPUT -s 8.0.0.0/255.128.0.0 -j DROP

Стоить заметить, что всё множество адресов IPv4 разбито на подмножества по отдельным регионам мира. Поэтому существует возможность блокировать доступ отдельных регионов мира с помощью блокирования IP сетей. Ведет выдачу IP сетей и протоколирование выданных блоков адресов организация IANA. По ссылке мы можем отследить выданные блоки и заблокировать нужные нам, как отдельные подсети. Например, это правило блокирует сеть, выданную европейскому региону:

sudo iptables -t filter -A INPUT -s 2.0.0.0/255.0.0.0 -j DROP

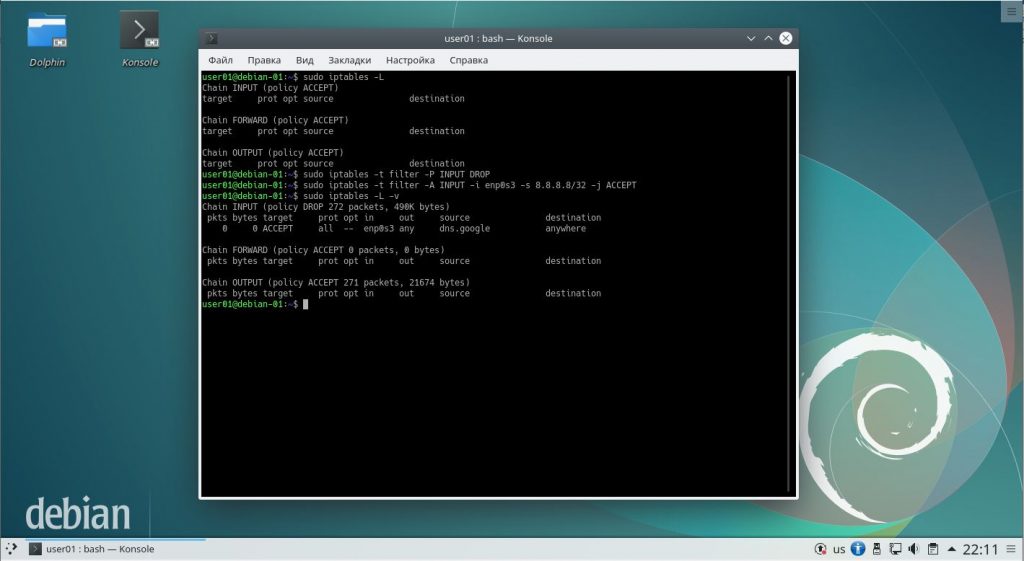

3. Как заблокировать IP сетевом интерфейсе?

Обычно у компьютера один физический интерфейс подключения. Но, бывают случаи, когда в защищаемом устройстве присутствуют несколько сетевых интерфейсов, подключенных к разным сетям, или к одной сети, но разными путями (протоколами, маршрутами, организациями). В таком случае часто бывает нужна блокировка ip iptables с определенного интерфейса. Правило блокирования в этом случае будет выглядеть так:

sudo iptables [-t таблица] -A INPUT -i [имя интерфейса входа] -s [IP адрес/маска] -d [IP адрес/маска] -j [действие]

Для входящего сетевого интерфейса:

sudo iptables [-t таблица] -A OUTPUT -o [имя интерфейса выхода] -s [IP адрес/маска] -d [IP адрес/маска] -j [действие]

Для исходящего сетевого интерфейса. В частном случае входящий и исходящий интерфейс один и тот же.

Например, чтобы заблокировать все пакеты от IP адреса 8.8.8.8, поступающие нам с интерфейса enp0s3, можно использовать правило:

sudo iptables -t filter -A INPUT -i enp0s3 -s 8.8.8.8/32 -j DROP

Чтобы заблокировать все пакеты, уходящие к машине с IP адресом 8.8.8.8, с нашего узла через интерфейс enp0s3 следует использовать правило:

sudo iptables -t filter -A OUTPUT -o enp0s3 -d 8.8.8.8/32 -j DROP

Как узнать доступные сетевые интерфейсы и их параметры можно в статье настройка сети из консоли в Ubuntu.

4. Как разблокировать IP адрес?

По умолчанию в межсетевом экране Netfilters используется действие ACCEPT для всех таблиц и цепочек. Поэтому, чтобы заблокировать IP адрес, необходимо добавить правило с действием DROP, что мы рассмотрели выше. Соответственно, чтобы разблокировать адрес, необходимо удалить уже установленное правило. Как удалить уже написанное правило мы рассмотрели в статье как удалить правило iptables.

Также для того, чтобы ограничить доступ к компьютеру более строго, мы можем заменить правило по умолчанию ACCEPT на правило DROP или REJECT с помощью команды

sudo iptables -t [таблица] -P [цепочка] [действие]

Например, следующая команда установит правило по умолчанию для таблицы filter цепочки INPUT действие по умолчанию -отбрасывать пакеты:

sudo iptables -t filter -P INPUT DROP

В таком случае, чтобы разблокировать IP iptables адрес, необходимо будет задать правило для данного IP адреса с действием ACCEPT:

sudo iptables -t filter -A INPUT -i enp0s3 -s 8.8.8.8/32 -j ACCEPT

Выводы

Итак, мы сегодня обсудили как заблокировать ip iptables или же целую подсеть адресов. Данная операция необходима, чтобы запретить доступ внешнего узла в сети к нашему компьютеру. Также у нас есть в арсенале два действия для таких правил — одно, DROP, заставит удаленную машину думать, что наш узел в данный момент вообще отсутствует в сети, а другое, REJECT, позволит удаленному узлу понять, что пакет был отброшен из-за правил межсетевого экрана.

Также мы рассмотрели возможность блокирования пакетов на конкретном интерфейсе компьютера, что позволяет писать очень гибкие правила, имея в наличии несколько сетевых интерфейсов, подключенных к разным сегментам сети.

Решаем проблему блокировок. Защищаемся от попадания в реестр запрещенных сайтов

Заранее прошу прощения за ошибки (в личку).Я техник, пишу, как умею. Cтрелять в пианиста.

Преамбула

С наркотиками, педофилией и самоубийствами надо бороться, но не такими методами. За столь малый промежуток времени работы закона мы увидели, что в данный реестр может попасть абсолютно любой сайт, а заблокированным может оказаться даже тот, которого в реестре нет. Закон явно используется не против тех, на кого он был нацелен.

Мы поговорим о том, как мы можем применить наши навыки для борьбы с очевидным беззаконием. Я не буду повторяться про такие методы как VPN, tor, i2p, https анонимайзеры. Про них уже много сказано. Русскоязычные ресурсы не хотят терять посетителей — это их хлеб. И до тех пор, пока у каждого дома не будет VPN, администрация сайтов будет удалять не угодный правительству контент. Режь вдоль — говорит зомбоящик, а блокируют почему-то интернет.

Фабула

Типичные способы фильтрации запрещённых сайтов:

1. Блокировка по IP. Самый дешёвый способ.

1.1 На маршрутизаторе провайдера ip адрес с маской /32 (сеть состоящая из одного адреса) роутиться в null. При попытке зайти на любой сайт, находящийся на данном ip, вы получаете недоступность сайта по таймауту.

1.2 Отправка маршрутизатором провайдера сообщения «unreachable» в ответ на попытку открыть сайт по данному ip. В этом случае сообщение о недоступности сайта будет отображено вашем браузером без задержки.

1.3 Вместо роута в null провайдер может добавить запись в маршрутизатор с роутом на специальный сервер, который вместо контента сайта выведет сообщение о том, что ресурс заблокирован.

1.4 Блокировка по доменному имени. ДНС провайдера выдаёт при запросе заблокированного имени вместо ip адреса искомого сайта свой адрес сайта, на котором уже сообщает о блокировке.

2. Блокировка по URL

2.1. Это самый дорогой способ. Весь трафик проходит через DPI (анализатор пакетов, по простому — навороченный программно-аппаратный прокси-сервер). Крупные и средние провайдеры нередко используют их для нарезки ширины канала, приоретизации трафика, защиты от атак, спам контроля, родительского контроля и т.д т.п. В данном случае клиенту в ответ на запрашиваемый URL адрес выдаётся редирект на страницу, где сообщается о том, что данный конкретный URL заблокирован.

Напомню, что в списке на блокировку есть записи только с ip, блокировка происходит по ip.

На данный момент есть неоднозначность с трактовкой требований по блокировке. В том случае, если в записи на блокировку указан ip и URL, блокировать ли по жёсткому соответствию IP — URL, или при пропускании всего трафика у провайдера через DPI блокировать по URL (при блокировке только по URL смена ip адреса у заблокированного домена не поможет).

На текущий момент провайдеры, блокирующие с помощью DPI, используют жёсткую связку, и, если блокируемый сайт меняет ip, то он снова становится доступным, несмотря на блокировку по URL.

2.2. В данном случае всё как в пункте 1.3., только сервер или аппаратная железка редеректят на страницу блокировки только при запросе заблокированного URL, в противном случае просто блокируют трафик.

При данном подходе нет возможности блокировать URL, если сайт сменил ip (хотя пока этого никто и не требует).

Обход блокировки по IP (на текущий момент решает и проблему блокировки по URL):

1. Смена ip.

2. Использование CDN, а также сервисов защищающих от DDoS. CDN, как и сервисы защиты от DDoS, (своего рода обратные прокси-сервера) выдают на запрос вашего сайта ip из своего пула. Как правило, при этом используется целый блок адресов для группы сайтов. Блокировка одного ip из пула приведёт к лишь частичной недоступности Вашего ресурса. К тому же не только вашего, но и остальных, находящихся в пуле. Кроме этого, CDN использует сервера в разных странах, а это означает, что пользователи не из России проблем испытывать не будут.

Если надзорные органы не одумаются, и не откажутся от блокировке по ip, то можно ждать развития рынка DDoS-услуг новыми опциямия. Например, «завалю все сайты на Bitrix-е использующие CDN, недорого».

Когда сайты из CDN начнут попадать в реестр, все провайдеры будут вынуждены перейти на блокировку по URL.

3. Это должны сделать все. Создаем на сайте ссылку, которая не будет доступна в индексе сайта (кроме вас и тех, кому вы её передадите, никто не должен на неё попасть, даже робот). Контент на ней должен быть не запрещённым, можно вообще сделать её пустой страницей. Отправляем ссылку на www.zapret-info.gov.ru, затем смотрим лог и получаем профит в виде ip адреса. Cмотрим подсети провайдера, блокируем на фаэрволе (сетью можно поделится, чтобы всем не делать ненужную работу).

4. Уменьшаем зло от блокировки. Привожу общие сведения для линукса (пошаговой документации не даю, google или средний админ в помощь). Вместо одного ip для вашего сайта покупаете столько, сколько сможете. Вешаете их на алиасы интерфейса сетевой карты. Поднимаете и настраиваете ДНС сервер (речь, как вы понимаете, идёт не про шаред хостинга, а хотя бы VPS). Используя ip route и ip rules настраиваете, чтобы при запросе на один из ваших адресов ответ уходил с него же. ДНС сервер повесьте на отдельный ip, чтобы при блокировке по ip он был доступен.

Далее для Bind. Создаёте acl по количеству купленных ip, в них добавляете сети российских операторов (где взять будет дальше) и ещё один acl с сетью 0.0.0.0/0. Создаём для этих acl view с таким же количеством. В общем делаем по аналогии примера:

acl «operators_pool1» { 100.0.0.0/8;

131.100.0.0./16;

};

acl «operators_pool2» { 101.0.0.0/8;

132.100.0.0./16;

};

view «view_operators_pool1» {

match-clients { operators_pool1; };

zone «youdomain.com»{

type master;

notify yes;

file «master/ru/operators_pool1_youdomain.com»;

};

};

view «view_operators_pool2» {

match-clients { operators_pool2; };

zone «youdomain.com»{

type master;

notify yes;

file «master/ru/operators_pool2_youdomain.com»;

};

};

Создаёте файлы зон, где в разных файлах будут разные ip Вашего домена. Таким образом, при попадании ip в реестр, будет заблокирован доступ лишь от части операторов, среди которых будет тот, на котором сидит служащий, отправивший Ваш домен на блокировку. Дальше можно будет сменить этот ип, а для большинства пользователь недоступность останется незамеченной.

А когда наконец-то будет внедрён ipv6, можно будет вешать по одному ip на каждого российского оператора.

Качаем

ftp.ripe.net/ripe/dbase/split/ripe.db.aut-num.gz

ftp.ripe.net/ripe/dbase/split/ripe.db.inetnum.gz

Парсим файл inetnum, берём из него подсети «inetnum». Там, где «country» RU. Cобираем их в пулы по «mnt-by», берём для наглядности из aut-num на основании наших «mnt-by» «descr».

У нас получилась база провайдеров России с их блоками ip адресов. Читаем descr, ищем госорганизации, и в блокировку на фаэрволе их. Остальных делим в равных пропорциях и добавляем в acl.

Обход блокировки по URL:

1. Не уверен в его работоспособности, и точно уверен, что поможет ненадолго. Используем SPDY (http://habrahabr.ru/post/145918/). Если я не ошибаюсь, DPI на данный момент не умеют его разбирать. Соответственно, блокировать по URL у провайдеров не получится (ещё раз уточню, что я могу ошибаться, жду опровержение в комментариях). К тому же SPDY подразумевает возможность использовать SSL.

2. Использование https. В данном случае лучше использовать не само-подписанный сертификат, чтобы пользователь видел, что его провайдер подслушивает его. Недостаток способа в увеличении нагрузки на сервер, поскольку трафик шифруется.

Крупные провайдеры используют готовые решения, и не будут городить «линукс-анализаторы https с подменой сертификатов». А мелкие не двинутся, пока крупные не сделают свой шаг. Поэтому, до появления готовых железок с разбором https провайдеры смогут блокировать только по ip.

Если существующие железки это позволяют, сообщите, пожалуйста, в комментариях.

3. Способ лучше, чем использование https, даст 100%-ю защиту от блокировки по URL (но тоже имеет свои сложности в реализации и увеличивает нагрузку). Я думаю, все слышали о реферальных ссылках. Они предназначены для определения по ссылке с какого реферала пользователь зашёл на сайт.

Методика заключается в использовании данной технологии с небольшими изменениями.

Берём ссылку rutracker.org/forum/viewforum.php?f=1379 и превращаем её в

rutracker.org/forum/viewforum.php?f=1379&ip=XXX.XXX.XXX.XXX, где XXX.XXX.XXX.XXX — ip пользователя, зашедшего на сайт (за исключением случаев, когда пользователь зашёл по ссылке, полученной от другого пользователя. В этом случае ip того пользователя необходимо сохранить).

Для сайтов с авторизацией можно ещё добавить имя пользователя, для дальнейшей идентификации.

Теперь мы можем видеть, от какого пользователя получена ссылка. А также ссылка будет уникальна для каждого пользователя, но это будет видно всем и возможность блокировки по части ссылки останется.

Поэтому следующую часть 1379&ip=XXX.XXX.XXX.XXX необходимо зашифровать на сервере (алгоритм выбираете сами, речь идет о шифрации, а не о хешировании, тоесть процесс обратимый)

В результате ссылки превратятся во что-нибудь вида

rutracker.org/forum/viewforum.php?f=MTM3OSZpcD1YWFguWFhYLlhYWC5YWFgK и для каждого ip будут уникальны. На сервере вы их расшифруете, и выдадите нужный контент, а заодно узнаете, от кого пришла ссылка (если добавлять имя авторизованных пользователей, можно узнавать, кто из них вас сдал).

Теперь все ссылки на нашем сайте уникальны для каждого пользователя и/или ip (если добавили имя авторизованного пользователя). Соответственно, при попадании в реестр, ссылка будет заблокирована для конкретного ip и/или пользователя, а также мы сможем по логам узнать ip всех, кто проверял данную ссылку, и добавить их в чёрный список на фаэрволе.

Данную технологию можно применить и для СЕО ссылок

Например, kremlin.ru/news превращаем в kremlin.ru/ХХХ.ХХХ.ХХХ.ХХХ/news и применяем шифрацию kremlin.ru/0KXQpdClLtCl0KXQpS7QpdCl0KUu0KXQpdClL25ld3MK. После реврайтов она все равно будет передана на какой-нибудь index.php, где мы её и расшифруем.

Для поисковиков ссылки надо отдавать в обычном виде, все равно их соответствие с зашифрованными будет сложно (хотя не очень) определить (если они не слышали про ipv6 и кеш гугла то уж точно). В крайнем случае потеряете переход на данную страницу их поисковика.

Ответный удар:

Ресурсы маршрутизаторов и DPI не бесконечны и крайне дороги (к примеру, cisco SCE имеет ограничение в 100K правил для блокировки).

Поможем операторам заполнить их таблички, и, возможно, тогда они начнут лоббировать интересы своих пользователей.

1. Ищем в поисковике к примеру: «цифровые наркотики» (только википедию не блочьте, пожалуйста), «ширево», «наркота», «спайс», «Spice», «спиды», «легальные наркотики», «Курительные смеси», «курительные миксы», «легальные порошки», «новый спай», «гашиш круглосуточно», «гашик», «JWH» и т.д. и т.п.

Используем закон во благо (хотя это не к чему не приведёт, в свете лёгкого обхода блокировок). Бороться с розничной наркотой надо контрольными закупками и отслеживанием закладок. Камер-то везде понатыкали, чего сложного-то. Вот где надо казакам да разным хоругвеносцам себя проявлять. Cделали контрольную закупку — отвели в одел курьера. Даже если формула ещё не в реестре, так быстрее там появится.

2. Размещаем шуточные статьи (можно взять то, что было заблокировано на абсурдотерапии, материал проверенный) про что угодно, из запрещённого. К примеру, на сайтах онлайн-магазинов в отзывах о товарах (если не модерируется), на форумах поддержки производителей различных товаров. На большинстве из них администрация очень редко заглядывает. Не забываем, что интернет — штука глобальная и многоязычная, так что китайцев с арабами не забываем. Они нас не поймут, и текст вряд ли удалят (а в реестре ссылка, а можно и сотню ссылок на один сайт. Чем больше урлов — тем лучше). К тому же, иностранные сайты даже пытаться не будут удалятся из нашего реестра, и наш реестр превратится в среднестатистического американца.

3. Если помните, «Невинность мусульман» была на английском языке. Значит, надо проверять их лингвистические познания. Что делать — я думаю, понятно.

4. Они создали реестр запрещённых сайтов. Нам надо создать реестр блоков ip адресов госорганов и блокировать их на всех популярных ресурсах. Посмотрим, как они без «вконтактика» в думе (хотя Дуров как-то помалкивает).

10 лучших приложений для блокировки IP-адресов (инструменты для блокировки IP-адресов в 2020 г.)

Прочтите этот информативный обзор лучших приложений для блокировки IP-адресов, включая функции, сравнение и цены, чтобы выбрать лучший бесплатный или платный инструмент для блокировки IP-адресов для вашего бизнеса:

Приложения для блокировки IP — это программы, которые используются для повышения безопасности почты, Интернета или любых других Интернет-серверов. Эти приложения обеспечивают анонимность IP-адресов указанных сторон и блокируют враждебные угрозы.

Таким образом, основной задачей блокировщика IP-адресов является предотвращение любых взломов или нежелательных контактов.Хотя это может показаться идентичным тому, что делает VPN, техническая разница действительно есть.

Приложение IP-прокси подключается через частные подключения, а не через общедоступный Интернет. Следовательно, жизненно важные данные компании могут оставаться защищенными. Важные данные, такие как видеозвонки и цифровые записи голоса, также могут оставаться полностью скрытыми от публичных доменов.

Обзор лучших приложений для блокировки IP-адресов

Проверка фактов: Прогнозируется, что глобальный рынок IP-прокси-сетей будет расти со скоростью 16 в год.8%, достигнув 259,7 млн долларов в 2025 году. Общая выручка от совокупных участников рынка в 2018 году составила 76,3 млн долларов.

Объем рынка IP-блокировщиков 2018-2025 (в миллионах долларов)

Объем рынка IP-блокировщиков 2018-2025 (в миллионах долларов)Pro-Tip: Лучший профессиональный совет по выбору IP-блокировщика и приложения для маскировки одинаков для выбора любой программы. Вам следует выбрать инструмент, наиболее соответствующий вашим требованиям. Другие советы, которые вы должны помнить, — это платформы, которые они поддерживают, и доступность поддержки клиентов.

Кроме того, если вам нужна лучшая скорость загрузки, где бы вы ни находились, выберите ту, которая обеспечивает лучшую скорость загрузки.Не стоит дешево сэкономить несколько долларов и жертвовать производительностью.

Часто задаваемые вопросы (FAQ)

Q # 1) Что такое приложение для блокировки IP-адресов?

Ответ: Каждому компьютеру присваивается уникальная цифровая метка, известная как IP, то есть Интернет-протокол: адрес, который идентифицирует устройство в сети. Вы можете использовать приложение IP Blocker для блокировки определенных IP-адресов или группы IP-адресов в целях безопасности.

Кроме того, функция маскирования IP-адреса позволяет скрыть свой IP-адрес, чтобы обеспечить конфиденциальность вашего соединения.

Q # 2) Каковы общие особенности приложений IP Blocker?

Ответ: Функции включают перенаправление трафика через виртуальную частную сеть и шифрование трафика. Другие функции включают блокировку рекламы, трекеры и доступ к заблокированным веб-сайтам.

Эти общие функции просто служат цели сохранения конфиденциальности вашего онлайн-трафика и защиты от хакеров.

Q # 3) Каково использование программного обеспечения IP Blocker?

Ответ: Блокировщики IP-адресов, также называемые IP VPN, обычно используют технологию многопротокольной коммутации меток.Это означает, что они уделяют приоритетное внимание интернет-трафику, который они используют, чтобы избежать любых взломов или компромиссов. В результате повышается безопасность.

Он защищает от DDoS-атак, которые могут перегрузить полосу пропускания и вывести сайт из строя.

Список лучших приложений для блокировки IP и маскировки

- BeeThink IP Blocker Software

- A2 Hosting

- Windscribe

- Ninja IP Hider

- Hide.me прокси

- Hotspot Shield

- ProtonVPN

- Easy-Hide-IP

- CyberGhost

- Express VPN

Сравнение лучших приложений для блокировки IP-адресов

# 1) Программное обеспечение BeeThink IP Blocker

Подходит для: Малый и средний бизнес, которым требуется неограниченная блокировка IP-адресов для своих данных.

Цена: 69,95 $ | 5-дневная бесплатная пробная версия

Приложение BeeThink можно использовать для блокировки списка IP-адресов, определенных пользователем. Следовательно, это может помешать множеству удаленных компьютеров получить доступ к вашей системе. Интерфейс программного обеспечения таков, что он удобен в использовании, а также сложен в эксплуатации.

Таким образом, вам не нужно быть экспертом в области программного обеспечения или шифрования, чтобы использовать его.

Функции

- Поддерживает несколько форматов списков IP, включая.htaccess, P2P, TXT, DAT, LST и ZIP.

- Фильтрация сети на основе IP-адреса, протокола, порта и других факторов TCP / IP.

- Черный список и белый список IP-адресов.

- Поддерживает неограниченное количество подключений без ограничений IP.

Cons

- Поддерживает только ОС Windows.

Вердикт: BeeThink — самый простой блокировщик IP-адресов. Он делает именно то, что рекламируется, и не более того. Подход здесь строго деловой.Следовательно, это хорошее вложение для крупного бизнеса, которому просто нужна блокировка IP, но не для частных лиц или малого бизнеса.

Веб-сайт: Beethink

# 2) A2 Hosting

Подходит для: Малым и средним предприятиям, которым требуется решение веб-хостинга с функцией блокировки IP.

Цена: Месячная подписка — Общий хостинг: 3,92 — 9,31 доллара | Реселлерский хостинг: 9,21–30,38 долларов | VPS-хостинг: 5-25 долларов | Хостинг выделенного сервера: 99 долларов.59- $ 141,09

Хостинг A2 существует с 2001 года, поэтому он имеет большой опыт в области интернет-хостинга. Они не только обещают одни из лучших скоростей в Интернете, но и одни из лучших в отрасли блокировщиков IP.

Функции

- Услуги общего, VPS, реселлерского и выделенного хостинга с поддержкой блокировщика IP.

- Круглосуточная поддержка

- Сервер на базе Linux

- Серверы в Европе и США.

Cons

- Всего два центра обработки данных в Северной Америке и Европе. Если ваша аудитория находится в другом месте, вам следует поискать другую услугу.

- Ограниченная поддержка Windows Server.

Вердикт: хостинг A2 может иметь несколько простых вариантов блокировки IP, но он не подходит для малого бизнеса или частных лиц. Это для крупных предприятий, которым нужны специальные дополнения.

Веб-сайт: A2 Hosting

# 3) Windscribe

Подходит для: Малые предприятия и частные лица, которые хотят заблокировать IP-адреса и сохранить конфиденциальность веб-соединения.

Цена: Базовый: Бесплатно | Премиум: 4,08 — 9 долларов в месяц | По индивидуальному заказу: 1 доллар США за место в месяц.

Windscribe обычно считается хорошим VPN. Он поддерживает Windows, Mac, Android, iOS, Linux, Chrome, Firefox и Opera. Следовательно, у вас не будет проблем с поиском поддержки, даже если вы не используете основные платформы. Он будет работать в веб-браузерах, поэтому вы в безопасности.

Windscribe работает в 110 городах 60 стран, поэтому имеет довольно широкую сеть.

Функции

- Блокировать IP-адреса

- Маскировать IP-адрес через прокси-сервер.

- Подключение через IKEv2, OpenVPN UDP, TCP или Stealth.

Минусы

- Скорость загрузки не самая высокая.

- Нет поддержки клиентов 24/7.

- Междугородные серверы имеют низкую скорость загрузки.

Вердикт: Главное преимущество Windscribe — возможность неограниченного количества подключений устройств. Это то, что не все VPN, независимо от степени их безопасности, не обеспечивают.Если у вас небольшой бизнес с большой базой сотрудников или большой бизнес, вы можете получить огромную выгоду. Это один из лучших блокировщиков IP-адресов.

Веб-сайт: Windscribe

# 4) Ninja IP Hider

Подходит для: Индивидуальных пользователей

Цена: Базовый: Бесплатно | Pro: 29,99 долларов США (одноразовая лицензия).

Ninja IP Hider помогает заменять общедоступные IP-адреса на новые из огромного списка IP-адресов со всего мира.Простой пользовательский интерфейс и работа Ninja IP hider отлично подходят для новичков. Однако он предлагает поддержку только для Windows.

В то время как производительность Ninja IP Hider Free подвергалась сомнению многими обозревателями, версия Pro работает намного лучше. Приложение поддерживает Windows 10 и Xbox One.

Функции

- Маскируйте свой основной IP-адрес.

- Простой пользовательский интерфейс

Минусы

Вердикт: Ninja IP Hider чрезвычайно ограничен в своей работе и поддерживает только Windows.Приложение рекомендуется для людей, которые хотят замаскировать свои IP-адреса.

Веб-сайт: Ninja IP Hider

# 5) Hide.me Proxy

Подходит для: малых и средних предприятий.

Цена: Базовый: Бесплатно | Премиум: 4,99–12,95 долларов в месяц | 30-дневная бесплатная пробная версия.

Прокси Hide.me известен своей скоростью, прозрачностью и безопасностью. Сервис не ведет журналы, и их политика конфиденциальности очень надежна.

Он поддерживает большинство основных платформ и имеет более 1500 серверов в 60 странах. Этого более чем достаточно для большинства малых предприятий и частных лиц, чтобы сохранить конфиденциальность связей.

Функции

- IP-маскирование

- Шифрование AES-256

- +1500 серверов в 60 странах

- Переключатель отключения для мгновенного отключения всех соединений в случае нарушения.

- Одновременные соединения

- Разделенное туннелирование

Минусы

- Меньше серверов, чем у конкурентов.

- Не могу пройти через геоблоки Netflix.

Вердикт: Hide.me невероятно быстрый, безопасный и прозрачный. Программа может маскировать IP-адреса, делая ваше соединение приватным. Это одно из самых быстрых приложений IP-прокси, которое может блокировать обнаружение вашего IP-адреса в Интернете.

Веб-сайт: Hide.me Proxy

# 6) Hotspot Shield

Подходит для: Малые предприятия и индивидуальные пользователи могут воспользоваться его отличной ценой и соотношением цены и качества.Однако для крупного бизнеса может не хватить опций.

Цена: Базовый: Бесплатно | Премиум: 8,86 — 14,40 долларов в месяц | 7-дневная бесплатная пробная версия.

Hotspot Shield — одна из самых известных виртуальных частных сетей в Интернете. У него почти 2500 серверов в более чем 70 странах. Он также может одновременно подключать 5 устройств. Премиум-версия вообще не показывает рекламы на сервисе, что всегда является огромным плюсом.

Hotspot Shield поддерживается на Windows, Mac, Android, iOS, Chrome и некоторых смарт-телевизорах.

Функции

- IP-маскировка

- Более крупные серверы +2500

- HTTPS-шифрование

- Одновременное соединение

Против

- Использование протокола Catapult Hydra обеспечивает небольшую гибкость.

- Стандарты OpenVPN не поддерживаются, поэтому ручная настройка роутеров или игровых консолей невозможна.

Вердикт: Hotspot Shield отлично подходит для малых предприятий и частных лиц, которым нужна высокая скорость.Однако ограничительный характер его протоколов означает, что крупные компании не найдут в нем особого применения.

Веб-сайт: Hotspot Shield

# 7) Proton VPN

Подходит для: Малые предприятия и частные лица, которым требуются недорогие тарифные планы.

Цена: Базовый: Бесплатно | Премиум: от 4 до 24 долларов в месяц | 7-дневная бесплатная пробная версия.

Proton VPN предлагает недорогие тарифные планы и уделяет большое внимание физической безопасности. Это многоплатформенная VPN со встроенным блокировщиком IP-адресов.Приложение поддерживает подключения Tor и поддерживает P2P.

Характеристики

- +60 серверов в 44 странах.

- Предотвращение утечки DNS

- Шифрование AES-256

- Обмен файлами P2P

- Kill switch

Минусы

- Меньше серверов и локаций, чем у конкурентов.

Вердикт: Proton VPN может быть отличным решением для частных лиц и малого бизнеса, но он не идеален для среднего и крупного бизнеса.Дешевые планы лучше всего подходят малому бизнесу. Отдельные клиенты могут не найти большого применения для связанных пакетов.

Веб-сайт: Proton VPN

# 8) Easy-Hide-IP

Подходит для: частных лиц, малого и крупного бизнеса.

Стоимость: от 3,95 до 5,95 долларов в месяц | 7-дневная бесплатная пробная версия.

Easy Hide IP делает именно то, что говорит. Он скрывает ваш IP-адрес от онлайн-отслеживания, перенаправляя ваш интернет-трафик.Когда он активен, трафик направляется через Easy Hide IP, поэтому рекламодатели и хакеры не могут его отследить.

Функции

- +150 серверов в 26 странах.

- OpenVPN / Stunnel, IPSec IKEv2, L2TP / IPSec, PPTP.

- Неограниченная пропускная способность и скорость.

- 2048-битное шифрование

- Торренты и P2P-сети

Минусы

- Ограниченные серверы по сравнению с конкурентами.

Вердикт: Приложение IP-маскировки поддерживает самый высокий стандарт шифрования по сравнению с другими приложениями в этом списке.Это делает приложение лучшим для частных лиц, малого бизнеса, малого и среднего бизнеса и даже для крупного бизнеса.

Веб-сайт: Easy-Hide-IP

# 9) CyberGhost

Подходит для: Это отлично подходит для индивидуальных пользователей и малых предприятий. Не так много поддержки для крупного бизнеса.

Цена: 3.69 — 17.99 $ в месяц | 45-дневная бесплатная пробная версия.

CyberGhost — это VPN-сервис в Румынии и Германии. Его пользовательская база составляет более 10 миллионов пользователей.Он поддерживает Windows, Mac, iOS и Android. Главная изюминка CyberGhost — это интерфейс приложения на основе задач.

Это позволяет вам увидеть, какой веб-сайт вы хотите разблокировать с помощью своего IP-адреса, чтобы выбрать лучший.

Функции

- Частное подключение

- +6000 серверов в более чем 90 странах.

- Автоматическое перенаправление HTTPS

- Автоматическое сжатие данных

- Дополнительный выделенный IP

Минусы

- Интерфейс рабочего стола временами может показаться сложным.

- Не все соединения имеют одинаковую скорость и могут выходить со скоростью 10 Мбит / с.

Вердикт: CyberGhost, возможно, не лучший вариант, но это хороший выбор для малого бизнеса. Просто убедитесь, что вы воспользовались этой 45-дневной гарантией возврата денег, чтобы окупить свои деньги. Времени достаточно, чтобы решить, подходит услуга вам или нет.

Веб-сайт: CyberGhost

# 10) Express VPN

Подходит для: Express VPN отлично подходит для всех типов пользователей.Он обладает функциональностью, которая может принести пользу крупнейшим корпорациям, а также простотой использования для конгломератов.

Стоимость: от 8,82 до 12,95 долларов в месяц | 30-дневная пробная версия.

Express VPN — это широко известный вариант программного обеспечения виртуальной частной сети, который насчитывает около 3000 серверов в более чем 94 странах. Программа поддерживается всеми основными клиентами, включая Windows, Mac, Linux, Android, iOS и даже Blackberry.

Он также имеет множество специальных прошивок для маршрутизаторов и DNS-контента, которые могут разблокировать устройства потокового мультимедиа.

Функции

- Поддерживает почти 30 000 IP-адресов и может поддерживать 5 устройств в одной учетной записи.

- Поддерживает шифрование на уровне предприятия.

- Биткойн-платежи принимаются.

- Поддержка P2P и BitTorrent.

- Защита от утечки DNS.

Cons

- Ограниченное одновременное подключение.

- Серверы без маркировки

Вердикт: Express VPN — надежный блокировщик IP-адресов с множеством функций безопасности.Это дает вам отличное соотношение цены и качества и поддерживает одновременно множество устройств. Если вы хотите инвестировать в VPN как частное лицо или компанию, вы можете поступить намного хуже.

Веб-сайт: ExpressVPN

Заключение

Любой из этих блокировщиков IP-адресов — отличный выбор. Однако, как упоминалось в подсказке, вы должны выяснить, какой из них подходит вам, исходя из ваших требований.

Лучшие приложения для блокировки IP-адресов: BeeThink IP Blocker Software, Windscribe и ProtonVPN.В дополнение к функции блокировки IP, если вам также нужны услуги онлайн-хостинга, вам следует выбрать план хостинга A2.

Если вы просто хотите замаскировать свой IP-адрес для частного подключения, то лучшие приложения включают Windscribe, Ninja IP Hider и Hotspot Shield.

Исследовательский процесс

Время, затраченное на исследование и написание этой статьи: 10 часов

Всего исследовано инструментов: 10

Лучшие инструменты включены в окончательный список: 5

Блокировка IP-адресов

Поддержание вашего собственного веб-присутствия неизбежно связано с потенциальными внешними рисками, такими как атаки злонамеренных пользователей. Хорошая новость заключается в том, что вы можете легко распознать таких злоумышленников, проверив IP-адреса, с которых они устанавливают соединение. Имея под рукой эту ценную информацию, вы сможете предотвратить доступ этих посетителей к вашему сайту с помощью так называемой службы блокировки IP-адресов.

Что такое блокировка IP?

Служба блокировки IP-адресов специально нацелена на то, чтобы стрелять в самое сердце врага, что позволяет предотвратить нежелательные подключения к вашему веб-сайту с определенных IP-адресов и даже целых диапазонов IP-адресов.Эта услуга дает вам полный контроль над доступом к вашему сайту, давая вам возможность фильтровать входящие соединения в соответствии с вашими предпочтениями в любой момент.

Как работает блокировка IP

Механизм процесса блокировки IP-адресов действительно прост, если вы знаете IP-адреса, которые необходимо заблокировать. С указанным списком заблокированных IP-адресов теперь можно ожидать, что сценарий будет сопоставлять IP-адреса каждого входящего соединения с записями в черном списке.Всем пользователям с IP-адресами, не включенными в список запрещенных, будет предоставлен мгновенный доступ к вашему сайту. Если, однако, совпадение обнаружено, т.е. IP-адрес включен в черный список, веб-сервер, на котором размещен ваш веб-сайт, возвращает пользователю сообщение об отказе в доступе.

Блокировка IP Используйте

Инструмент блокировки IP-адресов чаще всего используется на веб-сайтах электронной коммерции, давая продавцам возможность упростить процесс проверки платежа путем предварительного определения правил запрета для IP-адресов или диапазонов IP-адресов, связанных с предыдущей мошеннической деятельностью.Используя блокировку IP, продавцы наверняка сэкономят ненужные расходы на доставку товаров и расходы по возврату платежей, вызванные мошенническими заказами.

Хотя служба блокировки IP работает для обеспечения безопасности веб-сайтов, ее использование требует тщательной оценки. Практика показала, что служба может вызвать сложности, например, если она используется для блокировки динамических IP-адресов. При блокировании динамически сгенерированных IP-адресов весьма вероятно, что другие IP-адреса в том же диапазоне также будут заблокированы.В случае электронной коммерции блокировка динамического IP-адреса, связанного с мошенническим заказом, автоматически заблокирует любые потенциальные законные заказы, которым был назначен тот же IP-адрес.

Служба блокировки IP-адресов обычно становится доступной для пользователей с помощью специальных веб-инструментов, позволяющих быстро и эффективно защитить себя от нежелательных IP-атак.

С помощью инструмента диспетчера блокировки IP-адресов, такого как тот, который интегрирован в панель управления веб-хостингом, поставляемую со всеми планами на этом веб-сайте, вы полностью контролируете входящие подключения к вашему веб-сайту.

Чтобы использовать инструмент блокировки IP-адресов, вам просто нужно указать домен или поддомен, для которого вы хотите фильтровать входящие соединения, затем указать точный путь, который необходимо защитить, и заполнить IP-адрес или диапазон IP-адресов, который вы хотите добавить. в свой черный список IP-адресов.

.Как заблокировать IP-адрес с помощью .htaccess

Быстрый пост сегодня, демонстрирующий различные способы блокировки посетителей через их IP-адрес . Это может быть полезно по разным причинам, в том числе для того, чтобы помешать каким-то глупым скрипачам преследовать ваш сайт, или не дать каким-то жутким преследователям-неудачникам прятаться по вашим форумам, или даже заставить замолчать бесконечное количество разъяренных троллей, которые, кажется, никогда не понимают. Так много причин почему и так много способов их заблокировать. Продолжайте читать, чтобы узнать, как заблокировать любой IP-адрес с помощью тонкого фрагмента.htaccess.

Блокировать определенный IP-адрес

Это тот, который захочет использовать большинство посетителей этой страницы:

Отказ от 123.123.123.123 Просто измените IP-адрес на тот, который вы хотите заблокировать, а затем добавьте код в корневой файл .htaccess вашего сайта.

Заблокировать определенный домен

Чтобы заблокировать определенный домен, добавьте следующее в корневой файл .htaccess вашего сайта:

Запретить с 123.123.123.123/255.255.255.0 Затем измените значения IP-адреса и сетевой маски, чтобы они соответствовали домену, который вы хотите заблокировать.

Блокировать несколько IP-адресов

Если у вас есть несколько IP-адресов, которые вы хотите заблокировать, вы можете отказать им всем сразу:

Отказаться от 111.111.111.111 222.222.222.222 333.333.333.333 Это заблокирует три указанных IP-адреса: 111.111.111.111 , 222.222.222.222 и 333.333.333.333 . Отредактируйте IP-адреса, чтобы они соответствовали тем, которые вы хотите заблокировать, а затем добавьте строку в свой файл .htaccess.

Блокировать всю подсеть

Также можно заблокировать весь диапазон IP-адресов. Вот пример, в котором мы блокируем каждый IP-адрес, который начинается с 123.123 :

Запретить с 123.123 Чтобы заблокировать несколько диапазонов, мы можем сделать это:

Запретить с 111 222.222 333.333.333 Как только вы получите узор, нет предела.Просто помните о том, что вы делаете; блокировка целого ряда IP-адресов — серьезное дело.

Блок IP на основе CIDR

Если вам известен конкретный CIDR для IP-адреса, который вы пытаетесь заблокировать, вы можете использовать этот синтаксис:

Запретить с 123.123.123.0/24 Как и все эти правила, вы можете редактировать, чтобы соответствовать вашей цели, а затем добавлять в .htaccess.

Блокировать адреса IPv6

адресов IPv6 чаще используются каждый день.Если вы хотите заблокировать один через .htaccess, вот правильный синтаксис:

Запретить с 2001: 0db8: 0000: 0042: 0000: 8a2e: 0370 В зависимости от цели вы также можете использовать любое из этих обозначений:

Запретить с 2001: 0db8: 0000: 0042

Запретить с 2001: 0db8: 0000: 0042: 0000/10 Блокировать IP на основе регулярного выражения

Этот метод блокировки IP-адресов проверяет все адреса на соответствие предварительно определенному регулярному выражению с помощью директив RewriteCond / RewriteRule :

Вероятно, есть более эффективный способ написать регулярные выражения в предыдущем примере, но он определенно должен выполнить свою работу.

Редирект на основе IP-адреса

Вместо того, чтобы блокировать посетителей по IP-адресу, вы можете перенаправить их в другое место. Вот как это сделать с помощью Apache mod_rewrite :

RewriteCond% {REMOTE_ADDR} ^ 111 \.111 \ .111 \ .111 $

RewriteRule. * /Index.php [R = 301, L]

Конечно, вы можете изменить IP-адрес, чтобы он соответствовал тому, на который вы нацеливаетесь. Затем отредактируйте /index.php , чтобы он соответствовал URI, на который должны отправляться любые совпадающие запросы. Вот еще один пример, помогающий проиллюстрировать эту технику:

RewriteCond% {REMOTE_HOST} 123 \ .123 \ .123 \ .123

RewriteCond% {REQUEST_URI} /requested-page\.html

RewriteRule. * / Только для тебя.html [R = 301, L]

Здесь мы проверяем IP и запрошенный URI. Если есть совпадение, то запрос будет отправлен на /just-for-you.html . Чтобы использовать это перенаправление, просто отредактируйте IP-адрес, запрашиваемую страницу и страницу перенаправления. Скопируйте и вставьте код в свой файл .htaccess и загрузите на свой сервер.

Типы запросов для конкретных блоков

Допустим, вы хотите только заблокировать посетителю возможность, скажем, размещать контент через форму на вашем сайте.Это можно сделать с помощью контейнера Apache :

<Предел POST>

Заказать разрешить, запретить

Разрешить от всех

Отказ от 123.123.123.123

Обратите внимание на POST , указанный в контейнере ? Это ключ, и вы можете изменить его, чтобы настроить таргетинг на любой тип запроса.

Вот пример обратного случая, когда мы хотим разрешить отправку сообщений только с нашего собственного IP-адреса, отклоняя запросы POST для всех остальных:

<Предел POST>

Заказ запретить, разрешить

Запретить всем

Разрешить от 111.111.111.111

Обратите внимание на отмену директивы Order : здесь мы сначала отрицаем, а затем разрешаем, что обеспечивает логику, необходимую для этого метода.

Полная запись

Хотя можно просто добавить одну строку, например Deny из 123.123 в ваш файл .htaccess, можно использовать более полный синтаксис. Вот пара примеров:

Разрешить, запретить

Разрешить от всех

Запретить с 123.123.123.123 / 26 Обратите внимание на дополнительную логику, связанную с этим более «правильным» синтаксисом: здесь мы указываем директиву Oder , которая позволяет нам изменять порядок Apache по умолчанию: Allow, Deny . Поэтому, когда мы включаем только одну строку Deny из (как в наших предыдущих примерах), это работает, потому что мы используем порядок по умолчанию: Allow, Deny . Вот почему можно исключить лишние строки. Или, при желании, мы можем явно изменить порядок:

Заказ запрещен, разрешен

Запретить всем

Разрешить от 111.111.111.111 Здесь мы сначала запрещаем доступ всем, а затем разрешаем только указанный адрес. Комбинируя этот синтаксис с контейнером , мы можем делать такие классные вещи, как разрешать запросы POST и PUT только с нашего собственного IP-адреса. Например:

<Предел POST PUT>

Заказ запретить, разрешить

Запретить всем

Разрешить от 111.111.111.111

Комбинируя эти методы с предыдущими примерами, вы получаете полную блокировку IP.

Напоминание

Не забывайте всегда делать резервную копию всего, что вы собираетесь изменить, а затем тщательно тестировать, прежде чем применять какие-либо новые правила. Не рискуйте и получайте удовольствие.

Ресурсы

.Как заблокировать IP-адреса в WordPress

Вы хотите заблокировать определенные IP-адреса от доступа к вашему сайту WordPress? Блокировка IP-адресов используется в качестве решения для блокировки спама и хакерских атак на ваш сайт. В этой статье мы покажем вам, как заблокировать IP-адреса в WordPress, а также покажем вам, как узнать, какие IP-адреса необходимо заблокировать.

Что такое IP-адрес?

Если бы Интернет был физическим миром, подумайте об IP-адресах как о стране, улице и номере дома.В основном это 4 набора чисел от 0 до 255, разделенных точками, и выглядят следующим образом:

172.16.254.1

Каждый компьютер, подключенный к Интернету, имеет IP-адрес, присвоенный им поставщиком Интернет-услуг.

Все посетители вашего веб-сайта имеют IP-адрес, который хранится в файлах журнала доступа к вашему веб-сайту. Это означает, что все веб-сайты, которые вы посещаете, также хранят ваш IP-адрес.

Вы можете скрыть эту информацию с помощью службы VPN.Это позволяет скрыть свой IP-адрес и другую личную информацию.

Почему и когда нужно блокировать IP-адреса?

Блокирование IP-адреса для доступа к вашему веб-сайту — эффективный способ борьбы с нежелательными посетителями, спамом в комментариях, спамом электронной почты, попытками взлома и атаками DDOS (отказ в обслуживании).

Наиболее частым признаком того, что ваш сайт подвергается DDOS-атаке, является то, что ваш сайт часто становится недоступным или ваши страницы будут загружаться бесконечно.

Другие атаки более очевидны, например, когда вы начинаете получать спам-комментарии или много спам-писем из вашей контактной формы. У нас есть список способов борьбы со спам-комментариями, но последнее решение — заблокировать IP-адреса.

Определение IP-адресов, которые вы хотите заблокировать в WordPress

WordPress хранит IP-адреса пользователей, оставляющих комментарии на вашем сайте. Вы можете увидеть их IP-адрес, посетив страницу комментариев в админке WordPress.

Если ваш сайт подвергается DDOS-атаке, лучший способ определить IP-адреса — это проверить журнал доступа вашего сервера.

Чтобы просмотреть эти журналы, вам необходимо войти в панель управления cPanel вашей учетной записи хостинга WordPress. Затем найдите раздел «журналы» и щелкните значок «Журналы прямого доступа».

Вы попадете на страницу журналов доступа, где вам нужно щелкнуть имя своего домена, чтобы загрузить файл журнала доступа.

Ваш файл журнала доступа будет внутри файла архива .gz. Идите вперед и извлеките файл, щелкнув по нему. Если на вашем компьютере нет программы для обработки.gz, то вам нужно будет установить один. Winzip или 7-zip — два популярных варианта среди пользователей Windows.

Внутри архива вы увидите файл журнала доступа, который можно открыть в текстовом редакторе, таком как Блокнот или TextEdit.

Файл журнала доступа содержит необработанные данные обо всех запросах на ваш сайт. Каждая строка начинается с IP-адреса, отправившего этот запрос.

Убедитесь, что вы не блокируете доступ к своему веб-сайту себе, законным пользователям или поисковым системам.Скопируйте подозрительно выглядящий IP-адрес и используйте онлайн-инструменты поиска IP-адресов, чтобы узнать о нем больше.

Вам придется внимательно просматривать журналы доступа на предмет подозрительно необычно большого количества запросов с определенного IP-адреса. Совет: есть способ автоматизировать это, о чем мы расскажем в конце этой статьи.

После того, как вы нашли эти IP-адреса, вам необходимо скопировать и вставить их в отдельный текстовый файл.

Блокировка IP-адресов в WordPress

Если вы просто хотите запретить пользователям с определенным IP-адресом оставлять комментарии на вашем сайте, вы можете сделать это в админке WordPress.

Перейдите на страницу «Настройки » »Обсуждение и прокрутите вниз до текстового поля« Черный список комментариев ».

Скопируйте и вставьте IP-адреса, которые вы хотите заблокировать, а затем нажмите кнопку «Сохранить изменения».

WordPress теперь будет блокировать пользователей с этими IP-адресами от возможности оставлять комментарии на вашем веб-сайте. Эти пользователи по-прежнему смогут посещать ваш веб-сайт, но при попытке оставить комментарий они увидят сообщение об ошибке.

Блокировка IP-адреса с помощью cPanel

Этот метод полностью блокирует IP-адрес для доступа или просмотра вашего веб-сайта.Вы должны использовать этот метод, если хотите защитить свой сайт WordPress от попыток взлома и DDOS-атак.

Во-первых, вам необходимо войти в панель управления cPanel вашей учетной записи хостинга. Теперь прокрутите вниз до раздела безопасности и щелкните значок «IP Address Deny Manager».

Это приведет вас к инструменту IP Address Deny Manager. Здесь вы можете добавить IP-адреса, которые хотите заблокировать. Вы можете добавить один IP-адрес или диапазон IP-адресов, а затем нажать кнопку добавления.

Вы можете снова вернуться на ту же страницу, если вам когда-нибудь понадобится разблокировать эти IP-адреса.

Когда блокировка IP-адресов не работает — автоматизируйте это!

Блокировка IP-адреса будет работать, если вы просто блокируете некоторые простые попытки взлома, определенных пользователей или пользователей из определенных регионов или стран.

Однако многие попытки взлома и атаки совершаются с использованием широкого диапазона случайных IP-адресов со всего мира. Вы не можете угнаться за всеми этими случайными IP-адресами.

Вот когда вам понадобится брандмауэр веб-приложений (WAF). Для веб-сайта WPBeginner мы используем Sucuri. Это служба безопасности веб-сайтов, которая защищает ваш сайт от таких атак с помощью брандмауэра веб-приложения.

В основном, весь трафик вашего сайта проходит через их серверы, где проверяется на подозрительную активность. Он автоматически блокирует доступ подозрительных IP-адресов к вашему сайту. Посмотрите, как Sucuri помог нам заблокировать 450 000 атак WordPress за 3 месяца.

Мы надеемся, что эта статья помогла вам узнать, как легко блокировать IP-адреса в WordPress. Вы также можете ознакомиться с нашим окончательным пошаговым руководством по безопасности WordPress для начинающих.

Если вам понравилась эта статья, то подпишитесь на наш канал YouTube для видеоуроков по WordPress. Вы также можете найти нас в Twitter и Facebook.

.

Создано 23.09.2011 16:54:45

Создано 23.09.2011 16:54:45