Общие сведения об архитектуре брандмауэра для виртуальных сетевых устройств Azure — Azure Architecture Center

Облако меняет подходы к проектированию инфраструктуры, в том числе структуры брандмауэров, так как сеть больше не располагается на физическом уровне и не ограничена виртуальными локальными сетями. Виртуальная сеть поддерживает не все возможности физической сети. К ним относятся использование плавающих IP-адресов или широковещательного трафика, что оказывает влияние на реализацию архитектур с высоким уровнем доступности. Подсистемы балансировки нагрузки для сетевых виртуальных модулей (NVA) могут и должны быть реализованы определенным способом для создания высокодоступной архитектуры в виртуальной сети. В этом руководстве описан структурированный подход к проектированию брандмауэров с высоким уровнем доступности в Azure с использованием сторонних виртуальных модулей.

При развертывании архитектур с высоким уровнем доступности существует несколько вариантов для обеспечения отработки отказа:

- Таблицы маршрутов, управляемые API Azure.

- Плавающий IP-адрес, управляемый API Azure. В этом варианте используется дополнительный IP-адрес на брандмауэре, который можно перемещать между активным и резервным брандмауэрами.

- Управление с помощью подсистемы балансировки нагрузки. В этом варианте используется служба Azure Load Balancer, которая выступает в роли IP-адреса шлюза для подсети и перенаправляет трафик на активный брандмауэр. Она может даже перенаправлять трафик в режиме «активный — активный», чтобы обеспечить полноценную балансировку нагрузки.

Недостаток первых двух вариантов заключается в том, что отработка отказа выполняется медленно. Брандмауэр должен вызвать отработку отказа, которая по сути является «перенастройкой» служб Azure посредством нового развертывания. В зависимости от того, насколько быстро выполняется развертывание, потоки трафика будут приостановлены на несколько минут. Кроме того, в таких вариантах нельзя использовать конфигурацию «активный — активный», когда оба брандмауэра работают одновременно.

Кроме того, в таких вариантах нельзя использовать конфигурацию «активный — активный», когда оба брандмауэра работают одновременно.

Поэтому третий вариант является наиболее предпочтительным. Время простоя сводится к минимуму, так как подсистема балансировки нагрузки может выполнить отработку отказа практически мгновенно на резервный брандмауэр (в режиме «активный — пассивный») или просто удалить загрузку на сбойном брандмауэре (в режиме «активный — активный»). Но вы не можете просто использовать подсистемы балансировки нагрузки как «шлюзы по умолчанию», так как они влияют на поток трафика, а TCP-пакеты должны поддерживать отслеживание состояния.

Брандмауэры в двухзонной конфигурации

На рисунке ниже представлены два брандмауэра (FW-1 и FW-2) с внешней подсистемой балансировки нагрузки и внутренним сервером S1.

Это простая архитектура, используемая для входящего трафика. Пакет поступает в подсистему балансировки нагрузки, которая выбирает целевой брандмауэр из своей конфигурации. Затем выбранный брандмауэр отправляет трафик на внутренний сервер или веб-сервер. Если в брандмауэре FW-1 включена поддержка SNAT, сервер S1 будет видеть трафик, который поступает с внутреннего IP-адреса брандмауэра FW-1, и поэтому также будет отправлять брандмауэру FW-1 свой ответ на пакет. В таком сценарии можно быстро выполнить отработку отказа на брандмауэр FW-2. Для исходящего трафика можно добавить еще одну внутреннюю подсистему балансировки нагрузки. Таким образом, при инициировании трафика сервером S1 будет действовать тот же механизм. Трафик поступает во внутреннюю подсистему балансировки нагрузки, которая выбирает брандмауэр, выполняющий преобразование с помощью NAT для внешнего разрешения:

Затем выбранный брандмауэр отправляет трафик на внутренний сервер или веб-сервер. Если в брандмауэре FW-1 включена поддержка SNAT, сервер S1 будет видеть трафик, который поступает с внутреннего IP-адреса брандмауэра FW-1, и поэтому также будет отправлять брандмауэру FW-1 свой ответ на пакет. В таком сценарии можно быстро выполнить отработку отказа на брандмауэр FW-2. Для исходящего трафика можно добавить еще одну внутреннюю подсистему балансировки нагрузки. Таким образом, при инициировании трафика сервером S1 будет действовать тот же механизм. Трафик поступает во внутреннюю подсистему балансировки нагрузки, которая выбирает брандмауэр, выполняющий преобразование с помощью NAT для внешнего разрешения:

Брандмауэры в трехзонной конфигурации

При добавлении в брандмауэр еще одного интерфейса возникают проблемы. Поэтому преобразование с помощью NAT между внутренними зонами необходимо отключить. В этом случае рассмотрим подсети B и C:

Маршрутизация на уровне 3 между внутренними зонами (подсети B и C) будет выполняться с балансировкой нагрузки без преобразования сетевых адресов. Схема настройки станет более понятной, если рассмотреть потоки трафика с подсистемами балансировки нагрузки в другом представлении. На схеме ниже показано представление, в котором внутренние подсистемы балансировки нагрузки связаны с определенной сетевой картой в брандмауэрах:

Схема настройки станет более понятной, если рассмотреть потоки трафика с подсистемами балансировки нагрузки в другом представлении. На схеме ниже показано представление, в котором внутренние подсистемы балансировки нагрузки связаны с определенной сетевой картой в брандмауэрах:

При поступлении трафика на уровне 3 (без NAT) сервер S2 будет воспринимать IP-адрес сервера S1 как адрес источника. Поэтому сервер S2 будет отправлять обратный трафик для подсети B (к которой принадлежит IP-адрес S1) во внутреннюю подсистему балансировки нагрузки в подсети C. Так как внутренние подсистемы балансировки нагрузки в подсетях B и C не синхронизируют свои состояния сеансов, в зависимости от алгоритма балансировки нагрузки трафик может попадать на брандмауэр FW-2. По умолчанию брандмауэр FW-2 не имеет каких-либо данных о первоначальном пакете (зеленого цвета) и поэтому прервет подключение.

Некоторые поставщики брандмауэров пытаются реализовать сохранение данных о состоянии подключения между брандмауэрами. Но для поддержания актуальности данных о подключениях им нужно обеспечить практически мгновенную синхронизацию. Уточните у своего поставщика брандмауэра, рекомендуется ли такая конфигурация.

Но для поддержания актуальности данных о подключениях им нужно обеспечить практически мгновенную синхронизацию. Уточните у своего поставщика брандмауэра, рекомендуется ли такая конфигурация.

Лучшим способом решения этой проблемы является ее устранение. В приведенном выше примере решением будет удаление подсети C. Это позволяет нам воспользоваться преимуществами виртуальных сетей.

Изоляция узлов в подсети с помощью групп безопасности сети

При наличии двух виртуальных машин в одной подсети можно задействовать группу безопасности сети, которая изолирует трафик между ними. По умолчанию трафик в виртуальной сети может передаваться без ограничений. Добавление правила Запретить все в группе безопасности сети изолирует все виртуальные машины друг от друга.

Виртуальные сети использую одни и те же внутренние (виртуальные) маршрутизаторы

Виртуальные сети и подсети используют одну систему внутреннего маршрутизатора от Azure. Поэтому указывать IP-адрес маршрутизатора для каждой подсети не требуется. Назначение маршрута может быть в любой точке той же виртуальной сети или даже за ее пределами.

Назначение маршрута может быть в любой точке той же виртуальной сети или даже за ее пределами.

В виртуальных сетях вы можете управлять маршрутами в каждой подсети. Такие маршруты также могут указывать на один IP-адрес в другой подсети. На рисунке выше это будет внутренняя подсистема балансировки нагрузки в подсети D, которая распределяет нагрузку между двумя брандмауэрами. Так как сервер S1 инициирует трафик (зеленого цвета), при балансировке нагрузки он будет направлен, например, на брандмауэр FW-1. Брандмауэр FW-1 затем подключается к серверу S2 (по-прежнему зеленого цвета). S2 отправляет ответный трафик на IP-адрес S1 (так как преобразование сетевых адресов отключено). Применяются таблицы маршрутизации, поэтому сервер S2 использует тот же IP-адрес подсистемы балансировки нагрузки, что и шлюз. Внутренняя подсистема балансировки нагрузки сможет сопоставить трафик с трафиком первоначального сеанса и, таким образом, всегда будет направлять его обратно на брандмауэр FW-1. Затем FW-1 отправляет трафик на сервер S1. Благодаря этому обеспечивается синхронность потока трафика.

Благодаря этому обеспечивается синхронность потока трафика.

Для такой настройки брандмауэр должен иметь таблицу маршрутов (на внутреннем уровне), которая указывает подсети B и подсети C на шлюз такой подсети по умолчанию. Этот шлюз подсети — первый логически доступный IP-адрес в диапазоне подсети в этой виртуальной сети.

Влияние на работу служб обратных прокси-серверов

При развертывании служба обратных прокси-серверов обычно может располагаться за брандмауэром. Кроме того, вы можете разместить ее на одной линии с брандмауэром. Это позволит выполнять маршрутизацию трафика через брандмауэр. Преимущество такой настройки заключается в том, что служба обратных прокси-серверов будет видеть исходный IP-адрес подключающегося клиента:

Для такой конфигурации таблицы маршрутов в подсети E должны направлять трафик подсетей B и C через внутреннюю подсистему балансировки нагрузки. Некоторые службы обратных прокси-серверов имеют встроенные брандмауэры, что позволяет полностью убрать брандмауэр из этого сетевого потока. Внутренние брандмауэры направляют трафик от обратного прокси-сервера непосредственно на серверы в подсетях B и C.

Внутренние брандмауэры направляют трафик от обратного прокси-сервера непосредственно на серверы в подсетях B и C.

В таком случае для обратного прокси-сервера также потребуется SNAT, чтобы избежать передачи обратного трафика через брандмауэры в подсеть A и его блокировки.

VPN и аварийное восстановление

В Azure предоставляются службы VPN и аварийного восстановления с поддержкой BGP и высоким уровнем доступности через шлюзы виртуальной сети Azure. Большинство разработчиков архитектур используют их для серверных или внутренних (без выхода в Интернет) подключений. При такой настройке таблица маршрутизации также должна включать данные о подсетях, обслуживающих эти подключения. Это не имеет большого значения для подключений подсетей B и C, но важно при проектировании обратного трафика. Общая картина:

В этой архитектуре трафик поступающий на брандмауэр, например, при передаче данных из подсети B в подсеть X, будет направляться во внутреннюю подсистему балансировки нагрузки, которая в свою очередь отправляет его на другой брандмауэр. По внутреннему маршруту в брандмауэре трафик отправляется обратно в шлюз подсети (первый доступный IP-адрес в подсети D). Вам не нужно передавать трафик непосредственно на устройство шлюза, так как другой маршрут в подсети D будет включать маршрут для подсети X, указывающий на шлюз виртуальной сети. Сеть Azure выполняет фактическую маршрутизацию.

По внутреннему маршруту в брандмауэре трафик отправляется обратно в шлюз подсети (первый доступный IP-адрес в подсети D). Вам не нужно передавать трафик непосредственно на устройство шлюза, так как другой маршрут в подсети D будет включать маршрут для подсети X, указывающий на шлюз виртуальной сети. Сеть Azure выполняет фактическую маршрутизацию.

Обратный трафик, поступающий из подсети X, будет перенаправляться во внутреннюю подсистему балансировки нагрузки в подсети D. Эта подсеть шлюза также будет иметь специальный маршрут, указывающий подсетям B и C на внутреннюю подсистему балансировки нагрузки. Трафик подсети D не проходит через внутреннюю подсистему балансировки нагрузки. В таком случае действует обычная маршрутизация между виртуальными сетями.

Хотя это не показано на схеме, целесообразно включить для подсетей B, C, D и шлюза маршрут с указанием подсети A на внутреннюю подсистему балансировки нагрузки. Такое размещение позволяет избежать «обычной» маршрутизации виртуальной сети для обхода брандмауэров. Сетевой стек Azure воспринимает такую подсеть A как просто еще одну подсеть в виртуальной сети, хотя вы работаете с ней как с сетью периметра, сетью Интернета и т. д.

Сетевой стек Azure воспринимает такую подсеть A как просто еще одну подсеть в виртуальной сети, хотя вы работаете с ней как с сетью периметра, сетью Интернета и т. д.

Сводка

В целом, способ взаимодействия с брандмауэрами в локальных (физических или на основе виртуальных ЛС) сетях с таким же количеством интерфейсов (виртуальных или физических) отличается от подхода в Azure. При необходимости вы все равно можете (в некоторой степени) использовать подход Azure, но существуют более оптимальные способы уменьшить время простоя при отработке отказа, реализовать работу в режиме «активный — активный» и обеспечить отсутствие ошибок в таблице маршрутизации.

Дополнительные сведения об использовании подсистем балансировки нагрузки в качестве шлюзов для всего трафика можно найти в статье Общие сведения о портах с высоким уровнем доступности.

Соавторы

Эта статья поддерживается корпорацией Майкрософт. Первоначально он был написан следующими участниками.

Автор субъекта:

- Roelf Zomerman | Старший архитектор облачных решений

Дальнейшие действия

Дополнительные сведения о технологиях компонентов:

- Что такое Azure Load Balancer

- Что такое виртуальная сеть Azure?

- Что такое VPN-шлюз?

Сведения о связанных архитектурах:

- Реализация безопасной гибридной сети

- Гибридное подключение

- Расширение локальной сети с помощью VPN

- Выбор между пирингом виртуальной сети и VPN-шлюзами

- Устранение неполадок при гибридном VPN-подключении

- Звездообразная топологии сети в Azure

- Подключение отдельных серверов с помощью сетевого адаптера Azure

- Требования к независимости и притяжению пользовательских данных

- Отказоустойчивый кластер SQL Server 2008 R2 в Azure

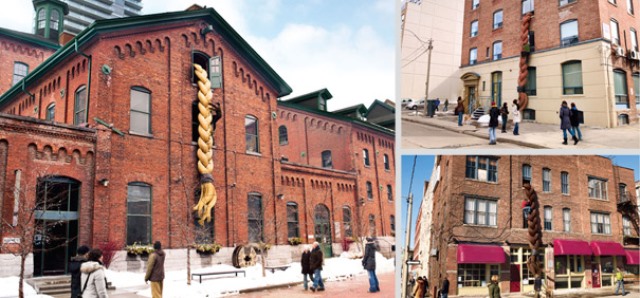

Tower брандмауэр / Архитектура / Независимая газета

21 СЕНТЯБРЯ 1927 года в «Рабочей газете» был опубликован фельетон «Круговое движение». Темой его было опошление революционных идей в мелкобуржуазной среде, а героем — гражданин, который ковырял в носу, глядя на церковь архидиакона Евпла.

Темой его было опошление революционных идей в мелкобуржуазной среде, а героем — гражданин, который ковырял в носу, глядя на церковь архидиакона Евпла.

— Сломать, — говорит, — ее надо! Зря стоит! Прямо надо говорить — даром!

Вижу — смекает человек. Действительно, даром церковь стоит, никто за постой денег не платит — просто бесплатная стоянка какая-то.

— Еще бы. Тут бы круговое движение наладить, а она торчит!!!

— Куда же, опять извиняюсь, движение заворачивать будет, ежели тут без поворота?

— Куда, — отвечает, — надо, туда и завернет».

Куда завернуло — понятно. Ибо течет вода Кубань-реки, куда велят большевики. Церковь снесли, и 70 лет свято место было пусто.

Но вот недавно на углу Мясницкой и Милютинского переулка вырос загадочный дом. Мало того что стоит он подозрительно далеко от угла и что все его углы слегка скособочены, он еще и выходит на Мясницкую абсолютно глухими стенами.

Но такого, чтоб брандмауэр оказывался фасадом, Москва еще не знала. Бывало, конечно, что сквозь исторический центр прорубали новые проспекты и старые дома вылезали на него глухими стенками — как, например, на Новом Арбате, но там все было понятно. Тут же — явно новый дом.

Наконец, главная загадка: на заборе, за которым заканчивается стройка, висит плакат: «Строительство делового центра. ЗАО «Мастерская 19». И картинка. Но построенный дом подозрительно не похож на нарисованный. Тут — башня, там — коробка. Тут — гигантская глыба сахара, там — желе, обвешанное цукатами. Тут 8 этажей, там — 10. Ну ничего общего.

Ну ничего общего.

«Что же это за нелепица такая? — думает прохожий, — чего это дом стоит… даром?» А дело вот в чем. В середине 90-х годов мастерская Михаила Посохина (директора «Моспроекта-2») спроектировала непосредственно на этом углу офисное здание. Фирменную такую посохинскую стекляшку, на которую навесили кучу арочек, сандриков и башенок — как бы «неоклассику». Дом, по словам Посохина, должен был «безболезненно войти в контекст старой московской архитектуры, продолжая архитектурную традицию времен Рябушинских, Кузнецова и др». Но вместо этого стройка так вклинилась в почву, что соседний дом по Мясницкой рухнул, а двухэтажный домик по Милютинскому пошел трещинами.

Снести этот последний — как ценный элемент исторической среды — Охрана памятников не давала, началась реконструкция, которая, как в Москве водится, плавно перешла в «воссоздание с надстройкой». То есть от дома остался только фасад, несущие конструкции заменили полностью, а надстройка (ценой настойчивости заказчика) постепенно оказалась почти самостоятельным 8-этажным домом.

А дальше случилось невероятное. Посохин — который все свои безобразия обычно доводит до конца — неожиданно дал сбой. Кризисом 98-го деньги у инвестора кончились, и стройку законсервировали. Остался громадный котлован и забор. С плакатиком. А «надстройку» тем временем доделали. Как и планировалось — с брандмауэрами. Которым пришлось работать фасадами.

Ситуация, в общем-то, стандартная — да вот результат нерядовой. Вроде бы не свою роль здание играет, и средства неподходящие, и вообще — бардак. Но при этом дом получился необычайно эффектным и с ролью доминанты неожиданно справился. Источниками образа были одни ограничения: участок маленький, кривой, да еще чьим-то задником надо быть. Просто бесплатная стоянка какая-то. А оказалось, что и острые формы его весь этот хаос удерживают, и белизна стен чудо как хороша посреди окружающей мутности, и тени на них играют.

Стоит отметить, что и внутри у этого дома нет никаких проблем с освещением: архитектор ловко сгреб к глухим стенам лестницы и прочую коммуникацию — а за счет больших окон на фасаде со стороны Милютинского светом дом просто-таки напоен. Кстати, фасады эти стильны и современны — вот только разглядеть их из узкого переулка затруднительно. Еще один парадокс до кучи.

Секрет же чуда прост: делал дом хороший архитектор, Николай Лызлов. Тот самый, что построил магазин на Семеновской, где в кирпичный параллелепипед врезался стеклянный и который был признан «лучшим зданием» на последней «АрхМоскве». И делал он этот дом честно как задник, без всякой простите за каламбур, задней мысли. Делал, имейте в виду, постоянно сверяясь с виртуальным соседом какового мы полагаем образцом архитектуры посредственной.

P.S. Ну а тот факт, что у Посохина тут не вышло, имеет свое, пусть и специфическое обоснование. Он-то свой дом на костях строил, на месте церковного погоста. Гараж, понимаешь, подземный, с поворотным кругом. Вот и получил — «круговое движение».

АСТРАХАНСКИЙ БРАНДМАУЭР: elena_pim — LiveJournal

Брандмауэр – это противопожарная стена, необходимый элемент дореволюционной сплошной застройки (поэтому её ещё называют брандмауэрной застройкой).При разряжении сплошной застройки брандмауэры вышли наружу, превратившись в обычные торцевые и задние стены зданий. В них пробивались окна и дверные проемы. В настоящее время они зачастую являются свидетелями того, что когда-то вплотную к ним стояли соседние здания. На многих брандмауэрах остались, как призраки, следы-отпечатки старых домов.

На многих брандмауэрах остались, как призраки, следы-отпечатки старых домов.

Повсеместно мелькающие брандмауэры придают старому городу неповторимый стиль и обаяние.

— это на ул.Урицкого.

Появление противопожарной стены относят к правлению Анны Иоанновны. В документе за 1736 год встречаем:

«…Кровли на всех палатах делать без перелома, и с обеих концов кровель выводить каменные стены, выше кровель фута на три, которые могут во время пожарного случая, от одного двора другому кровли защищать»

Само название (в форме «брантмауръ») впервые встречается в законах в записке Александра I 1809 года:

«Везде, где встретится неудобность по тесноте места и прочее, или нежелание строящегося хозяина наблюсти такой разрыв или промежуток, позволятъ делать между строений, вместо разрыва, брантмаур, с наблюдением, чтоб он безобразия в фасаде не делал.

Брантмауром разуметь каменную стену сплошную, не имеющую на оном ни окон, ни дверей, и превышающую несколько крышу дома».

В современной архитектуре брандмауэр стали использовать как стилистический декоративный элемент.

Вид от башни Красные ворота в сторону Косы, где сохранилась брандмауэрная застройка:

Повсюду видны верхушки брандмауэров.

Вид с Коммерческого моста:

За Сапожниковским мостом хорошо виден брандмауэр дома Дворецкого:

Он же с другого ракурса:

Дом церковного попечительства о бедных армянах (Набережная 1Мая):

На ул.Бабефа:

Обратите внимание на брандмауэрную (боковую) стену дома Звездочета:

Домик на ул.Адмиралтейской возле «Премиум Холла»:

На ул. М.Горького:

Со стороны ул.Фиолетова:

Ул.Фиолетова:

Дом Тавризова (ул.Никольская) со стороны брандмауэрной стены:

На ул.Урицкого:

Вот как «встроился» брандмауэр дома Агамжановых (окрашен в бледно-жёлтый) в архитектурный ансамбль ул. Никольской:

Никольской:

В Астрахани мало окрашенных брандмауэров, в основном они стоят в «натуральном» кирпичном виде.

А здесь брандмауэры с тыльной стороны театра кукол и дома Агамжановых:

[Продолжить просмотр (ещё больше фото)]

На Красной набережной (набережная Кутума).

Брандмауэр дома Губиных:

А это — с задней стороны дома — брандмауэрные стены находящихся здесь когда-то построек:

Дом Маслова с выступающей противопожарной стеной:

Со стороны ул.Коммунистической после сноса старого здания, которое стояло рядом с отелем «7 небо», открылся взору целый ряд брандмауэров, относящихся к владениям того же Маслова:

Приглядитесь, как пробиты окна: не слишком-то старались делать их строго «по линеечке», они немного «пляшут».

Тоже на набережной Кутума — брандмауэр с рекламой. Это очень распространенный вид рекламы (появился в 19 веке), даже название имеет такое же (брандмауэр):

На ул.Свердлова:

На Эспланадной:

После снесения старых построек открылись вот такие стены (поистине, мой дом — моя крепость):

Ул. Кирова. Сплошная застройка здесь сохранилась, видны только выступающие над зданиями концы брандмауэрных стен:

Кирова. Сплошная застройка здесь сохранилась, видны только выступающие над зданиями концы брандмауэрных стен:

Дом Сериковой (на Свердлова):

А это его вторая стена:

Вдоль набережной Волги – тоже видны только верхушки брандмауэров, расположенных в сплошной (брандмауэрной) застройке:

В том же районе в одном из дворов:

Брандмауэр дома усадьбы Бойко (со стороны Волги):

На ул.Бабефа (р-н Эллинга):

На набережной Варвациевского канала:

Набережная Кутума:

Р-н Татар-Базара:

Возле Таможенного моста сохранился старый брандмауэр, хотя дома, к нему примыкавшего когда-то, уже давно нет:

Кажется, на ул.Каховской:

Ул.Куйбышева:

Стена дома в конце ул.Тургенева (почти напротив Артиллерийской башни кремля) работает рекламным брандмауэром:

С другой стороны дома тоже брандмауэр – очевидно, что здание было раньше втиснуто между двумя соседними.

Р-н Эллинга:

В самом конце ул.Куйбышева (за Новым мостом) брандмауэрная стена оригинально оформлена:

Оставшиеся здания из комплекса рисоочистительной фабрики:

Старый брандмауэр с воронами в р-не Больших Исад:

Где-то в р-не ул.Каховской, Магнитогорской:

В районе храма Иоанна Златоуста:

Кондитерская Шарлау (ул.Ленина):

Дом на ул.Бакинской (напротив «Алимпика»):

Брандмауэр дома Сундукова (ул.Тредиаковского):

Набережная Кутума (рядом с Коммерческим мостом):

Ул.Плещеева – скорее всего, этих домов уже нет:

«Ацтека» у брандмауэра краеведческого музея:

На ул.Бабушкина:

Ул.Бакинская:

Домик на ул.Дарвина:

Брандмауэр «домика-стены» на 3-ей Интернациональной:

Домик на ул.З.Космодемьянской:

На ул.Красного Знамени:

Дом на ул. Куйбышева:

Куйбышева:

Падающий дом с брандмауэром на ул.Ноздрина (наверное, уже снесен):

Остатки старого брандмауэра:

На ул.Свердлова:

Двор с брандмауэром:

Набережная Варвациевского канала:

Дом на Свердлова:

Брандмауэр дома Багирова, оформленный как фасадная стена:

Примыкающие вплотную к дому здания сгорели в период установления советской власти.

Брандмауэр правления астраханского казачьего войска (вид со двора):

Архитектура брандмауэра | Подробнее о различных архитектурах брандмауэров

Брандмауэр — это очень обширное понятие. День за днем появляются новые улучшения с улучшенным дизайном, новой прошивкой, новыми обновлениями программного обеспечения, новыми функциями и т. Д. В брандмауэре доступна различная архитектура, такая как архитектура брандмауэра с экранированным хостом, архитектура брандмауэра маршрутизаторов с фильтрацией пакетов, архитектура брандмауэра с двойной адресацией. , защищенная архитектура брандмауэра подсети. В соответствии с промышленными требованиями и дизайном сети нам необходимо выбрать подходящую архитектуру брандмауэра.

, защищенная архитектура брандмауэра подсети. В соответствии с промышленными требованиями и дизайном сети нам необходимо выбрать подходящую архитектуру брандмауэра.

Основная концепция брандмауэра заключается в защите внутренней или организационной среды от любых внешних атак безопасности. Точно так же три основных аспекта будут определять конфигурацию брандмауэра, такие как цель сети с точки зрения организации, возможности разработки и то, как нам нужно ее реализовать. Рассматривая это с точки зрения аппаратного уровня, мы также должны учитывать бюджет.

Архитектура брандмауэра в деталях

В брандмауэре доступны различные типы архитектуры. Ниже приведены типы архитектуры:

1 Архитектура брандмауэра экранированного хоста

Мы внесли некоторые улучшения в архитектуру брандмауэра маршрутизаторов с фильтрацией пакетов в архитектуре брандмауэра экранированного хоста. В этой архитектуре мы используем метод брандмауэра маршрутизаторов с фильтрацией пакетов с выделенным или отдельным брандмауэром. Он известен как прокси-сервер приложений. В архитектуре брандмауэра маршрутизатора с фильтрацией пакетов у нас очень большие накладные расходы на фильтрацию сетевого трафика (поскольку список контроля доступа увеличивается). Из-за этого мы сталкиваемся с множеством проблем. Здесь мы попытались преодолеть это и добавили выделенный брандмауэр. Этот метод позволит маршрутизатору к брандмауэру. Благодаря этой архитектуре маршрутизаторы будут предварительно проверять сетевой трафик или пакеты, чтобы минимизировать нагрузку на сеть. Это также поможет распределить нагрузку.

Он известен как прокси-сервер приложений. В архитектуре брандмауэра маршрутизатора с фильтрацией пакетов у нас очень большие накладные расходы на фильтрацию сетевого трафика (поскольку список контроля доступа увеличивается). Из-за этого мы сталкиваемся с множеством проблем. Здесь мы попытались преодолеть это и добавили выделенный брандмауэр. Этот метод позволит маршрутизатору к брандмауэру. Благодаря этой архитектуре маршрутизаторы будут предварительно проверять сетевой трафик или пакеты, чтобы минимизировать нагрузку на сеть. Это также поможет распределить нагрузку.

Отдельный прокси-сервер приложений будет работать на уровне 7 (по протоколу TCP). Он будет фильтровать пакеты на уровне приложения. Он имеет возможность фильтровать такие пакеты, как HTTP, HTTPS, FTP, SFTP и т. д. Другими словами, отдельный прокси-сервер приложений также известен как хост-бастион. Это будет высокая вероятность внешней атаки, и это также будет менее безопасно. Хост действий или отдельный прокси-сервер приложения хранит кэшированные копии веб-документов. Но в этой архитектуре внешнему злоумышленнику необходимо скомпрометировать две разные системы. Перед любой атакой он также получит доступ к внутренним данным.

Но в этой архитектуре внешнему злоумышленнику необходимо скомпрометировать две разные системы. Перед любой атакой он также получит доступ к внутренним данным.

- Рабочий процесс: В соответствии с приведенной выше архитектурой доступен отдельный хост, то есть хост-бастион. Он действует как прокси-сервер для балансировки нагрузки на брандмауэр. Брандмауэр содержит весь набор правил и контроль доступа. Сервер-бастион поможет отфильтровать сетевой трафик. Если это допустимый пакет, он позволит ему через прокси-сервер получить доступ к внутреннему фильтрующему маршрутизатору, продвигаясь дальше во внутренней сети.

2. Архитектура брандмауэра маршрутизаторов с фильтрацией пакетов

Многие организации нуждаются в подключении к Интернету. Если мы включим подключение к Интернету, организация без брандмауэра будет открыта для внешнего мира. Чтобы избежать внешней атаки безопасности, нам необходимо установить и настроить брандмауэр. В маршрутизаторах с фильтрацией пакетов у нас есть концепция маршрутизатора. Здесь интерфейс маршрутизатора выступает в качестве интернет-провайдера для организации. Маршрутизатор действует как посредник между организацией и интернет-провайдером. На том же уровне мы включаем процесс фильтрации сетевых пакетов.

В маршрутизаторах с фильтрацией пакетов у нас есть концепция маршрутизатора. Здесь интерфейс маршрутизатора выступает в качестве интернет-провайдера для организации. Маршрутизатор действует как посредник между организацией и интернет-провайдером. На том же уровне мы включаем процесс фильтрации сетевых пакетов.

Если могут прийти какие-либо нежелательные пакеты, то он будет отфильтровывать их на том же уровне. Следовательно, пакеты будут удалены или отклонены. Он не войдет в сеть уровня организации. Это очень простой способ реализации. Это также поможет снизить риск внешних угроз безопасности. Но и у него мало забот. Если мы пойдем с маршрутизаторами с фильтрацией пакетов, то будет меньше аудита сетевого трафика. Точно так же у нас также есть недостаток механизма строгой аутентификации. День за днем список контроля доступа будет расти. Следовательно, фильтрация входящих сетевых пакетов потребует очень больших накладных расходов. Из-за чего также снизится производительность сети. В некоторых случаях мы столкнемся с отставанием.

В некоторых случаях мы столкнемся с отставанием.

- Рабочий процесс: Это основной метод реализации брандмауэра. Здесь интернет-провайдер предоставит организации интернет-соединение. Затем он подключается к внешнему фильтрующему маршрутизатору. Во-первых, на брандмауэре нам нужно добавить список ACL и конфигураций. Затем с помощью той же конфигурации сетевой трафик будет фильтроваться и проходить на внутренний фильтрующий маршрутизатор. Кроме того, внутренний фильтрующий маршрутизатор будет выделять сетевой трафик во внутреннюю сеть уровня организации.

3. Архитектура брандмауэра с двумя адресами

Сейчас сложность архитектуры возрастает, поскольку нам нужна высокая производительность и меньшая задержка сети. В предыдущей архитектуре брандмауэра мы использовали единую сетевую межфазную карту. Но когда мы используем такой тип архитектуры брандмауэра, хост-бастион будет содержать две разные сетевые межфазные карты. В этой архитектуре одна сетевая межфазная карта будет подключаться к внешней сети, а другая сетевая межфазная карта будет подключаться к внутренней сети. Здесь весь сетевой трафик будет физически проходить от брандмауэра, который находится между внутренней и внешней сетевыми межфазными картами.

Здесь весь сетевой трафик будет физически проходить от брандмауэра, который находится между внутренней и внешней сетевыми межфазными картами.

- Рабочий процесс: В этой архитектуре нет отдельного прокси-сервера. В этой архитектуре брандмауэра доступны две разные сетевые карты. В одном сетевом адаптере будет подключено внешнее соединение с провайдером. Во втором сетевом адаптере будет подключаться внутренняя сеть. Как только трафик приходит, брандмауэр фильтрует трафик и пропускает его во внутреннюю сеть. Если трафик недействителен, брандмауэр отбрасывает пакет и не передает его дальше.

Заключение — Архитектура брандмауэра

Мы рассмотрели неразрезанную концепцию «архитектуры брандмауэра» с надлежащим объяснением. Существует ряд доступных архитектур брандмауэров; нам нужно выбрать его в соответствии с нашими собственными требованиями и бюджетом. Брандмауэр также будет отслеживать трафик на уровне приложений.

Рекомендуемые статьи

Это руководство по архитектуре брандмауэра. Здесь мы подробно обсудим введение и архитектуру брандмауэра для лучшего понимания. Вы также можете ознакомиться со следующими статьями, чтобы узнать больше –

Здесь мы подробно обсудим введение и архитектуру брандмауэра для лучшего понимания. Вы также можете ознакомиться со следующими статьями, чтобы узнать больше –

- Что такое брандмауэр?

- Устройства брандмауэра

- Типы межсетевых экранов

- Брандмауэр использует

Архитектура брандмауэра — TutorialAndExample

На основе предопределенных правил безопасности брандмауэр пропускает только защищенный трафик и блокирует несанкционированные вредоносные приложения. Брандмауэр размещается в сети, чтобы оценивать все входящие пакеты и разрешать только защищенные пакеты.

Факторы, учитываемые при проектировании межсетевого экрана:

- Способность отдельных организаций реализовать архитектуру брандмауэра.

- Принят бюджет организации на внедрение Сетевого экрана.

- Цели, определенные организацией для сетевой безопасности.

Различные реализации архитектуры брандмауэра:

Архитектура экранированного хоста:

Это комбинация маршрутизатора с фильтрацией пакетов и методологии брандмауэра, например прокси-сервера приложений. Перед доступом к функциям системы маршрутизатор фильтрует все пакеты в трафике. Услуги предоставляются хостом, подключенным к внутренней сети. Базовая безопасность обеспечивается фильтрацией пакетов. Выполняются прокси-операции. Он предварительно проверяет пакеты, поступающие в систему, чтобы минимизировать сетевой трафик. Он отвечает за снижение нагрузки на прокси-сервер. Прокси приложения проверяет HTTP и другие протоколы прикладного уровня. Этот хост называется хостом-бастионом. Он должен быть защищен от атак.

Перед доступом к функциям системы маршрутизатор фильтрует все пакеты в трафике. Услуги предоставляются хостом, подключенным к внутренней сети. Базовая безопасность обеспечивается фильтрацией пакетов. Выполняются прокси-операции. Он предварительно проверяет пакеты, поступающие в систему, чтобы минимизировать сетевой трафик. Он отвечает за снижение нагрузки на прокси-сервер. Прокси приложения проверяет HTTP и другие протоколы прикладного уровня. Этот хост называется хостом-бастионом. Он должен быть защищен от атак.

Характеристики архитектуры экранированного хоста:

- Один маршрутизатор с фильтрацией пакетов.

- Хозяин одного бастиона.

Архитектура двухсетевого хоста:

Более сложной версией архитектуры экранированного хоста является архитектура двухсетевого хоста. Для защиты нашей системы от несанкционированного доступа пользователей к конфиденциальной информации используется архитектура Dual-Homed Host. Это архитектура, предполагающая использование двух сетевых карт. Защищенный доступ обеспечивается архитектурой хоста с двойным подключением. Повышенная безопасность обеспечивается за счет настройки одной сетевой карты внутри сети и другой сетевой карты во внешней сети. Он способен эффективно и безопасно маршрутизировать один пакет из одной сети в другую. Сервер, который обеспечивает безопасный доступ с помощью брандмауэра, шлюзов и прокси-серверов, представляет собой архитектуру с двумя хостами. Он обеспечивает очень высокий уровень контроля, не пропуская ни один из пакетов из внешней сети, если такое правило указано пользователем. Внешние атаки предотвращаются с помощью преобразования сетевых адресов, которое преобразует внешний IP-адрес во внутренний IP-адрес.

Защищенный доступ обеспечивается архитектурой хоста с двойным подключением. Повышенная безопасность обеспечивается за счет настройки одной сетевой карты внутри сети и другой сетевой карты во внешней сети. Он способен эффективно и безопасно маршрутизировать один пакет из одной сети в другую. Сервер, который обеспечивает безопасный доступ с помощью брандмауэра, шлюзов и прокси-серверов, представляет собой архитектуру с двумя хостами. Он обеспечивает очень высокий уровень контроля, не пропуская ни один из пакетов из внешней сети, если такое правило указано пользователем. Внешние атаки предотвращаются с помощью преобразования сетевых адресов, которое преобразует внешний IP-адрес во внутренний IP-адрес.

Характеристики двухсетевой хост-архитектуры:

- Один маршрутизатор с фильтрацией пакетов.

- Более ограничительная форма брандмауэра с экранированным хостом. Архитектура

- Dual-Homed Host поддерживает хост-бастион с двумя сетевыми интерфейсными картами.

Брандмауэр экранированной подсети:

Брандмауэр экранированной подсети является разновидностью шлюза с двойным подключением и брандмауэра экранированного хоста. Для большей гибкости и пропускной способности различные компоненты брандмауэра поддерживаются в отдельных системах. Экранированный брандмауэр подсети менее сложен, так как отдельный компонент будет выполнять отдельную задачу. Он отделяет внутреннюю сеть от Интернета. Хозяева-бастионы более уязвимы. На них нападают, несмотря на жесткую охрану. Если злоумышленник успешно атакует хост-бастион, он может нарушить безопасность системы. Экранированный брандмауэр подсети использует два экранирующих маршрутизатора для обеспечения безопасности. Он в основном используется в электронной коммерции и финансовых системах. Его основное использование — создание демилитаризованной зоны, которую часто называют демилитаризованной зоной. Screened Subnet Firewall в основном используется в корпоративной сети. Многие системы с высоким трафиком, работающие с высокой скоростью, используют брандмауэр экранированной подсети. Архитектура состоит из двух основных компонентов: узла-бастиона и маршрутизатора с фильтрацией пакетов. Каждый хост отвечает за защиту внутренней сети. Существуют различные модели брандмауэра экранированной подсети. Одна из моделей Screened Subnet Firewall состоит из бастионного хоста с двойным подключением между двумя фильтрующими маршрутизаторами. В этой архитектуре используются три важных компонента:

Архитектура состоит из двух основных компонентов: узла-бастиона и маршрутизатора с фильтрацией пакетов. Каждый хост отвечает за защиту внутренней сети. Существуют различные модели брандмауэра экранированной подсети. Одна из моделей Screened Subnet Firewall состоит из бастионного хоста с двойным подключением между двумя фильтрующими маршрутизаторами. В этой архитектуре используются три важных компонента:

Первый компонент подключается к Интернету и действует как общедоступный интерфейс.

Второй компонент действует как посредник между первым и третьим компонентом. Это средняя зона (DMZ).

Третий компонент в основном работает с внутренней сетью.

Характеристики брандмауэра экранированной подсети:

- Брандмауэр экранированной подсети поддерживает двухмаршрутизатор с фильтрацией пакетов.

- Хозяин одного бастиона.

Маршрутизатор скрининга:

Работает аналогично методологии брандмауэра с фильтрацией пакетов. Он отвечает за проверку всего входящего и исходящего трафика и маршрутизирует пакеты в соответствии с заранее определенными правилами. Это экономично. Его можно использовать для защиты периметра внутренней сети. Они в основном полезны для внутренних брандмауэров. Его можно использовать в сетях, предоставляющих услуги в Интернете. Поставщики услуг в основном используют экранирующий маршрутизатор между Интернетом и хостами своих услуг. Если маршрутизатор подвергнется атаке, безопасность системы окажется под угрозой.

Он отвечает за проверку всего входящего и исходящего трафика и маршрутизирует пакеты в соответствии с заранее определенными правилами. Это экономично. Его можно использовать для защиты периметра внутренней сети. Они в основном полезны для внутренних брандмауэров. Его можно использовать в сетях, предоставляющих услуги в Интернете. Поставщики услуг в основном используют экранирующий маршрутизатор между Интернетом и хостами своих услуг. Если маршрутизатор подвергнется атаке, безопасность системы окажется под угрозой.

Экранирующий маршрутизатор Архитектура межсетевого экрана является хорошим выбором в ситуации, когда:

- Количество протоколов, используемых в приложении, ограничено.

- Используемые протоколы просты.

- Сеть с очень высоким уровнем безопасности узла.

- Требуется максимальная безопасность.

- Вам требуется резервирование

Что такое брандмауэр? Различные типы и архитектуры брандмауэров

Одной из основных проблем, с которыми сталкиваются компании при попытке защитить свои конфиденциальные данные, является поиск правильных инструментов для работы. Даже для такого распространенного инструмента, как брандмауэр (иногда называемый сетевым брандмауэром), многие предприятия могут не знать, как найти правильный брандмауэр (или брандмауэры) для своих нужд, как настроить эти брандмауэры или зачем такие брандмауэры могут быть необходимы.

Даже для такого распространенного инструмента, как брандмауэр (иногда называемый сетевым брандмауэром), многие предприятия могут не знать, как найти правильный брандмауэр (или брандмауэры) для своих нужд, как настроить эти брандмауэры или зачем такие брандмауэры могут быть необходимы.

Что такое брандмауэр?

Брандмауэр — это инструмент кибербезопасности, используемый для фильтрации трафика в сети. Брандмауэры могут отделять сетевые узлы от внешних источников трафика, внутренних источников трафика или даже определенных приложений. Брандмауэры могут быть программными, аппаратными или облачными, причем каждый тип брандмауэра имеет уникальные плюсы и минусы.

Основная цель брандмауэра — блокировать вредоносные запросы трафика и пакеты данных, пропуская при этом законный трафик.

8 Типы межсетевых экранов и архитектур развертывания

Типы межсетевых экранов можно разделить на несколько категорий в зависимости от их общей структуры и метода работы. Вот пять типов брандмауэров и три способа их развертывания.

Вот пять типов брандмауэров и три способа их развертывания.

Типы брандмауэров:

- Брандмауэры с фильтрацией пакетов

- Шлюзы уровня канала

- Брандмауэры с контролем состояния

- Шлюзы прикладного уровня (также известные как прокси-брандмауэры)

- Межсетевые экраны нового поколения

Методы доставки брандмауэра:

- Программные брандмауэры

- Аппаратные брандмауэры

- Облачные брандмауэры

Как работают эти брандмауэры? И какие из них лучше всего подходят для обеспечения кибербезопасности вашего бизнеса?

Вот несколько кратких пояснений:

Тип 1: брандмауэры с фильтрацией пакетов

Как самый «базовый» и самый старый тип архитектуры брандмауэра, брандмауэры с фильтрацией пакетов создают контрольную точку на маршрутизаторе трафика или коммутаторе. . Брандмауэр выполняет простую проверку пакетов данных, проходящих через маршрутизатор, проверяя такую информацию, как IP-адрес получателя и отправителя, тип пакета, номер порта и другие поверхностные сведения, не открывая пакет для проверки его содержимого. Затем он отбрасывает пакет, если информационный пакет не проходит проверку.

Затем он отбрасывает пакет, если информационный пакет не проходит проверку.

Эти брандмауэры хороши тем, что они не очень требовательны к ресурсам. Использование меньшего количества ресурсов означает, что они относительно просты и не оказывают существенного влияния на производительность системы. Однако их также относительно легко обойти по сравнению с брандмауэрами с более надежными возможностями проверки.

Тип 2: Шлюзы на уровне канала

Шлюзы на уровне канала — это еще один упрощенный тип брандмауэра, предназначенный для быстрого и простого утверждения или отклонения трафика без использования значительных вычислительных ресурсов. Шлюзы на уровне цепи работают, проверяя рукопожатие протокола управления передачей (TCP). Эта проверка рукопожатия TCP предназначена для подтверждения того, что сеанс, из которого исходит пакет, является законным.

Хотя эти брандмауэры чрезвычайно экономичны, они не проверяют сам пакет. Таким образом, если пакет содержит вредоносное ПО, но имеет правильное рукопожатие TCP, он легко пройдет. Именно из-за таких уязвимостей шлюзов на уровне каналов недостаточно для защиты вашего бизнеса.

Именно из-за таких уязвимостей шлюзов на уровне каналов недостаточно для защиты вашего бизнеса.

Тип 3: брандмауэры с контролем состояния

Этот тип брандмауэра сочетает в себе технологию проверки пакетов и проверку установления связи TCP, что обеспечивает более высокий уровень защиты, чем может обеспечить любая из двух архитектур по отдельности.

Однако эти брандмауэры также увеличивают нагрузку на вычислительные ресурсы. Это может замедлить передачу законных пакетов по сравнению с другими решениями.

Тип 4: Прокси-брандмауэры (шлюзы уровня приложений/облачные брандмауэры)

Прокси-брандмауэры работают на уровне приложений для фильтрации входящего трафика между вашей сетью и источником трафика — отсюда и название «шлюз уровня приложений». Эти брандмауэры доставляются через облачное решение или другое прокси-устройство. Вместо прямого подключения трафика прокси-брандмауэр сначала устанавливает соединение с источником трафика и проверяет входящий пакет данных.

Эта проверка аналогична брандмауэру с отслеживанием состояния при просмотре как пакета, так и протокола квитирования TCP. Однако прокси-брандмауэры также могут выполнять глубокую проверку пакетов, проверяя фактическое содержимое информационного пакета, чтобы убедиться, что он не содержит вредоносных программ.

После завершения проверки и утверждения пакета для соединения с пунктом назначения прокси-сервер отправляет его. Это создает дополнительный уровень разделения между «клиентом» (системой, в которой был отправлен пакет) и отдельными устройствами в вашей сети, скрывая их для обеспечения дополнительной анонимности и защиты вашей сети.

Единственным недостатком прокси-брандмауэров является то, что они могут значительно замедлить работу из-за дополнительных шагов в процессе передачи пакетов данных.

Тип 5: Межсетевые экраны следующего поколения

Многие из недавно выпущенных межсетевых экранов рекламируются как архитектуры «следующего поколения». Тем не менее, нет единого мнения о том, что делает брандмауэр действительно следующего поколения.

Тем не менее, нет единого мнения о том, что делает брандмауэр действительно следующего поколения.

Некоторые типичные функции архитектур брандмауэров следующего поколения включают глубокую проверку пакетов (проверку фактического содержимого пакета данных), проверки установления связи TCP и проверку пакетов поверхностного уровня. Межсетевые экраны следующего поколения могут состоять из других технологий, таких как системы предотвращения вторжений (IPS), которые автоматически останавливают атаки на вашу сеть.

Проблема в том, что не существует единого определения брандмауэра следующего поколения, поэтому важно проверить, какими конкретными возможностями обладают такие брандмауэры, прежде чем инвестировать в них.

Архитектура развертывания брандмауэра 1: Программные брандмауэры

Программные брандмауэры включают любой тип брандмауэра, который устанавливается на локальное устройство, а не на отдельное оборудование (или облачный сервер). Большим преимуществом программного брандмауэра является то, что он очень полезен для создания глубокоэшелонированной защиты путем изоляции отдельных конечных точек сети друг от друга.

Большим преимуществом программного брандмауэра является то, что он очень полезен для создания глубокоэшелонированной защиты путем изоляции отдельных конечных точек сети друг от друга.

Однако поддержка отдельных программных брандмауэров на разных устройствах может быть сложной и трудоемкой. Кроме того, не каждое устройство в сети может быть совместимо с одним программным брандмауэром, что может означать необходимость использования нескольких различных программных брандмауэров для защиты каждого актива.

Архитектура развертывания брандмауэра 2:

Аппаратные брандмауэры

Аппаратные брандмауэры используют физическое устройство, которое действует как маршрутизатор трафика для перехвата пакетов данных и запросов трафика до того, как они будут подключены к серверам сети. Межсетевые экраны на основе физических устройств, подобные этому, превосходно защищают периметр, гарантируя перехват вредоносного трафика извне сети до того, как сетевые конечные точки компании подвергнутся риску.

Однако основным недостатком аппаратных брандмауэров является то, что внутренние атаки часто легко их обходят. Кроме того, фактические возможности аппаратного брандмауэра могут различаться в зависимости от производителя — например, некоторые из них могут иметь более ограниченные возможности для обработки одновременных подключений, чем другие.

Архитектура развертывания брандмауэра 3: облачные брандмауэры

Всякий раз, когда вы используете облачное решение для доставки брандмауэра, его можно назвать облачным брандмауэром или брандмауэром как услугой (FaaS). Многие считают облачные брандмауэры синонимами прокси-брандмауэров, поскольку облачный сервер часто используется в настройке брандмауэра (хотя прокси-сервер не обязательно должны быть в облаке, как это часто бывает).

Основное преимущество облачных брандмауэров заключается в том, что их легко масштабировать в масштабах вашей организации. По мере роста ваших потребностей вы можете добавлять дополнительные мощности к облачному серверу для фильтрации больших объемов трафика. Облачные брандмауэры, как и аппаратные брандмауэры, превосходно защищают периметр.

Облачные брандмауэры, как и аппаратные брандмауэры, превосходно защищают периметр.

Содержимое, связанное с безопасностью брандмауэра: как защититься от взлома сетевого брандмауэра

Какая архитектура межсетевого экрана подходит для вашей компании?

Итак, какая архитектура брандмауэра подходит для вашего бизнеса?

- Обеспечивает ли простая фильтрация пакетов или шлюз на уровне канала необходимую защиту с минимальным влиянием на производительность?

- Архитектура проверки с отслеживанием состояния сочетает в себе возможности двух предыдущих вариантов, но имеет более значительное влияние на производительность.

- Прокси-сервер или брандмауэр нового поколения предлагают гораздо более надежную защиту в обмен на дополнительные расходы и еще большее влияние на производительность.

Настоящий вопрос: «Почему вы используете только один?»

Ни один уровень защиты, каким бы надежным он ни был, никогда не будет достаточным для защиты вашего бизнеса. Чтобы обеспечить лучшую защиту, ваши сети должны иметь несколько уровней брандмауэров, как по периметру, так и для разделения различных активов в вашей сети. Например, у вас может быть аппаратный или облачный брандмауэр по периметру вашей сети, а затем отдельные программные брандмауэры на каждом из ваших сетевых ресурсов.

Чтобы обеспечить лучшую защиту, ваши сети должны иметь несколько уровней брандмауэров, как по периметру, так и для разделения различных активов в вашей сети. Например, у вас может быть аппаратный или облачный брандмауэр по периметру вашей сети, а затем отдельные программные брандмауэры на каждом из ваших сетевых ресурсов.

Наличие дополнительных брандмауэров помогает сделать вашу сеть более сложной для взлома, создавая дополнительную многоуровневую защиту, которая изолирует различные активы. Следовательно, злоумышленники должны выполнять дополнительную работу, чтобы получить всю вашу самую конфиденциальную информацию.

Конкретные брандмауэры, которые вы хотите использовать, будут зависеть от возможностей вашей сети, соответствующих требований соответствия для вашей отрасли и ресурсов, которые у вас есть для управления этими брандмауэрами.

Нужна помощь в поиске идеальной архитектуры межсетевого экрана для нужд вашего бизнеса? Нажмите ниже, чтобы получить наше БЕСПЛАТНОЕ подробное руководство о том, как ускорить мониторинг и управление брандмауэром, чтобы сделать вашу сеть значительно более безопасной.