Что такое Dark Web?

Dark Web — это часть Интернета, где пользователь может анонимно получить доступ к неиндексированному контенту с помощью различных методов шифрования. Хотя Dark Web в народе ассоциируется с незаконной деятельностью, темная паутина также используется разведывательным сообществом, осведомителями, СМИ и обычными гражданами, общение которых может контролироваться или ограничиваться правительством.

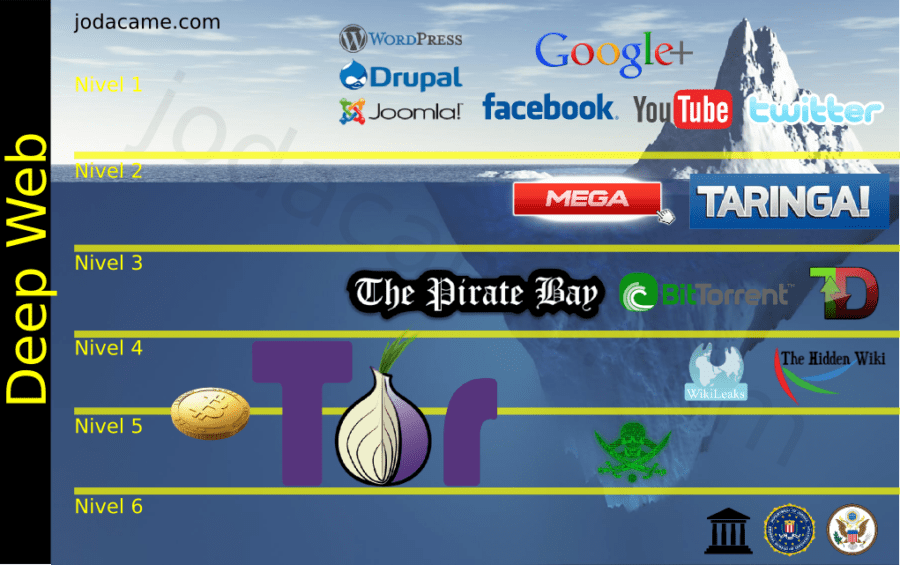

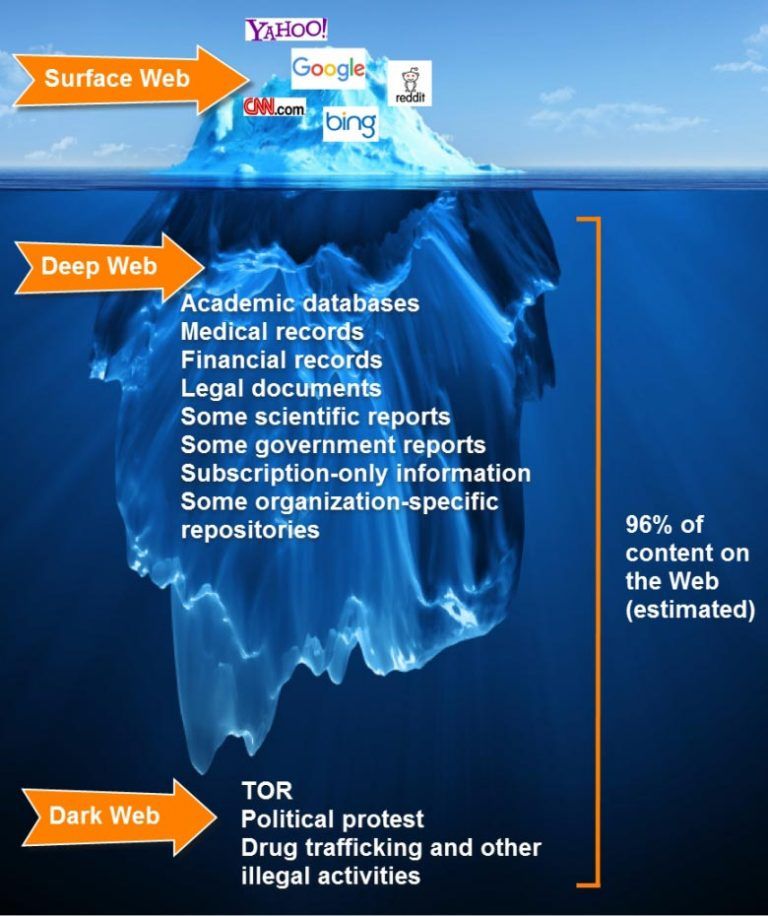

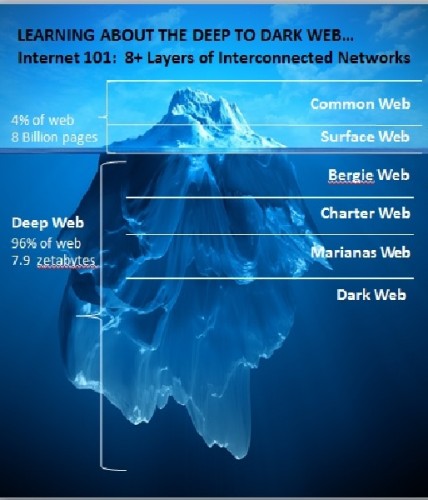

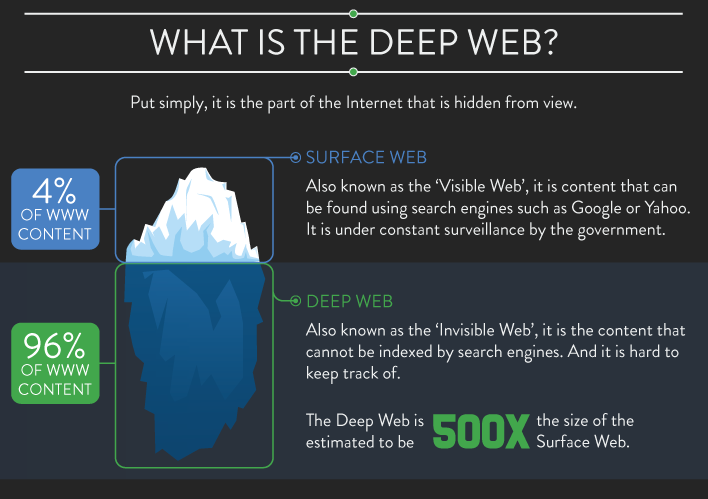

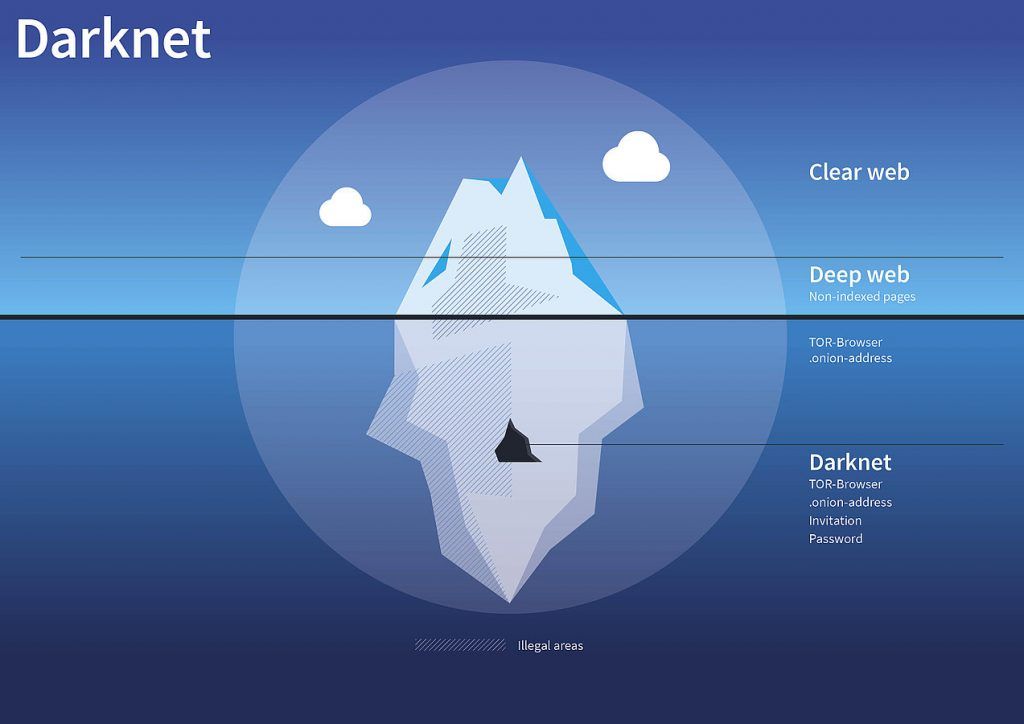

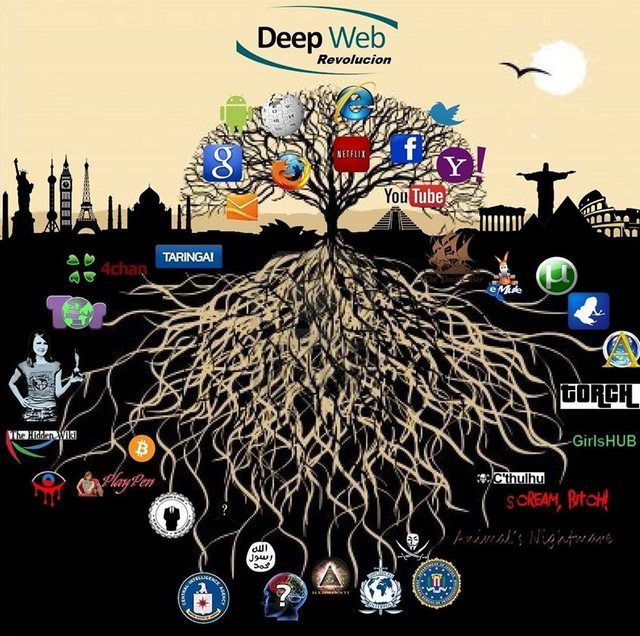

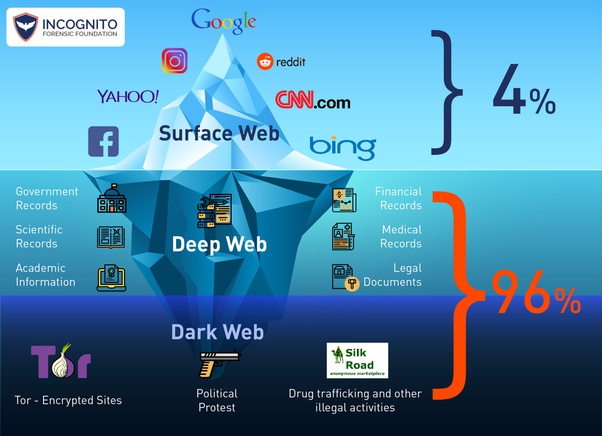

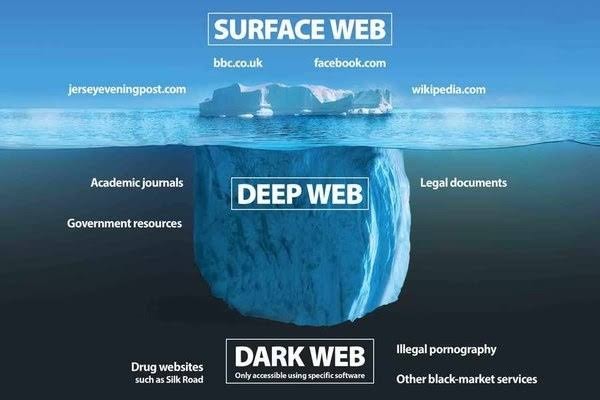

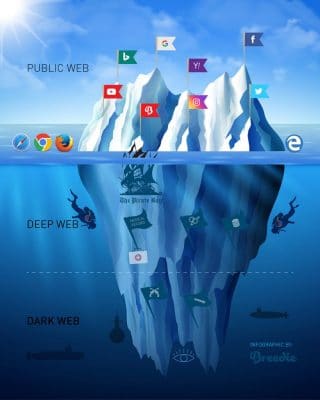

Open Web | Deep Web | Dark Web

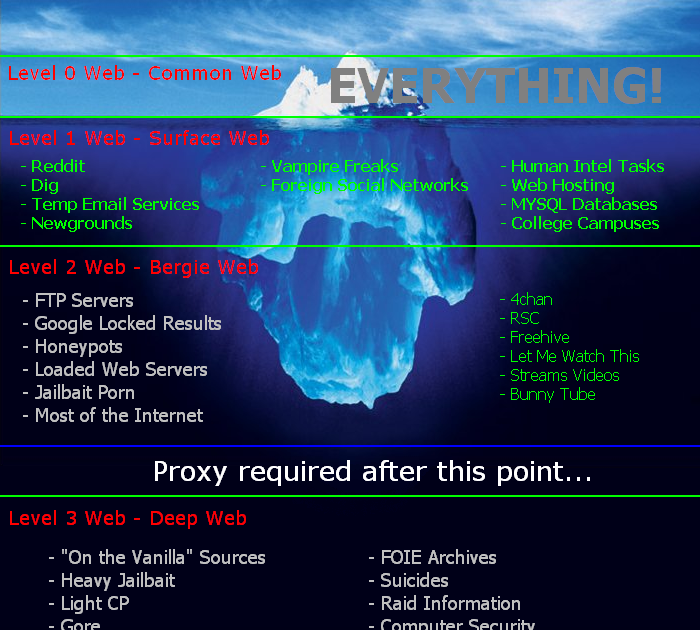

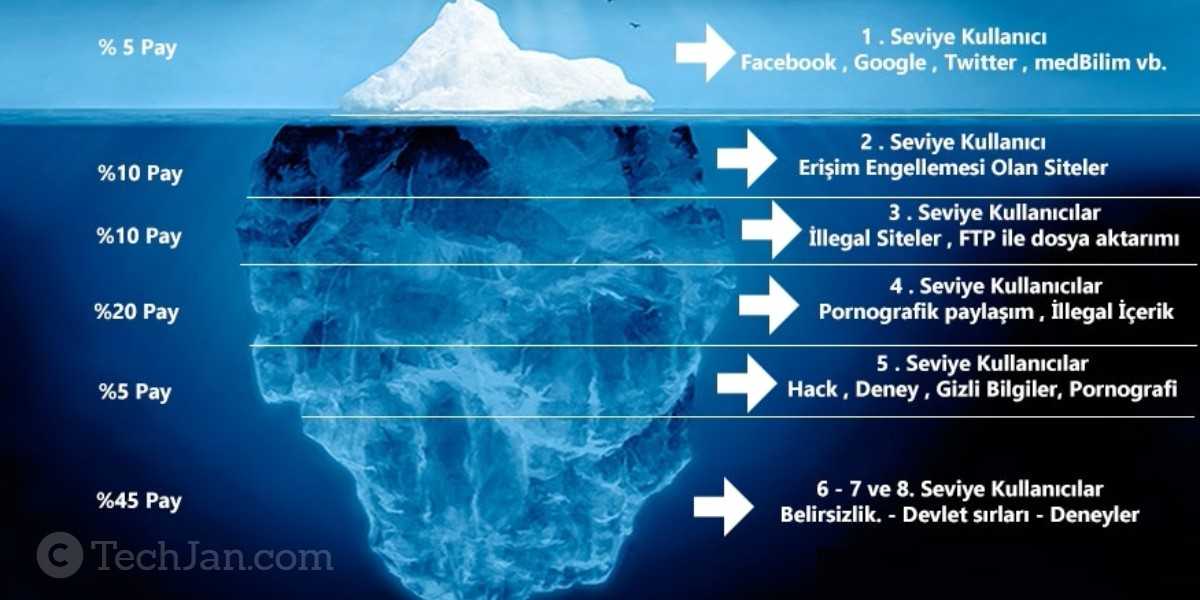

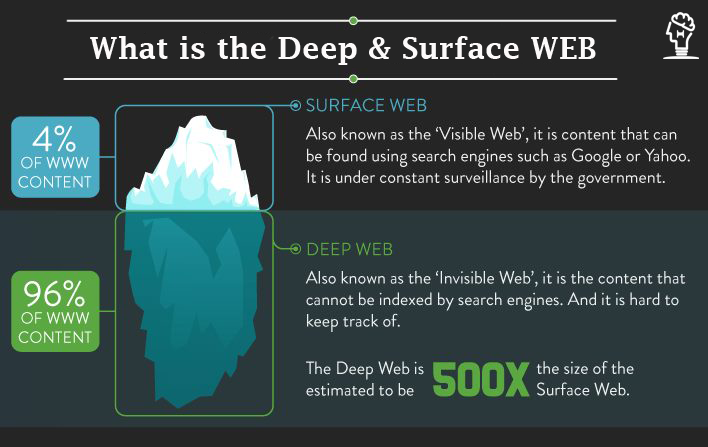

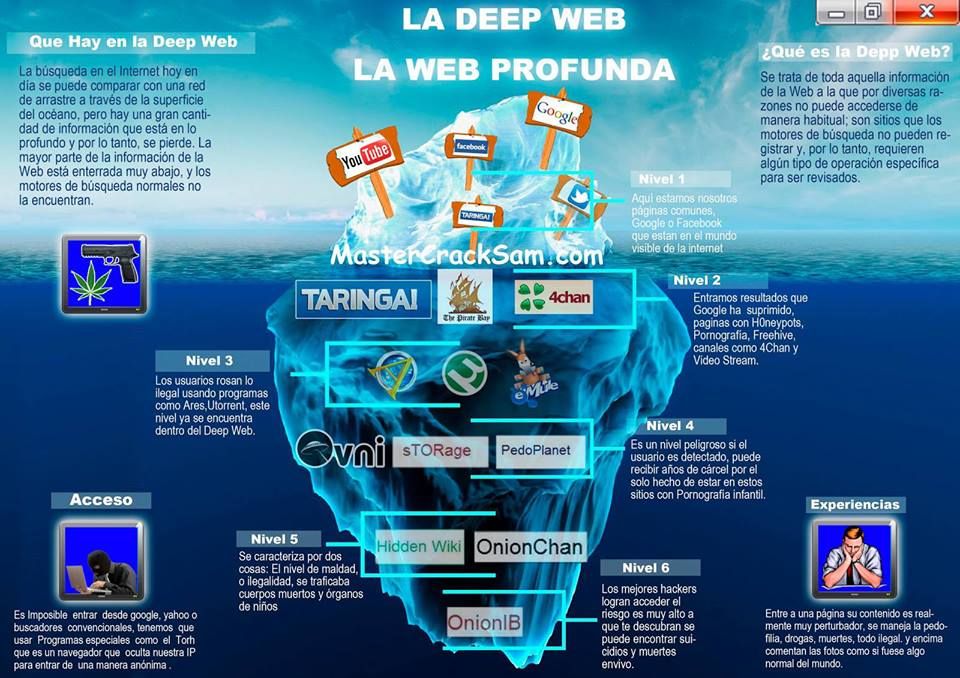

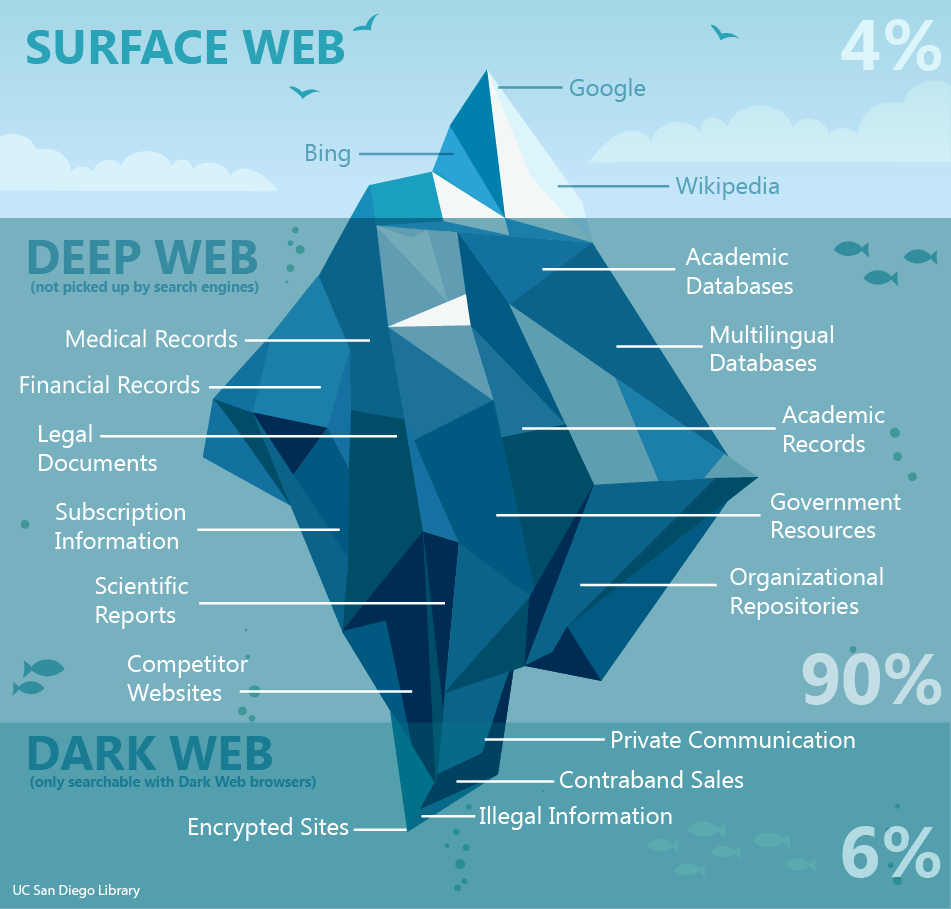

Open Web (Surface Web) включает в себя любой общедоступный контент, который индексируется поисковыми системами. Страницы в открытой сети отображаются в результатах поиска Google и Яндекс. Open Web составляет всего 4% контента в Интернете.

Deep Web включает в себя неиндексированный контент, который невозможно найти с помощью поисковой системы. Deep Web содержит сайты с платным доступом или учетными данными для входа. К Deep Web относятся закрытые профили в соцсетях, электронные письма, корпоративные ресурсы, секретные документы и платные сервисы. Глубокая паутина составляет более 90% онлайн-контента и недоступна через поисковые системы.

К Deep Web относятся закрытые профили в соцсетях, электронные письма, корпоративные ресурсы, секретные документы и платные сервисы. Глубокая паутина составляет более 90% онлайн-контента и недоступна через поисковые системы.

Dark Web. Темная сеть не регулируется государством и позволяет пользователю оставаться анонимным с помощью специальных методов шифрования и маршрутизации. Dark Web управляется и поддерживается пользователями по всему миру. Тысячи добровольцев управляют прокси-серверами для маршрутизации запросов в Dark Web. Кроме того, никто не несет ответственность за соблюдение правил. Поэтому темная паутина является ценным инструментом для киберпреступников.

Как попасть в Dark Web?

Для доступа к темной паутине необходим специальный браузер. Самыми популярными являются браузер Tor и I2P (Invisible Internet Project), который специализируется на анонимном размещении сайтов в Dark Web.

После установки браузер работает как обычный веб-обозреватель.

Что можно найти в Dark Web?

Dark Web представляет собой широкий спектр услуг и контента, большинство из которых незаконны. Независимо от намерений пользователя Dark Web является альтернативной и анонимной экосистемой для взаимодействия с другими пользователями в Интернете.

Деятельность в Dark Web

Один сайт может обслуживать онлайн-матчи по шахматам, а другой может быть анонимным мессенджером или сервисом электронной почты. В странах с ограничением свободы слова Dark Web позволил людям общаться свободно.

В Dark Web преобладает криминальная деятельность, размещение пиратского контента, продажа запрещенных веществ и оружия или распространение порнографии. Также в Dark Web киберпреступники продают украденную конфиденциальную информацию, банковские данные, учетные данные, IP-адреса или коммерческие тайны компаний.

Также в Dark Web киберпреступники продают украденную конфиденциальную информацию, банковские данные, учетные данные, IP-адреса или коммерческие тайны компаний.

Хотя деятельность в Dark Web анонимна, правоохранительные органы и специалисты по кибербезопасности часто находят киберпреступников.

Для сохранения анонимности все транзакции в темной сети осуществляются с помощью биткоина и других неотслеживаемых цифровых валют. Криптовалюта позволяет пользователям взаимодействовать, обмениваться файлами и вести бизнес конфиденциально.

Законна ли Темная паутина?

Использование браузера Tor не запрещено законом, а незаконные действия в темной сети уголовно наказуемы, независимо от уровня анонимности.

Несмотря на анонимность, общение с киберпреступником может иметь последствия для обычного пользователя. Известные аресты владельцев популярных торговых площадок Silk Road, Alpha Bay и Wall Street Market подчеркивают риски участия в незаконной деятельности.

Также нужно быть осторожным при загрузке файлов, так как любой скачанный материал может заразить устройство вредоносными программами. Пользователю стоит убедиться в надежности своей киберзащиты. Однако, многие пользователи темной сети являются высококвалифицированными специалистами, которые могут легко обойти основные меры безопасности.

История Темной паутины

Происхождение темной сети начинается с Исследовательской лаборатории ВМС США (U.S. Naval Research Lab). «Луковая маршрутизация» (Onion routing) была создана для анонимного общения людей в разведывательном сообществе, исследователей и журналистов.

Темная паутина продолжает оставаться ценным инструментом и средством обмена информацией по всему миру. Некоторые считают Dark Web необходимым для свободы слова, поддержания свободной прессы и работы правоохранительных органов.

Что такое «Dark web»? / Хабр

«Dark web» является частью всемирной паутины, состоящей из оверлейной сети и даркнета, использует общедоступный Интернет и требуют определенного программного обеспечения, конфигураций или авторизации получить доступ. В посте более подробно описано, что же из себя представляет «Dark web».

В посте более подробно описано, что же из себя представляет «Dark web».

Что такое «Dark web»

Dark web, который иногда называют «Darknet» (темный интернет) или «Deep Web» (глубокая паутина) является частью теневого онлайн-рынка. Dark web представляет из себя специализированную группу сайтов, где личность каждого пользователя скрыта от власти, трекеров и правоохранительных органов. Обычные поисковые системы и стандартные веб-браузеры не могут видеть страницы Dark web. По сути — это частное виртуальное пространство, где люди действуют анонимно для достижения своих целей.

Цель «Темного интернета»

Целью Dark web является предоставление полной анонимности онлайн с гарантией безопасности, где пользователи могут виртуально взаимодействовать друг с другом и не бояться закона. Dark web содержит форумы, блоги информаторов, услуги сводничества одних с другими, онлайн рынки, ресурсы с документацией и т. д.

д.

Положительное: если разобраться, Dark web выступает убежищем демократии и противодействием коррупции. Здесь информаторы могут сообщать о корпоративных и правительственных неправомерных действиях прессе, без опасений преследования рассекречивать коррупционные действия, которые скрыты от общественности. В этой сети царит полнейшая свобода слова и информации. Dark web — это также место, где люди из деспотических стран или репрессивных религий могут найти единомышленников и даже получить помощь. И конечно же Dark web является убежищем для журналистов и людей с весьма нестандартным образом жизни, чтобы общаться в сети и не опасаться репрессий.

Отрицательное: у Dark web есть и темная сторона. Он выступает в роли черного рынка, где можно купить или продать что угодно, любую контрабанду, украденную вещь или незаконно добытую информацию. Наркотики, оружие, ворованные номера кредитных карт, различная порнография, услуги по отмыванию денег и даже наем убийц — все это есть на Dark web.

Как работает Dark web

Для работы в Dark web требуется установка и использование специального программного обеспечения. Для этого нужно быть довольно таки опытным пользователем. Есть два варианта: протокол I2P (Invisible Internet Project) и протокол TOR (The Onion Router). Это две разные технологии, которые делают работу анонимной.

TOR представляет из себя систему прокси-серверов, позволяющих устанавливать анонимное сетевое соединение, защищённое от прослушивания. Сайты TOR используют имя домена .onion. Темный интернет-сёрфинг, как правило, быстрее с TOR.

Сеть I2P является оверлейной, устойчивой (отключение узла не повлияет на функционирование сети) и анонимной. При передаче данных между узлами сети применяется шифрование. В скорости работы уступает TOR, но зато I2P более устойчива перед правоохранительным надзором.

В обоих случаях Dark web работает с использованием сложного математического шифрования, чтобы зашифровать личность, сеть и местонахождение участника.

Для участия в I2P или TOR, нужно установить специализированное шифровальное программное обеспечение, специальный веб-браузер. В случае совершения покупок, необходимо купить биткойны и установить кошелек Bitcoin.

Оплата товаров и услуг в Dark Web

Так как PayPal или платежи по кредитным картам предоставляют информацию о личности, Dark Web предпочитает биткойны. Во многих случаях, услуга депонирования в третьем лице будет действовать как от имени покупателя, так и от имени продавца, действуя в качестве доверенного посредника в обмен на комиссионные.

Обмены биткойнов осуществляются с использованием анонимных номеров счетов (также, как счета в швейцарских банках, но с большей маскировкой). Эти анонимные счета называются «биткойн кошелек». Важно помнить, что биткойн является не регулируемой валютой. Поэтому в случае обмана или нечестной финансовой операций не получится обратиться в банк для возврата денег.

Эти анонимные счета называются «биткойн кошелек». Важно помнить, что биткойн является не регулируемой валютой. Поэтому в случае обмана или нечестной финансовой операций не получится обратиться в банк для возврата денег.

Посредничество в депонировании

Услуги депонирования наделяют посредника возможностью действовать, как доверенное лицо. Посредник проверяет действительно ли у покупателя есть деньги для оплаты. Далее уведомляет продавца, что все в порядке. Перед передачей средств продавцу, посредник ждет подтверждения отправки товара покупателю.

Услуги по депонированию иногда предоставляются самим рынком darknet (например, сайт «Nucleus» обещает услуги депонирования и разрешения споров для всех своих клиентов).

Поставка контрабанды

Так же, как и посылки от Amazon, контрабандные товары Dark Web доставляются обычной почтой или курьерской службой. Степень риска покупки на Dark Web зависит от действий правоохранительных органов. Ведь в разных странах свои законы, которые касаются проверки и открытия посылок.

Ведь в разных странах свои законы, которые касаются проверки и открытия посылок.

В США почта и услуги доставки используют для выявления контрабанды рентген, собак и визуальный осмотр. Если в посылке обнаружили контрабанду, наркотики, оружие и все, что достаточно серьезно нарушает закон, правительство может назначить тайного агента для доставки ее адресату. И с помощью уловок вытянуть из получателя признание того, что он знает о содержимом посылки.

Оригинал статьи

Dark Internet — Terror Extremo 1.1.0 APK + Mod (Unlimited money) для Android

Скачать

Ускорение до 200% с dFast Torrent Cloud™ Наслаждайтесь самой быстрой службой загрузки с dFast.

| Версия: | 1.1.0 |

| Размер: | 102.8 MB |

| Версия для Android: | 5.1 and up |

| Цена: | Свободно |

| разработчик: | Itowngames |

| категория: | Arcade |

Вы думали, что знаете все об Интернете?ты был неправ. ..Добро пожаловать в ★Темный Интернет★Слава, деньги и пороки свели его с умаВаши дни как создателя контента… изменилисьЕсть подозрение, что сейчас он продает видео в Deep Web…Вас ждет убийца и мучитель людейНовости версии 2.0:• Новый питомец BAT ENEMY *• Новая зона в доме САД УЖАСА*• Новая ЗАГАДКА №6 для ПОтайной двери *• Новые КРОВАТИ ДЛЯ КОШЕК со СКРЫТЫМ КЛЮЧОМ *• Новый 100% ПЕРЕВОД НА АНГЛИЙСКИЙ ЯЗЫК *• Новые ГОЛОСА для iTownGamePlay *• Несколько улучшений по сравнению с предыдущей версией *Кроме:• Он будет искать вас ВСЕГДА• Не приближайтесь к его 2 КОТАМ-ЗОМБИ, если хотите выжить• Будьте осторожны со ЗЛОЙ КУКЛОЙ, это ваш друг• Решите ЗАГАДКИ вокруг дома• Почувствуйте УЖАС и НАПРЯЖЕНИЕ, подготовьте свою СТРАТЕГИЮ, прячась по дому• Откройте ЗАКРЫТУЮ ДВЕРЬ и получите СЕКРЕТНУЮ ИНФОРМАЦИЮ с ПК.• УИДЖА и ЗЕРКАЛА с ДУХАМИ• СУНДУКИ, открывающие невероятные СИЛЫ и ОБЛИКИ• УЖАС и НАПРЯЖЕНИЕ в каждой игре• ИГРА, ОТЛИЧНАЯ от других!• Да, iTownGamePlay сошла с ума!Удачи!★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★Основная идея, голоса и сотрудничество:• ★ Альваро Эррерос Мартинес (iTownGamePlay) ★Главный разработчик:• ★Рамиро Мильо★Автор саундтрека:• ★Агустин Миранда★Художник комиксов:• ★ЗлойРикМастер★Обновление 2.

..Добро пожаловать в ★Темный Интернет★Слава, деньги и пороки свели его с умаВаши дни как создателя контента… изменилисьЕсть подозрение, что сейчас он продает видео в Deep Web…Вас ждет убийца и мучитель людейНовости версии 2.0:• Новый питомец BAT ENEMY *• Новая зона в доме САД УЖАСА*• Новая ЗАГАДКА №6 для ПОтайной двери *• Новые КРОВАТИ ДЛЯ КОШЕК со СКРЫТЫМ КЛЮЧОМ *• Новый 100% ПЕРЕВОД НА АНГЛИЙСКИЙ ЯЗЫК *• Новые ГОЛОСА для iTownGamePlay *• Несколько улучшений по сравнению с предыдущей версией *Кроме:• Он будет искать вас ВСЕГДА• Не приближайтесь к его 2 КОТАМ-ЗОМБИ, если хотите выжить• Будьте осторожны со ЗЛОЙ КУКЛОЙ, это ваш друг• Решите ЗАГАДКИ вокруг дома• Почувствуйте УЖАС и НАПРЯЖЕНИЕ, подготовьте свою СТРАТЕГИЮ, прячась по дому• Откройте ЗАКРЫТУЮ ДВЕРЬ и получите СЕКРЕТНУЮ ИНФОРМАЦИЮ с ПК.• УИДЖА и ЗЕРКАЛА с ДУХАМИ• СУНДУКИ, открывающие невероятные СИЛЫ и ОБЛИКИ• УЖАС и НАПРЯЖЕНИЕ в каждой игре• ИГРА, ОТЛИЧНАЯ от других!• Да, iTownGamePlay сошла с ума!Удачи!★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★Основная идея, голоса и сотрудничество:• ★ Альваро Эррерос Мартинес (iTownGamePlay) ★Главный разработчик:• ★Рамиро Мильо★Автор саундтрека:• ★Агустин Миранда★Художник комиксов:• ★ЗлойРикМастер★Обновление 2. 0 отвечает за:• ★СервоВеб и игровой процесс★————————————————— —————————-АНГЛИЙСКИЙВы думали, что знаете все об Интернете?ты был неправ…Добро пожаловать в ★Темный Интернет v2★Слава, деньги и пороки свели его с умаЕго дни как создателя контента… изменилисьЕсть подозрение, что сейчас он торгует видео в Deep Web…Вас ждет убийца и мучитель людейНовое в версии 2.0:• Новый питомец BAT ENEMY *• Новая зона в доме САД УЖАСА*• Новая ЗАГАДКА №6 для ПОтайной двери *• Новые КРОВАТИ ДЛЯ КОШЕК со СКРЫТЫМ КЛЮЧОМ *• Новый 100% ПЕРЕВОД НА АНГЛИЙСКИЙ ЯЗЫК *• Новые ГОЛОСА для iTownGamePlay *• Несколько улучшений по сравнению с предыдущей версией *Более того:• Он будет искать вас ВСЕГДА• Не приближайтесь к его 2 КОТАМ-ЗОМБИ, если хотите выжить• Будьте осторожны со ЗЛОЙ КУКЛОЙ, это ваш друг• Решите ЗАГАДКИ вокруг дома• Почувствуйте УЖАС и НАПРЯЖЕНИЕ, подготовьте свою СТРАТЕГИЮ, прячась по дому• Откройте ЗАКРЫТУЮ ДВЕРЬ и получите СЕКРЕТНУЮ ИНФОРМАЦИЮ с ПК.

0 отвечает за:• ★СервоВеб и игровой процесс★————————————————— —————————-АНГЛИЙСКИЙВы думали, что знаете все об Интернете?ты был неправ…Добро пожаловать в ★Темный Интернет v2★Слава, деньги и пороки свели его с умаЕго дни как создателя контента… изменилисьЕсть подозрение, что сейчас он торгует видео в Deep Web…Вас ждет убийца и мучитель людейНовое в версии 2.0:• Новый питомец BAT ENEMY *• Новая зона в доме САД УЖАСА*• Новая ЗАГАДКА №6 для ПОтайной двери *• Новые КРОВАТИ ДЛЯ КОШЕК со СКРЫТЫМ КЛЮЧОМ *• Новый 100% ПЕРЕВОД НА АНГЛИЙСКИЙ ЯЗЫК *• Новые ГОЛОСА для iTownGamePlay *• Несколько улучшений по сравнению с предыдущей версией *Более того:• Он будет искать вас ВСЕГДА• Не приближайтесь к его 2 КОТАМ-ЗОМБИ, если хотите выжить• Будьте осторожны со ЗЛОЙ КУКЛОЙ, это ваш друг• Решите ЗАГАДКИ вокруг дома• Почувствуйте УЖАС и НАПРЯЖЕНИЕ, подготовьте свою СТРАТЕГИЮ, прячась по дому• Откройте ЗАКРЫТУЮ ДВЕРЬ и получите СЕКРЕТНУЮ ИНФОРМАЦИЮ с ПК. • УИДЖА и ЗЕРКАЛА с ДУХАМИ• СУНДУКИ, открывающие невероятные СИЛЫ и ОБЛИКИ• УЖАС и НАПРЯЖЕНИЕ в каждой игре• ИГРА, ОТЛИЧНАЯ от других!• Да, iTownGamePlay сошла с ума!Удачи!★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★Основная идея, голоса и сотрудничество:• ★ Альваро Эррерос Мартинес (iTownGamePlay) ★Главный разработчик:• ★Рамиро Мильо★Автор саундтрека:• ★Агустин Миранда★Комический художник:• ★ЗлойРикМастер★Обновление 2.0 отвечает за:• ★СервоВеб и игровой процесс★

• УИДЖА и ЗЕРКАЛА с ДУХАМИ• СУНДУКИ, открывающие невероятные СИЛЫ и ОБЛИКИ• УЖАС и НАПРЯЖЕНИЕ в каждой игре• ИГРА, ОТЛИЧНАЯ от других!• Да, iTownGamePlay сошла с ума!Удачи!★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★Основная идея, голоса и сотрудничество:• ★ Альваро Эррерос Мартинес (iTownGamePlay) ★Главный разработчик:• ★Рамиро Мильо★Автор саундтрека:• ★Агустин Миранда★Комический художник:• ★ЗлойРикМастер★Обновление 2.0 отвечает за:• ★СервоВеб и игровой процесс★

Подробнее

Как установить

Установите шаги:

Сначала вы должны удалить оригинальную версию Dark Internet — Terror Extremo если вы ее установили.

Затем загрузите Dark Internet — Terror Extremo Мод APK на нашем сайте.

После завершения загрузки вы должны найти файл apk и установить его.

Вы должны включить «Неизвестные источники» для установки приложений за пределами Play Store.

Тогда вы можете открыть и наслаждаться Dark Internet — Terror Extremo Мод APK

права доступа

Является Dark Internet — Terror Extremo Мод Сейф?

Dark Internet — Terror Extremo Мод на 100% безопасен, потому что приложение было проверено нашей платформой Anti-Malware и вирусы не обнаружены. Антивирусная платформа включает в себя: AOL Active Virus Shield, avast !, AVG, Clam AntiVirus и т. Д. Наш антивирусный движок фильтрует приложения и классифицирует их в соответствии с нашими параметрами. Следовательно, установка на 100% безопасна. Dark Internet — Terror Extremo Мод APK на нашем сайте.

Антивирусная платформа включает в себя: AOL Active Virus Shield, avast !, AVG, Clam AntiVirus и т. Д. Наш антивирусный движок фильтрует приложения и классифицирует их в соответствии с нашими параметрами. Следовательно, установка на 100% безопасна. Dark Internet — Terror Extremo Мод APK на нашем сайте.

Скачать

Ускорение до 200% с dFast Torrent Cloud™ Наслаждайтесь самой быстрой службой загрузки с dFast.

4.4

48353 общее количество

5 1546

4 80

3 32

2 8

1 19

Приложение dFast

Быстрый мод, быстрая загрузка

Скачать

Мод Игры

Ground Breaking 3D 1.2.80 APK + Мод (Unlimited money) за Android

Во второй раз я вошел в игру, чтобы дать много валюты

Bike Racing Games: Bike Games 1.

62.1 APK + Мод (Unlimited money) за Android

62.1 APK + Мод (Unlimited money) за AndroidВойти в игру, чтобы дать много денег

Армейский 3D зомби стрелялка 3.3 APK + Мод (Unlimited money) за Android

Мега мужество

Tiny Fantasy: Epic Action RPG 0.9.7 APK + Мод (Unlimited money) за Android

Урон, тупой враг, золото падение

KoGaMa 2.30.16 APK + Мод (Unlimited money) за Android

Бесплатные покупки/неограниченное золото

American Dad! Apocalypse Soon 1.34.0 APK + Мод (Unlimited money) за Android

A3: Still Alive 1.

8.5 APK + Мод (Unlimited money) за Android

8.5 APK + Мод (Unlimited money) за AndroidРазблокирован все

Больше

Мод приложений

File Manager Computer Style 1.5 APK + Мод (Unlimited money) за Android

разблокирована

Nox Security, Antivirus, Clean 2.6.3 APK + Мод (Unlimited money) за Android

MOD Premium

Bluetooth поиск — Scanner 1.3.3 APK + Мод (Unlimited money) за Android

Окончательный

TakeWith: Задачи и заметки 2.4.2 APK + Мод (Unlimited money) за Android

Премиум

Study Bunny: Focus Timer 20.

02 APK + Мод (Unlimited money) за Android

02 APK + Мод (Unlimited money) за AndroidВойти в игру подарил много денег

UC Browser Turbo- Fast Downloa 1.10.6.900 APK + Мод (Unlimited money) за Android

WATCH IT 5.0.5 APK + Мод (Unlimited money) за Android

Премиум / разблокирован все

Больше

Что такое вредоносное ПО: определение, примеры, обнаружение и восстановление

Функция

Какие существуют типы вредоносных программ? Как вы можете предотвратить, обнаружить или удалить его? У нас есть ответы.

Джош Фрулингер

Соавтор, ОГО |

Джакарин2521 / Саймон2579/ Гетти ИзображенийОпределение вредоносного ПО

Вредоносное ПО, сокращение от вредоносного программного обеспечения, — это общий термин для вирусов, червей, троянов и других вредоносных компьютерных программ, которые хакеры используют для уничтожения и получения доступа к конфиденциальной информации. Как заявляет Microsoft, «[вредоносное ПО] — это универсальный термин для обозначения любого программного обеспечения, предназначенного для нанесения ущерба отдельному компьютеру, серверу или компьютерной сети». Другими словами, программное обеспечение идентифицируется как вредоносное ПО на основе его предполагаемого использования, а не конкретного метода или технологии, использованных для его создания.

Как заявляет Microsoft, «[вредоносное ПО] — это универсальный термин для обозначения любого программного обеспечения, предназначенного для нанесения ущерба отдельному компьютеру, серверу или компьютерной сети». Другими словами, программное обеспечение идентифицируется как вредоносное ПО на основе его предполагаемого использования, а не конкретного метода или технологии, использованных для его создания.

Это означает, что вопрос, скажем, в чем разница между вредоносным ПО и вирусом, немного упускает из виду: вирус — это тип вредоносного ПО, поэтому все вирусы являются вредоносными программами (но не каждое вредоносное ПО является вирусом). .

Типы вредоносных программ

Существует несколько различных способов классификации вредоносных программ; во-первых, тем, как распространяется вредоносное программное обеспечение. Вы, наверное, слышали, что слова вирус, троян, и червь используются взаимозаменяемо, но, как объясняет Symantec, они описывают три слегка различающихся способа, которыми вредоносное ПО может заразить целевые компьютеры:

- Червь – это отдельная вредоносная программа, которая воспроизводит себя и распространяется с компьютера на компьютер.

- Вирус – это фрагмент компьютерного кода, который встраивается в код другой автономной программы, а затем заставляет эту программу предпринимать вредоносные действия и распространяться.

- Троян – это программа, которая не может воспроизводить себя, но маскируется под то, что нужно пользователю, и обманным путем заставляет его активировать ее, чтобы нанести ущерб и распространиться.

Вредоносное ПО также может быть установлено на компьютер «вручную» самими злоумышленниками, либо путем получения физического доступа к компьютеру, либо путем повышения привилегий для получения удаленного доступа администратора.

Еще один способ классифицировать вредоносное ПО по тому, что оно делает после успешного заражения компьютеров жертвы. Вредоносное ПО использует широкий спектр потенциальных методов атаки:

- Шпионское ПО определяется Webroot Cybersecurity как «вредоносное ПО, используемое с целью тайного сбора данных о ничего не подозревающих пользователях».

По сути это отслеживает ваше поведение при использовании компьютера, а также данные, которые вы отправляете и получаете, обычно с целью отправки этой информации третьей стороне. Кейлоггер – это особый вид шпионского ПО, которое записывает все нажатия клавиш пользователем и отлично подходит для кражи паролей.

По сути это отслеживает ваше поведение при использовании компьютера, а также данные, которые вы отправляете и получаете, обычно с целью отправки этой информации третьей стороне. Кейлоггер – это особый вид шпионского ПО, которое записывает все нажатия клавиш пользователем и отлично подходит для кражи паролей. - Руткит — это, как описано в TechTarget, «программа или, чаще, набор программных средств, которые предоставляют злоумышленнику удаленный доступ и контроль над компьютером или другой системой». Он получил свое название, потому что это набор инструментов, которые (как правило, незаконно) получают root-доступ (управление на уровне администратора в терминах Unix) над целевой системой и использовать эту возможность, чтобы скрыть свое присутствие.

- Рекламное ПО — это вредоносное ПО, которое заставляет ваш браузер перенаправлять веб-рекламу, которая часто сама стремится загрузить еще более вредоносное ПО.

Как отмечает The New York Times , рекламное ПО часто использует соблазнительные «бесплатные» программы, такие как игры или расширения для браузера.

Как отмечает The New York Times , рекламное ПО часто использует соблазнительные «бесплатные» программы, такие как игры или расширения для браузера. - Программа-вымогатель – это разновидность вредоносного ПО, которое шифрует файлы на вашем жестком диске и требует оплаты, обычно в биткойнах, в обмен на ключ дешифрования. Несколько громких вспышек вредоносных программ за последние несколько лет, таких как Petya, являются программами-вымогателями. Без ключа расшифровки жертвы математически не могут восстановить доступ к своим файлам. Так называемый scareware — это своего рода теневая версия программы-вымогателя; он утверждает, что взял под свой контроль ваш компьютер и требует выкуп, но на самом деле просто использует уловки, такие как циклы перенаправления браузера, чтобы создать впечатление, будто он нанес больше вреда, чем на самом деле, и, в отличие от программ-вымогателей, может быть относительно легко отключен.

- Криптоджекинг — это еще один способ, которым злоумышленники могут заставить вас предоставить им биткойны, только он работает без вашего ведома.

Вредоносное ПО для майнинга криптовалют заражает ваш компьютер и использует циклы вашего процессора для майнинга биткойнов для получения прибыли злоумышленником. Программное обеспечение для майнинга может работать в фоновом режиме в вашей операционной системе или даже как JavaScript в окне браузера.

Вредоносное ПО для майнинга криптовалют заражает ваш компьютер и использует циклы вашего процессора для майнинга биткойнов для получения прибыли злоумышленником. Программное обеспечение для майнинга может работать в фоновом режиме в вашей операционной системе или даже как JavaScript в окне браузера. - Вредоносная реклама — это использование законной рекламы или рекламных сетей для скрытой доставки вредоносного ПО на компьютеры ничего не подозревающих пользователей. Например, киберпреступник может заплатить за размещение рекламы на законном веб-сайте. Когда пользователь нажимает на объявление, код в объявлении либо перенаправляет его на вредоносный веб-сайт, либо устанавливает вредоносное ПО на его компьютер. В некоторых случаях вредоносное ПО, встроенное в рекламу, может запускаться автоматически без каких-либо действий со стороны пользователя. Этот метод называется «загрузкой с диска».

Любое конкретное вредоносное ПО имеет как способ заражения, так и поведенческую категорию. Так, например, WannaCry — это червь-вымогатель. И конкретная часть вредоносного ПО может иметь разные формы с разными векторами атаки: например, банковское вредоносное ПО Emotet было замечено в дикой природе как троян и червь.

Так, например, WannaCry — это червь-вымогатель. И конкретная часть вредоносного ПО может иметь разные формы с разными векторами атаки: например, банковское вредоносное ПО Emotet было замечено в дикой природе как троян и червь.

Взглянув на 10 основных нарушителей вредоносного ПО по данным Центра интернет-безопасности за июнь 2018 года, вы получите представление о типах вредоносных программ. На сегодняшний день наиболее распространенным вектором заражения является спам по электронной почте, который обманом заставляет пользователей активировать вредоносное ПО в стиле троянов. WannaCry и Emotet являются наиболее распространенными вредоносными программами в списке, но многие другие, включая NanoCore и Gh0st, относятся к категории 9.0013 Трояны удаленного доступа или RAT — по сути, руткиты, которые распространяются подобно троянам. Криптовалютные вредоносные программы, такие как CoinMiner, завершают список.

Как предотвратить вредоносное ПО

Поскольку спам и фишинговая электронная почта являются основным вектором заражения компьютеров вредоносными программами, лучший способ предотвратить вредоносное ПО — убедиться, что ваши почтовые системы надежно заблокированы, а ваши пользователи знают, как обнаружить опасность. Мы рекомендуем сочетать тщательную проверку вложенных документов и ограничение потенциально опасного поведения пользователей, а также просто знакомить ваших пользователей с распространенными фишинговыми схемами, чтобы их здравый смысл мог действовать.

Мы рекомендуем сочетать тщательную проверку вложенных документов и ограничение потенциально опасного поведения пользователей, а также просто знакомить ваших пользователей с распространенными фишинговыми схемами, чтобы их здравый смысл мог действовать.

Что касается более технических профилактических мер, вы можете предпринять ряд шагов, в том числе установить исправление и обновление всех ваших систем, вести инвентаризацию оборудования, чтобы вы знали, что вам нужно защищать, и проводить непрерывную оценку уязвимостей на ваша инфраструктура. Когда дело доходит до атак программ-вымогателей, один из способов быть готовым — всегда делать резервные копии ваших файлов, гарантируя, что вам никогда не придется платить выкуп, чтобы получить их обратно, если ваш жесткий диск зашифрован.

Защита от вредоносных программ

Антивирусное программное обеспечение является наиболее широко известным продуктом в категории продуктов для защиты от вредоносных программ; несмотря на то, что в названии есть слово «вирус», большинство предложений борются со всеми формами вредоносного ПО. Хотя профессионалы в области безопасности считают его устаревшим, он по-прежнему является основой базовой защиты от вредоносных программ. Согласно недавним тестам AV-TEST, лучшее на сегодняшний день антивирусное программное обеспечение принадлежит производителям Лаборатории Касперского, Symantec и Trend Micro.

Хотя профессионалы в области безопасности считают его устаревшим, он по-прежнему является основой базовой защиты от вредоносных программ. Согласно недавним тестам AV-TEST, лучшее на сегодняшний день антивирусное программное обеспечение принадлежит производителям Лаборатории Касперского, Symantec и Trend Micro.

Когда речь идет о более продвинутых корпоративных сетях, Endpoint Security Предложения обеспечивают надежную защиту от вредоносных программ. Они обеспечивают не только обнаружение вредоносного ПО на основе сигнатур, которое вы ожидаете от антивируса, но и антишпионское ПО, персональный брандмауэр, контроль приложений и другие способы предотвращения вторжений на хост. Gartner предлагает список своих лучших решений в этой области, в который входят продукты Cylance, CrowdStrike и Carbon Black.

Как обнаружить вредоносное ПО

Вполне возможно — и даже вероятно — что ваша система в какой-то момент будет заражена вредоносным ПО, несмотря на все ваши усилия. Как вы можете сказать наверняка? 9Обозреватель 0013 CSO Роджер Граймс подробно описал, как диагностировать ваш компьютер на наличие потенциально вредоносного ПО, которое может оказаться полезным.

Как вы можете сказать наверняка? 9Обозреватель 0013 CSO Роджер Граймс подробно описал, как диагностировать ваш компьютер на наличие потенциально вредоносного ПО, которое может оказаться полезным.

Когда вы достигаете уровня корпоративных ИТ-специалистов, вы также можете использовать более продвинутые инструменты наблюдения, чтобы видеть, что происходит в вашей сети, и обнаруживать заражения вредоносным ПО. Большинство форм вредоносного ПО используют сеть для распространения или отправки информации обратно своим контроллерам, поэтому сетевой трафик содержит сигналы заражения вредоносным ПО, которые в противном случае вы могли бы пропустить; Существует широкий спектр инструментов для мониторинга сети по цене от нескольких долларов до нескольких тысяч. Существуют также инструменты SIEM, которые произошли от программ управления журналами; эти инструменты анализируют журналы с различных компьютеров и устройств в вашей инфраструктуре в поисках признаков проблем, включая заражение вредоносным ПО. Поставщики SIEM варьируются от крупных компаний, таких как IBM и HP Enterprise, до более мелких специалистов, таких как Splunk и Alien Vault.

Поставщики SIEM варьируются от крупных компаний, таких как IBM и HP Enterprise, до более мелких специалистов, таких как Splunk и Alien Vault.

Удаление вредоносного ПО

Как удалить вредоносное ПО после заражения — это вопрос на миллион долларов. Удаление вредоносных программ — сложная задача, и метод может варьироваться в зависимости от типа, с которым вы имеете дело. CSO содержит информацию о том, как удалить руткиты, программы-вымогатели и криптоджекинг или иным образом восстановить их. У нас также есть руководство по аудиту вашего реестра Windows, чтобы понять, как двигаться дальше.

Если вы ищете инструменты для очистки вашей системы, у Tech Radar есть хорошая подборка бесплатных предложений, в которой есть как знакомые имена из антивирусного мира, так и новички, такие как Malwarebytes.

Примеры вредоносного ПО

Мы уже обсуждали некоторые из текущих угроз вредоносного ПО, вырисовывающихся сегодня. Но существует длинная, легендарная история вредоносных программ, восходящая к зараженным гибким дискам, которыми обменивались любители Apple II в 1980-х годах, и червю Морриса, распространявшемуся по машинам Unix в 1988 году. Некоторые другие громкие атаки вредоносного ПО включали:

Некоторые другие громкие атаки вредоносного ПО включали:

- ILOVEYOU , червь, распространившийся со скоростью лесного пожара в 2000 году и причинивший ущерб на сумму более 15 миллиардов долларов

- SQL Slammer , который остановил интернет-трафик в течение нескольких минут после его первого быстрого распространения в 2003 году

- Conficker , червь, который использовал неисправленные бреши в Windows и использовал различные векторы атак — от внедрения вредоносного кода до фишинговых электронных писем — для взлома паролей и захвата устройств Windows в ботнет.

- Zeus , троянец-кейлоггер конца 00-х годов, нацеленный на банковскую информацию

- КриптоЛокер , первая массовая атака программ-вымогателей, код которой постоянно используется в аналогичных проектах вредоносных программ

- Stuxnet , чрезвычайно сложный червь, заразивший компьютеры по всему миру, но причинивший реальный ущерб только в одном месте: на иранском ядерном объекте в Натанзе, где он уничтожил центрифуги по обогащению урана, для чего он был создан спецслужбами США и Израиля

Тенденции вредоносных программ

Вы можете рассчитывать на то, что киберпреступники будут следить за деньгами. Они будут нацеливаться на жертв в зависимости от вероятности успешной доставки своего вредоносного ПО и размера потенциальной выплаты. Если вы посмотрите на тенденции вредоносных программ за последние несколько лет, вы увидите некоторые колебания с точки зрения популярности определенных типов вредоносных программ и наиболее распространенных жертв — все это обусловлено тем, что, по мнению преступников, будет иметь наибольшую рентабельность инвестиций.

Они будут нацеливаться на жертв в зависимости от вероятности успешной доставки своего вредоносного ПО и размера потенциальной выплаты. Если вы посмотрите на тенденции вредоносных программ за последние несколько лет, вы увидите некоторые колебания с точки зрения популярности определенных типов вредоносных программ и наиболее распространенных жертв — все это обусловлено тем, что, по мнению преступников, будет иметь наибольшую рентабельность инвестиций.

Недавние отчеты об исследованиях указывают на некоторые интересные изменения в тактике и целях вредоносных программ. Криптомайнеры, которые превзошли программы-вымогатели как наиболее распространенный тип вредоносного ПО, теряют популярность из-за снижения стоимости криптовалюты. Программы-вымогатели становятся более целенаправленными, отходя от дробовика.

Всплеск атак вредоносных программ на предприятия

Согласно отчету Malwarebytes Labs о состоянии вредоносных программ за 2019 год, количество вредоносных программ, с которыми они столкнулись, в 2018 году увеличилось на 79 процентов по сравнению с 2017 годом. . «Обычно в конце года или квартала мы наблюдаем некоторое увеличение или большое количество обнаружений со стороны потребителей», — говорит Адам Куджава, директор Malwarebytes Labs. «С точки зрения бизнеса он может медленно расти, но, конечно, ничего подобного мы не видели за последние шесть месяцев». Для сравнения, за тот же период число обнаружений среди потребителей снизилось на 3 процента.

. «Обычно в конце года или квартала мы наблюдаем некоторое увеличение или большое количество обнаружений со стороны потребителей», — говорит Адам Куджава, директор Malwarebytes Labs. «С точки зрения бизнеса он может медленно расти, но, конечно, ничего подобного мы не видели за последние шесть месяцев». Для сравнения, за тот же период число обнаружений среди потребителей снизилось на 3 процента.

«Мы заметили, что киберпреступники стремятся отойти от потребителей и вместо этого направить свои действительно тяжелые вещи против бизнеса», — добавляет Куява.

Этот «действительно тяжелый материал» в основном представляет собой старое вредоносное ПО, ориентированное на потребителя, которое «было превращено в оружие», чтобы стать более крупной и универсальной угрозой для бизнеса. Куджава называет Emotet одним из самых значительных. «Это неприятный маленький троянец для кражи информации, который также устанавливает дополнительные вредоносные программы, распространяется в боковом направлении и действует как собственный отправитель спама. Как только он заражает систему, он начинает рассылать электронные письма и пытается заразить других людей».

Как только он заражает систему, он начинает рассылать электронные письма и пытается заразить других людей».

Emotet существует с 2014 года и ориентирован в основном на потребителей. Первоначально он заражал компьютер, пытаясь украсть информацию о финансовой или кредитной карте человека. С тех пор он приобрел новые возможности, вдохновленные или заимствованные из других успешных вредоносных программ, таких как Wannacry или EternalBlue. «Теперь он стал намного более модульным, и мы видим, что он может использовать эти эксплойты для прохождения через корпоративную сеть, тогда как раньше они были ограничены одной конечной точкой», — говорит Куява. «Даже если это небольшая сеть в малом бизнесе, это более пикантно, чем заражение бабушки».

Согласно отчету Global Threat Report: The Year of the Next-Gen Cyberattack от Carbon Black, распространение вредоносного ПО увеличивается. Почти 60% атак вредоносных программ на бизнес в настоящее время предназначены для горизонтального распространения по сети.

Одной из причин всплеска атак вредоносного ПО на бизнес может быть Общий регламент ЕС по защите данных (GDPR). Куява считает, что, возможно, злоумышленники активизировали бизнес-атаки, думая, что после вступления в силу постановления будет сложнее украсть личные и другие данные. Это в сочетании со снижением стоимости криптовалюты и усилением защиты от программ-вымогателей заставило злоумышленников использовать то, что работало в прошлом. «Они всегда [возвращаются к тому, что работает]», — говорит он. «Киберпреступность циклична. Оно всегда возвращается».

Количество атак криптомайнинга снижается

В отчете Malwarebyte Labs отмечается отход от криптомайнинга, начиная со второго квартала 2018 года, в основном из-за снижения стоимости криптовалюты. Тем не менее, количество обнаружений криптомайнинга увеличилось за год на 7 процентов.

Вместо этого киберпреступники обращаются к вредоносным программам для кражи информации, таким как Emotet, чтобы получить прибыль. «В целом кажется, что преступники пришли к единому мнению, что иногда воровать лучше, чем добывать», — говорится в отчете.

«В целом кажется, что преступники пришли к единому мнению, что иногда воровать лучше, чем добывать», — говорится в отчете.

Программы-вымогатели становятся более целенаправленными

Куява отмечает, что малый и средний бизнес (SMB) становится все более популярными целями. Он связывает это с вероятностью получения оплаты за атаки программ-вымогателей — малые и средние предприятия часто не могут позволить себе простои и рассматривают выплату выкупа как самый быстрый способ восстановления. Они также часто являются более мягкими целями, чем крупные предприятия.

Согласно отчету Malwarebytes, в 2018 году количество обнаружений программ-вымогателей во всем мире сократилось на 26 процентов. Однако количество обнаружений программ-вымогателей в компаниях выросло на 28 процентов. Наиболее часто целевыми отраслями были консалтинг, образование, производство и розничная торговля. Куджава считает, что преступники сосредотачиваются на этих отраслях из-за возможности и вероятности выплаты выкупа.

Подробнее о вредоносных программах

- Инопланетное вредоносное ПО представляет растущую угрозу для пользователей мобильного банкинга

- Как группа SilentFade крадет миллионы из рекламных аккаунтов Facebook

- Спустя десятилетие вредоносная программа Qbot Trojan осваивает новые опасные приемы

- Объяснение программы-вымогателя Ryuk: целенаправленная, разрушительно эффективная атака

- Обнаружение вредоносных программ за 9 простых шагов

- Как обнаружить и предотвратить вредоносное ПО для майнинга криптовалют

- 8 типов вредоносных программ и как их распознать

- Заражено вредоносным ПО? Проверьте реестр Windows .

Связанный:

- Вредоносное ПО

- Программы-вымогатели

- Фишинг

- Безопасность

Copyright © 2019 IDG Communications, Inc.

7 горячих тенденций кибербезопасности (и 2 уходят в тень)

Объяснение программы-вымогателя REvil: широкомасштабная операция по вымогательству

В центре внимания ОГО: программа-вымогатель

Группа REvil, также известная как Sodinokibi, повторно преследует свои цели, угрожая раскрыть украденные данные даже после того, как первоначальный выкуп будет уплачен.

Лучиан Константин

CSO старший писатель, ОГО |

ThinkstockВ центре внимания ОГО: программы-вымогатели

- Объяснение программ-вымогателей: как это работает и…

- Как программы-вымогатели бегают по подполью…

- 4 самых опасных новых вируса-вымогателя…

- Группа вымогателей OnePercent атаковала…

- Восстановление программ-вымогателей: 8 шагов к…

Показать больше

REvil — это программа-вымогатель как услуга (RaaS), которая за последний год вымогала крупные суммы денег у организаций по всему миру. Его название расшифровывается как Ransomware Evil и было вдохновлено серией фильмов Resident Evil. Согласно недавним сообщениям охранных фирм, это самая распространенная угроза программ-вымогателей, и группа, стоящая за ней, удваивает свои усилия по вымогательству, также похищая бизнес-данные и угрожая раскрыть их.

REvil, также известный как Sodinokibi, впервые появился в апреле 2019 года и стал известен после того, как другая банда RaaS под названием GandCrab закрыла свой сервис. На заре REvil исследователи и охранные фирмы идентифицировали его как штамм GandCrab или, по крайней мере, установили множественные связи между ними. Предполагаемый член группы под псевдонимом Неизвестный подтвердил в недавнем интервью, что программа-вымогатель не была новым творением и что она была построена на основе старой кодовой базы, которую приобрела группа.

Разработчики, стоящие за операциями RaaS, полагаются на других киберпреступников, известных как аффилированные лица, для распространения программ-вымогателей для них. На самом деле разработчики программ-вымогателей зарабатывают от 20% до 30% незаконных доходов, а остальная часть идет аффилированным лицам, которые занимаются беговой работой по получению доступа к корпоративным сетям и развертыванию вредоносного ПО.

Чем успешнее операция RaaS, тем больше вероятность того, что она привлечет квалифицированных партнеров, и если одна операция закрывается, партнеры быстро переключаются на другую. Это произошло с GandCrab в прошлом, а совсем недавно с группой Maze, члены которой объявили о своем уходе в начале этого месяца и чьи филиалы быстро перешли на новое семейство программ-вымогателей под названием Egregor, также известное как Sekhmet.

Это произошло с GandCrab в прошлом, а совсем недавно с группой Maze, члены которой объявили о своем уходе в начале этого месяца и чьи филиалы быстро перешли на новое семейство программ-вымогателей под названием Egregor, также известное как Sekhmet.

В июле 2021 года филиалы REvil использовали уязвимости нулевого дня в инструменте управления и мониторинга систем, разработанном компанией Kaseya, чтобы скомпрометировать более 30 поставщиков управляемых услуг (MSP) со всего мира и более 1000 бизнес-сетей, управляемых этими MSP. Атака привлекла широкое внимание СМИ и даже вызвала дискуссию на тему программ-вымогателей между президентом США Джо Байденом и президентом России Владимиром Путиным. Вскоре после переговоров веб-сайты REvil перестали работать, и группа замолчала, что вызвало предположения, что российские правоохранительные органы могли принять против нее меры. Касея также получила главный ключ дешифрования, который работал для всех жертв, от неназванной «доверенной третьей стороны».

9 сентября аналитики киберпреступности из Flashpoint сообщили, что веб-сайты REvil снова в сети и что новый представитель группы разместил сообщения на подпольных форумах, объясняя, что произошло. Согласно этим сообщениям, главный ключ дешифрования был случайно сгенерирован одним из кодеров группы и был связан с индивидуальными ключами дешифрования для некоторых из жертв. Группа также работает над улучшением отношений со своими сотрудниками и аффилированными лицами после своего внезапного исчезновения, сообщает Flashpoint.

9 ноября Министерство юстиции выдвинуло обвинительные заключения против двух подозреваемых членов REvil: Ярослава Васинского, 22 лет, из Украины и Евгения Полянина, 28 лет, из России. Васинскому предъявили обвинение в связи с нападением на Касею и арестовали в Польше. Власти добиваются его экстрадиции в США. Полянин был обвинен в связи с атаками REvil на другие организации и до сих пор не задержан, но властям удалось изъять 6,1 млн долларов средств, которые он якобы получил от платежей программ-вымогателей.

В тот же день Европол объявил, что с февраля были арестованы пять подозреваемых членов REvil, в том числе двое в ноябре в Румынии. Агентство отметило, что эти усилия были частью международной правоохранительной операции под названием GoldDust, в которой участвовали 17 стран и которая началась с расследования GandCrab. Когда GandCrab был закрыт в 2019 году, он был одним из ведущих семейств программ-вымогателей. По словам Европола, некоторые из филиалов GandCrab, как полагают, позже перешли в REvil.

Насколько успешен REvil?

В сентябре группа IBM Security X-Force Incident Response сообщила, что в этом году каждый четвертый инцидент кибербезопасности в клиентских сетях был вызван заражением программами-вымогателями. Кроме того, каждое третье заражение программами-вымогателями связано с REvil/Sodinokibi.

«Штамм программ-вымогателей, с которым IBM Security X-Force чаще всего сталкивался в 2020 году, — это Sodinokibi (также известный как REvil) — модель атаки «программа-вымогатель как услуга» (RaaS), в которой используются смешанные атаки программ-вымогателей и вымогателей. в год», — заявили тогда исследователи. «Это вредоносное ПО было задействовано в атаках с целью вымогательства и кражи данных, а в некоторых случаях его операторы похищали и продавали с аукциона конфиденциальные данные в Интернете, когда они не могли заставить жертв заплатить. Sodinokibi также составляет 29% всех атак программ-вымогателей IBM Security X-Force в 2020 г., что свидетельствует о том, что злоумышленники Sodinokibi лучше умеют получать доступ к сетям жертв по сравнению с другими штаммами программ-вымогателей». она появилась в апреле 2019 г., при этом оптовая торговля, производство и профессиональные услуги были наиболее часто преследуемыми отраслями.Около 60% жертв банды составляют организации из США, за которыми следуют Великобритания, Австралия и Канада9.0003

в год», — заявили тогда исследователи. «Это вредоносное ПО было задействовано в атаках с целью вымогательства и кражи данных, а в некоторых случаях его операторы похищали и продавали с аукциона конфиденциальные данные в Интернете, когда они не могли заставить жертв заплатить. Sodinokibi также составляет 29% всех атак программ-вымогателей IBM Security X-Force в 2020 г., что свидетельствует о том, что злоумышленники Sodinokibi лучше умеют получать доступ к сетям жертв по сравнению с другими штаммами программ-вымогателей». она появилась в апреле 2019 г., при этом оптовая торговля, производство и профессиональные услуги были наиболее часто преследуемыми отраслями.Около 60% жертв банды составляют организации из США, за которыми следуют Великобритания, Австралия и Канада9.0003

По оценкам компании, треть жертв REvil заплатили выкуп, а конфиденциальная информация каждой десятой была продана с аукциона в даркнете. Данные трети жертв группы были украдены.

Банда REvil корректирует свои требования о выкупе в зависимости от годового дохода организаций-жертв, поэтому ее требования широко варьируются от 1500 до 42 миллионов долларов и составляют до 9% годового дохода жертвы. IBM также выявила некоторое совпадение между REvil и киберпреступной группой, известной как FIN7, также известной как Carbanak, хотя это может быть связано с тем, что аффилированное лицо заключает контракты с обоими.

IBM также выявила некоторое совпадение между REvil и киберпреступной группой, известной как FIN7, также известной как Carbanak, хотя это может быть связано с тем, что аффилированное лицо заключает контракты с обоими.

Исследователи IBM подсчитали, что прибыль REvil за последний год составила не менее 81 миллиона долларов. Интервью российского блогера с предполагаемым представителем группы REvil Неизвестным, похоже, подтверждает это. Киберпреступник утверждает, что группа заработала более 100 миллионов долларов на атаках программ-вымогателей. Как сообщает BleepingComputer, в конце сентября группа разместила 1 миллион долларов в биткойнах на хакерском форуме, пытаясь привлечь более опытных хакеров.

Кража данных, вымогательство и пустые обещания

Ранее в этом месяце компания Coveware, которая специализируется на реагировании на инциденты с программами-вымогателями, сообщила, что REvil/Sodinokibi занимали наибольшую долю рынка среди групп программ-вымогателей в третьем квартале 2020 года, на них приходилось 16% заражений. Группа также лидировала в предыдущем квартале. Почти половина всех случаев программ-вымогателей, расследованных компанией, также связана с угрозами раскрытия украденных данных, и все большее число групп используют эту технику.

Группа также лидировала в предыдущем квартале. Почти половина всех случаев программ-вымогателей, расследованных компанией, также связана с угрозами раскрытия украденных данных, и все большее число групп используют эту технику.

«Coveware считает, что мы достигли критической точки с тактикой эксфильтрации данных», — заявила охранная фирма. «Несмотря на то, что некоторые компании решили платить злоумышленникам за то, чтобы они не публиковали похищенные данные, Coveware столкнулась с тем, что обещания киберпреступников (если таковые имеются) удалить данные не выполняются».

В частности, Coveware наблюдала случаи, когда жертвы, которые уже заплатили, через несколько недель повторно вымогались REvil с угрозами раскрыть те же данные. Другие группы также не сдержали своих обещаний, опубликовав данные жертв, которые решили заплатить, или предоставив поддельные доказательства удаления данных.

«В отличие от переговоров о ключе расшифровки, переговоры о подавлении украденных данных не имеют конечного конца», — заявили в компании. «После того как жертва получает ключ дешифрования, его нельзя забрать и он не ухудшается со временем. С украденными данными злоумышленник может вернуться за повторным платежом в любой момент в будущем. доказательства того, что дефолты происходят выборочно, уже собираются. Соответственно, мы настоятельно рекомендуем всем жертвам кражи данных предпринять трудные, но ответственные шаги. К ним относятся получение консультации компетентных адвокатов по вопросам конфиденциальности, проведение расследования того, какие данные были украдены, и выполнение необходимые уведомления, полученные в результате этого расследования и адвоката».

«После того как жертва получает ключ дешифрования, его нельзя забрать и он не ухудшается со временем. С украденными данными злоумышленник может вернуться за повторным платежом в любой момент в будущем. доказательства того, что дефолты происходят выборочно, уже собираются. Соответственно, мы настоятельно рекомендуем всем жертвам кражи данных предпринять трудные, но ответственные шаги. К ним относятся получение консультации компетентных адвокатов по вопросам конфиденциальности, проведение расследования того, какие данные были украдены, и выполнение необходимые уведомления, полученные в результате этого расследования и адвоката».

Неизвестно, представитель REvil, сообщил российскому блогеру, что группа также рассматривает возможность внедрения других методов, таких как запуск распределенных атак типа «отказ в обслуживании» (DDoS), чтобы заставить организации, которые приостанавливают переговоры.

Как работает REvil

REvil — одна из программ-вымогателей, развернутых во время кампаний по вымогательству, управляемых людьми, подобно Ryuk, WastedLocker и другим. Это означает, что после взлома хакеры используют различные инструменты и методы для картирования сети, выполнения горизонтального перемещения, получения прав администратора домена и развертывания программы-вымогателя на всех компьютерах для максимального воздействия.

Это означает, что после взлома хакеры используют различные инструменты и методы для картирования сети, выполнения горизонтального перемещения, получения прав администратора домена и развертывания программы-вымогателя на всех компьютерах для максимального воздействия.

Поскольку REvil распространяется разными аффилированными лицами, начальные векторы доступа различаются между фишинговыми электронными письмами с вредоносными вложениями к скомпрометированным учетным данным RDP (протокол удаленного рабочего стола) и использованием уязвимостей в различных общедоступных службах. Например, в прошлом году хакеры REvil получили доступ к системам, используя известную уязвимость в Oracle Weblogic (CVE-2019-2725).

Согласно отчету Coveware, REvil в настоящее время распространяется в основном через скомпрометированные сеансы RDP (65%), фишинг (16%) и уязвимости программного обеспечения (8%). Неизвестный также подтвердил в своем интервью, что многие аффилированные лица REvil используют атаки грубой силы для компрометации RDP.

REvil отличается от других программ-вымогателей тем, что использует обмен ключами Диффи-Хеллмана на эллиптических кривых вместо RSA и Salsa20 вместо AES для шифрования файлов. Эти криптографические алгоритмы используют более короткие ключи, очень эффективны и не поддаются взлому при правильной реализации.

Программа-вымогатель убивает некоторые процессы на зараженных машинах, включая почтовые клиенты, SQL и другие серверы баз данных, программы Microsoft Office, браузеры и другие инструменты, которые могут блокировать важные файлы или сохранять их в оперативной памяти. Затем он удаляет теневые копии файлов Windows и другие резервные копии, чтобы предотвратить восстановление файлов.

Как защититься от REvil

Организациям всегда следует защищать удаленный доступ с помощью надежных учетных данных и двухфакторной аутентификации, а также следует рассмотреть возможность предоставления таких услуг только через VPN. Все общедоступные серверы, приложения и устройства должны обновляться и регулярно проверяться на наличие уязвимостей, неправильной конфигурации и подозрительного поведения. По возможности также следует включить защиту от грубой силы, которая блокирует чрезмерные попытки входа в систему с неправильными учетными данными.

По возможности также следует включить защиту от грубой силы, которая блокирует чрезмерные попытки входа в систему с неправильными учетными данными.

Внутри локальных сетей выполните следующие действия:

- Блокируйте ненужные соединения SMB и RPC между конечными точками, которые могут использоваться для бокового перемещения.

- Отслеживайте подозрительное поведение привилегированных учетных записей.

- Уменьшите поверхность атаки на конечных точках с помощью более строгих правил контроля доступа к папкам и процессам.

- Безопасные сетевые ресурсы.

- Обучите сотрудников тому, как обнаруживать попытки фишинга.

- Внедрите процесс резервного копирования данных, который хранит резервные копии за пределами площадки, и проверяет возможность своевременного восстановления из резервных копий.

- Наличие четко определенных планов реагирования на инциденты, чтобы можно было немедленно принять меры в случае обнаружения атаки.

Должно быть ясно, кто участвует в этом процессе и каковы их обязанности. NIST опубликовал проект руководства по обнаружению программ-вымогателей и реагированию на них.

Должно быть ясно, кто участвует в этом процессе и каковы их обязанности. NIST опубликовал проект руководства по обнаружению программ-вымогателей и реагированию на них.

«Некоторые отрасли, такие как здравоохранение, могут оказаться более уязвимыми, чем другие, из-за конфиденциальных данных, которые они хранят, и их относительной нетерпимости к простоям», — сказали исследователи Coveware. «Однако то, что мы наблюдали с течением времени, заключается в том, что наличие дешевых для использования уязвимостей, которые часто встречаются в данной отрасли, является причиной появления концентрации отрасли».

Исследователи Coveware считают, что профессиональные службы, такие как юридические или бухгалтерские фирмы, особенно уязвимы. 4,2 миллиона американских фирм, предоставляющих профессиональные услуги, составляют около 14% всех предприятий в стране, но на них приходится 25% атак. «Эти фирмы с большей вероятностью менее серьезно относятся к угрозе программ-вымогателей», — говорят исследователи. «Они обычно оставляют уязвимости, такие как RDP, открытыми для Интернета и становятся жертвами гораздо чаще, чем компании в других отраслях. Крайне важно, чтобы небольшие фирмы, оказывающие профессиональные услуги, осознавали, что не существует такого понятия, как «слишком малые», чтобы быть целевыми. Индустрия кибервымогательства так не работает. Если вы представите дешевую уязвимость в Интернете, вас атакуют. Вопрос только в том, когда, а не в том, если»9.0003

«Они обычно оставляют уязвимости, такие как RDP, открытыми для Интернета и становятся жертвами гораздо чаще, чем компании в других отраслях. Крайне важно, чтобы небольшие фирмы, оказывающие профессиональные услуги, осознавали, что не существует такого понятия, как «слишком малые», чтобы быть целевыми. Индустрия кибервымогательства так не работает. Если вы представите дешевую уязвимость в Интернете, вас атакуют. Вопрос только в том, когда, а не в том, если»9.0003

Примечание редактора: эта статья, первоначально опубликованная 17 ноября 2020 г., была обновлена и теперь включает события, произошедшие в июле, сентябре и ноябре 2021 г.

Связанный:

- Программа-вымогатель

- Безопасность

Лучиан Константин (Lucian Constantin) — старший писатель CSO, занимающийся вопросами информационной безопасности, конфиденциальности и защиты данных.

Copyright © 2021 IDG Communications, Inc.

7 горячих тенденций кибербезопасности (и 2 уходят в тень)

DDoS-атаки: определение, примеры и методы

Функция

Распределенные атаки типа «отказ в обслуживании» (DDoS) были частью набора инструментов преступников в течение двадцати лет, и они становятся все более распространенными и сильными.

Джош Фрулингер

Соавтор, ОГО |

Евгений Школенко / Getty ImagesЧто такое DDoS-атака?

Распределенная атака типа «отказ в обслуживании» (DDoS) — это когда злоумышленник или злоумышленники пытаются сделать невозможным предоставление услуги. Этого можно достичь, препятствуя доступу практически ко всему: серверам, устройствам, службам, сетям, приложениям и даже определенным транзакциям внутри приложений. В случае DoS-атаки одна система отправляет вредоносные данные или запросы; DDoS-атака исходит из нескольких систем.

В случае DoS-атаки одна система отправляет вредоносные данные или запросы; DDoS-атака исходит из нескольких систем.

Как правило, эти атаки работают, заглушая систему запросами данных. Это может быть связано с тем, что веб-сервер отправляет так много запросов на обслуживание страницы, что он падает из-за запроса, или это может быть связано с большим объемом запросов к базе данных. В результате доступная пропускная способность Интернета, емкость ЦП и ОЗУ становятся перегруженными.

Воздействие может варьироваться от незначительного раздражения от перебоев в работе служб до отключения целых веб-сайтов, приложений или даже всего бизнеса.

Как работают DDoS-атаки?

DDoS-ботнеты являются ядром любой DDoS-атаки. Ботнет состоит из сотен или тысяч машин, называемых зомби или ботов , над которыми злоумышленник получил контроль. Злоумышленники будут собирать эти системы, выявляя уязвимые системы, которые они могут заразить вредоносным ПО с помощью фишинговых атак, вредоносных атак и других методов массового заражения. Зараженные машины могут варьироваться от обычных домашних или офисных ПК до устройств DDoS — ботнет Mirai, как известно, собрал целую армию взломанных камер видеонаблюдения — и их владельцы почти наверняка не знают, что они были скомпрометированы, поскольку они продолжают нормально функционировать в большинстве случаев. уважает.

Зараженные машины могут варьироваться от обычных домашних или офисных ПК до устройств DDoS — ботнет Mirai, как известно, собрал целую армию взломанных камер видеонаблюдения — и их владельцы почти наверняка не знают, что они были скомпрометированы, поскольку они продолжают нормально функционировать в большинстве случаев. уважает.

Зараженные машины ожидают удаленной команды от так называемого командно-контрольного сервера, который служит центром управления атакой и часто сам является взломанной машиной. После запуска все боты пытаются получить доступ к какому-либо ресурсу или сервису, который жертва делает доступным в сети. По отдельности запросы и сетевой трафик, направляемые каждым ботом к жертве, были бы безвредными и нормальными. Но из-за того, что их так много, запросы часто превосходят возможности целевой системы, а поскольку боты, как правило, представляют собой обычные компьютеры, широко распространенные в Интернете, может быть трудно или невозможно заблокировать их трафик, не отключая законных пользователей на месте. в то же время.

в то же время.

Существует три основных класса DDoS-атак, отличающихся в основном типом трафика, который они направляют на системы жертв:

- Атаки на основе объема используют огромные объемы фиктивного трафика для перегрузки ресурса, такого как веб-сайт или сервер. . К ним относятся ICMP, UDP и флуд-атаки с поддельными пакетами. Размер атаки на основе объема измеряется в битах в секунду (bps).

- Протокольные или сетевые DDoS-атаки отправляют большое количество пакетов в целевые сетевые инфраструктуры и инструменты управления инфраструктурой. Эти атаки на протоколы включают, среди прочего, SYN-флуд и Smurf DDoS, а их размер измеряется в пакетах в секунду (PPS).

- Атаки на уровне приложений проводятся путем переполнения приложений вредоносными запросами. Размер атак на уровне приложений измеряется количеством запросов в секунду (RPS).

Важные методы, используемые во всех типах DDoS-атак, включают:

- Спуфинг: Мы говорим, что злоумышленник подделывает IP-пакет, когда он изменяет или запутывает информацию в его заголовке, которая должна сообщить вам, откуда он пришел.

Поскольку жертва не может видеть настоящий источник пакета, она не может блокировать атаки, исходящие из этого источника.

Поскольку жертва не может видеть настоящий источник пакета, она не может блокировать атаки, исходящие из этого источника. - Отражение: Злоумышленник может создать поддельный IP-адрес, чтобы он выглядел так, как будто он действительно исходит от предполагаемой жертвы, а затем отправить этот пакет в стороннюю систему, которая «отвечает» обратно жертве. Из-за этого цели еще труднее понять, откуда на самом деле идет атака.

- Расширение: Некоторые онлайн-сервисы могут быть обмануты, чтобы они отвечали на пакеты очень большими пакетами или несколькими пакетами.

Все три метода могут быть объединены в так называемую DDoS-атаку с отражением/усилением, которая становится все более распространенной.

Как идентифицировать DDoS-атаки

DDoS-атаки бывает трудно диагностировать. Ведь атаки внешне напоминают поток трафика из законных запросов от законных пользователей. Но есть способы отличить искусственный трафик от DDoS-атаки от более «естественного» трафика, который вы ожидаете получить от реальных пользователей. Вот четыре симптома DDoS-атаки, на которые следует обратить внимание:

Вот четыре симптома DDoS-атаки, на которые следует обратить внимание:

- Несмотря на методы спуфинга или распространения, многие DDoS-атаки будут исходить из ограниченного диапазона IP-адресов или из одной страны или региона — возможно, региона, из которого обычно не поступает много трафика.

- Точно так же вы можете заметить, что весь трафик исходит от одного и того же клиента, с одной и той же операционной системой и веб-браузером, отображаемыми в его HTTP-запросах, вместо того, чтобы показывать разнообразие, которое вы ожидаете от реальных посетителей.

- Трафик может направляться на один сервер, сетевой порт или веб-страницу, а не распределяться равномерно по всему сайту.

- Трафик может поступать регулярно синхронизированными волнами или шаблонами.

Как остановить DDoS-атаку

Смягчить последствия DDoS-атаки сложно, поскольку, как отмечалось ранее, атака принимает форму веб-трафика того же типа, который используют ваши законные клиенты. Было бы легко «остановить» DDoS-атаку на ваш веб-сайт, просто заблокировав все HTTP-запросы, и это действительно может быть необходимо для предотвращения сбоя вашего сервера. Но это также блокирует посещение вашего сайта кем-либо еще, а это означает, что ваши злоумышленники достигли своих целей.

Было бы легко «остановить» DDoS-атаку на ваш веб-сайт, просто заблокировав все HTTP-запросы, и это действительно может быть необходимо для предотвращения сбоя вашего сервера. Но это также блокирует посещение вашего сайта кем-либо еще, а это означает, что ваши злоумышленники достигли своих целей.

Если вы можете отличить DDoS-трафик от законного трафика, как описано в предыдущем разделе, это может помочь смягчить атаку, сохраняя при этом ваши службы хотя бы частично онлайн: например, если вы знаете, что атакующий трафик исходит из восточноевропейских источников, вы может блокировать IP-адреса из этого географического региона. Хорошим профилактическим методом является закрытие любых общедоступных служб, которые вы не используете. Службы, которые могут быть уязвимы для атак на уровне приложений, можно отключить, не влияя на вашу способность обслуживать веб-страницы.

Однако в целом лучший способ защиты от DDoS-атак — просто иметь возможность выдерживать большие объемы входящего трафика. В зависимости от вашей ситуации это может означать усиление вашей собственной сети или использование сети доставки контента (CDN) , службы, предназначенной для обработки огромных объемов трафика. У вашего поставщика сетевых услуг могут быть свои собственные службы смягчения последствий, которыми вы можете воспользоваться.

В зависимости от вашей ситуации это может означать усиление вашей собственной сети или использование сети доставки контента (CDN) , службы, предназначенной для обработки огромных объемов трафика. У вашего поставщика сетевых услуг могут быть свои собственные службы смягчения последствий, которыми вы можете воспользоваться.

Причины DDoS-атак

DDoS-атака — это грубый инструмент атаки. В отличие от успешного проникновения, он не дает вам никаких личных данных и не дает вам контроля над инфраструктурой вашей цели. Это просто отключает их киберинфраструктуру. Тем не менее, в мире, где присутствие в Интернете является обязательным для любого бизнеса, DDoS-атака может стать разрушительным оружием, нацеленным на врага. Люди могут запускать DDoS-атаки, чтобы отключить бизнес или политических конкурентов — ботнет Mirai был разработан как оружие в войне между поставщиками серверов Minecraft, и есть свидетельства того, что российские службы безопасности в какой-то момент готовили аналогичную атаку. И хотя DDoS-атака — это не то же самое, что атака программ-вымогателей, DDoS-атаки иногда связываются со своими жертвами и обещают отключить поток пакетов в обмен на биткойны.

И хотя DDoS-атака — это не то же самое, что атака программ-вымогателей, DDoS-атаки иногда связываются со своими жертвами и обещают отключить поток пакетов в обмен на биткойны.

DDoS-инструменты: загрузчики и стрессоры

А иногда DDoS-атаки делают это только ради денег — не денег от вас, а от кого-то, кто хочет вывести ваш сайт из строя. Инструменты под названием booters и stressers доступны в более неприличных частях Интернета, которые, по сути, предоставляют заинтересованным клиентам DDoS-услуги, предлагая доступ к готовым ботнетам одним нажатием кнопки за определенную плату.

Является ли DDoS незаконным?

Вы можете увидеть аргумент, который звучит примерно так: отправка веб-трафика или запросов через Интернет на сервер не является незаконной, и поэтому DDoS-атаки, которые просто агрегируют огромное количество веб-трафика, не могут считаться преступление. Однако это фундаментальное непонимание закона. Если оставить в стороне тот факт, что взлом компьютера с целью сделать его частью ботнета является незаконным, большинство законов о борьбе с киберпреступностью в США, Великобритании и других странах довольно широко сформулированы и криминализируют любое действие, которое наносит ущерб операции компьютера или онлайн-сервиса, а не указания конкретных методов. Однако имитация DDoS-атаки с согласия целевой организации в целях стресс-тестирования их сети является законной.

Однако имитация DDoS-атаки с согласия целевой организации в целях стресс-тестирования их сети является законной.

DDoS-атаки сегодня

Как кратко упоминалось выше, эти атаки все чаще проводятся арендованными ботнетами. Ожидайте, что эта тенденция сохранится.

Еще одной тенденцией является использование нескольких векторов атаки в рамках атаки, также известной как Advanced Persistent Denial-of-Service APDoS. Например, атака APDoS может включать прикладной уровень, например, атаки на базы данных и приложения, а также непосредственно на сервер. «Это выходит за рамки простого «флудинга», — говорит Чак Макки, управляющий директор по партнерскому успеху в Binary Defense.

Кроме того, объясняет Макки, злоумышленники часто нацеливаются не только непосредственно на своих жертв, но и на организации, от которых они зависят, такие как интернет-провайдеры и облачные провайдеры. «Это широкомасштабные, хорошо скоординированные атаки с высокой отдачей», — говорит он.

Это также меняет воздействие DDoS-атак на организации и повышает их риск.

62.1 APK + Мод (Unlimited money) за Android

62.1 APK + Мод (Unlimited money) за Android 8.5 APK + Мод (Unlimited money) за Android

8.5 APK + Мод (Unlimited money) за Android 02 APK + Мод (Unlimited money) за Android

02 APK + Мод (Unlimited money) за Android

По сути это отслеживает ваше поведение при использовании компьютера, а также данные, которые вы отправляете и получаете, обычно с целью отправки этой информации третьей стороне. Кейлоггер – это особый вид шпионского ПО, которое записывает все нажатия клавиш пользователем и отлично подходит для кражи паролей.

По сути это отслеживает ваше поведение при использовании компьютера, а также данные, которые вы отправляете и получаете, обычно с целью отправки этой информации третьей стороне. Кейлоггер – это особый вид шпионского ПО, которое записывает все нажатия клавиш пользователем и отлично подходит для кражи паролей. Как отмечает The New York Times , рекламное ПО часто использует соблазнительные «бесплатные» программы, такие как игры или расширения для браузера.

Как отмечает The New York Times , рекламное ПО часто использует соблазнительные «бесплатные» программы, такие как игры или расширения для браузера. Вредоносное ПО для майнинга криптовалют заражает ваш компьютер и использует циклы вашего процессора для майнинга биткойнов для получения прибыли злоумышленником. Программное обеспечение для майнинга может работать в фоновом режиме в вашей операционной системе или даже как JavaScript в окне браузера.

Вредоносное ПО для майнинга криптовалют заражает ваш компьютер и использует циклы вашего процессора для майнинга биткойнов для получения прибыли злоумышленником. Программное обеспечение для майнинга может работать в фоновом режиме в вашей операционной системе или даже как JavaScript в окне браузера. Должно быть ясно, кто участвует в этом процессе и каковы их обязанности. NIST опубликовал проект руководства по обнаружению программ-вымогателей и реагированию на них.

Должно быть ясно, кто участвует в этом процессе и каковы их обязанности. NIST опубликовал проект руководства по обнаружению программ-вымогателей и реагированию на них. Поскольку жертва не может видеть настоящий источник пакета, она не может блокировать атаки, исходящие из этого источника.

Поскольку жертва не может видеть настоящий источник пакета, она не может блокировать атаки, исходящие из этого источника.