КАК ЗАЙТИ В ДАРКНЕТ С ТЕЛЕФОНА (ANDROID), АЙФОНА, ПК ⋆ FutureNow

Твитнуть

Узнайте как зайти в даркнет с телефона (Android), айфона, компьютера (ПК): быстро, просто и безопасно.

Как зайти в даркнет с телефона (Android)Чтобы зайти в даркнет (развенчание мифов даркнета) с телефона вам нужен браузер Tor.

Компания Tor Project запустила мобильную версию своего браузера, который позволяет пользователям смартфонов на Android получить доступ к даркнету (darknet).

КАК ЗАЙТИ В ДАРКНЕТ С ТЕЛЕФОНАОфициальный браузер для мобильных устройств все еще находится на стадии альфа-тестирования и требует установление Orbot, прокси-сервера Tor для Android.

Что такое браузер Tor?

Tor – это бесплатная программная платформа, разработанная ВМС США, которая позволяет анонимно общаться через Интернет.

Программное обеспечение Tor было выпущено Военно-исследовательской лабораторией США за бесплатной лицензией, после чего оно стало использоватся пользователями по всему миру для получения режима инкогнито.

IPHONE 12 (IPHONE 12 PRO, IPHONE 12 PRO MAX): ДАТА ВЫХОДА, ЦЕНА, СЛУХИ, ОБЗОР, ХАРАКТЕРИСТИКИ

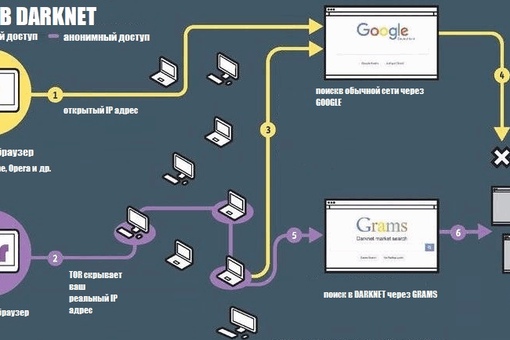

Tor шифрует связь и переводит даные через сеть узлов, управляемых волонтерами по всему миру. Это делает невозможным определение отправителя и получателя информации.

Он также позволяет пользователям получать доступ к сайтам даркнета, которые не отображаются при использовании обычных веб-браузеров.

Установить

браузер TorБраузер Tor для Android можно загрузить с Google Play Store, а также пользователи должны установить прокси-сервер Orbot Tor.

Что такое Orbot и вход в даркнет?Orbot – это инструмент, который подключается устройство к сети Tor, тогда как браузер Tor используется для посещения .onion ссылок и просмотра Интернета через прокси.

Что такое Orbot?По этой причине, перед тем как зайти в даркнет с телефона, следует сначала запустить Orbot и нажать кнопку «Пуск», чтобы подключиться к сети Tor перед открытием браузера.

После успешного подключения запустите браузер Tor для Android и попробуйте перейти на любой сайт – если страница загружается, вы успешно подключились к сети Tor.

Сайты даркнета, которые стоят вашего внимания

Просмотр сайтов даркнетаБраузер Tor может использоваться как обычный веб-браузер при маршрутизации трафика через сеть Tor и он будет обеспечывать вам анонимность. Он также может быть использован для обеспечения доступа к даркнету.

Даркнет – это глубокий веб-контент, для входа в который требуется доступ к определенному программному обеспечению или авторизация.

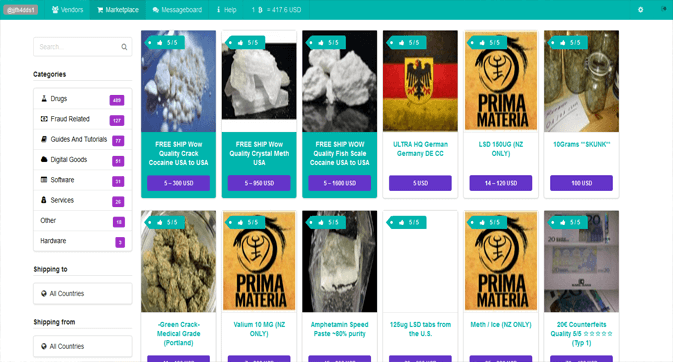

Темная паутина включает стандартные веб-платформы, такие как форумы, биржи криптовалют и веб-сайты, такие как Facebook. Она также содержит много чего другого: от рынка наркотиков и услуг взлома, до незаконной порнографии.

В даркнете существует большое количество сайтов преступного содержания из-за анонимного характера сети Tor. Пользователи должны знать, что просмотр темной паутины может открыть доступ к сомнительному контенту (узнайте как соблюдать безопасность в Интернете?).

Самый простой способ начать просматривать даркнет на своем телефоне с помощью вышеперечисленных программ – перейти к скрытой Wiki. Этот веб-сайт содержит перечень .onion URL-адресов – специальных веб-адресов, которые указывают на сайты, размещенные в даркнете. Эти сайты недоступны через обычные браузеры.

Как зайти в дакнет с айфона (iPhone)Зайти в даркнет (darknet) с айфона без специальных приложений не получится.

Стандартные поисковые системы не находят данных, хранящихся на сайтах даркнета, поэтому вам нужно будет установить браузер TOR или другие приложения, основанные на его принципах работы. И, возможно, дополнить его другими функциями для повышения безопасности и анонимности при посещений сайтов и каталогов даркнета.

Аббревиатура TOR означает The Onion Router, а сама программа знакома пользователям по логотипу в виде лука.

ИСТОРИЯ ИНТЕРНЕТА: КТО ПРИДУМАЛ ИНТЕРНЕТ?

Для отслеживания веб-сайтов даркнета с помощью айфона (iPhone) вы можете использовать:- Onion браузер

- Приложение VPN + TOR.

Его установка стандартная, и разработчики гарантируют безопасность: ваше IP будет скрыто при посещении сайтов .onion и даркнета.

- Red Onion браузер

Программа работает на основе TOR и обеспечивает безопасность и анонимность, но она платная. Придется заплатить 1,99 доллара за возможность ее использования.

Если вы зашли в даркнет с айфона – то вам следует знать, что скорость серфинга в даркнете оставляет желать лучшего.

Причина заключается в том, что трафик усложнен тем, что TOR пытается предоставлять пользователям максимальную анонимность. Замедление наблюдается во всех браузерах, которые работают на основе маршрутизатора Onion.

Как зайти в даркнет с компьютера (ПК)- Загрузите TOR

- Используйте VPN для дополнительной анонимности (необязательно)

- Изучайте Darknet с помощью поисковых систем, таких как DuckDuckGO или специальных каталогов.

Выключите запуск сценариев в параметрах TOR (нажмите кнопку непосредственно перед адресной строкой). Это потому, что большинство сайтов в Darknet имеют криминальный характер. Если вы зайдете в даркнет с компьютера на один из таких сайтов, они могут захотеть определить ваш адрес. Сценарии, созданные с помощью JavaScript, могут быть опасными, если им удастся что-то сохранить на компьютере.

Это потому, что большинство сайтов в Darknet имеют криминальный характер. Если вы зайдете в даркнет с компьютера на один из таких сайтов, они могут захотеть определить ваш адрес. Сценарии, созданные с помощью JavaScript, могут быть опасными, если им удастся что-то сохранить на компьютере.

Узнайте что такое таинственные числа Фибоначчи и золотое сечение.

Используйте только известные каталоги. НЕ ЗАГРУЖАЙТЕ НИЧЕГО НА СВОЙ компьютер: ни с BitTorrents, ни какие-либо другие загрузки, поскольку они могут выдавать фактический IP-адрес во время хранения файлов на компьютере.

Источники: icobuffer.com/ mybroadband.co.za/

что это такое и как в него попасть?

0 ∞

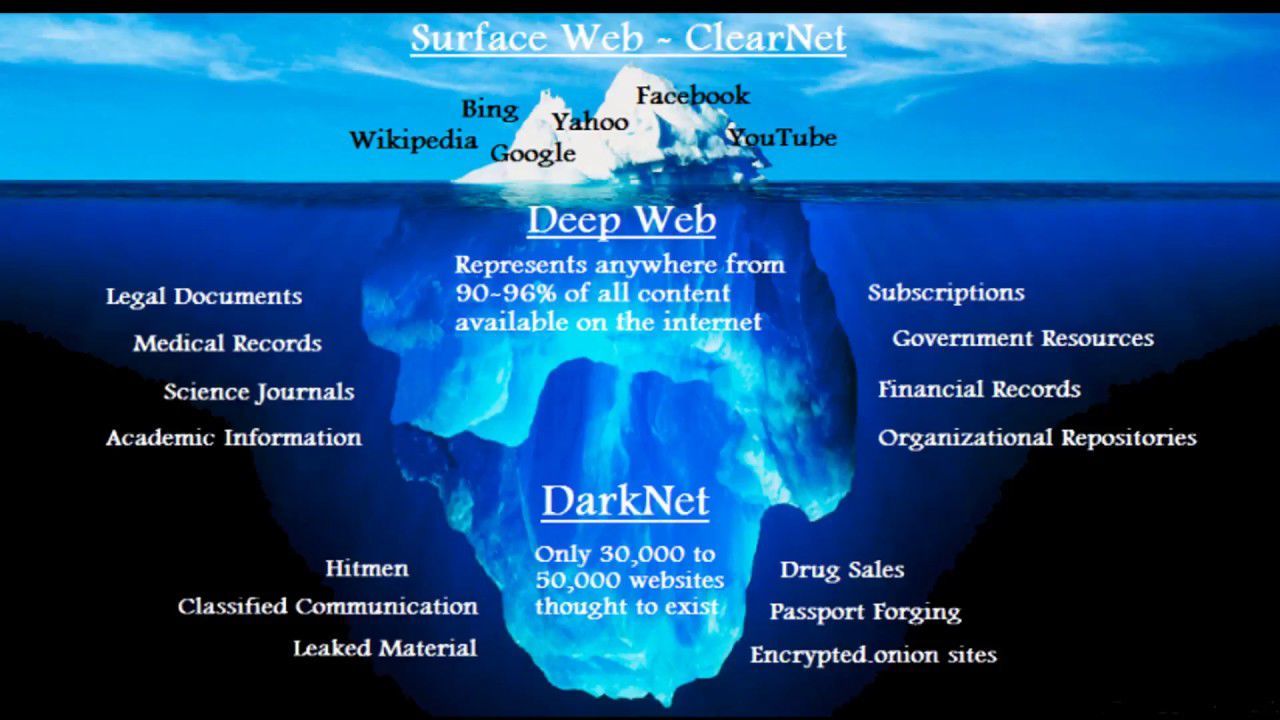

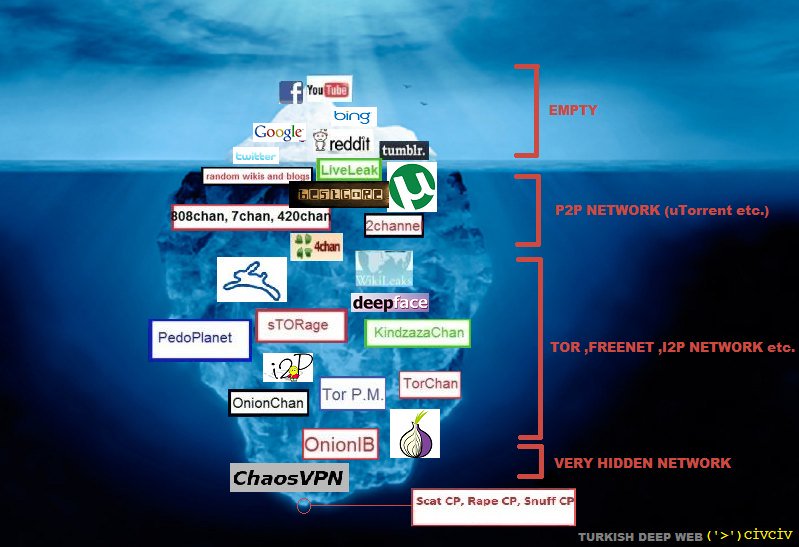

По некоторым оценкам Сеть содержит в 500 раз больше контента, чем проиндексировано в Google в результатах поиска. Ссылки, которые демонстрирует поисковые системы в ответ на ваш запрос, известны как «поверхностная сеть». Другой, скрытый контент, называют «глубокой сетью». Это подводит нас к вопросам о том, что такое дарк нет и как войти в даркнет?

Ссылки, которые демонстрирует поисковые системы в ответ на ваш запрос, известны как «поверхностная сеть». Другой, скрытый контент, называют «глубокой сетью». Это подводит нас к вопросам о том, что такое дарк нет и как войти в даркнет?

- Внимание: ваш провайдер может определить, что вы используете Tor

- Глубокая сеть против даркнета

- Что такое даркнет и как туда попасть?

- Черный интернет — как попасть и использовать?

- Как зайти в дарк нет — VPN поверх Tor или Tor поверх VPN?

- Темный интернет — как попасть в I2P

- Как выйти в даркнет — Freenet

Большая часть этой статьи посвящена использованию анонимных сетей, таких как Tor. Интернет-провайдеры могут определить, когда используется Tor, поскольку IP-адреса ее узлов являются публичными.

Если вы хотите применять Tor приватно, задействуйте VPN либо узлы этой сети, которые не проиндексированы. При использовании VPN интернет-провайдер не сможет увидеть, что вы соединены с узлом Tor.

Глубокую сеть часто путают с даркнетом. Глубокая сеть и доступная в ней информация хранится в открытом доступе, но не индексируются поисковыми системами. Вам не потребуются специальное программное обеспечение, чтобы добраться до глубокой сети. Специализированные поисковые системы, директории и справочники могут помочь найти нужные данные.

Многие поисковые системы по глубокой сети были закрыты или выкуплены. Например, Alltheweb и CompletePlanet. Но некоторые из них всё ещё держатся на плаву:

- DeeperWeb –использует в своей работе поисковый движок Google.

- Виртуальная библиотека WWW –это скорее справочник, а не поисковая система.

- Surfwax – индексирует каналы RSS.

Выше перечислены хорошие поисковики. Но специализированные сервисы лучше подходят для поиска информации в глубокой сети. Например, если вы ищете судебное дело, используйте поисковую систему по публичным делам вашего региона или страны.

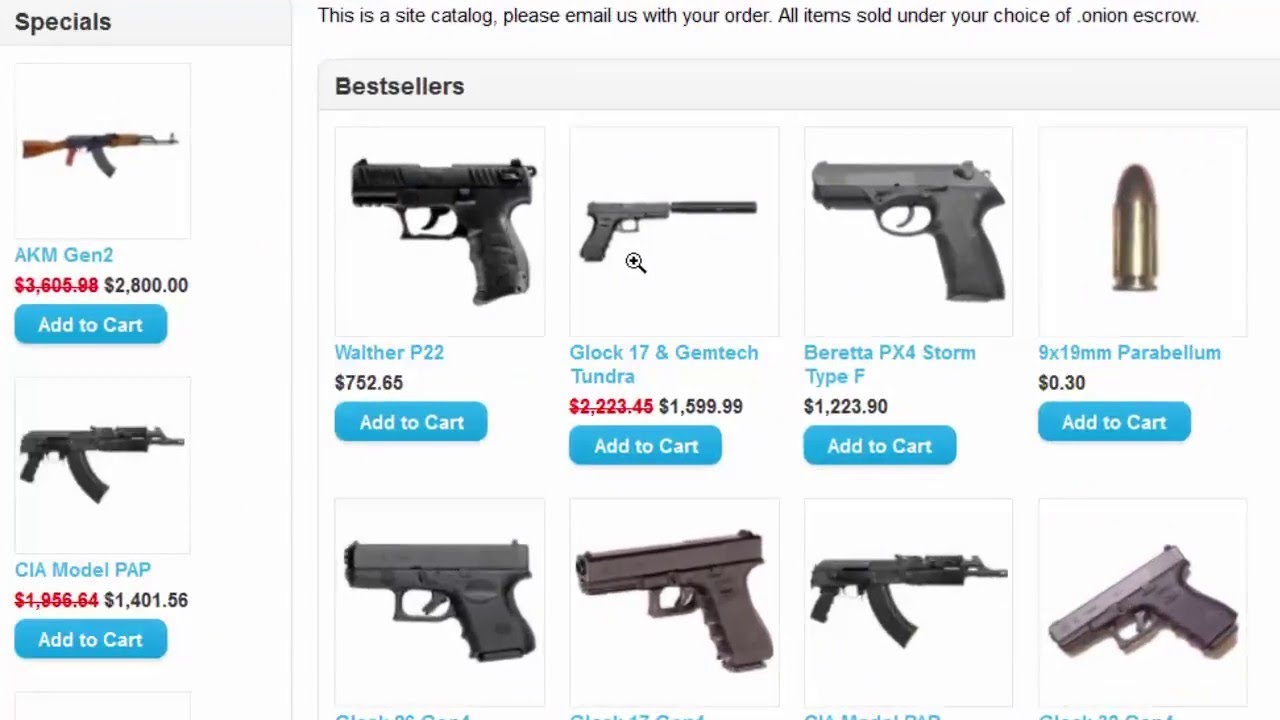

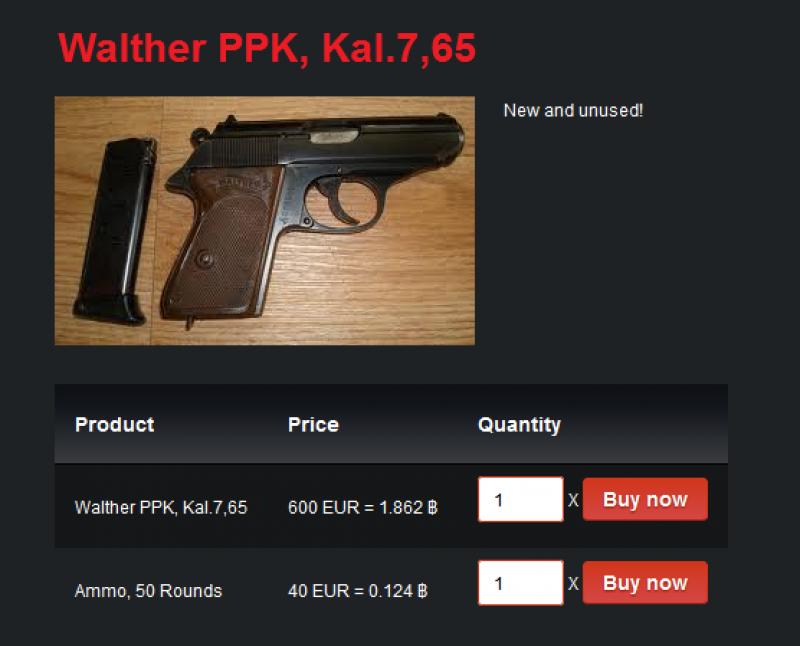

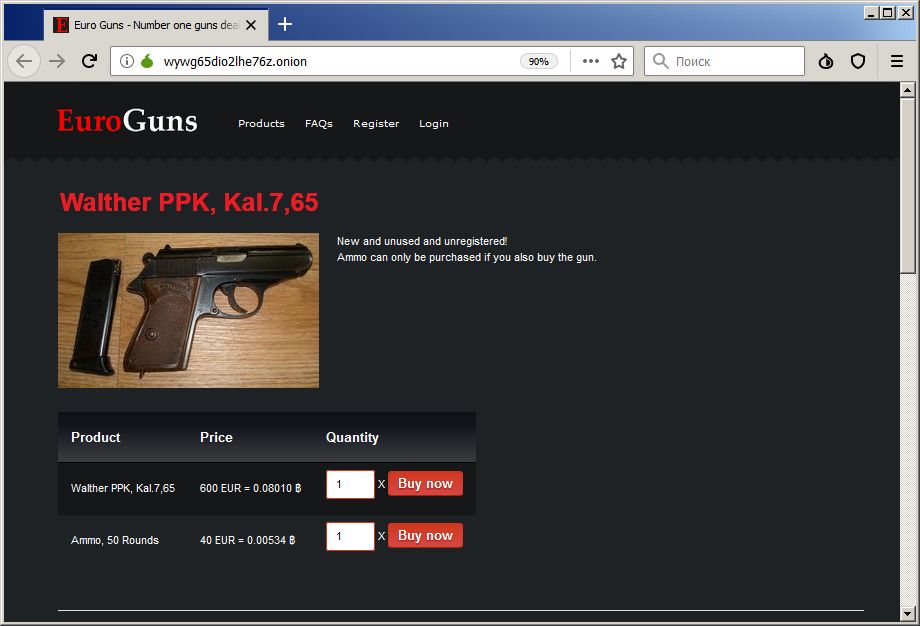

Что такое darknet? Даркнет – это маленькая часть глубокой сети, которая скрыта намеренно. Сайты, расположенные в «тёмной» сети,требуют специальных средств для доступа к ним. Тип ресурса, который чаще всего ассоциируется с даркнетом – это онлайн-магазины по продаже наркотиков, оружия, номеров украденных банковских карт и т.п.

Сайты, расположенные в «тёмной» сети,требуют специальных средств для доступа к ним. Тип ресурса, который чаще всего ассоциируется с даркнетом – это онлайн-магазины по продаже наркотиков, оружия, номеров украденных банковских карт и т.п.

В наиболее тёмных уголках этой сети нанимают киллеров, участвуют в продаже людей и обмениваются детской порнографией. Кроме этого даркнет содержит контент и данные, доступ к которым можно получить анонимно. Это может быть блог, форум, чат или частный игровой сервер.

Даркнет и Tor часто используются журналистами для обмена секретной информацией. В частности, слив данных с сайта Эшли Медисон был размещён на сайте, доступном только пользователям Tor.

Сайты, функционирующие в тёмной сети, разбросаны по серверам по всему миру. Эта статья расскажет, как получить доступ к даркнету через Tor (сокращённо от The Onion Router). Адреса сайтов, расположенных в даркнете, используют доменную зону “.onion”. Это означает, что они доступны только пользователям Tor.

Tor – это сеть волонтёрских узлов, через которые перенаправляется интернет-трафик. Соединение шифруется, и весь трафик передаётся по узлам, расположенным по всему миру, делая каждого пользователя анонимным.

Так как же попасть в сеть Tor? Простейший путь – скачать и установить браузер Tor.

Официально браузер Tor теперь доступен и на Android. Вы можете скачать его в Google Play или со страницы загрузки Tor. На момент написания этой статьи браузер Tor для Android всё ещё находится в статусе альфа-версии и дополнительно требует предварительной установки Orbot.

Если вы планируете что-то заказать в даркнет-магазине, вам придется создать ложную личность. Это подразумевает создание зашифрованного email с новым адресом, анонимного биткойн-кошелька, отключение JavaScript в браузере Tor, исследование поставщиков и многое другое.

Сайты с доменной зоной .onion не появляются в результатах поиска Google. Но есть несколько поисковых систем по даркнет, которые индексируют их: Onion. city, Onion.to и NotEvil.

city, Onion.to и NotEvil.

Reddit – также полезный ресурс для поиска нужного сайта в даркнет или глубокой сети. Попробуйте поискать в топиках /r/deepweb, /r/onions или /r/Tor. Скрытые справочники, вроде этого также могут быть полезны для сужения области поиска.

Нелишним будет ещё раз напомнить, что безопасность и анонимность первостепенны при нахождении на сайтах, функционирующих в тёмной сети.

Еще одной мерой предосторожности является проверка корректности адреса сайта .onion. Он включают в себя строку относительно случайных букв и цифр. Мы рекомендуем проверять адрес в трёх различных источниках перед тем, как переходить на любой сайт, функционирующий в даркнете.

После того, как удостоверились, что адрес правильный, сохраните его в зашифрованном файле (браузер Tor не запомнит ваше посещение). Иначе можете стать жертвой фишинга.

VPN позволяет шифровать весь интернет-трафик, как входящий, так и исходящий. Перенаправляет его через сервер, выбранный самим пользователем.

VPN в сочетании с Tor повышает уровень безопасности и анонимности пользователя. Но есть важное различие между тем, как они связываются между собой.

Если вы соединяетесь с VPN и запускаете браузер Tor, то используете Tor поверх VPN. Весь трафик с устройства идёт на сервер VPN, а затем перенаправляется в сеть Tor перед тем, как достигнуть адресата. При этом интернет-провайдер видит только зашифрованный трафик с VPN, и не узнает, что вы находитесь в сети Tor.

Tor, запущенный поверх VPN, подразумевает, что сервис-анонимайзер будет видеть, что вы пользуетесь Tor. А также хранить метаданные вашего трафика в логах, но не сможет увидеть его содержание, зашифрованного в сети Tor.

VPN-провайдер, не сохраняющий логи, метаданных трафика или пользовательских сессий, предпочтительнее. Например, NordVPN или IPVanish

Tor поверх VPN не защищает пользователей от вредоносных узлов Tor. Поскольку узлы Tor поддерживаются волонтёрами, но не все они играют по правилам. Последний узел перед тем, как трафик передается на сайт назначения, называется выходным узлом. Выходной узел расшифровывает трафик, поэтому может украсть вашу персональную информацию или внедрить вредоносный код. Кроме этого выходные узлы Tor часто блокируются сайтами, которые им не доверяют.

Выходной узел расшифровывает трафик, поэтому может украсть вашу персональную информацию или внедрить вредоносный код. Кроме этого выходные узлы Tor часто блокируются сайтами, которые им не доверяют.

Существует менее популярный вариант VPN поверх Tor. Насколько мы знаем, только два VPN- провайдера, AirVPN и BolehVPN, предоставляют такой сервис. Хотя ни один из них не отличается хорошей скоростью. В этом случае трафик сначала проходит через сеть Tor, а затем через VPN. Это значит, что VPN- провайдер не видит ваш реальный IP-адрес, а VPN защищает вас от плохих выходных узлов Tor.

Большим недостатком подобного подхода является то, что ваш интернет-провайдер будет знать, что вы используете Tor.

Tor поверх VPN подразумевает доверие VPN-провайдеру, но не вашему интернет-провайдеру, и является лучшим вариантом для доступа к сайтам .onion.

VPN поверх Tor подразумевает доверие вашему интернет-провайдеру, а не провайдеру VPN и подходит, если вы хотите избежать плохих выходных узлов Tor. Оба метода предпочтительнее, чем не использовать VPN вовсе.

Оба метода предпочтительнее, чем не использовать VPN вовсе.

Основной компромисс – это скорость. Из-за всех этих узлов, через которые проходит ваш трафик, Tor сам по себе снижает скорость.

I2P– это анонимная сеть, которая представляет собой альтернативу Tor. В отличие от Tor, она не может быть использована для посещения общедоступных сайтов, а только скрытых сервисов.

I2P не может быть использована для доступа к сайтам .onion, поскольку это совершенно отдельная от Tor сеть. Вместо этого I2P использует свои скрытые сайты, называемые “eepsites”.

Так зачем вам использовать I2P вместо Tor? Она менее популярна и не может быть использована для доступа к обычным сайтам. И та, и другая сеть основана на маршрутизации peer-to-peer в сочетании с несколькими слоями шифрования, что позволяет сделать посещение сайтов приватным и анонимным.

НоI2P имеет некоторые преимущества. Она гораздо быстрее и надёжнее Tor по нескольким. Структура маршрутизации peer-to-peer здесь более развита и не зависит от доверенной директории, содержащей информацию о маршрутизации. I2P использует однонаправленные шлюзы. Поэтому злоумышленник может перехватить только исходящий или только входящий трафик, но не оба потока сразу.

I2P использует однонаправленные шлюзы. Поэтому злоумышленник может перехватить только исходящий или только входящий трафик, но не оба потока сразу.

Настройка I2P намного сложнее, чем Tor. I2P должна быть скачана и установлена, после чего настройка осуществляется через консоль маршрутизатора. Затем каждое отдельное приложение должно быть настроено для работы с I2P. В браузере нужно будет задать настройки прокси-сервера, чтобы использовать правильный порт.

Freenet – это отдельная самостоятельная сеть внутри интернета, которая не может быть использована для посещения общедоступных сайтов. Она применяется только для доступа к контенту, загруженному в Freenet, который распространяется на основе peer-to-peer маршрутизации.

В отличие от I2P и Tor, здесь вам не нужен сервер для хранения контента. После того, как вы что-то загрузили, это остаётся в сети навсегда. Даже если вы перестанете использовать Freenet. Но при условии, что эта информация будет популярна.

Freenet обеспечивает подключение в одном из двух режимов:закрытой и открытой сети. Режим закрытой сети позволяет указать, кто ваши друзья в сети и делиться контентом только с ними. Это помогает группам пользователей создавать закрытые анонимные сети.

Режим закрытой сети позволяет указать, кто ваши друзья в сети и делиться контентом только с ними. Это помогает группам пользователей создавать закрытые анонимные сети.

Кроме этого пользователи могут подключиться к Freenet в открытом режиме, который автоматически подключает участников к сети. Открытая сеть использует несколько централизованных серверов в дополнение к децентрализованной сети peer-to-peer.

Настройка относительно проста. Загрузите, установите и запустите. Когда вы откроете браузер, используемый по умолчанию, Freenet уже будет готова и запущена через веб-интерфейс. Но, к сожалению, Freenet всё ещё является экспериментальным проектом.

Сергей Бензенкоавтор-переводчик

Пожалуйста, оставляйте ваши комментарии по текущей теме статьи. Мы крайне благодарны вам за ваши комментарии, отклики, лайки, дизлайки, подписки!

7 горячих тенденций кибербезопасности (и 2 уходят в тень)

Функция

Популярна эта тенденция в области безопасности или нет? От инструментов и технологий до угроз и тактики — цифры не лгут.

Нил Вайнберг

Соавтор, ОГО |

ThinkstockВступая во второй год пандемии, не будет преувеличением сказать, что COVID-19 повлиял на все аспекты нашей личной и профессиональной жизни. Когда дело доходит до тенденций в области корпоративной безопасности, пандемия изменила правила игры.

Миллионы сотрудников теперь получают доступ к корпоративным сетям или облачным ресурсам через домашний Wi-Fi. ИТ-специалисты устраняют неполадки критически важных систем с помощью удаленного доступа. Цепочки поставок трещат под давлением. И злоумышленники, не теряя времени, используют эти потенциальные уязвимости.

Вот горячие и не очень тенденции безопасности на 2022 год, в котором, к сожалению, масштабы и изощренность атак только ухудшатся.

9 горячих (и не очень) трендов кибербезопасности:- Популярные программы-вымогатели

- Горячее — криптомайнинг/криптоджекинг

- Горячее — Дипфейки

- Hot — атаки на видеоконференцсвязь

- Холодный — VPN

- Горячий — атаки IoT и OT

- Hot – атаки на цепочку поставок

- Горячий — XDR

- Холодный — пароли

Атаки программ-вымогателей растут и не собираются замедляться, говорит Шира Рубинофф, руководитель отдела кибербезопасности, автор и консультант. «Эти атаки выросли в геометрической прогрессии и будут продолжать расти — в основном из-за пандемии, поскольку мы наблюдаем огромный рост онлайн и расширение цифровой среды. Переход на работу на дому заставил организации изо всех сил пытаться укрепить свою позицию в области кибербезопасности. Теперь организациям приходится иметь дело со своими сотрудниками, выполняющими многозадачность как профессионально, так и лично с нескольких устройств в среде, которая может быть или не быть безопасной».

«Эти атаки выросли в геометрической прогрессии и будут продолжать расти — в основном из-за пандемии, поскольку мы наблюдаем огромный рост онлайн и расширение цифровой среды. Переход на работу на дому заставил организации изо всех сил пытаться укрепить свою позицию в области кибербезопасности. Теперь организациям приходится иметь дело со своими сотрудниками, выполняющими многозадачность как профессионально, так и лично с нескольких устройств в среде, которая может быть или не быть безопасной».

Rubinoff рекомендует организациям сосредоточиться на внедрении кибергигиены, включая обучение и обучение всей организации, чтобы помочь смягчить фишинговые атаки. Она добавляет, что организации должны проявлять инициативу в защите данных и должны рассмотреть возможность внедрения модели безопасности с нулевым доверием.

Ключевые цифры: Согласно последнему отчету Gartner Emerging Risks Monitor, угроза «новых моделей программ-вымогателей» является главной проблемой для руководителей. Согласно отчету Verizon о расследованиях нарушений данных, частота программ-вымогателей удвоилась в 2021 году. Согласно исследованию IDC 2021 Ransomware Study, примерно 37% глобальных организаций заявили, что они стали жертвами той или иной формы атаки программ-вымогателей в 2021 году.

Согласно отчету Verizon о расследованиях нарушений данных, частота программ-вымогателей удвоилась в 2021 году. Согласно исследованию IDC 2021 Ransomware Study, примерно 37% глобальных организаций заявили, что они стали жертвами той или иной формы атаки программ-вымогателей в 2021 году.

Криптоджекинг, менее яркий родственник программ-вымогателей, происходит, когда злоумышленники используют фишинговые атаки в стиле программ-вымогателей, чтобы взломать организацию для добычи криптовалюты с использованием вычислительных ресурсов организации. Одним из преимуществ для злоумышленника является то, что он может долгое время оставаться незамеченным. Поскольку выкупа не требовалось и никакая личная информация не была украдена, компаниям не нужно раскрывать информацию о том, что они были взломаны. Это затрудняет количественную оценку стоимости вторжения, поскольку ущерб заключается в таких вещах, как потеря вычислительных мощностей, снижение производительности и более высокие счета за электроэнергию. Однако по мере того, как криптовалюты растут в цене, у злоумышленников появляется больше стимулов для совершения криптоджекинга. Конечная выплата состоит из вознаграждения (в криптовалюте) за то, что вы первым подтвердите новый блок транзакций.

Однако по мере того, как криптовалюты растут в цене, у злоумышленников появляется больше стимулов для совершения криптоджекинга. Конечная выплата состоит из вознаграждения (в криптовалюте) за то, что вы первым подтвердите новый блок транзакций.

«Я не знаю, уделяют ли организации этому столько же внимания, потому что он менее навязчив, чем программы-вымогатели», — говорит аналитик IDC Фрэнк Диксон. Он отмечает, что криптоджекинг представляет собой растущую и серьезную угрозу безопасности, потому что «по сути это бэкдор в вашу организацию», который может быть продан другим лицам, желающим запустить программы-вымогатели или другие типы атак.

Ключевые цифры: Sonic Wall сообщила о росте криптоджекинга на 21 % в третьем квартале 2021 года, а в Европе — на 461 %.

Горячее: дипфейки становятся оружием Дипфейки (вспомните Photoshop на стероидах) станут горячей проблемой безопасности в этом году и в дальнейшем, говорит консультант по кибербезопасности доктор Магда Челли. До сих пор дипфейки были замечены в основном в сфере развлечений, с подделанными видео, показывающими, как лицо одного актера превращается в другое. Или когда на видео подделывают политиков, говорящих то, чего они явно никогда не говорили.

До сих пор дипфейки были замечены в основном в сфере развлечений, с подделанными видео, показывающими, как лицо одного актера превращается в другое. Или когда на видео подделывают политиков, говорящих то, чего они явно никогда не говорили.

Chelly предсказывает, что злоумышленники будут использовать технологию дипфейка, чтобы компрометировать биометрические средства контроля доступа, подделывая чье-то лицо. Использование дипфейков на основе ИИ имеет много других зловещих возможностей в корпоративной сфере. Уже был случай, когда мошенники подделали голос генерального директора и обманом заставили подчиненного перевести крупную сумму денег на фейковый счет. Помимо мошенничества, злоумышленник может создать видео, в котором генеральный директор или другой руководитель бизнеса делает что-то постыдное или незаконное, и использовать дипфейк в целях шантажа.

Ключевые цифры: «Исходя из болтовни хакеров, которую мы отслеживаем в даркнете, мы видим, что трафик вокруг дипфейковых атак увеличился на 43% с 2019 года», — говорит Алон Арвац, старший директор по управлению продуктами в IntSights, Компания Rapid7

Горячее: атаки на программное обеспечение для конференц-связи Поскольку пандемия не показывает признаков замедления, многие сотрудники остаются дома, общаясь с коллегами с помощью программного обеспечения для телеконференций и видеоконференций Джеймс Глоуб, вице-президент по операциям в Центр интернет-безопасности (CIS) заявляет, что атаки на эти сервисы будут по-прежнему вызывать озабоченность9. 0003

0003

Он говорит, что организациям необходимо принять формальные корпоративные политики и процедуры, которым должны следовать сотрудники, чтобы противостоять злоумышленникам, пытающимся подслушивать разговоры и просматривать презентации, которые могут содержать конфиденциальную информацию.

Globe рекомендует организациям предпринимать такие шаги, как очистка списков приглашенных, защита паролем видеоконференций, отправка паролей в сообщении, отдельном от приглашения на собрание, предоставление модератору ручного допуска участников и блокировка собрания после его начала.

Ключевые цифры: Согласно отчету Acronis Cyber Readiness Report, более 30% компаний сообщили об атаках на свои системы видеоконференцсвязи в течение 2021 года.

Холод: VPN исчезают Пандемия привлекла внимание к безопасному удаленному доступу для работающих на дому сотрудников, обнажив недостатки традиционной VPN. Это не так уж и безопасно, им сложно управлять, он не обеспечивает хорошего взаимодействия с пользователем и является частью старой школьной модели безопасности периметра.

«Дело не в том, что мы отказываемся от VPN, — говорит Диксон, — но когда мы рассматриваем способы защиты удаленных сотрудников, VPN — это не то, что нам нужно. Мы бы предпочли сделать решение для удаленного доступа с нулевым доверием».

VPN обеспечивают безопасный туннель между удаленным пользователем и корпоративными ресурсами, но технология VPN не может определить, заражено ли уже подключающееся устройство или кто-то использует украденные учетные данные; он не обеспечивает безопасность на уровне приложений и не может обеспечить управление доступом на основе ролей после подключения пользователя к сети. Нулевое доверие решает все эти проблемы.

Ключевые цифры : Gartner прогнозирует, что к 2023 году 60 % предприятий постепенно откажутся от VPN с удаленным доступом в пользу доступа к сети с нулевым доверием.

Горячие: атаки на IoT и OT Chelly заявляет, что атаки на инфраструктуру Интернета вещей (IoT) и операционных технологий (OT) будут активизироваться в 2022 году по целому ряду целей, включая критическую инфраструктуру, традиционные производственные объекты и даже интеллектуальные домашние сети.

Злоумышленники будут нацеливаться на промышленные датчики, чтобы нанести физический ущерб, который может привести к остановке сборочных линий или прерыванию работы, говорит Челли. Пандемия увеличила количество сотрудников, управляющих этими системами через удаленный доступ, что обеспечивает «очень хорошую точку входа для киберпреступников».

Chelly прогнозирует, что злоумышленники также будут проводить атаки типа программ-вымогателей, которые блокируют умный дверной замок или умный термостат домовладельца. В этом сценарии злоумышленник, вероятно, нацелен на поставщика, который поставляет технологию умного дома.

Ключевые номера: Согласно одному эксперименту, в ходе которого тестировщики настраивали домашнюю сеть и контролировали ее на наличие атак, за одну неделю было совершено более 12 000 попыток взлома.

Горячее: атаки на цепочку поставок Цепочка поставок настолько прочна, насколько прочно ее самое слабое звено, и именно так хакеры преследуют особо ценные цели. Самым печально известным взломом за последнее время была атака SolarWinds, атака на цепочку поставок, в которой хакеры использовали уязвимость в программном обеспечении для мониторинга сети от SolarWinds, чтобы взломать сотни компаний.

Самым печально известным взломом за последнее время была атака SolarWinds, атака на цепочку поставок, в которой хакеры использовали уязвимость в программном обеспечении для мониторинга сети от SolarWinds, чтобы взломать сотни компаний.

Globe заявляет, что атаки на цепочки поставок останутся горячей темой. Он рекомендует организациям уделять особое внимание третьим сторонам, партнерам, подрядчикам, поставщикам управляемых услуг и поставщикам облачных услуг. Настаивайте на том, чтобы эти организации продемонстрировали, что их методы обеспечения безопасности являются надежными, и убедитесь, что они постоянно проверяют, что эти организации придерживаются своих политик безопасности.

Ключевые цифры: Данные Forrester показывают, что 55 % специалистов по безопасности сообщили, что их организация сталкивалась с инцидентами или нарушениями безопасности, связанными с цепочками поставок или сторонними поставщиками за последние 12 месяцев.

Горячее: Расширенное обнаружение и реагирование (XDR) Расширенное обнаружение и реагирование (XDR) — это относительно новый подход к обнаружению угроз и реагированию на них, который пытается разрушить бункеры безопасности и предоставить облачную службу, которая охватывает несколько систем безопасности.

Диксон говорит, что XDR касается не столько конкретного продукта, сколько создания платформы, которая может интегрировать возможности нескольких инструментов безопасности для анализа потенциальной угрозы безопасности в контексте.

Ключевые цифры : По данным Gartner, к концу 2027 года до 40% организаций конечных пользователей будут использовать CDR. безопасности, но отрасль медленно внедряла альтернативы — до сих пор. Благодаря Альянсу FIDO, Microsoft Hello и мощному продвижению таких тяжеловесов отрасли, как Apple и Google, набирает обороты аутентификация без пароля на основе биометрии (отпечатки пальцев или распознавание лиц).

Dickson рекомендует организациям «по возможности удалять пароли».

Ключевые номера: Согласно последнему отчету о утечке данных Verizon, 80 % утечек данных являются результатом неверных или повторно используемых паролей.

Связанный:

- Программы-вымогатели

- Блокчейн

- Безопасность

- Облачная безопасность

- Интернет вещей

- Пароли

- Аутентификация

Нил Вайнберг — внештатный писатель и редактор по технологиям.

Copyright © 2022 IDG Communications, Inc.

7 горячих тенденций кибербезопасности (и 2 уходят в тень)

DDoS-атаки: определение, примеры и методы

Функция

Распределенные атаки типа «отказ в обслуживании» (DDoS) были частью набора инструментов преступников в течение двадцати лет, и они становятся все более распространенными и сильными.

Джош Фрулингер

Соавтор, ОГО |

Евгений Школенко / Getty ImagesЧто такое DDoS-атака?

Распределенная атака типа «отказ в обслуживании» (DDoS) — это когда злоумышленник или злоумышленники пытаются сделать невозможным предоставление услуги. Этого можно достичь, препятствуя доступу практически ко всему: серверам, устройствам, службам, сетям, приложениям и даже определенным транзакциям внутри приложений. В случае DoS-атаки одна система отправляет вредоносные данные или запросы; DDoS-атака исходит из нескольких систем.

Как правило, эти атаки работают, заглушая систему запросами данных. Это может быть связано с тем, что веб-сервер отправляет так много запросов на обслуживание страницы, что он падает из-за запроса, или это может быть связано с большим объемом запросов к базе данных. В результате доступная пропускная способность Интернета, емкость ЦП и ОЗУ становятся перегруженными.

В результате доступная пропускная способность Интернета, емкость ЦП и ОЗУ становятся перегруженными.

Воздействие может варьироваться от незначительного раздражения от перебоев в работе служб до отключения целых веб-сайтов, приложений или даже всего бизнеса.

Как работают DDoS-атаки?

Зараженные машины ожидают удаленной команды от так называемого командно-контрольного сервера, который служит центром управления атакой и часто сам является взломанной машиной. После запуска все боты пытаются получить доступ к какому-либо ресурсу или сервису, которые жертва делает доступными в сети. По отдельности запросы и сетевой трафик, направляемые каждым ботом к жертве, были бы безвредными и нормальными. Но из-за того, что их так много, запросы часто превосходят возможности целевой системы, а поскольку боты, как правило, представляют собой обычные компьютеры, широко распространенные в Интернете, может быть трудно или невозможно заблокировать их трафик, не отключая законных пользователей на месте. в то же время.

Существует три основных класса DDoS-атак, отличающихся в основном типом трафика, который они направляют на системы жертв:

- Массовые атаки используют огромные объемы фиктивного трафика для перегрузки ресурса, такого как веб-сайт или сервер.

. К ним относятся ICMP, UDP и флуд-атаки с поддельными пакетами. Размер атаки на основе объема измеряется в битах в секунду (bps).

. К ним относятся ICMP, UDP и флуд-атаки с поддельными пакетами. Размер атаки на основе объема измеряется в битах в секунду (bps). - Протокольные или сетевые DDoS-атаки отправляют большое количество пакетов в целевые сетевые инфраструктуры и инструменты управления инфраструктурой. Эти атаки на протоколы включают, среди прочего, SYN-флуд и Smurf DDoS, а их размер измеряется в пакетах в секунду (PPS).

- Атаки на уровне приложений проводятся путем переполнения приложений вредоносными запросами. Размер атак на уровне приложений измеряется количеством запросов в секунду (RPS).

Важные методы, используемые во всех типах DDoS-атак, включают:

- Спуфинг: Мы говорим, что злоумышленник подделывает IP-пакет, когда он изменяет или запутывает информацию в его заголовке, которая должна сообщить вам, откуда он пришел. Поскольку жертва не может видеть настоящий источник пакета, она не может блокировать атаки, исходящие из этого источника.

- Отражение: Злоумышленник может создать поддельный IP-адрес, чтобы он выглядел так, как будто он действительно исходит от предполагаемой жертвы, а затем отправить этот пакет в стороннюю систему, которая «отвечает» обратно жертве. Из-за этого цели еще труднее понять, откуда на самом деле идет атака.

- Расширение: Некоторые онлайн-сервисы могут быть обмануты, чтобы они отвечали на пакеты очень большими пакетами или несколькими пакетами.

Все три метода могут быть объединены в так называемую DDoS-атаку с отражением/усилением, которая становится все более распространенной.

Как идентифицировать DDoS-атаки

DDoS-атаки бывает сложно диагностировать. Ведь атаки внешне напоминают поток трафика из законных запросов от законных пользователей. Но есть способы отличить искусственный трафик от DDoS-атаки от более «естественного» трафика, который вы ожидаете получить от реальных пользователей. Вот четыре симптома DDoS-атаки, на которые следует обратить внимание:

- Несмотря на методы спуфинга или распространения, многие DDoS-атаки будут исходить из ограниченного диапазона IP-адресов или из одной страны или региона — возможно, региона, из которого вы обычно не видите большого трафика.

- Точно так же вы можете заметить, что весь трафик исходит от одного и того же клиента, с одной и той же операционной системой и веб-браузером, отображаемыми в его HTTP-запросах, вместо того, чтобы показывать разнообразие, которое вы ожидаете от реальных посетителей.

- Трафик может направляться на один сервер, сетевой порт или веб-страницу, а не распределяться равномерно по сайту.

- Трафик может поступать регулярно синхронизированными волнами или шаблонами.

Как остановить DDoS-атаку

Смягчить DDoS-атаку сложно, поскольку, как отмечалось ранее, атака принимает форму веб-трафика того же типа, который используют ваши законные клиенты. Было бы легко «остановить» DDoS-атаку на ваш веб-сайт, просто заблокировав все HTTP-запросы, и это действительно может быть необходимо для предотвращения сбоя вашего сервера. Но это также блокирует посещение вашего сайта кем-либо еще, а это означает, что ваши злоумышленники достигли своих целей.

Если вы можете отличить DDoS-трафик от законного трафика, как описано в предыдущем разделе, это может помочь смягчить атаку, сохраняя при этом ваши службы хотя бы частично онлайн: например, если вы знаете, что атакующий трафик исходит из восточноевропейских источников, вы может блокировать IP-адреса из этого географического региона. Хорошим профилактическим методом является закрытие любых общедоступных служб, которые вы не используете. Службы, которые могут быть уязвимы для атак на уровне приложений, можно отключить, не влияя на вашу способность обслуживать веб-страницы.

Хорошим профилактическим методом является закрытие любых общедоступных служб, которые вы не используете. Службы, которые могут быть уязвимы для атак на уровне приложений, можно отключить, не влияя на вашу способность обслуживать веб-страницы.

Однако в целом лучший способ защиты от DDoS-атак — просто иметь возможность выдерживать большие объемы входящего трафика. В зависимости от вашей ситуации это может означать усиление вашей собственной сети или использование сети доставки контента (CDN), службы, предназначенной для обработки огромных объемов трафика. У вашего поставщика сетевых услуг могут быть свои собственные службы смягчения последствий, которыми вы можете воспользоваться.

Причины DDoS-атак

DDoS-атака — это тупой инструмент атаки. В отличие от успешного проникновения, он не дает вам никаких личных данных и не дает вам контроля над инфраструктурой вашей цели. Это просто отключает их киберинфраструктуру. Тем не менее, в мире, где веб-присутствие является обязательным практически для любого бизнеса, DDoS-атака может стать разрушительным оружием, нацеленным на врага. Люди могут запускать DDoS-атаки, чтобы отключить бизнес или политических соперников — ботнет Mirai был разработан как оружие в войне между провайдерами серверов Minecraft, и есть свидетельства того, что российские службы безопасности в какой-то момент готовили аналогичную атаку. И хотя DDoS-атака — это не то же самое, что атака программ-вымогателей, DDoS-атаки иногда связываются со своими жертвами и обещают отключить поток пакетов в обмен на биткойны.

Люди могут запускать DDoS-атаки, чтобы отключить бизнес или политических соперников — ботнет Mirai был разработан как оружие в войне между провайдерами серверов Minecraft, и есть свидетельства того, что российские службы безопасности в какой-то момент готовили аналогичную атаку. И хотя DDoS-атака — это не то же самое, что атака программ-вымогателей, DDoS-атаки иногда связываются со своими жертвами и обещают отключить поток пакетов в обмен на биткойны.

DDoS-инструменты: загрузчики и стрессоры

А иногда злоумышленники DDoS-атаки делают это только ради денег — не денег от вас, а от кого-то, кто хочет вывести ваш сайт из строя. Инструменты под названием booters и stressers доступны в более неприличных частях Интернета, которые, по сути, предоставляют заинтересованным клиентам DDoS-услуги, предлагая доступ к готовым ботнетам одним нажатием кнопки за определенную плату.

Является ли DDoS незаконным?

Вы можете увидеть аргумент, который звучит примерно так: отправка веб-трафика или запросов через Интернет на сервер не является незаконной, и поэтому DDoS-атаки, которые просто агрегируют огромное количество веб-трафика, не могут считаться преступление. Однако это фундаментальное непонимание закона. Если оставить в стороне тот факт, что взлом компьютера с целью сделать его частью ботнета является незаконным, большинство законов о борьбе с киберпреступностью в США, Великобритании и других странах довольно широко сформулированы и криминализируют любое действие, которое наносит ущерб операции компьютера или онлайн-сервиса, а не указания конкретных методов. Однако имитация DDoS-атаки с согласия целевой организации в целях стресс-тестирования их сети является законной.

Однако это фундаментальное непонимание закона. Если оставить в стороне тот факт, что взлом компьютера с целью сделать его частью ботнета является незаконным, большинство законов о борьбе с киберпреступностью в США, Великобритании и других странах довольно широко сформулированы и криминализируют любое действие, которое наносит ущерб операции компьютера или онлайн-сервиса, а не указания конкретных методов. Однако имитация DDoS-атаки с согласия целевой организации в целях стресс-тестирования их сети является законной.

DDoS-атаки сегодня

Как кратко упоминалось выше, эти атаки все чаще проводятся арендованными ботнетами. Ожидайте, что эта тенденция сохранится.

Еще одной тенденцией является использование нескольких векторов атаки в рамках атаки, также известной как Advanced Persistent Denial-of-Service APDoS. Например, атака APDoS может включать прикладной уровень, например, атаки на базы данных и приложения, а также непосредственно на сервер. «Это выходит за рамки простого «флудинга», — говорит Чак Макки, управляющий директор по партнерскому успеху в Binary Defense.

. К ним относятся ICMP, UDP и флуд-атаки с поддельными пакетами. Размер атаки на основе объема измеряется в битах в секунду (bps).

. К ним относятся ICMP, UDP и флуд-атаки с поддельными пакетами. Размер атаки на основе объема измеряется в битах в секунду (bps).