Политика безопасности содержимого (CSP) — Microsoft Edge Development

Twitter LinkedIn Facebook Адрес электронной почты

- Статья

- Чтение занимает 7 мин

Чтобы устранить большой класс потенциальных проблем, связанных с межстранийными скриптами, в систему расширений Microsoft Edge включена политика безопасности содержимого (CSP). В ней представлены некоторые строгие политики, которые по умолчанию делают расширения более безопасными, и предоставляет возможность создавать и применять правила, регулирующие типы содержимого, которое может загружаться и запускаться вашими расширениями и приложениями.

В ней представлены некоторые строгие политики, которые по умолчанию делают расширения более безопасными, и предоставляет возможность создавать и применять правила, регулирующие типы содержимого, которое может загружаться и запускаться вашими расширениями и приложениями.

Как правило, CSP работает как механизм блокировки или списка разрешений для ресурсов, загруженных или запущенных вашими расширениями. Определение разумной политики для расширения позволяет тщательно изучить ресурсы, необходимые вашему расширению, и попросить браузер убедиться, что это единственные ресурсы, к которым у вашего расширения есть доступ. Политики обеспечивают безопасность над разрешениями узла, которые вы запрашиваете расширение; они являются дополнительным уровнем защиты, а не заменой.

В Интернете такая политика определяется с помощью заголовка ИЛИ meta элемента HTTP. В системе расширения Microsoft Edge ни один из механизмов не является подходящим. Вместо этого политика расширения определяется с помощью manifest. файла расширения следующим образом: json

json

{

...,

"content_security_policy": "[POLICY STRING GOES HERE]"

...

}

Подробные сведения о синтаксисе CSP см. в спецификации политики безопасности содержимого W3C и в статье Общие сведения о политике безопасности содержимого на странице HTML5Rocks.

Пакеты, которые не определяют manifest_version , не имеют политики безопасности содержимого по умолчанию.

Пакеты, использующие manifest_version , имеют следующую политику безопасности содержимого по умолчанию:

- Манифест версии 2

- Манифест версии 3

script-src 'self'; object-src 'self'

JavaScript и веб-стандарты · Документы Cloudflare Workers

Перейти к содержимому

Значок поиска (изображение увеличительного стекла)Значок GitHubПосетите Workers на GitHub

Значок светлой темы (изображение солнца)Значок темной темы (изображение луны) ) Установить темную тему (⇧+D)

Среда выполнения Workers предоставляет следующие стандартизированные API для использования Workers, работающими на периферии.

Стандарты JavaScript

Cloudflare Workers использует движок JavaScript V8 от Google Chrome. Среда выполнения Workers обновляется не реже одного раза в неделю, по крайней мере, до версии, которая в настоящее время используется в стабильной версии Chrome. Это означает, что вы можете безопасно использовать новейшие функции JavaScript без транспиляторов.

Все стандартные встроенные объектыЗначок внешней ссылки Открытая внешняя ссылка, поддерживаемая текущей стабильной версией Google Chrome, поддерживается, за несколькими заметными исключениями:

-

eval()не разрешено по соображениям безопасности.

-

new Функцияне разрешена по соображениям безопасности. -

Date.now()возвращает время последнего ввода/вывода; он не продвигается во время выполнения кода.

Глобальные веб-API

Следующие методы доступны для значка внешней ссылки Worker Global Scope Открыть внешнюю ссылку :

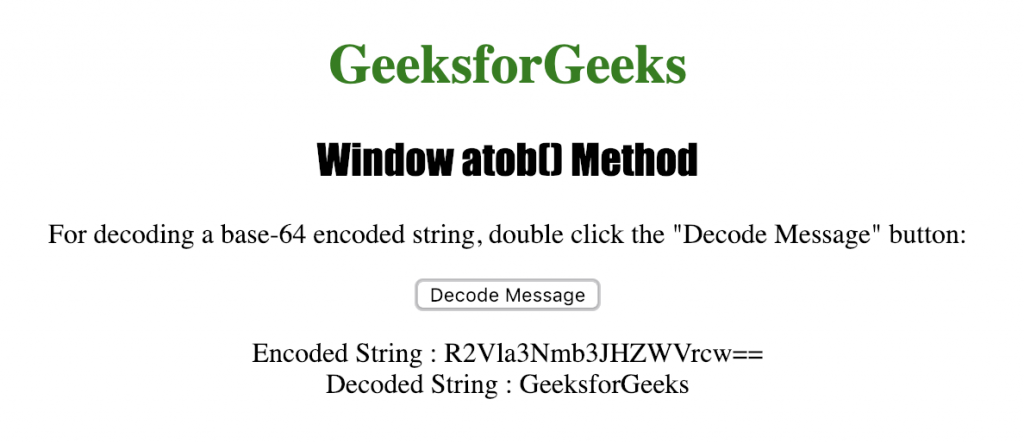

Вспомогательные методы Base64

atob()- Декодирует строку данных, закодированную с использованием кодировки Base-64.

btoa()- Создает строку ASCII в кодировке base-64 из строки двоичных данных.

Таймеры

setInterval()- Планирует выполнение функции каждый раз, когда проходит заданное количество миллисекунд.

clearInterval()- Отменяет повторный набор выполнения с помощью

setInterval()

- Отменяет повторный набор выполнения с помощью

setTimeout()- Планирует выполнение функции в заданное время.

clearTimeout()- Отменяет набор отложенного выполнения с помощью

setTimeout()Значок внешней ссылки Открыть внешнюю ссылку .

- Отменяет набор отложенного выполнения с помощью

EventTarget и Event

EventTarget Значок внешней ссылки

Открыть внешнюю ссылку и Событие Значок внешней ссылки

Открытый API внешних ссылок позволяет объектам публиковать события и подписываться на них.

AbortController и AbortSignal

AbortController Значок внешней ссылки

Открыть внешнюю ссылку и AbortSignal Значок внешней ссылки

Открытые API внешних ссылок предоставляют общую модель для отмены асинхронных операций.

Получить глобальный

fetch()- Запускает процесс получения ресурса из сети.

Обратитесь к Fetch API.

Обратитесь к Fetch API.

- Запускает процесс получения ресурса из сети.

API кодирования

И TextEncoder , и TextDecoder поддерживают кодирование/декодирование UTF-8.

Дополнительные сведения см. в документации MDN. Значок внешней ссылки Открыть внешнюю ссылку .

TextEncoderStream Значок внешней ссылки

Открыть внешнюю ссылку и TextDecoderStream Значок внешней ссылки

Также доступны классы с открытыми внешними ссылками.

URL API

URL API поддерживает URL, соответствующие схемам HTTP и HTTPs.

Дополнительные сведения см. в документации MDN. Значок внешней ссылки Открыть внешнюю ссылку

Поведение класса URL по умолчанию отличается от описанной выше спецификации URL.

Новая реализация класса URL, соответствующая спецификации, может быть включена с помощью url_standard флаг совместимости.

Потоки сжатия

Классы CompressionStream и DecompressionStream поддерживают методы сжатия gzip и deflate.

Дополнительные сведения см. в документации MDN. Значок внешней ссылки Открыть внешнюю ссылку

API URLPattern

API URLPattern предоставляет механизм сопоставления URL-адресов на основе удобного синтаксиса шаблона.

Дополнительные сведения см. в документации MDN. Значок внешней ссылки Открыть внешнюю ссылку .

navigator.userAgent Когда установлен флаг совместимости global_navigator , значок внешней ссылки navigator.userAgent установлен

Свойство открытой внешней ссылки доступно со значением 'Cloudflare-Workers' . Это можно использовать, например, для надежного определения того, что код выполняется в среде Workers.

Страница не найдена — HackTricks

Пентестинг JDWP — Java Debug Wire Protocol

Пентестинг принтеров

Pentesting SAP

Удаленный пентеринг GDBServer

7/TCP/UDP — Pentesting Echo

21 — Пендовый FTP

22 — Pentesting SSH/SFTP

23 -Pentesting Telnet

25,465. SETP

SETP

23 -PentESTING

25,465. — Pentesting WHOIS

49 — Pentesting TACACS+

53 — Pentesting DNS

69/UDP TFTP/Bittorrent-tracker

79 — Pentesting Finger

80,443 — Pentest0 Web Methodology

88TCP/UDP — Pentesting Kerberos

110,995 — Pentesting POP

111/TCP/UDP — Pentesting Portmapper

113 — Pentesting Ident

123/UDP — Pentesting NTP

1359, 59, пенсист, 59, 59, 59, 59, 59, 59, 59, 59,

123/UDP — Pentest NetBios

139 445 — Pentesting SMB

143,993 — Pentesting IMAP

161,162,10161,10162/UDP — Pentesting SNMP

94,6667,6660-7000 — Pentesting

26667,6660-7000 — Pentesting

26667,6660-7000 — Pentesting

26667,6660-7000 — Pentesting

9000 2 26667,66660-7000 — Pentesting 9000 2 26667,66660-7000 — Pentesting 9000 2 26667,6660-7000 — Pentesting389, 636, 3268, 3269 — Pentesting LDAP

500/UDP — Pentesting IPSec/IKE VPN

502 — Pentesting Modbus

512 — Пендовый rexec

513 -pentESTENTINGERSTING 39000. 513 -PentESTINGSHINING 39000 —3 -9000.19000 -9000.9000.9000 -9000. 9000 -9000. 9000 -r. 9000. 9000. 9000. 9000. 9000. 9000. 9000. 9000. 512. — Pentesting Line Printer Daemon (LPD)

513 -PentESTINGSHINING 39000 —3 -9000.19000 -9000.9000.9000 -9000. 9000 -9000. 9000 -r. 9000. 9000. 9000. 9000. 9000. 9000. 9000. 9000. 512. — Pentesting Line Printer Daemon (LPD)

548 — Pentesting Apple Filing Protocol (AFP)

554,8554 — Pentesting RTSP

623/UDP/TCP — IPMI

631 — Internet Printing Protocol (IPP) 7

3 8

3 8 Пентест Rsync

1026 — Pentesting Rusersd

1080 — Носки Pentesting

1098/1099/1050 — Pentesting Java RMI — RMI -IIOP

1433 — Pentesting MSSQL — MicroSoft SQL Server

1515221515215151515151515151515151515151515151515151515151515151

1723 — Pentesting PPTP

1883 — Pentesting MQTT (Mosquitto)

2049 — Пендовая NFS Service

2301,2381 — Pentesting Compaq/HP Insight

2375, 2376.0003

3260 — Pentesting ISCSI

3299 — Pentesting SapRouter

3306 — Плендеса MySQL

3389 — Пендовый RDP

3632 — Пент -дистинг

3690 -PentSTERININING (SPENSIST).

Обратитесь к Fetch API.

Обратитесь к Fetch API.